認証システムおよび認証方法

【課題】複数のサーバに対するシングルサインオンを可能とし、各サーバやシステム間でのセキュリティを確保しつつ、同時並行的に認証を行うことを可能とする認証システムを提供する。

【解決手段】各サーバ100は認証処理を行う認証処理部120を有し、クライアント端末300は各サーバ100に対して認証の要求を送信する認証要求部311を有し、認証処理部120はサーバシーズとユーザID毎にパスワードをサーバシーズを用いてハッシュ化したハッシュ化パスワード132を含むユーザ情報130とを有し、認証の要求に対してシーズとしてサーバシーズをクライアント端末300に送信し、認証要求部311はパスワードをサーバ100から受信したシーズを用いてハッシュ化したハッシュ値をサーバ100に送信し、認証処理部120はクライアント端末300から受信したハッシュ値と対象のユーザに係るハッシュ化パスワード132とを比較して認証を行う。

【解決手段】各サーバ100は認証処理を行う認証処理部120を有し、クライアント端末300は各サーバ100に対して認証の要求を送信する認証要求部311を有し、認証処理部120はサーバシーズとユーザID毎にパスワードをサーバシーズを用いてハッシュ化したハッシュ化パスワード132を含むユーザ情報130とを有し、認証の要求に対してシーズとしてサーバシーズをクライアント端末300に送信し、認証要求部311はパスワードをサーバ100から受信したシーズを用いてハッシュ化したハッシュ値をサーバ100に送信し、認証処理部120はクライアント端末300から受信したハッシュ値と対象のユーザに係るハッシュ化パスワード132とを比較して認証を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証技術に関し、特に、複数のサーバ等に対して一回のユーザIDおよびパスワードの入力によりシングルサインオンを行う認証システムおよび認証方法に適用して有効な技術に関するものである。

【背景技術】

【0002】

近年、クラウドコンピューティングサービスなどの進展により、ユーザが保有するクライアント端末から、複数のデータセンターやサーバに連続的もしくは同時並行的にアクセスして、情報処理に係る業務等を行う形態が一般的となってきている。このようなシステム環境において、各サーバ等へのアクセスを開始する毎に、ユーザがそれぞれのサーバ等において個別にユーザ認証を行うことの煩雑さを回避するため、いわゆるシングルサインオンの仕組みが適用される場合もある。

【0003】

シングルサインオンの仕組みでは、ユーザが一度の認証を行うことで、ユーザ認証が必要な複数のシステムやサーバに対して個別の認証手続きを行わずにアクセスすることを可能とする。この仕組みを実現する手法としては、例えば、各サーバやシステムがSAML(Security Assertion Markup Language)プロトコル(非特許文献1)を用いてサーバ間で通信を行って、認証サーバ等の特定のサーバで行った認証結果の情報を自動的に引き継ぐことで、各サーバ等でのユーザによる再度の認証手続きを不要とするという手法がとられる。

【0004】

しかしながら、このような仕組みによるシングルサインオンの環境は、例えば、イントラネット上の社内システムなど、サーバやシステム間で認証情報の引き継ぎ・受け入れを許容する信頼関係が成立していることが前提となる。従って、各サーバやシステムが異なる事業者によって運用されている場合などでは、セキュリティ上の関係等からこのような信頼関係が成立しない場合もある。

【0005】

これに対して、例えば、特開2010−86435号公報(特許文献1)には、以下のようなネットワークシステムの例が記載されている。すなわち、当該ネットワークシステムは、複数のWebサーバと中継サーバおよび複数のユーザ端末から構成され、第一のWebサーバは、端末からの認証情報と記憶部の認証情報とを照合して認証を行い、認証が成立した場合に、認証情報に含まれる第一のユーザID、第一のWebサーバへの第一のURL、第二Webサーバへの第二のURLおよび認証強度に関連する情報を含むメッセージを生成して中継サーバに送信する。

【0006】

中継サーバは、同一ユーザ情報を登録するテーブルから第一のユーザIDに対応する第二のユーザIDを取得して、メッセージ中の第一のユーザIDを第二のユーザIDに書き換えて第二のWebサーバに送信する。第二のWebサーバは、メッセージを受信すると、メッセージから第二のユーザIDを取得し、第二のユーザIDが記憶部に記憶されている場合に、受信した認証強度に関連する情報と記憶部の認証強度に関連する情報に基づいてユーザの再認証を行う。これにより、互いに信頼関係や連携関係にない複数のシステムから構成されるネットワークシステムにおいて、一回の認証情報の入力により、認証が必要な複数のアプリケーションを利用可能とする。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2010−86435号公報

【非特許文献】

【0008】

【非特許文献1】“Security Assertion Markup Language (SAML) v2.0”、[online]、2005年3月15日、OASIS(Organization for the Advancement of Structured Information Standards)、[平成23年4月25日検索]、インターネット<URL: http://www.oasis-open.org/standards#samlv2.0>

【発明の概要】

【発明が解決しようとする課題】

【0009】

上述したように、非特許文献1のような技術を用いればシングルサインオンの環境を構築することが可能である。しかしながら、このような環境では、サーバやシステム間で信頼関係が成立していることが必要である。従って、例えば、社内と社外や、異なる事業者間など、サーバやシステム間で信頼関係が成立していない環境では、あるサーバにおいて、当該サーバにおける認証処理のために認証サーバ等から取得した認証情報を利用して他のサーバに対して不正なアクセスを行う、ということも考えられ、サーバやシステム間でのセキュリティの確保という観点では課題を有する。

【0010】

一方、特許文献1のような仕組みを用いれば、信頼関係が成立していないサーバやシステム間で、シングルサインオンの環境を構築することが可能である。しかしながら、ユーザは、あるサーバでのユーザ管理とは別に、他のサーバにおいても個別にユーザIDの登録や変更等の管理を行わなければならないのが通常である。また、例えば特許文献1での中継サーバなどのように、複数のサーバにおけるユーザIDの対応関係の管理も行う必要があり、管理が煩雑となる。また、このように複数のサーバやシステム間で連続的に認証を行っていく形態では、ユーザが多数のサーバやシステムに同時並行的にアクセスする必要がある場合には、レスポンスが低下するという課題を有する。

【0011】

そこで本発明の目的は、複数のサーバやシステムに対するシングルサインオンを可能とし、各サーバやシステム間でのセキュリティを確保しつつ、同時並行的に認証を行うことを可能とする認証システムおよび認証方法を提供することにある。本発明の前記ならびにその他の目的と新規な特徴は、本明細書の記述および添付図面から明らかになるであろう。

【課題を解決するための手段】

【0012】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、以下のとおりである。

【0013】

本発明の代表的な実施の形態による認証システムは、ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証システムであって、以下の特徴を有するものである。

【0014】

すなわち、前記各サーバは、前記サーバへのアクセスに対しての認証処理を行う認証処理部を有し、前記クライアント端末は、前記各サーバの機能を実行もしくは利用するに際して、ユーザからユーザIDおよびパスワードの指定を受けて前記各サーバに対して順次もしくは並行的に認証の要求を送信する認証要求部を有する。

【0015】

前記サーバの前記認証処理部は、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に前記ユーザのパスワードを前記サーバシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードを含むアカウント情報を保持するユーザ情報とを有し、前記クライアント端末から受信した前記認証の要求に対して、シーズとして前記サーバシーズを前記クライアント端末に対して送信し、前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化したハッシュ値を前記サーバに送信し、前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードとを比較して認証を行い、認証結果を前記クライアント端末に送信する。

【0016】

また、本発明は、ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証方法にも適用することができる。

【発明の効果】

【0017】

本願において開示される発明のうち、代表的なものによって得られる効果を簡単に説明すれば以下のとおりである。

【0018】

本発明の代表的な実施の形態によれば、複数のサーバやシステムに対するシングルサインオンを可能とし、各サーバやシステム間でのセキュリティを確保しつつ、同時並行的に認証を行うことで認証処理によるレスポンスの低下を抑止することが可能となる。

【図面の簡単な説明】

【0019】

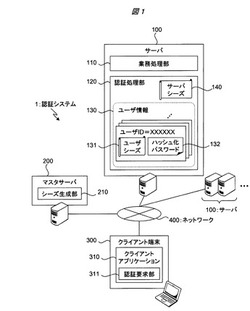

【図1】本発明の一実施の形態である認証システムの構成例について概要を示した図である。

【図2】本発明の一実施の形態における認証処理の流れの例について概要を示した図である。

【発明を実施するための形態】

【0020】

以下、本発明の実施の形態を図面に基づいて詳細に説明する。なお、実施の形態を説明するための全図において、同一部には原則として同一の符号を付し、その繰り返しの説明は省略する。

【0021】

本発明の一実施の形態である認証システムは、ユーザによるクライアント端末からの一度の認証処理によって複数のサーバやシステム(以下では単に“サーバ”と記載する場合がある)に対するシングルサインオンを実現するシステムである。このとき、サーバ毎に異なる鍵(サーバ固有情報)を用いて認証を行うことで、各サーバに対するアクセスを独立してセキュアに行うことを可能とする。また、各サーバでの認証を同時並行的に行うことを可能とし、多数のサーバに同時並行的にアクセスする必要がある場合などにおいて認証に要する時間を削減してレスポンスの低下を抑止することが可能である。

【0022】

<システム構成>

以下では、本実施の形態の認証システムのシステム構成について説明する。図1は、本発明の一実施の形態である認証システムの構成例について概要を示した図である。認証システム1は、ネットワーク400に対して、複数のサーバ100、マスタサーバ200、およびクライアント端末300が接続された構成を有する。

【0023】

サーバ100は、サーバ機器によって構成されるコンピュータシステムであり、例えば、Webサーバやアプリケーションサーバ、データベースサーバ、ファイルサーバ、ストレージシステムなど、ユーザ認証を経た後にクライアント端末300等からのアクセスを受け付けてサービスを提供する機能を有する。サーバ100は、例えば、ソフトウェアプログラムにより実装される業務処理部110および認証処理部120を有する。業務処理部110は、サーバ100が提供するサービス(業務)に係る処理を実行するものであり、例えば、ミドルウェアやアプリケーションプログラム等から構成される。

【0024】

認証処理部120は、サーバ100へのアクセスに対しての認証処理を行う。認証処理部120は、認証処理を行う際に利用する情報として、ユーザ毎のアカウント情報からなるユーザ情報130を有する。ユーザ情報130は、例えば、データベースやファイルテーブル等によって構成され、例えば、登録されたユーザのユーザID毎に、ユーザ毎に異なる固有情報としてのユーザシーズ131、およびパスワードを所定の手順によりハッシュ化したハッシュ化パスワード132などのアカウント情報を有する。また、認証処理部120は、サーバ毎に異なる固有情報としてのサーバシーズ140を有する。

【0025】

本実施の形態では、認証処理部120は、後述するように、クライアント端末300との間でチャレンジ/レスポンス方式により認証処理を行う。すなわち、ユーザからの認証要求に対して、サーバシーズ140、ユーザシーズ131、およびチャレンジとしての乱数等を送信する。さらに、これらによってハッシュ化されたパスワード(ハッシュ値)をクライアント端末300からレスポンスとして受信して、受信したハッシュ値と、ハッシュ化パスワード132を上記乱数によってハッシュ化したものとを比較して認証を行う。従って、認証処理部120は、乱数生成の機能やハッシュアルゴリズムを実装している。なお、これらの実装には公知の各種技術やアルゴリズムを利用することができる。サーバ100とクライアント端末300との間の通信経路のセキュリティが確保されるなどの場合には、チャレンジ/レスポンス方式以外の他の方式を採用するなどしてもよい。

【0026】

マスタサーバ200は、サーバ機器やPC(Personal Computer)等によって構成されるコンピュータシステムであり、各サーバ100に保持するユーザシーズ131およびサーバシーズ140を生成して提供する。認証を代表的に行ういわゆる認証サーバではないため、ユーザ認証の機能は有さない。マスタサーバ200は、例えば、ソフトウェアプログラムにより実装されるシーズ生成部210を有する。

【0027】

シーズ生成部210は、管理者等からの指示もしくは各サーバ100からの要求等に基づいてシーズを生成し、ユーザシーズ131もしくはサーバシーズ140として、対象のサーバ100にネットワーク400を介して提供する。なお、シーズの生成方法やシーズのフォーマット等については特に限定されないが、例えば、所定の長さのユニークな文字列やバイナリデータを生成してシーズとすることができる。

【0028】

クライアント端末300は、PCや携帯端末等によって構成されるコンピュータシステムであり、各サーバ100が提供するサービス(業務)を実行・利用するためにネットワーク400を介してサーバ100にアクセスする機能を有する。クライアント端末300は、例えば、ソフトウェアプログラムにより実装されるクライアントアプリケーション310を有する。クライアントアプリケーション310は、各サーバ100が提供する機能(業務)を実行・利用するためのアプリケーションプログラムであり、認証要求部311を有し、例えば、Webブラウザ上で稼働するプログラム等を利用することもできる。

【0029】

認証要求部311は、クライアントアプリケーション310が各サーバ100の機能を実行・利用するに際しての、サーバ100に対する認証の要求を行う。例えば、ログイン画面を介してユーザからユーザIDおよびパスワードの入力を受け付け、チャレンジ/レスポンス方式等により、各サーバ100の認証処理部120との間で順次もしくは並行的にそれぞれ個別に認証処理を行うことで、シングルサインオンの機能を実現する。

【0030】

ここでは、認証要求の送信に対してサーバ100の認証処理部120から送信されたサーバシーズ140、ユーザシーズ131、および乱数に基づいて、ユーザから指定されたパスワードを所定の手順によりハッシュ化し、これをサーバ100の認証処理部120に送信することで認証処理を行う。従って、認証要求部311は、サーバ100の認証処理部120が実装しているものと同一のハッシュアルゴリズムを実装している。

【0031】

ネットワーク400は、例えば、インターネット等の公衆通信網や、WAN(Wide Area Network)、VPN(Virtual Private Network)等の一般公衆回線を一部に用いた通信網、LAN(Local Area Network)などを適宜利用することができる。

【0032】

<認証処理>

以下では、本実施の形態の認証システム1における認証処理の内容について説明する。認証処理を行うに当たっての初期状態として、各サーバ100では、予め、マスタサーバ200のシーズ生成部210によって生成されたシーズをそれぞれサーバシーズ140として保持しているものとする。さらに、各ユーザによって、ユーザID、パスワード等を含むアカウント情報の初期登録が事前に行われているものとする。このとき、アカウント情報として、ユーザID毎にそれぞれマスタサーバ200のシーズ生成部210によって生成されたシーズをユーザシーズ131として保持しておく。さらに、パスワードについては、当該ユーザシーズ131およびサーバシーズ140をシード値として、所定のハッシュアルゴリズムによりハッシュ化したハッシュ化パスワード132として保持しておく。

【0033】

パスワードを直接保持しないことで、パスワードの漏洩を防止することができる。また、ユーザ毎にユニークなユーザシーズ131をシード値としてハッシュ化を行うことで、例えば、複数のユーザによって偶然同一のパスワードが指定された場合でも、ユーザ毎にハッシュ値が異なるようにすることができる。

【0034】

図2は、本実施の形態における認証処理の流れの例について概要を示した図である。まず、ユーザはクライアント端末300の認証要求部311を介して、認証(ログイン)の要求を行う。このとき、例えば、ユーザIDおよびパスワードの情報をログイン画面等を介して指定する。認証要求部311は、指定されたユーザIDを含む認証の要求をサーバ100へ送信する(S01)。

【0035】

ユーザIDを受信したサーバ100の認証処理部120は、チャレンジ/レスポンス方式におけるチャレンジとしての乱数を生成し、さらにシーズを取得して、これらをクライアント端末300に送信する(S02)。ここでは、乱数に加えて、サーバシーズ140と、ユーザ情報130に保持されたユーザIDに対応するユーザシーズ131を取得する。

【0036】

サーバシーズ140とユーザシーズ131、および乱数を受信したクライアント端末300の認証要求部311では、ステップS01において指定されたパスワードを所定のハッシュアルゴリズムによりハッシュ化する(S03)。さらに、ステップS03で得られたハッシュ値を、ユーザシーズ131をシード値としてハッシュ化する(S04)。さらに、ステップS04で得られたハッシュ値を、サーバシーズ140をシード値としてハッシュ化する(S05)。さらに、ステップS05で得られたハッシュ値を、乱数をシード値としてハッシュ化することでワンタイム化し、得られたハッシュ値をサーバ100へ送信する(S06)。

【0037】

なお、上記のステップS03〜S05の一連のハッシュ化処理手順は、一例であり、同等の結果が得られる他の手順とすることも当然可能であるが、事前のユーザ登録の際にパスワードをハッシュ化してハッシュ化パスワード132を取得する際のハッシュ化処理と同一の手順である必要がある。また、例えば、ステップS02において、サーバ100からパスワードの有効期限が経過しているためパスワードを更新する旨の指示を受信した場合など、必要に応じて、ステップS03を実行する前にパスワード(およびハッシュ化パスワード132)の更新を行えるようにしてもよい。

【0038】

ハッシュ値を受信したサーバ100の認証処理部120は、ユーザ情報130から対象のユーザIDに対応するハッシュ化パスワード132を取得し(S07)、取得したハッシュ化パスワード132を、ステップS02で生成した乱数をシード値としてハッシュ化する(S08)。その後、得られたハッシュ値と、ステップS07でクライアント端末300から受信したハッシュ値とを比較することで認証処理を行い、認証結果をクライアント端末300に送信する(S09)。すなわち、比較の結果両者が一致すれば認証は成立し、不一致であれば認証は不成立となる。なお、このとき例えば、クライアント端末300からの要求電文からIPアドレス等の発信元の所在に係る情報を取得し、当該情報が所定の範囲内にあるか否か等の他の条件を認証の成否の判断に加えてもよい。

【0039】

クライアント端末300の認証要求部311は、認証結果を受領し(S10)、その後、必要に応じて他のサーバ100に対しても順次上記の一連の処理を自動的に行い、各サーバ100に対する認証処理を行う。各サーバ100での認証処理は独立していることから、必要な複数のサーバ100に対して上記の一連の処理を同時並行的に行うことも可能である。なお、必要なサーバ100の情報については、例えば、クライアント端末300上にサーバ100のリストからなる設定ファイル等を保持することで把握することができる。

【0040】

以上の処理により、ユーザは、ユーザIDおよびパスワードの指定を1回行うだけで、必要な各サーバ100に対して認証処理を行うことができる。

【0041】

上述したような手法をとることにより、例えば、あるサーバ100の管理者等が、対象のユーザのユーザシーズ131やハッシュ化パスワード132などのアカウント情報を自身のユーザ情報130から取得したとしても、これらの情報を利用して他のサーバ100に対してなりすましによる認証を行うことはできず、サーバ100間でのセキュリティは確保される。

【0042】

これは、あるサーバ100でのユーザのハッシュ化パスワード132の値は、自身のサーバシーズ140によってハッシュ化されたものであり、他のサーバ100における当該ユーザのハッシュ化パスワード132は、当該他のサーバ100のサーバシーズ140によってハッシュ化されたものであるため値が異なるからである。従って、両者を同じ乱数をシード値としてハッシュ化しても同一のハッシュ値とはならず、図2のステップS09において認証は不成立となる。また、当該他のサーバ100のサーバシーズ140を何らかの手段で取得してきたとしても、対象のユーザのパスワードを知らない限り、当該他のサーバ100におけるハッシュ化パスワード132と同じ値のハッシュ値を生成することはできない。

【0043】

以上に説明したように、本発明の一実施の形態である認証システム1によれば、ユーザによるクライアント端末300からの一度の認証処理によって複数のサーバ100に対するシングルサインオンを実現することができる。このとき、サーバ100毎に異なる固有情報(サーバシーズ140)を用いて認証を行うことで、各サーバ100に対するアクセスを独立してセキュアに行うことが可能となる。また、各サーバ100での認証を同時並行的に行うことを可能とし、多数のサーバに同時並行的にアクセスする必要がある場合などにおいて認証に要する時間を削減してレスポンスの低下を抑止することが可能となる。

【0044】

以上、本発明者によってなされた発明を実施の形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることはいうまでもない。

【産業上の利用可能性】

【0045】

本発明は、複数のサーバ等に対して一回のユーザIDおよびパスワードの入力によりシングルサインオンを行う認証システムおよび認証方法に利用可能である。

【符号の説明】

【0046】

1…認証システム、

100…サーバ、110…業務処理部、120…認証処理部、130…ユーザ情報、131…ユーザシーズ、132…ハッシュ化パスワード、140…サーバシーズ、

200…マスタサーバ、210…シーズ生成部、

300…クライアント端末、310…クライアントアプリケーション、311…認証要求部、

400…ネットワーク。

【技術分野】

【0001】

本発明は、認証技術に関し、特に、複数のサーバ等に対して一回のユーザIDおよびパスワードの入力によりシングルサインオンを行う認証システムおよび認証方法に適用して有効な技術に関するものである。

【背景技術】

【0002】

近年、クラウドコンピューティングサービスなどの進展により、ユーザが保有するクライアント端末から、複数のデータセンターやサーバに連続的もしくは同時並行的にアクセスして、情報処理に係る業務等を行う形態が一般的となってきている。このようなシステム環境において、各サーバ等へのアクセスを開始する毎に、ユーザがそれぞれのサーバ等において個別にユーザ認証を行うことの煩雑さを回避するため、いわゆるシングルサインオンの仕組みが適用される場合もある。

【0003】

シングルサインオンの仕組みでは、ユーザが一度の認証を行うことで、ユーザ認証が必要な複数のシステムやサーバに対して個別の認証手続きを行わずにアクセスすることを可能とする。この仕組みを実現する手法としては、例えば、各サーバやシステムがSAML(Security Assertion Markup Language)プロトコル(非特許文献1)を用いてサーバ間で通信を行って、認証サーバ等の特定のサーバで行った認証結果の情報を自動的に引き継ぐことで、各サーバ等でのユーザによる再度の認証手続きを不要とするという手法がとられる。

【0004】

しかしながら、このような仕組みによるシングルサインオンの環境は、例えば、イントラネット上の社内システムなど、サーバやシステム間で認証情報の引き継ぎ・受け入れを許容する信頼関係が成立していることが前提となる。従って、各サーバやシステムが異なる事業者によって運用されている場合などでは、セキュリティ上の関係等からこのような信頼関係が成立しない場合もある。

【0005】

これに対して、例えば、特開2010−86435号公報(特許文献1)には、以下のようなネットワークシステムの例が記載されている。すなわち、当該ネットワークシステムは、複数のWebサーバと中継サーバおよび複数のユーザ端末から構成され、第一のWebサーバは、端末からの認証情報と記憶部の認証情報とを照合して認証を行い、認証が成立した場合に、認証情報に含まれる第一のユーザID、第一のWebサーバへの第一のURL、第二Webサーバへの第二のURLおよび認証強度に関連する情報を含むメッセージを生成して中継サーバに送信する。

【0006】

中継サーバは、同一ユーザ情報を登録するテーブルから第一のユーザIDに対応する第二のユーザIDを取得して、メッセージ中の第一のユーザIDを第二のユーザIDに書き換えて第二のWebサーバに送信する。第二のWebサーバは、メッセージを受信すると、メッセージから第二のユーザIDを取得し、第二のユーザIDが記憶部に記憶されている場合に、受信した認証強度に関連する情報と記憶部の認証強度に関連する情報に基づいてユーザの再認証を行う。これにより、互いに信頼関係や連携関係にない複数のシステムから構成されるネットワークシステムにおいて、一回の認証情報の入力により、認証が必要な複数のアプリケーションを利用可能とする。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2010−86435号公報

【非特許文献】

【0008】

【非特許文献1】“Security Assertion Markup Language (SAML) v2.0”、[online]、2005年3月15日、OASIS(Organization for the Advancement of Structured Information Standards)、[平成23年4月25日検索]、インターネット<URL: http://www.oasis-open.org/standards#samlv2.0>

【発明の概要】

【発明が解決しようとする課題】

【0009】

上述したように、非特許文献1のような技術を用いればシングルサインオンの環境を構築することが可能である。しかしながら、このような環境では、サーバやシステム間で信頼関係が成立していることが必要である。従って、例えば、社内と社外や、異なる事業者間など、サーバやシステム間で信頼関係が成立していない環境では、あるサーバにおいて、当該サーバにおける認証処理のために認証サーバ等から取得した認証情報を利用して他のサーバに対して不正なアクセスを行う、ということも考えられ、サーバやシステム間でのセキュリティの確保という観点では課題を有する。

【0010】

一方、特許文献1のような仕組みを用いれば、信頼関係が成立していないサーバやシステム間で、シングルサインオンの環境を構築することが可能である。しかしながら、ユーザは、あるサーバでのユーザ管理とは別に、他のサーバにおいても個別にユーザIDの登録や変更等の管理を行わなければならないのが通常である。また、例えば特許文献1での中継サーバなどのように、複数のサーバにおけるユーザIDの対応関係の管理も行う必要があり、管理が煩雑となる。また、このように複数のサーバやシステム間で連続的に認証を行っていく形態では、ユーザが多数のサーバやシステムに同時並行的にアクセスする必要がある場合には、レスポンスが低下するという課題を有する。

【0011】

そこで本発明の目的は、複数のサーバやシステムに対するシングルサインオンを可能とし、各サーバやシステム間でのセキュリティを確保しつつ、同時並行的に認証を行うことを可能とする認証システムおよび認証方法を提供することにある。本発明の前記ならびにその他の目的と新規な特徴は、本明細書の記述および添付図面から明らかになるであろう。

【課題を解決するための手段】

【0012】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、以下のとおりである。

【0013】

本発明の代表的な実施の形態による認証システムは、ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証システムであって、以下の特徴を有するものである。

【0014】

すなわち、前記各サーバは、前記サーバへのアクセスに対しての認証処理を行う認証処理部を有し、前記クライアント端末は、前記各サーバの機能を実行もしくは利用するに際して、ユーザからユーザIDおよびパスワードの指定を受けて前記各サーバに対して順次もしくは並行的に認証の要求を送信する認証要求部を有する。

【0015】

前記サーバの前記認証処理部は、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に前記ユーザのパスワードを前記サーバシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードを含むアカウント情報を保持するユーザ情報とを有し、前記クライアント端末から受信した前記認証の要求に対して、シーズとして前記サーバシーズを前記クライアント端末に対して送信し、前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化したハッシュ値を前記サーバに送信し、前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードとを比較して認証を行い、認証結果を前記クライアント端末に送信する。

【0016】

また、本発明は、ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証方法にも適用することができる。

【発明の効果】

【0017】

本願において開示される発明のうち、代表的なものによって得られる効果を簡単に説明すれば以下のとおりである。

【0018】

本発明の代表的な実施の形態によれば、複数のサーバやシステムに対するシングルサインオンを可能とし、各サーバやシステム間でのセキュリティを確保しつつ、同時並行的に認証を行うことで認証処理によるレスポンスの低下を抑止することが可能となる。

【図面の簡単な説明】

【0019】

【図1】本発明の一実施の形態である認証システムの構成例について概要を示した図である。

【図2】本発明の一実施の形態における認証処理の流れの例について概要を示した図である。

【発明を実施するための形態】

【0020】

以下、本発明の実施の形態を図面に基づいて詳細に説明する。なお、実施の形態を説明するための全図において、同一部には原則として同一の符号を付し、その繰り返しの説明は省略する。

【0021】

本発明の一実施の形態である認証システムは、ユーザによるクライアント端末からの一度の認証処理によって複数のサーバやシステム(以下では単に“サーバ”と記載する場合がある)に対するシングルサインオンを実現するシステムである。このとき、サーバ毎に異なる鍵(サーバ固有情報)を用いて認証を行うことで、各サーバに対するアクセスを独立してセキュアに行うことを可能とする。また、各サーバでの認証を同時並行的に行うことを可能とし、多数のサーバに同時並行的にアクセスする必要がある場合などにおいて認証に要する時間を削減してレスポンスの低下を抑止することが可能である。

【0022】

<システム構成>

以下では、本実施の形態の認証システムのシステム構成について説明する。図1は、本発明の一実施の形態である認証システムの構成例について概要を示した図である。認証システム1は、ネットワーク400に対して、複数のサーバ100、マスタサーバ200、およびクライアント端末300が接続された構成を有する。

【0023】

サーバ100は、サーバ機器によって構成されるコンピュータシステムであり、例えば、Webサーバやアプリケーションサーバ、データベースサーバ、ファイルサーバ、ストレージシステムなど、ユーザ認証を経た後にクライアント端末300等からのアクセスを受け付けてサービスを提供する機能を有する。サーバ100は、例えば、ソフトウェアプログラムにより実装される業務処理部110および認証処理部120を有する。業務処理部110は、サーバ100が提供するサービス(業務)に係る処理を実行するものであり、例えば、ミドルウェアやアプリケーションプログラム等から構成される。

【0024】

認証処理部120は、サーバ100へのアクセスに対しての認証処理を行う。認証処理部120は、認証処理を行う際に利用する情報として、ユーザ毎のアカウント情報からなるユーザ情報130を有する。ユーザ情報130は、例えば、データベースやファイルテーブル等によって構成され、例えば、登録されたユーザのユーザID毎に、ユーザ毎に異なる固有情報としてのユーザシーズ131、およびパスワードを所定の手順によりハッシュ化したハッシュ化パスワード132などのアカウント情報を有する。また、認証処理部120は、サーバ毎に異なる固有情報としてのサーバシーズ140を有する。

【0025】

本実施の形態では、認証処理部120は、後述するように、クライアント端末300との間でチャレンジ/レスポンス方式により認証処理を行う。すなわち、ユーザからの認証要求に対して、サーバシーズ140、ユーザシーズ131、およびチャレンジとしての乱数等を送信する。さらに、これらによってハッシュ化されたパスワード(ハッシュ値)をクライアント端末300からレスポンスとして受信して、受信したハッシュ値と、ハッシュ化パスワード132を上記乱数によってハッシュ化したものとを比較して認証を行う。従って、認証処理部120は、乱数生成の機能やハッシュアルゴリズムを実装している。なお、これらの実装には公知の各種技術やアルゴリズムを利用することができる。サーバ100とクライアント端末300との間の通信経路のセキュリティが確保されるなどの場合には、チャレンジ/レスポンス方式以外の他の方式を採用するなどしてもよい。

【0026】

マスタサーバ200は、サーバ機器やPC(Personal Computer)等によって構成されるコンピュータシステムであり、各サーバ100に保持するユーザシーズ131およびサーバシーズ140を生成して提供する。認証を代表的に行ういわゆる認証サーバではないため、ユーザ認証の機能は有さない。マスタサーバ200は、例えば、ソフトウェアプログラムにより実装されるシーズ生成部210を有する。

【0027】

シーズ生成部210は、管理者等からの指示もしくは各サーバ100からの要求等に基づいてシーズを生成し、ユーザシーズ131もしくはサーバシーズ140として、対象のサーバ100にネットワーク400を介して提供する。なお、シーズの生成方法やシーズのフォーマット等については特に限定されないが、例えば、所定の長さのユニークな文字列やバイナリデータを生成してシーズとすることができる。

【0028】

クライアント端末300は、PCや携帯端末等によって構成されるコンピュータシステムであり、各サーバ100が提供するサービス(業務)を実行・利用するためにネットワーク400を介してサーバ100にアクセスする機能を有する。クライアント端末300は、例えば、ソフトウェアプログラムにより実装されるクライアントアプリケーション310を有する。クライアントアプリケーション310は、各サーバ100が提供する機能(業務)を実行・利用するためのアプリケーションプログラムであり、認証要求部311を有し、例えば、Webブラウザ上で稼働するプログラム等を利用することもできる。

【0029】

認証要求部311は、クライアントアプリケーション310が各サーバ100の機能を実行・利用するに際しての、サーバ100に対する認証の要求を行う。例えば、ログイン画面を介してユーザからユーザIDおよびパスワードの入力を受け付け、チャレンジ/レスポンス方式等により、各サーバ100の認証処理部120との間で順次もしくは並行的にそれぞれ個別に認証処理を行うことで、シングルサインオンの機能を実現する。

【0030】

ここでは、認証要求の送信に対してサーバ100の認証処理部120から送信されたサーバシーズ140、ユーザシーズ131、および乱数に基づいて、ユーザから指定されたパスワードを所定の手順によりハッシュ化し、これをサーバ100の認証処理部120に送信することで認証処理を行う。従って、認証要求部311は、サーバ100の認証処理部120が実装しているものと同一のハッシュアルゴリズムを実装している。

【0031】

ネットワーク400は、例えば、インターネット等の公衆通信網や、WAN(Wide Area Network)、VPN(Virtual Private Network)等の一般公衆回線を一部に用いた通信網、LAN(Local Area Network)などを適宜利用することができる。

【0032】

<認証処理>

以下では、本実施の形態の認証システム1における認証処理の内容について説明する。認証処理を行うに当たっての初期状態として、各サーバ100では、予め、マスタサーバ200のシーズ生成部210によって生成されたシーズをそれぞれサーバシーズ140として保持しているものとする。さらに、各ユーザによって、ユーザID、パスワード等を含むアカウント情報の初期登録が事前に行われているものとする。このとき、アカウント情報として、ユーザID毎にそれぞれマスタサーバ200のシーズ生成部210によって生成されたシーズをユーザシーズ131として保持しておく。さらに、パスワードについては、当該ユーザシーズ131およびサーバシーズ140をシード値として、所定のハッシュアルゴリズムによりハッシュ化したハッシュ化パスワード132として保持しておく。

【0033】

パスワードを直接保持しないことで、パスワードの漏洩を防止することができる。また、ユーザ毎にユニークなユーザシーズ131をシード値としてハッシュ化を行うことで、例えば、複数のユーザによって偶然同一のパスワードが指定された場合でも、ユーザ毎にハッシュ値が異なるようにすることができる。

【0034】

図2は、本実施の形態における認証処理の流れの例について概要を示した図である。まず、ユーザはクライアント端末300の認証要求部311を介して、認証(ログイン)の要求を行う。このとき、例えば、ユーザIDおよびパスワードの情報をログイン画面等を介して指定する。認証要求部311は、指定されたユーザIDを含む認証の要求をサーバ100へ送信する(S01)。

【0035】

ユーザIDを受信したサーバ100の認証処理部120は、チャレンジ/レスポンス方式におけるチャレンジとしての乱数を生成し、さらにシーズを取得して、これらをクライアント端末300に送信する(S02)。ここでは、乱数に加えて、サーバシーズ140と、ユーザ情報130に保持されたユーザIDに対応するユーザシーズ131を取得する。

【0036】

サーバシーズ140とユーザシーズ131、および乱数を受信したクライアント端末300の認証要求部311では、ステップS01において指定されたパスワードを所定のハッシュアルゴリズムによりハッシュ化する(S03)。さらに、ステップS03で得られたハッシュ値を、ユーザシーズ131をシード値としてハッシュ化する(S04)。さらに、ステップS04で得られたハッシュ値を、サーバシーズ140をシード値としてハッシュ化する(S05)。さらに、ステップS05で得られたハッシュ値を、乱数をシード値としてハッシュ化することでワンタイム化し、得られたハッシュ値をサーバ100へ送信する(S06)。

【0037】

なお、上記のステップS03〜S05の一連のハッシュ化処理手順は、一例であり、同等の結果が得られる他の手順とすることも当然可能であるが、事前のユーザ登録の際にパスワードをハッシュ化してハッシュ化パスワード132を取得する際のハッシュ化処理と同一の手順である必要がある。また、例えば、ステップS02において、サーバ100からパスワードの有効期限が経過しているためパスワードを更新する旨の指示を受信した場合など、必要に応じて、ステップS03を実行する前にパスワード(およびハッシュ化パスワード132)の更新を行えるようにしてもよい。

【0038】

ハッシュ値を受信したサーバ100の認証処理部120は、ユーザ情報130から対象のユーザIDに対応するハッシュ化パスワード132を取得し(S07)、取得したハッシュ化パスワード132を、ステップS02で生成した乱数をシード値としてハッシュ化する(S08)。その後、得られたハッシュ値と、ステップS07でクライアント端末300から受信したハッシュ値とを比較することで認証処理を行い、認証結果をクライアント端末300に送信する(S09)。すなわち、比較の結果両者が一致すれば認証は成立し、不一致であれば認証は不成立となる。なお、このとき例えば、クライアント端末300からの要求電文からIPアドレス等の発信元の所在に係る情報を取得し、当該情報が所定の範囲内にあるか否か等の他の条件を認証の成否の判断に加えてもよい。

【0039】

クライアント端末300の認証要求部311は、認証結果を受領し(S10)、その後、必要に応じて他のサーバ100に対しても順次上記の一連の処理を自動的に行い、各サーバ100に対する認証処理を行う。各サーバ100での認証処理は独立していることから、必要な複数のサーバ100に対して上記の一連の処理を同時並行的に行うことも可能である。なお、必要なサーバ100の情報については、例えば、クライアント端末300上にサーバ100のリストからなる設定ファイル等を保持することで把握することができる。

【0040】

以上の処理により、ユーザは、ユーザIDおよびパスワードの指定を1回行うだけで、必要な各サーバ100に対して認証処理を行うことができる。

【0041】

上述したような手法をとることにより、例えば、あるサーバ100の管理者等が、対象のユーザのユーザシーズ131やハッシュ化パスワード132などのアカウント情報を自身のユーザ情報130から取得したとしても、これらの情報を利用して他のサーバ100に対してなりすましによる認証を行うことはできず、サーバ100間でのセキュリティは確保される。

【0042】

これは、あるサーバ100でのユーザのハッシュ化パスワード132の値は、自身のサーバシーズ140によってハッシュ化されたものであり、他のサーバ100における当該ユーザのハッシュ化パスワード132は、当該他のサーバ100のサーバシーズ140によってハッシュ化されたものであるため値が異なるからである。従って、両者を同じ乱数をシード値としてハッシュ化しても同一のハッシュ値とはならず、図2のステップS09において認証は不成立となる。また、当該他のサーバ100のサーバシーズ140を何らかの手段で取得してきたとしても、対象のユーザのパスワードを知らない限り、当該他のサーバ100におけるハッシュ化パスワード132と同じ値のハッシュ値を生成することはできない。

【0043】

以上に説明したように、本発明の一実施の形態である認証システム1によれば、ユーザによるクライアント端末300からの一度の認証処理によって複数のサーバ100に対するシングルサインオンを実現することができる。このとき、サーバ100毎に異なる固有情報(サーバシーズ140)を用いて認証を行うことで、各サーバ100に対するアクセスを独立してセキュアに行うことが可能となる。また、各サーバ100での認証を同時並行的に行うことを可能とし、多数のサーバに同時並行的にアクセスする必要がある場合などにおいて認証に要する時間を削減してレスポンスの低下を抑止することが可能となる。

【0044】

以上、本発明者によってなされた発明を実施の形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることはいうまでもない。

【産業上の利用可能性】

【0045】

本発明は、複数のサーバ等に対して一回のユーザIDおよびパスワードの入力によりシングルサインオンを行う認証システムおよび認証方法に利用可能である。

【符号の説明】

【0046】

1…認証システム、

100…サーバ、110…業務処理部、120…認証処理部、130…ユーザ情報、131…ユーザシーズ、132…ハッシュ化パスワード、140…サーバシーズ、

200…マスタサーバ、210…シーズ生成部、

300…クライアント端末、310…クライアントアプリケーション、311…認証要求部、

400…ネットワーク。

【特許請求の範囲】

【請求項1】

ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証システムであって、

前記各サーバは、前記サーバへのアクセスに対しての認証処理を行う認証処理部を有し、

前記クライアント端末は、前記各サーバの機能を実行もしくは利用するに際して、ユーザからユーザIDおよびパスワードの指定を受けて前記各サーバに対して順次もしくは並行的に認証の要求を送信する認証要求部を有し、

前記サーバの前記認証処理部は、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に前記ユーザのパスワードを前記サーバシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードを含むアカウント情報を保持するユーザ情報とを有し、前記クライアント端末から受信した前記認証の要求に対して、シーズとして前記サーバシーズを前記クライアント端末に対して送信し、

前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化したハッシュ値を前記サーバに送信し、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードとを比較して認証を行い、認証結果を前記クライアント端末に送信することを特徴とする認証システム。

【請求項2】

請求項1に記載の認証システムにおいて、

前記サーバの前記認証処理部は、前記ユーザ情報に保持する前記ユーザ毎の前記アカウント情報として、さらに、前記ユーザ毎に異なる固有情報であるユーザシーズを有し、また、前記ユーザのパスワードを前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化したものを前記ハッシュ化パスワードとして有し、前記クライアント端末から受信した前記認証の要求に対して、前記シーズとして前記サーバシーズおよび対象の前記ユーザに係る前記ユーザシーズを前記クライアント端末に対して送信することを特徴とする認証システム。

【請求項3】

請求項1または2に記載の認証システムにおいて、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記認証の要求に対して、前記シーズおよび生成した乱数を前記クライアント端末に対して送信し、

前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化し、さらに前記サーバから受信した前記乱数を用いてハッシュ化したハッシュ値を前記サーバに送信し、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードを前記乱数を用いてハッシュ化した値とを比較して認証を行うことを特徴とする認証システム。

【請求項4】

請求項1〜3のいずれか1項に記載の認証システムにおいて、

さらに、前記ネットワークに接続され、前記各サーバからの要求に基づいて、前記各サーバに対して前記シーズとなるシード値を生成して提供するマスタサーバを有することを特徴とする認証システム。

【請求項5】

ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証方法であって、

前記各サーバは、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に、前記ユーザ毎に異なる固有情報であるユーザシーズと、前記ユーザのパスワードを前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードとを含むアカウント情報を有しており、

前記クライアント端末が、前記各サーバの機能を実行もしくは利用するに際して、前記サーバに対して、前記ユーザから指定されたユーザIDを含む認証の要求を送信する第1のステップと、

前記認証の要求を受信した前記サーバが、前記サーバシーズと対象の前記ユーザに係る前記ユーザシーズ、および生成した乱数を、前記クライアント端末に対して送信する第2のステップと、

前記クライアント端末が、前記ユーザから指定されたパスワードを、前記サーバから受信した前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化し、さらに前記乱数を用いてハッシュ化したハッシュ値を前記サーバに送信する第3のステップと、

前記ハッシュ値を受信した前記サーバが、前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードを前記乱数を用いてハッシュ化した値とを比較して認証を行い、認証結果を前記クライアント端末に送信する第4のステップとを有し、

前記第1〜第4のステップを前記各サーバに対して順次もしくは並行的に実行することを特徴とする認証方法。

【請求項1】

ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証システムであって、

前記各サーバは、前記サーバへのアクセスに対しての認証処理を行う認証処理部を有し、

前記クライアント端末は、前記各サーバの機能を実行もしくは利用するに際して、ユーザからユーザIDおよびパスワードの指定を受けて前記各サーバに対して順次もしくは並行的に認証の要求を送信する認証要求部を有し、

前記サーバの前記認証処理部は、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に前記ユーザのパスワードを前記サーバシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードを含むアカウント情報を保持するユーザ情報とを有し、前記クライアント端末から受信した前記認証の要求に対して、シーズとして前記サーバシーズを前記クライアント端末に対して送信し、

前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化したハッシュ値を前記サーバに送信し、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードとを比較して認証を行い、認証結果を前記クライアント端末に送信することを特徴とする認証システム。

【請求項2】

請求項1に記載の認証システムにおいて、

前記サーバの前記認証処理部は、前記ユーザ情報に保持する前記ユーザ毎の前記アカウント情報として、さらに、前記ユーザ毎に異なる固有情報であるユーザシーズを有し、また、前記ユーザのパスワードを前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化したものを前記ハッシュ化パスワードとして有し、前記クライアント端末から受信した前記認証の要求に対して、前記シーズとして前記サーバシーズおよび対象の前記ユーザに係る前記ユーザシーズを前記クライアント端末に対して送信することを特徴とする認証システム。

【請求項3】

請求項1または2に記載の認証システムにおいて、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記認証の要求に対して、前記シーズおよび生成した乱数を前記クライアント端末に対して送信し、

前記クライアント端末の前記認証要求部は、前記ユーザから指定されたパスワードを、前記サーバから受信した前記シーズを用いて所定の手順でハッシュ化し、さらに前記サーバから受信した前記乱数を用いてハッシュ化したハッシュ値を前記サーバに送信し、

前記サーバの前記認証処理部は、前記クライアント端末から受信した前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードを前記乱数を用いてハッシュ化した値とを比較して認証を行うことを特徴とする認証システム。

【請求項4】

請求項1〜3のいずれか1項に記載の認証システムにおいて、

さらに、前記ネットワークに接続され、前記各サーバからの要求に基づいて、前記各サーバに対して前記シーズとなるシード値を生成して提供するマスタサーバを有することを特徴とする認証システム。

【請求項5】

ユーザによるクライアント端末からの一度の認証処理によって、ネットワークを介して接続された複数のサーバに対するシングルサインオンを行う認証方法であって、

前記各サーバは、前記サーバ毎に異なる固有情報であるサーバシーズと、登録されたユーザのユーザID毎に、前記ユーザ毎に異なる固有情報であるユーザシーズと、前記ユーザのパスワードを前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化したハッシュ化パスワードとを含むアカウント情報を有しており、

前記クライアント端末が、前記各サーバの機能を実行もしくは利用するに際して、前記サーバに対して、前記ユーザから指定されたユーザIDを含む認証の要求を送信する第1のステップと、

前記認証の要求を受信した前記サーバが、前記サーバシーズと対象の前記ユーザに係る前記ユーザシーズ、および生成した乱数を、前記クライアント端末に対して送信する第2のステップと、

前記クライアント端末が、前記ユーザから指定されたパスワードを、前記サーバから受信した前記サーバシーズおよび前記ユーザシーズを用いて所定の手順でハッシュ化し、さらに前記乱数を用いてハッシュ化したハッシュ値を前記サーバに送信する第3のステップと、

前記ハッシュ値を受信した前記サーバが、前記ハッシュ値と、対象の前記ユーザに係る前記ハッシュ化パスワードを前記乱数を用いてハッシュ化した値とを比較して認証を行い、認証結果を前記クライアント端末に送信する第4のステップとを有し、

前記第1〜第4のステップを前記各サーバに対して順次もしくは並行的に実行することを特徴とする認証方法。

【図1】

【図2】

【図2】

【公開番号】特開2013−20312(P2013−20312A)

【公開日】平成25年1月31日(2013.1.31)

【国際特許分類】

【出願番号】特願2011−151336(P2011−151336)

【出願日】平成23年7月8日(2011.7.8)

【特許番号】特許第4820928号(P4820928)

【特許公報発行日】平成23年11月24日(2011.11.24)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

【公開日】平成25年1月31日(2013.1.31)

【国際特許分類】

【出願日】平成23年7月8日(2011.7.8)

【特許番号】特許第4820928号(P4820928)

【特許公報発行日】平成23年11月24日(2011.11.24)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

[ Back to top ]