認証システム

【課題】仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる認証システムを提供する。

【解決手段】商用認証局2とは別に個別認証局3を別途設け、個別認証局3から認証エンティティ4にルート証明書Txを発行する。個別認証局3は商用認証局2から取得した商用認証局公開鍵Kaを商用認証局公開鍵証明書Taとして認証エンティティ4に発行する。認証エンティティ4は証明書Taをルート証明書Txにて検証し、検証成立なら公開鍵Kaを信頼する。商用認証局2は被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。認証エンティティ4は証明書Tb2を取得したとき、これを公開鍵Kaにて検証し、検証成立なら被認証エンティティ公開鍵Kb2を信頼する。

【解決手段】商用認証局2とは別に個別認証局3を別途設け、個別認証局3から認証エンティティ4にルート証明書Txを発行する。個別認証局3は商用認証局2から取得した商用認証局公開鍵Kaを商用認証局公開鍵証明書Taとして認証エンティティ4に発行する。認証エンティティ4は証明書Taをルート証明書Txにて検証し、検証成立なら公開鍵Kaを信頼する。商用認証局2は被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。認証エンティティ4は証明書Tb2を取得したとき、これを公開鍵Kaにて検証し、検証成立なら被認証エンティティ公開鍵Kb2を信頼する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信相手の正当性を、認証局を通じて確認する認証システムに関する。

【背景技術】

【0002】

従来、認証システムとして、PKI(Public Key Infrastructure)を用いた認証方式(非特許文献1等参照)が広く使用されている。図7に示すように、PKIの認証システムは、商用認証局81、証明書所有者82及びユーザ端末83の3者から構築される。なお、証明書所有者82は、秘密鍵を所有するとともに、対応する公開鍵に認証局から証明書発行を受けたものを言う。

【0003】

商用認証局81は、契約等をした証明書所有者82に証明書84を発行する。ユーザ端末83が証明書84を利用したいとき、証明書所有者82はユーザ端末83に証明書84を配布する。そして、ユーザ端末83は、この証明書84が正規のものか否かを、商用認証局81から予め取得しておいたルート証明書85により確認する。ユーザ端末83は、証明書84が正しいことを確認すると、証明書84が信用できると判定する。

【先行技術文献】

【非特許文献】

【0004】

【非特許文献1】http://www.ipa.go.jp/security/pki/index.html

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、商用認証局81は民間会社であるため、経営状況が悪化して倒産することも想定されるが、このときは商用認証局81が提供していた認証システムのサービスが停止してしまうことになる。こうなると、ルート証明書85は信頼できるものではなくなるため、ユーザ端末83は別の認証局からルート証明書85を取得し直さなければならず、この再取得作業が面倒に感じる問題があった。また、ユーザ端末83に他の認証システムを組み込む仕組みがないことも課題であり、更に仕組みを作った場合にセキュリティホールになる可能性もあった。

【0006】

本発明の目的は、仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる認証システムを提供することにある。

【課題を解決するための手段】

【0007】

前記問題点を解決するために、本発明では、認証局が認証エンティティにルート証明書を配布し、被認証エンティティが被認証エンティティ秘密鍵を保有し、前記認証局が前記被認証エンティティに被認証エンティティ公開鍵証明書を発行し、前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、該被認証エンティティ公開鍵証明書を前記ルート証明書にて検証し、該検証が成立すれば、当該被認証エンティティ公開鍵証明書に含まれる被認証エンティティ公開鍵を前記認証エンティティは登録し、これにより当該認証エンティティ及び前記被認証エンティティは前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証が実行可能となる認証システムにおいて、汎用の第1認証局とは別に個別の第2認証局を設け、当該第2認証局から前記ルート証明書を前記認証エンティティに配布するようにしたことを要旨とする。

【0008】

この構成によれば、第1認証局が認証エンティティに第1認証局の証明書を発行するとき、第2認証局が署名することで第1認証局の証明書を第2認証局により保証する。このため、仮に第1認証局が倒産するなどしてサービスが停止しても、第2認証局がサービスを提供している限り、ルート証明書は信頼できるものとして取り扱うことが可能となる。よって、第1認証局がサービスを停止しても、認証エンティティにルート証明書を登録し直す作業をユーザに課す必要がなくなるので、利便性をよくすることが可能となる。

【0009】

本発明では、前記第1認証局は、自らが作成した第1認証局公開鍵を前記第2認証局に配布し、前記第2認証局は、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行し、前記認証エンティティは、前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼し、前記第1認証局は、前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行し、前記認証エンティティは、前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼し、以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となることを要旨とする。

【0010】

この構成によれば、第1認証局は従来通り、公開鍵や公開鍵証明書の発行を行い、第2認証局はルート証明書の配布のみ担えばよい。よって、第2認証局に認証の全ての処理を課さずに済むので、第2認証局を小規模に抑えることが可能となる。よって、第2認証局を立ち上げる際の初期投資を少なく抑えることが可能となる。

【0011】

本発明では、前記被認証エンティティは、車両の電子キー、又は車両の電子キーシステムの車載器であることを要旨とする。

この構成によれば、被認証エンティティに認証エンティティから電子キー用のIDコードをダウンロードするなどして、被認証エンティティを自由に電子キーとして使用することが可能となる。また、車両の電子キーシステムに、本構成の認証システムを応用することも可能となる。

【発明の効果】

【0012】

本発明によれば、仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる。

【図面の簡単な説明】

【0013】

【図1】第1実施形態の認証システムの構成図。

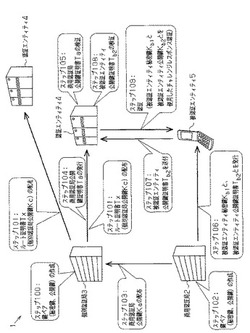

【図2】認証システムの動作を説明する動作フロー。

【図3】認証システムの動作例を示す説明図。

【図4】認証システムの他の動作例を示す説明図。

【図5】認証システムの他の動作例を示す説明図。

【図6】第2実施形態の認証システムの構成図。

【図7】従来の認証システムの概略構成図。

【発明を実施するための形態】

【0014】

(第1実施形態)

以下、本発明を具体化した認証システムの第1実施形態を図1〜図5に従って説明する。

【0015】

図1に示すように、認証システム1は、商用認証局2、個別認証局3、認証エンティティ4及び被認証エンティティ5の4者から構築されている。認証システム1は、認証エンティティ4と被認証エンティティ5とが通信を行うとき、PKI(Public Key Infrastructure)を使用した認証方式によって認証を実行するものである。PKIは、公開鍵基盤のことで、認証局相当の機関が利用者に証明書を発行して認証を行うものである。なお、商用認証局2が第1認証局に相当し、個別認証局3が第2認証局に相当する。

【0016】

商用認証局2は、インターネット網を介して個別認証局3及び被認証エンティティ5に接続される。商用認証局2は、鍵ペア(秘密鍵及び公開鍵)を作成可能であって、商用認証局2用の公開鍵(商用認証局公開鍵Ka)を個別認証局3に配布可能である。また、商用認証局2は、被認証エンティティ5に対し、被認証エンティティ5用の秘密鍵(被認証エンティティ秘密鍵Kb1)と、被認証エンティティ5用の公開鍵の証明書(被認証エンティティ公開鍵証明書Tb2)とを配布可能である。被認証エンティティ公開鍵証明書Tb2には、被認証エンティティ公開鍵Kb2と、被認証エンティティ公開鍵Kb2に対する商用認証局2の署名(正当性)とが含まれている。なお、商用認証局公開鍵Kaが第1認証局公開鍵に相当する。

【0017】

個別認証局3は、商用認証局2とは別に自ら立ち上げた自社認証局であって、インターネット網を介して商用認証局2及び認証エンティティ4に接続される。個別認証局3は、鍵ペア(秘密鍵及び公開鍵)を作成可能であって、個別認証局3用の公開鍵(個別認証公開鍵Kc)をルート証明書Txとして認証エンティティ4に配布可能である。また、個別認証局3は、商用認証局2から取得した商用認証局公開鍵Kaの証明書(商用認証局公開鍵証明書Ta)を認証エンティティ4に配布可能である。商用認証局公開鍵証明書Taには、商用認証局公開鍵Kaと、商用認証局公開鍵Kaに対する個別認証局3の署名(正当性)とが含まれている。なお、商用認証局公開鍵証明書Taが第1認証局公開鍵証明書に相当する。

【0018】

ルート証明書Txは、個別認証局3が通信相手の正当性を証明するために自ら署名して発行するデジタル証明書である。換言するならば、ルート証明書Txは、公開鍵基盤を構成する一要素であって、発行者と主体者とが同じであり、かつ自分自身の秘密鍵で、それに対応する公開鍵に署名した公開鍵証明書のことである。

【0019】

被認証エンティティ5は、ユーザが所持する携帯電話であって、認証エンティティ4にアクセスして認証エンティティ4と通信を実行する。被認証エンティティ5は、認証エンティティ4との通信に際して、被認証エンティティ公開鍵証明書Tb2を認証エンティティ4に送付して、被認証エンティティ5に被認証エンティティ公開鍵証明書Tb2を検証させる。

【0020】

認証エンティティ4は、例えば各地点に配置されたサーバであって、被認証エンティティ5からの問い合せに応じて被認証エンティティ5と通信を実行する。認証エンティティ4は、個別認証局3から商用認証局公開鍵証明書Taを取得したとき、商用認証局公開鍵証明書Taをルート証明書Tx(個別認証局公開鍵Kc)にて検証する。そして、認証エンティティ4は、この検証が成立すると、商用認証局公開鍵証明書Taに含まれる商用認証局公開鍵Kaを信頼する。

【0021】

また、認証エンティティ4は、被認証エンティティ5から被認証エンティティ公開鍵証明書Tb2を取得したとき、被認証エンティティ公開鍵証明書Tb2を信頼確認済みの商用認証局公開鍵Kaにて検証する。そして、認証エンティティ4は、この検証が成立すると、被認証エンティティ公開鍵証明書Tb2に含まれる被認証エンティティ公開鍵Kb2を信頼する。よって、実通信時、認証エンティティ4と被認証エンティティ5とは、認証エンティティ4に登録された被認証エンティティ公開鍵Kb2と、被認証エンティティ5に登録された被認証エンティティ秘密鍵Kb1とで、チャレンジレスポンス認証が可能となる。

【0022】

次に、本例の認証システム1の動作を、図1及び図2に従って説明する。なお、図中のステップ100〜106は、認証エンティティ4と被認証エンティティ5が実通信を行う前段階において予め実施しておく登録作業である。

【0023】

ステップ100において、個別認証局3は、鍵ペア(秘密鍵及び公開鍵)を作成する。

ステップ101において、個別認証局3は、作成した個別認証局公開鍵Kcをルート証明書Txとして各認証エンティティ4に配布する。ルート証明書Txは、認証システム1に登録した認証エンティティ4に配布される。

【0024】

ステップ102において、商用認証局2は、鍵ペア(秘密鍵及び公開鍵)を作成する。

ステップ103において、商用認証局2は、作成した商用認証局公開鍵Kaを個別認証局3に配布する。なお、ステップ100及び101の動作と、ステップ102及び103の動作とは、順序が入れ替わっていてもよい。

【0025】

ステップ104において、個別認証局3は、商用認証局公開鍵証明書Taを認証エンティティ4に発行する。商用認証局公開鍵証明書Taの発行は、個別認証局3が認証エンティティ4から証明書の発行依頼を受け付けたときに実行される。

【0026】

ステップ105において、認証エンティティ4は、個別認証局3から取得した商用認証局公開鍵証明書Taをルート証明書Txにて検証する。認証エンティティ4は、この検証が成立することを確認すると、商用認証局公開鍵証明書Taに含まれる商用認証局公開鍵Kaを信頼する。つまり、認証エンティティ4は、商用認証局公開鍵Kaを使用可能な公開鍵として自身に登録する。

【0027】

ステップ106において、商用認証局2は、被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵証明書Tb2の発行は、被認証エンティティ5からこれら情報の送付依頼を受け付けたときに実行される。このとき、被認証エンティティ5には、被認証エンティティ秘密鍵Kb1が認証エンティティ4との認証時(ステップ109)に使用可能な秘密鍵として登録される。

【0028】

以上のステップ100〜106の作業により、認証エンティティ4には商用認証局公開鍵Kaが登録され、被認証エンティティ5には被認証エンティティ公開鍵証明書Tb2が登録された状態となる。つまり、認証エンティティ4と被認証エンティティ5とがステップ107以降の実通信を行うのに必要な準備が完了する。

【0029】

ステップ107において、被認証エンティティ5は、実通信の際、被認証エンティティ公開鍵証明書Tb2を認証エンティティ4に送付する。つまり、被認証エンティティ5にてアクセス実行操作がなされ、認証エンティティ4との通信が開始されると、まずは被認証エンティティ公開鍵証明書Tb2が被認証エンティティ5から認証エンティティ4に送信される。

【0030】

ステップ108において、認証エンティティ4は、被認証エンティティ公開鍵証明書Tb2を商用認証局公開鍵Kaにて検証する。そして、認証エンティティ4は、この検証が成立することを確認すると、被認証エンティティ公開鍵証明書Tb2に含まれる被認証エンティティ公開鍵Kb2を信頼する。つまり、認証エンティティ4には、被認証エンティティ公開鍵Kb2が被認証エンティティ5との認証時(ステップ109)に使用可能な公開鍵として登録される。

【0031】

ステップ109において、認証エンティティ4は、被認証エンティティ公開鍵Kb2と被認証エンティティ秘密鍵Kb1とを使用したチャレンジレスポンス認証を被認証エンティティ5と実行する。つまり、認証エンティティ4に登録された被認証エンティティ公開鍵Kb2と、被認証エンティティ5に登録された被認証エンティティ秘密鍵Kb1とで、チャレンジレスポンス認証が実行される。そして、チャレンジレスポンス認証が成立すると、認証エンティティ4と被認証エンティティ5との通信が許可される。

【0032】

認証エンティティ4は、被認証エンティティ5とチャレンジレスポンス認証が成立することを確認すると、被認証エンティティ5が要求する各種情報を被認証エンティティ5に送信する。例えば、被認証エンティティ5を車両の電子キーとして使用する場合は、電子キー用のIDコードや、車両と実行するチャレンジレスポンス認証用の暗号鍵(共通鍵)などがある。被認証エンティティ5は、認証エンティティ4から各種情報を受信すると、これを自身に登録する。

【0033】

ところで、図3に示すように、例えば商用認証局2が倒産するなどして、商用認証局2によるサービスが停止する場合も想定される。しかし、本例の場合は、認証システム1で使用していたルート証明書Txが個別認証局3にて保証されているので、商用認証局2によるサービスが停止しても、ルート証明書Txを問題なく使用することが可能となる。よって、書き換え等をユーザに課すことなく、認証システム1を継続使用することが可能となる。

【0034】

以上により、本例においては、認証システム1に商用認証局2とは別に個別認証局3を設け、個別認証局3から認証エンティティ4にルート証明書Txを配布するようにした。よって、仮に商用認証局2が倒産するなどしてサービスを停止しても、認証エンティティ4に登録されているルート証明書Txは個別認証局3にて保証された状態を維持するので、このルート証明書Txを継続使用することが可能となる。よって、商用認証局2がサービスを停止しても、ルート証明書Txの再取得をユーザに課さずに済むので、利便性をよくすることが可能となる。

【0035】

図4に示すように、別認証局15のサービスを本例の認証システム1が受け入れてシステムを拡張する場合、別認証局15から別認証局公開鍵証明書Thを認証エンティティ4に配布することで対応可能である。なお、別認証局公開鍵証明書Thには、別認証局15が作成した公開鍵である別認証局公開鍵と、この別認証公開鍵に対する個別認証局3の署名(正当性)とが含まれる。よって、この場合は、ルート証明書Txを共通使用することを前提として、自由なシステム拡張が可能となる。

【0036】

図5に示すように、商用認証局2がサービスを停止したり、商用認証局2の秘密鍵が漏洩するなどしてセキュリティ性に問題が生じたりした場合は、商用認証局2に代えて別認証局18を立ち上げてもよい。なお、別認証局18は、個別認証局3を管理する自社が自ら立ち上げてもよい。

【0037】

このとき、別認証局18は、商用認証局2と同様のステップ102、103及び106の処理を実行する。つまり。別認証局18は、秘密鍵及び公開鍵を作成し、自作した別認証公開鍵Klを個別認証局3に配布する。また、別認証局18は、自らが作成した被認証エンティティ秘密鍵Km1と、被認証エンティティ公開鍵証明書Tm2とを、被認証エンティティ5に再発行する。被認証エンティティ公開鍵証明書Tm2には、別認証局18が作成した被認証エンティティ公開鍵と、この被認証エンティティ公開鍵に対する別認証局18の署名(正当性)とが含まれている。

【0038】

また、個別認証局3は、商用認証局公開鍵証明書Taを無効化し、別認証局公開鍵証明書Tnを認証エンティティ4に再発行する。なお、別認証局公開鍵証明書Tnには、別認証局18が作成した公開鍵である別認証局公開鍵と、別認証公開鍵に対する個別認証局3の署名(正当性)とが含まれる。そして、認証エンティティ4は、商用認証局2から別認証局公開鍵証明書Tnを取得すると、これをルート証明書Txにて検証し、検証が成立すれば、別認証局公開鍵証明書Tnに含まれる別認証公開鍵を信頼する。

【0039】

よって、この場合は、仮に商用認証局2のサービスに問題が生じても、ルート証明書Txの再登録をユーザに課すことなく、システムの継続利用が可能となる。このため、ユーザは証明書の再発行を受けるだけでシステムの継続利用が可能となるので、非常に利便性がよいと言える。

【0040】

本実施形態の構成によれば、以下に記載の効果を得ることができる。

(1)商用認証局2とは別に個別認証局3を設け、個別認証局3からルート証明書Txを配布するようにしたので、仮に商用認証局2のサービスが停止しても、個別認証局3がサービスを提供している限り、ルート証明書Txを継続使用することが可能となる。よって、仮に商用認証局2がサービスを停止しても、ルート証明書Txの再取得の作業をユーザに課す必要がないので、利便性をよいものとすることができる。

【0041】

(2)商用認証局2のサービスが停止した場合(図5参照)、商用認証局2の代替として別認証局18を立ち上げれば、ルート証明書Txの書き換えをユーザに課すことなく、認証システム1を継続使用することができる。

【0042】

(3)商用認証局2に従来通りのサービスを担わせ、個別認証局3にルート証明書Txの配布を実行させる。このため、個別認証局3に課す処理が極力少なく済むので、個別認証局3の小規模に抑えることができる。よって、個別認証局3を立ち上げる際の初期投資を少なく抑えることができる。

【0043】

(4)被認証エンティティ5を電子キーとした場合、被認証エンティティ5から電子キー用のIDコードを被認証エンティティ5にダウンロードすることにより、被認証エンティティ5を自由にキーとして使用することができる。

【0044】

(第2実施形態)

次に、第2実施形態を図6に従って説明する。なお、本例は、第1実施形態の思想を車両の電子キーシステムに応用した例である。よって、本例において第1実施形態と同一部分には同一符号を付して詳しい説明を省略し、異なる箇所のみ詳述する。

【0045】

図6に示すように、本例の認証システム1には、車両20が構成要素として追加されている。車両20には、認証エンティティ4を車両キーとして各種車両操作(ドアロック施解錠、エンジン始動等)が可能な電子キーシステム21が搭載されている。本例では、被認証エンティティ5を電子キー22に置き換えて説明する。電子キーシステム21には、車両20からの通信をトリガとしてID照合を行うキー操作フリーシステムや、電子キー22からの通信をトリガとしてID照合を行うワイヤレスキーシステムがある。

【0046】

本例の場合、認証エンティティ4には、被認証エンティティ公開鍵Kb2の他に、車両公開鍵Kd2が予め登録されている。なお、認証エンティティ4は車両工場等に設置されているものであるため、車両公開鍵Kd2は車両製造の過程で認証エンティティ4に登録される。一方、車両20には、認証エンティティ4の車両公開鍵Kd2と組をなす車両秘密鍵Kd1が予め登録されている。なお、車両秘密鍵Kd1も車両製造の過程で車両20に登録される。

【0047】

次に、本例の認証システム1の動作を、図6に従って説明する。

ステップ200において、認証エンティティ4は、被認証エンティティ5との認証時、被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵Kb2を使用した暗号通信にて、キーID照合時のチャレンジレスポンス認証に使用する共通鍵Keを、被認証エンティティ5に発行する。よって、電子キー22には、車両20とのチャレンジレスポンス認証用の共通鍵Keが登録される。

【0048】

ステップ201において、認証エンティティ4は、例えば車両出荷時、車両秘密鍵Kd1及び車両公開鍵Kd2を使用した暗号通信にて、キーID照合時のチャレンジレスポンス認証に使用する共通鍵Keを、車両20に発行する。共通鍵Keの発行は、例えば車両20に搭載されたネットワーク通信装置(G-Book)等を使用して実行される。このため、車両20には、電子キー22とのチャレンジレスポンス認証用の共通鍵Keが登録される。

【0049】

ステップ202において、電子キー22が車両20と無線によるID照合を行うとき、車両20及び電子キー22は、電子キー22に登録されたIDコードの正否を確認するIDコード照合と、共通鍵Ke,Keによるチャレンジレスポンス認証とを実行する。そして、IDコード照合及びチャレンジレスポンス認証がともに成立すれば、車両20のドアロック施解錠やエンジン始動等が許可又は実行される。

【0050】

本実施形態の構成によれば、第1実施形態に記載の(1)〜(4)に加え、以下の効果を得ることができる。

(5)本例の認証システム1を電子キーシステム21に応用したので、車両20や電子キー22への共通鍵の登録を、セキュリティ性が確保された処理にて実行することができる。

【0051】

なお、実施形態はこれまでに述べた構成に限らず、以下の態様に変更してもよい。

・各実施形態において、被認証エンティティ5は、被認証エンティティ秘密鍵Kb1を被認証エンティティ5から取得することに限定されない。例えば、被認証エンティティ5は、被認証エンティティ秘密鍵Kb1を予め保有していてもよいし、または登録局から別途取得するものでもよい。

【0052】

・各実施形態において、認証エンティティ4は、被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5から取得することに限定されない。つまり、被認証エンティティ公開鍵証明書Tb2を発行するのは個別認証局3ではあるが、どこから取得するのかは特に限定されるものではない。

【0053】

・各実施形態において、認証エンティティ4は、商用認証局公開鍵証明書Taを個別認証局3から取得することに限定されない。例えば、認証エンティティ4は、商用認証局公開鍵証明書Taを予め保有していてもよいし、別の登録局から別途取得してもよい。

【0054】

・各実施形態において、被認証エンティティ5は、携帯電話や電子キーに限らず、他の通信端末でもよい。

・各実施形態において、認証エンティティ4は、車両20のキーに限らず、例えば車両20に搭載された電子キーシステム21の車載器でもよい。なお、車載器とは、車両20側において電子キーシステム21の動作を管理する機器であって、例えばID照合の通信管理や、キーのIDコードを確認するなどの処理を実行するものである。

【0055】

・各実施形態において、認証エンティティ4と被認証エンティティ5が実行する認証(エンティティ認証)は、チャレンジレスポンス認証に限らず、他の認証を使用してもよい。

【0056】

・各実施形態において、個別認証局3は、少なくともルート証明書Txを保証する役目を担えばよい。

次に、上記実施形態及び別例から把握できる技術的思想について、それらの効果とともに以下に追記する。

【0057】

(イ)請求項1〜3のいずれかにおいて、前記認証エンティティ及び前記被認証エンティティの組が複数設けられ、これら組に対して前記第2認証局が各々異なる前記ルート証明書を発行する。この構成によれば、複数の組にルート証明書の発行が可能となるので、システム拡張が可能となる。

【0058】

(ロ)請求項1〜3、前記技術的思想(イ)のいずれかにおいて、前記被認証エンティティは車両の電子キーであり、前記認証エンティティは前記被認証エンティティ公開鍵の他に、前記車両用の公開鍵である車両公開鍵を保持し、前記車両は前記車両公開鍵に対応した車両秘密鍵を保持し、前記認証エンティティは、前記電子キーとの間で前記被認証エンティティ秘密鍵及び前記被認証エンティティ公開鍵による認証が成立することを条件に、電子キーシステムの認証で使用する暗号鍵を前記電子キーに登録し、前記車両との間で前記車両秘密鍵及び前記車両公開鍵による認証が成立することを条件に、前記電子キーシステムの認証で使用する暗号鍵を前記車両に登録する。この構成によれば、本例の認証システムを電子キーシステムに応用することが可能となる。

【0059】

(ハ)前記第1認証局が自ら作成した第1認証局公開鍵を前記第2認証局に配布するステップと、

前記第2認証局が、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行するステップと、

前記認証エンティティが前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼するステップと、

前記第1認証局が前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行するステップと、

前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼するステップとを備え、

以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となることを特徴とする認証方法。

【符号の説明】

【0060】

1…認証システム、2…第1認証局(認証局)としての商用認証局、3…第2認証局(認証局)としての個別認証局、4…認証エンティティ、5…被認証エンティティ、20…車両、21…電子キーシステム、22…電子キー、Kb1,Km1…被認証エンティティ秘密鍵、Tb2,Tm2…被認証エンティティ公開鍵証明書、Kb2…被認証エンティティ公開鍵、Ka…第1認証局公開鍵としての商用認証局公開鍵、Ta…第1認証局公開鍵証明書としての商用認証局公開鍵証明書、Tx…ルート証明書。

【技術分野】

【0001】

本発明は、通信相手の正当性を、認証局を通じて確認する認証システムに関する。

【背景技術】

【0002】

従来、認証システムとして、PKI(Public Key Infrastructure)を用いた認証方式(非特許文献1等参照)が広く使用されている。図7に示すように、PKIの認証システムは、商用認証局81、証明書所有者82及びユーザ端末83の3者から構築される。なお、証明書所有者82は、秘密鍵を所有するとともに、対応する公開鍵に認証局から証明書発行を受けたものを言う。

【0003】

商用認証局81は、契約等をした証明書所有者82に証明書84を発行する。ユーザ端末83が証明書84を利用したいとき、証明書所有者82はユーザ端末83に証明書84を配布する。そして、ユーザ端末83は、この証明書84が正規のものか否かを、商用認証局81から予め取得しておいたルート証明書85により確認する。ユーザ端末83は、証明書84が正しいことを確認すると、証明書84が信用できると判定する。

【先行技術文献】

【非特許文献】

【0004】

【非特許文献1】http://www.ipa.go.jp/security/pki/index.html

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、商用認証局81は民間会社であるため、経営状況が悪化して倒産することも想定されるが、このときは商用認証局81が提供していた認証システムのサービスが停止してしまうことになる。こうなると、ルート証明書85は信頼できるものではなくなるため、ユーザ端末83は別の認証局からルート証明書85を取得し直さなければならず、この再取得作業が面倒に感じる問題があった。また、ユーザ端末83に他の認証システムを組み込む仕組みがないことも課題であり、更に仕組みを作った場合にセキュリティホールになる可能性もあった。

【0006】

本発明の目的は、仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる認証システムを提供することにある。

【課題を解決するための手段】

【0007】

前記問題点を解決するために、本発明では、認証局が認証エンティティにルート証明書を配布し、被認証エンティティが被認証エンティティ秘密鍵を保有し、前記認証局が前記被認証エンティティに被認証エンティティ公開鍵証明書を発行し、前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、該被認証エンティティ公開鍵証明書を前記ルート証明書にて検証し、該検証が成立すれば、当該被認証エンティティ公開鍵証明書に含まれる被認証エンティティ公開鍵を前記認証エンティティは登録し、これにより当該認証エンティティ及び前記被認証エンティティは前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証が実行可能となる認証システムにおいて、汎用の第1認証局とは別に個別の第2認証局を設け、当該第2認証局から前記ルート証明書を前記認証エンティティに配布するようにしたことを要旨とする。

【0008】

この構成によれば、第1認証局が認証エンティティに第1認証局の証明書を発行するとき、第2認証局が署名することで第1認証局の証明書を第2認証局により保証する。このため、仮に第1認証局が倒産するなどしてサービスが停止しても、第2認証局がサービスを提供している限り、ルート証明書は信頼できるものとして取り扱うことが可能となる。よって、第1認証局がサービスを停止しても、認証エンティティにルート証明書を登録し直す作業をユーザに課す必要がなくなるので、利便性をよくすることが可能となる。

【0009】

本発明では、前記第1認証局は、自らが作成した第1認証局公開鍵を前記第2認証局に配布し、前記第2認証局は、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行し、前記認証エンティティは、前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼し、前記第1認証局は、前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行し、前記認証エンティティは、前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼し、以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となることを要旨とする。

【0010】

この構成によれば、第1認証局は従来通り、公開鍵や公開鍵証明書の発行を行い、第2認証局はルート証明書の配布のみ担えばよい。よって、第2認証局に認証の全ての処理を課さずに済むので、第2認証局を小規模に抑えることが可能となる。よって、第2認証局を立ち上げる際の初期投資を少なく抑えることが可能となる。

【0011】

本発明では、前記被認証エンティティは、車両の電子キー、又は車両の電子キーシステムの車載器であることを要旨とする。

この構成によれば、被認証エンティティに認証エンティティから電子キー用のIDコードをダウンロードするなどして、被認証エンティティを自由に電子キーとして使用することが可能となる。また、車両の電子キーシステムに、本構成の認証システムを応用することも可能となる。

【発明の効果】

【0012】

本発明によれば、仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる。

【図面の簡単な説明】

【0013】

【図1】第1実施形態の認証システムの構成図。

【図2】認証システムの動作を説明する動作フロー。

【図3】認証システムの動作例を示す説明図。

【図4】認証システムの他の動作例を示す説明図。

【図5】認証システムの他の動作例を示す説明図。

【図6】第2実施形態の認証システムの構成図。

【図7】従来の認証システムの概略構成図。

【発明を実施するための形態】

【0014】

(第1実施形態)

以下、本発明を具体化した認証システムの第1実施形態を図1〜図5に従って説明する。

【0015】

図1に示すように、認証システム1は、商用認証局2、個別認証局3、認証エンティティ4及び被認証エンティティ5の4者から構築されている。認証システム1は、認証エンティティ4と被認証エンティティ5とが通信を行うとき、PKI(Public Key Infrastructure)を使用した認証方式によって認証を実行するものである。PKIは、公開鍵基盤のことで、認証局相当の機関が利用者に証明書を発行して認証を行うものである。なお、商用認証局2が第1認証局に相当し、個別認証局3が第2認証局に相当する。

【0016】

商用認証局2は、インターネット網を介して個別認証局3及び被認証エンティティ5に接続される。商用認証局2は、鍵ペア(秘密鍵及び公開鍵)を作成可能であって、商用認証局2用の公開鍵(商用認証局公開鍵Ka)を個別認証局3に配布可能である。また、商用認証局2は、被認証エンティティ5に対し、被認証エンティティ5用の秘密鍵(被認証エンティティ秘密鍵Kb1)と、被認証エンティティ5用の公開鍵の証明書(被認証エンティティ公開鍵証明書Tb2)とを配布可能である。被認証エンティティ公開鍵証明書Tb2には、被認証エンティティ公開鍵Kb2と、被認証エンティティ公開鍵Kb2に対する商用認証局2の署名(正当性)とが含まれている。なお、商用認証局公開鍵Kaが第1認証局公開鍵に相当する。

【0017】

個別認証局3は、商用認証局2とは別に自ら立ち上げた自社認証局であって、インターネット網を介して商用認証局2及び認証エンティティ4に接続される。個別認証局3は、鍵ペア(秘密鍵及び公開鍵)を作成可能であって、個別認証局3用の公開鍵(個別認証公開鍵Kc)をルート証明書Txとして認証エンティティ4に配布可能である。また、個別認証局3は、商用認証局2から取得した商用認証局公開鍵Kaの証明書(商用認証局公開鍵証明書Ta)を認証エンティティ4に配布可能である。商用認証局公開鍵証明書Taには、商用認証局公開鍵Kaと、商用認証局公開鍵Kaに対する個別認証局3の署名(正当性)とが含まれている。なお、商用認証局公開鍵証明書Taが第1認証局公開鍵証明書に相当する。

【0018】

ルート証明書Txは、個別認証局3が通信相手の正当性を証明するために自ら署名して発行するデジタル証明書である。換言するならば、ルート証明書Txは、公開鍵基盤を構成する一要素であって、発行者と主体者とが同じであり、かつ自分自身の秘密鍵で、それに対応する公開鍵に署名した公開鍵証明書のことである。

【0019】

被認証エンティティ5は、ユーザが所持する携帯電話であって、認証エンティティ4にアクセスして認証エンティティ4と通信を実行する。被認証エンティティ5は、認証エンティティ4との通信に際して、被認証エンティティ公開鍵証明書Tb2を認証エンティティ4に送付して、被認証エンティティ5に被認証エンティティ公開鍵証明書Tb2を検証させる。

【0020】

認証エンティティ4は、例えば各地点に配置されたサーバであって、被認証エンティティ5からの問い合せに応じて被認証エンティティ5と通信を実行する。認証エンティティ4は、個別認証局3から商用認証局公開鍵証明書Taを取得したとき、商用認証局公開鍵証明書Taをルート証明書Tx(個別認証局公開鍵Kc)にて検証する。そして、認証エンティティ4は、この検証が成立すると、商用認証局公開鍵証明書Taに含まれる商用認証局公開鍵Kaを信頼する。

【0021】

また、認証エンティティ4は、被認証エンティティ5から被認証エンティティ公開鍵証明書Tb2を取得したとき、被認証エンティティ公開鍵証明書Tb2を信頼確認済みの商用認証局公開鍵Kaにて検証する。そして、認証エンティティ4は、この検証が成立すると、被認証エンティティ公開鍵証明書Tb2に含まれる被認証エンティティ公開鍵Kb2を信頼する。よって、実通信時、認証エンティティ4と被認証エンティティ5とは、認証エンティティ4に登録された被認証エンティティ公開鍵Kb2と、被認証エンティティ5に登録された被認証エンティティ秘密鍵Kb1とで、チャレンジレスポンス認証が可能となる。

【0022】

次に、本例の認証システム1の動作を、図1及び図2に従って説明する。なお、図中のステップ100〜106は、認証エンティティ4と被認証エンティティ5が実通信を行う前段階において予め実施しておく登録作業である。

【0023】

ステップ100において、個別認証局3は、鍵ペア(秘密鍵及び公開鍵)を作成する。

ステップ101において、個別認証局3は、作成した個別認証局公開鍵Kcをルート証明書Txとして各認証エンティティ4に配布する。ルート証明書Txは、認証システム1に登録した認証エンティティ4に配布される。

【0024】

ステップ102において、商用認証局2は、鍵ペア(秘密鍵及び公開鍵)を作成する。

ステップ103において、商用認証局2は、作成した商用認証局公開鍵Kaを個別認証局3に配布する。なお、ステップ100及び101の動作と、ステップ102及び103の動作とは、順序が入れ替わっていてもよい。

【0025】

ステップ104において、個別認証局3は、商用認証局公開鍵証明書Taを認証エンティティ4に発行する。商用認証局公開鍵証明書Taの発行は、個別認証局3が認証エンティティ4から証明書の発行依頼を受け付けたときに実行される。

【0026】

ステップ105において、認証エンティティ4は、個別認証局3から取得した商用認証局公開鍵証明書Taをルート証明書Txにて検証する。認証エンティティ4は、この検証が成立することを確認すると、商用認証局公開鍵証明書Taに含まれる商用認証局公開鍵Kaを信頼する。つまり、認証エンティティ4は、商用認証局公開鍵Kaを使用可能な公開鍵として自身に登録する。

【0027】

ステップ106において、商用認証局2は、被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵証明書Tb2の発行は、被認証エンティティ5からこれら情報の送付依頼を受け付けたときに実行される。このとき、被認証エンティティ5には、被認証エンティティ秘密鍵Kb1が認証エンティティ4との認証時(ステップ109)に使用可能な秘密鍵として登録される。

【0028】

以上のステップ100〜106の作業により、認証エンティティ4には商用認証局公開鍵Kaが登録され、被認証エンティティ5には被認証エンティティ公開鍵証明書Tb2が登録された状態となる。つまり、認証エンティティ4と被認証エンティティ5とがステップ107以降の実通信を行うのに必要な準備が完了する。

【0029】

ステップ107において、被認証エンティティ5は、実通信の際、被認証エンティティ公開鍵証明書Tb2を認証エンティティ4に送付する。つまり、被認証エンティティ5にてアクセス実行操作がなされ、認証エンティティ4との通信が開始されると、まずは被認証エンティティ公開鍵証明書Tb2が被認証エンティティ5から認証エンティティ4に送信される。

【0030】

ステップ108において、認証エンティティ4は、被認証エンティティ公開鍵証明書Tb2を商用認証局公開鍵Kaにて検証する。そして、認証エンティティ4は、この検証が成立することを確認すると、被認証エンティティ公開鍵証明書Tb2に含まれる被認証エンティティ公開鍵Kb2を信頼する。つまり、認証エンティティ4には、被認証エンティティ公開鍵Kb2が被認証エンティティ5との認証時(ステップ109)に使用可能な公開鍵として登録される。

【0031】

ステップ109において、認証エンティティ4は、被認証エンティティ公開鍵Kb2と被認証エンティティ秘密鍵Kb1とを使用したチャレンジレスポンス認証を被認証エンティティ5と実行する。つまり、認証エンティティ4に登録された被認証エンティティ公開鍵Kb2と、被認証エンティティ5に登録された被認証エンティティ秘密鍵Kb1とで、チャレンジレスポンス認証が実行される。そして、チャレンジレスポンス認証が成立すると、認証エンティティ4と被認証エンティティ5との通信が許可される。

【0032】

認証エンティティ4は、被認証エンティティ5とチャレンジレスポンス認証が成立することを確認すると、被認証エンティティ5が要求する各種情報を被認証エンティティ5に送信する。例えば、被認証エンティティ5を車両の電子キーとして使用する場合は、電子キー用のIDコードや、車両と実行するチャレンジレスポンス認証用の暗号鍵(共通鍵)などがある。被認証エンティティ5は、認証エンティティ4から各種情報を受信すると、これを自身に登録する。

【0033】

ところで、図3に示すように、例えば商用認証局2が倒産するなどして、商用認証局2によるサービスが停止する場合も想定される。しかし、本例の場合は、認証システム1で使用していたルート証明書Txが個別認証局3にて保証されているので、商用認証局2によるサービスが停止しても、ルート証明書Txを問題なく使用することが可能となる。よって、書き換え等をユーザに課すことなく、認証システム1を継続使用することが可能となる。

【0034】

以上により、本例においては、認証システム1に商用認証局2とは別に個別認証局3を設け、個別認証局3から認証エンティティ4にルート証明書Txを配布するようにした。よって、仮に商用認証局2が倒産するなどしてサービスを停止しても、認証エンティティ4に登録されているルート証明書Txは個別認証局3にて保証された状態を維持するので、このルート証明書Txを継続使用することが可能となる。よって、商用認証局2がサービスを停止しても、ルート証明書Txの再取得をユーザに課さずに済むので、利便性をよくすることが可能となる。

【0035】

図4に示すように、別認証局15のサービスを本例の認証システム1が受け入れてシステムを拡張する場合、別認証局15から別認証局公開鍵証明書Thを認証エンティティ4に配布することで対応可能である。なお、別認証局公開鍵証明書Thには、別認証局15が作成した公開鍵である別認証局公開鍵と、この別認証公開鍵に対する個別認証局3の署名(正当性)とが含まれる。よって、この場合は、ルート証明書Txを共通使用することを前提として、自由なシステム拡張が可能となる。

【0036】

図5に示すように、商用認証局2がサービスを停止したり、商用認証局2の秘密鍵が漏洩するなどしてセキュリティ性に問題が生じたりした場合は、商用認証局2に代えて別認証局18を立ち上げてもよい。なお、別認証局18は、個別認証局3を管理する自社が自ら立ち上げてもよい。

【0037】

このとき、別認証局18は、商用認証局2と同様のステップ102、103及び106の処理を実行する。つまり。別認証局18は、秘密鍵及び公開鍵を作成し、自作した別認証公開鍵Klを個別認証局3に配布する。また、別認証局18は、自らが作成した被認証エンティティ秘密鍵Km1と、被認証エンティティ公開鍵証明書Tm2とを、被認証エンティティ5に再発行する。被認証エンティティ公開鍵証明書Tm2には、別認証局18が作成した被認証エンティティ公開鍵と、この被認証エンティティ公開鍵に対する別認証局18の署名(正当性)とが含まれている。

【0038】

また、個別認証局3は、商用認証局公開鍵証明書Taを無効化し、別認証局公開鍵証明書Tnを認証エンティティ4に再発行する。なお、別認証局公開鍵証明書Tnには、別認証局18が作成した公開鍵である別認証局公開鍵と、別認証公開鍵に対する個別認証局3の署名(正当性)とが含まれる。そして、認証エンティティ4は、商用認証局2から別認証局公開鍵証明書Tnを取得すると、これをルート証明書Txにて検証し、検証が成立すれば、別認証局公開鍵証明書Tnに含まれる別認証公開鍵を信頼する。

【0039】

よって、この場合は、仮に商用認証局2のサービスに問題が生じても、ルート証明書Txの再登録をユーザに課すことなく、システムの継続利用が可能となる。このため、ユーザは証明書の再発行を受けるだけでシステムの継続利用が可能となるので、非常に利便性がよいと言える。

【0040】

本実施形態の構成によれば、以下に記載の効果を得ることができる。

(1)商用認証局2とは別に個別認証局3を設け、個別認証局3からルート証明書Txを配布するようにしたので、仮に商用認証局2のサービスが停止しても、個別認証局3がサービスを提供している限り、ルート証明書Txを継続使用することが可能となる。よって、仮に商用認証局2がサービスを停止しても、ルート証明書Txの再取得の作業をユーザに課す必要がないので、利便性をよいものとすることができる。

【0041】

(2)商用認証局2のサービスが停止した場合(図5参照)、商用認証局2の代替として別認証局18を立ち上げれば、ルート証明書Txの書き換えをユーザに課すことなく、認証システム1を継続使用することができる。

【0042】

(3)商用認証局2に従来通りのサービスを担わせ、個別認証局3にルート証明書Txの配布を実行させる。このため、個別認証局3に課す処理が極力少なく済むので、個別認証局3の小規模に抑えることができる。よって、個別認証局3を立ち上げる際の初期投資を少なく抑えることができる。

【0043】

(4)被認証エンティティ5を電子キーとした場合、被認証エンティティ5から電子キー用のIDコードを被認証エンティティ5にダウンロードすることにより、被認証エンティティ5を自由にキーとして使用することができる。

【0044】

(第2実施形態)

次に、第2実施形態を図6に従って説明する。なお、本例は、第1実施形態の思想を車両の電子キーシステムに応用した例である。よって、本例において第1実施形態と同一部分には同一符号を付して詳しい説明を省略し、異なる箇所のみ詳述する。

【0045】

図6に示すように、本例の認証システム1には、車両20が構成要素として追加されている。車両20には、認証エンティティ4を車両キーとして各種車両操作(ドアロック施解錠、エンジン始動等)が可能な電子キーシステム21が搭載されている。本例では、被認証エンティティ5を電子キー22に置き換えて説明する。電子キーシステム21には、車両20からの通信をトリガとしてID照合を行うキー操作フリーシステムや、電子キー22からの通信をトリガとしてID照合を行うワイヤレスキーシステムがある。

【0046】

本例の場合、認証エンティティ4には、被認証エンティティ公開鍵Kb2の他に、車両公開鍵Kd2が予め登録されている。なお、認証エンティティ4は車両工場等に設置されているものであるため、車両公開鍵Kd2は車両製造の過程で認証エンティティ4に登録される。一方、車両20には、認証エンティティ4の車両公開鍵Kd2と組をなす車両秘密鍵Kd1が予め登録されている。なお、車両秘密鍵Kd1も車両製造の過程で車両20に登録される。

【0047】

次に、本例の認証システム1の動作を、図6に従って説明する。

ステップ200において、認証エンティティ4は、被認証エンティティ5との認証時、被認証エンティティ秘密鍵Kb1及び被認証エンティティ公開鍵Kb2を使用した暗号通信にて、キーID照合時のチャレンジレスポンス認証に使用する共通鍵Keを、被認証エンティティ5に発行する。よって、電子キー22には、車両20とのチャレンジレスポンス認証用の共通鍵Keが登録される。

【0048】

ステップ201において、認証エンティティ4は、例えば車両出荷時、車両秘密鍵Kd1及び車両公開鍵Kd2を使用した暗号通信にて、キーID照合時のチャレンジレスポンス認証に使用する共通鍵Keを、車両20に発行する。共通鍵Keの発行は、例えば車両20に搭載されたネットワーク通信装置(G-Book)等を使用して実行される。このため、車両20には、電子キー22とのチャレンジレスポンス認証用の共通鍵Keが登録される。

【0049】

ステップ202において、電子キー22が車両20と無線によるID照合を行うとき、車両20及び電子キー22は、電子キー22に登録されたIDコードの正否を確認するIDコード照合と、共通鍵Ke,Keによるチャレンジレスポンス認証とを実行する。そして、IDコード照合及びチャレンジレスポンス認証がともに成立すれば、車両20のドアロック施解錠やエンジン始動等が許可又は実行される。

【0050】

本実施形態の構成によれば、第1実施形態に記載の(1)〜(4)に加え、以下の効果を得ることができる。

(5)本例の認証システム1を電子キーシステム21に応用したので、車両20や電子キー22への共通鍵の登録を、セキュリティ性が確保された処理にて実行することができる。

【0051】

なお、実施形態はこれまでに述べた構成に限らず、以下の態様に変更してもよい。

・各実施形態において、被認証エンティティ5は、被認証エンティティ秘密鍵Kb1を被認証エンティティ5から取得することに限定されない。例えば、被認証エンティティ5は、被認証エンティティ秘密鍵Kb1を予め保有していてもよいし、または登録局から別途取得するものでもよい。

【0052】

・各実施形態において、認証エンティティ4は、被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5から取得することに限定されない。つまり、被認証エンティティ公開鍵証明書Tb2を発行するのは個別認証局3ではあるが、どこから取得するのかは特に限定されるものではない。

【0053】

・各実施形態において、認証エンティティ4は、商用認証局公開鍵証明書Taを個別認証局3から取得することに限定されない。例えば、認証エンティティ4は、商用認証局公開鍵証明書Taを予め保有していてもよいし、別の登録局から別途取得してもよい。

【0054】

・各実施形態において、被認証エンティティ5は、携帯電話や電子キーに限らず、他の通信端末でもよい。

・各実施形態において、認証エンティティ4は、車両20のキーに限らず、例えば車両20に搭載された電子キーシステム21の車載器でもよい。なお、車載器とは、車両20側において電子キーシステム21の動作を管理する機器であって、例えばID照合の通信管理や、キーのIDコードを確認するなどの処理を実行するものである。

【0055】

・各実施形態において、認証エンティティ4と被認証エンティティ5が実行する認証(エンティティ認証)は、チャレンジレスポンス認証に限らず、他の認証を使用してもよい。

【0056】

・各実施形態において、個別認証局3は、少なくともルート証明書Txを保証する役目を担えばよい。

次に、上記実施形態及び別例から把握できる技術的思想について、それらの効果とともに以下に追記する。

【0057】

(イ)請求項1〜3のいずれかにおいて、前記認証エンティティ及び前記被認証エンティティの組が複数設けられ、これら組に対して前記第2認証局が各々異なる前記ルート証明書を発行する。この構成によれば、複数の組にルート証明書の発行が可能となるので、システム拡張が可能となる。

【0058】

(ロ)請求項1〜3、前記技術的思想(イ)のいずれかにおいて、前記被認証エンティティは車両の電子キーであり、前記認証エンティティは前記被認証エンティティ公開鍵の他に、前記車両用の公開鍵である車両公開鍵を保持し、前記車両は前記車両公開鍵に対応した車両秘密鍵を保持し、前記認証エンティティは、前記電子キーとの間で前記被認証エンティティ秘密鍵及び前記被認証エンティティ公開鍵による認証が成立することを条件に、電子キーシステムの認証で使用する暗号鍵を前記電子キーに登録し、前記車両との間で前記車両秘密鍵及び前記車両公開鍵による認証が成立することを条件に、前記電子キーシステムの認証で使用する暗号鍵を前記車両に登録する。この構成によれば、本例の認証システムを電子キーシステムに応用することが可能となる。

【0059】

(ハ)前記第1認証局が自ら作成した第1認証局公開鍵を前記第2認証局に配布するステップと、

前記第2認証局が、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行するステップと、

前記認証エンティティが前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼するステップと、

前記第1認証局が前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行するステップと、

前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼するステップとを備え、

以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となることを特徴とする認証方法。

【符号の説明】

【0060】

1…認証システム、2…第1認証局(認証局)としての商用認証局、3…第2認証局(認証局)としての個別認証局、4…認証エンティティ、5…被認証エンティティ、20…車両、21…電子キーシステム、22…電子キー、Kb1,Km1…被認証エンティティ秘密鍵、Tb2,Tm2…被認証エンティティ公開鍵証明書、Kb2…被認証エンティティ公開鍵、Ka…第1認証局公開鍵としての商用認証局公開鍵、Ta…第1認証局公開鍵証明書としての商用認証局公開鍵証明書、Tx…ルート証明書。

【特許請求の範囲】

【請求項1】

認証局が認証エンティティにルート証明書を配布し、被認証エンティティが被認証エンティティ秘密鍵を保有し、前記認証局が前記被認証エンティティに被認証エンティティ公開鍵証明書を発行し、前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、該被認証エンティティ公開鍵証明書を前記ルート証明書にて検証し、該検証が成立すれば、当該被認証エンティティ公開鍵証明書に含まれる被認証エンティティ公開鍵を前記認証エンティティは登録し、これにより当該認証エンティティ及び前記被認証エンティティは前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証が実行可能となる認証システムにおいて、

汎用の第1認証局とは別に個別の第2認証局を設け、当該第2認証局から前記ルート証明書を前記認証エンティティに配布するようにした

ことを特徴とする認証システム。

【請求項2】

前記第1認証局は、自らが作成した第1認証局公開鍵を前記第2認証局に配布し、

前記第2認証局は、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行し、

前記認証エンティティは、前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼し、

前記第1認証局は、前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行し、

前記認証エンティティは、前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼し、

以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となる

ことを特徴とする請求項1に記載の認証システム。

【請求項3】

前記被認証エンティティは、車両の電子キー、又は車両の電子キーシステムの車載器である

ことを特徴とする請求項1又は2に記載の認証システム。

【請求項1】

認証局が認証エンティティにルート証明書を配布し、被認証エンティティが被認証エンティティ秘密鍵を保有し、前記認証局が前記被認証エンティティに被認証エンティティ公開鍵証明書を発行し、前記認証エンティティが前記被認証エンティティ公開鍵証明書を取得すると、該被認証エンティティ公開鍵証明書を前記ルート証明書にて検証し、該検証が成立すれば、当該被認証エンティティ公開鍵証明書に含まれる被認証エンティティ公開鍵を前記認証エンティティは登録し、これにより当該認証エンティティ及び前記被認証エンティティは前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証が実行可能となる認証システムにおいて、

汎用の第1認証局とは別に個別の第2認証局を設け、当該第2認証局から前記ルート証明書を前記認証エンティティに配布するようにした

ことを特徴とする認証システム。

【請求項2】

前記第1認証局は、自らが作成した第1認証局公開鍵を前記第2認証局に配布し、

前記第2認証局は、前記第1認証局公開鍵の正当性を第2認証局が署名した第1認証局公開鍵証明書を前記認証エンティティに発行し、

前記認証エンティティは、前記第1認証局公開鍵証明書を取得すると、当該第1認証局公開鍵証明書を前記ルート証明書にて検証し、当該検証が成立すれば、当該第1認証局公開鍵証明書に含まれる前記第1認証局公開鍵を信頼し、

前記第1認証局は、前記被認証エンティティ公開鍵の正当性を前記第1認証局が署名した前記被認証エンティティ公開鍵証明書を前記被認証エンティティに発行し、

前記認証エンティティは、前記被認証エンティティ公開鍵証明書を取得すると、当該被認証エンティティ公開鍵証明書を信頼確認済みの前記第1認証局公開鍵にて検証し、当該検証が成立すれば、被認証エンティティ公開鍵を信頼し、

以上により、前記認証エンティティと前記被認証エンティティとが、前記被認証エンティティ公開鍵及び前記被認証エンティティ秘密鍵を使用した認証を実行することが可能となる

ことを特徴とする請求項1に記載の認証システム。

【請求項3】

前記被認証エンティティは、車両の電子キー、又は車両の電子キーシステムの車載器である

ことを特徴とする請求項1又は2に記載の認証システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−100188(P2012−100188A)

【公開日】平成24年5月24日(2012.5.24)

【国際特許分類】

【出願番号】特願2010−248132(P2010−248132)

【出願日】平成22年11月5日(2010.11.5)

【出願人】(000003551)株式会社東海理化電機製作所 (3,198)

【出願人】(301021533)独立行政法人産業技術総合研究所 (6,529)

【Fターム(参考)】

【公開日】平成24年5月24日(2012.5.24)

【国際特許分類】

【出願日】平成22年11月5日(2010.11.5)

【出願人】(000003551)株式会社東海理化電機製作所 (3,198)

【出願人】(301021533)独立行政法人産業技術総合研究所 (6,529)

【Fターム(参考)】

[ Back to top ]