認証方法、通信装置、および中継装置

【課題】通信において十分に高いセキュリティを確実に確保する。

【解決手段】正確な現在時刻を計時しているゲートウェイサーバGWSと、ゲートウェイサーバGWSを介して通信する携帯電話機MSおよびIPサーバWとを有する。携帯電話機MSは、IPサーバWとの間でSSL通信を行う場合、ゲートウェイサーバGWSから正確な現在時刻に基づいた時刻情報を取得し、この時刻情報に基づいた時刻を自機における現在時刻として設定し、通信相手のIPサーバWから送信されてくる公開鍵証明書(公正な認証局CがIPサーバWの公開鍵に対して発行した電子証明書)を認証局Cの公開鍵を用いて復号化し、この公開鍵証明書の有効期限を自機の現在時刻(ゲートウェイサーバGWSにおける正確な現在時刻に準じた時刻)を用いてチェックする。

【解決手段】正確な現在時刻を計時しているゲートウェイサーバGWSと、ゲートウェイサーバGWSを介して通信する携帯電話機MSおよびIPサーバWとを有する。携帯電話機MSは、IPサーバWとの間でSSL通信を行う場合、ゲートウェイサーバGWSから正確な現在時刻に基づいた時刻情報を取得し、この時刻情報に基づいた時刻を自機における現在時刻として設定し、通信相手のIPサーバWから送信されてくる公開鍵証明書(公正な認証局CがIPサーバWの公開鍵に対して発行した電子証明書)を認証局Cの公開鍵を用いて復号化し、この公開鍵証明書の有効期限を自機の現在時刻(ゲートウェイサーバGWSにおける正確な現在時刻に準じた時刻)を用いてチェックする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は通信相手の正当性を判定する認証方法と、この認証方法を実現するための中継装置および通信装置に関する。

【背景技術】

【0002】

古くから、ネットワークを用いた情報システムにおいて、セキュリティを確保するための認証技術が開発されてきている。近年では、特に、インターネットのような不特定多数のユーザに開放されたオープンネットワークを用いた通信システムに適した認証技術が数多く開発されている。この種の認証技術の一つとして公開鍵暗号方式を利用したディジタル署名方式が広く知られている。ディジタル署名方式では、送信者が、自身のみが知る秘密鍵で平文を暗号化して送信し、この暗号化データを受信した受信者が、送信者の公開鍵を用いて復号化する。この復号化に成功すれば、受信者は、得られた平文は間違いなく送信者によって送信されたものである、と判断できる。

【0003】

ただし、秘密鍵と公開鍵とが正しく対応して復号化に成功したとしても、十分に高いセキュリティを確保するためには、その公開鍵が真の送信者のものである保証が必要となる。この保証は公正な第3者機関である認証局(CA)のみが知る秘密鍵で暗号化された公開鍵証明書を用いて実現されている。すなわち、受信者が認証局の公開鍵を保持している状況下で、送信者が上記暗号化データと認証局から取得した自身の公開鍵証明書を送信すると、これらを受信した受信者は、認証局の公開鍵を用いて上述と同様の方法で公開鍵証明書の正当性を検証し、正当だと判断された公開鍵証明書に含まれている送信者の公開鍵を用いて暗号化データを復号化する。ここで使用される送信者の公開鍵は認証局に保証されたものであることから、上記暗号化データの復号化に成功したということはこの暗号化データの送信者が真の送信者であることを認証局が保証したことに他ならない。

【発明の開示】

【発明が解決しようとする課題】

【0004】

上記公開鍵証明書は自身の有効期限を内包しており、上記受信者は有効期限を過ぎた公開鍵証明書を正当でない公開鍵証明書と判断する。有効期限を過ぎたか否かの判定は、受信者である受信装置内のリアルタイムクロックに基づいて為される。したがって、認証局はもちろん、受信装置のリアルタイムクロックが正確に現在時刻を計時していないと、正確な判定が行われず、十分に高いセキュリティを確保する上での障害となり得る。このような問題は公開鍵暗号方式に限らず、認証に必要な情報に有効期限が設定されている全ての認証方式に共通して存在しているが、未だ重大な問題として認識されていない。

【0005】

本発明は上述した事情に鑑みて為されたものであり、十分に高いセキュリティを確実に確保することができる認証方法と、この認証方法を実現するための中継装置および通信装置とを提供することを目的としている。

【課題を解決するための手段】

【0006】

上述した課題を解決するために、本発明に係る認証方法は、正確な現在時刻を計時している中継装置を介して通信する通信装置が、通信相手から送信されてきた期限付きの認証情報と自装置が計時している現在時刻とを用いて通信相手の正当性を判定する認証方法であって、

前記中継装置が、計時している現在時刻に応じた時刻情報を通信装置へ送信する送信ステップと、

通信装置が前記時刻情報を受信し、この時刻情報に基づいた時刻を現在時刻として設定する受信ステップと

を有する。

【0007】

さらに、上記方法において、通信相手との通信の開始を要求するメッセージを通信装置が送信し、このメッセージを前記中継装置が受信する要求ステップを更に設け、

前記送信ステップでは、前記中継装置が前記メッセージへの応答メッセージに含めて前記時刻情報を通信装置へ送信し、

前記受信ステップでは、通信装置が前記応答メッセージを受信し、この応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するようにしてもよい。

【0008】

また、上述した課題を解決するために、本発明に係る通信装置は、正確な現在時刻を計時している中継装置を介して通信相手と通信する通信装置であって、

現在時刻を計時する計時部と、

前記通信相手から送信されてくる期限付きの認証情報と前記中継装置から送信されてくる時刻情報とを受信する受信部と、

前記受信部により受信された時刻情報に基づいて前記計時部が計時している現在時刻を変更する変更部と、

前記計時部により計時されている現在時刻と前記受信部により受信された認証情報とを用いて前記通信相手の正当性を判定する認証部と

を具備している。

【0009】

さらに、上記通信装置において、前記変更部が、前記受信部により受信された時刻情報の送信元が前記中継装置の場合には該時刻情報に基づいて前記計時部が計時している現在時刻を変更し、前記中継装置でない場合には該現在時刻を変更しないようにしてもよいし、

前記通信相手との通信の開始を要求するメッセージを前記中継装置へ送信する送信部を更に設け、前記受信部が前記通信相手から送信されてくる期限付きの認証情報と前記メッセージに対応して前記中継装置から送信されてくる応答メッセージとを受信し、前記変更部が、前記受信部により受信された応答メッセージから前記時刻情報を抽出し、この時刻情報に基づいて前記計時部が計時している現在時刻を変更するようにしてもよいし、

前記認証情報を暗号化通信の開始に必須の情報とし、前記認証部により正当と判定された前記通信相手と暗号化通信を行うための通信部を更に設けてもよい。

さらに、上記各通信装置において、前記受信部が移動通信網を介して受信を行い、前記送信部が移動通信網を介して送信を行うようにしてもよい。

【0010】

また、上述した課題を解決するために、本発明に係る中継装置は、受信した時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

前記計時部により計時されている現在時刻に応じた時刻情報を通信装置へ送信する送信部と

を具備している。

【0011】

また、上述した課題を解決するために、本発明に係る中継装置の別の態様は、送信したメッセージへの応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

通信装置からのメッセージを受信する受信部と、

前記計時部により計時されている現在時刻に応じた時刻情報を前記メッセージへの応答メッセージに含めて通信装置へ送信する送信部と

を具備している。

【0012】

さらに、上記各中継装置において、前記送信部が、前記計時部により計時されている現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信するようにしてもよい。

【発明の効果】

【0013】

本発明によれば、現在時刻を用いて通信相手の正当性を判定する通信装置においては、正確な現在時刻を計時している中継装置から送信されてきた時刻情報に基づいた時刻が現在時刻として設定される。すなわち、通信相手の正当性が正確な現在時刻に基づいて判定される。したがって、本発明によれば、十分に高いセキュリティを確実に確保することができる。特に、移動通信網を介して通信するような通信装置については、計時している現在時刻を正確に保つ新しい仕組みを提供することができるという効果もある。

【発明を実施するための最良の形態】

【0014】

以下、図面を参照して、本発明の実施形態について説明する。

[実施形態]

(1)全体構成

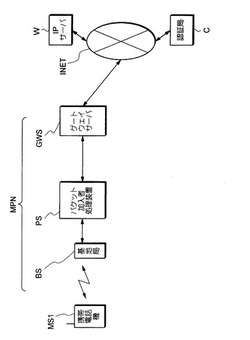

図1は本発明の実施形態に係る認証方法を用いた認証システムの構成を示す図であり、この認証システムはブラウザを搭載した携帯電話機からインターネットを用いてWWW(World Wide Web)サービスを利用可能な通信システム上に構築されている。このような通信システムは既に実現されており、その仕組みも周知であることから、当該通信システムについては、本発明に直接的に関連する部分についてのみ説明する。

【0015】

同図において、携帯電話機MSは移動パケット通信網MPNのパケット通信サービスを受ける携帯電話機であり、移動パケット通信網MPN及び図示せぬ移動電話網に収容される。移動電話網は一般的な移動電話の通話サービスを提供する網であり、携帯電話機MSは当該通話サービスを受けることができる。また、携帯電話機MSは、SSL(Secure Sockets Layer)をサポートしている。SSLは2層から構成されており、下位層はデータの配送、圧縮などのための機能を有し、上位層は認証や各種ネゴシエーションのための機能を有する。SSL通信では、公開鍵暗号方式により通信相手を認証した後に共通鍵を用いた暗号化通信が行われる。

【0016】

移動パケット通信網MPNは、複数の基地局BS、複数のパケット加入者処理装置PS、ゲートウェイサーバGWS、及びこれらを接続する通信回線によって構成されている。基地局BSは、地上を例えば半径500m等の範囲で分割した所定間隔で配置されており、各々が形成する無線ゾーンに在圏した携帯電話機MSとの間で無線通信を行う。パケット加入者処理装置PSは、複数の基地局BSを収容するパケット加入者交換局に備えられたコンピュータシステムであり、携帯電話機MSからのパケット交換要求を受け付けるとともに、携帯電話機MSとゲートウェイサーバGWS間でパケットを中継する。

【0017】

ゲートウェイサーバGWSは、移動パケット通信網MPNとインターネットINET等の他網とを相互接続するための移動パケット関門中継交換局に備えられたコンピュータシステムであり、移動パケット通信網MPNの提供事業者によって管理されている。この提供事業者は携帯電話機MSとIPサーバWとのSSL通信において公正な第3者となっている。ゲートウェイサーバGWSは、いわゆるプロキシサーバの機能を備え、ネットワーク間で異なる通信プロトコルの変換や通信の中継等を行う。ここでいう通信プロトコルの変換とは、具体的には、移動パケット通信網MPNが従う移動パケット通信網用の伝送プロトコルと、インターネットINETが従う伝送プロトコル(TCP/IP(Transmission Control Protocol / Internet Protocol)やHTTP(Hyper Text Transfer Protocol)等)との相互変換をいう。また、ゲートウェイサーバGWSは、SSL通信等の暗号化通信を通過させる機能(トンネリング機能)を備えている。この通過の際には、ゲートウェイサーバGWSは暗号化通信の内容を把握することはできず、単なるルータとして機能する。

【0018】

IPサーバWはインターネットINETに接続されたサーバであり、WWWを利用するクライアントに対してWWWサービスを提供する。また、IPサーバWはSSLをサポートしており、クライアントとの間でSSL通信を行う機能を備えている。すなわち、IPサーバWは、自身の秘密鍵および公開鍵と、認証局Cにより発行された公開鍵証明書とを格納しており、インターネットINET経由でSSL通信におけるクライアントハロー(ClientHello)メッセージを受信すると、サーバハロー(ServerHello)メッセージと自身の公開鍵証明書を添付したサーバ認証要求(ServerCertificateRequest)メッセージを返信する。

【0019】

認証局Cは公正な第3者機関であり、インターネットINETに接続されたサーバとして実現されている。この認証局Cは、公開鍵証明書等の電子証明書を発行・管理するものであり、クライアントからの要求に応じて電子証明書を発行して返信したり、自身の公開鍵を返信したりする。なお、認証局Cは、有効期限付きの電子証明書を発行する場合には、公正かつ正確であることが保証されている内部のリアルタイムクロックに基づいて有効期限を決定する。

【0020】

(2)携帯電話機MSの構成

図2は携帯電話機MSのハードウェア構成を示すブロック図である。

この図に示すように、携帯電話機MSは、基地局BSとの無線通信を行う送受信部(例えばアンテナや無線部、送信機、受信機等を有する)21、音を入力するための集音部(例えばマイク)22、発音するための発音部(例えばアンプやスピーカ等を有する)23、数字入力、文字入力等の入力操作が行われる、キーパッド等を備えた入力部24、所定サイズの表示領域を有する液晶ディスプレイ25、現在時刻を計時するリアルタイムクロック27、及び、これら各部を制御する制御部26を備えている。

【0021】

制御部26は各種制御を行うCPU(Central Processing Unit)261と、CPU261に実行されるブラウザやSSL通信処理プログラム等のソフトウェア、及びゲートウェイサーバGWSとの接続に必要な情報等を格納したROM262と、CPU261のワークエリアとして使用されるRAM263、認証局Cの公開鍵等の各種情報を格納するための不揮発性メモリ264とを内蔵しており、図示せぬ電源が投入されると、CPU261はROM262に格納されたソフトウェアを読み出して実行し、ROM262、RAM263、不揮発性メモリ264、および各部21〜25,27を制御する。

【0022】

また、CPU261は入力部24から入力されるユーザの指示が所定の指示の場合には、ROM262に格納されているSSL通信処理プログラムを実行する。SSL通信処理プログラムを実行した状態では、CPU261は、時刻を表す時刻情報を含んだ特定のメッセージを送受信部21から受け取ると、当該時刻を現在時刻としてリアルタイムクロック27に設定する機能を有する。詳しくは後述するが、上記特定のメッセージとは、SSL通信の開始をゲートウェイサーバGWSに要求するメッセージに応答してゲートウェイサーバGWSから送信されてきたメッセージである。

【0023】

また、上記状態のCPU261は、少なくとも一種類の暗号化アルゴリズムおよび圧縮アルゴリズムを使用可能となっており、これらの暗号化アルゴリズムおよび圧縮アルゴリズムを通信相手に通知するクライアントハローメッセージを生成し、これを送信するように送受信部21を制御する機能と、送受信部21が受信したサーバハローメッセージに指定されている暗号化アルゴリズムおよび圧縮アルゴリズムを用いて通信処理を行う機能を有する。さらに、上記状態のCPU261は、送受信部21が受信したサーバ認証要求メッセージに含まれている公開鍵証明書と認証局Cの公開鍵とリアルタイムクロック27が計時している現在時刻とに基づいて通信相手の正当性を判定し、正当と判定された通信相手とのみSSL通信を継続する機能を有する。

【0024】

(3)ゲートウェイサーバGWSの構成

図3はゲートウェイサーバGWSのハードウェア構成を示すブロック図である。

この図に示すように、ゲートウェイサーバGWSは、基地局BS及びパケット加入者処理装置PSを介して携帯電話機MSとの間で無線通信を行うための無線系通信装置31、インターネットINETを介してIPサーバW等との間で通信を行うためのインターネット接続インタフェース32、基本プログラム等のソフトウェアや各種データを書き換え可能に記憶した記憶装置(例えば、半導体ディスクやハードディスク等)33、現在時刻を計時するリアルタイムクロック35、上記各部を制御する制御部34を備えている。

【0025】

制御部34は各種制御を行うCPU341と、CPU341に実行される制御プログラム等を格納したROM342と、CPU341のワークエリアとして使用されるRAM343とを内蔵しており、CPU341は、ROM342に格納された制御プログラムを読み出して実行することで、ROM342、RAM343及び各部31〜33,35を制御し、さらに記憶装置33に記憶された基本プログラムを読み出して実行することで前述の機能を実現している。

【0026】

基本プログラムを実行した状態では、CPU341は、正確であることが保証されている内部のリアルタイムクロック35に基づいて有効期限を設定する。リアルタイムクロック35の時刻を正確に保つ手法としては広く普及しているNTP(Network Time Protocol)を用いる方法も考えられるが、本実施形態では、CPU341が正確であることが保証されているリアルタイムクロック(例えば認証局Cのリアルタイムクロック)から図示せぬ専用線を介して時刻情報を取得し、これを用いてリアルタイムクロック35の時刻を正確に保っている。

【0027】

また、上記状態のCPU341は、上記状態のCPU341は、移動パケット通信網MPNの伝搬遅延時間を計測し、RAM343に記憶させる機能を有する。さらに、上記状態のCPU341は、無線系通信装置31を介して通信希望先とのSSL通信の開始を要求するメッセージを受け取ると、このメッセージの送信元の携帯電話機と通信希望先のIPサーバとの間にTCPコネクションを設定するとともに、リアルタイムクロック35の現在時刻に移動パケット通信網MPNの伝搬遅延時間を加算して得られる時刻を表す時刻情報を含んだメッセージを生成し、このメッセージをSSL通信の開始を要求するメッセージへの応答として返信するように無線系通信装置31を制御する機能を有する。

【0028】

(4)IPサーバWの構成

図4はIPサーバWのハードウェア構成を示すブロック図である。

この図に示すように、IPサーバWは、インターネットINETを介してゲートウェイサーバGWSとの間で通信を行うためのインターネット接続インタフェース41、各種コンテンツやIPサーバWの秘密鍵および公開鍵、SSL通信処理プログラム等を書き換え可能に記憶した記憶装置(例えば、半導体ディスクやハードディスク等)42、現在時刻を計時するリアルタイムクロック44、及びこれらを制御する制御部43を備えている。

【0029】

制御部43は各種制御を行うCPU431と、CPU431に実行される制御プログラム等を格納したROM432と、CPU431のワークエリアとして使用されるRAM433とを内蔵しており、CPU431は、ROM432に格納された制御プログラムを読み出して実行することで、ROM432、RAM433、及び各部41〜42,44を制御する。

【0030】

制御プログラムを実行した状態のCPU431は、インターネット接続インタフェース41を介してクライアントハローメッセージを受け取ると、SSL通信処理プログラムを用いて当該メッセージの送信元に対応したSSL通信プロセスを生成する。このSSL通信プロセスにおいて、CPU431は、IPサーバWで使用可能な複数の暗号化および圧縮アルゴリズムから、上記クライアントハローメッセージに含まれている暗号化および圧縮アルゴリズムを抽出し、最終的にいずれか一つの暗号化および圧縮アルゴリズムを選択し、選択した暗号化および圧縮アルゴリズムを通知するサーバハローメッセージを上記送信元へ返信するとともに、記憶装置42に記憶されたIPサーバWの公開鍵証明書を内包したサーバ認証要求メッセージを上記送信元へ送信する機能を有する。

【0031】

(5)動作

携帯電話機MSが認証されたIPサーバWとSSL通信を開始するまでの動作について主に図5〜図8を参照して説明する。図5はSSL通信開始時に携帯電話機MSにおいて行われる処理の流れを示すフローチャート、図6はSSL通信開始時にゲートウェイサーバGWSにおいて行われる処理の流れを示すフローチャート、図7はSSL通信開始時にIPサーバWにおいて行われる処理の流れを示すフローチャート、図8は携帯電話機MSがIPサーバWとのSSL通信を開始するまでのメッセージの流れを示すシーケンス図である。

【0032】

ただし、前提として、携帯電話機MSのCPU261は既にブラウザを実行しており、ゲートウェイサーバGWSのCPU341は既に基本プログラムを実行しており、IPサーバWのCPU431は既に制御プログラムを実行しているものとする。また、IPサーバWの記憶装置42にはIPサーバWの秘密鍵と、この秘密鍵に対応した公開鍵に対して認証局Cにより発行された公開鍵証明書が記憶されているものとする。また、携帯電話機MSの不揮発性メモリ264には認証局Cの公開鍵が記憶されているものとする。

【0033】

携帯電話機MSのユーザがIPサーバWとの通信を行う旨の指示を入力部24から入力すると、携帯電話機MSのCPU261はROM262に格納されたSSL通信プログラムを実行し、図5に示す処理を行う。すなわち、CPU261は、まず、IPユーザにより指定されたIPサーバWとのSSL通信を要求するメッセージ(例えば“Connect https:// ...”)を生成し、これをゲートウェイサーバGWSへ送信するように送受信部21を制御する(ステップSA1)。この結果、図8に示すように、携帯電話機MSからゲートウェイサーバGWSへメッセージm1が送信される。

【0034】

ゲートウェイサーバGWSでは、CPU341が、無線系通信装置31を介してメッセージm1を受け取ると、図6のステップSB1に示すように、まず、携帯電話機MSとIPサーバWとの間にTCPコネクションを確立する(図8のメッセージm2)。次に、CPU341は、リアルタイムクロック35から現在時刻を表す時刻情報を取得し(ステップSB2)、現在時刻から伝搬遅延時間経過後の時刻を表す時刻情報を生成する(ステップSB3)。さらにCPU341は、こうして生成された時刻情報を含むメッセージm3を生成し、これを携帯電話機MSへ送信するように無線系通信装置31を制御する(ステップSB4)。この結果、図8に示すように、ゲートウェイサーバGWSから携帯電話機MSへ、TCPコネクションが確立されたことを示すメッセージm3がメッセージm1への応答メッセージとして送信される。以後、ゲートウェイサーバGWSは当該TCPコネクションの通信に関してトンネリング処理を行う。

【0035】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm3を受け取ると(図5のステップSA2)、このメッセージm3に含まれている時刻情報で表される時刻を現在時刻としてリアルタイムクロック27に設定する。この結果、リアルタイムクロック27が計時する現在時刻はゲートウェイサーバGWSのリアルタイムクロック35が計時している現在時刻と略一致する。

【0036】

次に、CPU261は、SSL通信で用いる暗号化および圧縮アルゴリズムを決定する(ステップSA4)。具体的には、CPU261は、まず、携帯電話機MSにおいて使用可能な暗号化および圧縮アルゴリズムをIPサーバWへ知らせるクライアントハローメッセージm4を生成し、これをIPサーバWへ送信するように送受信部21を制御する。この結果、図8に示すように、携帯電話機MSから上記TCPコネクションを介してIPサーバWへクライアントハローメッセージm4が送信される。

【0037】

IPサーバWでは、CPU431が、上記TCPコネクションおよびインターネット接続インタフェース41を介してメッセージm4を受け取ると、図7のステップSC1に示すように、まず、メッセージm4の内容とIPサーバWで使用可能な暗号化アルゴリズムおよび圧縮アルゴリズムとに基づいて、当該TCPコネクションでのSSL通信において使用する暗号化および圧縮アルゴリズムを選択する。次にCPU431は、選択した暗号化および圧縮アルゴリズムを携帯電話機MSへ通知するメッセージm5を生成し、これを携帯電話機MSへ送信するようにインターネット接続インタフェース41を制御する(ステップSC2)。この結果、図8に示すように、IPサーバWから上記TCPコネクションを介して携帯電話機MSへメッセージm5が返信される。

【0038】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm5を受け取ると、このメッセージm5が示す暗号化および圧縮アルゴリズムを、上記TCPコネクションを用いた通信において使用することを決定する。

【0039】

一方、IPサーバWでは、メッセージm5が携帯電話機MSへ送信された後に、CPU431が、記憶装置42からIPサーバWの公開鍵証明書を読み出し、この公開鍵証明書を含むメッセージm6を生成し、これを携帯電話機MSへ送信するようにインターネット接続インタフェース41を制御する(ステップSC3)。この結果、図8に示すように、IPサーバWから上記TCPコネクションを介して携帯電話機MSへメッセージm6が送信される。

【0040】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm6を受け取ると(ステップSA5)、メッセージm6に含まれている公開鍵証明書を不揮発性メモリ264に記憶された公開鍵(認証局Cの公開鍵)で復号化する(ステップSA6)。この復号化に成功すると(ステップSA7)、CPU261は、リアルタイムクロック27から現在時刻を取得し(ステップSA8)、現在時刻が有効期限以前の時刻であるか否かを判定する(ステップSA9)。現在時刻が有効期限以前の時刻である場合には、当該証明書は認証局Cに保証された有効期限内の公開鍵証明書(すなわち正当な公開鍵証明書)であることから、CPU261は暗号化通信を継続する処理を行う(ステップSA10)。したがって、以後、携帯電話機MSとIPサーバWとの間で暗号化通信が継続して行われる。

【0041】

逆に、ステップSA6における復号化に成功しなかった場合や、復号化に成功しても有効期限を過ぎている場合には、IPサーバWを認証することはできないため、CPU261は上記TCPコネクションを切断するよう送受信部21を制御し、IPサーバWの認証に成功しなかった旨をユーザに通知するよう液晶ディスプレイ25および発音部23を制御する(ステップSA11)。これにより、携帯電話機MSとIPサーバWとの間のTCPコネクションが切断され、IPサーバWの認証に成功しなかった旨がユーザに通知される。

【0042】

上述したように、本実施形態によればIPサーバWの認証処理の直前に、携帯電話機MSのリアルタイムクロック27が計時している時刻がゲートウェイサーバGWSのリアルタイムクロック35(極めて正確な時刻を計時している)が計時している時刻と略一致するため、携帯電話機MSにおいてIPサーバWの公開鍵証明書の有効期限のチェックを正確に行うことができる。したがって、IPサーバWの認証をより正確に行うことができる。また、当然の結果として、携帯電話機MSのリアルタイムクロック27を正確に保つことができるという利点もある。

【0043】

[変形例]

なお、上述した実施形態では、SSL通信のクライアントとして携帯電話機MSを例示したが、無線通信機能を備えたPDA(Personal Digital(Data) Assistants)等の携帯通信端末をクライアントとしてもよいし、PHS(Personal Handyphone System)端末や携帯電話機とPDAや携帯型コンピュータ等を組み合わせた端末システムをクライアントとしてもよいし、無線通信端末や有線通信端末と据え置き型のコンピュータを組み合わせた端末システムをクライアントとしてもよい。もちろん、有線通信を行う場合には有線通信区間とインターネットとがゲートウェイサーバで接続されることになる。

【0044】

さらに、上述した実施形態ではIPサーバWの公開鍵証明書の有効期限のチェックをより正確に行うために携帯電話機MSのリアルタイムクロック27による現在時刻をゲートウェイサーバGWSのリアルタイムクロック35による現在時刻に略一致させたが、両者を一致させる目的は公開鍵証明書の有効期限のチェックのみに限らない。例えば、電子鍵やパスワード等に有効期限が設定されている認証システムにおいては電子鍵やID、パスワード等の有効期限をチェックする目的であってもよい。また、サーバではなく、クライアントの公開鍵証明書や電子鍵、ID、パスワード等の有効期限をチェックする目的でサーバのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよい。

【0045】

また、上述した実施形態においては、クライアントのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させる例を挙げたが、サーバにおいて通信相手の認証を行う場合にはサーバのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよいし、サーバおよびクライアントにおいて相互に通信相手の認証を行う場合には両者のリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよい。

【0046】

また、クライアント(あるいはサーバ)に伝搬遅延時間を測定する機能を設け、ゲートウェイサーバにおける現在時刻をそのままクライアント(あるいはサーバ)へ通知し、クライアント(あるいはサーバ)において、通知された現在時刻から伝搬遅延時間だけ経過した時刻を現在時刻として設定するようにしてもよい。この方法は、インターネットや衛星を介したネットワーク等の伝搬遅延時間が通信路に応じて大幅に異なり得るネットワークを介した通信を行う際に特に有効である。

【0047】

さらに、上述した実施形態では、接続元(クライアント)からの接続を要求するメッセージに対する応答メッセージが時刻情報を内包する例を示したが、時刻情報の送信方法はこの例に限定されるものではない。例えば、接続元(クライアントまたはサーバ)からの接続を要求するメッセージの受信を契機として接続先(サーバまたはクライアント)へ時刻情報を送信するようにしてもよい。

【0048】

また、上述した実施形態では、クライアントが自機のリアルタイムクロックから現在時刻を取得して有効期限のチェックに使用する例を挙げたが、これに限定されるものではない。例えば、ゲートウェイサーバから供給された現在時刻を有効期限のチェックにそのまま使用するようにしてもよい。この場合、リアルタイムクロックを持たないクライアント(あるいはサーバ)であっても有効期限のチェックを行うことができる。

【0049】

さらに、上述したように、本実施形態では、クライアントからゲートウェイサーバへのメッセージに対する応答メッセージに時刻情報が含まれている場合に、クライアントにおいて新しい現在時刻が設定される。このため、新しい現在時刻の設定はゲートウェイサーバから送信された時刻情報のみに基づいて行われることになり、より高いセキュリティが確保されている。しかし、より高いセキュリティを確保するためには本実施形態に例示された仕組みを必ず採用しなければならないという訳ではない。すなわち、時刻情報の送信元がゲートウェイサーバであるか否かをクライアントにおいて判断できればよく、例えば、クライアントにおいてパケットの送信元アドレスを調べることで時刻情報の送信元がゲートウェイサーバであるか否かを判定するようにしてもよい。

【0050】

また、上述した実施形態では通信相手の認証に必要な情報(公開鍵証明書)を用いる通信としてSSL通信を例示したが、本発明は提案されている各種の公開鍵暗号方式の通信に適用可能である。さらに言えば、認証に必要な情報がIDやパスワードのように暗号化通信を前提としていない場合には、本発明を暗号化されていない通信に適用することもできる。

【0051】

また、時刻情報の送信元が中継装置の場合にのみ現在時刻を設定するように通信装置を構成すれば、中継装置を除いた他の装置が通信装置における現在時刻を変更することはできない。したがって、より高いセキュリティを確保することができる。この効果は、時刻情報を応答メッセージに含めて中継装置から通信装置へ渡すようにすることでも得られる。後者の場合には、通信装置と中継装置との間でやり取りされるメッセージの数を減らすこともできる。

【0052】

また、通信装置において通信相手を正当と判定した後に初めて暗号化通信を行うようにすれば、暗号化通信のセキュリティを十分に高くすることができる。

また、中継装置における現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信するようにすれば、伝搬遅延時間による誤差を排除することができる。

【図面の簡単な説明】

【0053】

【図1】本発明の実施形態に係る認証方法を用いた認証システムの構成を示す図である。

【図2】同認証システムを構成する携帯電話機MSのハードウェア構成を示すブロック図である。

【図3】同認証システムを構成するゲートウェイサーバGWSのハードウェア構成を示すブロック図である。

【図4】同認証システムを構成するIPサーバWのハードウェア構成を示すブロック図である。

【図5】SSL通信開始時に同携帯電話機MSにおいて行われる処理の流れを示すフローチャートである。

【図6】SSL通信開始時に同ゲートウェイサーバGWSにおいて行われる処理の流れを示すフローチャートである。

【図7】SSL通信開始時に同IPサーバWにおいて行われる処理の流れを示すフローチャートである。

【図8】携帯電話機MSがIPサーバWとのSSL通信を開始するまでのメッセージの流れを示すシーケンス図である。

【符号の説明】

【0054】

BS…基地局、GWS…ゲートウェイサーバ、INET…インターネット、MPN…移動パケット通信網、MS…携帯電話機、PS…パケット加入者処理装置、W…IPサーバ、21…送受信部、22…集音部、23…発音部、24…入力部、25…液晶ディスプレイ、26,34,43…制御部、27、35、44…リアルタイムクロック、31…無線系通信装置、32,41…インターネット接続インタフェース、33,42…記憶装置、261,341,431…CPU、262,342,432…ROM、263,343,433…RAM、264…不揮発性メモリ。

【技術分野】

【0001】

本発明は通信相手の正当性を判定する認証方法と、この認証方法を実現するための中継装置および通信装置に関する。

【背景技術】

【0002】

古くから、ネットワークを用いた情報システムにおいて、セキュリティを確保するための認証技術が開発されてきている。近年では、特に、インターネットのような不特定多数のユーザに開放されたオープンネットワークを用いた通信システムに適した認証技術が数多く開発されている。この種の認証技術の一つとして公開鍵暗号方式を利用したディジタル署名方式が広く知られている。ディジタル署名方式では、送信者が、自身のみが知る秘密鍵で平文を暗号化して送信し、この暗号化データを受信した受信者が、送信者の公開鍵を用いて復号化する。この復号化に成功すれば、受信者は、得られた平文は間違いなく送信者によって送信されたものである、と判断できる。

【0003】

ただし、秘密鍵と公開鍵とが正しく対応して復号化に成功したとしても、十分に高いセキュリティを確保するためには、その公開鍵が真の送信者のものである保証が必要となる。この保証は公正な第3者機関である認証局(CA)のみが知る秘密鍵で暗号化された公開鍵証明書を用いて実現されている。すなわち、受信者が認証局の公開鍵を保持している状況下で、送信者が上記暗号化データと認証局から取得した自身の公開鍵証明書を送信すると、これらを受信した受信者は、認証局の公開鍵を用いて上述と同様の方法で公開鍵証明書の正当性を検証し、正当だと判断された公開鍵証明書に含まれている送信者の公開鍵を用いて暗号化データを復号化する。ここで使用される送信者の公開鍵は認証局に保証されたものであることから、上記暗号化データの復号化に成功したということはこの暗号化データの送信者が真の送信者であることを認証局が保証したことに他ならない。

【発明の開示】

【発明が解決しようとする課題】

【0004】

上記公開鍵証明書は自身の有効期限を内包しており、上記受信者は有効期限を過ぎた公開鍵証明書を正当でない公開鍵証明書と判断する。有効期限を過ぎたか否かの判定は、受信者である受信装置内のリアルタイムクロックに基づいて為される。したがって、認証局はもちろん、受信装置のリアルタイムクロックが正確に現在時刻を計時していないと、正確な判定が行われず、十分に高いセキュリティを確保する上での障害となり得る。このような問題は公開鍵暗号方式に限らず、認証に必要な情報に有効期限が設定されている全ての認証方式に共通して存在しているが、未だ重大な問題として認識されていない。

【0005】

本発明は上述した事情に鑑みて為されたものであり、十分に高いセキュリティを確実に確保することができる認証方法と、この認証方法を実現するための中継装置および通信装置とを提供することを目的としている。

【課題を解決するための手段】

【0006】

上述した課題を解決するために、本発明に係る認証方法は、正確な現在時刻を計時している中継装置を介して通信する通信装置が、通信相手から送信されてきた期限付きの認証情報と自装置が計時している現在時刻とを用いて通信相手の正当性を判定する認証方法であって、

前記中継装置が、計時している現在時刻に応じた時刻情報を通信装置へ送信する送信ステップと、

通信装置が前記時刻情報を受信し、この時刻情報に基づいた時刻を現在時刻として設定する受信ステップと

を有する。

【0007】

さらに、上記方法において、通信相手との通信の開始を要求するメッセージを通信装置が送信し、このメッセージを前記中継装置が受信する要求ステップを更に設け、

前記送信ステップでは、前記中継装置が前記メッセージへの応答メッセージに含めて前記時刻情報を通信装置へ送信し、

前記受信ステップでは、通信装置が前記応答メッセージを受信し、この応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するようにしてもよい。

【0008】

また、上述した課題を解決するために、本発明に係る通信装置は、正確な現在時刻を計時している中継装置を介して通信相手と通信する通信装置であって、

現在時刻を計時する計時部と、

前記通信相手から送信されてくる期限付きの認証情報と前記中継装置から送信されてくる時刻情報とを受信する受信部と、

前記受信部により受信された時刻情報に基づいて前記計時部が計時している現在時刻を変更する変更部と、

前記計時部により計時されている現在時刻と前記受信部により受信された認証情報とを用いて前記通信相手の正当性を判定する認証部と

を具備している。

【0009】

さらに、上記通信装置において、前記変更部が、前記受信部により受信された時刻情報の送信元が前記中継装置の場合には該時刻情報に基づいて前記計時部が計時している現在時刻を変更し、前記中継装置でない場合には該現在時刻を変更しないようにしてもよいし、

前記通信相手との通信の開始を要求するメッセージを前記中継装置へ送信する送信部を更に設け、前記受信部が前記通信相手から送信されてくる期限付きの認証情報と前記メッセージに対応して前記中継装置から送信されてくる応答メッセージとを受信し、前記変更部が、前記受信部により受信された応答メッセージから前記時刻情報を抽出し、この時刻情報に基づいて前記計時部が計時している現在時刻を変更するようにしてもよいし、

前記認証情報を暗号化通信の開始に必須の情報とし、前記認証部により正当と判定された前記通信相手と暗号化通信を行うための通信部を更に設けてもよい。

さらに、上記各通信装置において、前記受信部が移動通信網を介して受信を行い、前記送信部が移動通信網を介して送信を行うようにしてもよい。

【0010】

また、上述した課題を解決するために、本発明に係る中継装置は、受信した時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

前記計時部により計時されている現在時刻に応じた時刻情報を通信装置へ送信する送信部と

を具備している。

【0011】

また、上述した課題を解決するために、本発明に係る中継装置の別の態様は、送信したメッセージへの応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

通信装置からのメッセージを受信する受信部と、

前記計時部により計時されている現在時刻に応じた時刻情報を前記メッセージへの応答メッセージに含めて通信装置へ送信する送信部と

を具備している。

【0012】

さらに、上記各中継装置において、前記送信部が、前記計時部により計時されている現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信するようにしてもよい。

【発明の効果】

【0013】

本発明によれば、現在時刻を用いて通信相手の正当性を判定する通信装置においては、正確な現在時刻を計時している中継装置から送信されてきた時刻情報に基づいた時刻が現在時刻として設定される。すなわち、通信相手の正当性が正確な現在時刻に基づいて判定される。したがって、本発明によれば、十分に高いセキュリティを確実に確保することができる。特に、移動通信網を介して通信するような通信装置については、計時している現在時刻を正確に保つ新しい仕組みを提供することができるという効果もある。

【発明を実施するための最良の形態】

【0014】

以下、図面を参照して、本発明の実施形態について説明する。

[実施形態]

(1)全体構成

図1は本発明の実施形態に係る認証方法を用いた認証システムの構成を示す図であり、この認証システムはブラウザを搭載した携帯電話機からインターネットを用いてWWW(World Wide Web)サービスを利用可能な通信システム上に構築されている。このような通信システムは既に実現されており、その仕組みも周知であることから、当該通信システムについては、本発明に直接的に関連する部分についてのみ説明する。

【0015】

同図において、携帯電話機MSは移動パケット通信網MPNのパケット通信サービスを受ける携帯電話機であり、移動パケット通信網MPN及び図示せぬ移動電話網に収容される。移動電話網は一般的な移動電話の通話サービスを提供する網であり、携帯電話機MSは当該通話サービスを受けることができる。また、携帯電話機MSは、SSL(Secure Sockets Layer)をサポートしている。SSLは2層から構成されており、下位層はデータの配送、圧縮などのための機能を有し、上位層は認証や各種ネゴシエーションのための機能を有する。SSL通信では、公開鍵暗号方式により通信相手を認証した後に共通鍵を用いた暗号化通信が行われる。

【0016】

移動パケット通信網MPNは、複数の基地局BS、複数のパケット加入者処理装置PS、ゲートウェイサーバGWS、及びこれらを接続する通信回線によって構成されている。基地局BSは、地上を例えば半径500m等の範囲で分割した所定間隔で配置されており、各々が形成する無線ゾーンに在圏した携帯電話機MSとの間で無線通信を行う。パケット加入者処理装置PSは、複数の基地局BSを収容するパケット加入者交換局に備えられたコンピュータシステムであり、携帯電話機MSからのパケット交換要求を受け付けるとともに、携帯電話機MSとゲートウェイサーバGWS間でパケットを中継する。

【0017】

ゲートウェイサーバGWSは、移動パケット通信網MPNとインターネットINET等の他網とを相互接続するための移動パケット関門中継交換局に備えられたコンピュータシステムであり、移動パケット通信網MPNの提供事業者によって管理されている。この提供事業者は携帯電話機MSとIPサーバWとのSSL通信において公正な第3者となっている。ゲートウェイサーバGWSは、いわゆるプロキシサーバの機能を備え、ネットワーク間で異なる通信プロトコルの変換や通信の中継等を行う。ここでいう通信プロトコルの変換とは、具体的には、移動パケット通信網MPNが従う移動パケット通信網用の伝送プロトコルと、インターネットINETが従う伝送プロトコル(TCP/IP(Transmission Control Protocol / Internet Protocol)やHTTP(Hyper Text Transfer Protocol)等)との相互変換をいう。また、ゲートウェイサーバGWSは、SSL通信等の暗号化通信を通過させる機能(トンネリング機能)を備えている。この通過の際には、ゲートウェイサーバGWSは暗号化通信の内容を把握することはできず、単なるルータとして機能する。

【0018】

IPサーバWはインターネットINETに接続されたサーバであり、WWWを利用するクライアントに対してWWWサービスを提供する。また、IPサーバWはSSLをサポートしており、クライアントとの間でSSL通信を行う機能を備えている。すなわち、IPサーバWは、自身の秘密鍵および公開鍵と、認証局Cにより発行された公開鍵証明書とを格納しており、インターネットINET経由でSSL通信におけるクライアントハロー(ClientHello)メッセージを受信すると、サーバハロー(ServerHello)メッセージと自身の公開鍵証明書を添付したサーバ認証要求(ServerCertificateRequest)メッセージを返信する。

【0019】

認証局Cは公正な第3者機関であり、インターネットINETに接続されたサーバとして実現されている。この認証局Cは、公開鍵証明書等の電子証明書を発行・管理するものであり、クライアントからの要求に応じて電子証明書を発行して返信したり、自身の公開鍵を返信したりする。なお、認証局Cは、有効期限付きの電子証明書を発行する場合には、公正かつ正確であることが保証されている内部のリアルタイムクロックに基づいて有効期限を決定する。

【0020】

(2)携帯電話機MSの構成

図2は携帯電話機MSのハードウェア構成を示すブロック図である。

この図に示すように、携帯電話機MSは、基地局BSとの無線通信を行う送受信部(例えばアンテナや無線部、送信機、受信機等を有する)21、音を入力するための集音部(例えばマイク)22、発音するための発音部(例えばアンプやスピーカ等を有する)23、数字入力、文字入力等の入力操作が行われる、キーパッド等を備えた入力部24、所定サイズの表示領域を有する液晶ディスプレイ25、現在時刻を計時するリアルタイムクロック27、及び、これら各部を制御する制御部26を備えている。

【0021】

制御部26は各種制御を行うCPU(Central Processing Unit)261と、CPU261に実行されるブラウザやSSL通信処理プログラム等のソフトウェア、及びゲートウェイサーバGWSとの接続に必要な情報等を格納したROM262と、CPU261のワークエリアとして使用されるRAM263、認証局Cの公開鍵等の各種情報を格納するための不揮発性メモリ264とを内蔵しており、図示せぬ電源が投入されると、CPU261はROM262に格納されたソフトウェアを読み出して実行し、ROM262、RAM263、不揮発性メモリ264、および各部21〜25,27を制御する。

【0022】

また、CPU261は入力部24から入力されるユーザの指示が所定の指示の場合には、ROM262に格納されているSSL通信処理プログラムを実行する。SSL通信処理プログラムを実行した状態では、CPU261は、時刻を表す時刻情報を含んだ特定のメッセージを送受信部21から受け取ると、当該時刻を現在時刻としてリアルタイムクロック27に設定する機能を有する。詳しくは後述するが、上記特定のメッセージとは、SSL通信の開始をゲートウェイサーバGWSに要求するメッセージに応答してゲートウェイサーバGWSから送信されてきたメッセージである。

【0023】

また、上記状態のCPU261は、少なくとも一種類の暗号化アルゴリズムおよび圧縮アルゴリズムを使用可能となっており、これらの暗号化アルゴリズムおよび圧縮アルゴリズムを通信相手に通知するクライアントハローメッセージを生成し、これを送信するように送受信部21を制御する機能と、送受信部21が受信したサーバハローメッセージに指定されている暗号化アルゴリズムおよび圧縮アルゴリズムを用いて通信処理を行う機能を有する。さらに、上記状態のCPU261は、送受信部21が受信したサーバ認証要求メッセージに含まれている公開鍵証明書と認証局Cの公開鍵とリアルタイムクロック27が計時している現在時刻とに基づいて通信相手の正当性を判定し、正当と判定された通信相手とのみSSL通信を継続する機能を有する。

【0024】

(3)ゲートウェイサーバGWSの構成

図3はゲートウェイサーバGWSのハードウェア構成を示すブロック図である。

この図に示すように、ゲートウェイサーバGWSは、基地局BS及びパケット加入者処理装置PSを介して携帯電話機MSとの間で無線通信を行うための無線系通信装置31、インターネットINETを介してIPサーバW等との間で通信を行うためのインターネット接続インタフェース32、基本プログラム等のソフトウェアや各種データを書き換え可能に記憶した記憶装置(例えば、半導体ディスクやハードディスク等)33、現在時刻を計時するリアルタイムクロック35、上記各部を制御する制御部34を備えている。

【0025】

制御部34は各種制御を行うCPU341と、CPU341に実行される制御プログラム等を格納したROM342と、CPU341のワークエリアとして使用されるRAM343とを内蔵しており、CPU341は、ROM342に格納された制御プログラムを読み出して実行することで、ROM342、RAM343及び各部31〜33,35を制御し、さらに記憶装置33に記憶された基本プログラムを読み出して実行することで前述の機能を実現している。

【0026】

基本プログラムを実行した状態では、CPU341は、正確であることが保証されている内部のリアルタイムクロック35に基づいて有効期限を設定する。リアルタイムクロック35の時刻を正確に保つ手法としては広く普及しているNTP(Network Time Protocol)を用いる方法も考えられるが、本実施形態では、CPU341が正確であることが保証されているリアルタイムクロック(例えば認証局Cのリアルタイムクロック)から図示せぬ専用線を介して時刻情報を取得し、これを用いてリアルタイムクロック35の時刻を正確に保っている。

【0027】

また、上記状態のCPU341は、上記状態のCPU341は、移動パケット通信網MPNの伝搬遅延時間を計測し、RAM343に記憶させる機能を有する。さらに、上記状態のCPU341は、無線系通信装置31を介して通信希望先とのSSL通信の開始を要求するメッセージを受け取ると、このメッセージの送信元の携帯電話機と通信希望先のIPサーバとの間にTCPコネクションを設定するとともに、リアルタイムクロック35の現在時刻に移動パケット通信網MPNの伝搬遅延時間を加算して得られる時刻を表す時刻情報を含んだメッセージを生成し、このメッセージをSSL通信の開始を要求するメッセージへの応答として返信するように無線系通信装置31を制御する機能を有する。

【0028】

(4)IPサーバWの構成

図4はIPサーバWのハードウェア構成を示すブロック図である。

この図に示すように、IPサーバWは、インターネットINETを介してゲートウェイサーバGWSとの間で通信を行うためのインターネット接続インタフェース41、各種コンテンツやIPサーバWの秘密鍵および公開鍵、SSL通信処理プログラム等を書き換え可能に記憶した記憶装置(例えば、半導体ディスクやハードディスク等)42、現在時刻を計時するリアルタイムクロック44、及びこれらを制御する制御部43を備えている。

【0029】

制御部43は各種制御を行うCPU431と、CPU431に実行される制御プログラム等を格納したROM432と、CPU431のワークエリアとして使用されるRAM433とを内蔵しており、CPU431は、ROM432に格納された制御プログラムを読み出して実行することで、ROM432、RAM433、及び各部41〜42,44を制御する。

【0030】

制御プログラムを実行した状態のCPU431は、インターネット接続インタフェース41を介してクライアントハローメッセージを受け取ると、SSL通信処理プログラムを用いて当該メッセージの送信元に対応したSSL通信プロセスを生成する。このSSL通信プロセスにおいて、CPU431は、IPサーバWで使用可能な複数の暗号化および圧縮アルゴリズムから、上記クライアントハローメッセージに含まれている暗号化および圧縮アルゴリズムを抽出し、最終的にいずれか一つの暗号化および圧縮アルゴリズムを選択し、選択した暗号化および圧縮アルゴリズムを通知するサーバハローメッセージを上記送信元へ返信するとともに、記憶装置42に記憶されたIPサーバWの公開鍵証明書を内包したサーバ認証要求メッセージを上記送信元へ送信する機能を有する。

【0031】

(5)動作

携帯電話機MSが認証されたIPサーバWとSSL通信を開始するまでの動作について主に図5〜図8を参照して説明する。図5はSSL通信開始時に携帯電話機MSにおいて行われる処理の流れを示すフローチャート、図6はSSL通信開始時にゲートウェイサーバGWSにおいて行われる処理の流れを示すフローチャート、図7はSSL通信開始時にIPサーバWにおいて行われる処理の流れを示すフローチャート、図8は携帯電話機MSがIPサーバWとのSSL通信を開始するまでのメッセージの流れを示すシーケンス図である。

【0032】

ただし、前提として、携帯電話機MSのCPU261は既にブラウザを実行しており、ゲートウェイサーバGWSのCPU341は既に基本プログラムを実行しており、IPサーバWのCPU431は既に制御プログラムを実行しているものとする。また、IPサーバWの記憶装置42にはIPサーバWの秘密鍵と、この秘密鍵に対応した公開鍵に対して認証局Cにより発行された公開鍵証明書が記憶されているものとする。また、携帯電話機MSの不揮発性メモリ264には認証局Cの公開鍵が記憶されているものとする。

【0033】

携帯電話機MSのユーザがIPサーバWとの通信を行う旨の指示を入力部24から入力すると、携帯電話機MSのCPU261はROM262に格納されたSSL通信プログラムを実行し、図5に示す処理を行う。すなわち、CPU261は、まず、IPユーザにより指定されたIPサーバWとのSSL通信を要求するメッセージ(例えば“Connect https:// ...”)を生成し、これをゲートウェイサーバGWSへ送信するように送受信部21を制御する(ステップSA1)。この結果、図8に示すように、携帯電話機MSからゲートウェイサーバGWSへメッセージm1が送信される。

【0034】

ゲートウェイサーバGWSでは、CPU341が、無線系通信装置31を介してメッセージm1を受け取ると、図6のステップSB1に示すように、まず、携帯電話機MSとIPサーバWとの間にTCPコネクションを確立する(図8のメッセージm2)。次に、CPU341は、リアルタイムクロック35から現在時刻を表す時刻情報を取得し(ステップSB2)、現在時刻から伝搬遅延時間経過後の時刻を表す時刻情報を生成する(ステップSB3)。さらにCPU341は、こうして生成された時刻情報を含むメッセージm3を生成し、これを携帯電話機MSへ送信するように無線系通信装置31を制御する(ステップSB4)。この結果、図8に示すように、ゲートウェイサーバGWSから携帯電話機MSへ、TCPコネクションが確立されたことを示すメッセージm3がメッセージm1への応答メッセージとして送信される。以後、ゲートウェイサーバGWSは当該TCPコネクションの通信に関してトンネリング処理を行う。

【0035】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm3を受け取ると(図5のステップSA2)、このメッセージm3に含まれている時刻情報で表される時刻を現在時刻としてリアルタイムクロック27に設定する。この結果、リアルタイムクロック27が計時する現在時刻はゲートウェイサーバGWSのリアルタイムクロック35が計時している現在時刻と略一致する。

【0036】

次に、CPU261は、SSL通信で用いる暗号化および圧縮アルゴリズムを決定する(ステップSA4)。具体的には、CPU261は、まず、携帯電話機MSにおいて使用可能な暗号化および圧縮アルゴリズムをIPサーバWへ知らせるクライアントハローメッセージm4を生成し、これをIPサーバWへ送信するように送受信部21を制御する。この結果、図8に示すように、携帯電話機MSから上記TCPコネクションを介してIPサーバWへクライアントハローメッセージm4が送信される。

【0037】

IPサーバWでは、CPU431が、上記TCPコネクションおよびインターネット接続インタフェース41を介してメッセージm4を受け取ると、図7のステップSC1に示すように、まず、メッセージm4の内容とIPサーバWで使用可能な暗号化アルゴリズムおよび圧縮アルゴリズムとに基づいて、当該TCPコネクションでのSSL通信において使用する暗号化および圧縮アルゴリズムを選択する。次にCPU431は、選択した暗号化および圧縮アルゴリズムを携帯電話機MSへ通知するメッセージm5を生成し、これを携帯電話機MSへ送信するようにインターネット接続インタフェース41を制御する(ステップSC2)。この結果、図8に示すように、IPサーバWから上記TCPコネクションを介して携帯電話機MSへメッセージm5が返信される。

【0038】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm5を受け取ると、このメッセージm5が示す暗号化および圧縮アルゴリズムを、上記TCPコネクションを用いた通信において使用することを決定する。

【0039】

一方、IPサーバWでは、メッセージm5が携帯電話機MSへ送信された後に、CPU431が、記憶装置42からIPサーバWの公開鍵証明書を読み出し、この公開鍵証明書を含むメッセージm6を生成し、これを携帯電話機MSへ送信するようにインターネット接続インタフェース41を制御する(ステップSC3)。この結果、図8に示すように、IPサーバWから上記TCPコネクションを介して携帯電話機MSへメッセージm6が送信される。

【0040】

携帯電話機MSでは、CPU261が、送受信部21を介してメッセージm6を受け取ると(ステップSA5)、メッセージm6に含まれている公開鍵証明書を不揮発性メモリ264に記憶された公開鍵(認証局Cの公開鍵)で復号化する(ステップSA6)。この復号化に成功すると(ステップSA7)、CPU261は、リアルタイムクロック27から現在時刻を取得し(ステップSA8)、現在時刻が有効期限以前の時刻であるか否かを判定する(ステップSA9)。現在時刻が有効期限以前の時刻である場合には、当該証明書は認証局Cに保証された有効期限内の公開鍵証明書(すなわち正当な公開鍵証明書)であることから、CPU261は暗号化通信を継続する処理を行う(ステップSA10)。したがって、以後、携帯電話機MSとIPサーバWとの間で暗号化通信が継続して行われる。

【0041】

逆に、ステップSA6における復号化に成功しなかった場合や、復号化に成功しても有効期限を過ぎている場合には、IPサーバWを認証することはできないため、CPU261は上記TCPコネクションを切断するよう送受信部21を制御し、IPサーバWの認証に成功しなかった旨をユーザに通知するよう液晶ディスプレイ25および発音部23を制御する(ステップSA11)。これにより、携帯電話機MSとIPサーバWとの間のTCPコネクションが切断され、IPサーバWの認証に成功しなかった旨がユーザに通知される。

【0042】

上述したように、本実施形態によればIPサーバWの認証処理の直前に、携帯電話機MSのリアルタイムクロック27が計時している時刻がゲートウェイサーバGWSのリアルタイムクロック35(極めて正確な時刻を計時している)が計時している時刻と略一致するため、携帯電話機MSにおいてIPサーバWの公開鍵証明書の有効期限のチェックを正確に行うことができる。したがって、IPサーバWの認証をより正確に行うことができる。また、当然の結果として、携帯電話機MSのリアルタイムクロック27を正確に保つことができるという利点もある。

【0043】

[変形例]

なお、上述した実施形態では、SSL通信のクライアントとして携帯電話機MSを例示したが、無線通信機能を備えたPDA(Personal Digital(Data) Assistants)等の携帯通信端末をクライアントとしてもよいし、PHS(Personal Handyphone System)端末や携帯電話機とPDAや携帯型コンピュータ等を組み合わせた端末システムをクライアントとしてもよいし、無線通信端末や有線通信端末と据え置き型のコンピュータを組み合わせた端末システムをクライアントとしてもよい。もちろん、有線通信を行う場合には有線通信区間とインターネットとがゲートウェイサーバで接続されることになる。

【0044】

さらに、上述した実施形態ではIPサーバWの公開鍵証明書の有効期限のチェックをより正確に行うために携帯電話機MSのリアルタイムクロック27による現在時刻をゲートウェイサーバGWSのリアルタイムクロック35による現在時刻に略一致させたが、両者を一致させる目的は公開鍵証明書の有効期限のチェックのみに限らない。例えば、電子鍵やパスワード等に有効期限が設定されている認証システムにおいては電子鍵やID、パスワード等の有効期限をチェックする目的であってもよい。また、サーバではなく、クライアントの公開鍵証明書や電子鍵、ID、パスワード等の有効期限をチェックする目的でサーバのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよい。

【0045】

また、上述した実施形態においては、クライアントのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させる例を挙げたが、サーバにおいて通信相手の認証を行う場合にはサーバのリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよいし、サーバおよびクライアントにおいて相互に通信相手の認証を行う場合には両者のリアルタイムクロックをゲートウェイサーバのリアルタイムクロックに追従させるようにしてもよい。

【0046】

また、クライアント(あるいはサーバ)に伝搬遅延時間を測定する機能を設け、ゲートウェイサーバにおける現在時刻をそのままクライアント(あるいはサーバ)へ通知し、クライアント(あるいはサーバ)において、通知された現在時刻から伝搬遅延時間だけ経過した時刻を現在時刻として設定するようにしてもよい。この方法は、インターネットや衛星を介したネットワーク等の伝搬遅延時間が通信路に応じて大幅に異なり得るネットワークを介した通信を行う際に特に有効である。

【0047】

さらに、上述した実施形態では、接続元(クライアント)からの接続を要求するメッセージに対する応答メッセージが時刻情報を内包する例を示したが、時刻情報の送信方法はこの例に限定されるものではない。例えば、接続元(クライアントまたはサーバ)からの接続を要求するメッセージの受信を契機として接続先(サーバまたはクライアント)へ時刻情報を送信するようにしてもよい。

【0048】

また、上述した実施形態では、クライアントが自機のリアルタイムクロックから現在時刻を取得して有効期限のチェックに使用する例を挙げたが、これに限定されるものではない。例えば、ゲートウェイサーバから供給された現在時刻を有効期限のチェックにそのまま使用するようにしてもよい。この場合、リアルタイムクロックを持たないクライアント(あるいはサーバ)であっても有効期限のチェックを行うことができる。

【0049】

さらに、上述したように、本実施形態では、クライアントからゲートウェイサーバへのメッセージに対する応答メッセージに時刻情報が含まれている場合に、クライアントにおいて新しい現在時刻が設定される。このため、新しい現在時刻の設定はゲートウェイサーバから送信された時刻情報のみに基づいて行われることになり、より高いセキュリティが確保されている。しかし、より高いセキュリティを確保するためには本実施形態に例示された仕組みを必ず採用しなければならないという訳ではない。すなわち、時刻情報の送信元がゲートウェイサーバであるか否かをクライアントにおいて判断できればよく、例えば、クライアントにおいてパケットの送信元アドレスを調べることで時刻情報の送信元がゲートウェイサーバであるか否かを判定するようにしてもよい。

【0050】

また、上述した実施形態では通信相手の認証に必要な情報(公開鍵証明書)を用いる通信としてSSL通信を例示したが、本発明は提案されている各種の公開鍵暗号方式の通信に適用可能である。さらに言えば、認証に必要な情報がIDやパスワードのように暗号化通信を前提としていない場合には、本発明を暗号化されていない通信に適用することもできる。

【0051】

また、時刻情報の送信元が中継装置の場合にのみ現在時刻を設定するように通信装置を構成すれば、中継装置を除いた他の装置が通信装置における現在時刻を変更することはできない。したがって、より高いセキュリティを確保することができる。この効果は、時刻情報を応答メッセージに含めて中継装置から通信装置へ渡すようにすることでも得られる。後者の場合には、通信装置と中継装置との間でやり取りされるメッセージの数を減らすこともできる。

【0052】

また、通信装置において通信相手を正当と判定した後に初めて暗号化通信を行うようにすれば、暗号化通信のセキュリティを十分に高くすることができる。

また、中継装置における現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信するようにすれば、伝搬遅延時間による誤差を排除することができる。

【図面の簡単な説明】

【0053】

【図1】本発明の実施形態に係る認証方法を用いた認証システムの構成を示す図である。

【図2】同認証システムを構成する携帯電話機MSのハードウェア構成を示すブロック図である。

【図3】同認証システムを構成するゲートウェイサーバGWSのハードウェア構成を示すブロック図である。

【図4】同認証システムを構成するIPサーバWのハードウェア構成を示すブロック図である。

【図5】SSL通信開始時に同携帯電話機MSにおいて行われる処理の流れを示すフローチャートである。

【図6】SSL通信開始時に同ゲートウェイサーバGWSにおいて行われる処理の流れを示すフローチャートである。

【図7】SSL通信開始時に同IPサーバWにおいて行われる処理の流れを示すフローチャートである。

【図8】携帯電話機MSがIPサーバWとのSSL通信を開始するまでのメッセージの流れを示すシーケンス図である。

【符号の説明】

【0054】

BS…基地局、GWS…ゲートウェイサーバ、INET…インターネット、MPN…移動パケット通信網、MS…携帯電話機、PS…パケット加入者処理装置、W…IPサーバ、21…送受信部、22…集音部、23…発音部、24…入力部、25…液晶ディスプレイ、26,34,43…制御部、27、35、44…リアルタイムクロック、31…無線系通信装置、32,41…インターネット接続インタフェース、33,42…記憶装置、261,341,431…CPU、262,342,432…ROM、263,343,433…RAM、264…不揮発性メモリ。

【特許請求の範囲】

【請求項1】

正確な現在時刻を計時している中継装置を介して通信する通信装置が、通信相手から送信されてきた期限付きの認証情報と自装置が計時している現在時刻とを用いて通信相手の正当性を判定する認証方法であって、

前記中継装置が、計時している現在時刻に応じた時刻情報を通信装置へ送信する送信ステップと、

通信装置が前記時刻情報を受信し、この時刻情報に基づいた時刻を現在時刻として設定する受信ステップと

を有することを特徴とする認証方法。

【請求項2】

請求項1に記載の方法において、

通信相手との通信の開始を要求するメッセージを通信装置が送信し、このメッセージを前記中継装置が受信する要求ステップを更に有し、

前記送信ステップでは、前記中継装置が前記メッセージへの応答メッセージに含めて前記時刻情報を通信装置へ送信し、

前記受信ステップでは、通信装置が前記応答メッセージを受信し、この応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定する

ことを特徴とする認証方法。

【請求項3】

正確な現在時刻を計時している中継装置を介して通信相手と通信する通信装置であって、

現在時刻を計時する計時部と、

前記通信相手から送信されてくる期限付きの認証情報と前記中継装置から送信されてくる時刻情報とを受信する受信部と、

前記受信部により受信された時刻情報に基づいて前記計時部が計時している現在時刻を変更する変更部と、

前記計時部により計時されている現在時刻と前記受信部により受信された認証情報とを用いて前記通信相手の正当性を判定する認証部と

を具備したことを特徴とする通信装置。

【請求項4】

請求項3に記載の装置において、

前記変更部は、前記受信部により受信された時刻情報の送信元が前記中継装置の場合には該時刻情報に基づいて前記計時部が計時している現在時刻を変更し、前記中継装置でない場合には該現在時刻を変更しない

ことを特徴とする通信装置。

【請求項5】

請求項3に記載の装置において、

前記通信相手との通信の開始を要求するメッセージを前記中継装置へ送信する送信部を更に具備し、

前記受信部は前記通信相手から送信されてくる期限付きの認証情報と前記メッセージに対応して前記中継装置から送信されてくる応答メッセージとを受信し、

前記変更部は、前記受信部により受信された応答メッセージから前記時刻情報を抽出し、この時刻情報に基づいて前記計時部が計時している現在時刻を変更する

ことを特徴とする通信装置。

【請求項6】

請求項3に記載の装置において、

前記認証情報は暗号化通信の開始に必須の情報であり、

前記認証部により正当と判定された前記通信相手と暗号化通信を行うための通信部

を更に具備したことを特徴とする通信装置。

【請求項7】

請求項3ないし7のいずれかに記載の装置において、

前記受信部は移動通信網を介して受信を行い、前記送信部は移動通信網を介して送信を行う

ことを特徴とする通信装置。

【請求項8】

受信した時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

前記計時部により計時されている現在時刻に応じた時刻情報を通信装置へ送信する送信部と

を具備したことを特徴とする中継装置。

【請求項9】

送信したメッセージへの応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

通信装置からのメッセージを受信する受信部と、

前記計時部により計時されている現在時刻に応じた時刻情報を前記メッセージへの応答メッセージに含めて通信装置へ送信する送信部と

を具備したことを特徴とする中継装置。

【請求項10】

請求項8または9に記載の装置において、

前記送信部は、前記計時部により計時されている現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信することを特徴とする中継装置。

【請求項1】

正確な現在時刻を計時している中継装置を介して通信する通信装置が、通信相手から送信されてきた期限付きの認証情報と自装置が計時している現在時刻とを用いて通信相手の正当性を判定する認証方法であって、

前記中継装置が、計時している現在時刻に応じた時刻情報を通信装置へ送信する送信ステップと、

通信装置が前記時刻情報を受信し、この時刻情報に基づいた時刻を現在時刻として設定する受信ステップと

を有することを特徴とする認証方法。

【請求項2】

請求項1に記載の方法において、

通信相手との通信の開始を要求するメッセージを通信装置が送信し、このメッセージを前記中継装置が受信する要求ステップを更に有し、

前記送信ステップでは、前記中継装置が前記メッセージへの応答メッセージに含めて前記時刻情報を通信装置へ送信し、

前記受信ステップでは、通信装置が前記応答メッセージを受信し、この応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定する

ことを特徴とする認証方法。

【請求項3】

正確な現在時刻を計時している中継装置を介して通信相手と通信する通信装置であって、

現在時刻を計時する計時部と、

前記通信相手から送信されてくる期限付きの認証情報と前記中継装置から送信されてくる時刻情報とを受信する受信部と、

前記受信部により受信された時刻情報に基づいて前記計時部が計時している現在時刻を変更する変更部と、

前記計時部により計時されている現在時刻と前記受信部により受信された認証情報とを用いて前記通信相手の正当性を判定する認証部と

を具備したことを特徴とする通信装置。

【請求項4】

請求項3に記載の装置において、

前記変更部は、前記受信部により受信された時刻情報の送信元が前記中継装置の場合には該時刻情報に基づいて前記計時部が計時している現在時刻を変更し、前記中継装置でない場合には該現在時刻を変更しない

ことを特徴とする通信装置。

【請求項5】

請求項3に記載の装置において、

前記通信相手との通信の開始を要求するメッセージを前記中継装置へ送信する送信部を更に具備し、

前記受信部は前記通信相手から送信されてくる期限付きの認証情報と前記メッセージに対応して前記中継装置から送信されてくる応答メッセージとを受信し、

前記変更部は、前記受信部により受信された応答メッセージから前記時刻情報を抽出し、この時刻情報に基づいて前記計時部が計時している現在時刻を変更する

ことを特徴とする通信装置。

【請求項6】

請求項3に記載の装置において、

前記認証情報は暗号化通信の開始に必須の情報であり、

前記認証部により正当と判定された前記通信相手と暗号化通信を行うための通信部

を更に具備したことを特徴とする通信装置。

【請求項7】

請求項3ないし7のいずれかに記載の装置において、

前記受信部は移動通信網を介して受信を行い、前記送信部は移動通信網を介して送信を行う

ことを特徴とする通信装置。

【請求項8】

受信した時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

前記計時部により計時されている現在時刻に応じた時刻情報を通信装置へ送信する送信部と

を具備したことを特徴とする中継装置。

【請求項9】

送信したメッセージへの応答メッセージに含まれている時刻情報に基づいた時刻を現在時刻として設定するとともに通信相手から送信されてくる期限付きの認証情報と現在時刻とに基づいて通信相手の正当性を判定する通信装置と通信相手との間で通信を中継する中継装置であって、

正確な現在時刻を計時する計時部と、

通信装置からのメッセージを受信する受信部と、

前記計時部により計時されている現在時刻に応じた時刻情報を前記メッセージへの応答メッセージに含めて通信装置へ送信する送信部と

を具備したことを特徴とする中継装置。

【請求項10】

請求項8または9に記載の装置において、

前記送信部は、前記計時部により計時されている現在時刻よりも進んだ時刻を表す時刻情報を通信装置へ送信することを特徴とする中継装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2007−325306(P2007−325306A)

【公開日】平成19年12月13日(2007.12.13)

【国際特許分類】

【出願番号】特願2007−197933(P2007−197933)

【出願日】平成19年7月30日(2007.7.30)

【分割の表示】特願2000−378061(P2000−378061)の分割

【原出願日】平成12年12月12日(2000.12.12)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

【公開日】平成19年12月13日(2007.12.13)

【国際特許分類】

【出願日】平成19年7月30日(2007.7.30)

【分割の表示】特願2000−378061(P2000−378061)の分割

【原出願日】平成12年12月12日(2000.12.12)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

[ Back to top ]