認証方法および認証装置

【課題】 なりすましの危険を低減し、認証の確実性を高めた認証方法を実現する。

【解決手段】 第1端末30が認証装置10に認証要求を送信するステップS10と、認証装置10が認証情報を生成して記憶部に記憶するステップS12と、認証装置10が第1端末30に認証情報を送信するステップS14と、第1端末30が認証情報を暗号化して暗号化情報を生成するステップS16と、第1端末30が暗号化情報を出力し、出力された暗号化情報を第2端末40に入力するステップS18と、第2端末40が暗号化情報を認証装置10に送信するステップS20と、認証装置10が暗号化情報を第1端末30の復号鍵で復号するステップS22と、認証装置10が暗号化情報を復号して得られた認証情報と記憶部に記憶された認証情報とを比較するステップS24と、認証情報が合致した場合に、第1端末30と第2端末40との連携を許可するステップとを備える。

【解決手段】 第1端末30が認証装置10に認証要求を送信するステップS10と、認証装置10が認証情報を生成して記憶部に記憶するステップS12と、認証装置10が第1端末30に認証情報を送信するステップS14と、第1端末30が認証情報を暗号化して暗号化情報を生成するステップS16と、第1端末30が暗号化情報を出力し、出力された暗号化情報を第2端末40に入力するステップS18と、第2端末40が暗号化情報を認証装置10に送信するステップS20と、認証装置10が暗号化情報を第1端末30の復号鍵で復号するステップS22と、認証装置10が暗号化情報を復号して得られた認証情報と記憶部に記憶された認証情報とを比較するステップS24と、認証情報が合致した場合に、第1端末30と第2端末40との連携を許可するステップとを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信端末の認証方法に関し、特に、ネットワークの利用に際して通信端末を認証する方法に関する。

【背景技術】

【0002】

現在、携帯電話をはじめとする情報通信端末が広く普及している。携帯ゲーム機器やカーナビゲーション装置をはじめとして、携帯電話以外の情報端末なども通信機能を有している。このような情報通信端末によって、場所や時間に依存せず、いつでもどこでも手元の情報通信端末を用いて、ネットワークサービスを利用することが可能となった。利用者は、利用場所や状況(自宅、外出先、車での移動中)などに応じて、利用可能な機器を選択してネットワークサービスを利用するが、その際、ネットワークサービスのシステム提供者は、別の端末を使ってアクセスしてきた利用者が正当な利用者であるか認証する。

【0003】

認証方法の一つとして、通信回線の加入情報(回線加入者番号や電話番号)などの利用者を一意に特定する識別情報を提示する方法が知られている。認証装置では、回線加入者番号などの識別情報を利用者の登録情報と紐づけて記憶しておき、登録された回線加入者番号を通じてアクセスした機器・利用者については、認証情報の入力を求めずに、暗黙の了解として上記利用者と回線加入者番号との対応に基づいて、ネットワークサービスの利用認証を行う。

【0004】

しかし、この認証手続きは、利用者と使用する情報通信端末が1対1の関係であることを前提としており、今日一般的になりつつある複数機器を利用した情報の交換や機器連携などの多彩なアプリケーションを提供するネットワークサービスのための認証に適用することは困難である。

【0005】

また、ワンタイムパスワードを用いた認証方法も知られている。特許文献1は、ワンタイムパスワードを用いて認証を行う方法を開示している。認証装置は、使い捨てのパスワードを認証済みのPHS端末に対して通知し、PHS端末と異なる端末であるPCから認証装置が通知したワンタイムパスワードが送信されてきたときにPCを認証する。

【特許文献1】特開2000−10927号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

ワンタイムパスワードは、1回使用されれば無効となり、同じパスワードを2回使用することができない。このことから、ワンタイムパスワードを用いた認証はセキュリティが高い認証として知られている。しかし、正当なユーザに先立ってワンタイムパスワードが有効なうちに使用されてしまう危険性があった。

本発明は、上記背景に鑑み、認証の確実性を高めた認証方法を実現することを目的とする。

【課題を解決するための手段】

【0007】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記暗号化情報を前記第1の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。

【0008】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末から送信された認証情報であるか否かを判定できる。これにより、第1の端末に送信される途中で盗聴され、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0009】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を出力し、出力された前記認証情報を前記第2の端末に入力するステップと、前記第2の端末が前記認証情報を前記第2の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記暗号化情報を前記第2の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。

【0010】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第2の端末から送信された認証情報であるか否かを判定できる。これにより、第2の端末に送信される途中で盗聴され、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0011】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、前記第2の端末が前記暗号化情報を前記第2の端末の暗号鍵で暗号化して第2暗号化情報を生成するステップと、前記第2の端末が前記第2暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記第2暗号化情報を前記第2の端末の復号鍵で復号するステップと、前記認証装置が前記第2暗号化情報を復号して得られた暗号化情報を前記第1の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。この認証方法において、前記第1の端末の暗号鍵、復号鍵、または、前記第2の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵でもよい。

【0012】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末および第2の端末を経由して送信された認証情報であるか否かを判定できる。これにより、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0013】

前記認証情報を生成するステップでは、前記認証装置は、認証情報の生成日時の情報を含む認証情報を生成してもよい。この構成により、いつ生成された認証情報であるかを把握でき、例えば、認証情報に有効期限を設けた場合には、有効な認証情報であるか否かを判断することが可能となる。

【0014】

本発明の認証方法において、前記認証情報または前記暗号化情報の前記第2の端末への入力は、(1)前記第1の端末に前記認証情報または前記暗号化情報をQRコードの形式で表示し、前記第2の端末にて読み取らせることによって行ってもよいし、(2)前記第1の端末から赤外線通信、近距離無線または非接触ICによって、前記認証情報または前記暗号化情報を前記第2の端末に送信することによって行ってもよい。

【0015】

この構成により、第2の端末に認証情報または暗号化情報を入力する際には、第2の端末に第1の端末を近づける必要があるので、第1の端末と第2の端末との間で認証情報が盗聴される危険を低減できる。これにより、第1の端末または第2の端末のいずれかで認証情報の暗号化を行い、この暗号化情報を認証装置で復号することにより、認証情報が悪意の第三者から送信されたものでないことを確認できる。

【0016】

本発明の認証方法は、前記第1の端末と前記第2の端末との連携を許可するステップに続いて、前記第1の端末と前記第2の端末に、前記第1の端末と前記第2の端末との通信に必要な情報を送信するステップを備えてもよい。

【0017】

この構成により、第1の端末と第2の端末との間で、改めて通信の接続設定をする必要がなく、第1の端末と第2の端末との通信接続を円滑に行える。

【発明の効果】

【0018】

本発明によれば、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末または第2端末から送信された認証情報であるか否かを判定し、認証の確実性を高めることができる効果を有する。

【発明を実施するための最良の形態】

【0019】

以下、本発明の実施の形態の認証方法について図面を参照しながら説明する。

(第1の実施の形態)

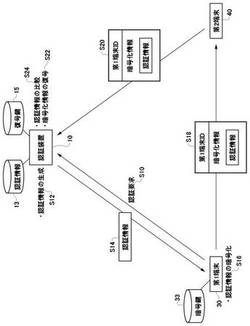

図1は、第1の実施の形態の認証方法の手順を示す図である。第1の実施の形態の認証方法は、認証情報を発行して端末の認証を行う認証装置10と、認証装置10とネットワークによって接続された第1端末30および第2端末40によって行われる。なお、認証装置10と第1端末30、認証装置10と第2端末40を接続する通信プロトコルとしては、例えば、HTTPプロトコルを用いることができるが、これに限定されるものではない。

【0020】

本実施の形態において、第1端末30は、認証装置10に登録された端末である。認証装置10は、第1端末30が有する暗号鍵に対応する復号鍵を有している。認証装置10は、第1端末30の暗号鍵で暗号化した情報を対応する復号鍵を用いて復号することができる。

【0021】

第1端末30と第2端末40とを連携するための認証方法について説明する。ここで「連携」とは、第1端末30を用いてネットワークサービスを利用できるユーザが、第2端末40を用いて同じネットワークサービスを利用できるようにすること、あるいは、第1端末30と第2端末40との通信を可能にすることを意味する。

【0022】

第1端末30は、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報を第1端末30に送信する(S14)。

【0023】

図2(a)は、認証装置10から第1端末30に送信される認証情報の例を示す図である。認証情報は、認証情報を一意に特定する認証番号と、認証情報の生成日時と、発行先の端末IDを含んでいる。ここで、認証番号の長さは、認証情報の強度に関連するので、運用するシステムに応じて適切に設定する。また、認証情報の有効期間を、運用するシステムに応じて適切に設定してもよい。

【0024】

第1端末30は、認証情報を受信すると、認証情報を暗号化し(S16)、暗号化した認証情報(本書では「暗号化情報」という)を出力する(S18)。ここで、暗号化情報には、第1端末30を識別する第1端末IDを付加する。暗号化情報の出力方法としては、例えば、暗号化情報を表すQRコードを表示してもよい。また、NFC(Near Field Communication)として知られる近距離無線通信技術や、赤外線通信を用いて第2端末40に送信してもよい。

【0025】

図2(b)は、第1端末30から出力される暗号化情報の例を示す図である。暗号化情報は、データタイプと、暗号化を行った第1端末30を特定する端末IDと、暗号化された認証情報と、暗号化された追加データとを有する。データタイプと端末IDは、平文である。暗号化された認証情報は、図2(a)に示す認証情報を暗号化した情報である。追加データは、例えば、第1端末30が暗号化を行った日時の情報である。

【0026】

図1に示すように、第2端末40は、第1端末30から出力された暗号化情報を入力する。第1端末30がQRコードを表示することにより、暗号化情報を出力した場合には、第2端末40は、QRコードを読み取ることにより、暗号化情報を入力する。第1端末30が、近距離無線通信技術や赤外線通信を用いて暗号化情報を送信した場合には、第2端末40は暗号化情報を受信する。

【0027】

第2端末40は、入力された暗号化情報を認証装置10に転送する(S20)。認証装置10は、転送されてきた暗号化情報を復号する(S22)。暗号化情報には第1端末30の端末IDが付加されているので、認証装置10は、第1端末30の復号鍵を用いて復号すればよいことが分かる。認証装置10は、暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S24)、合致する場合には第1端末30と第2端末40との連携を許可する。認証装置10は、認証結果を第1端末30および第2端末40に送信する。

【0028】

図3は、第1の実施の形態の認証方法を実現する認証システム1の構成を示す図である。認証システム1は、認証装置10と、第1端末30と、第2端末40とを有する。認証装置10は、認証情報の生成の要求を受信する認証要求受信部11と、認証情報を生成する認証情報生成部12と、認証情報を記憶する認証情報記憶部13と、認証情報を第1端末30に送信する認証情報送信部14とを備えている。

【0029】

図4は、認証情報記憶部13に記憶されたデータの例を示す図である。認証情報記憶部13には、認証情報を一意に特定する認証番号、認証情報の生成日時、認証情報の有効期限、認証情報の発行先の端末ID、認証情報の有効性のデータが含まれている。認証情報が照合された場合、有効性のデータは有効から無効に変更される。これにより、同じ認証情報で複数回の認証がなされる事態を防止できる。また、有効期限が過ぎた場合にも、有効性のデータは、有効から無効に変更されるようにしてもよい。

【0030】

また、図3に示すように、認証装置10は、第1端末30の復号鍵を記憶した復号鍵記憶部15と、第2端末40から送信された暗号化情報を受信する暗号化情報受信部16と、暗号化情報を対応する復号鍵で復号する復号部17と、復号によって得られた認証情報と認証情報記憶部13に記憶された認証情報とを照合する照合部18と、照合により認証されたか否かの結果を送信する認証結果送信部19とを備えている。

【0031】

図5は、復号鍵記憶部15に記憶されたデータの例を示す図である。復号鍵記憶部15には、端末IDに対応付けて復号鍵が記憶されている。図5では、便宜上、復号鍵を「K5782」等の文字列で表しているが、実際には暗号アルゴリズムの手順を制御するためのデータである。なお、復号鍵としては、公開鍵暗号方式の公開鍵を用いることができる。第1端末30が有する暗号鍵としては、秘密鍵を用いる。

【0032】

図3に戻って、第1端末30の構成について説明する。第1端末30は、認証装置10に認証要求を送信する認証要求送信部31と、認証要求に応じて送信されてくる認証情報を受信する認証情報受信部32と、暗号鍵を記憶した暗号鍵記憶部33と、暗号鍵を用いて認証情報を暗号化して暗号化情報を生成する暗号化部34と、暗号化情報をQRコードに変換するQRコード変換部35と、QRコードを表示する表示部36とを備えている。

【0033】

暗号鍵記憶部33に記憶された暗号鍵は、認証装置10が有する復号鍵に対応する。第1端末30と認証装置10とが、対応する暗号鍵と復号鍵を共有する方法としては、Diffie-Hellmanアルゴリズムなど既存の鍵交換アルゴリズムを使用することができる。

【0034】

第2端末40は、QRコードを読み取るQRコード読取部41と、読み取ったQRコードを変換して暗号化情報を得るQRコード変換部42と、暗号化情報を認証装置10に送信する暗号化情報送信部43とを備えている。

【0035】

認証装置10、第1端末30、第2端末40はいずれも、CPU、ROM、RAM、及びこれらを接続するバスなどによって構成されるコンピュータによって構成してもよい。ROMに書き込まれたプログラムに従ってCPUが演算処理を実行することにより、上記の認証装置10、第1端末30、第2端末40の機能が実現される。上記の認証装置10、第1端末30、第2端末40の機能を実現するプログラムも本発明の範囲に含まれる。

【0036】

第1の実施の形態の認証方法では、第1端末30が認証装置10から送信された認証情報を暗号化して、第2端末40に対して提示する。そして、第2端末40は、暗号化情報を認証情報に送信するので、認証の確実度を高めることができる。すなわち、仮に、第1端末30に送信されるまでの経路上で認証情報が盗聴されたとしても、第1端末30にて暗号化されていない認証情報は、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0037】

また、第1端末30が暗号化情報をQRコードとして表示し、第2端末40がQRコードを読み取るので、第1端末30と第2端末40との間で暗号化情報が盗聴される危険を低減できる。

【0038】

(第2の実施の形態)

図6は、第2の実施の形態の認証方法の手順を示す図である。第2の実施の形態の認証方法は、基本的には第1の実施の形態の認証方法と同じであるが、第2の実施の形態では、第2端末40aが認証装置10に登録された端末である。認証装置10は、第2端末40aが有する暗号鍵に対応する復号鍵を有している。認証装置10は、第2端末40aの暗号鍵で暗号化した情報を対応する復号鍵を用いて復号することができる。

【0039】

第1端末30aと第2端末40aとを連携するための認証方法について説明する。第1端末30aは、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30aに送信する(S14)。

【0040】

第1端末30aは、認証情報を受信すると、受信した認証情報を出力する(S26)。認証情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30aから出力された認証情報を入力する。

【0041】

第2端末40aは、入力された認証情報を暗号化して暗号化情報を生成し(S28)、暗号化情報を認証装置10に転送する(S30)。認証装置10は、転送されてきた暗号化情報を復号する(S32)。暗号化情報には第2端末40aの端末IDが付加されているので、認証装置10は、第2端末40aの復号鍵を用いて復号すればよいことが分かる。認証装置10は、暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S34)、合致する場合には第1端末30aと第2端末40aとの連携を許可する。認証装置10は、認証結果を第1端末30aおよび第2端末40aに送信する。

【0042】

図7は、第2の実施の形態の認証方法を実現する認証システム2の構成を示す図である。認証システム2は、認証装置10と、第1端末30aと、第2端末40aと有する。第2の実施の形態の認証装置10は、第1の実施の形態の認証装置10と同じである。

【0043】

第2の実施の形態の第1端末30aの基本的な構成は、第1の実施の形態の第1端末30と同じであるが、暗号化部34および暗号鍵記憶部33を備えていない点で異なる。第2の実施の形態の第2端末40aは、第1の実施の形態の第2端末40の構成に加え、暗号鍵を記憶した暗号鍵記憶部44と、暗号鍵を用いて認証情報を暗号化して暗号化情報を生成する暗号化部45とを備えている。第2端末40aの暗号化情報送信部43は、暗号化部45によって暗号化された暗号化情報を送信する。

【0044】

第2の実施の形態の認証方法では、第2端末40aが第1端末30aから提示された認証情報を暗号化して認証装置10に送信するので、認証の確実度を高めることができる。すなわち、仮に、第2端末40aに送信されるまでの経路上で認証情報が盗聴されたとしても、第2端末40aにて暗号化されていない認証情報では、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0045】

また、第1端末30aが認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30aと第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0046】

(第3の実施の形態)

図8は、第3の実施の形態の認証方法の手順を示す図である。第3の実施の形態の認証方法は、基本的には第1の実施の形態の認証方法と同じであるが、第3の実施の形態では、第1端末30と第2端末40aはともに認証装置10に登録された端末である。認証装置10は、第1端末30が有する暗号鍵および第2端末40aが有する暗号鍵に対応する復号鍵を有している。

【0047】

第1端末30と第2端末40aとを連携するための認証方法について説明する。第1端末30は、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30に送信する(S14)。

【0048】

第1端末30は、認証情報を受信すると、認証情報を暗号化し(S16)、暗号化情報を出力する(S18)。ここで、暗号化情報には、第1端末30を識別する第1端末IDを付加する。暗号化情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30から出力された暗号化情報を入力する。

【0049】

第2端末40aは、入力された暗号化情報をさらに暗号化して第2暗号化情報を生成し(S36)、生成した第2暗号化情報を認証装置10に転送する(S38)。認証装置10は、転送されてきた第2暗号化情報を復号し(S40)、復号によって得られた暗号化情報を復号する(S42)。第2暗号化情報には第2端末IDが付加されており、暗号化情報には第1端末IDが付加されているので、認証装置10は、復号に用いる復号鍵を特定することができる。

【0050】

認証装置10は、第2暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S44)、合致する場合には第1端末30と第2端末40aとの連携を許可する。認証装置10は、認証結果を第1端末30および第2端末40aに送信する。

【0051】

図9は、第3の実施の形態の認証方法を実現する認証システム3の構成を示す図である。認証システム3は、認証装置10と、第1端末30と、第2端末40aとを有する。第3の実施の形態の認証装置10は、第1の実施の形態の認証装置10と同じである。ただし、復号部17は、第2暗号化情報の復号を行った後、さらに暗号化情報を復号化するという2段階の復号処理を行う。

【0052】

第3の実施の形態の第1端末30は、第1の実施の形態の第1端末30と同じである。第3の実施の形態の第2端末40aは、第2の実施の形態の第2端末40aと同じである。ただし、暗号化部45は、第1端末30から送信された暗号化情報をさらに暗号化する機能を有する。

【0053】

第3の実施の形態の認証方法では、第1端末30が認証装置10から送信された認証情報を暗号化して、第2端末40aに提示する。そして、第2端末40aは、暗号化情報をさらに暗号化して第2暗号化情報を生成し、第2暗号化情報を認証装置10に送信するので、認証の確実度を高めることができる。すなわち、仮に、第2端末40aに送信されるまでの経路上で認証情報が盗聴されたとしても、第1端末30および第2端末40aにて暗号化されていない認証情報は、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0054】

また、第1端末30が認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30と第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0055】

(第4の実施の形態)

図10は、第4の実施の形態の認証方法の手順を示す図である。第4の実施の形態の認証方法は、基本的には第3の実施の形態の認証方法と同じであるが、第4の実施の形態では、第2端末40aは認証装置10aに登録された端末であり、第1端末30bは登録されていない。認証装置10aは、第2端末40aが有する暗号鍵に対応する復号鍵を有している。

【0056】

第1端末30bと第2端末40aとを連携するための認証方法について説明する。第1端末30bは、認証装置10aに認証要求を送信する(S10)。認証装置10aは、認証要求を受信すると、一時的な暗号鍵と復号鍵のセットを生成する(S11)。認証装置10aは、生成した復号鍵を復号鍵記憶部15aに記憶すると共に、暗号鍵を第1端末30bに送信する(S13)。暗号鍵の送信には、前述のDiffie-Hellmanアルゴリズムなどを使用することができる。

【0057】

図11は、復号鍵記憶部15aに記憶されたデータの例を示す図である。第1の実施の形態の復号鍵記憶部15に記憶されたデータ(図5参照)に加え、種別のデータが付加されている。種別は、復号鍵が、登録された端末の暗号鍵に対応するものか、未登録の端末の暗号鍵に対応するものかを示すデータである。登録された端末の暗号鍵に対応する復号鍵の種別は「登録」であり、未登録の端末の暗号鍵に対応する復号鍵の種別は「テンポラリ」である。テンポラリの復号鍵は、例えば、1日あるいは1週間といった比較的短い期間で無効となる。認証要求に応じて、認証装置10aが生成した一時的な復号鍵は、テンポラリの復号鍵として復号鍵記憶部15aに記憶される。

【0058】

図10に戻って説明する。認証装置10aは、認証情報を生成する(S12)。認証情報は、認証装置10aにおいて一意の情報である。認証装置10aは、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30bに送信する(S14)。

【0059】

第1端末30bは、暗号鍵を受信すると、暗号鍵を暗号鍵記憶部33に記憶する。また、第1端末30bは、認証情報を受信すると、認証装置10aから受信した暗号鍵を用いて認証情報を暗号化し(S16)、暗号化情報を出力する(S18)。ここで、暗号化情報には、第1端末30bを識別する第1端末IDを付加する。暗号化情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30bから出力された暗号化情報を入力する。

【0060】

第2端末40aは、入力された暗号化情報をさらに暗号化して第2暗号化情報を生成し(S36)、生成した第2暗号化情報を認証装置10aに転送する(S38)。認証装置10aは、転送されてきた第2暗号化情報を復号し(S40)、復号によって得られた暗号化情報を復号する(S42)。第2暗号化情報には第2端末IDが付加されており、暗号化情報には第1端末IDが付加されているので、認証装置10aは、復号に用いる復号鍵を特定することができる。

【0061】

認証装置10aは、第2暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S44)、合致する場合には、第1端末30bと第2端末40aとの連携を許可する。認証装置10aは、認証結果を第1端末30bおよび第2端末40aに送信する。なお、認証装置10aは、認証情報の照合がとれた場合には、一時的に生成した復号鍵の種別を「テンポラリ」から「登録」に更新してもよい。

【0062】

図12は、第4の実施の形態の認証方法を実現する認証システム4の構成を示す図である。認証システム4は、認証装置10aと、第1端末30bと、第2端末40aとを有する。第4の実施の形態の認証装置10aは、第3の実施の形態の認証装置10の構成に加え、鍵生成部20および暗号鍵送信部21を備えている。

【0063】

第4の実施の形態の第1端末30bの基本的な構成は、第3の実施の形態の第1端末30bの構成に加え、認証装置10aから送信される暗号鍵を受信する暗号鍵受信部37を備えている。暗号鍵受信部37は、受信した暗号鍵を暗号鍵記憶部33に記憶する。第4の実施の形態の第2端末40aの構成は、第3の実施の形態の第2端末40aと同じである。

【0064】

第4の実施の形態の認証方法では、第3の実施の形態と同様に、第1端末30bと第2端末40aの2段階の暗号化により、認証の確実度を高めることができる。また、第4の実施の形態の認証方法では、未登録の第1端末30bに対して一時的な暗号鍵を発行するので、第1端末30bが未登録の場合にも2段階の暗号化が可能になる。

【0065】

また、第1端末30bが認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30bと第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0066】

以上、本発明の認証方法について実施の形態を挙げて詳細に説明したが、本発明は上記した実施の形態に限定されるものではない。上記した実施の形態では、第1端末30がQRコードを表示し、第2端末40でQRコードを読み取ることにより、第1端末30から第2端末40に認証情報あるいは暗号化情報を伝達する例について説明したが、第1端末30から第2端末40に情報を伝達する方法はQRコードに限られない。

【0067】

図13は、本発明の変形例に係る実施の形態の認証システム5の構成を示す図である。認証システム5では、第1端末30cは赤外線インターフェース38を備え、第2端末40cは赤外線インターフェース46を備えている。赤外線インターフェース38,46を用いて、第1端末30cから第2端末40cへ認証情報あるいは暗号化情報を送信する。赤外線通信は近距離で通信を行う技術であり、第1端末30cまたは第2端末40cのユーザの目前で、認証情報あるいは暗号化情報を盗聴することは困難である。また、赤外線通信に代えて、NFCとして知られる近距離無線通信技術を用いてもよい。

【0068】

図14は、本発明の変形例に係る実施の形態の認証システム6の構成を示す図である。認証システム6では、第1端末30dは通信インターフェース39を備え、第2端末40は通信インターフェース47を備えている。通信インターフェース39,47は、例えば、802.11無線通信技術やBluetooth(登録商標)などの無線通信技術によって通信を行うためのインターフェースである。認証装置10bは、通信設定情報送信部22を有している。通信設定情報送信部22は、認証情報の照合により認証がなされた場合に、パスワード、暗号化パラメータ、ペアリング暗証番号など各種のセキュリティ設定値の情報を、第1端末30dおよび第2端末40dに送信する。ここで、送信する通信設定情報については、(1)第1端末30d、第2端末40d等の通信設定情報を、あらかじめ認証装置10bに記憶させておいてもよいし、(2)第1端末30dから認証装置10bに認証要求を送信する際に第1端末30dの通信設定情報を送信し、第2端末40dから認証装置10bに暗号化情報を送信する際に第2端末40dの通信設定情報を送信してもよい。

【0069】

この構成により、認証の完了に続いて、認証装置10bから第1端末30d、第2端末40dに認証情報を送信することにより、ユーザは、無線通信の設定に関する知識がなくても、円滑に通信を行うことができる。

【0070】

上記した第4の実施の形態では、第1端末30bが未登録、第2端末40aが登録済みの例について説明したが、逆に第1端末が登録済み、第2端末が未登録の場合にも、本発明を適用することができる。この場合、第2端末から認証装置10aへの暗号化情報の送信に先立って、認証情報が一時的な暗号鍵、復号鍵のセットを生成し、暗号鍵を第2端末へ送信する。

【産業上の利用可能性】

【0071】

以上説明したように、認証の確実性を高めるという効果を有し、ネットワークの利用に際して通信端末を認証する方法等として有用である。

【図面の簡単な説明】

【0072】

【図1】第1の実施の形態の認証方法の手順を示す図である。

【図2】(a)認証情報の例を示す図である。(b)暗号化情報の例を示す図である。

【図3】第1の実施の形態の認証システムの構成を示す図である。

【図4】認証情報記憶部に記憶されたデータの例を示す図である。

【図5】復号鍵記憶部に記憶されたデータの例を示す図である。

【図6】第2の実施の形態の認証方法の手順を示す図である。

【図7】第2の実施の形態の認証システムの構成を示す図である。

【図8】第3の実施の形態の認証方法の手順を示す図である。

【図9】第3の実施の形態の認証システムの構成を示す図である。

【図10】第4の実施の形態の認証方法の手順を示す図である。

【図11】復号鍵記憶部に記憶されたデータの例を示す図である。

【図12】第4の実施の形態の認証システムの構成を示す図である。

【図13】変形例に係る認証システムの構成を示す図である。

【図14】変形例に係る認証システムの構成を示す図である。

【符号の説明】

【0073】

10,10a,10b 認証装置

11 認証要求受信部

12 認証情報生成部

13 認証情報記憶部

14 認証情報送信部

15 復号鍵記憶部

16 暗号化情報受信部

17 復号部

18 照合部

19 認証結果送信部

20 鍵生成部

21 暗号鍵送信部

22 通信設定情報送信部

30,30a,30b,30c,30d 第1端末

31 認証要求送信部

32 認証情報受信部

33 暗号鍵記憶部

34 暗号化部

35 QRコード変換部

36 表示部

37 暗号鍵受信部

38 赤外線I/F

39 通信I/F

40,40a,40c,40d 第2端末

41 QRコード読取部

42 QRコード変換部

43 暗号化情報送信部

44 暗号鍵記憶部

45 暗号化部

46 赤外線I/F

47 通信I/F

【技術分野】

【0001】

本発明は、通信端末の認証方法に関し、特に、ネットワークの利用に際して通信端末を認証する方法に関する。

【背景技術】

【0002】

現在、携帯電話をはじめとする情報通信端末が広く普及している。携帯ゲーム機器やカーナビゲーション装置をはじめとして、携帯電話以外の情報端末なども通信機能を有している。このような情報通信端末によって、場所や時間に依存せず、いつでもどこでも手元の情報通信端末を用いて、ネットワークサービスを利用することが可能となった。利用者は、利用場所や状況(自宅、外出先、車での移動中)などに応じて、利用可能な機器を選択してネットワークサービスを利用するが、その際、ネットワークサービスのシステム提供者は、別の端末を使ってアクセスしてきた利用者が正当な利用者であるか認証する。

【0003】

認証方法の一つとして、通信回線の加入情報(回線加入者番号や電話番号)などの利用者を一意に特定する識別情報を提示する方法が知られている。認証装置では、回線加入者番号などの識別情報を利用者の登録情報と紐づけて記憶しておき、登録された回線加入者番号を通じてアクセスした機器・利用者については、認証情報の入力を求めずに、暗黙の了解として上記利用者と回線加入者番号との対応に基づいて、ネットワークサービスの利用認証を行う。

【0004】

しかし、この認証手続きは、利用者と使用する情報通信端末が1対1の関係であることを前提としており、今日一般的になりつつある複数機器を利用した情報の交換や機器連携などの多彩なアプリケーションを提供するネットワークサービスのための認証に適用することは困難である。

【0005】

また、ワンタイムパスワードを用いた認証方法も知られている。特許文献1は、ワンタイムパスワードを用いて認証を行う方法を開示している。認証装置は、使い捨てのパスワードを認証済みのPHS端末に対して通知し、PHS端末と異なる端末であるPCから認証装置が通知したワンタイムパスワードが送信されてきたときにPCを認証する。

【特許文献1】特開2000−10927号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

ワンタイムパスワードは、1回使用されれば無効となり、同じパスワードを2回使用することができない。このことから、ワンタイムパスワードを用いた認証はセキュリティが高い認証として知られている。しかし、正当なユーザに先立ってワンタイムパスワードが有効なうちに使用されてしまう危険性があった。

本発明は、上記背景に鑑み、認証の確実性を高めた認証方法を実現することを目的とする。

【課題を解決するための手段】

【0007】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記暗号化情報を前記第1の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。

【0008】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末から送信された認証情報であるか否かを判定できる。これにより、第1の端末に送信される途中で盗聴され、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0009】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を出力し、出力された前記認証情報を前記第2の端末に入力するステップと、前記第2の端末が前記認証情報を前記第2の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記暗号化情報を前記第2の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。

【0010】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第2の端末から送信された認証情報であるか否かを判定できる。これにより、第2の端末に送信される途中で盗聴され、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0011】

本発明の認証方法は、認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、前記第1の端末が前記認証装置に認証要求を送信するステップと、前記認証装置が前記認証装置において一意の認証情報を生成するステップと、前記認証装置が前記認証情報を記憶部に記憶するステップと、前記認証装置が前記第1の端末に前記認証情報を送信するステップと、前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、前記第2の端末が前記暗号化情報を前記第2の端末の暗号鍵で暗号化して第2暗号化情報を生成するステップと、前記第2の端末が前記第2暗号化情報を前記認証装置に送信するステップと、前記認証装置が前記第2暗号化情報を前記第2の端末の復号鍵で復号するステップと、前記認証装置が前記第2暗号化情報を復号して得られた暗号化情報を前記第1の端末の復号鍵で復号するステップと、前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップとを備える。この認証方法において、前記第1の端末の暗号鍵、復号鍵、または、前記第2の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵でもよい。

【0012】

この構成により、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末および第2の端末を経由して送信された認証情報であるか否かを判定できる。これにより、悪意の第三者に利用されたものではないことを確認でき、認証の確実性を高めることができる。

【0013】

前記認証情報を生成するステップでは、前記認証装置は、認証情報の生成日時の情報を含む認証情報を生成してもよい。この構成により、いつ生成された認証情報であるかを把握でき、例えば、認証情報に有効期限を設けた場合には、有効な認証情報であるか否かを判断することが可能となる。

【0014】

本発明の認証方法において、前記認証情報または前記暗号化情報の前記第2の端末への入力は、(1)前記第1の端末に前記認証情報または前記暗号化情報をQRコードの形式で表示し、前記第2の端末にて読み取らせることによって行ってもよいし、(2)前記第1の端末から赤外線通信、近距離無線または非接触ICによって、前記認証情報または前記暗号化情報を前記第2の端末に送信することによって行ってもよい。

【0015】

この構成により、第2の端末に認証情報または暗号化情報を入力する際には、第2の端末に第1の端末を近づける必要があるので、第1の端末と第2の端末との間で認証情報が盗聴される危険を低減できる。これにより、第1の端末または第2の端末のいずれかで認証情報の暗号化を行い、この暗号化情報を認証装置で復号することにより、認証情報が悪意の第三者から送信されたものでないことを確認できる。

【0016】

本発明の認証方法は、前記第1の端末と前記第2の端末との連携を許可するステップに続いて、前記第1の端末と前記第2の端末に、前記第1の端末と前記第2の端末との通信に必要な情報を送信するステップを備えてもよい。

【0017】

この構成により、第1の端末と第2の端末との間で、改めて通信の接続設定をする必要がなく、第1の端末と第2の端末との通信接続を円滑に行える。

【発明の効果】

【0018】

本発明によれば、認証装置は第2の端末から受信した暗号化情報を復号できるか否かによって第1の端末または第2端末から送信された認証情報であるか否かを判定し、認証の確実性を高めることができる効果を有する。

【発明を実施するための最良の形態】

【0019】

以下、本発明の実施の形態の認証方法について図面を参照しながら説明する。

(第1の実施の形態)

図1は、第1の実施の形態の認証方法の手順を示す図である。第1の実施の形態の認証方法は、認証情報を発行して端末の認証を行う認証装置10と、認証装置10とネットワークによって接続された第1端末30および第2端末40によって行われる。なお、認証装置10と第1端末30、認証装置10と第2端末40を接続する通信プロトコルとしては、例えば、HTTPプロトコルを用いることができるが、これに限定されるものではない。

【0020】

本実施の形態において、第1端末30は、認証装置10に登録された端末である。認証装置10は、第1端末30が有する暗号鍵に対応する復号鍵を有している。認証装置10は、第1端末30の暗号鍵で暗号化した情報を対応する復号鍵を用いて復号することができる。

【0021】

第1端末30と第2端末40とを連携するための認証方法について説明する。ここで「連携」とは、第1端末30を用いてネットワークサービスを利用できるユーザが、第2端末40を用いて同じネットワークサービスを利用できるようにすること、あるいは、第1端末30と第2端末40との通信を可能にすることを意味する。

【0022】

第1端末30は、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報を第1端末30に送信する(S14)。

【0023】

図2(a)は、認証装置10から第1端末30に送信される認証情報の例を示す図である。認証情報は、認証情報を一意に特定する認証番号と、認証情報の生成日時と、発行先の端末IDを含んでいる。ここで、認証番号の長さは、認証情報の強度に関連するので、運用するシステムに応じて適切に設定する。また、認証情報の有効期間を、運用するシステムに応じて適切に設定してもよい。

【0024】

第1端末30は、認証情報を受信すると、認証情報を暗号化し(S16)、暗号化した認証情報(本書では「暗号化情報」という)を出力する(S18)。ここで、暗号化情報には、第1端末30を識別する第1端末IDを付加する。暗号化情報の出力方法としては、例えば、暗号化情報を表すQRコードを表示してもよい。また、NFC(Near Field Communication)として知られる近距離無線通信技術や、赤外線通信を用いて第2端末40に送信してもよい。

【0025】

図2(b)は、第1端末30から出力される暗号化情報の例を示す図である。暗号化情報は、データタイプと、暗号化を行った第1端末30を特定する端末IDと、暗号化された認証情報と、暗号化された追加データとを有する。データタイプと端末IDは、平文である。暗号化された認証情報は、図2(a)に示す認証情報を暗号化した情報である。追加データは、例えば、第1端末30が暗号化を行った日時の情報である。

【0026】

図1に示すように、第2端末40は、第1端末30から出力された暗号化情報を入力する。第1端末30がQRコードを表示することにより、暗号化情報を出力した場合には、第2端末40は、QRコードを読み取ることにより、暗号化情報を入力する。第1端末30が、近距離無線通信技術や赤外線通信を用いて暗号化情報を送信した場合には、第2端末40は暗号化情報を受信する。

【0027】

第2端末40は、入力された暗号化情報を認証装置10に転送する(S20)。認証装置10は、転送されてきた暗号化情報を復号する(S22)。暗号化情報には第1端末30の端末IDが付加されているので、認証装置10は、第1端末30の復号鍵を用いて復号すればよいことが分かる。認証装置10は、暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S24)、合致する場合には第1端末30と第2端末40との連携を許可する。認証装置10は、認証結果を第1端末30および第2端末40に送信する。

【0028】

図3は、第1の実施の形態の認証方法を実現する認証システム1の構成を示す図である。認証システム1は、認証装置10と、第1端末30と、第2端末40とを有する。認証装置10は、認証情報の生成の要求を受信する認証要求受信部11と、認証情報を生成する認証情報生成部12と、認証情報を記憶する認証情報記憶部13と、認証情報を第1端末30に送信する認証情報送信部14とを備えている。

【0029】

図4は、認証情報記憶部13に記憶されたデータの例を示す図である。認証情報記憶部13には、認証情報を一意に特定する認証番号、認証情報の生成日時、認証情報の有効期限、認証情報の発行先の端末ID、認証情報の有効性のデータが含まれている。認証情報が照合された場合、有効性のデータは有効から無効に変更される。これにより、同じ認証情報で複数回の認証がなされる事態を防止できる。また、有効期限が過ぎた場合にも、有効性のデータは、有効から無効に変更されるようにしてもよい。

【0030】

また、図3に示すように、認証装置10は、第1端末30の復号鍵を記憶した復号鍵記憶部15と、第2端末40から送信された暗号化情報を受信する暗号化情報受信部16と、暗号化情報を対応する復号鍵で復号する復号部17と、復号によって得られた認証情報と認証情報記憶部13に記憶された認証情報とを照合する照合部18と、照合により認証されたか否かの結果を送信する認証結果送信部19とを備えている。

【0031】

図5は、復号鍵記憶部15に記憶されたデータの例を示す図である。復号鍵記憶部15には、端末IDに対応付けて復号鍵が記憶されている。図5では、便宜上、復号鍵を「K5782」等の文字列で表しているが、実際には暗号アルゴリズムの手順を制御するためのデータである。なお、復号鍵としては、公開鍵暗号方式の公開鍵を用いることができる。第1端末30が有する暗号鍵としては、秘密鍵を用いる。

【0032】

図3に戻って、第1端末30の構成について説明する。第1端末30は、認証装置10に認証要求を送信する認証要求送信部31と、認証要求に応じて送信されてくる認証情報を受信する認証情報受信部32と、暗号鍵を記憶した暗号鍵記憶部33と、暗号鍵を用いて認証情報を暗号化して暗号化情報を生成する暗号化部34と、暗号化情報をQRコードに変換するQRコード変換部35と、QRコードを表示する表示部36とを備えている。

【0033】

暗号鍵記憶部33に記憶された暗号鍵は、認証装置10が有する復号鍵に対応する。第1端末30と認証装置10とが、対応する暗号鍵と復号鍵を共有する方法としては、Diffie-Hellmanアルゴリズムなど既存の鍵交換アルゴリズムを使用することができる。

【0034】

第2端末40は、QRコードを読み取るQRコード読取部41と、読み取ったQRコードを変換して暗号化情報を得るQRコード変換部42と、暗号化情報を認証装置10に送信する暗号化情報送信部43とを備えている。

【0035】

認証装置10、第1端末30、第2端末40はいずれも、CPU、ROM、RAM、及びこれらを接続するバスなどによって構成されるコンピュータによって構成してもよい。ROMに書き込まれたプログラムに従ってCPUが演算処理を実行することにより、上記の認証装置10、第1端末30、第2端末40の機能が実現される。上記の認証装置10、第1端末30、第2端末40の機能を実現するプログラムも本発明の範囲に含まれる。

【0036】

第1の実施の形態の認証方法では、第1端末30が認証装置10から送信された認証情報を暗号化して、第2端末40に対して提示する。そして、第2端末40は、暗号化情報を認証情報に送信するので、認証の確実度を高めることができる。すなわち、仮に、第1端末30に送信されるまでの経路上で認証情報が盗聴されたとしても、第1端末30にて暗号化されていない認証情報は、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0037】

また、第1端末30が暗号化情報をQRコードとして表示し、第2端末40がQRコードを読み取るので、第1端末30と第2端末40との間で暗号化情報が盗聴される危険を低減できる。

【0038】

(第2の実施の形態)

図6は、第2の実施の形態の認証方法の手順を示す図である。第2の実施の形態の認証方法は、基本的には第1の実施の形態の認証方法と同じであるが、第2の実施の形態では、第2端末40aが認証装置10に登録された端末である。認証装置10は、第2端末40aが有する暗号鍵に対応する復号鍵を有している。認証装置10は、第2端末40aの暗号鍵で暗号化した情報を対応する復号鍵を用いて復号することができる。

【0039】

第1端末30aと第2端末40aとを連携するための認証方法について説明する。第1端末30aは、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30aに送信する(S14)。

【0040】

第1端末30aは、認証情報を受信すると、受信した認証情報を出力する(S26)。認証情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30aから出力された認証情報を入力する。

【0041】

第2端末40aは、入力された認証情報を暗号化して暗号化情報を生成し(S28)、暗号化情報を認証装置10に転送する(S30)。認証装置10は、転送されてきた暗号化情報を復号する(S32)。暗号化情報には第2端末40aの端末IDが付加されているので、認証装置10は、第2端末40aの復号鍵を用いて復号すればよいことが分かる。認証装置10は、暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S34)、合致する場合には第1端末30aと第2端末40aとの連携を許可する。認証装置10は、認証結果を第1端末30aおよび第2端末40aに送信する。

【0042】

図7は、第2の実施の形態の認証方法を実現する認証システム2の構成を示す図である。認証システム2は、認証装置10と、第1端末30aと、第2端末40aと有する。第2の実施の形態の認証装置10は、第1の実施の形態の認証装置10と同じである。

【0043】

第2の実施の形態の第1端末30aの基本的な構成は、第1の実施の形態の第1端末30と同じであるが、暗号化部34および暗号鍵記憶部33を備えていない点で異なる。第2の実施の形態の第2端末40aは、第1の実施の形態の第2端末40の構成に加え、暗号鍵を記憶した暗号鍵記憶部44と、暗号鍵を用いて認証情報を暗号化して暗号化情報を生成する暗号化部45とを備えている。第2端末40aの暗号化情報送信部43は、暗号化部45によって暗号化された暗号化情報を送信する。

【0044】

第2の実施の形態の認証方法では、第2端末40aが第1端末30aから提示された認証情報を暗号化して認証装置10に送信するので、認証の確実度を高めることができる。すなわち、仮に、第2端末40aに送信されるまでの経路上で認証情報が盗聴されたとしても、第2端末40aにて暗号化されていない認証情報では、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0045】

また、第1端末30aが認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30aと第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0046】

(第3の実施の形態)

図8は、第3の実施の形態の認証方法の手順を示す図である。第3の実施の形態の認証方法は、基本的には第1の実施の形態の認証方法と同じであるが、第3の実施の形態では、第1端末30と第2端末40aはともに認証装置10に登録された端末である。認証装置10は、第1端末30が有する暗号鍵および第2端末40aが有する暗号鍵に対応する復号鍵を有している。

【0047】

第1端末30と第2端末40aとを連携するための認証方法について説明する。第1端末30は、認証装置10に認証要求を送信する(S10)。認証装置10は、認証要求を受信すると、認証情報を生成する(S12)。認証情報は、認証装置10において一意の情報である。認証装置10は、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30に送信する(S14)。

【0048】

第1端末30は、認証情報を受信すると、認証情報を暗号化し(S16)、暗号化情報を出力する(S18)。ここで、暗号化情報には、第1端末30を識別する第1端末IDを付加する。暗号化情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30から出力された暗号化情報を入力する。

【0049】

第2端末40aは、入力された暗号化情報をさらに暗号化して第2暗号化情報を生成し(S36)、生成した第2暗号化情報を認証装置10に転送する(S38)。認証装置10は、転送されてきた第2暗号化情報を復号し(S40)、復号によって得られた暗号化情報を復号する(S42)。第2暗号化情報には第2端末IDが付加されており、暗号化情報には第1端末IDが付加されているので、認証装置10は、復号に用いる復号鍵を特定することができる。

【0050】

認証装置10は、第2暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S44)、合致する場合には第1端末30と第2端末40aとの連携を許可する。認証装置10は、認証結果を第1端末30および第2端末40aに送信する。

【0051】

図9は、第3の実施の形態の認証方法を実現する認証システム3の構成を示す図である。認証システム3は、認証装置10と、第1端末30と、第2端末40aとを有する。第3の実施の形態の認証装置10は、第1の実施の形態の認証装置10と同じである。ただし、復号部17は、第2暗号化情報の復号を行った後、さらに暗号化情報を復号化するという2段階の復号処理を行う。

【0052】

第3の実施の形態の第1端末30は、第1の実施の形態の第1端末30と同じである。第3の実施の形態の第2端末40aは、第2の実施の形態の第2端末40aと同じである。ただし、暗号化部45は、第1端末30から送信された暗号化情報をさらに暗号化する機能を有する。

【0053】

第3の実施の形態の認証方法では、第1端末30が認証装置10から送信された認証情報を暗号化して、第2端末40aに提示する。そして、第2端末40aは、暗号化情報をさらに暗号化して第2暗号化情報を生成し、第2暗号化情報を認証装置10に送信するので、認証の確実度を高めることができる。すなわち、仮に、第2端末40aに送信されるまでの経路上で認証情報が盗聴されたとしても、第1端末30および第2端末40aにて暗号化されていない認証情報は、認証装置10により照合されないので、盗聴による「なりすまし」の危険を低減できる。

【0054】

また、第1端末30が認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30と第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0055】

(第4の実施の形態)

図10は、第4の実施の形態の認証方法の手順を示す図である。第4の実施の形態の認証方法は、基本的には第3の実施の形態の認証方法と同じであるが、第4の実施の形態では、第2端末40aは認証装置10aに登録された端末であり、第1端末30bは登録されていない。認証装置10aは、第2端末40aが有する暗号鍵に対応する復号鍵を有している。

【0056】

第1端末30bと第2端末40aとを連携するための認証方法について説明する。第1端末30bは、認証装置10aに認証要求を送信する(S10)。認証装置10aは、認証要求を受信すると、一時的な暗号鍵と復号鍵のセットを生成する(S11)。認証装置10aは、生成した復号鍵を復号鍵記憶部15aに記憶すると共に、暗号鍵を第1端末30bに送信する(S13)。暗号鍵の送信には、前述のDiffie-Hellmanアルゴリズムなどを使用することができる。

【0057】

図11は、復号鍵記憶部15aに記憶されたデータの例を示す図である。第1の実施の形態の復号鍵記憶部15に記憶されたデータ(図5参照)に加え、種別のデータが付加されている。種別は、復号鍵が、登録された端末の暗号鍵に対応するものか、未登録の端末の暗号鍵に対応するものかを示すデータである。登録された端末の暗号鍵に対応する復号鍵の種別は「登録」であり、未登録の端末の暗号鍵に対応する復号鍵の種別は「テンポラリ」である。テンポラリの復号鍵は、例えば、1日あるいは1週間といった比較的短い期間で無効となる。認証要求に応じて、認証装置10aが生成した一時的な復号鍵は、テンポラリの復号鍵として復号鍵記憶部15aに記憶される。

【0058】

図10に戻って説明する。認証装置10aは、認証情報を生成する(S12)。認証情報は、認証装置10aにおいて一意の情報である。認証装置10aは、生成した認証情報を記憶すると共に認証情報(図2(a)参照)を第1端末30bに送信する(S14)。

【0059】

第1端末30bは、暗号鍵を受信すると、暗号鍵を暗号鍵記憶部33に記憶する。また、第1端末30bは、認証情報を受信すると、認証装置10aから受信した暗号鍵を用いて認証情報を暗号化し(S16)、暗号化情報を出力する(S18)。ここで、暗号化情報には、第1端末30bを識別する第1端末IDを付加する。暗号化情報の出力方法は、第1の実施の形態における暗号化情報の出力方法と同じである。第2端末40aは、第1端末30bから出力された暗号化情報を入力する。

【0060】

第2端末40aは、入力された暗号化情報をさらに暗号化して第2暗号化情報を生成し(S36)、生成した第2暗号化情報を認証装置10aに転送する(S38)。認証装置10aは、転送されてきた第2暗号化情報を復号し(S40)、復号によって得られた暗号化情報を復号する(S42)。第2暗号化情報には第2端末IDが付加されており、暗号化情報には第1端末IDが付加されているので、認証装置10aは、復号に用いる復号鍵を特定することができる。

【0061】

認証装置10aは、第2暗号化情報を復号化して得た認証情報が認証情報記憶部13に記憶されたいずれかの認証情報と合致するかを判定し(S44)、合致する場合には、第1端末30bと第2端末40aとの連携を許可する。認証装置10aは、認証結果を第1端末30bおよび第2端末40aに送信する。なお、認証装置10aは、認証情報の照合がとれた場合には、一時的に生成した復号鍵の種別を「テンポラリ」から「登録」に更新してもよい。

【0062】

図12は、第4の実施の形態の認証方法を実現する認証システム4の構成を示す図である。認証システム4は、認証装置10aと、第1端末30bと、第2端末40aとを有する。第4の実施の形態の認証装置10aは、第3の実施の形態の認証装置10の構成に加え、鍵生成部20および暗号鍵送信部21を備えている。

【0063】

第4の実施の形態の第1端末30bの基本的な構成は、第3の実施の形態の第1端末30bの構成に加え、認証装置10aから送信される暗号鍵を受信する暗号鍵受信部37を備えている。暗号鍵受信部37は、受信した暗号鍵を暗号鍵記憶部33に記憶する。第4の実施の形態の第2端末40aの構成は、第3の実施の形態の第2端末40aと同じである。

【0064】

第4の実施の形態の認証方法では、第3の実施の形態と同様に、第1端末30bと第2端末40aの2段階の暗号化により、認証の確実度を高めることができる。また、第4の実施の形態の認証方法では、未登録の第1端末30bに対して一時的な暗号鍵を発行するので、第1端末30bが未登録の場合にも2段階の暗号化が可能になる。

【0065】

また、第1端末30bが認証情報をQRコードとして表示し、第2端末40aがQRコードを読み取るので、第1端末30bと第2端末40aとの間で認証情報が盗聴される危険を低減できる。

【0066】

以上、本発明の認証方法について実施の形態を挙げて詳細に説明したが、本発明は上記した実施の形態に限定されるものではない。上記した実施の形態では、第1端末30がQRコードを表示し、第2端末40でQRコードを読み取ることにより、第1端末30から第2端末40に認証情報あるいは暗号化情報を伝達する例について説明したが、第1端末30から第2端末40に情報を伝達する方法はQRコードに限られない。

【0067】

図13は、本発明の変形例に係る実施の形態の認証システム5の構成を示す図である。認証システム5では、第1端末30cは赤外線インターフェース38を備え、第2端末40cは赤外線インターフェース46を備えている。赤外線インターフェース38,46を用いて、第1端末30cから第2端末40cへ認証情報あるいは暗号化情報を送信する。赤外線通信は近距離で通信を行う技術であり、第1端末30cまたは第2端末40cのユーザの目前で、認証情報あるいは暗号化情報を盗聴することは困難である。また、赤外線通信に代えて、NFCとして知られる近距離無線通信技術を用いてもよい。

【0068】

図14は、本発明の変形例に係る実施の形態の認証システム6の構成を示す図である。認証システム6では、第1端末30dは通信インターフェース39を備え、第2端末40は通信インターフェース47を備えている。通信インターフェース39,47は、例えば、802.11無線通信技術やBluetooth(登録商標)などの無線通信技術によって通信を行うためのインターフェースである。認証装置10bは、通信設定情報送信部22を有している。通信設定情報送信部22は、認証情報の照合により認証がなされた場合に、パスワード、暗号化パラメータ、ペアリング暗証番号など各種のセキュリティ設定値の情報を、第1端末30dおよび第2端末40dに送信する。ここで、送信する通信設定情報については、(1)第1端末30d、第2端末40d等の通信設定情報を、あらかじめ認証装置10bに記憶させておいてもよいし、(2)第1端末30dから認証装置10bに認証要求を送信する際に第1端末30dの通信設定情報を送信し、第2端末40dから認証装置10bに暗号化情報を送信する際に第2端末40dの通信設定情報を送信してもよい。

【0069】

この構成により、認証の完了に続いて、認証装置10bから第1端末30d、第2端末40dに認証情報を送信することにより、ユーザは、無線通信の設定に関する知識がなくても、円滑に通信を行うことができる。

【0070】

上記した第4の実施の形態では、第1端末30bが未登録、第2端末40aが登録済みの例について説明したが、逆に第1端末が登録済み、第2端末が未登録の場合にも、本発明を適用することができる。この場合、第2端末から認証装置10aへの暗号化情報の送信に先立って、認証情報が一時的な暗号鍵、復号鍵のセットを生成し、暗号鍵を第2端末へ送信する。

【産業上の利用可能性】

【0071】

以上説明したように、認証の確実性を高めるという効果を有し、ネットワークの利用に際して通信端末を認証する方法等として有用である。

【図面の簡単な説明】

【0072】

【図1】第1の実施の形態の認証方法の手順を示す図である。

【図2】(a)認証情報の例を示す図である。(b)暗号化情報の例を示す図である。

【図3】第1の実施の形態の認証システムの構成を示す図である。

【図4】認証情報記憶部に記憶されたデータの例を示す図である。

【図5】復号鍵記憶部に記憶されたデータの例を示す図である。

【図6】第2の実施の形態の認証方法の手順を示す図である。

【図7】第2の実施の形態の認証システムの構成を示す図である。

【図8】第3の実施の形態の認証方法の手順を示す図である。

【図9】第3の実施の形態の認証システムの構成を示す図である。

【図10】第4の実施の形態の認証方法の手順を示す図である。

【図11】復号鍵記憶部に記憶されたデータの例を示す図である。

【図12】第4の実施の形態の認証システムの構成を示す図である。

【図13】変形例に係る認証システムの構成を示す図である。

【図14】変形例に係る認証システムの構成を示す図である。

【符号の説明】

【0073】

10,10a,10b 認証装置

11 認証要求受信部

12 認証情報生成部

13 認証情報記憶部

14 認証情報送信部

15 復号鍵記憶部

16 暗号化情報受信部

17 復号部

18 照合部

19 認証結果送信部

20 鍵生成部

21 暗号鍵送信部

22 通信設定情報送信部

30,30a,30b,30c,30d 第1端末

31 認証要求送信部

32 認証情報受信部

33 暗号鍵記憶部

34 暗号化部

35 QRコード変換部

36 表示部

37 暗号鍵受信部

38 赤外線I/F

39 通信I/F

40,40a,40c,40d 第2端末

41 QRコード読取部

42 QRコード変換部

43 暗号化情報送信部

44 暗号鍵記憶部

45 暗号化部

46 赤外線I/F

47 通信I/F

【特許請求の範囲】

【請求項1】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、

前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記暗号化情報を前記第1の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項2】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を出力し、出力された前記認証情報を前記第2の端末に入力するステップと、

前記第2の端末が前記認証情報を前記第2の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記暗号化情報を前記第2の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項3】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、

前記第2の端末が前記暗号化情報を前記第2の端末の暗号鍵で暗号化して第2暗号化情報を生成するステップと、

前記第2の端末が前記第2暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記第2暗号化情報を前記第2の端末の復号鍵で復号するステップと、

前記認証装置が前記第2暗号化情報を復号して得られた暗号化情報を前記第1の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項4】

前記第1の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵である請求項3に記載の認証方法。

【請求項5】

前記第2の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵である請求項3に記載の認証方法。

【請求項6】

前記認証情報を生成するステップでは、前記認証装置は、認証情報の生成日時の情報を含む認証情報を生成する請求項1〜5のいずれかに記載の認証方法。

【請求項7】

前記認証情報または前記暗号化情報の前記第2の端末への入力は、前記第1の端末に前記認証情報または前記暗号化情報をQRコードの形式で表示し、前記第2の端末にて読み取らせることによって行う請求項1〜6のいずれかに記載の認証方法。

【請求項8】

前記認証情報または前記暗号化情報の前記第2の端末への入力は、前記第1の端末から赤外線通信、近距離無線または非接触ICによって、前記認証情報または前記暗号化情報を前記第2の端末に送信することによって行う請求項1〜6のいずれかに記載の認証方法。

【請求項9】

前記第1の端末と前記第2の端末との連携を許可するステップに続いて、前記第1の端末と前記第2の端末に、前記第1の端末と前記第2の端末との通信に必要な情報を送信するステップを備える請求項1〜8のいずれかに記載の認証方法。

【請求項10】

第1端末と第2端末との連携を許可するか否かを認証する認証装置であって、

前記第1端末または前記第2端末が有する暗号鍵に対応する復号鍵を記憶した復号鍵記憶部と、

前記第1端末から送信される認証要求を受信する認証要求受信部と、

前記認証要求に応じて前記認証装置において一意の認証情報を生成する認証情報生成部と、

前記認証情報を記憶する認証情報記憶部と、

前記第1端末に前記認証情報を送信する認証情報送信部と、

前記第1端末または前記第2端末の暗号鍵によって暗号化された認証情報を受信する暗号化情報受信部と、

前記暗号化情報を前記復号鍵で復号する復号部と、

前記暗号化情報を復号して得られた認証情報と前記認証情報記憶部に記憶された認証情報とを比較して認証情報の照合を行う照合部と、

を備える認証装置。

【請求項11】

認証装置から送信される認証情報を受信し、別の端末から前記認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求める端末であって、

前記認証装置が有する復号鍵に対応する暗号鍵を記憶した記憶部と、

前記認証装置から送信される認証情報を受信する受信部と、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成する暗号化部と、

前記暗号化情報を別の端末に入力させるために前記暗号化情報を出力する出力部と、

を備える端末。

【請求項12】

認証装置から別の端末が受信した認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求める端末であって、

前記認証装置が有する復号鍵に対応する暗号鍵を記憶した記憶部と、

前記別の端末が受信した認証情報を入力する入力部と、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成する暗号化部と、

前記暗号化情報を前記認証情報に送信する送信部と、

を備える端末。

【請求項13】

認証装置によって第1端末と第2端末との連携を許可するか否かを認証するためのプログラムであって、前記認証装置に、

前記第1端末から送信される認証要求を受信するステップと、

前記認証要求に応じて前記認証装置において一意の認証情報を生成するステップと、

認証情報記憶部に前記認証情報を記憶するステップと、

前記第1端末に前記認証情報を送信するステップと、

前記第1端末または前記第2端末の暗号鍵によって暗号化された認証情報を受信するステップと、

前記第1端末または前記第2端末が有する暗号鍵に対応する復号鍵で前記暗号化情報を復号するステップと、

前記暗号化情報を復号して得られた認証情報と前記認証情報記憶部に記憶された認証情報とを比較して認証情報の照合を行うステップと、

を実行させるプログラム。

【請求項14】

端末が認証装置から送信される認証情報を受信し、別の端末から前記認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求めるためのプログラムであって、前記端末に、

前記認証装置から送信される認証情報を受信するステップと、

記憶部から前記認証装置が有する復号鍵に対応する暗号鍵を読み出すステップと、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成するステップと、

前記暗号化情報を別の端末に入力させるために前記暗号化情報を出力するステップと、

を実行させるプログラム。

【請求項15】

端末が認証装置から別の端末が受信した認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求めるためのプログラムであって、前記端末に、

前記別の端末が受信した認証情報を入力するステップと、

記憶部から前記認証装置が有する復号鍵に対応する暗号鍵を読み出すステップと、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成するステップと、

前記暗号化情報を前記認証情報に送信するステップと、

を実行させるプログラム。

【請求項1】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、

前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記暗号化情報を前記第1の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項2】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を出力し、出力された前記認証情報を前記第2の端末に入力するステップと、

前記第2の端末が前記認証情報を前記第2の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第2の端末が前記暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記暗号化情報を前記第2の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項3】

認証装置によって第1の端末と第2の端末との連携を許可するか否かを認証する方法であって、

前記第1の端末が前記認証装置に認証要求を送信するステップと、

前記認証装置が前記認証装置において一意の認証情報を生成するステップと、

前記認証装置が前記認証情報を記憶部に記憶するステップと、

前記認証装置が前記第1の端末に前記認証情報を送信するステップと、

前記第1の端末が前記認証情報を前記第1の端末の暗号鍵で暗号化して暗号化情報を生成するステップと、

前記第1の端末が前記暗号化情報を出力し、出力された前記暗号化情報を前記第2の端末に入力するステップと、

前記第2の端末が前記暗号化情報を前記第2の端末の暗号鍵で暗号化して第2暗号化情報を生成するステップと、

前記第2の端末が前記第2暗号化情報を前記認証装置に送信するステップと、

前記認証装置が前記第2暗号化情報を前記第2の端末の復号鍵で復号するステップと、

前記認証装置が前記第2暗号化情報を復号して得られた暗号化情報を前記第1の端末の復号鍵で復号するステップと、

前記認証装置が前記暗号化情報を復号して得られた認証情報と前記記憶部に記憶された認証情報とを比較するステップと、

前記認証情報が合致した場合に、前記第1の端末と前記第2の端末との連携を許可するステップと、

を備える認証方法。

【請求項4】

前記第1の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵である請求項3に記載の認証方法。

【請求項5】

前記第2の端末の暗号鍵、復号鍵は、前記認証装置によって一時的に生成された鍵である請求項3に記載の認証方法。

【請求項6】

前記認証情報を生成するステップでは、前記認証装置は、認証情報の生成日時の情報を含む認証情報を生成する請求項1〜5のいずれかに記載の認証方法。

【請求項7】

前記認証情報または前記暗号化情報の前記第2の端末への入力は、前記第1の端末に前記認証情報または前記暗号化情報をQRコードの形式で表示し、前記第2の端末にて読み取らせることによって行う請求項1〜6のいずれかに記載の認証方法。

【請求項8】

前記認証情報または前記暗号化情報の前記第2の端末への入力は、前記第1の端末から赤外線通信、近距離無線または非接触ICによって、前記認証情報または前記暗号化情報を前記第2の端末に送信することによって行う請求項1〜6のいずれかに記載の認証方法。

【請求項9】

前記第1の端末と前記第2の端末との連携を許可するステップに続いて、前記第1の端末と前記第2の端末に、前記第1の端末と前記第2の端末との通信に必要な情報を送信するステップを備える請求項1〜8のいずれかに記載の認証方法。

【請求項10】

第1端末と第2端末との連携を許可するか否かを認証する認証装置であって、

前記第1端末または前記第2端末が有する暗号鍵に対応する復号鍵を記憶した復号鍵記憶部と、

前記第1端末から送信される認証要求を受信する認証要求受信部と、

前記認証要求に応じて前記認証装置において一意の認証情報を生成する認証情報生成部と、

前記認証情報を記憶する認証情報記憶部と、

前記第1端末に前記認証情報を送信する認証情報送信部と、

前記第1端末または前記第2端末の暗号鍵によって暗号化された認証情報を受信する暗号化情報受信部と、

前記暗号化情報を前記復号鍵で復号する復号部と、

前記暗号化情報を復号して得られた認証情報と前記認証情報記憶部に記憶された認証情報とを比較して認証情報の照合を行う照合部と、

を備える認証装置。

【請求項11】

認証装置から送信される認証情報を受信し、別の端末から前記認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求める端末であって、

前記認証装置が有する復号鍵に対応する暗号鍵を記憶した記憶部と、

前記認証装置から送信される認証情報を受信する受信部と、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成する暗号化部と、

前記暗号化情報を別の端末に入力させるために前記暗号化情報を出力する出力部と、

を備える端末。

【請求項12】

認証装置から別の端末が受信した認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求める端末であって、

前記認証装置が有する復号鍵に対応する暗号鍵を記憶した記憶部と、

前記別の端末が受信した認証情報を入力する入力部と、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成する暗号化部と、

前記暗号化情報を前記認証情報に送信する送信部と、

を備える端末。

【請求項13】

認証装置によって第1端末と第2端末との連携を許可するか否かを認証するためのプログラムであって、前記認証装置に、

前記第1端末から送信される認証要求を受信するステップと、

前記認証要求に応じて前記認証装置において一意の認証情報を生成するステップと、

認証情報記憶部に前記認証情報を記憶するステップと、

前記第1端末に前記認証情報を送信するステップと、

前記第1端末または前記第2端末の暗号鍵によって暗号化された認証情報を受信するステップと、

前記第1端末または前記第2端末が有する暗号鍵に対応する復号鍵で前記暗号化情報を復号するステップと、

前記暗号化情報を復号して得られた認証情報と前記認証情報記憶部に記憶された認証情報とを比較して認証情報の照合を行うステップと、

を実行させるプログラム。

【請求項14】

端末が認証装置から送信される認証情報を受信し、別の端末から前記認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求めるためのプログラムであって、前記端末に、

前記認証装置から送信される認証情報を受信するステップと、

記憶部から前記認証装置が有する復号鍵に対応する暗号鍵を読み出すステップと、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成するステップと、

前記暗号化情報を別の端末に入力させるために前記暗号化情報を出力するステップと、

を実行させるプログラム。

【請求項15】

端末が認証装置から別の端末が受信した認証情報を前記認証装置に送信することによって前記別の端末との連携の許可を求めるためのプログラムであって、前記端末に、

前記別の端末が受信した認証情報を入力するステップと、

記憶部から前記認証装置が有する復号鍵に対応する暗号鍵を読み出すステップと、

前記認証情報を前記暗号鍵によって暗号化して暗号化情報を生成するステップと、

前記暗号化情報を前記認証情報に送信するステップと、

を実行させるプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2010−226336(P2010−226336A)

【公開日】平成22年10月7日(2010.10.7)

【国際特許分類】

【出願番号】特願2009−70364(P2009−70364)

【出願日】平成21年3月23日(2009.3.23)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.QRコード

【出願人】(502324066)株式会社デンソーアイティーラボラトリ (332)

【Fターム(参考)】

【公開日】平成22年10月7日(2010.10.7)

【国際特許分類】

【出願日】平成21年3月23日(2009.3.23)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.QRコード

【出願人】(502324066)株式会社デンソーアイティーラボラトリ (332)

【Fターム(参考)】

[ Back to top ]