認証装置、情報処理システム及びプログラム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】接続補助端末20は情報処理端末30との間で通信路を確立する。接続補助端末20は、入力されたユーザID及びパスワード、情報処理端末30から通信路を介して取得した情報端末識別情報及び自端末の接続端末識別情報を含む情報(トークン情報)を送信する。認証サーバ装置40は、トークン情報の認証を行い、サービスリストを接続補助端末20に送信する。情報処理端末30は、アプリケーションサーバ装置60A,60Bへのアクセス要求をゲートウェイ装置50に送信する。ゲートウェイ装置50は、アクセス認証に成功すると、情報処理端末30とアプリケーションサーバ装置60A、60Bとの間におけるデータの授受の中継を開始する。アプリケーションサーバ装置60A、60Bは、情報処理端末30のユーザに対してサービスを提供する。

【解決手段】接続補助端末20は情報処理端末30との間で通信路を確立する。接続補助端末20は、入力されたユーザID及びパスワード、情報処理端末30から通信路を介して取得した情報端末識別情報及び自端末の接続端末識別情報を含む情報(トークン情報)を送信する。認証サーバ装置40は、トークン情報の認証を行い、サービスリストを接続補助端末20に送信する。情報処理端末30は、アプリケーションサーバ装置60A,60Bへのアクセス要求をゲートウェイ装置50に送信する。ゲートウェイ装置50は、アクセス認証に成功すると、情報処理端末30とアプリケーションサーバ装置60A、60Bとの間におけるデータの授受の中継を開始する。アプリケーションサーバ装置60A、60Bは、情報処理端末30のユーザに対してサービスを提供する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ユーザを認証する技術に関する。

【背景技術】

【0002】

最近では、クラウドコンピューティングやSaaS(Software as a Service)など、サービスを提供するアプリケーションサーバ装置に対して様々なロケーションからネットワークを介して遠隔アクセスするといった利用形態が普及しつつある。このような環境では機密性の高い情報を比較的容易に遠隔から扱えることから、不正アクセスを防止するためのセキュリティ技術の重要性が高まっている。例えば特許文献1に開示されている仕組みでは、ユーザを認証するための情報と、サービスを提供するシンクライアントサーバ(アプリケーションサーバ装置)との接続を確立するための情報とが、デバイスに予め記憶されている。そして、デバイスを端末装置(情報処理端末)に接続することで端末装置に供給されたそれぞれの情報に基づいて、端末装置のユーザを認証し、シンクライアントサーバとの接続を確立する。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2009−301515号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に記載された技術においては、サービスを利用する権利を有さない第三者にデバイスを不正に入手され、デバイスに記憶されているユーザを認証するための情報と、シンクライアントサーバと接続を確立するための情報とが漏洩した場合、それらの情報からサービスを不正に利用されるおそれがある。そのため、デバイスは厳重に管理することが要求されるが、その管理には限界がある。

本発明の目的は、サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制することにある。

【課題を解決するための手段】

【0005】

本発明の一態様に係る認証装置は、ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える。

【0006】

好ましい態様において、前記認証装置は、前記第1通信端末から前記アクセス情報を用いたアクセスの要求に応じて、当該第1通信端末と前記サービス提供装置との間の通信の中継を開始し、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を前記第1通信端末から受け取ると、前記通信の中継を停止する中継手段を備えるようにしてもよい。

【0007】

別の好ましい態様において、前記中継手段は、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を受け取ってから、前記第1通信端末と前記第2通信端末との間の前記通信路が確立された通知を前記第1通信端末から受け取らないまま決められた時間が経過すると、前記通信の中継を停止するようにしてもよい。

【0008】

さらに別の好ましい態様において、前記認証装置は、前記第1通信端末と前記第2通信端末との距離の各範囲と、前記サービス提供装置から前記第1の通信端末にサービスが提供されているときに当該第1通信端末において受け付けるユーザの操作の内容とを対応付けた制御情報を、前記第1通信端末に送信する制御情報送信手段を備えるようにしてもよい。

【0009】

さらに別の好ましい態様において、前記認証装置は、前記第1通信端末と前記第2通信端末との距離が第1閾値を超えた場合に前記第1通信端末に計時を開始させることを指示し、且つ、計時した時間が第2閾値を超えた場合には前記第1通信端末において操作を受け付けないことを指示する指示情報を、前記第1通信端末に送信する指示情報送信手段を備えるようにしてもよい。

【0010】

さらに別の好ましい態様において、前記指示情報は、前記第1通信端末又は第2通信端末の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい前記第1閾値及び前記第2閾値を前記第1通信端末にて用いることを指示するようにしてもよい。

【0011】

本発明の他の態様に係る情報処理システムは、サービスを提供するサービス提供装置に対し、アクセス情報を用いてネットワークを介したアクセスを行う第1通信端末と、前記第1通信端末から近距離通信を用いた通信路を介して当該第1通信端末の第1識別情報を取得し、当該第1通信端末の第1識別情報と、自端末の第2識別情報と、自端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を生成する第2通信端末と、前記ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、前記第2通信端末から前記ネットワークを介して前記トークン情報を取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える認証装置とを備える。

【0012】

本発明の他の態様に係るプログラムは、コンピュータに、第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末から前記ネットワークを介して取得するステップと、前記取得されたトークン情報を予め記憶されているトークン情報の内容と照合して認証を行うステップと、前記認証が成功した場合に、前記取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するステップと、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するステップと、前記取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するステップとを実行させるためのものである。

【発明の効果】

【0013】

本発明によれば、サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制することができる。

【図面の簡単な説明】

【0014】

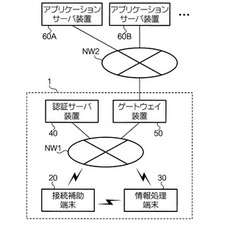

【図1】本発明の実施形態に係る情報処理システムを含む通信システムの全体構成を示す図である。

【図2】同実施形態に係る接続補助端末のハードウェア構成を示したブロック図である。

【図3】同実施形態に係る情報処理端末のハードウェア構成を示したブロック図である。

【図4】同実施形態に係る認証サーバ装置のハードウェア構成を示したブロック図である。

【図5】同実施形態に係る認証管理テーブルの一例を示した図である。

【図6−1】同実施形態において情報処理システムの動作を示すシーケンスチャートである。

【図6−2】同実施形態において情報処理システムの動作を示すシーケンスチャートである。

【図7】同実施形態において表示部に表示されたサービスリストを例示する図である。

【図8】同実施形態において通信路が切断された場合における情報処理システムの動作を示すシーケンスチャートである。

【図9】同実施形態において切断された通信路が再度確立された場合における情報処理システムの動作を示すシーケンスチャートである。

【図10】本発明の変形例に係る情報処理システムを含む通信システムの全体構成を示す図である。

【発明を実施するための形態】

【0015】

以下、本発明の実施形態について説明する。

<構成>

<システム全体の構成>

図1は、本発明の実施形態に係る情報処理システム1を含む通信システムの全体構成を示す図である。この通信システムによってクラウドコンピューティング環境が構築されている。この通信システムに含まれる各ノードは、ネットワークを介して文書や画像などのデジタルデータをやり取りする際に、通信途中で第三者に盗み見られたり改ざんされたりされないよう、予め決まった規則に従ってデジタルデータを暗号化する。この暗号化には、例えば、公開鍵暗号方式や、秘密鍵暗号方式など、周知の技術を用いることができる。なお、ネットワークとは、複数のノードが互いに接続された構造体のことをいう。

【0016】

情報処理システム1は、ネットワークNW1にそれぞれ接続された、接続補助端末20と、情報処理端末30と、認証サーバ装置40と、ゲートウェイ装置50とを備えている。認証サーバ装置40およびゲートウェイ装置50が連携することで認証装置として機能する。ネットワークNW1は、例えばIMT2000(International Mobile Telecommunication 2000)などの通信規格に従って通話サービス及びデータ通信サービスを提供するネットワークである。ネットワークNW1は、ゲートウェイ装置50を介してネットワークNW2に接続されている。ネットワークNW2は、1又は複数のネットワークにより構成され、例えば、インターネットである。ネットワークNW2には、ゲートウェイ装置50のほか、アプリケーションサーバ装置60Aと、アプリケーションサーバ装置60Bとが接続されている。情報処理システム1においては、1つの接続補助端末20と1つの情報処理端末30とが組になっており、1人のユーザによってこの1組の接続補助端末20及び情報処理端末30が利用される。なお、情報処理システム1においては、接続補助端末20及び情報処理端末30は多数存在し得るが、図1では、説明の便宜のため、それぞれ1つのみ図示している。

【0017】

アプリケーションサーバ装置60A,60Bは、アプリケーションプログラムを記憶しており、情報処理端末30のユーザの指示に応じてこのアプリケーションプログラムを実行することで、情報処理端末30のユーザに対してサービスを提供する。このサービス提供に先立って、接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50がお互いに連携することで、ユーザの認証を行う。なお、情報処理システム1において、接続補助端末20及び情報処理端末30は多数存在し得るが、図1では、説明の便宜のため、それぞれ1つのみ図示している。これと同様の理由により、アプリケーションサーバ装置についても、2つのアプリケーションサーバ装置60A,60Bのみ図示している。なお、アプリケーションサーバ装置60A,60Bについて両者を区別する必要がない場合においては「A」及び「B」の記載を省略する。

【0018】

<接続補助端末20>

接続補助端末20は、通信可能なコンピュータであり、例えば携帯電話機である。接続補助端末20は、ネットワークNW1を介して他の接続補助端末との間で通話のための音声データを遣り取りしたり、ネットワークNW1を介して認証サーバ装置40と認証のためのデータ通信を行ったりする。また、接続補助端末20は、情報処理端末30との間で、例えばブルートゥース(登録商標)などの通信規格に従って上述した認証のための無線通信を行う。この無線通信によって通信可能な距離は例えば数mなどの比較的近距離であるため、これを近距離通信と呼ぶ。接続補助端末20と情報処理端末30は、近距離通信により1対1の通信が可能である。これに対し、接続補助端末20がネットワークNW1を介して行う通信のことを、ネットワーク通信と呼ぶ。接続補助端末20は、上述したように認証サーバ装置40及び情報処理端末30と認証のための通信を行うことにより、情報処理端末30のアプリケーションサーバ装置60へのアクセスを補助する。つまり、接続補助端末20は、第2通信端末として機能する。

【0019】

図2は、接続補助端末20のハードウェア構成を示したブロック図である。

接続補助端末20は、制御部210と、記憶部220と、操作部230と、表示部240と、ネットワーク通信部250と、近距離通信部260と、音声入出力部270とを備えている。制御部210は、CPU(Central Processing Unit)などの演算装置と、ROM(Read Only Memory)及びRAM(Random Access Memory)などの記憶装置とを備えている。CPUは、RAMをワークエリアとして用いてROMや記憶部220に記憶されたプログラムを実行することによって、接続補助端末20の各部の動作を制御する。RAMには、接続補助端末20を識別する為に割り当てられた情報(以下、接続端末識別情報という)が記憶されている。この接続端末識別情報は、図示せぬSIM(Subscriber Identity Module)カード等の記録媒体から所定のタイミングで読み出されてこのRAMに記憶される。この接続端末識別情報は、第2識別情報の一例である。記憶部220は、書き込み可能な不揮発性の記憶手段であり、例えばEEPROM(Electronically Erasable and Programmable ROM)やバックアップ電源を備えたSRAM(Static Random Access Memory)である。記憶部220には、制御部210によって実行されるプログラムなどが記憶されている。操作部230は、複数のキーやタッチスクリーンなどの操作子を備えており、ユーザの操作に応じた操作信号を制御部210に供給する。制御部210は、この操作信号に応じた処理を行う。表示部240は、液晶パネルや液晶駆動回路を備えており、制御部210からの指示に応じて各種の情報を表示する。ネットワーク通信部250は、例えばIMT2000などのネットワークNW1が採用する通信規格に従って、ネットワークNW1を介して認証サーバ装置40等と通信を行う。近距離通信部260は、例えばブルートゥースなどの通信規格に従って情報処理端末30との間で近距離通信を行う。音声入出力部270は、スピーカやマイクロホン(又はこれらを接続する入出力端子)を備え、入力された音声を音声データに変換するとともに、音声データを音声に変換して出力する。

【0020】

<情報処理端末30>

情報処理端末30は、例えばPDA(Personal Digital Assistant)やパーソナルコンピュータなどの通信可能なコンピュータである。情報処理端末30は、ネットワークNW1及びゲートウェイ装置50を介して、ネットワークNW2に接続されたアプリケーションサーバ装置60とデータ通信を行う。つまり、情報処理端末30は、第1通信端末として機能する。

【0021】

図3は、情報処理端末30のハードウェア構成を示したブロック図である。

情報処理端末30は、制御部310と、記憶部320と、操作部330と、表示部340と、ネットワーク通信部350と、近距離通信部360とを備えている。制御部310は、CPUなどの演算装置と、ROM及びRAMなどの記憶装置とを備えている。CPUは、RAMをワークエリアとして用いてROMや記憶部320に記憶されたプログラムを実行することによって、情報処理端末30の各部の動作を制御する。記憶部320は、ハードディスク等の不揮発性の記憶装置である。記憶部320には、制御部310によって実行されるプログラムや、情報処理端末30を識別する為に割り当てられた情報(以下、情報端末識別情報という)が記憶されている。この情報端末識別情報は、例えばIP(Internet Protocol)アドレスやMAC(Media Access Control address)アドレスである。この情報端末識別情報は、第1識別情報の一例である。操作部330は、複数のキーやタッチスクリーンなどの操作子を備えており、ユーザの操作に応じた操作信号を制御部310に供給する。制御部310は、この操作信号に応じた処理を行う。表示部340は、液晶パネルや液晶駆動回路を備えており、制御部310からの指示に応じて各種の情報を表示する。ネットワーク通信部350は、ネットワークNW1が採用する通信規格に従って、ネットワークNW1を介してゲートウェイ装置50と通信を行う。近距離通信部360は、例えばブルートゥースなどの通信規格に従って接続補助端末20との間で近距離通信を行う。

【0022】

<アプリケーションサーバ装置60A,60B>

アプリケーションサーバ装置60A,60Bは、ネットワークNW1を介して情報処理端末30とデータ通信を行って、情報処理端末30を利用するユーザにサービスを提供するコンピュータである。アプリケーションサーバ装置60A,60Bは、例えば、電子メールや文書を管理するサービスや、動画などをユーザに閲覧させるサービスなどを提供する。つまり、アプリケーションサーバ装置60A,60Bは、サービスを提供するサービス提供装置として機能する。

【0023】

<認証サーバ装置40>

認証サーバ装置40は、ネットワークNW1を介して接続補助端末20及びゲートウェイ装置50と通信を行うコンピュータである。この認証サーバ装置40は、接続補助端末20、情報処理端末30及びゲートウェイ装置50と連携してユーザの認証を行う。

【0024】

図4は、認証サーバ装置40のハードウェア構成を示したブロック図である。

認証サーバ装置40は、制御部410と、記憶部420と、通信部450とを備えている。制御部410は、CPUなどの演算装置と、ROM及びRAMなどの記憶装置とを備えている。CPUがRAMをワークエリアとして用いてROMや記憶部420に記憶されたプログラムを実行することによって、認証サーバ装置40の各部の動作が制御される。通信部450は、ネットワークNW1を介して接続補助端末20、及びゲートウェイ装置50と通信を行う。記憶部420は、ハードディスク等の不揮発性の記憶手段であり、各種のデータを記憶している。記憶部420に記憶されているデータには、制御部410が実行するプログラムに加え、各々のユーザを認証する為の情報(ユーザ識別情報)と、そのユーザに対して提供されるサービスを示す情報(サービス識別情報)とを対応付けた認証管理テーブル421などが含まれる。つまり、記憶部420は記憶手段として機能する。ここで、認証管理テーブル421の内容について説明する。

【0025】

図5は、認証管理テーブル421の一例を示した図である。

認証管理テーブル421には、各々のユーザを認証する為の情報「認証情報」と、そのユーザに対して提供されるサービスを示す情報「サービス情報」とが対応付けられて記述されている。まず、「認証情報」には、「ユーザID」、「パスワード」、「接続端末識別情報」及び「情報端末識別情報」が含まれている。「ユーザID」及び「パスワード」は、ユーザが情報処理システム1を利用するにあたって予め登録した情報である。「接続端末識別情報」は、前述したとおり、接続補助端末20に割り当てられた情報(第2識別情報)である。「情報端末識別情報」は、前述したとおり、情報処理端末30に割り当てられた情報(第1識別情報)である。次に、「サービス情報」には、「サービス内容」と「サービスの提供元」とが含まれている。「サービスの提供元」は、サービスを提供するアプリケーションサーバ装置60に対し情報処理端末30がネットワークNW1を介してアクセスするときに用いられる情報(アクセス情報)であり、例えば各アプリケーションサーバ装置60を識別するURLである。「サービス内容」は、ユーザに対して提供されるサービスを識別するための情報(サービス識別情報)であり、例えばサービスの内容を表現した文字列である。

【0026】

認証管理テーブル421には、例えば、ユーザID「USER01」、パスワード「PASS01」、接続補助端末20の識別情報「127.255.255.XXX」及び情報処理端末30の識別情報「JST01」がそれぞれ対応付けられて記述されている。情報処理システム1は、これらの情報の全てが満たされるレコードが存在する場合のみ、「USER01」というユーザIDのユーザによるサービスの利用を許可する。ここで、認証管理テーブル421には、このユーザID「USER01」に対応付けて、サービス内容「電子メール管理」及びサービスの提供元「http://www.APserver60A.co.jp」と、サービス内容「動画の閲覧」及びサービスの提供元「http://www.APserver60B.co.jp」とが対応付けられて記述されている。これは、「USER01」というユーザIDのユーザが、情報処理端末30を操作して、サービスの提供元として記述されたURLにアクセスすることで、電子メール管理及び動画の閲覧のサービスを利用できることを表している。また、同様に、「USER02」というユーザIDのユーザは電子メール管理のサービスを利用できることを表している。

【0027】

<ゲートウェイ装置50>

ゲートウェイ装置50は、ネットワークNW1用の通信プロトコルと、ネットワークNW2用の通信プロトコルとの相互変換を行うことで、異なる通信プロトコルを有するこれらのネットワーク間のデータの授受を中継するコンピュータである。つまり、ゲートウェイ装置50は、認証サーバ装置40などと同様に、制御部と、記憶部と、通信部と、時間を計測する計時機能とを備えている。ゲートウェイ装置50は、例えば、情報処理端末30からのアプリケーションサーバ装置60へのアクセスの要求に応じて、情報処理端末30及びアプリケーションサーバ装置60の間における通信の中継を開始する。また、ゲートウェイ装置50は、例えば、情報処理端末30と接続補助端末20との間の通信路が切断に応じて、情報処理端末30及びアプリケーションサーバ装置60の間における通信の中継を停止する。つまり、ゲートウェイ装置50は、中継手段として機能する。

【0028】

<動作>

次に、実施形態の動作を説明する。接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50は、各々に記憶されているプログラムを実行することで以下の動作を行う。図6−1及び図6−2は、情報処理システムの動作を示すシーケンスチャートである。ユーザが接続補助端末20に対して所定の操作を行うと、接続補助端末20の制御部210は、情報処理端末30との間で、近距離通信部260を用いた通信路の確立処理を行う(ステップS600)。前述したとおり、接続補助端末20と情報処理端末30との間は、ブルートゥースなどの近距離通信によって通信路が確立される。

【0029】

接続補助端末20の制御部210は、情報処理端末30の情報端末識別情報の要求を生成し、これを近距離通信部260から情報処理端末30に送信する(ステップS602)。情報処理端末30の制御部310は、自端末の情報端末識別情報を近距離通信部360から接続補助端末20に送信する(ステップS604)。ここで、情報処理端末30の制御部310は、自端末の情報端末識別情報としてJST01を送信したものとする。

【0030】

接続補助端末20の制御部210は、情報処理端末30の近距離通信部360から近距離通信を用いた通信路を介して取得した情報処理端末30の情報端末識別情報を自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、ログイン画面を表示部240に表示させる(ステップS606)。このログイン画面には、ユーザIDを入力するためのテキストボックスと、パスワードを入力するためのテキストボックスと、操作部230の操作により選択されるログインボタンとが含まれる。ここで、ユーザは、操作部230の操作により、ユーザIDとしてUSER01、パスワードとしてPASS01を入力し、更に、ログインボタンを選択したものとする。接続補助端末20の制御部210は、自端末においてユーザにより入力されたユーザID及びパスワードを自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、自端末のRAMに記憶された、情報処理端末30の情報端末識別情報と、自端末の接続端末識別情報(ここでは127.255.255.XXXとする)と、ユーザID及びパスワードをネットワーク通信部250から認証サーバ装置40に送信することでログインの認証を要求する(ステップS608)。以降の説明において、ステップS608の処理で送信された、情報端末識別情報、接続端末識別情報、ユーザID及びパスワードを含んだ情報をトークン情報という。

【0031】

認証サーバ装置40の制御部410は、ネットワークNW1を介して取得したトークン情報に含まれる情報をキーにして認証管理テーブル421を検索することで、ログインしようとしているユーザの認証(以下、ログイン認証という)を行う(ステップS610)。つまり、認証サーバ装置40の制御部410は、トークン情報取得手段、及び認証手段として機能する。認証サーバ装置40の制御部410は、受信したトークン情報に該当するレコードが認証管理テーブル421に存在しない場合には、ログイン認証に失敗したと判断し、認証に失敗した旨を示す情報を通信部450から接続補助端末20に送信する(ステップS610;NO)。接続補助端末20の制御部210は、認証に失敗した旨を示す情報を受信すると、自端末のRAMに記憶されたトークン情報を削除し、更に、認証に失敗した旨を示すメッセージを表示部240に表示させる(ステップS612)。

【0032】

一方、認証サーバ装置40の制御部410は、通信部450により取得されたトークン情報に該当するレコードが認証管理テーブル421に存在している場合には、ログイン認証に成功したと判断する(ステップS610;YES)。認証サーバ装置40の制御部410は、ログインの認証が成功した場合に、トークン情報に含まれるユーザIDに対応付けて記憶されているサービス内容を示したリスト(ここではサービスリストという)を作成する。そして、認証サーバ装置40の制御部410は、このサービスリストを通信部450から接続補助端末20に送信する(ステップS614)。つまり、認証サーバ装置40の制御部410は、サービス情報送信手段として機能する。

【0033】

接続補助端末20の制御部210は、ネットワーク通信部250が受信したサービスリストに基づいた選択画面を表示部240に表示させる(ステップS616)。ここで、図7は、表示部240に表示されたサービスリストを例示する図である。この選択画面G71には、ユーザが利用可能なサービスの内容と、ユーザが利用可能なサービスのうちいずれか一つのサービスを選択するためのラジオボタンR71と、サービスの選択後にクリック等の操作により選択される選択ボタンB71とが含まれている。この例では、サービスリストとして、図5のユーザID「USER01」に対して許可されているサービス内容「電子メール管理」及び「動画の閲覧」が選択画面G71に含まれている。接続補助端末20の制御部210は、選択画面G71において、例えばラジオボタンR71が選択され、更に選択ボタンB71が選択されると、選択されたサービスの提供元、つまり、選択されたサービスを提供するアプリケーションサーバ装置60のURLの要求を生成する。このURLの要求には、トークン情報及びサービス内容が含まれている。そして、接続補助端末20の制御部210は、URLの要求をネットワーク通信部250から認証サーバ装置40に送信する(ステップS618)。

【0034】

認証サーバ装置40の制御部410は、URLの要求が通信部450によって受信されると、そのURLの要求に含まれているトークン情報及びサービス内容をキーにして認証管理テーブル421を検索することで、要求に応じたURLを特定する。そして、認証サーバ装置40の制御部410は、該当のURLを通信部450から接続補助端末20に送信する(ステップS620)。つまり、認証サーバ装置40の制御部410は、サービス情報取得手段及びアクセス情報送信手段として機能する。

【0035】

接続補助端末20の制御部210は、ネットワーク通信部250が受信したURLを自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、自端末のRAMに記憶されたURL及びトークン情報を併せた情報を生成し、これを近距離通信部260から情報処理端末30に送信する(ステップS622)。ステップS622の処理が終了すると、接続補助端末20の制御部210は、RAMに記憶されたURL及びトークン情報を削除する(ステップS624)。このように、接続補助端末20の制御部210のRAMに記憶されたURL及びトークン情報を削除するのは、例えば、接続補助端末20を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0036】

情報処理端末30の制御部310は、近距離通信部360によって受信したURL及びトークン情報を記憶部320に記憶させる(ステップS626)。ユーザが情報処理端末30に対して所定の操作を行うと、情報処理端末30の制御部310は、受信したURLにより特定されるアプリケーションサーバ装置60へのアクセスの要求を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS628)。このアクセスの要求には、トークン情報が含まれるものとする。

【0037】

ゲートウェイ装置50の制御部は、アクセスの要求を受信すると、そのアクセスの要求に含まれるトークン情報を認証サーバ装置40に送信する(ステップS630)。認証サーバ装置40の制御部410は、トークン情報に含まれている情報をキーにして認証管理テーブル421を検索することで、アプリケーションサーバ装置60にアクセスしようとしているユーザの認証(以下、アクセス認証という)を行う(ステップS632)。認証サーバ装置40の制御部410は、トークン情報に応じたレコードが認証管理テーブル421に記述されていない場合には、アクセス認証に失敗したと判断し、認証に失敗した旨を示す情報を情報処理端末30に送信する(ステップS632;NO)。情報処理端末30の制御部310は、認証に失敗した旨を示す情報を受信すると、記憶部320に記憶されたURL及びトークン情報を削除し、更に、認証に失敗した旨を示すメッセージを表示部340に表示させる(ステップS634)。このように、情報処理端末30の記憶部320に記憶されたURL及びトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0038】

一方、認証サーバ装置40の制御部410は、トークン情報に応じたレコードが認証管理テーブル421に記述されている場合には、アクセス認証に成功した旨を示す情報をゲートウェイ装置50に送信する(ステップS632;YES)。ゲートウェイ装置50の制御部は、アクセス認証に成功した旨を示す情報を受信すると、情報処理端末30とアプリケーションサーバ装置60との間におけるデータの授受の中継を開始する。つまり、情報処理端末30は、ネットワークNW1、ゲートウェイ装置50及びネットワークNW2を介して、所望のサービスを提供するアプリケーションサーバ装置60にアクセスすることが可能となる。アプリケーションサーバ装置60は、情報処理端末30のユーザの指示に応じてアプリケーションプログラムを実行することで、情報処理端末30のユーザに対してサービスを提供することになる(ステップS636)。

【0039】

次に、サービスの利用を終了する旨の操作がなされた場合、情報処理端末30の制御部310は、サービスの終了をアプリケーションサーバ装置60に指示することで、サービスの利用を終了させる。この場合、情報処理端末30の制御部310は、記憶部320に記憶されているURL及びトークン情報を記憶部320から削除する(ステップS638)。また、情報処理端末30の制御部310は、接続補助端末20との間で確立されている通信路を切断する(ステップS640)。このように、情報処理端末30の記憶部320に記憶されたトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、トークン情報が漏洩することを防止するためである。

【0040】

<通信路が切断された場合における情報処理システムの動作>

先の説明においては、接続補助端末20と情報処理端末30との間には、近距離通信によって通信路が確立されているものとした。しかしながら、ユーザが意図せずに通信路が切断されてしまう場合がある。例えば、ユーザが情報処理端末30を机に置いたまま、接続補助端末20を携帯して離席したために、接続補助端末20の位置と情報処理端末30の位置とが離れてしまい、近距離通信の電波が届きづらいような場合である。このような場合における情報処理システム1の動作について説明する。

【0041】

図8は、通信路が切断された場合における情報処理システム1の動作を示すシーケンスチャートである。まず、近距離通信によって確立された通信路が何らかの理由によって切断されたものとする(ステップS800)。この場合、近距離通信部360が受信する近距離通信の電波の強度が著しく低下するから、情報処理端末30の制御部310は、その電波強度の低下から通信路が切断されたことを検知する(ステップS802)。そして、情報処理端末30の制御部310は、自端末に対する操作の受付を停止する(ステップS804)。つまり、制御部310は、操作部330から操作信号が供給されたとしても、その操作信号に応じた処理を実施しないようにする。このように操作の受付を停止するのは、例えば、接続補助端末20を携帯したユーザが情報処理端末30と離れた位置に移動した場合においても、情報処理端末30を第三者に不正に操作させないようにするためである。また、情報処理端末30及び接続補助端末20のいずれかを第三者に不正に取得されたとしても、不正にサービスを利用させないようにするためである。そして、情報処理端末30の制御部310は、通信路が切断された旨を示す情報を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS806)。

【0042】

ゲートウェイ装置50の制御部は、通信路が切断された旨を示す情報を受信すると、自装置に備えられた計時機能により、通信路が切断されている時間の計測を開始する(ステップS808)。ゲートウェイ装置50は、自装置に予め記憶された閾値と、通信路が切断されている時間とを比較し(ステップS810)、通信路が切断されている時間が閾値以上になると(ステップS810;YES)、情報処理端末30とアプリケーションサーバ装置60との間の中継を停止する(ステップS812)。そして、ゲートウェイ装置50の制御部は、中継を停止した旨の情報を認証サーバ装置40に送信する(ステップS814)。認証サーバ装置40の制御部410は、中継が停止した旨を示す情報を接続補助端末20に送信する(ステップS816)。情報処理端末30の制御部310は、ネットワーク通信部350から受信される電波の強度や情報量などから、アプリケーションサーバ装置60との間におけるデータの授受の中継が停止されたことを検知すると、記憶部320に記憶されたトークン情報を削除し、更に、中継が停止した旨の情報を表示部340に表示させる(ステップS818)。このように、情報処理端末30の記憶部320に記憶されたURL及びトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0043】

<切断された通信路が閾値時間内に再度確立された場合における情報処理システムの動作>

先の説明においては、接続補助端末20と情報処理端末30との間の近距離通信によって確立された通信路が切断され、更に、切断された時間が閾値を超過した為に、情報処理端末30とアプリケーションサーバ装置60との間の中継を停止した場合について説明した。ここでは、切断された通信路が閾値の時間内に再度確立された場合における情報処理システムの動作について説明する。

【0044】

図9は、切断された通信路が再度確立された場合における情報処理システム1の動作を示すシーケンスチャートである。まず、近距離通信によって確立された通信路が何らかの理由によって切断されると(ステップS900)、情報処理端末30の制御部310は、近距離通信部360から受信される電波の強度などの情報から通信路が切断されたことを検知する(ステップS902)。この場合、情報処理端末30の制御部310は、自端末に対する操作の受付を停止する(ステップS904)。また、情報処理端末30の制御部310は、通信路が切断された旨を示す情報を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS906)。

【0045】

ゲートウェイ装置50の制御部は、通信路が切断された旨を示す情報を受信すると、自装置に備えられた計時機能により、通信路が切断されている時間の計測を開始する(ステップS908)。ここで、接続補助端末20と情報処理端末30のうち一方の端末が他方の端末を探索することで、接続補助端末20と情報処理端末30との間の通信路が自動的に再度確立されたものとする。(ステップS910)。ここでの通信路の再確立は、端末間の自動処理ではなく、ユーザが接続補助端末20に対して所定の操作を行うことでなされてもよい。情報処理端末30の制御部310は、通信路が再び確立されたことを検知すると(ステップS912)、その旨を示す情報をネットワーク通信部350からゲートウェイ装置50に送信する(ステップS914)。そして、情報処理端末30の制御部310は、ユーザID及びパスワードの入力を求め、入力された情報と、記憶部320に記憶しているトークン情報に含まれるユーザID及びパスワードとを比較することで認証を行う。両者が一致すれば、情報処理端末30の制御部310は、自端末に対する操作の受付を再開する(ステップS916)。ゲートウェイ装置50は、通信路が再び確立された旨を示す情報を受信すると、自装置に備えられた計時機能による計時を終了する(ステップS918)。

【0046】

このように、切断された通信路が閾値未満の時間に再度確立された場合には、ゲートウェイ装置50の制御部は中継を停止しないようになっている。仮に、通信路の切断と同時に中継が停止した場合、ユーザは、サービスを再び利用するために、図6−1及び図6−2のステップS600〜ステップS632の処理を再び実施させる必要がある。これは、ユーザにとって大きな負担であるから、ユーザにとって都合がよいとはいえない。また、情報処理端末30の記憶部320には、通信路の切断前に生成したトークン情報が記憶されているから、図6−1及び図6−2のステップS600〜ステップS626の処理を再び実施してトークン情報を生成しなくても、トークン情報に基づいたユーザの認証を行うことが可能である。従って、切断された通信路が閾値未満の時間に再度確立された場合には、情報処理端末30の記憶部320に記憶されたトークン情報に基づいてユーザ認証を行うことにより、認証に伴うユーザの負担を軽減することができる。

【0047】

以上説明した実施形態によれば、接続補助端末20の制御部210のRAMに記憶されたURL及びトークン情報が削除されるから、例えば、接続補助端末20を第三者に不正に入手されたとしても、URL及びトークン情報の漏洩を防止することができる。また、情報処理端末30の記憶部320に記憶されたURL及びトークン情報が削除されるから、例えば、情報処理端末30を第三者に不正に入手されたとしても、トークン情報が漏洩することを防止することができる。また、通信路の切断に応じて情報処理端末30の操作の受付を停止することで、例えば、接続補助端末20を携帯したユーザが情報処理端末30と離れた位置に移動したとしても、情報処理端末30を第三者に不正に操作させないようにすることができる。また、情報処理端末30及び接続補助端末20のいずれかを第三者に不正に取得されたとしても、不正にサービスを利用させないようにすることができる。また、通信路の切断と同時に中継を停止せず、閾値未満の時間に通信路が再度確立された場合には、情報処理端末30の記憶部320に記憶されたトークン情報に基づいてユーザ認証を行うことにより、認証に伴うユーザの負担を軽減することができる。

【0048】

[変形例]

上述した実施形態の内容を以下のように変形してもよい。以下に示す各変形例は、必要に応じて組み合わせて実施されてもよい。

【0049】

[変形例1]

上述した実施形態において、情報処理端末30と接続補助端末20との間では、ブルートゥースなどの近距離通信によって、ネットワークNW1を介さない通信が実現されていた。ここで、情報処理端末30と接続補助端末20との間においては、ブルートゥース以外の近距離通信によって、ネットワークNW1を介さない通信が実現されてもよい。例えば、情報処理端末30にカードリーダ、接続補助端末20に非接触型のICカードを設けることにより、カードリーダがICカードの情報を読み取り可能である場合に、情報処理端末30と接続補助端末20との間にネットワークNW1を介さない通信路を確立する。このようにすれば、ブルートゥースなどの近距離通信を用いた場合よりも、情報処理端末30と接続補助端末20との間で通信路を確立できる距離が短くなる。例えば、ユーザが接続補助端末20を所持したまま情報処理端末30から離れた場合には、ブルートゥースなどの近距離通信を用いた場合よりも短い距離でその通信路が切断され、情報処理端末30の操作の受け付けが停止されることになる。従って、ブルートゥースなどの近距離通信を用いた場合よりも、情報処理端末30の操作の受け付けが停止されるまでの時間が短くなるから、第三者によるサービスの不正利用を抑制する効果がさらに高くなる。

【0050】

[変形例2]

上述した実施形態において、情報処理端末30は、ゲートウェイ装置50に対してのみ通信路の切断を通知したが(図9、ステップS906)、ゲートウェイ装置50以外の通信ノードに通信路の切断を通知してもよい。例えば、情報処理端末30は、ネットワークNW1を介して接続補助端末20に通信路の切断を通知する。この通知先は、ユーザID、接続端末識別情報、情報端末識別情報などに対応付けられて認証サーバ装置40の認証管理テーブル421に記述された情報であるから、例えばステップS620,ステップS622等の所定のタイミングで、認証サーバ装置40から接続補助端末20を介して情報処理端末30に送信され、その情報処理端末30のRAMに記憶される。また、通知先は、ユーザや情報処理システム1の管理者によって予め決められていればよく、ユーザが所持する接続補助端末20の他、情報処理システム1の管理者が利用するコンピュータであってもよい。このようにすれば、接続補助端末20のユーザや情報処理システム1の管理者が、通信路の切断の通知によって情報処理端末30の置き忘れや盗難に気づくことができる。

【0051】

[変形例3]

上述した実施形態において、情報処理端末30は、近距離通信部360が受信した電波の強度(以降、受信電界強度という)の低下から通信路が切断されたことを検知し、通信路の切断に応じてユーザの操作の受け付けを停止していた(図8、ステップS802,ステップS804)。これに代えて、情報処理端末30は、受信電界強度から自端末と接続補助端末20との距離を特定し、特定した距離と、アプリケーションサーバ装置60から情報処理端末30に提供されているサービスの内容とに応じて、自端末において受け付けるユーザの操作の内容を制御してもよい。

【0052】

この場合、認証サーバ装置40の記憶部420には、情報処理端末30と接続補助端末20との距離の各範囲と、アプリケーションサーバ装置60から情報処理端末30にサービスが提供されているときに情報処理端末30において受け付けるユーザの操作の内容とを対応付けた制御情報が記憶されている。例えば、1m未満という距離の範囲に対して、電子メールの編集及び閲覧という操作が対応付けられているといった具合である。認証サーバ装置40は、この制御情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。情報処理端末30の記憶部320には、受信電界強度と、自端末と接続補助端末20との距離とを対応付けたルックアップテーブルが記憶されている。これらの受信電界強度と距離との関係は、実験的に、又は、計算乃至シミュレーションにより予め求められたものである。情報処理端末30は、受信電界強度でルックアップテーブルを検索することで、受信電界強度に対応する距離を特定する。そして、情報処理端末30は、自端末のRAMに記憶された制御情報に基づいて、特定した距離を含む距離の範囲に対応づけられたユーザの操作のみを受け付ける。

【0053】

例えば、情報処理端末30は、電子メールの作成のような第三者に盗みみられると問題が生じるようなサービスにおいては、上述のように、自端末と接続補助端末20との距離が1m未満の範囲であれば電子メールの編集及び閲覧という操作を受け付ける。これは、ユーザの所持する接続補助端末20と情報処理端末30との距離が離れた状態でサービスが提供されることがないようにするためである。一方、情報処理端末30は、動画の再生のような第三者に盗みみられても問題が生じないようなサービスにおいては、情報処理端末30と接続補助端末20との距離が1m未満の範囲であれば動画の編集及び閲覧という操作を受け付け、3m未満1m以上の範囲であれば動画の閲覧という操作のみを受け付ける。これは、ユーザの所持する接続補助端末20と情報処理端末30との距離が離れていたとしても、少なくとも第三者による情報処理端末30の編集の受け付けを許可しなければ、動画(つまり情報)の改ざんといった問題がないためである。本変形例によれば、情報処理端末30は、通信路が切断されたか否かだけではなく、制御情報に基づいて受け付けるユーザの操作を制御することができる。

【0054】

[変形例4]

上述した実施形態において、情報処理端末30は、通信路の切断を検知すると自端末に対する操作の受付を停止した(図8、ステップS802、ステップS804)。これに代えて、情報処理端末30は、時間を計時する計時機能を備えることで、自端末と接続補助端末20との間の距離が第1閾値を超過した場合に計時を開始し、且つ、計時した時間が第2閾値を超えた場合に、自端末に対する操作の受け付けを停止するようにしてもよい。この場合、認証サーバ装置40の記憶部420には、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過した場合に情報処理端末30に計時を開始することを指示し、且つ、計時した時間が第2閾値を超えた場合には、情報処理端末30において操作を受け付けないことを指示する指示情報が記憶されている。認証サーバ装置40は、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。そして、情報処理端末30は、自端末のRAMに記憶された指示情報に基づいて、自端末と接続補助端末20との距離が第1閾値を超過した場合に計時を開始し、且つ、計時した時間が第2閾値を超えた場合に、自端末に対する操作の受け付けを停止する。仮に、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過したと同時に情報処理端末30に対する操作の受け付けが停止した場合、ユーザは、操作の受付を再開させるためにユーザID及びパスワードを入力する必要がある(図9のステップS916)。これはユーザにとって負担であるから、ユーザにとって都合がいいとはいえない。従って、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過した時間が第2閾値未満の時間の場合には、ユーザID及びパスワードの入力を不要とすることにより、認証の操作に伴うユーザの負担を軽減することができる。

【0055】

さらに、接続補助端末20又は情報処理端末30は、例えばGPS(Global Positioning System)の技術を用いて自端末の位置を測定する機能を備え、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、第1閾値及び第2閾値を当該位置が特定の範囲に属していない場合よりも大きくしてもよい。この場合、認証サーバ装置40の記憶部420には、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい第1閾値及び第2閾値を情報処理端末30にて用いることを指示する指示情報が記憶されている。認証サーバ装置は40、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。そして、情報処理端末30は、自端末のRAMに記憶された指示情報に基づいて、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも、第1閾値及び第2閾値を大きくする。なお、情報処理端末30が測位機能を備えておらず、接続補助端末20が測位機能を備えている場合には、情報処理端末30が近距離通信を用いて定期的に接続補助端末20から位置情報を取得し、上記の判断を行えばよい。

【0056】

例えば、入場制限があり、第三者が不正に進入にしにくいような場所においては、そうでない場所と比較して、第三者によるサービスの不正利用がなされる可能性が低い。従って、第三者が不正に進入にしにくいような場所においては、そうでない場所よりも大きい第1閾値及び第2閾値を情報処理端末にて用いたとしても、第三者によるサービスの不正利用がなされる可能性が低い場合がある。また、第1閾値及び第2閾値が大きいほど通信路が切断される可能性が低くなる。このように、第三者が不正に進入にしにくいような場所を特定の範囲として、そうでない場所よりも大きい第1閾値及び第2閾値を情報処理端末にて用いることで、認証の操作に伴うユーザの負担をさらに軽減することができる。

【0057】

[変形例5]

上述した実施形態において、情報処理端末30は、操作の受付を再開するタイミング(図9、ステップS916)でユーザID及びパスワードの入力を求め、入力された情報とトークン情報とを比較することで認証を行った。しかしながら、情報処理端末は、操作の受付を停止した場合に計時を開始し、且つ、計時した時間が第3閾値を超えた場合にのみユーザID及びパスワードの入力を求めてもよい。この場合、認証サーバ装置の記憶部には、通信路が切断された場合に情報処理端末に計時を開始させ、且つ、計時した時間が第3閾値を超えた場合には、ユーザID及びパスワードの入力を求めて認証を行うことを指示する指示情報が記憶されている。認証サーバ装置は、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末に送信して、その情報処理端末のRAMに記憶させる。そして、情報処理端末は、自端末のRAMに記憶された指示情報に基づいて処理を行う。このように、計時した時間が第3閾値未満の時間であれば認証を行わずに情報処理端末に対する操作の受付を可能とすることで、認証の操作に伴うユーザの負担を軽減することができる。

【0058】

[変形例6]

上述した実施形態における各プログラムは、磁気記録媒体(磁気テープ、磁気ディスクなど)、光記録媒体(光ディスクなど)、光磁気記録媒体、半導体メモリなどのコンピュータ読み取り可能な記録媒体に記憶した状態で、接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50に提供し得る。この場合には、記録媒体を読み取るインターフェースをこれらの接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50に設ければよい。また、ネットワーク経由でこれらの接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50にダウンロードさせることもできる。

【0059】

[変形例7]

上述した実施形態において、接続補助端末20は、情報処理端末30との間で、ブルートゥースにより近距離通信を実現した。しかし、接続補助端末20は、例えば赤外線通信、FeliCa(登録商標)、ISO/IEC14443などにより、情報処理端末30との間で近距離通信を実現してもよい。

【0060】

[変形例8]

上述した実施形態において、接続補助端末20及び情報処理端末30は、それぞれネットワークNW1に接続されていたが、それぞれ異なるネットワークに接続されていてもよい。図10は、本発明の変形例に係る情報処理システム1aを含む通信システムの全体構成を示す図である。同図に示すように、情報処理システム1aは、ネットワークNW1a及びネットワークNW1bを備えている。ネットワークNW1aは、例えば移動体通信網であり、ネットワークNW1bは、例えば公衆交換電話網又は構内通信網である。ネットワークNW1aには、接続補助端末20及び認証サーバ装置40が接続されており、ネットワークNW1bには、認証サーバ装置40、情報処理端末30及びゲートウェイ装置50が接続されている。このように情報処理システム1aが構成されることにより、接続補助端末20及び情報処理端末30は、それぞれ異なるネットワークを介して認証サーバ装置40にアクセスすることができるようになる。

【符号の説明】

【0061】

1,1a…情報処理システム、20…接続補助端末、210…制御部、220…記憶部、230…操作部、240…表示部、250…ネットワーク通信部、260…近距離通信部、270…音声入出力部、30…情報処理端末、310…制御部、320…記憶部、330…操作部、340…表示部、350…ネットワーク通信部、360…近距離通信部、40…認証サーバ装置、410…制御部、420…記憶部、450…通信部、421…認証管理テーブル、50…ゲートウェイ装置、60A,60B…アプリケーションサーバ装置、NW1,NW1a,NW1b,NW2…ネットワーク

【技術分野】

【0001】

本発明は、ユーザを認証する技術に関する。

【背景技術】

【0002】

最近では、クラウドコンピューティングやSaaS(Software as a Service)など、サービスを提供するアプリケーションサーバ装置に対して様々なロケーションからネットワークを介して遠隔アクセスするといった利用形態が普及しつつある。このような環境では機密性の高い情報を比較的容易に遠隔から扱えることから、不正アクセスを防止するためのセキュリティ技術の重要性が高まっている。例えば特許文献1に開示されている仕組みでは、ユーザを認証するための情報と、サービスを提供するシンクライアントサーバ(アプリケーションサーバ装置)との接続を確立するための情報とが、デバイスに予め記憶されている。そして、デバイスを端末装置(情報処理端末)に接続することで端末装置に供給されたそれぞれの情報に基づいて、端末装置のユーザを認証し、シンクライアントサーバとの接続を確立する。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2009−301515号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に記載された技術においては、サービスを利用する権利を有さない第三者にデバイスを不正に入手され、デバイスに記憶されているユーザを認証するための情報と、シンクライアントサーバと接続を確立するための情報とが漏洩した場合、それらの情報からサービスを不正に利用されるおそれがある。そのため、デバイスは厳重に管理することが要求されるが、その管理には限界がある。

本発明の目的は、サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制することにある。

【課題を解決するための手段】

【0005】

本発明の一態様に係る認証装置は、ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える。

【0006】

好ましい態様において、前記認証装置は、前記第1通信端末から前記アクセス情報を用いたアクセスの要求に応じて、当該第1通信端末と前記サービス提供装置との間の通信の中継を開始し、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を前記第1通信端末から受け取ると、前記通信の中継を停止する中継手段を備えるようにしてもよい。

【0007】

別の好ましい態様において、前記中継手段は、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を受け取ってから、前記第1通信端末と前記第2通信端末との間の前記通信路が確立された通知を前記第1通信端末から受け取らないまま決められた時間が経過すると、前記通信の中継を停止するようにしてもよい。

【0008】

さらに別の好ましい態様において、前記認証装置は、前記第1通信端末と前記第2通信端末との距離の各範囲と、前記サービス提供装置から前記第1の通信端末にサービスが提供されているときに当該第1通信端末において受け付けるユーザの操作の内容とを対応付けた制御情報を、前記第1通信端末に送信する制御情報送信手段を備えるようにしてもよい。

【0009】

さらに別の好ましい態様において、前記認証装置は、前記第1通信端末と前記第2通信端末との距離が第1閾値を超えた場合に前記第1通信端末に計時を開始させることを指示し、且つ、計時した時間が第2閾値を超えた場合には前記第1通信端末において操作を受け付けないことを指示する指示情報を、前記第1通信端末に送信する指示情報送信手段を備えるようにしてもよい。

【0010】

さらに別の好ましい態様において、前記指示情報は、前記第1通信端末又は第2通信端末の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい前記第1閾値及び前記第2閾値を前記第1通信端末にて用いることを指示するようにしてもよい。

【0011】

本発明の他の態様に係る情報処理システムは、サービスを提供するサービス提供装置に対し、アクセス情報を用いてネットワークを介したアクセスを行う第1通信端末と、前記第1通信端末から近距離通信を用いた通信路を介して当該第1通信端末の第1識別情報を取得し、当該第1通信端末の第1識別情報と、自端末の第2識別情報と、自端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を生成する第2通信端末と、前記ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、前記第2通信端末から前記ネットワークを介して前記トークン情報を取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える認証装置とを備える。

【0012】

本発明の他の態様に係るプログラムは、コンピュータに、第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末から前記ネットワークを介して取得するステップと、前記取得されたトークン情報を予め記憶されているトークン情報の内容と照合して認証を行うステップと、前記認証が成功した場合に、前記取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するステップと、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するステップと、前記取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するステップとを実行させるためのものである。

【発明の効果】

【0013】

本発明によれば、サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制することができる。

【図面の簡単な説明】

【0014】

【図1】本発明の実施形態に係る情報処理システムを含む通信システムの全体構成を示す図である。

【図2】同実施形態に係る接続補助端末のハードウェア構成を示したブロック図である。

【図3】同実施形態に係る情報処理端末のハードウェア構成を示したブロック図である。

【図4】同実施形態に係る認証サーバ装置のハードウェア構成を示したブロック図である。

【図5】同実施形態に係る認証管理テーブルの一例を示した図である。

【図6−1】同実施形態において情報処理システムの動作を示すシーケンスチャートである。

【図6−2】同実施形態において情報処理システムの動作を示すシーケンスチャートである。

【図7】同実施形態において表示部に表示されたサービスリストを例示する図である。

【図8】同実施形態において通信路が切断された場合における情報処理システムの動作を示すシーケンスチャートである。

【図9】同実施形態において切断された通信路が再度確立された場合における情報処理システムの動作を示すシーケンスチャートである。

【図10】本発明の変形例に係る情報処理システムを含む通信システムの全体構成を示す図である。

【発明を実施するための形態】

【0015】

以下、本発明の実施形態について説明する。

<構成>

<システム全体の構成>

図1は、本発明の実施形態に係る情報処理システム1を含む通信システムの全体構成を示す図である。この通信システムによってクラウドコンピューティング環境が構築されている。この通信システムに含まれる各ノードは、ネットワークを介して文書や画像などのデジタルデータをやり取りする際に、通信途中で第三者に盗み見られたり改ざんされたりされないよう、予め決まった規則に従ってデジタルデータを暗号化する。この暗号化には、例えば、公開鍵暗号方式や、秘密鍵暗号方式など、周知の技術を用いることができる。なお、ネットワークとは、複数のノードが互いに接続された構造体のことをいう。

【0016】

情報処理システム1は、ネットワークNW1にそれぞれ接続された、接続補助端末20と、情報処理端末30と、認証サーバ装置40と、ゲートウェイ装置50とを備えている。認証サーバ装置40およびゲートウェイ装置50が連携することで認証装置として機能する。ネットワークNW1は、例えばIMT2000(International Mobile Telecommunication 2000)などの通信規格に従って通話サービス及びデータ通信サービスを提供するネットワークである。ネットワークNW1は、ゲートウェイ装置50を介してネットワークNW2に接続されている。ネットワークNW2は、1又は複数のネットワークにより構成され、例えば、インターネットである。ネットワークNW2には、ゲートウェイ装置50のほか、アプリケーションサーバ装置60Aと、アプリケーションサーバ装置60Bとが接続されている。情報処理システム1においては、1つの接続補助端末20と1つの情報処理端末30とが組になっており、1人のユーザによってこの1組の接続補助端末20及び情報処理端末30が利用される。なお、情報処理システム1においては、接続補助端末20及び情報処理端末30は多数存在し得るが、図1では、説明の便宜のため、それぞれ1つのみ図示している。

【0017】

アプリケーションサーバ装置60A,60Bは、アプリケーションプログラムを記憶しており、情報処理端末30のユーザの指示に応じてこのアプリケーションプログラムを実行することで、情報処理端末30のユーザに対してサービスを提供する。このサービス提供に先立って、接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50がお互いに連携することで、ユーザの認証を行う。なお、情報処理システム1において、接続補助端末20及び情報処理端末30は多数存在し得るが、図1では、説明の便宜のため、それぞれ1つのみ図示している。これと同様の理由により、アプリケーションサーバ装置についても、2つのアプリケーションサーバ装置60A,60Bのみ図示している。なお、アプリケーションサーバ装置60A,60Bについて両者を区別する必要がない場合においては「A」及び「B」の記載を省略する。

【0018】

<接続補助端末20>

接続補助端末20は、通信可能なコンピュータであり、例えば携帯電話機である。接続補助端末20は、ネットワークNW1を介して他の接続補助端末との間で通話のための音声データを遣り取りしたり、ネットワークNW1を介して認証サーバ装置40と認証のためのデータ通信を行ったりする。また、接続補助端末20は、情報処理端末30との間で、例えばブルートゥース(登録商標)などの通信規格に従って上述した認証のための無線通信を行う。この無線通信によって通信可能な距離は例えば数mなどの比較的近距離であるため、これを近距離通信と呼ぶ。接続補助端末20と情報処理端末30は、近距離通信により1対1の通信が可能である。これに対し、接続補助端末20がネットワークNW1を介して行う通信のことを、ネットワーク通信と呼ぶ。接続補助端末20は、上述したように認証サーバ装置40及び情報処理端末30と認証のための通信を行うことにより、情報処理端末30のアプリケーションサーバ装置60へのアクセスを補助する。つまり、接続補助端末20は、第2通信端末として機能する。

【0019】

図2は、接続補助端末20のハードウェア構成を示したブロック図である。

接続補助端末20は、制御部210と、記憶部220と、操作部230と、表示部240と、ネットワーク通信部250と、近距離通信部260と、音声入出力部270とを備えている。制御部210は、CPU(Central Processing Unit)などの演算装置と、ROM(Read Only Memory)及びRAM(Random Access Memory)などの記憶装置とを備えている。CPUは、RAMをワークエリアとして用いてROMや記憶部220に記憶されたプログラムを実行することによって、接続補助端末20の各部の動作を制御する。RAMには、接続補助端末20を識別する為に割り当てられた情報(以下、接続端末識別情報という)が記憶されている。この接続端末識別情報は、図示せぬSIM(Subscriber Identity Module)カード等の記録媒体から所定のタイミングで読み出されてこのRAMに記憶される。この接続端末識別情報は、第2識別情報の一例である。記憶部220は、書き込み可能な不揮発性の記憶手段であり、例えばEEPROM(Electronically Erasable and Programmable ROM)やバックアップ電源を備えたSRAM(Static Random Access Memory)である。記憶部220には、制御部210によって実行されるプログラムなどが記憶されている。操作部230は、複数のキーやタッチスクリーンなどの操作子を備えており、ユーザの操作に応じた操作信号を制御部210に供給する。制御部210は、この操作信号に応じた処理を行う。表示部240は、液晶パネルや液晶駆動回路を備えており、制御部210からの指示に応じて各種の情報を表示する。ネットワーク通信部250は、例えばIMT2000などのネットワークNW1が採用する通信規格に従って、ネットワークNW1を介して認証サーバ装置40等と通信を行う。近距離通信部260は、例えばブルートゥースなどの通信規格に従って情報処理端末30との間で近距離通信を行う。音声入出力部270は、スピーカやマイクロホン(又はこれらを接続する入出力端子)を備え、入力された音声を音声データに変換するとともに、音声データを音声に変換して出力する。

【0020】

<情報処理端末30>

情報処理端末30は、例えばPDA(Personal Digital Assistant)やパーソナルコンピュータなどの通信可能なコンピュータである。情報処理端末30は、ネットワークNW1及びゲートウェイ装置50を介して、ネットワークNW2に接続されたアプリケーションサーバ装置60とデータ通信を行う。つまり、情報処理端末30は、第1通信端末として機能する。

【0021】

図3は、情報処理端末30のハードウェア構成を示したブロック図である。

情報処理端末30は、制御部310と、記憶部320と、操作部330と、表示部340と、ネットワーク通信部350と、近距離通信部360とを備えている。制御部310は、CPUなどの演算装置と、ROM及びRAMなどの記憶装置とを備えている。CPUは、RAMをワークエリアとして用いてROMや記憶部320に記憶されたプログラムを実行することによって、情報処理端末30の各部の動作を制御する。記憶部320は、ハードディスク等の不揮発性の記憶装置である。記憶部320には、制御部310によって実行されるプログラムや、情報処理端末30を識別する為に割り当てられた情報(以下、情報端末識別情報という)が記憶されている。この情報端末識別情報は、例えばIP(Internet Protocol)アドレスやMAC(Media Access Control address)アドレスである。この情報端末識別情報は、第1識別情報の一例である。操作部330は、複数のキーやタッチスクリーンなどの操作子を備えており、ユーザの操作に応じた操作信号を制御部310に供給する。制御部310は、この操作信号に応じた処理を行う。表示部340は、液晶パネルや液晶駆動回路を備えており、制御部310からの指示に応じて各種の情報を表示する。ネットワーク通信部350は、ネットワークNW1が採用する通信規格に従って、ネットワークNW1を介してゲートウェイ装置50と通信を行う。近距離通信部360は、例えばブルートゥースなどの通信規格に従って接続補助端末20との間で近距離通信を行う。

【0022】

<アプリケーションサーバ装置60A,60B>

アプリケーションサーバ装置60A,60Bは、ネットワークNW1を介して情報処理端末30とデータ通信を行って、情報処理端末30を利用するユーザにサービスを提供するコンピュータである。アプリケーションサーバ装置60A,60Bは、例えば、電子メールや文書を管理するサービスや、動画などをユーザに閲覧させるサービスなどを提供する。つまり、アプリケーションサーバ装置60A,60Bは、サービスを提供するサービス提供装置として機能する。

【0023】

<認証サーバ装置40>

認証サーバ装置40は、ネットワークNW1を介して接続補助端末20及びゲートウェイ装置50と通信を行うコンピュータである。この認証サーバ装置40は、接続補助端末20、情報処理端末30及びゲートウェイ装置50と連携してユーザの認証を行う。

【0024】

図4は、認証サーバ装置40のハードウェア構成を示したブロック図である。

認証サーバ装置40は、制御部410と、記憶部420と、通信部450とを備えている。制御部410は、CPUなどの演算装置と、ROM及びRAMなどの記憶装置とを備えている。CPUがRAMをワークエリアとして用いてROMや記憶部420に記憶されたプログラムを実行することによって、認証サーバ装置40の各部の動作が制御される。通信部450は、ネットワークNW1を介して接続補助端末20、及びゲートウェイ装置50と通信を行う。記憶部420は、ハードディスク等の不揮発性の記憶手段であり、各種のデータを記憶している。記憶部420に記憶されているデータには、制御部410が実行するプログラムに加え、各々のユーザを認証する為の情報(ユーザ識別情報)と、そのユーザに対して提供されるサービスを示す情報(サービス識別情報)とを対応付けた認証管理テーブル421などが含まれる。つまり、記憶部420は記憶手段として機能する。ここで、認証管理テーブル421の内容について説明する。

【0025】

図5は、認証管理テーブル421の一例を示した図である。

認証管理テーブル421には、各々のユーザを認証する為の情報「認証情報」と、そのユーザに対して提供されるサービスを示す情報「サービス情報」とが対応付けられて記述されている。まず、「認証情報」には、「ユーザID」、「パスワード」、「接続端末識別情報」及び「情報端末識別情報」が含まれている。「ユーザID」及び「パスワード」は、ユーザが情報処理システム1を利用するにあたって予め登録した情報である。「接続端末識別情報」は、前述したとおり、接続補助端末20に割り当てられた情報(第2識別情報)である。「情報端末識別情報」は、前述したとおり、情報処理端末30に割り当てられた情報(第1識別情報)である。次に、「サービス情報」には、「サービス内容」と「サービスの提供元」とが含まれている。「サービスの提供元」は、サービスを提供するアプリケーションサーバ装置60に対し情報処理端末30がネットワークNW1を介してアクセスするときに用いられる情報(アクセス情報)であり、例えば各アプリケーションサーバ装置60を識別するURLである。「サービス内容」は、ユーザに対して提供されるサービスを識別するための情報(サービス識別情報)であり、例えばサービスの内容を表現した文字列である。

【0026】

認証管理テーブル421には、例えば、ユーザID「USER01」、パスワード「PASS01」、接続補助端末20の識別情報「127.255.255.XXX」及び情報処理端末30の識別情報「JST01」がそれぞれ対応付けられて記述されている。情報処理システム1は、これらの情報の全てが満たされるレコードが存在する場合のみ、「USER01」というユーザIDのユーザによるサービスの利用を許可する。ここで、認証管理テーブル421には、このユーザID「USER01」に対応付けて、サービス内容「電子メール管理」及びサービスの提供元「http://www.APserver60A.co.jp」と、サービス内容「動画の閲覧」及びサービスの提供元「http://www.APserver60B.co.jp」とが対応付けられて記述されている。これは、「USER01」というユーザIDのユーザが、情報処理端末30を操作して、サービスの提供元として記述されたURLにアクセスすることで、電子メール管理及び動画の閲覧のサービスを利用できることを表している。また、同様に、「USER02」というユーザIDのユーザは電子メール管理のサービスを利用できることを表している。

【0027】

<ゲートウェイ装置50>

ゲートウェイ装置50は、ネットワークNW1用の通信プロトコルと、ネットワークNW2用の通信プロトコルとの相互変換を行うことで、異なる通信プロトコルを有するこれらのネットワーク間のデータの授受を中継するコンピュータである。つまり、ゲートウェイ装置50は、認証サーバ装置40などと同様に、制御部と、記憶部と、通信部と、時間を計測する計時機能とを備えている。ゲートウェイ装置50は、例えば、情報処理端末30からのアプリケーションサーバ装置60へのアクセスの要求に応じて、情報処理端末30及びアプリケーションサーバ装置60の間における通信の中継を開始する。また、ゲートウェイ装置50は、例えば、情報処理端末30と接続補助端末20との間の通信路が切断に応じて、情報処理端末30及びアプリケーションサーバ装置60の間における通信の中継を停止する。つまり、ゲートウェイ装置50は、中継手段として機能する。

【0028】

<動作>

次に、実施形態の動作を説明する。接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50は、各々に記憶されているプログラムを実行することで以下の動作を行う。図6−1及び図6−2は、情報処理システムの動作を示すシーケンスチャートである。ユーザが接続補助端末20に対して所定の操作を行うと、接続補助端末20の制御部210は、情報処理端末30との間で、近距離通信部260を用いた通信路の確立処理を行う(ステップS600)。前述したとおり、接続補助端末20と情報処理端末30との間は、ブルートゥースなどの近距離通信によって通信路が確立される。

【0029】

接続補助端末20の制御部210は、情報処理端末30の情報端末識別情報の要求を生成し、これを近距離通信部260から情報処理端末30に送信する(ステップS602)。情報処理端末30の制御部310は、自端末の情報端末識別情報を近距離通信部360から接続補助端末20に送信する(ステップS604)。ここで、情報処理端末30の制御部310は、自端末の情報端末識別情報としてJST01を送信したものとする。

【0030】

接続補助端末20の制御部210は、情報処理端末30の近距離通信部360から近距離通信を用いた通信路を介して取得した情報処理端末30の情報端末識別情報を自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、ログイン画面を表示部240に表示させる(ステップS606)。このログイン画面には、ユーザIDを入力するためのテキストボックスと、パスワードを入力するためのテキストボックスと、操作部230の操作により選択されるログインボタンとが含まれる。ここで、ユーザは、操作部230の操作により、ユーザIDとしてUSER01、パスワードとしてPASS01を入力し、更に、ログインボタンを選択したものとする。接続補助端末20の制御部210は、自端末においてユーザにより入力されたユーザID及びパスワードを自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、自端末のRAMに記憶された、情報処理端末30の情報端末識別情報と、自端末の接続端末識別情報(ここでは127.255.255.XXXとする)と、ユーザID及びパスワードをネットワーク通信部250から認証サーバ装置40に送信することでログインの認証を要求する(ステップS608)。以降の説明において、ステップS608の処理で送信された、情報端末識別情報、接続端末識別情報、ユーザID及びパスワードを含んだ情報をトークン情報という。

【0031】

認証サーバ装置40の制御部410は、ネットワークNW1を介して取得したトークン情報に含まれる情報をキーにして認証管理テーブル421を検索することで、ログインしようとしているユーザの認証(以下、ログイン認証という)を行う(ステップS610)。つまり、認証サーバ装置40の制御部410は、トークン情報取得手段、及び認証手段として機能する。認証サーバ装置40の制御部410は、受信したトークン情報に該当するレコードが認証管理テーブル421に存在しない場合には、ログイン認証に失敗したと判断し、認証に失敗した旨を示す情報を通信部450から接続補助端末20に送信する(ステップS610;NO)。接続補助端末20の制御部210は、認証に失敗した旨を示す情報を受信すると、自端末のRAMに記憶されたトークン情報を削除し、更に、認証に失敗した旨を示すメッセージを表示部240に表示させる(ステップS612)。

【0032】

一方、認証サーバ装置40の制御部410は、通信部450により取得されたトークン情報に該当するレコードが認証管理テーブル421に存在している場合には、ログイン認証に成功したと判断する(ステップS610;YES)。認証サーバ装置40の制御部410は、ログインの認証が成功した場合に、トークン情報に含まれるユーザIDに対応付けて記憶されているサービス内容を示したリスト(ここではサービスリストという)を作成する。そして、認証サーバ装置40の制御部410は、このサービスリストを通信部450から接続補助端末20に送信する(ステップS614)。つまり、認証サーバ装置40の制御部410は、サービス情報送信手段として機能する。

【0033】

接続補助端末20の制御部210は、ネットワーク通信部250が受信したサービスリストに基づいた選択画面を表示部240に表示させる(ステップS616)。ここで、図7は、表示部240に表示されたサービスリストを例示する図である。この選択画面G71には、ユーザが利用可能なサービスの内容と、ユーザが利用可能なサービスのうちいずれか一つのサービスを選択するためのラジオボタンR71と、サービスの選択後にクリック等の操作により選択される選択ボタンB71とが含まれている。この例では、サービスリストとして、図5のユーザID「USER01」に対して許可されているサービス内容「電子メール管理」及び「動画の閲覧」が選択画面G71に含まれている。接続補助端末20の制御部210は、選択画面G71において、例えばラジオボタンR71が選択され、更に選択ボタンB71が選択されると、選択されたサービスの提供元、つまり、選択されたサービスを提供するアプリケーションサーバ装置60のURLの要求を生成する。このURLの要求には、トークン情報及びサービス内容が含まれている。そして、接続補助端末20の制御部210は、URLの要求をネットワーク通信部250から認証サーバ装置40に送信する(ステップS618)。

【0034】

認証サーバ装置40の制御部410は、URLの要求が通信部450によって受信されると、そのURLの要求に含まれているトークン情報及びサービス内容をキーにして認証管理テーブル421を検索することで、要求に応じたURLを特定する。そして、認証サーバ装置40の制御部410は、該当のURLを通信部450から接続補助端末20に送信する(ステップS620)。つまり、認証サーバ装置40の制御部410は、サービス情報取得手段及びアクセス情報送信手段として機能する。

【0035】

接続補助端末20の制御部210は、ネットワーク通信部250が受信したURLを自端末のRAMに記憶させる。そして、接続補助端末20の制御部210は、自端末のRAMに記憶されたURL及びトークン情報を併せた情報を生成し、これを近距離通信部260から情報処理端末30に送信する(ステップS622)。ステップS622の処理が終了すると、接続補助端末20の制御部210は、RAMに記憶されたURL及びトークン情報を削除する(ステップS624)。このように、接続補助端末20の制御部210のRAMに記憶されたURL及びトークン情報を削除するのは、例えば、接続補助端末20を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0036】

情報処理端末30の制御部310は、近距離通信部360によって受信したURL及びトークン情報を記憶部320に記憶させる(ステップS626)。ユーザが情報処理端末30に対して所定の操作を行うと、情報処理端末30の制御部310は、受信したURLにより特定されるアプリケーションサーバ装置60へのアクセスの要求を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS628)。このアクセスの要求には、トークン情報が含まれるものとする。

【0037】

ゲートウェイ装置50の制御部は、アクセスの要求を受信すると、そのアクセスの要求に含まれるトークン情報を認証サーバ装置40に送信する(ステップS630)。認証サーバ装置40の制御部410は、トークン情報に含まれている情報をキーにして認証管理テーブル421を検索することで、アプリケーションサーバ装置60にアクセスしようとしているユーザの認証(以下、アクセス認証という)を行う(ステップS632)。認証サーバ装置40の制御部410は、トークン情報に応じたレコードが認証管理テーブル421に記述されていない場合には、アクセス認証に失敗したと判断し、認証に失敗した旨を示す情報を情報処理端末30に送信する(ステップS632;NO)。情報処理端末30の制御部310は、認証に失敗した旨を示す情報を受信すると、記憶部320に記憶されたURL及びトークン情報を削除し、更に、認証に失敗した旨を示すメッセージを表示部340に表示させる(ステップS634)。このように、情報処理端末30の記憶部320に記憶されたURL及びトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0038】

一方、認証サーバ装置40の制御部410は、トークン情報に応じたレコードが認証管理テーブル421に記述されている場合には、アクセス認証に成功した旨を示す情報をゲートウェイ装置50に送信する(ステップS632;YES)。ゲートウェイ装置50の制御部は、アクセス認証に成功した旨を示す情報を受信すると、情報処理端末30とアプリケーションサーバ装置60との間におけるデータの授受の中継を開始する。つまり、情報処理端末30は、ネットワークNW1、ゲートウェイ装置50及びネットワークNW2を介して、所望のサービスを提供するアプリケーションサーバ装置60にアクセスすることが可能となる。アプリケーションサーバ装置60は、情報処理端末30のユーザの指示に応じてアプリケーションプログラムを実行することで、情報処理端末30のユーザに対してサービスを提供することになる(ステップS636)。

【0039】

次に、サービスの利用を終了する旨の操作がなされた場合、情報処理端末30の制御部310は、サービスの終了をアプリケーションサーバ装置60に指示することで、サービスの利用を終了させる。この場合、情報処理端末30の制御部310は、記憶部320に記憶されているURL及びトークン情報を記憶部320から削除する(ステップS638)。また、情報処理端末30の制御部310は、接続補助端末20との間で確立されている通信路を切断する(ステップS640)。このように、情報処理端末30の記憶部320に記憶されたトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、トークン情報が漏洩することを防止するためである。

【0040】

<通信路が切断された場合における情報処理システムの動作>

先の説明においては、接続補助端末20と情報処理端末30との間には、近距離通信によって通信路が確立されているものとした。しかしながら、ユーザが意図せずに通信路が切断されてしまう場合がある。例えば、ユーザが情報処理端末30を机に置いたまま、接続補助端末20を携帯して離席したために、接続補助端末20の位置と情報処理端末30の位置とが離れてしまい、近距離通信の電波が届きづらいような場合である。このような場合における情報処理システム1の動作について説明する。

【0041】

図8は、通信路が切断された場合における情報処理システム1の動作を示すシーケンスチャートである。まず、近距離通信によって確立された通信路が何らかの理由によって切断されたものとする(ステップS800)。この場合、近距離通信部360が受信する近距離通信の電波の強度が著しく低下するから、情報処理端末30の制御部310は、その電波強度の低下から通信路が切断されたことを検知する(ステップS802)。そして、情報処理端末30の制御部310は、自端末に対する操作の受付を停止する(ステップS804)。つまり、制御部310は、操作部330から操作信号が供給されたとしても、その操作信号に応じた処理を実施しないようにする。このように操作の受付を停止するのは、例えば、接続補助端末20を携帯したユーザが情報処理端末30と離れた位置に移動した場合においても、情報処理端末30を第三者に不正に操作させないようにするためである。また、情報処理端末30及び接続補助端末20のいずれかを第三者に不正に取得されたとしても、不正にサービスを利用させないようにするためである。そして、情報処理端末30の制御部310は、通信路が切断された旨を示す情報を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS806)。

【0042】

ゲートウェイ装置50の制御部は、通信路が切断された旨を示す情報を受信すると、自装置に備えられた計時機能により、通信路が切断されている時間の計測を開始する(ステップS808)。ゲートウェイ装置50は、自装置に予め記憶された閾値と、通信路が切断されている時間とを比較し(ステップS810)、通信路が切断されている時間が閾値以上になると(ステップS810;YES)、情報処理端末30とアプリケーションサーバ装置60との間の中継を停止する(ステップS812)。そして、ゲートウェイ装置50の制御部は、中継を停止した旨の情報を認証サーバ装置40に送信する(ステップS814)。認証サーバ装置40の制御部410は、中継が停止した旨を示す情報を接続補助端末20に送信する(ステップS816)。情報処理端末30の制御部310は、ネットワーク通信部350から受信される電波の強度や情報量などから、アプリケーションサーバ装置60との間におけるデータの授受の中継が停止されたことを検知すると、記憶部320に記憶されたトークン情報を削除し、更に、中継が停止した旨の情報を表示部340に表示させる(ステップS818)。このように、情報処理端末30の記憶部320に記憶されたURL及びトークン情報を削除するのは、例えば、情報処理端末30を第三者に不正に入手されたとしても、URL及びトークン情報が漏洩することを防止するためである。

【0043】

<切断された通信路が閾値時間内に再度確立された場合における情報処理システムの動作>

先の説明においては、接続補助端末20と情報処理端末30との間の近距離通信によって確立された通信路が切断され、更に、切断された時間が閾値を超過した為に、情報処理端末30とアプリケーションサーバ装置60との間の中継を停止した場合について説明した。ここでは、切断された通信路が閾値の時間内に再度確立された場合における情報処理システムの動作について説明する。

【0044】

図9は、切断された通信路が再度確立された場合における情報処理システム1の動作を示すシーケンスチャートである。まず、近距離通信によって確立された通信路が何らかの理由によって切断されると(ステップS900)、情報処理端末30の制御部310は、近距離通信部360から受信される電波の強度などの情報から通信路が切断されたことを検知する(ステップS902)。この場合、情報処理端末30の制御部310は、自端末に対する操作の受付を停止する(ステップS904)。また、情報処理端末30の制御部310は、通信路が切断された旨を示す情報を生成し、これをネットワーク通信部350からゲートウェイ装置50に送信する(ステップS906)。

【0045】

ゲートウェイ装置50の制御部は、通信路が切断された旨を示す情報を受信すると、自装置に備えられた計時機能により、通信路が切断されている時間の計測を開始する(ステップS908)。ここで、接続補助端末20と情報処理端末30のうち一方の端末が他方の端末を探索することで、接続補助端末20と情報処理端末30との間の通信路が自動的に再度確立されたものとする。(ステップS910)。ここでの通信路の再確立は、端末間の自動処理ではなく、ユーザが接続補助端末20に対して所定の操作を行うことでなされてもよい。情報処理端末30の制御部310は、通信路が再び確立されたことを検知すると(ステップS912)、その旨を示す情報をネットワーク通信部350からゲートウェイ装置50に送信する(ステップS914)。そして、情報処理端末30の制御部310は、ユーザID及びパスワードの入力を求め、入力された情報と、記憶部320に記憶しているトークン情報に含まれるユーザID及びパスワードとを比較することで認証を行う。両者が一致すれば、情報処理端末30の制御部310は、自端末に対する操作の受付を再開する(ステップS916)。ゲートウェイ装置50は、通信路が再び確立された旨を示す情報を受信すると、自装置に備えられた計時機能による計時を終了する(ステップS918)。

【0046】

このように、切断された通信路が閾値未満の時間に再度確立された場合には、ゲートウェイ装置50の制御部は中継を停止しないようになっている。仮に、通信路の切断と同時に中継が停止した場合、ユーザは、サービスを再び利用するために、図6−1及び図6−2のステップS600〜ステップS632の処理を再び実施させる必要がある。これは、ユーザにとって大きな負担であるから、ユーザにとって都合がよいとはいえない。また、情報処理端末30の記憶部320には、通信路の切断前に生成したトークン情報が記憶されているから、図6−1及び図6−2のステップS600〜ステップS626の処理を再び実施してトークン情報を生成しなくても、トークン情報に基づいたユーザの認証を行うことが可能である。従って、切断された通信路が閾値未満の時間に再度確立された場合には、情報処理端末30の記憶部320に記憶されたトークン情報に基づいてユーザ認証を行うことにより、認証に伴うユーザの負担を軽減することができる。

【0047】

以上説明した実施形態によれば、接続補助端末20の制御部210のRAMに記憶されたURL及びトークン情報が削除されるから、例えば、接続補助端末20を第三者に不正に入手されたとしても、URL及びトークン情報の漏洩を防止することができる。また、情報処理端末30の記憶部320に記憶されたURL及びトークン情報が削除されるから、例えば、情報処理端末30を第三者に不正に入手されたとしても、トークン情報が漏洩することを防止することができる。また、通信路の切断に応じて情報処理端末30の操作の受付を停止することで、例えば、接続補助端末20を携帯したユーザが情報処理端末30と離れた位置に移動したとしても、情報処理端末30を第三者に不正に操作させないようにすることができる。また、情報処理端末30及び接続補助端末20のいずれかを第三者に不正に取得されたとしても、不正にサービスを利用させないようにすることができる。また、通信路の切断と同時に中継を停止せず、閾値未満の時間に通信路が再度確立された場合には、情報処理端末30の記憶部320に記憶されたトークン情報に基づいてユーザ認証を行うことにより、認証に伴うユーザの負担を軽減することができる。

【0048】

[変形例]

上述した実施形態の内容を以下のように変形してもよい。以下に示す各変形例は、必要に応じて組み合わせて実施されてもよい。

【0049】

[変形例1]

上述した実施形態において、情報処理端末30と接続補助端末20との間では、ブルートゥースなどの近距離通信によって、ネットワークNW1を介さない通信が実現されていた。ここで、情報処理端末30と接続補助端末20との間においては、ブルートゥース以外の近距離通信によって、ネットワークNW1を介さない通信が実現されてもよい。例えば、情報処理端末30にカードリーダ、接続補助端末20に非接触型のICカードを設けることにより、カードリーダがICカードの情報を読み取り可能である場合に、情報処理端末30と接続補助端末20との間にネットワークNW1を介さない通信路を確立する。このようにすれば、ブルートゥースなどの近距離通信を用いた場合よりも、情報処理端末30と接続補助端末20との間で通信路を確立できる距離が短くなる。例えば、ユーザが接続補助端末20を所持したまま情報処理端末30から離れた場合には、ブルートゥースなどの近距離通信を用いた場合よりも短い距離でその通信路が切断され、情報処理端末30の操作の受け付けが停止されることになる。従って、ブルートゥースなどの近距離通信を用いた場合よりも、情報処理端末30の操作の受け付けが停止されるまでの時間が短くなるから、第三者によるサービスの不正利用を抑制する効果がさらに高くなる。

【0050】

[変形例2]

上述した実施形態において、情報処理端末30は、ゲートウェイ装置50に対してのみ通信路の切断を通知したが(図9、ステップS906)、ゲートウェイ装置50以外の通信ノードに通信路の切断を通知してもよい。例えば、情報処理端末30は、ネットワークNW1を介して接続補助端末20に通信路の切断を通知する。この通知先は、ユーザID、接続端末識別情報、情報端末識別情報などに対応付けられて認証サーバ装置40の認証管理テーブル421に記述された情報であるから、例えばステップS620,ステップS622等の所定のタイミングで、認証サーバ装置40から接続補助端末20を介して情報処理端末30に送信され、その情報処理端末30のRAMに記憶される。また、通知先は、ユーザや情報処理システム1の管理者によって予め決められていればよく、ユーザが所持する接続補助端末20の他、情報処理システム1の管理者が利用するコンピュータであってもよい。このようにすれば、接続補助端末20のユーザや情報処理システム1の管理者が、通信路の切断の通知によって情報処理端末30の置き忘れや盗難に気づくことができる。

【0051】

[変形例3]

上述した実施形態において、情報処理端末30は、近距離通信部360が受信した電波の強度(以降、受信電界強度という)の低下から通信路が切断されたことを検知し、通信路の切断に応じてユーザの操作の受け付けを停止していた(図8、ステップS802,ステップS804)。これに代えて、情報処理端末30は、受信電界強度から自端末と接続補助端末20との距離を特定し、特定した距離と、アプリケーションサーバ装置60から情報処理端末30に提供されているサービスの内容とに応じて、自端末において受け付けるユーザの操作の内容を制御してもよい。

【0052】

この場合、認証サーバ装置40の記憶部420には、情報処理端末30と接続補助端末20との距離の各範囲と、アプリケーションサーバ装置60から情報処理端末30にサービスが提供されているときに情報処理端末30において受け付けるユーザの操作の内容とを対応付けた制御情報が記憶されている。例えば、1m未満という距離の範囲に対して、電子メールの編集及び閲覧という操作が対応付けられているといった具合である。認証サーバ装置40は、この制御情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。情報処理端末30の記憶部320には、受信電界強度と、自端末と接続補助端末20との距離とを対応付けたルックアップテーブルが記憶されている。これらの受信電界強度と距離との関係は、実験的に、又は、計算乃至シミュレーションにより予め求められたものである。情報処理端末30は、受信電界強度でルックアップテーブルを検索することで、受信電界強度に対応する距離を特定する。そして、情報処理端末30は、自端末のRAMに記憶された制御情報に基づいて、特定した距離を含む距離の範囲に対応づけられたユーザの操作のみを受け付ける。

【0053】

例えば、情報処理端末30は、電子メールの作成のような第三者に盗みみられると問題が生じるようなサービスにおいては、上述のように、自端末と接続補助端末20との距離が1m未満の範囲であれば電子メールの編集及び閲覧という操作を受け付ける。これは、ユーザの所持する接続補助端末20と情報処理端末30との距離が離れた状態でサービスが提供されることがないようにするためである。一方、情報処理端末30は、動画の再生のような第三者に盗みみられても問題が生じないようなサービスにおいては、情報処理端末30と接続補助端末20との距離が1m未満の範囲であれば動画の編集及び閲覧という操作を受け付け、3m未満1m以上の範囲であれば動画の閲覧という操作のみを受け付ける。これは、ユーザの所持する接続補助端末20と情報処理端末30との距離が離れていたとしても、少なくとも第三者による情報処理端末30の編集の受け付けを許可しなければ、動画(つまり情報)の改ざんといった問題がないためである。本変形例によれば、情報処理端末30は、通信路が切断されたか否かだけではなく、制御情報に基づいて受け付けるユーザの操作を制御することができる。

【0054】

[変形例4]

上述した実施形態において、情報処理端末30は、通信路の切断を検知すると自端末に対する操作の受付を停止した(図8、ステップS802、ステップS804)。これに代えて、情報処理端末30は、時間を計時する計時機能を備えることで、自端末と接続補助端末20との間の距離が第1閾値を超過した場合に計時を開始し、且つ、計時した時間が第2閾値を超えた場合に、自端末に対する操作の受け付けを停止するようにしてもよい。この場合、認証サーバ装置40の記憶部420には、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過した場合に情報処理端末30に計時を開始することを指示し、且つ、計時した時間が第2閾値を超えた場合には、情報処理端末30において操作を受け付けないことを指示する指示情報が記憶されている。認証サーバ装置40は、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。そして、情報処理端末30は、自端末のRAMに記憶された指示情報に基づいて、自端末と接続補助端末20との距離が第1閾値を超過した場合に計時を開始し、且つ、計時した時間が第2閾値を超えた場合に、自端末に対する操作の受け付けを停止する。仮に、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過したと同時に情報処理端末30に対する操作の受け付けが停止した場合、ユーザは、操作の受付を再開させるためにユーザID及びパスワードを入力する必要がある(図9のステップS916)。これはユーザにとって負担であるから、ユーザにとって都合がいいとはいえない。従って、情報処理端末30と接続補助端末20との間の距離が第1閾値を超過した時間が第2閾値未満の時間の場合には、ユーザID及びパスワードの入力を不要とすることにより、認証の操作に伴うユーザの負担を軽減することができる。

【0055】

さらに、接続補助端末20又は情報処理端末30は、例えばGPS(Global Positioning System)の技術を用いて自端末の位置を測定する機能を備え、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、第1閾値及び第2閾値を当該位置が特定の範囲に属していない場合よりも大きくしてもよい。この場合、認証サーバ装置40の記憶部420には、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい第1閾値及び第2閾値を情報処理端末30にて用いることを指示する指示情報が記憶されている。認証サーバ装置は40、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末30に送信して、その情報処理端末30のRAMに記憶させる。そして、情報処理端末30は、自端末のRAMに記憶された指示情報に基づいて、情報処理端末30又は接続補助端末20の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも、第1閾値及び第2閾値を大きくする。なお、情報処理端末30が測位機能を備えておらず、接続補助端末20が測位機能を備えている場合には、情報処理端末30が近距離通信を用いて定期的に接続補助端末20から位置情報を取得し、上記の判断を行えばよい。

【0056】

例えば、入場制限があり、第三者が不正に進入にしにくいような場所においては、そうでない場所と比較して、第三者によるサービスの不正利用がなされる可能性が低い。従って、第三者が不正に進入にしにくいような場所においては、そうでない場所よりも大きい第1閾値及び第2閾値を情報処理端末にて用いたとしても、第三者によるサービスの不正利用がなされる可能性が低い場合がある。また、第1閾値及び第2閾値が大きいほど通信路が切断される可能性が低くなる。このように、第三者が不正に進入にしにくいような場所を特定の範囲として、そうでない場所よりも大きい第1閾値及び第2閾値を情報処理端末にて用いることで、認証の操作に伴うユーザの負担をさらに軽減することができる。

【0057】

[変形例5]

上述した実施形態において、情報処理端末30は、操作の受付を再開するタイミング(図9、ステップS916)でユーザID及びパスワードの入力を求め、入力された情報とトークン情報とを比較することで認証を行った。しかしながら、情報処理端末は、操作の受付を停止した場合に計時を開始し、且つ、計時した時間が第3閾値を超えた場合にのみユーザID及びパスワードの入力を求めてもよい。この場合、認証サーバ装置の記憶部には、通信路が切断された場合に情報処理端末に計時を開始させ、且つ、計時した時間が第3閾値を超えた場合には、ユーザID及びパスワードの入力を求めて認証を行うことを指示する指示情報が記憶されている。認証サーバ装置は、この指示情報を、例えばステップS620,ステップS622等の所定のタイミングに情報処理端末に送信して、その情報処理端末のRAMに記憶させる。そして、情報処理端末は、自端末のRAMに記憶された指示情報に基づいて処理を行う。このように、計時した時間が第3閾値未満の時間であれば認証を行わずに情報処理端末に対する操作の受付を可能とすることで、認証の操作に伴うユーザの負担を軽減することができる。

【0058】

[変形例6]

上述した実施形態における各プログラムは、磁気記録媒体(磁気テープ、磁気ディスクなど)、光記録媒体(光ディスクなど)、光磁気記録媒体、半導体メモリなどのコンピュータ読み取り可能な記録媒体に記憶した状態で、接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50に提供し得る。この場合には、記録媒体を読み取るインターフェースをこれらの接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50に設ければよい。また、ネットワーク経由でこれらの接続補助端末20、情報処理端末30、認証サーバ装置40及びゲートウェイ装置50にダウンロードさせることもできる。

【0059】

[変形例7]

上述した実施形態において、接続補助端末20は、情報処理端末30との間で、ブルートゥースにより近距離通信を実現した。しかし、接続補助端末20は、例えば赤外線通信、FeliCa(登録商標)、ISO/IEC14443などにより、情報処理端末30との間で近距離通信を実現してもよい。

【0060】

[変形例8]

上述した実施形態において、接続補助端末20及び情報処理端末30は、それぞれネットワークNW1に接続されていたが、それぞれ異なるネットワークに接続されていてもよい。図10は、本発明の変形例に係る情報処理システム1aを含む通信システムの全体構成を示す図である。同図に示すように、情報処理システム1aは、ネットワークNW1a及びネットワークNW1bを備えている。ネットワークNW1aは、例えば移動体通信網であり、ネットワークNW1bは、例えば公衆交換電話網又は構内通信網である。ネットワークNW1aには、接続補助端末20及び認証サーバ装置40が接続されており、ネットワークNW1bには、認証サーバ装置40、情報処理端末30及びゲートウェイ装置50が接続されている。このように情報処理システム1aが構成されることにより、接続補助端末20及び情報処理端末30は、それぞれ異なるネットワークを介して認証サーバ装置40にアクセスすることができるようになる。

【符号の説明】

【0061】

1,1a…情報処理システム、20…接続補助端末、210…制御部、220…記憶部、230…操作部、240…表示部、250…ネットワーク通信部、260…近距離通信部、270…音声入出力部、30…情報処理端末、310…制御部、320…記憶部、330…操作部、340…表示部、350…ネットワーク通信部、360…近距離通信部、40…認証サーバ装置、410…制御部、420…記憶部、450…通信部、421…認証管理テーブル、50…ゲートウェイ装置、60A,60B…アプリケーションサーバ装置、NW1,NW1a,NW1b,NW2…ネットワーク

【特許請求の範囲】

【請求項1】

ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、

第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するトークン情報取得手段と、

前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、

前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、

前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、

前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段と

を備えることを特徴とした認証装置。

【請求項2】

前記第1通信端末から前記アクセス情報を用いたアクセスの要求に応じて、当該第1通信端末と前記サービス提供装置との間の通信の中継を開始し、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を前記第1通信端末から受け取ると、前記通信の中継を停止する中継手段を備える

ことを特徴とする請求項1に記載の認証装置。

【請求項3】

前記中継手段は、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を受け取ってから、前記第1通信端末と前記第2通信端末との間の前記通信路が確立された通知を前記第1通信端末から受け取らないまま決められた時間が経過すると、前記通信の中継を停止する

ことを特徴とする請求項2に記載の認証装置。

【請求項4】

前記第1通信端末と前記第2通信端末との距離の各範囲と、前記サービス提供装置から前記第1の通信端末にサービスが提供されているときに当該第1通信端末において受け付けるユーザの操作の内容とを対応付けた制御情報を、前記第1通信端末に送信する制御情報送信手段を備える

ことを特徴とする請求項1〜3のいずれか1項に記載の認証装置。

【請求項5】

前記第1通信端末と前記第2通信端末との距離が第1閾値を超えた場合に前記第1通信端末に計時を開始させることを指示し、且つ、計時した時間が第2閾値を超えた場合には前記第1通信端末において操作を受け付けないことを指示する指示情報を、前記第1通信端末に送信する指示情報送信手段を備える

ことを特徴とする請求項1〜3のいずれか1項に記載の認証装置。

【請求項6】

前記指示情報は、前記第1通信端末又は第2通信端末の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい前記第1閾値及び前記第2閾値を前記第1通信端末にて用いることを指示する

ことを特徴とする請求項5に記載の認証装置。

【請求項7】

サービスを提供するサービス提供装置に対し、アクセス情報を用いてネットワークを介したアクセスを行う第1通信端末と、

前記第1通信端末から近距離通信を用いた通信路を介して当該第1通信端末の第1識別情報を取得し、当該第1通信端末の第1識別情報と、自端末の第2識別情報と、自端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を生成する第2通信端末と、

前記ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、前記第2通信端末から前記ネットワークを介して前記トークン情報を取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える認証装置と

を備えることを特徴とする情報処理システム。

【請求項8】

コンピュータに、

第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するステップと、

前記取得されたトークン情報を予め記憶されているトークン情報の内容と照合して認証を行うステップと、

前記認証が成功した場合に、前記取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するステップと、

前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するステップと、

前記取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するステップと

を実行させるためのプログラム。

【請求項1】

ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、

第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するトークン情報取得手段と、

前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、

前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、

前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、

前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段と

を備えることを特徴とした認証装置。

【請求項2】

前記第1通信端末から前記アクセス情報を用いたアクセスの要求に応じて、当該第1通信端末と前記サービス提供装置との間の通信の中継を開始し、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を前記第1通信端末から受け取ると、前記通信の中継を停止する中継手段を備える

ことを特徴とする請求項1に記載の認証装置。

【請求項3】

前記中継手段は、前記第1通信端末と前記第2通信端末との間の前記通信路が切断された通知を受け取ってから、前記第1通信端末と前記第2通信端末との間の前記通信路が確立された通知を前記第1通信端末から受け取らないまま決められた時間が経過すると、前記通信の中継を停止する

ことを特徴とする請求項2に記載の認証装置。

【請求項4】

前記第1通信端末と前記第2通信端末との距離の各範囲と、前記サービス提供装置から前記第1の通信端末にサービスが提供されているときに当該第1通信端末において受け付けるユーザの操作の内容とを対応付けた制御情報を、前記第1通信端末に送信する制御情報送信手段を備える

ことを特徴とする請求項1〜3のいずれか1項に記載の認証装置。

【請求項5】

前記第1通信端末と前記第2通信端末との距離が第1閾値を超えた場合に前記第1通信端末に計時を開始させることを指示し、且つ、計時した時間が第2閾値を超えた場合には前記第1通信端末において操作を受け付けないことを指示する指示情報を、前記第1通信端末に送信する指示情報送信手段を備える

ことを特徴とする請求項1〜3のいずれか1項に記載の認証装置。

【請求項6】

前記指示情報は、前記第1通信端末又は第2通信端末の位置が特定の範囲に属している場合には、当該位置が特定の範囲に属していない場合よりも大きい前記第1閾値及び前記第2閾値を前記第1通信端末にて用いることを指示する

ことを特徴とする請求項5に記載の認証装置。

【請求項7】

サービスを提供するサービス提供装置に対し、アクセス情報を用いてネットワークを介したアクセスを行う第1通信端末と、

前記第1通信端末から近距離通信を用いた通信路を介して当該第1通信端末の第1識別情報を取得し、当該第1通信端末の第1識別情報と、自端末の第2識別情報と、自端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を生成する第2通信端末と、

前記ユーザのユーザ識別情報と、当該ユーザに対して提供されるサービスのサービス識別情報とを対応付けて記憶する記憶手段と、前記第2通信端末から前記ネットワークを介して前記トークン情報を取得するトークン情報取得手段と、前記トークン情報取得手段により取得された前記トークン情報を予め記憶されているトークン情報の内容と照合して認証を行う認証手段と、前記認証手段による認証が成功した場合に、前記トークン情報取得手段により取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて前記記憶手段に記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するサービス情報送信手段と、前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するサービス情報取得手段と、前記サービス情報取得手段により取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するアクセス情報送信手段とを備える認証装置と

を備えることを特徴とする情報処理システム。

【請求項8】

コンピュータに、

第1通信端末から近距離通信を用いた通信路を介して第2通信端末が取得した前記第1通信端末の第1識別情報と、前記第2通信端末の第2識別情報と、前記第2通信端末においてユーザにより入力されたユーザ識別情報とを含むトークン情報を、前記第2通信端末からネットワークを介して取得するステップと、

前記取得されたトークン情報を予め記憶されているトークン情報の内容と照合して認証を行うステップと、

前記認証が成功した場合に、前記取得されたトークン情報に含まれる前記ユーザ識別情報に対応付けて記憶されているサービス識別情報を、前記ネットワークを介して前記第2通信端末に送信するステップと、

前記第2通信端末において選択された前記サービス識別情報を当該第2通信端末から前記ネットワークを介して取得するステップと、

前記取得されたサービス識別情報のサービスを提供するサービス提供装置に対し前記第1通信端末が前記ネットワークを介してアクセスするときに用いられるアクセス情報を、前記ネットワークを介して前記第2通信端末に送信するステップと

を実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6−1】

【図6−2】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6−1】

【図6−2】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−173866(P2012−173866A)

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願番号】特願2011−33663(P2011−33663)

【出願日】平成23年2月18日(2011.2.18)

【出願人】(503220750)ドコモ・テクノロジ株式会社 (58)

【Fターム(参考)】

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願日】平成23年2月18日(2011.2.18)

【出願人】(503220750)ドコモ・テクノロジ株式会社 (58)

【Fターム(参考)】

[ Back to top ]