認証装置、方法及びコンピュータプログラム

【課題】 ネットワーク認証をActive

Directoryと各種デバイスで読み取ったICチップ内の情報との認証とそれらの自動整合処理モジュールと仕組みを提供する。

【解決手段】 リーダーライター経由でICチップ内の情報を読み込んだネットワーク端末は、ネットワーク経由でActive Directoryサーバを見て同一情報が存在していれば認証し、存在していなければ否認する。また、キーのみ一致する場合はICチップ内の情報をActive Directoryサーバに更新して自動的に整合性を保つ仕組みにより、ネットワーク内認証の認証テーブルの一元化、及び、ICチップ搭載デバイスの紛失等による認証テーブル修正工数の軽減を図る。

Directoryと各種デバイスで読み取ったICチップ内の情報との認証とそれらの自動整合処理モジュールと仕組みを提供する。

【解決手段】 リーダーライター経由でICチップ内の情報を読み込んだネットワーク端末は、ネットワーク経由でActive Directoryサーバを見て同一情報が存在していれば認証し、存在していなければ否認する。また、キーのみ一致する場合はICチップ内の情報をActive Directoryサーバに更新して自動的に整合性を保つ仕組みにより、ネットワーク内認証の認証テーブルの一元化、及び、ICチップ搭載デバイスの紛失等による認証テーブル修正工数の軽減を図る。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワーク内での個体認証を行う仕組みに関するものであり、特に、Windows(登録商標)ネットワーク内での個体認証を行う際に、ICカードや携帯電話といったICチップ搭載機器の製造番号とユーザーの識別番号とをActive Directoryに自動的に登録、更新等する仕組みに好適な技術に関する。

【背景技術】

【0002】

最近、様々なシステムの認証やデバイス認証を統合する統合認証システムを導入する企業が増えている。これは、複数のシステム開発によって乱立したユーザー認証データベースを統合することにより、その管理を一元化することを目的としている。

【0003】

また、様々なシステムの認証やデバイス認証を行う上でシングルサインオン認証という仕組みも存在する。これは、一つのユーザーアカウントで様々なシステムやデバイスの認証を行うのでユーザー認証テーブルは一つになり、その乱立を防ぐことを目的としている。

【0004】

このように、統合認証システムやシングルサインオン認証という仕組みで様々なシステムやデバイスの認証を行うことにより、ユーザー認証テーブルの複雑な管理を簡素化するということを目的とした製品が世の中に広がっている。

【0005】

ユーザー管理の仕組みとしては、サーバが、発生させた乱数と共通鍵をクライアントに送信し、クライアントから受信した機器識別子を共通鍵で復号し、機器識別子に対応する公開鍵で受信した乱数を復号し、復号された乱数と発生させた乱数とを比較照合して機器認証を行い、クライアントが、サーバからの乱数と共通鍵をIC

カードに出力し、IC カードからの乱数と暗号化された機器識別子をサーバに送信し、IC カードが、クライアントからの乱数を秘密鍵で暗号化し、機器識別子を共通鍵で暗号化し、暗号化された乱数及び機器識別子をクライアントに出力し、クライアントからの更新データを秘密鍵で復号して、更新データでIC

カード内の書き替えを行うデータ更新システムがある(特許文献1)。

【0006】

【特許文献1】特開2006−024237

【発明の開示】

【発明が解決しようとする課題】

【0007】

しかし、Windows(登録商標)ネットワークを組んでいる多くの企業ではActive Directoryによってネットワーク認証を行っており、統合認証やシングルサインオン認証の仕組みを構築する場合にはActive Directoryの他にもユーザーアカウント管理をする必要があった。

【0008】

さらに、ICカードによる入退室管理システムや複合機能プリンタの出力制御なども各製品毎にそのアカウント管理を行う仕組みの構築が必要になり、Windows(登録商標)ネットワーク管理者の作業負荷を高めてしまうという問題があった。

【0009】

ICカードによる認証の場合、ICカードの紛失や破損の度に、管理者がユーザー(ユーザIDなど)とICカード(ICカードの製造番号など)を紐付ける情報を修正しなければならず、大変手間がかかり効率的ではないという問題があった。

【0010】

また、複数のユーザーアカウントデータベースを管理するということは、ユーザーアカウント登録等の作業を担当者が行う必要があるため、情報漏洩の可能性が高まってしまい、企業の情報漏洩防止の観点からも好ましくないという問題もあった。

【0011】

本発明は、上述の問題及び課題を解決するためになされた発明であって、ネットワーク上のデバイス認証データベースを集約することで管理の煩雑さを軽減するとともに、ユーザーとICカード等のICチップの関連付け情報を自動的に登録・修正するための仕組みを提供することを目的とする。

【課題を解決するための手段】

【0012】

本発明の一の観点にかかる認証装置は、ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成されたサーバであって、ユーザーIDに関連付けて、少なくとも、最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段と、上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する受信手段と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する第1処理手段と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する第2処理手段と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する第3処理手段と、上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う第4の処理手段を有することを特徴とする認証装置。

【0013】

上記ネットワーク端末は、所定の動作を行うための組織単位情報を記憶しており、上記サーバから通知された組織単位情報が上記予め記憶されている組織単位情報に一致する場合に所定の動作を行うようになっており、上記記憶手段には、組織単位情報がさらに記憶されており、上記第2の処理手段により製造番号が一致すると判別された場合、又は上記第4の手段により新規登録処理又は更新処理が行われた場合に、上記記憶手段に記憶されている当該ICチップのアカウント属性情報を上記ネットワーク端末に送信して上記ネットワーク端末に対して所定の処理を実行させる第5処理手段とを有してもよい。

【0014】

上記ICチップには、暗号化キーを使用するか否かを表すシステムコードがさらに記憶されており、上記ネットワーク端末は、上記暗号化キーを読み取り、暗号化キーを使用するか否かを判別する手段と、判別した結果、暗号化キーを使用しない場合には、上記第2処理手段が、上記記憶手段に記憶されている最新の製造番号が、上記受信した製造番号と一致するか否か判別することで認証処理を行うようにしてもよい。

【0015】

本発明の一の観点にかかる認証方法は、ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、ユーザIDに関連付けて、少なくとも、最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータにより実行される方法であって、上記ネットワーク端末が上記ICチップから読み取り送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する処理と、上記判別の結果、製造番号が未登録であると判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別された場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理とを行うことを特徴とする。

【0016】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、 ユーザーIDに関連付けて、少なくとも、最新の上記ICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータを、認証装置として機能させるためのコンピュータプログラムであって、上記コンピュータに対して、上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する処理と、上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別された場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理とを行わせるコンピュータプログラム。

【発明の効果】

【0017】

本発明によれば、ネットワーク上でのICカードや携帯電話などのICチップ搭載デバイスのネットワーク認証を一元管理することができる。

また、ICカードや携帯電話などのICチップ搭載デバイスを紛失・破損した場合なども、ネットワーク管理者がその紐付け情報を修正することなく、新しいICチップ搭載デバイスをリーダーにかざすだけでユーザー情報とICチップ情報の関連付けを自動的に行うことが可能となる。

【発明を実施するための最良の形態】

【0018】

以下、本発明の実施形態に係る実施形態について図面を参照して説明する。

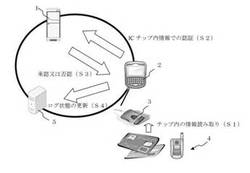

図1は本発明に係る一の実施形態の全体概要を示した模式図である。

図1において、本発明では、Active Directoryサーバ1と、Active Directoryサーバ1と通信を介して接続可能に構成されたネットワーク端末2、ネットワーク端末2に接続されたICチップリーダーライター3、ICチップ搭載デバイス4、入退室の履歴を更新管理するデータベースサーバ5を有している。

【0019】

Active Directoryサーバ1は、Windows(登録商標)ネットワーク内のネットワーク認証を行うサーバである。このActive Directoryサーバ1は、そのActive Directoryデータベースに図2に示すように、ユーザーを識別するためのユーザーIDに関連付けて、少なくとも、パスワード、ICチップ製造番号が関連付けて記憶できるようになっており、さらにこれらに加えてこの例ではユーザーが属する組織単位情報(OU: Organizational Unit)、アカウント属性の有効又は無効が記憶できるようになっている。また、開錠条件として、ネットワーク端末2の識別情報に対応付けて、当該ネットワーク端末2が設置されている電子錠を開錠できる組織単位情報が記憶されている。

ICチップの製造番号は、現在ユーザーにより使用されている最新のICチップの製造番号(本例では3333333333)と、過去にこのユーザーIDに対して、ICチップが再発行されていた場合には、当該過去のICチップの製造番号(本例では、00000000000と1111111111)が関連付けて記憶できるようになっている。

このActive Directoryサーバ1のユーザーIDとICチップ製造番号が、Windows(登録商標)ネットワークへの認証を許可されたユーザーとICチップ搭載デバイスを紐付けることとなる。

【0020】

ネットワーク端末2は、Windows(登録商標)ネットワーク回線を介してActive Directoryサーバ1に接続可能に構成されている。

このネットワーク端末2としては、例えば、いわゆるパーソナルコンピュータ、PDA(Personal Data Assistance)などで構成することができる。このICチップ搭載デバイス4としては、例えば、いわゆるICカード、携帯電話、RFID(Radio Frequency

IDentification)などで構成することができる。

このネットワーク端末2は、ICチップリーダーライター3を制御して、ICチップ搭載デバイス4のメモリに記憶されているデータを読み取り、認証する処理を行う。

【0021】

また、ネットワーク端末2は、LANやWANなどを介して通信処理を行う通信制御部を有しており、この通信制御部により、Active Directoryサーバ1やデータベースサーバ5との間で所定のデータの送受信処理を行うことができる。

ネットワーク端末2は、ICチップリーダーライター3により読み取ったデータをActive Directoryサーバ1に対して送信して照合を要求することで、ICチップ搭載デバイス4の認証をする認証処理部を有している。

本例では、ネットワーク端末2は、そのメモリやハードディスクドライブなどの記憶部に、予め開錠条件として、開錠することができる組織単位情報(OU)が記憶されている。これにより、Active Directoryサーバ1による認証が完了し、送信されたユーザーの組織単位情報が、予め記憶部に記憶されている組織単位情報に一致するか否か判別し、判別の結果、一致する場合には開錠を行うように構成されている。

また、ネットワーク端末2は、認証結果のログをデータベースサーバ5へ送信して、履歴情報を更新する履歴更新処理部も有している。

また、取得したデータとActive Directoryを照合して見つかった不整合箇所を修正する修正処理部を有している。

なお、このネットワーク端末2は、本例では、ICカードリーダーライター3と接続可能なネットワーク高機能端末により構成することができる。

【0022】

ICチップリーダーライター3は、ネットワーク端末2と接続して、ネットワーク端末2からの要求により、ICチップ搭載デバイス4のICチップ内のデータを読み書きする装置である。

なお、本例では、ICチップリーダーライター3とネットワーク端末2とは別装置として構成した例について説明したが、ICチップリーダーライター3とネットワーク端末2が一体化された装置としてもよい。

【0023】

ICチップ搭載デバイス4は、入退室者が保持するデバイスである。具体的には、ICチップ搭載デバイス4は、例えば、ICカード、携帯電話、RFIDチップなどにより構成することができる。

このICチップ搭載デバイス4はメモリを有しており、このメモリに入退室者を識別するためのユーザーIDと、ICチップ搭載デバイス4に割り当てられた固有のデバイス製造番号が記憶できるようになっている。

また、その他、ICチップ搭載デバイス4には、入退室者の氏名などの個人情報や、パスワードを記憶してもよい。

【0024】

データベースサーバ5は、ネットワーク内でのネットワーク認証の履歴ログデータを保存・管理する装置である。

このデータベースサーバ5は、ネットワークに接続されており、該ネットワーク回線を通じて認証履歴ログ情報を受信することで、履歴データベースを更新する。

【0025】

次に、上述の実施形態による処理の方法について説明する。

まず全体の概略について図1を参照して説明する。

図1に示した例は、入退室者が保持するICチップ搭載デバイス4を使って、ネットワーク端末2が制御している電子錠を開錠して入退室を行う場合の例である。

まず、入退室者が保持しているICチップ搭載デバイス4をICチップリーダーライター3の端子に接続又はかざすことで、ICチップリーダーライター3がICチップ内のデータを読み取る(S1)。

この際読み取る情報としては、少なくともICチップ搭載デバイス4のICチップ内に記憶されているユーザーIDとICチップの製造番号が含まれており、さらに入退室者の氏名などの個人情報やパスワードなどのデータが含まれてもよい。

【0026】

ICチップ内のデータが読み取られると、ネットワーク端末2が、Active Directoryサーバ1に対して読み取ったデータを送信して、ICチップ内のデータの認証要求を行う(S2)。

【0027】

Active Directoryサーバ1は、受信したデータに基づいて認証処理を行い、承認又は否認の結果をネットワーク端末2に送信する(S3)。

また、この際、Active Directoryサーバ1は、必要に応じて、Active Directoryデータベースを参照して、後述するICチップ搭載デバイス4のデータの登録、更新処理を行う。

【0028】

Active Directoryサーバ1から承認又は否認の通知があると、ネットワーク端末2は承認の際は開錠するなどの所定の処理を行うとともに、当該ログデータをデータベースサーバ5に送信する(S4)。なお、否認の場合は、ネットワーク端末2は、エラーメッセージを表示するなどして、当該ログデータをデータベースサーバ5に送信する。

これにより、データベースサーバ5は、送信されたログデータを履歴データベースに記憶して、一連の処理を終了する。

【0029】

次に、上述の認証又は否認処理(S3)におけるActive Directoryサーバ1の詳細な処理について、図3を参照して説明する。

図3において、ネットワーク端末2は、ICチップのSystem Codeを読取り(S101)、システムコードが暗号化キーを使用する設定となっているかどうかを判別する(S102)。

判別の結果、暗号化キーを使用する場合には、後述するモード2の処理が開始される。

【0030】

判別の結果使用しない場合には、モード1の処理として、ネットワーク端末2は、ICチップの製造番号を読み取り、これをActive Directoryサーバ1に送信する(S103)。

【0031】

Active Directoryサーバ1は、Active Directoryデータベースを検索して、最新の製造番号を照合し(S104)、該当する製造番号が存在するか否か判別する(S105)。

この判別の結果、存在しない場合には、後述するエラー処理が行われる。

【0032】

また、判別の結果、製造番号がActive Directoryデータベースに存在する場合には、Active Directoryサーバ1は、Active Directoryデータベースに記憶されている当該製造番号のアカウント属性及び、組織単位情報(OU:Organizational Unit)を取得する(S106)。

【0033】

Active Directoryサーバ1は、アカウント属性情報が有効か無効かの照合を行い(S107、S108)、無効の場合には、後述するエラー処理を行う。

また、判別の結果、アカウント属性情報が有効な場合には、Active Directoryサーバ1は、組織単位情報(OU)の照合を行い開錠条件に合致する組織単位情報か否かを判別する(S109、S110)。

判別の結果、開錠条件に合致しない場合には、後述するエラー処理を行う。

【0034】

また、判別の結果、開錠条件に合致する場合には、Active Directoryサーバ1は、電子錠開錠指示データと組織単位情報をネットワーク端末2に送信し、ネットワーク端末2は受信した組織単位情報が予め記憶部に記憶されている開錠できる組織単位情報に一致するか判別して、該当する場合には電子錠を開錠する処理を行う(S111)。

【0035】

また、ネットワーク端末2は、開錠を行ったログデータをデータベースサーバ5に送信することで、データベースサーバ5はログ情報をデータベースに記憶して(S112)、処理を終了する。

【0036】

また、上述のS102の処理で暗号化キーを使用すると判別された場合(モード2)の処理について、図4を参照して説明する。

図4において、ネットワーク端末2は、ICチップの製造番号と、ICチップに記憶されているユーザーIDを読み取り、Active Directoryサーバ1に送信する(S201)。

【0037】

Active Directoryサーバ1は、Active Directoryデータベースを参照してユーザーIDの照合を行い、受信したユーザーIDに一致するユーザーIDが存在するか否かを判別する(S202、S203)。

判別の結果、一致するユーザーIDが存在しない場合は、不正なユーザーIDとして後述するエラー処理を行う。

【0038】

また、判別の結果、一致するユーザーIDが存在する場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、ICチップの製造番号が、S203の処理で特定されたユーザーIDに関連付けられて記憶されている最新の製造番号と一致するか否かを判別する(S204、S205)。

判別の結果、一致しない場合には、後述するモード3の新規登録又は再発行処理に移る。

【0039】

また判別の結果、製造番号が一致する場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して属性情報及びActive Directoryデータベースに記憶されているユーザーIDのアカウント属性情報及び、組織単位情報(OU:Organizational Unit)を取得する(S206)。

【0040】

Active Directoryサーバ1は、アカウント属性情報が有効か無効かの照合を行い(S207、S208)、無効の場合には、後述するエラー処理を行う。

また、判別の結果、属性情報が有効な場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、組織単位情報の照合を行い開錠条件に合致する組織単位情報か否かを判別する(S209、S210)。

判別の結果、開錠条件に合致しない場合には、後述するエラー処理を行う。

【0041】

また、判別の結果、開錠条件に合致する場合には、Active Directoryサーバ1は、電子錠開錠指示データと組織単位情報をネットワーク端末2に送信し、ネットワーク端末2は受信した組織単位情報が予め記憶部に記憶されている開錠できる組織単位情報に一致するか判別して、該当する場合には電子錠を開錠する処理を行う(S211)。

【0042】

また、ネットワーク端末2は、開錠を行ったログデータをデータベースサーバ5に送信することで、データベースサーバ5はログ情報を履歴データベースに記憶して(S212)、処理を終了する。

【0043】

次に、S205の処理で、製造番号が登録されておらず無効と判別された場合の場合(新規登録又は再発行処理)の処理について図5を参照して説明する。

図5において、前述のS205の処理で、製造番号が一致しないと判別された場合、Active Directoryサーバ1は、製造番号更新処理を開始し、Active Directoryサーバ1は、Active Directoryデータベースを参照して、製造番号が登録されていない状態か否か判別する(S301)。

【0044】

判別の結果、製造番号が登録されていない場合、即ち、ユーザーIDは登録されているがICチップの製造番号が登録されていない場合には、新規登録としてネットワーク端末2から送信された製造番号を、既に登録されているユーザーIDと関連付けて登録し(S302)、番号更新処理を終了して、前述のS206以下の処理を行う。

【0045】

また、S301の処理で製造番号が一致しないと判別された場合には、Active Directoryサーバ1は、取得したICチップの製造番号が、Active Directoryデータベースに記憶されている過去のICチップの製造番号に一致しないか否か判別する(S303)。

判別の結果、過去のICチップの製造番号と一致する場合には、紛失したカードを誰かが使用している場合であるとして、後述するエラー処理を行う。

また、判別の結果、過去のICチップの製造番号とは一致しないと判別された場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、アカウント属性情報及び、組織単位情報(OU:Organizational Unit)を取得する(S304)。

【0046】

Active Directoryサーバ1は、アカウント属性情報が無効となっているか否か照合を行う(S305、S306)。

すなわち、ICチップ搭載デバイス4を紛失した場合には、ユーザーが紛失を届け出ており、システム管理者によってアカウント属性情報が無効となっているため、システム属性が無効となっているか否か判別することで、紛失したICチップ搭載デバイス4が再発行されたか否か判別する。

【0047】

判別の結果、アカウント属性が無効でなく、有効となっている場合には、不正なICチップ搭載デバイスとして、後述するエラー処理を行う。

【0048】

また、判別の結果、アカウント属性情報が無効となっている場合には、Active Directoryサーバ1は、当該ユーザーIDに関連付けられているActive Directoryデータベースの製造番号を、ICチップ搭載デバイス4から読み取った製造番号に更新し(S307)、当該製造番号のステータスを有効に変更して再発行処理を行い(S308)、前述のS206以下の処理を行う。

【0049】

次に、図6を参照してエラー処理の流れについて説明する。

図6において、エラー処理通知されると、Active Directoryサーバ1はエラー処理を開始し、不正侵入警告を発する(S401)。これにより、システム管理者などに対してアラーを通知するなどの処理を行う。

そして、Active Directoryサーバ1は、エラー処理をデータベースサーバ5に通知することで、データベースサーバ5はエラー処理のログを記憶して(S402)、エラー処理を終了する。

【0050】

このように、上述の実施形態によれば、Windows(登録商標)ネットワーク上でのICカードや携帯電話などのICチップ搭載デバイス4のネットワーク認証を、Active Directoryサーバ1で一元管理できる。

また、ICカードや携帯電話などのICチップ搭載デバイス4を紛失・破損した場合なども、ネットワーク管理者がその紐付け情報を修正することなく、上述の更新処理で新しいICチップ搭載デバイス4をICチップリーダーライター3にかざすだけでユーザー情報とICチップ情報の関連付けを自動的に行うことができ、人手による登録の場合のミスがなくなり、効率的にかつ正確に登録・更新処理を行うことができる。

【符号の説明】

【0051】

1 Active Directoryサーバ

2 ネットワーク端末

3 ICチップリーダーライター

4 ICチップ搭載デバイス

5 データベースサーバ

【図面の簡単な説明】

【0052】

【図1】本発明の実施形態にかかるシステムの全体構成を表す概略図。

【図2】本実施形態のActive Directoryデータベースのデータ項目を示した図。

【図3】本実施形態にかかる処理フローを示した図。

【図4】本実施形態にかかるモード2の処理フローを示した図。

【図5】本実施形態にかかるモード3の処理フローを示した図。

【図6】本実施形態にかかるモード4の処理フローを示した図。

【技術分野】

【0001】

本発明は、ネットワーク内での個体認証を行う仕組みに関するものであり、特に、Windows(登録商標)ネットワーク内での個体認証を行う際に、ICカードや携帯電話といったICチップ搭載機器の製造番号とユーザーの識別番号とをActive Directoryに自動的に登録、更新等する仕組みに好適な技術に関する。

【背景技術】

【0002】

最近、様々なシステムの認証やデバイス認証を統合する統合認証システムを導入する企業が増えている。これは、複数のシステム開発によって乱立したユーザー認証データベースを統合することにより、その管理を一元化することを目的としている。

【0003】

また、様々なシステムの認証やデバイス認証を行う上でシングルサインオン認証という仕組みも存在する。これは、一つのユーザーアカウントで様々なシステムやデバイスの認証を行うのでユーザー認証テーブルは一つになり、その乱立を防ぐことを目的としている。

【0004】

このように、統合認証システムやシングルサインオン認証という仕組みで様々なシステムやデバイスの認証を行うことにより、ユーザー認証テーブルの複雑な管理を簡素化するということを目的とした製品が世の中に広がっている。

【0005】

ユーザー管理の仕組みとしては、サーバが、発生させた乱数と共通鍵をクライアントに送信し、クライアントから受信した機器識別子を共通鍵で復号し、機器識別子に対応する公開鍵で受信した乱数を復号し、復号された乱数と発生させた乱数とを比較照合して機器認証を行い、クライアントが、サーバからの乱数と共通鍵をIC

カードに出力し、IC カードからの乱数と暗号化された機器識別子をサーバに送信し、IC カードが、クライアントからの乱数を秘密鍵で暗号化し、機器識別子を共通鍵で暗号化し、暗号化された乱数及び機器識別子をクライアントに出力し、クライアントからの更新データを秘密鍵で復号して、更新データでIC

カード内の書き替えを行うデータ更新システムがある(特許文献1)。

【0006】

【特許文献1】特開2006−024237

【発明の開示】

【発明が解決しようとする課題】

【0007】

しかし、Windows(登録商標)ネットワークを組んでいる多くの企業ではActive Directoryによってネットワーク認証を行っており、統合認証やシングルサインオン認証の仕組みを構築する場合にはActive Directoryの他にもユーザーアカウント管理をする必要があった。

【0008】

さらに、ICカードによる入退室管理システムや複合機能プリンタの出力制御なども各製品毎にそのアカウント管理を行う仕組みの構築が必要になり、Windows(登録商標)ネットワーク管理者の作業負荷を高めてしまうという問題があった。

【0009】

ICカードによる認証の場合、ICカードの紛失や破損の度に、管理者がユーザー(ユーザIDなど)とICカード(ICカードの製造番号など)を紐付ける情報を修正しなければならず、大変手間がかかり効率的ではないという問題があった。

【0010】

また、複数のユーザーアカウントデータベースを管理するということは、ユーザーアカウント登録等の作業を担当者が行う必要があるため、情報漏洩の可能性が高まってしまい、企業の情報漏洩防止の観点からも好ましくないという問題もあった。

【0011】

本発明は、上述の問題及び課題を解決するためになされた発明であって、ネットワーク上のデバイス認証データベースを集約することで管理の煩雑さを軽減するとともに、ユーザーとICカード等のICチップの関連付け情報を自動的に登録・修正するための仕組みを提供することを目的とする。

【課題を解決するための手段】

【0012】

本発明の一の観点にかかる認証装置は、ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成されたサーバであって、ユーザーIDに関連付けて、少なくとも、最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段と、上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する受信手段と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する第1処理手段と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する第2処理手段と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する第3処理手段と、上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う第4の処理手段を有することを特徴とする認証装置。

【0013】

上記ネットワーク端末は、所定の動作を行うための組織単位情報を記憶しており、上記サーバから通知された組織単位情報が上記予め記憶されている組織単位情報に一致する場合に所定の動作を行うようになっており、上記記憶手段には、組織単位情報がさらに記憶されており、上記第2の処理手段により製造番号が一致すると判別された場合、又は上記第4の手段により新規登録処理又は更新処理が行われた場合に、上記記憶手段に記憶されている当該ICチップのアカウント属性情報を上記ネットワーク端末に送信して上記ネットワーク端末に対して所定の処理を実行させる第5処理手段とを有してもよい。

【0014】

上記ICチップには、暗号化キーを使用するか否かを表すシステムコードがさらに記憶されており、上記ネットワーク端末は、上記暗号化キーを読み取り、暗号化キーを使用するか否かを判別する手段と、判別した結果、暗号化キーを使用しない場合には、上記第2処理手段が、上記記憶手段に記憶されている最新の製造番号が、上記受信した製造番号と一致するか否か判別することで認証処理を行うようにしてもよい。

【0015】

本発明の一の観点にかかる認証方法は、ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、ユーザIDに関連付けて、少なくとも、最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータにより実行される方法であって、上記ネットワーク端末が上記ICチップから読み取り送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する処理と、上記判別の結果、製造番号が未登録であると判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別された場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理とを行うことを特徴とする。

【0016】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、上記ICチップに記憶されているデータを読み取る読取手段と、上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、 ユーザーIDに関連付けて、少なくとも、最新の上記ICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータを、認証装置として機能させるためのコンピュータプログラムであって、上記コンピュータに対して、上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する処理と、上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別された場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理とを行わせるコンピュータプログラム。

【発明の効果】

【0017】

本発明によれば、ネットワーク上でのICカードや携帯電話などのICチップ搭載デバイスのネットワーク認証を一元管理することができる。

また、ICカードや携帯電話などのICチップ搭載デバイスを紛失・破損した場合なども、ネットワーク管理者がその紐付け情報を修正することなく、新しいICチップ搭載デバイスをリーダーにかざすだけでユーザー情報とICチップ情報の関連付けを自動的に行うことが可能となる。

【発明を実施するための最良の形態】

【0018】

以下、本発明の実施形態に係る実施形態について図面を参照して説明する。

図1は本発明に係る一の実施形態の全体概要を示した模式図である。

図1において、本発明では、Active Directoryサーバ1と、Active Directoryサーバ1と通信を介して接続可能に構成されたネットワーク端末2、ネットワーク端末2に接続されたICチップリーダーライター3、ICチップ搭載デバイス4、入退室の履歴を更新管理するデータベースサーバ5を有している。

【0019】

Active Directoryサーバ1は、Windows(登録商標)ネットワーク内のネットワーク認証を行うサーバである。このActive Directoryサーバ1は、そのActive Directoryデータベースに図2に示すように、ユーザーを識別するためのユーザーIDに関連付けて、少なくとも、パスワード、ICチップ製造番号が関連付けて記憶できるようになっており、さらにこれらに加えてこの例ではユーザーが属する組織単位情報(OU: Organizational Unit)、アカウント属性の有効又は無効が記憶できるようになっている。また、開錠条件として、ネットワーク端末2の識別情報に対応付けて、当該ネットワーク端末2が設置されている電子錠を開錠できる組織単位情報が記憶されている。

ICチップの製造番号は、現在ユーザーにより使用されている最新のICチップの製造番号(本例では3333333333)と、過去にこのユーザーIDに対して、ICチップが再発行されていた場合には、当該過去のICチップの製造番号(本例では、00000000000と1111111111)が関連付けて記憶できるようになっている。

このActive Directoryサーバ1のユーザーIDとICチップ製造番号が、Windows(登録商標)ネットワークへの認証を許可されたユーザーとICチップ搭載デバイスを紐付けることとなる。

【0020】

ネットワーク端末2は、Windows(登録商標)ネットワーク回線を介してActive Directoryサーバ1に接続可能に構成されている。

このネットワーク端末2としては、例えば、いわゆるパーソナルコンピュータ、PDA(Personal Data Assistance)などで構成することができる。このICチップ搭載デバイス4としては、例えば、いわゆるICカード、携帯電話、RFID(Radio Frequency

IDentification)などで構成することができる。

このネットワーク端末2は、ICチップリーダーライター3を制御して、ICチップ搭載デバイス4のメモリに記憶されているデータを読み取り、認証する処理を行う。

【0021】

また、ネットワーク端末2は、LANやWANなどを介して通信処理を行う通信制御部を有しており、この通信制御部により、Active Directoryサーバ1やデータベースサーバ5との間で所定のデータの送受信処理を行うことができる。

ネットワーク端末2は、ICチップリーダーライター3により読み取ったデータをActive Directoryサーバ1に対して送信して照合を要求することで、ICチップ搭載デバイス4の認証をする認証処理部を有している。

本例では、ネットワーク端末2は、そのメモリやハードディスクドライブなどの記憶部に、予め開錠条件として、開錠することができる組織単位情報(OU)が記憶されている。これにより、Active Directoryサーバ1による認証が完了し、送信されたユーザーの組織単位情報が、予め記憶部に記憶されている組織単位情報に一致するか否か判別し、判別の結果、一致する場合には開錠を行うように構成されている。

また、ネットワーク端末2は、認証結果のログをデータベースサーバ5へ送信して、履歴情報を更新する履歴更新処理部も有している。

また、取得したデータとActive Directoryを照合して見つかった不整合箇所を修正する修正処理部を有している。

なお、このネットワーク端末2は、本例では、ICカードリーダーライター3と接続可能なネットワーク高機能端末により構成することができる。

【0022】

ICチップリーダーライター3は、ネットワーク端末2と接続して、ネットワーク端末2からの要求により、ICチップ搭載デバイス4のICチップ内のデータを読み書きする装置である。

なお、本例では、ICチップリーダーライター3とネットワーク端末2とは別装置として構成した例について説明したが、ICチップリーダーライター3とネットワーク端末2が一体化された装置としてもよい。

【0023】

ICチップ搭載デバイス4は、入退室者が保持するデバイスである。具体的には、ICチップ搭載デバイス4は、例えば、ICカード、携帯電話、RFIDチップなどにより構成することができる。

このICチップ搭載デバイス4はメモリを有しており、このメモリに入退室者を識別するためのユーザーIDと、ICチップ搭載デバイス4に割り当てられた固有のデバイス製造番号が記憶できるようになっている。

また、その他、ICチップ搭載デバイス4には、入退室者の氏名などの個人情報や、パスワードを記憶してもよい。

【0024】

データベースサーバ5は、ネットワーク内でのネットワーク認証の履歴ログデータを保存・管理する装置である。

このデータベースサーバ5は、ネットワークに接続されており、該ネットワーク回線を通じて認証履歴ログ情報を受信することで、履歴データベースを更新する。

【0025】

次に、上述の実施形態による処理の方法について説明する。

まず全体の概略について図1を参照して説明する。

図1に示した例は、入退室者が保持するICチップ搭載デバイス4を使って、ネットワーク端末2が制御している電子錠を開錠して入退室を行う場合の例である。

まず、入退室者が保持しているICチップ搭載デバイス4をICチップリーダーライター3の端子に接続又はかざすことで、ICチップリーダーライター3がICチップ内のデータを読み取る(S1)。

この際読み取る情報としては、少なくともICチップ搭載デバイス4のICチップ内に記憶されているユーザーIDとICチップの製造番号が含まれており、さらに入退室者の氏名などの個人情報やパスワードなどのデータが含まれてもよい。

【0026】

ICチップ内のデータが読み取られると、ネットワーク端末2が、Active Directoryサーバ1に対して読み取ったデータを送信して、ICチップ内のデータの認証要求を行う(S2)。

【0027】

Active Directoryサーバ1は、受信したデータに基づいて認証処理を行い、承認又は否認の結果をネットワーク端末2に送信する(S3)。

また、この際、Active Directoryサーバ1は、必要に応じて、Active Directoryデータベースを参照して、後述するICチップ搭載デバイス4のデータの登録、更新処理を行う。

【0028】

Active Directoryサーバ1から承認又は否認の通知があると、ネットワーク端末2は承認の際は開錠するなどの所定の処理を行うとともに、当該ログデータをデータベースサーバ5に送信する(S4)。なお、否認の場合は、ネットワーク端末2は、エラーメッセージを表示するなどして、当該ログデータをデータベースサーバ5に送信する。

これにより、データベースサーバ5は、送信されたログデータを履歴データベースに記憶して、一連の処理を終了する。

【0029】

次に、上述の認証又は否認処理(S3)におけるActive Directoryサーバ1の詳細な処理について、図3を参照して説明する。

図3において、ネットワーク端末2は、ICチップのSystem Codeを読取り(S101)、システムコードが暗号化キーを使用する設定となっているかどうかを判別する(S102)。

判別の結果、暗号化キーを使用する場合には、後述するモード2の処理が開始される。

【0030】

判別の結果使用しない場合には、モード1の処理として、ネットワーク端末2は、ICチップの製造番号を読み取り、これをActive Directoryサーバ1に送信する(S103)。

【0031】

Active Directoryサーバ1は、Active Directoryデータベースを検索して、最新の製造番号を照合し(S104)、該当する製造番号が存在するか否か判別する(S105)。

この判別の結果、存在しない場合には、後述するエラー処理が行われる。

【0032】

また、判別の結果、製造番号がActive Directoryデータベースに存在する場合には、Active Directoryサーバ1は、Active Directoryデータベースに記憶されている当該製造番号のアカウント属性及び、組織単位情報(OU:Organizational Unit)を取得する(S106)。

【0033】

Active Directoryサーバ1は、アカウント属性情報が有効か無効かの照合を行い(S107、S108)、無効の場合には、後述するエラー処理を行う。

また、判別の結果、アカウント属性情報が有効な場合には、Active Directoryサーバ1は、組織単位情報(OU)の照合を行い開錠条件に合致する組織単位情報か否かを判別する(S109、S110)。

判別の結果、開錠条件に合致しない場合には、後述するエラー処理を行う。

【0034】

また、判別の結果、開錠条件に合致する場合には、Active Directoryサーバ1は、電子錠開錠指示データと組織単位情報をネットワーク端末2に送信し、ネットワーク端末2は受信した組織単位情報が予め記憶部に記憶されている開錠できる組織単位情報に一致するか判別して、該当する場合には電子錠を開錠する処理を行う(S111)。

【0035】

また、ネットワーク端末2は、開錠を行ったログデータをデータベースサーバ5に送信することで、データベースサーバ5はログ情報をデータベースに記憶して(S112)、処理を終了する。

【0036】

また、上述のS102の処理で暗号化キーを使用すると判別された場合(モード2)の処理について、図4を参照して説明する。

図4において、ネットワーク端末2は、ICチップの製造番号と、ICチップに記憶されているユーザーIDを読み取り、Active Directoryサーバ1に送信する(S201)。

【0037】

Active Directoryサーバ1は、Active Directoryデータベースを参照してユーザーIDの照合を行い、受信したユーザーIDに一致するユーザーIDが存在するか否かを判別する(S202、S203)。

判別の結果、一致するユーザーIDが存在しない場合は、不正なユーザーIDとして後述するエラー処理を行う。

【0038】

また、判別の結果、一致するユーザーIDが存在する場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、ICチップの製造番号が、S203の処理で特定されたユーザーIDに関連付けられて記憶されている最新の製造番号と一致するか否かを判別する(S204、S205)。

判別の結果、一致しない場合には、後述するモード3の新規登録又は再発行処理に移る。

【0039】

また判別の結果、製造番号が一致する場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して属性情報及びActive Directoryデータベースに記憶されているユーザーIDのアカウント属性情報及び、組織単位情報(OU:Organizational Unit)を取得する(S206)。

【0040】

Active Directoryサーバ1は、アカウント属性情報が有効か無効かの照合を行い(S207、S208)、無効の場合には、後述するエラー処理を行う。

また、判別の結果、属性情報が有効な場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、組織単位情報の照合を行い開錠条件に合致する組織単位情報か否かを判別する(S209、S210)。

判別の結果、開錠条件に合致しない場合には、後述するエラー処理を行う。

【0041】

また、判別の結果、開錠条件に合致する場合には、Active Directoryサーバ1は、電子錠開錠指示データと組織単位情報をネットワーク端末2に送信し、ネットワーク端末2は受信した組織単位情報が予め記憶部に記憶されている開錠できる組織単位情報に一致するか判別して、該当する場合には電子錠を開錠する処理を行う(S211)。

【0042】

また、ネットワーク端末2は、開錠を行ったログデータをデータベースサーバ5に送信することで、データベースサーバ5はログ情報を履歴データベースに記憶して(S212)、処理を終了する。

【0043】

次に、S205の処理で、製造番号が登録されておらず無効と判別された場合の場合(新規登録又は再発行処理)の処理について図5を参照して説明する。

図5において、前述のS205の処理で、製造番号が一致しないと判別された場合、Active Directoryサーバ1は、製造番号更新処理を開始し、Active Directoryサーバ1は、Active Directoryデータベースを参照して、製造番号が登録されていない状態か否か判別する(S301)。

【0044】

判別の結果、製造番号が登録されていない場合、即ち、ユーザーIDは登録されているがICチップの製造番号が登録されていない場合には、新規登録としてネットワーク端末2から送信された製造番号を、既に登録されているユーザーIDと関連付けて登録し(S302)、番号更新処理を終了して、前述のS206以下の処理を行う。

【0045】

また、S301の処理で製造番号が一致しないと判別された場合には、Active Directoryサーバ1は、取得したICチップの製造番号が、Active Directoryデータベースに記憶されている過去のICチップの製造番号に一致しないか否か判別する(S303)。

判別の結果、過去のICチップの製造番号と一致する場合には、紛失したカードを誰かが使用している場合であるとして、後述するエラー処理を行う。

また、判別の結果、過去のICチップの製造番号とは一致しないと判別された場合には、Active Directoryサーバ1は、Active Directoryデータベースを参照して、アカウント属性情報及び、組織単位情報(OU:Organizational Unit)を取得する(S304)。

【0046】

Active Directoryサーバ1は、アカウント属性情報が無効となっているか否か照合を行う(S305、S306)。

すなわち、ICチップ搭載デバイス4を紛失した場合には、ユーザーが紛失を届け出ており、システム管理者によってアカウント属性情報が無効となっているため、システム属性が無効となっているか否か判別することで、紛失したICチップ搭載デバイス4が再発行されたか否か判別する。

【0047】

判別の結果、アカウント属性が無効でなく、有効となっている場合には、不正なICチップ搭載デバイスとして、後述するエラー処理を行う。

【0048】

また、判別の結果、アカウント属性情報が無効となっている場合には、Active Directoryサーバ1は、当該ユーザーIDに関連付けられているActive Directoryデータベースの製造番号を、ICチップ搭載デバイス4から読み取った製造番号に更新し(S307)、当該製造番号のステータスを有効に変更して再発行処理を行い(S308)、前述のS206以下の処理を行う。

【0049】

次に、図6を参照してエラー処理の流れについて説明する。

図6において、エラー処理通知されると、Active Directoryサーバ1はエラー処理を開始し、不正侵入警告を発する(S401)。これにより、システム管理者などに対してアラーを通知するなどの処理を行う。

そして、Active Directoryサーバ1は、エラー処理をデータベースサーバ5に通知することで、データベースサーバ5はエラー処理のログを記憶して(S402)、エラー処理を終了する。

【0050】

このように、上述の実施形態によれば、Windows(登録商標)ネットワーク上でのICカードや携帯電話などのICチップ搭載デバイス4のネットワーク認証を、Active Directoryサーバ1で一元管理できる。

また、ICカードや携帯電話などのICチップ搭載デバイス4を紛失・破損した場合なども、ネットワーク管理者がその紐付け情報を修正することなく、上述の更新処理で新しいICチップ搭載デバイス4をICチップリーダーライター3にかざすだけでユーザー情報とICチップ情報の関連付けを自動的に行うことができ、人手による登録の場合のミスがなくなり、効率的にかつ正確に登録・更新処理を行うことができる。

【符号の説明】

【0051】

1 Active Directoryサーバ

2 ネットワーク端末

3 ICチップリーダーライター

4 ICチップ搭載デバイス

5 データベースサーバ

【図面の簡単な説明】

【0052】

【図1】本発明の実施形態にかかるシステムの全体構成を表す概略図。

【図2】本実施形態のActive Directoryデータベースのデータ項目を示した図。

【図3】本実施形態にかかる処理フローを示した図。

【図4】本実施形態にかかるモード2の処理フローを示した図。

【図5】本実施形態にかかるモード3の処理フローを示した図。

【図6】本実施形態にかかるモード4の処理フローを示した図。

【特許請求の範囲】

【請求項1】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成されたサーバであって、

ユーザーIDに関連付けて、少なくとも最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段と、

上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する受信手段と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する第1処理手段と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する第2処理手段と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する第3処理手段と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う第4の処理手段、

を有することを特徴とする認証装置。

【請求項2】

上記ネットワーク端末は、所定の動作を行うための組織単位情報を記憶しており、上記サーバから通知された組織単位情報が上記予め記憶されている組織単位情報に一致する場合に所定の動作を行うようになっており、

上記記憶手段には、組織単位情報がさらに記憶されており、

上記第2の処理手段により製造番号が一致すると判別された場合、又は上記第4の手段により新規登録処理又は更新処理が行われた場合に、上記記憶手段に記憶されている当該ICチップのアカウント属性情報を上記ネットワーク端末に送信して上記ネットワーク端末に対して所定の処理を実行させる第5処理手段と、を有する、

請求項1記載の認証装置。

【請求項3】

上記ICチップには、暗号化キーを使用するか否かを表すシステムコードがさらに記憶されており、

上記ネットワーク端末は、上記暗号化キーを読み取り、暗号化キーを使用するか否かを判別する手段と、

判別した結果、暗号化キーを使用しない場合には、上記第2処理手段が、上記記憶手段に記憶されている最新の製造番号が、上記受信した製造番号と一致するか否か判別することで認証処理を行う、

請求項1又は2記載の認証装置。

【請求項4】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、 ユーザーIDに関連付けて、少なくとも最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータにより実行される方法であって、

上記ネットワーク端末が上記ICチップから読み取り送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する処理と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理と、

を行うことを特徴とする認証方法。

【請求項5】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、ユーザーIDに関連付けて、少なくとも、最新の上記ICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータを、認証装置として機能させるためのコンピュータプログラムであって、

上記コンピュータに対して、

上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する処理と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理と、

を行わせるコンピュータプログラム。

【請求項1】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成されたサーバであって、

ユーザーIDに関連付けて、少なくとも最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段と、

上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する受信手段と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する第1処理手段と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する第2処理手段と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する第3処理手段と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う第4の処理手段、

を有することを特徴とする認証装置。

【請求項2】

上記ネットワーク端末は、所定の動作を行うための組織単位情報を記憶しており、上記サーバから通知された組織単位情報が上記予め記憶されている組織単位情報に一致する場合に所定の動作を行うようになっており、

上記記憶手段には、組織単位情報がさらに記憶されており、

上記第2の処理手段により製造番号が一致すると判別された場合、又は上記第4の手段により新規登録処理又は更新処理が行われた場合に、上記記憶手段に記憶されている当該ICチップのアカウント属性情報を上記ネットワーク端末に送信して上記ネットワーク端末に対して所定の処理を実行させる第5処理手段と、を有する、

請求項1記載の認証装置。

【請求項3】

上記ICチップには、暗号化キーを使用するか否かを表すシステムコードがさらに記憶されており、

上記ネットワーク端末は、上記暗号化キーを読み取り、暗号化キーを使用するか否かを判別する手段と、

判別した結果、暗号化キーを使用しない場合には、上記第2処理手段が、上記記憶手段に記憶されている最新の製造番号が、上記受信した製造番号と一致するか否か判別することで認証処理を行う、

請求項1又は2記載の認証装置。

【請求項4】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、 ユーザーIDに関連付けて、少なくとも最新のICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、ユーザーIDと、当該ユーザーアカウントの有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータにより実行される方法であって、

上記ネットワーク端末が上記ICチップから読み取り送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けてられた製造番号が未登録か否かを判別する処理と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理と、

を行うことを特徴とする認証方法。

【請求項5】

ICチップを識別する製造番号と、ユーザーを識別するユーザーIDとを記憶するICチップと、

上記ICチップに記憶されているデータを読み取る読取手段と、

上記読み取ったICチップのデータをサーバに対して送信することで認証要求を行い、認証が正しい場合に所定の動作を行うネットワーク端末とを有し、上記ネットワーク端末に通信を介して接続可能に構成され、ユーザーIDに関連付けて、少なくとも、最新の上記ICチップの製造番号及び上記ICチップが再発行された際に過去に関連付けられていた上記ICチップの製造番号と、当該ユーザーIDがアカウントとして有効又は無効を表すアカウント属性情報を関連付けて記憶する記憶手段を有するコンピュータを、認証装置として機能させるためのコンピュータプログラムであって、

上記コンピュータに対して、

上記ネットワーク端末が、上記ICチップから読み取り、送信したICチップの製造番号及びユーザーIDを含む認証要求を受信する処理と、

上記記憶手段を参照して、上記受信したユーザーIDと一致するユーザーIDが記憶されているか否か判別する処理と、

判別の結果、一致するユーザーIDが存在する場合に、上記記憶手段を参照して当該ユーザーIDに関連付けて記憶されている上記最新の製造番号が上記受信した製造番号と一致するか否か判別する処理と、

上記判別の結果、製造番号が一致しない場合に、上記ユーザーIDに関連付けられた製造番号が未登録か否かを判別する処理と、

上記判別の結果、製造番号が未登録であると判別された場合に、上記受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶することで新規登録処理を行い、また上記判別の結果、製造番号が未登録ではないと判別され、かつ、上記記憶手段に記憶されている過去の製造番号と一致しない場合には、上記ネットワーク端末から受信した製造番号を上記ユーザーIDと関連付けて上記記憶手段に記憶するとともにアカウント属性情報を有効に変更する更新処理を行う処理と、

を行わせるコンピュータプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2010−33191(P2010−33191A)

【公開日】平成22年2月12日(2010.2.12)

【国際特許分類】

【出願番号】特願2008−192678(P2008−192678)

【出願日】平成20年7月25日(2008.7.25)

【特許番号】特許第4190023号(P4190023)

【特許公報発行日】平成20年12月3日(2008.12.3)

【出願人】(507369969)株式会社蝶理コム (4)

【Fターム(参考)】

【公開日】平成22年2月12日(2010.2.12)

【国際特許分類】

【出願日】平成20年7月25日(2008.7.25)

【特許番号】特許第4190023号(P4190023)

【特許公報発行日】平成20年12月3日(2008.12.3)

【出願人】(507369969)株式会社蝶理コム (4)

【Fターム(参考)】

[ Back to top ]