認証装置、車載装置および認証システム

【課題】ユーザが煩雑な操作を行うことなく、高いセキュリティを確保したユーザ認証を行うことができる認証装置を得ること。

【解決手段】携帯端末2と通信接続を確立する通信部15と、登録情報を格納するための記憶部12と、携帯端末ごとに生成された固有情報である第1の認証情報と生成した認証情報である第2の認証情報とを含む登録情報を記憶部12に格納し、また、登録情報と携帯端末2から受信した情報とを比較する認証部11と、を備え、通信部15は第1の認証情報に基づく認証が成功した場合に携帯端末2との通信接続を許可し、認証部11は通信接続の許可後に第2の認証情報に基づく認証を行う。

【解決手段】携帯端末2と通信接続を確立する通信部15と、登録情報を格納するための記憶部12と、携帯端末ごとに生成された固有情報である第1の認証情報と生成した認証情報である第2の認証情報とを含む登録情報を記憶部12に格納し、また、登録情報と携帯端末2から受信した情報とを比較する認証部11と、を備え、通信部15は第1の認証情報に基づく認証が成功した場合に携帯端末2との通信接続を許可し、認証部11は通信接続の許可後に第2の認証情報に基づく認証を行う。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、携帯端末を用いてユーザの認証を行う認証装置に関し、特に、高いセキュリティが要求される認証システムにおける認証装置に関するものである。

【背景技術】

【0002】

近年、車両のドアロックの解除制御装置,カーオーディオなどの車載制御装置に対してセキュリティを確保するためにユーザ認証を行う技術が普及しつつある。たとえば、ドアロックの解除制御のユーザ認証方法としては、トランスポンダ(電子チップ)の固有のID(IDentifier)コードにより認証を行うイモビライザ(電子式移動ロック装置)を用いたスマートエントリ技術,携帯電話などの携帯端末を用いる方法などがある。通常のデータ通信のセキュリティ確保と異なり、車載制御装置のようにユーザが日常的に使用する機器に対するユーザ認証では、簡易な操作でセキュリティを確保できることが望ましい。

【0003】

たとえば、下記特許文献1では、ユーザが煩雑な操作をせずにカーオーディオの盗難を防止するために、イモビライザと同一のIDコードでカーオーディオの使用を可能にする車両盗難防止装置を搭載した車両用電子機器盗難防止装置が開示されている。また、下記特許文献2では、携帯電話を用いてユーザがユーザデータを送信し、ユーザデータが一致する場合に車載用電子機器を使用可能とする技術が開示されている。また、下記特許文献3では、使用を許可するユーザのモバイル端末の電話番号をあらかじめ登録しておき、制御装置のコネクタにモバイル端末が接続されていない状態、または、電話番号が登録されていないモバイル端末が制御装置のコネクタに接続されている状態で、電源が投入された場合に、盗難防止機能を動作させる車両用盗難防止システムが開示されている。

【0004】

【特許文献1】特開2000−71893号公報

【特許文献2】特開2002−205604号公報

【特許文献3】特開2002−220029号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、上記従来の技術では、ユーザの煩雑な操作は必要ないが、IDコードまたはユーザ情報の一致によりユーザ認証を行っているため、十分なセキュリティが確保されているとはいえない、という問題があった。たとえば、スマートエントリ技術は、認証端末からの要求に対して鍵端末側がIDを返すという単純な方法である。また、イモビライザはIDコードが非常に複雑でスペアの生成が困難であるといわれているが、スペアキーを作成する際や納入直前には鍵が第3者の手にあり、完全に安全とは言い切れない。

【0006】

この発明は、上述した従来技術による問題点を解消するためになされたものであり、ユーザが煩雑な操作を行うことなく、高いセキュリティを確保したユーザ認証を行うことができる認証装置、車載装置および認証システムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上述した課題を解決し、目的を達成するため、請求項1の発明に係る認証装置は、携帯端末から受信した情報に基づいてユーザ認証を行う認証装置であって、前記携帯端末との間の通信接続を確立する通信部と、ユーザ認証に用いる登録情報を携帯端末ごとに格納するための記憶部と、携帯端末ごとに生成された固有情報である第1の認証情報と、携帯端末ごとに生成した第2の認証情報とを含む前記登録情報を前記記憶部に格納する登録処理を行い、また、前記記憶部に格納された登録情報と前記携帯端末から受信した情報とを比較する認証部と、を備え、前記通信部は、前記第1の認証情報に基づく認証が成功した場合に、認証が成功した携帯端末との通信接続を許可し、前記認証部は、通信接続の許可後に、前記第2の認証情報に基づく認証を行うことを特徴とする。

【0008】

この請求項1の発明によれば、ユーザが煩雑な操作をすることなく、複数の認証情報を用いたユーザ認証を行うことができる。

【0009】

また、請求項5の発明に係る車載装置は、請求項1〜4のいずれか1つの認証装置と、前記認証装置の認証結果に基づいて自装置の操作を制限する制御部と、を備えることを特徴とする。

【0010】

この請求項5の発明によれば、ユーザが煩雑な操作をすることなく、車載装置の操作制限を行うことができる。

【0011】

また、請求項8の発明に係る認証システムは、請求項1〜4のいずれか1つの認証装置と、前記認証装置にユーザ認証のための情報を送信する携帯端末と、携帯端末ごとにユーザ認証に用いる登録情報を管理するサーバと、を備え、前記携帯端末は、前記サーバへ前記携帯端末を識別するための識別情報を用いてアクセスし、アクセス後に自端末に対応する前記登録情報を送信し、また、前記認証装置以外のアプリケーションからの前記登録情報の読み出しを不可とし、前記サーバは、送信された登録情報を前記識別情報に対応付けて格納することを特徴とすることを特徴とする。

【0012】

この請求項8の発明によれば、携帯端末間で登録情報を送受信することがないため、セキュリティを高めることができる。

【発明の効果】

【0013】

請求項1の発明によれば、複数の認証情報によって認証を行うため、ユーザが煩雑な操作をすることなく、高いセキュリティを確保することができる、という効果を奏する。

【0014】

また、請求項5の発明によれば、ユーザが煩雑な操作をすることなく、高いセキュリティを確保することができ、車載装置の盗難や車両の盗難を防ぐことができる、という効果を奏する。

【0015】

また、請求項8の発明によれば、携帯端末間で登録情報を送受信することがないため、セキュリティを高めることができる、という効果を奏する。

【発明を実施するための最良の形態】

【0016】

以下に添付図面を参照して、この発明に係る認証装置、車載装置および認証システムの好適な実施例を詳細に説明する。

【実施例】

【0017】

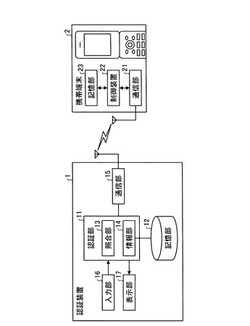

図1は、本発明にかかる認証装置を含む認証システムの実施例の機能構成例を示す図である。図1に示すように、本実施例の認証システムは、認証装置1と、携帯端末2で構成される。認証装置1は、ユーザ認証の制御処理を行う認証部11と、ユーザ認証の制御処理に必要なデータを格納するための記憶部12と、Bluetooth(登録商標)デバイスを含みBluetooth(登録商標)による通信機能を有する通信部15と、ユーザからの入力を受け付ける入力部16と、ユーザに対して通知する情報などを表示する表示部17と、で構成される。認証部11は、照合部13と、情報部14と、で構成される。

【0018】

また、携帯端末2は、携帯電話などの無線通信を行うことが可能な端末であり、Bluetooth(登録商標)デバイスを含みBluetooth(登録商標)による通信機能を有する通信部21と、ユーザ認証のユーザ側の制御を行う制御装置22と、ユーザ認証の制御に必要な情報を格納するための記憶部23と、を備える。また、携帯端末2は、図示しないが、ユーザが操作するためのボタンなどの入力機器と、表示を行うディスプレイと、を備えていることとする。携帯端末2は認証装置1とBluetooth(登録商標)による通信を行う。なお、本実施例では、認証装置1と携帯端末2の間の通信をBluetooth(登録商標)で行うようにしたが、これに限らず、他の無線方式を用いるようにしてもよい。

【0019】

図2は、本発明にかかる認証装置を車載機器に組み込んだ場合の車載機器認証システムの構成例を示す図である。図2に示すように、車載搭載機器認証システムは、車両ドア装置3と、ナビ(ナビゲーション)装置4と、車載装置5−1,5−2と、携帯端末2と、で構成される。車両ドア装置3,ナビ装置4と、車載装置5−1,5−2は、車両に搭載される。携帯端末2は、図1に示した携帯端末2と同様の構成である。

【0020】

車両ドア装置3は、車両のドアロック32と、ドアロック32を制御する制御装置31と、図1で示した認証装置1の構成要素(認証部11,記憶部12,通信部15,入力部16,表示部17)と、を備えている。ナビ装置4は、ナビゲーション装置の電源のON/OFFを制御するナビ電源制御装置42と、ナビ電源制御装置42を制御する制御装置41と、図1で示した認証装置1の構成要素と、を備えている。車載装置5−1,5−2は、車両ドア装置3,ナビ装置4以外の車載装置(たとえば、カーオーディオなど)であり、車両ドア装置3,ナビ装置4と同様に、認証装置1としての機能を備えている。

【0021】

なお、図2の車載機器認証システムは一構成例であり、車両ドア装置3,ナビ装置4,車載装置5−1,5−2については、これらのうちのいずれか1つ以上を備える構成であればよい。

【0022】

つづいて、本実施例の動作について説明する。図3は、本実施例の認証処理手順の一例を示すチャート図である。ここでは、一例として認証装置1を車両ドア装置3に組み込んだ例について説明する。まず、携帯端末2が車両ドア装置3との通信圏内に入ると(ステップS10)、車両ドア装置3の通信部15は、圏入端末(この場合は携帯端末2)の認証を開始する(ステップS11)。そして、通信部15は、携帯端末2のBT(Bluetooth(登録商標))デバイス固有の物理アドレスであるMACアドレスを取得する(ステップS12)。具体的には、たとえば、通信部15が携帯端末2の通信部21へBTデバイスのMACアドレスの取得を要求し、通信部21が通信部15へBTデバイスのMACアドレスを送信する。なお、本実施例では、通信部21が、自身に含まれるBTデバイスのMACアドレスおよび個人を識別するために必要な暗証番号であるPIN(Personal Identification Number)コードと、携帯端末2に対応する固定名称(ユーザが設定できる携帯端末2の名称)を通信部21が内部に保持していることとする。

【0023】

つぎに、通信部15は、車両ドア装置3の認証部11へ取得したBTデバイスのMACアドレスを出力し(ステップS13)、認証部11はそのMACアドレスの認証を行う(ステップS14)。具体的には、後述の登録処理で認証部11が記憶部12に格納したMACアドレスと、ステップS13で出力されたMACアドレスを比較することにより認証が行われ、一致する場合に認証される。ここでは、MACアドレスが認証されたとして説明する。

【0024】

つぎに、認証部11は、携帯端末2に対するPINコード要求(PINコードを送信するよう要求する)を通信部15へ出力する(ステップS15)。通信部15は、このPINコード要求を受信すると携帯端末2へPINコード要求を送信する(ステップS16)。

【0025】

通信部21は、ステップS12の後、または、ステップS16の後に、認証中である旨を制御装置22に通知し、制御装置22は携帯端末2のディスプレイに認証中である旨を表示してユーザに通知する(ステップS17)。

【0026】

携帯端末2の通信部21は、ステップS16で送信されたPINコード要求を受信すると、登録PINコードを取得し(ステップS18)、取得したPINコードをPINコード応答として通信部15へ送信する(ステップS19)。ステップS18の登録PINコードの取得は、Bluetooth(登録商標)の汎用の機能を用いて行うこととする。つぎに、通信部15は、PINコード応答を受信すると、PINコード応答に含まれるPINコードを認証部11に出力する(ステップS20)。そして、認証部11は、PINコード認証を行う(ステップS21)。具体的には、後述の登録処理で認証部11が記憶部12に格納したPINコードと、ステップS20で出力されたPINコードを比較することにより認証が行われ、一致する場合に認証される。ここでは、PINコードが認証されたとして説明する。

【0027】

つぎに、認証部11は、携帯端末2に対する固定名称要求(固定名称を送信するよう要求する)を通信部15へ出力する(ステップS22)。通信部15は、この固定名称要求を受信すると携帯端末2へ固定名称要求を送信する(ステップS23)。

【0028】

携帯端末2の通信部21は、ステップS23で送信された固定名称要求を受信すると、保持している携帯端末2の固定名称を取得し(ステップS24)、取得した固定名称を固定名称応答として通信部15へ送信する(ステップS25)。つぎに、通信部15は、固名称応答を受信すると、固定名称応答に含まれる固定名称を認証部11に出力する(ステップS26)。つぎに、認証部11は、固定名称認証を行う(ステップS27)。具体的には、後述の登録処理で認証部11が記憶部12に格納した固定名称と、ステップS26で出力された固定名称を比較することにより認証が行われ、一致する場合に認証される。ここでは、固定名称が認証されたとして説明する。

【0029】

認証部11は、ステップS27の認証が完了すると携帯端末2のBTデバイスとペアリング(BTデバイス間の接続手続き)を行うよう通信部15に指示する(ステップS28)。通信部21および通信部15は、指示に基づいてペアリングを実施し完了する(ステップS29)。通信部21はペアリングが完了すると認証部11に通知し、認証部11は、通信部21経由で携帯端末固有情報(または認証鍵)の送信を要求する携帯端末固有情報要求を携帯端末2へ送信する(ステップS30)。携帯端末固有情報は、後述の登録処理で認証装置1が生成し、認証装置1と携帯端末2が保持する共通の情報であればどのようなものを用いてもよい。以下では、携帯端末固有情報として認証鍵として用いる場合について説明する。

【0030】

携帯端末2の制御装置22は、携帯端末固有情報要求を受信すると、後述の登録処理で取得して記憶部23に格納している携帯端末固有情報(認証鍵)を読み出すことにより取得する(ステップS31)。そして、携帯端末2の制御装置22は、携帯端末固有情報(認証鍵)を携帯端末固有情報応答として通信部21経由で車両ドア装置3へ送信し、車両ドア装置3の認証部11は通信部15経由で携帯端末固有情報応答を受信する(ステップS32)。

【0031】

認証部11は、携帯端末固有情報(認証鍵)の認証を行う(ステップS33)。具体的には、後述の登録処理で生成して記憶部12に格納している携帯端末固有情報(認証鍵)と、ステップS32で送信された携帯端末固有情報応答に含まれる携帯端末固有情報(認証鍵)と、を比較することにより認証を行う(ステップS33)。認証部11は、ステップS33の認証が完了すると、通信部15経由で携帯端末2へ認証完了を通知し、携帯端末2の制御装置22は、通信部21経由で認証完了の通知を受信する(ステップS34)。つぎに、制御装置22は、ディスプレイに認証完了の画面を表示させることによりユーザに認証完了を通知する(ステップS35)。

【0032】

なお、以上の説明では、通信部21が、自身に含まれるBTデバイスのMACアドレスおよびPINコードと、携帯端末2に対応する固定名称(ユーザが設定できる携帯端末2の名称)を通信部21が内部に保持することとしたが、これに限らず通信部21がこれらの情報を制御装置22に出力し、制御装置22が記憶部23に格納しておくようにしてもよい。この場合、MACアドレス,PINコード,固定名称を取得する際には、通信部21が制御装置22に取得要求を要求し、制御装置22が記憶部23から対応する情報を読み出して通信部21に出力するようにすればよい。

【0033】

つづいて、本実施例の登録処理について説明する。登録処理では、ユーザの認証を行うための初期手順として、認証に必要な情報を登録するための処理である。図4は、本実施例の登録処理手順の一例を示すチャート図である。まず、ユーザが登録処理を行うため車両ドア装置3の入力部16を操作することにより新規登録指示を入力し、入力部16は、新規登録指示があった旨を認証部11に通知し(ステップS41)、新規登録処理が開始される(ステップS42)。

【0034】

認証部11は、新規登録処理が開始されると、圏内端末(通信可能圏内にある携帯端末)を検索するよう通信部15に指示する(ステップS43)。通信部15は、指示に基づいて圏内端末を検索する(ステップS44)。圏内端末の検索方法は、どのような方法でもよいが、たとえば、通信部15が所定の信号を送信し、その信号に対する応答がある場合に圏内端末と認識する。つぎに、通信部15は、ステップS44の検索の結果、圏内端末として認識した端末に対して固定名称の送信を要求する(ステップS45)。

【0035】

携帯端末2は、自端末の固定名称を取得し(ステップS46)、取得した固定名称を固定名称応答として通信部15へ送信する(ステップS47)。このとき、他の圏内端末も同様に自端末の固定名称を取得し固定名称応答として通信部15へ送信する。通信部15は、各圏内端末から送信された固定名称応答に含まれる固定名称を認証部11へ出力する(ステップS48)。認証部11は、出力された固定名称を表示部17に表示し、ユーザに固定名称の選択を促す旨の画面を表示部17へ表示する(ステップS49)。

【0036】

入力部16は、ユーザによる固定名称の選択結果を受付け、選択結果を認証部11に出力する(ステップS50)。ここでは、携帯端末2が選択されたとする。認証部11は、選択された固定名称に対応する携帯端末2へMACアドレス要求を送信するよう要求するMACアドレス要求を通信部15へ出力し(ステップS51)、通信部15は、携帯端末2へMACアドレス要求を送信する(ステップS52)。携帯端末2の通信部21は、保持している自身のBTデバイスのMACアドレスを取得し(ステップS53)、取得したBTデバイスのMACアドレスを通信部15へMACアドレス応答として送信する(ステップS54)。そして、通信部15は、ステップS54で送信されたMACアドレスを認証部11に出力する(ステップS55)。

【0037】

つぎに、認証部11は、PINコードをランダムに決定する(ステップS56)。そして、認証部11は決定したPINコードを表示部17に出力し(ステップS57)、表示部17は、PINコードを表示する(ステップS58)。

【0038】

また、認証部11は、ステップS57の後に、携帯端末2に対応する固定名称とBTデバイスのMACアドレスとともにPINコードを記憶部12に保存する(ステップS59)。つぎに、認証部11は、携帯端末2に対してPINコードの入力を要求するPINコード要求を通信部15に出力し(ステップS60)、通信部15は携帯端末2の通信部21にそのPINコード要求を送信する(ステップS61)。通信部21は、携帯端末2の制御装置22に送信されたPINコード要求を出力する(ステップS62)。

【0039】

制御装置22は、PINコードの入力をユーザに促し(たとえば、入力を促す画面をディスプレイに表示する、または、音声により入力を促すなど)、携帯端末2の入力機器によりユーザが入力したPINコードを入力機器から取得する(ステップS63)。このとき、制御装置22は取得したPINコードを記憶部23に保存しておく。つぎに、制御装置22は、ユーザが入力したPINコードを通信部21に出力し(ステップS64)、通信部21は出力されたPINコードをPINコード応答として通信部15に送信する(ステップS65)。

【0040】

通信部15は、PINコード応答として送信されたPINコードを認証部11に出力し(ステップS66)、認証部11はPINコード認証を行う(ステップS67)。PINコード認証が終了すると認証部11は通信部15にペアリングを指示し、通信部15は通信部21との間でペアリングを行い完了する(ステップS68)。

【0041】

つぎに、認証部11は独自の(外部からの推定が困難な)認証鍵を生成して、生成した認証鍵を通信部21経由で携帯端末2に送信し、携帯端末2の制御装置22は通信部21経由で認証鍵を受信する(ステップS69)。ステップS69で生成する認証鍵とは、上述の認証処理で説明した携帯端末固有情報の一例である。認証鍵は、携帯端末ごとに異なる認証鍵であればどのような認証鍵でもよく、たとえば、ランダムに生成する、MACアドレスに基づいて生成するなどの方法がある。

【0042】

携帯端末2の制御装置22は、受信した認証鍵を記憶部23に保存し(ステップS70)、また、受信した認証鍵を通信部21および通信部15経由で認証部11に送信する(ステップS71)。認証部11は、ステップS71で送信された認証鍵が、ステップS69で生成した認証鍵と一致することを確認する(ステップS72)。そして、認証部11は携帯端末2の制御装置22へ認証完了を通知する(ステップS73)。制御装置22は、たとえば、ディスプレイに表示する、または、音声により通知する、などして、ユーザに認証完了を通知する(ステップS74)。

【0043】

つぎに、制御装置22は、携帯端末の電話番号などのユーザ情報を用いてサーバにアクセスする(ステップS75)。このサーバは、携帯端末のユーザ情報とその端末に対応する認証に関する情報を管理するためのサーバで、たとえば、携帯端末2から無線または有線によりアクセス可能な計算機とする。つぎに、携帯端末2の制御装置22は、自端末の固有名称と、記憶部23に保存されているPINコード,認証鍵と、を認証情報としてサーバに送信する(ステップS76)。サーバは、認証情報を携帯端末2のユーザ情報に対応付けて格納し(登録し)、登録完了を携帯端末2に通知する(ステップS77)。

【0044】

つづいて、既に車両ドア装置3に登録済みの携帯端末2のユーザが、携帯端末を買い換えるなどにより使用する携帯端末を変更した場合の再登録処理について説明する。図5は、変更後の新規携帯端末に対する再登録処理の手順の一例を示すチャート図である。なお、新規携帯端末も図1に示した携帯端末2と同様の構成要素を有するとする。まず、再登録処理の前に、新規携帯端末はサーバから認証情報を取得しておく。認証情報の取得は、ユーザ情報を用いてサーバにアクセスする。このときのユーザ情報は、変更前の携帯端末のユーザ情報と同一とする。そして、新規携帯端末は、認証情報を送信するようサーバに要求し、サーバはそのユーザ情報に対応する認証情報(前述の登録処理のステップS77で格納した認証情報)を読み出して新規携帯端末に送信する。そして、新規携帯端末の通信部21は、これらの認証情報を保持しておく。

【0045】

このように、本実施例では、携帯端末の変更などに認証情報を他の携帯端末に移動させたい場合には、サーバを経由して情報を移動させている。携帯端末同士で直接認証情報の送受信を行わないことにより、より高いセキュリティを確保することができる。また、さらに、認証情報を本実施例の認証装置1に関する処理以外のアプリケーションから読み出し不可としておくことにより、認証情報を他の携帯端末に送信することを防ぐようにしてもよい。

【0046】

そして、図5に示すように、新規携帯端末が車両ドア装置3の通信圏内に入ると(ステップS80)、通信部21は図3の認証処理のステップS11と同様に、圏入端末の認証処理を開始する(ステップS81)。つぎに、ステップS82,ステップS83,ステップS84として、図3のステップS12,ステップS13,ステップS14とそれぞれ同様の処理を行う。ただし、この場合は、携帯端末が変更になっているため、BTデバイスのMACアドレスが変更されており、記憶部12に新規携帯端末に対応するMACデバイスは格納されていない。したがって、ステップS84のMACアドレス認証の際に認証されず、認証部11は認証エラーと判断する(ステップS85)。

【0047】

つぎに、図3で説明した認証処理のステップS15〜ステップS16およびステップS19〜ステップS27と同様の処理を行い、PINコード認証と固定名称の認証を行う。ここでは、PINコードと固定名称については、既に登録済みから変更されていないこととし、PINコードと固定名称については正常に認証されたとする。ステップS27の認証が完了すると、認証部11はMACアドレス,PINコード,固定名称の3項目のうち全てについての認証が成功した場合には、図3のステップS28以降の処理を行うことになるが、図5の例ではMACアドレスの認証がエラーとなっている。このように、3項目のうち1つの項目のみがエラーとなった場合には、認証部11は通信部15に認証完了を通知して所定の時間の間新規携帯端末と接続する端末確認用一時ペアリングを指示するとともに、登録端末確認モードに移行する(ステップS86)。

【0048】

登録端末確認モードは、MACアドレス,PINコード,固定名称の3項目のうちの1つの認証が失敗し、他の2項目は正常に認証された場合に、認証に失敗した項目に変更が生じたと判断して認証に失敗した項目の登録内容を更新するモードである。この例のように、端末の買い替えの場合にはMACアドレスが変更になるが、MACアドレスだけでなく、ユーザによりPINコードまたは固有名称が変更されることもある。本実施例では、このような場合に備えて、登録内容を自動的に更新するようにしている。3項目のうち2つ以上の項目が認証エラーとなった場合には、登録端末でないと判断して登録内容は更新しない。

【0049】

通信部21は、ステップS86の端末確認用一時ペアリングの指示に基づいて、所定の時間通信部15とペアリングを行う(ステップS87)。そして、認証部11は、通信部21経由で認証鍵の送信を要求する認証鍵要求を新規携帯端末の通信部21経由で新規携帯端末の制御装置22へ送信する(ステップS88)。そして、新規携帯端末は、保持している認証鍵を読み出して取得し(ステップS89)、取得した認証鍵を認証鍵応答として通信部21,通信部15を経由して認証部11に送信する(ステップS90)。認証部11は、ステップS90で送信された認証鍵の認証を行う(ステップS91)。認証が完了すると、認証部11は認証完了を通信部15,新規携帯端末の通信部21経由で新規携帯端末の制御装置22に送信する(ステップS92)。新規携帯端末の制御装置22は認証完了をユーザに通知する(ステップS93)。ユーザへの通知方法は、たとえば、新規携帯端末の表示部に表示する、または、音声により通知するなどの方法がある。

【0050】

また、認証部11は、ステップS91の後に、記憶部12に格納されている携帯端末2に対応する認証情報(MACアドレス,PINコード,固有名称,認証鍵)のMACアドレスをステップS83で受け取ったMACアドレスに更新する(ステップS94)。

【0051】

なお、本実施例ではMACアドレスが変更された場合について説明したが、PINコードまたは固有名称が変更された場合には、上記の処理の後に、新規携帯端末はサーバにアクセスして、サーバに格納されている認証情報を変更された内容に更新するよう要求し、サーバはこの要求に基づいて認証情報を更新する。

【0052】

また、以上の説明では認証装置1が車両ドア装置3に組み込まれた例について説明したが、ナビ装置4,車載装置5−1,5−2に認証装置1が組み込まれた場合も、同様の処理手順で認証処理、登録処理,再登録処理を行えばよい。

【0053】

つづいて、図3で示した認証処理と図5で示した再登録処理を含む本実施例の認証装置1の動作について説明する。図6は、本実施例の認証装置1の認証処理および再登録処理の処理手順の一例を示すフローチャートである。図6に示すように、まず、通信部15はBluetooth(登録商標)機能を起動する(ステップS101)。つぎに、通信部15は、携帯端末が圏入したか否かを判断する(ステップS102)。携帯端末が圏入したと判断した場合(ステップS102 Yes)には、圏入端末の認証を開始する(ステップS103)。携帯端末が圏入していないと判断した場合(ステップS102 No)には、ステップS102の判断を再度行う。

【0054】

ステップS103の後に、通信部15は、認証情報のうちMACアドレス,PINコード,固定名称を圏入した携帯端末から取得し(ステップS104)、認証部11の照合部13は、通信部15が取得した認証情報(MACアドレス,PINコード,固定名称)についてそれぞれ認証を行う(ステップS105)。なお、図6のフローチャートではステップS104とステップS105としてまとめて記載しているが、実際の手順としては、図3または図5で示したように、認証情報(MACアドレス,PINコード,固定名称)の項目ごとに、それぞれ取得と認証を行う。

【0055】

つぎに、認証部11の照合部13は、MACアドレス,PINコード,固定名称の全ての認証が成功したか否かを判断し(ステップS106)、全ての認証が成功した場合(ステップS106 Yes)は、認証部11の情報部14が、通信部15に圏入した携帯端末とのペアリングを指示し、通信部15はペアリングによりBluetooth(登録商標)接続を確立する(ステップS107)。そして、認証部11の情報部14は携帯端末から認証鍵を取得し(ステップS108)、認証部11の照合部13が、認証鍵の認証を行う(ステップS109)。

【0056】

そして、認証部11の照合部13は、ステップS109の認証が成功したか否かを判断し(ステップS110)、認証に成功したと判断した場合(ステップS110 Yes)には、圏入した端末が登録端末であると確認し(ステップS111)、認証処理を完了する(ステップS112)。そして、認証処理の完了後に、認証部11は、認証装置1が組み込まれている車載装置の制御処理を可能にして、車載装置は認証された携帯端末に対応する制御を開始し(ステップS113)、ステップS102に戻る。たとえば、車両ドア装置3に認証装置1が組み込まれている場合には、車載装置の制御装置31を稼動させて、制御装置31は車両ドアの開閉を行う制御処理を実施する。携帯端末に対応する制御としては、たとえば、ナビ装置4の場合には、ユーザごと(携帯端末ごと)の設定情報を保持しておき、認証された携帯端末に対応する設定情報に基づいて処理を行う。

【0057】

また、ステップS106で、MACアドレス,PINコード,固定名称のいずれか1つ以上の認証が成功していない(照合失敗)と判断した場合(ステップS106 No)は、認証部11の照合部13は、さらに、照合に失敗した項目が1つであるか否かを判断する(ステップS114)。照合に失敗した項目が1つであると判断した場合(ステップS114 Yes)は、認証部11は、登録端末確認モードへ移行する(ステップS115)。そして、認証部11の情報部14は、圏入した携帯端末とのペアリングを通信部15へ指示し、通信部15はペアリングによりBluetooth(登録商標)接続を確立する(ステップS116)。そして、認証部11の情報部14は、携帯端末から認証鍵を取得し(ステップS117)、認証部11の照合部13は認証鍵の認証を行う(ステップS118)。

【0058】

つぎに、認証部11の照合部13は、ステップS118の認証が成功したか否かを判断する(ステップS119)。認証に成功したと判断した場合(ステップS119 Yes)には、認証部11の照合部13は、圏入した端末が登録端末であると確認し(ステップS120)、情報部14が、記憶部12に格納されているその圏入した端末に対応する認証情報のうち照合に失敗した項目をステップS104で取得した情報に更新し(ステップS121)、ステップS112に進む。

【0059】

また、ステップS110で認証に失敗したと判断した場合(ステップS110 No)には、認証部11の照合部13は、圏入した端末が登録端末でないと判断し(ステップS122)、ステップS102に戻る。また、ステップS119で認証に失敗したと判断した場合(ステップS119 No)には、認証部11の照合部13は、圏入した端末が登録端末でないと判断し(ステップS122)、ステップS102に戻る。

【0060】

つづいて、接続していた携帯端末が認証装置1の通信圏内から離れる場合の動作について説明する。図7は、接続していた携帯端末2が通信圏内から離れる場合の処理手順の一例を示すフローチャートである。図6のステップS112で説明した認証処理完了の後、通信部15は、認証された携帯端末(認証端末)とBluetooth(登録商標)接続が切断したか否かを判断する(ステップS131)。切断したと判断した場合(ステップS131 Yes)は、認証装置1は切断時の処理を実行する(ステップS132)。切断していないと判断した場合(ステップS131 No)は、ステップS131の判断を継続する。ここで、切断時の処理とは、認証装置1の組み込まれる装置に応じて適切に決定すればよいが、セキュリティの確保のため、たとえば、認証が完了している状態を認証前の状態に戻すなど、車載装置の使用が不可となるような処理を行う。なお、切断時の処理の内容は、あらかじめ設定しておくこととするが、ユーザからの変更要求を受け付けて変更可能としてもよい。

【0061】

つづいて、携帯端末の認証情報を登録する登録処理の認証装置1の動作について説明する。図8−1,8−2は、認証装置1の登録処理の詳細処理手順の一例を示すフローチャートである。図8−1,8−2に示すように、ユーザが入力部16を操作することにより新規登録を指示した場合に、登録処理が開始する(ステップS141)。そして、通信部15は、圏内の携帯端末(圏内端末)を検索し(ステップS142)、圏内端末があるか否かを判断する(ステップS143)。圏内端末があると判断した場合(ステップS143 Yes)は、通信部15は、圏内端末の固有名称を取得し、認証部11に出力する(ステップS144)。一方、ステップS143で圏内端末がないと判断した場合(ステップS143 No)には、認証部11の情報部14は、表示部17に圏内端末が無いことを表示することによりユーザに通知し(ステップS148)、処理を終了する。

【0062】

ステップS144の後、認証部11の情報部14は出力された固有名称を表示部17に表示し、ユーザに固有名称の選択を促す(ステップS145)。ユーザが入力部16の操作により登録する端末の固有名称を選択(指示)すると、認証部11の情報部14はその選択結果を入力部16から受け取る(ステップS146)。つぎに認証部11の情報部14は、選択結果に対応する携帯端末(選択端末)からMACアドレスを取得する(ステップS147)。

【0063】

つぎに、認証部11の情報部14は、選択端末からMACアドレスが取得できたか否かを判断し(ステップS149)、取得できた場合(ステップS149 Yes)は、固有名称とMACアドレスを対応づけて記憶部12に格納する(ステップS150)。つぎに、認証部11の情報部14は、PINコードをランダムに生成して決定し(ステップS151)、決定したPINコードを固有名称およびMACアドレスと対応付けて記憶部12に格納する(ステップS152)。また、認証部11の情報部14は、決定したPINコードを表示部17に表示させる(ステップS153)。

【0064】

つぎに、認証部11の情報部14は、通信部15経由で選択した携帯端末にPINコード要求(PINコードの入力の要求)を送信する(ステップS154)。そして、認証部11の情報部14は、ステップS154でPINコード要求を送信してから一定の時間内に選択端末からPINコードを取得できたか否かを判断する(ステップS155)。一定の時間内に選択端末からPINコードを取得できた場合(ステップS155 Yes)は、認証部11の照合部13は、そのPINコードが正しいか(ステップS152で記憶部12に格納したPINコードと一致するか)否かを判断する(ステップS156)。PINコードが正しいと判断した場合(ステップS156 Yes)は、認証部11の情報部14は通信部15に選択端末とのBluetooth(登録商標)接続の確立を指示し、通信部15は指示に基づいて接続を確立する(ステップS157)。

【0065】

そして、認証部11の情報部14は、選択端末に対応する認証鍵を生成し(ステップS158)、認証鍵を通信部15経由で選択端末に送信する(ステップS159)。また、認証部11の情報部14は、ステップS158で生成した認証鍵を他の認証情報(MACアドレス,PINコード,固有名称)と対応付けて記憶部12に格納し(ステップS160)、登録処理を完了させ(ステップS161)、処理を終了する。

【0066】

一方、ステップS149で、MACアドレスが取得できなかったと判断した場合(ステップS149 No)は、認証部11の情報部14は表示部17にエラーを示す表示をさせることによりエラーをユーザに通知する(ステップS162)。そして、認証部11の情報部14は、ステップS150とステップS152で格納した認証情報(MACアドレスとPINコード)を記憶部12から削除し(ステップS163)、処理を終了する。また、ステップS155で、PINコードを一定時間に取得できなかったと判断した場合(ステップS155 No)は、ステップS162に進む。

【0067】

また、ステップS156でPINコードが正しくないと判断した場合(ステップS156 No)は、情報部14は、選択した携帯端末に再度PINコード要求を送信し(ステップS164)、その後ステップS155以降の処理を繰り返す。

【0068】

なお、登録処理による通信の確立中に選択端末が通信圏内から離れた場合には、認証処理の場合と同様に、接続していた携帯端末が認証装置1の通信圏内から離れる場合の動作を行う。

【0069】

なお、以上の説明では、認証部11の照合部13の動作と、認証部11の情報部14の動作に分けて説明したが、照合部13の動作と情報部14の動作の切り分けは一例であり、これに限らず、両方の動作を認証部11内で行うようにすればどのような切り分けで行ってもよい。

【0070】

このように、本実施例では、携帯端末2のハードウェア情報(MACアドレスなど)とソフトウェア的な情報(認証鍵など)の両方を用いて認証を行うことにより、セキュリティの確保を実現するが、携帯端末2には全ての認証のための情報が格納されている。たとえば、携帯端末2に特定内容のメールを送信すると携帯端末2が認証鍵などの認証情報を削除するようにしておき、携帯端末2を紛失した(盗難を含む)場合に、その特定内容のメールを送信すると、より高いセキィリティを実現することができる。

【0071】

なお、本実施例では、認証鍵による認証以外に、3つの認証情報(MACアドレス,PINコード,固定名称)を用いて認証を行うようにしたが、3つ全てを用いずに、MACアドレス,PINコード,固定名称のうちいずれか1つ以上を用いるようにしてもよい。MACアドレス,PINコード,固定名称のうちいずれか1つのみを用いる場合、または、MACアドレス,PINコード,固定名称のうちいずれか2つを用いる場合には、再登録処理を行う照合失敗の数の判断(ステップS114の判断)を行わずに照合失敗した場合にはステップS122にすすむようにしてもよい。

【0072】

また、本実施例では、それぞれの車載装置が車載装置を備えることとしたが、複数の車載装置で一台の認証装置1を共有するようにしてもよい。この場合、認証装置1は、正しく認証された場合に、複数の車載装置のそれぞれの制御装置に有線または無線によりその旨を通知し、それぞれの制御装置は正しく認証された場合に対応する車載装置の制御を行うようにすればよい。

【0073】

以上のように、本実施例では、認証装置1の通信可能圏内に携帯端末2が入った場合に、自動的に携帯端末2の認証処理を開始し、携帯端末2のハードウェア情報(MACアドレスなど)と認証鍵などのソフトウェア的な情報の両方を用いて認証を行うようにした。このため、ユーザが煩雑な操作を行うことなく、高いセキュリティを確保したユーザ認証を行うことができる。

【0074】

また、本実施例では、携帯端末2が認証装置1から直接認証鍵を受け取るようにしているため、認証鍵が第3者に渡る可能性を低下させることができる。さらに、認証鍵を含む認証情報を携帯端末間で移動させず、携帯端末の変更などの場合には、サーバを経由して認証情報を新規携帯端末に移動させるようにしたので、安全性をより高めることができる。

【0075】

さらに、MACアドレス,PINコード,固定名称のうちいずれか1つのみの照合が失敗した場合には、登録端末確認モードに移行して、照合に失敗した項目の内容が更新されたと判断して登録内容を変更するようにしたので、携帯端末の変更の際にも容易に再登録を行うことができる。たとえば、車両鍵に認証装置を用いた場合、携帯端末を変更すると、従来は、新規携帯端末を再登録するまで、車両に入れず、再登録するためにオリジナル鍵などで一度車両にはいり、再登録処理を行う必要があったが、本実施例では、ユーザが車両外にいても自動的に再登録処理を行うことができる。

【産業上の利用可能性】

【0076】

以上のように、本発明にかかる認証装置、車載装置および認証システムは、携帯端末を用いてユーザ認証を行うシステムに有用であり、特に、車両に搭載されるシステムに適している。

【図面の簡単な説明】

【0077】

【図1】本発明にかかる認証装置を含む認証システムの実施例の機能構成例を示す図である。

【図2】本発明にかかる認証装置を車載機器に組み込んだ場合の車載機器認証システムの構成例を示す図である。

【図3】本実施例の認証処理手順の一例を示すチャート図である。

【図4】本実施例の登録処理手順の一例を示すチャート図である。

【図5】新規携帯端末に対する再登録処理の手順の一例を示すチャート図である。

【図6】認証装置の認証処理および再登録処理の処理手順の一例を示すフローチャートである。

【図7】接続していた携帯端末が通信圏内から離れる場合の処理手順の一例を示すフローチャートである。

【図8−1】認証装置の登録処理の詳細処理手順の一例を示すフローチャートである。

【図8−2】認証装置の登録処理の詳細処理手順の一例を示すフローチャートである。

【符号の説明】

【0078】

1 認証装置

2 携帯端末

3 車両ドア装置

4 ナビ装置

5−1,5−2 車載装置

11 認証部

12,23 記憶部

13 照合部

14 情報部

15,21 通信部

16 入力部

17 表示部

22,31,41 制御装置

32 ドアロック

42 ナビ電源制御装置

【技術分野】

【0001】

この発明は、携帯端末を用いてユーザの認証を行う認証装置に関し、特に、高いセキュリティが要求される認証システムにおける認証装置に関するものである。

【背景技術】

【0002】

近年、車両のドアロックの解除制御装置,カーオーディオなどの車載制御装置に対してセキュリティを確保するためにユーザ認証を行う技術が普及しつつある。たとえば、ドアロックの解除制御のユーザ認証方法としては、トランスポンダ(電子チップ)の固有のID(IDentifier)コードにより認証を行うイモビライザ(電子式移動ロック装置)を用いたスマートエントリ技術,携帯電話などの携帯端末を用いる方法などがある。通常のデータ通信のセキュリティ確保と異なり、車載制御装置のようにユーザが日常的に使用する機器に対するユーザ認証では、簡易な操作でセキュリティを確保できることが望ましい。

【0003】

たとえば、下記特許文献1では、ユーザが煩雑な操作をせずにカーオーディオの盗難を防止するために、イモビライザと同一のIDコードでカーオーディオの使用を可能にする車両盗難防止装置を搭載した車両用電子機器盗難防止装置が開示されている。また、下記特許文献2では、携帯電話を用いてユーザがユーザデータを送信し、ユーザデータが一致する場合に車載用電子機器を使用可能とする技術が開示されている。また、下記特許文献3では、使用を許可するユーザのモバイル端末の電話番号をあらかじめ登録しておき、制御装置のコネクタにモバイル端末が接続されていない状態、または、電話番号が登録されていないモバイル端末が制御装置のコネクタに接続されている状態で、電源が投入された場合に、盗難防止機能を動作させる車両用盗難防止システムが開示されている。

【0004】

【特許文献1】特開2000−71893号公報

【特許文献2】特開2002−205604号公報

【特許文献3】特開2002−220029号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、上記従来の技術では、ユーザの煩雑な操作は必要ないが、IDコードまたはユーザ情報の一致によりユーザ認証を行っているため、十分なセキュリティが確保されているとはいえない、という問題があった。たとえば、スマートエントリ技術は、認証端末からの要求に対して鍵端末側がIDを返すという単純な方法である。また、イモビライザはIDコードが非常に複雑でスペアの生成が困難であるといわれているが、スペアキーを作成する際や納入直前には鍵が第3者の手にあり、完全に安全とは言い切れない。

【0006】

この発明は、上述した従来技術による問題点を解消するためになされたものであり、ユーザが煩雑な操作を行うことなく、高いセキュリティを確保したユーザ認証を行うことができる認証装置、車載装置および認証システムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上述した課題を解決し、目的を達成するため、請求項1の発明に係る認証装置は、携帯端末から受信した情報に基づいてユーザ認証を行う認証装置であって、前記携帯端末との間の通信接続を確立する通信部と、ユーザ認証に用いる登録情報を携帯端末ごとに格納するための記憶部と、携帯端末ごとに生成された固有情報である第1の認証情報と、携帯端末ごとに生成した第2の認証情報とを含む前記登録情報を前記記憶部に格納する登録処理を行い、また、前記記憶部に格納された登録情報と前記携帯端末から受信した情報とを比較する認証部と、を備え、前記通信部は、前記第1の認証情報に基づく認証が成功した場合に、認証が成功した携帯端末との通信接続を許可し、前記認証部は、通信接続の許可後に、前記第2の認証情報に基づく認証を行うことを特徴とする。

【0008】

この請求項1の発明によれば、ユーザが煩雑な操作をすることなく、複数の認証情報を用いたユーザ認証を行うことができる。

【0009】

また、請求項5の発明に係る車載装置は、請求項1〜4のいずれか1つの認証装置と、前記認証装置の認証結果に基づいて自装置の操作を制限する制御部と、を備えることを特徴とする。

【0010】

この請求項5の発明によれば、ユーザが煩雑な操作をすることなく、車載装置の操作制限を行うことができる。

【0011】

また、請求項8の発明に係る認証システムは、請求項1〜4のいずれか1つの認証装置と、前記認証装置にユーザ認証のための情報を送信する携帯端末と、携帯端末ごとにユーザ認証に用いる登録情報を管理するサーバと、を備え、前記携帯端末は、前記サーバへ前記携帯端末を識別するための識別情報を用いてアクセスし、アクセス後に自端末に対応する前記登録情報を送信し、また、前記認証装置以外のアプリケーションからの前記登録情報の読み出しを不可とし、前記サーバは、送信された登録情報を前記識別情報に対応付けて格納することを特徴とすることを特徴とする。

【0012】

この請求項8の発明によれば、携帯端末間で登録情報を送受信することがないため、セキュリティを高めることができる。

【発明の効果】

【0013】

請求項1の発明によれば、複数の認証情報によって認証を行うため、ユーザが煩雑な操作をすることなく、高いセキュリティを確保することができる、という効果を奏する。

【0014】

また、請求項5の発明によれば、ユーザが煩雑な操作をすることなく、高いセキュリティを確保することができ、車載装置の盗難や車両の盗難を防ぐことができる、という効果を奏する。

【0015】

また、請求項8の発明によれば、携帯端末間で登録情報を送受信することがないため、セキュリティを高めることができる、という効果を奏する。

【発明を実施するための最良の形態】

【0016】

以下に添付図面を参照して、この発明に係る認証装置、車載装置および認証システムの好適な実施例を詳細に説明する。

【実施例】

【0017】

図1は、本発明にかかる認証装置を含む認証システムの実施例の機能構成例を示す図である。図1に示すように、本実施例の認証システムは、認証装置1と、携帯端末2で構成される。認証装置1は、ユーザ認証の制御処理を行う認証部11と、ユーザ認証の制御処理に必要なデータを格納するための記憶部12と、Bluetooth(登録商標)デバイスを含みBluetooth(登録商標)による通信機能を有する通信部15と、ユーザからの入力を受け付ける入力部16と、ユーザに対して通知する情報などを表示する表示部17と、で構成される。認証部11は、照合部13と、情報部14と、で構成される。

【0018】

また、携帯端末2は、携帯電話などの無線通信を行うことが可能な端末であり、Bluetooth(登録商標)デバイスを含みBluetooth(登録商標)による通信機能を有する通信部21と、ユーザ認証のユーザ側の制御を行う制御装置22と、ユーザ認証の制御に必要な情報を格納するための記憶部23と、を備える。また、携帯端末2は、図示しないが、ユーザが操作するためのボタンなどの入力機器と、表示を行うディスプレイと、を備えていることとする。携帯端末2は認証装置1とBluetooth(登録商標)による通信を行う。なお、本実施例では、認証装置1と携帯端末2の間の通信をBluetooth(登録商標)で行うようにしたが、これに限らず、他の無線方式を用いるようにしてもよい。

【0019】

図2は、本発明にかかる認証装置を車載機器に組み込んだ場合の車載機器認証システムの構成例を示す図である。図2に示すように、車載搭載機器認証システムは、車両ドア装置3と、ナビ(ナビゲーション)装置4と、車載装置5−1,5−2と、携帯端末2と、で構成される。車両ドア装置3,ナビ装置4と、車載装置5−1,5−2は、車両に搭載される。携帯端末2は、図1に示した携帯端末2と同様の構成である。

【0020】

車両ドア装置3は、車両のドアロック32と、ドアロック32を制御する制御装置31と、図1で示した認証装置1の構成要素(認証部11,記憶部12,通信部15,入力部16,表示部17)と、を備えている。ナビ装置4は、ナビゲーション装置の電源のON/OFFを制御するナビ電源制御装置42と、ナビ電源制御装置42を制御する制御装置41と、図1で示した認証装置1の構成要素と、を備えている。車載装置5−1,5−2は、車両ドア装置3,ナビ装置4以外の車載装置(たとえば、カーオーディオなど)であり、車両ドア装置3,ナビ装置4と同様に、認証装置1としての機能を備えている。

【0021】

なお、図2の車載機器認証システムは一構成例であり、車両ドア装置3,ナビ装置4,車載装置5−1,5−2については、これらのうちのいずれか1つ以上を備える構成であればよい。

【0022】

つづいて、本実施例の動作について説明する。図3は、本実施例の認証処理手順の一例を示すチャート図である。ここでは、一例として認証装置1を車両ドア装置3に組み込んだ例について説明する。まず、携帯端末2が車両ドア装置3との通信圏内に入ると(ステップS10)、車両ドア装置3の通信部15は、圏入端末(この場合は携帯端末2)の認証を開始する(ステップS11)。そして、通信部15は、携帯端末2のBT(Bluetooth(登録商標))デバイス固有の物理アドレスであるMACアドレスを取得する(ステップS12)。具体的には、たとえば、通信部15が携帯端末2の通信部21へBTデバイスのMACアドレスの取得を要求し、通信部21が通信部15へBTデバイスのMACアドレスを送信する。なお、本実施例では、通信部21が、自身に含まれるBTデバイスのMACアドレスおよび個人を識別するために必要な暗証番号であるPIN(Personal Identification Number)コードと、携帯端末2に対応する固定名称(ユーザが設定できる携帯端末2の名称)を通信部21が内部に保持していることとする。

【0023】

つぎに、通信部15は、車両ドア装置3の認証部11へ取得したBTデバイスのMACアドレスを出力し(ステップS13)、認証部11はそのMACアドレスの認証を行う(ステップS14)。具体的には、後述の登録処理で認証部11が記憶部12に格納したMACアドレスと、ステップS13で出力されたMACアドレスを比較することにより認証が行われ、一致する場合に認証される。ここでは、MACアドレスが認証されたとして説明する。

【0024】

つぎに、認証部11は、携帯端末2に対するPINコード要求(PINコードを送信するよう要求する)を通信部15へ出力する(ステップS15)。通信部15は、このPINコード要求を受信すると携帯端末2へPINコード要求を送信する(ステップS16)。

【0025】

通信部21は、ステップS12の後、または、ステップS16の後に、認証中である旨を制御装置22に通知し、制御装置22は携帯端末2のディスプレイに認証中である旨を表示してユーザに通知する(ステップS17)。

【0026】

携帯端末2の通信部21は、ステップS16で送信されたPINコード要求を受信すると、登録PINコードを取得し(ステップS18)、取得したPINコードをPINコード応答として通信部15へ送信する(ステップS19)。ステップS18の登録PINコードの取得は、Bluetooth(登録商標)の汎用の機能を用いて行うこととする。つぎに、通信部15は、PINコード応答を受信すると、PINコード応答に含まれるPINコードを認証部11に出力する(ステップS20)。そして、認証部11は、PINコード認証を行う(ステップS21)。具体的には、後述の登録処理で認証部11が記憶部12に格納したPINコードと、ステップS20で出力されたPINコードを比較することにより認証が行われ、一致する場合に認証される。ここでは、PINコードが認証されたとして説明する。

【0027】

つぎに、認証部11は、携帯端末2に対する固定名称要求(固定名称を送信するよう要求する)を通信部15へ出力する(ステップS22)。通信部15は、この固定名称要求を受信すると携帯端末2へ固定名称要求を送信する(ステップS23)。

【0028】

携帯端末2の通信部21は、ステップS23で送信された固定名称要求を受信すると、保持している携帯端末2の固定名称を取得し(ステップS24)、取得した固定名称を固定名称応答として通信部15へ送信する(ステップS25)。つぎに、通信部15は、固名称応答を受信すると、固定名称応答に含まれる固定名称を認証部11に出力する(ステップS26)。つぎに、認証部11は、固定名称認証を行う(ステップS27)。具体的には、後述の登録処理で認証部11が記憶部12に格納した固定名称と、ステップS26で出力された固定名称を比較することにより認証が行われ、一致する場合に認証される。ここでは、固定名称が認証されたとして説明する。

【0029】

認証部11は、ステップS27の認証が完了すると携帯端末2のBTデバイスとペアリング(BTデバイス間の接続手続き)を行うよう通信部15に指示する(ステップS28)。通信部21および通信部15は、指示に基づいてペアリングを実施し完了する(ステップS29)。通信部21はペアリングが完了すると認証部11に通知し、認証部11は、通信部21経由で携帯端末固有情報(または認証鍵)の送信を要求する携帯端末固有情報要求を携帯端末2へ送信する(ステップS30)。携帯端末固有情報は、後述の登録処理で認証装置1が生成し、認証装置1と携帯端末2が保持する共通の情報であればどのようなものを用いてもよい。以下では、携帯端末固有情報として認証鍵として用いる場合について説明する。

【0030】

携帯端末2の制御装置22は、携帯端末固有情報要求を受信すると、後述の登録処理で取得して記憶部23に格納している携帯端末固有情報(認証鍵)を読み出すことにより取得する(ステップS31)。そして、携帯端末2の制御装置22は、携帯端末固有情報(認証鍵)を携帯端末固有情報応答として通信部21経由で車両ドア装置3へ送信し、車両ドア装置3の認証部11は通信部15経由で携帯端末固有情報応答を受信する(ステップS32)。

【0031】

認証部11は、携帯端末固有情報(認証鍵)の認証を行う(ステップS33)。具体的には、後述の登録処理で生成して記憶部12に格納している携帯端末固有情報(認証鍵)と、ステップS32で送信された携帯端末固有情報応答に含まれる携帯端末固有情報(認証鍵)と、を比較することにより認証を行う(ステップS33)。認証部11は、ステップS33の認証が完了すると、通信部15経由で携帯端末2へ認証完了を通知し、携帯端末2の制御装置22は、通信部21経由で認証完了の通知を受信する(ステップS34)。つぎに、制御装置22は、ディスプレイに認証完了の画面を表示させることによりユーザに認証完了を通知する(ステップS35)。

【0032】

なお、以上の説明では、通信部21が、自身に含まれるBTデバイスのMACアドレスおよびPINコードと、携帯端末2に対応する固定名称(ユーザが設定できる携帯端末2の名称)を通信部21が内部に保持することとしたが、これに限らず通信部21がこれらの情報を制御装置22に出力し、制御装置22が記憶部23に格納しておくようにしてもよい。この場合、MACアドレス,PINコード,固定名称を取得する際には、通信部21が制御装置22に取得要求を要求し、制御装置22が記憶部23から対応する情報を読み出して通信部21に出力するようにすればよい。

【0033】

つづいて、本実施例の登録処理について説明する。登録処理では、ユーザの認証を行うための初期手順として、認証に必要な情報を登録するための処理である。図4は、本実施例の登録処理手順の一例を示すチャート図である。まず、ユーザが登録処理を行うため車両ドア装置3の入力部16を操作することにより新規登録指示を入力し、入力部16は、新規登録指示があった旨を認証部11に通知し(ステップS41)、新規登録処理が開始される(ステップS42)。

【0034】

認証部11は、新規登録処理が開始されると、圏内端末(通信可能圏内にある携帯端末)を検索するよう通信部15に指示する(ステップS43)。通信部15は、指示に基づいて圏内端末を検索する(ステップS44)。圏内端末の検索方法は、どのような方法でもよいが、たとえば、通信部15が所定の信号を送信し、その信号に対する応答がある場合に圏内端末と認識する。つぎに、通信部15は、ステップS44の検索の結果、圏内端末として認識した端末に対して固定名称の送信を要求する(ステップS45)。

【0035】

携帯端末2は、自端末の固定名称を取得し(ステップS46)、取得した固定名称を固定名称応答として通信部15へ送信する(ステップS47)。このとき、他の圏内端末も同様に自端末の固定名称を取得し固定名称応答として通信部15へ送信する。通信部15は、各圏内端末から送信された固定名称応答に含まれる固定名称を認証部11へ出力する(ステップS48)。認証部11は、出力された固定名称を表示部17に表示し、ユーザに固定名称の選択を促す旨の画面を表示部17へ表示する(ステップS49)。

【0036】

入力部16は、ユーザによる固定名称の選択結果を受付け、選択結果を認証部11に出力する(ステップS50)。ここでは、携帯端末2が選択されたとする。認証部11は、選択された固定名称に対応する携帯端末2へMACアドレス要求を送信するよう要求するMACアドレス要求を通信部15へ出力し(ステップS51)、通信部15は、携帯端末2へMACアドレス要求を送信する(ステップS52)。携帯端末2の通信部21は、保持している自身のBTデバイスのMACアドレスを取得し(ステップS53)、取得したBTデバイスのMACアドレスを通信部15へMACアドレス応答として送信する(ステップS54)。そして、通信部15は、ステップS54で送信されたMACアドレスを認証部11に出力する(ステップS55)。

【0037】

つぎに、認証部11は、PINコードをランダムに決定する(ステップS56)。そして、認証部11は決定したPINコードを表示部17に出力し(ステップS57)、表示部17は、PINコードを表示する(ステップS58)。

【0038】

また、認証部11は、ステップS57の後に、携帯端末2に対応する固定名称とBTデバイスのMACアドレスとともにPINコードを記憶部12に保存する(ステップS59)。つぎに、認証部11は、携帯端末2に対してPINコードの入力を要求するPINコード要求を通信部15に出力し(ステップS60)、通信部15は携帯端末2の通信部21にそのPINコード要求を送信する(ステップS61)。通信部21は、携帯端末2の制御装置22に送信されたPINコード要求を出力する(ステップS62)。

【0039】

制御装置22は、PINコードの入力をユーザに促し(たとえば、入力を促す画面をディスプレイに表示する、または、音声により入力を促すなど)、携帯端末2の入力機器によりユーザが入力したPINコードを入力機器から取得する(ステップS63)。このとき、制御装置22は取得したPINコードを記憶部23に保存しておく。つぎに、制御装置22は、ユーザが入力したPINコードを通信部21に出力し(ステップS64)、通信部21は出力されたPINコードをPINコード応答として通信部15に送信する(ステップS65)。

【0040】

通信部15は、PINコード応答として送信されたPINコードを認証部11に出力し(ステップS66)、認証部11はPINコード認証を行う(ステップS67)。PINコード認証が終了すると認証部11は通信部15にペアリングを指示し、通信部15は通信部21との間でペアリングを行い完了する(ステップS68)。

【0041】

つぎに、認証部11は独自の(外部からの推定が困難な)認証鍵を生成して、生成した認証鍵を通信部21経由で携帯端末2に送信し、携帯端末2の制御装置22は通信部21経由で認証鍵を受信する(ステップS69)。ステップS69で生成する認証鍵とは、上述の認証処理で説明した携帯端末固有情報の一例である。認証鍵は、携帯端末ごとに異なる認証鍵であればどのような認証鍵でもよく、たとえば、ランダムに生成する、MACアドレスに基づいて生成するなどの方法がある。

【0042】

携帯端末2の制御装置22は、受信した認証鍵を記憶部23に保存し(ステップS70)、また、受信した認証鍵を通信部21および通信部15経由で認証部11に送信する(ステップS71)。認証部11は、ステップS71で送信された認証鍵が、ステップS69で生成した認証鍵と一致することを確認する(ステップS72)。そして、認証部11は携帯端末2の制御装置22へ認証完了を通知する(ステップS73)。制御装置22は、たとえば、ディスプレイに表示する、または、音声により通知する、などして、ユーザに認証完了を通知する(ステップS74)。

【0043】

つぎに、制御装置22は、携帯端末の電話番号などのユーザ情報を用いてサーバにアクセスする(ステップS75)。このサーバは、携帯端末のユーザ情報とその端末に対応する認証に関する情報を管理するためのサーバで、たとえば、携帯端末2から無線または有線によりアクセス可能な計算機とする。つぎに、携帯端末2の制御装置22は、自端末の固有名称と、記憶部23に保存されているPINコード,認証鍵と、を認証情報としてサーバに送信する(ステップS76)。サーバは、認証情報を携帯端末2のユーザ情報に対応付けて格納し(登録し)、登録完了を携帯端末2に通知する(ステップS77)。

【0044】

つづいて、既に車両ドア装置3に登録済みの携帯端末2のユーザが、携帯端末を買い換えるなどにより使用する携帯端末を変更した場合の再登録処理について説明する。図5は、変更後の新規携帯端末に対する再登録処理の手順の一例を示すチャート図である。なお、新規携帯端末も図1に示した携帯端末2と同様の構成要素を有するとする。まず、再登録処理の前に、新規携帯端末はサーバから認証情報を取得しておく。認証情報の取得は、ユーザ情報を用いてサーバにアクセスする。このときのユーザ情報は、変更前の携帯端末のユーザ情報と同一とする。そして、新規携帯端末は、認証情報を送信するようサーバに要求し、サーバはそのユーザ情報に対応する認証情報(前述の登録処理のステップS77で格納した認証情報)を読み出して新規携帯端末に送信する。そして、新規携帯端末の通信部21は、これらの認証情報を保持しておく。

【0045】

このように、本実施例では、携帯端末の変更などに認証情報を他の携帯端末に移動させたい場合には、サーバを経由して情報を移動させている。携帯端末同士で直接認証情報の送受信を行わないことにより、より高いセキュリティを確保することができる。また、さらに、認証情報を本実施例の認証装置1に関する処理以外のアプリケーションから読み出し不可としておくことにより、認証情報を他の携帯端末に送信することを防ぐようにしてもよい。

【0046】

そして、図5に示すように、新規携帯端末が車両ドア装置3の通信圏内に入ると(ステップS80)、通信部21は図3の認証処理のステップS11と同様に、圏入端末の認証処理を開始する(ステップS81)。つぎに、ステップS82,ステップS83,ステップS84として、図3のステップS12,ステップS13,ステップS14とそれぞれ同様の処理を行う。ただし、この場合は、携帯端末が変更になっているため、BTデバイスのMACアドレスが変更されており、記憶部12に新規携帯端末に対応するMACデバイスは格納されていない。したがって、ステップS84のMACアドレス認証の際に認証されず、認証部11は認証エラーと判断する(ステップS85)。

【0047】

つぎに、図3で説明した認証処理のステップS15〜ステップS16およびステップS19〜ステップS27と同様の処理を行い、PINコード認証と固定名称の認証を行う。ここでは、PINコードと固定名称については、既に登録済みから変更されていないこととし、PINコードと固定名称については正常に認証されたとする。ステップS27の認証が完了すると、認証部11はMACアドレス,PINコード,固定名称の3項目のうち全てについての認証が成功した場合には、図3のステップS28以降の処理を行うことになるが、図5の例ではMACアドレスの認証がエラーとなっている。このように、3項目のうち1つの項目のみがエラーとなった場合には、認証部11は通信部15に認証完了を通知して所定の時間の間新規携帯端末と接続する端末確認用一時ペアリングを指示するとともに、登録端末確認モードに移行する(ステップS86)。

【0048】

登録端末確認モードは、MACアドレス,PINコード,固定名称の3項目のうちの1つの認証が失敗し、他の2項目は正常に認証された場合に、認証に失敗した項目に変更が生じたと判断して認証に失敗した項目の登録内容を更新するモードである。この例のように、端末の買い替えの場合にはMACアドレスが変更になるが、MACアドレスだけでなく、ユーザによりPINコードまたは固有名称が変更されることもある。本実施例では、このような場合に備えて、登録内容を自動的に更新するようにしている。3項目のうち2つ以上の項目が認証エラーとなった場合には、登録端末でないと判断して登録内容は更新しない。

【0049】

通信部21は、ステップS86の端末確認用一時ペアリングの指示に基づいて、所定の時間通信部15とペアリングを行う(ステップS87)。そして、認証部11は、通信部21経由で認証鍵の送信を要求する認証鍵要求を新規携帯端末の通信部21経由で新規携帯端末の制御装置22へ送信する(ステップS88)。そして、新規携帯端末は、保持している認証鍵を読み出して取得し(ステップS89)、取得した認証鍵を認証鍵応答として通信部21,通信部15を経由して認証部11に送信する(ステップS90)。認証部11は、ステップS90で送信された認証鍵の認証を行う(ステップS91)。認証が完了すると、認証部11は認証完了を通信部15,新規携帯端末の通信部21経由で新規携帯端末の制御装置22に送信する(ステップS92)。新規携帯端末の制御装置22は認証完了をユーザに通知する(ステップS93)。ユーザへの通知方法は、たとえば、新規携帯端末の表示部に表示する、または、音声により通知するなどの方法がある。

【0050】

また、認証部11は、ステップS91の後に、記憶部12に格納されている携帯端末2に対応する認証情報(MACアドレス,PINコード,固有名称,認証鍵)のMACアドレスをステップS83で受け取ったMACアドレスに更新する(ステップS94)。

【0051】

なお、本実施例ではMACアドレスが変更された場合について説明したが、PINコードまたは固有名称が変更された場合には、上記の処理の後に、新規携帯端末はサーバにアクセスして、サーバに格納されている認証情報を変更された内容に更新するよう要求し、サーバはこの要求に基づいて認証情報を更新する。

【0052】

また、以上の説明では認証装置1が車両ドア装置3に組み込まれた例について説明したが、ナビ装置4,車載装置5−1,5−2に認証装置1が組み込まれた場合も、同様の処理手順で認証処理、登録処理,再登録処理を行えばよい。

【0053】

つづいて、図3で示した認証処理と図5で示した再登録処理を含む本実施例の認証装置1の動作について説明する。図6は、本実施例の認証装置1の認証処理および再登録処理の処理手順の一例を示すフローチャートである。図6に示すように、まず、通信部15はBluetooth(登録商標)機能を起動する(ステップS101)。つぎに、通信部15は、携帯端末が圏入したか否かを判断する(ステップS102)。携帯端末が圏入したと判断した場合(ステップS102 Yes)には、圏入端末の認証を開始する(ステップS103)。携帯端末が圏入していないと判断した場合(ステップS102 No)には、ステップS102の判断を再度行う。

【0054】

ステップS103の後に、通信部15は、認証情報のうちMACアドレス,PINコード,固定名称を圏入した携帯端末から取得し(ステップS104)、認証部11の照合部13は、通信部15が取得した認証情報(MACアドレス,PINコード,固定名称)についてそれぞれ認証を行う(ステップS105)。なお、図6のフローチャートではステップS104とステップS105としてまとめて記載しているが、実際の手順としては、図3または図5で示したように、認証情報(MACアドレス,PINコード,固定名称)の項目ごとに、それぞれ取得と認証を行う。

【0055】

つぎに、認証部11の照合部13は、MACアドレス,PINコード,固定名称の全ての認証が成功したか否かを判断し(ステップS106)、全ての認証が成功した場合(ステップS106 Yes)は、認証部11の情報部14が、通信部15に圏入した携帯端末とのペアリングを指示し、通信部15はペアリングによりBluetooth(登録商標)接続を確立する(ステップS107)。そして、認証部11の情報部14は携帯端末から認証鍵を取得し(ステップS108)、認証部11の照合部13が、認証鍵の認証を行う(ステップS109)。

【0056】

そして、認証部11の照合部13は、ステップS109の認証が成功したか否かを判断し(ステップS110)、認証に成功したと判断した場合(ステップS110 Yes)には、圏入した端末が登録端末であると確認し(ステップS111)、認証処理を完了する(ステップS112)。そして、認証処理の完了後に、認証部11は、認証装置1が組み込まれている車載装置の制御処理を可能にして、車載装置は認証された携帯端末に対応する制御を開始し(ステップS113)、ステップS102に戻る。たとえば、車両ドア装置3に認証装置1が組み込まれている場合には、車載装置の制御装置31を稼動させて、制御装置31は車両ドアの開閉を行う制御処理を実施する。携帯端末に対応する制御としては、たとえば、ナビ装置4の場合には、ユーザごと(携帯端末ごと)の設定情報を保持しておき、認証された携帯端末に対応する設定情報に基づいて処理を行う。

【0057】

また、ステップS106で、MACアドレス,PINコード,固定名称のいずれか1つ以上の認証が成功していない(照合失敗)と判断した場合(ステップS106 No)は、認証部11の照合部13は、さらに、照合に失敗した項目が1つであるか否かを判断する(ステップS114)。照合に失敗した項目が1つであると判断した場合(ステップS114 Yes)は、認証部11は、登録端末確認モードへ移行する(ステップS115)。そして、認証部11の情報部14は、圏入した携帯端末とのペアリングを通信部15へ指示し、通信部15はペアリングによりBluetooth(登録商標)接続を確立する(ステップS116)。そして、認証部11の情報部14は、携帯端末から認証鍵を取得し(ステップS117)、認証部11の照合部13は認証鍵の認証を行う(ステップS118)。

【0058】

つぎに、認証部11の照合部13は、ステップS118の認証が成功したか否かを判断する(ステップS119)。認証に成功したと判断した場合(ステップS119 Yes)には、認証部11の照合部13は、圏入した端末が登録端末であると確認し(ステップS120)、情報部14が、記憶部12に格納されているその圏入した端末に対応する認証情報のうち照合に失敗した項目をステップS104で取得した情報に更新し(ステップS121)、ステップS112に進む。

【0059】

また、ステップS110で認証に失敗したと判断した場合(ステップS110 No)には、認証部11の照合部13は、圏入した端末が登録端末でないと判断し(ステップS122)、ステップS102に戻る。また、ステップS119で認証に失敗したと判断した場合(ステップS119 No)には、認証部11の照合部13は、圏入した端末が登録端末でないと判断し(ステップS122)、ステップS102に戻る。

【0060】

つづいて、接続していた携帯端末が認証装置1の通信圏内から離れる場合の動作について説明する。図7は、接続していた携帯端末2が通信圏内から離れる場合の処理手順の一例を示すフローチャートである。図6のステップS112で説明した認証処理完了の後、通信部15は、認証された携帯端末(認証端末)とBluetooth(登録商標)接続が切断したか否かを判断する(ステップS131)。切断したと判断した場合(ステップS131 Yes)は、認証装置1は切断時の処理を実行する(ステップS132)。切断していないと判断した場合(ステップS131 No)は、ステップS131の判断を継続する。ここで、切断時の処理とは、認証装置1の組み込まれる装置に応じて適切に決定すればよいが、セキュリティの確保のため、たとえば、認証が完了している状態を認証前の状態に戻すなど、車載装置の使用が不可となるような処理を行う。なお、切断時の処理の内容は、あらかじめ設定しておくこととするが、ユーザからの変更要求を受け付けて変更可能としてもよい。

【0061】

つづいて、携帯端末の認証情報を登録する登録処理の認証装置1の動作について説明する。図8−1,8−2は、認証装置1の登録処理の詳細処理手順の一例を示すフローチャートである。図8−1,8−2に示すように、ユーザが入力部16を操作することにより新規登録を指示した場合に、登録処理が開始する(ステップS141)。そして、通信部15は、圏内の携帯端末(圏内端末)を検索し(ステップS142)、圏内端末があるか否かを判断する(ステップS143)。圏内端末があると判断した場合(ステップS143 Yes)は、通信部15は、圏内端末の固有名称を取得し、認証部11に出力する(ステップS144)。一方、ステップS143で圏内端末がないと判断した場合(ステップS143 No)には、認証部11の情報部14は、表示部17に圏内端末が無いことを表示することによりユーザに通知し(ステップS148)、処理を終了する。

【0062】

ステップS144の後、認証部11の情報部14は出力された固有名称を表示部17に表示し、ユーザに固有名称の選択を促す(ステップS145)。ユーザが入力部16の操作により登録する端末の固有名称を選択(指示)すると、認証部11の情報部14はその選択結果を入力部16から受け取る(ステップS146)。つぎに認証部11の情報部14は、選択結果に対応する携帯端末(選択端末)からMACアドレスを取得する(ステップS147)。

【0063】

つぎに、認証部11の情報部14は、選択端末からMACアドレスが取得できたか否かを判断し(ステップS149)、取得できた場合(ステップS149 Yes)は、固有名称とMACアドレスを対応づけて記憶部12に格納する(ステップS150)。つぎに、認証部11の情報部14は、PINコードをランダムに生成して決定し(ステップS151)、決定したPINコードを固有名称およびMACアドレスと対応付けて記憶部12に格納する(ステップS152)。また、認証部11の情報部14は、決定したPINコードを表示部17に表示させる(ステップS153)。

【0064】

つぎに、認証部11の情報部14は、通信部15経由で選択した携帯端末にPINコード要求(PINコードの入力の要求)を送信する(ステップS154)。そして、認証部11の情報部14は、ステップS154でPINコード要求を送信してから一定の時間内に選択端末からPINコードを取得できたか否かを判断する(ステップS155)。一定の時間内に選択端末からPINコードを取得できた場合(ステップS155 Yes)は、認証部11の照合部13は、そのPINコードが正しいか(ステップS152で記憶部12に格納したPINコードと一致するか)否かを判断する(ステップS156)。PINコードが正しいと判断した場合(ステップS156 Yes)は、認証部11の情報部14は通信部15に選択端末とのBluetooth(登録商標)接続の確立を指示し、通信部15は指示に基づいて接続を確立する(ステップS157)。

【0065】

そして、認証部11の情報部14は、選択端末に対応する認証鍵を生成し(ステップS158)、認証鍵を通信部15経由で選択端末に送信する(ステップS159)。また、認証部11の情報部14は、ステップS158で生成した認証鍵を他の認証情報(MACアドレス,PINコード,固有名称)と対応付けて記憶部12に格納し(ステップS160)、登録処理を完了させ(ステップS161)、処理を終了する。

【0066】

一方、ステップS149で、MACアドレスが取得できなかったと判断した場合(ステップS149 No)は、認証部11の情報部14は表示部17にエラーを示す表示をさせることによりエラーをユーザに通知する(ステップS162)。そして、認証部11の情報部14は、ステップS150とステップS152で格納した認証情報(MACアドレスとPINコード)を記憶部12から削除し(ステップS163)、処理を終了する。また、ステップS155で、PINコードを一定時間に取得できなかったと判断した場合(ステップS155 No)は、ステップS162に進む。

【0067】

また、ステップS156でPINコードが正しくないと判断した場合(ステップS156 No)は、情報部14は、選択した携帯端末に再度PINコード要求を送信し(ステップS164)、その後ステップS155以降の処理を繰り返す。

【0068】

なお、登録処理による通信の確立中に選択端末が通信圏内から離れた場合には、認証処理の場合と同様に、接続していた携帯端末が認証装置1の通信圏内から離れる場合の動作を行う。

【0069】

なお、以上の説明では、認証部11の照合部13の動作と、認証部11の情報部14の動作に分けて説明したが、照合部13の動作と情報部14の動作の切り分けは一例であり、これに限らず、両方の動作を認証部11内で行うようにすればどのような切り分けで行ってもよい。

【0070】

このように、本実施例では、携帯端末2のハードウェア情報(MACアドレスなど)とソフトウェア的な情報(認証鍵など)の両方を用いて認証を行うことにより、セキュリティの確保を実現するが、携帯端末2には全ての認証のための情報が格納されている。たとえば、携帯端末2に特定内容のメールを送信すると携帯端末2が認証鍵などの認証情報を削除するようにしておき、携帯端末2を紛失した(盗難を含む)場合に、その特定内容のメールを送信すると、より高いセキィリティを実現することができる。

【0071】

なお、本実施例では、認証鍵による認証以外に、3つの認証情報(MACアドレス,PINコード,固定名称)を用いて認証を行うようにしたが、3つ全てを用いずに、MACアドレス,PINコード,固定名称のうちいずれか1つ以上を用いるようにしてもよい。MACアドレス,PINコード,固定名称のうちいずれか1つのみを用いる場合、または、MACアドレス,PINコード,固定名称のうちいずれか2つを用いる場合には、再登録処理を行う照合失敗の数の判断(ステップS114の判断)を行わずに照合失敗した場合にはステップS122にすすむようにしてもよい。

【0072】

また、本実施例では、それぞれの車載装置が車載装置を備えることとしたが、複数の車載装置で一台の認証装置1を共有するようにしてもよい。この場合、認証装置1は、正しく認証された場合に、複数の車載装置のそれぞれの制御装置に有線または無線によりその旨を通知し、それぞれの制御装置は正しく認証された場合に対応する車載装置の制御を行うようにすればよい。

【0073】

以上のように、本実施例では、認証装置1の通信可能圏内に携帯端末2が入った場合に、自動的に携帯端末2の認証処理を開始し、携帯端末2のハードウェア情報(MACアドレスなど)と認証鍵などのソフトウェア的な情報の両方を用いて認証を行うようにした。このため、ユーザが煩雑な操作を行うことなく、高いセキュリティを確保したユーザ認証を行うことができる。

【0074】

また、本実施例では、携帯端末2が認証装置1から直接認証鍵を受け取るようにしているため、認証鍵が第3者に渡る可能性を低下させることができる。さらに、認証鍵を含む認証情報を携帯端末間で移動させず、携帯端末の変更などの場合には、サーバを経由して認証情報を新規携帯端末に移動させるようにしたので、安全性をより高めることができる。

【0075】

さらに、MACアドレス,PINコード,固定名称のうちいずれか1つのみの照合が失敗した場合には、登録端末確認モードに移行して、照合に失敗した項目の内容が更新されたと判断して登録内容を変更するようにしたので、携帯端末の変更の際にも容易に再登録を行うことができる。たとえば、車両鍵に認証装置を用いた場合、携帯端末を変更すると、従来は、新規携帯端末を再登録するまで、車両に入れず、再登録するためにオリジナル鍵などで一度車両にはいり、再登録処理を行う必要があったが、本実施例では、ユーザが車両外にいても自動的に再登録処理を行うことができる。

【産業上の利用可能性】

【0076】

以上のように、本発明にかかる認証装置、車載装置および認証システムは、携帯端末を用いてユーザ認証を行うシステムに有用であり、特に、車両に搭載されるシステムに適している。

【図面の簡単な説明】

【0077】

【図1】本発明にかかる認証装置を含む認証システムの実施例の機能構成例を示す図である。

【図2】本発明にかかる認証装置を車載機器に組み込んだ場合の車載機器認証システムの構成例を示す図である。

【図3】本実施例の認証処理手順の一例を示すチャート図である。

【図4】本実施例の登録処理手順の一例を示すチャート図である。

【図5】新規携帯端末に対する再登録処理の手順の一例を示すチャート図である。

【図6】認証装置の認証処理および再登録処理の処理手順の一例を示すフローチャートである。

【図7】接続していた携帯端末が通信圏内から離れる場合の処理手順の一例を示すフローチャートである。

【図8−1】認証装置の登録処理の詳細処理手順の一例を示すフローチャートである。

【図8−2】認証装置の登録処理の詳細処理手順の一例を示すフローチャートである。

【符号の説明】

【0078】

1 認証装置

2 携帯端末

3 車両ドア装置

4 ナビ装置

5−1,5−2 車載装置

11 認証部

12,23 記憶部

13 照合部

14 情報部

15,21 通信部

16 入力部

17 表示部

22,31,41 制御装置

32 ドアロック

42 ナビ電源制御装置

【特許請求の範囲】

【請求項1】

携帯端末から受信した情報に基づいてユーザ認証を行う認証装置であって、

前記携帯端末との間の通信接続を確立する通信部と、

ユーザ認証に用いる登録情報を携帯端末ごとに格納するための記憶部と、

携帯端末ごとに生成された固有情報である第1の認証情報と、携帯端末ごとに生成した第2の認証情報とを含む前記登録情報を前記記憶部に格納する登録処理を行い、また、前記記憶部に格納された前記登録情報と前記携帯端末から受信した情報とを比較する認証部と、

を備え、

前記通信部は、前記第1の認証情報に基づく認証が成功した場合に、認証が成功した携帯端末との通信接続を許可し、

前記認証部は、通信接続の許可後に、前記第2の認証情報に基づく認証を行うことを特徴とする認証装置。

【請求項2】

前記第1の認証情報を複数の項目とし、

前記複数の項目のうち、前記比較結果が一致しなかった項目が1つである場合には、前記携帯端末に対応する登録情報のうちの前記比較結果が一致しなかった項目の値を、前記携帯端末から受信した情報に含まれるその項目の値に更新することを特徴とする請求項1に記載の認証装置。

【請求項3】

前記通信部は、通信可能圏内に入った携帯端末を検出し、

前記認証部は、前記通信部が通信可能圏内に入った携帯端末を検出した場合に、前記認証処理を自動で開始することを特徴とする請求項1または2に記載の認証装置。

【請求項4】

前記第1の認証情報に携帯端末の固有名称を含み、

前記認証部は、前記登録処理が起動された後に、前記通信部が通信可能圏内に入った携帯端末を複数検出した場合、検出された携帯端末の固有名称を表示部に表示するための制御を行い、ユーザからの固有名称の選択を受付け、選択された固有名称に対応する携帯端末の登録処理を行うことを特徴とする請求項3に記載の認証装置。

【請求項5】

請求項1〜4のいずれか1つの認証装置と、

前記認証装置の認証結果に基づいて自装置の操作を制限する制御部と、

を備えることを特徴とする車載装置。

【請求項6】

前記制御部は、

前記携帯端末ごとの設定情報を保持し、

前記認証装置により認証された携帯端末に対応する設定情報に基づいて自装置の制御を行うことを特徴とする請求項5に記載の車載装置。

【請求項7】

認証が成功した携帯端末との通信が切断された場合に、前記制御部が所定の操作制限処理を行うことを特徴とする請求項6に記載の車載装置。

【請求項8】

請求項1〜4のいずれか1つの認証装置と、

前記認証装置にユーザ認証のための情報を送信する携帯端末と、

携帯端末ごとにユーザ認証に用いる登録情報を管理するサーバと、

を備え、

前記携帯端末は、前記サーバへ前記携帯端末を識別するための識別情報を用いてアクセスし、アクセス後に自端末に対応する前記登録情報を送信し、また、前記認証装置以外のアプリケーションからの前記登録情報の読み出しを不可とし、

前記サーバは、送信された登録情報を前記識別情報に対応付けて格納することを特徴とすることを特徴とする認証システム。

【請求項9】

前記サーバは、前記登録情報を送信した携帯端末と異なる他の携帯端末から、格納されている前記識別情報と一致する識別情報を用いたアクセスがあり、かつ、前記他の携帯端末から登録情報の送信要求があった場合に、その識別情報に対応する登録情報を前記他の携帯端末に送信することを特徴とする請求項8に記載の認証システム。

【請求項1】

携帯端末から受信した情報に基づいてユーザ認証を行う認証装置であって、

前記携帯端末との間の通信接続を確立する通信部と、

ユーザ認証に用いる登録情報を携帯端末ごとに格納するための記憶部と、

携帯端末ごとに生成された固有情報である第1の認証情報と、携帯端末ごとに生成した第2の認証情報とを含む前記登録情報を前記記憶部に格納する登録処理を行い、また、前記記憶部に格納された前記登録情報と前記携帯端末から受信した情報とを比較する認証部と、

を備え、

前記通信部は、前記第1の認証情報に基づく認証が成功した場合に、認証が成功した携帯端末との通信接続を許可し、

前記認証部は、通信接続の許可後に、前記第2の認証情報に基づく認証を行うことを特徴とする認証装置。

【請求項2】

前記第1の認証情報を複数の項目とし、

前記複数の項目のうち、前記比較結果が一致しなかった項目が1つである場合には、前記携帯端末に対応する登録情報のうちの前記比較結果が一致しなかった項目の値を、前記携帯端末から受信した情報に含まれるその項目の値に更新することを特徴とする請求項1に記載の認証装置。

【請求項3】

前記通信部は、通信可能圏内に入った携帯端末を検出し、

前記認証部は、前記通信部が通信可能圏内に入った携帯端末を検出した場合に、前記認証処理を自動で開始することを特徴とする請求項1または2に記載の認証装置。

【請求項4】

前記第1の認証情報に携帯端末の固有名称を含み、

前記認証部は、前記登録処理が起動された後に、前記通信部が通信可能圏内に入った携帯端末を複数検出した場合、検出された携帯端末の固有名称を表示部に表示するための制御を行い、ユーザからの固有名称の選択を受付け、選択された固有名称に対応する携帯端末の登録処理を行うことを特徴とする請求項3に記載の認証装置。

【請求項5】

請求項1〜4のいずれか1つの認証装置と、

前記認証装置の認証結果に基づいて自装置の操作を制限する制御部と、

を備えることを特徴とする車載装置。

【請求項6】

前記制御部は、

前記携帯端末ごとの設定情報を保持し、

前記認証装置により認証された携帯端末に対応する設定情報に基づいて自装置の制御を行うことを特徴とする請求項5に記載の車載装置。

【請求項7】

認証が成功した携帯端末との通信が切断された場合に、前記制御部が所定の操作制限処理を行うことを特徴とする請求項6に記載の車載装置。

【請求項8】

請求項1〜4のいずれか1つの認証装置と、

前記認証装置にユーザ認証のための情報を送信する携帯端末と、

携帯端末ごとにユーザ認証に用いる登録情報を管理するサーバと、

を備え、

前記携帯端末は、前記サーバへ前記携帯端末を識別するための識別情報を用いてアクセスし、アクセス後に自端末に対応する前記登録情報を送信し、また、前記認証装置以外のアプリケーションからの前記登録情報の読み出しを不可とし、

前記サーバは、送信された登録情報を前記識別情報に対応付けて格納することを特徴とすることを特徴とする認証システム。

【請求項9】

前記サーバは、前記登録情報を送信した携帯端末と異なる他の携帯端末から、格納されている前記識別情報と一致する識別情報を用いたアクセスがあり、かつ、前記他の携帯端末から登録情報の送信要求があった場合に、その識別情報に対応する登録情報を前記他の携帯端末に送信することを特徴とする請求項8に記載の認証システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8−1】

【図8−2】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8−1】

【図8−2】

【公開番号】特開2009−123059(P2009−123059A)

【公開日】平成21年6月4日(2009.6.4)

【国際特許分類】

【出願番号】特願2007−297750(P2007−297750)

【出願日】平成19年11月16日(2007.11.16)

【出願人】(000237592)富士通テン株式会社 (3,383)

【Fターム(参考)】

【公開日】平成21年6月4日(2009.6.4)

【国際特許分類】

【出願日】平成19年11月16日(2007.11.16)

【出願人】(000237592)富士通テン株式会社 (3,383)

【Fターム(参考)】

[ Back to top ]