車載ネットワークシステム

【課題】各車載制御装置の処理負荷を抑えつつ車載ネットワークのセキュリティを向上させることのできる手法を提供する。

【解決手段】本発明に係る車載ネットワークシステムにおいて、車載制御装置が保持しているデータに対して読取要求または書込要求を発行する通信装置は、あらかじめ認証装置による認証許可を受ける。

【解決手段】本発明に係る車載ネットワークシステムにおいて、車載制御装置が保持しているデータに対して読取要求または書込要求を発行する通信装置は、あらかじめ認証装置による認証許可を受ける。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、車載ネットワークシステムに関する。

【背景技術】

【0002】

近年、乗用車、トラック、バス等には、各機能部の制御を行う車載ECU(Electronic Control Unit)が搭載されている。各ECUは車載ネットワークを介して相互接続し、協調動作する。

【0003】

各ECUは、その開発フェーズにおいて、キャリブレーション、適合、またはマッチングと称する工程を実施する。同工程では、制御用パラメータをECUの外部からモニタしつつ、内部プログラムが参照する制御定数を変更し、各ECUに書き戻し設定する。

【0004】

また、開発フェーズに限らず、車両が市場に出てからも、リコールもしくはサービスキャンペーンなどの機会において、ソフトウェアを書き換える場合がある。これは、制御プログラムの不具合が製品の市場投入後に発覚した場合、ディーラーが車両を回収した後、該当車載ECUのプログラムを書き換えることを指す。

【0005】

車載ECU外部からの制御パラメータ調整もしくはプログラム本体の書き換えは、CAN(Controller Area Network)、FlexRay等の車載ネットワークを通じて行われる。このとき、専用の書き換え端末を車載ネットワークに接続するか、またはインターネット等の車外通信網と車載ネットワークを電気的に接続して書き換え作業を実施する。このとき、不正な書き換えを排除するため上記書き換え端末や、車載ネットワークに接続して書き換え指令を発行する装置が正規のものであるか否かを認証することが必要となる。

【0006】

通常、車載ECUの制御プログラムは、内蔵されているマイクロコンピュータのフラッシュROM(Read Onle Memory)などの記憶装置に格納されている。これを書き換えるためには、旧プログラムを含む該当領域の全記憶データを一旦物理的に消去し、その後の初期化済み領域に新たにプログラムを書き込む必要がある。

【0007】

上記書き換え端末等が悪意あるものである場合、該当ECUの旧プログラムを消去し、新たなプログラムを転送しないことにより、容易に該当ECUを機能停止させることができる。また、機能停止させるだけでなく、新たに悪意を持ったプログラムに書き換えることもできる。これにより、制御的に不安全な挙動を故意に引き起こすプログラムが仕組まれる可能性がある。さらには、書き換え対象のECU以外にも問題を引き起こす可能性がある。例えば、故意に車載ネットワークの通信トラフィックを飽和させるプログラムが仕組まれる可能性がある。その他、特定ECUが故障した旨の情報を車載ネットワークに流すことによって、他の正常なECUにフェールセーフ動作を故意に実施させるような妨害行為も考えられる。

【0008】

上記ではプログラムの書き換えについて述べたが、その他にも、開発フェーズにおいてECU内部の変数を確認するために設けた機能を悪用し、ECU内部のデータを不正に取得される可能性もある。例えば、車載ネットワークを介して特定ECUの制御パラメータの動きを不正にモニタする、その結果を元にリバースエンジニアリングを実施して当該ECUの技術情報を収集する、カーナビゲーション・ETC(Electronic Toll Collection)・携帯電話等の情報系ECUより個人情報を入手する、などの手口が考えられる。

【0009】

下記特許文献1には、上記のような悪意ある端末から、車載ネットワーク、およびそれを構成するECUを防衛する技術として、外部端末と通信するECUが相手方端末を個別に認証し、車載ネットワークを介した不正侵入を排除する手法が開示されている。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2010−23556号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

車載ネットワークのトラフィック飽和攻撃などの事例では、車載ネットワーク全体のセキュリティは、最もセキュリティの脆弱なECUによって決まる。そのため、個別ECUがセキュリティを向上させても、他の脆弱なECUによって車載ネットワーク全体のセキュリティが向上しない可能性がある。

【0012】

しかし車載ECUは、搭載されるマイクロコンピュータの計算能力やROM/RAM(Random Access Memory)などのリソースが比較的低機能であるため、高度な認証アルゴリズムを採用することは難しい。

【0013】

本発明は、上記のような課題を解決するためになされたものであり、各車載制御装置の処理負荷を抑えつつ車載ネットワークのセキュリティを向上させることのできる手法を提供することを目的とする。

【課題を解決するための手段】

【0014】

本発明に係る車載ネットワークシステムにおいて、車載制御装置が保持しているデータに対して読取要求または書込要求を発行する通信装置は、あらかじめ認証装置による認証許可を受ける。

【発明の効果】

【0015】

本発明に係る車載ネットワークシステムによれば、認証装置が一括して認証処理を実施するので、各車載制御装置の処理負荷を上げることなく、高度な認証手法を実装することができる。これにより、各車載制御装置の処理負荷を抑えつつ車載ネットワークのセキュリティを向上させることができる。

【図面の簡単な説明】

【0016】

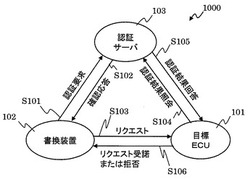

【図1】実施形態1に係る車載ネットワークシステム1000の構成図である。

【図2】実施形態2に係る車載ネットワークシステム1000の構成例を示す図である。

【図3】車載ネットワークシステム1000の別構成例を示す図である。

【図4】目標ECU101、書換装置102、認証サーバ103の間の通信手順を示すシーケンス図である。

【図5】目標ECU101、書換装置102、認証サーバ103の間の別の通信手順を示すシーケンス図である。

【図6】認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する処理シーケンスを示す図である。

【図7】認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する別の処理シーケンスを示す図である。

【図8】認証サーバ103が車載ネットワーク上で認証サーバ103に成り済ました動作を実施している機器を検出した場合の動作を説明する図である。

【図9】実施形態1〜4において目標ECU101が書換装置102からセッション開始要求を受け取ったときに実施する処理フローの1例を示す図である。

【図10】近年の代表的な高機能車両が備えている車載ネットワークのネットワークトポロジー例を示す図である。

【発明を実施するための形態】

【0017】

<実施の形態1>

図1は、本発明の実施形態1に係る車載ネットワークシステム1000の構成図である。車載ネットワークシステム1000は、車両の動作を制御するECUを接続する車内ネットワークである。ここでは、制御プログラムを書き換える対象である目標ECU101のみを例示したが、車載ネットワークシステム1000に接続するECUの数はこれに限られるものではない。

【0018】

車載ネットワークシステム1000には、目標ECU101と認証サーバ103が通信ネットワークを介して接続されている。また、目標ECU101がフラッシュROM等のメモリ上に格納している制御プログラムを書き換えるため、または目標ECU101の内部データを取得するため、必要に応じて書換装置102が車載ネットワークシステム1000に接続される。

【0019】

認証サーバ103は、車載ネットワークを介して目標ECU101および書換装置102と通信することのできる装置である。認証サーバ103は、ECUの1種として構成してもよいし、その他任意の通信装置として構成してもよい。

【0020】

書換装置102が目標ECU101に対して上記処理を実施するためには、あらかじめ認証サーバ103による認証を受ける必要がある。ここでいう認証とは、書換装置102が目標ECU101に対して上記処理を実施する権限を有するか否かを検証する処理である。以下図1にしたがって、書換装置102が目標ECU101に対して上記処理を実施するまでの手順を説明する。

【0021】

(図1:ステップS101:認証要求)

書換装置102は、目標ECU101に対してプログラム書換要求またはデータ取得要求を発行する前に、認証サーバ103に対し、自己を認証するように車載ネットワークを介して要求する。このとき書換装置102の識別子などの書換装置102に固有の情報を併せて送信する。

【0022】

(図1:ステップS102:確認応答)

認証サーバ103は、書換装置102から認証要求を受け取ると、所定の認証アルゴリズムを用いて書換装置102を認証する。認証サーバ103は、書換装置102の識別子と認証結果を対応付けて、メモリなどの記憶装置上に保持しておく。認証サーバ103は、認証処理が完了すると、その旨の確認応答を書換装置102へ送信する。

【0023】

(図1:ステップS102:確認応答:補足)

認証サーバ103は、本ステップにおいて書換装置102に確認応答を送信する際に、認証許可するか否かを示す情報を確認応答内に含めずに確認応答を送信する。これは、書換装置102が認証を多数回数試行して認証処理を突破する手法から、認証アルゴリズムを防衛するためである。

【0024】

(図1:ステップS103:リクエスト)

書換装置102は、目標ECU101に対して、目標ECU101のメモリ上に格納している制御プログラムを書き換える要求、または目標ECU101の内部データを取得する要求を送信する。

【0025】

(図1:ステップS104:認証結果照会)

目標ECU101は、ステップS103の要求送信元が正規端末であるか否かを、認証サーバ103に問い合わせる。

【0026】

(図1:ステップS105:認証結果回答)

認証サーバ103は、ステップS102で保持しておいた書換装置102の認証結果を検索し、その結果を目標ECU101に送信する。

【0027】

(図1:ステップS106:リクエスト受諾または拒否)

目標ECU101は、ステップS105で認証サーバ103より認証許可した旨の回答を得た場合は、ステップS103で書換装置102から受け取った要求を受け入れる。認証許可しなかった旨の回答を得た場合は、書換装置102から受け取った要求を拒否する。目標ECU101は、要求を受け入れるか否かの回答を、書換装置102に回答する。

【0028】

<実施の形態1:まとめ>

以上のように、本実施形態1に係る車載ネットワークシステム1000において、認証サーバ103は、ECU101内部のデータに対して読取要求または書込要求を発行する書換装置102の認証を一括して行う。これにより、各ECU101は認証処理を実行する必要がなくなり、認証結果を認証サーバ103に問い合わせるのみで済むので、各ECU101の処理負荷を増加させずに認証処理を実施することができる。

【0029】

また、本実施形態1に係る車載ネットワークシステム1000によれば、認証処理を認証サーバ103に集約することができるので、認証サーバ103において、例えば公開鍵暗号などの高度な認証技術を採用することができる。これにより、各ECU101のリソースなどの制約を受けることなく、車載ネットワークシステム1000のセキュリティを向上させることができる。また、従来のようにセキュリティを向上させるため各ECU101のハードウェア性能を向上させる必要がなくなり、セキュリティ向上のためのコストアップを抑制することができる。

【0030】

また、本実施形態1に係る車載ネットワークシステム1000では、認証処理を実施するのは認証サーバ103のみであるため、認証処理に係る技術情報を外部メーカなどに公開する必要がなくなり、技術情報の拡散によるセキュリティ上の情報漏洩を未然に防ぐことができる。すなわち、通常の車載ECUは、同一仕様のものであっても、部品調達リスクを分散させる観点、または車両トータルコストを最適化する観点から、車種や仕向け地の違いによって複数のECUメーカに並列的に発注する場合がある。この分業形態をとった場合、従来のように各ECU101が書換装置102を認証する方式では、認証処理に係る技術情報を外部の複数のECUメーカに公開する必要がある。本発明ではかかる必要がなくなる点で有利である。

【0031】

また、本実施形態1に係る車載ネットワークシステム1000によれば、車載ネットワーク全体のセキュリティレベルが認証サーバ103のセキュリティ強度によって定まるため、従来のように各ECU101が認証処理を実施する場合と比較して、脆弱なECUが車載ネットワーク全体のセキュリティレベルを低下させるおそれがなくなる。

【0032】

また、本実施形態1に係る車載ネットワークシステム1000によれば、新たな脆弱性が発見された場合などにおいて認証機能を更新する際に、認証サーバ103の認証アルゴリズムを書き換えるのみで済む。この点、従来のように各ECU101が認証処理を実施する場合には、各ECU101の認証アルゴリズムを書き換える必要があるので、その間の車両動作を停止せざるを得ず、ユーザにとって不便である。本発明によれば、認証サーバ103の動作自体は通常の車両制御とは無関係であるため、車両動作を停止させずに認証アルゴリズムを更新することができる。例えば、当該車両が走行中状態であっても、電話網・インターネット配信等を通じてセキュリティパッチを配布し、認証アルゴリズムを書き換えることができる。これにより、認証アルゴリズムを更新するために車両を回収する手続きが必要なくなるので、例えばリコールやサービスキャンペーンなどの名目で車両を回収する必要がなくなり、更新コストを安価に押さえて迅速に更新作業を行うことができる。

【0033】

<実施の形態2>

本発明の実施形態2では、実施形態1で説明した車載ネットワークシステム1000の具体的な構成例について説明する。

【0034】

図2は、本実施形態2に係る車載ネットワークシステム1000の構成例を示す図である。図2において、目標ECU101と認証サーバ103は、CAN等の車載ネットワーク105に接続され、車両内部に搭載されている。

【0035】

書換装置102は、車両の外面に設けられた接続用車両コネクタ104を介して車載ネットワーク105に接続する。これにより、目標ECU101を車外に取り出すことなく目標ECU101に接続し、目標ECU101が保持しているプログラムの書き換え、内部データの取得などの処理を実行する。

【0036】

図3は、車載ネットワークシステム1000の別構成例を示す図である。図3に示す構成では、車載ネットワーク105に加えて新たに車載ネットワーク202が設けられており、車載ネットワーク105と車載ネットワーク202の間は通信ゲートウェイ201によって接続されている。

【0037】

目標ECU101は通信ネットワーク105の配下、書換装置102と認証サーバ103は、車載ネットワーク202の配下にそれぞれ配置されており、各々別ネットワークに属する。車載ネットワーク105と車載ネットワーク202は、通信ゲートウェイ201により電気的に接続されているので、各機器は相互に通信することができる。

【0038】

図4は、目標ECU101、書換装置102、認証サーバ103の間の通信手順を示すシーケンス図である。ここでは、プログラムの不具合によるリコールの対応などで、書換装置102が目標ECU101のフラッシュROMに格納されているプログラムを書き換える作業を想定している。以下、図4の各ステップについて説明する。

【0039】

(図4:ステップS410)

書換装置102と認証サーバ103は、以下に説明するステップS411〜S415からなる認証シーケンスS410を実行する。認証シーケンスS410は、図1のステップS101〜S102に相当するものである。ここでは、公開鍵暗号方式に基づくデジタル署名を用いて書換装置102を認証する手法を例示するが、別の認証方式を用いることもできる。なお、あらかじめ書換装置102の公開鍵と秘密鍵のペアを生成し、公開鍵を認証装置103に配信しておくものとする。

【0040】

(図4:ステップS411)

書換装置102は、例えば車載ネットワークに最初に接続した時点など、目標ECU101に対して読取要求または書込要求を発行する前の段階で、認証サーバ103に対し自己が正規端末であることを認証するように要求する。このとき、書換装置102の識別コード(またはそれに類する情報、以下同様)を併せて送信し、自身を固有に識別する情報を認証サーバ103に対して明らかにする。

【0041】

(図4:ステップS411:補足)

ここでいう正規端末とは、書換装置102が当該車両のメーカによって認定された正規のものであること、改竄されたものでないこと、別の装置が正規の書換端末102になりすましたものでないこと、などを保証された端末のことである。

【0042】

(図4:ステップS412)

認証サーバ103は、認証開始処理を実行する。具体的には、疑似乱数を用いて種コードを生成し、書換装置102に返送する。また、ステップS411で書換装置102から受け取った識別コードを用いて、書換装置102に対応する公開鍵を特定しておく。

【0043】

(図4:ステップS413)

書換装置102は、ステップS412で認証サーバから受け取った種コードを自身の秘密鍵で署名し、署名済みコードとして認証サーバ103に返送する。

【0044】

(図4:ステップS414)

認証サーバ103は、ステップS411で特定しておいた公開鍵を読み出し、これを用いてステップS413で書換装置102から受け取った署名済みコードを復号する。認証サーバ103は、その復号結果とステップS412で書換装置102に送信した種コードを比較し、両者が一致すれば書換装置102が正規端末であると判断する。認証サーバ103は、書換装置102を認証許可した旨の情報を、内部の認証済み機器リストに格納する。両者が一致しなければ、書換装置102は認証許可されなかったことになる。

【0045】

(図4:ステップS415)

認証サーバ103は、認証シーケンスS410が終了した旨を、確認応答として書換装置102に対して送信する。このとき、書換装置102を認証許可したか否かについての情報を確認応答のなかに含めないこととする。理由は実施形態1のステップS102で述べた通りである。

【0046】

(図4:ステップS420)

書換装置102は、目標ECU101に対してセッション開始要求を送信する。本ステップは、図1のステップS103に相当する。セッション開始要求には、書換装置102の識別コードが含まれているものとする。

【0047】

(図4:ステップS430)

書換装置102と目標ECU101は、以下に説明するステップS431〜S432からなる認証照会シーケンスS430を実行する。認証照会シーケンスS430は、図1のステップS104〜S105に相当するものである。

【0048】

(図4:ステップS431)

目標EUC101は、書換装置102からセッション開始要求を受け取ると、書換装置102の認証結果を確認する処理を開始する。目標EUC101は、ステップS420で受け取った書換装置102の識別コードを用いて、認証サーバ103に対し、書換装置102が認証済みであるか否かを照会する。

【0049】

(図4:ステップS432)

認証サーバ103では、ステップS431で受け取った書換装置102の識別コードが認証済み機器リストに登録されているか否かを照合する。該当する識別コードが見つかれば、書換装置102は認証済みである旨の回答を目標ECU101に送信し、見つからなければ書換装置102は認証許可されなかった旨の回答を目標ECU101に送信する。

【0050】

(図4:ステップS440)

目標ECU101は、書換装置102との間の正規セッションを開始する。目標ECU101は、ステップS432において書換装置102が認証許可されている旨の応答を受け取った場合は、書換装置102からのセッション開始要求を受け入れ、セッション受諾通知を書換装置102に対して発行する。ステップS432において書換装置102が認証許可されていない旨の応答を受け取った場合は、書換装置102からのセッション開始要求を拒否する。例えば、セッション開始要求を無視して書換装置102に対して何も応答しないなどの対応を取る。

【0051】

(図4:ステップS450)

ステップS440の結果、書換装置102と目標ECU101の間のセッションが確立する。書換装置102は、目標ECU101が保持しているプログラムの書き換え、内部データの取得、などの処理を実行する。

【0052】

(図4:ステップS460)

認証サーバ103は、認証シーケンスS410を正常完了し認証済み機器リストに書換装置102を登録した後、目標ECU101から照会を受けたときに備えて、認証済み機器リストの内容をそのまま保持する。認証サーバ103は、例えば1回のドライビングサイクルの間のみ認証済み機器リストを保持する、もしくは所定時間が経過するまでの間のみ認証済み機器リストを保持する、もしくは車両のイグニッション・キーがOFFされるまでの間のみ認証済み機器リストを保持する、などの基準に基づき、古くなった認証済み機器リストを破棄する。

【0053】

(図4:ステップS460:補足)

ドライビングサイクルは、OBD II(On−Board Diagnostics,II generation,ISO−9141−2)などの車両の自己診断技術において提示された概念である。同技術において、ドライビングサイクルとは、エンジン始動(アイドリングストップ対応自動車等におけるエンジン自動停止に続く始動を除く)、運行状態およびエンジン停止状態(アイドリングストップ対応自動車等におけるエンジン自動停止を除く)を各1回含む期間のことを指す。

【0054】

図5は、目標ECU101、書換装置102、認証サーバ103の間の別の通信手順を示すシーケンス図である。ここでは図4とは異なり、認証シーケンスS410に代えてチャレンジ&レスポンス方式によるワンタイムパスワードを用いた認証シーケンスS510を採用した。以下、図4との違いを中心に図5の各ステップについて説明する。

【0055】

(図5:ステップS510)

書換装置102と認証サーバ103は、以下に説明するステップS511〜S517からなる認証シーケンスS510を実行する。なお、あらかじめ書換装置102と認証装置103の間で、後述するステップS513〜S514で用いる既定関数を共用しておくものとする。

【0056】

(図5:ステップS511)

本ステップは、図4のステップS411と同様である。

【0057】

(図5:ステップS512)

認証サーバ103は、認証開始処理を実行する。具体的には、疑似乱数を用いて種コードを生成し、書換装置102に返送する。また、ステップS511で書換装置102から受け取った識別コードを用いて、書換装置102に対応する既定関数を特定しておく。

【0058】

(図5:ステップS513〜S514)

書換装置102は、ステップS512で受け取った種コードを既定関数に適用して演算結果を算出する(S513)。書換装置102は、算出結果を認証サーバ103に送信する(S514)。

【0059】

(図5:ステップS515)

認証サーバ103は、ステップS512で特定しておいた既定関数を読み出し、ステップS515で書換装置102に対して送信したものと同じコードをこの既定関数に適用して演算結果を算出する。

【0060】

(図5:ステップS516)

認証サーバ103は、ステップS514で書換装置102から受け取った演算結果と、ステップS515で算出した演算結果とを比較する。両者が一致すれば書換装置102が正規端末であると判断する。認証サーバ103は、書換装置102を認証許可した旨の情報を、内部の認証済み機器リストに格納する。両者が一致しなければ、書換装置102は認証許可されなかったことになる。

【0061】

(図5:ステップS517)

認証サーバ103は、認証シーケンスS510が終了した旨を、確認応答として書換装置102に対して送信する。このとき、書換装置102を認証許可したか否かについての情報を確認応答のなかに含めないこととする。理由は実施形態1のステップS102で述べた通りである。

【0062】

(図5:ステップS520〜S560)

これらのステップは、図4のステップS420〜S460と同様である。

【0063】

<実施の形態2:まとめ>

以上のように、本実施形態2に係る車載ネットワークシステム1000において、認証サーバ103は、公開鍵暗号方式に基づくデジタル署名を用いて書換装置102を認証することができる。公開鍵暗号方式では、書換装置102の秘密鍵をネットワークに流さなくて済み、また認証サーバ103にも書換装置102の秘密鍵を開示しなくてよい。これにより、正規の書換装置102の秘密鍵を第3者に対して秘匿することができ、車載ネットワークシステム1000のセキュリティを高めることができる。

【0064】

また、本実施形態2に係る車載ネットワークシステム1000において、認証サーバ103は、チャレンジ&レスポンス方式によるワンタイムパスワードを用いて書換装置102を認証することができる。チャレンジ&レスポンス方式によるワンタイムパスワードでは、認証サーバ103が生成する種コードが毎回変化するので、書換装置102と認証サーバ103の間で共有している既定関数を予測することが難しい。これにより、認証処理の内容を第3者に対して秘匿することができ、車載ネットワークシステム1000のセキュリティを高めることができる。

【0065】

また、本実施形態2に係る車載ネットワークシステム1000において、図3で言及した通信ゲートウェイ201が認証サーバ103としての役割を兼ねることもできる。この構成の下では、図4および図5の各認証シーケンスS410およびS510が失敗したとき、書換装置102からの通信を、目標ECU101が属する車載ネットワーク105から電気的に切り離すことができる。この構成を用いる場合、いわゆるファイヤーウォール(防火壁)機能を通信ゲートウェイ201に付与することになるので、車載ネットワークに対する外部からの侵入リスクを低下させ、セキュリティをさらに向上させることができる。

【0066】

<実施の形態3>

本発明の実施形態3では、認証サーバ103が車載ネットワークシステム1000から切り離されることによって認証処理が妨害されたり、他機器が認証サーバ103に成り済まして不正な認証処理を実施したりすることを防止する構成を説明する。

【0067】

以上説明した実施形態1〜2では、認証処理を認証サーバ103に集約してセキュリティレベルを向上させることを図っている。しかしその反面、認証サーバ103自体のセキュリティ機能が妨害されると、車載ネットワークシステム1000全体をセキュリティの脅威にさらすおそれがある。

【0068】

例えば、目標ECU101と認証サーバ103の間の不可分性が破られ、他機器が認証サーバ103に成り済ました場合を考える。すなわち、認証サーバ103が車載ネットワークから除去されるか、または車載ネットワークに対する接続を妨害され、悪意ある書換装置102と、認証サーバ103に成り済ました第3者機器とによって目標ECU101が騙されてしまうという状況である。

【0069】

上記のような状況を回避するためには、目標ECU101と認証サーバ103との間の接続が遮断されたり、通信が妨害されたりすることを防止しなければならない。この脆弱性に対抗する手段として、以下の3つが考えられる。

【0070】

(対策その1:目標ECU101側の対策)

目標ECU101は、認証サーバ103との間の接続が確保されているか否かを常時監視し、認証サーバ103から切り離されていること検知したときには、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0071】

(対策その2:認証サーバ102側の対策)

認証サーバ103は、目標ECU101との間の接続が確保されているか否かを常時監視し、目標ECU101から切り離されていることを検知したときには、ネットワークの構成が不正に変更された、または認証サーバ103が単体で車載ネットワークから取り出されている、などの状況が生じていると判断する。このとき認証サーバ103は、認証処理を停止し、外部からのいかなる要求に対しても、認証拒否する。

【0072】

(対策その2:認証サーバ102側の対策:補足)

一般に認証サーバ103は、複数のECUに対する接続を監視している立場なので、特定ECUの取り外しだけでなく、ネットワーク全体の構成変化を検出することができる。この機能を利用して、ネットワーク構成の不正な変更を検出した場合、他のECUに対してその旨を通知したり、不正な変更によって引き起こされている機能不全状況を通知したりしてもよい。

【0073】

(対策その3:警告を発信する)

認証サーバ103が、車載ネットワーク上に認証サーバ103に成り済ましている機器を検出した場合には、不正アクセスされようとしている目標ECUを防衛するため、目標ECUに対して積極的に強制中断通知などの警告メッセージを発信する。

【0074】

図6は、認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する処理シーケンスを示す図である。ここでは認証サーバ103が主体となって接続確認を実施する例を示す。図6に示す処理シーケンスでは、チャレンジ&レスポンス方式に基づくワンタイムパスワードを用いて、接続確認を実施する。以下、図6に示す各ステップについて説明する。

【0075】

(図6:ステップS610)

認証サーバ103と目標ECU101は、以下に説明するステップS611〜S619からなる接続確認シーケンスS610を実行する。なお、あらかじめ目標ECU101と認証装置103の間で、後述するステップS612〜S613で用いる既定関数を共用しておくものとする。

【0076】

(図6:ステップS611〜S614)

認証サーバ103は、接続確認処理を開始する。例えば所定の時間間隔で周期的に本ステップを開始することにより、周期的に接続確認を実施することができる。具体的な処理手順は図5のステップS512〜S516と同様であるが、ここでは認証サーバ103と目標ECU101の間で処理を実施する点が異なる。

【0077】

(図6:ステップS615)

認証サーバ103は、目標ECU101における演算結果と認証サーバ103における演算結果を比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0078】

(図6:ステップS615:補足その1)

接続確認処理は周期的に起動されるので、目標ECU101と認証サーバ103の間の接続が確立されていれば、同じ周期で両者の間の接続を確認できるはずである。そこで、両者の間の接続が確認できない期間が所定のタイムアウト時間を超過した場合、認証サーバ103は、両者が切断されていると判断する。本ステップにおいて両者の間の接続が確認できた場合、改めてタイムアウト時間を計測するため、タイマをリセットする。

【0079】

(図6:ステップS615:補足その2)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、認証処理を停止し、ネットワーク構成が不正に変更された旨の警告を発するなどの防衛手段を実行する。

【0080】

(図6:ステップS616〜S618)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が確立されていることを目標ECU101の側でも確認させるため、ステップS614で得た演算結果に対して改めて既定関数を適用した演算結果を用いて、ステップS612〜S614と同様の処理を反対方向で実施する。

【0081】

(図6:ステップS619)

目標ECU101は、目標ECU101における演算結果と認証サーバ103における演算結果を比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0082】

(図6:ステップS619:補足)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0083】

図7は、認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する別の処理シーケンスを示す図である。ここでは図6と同様に、認証サーバ103が主体となって接続確認を実施する例を示す。図7に示す処理シーケンスでは、メッセージIDホッピング方式を用いて、接続確認を実施する。

【0084】

メッセージIDホッピングとは、所定のID値を有するメッセージを宛先へ送信し、送信側と受信側でそのID値を同じ値だけシフトした結果を送信側と受信側で相互に確認し合うことにより、互いを認証する方式である。以下、図7に示す各ステップについて説明する。

【0085】

(図7:ステップS710)

認証サーバ103と目標ECU101は、以下に説明するステップS711〜S718からなる接続確認シーケンスS710を実行する。なお、あらかじめ目標ECU101と認証装置103の間で、後述するステップS712〜S713で用いるシフト値を共用しておくものとする。

【0086】

(図7:ステップS711)

認証サーバ103は、所定のID値のメッセージを書換装置102に送信することにより、目標ECU101に対して問いかけを発信する。

【0087】

(図7:ステップS712)

目標ECU101は、あらかじめ認証サーバ103と共有しておいたシフト値を用いて認証サーバ103から受け取ったID値をシフトし、ECU側IDとして認証サーバ103へ返信する。

【0088】

(図7:ステップS713)

認証サーバ103は、目標ECU101との間で共用しているシフト値を用いて、ステップS711で目標ECU101に送信したID値をシフトし、目標ECU101から返信されてくるECU側IDを予測する。

【0089】

(図7:ステップS714)

認証サーバ103は、ステップS712で目標ECU101が送信するECU側IDとステップS713で予測したIDとを比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。タイムアウトについては図6と同様である。

【0090】

(図7:ステップS714:補足)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、認証処理を停止し、ネットワーク構成が不正に変更された旨の警告を発するなどの防衛手段を実行する。

【0091】

(図7:ステップS715〜S717)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が確立されていることを目標ECU101の側でも確認するため、自己が保持している所定のID値を用いて、ステップS711〜S713と同様の処理を反対方向で実施する。

【0092】

(図7:ステップS718)

目標ECU101は、ステップS716で認証サーバ103が返信するサーバ側IDとステップS717で予測したIDとを比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0093】

(図7:ステップS718:補足)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0094】

図8は、認証サーバ103が車載ネットワーク上で認証サーバ103に成り済ました動作を実施している機器(不正端末801)を検出した場合の動作を説明する図である。以下、図8の各ステップについて説明する。

【0095】

(図8:ステップS801)

不正端末801は、認証サーバ103に対して認証要求せずに、目標ECU101に対して直接アクセスしようと試みる。不正端末801は、目標ECU101に対してセッション開始要求を送信する。

【0096】

(図8:ステップS802)

目標ECU101は、不正端末801からセッション開始要求を受け取ると、認証サーバ103に対し、不正端末801が認証許可済みであるか否かを照会する。このとき、車載ネットワークが一般にバス型構成を採用しているため、本照会は車載ネットワークに接続されている各機器に到達する。そのため、認証サーバ103と不正端末801ともに、目標ECU101からの照会を捕捉することができる。

【0097】

(図8:ステップS803)

認証サーバ103は、不正端末801が認証許可済みでない旨を、目標ECU101に対して通知する。

【0098】

(図8:ステップS804)

不正端末801は、偽の認証済通知を目標ECU101に対して送信する準備を開始する。不正端末801は、認証サーバ103が送信する未認証通知が目標ECU101に到達しないようにするため、ジャミング信号を送出する、または目標ECU101と認証サーバ103の間のネットワーク接続を瞬断(図示せず)するなどして、未認証通知が目標ECU101に到達することを妨害する。

【0099】

(図8:ステップS805)

不正端末801は、認証サーバ103が送出したかのように装って、偽の認証済通知を目標ECU101に対して送信する。このとき、ステップS802と同様に、偽の認証済通知は認証サーバ103にも到達する。これにより認証サーバ103は、不正端末801の存在を検出することができる。

【0100】

(図8:ステップS806)

目標ECU101は、偽の認証済通知を受け取り、不正端末801との間の正規セッションを開始する。このとき、不正端末801の識別コードを含むセッション受諾通知を発信する。

【0101】

(図8:ステップS807)

認証サーバ103は、偽の認証済通知を検出すると、目標ECU101に対し、強制中断するように通知する。これにより、不正端末801が目標ECU101内部のデータを不正に取得したり、プログラムを不正に書き換えたりすることを防止することを図る。

【0102】

(図8:ステップS808)

ステップS807において認証サーバ103が偽の認証済通知を検出できなくても、目標ECU101が不正端末801との間の正規セッションを開始するときにセッション受諾通知を発信するので、これに基づき不正端末801の存在を検出できる。具体的には、セッション受諾通知には不正端末801の識別コードが含まれているので、認証サーバ103は認証処理を介さずに目標ECU101に対して直接アクセスしている端末を検出することができる。認証サーバ103は、不正端末801を検出すると、ステップS807と同様の処理を実施する。

【0103】

(図8:ステップS809)

目標ECU101は、強制中断通知を受け取ると、不正端末801との間の通信セッションを強制終了させる。

【0104】

<実施の形態3:まとめ>

以上のように、本実施形態3に係る車載ネットワークシステム1000によれば、認証サーバ103は、目標ECU101との間の通信が確立されているか否かを周期的に確認し、接続が遮断されていることを検出したときは認証処理を停止する。これにより、認証サーバ103が車載ネットワークから不正に切り離されたような場合には、認証処理を実施することができなくなるので、不正アクセスを未然に防止することができる。

【0105】

また、本実施形態3に係る車載ネットワークシステム1000によれば、目標ECU101は、認証サーバ103との間の通信が確立されているか否かを周期的に確認し、接続が遮断されていることを検出したときは書換装置102からの読取要求および書込要求を拒否する。これにより、上記と同様の効果を発揮することができる。

【0106】

また、本実施形態3に係る車載ネットワークシステム1000において、認証サーバ103と目標ECU101の間の接続確認は、チャレンジ&レスポンス方式やメッセージIDシフト方式によって実施される。これにより、両者の間の接続確認方式を第3者に対して秘匿することができるので、接続確認手続きを模倣しようとする不正端末を排除することができる。なお、メッセージIDのシフト量に関しては、接続確認する両ノード間であらかじめ共有しておいてもよいし、最初の問いかけメッセージ中にそのシフト量の種になるデータを忍び込ませておくなどして秘密裏に共有してもよい。

【0107】

また、本実施形態3に係る車載ネットワークシステム1000によれば、認証サーバ103は、車載ネットワーク上で認証サーバ103に成り済ました機器を検出すると、目標ECU101に対して強制中断通知を送信する。これにより、認証サーバ103と目標ECU101の間の接続を切断することなく不正アクセスを試みる不正端末801を排除することができる。

【0108】

また、本実施形態3において、認証サーバ103が主体となって接続確認を実施することを説明したが、目標ECU101が主体となって実施してもよい。いずれの場合でも、認証サーバ103と目標ECU101双方が同様の接続確認を互いに実施することにより確実に接続を確認することができる。

【0109】

<実施の形態4>

以上の実施形態1〜3において、認証サーバ103が書換装置102を認証許可するとき、目標ECU101内部のデータに対して読み取りまたは書き込みを実施することのできる権限を有する旨を示す、セッションチケットを発行することもできる。目標ECU101は、認証サーバ103が認証許可済みである書換装置102であっても、権限を有するセッションチケットを保持していない書換装置102については、読取要求または書込要求を拒否するようにしてもよい。

【0110】

このセッションチケットは、認証サーバ103および目標ECU101の間のみで共有されている通信識別子であり、書換装置102が目標ECU101に対して書き込みまたは読み取りを実施する権限を有する旨の認証許可を受けたことを示す。書換装置102は、認証サーバ103によって認証許可された場合のみ、セッションチケットを得ることができる。

【0111】

実施形態1〜3で説明した手法と併用して本実施形態4のセッションチケットを用いることにより、車載ネットワークシステム1000のセキュリティレベルをさらに向上させることができる。

【0112】

<実施の形態5>

図9は、以上の実施形態1〜4において目標ECU101が書換装置102からセッション開始要求を受け取ったときに実施する処理フローの一例を示す図である。本発明では認証処理が認証サーバ103に集約されているので、目標ECU101が実施すべき処理は簡略化されている。ここでは例として、書換装置102が目標ECU101内部のフラッシュROMに格納されているプログラムを書き換えるように要求した場合を示す。以下図9の各ステップについて説明する。

【0113】

(図9:ステップS901〜S902)

目標ECU101は、図6または図7で例示したような接続確認処理を実施し、認証サーバ103との間の接続が確立されているか否かを判定する。目標ECU101は、認証サーバ103との間の接続が切断されていることを検出したときはステップS908へ進み、接続が確立されていることを確認したときはステップS903へ進む。

【0114】

(図9:ステップS903)

目標ECU101は、書換装置102からのセッション開始要求を受け取るまでの間はステップS901〜S903を繰り返し実行し、セッション開始要求を受け取るとステップS904へ進む。

【0115】

(図9:ステップS904〜S906)

目標ECU101は、認証サーバ103に書換装置102の認証結果を照会する。認証許可済みである場合はステップS906へ進んで書換装置102との間の正規セッションを開始し、セッション受諾通知を発信する。認証許可済みでない場合は、ステップS908へ進む。

【0116】

(図9:ステップS907)

目標ECU101は、書換装置102からの書込要求を処理する手続きを開始する。認証サーバ103は、ステップS906のセッション受諾通知を受信することによって、目標ECU101が書込要求の処理を開始したことを認識することができる。目標ECU101が本処理を実施している間は他のECUが目標ECU101と通信しようとしても応答することができないので、認証サーバ103は、目標ECU101が現在ビジー状態である旨を他のECUにブロードキャストなどで通知してもよい。

【0117】

(図9:ステップS908)

目標ECU101は、車載ネットワークシステム1000のセキュリティ異常が生じていると判断し、書換装置102からの書込要求を強制終了する。書込要求をまだ受け取っていない場合は、以後の受付を禁止する。

【0118】

(図9:ステップS909)

目標ECU101は、ステップS907を開始した後も、認証サーバ103からの強制中断通知(アボート通知)を周期的にチェックしている。アボート通知があれば、ステップS908にスキップして書込要求を強制終了する。これは、図8ステップS809に相当する。アボート通知がなければ、ステップS910に進む。

【0119】

(図9:ステップS910〜S911)

目標ECU101は、書換装置102からの書込要求を所定の処理単位毎に処理する。

書込要求を全て処理し終えた場合は本処理フローを終了し、残っている場合はステップS909に戻って同様の処理を繰り返す。

【0120】

<実施の形態5:まとめ>

ステップS907において、目標ECU101がフラッシュROM内のデータを書き換えていることを想定する。フラッシュROM内のデータを書き換えるためには、それに用いる制御プログラムをそのままフラッシュROMに置いておくことができず、いったん該当プログラムをRAMなどの揮発性メモリに展開する必要がある。一般のマイコンでは、フラッシュROMに比べてRAMの容量は極端に少ないので、高度な認証プログラムやセキュリティ監視プログラムを書き換えプログラムとともに展開することができない。

また、フラッシュROMにデータを書き込む際には、所定の電荷量をフラッシュROMのメモリセルに対して印加する必要があり、これは制御プログラムによる時間変調で行われる。したがって、ステップS907における処理は、この厳密な時間的制約のため、予定通りの時間内で厳密に完了する必要があるといえる。

【0121】

そのため、ステップS907における目標ECU101の処理負荷を軽減して本来の書込処理に専念させるため、認証手続きおよびセッション開始後のセキュリティ監視手続きについて認証サーバ103に委譲することは有用であるといえる。

【0122】

<実施の形態6>

以上の実施形態1〜5では、目標ECU101が備えているプログラムを書き換える手法を説明したが、同様の手法を用いて、認証サーバ103が保持しているプログラムを書き換えることもできる。これにより、認証アルゴリズムをより高度なものに更新するなどしてセキュリティレベルを向上させることができる。また、各ECUのプログラムを書き換えることなく認証処理を更新することができるので、コスト面で有利である。

【0123】

また、認証サーバ103の機能は、各ECUの通常の制御動作とは無関係であるので、車載ネットワークを停止せず、すなわち車両動作を停止せずに、認証アルゴリズムのみを書き換えることができる点も有利である。

【0124】

なお、認証サーバ103のプログラムを書き換える処理も、実施形態1〜5と同様に書換装置102によって実施することができる。この場合の認証処理は、目標ECU101は関与せず、認証サーバ103と書換装置102の間のみでの処理となる。

【0125】

<実施の形態7>

図10は、近年の代表的な高機能車両が備えている車載ネットワークのネットワークトポロジー例を示す図である。認証サーバ103、ゲートウェイ装置201、各ECUなどの構成および動作は、実施形態1〜6と同様である。

【0126】

図10において、4群のネットワークが搭載されており、各々図3で説明した通信ゲートウェイ(ゲートウェイECU)201によってネットワークが束ねられている。図10では、ゲートウェイECU201を中心にしてスター型のネットワーク配置を採用しているが、ゲートウェイECU201を複数段設けてカスケード型の接続形態を採用してもよい。

【0127】

図10に示す車載ネットワークには、駆動系ネットワーク301、シャーシ/安全系ネットワーク305、ボディ/電装系ネットワーク309、AV/情報系ネットワーク313が搭載されている。

【0128】

駆動系ネットワーク301の配下には、エンジン制御ECU302、AT(Automatic Transmission)制御ECU303、HEV(Hybrid Electric Vehicle)制御ECU304が接続されている。シャーシ/安全系ネットワーク305の配下には、ブレーキ制御ECU306、シャーシ制御ECU307、ステアリング制御ECU308が接続されている。ボディ/電装系ネットワーク309の配下には、計器表示ECU310、エアコン制御ECU311、盗難防止制御ECU312が接続されている。AV/情報系ネットワーク313の配下には、ナビゲーションECU314、オーディオECU315、ETC/電話ECU316が接続されている。

【0129】

また、車両と外部との間で情報を送受信するため、車外通信部317が車外情報用ネットワーク322によってゲートウェイECU201に接続されている。車外通信部317には、ETC無線機318、VICS(Vehicle Information and Communication System)無線機319、TV/FM無線機320、電話用無線機321が接続されている。

【0130】

書換装置102は、車両が備えている接続用車両コネクタ104を介して、車外情報用ネットワーク322の1ノードとして接続するように構成されている。これに代えて、他のネットワーク(駆動系ネットワーク301、シャーシ/安全系ネットワーク305、ボディ/電装系ネットワーク309、AV/情報系ネットワーク313)またはゲートウェイECU201に単独で接続してもよい。すなわち、機械的な配置は無関係であって、直接もしくはゲートウェイECU201を介して目標ECUに対して電気信号が到達すればよい。

【0131】

電話用無線機321を通じて外部から特定の車載ECUの内部データまたはプログラムを書き換えることもできる。この場合において、電話網越しに車載ECUに書込要求を発行する機器を認証する際にも、実施形態1〜6と同様の手法を用いることができる。

【0132】

電話網越しやインターネット越しにECUのソフトウェアを書き換える手法は、リコールなどの不具合対応に際してその実施コストを下げる重要技術であって、将来的にありふれた行為になることが予想される。この場合も、本発明で開示する技術は、車載ネットワークへの不正な侵入を防止し、真正な(改竄から保護された)ソフトウェアの配布と書き換えを保証することができる。

【0133】

図10では、認証サーバ103を通信ゲートウェイECU201の配下に直接接続したが、認証サーバ103のネットワーク上の位置は任意でよい。すなわち、電気信号的な接続が確保できるのであれば、書換装置102と同様に、他のネットワークに直接接続してもよい。

【0134】

ただし、書換装置102と異なる点は、目標ECU101(図10においては、同図に示す各ECU)との間の電気的な切り離しを防ぐ必要がある。その観点では、通信ゲートウェイECU201が認証サーバ103の役割を兼ねることが望ましい。認証サーバ103を除去すると、複数の車載ネットワークにまたがる相互の通信が実施できなくなるからである。

【0135】

以上、本発明者によってなされた発明を実施形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることは言うまでもない。

【0136】

また、上記各構成、機能、処理部などは、それらの全部または一部を、例えば集積回路で設計することによりハードウェアとして実現することもできるし、プロセッサがそれぞれの機能を実現するプログラムを実行することによりソフトウェアとして実現することもできる。各機能を実現するプログラム、テーブルなどの情報は、メモリやハードディスクなどの記憶装置、ICカード、DVDなどの記憶媒体に格納することができる。

【符号の説明】

【0137】

101:目標ECU、102:書換装置、103:認証サーバ、104:接続用車両コネクタ、105:車載ネットワーク、201:通信ゲートウェイ、202:車載ネットワーク、301:駆動系ネットワーク、302:エンジン制御ECU、303:AT制御ECU、304:HEV制御ECU、305:シャーシ/安全系ネットワーク、306:ブレーキ制御ECU、307:シャーシ制御ECU、308:ステアリング制御ECU、309:ボディ/電装系ネットワーク、310:計器表示ECU、311:エアコン制御ECU、312:盗難防止制御ECU、313:AV/情報系ネットワーク、314:ナビゲーションECU、315:オーディオECU、316:ETC/電話ECU、317:車外通信部、318:ETC無線機、319:VICS無線機、320:TV/FM無線機、321:電話用無線機、1000:車載ネットワークシステム。

【技術分野】

【0001】

本発明は、車載ネットワークシステムに関する。

【背景技術】

【0002】

近年、乗用車、トラック、バス等には、各機能部の制御を行う車載ECU(Electronic Control Unit)が搭載されている。各ECUは車載ネットワークを介して相互接続し、協調動作する。

【0003】

各ECUは、その開発フェーズにおいて、キャリブレーション、適合、またはマッチングと称する工程を実施する。同工程では、制御用パラメータをECUの外部からモニタしつつ、内部プログラムが参照する制御定数を変更し、各ECUに書き戻し設定する。

【0004】

また、開発フェーズに限らず、車両が市場に出てからも、リコールもしくはサービスキャンペーンなどの機会において、ソフトウェアを書き換える場合がある。これは、制御プログラムの不具合が製品の市場投入後に発覚した場合、ディーラーが車両を回収した後、該当車載ECUのプログラムを書き換えることを指す。

【0005】

車載ECU外部からの制御パラメータ調整もしくはプログラム本体の書き換えは、CAN(Controller Area Network)、FlexRay等の車載ネットワークを通じて行われる。このとき、専用の書き換え端末を車載ネットワークに接続するか、またはインターネット等の車外通信網と車載ネットワークを電気的に接続して書き換え作業を実施する。このとき、不正な書き換えを排除するため上記書き換え端末や、車載ネットワークに接続して書き換え指令を発行する装置が正規のものであるか否かを認証することが必要となる。

【0006】

通常、車載ECUの制御プログラムは、内蔵されているマイクロコンピュータのフラッシュROM(Read Onle Memory)などの記憶装置に格納されている。これを書き換えるためには、旧プログラムを含む該当領域の全記憶データを一旦物理的に消去し、その後の初期化済み領域に新たにプログラムを書き込む必要がある。

【0007】

上記書き換え端末等が悪意あるものである場合、該当ECUの旧プログラムを消去し、新たなプログラムを転送しないことにより、容易に該当ECUを機能停止させることができる。また、機能停止させるだけでなく、新たに悪意を持ったプログラムに書き換えることもできる。これにより、制御的に不安全な挙動を故意に引き起こすプログラムが仕組まれる可能性がある。さらには、書き換え対象のECU以外にも問題を引き起こす可能性がある。例えば、故意に車載ネットワークの通信トラフィックを飽和させるプログラムが仕組まれる可能性がある。その他、特定ECUが故障した旨の情報を車載ネットワークに流すことによって、他の正常なECUにフェールセーフ動作を故意に実施させるような妨害行為も考えられる。

【0008】

上記ではプログラムの書き換えについて述べたが、その他にも、開発フェーズにおいてECU内部の変数を確認するために設けた機能を悪用し、ECU内部のデータを不正に取得される可能性もある。例えば、車載ネットワークを介して特定ECUの制御パラメータの動きを不正にモニタする、その結果を元にリバースエンジニアリングを実施して当該ECUの技術情報を収集する、カーナビゲーション・ETC(Electronic Toll Collection)・携帯電話等の情報系ECUより個人情報を入手する、などの手口が考えられる。

【0009】

下記特許文献1には、上記のような悪意ある端末から、車載ネットワーク、およびそれを構成するECUを防衛する技術として、外部端末と通信するECUが相手方端末を個別に認証し、車載ネットワークを介した不正侵入を排除する手法が開示されている。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2010−23556号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

車載ネットワークのトラフィック飽和攻撃などの事例では、車載ネットワーク全体のセキュリティは、最もセキュリティの脆弱なECUによって決まる。そのため、個別ECUがセキュリティを向上させても、他の脆弱なECUによって車載ネットワーク全体のセキュリティが向上しない可能性がある。

【0012】

しかし車載ECUは、搭載されるマイクロコンピュータの計算能力やROM/RAM(Random Access Memory)などのリソースが比較的低機能であるため、高度な認証アルゴリズムを採用することは難しい。

【0013】

本発明は、上記のような課題を解決するためになされたものであり、各車載制御装置の処理負荷を抑えつつ車載ネットワークのセキュリティを向上させることのできる手法を提供することを目的とする。

【課題を解決するための手段】

【0014】

本発明に係る車載ネットワークシステムにおいて、車載制御装置が保持しているデータに対して読取要求または書込要求を発行する通信装置は、あらかじめ認証装置による認証許可を受ける。

【発明の効果】

【0015】

本発明に係る車載ネットワークシステムによれば、認証装置が一括して認証処理を実施するので、各車載制御装置の処理負荷を上げることなく、高度な認証手法を実装することができる。これにより、各車載制御装置の処理負荷を抑えつつ車載ネットワークのセキュリティを向上させることができる。

【図面の簡単な説明】

【0016】

【図1】実施形態1に係る車載ネットワークシステム1000の構成図である。

【図2】実施形態2に係る車載ネットワークシステム1000の構成例を示す図である。

【図3】車載ネットワークシステム1000の別構成例を示す図である。

【図4】目標ECU101、書換装置102、認証サーバ103の間の通信手順を示すシーケンス図である。

【図5】目標ECU101、書換装置102、認証サーバ103の間の別の通信手順を示すシーケンス図である。

【図6】認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する処理シーケンスを示す図である。

【図7】認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する別の処理シーケンスを示す図である。

【図8】認証サーバ103が車載ネットワーク上で認証サーバ103に成り済ました動作を実施している機器を検出した場合の動作を説明する図である。

【図9】実施形態1〜4において目標ECU101が書換装置102からセッション開始要求を受け取ったときに実施する処理フローの1例を示す図である。

【図10】近年の代表的な高機能車両が備えている車載ネットワークのネットワークトポロジー例を示す図である。

【発明を実施するための形態】

【0017】

<実施の形態1>

図1は、本発明の実施形態1に係る車載ネットワークシステム1000の構成図である。車載ネットワークシステム1000は、車両の動作を制御するECUを接続する車内ネットワークである。ここでは、制御プログラムを書き換える対象である目標ECU101のみを例示したが、車載ネットワークシステム1000に接続するECUの数はこれに限られるものではない。

【0018】

車載ネットワークシステム1000には、目標ECU101と認証サーバ103が通信ネットワークを介して接続されている。また、目標ECU101がフラッシュROM等のメモリ上に格納している制御プログラムを書き換えるため、または目標ECU101の内部データを取得するため、必要に応じて書換装置102が車載ネットワークシステム1000に接続される。

【0019】

認証サーバ103は、車載ネットワークを介して目標ECU101および書換装置102と通信することのできる装置である。認証サーバ103は、ECUの1種として構成してもよいし、その他任意の通信装置として構成してもよい。

【0020】

書換装置102が目標ECU101に対して上記処理を実施するためには、あらかじめ認証サーバ103による認証を受ける必要がある。ここでいう認証とは、書換装置102が目標ECU101に対して上記処理を実施する権限を有するか否かを検証する処理である。以下図1にしたがって、書換装置102が目標ECU101に対して上記処理を実施するまでの手順を説明する。

【0021】

(図1:ステップS101:認証要求)

書換装置102は、目標ECU101に対してプログラム書換要求またはデータ取得要求を発行する前に、認証サーバ103に対し、自己を認証するように車載ネットワークを介して要求する。このとき書換装置102の識別子などの書換装置102に固有の情報を併せて送信する。

【0022】

(図1:ステップS102:確認応答)

認証サーバ103は、書換装置102から認証要求を受け取ると、所定の認証アルゴリズムを用いて書換装置102を認証する。認証サーバ103は、書換装置102の識別子と認証結果を対応付けて、メモリなどの記憶装置上に保持しておく。認証サーバ103は、認証処理が完了すると、その旨の確認応答を書換装置102へ送信する。

【0023】

(図1:ステップS102:確認応答:補足)

認証サーバ103は、本ステップにおいて書換装置102に確認応答を送信する際に、認証許可するか否かを示す情報を確認応答内に含めずに確認応答を送信する。これは、書換装置102が認証を多数回数試行して認証処理を突破する手法から、認証アルゴリズムを防衛するためである。

【0024】

(図1:ステップS103:リクエスト)

書換装置102は、目標ECU101に対して、目標ECU101のメモリ上に格納している制御プログラムを書き換える要求、または目標ECU101の内部データを取得する要求を送信する。

【0025】

(図1:ステップS104:認証結果照会)

目標ECU101は、ステップS103の要求送信元が正規端末であるか否かを、認証サーバ103に問い合わせる。

【0026】

(図1:ステップS105:認証結果回答)

認証サーバ103は、ステップS102で保持しておいた書換装置102の認証結果を検索し、その結果を目標ECU101に送信する。

【0027】

(図1:ステップS106:リクエスト受諾または拒否)

目標ECU101は、ステップS105で認証サーバ103より認証許可した旨の回答を得た場合は、ステップS103で書換装置102から受け取った要求を受け入れる。認証許可しなかった旨の回答を得た場合は、書換装置102から受け取った要求を拒否する。目標ECU101は、要求を受け入れるか否かの回答を、書換装置102に回答する。

【0028】

<実施の形態1:まとめ>

以上のように、本実施形態1に係る車載ネットワークシステム1000において、認証サーバ103は、ECU101内部のデータに対して読取要求または書込要求を発行する書換装置102の認証を一括して行う。これにより、各ECU101は認証処理を実行する必要がなくなり、認証結果を認証サーバ103に問い合わせるのみで済むので、各ECU101の処理負荷を増加させずに認証処理を実施することができる。

【0029】

また、本実施形態1に係る車載ネットワークシステム1000によれば、認証処理を認証サーバ103に集約することができるので、認証サーバ103において、例えば公開鍵暗号などの高度な認証技術を採用することができる。これにより、各ECU101のリソースなどの制約を受けることなく、車載ネットワークシステム1000のセキュリティを向上させることができる。また、従来のようにセキュリティを向上させるため各ECU101のハードウェア性能を向上させる必要がなくなり、セキュリティ向上のためのコストアップを抑制することができる。

【0030】

また、本実施形態1に係る車載ネットワークシステム1000では、認証処理を実施するのは認証サーバ103のみであるため、認証処理に係る技術情報を外部メーカなどに公開する必要がなくなり、技術情報の拡散によるセキュリティ上の情報漏洩を未然に防ぐことができる。すなわち、通常の車載ECUは、同一仕様のものであっても、部品調達リスクを分散させる観点、または車両トータルコストを最適化する観点から、車種や仕向け地の違いによって複数のECUメーカに並列的に発注する場合がある。この分業形態をとった場合、従来のように各ECU101が書換装置102を認証する方式では、認証処理に係る技術情報を外部の複数のECUメーカに公開する必要がある。本発明ではかかる必要がなくなる点で有利である。

【0031】

また、本実施形態1に係る車載ネットワークシステム1000によれば、車載ネットワーク全体のセキュリティレベルが認証サーバ103のセキュリティ強度によって定まるため、従来のように各ECU101が認証処理を実施する場合と比較して、脆弱なECUが車載ネットワーク全体のセキュリティレベルを低下させるおそれがなくなる。

【0032】

また、本実施形態1に係る車載ネットワークシステム1000によれば、新たな脆弱性が発見された場合などにおいて認証機能を更新する際に、認証サーバ103の認証アルゴリズムを書き換えるのみで済む。この点、従来のように各ECU101が認証処理を実施する場合には、各ECU101の認証アルゴリズムを書き換える必要があるので、その間の車両動作を停止せざるを得ず、ユーザにとって不便である。本発明によれば、認証サーバ103の動作自体は通常の車両制御とは無関係であるため、車両動作を停止させずに認証アルゴリズムを更新することができる。例えば、当該車両が走行中状態であっても、電話網・インターネット配信等を通じてセキュリティパッチを配布し、認証アルゴリズムを書き換えることができる。これにより、認証アルゴリズムを更新するために車両を回収する手続きが必要なくなるので、例えばリコールやサービスキャンペーンなどの名目で車両を回収する必要がなくなり、更新コストを安価に押さえて迅速に更新作業を行うことができる。

【0033】

<実施の形態2>

本発明の実施形態2では、実施形態1で説明した車載ネットワークシステム1000の具体的な構成例について説明する。

【0034】

図2は、本実施形態2に係る車載ネットワークシステム1000の構成例を示す図である。図2において、目標ECU101と認証サーバ103は、CAN等の車載ネットワーク105に接続され、車両内部に搭載されている。

【0035】

書換装置102は、車両の外面に設けられた接続用車両コネクタ104を介して車載ネットワーク105に接続する。これにより、目標ECU101を車外に取り出すことなく目標ECU101に接続し、目標ECU101が保持しているプログラムの書き換え、内部データの取得などの処理を実行する。

【0036】

図3は、車載ネットワークシステム1000の別構成例を示す図である。図3に示す構成では、車載ネットワーク105に加えて新たに車載ネットワーク202が設けられており、車載ネットワーク105と車載ネットワーク202の間は通信ゲートウェイ201によって接続されている。

【0037】

目標ECU101は通信ネットワーク105の配下、書換装置102と認証サーバ103は、車載ネットワーク202の配下にそれぞれ配置されており、各々別ネットワークに属する。車載ネットワーク105と車載ネットワーク202は、通信ゲートウェイ201により電気的に接続されているので、各機器は相互に通信することができる。

【0038】

図4は、目標ECU101、書換装置102、認証サーバ103の間の通信手順を示すシーケンス図である。ここでは、プログラムの不具合によるリコールの対応などで、書換装置102が目標ECU101のフラッシュROMに格納されているプログラムを書き換える作業を想定している。以下、図4の各ステップについて説明する。

【0039】

(図4:ステップS410)

書換装置102と認証サーバ103は、以下に説明するステップS411〜S415からなる認証シーケンスS410を実行する。認証シーケンスS410は、図1のステップS101〜S102に相当するものである。ここでは、公開鍵暗号方式に基づくデジタル署名を用いて書換装置102を認証する手法を例示するが、別の認証方式を用いることもできる。なお、あらかじめ書換装置102の公開鍵と秘密鍵のペアを生成し、公開鍵を認証装置103に配信しておくものとする。

【0040】

(図4:ステップS411)

書換装置102は、例えば車載ネットワークに最初に接続した時点など、目標ECU101に対して読取要求または書込要求を発行する前の段階で、認証サーバ103に対し自己が正規端末であることを認証するように要求する。このとき、書換装置102の識別コード(またはそれに類する情報、以下同様)を併せて送信し、自身を固有に識別する情報を認証サーバ103に対して明らかにする。

【0041】

(図4:ステップS411:補足)

ここでいう正規端末とは、書換装置102が当該車両のメーカによって認定された正規のものであること、改竄されたものでないこと、別の装置が正規の書換端末102になりすましたものでないこと、などを保証された端末のことである。

【0042】

(図4:ステップS412)

認証サーバ103は、認証開始処理を実行する。具体的には、疑似乱数を用いて種コードを生成し、書換装置102に返送する。また、ステップS411で書換装置102から受け取った識別コードを用いて、書換装置102に対応する公開鍵を特定しておく。

【0043】

(図4:ステップS413)

書換装置102は、ステップS412で認証サーバから受け取った種コードを自身の秘密鍵で署名し、署名済みコードとして認証サーバ103に返送する。

【0044】

(図4:ステップS414)

認証サーバ103は、ステップS411で特定しておいた公開鍵を読み出し、これを用いてステップS413で書換装置102から受け取った署名済みコードを復号する。認証サーバ103は、その復号結果とステップS412で書換装置102に送信した種コードを比較し、両者が一致すれば書換装置102が正規端末であると判断する。認証サーバ103は、書換装置102を認証許可した旨の情報を、内部の認証済み機器リストに格納する。両者が一致しなければ、書換装置102は認証許可されなかったことになる。

【0045】

(図4:ステップS415)

認証サーバ103は、認証シーケンスS410が終了した旨を、確認応答として書換装置102に対して送信する。このとき、書換装置102を認証許可したか否かについての情報を確認応答のなかに含めないこととする。理由は実施形態1のステップS102で述べた通りである。

【0046】

(図4:ステップS420)

書換装置102は、目標ECU101に対してセッション開始要求を送信する。本ステップは、図1のステップS103に相当する。セッション開始要求には、書換装置102の識別コードが含まれているものとする。

【0047】

(図4:ステップS430)

書換装置102と目標ECU101は、以下に説明するステップS431〜S432からなる認証照会シーケンスS430を実行する。認証照会シーケンスS430は、図1のステップS104〜S105に相当するものである。

【0048】

(図4:ステップS431)

目標EUC101は、書換装置102からセッション開始要求を受け取ると、書換装置102の認証結果を確認する処理を開始する。目標EUC101は、ステップS420で受け取った書換装置102の識別コードを用いて、認証サーバ103に対し、書換装置102が認証済みであるか否かを照会する。

【0049】

(図4:ステップS432)

認証サーバ103では、ステップS431で受け取った書換装置102の識別コードが認証済み機器リストに登録されているか否かを照合する。該当する識別コードが見つかれば、書換装置102は認証済みである旨の回答を目標ECU101に送信し、見つからなければ書換装置102は認証許可されなかった旨の回答を目標ECU101に送信する。

【0050】

(図4:ステップS440)

目標ECU101は、書換装置102との間の正規セッションを開始する。目標ECU101は、ステップS432において書換装置102が認証許可されている旨の応答を受け取った場合は、書換装置102からのセッション開始要求を受け入れ、セッション受諾通知を書換装置102に対して発行する。ステップS432において書換装置102が認証許可されていない旨の応答を受け取った場合は、書換装置102からのセッション開始要求を拒否する。例えば、セッション開始要求を無視して書換装置102に対して何も応答しないなどの対応を取る。

【0051】

(図4:ステップS450)

ステップS440の結果、書換装置102と目標ECU101の間のセッションが確立する。書換装置102は、目標ECU101が保持しているプログラムの書き換え、内部データの取得、などの処理を実行する。

【0052】

(図4:ステップS460)

認証サーバ103は、認証シーケンスS410を正常完了し認証済み機器リストに書換装置102を登録した後、目標ECU101から照会を受けたときに備えて、認証済み機器リストの内容をそのまま保持する。認証サーバ103は、例えば1回のドライビングサイクルの間のみ認証済み機器リストを保持する、もしくは所定時間が経過するまでの間のみ認証済み機器リストを保持する、もしくは車両のイグニッション・キーがOFFされるまでの間のみ認証済み機器リストを保持する、などの基準に基づき、古くなった認証済み機器リストを破棄する。

【0053】

(図4:ステップS460:補足)

ドライビングサイクルは、OBD II(On−Board Diagnostics,II generation,ISO−9141−2)などの車両の自己診断技術において提示された概念である。同技術において、ドライビングサイクルとは、エンジン始動(アイドリングストップ対応自動車等におけるエンジン自動停止に続く始動を除く)、運行状態およびエンジン停止状態(アイドリングストップ対応自動車等におけるエンジン自動停止を除く)を各1回含む期間のことを指す。

【0054】

図5は、目標ECU101、書換装置102、認証サーバ103の間の別の通信手順を示すシーケンス図である。ここでは図4とは異なり、認証シーケンスS410に代えてチャレンジ&レスポンス方式によるワンタイムパスワードを用いた認証シーケンスS510を採用した。以下、図4との違いを中心に図5の各ステップについて説明する。

【0055】

(図5:ステップS510)

書換装置102と認証サーバ103は、以下に説明するステップS511〜S517からなる認証シーケンスS510を実行する。なお、あらかじめ書換装置102と認証装置103の間で、後述するステップS513〜S514で用いる既定関数を共用しておくものとする。

【0056】

(図5:ステップS511)

本ステップは、図4のステップS411と同様である。

【0057】

(図5:ステップS512)

認証サーバ103は、認証開始処理を実行する。具体的には、疑似乱数を用いて種コードを生成し、書換装置102に返送する。また、ステップS511で書換装置102から受け取った識別コードを用いて、書換装置102に対応する既定関数を特定しておく。

【0058】

(図5:ステップS513〜S514)

書換装置102は、ステップS512で受け取った種コードを既定関数に適用して演算結果を算出する(S513)。書換装置102は、算出結果を認証サーバ103に送信する(S514)。

【0059】

(図5:ステップS515)

認証サーバ103は、ステップS512で特定しておいた既定関数を読み出し、ステップS515で書換装置102に対して送信したものと同じコードをこの既定関数に適用して演算結果を算出する。

【0060】

(図5:ステップS516)

認証サーバ103は、ステップS514で書換装置102から受け取った演算結果と、ステップS515で算出した演算結果とを比較する。両者が一致すれば書換装置102が正規端末であると判断する。認証サーバ103は、書換装置102を認証許可した旨の情報を、内部の認証済み機器リストに格納する。両者が一致しなければ、書換装置102は認証許可されなかったことになる。

【0061】

(図5:ステップS517)

認証サーバ103は、認証シーケンスS510が終了した旨を、確認応答として書換装置102に対して送信する。このとき、書換装置102を認証許可したか否かについての情報を確認応答のなかに含めないこととする。理由は実施形態1のステップS102で述べた通りである。

【0062】

(図5:ステップS520〜S560)

これらのステップは、図4のステップS420〜S460と同様である。

【0063】

<実施の形態2:まとめ>

以上のように、本実施形態2に係る車載ネットワークシステム1000において、認証サーバ103は、公開鍵暗号方式に基づくデジタル署名を用いて書換装置102を認証することができる。公開鍵暗号方式では、書換装置102の秘密鍵をネットワークに流さなくて済み、また認証サーバ103にも書換装置102の秘密鍵を開示しなくてよい。これにより、正規の書換装置102の秘密鍵を第3者に対して秘匿することができ、車載ネットワークシステム1000のセキュリティを高めることができる。

【0064】

また、本実施形態2に係る車載ネットワークシステム1000において、認証サーバ103は、チャレンジ&レスポンス方式によるワンタイムパスワードを用いて書換装置102を認証することができる。チャレンジ&レスポンス方式によるワンタイムパスワードでは、認証サーバ103が生成する種コードが毎回変化するので、書換装置102と認証サーバ103の間で共有している既定関数を予測することが難しい。これにより、認証処理の内容を第3者に対して秘匿することができ、車載ネットワークシステム1000のセキュリティを高めることができる。

【0065】

また、本実施形態2に係る車載ネットワークシステム1000において、図3で言及した通信ゲートウェイ201が認証サーバ103としての役割を兼ねることもできる。この構成の下では、図4および図5の各認証シーケンスS410およびS510が失敗したとき、書換装置102からの通信を、目標ECU101が属する車載ネットワーク105から電気的に切り離すことができる。この構成を用いる場合、いわゆるファイヤーウォール(防火壁)機能を通信ゲートウェイ201に付与することになるので、車載ネットワークに対する外部からの侵入リスクを低下させ、セキュリティをさらに向上させることができる。

【0066】

<実施の形態3>

本発明の実施形態3では、認証サーバ103が車載ネットワークシステム1000から切り離されることによって認証処理が妨害されたり、他機器が認証サーバ103に成り済まして不正な認証処理を実施したりすることを防止する構成を説明する。

【0067】

以上説明した実施形態1〜2では、認証処理を認証サーバ103に集約してセキュリティレベルを向上させることを図っている。しかしその反面、認証サーバ103自体のセキュリティ機能が妨害されると、車載ネットワークシステム1000全体をセキュリティの脅威にさらすおそれがある。

【0068】

例えば、目標ECU101と認証サーバ103の間の不可分性が破られ、他機器が認証サーバ103に成り済ました場合を考える。すなわち、認証サーバ103が車載ネットワークから除去されるか、または車載ネットワークに対する接続を妨害され、悪意ある書換装置102と、認証サーバ103に成り済ました第3者機器とによって目標ECU101が騙されてしまうという状況である。

【0069】

上記のような状況を回避するためには、目標ECU101と認証サーバ103との間の接続が遮断されたり、通信が妨害されたりすることを防止しなければならない。この脆弱性に対抗する手段として、以下の3つが考えられる。

【0070】

(対策その1:目標ECU101側の対策)

目標ECU101は、認証サーバ103との間の接続が確保されているか否かを常時監視し、認証サーバ103から切り離されていること検知したときには、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0071】

(対策その2:認証サーバ102側の対策)

認証サーバ103は、目標ECU101との間の接続が確保されているか否かを常時監視し、目標ECU101から切り離されていることを検知したときには、ネットワークの構成が不正に変更された、または認証サーバ103が単体で車載ネットワークから取り出されている、などの状況が生じていると判断する。このとき認証サーバ103は、認証処理を停止し、外部からのいかなる要求に対しても、認証拒否する。

【0072】

(対策その2:認証サーバ102側の対策:補足)

一般に認証サーバ103は、複数のECUに対する接続を監視している立場なので、特定ECUの取り外しだけでなく、ネットワーク全体の構成変化を検出することができる。この機能を利用して、ネットワーク構成の不正な変更を検出した場合、他のECUに対してその旨を通知したり、不正な変更によって引き起こされている機能不全状況を通知したりしてもよい。

【0073】

(対策その3:警告を発信する)

認証サーバ103が、車載ネットワーク上に認証サーバ103に成り済ましている機器を検出した場合には、不正アクセスされようとしている目標ECUを防衛するため、目標ECUに対して積極的に強制中断通知などの警告メッセージを発信する。

【0074】

図6は、認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する処理シーケンスを示す図である。ここでは認証サーバ103が主体となって接続確認を実施する例を示す。図6に示す処理シーケンスでは、チャレンジ&レスポンス方式に基づくワンタイムパスワードを用いて、接続確認を実施する。以下、図6に示す各ステップについて説明する。

【0075】

(図6:ステップS610)

認証サーバ103と目標ECU101は、以下に説明するステップS611〜S619からなる接続確認シーケンスS610を実行する。なお、あらかじめ目標ECU101と認証装置103の間で、後述するステップS612〜S613で用いる既定関数を共用しておくものとする。

【0076】

(図6:ステップS611〜S614)

認証サーバ103は、接続確認処理を開始する。例えば所定の時間間隔で周期的に本ステップを開始することにより、周期的に接続確認を実施することができる。具体的な処理手順は図5のステップS512〜S516と同様であるが、ここでは認証サーバ103と目標ECU101の間で処理を実施する点が異なる。

【0077】

(図6:ステップS615)

認証サーバ103は、目標ECU101における演算結果と認証サーバ103における演算結果を比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0078】

(図6:ステップS615:補足その1)

接続確認処理は周期的に起動されるので、目標ECU101と認証サーバ103の間の接続が確立されていれば、同じ周期で両者の間の接続を確認できるはずである。そこで、両者の間の接続が確認できない期間が所定のタイムアウト時間を超過した場合、認証サーバ103は、両者が切断されていると判断する。本ステップにおいて両者の間の接続が確認できた場合、改めてタイムアウト時間を計測するため、タイマをリセットする。

【0079】

(図6:ステップS615:補足その2)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、認証処理を停止し、ネットワーク構成が不正に変更された旨の警告を発するなどの防衛手段を実行する。

【0080】

(図6:ステップS616〜S618)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が確立されていることを目標ECU101の側でも確認させるため、ステップS614で得た演算結果に対して改めて既定関数を適用した演算結果を用いて、ステップS612〜S614と同様の処理を反対方向で実施する。

【0081】

(図6:ステップS619)

目標ECU101は、目標ECU101における演算結果と認証サーバ103における演算結果を比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0082】

(図6:ステップS619:補足)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0083】

図7は、認証サーバ103と目標ECU101の間の接続が確立されているか否かを確認する別の処理シーケンスを示す図である。ここでは図6と同様に、認証サーバ103が主体となって接続確認を実施する例を示す。図7に示す処理シーケンスでは、メッセージIDホッピング方式を用いて、接続確認を実施する。

【0084】

メッセージIDホッピングとは、所定のID値を有するメッセージを宛先へ送信し、送信側と受信側でそのID値を同じ値だけシフトした結果を送信側と受信側で相互に確認し合うことにより、互いを認証する方式である。以下、図7に示す各ステップについて説明する。

【0085】

(図7:ステップS710)

認証サーバ103と目標ECU101は、以下に説明するステップS711〜S718からなる接続確認シーケンスS710を実行する。なお、あらかじめ目標ECU101と認証装置103の間で、後述するステップS712〜S713で用いるシフト値を共用しておくものとする。

【0086】

(図7:ステップS711)

認証サーバ103は、所定のID値のメッセージを書換装置102に送信することにより、目標ECU101に対して問いかけを発信する。

【0087】

(図7:ステップS712)

目標ECU101は、あらかじめ認証サーバ103と共有しておいたシフト値を用いて認証サーバ103から受け取ったID値をシフトし、ECU側IDとして認証サーバ103へ返信する。

【0088】

(図7:ステップS713)

認証サーバ103は、目標ECU101との間で共用しているシフト値を用いて、ステップS711で目標ECU101に送信したID値をシフトし、目標ECU101から返信されてくるECU側IDを予測する。

【0089】

(図7:ステップS714)

認証サーバ103は、ステップS712で目標ECU101が送信するECU側IDとステップS713で予測したIDとを比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。タイムアウトについては図6と同様である。

【0090】

(図7:ステップS714:補足)

認証サーバ103は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、認証処理を停止し、ネットワーク構成が不正に変更された旨の警告を発するなどの防衛手段を実行する。

【0091】

(図7:ステップS715〜S717)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が確立されていることを目標ECU101の側でも確認するため、自己が保持している所定のID値を用いて、ステップS711〜S713と同様の処理を反対方向で実施する。

【0092】

(図7:ステップS718)

目標ECU101は、ステップS716で認証サーバ103が返信するサーバ側IDとステップS717で予測したIDとを比較する。両者が一致した場合は、認証サーバ103と目標ECU101の間の接続が確立されていることを確認できたものとし、タイムアウトを計測するためのタイマをリセットする。一致しなかった場合は、接続が確認できなかったものとする。

【0093】

(図7:ステップS718:補足)

目標ECU101は、目標ECU101と認証サーバ103の間の接続が切断されていると判断した場合、書換装置102からメモリ内部のデータに対する読取要求や書込要求を受け取っても、これを拒否する。

【0094】

図8は、認証サーバ103が車載ネットワーク上で認証サーバ103に成り済ました動作を実施している機器(不正端末801)を検出した場合の動作を説明する図である。以下、図8の各ステップについて説明する。

【0095】

(図8:ステップS801)

不正端末801は、認証サーバ103に対して認証要求せずに、目標ECU101に対して直接アクセスしようと試みる。不正端末801は、目標ECU101に対してセッション開始要求を送信する。

【0096】

(図8:ステップS802)

目標ECU101は、不正端末801からセッション開始要求を受け取ると、認証サーバ103に対し、不正端末801が認証許可済みであるか否かを照会する。このとき、車載ネットワークが一般にバス型構成を採用しているため、本照会は車載ネットワークに接続されている各機器に到達する。そのため、認証サーバ103と不正端末801ともに、目標ECU101からの照会を捕捉することができる。

【0097】

(図8:ステップS803)

認証サーバ103は、不正端末801が認証許可済みでない旨を、目標ECU101に対して通知する。

【0098】

(図8:ステップS804)

不正端末801は、偽の認証済通知を目標ECU101に対して送信する準備を開始する。不正端末801は、認証サーバ103が送信する未認証通知が目標ECU101に到達しないようにするため、ジャミング信号を送出する、または目標ECU101と認証サーバ103の間のネットワーク接続を瞬断(図示せず)するなどして、未認証通知が目標ECU101に到達することを妨害する。

【0099】

(図8:ステップS805)

不正端末801は、認証サーバ103が送出したかのように装って、偽の認証済通知を目標ECU101に対して送信する。このとき、ステップS802と同様に、偽の認証済通知は認証サーバ103にも到達する。これにより認証サーバ103は、不正端末801の存在を検出することができる。

【0100】

(図8:ステップS806)

目標ECU101は、偽の認証済通知を受け取り、不正端末801との間の正規セッションを開始する。このとき、不正端末801の識別コードを含むセッション受諾通知を発信する。

【0101】

(図8:ステップS807)

認証サーバ103は、偽の認証済通知を検出すると、目標ECU101に対し、強制中断するように通知する。これにより、不正端末801が目標ECU101内部のデータを不正に取得したり、プログラムを不正に書き換えたりすることを防止することを図る。

【0102】

(図8:ステップS808)

ステップS807において認証サーバ103が偽の認証済通知を検出できなくても、目標ECU101が不正端末801との間の正規セッションを開始するときにセッション受諾通知を発信するので、これに基づき不正端末801の存在を検出できる。具体的には、セッション受諾通知には不正端末801の識別コードが含まれているので、認証サーバ103は認証処理を介さずに目標ECU101に対して直接アクセスしている端末を検出することができる。認証サーバ103は、不正端末801を検出すると、ステップS807と同様の処理を実施する。

【0103】

(図8:ステップS809)

目標ECU101は、強制中断通知を受け取ると、不正端末801との間の通信セッションを強制終了させる。

【0104】

<実施の形態3:まとめ>

以上のように、本実施形態3に係る車載ネットワークシステム1000によれば、認証サーバ103は、目標ECU101との間の通信が確立されているか否かを周期的に確認し、接続が遮断されていることを検出したときは認証処理を停止する。これにより、認証サーバ103が車載ネットワークから不正に切り離されたような場合には、認証処理を実施することができなくなるので、不正アクセスを未然に防止することができる。

【0105】

また、本実施形態3に係る車載ネットワークシステム1000によれば、目標ECU101は、認証サーバ103との間の通信が確立されているか否かを周期的に確認し、接続が遮断されていることを検出したときは書換装置102からの読取要求および書込要求を拒否する。これにより、上記と同様の効果を発揮することができる。

【0106】

また、本実施形態3に係る車載ネットワークシステム1000において、認証サーバ103と目標ECU101の間の接続確認は、チャレンジ&レスポンス方式やメッセージIDシフト方式によって実施される。これにより、両者の間の接続確認方式を第3者に対して秘匿することができるので、接続確認手続きを模倣しようとする不正端末を排除することができる。なお、メッセージIDのシフト量に関しては、接続確認する両ノード間であらかじめ共有しておいてもよいし、最初の問いかけメッセージ中にそのシフト量の種になるデータを忍び込ませておくなどして秘密裏に共有してもよい。

【0107】

また、本実施形態3に係る車載ネットワークシステム1000によれば、認証サーバ103は、車載ネットワーク上で認証サーバ103に成り済ました機器を検出すると、目標ECU101に対して強制中断通知を送信する。これにより、認証サーバ103と目標ECU101の間の接続を切断することなく不正アクセスを試みる不正端末801を排除することができる。

【0108】

また、本実施形態3において、認証サーバ103が主体となって接続確認を実施することを説明したが、目標ECU101が主体となって実施してもよい。いずれの場合でも、認証サーバ103と目標ECU101双方が同様の接続確認を互いに実施することにより確実に接続を確認することができる。

【0109】

<実施の形態4>

以上の実施形態1〜3において、認証サーバ103が書換装置102を認証許可するとき、目標ECU101内部のデータに対して読み取りまたは書き込みを実施することのできる権限を有する旨を示す、セッションチケットを発行することもできる。目標ECU101は、認証サーバ103が認証許可済みである書換装置102であっても、権限を有するセッションチケットを保持していない書換装置102については、読取要求または書込要求を拒否するようにしてもよい。

【0110】

このセッションチケットは、認証サーバ103および目標ECU101の間のみで共有されている通信識別子であり、書換装置102が目標ECU101に対して書き込みまたは読み取りを実施する権限を有する旨の認証許可を受けたことを示す。書換装置102は、認証サーバ103によって認証許可された場合のみ、セッションチケットを得ることができる。

【0111】

実施形態1〜3で説明した手法と併用して本実施形態4のセッションチケットを用いることにより、車載ネットワークシステム1000のセキュリティレベルをさらに向上させることができる。

【0112】

<実施の形態5>

図9は、以上の実施形態1〜4において目標ECU101が書換装置102からセッション開始要求を受け取ったときに実施する処理フローの一例を示す図である。本発明では認証処理が認証サーバ103に集約されているので、目標ECU101が実施すべき処理は簡略化されている。ここでは例として、書換装置102が目標ECU101内部のフラッシュROMに格納されているプログラムを書き換えるように要求した場合を示す。以下図9の各ステップについて説明する。

【0113】

(図9:ステップS901〜S902)

目標ECU101は、図6または図7で例示したような接続確認処理を実施し、認証サーバ103との間の接続が確立されているか否かを判定する。目標ECU101は、認証サーバ103との間の接続が切断されていることを検出したときはステップS908へ進み、接続が確立されていることを確認したときはステップS903へ進む。

【0114】

(図9:ステップS903)

目標ECU101は、書換装置102からのセッション開始要求を受け取るまでの間はステップS901〜S903を繰り返し実行し、セッション開始要求を受け取るとステップS904へ進む。

【0115】

(図9:ステップS904〜S906)

目標ECU101は、認証サーバ103に書換装置102の認証結果を照会する。認証許可済みである場合はステップS906へ進んで書換装置102との間の正規セッションを開始し、セッション受諾通知を発信する。認証許可済みでない場合は、ステップS908へ進む。

【0116】

(図9:ステップS907)

目標ECU101は、書換装置102からの書込要求を処理する手続きを開始する。認証サーバ103は、ステップS906のセッション受諾通知を受信することによって、目標ECU101が書込要求の処理を開始したことを認識することができる。目標ECU101が本処理を実施している間は他のECUが目標ECU101と通信しようとしても応答することができないので、認証サーバ103は、目標ECU101が現在ビジー状態である旨を他のECUにブロードキャストなどで通知してもよい。

【0117】

(図9:ステップS908)

目標ECU101は、車載ネットワークシステム1000のセキュリティ異常が生じていると判断し、書換装置102からの書込要求を強制終了する。書込要求をまだ受け取っていない場合は、以後の受付を禁止する。

【0118】

(図9:ステップS909)

目標ECU101は、ステップS907を開始した後も、認証サーバ103からの強制中断通知(アボート通知)を周期的にチェックしている。アボート通知があれば、ステップS908にスキップして書込要求を強制終了する。これは、図8ステップS809に相当する。アボート通知がなければ、ステップS910に進む。

【0119】

(図9:ステップS910〜S911)

目標ECU101は、書換装置102からの書込要求を所定の処理単位毎に処理する。

書込要求を全て処理し終えた場合は本処理フローを終了し、残っている場合はステップS909に戻って同様の処理を繰り返す。

【0120】

<実施の形態5:まとめ>

ステップS907において、目標ECU101がフラッシュROM内のデータを書き換えていることを想定する。フラッシュROM内のデータを書き換えるためには、それに用いる制御プログラムをそのままフラッシュROMに置いておくことができず、いったん該当プログラムをRAMなどの揮発性メモリに展開する必要がある。一般のマイコンでは、フラッシュROMに比べてRAMの容量は極端に少ないので、高度な認証プログラムやセキュリティ監視プログラムを書き換えプログラムとともに展開することができない。

また、フラッシュROMにデータを書き込む際には、所定の電荷量をフラッシュROMのメモリセルに対して印加する必要があり、これは制御プログラムによる時間変調で行われる。したがって、ステップS907における処理は、この厳密な時間的制約のため、予定通りの時間内で厳密に完了する必要があるといえる。

【0121】

そのため、ステップS907における目標ECU101の処理負荷を軽減して本来の書込処理に専念させるため、認証手続きおよびセッション開始後のセキュリティ監視手続きについて認証サーバ103に委譲することは有用であるといえる。

【0122】

<実施の形態6>

以上の実施形態1〜5では、目標ECU101が備えているプログラムを書き換える手法を説明したが、同様の手法を用いて、認証サーバ103が保持しているプログラムを書き換えることもできる。これにより、認証アルゴリズムをより高度なものに更新するなどしてセキュリティレベルを向上させることができる。また、各ECUのプログラムを書き換えることなく認証処理を更新することができるので、コスト面で有利である。

【0123】

また、認証サーバ103の機能は、各ECUの通常の制御動作とは無関係であるので、車載ネットワークを停止せず、すなわち車両動作を停止せずに、認証アルゴリズムのみを書き換えることができる点も有利である。

【0124】

なお、認証サーバ103のプログラムを書き換える処理も、実施形態1〜5と同様に書換装置102によって実施することができる。この場合の認証処理は、目標ECU101は関与せず、認証サーバ103と書換装置102の間のみでの処理となる。

【0125】

<実施の形態7>

図10は、近年の代表的な高機能車両が備えている車載ネットワークのネットワークトポロジー例を示す図である。認証サーバ103、ゲートウェイ装置201、各ECUなどの構成および動作は、実施形態1〜6と同様である。

【0126】

図10において、4群のネットワークが搭載されており、各々図3で説明した通信ゲートウェイ(ゲートウェイECU)201によってネットワークが束ねられている。図10では、ゲートウェイECU201を中心にしてスター型のネットワーク配置を採用しているが、ゲートウェイECU201を複数段設けてカスケード型の接続形態を採用してもよい。

【0127】

図10に示す車載ネットワークには、駆動系ネットワーク301、シャーシ/安全系ネットワーク305、ボディ/電装系ネットワーク309、AV/情報系ネットワーク313が搭載されている。

【0128】

駆動系ネットワーク301の配下には、エンジン制御ECU302、AT(Automatic Transmission)制御ECU303、HEV(Hybrid Electric Vehicle)制御ECU304が接続されている。シャーシ/安全系ネットワーク305の配下には、ブレーキ制御ECU306、シャーシ制御ECU307、ステアリング制御ECU308が接続されている。ボディ/電装系ネットワーク309の配下には、計器表示ECU310、エアコン制御ECU311、盗難防止制御ECU312が接続されている。AV/情報系ネットワーク313の配下には、ナビゲーションECU314、オーディオECU315、ETC/電話ECU316が接続されている。

【0129】

また、車両と外部との間で情報を送受信するため、車外通信部317が車外情報用ネットワーク322によってゲートウェイECU201に接続されている。車外通信部317には、ETC無線機318、VICS(Vehicle Information and Communication System)無線機319、TV/FM無線機320、電話用無線機321が接続されている。

【0130】

書換装置102は、車両が備えている接続用車両コネクタ104を介して、車外情報用ネットワーク322の1ノードとして接続するように構成されている。これに代えて、他のネットワーク(駆動系ネットワーク301、シャーシ/安全系ネットワーク305、ボディ/電装系ネットワーク309、AV/情報系ネットワーク313)またはゲートウェイECU201に単独で接続してもよい。すなわち、機械的な配置は無関係であって、直接もしくはゲートウェイECU201を介して目標ECUに対して電気信号が到達すればよい。

【0131】

電話用無線機321を通じて外部から特定の車載ECUの内部データまたはプログラムを書き換えることもできる。この場合において、電話網越しに車載ECUに書込要求を発行する機器を認証する際にも、実施形態1〜6と同様の手法を用いることができる。

【0132】

電話網越しやインターネット越しにECUのソフトウェアを書き換える手法は、リコールなどの不具合対応に際してその実施コストを下げる重要技術であって、将来的にありふれた行為になることが予想される。この場合も、本発明で開示する技術は、車載ネットワークへの不正な侵入を防止し、真正な(改竄から保護された)ソフトウェアの配布と書き換えを保証することができる。

【0133】

図10では、認証サーバ103を通信ゲートウェイECU201の配下に直接接続したが、認証サーバ103のネットワーク上の位置は任意でよい。すなわち、電気信号的な接続が確保できるのであれば、書換装置102と同様に、他のネットワークに直接接続してもよい。

【0134】

ただし、書換装置102と異なる点は、目標ECU101(図10においては、同図に示す各ECU)との間の電気的な切り離しを防ぐ必要がある。その観点では、通信ゲートウェイECU201が認証サーバ103の役割を兼ねることが望ましい。認証サーバ103を除去すると、複数の車載ネットワークにまたがる相互の通信が実施できなくなるからである。

【0135】

以上、本発明者によってなされた発明を実施形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることは言うまでもない。

【0136】

また、上記各構成、機能、処理部などは、それらの全部または一部を、例えば集積回路で設計することによりハードウェアとして実現することもできるし、プロセッサがそれぞれの機能を実現するプログラムを実行することによりソフトウェアとして実現することもできる。各機能を実現するプログラム、テーブルなどの情報は、メモリやハードディスクなどの記憶装置、ICカード、DVDなどの記憶媒体に格納することができる。

【符号の説明】

【0137】

101:目標ECU、102:書換装置、103:認証サーバ、104:接続用車両コネクタ、105:車載ネットワーク、201:通信ゲートウェイ、202:車載ネットワーク、301:駆動系ネットワーク、302:エンジン制御ECU、303:AT制御ECU、304:HEV制御ECU、305:シャーシ/安全系ネットワーク、306:ブレーキ制御ECU、307:シャーシ制御ECU、308:ステアリング制御ECU、309:ボディ/電装系ネットワーク、310:計器表示ECU、311:エアコン制御ECU、312:盗難防止制御ECU、313:AV/情報系ネットワーク、314:ナビゲーションECU、315:オーディオECU、316:ETC/電話ECU、317:車外通信部、318:ETC無線機、319:VICS無線機、320:TV/FM無線機、321:電話用無線機、1000:車載ネットワークシステム。

【特許請求の範囲】

【請求項1】

データを格納するメモリを備えた車載制御装置と、

前記車載制御装置が備える前記メモリが格納しているデータに対して読込要求または書込要求を発行する通信装置を認証する認証装置と、

を有し、

前記認証装置は、

前記通信装置が前記読込要求または前記書込要求を発行する前に前記通信装置に対する認証処理を実施してその結果を保持しておき、

前記車載制御装置は、

前記通信装置から前記読込要求または前記書込要求を受け取ると、前記通信装置に対する前記認証処理の結果を前記認証装置に対して照会し、

前記認証装置が前記通信装置を認証許可した場合は前記読込要求または前記書込要求を受け入れ、

前記認証装置が前記通信装置を認証許可しなかった場合は前記読込要求または前記書込要求を拒否する

ことを特徴とする車載ネットワークシステム。

【請求項2】

前記認証装置は、

前記認証処理が完了した旨を前記通信装置に応答する際に、認証許可したか否かを示す情報を前記応答内に含めずに前記応答を送信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項3】

前記認証装置は、前記車載ネットワークシステムに接続する機器間の通信を中継する通信ゲートウェイとして動作する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項4】

前記認証装置は、

前記車載制御装置と前記通信装置の間の通信を中継し、

前記通信装置に対する認証処理において前記通信装置を認証許可しなかった場合は、前記通信装置から前記車載制御装置に対する通信を中継しない

ことを特徴とする請求項3載の車載ネットワークシステム。

【請求項5】

前記車載制御装置は、

前記認証装置との間の接続が確立されているか否かを周期的に確認し、

前記認証装置との間の接続が確認できないときは、前記通信装置からの前記読込要求または前記書込要求を拒否する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項6】

前記認証装置は、

前記車載制御装置との間の接続が確立されているか否かを周期的に確認し、

前記車載制御装置との間の接続が確認できないときは、前記通信装置に対する認証処理において前記通信装置を認証許可しない

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項7】

前記認証装置は、

前記車載制御装置との間の接続が確立されているか否かを周期的に確認し、

前記車載制御装置との間の接続が確認できないときは、その旨の警告を発信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項8】

前記認証装置は、

前記車載制御装置と前記認証装置の間の通信を監視し、

前記車載制御装置と前記認証装置の間の通信に対する他機器からの干渉もしくは妨害を検出したとき、または他機器が前記認証装置に成り済ましている旨を検出したときは、その旨の警告を発信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項9】

前記認証装置は、

前記通信装置に対する前記認証処理において認証許可した後、前記車載制御装置と前記通信装置が通信中であるときは、前記車載ネットワークシステムに接続している他機器にその旨を通知する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項10】

前記認証装置は、

前記認証処理において前記通信装置を認証許可するとき、認証許可した旨を示す通信識別子を前記通信装置に対して配布し、

前記車載制御装置は、

前記通信装置から前記読込要求または前記書込要求を受け取ると、前記通信装置が前記通信識別子を保持しているか否かを確認し、

前記通信装置が前記通信識別子を保持している場合は前記読込要求または前記書込要求を受け入れ、

前記通信装置が前記通信識別子を保持していない場合は前記読込要求または前記書込要求を拒否する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項11】

前記認証装置は、前記認証処理において実施する処理手順を更新することができるように構成されている

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項12】

前記認証装置は、公開鍵暗号方式に基づくデジタル署名を検証することにより、前記認証処理を実施する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項13】

前記認証装置は、チャレンジ&レスポンス方式により、前記認証処理を実施する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項14】

前記車載制御装置は、

チャレンジ&レスポンス方式、またはメッセージIDホッピング方式を用いて、前記認証装置との間の接続が確立されているか否かを確認する

ことを特徴とする請求項5記載の車載ネットワークシステム。

【請求項15】

前記認証装置は、

チャレンジ&レスポンス方式、またはメッセージIDホッピング方式を用いて、前記車載制御装置との間の接続が確立されているか否かを確認する

ことを特徴とする請求項6記載の車載ネットワークシステム。

【請求項1】

データを格納するメモリを備えた車載制御装置と、

前記車載制御装置が備える前記メモリが格納しているデータに対して読込要求または書込要求を発行する通信装置を認証する認証装置と、

を有し、

前記認証装置は、

前記通信装置が前記読込要求または前記書込要求を発行する前に前記通信装置に対する認証処理を実施してその結果を保持しておき、

前記車載制御装置は、

前記通信装置から前記読込要求または前記書込要求を受け取ると、前記通信装置に対する前記認証処理の結果を前記認証装置に対して照会し、

前記認証装置が前記通信装置を認証許可した場合は前記読込要求または前記書込要求を受け入れ、

前記認証装置が前記通信装置を認証許可しなかった場合は前記読込要求または前記書込要求を拒否する

ことを特徴とする車載ネットワークシステム。

【請求項2】

前記認証装置は、

前記認証処理が完了した旨を前記通信装置に応答する際に、認証許可したか否かを示す情報を前記応答内に含めずに前記応答を送信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項3】

前記認証装置は、前記車載ネットワークシステムに接続する機器間の通信を中継する通信ゲートウェイとして動作する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項4】

前記認証装置は、

前記車載制御装置と前記通信装置の間の通信を中継し、

前記通信装置に対する認証処理において前記通信装置を認証許可しなかった場合は、前記通信装置から前記車載制御装置に対する通信を中継しない

ことを特徴とする請求項3載の車載ネットワークシステム。

【請求項5】

前記車載制御装置は、

前記認証装置との間の接続が確立されているか否かを周期的に確認し、

前記認証装置との間の接続が確認できないときは、前記通信装置からの前記読込要求または前記書込要求を拒否する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項6】

前記認証装置は、

前記車載制御装置との間の接続が確立されているか否かを周期的に確認し、

前記車載制御装置との間の接続が確認できないときは、前記通信装置に対する認証処理において前記通信装置を認証許可しない

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項7】

前記認証装置は、

前記車載制御装置との間の接続が確立されているか否かを周期的に確認し、

前記車載制御装置との間の接続が確認できないときは、その旨の警告を発信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項8】

前記認証装置は、

前記車載制御装置と前記認証装置の間の通信を監視し、

前記車載制御装置と前記認証装置の間の通信に対する他機器からの干渉もしくは妨害を検出したとき、または他機器が前記認証装置に成り済ましている旨を検出したときは、その旨の警告を発信する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項9】

前記認証装置は、

前記通信装置に対する前記認証処理において認証許可した後、前記車載制御装置と前記通信装置が通信中であるときは、前記車載ネットワークシステムに接続している他機器にその旨を通知する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項10】

前記認証装置は、

前記認証処理において前記通信装置を認証許可するとき、認証許可した旨を示す通信識別子を前記通信装置に対して配布し、

前記車載制御装置は、

前記通信装置から前記読込要求または前記書込要求を受け取ると、前記通信装置が前記通信識別子を保持しているか否かを確認し、

前記通信装置が前記通信識別子を保持している場合は前記読込要求または前記書込要求を受け入れ、

前記通信装置が前記通信識別子を保持していない場合は前記読込要求または前記書込要求を拒否する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項11】

前記認証装置は、前記認証処理において実施する処理手順を更新することができるように構成されている

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項12】

前記認証装置は、公開鍵暗号方式に基づくデジタル署名を検証することにより、前記認証処理を実施する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項13】

前記認証装置は、チャレンジ&レスポンス方式により、前記認証処理を実施する

ことを特徴とする請求項1記載の車載ネットワークシステム。

【請求項14】

前記車載制御装置は、

チャレンジ&レスポンス方式、またはメッセージIDホッピング方式を用いて、前記認証装置との間の接続が確立されているか否かを確認する

ことを特徴とする請求項5記載の車載ネットワークシステム。

【請求項15】

前記認証装置は、

チャレンジ&レスポンス方式、またはメッセージIDホッピング方式を用いて、前記車載制御装置との間の接続が確立されているか否かを確認する

ことを特徴とする請求項6記載の車載ネットワークシステム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−104049(P2012−104049A)

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願番号】特願2010−254123(P2010−254123)

【出願日】平成22年11月12日(2010.11.12)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.VICS

【出願人】(509186579)日立オートモティブシステムズ株式会社 (2,205)

【Fターム(参考)】

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願日】平成22年11月12日(2010.11.12)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.VICS

【出願人】(509186579)日立オートモティブシステムズ株式会社 (2,205)

【Fターム(参考)】

[ Back to top ]