送信装置

【課題】本発明は、安全、かつ、低コストに限定受信ソフトウェアを更新できる限定受信装置を提供することを目的とする。

【解決手段】限定受信装置2は、放送波を介して、2重のセキュリティ対策が施されたCASソフトウェアを含む多重信号を受信して分離する分離手段21と、EMM−RMP復号手段22と、EMM−CAS復号手段23と、ECM−RMP復号手段24と、CASソフトウェアを出力するCASソフトウェア復号手段25と、ECM−CAS復号手段26と、デスクランブラ27と、CASローダ28と、記憶手段29と、を備え、CASソフトウェアは、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、ECM−CAS復号手段26及びデスクランブラ27の少なくともいずれか1つとして動作する。

【解決手段】限定受信装置2は、放送波を介して、2重のセキュリティ対策が施されたCASソフトウェアを含む多重信号を受信して分離する分離手段21と、EMM−RMP復号手段22と、EMM−CAS復号手段23と、ECM−RMP復号手段24と、CASソフトウェアを出力するCASソフトウェア復号手段25と、ECM−CAS復号手段26と、デスクランブラ27と、CASローダ28と、記憶手段29と、を備え、CASソフトウェアは、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、ECM−CAS復号手段26及びデスクランブラ27の少なくともいずれか1つとして動作する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、放送波を介して、限定受信ソフトウェアを限定受信装置に送信する送信装置、及び、限定受信ソフトウェアを受信して動作させる限定受信装置に関する。

【背景技術】

【0002】

従来から、デジタル放送では、受信契約者のみに放送受信させる有料放送や、不正受信装置を排除して正規受信装置のみに放送番組等のコンテンツを受信させ、著作権保護を考慮したサービスを実現するために、限定受信システム(CAS:Conditional Access System)が用いられている。

【0003】

限定受信システムでは、コンテンツを暗号化し、受信契約者や正規受信装置のみにその暗号を解くことができる復号鍵を配ることで、限定受信を実現する。このとき、受信装置側では、受信契約者や正規受信装置のみに送信される復号鍵を安全に信号処理するために、IC(Integrated Circuit)カード等の耐タンパーモジュール内で、その復号鍵を信号処理している。耐タンパーモジュールでは、復号鍵の蓄積やデータの暗号処理と復号処理(ここでは、この動作を実現するソフトウェアをCASソフトウェアという)を行っている。

【0004】

この限定受信システムは、通常に運用していれば問題ないが、復号鍵の値やシステム設計が外部に漏洩した場合、安全性を確保できず、サービスの運用が困難になる。一方、運用を開始した限定受信システムにおいて、新しいサービスを実現する場合、限定受信システムが拡張性を持たないために、新しいサービスに柔軟に対応できない事態も発生する。

【0005】

このような安全性の確保や新しいサービスに柔軟に対応するためには、再度システム設計を行い、新しい復号鍵を備え、新しい暗号処理及び復号処理を行う限定受信システムへの更新や切り替えが必要となる。このため、新しいサービスに柔軟に対応できるように、運用後に更新を可能とする限定受信システムが望まれている。

【0006】

以上をふまえ、限定受信システムの更新に関する従来技術について説明する。

新しくシステム設計した限定受信システムを備えるICカードを製作し、運用中のICカードと差し替えることによって、限定受信システムを更新して安全性を確保する抜き差し交換可能な耐タンパーモジュールが知られている。

【0007】

また、LSI(Large Scale Integration)のように基板に組み込まれ、抜き差し交換できない耐タンパーモジュールが知られている(例えば、特許文献1参照)。特許文献1に記載された発明は、CASソフトウェアを、交換可能なメモリストレージデバイスに入れておき、LSIでCASソフトウェアを読み出して限定受信システムを実現する構成とする。そして、そのメモリストレージデバイスを交換することで、CASソフトウェアを更新するものである。

【0008】

さらに、電話回線やインターネット接続などの通信回線を用いて、CASソフトウェアを更新する方法も考えられる。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2005‐269578号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかし、デジタル放送の対象となる全受信装置について、従来の交換可能な耐タンパーモジュールを交換することは、デジタル放送受信装置が約4000万台以上あるために、交換コストが大きな問題となり、現実的でない。また、特許文献1に記載された発明では、従来の交換可能な耐タンパーモジュールと同様に、メモリストレージデバイスの交換コストの問題が解決されないために、現実的には困難である。さらに、電話回線やインターネット接続などの通信回線は、放送波に比べ、コンピュータを用いた不正行為が容易であるために、通信回線によるCASソフトウェアの更新が、不正行為の対象となる可能性が高い。

【0011】

そこで、本発明は、安全、かつ、低コストに限定受信ソフトウェアを更新できる送信装置及び限定受信装置を提供することを目的とする。

【課題を解決するための手段】

【0012】

前記した課題を解決するため、請求項1に記載された送信装置は、放送波を介して、正規契約者のみがコンテンツを視聴可能とする限定受信ソフトウェアを、限定受信装置に送信する送信装置であって、スクランブラと、第1共通情報生成手段と、送信データ生成手段と、第2共通情報生成手段と、第1個別情報生成手段と、第2個別情報生成手段と、多重化手段と、を備える構成とした。

【0013】

かかる構成において、送信装置は、スクランブラによって、コンテンツをスクランブル鍵で暗号化し、暗号化コンテンツを生成する。また、送信装置は、第1共通情報生成手段によって、正規契約者の限定受信装置のみが復号可能な契約鍵でスクランブル鍵を暗号化し、スクランブル鍵を含む第1共通情報を生成する。

【0014】

また、送信装置は、送信データ生成手段によって、限定受信装置で共通のマスターシークレット鍵で限定受信ソフトウェアを暗号化し、限定受信ソフトウェアを含む送信データを生成する。さらに、送信装置は、第2共通情報生成手段によって、共通鍵暗号アルゴリズムを用いて、送信データを暗号化し、送信データを含む第2共通情報を生成する。これによって、送信装置は、限定受信ソフトウェアに2重のセキュリティ対策を施すことができる。

【0015】

また、送信装置は、第1個別情報生成手段によって、限定受信装置毎に設定されたマスター鍵で契約鍵を暗号化し、契約鍵を含む第1個別情報を生成する。さらに、送信装置は、第2個別情報生成手段によって、共通鍵暗号アルゴリズムを用いて、全ての限定受信装置に送信される伝送路保護鍵を暗号化し、伝送路保護鍵を含む第2個別情報を生成する。

【0016】

そして、送信装置は、多重化手段によって、暗号化コンテンツと、第1共通情報と、第2共通情報と、第1個別情報と、第2個別情報と、を多重化して多重信号を生成し、多重信号を限定受信装置に送信する。これによって、多重化手段は、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して限定受信装置に送信することができる。

【0017】

第1参考発明に係る送信装置は、請求項1に記載された送信装置において、送信データ生成手段は、送信データ分割手段と、署名値付加手段と、送信データ暗号手段と、を備えることを特徴とする。

【0018】

かかる構成において、送信装置は、送信データ分割手段によって、限定受信ソフトウェアを所定の大きさに分割する。また、送信装置は、署名値付加手段によって、分割した限定受信ソフトウェアと、限定受信ソフトウェアのバージョン番号情報と、限定受信ソフトウェアの識別子とに、予め設定された秘密鍵を用いて署名値を付加する。これによって、限定受信装置において、受信した限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できる。

【0019】

そして、送信装置は、送信データ暗号手段によって、送信データとして、署名値が付加された限定受信ソフトウェアとバージョン番号情報と識別子と、をマスターシークレット鍵で暗号化する。

【0020】

第2参考発明に係る送信装置は、第1参考発明に係る送信装置において、送信データ生成手段は、前方誤り訂正符号付加手段を備えることを特徴とする。

【0021】

かかる構成において、送信装置は、前方誤り訂正符号付加手段によって、送信データ分割手段が分割した限定受信ソフトウェアに、前方誤り訂正符号を付加する。これによって、限定受信装置において、受信環境が安定しておらず符号誤りが発生する場合にも対応できる。

【0022】

第3参考発明に係る送信装置は、第2参考発明に係る送信装置において、多重化手段は、限定受信装置に動作させる限定受信ソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させる限定受信ソフトウェアの識別子を示す識別子指示情報とを番組配列情報に挿入し、当該番組配列情報を含む多重信号を生成することを特徴とする。

【0023】

かかる構成において、送信装置は、多重化手段によって、バージョン番号指示情報と識別子指示情報とを、PSI(Program Specific Information)又はSI(Service Information)等の番組配列情報に含める。この識別子指示情報は、事業者毎に異なる値を設定することができる。

【0024】

また、前記した課題を解決するため、第4参考発明に係る限定受信装置は、放送波を介して、限定受信ソフトウェアを含む多重信号を送信装置から受信すると共に、当該限定受信ソフトウェアによって、正規契約者のみがコンテンツを視聴可能とする限定受信装置であって、分離手段と、第2個別情報復号手段と、第1個別情報復号手段と、第2共通情報復号手段と、限定受信ソフトウェア復号手段と、第1共通情報復号手段と、デスクランブラと、を備える構成とした。

【0025】

かかる構成において、限定受信装置は、分離手段によって、送信装置から受信した多重信号に含まれる暗号化コンテンツと、コンテンツを暗号化したスクランブル鍵を含む第1共通情報と、送信データとして、限定受信ソフトウェアを含む第2共通情報と、正規契約者の限定受信装置のみが復号可能な契約鍵を含む第1個別情報と、全ての限定受信装置に送信される伝送路保護鍵を含む第2個別情報と、を分離する。これによって、分離手段は、2重のセキュリティ対策が施された限定受信ソフトウェアを含む多重信号を、放送波を介して受信し、これを分離する。

【0026】

また、限定受信装置は、第2個別情報復号手段によって、分離手段が分離させた第2個別情報を予め設定されるマスター鍵で復号し、伝送路保護鍵を出力する。さらに、限定受信装置は、第1個別情報復号手段によって、分離手段が分離させた第1個別情報をマスター鍵で復号し、契約鍵を出力する。

【0027】

また、限定受信装置は、第2共通情報復号手段によって、分離手段が分離させた第2共通情報を、第2個別情報復号手段が出力した伝送路保護鍵で復号し、送信データを出力する。さらに、限定受信装置は、限定受信ソフトウェア復号手段によって、第2共通情報復号手段が出力した送信データを、予め設定されたマスターシークレット鍵で復号し、限定受信ソフトウェアを出力する。これによって、限定受信装置は、マスターシークレット鍵と伝送路保護鍵という2個の鍵を用いて暗号化、つまり、2重のセキュリティ対策が施された限定受信ソフトウェアを復号することができる。

【0028】

また、限定受信装置は、第1共通情報復号手段によって、分離手段が分離させた第1共通情報を、第1個別情報復号手段が出力した契約鍵で復号し、スクランブル鍵を出力する。さらに、限定受信装置は、デスクランブラによって、分離手段が分離させた暗号化コンテンツを、第1共通情報復号手段が出力したスクランブル鍵で復号し、コンテンツを出力する。これによって、限定受信装置は、正規契約者のみがコンテンツを視聴可能とする。

【0029】

そして、限定受信装置は、限定受信ソフトウェアが、第2個別情報復号手段、第1個別情報復号手段、第2共通情報復号手段、限定受信ソフトウェア復号手段、第1共通情報復号手段及びデスクランブラの少なくともいずれか1つとして動作する。これによって、限定受信装置は、放送波を介して、送信装置から限定受信ソフトウェアを受信し、受信した限定受信ソフトウェアを復号して動作させることができる。

【0030】

第5参考発明に係る限定受信装置は、第4参考発明に係る限定受信装置において、限定受信ソフトウェア復号手段は、送信データ復号手段、署名値検証手段と、書込手段と、を備えることを特徴とする。

【0031】

かかる構成において、限定受信装置は、送信データ復号手段によって、送信データとして、送信装置に予め設定された秘密鍵を用いて署名値が付加された限定受信ソフトウェアと、限定受信ソフトウェアのバージョン番号情報と、限定受信ソフトウェアの識別子とを、マスターシークレット鍵で復号する。

【0032】

また、限定受信装置は、署名値検証手段によって、所定の公開鍵証明書に含まれ、かつ、秘密鍵に対応する公開鍵に基づいて、署名値が正しいか否かを検証する。この公開鍵証明書は、送信装置が多重信号に含めて送信し、又は、限定受信装置に予め記憶しておく。さらに、限定受信装置は、書込手段によって、署名値が正しいときは、限定受信ソフトウェアを記憶手段に書き込む。これによって、限定受信装置は、認証された送信装置から送信された限定受信ソフトウェアのみを記憶手段に記憶する。

【0033】

第6参考発明に係る限定受信装置は、第5参考発明に係る限定受信装置において、分離手段は、多重信号から、限定受信装置に動作させる限定受信ソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させる限定受信ソフトウェアの識別子を示す識別子指示情報とが挿入された番組配列情報を分離し、記憶手段は、バージョン番号情報と識別子とが異なる限定受信ソフトウェアを複数記憶し、バージョン番号指示情報に一致するバージョン番号情報と識別子指示情報に一致する識別子とを有する限定受信ソフトウェアを、記憶手段から読み出して動作させる読出手段、をさらに備えることを特徴とする。

【0034】

かかる構成において、限定受信装置は、任意のバージョン番号情報と識別子とを有する限定受信ソフトウェアの動作を送信装置が指示できる。

【0035】

第7参考発明に係る限定受信装置は、第6参考発明に係る限定受信装置において、バージョン番号指示情報に一致するバージョン番号情報と識別子指示情報に一致する識別子とを有する限定受信ソフトウェアが記憶手段に記憶されていない場合、又は、読み出した限定受信ソフトウェアが正常に動作しない場合、読出手段は、バージョン番号指示情報より古いバージョン番号情報を有し、かつ、識別子指示情報に一致する識別子を有する限定受信ソフトウェアを、記憶手段から読み出して動作させることを特徴とする。

【0036】

かかる構成において、限定受信装置は、送信装置が指示するバージョン番号情報と識別子とを有する限定受信ソフトウェアが存在しない場合又は読み出した限定受信ソフトウェアが動作しない場合でも、古いバージョンの限定受信ソフトウェアを動作させることができる。

【0037】

第8参考発明に係る限定受信装置は、第7参考発明に係る限定受信装置において、バージョン番号情報がバージョン番号指示情報に一致せず、識別子が識別子指示情報に一致しない場合、読出手段は、限定受信ソフトウェアを記憶手段から読み出す動作を、中止することを特徴とする。

【0038】

かかる構成において、限定受信装置は、バージョン番号指示情報と識別子指示情報とに一致しないバージョン番号情報と識別子とを有する不正な限定受信ソフトウェアが動作することを防止できる。

【0039】

第9参考発明に係る限定受信装置は、第4参考発明から第8参考発明のいずれかに係る限定受信装置において、マスター鍵の鍵長よりも長いデータ長を有するマスター鍵生成データを用いて、マスター鍵を生成するマスター鍵生成手段、をさらに備えることを特徴とする。

【0040】

かかる構成において、限定受信装置は、ハードウェアの交換又は放送波、通信回線を介してマスター鍵の送受信を行うことなく、マスター鍵を更新することができる。

【0041】

第10参考発明に係る限定受信装置は、第4参考発明から第9参考発明のいずれかに係る限定受信装置において、マスターシークレット鍵の鍵長よりも長いデータ長を有するマスターシークレット鍵生成データを用いて、マスターシークレット鍵を生成するマスターシークレット鍵生成手段、をさらに備えることを特徴とする。

【0042】

かかる構成において、限定受信装置は、ハードウェアの交換又は放送波、通信回線を介してマスターシークレット鍵の送受信を行うことなく、マスターシークレット鍵を更新することができる。

【0043】

第11参考発明に係る限定受信装置は、第4参考発明から第10参考発明のいずれかに係る限定受信装置において、限定受信ソフトウェア復号手段は、マスター鍵、伝送路保護鍵及び契約鍵より長い鍵長のマスターシークレット鍵を用いることを特徴とする。

【0044】

かかる構成において、限定受信装置は、限定受信ソフトウェアを含む送信データの暗号強度を、第1共通情報、第2共通情報、第1個別情報及び第2個別情報の暗号強度より高くする。

【発明の効果】

【0045】

本発明によれば、以下のような優れた効果を奏する。

請求項1に記載された発明によれば、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して送信するために、ハードウェアを交換することなく、安全、かつ、低コストに限定受信ソフトウェアを更新することができる。

【0046】

第1参考発明によれば、限定受信装置において、限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できるために、不正な限定受信ソフトウェアが限定受信装置に送信されても、これを誤って動作させてしまう事態を防止できる。

【0047】

第2参考発明によれば、受信環境が安定していない場合にも対応できるため、限定受信装置における限定受信ソフトウェアの受信効率が向上する。

【0048】

第3参考発明によれば、番組配列情報にバージョン番号指示情報と識別子指示情報とを挿入するために、動作させる限定受信ソフトウェアを限定受信装置に指示することができ、限定受信ソフトウェアの更新管理が行いやすくなる。また、第3参考発明によれば、識別子指示情報に、業者毎に異なる値を設定すれば、事業者毎に限定受信ソフトウェアの更新タイミングを変更することができ、限定受信ソフトウェアを一括更新する必要がなくなる。

【0049】

第4参考発明によれば、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して受信するために、ハードウェアを交換することなく、安全、かつ、低コストに限定受信ソフトウェアを更新できる。

【0050】

第5参考発明によれば、受信した限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できるために、不正な限定受信ソフトウェアを誤って動作させてしまう事態を防止できる。

【0051】

第6参考発明によれば、任意のバージョン番号情報と識別子とを有する限定受信ソフトウェアの動作を送信装置が指示できるために、限定受信ソフトウェアの更新管理が行いやすくなる。また、第6参考発明によれば、識別子指示情報に、業者毎に異なる値を設定すれば、事業者毎に限定受信ソフトウェアの更新タイミングを変更することができ、限定受信ソフトウェアを一括更新する必要がなくなる。

【0052】

第7参考発明によれば、不具合が発生した場合でも、古いバージョンの限定受信ソフトウェアを動作させることができるために、限定受信ソフトウェアが動作せずにコンテンツを視聴できない事態を防止できる。

【0053】

第8参考発明によれば、バージョン番号指示情報と識別子指示情報とに一致しないバージョン番号情報と識別子とを有する不正な限定受信ソフトウェアが動作することを防止できるため、不正行為を防止することができる。

【0054】

第9参考発明によれば、ハードウェアの交換又は放送波、通信回線を介してマスター鍵の送受信を行うことなく、マスター鍵を更新できるために、コストの増加を抑え、安全性をより高くできる。

【0055】

第10参考発明によれば、ハードウェアの交換又は放送波、通信回線を介してマスターシークレット鍵の送受信を行うことなく、マスターシークレット鍵を更新できるために、コストの増加を抑え、安全性をより高くできる。

【0056】

第11参考発明によれば、限定受信ソフトウェアを含む送信データの暗号強度が、第1共通情報、第2共通情報、第1個別情報及び第2個別情報の暗号強度より高いために、第1共通情報等の復号処理の負荷を抑えつつ、限定受信ソフトウェアの安全性を確保できる。

【図面の簡単な説明】

【0057】

【図1】本発明の第1実施形態に係る送信装置のブロック図である。

【図2】図1の送信データ生成手段の構成を示すブロック図である。

【図3】本発明における送信データのフォーマットを示すデータ構造図である。

【図4】本発明におけるバージョン番号指示情報のフォーマットを示すデータ構造図である。

【図5】本発明における識別子指示情報のフォーマットを示すデータ構造図である。

【図6】図1の送信装置の動作を示すフローチャートである。

【図7】参考例1に係る限定受信装置のブロック図である。

【図8】本発明におけるCASソフトウェアの更新タイミングを示すシーケンス図である。

【図9】図7の限定受信装置の動作を示すフローチャートである。

【図10】本発明の第2実施形態に係る送信装置のブロック図である。

【図11】本発明の第3実施形態に係る送信装置のブロック図である。

【図12】参考例2に係る限定受信装置のブロック図である。

【発明を実施するための形態】

【0058】

以下、本発明の実施形態について、適宜図面を参照しながら詳細に説明する。なお、各実施形態において、同一の機能を有する手段及び同一の部材には同一の符号を付し、説明を省略した。

【0059】

(第1実施形態)

[送信装置の構成]

図1を参照して、本発明の第1実施形態に係る送信装置の構成について説明する。図1は、本発明の第1実施形態に係る送信装置のブロック図である。

【0060】

図1の送信装置1は、スクランブラ11と、ECM−CAS生成手段(第1共通情報生成手段)12と、送信データ生成手段13と、ECM−RMP生成手段(第2共通情報生成手段)14と、EMM−CAS生成手段(第1個別情報生成手段)15と、EMM−RMP生成手段(第2個別情報生成手段)16と、多重化手段17と、を備える。

【0061】

なお、図1では、Ksはスクランブル鍵、Kwは契約鍵、及び、Kpは伝送路保護鍵、及び、Kmはマスター鍵を示す。また、Ctはコンテンツ、Sctは暗号化コンテンツ、ECM−CASは第1共通情報、ECM−RMPは第2共通情報、EMM−CASは第1個別情報、及び、EMM−RMPは第2個別情報を示す。さらに、CASは限定受信ソフトウェア、CAS−Verはバージョン番号情報、及び、CAS−IDは識別子を示す。なお、CASソフトウェアは、請求項に記載の限定受信ソフトウェアに相当する。

【0062】

スクランブラ11は、コンテンツ(Ct)をスクランブル鍵(Ks)で暗号化し、暗号化コンテンツ(Sct)を生成するものである。ここで、スクランブラ11は、MULTI2又はAESで、外部から入力されたコンテンツ(Ct)を暗号化(スクランブル)し、生成した暗号化コンテンツ(Sct)を多重化手段17に出力する。

【0063】

ECM−CAS生成手段12は、正規契約者の限定受信装置(不図示)のみが復号可能な契約鍵(Kw)でスクランブル鍵(Ks)を暗号化し、スクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)を生成するものである。ここで、ECM−CAS生成手段12は、MPEG(Moving Picture Experts Group)2−Systemsで定義されるECM(Entitlement Control Message)構造を有する第1共通情報(ECM−CAS)を生成し、多重化手段17に出力する。

【0064】

なお、スクランブル鍵(Ks)には、例えば、共通鍵暗号アルゴリズムを用いる。また、サービス(コンテンツ)毎に付与される契約鍵(Kw)には、例えば、共通鍵暗号アルゴリズムを用いる。

【0065】

送信データ生成手段13は、全ての限定受信装置で共通のマスターシークレット鍵でCASソフトウェア(CAS)を暗号化し、CASソフトウェア(CAS)を含む送信データを生成するものである。以下、図2を参照して、送信データ生成手段13の詳細について、説明する。図2は、図1の送信データ生成手段の構成を示すブロック図である。

【0066】

図2に示すように、送信データ生成手段13は、送信データ分割手段13aと、前方誤り訂正符号付加手段13bと、署名値付加手段13cと、送信データ暗号手段13dと、を備える。なお、Kmsはマスターシークレット鍵、Kpsは秘密鍵、及び、PKCは公開鍵証明書を示す。

【0067】

送信データ分割手段13aは、CASソフトウェア(CAS)を所定の大きさ、例えば、4キロバイト程度の大きさに分割するものである(以後、分割されたCASソフトウェアを「分割データ」と略記する場合がある。)。そして、分割データは、それぞれ第2共通情報に挿入されて限定受信装置に送信される。このように、送信装置1がCASソフトウェア(CAS)を分割して送信することで、常時、放送波を受信しているとは限らない限定受信装置において、CASソフトウェア(CAS)の受信効率を高めることができる。

【0068】

前方誤り訂正符号付加手段13bは、送信データ分割手段13aが分割したCASソフトウェア(CAS)に、前方誤り訂正符号を付加するものである。ここでは、前方誤り訂正符号付加手段13bは、前方誤り訂正符号方式として、FEC(Forward Error Correction)方式を用いる。このように、前方誤り訂正符号付加手段

13bが、分割データに前方誤り訂正符号を付加することで、移動体向けの地上デジタル放送等、受信環境が安定しておらず、符号誤りが発生する場合でも、CASソフトウェア(CAS)の受信効率を高めることができる。なお、受信環境が安定している場合、前方誤り訂正符号付加手段13bは、分割データに前方誤り訂正符号を付加しなくとも良い。

【0069】

署名値付加手段13cは、前方誤り訂正符号を付加したCASソフトウェア(CAS)と、CASソフトウェアのバージョン番号情報(CAS−Ver)と、CASソフトウェアの識別子(CAS−ID)とに、予め設定された秘密鍵(Kps)を用いて署名値を付加するものである。ここで、署名値付加手段13cは、前方誤り訂正符号付加手段13bが前方誤り訂正符号を付加した分割データと、バージョン番号情報(CAS−Ver)と、識別子(CAS−ID)とをマージする。そして、署名値付加手段13cは、このマージしたデータに対して、秘密鍵(Kps)を用いて、例えば、PKI(Public Key Infrastructure)によりデジタル署名し、署名値を付与する。

【0070】

このとき、署名値付加手段13cは、秘密鍵(Kps)に対応する公開鍵を含む公開鍵証明書(PKC)を、マージしたデータに添付しても良い。一方、伝送帯域が狭い場合、公開鍵証明書のデータサイズが大きく伝送帯域を圧迫する可能性が高いために、限定受信装置に、予め、公開鍵証明書(PKC)を記憶させておく。

【0071】

なお、秘密鍵(Kps)及び秘密鍵に対応する公開鍵には、例えば、RSA等の公開鍵暗号アルゴリズムを用いる。また、署名値は、例えば、RSA等の公開鍵暗号アルゴリズムと、SHA(Secure Hash Algorithm)ハッシュ関数とを用いて生成する。

【0072】

送信データ暗号手段13dは、送信データとして、署名値が付加されたCASソフトウェア(CAS)とバージョン番号情報(CAS−Ver)と識別子(CAS−ID)と、をマスターシークレット鍵(Kms)で暗号化するものである。ここで、送信データ暗号手段13dは、暗号化した送信データを、ECM−RMP生成手段14に出力する。

【0073】

なお、マスターシークレット鍵(Kms)は、CASソフトウェア(CAS)を暗号化及び復号するための鍵であり、マスターシークレット鍵(Kms)には、例えば、共通鍵暗号アルゴリズムを用いる。また、送信装置1は、全ての限定受信装置で共通のマスターシークレット鍵(Kms)を、図示しない耐タンパーモジュール又はHDD(Hard Disk Drive)に記憶しておく。

【0074】

以下、図3を参照し、送信データのフォーマットについて、説明する。図3は、本発明における送信データのフォーマットを示すデータ構造図である。送信データ生成手段13は、図3に示すようなフォーマットで送信データを生成する。

【0075】

図3に示すように、項目「データ長」は、バイト長が2バイトで、送信データのデータ長を格納する。また、項目「ID」は、バイト長が1バイトで、識別子を格納する。また、項目「バージョン番号」は、バイト長が1バイトで、バージョン番号情報を格納する。また、項目「分割数」は、バイト長が3バイトで、CASソフトウェアを分割したブロック数を格納する。

【0076】

また、項目「ブロック数」は、バイト長が3バイトで、分割したブロックが何番目であるかの情報を格納する。また、項目「ブロックサイズ」は、バイト長が1バイトで、そのブロックのサイズ(大きさ)を格納する。また、項目「ブロックデータ」は、バイト長が最大256バイトで、そのブロックのデータを格納する。さらに、項目「署名データ」は、バイト長が128バイトで、後記する署名値を格納する。

【0077】

以下、図1に戻り、送信装置1の構成について、説明を続ける。

ECM−RMP生成手段14は、全ての限定受信装置に送信される伝送路保護鍵(Kp)で送信データを暗号化し、送信データを含む第2共通情報(ECM−RMP)を生成するものである。ここで、ECM−RMP生成手段14は、MPEG2−Systemsで定義されるECM構造を有する第2共通情報(ECM−RMP)を生成し、多重化手段17に出力する。

【0078】

なお、伝送路保護鍵(Kp)には、例えば、共通鍵暗号アルゴリズムを用いる。また、第1共通情報(ECM−CAS)及び第2共通情報(ECM−RMP)は、コンテンツに関する情報(番組情報)及びこのコンテンツを受信した限定受信装置における視聴可否に関する情報を含めても良い。

【0079】

EMM−CAS生成手段15は、限定受信装置毎に設定されたマスター鍵(Km)で契約鍵(Kw)を暗号化し、契約鍵(Kw)を含む第1個別情報(EMM−CAS)を生成するものである。ここで、EMM−CAS生成手段15は、MPEG2−Systemsで定義されるEMM(Entitlement Management Message)構造を有する第1個別情報(EMM−CAS)を生成し、多重化手段17に出力する。さらに、EMM−CAS生成手段15は、第1個別情報に、限定受信装置毎に固有の限定受信装置IDを含めても良い。

【0080】

なお、マスター鍵(Km)は、第1個別情報(EMM−CAS)及び第2個別情報(EMM−RMP)を暗号化及び復号するための鍵であり、マスター鍵(Km)には、例えば、共通鍵暗号アルゴリズムを用いる。また、送信装置1は、限定受信装置毎に異なるマスター鍵(Km)をそれぞれ、耐タンパーモジュール又はHDDに記憶しておく。

【0081】

EMM−RMP生成手段16は、マスター鍵(Km)で伝送路保護鍵(Kp)を暗号化し、伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)を生成するものである。ここで、EMM−CAS生成手段15は、MPEG2−Systemsで定義されるEMM構造を有する第2個別情報(EMM−RMP)を生成し、多重化手段17に出力する。

【0082】

多重化手段17は、スクランブラ11が生成した暗号化コンテンツ(Sct)と、ECM−CAS生成手段12が生成した第1共通情報(ECM−CAS)と、ECM−RMP生成手段14が生成した第2共通情報(ECM−RMP)と、EMM−CAS生成手段15が生成した第1個別情報(EMM−CAS)と、EMM−RMP生成手段16が生成した第2個別情報(EMM−RMP)と、を多重化して多重信号(MPEG2−TS)を生成し、多重信号(MPEG2−TS)を限定受信装置に送信するものである。

【0083】

ここでは、多重化手段17は、MPEG2−TS(Transport Stream)方式で、限定受信装置に動作させるCASソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させるCASソフトウェアの識別子を示す識別子指示情報とを、PSI又はSI等の番組配列情報(PSI/SI)に挿入し、番組配列情報(PSI/SI)を含む多重信号(MPEG2−TS)を生成する。

【0084】

以下、図4及び図5を参照し、バージョン番号指示情報及び識別子指示情報のフォーマットについて、説明する。図4は、本発明におけるバージョン番号指示情報のフォーマットを示すデータ構造図である。

【0085】

図4に示すように、項目「データ長」は、バイト長が1バイトで、バージョン番号指示情報のデータ長を格納する。また、項目「バージョン番号」は、バイト長が1バイトで、限定受信装置で動作させるCASソフトウェアのバージョン番号情報を示すバージョン番号指示情報を格納する。

【0086】

図5は、本発明における識別子指示情報のフォーマットを示すデータ構造図である。項目「データ長」は、バイト長が1バイトで、識別子指示情報のデータ長を格納する。また、項目「ID」は、バイト長が1バイトで、限定受信装置で動作させるCASソフトウェアの識別子を示す識別子指示情報を格納する。

【0087】

前記したように、安全性を問題としてCASソフトウェア(CAS)の更新する他、機能拡張を目的としてCASソフトウェア(CAS)を更新したい場合がある。従来では、CASソフトウェア(CAS)を更新する場合、その限定受信システムを使用している事業者すべての了解を得る必要があった。しかし、新たなコストの発生又は運用中のビジネスモデルを左右する場合も考えられ、全事業者の意見を統一することは難しく、CASソフトウェア(CAS)の一括更新は、現実的に困難であった。

【0088】

そこで、送信装置1は、事業者毎に異なる識別子(CAS−ID)を用いることで、CASソフトウェア(CAS)を事業者毎に更新可能とする、つまり、事業者によって異なるCASソフトウェア(CAS)を運用することが可能となる。なお、識別子(CAS−ID)の設定は、これに限定されず、複数の事業者で同じ値を設定しても良い。

【0089】

また、送信装置1を独立した装置として説明したが、一般的なコンピュータを、前記した各手段として機能させるプログラムによって動作させることもできる。このプログラムは、通信回線を介して配布しても良く、CD−ROMやフラッシュメモリ等の記録媒体に書き込んで配布しても良い。

【0090】

以上のように、送信装置1は、マスターシークレット鍵(Kms)と伝送路保護鍵(Kp)という2個の鍵を用いて暗号化した限定受信ソフトウェア(CAS)、つまり、2重のセキュリティ対策が施された限定受信ソフトウェア(CAS)を、放送波を介して送信するため、安全、かつ、低コストにCASソフトウェア(CAS)を更新することができる。

【0091】

[送信装置の動作]

以下、図6を参照し、送信装置1の動作について、説明する(適宜図1参照)。図6は、図1の送信装置の動作を示すフローチャートである。

【0092】

まず、送信装置1は、スクランブラ11によって、コンテンツ(Ct)をスクランブル鍵(Ks)で暗号化し、暗号化コンテンツ(Sct)を生成する(ステップS1)。また、送信装置1は、ECM−CAS生成手段12によって、正規契約者の限定受信装置のみが復号可能な契約鍵(Kw)でスクランブル鍵(Ks)を暗号化し、スクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)を生成する(ステップS2)。また、送信装置1は、送信データ生成手段13によって、限定受信装置で共通のマスターシークレット鍵(Kms)でCASソフトウェア(CAS)を暗号化し、CASソフトウェア(CAS)を含む送信データを生成する(ステップS3)。

【0093】

ステップS3に続いて、送信装置1は、ECM−RMP生成手段14によって、全ての限定受信装置に送信される伝送路保護鍵(Kp)で送信データを暗号化し、送信データを含む第2共通情報(ECM−RMP)を生成する(ステップS4)。また、送信装置1は、EMM−CAS生成手段15によって、限定受信装置毎に設定されたマスター鍵(Km)で契約鍵(Kw)を暗号化し、契約鍵(Kw)を含む第1個別情報(EMM−CAS)を生成する(ステップS5)。また、送信装置1は、EMM−RMP生成手段16によって、マスター鍵(Km)で伝送路保護鍵(Kp)を暗号化し、伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)を生成する(ステップS6)。

【0094】

さらに、送信装置1は、多重化手段17によって、暗号化コンテンツ(Sct)と、第1共通情報(ECM−CAS)と、第2共通情報(ECM−RMP)と、第1個別情報(EMM−CAS)と、第2個別情報(EMM−RMP)と、を多重化して多重信号(MPEG2−TS)を生成し、多重信号(MPEG2−TS)を限定受信装置に送信する。このとき、送信装置1は、多重化手段17によって、バージョン番号指示情報と識別子指示情報とを番組配列情報(PSI/SI)に挿入し、番組配列情報を含む多重信号を生成しても良い(ステップS7)。

【0095】

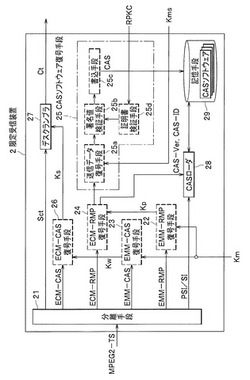

(参考例1)

[限定受信装置の構成]

図7を参照して、参考例1に係る限定受信装置の構成について説明する。図7は、参考例1に係る限定受信装置のブロック図である。なお、図7では、CASソフトウェアとして動作可能な機能ブロック(手段)を破線で示した。

【0096】

図7の限定受信装置2は、分離手段21と、EMM−RMP復号手段(第2個別情報復号手段)22と、EMM−CAS復号手段(第1個別情報復号手段)23と、ECM−RMP復号手段(第2共通情報復号手段)24と、CASソフトウェア復号手段25と、ECM−CAS復号手段(第1共通情報復号手段)26と、デスクランブラ27と、CASローダ(読出手段)28と、記憶手段29と、を備える。

【0097】

分離手段21は、送信装置(不図示)から受信した多重信号(MPEG2−TS)に含まれる暗号化コンテンツ(Sct)と、コンテンツ(ct)を暗号化したスクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)と、送信データとして、CASソフトウェア(CAS)を含む第2共通情報(ECM−RMP)と、正規契約者の限定受信装置2のみが復号可能な契約鍵(Kw)を含む第1個別情報(EMM−CAS)と、全ての限定受信装置2に送信される伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)と、を分離するものである。

【0098】

ここで、多重信号は、MPEG2−TS方式で多重化されており、バージョン番号指示情報と識別子指示情報とが挿入されたPSI又はSI等の番組配列情報(PSI/SI)が含まれる。この場合、分離手段21は、多重信号(MPEG2−TS)から、番組配列情報(PSI/SI)を分離して、番組配列情報(PSI/SI)をCASローダ28に出力する。

【0099】

EMM−RMP復号手段22は、分離手段21が分離させた第2個別情報(EMM−RMP)を予め設定されたマスター鍵(Km)で復号し、伝送路保護鍵(Kp)を出力するものである。ここで、限定受信装置2は、送信装置1が記憶するこの限定受信装置2に専用のマスター鍵(Km)に対となるマスター鍵(Km)を、予め、記憶手段29又は図示しない耐タンパーモジュールに記憶しておく。

【0100】

EMM−CAS復号手段23は、分離手段21が分離させた第1個別情報(EMM−CAS)をマスター鍵(Km)で復号し、契約鍵(Kw)を出力するものである。ここで、EMM−CAS復号手段23は、第1個別情報(EMM−CAS)に含まれる限定受信装置IDと、記憶手段29に予め設定された自端末IDとを比較して、自端末宛の第1個別情報であるか否かを判定する。そして、自端末宛の第1個別情報(EMM−CAS)である場合、つまり、限定受信装置IDと自端末IDとが一致する場合のみ、マスター鍵(Km)でこれを復号する。このようにして、契約鍵(Kw)を正規契約者以外の限定受信装置2で復号できないようにしている。

【0101】

ECM−RMP復号手段24は、分離手段21が分離させた第2共通情報(ECM−RMP)を、EMM−RMP復号手段22が出力した伝送路保護鍵(Kp)で復号し、送信データをCASソフトウェア復号手段25に出力するものである。

【0102】

CASソフトウェア復号手段25は、ECM−RMP復号手段24が出力した送信データを、予め設定されたマスターシークレット鍵(Kms)で復号し、CASソフトウェア(CAS)を出力して記憶手段29に書き込むものである。

【0103】

ここで、主に限定受信装置2としての機能を提供する第1共通情報(ECM−CAS)、第2共通情報(ECM−RMP)、第1個別情報(EMM−CAS)及び第2個別情報(EMM−RMP)の暗号を不正に解除できる技術が漏洩したとしても、CASソフトウェア(CAS)のバージョンアップにより対応できる。しかし、これらの技術と同時に、CASソフトウェア(CAS)の暗号を不正に解除できる技術が漏洩した場合は問題となる。そのため、第1共通情報(ECM−CAS)等のセキュリティと、CASソフトウェアのセキュリティは、独立して管理する必要がある。

【0104】

このため、CASソフトウェア復号手段25は、第1共通情報(ECM−CAS)等の暗号強度よりCASソフトウェア(CAS)の暗号強度を高く、具体的には、マスター鍵(Km)、伝送路保護鍵(Kp)及び契約鍵(Kw)より長い鍵長のマスターシークレット鍵(Kms)を用いる。例えば、マスター鍵(Km)、伝送路保護鍵(Kp)及び契約鍵(Kw)の鍵長を64bitとし、マスターシークレット鍵(Kms)の鍵長を128bitとする。

【0105】

このように、限定受信装置2は、長い鍵長のマスター鍵(Km)等を用いることによる復号処理速度の低下、消費電力の増加等の影響を最小限に抑えつつ、第1共通情報(ECM−CAS)等のセキュリティが破られた非常事態に備えるマスターシークレット鍵(Kms)の強度を高くすることで、放送波を介して、CASソフトウェア(CAS)を送受信する際の安全性を確保することができる。

【0106】

また、CASソフトウェア復号手段25は、図7に示すように、送信データ復号手段25aと、署名値検証手段25bと、書込手段25cと、証明書検証手段25dと、を備える。

【0107】

送信データ復号手段25aは、送信データとして、送信装置に予め設定された秘密鍵を用いて署名値が付加されたCASソフトウェア(CAS)と、CASソフトウェアのバージョン番号情報(CAS−Ver)と、CASソフトウェアの識別子(CAS−ID)とを、マスターシークレット鍵(Kms)で復号するものである。ここで、限定受信装置2は、送信装置1と同じマスターシークレット鍵(Kms)を、予め、記憶手段29又は図示しない耐タンパーモジュールに記憶しておく。

【0108】

証明書検証手段25dは、送信データ復号手段25aが復号した送信データに添付された公開鍵証明書が認証局で認証されているか否かを検証するものである。この場合、限定受信装置2は、ルート公開鍵証明書(RPKC)を、予め、記憶しておく。そして、証明書検証手段25dは、このルート公開鍵証明書(RPKC)を用いて、送信データに添付された公開鍵証明書を検証し、公開鍵証明書が認証局で認証されている場合のみ、署名値検証手段25bによる署名値の検証が行われる。

【0109】

なお、送信装置が公開鍵証明書を送信データに添付せず、予め、限定受信装置2に記憶しておく場合、限定受信装置2は、証明書検証手段25dを備えず、ルート公開鍵証明書(RPKC)を用いた公開鍵証明書の検証を行わなくとも良い。

【0110】

署名値検証手段25bは、送信データ復号手段25aが復号した送信データに添付された公開鍵証明書又は予め記憶した公開鍵証明書に含まれ、かつ、秘密鍵に対応する公開鍵に基づいて、CASソフトウェア(CAS)に付加された署名値が正しいか否かを検証するものである。また、署名値検証手段25bは、署名値が正しいとき、送信データを書込手段25cに出力する。

【0111】

書込手段25cは、署名値が正しいとき、つまり、署名値検証手段25bによる署名値の検証結果が正しいときは、CASソフトウェア(CAS)を記憶手段29に書き込むものである。ここで、書込手段25cは、送信データに含まれるCASソフトウェアが分割されている場合、送信データの項目「ブロック番号」順に、項目「ブロックデータ」を連結して、CASソフトウェアとして記憶手段29に書き込む。さらに、書込手段25cは、送信データの項目「バージョン番号」と、項目「ID」とを、CASソフトウェアと併せて記憶手段29に書き込む(図3参照)。

【0112】

また、書込手段25cは、分割したCASソフトウェア(CAS)に前方誤り訂正符号が付与されている場合、前方誤り訂正符号を用いて、分割したCASソフトウェア(CAS)のパケット損を回復してから、記憶手段29に書き込む。

【0113】

ECM−CAS復号手段26は、分離手段21が分離させた第1共通情報(ECM−CAS)を、第1個別情報復号手段23が出力した契約鍵(Kw)で復号し、第1共通情報(ECM−CAS)に含まれるスクランブル鍵(Ks)をデスクランブラ27に出力するものである。

【0114】

デスクランブラ27は、分離手段21が分離させた暗号化コンテンツ(Sct)を、ECM−CAS復号手段26が出力したスクランブル鍵(Ks)で復号し、コンテンツ(Ct)を出力するものである。

【0115】

記憶手段29は、例えば、HDDであり、バージョン番号情報(CAS−Ver)と識別子(CAS−ID)とが異なるCASソフトウェアを複数記憶するものである。つまり、バージョン番号情報(CAS−Ver)と識別子(CAS−ID)とをキーとして、CASソフトウェア(CAS)を記憶手段29から読み出すことができる。

【0116】

CASローダ28は、分離手段21が出力する番組配列情報(PSI/SI)に含まれるバージョン番号指示情報に一致するバージョン番号情報(CAS−Ver)と、番組配列情報に含まれる識別子指示情報に一致する識別子(CAS−ID)とを有するCASソフトウェア(CAS)を、記憶手段29から読み出して動作させるものである。

【0117】

また、CASローダ28が読み出したCASソフトウェア(CAS)は、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、及び、ECM−CAS復号手段26の少なくともいずれか1つとして動作する。つまり、CASソフトウェア(CAS)を更新することによって、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、及び、ECM−CAS復号手段26の暗号アルゴリズムを更新することができる。

【0118】

さらに、CASローダ28が読み出したCASソフトウェア(CAS)は、デスクランブラ27として、動作しても良い。この場合、デスクランブラ27の暗号アルゴリズムも更新することができる。

【0119】

記憶手段29に、バージョン番号指示情報と同じバージョン番号情報(CAS−Ver)を有し、かつ、識別子指示情報と同じ識別子(CAS−ID)を有するCASソフトウェア(CAS)が複数記憶されている場合、又は、このCASソフトウェア(CAS)が記憶手段29に記憶されていない場合が考えられる。また、このCASソフトウェア(CAS)が、読み出した後に正常に動作しない場合も考えられる。この場合、CASローダ28は、バージョン番号指示情報より古いバージョン番号情報(CAS−Ver)を有し、かつ、識別子指示情報と同じ識別子(CAS−ID)を有する古いCASソフトウェアが記憶手段29に記憶されているとき、古いCASソフトウェアを記憶手段29(CAS)から読み出して動作させる。

【0120】

また、CASローダ28は、送信データに含まれるバージョン番号情報(CAS−Ver)と識別子(CAS−ID)と、読み出すCASソフトウェア(CAS)のバージョン番号情報(CAS−Ver)と識別子(CAS−ID)とが一致しているか否かを判定し、これらが異なる場合、不正行為が起きていると判断し、CASソフトウェア(CAS)を読み出す動作を中止しても良い。

【0121】

なお、CASローダ28は、電源投入時にCASソフトウェア(CAS)を読み出しても良く、サービス(コンテンツ)毎にCASソフトウェア(CAS)を切り替えたい場合は、サービス切り替え時に、CASソフトウェア(CAS)を読み出しても良い。

【0122】

なお、マスターシークレット鍵(Kms)の鍵長を他の鍵の鍵長より長くすることについて説明したが、マスターシークレット鍵(Kms)の暗号アルゴリズムを、他の鍵の暗号アルゴリズムより強固なものとしても良い。例えば、他の鍵には、高速であるが安全性の低い暗号アルゴリズムを採用し、マスターシークレット鍵(Kms)には、低速で負荷が重いが安全性の高い暗号アルゴリズムを採用する。

【0123】

以上のように、限定受信装置2は、マスターシークレット鍵(Kms)と伝送路保護鍵(Kp)という2個の鍵を用いて暗号化した限定受信ソフトウェア(CAS)、つまり、2重のセキュリティ対策が施された限定受信ソフトウェア(CAS)を、放送波を介して受信するため、安全、かつ、低コストに限定受信ソフトウェアを更新することができる。

【0124】

[CASソフトウェアの更新タイミング]

以下、図8を参照して、CASソフトウェアの更新について、説明する。図8は、本発明におけるCASソフトウェアの更新タイミングを示すシーケンス図である。

【0125】

図8のSTEP1では、バージョン番号情報が1のCASソフトウェアを限定受信装置に動作させ、バージョン番号情報が2のCASソフトウェアを限定受信装置に受信させる。できる限り多くの限定受信装置に、バージョン番号情報が1のCASソフトウェアを受信させるため、STEP1は、十分な期間(例えば、1年以上)、継続することが好ましい。

【0126】

STEP2では、バージョン番号情報が1,2のCASソフトウェアを限定受信装置に動作させる。このとき、バージョン番号情報が2のCASソフトウェアを記憶していない限定受信装置は、バージョン番号情報が1のCASソフトウェアを動作させ、バージョン番号情報が2のCASソフトウェアを受信する。このため、送信装置は、バージョン番号情報が1,2のCASソフトウェアに対応した第1共通情報と第2共通情報とをそれぞれ同時に送信する。なお、バージョン番号情報が1,2のCASソフトウェアに対応した第1共通情報と第2共通情報と同時に送信することの詳細については、後記する。

【0127】

なお、STEP2は、バージョン番号情報が1のCASソフトウェアから、バージョン番号情報が2のCASソフトウェアへの移行をスムーズに行うために実施するものであるため、必ずしも必要ない。しかし、CASソフトウェアを送信する場合、限定受信装置でセキュリティホールが発生する問題、及び、限定受信装置でCASソフトウェアが正常に動作しているのか確認できないため、限定受信装置がコンテンツを視聴できない状態に陥る問題があった。このため、STEP2を備えて、バージョン番号情報が2のCASソフトウェアへ移行した後、サービスを停止させずに、バージョン番号情報が1のCASソフトウェアに戻すことができるようにした。

【0128】

STEP3では、バージョン番号情報が2のCASソフトウェアを限定受信装置に動作させ、バージョン番号情報が2のCASソフトウェアの受信を停止する。ここで、バージョン番号情報が3のCASソフトウェアを限定受信装置に動作させたい場合、バージョン番号情報が3のCASソフトウェアを限定受信装置に受信させる。

【0129】

[限定受信装置の動作]

以下、図9を参照して、限定受信装置の動作について、説明する(適宜図7参照)。図9は、図7の限定受信装置の動作を示すフローチャートである。

【0130】

まず、限定受信装置2は、分離手段21によって、送信装置(不図示)から受信した多重信号(MPEG2−TS)に含まれる暗号化コンテンツ(Sct)と、コンテンツ(ct)を暗号化したスクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)と、送信データとして、CASソフトウェア(CAS)を含む第2共通情報(ECM−RMP)と、正規契約者の限定受信装置2のみが復号可能な契約鍵(Kw)を含む第1個別情報(EMM−CAS)と、全ての限定受信装置2に送信される伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)と、を分離する(ステップS11)。

【0131】

また、ステップS11に続いて、限定受信装置2は、EMM−RMP復号手段22によって、分離手段21が分離させた第2個別情報(EMM−RMP)を予め設定されたマスター鍵(Km)で復号し、伝送路保護鍵(Kp)を出力する(ステップS12)。また、限定受信装置2は、EMM−CAS復号手段23によって、分離手段21が分離させた第1個別情報(EMM−CAS)をマスター鍵(Km)で復号し、契約鍵(Kw)を出力する(ステップS13)。

【0132】

また、ステップS13に続いて、限定受信装置2は、ECM−RMP復号手段24によって、分離手段21が分離させた第2共通情報(ECM−RMP)を、EMM−RMP復号手段22が出力した伝送路保護鍵(Kp)で復号し、送信データをCASソフトウェア復号手段25に出力する(ステップS14)。また、限定受信装置2は、CASソフトウェア復号手段25によって、ECM−RMP復号手段24が出力した送信データを、予め設定されたマスターシークレット鍵(Kms)で復号し、CASソフトウェア(CAS)を出力して記憶手段29に書き込む(ステップS15)。

【0133】

また、ステップS15に続いて、限定受信装置2は、ECM−CAS復号手段26によって、分離手段21が分離させた第1共通情報(ECM−CAS)を、第1個別情報復号手段23が出力した契約鍵(Kw)で復号し、第1共通情報(ECM−CAS)に含まれるスクランブル鍵(Ks)をデスクランブラ27に出力する(ステップS16)。また、限定受信装置2は、デスクランブラ27によって、分離手段21が分離させた暗号化コンテンツ(Sct)を、ECM−CAS復号手段26が出力したスクランブル鍵(Ks)で復号し、コンテンツ(Ct)を出力する(ステップS17)。

【0134】

(第2実施形態)

[送信装置の構成]

図10を参照して、本発明の第2実施形態に係る送信装置の構成について、図1の送信装置と異なる点を説明する。図10は、本発明の第2実施形態に係る送信装置のブロック図である。

【0135】

図10の送信装置1Bは、スクランブラ11と、2個のECM−CAS生成手段(第1共通情報生成手段)12a,12bと、送信データ生成手段13と、2個のECM−RMP生成手段(第2共通情報生成手段)14a,14bと、EMM−CAS生成手段(第1個別情報生成手段)15と、EMM−RMP生成手段(第2個別情報生成手段)16と、多重化手段17と、を備える。

【0136】

ECM−CAS生成手段12aは、例えば、バージョン番号情報が1のCASソフトウェアに対応する契約鍵(Kw1)を用いて、バージョン番号情報が1のCASソフトウェアに対応する第1共通情報(ECM−CAS(Ver1))を生成するものである。

【0137】

ECM−CAS生成手段12bは、例えば、バージョン番号情報が2のCASソフトウェアに対応する契約鍵(Kw2)を用いて、バージョン番号情報が2のCASソフトウェアに対応する第1共通情報(ECM−CAS(Ver2))を生成するものである。

【0138】

ECM−RMP生成手段14aは、例えば、バージョン番号情報が1のCASソフトウェアに対応する伝送路保護鍵(Kp1)を用いて、バージョン番号情報が1のCASソフトウェアに対応する第2共通情報(ECM−RMP(Ver1))を生成するものである。

【0139】

ECM−RMP生成手段14bは、例えば、バージョン番号情報が2のCASソフトウェアに対応する伝送路保護鍵(Kp2)を用いて、バージョン番号情報が2のCASソフトウェアに対応する第2共通情報(ECM−RMP(Ver2))を生成するものである。

【0140】

なお、ECM−CAS生成手段12a及びECM−RMP生成手段14aが、バージョン番号情報が1のCASソフトウェアに対応し、ECM−CAS生成手段12b及びECM−RMP生成手段14bが、バージョン番号情報が2のCASソフトウェアに対応することとしたが、これに限定されない。

【0141】

例えば、ECM−CAS生成手段12a及びECM−RMP生成手段14aが、バージョン番号情報が2のCASソフトウェアに対応し、ECM−CAS生成手段12b及びECM−RMP生成手段14bが、バージョン番号情報が3のCASソフトウェアに対応しても良い。さらに、送信装置1Bは、バージョン番号情報が1〜3のCASソフトウェアにそれぞれ対応する3個のECM−CAS生成手段と、3個のECM−RMP生成手段と、を備えても良い(不図示)。

【0142】

以上のように、送信装置1Bは、暗号アルゴリズムが異なる2個のCASソフトウェア(バージョン番号が1,2のCASソフトウェア)に対応した第1共通情報と第2共通情報とをそれぞれ同時に送信できる。つまり、送信装置1Bは、図8のSTEP2に示すような動作が可能となる。

【0143】

(第3実施形態)

[送信装置の構成]

図11を参照して、本発明の第3実施形態に係る送信装置の構成について、図10の送信装置と異なる点を説明する。図11は、本発明の第3実施形態に係る送信装置のブロック図である。

【0144】

図11の送信装置1Cは、スクランブラ11と、2個のECM−CAS生成手段(第1共通情報生成手段)12a,12bと、送信データ生成手段13と、2個のECM−RMP生成手段(第2共通情報生成手段)14a,14bと、2個のEMM−CAS生成手段(第1個別情報生成手段)15a,15bと、EMM−RMP生成手段(第2個別情報生成手段)16a,16bと、多重化手段17と、を備える。

【0145】

EMM−CAS生成手段15aは、バージョン番号情報が1のCASソフトウェアに対応する契約鍵(Kw1)を含む第1個別情報(EMM−CAS(Ver1))を、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0146】

EMM−CAS生成手段15bは、バージョン番号情報が2のCASソフトウェアに対応する契約鍵(Kw2)を含む第1個別情報(EMM−CAS(Ver2))を、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0147】

EMM−RMP生成手段16aは、バージョン番号情報が1のCASソフトウェアに対応する伝送路保護鍵(Kp1)を含む第2個別情報(EMM−RMP(Ver1))を、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0148】

EMM−RMP生成手段16bは、バージョン番号情報が2のCASソフトウェアに対応する伝送路保護鍵(Kp2)を含む第2個別情報(EMM−RMP(Ver2))を、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0149】

なお、図11では、説明のために、1個のマスター鍵(Km)として図示したが、送信装置1Cは、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵と、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵との2個のマスター鍵を有する(不図示)。ここでは、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵は、例えば、鍵長が64ビットである。また、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵は、例えば、鍵長が128ビットである。

【0150】

なお、EMM−CAS生成手段15a及びEMM−RMP生成手段16aが、バージョン番号情報が1のCASソフトウェアに対応し、EMM−CAS生成手段15b及びEMM−RMP生成手段16bが、バージョン番号情報が2のCASソフトウェアに対応することとしたが、これに限定されない。

【0151】

例えば、EMM−CAS生成手段15a及びEMM−RMP生成手段16aが、バージョン番号情報が2のCASソフトウェアに対応し、EMM−CAS生成手段15b及びEMM−RMP生成手段16bが、バージョン番号情報が3のCASソフトウェアに対応しても良い。さらに、送信装置1Cは、バージョン番号情報が1〜3のCASソフトウェアにそれぞれ対応する3個のEMM−CAS生成手段と、3個のEMM−RMP生成手段と、を備えても良い(不図示)。

【0152】

以上のように、送信装置1Cは、暗号アルゴリズムが異なる2個のCASソフトウェア(バージョン番号が1,2のCASソフトウェア)に対応した第1共通情報、第2共通情報、第1個別情報及び第2個別情報をそれぞれ同時に送信できる。つまり、送信装置1Cは、図8のSTEP2に示すような動作が可能となる。

【0153】

(参考例2)

[限定受信装置の構成]

図12を参照して、参考例2に係る限定受信装置の構成について、図7の限定受信装置2と異なる点を説明する。図12は、参考例2に係る限定受信装置のブロック図である。

【0154】

図12の限定受信装置2Bは、分離手段21と、EMM−RMP復号手段(第2個別情報復号手段)22と、EMM−CAS復号手段(第1個別情報復号手段)23と、ECM−RMP復号手段(第2共通情報復号手段)24と、CASソフトウェア復号手段25と、ECM−CAS復号手段(第1共通情報復号手段)26と、デスクランブラ27と、CASローダ28と、記憶手段29と、マスター鍵生成手段30と、マスターシークレット鍵生成手段31と、を備える。

【0155】

マスター鍵生成手段30は、マスター鍵(Km)の鍵長よりも長いデータ長を有するマスター鍵生成データ(Seed)を用いて、マスター鍵(Km)を生成するものである。例えば、256ビットのマスター鍵生成データ(Seed)を記憶手段29に予め記憶しておき、マスター鍵生成手段30は、64ビットのマスター鍵(Km)を新たに生成したい場合、マスター鍵生成データ(Seed)の下位64ビットを用いる。

【0156】

また、例えば、128ビットのマスター鍵(Km)を新たに生成したい場合、マスター鍵生成データ(Seed)の下位128ビットを用いる。つまり、マスター鍵(Km)の安全性を確保したい期間が長期になる程、マスター鍵生成データ(Seed)のデータサイズを大きくする。

【0157】

マスターシークレット鍵生成手段31は、マスターシークレット鍵(Kms)の鍵長よりも長いデータ長を有するマスターシークレット鍵生成データ(Seed)を用いて、マスターシークレット鍵(Kms)を生成するものである。ここで、マスターシークレット鍵生成手段31は、マスター鍵生成手段30と同様に、マスターシークレット鍵生成データ(Seed)の下位所定のビットを用いてマスターシークレット鍵(Kms)を生成する。

【0158】

なお、限定受信装置2Bは、マスター鍵生成手段30とマスターシークレット鍵生成手段31とを別々に構成する例で説明したが、これらを一体で構成しても良い。この場合、マスター鍵(Km)とマスターシークレット鍵(Kms)とを共通の鍵生成データから生成しても良い。

【0159】

なお、この場合、送信装置は、限定受信装置2Bと同じマスター鍵(Km)及びマスターシークレット鍵(Kms)を用いることが好ましい。具体的には、送信装置は、マスター鍵生成手段30と、マスターシークレット鍵生成手段31と、限定受信装置2Bと同じマスター鍵生成データと、限定受信装置2Bと同じマスターシークレット鍵生成データと、を備える。そして、送信装置と限定受信装置2Bとが、同期してマスター鍵とマスターシークレット鍵とを更新する。

【0160】

以上のように、限定受信装置2Bは、ハードウェアの交換又は放送波、通信回線を介してマスター鍵及びマスターシークレット鍵の送受信を行うことなく、マスター鍵及びマスターシークレット鍵を更新できるため、コストの増加を抑え、安全性をより高くできる。

【符号の説明】

【0161】

1 送信装置

1B 送信装置

1C 送信装置

11 スクランブラ

12 ECM−CAS生成手段(第1共通情報生成手段)

12a ECM−CAS生成手段(第1共通情報生成手段)

12b ECM−CAS生成手段(第1共通情報生成手段)

13 送信データ生成手段

13a 送信データ分割手段

13b 前方誤り訂正符号付加手段

13c 署名値付加手段

13d 送信データ暗号手段

14 ECM−RMP生成手段(第2共通情報生成手段)

14a ECM−RMP生成手段(第2共通情報生成手段)

14b ECM−RMP生成手段(第2共通情報生成手段)

15 EMM−CAS生成手段(第1個別情報生成手段)

15a EMM−CAS生成手段(第1個別情報生成手段)

15b EMM−CAS生成手段(第1個別情報生成手段)

16 EMM−RMP生成手段(第2個別情報生成手段)

16a EMM−RMP生成手段(第2個別情報生成手段)

16b EMM−RMP生成手段(第2個別情報生成手段)

17 多重化手段

2 限定受信装置

2B 限定受信装置

21 分離手段

22 EMM−RMP復号手段(第2個別情報復号手段)

23 EMM−CAS復号手段(第1個別情報復号手段)

24 ECM−RMP復号手段(第2共通情報復号手段)

25 CASソフトウェア復号手段

25a 送信データ復号手段

25b 署名値検証手段

25c 書込手段

25d 証明書検証手段

26 ECM−CAS復号手段(第1共通情報復号手段)

27 デスクランブラ

28 CASローダ(読出手段)

29 記憶手段

30 マスター鍵生成手段

31 マスターシークレット鍵生成手段

【技術分野】

【0001】

本発明は、放送波を介して、限定受信ソフトウェアを限定受信装置に送信する送信装置、及び、限定受信ソフトウェアを受信して動作させる限定受信装置に関する。

【背景技術】

【0002】

従来から、デジタル放送では、受信契約者のみに放送受信させる有料放送や、不正受信装置を排除して正規受信装置のみに放送番組等のコンテンツを受信させ、著作権保護を考慮したサービスを実現するために、限定受信システム(CAS:Conditional Access System)が用いられている。

【0003】

限定受信システムでは、コンテンツを暗号化し、受信契約者や正規受信装置のみにその暗号を解くことができる復号鍵を配ることで、限定受信を実現する。このとき、受信装置側では、受信契約者や正規受信装置のみに送信される復号鍵を安全に信号処理するために、IC(Integrated Circuit)カード等の耐タンパーモジュール内で、その復号鍵を信号処理している。耐タンパーモジュールでは、復号鍵の蓄積やデータの暗号処理と復号処理(ここでは、この動作を実現するソフトウェアをCASソフトウェアという)を行っている。

【0004】

この限定受信システムは、通常に運用していれば問題ないが、復号鍵の値やシステム設計が外部に漏洩した場合、安全性を確保できず、サービスの運用が困難になる。一方、運用を開始した限定受信システムにおいて、新しいサービスを実現する場合、限定受信システムが拡張性を持たないために、新しいサービスに柔軟に対応できない事態も発生する。

【0005】

このような安全性の確保や新しいサービスに柔軟に対応するためには、再度システム設計を行い、新しい復号鍵を備え、新しい暗号処理及び復号処理を行う限定受信システムへの更新や切り替えが必要となる。このため、新しいサービスに柔軟に対応できるように、運用後に更新を可能とする限定受信システムが望まれている。

【0006】

以上をふまえ、限定受信システムの更新に関する従来技術について説明する。

新しくシステム設計した限定受信システムを備えるICカードを製作し、運用中のICカードと差し替えることによって、限定受信システムを更新して安全性を確保する抜き差し交換可能な耐タンパーモジュールが知られている。

【0007】

また、LSI(Large Scale Integration)のように基板に組み込まれ、抜き差し交換できない耐タンパーモジュールが知られている(例えば、特許文献1参照)。特許文献1に記載された発明は、CASソフトウェアを、交換可能なメモリストレージデバイスに入れておき、LSIでCASソフトウェアを読み出して限定受信システムを実現する構成とする。そして、そのメモリストレージデバイスを交換することで、CASソフトウェアを更新するものである。

【0008】

さらに、電話回線やインターネット接続などの通信回線を用いて、CASソフトウェアを更新する方法も考えられる。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2005‐269578号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

しかし、デジタル放送の対象となる全受信装置について、従来の交換可能な耐タンパーモジュールを交換することは、デジタル放送受信装置が約4000万台以上あるために、交換コストが大きな問題となり、現実的でない。また、特許文献1に記載された発明では、従来の交換可能な耐タンパーモジュールと同様に、メモリストレージデバイスの交換コストの問題が解決されないために、現実的には困難である。さらに、電話回線やインターネット接続などの通信回線は、放送波に比べ、コンピュータを用いた不正行為が容易であるために、通信回線によるCASソフトウェアの更新が、不正行為の対象となる可能性が高い。

【0011】

そこで、本発明は、安全、かつ、低コストに限定受信ソフトウェアを更新できる送信装置及び限定受信装置を提供することを目的とする。

【課題を解決するための手段】

【0012】

前記した課題を解決するため、請求項1に記載された送信装置は、放送波を介して、正規契約者のみがコンテンツを視聴可能とする限定受信ソフトウェアを、限定受信装置に送信する送信装置であって、スクランブラと、第1共通情報生成手段と、送信データ生成手段と、第2共通情報生成手段と、第1個別情報生成手段と、第2個別情報生成手段と、多重化手段と、を備える構成とした。

【0013】

かかる構成において、送信装置は、スクランブラによって、コンテンツをスクランブル鍵で暗号化し、暗号化コンテンツを生成する。また、送信装置は、第1共通情報生成手段によって、正規契約者の限定受信装置のみが復号可能な契約鍵でスクランブル鍵を暗号化し、スクランブル鍵を含む第1共通情報を生成する。

【0014】

また、送信装置は、送信データ生成手段によって、限定受信装置で共通のマスターシークレット鍵で限定受信ソフトウェアを暗号化し、限定受信ソフトウェアを含む送信データを生成する。さらに、送信装置は、第2共通情報生成手段によって、共通鍵暗号アルゴリズムを用いて、送信データを暗号化し、送信データを含む第2共通情報を生成する。これによって、送信装置は、限定受信ソフトウェアに2重のセキュリティ対策を施すことができる。

【0015】

また、送信装置は、第1個別情報生成手段によって、限定受信装置毎に設定されたマスター鍵で契約鍵を暗号化し、契約鍵を含む第1個別情報を生成する。さらに、送信装置は、第2個別情報生成手段によって、共通鍵暗号アルゴリズムを用いて、全ての限定受信装置に送信される伝送路保護鍵を暗号化し、伝送路保護鍵を含む第2個別情報を生成する。

【0016】

そして、送信装置は、多重化手段によって、暗号化コンテンツと、第1共通情報と、第2共通情報と、第1個別情報と、第2個別情報と、を多重化して多重信号を生成し、多重信号を限定受信装置に送信する。これによって、多重化手段は、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して限定受信装置に送信することができる。

【0017】

第1参考発明に係る送信装置は、請求項1に記載された送信装置において、送信データ生成手段は、送信データ分割手段と、署名値付加手段と、送信データ暗号手段と、を備えることを特徴とする。

【0018】

かかる構成において、送信装置は、送信データ分割手段によって、限定受信ソフトウェアを所定の大きさに分割する。また、送信装置は、署名値付加手段によって、分割した限定受信ソフトウェアと、限定受信ソフトウェアのバージョン番号情報と、限定受信ソフトウェアの識別子とに、予め設定された秘密鍵を用いて署名値を付加する。これによって、限定受信装置において、受信した限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できる。

【0019】

そして、送信装置は、送信データ暗号手段によって、送信データとして、署名値が付加された限定受信ソフトウェアとバージョン番号情報と識別子と、をマスターシークレット鍵で暗号化する。

【0020】

第2参考発明に係る送信装置は、第1参考発明に係る送信装置において、送信データ生成手段は、前方誤り訂正符号付加手段を備えることを特徴とする。

【0021】

かかる構成において、送信装置は、前方誤り訂正符号付加手段によって、送信データ分割手段が分割した限定受信ソフトウェアに、前方誤り訂正符号を付加する。これによって、限定受信装置において、受信環境が安定しておらず符号誤りが発生する場合にも対応できる。

【0022】

第3参考発明に係る送信装置は、第2参考発明に係る送信装置において、多重化手段は、限定受信装置に動作させる限定受信ソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させる限定受信ソフトウェアの識別子を示す識別子指示情報とを番組配列情報に挿入し、当該番組配列情報を含む多重信号を生成することを特徴とする。

【0023】

かかる構成において、送信装置は、多重化手段によって、バージョン番号指示情報と識別子指示情報とを、PSI(Program Specific Information)又はSI(Service Information)等の番組配列情報に含める。この識別子指示情報は、事業者毎に異なる値を設定することができる。

【0024】

また、前記した課題を解決するため、第4参考発明に係る限定受信装置は、放送波を介して、限定受信ソフトウェアを含む多重信号を送信装置から受信すると共に、当該限定受信ソフトウェアによって、正規契約者のみがコンテンツを視聴可能とする限定受信装置であって、分離手段と、第2個別情報復号手段と、第1個別情報復号手段と、第2共通情報復号手段と、限定受信ソフトウェア復号手段と、第1共通情報復号手段と、デスクランブラと、を備える構成とした。

【0025】

かかる構成において、限定受信装置は、分離手段によって、送信装置から受信した多重信号に含まれる暗号化コンテンツと、コンテンツを暗号化したスクランブル鍵を含む第1共通情報と、送信データとして、限定受信ソフトウェアを含む第2共通情報と、正規契約者の限定受信装置のみが復号可能な契約鍵を含む第1個別情報と、全ての限定受信装置に送信される伝送路保護鍵を含む第2個別情報と、を分離する。これによって、分離手段は、2重のセキュリティ対策が施された限定受信ソフトウェアを含む多重信号を、放送波を介して受信し、これを分離する。

【0026】

また、限定受信装置は、第2個別情報復号手段によって、分離手段が分離させた第2個別情報を予め設定されるマスター鍵で復号し、伝送路保護鍵を出力する。さらに、限定受信装置は、第1個別情報復号手段によって、分離手段が分離させた第1個別情報をマスター鍵で復号し、契約鍵を出力する。

【0027】

また、限定受信装置は、第2共通情報復号手段によって、分離手段が分離させた第2共通情報を、第2個別情報復号手段が出力した伝送路保護鍵で復号し、送信データを出力する。さらに、限定受信装置は、限定受信ソフトウェア復号手段によって、第2共通情報復号手段が出力した送信データを、予め設定されたマスターシークレット鍵で復号し、限定受信ソフトウェアを出力する。これによって、限定受信装置は、マスターシークレット鍵と伝送路保護鍵という2個の鍵を用いて暗号化、つまり、2重のセキュリティ対策が施された限定受信ソフトウェアを復号することができる。

【0028】

また、限定受信装置は、第1共通情報復号手段によって、分離手段が分離させた第1共通情報を、第1個別情報復号手段が出力した契約鍵で復号し、スクランブル鍵を出力する。さらに、限定受信装置は、デスクランブラによって、分離手段が分離させた暗号化コンテンツを、第1共通情報復号手段が出力したスクランブル鍵で復号し、コンテンツを出力する。これによって、限定受信装置は、正規契約者のみがコンテンツを視聴可能とする。

【0029】

そして、限定受信装置は、限定受信ソフトウェアが、第2個別情報復号手段、第1個別情報復号手段、第2共通情報復号手段、限定受信ソフトウェア復号手段、第1共通情報復号手段及びデスクランブラの少なくともいずれか1つとして動作する。これによって、限定受信装置は、放送波を介して、送信装置から限定受信ソフトウェアを受信し、受信した限定受信ソフトウェアを復号して動作させることができる。

【0030】

第5参考発明に係る限定受信装置は、第4参考発明に係る限定受信装置において、限定受信ソフトウェア復号手段は、送信データ復号手段、署名値検証手段と、書込手段と、を備えることを特徴とする。

【0031】

かかる構成において、限定受信装置は、送信データ復号手段によって、送信データとして、送信装置に予め設定された秘密鍵を用いて署名値が付加された限定受信ソフトウェアと、限定受信ソフトウェアのバージョン番号情報と、限定受信ソフトウェアの識別子とを、マスターシークレット鍵で復号する。

【0032】

また、限定受信装置は、署名値検証手段によって、所定の公開鍵証明書に含まれ、かつ、秘密鍵に対応する公開鍵に基づいて、署名値が正しいか否かを検証する。この公開鍵証明書は、送信装置が多重信号に含めて送信し、又は、限定受信装置に予め記憶しておく。さらに、限定受信装置は、書込手段によって、署名値が正しいときは、限定受信ソフトウェアを記憶手段に書き込む。これによって、限定受信装置は、認証された送信装置から送信された限定受信ソフトウェアのみを記憶手段に記憶する。

【0033】

第6参考発明に係る限定受信装置は、第5参考発明に係る限定受信装置において、分離手段は、多重信号から、限定受信装置に動作させる限定受信ソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させる限定受信ソフトウェアの識別子を示す識別子指示情報とが挿入された番組配列情報を分離し、記憶手段は、バージョン番号情報と識別子とが異なる限定受信ソフトウェアを複数記憶し、バージョン番号指示情報に一致するバージョン番号情報と識別子指示情報に一致する識別子とを有する限定受信ソフトウェアを、記憶手段から読み出して動作させる読出手段、をさらに備えることを特徴とする。

【0034】

かかる構成において、限定受信装置は、任意のバージョン番号情報と識別子とを有する限定受信ソフトウェアの動作を送信装置が指示できる。

【0035】

第7参考発明に係る限定受信装置は、第6参考発明に係る限定受信装置において、バージョン番号指示情報に一致するバージョン番号情報と識別子指示情報に一致する識別子とを有する限定受信ソフトウェアが記憶手段に記憶されていない場合、又は、読み出した限定受信ソフトウェアが正常に動作しない場合、読出手段は、バージョン番号指示情報より古いバージョン番号情報を有し、かつ、識別子指示情報に一致する識別子を有する限定受信ソフトウェアを、記憶手段から読み出して動作させることを特徴とする。

【0036】

かかる構成において、限定受信装置は、送信装置が指示するバージョン番号情報と識別子とを有する限定受信ソフトウェアが存在しない場合又は読み出した限定受信ソフトウェアが動作しない場合でも、古いバージョンの限定受信ソフトウェアを動作させることができる。

【0037】

第8参考発明に係る限定受信装置は、第7参考発明に係る限定受信装置において、バージョン番号情報がバージョン番号指示情報に一致せず、識別子が識別子指示情報に一致しない場合、読出手段は、限定受信ソフトウェアを記憶手段から読み出す動作を、中止することを特徴とする。

【0038】

かかる構成において、限定受信装置は、バージョン番号指示情報と識別子指示情報とに一致しないバージョン番号情報と識別子とを有する不正な限定受信ソフトウェアが動作することを防止できる。

【0039】

第9参考発明に係る限定受信装置は、第4参考発明から第8参考発明のいずれかに係る限定受信装置において、マスター鍵の鍵長よりも長いデータ長を有するマスター鍵生成データを用いて、マスター鍵を生成するマスター鍵生成手段、をさらに備えることを特徴とする。

【0040】

かかる構成において、限定受信装置は、ハードウェアの交換又は放送波、通信回線を介してマスター鍵の送受信を行うことなく、マスター鍵を更新することができる。

【0041】

第10参考発明に係る限定受信装置は、第4参考発明から第9参考発明のいずれかに係る限定受信装置において、マスターシークレット鍵の鍵長よりも長いデータ長を有するマスターシークレット鍵生成データを用いて、マスターシークレット鍵を生成するマスターシークレット鍵生成手段、をさらに備えることを特徴とする。

【0042】

かかる構成において、限定受信装置は、ハードウェアの交換又は放送波、通信回線を介してマスターシークレット鍵の送受信を行うことなく、マスターシークレット鍵を更新することができる。

【0043】

第11参考発明に係る限定受信装置は、第4参考発明から第10参考発明のいずれかに係る限定受信装置において、限定受信ソフトウェア復号手段は、マスター鍵、伝送路保護鍵及び契約鍵より長い鍵長のマスターシークレット鍵を用いることを特徴とする。

【0044】

かかる構成において、限定受信装置は、限定受信ソフトウェアを含む送信データの暗号強度を、第1共通情報、第2共通情報、第1個別情報及び第2個別情報の暗号強度より高くする。

【発明の効果】

【0045】

本発明によれば、以下のような優れた効果を奏する。

請求項1に記載された発明によれば、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して送信するために、ハードウェアを交換することなく、安全、かつ、低コストに限定受信ソフトウェアを更新することができる。

【0046】

第1参考発明によれば、限定受信装置において、限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できるために、不正な限定受信ソフトウェアが限定受信装置に送信されても、これを誤って動作させてしまう事態を防止できる。

【0047】

第2参考発明によれば、受信環境が安定していない場合にも対応できるため、限定受信装置における限定受信ソフトウェアの受信効率が向上する。

【0048】

第3参考発明によれば、番組配列情報にバージョン番号指示情報と識別子指示情報とを挿入するために、動作させる限定受信ソフトウェアを限定受信装置に指示することができ、限定受信ソフトウェアの更新管理が行いやすくなる。また、第3参考発明によれば、識別子指示情報に、業者毎に異なる値を設定すれば、事業者毎に限定受信ソフトウェアの更新タイミングを変更することができ、限定受信ソフトウェアを一括更新する必要がなくなる。

【0049】

第4参考発明によれば、2重のセキュリティ対策が施された限定受信ソフトウェアを、放送波を介して受信するために、ハードウェアを交換することなく、安全、かつ、低コストに限定受信ソフトウェアを更新できる。

【0050】

第5参考発明によれば、受信した限定受信ソフトウェアが、認証された送信装置から送信されたものであるか否か検証できるために、不正な限定受信ソフトウェアを誤って動作させてしまう事態を防止できる。

【0051】

第6参考発明によれば、任意のバージョン番号情報と識別子とを有する限定受信ソフトウェアの動作を送信装置が指示できるために、限定受信ソフトウェアの更新管理が行いやすくなる。また、第6参考発明によれば、識別子指示情報に、業者毎に異なる値を設定すれば、事業者毎に限定受信ソフトウェアの更新タイミングを変更することができ、限定受信ソフトウェアを一括更新する必要がなくなる。

【0052】

第7参考発明によれば、不具合が発生した場合でも、古いバージョンの限定受信ソフトウェアを動作させることができるために、限定受信ソフトウェアが動作せずにコンテンツを視聴できない事態を防止できる。

【0053】

第8参考発明によれば、バージョン番号指示情報と識別子指示情報とに一致しないバージョン番号情報と識別子とを有する不正な限定受信ソフトウェアが動作することを防止できるため、不正行為を防止することができる。

【0054】

第9参考発明によれば、ハードウェアの交換又は放送波、通信回線を介してマスター鍵の送受信を行うことなく、マスター鍵を更新できるために、コストの増加を抑え、安全性をより高くできる。

【0055】

第10参考発明によれば、ハードウェアの交換又は放送波、通信回線を介してマスターシークレット鍵の送受信を行うことなく、マスターシークレット鍵を更新できるために、コストの増加を抑え、安全性をより高くできる。

【0056】

第11参考発明によれば、限定受信ソフトウェアを含む送信データの暗号強度が、第1共通情報、第2共通情報、第1個別情報及び第2個別情報の暗号強度より高いために、第1共通情報等の復号処理の負荷を抑えつつ、限定受信ソフトウェアの安全性を確保できる。

【図面の簡単な説明】

【0057】

【図1】本発明の第1実施形態に係る送信装置のブロック図である。

【図2】図1の送信データ生成手段の構成を示すブロック図である。

【図3】本発明における送信データのフォーマットを示すデータ構造図である。

【図4】本発明におけるバージョン番号指示情報のフォーマットを示すデータ構造図である。

【図5】本発明における識別子指示情報のフォーマットを示すデータ構造図である。

【図6】図1の送信装置の動作を示すフローチャートである。

【図7】参考例1に係る限定受信装置のブロック図である。

【図8】本発明におけるCASソフトウェアの更新タイミングを示すシーケンス図である。

【図9】図7の限定受信装置の動作を示すフローチャートである。

【図10】本発明の第2実施形態に係る送信装置のブロック図である。

【図11】本発明の第3実施形態に係る送信装置のブロック図である。

【図12】参考例2に係る限定受信装置のブロック図である。

【発明を実施するための形態】

【0058】

以下、本発明の実施形態について、適宜図面を参照しながら詳細に説明する。なお、各実施形態において、同一の機能を有する手段及び同一の部材には同一の符号を付し、説明を省略した。

【0059】

(第1実施形態)

[送信装置の構成]

図1を参照して、本発明の第1実施形態に係る送信装置の構成について説明する。図1は、本発明の第1実施形態に係る送信装置のブロック図である。

【0060】

図1の送信装置1は、スクランブラ11と、ECM−CAS生成手段(第1共通情報生成手段)12と、送信データ生成手段13と、ECM−RMP生成手段(第2共通情報生成手段)14と、EMM−CAS生成手段(第1個別情報生成手段)15と、EMM−RMP生成手段(第2個別情報生成手段)16と、多重化手段17と、を備える。

【0061】

なお、図1では、Ksはスクランブル鍵、Kwは契約鍵、及び、Kpは伝送路保護鍵、及び、Kmはマスター鍵を示す。また、Ctはコンテンツ、Sctは暗号化コンテンツ、ECM−CASは第1共通情報、ECM−RMPは第2共通情報、EMM−CASは第1個別情報、及び、EMM−RMPは第2個別情報を示す。さらに、CASは限定受信ソフトウェア、CAS−Verはバージョン番号情報、及び、CAS−IDは識別子を示す。なお、CASソフトウェアは、請求項に記載の限定受信ソフトウェアに相当する。

【0062】

スクランブラ11は、コンテンツ(Ct)をスクランブル鍵(Ks)で暗号化し、暗号化コンテンツ(Sct)を生成するものである。ここで、スクランブラ11は、MULTI2又はAESで、外部から入力されたコンテンツ(Ct)を暗号化(スクランブル)し、生成した暗号化コンテンツ(Sct)を多重化手段17に出力する。

【0063】

ECM−CAS生成手段12は、正規契約者の限定受信装置(不図示)のみが復号可能な契約鍵(Kw)でスクランブル鍵(Ks)を暗号化し、スクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)を生成するものである。ここで、ECM−CAS生成手段12は、MPEG(Moving Picture Experts Group)2−Systemsで定義されるECM(Entitlement Control Message)構造を有する第1共通情報(ECM−CAS)を生成し、多重化手段17に出力する。

【0064】

なお、スクランブル鍵(Ks)には、例えば、共通鍵暗号アルゴリズムを用いる。また、サービス(コンテンツ)毎に付与される契約鍵(Kw)には、例えば、共通鍵暗号アルゴリズムを用いる。

【0065】

送信データ生成手段13は、全ての限定受信装置で共通のマスターシークレット鍵でCASソフトウェア(CAS)を暗号化し、CASソフトウェア(CAS)を含む送信データを生成するものである。以下、図2を参照して、送信データ生成手段13の詳細について、説明する。図2は、図1の送信データ生成手段の構成を示すブロック図である。

【0066】

図2に示すように、送信データ生成手段13は、送信データ分割手段13aと、前方誤り訂正符号付加手段13bと、署名値付加手段13cと、送信データ暗号手段13dと、を備える。なお、Kmsはマスターシークレット鍵、Kpsは秘密鍵、及び、PKCは公開鍵証明書を示す。

【0067】

送信データ分割手段13aは、CASソフトウェア(CAS)を所定の大きさ、例えば、4キロバイト程度の大きさに分割するものである(以後、分割されたCASソフトウェアを「分割データ」と略記する場合がある。)。そして、分割データは、それぞれ第2共通情報に挿入されて限定受信装置に送信される。このように、送信装置1がCASソフトウェア(CAS)を分割して送信することで、常時、放送波を受信しているとは限らない限定受信装置において、CASソフトウェア(CAS)の受信効率を高めることができる。

【0068】

前方誤り訂正符号付加手段13bは、送信データ分割手段13aが分割したCASソフトウェア(CAS)に、前方誤り訂正符号を付加するものである。ここでは、前方誤り訂正符号付加手段13bは、前方誤り訂正符号方式として、FEC(Forward Error Correction)方式を用いる。このように、前方誤り訂正符号付加手段

13bが、分割データに前方誤り訂正符号を付加することで、移動体向けの地上デジタル放送等、受信環境が安定しておらず、符号誤りが発生する場合でも、CASソフトウェア(CAS)の受信効率を高めることができる。なお、受信環境が安定している場合、前方誤り訂正符号付加手段13bは、分割データに前方誤り訂正符号を付加しなくとも良い。

【0069】

署名値付加手段13cは、前方誤り訂正符号を付加したCASソフトウェア(CAS)と、CASソフトウェアのバージョン番号情報(CAS−Ver)と、CASソフトウェアの識別子(CAS−ID)とに、予め設定された秘密鍵(Kps)を用いて署名値を付加するものである。ここで、署名値付加手段13cは、前方誤り訂正符号付加手段13bが前方誤り訂正符号を付加した分割データと、バージョン番号情報(CAS−Ver)と、識別子(CAS−ID)とをマージする。そして、署名値付加手段13cは、このマージしたデータに対して、秘密鍵(Kps)を用いて、例えば、PKI(Public Key Infrastructure)によりデジタル署名し、署名値を付与する。

【0070】

このとき、署名値付加手段13cは、秘密鍵(Kps)に対応する公開鍵を含む公開鍵証明書(PKC)を、マージしたデータに添付しても良い。一方、伝送帯域が狭い場合、公開鍵証明書のデータサイズが大きく伝送帯域を圧迫する可能性が高いために、限定受信装置に、予め、公開鍵証明書(PKC)を記憶させておく。

【0071】

なお、秘密鍵(Kps)及び秘密鍵に対応する公開鍵には、例えば、RSA等の公開鍵暗号アルゴリズムを用いる。また、署名値は、例えば、RSA等の公開鍵暗号アルゴリズムと、SHA(Secure Hash Algorithm)ハッシュ関数とを用いて生成する。

【0072】

送信データ暗号手段13dは、送信データとして、署名値が付加されたCASソフトウェア(CAS)とバージョン番号情報(CAS−Ver)と識別子(CAS−ID)と、をマスターシークレット鍵(Kms)で暗号化するものである。ここで、送信データ暗号手段13dは、暗号化した送信データを、ECM−RMP生成手段14に出力する。

【0073】

なお、マスターシークレット鍵(Kms)は、CASソフトウェア(CAS)を暗号化及び復号するための鍵であり、マスターシークレット鍵(Kms)には、例えば、共通鍵暗号アルゴリズムを用いる。また、送信装置1は、全ての限定受信装置で共通のマスターシークレット鍵(Kms)を、図示しない耐タンパーモジュール又はHDD(Hard Disk Drive)に記憶しておく。

【0074】

以下、図3を参照し、送信データのフォーマットについて、説明する。図3は、本発明における送信データのフォーマットを示すデータ構造図である。送信データ生成手段13は、図3に示すようなフォーマットで送信データを生成する。

【0075】

図3に示すように、項目「データ長」は、バイト長が2バイトで、送信データのデータ長を格納する。また、項目「ID」は、バイト長が1バイトで、識別子を格納する。また、項目「バージョン番号」は、バイト長が1バイトで、バージョン番号情報を格納する。また、項目「分割数」は、バイト長が3バイトで、CASソフトウェアを分割したブロック数を格納する。

【0076】

また、項目「ブロック数」は、バイト長が3バイトで、分割したブロックが何番目であるかの情報を格納する。また、項目「ブロックサイズ」は、バイト長が1バイトで、そのブロックのサイズ(大きさ)を格納する。また、項目「ブロックデータ」は、バイト長が最大256バイトで、そのブロックのデータを格納する。さらに、項目「署名データ」は、バイト長が128バイトで、後記する署名値を格納する。

【0077】

以下、図1に戻り、送信装置1の構成について、説明を続ける。

ECM−RMP生成手段14は、全ての限定受信装置に送信される伝送路保護鍵(Kp)で送信データを暗号化し、送信データを含む第2共通情報(ECM−RMP)を生成するものである。ここで、ECM−RMP生成手段14は、MPEG2−Systemsで定義されるECM構造を有する第2共通情報(ECM−RMP)を生成し、多重化手段17に出力する。

【0078】

なお、伝送路保護鍵(Kp)には、例えば、共通鍵暗号アルゴリズムを用いる。また、第1共通情報(ECM−CAS)及び第2共通情報(ECM−RMP)は、コンテンツに関する情報(番組情報)及びこのコンテンツを受信した限定受信装置における視聴可否に関する情報を含めても良い。

【0079】

EMM−CAS生成手段15は、限定受信装置毎に設定されたマスター鍵(Km)で契約鍵(Kw)を暗号化し、契約鍵(Kw)を含む第1個別情報(EMM−CAS)を生成するものである。ここで、EMM−CAS生成手段15は、MPEG2−Systemsで定義されるEMM(Entitlement Management Message)構造を有する第1個別情報(EMM−CAS)を生成し、多重化手段17に出力する。さらに、EMM−CAS生成手段15は、第1個別情報に、限定受信装置毎に固有の限定受信装置IDを含めても良い。

【0080】

なお、マスター鍵(Km)は、第1個別情報(EMM−CAS)及び第2個別情報(EMM−RMP)を暗号化及び復号するための鍵であり、マスター鍵(Km)には、例えば、共通鍵暗号アルゴリズムを用いる。また、送信装置1は、限定受信装置毎に異なるマスター鍵(Km)をそれぞれ、耐タンパーモジュール又はHDDに記憶しておく。

【0081】

EMM−RMP生成手段16は、マスター鍵(Km)で伝送路保護鍵(Kp)を暗号化し、伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)を生成するものである。ここで、EMM−CAS生成手段15は、MPEG2−Systemsで定義されるEMM構造を有する第2個別情報(EMM−RMP)を生成し、多重化手段17に出力する。

【0082】

多重化手段17は、スクランブラ11が生成した暗号化コンテンツ(Sct)と、ECM−CAS生成手段12が生成した第1共通情報(ECM−CAS)と、ECM−RMP生成手段14が生成した第2共通情報(ECM−RMP)と、EMM−CAS生成手段15が生成した第1個別情報(EMM−CAS)と、EMM−RMP生成手段16が生成した第2個別情報(EMM−RMP)と、を多重化して多重信号(MPEG2−TS)を生成し、多重信号(MPEG2−TS)を限定受信装置に送信するものである。

【0083】

ここでは、多重化手段17は、MPEG2−TS(Transport Stream)方式で、限定受信装置に動作させるCASソフトウェアのバージョン番号を示すバージョン番号指示情報と、限定受信装置に動作させるCASソフトウェアの識別子を示す識別子指示情報とを、PSI又はSI等の番組配列情報(PSI/SI)に挿入し、番組配列情報(PSI/SI)を含む多重信号(MPEG2−TS)を生成する。

【0084】

以下、図4及び図5を参照し、バージョン番号指示情報及び識別子指示情報のフォーマットについて、説明する。図4は、本発明におけるバージョン番号指示情報のフォーマットを示すデータ構造図である。

【0085】

図4に示すように、項目「データ長」は、バイト長が1バイトで、バージョン番号指示情報のデータ長を格納する。また、項目「バージョン番号」は、バイト長が1バイトで、限定受信装置で動作させるCASソフトウェアのバージョン番号情報を示すバージョン番号指示情報を格納する。

【0086】

図5は、本発明における識別子指示情報のフォーマットを示すデータ構造図である。項目「データ長」は、バイト長が1バイトで、識別子指示情報のデータ長を格納する。また、項目「ID」は、バイト長が1バイトで、限定受信装置で動作させるCASソフトウェアの識別子を示す識別子指示情報を格納する。

【0087】

前記したように、安全性を問題としてCASソフトウェア(CAS)の更新する他、機能拡張を目的としてCASソフトウェア(CAS)を更新したい場合がある。従来では、CASソフトウェア(CAS)を更新する場合、その限定受信システムを使用している事業者すべての了解を得る必要があった。しかし、新たなコストの発生又は運用中のビジネスモデルを左右する場合も考えられ、全事業者の意見を統一することは難しく、CASソフトウェア(CAS)の一括更新は、現実的に困難であった。

【0088】

そこで、送信装置1は、事業者毎に異なる識別子(CAS−ID)を用いることで、CASソフトウェア(CAS)を事業者毎に更新可能とする、つまり、事業者によって異なるCASソフトウェア(CAS)を運用することが可能となる。なお、識別子(CAS−ID)の設定は、これに限定されず、複数の事業者で同じ値を設定しても良い。

【0089】

また、送信装置1を独立した装置として説明したが、一般的なコンピュータを、前記した各手段として機能させるプログラムによって動作させることもできる。このプログラムは、通信回線を介して配布しても良く、CD−ROMやフラッシュメモリ等の記録媒体に書き込んで配布しても良い。

【0090】

以上のように、送信装置1は、マスターシークレット鍵(Kms)と伝送路保護鍵(Kp)という2個の鍵を用いて暗号化した限定受信ソフトウェア(CAS)、つまり、2重のセキュリティ対策が施された限定受信ソフトウェア(CAS)を、放送波を介して送信するため、安全、かつ、低コストにCASソフトウェア(CAS)を更新することができる。

【0091】

[送信装置の動作]

以下、図6を参照し、送信装置1の動作について、説明する(適宜図1参照)。図6は、図1の送信装置の動作を示すフローチャートである。

【0092】

まず、送信装置1は、スクランブラ11によって、コンテンツ(Ct)をスクランブル鍵(Ks)で暗号化し、暗号化コンテンツ(Sct)を生成する(ステップS1)。また、送信装置1は、ECM−CAS生成手段12によって、正規契約者の限定受信装置のみが復号可能な契約鍵(Kw)でスクランブル鍵(Ks)を暗号化し、スクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)を生成する(ステップS2)。また、送信装置1は、送信データ生成手段13によって、限定受信装置で共通のマスターシークレット鍵(Kms)でCASソフトウェア(CAS)を暗号化し、CASソフトウェア(CAS)を含む送信データを生成する(ステップS3)。

【0093】

ステップS3に続いて、送信装置1は、ECM−RMP生成手段14によって、全ての限定受信装置に送信される伝送路保護鍵(Kp)で送信データを暗号化し、送信データを含む第2共通情報(ECM−RMP)を生成する(ステップS4)。また、送信装置1は、EMM−CAS生成手段15によって、限定受信装置毎に設定されたマスター鍵(Km)で契約鍵(Kw)を暗号化し、契約鍵(Kw)を含む第1個別情報(EMM−CAS)を生成する(ステップS5)。また、送信装置1は、EMM−RMP生成手段16によって、マスター鍵(Km)で伝送路保護鍵(Kp)を暗号化し、伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)を生成する(ステップS6)。

【0094】

さらに、送信装置1は、多重化手段17によって、暗号化コンテンツ(Sct)と、第1共通情報(ECM−CAS)と、第2共通情報(ECM−RMP)と、第1個別情報(EMM−CAS)と、第2個別情報(EMM−RMP)と、を多重化して多重信号(MPEG2−TS)を生成し、多重信号(MPEG2−TS)を限定受信装置に送信する。このとき、送信装置1は、多重化手段17によって、バージョン番号指示情報と識別子指示情報とを番組配列情報(PSI/SI)に挿入し、番組配列情報を含む多重信号を生成しても良い(ステップS7)。

【0095】

(参考例1)

[限定受信装置の構成]

図7を参照して、参考例1に係る限定受信装置の構成について説明する。図7は、参考例1に係る限定受信装置のブロック図である。なお、図7では、CASソフトウェアとして動作可能な機能ブロック(手段)を破線で示した。

【0096】

図7の限定受信装置2は、分離手段21と、EMM−RMP復号手段(第2個別情報復号手段)22と、EMM−CAS復号手段(第1個別情報復号手段)23と、ECM−RMP復号手段(第2共通情報復号手段)24と、CASソフトウェア復号手段25と、ECM−CAS復号手段(第1共通情報復号手段)26と、デスクランブラ27と、CASローダ(読出手段)28と、記憶手段29と、を備える。

【0097】

分離手段21は、送信装置(不図示)から受信した多重信号(MPEG2−TS)に含まれる暗号化コンテンツ(Sct)と、コンテンツ(ct)を暗号化したスクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)と、送信データとして、CASソフトウェア(CAS)を含む第2共通情報(ECM−RMP)と、正規契約者の限定受信装置2のみが復号可能な契約鍵(Kw)を含む第1個別情報(EMM−CAS)と、全ての限定受信装置2に送信される伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)と、を分離するものである。

【0098】

ここで、多重信号は、MPEG2−TS方式で多重化されており、バージョン番号指示情報と識別子指示情報とが挿入されたPSI又はSI等の番組配列情報(PSI/SI)が含まれる。この場合、分離手段21は、多重信号(MPEG2−TS)から、番組配列情報(PSI/SI)を分離して、番組配列情報(PSI/SI)をCASローダ28に出力する。

【0099】

EMM−RMP復号手段22は、分離手段21が分離させた第2個別情報(EMM−RMP)を予め設定されたマスター鍵(Km)で復号し、伝送路保護鍵(Kp)を出力するものである。ここで、限定受信装置2は、送信装置1が記憶するこの限定受信装置2に専用のマスター鍵(Km)に対となるマスター鍵(Km)を、予め、記憶手段29又は図示しない耐タンパーモジュールに記憶しておく。

【0100】

EMM−CAS復号手段23は、分離手段21が分離させた第1個別情報(EMM−CAS)をマスター鍵(Km)で復号し、契約鍵(Kw)を出力するものである。ここで、EMM−CAS復号手段23は、第1個別情報(EMM−CAS)に含まれる限定受信装置IDと、記憶手段29に予め設定された自端末IDとを比較して、自端末宛の第1個別情報であるか否かを判定する。そして、自端末宛の第1個別情報(EMM−CAS)である場合、つまり、限定受信装置IDと自端末IDとが一致する場合のみ、マスター鍵(Km)でこれを復号する。このようにして、契約鍵(Kw)を正規契約者以外の限定受信装置2で復号できないようにしている。

【0101】

ECM−RMP復号手段24は、分離手段21が分離させた第2共通情報(ECM−RMP)を、EMM−RMP復号手段22が出力した伝送路保護鍵(Kp)で復号し、送信データをCASソフトウェア復号手段25に出力するものである。

【0102】

CASソフトウェア復号手段25は、ECM−RMP復号手段24が出力した送信データを、予め設定されたマスターシークレット鍵(Kms)で復号し、CASソフトウェア(CAS)を出力して記憶手段29に書き込むものである。

【0103】

ここで、主に限定受信装置2としての機能を提供する第1共通情報(ECM−CAS)、第2共通情報(ECM−RMP)、第1個別情報(EMM−CAS)及び第2個別情報(EMM−RMP)の暗号を不正に解除できる技術が漏洩したとしても、CASソフトウェア(CAS)のバージョンアップにより対応できる。しかし、これらの技術と同時に、CASソフトウェア(CAS)の暗号を不正に解除できる技術が漏洩した場合は問題となる。そのため、第1共通情報(ECM−CAS)等のセキュリティと、CASソフトウェアのセキュリティは、独立して管理する必要がある。

【0104】

このため、CASソフトウェア復号手段25は、第1共通情報(ECM−CAS)等の暗号強度よりCASソフトウェア(CAS)の暗号強度を高く、具体的には、マスター鍵(Km)、伝送路保護鍵(Kp)及び契約鍵(Kw)より長い鍵長のマスターシークレット鍵(Kms)を用いる。例えば、マスター鍵(Km)、伝送路保護鍵(Kp)及び契約鍵(Kw)の鍵長を64bitとし、マスターシークレット鍵(Kms)の鍵長を128bitとする。

【0105】

このように、限定受信装置2は、長い鍵長のマスター鍵(Km)等を用いることによる復号処理速度の低下、消費電力の増加等の影響を最小限に抑えつつ、第1共通情報(ECM−CAS)等のセキュリティが破られた非常事態に備えるマスターシークレット鍵(Kms)の強度を高くすることで、放送波を介して、CASソフトウェア(CAS)を送受信する際の安全性を確保することができる。

【0106】

また、CASソフトウェア復号手段25は、図7に示すように、送信データ復号手段25aと、署名値検証手段25bと、書込手段25cと、証明書検証手段25dと、を備える。

【0107】

送信データ復号手段25aは、送信データとして、送信装置に予め設定された秘密鍵を用いて署名値が付加されたCASソフトウェア(CAS)と、CASソフトウェアのバージョン番号情報(CAS−Ver)と、CASソフトウェアの識別子(CAS−ID)とを、マスターシークレット鍵(Kms)で復号するものである。ここで、限定受信装置2は、送信装置1と同じマスターシークレット鍵(Kms)を、予め、記憶手段29又は図示しない耐タンパーモジュールに記憶しておく。

【0108】

証明書検証手段25dは、送信データ復号手段25aが復号した送信データに添付された公開鍵証明書が認証局で認証されているか否かを検証するものである。この場合、限定受信装置2は、ルート公開鍵証明書(RPKC)を、予め、記憶しておく。そして、証明書検証手段25dは、このルート公開鍵証明書(RPKC)を用いて、送信データに添付された公開鍵証明書を検証し、公開鍵証明書が認証局で認証されている場合のみ、署名値検証手段25bによる署名値の検証が行われる。

【0109】

なお、送信装置が公開鍵証明書を送信データに添付せず、予め、限定受信装置2に記憶しておく場合、限定受信装置2は、証明書検証手段25dを備えず、ルート公開鍵証明書(RPKC)を用いた公開鍵証明書の検証を行わなくとも良い。

【0110】

署名値検証手段25bは、送信データ復号手段25aが復号した送信データに添付された公開鍵証明書又は予め記憶した公開鍵証明書に含まれ、かつ、秘密鍵に対応する公開鍵に基づいて、CASソフトウェア(CAS)に付加された署名値が正しいか否かを検証するものである。また、署名値検証手段25bは、署名値が正しいとき、送信データを書込手段25cに出力する。

【0111】

書込手段25cは、署名値が正しいとき、つまり、署名値検証手段25bによる署名値の検証結果が正しいときは、CASソフトウェア(CAS)を記憶手段29に書き込むものである。ここで、書込手段25cは、送信データに含まれるCASソフトウェアが分割されている場合、送信データの項目「ブロック番号」順に、項目「ブロックデータ」を連結して、CASソフトウェアとして記憶手段29に書き込む。さらに、書込手段25cは、送信データの項目「バージョン番号」と、項目「ID」とを、CASソフトウェアと併せて記憶手段29に書き込む(図3参照)。

【0112】

また、書込手段25cは、分割したCASソフトウェア(CAS)に前方誤り訂正符号が付与されている場合、前方誤り訂正符号を用いて、分割したCASソフトウェア(CAS)のパケット損を回復してから、記憶手段29に書き込む。

【0113】

ECM−CAS復号手段26は、分離手段21が分離させた第1共通情報(ECM−CAS)を、第1個別情報復号手段23が出力した契約鍵(Kw)で復号し、第1共通情報(ECM−CAS)に含まれるスクランブル鍵(Ks)をデスクランブラ27に出力するものである。

【0114】

デスクランブラ27は、分離手段21が分離させた暗号化コンテンツ(Sct)を、ECM−CAS復号手段26が出力したスクランブル鍵(Ks)で復号し、コンテンツ(Ct)を出力するものである。

【0115】

記憶手段29は、例えば、HDDであり、バージョン番号情報(CAS−Ver)と識別子(CAS−ID)とが異なるCASソフトウェアを複数記憶するものである。つまり、バージョン番号情報(CAS−Ver)と識別子(CAS−ID)とをキーとして、CASソフトウェア(CAS)を記憶手段29から読み出すことができる。

【0116】

CASローダ28は、分離手段21が出力する番組配列情報(PSI/SI)に含まれるバージョン番号指示情報に一致するバージョン番号情報(CAS−Ver)と、番組配列情報に含まれる識別子指示情報に一致する識別子(CAS−ID)とを有するCASソフトウェア(CAS)を、記憶手段29から読み出して動作させるものである。

【0117】

また、CASローダ28が読み出したCASソフトウェア(CAS)は、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、及び、ECM−CAS復号手段26の少なくともいずれか1つとして動作する。つまり、CASソフトウェア(CAS)を更新することによって、EMM−RMP復号手段22、EMM−CAS復号手段23、ECM−RMP復号手段24、CASソフトウェア復号手段25、及び、ECM−CAS復号手段26の暗号アルゴリズムを更新することができる。

【0118】

さらに、CASローダ28が読み出したCASソフトウェア(CAS)は、デスクランブラ27として、動作しても良い。この場合、デスクランブラ27の暗号アルゴリズムも更新することができる。

【0119】

記憶手段29に、バージョン番号指示情報と同じバージョン番号情報(CAS−Ver)を有し、かつ、識別子指示情報と同じ識別子(CAS−ID)を有するCASソフトウェア(CAS)が複数記憶されている場合、又は、このCASソフトウェア(CAS)が記憶手段29に記憶されていない場合が考えられる。また、このCASソフトウェア(CAS)が、読み出した後に正常に動作しない場合も考えられる。この場合、CASローダ28は、バージョン番号指示情報より古いバージョン番号情報(CAS−Ver)を有し、かつ、識別子指示情報と同じ識別子(CAS−ID)を有する古いCASソフトウェアが記憶手段29に記憶されているとき、古いCASソフトウェアを記憶手段29(CAS)から読み出して動作させる。

【0120】

また、CASローダ28は、送信データに含まれるバージョン番号情報(CAS−Ver)と識別子(CAS−ID)と、読み出すCASソフトウェア(CAS)のバージョン番号情報(CAS−Ver)と識別子(CAS−ID)とが一致しているか否かを判定し、これらが異なる場合、不正行為が起きていると判断し、CASソフトウェア(CAS)を読み出す動作を中止しても良い。

【0121】

なお、CASローダ28は、電源投入時にCASソフトウェア(CAS)を読み出しても良く、サービス(コンテンツ)毎にCASソフトウェア(CAS)を切り替えたい場合は、サービス切り替え時に、CASソフトウェア(CAS)を読み出しても良い。

【0122】

なお、マスターシークレット鍵(Kms)の鍵長を他の鍵の鍵長より長くすることについて説明したが、マスターシークレット鍵(Kms)の暗号アルゴリズムを、他の鍵の暗号アルゴリズムより強固なものとしても良い。例えば、他の鍵には、高速であるが安全性の低い暗号アルゴリズムを採用し、マスターシークレット鍵(Kms)には、低速で負荷が重いが安全性の高い暗号アルゴリズムを採用する。

【0123】

以上のように、限定受信装置2は、マスターシークレット鍵(Kms)と伝送路保護鍵(Kp)という2個の鍵を用いて暗号化した限定受信ソフトウェア(CAS)、つまり、2重のセキュリティ対策が施された限定受信ソフトウェア(CAS)を、放送波を介して受信するため、安全、かつ、低コストに限定受信ソフトウェアを更新することができる。

【0124】

[CASソフトウェアの更新タイミング]

以下、図8を参照して、CASソフトウェアの更新について、説明する。図8は、本発明におけるCASソフトウェアの更新タイミングを示すシーケンス図である。

【0125】

図8のSTEP1では、バージョン番号情報が1のCASソフトウェアを限定受信装置に動作させ、バージョン番号情報が2のCASソフトウェアを限定受信装置に受信させる。できる限り多くの限定受信装置に、バージョン番号情報が1のCASソフトウェアを受信させるため、STEP1は、十分な期間(例えば、1年以上)、継続することが好ましい。

【0126】

STEP2では、バージョン番号情報が1,2のCASソフトウェアを限定受信装置に動作させる。このとき、バージョン番号情報が2のCASソフトウェアを記憶していない限定受信装置は、バージョン番号情報が1のCASソフトウェアを動作させ、バージョン番号情報が2のCASソフトウェアを受信する。このため、送信装置は、バージョン番号情報が1,2のCASソフトウェアに対応した第1共通情報と第2共通情報とをそれぞれ同時に送信する。なお、バージョン番号情報が1,2のCASソフトウェアに対応した第1共通情報と第2共通情報と同時に送信することの詳細については、後記する。

【0127】

なお、STEP2は、バージョン番号情報が1のCASソフトウェアから、バージョン番号情報が2のCASソフトウェアへの移行をスムーズに行うために実施するものであるため、必ずしも必要ない。しかし、CASソフトウェアを送信する場合、限定受信装置でセキュリティホールが発生する問題、及び、限定受信装置でCASソフトウェアが正常に動作しているのか確認できないため、限定受信装置がコンテンツを視聴できない状態に陥る問題があった。このため、STEP2を備えて、バージョン番号情報が2のCASソフトウェアへ移行した後、サービスを停止させずに、バージョン番号情報が1のCASソフトウェアに戻すことができるようにした。

【0128】

STEP3では、バージョン番号情報が2のCASソフトウェアを限定受信装置に動作させ、バージョン番号情報が2のCASソフトウェアの受信を停止する。ここで、バージョン番号情報が3のCASソフトウェアを限定受信装置に動作させたい場合、バージョン番号情報が3のCASソフトウェアを限定受信装置に受信させる。

【0129】

[限定受信装置の動作]

以下、図9を参照して、限定受信装置の動作について、説明する(適宜図7参照)。図9は、図7の限定受信装置の動作を示すフローチャートである。

【0130】

まず、限定受信装置2は、分離手段21によって、送信装置(不図示)から受信した多重信号(MPEG2−TS)に含まれる暗号化コンテンツ(Sct)と、コンテンツ(ct)を暗号化したスクランブル鍵(Ks)を含む第1共通情報(ECM−CAS)と、送信データとして、CASソフトウェア(CAS)を含む第2共通情報(ECM−RMP)と、正規契約者の限定受信装置2のみが復号可能な契約鍵(Kw)を含む第1個別情報(EMM−CAS)と、全ての限定受信装置2に送信される伝送路保護鍵(Kp)を含む第2個別情報(EMM−RMP)と、を分離する(ステップS11)。

【0131】

また、ステップS11に続いて、限定受信装置2は、EMM−RMP復号手段22によって、分離手段21が分離させた第2個別情報(EMM−RMP)を予め設定されたマスター鍵(Km)で復号し、伝送路保護鍵(Kp)を出力する(ステップS12)。また、限定受信装置2は、EMM−CAS復号手段23によって、分離手段21が分離させた第1個別情報(EMM−CAS)をマスター鍵(Km)で復号し、契約鍵(Kw)を出力する(ステップS13)。

【0132】

また、ステップS13に続いて、限定受信装置2は、ECM−RMP復号手段24によって、分離手段21が分離させた第2共通情報(ECM−RMP)を、EMM−RMP復号手段22が出力した伝送路保護鍵(Kp)で復号し、送信データをCASソフトウェア復号手段25に出力する(ステップS14)。また、限定受信装置2は、CASソフトウェア復号手段25によって、ECM−RMP復号手段24が出力した送信データを、予め設定されたマスターシークレット鍵(Kms)で復号し、CASソフトウェア(CAS)を出力して記憶手段29に書き込む(ステップS15)。

【0133】

また、ステップS15に続いて、限定受信装置2は、ECM−CAS復号手段26によって、分離手段21が分離させた第1共通情報(ECM−CAS)を、第1個別情報復号手段23が出力した契約鍵(Kw)で復号し、第1共通情報(ECM−CAS)に含まれるスクランブル鍵(Ks)をデスクランブラ27に出力する(ステップS16)。また、限定受信装置2は、デスクランブラ27によって、分離手段21が分離させた暗号化コンテンツ(Sct)を、ECM−CAS復号手段26が出力したスクランブル鍵(Ks)で復号し、コンテンツ(Ct)を出力する(ステップS17)。

【0134】

(第2実施形態)

[送信装置の構成]

図10を参照して、本発明の第2実施形態に係る送信装置の構成について、図1の送信装置と異なる点を説明する。図10は、本発明の第2実施形態に係る送信装置のブロック図である。

【0135】

図10の送信装置1Bは、スクランブラ11と、2個のECM−CAS生成手段(第1共通情報生成手段)12a,12bと、送信データ生成手段13と、2個のECM−RMP生成手段(第2共通情報生成手段)14a,14bと、EMM−CAS生成手段(第1個別情報生成手段)15と、EMM−RMP生成手段(第2個別情報生成手段)16と、多重化手段17と、を備える。

【0136】

ECM−CAS生成手段12aは、例えば、バージョン番号情報が1のCASソフトウェアに対応する契約鍵(Kw1)を用いて、バージョン番号情報が1のCASソフトウェアに対応する第1共通情報(ECM−CAS(Ver1))を生成するものである。

【0137】

ECM−CAS生成手段12bは、例えば、バージョン番号情報が2のCASソフトウェアに対応する契約鍵(Kw2)を用いて、バージョン番号情報が2のCASソフトウェアに対応する第1共通情報(ECM−CAS(Ver2))を生成するものである。

【0138】

ECM−RMP生成手段14aは、例えば、バージョン番号情報が1のCASソフトウェアに対応する伝送路保護鍵(Kp1)を用いて、バージョン番号情報が1のCASソフトウェアに対応する第2共通情報(ECM−RMP(Ver1))を生成するものである。

【0139】

ECM−RMP生成手段14bは、例えば、バージョン番号情報が2のCASソフトウェアに対応する伝送路保護鍵(Kp2)を用いて、バージョン番号情報が2のCASソフトウェアに対応する第2共通情報(ECM−RMP(Ver2))を生成するものである。

【0140】

なお、ECM−CAS生成手段12a及びECM−RMP生成手段14aが、バージョン番号情報が1のCASソフトウェアに対応し、ECM−CAS生成手段12b及びECM−RMP生成手段14bが、バージョン番号情報が2のCASソフトウェアに対応することとしたが、これに限定されない。

【0141】

例えば、ECM−CAS生成手段12a及びECM−RMP生成手段14aが、バージョン番号情報が2のCASソフトウェアに対応し、ECM−CAS生成手段12b及びECM−RMP生成手段14bが、バージョン番号情報が3のCASソフトウェアに対応しても良い。さらに、送信装置1Bは、バージョン番号情報が1〜3のCASソフトウェアにそれぞれ対応する3個のECM−CAS生成手段と、3個のECM−RMP生成手段と、を備えても良い(不図示)。

【0142】

以上のように、送信装置1Bは、暗号アルゴリズムが異なる2個のCASソフトウェア(バージョン番号が1,2のCASソフトウェア)に対応した第1共通情報と第2共通情報とをそれぞれ同時に送信できる。つまり、送信装置1Bは、図8のSTEP2に示すような動作が可能となる。

【0143】

(第3実施形態)

[送信装置の構成]

図11を参照して、本発明の第3実施形態に係る送信装置の構成について、図10の送信装置と異なる点を説明する。図11は、本発明の第3実施形態に係る送信装置のブロック図である。

【0144】

図11の送信装置1Cは、スクランブラ11と、2個のECM−CAS生成手段(第1共通情報生成手段)12a,12bと、送信データ生成手段13と、2個のECM−RMP生成手段(第2共通情報生成手段)14a,14bと、2個のEMM−CAS生成手段(第1個別情報生成手段)15a,15bと、EMM−RMP生成手段(第2個別情報生成手段)16a,16bと、多重化手段17と、を備える。

【0145】

EMM−CAS生成手段15aは、バージョン番号情報が1のCASソフトウェアに対応する契約鍵(Kw1)を含む第1個別情報(EMM−CAS(Ver1))を、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0146】

EMM−CAS生成手段15bは、バージョン番号情報が2のCASソフトウェアに対応する契約鍵(Kw2)を含む第1個別情報(EMM−CAS(Ver2))を、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0147】

EMM−RMP生成手段16aは、バージョン番号情報が1のCASソフトウェアに対応する伝送路保護鍵(Kp1)を含む第2個別情報(EMM−RMP(Ver1))を、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0148】

EMM−RMP生成手段16bは、バージョン番号情報が2のCASソフトウェアに対応する伝送路保護鍵(Kp2)を含む第2個別情報(EMM−RMP(Ver2))を、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵(Km)で暗号化して生成するものである。

【0149】

なお、図11では、説明のために、1個のマスター鍵(Km)として図示したが、送信装置1Cは、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵と、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵との2個のマスター鍵を有する(不図示)。ここでは、バージョン番号情報が1のCASソフトウェアに対応するマスター鍵は、例えば、鍵長が64ビットである。また、バージョン番号情報が2のCASソフトウェアに対応するマスター鍵は、例えば、鍵長が128ビットである。

【0150】

なお、EMM−CAS生成手段15a及びEMM−RMP生成手段16aが、バージョン番号情報が1のCASソフトウェアに対応し、EMM−CAS生成手段15b及びEMM−RMP生成手段16bが、バージョン番号情報が2のCASソフトウェアに対応することとしたが、これに限定されない。

【0151】

例えば、EMM−CAS生成手段15a及びEMM−RMP生成手段16aが、バージョン番号情報が2のCASソフトウェアに対応し、EMM−CAS生成手段15b及びEMM−RMP生成手段16bが、バージョン番号情報が3のCASソフトウェアに対応しても良い。さらに、送信装置1Cは、バージョン番号情報が1〜3のCASソフトウェアにそれぞれ対応する3個のEMM−CAS生成手段と、3個のEMM−RMP生成手段と、を備えても良い(不図示)。

【0152】

以上のように、送信装置1Cは、暗号アルゴリズムが異なる2個のCASソフトウェア(バージョン番号が1,2のCASソフトウェア)に対応した第1共通情報、第2共通情報、第1個別情報及び第2個別情報をそれぞれ同時に送信できる。つまり、送信装置1Cは、図8のSTEP2に示すような動作が可能となる。

【0153】

(参考例2)

[限定受信装置の構成]

図12を参照して、参考例2に係る限定受信装置の構成について、図7の限定受信装置2と異なる点を説明する。図12は、参考例2に係る限定受信装置のブロック図である。

【0154】

図12の限定受信装置2Bは、分離手段21と、EMM−RMP復号手段(第2個別情報復号手段)22と、EMM−CAS復号手段(第1個別情報復号手段)23と、ECM−RMP復号手段(第2共通情報復号手段)24と、CASソフトウェア復号手段25と、ECM−CAS復号手段(第1共通情報復号手段)26と、デスクランブラ27と、CASローダ28と、記憶手段29と、マスター鍵生成手段30と、マスターシークレット鍵生成手段31と、を備える。

【0155】

マスター鍵生成手段30は、マスター鍵(Km)の鍵長よりも長いデータ長を有するマスター鍵生成データ(Seed)を用いて、マスター鍵(Km)を生成するものである。例えば、256ビットのマスター鍵生成データ(Seed)を記憶手段29に予め記憶しておき、マスター鍵生成手段30は、64ビットのマスター鍵(Km)を新たに生成したい場合、マスター鍵生成データ(Seed)の下位64ビットを用いる。

【0156】

また、例えば、128ビットのマスター鍵(Km)を新たに生成したい場合、マスター鍵生成データ(Seed)の下位128ビットを用いる。つまり、マスター鍵(Km)の安全性を確保したい期間が長期になる程、マスター鍵生成データ(Seed)のデータサイズを大きくする。

【0157】

マスターシークレット鍵生成手段31は、マスターシークレット鍵(Kms)の鍵長よりも長いデータ長を有するマスターシークレット鍵生成データ(Seed)を用いて、マスターシークレット鍵(Kms)を生成するものである。ここで、マスターシークレット鍵生成手段31は、マスター鍵生成手段30と同様に、マスターシークレット鍵生成データ(Seed)の下位所定のビットを用いてマスターシークレット鍵(Kms)を生成する。

【0158】

なお、限定受信装置2Bは、マスター鍵生成手段30とマスターシークレット鍵生成手段31とを別々に構成する例で説明したが、これらを一体で構成しても良い。この場合、マスター鍵(Km)とマスターシークレット鍵(Kms)とを共通の鍵生成データから生成しても良い。

【0159】

なお、この場合、送信装置は、限定受信装置2Bと同じマスター鍵(Km)及びマスターシークレット鍵(Kms)を用いることが好ましい。具体的には、送信装置は、マスター鍵生成手段30と、マスターシークレット鍵生成手段31と、限定受信装置2Bと同じマスター鍵生成データと、限定受信装置2Bと同じマスターシークレット鍵生成データと、を備える。そして、送信装置と限定受信装置2Bとが、同期してマスター鍵とマスターシークレット鍵とを更新する。

【0160】

以上のように、限定受信装置2Bは、ハードウェアの交換又は放送波、通信回線を介してマスター鍵及びマスターシークレット鍵の送受信を行うことなく、マスター鍵及びマスターシークレット鍵を更新できるため、コストの増加を抑え、安全性をより高くできる。

【符号の説明】

【0161】

1 送信装置

1B 送信装置

1C 送信装置

11 スクランブラ

12 ECM−CAS生成手段(第1共通情報生成手段)

12a ECM−CAS生成手段(第1共通情報生成手段)

12b ECM−CAS生成手段(第1共通情報生成手段)

13 送信データ生成手段

13a 送信データ分割手段

13b 前方誤り訂正符号付加手段

13c 署名値付加手段

13d 送信データ暗号手段

14 ECM−RMP生成手段(第2共通情報生成手段)

14a ECM−RMP生成手段(第2共通情報生成手段)

14b ECM−RMP生成手段(第2共通情報生成手段)

15 EMM−CAS生成手段(第1個別情報生成手段)

15a EMM−CAS生成手段(第1個別情報生成手段)

15b EMM−CAS生成手段(第1個別情報生成手段)

16 EMM−RMP生成手段(第2個別情報生成手段)

16a EMM−RMP生成手段(第2個別情報生成手段)

16b EMM−RMP生成手段(第2個別情報生成手段)

17 多重化手段

2 限定受信装置

2B 限定受信装置

21 分離手段

22 EMM−RMP復号手段(第2個別情報復号手段)

23 EMM−CAS復号手段(第1個別情報復号手段)

24 ECM−RMP復号手段(第2共通情報復号手段)

25 CASソフトウェア復号手段

25a 送信データ復号手段

25b 署名値検証手段

25c 書込手段

25d 証明書検証手段

26 ECM−CAS復号手段(第1共通情報復号手段)

27 デスクランブラ

28 CASローダ(読出手段)

29 記憶手段

30 マスター鍵生成手段

31 マスターシークレット鍵生成手段

【特許請求の範囲】

【請求項1】

放送波を介して、正規契約者のみがコンテンツを視聴可能とする限定受信ソフトウェアを、限定受信装置に送信する送信装置であって、

前記コンテンツをスクランブル鍵で暗号化し、暗号化コンテンツを生成するスクランブラと、

前記正規契約者の前記限定受信装置のみが復号可能な契約鍵で前記スクランブル鍵を暗号化し、前記スクランブル鍵を含む第1共通情報を生成する第1共通情報生成手段と、

前記限定受信装置で共通のマスターシークレット鍵で前記限定受信ソフトウェアを暗号化し、前記限定受信ソフトウェアを含む送信データを生成する送信データ生成手段と、

共通鍵暗号アルゴリズムを用いて、前記送信データを暗号化し、前記送信データを含む第2共通情報を生成する第2共通情報生成手段と、

前記限定受信装置毎に設定されたマスター鍵で前記契約鍵を暗号化し、前記契約鍵を含む第1個別情報を生成する第1個別情報生成手段と、

共通鍵暗号アルゴリズムを用いて、全ての前記限定受信装置に送信される伝送路保護鍵を暗号化し、前記伝送路保護鍵を含む第2個別情報を生成する第2個別情報生成手段と、

前記暗号化コンテンツと、前記第1共通情報と、前記第2共通情報と、前記第1個別情報と、前記第2個別情報と、を多重化して多重信号を生成し、前記多重信号を前記限定受信装置に送信する多重化手段と、

を備えることを特徴とする送信装置。

【請求項1】

放送波を介して、正規契約者のみがコンテンツを視聴可能とする限定受信ソフトウェアを、限定受信装置に送信する送信装置であって、

前記コンテンツをスクランブル鍵で暗号化し、暗号化コンテンツを生成するスクランブラと、

前記正規契約者の前記限定受信装置のみが復号可能な契約鍵で前記スクランブル鍵を暗号化し、前記スクランブル鍵を含む第1共通情報を生成する第1共通情報生成手段と、

前記限定受信装置で共通のマスターシークレット鍵で前記限定受信ソフトウェアを暗号化し、前記限定受信ソフトウェアを含む送信データを生成する送信データ生成手段と、

共通鍵暗号アルゴリズムを用いて、前記送信データを暗号化し、前記送信データを含む第2共通情報を生成する第2共通情報生成手段と、

前記限定受信装置毎に設定されたマスター鍵で前記契約鍵を暗号化し、前記契約鍵を含む第1個別情報を生成する第1個別情報生成手段と、

共通鍵暗号アルゴリズムを用いて、全ての前記限定受信装置に送信される伝送路保護鍵を暗号化し、前記伝送路保護鍵を含む第2個別情報を生成する第2個別情報生成手段と、

前記暗号化コンテンツと、前記第1共通情報と、前記第2共通情報と、前記第1個別情報と、前記第2個別情報と、を多重化して多重信号を生成し、前記多重信号を前記限定受信装置に送信する多重化手段と、

を備えることを特徴とする送信装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2012−239204(P2012−239204A)

【公開日】平成24年12月6日(2012.12.6)

【国際特許分類】

【出願番号】特願2012−162206(P2012−162206)

【出願日】平成24年7月23日(2012.7.23)

【分割の表示】特願2008−112587(P2008−112587)の分割

【原出願日】平成20年4月23日(2008.4.23)

【出願人】(000004352)日本放送協会 (2,206)

【Fターム(参考)】

【公開日】平成24年12月6日(2012.12.6)

【国際特許分類】

【出願日】平成24年7月23日(2012.7.23)

【分割の表示】特願2008−112587(P2008−112587)の分割

【原出願日】平成20年4月23日(2008.4.23)

【出願人】(000004352)日本放送協会 (2,206)

【Fターム(参考)】

[ Back to top ]