通信システム、情報処理装置および情報処理方法

【課題】既存のネットワークにおいて、通信の無瞬断および低遅延を可能にした通信システムを提供する。

【解決手段】複数のネットワークで並列に接続される送信装置および受信装置を有し、送信装置は、IPsecパケットを生成するIPsec処理部と、IPsecパケットを複製するパケット複製部と、IPsecパケットを受信装置に送信する複数の送信部とを有し、受信装置は、IPsecパケットを受信する複数の受信部と、IPsecパケットのシーケンス番号を記憶する番号記憶部と、シーケンス番号を受信部毎に記憶する複数の受信部対応記憶部と、受信するIPsecパケットのシーケンス番号を受信部に対応する受信部対応記憶部に記録し、その番号が番号記憶部に記録されていると、IPsecパケットを廃棄し、その番号が番号記憶部に記録されていないと、その番号を番号記憶部に記録し、IPsecパケットを元のIPパケットに戻すIPsec処理部とを有する。

【解決手段】複数のネットワークで並列に接続される送信装置および受信装置を有し、送信装置は、IPsecパケットを生成するIPsec処理部と、IPsecパケットを複製するパケット複製部と、IPsecパケットを受信装置に送信する複数の送信部とを有し、受信装置は、IPsecパケットを受信する複数の受信部と、IPsecパケットのシーケンス番号を記憶する番号記憶部と、シーケンス番号を受信部毎に記憶する複数の受信部対応記憶部と、受信するIPsecパケットのシーケンス番号を受信部に対応する受信部対応記憶部に記録し、その番号が番号記憶部に記録されていると、IPsecパケットを廃棄し、その番号が番号記憶部に記録されていないと、その番号を番号記憶部に記録し、IPsecパケットを元のIPパケットに戻すIPsec処理部とを有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークを介してデータを送受信する通信システム、情報処理装置および情報処理方法に関する。

【背景技術】

【0002】

通信経路の冗長化を行っている通信システムには、メイン側の回線に障害が発生すると、その障害を検出して通信経路をバックアップ回線に切り替えるものがある。しかし、このようにして、通信経路を確保しても、障害発生から障害検出までの間にパケットロスが発生してしまうという問題がある。また、メイン側の回線がバックアップ回線よりも通信遅延が大きくなっても、メイン側の回線に障害の発生が検出されない限り、通信遅延の小さいバックアップ回線を利用できないという問題がある。

【0003】

これらの問題に対する対策の一例が特許文献1に開示されている。特許文献1に開示された方法では、複数の通信経路に優先度を定義し、既存のシーケンス番号とは別の順序識別子や通信経路の優先度の情報をパケットに付与する通信プロトコルを用いている。

【0004】

2つの装置間で通信経路を介してデータを送受信する際、上記のように、いかにして通信遅延を小さくして相手先にデータを送るかということは重要な要素の1つであるが、データの信頼性や秘匿性など安全性を向上させることも重要である。近年、ネットワーク通信において、インターネットプロトコル(IP)を拡張してセキュリティ機能を持たせたIPsec(Security Architecture for Internet Protocol)という通信プロトコルが用いられるようになった。IPsecでは、既存のIPに対して、暗号ペイロードや認証ヘッダなどの複数のプロトコルを追加することで、暗号化や認証の機能を実行可能にしている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−078770号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

IPsecを用いてデータの安全性を向上させたパケット通信に、特許文献1に開示された方法を適用して、通信遅延を小さくしようとすると、別の順序識別子を含むヘッダをパケットに付与することになる。この場合、ネットワークに接続されたデータ転送装置を含むネットワーク全体が新たなヘッダに対応できる構成でなければならない。通信プロトコルがIPsecとは異なるものとなるため、既存のネットワーク環境で新たな通信プロトコルでパケット通信を可能にするには、ネットワークの設計の見直しが必要になってしまう。

【0007】

また、特許文献1に開示された方法のように、別の順序識別子を新たにパケットに追加すると、その順序識別子の分の容量をパケット毎に確保しなければならないので、1つのパケットで送信可能なデータのサイズが小さくなってしまう。

【0008】

本発明は上述したような技術が有する問題点を解決するためになされたものであり、データの容量および安全性を確保し、既存のネットワークに影響を与えることなく、通信の無瞬断および低遅延を可能にした通信システム、情報処理装置および情報処理方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

上記目的を達成するための本発明の通信システムは、並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを送受信する送信装置および受信装置を有する通信システムであって、

前記送信装置は、

IPパケットから前記IPsecパケットを生成する第1のIPsec処理部と、

前記第1のIPsec処理部で生成されたIPsecパケットの数が前記複数のネットワークの数と同じになるように該IPsecパケットを複製するパケット複製部と、

前記複数のネットワークに対応して設けられ、前記IPsecパケットおよび複製されたIPsecパケットから1つずつ該ネットワーク毎に前記受信装置に送信する複数の送信部とを有し、

前記受信装置は、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す第2のIPsec処理部とを有する。

【0010】

また、本発明の情報処理装置は、並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを通信相手から受信する情報処理装置であって、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すIPsec処理部と、

を有する構成である。

【0011】

さらに、本発明の情報処理方法は、並列に設けられた複数のネットワークのそれぞれを介して通信相手と接続され、該複数のネットワークに対応して、該通信相手からIPsecパケットを受信する複数の受信部と、前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、IPsec処理部とを有する情報処理装置による情報処理方法であって、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されているか否かを判定し、

前記IPsec処理部は、判定の結果、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すものである。

【発明の効果】

【0012】

本発明によれば、既存のネットワークに影響を与えることなく、伝送するデータの容量および安全性を確保し、通信経路に障害が発生しても、通信経路の切り替え時のパケットロスを防ぎ、通信遅延を小さくすることができる。

【図面の簡単な説明】

【0013】

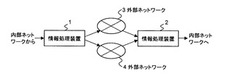

【図1】本実施形態の通信システムの一構成例を示すブロック図である。

【図2】外部ネットワークにIPsecパケットを送出する側の情報処理装置の一構成例を示すブロック図である。

【図3】外部ネットワークからIPsecパケットを受信する側の情報処理装置の一構成例を示すブロック図である。

【図4】図3に示したIPsec処理部の動作手順を示すフローチャートである。

【図5】図3に示した記憶部の他の構成例を示す図である。

【図6】本実施形態の通信システムの動作手順の一例を示すシーケンス図である。

【図7】図3に示したIPsec処理部によるリプレイ攻撃判定方法を示すフローチャートである。

【発明を実施するための形態】

【0014】

本実施形態の通信システムの構成を説明する。本実施形態では、IPsecの通信プロトコルを用いてパケット通信を行う場合とする。

【0015】

図1は本実施形態の通信システムの一構成例を示すブロック図である。

【0016】

図1に示すように、通信システムは、情報処理装置1および情報処理装置2を有する。情報処理装置1および情報処理装置2は、外部ネットワーク3、4のそれぞれを介して並列に接続されている。本実施形態では、情報処理装置1、2を接続する外部ネットワークが2つの場合で説明するが、情報処理装置間を接続する外部ネットワークが2つ以上あればよい。

【0017】

情報処理装置1は内部ネットワーク(不図示)と接続され、情報処理装置2は別の内部ネットワーク(不図示)と接続されている。情報処理装置1、2は、IPsecにしたがってパケットを送受信することが可能なIPsec装置である。ここでは、IPsecの具体例として、情報処理装置1がIPパケットを暗号化する処理を行い、情報処理装置2は、暗号化されたIPパケットを元のIPパケットに復号する処理を行うものとする。以下では、IPsecの通信プロトコルに準拠したIPパケットを「IPsecパケット」と称する。

【0018】

また、本実施形態では、説明を簡単にするために、情報処理装置1は情報処理装置2に対してデータの送信のみを行う送信装置であり、情報処理装置2は情報処理装置1からデータの受信のみを行う受信装置であるものとする。外部ネットワーク3を経由して実行されるデータ伝送と外部ネットワーク4を経由して実行されるデータ伝送は、同期している必要はなく、非同期でよい。情報処理装置1および情報処理装置2のそれぞれが、図2を参照して説明する情報処理装置1の構成と図3を参照して説明する情報処理装置2の構成の両方を備えるようにしてもよい。

【0019】

次に、図1に示した情報処理装置1の構成を説明する。図2は図1に示した情報処理装置1の一構成例を示すブロック図である。

【0020】

図2に示すように、情報処理装置1は、IPsec処理部5と、パケット複製部6と、送信部7、8とを有する。送信部7は外部ネットワーク3と接続され、送信部8は外部ネットワーク4と接続されている。情報処理装置1に設けられる送信部の数は、情報処理装置1に接続される外部ネットワークの数に対応している。本実施形態では、外部ネットワークの数が2つなので、送信部の数も2つである。

【0021】

IPsec処理部5は、内部ネットワーク(不図示)からIPパケットを受信すると、IPsecにしたがってIPパケットを暗号化し、生成したIPsecパケットをパケット複製部6に渡す。パケット複製部6は、IPsec処理部5から受け取ったIPsecパケットを複製し、元のIPsecパケットと複製したIPsecパケットのそれぞれを送信部7、8のそれぞれに渡す。本実施形態では、送信部の数が2つなので、パケット複製部6は、IPsec処理部5から受け取るIPsecパケットを1つ複製すればよい。

【0022】

なお、本実施形態においては、IPsec処理部5、送信部7、8のそれぞれの構成と動作について、本発明の関連部分については詳細に説明するが、一般的な動作についての詳細な説明を省略する。

【0023】

次に、図1に示した情報処理装置2の構成を説明する。図3は図1に示した情報処理装置2の一構成例を示すブロック図である。

【0024】

図3に示すように、情報処理装置2は、受信部9、10と、IPsec処理部11と、記憶部15とを有する。受信部9は外部ネットワーク3と接続され、受信部10は外部ネットワーク4と接続されている。情報処理装置2に設けられる受信部の数は、情報処理装置2に接続される外部ネットワークの数に対応している。本実施形態では、外部ネットワークの数が2つなので、受信部の数も2つである。

【0025】

記憶部15には、シーケンス番号記憶部12と、受信部単位にシーケンス番号を記録するための受信部対応記憶部13a、13bとが設けられている。シーケンス番号記憶部12は、外部ネットワークから受けるリプレイ攻撃に対して、アンチリプレイ機能を有効にするために、受信するIPsecパケットのシーケンス番号を記録するためのメモリである。受信部対応記憶部13aには、受信部9を介して受信するIPsecパケットのシーケンス番号が記録され、受信部対応記憶部13bには、受信部10を介して受信するIPsecパケットのシーケンス番号が記録される。シーケンス番号は、パケット毎に異なる番号であって、パケットの送出順序を示す順序識別子に相当する。

【0026】

IPsec処理部11は、受信部9を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13aに記録し、受信部10を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13bに記録する。また、IPsec処理部11は、新規に受信したIPsecパケットを元のIPパケットに復号し、ヘッダに記述された宛先にIPパケットを内部ネットワーク(不図示)を介して送信する。そして、IPsec処理部11はアンチリプレイ機能を備えている。アンチリプレイ機能は、受信するIPsecパケットのシーケンス番号をシーケンス番号記憶部12に記録することで、既に記録した番号と同じ番号のIPsecパケットを受信したことを認識すると、そのIPsecパケットをリプレイ攻撃と判断して廃棄するものである。なお、リプレイ攻撃およびアンチリプレイ機能についての詳細な説明は省略する。

【0027】

続いて、IPsec処理部11の動作を説明する。図4はIPsec処理部11の動作手順を示すフローチャートである。

【0028】

IPsec処理部11は、受信部9を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13aに記録し、受信部10を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13bに記録する(ステップ101)。続いて、IPsec処理部11は、受信したIPsecパケットのシーケンス番号と同じ番号がシーケンス番号記憶部12に記録されているか否かを判定する(ステップ102)。そのIPsecパケットのシーケンス番号がシーケンス番号記憶部12に記録されていない場合、IPsec処理部11は、そのIPsecパケットが新規に受け取ったパケットであると認識し、IPsecパケットを元のIPパケットに復号して内部ネットワーク(不図示)に送出するとともに、そのシーケンス番号をシーケンス番号記憶部12に記録する(ステップ103)。

【0029】

一方、ステップ102において、受信したIPsecパケットのシーケンス番号がシーケンス番号記憶部12に記録されている場合、IPsec処理部11は、そのIPsecパケットと同じものを既に復号して宛先に送信しているものと認識し、そのIPsecパケットを廃棄する(ステップ104)。このステップ104の処理は、IPsecに規定されたアンチリプレイ機能で実行され、通信プロトコルに変更を必要とするものではない。

【0030】

なお、情報処理装置2の構成について、図3に示すブロック図では、シーケンス番号記憶部12および受信部対応記憶部13a、13bのそれぞれを別の構成で示しているが、図5に示すように、1つのハードメモリを複数の記憶領域に分割し、分割した記憶領域毎に、シーケンス番号を記録するようにしてもよい。図5は図3に示した記憶部の別の構成例を示す図である。

【0031】

図5に示す記憶部15では、記憶領域が複数に分割され、記憶領域毎に記録される情報がIPsec処理部11によって管理される。シーケンス番号記憶領域16は図3に示したシーケンス番号記憶部12に対応し、受信部9対応記憶領域17aは図3に示した受信部対応記憶部13aに対応し、受信部10対応記憶領域17bは図3に示した受信部対応記憶部13bに対応している。

【0032】

また、図2および図3の機能ブロック図に示すIPsec処理部5、パケット複製部6およびIPsec処理部22の各部は、それぞれの機能を実行する専用回路で構成されてもよく、CPU(Central Processing Unit)がプログラムにしたがって処理を実行することで仮想的に構成されるものであってもよい。

【0033】

次に、本実施形態の通信システムの動作手順を説明する。図6は本実施形態の通信システムの動作手順の一例を示すシーケンス図である。

【0034】

ここでは、図1に示した、外部ネットワーク3または外部ネットワーク4のうち、いずれか一方のネットワークに障害が発生して、パケットの伝送経路が切断されても、パケットの伝送経路が無瞬断で他方のネットワークに切り替わることを説明する。また、情報処理装置1および情報処理装置2の間でIPsecパケットの送受信を開始した段階では、IPsecパケットの伝送速度が、外部ネットワーク4よりも外部ネットワーク3の方が速いものとする。

【0035】

情報処理装置1のIPsec処理部5は、内部ネットワーク(不図示)からIPパケットを受信すると、そのIPパケットからIPsecパケットを生成してパケット複製部6に渡す。パケット複製部6は、IPsec処理部5から受け取ったIPsecパケットを((送信部の数)−1)だけ複製する(ステップ201)。本実施形態では、送信部の数が2つなので、パケット複製部6はIPsecパケットを1つ複製する。

【0036】

パケット複製部6は、元のIPsecパケットを送信部7および外部ネットワーク3を介して情報処理装置2に送信し、複製したIPsecパケットを送信部8および外部ネットワーク4を介して情報処理装置2に送信する(ステップ202)。ステップ202で送出されるIPsecパケットのシーケンス番号をX1とする。

【0037】

情報処理装置2が外部ネットワーク3を介してIPsecパケットを情報処理装置1から受信すると(ステップ203)、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X1のIPsecパケットを復号して内部ネットワーク(不図示)に送出する。ステップ203の後、情報処理装置2が外部ネットワーク4を介してIPsecパケットを情報処理装置1から受信すると(ステップ204)、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X1のIPsecパケットを既に内部ネットワークに送出しているので、受信部10を介して受信した、シーケンス番号X1のIPsecパケットを廃棄する。

【0038】

続いて、情報処理装置1は、シーケンス番号X1の次のシーケンス番号X2のIPパケットを内部ネットワーク(不図示)から受信すると、シーケンス番号X2のIPsecパケットを複製し(ステップ205)、元のIPsecパケットと複製したIPsecパケットのそれぞれを送信部7および送信部8のそれぞれを介して情報処理装置2に送信する(ステップ206)。このとき、外部ネットワーク3に障害が発生していたとすると、外部ネットワーク3を介して送出されたIPsecパケットは情報処理装置2に到達できないが、外部ネットワーク4を介して送出されたIPsecパケットは情報処理装置2に到達する。その結果、情報処理装置2は、シーケンス番号X2のIPsecパケットを外部ネットワーク4を介して受信する(ステップ207)。この場合、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X2のIPsecパケットを復号して内部ネットワーク(不図示)に送出する。

【0039】

図6を参照して説明したように、情報処理装置1が外部ネットワーク3、4のそれぞれに送出したパケットは、情報処理装置2において非同期でそれぞれ受信される。本実施形態では、情報処理装置1と情報処理装置2の間を結ぶ全ての通信経路が遮断されない限り、いずれかの通信経路で障害が発生しても、情報処理装置1から送出された、同一のパケットが必ず1つ以上情報処理装置2に到達することは明らかである。そのため、情報処理装置2が、同一のパケットを複数受信した場合、最初に受信したパケット以外の重複パケットを廃棄すれば、無瞬断で通信が成立することになる。また、この場合、複数の同一パケットのうち、常に最初に情報処理装置2に到達したものが有効に処理されるため、情報処理装置1と情報処理装置2を結ぶ通信経路のうち、最も通信遅延の小さい通信経路が常に選択されることになる。

【0040】

次に、本実施形態の情報処理装置2がリプレイ攻撃を判定することが可能であることを説明する。

【0041】

図4を参照して説明したように、情報処理装置2が受信部9および受信部10のそれぞれを介して、同一のIPsecパケットを2つ受信すると、IPsec処理部11は、順番として後に受信した方を廃棄する。この廃棄処理は、既存のIPsecにおけるアンチリプレイ機能により、リプレイ攻撃と判定されることで実行される。

【0042】

本実施形態のように、情報処理装置1がリプレイ攻撃を意図せずに、IPsecパケットを複製して情報処理装置2に送信する場合であっても、情報処理装置2のIPsec処理部11がリプレイ攻撃を受けていると判定して、重複して受信するパケットを廃棄することになる。この方法では、情報処理装置2は、本当にリプレイ攻撃を受けた際、リプレイ攻撃自体を防止できるが、リプレイ攻撃があったことを検出できなくなってしまう。

【0043】

そこで、本実施形態では、情報処理装置1が定常的に行う、複数の同一パケットの送信を、情報処理装置2がリプレイ攻撃とは判定せず、本当のリプレイ攻撃があった場合にそれを検出できるようにしている。以下に、その仕組みを説明する。図7はIPsec処理部11によるリプレイ攻撃判定方法を示すフローチャートである。

【0044】

IPsec処理部11は、外部ネットワーク3から受信部9を介してIPsecパケットを受信すると、受信部対応記憶部13aを参照し(ステップ301)、受信したIPsecパケットのシーケンス番号と同じ番号が既に記録されているか否かを判定する(ステップ302)。

【0045】

ステップ302において、IPsecパケットのシーケンス番号が既に受信部対応記憶部13aに記録されている場合、IPsec処理部11は、受信したIPsecパケットがリプレイ攻撃であると判定する(ステップ304)。これは、外部ネットワーク3において、悪意のある第三者がIPsecパケットを複製して情報処理装置2に送信したと考えられるからである。

【0046】

一方、ステップ302において、IPsecパケットのシーケンス番号が受信部対応記憶部13aに記録されていない場合、IPsec処理部11は、受信したIPsecパケットが外部ネットワーク3を経由して受け取るパケットとしては新規のパケットであると認識し、リプレイ攻撃ではないと判定する(ステップ304)。

【0047】

なお、外部ネットワーク4から受信部10を介してIPsecパケットを受信する場合には、IPsec処理部11がそのIPsecパケットに対してステップ301〜304の処理を行うが、説明の重複を避けるため、その詳細な説明を省略する。

【0048】

上述のようにして、情報処理装置2が受信部単位でシーケンス番号を記録するための受信部対応記憶部13a、13bを予め備え、受信部9および受信部10のそれぞれを介して受信するIPsecパケットのシーケンス番号を受信部単位で記録し、それらの記録を参照することで、それぞれの外部ネットワークに対して、リプレイ攻撃を受けているのか否かを確認することが可能となる。これは、情報処理装置1は、同一のパケットを1つの外部ネットワークには1つしか送信しないため、情報処理装置2は、同一の受信部で同一のシーケンス番号のパケットを受信した場合に、リプレイ攻撃を受けたと判定できるからである。

【0049】

受信部対応記憶部13a、13bは、1つの受信部に複数の同一のパケットが到達することを検出可能にしている。シーケンス番号記憶部12は、受信部9および受信部10で同じパケットを受信しても、そのうちの1つだけをIPsec処理部11で処理させるために、シーケンス番号を管理する役目を果たしている。

【0050】

このようにして、送信側のIPsec装置で暗号化された複数の同一パケットのうち、受信側のIPsec装置に最も早く到達した、1つのパケットだけ復号されるだけでなく、リプレイ攻撃を検出することも可能である。

【0051】

上述したように、本実施形態によれば、ネットワークを冗長構成にしたIPsec装置間において、送信側ではIPsecのパケットを複製して複数のネットワークを介して送信し、受信側では受信部単位にシーケンス番号記憶部を設け、シーケンス番号の記録を参照して、最初に到達したパケットのみを処理している。そのため、複数の通信経路のうち、正常な通信経路が1つでもあれば、正常な通信経路を介してIPsecパケットが伝送されるため、通信断が発生しない。その結果、通信経路の切り替えによるパケットの消失を防げる。また、複数の正常な通信経路のうち、最も遅延の小さい通信経路がパケット通信経路として常に選択されるため、通信遅延を最も小さくすることが可能となる。

【0052】

また、IPsecパケットに別の順序識別子を新たに付加するなど、IPsecパケットを加工する必要がないので、ペイロードのサイズも変化せず、既存のIPsecネットワークに影響を与えることがない。そのため、伝送するデータのサイズが小さくなることを抑制でき、IPsecによりデータやシーケンス番号を暗号化して安全性を確保することが可能となる。

【0053】

なお、リプレイ攻撃を検出する必要がなく、受信方向のみ無瞬断で冗長化できればよい場合、受信側IPsec装置は、複数の受信部を備えていれば、他の構成については既存のIPsec装置と同様な構成でよい。

【符号の説明】

【0054】

1、2 情報処理装置

3、4 外部ネットワーク

5、11 IPsec処理部

6 パケット複製部

7、8 送信部

9、10 受信部

12 シーケンス番号記憶部

13a、13b 受信部対応記憶部

15 記憶部

【技術分野】

【0001】

本発明は、ネットワークを介してデータを送受信する通信システム、情報処理装置および情報処理方法に関する。

【背景技術】

【0002】

通信経路の冗長化を行っている通信システムには、メイン側の回線に障害が発生すると、その障害を検出して通信経路をバックアップ回線に切り替えるものがある。しかし、このようにして、通信経路を確保しても、障害発生から障害検出までの間にパケットロスが発生してしまうという問題がある。また、メイン側の回線がバックアップ回線よりも通信遅延が大きくなっても、メイン側の回線に障害の発生が検出されない限り、通信遅延の小さいバックアップ回線を利用できないという問題がある。

【0003】

これらの問題に対する対策の一例が特許文献1に開示されている。特許文献1に開示された方法では、複数の通信経路に優先度を定義し、既存のシーケンス番号とは別の順序識別子や通信経路の優先度の情報をパケットに付与する通信プロトコルを用いている。

【0004】

2つの装置間で通信経路を介してデータを送受信する際、上記のように、いかにして通信遅延を小さくして相手先にデータを送るかということは重要な要素の1つであるが、データの信頼性や秘匿性など安全性を向上させることも重要である。近年、ネットワーク通信において、インターネットプロトコル(IP)を拡張してセキュリティ機能を持たせたIPsec(Security Architecture for Internet Protocol)という通信プロトコルが用いられるようになった。IPsecでは、既存のIPに対して、暗号ペイロードや認証ヘッダなどの複数のプロトコルを追加することで、暗号化や認証の機能を実行可能にしている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−078770号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

IPsecを用いてデータの安全性を向上させたパケット通信に、特許文献1に開示された方法を適用して、通信遅延を小さくしようとすると、別の順序識別子を含むヘッダをパケットに付与することになる。この場合、ネットワークに接続されたデータ転送装置を含むネットワーク全体が新たなヘッダに対応できる構成でなければならない。通信プロトコルがIPsecとは異なるものとなるため、既存のネットワーク環境で新たな通信プロトコルでパケット通信を可能にするには、ネットワークの設計の見直しが必要になってしまう。

【0007】

また、特許文献1に開示された方法のように、別の順序識別子を新たにパケットに追加すると、その順序識別子の分の容量をパケット毎に確保しなければならないので、1つのパケットで送信可能なデータのサイズが小さくなってしまう。

【0008】

本発明は上述したような技術が有する問題点を解決するためになされたものであり、データの容量および安全性を確保し、既存のネットワークに影響を与えることなく、通信の無瞬断および低遅延を可能にした通信システム、情報処理装置および情報処理方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

上記目的を達成するための本発明の通信システムは、並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを送受信する送信装置および受信装置を有する通信システムであって、

前記送信装置は、

IPパケットから前記IPsecパケットを生成する第1のIPsec処理部と、

前記第1のIPsec処理部で生成されたIPsecパケットの数が前記複数のネットワークの数と同じになるように該IPsecパケットを複製するパケット複製部と、

前記複数のネットワークに対応して設けられ、前記IPsecパケットおよび複製されたIPsecパケットから1つずつ該ネットワーク毎に前記受信装置に送信する複数の送信部とを有し、

前記受信装置は、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す第2のIPsec処理部とを有する。

【0010】

また、本発明の情報処理装置は、並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを通信相手から受信する情報処理装置であって、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すIPsec処理部と、

を有する構成である。

【0011】

さらに、本発明の情報処理方法は、並列に設けられた複数のネットワークのそれぞれを介して通信相手と接続され、該複数のネットワークに対応して、該通信相手からIPsecパケットを受信する複数の受信部と、前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、IPsec処理部とを有する情報処理装置による情報処理方法であって、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されているか否かを判定し、

前記IPsec処理部は、判定の結果、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すものである。

【発明の効果】

【0012】

本発明によれば、既存のネットワークに影響を与えることなく、伝送するデータの容量および安全性を確保し、通信経路に障害が発生しても、通信経路の切り替え時のパケットロスを防ぎ、通信遅延を小さくすることができる。

【図面の簡単な説明】

【0013】

【図1】本実施形態の通信システムの一構成例を示すブロック図である。

【図2】外部ネットワークにIPsecパケットを送出する側の情報処理装置の一構成例を示すブロック図である。

【図3】外部ネットワークからIPsecパケットを受信する側の情報処理装置の一構成例を示すブロック図である。

【図4】図3に示したIPsec処理部の動作手順を示すフローチャートである。

【図5】図3に示した記憶部の他の構成例を示す図である。

【図6】本実施形態の通信システムの動作手順の一例を示すシーケンス図である。

【図7】図3に示したIPsec処理部によるリプレイ攻撃判定方法を示すフローチャートである。

【発明を実施するための形態】

【0014】

本実施形態の通信システムの構成を説明する。本実施形態では、IPsecの通信プロトコルを用いてパケット通信を行う場合とする。

【0015】

図1は本実施形態の通信システムの一構成例を示すブロック図である。

【0016】

図1に示すように、通信システムは、情報処理装置1および情報処理装置2を有する。情報処理装置1および情報処理装置2は、外部ネットワーク3、4のそれぞれを介して並列に接続されている。本実施形態では、情報処理装置1、2を接続する外部ネットワークが2つの場合で説明するが、情報処理装置間を接続する外部ネットワークが2つ以上あればよい。

【0017】

情報処理装置1は内部ネットワーク(不図示)と接続され、情報処理装置2は別の内部ネットワーク(不図示)と接続されている。情報処理装置1、2は、IPsecにしたがってパケットを送受信することが可能なIPsec装置である。ここでは、IPsecの具体例として、情報処理装置1がIPパケットを暗号化する処理を行い、情報処理装置2は、暗号化されたIPパケットを元のIPパケットに復号する処理を行うものとする。以下では、IPsecの通信プロトコルに準拠したIPパケットを「IPsecパケット」と称する。

【0018】

また、本実施形態では、説明を簡単にするために、情報処理装置1は情報処理装置2に対してデータの送信のみを行う送信装置であり、情報処理装置2は情報処理装置1からデータの受信のみを行う受信装置であるものとする。外部ネットワーク3を経由して実行されるデータ伝送と外部ネットワーク4を経由して実行されるデータ伝送は、同期している必要はなく、非同期でよい。情報処理装置1および情報処理装置2のそれぞれが、図2を参照して説明する情報処理装置1の構成と図3を参照して説明する情報処理装置2の構成の両方を備えるようにしてもよい。

【0019】

次に、図1に示した情報処理装置1の構成を説明する。図2は図1に示した情報処理装置1の一構成例を示すブロック図である。

【0020】

図2に示すように、情報処理装置1は、IPsec処理部5と、パケット複製部6と、送信部7、8とを有する。送信部7は外部ネットワーク3と接続され、送信部8は外部ネットワーク4と接続されている。情報処理装置1に設けられる送信部の数は、情報処理装置1に接続される外部ネットワークの数に対応している。本実施形態では、外部ネットワークの数が2つなので、送信部の数も2つである。

【0021】

IPsec処理部5は、内部ネットワーク(不図示)からIPパケットを受信すると、IPsecにしたがってIPパケットを暗号化し、生成したIPsecパケットをパケット複製部6に渡す。パケット複製部6は、IPsec処理部5から受け取ったIPsecパケットを複製し、元のIPsecパケットと複製したIPsecパケットのそれぞれを送信部7、8のそれぞれに渡す。本実施形態では、送信部の数が2つなので、パケット複製部6は、IPsec処理部5から受け取るIPsecパケットを1つ複製すればよい。

【0022】

なお、本実施形態においては、IPsec処理部5、送信部7、8のそれぞれの構成と動作について、本発明の関連部分については詳細に説明するが、一般的な動作についての詳細な説明を省略する。

【0023】

次に、図1に示した情報処理装置2の構成を説明する。図3は図1に示した情報処理装置2の一構成例を示すブロック図である。

【0024】

図3に示すように、情報処理装置2は、受信部9、10と、IPsec処理部11と、記憶部15とを有する。受信部9は外部ネットワーク3と接続され、受信部10は外部ネットワーク4と接続されている。情報処理装置2に設けられる受信部の数は、情報処理装置2に接続される外部ネットワークの数に対応している。本実施形態では、外部ネットワークの数が2つなので、受信部の数も2つである。

【0025】

記憶部15には、シーケンス番号記憶部12と、受信部単位にシーケンス番号を記録するための受信部対応記憶部13a、13bとが設けられている。シーケンス番号記憶部12は、外部ネットワークから受けるリプレイ攻撃に対して、アンチリプレイ機能を有効にするために、受信するIPsecパケットのシーケンス番号を記録するためのメモリである。受信部対応記憶部13aには、受信部9を介して受信するIPsecパケットのシーケンス番号が記録され、受信部対応記憶部13bには、受信部10を介して受信するIPsecパケットのシーケンス番号が記録される。シーケンス番号は、パケット毎に異なる番号であって、パケットの送出順序を示す順序識別子に相当する。

【0026】

IPsec処理部11は、受信部9を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13aに記録し、受信部10を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13bに記録する。また、IPsec処理部11は、新規に受信したIPsecパケットを元のIPパケットに復号し、ヘッダに記述された宛先にIPパケットを内部ネットワーク(不図示)を介して送信する。そして、IPsec処理部11はアンチリプレイ機能を備えている。アンチリプレイ機能は、受信するIPsecパケットのシーケンス番号をシーケンス番号記憶部12に記録することで、既に記録した番号と同じ番号のIPsecパケットを受信したことを認識すると、そのIPsecパケットをリプレイ攻撃と判断して廃棄するものである。なお、リプレイ攻撃およびアンチリプレイ機能についての詳細な説明は省略する。

【0027】

続いて、IPsec処理部11の動作を説明する。図4はIPsec処理部11の動作手順を示すフローチャートである。

【0028】

IPsec処理部11は、受信部9を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13aに記録し、受信部10を介して受信するIPsecパケットのシーケンス番号を受信部対応記憶部13bに記録する(ステップ101)。続いて、IPsec処理部11は、受信したIPsecパケットのシーケンス番号と同じ番号がシーケンス番号記憶部12に記録されているか否かを判定する(ステップ102)。そのIPsecパケットのシーケンス番号がシーケンス番号記憶部12に記録されていない場合、IPsec処理部11は、そのIPsecパケットが新規に受け取ったパケットであると認識し、IPsecパケットを元のIPパケットに復号して内部ネットワーク(不図示)に送出するとともに、そのシーケンス番号をシーケンス番号記憶部12に記録する(ステップ103)。

【0029】

一方、ステップ102において、受信したIPsecパケットのシーケンス番号がシーケンス番号記憶部12に記録されている場合、IPsec処理部11は、そのIPsecパケットと同じものを既に復号して宛先に送信しているものと認識し、そのIPsecパケットを廃棄する(ステップ104)。このステップ104の処理は、IPsecに規定されたアンチリプレイ機能で実行され、通信プロトコルに変更を必要とするものではない。

【0030】

なお、情報処理装置2の構成について、図3に示すブロック図では、シーケンス番号記憶部12および受信部対応記憶部13a、13bのそれぞれを別の構成で示しているが、図5に示すように、1つのハードメモリを複数の記憶領域に分割し、分割した記憶領域毎に、シーケンス番号を記録するようにしてもよい。図5は図3に示した記憶部の別の構成例を示す図である。

【0031】

図5に示す記憶部15では、記憶領域が複数に分割され、記憶領域毎に記録される情報がIPsec処理部11によって管理される。シーケンス番号記憶領域16は図3に示したシーケンス番号記憶部12に対応し、受信部9対応記憶領域17aは図3に示した受信部対応記憶部13aに対応し、受信部10対応記憶領域17bは図3に示した受信部対応記憶部13bに対応している。

【0032】

また、図2および図3の機能ブロック図に示すIPsec処理部5、パケット複製部6およびIPsec処理部22の各部は、それぞれの機能を実行する専用回路で構成されてもよく、CPU(Central Processing Unit)がプログラムにしたがって処理を実行することで仮想的に構成されるものであってもよい。

【0033】

次に、本実施形態の通信システムの動作手順を説明する。図6は本実施形態の通信システムの動作手順の一例を示すシーケンス図である。

【0034】

ここでは、図1に示した、外部ネットワーク3または外部ネットワーク4のうち、いずれか一方のネットワークに障害が発生して、パケットの伝送経路が切断されても、パケットの伝送経路が無瞬断で他方のネットワークに切り替わることを説明する。また、情報処理装置1および情報処理装置2の間でIPsecパケットの送受信を開始した段階では、IPsecパケットの伝送速度が、外部ネットワーク4よりも外部ネットワーク3の方が速いものとする。

【0035】

情報処理装置1のIPsec処理部5は、内部ネットワーク(不図示)からIPパケットを受信すると、そのIPパケットからIPsecパケットを生成してパケット複製部6に渡す。パケット複製部6は、IPsec処理部5から受け取ったIPsecパケットを((送信部の数)−1)だけ複製する(ステップ201)。本実施形態では、送信部の数が2つなので、パケット複製部6はIPsecパケットを1つ複製する。

【0036】

パケット複製部6は、元のIPsecパケットを送信部7および外部ネットワーク3を介して情報処理装置2に送信し、複製したIPsecパケットを送信部8および外部ネットワーク4を介して情報処理装置2に送信する(ステップ202)。ステップ202で送出されるIPsecパケットのシーケンス番号をX1とする。

【0037】

情報処理装置2が外部ネットワーク3を介してIPsecパケットを情報処理装置1から受信すると(ステップ203)、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X1のIPsecパケットを復号して内部ネットワーク(不図示)に送出する。ステップ203の後、情報処理装置2が外部ネットワーク4を介してIPsecパケットを情報処理装置1から受信すると(ステップ204)、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X1のIPsecパケットを既に内部ネットワークに送出しているので、受信部10を介して受信した、シーケンス番号X1のIPsecパケットを廃棄する。

【0038】

続いて、情報処理装置1は、シーケンス番号X1の次のシーケンス番号X2のIPパケットを内部ネットワーク(不図示)から受信すると、シーケンス番号X2のIPsecパケットを複製し(ステップ205)、元のIPsecパケットと複製したIPsecパケットのそれぞれを送信部7および送信部8のそれぞれを介して情報処理装置2に送信する(ステップ206)。このとき、外部ネットワーク3に障害が発生していたとすると、外部ネットワーク3を介して送出されたIPsecパケットは情報処理装置2に到達できないが、外部ネットワーク4を介して送出されたIPsecパケットは情報処理装置2に到達する。その結果、情報処理装置2は、シーケンス番号X2のIPsecパケットを外部ネットワーク4を介して受信する(ステップ207)。この場合、IPsec処理部11は、図4を参照して説明したように、シーケンス番号X2のIPsecパケットを復号して内部ネットワーク(不図示)に送出する。

【0039】

図6を参照して説明したように、情報処理装置1が外部ネットワーク3、4のそれぞれに送出したパケットは、情報処理装置2において非同期でそれぞれ受信される。本実施形態では、情報処理装置1と情報処理装置2の間を結ぶ全ての通信経路が遮断されない限り、いずれかの通信経路で障害が発生しても、情報処理装置1から送出された、同一のパケットが必ず1つ以上情報処理装置2に到達することは明らかである。そのため、情報処理装置2が、同一のパケットを複数受信した場合、最初に受信したパケット以外の重複パケットを廃棄すれば、無瞬断で通信が成立することになる。また、この場合、複数の同一パケットのうち、常に最初に情報処理装置2に到達したものが有効に処理されるため、情報処理装置1と情報処理装置2を結ぶ通信経路のうち、最も通信遅延の小さい通信経路が常に選択されることになる。

【0040】

次に、本実施形態の情報処理装置2がリプレイ攻撃を判定することが可能であることを説明する。

【0041】

図4を参照して説明したように、情報処理装置2が受信部9および受信部10のそれぞれを介して、同一のIPsecパケットを2つ受信すると、IPsec処理部11は、順番として後に受信した方を廃棄する。この廃棄処理は、既存のIPsecにおけるアンチリプレイ機能により、リプレイ攻撃と判定されることで実行される。

【0042】

本実施形態のように、情報処理装置1がリプレイ攻撃を意図せずに、IPsecパケットを複製して情報処理装置2に送信する場合であっても、情報処理装置2のIPsec処理部11がリプレイ攻撃を受けていると判定して、重複して受信するパケットを廃棄することになる。この方法では、情報処理装置2は、本当にリプレイ攻撃を受けた際、リプレイ攻撃自体を防止できるが、リプレイ攻撃があったことを検出できなくなってしまう。

【0043】

そこで、本実施形態では、情報処理装置1が定常的に行う、複数の同一パケットの送信を、情報処理装置2がリプレイ攻撃とは判定せず、本当のリプレイ攻撃があった場合にそれを検出できるようにしている。以下に、その仕組みを説明する。図7はIPsec処理部11によるリプレイ攻撃判定方法を示すフローチャートである。

【0044】

IPsec処理部11は、外部ネットワーク3から受信部9を介してIPsecパケットを受信すると、受信部対応記憶部13aを参照し(ステップ301)、受信したIPsecパケットのシーケンス番号と同じ番号が既に記録されているか否かを判定する(ステップ302)。

【0045】

ステップ302において、IPsecパケットのシーケンス番号が既に受信部対応記憶部13aに記録されている場合、IPsec処理部11は、受信したIPsecパケットがリプレイ攻撃であると判定する(ステップ304)。これは、外部ネットワーク3において、悪意のある第三者がIPsecパケットを複製して情報処理装置2に送信したと考えられるからである。

【0046】

一方、ステップ302において、IPsecパケットのシーケンス番号が受信部対応記憶部13aに記録されていない場合、IPsec処理部11は、受信したIPsecパケットが外部ネットワーク3を経由して受け取るパケットとしては新規のパケットであると認識し、リプレイ攻撃ではないと判定する(ステップ304)。

【0047】

なお、外部ネットワーク4から受信部10を介してIPsecパケットを受信する場合には、IPsec処理部11がそのIPsecパケットに対してステップ301〜304の処理を行うが、説明の重複を避けるため、その詳細な説明を省略する。

【0048】

上述のようにして、情報処理装置2が受信部単位でシーケンス番号を記録するための受信部対応記憶部13a、13bを予め備え、受信部9および受信部10のそれぞれを介して受信するIPsecパケットのシーケンス番号を受信部単位で記録し、それらの記録を参照することで、それぞれの外部ネットワークに対して、リプレイ攻撃を受けているのか否かを確認することが可能となる。これは、情報処理装置1は、同一のパケットを1つの外部ネットワークには1つしか送信しないため、情報処理装置2は、同一の受信部で同一のシーケンス番号のパケットを受信した場合に、リプレイ攻撃を受けたと判定できるからである。

【0049】

受信部対応記憶部13a、13bは、1つの受信部に複数の同一のパケットが到達することを検出可能にしている。シーケンス番号記憶部12は、受信部9および受信部10で同じパケットを受信しても、そのうちの1つだけをIPsec処理部11で処理させるために、シーケンス番号を管理する役目を果たしている。

【0050】

このようにして、送信側のIPsec装置で暗号化された複数の同一パケットのうち、受信側のIPsec装置に最も早く到達した、1つのパケットだけ復号されるだけでなく、リプレイ攻撃を検出することも可能である。

【0051】

上述したように、本実施形態によれば、ネットワークを冗長構成にしたIPsec装置間において、送信側ではIPsecのパケットを複製して複数のネットワークを介して送信し、受信側では受信部単位にシーケンス番号記憶部を設け、シーケンス番号の記録を参照して、最初に到達したパケットのみを処理している。そのため、複数の通信経路のうち、正常な通信経路が1つでもあれば、正常な通信経路を介してIPsecパケットが伝送されるため、通信断が発生しない。その結果、通信経路の切り替えによるパケットの消失を防げる。また、複数の正常な通信経路のうち、最も遅延の小さい通信経路がパケット通信経路として常に選択されるため、通信遅延を最も小さくすることが可能となる。

【0052】

また、IPsecパケットに別の順序識別子を新たに付加するなど、IPsecパケットを加工する必要がないので、ペイロードのサイズも変化せず、既存のIPsecネットワークに影響を与えることがない。そのため、伝送するデータのサイズが小さくなることを抑制でき、IPsecによりデータやシーケンス番号を暗号化して安全性を確保することが可能となる。

【0053】

なお、リプレイ攻撃を検出する必要がなく、受信方向のみ無瞬断で冗長化できればよい場合、受信側IPsec装置は、複数の受信部を備えていれば、他の構成については既存のIPsec装置と同様な構成でよい。

【符号の説明】

【0054】

1、2 情報処理装置

3、4 外部ネットワーク

5、11 IPsec処理部

6 パケット複製部

7、8 送信部

9、10 受信部

12 シーケンス番号記憶部

13a、13b 受信部対応記憶部

15 記憶部

【特許請求の範囲】

【請求項1】

並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを送受信する送信装置および受信装置を有する通信システムであって、

前記送信装置は、

IPパケットから前記IPsecパケットを生成する第1のIPsec処理部と、

前記第1のIPsec処理部で生成されたIPsecパケットの数が前記複数のネットワークの数と同じになるように該IPsecパケットを複製するパケット複製部と、

前記複数のネットワークに対応して設けられ、前記IPsecパケットおよび複製されたIPsecパケットから1つずつ該ネットワーク毎に前記受信装置に送信する複数の送信部とを有し、

前記受信装置は、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す第2のIPsec処理部とを有する、通信システム。

【請求項2】

請求項1記載の通信システムにおいて、

前記第2のIPsec処理部は、

前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されていると、リプレイ攻撃を受けていると判定する、通信システム。

【請求項3】

並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを通信相手から受信する情報処理装置であって、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すIPsec処理部と、

を有する情報処理装置。

【請求項4】

請求項3記載の情報処理装置において、

前記IPsec処理部は、

前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されていると、リプレイ攻撃を受けていると判定する、情報処理装置。

【請求項5】

並列に設けられた複数のネットワークのそれぞれを介して通信相手と接続され、該複数のネットワークに対応して、該通信相手からIPsecパケットを受信する複数の受信部と、前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、IPsec処理部とを有する情報処理装置による情報処理方法であって、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されているか否かを判定し、

前記IPsec処理部は、判定の結果、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す、情報処理方法。

【請求項6】

請求項5記載の情報処理方法において、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が参照した受信部対応記憶部に記録されているか否かを判定し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されている場合、リプレイ攻撃を受けていると判定する、情報処理方法。

【請求項1】

並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを送受信する送信装置および受信装置を有する通信システムであって、

前記送信装置は、

IPパケットから前記IPsecパケットを生成する第1のIPsec処理部と、

前記第1のIPsec処理部で生成されたIPsecパケットの数が前記複数のネットワークの数と同じになるように該IPsecパケットを複製するパケット複製部と、

前記複数のネットワークに対応して設けられ、前記IPsecパケットおよび複製されたIPsecパケットから1つずつ該ネットワーク毎に前記受信装置に送信する複数の送信部とを有し、

前記受信装置は、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す第2のIPsec処理部とを有する、通信システム。

【請求項2】

請求項1記載の通信システムにおいて、

前記第2のIPsec処理部は、

前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されていると、リプレイ攻撃を受けていると判定する、通信システム。

【請求項3】

並列に設けられた複数のネットワークのそれぞれを介して、IPsecパケットを通信相手から受信する情報処理装置であって、

前記複数のネットワークに対応して設けられ、該ネットワーク毎に前記IPsecパケットを受信する複数の受信部と、

前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、

前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、

前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、該IPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻すIPsec処理部と、

を有する情報処理装置。

【請求項4】

請求項3記載の情報処理装置において、

前記IPsec処理部は、

前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されていると、リプレイ攻撃を受けていると判定する、情報処理装置。

【請求項5】

並列に設けられた複数のネットワークのそれぞれを介して通信相手と接続され、該複数のネットワークに対応して、該通信相手からIPsecパケットを受信する複数の受信部と、前記IPsecパケットの順序識別子であるシーケンス番号を記録するためのシーケンス番号記憶部と、前記複数の受信部に対応して設けられ、受信するIPsecパケットのシーケンス番号を受信部毎に記録するための複数の受信部対応記憶部と、IPsec処理部とを有する情報処理装置による情報処理方法であって、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部を介してIPsecパケットを受信すると、該受信部に対応する前記受信部対応記憶部に該IPsecパケットのシーケンス番号を記録し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されているか否かを判定し、

前記IPsec処理部は、判定の結果、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されている場合、該IPsecパケットを廃棄し、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が前記シーケンス番号記憶部に記録されていない場合、該IPsecパケットのシーケンス番号を前記シーケンス番号記憶部に記録するとともに、該IPsecパケットを元のIPパケットに戻す、情報処理方法。

【請求項6】

請求項5記載の情報処理方法において、

前記IPsec処理部は、前記複数の受信部のうち、いずれかの受信部でIPsecパケットを受信すると、該受信部に対応する前記受信部対応記録部を参照し、

前記IPsec処理部は、受信したIPsecパケットのシーケンス番号と同じシーケンス番号が参照した受信部対応記憶部に記録されているか否かを判定し、該IPsecパケットのシーケンス番号と同じシーケンス番号が該受信部対応記憶部に既に記録されている場合、リプレイ攻撃を受けていると判定する、情報処理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−70077(P2012−70077A)

【公開日】平成24年4月5日(2012.4.5)

【国際特許分類】

【出願番号】特願2010−211131(P2010−211131)

【出願日】平成22年9月21日(2010.9.21)

【出願人】(000227205)NECインフロンティア株式会社 (1,047)

【Fターム(参考)】

【公開日】平成24年4月5日(2012.4.5)

【国際特許分類】

【出願日】平成22年9月21日(2010.9.21)

【出願人】(000227205)NECインフロンティア株式会社 (1,047)

【Fターム(参考)】

[ Back to top ]