通信システム、送信装置及び受信装置

【課題】通信システムにて使用される暗号鍵の危殆化を防止して、システムのセキュリティ性を向上させる。

【解決手段】通信システムは、送信装置A,受信装置Bを有し、送信装置Aは、モジュールと通信する送信側モジュール通信部と、送信側モジュール通信部がモジュールからIDコードを受信可能なとき、送信側モジュール通信部がモジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部103と、送信側暗号処理部103が暗号化した情報を受信装置に送信する送信部とを備え、受信装置Bは、モジュールと通信する受信側モジュール通信部と、暗号化された情報を受信する受信部と、受信側モジュール通信部がモジュールからIDコードを受信可能なとき、受信側モジュール通信部がモジュールから受信する暗号鍵を用いて、受信部が受信する情報を復号化する受信側暗号処理部203とを備える。

【解決手段】通信システムは、送信装置A,受信装置Bを有し、送信装置Aは、モジュールと通信する送信側モジュール通信部と、送信側モジュール通信部がモジュールからIDコードを受信可能なとき、送信側モジュール通信部がモジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部103と、送信側暗号処理部103が暗号化した情報を受信装置に送信する送信部とを備え、受信装置Bは、モジュールと通信する受信側モジュール通信部と、暗号化された情報を受信する受信部と、受信側モジュール通信部がモジュールからIDコードを受信可能なとき、受信側モジュール通信部がモジュールから受信する暗号鍵を用いて、受信部が受信する情報を復号化する受信側暗号処理部203とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施形態は、情報を暗号化して送受信する通信システム、このシステムで用いられる送信装置及び受信装置に関する。

【背景技術】

【0002】

従来、暗号鍵で暗号化した情報を送信装置から受信装置に送信し、受信装置で上記暗号鍵を用いて上記暗号化された情報を復号化し、元の情報を得て各種情報処理を行う通信システムがある。

【0003】

例えば、商品の販売や役務の提供を行う店舗においては、POS(Point Of Sales)端末やカード決済に特化したカード決済端末等の処理端末にクレジットカード等を読み取るためのカード端末を接続し、このカード端末が読み取ったカードデータを暗号鍵で暗号化して上記処理端末に送信し、上記処理端末で暗号化されたカードデータを復号化し、元のカードデータを得て客の買い上げ商品の決済を行う通信システムが利用されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2000−295209号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

上記のような通信システムにおいて、同じ暗号鍵を恒久的に使用すると、複数の平文と暗号文の組から鍵を推定する既知平文攻撃により暗号鍵が漏洩する虞がある。暗号鍵が漏洩すると、端末間で送受信される情報が漏洩したり改ざんされたりしかねない。

【0006】

このような事情から、通信システムにて使用される暗号鍵の危殆化を防止して、システムのセキュリティ性を向上させる必要があった。

【課題を解決するための手段】

【0007】

一実施形態に係る通信システムは、送信装置と、受信装置とを有し、前記送信装置は、IDコード及び暗号鍵を送信するモジュールと通信する送信側モジュール通信部と、この送信側モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、を備え、前記受信装置は、前記モジュールと通信する受信側モジュール通信部と、前記送信装置から送信される前記暗号化された情報を受信する受信部と、前記受信側モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、を備える。

【図面の簡単な説明】

【0008】

【図1】第1の実施形態に係るカード処理システムの全体構成図。

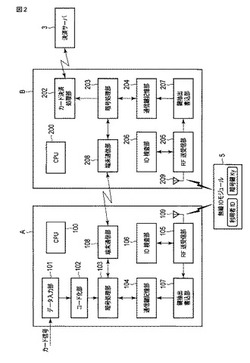

【図2】同実施形態に係るカード端末,POS端末の構成を示すブロック図。

【図3】同実施形態に係る無線IDモジュールの構成を示すブロック図。

【図4】同実施形態に係る無線IDモジュールの動作を示すフローチャート。

【図5】同実施形態に係るID信号データの構造例を示す図。

【図6】同実施形態に係る受信確認信号データの構造例を示す図。

【図7】同実施形態に係る暗号鍵信号データの構造例を示す図。

【図8】同実施形態に係るカード端末の動作を示すフローチャート。

【図9】同実施形態に係るPOS端末の動作を示すフローチャート。

【図10】第2の実施形態に係るカード処理システムの全体構成図。

【図11】同実施形態に係るカード端末,POS端末の構成を示すブロック図。

【図12】同実施形態に係る無線IDモジュールの構成を示すブロック図。

【図13】同実施形態に係る従業員予定DBの構造例を示す図。

【図14】同実施形態に係る端末鍵DBの構造例を示す図。

【図15】同実施形態に係る入場管理装置の構成を示すブロック図。

【図16】同実施形態に係る入場管理装置の動作を示すフローチャート。

【図17】同実施形態に係るIDモジュールデータの構造例を示す図。

【図18】同実施形態に係る受信確認信号データの構造例を示す図。

【図19】同実施形態に係る無線IDモジュールの動作を示すフローチャート。

【図20】同実施形態に係るチケット信号データの構造例を示す図。

【図21】同実施形態に係るカード端末の動作を示すフローチャート。

【図22】同実施形態に係るPOS端末の動作を示すフローチャート。

【発明を実施するための形態】

【0009】

以下、いくつかの実施形態について図面を参照しながら説明する。

なお、以下に説明する第1,第2の実施形態においては、通信システムの一例として、小売店にてカード決済に使用されるカード処理システムを例示し、カードデータの暗号化方式として、暗号鍵と復号鍵が同一である共通鍵方式を採用した場合について述べる。

【0010】

(第1の実施形態)

[システム構成]

図1は、第1の実施形態に係るカード処理システムの全体構成図である。

このカード処理システムは、店舗1に配置されたカード端末A及びPOS端末Bと、インターネット等のネットワーク2と、カード決済事業の運営センタ等に設置された決済サーバ3とを備えている。このうち、カード端末AとPOS端末Bとが有線又は無線にて相互通信可能に接続され、POS端末Bと、決済サーバ3とがネットワーク2を介して相互通信可能に接続されている。

【0011】

カード端末Aは、本実施形態に係る送信装置として機能するものであり、磁気タイプあるいはICタイプのクレジットカード等のカードCからカード信号を取り込むリーダユニット4を備え、このリーダユニット4が取り込んだカード信号に基づいてカードデータを生成してPOS端末Bに送信する。なお、カード端末Aは、リーダユニット4に加え、暗証番号等入力用のテンキーやディスプレイを備えたピンパッドであってもよい。

【0012】

POS端末Bは、本実施形態に係る受信装置として機能するものであり、各種情報を表示する表示部や客が購入しようとする商品に関する情報(以下、商品情報と称す)を入力するための入力部等を備えており、上記入力部の操作により入力された商品情報と、カード端末Aから受信したカードデータとを用いて、商品の代金をカード決済する装置である。

【0013】

決済サーバ3は、カードCの名義人に関する情報等を管理すると共に、POS端末Bがカード決済に用いるカードデータに含まれる暗証番号の認証やオーソリゼーション(与信照会)等の決済に関わる処理を行う。

【0014】

本実施形態に係るカード端末A及びPOS端末Bは、無線IDモジュール5と通信する機能を備える。無線IDモジュール5は、例えば従業員毎に用意され、従業員の名札に取り付けられる。

【0015】

[カード端末A、POS端末B、無線IDモジュールの要部構成]

カード端末A、POS端末B、及び無線IDモジュール5の要部構成について説明する。図2はカード端末A及びPOS端末Bの要部構成を示すブロック図であり、図3は無線IDモジュール5の要部構成を示すブロック図である。

【0016】

図2に示すように、カード端末Aは、CPU(Central Processing Unit)100、データ入力部101、コード化部102、暗号処理部103、通信鍵記憶部104、RF(Radio Frequency)送受信部105、ID検査部106、鍵抽出書込部107、端末通信部108、及びアンテナ109等を備えている。暗号処理部103は、本実施形態に係る送信側暗号処理部として機能し、RF送受信部105は、本実施形態に係る送信側モジュール通信部として機能し、端末通信部108は、本実施形態に係る送信部として機能する。

【0017】

POS端末Bは、CPU200、カード決済処理部202、暗号処理部203、通信鍵記憶部204、RF送受信部205、ID検査部206、鍵抽出書込部207、端末通信部208、及びアンテナ209等を備えている。暗号処理部203は、本実施形態に係る受信側暗号処理部として機能し、RF送受信部205は、本実施形態に係る受信側モジュール通信部として機能し、端末通信部208は、本実施形態に係る受信部として機能する。

【0018】

図3に示すように、無線IDモジュール5は、CPU300、RF送受信部301、ID記憶部302、暗号鍵記憶部303、及びアンテナ304等を備えている。無線IDモジュール5のID記憶部302は、無線IDモジュール5の所持者である従業員に割り当てられた利用者IDを記憶し、暗号鍵記憶部303は、無線IDモジュール5の所持者である従業員に割り当てられた暗号鍵Kyを記憶している。

【0019】

なお、カード端末A、POS端末B、及び無線IDモジュール5が備える各部やCPU100,200,300の動作は、それぞれCPU100,200,300がカード端末A、POS端末B、及び無線IDモジュール5が備えるROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0020】

カード端末Aの端末通信部108とPOS端末Bの端末通信部208は、有線又は無線にて相互に通信する。各RF送受信部105,205,301は、それぞれに接続されたアンテナ109,209,304が送受信する電波を介して相互に無線通信する。

【0021】

無線IDモジュール5のRF送受信部301の送信出力(送信電力)は、カード端末A及びPOS端末Bの近辺に無線IDモジュール5が所在する場合に、アンテナ304から送信される電波がカード端末A及びPOS端末Bのアンテナ109,209で受信できる程度の値に設定されている。カード端末A及びPOS端末BのRF送受信部105,205の送信出力は、上記従業員の立ち位置付近に所在する無線IDモジュール5と良好な通信ができるように十分大きな値に設定されている。

【0022】

さて、本実施形態においては、無線IDモジュール5を所持する従業員がカード端末A及びPOS端末Bの近辺に所在するときに限り、カード端末AとPOS端末Bとの間でカードデータの送受信が可能となる。このような機能を実現すべく、図2,図3に示した各部によって行われる動作の詳細を、図4〜図9を用いて説明する。

【0023】

[無線IDモジュール5の動作]

無線IDモジュール5は、例えば所持者である従業員がカード端末A及びPOS端末Bの操作を担当すべく各端末A,Bの設置場所に移動した際に当該従業員の手動で電源がオンされ、図4のフローチャートに示す処理を開始する。

【0024】

すなわち、先ず無線IDモジュール5のRF送受信部301がID記憶部302に記憶された利用者IDを含むID信号データをアンテナ304から送信するとともに(ステップS101)、後述のステップS204,S304においてカード端末AやPOS端末Bから返信される受信確認信号データの受信処理を実行する(ステップS102)。この受信処理において、RF送受信部301は、アンテナ304にて受信される信号を復調してCPU300に出力する。

【0025】

ID信号データは、例えば図5に示すように、スタートビット“0x0000”と、ID記憶部302に記憶された利用者IDを示すビット列と、ストップビット“0xF0F0”とを有する。受信確認信号データは、図6に示すように、スタートビット“0xFF00”と、フラグデータを示すビット列と、ストップビット“0xF0F0”とを有する。本実施形態に係るフラグデータは、通常確認を示す“0”、暗号鍵要求を示す“1”のいずれかにセットされる。

【0026】

CPU300は、RF送受信部301からの入力データに基づき、受信確認信号データを正常に受信できたかどうかを判定する(ステップS103)。具体的には、入力データから図6に示した受信確認信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータをフラグデータとして抽出する。そして、スタートビットとストップビットを検出できない場合や、検出できたがフラグデータが“0”又は“1”のいずれでもない場合には、受信確認信号データを正常に受信できていないと判定し、“0”又は“1”のフラグデータが抽出できた場合には受信確認信号データを正常に受信できたと判定する。

【0027】

受信確認信号データを正常に受信できていないと判定した場合(ステップS103のNo)、ステップS101に戻る。このようにステップS101〜S103が繰り返されることで、無線IDモジュール5から周期的にID信号データが送信される。

【0028】

一方、受信確認信号データを正常に受信できている場合(ステップS103のYes)、CPU300は、当該受信確認信号データから抽出したフラグデータに基づき、暗号鍵送信の要求の有無を検査し(ステップS104)、その結果を判定する(ステップS105)。

【0029】

フラグデータが“1”以外を示すならば、CPU300は、暗号鍵の送信が要求されていないと判定し(ステップS105のNo)、ステップS101に戻る。フラグデータが“1”を示すならば、CPU300は、暗号鍵の送信が要求されていると判定する(ステップS105のYes)。この場合、RF送受信部301が暗号鍵記憶部303に記憶された暗号鍵Kyを含む暗号鍵信号データをアンテナ304から返信するとともに(ステップS106)、後述のステップS207,S307においてカード端末AやPOS端末Bから返信される受信確認信号データの受信処理を実行する(ステップS107)。この受信処理において、RF送受信部301は、アンテナ304にて受信される信号を復調してCPU300に出力する。

【0030】

暗号鍵信号データは、例えば図7に示すように、スタートビット“0x0000”と、暗号鍵記憶部303に記憶された暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0031】

CPU300は、RF送受信部301からの入力データに基づき、受信確認信号データを正常に受信できたかどうかを判定する(ステップS108)。具体的には、ステップS103と同様にスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータをフラグデータとして抽出し、各ビットを検出できない場合や、検出できたがフラグデータが“1”である場合には、受信確認信号データを正常に受信できていないと判定し、“0”のフラグデータが抽出できた場合には受信確認信号データを正常に受信できたと判定する。

【0032】

受信確認信号データを正常に受信できていないと判定した場合(ステップS108のNo)、ステップS106に戻る。一方、受信確認信号データを正常に受信できていると判定した場合(ステップS108のYes)、ステップS101に戻る。

以上で無線IDモジュール5の動作の説明を終える。

【0033】

[カード端末Aの動作]

カード端末Aは、例えば店舗の営業が開始された際に電源がオンされ、図8のフローチャートに示す処理を開始する。なお、処理開始当初においては、通信鍵記憶部104に暗号鍵Kyが記憶されておらず、POS端末Bへのカードデータの送信が不可能な状態にある。

【0034】

このフローチャートにおいて、先ずRF送受信部105が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS201)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調してID検査部106に出力する。

【0035】

ID検査部106は、RF送受信部105からの入力データに基づき利用者IDの正当性を確認する(ステップS202)。具体的には、ID検査部106は、入力データから図5に示したID信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを利用者IDとして抽出する。さらに、ID検査部106は、複数の従業員の正当な利用者IDからなるリストを予め記憶しており、これらの利用者IDに上記抽出した利用者IDが含まれるかどうかを検査する。ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出した利用者IDが上記リストに含まれていない場合には(ステップS202のNo)、ステップS201に戻る。

【0036】

一方、上記リストに含まれる利用者IDを抽出できた場合(ステップS202のYes)、ID検査部106は、カード読取機能を有効化する(ステップS203)。具体的には、通信鍵記憶部104を暗号鍵の書き込みを許可する状態に移行させる。

【0037】

ステップS203の後、RF送受信部105がフラグデータを“1”とした受信確認信号データをアンテナ109から送信し(ステップS204)、暗号鍵信号データの受信処理を実行する(ステップS205)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調して鍵抽出書込部107に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106の通り該モジュール5から暗号鍵Kyを含む暗号鍵信号データが返信される。

【0038】

鍵抽出書込部107は、RF送受信部105からの入力データから図7に示した暗号鍵信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを暗号鍵Kyとして抽出する(ステップS206)。

【0039】

暗号鍵Kyを抽出したならば、RF送受信部105がフラグデータを“0”とした受信確認信号データをアンテナ109から返信し(ステップS207)、鍵抽出書込部107が抽出した暗号鍵Kyを通信鍵記憶部104に記憶する(ステップS208)。

【0040】

ステップS207にて送信された受信確認信号データを無線IDモジュール5が受信すると、該モジュール5では上述の通りステップS101からの処理が再び実行され、無線IDモジュール5から周期的にID信号データが送信される。

【0041】

ステップS208の後、暗号処理部103がPOS端末Bでカードデータ受信の準備が整っているか否かを確認する(ステップS209)。具体的には、暗号処理部103が予め定められた確認メッセージを通信鍵記憶部104に記憶された暗号鍵Kyにて暗号化し、暗号化された後の確認メッセージを端末通信部108がPOS端末Bに送信し、POS端末Bから返信されるデータの受信処理を実行する。上記確認メッセージは、カード端末A及びPOS端末Bの双方で既知であるとする。暗号化された確認メッセージをPOS端末Bの端末通信部208が受信すると、暗号処理部203が通信鍵記憶部204に記憶された暗号鍵Kyを用いて当該メッセージの復号化を試みる。その結果、元の確認メッセージを復元できたならば、暗号処理部203は、端末通信部208を介して準備完了を示すメッセージを返信する。一方、通信鍵記憶部204に暗号鍵Kyが記憶されていない場合や、記憶されているが元の確認メッセージを復元できない場合には、端末通信部208が準備未完を示すメッセージを返信する。

【0042】

ステップS209の後、暗号処理部103は、確認結果を判定する(ステップS210)。端末通信部108が受信したPOS端末Bからのメッセージが準備未完を示すならば(ステップS210のNo)、ステップS209に戻る。

【0043】

一方、POS端末Bからのメッセージが準備完了を示すならば(ステップS210のYes)、RF送受信部105が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS211)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調してID検査部106に出力する。

【0044】

ID検査部106は、RF送受信部105からの入力データに基づき利用者IDの正当性を確認する(ステップS212)。具体的には、ID検査部106は、入力データから図5に示したID信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを利用者IDとして抽出する。さらに、ID検査部106は、抽出した利用者IDがステップS201にて受信した利用者IDと同一であるかどうかを判定する。

【0045】

ID検査部106がステップS201にて受信したものと同一の利用者IDを抽出できた場合(ステップS212のYes)、カード読取処理が実行される(ステップS213)。この処理が実行された際にリーダユニット4にカードが挿入されていると、リーダユニット4が当該カードに記憶された情報を読み取ってカード信号を生成し、データ入力部101に出力する。データ入力部101は、入力されたカード信号をデジタル信号に整形し、コード化部102に出力する。コード化部102は、データ入力部101から入力されたカード信号をコード化してカードデータを生成し、暗号処理部103に出力する。

【0046】

カード読取処理にてカードデータが入力されると、暗号処理部103が通信鍵記憶部104に記憶された暗号鍵Kyで当該カードデータを暗号化し、端末通信部108が暗号化後のカードデータをPOS端末Bに送信する(ステップS214)。

【0047】

その後、ステップS211に戻る。なお、カード読取処理の実行時にリーダユニット4にカードが挿入されていないならば、ステップS213,S214で実質的な処理は行われず、ステップS211に戻る。

【0048】

このように、通信鍵記憶部104に暗号鍵Kyが一旦記憶された後には、その暗号鍵Kyの送信元である無線IDモジュール5から送信される利用者IDが受信できる限り、カードの読み取り、読み取ったカードデータの暗号化、及び、暗号化したカードデータのPOS端末Bへの送信が可能となる。

【0049】

一方、ステップS212において、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出された利用者IDがステップS201にて受信した利用者IDと同一でない場合には(ステップS212のNo)、それまでカード端末Aの近辺にいた従業員がレジから離れたことになる。この場合、暗号処理部103は、通信鍵記憶部104に記憶された暗号鍵Kyを消去することで、カード読取機能を無効化する(ステップS215)。その後、ステップS201からの処理が再び実行される。

【0050】

以上でカード端末Aの動作の説明を終える。

【0051】

[POS端末Bの動作]

POS端末Bは、例えば店舗の営業が開始された際にカード端末Aとともに電源がオンされ、図9のフローチャートに示す処理を開始する。なお、処理開始当初においては、通信鍵記憶部204に暗号鍵Kyが記憶されておらず、カード端末Aからのカードデータの受信が不可能な状態にある。

【0052】

このフローチャートにおいて、ステップS301〜S312の処理は、ステップS201〜S212の処理と同様である。

すなわち、RF送受信部205が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行し(ステップS301)、ID検査部206がRF送受信部205からの入力データに基づき利用者IDの正当性を確認し(ステップS302)、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたがID検査部206が予め記憶したリストに抽出された利用者IDが含まれていない場合には(ステップS302のNo)、ステップS301に戻る。

【0053】

一方、上記リストに含まれる利用者IDを抽出できた場合(ステップS302のYes)、ID検査部206がカード読取機能を有効化し(ステップS303)、RF送受信部205がフラグデータを“1”とした受信確認信号データをアンテナ209から返信し(ステップS304)、暗号鍵信号データの受信処理を実行する(ステップS305)。そして、鍵抽出書込部207がRF送受信部205からの入力データから暗号鍵信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを暗号鍵Kyとして抽出し(ステップS306)、RF送受信部205がフラグデータを“0”とした受信確認信号データをアンテナ209から返信し(ステップS307)、鍵抽出書込部207が抽出した暗号鍵Kyを通信鍵記憶部204に記憶する(ステップS308)。

【0054】

ステップS308の後、カード端末Aでカードデータ送信の準備が整っているか否かを、ステップS209と同様の手法で確認する(ステップS309)。すなわち、暗号処理部203が上記確認メッセージを通信鍵記憶部204に記憶された暗号鍵Kyにて暗号化し、端末通信部208が暗号化後の確認メッセージをカード端末Aに送信し、カード端末Aから返信されるデータの受信処理を実行する。暗号化された確認メッセージをカード端末Aの端末通信部108が受信すると、暗号処理部103が通信鍵記憶部104に記憶された暗号鍵Kyを用いて当該メッセージの復号化を試みる。その結果、元の確認メッセージを復元できたならば、端末通信部108が準備完了を示すメッセージを返信する。一方、通信鍵記憶部104に暗号鍵Kyが記憶されていない場合や、記憶されているが元の確認メッセージを復元できない場合には、端末通信部108が準備未完を示すメッセージを返信する。

【0055】

ステップS309の後、暗号処理部203は、確認結果を判定し(ステップS310)、カード端末Aから返信されたメッセージが準備未完を示すならば(ステップS310のNo)、ステップS309に戻り、カード端末Aから返信されたメッセージが準備完了を示すならば(ステップS310のYes)、RF送受信部205が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS311)。そして、ID検査部206がRF送受信部205からの入力データに基づき利用者IDの正当性を確認する(ステップS312)。

【0056】

以降の処理はカード端末Aと異なる。すなわち、ID検査部206がステップS301で受信したものと同一の利用者IDを抽出できた場合(ステップS312のYes)、カードデータの受信処理が実行される(ステップS313)。この処理の実行中に、端末通信部208がカード端末Aから暗号化されたカードデータを受信したならば、暗号処理部203が通信鍵記憶部204に記憶された暗号鍵Kyにて当該受信したカードデータを復号化する(ステップS314)。復号化されたカードデータは、カード決済処理部202に出力される。

【0057】

カード決済処理部202は、暗号処理部203から入力されたカードデータと、客が購入しようとする商品の商品情報とを用いて、当該商品の代金を決済処理する(ステップS315)。商品情報は、このフローチャートに示す処理と平行して実行される商品登録処理において、POS端末Bが備える入力部の操作等により入力される。

【0058】

ステップS315の処理において、カード決済処理部202は、入力されたカードデータや客が購入しようとする商品の商品情報をカード決済事業の運営センタが定めた暗号鍵にて暗号化し、ネットワーク2を介して決済サーバ3に送信する。決済サーバ3は、POS端末Bから受信した暗号化されたカードデータを復号化し、カードデータに含まれる暗証番号の認証やオーソリゼーションを行い、その結果をネットワーク2を介してPOS端末Bに返信する。カード決済処理部202は、決済サーバ3からカード決済を許可する旨の結果を得たならば、図示せぬプリンタから取引の伝票を発行し、客が購入しようとする商品の商品情報や当該店舗の情報等をネットワーク2を介して決済サーバ3に送信するなどして決済処理を完了させる。

【0059】

ステップS315の後、ステップS311に戻る。なお、カードデータの受信処理の実行時にカード端末Aからカードデータが受信されないならば、ステップS313〜S315で実質的な処理は行われず、ステップS311に戻る。

【0060】

このように、通信鍵記憶部204に暗号鍵Kyが一旦記憶された後には、その暗号鍵Kyの送信元である無線IDモジュール5から送信される利用者IDが受信できる限り、カードデータの受信、受信したカードデータの復号化、及び、復号化したカードデータを用いた決済処理の実行が可能となる。

【0061】

一方、ステップS312において、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出された利用者IDがステップS301で受信した利用者IDと同一でない場合には(ステップS312のNo)、それまでPOS端末Bの近辺にいた従業員がレジから離れたことになる。この場合、暗号処理部203は、通信鍵記憶部204に記憶された暗号鍵Kyを消去することで、カードデータ読取機能を無効化する(ステップS316)。その後、ステップS301からの処理が再び実行される。

【0062】

以上でPOS端末Bの動作の説明を終える。

【0063】

以上説明したように、第1の実施形態では、カード端末A及びPOS端末Bの双方において、カード端末A及びPOS端末Bが無線IDモジュール5から正当な利用者IDを受信できる間、該モジュール5に記憶された暗号鍵Kyを用いたカードデータの暗号文通信が可能となる。このような構成であれば、カード端末A及びPOS端末Bを操作しようとする者が正当な利用者である場合に限り、カードデータの暗号文通信が行われるので、第3者の不正な操作によってカードデータや暗号鍵が漏洩するような事態を防止できる。

【0064】

さらに、暗号鍵は無線IDモジュール5からカード端末A及びPOS端末Bに供給されるので、各端末を利用する従業員が変更される毎に暗号鍵も変更されることになる。したがって、既知平文攻撃への耐性が高まり、通信システムのセキュリティ性が格段に向上する。しかも、面倒なメンテナンス作業を要することなく、暗号鍵を変更できる。

【0065】

また、カード端末A及びPOS端末Bに記憶される暗号鍵は、無線IDモジュール5から利用者IDを受信できなくなったときに消去されるので、カード端末A及びPOS端末Bから不正に暗号鍵が取得されることもない。

【0066】

その他にも、第1の実施形態の構成からは、種々の好適な効果が得られる。

(第2の実施形態)

次に、第2の実施形態について説明する。第1の実施形態と同一の構成要素には同一の符号を付し、重複説明は必要な場合に限り行う。

【0067】

[システム構成]

図10は、本実施形態に係るカード処理システムの全体構成図である。なお、当該システムは、第1の実施形態と同様に、カード端末A、POS端末B、及び決済サーバ3等を備えるが、図示を省略している。本実施形態に係るカード処理システムは、複数組のカード端末A及びPOS端末Bを備えている。

【0068】

図示したように、本実施形態に係るカード処理システムは、第1の実施形態にて説明した構成に加え、例えば店舗1の従業員入口に配置された入場管理装置6、生体情報読取装置7、及び無線リーダライタ8と、店舗1の事務室等に配置された従業員管理サーバ9とを備えている。入場管理装置6と従業員管理サーバ9は、店舗1内に設置されたLAN回線10を介して接続されている。生体情報読取装置7及び無線リーダライタ8は、入場管理装置6に接続されている。

【0069】

生体情報読取装置7は、人体から生体情報(バイオメトリクス情報)を読み取る装置である。読み取り対象の生体情報は、指紋や虹彩・網膜、又は静脈のパターン等、どのようなものであってもよい。

【0070】

無線リーダライタ8は、電波を介して無線IDモジュール5と無線通信し、無線IDモジュール5からのデータの読み出しや、無線IDモジュール5へのデータの書き込みを行う。

【0071】

従業員管理サーバ9は、従業員に関する情報を管理する従業員予定DB11(図13参照)と、各POS端末Bに割り当てられた端末鍵SKを記憶した端末鍵DB12(図14参照)とを備えている。

【0072】

[カード端末A、POS端末B、無線IDモジュールの要部構成]

本実施形態に係るカード端末A、POS端末B、及び無線IDモジュール5の要部構成について説明する。図11はカード端末A及びPOS端末Bの要部構成を示すブロック図であり、図12は無線IDモジュール5の要部構成を示すブロック図である。

【0073】

図11に示すように、カード端末Aは、第1の実施形態にて説明した構成に加えて端末鍵記憶部110を備え、ID検査部106に代えてID・チケット検査部111を備えている。また、POS端末Bは、第1の実施形態にて説明した構成に加えて端末鍵記憶部210を備え、ID検査部206に代えてID・チケット検査部211を備えている。

【0074】

各POS端末Bの端末鍵記憶部210には、自身に割り当てられた暗号鍵である端末鍵SKが記憶されている。さらに、各カード端末Aの端末鍵記憶部110には、自身に接続されたPOS端末Bに割り当てられた端末鍵SKが記憶されている。

【0075】

図12に示すように、無線IDモジュール5は、第1の実施形態にて説明した構成に加えて電子チケットECを記憶するチケット記憶部305を備えている。

【0076】

本実施形態にて追加又は変更した各部は、それぞれCPU100,200,300がカード端末A、POS端末B、及び無線IDモジュール5が備えるROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0077】

[各DBの構造]

図13に示すように、従業員予定DB11は、利用者ID、このIDで示される従業員に使用が許可されたPOS端末Bの識別子である利用端末ID、このIDで示されるPOS端末Bの利用が許可された時間帯を示す利用時間、及び、予め取得された当該従業員の生体情報を含む複数のレコードによって構成される。レコードは、従業員の数だけ用意される。

【0078】

図14に示すように、端末鍵DB12は、利用端末ID、及びこのIDで示されるPOS端末Bに割り当てられた端末鍵SKを含む複数のレコードによって構成される。レコードは、当該カード処理システムに含まれるPOS端末Bの数だけ用意される。

【0079】

[入場管理装置6の要部構成]

図15は、入場管理装置6の要部構成を示すブロック図である。

図15に示すように、入場管理装置6は、CPU600、時刻処理部601、利用者認証処理部602、チケット生成部603、暗号鍵生成部604、及びIDモジュールデータ生成部605等を備えている。

【0080】

入場管理装置6が備える各部は、CPU600が入場管理装置6に設けられたROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0081】

[入場管理装置6の動作]

本実施形態においては、従業員が店舗1に出勤した際に、入場管理装置6にて電子チケットEC及び暗号鍵Kyの発行を受け、電子チケットECで規定された範囲内でカード端末A及びPOS端末Bを使用する。

【0082】

電子チケットEC及び暗号鍵Kyの発行に関して、入場管理装置6、生体情報読取装置7、及び無線リーダライタ8は、図16のフローチャートに示す処理を実行する。

すなわち、先ず利用者認証処理部602が無線リーダライタ8を介して無線IDモジュール5と通信し、無線IDモジュール5のID記憶部302に記憶された利用者IDを受信する(ステップS401)。

【0083】

続いて、生体情報読取装置7が従業員から生態情報を読み取り、利用者認証処理部602が当該生体情報に基づいて生体認証を行い(ステップS402)、従業員が正規の利用者であるかどうかを判定する(ステップS403)。具体的には、利用者認証処理部602は、ステップS401で受信した利用者IDを含むレコードに記憶された生体情報を従業員予定DB11から取得し、取得した生体情報と、生体情報読取装置7が読み取った生体情報との一致/不一致を判定する。利用者IDに対応する生体情報が従業員予定DB11から取得できない場合や、取得できたが生体情報が一致しない場合には従業員が正規の利用者でないと判定し(ステップS403のNo)、ステップS401に戻る。

【0084】

一方、生体情報が一致する場合には従業員が正規の利用者であると判定し(ステップS403のYes)、時刻処理部601がステップS401で受信した利用者IDを含む従業員予定DB11のレコードから操作予定(利用時間、利用端末ID)を取得する(ステップS404)。

【0085】

ステップS404の後、時刻処理部601は、時刻認証を行う(ステップS405)。具体的には、時刻処理部601は、現在時刻を図示せぬ時計回路から取得し、取得した時刻と、ステップS404で取得した利用時間とを比較する。取得した時刻が利用時間外であるならば時刻認証失敗と判定し(ステップS405のNo)、ステップS401に戻る。

【0086】

一方、取得した時刻が利用時間内であるならば時刻認証成功と判定する(ステップS405のYes)。この場合、チケット生成部603がステップS401で取得した利用端末IDを含む端末鍵DB12のレコードから端末鍵SKを取得する(ステップS406)。

【0087】

続いて、チケット生成部603は、ステップS401で受信した利用者IDと、ステップS404で取得した利用時間及び利用端末IDとを、ステップS406で取得した端末鍵SKで暗号化して電子チケットECを生成する(ステップS407)。

【0088】

さらに、暗号鍵生成部604が、チケット生成部603によって生成された電子チケットECを暗号鍵生成アルゴリズムにて変換処理し、暗号鍵Kyを生成する(ステップS408)。上記暗号鍵生成アルゴリズムは、例えばガロア体を用いた演算により変換元の情報から暗号鍵を生成するものなど、どのようなものを用いてもよい。

【0089】

ステップS408の後、IDモジュールデータ生成部605が、チケット生成部603によって生成された電子チケットECと、暗号鍵生成部604によって生成された暗号鍵Kyとを含むIDモジュールデータを生成し(ステップS409)、生成したIDモジュールデータと書き込みコマンドとを、無線リーダライタ8を介して無線IDモジュール410に送信する(ステップS410)。

【0090】

IDモジュールデータは、例えば図17に示すように、スタートビット“0x0000”と、利用者IDを示すビット列と、データの区切りを示すセパレートビット“0xF3F3”と、電子チケットECを示すビット列と、セパレートビット“0xF3F3”と、暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0091】

書き込みコマンドとともに上記のような構成のIDモジュールデータをアンテナ304及びRF送受信部301を介して受信すると、無線IDモジュール5のCPU300は、スタートビットと最初のセパレートビットの間のビット列を利用者IDとして認識し、セパレートビット間のビット列を電子チケットECとして認識し、最後のセパレートビットとストップビットの間のビット列を暗号鍵Kyとして認識する。そして、認識した利用者IDと自身のID記憶部302に記憶された利用者IDと比較し、両IDが一致するならば認識した暗号鍵Kyを暗号鍵記憶部303に、認識した電子チケットECをチケット記憶部305にそれぞれ記憶する。このとき、既に記憶された暗号鍵Kyや電子チケットECがあるならば、上記認識した暗号鍵Kyや電子チケットECにてそれらを上書きする。

【0092】

書き込みが正常に終了したならば、RF送受信部301がフラグデータを“0”とした受信確認信号データをアンテナ304から送信し、書き込みが正常に終了しなかったならば、RF送受信部301がフラグデータを“1”とした受信確認信号データをアンテナ304から送信する。ここでのフラグデータは、カード端末A及びPOS端末Bとの通信で用いられるものと異なり、図18に示すように“0”が書き込みの正常終了を示し、“1”が書き込みのエラー終了を示す。

【0093】

ステップS410の後、無線リーダライタ8が受信確認信号データの受信処理を実行する(ステップS411)。この受信処理では、無線リーダライタ8が受信信号を復調してIDモジュールデータ生成部605に出力する。IDモジュールデータ生成部605は、無線リーダライタ8からの入力データに基づき、書き込みが正常に完了したかどうかを判定する(ステップS412)。この処理では、ステップS103等と同様に、スタートビットとストップビットの検出が試行され、検出できたならば各ビットの間に在るデータをフラグデータとして抽出する。フラグデータが検出できない場合や、検出したフラグデータが“1”である場合には、書き込みが正常に完了していないと判定し(ステップS412のNo)、ステップS410に戻る。

【0094】

一方、“0”であるフラグデータが検出できた場合、IDモジュールデータ生成部605は、書き込みが正常に完了したと判定する(ステップS412のYes)。この場合、1つの無線IDモジュール5に電子チケットEC及び暗号鍵Kyを書き込むための一連の処理が完了する。

【0095】

正常に電子チケットEC及び暗号鍵Kyが書き込まれると、入場管理装置6に設けられたスピーカから音声を発するなどして従業員に報知する。この報知を受けた従業員は、例えば自身に割り当てられたカード端末A及びPOS端末Bの設置場所に移動して、業務を開始する。

【0096】

[無線IDモジュール5の動作]

電子チケットEC及び暗号鍵Kyの書き込みを終えた無線IDモジュール5は、図19に示すフローチャートに沿って動作する。

ステップS101〜105,S107,S108の処理は、第1の実施形態にて説明した処理と同じである。但し、本実施形態においては、ステップS106の処理に代えて、ステップS106aの処理が実行される。

【0097】

すなわち、暗号鍵の送信が要求されている場合(ステップS105のYes)、RF送受信部301が暗号鍵記憶部303に記憶された暗号鍵Ky及びチケット記憶部305に記憶された電子チケットECを含むチケット信号データをアンテナ304から送信する(ステップS106a)。

【0098】

チケット信号データは、例えば図20に示すように、スタートビット“0x0000”と、電子チケットECを示すビット列と、セパレートビット“0xF3F3”と、暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0099】

[カード端末Aの動作]

本実施形態に係るカード端末Aは、図21に示すフローチャートに沿って動作する。

ステップS201〜204,S207〜S215の処理は、第1の実施形態にて説明した処理と同じである。但し、ステップS202,S212における利用者IDの確認は、ID検査部106に代えてID・チケット検査部111が実行する。

【0100】

本実施形態においては、ステップS205,S206の処理に代えてステップS205a,S205b,S205c,S206aの処理が実行される。

すなわち、ステップS204にてフラグデータを“1”とした受信確認信号データをアンテナ109から送信した後、RF送受信部105がチケット信号データの受信処理を実行する(ステップS205a)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調して鍵抽出書込部107及びID・チケット検査部111に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106aの通り電子チケットEC及び暗号鍵Kyを含むチケット信号データが返信される。

【0101】

ID・チケット検査部111は、RF送受信部105からの入力データから図20に示したチケット信号データのスタートビットと最初のセパレートビットの検出を試み、各ビットが検出されたならばその間に在るデータを電子チケットECとして抽出する(ステップS205b)。

【0102】

そして、ID・チケット検査部111は、当該電子チケットECで示される条件が満たされているかどうかを判定する(ステップS205c)。具体的には、先ずID・チケット検査部111は、端末鍵記憶部110に記憶された端末鍵SKで当該電子チケットECを復号化する。そして、復号化した電子チケットECに含まれる利用者IDとステップS201で受信した利用者IDとを比較し、電子チケットECに含まれる利用時間と図示せぬ時計回路が計時する現在の時刻とを比較し、電子チケットECに含まれる利用端末IDと当該カード端末Aの接続先であるPOS端末Bに割り当てられた利用端末IDとを比較する。その結果、両利用者IDが一致し、現在の時刻が利用時間に含まれ、両利用端末IDが一致するならば、当該電子チケットECで示される条件が満たされていると判定する。一方、これら3つの条件のうち、いずれか1つでも満たされないならば、当該電子チケットECで示される条件が満たされていないと判定する。

【0103】

電子チケットECで示される条件が満たされていないと判定した場合(ステップS205cのNo)、ステップS201に戻る。

【0104】

一方、電子チケットECで示される条件が満たされていると判定した場合(ステップS205cのYes)、鍵抽出書込部107がRF送受信部105から入力されたチケット信号データから暗号鍵Kyを抽出する(ステップS206a)。このように抽出された暗号鍵KyがステップS208にて通信鍵記憶部104に記憶され、ステップS214ではカードデータが当該暗号鍵Kyを用いて暗号化され、POS端末Bに送信される。

【0105】

[POS端末Bの動作]

本実施形態に係るPOS端末Bは、図22に示すフローチャートに沿って動作する。

ステップS301〜304,S307〜S316の処理は、第1の実施形態にて説明した処理と同じである。但し、ステップS302,S312における利用者IDの確認は、ID検査部206に代えてID・チケット検査部211が実行する。

【0106】

本実施形態においては、ステップS305,S306の処理に代えてステップS305a,S305b,S305c,S306aの処理が実行される。これらの処理は、ステップS205a,S205b,S205c,S206aの処理と同様である。

すなわち、ステップS304にてフラグデータを“1”とした受信確認信号データをアンテナ209から送信した後、RF送受信部205がチケット信号データの受信処理を実行する(ステップS305a)。この受信処理において、RF送受信部205は、アンテナ209にて受信される信号を復調して鍵抽出書込部207及びID・チケット検査部211に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106aの通り電子チケットEC及び暗号鍵Kyを含むチケット信号データが返信される。

【0107】

ID・チケット検査部211は、RF送受信部205からの入力データから図20に示したチケット信号データのスタートビットと最初のセパレートビットの検出を試み、各ビットが検出されたならばその間に在るデータを電子チケットECとして抽出する(ステップS305b)。

【0108】

そして、ID・チケット検査部211は、当該電子チケットECで示される条件が満たされるかどうかを判定する(ステップS305c)。具体的には、先ずID・チケット検査部211は、端末鍵記憶部210に記憶された端末鍵SKで当該電子チケットECを復号化する。そして、復号化した電子チケットECに含まれる利用者IDとステップS301で受信した利用者IDとを比較し、電子チケットECに含まれる利用時間と図示せぬ時計回路が計時する現在の時刻とを比較し、電子チケットECに含まれる利用端末IDと当該POS端末Bに割り当てられた利用端末IDとを比較する。その結果、両利用者IDが一致し、現在の時刻が利用時間に含まれ、両利用端末IDが一致するならば、当該電子チケットECで示される条件が満たされていると判定する。一方、これら3つの条件のうち、いずれか1つでも満たされないならば、当該電子チケットECで示される条件が満たされていないと判定する。

【0109】

電子チケットECで示される条件が満たされていないと判定した場合(ステップS305cのNo)、ステップS301に戻る。

【0110】

一方、電子チケットECで示される条件が満たされていると判定した場合(ステップS305cのYes)、鍵抽出書込部207がRF送受信部205から入力されたチケット信号データから暗号鍵Kyを抽出する(ステップS306a)。このように抽出された暗号鍵KyがステップS308にて通信鍵記憶部204に記憶され、ステップS315ではカード端末Aから受信したカードデータが当該暗号鍵Kyを用いて復号化される。

【0111】

以上説明したように、第2の実施形態では、カード端末A及びPOS端末Bの双方において、無線IDモジュール5から正当な利用者IDを受信でき、かつ、該モジュール5に記憶された電子チケットECが表す利用時間・利用端末ID等の条件が満たされるとき、該モジュール5に記憶された暗号鍵Kyを用いたカードデータの暗号文通信が可能となる。このように電子チケットECを導入すれば、通信システムのセキュリティ性が第1の実施形態に開示した構成よりも、更に向上する。

【0112】

また、無線IDモジュール5に記憶される暗号鍵Kyは、利用者IDや利用時間等の従業員毎に異なる情報を含む電子チケットECに基づいて生成される。このような構成であれば、従業員毎に異なる暗号鍵Kyが生成されるので、暗号鍵Kyが危殆化しにくくなる。この点からも、セキュリティ性の向上が期待できる。

【0113】

その他にも、第2の実施形態の構成からは、種々の好適な効果が得られる。

(変形例)

上記各実施形態に開示された構成は、実施段階において各構成要素を適宜変形して具体化できる。

【0114】

例えば、上記各実施形態では、カード端末A及びPOS端末Bを有するカード処理システムを例示したが、POS端末Bに代えてECR(Electric Cash Register)やカード決済に特化したカード決済端末を接続し、これらECRやカード決済端末にPOS端末Bが備えるとした構成要素を設けてカード処理システムを構成してもよい。また、上記各実施形態にて開示した暗号文通信に関わる構成を、他の通信システムに適用してもよい。

【0115】

また、上記各実施形態では、利用者IDを用いて暗号文通信の許否を決める各処理を行う場合を例示したが、利用者IDに代えて他種のIDコードを用いて各処理を行ってもよい。

【0116】

また、第2の実施形態では、利用者ID、利用時間、及び利用端末IDを表す電子チケットECを生成する場合を例示したが、利用者ID、利用時間、及び利用端末IDに代えて、あるいはこれらと共に他の条件を採用し、その条件を含む電子チケットECを生成してもよい。

【0117】

また、図4,図8,図9,図16,図19,図21,図22のフローチャートに示した処理を実現させるためのコンピュータプログラムを、CD−ROMやUSBメモリ等の非一時的(non-transitory)な記録媒体に記憶して提供してもよい。あるいは、インターネット等のネットワークを介して提供してもよい。

【0118】

また、カード端末A、POS端末B、及び入場管理装置6が備えるとした構成や、これら端末及び装置が実行するとした処理の一部又は全てを他のコンピュータ、例えば従業員管理サーバ9等にて実現してもよい。また、上記各部や処理の一部又は全ては、クラウドコンピューティングシステムに含まれるサーバから、カード端末A、POS端末B、及び入場管理装置6に提供されてもよい。このような場合、例えばSaaS(software as a service)と称されるソフトウェア提供形態を利用できる。

【0119】

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0120】

A…カード端末、B…POS端末、5…無線IDモジュール、7…生体情報読取装置、8…無線リーダライタ、100,200…CPU、101…データ入力部、102…コード化部、103,203…暗号処理部、104,204…通信鍵記憶部、105,205…RF送受信部、106,206…ID検査部、107,207…鍵抽出書込部、108,208…端末通信部、109,209…アンテナ、202…カード決済処理部

【技術分野】

【0001】

本発明の実施形態は、情報を暗号化して送受信する通信システム、このシステムで用いられる送信装置及び受信装置に関する。

【背景技術】

【0002】

従来、暗号鍵で暗号化した情報を送信装置から受信装置に送信し、受信装置で上記暗号鍵を用いて上記暗号化された情報を復号化し、元の情報を得て各種情報処理を行う通信システムがある。

【0003】

例えば、商品の販売や役務の提供を行う店舗においては、POS(Point Of Sales)端末やカード決済に特化したカード決済端末等の処理端末にクレジットカード等を読み取るためのカード端末を接続し、このカード端末が読み取ったカードデータを暗号鍵で暗号化して上記処理端末に送信し、上記処理端末で暗号化されたカードデータを復号化し、元のカードデータを得て客の買い上げ商品の決済を行う通信システムが利用されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2000−295209号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

上記のような通信システムにおいて、同じ暗号鍵を恒久的に使用すると、複数の平文と暗号文の組から鍵を推定する既知平文攻撃により暗号鍵が漏洩する虞がある。暗号鍵が漏洩すると、端末間で送受信される情報が漏洩したり改ざんされたりしかねない。

【0006】

このような事情から、通信システムにて使用される暗号鍵の危殆化を防止して、システムのセキュリティ性を向上させる必要があった。

【課題を解決するための手段】

【0007】

一実施形態に係る通信システムは、送信装置と、受信装置とを有し、前記送信装置は、IDコード及び暗号鍵を送信するモジュールと通信する送信側モジュール通信部と、この送信側モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、を備え、前記受信装置は、前記モジュールと通信する受信側モジュール通信部と、前記送信装置から送信される前記暗号化された情報を受信する受信部と、前記受信側モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、を備える。

【図面の簡単な説明】

【0008】

【図1】第1の実施形態に係るカード処理システムの全体構成図。

【図2】同実施形態に係るカード端末,POS端末の構成を示すブロック図。

【図3】同実施形態に係る無線IDモジュールの構成を示すブロック図。

【図4】同実施形態に係る無線IDモジュールの動作を示すフローチャート。

【図5】同実施形態に係るID信号データの構造例を示す図。

【図6】同実施形態に係る受信確認信号データの構造例を示す図。

【図7】同実施形態に係る暗号鍵信号データの構造例を示す図。

【図8】同実施形態に係るカード端末の動作を示すフローチャート。

【図9】同実施形態に係るPOS端末の動作を示すフローチャート。

【図10】第2の実施形態に係るカード処理システムの全体構成図。

【図11】同実施形態に係るカード端末,POS端末の構成を示すブロック図。

【図12】同実施形態に係る無線IDモジュールの構成を示すブロック図。

【図13】同実施形態に係る従業員予定DBの構造例を示す図。

【図14】同実施形態に係る端末鍵DBの構造例を示す図。

【図15】同実施形態に係る入場管理装置の構成を示すブロック図。

【図16】同実施形態に係る入場管理装置の動作を示すフローチャート。

【図17】同実施形態に係るIDモジュールデータの構造例を示す図。

【図18】同実施形態に係る受信確認信号データの構造例を示す図。

【図19】同実施形態に係る無線IDモジュールの動作を示すフローチャート。

【図20】同実施形態に係るチケット信号データの構造例を示す図。

【図21】同実施形態に係るカード端末の動作を示すフローチャート。

【図22】同実施形態に係るPOS端末の動作を示すフローチャート。

【発明を実施するための形態】

【0009】

以下、いくつかの実施形態について図面を参照しながら説明する。

なお、以下に説明する第1,第2の実施形態においては、通信システムの一例として、小売店にてカード決済に使用されるカード処理システムを例示し、カードデータの暗号化方式として、暗号鍵と復号鍵が同一である共通鍵方式を採用した場合について述べる。

【0010】

(第1の実施形態)

[システム構成]

図1は、第1の実施形態に係るカード処理システムの全体構成図である。

このカード処理システムは、店舗1に配置されたカード端末A及びPOS端末Bと、インターネット等のネットワーク2と、カード決済事業の運営センタ等に設置された決済サーバ3とを備えている。このうち、カード端末AとPOS端末Bとが有線又は無線にて相互通信可能に接続され、POS端末Bと、決済サーバ3とがネットワーク2を介して相互通信可能に接続されている。

【0011】

カード端末Aは、本実施形態に係る送信装置として機能するものであり、磁気タイプあるいはICタイプのクレジットカード等のカードCからカード信号を取り込むリーダユニット4を備え、このリーダユニット4が取り込んだカード信号に基づいてカードデータを生成してPOS端末Bに送信する。なお、カード端末Aは、リーダユニット4に加え、暗証番号等入力用のテンキーやディスプレイを備えたピンパッドであってもよい。

【0012】

POS端末Bは、本実施形態に係る受信装置として機能するものであり、各種情報を表示する表示部や客が購入しようとする商品に関する情報(以下、商品情報と称す)を入力するための入力部等を備えており、上記入力部の操作により入力された商品情報と、カード端末Aから受信したカードデータとを用いて、商品の代金をカード決済する装置である。

【0013】

決済サーバ3は、カードCの名義人に関する情報等を管理すると共に、POS端末Bがカード決済に用いるカードデータに含まれる暗証番号の認証やオーソリゼーション(与信照会)等の決済に関わる処理を行う。

【0014】

本実施形態に係るカード端末A及びPOS端末Bは、無線IDモジュール5と通信する機能を備える。無線IDモジュール5は、例えば従業員毎に用意され、従業員の名札に取り付けられる。

【0015】

[カード端末A、POS端末B、無線IDモジュールの要部構成]

カード端末A、POS端末B、及び無線IDモジュール5の要部構成について説明する。図2はカード端末A及びPOS端末Bの要部構成を示すブロック図であり、図3は無線IDモジュール5の要部構成を示すブロック図である。

【0016】

図2に示すように、カード端末Aは、CPU(Central Processing Unit)100、データ入力部101、コード化部102、暗号処理部103、通信鍵記憶部104、RF(Radio Frequency)送受信部105、ID検査部106、鍵抽出書込部107、端末通信部108、及びアンテナ109等を備えている。暗号処理部103は、本実施形態に係る送信側暗号処理部として機能し、RF送受信部105は、本実施形態に係る送信側モジュール通信部として機能し、端末通信部108は、本実施形態に係る送信部として機能する。

【0017】

POS端末Bは、CPU200、カード決済処理部202、暗号処理部203、通信鍵記憶部204、RF送受信部205、ID検査部206、鍵抽出書込部207、端末通信部208、及びアンテナ209等を備えている。暗号処理部203は、本実施形態に係る受信側暗号処理部として機能し、RF送受信部205は、本実施形態に係る受信側モジュール通信部として機能し、端末通信部208は、本実施形態に係る受信部として機能する。

【0018】

図3に示すように、無線IDモジュール5は、CPU300、RF送受信部301、ID記憶部302、暗号鍵記憶部303、及びアンテナ304等を備えている。無線IDモジュール5のID記憶部302は、無線IDモジュール5の所持者である従業員に割り当てられた利用者IDを記憶し、暗号鍵記憶部303は、無線IDモジュール5の所持者である従業員に割り当てられた暗号鍵Kyを記憶している。

【0019】

なお、カード端末A、POS端末B、及び無線IDモジュール5が備える各部やCPU100,200,300の動作は、それぞれCPU100,200,300がカード端末A、POS端末B、及び無線IDモジュール5が備えるROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0020】

カード端末Aの端末通信部108とPOS端末Bの端末通信部208は、有線又は無線にて相互に通信する。各RF送受信部105,205,301は、それぞれに接続されたアンテナ109,209,304が送受信する電波を介して相互に無線通信する。

【0021】

無線IDモジュール5のRF送受信部301の送信出力(送信電力)は、カード端末A及びPOS端末Bの近辺に無線IDモジュール5が所在する場合に、アンテナ304から送信される電波がカード端末A及びPOS端末Bのアンテナ109,209で受信できる程度の値に設定されている。カード端末A及びPOS端末BのRF送受信部105,205の送信出力は、上記従業員の立ち位置付近に所在する無線IDモジュール5と良好な通信ができるように十分大きな値に設定されている。

【0022】

さて、本実施形態においては、無線IDモジュール5を所持する従業員がカード端末A及びPOS端末Bの近辺に所在するときに限り、カード端末AとPOS端末Bとの間でカードデータの送受信が可能となる。このような機能を実現すべく、図2,図3に示した各部によって行われる動作の詳細を、図4〜図9を用いて説明する。

【0023】

[無線IDモジュール5の動作]

無線IDモジュール5は、例えば所持者である従業員がカード端末A及びPOS端末Bの操作を担当すべく各端末A,Bの設置場所に移動した際に当該従業員の手動で電源がオンされ、図4のフローチャートに示す処理を開始する。

【0024】

すなわち、先ず無線IDモジュール5のRF送受信部301がID記憶部302に記憶された利用者IDを含むID信号データをアンテナ304から送信するとともに(ステップS101)、後述のステップS204,S304においてカード端末AやPOS端末Bから返信される受信確認信号データの受信処理を実行する(ステップS102)。この受信処理において、RF送受信部301は、アンテナ304にて受信される信号を復調してCPU300に出力する。

【0025】

ID信号データは、例えば図5に示すように、スタートビット“0x0000”と、ID記憶部302に記憶された利用者IDを示すビット列と、ストップビット“0xF0F0”とを有する。受信確認信号データは、図6に示すように、スタートビット“0xFF00”と、フラグデータを示すビット列と、ストップビット“0xF0F0”とを有する。本実施形態に係るフラグデータは、通常確認を示す“0”、暗号鍵要求を示す“1”のいずれかにセットされる。

【0026】

CPU300は、RF送受信部301からの入力データに基づき、受信確認信号データを正常に受信できたかどうかを判定する(ステップS103)。具体的には、入力データから図6に示した受信確認信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータをフラグデータとして抽出する。そして、スタートビットとストップビットを検出できない場合や、検出できたがフラグデータが“0”又は“1”のいずれでもない場合には、受信確認信号データを正常に受信できていないと判定し、“0”又は“1”のフラグデータが抽出できた場合には受信確認信号データを正常に受信できたと判定する。

【0027】

受信確認信号データを正常に受信できていないと判定した場合(ステップS103のNo)、ステップS101に戻る。このようにステップS101〜S103が繰り返されることで、無線IDモジュール5から周期的にID信号データが送信される。

【0028】

一方、受信確認信号データを正常に受信できている場合(ステップS103のYes)、CPU300は、当該受信確認信号データから抽出したフラグデータに基づき、暗号鍵送信の要求の有無を検査し(ステップS104)、その結果を判定する(ステップS105)。

【0029】

フラグデータが“1”以外を示すならば、CPU300は、暗号鍵の送信が要求されていないと判定し(ステップS105のNo)、ステップS101に戻る。フラグデータが“1”を示すならば、CPU300は、暗号鍵の送信が要求されていると判定する(ステップS105のYes)。この場合、RF送受信部301が暗号鍵記憶部303に記憶された暗号鍵Kyを含む暗号鍵信号データをアンテナ304から返信するとともに(ステップS106)、後述のステップS207,S307においてカード端末AやPOS端末Bから返信される受信確認信号データの受信処理を実行する(ステップS107)。この受信処理において、RF送受信部301は、アンテナ304にて受信される信号を復調してCPU300に出力する。

【0030】

暗号鍵信号データは、例えば図7に示すように、スタートビット“0x0000”と、暗号鍵記憶部303に記憶された暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0031】

CPU300は、RF送受信部301からの入力データに基づき、受信確認信号データを正常に受信できたかどうかを判定する(ステップS108)。具体的には、ステップS103と同様にスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータをフラグデータとして抽出し、各ビットを検出できない場合や、検出できたがフラグデータが“1”である場合には、受信確認信号データを正常に受信できていないと判定し、“0”のフラグデータが抽出できた場合には受信確認信号データを正常に受信できたと判定する。

【0032】

受信確認信号データを正常に受信できていないと判定した場合(ステップS108のNo)、ステップS106に戻る。一方、受信確認信号データを正常に受信できていると判定した場合(ステップS108のYes)、ステップS101に戻る。

以上で無線IDモジュール5の動作の説明を終える。

【0033】

[カード端末Aの動作]

カード端末Aは、例えば店舗の営業が開始された際に電源がオンされ、図8のフローチャートに示す処理を開始する。なお、処理開始当初においては、通信鍵記憶部104に暗号鍵Kyが記憶されておらず、POS端末Bへのカードデータの送信が不可能な状態にある。

【0034】

このフローチャートにおいて、先ずRF送受信部105が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS201)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調してID検査部106に出力する。

【0035】

ID検査部106は、RF送受信部105からの入力データに基づき利用者IDの正当性を確認する(ステップS202)。具体的には、ID検査部106は、入力データから図5に示したID信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを利用者IDとして抽出する。さらに、ID検査部106は、複数の従業員の正当な利用者IDからなるリストを予め記憶しており、これらの利用者IDに上記抽出した利用者IDが含まれるかどうかを検査する。ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出した利用者IDが上記リストに含まれていない場合には(ステップS202のNo)、ステップS201に戻る。

【0036】

一方、上記リストに含まれる利用者IDを抽出できた場合(ステップS202のYes)、ID検査部106は、カード読取機能を有効化する(ステップS203)。具体的には、通信鍵記憶部104を暗号鍵の書き込みを許可する状態に移行させる。

【0037】

ステップS203の後、RF送受信部105がフラグデータを“1”とした受信確認信号データをアンテナ109から送信し(ステップS204)、暗号鍵信号データの受信処理を実行する(ステップS205)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調して鍵抽出書込部107に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106の通り該モジュール5から暗号鍵Kyを含む暗号鍵信号データが返信される。

【0038】

鍵抽出書込部107は、RF送受信部105からの入力データから図7に示した暗号鍵信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを暗号鍵Kyとして抽出する(ステップS206)。

【0039】

暗号鍵Kyを抽出したならば、RF送受信部105がフラグデータを“0”とした受信確認信号データをアンテナ109から返信し(ステップS207)、鍵抽出書込部107が抽出した暗号鍵Kyを通信鍵記憶部104に記憶する(ステップS208)。

【0040】

ステップS207にて送信された受信確認信号データを無線IDモジュール5が受信すると、該モジュール5では上述の通りステップS101からの処理が再び実行され、無線IDモジュール5から周期的にID信号データが送信される。

【0041】

ステップS208の後、暗号処理部103がPOS端末Bでカードデータ受信の準備が整っているか否かを確認する(ステップS209)。具体的には、暗号処理部103が予め定められた確認メッセージを通信鍵記憶部104に記憶された暗号鍵Kyにて暗号化し、暗号化された後の確認メッセージを端末通信部108がPOS端末Bに送信し、POS端末Bから返信されるデータの受信処理を実行する。上記確認メッセージは、カード端末A及びPOS端末Bの双方で既知であるとする。暗号化された確認メッセージをPOS端末Bの端末通信部208が受信すると、暗号処理部203が通信鍵記憶部204に記憶された暗号鍵Kyを用いて当該メッセージの復号化を試みる。その結果、元の確認メッセージを復元できたならば、暗号処理部203は、端末通信部208を介して準備完了を示すメッセージを返信する。一方、通信鍵記憶部204に暗号鍵Kyが記憶されていない場合や、記憶されているが元の確認メッセージを復元できない場合には、端末通信部208が準備未完を示すメッセージを返信する。

【0042】

ステップS209の後、暗号処理部103は、確認結果を判定する(ステップS210)。端末通信部108が受信したPOS端末Bからのメッセージが準備未完を示すならば(ステップS210のNo)、ステップS209に戻る。

【0043】

一方、POS端末Bからのメッセージが準備完了を示すならば(ステップS210のYes)、RF送受信部105が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS211)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調してID検査部106に出力する。

【0044】

ID検査部106は、RF送受信部105からの入力データに基づき利用者IDの正当性を確認する(ステップS212)。具体的には、ID検査部106は、入力データから図5に示したID信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを利用者IDとして抽出する。さらに、ID検査部106は、抽出した利用者IDがステップS201にて受信した利用者IDと同一であるかどうかを判定する。

【0045】

ID検査部106がステップS201にて受信したものと同一の利用者IDを抽出できた場合(ステップS212のYes)、カード読取処理が実行される(ステップS213)。この処理が実行された際にリーダユニット4にカードが挿入されていると、リーダユニット4が当該カードに記憶された情報を読み取ってカード信号を生成し、データ入力部101に出力する。データ入力部101は、入力されたカード信号をデジタル信号に整形し、コード化部102に出力する。コード化部102は、データ入力部101から入力されたカード信号をコード化してカードデータを生成し、暗号処理部103に出力する。

【0046】

カード読取処理にてカードデータが入力されると、暗号処理部103が通信鍵記憶部104に記憶された暗号鍵Kyで当該カードデータを暗号化し、端末通信部108が暗号化後のカードデータをPOS端末Bに送信する(ステップS214)。

【0047】

その後、ステップS211に戻る。なお、カード読取処理の実行時にリーダユニット4にカードが挿入されていないならば、ステップS213,S214で実質的な処理は行われず、ステップS211に戻る。

【0048】

このように、通信鍵記憶部104に暗号鍵Kyが一旦記憶された後には、その暗号鍵Kyの送信元である無線IDモジュール5から送信される利用者IDが受信できる限り、カードの読み取り、読み取ったカードデータの暗号化、及び、暗号化したカードデータのPOS端末Bへの送信が可能となる。

【0049】

一方、ステップS212において、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出された利用者IDがステップS201にて受信した利用者IDと同一でない場合には(ステップS212のNo)、それまでカード端末Aの近辺にいた従業員がレジから離れたことになる。この場合、暗号処理部103は、通信鍵記憶部104に記憶された暗号鍵Kyを消去することで、カード読取機能を無効化する(ステップS215)。その後、ステップS201からの処理が再び実行される。

【0050】

以上でカード端末Aの動作の説明を終える。

【0051】

[POS端末Bの動作]

POS端末Bは、例えば店舗の営業が開始された際にカード端末Aとともに電源がオンされ、図9のフローチャートに示す処理を開始する。なお、処理開始当初においては、通信鍵記憶部204に暗号鍵Kyが記憶されておらず、カード端末Aからのカードデータの受信が不可能な状態にある。

【0052】

このフローチャートにおいて、ステップS301〜S312の処理は、ステップS201〜S212の処理と同様である。

すなわち、RF送受信部205が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行し(ステップS301)、ID検査部206がRF送受信部205からの入力データに基づき利用者IDの正当性を確認し(ステップS302)、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたがID検査部206が予め記憶したリストに抽出された利用者IDが含まれていない場合には(ステップS302のNo)、ステップS301に戻る。

【0053】

一方、上記リストに含まれる利用者IDを抽出できた場合(ステップS302のYes)、ID検査部206がカード読取機能を有効化し(ステップS303)、RF送受信部205がフラグデータを“1”とした受信確認信号データをアンテナ209から返信し(ステップS304)、暗号鍵信号データの受信処理を実行する(ステップS305)。そして、鍵抽出書込部207がRF送受信部205からの入力データから暗号鍵信号データのスタートビットとストップビットの検出を試み、各ビットが検出されたならばその間に在るデータを暗号鍵Kyとして抽出し(ステップS306)、RF送受信部205がフラグデータを“0”とした受信確認信号データをアンテナ209から返信し(ステップS307)、鍵抽出書込部207が抽出した暗号鍵Kyを通信鍵記憶部204に記憶する(ステップS308)。

【0054】

ステップS308の後、カード端末Aでカードデータ送信の準備が整っているか否かを、ステップS209と同様の手法で確認する(ステップS309)。すなわち、暗号処理部203が上記確認メッセージを通信鍵記憶部204に記憶された暗号鍵Kyにて暗号化し、端末通信部208が暗号化後の確認メッセージをカード端末Aに送信し、カード端末Aから返信されるデータの受信処理を実行する。暗号化された確認メッセージをカード端末Aの端末通信部108が受信すると、暗号処理部103が通信鍵記憶部104に記憶された暗号鍵Kyを用いて当該メッセージの復号化を試みる。その結果、元の確認メッセージを復元できたならば、端末通信部108が準備完了を示すメッセージを返信する。一方、通信鍵記憶部104に暗号鍵Kyが記憶されていない場合や、記憶されているが元の確認メッセージを復元できない場合には、端末通信部108が準備未完を示すメッセージを返信する。

【0055】

ステップS309の後、暗号処理部203は、確認結果を判定し(ステップS310)、カード端末Aから返信されたメッセージが準備未完を示すならば(ステップS310のNo)、ステップS309に戻り、カード端末Aから返信されたメッセージが準備完了を示すならば(ステップS310のYes)、RF送受信部205が上述のステップS101にて無線IDモジュール5から送信されるID信号データの受信処理を実行する(ステップS311)。そして、ID検査部206がRF送受信部205からの入力データに基づき利用者IDの正当性を確認する(ステップS312)。

【0056】

以降の処理はカード端末Aと異なる。すなわち、ID検査部206がステップS301で受信したものと同一の利用者IDを抽出できた場合(ステップS312のYes)、カードデータの受信処理が実行される(ステップS313)。この処理の実行中に、端末通信部208がカード端末Aから暗号化されたカードデータを受信したならば、暗号処理部203が通信鍵記憶部204に記憶された暗号鍵Kyにて当該受信したカードデータを復号化する(ステップS314)。復号化されたカードデータは、カード決済処理部202に出力される。

【0057】

カード決済処理部202は、暗号処理部203から入力されたカードデータと、客が購入しようとする商品の商品情報とを用いて、当該商品の代金を決済処理する(ステップS315)。商品情報は、このフローチャートに示す処理と平行して実行される商品登録処理において、POS端末Bが備える入力部の操作等により入力される。

【0058】

ステップS315の処理において、カード決済処理部202は、入力されたカードデータや客が購入しようとする商品の商品情報をカード決済事業の運営センタが定めた暗号鍵にて暗号化し、ネットワーク2を介して決済サーバ3に送信する。決済サーバ3は、POS端末Bから受信した暗号化されたカードデータを復号化し、カードデータに含まれる暗証番号の認証やオーソリゼーションを行い、その結果をネットワーク2を介してPOS端末Bに返信する。カード決済処理部202は、決済サーバ3からカード決済を許可する旨の結果を得たならば、図示せぬプリンタから取引の伝票を発行し、客が購入しようとする商品の商品情報や当該店舗の情報等をネットワーク2を介して決済サーバ3に送信するなどして決済処理を完了させる。

【0059】

ステップS315の後、ステップS311に戻る。なお、カードデータの受信処理の実行時にカード端末Aからカードデータが受信されないならば、ステップS313〜S315で実質的な処理は行われず、ステップS311に戻る。

【0060】

このように、通信鍵記憶部204に暗号鍵Kyが一旦記憶された後には、その暗号鍵Kyの送信元である無線IDモジュール5から送信される利用者IDが受信できる限り、カードデータの受信、受信したカードデータの復号化、及び、復号化したカードデータを用いた決済処理の実行が可能となる。

【0061】

一方、ステップS312において、ID信号データのスタートビットとストップビットを検出できない場合や、検出できたが抽出された利用者IDがステップS301で受信した利用者IDと同一でない場合には(ステップS312のNo)、それまでPOS端末Bの近辺にいた従業員がレジから離れたことになる。この場合、暗号処理部203は、通信鍵記憶部204に記憶された暗号鍵Kyを消去することで、カードデータ読取機能を無効化する(ステップS316)。その後、ステップS301からの処理が再び実行される。

【0062】

以上でPOS端末Bの動作の説明を終える。

【0063】

以上説明したように、第1の実施形態では、カード端末A及びPOS端末Bの双方において、カード端末A及びPOS端末Bが無線IDモジュール5から正当な利用者IDを受信できる間、該モジュール5に記憶された暗号鍵Kyを用いたカードデータの暗号文通信が可能となる。このような構成であれば、カード端末A及びPOS端末Bを操作しようとする者が正当な利用者である場合に限り、カードデータの暗号文通信が行われるので、第3者の不正な操作によってカードデータや暗号鍵が漏洩するような事態を防止できる。

【0064】

さらに、暗号鍵は無線IDモジュール5からカード端末A及びPOS端末Bに供給されるので、各端末を利用する従業員が変更される毎に暗号鍵も変更されることになる。したがって、既知平文攻撃への耐性が高まり、通信システムのセキュリティ性が格段に向上する。しかも、面倒なメンテナンス作業を要することなく、暗号鍵を変更できる。

【0065】

また、カード端末A及びPOS端末Bに記憶される暗号鍵は、無線IDモジュール5から利用者IDを受信できなくなったときに消去されるので、カード端末A及びPOS端末Bから不正に暗号鍵が取得されることもない。

【0066】

その他にも、第1の実施形態の構成からは、種々の好適な効果が得られる。

(第2の実施形態)

次に、第2の実施形態について説明する。第1の実施形態と同一の構成要素には同一の符号を付し、重複説明は必要な場合に限り行う。

【0067】

[システム構成]

図10は、本実施形態に係るカード処理システムの全体構成図である。なお、当該システムは、第1の実施形態と同様に、カード端末A、POS端末B、及び決済サーバ3等を備えるが、図示を省略している。本実施形態に係るカード処理システムは、複数組のカード端末A及びPOS端末Bを備えている。

【0068】

図示したように、本実施形態に係るカード処理システムは、第1の実施形態にて説明した構成に加え、例えば店舗1の従業員入口に配置された入場管理装置6、生体情報読取装置7、及び無線リーダライタ8と、店舗1の事務室等に配置された従業員管理サーバ9とを備えている。入場管理装置6と従業員管理サーバ9は、店舗1内に設置されたLAN回線10を介して接続されている。生体情報読取装置7及び無線リーダライタ8は、入場管理装置6に接続されている。

【0069】

生体情報読取装置7は、人体から生体情報(バイオメトリクス情報)を読み取る装置である。読み取り対象の生体情報は、指紋や虹彩・網膜、又は静脈のパターン等、どのようなものであってもよい。

【0070】

無線リーダライタ8は、電波を介して無線IDモジュール5と無線通信し、無線IDモジュール5からのデータの読み出しや、無線IDモジュール5へのデータの書き込みを行う。

【0071】

従業員管理サーバ9は、従業員に関する情報を管理する従業員予定DB11(図13参照)と、各POS端末Bに割り当てられた端末鍵SKを記憶した端末鍵DB12(図14参照)とを備えている。

【0072】

[カード端末A、POS端末B、無線IDモジュールの要部構成]

本実施形態に係るカード端末A、POS端末B、及び無線IDモジュール5の要部構成について説明する。図11はカード端末A及びPOS端末Bの要部構成を示すブロック図であり、図12は無線IDモジュール5の要部構成を示すブロック図である。

【0073】

図11に示すように、カード端末Aは、第1の実施形態にて説明した構成に加えて端末鍵記憶部110を備え、ID検査部106に代えてID・チケット検査部111を備えている。また、POS端末Bは、第1の実施形態にて説明した構成に加えて端末鍵記憶部210を備え、ID検査部206に代えてID・チケット検査部211を備えている。

【0074】

各POS端末Bの端末鍵記憶部210には、自身に割り当てられた暗号鍵である端末鍵SKが記憶されている。さらに、各カード端末Aの端末鍵記憶部110には、自身に接続されたPOS端末Bに割り当てられた端末鍵SKが記憶されている。

【0075】

図12に示すように、無線IDモジュール5は、第1の実施形態にて説明した構成に加えて電子チケットECを記憶するチケット記憶部305を備えている。

【0076】

本実施形態にて追加又は変更した各部は、それぞれCPU100,200,300がカード端末A、POS端末B、及び無線IDモジュール5が備えるROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0077】

[各DBの構造]

図13に示すように、従業員予定DB11は、利用者ID、このIDで示される従業員に使用が許可されたPOS端末Bの識別子である利用端末ID、このIDで示されるPOS端末Bの利用が許可された時間帯を示す利用時間、及び、予め取得された当該従業員の生体情報を含む複数のレコードによって構成される。レコードは、従業員の数だけ用意される。

【0078】

図14に示すように、端末鍵DB12は、利用端末ID、及びこのIDで示されるPOS端末Bに割り当てられた端末鍵SKを含む複数のレコードによって構成される。レコードは、当該カード処理システムに含まれるPOS端末Bの数だけ用意される。

【0079】

[入場管理装置6の要部構成]

図15は、入場管理装置6の要部構成を示すブロック図である。

図15に示すように、入場管理装置6は、CPU600、時刻処理部601、利用者認証処理部602、チケット生成部603、暗号鍵生成部604、及びIDモジュールデータ生成部605等を備えている。

【0080】

入場管理装置6が備える各部は、CPU600が入場管理装置6に設けられたROM等に記憶されたコンピュータプログラムを実行することでソフトウェア的に実現されてもよいし、回路等によってハードウェア的に実現されてもよい。また、ソフトウェアとハードウェアとを協動させることで実現されてもよい。

【0081】

[入場管理装置6の動作]

本実施形態においては、従業員が店舗1に出勤した際に、入場管理装置6にて電子チケットEC及び暗号鍵Kyの発行を受け、電子チケットECで規定された範囲内でカード端末A及びPOS端末Bを使用する。

【0082】

電子チケットEC及び暗号鍵Kyの発行に関して、入場管理装置6、生体情報読取装置7、及び無線リーダライタ8は、図16のフローチャートに示す処理を実行する。

すなわち、先ず利用者認証処理部602が無線リーダライタ8を介して無線IDモジュール5と通信し、無線IDモジュール5のID記憶部302に記憶された利用者IDを受信する(ステップS401)。

【0083】

続いて、生体情報読取装置7が従業員から生態情報を読み取り、利用者認証処理部602が当該生体情報に基づいて生体認証を行い(ステップS402)、従業員が正規の利用者であるかどうかを判定する(ステップS403)。具体的には、利用者認証処理部602は、ステップS401で受信した利用者IDを含むレコードに記憶された生体情報を従業員予定DB11から取得し、取得した生体情報と、生体情報読取装置7が読み取った生体情報との一致/不一致を判定する。利用者IDに対応する生体情報が従業員予定DB11から取得できない場合や、取得できたが生体情報が一致しない場合には従業員が正規の利用者でないと判定し(ステップS403のNo)、ステップS401に戻る。

【0084】

一方、生体情報が一致する場合には従業員が正規の利用者であると判定し(ステップS403のYes)、時刻処理部601がステップS401で受信した利用者IDを含む従業員予定DB11のレコードから操作予定(利用時間、利用端末ID)を取得する(ステップS404)。

【0085】

ステップS404の後、時刻処理部601は、時刻認証を行う(ステップS405)。具体的には、時刻処理部601は、現在時刻を図示せぬ時計回路から取得し、取得した時刻と、ステップS404で取得した利用時間とを比較する。取得した時刻が利用時間外であるならば時刻認証失敗と判定し(ステップS405のNo)、ステップS401に戻る。

【0086】

一方、取得した時刻が利用時間内であるならば時刻認証成功と判定する(ステップS405のYes)。この場合、チケット生成部603がステップS401で取得した利用端末IDを含む端末鍵DB12のレコードから端末鍵SKを取得する(ステップS406)。

【0087】

続いて、チケット生成部603は、ステップS401で受信した利用者IDと、ステップS404で取得した利用時間及び利用端末IDとを、ステップS406で取得した端末鍵SKで暗号化して電子チケットECを生成する(ステップS407)。

【0088】

さらに、暗号鍵生成部604が、チケット生成部603によって生成された電子チケットECを暗号鍵生成アルゴリズムにて変換処理し、暗号鍵Kyを生成する(ステップS408)。上記暗号鍵生成アルゴリズムは、例えばガロア体を用いた演算により変換元の情報から暗号鍵を生成するものなど、どのようなものを用いてもよい。

【0089】

ステップS408の後、IDモジュールデータ生成部605が、チケット生成部603によって生成された電子チケットECと、暗号鍵生成部604によって生成された暗号鍵Kyとを含むIDモジュールデータを生成し(ステップS409)、生成したIDモジュールデータと書き込みコマンドとを、無線リーダライタ8を介して無線IDモジュール410に送信する(ステップS410)。

【0090】

IDモジュールデータは、例えば図17に示すように、スタートビット“0x0000”と、利用者IDを示すビット列と、データの区切りを示すセパレートビット“0xF3F3”と、電子チケットECを示すビット列と、セパレートビット“0xF3F3”と、暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0091】

書き込みコマンドとともに上記のような構成のIDモジュールデータをアンテナ304及びRF送受信部301を介して受信すると、無線IDモジュール5のCPU300は、スタートビットと最初のセパレートビットの間のビット列を利用者IDとして認識し、セパレートビット間のビット列を電子チケットECとして認識し、最後のセパレートビットとストップビットの間のビット列を暗号鍵Kyとして認識する。そして、認識した利用者IDと自身のID記憶部302に記憶された利用者IDと比較し、両IDが一致するならば認識した暗号鍵Kyを暗号鍵記憶部303に、認識した電子チケットECをチケット記憶部305にそれぞれ記憶する。このとき、既に記憶された暗号鍵Kyや電子チケットECがあるならば、上記認識した暗号鍵Kyや電子チケットECにてそれらを上書きする。

【0092】

書き込みが正常に終了したならば、RF送受信部301がフラグデータを“0”とした受信確認信号データをアンテナ304から送信し、書き込みが正常に終了しなかったならば、RF送受信部301がフラグデータを“1”とした受信確認信号データをアンテナ304から送信する。ここでのフラグデータは、カード端末A及びPOS端末Bとの通信で用いられるものと異なり、図18に示すように“0”が書き込みの正常終了を示し、“1”が書き込みのエラー終了を示す。

【0093】

ステップS410の後、無線リーダライタ8が受信確認信号データの受信処理を実行する(ステップS411)。この受信処理では、無線リーダライタ8が受信信号を復調してIDモジュールデータ生成部605に出力する。IDモジュールデータ生成部605は、無線リーダライタ8からの入力データに基づき、書き込みが正常に完了したかどうかを判定する(ステップS412)。この処理では、ステップS103等と同様に、スタートビットとストップビットの検出が試行され、検出できたならば各ビットの間に在るデータをフラグデータとして抽出する。フラグデータが検出できない場合や、検出したフラグデータが“1”である場合には、書き込みが正常に完了していないと判定し(ステップS412のNo)、ステップS410に戻る。

【0094】

一方、“0”であるフラグデータが検出できた場合、IDモジュールデータ生成部605は、書き込みが正常に完了したと判定する(ステップS412のYes)。この場合、1つの無線IDモジュール5に電子チケットEC及び暗号鍵Kyを書き込むための一連の処理が完了する。

【0095】

正常に電子チケットEC及び暗号鍵Kyが書き込まれると、入場管理装置6に設けられたスピーカから音声を発するなどして従業員に報知する。この報知を受けた従業員は、例えば自身に割り当てられたカード端末A及びPOS端末Bの設置場所に移動して、業務を開始する。

【0096】

[無線IDモジュール5の動作]

電子チケットEC及び暗号鍵Kyの書き込みを終えた無線IDモジュール5は、図19に示すフローチャートに沿って動作する。

ステップS101〜105,S107,S108の処理は、第1の実施形態にて説明した処理と同じである。但し、本実施形態においては、ステップS106の処理に代えて、ステップS106aの処理が実行される。

【0097】

すなわち、暗号鍵の送信が要求されている場合(ステップS105のYes)、RF送受信部301が暗号鍵記憶部303に記憶された暗号鍵Ky及びチケット記憶部305に記憶された電子チケットECを含むチケット信号データをアンテナ304から送信する(ステップS106a)。

【0098】

チケット信号データは、例えば図20に示すように、スタートビット“0x0000”と、電子チケットECを示すビット列と、セパレートビット“0xF3F3”と、暗号鍵Kyを示すビット列と、ストップビット“0xF0F0”とを有する。

【0099】

[カード端末Aの動作]

本実施形態に係るカード端末Aは、図21に示すフローチャートに沿って動作する。

ステップS201〜204,S207〜S215の処理は、第1の実施形態にて説明した処理と同じである。但し、ステップS202,S212における利用者IDの確認は、ID検査部106に代えてID・チケット検査部111が実行する。

【0100】

本実施形態においては、ステップS205,S206の処理に代えてステップS205a,S205b,S205c,S206aの処理が実行される。

すなわち、ステップS204にてフラグデータを“1”とした受信確認信号データをアンテナ109から送信した後、RF送受信部105がチケット信号データの受信処理を実行する(ステップS205a)。この受信処理において、RF送受信部105は、アンテナ109にて受信される信号を復調して鍵抽出書込部107及びID・チケット検査部111に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106aの通り電子チケットEC及び暗号鍵Kyを含むチケット信号データが返信される。

【0101】

ID・チケット検査部111は、RF送受信部105からの入力データから図20に示したチケット信号データのスタートビットと最初のセパレートビットの検出を試み、各ビットが検出されたならばその間に在るデータを電子チケットECとして抽出する(ステップS205b)。

【0102】

そして、ID・チケット検査部111は、当該電子チケットECで示される条件が満たされているかどうかを判定する(ステップS205c)。具体的には、先ずID・チケット検査部111は、端末鍵記憶部110に記憶された端末鍵SKで当該電子チケットECを復号化する。そして、復号化した電子チケットECに含まれる利用者IDとステップS201で受信した利用者IDとを比較し、電子チケットECに含まれる利用時間と図示せぬ時計回路が計時する現在の時刻とを比較し、電子チケットECに含まれる利用端末IDと当該カード端末Aの接続先であるPOS端末Bに割り当てられた利用端末IDとを比較する。その結果、両利用者IDが一致し、現在の時刻が利用時間に含まれ、両利用端末IDが一致するならば、当該電子チケットECで示される条件が満たされていると判定する。一方、これら3つの条件のうち、いずれか1つでも満たされないならば、当該電子チケットECで示される条件が満たされていないと判定する。

【0103】

電子チケットECで示される条件が満たされていないと判定した場合(ステップS205cのNo)、ステップS201に戻る。

【0104】

一方、電子チケットECで示される条件が満たされていると判定した場合(ステップS205cのYes)、鍵抽出書込部107がRF送受信部105から入力されたチケット信号データから暗号鍵Kyを抽出する(ステップS206a)。このように抽出された暗号鍵KyがステップS208にて通信鍵記憶部104に記憶され、ステップS214ではカードデータが当該暗号鍵Kyを用いて暗号化され、POS端末Bに送信される。

【0105】

[POS端末Bの動作]

本実施形態に係るPOS端末Bは、図22に示すフローチャートに沿って動作する。

ステップS301〜304,S307〜S316の処理は、第1の実施形態にて説明した処理と同じである。但し、ステップS302,S312における利用者IDの確認は、ID検査部206に代えてID・チケット検査部211が実行する。

【0106】

本実施形態においては、ステップS305,S306の処理に代えてステップS305a,S305b,S305c,S306aの処理が実行される。これらの処理は、ステップS205a,S205b,S205c,S206aの処理と同様である。

すなわち、ステップS304にてフラグデータを“1”とした受信確認信号データをアンテナ209から送信した後、RF送受信部205がチケット信号データの受信処理を実行する(ステップS305a)。この受信処理において、RF送受信部205は、アンテナ209にて受信される信号を復調して鍵抽出書込部207及びID・チケット検査部211に出力する。フラグデータが“1”の受信確認信号データを無線IDモジュール5が受信すると、上述のステップS106aの通り電子チケットEC及び暗号鍵Kyを含むチケット信号データが返信される。

【0107】

ID・チケット検査部211は、RF送受信部205からの入力データから図20に示したチケット信号データのスタートビットと最初のセパレートビットの検出を試み、各ビットが検出されたならばその間に在るデータを電子チケットECとして抽出する(ステップS305b)。

【0108】

そして、ID・チケット検査部211は、当該電子チケットECで示される条件が満たされるかどうかを判定する(ステップS305c)。具体的には、先ずID・チケット検査部211は、端末鍵記憶部210に記憶された端末鍵SKで当該電子チケットECを復号化する。そして、復号化した電子チケットECに含まれる利用者IDとステップS301で受信した利用者IDとを比較し、電子チケットECに含まれる利用時間と図示せぬ時計回路が計時する現在の時刻とを比較し、電子チケットECに含まれる利用端末IDと当該POS端末Bに割り当てられた利用端末IDとを比較する。その結果、両利用者IDが一致し、現在の時刻が利用時間に含まれ、両利用端末IDが一致するならば、当該電子チケットECで示される条件が満たされていると判定する。一方、これら3つの条件のうち、いずれか1つでも満たされないならば、当該電子チケットECで示される条件が満たされていないと判定する。

【0109】

電子チケットECで示される条件が満たされていないと判定した場合(ステップS305cのNo)、ステップS301に戻る。

【0110】

一方、電子チケットECで示される条件が満たされていると判定した場合(ステップS305cのYes)、鍵抽出書込部207がRF送受信部205から入力されたチケット信号データから暗号鍵Kyを抽出する(ステップS306a)。このように抽出された暗号鍵KyがステップS308にて通信鍵記憶部204に記憶され、ステップS315ではカード端末Aから受信したカードデータが当該暗号鍵Kyを用いて復号化される。

【0111】

以上説明したように、第2の実施形態では、カード端末A及びPOS端末Bの双方において、無線IDモジュール5から正当な利用者IDを受信でき、かつ、該モジュール5に記憶された電子チケットECが表す利用時間・利用端末ID等の条件が満たされるとき、該モジュール5に記憶された暗号鍵Kyを用いたカードデータの暗号文通信が可能となる。このように電子チケットECを導入すれば、通信システムのセキュリティ性が第1の実施形態に開示した構成よりも、更に向上する。

【0112】

また、無線IDモジュール5に記憶される暗号鍵Kyは、利用者IDや利用時間等の従業員毎に異なる情報を含む電子チケットECに基づいて生成される。このような構成であれば、従業員毎に異なる暗号鍵Kyが生成されるので、暗号鍵Kyが危殆化しにくくなる。この点からも、セキュリティ性の向上が期待できる。

【0113】

その他にも、第2の実施形態の構成からは、種々の好適な効果が得られる。

(変形例)

上記各実施形態に開示された構成は、実施段階において各構成要素を適宜変形して具体化できる。

【0114】

例えば、上記各実施形態では、カード端末A及びPOS端末Bを有するカード処理システムを例示したが、POS端末Bに代えてECR(Electric Cash Register)やカード決済に特化したカード決済端末を接続し、これらECRやカード決済端末にPOS端末Bが備えるとした構成要素を設けてカード処理システムを構成してもよい。また、上記各実施形態にて開示した暗号文通信に関わる構成を、他の通信システムに適用してもよい。

【0115】

また、上記各実施形態では、利用者IDを用いて暗号文通信の許否を決める各処理を行う場合を例示したが、利用者IDに代えて他種のIDコードを用いて各処理を行ってもよい。

【0116】

また、第2の実施形態では、利用者ID、利用時間、及び利用端末IDを表す電子チケットECを生成する場合を例示したが、利用者ID、利用時間、及び利用端末IDに代えて、あるいはこれらと共に他の条件を採用し、その条件を含む電子チケットECを生成してもよい。

【0117】

また、図4,図8,図9,図16,図19,図21,図22のフローチャートに示した処理を実現させるためのコンピュータプログラムを、CD−ROMやUSBメモリ等の非一時的(non-transitory)な記録媒体に記憶して提供してもよい。あるいは、インターネット等のネットワークを介して提供してもよい。

【0118】

また、カード端末A、POS端末B、及び入場管理装置6が備えるとした構成や、これら端末及び装置が実行するとした処理の一部又は全てを他のコンピュータ、例えば従業員管理サーバ9等にて実現してもよい。また、上記各部や処理の一部又は全ては、クラウドコンピューティングシステムに含まれるサーバから、カード端末A、POS端末B、及び入場管理装置6に提供されてもよい。このような場合、例えばSaaS(software as a service)と称されるソフトウェア提供形態を利用できる。

【0119】

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0120】

A…カード端末、B…POS端末、5…無線IDモジュール、7…生体情報読取装置、8…無線リーダライタ、100,200…CPU、101…データ入力部、102…コード化部、103,203…暗号処理部、104,204…通信鍵記憶部、105,205…RF送受信部、106,206…ID検査部、107,207…鍵抽出書込部、108,208…端末通信部、109,209…アンテナ、202…カード決済処理部

【特許請求の範囲】

【請求項1】

送信装置と、受信装置とを有する通信システムであって、

前記送信装置は、

IDコード及び暗号鍵を送信するモジュールと通信する送信側モジュール通信部と、

この送信側モジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、

この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、

を備え、

前記受信装置は、

前記モジュールと通信する受信側モジュール通信部と、

前記送信装置から送信される前記暗号化された情報を受信する受信部と、

前記受信側モジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、

を備えていることを特徴とする通信システム。

【請求項2】

送信装置と、受信装置と、を有する通信システムであって、

前記送信装置は、

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信する送信側モジュール通信部と、

この送信側モジュール通信部が前記モジュールから送信される前記IDコードを受信可能であり、かつ、前記送信側モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、

この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、

を備え、

前記受信装置は、

前記モジュールと通信する受信側モジュール通信部と、

前記送信装置から送信される前記暗号化された情報を受信する受信部と、

前記受信側モジュール通信部が前記モジュールから送信される前記IDコードを受信可能であり、かつ、前記受信側モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、

を備えていることを特徴とする通信システム。

【請求項3】

IDコード及び暗号鍵を送信するモジュールと通信するモジュール通信部と、

このモジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する暗号処理部と、

この暗号処理部が暗号化した情報を受信装置に送信する送信部と、

を備えていることを特徴とする送信装置。

【請求項4】

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信するモジュール通信部と、

このモジュール通信部が前記モジュールからIDコードを受信可能であり、かつ、前記モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する暗号処理部と、

この暗号処理部が暗号化した情報を受信装置に送信する送信部と、

を備えていることを特徴とする送信装置。

【請求項5】

IDコード及び暗号鍵を送信するモジュールと通信するモジュール通信部と、

送信装置から送信される暗号化された情報を受信する受信部と、

前記モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する暗号処理部と、

を備えていることを特徴とする受信装置。

【請求項6】

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信するモジュール通信部と、

送信装置から送信される暗号化された情報を受信する受信部と、

前記モジュール通信部が前記モジュールからIDコードを受信可能であり、かつ、前記モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する暗号処理部と、

を備えていることを特徴とする受信装置。

【請求項1】

送信装置と、受信装置とを有する通信システムであって、

前記送信装置は、

IDコード及び暗号鍵を送信するモジュールと通信する送信側モジュール通信部と、

この送信側モジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、

この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、

を備え、

前記受信装置は、

前記モジュールと通信する受信側モジュール通信部と、

前記送信装置から送信される前記暗号化された情報を受信する受信部と、

前記受信側モジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、

を備えていることを特徴とする通信システム。

【請求項2】

送信装置と、受信装置と、を有する通信システムであって、

前記送信装置は、

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信する送信側モジュール通信部と、

この送信側モジュール通信部が前記モジュールから送信される前記IDコードを受信可能であり、かつ、前記送信側モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記送信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する送信側暗号処理部と、

この送信側暗号処理部が暗号化した情報を前記受信装置に送信する送信部と、

を備え、

前記受信装置は、

前記モジュールと通信する受信側モジュール通信部と、

前記送信装置から送信される前記暗号化された情報を受信する受信部と、

前記受信側モジュール通信部が前記モジュールから送信される前記IDコードを受信可能であり、かつ、前記受信側モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記受信側モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する受信側暗号処理部と、

を備えていることを特徴とする通信システム。

【請求項3】

IDコード及び暗号鍵を送信するモジュールと通信するモジュール通信部と、

このモジュール通信部が前記モジュールから送信されるIDコードを受信可能なとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する暗号処理部と、

この暗号処理部が暗号化した情報を受信装置に送信する送信部と、

を備えていることを特徴とする送信装置。

【請求項4】

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信するモジュール通信部と、

このモジュール通信部が前記モジュールからIDコードを受信可能であり、かつ、前記モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて情報を暗号化する暗号処理部と、

この暗号処理部が暗号化した情報を受信装置に送信する送信部と、

を備えていることを特徴とする送信装置。

【請求項5】

IDコード及び暗号鍵を送信するモジュールと通信するモジュール通信部と、

送信装置から送信される暗号化された情報を受信する受信部と、

前記モジュール通信部が前記モジュールからIDコードを受信可能なとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する暗号処理部と、

を備えていることを特徴とする受信装置。

【請求項6】

IDコード、暗号鍵、及び所定の条件を示す電子チケットを送信するモジュールと通信するモジュール通信部と、

送信装置から送信される暗号化された情報を受信する受信部と、

前記モジュール通信部が前記モジュールからIDコードを受信可能であり、かつ、前記モジュール通信部が前記モジュールから受信する電子チケットにて示される条件が満たされるとき、前記モジュール通信部が前記モジュールから受信する暗号鍵を用いて、前記受信部が受信する情報を復号化する暗号処理部と、

を備えていることを特徴とする受信装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【公開番号】特開2013−51577(P2013−51577A)

【公開日】平成25年3月14日(2013.3.14)

【国際特許分類】

【出願番号】特願2011−189004(P2011−189004)

【出願日】平成23年8月31日(2011.8.31)

【出願人】(000003562)東芝テック株式会社 (5,631)

【Fターム(参考)】

【公開日】平成25年3月14日(2013.3.14)

【国際特許分類】

【出願日】平成23年8月31日(2011.8.31)

【出願人】(000003562)東芝テック株式会社 (5,631)

【Fターム(参考)】

[ Back to top ]