通信システム、通信装置、通信制御方法および通信制御プログラム

【課題】一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供すること。

【解決手段】共通のローカルエリアネットワークによって接続された複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能なMFP1と、インターネットに接続不能であるMFP_LMとを含む。MFP1は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する(ステップS102,S104)。MFP_LMの不正が検知された場合に、MFP_LMとの通信を制限する(ステップS106)。MFP1によりMFP_LMの不正が解消されたことが検知された場合には、MFP_LMとの通信の制限が解除される。

【解決手段】共通のローカルエリアネットワークによって接続された複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能なMFP1と、インターネットに接続不能であるMFP_LMとを含む。MFP1は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する(ステップS102,S104)。MFP_LMの不正が検知された場合に、MFP_LMとの通信を制限する(ステップS106)。MFP1によりMFP_LMの不正が解消されたことが検知された場合には、MFP_LMとの通信の制限が解除される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信システム、通信装置、通信制御方法および通信制御プログラムに関し、特に、電子証明書を利用したセキュア通信が可能な通信システム、通信装置、通信制御方法および通信制御プログラムに関する。

【背景技術】

【0002】

従来から、電子証明書を利用したセキュア通信が可能な通信システムが存在する。電子証明書は、認証局と呼ばれる証明書発行装置(以下「CA(Certificate Authority)」という)によって発行および管理される。CAは、また、CRL(Certificate Revocation List)を配布する。CRLは、誤発行などの理由で有効期間内に失効させられた電子証明書の一覧で、電子証明書の受取人は、証明書とCRLとを照合することにより、電子証明書が現在も有効であるかどうかを確認できる。

【0003】

一方で、特許文献1には、機器の認証システムにおいて、通信相手が有効か無効かを判断するためにブラックリストとホワイトリストとを同時に保持する提案もなされている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】WO2005/052802号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ある通信装置が何らの不正を行なう場合、安全上、その通信装置との通信をブロックする必要がある。上述のようなCRLへの登録をCAに依頼することも可能であるが、一度CRLに登録されると、その電子証明書または通信装置は利用できなくなってしまう。したがって、通信装置が行なった不正がたとえばウィルス感染など一時的なものである場合にまでCRLに登録すると、ウィルスが駆除されてもその電子証明書または通信装置は使うことができず、不都合をきたす。

【0006】

そのため、一時的な不正の場合には、その不正を行なった通信装置の通信をブロックするとともに、少ない手順で復帰できるシステムが必要となる。

【0007】

上記特許文献1の技術では、ブラックリストとホワイトリストがあるため、各通信装置は、どちらが新しいかを判断しなければならない。また、受取ったリストによって通信相手が有効か無効かの判断をしなければならず、自分自身で通信相手の監視を行なえない。したがって、迅速に、不正を行なった通信装置のブロックおよびブロック解除を行なうことができない。

【0008】

本発明は、上記のような問題を解決するためになされたものであって、その目的は、一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供することである。

【課題を解決するための手段】

【0009】

この発明のある局面に従う通信システムは、電子証明書を利用したセキュア通信が可能な通信システムであって、共通のローカルエリアネットワークによって接続された複数のノードを備え、複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能な第1の通信装置と、インターネットに接続不能である第2の通信装置とを含む。第1の通信装置は、第2の通信装置の状況を監視することで、第2の通信装置の不正の有無を検知するための第1の監視手段と、第1の監視手段により第2の通信装置の不正が検知された場合に、第2の通信装置との通信を制限するための制限手段とを有し、制限手段は、第1の監視手段により第2の通信装置の不正が解消されたことが検知された場合には、第2の通信装置との通信の制限を解除する。

【0010】

好ましくは、複数のノードは、自身の電子証明書を保持可能な第3の通信装置をさらに含み、第1の通信装置は、ローカルエリアネットワーク内で有効なブラックリストを管理するための管理手段をさらに有し、管理手段は、第1の監視手段により第2の通信装置の不正が検知された場合に、第2の通信装置の電子証明書を失効させるための失効特定情報を記述したブラックリストを第3の通信装置に配布する。

【0011】

好ましくは、ブラックリストには、さらに、第2の通信装置の復帰条件が記述される。

好ましくは、失効特定情報は、第2の通信装置の電子証明書を特定するための情報、および、第2の通信装置を特定するための情報の少なくともいずれかを含む。

【0012】

好ましくは、第3の通信装置は、第2の通信装置の状況を監視するための第2の監視手段を有し、第1の監視手段は、さらに、第2の監視手段が検知した第2の通信装置の状況の情報を受けて、第2の通信装置の不正の有無を検知する。

【0013】

好ましくは、第1の監視手段は、第2の通信装置が、予め定められた監視ポリシーを犯しているかどうかを監視することによって、不正の有無を検知する。

【0014】

好ましくは、監視ポリシーは、第2の通信装置と他の通信装置との通信制限の違反を含む。

【0015】

好ましくは、復帰条件は、監視ポリシーを再び満足するために必要な条件を示す。

好ましくは、復帰条件は、第2の通信装置に管理者操作が入ったことが検知されたことを示す条件を含む。

【0016】

好ましくは、ブラックリストには、第1の通信装置の署名がなされている。

好ましくは、管理手段は、第1の監視手段によって第2の通信装置の不正が解消されたことが検知された場合には、第2の通信装置との通信の制限を解除するための解除情報を第3の通信装置に送信するための手段をさらに有する。

【0017】

好ましくは、解除情報は、第2の通信装置についての失効特定情報が削除されたブラックリストである。

【0018】

好ましくは、ブラックリストには、不正を行なった第2の通信装置の通信を制限する期間を示す有効期限がさらに記述される。

【0019】

好ましくは、第1の通信装置は、第2の通信装置の電子証明書を代理で取得および保持する。

【0020】

この発明の他の局面に従う通信装置は、電子証明書を利用したセキュア通信が可能な通信装置であって、自身の電子証明書を保持するための記憶手段と、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するための監視手段と、監視手段により他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するための制限手段とを有し、制限手段は、監視手段により他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除する。

【0021】

この発明のさらに他の局面に従う通信制御方法は、電子証明書を利用したセキュア通信が可能な通信装置を制御するための方法であって、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するステップと、他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するステップと、他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除するステップとを含む。

【0022】

この発明のさらに他の局面に従う通信制御プログラムは、電子証明書を利用したセキュア通信が可能な通信装置を制御するためのプログラムであって、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するステップと、他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するステップと、他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除するステップとを含む。

【発明の効果】

【0023】

本発明によると、インターネットに接続可能な通信装置自身が、ローカルエリアネットワーク内の通信装置の監視を行なう。したがって、監視下の通信装置が一時的な不正を行なった場合、当該通信装置との通信を迅速にブロック(または電子証明書を利用停止)できるとともに、当該通信装置が不正を行なわなくなった場合には少ない手順で復帰させることが可能となる。

【図面の簡単な説明】

【0024】

【図1】本発明の実施の形態1に係る通信システムの構成を模式的に示す図である。

【図2】本発明の実施の形態1におけるネットワーク(イントラネット)の構成を模式的に示す図である。

【図3】本発明の実施の形態1に係る通信装置(MFP)の概略のハードウェア構成を示す図である。

【図4】本発明の実施の形態1に係るCAのハードウェア構成を模式的に示す図である。

【図5】本発明の実施の形態1に係るPCのハードウェア構成を模式的に示す図である。

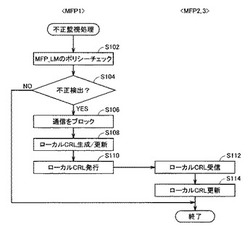

【図6】図1に示したMFP1の機能構成を示す図である。

【図7】図1に示したMFP2,3の機能構成を示す図である。

【図8】図1に示したMFP_LMの機能構成を示す図である。

【図9】本発明の実施の形態1において、電子証明書を代理取得する際のデータの流れを示す図である。

【図10】本発明の実施の形態1における、電子証明書の代理取得処理を示すフローチャートである。

【図11】本発明の実施の形態1において、電子証明書を利用した通信の仲介処理の際のデータの流れを示す図である。

【図12】本発明の実施の形態1における、電子証明書を利用した仲介処理を示すフローチャートである。

【図13】本発明の実施の形態1におけるローカルCRLのデータ構造例を示す図である。

【図14】本発明の実施の形態1における不正監視処理を示すフローチャートである。

【図15】本発明の実施の形態1における復帰監視処理を示すフローチャートである。

【図16】本発明の実施の形態2に係る通信システムの構成を模式的に示す図である。

【発明を実施するための形態】

【0025】

本発明の実施の形態について図面を参照しながら詳細に説明する。なお、図中同一または相当部分には同一符号を付してその説明は繰返さない。

【0026】

[実施の形態1]

<通信システムの概要について>

図1は、本発明の実施の形態1に係る通信システムの構成を模式的に示す図である。

【0027】

図1を参照して、通信システムは、複数の通信装置として、たとえば、MFP(Multi Function Peripheral)10A,10B,10C,10Lを含む。なお、本実施の形態では、複数の通信装置の全てがMFPとして説明するが、これらの全てまたは一部は、直接的または間接的に電子証明書を利用した通信が可能な装置であれば、PC(Personal Computer)、複写機、ファクシミリ装置、スキャナ装置などであってもよい。

【0028】

MFP10A,10B,10C,10Lは、LAN(Local Area Network)の一形態である共通のイントラネットに接続されたノードを構成している。MFP10A,10B,10Cは、各々、インターネットを介して外部のCA(証明書発行装置)30やPC40と通信可能であるのに対し、MFP10Lは、イントラネット外の装置と直接通信することはできない。MFP10Lは、イントラネット内でのみ通信が可能なローカルな通信装置であり、外部装置と通信する場合は、MFP10Aを仲介して行なう。また、MFP10A〜10Cは、各々、CA30で発行された、自身の電子証明書を保持している。これに対し、MFP10Lは、自身の電子証明書を保持することができないため、MFP10Aが、MFP10Lの電子証明書を保持している。したがって、MFP10Lが他の通信装置(イントラネット内外を問わない)とセキュア通信するためには、MFP10Aを仲介としてデータの送受信を行なう。

【0029】

本実施の形態において、MFP10Lのような、インターネットに接続不能であり、かつ、自身の電子証明書がイントラネット内の他の通信装置(MFP10A)によって代理で保持されるMFPを、「MFP_LM」と表わす。「L」はローカルを意味し、「M」は“mini”の略であり、他のMFPより簡易な構成(電子証明書を自分で保持できない)であることを示している。

【0030】

図1において、MFP10A、MFP10B、MFP10C、およびMFP10Lは、それぞれ、「MFP1」、「MFP2」、「MFP3」、および「MFP_LM」と示されている。以下の説明において、特に必要がない限り、図1に示した名称を用いて説明する。

【0031】

図1においては、MFP_LMは1つしか示されていないが複数のMFP_LMが含まれてもよい。

【0032】

図2は、本発明の実施の形態1におけるネットワーク(イントラネット)50の構成を模式的に示す図である。

【0033】

イントラネット50には、複数の通信装置すなわちMFP1〜3およびMFP_LMが含まれる。各通信装置は、イーサネット(登録商標)ケーブル3を通じてハブ4と接続され、相互に通信することができる。ハブ4は、ルータ5を介して、図示しない別のネットワークセグメントと接続されている。

【0034】

再び図1を参照して、MFP1〜3間の通信は、各々の電子証明書を用いたSSL(Secure Socket Layer)通信が行なわれる。SSLは、セキュア通信のためのプロトコルの一種であり、他のプロトコル(たとえばPCT(Private Communication Technology)など)が用いられてもよい。MFP1とMFP_LMとは、共通鍵暗号化方式で暗号化されたデータの通信を行なってもよい。

【0035】

このような通信システムにおいて、通常のCRLが発行される場合の手順について簡単に説明する。たとえば、MFP1が、MFP_LMの不正を検知すると、MFP_LMの電子証明書をCRLに登録するようCAに依頼する。依頼を受けたCAは、MFP_LMの電子証明書(MFP_LMの公開鍵証明書のシリアル番号)を追加したCRLを、電子証明書を利用した通信を行なうMFP1〜3に配布する。

【0036】

これに対し、本実施の形態の通信システムでは、MFP1は、証明書のハンドリング機能を持たないMFP_LMの動作がポリシーを守っているかを監視する。ポリシー違反が検知されると、イントラネット50内の他装置に、イントラネット50内でのみ有効なブラックリスト(以下「ローカルCRL」という)が配布される。

【0037】

なお、MFP2,3においても、MFP_LMの動作がポリシーを守っているかが監視されてもよい。

【0038】

<ハードウェア構成について>

図3は、本発明の実施の形態1に係る各MFP10(10A,10B,10C,10L)の概略のハードウェア構成を示す図である。

【0039】

図3を参照して、各MFPは、制御部100と、メモリ部102と、画像読取部104と、プリント部106と、通信インターフェイス108と、操作パネル部110と、記憶部112とを含む。

【0040】

制御部100は、代表的にCPU(Central Processing Unit)などの演算装置から構成され、プログラムを実行することで本実施の形態に従う監視処理を実現する。メモリ部102は、代表的にDRAM(Dynamic Random Access Memory)などの揮発性の記憶装置であり、制御部100で実行されるプログラムやプログラムの実行に必要なデータなどを保持する。画像読取部104は、原稿を読み取って画像を取得する。プリント部106は、紙媒体などへの印刷処理を行なう。プリント部106は、プリント処理に係るハードウェア構成に加えて、各部の作動を制御するための制御装置をも含む。

【0041】

通信インターフェイス108は、イントラネット50内でデータを送受信したり、インターネットを介してCA30やPC40との間でデータを送受信したりする。通信インターフェイス108は、たとえば、LANアダプタおよびそれを制御するドライバソフトなどを含む。操作パネル部110は、たとえば、液晶表示装置やタッチパネルなどから構成される表示パネルと、複数の操作ボタンとを含む。記憶部112は、代表的にハードディスク装置やフラッシュメモリなどの不揮発性の記憶装置であり、制御部100の動作のためのプログラムや制御部100で生成されたローカルCRLなどを格納する。

【0042】

各MFPは、さらに、着脱可能なCD−ROM(Compact Disk Read Only Memory)等の記録媒体にアクセス可能なメディアドライブ(図示せず)を含んでもよい。

【0043】

図4は、本発明の実施の形態1に係るCA30のハードウェア構成を模式的に示す図である。

【0044】

図4を参照して、CA30は、当該CA30の動作を全体的に制御するCPU350、CPU350のワークエリアとして機能するRAM(Random Access Memory)354、プログラムやデータなどを記憶するROM(Read Only Memory)356、各種情報を表示するためのモニタ358、ユーザからの指示を受付けるためのキーボードなどの入力部360、クライアント装置などと通信するための通信インターフェイス362、プログラムやファイルを記憶するハードディスクを備えるハードディスク装置(HDD)364、および、着脱可能なCD−ROM等の記録媒体352Aにアクセスするメディアドライブ352とを備えている。

【0045】

図5は、本発明の実施の形態1に係るPC40のハードウェア構成を模式的に示す図である。

【0046】

図5を参照して、PC40も、CA30と同様に、当該PC40の動作を全体的に制御するCPU450、CPU450のワークエリアとして機能するRAM454、プログラムやデータなどを記憶するROM456、各種情報を表示するためのモニタ458、ユーザからの指示を入力するためのキーボードなどの入力部460、他の装置と通信するための通信インターフェイス462、プログラムやファイルを記憶するハードディスクを備えるハードディスク装置(HDD)464、および、着脱可能なCD−ROM等の記録媒体452Aにアクセスするメディアドライブ452とを備えている。

【0047】

<機能構成について>

MFP1(MFP10A)の機能構成を図6に示す。

【0048】

図6を参照して、MFP1は、その機能として、データ受信部202と、データ解析部203と、証明書処理部204と、監視部205と、制限部206と、ローカルCRL管理部207と、データ保持部208と、その他処理部209と、データ作成部211と、データ送信部212とを含む。

【0049】

データ受信部202は、ネットワーク201上を流れるパケットを受信する。ネットワーク201は、図2に示したイントラネット50に対応している。

【0050】

データ解析部203は、データ受信部202が受信したパケットの中から所定のデータを抽出し、自装置に必要な情報であるかどうかをフィルタリングする。自装置にとって必要な情報であり、かつ、その情報が自装置に関する処理命令であれば、その情報は、証明書処理部204、監視部205、およびその他処理部209のいずれかにて処理される。

【0051】

証明書処理部204は、CA30に対し、証明書の発行を依頼する。また、通常のCRLと照合することで、通信相手(MFP_LMは除く)から送られてきた証明書が有効なものであるかを検証する。証明書処理部204は、さらに、ローカルCRL管理部207で管理されているローカルCRLをチェックし、通信相手から送られてきた証明書の検証を行なう。送られてきた証明書または通信相手の情報がローカルCRLに記載されていれば、その証明書はNGであると判断し、当該通信相手との通信をブロックする。

【0052】

また、証明書処理部204は、代理での証明書管理を行なう。具体的には、制御対象のMFP_LMの電子証明書を代理で管理する。より具体的には、CA30に対し、MFP_LMの電子証明書の発行を代理で依頼したり、発行されたMFP_LMの電子証明書を使って、代理で他の装置(たとえばPC40など)にデータを送信したりする。代理での電子証明書の管理については後に詳述する。

【0053】

監視部205は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する。具体的には、MFP_LMが、予め設定されたポリシーを違反していないかどうかをチェックする。チェックの結果、違反を検出した場合、制限部206に通信のブロックを依頼するとともに、ローカルCRL管理部207に、違反したMFP_LMの電子証明書を失効させるための失効特定情報を出力する。また、監視部205は、ローカルCRLに記載された失効特定情報により特定可能な通信装置の不正が解消されたかどうかの監視も行なう。

【0054】

「失効特定情報」は、MFP_LMの電子証明書を特定するための情報(証明書のシリアル番号)、および、MFP_LM自体を特定するための情報(機器ID、アドレスなど)の少なくともいずれかを含む。

【0055】

制限部206は、監視部205およびローカルCRL管理部207からの依頼に応じて、MFP_LMとの通信のブロック(制限)およびブロックの解除を行なう。

【0056】

ローカルCRL管理部207は、監視部205にてポリシーを違反するデバイス(MFP_LM)が検知された場合に、監視部205より取得した失効特定情報をローカルCRLに記載し、イントラネット50内の他の通信装置(MFP2,3)に発行する。

【0057】

また、証明書代理デバイスではないMFP2,3もローカルCRLの発行機能を有する場合には、ローカルCRL管理部207は、他の通信装置(MFP2,3)から送られてきたローカルCRLに従った操作(処理)を行なう。具体的には、受取ったローカルCRLを読み込み、リストに記載されている失効特定情報で特定される電子証明書による通信をブロックするよう制限部206に依頼したり、リスト内に記載されている復帰条件のチェックを監視部205に依頼したりする。また、監視部205にて不正の解消が確認された場合には、リストから該当する失効特定情報を削除する。また、必要に応じて、他の通信装置に、更新したローカルCRLを配布する。

【0058】

データ保持部208は、自身の電子証明書、MFP_LMの電子証明書、および、ローカルCRLを保持する。ローカルCRLのデータ構造例については後述する。また、データ保持部208は、監視ポリシーおよび、各ポリシーと対応付けられた復帰条件を予め記憶する。

【0059】

その他処理部209は、上記以外の処理を行なう。具体的には、情報の提供、更新、問合せおよび管理などが行なわれる。

【0060】

データ作成部211は、データをネットワークパケットの形に整形する。データ送信部212は、データ作成部211によって整形されたネットワークパケットを、指示された送り先に送信する。

【0061】

図6に示した機能構成のうち、データ受信部202およびデータ送信部212の機能は、たとえば図2に示した通信インターフェイス108によって実現される。データ解析部203、証明書処理部204、監視部205、制限部206、ローカルCRL管理部207およびその他処理部209の機能は、図2に示した制御部100がメモリ部102に格納されたソフトウェアを実行することによって実現される。たとえば、これらの機能部それぞれに対応するモジュールを含んだプログラムがメモリ部102に格納されている。なお、これらのうちの少なくとも1つは、ハードウェアで実現されてもよい。データ保持部208は、たとえば図2に示した記憶部112によって実現される。

【0062】

MFP2,3(MFP10B,10C)の機能構成を図7に示す。図7において、図6に示したMFP1と同様または相当する構成については同じ符号を付けている。したがって、それらについての説明は繰返さない。

【0063】

図7を参照して、MFP2,3は、MFP1の機能構成に含まれていた証明書処理部204に代えて、証明書処理部204#を有する。それ以外の機能構成は、MFP1と同様である。

【0064】

証明書処理部204#は、MFP1の証明書処理部204に含まれていた、代理での証明書管理の機能を有さない。

【0065】

MFP2,3のデータ保持部208には、自装置の電子証明書以外の証明書は記憶されない。

【0066】

MFP_LM(MFP10L)の機能構成を図8に示す。図8においても、図6に示したMFP1と同様または相当する構成については同じ符号を付けている。したがって、それらについての説明は繰返さない。

【0067】

図8を参照して、MFP_LMは、MFP1の機能構成に含まれていた証明書処理部204、監視部205、制限部206およびローカルCRL管理部207を有さず、代わりに、送受信管理部220を有する。また、電子証明書や監視ポリシーを記憶したデータ保持部208を有さない。

【0068】

送受信管理部220は、証明書代理デバイスであるMFP1との間で送受信されるデータを管理する。また、他の通信装置(MFP1〜3のいずれか)からの要求に応じて現在のMFP_LMの状況を応答する場合には、現在の状況を収集して、メッセージを作成したりする。作成されたメッセージは、データ作成部211およびデータ送信部212を介して、要求してきた通信装置に送信される。

【0069】

<証明書代理デバイスの処理>

ここで、MFP1が実行する電子証明書の代理取得および通信の仲介について、図9〜図12を参照して説明する。

【0070】

(電子証明書の代理取得について)

図9は、本発明の実施の形態1において、電子証明書を代理取得する際のデータの流れを示す図である。図10は、本発明の実施の形態1における、電子証明書の代理取得処理を示すフローチャートである。図10のフローチャートに示す処理は、予めプログラムとしてMFP1のメモリ部102に格納されており、MFP1の制御部100がこのプログラムを読み出して実行することにより、代理取得処理の機能が実現される。代理取得処理は、代表的に、MFP1の証明書処理部204によって制御されてよい。

【0071】

・OP−1

まず、MFP_LMの送受信管理部220は、自機の特定情報を、代理デバイスであるMFP1に送信する。ここで送信される特定情報には、MFP_LMのシリアル番号(機器ID)、MACアドレス、公開鍵暗号化方式の秘密鍵または公開鍵等を含めることができる。また、当該特定情報には、MFP_LMがソフトウェアであるときには、当該ソフトウェアについてのライセンスキーであってもよい。また、当該特定情報には、当該特定情報自体の有効期限が設けられていてもよい。

【0072】

有効期限の具体的な利用態様としては、MFP1が、当該有効期限が過ぎた場合に、MFP_LMから受信した当該特定情報を、CA30に電子証明書の発行要求をすることなく、破棄することが考えられる。

【0073】

他の利用態様としては、MFP_LMが、当該有効期限内にのみ有効な一時的な共通鍵を生成して暗号化し、このように暗号化された情報を当該共通鍵とともにMFP1に送信し、MFP1が、当該期間のみ特定情報を復号化してCA30に対してMFP_LMの電子証明書の発行要求をすることができるようにしてもよい。

【0074】

さらに他の利用態様としては、MFP_LMが、特定情報送信前に、秘密鍵と公開鍵を生成し、公開鍵をMFP1に送信する。MFP_LMは、上記した特定情報の有効期限が切れると、秘密鍵を消去する。MFP1は、CA30に電子証明書の発行要求をする際に、MFP_LMの公開鍵で暗号化した特定情報要求データ(MFP_LMに対して特定情報の送信を要求するデータ)をMFP_LMに送信する。そして、MFP_LMは、上記のように生成した秘密鍵で特定情報要求データを復号化できることを確認した後、上記特定情報をMFP1に送信する。

【0075】

・OP−2

MFP1は、証明書処理部204において自機の電子証明書を読出し、CA30とSSLを使ってハンドシェイクを行なう(ステップSA10)。

【0076】

MFP1は、ステップSA10におけるハンドシェイクが成功したかを判断する(ステップSA20)。成功したと判断するとMFP_LMからの情報の送信に応じて、MFP_LMの電子証明書の発行要求(CSR(Certificate Signing Request))を生成する。ハンドシェイクが失敗すると、MFP_LMに対し、証明書の取得失敗を通知する(ステップSA80)。

【0077】

MFP1は、CSRに、通常の電子証明書の発行要求情報に加えて、付加情報を含めることもできる。付加情報とは、通信の代行・仲介を行なうMFP1の機器を特定するための特定情報や電子証明書の有効期限、MFP_LMの電子証明書の有効期限を含む。

【0078】

・OP−3

MFP1は、OP−2で生成したCSRを、CA30に送信する(ステップSA30)。

【0079】

・OP−4

CA30は、MFP1からCSRを受信すると、これに応じて、MFP_LMの電子証明書を生成する。

【0080】

なお、CA30によるMFP_LMの電子証明書の発行の条件として、CA30がMFP1の認証に成功したことを含めてもよい。この場合、MFP1は、証明書発行要求情報に、付加情報として、MFP1の機器特定情報が含める。CA30は、当該機器特定情報に基づいて、MFP1の認証を試みる。

【0081】

また、MFP1とCA30とがSSLハンドシェイクを行なう際に、CA30に送信されるMFP1の電子証明書を利用してMFP1の認証を行ない、当該認証の成功を条件として、CA30がMFP_LMの電子証明書を発行するようにしてもよい。

【0082】

また、CA30がMFP_LMの電子証明書を生成する際に、MFP_LMの電子証明書の有効期限をMFP1の電子証明書の有効期限と同時または当該有効期限より先に切れるようにするよう設定しても良い。本実施の形態では、MFP_LMの電子証明書を利用した通信は、MFP1を介して行なわれることから、MFP1の電子証明書の有効期限が切れれば、MFP1は、MFP_LMとPC40との通信を仲介できなくなる。よって、MFP_LMの電子証明書の有効期限をMFP1の電子証明書の有効期限と同じまたはそれよりも短くすることにより、MFP_LMの電子証明書の有効期限が無駄に長く設定されることを回避できる。

【0083】

また、MFP1は、付加情報としてMFP_LMの電子証明書の有効期限に関する情報を生成し、CA30に送信する証明書発行要求情報に含めてもよい。CA30は、当該付加情報に応じて、MFP_LMの電子証明書の有効期限を設定する。

【0084】

・OP−5

CA30は、OP−4で生成したMFP_LMの電子証明書をMFP1へ送信する。MFP1は、CA30から、MFP_LMの電子証明書の生成の成否を、SSL通信により取得し(ステップSA40)、MFP_LMの電子証明書の生成を、CA30が成功したか否かを判断する(ステップSA50)。

【0085】

・OP−6

CA30によってMFP_LMの電子証明書の生成が行なわれると、MFP1は、CA30から受信したMFP_LMの電子証明書を保存する(ステップSA60)。また、MFP_LMに、当該MFP_LMの電子証明書の取得に成功したことを通知して、処理を終了させる。

【0086】

・OP−7

MFP1は、CA30からMFP_LMの電子証明書を受信したことに応じて、MFP_LMに対して、当該MFP_LMの電子証明書が発行されたこと(取得に成功したこと)を通知する(ステップSA70)。

【0087】

一方、CA30によってMFP_LMの電子証明書の生成が行なわれなかった場合には、MFP_LMに対して、当該MFP_LMの電子証明書の取得に失敗したことを通知して、処理を終了させる(ステップSA80)。

【0088】

(通信の仲介処理について)

図11は、本発明の実施の形態1において、電子証明書を利用した通信の仲介処理の際のデータの流れを示す図である。図12は、本発明の実施の形態1における、電子証明書を利用した仲介処理を示すフローチャートである。図12のフローチャートに示す処理は、予めプログラムとしてMFP1のメモリ部102に格納されており、MFP1の制御部100がこのプログラムを読み出して実行することにより、仲介処理の機能が実現される。仲介処理も、代表的に、MFP1の証明書処理部204によって制御されてよい。

【0089】

まず、MFP1は、MFP_LMから、社外サーバなどのPC40との通信の要求を受けると(ステップSB10)、MFP_LMの電子証明書を読み込む(ステップSB20)。そして、当該電子証明書を用いてPC40とSSLハンドシェイクを行なう(ステップSB30)。

【0090】

なお、MFP_LMが、MFP1に対して、PC40との通信の仲介を要求する際に、チケットをMFP1に送信し、MFP1は、自機がCA30に対して証明書発行要求を送信したノード(MFP_LM)からの通信仲介要求であることを確認し、このことを条件に、MFP1は通信の仲介のための処理を開始してもよい。

【0091】

また、MFP_LMからMFP1に対しての通信仲介要求の際に、MFP_LMのアドレスや通信経路情報等をMFP1に対して送信し、MFP1は、MFP_LMが同一ネットワーク(イントラネット50)上に存在することを確認したことを条件として、通信を仲介するための処理(上記したPC40とのハンドシェイク等)を開始してもよい。

【0092】

PC40との通信が確立すると(ステップSB40でYES)、MFP1は、その旨をMFP_LMに通知する。PC40とのハンドシェイクが失敗した場合(ステップSB40でNO)、MFP_LMに対し、通信エラーを通知して処理を終了する(ステップSB90)。

【0093】

・OP−8

上記通信確立の通知を受けると、MFP_LMは、PC40に送信するためのデータ(仲介データ)を、MFP1に送信する。MFP1は、仲介データを取得する(ステップSB50)。

【0094】

ここで、PC40は、MFP1から送信される機器特定情報や電子証明書を利用して、通信を仲介するMFP1をも認証してもよい。つまり、MFP1とCA30とがSSLハンドシェイクを行なう際に、まず、MFP1がCA30にMFP1の電子証明書を送信し、CA30は、MFP1を認証する。当該MFP1が認証された後、MFP_LMの電子証明書を用いてハンドシェイクを行なうようにしてもよい。

【0095】

・OP−9

MFP1は、MFP_LMから送信されてきたデータを、MFP_LMの電子証明書を用いたSSL通信にてPC40へ送信する(ステップSB60)。

【0096】

・OP−10

PC40は、MFP_LMから、MFP1を介して送信されてきたデータを受信し、当該受信したデータに応じた処理を実行する。

【0097】

・OP−11

PC40は、MFP_LMに送信するデータを、MFP1へ送信する。PC40は、MFP1との間で、当該PC40の電子証明書を用いたセキュアな通信が可能である。

【0098】

・OP−12

MFP1は、PC40からデータを受信すると(ステップSB70)、イントラネット50内のMFP_LMに、当該データを送信する(ステップSB80)。MFP_LMでは、当該受信したデータに応じた処理が実行される。

【0099】

このように、MFP_LMが電子証明書の発行を受ける機能を有していない場合であっても、MFP1が、MFP_LMの代理で電子証明書を取得することができる。また、MFP1が、MFP_LMとPC40との間でのMFP_LMの電子証明書を用いた通信を仲介することにより、PC40が、MFP_LM自体の正当性を確認しつつ、MFP_LMとデータの送受信をすることができる。これにより、たとえば、イントラネット50の外に存在するサーバ(PC40など)とMFP_LMとの間で、MFP_LMのメンテナンス情報等の情報を、セキュア通信によって送受信することができる。

【0100】

MFP1は、イントラネット50外の通信装置とインターネットを介した通信を行なう場合、MFP_LMの代理デバイスとして機能する。したがって、MFP1は、MFP_LMが何らかの不正を行なう場合には、それを検知して止めるシステムが安全上必要である。

【0101】

本実施の形態では、MFP_LMの不正およびMFP_LMの復帰の両方を監視するシステムを提供する。

【0102】

<ローカルCRLのデータ構造>

図13は、本発明の実施の形態1におけるローカルCRL60のデータ構造例を示す図である。

【0103】

図13を参照して、ローカルCRL60は、たとえば4つの項目すなわち、デバイス(証明書)と、復帰条件と、有効期限と、登録日とを含む。デバイス(証明書)の項目には、失効特定情報として、通信をブロックすべきデバイスの機器特定情報(機器IDまたはアドレス)が記録される。また/または、証明書特定情報(証明書のシリアル番号)が記録されてもよい。復帰条件の項目には、検知された不正が解消されたことを示す条件が復帰条件として記録される。つまり、違反した監視ポリシーを再び満足するために必要な条件が記録される。有効期限の項目には、イントラネット50内で通信をブロックすべき期間(期日)が記録される。登録日の項目には、当該ローカルCRL60に登録された日にち、すなわち不正が検知された日にちが記録される。

【0104】

なお、ローカルCRL60には、有効期限が含まれなくてもよい。

<不正監視処理>

本実施の形態において、MFP_LMの不正を監視する処理について説明する。

【0105】

図14は、本発明の実施の形態1における不正監視処理を示すフローチャートである。図14の処理は定期的に行なわれる。なお、図14では、MFP1がMFP_LMの不正を監視することとしているが、他のMFP2,3においてもMFP_LMの不正を監視してもよい。

【0106】

図14を参照して、MFP1の監視部205は、MFP_LMについて、予め設定された監視ポリシーをチェックする(ステップS102)。MFP1がチェックする監視ポリシーはたとえば次のようなものである。

a) MFP2,3との通信エラーが規定値以上

b) MFP2,3との通信量(再送回数含む)が規定値以上

c) MFP1が知らない装置との通信が発生している

d) MFP_LMからのメッセージにウィルスが含有されている

e) MFP1で復号化できない暗号化がなされている(署名、パスワードのミスマッチを含む)

f) 規定値以上の大容量のデータを送信してきている

g) 利用規定時刻以外(たとえば深夜)の時刻に通信が発生

h) MFP_LMのスペックが、ポリシー設定時と違っている(IPアドレス、MACアドレス、OSを含む)

i) MFP1が知らないプロトコルを利用している

j) MFP1を経由して、別の装置へ証明書の代理発行依頼を行なっている(二重発行を検知した場合を含む)

k) MFP_LMからCRL発行要求が規定回数以上

l) MFP_LMがブロードキャストを行なった

たとえばa),b)に示されるように、監視ポリシーには、イントラネット50内の他のMFP2,3との通信制限を記載したものが含まれる。なお、MFP2またはMFP3が監視処理を行なう場合には、a)〜l)のポリシーのうちの一部(たとえばj)のポリシー)は、監視対象に含まれなくてもよい。

【0107】

MFP1の監視部205がMFP_LMの不正を検出すると(ステップS104にてYES)、つまり、上記ポリシーa)〜l)のいずれかに該当すると、制限部206によって、MFP_LMの通信がブロックされる(ステップS106)。また、ローカルCRL管理部207によって、ローカルCRLの生成または更新が行なわれる(ステップS108)。具体的には、既に、データ保持部208にローカルCRLが記憶されている場合には、そのローカルCRLが更新され、記憶されていない場合には、新たにローカルCRLが生成される。ローカルCRL管理部207は、たとえば、MFP_LMの電子証明書のシリアル番号(証明書特定情報)をローカルCRLに記載し、当該シリアル番号に対応付けて、復帰条件、有効期限、および登録日をさらに記載する。

【0108】

ローカルCRLに記載される復帰条件は、たとえば次のようなものである。

A) ウィルスチェック完了を確認

B) 管理者操作完了(メカニカルスイッチ(リセットボタンなど)、特定の秘密情報がデフォルトに変更)

C) 通信量安定(DoSなどのような高負荷通信をしなくなった)

D) ログインユーザの変更を確認

E) デバイスの動作モード変更(一般モード⇒セキュリティモード、インターネット接続モード⇒イントラネット接続モード、など)

F) 上記以外で、監視ポリシーを違反した減少が解消されたことを確認

なお、このような復帰条件は、予め、データ保持部208において、各監視ポリシーと対応付けて記憶されているものであってよい。具体的には、たとえば、d)のポリシー(MFP_LMからのメッセージにウィルスが含有されている)と対応付けてA)の復帰条件(ウィルスチェック完了を確認)が記憶されている。

【0109】

あるいは、不正を行なったローカル通信装置(MFP_LM)の状況に応じた復帰条件が記載されてもよい。具体的には、MFP_LMが、ウィルスチェックソフトをダウンロードできないような相当古い規格のデバイスである場合には、「ROMをUPデート済み」といった復帰条件がさらに記載されてもよい。

【0110】

また、ある不正が検知された後、さらに別の不正が検知される場合には、複数の復帰条件が記載されてもよい。

【0111】

ローカルCRLに記載される有効期限は、不正の種類に関わらず固定であってもよいし、不正の種類に応じて定められたものであってもよい。有効期限に関する情報も、たとえばデータ保持部208に予め格納されていてよい。

【0112】

MFP1のローカルCRL管理部207は、ローカルCRLに自己署名を行ない、MFP2およびMFP3に署名後のローカルCRLを発行する(ステップS110)。ローカルCRLへの署名には、自身が持つ秘密鍵が用いられる。MFP1の公開鍵は、他のMFP2,3に公開されている。

【0113】

MFP2およびMFP3は、データ受信部202においてローカルCRLを受信する(ステップS112)。受信したローカルCRLは、データ解析部203を介してローカルCRL管理部207に渡される。

【0114】

ローカルCRL管理部207は、まず、ローカルCRLへ施された署名が正当であるかどうかを、MFP1の公開鍵を用いて検証する。ローカルCRLが検証を通過すると、ローカルCRL管理部207は、データ保持部208内のローカルCRLを更新する(ステップS114)。たとえば、データ保持部208内のローカルCRLを、受取ったローカルCRLによって上書きしてもよいし、受取ったローカルCRLにおいて更新された部分のみを追加および削除してもよい。

【0115】

このように、本実施の形態ではローカルCRLに発行者の電子署名が付加されるため、ローカルCRLを受取ったMFP2,3は、ローカルCRLが正式なもの、改竄されたものでないことを検証することができる。受取ったローカルCRLが検証を通過しなかった場合には、たとえば、そのローカルCRLは棄却される。

【0116】

上述のような処理によってローカルCRLが配布されると、不正を犯したMFP_LMの復帰監視ステータスに移行する。なお、不正監視処理と後述の復帰監視処理とは並行して行なわれてよい。したがって、ローカルCRLに記載されたMFP_LMに対しても、継続的に(定期的に)図14に示される不正監視処理を行なってもよい。

【0117】

<復帰監視処理>

本実施の形態において、MFP_LMの復帰を監視する処理について説明する。

【0118】

図15は、本発明の実施の形態1における復帰監視処理を示すフローチャートである。

図15を参照して、証明書の管理を代理で行なう機能を持たないMFP2および3の監視部205は、各々、MFP1に対して、MFP_LMが復帰条件を満たしたか否かの確認を依頼する(ステップS202)。確認の依頼は、MFP2および3のデータ保持部208にローカルCRLが存在する場合に、たとえば定期的に行なわれる。

【0119】

MFP1の監視部205は、MFP2または3からの依頼に基づき、ローカルCRLに記載の復帰条件をチェックする(ステップS204)。具体的には、たとえば、復帰条件がA)のウィルスチェック完了であった場合、MFP_LMにおいてウィルスチェックが完了されたかどうかをチェックする。このような確認に際し、MFP1は、ローカルCRLに復帰条件として記載された事項をMFP_LMに通知し、MFP_LMは、通知された復帰条件に関わる現時点の情報を返信するようにしてもよい。

【0120】

MFP1の監視部205は、MFP_LMが復帰条件を満たしていないと判断した場合(ステップS206にてNO)、問合せしてきたMFP2または3に対し、復帰不可能信号を送信することで、復帰NGを通知する(ステップS208)。復帰NGの通知を受けたMFP2または3は、この処理を終了する(ステップS210)。

【0121】

これに対し、MFP_LMが復帰条件を満たしていると判断した場合(ステップS206にてYES)、問合せしてきたMFP2または3に対し、MFP_LMの通信の制限を解除するための解除情報として復帰可能信号を送信することで、復帰OKを通知する(ステップS212)。復帰可能を確認したMFP1と、復帰OKの通知を受けたMFP2または3とは、データ保持部208内のローカルCRLからMFP_LMの証明書特定情報(または機器特定情報)を削除する(ステップS216,S218)。これにより、復帰監視処理は終了される。

【0122】

なお、本実施の形態では、MFP2および3は、MFP1を介してMFP_LMの復帰を確認したが、MFP_LMに対して直接確認してもよい。その場合、MFP2および3は、ローカルCRLに復帰条件として記載された事項をMFP_LMに通知する。MFP_LMは、確認の依頼を受けると、復帰条件に関わる現時点の情報を返信する。MFP2および3は、MFP_LMからの返信内容に応じて、ローカルCRLからMFP_LMについての失効情報を削除し、ブロックを解除する。

【0123】

MFP1は、MFP2および3からの依頼に基づかなくても、定期的にMFP_LMの復帰確認をしてもよい。MFP_LMの復帰が確認されると、MFP1は、MFP_LMの証明書特定情報を削除したローカルCRLをMFP2,3に配布してもよい。または、復帰条件を回復しない場合、MFP1は、ローカルCRLに記載の有効期限内にローカルCRLを発行し続け、有効期限を過ぎても回復しない場合は、有効期限を延長(書き換え)してもよい。

【0124】

また、図15の復帰監視処理では、MFP2,3は、復帰可能信号を受けて、自装置内のローカルCRLを更新することとしたが、MFP1より更新されたローカルCRLを取得することによって自装置内のローカルCRLを更新してもよい。つまり、MFP_LMの通信の制限を解除するための解除情報として、更新後のローカルCRLが用いられてもよい。

【0125】

また、MFP2および3は、自身で保持しているローカルCRLに記載された有効期限を過ぎた場合に、再度、MFP1にローカルCRLの配布を要求し、最新のローカルCRLを取得してもよい。このようにすることで、何らかの理由で復帰可能信号が受取れていなかった場合にでも確実にMFP_LMが復帰可能かどうかを確認することができる。

【0126】

また、ローカルCRLにおいて、復帰条件の確認タイミングをさらに記載することとしてもよい。確認タイミングとしては、一定時間経過後(たとえば、10分毎、24時間毎、など)、スケジュール確認(具体的な日にち)、所定のイベント発生時(たとえばデータ受信時)などが記載されてよい。MFP1〜3は、ローカルCRLに記載された確認タイミングに応じて、MFP_LMの復帰を確認してもよい。

【0127】

また、MFP1あるいはMFP2,3は、MFP_LMが一向に(有効期限近くになっても)復帰条件を満足しない場合には、CA30に対し、MFP_LMの電子証明書を、CA30が管理するCRLに登録するよう依頼をしてもよい。

【0128】

以上のように、本実施の形態によると、一時的な不正を定義したポリシーを犯したMFP_LMが存在すると、そのMFP_LMのイントラネット50内での通信をブロックするためのローカルCRLが発行される。MFP_LMはイントラネット50外の装置と直接通信する機能を有していないので、ローカルCRLの発行によってイントラネット50内外のセキュリティを十分に維持することができる。

【0129】

また、ローカルCRLには、不正を犯したMFP_LMの復帰条件が記載されることで、ホワイトリストが並存される形態よりも処理を容易化することができる。また、復帰条件を満たしたかを確認することによって、一時的な不正を犯したMFP_LMを自動的に復帰させることができる。これにより、従来よりも少ない手順でMFP_LMとのセキュア通信を復活させることができる。

【0130】

なお、ローカルCRLには、必ずしも復帰条件が記載されなくてもよい。この場合、各MFP1〜3は、ローカルCRLに記載された有効期限内は無条件にMFP_LMとの通信をブロックすることになる。

【0131】

[実施の形態2]

上記実施の形態1では、インターネットに接続不能でありかつ電子証明書を保持する機能を有さない通信装置(MFP_LM)の不正を検知するものであったが、実施の形態2では、インターネットに接続不能であるが電子証明書を保持する機能を有する通信装置の不正を検知する。

【0132】

以下に、実施の形態1と異なる部分のみ説明する。

図16は、本発明の実施の形態2に係る通信システムの構成を模式的に示す図である。

【0133】

図16を参照して、通信システムは、複数の通信装置として、たとえば、MFP10A,10L1,10L2,10L3を含む。なお、本実施の形態においても、複数の通信装置の全てがMFPとして説明するが、これらの全てまたは一部は、他装置との通信機能を有する装置であれば、PC、複写機、ファクシミリ装置、スキャナ装置などであってもよい。

【0134】

MFP10Aは、実施の形態1と同様である。MFP10L1,10L2,10L3は、イントラネットにのみ接続しているローカルな通信装置である。MFP(Multi Function Peripheral)10A,10L1,10L2,10L3は、各々、CA30で発行された電子証明書を保持している。ただし、電子証明書の取得は、MFP10Aのみによって行なわれる。

【0135】

本実施の形態において、MFP10L1,10L2,10L3のような、イントラネットにのみ接続しているMFPをそれぞれ「MFP_L1」、「MFP_L2」および「MFP_L3」と表わす。

【0136】

MFP_L1、MFP_L2およびMFP_L3の機能構成は、図7に示した構成と同等であってよい。ただし、データ保持部208には、自身の証明書が保持される。

【0137】

本実施の形態におけるMFP_L1、MFP_L2およびMFP_L3は自身の電子証明書を扱う機能を有しているため、MFP_L1、MFP_L2およびMFP_L3は、互いに不正および復帰を監視し合うこことができる。

【0138】

本実施の形態において、MFP1が監視するポリシーには、上記a)〜l)に加え、m)として、MFP_L2,L3からポリシーを犯しているとの報告を一定数以上受信した場合、が含まれる。

【0139】

各MFPで実行される不正監視処理、および、復帰監視処理の流れは実施の形態1と同様であってよい。

【0140】

また、本実施の形態のMFP1を制御する方法(不正監視方法および復帰監視方法)を、プログラムとして提供することもできる。このようなプログラムは、当該プログラムをコンピュータが読取可能な一時的でない(non-transitory)記録媒体に記録される。このような「コンピュータ読取可能な記録媒体」は、たとえば、CD−ROM(Compact Disc-ROM)などの光学媒体や、メモリカードなどの磁気記録媒体などを含む。また、このようなプログラムをコンピュータ読み取り可能な記録媒体に記録させて、プログラム製品として提供することもできる。また、ネットワークを介したダウンロードによって、プログラムを提供することもできる。

【0141】

なお、本実施の形態に係るプログラムは、コンピュータのオペレーティングシステム(OS)の一部として提供されるプログラムモジュールのうち、必要なモジュールを所定の配列で所定のタイミングで呼出して処理を実行させるものであってもよい。その場合、プログラム自体には上記モジュールが含まれずOSと協働して処理が実行される。このようなモジュールを含まないプログラムも、本実施の形態に係るプログラムに含まれ得る。

【0142】

また、本実施の形態に係るプログラムは他のプログラムの一部に組込まれて提供されるものであってもよい。その場合にも、プログラム自体には上記他のプログラムに含まれるモジュールが含まれず、他のプログラムと協働して処理が実行される。このような他のプログラムに組込まれたプログラムも、本実施の形態に係るプログラムに含まれ得る。なお、プログラム製品は、プログラム自体と、プログラムが記憶された記憶媒体とを含む。

【0143】

今回開示された実施の形態はすべての点で例示であって制限的なものではないと考えられるべきである。本発明の範囲は上記した説明ではなくて特許請求の範囲によって示され、特許請求の範囲と均等の意味および範囲内でのすべての変更が含まれることが意図される。

【符号の説明】

【0144】

3 イーサネット(登録商標)ケーブル、4 ハブ、5 ルータ、10A,10B,10C,10L,10L1,10L2,10L3 MFP、50 イントラネット、100 制御部、102 メモリ部、104 画像読取部、106 プリント部、108 通信インターフェイス、110 操作パネル部、112 記憶部、201 ネットワーク、202 データ受信部、203 データ解析部、204 証明書処理部、205 監視部、206 制限部、207 ローカルCRL管理部、208 データ保持部、209 その他処理部、211 データ作成部、212 データ送信部、220 送受信管理部、350,450 CPU、352,452 メディアドライブ、352A,452A 記録媒体、354,454 RAM、356,456 ROM、358,458 モニタ、360,460 入力部、362,462 通信インターフェイス。

【技術分野】

【0001】

本発明は、通信システム、通信装置、通信制御方法および通信制御プログラムに関し、特に、電子証明書を利用したセキュア通信が可能な通信システム、通信装置、通信制御方法および通信制御プログラムに関する。

【背景技術】

【0002】

従来から、電子証明書を利用したセキュア通信が可能な通信システムが存在する。電子証明書は、認証局と呼ばれる証明書発行装置(以下「CA(Certificate Authority)」という)によって発行および管理される。CAは、また、CRL(Certificate Revocation List)を配布する。CRLは、誤発行などの理由で有効期間内に失効させられた電子証明書の一覧で、電子証明書の受取人は、証明書とCRLとを照合することにより、電子証明書が現在も有効であるかどうかを確認できる。

【0003】

一方で、特許文献1には、機器の認証システムにおいて、通信相手が有効か無効かを判断するためにブラックリストとホワイトリストとを同時に保持する提案もなされている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】WO2005/052802号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ある通信装置が何らの不正を行なう場合、安全上、その通信装置との通信をブロックする必要がある。上述のようなCRLへの登録をCAに依頼することも可能であるが、一度CRLに登録されると、その電子証明書または通信装置は利用できなくなってしまう。したがって、通信装置が行なった不正がたとえばウィルス感染など一時的なものである場合にまでCRLに登録すると、ウィルスが駆除されてもその電子証明書または通信装置は使うことができず、不都合をきたす。

【0006】

そのため、一時的な不正の場合には、その不正を行なった通信装置の通信をブロックするとともに、少ない手順で復帰できるシステムが必要となる。

【0007】

上記特許文献1の技術では、ブラックリストとホワイトリストがあるため、各通信装置は、どちらが新しいかを判断しなければならない。また、受取ったリストによって通信相手が有効か無効かの判断をしなければならず、自分自身で通信相手の監視を行なえない。したがって、迅速に、不正を行なった通信装置のブロックおよびブロック解除を行なうことができない。

【0008】

本発明は、上記のような問題を解決するためになされたものであって、その目的は、一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供することである。

【課題を解決するための手段】

【0009】

この発明のある局面に従う通信システムは、電子証明書を利用したセキュア通信が可能な通信システムであって、共通のローカルエリアネットワークによって接続された複数のノードを備え、複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能な第1の通信装置と、インターネットに接続不能である第2の通信装置とを含む。第1の通信装置は、第2の通信装置の状況を監視することで、第2の通信装置の不正の有無を検知するための第1の監視手段と、第1の監視手段により第2の通信装置の不正が検知された場合に、第2の通信装置との通信を制限するための制限手段とを有し、制限手段は、第1の監視手段により第2の通信装置の不正が解消されたことが検知された場合には、第2の通信装置との通信の制限を解除する。

【0010】

好ましくは、複数のノードは、自身の電子証明書を保持可能な第3の通信装置をさらに含み、第1の通信装置は、ローカルエリアネットワーク内で有効なブラックリストを管理するための管理手段をさらに有し、管理手段は、第1の監視手段により第2の通信装置の不正が検知された場合に、第2の通信装置の電子証明書を失効させるための失効特定情報を記述したブラックリストを第3の通信装置に配布する。

【0011】

好ましくは、ブラックリストには、さらに、第2の通信装置の復帰条件が記述される。

好ましくは、失効特定情報は、第2の通信装置の電子証明書を特定するための情報、および、第2の通信装置を特定するための情報の少なくともいずれかを含む。

【0012】

好ましくは、第3の通信装置は、第2の通信装置の状況を監視するための第2の監視手段を有し、第1の監視手段は、さらに、第2の監視手段が検知した第2の通信装置の状況の情報を受けて、第2の通信装置の不正の有無を検知する。

【0013】

好ましくは、第1の監視手段は、第2の通信装置が、予め定められた監視ポリシーを犯しているかどうかを監視することによって、不正の有無を検知する。

【0014】

好ましくは、監視ポリシーは、第2の通信装置と他の通信装置との通信制限の違反を含む。

【0015】

好ましくは、復帰条件は、監視ポリシーを再び満足するために必要な条件を示す。

好ましくは、復帰条件は、第2の通信装置に管理者操作が入ったことが検知されたことを示す条件を含む。

【0016】

好ましくは、ブラックリストには、第1の通信装置の署名がなされている。

好ましくは、管理手段は、第1の監視手段によって第2の通信装置の不正が解消されたことが検知された場合には、第2の通信装置との通信の制限を解除するための解除情報を第3の通信装置に送信するための手段をさらに有する。

【0017】

好ましくは、解除情報は、第2の通信装置についての失効特定情報が削除されたブラックリストである。

【0018】

好ましくは、ブラックリストには、不正を行なった第2の通信装置の通信を制限する期間を示す有効期限がさらに記述される。

【0019】

好ましくは、第1の通信装置は、第2の通信装置の電子証明書を代理で取得および保持する。

【0020】

この発明の他の局面に従う通信装置は、電子証明書を利用したセキュア通信が可能な通信装置であって、自身の電子証明書を保持するための記憶手段と、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するための監視手段と、監視手段により他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するための制限手段とを有し、制限手段は、監視手段により他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除する。

【0021】

この発明のさらに他の局面に従う通信制御方法は、電子証明書を利用したセキュア通信が可能な通信装置を制御するための方法であって、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するステップと、他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するステップと、他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除するステップとを含む。

【0022】

この発明のさらに他の局面に従う通信制御プログラムは、電子証明書を利用したセキュア通信が可能な通信装置を制御するためのプログラムであって、共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、他の通信装置の不正の有無を検知するステップと、他の通信装置の不正が検知された場合に、他の通信装置との通信を制限するステップと、他の通信装置の不正が解消されたことが検知された場合には、他の通信装置との通信の制限を解除するステップとを含む。

【発明の効果】

【0023】

本発明によると、インターネットに接続可能な通信装置自身が、ローカルエリアネットワーク内の通信装置の監視を行なう。したがって、監視下の通信装置が一時的な不正を行なった場合、当該通信装置との通信を迅速にブロック(または電子証明書を利用停止)できるとともに、当該通信装置が不正を行なわなくなった場合には少ない手順で復帰させることが可能となる。

【図面の簡単な説明】

【0024】

【図1】本発明の実施の形態1に係る通信システムの構成を模式的に示す図である。

【図2】本発明の実施の形態1におけるネットワーク(イントラネット)の構成を模式的に示す図である。

【図3】本発明の実施の形態1に係る通信装置(MFP)の概略のハードウェア構成を示す図である。

【図4】本発明の実施の形態1に係るCAのハードウェア構成を模式的に示す図である。

【図5】本発明の実施の形態1に係るPCのハードウェア構成を模式的に示す図である。

【図6】図1に示したMFP1の機能構成を示す図である。

【図7】図1に示したMFP2,3の機能構成を示す図である。

【図8】図1に示したMFP_LMの機能構成を示す図である。

【図9】本発明の実施の形態1において、電子証明書を代理取得する際のデータの流れを示す図である。

【図10】本発明の実施の形態1における、電子証明書の代理取得処理を示すフローチャートである。

【図11】本発明の実施の形態1において、電子証明書を利用した通信の仲介処理の際のデータの流れを示す図である。

【図12】本発明の実施の形態1における、電子証明書を利用した仲介処理を示すフローチャートである。

【図13】本発明の実施の形態1におけるローカルCRLのデータ構造例を示す図である。

【図14】本発明の実施の形態1における不正監視処理を示すフローチャートである。

【図15】本発明の実施の形態1における復帰監視処理を示すフローチャートである。

【図16】本発明の実施の形態2に係る通信システムの構成を模式的に示す図である。

【発明を実施するための形態】

【0025】

本発明の実施の形態について図面を参照しながら詳細に説明する。なお、図中同一または相当部分には同一符号を付してその説明は繰返さない。

【0026】

[実施の形態1]

<通信システムの概要について>

図1は、本発明の実施の形態1に係る通信システムの構成を模式的に示す図である。

【0027】

図1を参照して、通信システムは、複数の通信装置として、たとえば、MFP(Multi Function Peripheral)10A,10B,10C,10Lを含む。なお、本実施の形態では、複数の通信装置の全てがMFPとして説明するが、これらの全てまたは一部は、直接的または間接的に電子証明書を利用した通信が可能な装置であれば、PC(Personal Computer)、複写機、ファクシミリ装置、スキャナ装置などであってもよい。

【0028】

MFP10A,10B,10C,10Lは、LAN(Local Area Network)の一形態である共通のイントラネットに接続されたノードを構成している。MFP10A,10B,10Cは、各々、インターネットを介して外部のCA(証明書発行装置)30やPC40と通信可能であるのに対し、MFP10Lは、イントラネット外の装置と直接通信することはできない。MFP10Lは、イントラネット内でのみ通信が可能なローカルな通信装置であり、外部装置と通信する場合は、MFP10Aを仲介して行なう。また、MFP10A〜10Cは、各々、CA30で発行された、自身の電子証明書を保持している。これに対し、MFP10Lは、自身の電子証明書を保持することができないため、MFP10Aが、MFP10Lの電子証明書を保持している。したがって、MFP10Lが他の通信装置(イントラネット内外を問わない)とセキュア通信するためには、MFP10Aを仲介としてデータの送受信を行なう。

【0029】

本実施の形態において、MFP10Lのような、インターネットに接続不能であり、かつ、自身の電子証明書がイントラネット内の他の通信装置(MFP10A)によって代理で保持されるMFPを、「MFP_LM」と表わす。「L」はローカルを意味し、「M」は“mini”の略であり、他のMFPより簡易な構成(電子証明書を自分で保持できない)であることを示している。

【0030】

図1において、MFP10A、MFP10B、MFP10C、およびMFP10Lは、それぞれ、「MFP1」、「MFP2」、「MFP3」、および「MFP_LM」と示されている。以下の説明において、特に必要がない限り、図1に示した名称を用いて説明する。

【0031】

図1においては、MFP_LMは1つしか示されていないが複数のMFP_LMが含まれてもよい。

【0032】

図2は、本発明の実施の形態1におけるネットワーク(イントラネット)50の構成を模式的に示す図である。

【0033】

イントラネット50には、複数の通信装置すなわちMFP1〜3およびMFP_LMが含まれる。各通信装置は、イーサネット(登録商標)ケーブル3を通じてハブ4と接続され、相互に通信することができる。ハブ4は、ルータ5を介して、図示しない別のネットワークセグメントと接続されている。

【0034】

再び図1を参照して、MFP1〜3間の通信は、各々の電子証明書を用いたSSL(Secure Socket Layer)通信が行なわれる。SSLは、セキュア通信のためのプロトコルの一種であり、他のプロトコル(たとえばPCT(Private Communication Technology)など)が用いられてもよい。MFP1とMFP_LMとは、共通鍵暗号化方式で暗号化されたデータの通信を行なってもよい。

【0035】

このような通信システムにおいて、通常のCRLが発行される場合の手順について簡単に説明する。たとえば、MFP1が、MFP_LMの不正を検知すると、MFP_LMの電子証明書をCRLに登録するようCAに依頼する。依頼を受けたCAは、MFP_LMの電子証明書(MFP_LMの公開鍵証明書のシリアル番号)を追加したCRLを、電子証明書を利用した通信を行なうMFP1〜3に配布する。

【0036】

これに対し、本実施の形態の通信システムでは、MFP1は、証明書のハンドリング機能を持たないMFP_LMの動作がポリシーを守っているかを監視する。ポリシー違反が検知されると、イントラネット50内の他装置に、イントラネット50内でのみ有効なブラックリスト(以下「ローカルCRL」という)が配布される。

【0037】

なお、MFP2,3においても、MFP_LMの動作がポリシーを守っているかが監視されてもよい。

【0038】

<ハードウェア構成について>

図3は、本発明の実施の形態1に係る各MFP10(10A,10B,10C,10L)の概略のハードウェア構成を示す図である。

【0039】

図3を参照して、各MFPは、制御部100と、メモリ部102と、画像読取部104と、プリント部106と、通信インターフェイス108と、操作パネル部110と、記憶部112とを含む。

【0040】

制御部100は、代表的にCPU(Central Processing Unit)などの演算装置から構成され、プログラムを実行することで本実施の形態に従う監視処理を実現する。メモリ部102は、代表的にDRAM(Dynamic Random Access Memory)などの揮発性の記憶装置であり、制御部100で実行されるプログラムやプログラムの実行に必要なデータなどを保持する。画像読取部104は、原稿を読み取って画像を取得する。プリント部106は、紙媒体などへの印刷処理を行なう。プリント部106は、プリント処理に係るハードウェア構成に加えて、各部の作動を制御するための制御装置をも含む。

【0041】

通信インターフェイス108は、イントラネット50内でデータを送受信したり、インターネットを介してCA30やPC40との間でデータを送受信したりする。通信インターフェイス108は、たとえば、LANアダプタおよびそれを制御するドライバソフトなどを含む。操作パネル部110は、たとえば、液晶表示装置やタッチパネルなどから構成される表示パネルと、複数の操作ボタンとを含む。記憶部112は、代表的にハードディスク装置やフラッシュメモリなどの不揮発性の記憶装置であり、制御部100の動作のためのプログラムや制御部100で生成されたローカルCRLなどを格納する。

【0042】

各MFPは、さらに、着脱可能なCD−ROM(Compact Disk Read Only Memory)等の記録媒体にアクセス可能なメディアドライブ(図示せず)を含んでもよい。

【0043】

図4は、本発明の実施の形態1に係るCA30のハードウェア構成を模式的に示す図である。

【0044】

図4を参照して、CA30は、当該CA30の動作を全体的に制御するCPU350、CPU350のワークエリアとして機能するRAM(Random Access Memory)354、プログラムやデータなどを記憶するROM(Read Only Memory)356、各種情報を表示するためのモニタ358、ユーザからの指示を受付けるためのキーボードなどの入力部360、クライアント装置などと通信するための通信インターフェイス362、プログラムやファイルを記憶するハードディスクを備えるハードディスク装置(HDD)364、および、着脱可能なCD−ROM等の記録媒体352Aにアクセスするメディアドライブ352とを備えている。

【0045】

図5は、本発明の実施の形態1に係るPC40のハードウェア構成を模式的に示す図である。

【0046】

図5を参照して、PC40も、CA30と同様に、当該PC40の動作を全体的に制御するCPU450、CPU450のワークエリアとして機能するRAM454、プログラムやデータなどを記憶するROM456、各種情報を表示するためのモニタ458、ユーザからの指示を入力するためのキーボードなどの入力部460、他の装置と通信するための通信インターフェイス462、プログラムやファイルを記憶するハードディスクを備えるハードディスク装置(HDD)464、および、着脱可能なCD−ROM等の記録媒体452Aにアクセスするメディアドライブ452とを備えている。

【0047】

<機能構成について>

MFP1(MFP10A)の機能構成を図6に示す。

【0048】

図6を参照して、MFP1は、その機能として、データ受信部202と、データ解析部203と、証明書処理部204と、監視部205と、制限部206と、ローカルCRL管理部207と、データ保持部208と、その他処理部209と、データ作成部211と、データ送信部212とを含む。

【0049】

データ受信部202は、ネットワーク201上を流れるパケットを受信する。ネットワーク201は、図2に示したイントラネット50に対応している。

【0050】

データ解析部203は、データ受信部202が受信したパケットの中から所定のデータを抽出し、自装置に必要な情報であるかどうかをフィルタリングする。自装置にとって必要な情報であり、かつ、その情報が自装置に関する処理命令であれば、その情報は、証明書処理部204、監視部205、およびその他処理部209のいずれかにて処理される。

【0051】

証明書処理部204は、CA30に対し、証明書の発行を依頼する。また、通常のCRLと照合することで、通信相手(MFP_LMは除く)から送られてきた証明書が有効なものであるかを検証する。証明書処理部204は、さらに、ローカルCRL管理部207で管理されているローカルCRLをチェックし、通信相手から送られてきた証明書の検証を行なう。送られてきた証明書または通信相手の情報がローカルCRLに記載されていれば、その証明書はNGであると判断し、当該通信相手との通信をブロックする。

【0052】

また、証明書処理部204は、代理での証明書管理を行なう。具体的には、制御対象のMFP_LMの電子証明書を代理で管理する。より具体的には、CA30に対し、MFP_LMの電子証明書の発行を代理で依頼したり、発行されたMFP_LMの電子証明書を使って、代理で他の装置(たとえばPC40など)にデータを送信したりする。代理での電子証明書の管理については後に詳述する。

【0053】

監視部205は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する。具体的には、MFP_LMが、予め設定されたポリシーを違反していないかどうかをチェックする。チェックの結果、違反を検出した場合、制限部206に通信のブロックを依頼するとともに、ローカルCRL管理部207に、違反したMFP_LMの電子証明書を失効させるための失効特定情報を出力する。また、監視部205は、ローカルCRLに記載された失効特定情報により特定可能な通信装置の不正が解消されたかどうかの監視も行なう。

【0054】

「失効特定情報」は、MFP_LMの電子証明書を特定するための情報(証明書のシリアル番号)、および、MFP_LM自体を特定するための情報(機器ID、アドレスなど)の少なくともいずれかを含む。

【0055】

制限部206は、監視部205およびローカルCRL管理部207からの依頼に応じて、MFP_LMとの通信のブロック(制限)およびブロックの解除を行なう。

【0056】

ローカルCRL管理部207は、監視部205にてポリシーを違反するデバイス(MFP_LM)が検知された場合に、監視部205より取得した失効特定情報をローカルCRLに記載し、イントラネット50内の他の通信装置(MFP2,3)に発行する。

【0057】

また、証明書代理デバイスではないMFP2,3もローカルCRLの発行機能を有する場合には、ローカルCRL管理部207は、他の通信装置(MFP2,3)から送られてきたローカルCRLに従った操作(処理)を行なう。具体的には、受取ったローカルCRLを読み込み、リストに記載されている失効特定情報で特定される電子証明書による通信をブロックするよう制限部206に依頼したり、リスト内に記載されている復帰条件のチェックを監視部205に依頼したりする。また、監視部205にて不正の解消が確認された場合には、リストから該当する失効特定情報を削除する。また、必要に応じて、他の通信装置に、更新したローカルCRLを配布する。

【0058】

データ保持部208は、自身の電子証明書、MFP_LMの電子証明書、および、ローカルCRLを保持する。ローカルCRLのデータ構造例については後述する。また、データ保持部208は、監視ポリシーおよび、各ポリシーと対応付けられた復帰条件を予め記憶する。

【0059】

その他処理部209は、上記以外の処理を行なう。具体的には、情報の提供、更新、問合せおよび管理などが行なわれる。

【0060】

データ作成部211は、データをネットワークパケットの形に整形する。データ送信部212は、データ作成部211によって整形されたネットワークパケットを、指示された送り先に送信する。

【0061】

図6に示した機能構成のうち、データ受信部202およびデータ送信部212の機能は、たとえば図2に示した通信インターフェイス108によって実現される。データ解析部203、証明書処理部204、監視部205、制限部206、ローカルCRL管理部207およびその他処理部209の機能は、図2に示した制御部100がメモリ部102に格納されたソフトウェアを実行することによって実現される。たとえば、これらの機能部それぞれに対応するモジュールを含んだプログラムがメモリ部102に格納されている。なお、これらのうちの少なくとも1つは、ハードウェアで実現されてもよい。データ保持部208は、たとえば図2に示した記憶部112によって実現される。

【0062】

MFP2,3(MFP10B,10C)の機能構成を図7に示す。図7において、図6に示したMFP1と同様または相当する構成については同じ符号を付けている。したがって、それらについての説明は繰返さない。

【0063】

図7を参照して、MFP2,3は、MFP1の機能構成に含まれていた証明書処理部204に代えて、証明書処理部204#を有する。それ以外の機能構成は、MFP1と同様である。

【0064】

証明書処理部204#は、MFP1の証明書処理部204に含まれていた、代理での証明書管理の機能を有さない。

【0065】

MFP2,3のデータ保持部208には、自装置の電子証明書以外の証明書は記憶されない。

【0066】

MFP_LM(MFP10L)の機能構成を図8に示す。図8においても、図6に示したMFP1と同様または相当する構成については同じ符号を付けている。したがって、それらについての説明は繰返さない。

【0067】

図8を参照して、MFP_LMは、MFP1の機能構成に含まれていた証明書処理部204、監視部205、制限部206およびローカルCRL管理部207を有さず、代わりに、送受信管理部220を有する。また、電子証明書や監視ポリシーを記憶したデータ保持部208を有さない。

【0068】

送受信管理部220は、証明書代理デバイスであるMFP1との間で送受信されるデータを管理する。また、他の通信装置(MFP1〜3のいずれか)からの要求に応じて現在のMFP_LMの状況を応答する場合には、現在の状況を収集して、メッセージを作成したりする。作成されたメッセージは、データ作成部211およびデータ送信部212を介して、要求してきた通信装置に送信される。

【0069】

<証明書代理デバイスの処理>

ここで、MFP1が実行する電子証明書の代理取得および通信の仲介について、図9〜図12を参照して説明する。

【0070】

(電子証明書の代理取得について)

図9は、本発明の実施の形態1において、電子証明書を代理取得する際のデータの流れを示す図である。図10は、本発明の実施の形態1における、電子証明書の代理取得処理を示すフローチャートである。図10のフローチャートに示す処理は、予めプログラムとしてMFP1のメモリ部102に格納されており、MFP1の制御部100がこのプログラムを読み出して実行することにより、代理取得処理の機能が実現される。代理取得処理は、代表的に、MFP1の証明書処理部204によって制御されてよい。

【0071】

・OP−1

まず、MFP_LMの送受信管理部220は、自機の特定情報を、代理デバイスであるMFP1に送信する。ここで送信される特定情報には、MFP_LMのシリアル番号(機器ID)、MACアドレス、公開鍵暗号化方式の秘密鍵または公開鍵等を含めることができる。また、当該特定情報には、MFP_LMがソフトウェアであるときには、当該ソフトウェアについてのライセンスキーであってもよい。また、当該特定情報には、当該特定情報自体の有効期限が設けられていてもよい。

【0072】

有効期限の具体的な利用態様としては、MFP1が、当該有効期限が過ぎた場合に、MFP_LMから受信した当該特定情報を、CA30に電子証明書の発行要求をすることなく、破棄することが考えられる。

【0073】

他の利用態様としては、MFP_LMが、当該有効期限内にのみ有効な一時的な共通鍵を生成して暗号化し、このように暗号化された情報を当該共通鍵とともにMFP1に送信し、MFP1が、当該期間のみ特定情報を復号化してCA30に対してMFP_LMの電子証明書の発行要求をすることができるようにしてもよい。

【0074】

さらに他の利用態様としては、MFP_LMが、特定情報送信前に、秘密鍵と公開鍵を生成し、公開鍵をMFP1に送信する。MFP_LMは、上記した特定情報の有効期限が切れると、秘密鍵を消去する。MFP1は、CA30に電子証明書の発行要求をする際に、MFP_LMの公開鍵で暗号化した特定情報要求データ(MFP_LMに対して特定情報の送信を要求するデータ)をMFP_LMに送信する。そして、MFP_LMは、上記のように生成した秘密鍵で特定情報要求データを復号化できることを確認した後、上記特定情報をMFP1に送信する。

【0075】

・OP−2

MFP1は、証明書処理部204において自機の電子証明書を読出し、CA30とSSLを使ってハンドシェイクを行なう(ステップSA10)。

【0076】

MFP1は、ステップSA10におけるハンドシェイクが成功したかを判断する(ステップSA20)。成功したと判断するとMFP_LMからの情報の送信に応じて、MFP_LMの電子証明書の発行要求(CSR(Certificate Signing Request))を生成する。ハンドシェイクが失敗すると、MFP_LMに対し、証明書の取得失敗を通知する(ステップSA80)。

【0077】

MFP1は、CSRに、通常の電子証明書の発行要求情報に加えて、付加情報を含めることもできる。付加情報とは、通信の代行・仲介を行なうMFP1の機器を特定するための特定情報や電子証明書の有効期限、MFP_LMの電子証明書の有効期限を含む。

【0078】

・OP−3

MFP1は、OP−2で生成したCSRを、CA30に送信する(ステップSA30)。

【0079】

・OP−4

CA30は、MFP1からCSRを受信すると、これに応じて、MFP_LMの電子証明書を生成する。

【0080】

なお、CA30によるMFP_LMの電子証明書の発行の条件として、CA30がMFP1の認証に成功したことを含めてもよい。この場合、MFP1は、証明書発行要求情報に、付加情報として、MFP1の機器特定情報が含める。CA30は、当該機器特定情報に基づいて、MFP1の認証を試みる。

【0081】

また、MFP1とCA30とがSSLハンドシェイクを行なう際に、CA30に送信されるMFP1の電子証明書を利用してMFP1の認証を行ない、当該認証の成功を条件として、CA30がMFP_LMの電子証明書を発行するようにしてもよい。

【0082】

また、CA30がMFP_LMの電子証明書を生成する際に、MFP_LMの電子証明書の有効期限をMFP1の電子証明書の有効期限と同時または当該有効期限より先に切れるようにするよう設定しても良い。本実施の形態では、MFP_LMの電子証明書を利用した通信は、MFP1を介して行なわれることから、MFP1の電子証明書の有効期限が切れれば、MFP1は、MFP_LMとPC40との通信を仲介できなくなる。よって、MFP_LMの電子証明書の有効期限をMFP1の電子証明書の有効期限と同じまたはそれよりも短くすることにより、MFP_LMの電子証明書の有効期限が無駄に長く設定されることを回避できる。

【0083】

また、MFP1は、付加情報としてMFP_LMの電子証明書の有効期限に関する情報を生成し、CA30に送信する証明書発行要求情報に含めてもよい。CA30は、当該付加情報に応じて、MFP_LMの電子証明書の有効期限を設定する。

【0084】

・OP−5

CA30は、OP−4で生成したMFP_LMの電子証明書をMFP1へ送信する。MFP1は、CA30から、MFP_LMの電子証明書の生成の成否を、SSL通信により取得し(ステップSA40)、MFP_LMの電子証明書の生成を、CA30が成功したか否かを判断する(ステップSA50)。

【0085】

・OP−6

CA30によってMFP_LMの電子証明書の生成が行なわれると、MFP1は、CA30から受信したMFP_LMの電子証明書を保存する(ステップSA60)。また、MFP_LMに、当該MFP_LMの電子証明書の取得に成功したことを通知して、処理を終了させる。

【0086】

・OP−7

MFP1は、CA30からMFP_LMの電子証明書を受信したことに応じて、MFP_LMに対して、当該MFP_LMの電子証明書が発行されたこと(取得に成功したこと)を通知する(ステップSA70)。

【0087】

一方、CA30によってMFP_LMの電子証明書の生成が行なわれなかった場合には、MFP_LMに対して、当該MFP_LMの電子証明書の取得に失敗したことを通知して、処理を終了させる(ステップSA80)。

【0088】

(通信の仲介処理について)

図11は、本発明の実施の形態1において、電子証明書を利用した通信の仲介処理の際のデータの流れを示す図である。図12は、本発明の実施の形態1における、電子証明書を利用した仲介処理を示すフローチャートである。図12のフローチャートに示す処理は、予めプログラムとしてMFP1のメモリ部102に格納されており、MFP1の制御部100がこのプログラムを読み出して実行することにより、仲介処理の機能が実現される。仲介処理も、代表的に、MFP1の証明書処理部204によって制御されてよい。

【0089】

まず、MFP1は、MFP_LMから、社外サーバなどのPC40との通信の要求を受けると(ステップSB10)、MFP_LMの電子証明書を読み込む(ステップSB20)。そして、当該電子証明書を用いてPC40とSSLハンドシェイクを行なう(ステップSB30)。

【0090】

なお、MFP_LMが、MFP1に対して、PC40との通信の仲介を要求する際に、チケットをMFP1に送信し、MFP1は、自機がCA30に対して証明書発行要求を送信したノード(MFP_LM)からの通信仲介要求であることを確認し、このことを条件に、MFP1は通信の仲介のための処理を開始してもよい。

【0091】

また、MFP_LMからMFP1に対しての通信仲介要求の際に、MFP_LMのアドレスや通信経路情報等をMFP1に対して送信し、MFP1は、MFP_LMが同一ネットワーク(イントラネット50)上に存在することを確認したことを条件として、通信を仲介するための処理(上記したPC40とのハンドシェイク等)を開始してもよい。

【0092】

PC40との通信が確立すると(ステップSB40でYES)、MFP1は、その旨をMFP_LMに通知する。PC40とのハンドシェイクが失敗した場合(ステップSB40でNO)、MFP_LMに対し、通信エラーを通知して処理を終了する(ステップSB90)。

【0093】

・OP−8

上記通信確立の通知を受けると、MFP_LMは、PC40に送信するためのデータ(仲介データ)を、MFP1に送信する。MFP1は、仲介データを取得する(ステップSB50)。

【0094】

ここで、PC40は、MFP1から送信される機器特定情報や電子証明書を利用して、通信を仲介するMFP1をも認証してもよい。つまり、MFP1とCA30とがSSLハンドシェイクを行なう際に、まず、MFP1がCA30にMFP1の電子証明書を送信し、CA30は、MFP1を認証する。当該MFP1が認証された後、MFP_LMの電子証明書を用いてハンドシェイクを行なうようにしてもよい。

【0095】

・OP−9

MFP1は、MFP_LMから送信されてきたデータを、MFP_LMの電子証明書を用いたSSL通信にてPC40へ送信する(ステップSB60)。

【0096】

・OP−10

PC40は、MFP_LMから、MFP1を介して送信されてきたデータを受信し、当該受信したデータに応じた処理を実行する。

【0097】

・OP−11

PC40は、MFP_LMに送信するデータを、MFP1へ送信する。PC40は、MFP1との間で、当該PC40の電子証明書を用いたセキュアな通信が可能である。

【0098】

・OP−12

MFP1は、PC40からデータを受信すると(ステップSB70)、イントラネット50内のMFP_LMに、当該データを送信する(ステップSB80)。MFP_LMでは、当該受信したデータに応じた処理が実行される。

【0099】

このように、MFP_LMが電子証明書の発行を受ける機能を有していない場合であっても、MFP1が、MFP_LMの代理で電子証明書を取得することができる。また、MFP1が、MFP_LMとPC40との間でのMFP_LMの電子証明書を用いた通信を仲介することにより、PC40が、MFP_LM自体の正当性を確認しつつ、MFP_LMとデータの送受信をすることができる。これにより、たとえば、イントラネット50の外に存在するサーバ(PC40など)とMFP_LMとの間で、MFP_LMのメンテナンス情報等の情報を、セキュア通信によって送受信することができる。

【0100】

MFP1は、イントラネット50外の通信装置とインターネットを介した通信を行なう場合、MFP_LMの代理デバイスとして機能する。したがって、MFP1は、MFP_LMが何らかの不正を行なう場合には、それを検知して止めるシステムが安全上必要である。

【0101】

本実施の形態では、MFP_LMの不正およびMFP_LMの復帰の両方を監視するシステムを提供する。

【0102】

<ローカルCRLのデータ構造>

図13は、本発明の実施の形態1におけるローカルCRL60のデータ構造例を示す図である。

【0103】

図13を参照して、ローカルCRL60は、たとえば4つの項目すなわち、デバイス(証明書)と、復帰条件と、有効期限と、登録日とを含む。デバイス(証明書)の項目には、失効特定情報として、通信をブロックすべきデバイスの機器特定情報(機器IDまたはアドレス)が記録される。また/または、証明書特定情報(証明書のシリアル番号)が記録されてもよい。復帰条件の項目には、検知された不正が解消されたことを示す条件が復帰条件として記録される。つまり、違反した監視ポリシーを再び満足するために必要な条件が記録される。有効期限の項目には、イントラネット50内で通信をブロックすべき期間(期日)が記録される。登録日の項目には、当該ローカルCRL60に登録された日にち、すなわち不正が検知された日にちが記録される。

【0104】

なお、ローカルCRL60には、有効期限が含まれなくてもよい。

<不正監視処理>

本実施の形態において、MFP_LMの不正を監視する処理について説明する。

【0105】

図14は、本発明の実施の形態1における不正監視処理を示すフローチャートである。図14の処理は定期的に行なわれる。なお、図14では、MFP1がMFP_LMの不正を監視することとしているが、他のMFP2,3においてもMFP_LMの不正を監視してもよい。

【0106】

図14を参照して、MFP1の監視部205は、MFP_LMについて、予め設定された監視ポリシーをチェックする(ステップS102)。MFP1がチェックする監視ポリシーはたとえば次のようなものである。

a) MFP2,3との通信エラーが規定値以上

b) MFP2,3との通信量(再送回数含む)が規定値以上

c) MFP1が知らない装置との通信が発生している

d) MFP_LMからのメッセージにウィルスが含有されている

e) MFP1で復号化できない暗号化がなされている(署名、パスワードのミスマッチを含む)

f) 規定値以上の大容量のデータを送信してきている

g) 利用規定時刻以外(たとえば深夜)の時刻に通信が発生

h) MFP_LMのスペックが、ポリシー設定時と違っている(IPアドレス、MACアドレス、OSを含む)

i) MFP1が知らないプロトコルを利用している

j) MFP1を経由して、別の装置へ証明書の代理発行依頼を行なっている(二重発行を検知した場合を含む)

k) MFP_LMからCRL発行要求が規定回数以上

l) MFP_LMがブロードキャストを行なった

たとえばa),b)に示されるように、監視ポリシーには、イントラネット50内の他のMFP2,3との通信制限を記載したものが含まれる。なお、MFP2またはMFP3が監視処理を行なう場合には、a)〜l)のポリシーのうちの一部(たとえばj)のポリシー)は、監視対象に含まれなくてもよい。

【0107】

MFP1の監視部205がMFP_LMの不正を検出すると(ステップS104にてYES)、つまり、上記ポリシーa)〜l)のいずれかに該当すると、制限部206によって、MFP_LMの通信がブロックされる(ステップS106)。また、ローカルCRL管理部207によって、ローカルCRLの生成または更新が行なわれる(ステップS108)。具体的には、既に、データ保持部208にローカルCRLが記憶されている場合には、そのローカルCRLが更新され、記憶されていない場合には、新たにローカルCRLが生成される。ローカルCRL管理部207は、たとえば、MFP_LMの電子証明書のシリアル番号(証明書特定情報)をローカルCRLに記載し、当該シリアル番号に対応付けて、復帰条件、有効期限、および登録日をさらに記載する。

【0108】

ローカルCRLに記載される復帰条件は、たとえば次のようなものである。

A) ウィルスチェック完了を確認

B) 管理者操作完了(メカニカルスイッチ(リセットボタンなど)、特定の秘密情報がデフォルトに変更)

C) 通信量安定(DoSなどのような高負荷通信をしなくなった)

D) ログインユーザの変更を確認

E) デバイスの動作モード変更(一般モード⇒セキュリティモード、インターネット接続モード⇒イントラネット接続モード、など)

F) 上記以外で、監視ポリシーを違反した減少が解消されたことを確認

なお、このような復帰条件は、予め、データ保持部208において、各監視ポリシーと対応付けて記憶されているものであってよい。具体的には、たとえば、d)のポリシー(MFP_LMからのメッセージにウィルスが含有されている)と対応付けてA)の復帰条件(ウィルスチェック完了を確認)が記憶されている。

【0109】

あるいは、不正を行なったローカル通信装置(MFP_LM)の状況に応じた復帰条件が記載されてもよい。具体的には、MFP_LMが、ウィルスチェックソフトをダウンロードできないような相当古い規格のデバイスである場合には、「ROMをUPデート済み」といった復帰条件がさらに記載されてもよい。

【0110】

また、ある不正が検知された後、さらに別の不正が検知される場合には、複数の復帰条件が記載されてもよい。

【0111】

ローカルCRLに記載される有効期限は、不正の種類に関わらず固定であってもよいし、不正の種類に応じて定められたものであってもよい。有効期限に関する情報も、たとえばデータ保持部208に予め格納されていてよい。

【0112】

MFP1のローカルCRL管理部207は、ローカルCRLに自己署名を行ない、MFP2およびMFP3に署名後のローカルCRLを発行する(ステップS110)。ローカルCRLへの署名には、自身が持つ秘密鍵が用いられる。MFP1の公開鍵は、他のMFP2,3に公開されている。

【0113】

MFP2およびMFP3は、データ受信部202においてローカルCRLを受信する(ステップS112)。受信したローカルCRLは、データ解析部203を介してローカルCRL管理部207に渡される。

【0114】

ローカルCRL管理部207は、まず、ローカルCRLへ施された署名が正当であるかどうかを、MFP1の公開鍵を用いて検証する。ローカルCRLが検証を通過すると、ローカルCRL管理部207は、データ保持部208内のローカルCRLを更新する(ステップS114)。たとえば、データ保持部208内のローカルCRLを、受取ったローカルCRLによって上書きしてもよいし、受取ったローカルCRLにおいて更新された部分のみを追加および削除してもよい。

【0115】

このように、本実施の形態ではローカルCRLに発行者の電子署名が付加されるため、ローカルCRLを受取ったMFP2,3は、ローカルCRLが正式なもの、改竄されたものでないことを検証することができる。受取ったローカルCRLが検証を通過しなかった場合には、たとえば、そのローカルCRLは棄却される。

【0116】

上述のような処理によってローカルCRLが配布されると、不正を犯したMFP_LMの復帰監視ステータスに移行する。なお、不正監視処理と後述の復帰監視処理とは並行して行なわれてよい。したがって、ローカルCRLに記載されたMFP_LMに対しても、継続的に(定期的に)図14に示される不正監視処理を行なってもよい。

【0117】

<復帰監視処理>

本実施の形態において、MFP_LMの復帰を監視する処理について説明する。

【0118】

図15は、本発明の実施の形態1における復帰監視処理を示すフローチャートである。

図15を参照して、証明書の管理を代理で行なう機能を持たないMFP2および3の監視部205は、各々、MFP1に対して、MFP_LMが復帰条件を満たしたか否かの確認を依頼する(ステップS202)。確認の依頼は、MFP2および3のデータ保持部208にローカルCRLが存在する場合に、たとえば定期的に行なわれる。

【0119】

MFP1の監視部205は、MFP2または3からの依頼に基づき、ローカルCRLに記載の復帰条件をチェックする(ステップS204)。具体的には、たとえば、復帰条件がA)のウィルスチェック完了であった場合、MFP_LMにおいてウィルスチェックが完了されたかどうかをチェックする。このような確認に際し、MFP1は、ローカルCRLに復帰条件として記載された事項をMFP_LMに通知し、MFP_LMは、通知された復帰条件に関わる現時点の情報を返信するようにしてもよい。

【0120】

MFP1の監視部205は、MFP_LMが復帰条件を満たしていないと判断した場合(ステップS206にてNO)、問合せしてきたMFP2または3に対し、復帰不可能信号を送信することで、復帰NGを通知する(ステップS208)。復帰NGの通知を受けたMFP2または3は、この処理を終了する(ステップS210)。

【0121】

これに対し、MFP_LMが復帰条件を満たしていると判断した場合(ステップS206にてYES)、問合せしてきたMFP2または3に対し、MFP_LMの通信の制限を解除するための解除情報として復帰可能信号を送信することで、復帰OKを通知する(ステップS212)。復帰可能を確認したMFP1と、復帰OKの通知を受けたMFP2または3とは、データ保持部208内のローカルCRLからMFP_LMの証明書特定情報(または機器特定情報)を削除する(ステップS216,S218)。これにより、復帰監視処理は終了される。

【0122】

なお、本実施の形態では、MFP2および3は、MFP1を介してMFP_LMの復帰を確認したが、MFP_LMに対して直接確認してもよい。その場合、MFP2および3は、ローカルCRLに復帰条件として記載された事項をMFP_LMに通知する。MFP_LMは、確認の依頼を受けると、復帰条件に関わる現時点の情報を返信する。MFP2および3は、MFP_LMからの返信内容に応じて、ローカルCRLからMFP_LMについての失効情報を削除し、ブロックを解除する。

【0123】

MFP1は、MFP2および3からの依頼に基づかなくても、定期的にMFP_LMの復帰確認をしてもよい。MFP_LMの復帰が確認されると、MFP1は、MFP_LMの証明書特定情報を削除したローカルCRLをMFP2,3に配布してもよい。または、復帰条件を回復しない場合、MFP1は、ローカルCRLに記載の有効期限内にローカルCRLを発行し続け、有効期限を過ぎても回復しない場合は、有効期限を延長(書き換え)してもよい。

【0124】

また、図15の復帰監視処理では、MFP2,3は、復帰可能信号を受けて、自装置内のローカルCRLを更新することとしたが、MFP1より更新されたローカルCRLを取得することによって自装置内のローカルCRLを更新してもよい。つまり、MFP_LMの通信の制限を解除するための解除情報として、更新後のローカルCRLが用いられてもよい。

【0125】

また、MFP2および3は、自身で保持しているローカルCRLに記載された有効期限を過ぎた場合に、再度、MFP1にローカルCRLの配布を要求し、最新のローカルCRLを取得してもよい。このようにすることで、何らかの理由で復帰可能信号が受取れていなかった場合にでも確実にMFP_LMが復帰可能かどうかを確認することができる。

【0126】

また、ローカルCRLにおいて、復帰条件の確認タイミングをさらに記載することとしてもよい。確認タイミングとしては、一定時間経過後(たとえば、10分毎、24時間毎、など)、スケジュール確認(具体的な日にち)、所定のイベント発生時(たとえばデータ受信時)などが記載されてよい。MFP1〜3は、ローカルCRLに記載された確認タイミングに応じて、MFP_LMの復帰を確認してもよい。

【0127】

また、MFP1あるいはMFP2,3は、MFP_LMが一向に(有効期限近くになっても)復帰条件を満足しない場合には、CA30に対し、MFP_LMの電子証明書を、CA30が管理するCRLに登録するよう依頼をしてもよい。

【0128】

以上のように、本実施の形態によると、一時的な不正を定義したポリシーを犯したMFP_LMが存在すると、そのMFP_LMのイントラネット50内での通信をブロックするためのローカルCRLが発行される。MFP_LMはイントラネット50外の装置と直接通信する機能を有していないので、ローカルCRLの発行によってイントラネット50内外のセキュリティを十分に維持することができる。

【0129】

また、ローカルCRLには、不正を犯したMFP_LMの復帰条件が記載されることで、ホワイトリストが並存される形態よりも処理を容易化することができる。また、復帰条件を満たしたかを確認することによって、一時的な不正を犯したMFP_LMを自動的に復帰させることができる。これにより、従来よりも少ない手順でMFP_LMとのセキュア通信を復活させることができる。

【0130】

なお、ローカルCRLには、必ずしも復帰条件が記載されなくてもよい。この場合、各MFP1〜3は、ローカルCRLに記載された有効期限内は無条件にMFP_LMとの通信をブロックすることになる。

【0131】

[実施の形態2]

上記実施の形態1では、インターネットに接続不能でありかつ電子証明書を保持する機能を有さない通信装置(MFP_LM)の不正を検知するものであったが、実施の形態2では、インターネットに接続不能であるが電子証明書を保持する機能を有する通信装置の不正を検知する。

【0132】

以下に、実施の形態1と異なる部分のみ説明する。

図16は、本発明の実施の形態2に係る通信システムの構成を模式的に示す図である。

【0133】

図16を参照して、通信システムは、複数の通信装置として、たとえば、MFP10A,10L1,10L2,10L3を含む。なお、本実施の形態においても、複数の通信装置の全てがMFPとして説明するが、これらの全てまたは一部は、他装置との通信機能を有する装置であれば、PC、複写機、ファクシミリ装置、スキャナ装置などであってもよい。

【0134】

MFP10Aは、実施の形態1と同様である。MFP10L1,10L2,10L3は、イントラネットにのみ接続しているローカルな通信装置である。MFP(Multi Function Peripheral)10A,10L1,10L2,10L3は、各々、CA30で発行された電子証明書を保持している。ただし、電子証明書の取得は、MFP10Aのみによって行なわれる。

【0135】

本実施の形態において、MFP10L1,10L2,10L3のような、イントラネットにのみ接続しているMFPをそれぞれ「MFP_L1」、「MFP_L2」および「MFP_L3」と表わす。

【0136】

MFP_L1、MFP_L2およびMFP_L3の機能構成は、図7に示した構成と同等であってよい。ただし、データ保持部208には、自身の証明書が保持される。

【0137】

本実施の形態におけるMFP_L1、MFP_L2およびMFP_L3は自身の電子証明書を扱う機能を有しているため、MFP_L1、MFP_L2およびMFP_L3は、互いに不正および復帰を監視し合うこことができる。

【0138】

本実施の形態において、MFP1が監視するポリシーには、上記a)〜l)に加え、m)として、MFP_L2,L3からポリシーを犯しているとの報告を一定数以上受信した場合、が含まれる。

【0139】

各MFPで実行される不正監視処理、および、復帰監視処理の流れは実施の形態1と同様であってよい。

【0140】

また、本実施の形態のMFP1を制御する方法(不正監視方法および復帰監視方法)を、プログラムとして提供することもできる。このようなプログラムは、当該プログラムをコンピュータが読取可能な一時的でない(non-transitory)記録媒体に記録される。このような「コンピュータ読取可能な記録媒体」は、たとえば、CD−ROM(Compact Disc-ROM)などの光学媒体や、メモリカードなどの磁気記録媒体などを含む。また、このようなプログラムをコンピュータ読み取り可能な記録媒体に記録させて、プログラム製品として提供することもできる。また、ネットワークを介したダウンロードによって、プログラムを提供することもできる。

【0141】

なお、本実施の形態に係るプログラムは、コンピュータのオペレーティングシステム(OS)の一部として提供されるプログラムモジュールのうち、必要なモジュールを所定の配列で所定のタイミングで呼出して処理を実行させるものであってもよい。その場合、プログラム自体には上記モジュールが含まれずOSと協働して処理が実行される。このようなモジュールを含まないプログラムも、本実施の形態に係るプログラムに含まれ得る。

【0142】

また、本実施の形態に係るプログラムは他のプログラムの一部に組込まれて提供されるものであってもよい。その場合にも、プログラム自体には上記他のプログラムに含まれるモジュールが含まれず、他のプログラムと協働して処理が実行される。このような他のプログラムに組込まれたプログラムも、本実施の形態に係るプログラムに含まれ得る。なお、プログラム製品は、プログラム自体と、プログラムが記憶された記憶媒体とを含む。

【0143】

今回開示された実施の形態はすべての点で例示であって制限的なものではないと考えられるべきである。本発明の範囲は上記した説明ではなくて特許請求の範囲によって示され、特許請求の範囲と均等の意味および範囲内でのすべての変更が含まれることが意図される。

【符号の説明】

【0144】

3 イーサネット(登録商標)ケーブル、4 ハブ、5 ルータ、10A,10B,10C,10L,10L1,10L2,10L3 MFP、50 イントラネット、100 制御部、102 メモリ部、104 画像読取部、106 プリント部、108 通信インターフェイス、110 操作パネル部、112 記憶部、201 ネットワーク、202 データ受信部、203 データ解析部、204 証明書処理部、205 監視部、206 制限部、207 ローカルCRL管理部、208 データ保持部、209 その他処理部、211 データ作成部、212 データ送信部、220 送受信管理部、350,450 CPU、352,452 メディアドライブ、352A,452A 記録媒体、354,454 RAM、356,456 ROM、358,458 モニタ、360,460 入力部、362,462 通信インターフェイス。

【特許請求の範囲】

【請求項1】

電子証明書を利用したセキュア通信が可能な通信システムであって、

共通のローカルエリアネットワークによって接続された複数のノードを備え、

前記複数のノードは、

インターネットに接続可能であり、かつ、自身の前記電子証明書を保持可能な第1の通信装置と、

インターネットに接続不能である第2の通信装置とを含み、

前記第1の通信装置は、

前記第2の通信装置の状況を監視することで、前記第2の通信装置の不正の有無を検知するための第1の監視手段と、

前記第1の監視手段により前記第2の通信装置の不正が検知された場合に、前記第2の通信装置との通信を制限するための制限手段とを有し、

前記制限手段は、前記第1の監視手段により前記第2の通信装置の不正が解消されたことが検知された場合には、前記第2の通信装置との通信の制限を解除する、通信システム。

【請求項2】

前記複数のノードは、自身の前記電子証明書を保持可能な第3の通信装置をさらに含み、

前記第1の通信装置は、前記ローカルエリアネットワーク内で有効なブラックリストを管理するための管理手段をさらに有し、

前記管理手段は、前記第1の監視手段により前記第2の通信装置の不正が検知された場合に、前記第2の通信装置の前記電子証明書を失効させるための失効特定情報を記述した前記ブラックリストを前記第3の通信装置に配布する、請求項1に記載の通信システム。

【請求項3】

前記ブラックリストには、さらに、前記第2の通信装置の復帰条件が記述される、請求項2に記載の通信システム。

【請求項4】

前記失効特定情報は、前記第2の通信装置の前記電子証明書を特定するための情報、および、前記第2の通信装置を特定するための情報の少なくともいずれかを含む、請求項3に記載の通信システム。

【請求項5】

前記第3の通信装置は、前記第2の通信装置の状況を監視するための第2の監視手段を有し、

前記第1の監視手段は、さらに、前記第2の監視手段が検知した前記第2の通信装置の状況の情報を受けて、前記第2の通信装置の不正の有無を検知する、請求項3に記載の通信システム。

【請求項6】

前記第1の監視手段は、前記第2の通信装置が、予め定められた監視ポリシーを犯しているかどうかを監視することによって、不正の有無を検知する、請求項3に記載の通信システム。

【請求項7】

前記監視ポリシーは、前記第2の通信装置と他の通信装置との通信制限の違反を含む、請求項6に記載の通信システム。

【請求項8】

前記復帰条件は、前記監視ポリシーを再び満足するために必要な条件を示す、請求項6に記載の通信システム。

【請求項9】

前記復帰条件は、前記第2の通信装置に管理者操作が入ったことが検知されたことを示す条件を含む、請求項8に記載の通信システム。

【請求項10】

前記ブラックリストには、前記第1の通信装置の署名がなされている、請求項3に記載の通信システム。

【請求項11】

前記管理手段は、前記第1の監視手段によって前記第2の通信装置の不正が解消されたことが検知された場合には、前記第2の通信装置との通信の制限を解除するための解除情報を前記第3の通信装置に送信するための手段をさらに有する、請求項3に記載の通信システム。

【請求項12】

前記解除情報は、前記第2の通信装置についての前記失効特定情報が削除された前記ブラックリストである、請求項3に記載の通信システム。

【請求項13】

前記ブラックリストには、不正を行なった前記第2の通信装置の通信を制限する期間を示す有効期限がさらに記述される、請求項3に記載の通信システム。

【請求項14】

前記第1の通信装置は、前記第2の通信装置の前記電子証明書を代理で取得および保持する、請求項1に記載の通信システム。

【請求項15】

電子証明書を利用したセキュア通信が可能な通信装置であって、

自身の前記電子証明書を保持するための記憶手段と、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するための監視手段と、

前記監視手段により前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するための制限手段とを有し、

前記制限手段は、前記監視手段により前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除する、通信装置。

【請求項16】

電子証明書を利用したセキュア通信が可能な通信装置を制御するための方法であって、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するステップと、

前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するステップと、

前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除するステップとを含む、通信制御方法。

【請求項17】

電子証明書を利用したセキュア通信が可能な通信装置を制御するためのプログラムであって、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するステップと、

前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するステップと、

前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除するステップとを含む、通信制御プログラム。

【請求項1】

電子証明書を利用したセキュア通信が可能な通信システムであって、

共通のローカルエリアネットワークによって接続された複数のノードを備え、

前記複数のノードは、

インターネットに接続可能であり、かつ、自身の前記電子証明書を保持可能な第1の通信装置と、

インターネットに接続不能である第2の通信装置とを含み、

前記第1の通信装置は、

前記第2の通信装置の状況を監視することで、前記第2の通信装置の不正の有無を検知するための第1の監視手段と、

前記第1の監視手段により前記第2の通信装置の不正が検知された場合に、前記第2の通信装置との通信を制限するための制限手段とを有し、

前記制限手段は、前記第1の監視手段により前記第2の通信装置の不正が解消されたことが検知された場合には、前記第2の通信装置との通信の制限を解除する、通信システム。

【請求項2】

前記複数のノードは、自身の前記電子証明書を保持可能な第3の通信装置をさらに含み、

前記第1の通信装置は、前記ローカルエリアネットワーク内で有効なブラックリストを管理するための管理手段をさらに有し、

前記管理手段は、前記第1の監視手段により前記第2の通信装置の不正が検知された場合に、前記第2の通信装置の前記電子証明書を失効させるための失効特定情報を記述した前記ブラックリストを前記第3の通信装置に配布する、請求項1に記載の通信システム。

【請求項3】

前記ブラックリストには、さらに、前記第2の通信装置の復帰条件が記述される、請求項2に記載の通信システム。

【請求項4】

前記失効特定情報は、前記第2の通信装置の前記電子証明書を特定するための情報、および、前記第2の通信装置を特定するための情報の少なくともいずれかを含む、請求項3に記載の通信システム。

【請求項5】

前記第3の通信装置は、前記第2の通信装置の状況を監視するための第2の監視手段を有し、

前記第1の監視手段は、さらに、前記第2の監視手段が検知した前記第2の通信装置の状況の情報を受けて、前記第2の通信装置の不正の有無を検知する、請求項3に記載の通信システム。

【請求項6】

前記第1の監視手段は、前記第2の通信装置が、予め定められた監視ポリシーを犯しているかどうかを監視することによって、不正の有無を検知する、請求項3に記載の通信システム。

【請求項7】

前記監視ポリシーは、前記第2の通信装置と他の通信装置との通信制限の違反を含む、請求項6に記載の通信システム。

【請求項8】

前記復帰条件は、前記監視ポリシーを再び満足するために必要な条件を示す、請求項6に記載の通信システム。

【請求項9】

前記復帰条件は、前記第2の通信装置に管理者操作が入ったことが検知されたことを示す条件を含む、請求項8に記載の通信システム。

【請求項10】

前記ブラックリストには、前記第1の通信装置の署名がなされている、請求項3に記載の通信システム。

【請求項11】

前記管理手段は、前記第1の監視手段によって前記第2の通信装置の不正が解消されたことが検知された場合には、前記第2の通信装置との通信の制限を解除するための解除情報を前記第3の通信装置に送信するための手段をさらに有する、請求項3に記載の通信システム。

【請求項12】

前記解除情報は、前記第2の通信装置についての前記失効特定情報が削除された前記ブラックリストである、請求項3に記載の通信システム。

【請求項13】

前記ブラックリストには、不正を行なった前記第2の通信装置の通信を制限する期間を示す有効期限がさらに記述される、請求項3に記載の通信システム。

【請求項14】

前記第1の通信装置は、前記第2の通信装置の前記電子証明書を代理で取得および保持する、請求項1に記載の通信システム。

【請求項15】

電子証明書を利用したセキュア通信が可能な通信装置であって、

自身の前記電子証明書を保持するための記憶手段と、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するための監視手段と、

前記監視手段により前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するための制限手段とを有し、

前記制限手段は、前記監視手段により前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除する、通信装置。

【請求項16】

電子証明書を利用したセキュア通信が可能な通信装置を制御するための方法であって、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するステップと、

前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するステップと、

前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除するステップとを含む、通信制御方法。

【請求項17】

電子証明書を利用したセキュア通信が可能な通信装置を制御するためのプログラムであって、

共通のローカルエリアネットワーク内の、インターネットに接続不能な他の通信装置の状況を監視することで、前記他の通信装置の不正の有無を検知するステップと、

前記他の通信装置の不正が検知された場合に、前記他の通信装置との通信を制限するステップと、

前記他の通信装置の不正が解消されたことが検知された場合には、前記他の通信装置との通信の制限を解除するステップとを含む、通信制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2011−97527(P2011−97527A)

【公開日】平成23年5月12日(2011.5.12)

【国際特許分類】

【出願番号】特願2009−252219(P2009−252219)

【出願日】平成21年11月2日(2009.11.2)

【出願人】(303000372)コニカミノルタビジネステクノロジーズ株式会社 (12,802)

【Fターム(参考)】

【公開日】平成23年5月12日(2011.5.12)

【国際特許分類】

【出願日】平成21年11月2日(2009.11.2)

【出願人】(303000372)コニカミノルタビジネステクノロジーズ株式会社 (12,802)

【Fターム(参考)】

[ Back to top ]