通信システム及び通信装置

【課題】セキュアかつ低遅延にマルチホップ伝送する通信システム、通信端末を提供する。

【解決手段】本発明の通信装置は、認証鍵を管理する認証鍵管理手段と、セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、認証鍵及び時変パラメータを用いて、受信した通信フレームに対して認証処理を行う通信フレーム認証手段とを備え、通信フレーム認証手段は、セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが時変パラメータ管理手段で管理する時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、セキュアな通信フレームが受信認証履歴管理手段で過去に受信していないと判断されたことでもって、認証に成功したセキュアな通信フレームを新規かつ正当な通信フレームであると判断する。

【解決手段】本発明の通信装置は、認証鍵を管理する認証鍵管理手段と、セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、認証鍵及び時変パラメータを用いて、受信した通信フレームに対して認証処理を行う通信フレーム認証手段とを備え、通信フレーム認証手段は、セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが時変パラメータ管理手段で管理する時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、セキュアな通信フレームが受信認証履歴管理手段で過去に受信していないと判断されたことでもって、認証に成功したセキュアな通信フレームを新規かつ正当な通信フレームであると判断する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信システム及び通信装置に関し、例えば、セキュアかつ低遅延なマルチホップ通信システムに適用し得るものである。

【背景技術】

【0002】

メッシュネットワークとは、通信装置同士が相互に通信を行うことで、網の目(メッシュ)状に形成される通信ネットワークである。メッシュネットワークに参加する個々の通信装置は、自身の通信可能範囲内の装置(隣接装置)と通信する。そして、自身の通信可能範囲を越えて遠隔の通信装置と通信する場合には、各通信装置にバケツリレー方式で中継配送してもらうマルチホップ通信を行う。このようにメッシュネットワークでは、ネットワークに参加する個々の通信装置は隣接装置と通信できれば良いので、弱い出力で通信できれば良い。また、通信装置が破損したり離脱したりしても代替経路を確保しやすく、従来のスター型ネットワークのように、中心となる通信装置に障害がおきれば通信不能となるネットワークと比較して障害に強いという利点がある。

【0003】

無線ネットワークは、外部からの不正なデータ投入を受け易い。特に無線マルチホップネットワークでは、外部から不正にデータを投入できるポイント(中継装置)が多数存在するため、中継装置における通信データの認証が重要になる。

【0004】

ここで、マルチホップネットワークにおいて、ネットワーク全体に共通の鍵(ネットワーク鍵)を持たせて通信の暗号化と認証を行うシステムを考える。ネットワーク鍵を用いたセキュアな通信システムでは、ネットワークに参加しているすべての通信装置が共通の鍵を持つため、マルチホップ伝送の最終的な宛先装置だけでなく、中継途中の各中継装置においても復号/認証可能なセキュアな通信フレームを生成できる。その一方で、ネットワーク鍵を用いたセキュアな通信フレーム自体は、ネットワークに参加しているすべての通信装置が生成し得るものである。例えば、攻撃者がある時点で傍受したセキュアな通信フレームが、後にそのままネットワークに再投入される場合、通信装置は当該通信フレームを復号/認証に成功する正しい通信フレームとして受け入れてしまうかもしれない。ネットワーク共通鍵を用いたセキュアな通信システムでは、このような攻撃(再生攻撃)をどのように防止するかが課題となる。

【0005】

特許文献1には、アドホックネットワーク内でデータを安全に伝送するための方法および装置が説明されている。特許文献1では、通信パケットは、マルチホップ方式に従ったヘッダデータにより生成される第1の制御データ成分、IEEE802.11に準拠したヘッダデータにより生成される第2の制御データ成分、ペイロードデータ成分から構成される。

【0006】

ここで、ペイロードデータ成分は、送信元装置とマルチホップ転送の最終的な宛先装置とが共有する鍵を用いて暗号化され、第1の制御データ成分は、マルチホップ転送のホップ毎に、送信装置と受信装置とが共有する鍵を用いた暗号化と復号が繰り返されることにより、安全なマルチホップ伝送が実現される。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2008一547257号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、特許文献1に説明される方法を、ネットワーク鍵を用いたセキュアなマルチホップ通信に適用する場合、セキュアな通信フレーム自体は、すべての通信装置で復号/認証できるにも関わらず、ホップ毎に再暗号化して次ホップの通信装置へ送信する必要がある。通信装置の処理能力が低い場合、通信装置が通信フレームの暗号化処理に費やす時間は無視できない。すなわちこれは、マルチホップ通信の伝送遅延を発生させる。

【0009】

そのため、ネットワーク鍵を用いたマルチホップ通信システムにおいて、セキュアかつ低遅延にマルチホップ伝送できる方法が要求されている。

【0010】

そこで、本発明では、マルチホップ通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送する通信システム及び通信端末を提供する。

【課題を解決するための手段】

【0011】

かかる課題を解決するために、第1の本発明の通信装置は、受信装置及び中継装置に該当するものである。具体的には、第1の本発明の通信装置は、(1)他の通信装置からセキュアな通信フレームを受信する受信手段と、(2)セキュアな通信フレームを認証するための認証鍵を管理する認証鍵管理手段と、(3)セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、(4)セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、(5)認証鍵管理手段からの認証鍵及び時変パラメータ管理手段からの時変パラメータを用いて、受信手段により受信されたセキュアな通信フレームに対して認証処理を行う通信フレーム認証手段とを備え、通信フレーム認証手段は、セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが、時変パラメータ管理手段において把握される最新の時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、セキュアな通信フレームが、受信認証履歴管理手段において過去に受信していないと判断されたことでもって、認証鍵を利用して認証に成功したセキュアな通信フレームを、新規かつ正当な通信フレームであると判断することを特徴とする。

【0012】

第2の本発明の通信装置は、送信装置に該当する。具体的には、本発明の通信装置は、(1)セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、(2)セキュアな通信フレームの新規性を他の通信端末に確認させるための時変パラメータを管理する時変パラメータ管理手段と、(3)秘密鍵と時変パラメータ管理手段において管理される時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と、(4)通信フレーム生成手段により生成されたセキュアな通信フレームを他の通信装置に送信する送信手段とを備えることを特徴とする。

【0013】

第3の本発明は、複数の通信装置を有して構成される通信システムであって、各通信装置が、第1又は第2の本発明の通信装置に相当するものであることを特徴とする。

【発明の効果】

【0014】

本発明によれば、通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送することができる。

【図面の簡単な説明】

【0015】

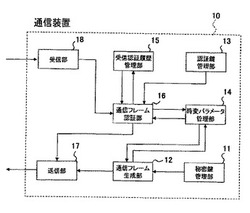

【図1】第1の本発明の通信装置の内部構成を示すブロック図である。

【図2】第1の実施形態のセキュアな通信フレームの構成例を示す構成図である。

【図3】第1の実施形態の受信認証履歴情報の構成例を示す構成図である。

【図4】第1の実施形態のセキュアな通信フレームを受信した通信装置における動作を示すフローチャートである。

【図5】第1の実施形態のセキュアな通信フレームの生成及び送信の動作を説明する説明図である。

【図6】第1の実施形態のセキュアな通信フレームの認証の動作を説明する説明図である。

【図7】第1の実施形態の2つのセキュアな通信フレームの中継配送の動作を説明する説明図である。

【図8】第1の実施形態の攻撃者により傍受されたときの動作を説明する説明図である。

【図9】第1の実施形態の攻撃者により傍受された通信フレームの再投入されときの動作を説明する説明図である。

【図10】第2の実施形態の通信装置の内部構成を示すブロック図である。

【図11】第2の実施形態のセキュアな通信フレーム及び1ホップ通信フレームの構成例を示す構成図である。

【図12】第2の実施形態のセキュアな通信フレームの生成及び送信の動作を説明する説明図である。

【図13】第2の実施形態のセキュアな通信フレームの認証の動作を説明する説明図である。

【図14】第2の実施形態のセキュアな通信フレームの中継の動作を説明する説明図である。

【図15】第2の実施形態のセキュアな通信フレームを受信した通信装置における動作を示すフローチャートである。

【発明を実施するための形態】

【0016】

(A)第1の実施形態

以下では、本発明の通信端末及び通信システムの第1の実施形態について図面を参照しながら説明する。

【0017】

第1の実施形態は、マルチホップ通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送するシステムに、本発明を適用した場合の実施形態を例示する。第1の実施形態では、ブロードキャスト通信(フラッディング)をセキュアかつ低遅延に実施することを特徴とする。

【0018】

(A−1)第1の実施形態の構成

図1は、第1の実施形態における通信装置の内部構成を示すブロック図である。図1において、第1の実施形態の通信装置10は、秘密鍵管理部11、通信フレーム生成部12、認証鍵管理部13、時変パラメータ管理部14、受信認証履歴管理部15、通信フレーム認証部16、送信部17、受信部18を少なくとも有する。

【0019】

秘密鍵管理部11は、通信フレームをセキュリティ変換するのに利用する秘密鍵を管理するものである。ここで、管理する秘密鍵は、共通鍵暗号における共通鍵であっても良いし、公開鍵暗号における公開鍵/秘密鍵ペアの秘密鍵であっても良い。ここで、共通鍵はネットワーク全体で共有するネットワーク共通鍵であっても良い。秘密鍵管理部11は、自身が管理する秘密鍵を通信フレーム生成部12へ与える。

【0020】

通信フレーム生成部12は、秘密鍵管理部11から与えられた秘密鍵と、時変パラメータ管理部14より与えられた最新の時変パラメータとを利用して、通信フレームをセキュリティ変換し、セキュアな通信フレームを生成するものである。ここで、セキュリティ変換とは、例えば、共通鍵を利用した認証符号生成や、公開鍵/秘密鍵ペアの秘密鍵を利用したデジタル署名生成を想定するが、これに限定するものではない。さらに、通信フレームを暗号化するようにしても良い。通信フレーム生成部12は、通信フレームのセキュリティ変換のために、時変パラメータ管理部14に最新の時変パラメータを要求する。そして、通信フレーム生成部12は、時変パラメータ管理部14より、最新の時変パラメータを応答されることにより、通信フレームに対してセキュリティ変換を行う。

【0021】

図2は、セキュアな通信フレームの構成例を示す構成図である。図2において、セキュアな通信フレームは、宛先アドレス、送信元アドレス、時変パラメータ、ペイロード、認証符号などを有する。このようにセキュアな通信フレームには、当該通信フレームのセキュリティ変換に利用した時変パラメータを含めることを想定する。

【0022】

通信フレーム生成部12は、生成したセキュアな通信フレームを送信部17へ与える。また、通信フレーム生成部12は、同時に生成完了のメッセージを時変パラメータ管理部14へ与える。

【0023】

認証鍵管理部13は、セキュアな通信フレームを認証するのに利用する認証鍵を管理するものである。ここで、管理する認証鍵は、共通鍵暗号における共通鍵であっても良いし、公開鍵暗号における公開鍵/秘密鍵ペアの公開鍵であっても良い。また、秘密鍵管理部11が管理する秘密鍵と当該認証鍵とは同一の共通鍵であっても良い。さらにこの共通鍵はネットワーク全体で共有するネットワーク共通鍵であっても良い。認証鍵管理部13は、自身が管理する認証鍵を通信フレーム認証部16へ与える。

【0024】

時変パラメータ管理部14は、セキュアな通信フレームに新規性があるか否かを確認するために利用する時変パラメータを管理するものである。ここで、時変パラメータは、通信フレームの発生ごとにインクリメント又はデクリメントされる最新のカウンタ値であってもよいし、現在の時刻情報であっても良い。ここで、第1の実施形態における時変パラメータは、セキュアな通信フレームを送受信する通信装置すべてが同期を試みる情報である。時変パラメータ管理部14は、通信フレーム認証部16より、セキュアな通信フレームのセキュリティ変換に利用される第1の時変パラメータを与えられることにより、自身が管理する第2の時変パラメータと比較し、新規性があるか否かを仮判断する。

【0025】

例えば、時変パラメータとしてカウンタ値を利用する場合には、時変パラメータ管理部14は、通信フレーム認証部16より与えられた第1のカウンタ値が、自身が管理する第2のカウンタ値以上であることで新規性があると仮判断し、新規性有りのメッセージを通信フレーム認証部16へ応答する。

【0026】

ここで、新規性の判断を「仮」とする理由は、通信フレーム自体がまだ認証に成功していないために、認証フレーム認証部16から与えられた時変パラメータ(カウンタ値)自体が正しくない(例えば改竄されている)可能性があるからである。

【0027】

さらに、第1の実施形態では、第1のカウンタ値が、第2のカウンタ値よりもα(任意の変数)小さい値以上である場合にも、新規性があると仮判断することを特徴とする。すなわち、時変パラメータ管理部14は、新規性を仮判断する閾値を柔軟に変更しても良い。これは、例えば、ネットワークにおいて異なる2つの通信装置がほぼ同時にセキュアなブロードキャスト通信フレームを発生させた場合(ここでは、2つの通信装置は同一のカウンタ値を利用してセキュアな通信フレームを生成しているとする)に、後に受信したセキュアなブロードキャスト通信フレームを新規性がないと判断して排除してしまう問題を回避する。また、大規模なネットワークの場合には、通信フレームの到達遅延により、すべての通信装置において、時変パラメータ管理部14で管理するカウンタ値が常に完全に同期されているとは限らない。このような場合にも、最新のカウンタ値(実際には、セキュアな通信フレームの生成時点ではネットワーク全体としては最新でないカウンタ値)を利用して生成されたセキュアな通信フレームを新規性がないと判断して排除してしまう問題を回避できる。

【0028】

一方、第1のカウンタ値が、第2のカウンタ値よりもα小さい値よりも小さい場合には、新規性無しのメッセージを通信フレーム認証部へ応答する。次に、時変パラメータ管理部14は、通信フレーム認証部16より認証成功メッセージを与えられることにより、新規性があると仮判断した第1のカウンタ値を最新のカウンタ値として保持するか否かを決定する。

【0029】

また、時変パラメータ管理部14は、第1のカウンタ値が第2のカウンタ値以上である場合に、通信フレーム認証部16より認証成功メッセージを与えられたときには、第1のカウンタ値をインクリメントして、最新のカウンタ値として管理する。一方、通信フレーム認証部16より認証失敗メッセージを与えられたときには、第1のカウンタ値を破棄しても良い。ここで、カウンタ値による新規性判断は、より大きいカウンタ値を新しいと判断したが、これに限定するものではない。例えば、より小さいカウンタ値を新しいと判断する規則を適用しても良い。

【0030】

また、第1の実施形態では、第1のカウンタ値が第2のカウンタ値「以上」である場合に、第1のカウンタ値を新規性があると仮判断して、第1のカウンタ値をインクリメントして管理する例で説明したがこれに限定するものではない。例えば、第1のカウンタ値が第2のカウンタ値「よりも大きい」場合に、第1のカウンタ値を新規性があると仮判断して、第1のカウンタ値をそのまま管理するなど、様々な形態が考えられる。

【0031】

また、例えば、時変パラメータとして時刻情報を利用しても良い。時刻情報を利用する場合には、時変パラメータ管理部14は、通信フレーム認証部16より与えられた第1の時刻情報が、自身が管理する第2の時刻情報よりも、過去に遡ってβ(任意の時間変数)時間よりも新しいことで新規性があると仮判断し、新規性有りのメッセージを通信フレーム認証部へ応答する。一方、第1の時刻情報が、第2の時刻情報よりも過去に遡ってβ時間よりも古い場合には、時変パラメータ管理部14は新規性無しのメッセージを通信フレーム認証部16へ応答する。時変パラメータに時刻情報を利用する場合には、通信フレーム認証部16より認証成功メッセージが与えられた場合でも、第1の時刻情報の管理は基本的には不要であるが、例えば、時計の同期ズレを補正する等の目的で、第1の時刻情報を利用しても良い。

【0032】

また、時変パラメータ管理部14は、通信フレーム生成部16より、最新の時変パラメータを要求されることにより、自身が管理する最新の時変パラメータを応答する。また、時変パラメータ管理部14は、通信フレーム認証部16より、生成処理完了のメッセージを与えられることにより、自身が管理する時変パラメータを更新する。例えば、時変パラメータとしてカウンタ値を利用しており、より大きいカウンタ値を新しいと判断している場合には、自身の管理するカウンタ値をインクリメントする。一方、時変パラメータとして時刻情報を利用している場合には、自動的に更新されるため更新処理は必要ない。

【0033】

受信認証履歴管理部15は、過去に受信し、認証に成功した通信フレームを識別できる通信フレーム識別情報を管理しておくものである。通信フレーム識別情報とは、例えば通信フレームのシーケンス番号、通信フレームの送信元アドレス、通信フレームのセキュリティ変換に利用されていた時変パラメータなど、通信フレームに含まれていた情報の一部を想定するが、これに限定するものではない。また、受信認証履歴管理部15は、認証に成功したセキュアな通信フレームをそのまま管理しておいても良い。

【0034】

図3は、受信認証履歴情報の構成例を示す構成図である。図3では、時変パラメータとしてカウンタ値を利用する場合を例示する。例えば、図3の例では、送信元アドレスと、利用されていた時変パラメータ(カウンタ値)とを対応付けた受信認証履歴情報を受信認証履歴管理部15は管理する。

【0035】

受信認証履歴管理部15は、通信フレーム認証部16から、受信したセキュアな通信フレームの識別情報を与えられることにより、この通信フレーム識別情報が、自身が管理する受信認証履歴情報に存在するか否かを調べる。もし、自身が管理する受信認証履歴情報に識別情報が存在する場合には、当該通信フレームは過去に既に受信した情報であると判断して、履歴有のメッセージを通信フレーム認証部16へ応答する。一方、存在しない場合には、当該通信フレームは新規に受信した通信フレームであると判断して、履歴無のメッセージを通信フレーム認証部16へ応答する。

【0036】

続いて、受信認証履歴管理部15は、通信フレーム認証部16より、認証成功のメッセージを与えられることにより、与えられた通信フレーム識別情報を受信認証履歴情報として保持するか否かを決定する。例えば、通信フレーム識別情報が、自身が管理する受信認証履歴情報に存在しない場合に、受信認証履歴管理部15は受信認証履歴情報として新たに管理する。一方で、認証失敗のメッセージを与えられた場合には、受信認証履歴管理部15は、当該通信フレーム識別情報を破棄しても良い。

【0037】

受信認証履歴管理部15は、攻撃者による再生攻撃を軽減するために受信認証履歴情報を管理する。前述した時変パラメータ管理部14では、セキュアな通信フレームのセキュリティ変換に利用される第1の時変パラメータが必ずしも最新でなくとも、新規性があると判断することを許容している。これはすなわち、攻撃者が一度ネットワークに流れたセキュアな通信フレームを傍受しておき、後に再度ネットワークに投入することで、通信装置に認証させしめる「再生攻撃」を成功する機会を増やすことになる。この攻撃の機会を減らすために、本発明では受信認証履歴管理部15が受信認証履歴情報を管理する。

【0038】

例え攻撃者が、傍受したセキュアな通信フレームをネットワークに再投入し、時変パラメータ管理部14における比較の結果、新規性があると判断されたとしても、セキュアな通信フレームの識別情報が受信認証履歴管理部15において管理されている限り、再生攻撃を防止することができる。

【0039】

受信認証履歴管理部15は、受信認証履歴情報については、新規の通信フレーム識別情報を新たに保持する毎に、自身が管理する過去の通信フレーム識別情報を削除しても良い。また、通信フレーム識別情報は、時変パラメータ管理部14における時変パラメータの更新によって、自動的に削除されても良い。例えば、受信認証履歴管理部14は、時変パラメータ管理部で管理される新規性判断の閾値(例えば、自身が管理するカウンタ値よりもα小さい値や、自身が管理する時刻情報よりもβ時間古い時刻情報)と比較して、新規でない時変パラメータを有する通信フレーム識別情報を、管理しなくても良い。(時変パラメータ管理部14における新規性の仮判断において新規性がないと判断されるため、管理しておく必要がない。)受信認証履歴管理部15は、また、認証に成功した通信フレームだけでなく、受信したすべての通信フレーム(認証に成功しない通信フレームも含まれる)の識別情報も管理しても良い。

【0040】

通信フレーム認証部16は、セキュアな通信フレームを認証して通信フレームを取得するものである。通信フレーム認証部16は、認証鍵管理部13より与えられた認証鍵と、時変パラメータ管理部14より与えられた新規性有/無のメッセージと、受信認証履歴管理部15より与えられた履歴有/無のメッセージとを利用して、受信部18より与えられたセキュアな通信フレームを認証する。

【0041】

ここで、認証とは、例えば、共通鍵を利用した認証符号の検証や、公開鍵を利用したデジタル署名の検証を想定するが、これに限定するものではない。また、通信フレームを復号しても良い。通信フレーム認証部16は、受信部18よりセキュアな通信フレームを与えられることにより、通信フレーム識別情報を受信認証履歴管理部15へ与える。受信認証履歴管理部15より、履歴有のメッセージを応答された場合には、セキュアな通信フレームは過去に既に受信した通信フレームであると判断して、破棄しても良い。一方、履歴無のメッセージを応答された場合には、セキュアな通信フレームは新規に受信した通信フレームであると仮判断して、認証処理を継続する。

【0042】

また、通信フレーム認証部16は、通信フレームのセキュリティ変換に利用されている時変パラメータを時変パラメータ管理部14へ与える。通信フレーム認証部16は、時変パラメータ管理部14より、新規性無のメッセージを応答された場合には、セキュアな通信フレームには新規性がないと判断して、破棄しても良い。一方、新規性有のメッセージを応答された場合には、セキュアな通信フレームは新規に受信した通信フレームであると仮判断して、認証処理を継続する。

【0043】

通信フレーム認証部16は、セキュアな通信フレームを、認証鍵管理部13からの認証鍵と時変パラメータ管理部14からの時変パラメータとを利用して認証に成功することによって、通信フレームを新規に受信した正当な通信フレームであると認証し、通信フレームを取得する。そして、通信フレーム認証部16は、認証成功のメッセージを時変パラメータ管理部14、及び、受信認証履歴管理部15へ与える。

【0044】

また、通信フレーム認証部16は、例えば、ブロードキャストアドレスなど、認証に成功した通信フレームの宛先に自身以外の通信装置が含まれる場合に、受信部18から与えられたセキュアな通信フレームを送信部17へ与える。

【0045】

送信部17は、通信フレーム生成部12から与えられたセキュアな通信フレームを他の通信装置へ送信するものである。また、送信部17は、通信フレーム認証部16より与えられたセキュアな通信フレームを他の通信装置へ送信するものである。例えば、セキュアな通信フレームがマルチホップネットワークにおける上位層のフレーム(マルチホップ通信を介して装置間で送受するフレーム)である場合には、別途データリンク層のフレームに含めて送信しても良い。

【0046】

受信部18は、他の通信装置から受信したセキュアな通信フレームを、通信フレーム認証部16へ与えるものである。

【0047】

(A−2)第1の実施形態の動作

次に、第1の実施形態の低遅延セキュアマルチホップ通信システムの動作を、図4〜図9を参照しながら説明する。第1の実施形態の低遅延セキュアマルチホップ通信システムには、様々な形態を適用し得るが、ここでは、時変パラメータとしてカウンタ値を利用する場合を例として説明する。

【0048】

第1の実施形態の低遅延セキュアマルチホップ通信システムの動作は、大きくは3段階の動作、すなわち、第1段階:セキュアな通信フレームの生成(ステップS101)、第2段階:セキュアな通信フレームの送信(ステップS102)、第3段階:セキュアな通信フレームの認証(ステップS103)からなっている。

【0049】

ここでは、通信装置Aが生成した第1のセキュアな通信フレームがブロードキャストされ、第1のセキュアな通信フレームがネットワーク内のすべての通信装置に届けられる前に、通信装置Bが生成した第2のセキュアな通信フレームがブロードキャストされる場合を例にして、第1の実施形態の動作を説明する。

【0050】

また、攻撃者が第1のセキュアな通信フレームを傍受しておき、後に第1のセキュアな通信フレームをネットワークに投入する場合の動作も説明する。

【0051】

(A−2−1)通信装置Aによる第1のセキュアな通信フレームのブロードキャスト送信

(a)第1段階:セキュアな通信フレームの生成(ステップS101)

図5において、通信装置Aの通信フレーム生成部12は、秘密鍵管理部11から秘密鍵「KEY」を受け取り、この秘密鍵「KEY」を用いてセキュリティ処理を行い、時変パラメータ管理部14から最新のカウンタ値「0012」を含むセキュアな通信フレームを生成する。また、時変パラメータ管理部14は、生成処理が正常に完了したことを受けて、自身が管理する最新のカウンタ値をインクリメントして、「0013」に更新する。

【0052】

(b)第2段階:セキュアな通信フレームの送信(ステップS102)

図5において、通信装置Aの通信フレーム生成部12により生成された第1のセキュアな通信フレームは、送信部17から送信される。

【0053】

例えば、通信装置Aから送信される通信フレームは、図5に示すように、宛先アドレスをブロードキャストアドレスである「0xffff」とし、送信元アドレスを通信装置Aのアドレス情報「A」とし、時変パラメータを通信装置Aのカウンタ値「0012」とし、ペイロード及び認証符号を有する。

【0054】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

通信装置Aから送信される第1のセキュアな通信フレームは、通信装置Aに隣接する通信装置に受信されるが、ここでは、代表して通信装置Dの動作を例として説明する。通信装置B及びEも同様に動作すると考えて良い。

【0055】

図4は、セキュアな通信フレームを受信した通信装置の動作を示すフローチャートである。

【0056】

通信装置Dにおいて、受信部18により第1のセキュアな通信フレームが受信されると(ステップS201)、受信部18から第1のセキュアな通信フレームが通信フレーム認証部16に与えられる。

【0057】

通信フレーム認証部16は、第1のセキュアな通信フレームの識別情報(送信元アドレスA、カウンタ値0012)を受信認証履歴管理部15へ与え、また、第1のセキュアな通信フレームに含まれるカウンタ値「0012」を時変パラメータ管理部14へ与える。

【0058】

受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスA、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS202)。例えば、図6において、通信装置Dの受信認証履歴情報には、(送信元アドレスA、カウンタ値0012)とする情報が存在しないことを受けて、受信認証履歴管理部15は、履歴無のメッセージを通信フレーム認証部16へ応答する。

【0059】

時変パラメータ管理部14は、通信フレーム認証部16から時変パラメータと、自身が管理する時変パラメータとを比較し、通信フレーム認証部16からの時変パラメータが新規性があるかどうかを仮判断する(ステップS203)。例えば、時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0012」よりもα(例えば、α=3)小さい「0009」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する。

【0060】

通信フレーム認証部16は、受信認証履歴管理部15より、履歴無のメッセージを与えられ、かつ、時変パラメータ管理部14より新規性有のメッセージを与えられることにより、認証鍵管理部13より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS204)。そして、認証に成功することによって、通信フレーム認証部16は、認証成功メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。

【0061】

また、前記認証に成功した第1のセキュアな通信フレームの宛先アドレスがブロードキャストアドレス「0xffff」であることを受けて、第1のセキュアな通信フレームを送信部17へ与える。

【0062】

受信認証履歴管理部15は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、第1のセキュアな通信フレームの識別情報(送信元アドレスA、カウンタ値0012)を新規の受信認証履歴情報に追加して管理する(ステップS206)。

【0063】

時変パラメータ管理部14は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、かつ、新規性があると仮判断した第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0012」以上であることを受けて、第1のカウンタ値「0012」を最新のカウンタ値であると判断し、1つインクリメントして、カウンタ値「0013」を最新のカウンタ値として管理する(ステップS207)。

【0064】

受信認証履歴管理部15は、時変パラメータ管理部14で管理するカウンタ値が「0013」に更新されたことにより、カウンタ値「0009」を持つ通信フレーム識別情報(送信元アドレスH、カウンタ値0009)を受信履歴情報から削除しても良い(ステップS208)。

【0065】

なぜならば、時変パラメータ管理部14において、カウンタ値「0013」よりもa(例えばα=3)小さい「0010」よりも小さい値を持つカウンタ値は新規性があると判断されないため、管理しておく必要がないからである。

【0066】

(A−2−2)通信装置Dによる第1のセキュアな通信フレームの中継配送

(a)第2段階:セキュアな通信フレームの送信(ステップS102)

図7において、通信装置Dの送信部17は、通信フレーム認証部16より与えられた第1のセキュアな通信フレームを送信する。例えば、通信装置Dから送信される通信フレームは、宛先アドレス「0xffff」、送信元アドレス「A」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0067】

(A−2−3)通信装置Nによる第2のセキュアな通信フレームのブロードキャスト送信

(a)第1段階:セキュアな通信フレームの生成(ステップS101)

図7において、通信装置Nの通信フレーム生成部12は、第2のセキュアな通信フレームを生成する。ここでの動作に関しては、図5に示した通信装置AのS101の動作と基本的に同じである。

【0068】

(b)第2段階:セキュアな通信フレームの送信(ステップS102)

図7において、通信装置Nの送信部17は、通信フレーム生成部12より生成された第2のセキュアな通信フレームを送信する。例えば、通信装置Nが送信する通信フレームは、宛先アドレス「0xffff」、送信元アドレス「N」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0069】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

ここでは、図6と動作が異なる、通信装置Iを例として、異なる点を中心に説明する。

【0070】

図7において、通信装置Iの受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスN、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(図4のステップS202)。存在しないことを受けて、受信認証履歴管理部15は履歴無のメッセージを通信フレーム認証部16へ応答する。

【0071】

通信装置Iの時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりもα(例えばα=3)小さい「0010」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する(ステップS203)。

【0072】

通信フレーム認証部16は、受信認証履歴管理部15より履歴無のメッセージを与えられ、かつ、時変パラメータ管理部14より新規性有のメッセージを与えられることにより、認証鍵管理部13より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS204)。そして、認証に成功することによって、通信フレーム認証部16は、認証成功メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。また、認証に成功した第1のセキュアな通信フレームの宛先アドレスがブロードキャストアドレス「0xffff」であることを受けて、第1のセキュアな通信フレームを送信部17へ与える。

【0073】

図8において、受信認証履歴管理部15は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、第1のセキュアな通信フレームの識別情報(送信元アドレスN、カウンタ値0012)を新規に管理する(ステップS206)。

【0074】

時変パラメータ管理部14は、通信フレーム認証部16より認証成功のメッセージを与えられる。

【0075】

しかし、ここで、新規性があると仮判断した第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりも小さいため、自身が管理する第2のカウンタ値「0013」が最新であると判断し、カウンタ値を更新しない(ステップS207)。

【0076】

(A−2−4)攻撃者による第1のセキュアな通信フレームの傍受

図8において、攻撃者は、通信装置Bが中継配送した第1のセキュアな通信フレームを傍受する。

【0077】

(A−2−5)攻撃者による第1のセキュアな通信フレームの再生攻撃

第1のセキュアな通信フレームと第2のセキュアな通信フレームは、すべての通信装置に配送される。

【0078】

攻撃者は、取得(傍受)した第1のセキュアな通信フレームをネットワーク(ここでは、例えば、通信装置BとC)に再投入する。このとき、攻撃者が再投入した通信フレームは、図9に示すように、宛先アドレス「0xffff」、送信元アドレス「A」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0079】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

ここでは、通信装置Bを例にして、動作が異なる点に注力して説明する。

【0080】

図9において、通信装置Bの受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスA、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS202)。

【0081】

このとき、通信装置Bは、第1のセキュアな通信フレームを配送しているので、受信認証履歴管理部15は、当該通信フレーム識別情報が存在することを判断し、履歴有のメッセージを通信フレーム認証部16へ応答する(ステップS202)。

【0082】

通信装置Bの時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりもα(例えばα=3)小さい「0010」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する。

【0083】

通信フレーム認証部16は、受信認証履歴管理部15より履歴有のメッセージを与えられることにより、受信部18より与えられた第1のセキュアな通信フレームに新規性がないと判断し、当該通信フレームを破棄する(ステップS205)。すなわち、第1のセキュアな通信フレームの認証に失敗し、中継配送しない。認証に失敗することによって、認証失敗メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。

【0084】

なお、通信フレーム認証部16は、時変パラメータ管理部14による新規性がないと判断した場合にも、通信フレームを破棄する(ステップS205)。

【0085】

(A−3)第1の実施形態の効果

以上のように、第1の実施形態によれば、ネットワークに参加するすべての通信装置が、ネットワーク全体での同期を目指す時変パラメータを管理し、また、過去に既に認証に成功したセキュアな通信フレームの識別情報を管理することによって、受信部より与えられたセキュアな通信フレームに新規性があるか否かを確認することを特徴とする。

【0086】

マルチホップネットワークを形成する通信装置は、再生攻撃によって、無駄に電力を消費させしめられる。例えば、過去に一度配送されたブロードキャスト通信フレームを再度ネットワークが受け入れてしまうことは、ネットワークの省電力化の観点から好ましくない。ここで、再生攻撃の対策として2つ説明する。1つ目は、マルチホップごとに各通信装置がセキュアな通信フレームを認証すると共に、新たにセキュアな通信フレームを生成して次ホップの装置に送信することを繰り返す方法である。2つ目は、各通信装置が、マルチホップ通信を介してセキュアな通信フレームを受信する可能性があるすべての通信装置の最新の時変パラメータを把握しておく方法である。前者の場合、セキュアな通信フレームは、ホップ毎に再セキュリティ変換して次ホップの通信装置へ送信する必要がある。これは、マルチホップ通信の伝送遅延を発生させる。また、後者の場合、通信装置の時変パラメータの管理負荷が大きくなる。特に大規模なネットワークの場合には、上記時変パラメータの管理負荷は許容し難い。

【0087】

第1の実施形態では、受信したセキュアな通信フレームに新規性があるか否かの仮判断を、セキュアな通信フレームのセキュリティ処理に利用される第1の時変パラメータが、自身が管理する第2の時変パラメータを基準として過去に遡って柔軟に設定され得る閾値と比較して新しいこと、かつ、過去にセキュアな通信フレームを受信していないこととし、さらに、セキュアな通信フレームが認証鍵を用いて正しく認証されることでもって、セキュアな通信フレームを新規に受信した正当な通信フレームであると認証する。そして、セキュアな通信フレームは、認証に成功して初めて、他の通信装置へマルチホップ中継配送することを許可される。

【0088】

これにより、各通信装置は、マルチホップ通信を介してセキュアな通信フレームを受信する可能性があるすべての通信装置の最新の時変パラメータを事前に把握・管理しておくことなく、再生攻撃の機会を減らすことができる。また同時に、マルチホップ中継配送時に、セキュアな通信フレームを再度セキュリティ処理する必要がない。すなわちこれは、マルチホップ伝送のセキュリティ処理に伴う時間が約半分になることを意味し、低遅延なマルチホップ通信を実現できる(復号/認証処理のみで、認証符号生成/再暗号化は必要ない)。

【0089】

(B)第2の実施形態

次に、本発明の通信システム及び通信装置の第2の実施形態を図面を参照しながら説明する。

【0090】

第2の実施形態では、ユニキャスト通信をセキュアかつ低遅延に実施することを特徴とする。

【0091】

(B−1)第2の実施形態の構成

図10は、第2の実施形態における通信装置の内部構成を示すブロック図である。図10において、通信装置20は、秘密鍵管理部21、通信フレーム生成部22、認証鍵管理部23、時変パラメータ管理部24、受信認証履歴管理部25、通信フレーム認証部26、ルーティング部27、送信部28、受信部29を少なくとも有する。

【0092】

ここでは、図1に示した第1の実施形態の通信装置の構成要素と異なる構成要素を中心に説明する。

【0093】

秘密鍵管理部21は、図1に示した第1の実施形態の通信装置10の秘密鍵管理部11と基本的には同じ処理を行うものである。

【0094】

通信フレーム生成部22は、図1に示した第1の実施形態の通信装置10の通信フレーム生成部12と基本的には同じ処理を行うものである。ただし、通信フレーム生成部22は、生成したセキュアな通信フレームをルーティング部27へ与える。また、通信フレーム生成部22は、生成したセキュアな通信フレームに、時変パラメータ以外に、自身から宛先装置へのマルチホップ伝送にかかると予想される距離(ホップ数)を含むようにしても良い。例えば、各通信装置は、図示しないが自装置から宛先装置までのホップ数を管理しておき、その管理するホップ数を含むようにしても良い。

【0095】

認証鍵管理部23は、図1に示した第1の実施形態の通信装置10の通信フレーム生成部13と基本的には同じ処理を行うものである。

【0096】

時変パラメータ管理部24は、図1に示した第1の実施形態の通信装置10時変パラメータ管理部14と基本的には同じ処理を行うものである。ここでは異なる点のみ説明する。

【0097】

第2の実施形態における時変パラメータも、第1の実施形態と同様に、カウンタ値であっても良いし、現在の時刻情報であってもよいが、第2の実施形態における時変パラメータは、セキュアな通信フレームを送受信する通信装置すべてが同期する情報である。ただし、厳密に同期させることに限定せず、多少のズレがあっても良い。例えば、時変パラメータを同期される方法としては、各通信装置が内部時計を保持していても良い。また、カウンタ値を同期させるために、内部時計の経過に従って、カウンタ値を自動的にインクリメントまたはデクリメントさせても良い。

【0098】

また、時変パラメータ管理部24は、新規性を仮判断する閾値を柔軟に変更しても良い。例えば、通信装置Aが時刻T_Aで生成したセキュアな通信フレームがマルチホップ伝送される場合、中継装置がセキュアな通信フレームを認証するときに利用する時刻(時変パラメータ管理部24で管理する第2の時変パラメータ)と時刻T_Aとの差は、通信装置Aからのホップ数が大きくなるほど開くことが予想される。よって、例えば、各通信装置が、セキュアな通信フレームに示される宛先アドレスと自身との距離(ホップ数)を別途管理しておき、セキュアな通信フレームに示される送信元装置から宛先装置までの第1の距離(ホップ数)と自身が管理する第2の距離(ホップ数)とを比較し、その差の開きによって、カウンタ値の閾値を決めるαや時刻情報の閾値を決めるβの値を柔軟に変更しても良い。

【0099】

受信認証履歴管理部25は、図1に示した第1の実施形態の通信装置10の受信認証履歴管理部15と基本的には同じ処理を行うものである。

【0100】

通信フレーム認証部26は、図1に示した第1の実施形態の通信装置10の通信フレーム認証部16と基本的に同じ処理を行うものであるが、以下の点が異なる。通信フレーム認証部26は、認証に成功したセキュアな通信フレームの宛先アドレスが、自身のアドレスと異なる場合に、受信部29から与えられたセキュアな通信フレームをルーティング部27へ与える。また、通信フレーム認証部26は、受信部29より与えられたセキュアな通信フレームに示される距離(ホップ数)を時変パラメータと共に時変パラメータ管理部24へ与えても良い。

【0101】

ルーティング部27は、通信フレーム生成部22又は通信フレーム認証部26よりセキュアな通信フレームを与えられることにより、次ホップの通信装置へ送信する1ホップ通信フレームを生成するものである。ここで、1ホップ通信フレームとは、例えば、データリンク層のフレームであっても良い。ルーティング部27は、セキュアな通信フレームの宛先アドレスを参照し、宛先アドレスへマルチホップ伝送するために届けるべき次ホップの通信装置のアドレスを取得する。

【0102】

図11は、第2の実施形態におけるセキュアな通信フレームと、ルーティング部27において生成した1ホップ通信フレームの例を説明する説明図である。例えば、通信装置Aから通信装置Dへの通信を、「A」→「B」→「C」→「D」と中継するものとする。この場合、通信装置Aからの通信フレームは、図11(A)に示すように、宛先アドレス「D」、送信元アドレス「A」、時変パラメータ(時刻情報)「T_A」、距離(ホップ数)「3」、ペイロード及び認証符号を有する。通信装置Bでは、通信装置Aからの通信フレームを通信装置Cに中継することになるが、このとき、中継装置Bのルーティング部27は、1ホップ宛先アドレス「C」及び1ホップ送信元アドレス「B」とするアドレス情報を、図11(A)に示すセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。そして、ルーティング部27は、生成した1ホップ通信フレームを送信部28へ与える。

【0103】

送信部28は、ルーティング部27から与えられた1ホップ通信フレームを送信するものである。

【0104】

受信部29は、他の通信装置から受信した1ホップ通信フレームからセキュアな通信フレームを抽出し、この抽出したセキュアな通信フレームを通信フレーム認証部26へ与えるものである。

【0105】

(B−2)第2の実施形態の動作

次に、第2の実施形態の低遅延セキュアマルチホップ通信システムの動作を、図12〜15を参照しながら説明する。第2の実施形態の低遅延セキュアマルチホップ通信システムには、様々な形態を適用し得るが、ここでは、時変パラメータとして時刻を利用する場合を例として説明する。

【0106】

第2の実施形態の低遅延セキュアマルチホップ通信システムの動作は、大きく3段階、すなわち第1段階:セキュアな通信フレームの生成(ステップS301)、第2段階:セキュアな通信フレームの送信(ステップS302)、第3段階:セキュアな通信フレームの認証(ステップS203)から成っている。

【0107】

ここでは、通信装置Aが通信装置S宛に生成したセキュアな通信フレームがマルチホップ伝送される場合を例にして、第2の実施形態の動作を説明する。

【0108】

(a)第1段階:セキュアな通信フレームの生成(ステップS301)

図12において、通信装置Aの通信フレーム生成部22は、秘密鍵管理部21から与えられた秘密鍵「KEY」を用いてセキュリティ処理を行い、時変パラメータ管理部24から時変パラメータとして現在の時刻「T_A」を受け取り、この時変パラメータ「T_A」を付与したセキュアな通信フレームを生成する。

【0109】

(b)第2段階:セキュアな通信フレームの送信(ステップS302)

図12において、通信装置Aのルーティング部27は、通信フレーム生成部22からセキュアな通信フレームを受け取る。ルーティング部27は、当該通信フレームの宛先アドレスに基づいて、図示しないルーティングテーブルから次のホップ先である通信装置Dのアドレス「D」を取得する。そして、ルーティング部27は、図1に示すように、次のホップ先である通信装置Dのアドレス「D」を1ホップ宛先アドレス、自装置Aのアドレス「A」を1ホップ送信元アドレスとして、これら1ホップ宛先アドレス及び1ホップ送信元アドレスを通信フレーム生成部22により生成されたセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。

【0110】

通信装置Aの送信部28は、ルーティング部27により生成された1ホップ通信フレームを送信する。

【0111】

(c)第3段階:セキュアな通信フレームの認証(ステップS303)

図15は、第3段階のセキュアな通信フレームの認証動作を説明するフローチャートである。以下では、図15に示す処理ステップを用いながら説明する。

【0112】

ここでは、通信装置Dにおける動作を例示して説明するが、通信装置B、Eも同様な動作を行う。

【0113】

図13において、通信装置Aから送信されたセキュアな通信フレームは、通信装置Dに受信され(ステップS401)、通信装置Dの受信部29は、受信した1ホップ通信フレームよりセキュアな通信フレームを抽出し、通信フレーム認証部26へ与える。

【0114】

通信フレーム認証部26は、受信部29より与えられたセキュアな通信フレームの識別情報(送信元アドレス「A」、時刻「T_A」)を受信認証履歴管理部25へ与え、また、セキュアな通信フレームに含まれる時刻「T_A」及び距離(ホップ数)「5」を時変パラメータ管理部24へ与える。

【0115】

受信認証履歴管理部25は、通信フレーム認証部26から与えられた通信フレーム識別情報(送信元アドレス「A」、時刻「T_A」)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS402)。例えば、図13では、通信フレーム識別情報(送信元アドレス「A」、時刻「T_A」)が通信装置Dの受信認証履歴情報に存在しないので、受信認証履歴管理部25は履歴無のメッセージを通信フレーム認証部26へ応答する。

【0116】

時変パラメータ管理部24は、通信フレーム認証部26から与えられた時変パラメータ及び距離と、自身が管理する時変パラメータ及び距離とを比較して、通信フレーム認証部26からの時変パラメータが新規性があるか否かを判断する(ステップS403、S404)。

【0117】

例えば、図13において、時変パラメータ管理部24は、通信フレーム認証部26から与えられた第1の時刻「T_A」と、自身が管理する第2の時刻「T_B」を比較する。また、時変パラメータ管理部24は、同じく通信フレーム認証部26から与えられた第1の距離「5」と、自身が管理する通信装置Sまでの第2の距離「4」とにあまり差がないことを受けて、「T_A」と「T_B」との間にはあまり差がないと判断し、その判断よりβの値を設定する。すなわち、第1の距離と第2の距離との距離差から、通信フレームに含まれる時変パラメータが妥当か否かを判断するために、第1の距離と第2の距離との距離差に応じた閾値βを決める。このβは、例えば、距離をホップ数とする場合に、1ホップにつきx秒等のように予め設定しておき、時変パラメータ管理部24が、前記距離差に応じて求めるようにしても良い。

【0118】

そして、第1の時刻「T_A」が、第2の時刻「T_B」よりも、「β」だけ過去の時間である(「T_B」−β)よりも最近であることを判断すると、時変パラメータ管理部24は、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部26へ応答する。

【0119】

通信フレーム認証部26は、受信認証履歴管理部25から履歴無のメッセージを与えられ、かつ、時変パラメータ管理部24より新規性有のメッセージを与えられることにより、認証鍵管理部23より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS405)。認証に成功することによって、通信フレーム認証部26は、認証成功メッセージを受信認証履歴管理部25、及び、時変パラメータ管理部24へ与える。また、通信フレーム認証部26は、認証に成功したセキュアな通信フレームの宛先アドレスが通信装置Sであることを受けて(自身宛でないことを受けて)、セキュアな通信フレームをルーティング部27へ与える。

【0120】

受信認証履歴管理部25は、通信フレーム認証部26より認証成功のメッセージを与えられることにより、図13に示すように、セキュアな通信フレームの識別情報(送信元アドレス「A」、時刻「T_A」)を新規の受信認証履歴情報として追加して管理する(ステップS407)。

【0121】

なお、例えば攻撃者により通信フレームが傍受された、ネットワークに再投入された場合の動作は、第1の実施形態と同様であり、図15のステップS406で通信フレームが破棄される。

【0122】

(d)第2段階:セキュアな通信フレームの送信(ステップS302)

通信装置Dのルーティング部27は、通信フレーム認証部26より与えられたセキュアな通信フレームの宛先アドレス(「S」)に基づいて、図示しないルーティングテーブルを参照して、宛先装置Sに中継配送するための次ホップの宛先アドレスIを取得する。そして、ルーティング部27は、1ホップ宛先アドレス「D」及び1ホップ送信元アドレス「A」をセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。

【0123】

通信装置Dの送信部28は、ルーティング部27より生成された1ホップ通信フレームを送信する。

【0124】

(B−3)第2の実施形態の効果

以上のように、第2の実施形態によれば、時変パラメータを同期し、また、過去に既に認証に成功したセキュアな通信フレームの識別情報を管理することによって、受信部より与えられたセキュアな通信フレームに新規性があるか否かを確認することを特徴とする。

【0125】

第2の実施形態でも、第1の実施形態と同様に、低遅延かつセキュアなユニキャストマルチホップ伝送を実現できる。

【0126】

(C)他の実施形態

上述した第1、第2の実施形態の説明においても、種々変形実施形態に言及したが、さらに以下に例示するような変形実施形態を挙げることができる。

【0127】

第1、第2の実施形態では、メッシュネットワークと言及したが、このネットワークトポロジーに限定するものではない。例えば、ツリー型のネットワークトポロジーであっても良い。

【0128】

第1、第2の実施形態では、セキュアな通信フレームの生成及び認証に利用する秘密鍵及び認証鍵を特に限定しないが、実施形態に言及した以外に次のものも想定しても良い。例えば、前記秘密鍵及び認証鍵は、同一の共通鍵であり、マルチキャストのグループに設定された鍵であっても良いし、マルチホップ伝送の経路ごとにそれぞれ設定される鍵であっても良い。

【0129】

第1、第2の実施形態における、セキュアな通信フレームは、認証符号の生成対象を通信フレーム全体として説明したが、これに限定するものではない。例えば、セキュアな通信フレームの一部のみは認証符号の生成対象外とし、そのフィールドは、中継装置が中継配送時に値を変更できるようにしても良い。

【0130】

第1、第2の実施形態は、ブロードキャスト通信とユニキャスト通信を例に説明したが、マルチキャスト通信に適用しても良い。

【0131】

第1の実施形における時変パラメータ管理部は、新規性を仮判断する閾値(カウンタ値aや時刻情報βの値)を柔軟に変更すると言及したが、例えば、同一の通信装置からのブロードキャスト通信が短期間に多く発生した場合に、カウンタ値aや時刻情報βの値を大きく設定しても良い。これは、ネットワーク全体で利用されている最新のカウンタ値と最古のカウンタ値の差が開く故に、新規かつ正当なセキュアな通信フレームに対して新規性がないと仮判断してしまう問題を解消するためである。

【符号の説明】

【0132】

10及び20…通信装置、11及び21…秘密鍵管理部、

12及び22…通信フレーム生成部、13及び23…認証鍵管理部、

14及び24…時変パラメータ管理部、15及び25…受信認証履歴管理部、

16及び26…通信フレーム認証部、17及び28…送信部、18及び29…受信部、

27…ルーティング部。

【技術分野】

【0001】

本発明は、通信システム及び通信装置に関し、例えば、セキュアかつ低遅延なマルチホップ通信システムに適用し得るものである。

【背景技術】

【0002】

メッシュネットワークとは、通信装置同士が相互に通信を行うことで、網の目(メッシュ)状に形成される通信ネットワークである。メッシュネットワークに参加する個々の通信装置は、自身の通信可能範囲内の装置(隣接装置)と通信する。そして、自身の通信可能範囲を越えて遠隔の通信装置と通信する場合には、各通信装置にバケツリレー方式で中継配送してもらうマルチホップ通信を行う。このようにメッシュネットワークでは、ネットワークに参加する個々の通信装置は隣接装置と通信できれば良いので、弱い出力で通信できれば良い。また、通信装置が破損したり離脱したりしても代替経路を確保しやすく、従来のスター型ネットワークのように、中心となる通信装置に障害がおきれば通信不能となるネットワークと比較して障害に強いという利点がある。

【0003】

無線ネットワークは、外部からの不正なデータ投入を受け易い。特に無線マルチホップネットワークでは、外部から不正にデータを投入できるポイント(中継装置)が多数存在するため、中継装置における通信データの認証が重要になる。

【0004】

ここで、マルチホップネットワークにおいて、ネットワーク全体に共通の鍵(ネットワーク鍵)を持たせて通信の暗号化と認証を行うシステムを考える。ネットワーク鍵を用いたセキュアな通信システムでは、ネットワークに参加しているすべての通信装置が共通の鍵を持つため、マルチホップ伝送の最終的な宛先装置だけでなく、中継途中の各中継装置においても復号/認証可能なセキュアな通信フレームを生成できる。その一方で、ネットワーク鍵を用いたセキュアな通信フレーム自体は、ネットワークに参加しているすべての通信装置が生成し得るものである。例えば、攻撃者がある時点で傍受したセキュアな通信フレームが、後にそのままネットワークに再投入される場合、通信装置は当該通信フレームを復号/認証に成功する正しい通信フレームとして受け入れてしまうかもしれない。ネットワーク共通鍵を用いたセキュアな通信システムでは、このような攻撃(再生攻撃)をどのように防止するかが課題となる。

【0005】

特許文献1には、アドホックネットワーク内でデータを安全に伝送するための方法および装置が説明されている。特許文献1では、通信パケットは、マルチホップ方式に従ったヘッダデータにより生成される第1の制御データ成分、IEEE802.11に準拠したヘッダデータにより生成される第2の制御データ成分、ペイロードデータ成分から構成される。

【0006】

ここで、ペイロードデータ成分は、送信元装置とマルチホップ転送の最終的な宛先装置とが共有する鍵を用いて暗号化され、第1の制御データ成分は、マルチホップ転送のホップ毎に、送信装置と受信装置とが共有する鍵を用いた暗号化と復号が繰り返されることにより、安全なマルチホップ伝送が実現される。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2008一547257号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、特許文献1に説明される方法を、ネットワーク鍵を用いたセキュアなマルチホップ通信に適用する場合、セキュアな通信フレーム自体は、すべての通信装置で復号/認証できるにも関わらず、ホップ毎に再暗号化して次ホップの通信装置へ送信する必要がある。通信装置の処理能力が低い場合、通信装置が通信フレームの暗号化処理に費やす時間は無視できない。すなわちこれは、マルチホップ通信の伝送遅延を発生させる。

【0009】

そのため、ネットワーク鍵を用いたマルチホップ通信システムにおいて、セキュアかつ低遅延にマルチホップ伝送できる方法が要求されている。

【0010】

そこで、本発明では、マルチホップ通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送する通信システム及び通信端末を提供する。

【課題を解決するための手段】

【0011】

かかる課題を解決するために、第1の本発明の通信装置は、受信装置及び中継装置に該当するものである。具体的には、第1の本発明の通信装置は、(1)他の通信装置からセキュアな通信フレームを受信する受信手段と、(2)セキュアな通信フレームを認証するための認証鍵を管理する認証鍵管理手段と、(3)セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、(4)セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、(5)認証鍵管理手段からの認証鍵及び時変パラメータ管理手段からの時変パラメータを用いて、受信手段により受信されたセキュアな通信フレームに対して認証処理を行う通信フレーム認証手段とを備え、通信フレーム認証手段は、セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが、時変パラメータ管理手段において把握される最新の時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、セキュアな通信フレームが、受信認証履歴管理手段において過去に受信していないと判断されたことでもって、認証鍵を利用して認証に成功したセキュアな通信フレームを、新規かつ正当な通信フレームであると判断することを特徴とする。

【0012】

第2の本発明の通信装置は、送信装置に該当する。具体的には、本発明の通信装置は、(1)セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、(2)セキュアな通信フレームの新規性を他の通信端末に確認させるための時変パラメータを管理する時変パラメータ管理手段と、(3)秘密鍵と時変パラメータ管理手段において管理される時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と、(4)通信フレーム生成手段により生成されたセキュアな通信フレームを他の通信装置に送信する送信手段とを備えることを特徴とする。

【0013】

第3の本発明は、複数の通信装置を有して構成される通信システムであって、各通信装置が、第1又は第2の本発明の通信装置に相当するものであることを特徴とする。

【発明の効果】

【0014】

本発明によれば、通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送することができる。

【図面の簡単な説明】

【0015】

【図1】第1の本発明の通信装置の内部構成を示すブロック図である。

【図2】第1の実施形態のセキュアな通信フレームの構成例を示す構成図である。

【図3】第1の実施形態の受信認証履歴情報の構成例を示す構成図である。

【図4】第1の実施形態のセキュアな通信フレームを受信した通信装置における動作を示すフローチャートである。

【図5】第1の実施形態のセキュアな通信フレームの生成及び送信の動作を説明する説明図である。

【図6】第1の実施形態のセキュアな通信フレームの認証の動作を説明する説明図である。

【図7】第1の実施形態の2つのセキュアな通信フレームの中継配送の動作を説明する説明図である。

【図8】第1の実施形態の攻撃者により傍受されたときの動作を説明する説明図である。

【図9】第1の実施形態の攻撃者により傍受された通信フレームの再投入されときの動作を説明する説明図である。

【図10】第2の実施形態の通信装置の内部構成を示すブロック図である。

【図11】第2の実施形態のセキュアな通信フレーム及び1ホップ通信フレームの構成例を示す構成図である。

【図12】第2の実施形態のセキュアな通信フレームの生成及び送信の動作を説明する説明図である。

【図13】第2の実施形態のセキュアな通信フレームの認証の動作を説明する説明図である。

【図14】第2の実施形態のセキュアな通信フレームの中継の動作を説明する説明図である。

【図15】第2の実施形態のセキュアな通信フレームを受信した通信装置における動作を示すフローチャートである。

【発明を実施するための形態】

【0016】

(A)第1の実施形態

以下では、本発明の通信端末及び通信システムの第1の実施形態について図面を参照しながら説明する。

【0017】

第1の実施形態は、マルチホップ通信システムにおいて、各中継装置が通信フレームを再暗号化/認証変換する必要なく、セキュアかつ低遅延にマルチホップ伝送するシステムに、本発明を適用した場合の実施形態を例示する。第1の実施形態では、ブロードキャスト通信(フラッディング)をセキュアかつ低遅延に実施することを特徴とする。

【0018】

(A−1)第1の実施形態の構成

図1は、第1の実施形態における通信装置の内部構成を示すブロック図である。図1において、第1の実施形態の通信装置10は、秘密鍵管理部11、通信フレーム生成部12、認証鍵管理部13、時変パラメータ管理部14、受信認証履歴管理部15、通信フレーム認証部16、送信部17、受信部18を少なくとも有する。

【0019】

秘密鍵管理部11は、通信フレームをセキュリティ変換するのに利用する秘密鍵を管理するものである。ここで、管理する秘密鍵は、共通鍵暗号における共通鍵であっても良いし、公開鍵暗号における公開鍵/秘密鍵ペアの秘密鍵であっても良い。ここで、共通鍵はネットワーク全体で共有するネットワーク共通鍵であっても良い。秘密鍵管理部11は、自身が管理する秘密鍵を通信フレーム生成部12へ与える。

【0020】

通信フレーム生成部12は、秘密鍵管理部11から与えられた秘密鍵と、時変パラメータ管理部14より与えられた最新の時変パラメータとを利用して、通信フレームをセキュリティ変換し、セキュアな通信フレームを生成するものである。ここで、セキュリティ変換とは、例えば、共通鍵を利用した認証符号生成や、公開鍵/秘密鍵ペアの秘密鍵を利用したデジタル署名生成を想定するが、これに限定するものではない。さらに、通信フレームを暗号化するようにしても良い。通信フレーム生成部12は、通信フレームのセキュリティ変換のために、時変パラメータ管理部14に最新の時変パラメータを要求する。そして、通信フレーム生成部12は、時変パラメータ管理部14より、最新の時変パラメータを応答されることにより、通信フレームに対してセキュリティ変換を行う。

【0021】

図2は、セキュアな通信フレームの構成例を示す構成図である。図2において、セキュアな通信フレームは、宛先アドレス、送信元アドレス、時変パラメータ、ペイロード、認証符号などを有する。このようにセキュアな通信フレームには、当該通信フレームのセキュリティ変換に利用した時変パラメータを含めることを想定する。

【0022】

通信フレーム生成部12は、生成したセキュアな通信フレームを送信部17へ与える。また、通信フレーム生成部12は、同時に生成完了のメッセージを時変パラメータ管理部14へ与える。

【0023】

認証鍵管理部13は、セキュアな通信フレームを認証するのに利用する認証鍵を管理するものである。ここで、管理する認証鍵は、共通鍵暗号における共通鍵であっても良いし、公開鍵暗号における公開鍵/秘密鍵ペアの公開鍵であっても良い。また、秘密鍵管理部11が管理する秘密鍵と当該認証鍵とは同一の共通鍵であっても良い。さらにこの共通鍵はネットワーク全体で共有するネットワーク共通鍵であっても良い。認証鍵管理部13は、自身が管理する認証鍵を通信フレーム認証部16へ与える。

【0024】

時変パラメータ管理部14は、セキュアな通信フレームに新規性があるか否かを確認するために利用する時変パラメータを管理するものである。ここで、時変パラメータは、通信フレームの発生ごとにインクリメント又はデクリメントされる最新のカウンタ値であってもよいし、現在の時刻情報であっても良い。ここで、第1の実施形態における時変パラメータは、セキュアな通信フレームを送受信する通信装置すべてが同期を試みる情報である。時変パラメータ管理部14は、通信フレーム認証部16より、セキュアな通信フレームのセキュリティ変換に利用される第1の時変パラメータを与えられることにより、自身が管理する第2の時変パラメータと比較し、新規性があるか否かを仮判断する。

【0025】

例えば、時変パラメータとしてカウンタ値を利用する場合には、時変パラメータ管理部14は、通信フレーム認証部16より与えられた第1のカウンタ値が、自身が管理する第2のカウンタ値以上であることで新規性があると仮判断し、新規性有りのメッセージを通信フレーム認証部16へ応答する。

【0026】

ここで、新規性の判断を「仮」とする理由は、通信フレーム自体がまだ認証に成功していないために、認証フレーム認証部16から与えられた時変パラメータ(カウンタ値)自体が正しくない(例えば改竄されている)可能性があるからである。

【0027】

さらに、第1の実施形態では、第1のカウンタ値が、第2のカウンタ値よりもα(任意の変数)小さい値以上である場合にも、新規性があると仮判断することを特徴とする。すなわち、時変パラメータ管理部14は、新規性を仮判断する閾値を柔軟に変更しても良い。これは、例えば、ネットワークにおいて異なる2つの通信装置がほぼ同時にセキュアなブロードキャスト通信フレームを発生させた場合(ここでは、2つの通信装置は同一のカウンタ値を利用してセキュアな通信フレームを生成しているとする)に、後に受信したセキュアなブロードキャスト通信フレームを新規性がないと判断して排除してしまう問題を回避する。また、大規模なネットワークの場合には、通信フレームの到達遅延により、すべての通信装置において、時変パラメータ管理部14で管理するカウンタ値が常に完全に同期されているとは限らない。このような場合にも、最新のカウンタ値(実際には、セキュアな通信フレームの生成時点ではネットワーク全体としては最新でないカウンタ値)を利用して生成されたセキュアな通信フレームを新規性がないと判断して排除してしまう問題を回避できる。

【0028】

一方、第1のカウンタ値が、第2のカウンタ値よりもα小さい値よりも小さい場合には、新規性無しのメッセージを通信フレーム認証部へ応答する。次に、時変パラメータ管理部14は、通信フレーム認証部16より認証成功メッセージを与えられることにより、新規性があると仮判断した第1のカウンタ値を最新のカウンタ値として保持するか否かを決定する。

【0029】

また、時変パラメータ管理部14は、第1のカウンタ値が第2のカウンタ値以上である場合に、通信フレーム認証部16より認証成功メッセージを与えられたときには、第1のカウンタ値をインクリメントして、最新のカウンタ値として管理する。一方、通信フレーム認証部16より認証失敗メッセージを与えられたときには、第1のカウンタ値を破棄しても良い。ここで、カウンタ値による新規性判断は、より大きいカウンタ値を新しいと判断したが、これに限定するものではない。例えば、より小さいカウンタ値を新しいと判断する規則を適用しても良い。

【0030】

また、第1の実施形態では、第1のカウンタ値が第2のカウンタ値「以上」である場合に、第1のカウンタ値を新規性があると仮判断して、第1のカウンタ値をインクリメントして管理する例で説明したがこれに限定するものではない。例えば、第1のカウンタ値が第2のカウンタ値「よりも大きい」場合に、第1のカウンタ値を新規性があると仮判断して、第1のカウンタ値をそのまま管理するなど、様々な形態が考えられる。

【0031】

また、例えば、時変パラメータとして時刻情報を利用しても良い。時刻情報を利用する場合には、時変パラメータ管理部14は、通信フレーム認証部16より与えられた第1の時刻情報が、自身が管理する第2の時刻情報よりも、過去に遡ってβ(任意の時間変数)時間よりも新しいことで新規性があると仮判断し、新規性有りのメッセージを通信フレーム認証部へ応答する。一方、第1の時刻情報が、第2の時刻情報よりも過去に遡ってβ時間よりも古い場合には、時変パラメータ管理部14は新規性無しのメッセージを通信フレーム認証部16へ応答する。時変パラメータに時刻情報を利用する場合には、通信フレーム認証部16より認証成功メッセージが与えられた場合でも、第1の時刻情報の管理は基本的には不要であるが、例えば、時計の同期ズレを補正する等の目的で、第1の時刻情報を利用しても良い。

【0032】

また、時変パラメータ管理部14は、通信フレーム生成部16より、最新の時変パラメータを要求されることにより、自身が管理する最新の時変パラメータを応答する。また、時変パラメータ管理部14は、通信フレーム認証部16より、生成処理完了のメッセージを与えられることにより、自身が管理する時変パラメータを更新する。例えば、時変パラメータとしてカウンタ値を利用しており、より大きいカウンタ値を新しいと判断している場合には、自身の管理するカウンタ値をインクリメントする。一方、時変パラメータとして時刻情報を利用している場合には、自動的に更新されるため更新処理は必要ない。

【0033】

受信認証履歴管理部15は、過去に受信し、認証に成功した通信フレームを識別できる通信フレーム識別情報を管理しておくものである。通信フレーム識別情報とは、例えば通信フレームのシーケンス番号、通信フレームの送信元アドレス、通信フレームのセキュリティ変換に利用されていた時変パラメータなど、通信フレームに含まれていた情報の一部を想定するが、これに限定するものではない。また、受信認証履歴管理部15は、認証に成功したセキュアな通信フレームをそのまま管理しておいても良い。

【0034】

図3は、受信認証履歴情報の構成例を示す構成図である。図3では、時変パラメータとしてカウンタ値を利用する場合を例示する。例えば、図3の例では、送信元アドレスと、利用されていた時変パラメータ(カウンタ値)とを対応付けた受信認証履歴情報を受信認証履歴管理部15は管理する。

【0035】

受信認証履歴管理部15は、通信フレーム認証部16から、受信したセキュアな通信フレームの識別情報を与えられることにより、この通信フレーム識別情報が、自身が管理する受信認証履歴情報に存在するか否かを調べる。もし、自身が管理する受信認証履歴情報に識別情報が存在する場合には、当該通信フレームは過去に既に受信した情報であると判断して、履歴有のメッセージを通信フレーム認証部16へ応答する。一方、存在しない場合には、当該通信フレームは新規に受信した通信フレームであると判断して、履歴無のメッセージを通信フレーム認証部16へ応答する。

【0036】

続いて、受信認証履歴管理部15は、通信フレーム認証部16より、認証成功のメッセージを与えられることにより、与えられた通信フレーム識別情報を受信認証履歴情報として保持するか否かを決定する。例えば、通信フレーム識別情報が、自身が管理する受信認証履歴情報に存在しない場合に、受信認証履歴管理部15は受信認証履歴情報として新たに管理する。一方で、認証失敗のメッセージを与えられた場合には、受信認証履歴管理部15は、当該通信フレーム識別情報を破棄しても良い。

【0037】

受信認証履歴管理部15は、攻撃者による再生攻撃を軽減するために受信認証履歴情報を管理する。前述した時変パラメータ管理部14では、セキュアな通信フレームのセキュリティ変換に利用される第1の時変パラメータが必ずしも最新でなくとも、新規性があると判断することを許容している。これはすなわち、攻撃者が一度ネットワークに流れたセキュアな通信フレームを傍受しておき、後に再度ネットワークに投入することで、通信装置に認証させしめる「再生攻撃」を成功する機会を増やすことになる。この攻撃の機会を減らすために、本発明では受信認証履歴管理部15が受信認証履歴情報を管理する。

【0038】

例え攻撃者が、傍受したセキュアな通信フレームをネットワークに再投入し、時変パラメータ管理部14における比較の結果、新規性があると判断されたとしても、セキュアな通信フレームの識別情報が受信認証履歴管理部15において管理されている限り、再生攻撃を防止することができる。

【0039】

受信認証履歴管理部15は、受信認証履歴情報については、新規の通信フレーム識別情報を新たに保持する毎に、自身が管理する過去の通信フレーム識別情報を削除しても良い。また、通信フレーム識別情報は、時変パラメータ管理部14における時変パラメータの更新によって、自動的に削除されても良い。例えば、受信認証履歴管理部14は、時変パラメータ管理部で管理される新規性判断の閾値(例えば、自身が管理するカウンタ値よりもα小さい値や、自身が管理する時刻情報よりもβ時間古い時刻情報)と比較して、新規でない時変パラメータを有する通信フレーム識別情報を、管理しなくても良い。(時変パラメータ管理部14における新規性の仮判断において新規性がないと判断されるため、管理しておく必要がない。)受信認証履歴管理部15は、また、認証に成功した通信フレームだけでなく、受信したすべての通信フレーム(認証に成功しない通信フレームも含まれる)の識別情報も管理しても良い。

【0040】

通信フレーム認証部16は、セキュアな通信フレームを認証して通信フレームを取得するものである。通信フレーム認証部16は、認証鍵管理部13より与えられた認証鍵と、時変パラメータ管理部14より与えられた新規性有/無のメッセージと、受信認証履歴管理部15より与えられた履歴有/無のメッセージとを利用して、受信部18より与えられたセキュアな通信フレームを認証する。

【0041】

ここで、認証とは、例えば、共通鍵を利用した認証符号の検証や、公開鍵を利用したデジタル署名の検証を想定するが、これに限定するものではない。また、通信フレームを復号しても良い。通信フレーム認証部16は、受信部18よりセキュアな通信フレームを与えられることにより、通信フレーム識別情報を受信認証履歴管理部15へ与える。受信認証履歴管理部15より、履歴有のメッセージを応答された場合には、セキュアな通信フレームは過去に既に受信した通信フレームであると判断して、破棄しても良い。一方、履歴無のメッセージを応答された場合には、セキュアな通信フレームは新規に受信した通信フレームであると仮判断して、認証処理を継続する。

【0042】

また、通信フレーム認証部16は、通信フレームのセキュリティ変換に利用されている時変パラメータを時変パラメータ管理部14へ与える。通信フレーム認証部16は、時変パラメータ管理部14より、新規性無のメッセージを応答された場合には、セキュアな通信フレームには新規性がないと判断して、破棄しても良い。一方、新規性有のメッセージを応答された場合には、セキュアな通信フレームは新規に受信した通信フレームであると仮判断して、認証処理を継続する。

【0043】

通信フレーム認証部16は、セキュアな通信フレームを、認証鍵管理部13からの認証鍵と時変パラメータ管理部14からの時変パラメータとを利用して認証に成功することによって、通信フレームを新規に受信した正当な通信フレームであると認証し、通信フレームを取得する。そして、通信フレーム認証部16は、認証成功のメッセージを時変パラメータ管理部14、及び、受信認証履歴管理部15へ与える。

【0044】

また、通信フレーム認証部16は、例えば、ブロードキャストアドレスなど、認証に成功した通信フレームの宛先に自身以外の通信装置が含まれる場合に、受信部18から与えられたセキュアな通信フレームを送信部17へ与える。

【0045】

送信部17は、通信フレーム生成部12から与えられたセキュアな通信フレームを他の通信装置へ送信するものである。また、送信部17は、通信フレーム認証部16より与えられたセキュアな通信フレームを他の通信装置へ送信するものである。例えば、セキュアな通信フレームがマルチホップネットワークにおける上位層のフレーム(マルチホップ通信を介して装置間で送受するフレーム)である場合には、別途データリンク層のフレームに含めて送信しても良い。

【0046】

受信部18は、他の通信装置から受信したセキュアな通信フレームを、通信フレーム認証部16へ与えるものである。

【0047】

(A−2)第1の実施形態の動作

次に、第1の実施形態の低遅延セキュアマルチホップ通信システムの動作を、図4〜図9を参照しながら説明する。第1の実施形態の低遅延セキュアマルチホップ通信システムには、様々な形態を適用し得るが、ここでは、時変パラメータとしてカウンタ値を利用する場合を例として説明する。

【0048】

第1の実施形態の低遅延セキュアマルチホップ通信システムの動作は、大きくは3段階の動作、すなわち、第1段階:セキュアな通信フレームの生成(ステップS101)、第2段階:セキュアな通信フレームの送信(ステップS102)、第3段階:セキュアな通信フレームの認証(ステップS103)からなっている。

【0049】

ここでは、通信装置Aが生成した第1のセキュアな通信フレームがブロードキャストされ、第1のセキュアな通信フレームがネットワーク内のすべての通信装置に届けられる前に、通信装置Bが生成した第2のセキュアな通信フレームがブロードキャストされる場合を例にして、第1の実施形態の動作を説明する。

【0050】

また、攻撃者が第1のセキュアな通信フレームを傍受しておき、後に第1のセキュアな通信フレームをネットワークに投入する場合の動作も説明する。

【0051】

(A−2−1)通信装置Aによる第1のセキュアな通信フレームのブロードキャスト送信

(a)第1段階:セキュアな通信フレームの生成(ステップS101)

図5において、通信装置Aの通信フレーム生成部12は、秘密鍵管理部11から秘密鍵「KEY」を受け取り、この秘密鍵「KEY」を用いてセキュリティ処理を行い、時変パラメータ管理部14から最新のカウンタ値「0012」を含むセキュアな通信フレームを生成する。また、時変パラメータ管理部14は、生成処理が正常に完了したことを受けて、自身が管理する最新のカウンタ値をインクリメントして、「0013」に更新する。

【0052】

(b)第2段階:セキュアな通信フレームの送信(ステップS102)

図5において、通信装置Aの通信フレーム生成部12により生成された第1のセキュアな通信フレームは、送信部17から送信される。

【0053】

例えば、通信装置Aから送信される通信フレームは、図5に示すように、宛先アドレスをブロードキャストアドレスである「0xffff」とし、送信元アドレスを通信装置Aのアドレス情報「A」とし、時変パラメータを通信装置Aのカウンタ値「0012」とし、ペイロード及び認証符号を有する。

【0054】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

通信装置Aから送信される第1のセキュアな通信フレームは、通信装置Aに隣接する通信装置に受信されるが、ここでは、代表して通信装置Dの動作を例として説明する。通信装置B及びEも同様に動作すると考えて良い。

【0055】

図4は、セキュアな通信フレームを受信した通信装置の動作を示すフローチャートである。

【0056】

通信装置Dにおいて、受信部18により第1のセキュアな通信フレームが受信されると(ステップS201)、受信部18から第1のセキュアな通信フレームが通信フレーム認証部16に与えられる。

【0057】

通信フレーム認証部16は、第1のセキュアな通信フレームの識別情報(送信元アドレスA、カウンタ値0012)を受信認証履歴管理部15へ与え、また、第1のセキュアな通信フレームに含まれるカウンタ値「0012」を時変パラメータ管理部14へ与える。

【0058】

受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスA、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS202)。例えば、図6において、通信装置Dの受信認証履歴情報には、(送信元アドレスA、カウンタ値0012)とする情報が存在しないことを受けて、受信認証履歴管理部15は、履歴無のメッセージを通信フレーム認証部16へ応答する。

【0059】

時変パラメータ管理部14は、通信フレーム認証部16から時変パラメータと、自身が管理する時変パラメータとを比較し、通信フレーム認証部16からの時変パラメータが新規性があるかどうかを仮判断する(ステップS203)。例えば、時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0012」よりもα(例えば、α=3)小さい「0009」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する。

【0060】

通信フレーム認証部16は、受信認証履歴管理部15より、履歴無のメッセージを与えられ、かつ、時変パラメータ管理部14より新規性有のメッセージを与えられることにより、認証鍵管理部13より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS204)。そして、認証に成功することによって、通信フレーム認証部16は、認証成功メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。

【0061】

また、前記認証に成功した第1のセキュアな通信フレームの宛先アドレスがブロードキャストアドレス「0xffff」であることを受けて、第1のセキュアな通信フレームを送信部17へ与える。

【0062】

受信認証履歴管理部15は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、第1のセキュアな通信フレームの識別情報(送信元アドレスA、カウンタ値0012)を新規の受信認証履歴情報に追加して管理する(ステップS206)。

【0063】

時変パラメータ管理部14は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、かつ、新規性があると仮判断した第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0012」以上であることを受けて、第1のカウンタ値「0012」を最新のカウンタ値であると判断し、1つインクリメントして、カウンタ値「0013」を最新のカウンタ値として管理する(ステップS207)。

【0064】

受信認証履歴管理部15は、時変パラメータ管理部14で管理するカウンタ値が「0013」に更新されたことにより、カウンタ値「0009」を持つ通信フレーム識別情報(送信元アドレスH、カウンタ値0009)を受信履歴情報から削除しても良い(ステップS208)。

【0065】

なぜならば、時変パラメータ管理部14において、カウンタ値「0013」よりもa(例えばα=3)小さい「0010」よりも小さい値を持つカウンタ値は新規性があると判断されないため、管理しておく必要がないからである。

【0066】

(A−2−2)通信装置Dによる第1のセキュアな通信フレームの中継配送

(a)第2段階:セキュアな通信フレームの送信(ステップS102)

図7において、通信装置Dの送信部17は、通信フレーム認証部16より与えられた第1のセキュアな通信フレームを送信する。例えば、通信装置Dから送信される通信フレームは、宛先アドレス「0xffff」、送信元アドレス「A」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0067】

(A−2−3)通信装置Nによる第2のセキュアな通信フレームのブロードキャスト送信

(a)第1段階:セキュアな通信フレームの生成(ステップS101)

図7において、通信装置Nの通信フレーム生成部12は、第2のセキュアな通信フレームを生成する。ここでの動作に関しては、図5に示した通信装置AのS101の動作と基本的に同じである。

【0068】

(b)第2段階:セキュアな通信フレームの送信(ステップS102)

図7において、通信装置Nの送信部17は、通信フレーム生成部12より生成された第2のセキュアな通信フレームを送信する。例えば、通信装置Nが送信する通信フレームは、宛先アドレス「0xffff」、送信元アドレス「N」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0069】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

ここでは、図6と動作が異なる、通信装置Iを例として、異なる点を中心に説明する。

【0070】

図7において、通信装置Iの受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスN、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(図4のステップS202)。存在しないことを受けて、受信認証履歴管理部15は履歴無のメッセージを通信フレーム認証部16へ応答する。

【0071】

通信装置Iの時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりもα(例えばα=3)小さい「0010」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する(ステップS203)。

【0072】

通信フレーム認証部16は、受信認証履歴管理部15より履歴無のメッセージを与えられ、かつ、時変パラメータ管理部14より新規性有のメッセージを与えられることにより、認証鍵管理部13より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS204)。そして、認証に成功することによって、通信フレーム認証部16は、認証成功メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。また、認証に成功した第1のセキュアな通信フレームの宛先アドレスがブロードキャストアドレス「0xffff」であることを受けて、第1のセキュアな通信フレームを送信部17へ与える。

【0073】

図8において、受信認証履歴管理部15は、通信フレーム認証部16より認証成功のメッセージを与えられることにより、第1のセキュアな通信フレームの識別情報(送信元アドレスN、カウンタ値0012)を新規に管理する(ステップS206)。

【0074】

時変パラメータ管理部14は、通信フレーム認証部16より認証成功のメッセージを与えられる。

【0075】

しかし、ここで、新規性があると仮判断した第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりも小さいため、自身が管理する第2のカウンタ値「0013」が最新であると判断し、カウンタ値を更新しない(ステップS207)。

【0076】

(A−2−4)攻撃者による第1のセキュアな通信フレームの傍受

図8において、攻撃者は、通信装置Bが中継配送した第1のセキュアな通信フレームを傍受する。

【0077】

(A−2−5)攻撃者による第1のセキュアな通信フレームの再生攻撃

第1のセキュアな通信フレームと第2のセキュアな通信フレームは、すべての通信装置に配送される。

【0078】

攻撃者は、取得(傍受)した第1のセキュアな通信フレームをネットワーク(ここでは、例えば、通信装置BとC)に再投入する。このとき、攻撃者が再投入した通信フレームは、図9に示すように、宛先アドレス「0xffff」、送信元アドレス「A」、時変パラメータ「0012」ペイロード及び認証符号を有する。

【0079】

(c)第3段階:セキュアな通信フレームの認証(ステップS103)

ここでは、通信装置Bを例にして、動作が異なる点に注力して説明する。

【0080】

図9において、通信装置Bの受信認証履歴管理部15は、通信フレーム認証部16から与えられた通信フレーム識別情報(送信元アドレスA、カウンタ値0012)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS202)。

【0081】

このとき、通信装置Bは、第1のセキュアな通信フレームを配送しているので、受信認証履歴管理部15は、当該通信フレーム識別情報が存在することを判断し、履歴有のメッセージを通信フレーム認証部16へ応答する(ステップS202)。

【0082】

通信装置Bの時変パラメータ管理部14は、通信フレーム認証部16から与えられた第1のカウンタ値「0012」が、自身が管理する第2のカウンタ値「0013」よりもα(例えばα=3)小さい「0010」以上の値であることを受けて、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部16へ応答する。

【0083】

通信フレーム認証部16は、受信認証履歴管理部15より履歴有のメッセージを与えられることにより、受信部18より与えられた第1のセキュアな通信フレームに新規性がないと判断し、当該通信フレームを破棄する(ステップS205)。すなわち、第1のセキュアな通信フレームの認証に失敗し、中継配送しない。認証に失敗することによって、認証失敗メッセージを受信認証履歴管理部15、及び、時変パラメータ管理部14へ与える。

【0084】

なお、通信フレーム認証部16は、時変パラメータ管理部14による新規性がないと判断した場合にも、通信フレームを破棄する(ステップS205)。

【0085】

(A−3)第1の実施形態の効果

以上のように、第1の実施形態によれば、ネットワークに参加するすべての通信装置が、ネットワーク全体での同期を目指す時変パラメータを管理し、また、過去に既に認証に成功したセキュアな通信フレームの識別情報を管理することによって、受信部より与えられたセキュアな通信フレームに新規性があるか否かを確認することを特徴とする。

【0086】

マルチホップネットワークを形成する通信装置は、再生攻撃によって、無駄に電力を消費させしめられる。例えば、過去に一度配送されたブロードキャスト通信フレームを再度ネットワークが受け入れてしまうことは、ネットワークの省電力化の観点から好ましくない。ここで、再生攻撃の対策として2つ説明する。1つ目は、マルチホップごとに各通信装置がセキュアな通信フレームを認証すると共に、新たにセキュアな通信フレームを生成して次ホップの装置に送信することを繰り返す方法である。2つ目は、各通信装置が、マルチホップ通信を介してセキュアな通信フレームを受信する可能性があるすべての通信装置の最新の時変パラメータを把握しておく方法である。前者の場合、セキュアな通信フレームは、ホップ毎に再セキュリティ変換して次ホップの通信装置へ送信する必要がある。これは、マルチホップ通信の伝送遅延を発生させる。また、後者の場合、通信装置の時変パラメータの管理負荷が大きくなる。特に大規模なネットワークの場合には、上記時変パラメータの管理負荷は許容し難い。

【0087】

第1の実施形態では、受信したセキュアな通信フレームに新規性があるか否かの仮判断を、セキュアな通信フレームのセキュリティ処理に利用される第1の時変パラメータが、自身が管理する第2の時変パラメータを基準として過去に遡って柔軟に設定され得る閾値と比較して新しいこと、かつ、過去にセキュアな通信フレームを受信していないこととし、さらに、セキュアな通信フレームが認証鍵を用いて正しく認証されることでもって、セキュアな通信フレームを新規に受信した正当な通信フレームであると認証する。そして、セキュアな通信フレームは、認証に成功して初めて、他の通信装置へマルチホップ中継配送することを許可される。

【0088】

これにより、各通信装置は、マルチホップ通信を介してセキュアな通信フレームを受信する可能性があるすべての通信装置の最新の時変パラメータを事前に把握・管理しておくことなく、再生攻撃の機会を減らすことができる。また同時に、マルチホップ中継配送時に、セキュアな通信フレームを再度セキュリティ処理する必要がない。すなわちこれは、マルチホップ伝送のセキュリティ処理に伴う時間が約半分になることを意味し、低遅延なマルチホップ通信を実現できる(復号/認証処理のみで、認証符号生成/再暗号化は必要ない)。

【0089】

(B)第2の実施形態

次に、本発明の通信システム及び通信装置の第2の実施形態を図面を参照しながら説明する。

【0090】

第2の実施形態では、ユニキャスト通信をセキュアかつ低遅延に実施することを特徴とする。

【0091】

(B−1)第2の実施形態の構成

図10は、第2の実施形態における通信装置の内部構成を示すブロック図である。図10において、通信装置20は、秘密鍵管理部21、通信フレーム生成部22、認証鍵管理部23、時変パラメータ管理部24、受信認証履歴管理部25、通信フレーム認証部26、ルーティング部27、送信部28、受信部29を少なくとも有する。

【0092】

ここでは、図1に示した第1の実施形態の通信装置の構成要素と異なる構成要素を中心に説明する。

【0093】

秘密鍵管理部21は、図1に示した第1の実施形態の通信装置10の秘密鍵管理部11と基本的には同じ処理を行うものである。

【0094】

通信フレーム生成部22は、図1に示した第1の実施形態の通信装置10の通信フレーム生成部12と基本的には同じ処理を行うものである。ただし、通信フレーム生成部22は、生成したセキュアな通信フレームをルーティング部27へ与える。また、通信フレーム生成部22は、生成したセキュアな通信フレームに、時変パラメータ以外に、自身から宛先装置へのマルチホップ伝送にかかると予想される距離(ホップ数)を含むようにしても良い。例えば、各通信装置は、図示しないが自装置から宛先装置までのホップ数を管理しておき、その管理するホップ数を含むようにしても良い。

【0095】

認証鍵管理部23は、図1に示した第1の実施形態の通信装置10の通信フレーム生成部13と基本的には同じ処理を行うものである。

【0096】

時変パラメータ管理部24は、図1に示した第1の実施形態の通信装置10時変パラメータ管理部14と基本的には同じ処理を行うものである。ここでは異なる点のみ説明する。

【0097】

第2の実施形態における時変パラメータも、第1の実施形態と同様に、カウンタ値であっても良いし、現在の時刻情報であってもよいが、第2の実施形態における時変パラメータは、セキュアな通信フレームを送受信する通信装置すべてが同期する情報である。ただし、厳密に同期させることに限定せず、多少のズレがあっても良い。例えば、時変パラメータを同期される方法としては、各通信装置が内部時計を保持していても良い。また、カウンタ値を同期させるために、内部時計の経過に従って、カウンタ値を自動的にインクリメントまたはデクリメントさせても良い。

【0098】

また、時変パラメータ管理部24は、新規性を仮判断する閾値を柔軟に変更しても良い。例えば、通信装置Aが時刻T_Aで生成したセキュアな通信フレームがマルチホップ伝送される場合、中継装置がセキュアな通信フレームを認証するときに利用する時刻(時変パラメータ管理部24で管理する第2の時変パラメータ)と時刻T_Aとの差は、通信装置Aからのホップ数が大きくなるほど開くことが予想される。よって、例えば、各通信装置が、セキュアな通信フレームに示される宛先アドレスと自身との距離(ホップ数)を別途管理しておき、セキュアな通信フレームに示される送信元装置から宛先装置までの第1の距離(ホップ数)と自身が管理する第2の距離(ホップ数)とを比較し、その差の開きによって、カウンタ値の閾値を決めるαや時刻情報の閾値を決めるβの値を柔軟に変更しても良い。

【0099】

受信認証履歴管理部25は、図1に示した第1の実施形態の通信装置10の受信認証履歴管理部15と基本的には同じ処理を行うものである。

【0100】

通信フレーム認証部26は、図1に示した第1の実施形態の通信装置10の通信フレーム認証部16と基本的に同じ処理を行うものであるが、以下の点が異なる。通信フレーム認証部26は、認証に成功したセキュアな通信フレームの宛先アドレスが、自身のアドレスと異なる場合に、受信部29から与えられたセキュアな通信フレームをルーティング部27へ与える。また、通信フレーム認証部26は、受信部29より与えられたセキュアな通信フレームに示される距離(ホップ数)を時変パラメータと共に時変パラメータ管理部24へ与えても良い。

【0101】

ルーティング部27は、通信フレーム生成部22又は通信フレーム認証部26よりセキュアな通信フレームを与えられることにより、次ホップの通信装置へ送信する1ホップ通信フレームを生成するものである。ここで、1ホップ通信フレームとは、例えば、データリンク層のフレームであっても良い。ルーティング部27は、セキュアな通信フレームの宛先アドレスを参照し、宛先アドレスへマルチホップ伝送するために届けるべき次ホップの通信装置のアドレスを取得する。

【0102】

図11は、第2の実施形態におけるセキュアな通信フレームと、ルーティング部27において生成した1ホップ通信フレームの例を説明する説明図である。例えば、通信装置Aから通信装置Dへの通信を、「A」→「B」→「C」→「D」と中継するものとする。この場合、通信装置Aからの通信フレームは、図11(A)に示すように、宛先アドレス「D」、送信元アドレス「A」、時変パラメータ(時刻情報)「T_A」、距離(ホップ数)「3」、ペイロード及び認証符号を有する。通信装置Bでは、通信装置Aからの通信フレームを通信装置Cに中継することになるが、このとき、中継装置Bのルーティング部27は、1ホップ宛先アドレス「C」及び1ホップ送信元アドレス「B」とするアドレス情報を、図11(A)に示すセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。そして、ルーティング部27は、生成した1ホップ通信フレームを送信部28へ与える。

【0103】

送信部28は、ルーティング部27から与えられた1ホップ通信フレームを送信するものである。

【0104】

受信部29は、他の通信装置から受信した1ホップ通信フレームからセキュアな通信フレームを抽出し、この抽出したセキュアな通信フレームを通信フレーム認証部26へ与えるものである。

【0105】

(B−2)第2の実施形態の動作

次に、第2の実施形態の低遅延セキュアマルチホップ通信システムの動作を、図12〜15を参照しながら説明する。第2の実施形態の低遅延セキュアマルチホップ通信システムには、様々な形態を適用し得るが、ここでは、時変パラメータとして時刻を利用する場合を例として説明する。

【0106】

第2の実施形態の低遅延セキュアマルチホップ通信システムの動作は、大きく3段階、すなわち第1段階:セキュアな通信フレームの生成(ステップS301)、第2段階:セキュアな通信フレームの送信(ステップS302)、第3段階:セキュアな通信フレームの認証(ステップS203)から成っている。

【0107】

ここでは、通信装置Aが通信装置S宛に生成したセキュアな通信フレームがマルチホップ伝送される場合を例にして、第2の実施形態の動作を説明する。

【0108】

(a)第1段階:セキュアな通信フレームの生成(ステップS301)

図12において、通信装置Aの通信フレーム生成部22は、秘密鍵管理部21から与えられた秘密鍵「KEY」を用いてセキュリティ処理を行い、時変パラメータ管理部24から時変パラメータとして現在の時刻「T_A」を受け取り、この時変パラメータ「T_A」を付与したセキュアな通信フレームを生成する。

【0109】

(b)第2段階:セキュアな通信フレームの送信(ステップS302)

図12において、通信装置Aのルーティング部27は、通信フレーム生成部22からセキュアな通信フレームを受け取る。ルーティング部27は、当該通信フレームの宛先アドレスに基づいて、図示しないルーティングテーブルから次のホップ先である通信装置Dのアドレス「D」を取得する。そして、ルーティング部27は、図1に示すように、次のホップ先である通信装置Dのアドレス「D」を1ホップ宛先アドレス、自装置Aのアドレス「A」を1ホップ送信元アドレスとして、これら1ホップ宛先アドレス及び1ホップ送信元アドレスを通信フレーム生成部22により生成されたセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。

【0110】

通信装置Aの送信部28は、ルーティング部27により生成された1ホップ通信フレームを送信する。

【0111】

(c)第3段階:セキュアな通信フレームの認証(ステップS303)

図15は、第3段階のセキュアな通信フレームの認証動作を説明するフローチャートである。以下では、図15に示す処理ステップを用いながら説明する。

【0112】

ここでは、通信装置Dにおける動作を例示して説明するが、通信装置B、Eも同様な動作を行う。

【0113】

図13において、通信装置Aから送信されたセキュアな通信フレームは、通信装置Dに受信され(ステップS401)、通信装置Dの受信部29は、受信した1ホップ通信フレームよりセキュアな通信フレームを抽出し、通信フレーム認証部26へ与える。

【0114】

通信フレーム認証部26は、受信部29より与えられたセキュアな通信フレームの識別情報(送信元アドレス「A」、時刻「T_A」)を受信認証履歴管理部25へ与え、また、セキュアな通信フレームに含まれる時刻「T_A」及び距離(ホップ数)「5」を時変パラメータ管理部24へ与える。

【0115】

受信認証履歴管理部25は、通信フレーム認証部26から与えられた通信フレーム識別情報(送信元アドレス「A」、時刻「T_A」)が、自身が管理する受信認証履歴情報に存在するか否かを参照する(ステップS402)。例えば、図13では、通信フレーム識別情報(送信元アドレス「A」、時刻「T_A」)が通信装置Dの受信認証履歴情報に存在しないので、受信認証履歴管理部25は履歴無のメッセージを通信フレーム認証部26へ応答する。

【0116】

時変パラメータ管理部24は、通信フレーム認証部26から与えられた時変パラメータ及び距離と、自身が管理する時変パラメータ及び距離とを比較して、通信フレーム認証部26からの時変パラメータが新規性があるか否かを判断する(ステップS403、S404)。

【0117】

例えば、図13において、時変パラメータ管理部24は、通信フレーム認証部26から与えられた第1の時刻「T_A」と、自身が管理する第2の時刻「T_B」を比較する。また、時変パラメータ管理部24は、同じく通信フレーム認証部26から与えられた第1の距離「5」と、自身が管理する通信装置Sまでの第2の距離「4」とにあまり差がないことを受けて、「T_A」と「T_B」との間にはあまり差がないと判断し、その判断よりβの値を設定する。すなわち、第1の距離と第2の距離との距離差から、通信フレームに含まれる時変パラメータが妥当か否かを判断するために、第1の距離と第2の距離との距離差に応じた閾値βを決める。このβは、例えば、距離をホップ数とする場合に、1ホップにつきx秒等のように予め設定しておき、時変パラメータ管理部24が、前記距離差に応じて求めるようにしても良い。

【0118】

そして、第1の時刻「T_A」が、第2の時刻「T_B」よりも、「β」だけ過去の時間である(「T_B」−β)よりも最近であることを判断すると、時変パラメータ管理部24は、新規性があると仮判断し、新規性有のメッセージを通信フレーム認証部26へ応答する。

【0119】

通信フレーム認証部26は、受信認証履歴管理部25から履歴無のメッセージを与えられ、かつ、時変パラメータ管理部24より新規性有のメッセージを与えられることにより、認証鍵管理部23より与えられた認証鍵「KEY」を利用して第1のセキュアな通信フレームを認証する(ステップS405)。認証に成功することによって、通信フレーム認証部26は、認証成功メッセージを受信認証履歴管理部25、及び、時変パラメータ管理部24へ与える。また、通信フレーム認証部26は、認証に成功したセキュアな通信フレームの宛先アドレスが通信装置Sであることを受けて(自身宛でないことを受けて)、セキュアな通信フレームをルーティング部27へ与える。

【0120】

受信認証履歴管理部25は、通信フレーム認証部26より認証成功のメッセージを与えられることにより、図13に示すように、セキュアな通信フレームの識別情報(送信元アドレス「A」、時刻「T_A」)を新規の受信認証履歴情報として追加して管理する(ステップS407)。

【0121】

なお、例えば攻撃者により通信フレームが傍受された、ネットワークに再投入された場合の動作は、第1の実施形態と同様であり、図15のステップS406で通信フレームが破棄される。

【0122】

(d)第2段階:セキュアな通信フレームの送信(ステップS302)

通信装置Dのルーティング部27は、通信フレーム認証部26より与えられたセキュアな通信フレームの宛先アドレス(「S」)に基づいて、図示しないルーティングテーブルを参照して、宛先装置Sに中継配送するための次ホップの宛先アドレスIを取得する。そして、ルーティング部27は、1ホップ宛先アドレス「D」及び1ホップ送信元アドレス「A」をセキュアな通信フレームに付与して、1ホップ通信フレームを生成する。

【0123】

通信装置Dの送信部28は、ルーティング部27より生成された1ホップ通信フレームを送信する。

【0124】

(B−3)第2の実施形態の効果

以上のように、第2の実施形態によれば、時変パラメータを同期し、また、過去に既に認証に成功したセキュアな通信フレームの識別情報を管理することによって、受信部より与えられたセキュアな通信フレームに新規性があるか否かを確認することを特徴とする。

【0125】

第2の実施形態でも、第1の実施形態と同様に、低遅延かつセキュアなユニキャストマルチホップ伝送を実現できる。

【0126】

(C)他の実施形態

上述した第1、第2の実施形態の説明においても、種々変形実施形態に言及したが、さらに以下に例示するような変形実施形態を挙げることができる。

【0127】

第1、第2の実施形態では、メッシュネットワークと言及したが、このネットワークトポロジーに限定するものではない。例えば、ツリー型のネットワークトポロジーであっても良い。

【0128】

第1、第2の実施形態では、セキュアな通信フレームの生成及び認証に利用する秘密鍵及び認証鍵を特に限定しないが、実施形態に言及した以外に次のものも想定しても良い。例えば、前記秘密鍵及び認証鍵は、同一の共通鍵であり、マルチキャストのグループに設定された鍵であっても良いし、マルチホップ伝送の経路ごとにそれぞれ設定される鍵であっても良い。

【0129】

第1、第2の実施形態における、セキュアな通信フレームは、認証符号の生成対象を通信フレーム全体として説明したが、これに限定するものではない。例えば、セキュアな通信フレームの一部のみは認証符号の生成対象外とし、そのフィールドは、中継装置が中継配送時に値を変更できるようにしても良い。

【0130】

第1、第2の実施形態は、ブロードキャスト通信とユニキャスト通信を例に説明したが、マルチキャスト通信に適用しても良い。

【0131】

第1の実施形における時変パラメータ管理部は、新規性を仮判断する閾値(カウンタ値aや時刻情報βの値)を柔軟に変更すると言及したが、例えば、同一の通信装置からのブロードキャスト通信が短期間に多く発生した場合に、カウンタ値aや時刻情報βの値を大きく設定しても良い。これは、ネットワーク全体で利用されている最新のカウンタ値と最古のカウンタ値の差が開く故に、新規かつ正当なセキュアな通信フレームに対して新規性がないと仮判断してしまう問題を解消するためである。

【符号の説明】

【0132】

10及び20…通信装置、11及び21…秘密鍵管理部、

12及び22…通信フレーム生成部、13及び23…認証鍵管理部、

14及び24…時変パラメータ管理部、15及び25…受信認証履歴管理部、

16及び26…通信フレーム認証部、17及び28…送信部、18及び29…受信部、

27…ルーティング部。

【特許請求の範囲】

【請求項1】

他の通信装置からセキュアな通信フレームを受信する受信手段と、

前記セキュアな通信フレームを認証するための認証鍵を管理する認証鍵管理手段と、

前記セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、

前記セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、

前記認証鍵管理手段からの前記認証鍵及び前記時変パラメータ管理手段からの前記時変パラメータを用いて、前記受信手段により受信された前記セキュアな通信フレームに対して認証処理を行う通信フレーム認証手段と

を備え、

前記通信フレーム認証手段は、前記セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが、前記時変パラメータ管理手段において把握される最新の時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、前記セキュアな通信フレームが、前記受信認証履歴管理手段において過去に受信していないと判断されたことでもって、前記認証鍵を利用して認証に成功したセキュアな通信フレームを、新規かつ正当な通信フレームであると判断することを特徴とする通信装置。

【請求項2】

前記セキュアな通信フレームを他の通信装置に送信する送信手段を更に備え、

前記通信フレーム認証手段は、前記認証に成功したセキュアな通信フレームの宛先アドレスに、自身以外の通信装置のアドレスを含む場合に、前記認証に成功したセキュアな通信フレームを、再セキュリティ変換することなく、前記送信手段に与えることを特徴とする請求項1に記載の通信装置。

【請求項3】

前記セキュアな通信フレームを利用して他の通信装置宛の通信フレームを生成するルーティング手段と、

前記ルーティング手段により生成された通信フレームを他の通信装置に送信する送信手段と

を備え、

前記通信フレーム認証手段は、前記認証に成功したセキュアな通信フレームの宛先アドレスに、自身以外の通信装置のアドレスを含む場合に、前記認証に成功したセキュアな通信フレームを、再セキュリティ変換することなく、前記ルーティング手段に与えることを特徴とする請求項1に記載の通信装置。

【請求項4】

前記セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、

前記秘密鍵と前記時変パラメータ管理手段において管理される前記時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と

を備えることを特徴とする請求項2又は3に記載の通信装置。

【請求項5】

前記時変パラメータは、カウンタ値であり、

前記時変パラメータ管理手段は、前記セキュアな通信フレームの前記時変パラメータと自身が管理する時変パラメータとのカウンタ値の大小により新規性を判断することを特徴とする請求項1〜4のいずれかに記載の通信装置。

【請求項6】

前記時変パラメータは、時刻情報であり、

前期時変パラメータ管理手段は、前記セキュアな通信フレームの前記時変パラメータが示す時刻と自身が管理する時刻との比較により、所定の許容時間内にあるか否かにより新規性を判断することを特徴とする請求項1〜4のいずれかに記載の通信装置。

【請求項7】

前記時変パラメータ管理手段が利用する前記時変パラメータを基準として所定の値だけ過去に遡った値は、前記セキュアな通信フレームによって変更されることを特徴とする請求項1〜6のいずれかに記載の通信装置。

【請求項8】

セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、

前記セキュアな通信フレームの新規性を他の通信端末に確認させるための時変パラメータを管理する時変パラメータ管理手段と、

前記秘密鍵と前記時変パラメータ管理手段において管理される前記時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成されたセキュアな通信フレームを他の通信装置に送信する送信手段と

を備えることを特徴とする通信装置。

【請求項9】

前記生成したセキュアな通信フレームを利用して他の通信装置宛の通信フレームを生成し、この生成した通信フレームを前記送信手段に与えるルーティング手段を更に備えることを特徴とする請求項8に記載の通信装置。

【請求項10】

前記通信フレーム生成手段は、セキュアな通信フレームにマルチホップ伝送の最終的な宛先装置までの距離情報を含めることを特徴とする請求項4〜9のいずれかに記載の通信装置。

【請求項11】

複数の通信装置を有して構成される通信システムであって、前記各通信装置が、請求項1〜10のいずれかに記載の通信装置に相当するものであることを特徴とする通信システム。

【請求項1】

他の通信装置からセキュアな通信フレームを受信する受信手段と、

前記セキュアな通信フレームを認証するための認証鍵を管理する認証鍵管理手段と、

前記セキュアな通信フレームの新規性を確認するための時変パラメータを管理する時変パラメータ管理手段と、

前記セキュアな通信フレームの受信認証履歴情報を管理する受信認証履歴管理手段と、

前記認証鍵管理手段からの前記認証鍵及び前記時変パラメータ管理手段からの前記時変パラメータを用いて、前記受信手段により受信された前記セキュアな通信フレームに対して認証処理を行う通信フレーム認証手段と

を備え、

前記通信フレーム認証手段は、前記セキュアな通信フレームのセキュリティ変換に利用されている時変パラメータが、前記時変パラメータ管理手段において把握される最新の時変パラメータを基準として所定の値だけ過去に遡った値よりも新しく、かつ、前記セキュアな通信フレームが、前記受信認証履歴管理手段において過去に受信していないと判断されたことでもって、前記認証鍵を利用して認証に成功したセキュアな通信フレームを、新規かつ正当な通信フレームであると判断することを特徴とする通信装置。

【請求項2】

前記セキュアな通信フレームを他の通信装置に送信する送信手段を更に備え、

前記通信フレーム認証手段は、前記認証に成功したセキュアな通信フレームの宛先アドレスに、自身以外の通信装置のアドレスを含む場合に、前記認証に成功したセキュアな通信フレームを、再セキュリティ変換することなく、前記送信手段に与えることを特徴とする請求項1に記載の通信装置。

【請求項3】

前記セキュアな通信フレームを利用して他の通信装置宛の通信フレームを生成するルーティング手段と、

前記ルーティング手段により生成された通信フレームを他の通信装置に送信する送信手段と

を備え、

前記通信フレーム認証手段は、前記認証に成功したセキュアな通信フレームの宛先アドレスに、自身以外の通信装置のアドレスを含む場合に、前記認証に成功したセキュアな通信フレームを、再セキュリティ変換することなく、前記ルーティング手段に与えることを特徴とする請求項1に記載の通信装置。

【請求項4】

前記セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、

前記秘密鍵と前記時変パラメータ管理手段において管理される前記時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と

を備えることを特徴とする請求項2又は3に記載の通信装置。

【請求項5】

前記時変パラメータは、カウンタ値であり、

前記時変パラメータ管理手段は、前記セキュアな通信フレームの前記時変パラメータと自身が管理する時変パラメータとのカウンタ値の大小により新規性を判断することを特徴とする請求項1〜4のいずれかに記載の通信装置。

【請求項6】

前記時変パラメータは、時刻情報であり、

前期時変パラメータ管理手段は、前記セキュアな通信フレームの前記時変パラメータが示す時刻と自身が管理する時刻との比較により、所定の許容時間内にあるか否かにより新規性を判断することを特徴とする請求項1〜4のいずれかに記載の通信装置。

【請求項7】

前記時変パラメータ管理手段が利用する前記時変パラメータを基準として所定の値だけ過去に遡った値は、前記セキュアな通信フレームによって変更されることを特徴とする請求項1〜6のいずれかに記載の通信装置。

【請求項8】

セキュアな通信フレームの送信元装置であることを他の通信装置に証明するための秘密鍵を管理する秘密鍵管理手段と、

前記セキュアな通信フレームの新規性を他の通信端末に確認させるための時変パラメータを管理する時変パラメータ管理手段と、

前記秘密鍵と前記時変パラメータ管理手段において管理される前記時変パラメータとを利用してセキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成されたセキュアな通信フレームを他の通信装置に送信する送信手段と

を備えることを特徴とする通信装置。

【請求項9】

前記生成したセキュアな通信フレームを利用して他の通信装置宛の通信フレームを生成し、この生成した通信フレームを前記送信手段に与えるルーティング手段を更に備えることを特徴とする請求項8に記載の通信装置。

【請求項10】

前記通信フレーム生成手段は、セキュアな通信フレームにマルチホップ伝送の最終的な宛先装置までの距離情報を含めることを特徴とする請求項4〜9のいずれかに記載の通信装置。

【請求項11】

複数の通信装置を有して構成される通信システムであって、前記各通信装置が、請求項1〜10のいずれかに記載の通信装置に相当するものであることを特徴とする通信システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2011−160098(P2011−160098A)

【公開日】平成23年8月18日(2011.8.18)

【国際特許分類】

【出願番号】特願2010−18791(P2010−18791)

【出願日】平成22年1月29日(2010.1.29)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

【公開日】平成23年8月18日(2011.8.18)

【国際特許分類】

【出願日】平成22年1月29日(2010.1.29)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

[ Back to top ]