通信制御装置および移動通信システム

【課題】移動端末をネットワークに登録する際に、認証情報の設定誤りにより、認証用サーバ装置においてアカウントロックが生じることを抑制する。

【解決手段】移動端末(UE)1から“Attach登録要求”が行われたとき、認証情報記憶領域22bに認証情報が記憶されており、且つ認証情報更新時刻に基づき認証情報が更新記憶されてから一定時間(認証情報保持時間)が経過していないと判断され、且つ通知された認証情報と認証情報記憶領域22bに記憶されている認証情報とが同一であるときには(ステップS2〜S6)、認証用サーバ装置であるRadiusサーバ装置5への接続を抑止すると判断し(ステップS7)、Radiusサーバ装置5への認証要求を行わない。

【解決手段】移動端末(UE)1から“Attach登録要求”が行われたとき、認証情報記憶領域22bに認証情報が記憶されており、且つ認証情報更新時刻に基づき認証情報が更新記憶されてから一定時間(認証情報保持時間)が経過していないと判断され、且つ通知された認証情報と認証情報記憶領域22bに記憶されている認証情報とが同一であるときには(ステップS2〜S6)、認証用サーバ装置であるRadiusサーバ装置5への接続を抑止すると判断し(ステップS7)、Radiusサーバ装置5への認証要求を行わない。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は通信制御装置および移動通信システムに関し、特に、移動端末をネットワークに登録する際に、認証用サーバ装置において移動端末の認証を行うようにしたシステムに適用される通信制御装置および移動通信システムに関する。

【背景技術】

【0002】

LTE(Long Term Evolution)網に在圏する移動端末においてアタッチ(Attach)操作が行われると、ネットワーク側において、Attach処理と同時にPDN(Packet Data Network)への接続処理が行われる。このため、PDNへの接続が失敗した場合にはAttachも失敗することになる。

また、このように、Attachに失敗した移動端末は、ユーザのAttach操作に関係なく自動的にAttach登録要求を繰り返し送信する。そのため、例えば、ユーザが認証情報を誤って設定したためにPDNの認証用サーバ装置で認証不可と判断されたことなどによりAttachに失敗した場合には、移動端末からAttach登録要求の送信が繰り返し行われることに伴って、PDNへの接続処理も繰り返し行われることになる。

【0003】

例えば、図14に示すように、移動端末(UE;User Equipment)101の電源投入などといったユーザによるアタッチ操作が行われると(ステップS701)、移動端末(UE)101をEPC(Evolved Packet Core)ネットワーク102に登録するため、移動端末(UE)101からEPCネットワーク102を構成する装置に対して“Attach登録要求”が送信される(ステップS702)。この“Attach登録要求”を受けてネットワーク102を構成する装置においてAttach処理が行われるとともにPDNへの接続処理が行われ、PDNの認証用サーバ装置であるRadius(Remote Authentication Dial−In User Service)サーバ装置103に対して、ユーザIDおよびパスワードを含む“Radius認証要求”(ステップS703)が送信される。

【0004】

この“Radius認証要求”を受信したRadiusサーバ装置103により、“Radius認証要求”に含まれる移動端末(UE)101のユーザIDおよびパスワードに基づき移動端末(UE)101の認証が行われ、認証結果がEPCネットワーク102を構成する装置に送信される。

ここで、認証結果が認証NG(認証不可)である場合には、Radiusサーバ装置103から認証NGを表す“Radius認証NG応答”が送信される(ステップS704)。EPCネットワーク102を構成する装置では、“Radius認証NG応答”を受信すると、移動端末(UE)101のEPCネットワーク102への登録を拒否する“Attach Reject信号”を移動端末(UE)101に送信する(ステップS705)。

【0005】

この場合、送信される“Attach Reject信号”にはCause(原因)として、例えば、“EMM Cause:♯19 ESM failure”、“ESM Cause:♯29 User authentication failed”などが設定される。

そして、移動端末(UE)101では、“Attach Reject信号”を受信すると、“Attach登録要求”を自動的に再送信する(ステップS706)。その応答として“Attach Reject信号”を受信したときには、さらに“Attach登録要求”を再送信する。

【0006】

この“Attach登録要求”の再送信は、例えば、図15に示すように、“Attach登録要求(Attach Request)”を所定時間おき(例えば10秒毎)に所定回数(例えば計5回)、繰り返し送信することによって行われる(図14ステップS707)。そして、移動端末(UE)101は、“Attach登録要求”を10秒おきに5回送信した後(計40秒+α秒程度)には、さらに所定の待機時間(例えば12分)が経過したときに(ステップS708)、再度“Attach登録要求”を10秒おきに計5回送信する。以後、移動端末(UE)101は所定の待機時間(12分)が経過したときに、10秒おきに計5回、“Attach登録要求”を送信する処理を繰り返し行うようになっている。

【0007】

上記の“Attach登録要求”の再送信に伴い、EPCネットワーク102を構成する装置では“Attach登録要求”を受信する毎に、Attach処理およびPDNへの接続処理を行い、Radiusサーバ装置103に対して“Radius認証要求(Access−Request)”を送信する。そして、Radiusサーバ装置103では、“Radius認証要求”を受信する毎に移動端末(UE)101の認証を行う。そして、認証結果が認証NGである間は、EPCネットワーク102に対して“Radius認証NG応答(Access−Reject)”を送信する。なお、上記の動作(処理)については、非特許文献1に記載されている。

【先行技術文献】

【非特許文献】

【0008】

【非特許文献1】3GPP TS 24.301 V8.3.0 (2009-09) 3rd Generation Partnership Project;Technical Specification Group Core Network and Terminals;Non-Access-Stratum (NAS) protocol for Evolved Packet System (EPS); Stage 3 (Release 8)

【発明の概要】

【発明が解決しようとする課題】

【0009】

ここで、Radiusサーバ装置103には、連続して所定回数、認証NGとなったときに、セキュリティの面から、“Attach登録要求”の送信元の移動端末(UE)101のアカウントをロックするアカウントロック機能を備えているものがある。アカウントをロックする回数のしきい値が例えば5回として設定されている場合には、5回認証NGと判断した時点でRadiusサーバ装置103は、アカウントをロックしてしまうことになる。

【0010】

そのため、正当なユーザではあるが、認証情報として移動端末(UE)101に設定されたユーザIDやパスワードに誤りがあったために、Radiusサーバ装置103で認証NGと判断された場合であっても、電源投入後、自動的に“Attach登録要求”が再送信されて計5回送信された時点で、Radiusサーバ装置103においてアカウントロックが行われてしまうことになる。

【0011】

つまり、移動端末(UE)101の認証情報が更新されていなければ、再送信時にも、前回と同一の認証情報を含む“Attach登録要求”が送信されることになる。そのため、認証情報の設定誤りのためにRadiusサーバ装置103で認証不可と判断された場合、移動端末(UE)101自体の認証情報が更新されない限り、認証不可と判断された認証情報と同一の認証情報を含む“Attach登録要求”が送信されることになる。そのため、“Attach登録要求”が再送信される毎にRadiusサーバ装置103で認証不可と判断されることになり、“Attach登録要求”が計5回送信された時点で、アカウントロックが行われることになる。

【0012】

そのため、単に認証情報の設定が誤っていたとしても、アカウントロックが行われることになり、使い勝手が悪かった。

本発明は上述した背景技術の問題を解決することを目的としてなされたものであり、アカウントロックを適切に抑制し、より使い勝手のよい移動通信システムを提供することを目的としている。

【課題を解決するための手段】

【0013】

本発明の一態様にかかる通信制御装置は、移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、前記認証情報を保持する認証情報記憶領域と、前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする。

【0014】

通信制御装置をこのような構成とすることによって、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【0015】

また、本発明の一態様にかかる通信制御装置は、前記保持制御部は、前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、前記判定部は、前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする。

【0016】

通信制御装置をこのような構成とすることによって、認証用サーバ装置で認証不可と判断された認証情報を容易に獲得することができる。

さらに、本発明の一態様にかかる通信制御装置は、前記認証情報保持時間はAPN(Access Point Name)毎に設定され、前記判定部は、前記ネットワークへの接続要求を送信した移動端末の接続要求先であるAPNに対応する前記認証情報保持時間を用いて、前記認証不可と判断された認証情報であるかを判定することを特徴とする。

【0017】

通信制御装置をこのような構成とすることによって、APNにそれぞれに対応するパケットデータネットワークに適した認証情報保持時間を用いて認証不可と判断された認証情報であるかを判定することができる。

さらにまた、本発明の一態様にかかる通信制御装置は、前記保持制御部はAPN(Access Point Name)毎に、前記認証情報および前記認証情報更新時刻を保持することを特徴とする。

通信制御装置をこのような構成とすることによって、一の移動端末が接続要求先のAPNとして複数のAPNを指定する場合であっても、適切に認証不可と判断された認証情報であるかを判定することができる。

【0018】

本発明の一態様にかかる移動通信システムは、移動端末が接続されるネットワークに設けられた通信制御装置と、前記移動端末に設定された認証情報を用いて当該移動端末の認証を行い、予め設定された所定回数連続して認証不可と判断したとき前記移動端末のアカウントを無効とするアカウントロック機能を備えた認証用サーバ装置とを含む移動通信システムであって、前記移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、前記認証情報を保持する認証情報記憶領域と、前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする。

【0019】

移動通信システムをこのような構成とすることによって、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【0020】

また、本発明の一態様にかかる移動通信システムは、前記保持制御部は、前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、前記判定部は、前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする。

【0021】

移動通信システムをこのような構成とすることによって、認証用サーバ装置で認証不可と判断された認証情報を容易に獲得することができる。

なお、上記通信制御装置は、上記各部をまとめて1つの筐体内に設けた装置として構成してもよいし、上記各部を分散して複数の筐体に設けた構成にしてもよい。上記各部を分散して複数の筐体に設けた構成の場合、ネットワークを介して各部が接続された構成になっていてもよい。このように、単一の装置によって記各部が実現される場合に限らず、複数の装置によって上記各部が実現されかつ各装置がネットワークを介して接続されている場合も、本明細書の「通信制御装置」に該当する。

【発明の効果】

【0022】

本発明によれば、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するようにしたため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【図面の簡単な説明】

【0023】

【図1】本実施の形態による移動通信システムの一例を示す構成図である。

【図2】ゲートウェイ装置(P−GW)の構成の一例を示すブロック図である。

【図3】アタッチ処理時の処理内容の一例を示すシーケンス図である。

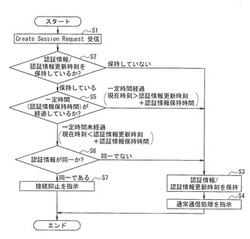

【図4】認証情報管理処理の処理手順の一例を示すフローチャートである。

【図5】アタッチ処理時の処理内容の一例を示すシーケンス図である。

【図6】第2の実施の形態における記憶部の一例を示す構成図である。

【図7】第2の実施の形態におけるアタッチ処理時の処理内容の一例を示すフローチャートである。

【図8】第2の実施の形態におけるアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図9】記憶部のその他の例を示す構成図である。

【図10】記憶部が図9の構成を有する場合の認証情報管理処理の処理手順の一例を示すフローチャートである。

【図11】記憶部が図9の構成を有する場合のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図12】第3の実施形態におけるポリシー制御装置(PCRF)の構成の一例を示すブロック図である。

【図13】第3の実施の形態におけるアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図14】従来のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図15】従来のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【発明を実施するための形態】

【0024】

以下、本発明の実施の形態を、図面を参照して説明する。なお、以下の説明において参照する各図では、他の図と同等部分は同一符号によって示されている。

(第1実施形態)

まず、本発明の第1の実施形態を説明する。

(移動通信システムの全体構成)

本実施形態における移動通信システムの全体構成の一例を、図1を参照して説明する。

第1の実施形態における移動通信システムは、移動端末(UE)1と、PDN(Packet Data Network)4と、移動端末(UE)1の認証を行う認証用サーバ装置としてのRadiusサーバ装置5と、移動端末(UE)1、PDN4、およびRadiusサーバ装置5が接続されるEPCネットワーク10とを含んで構成される。

【0025】

EPCネットワーク10は、主に無線アクセスに依存しないコアネットワークを構成するゲートウェイ装置(S−GW;Serving-Gateway)11、ゲートウェイ装置(P−GW;Packet Data Network Gateway)12、ポリシー制御装置(PCRF;Policy and Charging Rules Function)13を中心に、LTE(Long Term Evolution)無線アクセス収容網を構成する、移動管理用ノード(MME;Mobility Management Entity)14、および無線基地局(eNodeB)15、3G(3rd Generation)無線アクセス収容網(以下、3G網と略称する)を構成するSGSN(Serving General Packet Radio Service Support Node)16およびRNC(Radio Network Controller)/NodeB17、などから構成される。

【0026】

ゲートウェイ装置(S−GW)11は、LTE網および3G網を収容し、ユーザデータの伝送を行うとともに、LTE網と3G網の無線アクセス収容網へユーザデータ転送経路を切り替えるポイントとなる、在圏パケットゲートウェイである。

ゲートウェイ装置(P−GW)12は、i−mode(登録商標)やパケット網にて音声サービスなどを提供するIMS(IP Multimedia Subsystem)といったコアネットワーク以外のパケットデータネットワーク(PDN4)との接続点であり、IPアドレスの割当などを行うゲートウェイである。なお、HSS(Home Subscriber Server)18は、移動端末(UE)1が移動管理用ノード(MME)14の配下に接続したことを記憶する加入者情報管理サーバである。

【0027】

ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12や、ゲートウェイ装置(S−GW)11において適用する、QoSなどのポリシー制御や課金制御ルールを決定する。なお、ゲートウェイ装置(P−GW)12およびゲートウェイ装置(S−GW)11は、ポリシー制御装置(PCRF)13の送信情報に基づき、パケット単位に制御を実施する。

【0028】

移動管理用ノード(MME)14は、LTE無線アクセスシステムにおける移動端末(UE)1の移動管理、認証(セキュリティ制御)およびゲートウェイ装置(S−GW)11と無線基地局(eNodeB)15との間におけるユーザデータ転送経路の設定処理を行う。

SGSN16は、移動管理用ノード(MME)14と同様に3G無線アクセスシステムにおける端末の移動管理、認証(セキュリティ制御)などを行うとともに、LTEと3Gとの無線アクセスシステム間の切替え時にも通信の継続が可能となるように、通信経路の設定を行うノードである。

【0029】

移動端末(UE)1は、電源投入時などアタッチ操作が行われたときに、移動端末(UE)1自身をEPCネットワーク10に登録するための“Attach登録要求”を送信する。そして、EPCネットワーク10への登録および所定のPDNへの接続完了後、移動端末(UE)1はEPCネットワーク10との間で通信を行う。

Radiusサーバ装置5は、EPCネットワーク10と接続され、EPCネットワーク10から送信される“Radius認証要求”を受けて、この“Radius認証要求”に含まれる認証情報(ユーザID、パスワード)に基づき移動端末(UE)1の認証を行う。また、Radiusサーバ装置5は、認証の結果、所定回数連続して認証NG(認証不可)となったときには、その移動端末の(ユーザの)アカウントをロックするアカウントロック機能を有する。

【0030】

(ゲートウェイ装置(P−GW)12の構成例)

第1の実施形態におけるゲートウェイ装置(P−GW)12は、図2に示すように、前述のようにIPアドレスの割当などの処理を行う処理部20を有するとともに、認証情報処理部21と記憶部22とを備える。処理部20は、前述のIPアドレスの割当などの処理の他に、他の装置との通信処理を行う。処理部20が実行する通信処理にはRadiusサーバ装置5との通信処理を含み、処理部20は、移動端末(UE)1から“Attach登録要求”が送信されたときに送信される“Create Session Request信号”を受信したときには、認証情報処理部21からの指示に応じてRadiusサーバ装置5との通信処理を行う。

【0031】

すなわち、処理部20は、認証情報処理部21から通常通信処理が指示されたときには、Radiusサーバ装置5に“Radius認証要求”を送信する。そして、Radiusサーバ装置5から認証結果を受信し、認証結果を、ゲートウェイ装置(S−GW)11など各部を介して移動端末(UE)1に通知する。

一方、認証情報処理部21から接続抑止が指示されたときには、処理部20は、Radiusサーバ装置5に“Radius認証要求”を送信しない。そして、ゲートウェイ装置(S−GW)11など各部を介して移動端末(UE)1に認証NGである旨を通知する。

【0032】

認証情報処理部21は、“Create Session Request信号”を受信したとき認証情報管理処理を実行し、“Create Session Request信号”に含まれる、移動端末(UE)1に設定された認証情報にもとづき、Radiusサーバ装置5への“Radius認証要求”を送信するか否かを判断し、処理部20に通常通信処理または接続抑止を指示する。

記憶部22は、認証情報管理処理に必要な情報を記憶するための記憶領域である。記憶部22には、後述の認証情報保持時間を記憶するための認証情報保持時間記憶領域22aと、認証情報を記憶するための認証情報記憶領域22bとを含む。

【0033】

(Attach処理時の動作)

次に、Attach処理時の移動通信システムを構成する要部の動作を、図3を参照して説明する。なお、図3では、移動管理用ノード(MME)14とゲートウェイ装置(S−GW)11とを、一つのブロックであるMME/S−GW部11aとしている。

図3において、移動端末(UE)1は、電源投入時などに、EPCネットワーク10への登録要求を行うための“Attach登録要求”を送信する(ステップS101)。“Attach登録要求”は、図示しない無線基地局(eNodeB)15を介して、MME/S−GW部11aに送信される。“Attach登録要求”を受けてAttach処理やPDNへの接続処理が行われ、MME/S−GW部11aから回線接続要求を行うための“Create Session Request信号”がゲートウェイ装置(P−GW)12に送信される(ステップS102)。

【0034】

ここで、ゲートウェイ装置(P−GW)12の記憶部22の認証情報保持時間記憶領域22aには、図3に示すように認証情報保持時間が記憶されている。この認証情報保持時間は、移動端末(UE)1から通知された認証情報が、認証情報記憶領域22bに保持されている時間を判断するための予め設定される時間であって、例えば、“125秒”に設定される。なお、125秒に限るものではなく任意に設定することができる。

【0035】

記憶部22の認証情報記憶領域22bには、認証情報と、認証情報記憶領域22bに前述の認証情報を登録または更新した時刻を表す認証情報更新時刻とが対応付けられて格納される。

認証情報記憶領域22bに格納される認証情報は、移動端末(UE)1に設定されたユーザIDおよびパスワードであり、本実施形態では“Create Session Request信号”に含まれる。

【0036】

ゲートウェイ装置(P−GW)12は、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻が格納されていなければ“Create Session Request信号”に含まれる認証情報と“Create Session Request信号”が通知された時刻とを対応付けて認証情報記憶領域22bに格納する(ステップS103)。

【0037】

さらに、ゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に、認証要求を行うための“Radius Access−Request信号”を送信する(ステップS104)。この“Radius Access−Request信号”には、“Attach登録要求”を送信した移動端末(UE)1に設定されたユーザIDおよびパスワードつまり認証情報が含まれる。

【0038】

Radiusサーバ装置5は、“Radius Access−Request信号”に含まれる認証情報に基づき認証処理を行う(ステップS105)。Radiusサーバ装置5は、認証結果が正常であれば“Radius Access−Accept信号”をゲートウェイ装置(P−GW)12に送信する。

一方、ユーザIDまたはパスワードに誤りがあり、認証NG(認証不可)と判断されるときには、Radiusサーバ装置5は、“Radius Access−Reject信号”をゲートウェイ装置(P−GW)12に送信する(ステップS106)。

【0039】

“Radius Access−Reject信号”を受信したゲートウェイ装置(P−GW)12は、ステップS102での回線接続要求に対する回線接続応答を行うための“Create Session Response信号(Cause(原因):User authentication failed)”をMME/S−GW部11aに送信する(ステップS107)。

【0040】

“Create Session Response信号(Cause:User authentication failed)”を受信したMME/S−GW部11aは、アタッチに失敗したことを表す“Attach Reject信号”を移動端末(UE)1に送信する(ステップS108)。このとき、“Attach Reject信号”には、Cause(原因)として、例えば“EMM Cause:#19 ESM failure”や“ESM Cause:#29 User authentication failed”などが設定される。

【0041】

“Attach Reject信号”を受信した移動端末(UE)1は、“Attach登録要求”を再送信する(ステップS109)。

“Attach登録要求”を再度受信したMME/S−GW部11aは、Attach処理やPDNへの接続処理を行い、“Create Session Request信号”をゲートウェイ装置(P−GW)12に送信する(ステップS110)。

ゲートウェイ装置(P−GW)12は、受信した“Create Session Request信号”に基づき、Radiusサーバ装置5への認証要求を行うか否かを判断する。

【0042】

具体的には、ゲートウェイ装置(P−GW)12は、認証情報記憶領域22bに認証情報および認証情報更新時刻が記憶されているかを判断する。ゲートウェイ装置(P−GW)12は、これら認証情報および認証情報更新時刻が認証情報記憶領域22bに記憶されているときには、認証情報保持時間記憶領域22aに記憶されている認証情報更新時刻に基づき、認証情報記憶領域22bにおける認証情報を、認証情報保持時間記憶領域22aに記憶されている認証情報保持時間以上保持しているかを判断する。認証情報を認証情報保持時間の間保持していないときにはゲートウェイ装置(P−GW)12は、さらに、認証情報記憶領域22bに記憶されている認証情報と新たに受信した“Create Session Request信号”に含まれる認証情報とが同一であるかを判断する(ステップS111)。

【0043】

そして、ゲートウェイ装置(P−GW)12は、認証情報記憶領域22bに記憶されている認証情報更新時刻と認証情報保持時間記憶領域22aに記憶されている認証情報保持時間とに基づき、認証情報を保持している時間が認証情報保持時間よりも短いと判断され、且つ認証情報が同一であると判断されるときには接続拒否と判断する。そして、接続拒否と判断したときには、ゲートウェイ装置(P−GW)12はRadiusサーバ装置5に対して“Radius Access−Request信号”を送信しない。そして、ゲートウェイ装置(P−GW)12は、“Create Session Response信号”をMME/S−GW部11aに送信する(ステップS112)。

【0044】

“Create Session Response信号”を受信したMME/S−GW部11aは、アタッチに失敗したことを表す“Attach Reject信号”を移動端末(UE)1に送信する(ステップS113)。

移動端末(UE)1は、“Attach Reject信号”を受信したため、“Attach登録要求”を再送信する。以後、上記の処理を繰り返し行い、“Attach登録要求”を所定の送信回数、例えば計5回繰り返し送信しても“Attach登録要求”に対する応答として回線への接続を許可する応答信号を受信しないときには、所定の待機時間(例えば12分)経過した後に、“Attach登録要求”を再送信する。

【0045】

以後、“Attach登録要求”に対する応答として回線への接続を許可する応答信号を受信しない間は、所定の送信回数(例えば、計5回)の送信と、待機時間(例えば12分)の待機とを繰り返し行い、“Attach登録要求”の再送信を行う。

つまり、図3において、ステップS109、S110、S111、S112、S113の処理を繰り返し行う。

【0046】

(認証情報管理処理)

ゲートウェイ装置(P−GW)12の認証情報処理部21は、例えば図4に示すフローチャートにしたがって認証情報管理処理を行う。

すなわち、“Create Session Request信号”を受信すると(ステップS1)、ステップS2に移行し、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻が保持されているかを判断する。これらが保持されていない場合には、ステップS3に移行し、“Create Session Request信号”に含まれる認証情報を認証情報記憶領域22bに更新記憶するとともに、現在時刻を認証情報更新時刻とし、この認証情報更新時刻を認証情報と対応付けて記憶する。

【0047】

そして、ゲートウェイ装置(P−GW)12の認証情報処理部21は、処理部20に対して通常通信処理を指示する(ステップS4)。

これにより処理部20は、“Radius Access−Request信号”をRadiusサーバ装置5に送信し、その応答をMME/S−GW部11aに送信する。

一方、ステップS2で、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻を保持しているときにはステップS5に移行し、認証情報を一定時間、すなわち認証情報保持時間記憶領域22aに記憶されている認証情報保持時間、記憶部22で保持しているかを判断する。

【0048】

そして、認証情報を記憶部22で一定時間保持しているとき(現在時刻≧認証情報更新時刻+認証情報保持時間)にはステップS3に移行し、ステップS1で受信した“Create Session Request信号”に含まれる認証情報と現在時刻である認証情報更新時刻とを記憶部22に更新記憶する。一方、認証情報を記憶部22で一定時間保持していないとき(現在時刻<認証情報更新時刻+認証情報保持時間)にはステップS6に移行し、受信した“Create Session Request信号”に含まれる認証情報と、認証情報記憶領域22bに記憶されている認証情報とが同一かを判断する。これらが同一でないときにはステップS3に移行し、ステップS1で受信した“Create Session Request信号”に含まれる認証情報および現在時刻である認証情報更新時刻を記憶部22の認証情報記憶領域22bに更新記憶する。そして、ステップS4に移行し、処理部20に対して通常通信処理を指示する。

【0049】

処理部20は、Radiusサーバ装置5に対して、認証要求(“Radius Access−Request信号”)を送信する。また、処理部20は、Radiusサーバ装置5から認証結果を受信し、これをゲートウェイ装置(S−GW)11に送信する。

一方、通知された認証情報と認証情報記憶領域22bに記憶されている認証情報とが同一であるときにはステップS7に移行し、Radiusサーバ装置5への接続を拒否すると判断し、処理部20に対して接続抑止を指示する。

【0050】

すなわち、ステップS1で受信した“Create Session Request信号”に含まれる認証情報と、認証情報記憶領域22bに記憶されている認証情報とが同一であるときには、Radiusサーバ装置5で再度認証を行ったとしても認証情報が誤っているため結果は同じである。つまり、認証NGとなる。したがって、この場合にはRadiusサーバ装置5への接続拒否と判断し、処理部20に対してRadiusサーバ装置5への接続抑止を指示する。

【0051】

処理部20は、Radiusサーバ装置5への認証要求(“Radius Access−Request信号”)の送信を行わず、ステップS1で受信した“Create Session Request信号”に対する応答として“Create Session Response信号”を、MME/S−GW部11aに送信する。

(Attach処理時の具体的動作)

【0052】

次に、Attach処理時の動作を、図5を参照して説明する。

移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が移動端末(UE)1から送信された場合、図5(a)(初回接続時)に示すように、移動端末(UE)1から例えば認証情報が“A”として送信されると(ステップS201)、ゲートウェイ装置(P−GW)12では、初回接続時であって認証情報記憶領域22bに認証情報が記憶されていないため、受信した“Attach登録要求”に含まれる認証情報“A”を、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として認証情報“A”と対応付けて認証情報記憶領域22bに記憶する(ステップS202;図4ステップS1〜ステップS3)。そして、Radiusサーバ装置5に対して認証要求を行う(ステップS203;図4ステップS4)。

【0053】

これにより、Radiusサーバ装置5において認証処理が行われ、認証処理の結果、認証OK(認証可)と判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が送信され、ゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に認証OKである旨が通知される。

これにより、EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0054】

一方、Radiusサーバ装置5において認証の結果、認証NGと判断されたときには、Radiusサーバ装置5から認証NGを表す“Radius Access−Reject信号”が送信され、ゲートウェイ(P−GW)装置12などを介して移動端末(UE)1に対して、“Attach Reject信号”が送信される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。

【0055】

ここで、図5(a)の初回接続時から、一定時間(認証情報保持時間)が経過する前に、認証情報:Aの“Attach登録要求”を受信したとき、つまり、初回接続時と同じ認証情報の“Attach登録要求”を受信したときには(図5(b)ステップS211)、認証情報記憶領域22bには既に、認証情報“A”が記憶され、さらに、認証情報更新時刻は“05:00:00”として記憶されている。

【0056】

そして、一定時間(認証情報保持時間125秒)が経過する前であるため、図4のステップS1からステップS2、S5を経てステップS6に移行する。

ここで、認証情報記憶領域22bには、認証情報として“A”が格納され、通知された“Attach登録要求”に含まれる認証情報は“A”であって同一である。そのため、図4のステップS6からステップS7に移行して、Radiusサーバ装置5への接続拒否と判断する。そのため、Radiusサーバ装置5への認証要求は行わない(ステップS212)。そして、ゲートウェイ装置(P−GW)12は、“Create Session Request信号”に対する応答として“Create Session Response信号”を送信し、これにより移動端末(UE)1に対して、“Attach Reject信号”が送信される(ステップS213)。このため、移動端末(UE)1では、“Attach登録要求”を再送信する。

【0057】

この動作が、一定時間が経過するまでの間、繰り返し行われる。そのため、この間は、認証NGと判断されたときと同一の“Attach登録要求”が、移動端末(UE)1から自動的に繰り返し送信されたとしても、Radiusサーバ装置5には、認証NGと判断されたときと同一の認証情報を含む“Radius Access−Request信号”が送信されることはない。

【0058】

ここで、Radiusサーバ装置5がアカウントロック機能を有している場合、所定回数以上連続して認証NGと判断された場合、アカウントのロックが行われることになる。前述のように、移動端末(UE)1では、“Attach信号”を自動的に再送信しているため、認証NGと判断されたときと同一の認証情報を含む“Radius Access−Request信号”を受信すると、Radiusサーバ装置5はアカウントロックを行うことになる。つまり、認証情報を誤って設定してしまった場合であっても、アカウントロックが行われることになり、EPCネットワーク10への接続ができなくなる。

【0059】

しかしながら、本実施形態では上述のように、認証NGと判断されたときと同一の認証情報を有する“Radius Access−Request信号”をRadiusサーバ装置5に送信することを抑制しているため、アカウントロックが行われることを抑制することができ、その結果、アカウントロックのために移動端末(EU)1が、EPCネットワーク10に接続できなくなることを抑制することができる。

【0060】

一方、図5(c)に示すように、電源投入などによる初回接続(図5(a))後、再度“Attach登録要求”が移動端末(UE)1から送信され、初回接続時から一定時間(認証情報保持時間)が経過した後に認証情報が“A”である“Attach登録要求”が送信された場合には(ステップS221)、この時点では、認証情報記憶領域22bには既に認証情報が記憶されている。しかしながら、この認証情報の認証情報更新時刻は“05:00:00”であり、接続時刻は“05:05:00”であって、この認証情報を一定時間(認証情報保持時間)以上保持しているため、図4のステップS1、S2、S5を経てステップS3に移行し、通知された認証情報“A”を認証情報記憶領域22bに更新記憶するとともに、現在時刻である接続時刻“05:05:00”を、認証情報更新時刻として認証情報記憶領域22bに更新記憶する(ステップS222)。また、Radiusサーバ装置5に対して認証要求を行う(ステップS223;図4(ステップS4)。

したがって、この時点でRadiusサーバ装置5により、認証情報“A”に対する認証処理が行われることになる。

【0061】

また、図5(d)に示すように初回接続時(図5(a))とは異なる認証情報“B”の“Attach登録要求”を受信した場合には(ステップS231)、認証情報記憶領域22bには認証情報“A”が格納されているため、図4のステップS2からステップS5に移行し、認証情報記憶領域22bで、認証情報“A”を一定時間以上保持していればステップS5からステップS3に移行し、また、一定時間以上保持していない場合であってもステップS5からステップS6を経てステップS3に移行し、Radiusサーバ装置5への認証要求が行われる(ステップS232、S233;図4ステップS7)。

【0062】

そのため、移動端末(UE)1のユーザが認証情報を設定し直して再度“Attach登録要求”を送信した場合には、認証情報“A”を一定時間以上保持しているか否かに関係なく、この移動端末(UE)1からの“Attach登録要求”に対して、Radiusサーバ装置5による認証処理が拒否されることはない。つまり、移動端末(UE)1のユーザが認証情報を設定し直して再度“Attach登録要求”を送信した場合には、速やかにRadiusサーバ装置5により認証処理を行うことができ、EPCネットワーク10への速やかな回線接続を図ることができる。

【0063】

さらに、第1の実施形態では、認証情報記憶領域22bに格納されている認証情報と、受信した“Create Session Request信号”に含まれる認証情報とが同一である場合であっても、認証情報保持時間が経過する毎に“Radius Access−Request信号”をRadiusサーバ装置5に送信し認証処理を行っている。

【0064】

したがって、移動端末(UE)1により再送信が行われている状況で、電源投入を行うなど再度アタッチ操作が行われた場合などには、認証情報保持時間が経過した時点で、再度のアタッチ操作後の“Radius Access−Request信号”に含まれる認証情報に対して、Radiusサーバ装置5での認証処理を速やかに行うことができる。

【0065】

また、Radiusサーバ装置5へは、認証情報保持時間が経過する毎に、“Radius Access−Request信号”を送信するようにしている。したがって、認証情報保持時間の長さを調整することによって、再度のアタッチ操作後の“Radius Access−Request信号”に含まれる認証情報に対して、Radiusサーバ装置5が認証処理を行うタイミングを調整することができる。

【0066】

また、認証情報保持時間が経過する毎に、“Radius Access−Request信号”がRadiusサーバ装置5に送信されて認証処理が行われるため、認証情報保持時間によってアカウントロックが行われるまでの時間が決定される。したがって、アタッチ操作が行われてからアカウントロックが行われるまでの時間を考慮して認証情報保持時間を設定することによって、“アタッチ操作を行ったにも関わらず、回線接続を行うことができないということは認証情報の設定が誤っているためである”ということをアカウントロックが作動する前にユーザに気づかせることができる。

【0067】

なお、上述のように認証情報保持時間は任意に設定することができる。このとき、例えば、認証情報保持時間を“0”とした場合には、認証情報記憶領域22bに記憶されている認証情報と、“Attach登録要求”に含まれる認証情報とが同一であるか否かに関わらず、図4のステップS1、S2、S5、S3を経てステップS4に移行することになり、すなわち“Attach登録要求”が行われる毎に、この“Attach登録要求”を送信した移動端末(UE)1に対するRadiusサーバ装置5での認証処理を行うようにしている。これはすなわち、Radiusサーバ装置5への認証要求の送信を抑止しない通常通信処理と同様の処理となる。したがって、認証情報保持時間を変更することによって、Radiusサーバ装置5への認証要求の送信を抑止するか、または通常通信処理を行うかを容易に切り替えることができる。

【0068】

認証情報保持時間を“0”とした場合には、以前の認証情報を保持しておく必要がないため、図4のステップS3の処理は行わずに、ステップS2からステップS4へ移行するように構成してもよい。

また、移動端末(UE)1では、“Attach登録要求”に対し、認証OKの通知が行われたときには、“Attach登録要求”の再送信は行わず、“Attach Reject”が通知されたときにのみ“Attach登録要求”の再送信を行う。したがって、ゲートウェイ装置(P−GW)12が連続して繰り返し“Attach登録要求”を受信する状態のとき、この“Attach登録要求”は、移動端末(UE)1で再送信が行われたことによって送信された“Attach登録要求”であるとみなすことができる。つまりこの“Attach登録要求”に含まれる認証情報は認証NGと判断された認証情報であるとみなすことができる。

【0069】

したがって、認証情報保持時間内に繰り返し受信する同一の認証情報を有する“Attach登録要求”は、移動端末(UE)1での再送信によるものであって、認証NGと判断された認証情報であるとみなし、この認証情報に対してRadiusサーバ装置5で認証処理を行ったとしても、認証NGと判断されるとわかっているときには、Radiusサーバ装置5に対する認証要求を抑制する構成としたため、Radiusサーバ装置5において、不要な認証処理を行うことを抑制することができ、すなわちRadiusサーバ装置5の負荷を軽減することができる。

【0070】

(まとめ)

このように、上記第1実施形態においては、認証NGとなった認証情報と同一の認証情報を有する“Attach登録要求”を受信したときには、ゲートウェイ装置(P−GW)12からRadiusサーバ装置5への“Radius Access−Request信号”の送信を一定時間(認証情報保持時間)抑止するようにした。そのため、移動端末(UE)1での再送信により認証NGとなった認証情報と同一の認証情報を有する“Attach登録要求”が繰り返し送信される場合であっても、この“Attach登録要求”に含まれる認証情報に基づいて認証を行うRadiusサーバ装置5においてアカウントロックが作動する前に、認証情報の設定が誤っていることを認識するようユーザに仕向けることができ、結果的に、正当なユーザであるにもかかわらず認定情報の設定誤りなどの理由でアカウントロックが作動してしまうことを抑制することができる。

【0071】

また、ゲートウェイ装置(P−GW)12において認証情報管理処理を実行することによって、Radiusサーバ装置5でのアカウントロックを抑制することができるため、移動端末(UE)1やRadiusサーバ装置5の仕様や処理機能を一切変更することなく実現することができる。したがって、既存の移動端末(UE)1やRadiusサーバ装置5の仕様や処理機能の変更などを伴うことなく、Radiusサーバ装置5のアカウントロックを抑制することができ、効果的である。

なお、ゲートウェイ装置(P−GW)12を構成する各部は、当該ゲートウェイ装置(P−GW)12において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0072】

(第2実施形態)

次に、本発明の第2の実施形態を説明する。

この第2の実施形態は、記憶部22に格納される情報が異なること以外は上記第1の実施形態と同様であるので同一部には同一符号を付与し、その詳細な説明は省略する。

この第2の実施形態は、図6に示すように、記憶部22の認証情報保持時間記憶領域22aには、PDNに接続するためのAPN(Access Point Name)と認証情報保持時間とが対応付けられて格納され、複数のAPNそれぞれについて認証情報保持時間を格納できるようになっている。また、認証情報記憶領域22bには、“Attach登録要求”を通知した移動端末(UE)1の接続要求先であるAPN(以下、接続先APNともいう。)と、通知された認証情報と、認証情報更新時刻とが対応付けられて格納される。この認証情報記憶領域22bには、1つの認証情報について、この認証情報を通知した移動端末(UE)1の接続要求先であるAPNと認証情報更新時刻とを格納できるようになっている。

【0073】

そして、ゲートウェイ装置(P−GW)12の認証情報処理部21は、図7のフローチャートに示すように、移動端末(UE)1からの“Attach登録要求”を受けて“Create Session Request信号”を受信すると、上記第1の実施の形態と同様の手順で、認証情報記憶領域22bに認証情報が記憶されているか否かを判断し(ステップS1、S2)、認証情報が記憶されていなければステップS3aに移行し、ステップS1で受信した“Create Session Request信号”に含まれる、“Attach登録要求”の送信元の移動端末(UE)1に設定された認証情報、この送信元の移動端末(UE)1の接続要求先であるAPNと、現在時刻である認証情報更新時刻とを対応付けて認証情報記憶領域22bに記憶する。そして、認証情報処理部21は、処理部20に通常通信処理を指示する(ステップS4)。このため、処理部20は、Radiusサーバ装置5に対して認証要求を行う。なお、この第2の実施の形態における“Create Session Request信号”には、“Attach登録要求”を行った移動端末(UE)1の認証情報が含まれるとともに、移動端末(UE)1の接続要求先であるAPNが含まれている。

【0074】

一方、認証情報記憶領域22bに既に認証情報が記憶されていれば、認証情報処理部21は図7のステップS2からステップS5aに移行し、ステップS1で受信した“Create Session Request信号”に含まれる“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPNを抽出し、抽出した接続先APNに対応する認証情報保持時間を、認証情報保持時間記憶領域22aから読み出す。

【0075】

次いでステップS5bに移行し、ステップS5aで特定した認証情報保持時間が零であるかを判断し、零であるときにはこの接続先APNは本認証情報管理処理の対象外としてステップS4に移行し、通常の通信処理を行う。一方、ステップS5bで認証情報保持時間が零でない場合には、ステップS5に移行し、認証情報記憶領域22bに記憶されている認証情報の保持時間がステップS5aで読み出した認証情報保持時間以上経過したかを判断する。そして、以後、上記第1の実施の形態と同様に処理を行う。

【0076】

(Attach処理時の具体的動作)

次に、第2の実施の形態におけるAttach処理時の動作を、図8を参照して説明する。

移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が移動端末(UE)1から送信された場合、図8(a)に示すように、移動端末(UE)1から例えば認証情報“A”が通知されると(ステップS301;図7ステップS1)、このとき初回接続時であって、認証情報記憶領域22bに認証情報が格納されていない場合には、ゲートウェイ装置(P−GW)12では、認証情報“A”を、移動端末(UE)1の接続要求先であるAPN2と対応付けて、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として記憶する(ステップS302)。そして、Radiusサーバ装置5に対して認証要求を行う(ステップS303;図7ステップS2〜S4)。

【0077】

これにより、Radiusサーバ装置5での認証の結果、認証OKと判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が送信され、認証OKの通知がゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に通知される。これにより、EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0078】

一方、Radiusサーバ装置5での認証の結果、認証NGと判断されたときには、ゲートウェイ装置(P−GW)12などを介して“Attach Reject信号”が移動端末(UE)1に通知される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。

ここで、認証情報記憶領域22bに記憶されている“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPN2に対応する認証情報保持時間を例えば、“125秒”とする。図8(b)に示すように、この認証情報保持時間“125秒”が経過する前に、“Attach登録要求”が通知されると(ステップS311)、認証情報記憶領域22bには既に、認証情報“A”が記憶され、さらに、認証情報更新時刻は“05:00:00”として記憶されている。

【0079】

そして、認証情報記憶領域22bでの認証情報“A”の保持時間は、認証情報保持時間よりも短いため、図7のステップS1からステップS2、S5a、S5b、S5を経てステップS6に移行する。認証情報記憶領域22bには、認証情報として“A”が格納され、受信した“Attach登録要求”に含まれる認証情報は“A”であって同一であるから、ステップS6からステップS7に移行し、Radiusサーバ装置5への接続拒否と判断する。このため、Radiusサーバ装置5に対して認証要求は行わず、認証NGであることを移動端末(UE)1に送信する(ステップS312、S313)。

【0080】

一方、図8(c)に示すように、電源投入などによる初回接続(図8(a))後、認証情報保持時間が経過した後に、再度“Attach登録要求”が移動端末(UE)1から送信され、且つ認証情報が“A”である場合には(ステップS321)、この時点では、認証情報記憶領域22bには既に認証情報が記憶されているが、接続時刻(つまり現在時刻)は“05:05:00”であり、認証情報記憶領域22bに記憶されている認証情報更新時刻は“05:00:00”であって、この認証情報を認証情報保持時間(125秒)以上保持しているため、図7のステップS1、S2,S5a、S5b、S5を経てステップS3aに移行し、通知された認証情報“A”および接続先APN2を認証情報記憶領域22bに更新記憶するとともに、現在時刻である接続時刻“05:05:00”を、認証情報更新時刻として認証情報記憶領域22bに更新記憶する(ステップS322)。また、Radiusサーバ装置5に対して認証要求を行う(ステップS323;図7ステップS4)。

【0081】

また、この状態から、図8(d)に示すように、初回接続時(図8(a))とは異なる接続先APN1および認証情報Xを有する“Attach登録要求”を受信したときには(ステップS331)、認証情報記憶領域22bに既に接続先APN2の認証情報“A”が格納されているため、図7のステップS2からステップS5aに移行する。ここで、認証情報記憶領域22bに接続先APN1の認証情報保持時間として“0”が設定されているものとする。この場合には接続先APN1は、本認証情報管理処理の対象外と判断する(ステップS332;図7ステップS5b)。そして、認証情報記憶領域22bへの認証情報の更新記憶は行わず、Radiusサーバ装置5に対して、認証情報Xの認証要求を行うための“Radius Access−Request信号”を通知し(ステップS333)、その応答信号を、移動端末(UE)1に送信する(図7ステップS4)。

【0082】

また、図8(e)に示すように、認証情報記憶領域22bでの認証情報の保持時間が認証情報保持時間以上経過している場合、認証情報保持時間が経過していない場合に限らず、異なる認証情報“B”および接続先APNを有する“Attach登録要求”を受信したときには(ステップS341)、この認証情報を認証情報記憶領域22bに更新設定し(ステップS342;図7ステップS1、S2、S3a)、Radiusサーバ装置5に対して、認証情報Bに対する認証要求を行う(ステップS343;図7ステップS4)。

そのため、“Attach登録要求”の再送信を行っている移動端末(UE)1のユーザが認証情報を設定し直した後の、移動端末(UE)1からの“Attach登録要求”に対するRadiusサーバ装置5への認証要求が抑止されることはない。

【0083】

(まとめ)

この第2の実施の形態によれば、APN毎に認証情報保持時間を設定することができる。このため、移動端末(UE)1が複数のAPNと接続される場合であってもAPN毎にそれぞれ対応するPDNの種類や仕様などに応じて認証情報保持時間を設定することができ、より使い勝手を向上させることができる。

【0084】

(変形例1)

なお、上記第2の実施の形態においては、認証情報記憶領域22bに1つの認証情報を記憶する場合について説明したが、これに限るものではない。例えば、図9に示すように、さらに認証情報記憶領域22bについても、APN毎に認証情報を複数保持するように構成し、APN毎に、認証情報の保持時間を判断するように構成してもよい。

【0085】

この場合には、図10に示すように、ステップS1からステップS2aに移行して、ステップS1で受信した“Create Session Request信号”に含まれる接続先APNに対応する認証情報が、認証情報記憶領域22bに格納されているかを判断する。そして、格納されているときには、ステップS5aに移行し、“Create Session Request信号”に含まれる接続先APNに対応する認証情報保持時間を認証情報保持時間記憶領域22aから特定した後、ステップS5bに移行し、ステップS5aで特定した認証情報保持時間が零であるときには、“Create Session Request信号”に含まれる接続先APNは、本認証情報管理処理の対象外と判断してステップS4に移行する。

【0086】

一方、ステップS5bで特定した認証情報保持時間が零でない場合にはステップS5cに移行し、“Create Session Request信号”に含まれる接続先APNに対応する認証情報の認証情報更時刻を認証情報記憶領域22bから特定し、特定した認証情報更新時刻とステップS5aで特定した認証情報保持時間とをもとに、移動端末(UE)1の接続先APNに対応する認証情報の保持時間が、ステップS5aで特定した認証情報保持時間以上経過したかを判断する。そして、認証情報保持時間が経過していればステップS3aに移行し、経過していなければステップS6に移行し、以後、上記第1の実施の形態と同様に処理を行う。

【0087】

この場合、図11(a)に示すように、移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が送信された場合であって、認証情報記憶領域22bにいずれの認証情報も格納されていない場合には、移動端末(UE)1から例えば認証情報が“A”として通知されると(ステップS401;図10ステップS1)、ゲートウェイ装置(P−GW)12では、認証情報“A”を、接続先APN2と対応付けて、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として記憶する(ステップS402)。そして、Radiusサーバ装置5に対して、認証要求を行う(ステップS403;図10ステップS2a、S3a、S4)。

【0088】

これにより、Radiusサーバ装置5での認証の結果、認証OKと判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が通知され、認証OKの通知がゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に通知される。これにより、

EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0089】

一方、Radiusサーバ装置5において認証の結果、認証NGと判断されたときには、ゲートウェイ装置(P−GW)12に対して“Radius Access−Reject信号”が送信され、移動端末(EU)1には“Attach Reject信号”が送信される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。以後、上記第2の実施の形態と同様の手順で処理を行う。

【0090】

この接続先APN2および認証情報“A”を有する移動端末(UE)1からの“Attach登録要求”に対してのみ認証情報管理処理を行っている状況において、さらに、異なる接続先APN例えば接続先APN1および認証情報“X”を有する“Attach登録要求”を受信したときには(図11(b)ステップS411)、認証情報記憶領域22bに認証情報が記憶されてはいるが、接続先APN1の認証情報は記憶されていないため、図10のステップS1、S2aを経てステップS3aに移行し、接続先APN1の認証情報を、認証情報記憶領域22bに記憶する(ステップS412)。これにより、認証情報記憶領域22bには、接続先APN1とAPN2の認証情報が格納されることになる。

【0091】

そして、接続先APN1からの認証情報“X”を有する“Attach送信要求”に対するRadiusサーバ装置5への認証要求を行う(ステップS413;図10ステップS4)。

以後、接続先APN1または接続先APN2から“Attach登録要求”を受信したときには、認証情報記憶領域22bに記憶されている認証情報のうち、受信した“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPNに対応する、認証情報および認証情報保持時間を用いて上記と同様に処理を行う。

したがって、APN毎に認証情報保持時間を設定し、且つAPN毎に認証情報を記憶することによって、APN毎、すなわちAPNに対応するPDN毎に認証情報保持時間を管理することができる。

【0092】

(変形例2)

上記第2の実施の形態において、記憶部22のうち、認証情報記憶領域22bのみをポリシー制御装置(PCRF)13に設けるようにしてもよい。

つまり、上記第2の実施形態のように認証情報保持時間をAPN毎に設定する場合、認証保持時間はAPN毎に管理し、認証情報は移動端末(UE)1毎に管理することになる。

【0093】

ここで、ユーザ毎の情報は、一般にポリシー制御装置(PCRF)13で管理している。また、APN毎の情報は、一般にゲートウェイ装置(P−GW)12で管理している。したがって、ユーザ毎の情報である認証情報を記憶する認証情報記憶領域22bをユーザ毎の情報を主に管理するポリシー制御装置(PCRF)13に設けることにより、ユーザ毎の情報をポリシー制御装置(PCRF)13でまとめて管理することができ、認証情報を効率よく管理することができる。

【0094】

この場合には、例えば、図1に示す移動管理用ノード(MME)14から送信される“Create Session Request信号”を受信したときにゲートウェイ装置(S−GW)11から送信される“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信したときに、認証情報管理処理にしたがって処理を行う構成とする。そして、“Proxy Binding Update信号”を受けて、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信される“CCR(Credit Control Request)信号”に認証情報記憶領域22bに格納している接続先APN、認証情報および認証情報更新時刻の読み出しを指示するコマンドを付加して送信する。“CCR信号”に付加された読み出しを指示するコマンドに基づき、ポリシー制御装置(PCRF)13が、自装置に設けられた認証情報記憶領域22bから接続先APN、認証情報および認証情報更新時刻を読み出し、ポリシー制御装置(PCRF)13から“CCR信号”に対する応答としてゲートウェイ装置(P−GW)12に送信される“CCA(Credit Control Answer)信号”に、読み出した接続先APN、認証情報および認証情報更新時刻を付加する。なお、認証情報記憶領域22bに認証情報が格納されていない場合には、ポリシー制御装置(PCRF)13が、認証情報記憶領域22bには認証情報が格納されていない旨を通知する情報を“CCA信号”に付加する。

【0095】

なお、“CCR信号”は、コアネットワークベアラを設定するように要求するベアラ設定要求またはコアネットワークベアラの構成の変更を要求する変更要求である。

そして、ゲートウェイ装置(P−GW)12において、“CCA信号”に付加された接続先APN、認証情報および認証情報更新時刻をもとに上記と同様の手順で処理を行う。そして、認証情報記憶領域22bへの接続先APN、認証情報および認証情報更新時刻の格納が必要なときには、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信される信号に、接続先APN、認証情報および認証情報更新時刻を付加するか或いは、これら情報を送信するための信号を別途送信するなどにより、認証情報記憶領域22bに格納すべき認証情報および認証情報更新時刻をゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信する。

【0096】

これにより、上記第2の実施の形態と同等の作用効果を得ることができる。

なお、ここでは、上記第2の実施の形態において、認証情報記憶領域22bをポリシー制御装置(PCRF)13に設ける場合について説明したが、上記(変形例1)に適用することも可能であり、また上記第1の実施の形態に適用することも可能である。

なお、ゲートウェイ装置(P−GW)12を構成する各部は、当該ゲートウェイ装置(P−GW)12において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0097】

(第3実施形態)

次に、本発明の第3の実施形態を説明する。

この第3の実施形態は、上記各実施の形態では、認証情報管理処理を、ゲートウェイ装置(P−GW)12で実行する構成としているが、認証情報管理処理を、ポリシー制御装置(PCRF)13において実行するようにしたものである。

【0098】

すなわち、図12に示すように、ポリシー制御装置(PCRF)13に、前述の認証情報処理部21と同等の機能構成を有する認証情報処理部31と、記憶部22と同等の機能構成を有する記憶部32とを設ける。記憶部32は、前述の認証情報保持時間記憶領域22aおよび認証情報記憶領域22bそれぞれに対応する認証情報保持時間記憶領域32aおよび認証情報記憶領域32bを有する。

なお、図12において処理部30は、前述のQoSなどのポリシー制御や課金制御ルールを決定する処理を行うとともに、他装置の通信処理を行う。この通信処理にはゲートウェイ装置(P−GW)12との通信処理を含む。

【0099】

ポリシー制御装置(PCRF)13の認証情報処理部31は、上記第1または第2の実施の形態で説明した認証情報管理処理を行うが、上記第1および第2の実施形態では、“Create Session Request信号”を受信したときにこの“Create Session Request信号”に含まれる認証情報について、Radiusサーバ装置5に対して認証要求を行うか否かを判断するのに対し、この第3の実施の形態では、例えば、“Create Session Request信号”や“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信したときに送信される“CCR信号”を、ポリシー制御装置(PCRF)13が受信したときに、ポリシー制御装置(PCRF)13が、前記“CCR信号”に含まれる認証情報についてRadiusサーバ装置5に対して認証要求を行うか否かを判断する。

【0100】

以下、ポリシー制御装置(PCRF)13において第1の実施形態における認証情報管理処理を実行する場合について説明する。

ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に対して送信される“CCR信号”に基づき認証情報管理処理を行う。本実施形態において、“CCR信号”は、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と、移動端末(UE)1の接続要求先であるAPNとを含む。なお、ここでは、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と、移動端末(UE)1の接続先APNとが、“CCR信号”に含まれる場合について説明するが、これに限るものではなく、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と移動端末(UE)1の接続先APNとを任意の信号に付加して送信するようにしてもよい。

【0101】

ポリシー制御装置(PCRF)13は、“CCR信号”に対する応答として“CCA信号”をゲートウェイ装置(P−GW)12に対して送信する。また、ポリシー制御装置(PCRF)13は、Radiusサーバ装置5との接続を抑止する接続抑止または通常通信処理を指示する接続指示情報をゲートウェイ装置(P−GW)12に送信する。ポリシー制御装置(PCRF)13は、この接続指示情報を“CCA信号”に付加して送信する。なお、ここでは、接続指示情報を、“CCA信号”に付加して送信する場合について説明したがこれに限るものではなく任意の信号に付加することが可能である。

【0102】

ポリシー制御装置(PCRF)13は、上記第1および第2の実施形態と同様に処理を行い、認証NGと判断された認証情報と同一の認証情報を有する“CCR信号”が通知されたときには接続抑止と判断し、接続指示情報として“接続抑止”を設定する。一方、記憶部32に認証情報が記憶されていない場合、認証情報を認証情報記憶領域22bに更新記憶してから所定の認証情報保持時間が経過している場合、認証情報記憶領域22bに記憶されている認証情報とは異なる認証情報が通知された場合、のいずれかの場合には、接続指示情報として“通常通信処理”を設定する。

【0103】

ゲートウェイ装置(P−GW)12は、ポリシー制御装置(PCRF)13から“CCA信号”を受信して接続指示情報を獲得し、接続指示情報により通常通信処理が指示されるときには、Radiusサーバ装置5に対して“Radius Access Request信号”を送信し、その応答としてRadiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”を受信すると、認証OKの通知を、ゲートウェイ装置(S−GW)11、移動管理用ノード(MME)14などを介して移動端末(UE)1に通知する。

【0104】

一方、接続指示情報により、接続抑止が指示されるときには、ゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に対して“Radius Access Request信号”を送信しない。そして、認証NGの通知を、ゲートウェイ装置(S−GW)11、移動管理用ノード(MME)14などを介して移動端末(UE)1に通知する。

図13は、Attach処理時の移動通信システムを構成する要部の動作を表したものである。なお、図13では、移動管理用ノード(MME)14とゲートウェイ装置(S−GW)11とを、一つのブロックであるMME/S−GW部11aとしている。

【0105】

移動端末(UE)1は、電源投入時などに、“Attach登録要求”を送信し、EPCネットワーク10への登録要求を行うための“Attach登録要求”を送信する(ステップS501)。“Attach登録要求”は、図示しない無線基地局(eNodeB)15を介して、MME/S−GW部11aに伝達される。“Attach登録要求”を受けてMME/S−GW部11aではAttach処理および接続処理を行い、“Create Session Request信号”が送信される(ステップS502)。この“Create Session Request信号”を受けて図1に示すゲートウェイ装置(S−GW)11から送信される“Proxy Binding Update信号”を受信したゲートウェイ装置(P−GW)12は、“CCR信号”をポリシー制御装置(PCRF)13に送信し(ステップS503)、ポリシー制御装置(PCRF)13は、上記第1の実施の形態と同様の手順で、認証情報を記憶部32の認証情報記憶領域32bに格納し、また、認証情報更新時刻を更新する(ステップS504)。そして、“CCR信号”に対する応答としての“CCA信号”に、通常通信処理を指示する接続指示情報を付加し、この“CCA信号”をゲートウェイ装置(P−GW)12に送信する(ステップS505)。

【0106】

“CCA信号”を受信したゲートウェイ装置(P−GW)12は、“CCA信号”に含まれる接続指示情報により、通常通信処理が指示されているため、Radiusサーバ装置5に対して“Radius Access−Request信号”を送信し(ステップS506、S507)、Radiusサーバ装置5では認証処理を行い(ステップS508)、その認証結果を、ゲートウェイ装置(P−GW)12に送信する(ステップS509)。

【0107】

このときRadiusサーバ装置5での認証結果が認証NGであるときには、Radiusサーバ装置5から“Radius Access−Reject信号”が送信され、ゲートウェイ装置(P−GW)12は、認証NGの通知をMME/S−GW部11aに送信し、MME/S−GW部11aから移動端末(UE)1宛に“Attach Reject信号”が送信される(ステップS510、S511)。

【0108】

移動端末(UE)1では、“Attach Reject信号”を受信したことから“Attach送信要求”の再送信を行い(ステップS512)、MME/S−GW部11aから“Create Session Request信号”から送信され、これに伴い“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信すると(ステップS513)、ゲートウェイ装置(P−GW)12は、上記ステップS503〜S505の処理と同様に、ポリシー制御装置(PCRF)13への“CCR信号”の送信、ポリシー制御装置(PCRF)13からの“CCA信号”の受信を行い、また、ポリシー制御装置(PCRF)13では認証情報管理処理にしたがって処理を行う。この場合、“Attach登録要求”が再送信されており、この“Attach登録要求”により通知される認証情報は、認証情報記憶領域32bに格納された認証情報と同一であるため、ポリシー制御装置(PCRF)13により、接続抑止を指示する接続指示情報が設定される。そのため、ゲートウェイ装置(P−GW)12では、Radiusサーバ装置5への“Radius Access−request信号”の送信は行わず、MME/S−GW部11aに認証NGであることを通知し(ステップS514)、MME/S−GW部11aから移動端末(UE)1に“Attach Reject信号”を送信する(ステップS515)。

【0109】

そして、以後、移動端末(UE)1は、“Attach Reject信号”を受信する間、所定のタイミングで“Attach登録要求”を再送信し、ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12から受信した“CCR信号”に含まれる認証情報に基づき、受信した“Attach登録要求”の送信元の移動端末(UE)1に対するRadiusサーバ装置5による認証を行うか否かを判断する。ポリシー制御装置(PCRF)13は、認証情報記憶領域32bに更新記憶された認証情報の保持時間が認証情報保持時間よりも短く且つ認証情報記憶領域32bに記憶された認証情報と受信した“Attach登録要求”に含まれる認証情報とが同一であるとき、Radiusサーバ装置5への接続拒否と判断し、Radiusサーバ装置5への認証要求は行わない。つまり、接続抑止を指示する接続指示情報を、“CCA信号”をゲートウェイ装置(P−GW)12に送信する。ゲートウエイ装置(P−GW)12は、接続抑止を指示する接続指示情報であるため、Radiusサーバ装置5に対して認証要求を行わず、認証NGである旨を、各部を介して移動端末(UE)1に通知する。

【0110】

一方、認証情報記憶領域32bに認証情報が記憶されていない場合、認証情報記憶領域32bに認証情報が更新記憶されてからの経過時間が所定の認証情報保持時間以上である場合、認証情報記憶領域32bに記憶されている認証情報と受信した“Attach登録要求”に含まれる認証情報とが同一でない場合、のいずれかの場合に、“Attach登録要求”に含まれる認証情報を認証情報記憶領域32bに更新記憶する。そして、通常通信処理を指示する接続指示情報を“CCA信号”に付加し、ゲートウェイ装置(P−GW)12に送信する。

これにより、通常通信処理を指示する接続指示情報を受信したゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に対して認証要求を送信し、その認証結果を移動端末(UE)1に通知する。

【0111】

(まとめ)

この第3の実施の形態によれば、認証情報管理処理をポリシー制御装置(PCRF)13で実行するようにしたため、ユーザ毎の情報を記憶する機能を有するポリシー制御装置(PCRF)13において、ユーザ毎に設定されている認証情報を管理することによって、ユーザ毎に設定されている情報をポリシー制御装置(PCRF)13でまとめて管理することができ、使い勝手を向上させることができる。

なお、ポリシー制御装置(PCRF)13を構成する各部は、当該ポリシー制御装置(PCRF)13において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0112】

(変形例)

上記第3の実施の形態においては、上記第1の実施の形態における認証情報処理部21および記憶部22と同等の機能構成を有する認証情報処理部31および記憶部32をポリシー制御装置(PCRF)13に設けた場合について説明したが、これに限るものではなく、EPCネットワーク10を構成する他の装置に設けることも可能である。

【0113】

なお、本発明の範囲は、図示され記載された例示的な実施形態に限定されるものではなく、本発明が目的とするものと均等な効果をもたらすすべての実施形態をも含む。さらに、本発明の範囲は、請求項により画される発明の特徴の組み合わせに限定されるものではなく、すべての開示されたそれぞれの特徴のうち特定の特徴のあらゆる所望する組み合わせによって画されうる。

【0114】

ここで、上記第1および第2の実施形態において、処理部20が通信制御部に対応し、“Create Sesion Request信号”が接続関連信号に対応し、“Radius Access−Request信号”が接続要求に対応し、図4のステップS2、ステップS3、ステップS5、ステップS6の処理、ステップS7のステップS2、ステップS3a、ステップS5a〜S6の処理、図10のステップS2a、ステップS3a、ステップS5a〜S6の処理がそれぞれ保持制御部に対応し、図4、図7および図10のステップS7の処理が判定部に対応している。

【0115】

また、Radiusサーバ装置5が認証用サーバ装置に対応している。

上記第3の実施形態において、ゲートウェイ装置(P−GW)12が通信制御部に対応し、“CCR信号”が接続関連信号に対応し、“Radius Access−Request信号”が接続要求に対応し、認証情報処理部31が保持制御部および判定部に対応している。

また、Radiusサーバ装置5が認証用サーバ装置に対応している。

【産業上の利用可能性】

【0116】

本発明は、移動端末をネットワークに登録する際に、認証用サーバ装置において移動端末の認証を行う場合に利用することができる。

【符号の説明】

【0117】

1 移動端末(UE)

4 PDN

5 Radiusサーバ装置

10 EPCネットワーク

11 ゲートウェイ装置(S−GW)

12 ゲートウェイ装置(P−GW)

13 ポリシー制御装置(PCRF)

14 移動管理用ノード(MME)

15 無線基地局(eNodeB)

16 SGSN

17 RNC/NodeB

18 HSS

21、31 認証情報処理部

22、32 記憶部

22a、32a 認証情報保持時間記憶領域

22b、32b 認証情報記憶領域

【技術分野】

【0001】

本発明は通信制御装置および移動通信システムに関し、特に、移動端末をネットワークに登録する際に、認証用サーバ装置において移動端末の認証を行うようにしたシステムに適用される通信制御装置および移動通信システムに関する。

【背景技術】

【0002】

LTE(Long Term Evolution)網に在圏する移動端末においてアタッチ(Attach)操作が行われると、ネットワーク側において、Attach処理と同時にPDN(Packet Data Network)への接続処理が行われる。このため、PDNへの接続が失敗した場合にはAttachも失敗することになる。

また、このように、Attachに失敗した移動端末は、ユーザのAttach操作に関係なく自動的にAttach登録要求を繰り返し送信する。そのため、例えば、ユーザが認証情報を誤って設定したためにPDNの認証用サーバ装置で認証不可と判断されたことなどによりAttachに失敗した場合には、移動端末からAttach登録要求の送信が繰り返し行われることに伴って、PDNへの接続処理も繰り返し行われることになる。

【0003】

例えば、図14に示すように、移動端末(UE;User Equipment)101の電源投入などといったユーザによるアタッチ操作が行われると(ステップS701)、移動端末(UE)101をEPC(Evolved Packet Core)ネットワーク102に登録するため、移動端末(UE)101からEPCネットワーク102を構成する装置に対して“Attach登録要求”が送信される(ステップS702)。この“Attach登録要求”を受けてネットワーク102を構成する装置においてAttach処理が行われるとともにPDNへの接続処理が行われ、PDNの認証用サーバ装置であるRadius(Remote Authentication Dial−In User Service)サーバ装置103に対して、ユーザIDおよびパスワードを含む“Radius認証要求”(ステップS703)が送信される。

【0004】

この“Radius認証要求”を受信したRadiusサーバ装置103により、“Radius認証要求”に含まれる移動端末(UE)101のユーザIDおよびパスワードに基づき移動端末(UE)101の認証が行われ、認証結果がEPCネットワーク102を構成する装置に送信される。

ここで、認証結果が認証NG(認証不可)である場合には、Radiusサーバ装置103から認証NGを表す“Radius認証NG応答”が送信される(ステップS704)。EPCネットワーク102を構成する装置では、“Radius認証NG応答”を受信すると、移動端末(UE)101のEPCネットワーク102への登録を拒否する“Attach Reject信号”を移動端末(UE)101に送信する(ステップS705)。

【0005】

この場合、送信される“Attach Reject信号”にはCause(原因)として、例えば、“EMM Cause:♯19 ESM failure”、“ESM Cause:♯29 User authentication failed”などが設定される。

そして、移動端末(UE)101では、“Attach Reject信号”を受信すると、“Attach登録要求”を自動的に再送信する(ステップS706)。その応答として“Attach Reject信号”を受信したときには、さらに“Attach登録要求”を再送信する。

【0006】

この“Attach登録要求”の再送信は、例えば、図15に示すように、“Attach登録要求(Attach Request)”を所定時間おき(例えば10秒毎)に所定回数(例えば計5回)、繰り返し送信することによって行われる(図14ステップS707)。そして、移動端末(UE)101は、“Attach登録要求”を10秒おきに5回送信した後(計40秒+α秒程度)には、さらに所定の待機時間(例えば12分)が経過したときに(ステップS708)、再度“Attach登録要求”を10秒おきに計5回送信する。以後、移動端末(UE)101は所定の待機時間(12分)が経過したときに、10秒おきに計5回、“Attach登録要求”を送信する処理を繰り返し行うようになっている。

【0007】

上記の“Attach登録要求”の再送信に伴い、EPCネットワーク102を構成する装置では“Attach登録要求”を受信する毎に、Attach処理およびPDNへの接続処理を行い、Radiusサーバ装置103に対して“Radius認証要求(Access−Request)”を送信する。そして、Radiusサーバ装置103では、“Radius認証要求”を受信する毎に移動端末(UE)101の認証を行う。そして、認証結果が認証NGである間は、EPCネットワーク102に対して“Radius認証NG応答(Access−Reject)”を送信する。なお、上記の動作(処理)については、非特許文献1に記載されている。

【先行技術文献】

【非特許文献】

【0008】

【非特許文献1】3GPP TS 24.301 V8.3.0 (2009-09) 3rd Generation Partnership Project;Technical Specification Group Core Network and Terminals;Non-Access-Stratum (NAS) protocol for Evolved Packet System (EPS); Stage 3 (Release 8)

【発明の概要】

【発明が解決しようとする課題】

【0009】

ここで、Radiusサーバ装置103には、連続して所定回数、認証NGとなったときに、セキュリティの面から、“Attach登録要求”の送信元の移動端末(UE)101のアカウントをロックするアカウントロック機能を備えているものがある。アカウントをロックする回数のしきい値が例えば5回として設定されている場合には、5回認証NGと判断した時点でRadiusサーバ装置103は、アカウントをロックしてしまうことになる。

【0010】

そのため、正当なユーザではあるが、認証情報として移動端末(UE)101に設定されたユーザIDやパスワードに誤りがあったために、Radiusサーバ装置103で認証NGと判断された場合であっても、電源投入後、自動的に“Attach登録要求”が再送信されて計5回送信された時点で、Radiusサーバ装置103においてアカウントロックが行われてしまうことになる。

【0011】

つまり、移動端末(UE)101の認証情報が更新されていなければ、再送信時にも、前回と同一の認証情報を含む“Attach登録要求”が送信されることになる。そのため、認証情報の設定誤りのためにRadiusサーバ装置103で認証不可と判断された場合、移動端末(UE)101自体の認証情報が更新されない限り、認証不可と判断された認証情報と同一の認証情報を含む“Attach登録要求”が送信されることになる。そのため、“Attach登録要求”が再送信される毎にRadiusサーバ装置103で認証不可と判断されることになり、“Attach登録要求”が計5回送信された時点で、アカウントロックが行われることになる。

【0012】

そのため、単に認証情報の設定が誤っていたとしても、アカウントロックが行われることになり、使い勝手が悪かった。

本発明は上述した背景技術の問題を解決することを目的としてなされたものであり、アカウントロックを適切に抑制し、より使い勝手のよい移動通信システムを提供することを目的としている。

【課題を解決するための手段】

【0013】

本発明の一態様にかかる通信制御装置は、移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、前記認証情報を保持する認証情報記憶領域と、前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする。

【0014】

通信制御装置をこのような構成とすることによって、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【0015】

また、本発明の一態様にかかる通信制御装置は、前記保持制御部は、前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、前記判定部は、前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする。

【0016】

通信制御装置をこのような構成とすることによって、認証用サーバ装置で認証不可と判断された認証情報を容易に獲得することができる。

さらに、本発明の一態様にかかる通信制御装置は、前記認証情報保持時間はAPN(Access Point Name)毎に設定され、前記判定部は、前記ネットワークへの接続要求を送信した移動端末の接続要求先であるAPNに対応する前記認証情報保持時間を用いて、前記認証不可と判断された認証情報であるかを判定することを特徴とする。

【0017】

通信制御装置をこのような構成とすることによって、APNにそれぞれに対応するパケットデータネットワークに適した認証情報保持時間を用いて認証不可と判断された認証情報であるかを判定することができる。

さらにまた、本発明の一態様にかかる通信制御装置は、前記保持制御部はAPN(Access Point Name)毎に、前記認証情報および前記認証情報更新時刻を保持することを特徴とする。

通信制御装置をこのような構成とすることによって、一の移動端末が接続要求先のAPNとして複数のAPNを指定する場合であっても、適切に認証不可と判断された認証情報であるかを判定することができる。

【0018】

本発明の一態様にかかる移動通信システムは、移動端末が接続されるネットワークに設けられた通信制御装置と、前記移動端末に設定された認証情報を用いて当該移動端末の認証を行い、予め設定された所定回数連続して認証不可と判断したとき前記移動端末のアカウントを無効とするアカウントロック機能を備えた認証用サーバ装置とを含む移動通信システムであって、前記移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、前記認証情報を保持する認証情報記憶領域と、前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする。

【0019】

移動通信システムをこのような構成とすることによって、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【0020】

また、本発明の一態様にかかる移動通信システムは、前記保持制御部は、前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、前記判定部は、前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする。

【0021】

移動通信システムをこのような構成とすることによって、認証用サーバ装置で認証不可と判断された認証情報を容易に獲得することができる。

なお、上記通信制御装置は、上記各部をまとめて1つの筐体内に設けた装置として構成してもよいし、上記各部を分散して複数の筐体に設けた構成にしてもよい。上記各部を分散して複数の筐体に設けた構成の場合、ネットワークを介して各部が接続された構成になっていてもよい。このように、単一の装置によって記各部が実現される場合に限らず、複数の装置によって上記各部が実現されかつ各装置がネットワークを介して接続されている場合も、本明細書の「通信制御装置」に該当する。

【発明の効果】

【0022】

本発明によれば、認証情報記憶領域に保持された認証情報のうち、認証用サーバ装置で認証不可と判断された認証情報と、接続要求を行った移動端末に設定された認証情報とが同一であるときには、認証用サーバ装置への認証要求の送信を抑止するようにしたため、認証用サーバ装置により認証不可と判断された認証情報が再度認証用サーバ装置に送信され、これに基づき認証用サーバ装置において認証が行われることを回避することができる。

【図面の簡単な説明】

【0023】

【図1】本実施の形態による移動通信システムの一例を示す構成図である。

【図2】ゲートウェイ装置(P−GW)の構成の一例を示すブロック図である。

【図3】アタッチ処理時の処理内容の一例を示すシーケンス図である。

【図4】認証情報管理処理の処理手順の一例を示すフローチャートである。

【図5】アタッチ処理時の処理内容の一例を示すシーケンス図である。

【図6】第2の実施の形態における記憶部の一例を示す構成図である。

【図7】第2の実施の形態におけるアタッチ処理時の処理内容の一例を示すフローチャートである。

【図8】第2の実施の形態におけるアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図9】記憶部のその他の例を示す構成図である。

【図10】記憶部が図9の構成を有する場合の認証情報管理処理の処理手順の一例を示すフローチャートである。

【図11】記憶部が図9の構成を有する場合のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図12】第3の実施形態におけるポリシー制御装置(PCRF)の構成の一例を示すブロック図である。

【図13】第3の実施の形態におけるアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図14】従来のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【図15】従来のアタッチ処理時の処理内容の一例を示すシーケンス図である。

【発明を実施するための形態】

【0024】

以下、本発明の実施の形態を、図面を参照して説明する。なお、以下の説明において参照する各図では、他の図と同等部分は同一符号によって示されている。

(第1実施形態)

まず、本発明の第1の実施形態を説明する。

(移動通信システムの全体構成)

本実施形態における移動通信システムの全体構成の一例を、図1を参照して説明する。

第1の実施形態における移動通信システムは、移動端末(UE)1と、PDN(Packet Data Network)4と、移動端末(UE)1の認証を行う認証用サーバ装置としてのRadiusサーバ装置5と、移動端末(UE)1、PDN4、およびRadiusサーバ装置5が接続されるEPCネットワーク10とを含んで構成される。

【0025】

EPCネットワーク10は、主に無線アクセスに依存しないコアネットワークを構成するゲートウェイ装置(S−GW;Serving-Gateway)11、ゲートウェイ装置(P−GW;Packet Data Network Gateway)12、ポリシー制御装置(PCRF;Policy and Charging Rules Function)13を中心に、LTE(Long Term Evolution)無線アクセス収容網を構成する、移動管理用ノード(MME;Mobility Management Entity)14、および無線基地局(eNodeB)15、3G(3rd Generation)無線アクセス収容網(以下、3G網と略称する)を構成するSGSN(Serving General Packet Radio Service Support Node)16およびRNC(Radio Network Controller)/NodeB17、などから構成される。

【0026】

ゲートウェイ装置(S−GW)11は、LTE網および3G網を収容し、ユーザデータの伝送を行うとともに、LTE網と3G網の無線アクセス収容網へユーザデータ転送経路を切り替えるポイントとなる、在圏パケットゲートウェイである。

ゲートウェイ装置(P−GW)12は、i−mode(登録商標)やパケット網にて音声サービスなどを提供するIMS(IP Multimedia Subsystem)といったコアネットワーク以外のパケットデータネットワーク(PDN4)との接続点であり、IPアドレスの割当などを行うゲートウェイである。なお、HSS(Home Subscriber Server)18は、移動端末(UE)1が移動管理用ノード(MME)14の配下に接続したことを記憶する加入者情報管理サーバである。

【0027】

ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12や、ゲートウェイ装置(S−GW)11において適用する、QoSなどのポリシー制御や課金制御ルールを決定する。なお、ゲートウェイ装置(P−GW)12およびゲートウェイ装置(S−GW)11は、ポリシー制御装置(PCRF)13の送信情報に基づき、パケット単位に制御を実施する。

【0028】

移動管理用ノード(MME)14は、LTE無線アクセスシステムにおける移動端末(UE)1の移動管理、認証(セキュリティ制御)およびゲートウェイ装置(S−GW)11と無線基地局(eNodeB)15との間におけるユーザデータ転送経路の設定処理を行う。

SGSN16は、移動管理用ノード(MME)14と同様に3G無線アクセスシステムにおける端末の移動管理、認証(セキュリティ制御)などを行うとともに、LTEと3Gとの無線アクセスシステム間の切替え時にも通信の継続が可能となるように、通信経路の設定を行うノードである。

【0029】

移動端末(UE)1は、電源投入時などアタッチ操作が行われたときに、移動端末(UE)1自身をEPCネットワーク10に登録するための“Attach登録要求”を送信する。そして、EPCネットワーク10への登録および所定のPDNへの接続完了後、移動端末(UE)1はEPCネットワーク10との間で通信を行う。

Radiusサーバ装置5は、EPCネットワーク10と接続され、EPCネットワーク10から送信される“Radius認証要求”を受けて、この“Radius認証要求”に含まれる認証情報(ユーザID、パスワード)に基づき移動端末(UE)1の認証を行う。また、Radiusサーバ装置5は、認証の結果、所定回数連続して認証NG(認証不可)となったときには、その移動端末の(ユーザの)アカウントをロックするアカウントロック機能を有する。

【0030】

(ゲートウェイ装置(P−GW)12の構成例)

第1の実施形態におけるゲートウェイ装置(P−GW)12は、図2に示すように、前述のようにIPアドレスの割当などの処理を行う処理部20を有するとともに、認証情報処理部21と記憶部22とを備える。処理部20は、前述のIPアドレスの割当などの処理の他に、他の装置との通信処理を行う。処理部20が実行する通信処理にはRadiusサーバ装置5との通信処理を含み、処理部20は、移動端末(UE)1から“Attach登録要求”が送信されたときに送信される“Create Session Request信号”を受信したときには、認証情報処理部21からの指示に応じてRadiusサーバ装置5との通信処理を行う。

【0031】

すなわち、処理部20は、認証情報処理部21から通常通信処理が指示されたときには、Radiusサーバ装置5に“Radius認証要求”を送信する。そして、Radiusサーバ装置5から認証結果を受信し、認証結果を、ゲートウェイ装置(S−GW)11など各部を介して移動端末(UE)1に通知する。

一方、認証情報処理部21から接続抑止が指示されたときには、処理部20は、Radiusサーバ装置5に“Radius認証要求”を送信しない。そして、ゲートウェイ装置(S−GW)11など各部を介して移動端末(UE)1に認証NGである旨を通知する。

【0032】

認証情報処理部21は、“Create Session Request信号”を受信したとき認証情報管理処理を実行し、“Create Session Request信号”に含まれる、移動端末(UE)1に設定された認証情報にもとづき、Radiusサーバ装置5への“Radius認証要求”を送信するか否かを判断し、処理部20に通常通信処理または接続抑止を指示する。

記憶部22は、認証情報管理処理に必要な情報を記憶するための記憶領域である。記憶部22には、後述の認証情報保持時間を記憶するための認証情報保持時間記憶領域22aと、認証情報を記憶するための認証情報記憶領域22bとを含む。

【0033】

(Attach処理時の動作)

次に、Attach処理時の移動通信システムを構成する要部の動作を、図3を参照して説明する。なお、図3では、移動管理用ノード(MME)14とゲートウェイ装置(S−GW)11とを、一つのブロックであるMME/S−GW部11aとしている。

図3において、移動端末(UE)1は、電源投入時などに、EPCネットワーク10への登録要求を行うための“Attach登録要求”を送信する(ステップS101)。“Attach登録要求”は、図示しない無線基地局(eNodeB)15を介して、MME/S−GW部11aに送信される。“Attach登録要求”を受けてAttach処理やPDNへの接続処理が行われ、MME/S−GW部11aから回線接続要求を行うための“Create Session Request信号”がゲートウェイ装置(P−GW)12に送信される(ステップS102)。

【0034】

ここで、ゲートウェイ装置(P−GW)12の記憶部22の認証情報保持時間記憶領域22aには、図3に示すように認証情報保持時間が記憶されている。この認証情報保持時間は、移動端末(UE)1から通知された認証情報が、認証情報記憶領域22bに保持されている時間を判断するための予め設定される時間であって、例えば、“125秒”に設定される。なお、125秒に限るものではなく任意に設定することができる。

【0035】

記憶部22の認証情報記憶領域22bには、認証情報と、認証情報記憶領域22bに前述の認証情報を登録または更新した時刻を表す認証情報更新時刻とが対応付けられて格納される。

認証情報記憶領域22bに格納される認証情報は、移動端末(UE)1に設定されたユーザIDおよびパスワードであり、本実施形態では“Create Session Request信号”に含まれる。

【0036】

ゲートウェイ装置(P−GW)12は、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻が格納されていなければ“Create Session Request信号”に含まれる認証情報と“Create Session Request信号”が通知された時刻とを対応付けて認証情報記憶領域22bに格納する(ステップS103)。

【0037】

さらに、ゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に、認証要求を行うための“Radius Access−Request信号”を送信する(ステップS104)。この“Radius Access−Request信号”には、“Attach登録要求”を送信した移動端末(UE)1に設定されたユーザIDおよびパスワードつまり認証情報が含まれる。

【0038】

Radiusサーバ装置5は、“Radius Access−Request信号”に含まれる認証情報に基づき認証処理を行う(ステップS105)。Radiusサーバ装置5は、認証結果が正常であれば“Radius Access−Accept信号”をゲートウェイ装置(P−GW)12に送信する。

一方、ユーザIDまたはパスワードに誤りがあり、認証NG(認証不可)と判断されるときには、Radiusサーバ装置5は、“Radius Access−Reject信号”をゲートウェイ装置(P−GW)12に送信する(ステップS106)。

【0039】

“Radius Access−Reject信号”を受信したゲートウェイ装置(P−GW)12は、ステップS102での回線接続要求に対する回線接続応答を行うための“Create Session Response信号(Cause(原因):User authentication failed)”をMME/S−GW部11aに送信する(ステップS107)。

【0040】

“Create Session Response信号(Cause:User authentication failed)”を受信したMME/S−GW部11aは、アタッチに失敗したことを表す“Attach Reject信号”を移動端末(UE)1に送信する(ステップS108)。このとき、“Attach Reject信号”には、Cause(原因)として、例えば“EMM Cause:#19 ESM failure”や“ESM Cause:#29 User authentication failed”などが設定される。

【0041】

“Attach Reject信号”を受信した移動端末(UE)1は、“Attach登録要求”を再送信する(ステップS109)。

“Attach登録要求”を再度受信したMME/S−GW部11aは、Attach処理やPDNへの接続処理を行い、“Create Session Request信号”をゲートウェイ装置(P−GW)12に送信する(ステップS110)。

ゲートウェイ装置(P−GW)12は、受信した“Create Session Request信号”に基づき、Radiusサーバ装置5への認証要求を行うか否かを判断する。

【0042】

具体的には、ゲートウェイ装置(P−GW)12は、認証情報記憶領域22bに認証情報および認証情報更新時刻が記憶されているかを判断する。ゲートウェイ装置(P−GW)12は、これら認証情報および認証情報更新時刻が認証情報記憶領域22bに記憶されているときには、認証情報保持時間記憶領域22aに記憶されている認証情報更新時刻に基づき、認証情報記憶領域22bにおける認証情報を、認証情報保持時間記憶領域22aに記憶されている認証情報保持時間以上保持しているかを判断する。認証情報を認証情報保持時間の間保持していないときにはゲートウェイ装置(P−GW)12は、さらに、認証情報記憶領域22bに記憶されている認証情報と新たに受信した“Create Session Request信号”に含まれる認証情報とが同一であるかを判断する(ステップS111)。

【0043】

そして、ゲートウェイ装置(P−GW)12は、認証情報記憶領域22bに記憶されている認証情報更新時刻と認証情報保持時間記憶領域22aに記憶されている認証情報保持時間とに基づき、認証情報を保持している時間が認証情報保持時間よりも短いと判断され、且つ認証情報が同一であると判断されるときには接続拒否と判断する。そして、接続拒否と判断したときには、ゲートウェイ装置(P−GW)12はRadiusサーバ装置5に対して“Radius Access−Request信号”を送信しない。そして、ゲートウェイ装置(P−GW)12は、“Create Session Response信号”をMME/S−GW部11aに送信する(ステップS112)。

【0044】

“Create Session Response信号”を受信したMME/S−GW部11aは、アタッチに失敗したことを表す“Attach Reject信号”を移動端末(UE)1に送信する(ステップS113)。

移動端末(UE)1は、“Attach Reject信号”を受信したため、“Attach登録要求”を再送信する。以後、上記の処理を繰り返し行い、“Attach登録要求”を所定の送信回数、例えば計5回繰り返し送信しても“Attach登録要求”に対する応答として回線への接続を許可する応答信号を受信しないときには、所定の待機時間(例えば12分)経過した後に、“Attach登録要求”を再送信する。

【0045】

以後、“Attach登録要求”に対する応答として回線への接続を許可する応答信号を受信しない間は、所定の送信回数(例えば、計5回)の送信と、待機時間(例えば12分)の待機とを繰り返し行い、“Attach登録要求”の再送信を行う。

つまり、図3において、ステップS109、S110、S111、S112、S113の処理を繰り返し行う。

【0046】

(認証情報管理処理)

ゲートウェイ装置(P−GW)12の認証情報処理部21は、例えば図4に示すフローチャートにしたがって認証情報管理処理を行う。

すなわち、“Create Session Request信号”を受信すると(ステップS1)、ステップS2に移行し、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻が保持されているかを判断する。これらが保持されていない場合には、ステップS3に移行し、“Create Session Request信号”に含まれる認証情報を認証情報記憶領域22bに更新記憶するとともに、現在時刻を認証情報更新時刻とし、この認証情報更新時刻を認証情報と対応付けて記憶する。

【0047】

そして、ゲートウェイ装置(P−GW)12の認証情報処理部21は、処理部20に対して通常通信処理を指示する(ステップS4)。

これにより処理部20は、“Radius Access−Request信号”をRadiusサーバ装置5に送信し、その応答をMME/S−GW部11aに送信する。

一方、ステップS2で、記憶部22の認証情報記憶領域22bに、認証情報および認証情報更新時刻を保持しているときにはステップS5に移行し、認証情報を一定時間、すなわち認証情報保持時間記憶領域22aに記憶されている認証情報保持時間、記憶部22で保持しているかを判断する。

【0048】

そして、認証情報を記憶部22で一定時間保持しているとき(現在時刻≧認証情報更新時刻+認証情報保持時間)にはステップS3に移行し、ステップS1で受信した“Create Session Request信号”に含まれる認証情報と現在時刻である認証情報更新時刻とを記憶部22に更新記憶する。一方、認証情報を記憶部22で一定時間保持していないとき(現在時刻<認証情報更新時刻+認証情報保持時間)にはステップS6に移行し、受信した“Create Session Request信号”に含まれる認証情報と、認証情報記憶領域22bに記憶されている認証情報とが同一かを判断する。これらが同一でないときにはステップS3に移行し、ステップS1で受信した“Create Session Request信号”に含まれる認証情報および現在時刻である認証情報更新時刻を記憶部22の認証情報記憶領域22bに更新記憶する。そして、ステップS4に移行し、処理部20に対して通常通信処理を指示する。

【0049】

処理部20は、Radiusサーバ装置5に対して、認証要求(“Radius Access−Request信号”)を送信する。また、処理部20は、Radiusサーバ装置5から認証結果を受信し、これをゲートウェイ装置(S−GW)11に送信する。

一方、通知された認証情報と認証情報記憶領域22bに記憶されている認証情報とが同一であるときにはステップS7に移行し、Radiusサーバ装置5への接続を拒否すると判断し、処理部20に対して接続抑止を指示する。

【0050】

すなわち、ステップS1で受信した“Create Session Request信号”に含まれる認証情報と、認証情報記憶領域22bに記憶されている認証情報とが同一であるときには、Radiusサーバ装置5で再度認証を行ったとしても認証情報が誤っているため結果は同じである。つまり、認証NGとなる。したがって、この場合にはRadiusサーバ装置5への接続拒否と判断し、処理部20に対してRadiusサーバ装置5への接続抑止を指示する。

【0051】

処理部20は、Radiusサーバ装置5への認証要求(“Radius Access−Request信号”)の送信を行わず、ステップS1で受信した“Create Session Request信号”に対する応答として“Create Session Response信号”を、MME/S−GW部11aに送信する。

(Attach処理時の具体的動作)

【0052】

次に、Attach処理時の動作を、図5を参照して説明する。

移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が移動端末(UE)1から送信された場合、図5(a)(初回接続時)に示すように、移動端末(UE)1から例えば認証情報が“A”として送信されると(ステップS201)、ゲートウェイ装置(P−GW)12では、初回接続時であって認証情報記憶領域22bに認証情報が記憶されていないため、受信した“Attach登録要求”に含まれる認証情報“A”を、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として認証情報“A”と対応付けて認証情報記憶領域22bに記憶する(ステップS202;図4ステップS1〜ステップS3)。そして、Radiusサーバ装置5に対して認証要求を行う(ステップS203;図4ステップS4)。

【0053】

これにより、Radiusサーバ装置5において認証処理が行われ、認証処理の結果、認証OK(認証可)と判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が送信され、ゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に認証OKである旨が通知される。

これにより、EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0054】

一方、Radiusサーバ装置5において認証の結果、認証NGと判断されたときには、Radiusサーバ装置5から認証NGを表す“Radius Access−Reject信号”が送信され、ゲートウェイ(P−GW)装置12などを介して移動端末(UE)1に対して、“Attach Reject信号”が送信される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。

【0055】

ここで、図5(a)の初回接続時から、一定時間(認証情報保持時間)が経過する前に、認証情報:Aの“Attach登録要求”を受信したとき、つまり、初回接続時と同じ認証情報の“Attach登録要求”を受信したときには(図5(b)ステップS211)、認証情報記憶領域22bには既に、認証情報“A”が記憶され、さらに、認証情報更新時刻は“05:00:00”として記憶されている。

【0056】

そして、一定時間(認証情報保持時間125秒)が経過する前であるため、図4のステップS1からステップS2、S5を経てステップS6に移行する。

ここで、認証情報記憶領域22bには、認証情報として“A”が格納され、通知された“Attach登録要求”に含まれる認証情報は“A”であって同一である。そのため、図4のステップS6からステップS7に移行して、Radiusサーバ装置5への接続拒否と判断する。そのため、Radiusサーバ装置5への認証要求は行わない(ステップS212)。そして、ゲートウェイ装置(P−GW)12は、“Create Session Request信号”に対する応答として“Create Session Response信号”を送信し、これにより移動端末(UE)1に対して、“Attach Reject信号”が送信される(ステップS213)。このため、移動端末(UE)1では、“Attach登録要求”を再送信する。

【0057】

この動作が、一定時間が経過するまでの間、繰り返し行われる。そのため、この間は、認証NGと判断されたときと同一の“Attach登録要求”が、移動端末(UE)1から自動的に繰り返し送信されたとしても、Radiusサーバ装置5には、認証NGと判断されたときと同一の認証情報を含む“Radius Access−Request信号”が送信されることはない。

【0058】

ここで、Radiusサーバ装置5がアカウントロック機能を有している場合、所定回数以上連続して認証NGと判断された場合、アカウントのロックが行われることになる。前述のように、移動端末(UE)1では、“Attach信号”を自動的に再送信しているため、認証NGと判断されたときと同一の認証情報を含む“Radius Access−Request信号”を受信すると、Radiusサーバ装置5はアカウントロックを行うことになる。つまり、認証情報を誤って設定してしまった場合であっても、アカウントロックが行われることになり、EPCネットワーク10への接続ができなくなる。

【0059】

しかしながら、本実施形態では上述のように、認証NGと判断されたときと同一の認証情報を有する“Radius Access−Request信号”をRadiusサーバ装置5に送信することを抑制しているため、アカウントロックが行われることを抑制することができ、その結果、アカウントロックのために移動端末(EU)1が、EPCネットワーク10に接続できなくなることを抑制することができる。

【0060】

一方、図5(c)に示すように、電源投入などによる初回接続(図5(a))後、再度“Attach登録要求”が移動端末(UE)1から送信され、初回接続時から一定時間(認証情報保持時間)が経過した後に認証情報が“A”である“Attach登録要求”が送信された場合には(ステップS221)、この時点では、認証情報記憶領域22bには既に認証情報が記憶されている。しかしながら、この認証情報の認証情報更新時刻は“05:00:00”であり、接続時刻は“05:05:00”であって、この認証情報を一定時間(認証情報保持時間)以上保持しているため、図4のステップS1、S2、S5を経てステップS3に移行し、通知された認証情報“A”を認証情報記憶領域22bに更新記憶するとともに、現在時刻である接続時刻“05:05:00”を、認証情報更新時刻として認証情報記憶領域22bに更新記憶する(ステップS222)。また、Radiusサーバ装置5に対して認証要求を行う(ステップS223;図4(ステップS4)。

したがって、この時点でRadiusサーバ装置5により、認証情報“A”に対する認証処理が行われることになる。

【0061】

また、図5(d)に示すように初回接続時(図5(a))とは異なる認証情報“B”の“Attach登録要求”を受信した場合には(ステップS231)、認証情報記憶領域22bには認証情報“A”が格納されているため、図4のステップS2からステップS5に移行し、認証情報記憶領域22bで、認証情報“A”を一定時間以上保持していればステップS5からステップS3に移行し、また、一定時間以上保持していない場合であってもステップS5からステップS6を経てステップS3に移行し、Radiusサーバ装置5への認証要求が行われる(ステップS232、S233;図4ステップS7)。

【0062】

そのため、移動端末(UE)1のユーザが認証情報を設定し直して再度“Attach登録要求”を送信した場合には、認証情報“A”を一定時間以上保持しているか否かに関係なく、この移動端末(UE)1からの“Attach登録要求”に対して、Radiusサーバ装置5による認証処理が拒否されることはない。つまり、移動端末(UE)1のユーザが認証情報を設定し直して再度“Attach登録要求”を送信した場合には、速やかにRadiusサーバ装置5により認証処理を行うことができ、EPCネットワーク10への速やかな回線接続を図ることができる。

【0063】

さらに、第1の実施形態では、認証情報記憶領域22bに格納されている認証情報と、受信した“Create Session Request信号”に含まれる認証情報とが同一である場合であっても、認証情報保持時間が経過する毎に“Radius Access−Request信号”をRadiusサーバ装置5に送信し認証処理を行っている。

【0064】

したがって、移動端末(UE)1により再送信が行われている状況で、電源投入を行うなど再度アタッチ操作が行われた場合などには、認証情報保持時間が経過した時点で、再度のアタッチ操作後の“Radius Access−Request信号”に含まれる認証情報に対して、Radiusサーバ装置5での認証処理を速やかに行うことができる。

【0065】

また、Radiusサーバ装置5へは、認証情報保持時間が経過する毎に、“Radius Access−Request信号”を送信するようにしている。したがって、認証情報保持時間の長さを調整することによって、再度のアタッチ操作後の“Radius Access−Request信号”に含まれる認証情報に対して、Radiusサーバ装置5が認証処理を行うタイミングを調整することができる。

【0066】

また、認証情報保持時間が経過する毎に、“Radius Access−Request信号”がRadiusサーバ装置5に送信されて認証処理が行われるため、認証情報保持時間によってアカウントロックが行われるまでの時間が決定される。したがって、アタッチ操作が行われてからアカウントロックが行われるまでの時間を考慮して認証情報保持時間を設定することによって、“アタッチ操作を行ったにも関わらず、回線接続を行うことができないということは認証情報の設定が誤っているためである”ということをアカウントロックが作動する前にユーザに気づかせることができる。

【0067】

なお、上述のように認証情報保持時間は任意に設定することができる。このとき、例えば、認証情報保持時間を“0”とした場合には、認証情報記憶領域22bに記憶されている認証情報と、“Attach登録要求”に含まれる認証情報とが同一であるか否かに関わらず、図4のステップS1、S2、S5、S3を経てステップS4に移行することになり、すなわち“Attach登録要求”が行われる毎に、この“Attach登録要求”を送信した移動端末(UE)1に対するRadiusサーバ装置5での認証処理を行うようにしている。これはすなわち、Radiusサーバ装置5への認証要求の送信を抑止しない通常通信処理と同様の処理となる。したがって、認証情報保持時間を変更することによって、Radiusサーバ装置5への認証要求の送信を抑止するか、または通常通信処理を行うかを容易に切り替えることができる。

【0068】

認証情報保持時間を“0”とした場合には、以前の認証情報を保持しておく必要がないため、図4のステップS3の処理は行わずに、ステップS2からステップS4へ移行するように構成してもよい。

また、移動端末(UE)1では、“Attach登録要求”に対し、認証OKの通知が行われたときには、“Attach登録要求”の再送信は行わず、“Attach Reject”が通知されたときにのみ“Attach登録要求”の再送信を行う。したがって、ゲートウェイ装置(P−GW)12が連続して繰り返し“Attach登録要求”を受信する状態のとき、この“Attach登録要求”は、移動端末(UE)1で再送信が行われたことによって送信された“Attach登録要求”であるとみなすことができる。つまりこの“Attach登録要求”に含まれる認証情報は認証NGと判断された認証情報であるとみなすことができる。

【0069】

したがって、認証情報保持時間内に繰り返し受信する同一の認証情報を有する“Attach登録要求”は、移動端末(UE)1での再送信によるものであって、認証NGと判断された認証情報であるとみなし、この認証情報に対してRadiusサーバ装置5で認証処理を行ったとしても、認証NGと判断されるとわかっているときには、Radiusサーバ装置5に対する認証要求を抑制する構成としたため、Radiusサーバ装置5において、不要な認証処理を行うことを抑制することができ、すなわちRadiusサーバ装置5の負荷を軽減することができる。

【0070】

(まとめ)

このように、上記第1実施形態においては、認証NGとなった認証情報と同一の認証情報を有する“Attach登録要求”を受信したときには、ゲートウェイ装置(P−GW)12からRadiusサーバ装置5への“Radius Access−Request信号”の送信を一定時間(認証情報保持時間)抑止するようにした。そのため、移動端末(UE)1での再送信により認証NGとなった認証情報と同一の認証情報を有する“Attach登録要求”が繰り返し送信される場合であっても、この“Attach登録要求”に含まれる認証情報に基づいて認証を行うRadiusサーバ装置5においてアカウントロックが作動する前に、認証情報の設定が誤っていることを認識するようユーザに仕向けることができ、結果的に、正当なユーザであるにもかかわらず認定情報の設定誤りなどの理由でアカウントロックが作動してしまうことを抑制することができる。

【0071】

また、ゲートウェイ装置(P−GW)12において認証情報管理処理を実行することによって、Radiusサーバ装置5でのアカウントロックを抑制することができるため、移動端末(UE)1やRadiusサーバ装置5の仕様や処理機能を一切変更することなく実現することができる。したがって、既存の移動端末(UE)1やRadiusサーバ装置5の仕様や処理機能の変更などを伴うことなく、Radiusサーバ装置5のアカウントロックを抑制することができ、効果的である。

なお、ゲートウェイ装置(P−GW)12を構成する各部は、当該ゲートウェイ装置(P−GW)12において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0072】

(第2実施形態)

次に、本発明の第2の実施形態を説明する。

この第2の実施形態は、記憶部22に格納される情報が異なること以外は上記第1の実施形態と同様であるので同一部には同一符号を付与し、その詳細な説明は省略する。

この第2の実施形態は、図6に示すように、記憶部22の認証情報保持時間記憶領域22aには、PDNに接続するためのAPN(Access Point Name)と認証情報保持時間とが対応付けられて格納され、複数のAPNそれぞれについて認証情報保持時間を格納できるようになっている。また、認証情報記憶領域22bには、“Attach登録要求”を通知した移動端末(UE)1の接続要求先であるAPN(以下、接続先APNともいう。)と、通知された認証情報と、認証情報更新時刻とが対応付けられて格納される。この認証情報記憶領域22bには、1つの認証情報について、この認証情報を通知した移動端末(UE)1の接続要求先であるAPNと認証情報更新時刻とを格納できるようになっている。

【0073】

そして、ゲートウェイ装置(P−GW)12の認証情報処理部21は、図7のフローチャートに示すように、移動端末(UE)1からの“Attach登録要求”を受けて“Create Session Request信号”を受信すると、上記第1の実施の形態と同様の手順で、認証情報記憶領域22bに認証情報が記憶されているか否かを判断し(ステップS1、S2)、認証情報が記憶されていなければステップS3aに移行し、ステップS1で受信した“Create Session Request信号”に含まれる、“Attach登録要求”の送信元の移動端末(UE)1に設定された認証情報、この送信元の移動端末(UE)1の接続要求先であるAPNと、現在時刻である認証情報更新時刻とを対応付けて認証情報記憶領域22bに記憶する。そして、認証情報処理部21は、処理部20に通常通信処理を指示する(ステップS4)。このため、処理部20は、Radiusサーバ装置5に対して認証要求を行う。なお、この第2の実施の形態における“Create Session Request信号”には、“Attach登録要求”を行った移動端末(UE)1の認証情報が含まれるとともに、移動端末(UE)1の接続要求先であるAPNが含まれている。

【0074】

一方、認証情報記憶領域22bに既に認証情報が記憶されていれば、認証情報処理部21は図7のステップS2からステップS5aに移行し、ステップS1で受信した“Create Session Request信号”に含まれる“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPNを抽出し、抽出した接続先APNに対応する認証情報保持時間を、認証情報保持時間記憶領域22aから読み出す。

【0075】

次いでステップS5bに移行し、ステップS5aで特定した認証情報保持時間が零であるかを判断し、零であるときにはこの接続先APNは本認証情報管理処理の対象外としてステップS4に移行し、通常の通信処理を行う。一方、ステップS5bで認証情報保持時間が零でない場合には、ステップS5に移行し、認証情報記憶領域22bに記憶されている認証情報の保持時間がステップS5aで読み出した認証情報保持時間以上経過したかを判断する。そして、以後、上記第1の実施の形態と同様に処理を行う。

【0076】

(Attach処理時の具体的動作)

次に、第2の実施の形態におけるAttach処理時の動作を、図8を参照して説明する。

移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が移動端末(UE)1から送信された場合、図8(a)に示すように、移動端末(UE)1から例えば認証情報“A”が通知されると(ステップS301;図7ステップS1)、このとき初回接続時であって、認証情報記憶領域22bに認証情報が格納されていない場合には、ゲートウェイ装置(P−GW)12では、認証情報“A”を、移動端末(UE)1の接続要求先であるAPN2と対応付けて、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として記憶する(ステップS302)。そして、Radiusサーバ装置5に対して認証要求を行う(ステップS303;図7ステップS2〜S4)。

【0077】

これにより、Radiusサーバ装置5での認証の結果、認証OKと判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が送信され、認証OKの通知がゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に通知される。これにより、EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0078】

一方、Radiusサーバ装置5での認証の結果、認証NGと判断されたときには、ゲートウェイ装置(P−GW)12などを介して“Attach Reject信号”が移動端末(UE)1に通知される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。

ここで、認証情報記憶領域22bに記憶されている“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPN2に対応する認証情報保持時間を例えば、“125秒”とする。図8(b)に示すように、この認証情報保持時間“125秒”が経過する前に、“Attach登録要求”が通知されると(ステップS311)、認証情報記憶領域22bには既に、認証情報“A”が記憶され、さらに、認証情報更新時刻は“05:00:00”として記憶されている。

【0079】

そして、認証情報記憶領域22bでの認証情報“A”の保持時間は、認証情報保持時間よりも短いため、図7のステップS1からステップS2、S5a、S5b、S5を経てステップS6に移行する。認証情報記憶領域22bには、認証情報として“A”が格納され、受信した“Attach登録要求”に含まれる認証情報は“A”であって同一であるから、ステップS6からステップS7に移行し、Radiusサーバ装置5への接続拒否と判断する。このため、Radiusサーバ装置5に対して認証要求は行わず、認証NGであることを移動端末(UE)1に送信する(ステップS312、S313)。

【0080】

一方、図8(c)に示すように、電源投入などによる初回接続(図8(a))後、認証情報保持時間が経過した後に、再度“Attach登録要求”が移動端末(UE)1から送信され、且つ認証情報が“A”である場合には(ステップS321)、この時点では、認証情報記憶領域22bには既に認証情報が記憶されているが、接続時刻(つまり現在時刻)は“05:05:00”であり、認証情報記憶領域22bに記憶されている認証情報更新時刻は“05:00:00”であって、この認証情報を認証情報保持時間(125秒)以上保持しているため、図7のステップS1、S2,S5a、S5b、S5を経てステップS3aに移行し、通知された認証情報“A”および接続先APN2を認証情報記憶領域22bに更新記憶するとともに、現在時刻である接続時刻“05:05:00”を、認証情報更新時刻として認証情報記憶領域22bに更新記憶する(ステップS322)。また、Radiusサーバ装置5に対して認証要求を行う(ステップS323;図7ステップS4)。

【0081】

また、この状態から、図8(d)に示すように、初回接続時(図8(a))とは異なる接続先APN1および認証情報Xを有する“Attach登録要求”を受信したときには(ステップS331)、認証情報記憶領域22bに既に接続先APN2の認証情報“A”が格納されているため、図7のステップS2からステップS5aに移行する。ここで、認証情報記憶領域22bに接続先APN1の認証情報保持時間として“0”が設定されているものとする。この場合には接続先APN1は、本認証情報管理処理の対象外と判断する(ステップS332;図7ステップS5b)。そして、認証情報記憶領域22bへの認証情報の更新記憶は行わず、Radiusサーバ装置5に対して、認証情報Xの認証要求を行うための“Radius Access−Request信号”を通知し(ステップS333)、その応答信号を、移動端末(UE)1に送信する(図7ステップS4)。

【0082】

また、図8(e)に示すように、認証情報記憶領域22bでの認証情報の保持時間が認証情報保持時間以上経過している場合、認証情報保持時間が経過していない場合に限らず、異なる認証情報“B”および接続先APNを有する“Attach登録要求”を受信したときには(ステップS341)、この認証情報を認証情報記憶領域22bに更新設定し(ステップS342;図7ステップS1、S2、S3a)、Radiusサーバ装置5に対して、認証情報Bに対する認証要求を行う(ステップS343;図7ステップS4)。

そのため、“Attach登録要求”の再送信を行っている移動端末(UE)1のユーザが認証情報を設定し直した後の、移動端末(UE)1からの“Attach登録要求”に対するRadiusサーバ装置5への認証要求が抑止されることはない。

【0083】

(まとめ)

この第2の実施の形態によれば、APN毎に認証情報保持時間を設定することができる。このため、移動端末(UE)1が複数のAPNと接続される場合であってもAPN毎にそれぞれ対応するPDNの種類や仕様などに応じて認証情報保持時間を設定することができ、より使い勝手を向上させることができる。

【0084】

(変形例1)

なお、上記第2の実施の形態においては、認証情報記憶領域22bに1つの認証情報を記憶する場合について説明したが、これに限るものではない。例えば、図9に示すように、さらに認証情報記憶領域22bについても、APN毎に認証情報を複数保持するように構成し、APN毎に、認証情報の保持時間を判断するように構成してもよい。

【0085】

この場合には、図10に示すように、ステップS1からステップS2aに移行して、ステップS1で受信した“Create Session Request信号”に含まれる接続先APNに対応する認証情報が、認証情報記憶領域22bに格納されているかを判断する。そして、格納されているときには、ステップS5aに移行し、“Create Session Request信号”に含まれる接続先APNに対応する認証情報保持時間を認証情報保持時間記憶領域22aから特定した後、ステップS5bに移行し、ステップS5aで特定した認証情報保持時間が零であるときには、“Create Session Request信号”に含まれる接続先APNは、本認証情報管理処理の対象外と判断してステップS4に移行する。

【0086】

一方、ステップS5bで特定した認証情報保持時間が零でない場合にはステップS5cに移行し、“Create Session Request信号”に含まれる接続先APNに対応する認証情報の認証情報更時刻を認証情報記憶領域22bから特定し、特定した認証情報更新時刻とステップS5aで特定した認証情報保持時間とをもとに、移動端末(UE)1の接続先APNに対応する認証情報の保持時間が、ステップS5aで特定した認証情報保持時間以上経過したかを判断する。そして、認証情報保持時間が経過していればステップS3aに移行し、経過していなければステップS6に移行し、以後、上記第1の実施の形態と同様に処理を行う。

【0087】

この場合、図11(a)に示すように、移動端末(UE)1において電源投入が行われた場合など、新たに接続を開始するための“Attach登録要求”が送信された場合であって、認証情報記憶領域22bにいずれの認証情報も格納されていない場合には、移動端末(UE)1から例えば認証情報が“A”として通知されると(ステップS401;図10ステップS1)、ゲートウェイ装置(P−GW)12では、認証情報“A”を、接続先APN2と対応付けて、認証情報記憶領域22bに記憶するとともに、現在時刻である接続時刻“05:00:00”を認証情報更新時刻として記憶する(ステップS402)。そして、Radiusサーバ装置5に対して、認証要求を行う(ステップS403;図10ステップS2a、S3a、S4)。

【0088】

これにより、Radiusサーバ装置5での認証の結果、認証OKと判断されたときには、Radiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”が通知され、認証OKの通知がゲートウェイ装置(P−GW)12などを介して移動端末(UE)1に通知される。これにより、

EPCネットワーク10への登録およびPDNへの接続処理が完了し、移動端末(UE)1はEPCネットワーク10を介した通信が可能となる。

【0089】

一方、Radiusサーバ装置5において認証の結果、認証NGと判断されたときには、ゲートウェイ装置(P−GW)12に対して“Radius Access−Reject信号”が送信され、移動端末(EU)1には“Attach Reject信号”が送信される。このため、移動端末(UE)1では、“Attach登録要求”の再送信を行う。以後、上記第2の実施の形態と同様の手順で処理を行う。

【0090】

この接続先APN2および認証情報“A”を有する移動端末(UE)1からの“Attach登録要求”に対してのみ認証情報管理処理を行っている状況において、さらに、異なる接続先APN例えば接続先APN1および認証情報“X”を有する“Attach登録要求”を受信したときには(図11(b)ステップS411)、認証情報記憶領域22bに認証情報が記憶されてはいるが、接続先APN1の認証情報は記憶されていないため、図10のステップS1、S2aを経てステップS3aに移行し、接続先APN1の認証情報を、認証情報記憶領域22bに記憶する(ステップS412)。これにより、認証情報記憶領域22bには、接続先APN1とAPN2の認証情報が格納されることになる。

【0091】

そして、接続先APN1からの認証情報“X”を有する“Attach送信要求”に対するRadiusサーバ装置5への認証要求を行う(ステップS413;図10ステップS4)。

以後、接続先APN1または接続先APN2から“Attach登録要求”を受信したときには、認証情報記憶領域22bに記憶されている認証情報のうち、受信した“Attach登録要求”の送信元の移動端末(UE)1の接続要求先であるAPNに対応する、認証情報および認証情報保持時間を用いて上記と同様に処理を行う。

したがって、APN毎に認証情報保持時間を設定し、且つAPN毎に認証情報を記憶することによって、APN毎、すなわちAPNに対応するPDN毎に認証情報保持時間を管理することができる。

【0092】

(変形例2)

上記第2の実施の形態において、記憶部22のうち、認証情報記憶領域22bのみをポリシー制御装置(PCRF)13に設けるようにしてもよい。

つまり、上記第2の実施形態のように認証情報保持時間をAPN毎に設定する場合、認証保持時間はAPN毎に管理し、認証情報は移動端末(UE)1毎に管理することになる。

【0093】

ここで、ユーザ毎の情報は、一般にポリシー制御装置(PCRF)13で管理している。また、APN毎の情報は、一般にゲートウェイ装置(P−GW)12で管理している。したがって、ユーザ毎の情報である認証情報を記憶する認証情報記憶領域22bをユーザ毎の情報を主に管理するポリシー制御装置(PCRF)13に設けることにより、ユーザ毎の情報をポリシー制御装置(PCRF)13でまとめて管理することができ、認証情報を効率よく管理することができる。

【0094】

この場合には、例えば、図1に示す移動管理用ノード(MME)14から送信される“Create Session Request信号”を受信したときにゲートウェイ装置(S−GW)11から送信される“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信したときに、認証情報管理処理にしたがって処理を行う構成とする。そして、“Proxy Binding Update信号”を受けて、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信される“CCR(Credit Control Request)信号”に認証情報記憶領域22bに格納している接続先APN、認証情報および認証情報更新時刻の読み出しを指示するコマンドを付加して送信する。“CCR信号”に付加された読み出しを指示するコマンドに基づき、ポリシー制御装置(PCRF)13が、自装置に設けられた認証情報記憶領域22bから接続先APN、認証情報および認証情報更新時刻を読み出し、ポリシー制御装置(PCRF)13から“CCR信号”に対する応答としてゲートウェイ装置(P−GW)12に送信される“CCA(Credit Control Answer)信号”に、読み出した接続先APN、認証情報および認証情報更新時刻を付加する。なお、認証情報記憶領域22bに認証情報が格納されていない場合には、ポリシー制御装置(PCRF)13が、認証情報記憶領域22bには認証情報が格納されていない旨を通知する情報を“CCA信号”に付加する。

【0095】

なお、“CCR信号”は、コアネットワークベアラを設定するように要求するベアラ設定要求またはコアネットワークベアラの構成の変更を要求する変更要求である。

そして、ゲートウェイ装置(P−GW)12において、“CCA信号”に付加された接続先APN、認証情報および認証情報更新時刻をもとに上記と同様の手順で処理を行う。そして、認証情報記憶領域22bへの接続先APN、認証情報および認証情報更新時刻の格納が必要なときには、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信される信号に、接続先APN、認証情報および認証情報更新時刻を付加するか或いは、これら情報を送信するための信号を別途送信するなどにより、認証情報記憶領域22bに格納すべき認証情報および認証情報更新時刻をゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に送信する。

【0096】

これにより、上記第2の実施の形態と同等の作用効果を得ることができる。

なお、ここでは、上記第2の実施の形態において、認証情報記憶領域22bをポリシー制御装置(PCRF)13に設ける場合について説明したが、上記(変形例1)に適用することも可能であり、また上記第1の実施の形態に適用することも可能である。

なお、ゲートウェイ装置(P−GW)12を構成する各部は、当該ゲートウェイ装置(P−GW)12において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0097】

(第3実施形態)

次に、本発明の第3の実施形態を説明する。

この第3の実施形態は、上記各実施の形態では、認証情報管理処理を、ゲートウェイ装置(P−GW)12で実行する構成としているが、認証情報管理処理を、ポリシー制御装置(PCRF)13において実行するようにしたものである。

【0098】

すなわち、図12に示すように、ポリシー制御装置(PCRF)13に、前述の認証情報処理部21と同等の機能構成を有する認証情報処理部31と、記憶部22と同等の機能構成を有する記憶部32とを設ける。記憶部32は、前述の認証情報保持時間記憶領域22aおよび認証情報記憶領域22bそれぞれに対応する認証情報保持時間記憶領域32aおよび認証情報記憶領域32bを有する。

なお、図12において処理部30は、前述のQoSなどのポリシー制御や課金制御ルールを決定する処理を行うとともに、他装置の通信処理を行う。この通信処理にはゲートウェイ装置(P−GW)12との通信処理を含む。

【0099】

ポリシー制御装置(PCRF)13の認証情報処理部31は、上記第1または第2の実施の形態で説明した認証情報管理処理を行うが、上記第1および第2の実施形態では、“Create Session Request信号”を受信したときにこの“Create Session Request信号”に含まれる認証情報について、Radiusサーバ装置5に対して認証要求を行うか否かを判断するのに対し、この第3の実施の形態では、例えば、“Create Session Request信号”や“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信したときに送信される“CCR信号”を、ポリシー制御装置(PCRF)13が受信したときに、ポリシー制御装置(PCRF)13が、前記“CCR信号”に含まれる認証情報についてRadiusサーバ装置5に対して認証要求を行うか否かを判断する。

【0100】

以下、ポリシー制御装置(PCRF)13において第1の実施形態における認証情報管理処理を実行する場合について説明する。

ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12からポリシー制御装置(PCRF)13に対して送信される“CCR信号”に基づき認証情報管理処理を行う。本実施形態において、“CCR信号”は、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と、移動端末(UE)1の接続要求先であるAPNとを含む。なお、ここでは、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と、移動端末(UE)1の接続先APNとが、“CCR信号”に含まれる場合について説明するが、これに限るものではなく、“Attach送信要求”の送信元の移動端末(UE)1の認証情報(ユーザ名およびパスワード)と移動端末(UE)1の接続先APNとを任意の信号に付加して送信するようにしてもよい。

【0101】

ポリシー制御装置(PCRF)13は、“CCR信号”に対する応答として“CCA信号”をゲートウェイ装置(P−GW)12に対して送信する。また、ポリシー制御装置(PCRF)13は、Radiusサーバ装置5との接続を抑止する接続抑止または通常通信処理を指示する接続指示情報をゲートウェイ装置(P−GW)12に送信する。ポリシー制御装置(PCRF)13は、この接続指示情報を“CCA信号”に付加して送信する。なお、ここでは、接続指示情報を、“CCA信号”に付加して送信する場合について説明したがこれに限るものではなく任意の信号に付加することが可能である。

【0102】

ポリシー制御装置(PCRF)13は、上記第1および第2の実施形態と同様に処理を行い、認証NGと判断された認証情報と同一の認証情報を有する“CCR信号”が通知されたときには接続抑止と判断し、接続指示情報として“接続抑止”を設定する。一方、記憶部32に認証情報が記憶されていない場合、認証情報を認証情報記憶領域22bに更新記憶してから所定の認証情報保持時間が経過している場合、認証情報記憶領域22bに記憶されている認証情報とは異なる認証情報が通知された場合、のいずれかの場合には、接続指示情報として“通常通信処理”を設定する。

【0103】

ゲートウェイ装置(P−GW)12は、ポリシー制御装置(PCRF)13から“CCA信号”を受信して接続指示情報を獲得し、接続指示情報により通常通信処理が指示されるときには、Radiusサーバ装置5に対して“Radius Access Request信号”を送信し、その応答としてRadiusサーバ装置5から認証OKを表す、“Radius Access−Accept信号”を受信すると、認証OKの通知を、ゲートウェイ装置(S−GW)11、移動管理用ノード(MME)14などを介して移動端末(UE)1に通知する。

【0104】

一方、接続指示情報により、接続抑止が指示されるときには、ゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に対して“Radius Access Request信号”を送信しない。そして、認証NGの通知を、ゲートウェイ装置(S−GW)11、移動管理用ノード(MME)14などを介して移動端末(UE)1に通知する。

図13は、Attach処理時の移動通信システムを構成する要部の動作を表したものである。なお、図13では、移動管理用ノード(MME)14とゲートウェイ装置(S−GW)11とを、一つのブロックであるMME/S−GW部11aとしている。

【0105】

移動端末(UE)1は、電源投入時などに、“Attach登録要求”を送信し、EPCネットワーク10への登録要求を行うための“Attach登録要求”を送信する(ステップS501)。“Attach登録要求”は、図示しない無線基地局(eNodeB)15を介して、MME/S−GW部11aに伝達される。“Attach登録要求”を受けてMME/S−GW部11aではAttach処理および接続処理を行い、“Create Session Request信号”が送信される(ステップS502)。この“Create Session Request信号”を受けて図1に示すゲートウェイ装置(S−GW)11から送信される“Proxy Binding Update信号”を受信したゲートウェイ装置(P−GW)12は、“CCR信号”をポリシー制御装置(PCRF)13に送信し(ステップS503)、ポリシー制御装置(PCRF)13は、上記第1の実施の形態と同様の手順で、認証情報を記憶部32の認証情報記憶領域32bに格納し、また、認証情報更新時刻を更新する(ステップS504)。そして、“CCR信号”に対する応答としての“CCA信号”に、通常通信処理を指示する接続指示情報を付加し、この“CCA信号”をゲートウェイ装置(P−GW)12に送信する(ステップS505)。

【0106】

“CCA信号”を受信したゲートウェイ装置(P−GW)12は、“CCA信号”に含まれる接続指示情報により、通常通信処理が指示されているため、Radiusサーバ装置5に対して“Radius Access−Request信号”を送信し(ステップS506、S507)、Radiusサーバ装置5では認証処理を行い(ステップS508)、その認証結果を、ゲートウェイ装置(P−GW)12に送信する(ステップS509)。

【0107】

このときRadiusサーバ装置5での認証結果が認証NGであるときには、Radiusサーバ装置5から“Radius Access−Reject信号”が送信され、ゲートウェイ装置(P−GW)12は、認証NGの通知をMME/S−GW部11aに送信し、MME/S−GW部11aから移動端末(UE)1宛に“Attach Reject信号”が送信される(ステップS510、S511)。

【0108】

移動端末(UE)1では、“Attach Reject信号”を受信したことから“Attach送信要求”の再送信を行い(ステップS512)、MME/S−GW部11aから“Create Session Request信号”から送信され、これに伴い“Proxy Binding Update信号”をゲートウェイ装置(P−GW)12が受信すると(ステップS513)、ゲートウェイ装置(P−GW)12は、上記ステップS503〜S505の処理と同様に、ポリシー制御装置(PCRF)13への“CCR信号”の送信、ポリシー制御装置(PCRF)13からの“CCA信号”の受信を行い、また、ポリシー制御装置(PCRF)13では認証情報管理処理にしたがって処理を行う。この場合、“Attach登録要求”が再送信されており、この“Attach登録要求”により通知される認証情報は、認証情報記憶領域32bに格納された認証情報と同一であるため、ポリシー制御装置(PCRF)13により、接続抑止を指示する接続指示情報が設定される。そのため、ゲートウェイ装置(P−GW)12では、Radiusサーバ装置5への“Radius Access−request信号”の送信は行わず、MME/S−GW部11aに認証NGであることを通知し(ステップS514)、MME/S−GW部11aから移動端末(UE)1に“Attach Reject信号”を送信する(ステップS515)。

【0109】

そして、以後、移動端末(UE)1は、“Attach Reject信号”を受信する間、所定のタイミングで“Attach登録要求”を再送信し、ポリシー制御装置(PCRF)13は、ゲートウェイ装置(P−GW)12から受信した“CCR信号”に含まれる認証情報に基づき、受信した“Attach登録要求”の送信元の移動端末(UE)1に対するRadiusサーバ装置5による認証を行うか否かを判断する。ポリシー制御装置(PCRF)13は、認証情報記憶領域32bに更新記憶された認証情報の保持時間が認証情報保持時間よりも短く且つ認証情報記憶領域32bに記憶された認証情報と受信した“Attach登録要求”に含まれる認証情報とが同一であるとき、Radiusサーバ装置5への接続拒否と判断し、Radiusサーバ装置5への認証要求は行わない。つまり、接続抑止を指示する接続指示情報を、“CCA信号”をゲートウェイ装置(P−GW)12に送信する。ゲートウエイ装置(P−GW)12は、接続抑止を指示する接続指示情報であるため、Radiusサーバ装置5に対して認証要求を行わず、認証NGである旨を、各部を介して移動端末(UE)1に通知する。

【0110】

一方、認証情報記憶領域32bに認証情報が記憶されていない場合、認証情報記憶領域32bに認証情報が更新記憶されてからの経過時間が所定の認証情報保持時間以上である場合、認証情報記憶領域32bに記憶されている認証情報と受信した“Attach登録要求”に含まれる認証情報とが同一でない場合、のいずれかの場合に、“Attach登録要求”に含まれる認証情報を認証情報記憶領域32bに更新記憶する。そして、通常通信処理を指示する接続指示情報を“CCA信号”に付加し、ゲートウェイ装置(P−GW)12に送信する。

これにより、通常通信処理を指示する接続指示情報を受信したゲートウェイ装置(P−GW)12は、Radiusサーバ装置5に対して認証要求を送信し、その認証結果を移動端末(UE)1に通知する。

【0111】

(まとめ)

この第3の実施の形態によれば、認証情報管理処理をポリシー制御装置(PCRF)13で実行するようにしたため、ユーザ毎の情報を記憶する機能を有するポリシー制御装置(PCRF)13において、ユーザ毎に設定されている認証情報を管理することによって、ユーザ毎に設定されている情報をポリシー制御装置(PCRF)13でまとめて管理することができ、使い勝手を向上させることができる。

なお、ポリシー制御装置(PCRF)13を構成する各部は、当該ポリシー制御装置(PCRF)13において記憶されているプログラムを、演算処理装置(CPU)が実行することによって、実現される。

【0112】

(変形例)

上記第3の実施の形態においては、上記第1の実施の形態における認証情報処理部21および記憶部22と同等の機能構成を有する認証情報処理部31および記憶部32をポリシー制御装置(PCRF)13に設けた場合について説明したが、これに限るものではなく、EPCネットワーク10を構成する他の装置に設けることも可能である。

【0113】

なお、本発明の範囲は、図示され記載された例示的な実施形態に限定されるものではなく、本発明が目的とするものと均等な効果をもたらすすべての実施形態をも含む。さらに、本発明の範囲は、請求項により画される発明の特徴の組み合わせに限定されるものではなく、すべての開示されたそれぞれの特徴のうち特定の特徴のあらゆる所望する組み合わせによって画されうる。

【0114】

ここで、上記第1および第2の実施形態において、処理部20が通信制御部に対応し、“Create Sesion Request信号”が接続関連信号に対応し、“Radius Access−Request信号”が接続要求に対応し、図4のステップS2、ステップS3、ステップS5、ステップS6の処理、ステップS7のステップS2、ステップS3a、ステップS5a〜S6の処理、図10のステップS2a、ステップS3a、ステップS5a〜S6の処理がそれぞれ保持制御部に対応し、図4、図7および図10のステップS7の処理が判定部に対応している。

【0115】

また、Radiusサーバ装置5が認証用サーバ装置に対応している。

上記第3の実施形態において、ゲートウェイ装置(P−GW)12が通信制御部に対応し、“CCR信号”が接続関連信号に対応し、“Radius Access−Request信号”が接続要求に対応し、認証情報処理部31が保持制御部および判定部に対応している。

また、Radiusサーバ装置5が認証用サーバ装置に対応している。

【産業上の利用可能性】

【0116】

本発明は、移動端末をネットワークに登録する際に、認証用サーバ装置において移動端末の認証を行う場合に利用することができる。

【符号の説明】

【0117】

1 移動端末(UE)

4 PDN

5 Radiusサーバ装置

10 EPCネットワーク

11 ゲートウェイ装置(S−GW)

12 ゲートウェイ装置(P−GW)

13 ポリシー制御装置(PCRF)

14 移動管理用ノード(MME)

15 無線基地局(eNodeB)

16 SGSN

17 RNC/NodeB

18 HSS

21、31 認証情報処理部

22、32 記憶部

22a、32a 認証情報保持時間記憶領域

22b、32b 認証情報記憶領域

【特許請求の範囲】

【請求項1】

移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、

前記認証情報を保持する認証情報記憶領域と、

前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、

前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする通信制御装置。

【請求項2】

前記保持制御部は、

前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、

前記判定部は、

前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする請求項1記載の通信制御装置。

【請求項3】

前記認証情報保持時間はAPN(Access Point Name)毎に設定され、

前記判定部は、前記ネットワークへの接続要求を送信した移動端末の接続要求先であるAPNに対応する前記認証情報保持時間を用いて、前記認証不可と判断された認証情報であるかを判定することを特徴とする請求項2記載の通信制御装置。

【請求項4】

前記保持制御部はAPN(Access Point Name)毎に、前記認証情報および前記認証情報更新時刻を保持することを特徴とする請求項3記載の通信制御装置。

【請求項5】

移動端末が接続されるネットワークに設けられた通信制御装置と、前記移動端末に設定された認証情報を用いて当該移動端末の認証を行い、予め設定された所定回数連続して認証不可と判断したとき前記移動端末のアカウントを無効とするアカウントロック機能を備えた認証用サーバ装置とを含む移動通信システムであって、

前記移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、

前記認証情報を保持する認証情報記憶領域と、

前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、

前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする移動通信システム。

【請求項6】

前記保持制御部は、

前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、

前記判定部は、

前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする請求項5記載の移動通信システム。

【請求項1】

移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、

前記認証情報を保持する認証情報記憶領域と、

前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、

前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする通信制御装置。

【請求項2】

前記保持制御部は、

前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、

前記判定部は、

前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする請求項1記載の通信制御装置。

【請求項3】

前記認証情報保持時間はAPN(Access Point Name)毎に設定され、

前記判定部は、前記ネットワークへの接続要求を送信した移動端末の接続要求先であるAPNに対応する前記認証情報保持時間を用いて、前記認証不可と判断された認証情報であるかを判定することを特徴とする請求項2記載の通信制御装置。

【請求項4】

前記保持制御部はAPN(Access Point Name)毎に、前記認証情報および前記認証情報更新時刻を保持することを特徴とする請求項3記載の通信制御装置。

【請求項5】

移動端末が接続されるネットワークに設けられた通信制御装置と、前記移動端末に設定された認証情報を用いて当該移動端末の認証を行い、予め設定された所定回数連続して認証不可と判断したとき前記移動端末のアカウントを無効とするアカウントロック機能を備えた認証用サーバ装置とを含む移動通信システムであって、

前記移動端末からのネットワークへの接続要求に伴って送信される接続関連信号を受信したとき、前記移動端末についての認証を指示する認証要求と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とを、認証用サーバ装置に送信する通信制御部と、

前記認証情報を保持する認証情報記憶領域と、

前記認証情報の前記認証情報記憶領域への保持を制御する保持制御部と、

前記接続関連信号を受信したとき、前記認証情報記憶領域に保持された認証情報のうち前記認証用サーバ装置において認証不可と判断された認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止する判定部と、を備えることを特徴とする移動通信システム。

【請求項6】

前記保持制御部は、

前記接続関連信号を受信したとき、前記認証情報記憶領域に認証情報が保持されていない場合、前記認証情報記憶領域に保持されている認証情報の保持時間が予め設定された認証情報保持時間以上である場合、前記接続関連信号とともに受信した前記移動端末に設定された認証情報が、前記認証情報記憶領域に保持されている認証情報と異なる場合、のいずれか一の場合にのみ、前記接続関連信号とともに受信した移動端末に設定された認証情報を前記認証情報記憶領域に保持開始するとともに、当該認証情報を前記認証情報記憶領域に保持開始した時刻を認証情報更新時刻として前記接続関連信号とともに受信した移動端末に設定された認証情報と対応付けて前記認証情報記憶領域に保持し、

前記判定部は、

前記認証情報更新時刻に基づき、前記認証情報記憶領域での保持時間が前記認証情報保持時間未満である認証情報を前記認証不可と判断された認証情報であると判断し、当該認証情報と前記接続関連信号とともに受信した前記移動端末に設定された認証情報とが同一であるとき、前記通信制御部による前記認証用サーバ装置への前記認証要求の送信を抑止することを特徴とする請求項5記載の移動通信システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2013−45420(P2013−45420A)

【公開日】平成25年3月4日(2013.3.4)

【国際特許分類】