通信端末及び通信システム

【課題】大規模なネットワークにおいても、通信負荷の増加や、鍵の同期ずれ問題を解決できる通信システム及び通信端末を提供する。

【解決手段】本発明の通信端末は、マスターネットワーク鍵を管理する長期利用鍵管理手段と、通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、マスターネットワーク鍵と鍵の識別情報とに基づいて、一時ネットワーク鍵を生成する短期利用鍵取得手段と、短期利用鍵取得手段により取得された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段とを備え、通信フレーム生成手段は、短期利用鍵取得手段により生成された鍵の識別情報を生成したセキュアな通信フレーム内に明示することを特徴とする。

【解決手段】本発明の通信端末は、マスターネットワーク鍵を管理する長期利用鍵管理手段と、通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、マスターネットワーク鍵と鍵の識別情報とに基づいて、一時ネットワーク鍵を生成する短期利用鍵取得手段と、短期利用鍵取得手段により取得された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段とを備え、通信フレーム生成手段は、短期利用鍵取得手段により生成された鍵の識別情報を生成したセキュアな通信フレーム内に明示することを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信端末及び通信システムに関し、例えば、大規模ネットワークにおいて、通信の暗号化や認証にネットワーク共通鍵を用いたセキュアな通信システム及びこれを形成する通信端末に適用し得るものである。

【背景技術】

【0002】

メッシュネットワークとは、通信端末同士が相互に通信を行うことで、網の目(メッシュ)状に形成される通信ネットワークである。メッシュネットワークに参加する個々の通信端末は、自身の通信可能範囲内の端末(隣接端末)と通信する。そして、自身の通信可能範囲を越えて遠隔の通信端末と通信する場合には、各通信端末にバケツリレー方式で中継配送してもらうマルチホップ通信を行う。このようにメッシュネットワークでは、ネットワークに参加する個々の通信端末は隣接端末と通信できれば良いので、弱い出力で通信できれば良い。また、通信端末が破損したり離脱したりしても代替経路を確保しやすく、従来のスター型ネットワークのように、中心となる通信端末に障害がおきれば通信不能となるネットワークと比較して障害に強いという利点がある。

【0003】

ここで、ネットワーク全体に共通の鍵を持たせて通信の暗号化と認証を行うシステムを考える。ネットワトーク共通鍵を用いたセキュアな通信システムでは、ネットワークに参加している通信端末が共通の鍵を持つため、自身の通信相手となる通信端末を予め特定しておかなくてもセキュアな通信を開始できる(鍵管理が容易)という利点がある。

【0004】

一方、多数のノードが通信データの暗号化や認証に同一の鍵を利用し続けるという状況は、セキュリティ上あまり好ましくない。例えば、攻撃者は、通信路を流れる多数の暗号文を解析することによって、現実的な時間でネットワーク鍵を特定できる可能性がある。

【0005】

特に、本発明で想定するようなノード数が多いネットワークの場合には、ネットワーク鍵の利用頻度が多くなり、鍵解析攻撃に遭う懸念を無視できないため、ネットワーク鍵は定期的に更新されることが好ましい。

【0006】

特許文献1には、上述の問題に対応し得る、安全な送信のための方法および装置が記載されている。特許文献1の記載技術は、各ユーザは、長期間利用する第1のブロードキャスト鍵と短期間利用する第2のブロードキャスト鍵を持つ。短期間利用する第2のブロードキャスト鍵は、前記長期間利用する第1のブロードキャスト鍵を用いて暗号化され定期的にユーザに与えられる。そして、ブロードキャストは、前記短期鍵利用する第2のブロードキャスト鍵を用いて暗号化され、ユーザは、第2のブロードキャスト鍵を用いてブロードキャストメッセージを復号する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2004一532554号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、特許文献1の記載技術をノード数が多い大規模なネットワークに適用する場合には次のような課題がある。

【0009】

まず初めに、通信の暗号化や認証に利用するネットワーク鍵を頻繁に更新する場合には、更新したネットワーク鍵を全通信端末に通知する必要があるため、大規模なネットワークに対して頻繁にブロードキャストトラフィックが発生し、ネットワーク全体の通信負荷が多くなるという課題がある。

【0010】

次に、ネットワークの規模が大きいと、更新されたネットワーク鍵が全通信端末へ確実に到達するまでに時間がかかる可能性がある。例えば、省電力動作のためにスリープ状態にいる通信端末や、通信路障害によって、更新されたネットワーク鍵が瞬時に全通信端末に行き届くとは限らない。この場合、ネットワーク内の通信端末間において、ネットワーク鍵の同期ずれが発生することになる。

【0011】

そのため、大規模なネットワークにおいても、通信負荷の増加や、鍵の同期ずれ問題を解決できる通信システム及び通信端末が要求されている。

【0012】

そこで、本発明は、長期間利用するマスターネットワーク鍵から、短期間利用する一時ネットワーク鍵を生成し、この生成した一時ネットワーク鍵の識別情報を通信フレームに明示することにより、上述の頻繁なネットワーク鍵更新によって伴う通信負荷の増加や、鍵の同期ずれ問題を解決できる通信端末及び通信システムを提供する。

【課題を解決するための手段】

【0013】

かかる課題を解決するために、第1の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、(3)マスターネットワーク鍵と鍵の識別情報とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(4)短期利用鍵取得手段により取得された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、(5)通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段とを備え、通信フレーム生成手段は、短期利用鍵取得手段により生成された鍵の識別情報を前記生成したセキュアな通信フレーム内に明示することを特徴とする。

【0014】

第2の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)ネットワークを介して、他の通信端末から通信フレームを受信する受信手段と、(3)受信手段により受信されたセキュアな通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と、(4)鍵の識別情報抽出手段が抽出した鍵の識別情報とマスターネットワーク鍵とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(5)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いて、受信したセキュアな通信フレームに対してセキュリティ処理を行ない、通信フレームを取得する通信フレーム取得手段とを備えることを特徴とする。

【0015】

第3の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)通信フレームのセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、(3)マスターネットワーク鍵と鍵の識別情報とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(4)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、(5)通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段と、(6)ネットワークを介して他の通信端末から通信フレームを受信する受信手段と、(7)受信手段により受信されたセキュアな通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と(8)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いて、受信したセキュアな通信フレームに対してセキュリティ処理を行い、通信フレームを取得する通信フレーム取得部とを備え、通信フレーム生成部は、短期利用鍵取得部において利用した鍵の識別情報を生成したセキュアな通信フレーム内に明示することを特徴とする。

【0016】

第4の本発明の通信システムは、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムであって、第1〜第3の本発明に記載の複数の通信端末を備えることを特徴とする。

【発明の効果】

【0017】

本発明によれば、鍵の更新によって伴う通信負荷の増加や、通信端末間での鍵の同期ずれを回避することができる。

【図面の簡単な説明】

【0018】

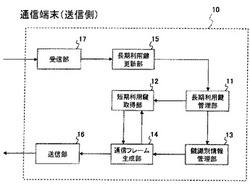

【図1】第1の実施形態の送信側の通信端末の内部構成を示すブロック図である。

【図2】第1の実施形態の受信側の通信端末の内部構成を示すブロック図である。

【図3】第1の実施形態のセキュアな通信フレームの構成例を示す構成図である。

【図4】第1の実施形態のネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。

【図5】第2の実施形態の通信端末の内部構成を示すブロック図である。

【図6】第2の実施形態の鍵識別情報要求メッセージ及び鍵識別情報応答メッセージの構成例を示す構成図である。

【図7】第2の実施形態のネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。

【発明を実施するための形態】

【0019】

(A)第1の実施形態

以下では、本発明の通信端末及び通信システムの第1の実施形態を、図面を参照しながら説明する。

【0020】

第1の実施形態では、例えば、多数のノードにより構成される大規模なメッシュネットワーク及びこれを形成するノードの通信装置に、本発明を適用した場合の実施形態を例示する。

【0021】

(A−1)第1の実施形態の構成

図1は、第1の実施形態における送信側の通信端末の内部構成を示すブロック図である。

【0022】

図1において、第1の実施形態の送信側の通信端末10は、長期利用鍵管理部11、短期利用鍵取得部12、鍵識別情報管理部13、通信フレーム生成部14、長期利用鍵更新部15、送信部16、受信部17を少なくとも有する。

【0023】

長期利用鍵管理部11は、長期間利用するネットワーク共通鍵であるマスターネットワーク鍵を管理するものである。

【0024】

長期利用鍵管理部11は、長期利用鍵更新部15より新しいマスターネットワーク鍵を受け取ると、その新しいマスターネットワーク鍵を管理する。また、長期利用鍵管理部11は、自身が管理するマスターネットワーク鍵を短期利用鍵取得部12に与える。

【0025】

ここで、長期利用鍵管理部11は、長期利用鍵更新部15から、新しいマスターネットワーク鍵のみを受け取るようにしても良いし、又は、新しいマスターネットワーク鍵と当該マスターネットワーク鍵の識別情報とを受け取るようにしても良い。第1の実施形態では、後者の場合を適用した場合を例示する。

【0026】

なお、新しいマスターネットワーク鍵と当該マスターネットワーク鍵の識別情報とを受け取る場合、長期利用鍵管理部11は、新しいマスターネットワーク鍵の識別情報を、鍵識別情報管理部13に与えて、当該マスターネットワーク鍵の識別情報を管理させる。これは、マスターネットワーク鍵は、所定の長期間に亘って利用するが、利用期間が満期になると別の新しい鍵に更新されるので、複数存在し得るマスターネットワーク鍵の中で、現在利用中であるマスターネットワーク鍵を識別するためである。

【0027】

短期利用鍵取得部12は、鍵取得を要求する通信フレーム生成部14から一時ネットワーク鍵の識別情報を受け取ると、長期利用鍵管理部11からマスターネットワーク鍵を受け取り、このマスターネットワーク鍵と前記一時ネットワーク鍵の識別情報とを利用して、一時ネットワーク鍵を生成するものである。

【0028】

なお、短期利用鍵取得部12は、長期利用鍵管理部11から現在利用中のマスターネットワーク鍵を受け取るようにしても良い。また、短期利用鍵取得部12は、長期利用鍵管理部11から複数のマスターネットワークを受け取り、通信フレーム生成部14から一時ネットワーク鍵の識別情報と共に、マスターネットワーク鍵の識別情報を受け取り、このマスターネットワーク鍵の識別情報に基づいて、複数のマスターネットワーク鍵の中から今回利用するマスターネットワーク鍵を選択するようにしても良い。

【0029】

ここで、一時ネットワーク鍵の生成方法は、特に限定されず広く適用することができる。例えば、鍵の識別情報とマスターネットワーク鍵とを連結したビット列を入力値として、暗号ハッシュ関数等の一方向性関数を適用した出力値を利用しても良いし、鍵の識別情報を入力値として、マスターネットワーク鍵を鍵とした鍵付きハッシュ関数を適用した出力値を利用しても良い。また例えば、マスターネットワーク鍵に対して鍵の識別情報で示される回数分、ハッシュ関数を適用した出力値を利用しても良い。また例えば、ハッシュ関数の代わりに暗号関数を適用した出力値を利用しても良い。また、各関数の入力値には、鍵の識別情報やマスターネットワーク鍵以外に、任意のビット列を含めても良い。前記任意のビット列は、予めシステムにより規定されていてもよい。

【0030】

また、短期利用鍵取得部12は、生成した一時ネットワーク鍵を通信フレーム生成部14へ応答するものである。ここで、短期利用鍵取得部12は、生成した一時ネットワーク鍵を、鍵の識別情報と共に保持しておいても良い。これは、例えば、通信フレーム生成部14から過去と同じ鍵の識別情報を与えられる場合に、一時ネットワーク鍵の生成処理を省略して応答することができる。また、短期利用鍵取得部12は、通信フレームの再生攻撃を防ぐために利用する情報(例えば、カウンタ値、時刻情報、自身のアドレス情報等)を管理しておき、一時ネットワーク鍵と共に通信フレーム生成部14へ与えるようにしても良い。

【0031】

鍵識別情報管理部13は、鍵の識別情報を管理するものである。鍵の識別情報は、通信フレームにセキュリティ処理を施すネットワーク鍵を識別するために利用されるものである。

【0032】

ここで、鍵の識別情報は、少なくとも一時ネットワーク鍵を識別する識別情報を含むものであるが、さらに一時ネットワーク鍵を生成するために利用したマスターネットワーク鍵を識別する情報をも含んでも良い。例えば、鍵の識別情報は、各ネットワーク鍵に割り振られたビット列であっても良いし、通番を表すカウンタ情報であってもよい。また、鍵識別情報管理部13は、長期利用鍵管理部11より、新しく取得したマスターネットワーク鍵の識別情報を与えられることにより、与えられたマスターネットワーク鍵の識別情報を管理する。

【0033】

また、鍵識別情報管理部13は、任意のタイミングで自身の管理する一時ネットワーク鍵の識別情報を更新するようにしてもよい。例えば、鍵の識別情報として通番を表すカウンタ情報を管理する場合には、鍵識別情報管理部13は、一定時間経過ごとに通番をインクリメント又はデクリメントすることで識別情報を更新することができる。また例えば、長期利用鍵管理部11より、新しく取得したマスターネットワーク鍵の識別情報を与えられることにより、前記マスターネットワーク鍵を利用して生成する一時ネットワーク鍵の識別情報を初期値にセットしても良い。

【0034】

さらに、鍵識別情報管理部13は、一時ネットワーク鍵の識別情報を任意回数更新した場合に、長期利用鍵管理部11より新しく取得したマスターネットワーク鍵の識別情報を設定(利用開始)しても良い。例えば、一時ネットワーク鍵の通番を表すカウンタ情報が満期に近づいた場合に、マスターネットワーク鍵の識別情報を更新しても良い。鍵識別情報管理部13は、自身の管理する鍵の識別情報を通信フレーム生成部14へ与える。

【0035】

通信フレーム生成部14は、通信フレームにセキュリティ処理を施し、セキュアな通信フレームを生成するものである。ここで、セキュリティ処理とは、例えば、暗号化や認証符号を付加することを想定するが、これに限定するものではない。この暗号化や認証符号生成に利用するアルゴリズムは特に限定しない。

【0036】

通信フレーム生成部14は、鍵識別情報管理部13より与えられた鍵の識別情報を、短期利用鍵取得部12へ与える。そして、短期利用鍵取得部12より、通信フレームのセキュリティ処理に利用する一時ネットワーク鍵を応答されることにより、当該一時ネットワーク鍵を利用して通信フレームにセキュリティ処理を施し、セキュアな通信フレームを生成する。

【0037】

図3は、セキュアな通信フレームの構成例を示す構成図である。図3に示すように、セキュアな通信フレームは、アドレス情報等を含むヘッダ、マスターネットワーク鍵の識別情報(MNK)、一時ネットワーク鍵の識別情報(TNK)、カウンタ、データ、認証符号などを有する。

【0038】

ここで、セキュアな通信フレームには、当該通信フレームをセキュリティ処理を行うのに利用された一時ネットワーク鍵を識別するための情報が含まれる。例えば、図3の例の場合、セキュアな通信フレームには、そのフレームヘッダ等において、鍵識別情報管理部13より与えられた鍵の識別情報(マスターネットワーク鍵の識別情報(MNK)及び一時ネットワーク鍵の識別情報(TNK))が平文で明示されることを特徴とする。

【0039】

また、通信フレーム生成部14におけるセキュリティ処理は、再生攻撃を防止するために、カウンタ値、時刻情報や、自身のアドレス情報等を利用しても良い。例えば、一時ネットワーク鍵と共にカウンタを管理しておき、セキュアな通信フレームは、前記一時ネットワーク鍵と、前記一時ネットワーク鍵と共に管理するカウンタを利用してセキュリティ処理することによって生成し、前記カウンタは、セキュアな通信フレームを生成するごとに更新されても良い。また、前記セキュリティ処理には、自身のアドレス情報を含めても良い。ここで、これらセキュリティ処理に利用する、カウンタ値、時刻情報や、自身のアドレス情報等は、短期利用鍵取得部12より、一時ネットワーク鍵と共に与えられても良い。通信フレーム生成部14は、生成したセキュアな通信フレームを送信部16へ与える。

【0040】

長期利用鍵更新部15は、新しいマスターネットワーク鍵を取得し、マスターネットワーク鍵の更新を管理するものである。例えば、長期利用鍵更新部15は、受信部17より与えられた新しいマスターネットワーク鍵の通知メッセージを復号/認証処理することにより、最新のマスターネットワーク鍵を取得する。なお、最新のマスターネットワーク鍵を含む通信メッセージは、例えば、ネットワーク上の管理装置等から、ネットワーク上の全ての通信端末に向けて送信する等の方法で通知されるようにしても良い。

【0041】

ここで、長期利用鍵更新部15は、最新のマスターネットワーク鍵が通知されるようにしても良いし、最新のマスターネットワーク鍵と共に、その鍵の識別情報や利用開始情報等の全て又は一部の情報が含まれた情報が与えられるようにしても良い。また、例えば最新のマスターネットワーク鍵そのものを与えられる代わりに、最新のマスターネットワーク鍵を生成するための情報を与えられるようにしても良いし、自身に閉じて新しいマスターネットワーク鍵を生成しても良い。

【0042】

長期利用鍵更新部15は、取得した最新のマスターネットワーク鍵を長期利用鍵管理部11へ与える。ここで、取得した最新のマスターネットワーク鍵と共に鍵の識別情報を与えられている場合は、長期利用鍵更新部15は、当該鍵の識別情報を長期利用鍵管理部11へ与えても良い。

【0043】

ここで、長期利用鍵更新部15における新しいマスターネットワーク鍵の利用開始判断方法については特に限定しないが、例えば、取得したマスターネットワーク鍵と共に、その利用開始情報を与えられている場合には、当該利用開始情報が指定するタイミングで切り替えても良いし、マスターネットワーク鍵の通知メッセージとは別に、マスターネットワーク鍵の利用開始メッセージを受信することにより、新しいマスターネットワーク鍵に切り替えても良い。また、一時ネットワーク鍵の識別情報を管理するカウンタが満期になったとき又は満期に近づいた場合に、マスターネットワーク鍵を切り替えても良い。

【0044】

送信部16は、通信フレーム生成部14より与えられたセキュアな通信フレームを他の通信端末へ送信するものである。

【0045】

受信部17は、ネットワークを介して通信フレームを受信するものである。受信部17は、新しいマスターネットワーク鍵の通知メッセージを長期利用鍵更新部15へ与える。

【0046】

図2は、第1の実施形態における受信側の通信端末の内部構成を示すブロック図である。図2において、第1の実施形態の受信側の通信端末20は、長期利用鍵管理部21、短期利用鍵取得部22、通信フレーム取得部23、長期利用鍵更新部24、受信部25を少なくとも有する。

【0047】

長期利用鍵管理部21は、図1に示した送信側の通信端末10における長期利用鍵管理部11と同様に、長期利用鍵更新部24から受け取ったマスターネットワーク鍵を管理するものである。

【0048】

短期利用鍵取得部22は、図1に示した送信側の通信端末10における短期利用鍵取得部12と基本的には同様である。すなわち、短期利用鍵取得部22は、通信フレーム取得部23から受け取った鍵の識別情報に基づいて、長期利用鍵管理部21からマスターネットワーク鍵を受け取り、このマスターネットワーク鍵と、前記鍵の識別情報に含まれる一時ネットワーク鍵の識別情報とに基づいて、一時ネットワーク鍵を生成するものである。また、探知利用鍵取得部22は、生成した一時ネットワーク鍵を、通信フレーム取得部22へ応答する。

【0049】

ここで、短期利用鍵取得部22は、一時ネットワーク鍵と共に、カウンタ情報、時刻情報等の再生攻撃を防ぐための検証情報を通信フレーム取得部23へ与えても良い。また、短期利用鍵取得部22は、通信フレーム取得部23から、認証に成功したセキュアな通信フレームのセキュリティ処理に利用された鍵の識別情報、最新のカウンタ値、送信元アドレスを与えられることにより、前記与えられた最新のカウンタ値を、前記送信元アドレスを持つ通信端末10が前記鍵の識別情報が示す鍵を利用してセキュリティ処理するときに利用した最新のカウンタ値であると判断して管理しても良い。

【0050】

通信フレーム取得部23は、受信部25から与えられたセキュアな通信フレームにセキュリティ処理を施し、通信フレームを取得するものである。通信フレーム取得部23は、セキュアな通信フレームに明示される鍵の識別情報を短期利用鍵取得部22へ与え、その応答として短期利用鍵取得部22から一時ネットワーク鍵を取得する。通信フレーム取得部23は、前記取得した一時ネットワーク鍵を利用して、セキュアな通信フレームにセキュリティ処理を施し、通信フレームを取得する。

【0051】

ここで、セキュリティ処理とは、例えば、復号や認証符号の検証処理を想定するが、これに限定するものではない。また、ここで、復号や認証符号検証に利用するアルゴリズムは特に限定しない。通信フレーム取得部は、再生攻撃を防止するために、セキュアな通信フレームのセキュリティ処理に利用されているカウンタ、時刻情報が最新であることや、送信元のアドレス情報が改竄されていないか等を検証しても良い。例えば、一時ネットワーク鍵と共にカウンタを管理しておき、セキュアな通信フレームは、前記一時ネットワーク鍵と、前記一時ネットワーク鍵と共に管理するカウンタと比較して新しいと判断されるカウンタを利用して検証し、検証に成功することによって、前記一時ネットワーク鍵と共に管理するカウンタを更新しても良い。また、前記カウンタは、送信元アドレス情報ごとに設定して管理しても良い。ここで、セキュアな通信フレームのセキュリティ処理に利用されているカウンタや時刻情報が最新であることを検証するために参照するカウンタ値や時刻情報は、短期利用鍵取得部より、一時ネットワーク鍵と共に与えられても良い。また、セキュアな通信フレームの認証に成功することによって、当該通信フレームのセキュリティ処理に利用されていたカウンタを、最新のカウンタとして短期利用鍵取得部22へ通知しても良い。

【0052】

長期利用鍵更新部24は、図1に示した送信側の通信端末10における長期利用鍵更新部15と基本的に同じである。

【0053】

受信部25は、図1に示した送信側の通信端末10における受信部17と基本的に同じであるがさらに、他の通信端末から受信したセキュアな通信フレームを通信フレーム取得部23へ与える点が異なる。

【0054】

(A−2)第1の実施形態の動作

次に、第1の実施形態の送信側の通信端末10A及び10Bと、受信側の通信端末20との間のネットワーク共通鍵通信システムの動作を、図1〜図4を参照しながら説明する。

【0055】

図4は、ネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。ここでは、通信端末10A及び10Bと通信端末20との間で、3つのセキュアな通信フレームが送受信される場合を例として時系列に説明する。

【0056】

図4において、図4(A)は、送信側の通信端末10Aにおけるネットワーク鍵の管理状態を示し、図4(B)は、送信側の通信端末10Bにおけるネットワーク鍵の管理状態を示し、図4(C)は、受信側の通信端末20におけるネットワーク鍵の管理状態を示す。

【0057】

また、例えば図4(A)において、「MNK_1」等はマスターネットワーク鍵を示し、「TNK_0」等は一時ネットワーク鍵を示し、時間軸方向の矢印はそれぞれのネットワーク鍵の利用期間を示す。図4(B)及び図4(C)においても同様である。

【0058】

(A−2−1)セキュアな通信フレーム1の送受信処理

まず、通信端末10Aの鍵識別情報管理部13では、一時ネットワーク鍵の識別情報が定期的に更新される。

【0059】

例えば、図4(A)において、通信端末10Aの長期利用鍵管理部11がマスターネットワーク鍵「MKN_1」を管理している。このとき、鍵識別情報管理部13は、一時ネットワーク鍵の識別情報を定期的に更新されるので、通信端末10Aが利用する一時ネットワーク鍵は、「TNK_0」、「TNK_1」、…、「TNK_4」と更新される。

【0060】

通信端末10Aが通信端末20に向けて通信フレームを送信する際、鍵識別情報管理部13は、自身が管理するマスターネットワーク鍵の識別情報と、最新の一時ネットワーク鍵の識別情報とを含む鍵の識別情報を、通信フレーム生成部14へ与える。

【0061】

例えば、通信フレーム1を送信するとき、鍵識別情報管理部13は、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_1」の識別情報とを含む鍵の識別情報を通信フレーム生成部14に与える。なお、以下では、例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_1」の識別情報とを含む鍵の識別情報を、鍵の識別情報(1−1)のように示す。

【0062】

通信フレーム生成部14は、鍵識別情報管理部13から受け取った鍵の識別情報を、短期利用鍵取得部12に与える。

【0063】

短期利用鍵取得部12は、鍵の識別情報に含まれるマスターネットワーク鍵「MNK_1」の識別情報が示すマスターネットワーク鍵「MNK_1」を、長期利用鍵管理部11から受け取る。そして、マスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_1」の識別情報とを用いて、一時ネットワーク鍵「TNK_1」を生成する。

【0064】

通信フレーム生成部14は、短期利用鍵取得部12が生成した一時ネットワーク鍵「TNK_1」を受け取り、この一時ネットワーク鍵「TNK_1」を用いて、通信フレームをセキュリティ処理(暗号化/認証符号付加)してセキュアな通信フレーム1を生成する。

【0065】

このとき、通信フレーム生成部14は、図3に示すように、通信フレームの暗号化、認証符号付加に利用している鍵の識別情報(1−1)を通信フレーム1中に明示する。なお、上述したように、通信フレームのセキュリティ処理は、種々の方法を適用することができ、また例えばデータやデータの後に記載した認証符号なども暗号化するようにしても良い。

【0066】

通信フレーム生成部14により生成された通信フレーム1は、送信部16を介して、通信端末20に向けて送信される。

【0067】

通信端末10Aからの通信フレームを受信した通信端末20では、通信フレーム取得部23が、受信部25を介して受信したセキュアな通信フレームに対してセキュリティ処理(復号/認証)を行い、通信フレーム1を取得する。

【0068】

まず、通信フレーム取得部23は、受信したセキュアな通信フレーム1に明示される鍵の識別情報を短期利用鍵取得部22へ与える。

【0069】

短期利用鍵取得部22は、長期利用鍵管理部21から与えられるマスターネットワーク鍵の中で、鍵の識別情報が示すマスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_1」の識別情報とを用いて、一時ネットワーク鍵「TNK_1」を生成する。

【0070】

通信フレーム取得部23は、短期利用鍵取得部22により生成された一時ネットワーク鍵「TNK_1」を受け取り、この一時ネットワーク鍵「TNK_1」を用いて、通信フレームに対してセキュリティ処理(復号/認証)して通信フレーム1を取得する。

【0071】

(A−2−2)セキュアな通信フレーム2の送受信処理

通信端末10Bと通信端末20との間で通信フレーム2を送受信する場合も、上述した通信端末10Aと通信端末20との間の送受信処理と同様の処理が行なわれる。

【0072】

ここで、セキュアな通信フレーム2にも、鍵の識別情報(1−0)が含まれる。この鍵の識別情報は、例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_0」の識別情報とを含むものである。

【0073】

そして、通信端末10Bから通信フレームを受信した通信端末3では、短期利用鍵取得部22が、受信した通信フレームに明示される鍵の識別情報(1−0)に基づいて、マスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_0」の識別情報とを用いて、一時ネットワーク鍵「TNK_0」を生成し、通信フレーム取得部23が、この一時ネットワーク鍵「TNK_0」を用いて、通信フレームに対してセキュリティ処理(復号/認証)を行い、通信フレーム2を取得する。

【0074】

(A−2−3)マスターネットワーク鍵の更新処理

図4(C)において、通信端末20は、時刻T1のタイミングで、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受信する。

【0075】

通信端末20の長期利用鍵更新部24は、所定の利用開始時刻TMNK_2に、受信した通知メッセージに含まれる新しいマスターネットワーク鍵「MNK_2」を、長期利用管理部21に与えて、当該マスターネットワーク鍵「MNK_2」の利用を開始する。

【0076】

なお、利用開始時刻TMNK_2は、通知メッセージに含まれるようにしても良いし、別の通知メッセージを受信することによっても良い。

【0077】

また、図4(A)において、通信端末10Aは、時刻T2のタイミングで、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受信し、通信端末20における動作と同様にして、長期利用鍵更新部15が、利用開始時刻TMNK_2にマスターネットワーク鍵「MNK_2」を長期利用管理部11に与えて、当該マスターネットワーク鍵「MNK_2」の利用を開始する。

【0078】

(A−2−4)セキュアな通信フレーム3の送受信処理

通信端末10Bが通信端末20に向けて通信フレーム3を送信する際も、セキュアな通信フレーム1や通信フレーム2の送信の場合と同様に、鍵の識別情報を明示したセキュアな通信フレーム3を生成して送信する。

【0079】

ここで、通信フレーム3は、時刻TMNK_2が経過した後に、通信端末10Bから送信される。通信端末10Bは、時刻TMNK_2の時点で、新しいマスターネットワーク鍵の通知メッセージをまだ受け取っていない。そのため、通信端末10Bでは、マスターネットワーク鍵の更新がなされていない。

【0080】

従って、通信フレーム3には、通信フレーム3の送信時に通信端末10Bの鍵識別情報管理部13が管理している鍵の識別情報(1−4)が明示される。例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_4」の識別情報とが含まれる鍵の識別情報が通信フレーム3に明示される。

【0081】

このような場合でも、通信フレーム3を受信した通信端末20では、短期利用鍵取得部22が、受信したセキュアな通信フレーム3に明示される鍵の識別情報に基づいて、長期利用鍵管理部21からマスターネットワーク鍵「MNK_1」を受け取り、このマスターネットワーク鍵「MNK_1」と、鍵の識別情報に含まれる一時ネットワーク鍵「TNK_4」の識別情報とに基づいて、一時ネットワーク鍵「TNK_4」を生成することができる。

【0082】

そして、通信フレーム取得部23が、短期利用鍵取得部22からの一時ネットワーク鍵「TNK_4」を用いて通信フレームをセキュリティ処理(復号/認証)して通信フレーム3を取得することができる。

【0083】

通信フレーム3の送信後、通信端末10Bの長期利用鍵更新部24において、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受け取り、新しいマスターネットワーク鍵「MNK_2」を取得する。

【0084】

長期利用鍵更新部24は、利用開始時刻TMNK_2が既に経過していることを受けて、前記マスターネットワーク鍵「MNK_2」の利用を開始する。

【0085】

なお、通信端末10Bの鍵識別情報管理部13は、利用開始時刻TMNK_2が経過しているから、その経過時間に応じて、適用する一時ネットワーク鍵の識別情報の管理状態の調整を行うようにしても良い。例えば、一時ネットワーク鍵の識別情報を定期的に更新する場合、利用開始時刻TMNK_2から現時刻までの経過時間から、現時点で本来適用すべき一時ネットワーク鍵の識別情報を管理するようにしても良い。

【0086】

(A−3)第1の実施形態の効果

以上のように、第1の実施形態は、ネットワーク全体で長期間利用するマスターネットワーク鍵から短期間利用する(頻繁に更新する)一時ネットワーク鍵を管理し、前記一時ネットワーク鍵を利用してセキュアな通信を行うシステムにおいて、少なくとも前記マスターネットワーク鍵と一時ネットワーク鍵の識別情報とを利用して前記一時ネットワーク鍵を生成し、前記一時ネットワーク鍵の識別情報を、前記セキュアな通信フレームに明示することを特徴とする。

【0087】

例えば、広域に設置されるメッシュネットワークなど、ノード数が多い大規模なネットワークにおいて、ネットワーク鍵を頻繁に更新したい場合には、新しいネットワーク鍵の配布に伴う通信量の増加と、ネットワーク鍵の同期ズレが懸念される。ここで、ネットワーク鍵の同期ズレは、配送に伴う遅延や、通信路障害や、スリープ動作を行う通信端末(省電力で動作させるために、通信データがない場合には、データの送受信を停止する通信端末)の混在等によって起こり得る。

【0088】

第1の実施形態では、少なくともマスターネットワーク鍵と鍵の識別情報から生成される一時ネットワーク鍵を利用して通信データをセキュアにし、前記一時ネットワーク鍵の生成に利用した鍵の識別情報を通信フレームに明示する。これにより、ネットワーク鍵を頻繁に更新したい場合でも、その都度新しいネットワーク鍵を各通信端末に配布する必要がない。

【0089】

また、受信側の通信端末は、頻繁に更新される一時ネットワーク鍵を他の通信端末と常に同期して把握しておく必要なく、受信したセキュアな通信フレームに明示される鍵の識別情報よりオンデマンドに取得できる。これにより、実施形態1の動作で説明したような、一時ネットワーク鍵の更新タイミングにズレが生じている場合や、マスターネットワーク鍵の更新タイミングにズレが生じている場合にも柔軟にセキュアな通信フレームを送受信できるネットワーク共通鍵通信システムを提供できる。また、長期間利用するマスターネットワーク鍵を配布等により定期的に更新する場合でも、一時ネットワーク鍵を頻繁に切り替えているバックグランドで、ゆっくりと時間をかけて配送すれば良い。

【0090】

(B)第2の実施形態

次に、本発明の通信端末及び通信システムの第2の実施形態を、図面を参照しながら説明する。

【0091】

第2の実施形態では、第1の実施形態にさらに最新の鍵の識別情報を同期させることを特徴とする。

【0092】

(B−1)第2の実施形態の構成

図5は、第2の実施形態における通信端末の内部構成を示すブロック図である。

【0093】

図5において、第2の実施形態の通信端末30は、長期利用鍵管理部31、鍵識別情報管理部32、短期利用鍵取得部33、通信フレーム生成部34、通信フレーム取得部35、長期利用鍵更新部36、鍵識別情報取得部37、送信部38、受信部39を少なくとも有する。

【0094】

長期利用鍵管理部31は、図1に示した送信側の通信端末10における長期利用鍵管理部11の動作と基本的に同じである。

【0095】

鍵識別情報管理部32は、図1に示した送信側の通信端末10における鍵識別情報管理部13の動作と基本的に同じであるが、さらに次の動作を行う。

【0096】

鍵識別情報管理部32は、通信フレーム取得部34より、認証に成功したセキュアな通信フレームに明示された第1の鍵の識別情報を与えられることにより、自身が管理する第2の鍵の識別情報と比較するものである。鍵識別情報管理部32は、第1の鍵の識別情報が、第2の鍵の識別情報よりも新しいと判断される場合には、第1の鍵の識別情報を現在ネットワークで利用されている最新の鍵の識別情報であると判断して、第2の鍵の識別情報を更新する、若しくは、第1の鍵の識別情報を最新の情報であるとして管理する。

【0097】

ここで、新しいと判断される場合とは、例えば、鍵の識別情報として通番を表すカウンタ情報を管理する場合には、カウンタの大小により判断しても良いし、また例えば、鍵の識別情報として、各ネットワーク鍵に割り振られたビット列を管理する場合には、過去に受信したか否かにより判断しても良い。

【0098】

また、鍵識別情報管理部32は、鍵識別情報取得部37より鍵の識別情報を要求されることにより、現在管理する最新の鍵の識別情報を応答する。ここで、鍵識別情報管理部32は、鍵の識別情報をさらに最新の識別情報に更新してから応答しても良い。また、鍵識別情報管理部32は、鍵識別情報取得部37から、認証に成功した鍵識別情報応答メッセージに明示された第3の鍵の識別情報を与えられることにより、自身が管理する第2の鍵の識別情報と比較する。そして、第3の鍵の識別情報が、第2の鍵の識別情報よりも新しいと判断される場合には、第3の鍵の識別情報を現在ネットワークで利用されている最新の鍵の識別情報であると判断して、第2の鍵の識別情報を更新する、若しくは、第3の鍵の識別情報を最新の情報であるとして管理する。

【0099】

ここで、鍵識別情報管理部32が第2の鍵の識別情報を消失してしまったときなど、第3の鍵の識別情報を与えられた時点で、第2の鍵の識別情報を管理していない場合には、新しいか否かを比較することなく、第3の鍵の識別情報を管理しても良い。また、鍵識別情報管理部32は、第3の鍵の識別情報をさらに最新の識別情報に更新してから管理しても良いし、第3の鍵の識別情報と第2の鍵の識別情報が同じ場合でも、この第3の鍵の識別情報をさらに最新の識別情報に更新してから管理しても良い。

【0100】

短期利用鍵取得部33は、図1に示した送信側の通信端末10における短期利用鍵取得部12の動作、及び、図2に示した受信側の通信端末20における短期利用鍵取得部22の動作を合わせたものと基本的に同じであるが、さらに次の動作を行う。

【0101】

短期利用鍵取得部33は、鍵の識別情報を鍵識別情報取得部37より与えられ、生成した一時ネットワーク鍵を鍵識別情報取得部37へ応答する。また、短期利用鍵取得部33は、鍵識別情報取得部37より、正当であると認証された鍵識別情報応答メッセージに明示されていた鍵の識別情報、および、送信元アドレス、リプレイ攻撃を防ぐために利用されたカウンタ値を与えられることにより、与えられたカウンタ値を、送信元アドレスを持つ通信端末が鍵の識別情報が示す鍵を利用してセキュリティ処理するときに利用した最新のカウンタ値であると判断して管理しても良い。

【0102】

通信フレーム生成部34は、図1に示した送信側の通信端末10における通信フレーム生成部14の動作と基本的に同じである。

【0103】

通信フレーム取得部35は、図2に示した受信側の通信端末20における通信フレーム取得部33の動作と基本的に同じであるが、さらに次の動作を行う。

【0104】

通信フレーム取得部35は、与えられたセキュアな通信フレームの認証に成功することにより、当該セキュアな通信フレームに明示されていた鍵の識別情報を鍵識別情報管理部32へ与える。

【0105】

長期利用鍵更新部36は、図1に示した送信側の通信端末10における長期利用鍵更新部15の動作と基本的に同じである。

【0106】

鍵識別情報取得部37は、他の通信端末より鍵の識別情報を取得するものである。また、鍵識別情報取得部37は、他の通信端末より鍵の識別情報を要求されたときに、自身が利用する鍵の識別情報を応答するものである。鍵識別情報取得部37は、例えば、チャレンジ情報を含む鍵識別情報要求メッセージを生成し、送信部38へ与える。鍵識別情報要求メッセージに含めるチャレンジ情報は、一時的に生成した乱数情報であっても良い。そして、チャレンジ情報に対するレスポンス情報として鍵識別情報応答メッセージを受信部39より与えられることで、当該鍵識別情報応答メッセージに明示される鍵の識別情報を、短期利用鍵取得部33へ与える。そして、短期利用鍵取得部33より鍵の識別情報で識別される一時ネットワーク鍵を与えられることにより、前記与えられた鍵識別情報応答メッセージの復号及び/又は認証を実施し、復号及び/又は認証に成功した鍵識別情報応答メッセージに、自身が鍵識別情報要求メッセージに含めたチャレンジ情報が正しく反映されているか否かを確認できたことにより、鍵識別情報応答メッセージを正当なメッセージであると認証する。

【0107】

ここで、正しく反映されているか否かとは、鍵識別情報応答メッセージにチャレンジ情報が含まれているか否かで判断しても良いし、鍵識別情報応答メッセージが、チャレンジ情報を利用して暗号化及び/又は認証符号生成されているか否かで判断しても良い。

【0108】

図6は、鍵識別情報要求メッセージと鍵識別情報応答メッセージの例を示すメッセージ構成図である。図6(A)に示すように、鍵識別情報要求メッセージは、アドレス情報等が含まれたヘッダと、例えば乱数情報が含まれたチャレンジ情報等を有する。また図6(B)に示すように、鍵識別情報応答メッセージは、アドレス情報等が含まれたヘッダ、鍵の識別情報、カウンタ、例えば乱数情報が含まれたチャレンジ情報、認証符号等を有する。

【0109】

鍵識別情報取得部37は、受信部39より与えられた鍵識別情報応答メッセージを正当であると認証できたことより、鍵識別情報応答メッセージに明記されていた鍵の識別情報を他の通信端末が現在利用する最新の鍵の識別番号であると判断して、鍵識別情報管理部32へ与える。また同時に、鍵識別情報取得部37は、鍵識別情報応答メッセージに明記されていた鍵の識別情報及び、送信元アドレス、カウンタ値を、短期利用鍵取得部33へ与えても良い。鍵識別情報要求メッセージは、例えば、スリープ状態から起動した後や、再起動等により鍵の識別情報を消失した場合に、最新の鍵の識別情報を回復することを目的として生成されることを想定するが、これに限定するものではない。

【0110】

一方、受信部39を介して他の通信端末より鍵識別情報要求メッセージを与えられた場合には、鍵識別情報取得部37は、鍵識別情報管理部32へ鍵の識別情報を要求し、最新の鍵の識別情報を取得する。鍵識別情報取得部37は、鍵識別情報管理部32より取得した鍵の識別情報を、短期利用鍵取得部33へ与える。そして、鍵識別情報取得部37は、短期利用鍵取得部33より、一時ネットワーク鍵を応答されることにより、一時ネットワーク鍵と、鍵識別情報要求メッセージに含まれるチャレンジ情報とを利用して、鍵識別情報応答メッセージを生成する。

【0111】

ここで、鍵識別情報応答メッセージは、一時ネットワーク鍵とチャレンジ情報を利用してセキュリティ処理されていることを想定する。セキュリティ処理とは例えば、暗号化及び/又は認証符号を付加することを想定する。また、チャレンジ情報を利用してセキュリティ処理するとは、鍵識別情報応答メッセージに、チャレンジ情報を含めることであっても良いし、暗号化及び/又は認証符号生成に、チャレンジ情報を利用することであっても良い。ここで、鍵識別情報応答メッセージには、セキュリティ処理に利用された一時ネットワーク鍵の識別情報が明示されていることを想定する。また、鍵識別情報応答メッセージは、例えば、カウンタ情報、時刻情報や、自身のアドレス情報等、再生攻撃を防ぐための情報を利用してセキュリティ変換しても良い。ここで、カウンタ情報、時刻情報等は、短期利用鍵取得部33より一時ネットワーク鍵と共に与えられても良い。鍵識別情報取得部37は、生成した鍵識別情報応答メッセージを送信部38へ与える。

【0112】

送信部38は、通信フレーム生成部34から与えられたセキュアな通信フレーム及び、鍵識別情報取得部37より与えられた鍵識別情報要求メッセージ、または、鍵識別情報応答メッセージを他の通信端末へ送信するものである。ここで、鍵識別情報要求メッセージは、隣接となる通信端末へブロードキャストしても良い。

【0113】

受信部39は、他の通信端末から与えられたセキュアな通信フレームを通信フレーム取得部35へ与えるものである。また、受信部39は、他の通信端末から与えられた鍵識別情報要求メッセージ、または、鍵識別情報応答メッセージを、鍵識別情報取得部37へ与えるものである。また、新しいマスターネットワーク鍵の通知メッセージを長期利用鍵更新部36へ与えても良い。

【0114】

(B−2)第2の実施形態の動作

次に、第2の実施形態のネットワーク共通鍵通信システムの動作を、図7を参照しながら説明する。

【0115】

ここでは、スリープ状態への突入によって、ネットワークで利用されている最新の鍵の識別情報を見失ってしまった通信端末30Cが、他の通信端末(通信端末30Aと通信端末30B)に鍵の識別情報を要求することで、最新の鍵の識別情報を回復し、さらに、他の通信端末(通信端末30Aと通信端末30B)も最新の鍵の識別情報を把握しながらネットワーク鍵を同期してゆく動作を例として時系列に説明する。

【0116】

図7(B)において、通信端末30Bの長期利用鍵更新部36において、新しいマスターネットワーク鍵の通知メッセージを受け取り、新しいマスターネットワーク鍵MNK_2を取得する(T101)。通信端末30Bでは、長期利用鍵更新部36が、前記マスターネットワーク鍵MNK_2を長期利用鍵管理部31へ与える。

【0117】

また、図7(A)において、通信端末30Aの長期利用鍵更新部36においても通信端末30Bと同様に、新しいマスターネットワーク鍵MNK_2を取得し(T103)、長期利用鍵更新部36が、前記マスターネットワーク鍵MNK_2を長期利用鍵管理部31へ与える。

【0118】

図7(C)において、通信端末30Cの鍵識別情報取得部37は、鍵識別情報要求メッセージを生成し、送信部38を介してブロードキャストで鍵識別情報要求メッセージを送信する(T105)。

【0119】

通信端末30A及び通信端末30Bの鍵識別情報取得部37では、受信部39より通信端末30Cから送信された鍵識別情報要求メッセージが与えられる。

【0120】

通信端末30Aの鍵識別情報取得部37は、鍵識別要求メッセージを受信すると、鍵識別情報管理部32に対して鍵の識別情報を要求する。そして、鍵識別情報管理部32からネットワーク鍵「MNK_1」の識別情報及び一時ネットワーク鍵「TNK_3」を示す鍵の識別情報(1−3)が鍵識別情報取得部37に与えられる。

【0121】

そして、鍵識別情報取得部37は、鍵識別情報管理部32から取得した鍵の識別番号(1−3)を、短期利用鍵取得部33へ与え、一時ネットワーク鍵「TNK_3」を取得する。鍵識別情報取得部37は、前記取得した一時ネットワーク鍵「TNK_3」と、前記受信した鍵識別情報要求メッセージに含まれるチャレンジ情報とを利用して、鍵識別情報応答メッセージ1を生成し、生成した前記鍵識別情報応答メッセージ1を、送信部38を介して通信端末30Cに応答する(T106)。ここで、鍵識別情報応答メッセージ1の生成には、カウンタ情報、時刻情報や、自身のアドレス情報等、再生攻撃を防ぐための情報を利用しても良い。

【0122】

通信端末30Cの鍵識別情報取得部37は、受信部39から鍵識別情報応答メッセージ1が与えられる。鍵識別情報取得部37は、鍵識別情報応答メッセージ1に明示される鍵の識別情報(1−3)を短期利用鍵取得部33へ与え、短期利用鍵取得部33から一時ネットワーク鍵「TNK_3」を取得する。

【0123】

鍵識別情報取得部37において、受信部39より与えられた鍵識別情報応答メッセージ1が、一時ネットワーク鍵「TNK_3」と、自身が送信したチャレンジ情報とを利用して生成された正当なものであるか否かを検証し、正当だと認証できた場合には、前記鍵の識別情報(1−3)を鍵識別情報管理部32へ与える。ここで、正当だと認証できた鍵識別情報応答メッセージ1の生成に利用された、カウンタ情報や、送信元のアドレス情報を、前記鍵の識別情報(1−3)と共に短期利用鍵取得部33へ与えても良い。

【0124】

鍵識別情報管理部32は、鍵識別情報取得部37より、鍵の識別情報(1−3)が与えられることにより、当該鍵の識別情報(1−3)を現在ネットワークで利用されている最新の鍵の識別情報であると判断し、さらに新しくした鍵の識別情報(1−4)を設定し管理する(T109)。

【0125】

通信端末30Bの鍵識別情報取得部37においても、通信端末30Aの場合と同様の処理が行なわれ、鍵の識別情報(1−4)を含む鍵識別情報応答メッセージ2を生成し、この鍵識別情報応答メッセージ2を、送信部38を介して通信端末30Cに応答する(T108)。

【0126】

通信端末30Cの鍵識別情報取得部37では、T107の場合と同様にして、通信端末30Bから受信した鍵識別情報応答メッセージ2の鍵識別情報(1−4)を正当だと認証する。そして、鍵識別情報管理部32は、鍵識別情報取得部37より、鍵の識別情報(1−4)を与えられることにより、自身の管理する鍵の識別情報(1−4)と比較する。鍵識別情報管理部32は、当該鍵の識別情報(1−4)をさらに新しくした鍵の識別情報(1−5)を設定し管理する(T109)。

【0127】

通信端末30Cの通信フレーム生成部34において、通信端末30Aに対する通信フレーム1が発生し、第1の実施形態の動作で説明したように、セキュアな通信フレーム1を生成し、送信する(T110)。セキュアな通信フレーム1には、鍵の識別情報(1−5)が明示される。

【0128】

通信端末30Aの通信フレーム取得部35において、第1の実施形態の動作で説明したように、セキュアな通信フレーム1をセキュリティ処理(復号/認証)し、通信フレーム1を取得する。そして、鍵識別情報管理部32において、セキュアな通信フレーム1に明示されていた鍵の識別情報(1−5)を与えられ、自身の管理する鍵の識別情報(1−3)と比較する。鍵識別情報管理部32は、通信フレーム取得部35より取得した鍵の識別情報(1−5)が、自身の管理する鍵の識別情報(1−3)よりも新しいことを受けて、自身の管理する鍵の識別情報を(1−5)に更新する(T111)。

【0129】

通信端末30Cの長期利用鍵更新部36において、新しいマスターネットワーク鍵の通知メッセージを受け取り、新しいマスターネットワーク鍵「MNK_2」を取得する(T112)。そして、長期利用鍵更新部36は、前記マスターネットワーク鍵「MNK_2」を長期利用鍵管理部31へ与える。

【0130】

通信端末30Aの通信フレーム生成部34において、ブロードキャストの通信フレーム2が発生し、第1の実施形態の動作で説明したように、セキュアな通信フレーム2を生成し、送信する(T114)。

【0131】

ここで、鍵識別情報管理部32は、一時ネットワーク鍵「TNK_5」の識別情報となっていることを受けて、一時ネットワーク鍵の通番の満期が近いと判断し、マスターネットワーク鍵をマスターネットワーク鍵「MNK_2」の識別情報に更新する(T102)。同時に、鍵識別情報管理部32は、一時ネットワーク鍵の識別情報を初期化して、一時ネットワーク鍵「TNK_0」の識別情報とする。そのため、通信端末30Aが送信するセキュアな通信フレーム2には、鍵の識別情報(2−0)が明示される。

【0132】

通信端末30Bの通信フレーム取得部35において、第1の実施形態の動作で説明したように、セキュアな通信フレーム2をセキュリティ(復号/認証)し、通信フレーム2を取得する。鍵識別情報管理部32において、セキュアな通信フレーム2に明示されていた鍵の識別情報(2−0)を与えられ、自身の管理する鍵の識別情報(1−4)と比較する。鍵識別情報管理部32は、通信フレーム取得部35より取得した鍵の識別情報(2−0)が、自身の管理する鍵の識別情報(1−4)よりも新しいことを受けて、自身の管理する鍵の識別情報を(2−0)に更新する(T104)。

【0133】

通信端末30Cにおいても通信端末30Bと同様に、通信フレーム2を取得する。鍵識別情報管理部32は、自身の管理する鍵の識別情報を(2−0)に更新する(T113)。

【0134】

(B−3)第2の実施形態の効果

以上のように、第2の実施形態によれば、第1の実施形態からさらに、各通信端末が、自身の管理する鍵の識別情報よりも新しいと判断される鍵の識別情報で識別される一時ネットワーク鍵で、セキュリティ処理された通信フレームを正しく取得できた場合に、前記新しいと判断した鍵の識別情報を、現在ネットワークで利用されている最新の鍵の識別情認であるとして管理(更新)する。また、スリープ状態への突入や、再起動等により、最新の鍵の識別情報を消失した通信端末が、他の通信端末に鍵の識別情報を要求し,他の通信端末より現在利用する鍵の識別情報を応答されることによって、自身の管理する鍵の識別情報を最新の鍵の識別情報に更新する。

【0135】

以上により、第1の実施形態からさらに、ネットワーク全体で一時ネットワーク鍵の同期のズレを許しつつ、最新の一時ネットワーク鍵を利用することを同期できる柔軟かつセキュアなネットワーク共通鍵通信システムを提供できる。

【0136】

(C)他の実施形態

上記各実施形態の説明においても、種々変形実施形態に言及したが、さらに以下に例示するような変形実施形態を挙げることができる。

【0137】

第1、第2の実施形態では、大規模メッシュネットワークと言及したが、この規模、及び、ネットワークトポロジーに限定するものではない。小規模のネットワークであっても良いし、ツリー型のネットワークトポロジーであっても良い。

【0138】

第1、第2の実施形態では、ネットワーク全体で共有する共通鍵として、マスターネットワーク鍵と一時ネットワーク鍵を定義したが、それら鍵を共有する範囲をネットワーク全体に限定するものではない。例えば、これらの鍵は、ネットワーク全体の中の一部の通信端末のみで共有しても良い。

【0139】

第1、第2の実施形態では、セキュアな通信フレームに明示される鍵の識別情報から一時ネットワーク鍵を取得し、当該一時ネットワーク鍵を利用してセキュアな通信フレームを認証処理することによって、通信フレームを取得したが、前記セキュアな通信フレームに明示される鍵の識別情報が、鍵識別情報管理部において管理する鍵の識別情報と比較して任意の闘値以下(古い)場合には、当該取得した通信フレームを、新規性がないと判断しても良い。

【符号の説明】

【0140】

10、20及び30…通信端末、11、21及び31…長期利用鍵管理部、

12、22及び33…短期利用鍵取得部、13及び32…鍵識別情報管理部、

14及び34…通信フレーム生成部、15、24及び36…長期利用鍵更新部、

16及び38…送信部、17、25及び39…受信部、

23及び35…通信フレーム取得部、37…鍵識別情報取得部。

【技術分野】

【0001】

本発明は、通信端末及び通信システムに関し、例えば、大規模ネットワークにおいて、通信の暗号化や認証にネットワーク共通鍵を用いたセキュアな通信システム及びこれを形成する通信端末に適用し得るものである。

【背景技術】

【0002】

メッシュネットワークとは、通信端末同士が相互に通信を行うことで、網の目(メッシュ)状に形成される通信ネットワークである。メッシュネットワークに参加する個々の通信端末は、自身の通信可能範囲内の端末(隣接端末)と通信する。そして、自身の通信可能範囲を越えて遠隔の通信端末と通信する場合には、各通信端末にバケツリレー方式で中継配送してもらうマルチホップ通信を行う。このようにメッシュネットワークでは、ネットワークに参加する個々の通信端末は隣接端末と通信できれば良いので、弱い出力で通信できれば良い。また、通信端末が破損したり離脱したりしても代替経路を確保しやすく、従来のスター型ネットワークのように、中心となる通信端末に障害がおきれば通信不能となるネットワークと比較して障害に強いという利点がある。

【0003】

ここで、ネットワーク全体に共通の鍵を持たせて通信の暗号化と認証を行うシステムを考える。ネットワトーク共通鍵を用いたセキュアな通信システムでは、ネットワークに参加している通信端末が共通の鍵を持つため、自身の通信相手となる通信端末を予め特定しておかなくてもセキュアな通信を開始できる(鍵管理が容易)という利点がある。

【0004】

一方、多数のノードが通信データの暗号化や認証に同一の鍵を利用し続けるという状況は、セキュリティ上あまり好ましくない。例えば、攻撃者は、通信路を流れる多数の暗号文を解析することによって、現実的な時間でネットワーク鍵を特定できる可能性がある。

【0005】

特に、本発明で想定するようなノード数が多いネットワークの場合には、ネットワーク鍵の利用頻度が多くなり、鍵解析攻撃に遭う懸念を無視できないため、ネットワーク鍵は定期的に更新されることが好ましい。

【0006】

特許文献1には、上述の問題に対応し得る、安全な送信のための方法および装置が記載されている。特許文献1の記載技術は、各ユーザは、長期間利用する第1のブロードキャスト鍵と短期間利用する第2のブロードキャスト鍵を持つ。短期間利用する第2のブロードキャスト鍵は、前記長期間利用する第1のブロードキャスト鍵を用いて暗号化され定期的にユーザに与えられる。そして、ブロードキャストは、前記短期鍵利用する第2のブロードキャスト鍵を用いて暗号化され、ユーザは、第2のブロードキャスト鍵を用いてブロードキャストメッセージを復号する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2004一532554号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、特許文献1の記載技術をノード数が多い大規模なネットワークに適用する場合には次のような課題がある。

【0009】

まず初めに、通信の暗号化や認証に利用するネットワーク鍵を頻繁に更新する場合には、更新したネットワーク鍵を全通信端末に通知する必要があるため、大規模なネットワークに対して頻繁にブロードキャストトラフィックが発生し、ネットワーク全体の通信負荷が多くなるという課題がある。

【0010】

次に、ネットワークの規模が大きいと、更新されたネットワーク鍵が全通信端末へ確実に到達するまでに時間がかかる可能性がある。例えば、省電力動作のためにスリープ状態にいる通信端末や、通信路障害によって、更新されたネットワーク鍵が瞬時に全通信端末に行き届くとは限らない。この場合、ネットワーク内の通信端末間において、ネットワーク鍵の同期ずれが発生することになる。

【0011】

そのため、大規模なネットワークにおいても、通信負荷の増加や、鍵の同期ずれ問題を解決できる通信システム及び通信端末が要求されている。

【0012】

そこで、本発明は、長期間利用するマスターネットワーク鍵から、短期間利用する一時ネットワーク鍵を生成し、この生成した一時ネットワーク鍵の識別情報を通信フレームに明示することにより、上述の頻繁なネットワーク鍵更新によって伴う通信負荷の増加や、鍵の同期ずれ問題を解決できる通信端末及び通信システムを提供する。

【課題を解決するための手段】

【0013】

かかる課題を解決するために、第1の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、(3)マスターネットワーク鍵と鍵の識別情報とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(4)短期利用鍵取得手段により取得された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、(5)通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段とを備え、通信フレーム生成手段は、短期利用鍵取得手段により生成された鍵の識別情報を前記生成したセキュアな通信フレーム内に明示することを特徴とする。

【0014】

第2の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)ネットワークを介して、他の通信端末から通信フレームを受信する受信手段と、(3)受信手段により受信されたセキュアな通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と、(4)鍵の識別情報抽出手段が抽出した鍵の識別情報とマスターネットワーク鍵とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(5)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いて、受信したセキュアな通信フレームに対してセキュリティ処理を行ない、通信フレームを取得する通信フレーム取得手段とを備えることを特徴とする。

【0015】

第3の本発明の通信端末は、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、(1)マスターネットワーク鍵を管理する長期利用鍵管理手段と、(2)通信フレームのセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、(3)マスターネットワーク鍵と鍵の識別情報とに基づいて、通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、(4)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、(5)通信フレーム生成手段により生成された通信フレームを他の通信端末へ送信する送信手段と、(6)ネットワークを介して他の通信端末から通信フレームを受信する受信手段と、(7)受信手段により受信されたセキュアな通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と(8)短期利用鍵取得手段により生成された一時ネットワーク鍵を用いて、受信したセキュアな通信フレームに対してセキュリティ処理を行い、通信フレームを取得する通信フレーム取得部とを備え、通信フレーム生成部は、短期利用鍵取得部において利用した鍵の識別情報を生成したセキュアな通信フレーム内に明示することを特徴とする。

【0016】

第4の本発明の通信システムは、ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムであって、第1〜第3の本発明に記載の複数の通信端末を備えることを特徴とする。

【発明の効果】

【0017】

本発明によれば、鍵の更新によって伴う通信負荷の増加や、通信端末間での鍵の同期ずれを回避することができる。

【図面の簡単な説明】

【0018】

【図1】第1の実施形態の送信側の通信端末の内部構成を示すブロック図である。

【図2】第1の実施形態の受信側の通信端末の内部構成を示すブロック図である。

【図3】第1の実施形態のセキュアな通信フレームの構成例を示す構成図である。

【図4】第1の実施形態のネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。

【図5】第2の実施形態の通信端末の内部構成を示すブロック図である。

【図6】第2の実施形態の鍵識別情報要求メッセージ及び鍵識別情報応答メッセージの構成例を示す構成図である。

【図7】第2の実施形態のネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。

【発明を実施するための形態】

【0019】

(A)第1の実施形態

以下では、本発明の通信端末及び通信システムの第1の実施形態を、図面を参照しながら説明する。

【0020】

第1の実施形態では、例えば、多数のノードにより構成される大規模なメッシュネットワーク及びこれを形成するノードの通信装置に、本発明を適用した場合の実施形態を例示する。

【0021】

(A−1)第1の実施形態の構成

図1は、第1の実施形態における送信側の通信端末の内部構成を示すブロック図である。

【0022】

図1において、第1の実施形態の送信側の通信端末10は、長期利用鍵管理部11、短期利用鍵取得部12、鍵識別情報管理部13、通信フレーム生成部14、長期利用鍵更新部15、送信部16、受信部17を少なくとも有する。

【0023】

長期利用鍵管理部11は、長期間利用するネットワーク共通鍵であるマスターネットワーク鍵を管理するものである。

【0024】

長期利用鍵管理部11は、長期利用鍵更新部15より新しいマスターネットワーク鍵を受け取ると、その新しいマスターネットワーク鍵を管理する。また、長期利用鍵管理部11は、自身が管理するマスターネットワーク鍵を短期利用鍵取得部12に与える。

【0025】

ここで、長期利用鍵管理部11は、長期利用鍵更新部15から、新しいマスターネットワーク鍵のみを受け取るようにしても良いし、又は、新しいマスターネットワーク鍵と当該マスターネットワーク鍵の識別情報とを受け取るようにしても良い。第1の実施形態では、後者の場合を適用した場合を例示する。

【0026】

なお、新しいマスターネットワーク鍵と当該マスターネットワーク鍵の識別情報とを受け取る場合、長期利用鍵管理部11は、新しいマスターネットワーク鍵の識別情報を、鍵識別情報管理部13に与えて、当該マスターネットワーク鍵の識別情報を管理させる。これは、マスターネットワーク鍵は、所定の長期間に亘って利用するが、利用期間が満期になると別の新しい鍵に更新されるので、複数存在し得るマスターネットワーク鍵の中で、現在利用中であるマスターネットワーク鍵を識別するためである。

【0027】

短期利用鍵取得部12は、鍵取得を要求する通信フレーム生成部14から一時ネットワーク鍵の識別情報を受け取ると、長期利用鍵管理部11からマスターネットワーク鍵を受け取り、このマスターネットワーク鍵と前記一時ネットワーク鍵の識別情報とを利用して、一時ネットワーク鍵を生成するものである。

【0028】

なお、短期利用鍵取得部12は、長期利用鍵管理部11から現在利用中のマスターネットワーク鍵を受け取るようにしても良い。また、短期利用鍵取得部12は、長期利用鍵管理部11から複数のマスターネットワークを受け取り、通信フレーム生成部14から一時ネットワーク鍵の識別情報と共に、マスターネットワーク鍵の識別情報を受け取り、このマスターネットワーク鍵の識別情報に基づいて、複数のマスターネットワーク鍵の中から今回利用するマスターネットワーク鍵を選択するようにしても良い。

【0029】

ここで、一時ネットワーク鍵の生成方法は、特に限定されず広く適用することができる。例えば、鍵の識別情報とマスターネットワーク鍵とを連結したビット列を入力値として、暗号ハッシュ関数等の一方向性関数を適用した出力値を利用しても良いし、鍵の識別情報を入力値として、マスターネットワーク鍵を鍵とした鍵付きハッシュ関数を適用した出力値を利用しても良い。また例えば、マスターネットワーク鍵に対して鍵の識別情報で示される回数分、ハッシュ関数を適用した出力値を利用しても良い。また例えば、ハッシュ関数の代わりに暗号関数を適用した出力値を利用しても良い。また、各関数の入力値には、鍵の識別情報やマスターネットワーク鍵以外に、任意のビット列を含めても良い。前記任意のビット列は、予めシステムにより規定されていてもよい。

【0030】

また、短期利用鍵取得部12は、生成した一時ネットワーク鍵を通信フレーム生成部14へ応答するものである。ここで、短期利用鍵取得部12は、生成した一時ネットワーク鍵を、鍵の識別情報と共に保持しておいても良い。これは、例えば、通信フレーム生成部14から過去と同じ鍵の識別情報を与えられる場合に、一時ネットワーク鍵の生成処理を省略して応答することができる。また、短期利用鍵取得部12は、通信フレームの再生攻撃を防ぐために利用する情報(例えば、カウンタ値、時刻情報、自身のアドレス情報等)を管理しておき、一時ネットワーク鍵と共に通信フレーム生成部14へ与えるようにしても良い。

【0031】

鍵識別情報管理部13は、鍵の識別情報を管理するものである。鍵の識別情報は、通信フレームにセキュリティ処理を施すネットワーク鍵を識別するために利用されるものである。

【0032】

ここで、鍵の識別情報は、少なくとも一時ネットワーク鍵を識別する識別情報を含むものであるが、さらに一時ネットワーク鍵を生成するために利用したマスターネットワーク鍵を識別する情報をも含んでも良い。例えば、鍵の識別情報は、各ネットワーク鍵に割り振られたビット列であっても良いし、通番を表すカウンタ情報であってもよい。また、鍵識別情報管理部13は、長期利用鍵管理部11より、新しく取得したマスターネットワーク鍵の識別情報を与えられることにより、与えられたマスターネットワーク鍵の識別情報を管理する。

【0033】

また、鍵識別情報管理部13は、任意のタイミングで自身の管理する一時ネットワーク鍵の識別情報を更新するようにしてもよい。例えば、鍵の識別情報として通番を表すカウンタ情報を管理する場合には、鍵識別情報管理部13は、一定時間経過ごとに通番をインクリメント又はデクリメントすることで識別情報を更新することができる。また例えば、長期利用鍵管理部11より、新しく取得したマスターネットワーク鍵の識別情報を与えられることにより、前記マスターネットワーク鍵を利用して生成する一時ネットワーク鍵の識別情報を初期値にセットしても良い。

【0034】

さらに、鍵識別情報管理部13は、一時ネットワーク鍵の識別情報を任意回数更新した場合に、長期利用鍵管理部11より新しく取得したマスターネットワーク鍵の識別情報を設定(利用開始)しても良い。例えば、一時ネットワーク鍵の通番を表すカウンタ情報が満期に近づいた場合に、マスターネットワーク鍵の識別情報を更新しても良い。鍵識別情報管理部13は、自身の管理する鍵の識別情報を通信フレーム生成部14へ与える。

【0035】

通信フレーム生成部14は、通信フレームにセキュリティ処理を施し、セキュアな通信フレームを生成するものである。ここで、セキュリティ処理とは、例えば、暗号化や認証符号を付加することを想定するが、これに限定するものではない。この暗号化や認証符号生成に利用するアルゴリズムは特に限定しない。

【0036】

通信フレーム生成部14は、鍵識別情報管理部13より与えられた鍵の識別情報を、短期利用鍵取得部12へ与える。そして、短期利用鍵取得部12より、通信フレームのセキュリティ処理に利用する一時ネットワーク鍵を応答されることにより、当該一時ネットワーク鍵を利用して通信フレームにセキュリティ処理を施し、セキュアな通信フレームを生成する。

【0037】

図3は、セキュアな通信フレームの構成例を示す構成図である。図3に示すように、セキュアな通信フレームは、アドレス情報等を含むヘッダ、マスターネットワーク鍵の識別情報(MNK)、一時ネットワーク鍵の識別情報(TNK)、カウンタ、データ、認証符号などを有する。

【0038】

ここで、セキュアな通信フレームには、当該通信フレームをセキュリティ処理を行うのに利用された一時ネットワーク鍵を識別するための情報が含まれる。例えば、図3の例の場合、セキュアな通信フレームには、そのフレームヘッダ等において、鍵識別情報管理部13より与えられた鍵の識別情報(マスターネットワーク鍵の識別情報(MNK)及び一時ネットワーク鍵の識別情報(TNK))が平文で明示されることを特徴とする。

【0039】

また、通信フレーム生成部14におけるセキュリティ処理は、再生攻撃を防止するために、カウンタ値、時刻情報や、自身のアドレス情報等を利用しても良い。例えば、一時ネットワーク鍵と共にカウンタを管理しておき、セキュアな通信フレームは、前記一時ネットワーク鍵と、前記一時ネットワーク鍵と共に管理するカウンタを利用してセキュリティ処理することによって生成し、前記カウンタは、セキュアな通信フレームを生成するごとに更新されても良い。また、前記セキュリティ処理には、自身のアドレス情報を含めても良い。ここで、これらセキュリティ処理に利用する、カウンタ値、時刻情報や、自身のアドレス情報等は、短期利用鍵取得部12より、一時ネットワーク鍵と共に与えられても良い。通信フレーム生成部14は、生成したセキュアな通信フレームを送信部16へ与える。

【0040】

長期利用鍵更新部15は、新しいマスターネットワーク鍵を取得し、マスターネットワーク鍵の更新を管理するものである。例えば、長期利用鍵更新部15は、受信部17より与えられた新しいマスターネットワーク鍵の通知メッセージを復号/認証処理することにより、最新のマスターネットワーク鍵を取得する。なお、最新のマスターネットワーク鍵を含む通信メッセージは、例えば、ネットワーク上の管理装置等から、ネットワーク上の全ての通信端末に向けて送信する等の方法で通知されるようにしても良い。

【0041】

ここで、長期利用鍵更新部15は、最新のマスターネットワーク鍵が通知されるようにしても良いし、最新のマスターネットワーク鍵と共に、その鍵の識別情報や利用開始情報等の全て又は一部の情報が含まれた情報が与えられるようにしても良い。また、例えば最新のマスターネットワーク鍵そのものを与えられる代わりに、最新のマスターネットワーク鍵を生成するための情報を与えられるようにしても良いし、自身に閉じて新しいマスターネットワーク鍵を生成しても良い。

【0042】

長期利用鍵更新部15は、取得した最新のマスターネットワーク鍵を長期利用鍵管理部11へ与える。ここで、取得した最新のマスターネットワーク鍵と共に鍵の識別情報を与えられている場合は、長期利用鍵更新部15は、当該鍵の識別情報を長期利用鍵管理部11へ与えても良い。

【0043】

ここで、長期利用鍵更新部15における新しいマスターネットワーク鍵の利用開始判断方法については特に限定しないが、例えば、取得したマスターネットワーク鍵と共に、その利用開始情報を与えられている場合には、当該利用開始情報が指定するタイミングで切り替えても良いし、マスターネットワーク鍵の通知メッセージとは別に、マスターネットワーク鍵の利用開始メッセージを受信することにより、新しいマスターネットワーク鍵に切り替えても良い。また、一時ネットワーク鍵の識別情報を管理するカウンタが満期になったとき又は満期に近づいた場合に、マスターネットワーク鍵を切り替えても良い。

【0044】

送信部16は、通信フレーム生成部14より与えられたセキュアな通信フレームを他の通信端末へ送信するものである。

【0045】

受信部17は、ネットワークを介して通信フレームを受信するものである。受信部17は、新しいマスターネットワーク鍵の通知メッセージを長期利用鍵更新部15へ与える。

【0046】

図2は、第1の実施形態における受信側の通信端末の内部構成を示すブロック図である。図2において、第1の実施形態の受信側の通信端末20は、長期利用鍵管理部21、短期利用鍵取得部22、通信フレーム取得部23、長期利用鍵更新部24、受信部25を少なくとも有する。

【0047】

長期利用鍵管理部21は、図1に示した送信側の通信端末10における長期利用鍵管理部11と同様に、長期利用鍵更新部24から受け取ったマスターネットワーク鍵を管理するものである。

【0048】

短期利用鍵取得部22は、図1に示した送信側の通信端末10における短期利用鍵取得部12と基本的には同様である。すなわち、短期利用鍵取得部22は、通信フレーム取得部23から受け取った鍵の識別情報に基づいて、長期利用鍵管理部21からマスターネットワーク鍵を受け取り、このマスターネットワーク鍵と、前記鍵の識別情報に含まれる一時ネットワーク鍵の識別情報とに基づいて、一時ネットワーク鍵を生成するものである。また、探知利用鍵取得部22は、生成した一時ネットワーク鍵を、通信フレーム取得部22へ応答する。

【0049】

ここで、短期利用鍵取得部22は、一時ネットワーク鍵と共に、カウンタ情報、時刻情報等の再生攻撃を防ぐための検証情報を通信フレーム取得部23へ与えても良い。また、短期利用鍵取得部22は、通信フレーム取得部23から、認証に成功したセキュアな通信フレームのセキュリティ処理に利用された鍵の識別情報、最新のカウンタ値、送信元アドレスを与えられることにより、前記与えられた最新のカウンタ値を、前記送信元アドレスを持つ通信端末10が前記鍵の識別情報が示す鍵を利用してセキュリティ処理するときに利用した最新のカウンタ値であると判断して管理しても良い。

【0050】

通信フレーム取得部23は、受信部25から与えられたセキュアな通信フレームにセキュリティ処理を施し、通信フレームを取得するものである。通信フレーム取得部23は、セキュアな通信フレームに明示される鍵の識別情報を短期利用鍵取得部22へ与え、その応答として短期利用鍵取得部22から一時ネットワーク鍵を取得する。通信フレーム取得部23は、前記取得した一時ネットワーク鍵を利用して、セキュアな通信フレームにセキュリティ処理を施し、通信フレームを取得する。

【0051】

ここで、セキュリティ処理とは、例えば、復号や認証符号の検証処理を想定するが、これに限定するものではない。また、ここで、復号や認証符号検証に利用するアルゴリズムは特に限定しない。通信フレーム取得部は、再生攻撃を防止するために、セキュアな通信フレームのセキュリティ処理に利用されているカウンタ、時刻情報が最新であることや、送信元のアドレス情報が改竄されていないか等を検証しても良い。例えば、一時ネットワーク鍵と共にカウンタを管理しておき、セキュアな通信フレームは、前記一時ネットワーク鍵と、前記一時ネットワーク鍵と共に管理するカウンタと比較して新しいと判断されるカウンタを利用して検証し、検証に成功することによって、前記一時ネットワーク鍵と共に管理するカウンタを更新しても良い。また、前記カウンタは、送信元アドレス情報ごとに設定して管理しても良い。ここで、セキュアな通信フレームのセキュリティ処理に利用されているカウンタや時刻情報が最新であることを検証するために参照するカウンタ値や時刻情報は、短期利用鍵取得部より、一時ネットワーク鍵と共に与えられても良い。また、セキュアな通信フレームの認証に成功することによって、当該通信フレームのセキュリティ処理に利用されていたカウンタを、最新のカウンタとして短期利用鍵取得部22へ通知しても良い。

【0052】

長期利用鍵更新部24は、図1に示した送信側の通信端末10における長期利用鍵更新部15と基本的に同じである。

【0053】

受信部25は、図1に示した送信側の通信端末10における受信部17と基本的に同じであるがさらに、他の通信端末から受信したセキュアな通信フレームを通信フレーム取得部23へ与える点が異なる。

【0054】

(A−2)第1の実施形態の動作

次に、第1の実施形態の送信側の通信端末10A及び10Bと、受信側の通信端末20との間のネットワーク共通鍵通信システムの動作を、図1〜図4を参照しながら説明する。

【0055】

図4は、ネットワーク共通鍵通信システムにおける通信処理を説明する説明図である。ここでは、通信端末10A及び10Bと通信端末20との間で、3つのセキュアな通信フレームが送受信される場合を例として時系列に説明する。

【0056】

図4において、図4(A)は、送信側の通信端末10Aにおけるネットワーク鍵の管理状態を示し、図4(B)は、送信側の通信端末10Bにおけるネットワーク鍵の管理状態を示し、図4(C)は、受信側の通信端末20におけるネットワーク鍵の管理状態を示す。

【0057】

また、例えば図4(A)において、「MNK_1」等はマスターネットワーク鍵を示し、「TNK_0」等は一時ネットワーク鍵を示し、時間軸方向の矢印はそれぞれのネットワーク鍵の利用期間を示す。図4(B)及び図4(C)においても同様である。

【0058】

(A−2−1)セキュアな通信フレーム1の送受信処理

まず、通信端末10Aの鍵識別情報管理部13では、一時ネットワーク鍵の識別情報が定期的に更新される。

【0059】

例えば、図4(A)において、通信端末10Aの長期利用鍵管理部11がマスターネットワーク鍵「MKN_1」を管理している。このとき、鍵識別情報管理部13は、一時ネットワーク鍵の識別情報を定期的に更新されるので、通信端末10Aが利用する一時ネットワーク鍵は、「TNK_0」、「TNK_1」、…、「TNK_4」と更新される。

【0060】

通信端末10Aが通信端末20に向けて通信フレームを送信する際、鍵識別情報管理部13は、自身が管理するマスターネットワーク鍵の識別情報と、最新の一時ネットワーク鍵の識別情報とを含む鍵の識別情報を、通信フレーム生成部14へ与える。

【0061】

例えば、通信フレーム1を送信するとき、鍵識別情報管理部13は、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_1」の識別情報とを含む鍵の識別情報を通信フレーム生成部14に与える。なお、以下では、例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_1」の識別情報とを含む鍵の識別情報を、鍵の識別情報(1−1)のように示す。

【0062】

通信フレーム生成部14は、鍵識別情報管理部13から受け取った鍵の識別情報を、短期利用鍵取得部12に与える。

【0063】

短期利用鍵取得部12は、鍵の識別情報に含まれるマスターネットワーク鍵「MNK_1」の識別情報が示すマスターネットワーク鍵「MNK_1」を、長期利用鍵管理部11から受け取る。そして、マスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_1」の識別情報とを用いて、一時ネットワーク鍵「TNK_1」を生成する。

【0064】

通信フレーム生成部14は、短期利用鍵取得部12が生成した一時ネットワーク鍵「TNK_1」を受け取り、この一時ネットワーク鍵「TNK_1」を用いて、通信フレームをセキュリティ処理(暗号化/認証符号付加)してセキュアな通信フレーム1を生成する。

【0065】

このとき、通信フレーム生成部14は、図3に示すように、通信フレームの暗号化、認証符号付加に利用している鍵の識別情報(1−1)を通信フレーム1中に明示する。なお、上述したように、通信フレームのセキュリティ処理は、種々の方法を適用することができ、また例えばデータやデータの後に記載した認証符号なども暗号化するようにしても良い。

【0066】

通信フレーム生成部14により生成された通信フレーム1は、送信部16を介して、通信端末20に向けて送信される。

【0067】

通信端末10Aからの通信フレームを受信した通信端末20では、通信フレーム取得部23が、受信部25を介して受信したセキュアな通信フレームに対してセキュリティ処理(復号/認証)を行い、通信フレーム1を取得する。

【0068】

まず、通信フレーム取得部23は、受信したセキュアな通信フレーム1に明示される鍵の識別情報を短期利用鍵取得部22へ与える。

【0069】

短期利用鍵取得部22は、長期利用鍵管理部21から与えられるマスターネットワーク鍵の中で、鍵の識別情報が示すマスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_1」の識別情報とを用いて、一時ネットワーク鍵「TNK_1」を生成する。

【0070】

通信フレーム取得部23は、短期利用鍵取得部22により生成された一時ネットワーク鍵「TNK_1」を受け取り、この一時ネットワーク鍵「TNK_1」を用いて、通信フレームに対してセキュリティ処理(復号/認証)して通信フレーム1を取得する。

【0071】

(A−2−2)セキュアな通信フレーム2の送受信処理

通信端末10Bと通信端末20との間で通信フレーム2を送受信する場合も、上述した通信端末10Aと通信端末20との間の送受信処理と同様の処理が行なわれる。

【0072】

ここで、セキュアな通信フレーム2にも、鍵の識別情報(1−0)が含まれる。この鍵の識別情報は、例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_0」の識別情報とを含むものである。

【0073】

そして、通信端末10Bから通信フレームを受信した通信端末3では、短期利用鍵取得部22が、受信した通信フレームに明示される鍵の識別情報(1−0)に基づいて、マスターネットワーク鍵「MNK_1」と、一時ネットワーク鍵「TNK_0」の識別情報とを用いて、一時ネットワーク鍵「TNK_0」を生成し、通信フレーム取得部23が、この一時ネットワーク鍵「TNK_0」を用いて、通信フレームに対してセキュリティ処理(復号/認証)を行い、通信フレーム2を取得する。

【0074】

(A−2−3)マスターネットワーク鍵の更新処理

図4(C)において、通信端末20は、時刻T1のタイミングで、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受信する。

【0075】

通信端末20の長期利用鍵更新部24は、所定の利用開始時刻TMNK_2に、受信した通知メッセージに含まれる新しいマスターネットワーク鍵「MNK_2」を、長期利用管理部21に与えて、当該マスターネットワーク鍵「MNK_2」の利用を開始する。

【0076】

なお、利用開始時刻TMNK_2は、通知メッセージに含まれるようにしても良いし、別の通知メッセージを受信することによっても良い。

【0077】

また、図4(A)において、通信端末10Aは、時刻T2のタイミングで、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受信し、通信端末20における動作と同様にして、長期利用鍵更新部15が、利用開始時刻TMNK_2にマスターネットワーク鍵「MNK_2」を長期利用管理部11に与えて、当該マスターネットワーク鍵「MNK_2」の利用を開始する。

【0078】

(A−2−4)セキュアな通信フレーム3の送受信処理

通信端末10Bが通信端末20に向けて通信フレーム3を送信する際も、セキュアな通信フレーム1や通信フレーム2の送信の場合と同様に、鍵の識別情報を明示したセキュアな通信フレーム3を生成して送信する。

【0079】

ここで、通信フレーム3は、時刻TMNK_2が経過した後に、通信端末10Bから送信される。通信端末10Bは、時刻TMNK_2の時点で、新しいマスターネットワーク鍵の通知メッセージをまだ受け取っていない。そのため、通信端末10Bでは、マスターネットワーク鍵の更新がなされていない。

【0080】

従って、通信フレーム3には、通信フレーム3の送信時に通信端末10Bの鍵識別情報管理部13が管理している鍵の識別情報(1−4)が明示される。例えば、マスターネットワーク鍵「MNK_1」の識別情報と、一時ネットワーク鍵「TNK_4」の識別情報とが含まれる鍵の識別情報が通信フレーム3に明示される。

【0081】

このような場合でも、通信フレーム3を受信した通信端末20では、短期利用鍵取得部22が、受信したセキュアな通信フレーム3に明示される鍵の識別情報に基づいて、長期利用鍵管理部21からマスターネットワーク鍵「MNK_1」を受け取り、このマスターネットワーク鍵「MNK_1」と、鍵の識別情報に含まれる一時ネットワーク鍵「TNK_4」の識別情報とに基づいて、一時ネットワーク鍵「TNK_4」を生成することができる。

【0082】

そして、通信フレーム取得部23が、短期利用鍵取得部22からの一時ネットワーク鍵「TNK_4」を用いて通信フレームをセキュリティ処理(復号/認証)して通信フレーム3を取得することができる。

【0083】

通信フレーム3の送信後、通信端末10Bの長期利用鍵更新部24において、新しいマスターネットワーク鍵「MNK_2」の通知メッセージを受け取り、新しいマスターネットワーク鍵「MNK_2」を取得する。

【0084】

長期利用鍵更新部24は、利用開始時刻TMNK_2が既に経過していることを受けて、前記マスターネットワーク鍵「MNK_2」の利用を開始する。

【0085】

なお、通信端末10Bの鍵識別情報管理部13は、利用開始時刻TMNK_2が経過しているから、その経過時間に応じて、適用する一時ネットワーク鍵の識別情報の管理状態の調整を行うようにしても良い。例えば、一時ネットワーク鍵の識別情報を定期的に更新する場合、利用開始時刻TMNK_2から現時刻までの経過時間から、現時点で本来適用すべき一時ネットワーク鍵の識別情報を管理するようにしても良い。

【0086】

(A−3)第1の実施形態の効果

以上のように、第1の実施形態は、ネットワーク全体で長期間利用するマスターネットワーク鍵から短期間利用する(頻繁に更新する)一時ネットワーク鍵を管理し、前記一時ネットワーク鍵を利用してセキュアな通信を行うシステムにおいて、少なくとも前記マスターネットワーク鍵と一時ネットワーク鍵の識別情報とを利用して前記一時ネットワーク鍵を生成し、前記一時ネットワーク鍵の識別情報を、前記セキュアな通信フレームに明示することを特徴とする。

【0087】

例えば、広域に設置されるメッシュネットワークなど、ノード数が多い大規模なネットワークにおいて、ネットワーク鍵を頻繁に更新したい場合には、新しいネットワーク鍵の配布に伴う通信量の増加と、ネットワーク鍵の同期ズレが懸念される。ここで、ネットワーク鍵の同期ズレは、配送に伴う遅延や、通信路障害や、スリープ動作を行う通信端末(省電力で動作させるために、通信データがない場合には、データの送受信を停止する通信端末)の混在等によって起こり得る。

【0088】

第1の実施形態では、少なくともマスターネットワーク鍵と鍵の識別情報から生成される一時ネットワーク鍵を利用して通信データをセキュアにし、前記一時ネットワーク鍵の生成に利用した鍵の識別情報を通信フレームに明示する。これにより、ネットワーク鍵を頻繁に更新したい場合でも、その都度新しいネットワーク鍵を各通信端末に配布する必要がない。

【0089】

また、受信側の通信端末は、頻繁に更新される一時ネットワーク鍵を他の通信端末と常に同期して把握しておく必要なく、受信したセキュアな通信フレームに明示される鍵の識別情報よりオンデマンドに取得できる。これにより、実施形態1の動作で説明したような、一時ネットワーク鍵の更新タイミングにズレが生じている場合や、マスターネットワーク鍵の更新タイミングにズレが生じている場合にも柔軟にセキュアな通信フレームを送受信できるネットワーク共通鍵通信システムを提供できる。また、長期間利用するマスターネットワーク鍵を配布等により定期的に更新する場合でも、一時ネットワーク鍵を頻繁に切り替えているバックグランドで、ゆっくりと時間をかけて配送すれば良い。

【0090】

(B)第2の実施形態

次に、本発明の通信端末及び通信システムの第2の実施形態を、図面を参照しながら説明する。

【0091】

第2の実施形態では、第1の実施形態にさらに最新の鍵の識別情報を同期させることを特徴とする。

【0092】

(B−1)第2の実施形態の構成

図5は、第2の実施形態における通信端末の内部構成を示すブロック図である。

【0093】

図5において、第2の実施形態の通信端末30は、長期利用鍵管理部31、鍵識別情報管理部32、短期利用鍵取得部33、通信フレーム生成部34、通信フレーム取得部35、長期利用鍵更新部36、鍵識別情報取得部37、送信部38、受信部39を少なくとも有する。

【0094】

長期利用鍵管理部31は、図1に示した送信側の通信端末10における長期利用鍵管理部11の動作と基本的に同じである。

【0095】

鍵識別情報管理部32は、図1に示した送信側の通信端末10における鍵識別情報管理部13の動作と基本的に同じであるが、さらに次の動作を行う。

【0096】

鍵識別情報管理部32は、通信フレーム取得部34より、認証に成功したセキュアな通信フレームに明示された第1の鍵の識別情報を与えられることにより、自身が管理する第2の鍵の識別情報と比較するものである。鍵識別情報管理部32は、第1の鍵の識別情報が、第2の鍵の識別情報よりも新しいと判断される場合には、第1の鍵の識別情報を現在ネットワークで利用されている最新の鍵の識別情報であると判断して、第2の鍵の識別情報を更新する、若しくは、第1の鍵の識別情報を最新の情報であるとして管理する。

【0097】

ここで、新しいと判断される場合とは、例えば、鍵の識別情報として通番を表すカウンタ情報を管理する場合には、カウンタの大小により判断しても良いし、また例えば、鍵の識別情報として、各ネットワーク鍵に割り振られたビット列を管理する場合には、過去に受信したか否かにより判断しても良い。

【0098】

また、鍵識別情報管理部32は、鍵識別情報取得部37より鍵の識別情報を要求されることにより、現在管理する最新の鍵の識別情報を応答する。ここで、鍵識別情報管理部32は、鍵の識別情報をさらに最新の識別情報に更新してから応答しても良い。また、鍵識別情報管理部32は、鍵識別情報取得部37から、認証に成功した鍵識別情報応答メッセージに明示された第3の鍵の識別情報を与えられることにより、自身が管理する第2の鍵の識別情報と比較する。そして、第3の鍵の識別情報が、第2の鍵の識別情報よりも新しいと判断される場合には、第3の鍵の識別情報を現在ネットワークで利用されている最新の鍵の識別情報であると判断して、第2の鍵の識別情報を更新する、若しくは、第3の鍵の識別情報を最新の情報であるとして管理する。

【0099】

ここで、鍵識別情報管理部32が第2の鍵の識別情報を消失してしまったときなど、第3の鍵の識別情報を与えられた時点で、第2の鍵の識別情報を管理していない場合には、新しいか否かを比較することなく、第3の鍵の識別情報を管理しても良い。また、鍵識別情報管理部32は、第3の鍵の識別情報をさらに最新の識別情報に更新してから管理しても良いし、第3の鍵の識別情報と第2の鍵の識別情報が同じ場合でも、この第3の鍵の識別情報をさらに最新の識別情報に更新してから管理しても良い。

【0100】

短期利用鍵取得部33は、図1に示した送信側の通信端末10における短期利用鍵取得部12の動作、及び、図2に示した受信側の通信端末20における短期利用鍵取得部22の動作を合わせたものと基本的に同じであるが、さらに次の動作を行う。

【0101】

短期利用鍵取得部33は、鍵の識別情報を鍵識別情報取得部37より与えられ、生成した一時ネットワーク鍵を鍵識別情報取得部37へ応答する。また、短期利用鍵取得部33は、鍵識別情報取得部37より、正当であると認証された鍵識別情報応答メッセージに明示されていた鍵の識別情報、および、送信元アドレス、リプレイ攻撃を防ぐために利用されたカウンタ値を与えられることにより、与えられたカウンタ値を、送信元アドレスを持つ通信端末が鍵の識別情報が示す鍵を利用してセキュリティ処理するときに利用した最新のカウンタ値であると判断して管理しても良い。

【0102】

通信フレーム生成部34は、図1に示した送信側の通信端末10における通信フレーム生成部14の動作と基本的に同じである。

【0103】

通信フレーム取得部35は、図2に示した受信側の通信端末20における通信フレーム取得部33の動作と基本的に同じであるが、さらに次の動作を行う。

【0104】

通信フレーム取得部35は、与えられたセキュアな通信フレームの認証に成功することにより、当該セキュアな通信フレームに明示されていた鍵の識別情報を鍵識別情報管理部32へ与える。

【0105】

長期利用鍵更新部36は、図1に示した送信側の通信端末10における長期利用鍵更新部15の動作と基本的に同じである。

【0106】

鍵識別情報取得部37は、他の通信端末より鍵の識別情報を取得するものである。また、鍵識別情報取得部37は、他の通信端末より鍵の識別情報を要求されたときに、自身が利用する鍵の識別情報を応答するものである。鍵識別情報取得部37は、例えば、チャレンジ情報を含む鍵識別情報要求メッセージを生成し、送信部38へ与える。鍵識別情報要求メッセージに含めるチャレンジ情報は、一時的に生成した乱数情報であっても良い。そして、チャレンジ情報に対するレスポンス情報として鍵識別情報応答メッセージを受信部39より与えられることで、当該鍵識別情報応答メッセージに明示される鍵の識別情報を、短期利用鍵取得部33へ与える。そして、短期利用鍵取得部33より鍵の識別情報で識別される一時ネットワーク鍵を与えられることにより、前記与えられた鍵識別情報応答メッセージの復号及び/又は認証を実施し、復号及び/又は認証に成功した鍵識別情報応答メッセージに、自身が鍵識別情報要求メッセージに含めたチャレンジ情報が正しく反映されているか否かを確認できたことにより、鍵識別情報応答メッセージを正当なメッセージであると認証する。

【0107】

ここで、正しく反映されているか否かとは、鍵識別情報応答メッセージにチャレンジ情報が含まれているか否かで判断しても良いし、鍵識別情報応答メッセージが、チャレンジ情報を利用して暗号化及び/又は認証符号生成されているか否かで判断しても良い。

【0108】

図6は、鍵識別情報要求メッセージと鍵識別情報応答メッセージの例を示すメッセージ構成図である。図6(A)に示すように、鍵識別情報要求メッセージは、アドレス情報等が含まれたヘッダと、例えば乱数情報が含まれたチャレンジ情報等を有する。また図6(B)に示すように、鍵識別情報応答メッセージは、アドレス情報等が含まれたヘッダ、鍵の識別情報、カウンタ、例えば乱数情報が含まれたチャレンジ情報、認証符号等を有する。

【0109】

鍵識別情報取得部37は、受信部39より与えられた鍵識別情報応答メッセージを正当であると認証できたことより、鍵識別情報応答メッセージに明記されていた鍵の識別情報を他の通信端末が現在利用する最新の鍵の識別番号であると判断して、鍵識別情報管理部32へ与える。また同時に、鍵識別情報取得部37は、鍵識別情報応答メッセージに明記されていた鍵の識別情報及び、送信元アドレス、カウンタ値を、短期利用鍵取得部33へ与えても良い。鍵識別情報要求メッセージは、例えば、スリープ状態から起動した後や、再起動等により鍵の識別情報を消失した場合に、最新の鍵の識別情報を回復することを目的として生成されることを想定するが、これに限定するものではない。

【0110】

一方、受信部39を介して他の通信端末より鍵識別情報要求メッセージを与えられた場合には、鍵識別情報取得部37は、鍵識別情報管理部32へ鍵の識別情報を要求し、最新の鍵の識別情報を取得する。鍵識別情報取得部37は、鍵識別情報管理部32より取得した鍵の識別情報を、短期利用鍵取得部33へ与える。そして、鍵識別情報取得部37は、短期利用鍵取得部33より、一時ネットワーク鍵を応答されることにより、一時ネットワーク鍵と、鍵識別情報要求メッセージに含まれるチャレンジ情報とを利用して、鍵識別情報応答メッセージを生成する。

【0111】

ここで、鍵識別情報応答メッセージは、一時ネットワーク鍵とチャレンジ情報を利用してセキュリティ処理されていることを想定する。セキュリティ処理とは例えば、暗号化及び/又は認証符号を付加することを想定する。また、チャレンジ情報を利用してセキュリティ処理するとは、鍵識別情報応答メッセージに、チャレンジ情報を含めることであっても良いし、暗号化及び/又は認証符号生成に、チャレンジ情報を利用することであっても良い。ここで、鍵識別情報応答メッセージには、セキュリティ処理に利用された一時ネットワーク鍵の識別情報が明示されていることを想定する。また、鍵識別情報応答メッセージは、例えば、カウンタ情報、時刻情報や、自身のアドレス情報等、再生攻撃を防ぐための情報を利用してセキュリティ変換しても良い。ここで、カウンタ情報、時刻情報等は、短期利用鍵取得部33より一時ネットワーク鍵と共に与えられても良い。鍵識別情報取得部37は、生成した鍵識別情報応答メッセージを送信部38へ与える。

【0112】

送信部38は、通信フレーム生成部34から与えられたセキュアな通信フレーム及び、鍵識別情報取得部37より与えられた鍵識別情報要求メッセージ、または、鍵識別情報応答メッセージを他の通信端末へ送信するものである。ここで、鍵識別情報要求メッセージは、隣接となる通信端末へブロードキャストしても良い。

【0113】

受信部39は、他の通信端末から与えられたセキュアな通信フレームを通信フレーム取得部35へ与えるものである。また、受信部39は、他の通信端末から与えられた鍵識別情報要求メッセージ、または、鍵識別情報応答メッセージを、鍵識別情報取得部37へ与えるものである。また、新しいマスターネットワーク鍵の通知メッセージを長期利用鍵更新部36へ与えても良い。

【0114】

(B−2)第2の実施形態の動作

次に、第2の実施形態のネットワーク共通鍵通信システムの動作を、図7を参照しながら説明する。

【0115】

ここでは、スリープ状態への突入によって、ネットワークで利用されている最新の鍵の識別情報を見失ってしまった通信端末30Cが、他の通信端末(通信端末30Aと通信端末30B)に鍵の識別情報を要求することで、最新の鍵の識別情報を回復し、さらに、他の通信端末(通信端末30Aと通信端末30B)も最新の鍵の識別情報を把握しながらネットワーク鍵を同期してゆく動作を例として時系列に説明する。

【0116】

図7(B)において、通信端末30Bの長期利用鍵更新部36において、新しいマスターネットワーク鍵の通知メッセージを受け取り、新しいマスターネットワーク鍵MNK_2を取得する(T101)。通信端末30Bでは、長期利用鍵更新部36が、前記マスターネットワーク鍵MNK_2を長期利用鍵管理部31へ与える。

【0117】

また、図7(A)において、通信端末30Aの長期利用鍵更新部36においても通信端末30Bと同様に、新しいマスターネットワーク鍵MNK_2を取得し(T103)、長期利用鍵更新部36が、前記マスターネットワーク鍵MNK_2を長期利用鍵管理部31へ与える。

【0118】

図7(C)において、通信端末30Cの鍵識別情報取得部37は、鍵識別情報要求メッセージを生成し、送信部38を介してブロードキャストで鍵識別情報要求メッセージを送信する(T105)。

【0119】

通信端末30A及び通信端末30Bの鍵識別情報取得部37では、受信部39より通信端末30Cから送信された鍵識別情報要求メッセージが与えられる。

【0120】

通信端末30Aの鍵識別情報取得部37は、鍵識別要求メッセージを受信すると、鍵識別情報管理部32に対して鍵の識別情報を要求する。そして、鍵識別情報管理部32からネットワーク鍵「MNK_1」の識別情報及び一時ネットワーク鍵「TNK_3」を示す鍵の識別情報(1−3)が鍵識別情報取得部37に与えられる。

【0121】

そして、鍵識別情報取得部37は、鍵識別情報管理部32から取得した鍵の識別番号(1−3)を、短期利用鍵取得部33へ与え、一時ネットワーク鍵「TNK_3」を取得する。鍵識別情報取得部37は、前記取得した一時ネットワーク鍵「TNK_3」と、前記受信した鍵識別情報要求メッセージに含まれるチャレンジ情報とを利用して、鍵識別情報応答メッセージ1を生成し、生成した前記鍵識別情報応答メッセージ1を、送信部38を介して通信端末30Cに応答する(T106)。ここで、鍵識別情報応答メッセージ1の生成には、カウンタ情報、時刻情報や、自身のアドレス情報等、再生攻撃を防ぐための情報を利用しても良い。

【0122】

通信端末30Cの鍵識別情報取得部37は、受信部39から鍵識別情報応答メッセージ1が与えられる。鍵識別情報取得部37は、鍵識別情報応答メッセージ1に明示される鍵の識別情報(1−3)を短期利用鍵取得部33へ与え、短期利用鍵取得部33から一時ネットワーク鍵「TNK_3」を取得する。

【0123】

鍵識別情報取得部37において、受信部39より与えられた鍵識別情報応答メッセージ1が、一時ネットワーク鍵「TNK_3」と、自身が送信したチャレンジ情報とを利用して生成された正当なものであるか否かを検証し、正当だと認証できた場合には、前記鍵の識別情報(1−3)を鍵識別情報管理部32へ与える。ここで、正当だと認証できた鍵識別情報応答メッセージ1の生成に利用された、カウンタ情報や、送信元のアドレス情報を、前記鍵の識別情報(1−3)と共に短期利用鍵取得部33へ与えても良い。

【0124】

鍵識別情報管理部32は、鍵識別情報取得部37より、鍵の識別情報(1−3)が与えられることにより、当該鍵の識別情報(1−3)を現在ネットワークで利用されている最新の鍵の識別情報であると判断し、さらに新しくした鍵の識別情報(1−4)を設定し管理する(T109)。

【0125】

通信端末30Bの鍵識別情報取得部37においても、通信端末30Aの場合と同様の処理が行なわれ、鍵の識別情報(1−4)を含む鍵識別情報応答メッセージ2を生成し、この鍵識別情報応答メッセージ2を、送信部38を介して通信端末30Cに応答する(T108)。

【0126】

通信端末30Cの鍵識別情報取得部37では、T107の場合と同様にして、通信端末30Bから受信した鍵識別情報応答メッセージ2の鍵識別情報(1−4)を正当だと認証する。そして、鍵識別情報管理部32は、鍵識別情報取得部37より、鍵の識別情報(1−4)を与えられることにより、自身の管理する鍵の識別情報(1−4)と比較する。鍵識別情報管理部32は、当該鍵の識別情報(1−4)をさらに新しくした鍵の識別情報(1−5)を設定し管理する(T109)。

【0127】

通信端末30Cの通信フレーム生成部34において、通信端末30Aに対する通信フレーム1が発生し、第1の実施形態の動作で説明したように、セキュアな通信フレーム1を生成し、送信する(T110)。セキュアな通信フレーム1には、鍵の識別情報(1−5)が明示される。

【0128】

通信端末30Aの通信フレーム取得部35において、第1の実施形態の動作で説明したように、セキュアな通信フレーム1をセキュリティ処理(復号/認証)し、通信フレーム1を取得する。そして、鍵識別情報管理部32において、セキュアな通信フレーム1に明示されていた鍵の識別情報(1−5)を与えられ、自身の管理する鍵の識別情報(1−3)と比較する。鍵識別情報管理部32は、通信フレーム取得部35より取得した鍵の識別情報(1−5)が、自身の管理する鍵の識別情報(1−3)よりも新しいことを受けて、自身の管理する鍵の識別情報を(1−5)に更新する(T111)。

【0129】

通信端末30Cの長期利用鍵更新部36において、新しいマスターネットワーク鍵の通知メッセージを受け取り、新しいマスターネットワーク鍵「MNK_2」を取得する(T112)。そして、長期利用鍵更新部36は、前記マスターネットワーク鍵「MNK_2」を長期利用鍵管理部31へ与える。

【0130】

通信端末30Aの通信フレーム生成部34において、ブロードキャストの通信フレーム2が発生し、第1の実施形態の動作で説明したように、セキュアな通信フレーム2を生成し、送信する(T114)。

【0131】

ここで、鍵識別情報管理部32は、一時ネットワーク鍵「TNK_5」の識別情報となっていることを受けて、一時ネットワーク鍵の通番の満期が近いと判断し、マスターネットワーク鍵をマスターネットワーク鍵「MNK_2」の識別情報に更新する(T102)。同時に、鍵識別情報管理部32は、一時ネットワーク鍵の識別情報を初期化して、一時ネットワーク鍵「TNK_0」の識別情報とする。そのため、通信端末30Aが送信するセキュアな通信フレーム2には、鍵の識別情報(2−0)が明示される。

【0132】

通信端末30Bの通信フレーム取得部35において、第1の実施形態の動作で説明したように、セキュアな通信フレーム2をセキュリティ(復号/認証)し、通信フレーム2を取得する。鍵識別情報管理部32において、セキュアな通信フレーム2に明示されていた鍵の識別情報(2−0)を与えられ、自身の管理する鍵の識別情報(1−4)と比較する。鍵識別情報管理部32は、通信フレーム取得部35より取得した鍵の識別情報(2−0)が、自身の管理する鍵の識別情報(1−4)よりも新しいことを受けて、自身の管理する鍵の識別情報を(2−0)に更新する(T104)。

【0133】

通信端末30Cにおいても通信端末30Bと同様に、通信フレーム2を取得する。鍵識別情報管理部32は、自身の管理する鍵の識別情報を(2−0)に更新する(T113)。

【0134】

(B−3)第2の実施形態の効果

以上のように、第2の実施形態によれば、第1の実施形態からさらに、各通信端末が、自身の管理する鍵の識別情報よりも新しいと判断される鍵の識別情報で識別される一時ネットワーク鍵で、セキュリティ処理された通信フレームを正しく取得できた場合に、前記新しいと判断した鍵の識別情報を、現在ネットワークで利用されている最新の鍵の識別情認であるとして管理(更新)する。また、スリープ状態への突入や、再起動等により、最新の鍵の識別情報を消失した通信端末が、他の通信端末に鍵の識別情報を要求し,他の通信端末より現在利用する鍵の識別情報を応答されることによって、自身の管理する鍵の識別情報を最新の鍵の識別情報に更新する。

【0135】

以上により、第1の実施形態からさらに、ネットワーク全体で一時ネットワーク鍵の同期のズレを許しつつ、最新の一時ネットワーク鍵を利用することを同期できる柔軟かつセキュアなネットワーク共通鍵通信システムを提供できる。

【0136】

(C)他の実施形態

上記各実施形態の説明においても、種々変形実施形態に言及したが、さらに以下に例示するような変形実施形態を挙げることができる。

【0137】

第1、第2の実施形態では、大規模メッシュネットワークと言及したが、この規模、及び、ネットワークトポロジーに限定するものではない。小規模のネットワークであっても良いし、ツリー型のネットワークトポロジーであっても良い。

【0138】

第1、第2の実施形態では、ネットワーク全体で共有する共通鍵として、マスターネットワーク鍵と一時ネットワーク鍵を定義したが、それら鍵を共有する範囲をネットワーク全体に限定するものではない。例えば、これらの鍵は、ネットワーク全体の中の一部の通信端末のみで共有しても良い。

【0139】

第1、第2の実施形態では、セキュアな通信フレームに明示される鍵の識別情報から一時ネットワーク鍵を取得し、当該一時ネットワーク鍵を利用してセキュアな通信フレームを認証処理することによって、通信フレームを取得したが、前記セキュアな通信フレームに明示される鍵の識別情報が、鍵識別情報管理部において管理する鍵の識別情報と比較して任意の闘値以下(古い)場合には、当該取得した通信フレームを、新規性がないと判断しても良い。

【符号の説明】

【0140】

10、20及び30…通信端末、11、21及び31…長期利用鍵管理部、

12、22及び33…短期利用鍵取得部、13及び32…鍵識別情報管理部、

14及び34…通信フレーム生成部、15、24及び36…長期利用鍵更新部、

16及び38…送信部、17、25及び39…受信部、

23及び35…通信フレーム取得部、37…鍵識別情報取得部。

【特許請求の範囲】

【請求項1】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、

前記マスターネットワーク鍵と前記鍵の識別情報とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により取得された前記一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成された前記通信フレームを他の通信端末へ送信する送信手段と

を備え、

前記通信フレーム生成手段は、前記短期利用鍵取得手段により生成された前記鍵の識別情報を前記生成したセキュアな通信フレーム内に明示する

ことを特徴とする通信端末。

【請求項2】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

前記ネットワークを介して、他の通信端末から通信フレームを受信する受信手段と、

前記受信手段により受信されたセキュアな前記通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と、

前記鍵の識別情報抽出手段が抽出した前記鍵の識別情報と前記マスターネットワーク鍵とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いて、前記受信したセキュアな通信フレームに対してセキュリティ処理を行ない、通信フレームを取得する通信フレーム取得手段と

を備えることを特徴とする通信端末。

【請求項3】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

通信フレームのセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、

前記マスターネットワーク鍵と前記鍵の識別情報とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成された前記通信フレームを他の通信端末へ送信する送信手段と、

ネットワークを介して他の通信端末から前記通信フレームを受信する受信手段と、

前記受信手段により受信されたセキュアな前記通信フレーム内に明示されている前記鍵の識別情報を抽出する鍵識別情報抽出手段と

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いて、前記受信したセキュアな通信フレームに対してセキュリティ処理を行い、通信フレームを取得する通信フレーム取得部と、

を備え、

前記通信フレーム生成部は、前記短期利用鍵取得部において利用した前記鍵の識別情報を前記生成したセキュアな通信フレーム内に明示する

ことを特徴とする通信端末。

【請求項4】

前記ネットワークから受信した新しいマスターネットワークを取得し、前記長期利用鍵管理手段が管理する前記マスターネットワーク鍵を更新させる長期利用鍵更新手段を更に備えることを特徴とする請求項1〜3のいずれかに記載の通信端末。

【請求項5】

前記鍵識別情報管理手段で管理される前記鍵の識別情報は、任意のタイミングで更新されるものであることを特徴とする請求項1又は3に記載の通信端末。

【請求項6】

前記鍵識別情報管理手段は、前記鍵識別情報抽出手段により受信したセキュアな前記通信フレーム内に明示されている前記鍵の識別情報が、自身が管理する前記鍵の識別情報よりも新しい場合に、今回受信した前記通信フレーム内に明示されている前記鍵の識別情報を最新の鍵の識別情報として管理することを特徴とする請求項3に記載の通信端末。

【請求項7】

前記鍵の識別情報は、少なくとも前記一時ネットワーク鍵の通番を表すカウンタ情報を含み、前記鍵識別情報管理手段は、当該カウンタ情報の大小により最新か否かを判断するものであることを特徴とする請求項6に記載の通信端末。

【請求項8】

前記鍵の識別情報は、少なくとも前記マスターネットワーク鍵の通番を表す情報と、前記一時ネットワーク鍵の通番を表すカウンタ情報とを含み、前記鍵識別情報管理手段は、前記マスターネットワーク鍵の通番を表す情報が同一の限りにおいて、前記一時ネットワーク鍵の通信を表すカウンタ情報の大小により最新か否かを判断することを特徴とする請求項6に記載の通信端末。

【請求項9】

他の通信端末に対して当該他の通信端末が管理する前記鍵の識別情報を要求し、又は、他の通信端末からの要求に応じて、自端末の前記鍵識別情報管理手段で管理する前記鍵の識別情報を応答する鍵識別情報取得手段を更に備え、

前記鍵識別情報管理手段は、前期鍵識別情報取得手段により取得された前記鍵の識別情報に基づいて、自身の前記鍵の識別情報の管理又は更新を行うことを特徴とする請求項3、6〜8のいずれかに記載の通信端末。

【請求項10】

前記鍵識別情報管理手段は、前記鍵識別情報取得手段により取得された前記鍵の識別情報よりも新しいと判断される鍵の識別情報を、自身の前記鍵の識別情報として管理又は更新することを特徴とする請求項9に記載の通信端末。

【請求項11】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムであって、請求項1〜10のいずれかに記載の複数の通信端末を備えることを特徴とする通信システム。

【請求項1】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

通信フレームにセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、

前記マスターネットワーク鍵と前記鍵の識別情報とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により取得された前記一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成された前記通信フレームを他の通信端末へ送信する送信手段と

を備え、

前記通信フレーム生成手段は、前記短期利用鍵取得手段により生成された前記鍵の識別情報を前記生成したセキュアな通信フレーム内に明示する

ことを特徴とする通信端末。

【請求項2】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

前記ネットワークを介して、他の通信端末から通信フレームを受信する受信手段と、

前記受信手段により受信されたセキュアな前記通信フレーム内に明示されている鍵の識別情報を抽出する鍵識別情報抽出手段と、

前記鍵の識別情報抽出手段が抽出した前記鍵の識別情報と前記マスターネットワーク鍵とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いて、前記受信したセキュアな通信フレームに対してセキュリティ処理を行ない、通信フレームを取得する通信フレーム取得手段と

を備えることを特徴とする通信端末。

【請求項3】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムを形成する通信端末であって、

マスターネットワーク鍵を管理する長期利用鍵管理手段と、

通信フレームのセキュリティ処理の利用に供する鍵の識別情報を管理する鍵識別情報管理手段と、

前記マスターネットワーク鍵と前記鍵の識別情報とに基づいて、前記通信フレームのセキュリティ処理に用いる一時ネットワーク鍵を生成する短期利用鍵取得手段と、

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いてセキュリティ処理を行ない、セキュアな通信フレームを生成する通信フレーム生成手段と、

前記通信フレーム生成手段により生成された前記通信フレームを他の通信端末へ送信する送信手段と、

ネットワークを介して他の通信端末から前記通信フレームを受信する受信手段と、

前記受信手段により受信されたセキュアな前記通信フレーム内に明示されている前記鍵の識別情報を抽出する鍵識別情報抽出手段と

前記短期利用鍵取得手段により生成された前記一時ネットワーク鍵を用いて、前記受信したセキュアな通信フレームに対してセキュリティ処理を行い、通信フレームを取得する通信フレーム取得部と、

を備え、

前記通信フレーム生成部は、前記短期利用鍵取得部において利用した前記鍵の識別情報を前記生成したセキュアな通信フレーム内に明示する

ことを特徴とする通信端末。

【請求項4】

前記ネットワークから受信した新しいマスターネットワークを取得し、前記長期利用鍵管理手段が管理する前記マスターネットワーク鍵を更新させる長期利用鍵更新手段を更に備えることを特徴とする請求項1〜3のいずれかに記載の通信端末。

【請求項5】

前記鍵識別情報管理手段で管理される前記鍵の識別情報は、任意のタイミングで更新されるものであることを特徴とする請求項1又は3に記載の通信端末。

【請求項6】

前記鍵識別情報管理手段は、前記鍵識別情報抽出手段により受信したセキュアな前記通信フレーム内に明示されている前記鍵の識別情報が、自身が管理する前記鍵の識別情報よりも新しい場合に、今回受信した前記通信フレーム内に明示されている前記鍵の識別情報を最新の鍵の識別情報として管理することを特徴とする請求項3に記載の通信端末。

【請求項7】

前記鍵の識別情報は、少なくとも前記一時ネットワーク鍵の通番を表すカウンタ情報を含み、前記鍵識別情報管理手段は、当該カウンタ情報の大小により最新か否かを判断するものであることを特徴とする請求項6に記載の通信端末。

【請求項8】

前記鍵の識別情報は、少なくとも前記マスターネットワーク鍵の通番を表す情報と、前記一時ネットワーク鍵の通番を表すカウンタ情報とを含み、前記鍵識別情報管理手段は、前記マスターネットワーク鍵の通番を表す情報が同一の限りにおいて、前記一時ネットワーク鍵の通信を表すカウンタ情報の大小により最新か否かを判断することを特徴とする請求項6に記載の通信端末。

【請求項9】

他の通信端末に対して当該他の通信端末が管理する前記鍵の識別情報を要求し、又は、他の通信端末からの要求に応じて、自端末の前記鍵識別情報管理手段で管理する前記鍵の識別情報を応答する鍵識別情報取得手段を更に備え、

前記鍵識別情報管理手段は、前期鍵識別情報取得手段により取得された前記鍵の識別情報に基づいて、自身の前記鍵の識別情報の管理又は更新を行うことを特徴とする請求項3、6〜8のいずれかに記載の通信端末。

【請求項10】

前記鍵識別情報管理手段は、前記鍵識別情報取得手段により取得された前記鍵の識別情報よりも新しいと判断される鍵の識別情報を、自身の前記鍵の識別情報として管理又は更新することを特徴とする請求項9に記載の通信端末。

【請求項11】

ネットワークにおいて共通鍵を利用して通信フレームの暗号化や認証を行うセキュアな通信システムであって、請求項1〜10のいずれかに記載の複数の通信端末を備えることを特徴とする通信システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2011−160210(P2011−160210A)

【公開日】平成23年8月18日(2011.8.18)

【国際特許分類】

【出願番号】特願2010−20401(P2010−20401)

【出願日】平成22年2月1日(2010.2.1)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

【公開日】平成23年8月18日(2011.8.18)

【国際特許分類】

【出願日】平成22年2月1日(2010.2.1)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

[ Back to top ]