通信装置、通信システムおよび通信方法

【課題】遠隔操作のセキュリティを向上させること。

【解決手段】通信装置110の判定部111は、所定の動作を実行させるコマンドを保守対象の通信装置120へ送信する場合に、通信装置110と通信装置120との間にセキュリティ経路101が確立されているか否かを判定する。取得部112は、通信装置120が取得する受信側鍵情報と所定の対応関係を有する送信側鍵情報を取得する。送信部113は、セキュリティ経路101が確立されていないと判定部111によって判定された場合に、取得部112によって取得された送信側鍵情報と、コマンドと、を含むパケットを通信装置120へ送信する。

【解決手段】通信装置110の判定部111は、所定の動作を実行させるコマンドを保守対象の通信装置120へ送信する場合に、通信装置110と通信装置120との間にセキュリティ経路101が確立されているか否かを判定する。取得部112は、通信装置120が取得する受信側鍵情報と所定の対応関係を有する送信側鍵情報を取得する。送信部113は、セキュリティ経路101が確立されていないと判定部111によって判定された場合に、取得部112によって取得された送信側鍵情報と、コマンドと、を含むパケットを通信装置120へ送信する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信装置、通信システムおよび通信方法に関する。

【背景技術】

【0002】

移動通信システムは、社会基盤を支えるインフラとなっている。このため、移動通信システムにおいては、たとえばセキュリティの確保や、障害発生時の迅速なサービスの復旧などが求められている。たとえば、移動局と無線通信を行う基地局であるeNB(evolutional Node B)は、たとえばビルの屋上やトンネル、山頂などに設置され、一般網を使用して接続されることがある。

【0003】

このため、eNBとの通信には、IPsec(Security Architecture for Internet Protocol)などのセキュリティ経路を確保した通信が求められる。また、たとえばeNBに障害が発生した場合に、サービスの復旧のためには、たとえば作業員が現地へ出向いて復旧操作を行うことになる。この場合は、障害からの復旧までに時間がかかり、サービスに影響を与えてしまう。

【0004】

これに対して、移動通信システムが安定したサービスを提供し続けるために、外部から送信する緊急パケットによってリスタートを実行させるなど、障害の要因を遠隔操作によって取り除く仕組みが求められている(たとえば、下記特許文献1,2参照。)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2009−130746号公報

【特許文献2】特開平11−274996号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、上述した従来技術では、操作対象の通信装置との間のセキュリティ経路が確立されていないと、緊急パケットの送信による遠隔操作を、セキュリティを確保しつつ行うことができないという問題がある。たとえば、セキュリティ経路が確立されていない状態での緊急パケットの疎通を許容すると、悪意のある第三者が緊急パケットを送信することで、通信装置が不正に遠隔操作されることが考えられる。

【0007】

本発明は、上述した従来技術による問題点を解消するため、遠隔操作のセキュリティを向上させることができる通信装置、通信システムおよび通信方法を提供することを目的とする。

【課題を解決するための手段】

【0008】

上述した課題を解決し、目的を達成するため、本発明の一側面によれば、第一通信装置によって、前記第一通信装置と、前記第一通信装置と異なる第二通信装置と、の間にセキュリティ経路が確立されていない場合に、所定の送信側鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを送信し、前記第二通信装置によって、鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを受信し、受信したパケットに含まれる鍵情報と、前記送信側鍵情報と所定の対応関係を有する受信側鍵情報と、が前記所定の対応関係を有する場合に前記パケットに含まれるコマンドに基づいて前記所定の動作を実行する通信装置、通信システムおよび通信方法が提案される。

【発明の効果】

【0009】

本発明の一側面によれば、遠隔操作のセキュリティを向上させることができるという効果を奏する。

【図面の簡単な説明】

【0010】

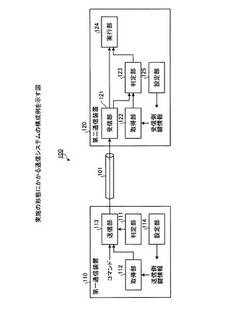

【図1】図1は、実施の形態にかかる通信システムの構成例を示す図である。

【図2】図2は、図1に示した通信システムの適用例である。

【図3】図3は、図2に示した通信システムの動作例1を示すシーケンス図である。

【図4−1】図4−1は、eNBのハードウェア構成の一例を示す図である。

【図4−2】図4−2は、OPEのハードウェア構成の一例を示す図である。

【図4−3】図4−3は、MMEのハードウェア構成の一例を示す図である。

【図5−1】図5−1は、eNBの機能的構成の一例を示す図である。

【図5−2】図5−2は、OPEの機能的構成の一例を示す図である。

【図5−3】図5−3は、MMEの機能的構成の一例を示す図である。

【図6】図6は、セキュリティ経路の確立時における緊急パケットの一例を示す図である。

【図7】図7は、セキュリティ経路の非確立時における緊急パケットの一例を示す図である。

【図8】図8は、緊急鍵交換パケットの一例を示す図である。

【図9】図9は、緊急鍵交換パケットの他の例を示す図である。

【図10】図10は、鍵管理情報の一例を示す図である。

【図11−1】図11−1は、図2に示した通信システムの動作例2を示すシーケンス図(その1)である。

【図11−2】図11−2は、図2に示した通信システムの動作例2を示すシーケンス図(その2)である。

【図12】図12は、鍵情報の管理処理の一例を示すフローチャートである。

【図13−1】図13−1は、緊急パケットの受信時の処理の一例を示すフローチャート(その1)である。

【図13−2】図13−2は、緊急パケットの受信時の処理の一例を示すフローチャート(その2)である。

【図14】図14は、緊急パケットの送信時の処理の一例を示すフローチャートである。

【発明を実施するための形態】

【0011】

以下に添付図面を参照して、本発明にかかる通信装置、通信システムおよび通信方法の実施の形態を詳細に説明する。

【0012】

(実施の形態)

(通信システムの構成)

図1は、実施の形態にかかる通信システムの構成例を示す図である。図1に示すように、実施の形態にかかる通信システム100は、通信装置110(第一通信装置)と、通信装置120(第二通信装置)と、を含んでいる。通信装置120は、通信装置110による遠隔操作の対象の通信装置である。通信装置120には、たとえば、移動局と無線通信を行う基地局などを適用することができる。基地局としては、たとえばLTEなどに規定されるeNB(evolutional Node B)などがあげられる。

【0013】

通信装置110には、たとえば、LTEに規定されるOPE(Operation Equipment)やMME(Mobility Management Entity:移動性管理エンティティ)などを適用することができる。

【0014】

通信装置110と通信装置120との間の区間にはセキュリティ経路101が確立される。セキュリティ経路101は、たとえば、パケットが暗号化されて伝送される、セキュリティが確保された経路である。たとえば、セキュリティ経路101は、IPsecによって確立されるSA(Security Association)である。

【0015】

セキュリティ経路101は、たとえば通信装置120における障害などによって切断される場合もある。また、セキュリティ経路101は、通信装置110と通信装置120の間の全区間において確立されていなくてもよい。たとえば、通信装置110と通信装置120との間にセキュリティGW(GateWay)が設けられており、セキュリティGWと通信装置120との間においてセキュリティ経路101が確立されていてもよい。

【0016】

セキュリティGWと通信装置120との間においてセキュリティ経路101が確立されている場合は、通信装置110は、セキュリティGWを経由することで、セキュリティ経路101を用いて通信装置120と通信を行うことができる。また、この場合は、通信装置110とセキュリティGWとの間の区間の経路は、専用線になっているなど、セキュリティが確保されていることが望ましい。

【0017】

<操作側の通信装置について>

通信装置110は、所定の動作を実行させるコマンドを含むパケットを通信装置120へ送信することで通信装置120を遠隔操作する。通信装置110から通信装置120へのパケットは、たとえば、通信装置120の障害発生時などの緊急時に送信される。以下、通信装置110が通信装置120へ送信するパケットを緊急パケットと称する。

【0018】

緊急パケットに含まれるコマンドが指示する所定の動作は、たとえば、リスタート(再起動)、上位装置(たとえば通信装置110)からのデータのダウンロード、上位装置へのデータのアップロード、または迂回経路による通信の開始などである。上位装置からのデータのダウンロードは、たとえば、上位装置からのプログラムや設定値の修正データ(パッチ)などのダウンロードである。上位装置へのデータのアップロードは、たとえば、通信装置120の状態を示す情報のアップロードである。

【0019】

具体的には、通信装置110は、判定部111と、取得部112と、送信部113と、を備えている。また、通信装置110は、設定部114を備えていてもよい。

【0020】

判定部111は、通信装置110が通信装置120への緊急パケット(コマンド)を送信する場合に、通信装置110(自装置)と通信装置120との間にセキュリティ経路101が確立されているか否かを判定する。セキュリティ経路101が確立されているか否かの判定は、たとえば、セキュリティ経路101を用いた通信装置120との通信の成否確認や、通信装置120やセキュリティGWからの通知信号に基づいて行うことができる。判定部111は、判定結果を送信部113へ通知する。

【0021】

取得部112は、送信側鍵情報を取得する。送信側鍵情報は、通信装置120が取得する受信側鍵情報と所定の対応関係を有する鍵情報である。すなわち、送信側鍵情報は、通信装置120において通信装置110を認証可能な鍵情報である。たとえば、送信側鍵情報は、受信側鍵情報と同一の鍵情報である。または、送信側鍵情報は、所定の演算により送信側鍵情報との対応が確認可能な鍵情報である。たとえば、送信側鍵情報は、所定のアルゴリズムにより算出されるハッシュ値が送信側鍵情報と同一の情報などである。

【0022】

たとえば、送信側鍵情報は通信装置110のメモリ(たとえば不揮発メモリ)に記憶されており、取得部112は通信装置110のメモリから送信側鍵情報を取得する。または、通信装置110のメモリには送信側鍵情報を算出する関数やパラメータなどが記憶されており、取得部112は、通信装置110のメモリに記憶された関数やパラメータなどによって送信側鍵情報を算出することで送信側鍵情報を取得してもよい。取得部112は、取得した送信側鍵情報を送信部113へ出力する。

【0023】

送信部113は、たとえば通信装置120の障害発生時などの緊急時に緊急パケットを送信する。たとえば、通信装置110は、通信装置120の障害を検出する検出部を備え、送信部113は、検出部によって通信装置120の障害が検出された場合に緊急パケットを送信する。または、判定部111は、たとえば通信装置110の操作者による操作、または他の通信装置からのコマンド受信などによって緊急パケットを送信してもよい。

【0024】

また、送信部113は、セキュリティ経路101が確立されていない旨の判定結果が判定部111から通知された場合に、取得部112から出力された送信側鍵情報と、所定の動作を実行させるコマンドと、を含む緊急パケットを通信装置120へ送信する。この場合は、セキュリティ経路101が確立されていないため、緊急パケットは暗号化されずに通信装置120へ送信される。

【0025】

また、送信部113は、セキュリティ経路101が確立されている旨の判定結果が判定部111から通知されている場合には、コマンドを含む緊急パケットを通信装置120へ送信する。この場合は、セキュリティ経路101が確立されているため、緊急パケットは暗号化されて通信装置120へ送信される。

【0026】

設定部114は、通信装置120の受信側鍵情報と所定の対応関係を有する鍵情報を、取得部112によって取得される送信側鍵情報として設定する。設定部114による送信側鍵情報の設定は、たとえばセキュリティ経路101を用いた通信装置120との通信によって行う。たとえば、設定部114は、送信側鍵情報を通信装置110のメモリに記憶させる。または、設定部114は、送信側鍵情報を算出するための関数やパラメータなどを通信装置110のメモリに記憶させる。

【0027】

たとえば、設定部114は、通信装置110に送信側鍵情報を設定するとともに、設定する送信側鍵情報と所定の対応関係を有する受信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置120へ送信する。または、設定部114は、通信装置120に設定された受信側鍵情報と所定の対応関係を有する送信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置120から受信する。そして、設定部114は、受信した信号に基づいて送信側鍵情報を設定する。これにより、設定部114は、通信装置120の受信側鍵情報と所定の対応関係を有する鍵情報を、取得部112によって取得される送信側鍵情報として設定することができる。

【0028】

<被操作側の通信装置について>

通信装置120は、通信装置110による遠隔操作の対象の通信装置である。通信装置120は、通信装置110から送信された緊急パケットに含まれるコマンドに基づく所定の動作を実行する。具体的には、通信装置120は、受信部121と、取得部122と、判定部123と、実行部124と、を備えている。また、通信装置120は、設定部125を備えていてもよい。

【0029】

受信部121は、たとえば通信装置110から、所定の動作を実行させるコマンドおよび鍵情報を含む緊急パケットを受信する。また、受信部121は、通信装置110とは異なる他の通信装置からの緊急パケットも受信してもよい。受信部121は、受信した緊急パケットに含まれる鍵情報を判定部123へ出力する。また、受信部121は、受信した緊急パケットに含まれるコマンドを実行部124へ出力する。

【0030】

取得部122は、通信装置110が取得する送信側鍵情報と所定の対応関係を有する受信側鍵情報を取得する。たとえば、受信側鍵情報は通信装置120のメモリ(たとえば不揮発メモリ)に記憶されており、取得部122は通信装置120のメモリから受信側鍵情報を取得する。または、通信装置120のメモリには受信側鍵情報を算出する関数やパラメータなどが記憶されており、取得部122は、通信装置120のメモリに記憶された関数やパラメータなどによって受信側鍵情報を算出することで受信側鍵情報を取得してもよい。取得部122は、取得した受信側鍵情報を判定部123へ出力する。

【0031】

判定部123は、受信部121から出力された鍵情報と、取得部122から出力された受信側鍵情報と、が所定の対応関係を有するか否かを判定する。これにより、受信部121によって受信された緊急パケットが、通信装置110から送信されたものか否かを判定することができる。判定部123は、判定結果を実行部124へ通知する。

【0032】

実行部124は、各鍵情報が所定の対応関係を有する旨の判定結果が判定部123から通知された場合に、受信部121から出力されたコマンドに基づく動作を実行する。たとえば、リスタートを実行させるコマンドが受信部121から出力された場合は、実行部124は、通信装置120をリスタートさせる。

【0033】

これにより、受信した緊急パケットが通信装置110から送信されたものである場合は、受信した緊急パケットに含まれるコマンドに基づく動作を実行することができる。このため、セキュリティ経路101が確立されていない状態であっても、安全に緊急パケットの疎通を行い、緊急パケットにより通信装置120を操作することができる。したがって、たとえば通信装置120の障害からの復旧などを行うことができる。

【0034】

また、実行部124は、各鍵情報が所定の対応関係を有していない旨の判定結果が判定部123から通知された場合は、受信部121から出力されたコマンドに基づく動作を実行しない。これにより、受信した緊急パケットが通信装置110から送信されたものでない場合は、受信した緊急パケットに含まれるコマンドに基づく動作を実行しないようにすることができる。このため、たとえば、通信装置110とは異なる通信装置から悪意により送信された緊急パケット(たとえば外部からのリスタート攻撃)により通信装置120が操作されることを回避することができる。

【0035】

設定部125は、通信装置110の送信側鍵情報と所定の対応関係を有する鍵情報を、取得部122によって取得される受信側鍵情報として設定する。設定部125による受信側鍵情報の設定は、たとえばセキュリティ経路101を用いた通信装置110との通信によって行う。たとえば、設定部125は、受信側鍵情報を通信装置120のメモリに記憶させる。または、設定部125は、受信側鍵情報を算出するための関数やパラメータなどを通信装置120のメモリに記憶させる。

【0036】

たとえば、設定部125は、通信装置120に受信側鍵情報を設定するとともに、設定する受信側鍵情報と所定の対応関係を有する送信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置110へ送信する。または、設定部125は、通信装置110に設定された送信側鍵情報と所定の対応関係を有する受信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置110から受信する。そして、設定部125は、受信した信号に基づいて受信側鍵情報を設定する。これにより、設定部125は、通信装置110の送信側鍵情報と所定の対応関係を有する鍵情報を、取得部122によって取得される受信側鍵情報として設定することができる。

【0037】

また、セキュリティ経路101を用いた通信装置110および通信装置120における鍵情報の設定には、たとえばIKE(Internet Key Exchange protocol)などの鍵交換プロトコルを用いることができる。

【0038】

<各通信装置について>

また、通信装置110の取得部112および通信装置120の取得部122は、通信装置110から通信装置120へ緊急パケットを送信するごとに異なる送信側鍵情報および受信側鍵情報を取得するようにしてもよい。たとえば、通信装置110および通信装置120のそれぞれのメモリに、所定の対応関係を有する送信側鍵情報および受信側鍵情報を複数組記憶しておく。

【0039】

そして、取得部112,122は、緊急パケットの送信ごとに異なる送信側鍵情報および受信側鍵情報をメモリから取得する。これにより、たとえば通信装置110から通信装置120へ送信された緊急パケットを盗まれても、盗まれた緊急パケットでは通信装置120を動作させることができないため、セキュリティを向上させることができる。

【0040】

また、取得部112,122は、それぞれ設定部114,125によって設定されてから一定の期間が経過した送信側鍵情報および受信側鍵情報は取得しないようにしてもよい。これにより、たとえば通信装置110または通信装置120から送信側鍵情報または受信側鍵情報が盗まれたり、通信装置110から通信装置120へ送信された緊急パケットを盗まれたりしても、盗まれた鍵情報は一定時間後に使用できなくなる。このため、セキュリティを向上させることができる。

【0041】

また、通信装置110は、取得部112によって取得された送信側鍵情報を暗号化する暗号化部を備えていてもよい。送信部113は、暗号化部によって暗号化された送信側鍵情報を含むパケットを送信する。この場合は、通信装置120は、受信部121によって受信した緊急パケットに含まれ、暗号化された送信側鍵情報を復号する復号部を備える。判定部123は、復号部によって復号された送信側鍵情報に基づく判定を行う。

【0042】

これにより、たとえば、通信装置110または通信装置120から送信側鍵情報または受信側鍵情報が盗まれても、盗まれた受信側鍵情報は、暗号化のアルゴリズムや暗号鍵などがなければ使用できない。このため、セキュリティを向上させることができる。暗号化および復号には、たとえば、AES、DESなどの共通鍵方式や、RSAなどの公開鍵方式など、各種のアルゴリズムを用いることができる。

【0043】

また、通信装置120の再起動を指示するコマンドを含むパケットを通信装置110から通信装置120へ送信する場合について説明する。この場合において、通信装置120の実行部124は、自装置の再起動(通信装置110からのコマンドに基づくものも含む)を行ってから一定の時間が経過するまでの期間を抑止期間としてもよい。

【0044】

そして、抑止期間においては、実行部124は、通信装置110からのコマンドに基づく再起動を実行しないようにする。これにより、たとえば通信装置110とは異なる通信装置から緊急パケットを連続して送信するリスタート攻撃を受けても、再起動を繰り返すことを回避することができる。このため、通信装置120の復旧ができなくなることを回避し、セキュリティを向上させることができる。

【0045】

図2は、図1に示した通信システムの適用例である。図2に示す通信システム200は、図1に示した通信システム100を適用した通信システムである。通信システム200は、OPE210と、MME220と、セキュリティGW231,232と、eNB241〜243と、UE251〜253と、コアネットワーク260と、を含んでいる。

【0046】

図1に示した通信装置110は、たとえばOPE210やMME220に適用することができる。また、図1に示した通信装置120は、たとえばeNB241〜243に適用することができる。OPE210は、セキュリティGW231を介してeNB241〜243に接続されている。OPE210は、eNB241〜243の保守を行う。

【0047】

セキュリティGW231は、OPE210とeNB241〜243との間に設けられるゲートウェイである。セキュリティGW231は、eNB241〜243との間でセキュリティ経路を確立する。セキュリティGW232は、MME220とeNB241〜243との間に設けられるゲートウェイである。セキュリティGW232は、eNB241〜243との間でセキュリティ経路を確立する。

【0048】

MME220は、セキュリティGW232を介してeNB241〜243に接続されている。また、MME220は、コアネットワーク260に接続されている。MME220は、eNB241〜243とUE251〜253との間のネットワークに制御のC−plane(制御信号系)を収容する。たとえば、MME220は、UE251〜253の位置登録や、呼び出し、ハンドオーバなどのモビリティ管理を行う。また、MME220は、eNB241〜243の保守を行ってもよい。

【0049】

eNB241〜243は、それぞれUE251〜253との間で無線通信を行うことで、それぞれUE251〜253とコアネットワーク260との間の通信を中継する。UE251〜253(User Equipment:ユーザ端末)は、それぞれeNB241〜243のセルに在圏している移動局である。UE251〜253は、それぞれeNB241〜243の中継によりコアネットワーク260との間で通信を行う。

【0050】

区間201は、OPE210とセキュリティGW231の間の区間、あるいはMME220とセキュリティGW232の間の区間を示している。区間201は、パケットが暗号化されずに伝送される非暗号通信区間となる。区間202は、セキュリティGW231,232と、eNB241〜243と、の間の区間を示している。区間202は、セキュリティ経路が確立されるため、パケットが暗号化されて伝送される暗号通信区間となる。

【0051】

(通信システムの動作)

図3は、図2に示した通信システムの動作例1を示すシーケンス図である。図3においては、OPE210がeNB241を保守する場合の、OPE210、セキュリティGW231およびeNB241の動作について説明する。鍵状態301〜303は、OPE210およびeNB241に設定された鍵情報の状態を示している。

【0052】

鍵状態301に示すように、たとえば工場出荷時の初期設定により、OPE210およびeNB241には、鍵情報#1,#2,#3が設定されているとする。鍵情報#1,#2,#3の状態(たとえば図10参照)は「初期設定」となる。また、OPE210およびeNB241には、鍵情報が3つずつ設定されるとする。

【0053】

<初期設定後の鍵更新>

たとえばeNB241の電源投入(起動)時に、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS301)。つぎに、セキュリティGW231が、ステップS301によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS302)。

【0054】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS303)。つぎに、セキュリティGW231が、ステップS303によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS304)。ステップS301〜S304により、eNB241とセキュリティGW231の間でセキュリティ経路311が確立される。

【0055】

つぎに、eNB241が、鍵状態301が示す各鍵情報の状態が「初期設定」であるため、新たな鍵情報#4,#5,#6を自身に設定する。そして、eNB241は、ステップS301〜S304によって確立されたセキュリティ経路311を用いて、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS305)。

【0056】

つぎに、OPE210が、ステップS305によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身に設定する。そして、OPE210は、鍵情報#4,#5,#6を設定したことを示す緊急鍵交換パケットを、セキュリティ経路311を用いてeNB241へ送信する(ステップS306)。

【0057】

ステップS305〜S306により、鍵状態302に示すように、OPE210およびeNB241に設定される鍵情報が更新されて鍵情報#4,#5,#6となる。また、鍵情報#4,#5,#6の各状態は「更新」となる。

【0058】

<セキュリティ経路確立状態の緊急パケット発行>

セキュリティ経路311が確立された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS307)。eNB241の障害の検出は、たとえば、eNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0059】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS308)。ステップS308において、OPE210は、セキュリティ経路311が確立されているため、鍵情報を緊急パケットに付加しなくてもよい。つぎに、eNB241が、ステップS308によって送信された緊急パケットに基づいてリスタートを行う(ステップS309)。

【0060】

つぎに、eNB241が、ステップS309によってリスタートしたため、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS310)。つぎに、セキュリティGW231が、ステップS310によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS311)。

【0061】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS312)。つぎに、セキュリティGW231が、ステップS312によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS313)。ステップS310〜S313により、eNB241とセキュリティGW231の間で新たなIKEのセキュリティ経路312が確立される。

【0062】

つぎに、ステップS310〜S313によって確立されたセキュリティ経路311に異常が発生したとする。eNB241は、セキュリティ経路311の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS314)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS315)。ステップS314,S315によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路312が切断される。

【0063】

<セキュリティ経路切断状態の緊急パケット発行>

セキュリティ経路312が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS316)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0064】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS317)。ステップS317において、OPE210は、セキュリティ経路312が切断されているため、自身に設定されている鍵情報#4,#5,#6のうちの鍵番号が最も小さい鍵情報#4を緊急パケットに付加する。また、OPE210は、鍵情報#4を所定の方式によって暗号化し、暗号化した鍵情報#4を緊急パケットに付加してもよい。また、OPE210は、緊急パケットに付加した鍵情報#4を自身の設定から削除する。

【0065】

つぎに、eNB241が、ステップS317によって送信された緊急パケットに含まれる鍵情報#4が、自身に設定された鍵情報#4と一致するため、緊急パケットに基づいてリスタートを行う(ステップS318)。また、eNB241は、鍵情報#4を含む緊急パケットを受信したため、自身に設定された鍵情報#4を削除する。

【0066】

これにより、鍵状態303に示すように、OPE210およびeNB241に設定される鍵情報は鍵情報#5,#6となる。また、OPE210およびeNB241に設定される各鍵情報のうちの1つの状態は「未設定」となる。図3に示したように、OPE210およびeNB241は、IKEを用いて緊急鍵交換パケットを送受信することで、鍵情報を交換することができる。このように、汎用的な鍵交換プロトコルを利用することで、各装置において鍵交換のための機能を容易に実現することができる。

【0067】

(ハードウェア構成)

図4−1は、eNBのハードウェア構成の一例を示す図である。ここではeNB241について説明するが、eNB242,243にも同様の構成を適用することができる。図4−1に示すように、eNB241は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、受信インタフェース407と、送信インタフェース408と、物理インタフェース409と、無線制御部410と、フラッシュメモリ412と、リアルタイムクロック414と、を備えている。

【0068】

CPU401(Central Processing Unit)は、eNB241の全体の制御を司るホストプロセッサ(Host Processor)である。メモリコントローラ402(Memory Controller)は、CPU401およびメモリコントローラ402からの制御に基づいて、メモリ403へのデータの書き込みおよびメモリ403からのデータの読み出しを制御する。

【0069】

メモリ403(Memory)は、ローカルメモリ(Local Memory)である。PCI404は、リアルタイムクロック414やフラッシュメモリ412などが接続される外部インタフェースである。PCI404は、たとえばCPU401によって制御される。また、PCI404は、CPU401を介してNWP405によって制御されてもよい。

【0070】

NWP405は、CPU401からの制御に基づいてeNB241の通信を制御するネットワークプロセッサ(Network Processor)である。NWP405は、IPSecの終端処理、IKEの処理、プロトコルの終端処理、鍵情報の生成処理、暗号化および復号の処理などを行う。NWP405は、たとえばCPU401によって実行されるプログラムによってソフトウェアとして実現してもよい。

【0071】

受信インタフェース407(Receiver)は、NWP405からの制御に基づいて、物理インタフェース409を介してデータの受信を行うインタフェースである。送信インタフェース408(Transmitter)は、NWP405からの制御に基づいて、物理インタフェース409を介してデータの送信を行うインタフェースである。物理インタフェース409(PHY)は、ネットワークに接続される通信インタフェースである。たとえば、物理インタフェース409は、セキュリティGW231,232と有線通信を行う物理インタフェースと、UE251との間で無線通信を行う物理インタフェースと、を含む。

【0072】

無線制御部410(Radio Controller)は、NWP405からの制御に基づいて無線通信の制御を行う。たとえば、無線制御部410は、NWP405を介して受信インタフェース407、送信インタフェース408および物理インタフェース409を制御することで、eNB241とUE251との間の無線通信を制御する。

【0073】

フラッシュメモリ412(FLASH Memory)は、PCI404に接続された不揮発メモリである。リアルタイムクロック414(RTC:Real Time Clock)は、現在時刻を出力する時計回路であり、PCI404に接続されている。

【0074】

図1に示した受信部121は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した取得部122は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した判定部123は、たとえばCPU401およびNWP405によって実現することができる。図1に示した実行部124は、たとえばCPU401によって実現することができる。図1に示した設定部125は、たとえばメモリコントローラ402およびNWP405によって実現することができる。

【0075】

図4−2は、OPEのハードウェア構成の一例を示す図である。図4−2において、図4−1に示した部分と同様の部分については同一の符号を付して説明を省略する。図4−2に示すように、OPE210は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、受信インタフェース407と、送信インタフェース408と、物理インタフェース409と、無線制御部410と、フラッシュメモリ412と、ユーザインタフェース413と、リアルタイムクロック414と、を備えている。

【0076】

OPE210の物理インタフェース409は、たとえば、セキュリティGW231を介してeNB241〜243と有線通信を行う物理インタフェースを含む。ユーザインタフェース413(I/O:Input/Output)は、eNB241とユーザとの間のインタフェースであり、PCI404に接続されている。ユーザインタフェース413は、たとえばディスプレイやキーボードなどである。OPE210のユーザインタフェース413は、たとえば、OPE210に対して緊急パケットの送信を指示する操作をユーザから受け付ける。また、ユーザインタフェース413は、OPE210による緊急パケットの送信結果などをユーザへ通知してもよい。

【0077】

図1に示した判定部111は、たとえばNWP405によって実現することができる。図1に示した取得部112は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した送信部113は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した設定部114は、たとえばメモリコントローラ402、メモリ403およびNWP405によって実現することができる。

【0078】

図4−3は、MMEのハードウェア構成の一例を示す図である。図4−3において、図4−1または図4−2に示した部分と同様の部分については同一の符号を付して説明を省略する。図4−3に示すように、MME220は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、コアネットワーク制御部411と、フラッシュメモリ412と、リアルタイムクロック414と、を備えている。MME220のコアネットワーク制御部411(Core Controller)は、NWP405からの制御に基づいて、コアネットワーク260との間の通信を制御する。

【0079】

図1に示した判定部111は、たとえばNWP405によって実現することができる。図1に示した取得部112は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した送信部113は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した設定部114は、たとえばメモリコントローラ402、メモリ403およびNWP405によって実現することができる。

【0080】

(機能的構成)

図5−1は、eNBの機能的構成の一例を示す図である。ここではeNB241について説明するが、eNB242,243にも同様の構成を適用することができる。図5−1に示すように、eNB241は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、無線制御部506と、鍵管理部508と、タイマ509と、鍵暗号部510と、装置制御部512と、を備えている。

【0081】

信号インタフェース501は、装置間のパケット送受信を行う。たとえば、信号インタフェース501は、送信時は外部装置へパケット送信を行う。また、信号インタフェース501は、受信時は受信パケットのプロトコル解析を行い、対応する終端機能部へ通知する。eNB241の信号インタフェース501は、たとえば、セキュリティGW231との間で通信を行う。信号インタフェース501は、たとえば図4−1に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。

【0082】

IKE終端部502は、IKEパケットを終端する。具体的には、IKE終端部502は、IPsecに関するIKE_SA、CHILD_SAなどのIKEパケットを、信号インタフェース501を介して送受信する。また、IKE終端部502は、鍵情報を含むSAの生成、更新、削除などを行う。IKE終端部502は、IKEによる鍵交換の結果を鍵管理部508へ出力する。IKE終端部502は、たとえば図4−1に示したNWP405などによって実現することができる。

【0083】

IPsec終端部503は、IPsecパケットを終端する。具体的には、IPsec終端部503は、平文パケットを暗号化し、暗号化した平分パケットを、信号インタフェース501を介して外部装置に送信する。また、IPsec終端部503は、信号インタフェース501を介して受信した暗号パケットを復号して各機能部に出力する。また、IPsec終端部503は、IPsecが確立されていない場合は平文の緊急パケットを緊急パケット鍵交換部504に出力する。IPsec終端部503は、たとえば図4−1に示したNWP405などによって実現することができる。

【0084】

緊急パケット鍵交換部504は、信号インタフェース501およびIPsec終端部503を介して、緊急パケット用の鍵交換パケットを終端する。具体的には、信号インタフェース501は、緊急鍵交換パケットを外部装置へ送信する。また、信号インタフェース501は、緊急鍵交換パケットを受信し、受信した緊急鍵交換パケットを鍵管理部508へ出力する。緊急パケット鍵交換部504は、たとえば図4−1に示したNWP405などによって実現することができる。

【0085】

パケット送受信部505は、信号インタフェース501およびIPsec終端部503を介して、緊急パケットの送受信を行う。eNB241のパケット送受信部505は、緊急パケットを受信して、受信した緊急パケットに含まれるコマンドを装置制御部512へ出力する。パケット送受信部505は、たとえば図4−1に示したNWP405などによって実現することができる。

【0086】

無線制御部506は、UE251との間の無線通信の制御を行う。たとえば、無線制御部506は、無線リソース管理、UE251における基地局間のハンドオーバ、無線プロトコル変換などを行う。無線制御部506は、たとえば図4−1に示した無線制御部410などによって実現することができる。

【0087】

鍵管理部508は、鍵情報および鍵情報に関する情報を含む鍵管理情報(たとえば図10参照)を管理することにより、緊急パケット用の鍵生成、更新、削除などを行う。具体的には、鍵管理部508は、鍵交渉に用いる鍵データを生成し、生成した鍵データを緊急パケット鍵交換部504(またはIKE終端部502)へ出力する。また、鍵管理部508は、受信した鍵データに基づいて鍵情報を生成し、生成した鍵情報を不揮発メモリに登録する。鍵管理部508は、たとえば図4−1に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0088】

タイマ509は、時刻情報の通知を行う。たとえば鍵管理部508から指定された時刻に対して、現在時刻の超過の有無などを通知する。タイマ509は、たとえば図4−1に示したリアルタイムクロック414などによって実現することができる。eNB241の鍵暗号部510は、緊急パケットの鍵情報の復号を行う。鍵暗号部510は、たとえば図4−1に示したNWP405などによって実現することができる。

【0089】

装置制御部512は、自装置の制御を行う。たとえば、装置制御部512は、パケット送受信部505から出力されたコマンドに基づいて、リスタート、ダウンロード、アップロードなどの復旧動作を行う。装置制御部512は、たとえば図4−1に示したCPU401などによって実現することができる。

【0090】

図5−2は、OPEの機能的構成の一例を示す図である。図5−2において、図5−1に示した部分と同様の部分については同一の符号を付して説明を省略する。図5−2に示すように、OPE210は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、鍵管理部508と、タイマ509と、鍵暗号部510と、隣接装置制御部511と、装置制御部512と、を備えている。

【0091】

OPE210の信号インタフェース501は、たとえば、セキュリティGW231との間で通信を行う。OPE210のパケット送受信部505は、たとえば隣接装置制御部511の制御により、IPsec終端部503および信号インタフェース501を介して緊急パケットを送信する。

【0092】

OPE210の鍵暗号部510は、パケット送受信部505によって送信する緊急パケットの鍵情報の暗号化を行う。隣接装置制御部511は、たとえばeNB241などの隣接装置の制御を行う。たとえば、隣接装置制御部511は、eNB241の障害の検出を行う。また、隣接装置制御部511は、たとえばパケット送受信部505を介してeNB241へ緊急パケットを送信し、eNB241をリスタートさせる。隣接装置制御部511は、たとえば図4−2に示した無線制御部410などによって実現することができる。

【0093】

信号インタフェース501は、たとえば図4−2に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。IKE終端部502は、たとえば図4−2に示したNWP405などによって実現することができる。IPsec終端部503は、たとえば図4−2に示したNWP405などによって実現することができる。

【0094】

緊急パケット鍵交換部504は、たとえば図4−2に示したNWP405などによって実現することができる。パケット送受信部505は、たとえば図4−2に示したNWP405などによって実現することができる。鍵管理部508は、たとえば図4−2に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0095】

タイマ509は、たとえば図4−2に示したリアルタイムクロック414などによって実現することができる。鍵暗号部510は、たとえば図4−2に示したNWP405などによって実現することができる。装置制御部512は、たとえば図4−2に示したCPU401などによって実現することができる。

【0096】

図5−3は、MMEの機能的構成の一例を示す図である。図5−3において、図5−1または図5−2に示した部分と同様の部分については同一の符号を付して説明を省略する。図5−3に示すように、MME220は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、コア制御部507と、鍵管理部508と、タイマ509と、鍵暗号部510と、隣接装置制御部511と、装置制御部512と、を備えている。

【0097】

MME220の信号インタフェース501は、たとえば、セキュリティGW232およびコアネットワーク260との間で通信を行う。MME220のパケット送受信部505は、たとえば隣接装置制御部511の制御により、IPsec終端部503および信号インタフェース501を介して緊急パケットを送信する。

【0098】

MME220の鍵暗号部510は、パケット送受信部505によって送信する緊急パケットの鍵情報の暗号化を行う。コア制御部507は、信号インタフェース501およびIPsec終端部503を用いたコアネットワーク260との間の通信を制御する。コア制御部507は、たとえば図4−3に示したコアネットワーク制御部411によって実現することができる。

【0099】

信号インタフェース501は、たとえば図4−3に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。IKE終端部502は、たとえば図4−3に示したNWP405などによって実現することができる。IPsec終端部503は、たとえば図4−3に示したNWP405などによって実現することができる。

【0100】

緊急パケット鍵交換部504は、たとえば図4−3に示したNWP405などによって実現することができる。パケット送受信部505は、たとえば図4−3に示したNWP405などによって実現することができる。鍵管理部508は、たとえば図4−3に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0101】

タイマ509は、たとえば図4−3に示したリアルタイムクロック414などによって実現することができる。鍵暗号部510は、たとえば図4−3に示したNWP405などによって実現することができる。隣接装置制御部511は、たとえば図4−3に示した無線制御部410などによって実現することができる。装置制御部512は、たとえば図4−3に示したCPU401などによって実現することができる。

【0102】

(緊急パケットの例)

図6は、セキュリティ経路の確立時における緊急パケットの一例を示す図である。図6に示す緊急パケット600は、たとえばセキュリティGW231とeNB241との間でセキュリティ経路が確立されている場合にOPE210からeNB241へ送信される緊急パケットの一例である。緊急パケット600の「ICMPヘッダ」に含まれる「Type」は、緊急パケット600の種類を示している。たとえば「Type」が「l」である場合は、緊急パケット600が鍵情報を含まない緊急パケットであることを示す。

【0103】

「Type」が「m」である場合は、緊急パケット600が鍵情報を含む緊急パケットであることを示す。「Type」が「n」である場合は、緊急パケット600が、暗号化された鍵情報を含む緊急パケットであることを示す。セキュリティ経路の確立時に送信される緊急パケット600は鍵情報を含まないため、緊急パケット600の「Type」は「l」となる。

【0104】

「ICMPヘッダ」に含まれる「Code」は、緊急パケット600の送信先(たとえばeNB241)に指示する動作の種類を示すコマンドである。たとえば「Code」が「s」である場合は、緊急パケット600の送信先に対するリスタートの指示を示す。「Code」が「t」である場合は、緊急パケット600の送信先に対する上位装置からのダウンロード転送の指示を示す。「Code」が「u」である場合は、緊急パケット600の送信先に対する上位装置からのダウンロード書込の指示を示す。

【0105】

「Code」が「v」である場合は、緊急パケット600の送信先に対する上位装置へのアップロード転送の指示を示す。「Code」が「w」である場合は、緊急パケット600の送信先に対する上位装置へのアップロード書込の指示を示す。「Code」が「x」である場合は、緊急パケット600の送信先に対する上位装置への状態通知の指示を示す。「ICMPデータ」に含まれる「ペイロード」は、たとえば「Code」が「t」や「u」である場合のダウンロードデータなどを含むデータである。

【0106】

図7は、セキュリティ経路の非確立時における緊急パケットの一例を示す図である。図7において、図6に示した部分と同様の部分については説明を省略する。図7に示す緊急パケット700は、たとえばセキュリティGW231とeNB241との間でセキュリティ経路が確立されていない場合に、OPE210からeNB241へ送信される緊急パケットの一例である。セキュリティ経路の確立時に送信される緊急パケット700は鍵情報を含むため、緊急パケット700の「Type」は「m」または「n」となる。

【0107】

「鍵情報」は、OPE210とeNB241との間であらかじめ緊急鍵交換パケットによって交換した鍵情報のうちのいずれかの鍵情報である。「鍵情報」は、暗号化されていてもよい。「鍵番号」は、「鍵情報」が示す鍵情報が、OPE210とeNB241との間であらかじめ緊急鍵交換パケットによって交換した鍵情報のうちのいずれの鍵情報であるかを示す情報である。

【0108】

(緊急鍵交換パケットの例)

図8は、緊急鍵交換パケットの一例を示す図である。図8に示す緊急鍵交換パケット800は、たとえばOPE210からeNB241へ送信される緊急鍵交換パケットの一例である。ただし、eNB241からOPE210へ送信される緊急鍵交換パケットや、OPE210とMME220との間で送受信される緊急鍵交換パケットなども緊急鍵交換パケット800と同様である。

【0109】

「ICMPヘッダ」に含まれる「Type」は、パケットの種類を示している。たとえば「Type」が「m」である場合は、緊急鍵交換パケット800が、「ICMPデータ」に含まれる鍵情報の追加を指示する緊急鍵交換パケットであることを示す。「Type」が「n」である場合は、緊急鍵交換パケット800が、「ICMPデータ」に含まれる鍵情報の削除を指示する緊急鍵交換パケットであることを示す。

【0110】

「ICMPデータ」には「鍵情報」および「鍵番号」の組が含まれる。また、緊急鍵交換パケット800のように、「ICMPデータ」には「鍵情報」および「鍵番号」の組が複数含まれていてもよい。この場合は、「鍵情報」および「鍵番号」の各組における「鍵番号」はそれぞれ異なる番号になる。

【0111】

図9は、緊急鍵交換パケットの他の例を示す図である。図9に示す緊急鍵交換パケット900は、たとえばOPE210からeNB241へ送信される緊急鍵交換パケットの一例である。ただし、eNB241からOPE210へ送信される緊急鍵交換パケットや、OPE210とMME220との間で送受信される緊急鍵交換パケットなども緊急鍵交換パケット900と同様である。

【0112】

緊急鍵交換パケット900は、IKE_SA_INITを用いた緊急鍵交換パケットである。たとえば、「IKEヘッダ」に含まれる「IKE_SA_SPI」に鍵番号を格納することができる。また、「IKEペイロード」に含まれる「鍵交換データ」に鍵情報を格納することができる。

【0113】

(鍵管理情報の例)

図10は、鍵管理情報の一例を示す図である。図10に示す鍵管理情報1000は、たとえばOPE210、MME220およびeNB241の鍵管理部508によって管理される鍵管理情報の一例である。鍵管理情報1000には、「鍵情報1」〜「鍵情報3」と、「抑止期間」と、が含まれている。「鍵情報1」〜「鍵情報3」のそれぞれは、たとえばOPE210とeNB241との間で共有された鍵情報である。

【0114】

「鍵情報1」〜「鍵情報3」のそれぞれには、「番号」と、「状態」と、「鍵データ」と、「更新時間」と、が含まれている。「番号」は、「鍵情報1」〜「鍵情報3」を互いに識別する情報である。「状態」は、鍵情報の設定状態を示している。「状態」は、たとえば、鍵情報が初期値であることを示す「初期設定」、鍵情報が緊急鍵交換パケットによって更新された鍵情報であることを示す「更新」、鍵情報が設定されていない(空である)ことを示す「未設定」などの値をとる。

【0115】

「鍵データ」は、鍵情報同士を照合するためのデータである。「鍵データ」には、たとえば、照合対象のデータ、鍵長、照合のためのアルゴリズム(たとえばハッシュ値の算出方法)などの情報が含まれる。「更新時間」は、鍵情報が緊急鍵交換パケットによって更新された時間(時刻)を示す情報である。また、「鍵情報1」〜「鍵情報3」には有効期間がある。「鍵情報1」〜「鍵情報3」の有効期間は、たとえば「更新時間」から一定の時間が経過するまでの期間である。

【0116】

「抑止期間」は、eNB241が緊急パケットに基づく動作(たとえばリスタート)を実行してから、一定の時間が経過するまでの期間である。「抑止期間」が示す期間においては、eNB241は、緊急パケットを受信しても、受信した緊急パケットに基づく動作を実行しない。これにより、たとえば、eNB241が緊急パケットに基づいてリスタートし、IPsecが確立するまでに再度緊急パケットを受信しても、再度のリスタートを回避することができる。これにより、たとえばリスタート攻撃を回避することができる。

【0117】

(通信システムの動作例)

図11−1は、図2に示した通信システムの動作例2を示すシーケンス図(その1)である。鍵状態1101〜1112は、OPE210、MME220およびeNB241の鍵管理部508に設定された鍵情報の状態を示している。OPE210、MME220およびeNB241の鍵管理部508(たとえば図4に示したフラッシュメモリ412)に、それぞれ対となる鍵情報を複数組記憶しておく。鍵状態1101に示すように、初期設定により、OPE210、MME220およびeNB241には、鍵情報#1,#2,#3が設定されているとする。

【0118】

<初期設定後の鍵更新>

たとえばeNB241の電源投入(起動)時に、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1101)。つぎに、セキュリティGW231が、ステップS1101によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1102)。

【0119】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1103)。つぎに、セキュリティGW231が、ステップS1103によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1104)。ステップS1101〜S1104により、eNB241とセキュリティGW231の間でセキュリティ経路1121が確立される。

【0120】

つぎに、eNB241が、鍵状態1101が示す各鍵情報の状態が「初期設定」であるため、新たな鍵情報#4,#5,#6を自身の鍵管理部508に設定する。そして、eNB241は、ステップS1101〜S1104によって確立されたセキュリティ経路1121を用いて、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1105)。

【0121】

つぎに、OPE210が、ステップS1105によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#4,#5,#6を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1121を用いてeNB241へ送信する(ステップS1106)。

【0122】

また、OPE210は、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1107)。これに対して、MME220は、ステップS1107によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#4,#5,#6を複写することができる。

【0123】

ステップS1105〜S1107により、鍵状態1102に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#4,#5,#6となる。また、鍵情報#4,#5,#6の各状態は「更新」となる。

【0124】

<セキュリティ経路切断状態の緊急パケット発行>

つぎに、セキュリティ経路1121に異常が発生したとする。eNB241は、セキュリティ経路1121の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1108)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1109)。ステップS1108,S1109によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1121が切断される。

【0125】

セキュリティ経路1121が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS1110)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0126】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1111)。ステップS1111において、OPE210は、セキュリティ経路1121が切断されているため、自身の鍵管理部508に設定されている鍵情報#4,#5,#6のうちの鍵番号が最も小さい鍵情報#4を緊急パケットに付加する。また、OPE210は、鍵情報#4を所定の方式によって暗号化し、暗号化した鍵情報#4を緊急パケットに付加してもよい。

【0127】

また、OPE210は、緊急パケットに付加した鍵情報#4を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#4の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1112)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#4を削除する。

【0128】

つぎに、eNB241が、ステップS1111によって送信された緊急パケットに含まれる鍵情報#4が、自身の鍵管理部508に設定された鍵情報#4と一致するため、緊急パケットに基づいてリスタートを行う(ステップS1113)。また、eNB241は、鍵情報#4を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#4を削除する。これにより、鍵状態1103に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#5,#6となる。

【0129】

また、ステップS1113において、eNB241は、鍵情報#4のライフタイムが有効であるか否かを判定し、ライフタイムが有効である場合にリスタートを行うようにしてもよい。また、ステップS1113において、eNB241は、抑止期間を経過しているか否かを判定し、抑止期間を経過している場合にリスタートを行うようにしてもよい。また、ステップS1113の後に、eNB241は、連続緊急パケット抑止のための抑止期間を設定してもよい。

【0130】

つぎに、eNB241が設定した抑止期間内に、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信したとする(ステップS1114)。ステップS1114において、OPE210は、セキュリティ経路1121が切断されているため、自身の鍵管理部508に設定されている鍵情報#5,#6のうちの鍵番号が最も小さい鍵情報#5を緊急パケットに付加する。また、OPE210は、鍵情報#5を所定の方式によって暗号化し、暗号化した鍵情報#5を緊急パケットに付加してもよい。

【0131】

また、OPE210は、緊急パケットに付加した鍵情報#5を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#5の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1115)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#5を削除する。

【0132】

また、eNB241は、鍵情報#5を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#5を削除する。これにより、鍵状態1104に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#6となる。つぎに、eNB241は、ステップS1114による緊急パケットの送信は抑止期間内であるため、ステップS1114によって送信された緊急パケットを破棄する(ステップS1116)。

【0133】

つぎに、eNB241が、ステップS1113によってリスタートしたため、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1117)。つぎに、セキュリティGW231が、ステップS1117によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1118)。

【0134】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1119)。つぎに、セキュリティGW231が、ステップS1119によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1120)。ステップS1117〜S1120により、eNB241とセキュリティGW231の間でセキュリティ経路1122が確立される。

【0135】

つぎに、eNB241が、鍵状態1104が示す各鍵情報のうちの2つの鍵情報が「未設定」であるため、新たな鍵情報#7,#8を自身の鍵管理部508に設定する。そして、eNB241は、ステップS1117〜S1120によって確立されたセキュリティ経路1122を用いて、鍵情報#7,#8の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1121)。

【0136】

つぎに、OPE210が、ステップS1121によって送信された緊急鍵交換パケットに基づいて鍵情報#7,#8を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#7,#8を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1122を用いてeNB241へ送信する(ステップS1122)。

【0137】

また、OPE210は、鍵情報#7,#8の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1123)。これに対して、MME220は、ステップS1123によって送信された緊急鍵交換パケットに基づいて鍵情報#7,#8を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#7,#8を複写することができる。ステップS1121〜S1123により、鍵状態1105に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#6,#7,#8となる。また、鍵情報#6,#7,#8の各状態は「更新」となる。

【0138】

<時間経過等による緊急鍵の更新>

また、OPE210、MME220およびeNB241は、鍵情報を更新してからの時間を監視し、一定の有効期間を超過した鍵については削除し、新たな鍵情報を設定する。たとえば、鍵状態1105に示した鍵情報#6の有効期限が経過したとする。この場合は、鍵状態1106に示すように、OPE210、MME220およびeNB241は、鍵情報#6の設定を削除する。

【0139】

そして、eNB241が、新たな鍵情報#9を自身の鍵管理部508に設定する。つぎに、eNB241は、セキュリティ経路1122を用いて、鍵情報#9の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1124)。

【0140】

つぎに、OPE210が、ステップS1124によって送信された緊急鍵交換パケットに基づいて鍵情報#9を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#9を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1122を用いてeNB241へ送信する(ステップS1125)。

【0141】

また、OPE210は、鍵情報#9の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1126)。これに対して、MME220は、ステップS1126によって送信された緊急鍵交換パケットに基づいて鍵情報#9を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#9を複写することができる。

【0142】

ステップS1124〜S1126により、鍵状態1107に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#7,#8,#9となる。また、鍵情報#7,#8,#9の各状態は「更新」となる。

【0143】

図11−2は、図2に示した通信システムの動作例2を示すシーケンス図(その2)である。図11−1に示した動作例の後に、セキュリティ経路1122に異常が発生したとする。eNB241は、セキュリティ経路1122の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1127)。

【0144】

つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1128)。ステップS1127,S1128によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1122が切断される。

【0145】

<セキュリティ経路切断状態のダウンロード等の復旧動作>

セキュリティ経路1122が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS1129)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。ここでは、プログラムやシステム設定値をeNB241にダウンロードさせることでeNB241の復旧を行うとする。

【0146】

つぎに、OPE210が、ダウンロードデータを含み、ダウンロード転送を指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1130)。ステップS1130において、OPE210は、セキュリティ経路1122が切断されているため、自身の鍵管理部508に設定されている鍵情報#7,#8,#9のうちの鍵番号が最も小さい鍵情報#7を緊急パケットに付加する。また、OPE210は、鍵情報#7を所定の方式によって暗号化し、暗号化した鍵情報#7を緊急パケットに付加してもよい。

【0147】

また、OPE210は、緊急パケットに付加した鍵情報#7を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#7の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1131)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#7を削除する。

【0148】

つぎに、eNB241が、ステップS1130によって送信された緊急パケットに含まれる鍵情報#7が、自身の鍵管理部508に設定された鍵情報#7と一致するため、緊急パケットに基づいてダウンロード転送を行う(ステップS1132)。具体的には、eNB241は、受信した緊急パケットに含まれるダウンロードデータをメモリ403などの揮発メモリに格納する。また、MME220は、鍵情報#7の削除を指示する緊急鍵交換パケットを受信したため、自身の鍵管理部508に設定された鍵情報#7を削除する。これにより、鍵状態1108に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#8,#9となる。

【0149】

つぎに、OPE210が、ダウンロード書込を指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1133)。ステップS1133において、OPE210は、セキュリティ経路1122が切断されているため、自身の鍵管理部508に設定されている鍵情報#8,#9のうちの鍵番号が最も小さい鍵情報#8を緊急パケットに付加する。また、OPE210は、鍵情報#8を所定の方式によって暗号化し、暗号化した鍵情報#8を緊急パケットに付加してもよい。

【0150】

また、OPE210は、緊急パケットに付加した鍵情報#8を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#8の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1134)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#8を削除する。

【0151】

つぎに、eNB241が、ステップS1133によって送信された緊急パケットに含まれる鍵情報#8が、自身の鍵管理部508に設定された鍵情報#8と一致するため、緊急パケットに基づいてダウンロード書込を行う(ステップS1135)。具体的には、eNB241は、ステップS1132においてメモリ403などに格納したダウンロードデータをフラッシュメモリ412などの不揮発メモリに書き込む。また、eNB241は、鍵情報#8を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#8を削除する。これにより、鍵状態1109に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#9となる。

【0152】

なお、ステップS1135とステップS1136との間に、eNB241はリスタートを行ってもよい。つぎに、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1136)。つぎに、セキュリティGW231が、ステップS1136によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1137)。

【0153】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1138)。つぎに、セキュリティGW231が、ステップS1138によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1139)。ステップS1136〜S1139により、eNB241とセキュリティGW231の間でセキュリティ経路1123が確立される。

【0154】

つぎに、eNB241が、鍵状態1109が示す各鍵情報のうちの2つの鍵情報が「未設定」であるため、新たな鍵情報#10,#11を自身の鍵管理部508に設定する。そして、eNB241は、セキュリティ経路1123を用いて、鍵情報#10,#11の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1140)。

【0155】

つぎに、OPE210が、ステップS1140によって送信された緊急鍵交換パケットに基づいて鍵情報#10,#11を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#10,#11を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1123を用いてeNB241へ送信する(ステップS1141)。

【0156】

また、OPE210は、鍵情報#10,#11の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1142)。これに対して、MME220は、ステップS1142によって送信された緊急鍵交換パケットに基づいて鍵情報#10,#11を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#10,#11を複写することができる。

【0157】

ステップS1140〜S1142により、鍵状態1110に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#9,#10,#11となる。また、鍵情報#9,#10,#11の各状態は「更新」となる。

【0158】

<セキュリティ経路切断状態のMMEリスタート>

つぎに、セキュリティ経路1123に異常が発生したとする。eNB241は、セキュリティ経路1123の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1143)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1144)。ステップS1143,S1144によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1123が切断される。

【0159】

セキュリティ経路1123が切断された状態において、MME220によるeNB241のリスタートを行うとする。MME220によるeNB241のリスタートは、たとえばMME220のリスタートに伴って行われる。まず、MME220が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1145)。

【0160】

ステップS1145において、MME220は、セキュリティ経路1123が切断されているため、自身の鍵管理部508に設定されている鍵情報#9,#10,#11のうちの鍵番号が最も小さい鍵情報#9を緊急パケットに付加する。また、MME220は、鍵情報#9を所定の方式によって暗号化し、暗号化した鍵情報#9を緊急パケットに付加してもよい。

【0161】

また、MME220は、緊急パケットに付加した鍵情報#9を自身の鍵管理部508の設定から削除する。また、MME220は、鍵情報#9の削除を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1146)。これに対して、OPE210は、自身の鍵管理部508に設定された鍵情報#9を削除する。

【0162】

つぎに、eNB241が、ステップS1145によって送信された緊急パケットに含まれる鍵情報#9が、自身の鍵管理部508に設定された鍵情報#9と一致するため、緊急パケットに基づいてリスタートを行う(ステップS1147)。また、eNB241は、鍵情報#9を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#9を削除する。これにより、鍵状態1111に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#10,#11となる。

【0163】

つぎに、eNB241が、ステップS1147によってリスタートを行ったため、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1148)。つぎに、セキュリティGW231が、ステップS1148によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1149)。

【0164】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1150)。つぎに、セキュリティGW231が、ステップS1150によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1151)。ステップS1148〜S1151により、eNB241とセキュリティGW231の間でセキュリティ経路1124が確立される。

【0165】

つぎに、eNB241が、鍵状態1111が示す各鍵情報のうちの1つの鍵情報が「未設定」であるため、新たな鍵情報#12を自身の鍵管理部508に設定する。そして、eNB241は、セキュリティ経路1124を用いて、鍵情報#12の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1152)。

【0166】

つぎに、OPE210が、ステップS1152によって送信された緊急鍵交換パケットに基づいて鍵情報#12を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#12を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1124を用いてeNB241へ送信する(ステップS1153)。

【0167】

また、OPE210は、鍵情報#12の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1154)。これに対して、MME220は、ステップS1154によって送信された緊急鍵交換パケットに基づいて鍵情報#12を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#12を複写することができる。

【0168】

ステップS1152〜S1154により、鍵状態1112に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#10,#11,#12となる。また、鍵情報#10,#11,#12の各状態は「更新」となる。

【0169】

図11−1,図11−2に示した動作において、要求信号、応答信号およびIKEパケットの送受信は、たとえばセキュリティGW231およびeNB241のそれぞれの信号インタフェース501およびIKE終端部502によって行われる。また、緊急鍵交換パケットの送受信は、たとえばOPE210、MME220およびeNB241のそれぞれの信号インタフェース501、緊急パケット鍵交換部504、鍵管理部508、タイマ509および鍵暗号部510によって行われる。

【0170】

また、緊急パケットの送受信は、たとえばOPE210、MME220およびeNB241のそれぞれの信号インタフェース501、パケット送受信部505、鍵管理部508、タイマ509および鍵暗号部510によって行われる。また、eNB241のリスタートやダウンロードは、たとえばeNB241の装置制御部512によって行われる。

【0171】

(鍵情報の管理処理)

図12は、鍵情報の管理処理の一例を示すフローチャートである。OPE210、MME220およびeNB241の少なくともいずれかの鍵管理部508は、たとえば図11に示す各ステップを繰り返し実行することによって鍵情報を管理する。ここではOPE210による管理処理について説明する。まず、OPE210は、自身に設定されているすべての鍵情報の状態が「更新」であるか否かを判断する(ステップS1201)。

【0172】

ステップS1201において、すべての鍵情報の状態が「更新」である場合(ステップS1201:Yes)は、OPE210は、ステップS1203へ移行する。少なくともいずれかの鍵情報の状態が「更新」でない場合(ステップS1201:No)は、OPE210は、鍵交換処理を実行する(ステップS1202)。具体的には、OPE210は、eNB241やMME220との間で緊急鍵交換パケットを送受信することによって、自身に設定されている鍵情報のうちの状態が「更新」でない鍵情報を更新する。

【0173】

つぎに、OPE210は、自身に設定されているすべての鍵情報が有効期限内か否かを判断する(ステップS1203)。鍵情報の有効期限は、たとえば図10に示した「更新時間」から一定の時間が経過する時間である。すべての鍵情報が有効期限内である場合(ステップS1203:Yes)は、OPE210は、ステップS1205へ移行する。少なくともいずれかの鍵情報が有効期限内でない場合(ステップS1203:No)は、OPE210は、有効期限を過ぎた鍵情報を自身から削除する(ステップS1204)。

【0174】

つぎに、OPE210は、他の通信装置(たとえばeNB241)から緊急鍵交換パケットを受信したか否かを判断する(ステップS1205)。緊急鍵交換パケットを受信していない場合(ステップS1205:No)は、OPE210は、一連の処理を終了する。緊急鍵交換パケットを受信した場合(ステップS1205:Yes)は、OPE210は、受信した緊急鍵交換パケットが、鍵情報の追加を指示する緊急鍵交換パケットであるか否かを判断する(ステップS1206)。

【0175】

ステップS1206において、鍵情報の追加を指示する緊急鍵交換パケットである場合(ステップS1206:Yes)は、OPE210は、受信した緊急鍵交換パケットに基づいて鍵情報を自身の設定に追加する(ステップS1207)。つぎに、OPE210は、自身に設定された鍵情報を他の通信装置(たとえばMME220)に複写し(ステップS1208)、一連の処理を終了する。具体的には、OPE210は、受信した緊急鍵交換パケットに基づいて鍵情報を追加すべき旨の緊急鍵交換パケットを他の通信装置へ送信することで鍵情報を複写する。

【0176】

ステップS1206において、鍵情報の追加を指示する緊急鍵交換パケットでない場合(ステップS1206:No)は、OPE210は、受信した緊急鍵交換パケットが、鍵情報の削除を指示する緊急鍵交換パケットであるか否かを判断する(ステップS1209)。鍵情報の削除を指示する緊急鍵交換パケットである場合(ステップS1209:Yes)は、OPE210は、受信した緊急鍵交換パケットに基づいて鍵情報を自身の設定から削除する(ステップS1210)。

【0177】

つぎに、OPE210は、自身に設定された鍵情報を他の通信装置(たとえばMME220)に複写し(ステップS1211)、一連の処理を終了する。具体的には、OPE210は、受信した緊急鍵交換パケットに含まれる鍵情報を削除すべき旨の緊急鍵交換パケットを他の通信装置へ送信することで鍵情報を複写する。

【0178】

ステップS1209において、削除を指示する緊急鍵交換パケットでない場合(ステップS1209:No)は、OPE210は、受信した緊急鍵交換パケットが、鍵情報の複写を指示する緊急鍵交換パケットであるか否かを判断する(ステップS1212)。鍵情報の複写を指示する緊急鍵交換パケットである場合(ステップS1212:Yes)は、OPE210は、自身に設定された鍵情報を他の通信装置(たとえばMME220)に複写し(ステップS1213)、一連の処理を終了する。

【0179】

ステップS1212において、鍵情報の複写を指示する緊急鍵交換パケットでない場合(ステップS1212:No)は、OPE210は、一連の処理を終了する。以上の各ステップにより、OPE210は、eNB241との間で鍵情報を共有することができる。また、OPE210は、MME220に対して自身の鍵情報を複写することができる。

【0180】

図13−1は、緊急パケットの受信時の処理の一例を示すフローチャート(その1)である。図13−2は、緊急パケットの受信時の処理の一例を示すフローチャート(その2)である。eNB241は、緊急パケットの受信時に、たとえば以下の各ステップを実行する。まず、eNB241は、緊急パケットを受信すると(ステップS1301)、受信した緊急パケットが暗号化されているか否かを判断する(ステップS1302)。

【0181】

ステップS1302において、緊急パケットが暗号化されている場合(ステップS1302:Yes)は、eNB241は、受信した緊急パケットを復号する(ステップS1303)。つぎに、eNB241は、緊急パケットがリスタートを指示するコマンドを含む緊急パケットである場合はリスタートを行う(ステップS1304)。ただし、緊急パケットが指示する動作はリスタートに限らない。

【0182】

ステップS1302において、緊急パケットが暗号化されていない場合(ステップS1302:No)は、eNB241は、受信した緊急パケットに含まれている鍵情報が暗号化されているか否かを判断する(ステップS1305)。鍵情報が暗号化されていない場合(ステップS1305:No)は、eNB241は、ステップS1307へ移行する。

【0183】

ステップS1305において、鍵情報が暗号化されている場合(ステップS1305:Yes)は、eNB241は、緊急パケットに含まれている鍵情報を復号する(ステップS1306)。つぎに、eNB241は、緊急パケットに含まれている鍵情報が、自身に設定されている鍵情報と一致しているか否かを判断する(ステップS1307)。

【0184】

ステップS1307において、鍵情報が一致していない場合(ステップS1307:No)は、eNB241は、一連の処理を終了する。この場合は、eNB241は、受信した緊急パケットを破棄してもよい。鍵情報が一致している場合(ステップS1307:Yes)は、eNB241は、自身に設定された鍵情報のうちの、受信した緊急パケットに含まれている鍵情報を削除する(ステップS1308)。

【0185】

つぎに、eNB241は、図13−2に示す各ステップへ移行する。すなわち、eNB241は、ステップS1308によって削除した鍵情報が有効期限内であったか否かを判断する(ステップS1309)。鍵情報が有効期限内でなかった場合(ステップS1309:No)は、eNB241は、一連の処理を終了する。この場合は、eNB241は、受信した緊急パケットを破棄してもよい。

【0186】

ステップS1309において、鍵情報が有効期限内であった場合(ステップS1309:Yes)は、eNB241は、セキュリティGW231との間でセキュリティ経路が確立されているか否かを判断する(ステップS1310)。セキュリティ経路が確立されている場合(ステップS1310:Yes)は、eNB241は、一連の処理を終了する。この場合は、eNB241は、受信した緊急パケットを破棄してもよい。

【0187】

ステップS1310において、セキュリティ経路が確立されていない場合(ステップS1310:No)は、eNB241は、受信した緊急パケットがリスタートを指示するコマンドを含む緊急パケットか否かを判断する(ステップS1311)。リスタートを指示するコマンドを含む場合(ステップS1311:Yes)は、eNB241は、現在時刻が、自身の鍵管理情報1000(図10参照)に設定された抑止期間中か否かを判断する(ステップS1312)。

【0188】

ステップS1312において、抑止期間中である場合(ステップS1312:Yes)は、eNB241は、一連の処理を終了する。この場合は、eNB241は、受信した緊急パケットを破棄してもよい。抑止期間中でない場合(ステップS1312:No)は、eNB241は、自身の鍵管理情報1000に抑止期間を設定する(ステップS1313)。具体的には、eNB241は、現在時刻から一定の時間が経過するまでの期間を抑止期間として設定する。つぎに、eNB241は、リスタートを実行し(ステップS1314)、一連の処理を終了する。

【0189】

ステップS1311において、リスタートを指示するコマンドを含まない場合(ステップS1311:No)は、eNB241は、受信した緊急パケットがダウンロード転送を指示するコマンドを含むか否かを判断する(ステップS1315)。ダウンロード転送を指示するコマンドを含む場合(ステップS1315:Yes)は、eNB241は、緊急パケットに含まれるダウンロードデータを受信し(ステップS1316)、一連の処理を終了する。ステップS1316において、eNB241は、たとえば、ダウンロードデータをメモリ403に格納する。

【0190】

ステップS1315において、ダウンロード転送を指示するコマンドを含まない場合(ステップS1315:No)は、eNB241は、受信した緊急パケットがダウンロード書込を指示するコマンドを含むか否かを判断する(ステップS1317)。ダウンロード書込を指示するコマンドを含む場合(ステップS1317:Yes)は、eNB241は、メモリ403に記憶したダウンロードデータをフラッシュメモリ412に書き込み(ステップS1318)、一連の処理を終了する。

【0191】

ステップS1317において、ダウンロード書込を指示するコマンドを含まない場合(ステップS1317:No)は、eNB241は、一連の処理を終了する。以上の各ステップにより、eNB241は、受信した緊急パケットがOPE210から送信されたか否かを鍵情報に基づいて確認し、緊急パケットに基づく動作を行うことができる。

【0192】

図14は、緊急パケットの送信時の処理の一例を示すフローチャートである。たとえばOPE210は、eNB241への緊急パケットの送信時に、たとえば以下の各ステップを実行する。図14に示すように、まず、OPE210は、緊急パケットを送信する場合に、セキュリティGW231とeNB241との間にセキュリティ経路が確立されているか否かを判断する(ステップS1401)。

【0193】

ステップS1401において、セキュリティ経路が確立されている場合(ステップS1401:Yes)は、OPE210は、緊急パケットを作成する(ステップS1402)。つぎに、OPE210は、ステップS1402によって作成された緊急パケットを暗号化する(ステップS1403)。つぎに、OPE210は、ステップS1403によって暗号化された緊急パケットをeNB241へ送信し(ステップS1404)、一連の処理を終了する。これにより、セキュリティ経路を用いて、セキュリティを確保しつつ緊急パケットを送信することができる。

【0194】

ステップS1401において、セキュリティ経路が確立されていない場合(ステップS1401:No)は、OPE210は、緊急パケットに格納する鍵情報を暗号化するか否かを判断する(ステップS1405)。ステップS1405の判断は、たとえば事前の設定に基づいて行う。鍵情報を暗号化しない場合(ステップS1405:No)は、OPE210は、ステップS1407へ移行する。

【0195】

ステップS1405において、鍵情報を暗号化する場合(ステップS1405:Yes)は、OPE210は、鍵情報を暗号化する(ステップS1406)。つぎに、OPE210は、鍵情報を含む緊急パケットを作成する(ステップS1407)。つぎに、OPE210は、ステップS1407によって作成された緊急パケットに含まれる鍵情報を、自身の設定から削除する(ステップS1408)。

【0196】

つぎに、OPE210は、ステップS1407によって作成された緊急パケットをeNB241へ送信する(ステップS1409)。これにより、セキュリティ経路が確立されていなくても、セキュリティを確保しつつ緊急パケットを送信することができる。つぎに、OPE210は、自身に設定された鍵情報を他の通信装置(MME220)へ複写し(ステップS1410)、一連の処理を終了する。

【0197】

このように、実施の形態にかかる通信システム100においては、被操作装置(通信装置120)の鍵情報と対になる鍵情報および動作コマンドを含むパケットを通信装置110から被操作装置へ送信する。これにより、セキュリティ経路101が確立されていなくても、セキュリティを確保しつつ被操作装置を遠隔操作することができる。

【0198】

たとえば、プログラムやシステム設定値の誤りに起因するeNB241の障害が発生した場合に、eNB241へ入局しなくても、遠隔操作によってリスタートやダウンロードなどを実行させることで復旧が可能となる。また、遠隔操作によってアップロードを実行させることでeNB241の状態を確認することができる。このため、稼働率の向上および保守コストの低減を図ることができる。

【0199】

また、コマンドを暗号化せずに平文のまま送信することができる。したがって、たとえば、セキュリティ経路101が確立されていない場合のためのコマンドの暗号化機能を通信装置110が有していなくてもよい。また、セキュリティ経路101が確立されていない場合のためのコマンドの復号機能を通信装置120が有していなくてもよい。このため、セキュリティ経路101が確立されていない場合においてセキュリティを確保しつつコマンドを送信する機能を簡単な構成によって実現することができる。

【0200】

以上説明したように、通信装置、通信システムおよび通信方法によれば、セキュリティ経路が確立されていなくても、遠隔操作のセキュリティを向上させることができる。なお、上述した実施の形態においては、通信装置120を遠隔操作することによってシステムの復旧などを図る場合について説明した。ただし、通信システム100は、システムの復旧を図る場合などに限らず、通信装置120を遠隔操作する構成に対して適用することができる。

【0201】

上述した実施の形態に関し、さらに以下の付記を開示する。

【0202】

(付記1)所定の動作を実行させるコマンドを他の通信装置へ送信する場合に、自装置と前記他の通信装置との間にセキュリティ経路が確立されているか否かを判定する判定部と、

前記他の通信装置が取得する受信側鍵情報と所定の対応関係を有する送信側鍵情報を取得する取得部と、

前記セキュリティ経路が確立されていないと前記判定部によって判定された場合に、前記取得部によって取得された送信側鍵情報と、前記コマンドと、を含むパケットを前記他の通信装置へ送信する送信部と、

を備えることを特徴とする通信装置。

【0203】

(付記2)前記セキュリティ経路は、パケットが暗号化されて伝送される経路であることを特徴とする付記1に記載の通信装置。

【0204】

(付記3)前記取得部は、前記送信部による前記コマンドの送信ごとに異なる前記送信側鍵情報を取得することを特徴とする付記1または2に記載の通信装置。

【0205】

(付記4)前記セキュリティ経路を用いた前記他の通信装置との通信によって前記送信側鍵情報を設定する設定部を備え、

前記取得部は、前記設定部によって設定された送信側鍵情報を取得することを特徴とする付記1〜3のいずれか一つに記載の通信装置。

【0206】

(付記5)前記取得部は、前記設定部によって設定されてから一定の期間が経過した前記送信側鍵情報は取得しないことを特徴とする付記4に記載の通信装置。

【0207】

(付記6)前記取得部によって取得された送信側鍵情報を暗号化する暗号化部を備え、

前記送信部は、前記暗号化部によって暗号化された送信側鍵情報を含む前記パケットを送信することを特徴とする付記1〜5のいずれか一つに記載の通信装置。

【0208】

(付記7)鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを受信する受信部と、

所定の通信装置が取得する送信側鍵情報と所定の対応関係を有する受信側鍵情報を取得する取得部と、

前記受信部によって受信されたパケットに含まれる鍵情報と、前記取得部によって取得された受信側鍵情報と、が前記所定の対応関係を有するか否かを判定する判定部と、

前記判定部によって前記所定の対応関係を有すると判定された場合に、前記パケットに含まれるコマンドに基づいて前記所定の動作を実行する実行部と、

を備えることを特徴とする通信装置。

【0209】

(付記8)前記取得部は、前記受信部による前記コマンドの受信ごとに異なる前記受信側鍵情報を取得することを特徴とする付記7に記載の通信装置。

【0210】

(付記9)前記所定の通信装置との間で確立されたセキュリティ経路を用いた前記所定の通信装置との通信によって前記受信側鍵情報を設定する設定部を備え、

前記取得部は、前記設定部によって設定された受信側鍵情報を取得することを特徴とする付記7または8に記載の通信装置。

【0211】

(付記10)前記取得部は、前記設定部によって設定されてから一定の期間が経過した前記送信側鍵情報は取得しないことを特徴とする付記9に記載の通信装置。

【0212】

(付記11)前記受信部によって受信されたパケットに含まれ、暗号化された前記鍵情報を復号する復号部を備え、

前記判定部は、前記復号部によって復号された鍵情報と前記受信側鍵情報とが前記所定の対応関係を有するか否かを判定することを特徴とする付記7〜10のいずれか一つに記載の通信装置。

【0213】

(付記12)前記所定の動作には自装置の再起動が含まれ、

前記実行部は、自装置の再起動を行ってから一定の時間が経過するまでの期間は前記コマンドに基づく再起動を実行しないことを特徴とする付記7〜11のいずれか一つに記載の通信装置。

【0214】

(付記13)自装置と他の通信装置との間にセキュリティ経路が確立されていない場合に、所定の送信側鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを送信する第一通信装置と、

鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを受信し、受信したパケットに含まれる鍵情報と、前記送信側鍵情報と所定の対応関係を有する受信側鍵情報と、が前記所定の対応関係を有する場合に前記パケットに含まれるコマンドに基づいて前記所定の動作を実行する第二通信装置と、

を含むことを特徴とする通信システム。

【0215】

(付記14)第一通信装置によって、前記第一通信装置と、前記第一通信装置と異なる第二通信装置と、の間にセキュリティ経路が確立されていない場合に、所定の送信側鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを送信し、

前記第二通信装置によって、鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを受信し、受信したパケットに含まれる鍵情報と、前記送信側鍵情報と所定の対応関係を有する受信側鍵情報と、が前記所定の対応関係を有する場合に前記パケットに含まれるコマンドに基づいて前記所定の動作を実行する、

ことを特徴とする通信方法。

【符号の説明】

【0216】

100,200 通信システム

101,311,312,1121〜1124 セキュリティ経路

301〜303,1101〜1112 鍵状態

600,700 緊急パケット

800,900 緊急鍵交換パケット

1000 鍵管理情報

【技術分野】

【0001】

本発明は、通信装置、通信システムおよび通信方法に関する。

【背景技術】

【0002】

移動通信システムは、社会基盤を支えるインフラとなっている。このため、移動通信システムにおいては、たとえばセキュリティの確保や、障害発生時の迅速なサービスの復旧などが求められている。たとえば、移動局と無線通信を行う基地局であるeNB(evolutional Node B)は、たとえばビルの屋上やトンネル、山頂などに設置され、一般網を使用して接続されることがある。

【0003】

このため、eNBとの通信には、IPsec(Security Architecture for Internet Protocol)などのセキュリティ経路を確保した通信が求められる。また、たとえばeNBに障害が発生した場合に、サービスの復旧のためには、たとえば作業員が現地へ出向いて復旧操作を行うことになる。この場合は、障害からの復旧までに時間がかかり、サービスに影響を与えてしまう。

【0004】

これに対して、移動通信システムが安定したサービスを提供し続けるために、外部から送信する緊急パケットによってリスタートを実行させるなど、障害の要因を遠隔操作によって取り除く仕組みが求められている(たとえば、下記特許文献1,2参照。)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2009−130746号公報

【特許文献2】特開平11−274996号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、上述した従来技術では、操作対象の通信装置との間のセキュリティ経路が確立されていないと、緊急パケットの送信による遠隔操作を、セキュリティを確保しつつ行うことができないという問題がある。たとえば、セキュリティ経路が確立されていない状態での緊急パケットの疎通を許容すると、悪意のある第三者が緊急パケットを送信することで、通信装置が不正に遠隔操作されることが考えられる。

【0007】

本発明は、上述した従来技術による問題点を解消するため、遠隔操作のセキュリティを向上させることができる通信装置、通信システムおよび通信方法を提供することを目的とする。

【課題を解決するための手段】

【0008】

上述した課題を解決し、目的を達成するため、本発明の一側面によれば、第一通信装置によって、前記第一通信装置と、前記第一通信装置と異なる第二通信装置と、の間にセキュリティ経路が確立されていない場合に、所定の送信側鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを送信し、前記第二通信装置によって、鍵情報と、所定の動作を実行させるコマンドと、を含むパケットを受信し、受信したパケットに含まれる鍵情報と、前記送信側鍵情報と所定の対応関係を有する受信側鍵情報と、が前記所定の対応関係を有する場合に前記パケットに含まれるコマンドに基づいて前記所定の動作を実行する通信装置、通信システムおよび通信方法が提案される。

【発明の効果】

【0009】

本発明の一側面によれば、遠隔操作のセキュリティを向上させることができるという効果を奏する。

【図面の簡単な説明】

【0010】

【図1】図1は、実施の形態にかかる通信システムの構成例を示す図である。

【図2】図2は、図1に示した通信システムの適用例である。

【図3】図3は、図2に示した通信システムの動作例1を示すシーケンス図である。

【図4−1】図4−1は、eNBのハードウェア構成の一例を示す図である。

【図4−2】図4−2は、OPEのハードウェア構成の一例を示す図である。

【図4−3】図4−3は、MMEのハードウェア構成の一例を示す図である。

【図5−1】図5−1は、eNBの機能的構成の一例を示す図である。

【図5−2】図5−2は、OPEの機能的構成の一例を示す図である。

【図5−3】図5−3は、MMEの機能的構成の一例を示す図である。

【図6】図6は、セキュリティ経路の確立時における緊急パケットの一例を示す図である。

【図7】図7は、セキュリティ経路の非確立時における緊急パケットの一例を示す図である。

【図8】図8は、緊急鍵交換パケットの一例を示す図である。

【図9】図9は、緊急鍵交換パケットの他の例を示す図である。

【図10】図10は、鍵管理情報の一例を示す図である。

【図11−1】図11−1は、図2に示した通信システムの動作例2を示すシーケンス図(その1)である。

【図11−2】図11−2は、図2に示した通信システムの動作例2を示すシーケンス図(その2)である。

【図12】図12は、鍵情報の管理処理の一例を示すフローチャートである。

【図13−1】図13−1は、緊急パケットの受信時の処理の一例を示すフローチャート(その1)である。

【図13−2】図13−2は、緊急パケットの受信時の処理の一例を示すフローチャート(その2)である。

【図14】図14は、緊急パケットの送信時の処理の一例を示すフローチャートである。

【発明を実施するための形態】

【0011】

以下に添付図面を参照して、本発明にかかる通信装置、通信システムおよび通信方法の実施の形態を詳細に説明する。

【0012】

(実施の形態)

(通信システムの構成)

図1は、実施の形態にかかる通信システムの構成例を示す図である。図1に示すように、実施の形態にかかる通信システム100は、通信装置110(第一通信装置)と、通信装置120(第二通信装置)と、を含んでいる。通信装置120は、通信装置110による遠隔操作の対象の通信装置である。通信装置120には、たとえば、移動局と無線通信を行う基地局などを適用することができる。基地局としては、たとえばLTEなどに規定されるeNB(evolutional Node B)などがあげられる。

【0013】

通信装置110には、たとえば、LTEに規定されるOPE(Operation Equipment)やMME(Mobility Management Entity:移動性管理エンティティ)などを適用することができる。

【0014】

通信装置110と通信装置120との間の区間にはセキュリティ経路101が確立される。セキュリティ経路101は、たとえば、パケットが暗号化されて伝送される、セキュリティが確保された経路である。たとえば、セキュリティ経路101は、IPsecによって確立されるSA(Security Association)である。

【0015】

セキュリティ経路101は、たとえば通信装置120における障害などによって切断される場合もある。また、セキュリティ経路101は、通信装置110と通信装置120の間の全区間において確立されていなくてもよい。たとえば、通信装置110と通信装置120との間にセキュリティGW(GateWay)が設けられており、セキュリティGWと通信装置120との間においてセキュリティ経路101が確立されていてもよい。

【0016】

セキュリティGWと通信装置120との間においてセキュリティ経路101が確立されている場合は、通信装置110は、セキュリティGWを経由することで、セキュリティ経路101を用いて通信装置120と通信を行うことができる。また、この場合は、通信装置110とセキュリティGWとの間の区間の経路は、専用線になっているなど、セキュリティが確保されていることが望ましい。

【0017】

<操作側の通信装置について>

通信装置110は、所定の動作を実行させるコマンドを含むパケットを通信装置120へ送信することで通信装置120を遠隔操作する。通信装置110から通信装置120へのパケットは、たとえば、通信装置120の障害発生時などの緊急時に送信される。以下、通信装置110が通信装置120へ送信するパケットを緊急パケットと称する。

【0018】

緊急パケットに含まれるコマンドが指示する所定の動作は、たとえば、リスタート(再起動)、上位装置(たとえば通信装置110)からのデータのダウンロード、上位装置へのデータのアップロード、または迂回経路による通信の開始などである。上位装置からのデータのダウンロードは、たとえば、上位装置からのプログラムや設定値の修正データ(パッチ)などのダウンロードである。上位装置へのデータのアップロードは、たとえば、通信装置120の状態を示す情報のアップロードである。

【0019】

具体的には、通信装置110は、判定部111と、取得部112と、送信部113と、を備えている。また、通信装置110は、設定部114を備えていてもよい。

【0020】

判定部111は、通信装置110が通信装置120への緊急パケット(コマンド)を送信する場合に、通信装置110(自装置)と通信装置120との間にセキュリティ経路101が確立されているか否かを判定する。セキュリティ経路101が確立されているか否かの判定は、たとえば、セキュリティ経路101を用いた通信装置120との通信の成否確認や、通信装置120やセキュリティGWからの通知信号に基づいて行うことができる。判定部111は、判定結果を送信部113へ通知する。

【0021】

取得部112は、送信側鍵情報を取得する。送信側鍵情報は、通信装置120が取得する受信側鍵情報と所定の対応関係を有する鍵情報である。すなわち、送信側鍵情報は、通信装置120において通信装置110を認証可能な鍵情報である。たとえば、送信側鍵情報は、受信側鍵情報と同一の鍵情報である。または、送信側鍵情報は、所定の演算により送信側鍵情報との対応が確認可能な鍵情報である。たとえば、送信側鍵情報は、所定のアルゴリズムにより算出されるハッシュ値が送信側鍵情報と同一の情報などである。

【0022】

たとえば、送信側鍵情報は通信装置110のメモリ(たとえば不揮発メモリ)に記憶されており、取得部112は通信装置110のメモリから送信側鍵情報を取得する。または、通信装置110のメモリには送信側鍵情報を算出する関数やパラメータなどが記憶されており、取得部112は、通信装置110のメモリに記憶された関数やパラメータなどによって送信側鍵情報を算出することで送信側鍵情報を取得してもよい。取得部112は、取得した送信側鍵情報を送信部113へ出力する。

【0023】

送信部113は、たとえば通信装置120の障害発生時などの緊急時に緊急パケットを送信する。たとえば、通信装置110は、通信装置120の障害を検出する検出部を備え、送信部113は、検出部によって通信装置120の障害が検出された場合に緊急パケットを送信する。または、判定部111は、たとえば通信装置110の操作者による操作、または他の通信装置からのコマンド受信などによって緊急パケットを送信してもよい。

【0024】

また、送信部113は、セキュリティ経路101が確立されていない旨の判定結果が判定部111から通知された場合に、取得部112から出力された送信側鍵情報と、所定の動作を実行させるコマンドと、を含む緊急パケットを通信装置120へ送信する。この場合は、セキュリティ経路101が確立されていないため、緊急パケットは暗号化されずに通信装置120へ送信される。

【0025】

また、送信部113は、セキュリティ経路101が確立されている旨の判定結果が判定部111から通知されている場合には、コマンドを含む緊急パケットを通信装置120へ送信する。この場合は、セキュリティ経路101が確立されているため、緊急パケットは暗号化されて通信装置120へ送信される。

【0026】

設定部114は、通信装置120の受信側鍵情報と所定の対応関係を有する鍵情報を、取得部112によって取得される送信側鍵情報として設定する。設定部114による送信側鍵情報の設定は、たとえばセキュリティ経路101を用いた通信装置120との通信によって行う。たとえば、設定部114は、送信側鍵情報を通信装置110のメモリに記憶させる。または、設定部114は、送信側鍵情報を算出するための関数やパラメータなどを通信装置110のメモリに記憶させる。

【0027】

たとえば、設定部114は、通信装置110に送信側鍵情報を設定するとともに、設定する送信側鍵情報と所定の対応関係を有する受信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置120へ送信する。または、設定部114は、通信装置120に設定された受信側鍵情報と所定の対応関係を有する送信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置120から受信する。そして、設定部114は、受信した信号に基づいて送信側鍵情報を設定する。これにより、設定部114は、通信装置120の受信側鍵情報と所定の対応関係を有する鍵情報を、取得部112によって取得される送信側鍵情報として設定することができる。

【0028】

<被操作側の通信装置について>

通信装置120は、通信装置110による遠隔操作の対象の通信装置である。通信装置120は、通信装置110から送信された緊急パケットに含まれるコマンドに基づく所定の動作を実行する。具体的には、通信装置120は、受信部121と、取得部122と、判定部123と、実行部124と、を備えている。また、通信装置120は、設定部125を備えていてもよい。

【0029】

受信部121は、たとえば通信装置110から、所定の動作を実行させるコマンドおよび鍵情報を含む緊急パケットを受信する。また、受信部121は、通信装置110とは異なる他の通信装置からの緊急パケットも受信してもよい。受信部121は、受信した緊急パケットに含まれる鍵情報を判定部123へ出力する。また、受信部121は、受信した緊急パケットに含まれるコマンドを実行部124へ出力する。

【0030】

取得部122は、通信装置110が取得する送信側鍵情報と所定の対応関係を有する受信側鍵情報を取得する。たとえば、受信側鍵情報は通信装置120のメモリ(たとえば不揮発メモリ)に記憶されており、取得部122は通信装置120のメモリから受信側鍵情報を取得する。または、通信装置120のメモリには受信側鍵情報を算出する関数やパラメータなどが記憶されており、取得部122は、通信装置120のメモリに記憶された関数やパラメータなどによって受信側鍵情報を算出することで受信側鍵情報を取得してもよい。取得部122は、取得した受信側鍵情報を判定部123へ出力する。

【0031】

判定部123は、受信部121から出力された鍵情報と、取得部122から出力された受信側鍵情報と、が所定の対応関係を有するか否かを判定する。これにより、受信部121によって受信された緊急パケットが、通信装置110から送信されたものか否かを判定することができる。判定部123は、判定結果を実行部124へ通知する。

【0032】

実行部124は、各鍵情報が所定の対応関係を有する旨の判定結果が判定部123から通知された場合に、受信部121から出力されたコマンドに基づく動作を実行する。たとえば、リスタートを実行させるコマンドが受信部121から出力された場合は、実行部124は、通信装置120をリスタートさせる。

【0033】

これにより、受信した緊急パケットが通信装置110から送信されたものである場合は、受信した緊急パケットに含まれるコマンドに基づく動作を実行することができる。このため、セキュリティ経路101が確立されていない状態であっても、安全に緊急パケットの疎通を行い、緊急パケットにより通信装置120を操作することができる。したがって、たとえば通信装置120の障害からの復旧などを行うことができる。

【0034】

また、実行部124は、各鍵情報が所定の対応関係を有していない旨の判定結果が判定部123から通知された場合は、受信部121から出力されたコマンドに基づく動作を実行しない。これにより、受信した緊急パケットが通信装置110から送信されたものでない場合は、受信した緊急パケットに含まれるコマンドに基づく動作を実行しないようにすることができる。このため、たとえば、通信装置110とは異なる通信装置から悪意により送信された緊急パケット(たとえば外部からのリスタート攻撃)により通信装置120が操作されることを回避することができる。

【0035】

設定部125は、通信装置110の送信側鍵情報と所定の対応関係を有する鍵情報を、取得部122によって取得される受信側鍵情報として設定する。設定部125による受信側鍵情報の設定は、たとえばセキュリティ経路101を用いた通信装置110との通信によって行う。たとえば、設定部125は、受信側鍵情報を通信装置120のメモリに記憶させる。または、設定部125は、受信側鍵情報を算出するための関数やパラメータなどを通信装置120のメモリに記憶させる。

【0036】

たとえば、設定部125は、通信装置120に受信側鍵情報を設定するとともに、設定する受信側鍵情報と所定の対応関係を有する送信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置110へ送信する。または、設定部125は、通信装置110に設定された送信側鍵情報と所定の対応関係を有する受信側鍵情報を設定することを指示する信号を、セキュリティ経路101を用いて通信装置110から受信する。そして、設定部125は、受信した信号に基づいて受信側鍵情報を設定する。これにより、設定部125は、通信装置110の送信側鍵情報と所定の対応関係を有する鍵情報を、取得部122によって取得される受信側鍵情報として設定することができる。

【0037】

また、セキュリティ経路101を用いた通信装置110および通信装置120における鍵情報の設定には、たとえばIKE(Internet Key Exchange protocol)などの鍵交換プロトコルを用いることができる。

【0038】

<各通信装置について>

また、通信装置110の取得部112および通信装置120の取得部122は、通信装置110から通信装置120へ緊急パケットを送信するごとに異なる送信側鍵情報および受信側鍵情報を取得するようにしてもよい。たとえば、通信装置110および通信装置120のそれぞれのメモリに、所定の対応関係を有する送信側鍵情報および受信側鍵情報を複数組記憶しておく。

【0039】

そして、取得部112,122は、緊急パケットの送信ごとに異なる送信側鍵情報および受信側鍵情報をメモリから取得する。これにより、たとえば通信装置110から通信装置120へ送信された緊急パケットを盗まれても、盗まれた緊急パケットでは通信装置120を動作させることができないため、セキュリティを向上させることができる。

【0040】

また、取得部112,122は、それぞれ設定部114,125によって設定されてから一定の期間が経過した送信側鍵情報および受信側鍵情報は取得しないようにしてもよい。これにより、たとえば通信装置110または通信装置120から送信側鍵情報または受信側鍵情報が盗まれたり、通信装置110から通信装置120へ送信された緊急パケットを盗まれたりしても、盗まれた鍵情報は一定時間後に使用できなくなる。このため、セキュリティを向上させることができる。

【0041】

また、通信装置110は、取得部112によって取得された送信側鍵情報を暗号化する暗号化部を備えていてもよい。送信部113は、暗号化部によって暗号化された送信側鍵情報を含むパケットを送信する。この場合は、通信装置120は、受信部121によって受信した緊急パケットに含まれ、暗号化された送信側鍵情報を復号する復号部を備える。判定部123は、復号部によって復号された送信側鍵情報に基づく判定を行う。

【0042】

これにより、たとえば、通信装置110または通信装置120から送信側鍵情報または受信側鍵情報が盗まれても、盗まれた受信側鍵情報は、暗号化のアルゴリズムや暗号鍵などがなければ使用できない。このため、セキュリティを向上させることができる。暗号化および復号には、たとえば、AES、DESなどの共通鍵方式や、RSAなどの公開鍵方式など、各種のアルゴリズムを用いることができる。

【0043】

また、通信装置120の再起動を指示するコマンドを含むパケットを通信装置110から通信装置120へ送信する場合について説明する。この場合において、通信装置120の実行部124は、自装置の再起動(通信装置110からのコマンドに基づくものも含む)を行ってから一定の時間が経過するまでの期間を抑止期間としてもよい。

【0044】

そして、抑止期間においては、実行部124は、通信装置110からのコマンドに基づく再起動を実行しないようにする。これにより、たとえば通信装置110とは異なる通信装置から緊急パケットを連続して送信するリスタート攻撃を受けても、再起動を繰り返すことを回避することができる。このため、通信装置120の復旧ができなくなることを回避し、セキュリティを向上させることができる。

【0045】

図2は、図1に示した通信システムの適用例である。図2に示す通信システム200は、図1に示した通信システム100を適用した通信システムである。通信システム200は、OPE210と、MME220と、セキュリティGW231,232と、eNB241〜243と、UE251〜253と、コアネットワーク260と、を含んでいる。

【0046】

図1に示した通信装置110は、たとえばOPE210やMME220に適用することができる。また、図1に示した通信装置120は、たとえばeNB241〜243に適用することができる。OPE210は、セキュリティGW231を介してeNB241〜243に接続されている。OPE210は、eNB241〜243の保守を行う。

【0047】

セキュリティGW231は、OPE210とeNB241〜243との間に設けられるゲートウェイである。セキュリティGW231は、eNB241〜243との間でセキュリティ経路を確立する。セキュリティGW232は、MME220とeNB241〜243との間に設けられるゲートウェイである。セキュリティGW232は、eNB241〜243との間でセキュリティ経路を確立する。

【0048】

MME220は、セキュリティGW232を介してeNB241〜243に接続されている。また、MME220は、コアネットワーク260に接続されている。MME220は、eNB241〜243とUE251〜253との間のネットワークに制御のC−plane(制御信号系)を収容する。たとえば、MME220は、UE251〜253の位置登録や、呼び出し、ハンドオーバなどのモビリティ管理を行う。また、MME220は、eNB241〜243の保守を行ってもよい。

【0049】

eNB241〜243は、それぞれUE251〜253との間で無線通信を行うことで、それぞれUE251〜253とコアネットワーク260との間の通信を中継する。UE251〜253(User Equipment:ユーザ端末)は、それぞれeNB241〜243のセルに在圏している移動局である。UE251〜253は、それぞれeNB241〜243の中継によりコアネットワーク260との間で通信を行う。

【0050】

区間201は、OPE210とセキュリティGW231の間の区間、あるいはMME220とセキュリティGW232の間の区間を示している。区間201は、パケットが暗号化されずに伝送される非暗号通信区間となる。区間202は、セキュリティGW231,232と、eNB241〜243と、の間の区間を示している。区間202は、セキュリティ経路が確立されるため、パケットが暗号化されて伝送される暗号通信区間となる。

【0051】

(通信システムの動作)

図3は、図2に示した通信システムの動作例1を示すシーケンス図である。図3においては、OPE210がeNB241を保守する場合の、OPE210、セキュリティGW231およびeNB241の動作について説明する。鍵状態301〜303は、OPE210およびeNB241に設定された鍵情報の状態を示している。

【0052】

鍵状態301に示すように、たとえば工場出荷時の初期設定により、OPE210およびeNB241には、鍵情報#1,#2,#3が設定されているとする。鍵情報#1,#2,#3の状態(たとえば図10参照)は「初期設定」となる。また、OPE210およびeNB241には、鍵情報が3つずつ設定されるとする。

【0053】

<初期設定後の鍵更新>

たとえばeNB241の電源投入(起動)時に、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS301)。つぎに、セキュリティGW231が、ステップS301によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS302)。

【0054】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS303)。つぎに、セキュリティGW231が、ステップS303によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS304)。ステップS301〜S304により、eNB241とセキュリティGW231の間でセキュリティ経路311が確立される。

【0055】

つぎに、eNB241が、鍵状態301が示す各鍵情報の状態が「初期設定」であるため、新たな鍵情報#4,#5,#6を自身に設定する。そして、eNB241は、ステップS301〜S304によって確立されたセキュリティ経路311を用いて、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS305)。

【0056】

つぎに、OPE210が、ステップS305によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身に設定する。そして、OPE210は、鍵情報#4,#5,#6を設定したことを示す緊急鍵交換パケットを、セキュリティ経路311を用いてeNB241へ送信する(ステップS306)。

【0057】

ステップS305〜S306により、鍵状態302に示すように、OPE210およびeNB241に設定される鍵情報が更新されて鍵情報#4,#5,#6となる。また、鍵情報#4,#5,#6の各状態は「更新」となる。

【0058】

<セキュリティ経路確立状態の緊急パケット発行>

セキュリティ経路311が確立された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS307)。eNB241の障害の検出は、たとえば、eNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0059】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS308)。ステップS308において、OPE210は、セキュリティ経路311が確立されているため、鍵情報を緊急パケットに付加しなくてもよい。つぎに、eNB241が、ステップS308によって送信された緊急パケットに基づいてリスタートを行う(ステップS309)。

【0060】

つぎに、eNB241が、ステップS309によってリスタートしたため、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS310)。つぎに、セキュリティGW231が、ステップS310によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS311)。

【0061】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS312)。つぎに、セキュリティGW231が、ステップS312によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS313)。ステップS310〜S313により、eNB241とセキュリティGW231の間で新たなIKEのセキュリティ経路312が確立される。

【0062】

つぎに、ステップS310〜S313によって確立されたセキュリティ経路311に異常が発生したとする。eNB241は、セキュリティ経路311の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS314)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS315)。ステップS314,S315によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路312が切断される。

【0063】

<セキュリティ経路切断状態の緊急パケット発行>

セキュリティ経路312が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS316)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0064】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS317)。ステップS317において、OPE210は、セキュリティ経路312が切断されているため、自身に設定されている鍵情報#4,#5,#6のうちの鍵番号が最も小さい鍵情報#4を緊急パケットに付加する。また、OPE210は、鍵情報#4を所定の方式によって暗号化し、暗号化した鍵情報#4を緊急パケットに付加してもよい。また、OPE210は、緊急パケットに付加した鍵情報#4を自身の設定から削除する。

【0065】

つぎに、eNB241が、ステップS317によって送信された緊急パケットに含まれる鍵情報#4が、自身に設定された鍵情報#4と一致するため、緊急パケットに基づいてリスタートを行う(ステップS318)。また、eNB241は、鍵情報#4を含む緊急パケットを受信したため、自身に設定された鍵情報#4を削除する。

【0066】

これにより、鍵状態303に示すように、OPE210およびeNB241に設定される鍵情報は鍵情報#5,#6となる。また、OPE210およびeNB241に設定される各鍵情報のうちの1つの状態は「未設定」となる。図3に示したように、OPE210およびeNB241は、IKEを用いて緊急鍵交換パケットを送受信することで、鍵情報を交換することができる。このように、汎用的な鍵交換プロトコルを利用することで、各装置において鍵交換のための機能を容易に実現することができる。

【0067】

(ハードウェア構成)

図4−1は、eNBのハードウェア構成の一例を示す図である。ここではeNB241について説明するが、eNB242,243にも同様の構成を適用することができる。図4−1に示すように、eNB241は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、受信インタフェース407と、送信インタフェース408と、物理インタフェース409と、無線制御部410と、フラッシュメモリ412と、リアルタイムクロック414と、を備えている。

【0068】

CPU401(Central Processing Unit)は、eNB241の全体の制御を司るホストプロセッサ(Host Processor)である。メモリコントローラ402(Memory Controller)は、CPU401およびメモリコントローラ402からの制御に基づいて、メモリ403へのデータの書き込みおよびメモリ403からのデータの読み出しを制御する。

【0069】

メモリ403(Memory)は、ローカルメモリ(Local Memory)である。PCI404は、リアルタイムクロック414やフラッシュメモリ412などが接続される外部インタフェースである。PCI404は、たとえばCPU401によって制御される。また、PCI404は、CPU401を介してNWP405によって制御されてもよい。

【0070】

NWP405は、CPU401からの制御に基づいてeNB241の通信を制御するネットワークプロセッサ(Network Processor)である。NWP405は、IPSecの終端処理、IKEの処理、プロトコルの終端処理、鍵情報の生成処理、暗号化および復号の処理などを行う。NWP405は、たとえばCPU401によって実行されるプログラムによってソフトウェアとして実現してもよい。

【0071】

受信インタフェース407(Receiver)は、NWP405からの制御に基づいて、物理インタフェース409を介してデータの受信を行うインタフェースである。送信インタフェース408(Transmitter)は、NWP405からの制御に基づいて、物理インタフェース409を介してデータの送信を行うインタフェースである。物理インタフェース409(PHY)は、ネットワークに接続される通信インタフェースである。たとえば、物理インタフェース409は、セキュリティGW231,232と有線通信を行う物理インタフェースと、UE251との間で無線通信を行う物理インタフェースと、を含む。

【0072】

無線制御部410(Radio Controller)は、NWP405からの制御に基づいて無線通信の制御を行う。たとえば、無線制御部410は、NWP405を介して受信インタフェース407、送信インタフェース408および物理インタフェース409を制御することで、eNB241とUE251との間の無線通信を制御する。

【0073】

フラッシュメモリ412(FLASH Memory)は、PCI404に接続された不揮発メモリである。リアルタイムクロック414(RTC:Real Time Clock)は、現在時刻を出力する時計回路であり、PCI404に接続されている。

【0074】

図1に示した受信部121は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した取得部122は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した判定部123は、たとえばCPU401およびNWP405によって実現することができる。図1に示した実行部124は、たとえばCPU401によって実現することができる。図1に示した設定部125は、たとえばメモリコントローラ402およびNWP405によって実現することができる。

【0075】

図4−2は、OPEのハードウェア構成の一例を示す図である。図4−2において、図4−1に示した部分と同様の部分については同一の符号を付して説明を省略する。図4−2に示すように、OPE210は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、受信インタフェース407と、送信インタフェース408と、物理インタフェース409と、無線制御部410と、フラッシュメモリ412と、ユーザインタフェース413と、リアルタイムクロック414と、を備えている。

【0076】

OPE210の物理インタフェース409は、たとえば、セキュリティGW231を介してeNB241〜243と有線通信を行う物理インタフェースを含む。ユーザインタフェース413(I/O:Input/Output)は、eNB241とユーザとの間のインタフェースであり、PCI404に接続されている。ユーザインタフェース413は、たとえばディスプレイやキーボードなどである。OPE210のユーザインタフェース413は、たとえば、OPE210に対して緊急パケットの送信を指示する操作をユーザから受け付ける。また、ユーザインタフェース413は、OPE210による緊急パケットの送信結果などをユーザへ通知してもよい。

【0077】

図1に示した判定部111は、たとえばNWP405によって実現することができる。図1に示した取得部112は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した送信部113は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した設定部114は、たとえばメモリコントローラ402、メモリ403およびNWP405によって実現することができる。

【0078】

図4−3は、MMEのハードウェア構成の一例を示す図である。図4−3において、図4−1または図4−2に示した部分と同様の部分については同一の符号を付して説明を省略する。図4−3に示すように、MME220は、たとえば、CPU401と、メモリコントローラ402と、メモリ403と、PCI404と、NWP405と、コアネットワーク制御部411と、フラッシュメモリ412と、リアルタイムクロック414と、を備えている。MME220のコアネットワーク制御部411(Core Controller)は、NWP405からの制御に基づいて、コアネットワーク260との間の通信を制御する。

【0079】

図1に示した判定部111は、たとえばNWP405によって実現することができる。図1に示した取得部112は、たとえばメモリコントローラ402およびメモリ403によって実現することができる。図1に示した送信部113は、たとえばNWP405、送信インタフェース408および物理インタフェース409によって実現することができる。図1に示した設定部114は、たとえばメモリコントローラ402、メモリ403およびNWP405によって実現することができる。

【0080】

(機能的構成)

図5−1は、eNBの機能的構成の一例を示す図である。ここではeNB241について説明するが、eNB242,243にも同様の構成を適用することができる。図5−1に示すように、eNB241は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、無線制御部506と、鍵管理部508と、タイマ509と、鍵暗号部510と、装置制御部512と、を備えている。

【0081】

信号インタフェース501は、装置間のパケット送受信を行う。たとえば、信号インタフェース501は、送信時は外部装置へパケット送信を行う。また、信号インタフェース501は、受信時は受信パケットのプロトコル解析を行い、対応する終端機能部へ通知する。eNB241の信号インタフェース501は、たとえば、セキュリティGW231との間で通信を行う。信号インタフェース501は、たとえば図4−1に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。

【0082】

IKE終端部502は、IKEパケットを終端する。具体的には、IKE終端部502は、IPsecに関するIKE_SA、CHILD_SAなどのIKEパケットを、信号インタフェース501を介して送受信する。また、IKE終端部502は、鍵情報を含むSAの生成、更新、削除などを行う。IKE終端部502は、IKEによる鍵交換の結果を鍵管理部508へ出力する。IKE終端部502は、たとえば図4−1に示したNWP405などによって実現することができる。

【0083】

IPsec終端部503は、IPsecパケットを終端する。具体的には、IPsec終端部503は、平文パケットを暗号化し、暗号化した平分パケットを、信号インタフェース501を介して外部装置に送信する。また、IPsec終端部503は、信号インタフェース501を介して受信した暗号パケットを復号して各機能部に出力する。また、IPsec終端部503は、IPsecが確立されていない場合は平文の緊急パケットを緊急パケット鍵交換部504に出力する。IPsec終端部503は、たとえば図4−1に示したNWP405などによって実現することができる。

【0084】

緊急パケット鍵交換部504は、信号インタフェース501およびIPsec終端部503を介して、緊急パケット用の鍵交換パケットを終端する。具体的には、信号インタフェース501は、緊急鍵交換パケットを外部装置へ送信する。また、信号インタフェース501は、緊急鍵交換パケットを受信し、受信した緊急鍵交換パケットを鍵管理部508へ出力する。緊急パケット鍵交換部504は、たとえば図4−1に示したNWP405などによって実現することができる。

【0085】

パケット送受信部505は、信号インタフェース501およびIPsec終端部503を介して、緊急パケットの送受信を行う。eNB241のパケット送受信部505は、緊急パケットを受信して、受信した緊急パケットに含まれるコマンドを装置制御部512へ出力する。パケット送受信部505は、たとえば図4−1に示したNWP405などによって実現することができる。

【0086】

無線制御部506は、UE251との間の無線通信の制御を行う。たとえば、無線制御部506は、無線リソース管理、UE251における基地局間のハンドオーバ、無線プロトコル変換などを行う。無線制御部506は、たとえば図4−1に示した無線制御部410などによって実現することができる。

【0087】

鍵管理部508は、鍵情報および鍵情報に関する情報を含む鍵管理情報(たとえば図10参照)を管理することにより、緊急パケット用の鍵生成、更新、削除などを行う。具体的には、鍵管理部508は、鍵交渉に用いる鍵データを生成し、生成した鍵データを緊急パケット鍵交換部504(またはIKE終端部502)へ出力する。また、鍵管理部508は、受信した鍵データに基づいて鍵情報を生成し、生成した鍵情報を不揮発メモリに登録する。鍵管理部508は、たとえば図4−1に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0088】

タイマ509は、時刻情報の通知を行う。たとえば鍵管理部508から指定された時刻に対して、現在時刻の超過の有無などを通知する。タイマ509は、たとえば図4−1に示したリアルタイムクロック414などによって実現することができる。eNB241の鍵暗号部510は、緊急パケットの鍵情報の復号を行う。鍵暗号部510は、たとえば図4−1に示したNWP405などによって実現することができる。

【0089】

装置制御部512は、自装置の制御を行う。たとえば、装置制御部512は、パケット送受信部505から出力されたコマンドに基づいて、リスタート、ダウンロード、アップロードなどの復旧動作を行う。装置制御部512は、たとえば図4−1に示したCPU401などによって実現することができる。

【0090】

図5−2は、OPEの機能的構成の一例を示す図である。図5−2において、図5−1に示した部分と同様の部分については同一の符号を付して説明を省略する。図5−2に示すように、OPE210は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、鍵管理部508と、タイマ509と、鍵暗号部510と、隣接装置制御部511と、装置制御部512と、を備えている。

【0091】

OPE210の信号インタフェース501は、たとえば、セキュリティGW231との間で通信を行う。OPE210のパケット送受信部505は、たとえば隣接装置制御部511の制御により、IPsec終端部503および信号インタフェース501を介して緊急パケットを送信する。

【0092】

OPE210の鍵暗号部510は、パケット送受信部505によって送信する緊急パケットの鍵情報の暗号化を行う。隣接装置制御部511は、たとえばeNB241などの隣接装置の制御を行う。たとえば、隣接装置制御部511は、eNB241の障害の検出を行う。また、隣接装置制御部511は、たとえばパケット送受信部505を介してeNB241へ緊急パケットを送信し、eNB241をリスタートさせる。隣接装置制御部511は、たとえば図4−2に示した無線制御部410などによって実現することができる。

【0093】

信号インタフェース501は、たとえば図4−2に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。IKE終端部502は、たとえば図4−2に示したNWP405などによって実現することができる。IPsec終端部503は、たとえば図4−2に示したNWP405などによって実現することができる。

【0094】

緊急パケット鍵交換部504は、たとえば図4−2に示したNWP405などによって実現することができる。パケット送受信部505は、たとえば図4−2に示したNWP405などによって実現することができる。鍵管理部508は、たとえば図4−2に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0095】

タイマ509は、たとえば図4−2に示したリアルタイムクロック414などによって実現することができる。鍵暗号部510は、たとえば図4−2に示したNWP405などによって実現することができる。装置制御部512は、たとえば図4−2に示したCPU401などによって実現することができる。

【0096】

図5−3は、MMEの機能的構成の一例を示す図である。図5−3において、図5−1または図5−2に示した部分と同様の部分については同一の符号を付して説明を省略する。図5−3に示すように、MME220は、たとえば、信号インタフェース501と、IKE終端部502と、IPsec終端部503と、緊急パケット鍵交換部504と、パケット送受信部505と、コア制御部507と、鍵管理部508と、タイマ509と、鍵暗号部510と、隣接装置制御部511と、装置制御部512と、を備えている。

【0097】

MME220の信号インタフェース501は、たとえば、セキュリティGW232およびコアネットワーク260との間で通信を行う。MME220のパケット送受信部505は、たとえば隣接装置制御部511の制御により、IPsec終端部503および信号インタフェース501を介して緊急パケットを送信する。

【0098】

MME220の鍵暗号部510は、パケット送受信部505によって送信する緊急パケットの鍵情報の暗号化を行う。コア制御部507は、信号インタフェース501およびIPsec終端部503を用いたコアネットワーク260との間の通信を制御する。コア制御部507は、たとえば図4−3に示したコアネットワーク制御部411によって実現することができる。

【0099】

信号インタフェース501は、たとえば図4−3に示した受信インタフェース407、送信インタフェース408および物理インタフェース409などによって実現することができる。IKE終端部502は、たとえば図4−3に示したNWP405などによって実現することができる。IPsec終端部503は、たとえば図4−3に示したNWP405などによって実現することができる。

【0100】

緊急パケット鍵交換部504は、たとえば図4−3に示したNWP405などによって実現することができる。パケット送受信部505は、たとえば図4−3に示したNWP405などによって実現することができる。鍵管理部508は、たとえば図4−3に示したNWP405およびフラッシュメモリ412などによって実現することができる。

【0101】

タイマ509は、たとえば図4−3に示したリアルタイムクロック414などによって実現することができる。鍵暗号部510は、たとえば図4−3に示したNWP405などによって実現することができる。隣接装置制御部511は、たとえば図4−3に示した無線制御部410などによって実現することができる。装置制御部512は、たとえば図4−3に示したCPU401などによって実現することができる。

【0102】

(緊急パケットの例)

図6は、セキュリティ経路の確立時における緊急パケットの一例を示す図である。図6に示す緊急パケット600は、たとえばセキュリティGW231とeNB241との間でセキュリティ経路が確立されている場合にOPE210からeNB241へ送信される緊急パケットの一例である。緊急パケット600の「ICMPヘッダ」に含まれる「Type」は、緊急パケット600の種類を示している。たとえば「Type」が「l」である場合は、緊急パケット600が鍵情報を含まない緊急パケットであることを示す。

【0103】

「Type」が「m」である場合は、緊急パケット600が鍵情報を含む緊急パケットであることを示す。「Type」が「n」である場合は、緊急パケット600が、暗号化された鍵情報を含む緊急パケットであることを示す。セキュリティ経路の確立時に送信される緊急パケット600は鍵情報を含まないため、緊急パケット600の「Type」は「l」となる。

【0104】

「ICMPヘッダ」に含まれる「Code」は、緊急パケット600の送信先(たとえばeNB241)に指示する動作の種類を示すコマンドである。たとえば「Code」が「s」である場合は、緊急パケット600の送信先に対するリスタートの指示を示す。「Code」が「t」である場合は、緊急パケット600の送信先に対する上位装置からのダウンロード転送の指示を示す。「Code」が「u」である場合は、緊急パケット600の送信先に対する上位装置からのダウンロード書込の指示を示す。

【0105】

「Code」が「v」である場合は、緊急パケット600の送信先に対する上位装置へのアップロード転送の指示を示す。「Code」が「w」である場合は、緊急パケット600の送信先に対する上位装置へのアップロード書込の指示を示す。「Code」が「x」である場合は、緊急パケット600の送信先に対する上位装置への状態通知の指示を示す。「ICMPデータ」に含まれる「ペイロード」は、たとえば「Code」が「t」や「u」である場合のダウンロードデータなどを含むデータである。

【0106】

図7は、セキュリティ経路の非確立時における緊急パケットの一例を示す図である。図7において、図6に示した部分と同様の部分については説明を省略する。図7に示す緊急パケット700は、たとえばセキュリティGW231とeNB241との間でセキュリティ経路が確立されていない場合に、OPE210からeNB241へ送信される緊急パケットの一例である。セキュリティ経路の確立時に送信される緊急パケット700は鍵情報を含むため、緊急パケット700の「Type」は「m」または「n」となる。

【0107】

「鍵情報」は、OPE210とeNB241との間であらかじめ緊急鍵交換パケットによって交換した鍵情報のうちのいずれかの鍵情報である。「鍵情報」は、暗号化されていてもよい。「鍵番号」は、「鍵情報」が示す鍵情報が、OPE210とeNB241との間であらかじめ緊急鍵交換パケットによって交換した鍵情報のうちのいずれの鍵情報であるかを示す情報である。

【0108】

(緊急鍵交換パケットの例)

図8は、緊急鍵交換パケットの一例を示す図である。図8に示す緊急鍵交換パケット800は、たとえばOPE210からeNB241へ送信される緊急鍵交換パケットの一例である。ただし、eNB241からOPE210へ送信される緊急鍵交換パケットや、OPE210とMME220との間で送受信される緊急鍵交換パケットなども緊急鍵交換パケット800と同様である。

【0109】

「ICMPヘッダ」に含まれる「Type」は、パケットの種類を示している。たとえば「Type」が「m」である場合は、緊急鍵交換パケット800が、「ICMPデータ」に含まれる鍵情報の追加を指示する緊急鍵交換パケットであることを示す。「Type」が「n」である場合は、緊急鍵交換パケット800が、「ICMPデータ」に含まれる鍵情報の削除を指示する緊急鍵交換パケットであることを示す。

【0110】

「ICMPデータ」には「鍵情報」および「鍵番号」の組が含まれる。また、緊急鍵交換パケット800のように、「ICMPデータ」には「鍵情報」および「鍵番号」の組が複数含まれていてもよい。この場合は、「鍵情報」および「鍵番号」の各組における「鍵番号」はそれぞれ異なる番号になる。

【0111】

図9は、緊急鍵交換パケットの他の例を示す図である。図9に示す緊急鍵交換パケット900は、たとえばOPE210からeNB241へ送信される緊急鍵交換パケットの一例である。ただし、eNB241からOPE210へ送信される緊急鍵交換パケットや、OPE210とMME220との間で送受信される緊急鍵交換パケットなども緊急鍵交換パケット900と同様である。

【0112】

緊急鍵交換パケット900は、IKE_SA_INITを用いた緊急鍵交換パケットである。たとえば、「IKEヘッダ」に含まれる「IKE_SA_SPI」に鍵番号を格納することができる。また、「IKEペイロード」に含まれる「鍵交換データ」に鍵情報を格納することができる。

【0113】

(鍵管理情報の例)

図10は、鍵管理情報の一例を示す図である。図10に示す鍵管理情報1000は、たとえばOPE210、MME220およびeNB241の鍵管理部508によって管理される鍵管理情報の一例である。鍵管理情報1000には、「鍵情報1」〜「鍵情報3」と、「抑止期間」と、が含まれている。「鍵情報1」〜「鍵情報3」のそれぞれは、たとえばOPE210とeNB241との間で共有された鍵情報である。

【0114】

「鍵情報1」〜「鍵情報3」のそれぞれには、「番号」と、「状態」と、「鍵データ」と、「更新時間」と、が含まれている。「番号」は、「鍵情報1」〜「鍵情報3」を互いに識別する情報である。「状態」は、鍵情報の設定状態を示している。「状態」は、たとえば、鍵情報が初期値であることを示す「初期設定」、鍵情報が緊急鍵交換パケットによって更新された鍵情報であることを示す「更新」、鍵情報が設定されていない(空である)ことを示す「未設定」などの値をとる。

【0115】

「鍵データ」は、鍵情報同士を照合するためのデータである。「鍵データ」には、たとえば、照合対象のデータ、鍵長、照合のためのアルゴリズム(たとえばハッシュ値の算出方法)などの情報が含まれる。「更新時間」は、鍵情報が緊急鍵交換パケットによって更新された時間(時刻)を示す情報である。また、「鍵情報1」〜「鍵情報3」には有効期間がある。「鍵情報1」〜「鍵情報3」の有効期間は、たとえば「更新時間」から一定の時間が経過するまでの期間である。

【0116】

「抑止期間」は、eNB241が緊急パケットに基づく動作(たとえばリスタート)を実行してから、一定の時間が経過するまでの期間である。「抑止期間」が示す期間においては、eNB241は、緊急パケットを受信しても、受信した緊急パケットに基づく動作を実行しない。これにより、たとえば、eNB241が緊急パケットに基づいてリスタートし、IPsecが確立するまでに再度緊急パケットを受信しても、再度のリスタートを回避することができる。これにより、たとえばリスタート攻撃を回避することができる。

【0117】

(通信システムの動作例)

図11−1は、図2に示した通信システムの動作例2を示すシーケンス図(その1)である。鍵状態1101〜1112は、OPE210、MME220およびeNB241の鍵管理部508に設定された鍵情報の状態を示している。OPE210、MME220およびeNB241の鍵管理部508(たとえば図4に示したフラッシュメモリ412)に、それぞれ対となる鍵情報を複数組記憶しておく。鍵状態1101に示すように、初期設定により、OPE210、MME220およびeNB241には、鍵情報#1,#2,#3が設定されているとする。

【0118】

<初期設定後の鍵更新>

たとえばeNB241の電源投入(起動)時に、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1101)。つぎに、セキュリティGW231が、ステップS1101によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1102)。

【0119】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1103)。つぎに、セキュリティGW231が、ステップS1103によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1104)。ステップS1101〜S1104により、eNB241とセキュリティGW231の間でセキュリティ経路1121が確立される。

【0120】

つぎに、eNB241が、鍵状態1101が示す各鍵情報の状態が「初期設定」であるため、新たな鍵情報#4,#5,#6を自身の鍵管理部508に設定する。そして、eNB241は、ステップS1101〜S1104によって確立されたセキュリティ経路1121を用いて、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1105)。

【0121】

つぎに、OPE210が、ステップS1105によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#4,#5,#6を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1121を用いてeNB241へ送信する(ステップS1106)。

【0122】

また、OPE210は、鍵情報#4,#5,#6の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1107)。これに対して、MME220は、ステップS1107によって送信された緊急鍵交換パケットに基づいて鍵情報#4,#5,#6を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#4,#5,#6を複写することができる。

【0123】

ステップS1105〜S1107により、鍵状態1102に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#4,#5,#6となる。また、鍵情報#4,#5,#6の各状態は「更新」となる。

【0124】

<セキュリティ経路切断状態の緊急パケット発行>

つぎに、セキュリティ経路1121に異常が発生したとする。eNB241は、セキュリティ経路1121の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1108)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1109)。ステップS1108,S1109によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1121が切断される。

【0125】

セキュリティ経路1121が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS1110)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。

【0126】

つぎに、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1111)。ステップS1111において、OPE210は、セキュリティ経路1121が切断されているため、自身の鍵管理部508に設定されている鍵情報#4,#5,#6のうちの鍵番号が最も小さい鍵情報#4を緊急パケットに付加する。また、OPE210は、鍵情報#4を所定の方式によって暗号化し、暗号化した鍵情報#4を緊急パケットに付加してもよい。

【0127】

また、OPE210は、緊急パケットに付加した鍵情報#4を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#4の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1112)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#4を削除する。

【0128】

つぎに、eNB241が、ステップS1111によって送信された緊急パケットに含まれる鍵情報#4が、自身の鍵管理部508に設定された鍵情報#4と一致するため、緊急パケットに基づいてリスタートを行う(ステップS1113)。また、eNB241は、鍵情報#4を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#4を削除する。これにより、鍵状態1103に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#5,#6となる。

【0129】

また、ステップS1113において、eNB241は、鍵情報#4のライフタイムが有効であるか否かを判定し、ライフタイムが有効である場合にリスタートを行うようにしてもよい。また、ステップS1113において、eNB241は、抑止期間を経過しているか否かを判定し、抑止期間を経過している場合にリスタートを行うようにしてもよい。また、ステップS1113の後に、eNB241は、連続緊急パケット抑止のための抑止期間を設定してもよい。

【0130】

つぎに、eNB241が設定した抑止期間内に、OPE210が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信したとする(ステップS1114)。ステップS1114において、OPE210は、セキュリティ経路1121が切断されているため、自身の鍵管理部508に設定されている鍵情報#5,#6のうちの鍵番号が最も小さい鍵情報#5を緊急パケットに付加する。また、OPE210は、鍵情報#5を所定の方式によって暗号化し、暗号化した鍵情報#5を緊急パケットに付加してもよい。

【0131】

また、OPE210は、緊急パケットに付加した鍵情報#5を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#5の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1115)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#5を削除する。

【0132】

また、eNB241は、鍵情報#5を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#5を削除する。これにより、鍵状態1104に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#6となる。つぎに、eNB241は、ステップS1114による緊急パケットの送信は抑止期間内であるため、ステップS1114によって送信された緊急パケットを破棄する(ステップS1116)。

【0133】

つぎに、eNB241が、ステップS1113によってリスタートしたため、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1117)。つぎに、セキュリティGW231が、ステップS1117によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1118)。

【0134】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1119)。つぎに、セキュリティGW231が、ステップS1119によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1120)。ステップS1117〜S1120により、eNB241とセキュリティGW231の間でセキュリティ経路1122が確立される。

【0135】

つぎに、eNB241が、鍵状態1104が示す各鍵情報のうちの2つの鍵情報が「未設定」であるため、新たな鍵情報#7,#8を自身の鍵管理部508に設定する。そして、eNB241は、ステップS1117〜S1120によって確立されたセキュリティ経路1122を用いて、鍵情報#7,#8の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1121)。

【0136】

つぎに、OPE210が、ステップS1121によって送信された緊急鍵交換パケットに基づいて鍵情報#7,#8を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#7,#8を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1122を用いてeNB241へ送信する(ステップS1122)。

【0137】

また、OPE210は、鍵情報#7,#8の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1123)。これに対して、MME220は、ステップS1123によって送信された緊急鍵交換パケットに基づいて鍵情報#7,#8を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#7,#8を複写することができる。ステップS1121〜S1123により、鍵状態1105に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#6,#7,#8となる。また、鍵情報#6,#7,#8の各状態は「更新」となる。

【0138】

<時間経過等による緊急鍵の更新>

また、OPE210、MME220およびeNB241は、鍵情報を更新してからの時間を監視し、一定の有効期間を超過した鍵については削除し、新たな鍵情報を設定する。たとえば、鍵状態1105に示した鍵情報#6の有効期限が経過したとする。この場合は、鍵状態1106に示すように、OPE210、MME220およびeNB241は、鍵情報#6の設定を削除する。

【0139】

そして、eNB241が、新たな鍵情報#9を自身の鍵管理部508に設定する。つぎに、eNB241は、セキュリティ経路1122を用いて、鍵情報#9の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1124)。

【0140】

つぎに、OPE210が、ステップS1124によって送信された緊急鍵交換パケットに基づいて鍵情報#9を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#9を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1122を用いてeNB241へ送信する(ステップS1125)。

【0141】

また、OPE210は、鍵情報#9の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1126)。これに対して、MME220は、ステップS1126によって送信された緊急鍵交換パケットに基づいて鍵情報#9を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#9を複写することができる。

【0142】

ステップS1124〜S1126により、鍵状態1107に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#7,#8,#9となる。また、鍵情報#7,#8,#9の各状態は「更新」となる。

【0143】

図11−2は、図2に示した通信システムの動作例2を示すシーケンス図(その2)である。図11−1に示した動作例の後に、セキュリティ経路1122に異常が発生したとする。eNB241は、セキュリティ経路1122の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1127)。

【0144】

つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1128)。ステップS1127,S1128によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1122が切断される。

【0145】

<セキュリティ経路切断状態のダウンロード等の復旧動作>

セキュリティ経路1122が切断された状態において、eNB241に障害が発生したとする。つぎに、OPE210が、eNB241の障害を検出する(ステップS1129)。eNB241の障害の検出は、たとえばeNB241との疎通確認やeNB241からの通知信号に基づいて行うことができる。ここでは、プログラムやシステム設定値をeNB241にダウンロードさせることでeNB241の復旧を行うとする。

【0146】

つぎに、OPE210が、ダウンロードデータを含み、ダウンロード転送を指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1130)。ステップS1130において、OPE210は、セキュリティ経路1122が切断されているため、自身の鍵管理部508に設定されている鍵情報#7,#8,#9のうちの鍵番号が最も小さい鍵情報#7を緊急パケットに付加する。また、OPE210は、鍵情報#7を所定の方式によって暗号化し、暗号化した鍵情報#7を緊急パケットに付加してもよい。

【0147】

また、OPE210は、緊急パケットに付加した鍵情報#7を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#7の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1131)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#7を削除する。

【0148】

つぎに、eNB241が、ステップS1130によって送信された緊急パケットに含まれる鍵情報#7が、自身の鍵管理部508に設定された鍵情報#7と一致するため、緊急パケットに基づいてダウンロード転送を行う(ステップS1132)。具体的には、eNB241は、受信した緊急パケットに含まれるダウンロードデータをメモリ403などの揮発メモリに格納する。また、MME220は、鍵情報#7の削除を指示する緊急鍵交換パケットを受信したため、自身の鍵管理部508に設定された鍵情報#7を削除する。これにより、鍵状態1108に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#8,#9となる。

【0149】

つぎに、OPE210が、ダウンロード書込を指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1133)。ステップS1133において、OPE210は、セキュリティ経路1122が切断されているため、自身の鍵管理部508に設定されている鍵情報#8,#9のうちの鍵番号が最も小さい鍵情報#8を緊急パケットに付加する。また、OPE210は、鍵情報#8を所定の方式によって暗号化し、暗号化した鍵情報#8を緊急パケットに付加してもよい。

【0150】

また、OPE210は、緊急パケットに付加した鍵情報#8を自身の鍵管理部508の設定から削除する。また、OPE210は、鍵情報#8の削除を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1134)。これに対して、MME220は、自身の鍵管理部508に設定された鍵情報#8を削除する。

【0151】

つぎに、eNB241が、ステップS1133によって送信された緊急パケットに含まれる鍵情報#8が、自身の鍵管理部508に設定された鍵情報#8と一致するため、緊急パケットに基づいてダウンロード書込を行う(ステップS1135)。具体的には、eNB241は、ステップS1132においてメモリ403などに格納したダウンロードデータをフラッシュメモリ412などの不揮発メモリに書き込む。また、eNB241は、鍵情報#8を含む緊急パケットを受信したため、自身の鍵管理部508に設定された鍵情報#8を削除する。これにより、鍵状態1109に示すように、OPE210、MME220およびeNB241に設定される鍵情報は鍵情報#9となる。

【0152】

なお、ステップS1135とステップS1136との間に、eNB241はリスタートを行ってもよい。つぎに、eNB241が、セキュリティ経路を確立するための要求信号(IKE_SA_INIT)をセキュリティGW231へ送信する(ステップS1136)。つぎに、セキュリティGW231が、ステップS1136によって送信された要求信号に対する応答信号(IKE_SA_INIT)をeNB241へ送信する(ステップS1137)。

【0153】

つぎに、eNB241が、要求信号(IKE_AUTH)をセキュリティGW231へ送信する(ステップS1138)。つぎに、セキュリティGW231が、ステップS1138によって送信された要求信号に対する応答信号(IKE_AUTH)をeNB241へ送信する(ステップS1139)。ステップS1136〜S1139により、eNB241とセキュリティGW231の間でセキュリティ経路1123が確立される。

【0154】

つぎに、eNB241が、鍵状態1109が示す各鍵情報のうちの2つの鍵情報が「未設定」であるため、新たな鍵情報#10,#11を自身の鍵管理部508に設定する。そして、eNB241は、セキュリティ経路1123を用いて、鍵情報#10,#11の追加を指示する緊急鍵交換パケットをOPE210へ送信する(ステップS1140)。

【0155】

つぎに、OPE210が、ステップS1140によって送信された緊急鍵交換パケットに基づいて鍵情報#10,#11を自身の鍵管理部508に設定する。そして、OPE210は、鍵情報#10,#11を設定したことを示す緊急鍵交換パケットを、セキュリティ経路1123を用いてeNB241へ送信する(ステップS1141)。

【0156】

また、OPE210は、鍵情報#10,#11の追加を指示する緊急鍵交換パケットをMME220へ送信する(ステップS1142)。これに対して、MME220は、ステップS1142によって送信された緊急鍵交換パケットに基づいて鍵情報#10,#11を自身の鍵管理部508に設定する。これにより、MME220に鍵情報#10,#11を複写することができる。

【0157】

ステップS1140〜S1142により、鍵状態1110に示すように、OPE210、MME220およびeNB241に設定される鍵情報が更新されて鍵情報#9,#10,#11となる。また、鍵情報#9,#10,#11の各状態は「更新」となる。

【0158】

<セキュリティ経路切断状態のMMEリスタート>

つぎに、セキュリティ経路1123に異常が発生したとする。eNB241は、セキュリティ経路1123の異常を検出すると、IKEパケットをセキュリティGW231へ送信する(ステップS1143)。つぎに、セキュリティGW231が、IKEパケットをeNB241へ送信する(ステップS1144)。ステップS1143,S1144によって送信されるIKEパケットは、たとえばIKE_INFORMATIONAL(DELETE)である。これにより、セキュリティ経路1123が切断される。

【0159】

セキュリティ経路1123が切断された状態において、MME220によるeNB241のリスタートを行うとする。MME220によるeNB241のリスタートは、たとえばMME220のリスタートに伴って行われる。まず、MME220が、リスタートを指示するコマンドを含む緊急パケットをeNB241へ送信する(ステップS1145)。

【0160】

ステップS1145において、MME220は、セキュリティ経路1123が切断されているため、自身の鍵管理部508に設定されている鍵情報#9,#10,#11のうちの鍵番号が最も小さい鍵情報#9を緊急パケットに付加する。また、MME220は、鍵情報#9を所定の方式によって暗号化し、暗号化した鍵情報#9を緊急パケットに付加してもよい。

【0161】