通信装置

【課題】 複数のネットワークにアクセスする権限を有するユーザが任意のネットワークへのアクセスを可能にする通信装置を提供することを目的とする。

【解決手段】 通信装置は、複数のネットワークを示す第1のネットワークリストを記憶する記憶部、第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを受信する受信部、送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、前記送信用ネットワークリストを外部へ送信する送信手段を含む。

【解決手段】 通信装置は、複数のネットワークを示す第1のネットワークリストを記憶する記憶部、第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを受信する受信部、送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、前記送信用ネットワークリストを外部へ送信する送信手段を含む。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証時にネットワークの選択を可能にする通信装置に関する。

【背景技術】

【0002】

現在、ユーザによるネットワークへの通信を制限する機能として、802.1X認証が利用されている。802.1Xでは、認証サーバ(Authentication Server)と組み合わ

せて認証スイッチ等(Authenticator)がユーザ端末(Supplicant)を認証する。「Authenticator」および「Supplicant」は、802.1Xで使用される用語であるが、以下の説明において、それぞれ「認証スイッチ」および「ユーザ端末」という。

【0003】

図22は、802.1X認証における従来のユーザ認証処理手順を示すフローチャートである。まず、コンピュータ等のユーザ端末102は、識別番号(ID)やパスワード等を用い認証スイッチ104へ接続要求を送信する。接続要求を受信すると、認証スイッチ104は接続要求を送信したユーザ端末102の認証を認証サーバ106へ依頼する。認証スイッチ104から認証依頼があると、認証サーバ106はユーザ端末102の認証を行う。認証サーバ106は認証結果を認証スイッチ104を経由してユーザ端末102へ通知する。そして、ユーザ端末102はネットワークへの接続が可能となる。

【0004】

また、802.1X認証のオプション機能として、ユーザ認証の際にユーザ端末毎にバーチャルLAN(VLAN)を動的に割り当てる機能(Dynamic VLAN)がある。このダイナミックVLAN機能は、認証サーバ106に登録したユーザ名とVLANの対応表を参照することで、認証サーバ106が認証スイッチ104に対してVLANを割り当てる機能である(図22の「EAP Success」、「Radius Access Accept」)。

【0005】

また、認証サーバがユーザの指定した条件で認証データを選択する既知の技術として、以下のようなものがある。

特許文献1は、複数の認証方式を備え、ユーザが入力するユーザ名とパスワード以外の属性情報に従いその認証方式を選択実行する認証システムを開示する。

特許文献2は、異なる利用サービスのユーザ認証システムを統合し、ユーザが1つのIDとパスワードで様々なサービスを享受できるユーザ認証システムを開示する。

特許文献3は、ネットワークAとネットワークBで認証サーバ106、および秘密情報を共有化し、ネットワークBに対する認証を、IEEE802.1xを使用しセキュリティ性の高いネットワークAで送信するユーザ認証システムを開示する。

【特許文献1】特開平11‐175476号公報

【特許文献2】特開2003‐132022号公報

【特許文献3】特開2004‐72631号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

上記従来技術では、認証時にネットワーク(VLAN)の割り当てを行う際、広範囲にわたりユーザが物理的に移動する場合に、以下の問題点があった。

(1)ユーザは複数のネットワークにアクセスする権限があっても、使用するユーザ端末ごとに予め決められたネットワークに接続されていた。即ち、ユーザは移動先で任意の1つのネットワークを選択しアクセスできなかった。また、認証スイッチに登録されているネットワークと異なるネットワークにアクセスしたい場合は、異なるネットワーク毎に別のユーザ名を用意する必要があり、利便性に問題があった。

【0007】

ネットワークの通知は認証サーバから認証スイッチに対し認証プロトコル(RADIUS protocol)の属性(Attribute)を用いて行うため、ユーザ端末まで伝達されない。そのため、ユーザ端末が任意のネットワークを選択できなかった。

【0008】

本発明はこのような問題を解決するためになされたもので、複数のネットワークにアクセスする権限を有するユーザが任意のネットワークへのアクセスを可能にする通信装置を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明は上記目的を達成するため、複数のネットワークを示す第1のネットワークリストを記憶する記憶部、第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを受信する受信部、送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、送信用ネットワークリストを外部へ送信する送信手段を含む通信装置。

【0010】

通信装置が認証時に第1のネットワークリストと第2のネットワークリストでAND演算を実行し、送信用ネットワークリストを生成するので、通信装置で利用可能なネットワークのみを含む送信用ネットワークリストを外部へ送信することができる。

【発明の効果】

【0011】

本発明によれば、複数のネットワークにアクセスする権限を有するユーザが任意のネットワークへのアクセスを可能とする。

【発明を実施するための最良の形態】

【0012】

以下、図面を参照して本発明の実施形態に係る通信装置について説明する。実施形態の構成は例示であり、本発明は実施形態の構成に限定されない。尚、本発明は、ハードウェア及びソフトウェアにより実施可能である。プログラムからなるソフトウェアにより実行させる場合には、そのソフトウェアを構成するプログラムをコンピュータ等のハードウェアにインストールすることで、各種の機能を実現できる。また、プログラムは、通信回線を通じてまたはコンピュータ読み取り可能な記憶媒体を使用してコンピュータ等へインストールされる。

【0013】

ここで、コンピュータ読み取り可能な記憶媒体とは、データやプログラム 等の情報を

電気的、磁気的、光学的、機械的、または化学的作用によって蓄積し、コンピュータから読み取ることができる記憶媒体をいう。このような記憶媒体のうちコンピュータから取り外し可能なものとしては、例えばフレキシブルディスク、光磁気ディスク、CD−ROM、CD−R/W、DVD、DAT、8mmテープ、メモリカード等がある。また、コンピュータに固定された記憶媒体としてハードディスクやROM(リードオンリーメモリ)等がある。

【0014】

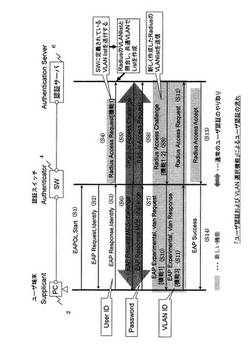

図1及び図2はユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。本実施形態において実現できる機能を、図2に示すようにEAP‐MD5認証方式を例として、以下説明する。

【0015】

ここで、「EAP」とは、「extensible Authentication Protocol」の略で、従来よりダイアルアップ接続等に利用されている認証プロトコルPPPを拡張したプロトコルである。IEEE802.1Xにおいて、標準で用いられ、ユーザ名・パスワード以外に電子証明書やスマートカード等、様々な認証方式をサポートする。「IEEE802.1X」は、ネットワーク機器に接続する端末に対し認証を行い、アクセス制御を行う規格である。IEEE802.1X/EAPを無線LANで利用する場合、無線LANクライントに

は802.1X端末機能(supplicant)が必要である。

【0016】

図1及び図2は、ユーザ端末2(Supplicant)が認証スイッチ4(Authenticator)を

介して認証サーバ6(RADIUSサーバ)にユーザ認証を要求し、ユーザ端末2へVLANが割り当てられるまでの手順を示す。なお、これらの手順は認証方法に依存するため、異なる認証方法では異なる手順となる。ユーザ端末2は、802.1Xのサプリカント機能を実装した端末である。

【0017】

本実施例において提供される主な3つの機能を次に示す。

<機能1>

第1の機能はユーザ端末2が選択できるVLANを制限する機能(フィルタリング機能)である(認証サーバ6、スイッチ等:図3〜図13)。第1の機能の実現方法は以下の2通りである。

【0018】

(機能1(A):認証サーバ6へのVLANリスト送信)

認証スイッチ4が、認証スイッチ4に登録されているVLANリスト(本発明の「第2のネットワークリスト」に相当:VLAN IDのみ又はユーザ名とVLAN IDからなるリスト)を認証サーバ6に送信する(図1、S4)。そして、認証サーバ6は、認証サーバ6に登録されているVLANリスト(本発明の「第1のネットワークリスト」に相当:VLAN IDの

み又ユーザ名とVLAN IDからなるリスト)と認証スイッチ4から送信されたVLANリス

トを比較する(AND演算)。認証サーバ6は、演算により一致するVLAN IDのみを含むVLANリスト(本発明の「送信用VLANリスト」に相当)を生成し、ユーザ端末2に通知する(S9、S10)。VLAN IDのみを含むVLANリストとは一致しないVLAN IDは含まないリストである。本実施形態では、ユーザ端末2に送信するVLANリストはVLAN IDとVLAN名を含んでいる。

【0019】

(機能1(B):認証サーバ6へのVLANリスト要求)

認証スイッチ4は、認証サーバ6へVLANリストの送信を要求する(図2、S21)。認証サーバ6は、VLANリスト(本発明の「第2のネットワークリスト」に相当:ユーザ名とVLAN IDからなるリスト)を認証スイッチ4へ送信する(S22)。認証スイッ

チ4は、認証スイッチ4に登録されているVLANリスト(本発明の「第1のネットワークリスト」に相当:VLAN IDのみ又はユーザ名とVLAN IDからなるリスト)と認証サーバ6から送信されたVLANリストを比較する(AND演算)。認証スイッチ4は、演算により一致するVLAN IDのみを含むVLANリスト(本発明の「送信用VLANリスト」に相当)を生成し、ユーザ端末2に通知する(S23)。

【0020】

第1のネットワークリストとは、AND演算を実行する装置側の認証スイッチ4又は認証サーバ6に記憶されたVLANリストである。第1のネットワークリストは、ネットワーク識別情報(VLAN ID)又は、ユーザ識別情報(ユーザ名)及びネットワーク識別情報

(VLAN ID)を含む。

【0021】

第2のネットワークリストとは、AND演算を実行するためのデータとして認証スイッチ4又は認証サーバ6から送信されるVLANリストである。第2のネットワークリストは、ネットワーク識別情報(VLAN ID)からなるリスト又は、ユーザ識別情報(ユーザ名

)及びネットワーク識別情報(VLAN ID)からなるリストがある。認証スイッチ4はネッ

トワーク識別情報(VLAN ID)からなるリストを認証サーバ6へ送信する。また、認証サ

ーバ6はネットワーク識別情報(ユーザ名及びVLAN ID)及びネットワーク特定情報(VLAN ID及びVLAN Name)を認証スイッチ4へ送信する。しかし、ネットワーク特定情報はユ

ーザが文字情報を表示することにより視覚的に任意のネットワークを特定するために利用される情報である。そのため、本発明の目的はネットワーク識別情報を使用することで達

成可能である。即ち、認証スイッチ4がユーザ端末2へ利用可能なVLAN IDを送信すれば、ユーザは任意のVLANを選択可能になる。

【0022】

<機能2>

第2の機能は、VLAN IDとVLAN名(VLAN Name)を対応付け(マッピング)

して生成したメッセージをユーザ端末2で表示させるために送信する機能である(認証サーバ6:図15)。

【0023】

<機能3>

第3の機能は、ユーザが任意にVLANを選択できる機能である(ユーザ端末2:図17、図18)。

【0024】

以下、図1を参照して、上記機能を実現する手順を説明する。

ステップS1において、ユーザ端末2は、ネットワーク(認証スイッチ4)へ接続要求(通信リクエスト)を送信する。

ステップS2において、認証スイッチ4は、ユーザ端末2よりEAPパケットのみを受信し、ユーザ端末2にユーザIDの送信を要求する。

ステップS3において、ユーザ端末2はユーザID(ユーザ識別情報)を認証スイッチ4へ送信する。

ステップS4において、認証スイッチ4はユーザ端末2からの通信リクエストを認証サーバ6へ送信する(機能1(A))。このとき、認証スイッチ4は、認証スイッチ4に登録されているVLANリストも認証サーバ6へ送信する。

【0025】

ステップS5、S6において、認証サーバ6は認証スイッチ4を経由してユーザ端末2に対してパスワードの送信を要求する。

ステップS7、S8において、ユーザ端末2は認証スイッチ4を経由して認証サーバ6に対してパスワードを送信する。

ステップS9において、ユーザ認証後、認証サーバ6は(i)ステップS4で生成したVLANリストと(ii)認証サーバ6のVLAN IDとVLAN Nameの対応マップ(本発明の「ネットワーク特定情報」に相当)とを参照及び比較する。認証サーバ6は、新しく生成したVLANリスト(送信用VLANリスト)を認証スイッチ4に通知する(機能1及び機能2)。

【0026】

ステップS10において、認証スイッチ4は、ユーザ端末2からのアクセスを希望するVLAN ID(VLAN Name)をユーザ端末2へ問い合わせる。即ち、認証スイッチ4は

、ステップS9で認証サーバ6から受信したVLANリストをユーザ端末2に通知する(

機能1(A))。

【0027】

ステップS11において、ユーザ端末2は認証スイッチ4からの問い合わせに対する応答として、ユーザにより選択(指定)されたVLAN IDを送信する(機能3)。

ステップS12において、認証スイッチ4は、ユーザ端末2からのアクセス許可を求めるために、受信したVLAN IDを認証サーバ6へ送信する。

ステップS13において、認証サーバ6は、VLANリストとの照合結果により指定されたVLAN IDへのアクセス許可を認証スイッチ4へ送信する。

ステップS14において、認証スイッチ4は、VLANへのアクセスが許可されたことを通知するために、アクセス許可をユーザ端末2へ送信する。ユーザ端末2はアクセス許可を受信すると選択したVLANへアクセスできる。

【0028】

図1のユーザ認証においては、VLANリストを認証サーバ6で生成する例を説明した。図2においては、認証スイッチ4が認証サーバ6から送信されたVLANリストを用い

て新しいVLANリストを生成する。以下、図2において、図1と特に異なるステップS21〜S23について説明する。

【0029】

ステップS21において、認証スイッチ4は、ユーザ端末2からの通信リクエストを受信するとVLANリスト要求(VLAN list Request)を認証サーバ6へ送信する(機能1

(B))。

【0030】

ステップS22において、ユーザ認証後、認証サーバ6に登録されたVLANリストを認証スイッチ4へ送信する。

ステップS23において、認証スイッチ4は、ステップS21で要求したVLANリスト(VLAN IDとVLAN Name)と認証スイッチ4のVLANリストの対応マップを参照及び比較する(図15)。認証スイッチ4は、新しく生成したVLANリストをユーザ端末2へ通知する(機能1及び機能2)。

【0031】

図1及び図2のシーケンスは基本的に従来のEAP‐MD5によるユーザ認証と同様である。本発明の実施形態における技術的特徴(VLAN選択機能)は、図1のステップS4、S9〜12と、図2のステップS21〜23、S11〜S13に示される。

【0032】

上記技術的特徴は、図20に示されるRFC2865 5.26項にて規定されているVSA(Vender Specific Attribute)[26]と、図21に示されるRFC3748 5.8.項にて規定されているEAPタイプ(Experimental types(255))を用いて実現できる。

“Experimental types”は、内容、フォーマットに規定がなく、実験的に試験等を行う場合に用いられている。

【0033】

図3は、認証スイッチ4の内部構造を示す図である。処理A〜処理Gは、図1及び図2のステップS1〜S14、S21〜S23と対応する。

「処理A」においては、受信したメッセージがスイッチングエンジン8(制御部)のパケット判別/処理部10でEAPOLメッセージと判別された場合、パケットバッファメモリ12及びメモリキュー14を介してEAPOLメッセージをEAPパケット処理部16へ転送する(ステップS1)。EAPパケット処理部16はEAPOLメッセージのときユーザID要求メッセージを生成する。その後、「処理D」へ移行し、ユーザID要求(EAP Request, Identify)をユーザ端末2へ送信する(ステップS2)。

【0034】

「処理B」においては、スイッチングエンジン8(制御部)のパケット判別/処理部10がEAPパケットと判別した場合、EAPパケット処理部16は、認証サーバ6へ送信するためにEAPパケットをRADIUSパケットに変換する(ステップS3、S7、S11)。そして、「処理D」へ移行する。

【0035】

「処理C」においては、スイッチングエンジン8(制御部)のパケット判別/処理部10がRADIUSパケットと判別した場合、RADIUSパケット処理部18がユーザ端末2へ送信するためにRADIUSパケットをEAPパケットに変換する(ステップS5、S9、S13)。そして「処理E」へ移行する。

【0036】

「処理D」においては、EAPパケット処理部16は、各フェーズ毎のパケットを生成する命令をパケット生成部20に対して行う。その後、ポート番号‐VLAN対応メモリ22、ポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定し、対応する出力ポートのパケットバッファメモリ12に転送し、各ポートより出力する(ステップS2、S4、S8、S12、S21)。

【0037】

「処理E」においては、RADIUSパケット処理部18より各フェーズ毎のパケット

を生成する命令をパケット生成部20に対して行う。その後、ポート番号‐VLAN対応メモリ22、ポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定し、対応する出力ポートのパケットバッファメモリ12に転送し、各ポートより出力する(ステップS6、S10、S14)。尚、認証スイッチと認証サーバ間の認証処理はレイヤー3のみでなくレイヤー2で閉じて行うこともできる。

【0038】

「処理F(機能1(B)のみ)」においては、RADIUSパケット処理部18が"Radius Access Challenge"と判断し、なおかつVLANリストを認証サーバ6から受信した

場合、VLANリスト生成部26においてユーザ端末2への送信用VLANリストを生成する(S22)。

【0039】

VLANリスト生成部26は、認証サーバ6から受信したVLANリストと認証スイッチ4自身の保持するVLANリストをVLANリスト保持メモリ28(本発明の「記憶部」に相当)から読み込み、AND演算部30(本発明の「演算部」に相当)において一致するVLAN IDで構成されるVLANリストを生成する。RADIUSパケット処理部18はメッセージをEAPパケットに変換して、EAPパケットを送信用VLANリストとしてパケット生成部20へ渡す。そして、「処理E」へ移行する。

【0040】

「処理G」において、スイッチングエンジン8(制御部)のパケット判別/処理部10が“RADIUS Accept”と判別した場合、RADIUSパケット処理部18は“Attribute”に記述されているVLAN IDを当該ポートの情報へ書き換えるようにVLANアサイン処理部32に命令を出す。VLANアサイン処理部32は、ポート番号‐VLAN対応メモリ22内のテーブルを書き換える。

【0041】

図4は、認証スイッチ4において認証サーバ6へVLANリストを送信する(機能1(A))際の動作を示すフローチャートである。図5は、認証スイッチ4において認証サーバ6へVLANリスト要求を送信する(機能1(B))際の動作を示すフローチャートである。図5については、機能1(A)と異なるステップS60〜S64について説明する。

【0042】

認証スイッチ4は、ユーザ端末2又は認証サーバ6からパケットを受け取ると、スイッチングエンジン8(制御部)へ転送する(S41、S42)。パケット判別/処理部10は受信したパケットがEAPパケットであるかどうかを判断する(S43)。受信したパケットがEAPパケットでないと判断されたとき、ステップS51へ移行する。

【0043】

受信したパケットがEAPパケットであると判断されたとき、受信したパケットはEAPパケット処理部16へ渡される。次に、EAPパケット処理部16はEAPOLメッセージかどうかを判断する(S44)。EAPOLメッセージでないとき、EAPパケット処理部16のメッセージ変換処理部はEAPパケットをRADIUSパケットに変換する(S45)。

【0044】

EAPOLメッセージであるとき、EAPパケット処理部16はEAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S46、S47)。

【0045】

パケット判別/処理部10がEAPパケットでないと判断したとき、パケット判別/処理部10はRADIUSパケットかどうかを判断する(S51)。RADIUSパケットでないとき、パケット判別/処理部10は受信したパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S52、S53)。

【0046】

RADIUSパケットであるとき、パケット生成部20はRADIUSパケットをRADIUSパケット処理部18へ渡す。RADIUSパケット処理部18は、“RADIUS Access Accept"メッセージであるかどうかを判断する(S54)。“RADIUS Access Accept"メッセージでないとき、RADIUSパケット処理部18のメッセージ変換処理部はRADIUSパケットをEAPパケットに変換する(S55)。

【0047】

“RADIUS Access Accept"メッセージであるとき、RADIUSパケット処理部18は

、“Attribute”に記述されているVLAN IDを当該ポートの情報へ書き換えるよう

にVLANアサイン処理部32に命令を出す。VLANアサイン処理部32は、ポート番号‐VLAN対応メモリ22内のテーブルを書き換える。RADIUSパケット処理部18のメッセージ変換処理部はRADIUSパケットをEAPパケットに変換する。(S56)

RADIUSパケット処理部18はEAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S57、S58)。以上のように処理されたパケットはポートからユーザ端末2又は認証サーバ6へ出力される(S59)。

【0048】

次に、図5のステップS60〜S64について説明する。

RADIUSパケット処理部18が(i)受信したRADIUSパケットが“RADIUS Access Challenge"であり、且つ、(ii)認証サーバ6からVLANリストを受信したと判断したとき、VLANリストをVLANリスト生成部26へ渡す(S60)。

【0049】

VLANリスト生成部26は、ポート番号‐VLAN対応メモリ22に登録されているVLANリストと認証サーバ6から送信したVLANリストを比較し、新しいVLANリストを生成する(S61)。VLANリスト生成部26は、演算により一致するVLAN

IDのみを含むVLANリストを生成後、ポート番号‐VLAN対応メモリ22に書き

込む(S62)。

【0050】

VLANリスト生成部26は、EAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S57、S58)。以上のように処理されたパケットはポートからユーザ端末又は認証サーバ6へ出力される(S59)。

【0051】

図6は、認証サーバ6へ送信するRADIUSメッセージフォーマットの一例を示す図である(機能1(A))。認証スイッチ4は、通常の“RADIUS Access Request”の属性

(Attribute)に加えて、自身に定義されているVLAN ID(Attribute-Specific:"1-10")をVSA(Vender Specific Attribute)(26)を用いて認証サーバ6へ送信する。

認証サーバ6は、新しいVLANリストを生成するために図6に示すようにVLAN ID(Attribute-Specific:"1-10")を使用する。

【0052】

図7は、認証サーバ6の内部で送信用VLANリスト(新しいVLANリスト)を生成する手順を示す図である。図8は、認証サーバ6の内部構造を示す図である。

認証サーバ6は受信したVLAN IDと保持しているVLANリストを照合し、一致するVLAN IDのみで構成されるVLANリストを新たに生成する。認証サーバ6は、図8に示すように、CPU34とユーザ情報記憶部36(本発明の「記憶部」に相当)から構成されている。CPU34はVLAN処理部38とRADIUS処理部40を含んでいる。

【0053】

ユーザ情報記憶部36は図7のVLANリスト(2)を予め記憶している。VLANリ

スト(2)は、ユーザ名(TEST、TEST2)、アトリビュート、VLAN IDを含んでいる。ユーザ情報記憶部36は図7に示すVLANリストの他に図15で示すVLAN名リスト(VLAN Name list)を記憶している。VLANリストとVLAN名リストとの関係については後述する。

【0054】

図1のステップS4で受信した認証スイッチ4のVLANリスト(1)と認証サーバ6のVLANリスト(2)とをVLAN処理部38で照合する。ここで、VLAN ID(Attribute-Specific:"1-10")は、認証スイッチ4がユーザ端末2と通信可能であるVL

AN IDを示している。

【0055】

認証サーバ6のユーザ名「TEST」は「1−10、100」のVLAN IDが利用可能であることを示す。しかし、VLANリストを送信した認証スイッチ4がユーザ端末2と通信可能であるVLAN IDが「1−10」であるため、VLAN処理部38は「100」を削除して「TEST 1−10」を含む送信用VLANリストを生成する(本発明の「演算部」に相当)。そして、RADIUS処理部40は生成したVLANリストを処理し認証スイッチ4へ送信する。

【0056】

ここで、認証スイッチ4から送信されるデータはVLAN IDのみである。認証スイッチ4は、送信用VLANリストを受信すると図1のステップS3で受信したユーザIDと送信用VLANリストを照合してユーザID(「TEST」または「TEST2」)に対するVLAN ID(「1−10」または「1、2」)をユーザ端末2へ送信する。

【0057】

また、認証スイッチ4が受信した送信用VLANリストを単にユーザ端末2へ送信するようにしてもよい。このとき、ユーザ端末2は送信用VLANリストとステップS3で入力されたユーザIDとを照合して表示用VLANリストを生成し、選択可能にVLANリストをユーザ端末2の表示部へ表示する。

【0058】

図9は認証サーバ6が送信用VLANリストを生成する処理を示すフローチャートである。図1のステップS4〜S9の処理に相当する。認証スイッチ4からパケットを受信すると、認証サーバ6は“RADIUS Access Request”パケットであるかどうかを判断する(

S71)。

【0059】

“RADIUS Access Request”パケットでないとき、RADIUS処理部40がパスワード

の認証処理等を実行する(S75)。ここで、ユーザ端末2から送信されるユーザIDはパスワードと共に認証処理に使用される。

【0060】

“RADIUS Access Request”パケットであるとき、VLAN処理部38は認証スイッチ

4から受信したVLANリストを送信用VLANリスト生成部へ一時的に保存する(S72)。VLAN処理部38はユーザ情報記憶部36のユーザ名などのVLAN情報を参照し送信用VLANリスト生成部に一時的に保存する(S73)。

【0061】

送信用VLANリスト生成部は一時的に記憶したVLANリスト(1)及びVLANリスト(2)を使用して送信用VLANリストを生成する(AND演算、S74)。パスワード認証後、RADIUS処理部40は生成した送信用VLANリストを “Access Challenge Request”パケットとして認証スイッチ4へ送信する(S75)。

【0062】

次に、図10〜図13を参照して、認証スイッチ4が認証サーバ6へVLANリスト要求を送信し、受信したVLANリストを使用してAND演算を実行する動作について説明する。

【0063】

図10は、認証サーバ6へ送信するRADIUSメッセージフォーマットの一例を示す図である(機能1(B))。認証スイッチ4は、通常の“RADIUS Access Request”の属

性(Attribute)に加えて、認証サーバ6に登録されているVLANリストを要求するた

めにVLANリスト要求(Vender type=2)を送信する。

【0064】

認証スイッチ4は、VSA(Vender Specific Attribute)(26)を用いてLANリスト

要求を送信する。VLANリスト要求を受信すると認証サーバ6は保持しているVLANリストを用いて、送信用VLANリストを生成する(図11及び図12)。

【0065】

図11は、認証サーバ6の内部で送信用VLANリスト(保持しているVLANリスト)を生成する手順を示す図である。図12は、認証サーバ6の内部構造を示す図である。

【0066】

認証サーバ6は認証スイッチ4からVLANリスト要求(1)を受信すると、ユーザ情報記憶部36からVLANリスト(2)を読み出す。VLAN処理部38は読み出したVLANリスト(2)から送信用VLANリスト(3)を生成する。そして、RADIUS処理部40は生成したVLANリスト(3)を処理し認証スイッチ4へ送信する。

【0067】

図11において、認証サーバ6は認証スイッチ4からVLANリストが送信されないため、新しいVLANリストを生成することなく、読み出したVLANリストを認証サーバ6へ送信する。

【0068】

図13は、認証サーバ6が送信用VLANリストを生成する処理を示すフローチャートである。図2のステップS21〜S22の処理に相当する。認証スイッチ4からパケットを受信すると、認証サーバ6は“RADIUS Access Request”パケットであるかどうかを判

断する(S81)。

【0069】

“RADIUS Access Request”パケットでないとき、RADIUS処理部40がパスワード

の認証処理等を実行する(S83)。ユーザ端末2から送信されるユーザIDはパスワードと共に認証処理に使用される。

【0070】

“RADIUS Access Request”パケットであるとき、送信用VLANリスト生成部はVL

ANリスト(2)を使用して送信用VLANリスト(3)を生成する(S82)。パスワード認証後、RADIUS処理部40は生成した送信用VLANリストを “Access Challenge Request”パケットとして認証スイッチ4へ送信する(S83)。

【0071】

図14は認証スイッチ4へ送信するRADIUSメッセージフォーマットの一例を示す図である。図14において、RADIUSメッセージフォーマットは、VLAN ID「1」から「10」とVLAN名「Default」から「R&D」のVLAN情報を含む。“Sub-type:1”が“VLAN ID”であり、“Sub-type:2”が“VLAN Name”である。

【0072】

認証サーバ6は、ユーザ認証を要求したユーザ「TEST」が通信可能なVLAN ID「1」から「10」を通知するために、図14のRADIUSメッセージフォーマットを生成及び送信する。図7に示すように、認証サーバはユーザ「TEST」がVLAN ID「1」から「10」及び「100」が利用可能であることを示している。しかし、認証スイッチ4が通信可能なVLAN IDに「100」が含まれていないため、ユーザ「TEST」が実際に利用可能なVLAN IDは「1」から「10」となる。

【0073】

図15は、認証サーバ6の内部で送信用VLANリストを生成するために使用される2つのVLANリストを示す図である。認証サーバは、図1のステップS4でAND演算を実行して作成したVLANリストとVLAN名リストを参照して図14に示すRADIU

Sメッセージフォーマットを作成する。VLAN名リストは認証サーバ6に登録された複数の通信グループ(本発明の「ネットワーク」に相当)とVLAN IDの対応表である。

【0074】

ユーザ認証を実行したユーザが「TEST2」のとき、認証サーバ6は、VLAN ID「1」、「2」とVLAN名「Default」と「Soumu」のVLAN情報を含むRADIUSメッセージフォーマットを生成する。

【0075】

また、認証スイッチ4が、ユーザ「TEST2」へ送信するVLANリストを生成するためのAND演算を実行するようにしてもよい。例えば、認証サーバ6が認証スイッチ4で通信可能なVLAN ID「1」から「10」のみを認証スイッチ4へ送信した後、認証スイッチ4が認証サーバ6から受信したVLANリストと認証スイッチ4に保存されたVLANリストを比較して送信用VLANリストを生成してもよい。このとき、認証スイッチ4はVLAN ID「1」と「2」とVLAN名「Default」と「Soumu」のVLAN情報を含むEAPパケットを生成し、ユーザ端末2へ送信する。

【0076】

また、図11の送信用VLANリスト(3)を通知するとき、図14のRADIUSメッセージフォーマットはVLAN ID「100」とVLAN名「xxxx」のVLAN情報を含む。認証スイッチ4でのみAND演算を実行するときは、認証スイッチ6は認証サーバに登録されたVLAN名リスト及びVLANリストの全てを受信する。

【0077】

このように、ユーザ認証後、認証サーバ6(認証スイッチ4)は、ステップS4(S21)で生成した(i)VLANリストと(ii)VLAN IDとVLAN名の対応マップを参照し、ユーザ端末2へ通知する。認証スイッチ4は受信したRADIUSメッセージをEAPメッセージに変換して、利用可能なVLAN ID(ネットワーク)をユーザ端末2に通知する。

【0078】

認証スイッチ4は、ユーザ端末2に対しアクセスを希望するVLAN ID(VLAN Name)の問い合わせを行う。ユーザ端末2は、VLANリストを選択可能にディスプレイな

どの表示部に表示しする。ユーザがマウスやキーボードなどの入力装置を用いて、アクセスを希望するVLAN IDを選択し、表示部に表示された「送信」ボタンなど操作する。

【0079】

ユーザ端末2は、認証スイッチ4からの問い合わせに対して、アクセスを希望するVLAN IDを送信する。図16に示す例において、ユーザ端末2は、VLAN ID「2」を認証スイッチ4へ送信する。

【0080】

次に、図17及び図18を参照して、ユーザ端末2の内部構造と動作について説明する。図17はユーザ端末2(Supplicant)の内部構造を示す機能ブロック図である。図18はユーザ端末2の動作を説明するためのフローチャートである。

【0081】

ユーザ端末2は外部とのデータを送受信するためのインターフェース42、受信したパケットの種類を判別するパケット判別部44、受信したEAPパケットを処理するEAP処理部46、処理したデータをパケット化するパケット生成部48、CPUで処理されたデータを表示するためのモニタなどの表示部50、キーボードやマウス等のデータを入力及び選択するための入力機器52を含む。

【0082】

ユーザ端末2は認証スイッチ4から“EAP Experimental, vlan Request”パケットを受信すると、インターフェース42を経由してパケット判別部44へ受信パケットを渡す。パケット判別部44は受信パケットの種別を判別する(S91)。EAPパケットでない

とき、受信パケットに対して通常の処理を実行する(S96)。EAPパケットであるとき、パケット判別部44はEAP処理部46へEAPパケットを渡す。“EAP Experimental, vlan Request”パケットであると判別したとき、EAP処理部46はVLAN選択を促すメッセージを表示させるために、表示部50へ選択可能なVLANリストを渡す。EAP処理部46からデータを受信すると、表示部50は選択可能なVLANリストを表示する(S92)。

【0083】

ユーザが希望するVLAN ID(VLAN Name)を選択すると、EAP処理部は、ユー

ザによって入力されたVLAN IDを含んだフォーマット(図16)のメッセージを生成する命令をパケット生成部48に出し、EAPパケットを送信する(S94、S95)。

【0084】

認証スイッチ4は受信したEAPメッセージを図19に示すRADIUSメッセージに変換して、認証サーバ6に対してアクセス許可を求める(図1、図2、S12)。

<その他>

(付記1)

複数のネットワークを示す第1のネットワークリストを記憶する記憶部、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信部、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、

前記送信用ネットワークリストを外部へ送信する送信部

を含む通信装置。

(付記2)

前記送信部は前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記1記載の通信装置。

(付記3)

前記演算部は第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記1記載の通信装置。

(付記4)

前記第1の認証プロトコルはRADIUSプロトコルである付記1記載の通信装置。

(付記5)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記2記載の通信装置。

(付記6)

前記第2のネットワークリストの送信を要求する送信要求部を更に含む付記1記載の通信装置。

(付記7)

前記通信装置は認証スイッチ又は認証サーバである付記1記載の通信装置。

(付記8)

前記第1のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは、認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報である付記7記載の通信装置。

(付記9)

前記第1のネットワークリストは認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報である付記7記載の通信装置。

(付記10)

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を実行させる通信プログラム。

(付記11)

前記送信ステップは前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記10記載の通信プログラム。

(付記12)

前記演算ステップは第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記10記載の通信プログラム。

(付記13)

前記第1の認証プロトコルはRADIUSプロトコルである付記10記載の通信プログラム。

(付記14)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記11記載の通信プログラム。

(付記15)

前記第2のネットワークリストの送信を要求する送信要求ステップを更に含む付記10記載の通信プログラム。

(付記16)

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を含む通信方法。

(付記17)

前記送信ステップは前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記16記載の通信方法。

(付記18)

前記演算ステップは第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記16記載の通信方法。

(付記19)

前記第1の認証プロトコルはRADIUSプロトコルである付記16記載の通信方法。(付記20)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記17記載の通信方法。

(付記21)

前記第2のネットワークリストの送信を要求する送信要求ステップを更に含む付記16記載の通信方法。

【図面の簡単な説明】

【0085】

【図1】ユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。

【図2】ユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。

【図3】認証スイッチの内部構造を示す図である。

【図4】認証スイッチにおいて認証サーバへVLANリストを送信する(機能1(A))際の動作を示すフローチャートである。

【図5】認証スイッチにおいて認証サーバへVLANリスト要求を送信する(機能1(B))際の動作を示すフローチャートである。

【図6】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図7】認証サーバの内部で送信用VLANリスト(新しいVLANリスト)を生成する手順を示す図である。

【図8】認証サーバの内部構造を示す図である。

【図9】認証サーバが送信用VLANリストを生成する処理を示すフローチャートである。

【図10】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図11】認証サーバの内部で送信用VLANリスト(保持しているVLANリスト)を生成する手順を示す図である。

【図12】認証サーバの内部構造を示す図である。

【図13】認証サーバが送信用VLANリストを生成する処理を示すフローチャートである。

【図14】認証スイッチへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図15】認証サーバの内部で送信用VLANリストを生成するために使用されるVLANリストを示す図である。

【図16】認証スイッチへ送信するEAPメッセージフォーマットの一例を示す図である。

【図17】ユーザ端末(Supplicant)の内部構造を示す機能ブロック図である。

【図18】ユーザ端末(Supplicant)の動作を説明するためのフローチャートである。

【図19】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図20】RADIUSプロトコルにおけるVender Specificのデータフォーマットである。

【図21】EAPにおけるExperimentalのデータフォーマットである。

【図22】802.1X認証における従来のユーザ認証処理手順を示すフローチャートである。

【符号の説明】

【0086】

2 ユーザ端末

4 認証スイッチ

6 認証サーバ

8 スイッチングエンジン

10 パケット判別/処理部

12 パケットバッファメモリ

14 メモリキュー

16 EAPパケット処理部

18 RADIUSパケット処理部

20 パケット生成部

22 ポート番号‐VLAN対応メモリ

24 ポート番号‐MACアドレス対応メモリ

26 VLANリスト生成部

28 VLANリスト保持メモリ

30 AND演算部

32 VLANアサイン処理部

34 CPU

36 ユーザ情報記憶部

38 VLAN処理部

40 RADIUS処理部

42 インターフェース

44 パケット判別部

46 EAP処理部

48 パケット生成部

50 表示部

52 入力機器

102 ユーザ端末

104 認証スイッチ

106 認証サーバ

【技術分野】

【0001】

本発明は、認証時にネットワークの選択を可能にする通信装置に関する。

【背景技術】

【0002】

現在、ユーザによるネットワークへの通信を制限する機能として、802.1X認証が利用されている。802.1Xでは、認証サーバ(Authentication Server)と組み合わ

せて認証スイッチ等(Authenticator)がユーザ端末(Supplicant)を認証する。「Authenticator」および「Supplicant」は、802.1Xで使用される用語であるが、以下の説明において、それぞれ「認証スイッチ」および「ユーザ端末」という。

【0003】

図22は、802.1X認証における従来のユーザ認証処理手順を示すフローチャートである。まず、コンピュータ等のユーザ端末102は、識別番号(ID)やパスワード等を用い認証スイッチ104へ接続要求を送信する。接続要求を受信すると、認証スイッチ104は接続要求を送信したユーザ端末102の認証を認証サーバ106へ依頼する。認証スイッチ104から認証依頼があると、認証サーバ106はユーザ端末102の認証を行う。認証サーバ106は認証結果を認証スイッチ104を経由してユーザ端末102へ通知する。そして、ユーザ端末102はネットワークへの接続が可能となる。

【0004】

また、802.1X認証のオプション機能として、ユーザ認証の際にユーザ端末毎にバーチャルLAN(VLAN)を動的に割り当てる機能(Dynamic VLAN)がある。このダイナミックVLAN機能は、認証サーバ106に登録したユーザ名とVLANの対応表を参照することで、認証サーバ106が認証スイッチ104に対してVLANを割り当てる機能である(図22の「EAP Success」、「Radius Access Accept」)。

【0005】

また、認証サーバがユーザの指定した条件で認証データを選択する既知の技術として、以下のようなものがある。

特許文献1は、複数の認証方式を備え、ユーザが入力するユーザ名とパスワード以外の属性情報に従いその認証方式を選択実行する認証システムを開示する。

特許文献2は、異なる利用サービスのユーザ認証システムを統合し、ユーザが1つのIDとパスワードで様々なサービスを享受できるユーザ認証システムを開示する。

特許文献3は、ネットワークAとネットワークBで認証サーバ106、および秘密情報を共有化し、ネットワークBに対する認証を、IEEE802.1xを使用しセキュリティ性の高いネットワークAで送信するユーザ認証システムを開示する。

【特許文献1】特開平11‐175476号公報

【特許文献2】特開2003‐132022号公報

【特許文献3】特開2004‐72631号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

上記従来技術では、認証時にネットワーク(VLAN)の割り当てを行う際、広範囲にわたりユーザが物理的に移動する場合に、以下の問題点があった。

(1)ユーザは複数のネットワークにアクセスする権限があっても、使用するユーザ端末ごとに予め決められたネットワークに接続されていた。即ち、ユーザは移動先で任意の1つのネットワークを選択しアクセスできなかった。また、認証スイッチに登録されているネットワークと異なるネットワークにアクセスしたい場合は、異なるネットワーク毎に別のユーザ名を用意する必要があり、利便性に問題があった。

【0007】

ネットワークの通知は認証サーバから認証スイッチに対し認証プロトコル(RADIUS protocol)の属性(Attribute)を用いて行うため、ユーザ端末まで伝達されない。そのため、ユーザ端末が任意のネットワークを選択できなかった。

【0008】

本発明はこのような問題を解決するためになされたもので、複数のネットワークにアクセスする権限を有するユーザが任意のネットワークへのアクセスを可能にする通信装置を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明は上記目的を達成するため、複数のネットワークを示す第1のネットワークリストを記憶する記憶部、第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを受信する受信部、送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、送信用ネットワークリストを外部へ送信する送信手段を含む通信装置。

【0010】

通信装置が認証時に第1のネットワークリストと第2のネットワークリストでAND演算を実行し、送信用ネットワークリストを生成するので、通信装置で利用可能なネットワークのみを含む送信用ネットワークリストを外部へ送信することができる。

【発明の効果】

【0011】

本発明によれば、複数のネットワークにアクセスする権限を有するユーザが任意のネットワークへのアクセスを可能とする。

【発明を実施するための最良の形態】

【0012】

以下、図面を参照して本発明の実施形態に係る通信装置について説明する。実施形態の構成は例示であり、本発明は実施形態の構成に限定されない。尚、本発明は、ハードウェア及びソフトウェアにより実施可能である。プログラムからなるソフトウェアにより実行させる場合には、そのソフトウェアを構成するプログラムをコンピュータ等のハードウェアにインストールすることで、各種の機能を実現できる。また、プログラムは、通信回線を通じてまたはコンピュータ読み取り可能な記憶媒体を使用してコンピュータ等へインストールされる。

【0013】

ここで、コンピュータ読み取り可能な記憶媒体とは、データやプログラム 等の情報を

電気的、磁気的、光学的、機械的、または化学的作用によって蓄積し、コンピュータから読み取ることができる記憶媒体をいう。このような記憶媒体のうちコンピュータから取り外し可能なものとしては、例えばフレキシブルディスク、光磁気ディスク、CD−ROM、CD−R/W、DVD、DAT、8mmテープ、メモリカード等がある。また、コンピュータに固定された記憶媒体としてハードディスクやROM(リードオンリーメモリ)等がある。

【0014】

図1及び図2はユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。本実施形態において実現できる機能を、図2に示すようにEAP‐MD5認証方式を例として、以下説明する。

【0015】

ここで、「EAP」とは、「extensible Authentication Protocol」の略で、従来よりダイアルアップ接続等に利用されている認証プロトコルPPPを拡張したプロトコルである。IEEE802.1Xにおいて、標準で用いられ、ユーザ名・パスワード以外に電子証明書やスマートカード等、様々な認証方式をサポートする。「IEEE802.1X」は、ネットワーク機器に接続する端末に対し認証を行い、アクセス制御を行う規格である。IEEE802.1X/EAPを無線LANで利用する場合、無線LANクライントに

は802.1X端末機能(supplicant)が必要である。

【0016】

図1及び図2は、ユーザ端末2(Supplicant)が認証スイッチ4(Authenticator)を

介して認証サーバ6(RADIUSサーバ)にユーザ認証を要求し、ユーザ端末2へVLANが割り当てられるまでの手順を示す。なお、これらの手順は認証方法に依存するため、異なる認証方法では異なる手順となる。ユーザ端末2は、802.1Xのサプリカント機能を実装した端末である。

【0017】

本実施例において提供される主な3つの機能を次に示す。

<機能1>

第1の機能はユーザ端末2が選択できるVLANを制限する機能(フィルタリング機能)である(認証サーバ6、スイッチ等:図3〜図13)。第1の機能の実現方法は以下の2通りである。

【0018】

(機能1(A):認証サーバ6へのVLANリスト送信)

認証スイッチ4が、認証スイッチ4に登録されているVLANリスト(本発明の「第2のネットワークリスト」に相当:VLAN IDのみ又はユーザ名とVLAN IDからなるリスト)を認証サーバ6に送信する(図1、S4)。そして、認証サーバ6は、認証サーバ6に登録されているVLANリスト(本発明の「第1のネットワークリスト」に相当:VLAN IDの

み又ユーザ名とVLAN IDからなるリスト)と認証スイッチ4から送信されたVLANリス

トを比較する(AND演算)。認証サーバ6は、演算により一致するVLAN IDのみを含むVLANリスト(本発明の「送信用VLANリスト」に相当)を生成し、ユーザ端末2に通知する(S9、S10)。VLAN IDのみを含むVLANリストとは一致しないVLAN IDは含まないリストである。本実施形態では、ユーザ端末2に送信するVLANリストはVLAN IDとVLAN名を含んでいる。

【0019】

(機能1(B):認証サーバ6へのVLANリスト要求)

認証スイッチ4は、認証サーバ6へVLANリストの送信を要求する(図2、S21)。認証サーバ6は、VLANリスト(本発明の「第2のネットワークリスト」に相当:ユーザ名とVLAN IDからなるリスト)を認証スイッチ4へ送信する(S22)。認証スイッ

チ4は、認証スイッチ4に登録されているVLANリスト(本発明の「第1のネットワークリスト」に相当:VLAN IDのみ又はユーザ名とVLAN IDからなるリスト)と認証サーバ6から送信されたVLANリストを比較する(AND演算)。認証スイッチ4は、演算により一致するVLAN IDのみを含むVLANリスト(本発明の「送信用VLANリスト」に相当)を生成し、ユーザ端末2に通知する(S23)。

【0020】

第1のネットワークリストとは、AND演算を実行する装置側の認証スイッチ4又は認証サーバ6に記憶されたVLANリストである。第1のネットワークリストは、ネットワーク識別情報(VLAN ID)又は、ユーザ識別情報(ユーザ名)及びネットワーク識別情報

(VLAN ID)を含む。

【0021】

第2のネットワークリストとは、AND演算を実行するためのデータとして認証スイッチ4又は認証サーバ6から送信されるVLANリストである。第2のネットワークリストは、ネットワーク識別情報(VLAN ID)からなるリスト又は、ユーザ識別情報(ユーザ名

)及びネットワーク識別情報(VLAN ID)からなるリストがある。認証スイッチ4はネッ

トワーク識別情報(VLAN ID)からなるリストを認証サーバ6へ送信する。また、認証サ

ーバ6はネットワーク識別情報(ユーザ名及びVLAN ID)及びネットワーク特定情報(VLAN ID及びVLAN Name)を認証スイッチ4へ送信する。しかし、ネットワーク特定情報はユ

ーザが文字情報を表示することにより視覚的に任意のネットワークを特定するために利用される情報である。そのため、本発明の目的はネットワーク識別情報を使用することで達

成可能である。即ち、認証スイッチ4がユーザ端末2へ利用可能なVLAN IDを送信すれば、ユーザは任意のVLANを選択可能になる。

【0022】

<機能2>

第2の機能は、VLAN IDとVLAN名(VLAN Name)を対応付け(マッピング)

して生成したメッセージをユーザ端末2で表示させるために送信する機能である(認証サーバ6:図15)。

【0023】

<機能3>

第3の機能は、ユーザが任意にVLANを選択できる機能である(ユーザ端末2:図17、図18)。

【0024】

以下、図1を参照して、上記機能を実現する手順を説明する。

ステップS1において、ユーザ端末2は、ネットワーク(認証スイッチ4)へ接続要求(通信リクエスト)を送信する。

ステップS2において、認証スイッチ4は、ユーザ端末2よりEAPパケットのみを受信し、ユーザ端末2にユーザIDの送信を要求する。

ステップS3において、ユーザ端末2はユーザID(ユーザ識別情報)を認証スイッチ4へ送信する。

ステップS4において、認証スイッチ4はユーザ端末2からの通信リクエストを認証サーバ6へ送信する(機能1(A))。このとき、認証スイッチ4は、認証スイッチ4に登録されているVLANリストも認証サーバ6へ送信する。

【0025】

ステップS5、S6において、認証サーバ6は認証スイッチ4を経由してユーザ端末2に対してパスワードの送信を要求する。

ステップS7、S8において、ユーザ端末2は認証スイッチ4を経由して認証サーバ6に対してパスワードを送信する。

ステップS9において、ユーザ認証後、認証サーバ6は(i)ステップS4で生成したVLANリストと(ii)認証サーバ6のVLAN IDとVLAN Nameの対応マップ(本発明の「ネットワーク特定情報」に相当)とを参照及び比較する。認証サーバ6は、新しく生成したVLANリスト(送信用VLANリスト)を認証スイッチ4に通知する(機能1及び機能2)。

【0026】

ステップS10において、認証スイッチ4は、ユーザ端末2からのアクセスを希望するVLAN ID(VLAN Name)をユーザ端末2へ問い合わせる。即ち、認証スイッチ4は

、ステップS9で認証サーバ6から受信したVLANリストをユーザ端末2に通知する(

機能1(A))。

【0027】

ステップS11において、ユーザ端末2は認証スイッチ4からの問い合わせに対する応答として、ユーザにより選択(指定)されたVLAN IDを送信する(機能3)。

ステップS12において、認証スイッチ4は、ユーザ端末2からのアクセス許可を求めるために、受信したVLAN IDを認証サーバ6へ送信する。

ステップS13において、認証サーバ6は、VLANリストとの照合結果により指定されたVLAN IDへのアクセス許可を認証スイッチ4へ送信する。

ステップS14において、認証スイッチ4は、VLANへのアクセスが許可されたことを通知するために、アクセス許可をユーザ端末2へ送信する。ユーザ端末2はアクセス許可を受信すると選択したVLANへアクセスできる。

【0028】

図1のユーザ認証においては、VLANリストを認証サーバ6で生成する例を説明した。図2においては、認証スイッチ4が認証サーバ6から送信されたVLANリストを用い

て新しいVLANリストを生成する。以下、図2において、図1と特に異なるステップS21〜S23について説明する。

【0029】

ステップS21において、認証スイッチ4は、ユーザ端末2からの通信リクエストを受信するとVLANリスト要求(VLAN list Request)を認証サーバ6へ送信する(機能1

(B))。

【0030】

ステップS22において、ユーザ認証後、認証サーバ6に登録されたVLANリストを認証スイッチ4へ送信する。

ステップS23において、認証スイッチ4は、ステップS21で要求したVLANリスト(VLAN IDとVLAN Name)と認証スイッチ4のVLANリストの対応マップを参照及び比較する(図15)。認証スイッチ4は、新しく生成したVLANリストをユーザ端末2へ通知する(機能1及び機能2)。

【0031】

図1及び図2のシーケンスは基本的に従来のEAP‐MD5によるユーザ認証と同様である。本発明の実施形態における技術的特徴(VLAN選択機能)は、図1のステップS4、S9〜12と、図2のステップS21〜23、S11〜S13に示される。

【0032】

上記技術的特徴は、図20に示されるRFC2865 5.26項にて規定されているVSA(Vender Specific Attribute)[26]と、図21に示されるRFC3748 5.8.項にて規定されているEAPタイプ(Experimental types(255))を用いて実現できる。

“Experimental types”は、内容、フォーマットに規定がなく、実験的に試験等を行う場合に用いられている。

【0033】

図3は、認証スイッチ4の内部構造を示す図である。処理A〜処理Gは、図1及び図2のステップS1〜S14、S21〜S23と対応する。

「処理A」においては、受信したメッセージがスイッチングエンジン8(制御部)のパケット判別/処理部10でEAPOLメッセージと判別された場合、パケットバッファメモリ12及びメモリキュー14を介してEAPOLメッセージをEAPパケット処理部16へ転送する(ステップS1)。EAPパケット処理部16はEAPOLメッセージのときユーザID要求メッセージを生成する。その後、「処理D」へ移行し、ユーザID要求(EAP Request, Identify)をユーザ端末2へ送信する(ステップS2)。

【0034】

「処理B」においては、スイッチングエンジン8(制御部)のパケット判別/処理部10がEAPパケットと判別した場合、EAPパケット処理部16は、認証サーバ6へ送信するためにEAPパケットをRADIUSパケットに変換する(ステップS3、S7、S11)。そして、「処理D」へ移行する。

【0035】

「処理C」においては、スイッチングエンジン8(制御部)のパケット判別/処理部10がRADIUSパケットと判別した場合、RADIUSパケット処理部18がユーザ端末2へ送信するためにRADIUSパケットをEAPパケットに変換する(ステップS5、S9、S13)。そして「処理E」へ移行する。

【0036】

「処理D」においては、EAPパケット処理部16は、各フェーズ毎のパケットを生成する命令をパケット生成部20に対して行う。その後、ポート番号‐VLAN対応メモリ22、ポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定し、対応する出力ポートのパケットバッファメモリ12に転送し、各ポートより出力する(ステップS2、S4、S8、S12、S21)。

【0037】

「処理E」においては、RADIUSパケット処理部18より各フェーズ毎のパケット

を生成する命令をパケット生成部20に対して行う。その後、ポート番号‐VLAN対応メモリ22、ポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定し、対応する出力ポートのパケットバッファメモリ12に転送し、各ポートより出力する(ステップS6、S10、S14)。尚、認証スイッチと認証サーバ間の認証処理はレイヤー3のみでなくレイヤー2で閉じて行うこともできる。

【0038】

「処理F(機能1(B)のみ)」においては、RADIUSパケット処理部18が"Radius Access Challenge"と判断し、なおかつVLANリストを認証サーバ6から受信した

場合、VLANリスト生成部26においてユーザ端末2への送信用VLANリストを生成する(S22)。

【0039】

VLANリスト生成部26は、認証サーバ6から受信したVLANリストと認証スイッチ4自身の保持するVLANリストをVLANリスト保持メモリ28(本発明の「記憶部」に相当)から読み込み、AND演算部30(本発明の「演算部」に相当)において一致するVLAN IDで構成されるVLANリストを生成する。RADIUSパケット処理部18はメッセージをEAPパケットに変換して、EAPパケットを送信用VLANリストとしてパケット生成部20へ渡す。そして、「処理E」へ移行する。

【0040】

「処理G」において、スイッチングエンジン8(制御部)のパケット判別/処理部10が“RADIUS Accept”と判別した場合、RADIUSパケット処理部18は“Attribute”に記述されているVLAN IDを当該ポートの情報へ書き換えるようにVLANアサイン処理部32に命令を出す。VLANアサイン処理部32は、ポート番号‐VLAN対応メモリ22内のテーブルを書き換える。

【0041】

図4は、認証スイッチ4において認証サーバ6へVLANリストを送信する(機能1(A))際の動作を示すフローチャートである。図5は、認証スイッチ4において認証サーバ6へVLANリスト要求を送信する(機能1(B))際の動作を示すフローチャートである。図5については、機能1(A)と異なるステップS60〜S64について説明する。

【0042】

認証スイッチ4は、ユーザ端末2又は認証サーバ6からパケットを受け取ると、スイッチングエンジン8(制御部)へ転送する(S41、S42)。パケット判別/処理部10は受信したパケットがEAPパケットであるかどうかを判断する(S43)。受信したパケットがEAPパケットでないと判断されたとき、ステップS51へ移行する。

【0043】

受信したパケットがEAPパケットであると判断されたとき、受信したパケットはEAPパケット処理部16へ渡される。次に、EAPパケット処理部16はEAPOLメッセージかどうかを判断する(S44)。EAPOLメッセージでないとき、EAPパケット処理部16のメッセージ変換処理部はEAPパケットをRADIUSパケットに変換する(S45)。

【0044】

EAPOLメッセージであるとき、EAPパケット処理部16はEAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S46、S47)。

【0045】

パケット判別/処理部10がEAPパケットでないと判断したとき、パケット判別/処理部10はRADIUSパケットかどうかを判断する(S51)。RADIUSパケットでないとき、パケット判別/処理部10は受信したパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S52、S53)。

【0046】

RADIUSパケットであるとき、パケット生成部20はRADIUSパケットをRADIUSパケット処理部18へ渡す。RADIUSパケット処理部18は、“RADIUS Access Accept"メッセージであるかどうかを判断する(S54)。“RADIUS Access Accept"メッセージでないとき、RADIUSパケット処理部18のメッセージ変換処理部はRADIUSパケットをEAPパケットに変換する(S55)。

【0047】

“RADIUS Access Accept"メッセージであるとき、RADIUSパケット処理部18は

、“Attribute”に記述されているVLAN IDを当該ポートの情報へ書き換えるよう

にVLANアサイン処理部32に命令を出す。VLANアサイン処理部32は、ポート番号‐VLAN対応メモリ22内のテーブルを書き換える。RADIUSパケット処理部18のメッセージ変換処理部はRADIUSパケットをEAPパケットに変換する。(S56)

RADIUSパケット処理部18はEAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S57、S58)。以上のように処理されたパケットはポートからユーザ端末2又は認証サーバ6へ出力される(S59)。

【0048】

次に、図5のステップS60〜S64について説明する。

RADIUSパケット処理部18が(i)受信したRADIUSパケットが“RADIUS Access Challenge"であり、且つ、(ii)認証サーバ6からVLANリストを受信したと判断したとき、VLANリストをVLANリスト生成部26へ渡す(S60)。

【0049】

VLANリスト生成部26は、ポート番号‐VLAN対応メモリ22に登録されているVLANリストと認証サーバ6から送信したVLANリストを比較し、新しいVLANリストを生成する(S61)。VLANリスト生成部26は、演算により一致するVLAN

IDのみを含むVLANリストを生成後、ポート番号‐VLAN対応メモリ22に書き

込む(S62)。

【0050】

VLANリスト生成部26は、EAPパケットをパケット生成部20へ渡し、パケット生成部20はVLAN設定情報とポート番号‐MACアドレス対応メモリ24を参照して出力ポートを決定する(S57、S58)。以上のように処理されたパケットはポートからユーザ端末又は認証サーバ6へ出力される(S59)。

【0051】

図6は、認証サーバ6へ送信するRADIUSメッセージフォーマットの一例を示す図である(機能1(A))。認証スイッチ4は、通常の“RADIUS Access Request”の属性

(Attribute)に加えて、自身に定義されているVLAN ID(Attribute-Specific:"1-10")をVSA(Vender Specific Attribute)(26)を用いて認証サーバ6へ送信する。

認証サーバ6は、新しいVLANリストを生成するために図6に示すようにVLAN ID(Attribute-Specific:"1-10")を使用する。

【0052】

図7は、認証サーバ6の内部で送信用VLANリスト(新しいVLANリスト)を生成する手順を示す図である。図8は、認証サーバ6の内部構造を示す図である。

認証サーバ6は受信したVLAN IDと保持しているVLANリストを照合し、一致するVLAN IDのみで構成されるVLANリストを新たに生成する。認証サーバ6は、図8に示すように、CPU34とユーザ情報記憶部36(本発明の「記憶部」に相当)から構成されている。CPU34はVLAN処理部38とRADIUS処理部40を含んでいる。

【0053】

ユーザ情報記憶部36は図7のVLANリスト(2)を予め記憶している。VLANリ

スト(2)は、ユーザ名(TEST、TEST2)、アトリビュート、VLAN IDを含んでいる。ユーザ情報記憶部36は図7に示すVLANリストの他に図15で示すVLAN名リスト(VLAN Name list)を記憶している。VLANリストとVLAN名リストとの関係については後述する。

【0054】

図1のステップS4で受信した認証スイッチ4のVLANリスト(1)と認証サーバ6のVLANリスト(2)とをVLAN処理部38で照合する。ここで、VLAN ID(Attribute-Specific:"1-10")は、認証スイッチ4がユーザ端末2と通信可能であるVL

AN IDを示している。

【0055】

認証サーバ6のユーザ名「TEST」は「1−10、100」のVLAN IDが利用可能であることを示す。しかし、VLANリストを送信した認証スイッチ4がユーザ端末2と通信可能であるVLAN IDが「1−10」であるため、VLAN処理部38は「100」を削除して「TEST 1−10」を含む送信用VLANリストを生成する(本発明の「演算部」に相当)。そして、RADIUS処理部40は生成したVLANリストを処理し認証スイッチ4へ送信する。

【0056】

ここで、認証スイッチ4から送信されるデータはVLAN IDのみである。認証スイッチ4は、送信用VLANリストを受信すると図1のステップS3で受信したユーザIDと送信用VLANリストを照合してユーザID(「TEST」または「TEST2」)に対するVLAN ID(「1−10」または「1、2」)をユーザ端末2へ送信する。

【0057】

また、認証スイッチ4が受信した送信用VLANリストを単にユーザ端末2へ送信するようにしてもよい。このとき、ユーザ端末2は送信用VLANリストとステップS3で入力されたユーザIDとを照合して表示用VLANリストを生成し、選択可能にVLANリストをユーザ端末2の表示部へ表示する。

【0058】

図9は認証サーバ6が送信用VLANリストを生成する処理を示すフローチャートである。図1のステップS4〜S9の処理に相当する。認証スイッチ4からパケットを受信すると、認証サーバ6は“RADIUS Access Request”パケットであるかどうかを判断する(

S71)。

【0059】

“RADIUS Access Request”パケットでないとき、RADIUS処理部40がパスワード

の認証処理等を実行する(S75)。ここで、ユーザ端末2から送信されるユーザIDはパスワードと共に認証処理に使用される。

【0060】

“RADIUS Access Request”パケットであるとき、VLAN処理部38は認証スイッチ

4から受信したVLANリストを送信用VLANリスト生成部へ一時的に保存する(S72)。VLAN処理部38はユーザ情報記憶部36のユーザ名などのVLAN情報を参照し送信用VLANリスト生成部に一時的に保存する(S73)。

【0061】

送信用VLANリスト生成部は一時的に記憶したVLANリスト(1)及びVLANリスト(2)を使用して送信用VLANリストを生成する(AND演算、S74)。パスワード認証後、RADIUS処理部40は生成した送信用VLANリストを “Access Challenge Request”パケットとして認証スイッチ4へ送信する(S75)。

【0062】

次に、図10〜図13を参照して、認証スイッチ4が認証サーバ6へVLANリスト要求を送信し、受信したVLANリストを使用してAND演算を実行する動作について説明する。

【0063】

図10は、認証サーバ6へ送信するRADIUSメッセージフォーマットの一例を示す図である(機能1(B))。認証スイッチ4は、通常の“RADIUS Access Request”の属

性(Attribute)に加えて、認証サーバ6に登録されているVLANリストを要求するた

めにVLANリスト要求(Vender type=2)を送信する。

【0064】

認証スイッチ4は、VSA(Vender Specific Attribute)(26)を用いてLANリスト

要求を送信する。VLANリスト要求を受信すると認証サーバ6は保持しているVLANリストを用いて、送信用VLANリストを生成する(図11及び図12)。

【0065】

図11は、認証サーバ6の内部で送信用VLANリスト(保持しているVLANリスト)を生成する手順を示す図である。図12は、認証サーバ6の内部構造を示す図である。

【0066】

認証サーバ6は認証スイッチ4からVLANリスト要求(1)を受信すると、ユーザ情報記憶部36からVLANリスト(2)を読み出す。VLAN処理部38は読み出したVLANリスト(2)から送信用VLANリスト(3)を生成する。そして、RADIUS処理部40は生成したVLANリスト(3)を処理し認証スイッチ4へ送信する。

【0067】

図11において、認証サーバ6は認証スイッチ4からVLANリストが送信されないため、新しいVLANリストを生成することなく、読み出したVLANリストを認証サーバ6へ送信する。

【0068】

図13は、認証サーバ6が送信用VLANリストを生成する処理を示すフローチャートである。図2のステップS21〜S22の処理に相当する。認証スイッチ4からパケットを受信すると、認証サーバ6は“RADIUS Access Request”パケットであるかどうかを判

断する(S81)。

【0069】

“RADIUS Access Request”パケットでないとき、RADIUS処理部40がパスワード

の認証処理等を実行する(S83)。ユーザ端末2から送信されるユーザIDはパスワードと共に認証処理に使用される。

【0070】

“RADIUS Access Request”パケットであるとき、送信用VLANリスト生成部はVL

ANリスト(2)を使用して送信用VLANリスト(3)を生成する(S82)。パスワード認証後、RADIUS処理部40は生成した送信用VLANリストを “Access Challenge Request”パケットとして認証スイッチ4へ送信する(S83)。

【0071】

図14は認証スイッチ4へ送信するRADIUSメッセージフォーマットの一例を示す図である。図14において、RADIUSメッセージフォーマットは、VLAN ID「1」から「10」とVLAN名「Default」から「R&D」のVLAN情報を含む。“Sub-type:1”が“VLAN ID”であり、“Sub-type:2”が“VLAN Name”である。

【0072】

認証サーバ6は、ユーザ認証を要求したユーザ「TEST」が通信可能なVLAN ID「1」から「10」を通知するために、図14のRADIUSメッセージフォーマットを生成及び送信する。図7に示すように、認証サーバはユーザ「TEST」がVLAN ID「1」から「10」及び「100」が利用可能であることを示している。しかし、認証スイッチ4が通信可能なVLAN IDに「100」が含まれていないため、ユーザ「TEST」が実際に利用可能なVLAN IDは「1」から「10」となる。

【0073】

図15は、認証サーバ6の内部で送信用VLANリストを生成するために使用される2つのVLANリストを示す図である。認証サーバは、図1のステップS4でAND演算を実行して作成したVLANリストとVLAN名リストを参照して図14に示すRADIU

Sメッセージフォーマットを作成する。VLAN名リストは認証サーバ6に登録された複数の通信グループ(本発明の「ネットワーク」に相当)とVLAN IDの対応表である。

【0074】

ユーザ認証を実行したユーザが「TEST2」のとき、認証サーバ6は、VLAN ID「1」、「2」とVLAN名「Default」と「Soumu」のVLAN情報を含むRADIUSメッセージフォーマットを生成する。

【0075】

また、認証スイッチ4が、ユーザ「TEST2」へ送信するVLANリストを生成するためのAND演算を実行するようにしてもよい。例えば、認証サーバ6が認証スイッチ4で通信可能なVLAN ID「1」から「10」のみを認証スイッチ4へ送信した後、認証スイッチ4が認証サーバ6から受信したVLANリストと認証スイッチ4に保存されたVLANリストを比較して送信用VLANリストを生成してもよい。このとき、認証スイッチ4はVLAN ID「1」と「2」とVLAN名「Default」と「Soumu」のVLAN情報を含むEAPパケットを生成し、ユーザ端末2へ送信する。

【0076】

また、図11の送信用VLANリスト(3)を通知するとき、図14のRADIUSメッセージフォーマットはVLAN ID「100」とVLAN名「xxxx」のVLAN情報を含む。認証スイッチ4でのみAND演算を実行するときは、認証スイッチ6は認証サーバに登録されたVLAN名リスト及びVLANリストの全てを受信する。

【0077】

このように、ユーザ認証後、認証サーバ6(認証スイッチ4)は、ステップS4(S21)で生成した(i)VLANリストと(ii)VLAN IDとVLAN名の対応マップを参照し、ユーザ端末2へ通知する。認証スイッチ4は受信したRADIUSメッセージをEAPメッセージに変換して、利用可能なVLAN ID(ネットワーク)をユーザ端末2に通知する。

【0078】

認証スイッチ4は、ユーザ端末2に対しアクセスを希望するVLAN ID(VLAN Name)の問い合わせを行う。ユーザ端末2は、VLANリストを選択可能にディスプレイな

どの表示部に表示しする。ユーザがマウスやキーボードなどの入力装置を用いて、アクセスを希望するVLAN IDを選択し、表示部に表示された「送信」ボタンなど操作する。

【0079】

ユーザ端末2は、認証スイッチ4からの問い合わせに対して、アクセスを希望するVLAN IDを送信する。図16に示す例において、ユーザ端末2は、VLAN ID「2」を認証スイッチ4へ送信する。

【0080】

次に、図17及び図18を参照して、ユーザ端末2の内部構造と動作について説明する。図17はユーザ端末2(Supplicant)の内部構造を示す機能ブロック図である。図18はユーザ端末2の動作を説明するためのフローチャートである。

【0081】

ユーザ端末2は外部とのデータを送受信するためのインターフェース42、受信したパケットの種類を判別するパケット判別部44、受信したEAPパケットを処理するEAP処理部46、処理したデータをパケット化するパケット生成部48、CPUで処理されたデータを表示するためのモニタなどの表示部50、キーボードやマウス等のデータを入力及び選択するための入力機器52を含む。

【0082】

ユーザ端末2は認証スイッチ4から“EAP Experimental, vlan Request”パケットを受信すると、インターフェース42を経由してパケット判別部44へ受信パケットを渡す。パケット判別部44は受信パケットの種別を判別する(S91)。EAPパケットでない

とき、受信パケットに対して通常の処理を実行する(S96)。EAPパケットであるとき、パケット判別部44はEAP処理部46へEAPパケットを渡す。“EAP Experimental, vlan Request”パケットであると判別したとき、EAP処理部46はVLAN選択を促すメッセージを表示させるために、表示部50へ選択可能なVLANリストを渡す。EAP処理部46からデータを受信すると、表示部50は選択可能なVLANリストを表示する(S92)。

【0083】

ユーザが希望するVLAN ID(VLAN Name)を選択すると、EAP処理部は、ユー

ザによって入力されたVLAN IDを含んだフォーマット(図16)のメッセージを生成する命令をパケット生成部48に出し、EAPパケットを送信する(S94、S95)。

【0084】

認証スイッチ4は受信したEAPメッセージを図19に示すRADIUSメッセージに変換して、認証サーバ6に対してアクセス許可を求める(図1、図2、S12)。

<その他>

(付記1)

複数のネットワークを示す第1のネットワークリストを記憶する記憶部、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信部、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、

前記送信用ネットワークリストを外部へ送信する送信部

を含む通信装置。

(付記2)

前記送信部は前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記1記載の通信装置。

(付記3)

前記演算部は第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記1記載の通信装置。

(付記4)

前記第1の認証プロトコルはRADIUSプロトコルである付記1記載の通信装置。

(付記5)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記2記載の通信装置。

(付記6)

前記第2のネットワークリストの送信を要求する送信要求部を更に含む付記1記載の通信装置。

(付記7)

前記通信装置は認証スイッチ又は認証サーバである付記1記載の通信装置。

(付記8)

前記第1のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは、認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報である付記7記載の通信装置。

(付記9)

前記第1のネットワークリストは認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報である付記7記載の通信装置。

(付記10)

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を実行させる通信プログラム。

(付記11)

前記送信ステップは前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記10記載の通信プログラム。

(付記12)

前記演算ステップは第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記10記載の通信プログラム。

(付記13)

前記第1の認証プロトコルはRADIUSプロトコルである付記10記載の通信プログラム。

(付記14)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記11記載の通信プログラム。

(付記15)

前記第2のネットワークリストの送信を要求する送信要求ステップを更に含む付記10記載の通信プログラム。

(付記16)

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を含む通信方法。

(付記17)

前記送信ステップは前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する付記16記載の通信方法。

(付記18)

前記演算ステップは第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する付記16記載の通信方法。

(付記19)

前記第1の認証プロトコルはRADIUSプロトコルである付記16記載の通信方法。(付記20)

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である付記17記載の通信方法。

(付記21)

前記第2のネットワークリストの送信を要求する送信要求ステップを更に含む付記16記載の通信方法。

【図面の簡単な説明】

【0085】

【図1】ユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。

【図2】ユーザ認証及びVLAN選択機能を実現するユーザ認証の手順を示すフローチャートである。

【図3】認証スイッチの内部構造を示す図である。

【図4】認証スイッチにおいて認証サーバへVLANリストを送信する(機能1(A))際の動作を示すフローチャートである。

【図5】認証スイッチにおいて認証サーバへVLANリスト要求を送信する(機能1(B))際の動作を示すフローチャートである。

【図6】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図7】認証サーバの内部で送信用VLANリスト(新しいVLANリスト)を生成する手順を示す図である。

【図8】認証サーバの内部構造を示す図である。

【図9】認証サーバが送信用VLANリストを生成する処理を示すフローチャートである。

【図10】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図11】認証サーバの内部で送信用VLANリスト(保持しているVLANリスト)を生成する手順を示す図である。

【図12】認証サーバの内部構造を示す図である。

【図13】認証サーバが送信用VLANリストを生成する処理を示すフローチャートである。

【図14】認証スイッチへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図15】認証サーバの内部で送信用VLANリストを生成するために使用されるVLANリストを示す図である。

【図16】認証スイッチへ送信するEAPメッセージフォーマットの一例を示す図である。

【図17】ユーザ端末(Supplicant)の内部構造を示す機能ブロック図である。

【図18】ユーザ端末(Supplicant)の動作を説明するためのフローチャートである。

【図19】認証サーバへ送信するRADIUSメッセージフォーマットの一例を示す図である。

【図20】RADIUSプロトコルにおけるVender Specificのデータフォーマットである。

【図21】EAPにおけるExperimentalのデータフォーマットである。

【図22】802.1X認証における従来のユーザ認証処理手順を示すフローチャートである。

【符号の説明】

【0086】

2 ユーザ端末

4 認証スイッチ

6 認証サーバ

8 スイッチングエンジン

10 パケット判別/処理部

12 パケットバッファメモリ

14 メモリキュー

16 EAPパケット処理部

18 RADIUSパケット処理部

20 パケット生成部

22 ポート番号‐VLAN対応メモリ

24 ポート番号‐MACアドレス対応メモリ

26 VLANリスト生成部

28 VLANリスト保持メモリ

30 AND演算部

32 VLANアサイン処理部

34 CPU

36 ユーザ情報記憶部

38 VLAN処理部

40 RADIUS処理部

42 インターフェース

44 パケット判別部

46 EAP処理部

48 パケット生成部

50 表示部

52 入力機器

102 ユーザ端末

104 認証スイッチ

106 認証サーバ

【特許請求の範囲】

【請求項1】

複数のネットワークを示す第1のネットワークリストを記憶する記憶部、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信部、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、

前記送信用ネットワークリストを外部へ送信する送信部

を含む通信装置。

【請求項2】

前記送信部は前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する請求項1記載の通信装置。

【請求項3】

前記演算部は第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する請求項1記載の通信装置。

【請求項4】

前記第1の認証プロトコルはRADIUSプロトコルである請求項1記載の通信装置。

【請求項5】

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である請求項2記載の通信装置。

【請求項6】

前記第2のネットワークリストの送信を要求する送信要求部を更に含む請求項1記載の通信装置。

【請求項7】

前記通信装置は認証スイッチ又は認証サーバである請求項1記載の通信装置。

【請求項8】

前記第1のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは、認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報である請求項7記載の通信装置。

【請求項9】

前記第1のネットワークリストは認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報である請求項7記載の通信装置。

【請求項10】

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を実行させる通信プログラム。

【請求項1】

複数のネットワークを示す第1のネットワークリストを記憶する記憶部、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信部、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算部、

前記送信用ネットワークリストを外部へ送信する送信部

を含む通信装置。

【請求項2】

前記送信部は前記第1の認証プロトコルと異なる第2の認証プロトコルを使用して前記送信用ネットワークリストを送信する請求項1記載の通信装置。

【請求項3】

前記演算部は第1のネットワークリストと第2のネットワークリスト間で一致するネットワークのみを含む前記送信用ネットワークリストを生成する請求項1記載の通信装置。

【請求項4】

前記第1の認証プロトコルはRADIUSプロトコルである請求項1記載の通信装置。

【請求項5】

前記第2の認証プロトコルはEAP(Extensible Authentication Protocol)である請求項2記載の通信装置。

【請求項6】

前記第2のネットワークリストの送信を要求する送信要求部を更に含む請求項1記載の通信装置。

【請求項7】

前記通信装置は認証スイッチ又は認証サーバである請求項1記載の通信装置。

【請求項8】

前記第1のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは、認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報である請求項7記載の通信装置。

【請求項9】

前記第1のネットワークリストは認証サーバに登録されたユーザが利用可能なネットワークを識別するためのネットワーク識別情報であり、前記第2のネットワークリストは認証スイッチが使用可能なネットワークを識別するためのネットワーク識別情報である請求項7記載の通信装置。

【請求項10】

コンピュータに、

複数のネットワークを示す第1のネットワークリストを記憶する記憶ステップ、

第1の認証プロトコルを使用して複数のネットワークを示す第2のネットワークリストを外部から受信する受信ステップ、

送信用ネットワークリストを生成するために第1のネットワークリストと第2のネットワークリストでAND演算を実行する演算ステップ、

前記送信用ネットワークリストを外部へ送信する送信ステップ

を実行させる通信プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【公開番号】特開2006−229836(P2006−229836A)

【公開日】平成18年8月31日(2006.8.31)

【国際特許分類】

【出願番号】特願2005−43898(P2005−43898)

【出願日】平成17年2月21日(2005.2.21)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

【公開日】平成18年8月31日(2006.8.31)

【国際特許分類】

【出願日】平成17年2月21日(2005.2.21)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

[ Back to top ]