通信認証方法

【課題】認証情報が仮に漏洩しても不正アクセスが不可能な通信認証方法を提供する。

【解決手段】端末1、2と管理サーバを含むネットワークにおいて、端末1が端末2にデータ送受信のために接続する際に、手順1で端末1は接続認証要求を管理サーバに送信し、手順2で管理サーバは接続認証要求の正当性を検査し正当性が確認された場合、認証情報を付して接続認証応答を端末1に送信し、手順3で端末1は認証情報を付して接続要求を端末2に送信し、手順4で端末2は認証情報を付して端末1の要求の正当性確認要求を管理サーバに送信し、手順5で管理サーバは要求の正当性を検査し正当である場合には接続要求正当性確認応答を端末2に送信し、手順6で端末2は接続要求許可応答を端末1に送信し、手順7で端末1と端末2が相互通信し、管理サーバは手順2で複数桁の乱数を認証情報としてその度に生成し手順5の終了直前に消去する。

【解決手段】端末1、2と管理サーバを含むネットワークにおいて、端末1が端末2にデータ送受信のために接続する際に、手順1で端末1は接続認証要求を管理サーバに送信し、手順2で管理サーバは接続認証要求の正当性を検査し正当性が確認された場合、認証情報を付して接続認証応答を端末1に送信し、手順3で端末1は認証情報を付して接続要求を端末2に送信し、手順4で端末2は認証情報を付して端末1の要求の正当性確認要求を管理サーバに送信し、手順5で管理サーバは要求の正当性を検査し正当である場合には接続要求正当性確認応答を端末2に送信し、手順6で端末2は接続要求許可応答を端末1に送信し、手順7で端末1と端末2が相互通信し、管理サーバは手順2で複数桁の乱数を認証情報としてその度に生成し手順5の終了直前に消去する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は通信認証方法に係り、特に、ネットワークに接続された端末(コンピュータ)が他の端末(コンピュータ)とネットワークを介してデータを送受信する際に、データの送信を要求する端末の正当性を効果的かつ極めて安全に認証する通信認証方法に関する。

【背景技術】

【0002】

ネットワーク内の端末間のデータの送受信に関する従来の通信認証方法は、例えば非技術文献1に説明されているIEEE 802.1X標準に規定されている認証方法のように、ある端末がネットワークに参加する際に、又は通信したい端末に接続要求を出し、ネットワークを管理する端末又は接続を要求された端末から認証情報(通常はユーザー名と付帯するパスワードの組み合わせ)による認証を受け、その後通信経路を開き必要な通信を実施するという手続を経由する。

【0003】

このように、IEEE 802.1X規定の認証方法に限らず従来の通信認証方法では、通信開始直前の段階でのみ認証手続が行なわれ、且つその際に接続を要求した端末に対して与えられる認証情報が固定的であって、一旦与えられた認証情報はある期間内では無条件に有効になり、接続を要求した端末は、与えられた認証情報を用いてログインし、いつでも通信を再開できた。

その結果、認証情報が一旦、故意又は過失により漏洩すると、それを用いたログインによる不正アクセスの可能性の問題があった。

【0004】

このようなネットワーク上のデータに係る不正アクセスは、そのネットワークが係るシステムによっては、人命ないし物件・金銭の安全に重大な影響を及ぼす。

例えば、このネットワークを列車運行システム上に形成し、中央司令室が個々の列車に接続要求を出してその列車上のリアルタイムデータを得る場合、漏洩した認証情報を第3者が悪用すると、そのようなデータの覗き見、タンパリングや、さらには誤指令通信が可能になり、列車の安全が深刻に脅かされることになる。

この外、宅配などの貨物集配送、ATM集金、POS統括においても、程度の差こそあれ同様の問題が考えられる。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】「IEEE 802.1Xの全貌」日経NETWORK 2004年12月号 p.82〜p.95

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明は、ネットワーク接続上の上記の問題に鑑みてなされたものであって、その目的とするところは、認証情報が仮に漏洩しても、それを用いた不正アクセスが事実上不可能である、堅牢なセキュリティーを確保した通信認証方法を提供する事にある。

【課題を解決するための手段】

【0007】

上記の課題を解決するためになされた本発明による通信認証方法は、

一つ又は複数の第1種端末と、一つ又は複数の第2種端末と、一つの管理サーバを含むネットワークにおいて、前記第1種端末の一つが前記第2種端末の一つに対してデータ送受信のための接続を行なう際に、

第1ステップにおいて前記第1種端末は接続認証要求を前記管理サーバに送信し、第2ステップにおいて前記管理サーバは前記接続認証要求の正当性を検査し、正当性が確認された場合には認証情報を付して接続認証応答を前記第1種端末に送信し、第3ステップにおいて前記第1種端末は前記認証情報を付して接続要求を前記第2種端末に送信し、第4ステップにおいて前記第2種端末は受信した前記認証情報を付して前記第1種端末からの接続要求の正当性確認要求を前記管理サーバに送信し、第5ステップにおいて前記管理サーバは前記接続要求の正当性を検査した後に正当である場合には接続要求正当性確認応答を前記第2種端末に送信し、第6ステップにおいて前記第2種端末は接続要求許可応答を前記第1種端末に送信し、第7ステップにおいて前記第1種端末と前記第2種端末が相互に送受信する通信認証方法であって、

前記認証情報は前記管理サーバが第2ステップにおいてその度に生成した複数桁の乱数であり、前記管理サーバは前記第5ステップの終了直前に前記認証情報を消去することを特徴とする。

【0008】

好ましくは、前記ネットワークは、前記第1種端末、前記第2種端末、及び前記管理サーバのうちの、全部がインターネット経由で接続可能になっている場合、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっている場合、及び、全部がローカルエリアネットワーク経由で接続可能になっている場合、の何れかであることを特徴とする。

好ましくは、前記第1種端末及び前記第2種端末は、各々の固有情報を予め前記管理サーバに登録しておき、各々、前記第1ステップにおける前記接続認証要求及び前記第4ステップにおける前記接続要求正当性確認要求を、前記固有情報を付して前記管理サーバに送信し、前記管理サーバは前記登録した固有情報を参照して前記要求の正当性を検査することを特徴とする。

好ましくは、前記ネットワークが鉄道運行システムに係るものであり、前記第1種端末が鉄道中央指令室に置かれた中央指令コンピュータであり、前記第2種端末が列車の運転台に置かれた移動可能な無線端末であり、前記データが、前記列車に搭載されたビデオカメラによる蓄積又はライブ映像を含むことを特徴とする。

好ましくは、前記データが、前記列車に搭載されたGPSによる前記列車の位置情報を含み、前記列車の位置が前記第1種端末の担当領域の内にある場合にのみ、前記第2種端末は、前記認証情報を有効にすることを特徴とする。

【発明の効果】

【0009】

本発明によれば、ネットワーク上で第1種端末が別の第2端末との間の通信を意図して接続を要求すると、実際の送受信通信のための接続に先立ち、別の独立した端末である管理サーバが、認証情報となる乱数をその度に生成し、しかも生成された認証情報は、管理サーバが接続要求の正当性を確認した直後に消去してしまうので、認証情報が仮に漏洩しても、それを用いた不正アクセスが事実上不可能である、堅牢なセキュリティーを確保した通信認証方法を提供できる。

【図面の簡単な説明】

【0010】

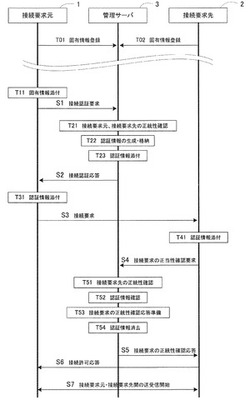

【図1】本発明第1の実施形態の通信認証方法に係る認証手順を示す図である。

【図2】本発明第1の実施形態の通信認証方法による認証手順のフローチャート図である。

【発明を実施するための形態】

【0011】

[第1の実施形態]

以下に添付図面を参照しながら、本発明の第1の実施形態について詳細に説明する。

図1は、本発明第1の実施形態の通信認証方法に係る認証手順を示す図である。

【0012】

図1に示すように、本願の対象とするネットワーク100上には、接続要求元となる第1種端末1のグループ10と、第1種端末1の接続要求先となる第2種端末2のグループ20と、両グループの端末間の通信を管理する管理サーバ3が存在する。

グループ10内の第1種端末1の数と、グループ20内の第2種端末2の数は、一般に複数であるが、単数であってもよい。

【0013】

特定の第1種端末が特定の第2種端末に対して通信を意図する場合、認証手順として一般に次の第1〜第7ステップS1〜S7を経る。

S1 接続要求元が管理サーバに接続の認証を要求、

S2 管理サーバが接続要求元に接続の認証を応答、

S3 接続要求元が接続要求先に接続を要求、

S4 接続要求先が管理サーバに接続要求の正当性の確認を要求、

S5 管理サーバが接続要求先に接続要求の正当性が確認できたことを応答、

S6 接続要求先が接続要求元に接続を許可すると応答、

S7 接続要求元と接続要求先が相互間の送受信を開始。

【0014】

第1種端末、第2種端末、及び管理サーバのうちの、全部がインターネット経由で接続可能になっていてもよく、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっていてもよく、又は、全部がローカルエリアネットワーク経由で接続可能になっていてもよい。

【0015】

図2は、本発明第1の実施形態の通信認証方法による認証手順のフローチャート図である。

予め、全ての第1種、第2種端末はその固有情報を管理サーバに登録しておく(T01、T02)。

その上で実際に、ある特定の第1種端末1が、ある特定の第2種端末2に対して通信を意図する場合、即ち、特定の第1、第2種端末が各々、接続要求元1、接続要求先2となる場合を説明する。

【0016】

ステップS1においては、接続要求元1は、自身と接続要求先2の固有情報を添付した(T11)後、管理サーバ3に接続認証を要求する。

ステップS2においては、管理サーバは、添付された接続要求元と接続要求先の固有情報を登録された固有情報と比較して接続要求元と接続要求先の正当性を検査し、接続要求の正当性が確認された場合(T21)には、その度に複数桁の乱数を生成・格納して認証情報とした(T22)後、この認証情報を添付して(T23)、接続要求元に接続認証を応答する。

【0017】

ステップS3においては、接続要求元は、得られた認証情報を添付した(T31)後、接続要求先に接続を要求する。

ステップS4においては、接続要求先は、得られた認証情報を添付した(T41)後、管理サーバに接続要求の正当性の確認を要求する。

ステップS5においては、管理サーバは、接続要求先の正当性を確認し(T51)、添付された認証情報を格納した認証情報と照合の上確認し(T52)、接続要求の正当性確認応答を準備し(T53)、認証情報を消去した(T54)後、接続要求先に接続要求の正当性を確認できたことを応答する。

【0018】

ステップS6においては、接続要求先は、接続要求元に接続を許可すると応答する。

ステップS7においては、接続要求元と接続要求先が相互間の送受信を開始し、接続要求先は接続要求元が送信した指示に応じて例えば接続要求先が有するデータを接続要求元に送信する。

【0019】

以上説明したように、認証情報となる乱数は、接続要求の度に新規に生成され(T22)、接続要求の正当性が確認されると同時に消去される(T54)。

従って、仮に認証情報が漏洩した場合でも、第3者がこれを利用して接続要求先を経由して管理サーバに接続要求正当性確認を要求しても、認証情報が消去されているので、管理サーバはその要求を拒絶でき、第3者は接続要求先との送受信が可能にならない。

[実施例1]

【0020】

上記[第1の実施形態]において説明した通信認証方法は、多様な分野に適用可能であるが、本実施例では、ネットワークが鉄道運行システムに係るものを説明する。

本実施例では、第1種端末は、鉄道運行システムの鉄道中央指令室(単数又は複数の場合がある)の各々に置かれた中央指令コンピュータであり、第2種端末は、運行(営業運転、回送、車庫内停車を含む)中の各列車の運転台に置かれた移動可能な無線端末であり、第1種端末が要求するデータが、列車の運転席などの定位置に搭載されたビデオカメラによる蓄積又はライブ映像である。

【0021】

鉄道中央司令室と各鉄道との交信は、従来、鉄道無線などに頼っていたが、特に事故、災害の場合は、音声による会話だけでは、状況把握、対応処理が困難又は非能率であるので、中央司令室が鉄道の乗務員と同じ映像情報をリアルタイムで見る必要があった。

WiMAX(「WIMAX」はワイマックス・フォーラムの登録商標です)に代表される最近の広帯域無線は、このような場合に必要な広帯域映像情報を列車に設けた無線端末から中央指令室にリアルタイム送信することを可能にした。

【0022】

ビデオカメラによる映像は、ビデオカメラ自身又は無線端末に列車の運転中はエンドレスに蓄積しておき、中央司令室の要求に応じて事故などの際に遡って送信できる。

また、乗務員が列車内外の任意の箇所をビデオカメラで撮影し、リアルタイムで中央司令室に送信し、中央司令室の指示に従い迅速に応急措置をとることもできる。

また、鉄道橋の下の川の水流・水位状況、沿線の積雪状況などは自然災害に備えた運転計画の変更判断にとり重要であるが、これらも乗務員が随時撮影し、中央司令室に送信できる。

これらのビデオ情報は、さらに事故調査ないし場合によっては司法の場でも活用できる。

このような広帯域映像情報獲得システムは、鉄道網の全世界的な普及、多様化、複雑化に伴い、その安全に不可欠となりつつある。

【0023】

その場合、深刻な問題となりうるのが、このようなビデオデータを含む中央司令室と列車乗務員の交信チャネルのセキュリティであって、認証情報の漏洩によって、このチャネルのセキュリティが崩れると列車運行の安全の崩壊に直結する。

その点で本願発明の提供する通信認証方法は、第3者の不正アクセスを実質的に完全に防止でき、所望のセキュリティを上記交信チャネルに与えることができるので、今後の鉄道網の安全にとっても不可欠である。

【0024】

なお、複数の中央司令室の管轄領域に跨って列車が運転される場合、交信中に列車がある管轄領域の圏外に出た場合は、第3者による「乗っ取り」を防ぐため、交信は無条件で一旦切断され、交信を再開するには改めて上記のステップS1から実行しなければならない。

【0025】

なお、本通信認証方法に係るネットワークにおいて、特に第2種端末が上述の列車上の無線端末のように移動性である場合、第2種端末にGPSを導入し、第2種端末の位置情報を上記交信データに含めることも有用である。

また、本発明では、第1種、第2種端末を各々、能動的、受動的としたが、このような列車位置情報を定期的に鉄道中央司令室に送信する場合には、第1種、第2種の機能を逆転できるよう構成にしておけばよい。

【産業上の利用可能性】

【0026】

以上、実施例1は、本発明の通信認証方法を、鉄道運行システムに係るネットワークに適用した場合であるが、この外、宅配などの貨物集配送、ATM集金、POSシステムなどにおいても、人名・物件・金銭の安全のため、同様のセキュリティ問題があり、本発明の通信認証方法はそれらの対策としても有効であると考えられる。

即ち、ネットワーク上の端末(コンピュータ)同士が通信接続する際の本発明による通信認証方法は、あらゆる形態のネットワーク接続の通信認証方法として利用する事ができる。

【符号の説明】

【0027】

1 第1種端末(接続要求元)

2 第2種端末(接続要求先)

3 管理サーバ

10 第1種端末のグループ

20 第2種端末のグループ

100 ネットワーク

【技術分野】

【0001】

本発明は通信認証方法に係り、特に、ネットワークに接続された端末(コンピュータ)が他の端末(コンピュータ)とネットワークを介してデータを送受信する際に、データの送信を要求する端末の正当性を効果的かつ極めて安全に認証する通信認証方法に関する。

【背景技術】

【0002】

ネットワーク内の端末間のデータの送受信に関する従来の通信認証方法は、例えば非技術文献1に説明されているIEEE 802.1X標準に規定されている認証方法のように、ある端末がネットワークに参加する際に、又は通信したい端末に接続要求を出し、ネットワークを管理する端末又は接続を要求された端末から認証情報(通常はユーザー名と付帯するパスワードの組み合わせ)による認証を受け、その後通信経路を開き必要な通信を実施するという手続を経由する。

【0003】

このように、IEEE 802.1X規定の認証方法に限らず従来の通信認証方法では、通信開始直前の段階でのみ認証手続が行なわれ、且つその際に接続を要求した端末に対して与えられる認証情報が固定的であって、一旦与えられた認証情報はある期間内では無条件に有効になり、接続を要求した端末は、与えられた認証情報を用いてログインし、いつでも通信を再開できた。

その結果、認証情報が一旦、故意又は過失により漏洩すると、それを用いたログインによる不正アクセスの可能性の問題があった。

【0004】

このようなネットワーク上のデータに係る不正アクセスは、そのネットワークが係るシステムによっては、人命ないし物件・金銭の安全に重大な影響を及ぼす。

例えば、このネットワークを列車運行システム上に形成し、中央司令室が個々の列車に接続要求を出してその列車上のリアルタイムデータを得る場合、漏洩した認証情報を第3者が悪用すると、そのようなデータの覗き見、タンパリングや、さらには誤指令通信が可能になり、列車の安全が深刻に脅かされることになる。

この外、宅配などの貨物集配送、ATM集金、POS統括においても、程度の差こそあれ同様の問題が考えられる。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】「IEEE 802.1Xの全貌」日経NETWORK 2004年12月号 p.82〜p.95

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明は、ネットワーク接続上の上記の問題に鑑みてなされたものであって、その目的とするところは、認証情報が仮に漏洩しても、それを用いた不正アクセスが事実上不可能である、堅牢なセキュリティーを確保した通信認証方法を提供する事にある。

【課題を解決するための手段】

【0007】

上記の課題を解決するためになされた本発明による通信認証方法は、

一つ又は複数の第1種端末と、一つ又は複数の第2種端末と、一つの管理サーバを含むネットワークにおいて、前記第1種端末の一つが前記第2種端末の一つに対してデータ送受信のための接続を行なう際に、

第1ステップにおいて前記第1種端末は接続認証要求を前記管理サーバに送信し、第2ステップにおいて前記管理サーバは前記接続認証要求の正当性を検査し、正当性が確認された場合には認証情報を付して接続認証応答を前記第1種端末に送信し、第3ステップにおいて前記第1種端末は前記認証情報を付して接続要求を前記第2種端末に送信し、第4ステップにおいて前記第2種端末は受信した前記認証情報を付して前記第1種端末からの接続要求の正当性確認要求を前記管理サーバに送信し、第5ステップにおいて前記管理サーバは前記接続要求の正当性を検査した後に正当である場合には接続要求正当性確認応答を前記第2種端末に送信し、第6ステップにおいて前記第2種端末は接続要求許可応答を前記第1種端末に送信し、第7ステップにおいて前記第1種端末と前記第2種端末が相互に送受信する通信認証方法であって、

前記認証情報は前記管理サーバが第2ステップにおいてその度に生成した複数桁の乱数であり、前記管理サーバは前記第5ステップの終了直前に前記認証情報を消去することを特徴とする。

【0008】

好ましくは、前記ネットワークは、前記第1種端末、前記第2種端末、及び前記管理サーバのうちの、全部がインターネット経由で接続可能になっている場合、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっている場合、及び、全部がローカルエリアネットワーク経由で接続可能になっている場合、の何れかであることを特徴とする。

好ましくは、前記第1種端末及び前記第2種端末は、各々の固有情報を予め前記管理サーバに登録しておき、各々、前記第1ステップにおける前記接続認証要求及び前記第4ステップにおける前記接続要求正当性確認要求を、前記固有情報を付して前記管理サーバに送信し、前記管理サーバは前記登録した固有情報を参照して前記要求の正当性を検査することを特徴とする。

好ましくは、前記ネットワークが鉄道運行システムに係るものであり、前記第1種端末が鉄道中央指令室に置かれた中央指令コンピュータであり、前記第2種端末が列車の運転台に置かれた移動可能な無線端末であり、前記データが、前記列車に搭載されたビデオカメラによる蓄積又はライブ映像を含むことを特徴とする。

好ましくは、前記データが、前記列車に搭載されたGPSによる前記列車の位置情報を含み、前記列車の位置が前記第1種端末の担当領域の内にある場合にのみ、前記第2種端末は、前記認証情報を有効にすることを特徴とする。

【発明の効果】

【0009】

本発明によれば、ネットワーク上で第1種端末が別の第2端末との間の通信を意図して接続を要求すると、実際の送受信通信のための接続に先立ち、別の独立した端末である管理サーバが、認証情報となる乱数をその度に生成し、しかも生成された認証情報は、管理サーバが接続要求の正当性を確認した直後に消去してしまうので、認証情報が仮に漏洩しても、それを用いた不正アクセスが事実上不可能である、堅牢なセキュリティーを確保した通信認証方法を提供できる。

【図面の簡単な説明】

【0010】

【図1】本発明第1の実施形態の通信認証方法に係る認証手順を示す図である。

【図2】本発明第1の実施形態の通信認証方法による認証手順のフローチャート図である。

【発明を実施するための形態】

【0011】

[第1の実施形態]

以下に添付図面を参照しながら、本発明の第1の実施形態について詳細に説明する。

図1は、本発明第1の実施形態の通信認証方法に係る認証手順を示す図である。

【0012】

図1に示すように、本願の対象とするネットワーク100上には、接続要求元となる第1種端末1のグループ10と、第1種端末1の接続要求先となる第2種端末2のグループ20と、両グループの端末間の通信を管理する管理サーバ3が存在する。

グループ10内の第1種端末1の数と、グループ20内の第2種端末2の数は、一般に複数であるが、単数であってもよい。

【0013】

特定の第1種端末が特定の第2種端末に対して通信を意図する場合、認証手順として一般に次の第1〜第7ステップS1〜S7を経る。

S1 接続要求元が管理サーバに接続の認証を要求、

S2 管理サーバが接続要求元に接続の認証を応答、

S3 接続要求元が接続要求先に接続を要求、

S4 接続要求先が管理サーバに接続要求の正当性の確認を要求、

S5 管理サーバが接続要求先に接続要求の正当性が確認できたことを応答、

S6 接続要求先が接続要求元に接続を許可すると応答、

S7 接続要求元と接続要求先が相互間の送受信を開始。

【0014】

第1種端末、第2種端末、及び管理サーバのうちの、全部がインターネット経由で接続可能になっていてもよく、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっていてもよく、又は、全部がローカルエリアネットワーク経由で接続可能になっていてもよい。

【0015】

図2は、本発明第1の実施形態の通信認証方法による認証手順のフローチャート図である。

予め、全ての第1種、第2種端末はその固有情報を管理サーバに登録しておく(T01、T02)。

その上で実際に、ある特定の第1種端末1が、ある特定の第2種端末2に対して通信を意図する場合、即ち、特定の第1、第2種端末が各々、接続要求元1、接続要求先2となる場合を説明する。

【0016】

ステップS1においては、接続要求元1は、自身と接続要求先2の固有情報を添付した(T11)後、管理サーバ3に接続認証を要求する。

ステップS2においては、管理サーバは、添付された接続要求元と接続要求先の固有情報を登録された固有情報と比較して接続要求元と接続要求先の正当性を検査し、接続要求の正当性が確認された場合(T21)には、その度に複数桁の乱数を生成・格納して認証情報とした(T22)後、この認証情報を添付して(T23)、接続要求元に接続認証を応答する。

【0017】

ステップS3においては、接続要求元は、得られた認証情報を添付した(T31)後、接続要求先に接続を要求する。

ステップS4においては、接続要求先は、得られた認証情報を添付した(T41)後、管理サーバに接続要求の正当性の確認を要求する。

ステップS5においては、管理サーバは、接続要求先の正当性を確認し(T51)、添付された認証情報を格納した認証情報と照合の上確認し(T52)、接続要求の正当性確認応答を準備し(T53)、認証情報を消去した(T54)後、接続要求先に接続要求の正当性を確認できたことを応答する。

【0018】

ステップS6においては、接続要求先は、接続要求元に接続を許可すると応答する。

ステップS7においては、接続要求元と接続要求先が相互間の送受信を開始し、接続要求先は接続要求元が送信した指示に応じて例えば接続要求先が有するデータを接続要求元に送信する。

【0019】

以上説明したように、認証情報となる乱数は、接続要求の度に新規に生成され(T22)、接続要求の正当性が確認されると同時に消去される(T54)。

従って、仮に認証情報が漏洩した場合でも、第3者がこれを利用して接続要求先を経由して管理サーバに接続要求正当性確認を要求しても、認証情報が消去されているので、管理サーバはその要求を拒絶でき、第3者は接続要求先との送受信が可能にならない。

[実施例1]

【0020】

上記[第1の実施形態]において説明した通信認証方法は、多様な分野に適用可能であるが、本実施例では、ネットワークが鉄道運行システムに係るものを説明する。

本実施例では、第1種端末は、鉄道運行システムの鉄道中央指令室(単数又は複数の場合がある)の各々に置かれた中央指令コンピュータであり、第2種端末は、運行(営業運転、回送、車庫内停車を含む)中の各列車の運転台に置かれた移動可能な無線端末であり、第1種端末が要求するデータが、列車の運転席などの定位置に搭載されたビデオカメラによる蓄積又はライブ映像である。

【0021】

鉄道中央司令室と各鉄道との交信は、従来、鉄道無線などに頼っていたが、特に事故、災害の場合は、音声による会話だけでは、状況把握、対応処理が困難又は非能率であるので、中央司令室が鉄道の乗務員と同じ映像情報をリアルタイムで見る必要があった。

WiMAX(「WIMAX」はワイマックス・フォーラムの登録商標です)に代表される最近の広帯域無線は、このような場合に必要な広帯域映像情報を列車に設けた無線端末から中央指令室にリアルタイム送信することを可能にした。

【0022】

ビデオカメラによる映像は、ビデオカメラ自身又は無線端末に列車の運転中はエンドレスに蓄積しておき、中央司令室の要求に応じて事故などの際に遡って送信できる。

また、乗務員が列車内外の任意の箇所をビデオカメラで撮影し、リアルタイムで中央司令室に送信し、中央司令室の指示に従い迅速に応急措置をとることもできる。

また、鉄道橋の下の川の水流・水位状況、沿線の積雪状況などは自然災害に備えた運転計画の変更判断にとり重要であるが、これらも乗務員が随時撮影し、中央司令室に送信できる。

これらのビデオ情報は、さらに事故調査ないし場合によっては司法の場でも活用できる。

このような広帯域映像情報獲得システムは、鉄道網の全世界的な普及、多様化、複雑化に伴い、その安全に不可欠となりつつある。

【0023】

その場合、深刻な問題となりうるのが、このようなビデオデータを含む中央司令室と列車乗務員の交信チャネルのセキュリティであって、認証情報の漏洩によって、このチャネルのセキュリティが崩れると列車運行の安全の崩壊に直結する。

その点で本願発明の提供する通信認証方法は、第3者の不正アクセスを実質的に完全に防止でき、所望のセキュリティを上記交信チャネルに与えることができるので、今後の鉄道網の安全にとっても不可欠である。

【0024】

なお、複数の中央司令室の管轄領域に跨って列車が運転される場合、交信中に列車がある管轄領域の圏外に出た場合は、第3者による「乗っ取り」を防ぐため、交信は無条件で一旦切断され、交信を再開するには改めて上記のステップS1から実行しなければならない。

【0025】

なお、本通信認証方法に係るネットワークにおいて、特に第2種端末が上述の列車上の無線端末のように移動性である場合、第2種端末にGPSを導入し、第2種端末の位置情報を上記交信データに含めることも有用である。

また、本発明では、第1種、第2種端末を各々、能動的、受動的としたが、このような列車位置情報を定期的に鉄道中央司令室に送信する場合には、第1種、第2種の機能を逆転できるよう構成にしておけばよい。

【産業上の利用可能性】

【0026】

以上、実施例1は、本発明の通信認証方法を、鉄道運行システムに係るネットワークに適用した場合であるが、この外、宅配などの貨物集配送、ATM集金、POSシステムなどにおいても、人名・物件・金銭の安全のため、同様のセキュリティ問題があり、本発明の通信認証方法はそれらの対策としても有効であると考えられる。

即ち、ネットワーク上の端末(コンピュータ)同士が通信接続する際の本発明による通信認証方法は、あらゆる形態のネットワーク接続の通信認証方法として利用する事ができる。

【符号の説明】

【0027】

1 第1種端末(接続要求元)

2 第2種端末(接続要求先)

3 管理サーバ

10 第1種端末のグループ

20 第2種端末のグループ

100 ネットワーク

【特許請求の範囲】

【請求項1】

一つ又は複数の第1種端末と、一つ又は複数の第2種端末と、一つの管理サーバを含むネットワークにおいて、前記第1種端末の一つが前記第2種端末の一つに対してデータ送受信のための接続を行なう際に、

第1ステップにおいて前記第1種端末は接続認証要求を前記管理サーバに送信し、

第2ステップにおいて前記管理サーバは前記接続認証要求の正当性を検査し、正当性が確認された場合には認証情報を付して接続認証応答を前記第1種端末に送信し、

第3ステップにおいて前記第1種端末は前記認証情報を付して接続要求を前記第2種端末に送信し、

第4ステップにおいて前記第2種端末は受信した前記認証情報を付して前記第1種端末からの接続要求の正当性確認要求を前記管理サーバに送信し、

第5ステップにおいて前記管理サーバは前記接続要求の正当性を検査した後に正当である場合には接続要求正当性確認応答を前記第2種端末に送信し、

第6ステップにおいて前記第2種端末は接続要求許可応答を前記第1種端末に送信し、

第7ステップにおいて前記第1種端末と前記第2種端末が相互に送受信する通信認証方法であって、

前記認証情報は前記管理サーバが前記第2ステップにおいてその度に生成した複数桁の乱数であり、前記管理サーバは前記第5ステップの終了直前に前記認証情報を消去することを特徴とする通信認証方法。

【請求項2】

前記ネットワークは、前記第1種端末、前記第2種端末、及び前記管理サーバのうちの、全部がインターネット経由で接続可能になっている場合、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっている場合、及び、全部がローカルエリアネットワーク経由で接続可能になっている場合、の何れかであることを特徴とする請求項1に記載の通信認証方法。

【請求項3】

前記第1種端末及び前記第2種端末は、各々の固有情報を予め前記管理サーバに登録しておき、各々、前記第1ステップにおける前記接続認証要求及び前記第4ステップにおける前記接続要求正当性確認要求を、前記固有情報を付して前記管理サーバに送信し、前記管理サーバは前記登録した固有情報を参照して前記要求の正当性を検査することを特徴とする請求項1に記載の通信認証方法。

【請求項4】

前記ネットワークが鉄道運行システムに係るものであり、前記第1種端末が鉄道中央指令室に置かれた中央指令コンピュータであり、前記第2種端末が列車の運転台に置かれた移動可能な無線端末であり、前記データが、前記列車に搭載されたビデオカメラによる蓄積又はライブ映像を含むことを特徴とする請求項1に記載の通信認証方法。

【請求項5】

前記データが、前記列車に搭載されたGPSによる前記列車の位置情報を含み、前記列車の位置が前記第1種端末の担当領域の内にある場合にのみ、前記第2種端末は、前記認証情報を有効にすることを特徴とする請求項4に記載の通信認証方法。

【請求項1】

一つ又は複数の第1種端末と、一つ又は複数の第2種端末と、一つの管理サーバを含むネットワークにおいて、前記第1種端末の一つが前記第2種端末の一つに対してデータ送受信のための接続を行なう際に、

第1ステップにおいて前記第1種端末は接続認証要求を前記管理サーバに送信し、

第2ステップにおいて前記管理サーバは前記接続認証要求の正当性を検査し、正当性が確認された場合には認証情報を付して接続認証応答を前記第1種端末に送信し、

第3ステップにおいて前記第1種端末は前記認証情報を付して接続要求を前記第2種端末に送信し、

第4ステップにおいて前記第2種端末は受信した前記認証情報を付して前記第1種端末からの接続要求の正当性確認要求を前記管理サーバに送信し、

第5ステップにおいて前記管理サーバは前記接続要求の正当性を検査した後に正当である場合には接続要求正当性確認応答を前記第2種端末に送信し、

第6ステップにおいて前記第2種端末は接続要求許可応答を前記第1種端末に送信し、

第7ステップにおいて前記第1種端末と前記第2種端末が相互に送受信する通信認証方法であって、

前記認証情報は前記管理サーバが前記第2ステップにおいてその度に生成した複数桁の乱数であり、前記管理サーバは前記第5ステップの終了直前に前記認証情報を消去することを特徴とする通信認証方法。

【請求項2】

前記ネットワークは、前記第1種端末、前記第2種端末、及び前記管理サーバのうちの、全部がインターネット経由で接続可能になっている場合、一部がインターネット経由、その他の一部がローカルエリアネットワーク経由で接続可能になっている場合、及び、全部がローカルエリアネットワーク経由で接続可能になっている場合、の何れかであることを特徴とする請求項1に記載の通信認証方法。

【請求項3】

前記第1種端末及び前記第2種端末は、各々の固有情報を予め前記管理サーバに登録しておき、各々、前記第1ステップにおける前記接続認証要求及び前記第4ステップにおける前記接続要求正当性確認要求を、前記固有情報を付して前記管理サーバに送信し、前記管理サーバは前記登録した固有情報を参照して前記要求の正当性を検査することを特徴とする請求項1に記載の通信認証方法。

【請求項4】

前記ネットワークが鉄道運行システムに係るものであり、前記第1種端末が鉄道中央指令室に置かれた中央指令コンピュータであり、前記第2種端末が列車の運転台に置かれた移動可能な無線端末であり、前記データが、前記列車に搭載されたビデオカメラによる蓄積又はライブ映像を含むことを特徴とする請求項1に記載の通信認証方法。

【請求項5】

前記データが、前記列車に搭載されたGPSによる前記列車の位置情報を含み、前記列車の位置が前記第1種端末の担当領域の内にある場合にのみ、前記第2種端末は、前記認証情報を有効にすることを特徴とする請求項4に記載の通信認証方法。

【図1】

【図2】

【図2】

【公開番号】特開2011−199596(P2011−199596A)

【公開日】平成23年10月6日(2011.10.6)

【国際特許分類】

【出願番号】特願2010−64142(P2010−64142)

【出願日】平成22年3月19日(2010.3.19)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度、経済産業省、戦略的基盤技術高度化支援事業、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(510079042)株式会社エーディエス (1)

【Fターム(参考)】

【公開日】平成23年10月6日(2011.10.6)

【国際特許分類】

【出願日】平成22年3月19日(2010.3.19)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度、経済産業省、戦略的基盤技術高度化支援事業、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(510079042)株式会社エーディエス (1)

【Fターム(参考)】

[ Back to top ]