遊技用装置及び遊技用システム

【課題】状況に応じた適切な問い合わせを行うことが出来る遊技用装置を提供する。

【解決手段】遊技用装置の認証制御部は、所定の装置の識別情報を記憶する記憶手段と、所定の装置が送信する所定の装置の識別情報を取得し、取得した識別情報と、記憶手段が記憶する識別情報と、に基づいて所定の装置の認証を行う認証手段と、を備える。また、認証手段による認証が失敗だった場合には、所定の装置が送信する前記識別情報を所定の装置を認証する認証装置に対して送信し、認証装置に対して識別情報に基づく所定の装置の認証の問い合わせを行い、認証手段による認証が成功だった場合には、前記問い合わせを行わない。

【解決手段】遊技用装置の認証制御部は、所定の装置の識別情報を記憶する記憶手段と、所定の装置が送信する所定の装置の識別情報を取得し、取得した識別情報と、記憶手段が記憶する識別情報と、に基づいて所定の装置の認証を行う認証手段と、を備える。また、認証手段による認証が失敗だった場合には、所定の装置が送信する前記識別情報を所定の装置を認証する認証装置に対して送信し、認証装置に対して識別情報に基づく所定の装置の認証の問い合わせを行い、認証手段による認証が成功だった場合には、前記問い合わせを行わない。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、遊技用装置及び遊技用システムに関する。

【背景技術】

【0002】

このような遊技用装置としては、例えば、パチンコ機、パチスロ機、カードゲーム機等の遊技機や、この遊技機とともに設置されて使用される周辺装置(カードユニット等)等がある。そして、このような遊技用装置には、一般的に所定の処理を行う制御部(例えば、ICチップなど)が搭載されている。

【0003】

ここで、特許文献1には、制御部の不正なすり替えを検出するための認証を、遊技用装置外部の認証装置で行う技術が開示されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2010−162425号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかし、特許文献1に記載された技術では、認証時において認証装置への認証の問い合わせが必ず行われることになってしまい、状況に応じた適切な問い合わせを行うことが困難であった。

【0006】

本発明は、このような背景のもとになされたものであり、その目的とするところは、状況に応じた適切な問い合わせを行うことが出来る遊技用装置及び遊技用システムを提供することにある。

【課題を解決するための手段】

【0007】

(1)上記目的を達成するため、本発明に係る遊技用装置は、

所定の装置(例えば、払出制御チップ11など)を認証する認証制御部(例えば、セキュリティチップ22など)を備える遊技用装置(例えば、カードユニット20など)であって、

前記所定の装置は、前記遊技用装置又は他の遊技用装置(パチンコ機10)に搭載されたものであり、

前記認証制御部は、

前記所定の装置の識別情報を記憶する記憶手段(例えば、チップ情報を記憶する記憶部22b)と、

前記所定の装置が送信する前記所定の装置の識別情報を取得し、取得した識別情報と、前記記憶手段が記憶する識別情報と、に基づいて前記所定の装置の認証を行う認証手段(例えば、ステップC29で送信されたチップ情報を照合する処理部22a)と、

前記認証手段による認証が失敗だった場合には、前記所定の装置が送信する前記識別情報を前記所定の装置を認証する認証装置(例えば、上位サーバ510、鍵管理センターサーバ310など)に対して送信し、前記認証装置に対して前記識別情報に基づく前記所定の装置の認証の問い合わせを行い、前記認証手段による認証が成功だった場合には、前記問い合わせを行わない、問い合わせ手段(例えば、照合結果に応じて、ステップE6の処理又はステップG5、G6の処理を行う処理部22a)と、を有する、

ことを特徴とする。

【0008】

上記構成によれば、認証手段による認証が成功した場合には認証の問い合わせを行わず、認証が失敗した場合には認証装置への認証の問い合わせを行うので、認証手段による認証が成功したような認証装置への問い合わせが不要な場合における認証装置への問い合わせが防止されるので、状況に応じた適切な問い合わせを行うことが出来る。

【0009】

(2)上記目的を達成するため、本発明に係る遊技用装置は、

所定の装置(例えば、CU制御部21など)を認証する認証制御部(例えば、セキュリティチップ22など)を備える遊技用装置(例えば、カードユニット20など)であって、

前記所定の装置は、前記遊技用装置又は他の遊技用装置(パチンコ機10)に搭載されたものであり、

前記認証制御部は、

前記所定の装置の識別情報(例えば、認証用情報C1など)と、前記所定の装置を認証するための認証用情報(例えば、暗号鍵C2など)と、を記憶する記憶手段と、

前記所定の装置と前記認証用情報を用いた通信を行い、通信状況に基づいて前記所定の装置の認証を行う認証手段(例えば、ステップD9において暗号鍵C2を用いて暗号通信を行えない場合を特定する処理部22a)と、

前記認証手段による認証が失敗だった場合には、前記記憶手段が記憶する前記識別情報を前記所定の装置を認証する認証装置(例えば、上位サーバ510、鍵管理センターサーバ310など)に対して送信し、前記認証装置に対して前記識別情報に基づく前記所定の装置の認証の問い合わせを行い、前記認証手段による認証が成功だった場合には、前記問い合わせを行わない、問い合わせ手段(例えば、暗号鍵C2を用いて暗号通信を行えない場合に、第1のモードに移行する処理部22a)と、を有する、

ことを特徴とする。

【0010】

上記構成によれば、認証手段による認証が成功した場合には認証の問い合わせを行わず、認証が失敗した場合には認証装置への認証の問い合わせを行うので、認証手段による認証が成功したような認証装置への問い合わせが不要な場合における認証装置への問い合わせが防止されるので、状況に応じた適切な問い合わせを行うことが出来る。

【0011】

(3)上記目的を達成するため、本発明に係る遊技用システムは、

上記(1)又は(2)に記載された遊技用装置と、

認証装置と、を備える遊技用システムであって、

前記遊技用装置は、前記認証装置に前記識別情報を送信し、前記認証装置に対して前記識別情報に基づく前記所定の装置の認証の問い合わせを行う、

ことを特徴とする。

【0012】

上記構成によれば、認証手段による認証が成功した場合には認証の問い合わせを行わず、認証が失敗した場合には認証装置への認証の問い合わせを行うので、認証手段による認証が成功したような認証装置への問い合わせが不要な場合における認証装置への問い合わせが防止されるので、状況に応じた適切な問い合わせを行うことが出来る。

【0013】

(4)上記(1)から(3)のいずれか遊技用装置又は遊技用システムにおいて、

前記認証装置に送信される前記識別情報は、所定の中間装置(例えば、上位サーバ510など)を介して前記認証装置に送信され、

前記問い合わせ手段は、前記認証手段による認証が、前記記憶手段に前記識別情報が記憶されていなかったことによる失敗だった場合には、前記所定の中間装置に対して前記所定の装置の認証(例えば、チップ情報が記憶されているか否かの判別、ステップF8参照)の問い合わせを行う(例えば、ステップF5及びF6などを参照)、

ようにしてもよい。

【0014】

上記の構成によれば、さらに、認証の失敗の内容に応じて、中間装置に対しても認証の問い合わせが可能になっているため、状況に応じた適切な問い合わせを行うことが出来る。

【0015】

(5)上記(1)から(4)のいずれかの遊技用装置又は遊技用システムにおいて、

前記問い合わせ手段は、前記認証装置から前記認証手段による認証のレベルを指定するレベル指定情報(例えば、制御情報など)が供給された場合には、前記認証のレベルに応じた前記認証手段による認証の結果に基づいて特定される問い合わせ先に対して前記識別情報を送信して、前記識別情報に基づく前記所定の装置の認証の問い合わせを行う(例えば、ステップH1からH3などを参照)、

ようにしてもよい。

【0016】

上記の構成によれば、さらに、問い合わせ先を外部からの指定によって調整できるため、状況に応じて適切な問い合わせが行われる。

【0017】

(6)上記(1)から(5)のいずれかの遊技用装置又は遊技用システムにおいて、

前記認証装置に送信される前記識別情報は、前記問い合わせ手段によって暗号化され、暗号化された状態のまま所定の中間装置を介して前記認証装置に送信され、前記認証装置で復号化される(例えば、ステップC31からC33を参照)、

ようにしてもよい。

【0018】

上記構成によれば、識別情報は中間装置では暗号化されたままの状態なので、識別情報の漏洩のリスクを低減することが出来る。

【0019】

(7)上記(1)から(6)のいずれかの遊技用装置又は遊技用システムにおいて、

前記記憶手段が記憶する前記識別情報は、前記認証装置が記憶する識別情報と同じ内容である(ステップC37で照合OKの場合にチップ情報が記憶されるなど)、

ようにしてもよい。

【0020】

上記構成によれば、記憶手段が記憶する識別情報は、正当なものであることが担保されるので、この識別情報を用いた認証の正確性を担保できる。

【図面の簡単な説明】

【0021】

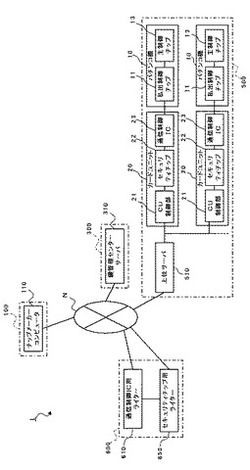

【図1】本発明の一実施形態に係る遊技用システムの構成を示すブロック図である。

【図2】本発明の一実施形態におけるカードユニットとパチンコ機の構成を示すブロック図である。

【図3】図1の遊技用システムを構成する鍵管理センターサーバの構成を示すブロック図である。

【図4】図1の遊技用システムを構成するチップメーカーコンピュータの構成を示すブロック図である。

【図5】図1の遊技用システムを構成する通信制御IC用ライターの構成を示すブロック図である。

【図6】図1の遊技用システムを構成するセキュリティチップ用ライターの構成を示すブロック図である。

【図7】図1の遊技用システムを構成する上位サーバの構成を示すブロック図である。

【図8】カードユニットの製造時における各装置の動作フローの一例を示す図である。

【図9】カードユニットの製造時における各装置の動作フローの一例を示す図である。

【図10】カードユニットの製造時における各装置の動作フローの一例を示す図である。

【図11】カードユニットの製造時における各装置の動作フローの一例を示す図である。

【図12】カードユニットの動作確認時における各装置の動作フローの一例を示す図である。

【図13】パチンコ機及びカードユニットの遊技場設置時における各装置の動作フローの一例を示す図である。

【図14】パチンコ機及びカードユニットの遊技場設置時における各装置の動作フローの一例を示す図である。

【図15】パチンコ機及びカードユニットの遊技場設置時における各装置の動作フローの一例を示す図である。

【図16】パチンコ機及びカードユニットの遊技場設置時における各装置の動作フローの一例を示す図である。

【図17】通常時における各装置の動作フローの一例を示す図である。

【図18】セキュリティチップのモードの条件と、行われる処理との関係の一例を示す図である。

【図19】チップ情報の問い合わせ先を説明するための動作フローの一例を示す図である。

【図20】チップ情報の問い合わせ先を説明するための動作フローの一例を示す図である。

【図21】チップ情報の問い合わせ先を説明するための動作フローの一例を示す図である。

【図22】チップ情報の問い合わせ先を説明するための動作フローの一例を示す図である。

【図23】制御情報の配信を説明するための動作フローの一例を示す図である。

【発明を実施するための形態】

【0022】

この発明の実施形態について、図面を参照して詳細に説明する。

【0023】

(実施形態)

(遊技用システム1の構成)

図1に示すように、本実施形態に係る遊技用システム1は、パチンコ機10と、カードユニット20と、鍵管理センターサーバ310と、チップメーカーコンピュータ110と、通信制御IC用ライター610と、セキュリティチップ(SC)用ライター650(以下、SC用ライター650という。)と、上位サーバ510と、を備えている。パチンコ機10及びカードユニット20は、遊技用装置の一例である。

【0024】

鍵管理センターサーバ310と、チップメーカーコンピュータ110と、通信制御IC用ライター610と、SC用ライター650と、上位サーバ510と、は、インターネット等のネットワークNと接続され、これらのうちの所定の装置同士が通信可能となっている。なお、情報の漏洩を防止するため、上記各装置の少なくとも一部は、通信相手となる所定の装置と専用回線に接続されて、当該所定の装置と専用回線を介して通信してもよい。

【0025】

上位サーバ510とカードユニット20とは、遊技場500(パチンコ店等)に設置され、遊技場500内のローカルネットワーク等を介して、互いに通信可能に接続される。上位サーバ510は、遊技場500に、例えば、一台設置される。カードユニット20は、パチンコ機10と通信可能に接続されて遊技場500に複数設置される。カードユニット20とパチンコ機10とは、それぞれが一対一の関係で、互いに通信可能に接続され、遊技場500に複数設置される。

【0026】

通信制御IC用ライター610とSC用ライター650とは、カードユニットメーカー600内のローカルネットワーク等を介して、互いに通信可能に接続される。

【0027】

(パチンコ機10)

パチンコ機10は、パチンコ店(遊技場500)における遊技島において機種等毎に所定の位置に配置される。パチンコ機10は、本実施形態では、いわゆるCR式のパチンコ機(所謂封入式のパチンコ機であってもよい。)である。遊技者は、パチンコ機10で遊技を行う。遊技者は、パチンコ機10で行う遊技において、遊技媒体であるパチンコ玉をパチンコ機10の遊技領域に打ち込んで遊技を行う。

【0028】

封入式パチンコ機とは、パチンコ機10内に封入されたパチンコ球を循環使用して遊技を行う遊技機であり、パチンコ球による賞球の払い出しを行わないパチンコ機のことをいう。封入式パチンコ機では、遊技者は、パチンコ球貸出し可能金額等の有価情報を記録したプリペイド式の記録媒体、例えば磁気カード等のカード状記録媒体(以下、単にカードともいう。)を、パチンコ機10の外枠に沿って配設されるカードユニット20に挿入し、必要なパチンコ球数をカードから度数を減算して(持ち球数情報に変換して)貸し出し遊技を行う。封入式パチンコ機は、パチンコ球の入賞口への入賞やアウト口への入球等に応じて持ち球数情報が示す持ち球数を増減させる。この増減の基本的なルールは一般的なパチンコ機の球の増減と同様である。遊技終了時には、遊技者は、精算ボタンを操作し、その時点において獲得している持ち球数を示す持ち玉数情報をカードに記録させ(このとき、この持ち玉数情報をカードの度数に変換してもよい。)、このカードをカードユニット20外に排出させる。なお、持ち玉数情報は、上位サーバ510で管理してもよい。この場合、カードユニット20は、例えば、持ち玉数情報をカードに記録させる代わりに、上位サーバ510に持ち玉数情報と、カードを識別するカード識別情報とを送信する。上位サーバ510は、例えば、持ち玉数情報と、カードを識別するカード識別情報とを対応付けて記憶して、各カード毎に持ち玉数を管理してもよい。なお、カードユニット20は、プリペイド式のカードだけでなく、現金、又は現金とプリペイド式のカードを併用してもよい。

【0029】

パチンコ機10は、遊技釘、入賞口、表示装置等が取り付けられて前記遊技領域を構成する遊技盤と、遊技盤を収納する筐体と、を含んで構成されるとともに(図示省略)、図1に示すように、払出制御チップ11と主制御チップ13とを備える。

【0030】

主制御チップ13は、パチンコ機10の遊技盤側の制御基板に搭載され、主に遊技の進行の制御を行う。払出制御チップ11は、パチンコ機10の筐体側の制御基板に搭載され、主に賞球の払い出しの制御(封入式の場合には、持ち玉数の加減算など)を行う。

【0031】

払出制御チップ11は、図2に示すように、CPU(Central Processing Unit)及びRAM(Random Access Memory)等からなる処理部11aと、ROM(Read Only Memory)等の不揮発性の記憶装置等からなる記憶部11bと、入出力ポート等からなる通信部11cと、を備えた、例えば、ワンチップマイコン等によって構成されている。なお、ROMは、EPROM等の書込可能なROMであってもよい(以下、ROMについて同じ)。なお、RAMは、基本的に揮発性のものとするが、適宜、不揮発性のものを含んでもよい(以下、RAMについて同じ)。

【0032】

記憶部11bは、プログラムの他、所定の情報を記憶する。通信部11cは、処理部11aが払出制御チップ11外部と通信(情報の送信又は受信)を行うときに使用される。処理部11aは、記憶部11bが記憶するプログラムに従って、所定の処理を行う部分である。例えば、処理部11aは、カードユニット20(通信制御IC23)との間でパチンコ玉の貸与に関する情報のやり取り(特に封入式でない場合)、又は、持ち球数情報の増減に関する情報のやり取り(特に封入式の場合)を、通信部11cを介して行うことによって玉貸処理(ビジタ玉貸処理,会員単位玉貸処理,及び会員端数玉貸処理等)等を行う。また、処理部11aは、後述の処理を行う。なお、処理部11aは、記憶部11bが記憶する情報や、通信部11cを介して受信する情報を用いて処理を行う。

【0033】

主制御チップ13は、図2に示すように、CPU及びRAM等からなる処理部13aと、ROM等の不揮発性の記憶装置等からなる記憶部13bと、入出力ポート等からなる通信部13cと、を備えた、例えば、ワンチップマイコン等によって構成されている。

【0034】

記憶部13bは、プログラムの他、所定の情報を記憶する。通信部13cは、処理部13aが主制御チップ13外部と通信(情報の送信又は受信)を行うときに使用される。処理部13aは、記憶部13bが記憶するプログラムに従って、所定の処理を行う部分である。例えば、処理部13aは、パチンコ機10の各部に、パチンコ機10が行う遊技に関する演出動作(例えば、遊技盤の入賞口の開閉、及び、表示装置への画像の表示)を行わせる。また、処理部13aは、例えば、払出制御チップ11と通信部13cを介して通信して、入賞が発生した場合に持ち球数情報を増やす処理(特に封入式の場合)、払出制御チップ11にパチンコ球をいくつ払い出すかの処理(特に封入式でない場合)や、後述の処理を行う。なお、処理部13aは、記憶部13bが記憶する情報や、通信部13cを介して受信する情報を用いて、処理を行う。

【0035】

(カードユニット20)

カードユニット20は、パチンコ機10に対応して(例えば、パチンコ機10の、向かって左側に隣接して)配置され、両者は通信可能に接続される。カードユニット20は、玉貸しの管理(特に、パチンコ機10が封入式でない場合)、カード残高の管理、カードに記録された持ち球数情報(特に、パチンコ機10が封入式の場合)の管理等を行う。カードユニット20は、使用可能状態であるか否かを示す使用可能表示ランプ等の各種ランプ、カード挿入口、カード挿入口に挿入されたカードを読み取るためのカードリーダライター等(いずれも図示せず。)を備える。また、カードユニット20は、図2に示すように、CU制御部21と、セキュリティチップ22と、通信制御IC23と、セキュリティ基板24と、を備える。 セキュリティチップ22と通信制御IC23とは、セキュリティ基板24に実装される。

【0036】

通信制御IC23は、図2に示すように、CPU及びRAM等からなる処理部23aと、ROM等の不揮発性の記憶装置等からなる記憶部23bと、入出力ポート等からなる通信部23cと、を備えた、例えば、ワンチップマイコン等によって構成されている。

【0037】

記憶部23bは、プログラムの他、所定の情報を記憶する。通信部23cは、処理部23aが通信制御IC23外部と通信(情報の送信又は受信)を行うときに使用される。処理部23aは、記憶部23bが記憶するプログラムに従って、後述の所定の処理などを行う。なお、処理部23aは、記憶部23bが記憶する情報や、通信部23cを介して受信する情報を用いて処理を行う。

【0038】

セキュリティチップ22は、図2に示すように、CPU及びRAM等からなる処理部22aと、ROM等の不揮発性の記憶装置等からなる記憶部22bと、入出力ポート等からなる通信部22cと、を備えた、例えば、ワンチップマイコン等によって構成されている。

【0039】

記憶部22bは、プログラムの他、所定の情報を記憶する。通信部22cは、処理部22aがセキュリティチップ22外部と通信を行うときに使用される。処理部22aは、記憶部22bが記憶するプログラムに従って、所定の処理を行う。例えば、処理部22aは、後述の処理を行う。また、処理部22aは、例えば、パチンコ機10から送信される情報を用いてベース異常チェックを行う。 なお、処理部22aは、記憶部22bが記憶する情報や、通信部22cを介して受信する情報を用いて処理を行う。

【0040】

ここで、ベース異常について説明する。パチンコ業界ではベースと称されている通常遊技状態における出玉率がある。このベースBは、例えば、B=(OUT−特賞中OUT)/(IN−特賞中IN)×100という数式で算出される。

【0041】

ここで、INとは、パチンコ機10に打込んだ球数の集計結果であり、島設備に設けられ、パチンコ機10毎に設置される打込球タンクに取り付けられた打込球カウンタの計数結果に基づいて集計される。OUTとは、払い出された賞球数の集計結果であり、パチンコ機10から出力される賞球信号に基づいて集計される。特賞中INとは、特賞(大当り)中における打込球数の集計結果であり、パチンコ機10から出力される大当り信号の出力中における打込球検出スイッチの検出結果に基づいて集計される。特賞中OUTとは、特賞中における賞球数の集計結果であり、パチンコ機10から出力される大当り信号の出力中における賞球信号に基づいて集計される。本実施形態におけるパチンコ機10が所謂封入式パチンコ機である場合、INや特賞中INは、打込みより消費される持ち球数情報を示し、OUTや特賞中OUTは、入賞等により獲得する持ち球数情報を示す。

【0042】

ベースBの値が高いということは、通常遊技において入賞しやすい、言い換えれば球持ちがよいということである。このようにベースBは、パチンコ機10の稼働状況を知る上で有用な値であり、遊技場500の管理者はベースBの値を参考にしながら釘調整を行うことが多い。例えば、ベースBの値が高いから遊技釘を渋めに調整し、あるいは、ベースBの値が低いから遊技釘を少し甘めに調整する、というような調整が可能になる。さらに、ベースBの値は、大当り遊技終了直後といった場合を除けば、ほぼ一定の範囲内の値となる。このように、ベースBの値は突然高くなるということがないことから、仮に、ベースBの値が突然高くなった場合には、パチンコ機10自体に問題が発生したかあるいは不正行為(ベース異常)が行われた可能性があると判断することができる。

【0043】

セキュリティ基板24には、通信制御IC23、セキュリティチップ22などが実装されるとともに、特に、通信制御IC23、セキュリティチップ22が後述の処理を実行できるような所定の電子回路が設けられている。例えば、セキュリティ基板24には、通信制御IC23とセキュリティチップ22とを通信可能にしたり、通信制御IC23とパチンコ機10とを通信可能にしたり、セキュリティチップ22とCU制御部21とを通信可能にしたりする、適宜の電子回路が設けられている。

【0044】

CU制御部21は、図2に示すように、CPU及びRAM等からなる処理部21aと、ROM等の不揮発性の記憶装置等からなる記憶部21bと、入出力ポート等からなる通信部21cと、を備えた、例えば、所定の制御基板などによって構成される。なお、処理部21aと、記憶部21bと、通信部21cと、のうちの少なくとも一部は、適宜、ワンチップマイコンで構成されてもよい。

【0045】

記憶部21bは、プログラムの他、所定の情報を記憶する。通信部21cは、処理部21aがCU制御部21外部と通信を行うときに使用される。処理部21aは、記憶部21bが記憶するプログラムに従って、所定の処理を行う。例えば、処理部21aは、パチンコ機10(払出制御チップ11)との間でパチンコ玉の貸与に関する情報のやり取りを、通信部21c、セキュリティチップ22、通信制御IC23を介して行うことによって前記の玉貸処理等(遊技に係る動作)を行う。また、処理部21aは、カードリーダライター等を制御して、カードに対して情報の読み書きを行ったり、ランプを点灯等させたり、通信部21cを介して後述の上位サーバ510に玉貸処理で得られる売り上げ情報等を送信したりして遊技に係る処理を適宜行い、また、後述の処理を行う。具体的には、処理部21aは、例えば、カード残高、貯留されているパチンコ球を示す貯球の情報、遊技者を識別する会員ID等の読み取りや書込み等を行う。本実施形態におけるパチンコ機10が所謂封入式パチンコ機である場合、処理部21aは、上記の読み取りや書込みの他、カード状記録媒体の度数の読み取りや書込み(持ち球数情報の増減に関する情報への変換も含む)等を行う。なお、処理部21aは、記憶部21bが記憶する情報や、通信部21cを介して受信する情報を用いて、処理を行う。

【0046】

(鍵管理センターサーバ310)

鍵管理センターサーバ310は、例えば、一般的なサーバコンピュータであり、遊技場500外(パチンコ店外)に設置され、鍵管理センター300(例えば、所定のカードユニットメーカー600によって運営される。)によって管理されている(図1参照)。

【0047】

鍵管理センターサーバ310は、図3に示すように、記憶部312と、制御部311と、入出力部313と、前記各部を相互に接続するシステムバス314とを備えている。

【0048】

記憶部312は、ROM、磁気ディスク(ハードディスクなど)、半導体メモリ等の不揮発性の記憶装置から構成されている。この記憶部312は、制御部311が処理を行うために必要な情報、プログラム等を記憶する。

【0049】

入出力部313は、ネットワークNなどの外部と接続されるシリアルインタフェース等から構成される通信部を有している。また、入出力部313は、制御部311に制御されて所定の画面を表示するモニター等から構成される表示部や、制御部311に制御されて所定の情報を音声出力するブザーなどの音声出力部、鍵管理センター300に所属する従業員等からの入力操作を受け付け、受け付けた操作に応じた操作信号を制御部311に供給するキーボードやマウス等から構成される操作入力部等を備えても良い。

【0050】

制御部311は、CPU及びRAM等から構成される。制御部311は、記憶部312が記憶するプログラムに従って、また、記憶部312が記憶する情報や、通信部を介して受信する情報などを用いて後述の処理を行う。また、制御部311は、表示部、音声出力部などを制御するとともに、操作部から供給される操作信号(つまり、従業員等による操作)に応じた処理を行う。

【0051】

(チップメーカーコンピュータ110)

チップメーカーコンピュータ110は、例えば、一般的なコンピュータであり、遊技場500外に設置され、チップメーカー100によって管理されている(図1参照)。

【0052】

チップメーカーコンピュータ110は、図4に示すように、記憶部112と、制御部111と、入出力部113と、前記各部を相互に接続するシステムバス114とを備えている。

【0053】

記憶部112は、ROM、磁気ディスク(ハードディスクなど)、半導体メモリ等の不揮発性の記憶装置から構成されている。この記憶部112は、制御部111が処理を行うために必要な情報、プログラム等を記憶する。

【0054】

入出力部113は、ネットワークNなどの外部と接続されるシリアルインタフェース等から構成される通信部を有している。また、入出力部113は、制御部111に制御されて所定の画面を表示するモニター等から構成される表示部や、制御部111に制御されて所定の情報を音声出力するブザーなどの音声出力部、チップメーカー100に所属する従業員等からの入力操作を受け付け、受け付けた操作に応じた操作信号を制御部111に供給するキーボードやマウス等から構成される操作入力部等を備えても良い。

【0055】

制御部111は、CPU及びRAM等から構成される。制御部111は、記憶部112が記憶するプログラムに従って、また、記憶部112が記憶する情報や、通信部を介して受信する情報などを用いて後述の処理を行う。また、制御部111は、表示部、音声出力部などを制御するとともに、操作部から供給される操作信号(つまり、従業員等による操作)に応じた処理を行う。

【0056】

(通信制御IC用ライター610)

通信制御IC用ライター610は、例えば、情報の読み取り/書き込みをするリーダー/ライターであり、チップメーカー100から出荷され、遊技場500外のカードユニットメーカー600内に納入、設置される(図1参照)。通信制御IC用ライター610は、各種情報を通信制御IC23の記憶部(ROMなど)に書き込む処理等を行う。

【0057】

通信制御IC用ライター610は、図5に示すように、記憶部612と、制御部611と、入出力部613と、書込読取部615と、前記各部を相互に接続するシステムバス614とを備えている。

【0058】

記憶部612は、ROM、磁気ディスク(ハードディスクなど)、半導体メモリ等の不揮発性の記憶装置から構成されている。この記憶部612は、制御部611が処理を行うために必要な情報、プログラム等を記憶する。

【0059】

入出力部613は、ネットワークN、ローカルネットワークなどの外部と接続されるシリアルインタフェース等から構成される通信部を有している。また、入出力部613は、制御部611に制御されて所定の画面を表示するモニター等から構成される表示部や、制御部611に制御されて所定の情報を音声出力するブザーなどの音声出力部、チップメーカー100、カードユニットメーカー600に所属する従業員等からの入力操作を受け付け、受け付けた操作に応じた操作信号を制御部611に供給するキーボードやマウス等から構成される操作入力部等を備えても良い。

【0060】

書込読取部615は、制御部611のもと、通信制御IC23(記憶部23b(ROMなど))との間で情報の読み取り/書き込みをする。

【0061】

制御部611は、CPU及びRAM等から構成される。制御部611は、記憶部612が記憶するプログラムに従って、また、記憶部612が記憶する情報や、通信部を介して受信する情報などを用いて後述の処理を行う。また、制御部611は、表示部、音声出力部などを制御するとともに、操作部から供給される操作信号(つまり、従業員等による操作)に応じた処理を行う。また制御部611は、書込読取部615を介して通信制御IC23に対して各種情報の読み書きを行う。

【0062】

(SC用ライター650)

SC用ライター650は、例えば、情報の読み取り/書き込みをするリーダー/ライターであり、カードユニットメーカー600で製造されるか、他のメーカーから出荷され、遊技場500外のカードユニットメーカー600内に納入、設置される(図1参照)。SC用ライター650は、各種情報をセキュリティチップ22の記憶部(ROMなど)に書き込む処理等を行う。

【0063】

SC用ライター650は、図5に示すように、記憶部652と、制御部651と、入出力部653と、書込読取部655と、前記各部を相互に接続するシステムバス654とを備えている。

【0064】

記憶部652は、ROM、磁気ディスク(ハードディスクなど)、半導体メモリ等の不揮発性の記憶装置から構成されている。この記憶部652は、制御部651が処理を行うために必要な情報、プログラム等を記憶する。

【0065】

入出力部653は、ネットワークN、ローカルネットワークなどの外部と接続されるシリアルインタフェース等から構成される通信部を有している。また、入出力部653は、制御部651に制御されて所定の画面を表示するモニター等から構成される表示部や、制御部651に制御されて所定の情報を音声出力するブザーなどの音声出力部、カードユニットメーカー600や他のメーカーに所属する従業員等からの入力操作を受け付け、受け付けた操作に応じた操作信号を制御部651に供給するキーボードやマウス等から構成される操作入力部等を備えても良い。

【0066】

書込読取部655は、制御部651のもと、通信制御IC23(記憶部23b(ROMなど))との間で情報の読み取り/書き込みをする。

【0067】

制御部651は、CPU及びRAM等から構成される。制御部651は、記憶部652が記憶するプログラムに従って、また、記憶部652が記憶する情報や、通信部を介して受信する情報などを用いて後述の処理を行う。また、制御部651は、表示部、音声出力部などを制御するとともに、操作部から供給される操作信号(つまり、従業員等による操作)に応じた処理を行う。また制御部651は、書込読取部655を介してセキュリティチップ22に対して各種情報の読み書きを行う。

【0068】

(上位サーバ510)

上位サーバ510は、例えば、一般的なサーバコンピュータであり、遊技場500の所定箇所(例えば管理事務所等)に設置され、遊技場500内に設置されている複数のカードユニット20と複数のパチンコ機10をそれぞれ管理する場内管理装置である(図1参照)。上位サーバ510は、鍵管理センターサーバ310と遊技場500内に設置されている複数のカードユニット20と相互に通信可能に接続されている。上位サーバ510は、例えば、各カードユニット20から送信される売り上げ情報等を集計する他、カードユニット20を制御する。上位サーバ510は、例えば、パチンコ店毎(遊技場500毎)に設置される。

【0069】

上位サーバ510は、図7に示すように、記憶部512と、制御部511と、入出力部513と、上記各部を相互に接続するシステムバス514とを備えている。

【0070】

記憶部512は、ROM、磁気ディスク(ハードディスクなど)、半導体メモリ等の不揮発性の記憶装置から構成されている。この記憶部512は、制御部511が処理を行うために必要な情報、プログラム等を記憶する。

【0071】

入出力部513は、ネットワークN、ローカルネットワークなどの外部と接続されるシリアルインタフェース等から構成される通信部を有している。また、入出力部513は、制御部511に制御されて所定の画面を表示するモニター等から構成される表示部や、制御部511に制御されて所定の情報を音声出力するブザーなどの音声出力部、遊技場500で働く従業員等からの入力操作を受け付け、受け付けた操作に応じた操作信号を制御部511に供給するキーボードやマウス等から構成される操作入力部等を備えても良い。

【0072】

制御部511は、CPU及びRAM等から構成される。制御部511は、記憶部512が記憶するプログラムに従って、また、記憶部512が記憶する情報や、通信部を介して受信する情報などを用いて後述の処理や上記処理を行う。また、制御部511は、表示部、音声出力部などを制御するとともに、操作部から供給される操作信号(つまり、従業員等による操作)に応じた処理を行う。

【0073】

(遊技用システム1の動作など)

次に、カードユニット20の製造時における各装置の動作、カードユニット20の動作確認における各装置の動作、パチンコ機10及びカードユニット20の遊技場500設置時における各装置の動作、パチンコ機10及びカードユニット20の遊技場500設置後における各装置の動作などについて、図面を参照して説明する。なお、後述の暗号鍵A1及びA2、暗号鍵C1からC3、秘匿鍵A及びB、配送鍵A及びBなどの等の各種の暗号通信用の鍵を用いて行われる暗号通信のアルゴリズムは、任意である。例えば、DES(Data Encryption Standard)方式や、AES(Advanced Encryption Standard)方式などの共通鍵暗号方式等が用いられる。

【0074】

また、下記での照合(認証の一例)では、照合対象の両情報が、同じ内容を示している場合(例えば、両情報が同じ情報である(例えば、数値が一致している)等して同じものを識別している場合)には、照合結果を照合OK(単にOKともいう。また、照合の成功などともいう。)とし(認証成功の一例)、同じ内容を示していない場合(例えば、両情報が異なる情報である(例えば、数値が一致していない)等して同じものを識別していない場合)には、照合結果を照合NG(単にNGともいう。また、照合の失敗などともいう。)とする(認証失敗の一例)。

【0075】

また、下記での各装置(CU制御部21、セキュリティチップ22、通信制御IC23、払出制御チップ11、主制御チップ13なども含む。)間での情報の送受信(各種通知、各種要求なども含む)は、各装置が備える通信部を介して行われるものとする。さらに、下記での各ステップは、例えば、各装置を操作する従業員等のユーザが操作入力部を操作する等の適宜の方法及びタイミングで行われる場合がある。また、各装置が記憶部等に記憶する情報等も、操作入力部への操作等、適宜の方法で、記憶部へ格納されているものとする。

【0076】

なお、下記で参照される図面中、実線で囲まれた情報は予め格納されている情報を示し、破線で囲まれた情報は新たに格納される情報を示す。また、下線を付した情報は所定の暗号鍵によって暗号化されている情報を示す。また、矢印は、情報の供給方向を示すものである。また、矢印の線が情報まで延びている場合には、その情報が供給先の装置の記憶部に正式に格納されること(例えば、その後の処理で使用可能に格納されることをいい、RAMに一時記憶されることも含む。)を示し、矢印の線が装置で止まっている場合には、その時点において、その情報が正式に記憶部に格納されないこと(RAMに一時記憶されることはある。)を示す。

【0077】

また、各ステップの順序は、各ステップが実行できない事態が生じない限り適宜変更可能である。また、複数の情報を同じ鍵で暗号化する場合、基本的に、それぞれの情報を個別に暗号化するものとするが、適宜、複数の情報をまとめて暗号化することも出来る。

【0078】

(カードユニット20の製造時)

カードユニット20の製造時における各装置の動作等を、図8〜11等を参照して説明する。カードユニット20は、下記の遊技用システム1の動作などによって、製造されることになる。なお、カードユニット20は、カードユニットメーカー600で製造されるが、通信制御IC23はチップメーカー100で製造され、カードユニットメーカー600に出荷される。セキュリティチップ22はチップメーカー100又は他のメーカーで製造され、カードユニットメーカー600で使用される。カードユニットメーカー600は、セキュリティ基板24を製造し、通信制御IC23及びセキュリティチップ22を実装するとともに、CU制御部21を製造し、これらを搭載したカードユニット20を製造する。

【0079】

図8に示すように、チップメーカー100は、通信制御IC用ライター610を製造し、カードユニットメーカー600に出荷する(ステップA1)。チップメーカーコンピュータ110は、ステップA1で出荷された通信制御IC用ライター610についての各種情報を鍵管理センターサーバ310に登録する(ステップA2)。チップメーカー100は、ステップA1で出荷した通信制御IC用ライター610が情報を書き込む対象である通信制御IC23をカードユニットメーカー600に出荷する(ステップA3)。チップメーカーコンピュータ110は、ステップA3で出荷された通信制御IC用ライター610についての情報を鍵管理センターサーバ310に登録する(ステップA4)。

【0080】

ここで、通信制御IC用ライター610の記憶部612、チップメーカーコンピュータ110の記憶部112、通信制御IC23の記憶部23bに記憶される情報について説明する。このような情報としては、メーカー情報A、認証用情報A1、配送鍵A、書込鍵、許可情報B、許可情報A、動作制御情報、バージョン情報A2、暗号鍵A1、バージョン情報A1、秘匿鍵A、認証用情報A2などがある。なお、図示しないが、通信制御IC用ライター610の記憶部612、チップメーカーコンピュータ110の記憶部112、通信制御IC23の記憶部23bには、処理を実行するための必要なプログラム、情報なども、適宜記憶されているものとする。

【0081】

メーカー情報Aは、通信制御IC用ライター610を製造するチップメーカー100毎に付された所定の数値などからなる。メーカー情報Aは、通信制御IC用ライター610の記憶部612、チップメーカーコンピュータ110の記憶部112及び通信制御IC23の記憶部23bのそれぞれに格納される。

【0082】

認証用情報A1は、通信制御IC用ライター610を認証するための情報であり、例えば、通信制御IC用ライター610を識別する識別情報(例えば、通信制御IC用ライター610毎にユニークな識別情報)である。認証用情報A1は、所定の数値などからなる。認証用情報A1は、通信制御IC用ライター610の記憶部612及びチップメーカーコンピュータ110の記憶部112のそれぞれに格納される。

【0083】

配送鍵Aは、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。配送鍵Aは、通信制御IC用ライター610の記憶部612及びチップメーカーコンピュータ110の記憶部112のそれぞれに格納される。

【0084】

書込鍵は、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。書込鍵は、通信制御IC23の記憶部23b及び通信制御IC用ライター610の記憶部612のそれぞれに格納される。

【0085】

許可情報B及び許可情報Aは、それぞれ、所定のタイミングで通信制御IC23に設定されることによって、通信制御IC23に所定の処理を行わせることを許可する情報(例えば、数値などからなる。)である。許可情報Bは、カードユニット20が遊技場500に設置された後に、通信制御IC23に設定される。許可情報Aは、カードユニット20がカードユニットメーカー600から出荷される前(動作確認時)において、通信制御IC23に設定される。許可情報B及び許可情報Aは、チップメーカーコンピュータ110の記憶部112に格納される。

【0086】

動作制御情報は、通信制御IC用ライター610が所定の動作(例えば、通信制御IC23への情報の書き込み)を行うことができる条件を特定するものである。例えば、動作制御情報が第1の内容(例えば、「1」)である場合には、通信制御IC用ライター610は、鍵管理センターサーバ310と通信出来ても出来なくても、所定の動作ができる。一方、例えば、動作制御情報が第2の内容(例えば、「2」)である場合には、通信制御IC用ライター610は、鍵管理センターサーバ310と通信出来る場合にのみ所定の動作が出来る。動作制御情報は、チップメーカーコンピュータ110の記憶部112に格納される。本実施形態では、動作制御情報が第2の内容であり、通信制御IC用ライター610は、鍵管理センターサーバ310と通信出来る場合にのみ所定の動作が出来る。

【0087】

バージョン情報A2は、後に生成される暗号鍵A2のバージョンの情報(第1版、第2版・・・などの版数)として記録されるものである。バージョン情報A2は、その時点(ステップA2の時点)において、暗号鍵A2についての最新のバージョンの情報として記録される。バージョン情報A2は、チップメーカーコンピュータ110の記憶部112に格納される。

【0088】

暗号鍵A1は、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。暗号鍵A1は、チップメーカーコンピュータ110の記憶部112に格納される。

【0089】

バージョン情報A1は、暗号鍵A1のバージョンを表す情報(第1版、第2版・・・などの版数)である。バージョン情報A1は、チップメーカーコンピュータ110の記憶部112に格納される。

【0090】

秘匿鍵Aは、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。秘匿鍵Aは、通信制御IC23の記憶部23b及びチップメーカーコンピュータ110の記憶部112に格納される。

【0091】

認証用情報A2は、通信制御IC23を認証するための情報であり、例えば、通信制御IC23を識別する識別情報(例えば、1つの通信制御IC用ライター610で情報が書き込まれる複数の通信制御IC23(ステップA3で出荷される複数の通信制御IC23)毎にユニークな識別情報)である。認証用情報A2は、所定の数値などからなる。認証用情報A2は、通信制御IC用ライター610の記憶部612及びチップメーカーコンピュータ110の記憶部112のそれぞれに格納される。

【0092】

チップメーカーコンピュータ110の記憶部112に格納される、許可情報B、許可情報A、動作制御情報、配送鍵A、バージョン情報A2、暗号鍵A1、バージョン情報A1、メーカー情報A、認証用情報A1、認証用情報A2、及び、秘匿鍵Aは、通信制御IC用ライター610毎に互いに対応付けられて格納される。

【0093】

ステップA2で登録される各種情報は、許可情報B、許可情報A、動作制御情報、配送鍵A、バージョン情報A2、暗号鍵A1、バージョン情報A1、メーカー情報A、及び、認証用情報A1である。ステップA2では、制御部111は、ステップA1で出荷された通信制御IC用ライター610の認証用情報A1を含む各種情報を鍵管理センターサーバ310に送信し、鍵管理センターサーバ310の制御部311は、制御部111が送信した情報を受信すると、受信した各情報を対応付けて記憶部312に格納する。上記の送信は、例えば、チップメーカー100の従業員によるチップメーカーコンピュータ110への操作(上記の各種情報の送信を指示する操作)に基づいて行われる。なお、上記の送信において、許可情報Bは、秘匿鍵Aで暗号化され、鍵管理センターサーバ310の記憶部312には、暗号化されたままで登録される。なお、適宜、チップメーカーコンピュータ110と鍵管理センターサーバ310とで鍵を持ち、上記各種情報を暗号化して、鍵管理センターサーバ310に送信し、鍵管理センターサーバ310で復号するようにしてもよい。

【0094】

ステップA4で登録される通信制御IC23についての情報は、認証用情報A2である。ステップA4において、制御部111は、ステップA3で出荷された通信制御IC23の認証用情報A2を、認証用情報A2に対応づけられた認証用情報A1とともに、鍵管理センターサーバ310に送信し、鍵管理センターサーバ310の制御部311は、制御部311が送信した認証用情報A1及び認証用情報A2を受信し、ステップA2で記憶部312に格納した認証用情報A1を含む各種情報に対応付けて受信した認証用情報A2を記憶部312に格納する。上記の送信は、例えば、チップメーカー100の従業員によるチップメーカーコンピュータ110への操作(上記の各種情報の送信を指示する操作)に基づいて行われる。なお、適宜、チップメーカーコンピュータ110と鍵管理センターサーバ310とで鍵を持ち、上記各情報を暗号化して、鍵管理センターサーバ310に送信し、鍵管理センターサーバ310で復号するようにしてもよい。

【0095】

ステップA2及びA4で登録された各情報は、鍵管理センターサーバ310の記憶部312に格納されている他の情報にも、対応付けられて記憶部312に格納される。前記の他の情報としては、暗号鍵C1、出荷情報、日時、更新情報、配送鍵B、メーカー情報B、認証用情報B1、バージョン情報C、暗号鍵C3、動作モードがある。これら情報は、適宜のタイミングで、例えば、カードユニットメーカー600の依頼などに基づく鍵管理センター300の従業員による鍵管理センターサーバ310への操作(上記の情報を登録する操作)に基づいて行われる。

【0096】

暗号鍵C1は、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。

【0097】

出荷情報は、ステップA1での通信制御IC用ライター610の出荷先、ステップA3での通信制御IC23の出荷先、つまり、この出荷情報に対応付けられて格納される認証用情報A1を格納している通信制御IC用ライター610及び認証用情報A2を格納している通信制御IC23の出荷先のカードユニットメーカー600を識別する情報であり、例えば、所定の数値などからなる。

【0098】

日時は、現在の日時(日付までであってもよく、時刻は含まなくてもよい。)を表す情報である。例えば、制御部111は、制御部111が含むカレンダ部(図示せず)を参照し、現在の日時を取得し、取得した日時を日時としてリアルタイムで更新していく。

【0099】

更新情報は、暗号鍵A2を生成するときのもとになる情報である。更新情報は、例えば、所定の数値などからなる。この更新情報の内容は、バージョン情報A2の内容(例えば、版数)と対応する。このため、バージョン情報A2は、その後に生成される暗号鍵A2(及び更新情報)のバージョン(例えば、版数)を示す情報になる。更新情報は、例えば、鍵管理センター300の従業員による鍵管理センターサーバ310への操作(更新情報を更新する操作)などに基づいて、適宜のタイミングで更新される。この場合、バージョン情報A2が示すバージョンも更新され、例えば、新たな更新情報の版数にバージョン情報A2が更新されるものとする。

【0100】

配送鍵Bは、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。

【0101】

メーカー情報Bは、セキュリティ基板24を製造するメーカーを識別する情報であり、例えば、所定の数値などからなる。なお、本実施形態では、セキュリティ基板24を製造するのは、カードユニットメーカー600なので、メーカー情報Bは、カードユニットメーカー600を識別する情報である。

【0102】

認証用情報B1は、SC用ライター650の認証に使用するための情報であり、例えば、SC用ライター650を識別する識別情報(例えば、SC用ライター650毎にユニークな識別情報)である。認証用情報B1は、所定の数値などからなる。

【0103】

バージョン情報Cは、セキュリティチップ22や、セキュリティ基板24のバージョンを表す情報(第1版、第2版・・・などの版数)である。

【0104】

暗号鍵C3は、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。

【0105】

動作モードは、セキュリティチップ22の動作(処理部22aの処理内容)を規定する情報である。セキュリティチップ22の処理部22aは、動作モードが記憶部22bに格納されていると、この動作モードに応じた処理(つまり、後述の各種処理)を行う。

【0106】

なお、鍵管理センターサーバ310の制御部311は、記憶部312に格納された、許可情報B(暗号化されたままの情報)及び暗号鍵C1を、所定のタイミング(例えば、鍵管理センター300の従業員による鍵管理センターサーバ310への操作(更新情報を更新する操作)などのタイミング)で、上位サーバ510に送信し、上位サーバ510の制御部311は、鍵管理センターサーバ310から送信される許可情報B(暗号化されたままの情報)及び暗号鍵C1を記憶部312に格納する(ステップA99)。許可情報Bは、引き続き暗号化されたままの状態で、記憶部312に格納される。なお、許可情報B(暗号化されたままの情報)及び暗号鍵C1の上位サーバ510の記憶部512への格納は、情報記憶媒体(例えば、CD−ROM(Compact Disc Read Only Memory)など)を上位サーバ510の読み取り装置(例えば、CDドライブなどであり、入出力部513が備えているものとする。)に挿入等して、情報記憶媒体から許可情報B(暗号化されたままの情報)及び暗号鍵C1を読み取らせて、記憶部512に格納するなど、適宜の方法によって行っても良い。許可情報Bが格納される上位サーバ310は、ステップA3によって出荷された各通信制御IC23が搭載されて製造された各カードユニット20の出荷先の遊技場500に設置される上位サーバである。本実施形態では、1つの通信制御IC用ライター610が用いられて製造される各通信制御IC23をそれぞれ搭載した各カードユニット20すべては、1つの遊技場500に設置されるものとする。

【0107】

また、図9のように、SC用ライター650及びセキュリティチップ22は、他メーカーによって製造されてカードユニットメーカー600に納入されるか、カードユニットメーカー600自身によって製造される。SC用ライター650の記憶部652には、認証用情報B1(鍵管理センターサーバ310に登録されている認証用情報B1に対応している。)、配送鍵B(鍵管理センターサーバ310に登録されている配送鍵Bに対応している。)が格納されている。カードユニットメーカー600において、セキュリティ基板24が製造され、セキュリティチップ22と通信制御IC23とがセキュリティ基板24に実装されると、ステップA5以降の処理が行われる。なお、通信制御IC用ライター610とSC用ライター650とは、互いに通信可能に接続されている。なお、図示しないが、SC用ライター650の記憶部652、セキュリティチップ22の記憶部22bには、処理を実行するための必要なプログラム、情報なども、適宜記憶されているものとする。

【0108】

ステップA5において、通信制御IC用ライター610の制御部611は、記憶部612に格納されている、認証用情報A1とメーカー情報Aとを、照合要求とともに、鍵管理センターサーバ310に送信する。鍵管理センターサーバ310の制御部311は、認証用情報A1とメーカー情報Aとを照合要求とともに受信すると、記憶部312に格納されている認証用情報A1及びメーカー情報Aと、受信した認証用情報A1及びメーカー情報Aと、を照合する。この照合がNGの場合(少なくともいずれか1つの情報についての照合がNGだった場合)には、制御部311は、照合NGの旨を通信制御IC用ライター610に通知するとともに、入出力部313等を介して、所定の報知処理(例えば入出力部313に含まれる表示部への照合NGの旨の表示、入出力部313に含まれるブザーを鳴らす等。以下制御部311が行う所定の報知処理について同じ。)を行う。上記の通知を受け取った制御部611は、入出力部613等を介して、所定の報知処理(例えば入出力部613に含まれる表示部への照合NGの旨の表示、入出力部613に含まれるブザーを鳴らす等。以下制御部611が行う所定の報知処理について同じ。)を行う。

【0109】

ステップA5の照合がOKの場合(全ての照合がOKだった場合)には、ステップA6において、鍵管理センターサーバ310の制御部311は、記憶部312に格納されている、暗号鍵A1、バージョン情報A1、出荷情報、動作制御情報、日時を通信制御IC用ライター610に送信し、通信制御IC用ライター610の制御部611は、鍵管理センターサーバ310から送信される前記各情報を受信し、記憶部612に格納する(情報登録)。なお、通信制御IC用ライター610の制御部611は、ステップA6での情報登録が終了すると、適宜、SC用ライター650に、その旨を送信する。なお、日時は、ステップA6が行われた時点で固定される。

【0110】

なお、ステップA5において、通信制御IC用ライター610の制御部611は、認証用情報A1とメーカー情報Aとを、配送鍵Aによって暗号化して送っても良い。この場合、鍵管理センターサーバ310は、例えば、通信制御IC用ライター610の通信アドレス毎に、記憶部312に格納する情報を管理しておき、制御部311は、通信アドレスに基づいて、どの配送鍵Aで情報を復号化するかを決定し、決定した配送鍵Aで復号化し、復号化に使用した配送鍵Aに対応する認証用情報A1とメーカー情報Aとに基づいて、上記照合を行う。または、制御部311は、記憶部312に格納された全ての配送鍵Aで復号化を試みて、復号化が出来た配送鍵Aに対応する認証用情報A1とメーカー情報Aとに基づいて、上記照合を行っても良い。

【0111】

また、ステップA6において、鍵管理センターサーバ310の制御部311は、暗号鍵A1、バージョン情報A1、出荷情報、動作制御情報、日時を、記憶部312に格納する配送鍵Aによって暗号化して送っても良い。この場合、通信制御IC用ライター610の制御部611は、鍵管理センターサーバ310から受信した前記各情報を記憶部612に格納する配送鍵Aで復号化してから記憶部612に格納する(情報登録)。

【0112】

ステップA7において、通信制御IC用ライター610から情報登録の終了を受信したSC用ライター650の制御部651は、記憶部652に格納されている、認証用情報B1を、照合要求とともに、鍵管理センターサーバ310に送信する。鍵管理センターサーバ310の制御部311は、認証用情報B1を照合要求とともに受信すると、記憶部312に格納されている認証用情報B1と、受信した認証用情報B1と、を照合する。この照合がNGの場合には、制御部311は、照合NGの旨をSC用ライター650に通知するとともに、入出力部313等を介して、所定の報知処理を行う。上記の通知を受け取った制御部651は、入出力部653等を介して、所定の報知処理(例えば入出力部653に含まれる表示部への照合NGの旨の表示、入出力部653に含まれるブザーを鳴らす等。以下制御部651が行う所定の報知処理について同じ。)を行う。

【0113】

ステップA7の照合がOKの場合には、ステップA8において、鍵管理センターサーバ310の制御部311は、記憶部312に格納されている、暗号鍵C1、日時、メーカー情報B、バージョン情報C、許可情報A、暗号鍵C3、動作モードをSC用ライター650に送信し、SC用ライター650の制御部651は、鍵管理センターサーバ310から送信される前記各情報を受信し、記憶部652に格納する(情報登録)。なお、SC用ライター650の制御部651は、ステップA8での情報登録が終了すると、適宜、通信制御IC用ライター610に、その旨を送信する。

【0114】

なお、ステップA7において、SC用ライター650の制御部651は、認証用情報B1を、配送鍵Bによって暗号化して送っても良い。この場合、鍵管理センターサーバ310は、例えば、SC用ライター650の通信アドレス毎にも、記憶部312に格納する情報を管理しておき、制御部311は、通信アドレスに基づいて、どの配送鍵Bで情報を復号化するかを決定し、決定した配送鍵Bで復号化し、復号化に使用した配送鍵Bに対応する認証用情報B1に基づいて、上記照合を行う。または、制御部311は、記憶部312に格納された全ての配送鍵Bで復号化を試みて、復号化が出来た配送鍵Bに対応する認証用情報B1に基づいて、上記照合を行っても良い。

【0115】

また、ステップA8において、鍵管理センターサーバ310の制御部311は、暗号鍵C1、暗号鍵A1、バージョン情報A1、出荷情報、日時、メーカー情報B、バージョン情報C、許可情報A、暗号鍵C3、動作モードを、記憶部312に格納する配送鍵Bによって暗号化して送っても良い。この場合、SC用ライター650の制御部651は、鍵管理センターサーバ310から受信した前記各情報を記憶部652に格納する配送鍵Bで復号化してから記憶部652に格納する(情報登録)。

【0116】

ステップA9において、SC用ライター650から情報登録の終了を受信した通信制御IC用ライター610の制御部611は、書込読取部615を介して、通信制御IC23からメーカー情報Aを読み取り、読み取ったメーカー情報Aと、記憶部612に格納されているメーカー情報Aとを照合する。なお、このとき、メーカー情報Aは、通信制御IC23の処理部23aによって、記憶部23bに格納された書込鍵で暗号化されて送信され、通信制御IC用ライター610の制御部611は、受信したメーカー情報Aを記憶部612の書込鍵で復号化し、前記照合を行っても良い。この照合がNGの場合には、制御部611は、入出力部613等を介して、所定の報知処理を行う。この照合がOKだった場合には、通信制御IC用ライター610の制御部611は、書込読取部615を介して、通信制御IC23から認証用情報A2を読み取り、読み取った認証用情報A2を記憶部612に格納する。このようにして、認証用情報A2の情報登録が行われる(ステップA10)。なお、このとき、認証用情報A2は、通信制御IC23の処理部23aによって、記憶部23bに格納された書込鍵で暗号化されて送信され、通信制御IC用ライター610の制御部611は、受信したメーカー情報Aを記憶部612の書込鍵で復号化し、記憶部612に格納してもよい。

【0117】

ステップA10が終わると、ステップA11において、通信制御IC用ライター610の制御部611は、記憶部612に格納されている認証用情報A1、暗号鍵A1、バージョン情報A1、出荷情報、認証用情報A2をSC用ライター650に送信する。SC用ライター650の制御部651は、通信制御IC用ライター610から送信された認証用情報A1、暗号鍵A1、バージョン情報A1、出荷情報、認証用情報A2を受信すると、記憶部652に格納する(情報登録)。

【0118】

ステップA11が終わると、ステップA12において、SC用ライター650の制御部651は、記憶部612に格納されているメーカー情報B、日時、認証用情報A1に基づいて、認証用情報C1を自動生成する。例えば、制御部651は、メーカー情報Bと、日時と、認証用情報A1とを論理演算するなどして、認証用情報C1を生成する。また、制御部651は、乱数生成回路を備え、乱数生成回路が生成した乱数と、メーカー情報Bと、日時と、認証用情報A1とを論理演算し、認証用情報C1を生成してもよい。

【0119】

ここで、認証用情報C1は、セキュリティ基板24を認証するための情報であり、例えば、セキュリティ基板24を識別する識別情報(例えば、ステップA3で出荷される複数の通信制御IC23がそれぞれ実装される複数のセキュリティ基板24毎にユニークな識別情報)である。同じカードユニット20内には、セキュリティ基板24と、セキュリティチップ22と、CU制御部21とが搭載されているため、例えば、セキュリティ基板24を識別する識別情報は、セキュリティチップ22と、CU制御部21とを識別する識別情報でもある。このように、認証用情報C1は、セキュリティチップ22やCU制御部21を認証するための情報でもある。認証用情報C1は、所定の数値などからなる。

【0120】

ステップA12が終わると、ステップA13において、SC用ライター650の制御部651は、ステップA12で生成した認証用情報C1に基づいて、認証用情報B2、認証用情報C2を自動生成する。例えば、制御部651は、乱数生成回路を備え、乱数生成回路が生成した乱数と、認証用情報C1とを論理演算し、認証用情報B2、認証用情報C2をそれぞれ別個に生成する。

【0121】

ここで、認証用情報B2は、セキュリティチップ22を認証するための情報であり、例えば、セキュリティチップ22を識別する識別情報(例えば、1つのSC用ライター650で情報が書き込まれる複数のセキュリティチップ22(ステップA3で出荷される複数の通信制御IC23とそれぞれ対をなす(同じセキュリティ基板24に実装される)セキュリティチップ22)毎にユニークな識別情報)である。認証用情報B2は、所定の数値などからなる。

【0122】

ここで、認証用情報C2は、セキュリティ基板24を認証するための情報であり、例えば、セキュリティ基板24を識別する識別情報(例えば、ステップA3で出荷される複数の通信制御IC23がそれぞれ実装される複数のセキュリティ基板24毎にユニークな識別情報)である。同じカードユニット20内には、セキュリティ基板24と、セキュリティチップ22と、CU制御部21とが搭載されているため、例えば、セキュリティ基板24を識別する識別情報は、セキュリティチップ22と、CU制御部21とを識別する識別情報でもある。このように、認証用情報C2は、セキュリティチップ22やCU制御部21を認証するための情報でもある。認証用情報C2は、所定の数値などからなる(認証用情報C1とは数値が異なる)。

【0123】

ステップA13が終わると、ステップA14において、SC用ライター650の制御部651は、記憶部652に格納されている認証用情報B2を通信制御IC用ライター610に送信する。通信制御IC用ライター610の制御部611は、SC用ライター650から送信された認証用情報B2を受信すると、記憶部612に格納する(情報登録)。

【0124】

なお、ステップA11及びA14では、適宜、通信制御IC用ライター610とSC用ライター650とで鍵を持ち、通信制御IC用ライター610(又はSC用ライター650)が送信する情報をこの鍵で暗号化し、SC用ライター650(又は通信制御IC用ライター610)は受信した情報を前記鍵で復号化し記憶部652(又は記憶部612)に格納してもよい。

【0125】

ステップA14が終わると、ステップA15において、通信制御IC用ライター610の制御部611は、書込読取部615を介して、認証用情報A1と、暗号鍵A1と、バージョン情報A1と、出荷情報と、認証用情報B2と、を通信制御IC23に書き込む(情報登録)。通信制御IC用ライター610の制御部611は、記憶部に格納されている書込鍵で、前記各情報を暗号化し、通信制御IC23に供給する。通信制御IC23の処理部23aは、供給された各情報を記憶部23bが格納する書込鍵で復号化し、復号化した、認証用情報A1と、暗号鍵A1と、バージョン情報A1と、出荷情報と、認証用情報B2とを、記憶部23bに格納する。これによって前記の書き込みが行われる。なお、この書込時において、通信制御IC用ライター610の制御部611は、上記情報とともに、後述の処理を実行させるプログラムなど(この場合、カードユニットメーカー600の従業員の操作などによって、記憶部652にこれら情報が格納されるものとする。)をセキュリティチップ22に書き込んでも良い(上記暗号化も適宜行う)。

【0126】

一方、SC用ライター650の制御部651は、ステップA14の処理を行うと、秘匿鍵Bを生成する(ステップA16)。秘匿鍵Bは、例えば、自動生成される。例えば、制御部651は、乱数生成回路を備え、乱数生成回路が生成した乱数に基づく論理演算を行い、秘匿鍵Bを生成する。秘匿鍵Bは、例えば、カードユニットメーカー600の従業員によるSC用ライター650への操作(秘匿鍵Bを登録する操作)などに基づいて、適宜のタイミングで生成されてもよい。また、制御部651は、記憶部652が記憶する情報(例えば、日時)と乱数生成回路が生成した乱数とで論理演算を行い、秘匿鍵Bを生成してもよい。

【0127】

秘匿鍵Bは、暗号通信において送受信される情報を暗号化又は復号化するときに使用される、暗号通信用の鍵となるものである。

【0128】

SC用ライター650の制御部651は、ステップA16の処理を行うと、ステップA16.5として、書込読取部655を介して、許可情報Aと、メーカー情報Bと、認証用情報A1と、暗号鍵A1と、バージョン情報A1と、出荷情報と、認証用情報A2と、認証用情報B2と、暗号鍵C3と、認証用情報C1と、認証用情報C2と、暗号鍵C1と、バージョン情報Cと、日時と、動作モードと、秘匿鍵Bと、をセキュリティチップ22に書き込む(情報登録)。この書込時において、SC用ライター650の制御部651は、上記情報とともに、後述の処理を実行させるプログラムなど(この場合、カードユニットメーカー600の従業員の操作などによって、記憶部652にこれら情報が格納されるものとする。)をセキュリティチップ22に書き込んでも良い。なお、SC用ライター650とセキュリティチップ22とで共通の鍵を設定しておき(例えば、製造時に記憶部652及び記憶部22bに共通して格納する。)、この書込時において、SC用ライター650の制御部651は、設定された前記鍵で、前記各情報などを暗号化し、セキュリティチップ22に供給し、セキュリティチップ22の処理部22aは、供給された各情報を記憶部22bが格納する前記鍵で復号化し、復号化した、許可情報A、メーカー情報B、認証用情報A1、暗号鍵A1、バージョン情報A1、出荷情報、認証用情報A2、認証用情報B2、暗号鍵C3、認証用情報C1、認証用情報C2、暗号鍵C1、バージョン情報C、日時、動作モード、秘匿鍵Bなどを、記憶部22bに格納してもよい。

【0129】

ステップA15のあと、通信制御IC用ライター610の制御部611は、書込読取部615を介して、認証用情報A1と、暗号鍵A1と、バージョン情報A1と、出荷情報と、認証用情報B2と、を通信制御IC23に書き込む(情報登録)。通信制御IC用ライター610の制御部611は、記憶部に格納されている書込鍵で、前記各情報を暗号化し、通信制御IC23に供給する。通信制御IC23の処理部23aは、供給された各情報を記憶部23bが格納する書込鍵で復号化し、復号化した、認証用情報A1と、暗号鍵A1と、バージョン情報A1と、出荷情報と、認証用情報B2とを、記憶部23bに格納する。これによって前記の書き込みが行われる。

【0130】

ステップA15が終了すると、ステップA17において、通信制御IC用ライター610の制御部611は、記憶部612に格納されている、認証用情報A1と、認証用情報A2と、認証用情報B2と、を、鍵管理センターサーバ310に送信する。

【0131】

ステップA16.5が終了すると、ステップA18において、SC用ライター650の制御部651は、記憶部652に格納されている、認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を、鍵管理センターサーバ310に送信する。

【0132】

ステップ18.5において、鍵管理センターサーバ310の制御部311は、ステップA17で通信制御IC用ライター610から送信された認証用情報A1と、認証用情報A2と、認証用情報B2と、を受信し、ステップA18でSC用ライター650から送信された認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を受信すると、記憶部312に格納されている認証用情報A2と、通信制御IC用ライター610から送信された認証用情報A2と、を照合し、照合OKであれば、記憶部312に格納されている認証用情報A2(照合OKの認証用情報A2)に対応付けて、認証用情報A1と、認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を正式登録する(後述の処理で使用可能なように記憶部312に正式に格納する。)。なお、鍵管理センターサーバ310の制御部311は、通信制御IC用ライター610から送信された認証用情報B2と同じ認証用情報B2を送信したSC用ライター650から送信された認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を正式登録する。つまり、認証用情報B2によって、対となる通信制御IC用ライター610とSC用ライター650が特定され、各情報が正式登録されることになる。

【0133】

鍵管理センターサーバ310の制御部311は、上記正式登録終了後に、通信制御IC用ライター610及びSC用ライター650に対して、正式登録完了を通知する。通信制御IC用ライター610の制御部611及びSC用ライター650の制御部651は、正式登録完了を受信すると、それぞれが、ステップA15、ステップA16及び16.5を、複数のセキュリティ基板24(ステップA3で出荷された通信制御IC23分のセキュリティ基板24)のうちの残りのセキュリティ基板24それぞれの通信制御IC23及びセキュリティ22に対して行うことが可能になるように設定されている。ステップA16及び16.5がセキュリティ基板24それぞれの通信制御IC23及びセキュリティ22に対して行われると、上記情報が書き込まれた通信制御IC23及びセキュリティ22が実装されたセキュリティ基板24が量産されることになる。なお、各セキュリティ基板24それぞれの通信制御IC23及びセキュリティ22について、ステップA9以降の処理を繰り返し行うことによって、上記情報が書き込まれた通信制御IC23及びセキュリティ22が実装されたセキュリティ基板24を量産してもよい。この場合、ステップA18で正式登録される情報は、同じ情報で随時更新されることになる。

【0134】

なお、ステップA18.5で、照合がNGだった場合、照合NGの旨を通信制御IC用ライター610及びSC用ライター650(通信制御IC用ライター610が送信した認証用情報B2と同じ認証用情報B2を送信するSC用ライター650)に通知するとともに、入出力部313等を介して、所定の報知処理を行う。上記の通知を受け取った通信制御IC用ライター610の制御部611及びSC用ライター650の制御部651は、それぞれ、入出力部等を介して、所定の報知処理を行う。

【0135】

なお、ステップA15において、通信制御IC用ライター610の制御部611は、認証用情報A1と、認証用情報A2と、認証用情報B2と、を、記憶部612に格納された配送鍵Aによって暗号化して送っても良い。この場合、鍵管理センターサーバ310は、例えば、通信制御IC用ライター610の通信アドレス毎に、記憶部312に格納する情報を管理しておき、制御部311は、ステップA18.5において、通信アドレスに基づいて、どの配送鍵Aで情報を復号化するかを決定し、決定した配送鍵Aで、認証用情報A1と、認証用情報A2と、認証用情報B2と、を復号化し、上記照合や正式登録を行う。または、制御部311は、ステップA18.5において、記憶部312に格納された全ての配送鍵Aで復号化を試みて、復号化が出来た配送鍵Aに対応する認証用情報A2について上記照合を行い、復号化した情報について上記正式登録を行っても良い。

【0136】

なお、ステップA16.5において、SC用ライター650の制御部651は、認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を、記憶部652に格納された配送鍵Bによって暗号化して送っても良い。この場合、鍵管理センターサーバ310は、例えば、SC用ライター650の通信アドレス毎に、記憶部312に格納する情報を管理しておき、制御部311は、ステップA18.5において、通信アドレスに基づいて、どの配送鍵Bで情報を復号化するかを決定し、決定した配送鍵Bで、認証用情報B2と、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を復号化し、上記正式登録などを行ってもよい。または、制御部311は、ステップA18.5において、記憶部312に格納された全ての配送鍵Bで復号化を試みて、復号化が出来た配送鍵Bに対応する認証用情報A2に対応付けて、復号化した情報について上記正式登録を行っても良い。

【0137】

なお、ステップA18において、SC用ライター650の制御部651は、記憶部652に格納されている、認証用情報A2を、認証用情報B2などともに鍵管理センターサーバ310に送信してもよい。この場合、鍵管理センターサーバ310の制御部311は、記憶部312に格納されている認証用情報A2と、通信制御IC用ライター610から送信された認証用情報A2と、を照合し、照合OKであれば、記憶部312に格納されている認証用情報A2(照合OKの認証用情報A2)に対応付けて、認証用情報A1と、認証用情報B2と、を正式登録し、鍵管理センターサーバ310の制御部311は、記憶部312に格納されている認証用情報A2と、SC用ライター650から送信された認証用情報A2と、を照合し、照合OKであれば、記憶部312に格納されている認証用情報A2(照合OKの認証用情報A2)に対応付けて、認証用情報C2と、認証用情報C1と、暗号鍵C2と、秘匿鍵Bと、を正式登録してもよい。

【0138】

なお、上記ステップA11で登録される情報のうちの一部(例えば、暗号鍵A1、バージョン情報A1、出荷情報)は、ステップA8で登録されてもよい。つまり、通信制御ICライター610経由ではなく、鍵管理センターサーバ310から直接SC用ライター650に情報(例えば、暗号鍵A1、バージョン情報A1、出荷情報)を送信し、情報登録を行ってもよい。

【0139】

また、上記ステップA8で登録される情報のうちの少なくとも一部(例えば、日時)は、ステップA11で登録されてもよい。つまり、鍵管理センターサーバ310から直接SC用ライター650に情報(例えば、日時)を送信し、情報登録を行うのではなく、通信制御ICライター610から情報(例えば、日時)を送信し、情報登録を行うことで、通信制御ICライター610経由で情報登録を行っても良い。

【0140】

なお、カードユニットメーカー600は、これら処理とは別にカードユニット20の筐体やCU制御部21等のカードユニット20を構成する各部を製造し、製造した筐体、CU制御部21等の各部と、前記処理によって情報が書き込まれた通信制御IC23及びセキュリティチップ22を実装したセキュリティ基板24と、を組み合わせて、カードユニット20を製造する。

【0141】

上記のように、本実施形態では、通信制御IC23及び通信制御IC用ライター610がチップメーカー100で製造されて、カードユニットメーカー600に出荷、納入される。また、セキュリティチップ22及びSC用ライター650は、カードユニットメーカー600又は他のメーカー(特にチップメーカー100以外)によって製造され、カードユニットメーカー600で使用される。つまり、通信制御IC23及び通信制御IC用ライター610の製造元と、セキュリティチップ22及びSC用ライター650の製造元とが異なる。一方、後述するように、セキュリティチップ22と通信制御IC23とは、お互いの認証用情報を用いて認証が行われるので、相互に認証用情報を持つ必要がある。仮に、ライターを一台として、SC用ライター650によって、通信制御IC23の認証に用いられる認証用情報A2を通信制御IC23から読み取り、セキュリティチップ22に書き込む場合を考えると、通信制御IC23の製造元(チップメーカー100)は、SC用ライター650の製造元(カードユニットメーカー600又は他のメーカー)である他の製造元に対して、通信制御IC23に対する情報の読み書きの仕様などを開示する必要が生じ、他の製造元に仕様を開示することは、情報漏洩の観点から問題が生じる。また、通信制御IC用ライター610によって、セキュリティチップ22の認証に用いられる認証用情報B2をSC用ライター650の代わりに生成し、セキュリティチップ22及びSC用ライター650に書き込む場合を考えると、セキュリティチップ22の製造元(カードユニットメーカー600又は他のメーカー)は、通信制御IC用ライター610の製造元(チップメーカー100)である他の製造元に対して、セキュリティチップ22に対する情報の書込の仕様、認証用情報B2の生成ロジックなどを開示する必要が生じ、他の製造元に仕様を開示することは、情報漏洩の観点から問題が生じる。そこで上記実施形態では、2つのライター(通信制御IC用ライター610及びSC用ライター650)を用意し、通信制御IC用ライター610は、セキュリティチップ22に対して情報を読み書きすることが出来ず、SC用ライター650は、通信制御IC23に対して情報を読み書き出来ないようにした。具体的には、認証用情報A2については、通信制御IC用ライター610で読み取り(ステップA10)、通信制御IC用ライター610がSC用ライター650に送信し(ステップA11)、SC用ライター650がセキュリティチップ22に書き込むようにした(ステップA16.5)。また、認証用情報B2については、SC用ライター650が生成を行い(ステップA13)、通信制御IC用ライター610に送信し(ステップA14)、通信制御IC用ライター610が通信制御IC23に書き込むようにした(ステップA15)。このような構成によって、上記の開示は必要なくなり、本実施形態では、情報漏洩のリスクを低減又は無くすことができる。

【0142】

また、通信制御IC用ライター610とSC用ライター650とは、それぞれ、鍵管理センターサーバ310による認証(ステップA5やステップA7)の成功後に、通信制御IC23とセキュリティチップ22とに書き込む情報の一部を鍵管理センターサーバ310から取得している(ステップA6やステップA8)。つまり、通信制御IC用ライター610とSC用ライター650とは、それぞれ、外部で認証が行われた後に、書き込む情報を取得し、取得した情報を通信制御IC23やセキュリティチップ22に書き込むので、通信制御IC用ライター610とSC用ライター650とは、それぞれ、正当なものであるときに、書き込む情報が供給されて前記の書き込みが許可されることになる。このため、通信制御IC用ライター610とSC用ライター650とのいずれかについてすり替えが起こったとしても、情報の漏洩のリスクを低減又は無くすことができる。特に、外部での認証の成功後に、書き込む情報が初めて通信制御IC用ライター610やSC用ライター650に供給されるので、すり替えられた通信制御IC用ライター610やSC用ライター650に書き込む情報が供給されることが防止されたり、チップメーカー600に納入される前に通信制御IC用ライター610やSC用ライター650から、書き込む情報が読み取られることが防止されるので、情報の漏洩のリスクを低減又は無くすことができる。

【0143】

なお、変形例として、通信制御IC用ライター610とSC用ライター650とは互いに認証を行っても良い。例えば、通信制御IC用ライター610の記憶部612及びSC用ライター650の記憶部652には、認証用情報(例えば、共通の情報であり、認証用情報A1やB1を利用してもよい)が格納され、この認証用情報の照合などによって、お互いの認証し、認証成功の場合(照合OKの場合)に、ステップA11の処理を行っても良い。これによって、通信制御IC用ライター610やSC用ライター650のすり替えによる情報漏洩などのリスクをさらに低減又は無くすことができる。

【0144】

(カードユニット20の動作確認)

次に、カードユニット20の動作確認における各装置の動作について図12を参照して説明する。カードユニットメーカー600では、カードユニット20の製造後など、カードユニット20の製造における所定の段階において、カードユニット20での処理が正常に行われるか否かを確認する動作確認が行われる。 ここで、カードユニット20(通信制御IC23)は、テスト用のパチンコ機10(構成は、図2参照)と接続され、動作確認がなされる。

【0145】

例えば、カードユニット20(製造途中のものも含む)の電源を最初に投入した場合、テスト用のパチンコ機10と接続された場合、カードユニット20に通常動作用のカードが挿入されていない場合などにおいて、CU制御部21などは、動作確認用の動作を行う。なお、CU制御部21の記憶部21bには、メーカー情報B(セキュリティチップ22に格納されているメーカー情報Bと同じ内容である。)、及び、統一店舗コードが予め格納されている(製造時に格納される)。

【0146】

統一店舗コードとは、カードユニット20が出荷される遊技場500を識別する識別情報(例えば、遊技場500毎にユニークな情報)などからなるが、この情報は適宜の情報であればよい。

【0147】

カードユニット20の動作確認では、まず、CU制御部21は、セキュリティチップ22と通信を行い、メーカー情報Bを相互に照合する(ステップB1)。例えば、CU制御部21の処理部21aは、記憶部21bに格納したメーカー情報Bをセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、CU制御部21から送信されたメーカー情報Bを受信し、受信したメーカー情報Bと記憶部22bに格納されたメーカー情報Bとを照合する。この照合がNGであれば、セキュリティチップ22の処理部22aは、その後の処理を中止する。この照合がOKであれば、セキュリティチップ22の処理部22aは、記憶部22bに格納されたメーカー情報BをCU制御部21に送信する。CU制御部21の処理部21aは、セキュリティチップ22から送信されたメーカー情報Bを受信し、受信したメーカー情報Bと記憶部21bに格納されたメーカー情報Bとを照合する。この照合がNGであれば、CU制御部21の処理部21aは、その後の処理を中止する。この照合がOKであれば、相互の認証が成功となり、CU制御部21の処理部21aは、セキュリティチップ22に対して接続要求(記憶部21bに格納された統一店舗コードの送信)を行う(ステップB2)。

【0148】

セキュリティチップ22の処理部22aは、統一店舗コードをCU制御部21の処理部21aから受信すると、この統一店舗コードを保持し、記憶部22bに格納された暗号鍵C1に基づく相互認証(暗号認証)を行うように試みるが、CU制御部21の記憶部21bには暗号鍵C1が格納されていないので、相互認証は失敗する(ステップB3)。この相互認証では、例えば、処理部22aと処理部21aとが、暗号鍵C1を用いて正常に暗号通信を行えるかで認証の成功及び失敗が判断される。暗号通信を行うことができれば、認証は成功になり、暗号通信を行うことができなければ、認証は失敗になる。このような認証では、例えば、MAC(Message Authentication Code)が用いられる。なお、HMAC(Keyed-Hashing for Message Authentication code)などが用いられても良い。

【0149】

セキュリティチップ22の処理部22aは、ステップB3で認証が失敗すると、記憶部22bに格納している暗号鍵C3をCU制御部21に送信し、CU制御部21の処理部21aは、受信した暗号鍵C3を保持(例えば、RAMに一時記憶されることをいう。以下同じ。)する。(ステップB4)。

【0150】

ステップB4の後、CU制御部21の処理部21aと、セキュリティチップ22の処理部22aとは、保持している又は記憶部22bに格納しているそれぞれの暗号鍵C3を用いて、暗号鍵C3に基づく相互認証(暗号認証)を行う(ステップB5)。この相互認証では、例えば、処理部22aと処理部21aとが、暗号鍵C3を用いて暗号通信を行えるかで認証の成功及び失敗が判断される。つまり、この相互認証は、暗号鍵C1に基づく相互認証と同様のものであるので、詳細な説明は上記に準じる。

【0151】

上記相互認証が失敗した場合には、処理部21aや処理部22aは、その後の処理を中止する。上記相互認証が成功した場合、セキュリティチップ22の処理部22aは、ステップB6の処理を行う。

【0152】

ステップB6において、セキュリティチップ22の処理部22aは、認証用情報A2の要求を通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの要求を受信すると、記憶部23bに格納している認証用情報A2をセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、通信制御IC23から送信された認証用情報A2を受信すると、受信した認証用情報A2と、記憶部22bに格納している認証用情報A2とを照合する。

【0153】

認証用情報A2の照合が失敗した場合(認証用情報A2のセキュリティチップ22への送信が一定時間無い場合なども含む。以下、照合について適宜同じ。)、セキュリティチップ22の処理部22aは、その後の処理を中止する。

【0154】

一方、認証用情報A2の照合が成功した場合、ステップB7の処理が行われる。ステップB7の処理において、セキュリティチップ22の処理部22aは、記憶部22bに格納している認証用情報B2を照合要求とともに通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの認証用情報B2及び照合要求を受信すると、記憶部23bに格納している認証用情報B2と受信した認証用情報B2とを照合し、照合がNGの場合には、その後の処理を中止する。一方で、照合がOKの場合には、通信制御IC23の処理部23aは、その旨をセキュリティチップ22に通知する。

【0155】

通信制御IC23の処理部23aによる照合OKの通知が行われると、ステップB8の処理が行われる。セキュリティチップ22の処理部22aは、通信制御IC23から照合OKの通知を受信すると、記憶部22bに格納している認証用情報A1、出荷情報、バージョン情報A1を照合要求とともに通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの認証用情報A1、出荷情報、バージョン情報A1を受信すると、記憶部23bに格納している認証用情報A1、出荷情報、バージョン情報A1と受信した認証用情報A1、出荷情報、バージョン情報A1とをそれぞれ照合し、照合がNGの場合(上記情報のうちの1つでも照合がNGの場合)には、その後の処理を中止する。一方で、照合がOKの場合(上記情報のうちの全ての照合がOKの場合)には、通信制御IC23の処理部23aは、その旨をセキュリティチップ22に通知する。

【0156】

通信制御IC23の処理部23aによる照合OKの通知が行われると、ステップB9の処理が行われる。つまり、セキュリティチップ22の処理部22aと通信制御IC23の処理部23aとは、各々の記憶部に格納された暗号鍵A1での暗号通信を開始する。

【0157】

上記暗号通信を開始すると、セキュリティチップ22の処理部22aは、記憶部22bに格納されている許可情報Aを暗号鍵A1(記憶部22bに格納されている。)で暗号化し、通信制御IC23に送信し、通信制御IC23の処理部23aは、許可情報Aを暗号鍵A1(記憶部22bに格納されている。)で復号化し、保持する。この保持によって許可情報Aが通信制御IC23に設定されたことになる(ステップB10)。この設定によって、通信制御IC23は、初めてステップB11以降の処理を行うことができる。なお、ステップB10において、通信制御IC23の処理部23aは、許可情報Aを保持したことを通信制御IC23に通知する。

【0158】

セキュリティチップ22の処理部22aは、通信制御IC23から、許可情報Aを保持したことの通知を受信すると、通信制御IC23に対してチップ情報の要求を行う(ステップB11)。このチップ情報の要求も、許可情報Aと同様に、暗号鍵A1によって暗号化及び復号化してもよい。

【0159】

チップ情報は、本実施形態では、払出制御チップ11のチップ情報、主制御チップ13のチップ情報を含む。 払出制御チップ11のチップ情報は、払出制御チップ11を識別する識別情報であり、本実施形態では、払出制御チップ11毎にユニークな数値等からなる。主制御チップ13のチップ情報は、主制御チップ13を識別する識別情報であり、本実施形態では、主制御チップ13毎にユニークな数値等からなる。払出制御チップ11のチップ情報は、払出制御チップ11の記憶部11bに予め格納され、主制御チップ13のチップ情報は、主制御チップ13の記憶部11bに予め格納されているものとする。

【0160】

通信制御IC23の処理部23aは、セキュリティチップ22からのチップ情報の要求を受信すると、チップ情報を取得する(ステップB12)。例えば、通信制御IC23の処理部23aは、テスト用のパチンコ機10の払出制御チップ11と通信を行い、チップ情報の要求を送信する。払出制御チップ11の処理部11aは、この要求を受信すると、テスト用のパチンコ機10の主制御チップ13に対してチップ情報の送信要求を行う。主制御チップ13の処理部13aは、この要求を受信すると、記憶部13bに格納されている主制御チップ131のチップ情報を払出制御チップ11に送信する。払出制御チップ11の処理部11aは、主制御チップ13のチップ情報を受信すると、記憶部11bに格納されている払出制御チップ11のチップ情報を、受信した主制御チップ13のチップ情報とともに、通信制御IC23に返信する。これによって、通信制御IC23の処理部23aは、チップ情報を受信することで、チップ情報を取得する。チップ情報は、処理部23aに保持される。

【0161】

通信制御IC23の処理部23aは、ステップB12で取得したチップ情報からチップ番号を生成する(ステップB13)。例えば、処理部23aは、チップ情報と、予め設定された所定の値や記憶部23bに格納されている所定の情報などと、を論理演算して、チップ番号を生成する。 チップ番号は、例えば、払出制御チップ11のチップ情報、主制御チップ13のチップ情報毎に生成される。チップ番号及びチップ情報は、処理部23aに保持される。

【0162】

通信制御IC23の処理部23aは、保持しているチップ情報及びチップ番号を記憶部23bに格納されている暗号鍵A1で暗号化して、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、チップ情報及びチップ番号を受信すると、記憶部22bに格納されている暗号鍵A1で復号化し保持する(ステップB14)。

【0163】

次に、セキュリティチップ22の処理部22aは、保持するチップ番号などからチップ問合せ番号を自動生成し、保持する(ステップB14.5)。チップ問合せ番号は例えば、チップ番号と、現在の日時(例えば、処理部22aは図示しないカレンダ部を参照して現在の日時を特定する。)などと、を論理演算することによって生成される(必要に応じて、認証用情報C2などが用いられてもよい)。

【0164】

次に、セキュリティチップ22の処理部22aは、保持するチップ情報とチップ問合わせ番号とを記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化されたチップ情報とチップ問合わせ番号とをさらに、処理部22aが保持するチップ番号とともに、記憶部22bに格納されている暗号鍵C3で暗号化し、CU制御部21に送信する(ステップB15)。

【0165】

CU制御部21の処理部21aは、セキュリティチップ22からのチップ情報とチップ問合わせ番号とチップ番号とを記憶部21bに格納されている暗号鍵C3で復号化し、復号化した情報を保持するとともに(チップ情報とチップ問合わせ番号とは、秘匿鍵Bで暗号化されたままである。)、チップ情報がない旨の通知をセキュリティチップ22に返信する(ステップB16)。

【0166】

次に、セキュリティチップ22の処理部22aは、CU制御部21からのチップ情報がない旨の通知を受信すると、以降の処理を続けるために、認証OKの情報を通信制御IC23に送信し、通信制御IC23の処理部23aは、認証OKの情報をセキュリティチップ22から受信すると、この情報を保持する(ステップB17)。この保持によって、処理部23aは、下記のセッション鍵を生成できる。

【0167】

次に、セキュリティチップ22の処理部22aは、セッション鍵の要求を通信制御IC23に送信し(ステップB18)、通信制御IC23の処理部23aは、セッション鍵の要求をセキュリティチップ22から受信すると、セッション鍵を自動生成する(ステップB18.5)。例えば、処理部22aは、乱数生成回路を備え、乱数生成回路が生成した乱数に基づいてセッション鍵を生成する。例えば、前記乱数と所定の情報(例えば、記憶部23bに格納されている情報)とを論理演算し、セッション鍵を生成してもよい。

【0168】

通信制御IC23の処理部23aは、生成したセッション鍵を保持するとともに、生成したセッション鍵をセキュリティチップ22に通知する(ステップB19)。セキュリティチップ22の処理部22aは、通信制御IC23からのセッション鍵を受信すると、処理部22aと処理部23aとは、遊技に係る処理を行うための情報(業務電文等)の送受信を行うが、この送受信のときに、送受信する情報をセッション鍵で暗号化及び復号化することで、処理部22aと処理部23aとは、暗号通信を行う(ステップB20)。

【0169】

以上のような一連の処理によって、カードユニット20の動作確認を効率良く行うことができる。なお、照合NGや、相互認証の失敗などによって、処理が中止されることなどによって、カードユニット20の動作確認開始から一定時間経過してもカードユニット20が通常の動作(遊技に係る処理を行うための情報(業務電文等)の送受信)に移行しない場合には、カードユニット20は動作不良であることが分かる。なお、上記で各処理部に保持されている情報は、動作確認後の電源OFFにともなって、失われるか(クリアされるか)適宜消去される。また、CU制御部21に格納されている統一店舗コードも失われる又は消去される。

【0170】

(パチンコ機10及びカードユニット20の遊技場500新規設置時)

カードユニットメーカー600が製造したカードユニット20と、遊技機メーカーが製造したパチンコ機10とは、出荷先の遊技場500に新規設置されることになる。このとき、遊技用システム1は、カードユニット20のCU制御部21、セキュリティチップ22(セキュリティ基板24)、通信制御IC23の認証、パチンコ機10の払出制御チップ11、主制御チップ13の認証を行うための動作を行う。この動作について、図13から図16を参照して説明する。なお、下記の処理は、新規設置された、複数のカードユニット20及び複数のパチンコ機10それぞれについて行われる。

【0171】

CU制御部21の処理部21aは、カードユニット20に通常動作用のカードが挿入され、カードユニット20の電源が投入されたことを契機として(この時、パチンコ機10の電源も投入されるものとする。)、図13に示すように、上位サーバ510との接続を要求する接続要求を上位サーバ510へ送信する(ステップC1)。

【0172】

上位サーバ510の制御部511は、処理部21aからの接続要求を受信すると、記憶部512に格納されている許可情報B(秘匿鍵Aで暗号化されたままである。)と統一店舗コード(適宜のタイミングで記憶部512に格納される。)と暗号鍵C1とをCU制御部21に送信し、CU制御部21の処理部21aは受信したこれら情報を保持する(ステップC2)。このように、CU制御部21は、上位サーバ510と通信を確立することにより許可情報Bを取得するため、許可情報Bは、適したタイミングでCU制御部21に送信されるので、セキュリティが確保されている。

【0173】

なお、ステップC2の許可情報B等の送信前において、CU制御部21と制御部511とは相互認証を行っても良い。この場合、例えば、記憶部21b及び記憶部512には、予め、認証用の情報が格納されており、CU制御部21と制御部511とは、それぞれ、記憶部21aと記憶部512とのそれぞれに格納されている認証用の情報をやり取りして照合することによって相互認証を行う。相互認証が成功した場合にのみ、前記送信を行うことによって、特に、有効鍵(商用)の送信について、セキュリティが確保される。

【0174】

ステップC2の後、CU制御部21の処理部21aは、セキュリティチップ22の処理部22aと通信を行い、メーカー情報Bを相互に照合する(ステップC3)。例えば、CU制御部21の処理部21aは、記憶部21bに格納したメーカー情報Bをセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、CU制御部21から送信されたメーカー情報Bを受信し、受信したメーカー情報Bと記憶部22bに格納されたメーカー情報Bとを照合する。この照合がNGであれば、セキュリティチップ22の処理部22aは、その後の処理を中止する。この照合がOKであれば、セキュリティチップ22の処理部22aは、記憶部22bに格納されたメーカー情報BをCU制御部21に送信する。CU制御部21の処理部21aは、セキュリティチップ22から送信されたメーカー情報Bを受信し、受信したメーカー情報Bと記憶部21bに格納されたメーカー情報Bとを照合する。この照合がNGであれば、CU制御部21の処理部21aは、その後の処理を中止する。この照合がOKであれば、CU制御部21とセキュリティチップ22とは、相互に認証が成功したことになるので、CU制御部21の処理部21aは、セキュリティチップ22に対して接続要求(保持されている統一店舗コードの送信)を行う(ステップC4)。

【0175】

セキュリティチップ22の処理部22aは、統一店舗コードをCU制御部21から受信すると、記憶部22bに格納された暗号鍵C1に基づく相互認証(暗号認証)を行う(ステップC5)。この相互認証では、例えば、処理部22aと処理部21aとが、暗号鍵C1を用いて暗号通信を正常に行えるかで認証の成功及び失敗が判断される。処理部22aは、記憶部22bに格納されている暗号鍵C1を用い、処理部21aは、保持している暗号鍵C1を用いて処理を行う。暗号鍵C1を用いて暗号通信を行うことができれば、認証は成功になり、暗号通信を行うことができなければ、認証は失敗になる。このような認証では、例えば、MACが用いられる。なお、HMACなどが用いられても良い。

【0176】

相互認証が失敗だった場合には、セキュリティチップ22の処理部22aは、処理を中止する。相互認証が成功だった場合には、セキュリティチップ22の処理部22aは、保持している統一店舗コードと、記憶部22bに格納された日時及び認証用情報C2と、に基づいて、基板問合せ番号を生成し、保持する(ステップC6)。例えば、処理部22aは、乱数生成回路を備え、乱数生成回路が生成した乱数と、統一店舗コードと、日時と、認証用情報C2とを論理演算し、基板問合せ番号を生成するか、統一店舗コードと、日時と、認証用情報C2とを論理演算して基板問合せ番号を生成する。

【0177】

セキュリティチップ22の処理部22aは、ステップC6に続いて、基板問合せ番号を記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化した基板問合せ番号を認証用情報C1とともに記憶部22bに格納されている暗号鍵C1でさらに暗号化し、暗号化した情報をCU制御部21に送信する(ステップC7)。また、ステップC7において、CU制御部21の処理部21aは、前記暗号化した情報を受信すると、記憶部21bに格納した暗号鍵C1で、受信した情報を復号し、復号した基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを保持する。

【0178】

続いて、CU制御部21の処理部21aは、情報要求とともに、基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを上位サーバ510に送信し、上位サーバ510の制御部511は、情報要求とともに、基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを受信すると、これら情報を保持する(ステップC8)。

【0179】

続いて、上位サーバ510の制御部511は、情報要求とともに、基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを鍵管理センターサーバ310に送信し、鍵管理センターサーバ310の制御部511は、情報要求とともに、基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを受信すると、基板問合せ番号を記憶部312に格納された秘匿鍵Bで復号し、これら情報を保持する(ステップC9)。

【0180】

続いて、鍵管理センターサーバ310の制御部511は、保持している認証用情報C1と同じ情報が記憶部512に格納されているかを検索し、同じ情報が格納されていない場合には、その旨を上位サーバ510に送信する。上位サーバ510の処理部511は、格納されていない旨の情報を受信すると、入出力部513等を介して、所定の報知処理(例えば入出力部513に含まれる表示部への照合NGの旨の表示、入出力部513に含まれるブザーを鳴らす等。以下制御部511が行う所定の報知処理について同じ。)を行う。同じ情報が格納されている場合には、鍵管理センターサーバ310の制御部311は、適宜、検索された認証用情報C1に対応付けて、復号化した基板問合せ番号を記憶部312に格納するとともに、検索された認証用情報C1と、この認証用情報C1に対応付けられて記憶部312に格納されている、基板問合せ番号と、認証用情報C2と、バージョン情報Cと、暗号鍵C2と、認証用情報A1と、出荷情報と、バージョン情報A2と、更新情報と、を上位サーバ510に送信する(ステップC10)。なお、このとき、制御部311は、基板問合せ番号と、認証用情報A1と、出荷情報と、バージョン情報A2と、更新情報と、を、記憶部312で格納された秘匿鍵Bでそれぞれ暗号化して送信する。

【0181】

上位サーバ510の制御部511は、鍵管理センターサーバ310からの情報を受信すると、これら情報を保持して、そのまま(秘匿鍵Bで暗号化されたものは、暗号化されたまま)、CU制御部21に送信する(ステップC11)。

【0182】

CU制御部21の処理部21aは、上位サーバ510からの情報を受信すると、これら情報を保持し、セキュリティチップ22の処理部22aと通信を行い、認証用情報C2を相互に照合する(ステップC12)。例えば、CU制御部21の処理部21aは、保持している認証用情報C2をセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、CU制御部21から送信された認証用情報C2を受信し、受信した認証用情報C2と記憶部22bに格納された認証用情報C2とを照合する。この照合がNGの場合は処理が中止される。この照合がOKであれば、セキュリティチップ22の処理部22aは、記憶部22bに格納された認証用情報C2をCU制御部21に送信する。CU制御部21の処理部21aは、セキュリティチップ22から送信された認証用情報C2を受信し、受信した認証用情報C2と保持している認証用情報C2とを照合する。この照合がNGの場合は処理が中止される。

【0183】

前記照合がOKであれば、相互認証が成功したことになるので、CU制御部21の処理部21aは、セキュリティチップ22の処理部22aと再度通信を行い、バージョン情報Cを相互に照合する(ステップC13)。例えば、CU制御部21の処理部21aは、保持しているバージョン情報Cをセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、CU制御部21から送信されたバージョン情報Cを受信し、受信したバージョン情報Cと記憶部22bに格納されたバージョン情報Cとを照合する。この照合がNGの場合は処理が中止される。この照合がOKであれば、セキュリティチップ22の処理部22aは、記憶部22bに格納されたバージョン情報CをCU制御部21に送信する。CU制御部21の処理部21aは、セキュリティチップ22から送信されたバージョン情報Cを受信し、受信したバージョン情報Cと保持しているバージョン情報Cとを照合する。この照合がNGの場合は処理が中止される。

【0184】

前記照合がOKであれば、CU制御部21の処理部21aは、保持している暗号鍵C2を保持している暗号鍵C1で暗号化し、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、暗号鍵C2を受信すると、受信した暗号鍵C2を記憶部22bに格納されている暗号鍵C1で復号化し、保持する。これ以降、処理部21aと処理部22aとは、暗号鍵C2を用いた暗号通信を開始する(ステップC14)。

【0185】

続いて、CU制御部21の処理部21aは、保持している、暗号化されたままの状態の、基板問合せ番号と、認証用情報A1と、出荷情報と、バージョン情報A2と、更新情報と、許可情報Bと、を、さらに、暗号鍵C2で暗号化してセキュリティチップ22に送信する(ステップC15)。

【0186】

セキュリティチップ22の処理部22aは、前記情報をCU制御部21から受信すると、まず、記憶部22bに格納された暗号鍵C2で復号化し、さらに、基板問合せ番号と、認証用情報A1と、出荷情報と、バージョン情報A2と、更新情報と、を記憶部22bに格納された秘匿鍵Bで復号化し、保持する。そして、処理部22aは、復号化した基板問合せ番号と、保持している基板問合せ番号とを比較し、両者が同じなら、さらに、復号化した認証用情報A1及び出荷情報と、記憶部22bに格納された認証用情報A1及び出荷情報とを照合し、全て照合OKなら、復号化した更新情報に基づいて、暗号鍵A2を生成し、保持する(ステップC16)。例えば、更新情報に現在の日付(所定のカレンダ部を参照して得られる。)を論理演算し、暗号鍵A2を生成する。基板問合せ番号が同じでない(基板問合せ番号とともに送信された情報が真性の情報でない可能性がある)、又は、前記の照合がすべてOKでない場合には、処理部22aは、は処理を中止する。

【0187】

次に、セキュリティチップ22の処理部22aは、通信制御IC23に対して、バージョン情報A2を要求する。通信制御IC23の処理部23aは、バージョン情報A2を保持又は記憶部23bに格納していれば、そのバージョン情報A2をセキュリティチップ22に送信し、保持又は格納されていなければ、その旨をセキュリティチップ22に送信する。ここでは、保持又は格納されていない旨が送信される。セキュリティチップ22の処理部22aは、通信制御IC23から送信された、保持又は格納されていない旨を受信すると、暗号情報A2が更新されていない(最新の暗号情報A2が保持又は格納されていない)と判定する。また、セキュリティチップ22の処理部22aは、通信制御IC23から送信されたバージョン情報A2を受信すると、受信したバージョン情報A2と復号化したバージョン情報A2とを比較して異なっていれば、暗号情報A2が更新されていないと判定する。このように、セキュリティチップ22の処理部22aは、バージョン情報A2の更新確認を行う(ステップC17)。なお、両者が同じであれば、暗号情報A2が更新されている(つまり、通信制御IC23には最新の暗号情報A2が設定されている)と判定し、セキュリティチップ22の処理部22aは、ステップC21からの処理を行う。なお、ステップC17からステップC24までの間、セキュリティチップ22の処理部22aと通信制御IC23の処理部23aとは、適宜、それぞれの記憶部22b、23bに格納された暗号鍵A1でやり取りする情報を暗号化及び復号化するものとする。

【0188】

ステップC17で、暗号情報A2が更新されていないと判定した場合、セキュリティチップ22の処理部22aは、復号化した更新情報及びバージョン情報A2を通信制御IC23に送信する(ステップC18)。

【0189】

通信制御IC23の処理部23aは、セキュリティチップ22から送信された更新情報及びバージョン情報A2を受信すると、受信した更新情報に基づいて、暗号鍵A2を生成し、保持する(ステップC19)。例えば、暗号鍵A2は、ステップC16での生成と同じロジックで生成される。これによって、通信制御IC23とセキュリティチップ22とで同じ暗号鍵A2が生成されるので、暗号鍵A2に基づく暗号通信が実現される。また、暗号鍵A2のバージョンを表すバージョン情報A2も通信制御IC23とセキュリティチップ22とで共通になる。暗号鍵A2は、例えば、上記同様、更新情報と、現在の日付(所定のカレンダ部を参照して得られる。)と、を論理演算して生成される。

【0190】

通信制御IC23の処理部23aは、上記暗号情報A2を生成すると、暗号情報A2の更新完了をセキュリティチップ22に通知する(ステップC20)。セキュリティチップ22の処理部22aは、通信制御IC23から更新完了の通知を受信すると、セキュリティチップ22の処理部22aは、認証用情報A2の要求を通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの要求を受信すると、記憶部23bに格納している認証用情報A2をセキュリティチップ22に送信する。セキュリティチップ22の処理部22aは、通信制御IC23から送信された認証用情報A2を受信すると、受信した認証用情報A2と、記憶部22bに格納している認証用情報A2とを照合する(ステップC21)。

【0191】

認証用情報A2の照合が失敗した場合(認証用情報A2のセキュリティチップ22への送信が一定時間無い場合なども含む。)、セキュリティチップ22の処理部22aは、その後の処理を中止する。

【0192】

一方、認証用情報A2の照合が成功した場合、ステップC22の処理が行われる。ステップC22の処理において、セキュリティチップ22の処理部22aは、記憶部22bに格納している認証用情報B2を照合要求とともに通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの認証用情報B2及び照合要求を受信すると、記憶部23bに格納している認証用情報B2と受信した認証用情報B2とを照合し、照合がNGの場合には、その後の処理を中止する。一方で、照合がOKの場合には、通信制御IC23の処理部23aは、その旨をセキュリティチップ22に通知する。

【0193】

通信制御IC23の処理部23aによる照合OKの通知が行われると、ステップC23の処理が行われる。セキュリティチップ22の処理部22aは、通信制御IC23から照合OKの通知を受信すると、記憶部22bに格納している認証用情報A1、出荷情報、保持しているバージョン情報A2を照合要求とともに通信制御IC23に送信し、通信制御IC23の処理部23aは、セキュリティチップ22からの認証用情報A1、出荷情報、バージョン情報A2を受信すると、記憶部23bに格納している認証用情報A1、出荷情報、保持しているバージョン情報A1と受信した認証用情報A1、出荷情報、バージョン情報A1とをそれぞれ照合し、照合がNGの場合(上記情報のうちの1つでも照合がNGの場合)には、その後の処理を中止する。一方で、照合がOKの場合(上記情報のうちについての全ての照合がOKの場合)には、通信制御IC23の処理部23aは、その旨をセキュリティチップ22に通知する。

【0194】

通信制御IC23の処理部23aによる照合OKの通知が行われると、ステップC24の処理が行われる。つまり、セキュリティチップ22の処理部22aと通信制御IC23の処理部23aとは、各々で保持する暗号鍵A2での暗号通信を開始する。

【0195】

上記暗号通信を開始すると、セキュリティチップ22の処理部22aは、保持している許可情報Bを、保持している暗号鍵A2で暗号化し、通信制御IC23に送信し、通信制御IC23の処理部23aは、受信した許可情報Bを、保持している暗号鍵A2で復号化し、さらに、記憶部23bに格納されている秘匿鍵Aで復号化され、保持される。この保持によって許可情報Bが通信制御IC23に設定されたことになる(ステップC25)。この設定によって、通信制御IC23は、初めてステップC26以降の処理を行うことができる。なお、ステップC25において、通信制御IC23の処理部23aは、許可情報Aを保持したことを通信制御IC23に通知する。ここで、許可情報Bは、通信制御IC23で初めて復号化される。つまり、途中の装置では復号化されない。これによって、許可情報Bの秘匿性が担保されることになる。また、このような許可情報Bの設定によって、初めてステップC26以降の処理が行われるので、例えば、通信制御IC23を不用意に不正使用されることが抑制される。

【0196】

セキュリティチップ22の処理部22aは、通信制御IC23から許可情報Bを保持したことの通知を受信すると、通信制御IC23に対してチップ情報の要求を行う(ステップC26)。このチップ情報の要求も、許可情報Aと同様に、暗号鍵A2によって暗号化及び復号化してもよい。

【0197】

チップ情報は、上記同様、払出制御チップ11のチップ情報、主制御チップ13のチップ情報を含む。 払出制御チップ11のチップ情報は、払出制御チップ11を識別する識別情報であり、本実施形態では、払出制御チップ11毎にユニークな数値等からなる。主制御チップ13のチップ情報は、主制御チップ13を識別する識別情報であり、本実施形態では、主制御チップ13毎にユニークな数値等からなる。払出制御チップ11のチップ情報は、払出制御チップ11の記憶部11bに予め格納され、主制御チップ13のチップ情報は、主制御チップ13の記憶部11bに予め格納されているものとする。

【0198】

通信制御IC23の処理部23aは、セキュリティチップ22からのチップ情報の要求を受信すると、チップ情報を取得する(ステップC27)。例えば、通信制御IC23の処理部23aは、パチンコ機10の払出制御チップ11と通信を行い、チップ情報の要求を送信する。払出制御チップ11の処理部11aは、この要求を受信すると、パチンコ機10の主制御チップ13に対してチップ情報の送信要求を行う。主制御チップ13の処理部13aは、この要求を受信すると、記憶部13bに格納されている主制御チップ131のチップ情報を払出制御チップ11に送信する。払出制御チップ11の処理部11aは、主制御チップ13のチップ情報を受信すると、記憶部11bに格納されている払出制御チップ11のチップ情報を、受信した主制御チップ13のチップ情報とともに、通信制御IC23に返信する。これによって、通信制御IC23の処理部23aは、チップ情報を受信することで、チップ情報を取得する。チップ情報は、処理部23aに保持される。

【0199】

通信制御IC23の処理部23aは、ステップB12で取得したチップ情報からチップ番号を生成する(ステップC28)。例えば、処理部23aは、チップ情報と、所定の情報(例えば、認証用情報C2)などと、を論理演算して、チップ番号を生成する。 チップ番号は、例えば、払出制御チップ11のチップ情報、主制御チップ13のチップ情報毎に生成される。チップ番号及びチップ情報は、処理部23aに保持される。

【0200】

なお、チップ情報(ステップC26で取得されるチップ情報と同じチップ情報)は、予め適宜のタイミングで、チップ番号とともに、両者が対応付けられて(払出制御チップ11のチップ情報、主制御チップ13のチップ情報毎に対応付けられて)、鍵管理センターサーバ310の記憶部312に格納されているものとする。チップ番号は、ステップC27と同じロジックで生成される。例えば、制御部311は、上記と同様に、チップ情報と、所定の情報(例えば、認証用情報C2)などと、を論理演算して、チップ番号を生成する。従って、チップ情報が同じであれば、チップ番号も同じになる。

【0201】

通信制御IC23の処理部23aは、保持しているチップ情報及びチップ番号を暗号鍵A2で暗号化して、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、チップ情報及びチップ番号を受信すると暗号鍵A2で復号化し保持する(ステップC29)。

【0202】

次に、セキュリティチップ22の処理部22aは、保持するチップ番号などからチップ問合せ番号を自動生成し、保持する(ステップC30)。チップ問合せ番号は例えば、チップ番号と、現在の日時(例えば、処理部22aは図示しないカレンダ部を参照して現在の日時を特定する。)などと、を論理演算することによって生成される(必要に応じて、認証用情報C2などが用いられてもよい)。

【0203】

次に、セキュリティチップ22の処理部22aは、保持するチップ情報とチップ問合わせ番号とを記憶部22bに格納されている秘匿鍵Bでそれぞれ暗号化し、暗号化されたチップ情報とチップ問合わせ番号とをさらに、処理部22aが保持するチップ番号とともに、保持している暗号鍵C2で暗号化し、CU制御部21に送信する(ステップC31)。

【0204】

CU制御部21の処理部21aは、セキュリティチップ22からのチップ情報とチップ問合わせ番号とチップ番号とを保持している暗号鍵C2で復号化し、復号化した情報を保持するとともに(チップ情報とチップ問合わせ番号とは、秘匿鍵Bで暗号化されたままである。)、復号化した各情報を上位サーバ510に送信する(ステップC32)。

【0205】

上位サーバ510の制御部511は、CU制御部21から送信された各情報(チップ情報とチップ問合わせ番号とは、秘匿鍵Bで暗号化されたままである。)を受信すると、受信した各情報をそのまま、対応付けて保持するとともに、鍵管理センターサーバ310に送信する(ステップC33)。

【0206】

鍵管理センターサーバ310の制御部311は、上位サーバ510から送信された各情報(チップ情報とチップ問合わせ番号とは、秘匿鍵Bで暗号化されたままである。)を受信すると、チップ情報とチップ問合わせ番号とを、記憶部312に格納された秘匿鍵B(鍵管理センターサーバ310の制御部311は、上位サーバ510との情報の送受信の際に、一度、秘匿鍵Bを用いると、その上位サーバ510から送られてきた情報については、その秘匿鍵Bで復号化を行うものとする。)で復号するとともに、前記各情報のうちのチップ番号と同じチップ番号を記憶部312から検索し、検索したチップ番号に対応付けられたチップ情報と、復号したチップ情報とを照合し、照合結果を生成する(ステップC34)。なお、同じチップ番号が1つでも検索出来なかった場合であっても照合結果はNGとなる。また、チップ情報に含まれる少なくとも1つが照合NGであれば、照合結果はNGになる。同じチップ番号が全て検索出来て、チップ情報が全て照合OKであれば、照合結果はOKになる。

【0207】

鍵管理センターサーバ310の制御部311は、照合結果とチップ問合わせ番号とを、検索されたチップ番号及び照合されたチップ情報に対応付けて記憶部312に格納するとともに(パチンコ機10毎に格納されることになる。)、照合結果とチップ問合せ番号とチップ番号とを上位サーバ510に送信する(ステップC35)。このとき、制御部311は、照合結果とチップ問合せ番号とを秘匿鍵Bで暗号化して送信する。

【0208】

上位サーバ510の制御部511は、鍵管理センターサーバ310から送信された各情報と、ステップC33で保持したチップ情報とを対応付けて、記憶部512に格納するとともに(パチンコ機10毎に格納されることになる。)、鍵管理センターサーバ310から送信された各情報をそのまま、CU制御部21に送信する(ステップC36)。なお、記憶部512に格納される情報のうち、照合結果とチップ問合せ番号とチップ情報とは、秘匿鍵Bで暗号化されたままである。

【0209】

CU制御部21の処理部21aは、上位サーバ510から送信された各情報と、ステップC32で保持したチップ情報とを対応付けて、保持するとともに、上位サーバ510から送信された各情報を保持している暗号鍵C2で暗号化し、セキュリティチップ22に送信する(ステップC37)。なお、処理部21aで保持される情報のうち、照合結果とチップ問合せ番号とチップ情報とは、秘匿鍵Bで暗号化されたままである。

【0210】

セキュリティチップ22の処理部22aは、CU制御部21から送信された各情報をまず、保持している暗号鍵C2で復号するとともに、復号した各情報のうち、照合結果とチップ問合せ番号とチップ情報とを記憶部22bに格納されている秘匿鍵Bで復号化する。そして、ステップS30で生成し保持しているチップ問合せ番号と、復号化したチップ問合せ番号とを比較し、同じである場合に、照合結果を取り込む(保持する)。これにより、セキュリティチップ22の処理部22aは、照合結果とチップ問合せ番号とチップ情報とチップ番号とを保持する。両チップ問合せ番号が異なる場合には、照合結果が不正に操作されている可能性があるので、その後の処理を中止する。

【0211】

セキュリティチップ22の処理部22aは、照合結果がNGであれば、その後の処理を中止し、照合結果がOKであれば、パチンコ機10の各チップの認証OKの旨の認証結果を通信制御IC23に送信する(ステップC38)。この認証結果は、通信制御IC23の処理部23aで保持される。通信制御IC23は、認証OKの旨の認証結果を保持することで、下記のセッション鍵の生成が可能になる。

【0212】

次に、セキュリティチップ22の処理部22aは、セッション鍵の要求を通信制御IC23に送信し(ステップC39)、通信制御IC23の処理部23aは、セッション鍵の要求をセキュリティチップ22から受信すると、セッション鍵を自動生成する(ステップC40)。例えば、処理部22aは、乱数生成回路を備え、乱数生成回路が生成した乱数に基づいてセッション鍵を生成する。例えば、前記乱数と所定の情報(例えば、記憶部23bに格納されている情報)とを論理演算し、セッション鍵を生成してもよい。

【0213】

通信制御IC23の処理部23aは、生成したセッション鍵を保持するとともに、生成したセッション鍵をセキュリティチップ22に通知する(ステップC41)。セキュリティチップ22の処理部22aは、通信制御IC23からのセッション鍵を受信すると、処理部22aと処理部23aとは、遊技に係る処理を行うための情報(業務電文等)の送受信(例えば、CU制御部21とパチンコ機の払出制御チップ11とが行う玉貸処理における業務電文のやりとりの中継での情報の送受信)を行うが、この送受信のときに、送受信する情報をセッション鍵で暗号化及び復号化することで、処理部22aと処理部23aとは、暗号通信を行う(ステップC42)。

【0214】

上記処理では、照合NG(認証の失敗)や、相互認証の失敗などによって、処理が中止されるなどするので、カードユニット20の動作確認開始から一定時間経過してもカードユニット20が通常の動作(遊技に係る処理を行うための情報(業務電文等)の送受信など)に移行しない場合には、パチンコ機10の主制御チップ13や払出制御チップ11、カードユニット20のセキュリティチップ22、通信制御IC23、CU制御部21などについて、すり替えなどがあった可能性があり、カードユニット20が通常の動作に移行しないことによって、すり替えの可能性を報知出来る。なお、CU制御部21などは、照合NGだった場合に、カードユニット20のランプを点灯させるなどして、照合NGの旨を報知するようにしても良い。ステップC3、C5、C12、C13、C14などでの照合NGの場合には、カードユニット20のCU制御部21の認証に失敗したことになり、ステップC3、C5、C12、C13、C14、C22、C23などでの照合NGの場合には、セキュリティチップ22(セキュリティ基板24)の認証に失敗したことになり、ステップC21などでの照合NGの場合には、通信制御IC23の認証に失敗したことになり、ステップC34などで照合がNGの場合には、パチンコ機10の払出制御チップ11、主制御チップ13の少なくともいずれかの認証が失敗したことになる。まお、本実施形態では、払出制御チップ11、主制御チップ13など、複数の装置(基板なども含む)について、認証を行う場合には、いずれかの認証失敗(照合NG)のよって、全体の認証を失敗にしている(全体の照合NG)。これによって、認証結果が読み取られても、どの装置についての認証が失敗したか分からなくなっており、認証結果の悪用が防止される。

【0215】

なお、上記処理において、CU制御部21と上位サーバ510との間の情報のやり取り(ステップC11、C32など)についても暗号化通信を行っても良い。この場合、例えば、CU制御部21と上位サーバ510とに共通の暗号鍵を設定して、この暗号鍵で暗号化通信を行う。

【0216】

なお、上記処理において、上位サーバ510と鍵管理センターサーバ310との間の情報のやり取り(ステップC10、ステップC33など)についても暗号化通信を行っても良い。この場合、例えば、上位サーバ510と鍵管理センターサーバ310とに共通の暗号鍵を設定して、この暗号鍵で暗号化通信を行う。

【0217】

上記処理では、許可情報Bは、通信制御IC23が秘匿鍵Aで復号できるのみであるので(ステップC25)、許可情報Bを中継する上位サーバ510、CU制御部21、セキュリティチップ22では、許可情報Bを復号化できず、許可情報Bの漏洩のリスクが低減又は防止されている。

【0218】

上記処理では、基板問合せ番号、チップ問合せ番号、チップ情報、更新情報などは、上位サーバ510、CU制御部21では復号できない秘匿鍵Bによって暗号化され、上位サーバ510、CU制御部21を介して、セキュリティチップ22と鍵管理センターサーバ310とでやり取りされるので(ステップC10からC11、ステップC31からC33など)、上位サーバ510、CU制御部21で不用意に復号化が行われることを防止でき、情報漏洩のリスクが低減又は防止されている。特に、セキュリティチップ22が、CU制御部21により復号してもよい情報(チップ番号など)を送信する場合には、暗号鍵C2で暗号化が行われ、セキュリティチップ22から最終的に鍵管理センターサーバ310に対して情報(基板問合せ番号、チップ問合せ番号など)を送信する場合には、その情報の一部について秘匿鍵Bで暗号化が行われる。このように、情報の最終的な行き先(情報の重要度)に応じて暗号鍵を使い分けることによって、不用意に復号化が行われることを防止でき、情報漏洩のリスクが低減又は防止されている。また、チップ問合せ番号や基板問合せ番号などの、認証の問い合わせを行うときの問合せ情報を、問い合わせ(認証用情報C1やチップ番号の送信)の際に付加し、照合結果などの返信の際にもこの問合せ情報が付加され、返信された問合せ情報と送信した問合せ情報とが同じであって場合に、照合結果など(問合せ情報とともに送信された情報)を真性(正当)のものとして扱い、その後の処理(例えば、照合結果などを用いる処理、照合結果などに従った処理)を行うので、例えば、問い合わせの途中で、照合結果などが入れ替わった場合には、問合せ情報が異なるので、その入れ替わりを検出でき、照合結果の不正な操作を検出できる。また、問合せ情報を上位サーバ510、CU制御部21では復号できないようにしていることによって、問合せ情報を悪用した照合結果の操作(問合せ情報を盗み、盗んだ問合せ情報と不正な照合結果などとをともに送信することで、セキュリティチップ22に照合結果などを真性のものと認識させる操作)も検出できる。なお、チップ問合せ番号は、チップ番号から生成され(ステップC30)、チップ番号は、チップ情報から生成されるので(ステップC27)、チップ問合せ番号は、チップ情報から生成されるものでもある。チップ問合せ番号は、チップ情報から直接生成されてもよい。

【0219】

上記処理では、セキュリティチップ22と、通信制御IC23との暗号通信において使用される暗号鍵A2が、更新情報から生成される。更新情報は、セキュリティチップ22から通信制御IC23に送信され、両者で暗号鍵A2を別個に生成する(ステップC16、スC19)。これによって、暗号鍵A2をそのまま送信しないので、例えば、セキュリティチップ22と通信制御IC23とを接続する信号線から情報を読み取ったとしても、暗号鍵A2が直接読み取られることはないので、暗号鍵A2の漏洩のリスクが低減又は防止されている。さらに、更新情報は、鍵管理センターサーバ310から送信されてくるので(ステップC10、C11、C15)、更新情報は、外部で管理され、セキュリティチップ22自身で更新情報を管理するよりも、情報漏洩のリスクが低減又は防止されている。つまり、セキュリティチップ22を解析しただけでは、どのような暗号鍵A2が生成されるか解析しにくいので、暗号鍵A2の漏洩のリスクを低減できる。

【0220】

また、主制御チップ13、払出制御チップ11、セキュリティ基板24(セキュリティチップ22などと同義)は、外部の鍵管理センターサーバ310で認証が行われるため(ステップC34の照合、ステップC10の検索など)、認証の正確性が一定以上担保される。

【0221】

(パチンコ機10及びカードユニット20の遊技場500への新規設置後)

上記では、パチンコ機10とカードユニット20とをともに新規設置する場合について説明したが、新規設置後、上記処理が終了すると、上位サーバ510、カードユニット20、パチンコ機10は、電源が落とされる(電源OFF)。

【0222】

この電源OFFによって、上位サーバ500が保持する基板問合せ番号、認証用情報C1、認証用情報C2、バージョン情報C、暗号鍵C2、認証用情報A1、出荷情報、バージョン情報A2、更新情報は、失われる。これら情報は、消去されてもよい。

【0223】

また、電源OFFによって、CU制御部21の処理部21aに保持されているチップ番号、チップ情報、チップ問合せ番号も失われる。これら情報は、消去されてもよい。

【0224】

一方で、CU制御部21の処理部21aは、許可情報B、統一店舗コード、暗号鍵C1、基板問合せ番号、認証用情報C1、認証用情報C2、バージョン情報C、暗号鍵C2、認証用情報A1、出荷情報、バージョン情報A2、更新情報を保持するときに、不揮発性のRAMに保持することによって、電源OFFになっても、これら情報は失われず、保持されたままになる。これら情報は、電源OFFになっても失われないように記憶部21bに格納されてもよい。以下では、これら情報は、記憶部21bに格納されたものとして説明する。

【0225】

また、電源OFFによって、セキュリティチップ22の処理部22aが保持する統一店舗コード、基板問合せ番号、セッション鍵は、失われる。これら情報は、消去されてもよい。

【0226】

一方で、セキュリティチップ22の処理部22aは、許可情報B、バージョン情報A2、更新情報、暗号鍵A2、チップ番号、チップ情報、チップ問合せ番号、照合結果を保持するときに、不揮発性のRAMに保持することによって、電源OFFになっても、これら情報は失われず、保持されたままになる。これら情報は、電源OFFになっても失われないように記憶部22bに格納されてもよい。以下では、これら情報は、記憶部22bに格納されたものとして説明する。

【0227】

また、電源OFFによって、通信制御IC23の処理部23aが保持する許可情報B、チップ番号、チップ情報、認証結果、セッション鍵は、失われる。これら情報は、消去されてもよい。

【0228】

一方で、通信制御IC23の処理部23aは、バージョン情報A2、更新情報、暗号鍵A2を保持するときに、不揮発性のRAMに保持することによって、電源OFFになっても、これら情報は失われず、保持されたままになる。これら情報は、電源OFFになっても失われないように記憶部23bに格納されてもよい。以下では、これら情報は、記憶部23bに格納されたものとして説明する。

【0229】

なお、上記の電源OFFによって失われる各情報は、制御部や処理部それぞれにおいて、バックアップなどの目的で、不揮発性のRAMに保持されるか、記憶部に格納するようにしてもよい。なお、この場合であっても、制御部や処理部それぞれにおいて所定の情報を元に生成される情報(基板問合せ番号など)は、電源OFFによって、失われるように又は消去するようにしてもよい。

【0230】

上記で説明したカードユニット20、パチンコ機10の新規設置後、遊技場500の通常の開店時において、カードユニット20、パチンコ機10、上位サーバ500は、電源が投入され、その直後に、カードユニット20のCU制御部21、セキュリティチップ22(セキュリティ基板24)、通信制御IC23の認証、パチンコ機10の払出制御チップ11、主制御チップ13の認証を行うための処理が行われる。この処理は、上記の情報が残った状態でスタートするために、新規設置時の動作とは異なる動作が各装置において行われる。以下では、このときの動作(通常営業時の動作)について説明する。

【0231】

なお、CU制御部21の記憶部21bに格納されている暗号鍵C2及びバージョン情報Cは、適宜更新される。この更新は、例えば、鍵管理センターサーバ310から行われる。具体的には、例えば、鍵管理センターサーバ310に新たな暗号鍵C2及びバージョン情報Cが記録されると、これら情報が上位サーバ510を介してCU制御部21に供給される記憶部21bに格納される(例えば、上位サーバ510及びカードユニット20が電源投入されたあとのタイミングで行われる)。なお、先にバージョン情報Cのみを記憶部21bに格納し、後述の処理において暗号鍵C2を記憶部21bに格納させてもよい。

【0232】

まず、カードユニット20の情報を扱う通常動作(CU制御部21、セキュリティチップ22(セキュリティ基板24)、通信制御IC23の認証)を行うための処理について図17を参照して説明する。

【0233】

まず、CU制御部21の処理部21aは、カードユニット20に通常動作用のカードが挿入された状態で、上記の新規設置時と同様にカードユニット20の電源が投入されたことを契機として(この時、パチンコ機10の電源も投入されるものとする。)、上位サーバ510との接続を要求する接続要求を上位サーバ510へ送信する(ステップD1)。 なお、ステップC1のときと異なり、この時点では、CU制御部21の記憶部21bに許可情報Bと統一店舗コードと暗号鍵C1とが格納されているので、CU制御部21の処理部21aは、そのことを示す接続要求を送信する。

【0234】

上位サーバ510の制御部511は、処理部21aからの前記接続要求を受信すると、CU制御部21との通信を確立する(ステップD2)。

【0235】

ステップD2の後、CU制御部21の処理部21aは、セキュリティチップ22の処理部22aと通信を行い、メーカー情報Bを相互に照合する(ステップD3)。このステップの処理は、ステップC3と同じであるので説明を省略する。相互の照合の少なくとも1つがNGであれば、その後の処理は中止される。一方、相互の照合がOKであれば、CU制御部21の処理部21aは、セキュリティチップ22に対して接続要求(保持されている統一店舗コードの送信)を行う(ステップD4)。

【0236】

セキュリティチップ22の処理部22aは、統一店舗コードをCU制御部21から受信すると、保持している統一店舗コードと、記憶部22bに格納された日時及び認証用情報C2と、に基づいて、基板問合せ番号を生成し、保持する(ステップD5)。この処理は、ステップC6と同じであるので、説明を省略する

【0237】

セキュリティチップ22の処理部22aは、ステップD5に続いて、基板問合せ番号を記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化した基板問合せ番号を認証用情報C1とともに記憶部22bに格納されている暗号鍵C1でさらに暗号化し、暗号化した情報をCU制御部21に送信する(ステップD6)。また、ステップD6において、CU制御部21の処理部21aは、前記暗号化した情報を受信すると、記憶部21bに格納した暗号鍵C1で、受信した情報を復号し、復号した基板問合せ番号(秘匿鍵Bで暗号化されたままである。)と認証用情報C1とを保持する。

【0238】

ここで、新規設置時においては、この後に情報要求(ステップC8)が行われるが、CU制御部21の記憶部21bには、以前に鍵管理センターサーバ310から送信された認証用情報C1、認証用情報C2、バージョン情報C、暗号鍵C2が格納されているため、CU制御部21の処理部21aは、このような格納がある場合には、セキュリティチップ22の処理部22aと通信を行い、認証用情報C2を相互に照合する(ステップD7)。このステップD7は、ステップC12と同じであるので、説明を省略する。

【0239】

ステップD7での照合がすべてOKでなかった場合には、処理が中止されるが、全てOKであった場合には、CU制御部21の処理部21aは、セキュリティチップ22の処理部22aと再度通信を行い、バージョン情報Cを相互に照合する(ステップD8)。このステップD8は、ステップC13の処理と同じであるので説明を省略する。

【0240】

ステップD8の照合がOKであれば、これ以降、処理部21aと処理部22aとは、各記憶部に格納されている暗号鍵C2を用いた暗号通信を開始する(ステップD9)。ステップD8での照合がすべてOKでなかった場合には、処理が中止される。

【0241】

ステップD9の後は、ステップD10からD14が行われるが、これら処理は、それぞれ、ステップC21からC25と同じ処理であるので、説明を省略する。

【0242】

上記のような処理では、鍵管理センターサーバ310への問い合わせが一度行われたことを条件として、通常時の処理では、鍵管理センターサーバ310への情報要求などが行われないので、鍵管理センターサーバ310への処理負荷などが軽減される。また、情報が遊技場500の外部に漏れる可能性も少ないので、情報漏洩のリスクを回避出来る。

【0243】

なお、セキュリティチップ22の処理部22aには、第1モードと第2モードとがあってもよい(図18参照)。例えば、処理部22aは、記憶部22bに暗号鍵C2が格納されていない場合(新規設置時もこれにあたる。)、ステップD8での照合がすべてOKでなかった場合(いずれかの照合がOKでない場合、処理部22aと処理部21aは、お互いにその旨を通知するとよい。)、ステップD9で暗号通信が出来ない場合(この場合であっても、認証が失敗したと捉えることができる。)には、暗号鍵C2が更新されていたり、何らかの理由で暗号鍵C2が消去されてしまっていたりする可能性があるので、CU制御部21の処理部21a及びセキュリティチップ22の処理部22aは、第1モードで動作し、ステップC4の後や、ステップD8、D9の後に、ステップC5からC25の処理を行う。セキュリティチップ22の処理部22aは、一方で、処理部22aは、記憶部22bに暗号鍵C2が格納されている場合には、暗号鍵C2での暗号通信が可能であるので(つまり、一度鍵管理センターサーバ310での認証(セキュリティ基板24の認証)が行われているので)、ステップD4の後にステップD5の処理を行う。このように、一度、鍵管理センターサーバ310への情報要求が行われたあとであっても、暗号鍵C2の更新等の例外的な場面に対して適切な対処が可能になっている。このようなモードによって、セキュリティチップ22の処理部22aは、結果的に、認証用情報C2などを用いた認証について、鍵管理センターサーバ310から取得した認証用情報C2について認証を行うか、CU制御部21に格納された認証用情報C2について認証を行うかなど、認証の問い合わせを変更できることになる。これによって、状況に応じた適宜の認証が可能になっている。なお、別の観点から見ると、CU制御部21は、自身が記憶(保持する場合も含む)する認証用情報C2などを用い、セキュリティチップ22の認証を行い(ステップD7での、セキュリティチップ22から認証用情報C2を取得しての照合を行い)、認証が成功なら、上位サーバ510を介した鍵管理センターサーバ310への問い合わせを行わず、認証が失敗なら、上位サーバ510を介した鍵管理センターサーバ310への問い合わせを行うことになる。なお、セキュリティチップ22の処理部22bが、認証結果に応じて、上位サーバ510を介した鍵管理センターサーバ310への問い合わせの必要性の有無をCU制御部21に指示してもよい。鍵管理センターサーバ310への問い合わせ有りが指示された場合、CU制御部21は、認証用情報C1、認証用情報C2、バージョン情報C、暗号鍵C2などの格納に関わらず、鍵管理センターサーバ310への問い合わせを行う。

【0244】

次に、パチンコ機10の情報を扱う通常動作(主制御チップ13、払出制御チップ11の認証)を行うための処理について図19を参照して説明する。

【0245】

セキュリティチップ22の処理部22aは、通信制御IC23に対してチップ情報の要求を行う(ステップE1)。通信制御IC23の処理部23aは、セキュリティチップ22からのチップ情報の要求を受信すると、チップ情報を取得する(ステップE2)。通信制御IC23の処理部23aは、ステップE2で取得したチップ情報からチップ番号を生成する(ステップE3)。ステップE1からE3の処理は、それぞれ、ステップC26からC28の処理と同じであるので説明を省略する。

【0246】

通信制御IC23の処理部23aは、チップ情報及びチップ番号を暗号鍵A2で暗号化して、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、チップ情報及びチップ番号を受信すると暗号鍵A2で復号化するが、チップ番号及びチップ情報は照合結果とともにすでに記憶部23bに格納されているので、処理部22aは、記憶部22bに格納されているチップ情報と復号化されたチップ情報とを照合し、照合OK(全てのチップについての照合OKの場合)であるかを判定する。また、記憶部22bに格納されている照合結果がOKであるかを判定する。照合結果がOKである場合、この照合結果と一緒に記憶されているチップ情報は、パチンコ機10の新規設置時に鍵管理センターサーバ310で照合OKの結果が出ている情報である(つまり、正当なチップ情報である)ので、チップ情報の照合もOKである場合には、パチンコ機10から取得されたチップ情報は正当である、つまり、主制御チップ13や払出制御部11は正当である可能性が高い。この場合には、処理部22aは、チップ情報を記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化されたチップ情報をさらに、チップ番号とともに、暗号鍵C2で暗号化し、CU制御部21に送信する。このとき、処理部22aは、チップ情報の照合について、外部に問い合わせる必要がないので、問い合わせの必要がない旨を暗号化した情報とともに送信する(ステップE6)。CU制御部21の処理部21aは、受信した情報暗号鍵C2で復号化し、保持する。また、CU制御部21の処理部21aは、問い合わせの必要がない旨を情報を受信しているので、上位サーバ510への情報送信は行わない。

【0247】

セキュリティチップ22の処理部22aは、ステップE6のあと、認証OKの認証結果を通信制御IC23に送信し、通信制御IC23の処理部23aは認証結果を保持する(ステップE7)。この後は、適宜、ステップC39以降の処理が行われる。

【0248】

上記のような処理によれば、鍵管理センターサーバ310において、チップ情報の照合が行われ、照合OKだった場合には、その後は、カードユニット20内で、チップ情報の照合が行われるので、状況に応じて適切な場所での認証が実現される。また、上位サーバ510や鍵管理センター310にチップ情報が送信されないので、これらの処理負担が軽減される。

【0249】

なお、通信制御IC23の処理部23aは、チップの認証の問い合わせのレベル(チップ情報をどこまで送信するかのレベル)を状況に応じて変更できる。この点について、図20から22を参照して説明する。なお、上記図19の場合には、問い合わせが結果的に無いので、問い合わせのレベルが最も低いことになる。

【0250】

図20は、セキュリティチップ22の記憶部22bにチップ情報が格納されていない場合についての処理の流れを詳細に説明するものである。

【0251】

セキュリティチップ22の処理部22aは、通信制御IC23に対してチップ情報の要求を行う(ステップF1)。通信制御IC23の処理部23aは、セキュリティチップ22からのチップ情報の要求を受信すると、チップ情報を取得する(ステップF2)。通信制御IC23の処理部23aは、取得したチップ情報からチップ番号を生成する(ステップF3)。通信制御IC23の処理部23aは、チップ情報及びチップ番号を暗号鍵A2で暗号化して、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、チップ情報及びチップ番号を受信すると暗号鍵A2で復号化し、また、記憶部22bにチップ情報などが格納されていないので(つまり、上記新規設置時と同じ状態であるので)、チップ情報などを保持する(ステップF4)。次に、セキュリティチップ22の処理部22aは、保持するチップ番号などからチップ問合せ番号を自動生成し、保持する(ステップF5)。

【0252】

次に、セキュリティチップ22の処理部22aは、保持するチップ情報とチップ問合わせ番号とを記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化されたチップ情報とチップ問合わせ番号とをさらに、処理部22aが保持するチップ番号とともに、暗号鍵C2で暗号化し、CU制御部21に送信する(ステップF6)。なお、このとき、記憶部22bにチップ情報などが格納されていないので、処理部22aは、上記のように自身での照合が行えないので、上位サーバ510に問い合わせを要求する情報も送信する。CU制御部21の処理部21aは、セキュリティチップ22からのチップ情報とチップ問合わせ番号とチップ番号とを暗号鍵C2で復号化し、復号化した情報を保持するとともに(チップ情報とチップ問合わせ番号とは、秘匿鍵Bでそれぞれ暗号化されたままである。)、上位サーバ510に問い合わせを要求する情報を受信しているので、前記で復号化した各情報を照合要求とともに上位サーバ510に送信する(ステップF7)。なお、ステップF1からF7は、ステップC26からC32までと基本的に同じ処理であるので、詳細な説明は省略する。

【0253】

ステップF8において、上位サーバ510は、記憶部512に、送信されたチップ番号と同じチップ番号(及び/又は認証結果)を格納しているか否かでその動作が異なる。前記のように、セキュリティチップ22の記憶部22bにチップ情報などが格納されておらず、上位サーバ510の記憶部512にも対応するチップ番号が格納されていない場合には、パチンコ機10は上記のように新規設置されたことになる。この場合に、これ以降、ステップC33以降の処理が行われる。一方、前記のように、セキュリティチップ22の記憶部22bにチップ情報などが格納されておらず、上位サーバ510の記憶部512に対応するチップ番号が格納されている場合には、以前、そのパチンコ機10の各チップについて認証が行われていることになる。つまり、この場合、カードユニット20のみが新規に設置された状況である。このような場合には、これ以降、ステップF9以降の処理(図21参照)が行われる。

【0254】

ステップF9において、上位サーバ510の制御部511は、記憶部512に格納されている、ステップF7で送信されたチップ番号と同じチップ番号とこのチップ番号とともに格納されているチップ情報、チップ問合せ番号、照合結果をCU制御部21に送信する(ステップF9)。CU制御部21の処理部21aは、チップ番号、チップ情報、チップ問合せ番号、照合結果を受信すると、そのままセキュリティチップ22に送信する(ステップF10)。セキュリティチップ22の処理部22aは、チップ番号、チップ情報、チップ問合せ番号、照合結果を受信すると、記憶部22bに格納された秘匿鍵Bを用いてチップ情報、チップ問合せ番号、照合結果を復号化し、復号化し、復号化したチップ問合せ番号が、ステップF5で生成したチップ問合せ番号と同じであれば、復号化した照合結果を取り込む。処理部22aは、照合結果が照合OKの場合には(照合結果が照合NGの場合には、例えば、処理を中止する。)、認証OKの認証結果を通信制御IC23に送信する。この後は、適宜、ステップC39以降の処理が行われる。処理部22aは、復号化したチップ情報と、ステップF4で送信されたチップ情報とを照合してもよい。しかし、チップ番号は、チップ情報に基づいて生成されるものであり、上位サーバ510で同じチップ情報があったと言うことは、チップ情報の照合も照合OKで有る可能性が高い。このように、上位サーバ510は、実質的には、チップ番号で、パチンコ機10のチップの認証を行うことになる。

【0255】

図21は、セキュリティチップ22の記憶部22bに格納された照合結果が照合NGの場合についての処理の流れを詳細に説明するものである。

【0256】

セキュリティチップ22の処理部22aは、通信制御IC23に対してチップ情報の要求を行う(ステップG1)。通信制御IC23の処理部23aは、セキュリティチップ22からのチップ情報の要求を受信すると、チップ情報を取得する(ステップG2)。通信制御IC23の処理部23aは、取得したチップ情報からチップ番号を生成する(ステップG3)。通信制御IC23の処理部23aは、チップ情報及びチップ番号を暗号鍵A2で暗号化して、セキュリティチップ22に送信し、セキュリティチップ22の処理部22aは、チップ情報及びチップ番号を受信すると暗号鍵A2で復号化し、ステップE6などと同様に、記憶部22bに格納されている照合結果がOKであるか、記憶部22bに格納されているチップ情報と復号化されたチップ情報とを照合し、照合OK(全てのチップについての照合OKの場合)であるかを判定する(ステップG5)。ここでは、照合結果がNGであるので、ステップG5でチップ情報を照合した結果にかかわらず、以前の照合時において、パチンコ機10の主制御チップ13や払出制御チップ11についてすり替えなどが発生していた可能性があるので、処理部22aは、このチップの認証について、鍵管理センターサーバ310に問い合わせを行う。具体的には、セキュリティチップ22の処理部22aは、保持するチップ番号などからチップ問合せ番号を自動生成し、保持する(ステップG5)。次に、セキュリティチップ22の処理部22aは、保持するチップ情報とチップ問合わせ番号とを記憶部22bに格納されている秘匿鍵Bで暗号化し、暗号化されたチップ情報とチップ問合わせ番号とをさらに、処理部22aが保持するチップ番号とともに、暗号鍵C2で暗号化し、CU制御部21に送信する(ステップG6)。なお、このとき、前記の照合がNGだったため、鍵管理センターサーバ310に問い合わせを要求する情報も送信する。CU制御部21の処理部21aは、セキュリティチップ22からのチップ情報とチップ問合わせ番号とチップ番号とを暗号鍵C2で復号化し、復号化した情報を保持するとともに(チップ情報とチップ問合わせ番号とは、秘匿鍵Bで暗号化されたままである。)、鍵管理センターサーバ310に問い合わせを要求する情報を受信しているので、前記で復号化した各情報を鍵管理センターサーバ310に問い合わせを要求する照合要求とともに上位サーバ510に送信する(ステップG7)。

【0257】

上位サーバ510の制御部511は、鍵管理センターサーバ310に問い合わせを要求する照合要求を受信しているので、CU制御部21から送信された前記各情報をそのまま、照合要求とともに、鍵管理センターサーバ310に送信する。これにより、セキュリティチップ22の処理部22aは、鍵管理センターサーバ310に対してチップ情報などを送信したことになり、認証の問い合わせが行われたことになる。その後、鍵管理センターサーバ310では照合が行われ、ステップC34以降の処理が行われる。なお、鍵管理センターサーバ310でも照合結果がNGの場合には、主制御チップ13と払出制御チップ11とのうちの少なくともいずれかにすり替えなどの不正が行われた可能性が高い。一方で、照合結果がOKの場合には、パチンコ機10が新規に設置されたか、カードユニット20とのペアが変更された可能性がある。

【0258】

上記をまとめると、例えば、記憶部22bに格納された照合結果がNGの場合(鍵管理センターサーバ310での以前の認証の結果が失敗だった場合)には、処理部22aでの照合結果(送信されたチップ情報を用いた照合の結果)にかかわらず(チップ情報を用いたパチンコ機10の各種チップの認証の正否に関わらず)、鍵管理センターサーバ310が問い合わせ先になる。また、記憶部22bに格納された照合結果がOKで(鍵管理センターサーバ310での以前の認証の結果が成功だった場合)、処理部22aでの照合結果もOKの場合(チップ情報を用いたパチンコ機10の各種チップの認証が成功だった場合)には、問い合わせ先は無しになる。一方、照合結果やチップ情報が格納されていない場合には、上位サーバ510が問い合わせ先になる。なお、記憶部22bに格納された照合結果がOKで、処理部22aでの照合結果がNGの場合(チップ情報を用いたパチンコ機10の各種チップの認証が失敗だった場合)には、パチンコ機10の台移動があったなどの可能性があるので、上位サーバ510にチップ情報などが格納されている可能性があるので、上位サーバ510を問い合わせにするとよい。なお、念のため、鍵管理センターサーバ310への問い合わせを行っても良い。

【0259】

図19から図22を参照して説明したように、セキュリティチップ22は、記憶部22bにチップ情報が格納されているか否かなどの状況(つまり、パチンコ機10が送信するチップ情報の照合結果)に応じて、チップ情報の問い合わせを、どこまで行うか決定し、問い合わせを行うことになるので(つまり、決定した問い合わせ先に対してチップ情報を送信し、問い合わせが行われることになるので)、状況に応じた適切な認証が行われる。特に、過去に認証がOKだった場合には、その後の認証がカードユニット20内や遊技場500内で完結するので、その他の装置や遊技場500外部へ情報を送信する必要が無く、セキュリティの面からも望ましい。

【0260】

上記のように説明したように、本実施形態では、パチンコ機10やカードユニット20の新規設置後であっても、適切な認証処理を行うことが出来る。通常の営業時においては、ステップD1からD14までの処理、ステップE1からE7、ステップC39からの処理が行われることになる。また、パチンコ機10のみが新規に設置された直後には、ステップD1からD14までの処理、ステップG1からG8間での処理、ステップC34以降の処理が行われることになる。また、カードユニット20のみが新規に設置された直後には、ステップC1からC25までの処理、ステップF1からF11、ステップC39からの処理が行われることになる。このように、本実施形態の遊技用システム1は、様々な状況にあわせて適切な動作が行われるようになっている。

【0261】

また、上記問い合わせのレベルは、制御情報などによって、外部から指定することもできる。例えば、鍵管理センターサーバ310の記憶部312には、制御情報が格納される(例えば、鍵管理センター300の従業員による鍵管理センターサーバ310への操作(制御情報を格納する操作)に基づいて行われる。)。この制御情報は、例えば、セキュリティチップ22における認証レベルを指定する情報である。

【0262】

例えば、チップ情報がパチンコ機10の主制御チップ13及び払出制御チップ11を認証するために様々な情報(識別情報の他、チップのバージョン、チップのメーカーコードなど)を含む場合、この制御情報は、例えば、チップ情報の照合において、チップ情報に含まれるどの情報を照合に用いるかを指定する情報である。全ての情報を照合に用いれば、認証レベルは高まり、照合に用いる情報が少なければ認証レベルは低くなる。また、この制御情報は、照合OKとする場合の、照合されるチップ情報の一致度を指定するものであってもよい。例えば、この制御情報は、チップ情報に含まれる所定の情報が一致している場合(一部一致している場合)に照合結果をOKとすることを指定したり、チップ情報に含まれる全ての情報が一致している場合(前記の一部一致よりも認証レベルは高くなる。)にのみ照合結果をOKとすることを指定したりする情報であってもよい。状況によっては、それほど高度な認証レベルが必要でない場合もあり(例えば、新規設置時には一度も認証が行われていないので、認証レベルを高める必要があるが、一度認証が成功すれば、その後は認証レベルが低くても一定のセキュリティは確保出来る。)、認証レベルを設定することで、適切な認証が行われる。なお、認証レベルの高低によって、照合結果が変わることもあり得る。そして、照合結果が変わると、上記図19乃至図22で説明した処理などでは、問い合わせ先が異なることになる。つまり、制御情報は、問い合わせ先を間接的に指定する情報でもある。

【0263】

図23を参照して、制御情報の配信について説明する。例えば、鍵管理センター300の従業員による鍵管理センターサーバ310への操作(制御情報の内容を指定する操作及び制御情報を送信する上位サーバ510(つまり、制御情報で認証レベルを変更したいカードユニット20)を指定する操作)に基づいて、鍵管理センターサーバ310の記憶部312には、制御情報が格納され、制御部311は、制御情報を秘匿鍵Bで暗号化し、上位サーバ510に送信する(ステップH1)。上位サーバ510の制御部511は、制御情報を暗号化されたまま、CU制御部21に送信する(ステップH2)。CU制御部21の処理部21aは、制御情報を受信すると、制御情報を暗号化されたまま、セキュリティチップ22に送信する(ステップH3)。セキュリティチップ22の処理部22aは、制御情報を受信すると、記憶部22bに格納されている秘匿鍵Bで制御情報を復号化して保持する。これによって、例えば、上記認証レベルが変更される(例えば、認証レベルが引き上げられ、チップ情報に含まれる全ての情報について照合が行われるようになる)。このように、外部から問い合わせのレベルなどを変更することによって、状況に応じた適切な問い合わせレベルで、問い合わせを行うことが出来る。

【0264】

なお、制御情報は、問い合わせのレベルを直接指定する情報であってもよい。例えば、制御情報がセキュリティチップ22に供給されることで、セキュリティチップ22の処理部22aは、鍵管理センターサーバ310までの問い合わせを必ず行うようにしたり、制御情報が「1」である場合には鍵管理センターサーバ310までの問い合わせを必ず行い、制御情報が「2」である場合には上記のような通常通りの問い合わせを行うようにしたりしてもよい。

【0265】

(変形例)

本発明は、上記で説明した実施形態に限定されず、種々の変形及び応用が可能である。下記にその変形例を例示する。下記の変形例は、上記で説明した実施形態に個別又は複数組み合わせて、適用される。

【0266】

(変形例1)

遊技場500は、パチンコ店に限らず、カジノや、ゲームセンター等であってもよい。また、遊技用装置は、パチンコ機10だけでなく、例えば、スロットマシンやゲーム機、又はこれらの周辺機器等、1以上の集積回路を搭載した遊技用の装置であればよい。

【0267】

スロットマシンとは、例えば、所定の遊技媒体を1ゲームに対して所定数の賭数を設定した後、遊技者がスタートレバーを操作することにより可変表示装置による識別情報の可変表示を開始し、遊技者が各可変表示装置に対応して設けられた停止ボタンを操作することにより、その操作タイミングから予め定められた最大遅延時間の範囲内で識別情報の可変表示を停止し、全ての可変表示装置の可変表示を停止したときに導出表示された表示結果に従って入賞が発生し、入賞に応じて予め定められた所定の遊技媒体が払い出され、特定入賞が発生した場合に、遊技状態として所定の遊技価値を遊技者に与える状態にするように構成した遊技機である。

【0268】

スロットマシンは、遊技場500における遊技島において機種等毎に所定の位置に配置される。スロットマシンも、パチンコ機10と同様に、払出制御チップ11(遊技媒体を払い出す処理等を行うチップ)と主制御チップ13(可変表示装置の制御、遊技状態の演出の制御等を行うチップ)とを備える場合がある。この場合、上記実施形態と同様に本発明を適用可能である。また、スロットマシンにおいては、演出制御のチップが主制御チップ13のように認証対象であってもよい。

【0269】

(変形例2)

払出制御チップ11、主制御チップ13は1つにパッケージ化されてパチンコ機10に搭載されてもよい。

【0270】

(変形例3)

また、上記実施形態では、暗号通信を共通鍵で行っていたが、暗号通信は公開鍵と秘密鍵を用いた通信であってもよい。この場合には、適宜、暗号通信を行う構成要素間で、公開鍵と秘密鍵とが設定される。その他暗号化方式は任意であり、様々な方式で暗号化が行われる。

【0271】

(変形例4)

なお、遊技用システム1を構成する各装置の記憶部に格納されたプログラムは、ネットワークNを介してダウンロード等されたものであってもよい。

【0272】

(変形例5)

なお、遊技用システム1を構成する各装置の制御部や処理部は、その少なくとも一部が上述の処理の少なくとも一部を行うための専用回路によって構成されてもよい。

【0273】

(変形例6)

なお、鍵管理センターサーバ310は、遊技場500毎に設置されている遊技用装置の種類とそれに対応する台数を集計するようにしてもよい。

【0274】

(変形例7)

上記実施形態では、カードユニット20と鍵管理センターサーバ310との間には、上位サーバ510が介在し、カードユニット20と鍵管理センターサーバ310との間で送受信される情報は、上位サーバ510を介して送受信されている。しかし、カードユニット20と鍵管理センターサーバ310との間には、上位サーバ510に加え、上位サーバ510に接続された他のサーバが介在してもよい。上位サーバと他のサーバとによって、中継システムが構成される。カードユニット20と鍵管理センターサーバ310との間で送受信される情報は、中継システムを介して送受信される。なお、上位サーバ510のみでも、上記中継システムを構成するものとする。

【0275】

(変形例8)

上記日時は、各装置における制御部や処理部が、所定のカレンダ部(図示せず)を参照し、現在の日時を取得し、取得した日時を日時としてリアルタイムで更新していく情報であってもよい。例えば、ステップA6やステップA8において、日時は、通信制御IC用ライター610やSC用ライター650に登録されているが、通信制御IC用ライター610やSC用ライター650がリアルタイムで日時を更新してもよい。なお、日時は、時単位であってもよく、日単位であってもよい。

【0276】

(変形例9)

暗号鍵C2や秘匿鍵Bは、適宜のタイミングで鍵管理センターサーバ310に登録されればよい。

【0277】

(変形例10)

上記実施形態では、認証用情報C2は、鍵管理センターサーバ310から上位サーバ510を介してCU制御部21に送信され、CU制御部21において照合に使用されていたが、チップ情報と同様に、セキュリティチップ22(又はCU制御部21)が認証用情報C2などを鍵管理センターサーバ310に対して送信し、鍵管理センターサーバ310で認証用情報C2などの照合を行わせても良い。この場合、チップ情報の場合と同様に、照合結果や認証用情報C2などが、上位サーバ510で記憶され、上位サーバ510は、認証の問い合わせのときに、照合結果や認証用情報C2などを格納していたら、これらをセキュリティチップ22に返信し、格納していなかったら認証用情報C2を鍵管理センターサーバ310に送信してもよい。さらに、チップ情報のときと同様に、セキュリティチップ22(又はCU制御部21)は、鍵管理センターサーバ310における照合の照合結果やそのときに使用された認証用情報C2などを記憶し、新たに認証される認証用情報C2などを取得し、取得した認証用情報C2などと、記憶している認証用情報C2との照合についての結果や、記憶している照合結果に基づいて、問い合わせ先を決定してもよい。また、チップ情報を、認証用情報C2と同様に、鍵管理センターサーバ310から上位サーバ510及びCU制御部21を介してセキュリティチップ22に送信し、セキュリティチップ22で照合に使用してもよい。また、認証用情報B2などについても、鍵管理センターサーバ310から上位サーバ510及びCU制御部21を介してセキュリティチップ22に送信してもよいし、セキュリティチップ22が認証用情報C2を鍵管理センターサーバ310に対して送信し、鍵管理センターサーバ310で認証用情報B2の照合を行わせても良い。このような場合、以前に鍵管理センターサーバ310で照合された照合結果を用いなくてもよい。

【0278】

(変形例11)

また、セキュリティチップ22と主制御チップ11や払出制御チップ13とは、通信制御IC23などを介して、例えば、所定の暗号通信を行うことによる暗号認証を行い、これによって、セキュリティチップ22と主制御チップ11や払出制御チップ13とが相互認証を行うようにしてもよい。

【0279】

(変形例12)

認証用情報A2は、通信制御IC23ごとにユニークな情報であってもよい。認証用情報B2は、セキュリティチップ22ごとにユニークな情報であってもよい。認証用情報C1、認証用情報C2は、それぞれ、基板24ごとにユニークな情報であってもよい。このような場合、通信制御ICライター610ごと、SC用ライター650ごとに、複数の認証用情報が管理されることになる。

【0280】

(変形例13)

セキュリティチップ22、通信制御IC23、SC用ライター650、通信制御IC用ライター610などは、同じメーカー(例えば、チップメーカー600)で製造され、カードユニットメーカー600に出荷されてもよい。

【0281】

(変形例14)

許可情報Bは、鍵管理センターサーバ310の記憶部312に格納される時点では秘匿鍵Aで暗号化されず、上位サーバ510に送信されるときに暗号化されてもよい。例えば、チップメーカーコンピュータ110の制御部111は、ステップA2で、記憶部112に格納されている秘匿鍵Aを他の情報(暗号化されていない許可情報Bも含む。)とともに送信し、鍵管理センターサーバ310の制御部311は、受信した秘匿鍵Aを他の情報とともに記憶部312に格納し、制御部311は、ステップA99で上位サーバ510に許可情報Bを送信するときに、許可情報Bを対応する秘匿鍵Aで暗号化して送信してもよい。

【0282】

(変形例15)

ステップA9以降の処理は、鍵管理センターサーバ310から通信制御ICライター610及びSC用ライター650に、その後の処理を行うことを許可する情報が供給されたことを条件として行われるようにしてもよい。この場合、例えば、通信制御IC用ライター610の制御部611は、ステップA6での情報登録が終了すると、鍵管理センターサーバ310にもその旨を送信する。また、SC用ライター650の制御部651は、ステップA8での情報登録が終了すると、鍵管理センターサーバ310にその旨を送信する。鍵管理センターサーバ310の処理部311は、通信制御ICライター610及びSC用ライター650の両者から、情報登録の終了の情報を受信すると、通信制御ICライター610及びSC用ライター650のそれぞれに、処理の許可を通知する。通信制御ICライター610及びSC用ライター650は、この許可の通知を条件として、ステップA9以降の処理を行うことができるようにしてもよい。特に、通信制御ICライター610は、この許可の通知によって、ステップA9の処理を行うことを開始する。このように、鍵管理センターサーバ310の方で通信制御ICライター610及びSC用ライター650の認証が成功しない限り、情報の書き込みなどのステップA9以降の処理が許可されないことによって、例えば、SC用ライター650のなりすましがあり、情報登録の終了の情報が偽のSC用ライター650から通信制御ICライター610に送信され、通信制御ICライター610がステップA9の処理を開始してしまうといったことなどを防ぐことができる。つまり、セキュリティが向上する。

【0283】

(変形例16)

秘匿鍵Bは、鍵管理センターサーバ310に登録されてもよい。この場合、例えば、ステップA7の前に秘匿鍵Bが登録され、ステップA7で他の情報とともにSC用ライター650に情報登録する。また、例えば、秘匿鍵Bは、ステップA18で送信されないようにする。秘匿鍵Bは、上記と同様の方法(自動生成など)で生成される。なお、秘匿鍵Bは、例えば、鍵管理センター300の従業員による鍵管理センターサーバ310への操作(秘匿鍵Bを登録する操作)などに基づいて、適宜のタイミングで生成されてもよい。

【0284】

(変形例17)

通信制御IC23の処理部23aによるチップ情報の取得(ステップB12、ステップC27など)は、電源投入による通信制御IC23の動作開始時(カードユニット20の電源投入時)に行っても良い。

【0285】

(変形例18)

鍵管理センターサーバ310は、ステップC34で照合結果がOKだった場合にのみ、ステップC35以降の処理を行ってもよい。鍵管理センターサーバ310は、ステップC34で照合結果がOKだった場合にのみ、ステップC35以降の処理を行ってもよい。セキュリティチップ22の処理部22aに供給される照合結果は、OK(全てOK)の場合にのみ、電源OFFがあっても失われないようにしてもよい。これらの場合には、記憶部22bに照合結果が格納されていることによって、記憶部22bが格納する照合結果(例えば、以前の鍵管理センターサーバ310での照合)がOKであるということになる。

【0286】

(その他)

上記実施形態や変形例で把握され得る構成例等を、以下に記載する。なお、以下に記載された各構成は、適宜他の構成と組み合わせることが出来る。また、下記の発明は、上記実施形態や変形例を一例とするものであり、実施態様は適宜変更可能である。

【0287】

(その他1)

(1)所定の遊技用装置(例えば、カードユニット20など)に搭載される、所定の処理(例えば、パチンコ機10との通信処理(ステップC27)など)を行う第1の制御装置(例えば、通信制御IC23など)と、前記所定の処理とは異なる処理(例えば、パチンコ機10に搭載された主制御チップ13などの認証要求を行う処理(ステップC31)など)を行う第2の制御装置(例えば、セキュリティチップ22など)と、のそれぞれに情報を書き込む書込システム(例えば、遊技用システム1など)であって、

前記第1の制御装置に対して情報を書き込む第1の書込装置(例えば、通信制御IC用ライター610など)と、

前記第2の制御装置に対して情報を書き込む第2の書込装置(例えば、セキュリティチップ用ライター650など)と、を備え、

前記第1の書込装置は、前記第1の制御装置に予め記録されている所定情報(例えば、認証用情報A2など)を読み取る読取手段(例えば、ステップA10で認証用情報A2を読み取る制御部611など)と、前記読取手段が読み取った前記所定情報を前記第2の書込装置に送信する送信手段(例えば、ステップA11で認証用情報A2を送信する制御部611など)と、を備え、

前記第2の書込装置は、前記送信手段から送信された前記所定情報を前記第2の制御装置に対して書き込む書込手段(例えば、ステップA16で認証用情報A2を書き込む制御部651など)を備える、

ことを特徴とする書込システム。

【0288】

上記構成によれば、1つの装置によって2つの制御装置に情報を読み書きする必要がないので、情報漏洩のリスクを低減できる。

【0289】

(2)所定の遊技用装置(例えば、カードユニット20など)に搭載される、所定の処理(例えば、パチンコ機10との通信処理(ステップC27)など)を行う第1の制御装置(例えば、通信制御IC23など)に情報を書き込む書込装置(例えば、通信制御IC用ライター610など)であって、

前記第1の制御装置に予め記録されている所定情報(例えば、認証用情報A2など)を読み取る読取手段(例えば、ステップA10で認証用情報A2を読み取る制御部611など)と、

前記読取手段が読み取った前記所定情報を、前記所定の処理とは異なる処理(例えば、パチンコ機10に搭載された主制御チップ13などの認証要求を行う処理(ステップC31)など)を行う第2の制御装置(例えば、セキュリティチップ22など)に対して情報を書き込む他の書込装置(例えば、セキュリティチップ用ライター650など)に送信する送信手段(例えば、ステップA11で認証用情報A2を送信する制御部611など)と、を備える、

ことを特徴とする書込装置。

【0290】

上記構成によれば、1つの装置によって2つの制御装置に情報を読み書きする必要がないので、情報漏洩のリスクを低減できる。

【0291】