遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイス

【課題】リソースに対するアクセスが容易でありながら使用が簡単なセキュリティとを有する、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスを提供する。

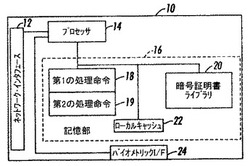

【解決手段】ワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ワームホール・トークン10は、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。

【解決手段】ワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ワームホール・トークン10は、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスに関する。

【背景技術】

【0002】

ユーザが、デバイス、サービス、及びデータのようなリソースにアクセスするために遠隔接続に依存することが多くなるにつれて、それに応じて、セキュリティに対する関心も増大している。セキュリティを気にかけずにリソースに対するアクセスを増大させるためには、リソースは、容易なアクセスと高い使用性を有していなければならない。リソースにアクセスするために必要とされる努力の量を低減することにより、人々がそのリソースをどのように、いつ使用するかということが根本的に変化することになる。使用性の障壁は、ユーザがそのリソースにアクセスするために厭わない努力の水準を下回るべきである。ユーザは、そのリソースを、他のリソースよりも好ましく、より簡単な代替物として考えるべきである。

【0003】

セキュリティを対話の中に加える場合、使用性の障壁は、典型的には高くなる。ユーザの1つ又は複数のデバイス上のセキュリティを維持するためには、セキュリティの機構及び技術は、簡単かつ単純に使用できるようなままにしておくべきである。セキュリティが、使用するのが難しく又は不便になりすぎると、ユーザはセキュリティのレベルを下げるか、或いはセキュリティを完全に排除することになるだろう。これは、リソース及びユーザのデバイスを有害ソフトの攻撃に対して解放したままにすることになる。

【0004】

リソースに対する容易なアクセスと強力ではあるが使用が簡単なセキュリティとを有するデバイス及び方法を提供するために、セキュリティを実際に改善することができる。使用可能なセキュリティ手段は、ユーザが、使用を容易にするためにセキュリティ手段を無効にするよりもむしろ、セキュリティ手段を所定位置に残したままにする可能性をより高める。

【発明の開示】

【発明が解決しようとする課題】

【0005】

したがって、本発明は、リソースに対するアクセスが容易でありながら使用が簡単なセキュリティとを有する、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスを提供する。

【課題を解決するための手段】

【0006】

本発明に係るトークンは、

サーバ・ホストに対する遠隔アクセスを構成するための処理命令の第1の組と、

レガシー環境におけるトークンの作動のための処理命令の第2の組と、

セキュリティ証明書と、

構成情報と、

を含むメモリと、

ホストへの接続がそれを通じて確立されるインタフェースと、

プロセッサと、

を含むトークンであって、

サーバ・ホストへの遠隔アクセス接続を構成するためのユーザ入力に応答して、

前記インタフェースを通じて前記サーバ・ホストとの信頼できる接続を確立し、

信頼できない接続を越えて前記サーバ・ホストとの安全な接続を確立するために、前記信頼できる接続を越えて証明書を交換し、

前記サーバ・ホストにおいて利用可能なユーザ選択されたデータ又はサービスにアクセスするための構成情報を定義するステップを

含む前記処理命令の第1の組を実行し、

レガシー環境において受け取ったユーザ入力に応答して、

前記インタフェースを通じて利用可能な信頼できない接続を越えて、前記メモリ内に記憶された前記セキュリティ証明書を用いて、前記サーバ・ホストとの安全な接続を確立し、

前記メモリ内に記憶された前記構成情報を用いて、前記サーバ・ホストにおいて利用可能な前記ユーザ選択されたデータ又はサービスにアクセスするために、前記安全な接続を構成し、

前記サーバ・ホストにおける前記ユーザ選択されたデータ及びサービスを前記レガシー環境において利用可能にし、

前記レガシー環境において利用可能とされた前記ユーザ選択されたデータ又はサービス以外の前記トークンにおいて利用可能なデータ又はサービスに対して企てられるアクセスに対して防御するステップを

自動的に含む前記処理命令の第2の組を実行すること

を特徴とする。

【0007】

前記レガシー環境は、前記トークンとホストとの間の接続を確立するための結合動作、又はコマンドを前記レガシー環境に発行するユーザ・インタフェースにおける入力動作のいずれかのうちの1つを定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル、及び標準を備えたコンピュータ作動環境を含むことが望ましい。

【0008】

前記ユーザ入力は、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立すること、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、ネットワーク・インタフェースを通じて確立すること、コマンドを発行する前記トークンのユーザ・インタフェース、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続における入力動作をネットワーク・インタフェースを通じて確立すること、又は前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立することのうちの1つを含むことができる。

【0009】

前記トークンは、ワームホール配線のための一対のワームホール・トークン、メディアプレーヤ及び少なくとも1つのレガシー・デバイスを含むレガシー環境、又は記憶トークンのうちの1つを含むことができる。

【発明を実施するための最良の形態】

【0010】

図1は、ユーザに存在を意識させない(トランスペアレントな)方法でネットワーク上のいくつかの他の実体に対する安全な接続を確立することができる「ワームホール」デバイス又はトークンの例を示す。ここで用いられる「ワームホール」は、ある位置とネットワーク上の任意の他の実体との間の安全な接続から成るものであり、ワームホールが起動される状況に応じて、デバイスが必要に応じていくつかの異なるワームホールを通じて接続を作ること以外は、セキュア・トンネル又はVPNと同様である。

【0011】

ワームホール・デバイスは、USB「サム(thumb)」又はフラッシュ・ドライブ、周辺装置相互接続(PCI)カード等のような多くの形態をとることができるスタンドアロン型ハードウェアから成ることができる。ワームホール・デバイスは、他のワームホール・デバイスを含むいくつかの他のデバイスに接続し、それと通信することになる。従って、理解及び区別を容易にするために、ワームホール・デバイスを、ワームホール・トークン、又は単にトークンと呼ぶことにする。トークンは、ホスト・デバイスによって実行され、ワームホールの機能をそのホスト・デバイスに提供するソフトウェアから成ることもできる。

【0012】

図1のワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ネットワーク・インタフェースは、さらにより詳細に後述するように、トークンがホストのネットワーク・インタフェースを使用することを可能にする、ホスト・デバイスへのインタフェースであってもよく、又は独立したネットワーク・インタフェースであってもよい。ワームホール・トークン10はまた、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。

【0013】

セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。証明書は、公開鍵、秘密鍵、公開鍵証明書、公開鍵の暗号ハッシュ、公開鍵証明書の暗号ハッシュ、トークン、共通鍵又は秘密、及びトークンの暗号ハッシュを含むことができるが、これらに限定されない。

【0014】

さらに、トークンの実装及び所望の挙動に応じて、記憶部16は、リソースからネットワークを横断して受け取ったデータのためのローカルキャッシュ22を含むこともできる。ローカルキャッシュは任意である。同様に、ワームホール・トークンは、トークンのセキュリティを高めるためにバイオメトリック・インタフェース21を含むこともできるが、これもまた任意である。バイオメトリック・インタフェースは、メディアプレーヤの制御ボタンを指紋スキャナとして用いるなどのように、指紋スキャナと認識ソフトウェアから成ることができる。適切なユーザの音声又は指紋によって起動されない限りはワームホール・トークンをロックすることを可能にする音声認証装置を含む、多くの代替手段が存在する。

【0015】

一般に、安全な接続を確立し、安全なデータを維持する責務は、ワームホール・トークンの構成のタスクにかかっている。しかしながら、トークンの構成がその責任を負うとはいえ、構成インタフェースは、セキュリティ手段の適正な構成の可能性及び使用性を高めるために、できる限りユーザ・フレンドリなままであるべきである。ワームホール・トークンの構成方法の例が図2に示される。

【0016】

図2では、ワームホール・トークンは、より詳細にさらに後述するように、ワームホール・トークンの特定の種類のためのアクセスされるべきリソースのリストを25において受け取る。26において、各リソースは、それに関連付けられたセキュリティ証明書を有する。例えば、リソースの可用性が加入によるものである場合、ユーザ名及びパスワードのような加入の識別子がそのリソースに関連づけられなければならない。さらに、リソースにとってワームホール・トークンを識別するために必要とされるいかなるセキュリティ証明書の交換も、そのワームホール・トークン内でリソースに関連付けられる。

【0017】

27において、リソースは、可能なユーザ要求に関連づけられる。後でより詳細に述べるように、ユーザ・インタフェースは、ユーザに種々の種類のメディアの選択を提供することができる。メディアの種類としてユーザが「音楽」を選択することで、ワームホールをiTunes(登録商標)又はRhapsody(登録商標)等のような加入音楽サービスにアクセスさせることができる。このような関連付けに加えて、ロギング及びフィードバックオプションのようなことについての管理設定(administrative setting)が、28で定められる。

【0018】

一般に、構成と使用の分離は、ワームホール・トークンを遠隔リソースにアクセスしている他のワークから区別する。ワームホール・トークンの構成は、3つのコンポーネントを有するものとして考えることができる。上述のようなデバイス構成は、リソースにアクセスするための適正な証明書をトークンに与えること、識別されたリソースとこれらのリソースへのアクセスをもたらすことになる関連づけられたユーザからの要求とのリストを提供すること、及び管理タスクの性質を必要とする。リソース構成は、ワームホール・トークンが信頼できるリソースを使用することに向けられる。リソース、又はプロキシは、意図されるアクセス、認証手段、及びどんなセーフガードを維持しているかについてのある程度の通知を有しているべきである。最後に、再構成コンポーネントが存在し、これは、リソースの追加及び除去、ワームホール・トークンを他の用途のために再度目的付ける(repurpose)などのために、ユーザ・フレンドリでなければならない。望まれる最終結果は、ユーザがトークンを単に「プラグ・アンド・プレイ」できるようにすること、及びこれがシームレスに働くことができるようにすることである。

【0019】

図3は、ワームホール・トークンがセットアップ又は構成される環境の例を示す。トークン23は、メディアプレーヤ、又はUSB「サム」ドライブと類似の記憶トークンを含む多くの形態をとることができ、信頼できる接続33を通じてサーバ・ホスト24に接続する。サーバ・ホストは、トークンを構成するために用いられることになる信頼できるデバイスであり、トークンがそれにアクセスするために用いられることになる保護されたリソースを直接提供することもできる。

【0020】

安全な構成を可能にするために、例えばトークンをサーバ・ホストに物理的に接続することによって、信頼できる接続がサーバ・ホストとトークンとの間に確立される。ホストは、特別な構成ソフトウェアの使用、新品又は再初期化されたトークンが接続された最初のホストとしてのそのステータス、及び/又は、そのホストによってトークンが自身を構成又は再構成させるべきであることをトークンに通知するために用いられる追加の認証情報がユーザによってエントリされることを通じて、トークンにとって信頼できるサーバ・ホストとして識別される。クライアント・ホストは、操作の際にトークンが取り付けられることのできるいずれかのデバイスであり、クライアント・デバイスは、必ずしもそうとは限らないが、典型的には信頼できない。

【0021】

信頼できる接続は、USB「サム」ドライブがホスト・コンピュータに物理的に挿入される場合のように、直接的な物理的接続とすることができる。これはまた、米国特許出願公開20030149874号にあるように物理的なケーブル、接点、赤外線のような物理的に限定されたチャンネル越しに公開鍵情報を交換すること、又はこの接続を認証するために用いられる公開鍵が実際に正しい終点に属していることを、例えばそれらの公開鍵の数字、文字、音声又は視覚的な表示を比較することなどによってユーザが直接確認することによるなどの、信頼できる方式で認証された安全なネットワーク接続とすることもできる。トークンは、セットアップと作動処理命令の組、セキュリティ証明書及び他の構成情報を有していてもよく、又は、トークンは、セキュリティ証明書及び構成をこの接続の一部として受け取ることができる。

【0022】

証明書はまた、トークンによってその耐用期間を通じて繰り返し使用される長期鍵の対(long−term key pair)のような、既存の証明書及びこれもまた用いることができる構成情報を有してもよい。サーバ・ホスト24は、トークンがアクセスを望むいずれのリソースに関するデータも有し、かつそれ自身のセキュリティ証明書を有する。ユーザが、リソースの組の選択に加えて、トークンが後でアクセスすることが可能であるべきユーザ選択されるデータ又はサービスのような追加の証明書又は構成情報をセットアップの一部として指定することを可能にする、ユーザ・インタフェース・コンポーネントが存在してもよい。これは、トークンから提供されてもよく、又は、将来の接続についてトークンからリスニングすることを実行することから開始するサーバ・プロセスと同様に、トークンを介して後で内容にアクセスすることを可能にするサーバ・ホスト上の既存ソフトウェアを起動してもよい。この環境は、トークンが使用のためにセットアップされることを可能にする。

【0023】

図4は、ワームホール・トークンの使用方法の例を示す。30において、トークンは、メディアプレーヤ・プログラムで再生されるメディアファイルの選択、若しくはファイルブラウザでコピーされるファイルの選択、又は物理的若しくは論理的な接続の確立のような他のいくつかのタスクといった要求を、メディア・ワームホールの場合のようにそれ自身が含んでいるユーザ・インタフェースを介して、又はクライアントからのいずれかで、典型的にはユーザから受け取る。トークンは、32において、適切なリソースとの安全な接続を確立する。34において、トークンは、その要求を満たすために必要とされるリソース上のいかなるデータも含めて、リソースにアクセスする。最後に、36において、ユーザ又は要求したデバイスに対して応答が提供される。

【0024】

ワームホール・トークンをクライアントと共に用いる場合、異なる種類の関係がトークンとクライアントとの間に存在することができる。図5及び図6は、ワームホール・トークンが用いられることができる環境の代替的な実施形態を示す。図5において、トークン23は、クライアント・ホスト39との間に信頼できない接続33を有する。トークンは、それ自身のネットワーク・インタフェース・カード(NIC)を用いてネットワーク38にアクセスし、サーバ・ホスト24との信頼できる接続33、並びに37のような他のデバイスとの接続を提供する。トークンとクライアント・ホスト39との間の環境は「レガシー環境」であると表すことができる。

【0025】

「レガシー環境」は、ここでこの用語が用いられる限りにおいて、トークンとホストとの間の接続を確立するための結合(coupling)動作、又はレガシー環境に対してコマンドを発行するユーザ・インタフェースにおける入力動作を定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル及び標準を備えたコンピュータ作動環境を意味する。図5の例において、トークンがメディアプレーヤである場合、トークンは、ネットワーク38を通じてダウンロードされたメディアデータを制御するためにレガシー環境にアクセスするためのユーザ・インタフェースを有することができる。メディアプレーヤの例において、クライアント・ホストは、トークンがメディアデータを再生できるデバイスとすることができる。ユーザ入力は、トークンにコマンドを発行させるために、トークンのユーザ・インタフェースで行われることになる。

【0026】

図5の例において、トークンがUSB「サム」ドライブと同様の記憶トークンである場合、レガシー環境はトークンとクライアント・ホスト39との間で作動し、トークンとクライアントとの間のUSB接続の物理的及び電気的形態の両方、並びにそれらの間で作動する標準プロトコルを指定し、これは、非修飾のクライアントに、このトークンがUSB「サム」ドライブ、並びに場合によっては他のデバイスを表すこと、及び、例えば、これらが含むディレクトリの内容をリストアップするため、又は特定のファイル内に含まれるデータを検索するなどのためにこのようなデバイスと通信するときに用いられる標準プロトコル及びインタフェースを用いてUSB接続を介してこれに話しかける(speak)べきであることを理解させる。クライアント・ホストは、クライアント・ホストとトークンとの間のレガシー環境にアクセスするためのユーザ・インタフェースを含むこともできる。記憶用途の場合、ユーザ・インタフェースは、ユーザがアクセスしたいファイルがどれかを指定するために用いられることができる。ユーザ入力は、記憶トークンをクライアント・ホストに結合させることができる。

【0027】

図6は、代替的な環境を示し、ここでトークン23は、トークン23とホスト39との間に信頼できない接続35を有するが、ネットワークにアクセスしてサーバ・ホスト24との信頼できる接続33を確立するために、このクライアント・ホスト接続を用いる。レガシー環境は、依然として、トークンとクライアント・ホストとの間に存在している。中でも特にメディアプレーヤ又は記憶トークンといったトークンの用途に応じて、上述のユーザ・インタフェースは、クライアント・ホスト上に提示されたインタフェースを介して、又はトークンがそうする能力を有している場合はトークン自体の上に直接提示された入力及び/又は出力インタフェースを介して、レガシー環境へのアクセスを提供することになる。

【0028】

図7は、メディアプレーヤ・ワームホールトークンのより詳細な図の一例を示す。メディアプレーヤは、スクリーン及びヘッドホンといった、音声及び映像のローカルな再生能力を有する。これはまた、メディアプレーヤがメディア出力信号をレガシー音声及び映像デバイスに送信することを可能にする、これらのデバイスへの接続部を有することもできる。ユーザにとっては、メディアはあたかもデバイス上にローカルに記憶されているように見えるが、実際にはネットワーク上のリソース上に存在する。

【0029】

メディアプレーヤ40は、IEEE802.11x(802.11a/b/g/n)に準拠した無線インタフェース、EDGE、GPRS、UMTS、HSCSDといったセルラーデータ・インタフェース若しくはWiMAX(IEEE802.16)といった広域無線インタフェースのような広域又は都市域無線インタフェース、Bluetoothインタフェース、赤外線インタフェース、IEEE1394(Firewire)に準拠したインタフェース、イーサネット(Ethernet)インタフェース、又は他のいくつかのローカルエリア又は広域ネットワーク・インタフェースのような、ネットワーク・インタフェース42を有する。ネットワーク・インタフェースは、ローカルハブ若しくはアクセスポイントによってプレーヤと接続してもよく、又は広域ネットワーク若しくはインターネットで直接接続してもよい。

【0030】

プレーヤは、破線の四角によって示されたハウジングの内部にそれ自身のプロセッサ56と、適切なセキュリティ証明書及び処理命令50と任意的なローカルキャッシュ51とを有する記憶部48と、を有する。ローカルキャッシュは、プレーヤがメディア選択を記憶することを可能にするが、これは任意的である。著作権問題を管理するために、プレーヤはローカルキャッシュを有さないことが望ましいであろう。

【0031】

プレーヤは、スクリーン44のようなユーザ・インタフェースを制御ボタン又はノブ46と共に、又はなしで有する。制御ボタンは、その代わりに、ディスプレイ44上の「ソフト」ボタンであってもよい。スクリーン44は、単なる例として、メディアの種類の例のリストを示す。図7の例では、プレーヤからのメディア出力は、図示されていないが、プレーヤの側部の音声出力ジャック52に取り付けられる一対のヘッドホンから出力されることになる。さらに、レガシー・デバイスへの接続部54は、プレーヤがメディア出力をレガシー・デバイス上で再生することを可能にする。レガシー・デバイスは、ステレオ、外部ディスプレイ、テレビ、及び外部スピーカを含むことができる。さらに、接続部54は、パーソナルコンピュータのような他の外部デバイスに接続することもできる。プレーヤは、バイオメトリック・インタフェース58を含むこともできる。

【0032】

図8は、メディアプレーヤを種々の能力が用いられることを可能にするように構成する方法の例を示す。60において、構成ユーザ(configuring user)は、プレーヤの能力及び所望の出力に応じて、メディアのリソースを識別する。62において、リソースへのシームレスでトランスペアレントなユーザ・アクセスを可能にするために、適切な証明書が種々のリソースに関連付けられる。

【0033】

必要とされる証明書のレベル、並びに認証レベルのような他の種々のパラメータを、この時点で各リソースに対して定めることができる。目標は、ワームホール・トークン、リソース、及びホストを攻撃から保護することである。いくつかの技術がトークンを攻撃から保護することができる。例えば、保護されたオペレーティング・システムは、トークンによって提供されたアプリケーションができることをロックすることができる。ワームホール・トークン、ホスト・デバイス、及び予め構成された信頼できる又はやや信頼できる(semi−trusted)遠隔リソースの間のすべての接続の暗号化及び認証、並びに他のすべてのトラフィックをファイアウォールで仕切ることは、トークンを盗聴から保護し、詐称による権利侵害(usurping)を識別する。さらに、ワームホール・トークンは、休止中にリソースデータ、証明書、及び構成データを含むそのローカルデータ記憶部を暗号化し、次に起動するためにユーザ認証を要求することができる。

【0034】

リソースは、ワームホール・トークン自体が関与することによって保護を受ける。リソースへのアクセスとワームホール・トークンの存在との厳格な(tight)結合を要求することによって、ワームホール・トークンなしのリソースへのアクセスが禁止される。さらに、ユーザの意図に関する情報を収集し、アクセスの許可がユーザの意図に厳格に結合されることを保証することが可能であろう。

【0035】

リソースに対する勝手なデバイスからの脅威は、ワームホール・トークンと信頼できるリソースとアクセスが許可されたローカルデバイスとの間の認証された安全な接続を要求することによって、回避することができる。これをデバイス自体の証明書の防御に結合することが、いずれのデータ交換へのワームホール・トークンの直接的関与をも保証することに役立つ。認証のレベルの定義もまた、ワームホール・トークンの少なくとも部分的な関与を保証することができる。いくつかの用途に対しては、ワームホール・トークンの認証で十分であり得る。他の場合には、デバイスと共にユーザの間欠的な認証で十分であり得る。もっと高いセキュリティの場合には、ユーザの認証が必要なこともあるが、バイオメトリック・インタフェースを用いて目立たずに達成することができる。

【0036】

目標ホストは、別の可能な脅威の構成要素となる。ワームホールが取り付けられるクライアント・デバイスは、望まれないアクセスゆえの脅威を提示することがある。メディアプレーヤの場合、メディアプレーヤはステレオのようなレガシー出力デバイスへの接続を有することがある。ユーザは、ステレオ上で選択メディアを再生することを望むことがある。メディアプレーヤとステレオとの間のインタフェースを制限することによって、プレーヤに対する危険が低減される。記録トークンの場合、トークンが接続されている信頼できないクライアントは、レガシーユーザインタフェースを通じてユーザから指定された範囲を越えて、ユーザが知らないうちに、トークンによって提供されるリソースからさらなるファイルを検索することがある。

【0037】

他のアプローチは、上記の、信頼できるワームホール・トークンのアクセスへの積極的な関与を保証すること、所定の時間内にホストがデバイスに対して行うことができる要求の数を絞ることによって、ユーザが反応できるようになる前にコピー可能なデータの量を制限することを含む。さらなる技術は、起こっていることに関して、単純なスピーカで警告音を鳴らすこと、又はライトを点滅させることなどのようなフィードバックをユーザに提供することを含む。デバイス又はリソースがすべての対話のログを記録している場合、アクセス可能なトランザクションの監査を提供することは、セキュリティをさらに向上させる。

【0038】

デバイスの構成が、これらの選択肢をユーザ・フレンドリなインタフェースを通じて構成ユーザに提供してもよく、又はワームホール・トークンが、ユーザが選択的に変更できる既定のセキュリティ・プロファイルを最初から有していてもよい。ここでは、この議論を図8の62における証明書の関連付けのプロセスにおいて行ったが、セキュリティの考慮は、構成プロセスのどの時点でも行うことができ、あるいはその前に行うことさえできる。

【0039】

構成ユーザは、次に、64において、ユーザの入力に基づいてどのリソースにアクセスすべきかを定義する。66において、メディアプレーヤといずれの外部デバイスとの間の接続も、構成を必要とすることがある。これは、上記のようなレガシーステレオ又は信頼できない記憶クライアントのような外部デバイスによるプレーヤへのアクセスを制限するために、上述のように、インタフェースの定義を含むことができる。プロセスは、これも上述の、デバイスのみの認証、トークンそれ自体の存在と同時にワームホール・トークンのユーザも認証する間欠的なユーザ認証、又は完全なユーザ認証のような認証のレベルを定義することもできる。構成が完了したら、ワームホールプレーヤの使用は、インターネットのようなネットワークを横断するメディア・リソースへのトランスペアレントなアクセスを提供するべきである。図9は、ワームホール・メディアプレーヤの使用の例示プロセスを示す。

【0040】

70において、プレーヤは、ユーザに、MP3プレーヤ又はiPodのようなローカルメディアプレーヤでユーザが目にするものと同様の、メディア選択を伴うユーザ・インタフェースを提供する。プレーヤは、72においてユーザ選択を受け取る。ユーザ選択を受け取ったら、プレーヤは、74において遠隔の安全な接続を確立することになる。事前の構成により、この接続がユーザに対してトランスペアレントに生じることが可能になる。76において、プレーヤは、映像、音楽、書籍などのようなメディア出力を、プレーヤそれ自体の上で、又は外部デバイスへの接続を通じて生成する。外部デバイスは、アナログステレオ、テレビ若しくは他のディスプレイのような「レガシー」デバイスでもよく、又はデジタルディスプレイなどのような、どのような他の種類の外部デバイスであってもよい。

【0041】

ワームホール・メディアプレーヤは、ワームホール・トークンの1つの例を構成する。他の用途及びデバイスは、異なる問題点を提示するであろう。例えば、ホストによって「標準」USB(ユニバーサル・シリアル・バス)デバイスとして用いられる記録トークンは、ホスト・デバイスとの異なるレベルの対話を提示する。これは、ワームホール・メディアプレーヤのようなスタンドアロン型であってもよいデバイスとはわずかに異なるセキュリティ・プロファイル及び重点をもたらす。

【0042】

図10は、ワームホール記憶トークン80の1つの例を示す。これは、USBホスト・インタフェース82を備えた、USB「サム」ドライブの形態をとることができる。ホストシステムと対話するように設計されて、記憶トークンは、必要に応じて、ホストシステムからのさらなる分離を提供することができるそれ自身のプロセッサ86を含むこともできる。ワームホール記憶トークンは、どのホスト・ネットワークインタフェースとも独立して存在することができ、安全なリソースに直接アクセスすることを可能にすることができるネットワーク・インタフェース84を有する。しかしながら、典型的にはワームホール記憶トークンは、ネットワーク接続を提供するためにクライアント・ホスト・ネットワークインタフェースを利用することになる。

【0043】

記憶トークンと呼ばれてはいるが、このワームホール・トークンは、証明書及び処理命令90を記憶するための限定されたローカル記憶部88を有することができる。ワームホール・トークンは、別の場所に記憶されたデータに関する情報を収集し、そのデータがあたかもローカル記憶部に存在しているかのように、それをホスト・デバイス及びユーザに提供する。それにもかかわらず、記憶トークン80は、それが望まれるのであれば、ローカルキャッシュ92を有することができる。

【0044】

ワームホール記憶トークンは、ネットワーク上で利用可能なデータの仮想記憶を提供し、このデータは信頼できないクライアント・ホスト・システムによる使用が意図されるので、ワームホール記憶トークンは、クライアント・ホスト・システムからの攻撃に対して、より脆弱性を有することがある。ワームホール記憶トークンを十分に保護するためには、信頼できないクライアント・ホストの攻撃に関して上述したセキュリティ手段は、もっと高いレベルの既定の構成を有することができる。構成プロセスは、トークンがアクセスを提供するすべて又は特定のいずれかのリソースに関連付けられるか、あるいは特定の信頼できないホストに対して防御する、より高いレベルのセキュリティを含むことを必要とすることができる。例えば、ワームホール・デバイスによって保護及び提供されるいくつか又はすべてのファイルに対するアクセスは、バイオメトリック、PIN、又は他の入力のような、ユーザからの認証入力の特定の形態を要求することができる。そして、いくつかの既知のクライアント・ホストは、他のものよりも信頼できるものとして指定されることができ、他の未知のクライアント・ホストよりも、より広範囲のデータ又はより制限の少ないデータにアクセスすることが可能である。図11は、構成プロセスの例を示す。

【0045】

100において、構成ユーザは、記憶トークンがアクセス可能なリソースを識別する。102において、ユーザが記憶トークンに「アクセス」したときにそのデータの表示が現れるようにするために、記憶トークン又は記憶トークンを使用する構成ユーザのうちのいずれかが、リソース上に実際に記憶されているデータに関する情報を収集し、提供する。1つの実施形態において、利用可能なリソースの「リスト」は、実際には、実行中に安全な接続を越えて集められ、信頼できるホストへと戻される。ユーザがトークンを構成するとき、ユーザは、アクセスすることが可能であるべき少数のフォルダ、又はハードドライブをトークンに告知(tell)する。ユーザが実際にそのフォルダ又はハードドライブにアクセスするときに、サーバ・ホストは、実行中に、これらのフォルダ中に実際に現在存在するファイルのリストを与える。構成ユーザは、104において、リソースにアクセスするユーザの権利を実証する必要な証明書を提供し、サーバ・ホストとトークンは互いの間に、場合によってはユーザからの入力を伴って、トークンが将来そのリソースにアクセスすることを可能にするのに十分な、及び随意的には、トークンが、それが正しいリソースへ直接的かつ安全にアクセスしていることを保証するためにサーバ・ホストを認証することを可能にするのに十分な証明書を確立する。

【0046】

対話のレベルは様々であり得るが、いくつかの例をここで詳述する。最初に、ユーザは、その本質的なアクセス権をユーザのワームホール・トークンに委任するために、ユーザがリソースへのアクセス権を有することを実証する必要がある。ユーザは、ユーザが委任されたアクセスを構成することができるようになる前に、サーバ・ホスト又はリソースを保持する他の実体に対してユーザを認証するか、又はそうするのに十分な証明書を提供しなければならない。例えば、ユーザが、特定のコンピュータ(現在のサーバ・ホスト)上の一組のファイルを読む権利を記憶トークンに与えようとしている場合、ユーザは、最初に、それらのファイルにアクセスする権利を、もっともよくあるのは単にそのホストにログインすることによって、実証しなければならない。ユーザが、ある音楽サービスへの加入に対するアクセスをメディアトークンに与えたい場合、ユーザは、そのサービス又はトークンにそのサービスのためのパスワードを与えなければならない。次に、サーバ・ホストとトークンは互いの間に、トークンが将来ユーザの代理としてそのリソースにアクセスすることを可能にするのに十分な、暗号証明書などの一組の証明書を確立する。

【0047】

これらの証明書は、トークンとサーバ・ホストによって共同して導出され、サーバ・ホストからトークンに提供された、公開/秘密鍵の対及びデジタル証明書のような暗号証明書、又は長期鍵若しくは秘密のような予めトークン及び/又はサーバ・ホストが所有している証明書を含むことができる。この交換の最終時点で、サーバ・ホスト又は構成され保護されたリソースへのアクセスを提供する他の実体は、このトークンによるそのリソースへの将来の要求を認証するために十分な証明書情報を収集しているか、又は生成していなければならない。それに加えて、トークンは、相互認証を可能にするために十分なサーバ・ホスト又はリソース・ホルダに関する情報を受け取っているか、又は生成していてもよい。例えば、トークンは、トークンが、間違ったリソース又はその安全なアクセスへの割り込み若しくは盗聴を企てている攻撃者のいずれでもなく、特定のリソースにアクセスするための正しいリソース・ホルダと実際に通信していることを安全に認証することを可能にする十分な情報を有することができる。

【0048】

前述のように、記録トークンとホストとの間の接続は、他の用途よりも、より厳格な制御を必要とすることがある。106において、ワームホール記録トークンとホストとの間の接続又は関係の構成は、その制御を提供する。

【0049】

1つの実施形態において、Gumstix(www.gumstix.com)デバイスは、その中にUSB及びネットワーク接続能力と共にLinuxサーバを埋め込んでいてもよい。Linux USBガジェット・ドライバ・インタフェース(www.linux−usb.org/gadget)は、このようなデバイスに所望のどのような種類のUSBデバイスも模倣させるコードの生成を比較的容易にする。Gumstix自体に対する有線又は無線接続能力がネットワーク接続能力を提供し、又はGumstixはホストをネットワーク・プロキシとして使用する。構成プロセスにおいて、構成ユーザは、ワームホール記憶トークンを、それがプロキシすると想定される仮想記憶位置の位置及びアクセス情報で構成する。この方法で、ワームホール記憶トークンは作成されることができる。

【0050】

ワームホール・トークンは、どのような形態であれ、他のデバイスに取り付けられて、それらのデバイスに追加の機能を提供する能力を有する。この点について論じた例は、メディアの内容をプレーヤの外部のデバイスに提供することができるメディアプレーヤ、及び記憶されたデータへのネットワークを横断するアクセスを提供することができる記憶トークンを含む。さらに、ワームホール・トークンの対は、さもなければ特定の機能を持っていないデバイスに機能を提供することができる。

【0051】

例えば、対になったワームホール・トークンを用いると、第1のトークンはプリンタのような能動的なレガシー・デバイスに接続することができる。第2のトークンは、プリンタを用いることを望む別のホストに取り付けることができる。先に述べたUSBトークンの例を用いると、第1のUSBトークンはプリンタに接続する。この特定の例では、USBホスト及びUSBクライアントの両方として働くことができる第1のUSBを有する。プリンタに取り付けられると、これはUSBホスト・デバイスとして作動し、プリンタから受け取ったいかなる情報もプロキシして、このワームホールから他のエンドポイントに送り出す。USB、Firewire、セキュアデジタル(SD)カード及びPCI接続は、一般に、プリンタ、メモリカードなどのような周辺デバイスのためのものなので、非USBアプリケーションでは、第1のトークンは、「周辺ホスト」と見なされることができる。別の代替物は、他のもののためにネットワークをプロキシするトークンのうちの1つから成り、この場合、トークンはネットワークに接続しているボックスの形態をとることができる。

【0052】

他方の第2のエンドポイントは、第1のエンドポイントに対するクライアントとして働く。第2のエンドポイントは、それが接続しているホストに対して、それが直接プリンタに接続しているかのように「装う」又はエミュレートすることになる。プリンタもホストも、いかなる専用ソフトウェア又はドライバも必要としない。ワームホール・トークンは、それらが一緒に接続しているどのデバイス対に対する特別な構成も必要としない。ワームホール・トークンは、単にネットワーク上で互いを見つけだすように働き、それらが接続しているデバイスの代理として接続をプロキシする。

【0053】

これらのトークンが互いを見つけだすためには、これらは、そのようにするための構成命令を受け取らなければならない。これは、いくつかの方法で行われることができる。Rekimoto及びAyatsukaによって、CHI’05:Proceedings of the SIGHI Conference on Human Factors in Computing Systems,251−260頁、ACM Press、2005年の中の彼らの論文「Transticks:物理的に操作可能な仮想接続(Physically Manipulatable Virtual Connection)」において展開されたアイデアである「transticks」と同様に、ワームホール・トークンは、互いの識別子及び証明書を受け取ることができる。2つのトークンが互いを見つけだしたとき、これらは識別子を交換し、互いを認識する。

【0054】

しかしながら、transticksの構成は、2つの対になるトークンが互いに認識するというただ1つの方法を構成する。さらに、Rekimoto及びAyatsukaのtransticksは、メモリカードから成り、独立した処理能力を持っていない。この実装は、transticksが、すべての計算について、それらが接続している信頼できないクライアント・ホストを使用することを必要とする。transticksは、これらのホストにその暗号認証鍵を提供しなければならず、これらのホストはその代理として、データを暗号化及び認証する。これは、transticksは、それらがアクセスを許可したリソースを、それらの信頼できないクライアント・ホストからの攻撃から保護することができないということを意味する。信頼できないクライアント・ホストは、ユーザの意向に関わらず、transticksによって利用可能とされたどのデータにもアクセスする能力を獲得し、ホストはリソースへのアクセスを許可したtranstickによって記憶された秘密を学習するので、将来のいかなる時点でも、transtickの存在を必要とすることなくそのデータにアクセスする能力を獲得する。

【0055】

対になったワームホール・トークンは、ここでは、図12に示されるように、プロセッサを含み、このプロセッサは、ワームホール・トークンが、それらがアクセスを提供するリソースを信頼できないクライアント・ホストからの望ましくないアクセスからを防御すること、及び、ワームホール・トークンが両方とも存在し、かつ、バイオメトリックに保護される場合にはワームホール・トークンが関連付けられたユーザから必要な認証を受けた場合にのみ、これらのリソースにアクセスすることができることを保証することを可能にする。バイオメトリック認証されないトークンでさえも、ユーザが、パスワードの入力などによってサーバ・ホストを追加的に認証しなければならないように、セットアップすることができる。このパスワードが信頼できないクライアントを介して入力された場合でさえも、これはなお、トークンとユーザの両方が有効である必要があるという要件を強制する。パスワードを盗むことができたとしても、パスワード自体ではリソースにアクセスするのに十分ではなく、トークンもまた必要とされ、パスワードは後で変更することができる。

【0056】

図12において、対のうちの一方のワームホール・トークン110は、上述の能動的なレガシー・プリンタのようなクライアント・デバイスとインタフェース接続するのに適したクライアント・インタフェース112を有する。例として、USB、IEEE1394Firewire、PCIなどが挙げられる。トークンは、122のようなそれ自身のネットワーク接続能力を有していてもよく、又はプロセッサ114を通じてホストのネットワーク接続を使用することもできる。記憶部116は、そのパートナー・デバイスと通信することを可能にする必要な証明書及び処理命令118、並びに上記の識別子のようなある種のパートナー情報120を記憶する。以前に対であったこれらのトークンのうちの2つが他のデバイスに接続され、互いを見つけだしたとき、これらは他のデバイス間にワームホールを作り出す。

【0057】

図13は、ワームホール・トークンの使用方法の実施形態を示す。トークンがこの使用に先だって以前に対であった場合には、130の構成プロセスは任意とすることができる。構成プロセス130は、上記のように、証明書及び識別情報の単純な交換を構成することができ、その間、トークンは、図15に関して述べるように、ある種の様式で接続される。

【0058】

132において、第1及び第2のトークンは、トークンが他のデバイスに対するプロキシとして働く第1及び第2のデバイスに接続されることになる。134において、トークンは、それ自身の接続又はホストの接続のどちらかを用いて、互いを発見する。発見の1つの例は、各トークンが他のトークンの識別を探すメッセージを一斉同報(ブロードキャスト)又はグループ同報(マルチキャスト)するときに起こる。他の例は、それらが現在のネットワーク位置に関する情報を交換することを可能にする、ディレクトリ・サービス又は他の公開ネットワーク記憶サービスの使用を含むことができる。さらなる例は、それらのインターネットへの実際の接続方法にかかわりなく、同じネットワーク「位置」にアドレス付けされることを可能にする、モバイルIP、又は動的DNSの使用である。いったん互いに位置を突き止めたら、これらは通信セッションをセットアップする。トークンが通信セッションを確立した後に、136において、これらは、第1及び第2のデバイス間にあたかもこの2つのデバイスが直接接続を有しているかのように接続を提供する。

【0059】

図14で示される特定の例は有用性を証明するかもしれない。図14において、第1のワームホール・トークン23は、一対のトークンの半分を構成し、123は他の半分を形成する。第1のトークン23は、サーバ・ホスト24に接続し、又は、前出の図の39のようなクライアント・ホストに接続することもできる。第2のトークン123は、デバイス138、この例ではプリンタ138に接続する。2つのトークンは、電源を入れると、互いを見つけだして通信する。この方法において、2つのデバイスが38のような同じネットワーク上に必ずしも存在していない場合でさえも、プリンタ138は、コンピュータ24によってアクセスされることができる。先に詳述したような、これらのデバイスのセキュリティ機能の構築は、各デバイスをトークンからのいかなる妨害若しくは損害又はデバイスからトークンへの損害からも保護しながら、2つのデバイスを一緒に作動させることを可能にする。

【0060】

サービスの他の例は、スキャニング・デバイスであり、その場合プリンタ138はスキャナで置き換えられるか、又はスキャナを含む。デバイス138は、映像及び/又は音声モニタリングのサービスを可能にするカメラ又はマイクロホンとすることもできる。同様に、デバイス138は、ディスプレイであってもよく、表示サービスを提供する。トークン23が差し込まれたいずれのコンピュータも、他のトークン123が差し込まれた特定のカメラ又はマイクロホンの出力を示すことができる。トークン自体が、同様にカメラ、マイクロホン又はディスプレイであることもできる。

【0061】

トークンはまた、ネットワーク拡張又は権利拡張(right extension)のように、サービスを拡張することも可能である。ネットワーク拡張の例の場合、トークンは、単独のデバイス又はデバイスのグループのための仮想私設ネットワークを創出することができ、ここで、グループは、そのデバイスからトークンが直接差し込まれているデバイスへのブリッジング又はルーティングサービスを用いることになる。権利拡張は、デジタル著作権管理(DRM)の形態をとることができ、トークンはそれが接続しているデバイスに、DRM保護された内容へのアクセスを提供する。

【0062】

上記の議論から、初期構成は、トークンが互いを認識することを可能にするユーザ・フレンドリな手段を有する必要があることが明らかとなる。少なくとも1つのトークンは一般にプロセッサを有するので、間に物理接続を備えた2つのUSB入力コネクタを有するコネクタのような単純なコネクタが、2つのトークン間の接続を提供することができる。図15は、例を示す。

【0063】

第1のトークン140はUSBコネクタを有し、コネクタ160に取り付けられる。トークン150は同様のコネクタを有する。一緒に接続されたとき、2つのトークンは情報を交換し、次いである種の完了信号を提供する。その後、完了信号は、ユーザに交換が完了したことを知らせるために、コネクタ160上でLEDを点灯させたり、又は音を鳴らしたりすることもできる。

【0064】

他の可能な実施形態において、コネクタ160は、PC、又は、さらには個人用携帯型情報端末(PDA)、携帯電話などのようなコンピュータから成る。2つのトークンはコンピュータに接続し、ユーザは、トークン間の必要な情報の交換を指示及び確認する。しかしながら、交換が行われ、一旦トークンが対になると、それらは、ユーザ及びユーザデバイスに対して信用できない機能のアレイ(incredible array of functionality)を提供する。いくつかの実施形態において、同じ物理的ワームホール・トークン上に対になったワームホール・トークンとワームホール記憶トークンとを有することが可能である。

【0065】

上記の例は、頑強かつ安全な方式でワームホール・トークンによってユーザに提供される能力を実証する。安全なワームホール・トークンの配備によってセキュリティの使用性を高めることにより、ユーザが安全手順を実行し、安全手段を回避したり、又は切ったりしない可能性がさらにもっと高まることになる。

【0066】

他の実施形態において、1つ又はそれ以上のワームホール・トークンは、ソフトウェアから成ることができる。ソフトウェア・ワームホールは、単純なフレンドリなインタフェースにおいて、通常は、ユーザにとっては複雑なアクセスステップの組として見えるであろう、自動化された構成、接続能力及び対話/インタフェースのバンドルを含むことができる。例は、特別に作成された(specially−crafted)又は制限されたユニフォーム・リソース・ロケータ(URL)、証明書と仮想私設ネットワーク(VPN)構成とソフトウェアとの組み合わせのバンドル、特定のリソース識別子を含む。ユーザにとって、これらは、ソフトウェア・メディアプレーヤ、ファイルシステムのフォルダ、特定のワームホール配線(wire)のエンドポイントに接続したデバイスなどのような、特定用途向けアプリケーション又はインタフェース・コンポーネントに見える。

【0067】

上記で開示された幾つかのもの、並びにその、他の分野及び機能、又は代替は、他の多くの異なるシステム又はアプリケーションの中に、望ましくは組み合わせることができることが理解されるで。また、現在は予想又は予期されていない、その代替、変更、バリエーション、又は改良も、今後、当業者によって作られることができ、これらもまた添付の特許請求の範囲に包含されることが意図される。

【図面の簡単な説明】

【0068】

【図1】ワームホール・トークンの実施形態を示す。

【図2】ワームホール・トークンの構成方法の実施形態を示す。

【図3】ワームホール・トークンの構成のための環境の実施形態を示す。

【図4】ワームホール・トークンの使用方法の実施形態を示す。

【図5】ワームホール・トークンの使用のための環境の実施形態を示す。

【図6】ワームホール・トークンの使用のための環境の代替的な実施形態を示す。

【図7】ワームホール・メディアプレーヤの実施形態を示す。

【図8】ワームホール・メディアプレーヤの構成方法の実施形態を示す。

【図9】ワームホール・メディアプレーヤの使用方法の実施形態を示す。

【図10】ワームホール記憶トークンの実施形態を示す。

【図11】ワームホール記憶トークンの構成方法の実施形態を示す。

【図12】ワームホール・トークンの実施形態を示す。

【図13】対になったワームホール・トークンを用いたワームホール配線の構成方法の実施形態を示す。

【図14】ワームホール配線で連結されたプリンタとコンピュータの実施形態を示す。

【図15】ワームホール・トークンを対にするためのシステムの実施形態を示す。

【符号の説明】

【0069】

10、23、110、123:ワームホール・トークン

24:サーバ・ホスト

37:他のデバイス

38:ネットワーク

39:クライアント・ホスト

40:メディアプレーヤ

80:ワームホール記憶トークン

【技術分野】

【0001】

本発明は、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスに関する。

【背景技術】

【0002】

ユーザが、デバイス、サービス、及びデータのようなリソースにアクセスするために遠隔接続に依存することが多くなるにつれて、それに応じて、セキュリティに対する関心も増大している。セキュリティを気にかけずにリソースに対するアクセスを増大させるためには、リソースは、容易なアクセスと高い使用性を有していなければならない。リソースにアクセスするために必要とされる努力の量を低減することにより、人々がそのリソースをどのように、いつ使用するかということが根本的に変化することになる。使用性の障壁は、ユーザがそのリソースにアクセスするために厭わない努力の水準を下回るべきである。ユーザは、そのリソースを、他のリソースよりも好ましく、より簡単な代替物として考えるべきである。

【0003】

セキュリティを対話の中に加える場合、使用性の障壁は、典型的には高くなる。ユーザの1つ又は複数のデバイス上のセキュリティを維持するためには、セキュリティの機構及び技術は、簡単かつ単純に使用できるようなままにしておくべきである。セキュリティが、使用するのが難しく又は不便になりすぎると、ユーザはセキュリティのレベルを下げるか、或いはセキュリティを完全に排除することになるだろう。これは、リソース及びユーザのデバイスを有害ソフトの攻撃に対して解放したままにすることになる。

【0004】

リソースに対する容易なアクセスと強力ではあるが使用が簡単なセキュリティとを有するデバイス及び方法を提供するために、セキュリティを実際に改善することができる。使用可能なセキュリティ手段は、ユーザが、使用を容易にするためにセキュリティ手段を無効にするよりもむしろ、セキュリティ手段を所定位置に残したままにする可能性をより高める。

【発明の開示】

【発明が解決しようとする課題】

【0005】

したがって、本発明は、リソースに対するアクセスが容易でありながら使用が簡単なセキュリティとを有する、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスを提供する。

【課題を解決するための手段】

【0006】

本発明に係るトークンは、

サーバ・ホストに対する遠隔アクセスを構成するための処理命令の第1の組と、

レガシー環境におけるトークンの作動のための処理命令の第2の組と、

セキュリティ証明書と、

構成情報と、

を含むメモリと、

ホストへの接続がそれを通じて確立されるインタフェースと、

プロセッサと、

を含むトークンであって、

サーバ・ホストへの遠隔アクセス接続を構成するためのユーザ入力に応答して、

前記インタフェースを通じて前記サーバ・ホストとの信頼できる接続を確立し、

信頼できない接続を越えて前記サーバ・ホストとの安全な接続を確立するために、前記信頼できる接続を越えて証明書を交換し、

前記サーバ・ホストにおいて利用可能なユーザ選択されたデータ又はサービスにアクセスするための構成情報を定義するステップを

含む前記処理命令の第1の組を実行し、

レガシー環境において受け取ったユーザ入力に応答して、

前記インタフェースを通じて利用可能な信頼できない接続を越えて、前記メモリ内に記憶された前記セキュリティ証明書を用いて、前記サーバ・ホストとの安全な接続を確立し、

前記メモリ内に記憶された前記構成情報を用いて、前記サーバ・ホストにおいて利用可能な前記ユーザ選択されたデータ又はサービスにアクセスするために、前記安全な接続を構成し、

前記サーバ・ホストにおける前記ユーザ選択されたデータ及びサービスを前記レガシー環境において利用可能にし、

前記レガシー環境において利用可能とされた前記ユーザ選択されたデータ又はサービス以外の前記トークンにおいて利用可能なデータ又はサービスに対して企てられるアクセスに対して防御するステップを

自動的に含む前記処理命令の第2の組を実行すること

を特徴とする。

【0007】

前記レガシー環境は、前記トークンとホストとの間の接続を確立するための結合動作、又はコマンドを前記レガシー環境に発行するユーザ・インタフェースにおける入力動作のいずれかのうちの1つを定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル、及び標準を備えたコンピュータ作動環境を含むことが望ましい。

【0008】

前記ユーザ入力は、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立すること、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、ネットワーク・インタフェースを通じて確立すること、コマンドを発行する前記トークンのユーザ・インタフェース、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続における入力動作をネットワーク・インタフェースを通じて確立すること、又は前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立することのうちの1つを含むことができる。

【0009】

前記トークンは、ワームホール配線のための一対のワームホール・トークン、メディアプレーヤ及び少なくとも1つのレガシー・デバイスを含むレガシー環境、又は記憶トークンのうちの1つを含むことができる。

【発明を実施するための最良の形態】

【0010】

図1は、ユーザに存在を意識させない(トランスペアレントな)方法でネットワーク上のいくつかの他の実体に対する安全な接続を確立することができる「ワームホール」デバイス又はトークンの例を示す。ここで用いられる「ワームホール」は、ある位置とネットワーク上の任意の他の実体との間の安全な接続から成るものであり、ワームホールが起動される状況に応じて、デバイスが必要に応じていくつかの異なるワームホールを通じて接続を作ること以外は、セキュア・トンネル又はVPNと同様である。

【0011】

ワームホール・デバイスは、USB「サム(thumb)」又はフラッシュ・ドライブ、周辺装置相互接続(PCI)カード等のような多くの形態をとることができるスタンドアロン型ハードウェアから成ることができる。ワームホール・デバイスは、他のワームホール・デバイスを含むいくつかの他のデバイスに接続し、それと通信することになる。従って、理解及び区別を容易にするために、ワームホール・デバイスを、ワームホール・トークン、又は単にトークンと呼ぶことにする。トークンは、ホスト・デバイスによって実行され、ワームホールの機能をそのホスト・デバイスに提供するソフトウェアから成ることもできる。

【0012】

図1のワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ネットワーク・インタフェースは、さらにより詳細に後述するように、トークンがホストのネットワーク・インタフェースを使用することを可能にする、ホスト・デバイスへのインタフェースであってもよく、又は独立したネットワーク・インタフェースであってもよい。ワームホール・トークン10はまた、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。

【0013】

セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。証明書は、公開鍵、秘密鍵、公開鍵証明書、公開鍵の暗号ハッシュ、公開鍵証明書の暗号ハッシュ、トークン、共通鍵又は秘密、及びトークンの暗号ハッシュを含むことができるが、これらに限定されない。

【0014】

さらに、トークンの実装及び所望の挙動に応じて、記憶部16は、リソースからネットワークを横断して受け取ったデータのためのローカルキャッシュ22を含むこともできる。ローカルキャッシュは任意である。同様に、ワームホール・トークンは、トークンのセキュリティを高めるためにバイオメトリック・インタフェース21を含むこともできるが、これもまた任意である。バイオメトリック・インタフェースは、メディアプレーヤの制御ボタンを指紋スキャナとして用いるなどのように、指紋スキャナと認識ソフトウェアから成ることができる。適切なユーザの音声又は指紋によって起動されない限りはワームホール・トークンをロックすることを可能にする音声認証装置を含む、多くの代替手段が存在する。

【0015】

一般に、安全な接続を確立し、安全なデータを維持する責務は、ワームホール・トークンの構成のタスクにかかっている。しかしながら、トークンの構成がその責任を負うとはいえ、構成インタフェースは、セキュリティ手段の適正な構成の可能性及び使用性を高めるために、できる限りユーザ・フレンドリなままであるべきである。ワームホール・トークンの構成方法の例が図2に示される。

【0016】

図2では、ワームホール・トークンは、より詳細にさらに後述するように、ワームホール・トークンの特定の種類のためのアクセスされるべきリソースのリストを25において受け取る。26において、各リソースは、それに関連付けられたセキュリティ証明書を有する。例えば、リソースの可用性が加入によるものである場合、ユーザ名及びパスワードのような加入の識別子がそのリソースに関連づけられなければならない。さらに、リソースにとってワームホール・トークンを識別するために必要とされるいかなるセキュリティ証明書の交換も、そのワームホール・トークン内でリソースに関連付けられる。

【0017】

27において、リソースは、可能なユーザ要求に関連づけられる。後でより詳細に述べるように、ユーザ・インタフェースは、ユーザに種々の種類のメディアの選択を提供することができる。メディアの種類としてユーザが「音楽」を選択することで、ワームホールをiTunes(登録商標)又はRhapsody(登録商標)等のような加入音楽サービスにアクセスさせることができる。このような関連付けに加えて、ロギング及びフィードバックオプションのようなことについての管理設定(administrative setting)が、28で定められる。

【0018】

一般に、構成と使用の分離は、ワームホール・トークンを遠隔リソースにアクセスしている他のワークから区別する。ワームホール・トークンの構成は、3つのコンポーネントを有するものとして考えることができる。上述のようなデバイス構成は、リソースにアクセスするための適正な証明書をトークンに与えること、識別されたリソースとこれらのリソースへのアクセスをもたらすことになる関連づけられたユーザからの要求とのリストを提供すること、及び管理タスクの性質を必要とする。リソース構成は、ワームホール・トークンが信頼できるリソースを使用することに向けられる。リソース、又はプロキシは、意図されるアクセス、認証手段、及びどんなセーフガードを維持しているかについてのある程度の通知を有しているべきである。最後に、再構成コンポーネントが存在し、これは、リソースの追加及び除去、ワームホール・トークンを他の用途のために再度目的付ける(repurpose)などのために、ユーザ・フレンドリでなければならない。望まれる最終結果は、ユーザがトークンを単に「プラグ・アンド・プレイ」できるようにすること、及びこれがシームレスに働くことができるようにすることである。

【0019】

図3は、ワームホール・トークンがセットアップ又は構成される環境の例を示す。トークン23は、メディアプレーヤ、又はUSB「サム」ドライブと類似の記憶トークンを含む多くの形態をとることができ、信頼できる接続33を通じてサーバ・ホスト24に接続する。サーバ・ホストは、トークンを構成するために用いられることになる信頼できるデバイスであり、トークンがそれにアクセスするために用いられることになる保護されたリソースを直接提供することもできる。

【0020】

安全な構成を可能にするために、例えばトークンをサーバ・ホストに物理的に接続することによって、信頼できる接続がサーバ・ホストとトークンとの間に確立される。ホストは、特別な構成ソフトウェアの使用、新品又は再初期化されたトークンが接続された最初のホストとしてのそのステータス、及び/又は、そのホストによってトークンが自身を構成又は再構成させるべきであることをトークンに通知するために用いられる追加の認証情報がユーザによってエントリされることを通じて、トークンにとって信頼できるサーバ・ホストとして識別される。クライアント・ホストは、操作の際にトークンが取り付けられることのできるいずれかのデバイスであり、クライアント・デバイスは、必ずしもそうとは限らないが、典型的には信頼できない。

【0021】

信頼できる接続は、USB「サム」ドライブがホスト・コンピュータに物理的に挿入される場合のように、直接的な物理的接続とすることができる。これはまた、米国特許出願公開20030149874号にあるように物理的なケーブル、接点、赤外線のような物理的に限定されたチャンネル越しに公開鍵情報を交換すること、又はこの接続を認証するために用いられる公開鍵が実際に正しい終点に属していることを、例えばそれらの公開鍵の数字、文字、音声又は視覚的な表示を比較することなどによってユーザが直接確認することによるなどの、信頼できる方式で認証された安全なネットワーク接続とすることもできる。トークンは、セットアップと作動処理命令の組、セキュリティ証明書及び他の構成情報を有していてもよく、又は、トークンは、セキュリティ証明書及び構成をこの接続の一部として受け取ることができる。

【0022】

証明書はまた、トークンによってその耐用期間を通じて繰り返し使用される長期鍵の対(long−term key pair)のような、既存の証明書及びこれもまた用いることができる構成情報を有してもよい。サーバ・ホスト24は、トークンがアクセスを望むいずれのリソースに関するデータも有し、かつそれ自身のセキュリティ証明書を有する。ユーザが、リソースの組の選択に加えて、トークンが後でアクセスすることが可能であるべきユーザ選択されるデータ又はサービスのような追加の証明書又は構成情報をセットアップの一部として指定することを可能にする、ユーザ・インタフェース・コンポーネントが存在してもよい。これは、トークンから提供されてもよく、又は、将来の接続についてトークンからリスニングすることを実行することから開始するサーバ・プロセスと同様に、トークンを介して後で内容にアクセスすることを可能にするサーバ・ホスト上の既存ソフトウェアを起動してもよい。この環境は、トークンが使用のためにセットアップされることを可能にする。

【0023】

図4は、ワームホール・トークンの使用方法の例を示す。30において、トークンは、メディアプレーヤ・プログラムで再生されるメディアファイルの選択、若しくはファイルブラウザでコピーされるファイルの選択、又は物理的若しくは論理的な接続の確立のような他のいくつかのタスクといった要求を、メディア・ワームホールの場合のようにそれ自身が含んでいるユーザ・インタフェースを介して、又はクライアントからのいずれかで、典型的にはユーザから受け取る。トークンは、32において、適切なリソースとの安全な接続を確立する。34において、トークンは、その要求を満たすために必要とされるリソース上のいかなるデータも含めて、リソースにアクセスする。最後に、36において、ユーザ又は要求したデバイスに対して応答が提供される。

【0024】

ワームホール・トークンをクライアントと共に用いる場合、異なる種類の関係がトークンとクライアントとの間に存在することができる。図5及び図6は、ワームホール・トークンが用いられることができる環境の代替的な実施形態を示す。図5において、トークン23は、クライアント・ホスト39との間に信頼できない接続33を有する。トークンは、それ自身のネットワーク・インタフェース・カード(NIC)を用いてネットワーク38にアクセスし、サーバ・ホスト24との信頼できる接続33、並びに37のような他のデバイスとの接続を提供する。トークンとクライアント・ホスト39との間の環境は「レガシー環境」であると表すことができる。

【0025】

「レガシー環境」は、ここでこの用語が用いられる限りにおいて、トークンとホストとの間の接続を確立するための結合(coupling)動作、又はレガシー環境に対してコマンドを発行するユーザ・インタフェースにおける入力動作を定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル及び標準を備えたコンピュータ作動環境を意味する。図5の例において、トークンがメディアプレーヤである場合、トークンは、ネットワーク38を通じてダウンロードされたメディアデータを制御するためにレガシー環境にアクセスするためのユーザ・インタフェースを有することができる。メディアプレーヤの例において、クライアント・ホストは、トークンがメディアデータを再生できるデバイスとすることができる。ユーザ入力は、トークンにコマンドを発行させるために、トークンのユーザ・インタフェースで行われることになる。

【0026】

図5の例において、トークンがUSB「サム」ドライブと同様の記憶トークンである場合、レガシー環境はトークンとクライアント・ホスト39との間で作動し、トークンとクライアントとの間のUSB接続の物理的及び電気的形態の両方、並びにそれらの間で作動する標準プロトコルを指定し、これは、非修飾のクライアントに、このトークンがUSB「サム」ドライブ、並びに場合によっては他のデバイスを表すこと、及び、例えば、これらが含むディレクトリの内容をリストアップするため、又は特定のファイル内に含まれるデータを検索するなどのためにこのようなデバイスと通信するときに用いられる標準プロトコル及びインタフェースを用いてUSB接続を介してこれに話しかける(speak)べきであることを理解させる。クライアント・ホストは、クライアント・ホストとトークンとの間のレガシー環境にアクセスするためのユーザ・インタフェースを含むこともできる。記憶用途の場合、ユーザ・インタフェースは、ユーザがアクセスしたいファイルがどれかを指定するために用いられることができる。ユーザ入力は、記憶トークンをクライアント・ホストに結合させることができる。

【0027】

図6は、代替的な環境を示し、ここでトークン23は、トークン23とホスト39との間に信頼できない接続35を有するが、ネットワークにアクセスしてサーバ・ホスト24との信頼できる接続33を確立するために、このクライアント・ホスト接続を用いる。レガシー環境は、依然として、トークンとクライアント・ホストとの間に存在している。中でも特にメディアプレーヤ又は記憶トークンといったトークンの用途に応じて、上述のユーザ・インタフェースは、クライアント・ホスト上に提示されたインタフェースを介して、又はトークンがそうする能力を有している場合はトークン自体の上に直接提示された入力及び/又は出力インタフェースを介して、レガシー環境へのアクセスを提供することになる。

【0028】

図7は、メディアプレーヤ・ワームホールトークンのより詳細な図の一例を示す。メディアプレーヤは、スクリーン及びヘッドホンといった、音声及び映像のローカルな再生能力を有する。これはまた、メディアプレーヤがメディア出力信号をレガシー音声及び映像デバイスに送信することを可能にする、これらのデバイスへの接続部を有することもできる。ユーザにとっては、メディアはあたかもデバイス上にローカルに記憶されているように見えるが、実際にはネットワーク上のリソース上に存在する。

【0029】

メディアプレーヤ40は、IEEE802.11x(802.11a/b/g/n)に準拠した無線インタフェース、EDGE、GPRS、UMTS、HSCSDといったセルラーデータ・インタフェース若しくはWiMAX(IEEE802.16)といった広域無線インタフェースのような広域又は都市域無線インタフェース、Bluetoothインタフェース、赤外線インタフェース、IEEE1394(Firewire)に準拠したインタフェース、イーサネット(Ethernet)インタフェース、又は他のいくつかのローカルエリア又は広域ネットワーク・インタフェースのような、ネットワーク・インタフェース42を有する。ネットワーク・インタフェースは、ローカルハブ若しくはアクセスポイントによってプレーヤと接続してもよく、又は広域ネットワーク若しくはインターネットで直接接続してもよい。

【0030】

プレーヤは、破線の四角によって示されたハウジングの内部にそれ自身のプロセッサ56と、適切なセキュリティ証明書及び処理命令50と任意的なローカルキャッシュ51とを有する記憶部48と、を有する。ローカルキャッシュは、プレーヤがメディア選択を記憶することを可能にするが、これは任意的である。著作権問題を管理するために、プレーヤはローカルキャッシュを有さないことが望ましいであろう。

【0031】

プレーヤは、スクリーン44のようなユーザ・インタフェースを制御ボタン又はノブ46と共に、又はなしで有する。制御ボタンは、その代わりに、ディスプレイ44上の「ソフト」ボタンであってもよい。スクリーン44は、単なる例として、メディアの種類の例のリストを示す。図7の例では、プレーヤからのメディア出力は、図示されていないが、プレーヤの側部の音声出力ジャック52に取り付けられる一対のヘッドホンから出力されることになる。さらに、レガシー・デバイスへの接続部54は、プレーヤがメディア出力をレガシー・デバイス上で再生することを可能にする。レガシー・デバイスは、ステレオ、外部ディスプレイ、テレビ、及び外部スピーカを含むことができる。さらに、接続部54は、パーソナルコンピュータのような他の外部デバイスに接続することもできる。プレーヤは、バイオメトリック・インタフェース58を含むこともできる。

【0032】

図8は、メディアプレーヤを種々の能力が用いられることを可能にするように構成する方法の例を示す。60において、構成ユーザ(configuring user)は、プレーヤの能力及び所望の出力に応じて、メディアのリソースを識別する。62において、リソースへのシームレスでトランスペアレントなユーザ・アクセスを可能にするために、適切な証明書が種々のリソースに関連付けられる。

【0033】

必要とされる証明書のレベル、並びに認証レベルのような他の種々のパラメータを、この時点で各リソースに対して定めることができる。目標は、ワームホール・トークン、リソース、及びホストを攻撃から保護することである。いくつかの技術がトークンを攻撃から保護することができる。例えば、保護されたオペレーティング・システムは、トークンによって提供されたアプリケーションができることをロックすることができる。ワームホール・トークン、ホスト・デバイス、及び予め構成された信頼できる又はやや信頼できる(semi−trusted)遠隔リソースの間のすべての接続の暗号化及び認証、並びに他のすべてのトラフィックをファイアウォールで仕切ることは、トークンを盗聴から保護し、詐称による権利侵害(usurping)を識別する。さらに、ワームホール・トークンは、休止中にリソースデータ、証明書、及び構成データを含むそのローカルデータ記憶部を暗号化し、次に起動するためにユーザ認証を要求することができる。

【0034】

リソースは、ワームホール・トークン自体が関与することによって保護を受ける。リソースへのアクセスとワームホール・トークンの存在との厳格な(tight)結合を要求することによって、ワームホール・トークンなしのリソースへのアクセスが禁止される。さらに、ユーザの意図に関する情報を収集し、アクセスの許可がユーザの意図に厳格に結合されることを保証することが可能であろう。

【0035】

リソースに対する勝手なデバイスからの脅威は、ワームホール・トークンと信頼できるリソースとアクセスが許可されたローカルデバイスとの間の認証された安全な接続を要求することによって、回避することができる。これをデバイス自体の証明書の防御に結合することが、いずれのデータ交換へのワームホール・トークンの直接的関与をも保証することに役立つ。認証のレベルの定義もまた、ワームホール・トークンの少なくとも部分的な関与を保証することができる。いくつかの用途に対しては、ワームホール・トークンの認証で十分であり得る。他の場合には、デバイスと共にユーザの間欠的な認証で十分であり得る。もっと高いセキュリティの場合には、ユーザの認証が必要なこともあるが、バイオメトリック・インタフェースを用いて目立たずに達成することができる。

【0036】

目標ホストは、別の可能な脅威の構成要素となる。ワームホールが取り付けられるクライアント・デバイスは、望まれないアクセスゆえの脅威を提示することがある。メディアプレーヤの場合、メディアプレーヤはステレオのようなレガシー出力デバイスへの接続を有することがある。ユーザは、ステレオ上で選択メディアを再生することを望むことがある。メディアプレーヤとステレオとの間のインタフェースを制限することによって、プレーヤに対する危険が低減される。記録トークンの場合、トークンが接続されている信頼できないクライアントは、レガシーユーザインタフェースを通じてユーザから指定された範囲を越えて、ユーザが知らないうちに、トークンによって提供されるリソースからさらなるファイルを検索することがある。

【0037】

他のアプローチは、上記の、信頼できるワームホール・トークンのアクセスへの積極的な関与を保証すること、所定の時間内にホストがデバイスに対して行うことができる要求の数を絞ることによって、ユーザが反応できるようになる前にコピー可能なデータの量を制限することを含む。さらなる技術は、起こっていることに関して、単純なスピーカで警告音を鳴らすこと、又はライトを点滅させることなどのようなフィードバックをユーザに提供することを含む。デバイス又はリソースがすべての対話のログを記録している場合、アクセス可能なトランザクションの監査を提供することは、セキュリティをさらに向上させる。

【0038】

デバイスの構成が、これらの選択肢をユーザ・フレンドリなインタフェースを通じて構成ユーザに提供してもよく、又はワームホール・トークンが、ユーザが選択的に変更できる既定のセキュリティ・プロファイルを最初から有していてもよい。ここでは、この議論を図8の62における証明書の関連付けのプロセスにおいて行ったが、セキュリティの考慮は、構成プロセスのどの時点でも行うことができ、あるいはその前に行うことさえできる。

【0039】

構成ユーザは、次に、64において、ユーザの入力に基づいてどのリソースにアクセスすべきかを定義する。66において、メディアプレーヤといずれの外部デバイスとの間の接続も、構成を必要とすることがある。これは、上記のようなレガシーステレオ又は信頼できない記憶クライアントのような外部デバイスによるプレーヤへのアクセスを制限するために、上述のように、インタフェースの定義を含むことができる。プロセスは、これも上述の、デバイスのみの認証、トークンそれ自体の存在と同時にワームホール・トークンのユーザも認証する間欠的なユーザ認証、又は完全なユーザ認証のような認証のレベルを定義することもできる。構成が完了したら、ワームホールプレーヤの使用は、インターネットのようなネットワークを横断するメディア・リソースへのトランスペアレントなアクセスを提供するべきである。図9は、ワームホール・メディアプレーヤの使用の例示プロセスを示す。

【0040】

70において、プレーヤは、ユーザに、MP3プレーヤ又はiPodのようなローカルメディアプレーヤでユーザが目にするものと同様の、メディア選択を伴うユーザ・インタフェースを提供する。プレーヤは、72においてユーザ選択を受け取る。ユーザ選択を受け取ったら、プレーヤは、74において遠隔の安全な接続を確立することになる。事前の構成により、この接続がユーザに対してトランスペアレントに生じることが可能になる。76において、プレーヤは、映像、音楽、書籍などのようなメディア出力を、プレーヤそれ自体の上で、又は外部デバイスへの接続を通じて生成する。外部デバイスは、アナログステレオ、テレビ若しくは他のディスプレイのような「レガシー」デバイスでもよく、又はデジタルディスプレイなどのような、どのような他の種類の外部デバイスであってもよい。

【0041】

ワームホール・メディアプレーヤは、ワームホール・トークンの1つの例を構成する。他の用途及びデバイスは、異なる問題点を提示するであろう。例えば、ホストによって「標準」USB(ユニバーサル・シリアル・バス)デバイスとして用いられる記録トークンは、ホスト・デバイスとの異なるレベルの対話を提示する。これは、ワームホール・メディアプレーヤのようなスタンドアロン型であってもよいデバイスとはわずかに異なるセキュリティ・プロファイル及び重点をもたらす。

【0042】

図10は、ワームホール記憶トークン80の1つの例を示す。これは、USBホスト・インタフェース82を備えた、USB「サム」ドライブの形態をとることができる。ホストシステムと対話するように設計されて、記憶トークンは、必要に応じて、ホストシステムからのさらなる分離を提供することができるそれ自身のプロセッサ86を含むこともできる。ワームホール記憶トークンは、どのホスト・ネットワークインタフェースとも独立して存在することができ、安全なリソースに直接アクセスすることを可能にすることができるネットワーク・インタフェース84を有する。しかしながら、典型的にはワームホール記憶トークンは、ネットワーク接続を提供するためにクライアント・ホスト・ネットワークインタフェースを利用することになる。

【0043】

記憶トークンと呼ばれてはいるが、このワームホール・トークンは、証明書及び処理命令90を記憶するための限定されたローカル記憶部88を有することができる。ワームホール・トークンは、別の場所に記憶されたデータに関する情報を収集し、そのデータがあたかもローカル記憶部に存在しているかのように、それをホスト・デバイス及びユーザに提供する。それにもかかわらず、記憶トークン80は、それが望まれるのであれば、ローカルキャッシュ92を有することができる。

【0044】

ワームホール記憶トークンは、ネットワーク上で利用可能なデータの仮想記憶を提供し、このデータは信頼できないクライアント・ホスト・システムによる使用が意図されるので、ワームホール記憶トークンは、クライアント・ホスト・システムからの攻撃に対して、より脆弱性を有することがある。ワームホール記憶トークンを十分に保護するためには、信頼できないクライアント・ホストの攻撃に関して上述したセキュリティ手段は、もっと高いレベルの既定の構成を有することができる。構成プロセスは、トークンがアクセスを提供するすべて又は特定のいずれかのリソースに関連付けられるか、あるいは特定の信頼できないホストに対して防御する、より高いレベルのセキュリティを含むことを必要とすることができる。例えば、ワームホール・デバイスによって保護及び提供されるいくつか又はすべてのファイルに対するアクセスは、バイオメトリック、PIN、又は他の入力のような、ユーザからの認証入力の特定の形態を要求することができる。そして、いくつかの既知のクライアント・ホストは、他のものよりも信頼できるものとして指定されることができ、他の未知のクライアント・ホストよりも、より広範囲のデータ又はより制限の少ないデータにアクセスすることが可能である。図11は、構成プロセスの例を示す。

【0045】

100において、構成ユーザは、記憶トークンがアクセス可能なリソースを識別する。102において、ユーザが記憶トークンに「アクセス」したときにそのデータの表示が現れるようにするために、記憶トークン又は記憶トークンを使用する構成ユーザのうちのいずれかが、リソース上に実際に記憶されているデータに関する情報を収集し、提供する。1つの実施形態において、利用可能なリソースの「リスト」は、実際には、実行中に安全な接続を越えて集められ、信頼できるホストへと戻される。ユーザがトークンを構成するとき、ユーザは、アクセスすることが可能であるべき少数のフォルダ、又はハードドライブをトークンに告知(tell)する。ユーザが実際にそのフォルダ又はハードドライブにアクセスするときに、サーバ・ホストは、実行中に、これらのフォルダ中に実際に現在存在するファイルのリストを与える。構成ユーザは、104において、リソースにアクセスするユーザの権利を実証する必要な証明書を提供し、サーバ・ホストとトークンは互いの間に、場合によってはユーザからの入力を伴って、トークンが将来そのリソースにアクセスすることを可能にするのに十分な、及び随意的には、トークンが、それが正しいリソースへ直接的かつ安全にアクセスしていることを保証するためにサーバ・ホストを認証することを可能にするのに十分な証明書を確立する。

【0046】

対話のレベルは様々であり得るが、いくつかの例をここで詳述する。最初に、ユーザは、その本質的なアクセス権をユーザのワームホール・トークンに委任するために、ユーザがリソースへのアクセス権を有することを実証する必要がある。ユーザは、ユーザが委任されたアクセスを構成することができるようになる前に、サーバ・ホスト又はリソースを保持する他の実体に対してユーザを認証するか、又はそうするのに十分な証明書を提供しなければならない。例えば、ユーザが、特定のコンピュータ(現在のサーバ・ホスト)上の一組のファイルを読む権利を記憶トークンに与えようとしている場合、ユーザは、最初に、それらのファイルにアクセスする権利を、もっともよくあるのは単にそのホストにログインすることによって、実証しなければならない。ユーザが、ある音楽サービスへの加入に対するアクセスをメディアトークンに与えたい場合、ユーザは、そのサービス又はトークンにそのサービスのためのパスワードを与えなければならない。次に、サーバ・ホストとトークンは互いの間に、トークンが将来ユーザの代理としてそのリソースにアクセスすることを可能にするのに十分な、暗号証明書などの一組の証明書を確立する。

【0047】

これらの証明書は、トークンとサーバ・ホストによって共同して導出され、サーバ・ホストからトークンに提供された、公開/秘密鍵の対及びデジタル証明書のような暗号証明書、又は長期鍵若しくは秘密のような予めトークン及び/又はサーバ・ホストが所有している証明書を含むことができる。この交換の最終時点で、サーバ・ホスト又は構成され保護されたリソースへのアクセスを提供する他の実体は、このトークンによるそのリソースへの将来の要求を認証するために十分な証明書情報を収集しているか、又は生成していなければならない。それに加えて、トークンは、相互認証を可能にするために十分なサーバ・ホスト又はリソース・ホルダに関する情報を受け取っているか、又は生成していてもよい。例えば、トークンは、トークンが、間違ったリソース又はその安全なアクセスへの割り込み若しくは盗聴を企てている攻撃者のいずれでもなく、特定のリソースにアクセスするための正しいリソース・ホルダと実際に通信していることを安全に認証することを可能にする十分な情報を有することができる。

【0048】

前述のように、記録トークンとホストとの間の接続は、他の用途よりも、より厳格な制御を必要とすることがある。106において、ワームホール記録トークンとホストとの間の接続又は関係の構成は、その制御を提供する。

【0049】

1つの実施形態において、Gumstix(www.gumstix.com)デバイスは、その中にUSB及びネットワーク接続能力と共にLinuxサーバを埋め込んでいてもよい。Linux USBガジェット・ドライバ・インタフェース(www.linux−usb.org/gadget)は、このようなデバイスに所望のどのような種類のUSBデバイスも模倣させるコードの生成を比較的容易にする。Gumstix自体に対する有線又は無線接続能力がネットワーク接続能力を提供し、又はGumstixはホストをネットワーク・プロキシとして使用する。構成プロセスにおいて、構成ユーザは、ワームホール記憶トークンを、それがプロキシすると想定される仮想記憶位置の位置及びアクセス情報で構成する。この方法で、ワームホール記憶トークンは作成されることができる。

【0050】

ワームホール・トークンは、どのような形態であれ、他のデバイスに取り付けられて、それらのデバイスに追加の機能を提供する能力を有する。この点について論じた例は、メディアの内容をプレーヤの外部のデバイスに提供することができるメディアプレーヤ、及び記憶されたデータへのネットワークを横断するアクセスを提供することができる記憶トークンを含む。さらに、ワームホール・トークンの対は、さもなければ特定の機能を持っていないデバイスに機能を提供することができる。

【0051】

例えば、対になったワームホール・トークンを用いると、第1のトークンはプリンタのような能動的なレガシー・デバイスに接続することができる。第2のトークンは、プリンタを用いることを望む別のホストに取り付けることができる。先に述べたUSBトークンの例を用いると、第1のUSBトークンはプリンタに接続する。この特定の例では、USBホスト及びUSBクライアントの両方として働くことができる第1のUSBを有する。プリンタに取り付けられると、これはUSBホスト・デバイスとして作動し、プリンタから受け取ったいかなる情報もプロキシして、このワームホールから他のエンドポイントに送り出す。USB、Firewire、セキュアデジタル(SD)カード及びPCI接続は、一般に、プリンタ、メモリカードなどのような周辺デバイスのためのものなので、非USBアプリケーションでは、第1のトークンは、「周辺ホスト」と見なされることができる。別の代替物は、他のもののためにネットワークをプロキシするトークンのうちの1つから成り、この場合、トークンはネットワークに接続しているボックスの形態をとることができる。

【0052】

他方の第2のエンドポイントは、第1のエンドポイントに対するクライアントとして働く。第2のエンドポイントは、それが接続しているホストに対して、それが直接プリンタに接続しているかのように「装う」又はエミュレートすることになる。プリンタもホストも、いかなる専用ソフトウェア又はドライバも必要としない。ワームホール・トークンは、それらが一緒に接続しているどのデバイス対に対する特別な構成も必要としない。ワームホール・トークンは、単にネットワーク上で互いを見つけだすように働き、それらが接続しているデバイスの代理として接続をプロキシする。

【0053】

これらのトークンが互いを見つけだすためには、これらは、そのようにするための構成命令を受け取らなければならない。これは、いくつかの方法で行われることができる。Rekimoto及びAyatsukaによって、CHI’05:Proceedings of the SIGHI Conference on Human Factors in Computing Systems,251−260頁、ACM Press、2005年の中の彼らの論文「Transticks:物理的に操作可能な仮想接続(Physically Manipulatable Virtual Connection)」において展開されたアイデアである「transticks」と同様に、ワームホール・トークンは、互いの識別子及び証明書を受け取ることができる。2つのトークンが互いを見つけだしたとき、これらは識別子を交換し、互いを認識する。

【0054】

しかしながら、transticksの構成は、2つの対になるトークンが互いに認識するというただ1つの方法を構成する。さらに、Rekimoto及びAyatsukaのtransticksは、メモリカードから成り、独立した処理能力を持っていない。この実装は、transticksが、すべての計算について、それらが接続している信頼できないクライアント・ホストを使用することを必要とする。transticksは、これらのホストにその暗号認証鍵を提供しなければならず、これらのホストはその代理として、データを暗号化及び認証する。これは、transticksは、それらがアクセスを許可したリソースを、それらの信頼できないクライアント・ホストからの攻撃から保護することができないということを意味する。信頼できないクライアント・ホストは、ユーザの意向に関わらず、transticksによって利用可能とされたどのデータにもアクセスする能力を獲得し、ホストはリソースへのアクセスを許可したtranstickによって記憶された秘密を学習するので、将来のいかなる時点でも、transtickの存在を必要とすることなくそのデータにアクセスする能力を獲得する。

【0055】

対になったワームホール・トークンは、ここでは、図12に示されるように、プロセッサを含み、このプロセッサは、ワームホール・トークンが、それらがアクセスを提供するリソースを信頼できないクライアント・ホストからの望ましくないアクセスからを防御すること、及び、ワームホール・トークンが両方とも存在し、かつ、バイオメトリックに保護される場合にはワームホール・トークンが関連付けられたユーザから必要な認証を受けた場合にのみ、これらのリソースにアクセスすることができることを保証することを可能にする。バイオメトリック認証されないトークンでさえも、ユーザが、パスワードの入力などによってサーバ・ホストを追加的に認証しなければならないように、セットアップすることができる。このパスワードが信頼できないクライアントを介して入力された場合でさえも、これはなお、トークンとユーザの両方が有効である必要があるという要件を強制する。パスワードを盗むことができたとしても、パスワード自体ではリソースにアクセスするのに十分ではなく、トークンもまた必要とされ、パスワードは後で変更することができる。

【0056】

図12において、対のうちの一方のワームホール・トークン110は、上述の能動的なレガシー・プリンタのようなクライアント・デバイスとインタフェース接続するのに適したクライアント・インタフェース112を有する。例として、USB、IEEE1394Firewire、PCIなどが挙げられる。トークンは、122のようなそれ自身のネットワーク接続能力を有していてもよく、又はプロセッサ114を通じてホストのネットワーク接続を使用することもできる。記憶部116は、そのパートナー・デバイスと通信することを可能にする必要な証明書及び処理命令118、並びに上記の識別子のようなある種のパートナー情報120を記憶する。以前に対であったこれらのトークンのうちの2つが他のデバイスに接続され、互いを見つけだしたとき、これらは他のデバイス間にワームホールを作り出す。

【0057】

図13は、ワームホール・トークンの使用方法の実施形態を示す。トークンがこの使用に先だって以前に対であった場合には、130の構成プロセスは任意とすることができる。構成プロセス130は、上記のように、証明書及び識別情報の単純な交換を構成することができ、その間、トークンは、図15に関して述べるように、ある種の様式で接続される。

【0058】

132において、第1及び第2のトークンは、トークンが他のデバイスに対するプロキシとして働く第1及び第2のデバイスに接続されることになる。134において、トークンは、それ自身の接続又はホストの接続のどちらかを用いて、互いを発見する。発見の1つの例は、各トークンが他のトークンの識別を探すメッセージを一斉同報(ブロードキャスト)又はグループ同報(マルチキャスト)するときに起こる。他の例は、それらが現在のネットワーク位置に関する情報を交換することを可能にする、ディレクトリ・サービス又は他の公開ネットワーク記憶サービスの使用を含むことができる。さらなる例は、それらのインターネットへの実際の接続方法にかかわりなく、同じネットワーク「位置」にアドレス付けされることを可能にする、モバイルIP、又は動的DNSの使用である。いったん互いに位置を突き止めたら、これらは通信セッションをセットアップする。トークンが通信セッションを確立した後に、136において、これらは、第1及び第2のデバイス間にあたかもこの2つのデバイスが直接接続を有しているかのように接続を提供する。

【0059】

図14で示される特定の例は有用性を証明するかもしれない。図14において、第1のワームホール・トークン23は、一対のトークンの半分を構成し、123は他の半分を形成する。第1のトークン23は、サーバ・ホスト24に接続し、又は、前出の図の39のようなクライアント・ホストに接続することもできる。第2のトークン123は、デバイス138、この例ではプリンタ138に接続する。2つのトークンは、電源を入れると、互いを見つけだして通信する。この方法において、2つのデバイスが38のような同じネットワーク上に必ずしも存在していない場合でさえも、プリンタ138は、コンピュータ24によってアクセスされることができる。先に詳述したような、これらのデバイスのセキュリティ機能の構築は、各デバイスをトークンからのいかなる妨害若しくは損害又はデバイスからトークンへの損害からも保護しながら、2つのデバイスを一緒に作動させることを可能にする。

【0060】

サービスの他の例は、スキャニング・デバイスであり、その場合プリンタ138はスキャナで置き換えられるか、又はスキャナを含む。デバイス138は、映像及び/又は音声モニタリングのサービスを可能にするカメラ又はマイクロホンとすることもできる。同様に、デバイス138は、ディスプレイであってもよく、表示サービスを提供する。トークン23が差し込まれたいずれのコンピュータも、他のトークン123が差し込まれた特定のカメラ又はマイクロホンの出力を示すことができる。トークン自体が、同様にカメラ、マイクロホン又はディスプレイであることもできる。

【0061】

トークンはまた、ネットワーク拡張又は権利拡張(right extension)のように、サービスを拡張することも可能である。ネットワーク拡張の例の場合、トークンは、単独のデバイス又はデバイスのグループのための仮想私設ネットワークを創出することができ、ここで、グループは、そのデバイスからトークンが直接差し込まれているデバイスへのブリッジング又はルーティングサービスを用いることになる。権利拡張は、デジタル著作権管理(DRM)の形態をとることができ、トークンはそれが接続しているデバイスに、DRM保護された内容へのアクセスを提供する。

【0062】

上記の議論から、初期構成は、トークンが互いを認識することを可能にするユーザ・フレンドリな手段を有する必要があることが明らかとなる。少なくとも1つのトークンは一般にプロセッサを有するので、間に物理接続を備えた2つのUSB入力コネクタを有するコネクタのような単純なコネクタが、2つのトークン間の接続を提供することができる。図15は、例を示す。

【0063】

第1のトークン140はUSBコネクタを有し、コネクタ160に取り付けられる。トークン150は同様のコネクタを有する。一緒に接続されたとき、2つのトークンは情報を交換し、次いである種の完了信号を提供する。その後、完了信号は、ユーザに交換が完了したことを知らせるために、コネクタ160上でLEDを点灯させたり、又は音を鳴らしたりすることもできる。

【0064】

他の可能な実施形態において、コネクタ160は、PC、又は、さらには個人用携帯型情報端末(PDA)、携帯電話などのようなコンピュータから成る。2つのトークンはコンピュータに接続し、ユーザは、トークン間の必要な情報の交換を指示及び確認する。しかしながら、交換が行われ、一旦トークンが対になると、それらは、ユーザ及びユーザデバイスに対して信用できない機能のアレイ(incredible array of functionality)を提供する。いくつかの実施形態において、同じ物理的ワームホール・トークン上に対になったワームホール・トークンとワームホール記憶トークンとを有することが可能である。

【0065】

上記の例は、頑強かつ安全な方式でワームホール・トークンによってユーザに提供される能力を実証する。安全なワームホール・トークンの配備によってセキュリティの使用性を高めることにより、ユーザが安全手順を実行し、安全手段を回避したり、又は切ったりしない可能性がさらにもっと高まることになる。

【0066】

他の実施形態において、1つ又はそれ以上のワームホール・トークンは、ソフトウェアから成ることができる。ソフトウェア・ワームホールは、単純なフレンドリなインタフェースにおいて、通常は、ユーザにとっては複雑なアクセスステップの組として見えるであろう、自動化された構成、接続能力及び対話/インタフェースのバンドルを含むことができる。例は、特別に作成された(specially−crafted)又は制限されたユニフォーム・リソース・ロケータ(URL)、証明書と仮想私設ネットワーク(VPN)構成とソフトウェアとの組み合わせのバンドル、特定のリソース識別子を含む。ユーザにとって、これらは、ソフトウェア・メディアプレーヤ、ファイルシステムのフォルダ、特定のワームホール配線(wire)のエンドポイントに接続したデバイスなどのような、特定用途向けアプリケーション又はインタフェース・コンポーネントに見える。

【0067】

上記で開示された幾つかのもの、並びにその、他の分野及び機能、又は代替は、他の多くの異なるシステム又はアプリケーションの中に、望ましくは組み合わせることができることが理解されるで。また、現在は予想又は予期されていない、その代替、変更、バリエーション、又は改良も、今後、当業者によって作られることができ、これらもまた添付の特許請求の範囲に包含されることが意図される。

【図面の簡単な説明】

【0068】

【図1】ワームホール・トークンの実施形態を示す。

【図2】ワームホール・トークンの構成方法の実施形態を示す。

【図3】ワームホール・トークンの構成のための環境の実施形態を示す。

【図4】ワームホール・トークンの使用方法の実施形態を示す。

【図5】ワームホール・トークンの使用のための環境の実施形態を示す。

【図6】ワームホール・トークンの使用のための環境の代替的な実施形態を示す。

【図7】ワームホール・メディアプレーヤの実施形態を示す。

【図8】ワームホール・メディアプレーヤの構成方法の実施形態を示す。

【図9】ワームホール・メディアプレーヤの使用方法の実施形態を示す。

【図10】ワームホール記憶トークンの実施形態を示す。

【図11】ワームホール記憶トークンの構成方法の実施形態を示す。

【図12】ワームホール・トークンの実施形態を示す。

【図13】対になったワームホール・トークンを用いたワームホール配線の構成方法の実施形態を示す。

【図14】ワームホール配線で連結されたプリンタとコンピュータの実施形態を示す。

【図15】ワームホール・トークンを対にするためのシステムの実施形態を示す。

【符号の説明】

【0069】

10、23、110、123:ワームホール・トークン

24:サーバ・ホスト

37:他のデバイス

38:ネットワーク

39:クライアント・ホスト

40:メディアプレーヤ

80:ワームホール記憶トークン

【特許請求の範囲】

【請求項1】

サーバ・ホストに対する遠隔アクセスを構成するための処理命令の第1の組と、

レガシー環境におけるトークンの作動のための処理命令の第2の組と、

セキュリティ証明書と、

構成情報と、

を含むメモリと、

ホストへの接続がそれを通じて確立されるインタフェースと、

プロセッサと、

を含むトークンであって、

サーバ・ホストへの遠隔アクセス接続を構成するためのユーザ入力に応答して、

前記インタフェースを通じて前記サーバ・ホストとの信頼できる接続を確立し、

信頼できない接続を越えて前記サーバ・ホストとの安全な接続を確立するために、前記信頼できる接続を越えて証明書を交換し、

前記サーバ・ホストにおいて利用可能なユーザ選択されたデータ又はサービスにアクセスするための構成情報を定義するステップを

含む前記処理命令の第1の組を実行し、

レガシー環境において受け取ったユーザ入力に応答して、

前記インタフェースを通じて利用可能な信頼できない接続を越えて、前記メモリ内に記憶された前記セキュリティ証明書を用いて、前記サーバ・ホストとの安全な接続を確立し、

前記メモリ内に記憶された前記構成情報を用いて、前記サーバ・ホストにおいて利用可能な前記ユーザ選択されたデータ又はサービスにアクセスするために、前記安全な接続を構成し、

前記サーバ・ホストにおける前記ユーザ選択されたデータ及びサービスを前記レガシー環境において利用可能にし、

前記レガシー環境において利用可能とされた前記ユーザ選択されたデータ又はサービス以外の前記トークンにおいて利用可能なデータ又はサービスに対して企てられるアクセスに対して防御するステップを

自動的に含む前記処理命令の第2の組を実行すること

を特徴とするトークン。

【請求項2】

前記レガシー環境が、前記トークンとホストとの間の接続を確立するための結合動作、又はコマンドを前記レガシー環境に発行するユーザ・インタフェースにおける入力動作のいずれかのうちの1つを定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル、及び標準を備えたコンピュータ作動環境を含むことを特徴とする請求項1に記載のトークン。

【請求項3】

前記ユーザ入力が、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立すること、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、ネットワーク・インタフェースを通じて確立すること、コマンドを発行する前記トークンのユーザ・インタフェース、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続における入力動作をネットワーク・インタフェースを通じて確立すること、又は前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立することのうちの1つを含むことを特徴とする請求項1に記載のトークン。

【請求項4】

前記トークンが、ワームホール配線のための一対のワームホール・トークン、メディアプレーヤ及び少なくとも1つのレガシー・デバイスを含むレガシー環境、又は記憶トークンのうちの1つを含むことを特徴とする請求項1に記載のトークン。

【請求項1】

サーバ・ホストに対する遠隔アクセスを構成するための処理命令の第1の組と、

レガシー環境におけるトークンの作動のための処理命令の第2の組と、

セキュリティ証明書と、

構成情報と、

を含むメモリと、

ホストへの接続がそれを通じて確立されるインタフェースと、

プロセッサと、

を含むトークンであって、

サーバ・ホストへの遠隔アクセス接続を構成するためのユーザ入力に応答して、

前記インタフェースを通じて前記サーバ・ホストとの信頼できる接続を確立し、

信頼できない接続を越えて前記サーバ・ホストとの安全な接続を確立するために、前記信頼できる接続を越えて証明書を交換し、

前記サーバ・ホストにおいて利用可能なユーザ選択されたデータ又はサービスにアクセスするための構成情報を定義するステップを

含む前記処理命令の第1の組を実行し、

レガシー環境において受け取ったユーザ入力に応答して、

前記インタフェースを通じて利用可能な信頼できない接続を越えて、前記メモリ内に記憶された前記セキュリティ証明書を用いて、前記サーバ・ホストとの安全な接続を確立し、

前記メモリ内に記憶された前記構成情報を用いて、前記サーバ・ホストにおいて利用可能な前記ユーザ選択されたデータ又はサービスにアクセスするために、前記安全な接続を構成し、

前記サーバ・ホストにおける前記ユーザ選択されたデータ及びサービスを前記レガシー環境において利用可能にし、

前記レガシー環境において利用可能とされた前記ユーザ選択されたデータ又はサービス以外の前記トークンにおいて利用可能なデータ又はサービスに対して企てられるアクセスに対して防御するステップを

自動的に含む前記処理命令の第2の組を実行すること

を特徴とするトークン。

【請求項2】

前記レガシー環境が、前記トークンとホストとの間の接続を確立するための結合動作、又はコマンドを前記レガシー環境に発行するユーザ・インタフェースにおける入力動作のいずれかのうちの1つを定めるユーザ入力を受け取って処理するための、インタフェース、プロトコル、及び標準を備えたコンピュータ作動環境を含むことを特徴とする請求項1に記載のトークン。

【請求項3】

前記ユーザ入力が、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立すること、前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、ネットワーク・インタフェースを通じて確立すること、コマンドを発行する前記トークンのユーザ・インタフェース、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続における入力動作をネットワーク・インタフェースを通じて確立すること、又は前記トークンと、前記クライアント・ホスト、前記トークンと前記クライアント・ホストとの間で作動する前記レガシー環境、及び前記安全な接続がそれを越えて確立される信頼できない接続との結合を、前記クライアント・ホストのデバイス・インタフェースを通じて確立することのうちの1つを含むことを特徴とする請求項1に記載のトークン。

【請求項4】

前記トークンが、ワームホール配線のための一対のワームホール・トークン、メディアプレーヤ及び少なくとも1つのレガシー・デバイスを含むレガシー環境、又は記憶トークンのうちの1つを含むことを特徴とする請求項1に記載のトークン。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2008−287703(P2008−287703A)

【公開日】平成20年11月27日(2008.11.27)

【国際特許分類】

【出願番号】特願2008−68311(P2008−68311)

【出願日】平成20年3月17日(2008.3.17)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

2.イーサネット

3.ETHERNET

4.Linux

【出願人】(504407000)パロ アルト リサーチ センター インコーポレイテッド (65)

【出願人】(507401915)サムスン エレクトロニクス カンパニー リミテッド (3)

【Fターム(参考)】

【公開日】平成20年11月27日(2008.11.27)

【国際特許分類】

【出願日】平成20年3月17日(2008.3.17)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

2.イーサネット

3.ETHERNET

4.Linux

【出願人】(504407000)パロ アルト リサーチ センター インコーポレイテッド (65)

【出願人】(507401915)サムスン エレクトロニクス カンパニー リミテッド (3)

【Fターム(参考)】

[ Back to top ]