銀行券鑑査データ処理方法及び銀行券鑑査システム

【課題】銀行券鑑査結果データのセキュリティを向上することが可能な銀行券鑑査データ処理方法を提供する。

【解決手段】銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと(ST3)、銀行券鑑査結果データ、ユニークデータ、及び暗号化データを送信する第2のステップと(ST6)、送信された銀行券鑑査結果データ及びユニークデータを前記暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと先に送信されてきた暗号化データとを比較して、送信されてきた銀行券鑑査結果データが正しいことを確認する第3のステップ(ST7)とを備えている。

【解決手段】銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと(ST3)、銀行券鑑査結果データ、ユニークデータ、及び暗号化データを送信する第2のステップと(ST6)、送信された銀行券鑑査結果データ及びユニークデータを前記暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと先に送信されてきた暗号化データとを比較して、送信されてきた銀行券鑑査結果データが正しいことを確認する第3のステップ(ST7)とを備えている。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、銀行券を鑑査して、問題のある銀行券(損券)を裁断し、裁断枚数を示すデータを含む鑑査結果データを出力する銀行券鑑査機に関する。また、この発明は、銀行券を鑑査して、問題のある銀行券を裁断し、裁断に関するデータを含む鑑査結果データを処理する銀行券鑑査データ処理方法に関する。

【背景技術】

【0002】

銀行券の鑑査に伴い得られる銀行券の鑑査結果データは極めて重要である。例えば、銀行券の鑑査に伴い、問題のある銀行券(損券)が裁断されることがある。鑑査結果データには、この裁断枚数を示すデータも含まれる。鑑査結果データの変更には管理者のユーザ名及びパスワードの入力を必須とし、鑑査結果データは容易に変更されないように管理される。これにより、鑑査結果データの改ざんが防止されている。

【発明の概要】

【発明が解決しようとする課題】

【0003】

しかし、上記した鑑査結果データの改ざん防止対策では不十分であった。例えば、上記した管理者のユーザ名及びパスワードが漏洩すると、簡単に鑑査結果データが改ざんされてしまう可能性がある。また、ネットワークを介して客先のサーバーに対して鑑査結果データを送信するような場合、ネットワークを流れるデータが改ざんされてしまう可能性もある。

【0004】

この発明の目的は、上記したような事情に鑑み成されたものであって、銀行券鑑査結果データのセキュリティを向上することが可能な銀行券鑑査データ処理方法及び銀行券鑑査システムを提供することにある。

【課題を解決するための手段】

【0005】

上記課題を解決し目的を達成するために、この発明の銀行券鑑査データ処理方法及び銀行券鑑査システムは、以下のように構成されている。

【0006】

(1)銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、銀行券監査機は、銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、を備え、客先サーバーは、前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、を備える。

【0007】

(2)銀行券を鑑査して鑑査結果を出力する銀行券鑑査機と、客先サーバーとを備えた銀行券監査システムであって、前記銀行券監査機は、銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1の暗号化データ生成手段と、前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、を備え、前記客先サーバーは、前記前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する受信手段と、前記受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成する第2の暗号化データ生成手段と、前記新たに生成された暗号化データと前記受信された暗号化データとを比較して、前記出力された前記銀行券鑑査結果データが改ざんされることなく正しく受信されたことを確認する確認手段と、を備える。

【発明の効果】

【0008】

この発明によれば、銀行券鑑査結果データのセキュリティを向上することが可能な銀行券鑑査データ処理方法及び銀行券鑑査システムを提供できる。

【図面の簡単な説明】

【0009】

【図1】銀行券鑑査システムの概略構成を示す図である。

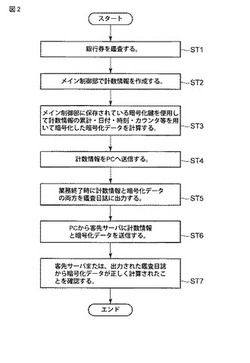

【図2】銀行券鑑査結果データの処理を説明するためのフローチャートである。

【発明を実施するための形態】

【0010】

以下、この発明の実施の形態について図面を参照して説明する。

【0011】

図1は、銀行券鑑査システムの概略構成を示す図である。

【0012】

図1に示すように、銀行券鑑査システムは、複数の銀行券鑑査機(1〜N)を備えている。各銀行券鑑査機は、メイン制御部1a、サブ制御部1b、メイン検知部1c、及びPC1dを備えている。メイン制御部1a、サブ制御部1b、及びメイン検知部1cとPC1dとは、USB接続されている。また、PC1dと客先サーバーとはイーサネット(登録商標)などのLANにより接続されている。

【0013】

メイン制御部1aには暗号鍵が保存されており、この暗号鍵は外部に読み出せないようになっている。また、客先サーバーにはカードリーダが搭載されている。このカードリーダには、外部に読み出すことのできない暗号鍵が格納されたカードが挿入される。これにより、このカードに格納された暗号鍵によるデータの暗号化が可能となる。

【0014】

続いて、図2に示すフローチャートを参照して、銀行券鑑査結果データの処理について説明する。

【0015】

まず、銀行券鑑査機により銀行券が鑑査される(ST1)。ここで、銀行券の鑑査について簡単に説明する。鑑査対象となる複数の銀行券は、図示しない収納ユニットに収納されている。この収納ユニットに収納された銀行券は、一枚ずつ取り出され、図示しない検知ユニットに送られる。検知ユニットは、送られてくる銀行券が正券、損券、又は排除券のどれに該当するかを検知判定する。正券と判定された銀行券は、図示しない正券集積ユニットへ搬送され集積される。損券と判定された銀行券は、図示しない裁断ユニットへ搬送され裁断される。排除券と判定された銀行券は、図示しない排除集積ユニットへ搬送され集積される。メイン制御部1aは、正券集積ユニットに集積された銀行券の枚数、裁断ユニットへ搬送され裁断された銀行券の枚数、排除集積ユニットへ搬送され集積された銀行券の枚数などをカウントし、鑑査結果として銀行券計数データを生成する(ST2)。

【0016】

メイン制御部1aは、予め保存されている暗号鍵により、銀行券計数データ及びユニークデータを暗号化し、暗号化データとしてMAC(Message Authentication Code)を生成する(ST3)。暗号化には、例えばトリプルDES(Data Encryption Standard)が使用される。ユニークデータとしては、例えば、銀行券計数データの累計、鑑査時の日付及び時刻、銀行券鑑査機の各種カウンタのカウンタ値などのデータがある。

【0017】

メイン制御部1aは、銀行券計数データ、ユニークデータ、及び暗号化データをPCに送信する(ST4)。暗号鍵はメイン制御部1aから読み出すことはできない。従って、PCでは、銀行券計数データを改ざんするとともに、この改ざんに合わせて暗号化データを生成することはできない。つまり、銀行券計数データを改ざんすることはできない。業務終了時に、PCは鑑査日誌に対して、銀行券計数データ、ユニークデータ、及び暗号化データを出力する(ST5)。客先サーバーにおいて銀行券計数データを集計する場合には、PCから客先サーバーに対して銀行券計数データ、ユニークデータ、及び暗号化データが送信される(ST6)。客先サーバーは、これら銀行券計数データ、ユニークデータ、及び暗号化データを受信する。

【0018】

鑑査日誌に出力された銀行券計数データとユニークデータを暗号化した結果が、この鑑査日誌に出力された暗号化データになることを確認すれば、銀行券計数データが正しいか否かをチェックすることができる(ST7)。また、サーバーでは、PCから送信された銀行券計数データとユニークデータを暗号鍵で暗号化した結果が、送信されてきた暗号化データになることを確認すれば、銀行券計数データが正しいか否かをチェックすることができる(ST7)。

【0019】

以下、この発明についてまとめる。

【0020】

上記したように、PCでは、暗号化データを修正することはできない。従って、銀行券計数データを改ざんすることはできない。

【0021】

また、メイン制御部に、windows(登録商標)以外の組み込み型OSを当用することにより、この組み込み型OSの知識がない者は容易に侵入できない。このメイン制御部に暗号鍵を保存し、このメイン制御部で銀行券計数データを暗号化することにより、データの改ざんを防止することができる。

【0022】

暗号化の際に、計数情報の業務内累計、鑑査時の日付及び時刻、各種カウンタのカウント値を用いることにより、同一の銀行券計数データであっても、暗号化の結果が異なる。これにより、複数の銀行券計数データ及び暗号化データを参照して、銀行券計数データが改ざんされるのを防止することができる。

【0023】

万一、USBを流れるデータが盗まれても、容易にデータを改ざんすることはできない。

【0024】

なお、本願発明は、上記実施形態に限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で種々に変形することが可能である。また、各実施形態は可能な限り適宜組み合わせて実施してもよく、その場合組み合わせた効果が得られる。更に、上記実施形態には種々の段階の発明が含まれており、開示される複数の構成要件における適当な組み合わせにより種々の発明が抽出され得る。例えば、実施形態に示される全構成要件からいくつかの構成要件が削除されても、発明が解決しようとする課題の欄で述べた課題が解決でき、発明の効果の欄で述べられている効果が得られる場合には、この構成要件が削除された構成が発明として抽出され得る。

【0025】

以下、本出願の原出願の出願当初に記載された発明を付記する。

【0026】

[1]

銀行券を鑑査して鑑査結果を出力する銀行券鑑査機において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する暗号化データ生成手段と、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、

を備えたことを特徴とする銀行券鑑査機。

【0027】

[2]

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

を備えたことを特徴とする銀行券鑑査データ処理方法。

【0028】

[3]

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、

前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータを前記暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、

を備えたことを特徴とする銀行券鑑査データ処理方法。

【符号の説明】

【0029】

1〜N…銀行券鑑査機、1a…メイン制御部、1b…サブ制御部、1c…メイン検知部、1d…PC

【技術分野】

【0001】

この発明は、銀行券を鑑査して、問題のある銀行券(損券)を裁断し、裁断枚数を示すデータを含む鑑査結果データを出力する銀行券鑑査機に関する。また、この発明は、銀行券を鑑査して、問題のある銀行券を裁断し、裁断に関するデータを含む鑑査結果データを処理する銀行券鑑査データ処理方法に関する。

【背景技術】

【0002】

銀行券の鑑査に伴い得られる銀行券の鑑査結果データは極めて重要である。例えば、銀行券の鑑査に伴い、問題のある銀行券(損券)が裁断されることがある。鑑査結果データには、この裁断枚数を示すデータも含まれる。鑑査結果データの変更には管理者のユーザ名及びパスワードの入力を必須とし、鑑査結果データは容易に変更されないように管理される。これにより、鑑査結果データの改ざんが防止されている。

【発明の概要】

【発明が解決しようとする課題】

【0003】

しかし、上記した鑑査結果データの改ざん防止対策では不十分であった。例えば、上記した管理者のユーザ名及びパスワードが漏洩すると、簡単に鑑査結果データが改ざんされてしまう可能性がある。また、ネットワークを介して客先のサーバーに対して鑑査結果データを送信するような場合、ネットワークを流れるデータが改ざんされてしまう可能性もある。

【0004】

この発明の目的は、上記したような事情に鑑み成されたものであって、銀行券鑑査結果データのセキュリティを向上することが可能な銀行券鑑査データ処理方法及び銀行券鑑査システムを提供することにある。

【課題を解決するための手段】

【0005】

上記課題を解決し目的を達成するために、この発明の銀行券鑑査データ処理方法及び銀行券鑑査システムは、以下のように構成されている。

【0006】

(1)銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、銀行券監査機は、銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、を備え、客先サーバーは、前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、を備える。

【0007】

(2)銀行券を鑑査して鑑査結果を出力する銀行券鑑査機と、客先サーバーとを備えた銀行券監査システムであって、前記銀行券監査機は、銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1の暗号化データ生成手段と、前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、を備え、前記客先サーバーは、前記前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する受信手段と、前記受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成する第2の暗号化データ生成手段と、前記新たに生成された暗号化データと前記受信された暗号化データとを比較して、前記出力された前記銀行券鑑査結果データが改ざんされることなく正しく受信されたことを確認する確認手段と、を備える。

【発明の効果】

【0008】

この発明によれば、銀行券鑑査結果データのセキュリティを向上することが可能な銀行券鑑査データ処理方法及び銀行券鑑査システムを提供できる。

【図面の簡単な説明】

【0009】

【図1】銀行券鑑査システムの概略構成を示す図である。

【図2】銀行券鑑査結果データの処理を説明するためのフローチャートである。

【発明を実施するための形態】

【0010】

以下、この発明の実施の形態について図面を参照して説明する。

【0011】

図1は、銀行券鑑査システムの概略構成を示す図である。

【0012】

図1に示すように、銀行券鑑査システムは、複数の銀行券鑑査機(1〜N)を備えている。各銀行券鑑査機は、メイン制御部1a、サブ制御部1b、メイン検知部1c、及びPC1dを備えている。メイン制御部1a、サブ制御部1b、及びメイン検知部1cとPC1dとは、USB接続されている。また、PC1dと客先サーバーとはイーサネット(登録商標)などのLANにより接続されている。

【0013】

メイン制御部1aには暗号鍵が保存されており、この暗号鍵は外部に読み出せないようになっている。また、客先サーバーにはカードリーダが搭載されている。このカードリーダには、外部に読み出すことのできない暗号鍵が格納されたカードが挿入される。これにより、このカードに格納された暗号鍵によるデータの暗号化が可能となる。

【0014】

続いて、図2に示すフローチャートを参照して、銀行券鑑査結果データの処理について説明する。

【0015】

まず、銀行券鑑査機により銀行券が鑑査される(ST1)。ここで、銀行券の鑑査について簡単に説明する。鑑査対象となる複数の銀行券は、図示しない収納ユニットに収納されている。この収納ユニットに収納された銀行券は、一枚ずつ取り出され、図示しない検知ユニットに送られる。検知ユニットは、送られてくる銀行券が正券、損券、又は排除券のどれに該当するかを検知判定する。正券と判定された銀行券は、図示しない正券集積ユニットへ搬送され集積される。損券と判定された銀行券は、図示しない裁断ユニットへ搬送され裁断される。排除券と判定された銀行券は、図示しない排除集積ユニットへ搬送され集積される。メイン制御部1aは、正券集積ユニットに集積された銀行券の枚数、裁断ユニットへ搬送され裁断された銀行券の枚数、排除集積ユニットへ搬送され集積された銀行券の枚数などをカウントし、鑑査結果として銀行券計数データを生成する(ST2)。

【0016】

メイン制御部1aは、予め保存されている暗号鍵により、銀行券計数データ及びユニークデータを暗号化し、暗号化データとしてMAC(Message Authentication Code)を生成する(ST3)。暗号化には、例えばトリプルDES(Data Encryption Standard)が使用される。ユニークデータとしては、例えば、銀行券計数データの累計、鑑査時の日付及び時刻、銀行券鑑査機の各種カウンタのカウンタ値などのデータがある。

【0017】

メイン制御部1aは、銀行券計数データ、ユニークデータ、及び暗号化データをPCに送信する(ST4)。暗号鍵はメイン制御部1aから読み出すことはできない。従って、PCでは、銀行券計数データを改ざんするとともに、この改ざんに合わせて暗号化データを生成することはできない。つまり、銀行券計数データを改ざんすることはできない。業務終了時に、PCは鑑査日誌に対して、銀行券計数データ、ユニークデータ、及び暗号化データを出力する(ST5)。客先サーバーにおいて銀行券計数データを集計する場合には、PCから客先サーバーに対して銀行券計数データ、ユニークデータ、及び暗号化データが送信される(ST6)。客先サーバーは、これら銀行券計数データ、ユニークデータ、及び暗号化データを受信する。

【0018】

鑑査日誌に出力された銀行券計数データとユニークデータを暗号化した結果が、この鑑査日誌に出力された暗号化データになることを確認すれば、銀行券計数データが正しいか否かをチェックすることができる(ST7)。また、サーバーでは、PCから送信された銀行券計数データとユニークデータを暗号鍵で暗号化した結果が、送信されてきた暗号化データになることを確認すれば、銀行券計数データが正しいか否かをチェックすることができる(ST7)。

【0019】

以下、この発明についてまとめる。

【0020】

上記したように、PCでは、暗号化データを修正することはできない。従って、銀行券計数データを改ざんすることはできない。

【0021】

また、メイン制御部に、windows(登録商標)以外の組み込み型OSを当用することにより、この組み込み型OSの知識がない者は容易に侵入できない。このメイン制御部に暗号鍵を保存し、このメイン制御部で銀行券計数データを暗号化することにより、データの改ざんを防止することができる。

【0022】

暗号化の際に、計数情報の業務内累計、鑑査時の日付及び時刻、各種カウンタのカウント値を用いることにより、同一の銀行券計数データであっても、暗号化の結果が異なる。これにより、複数の銀行券計数データ及び暗号化データを参照して、銀行券計数データが改ざんされるのを防止することができる。

【0023】

万一、USBを流れるデータが盗まれても、容易にデータを改ざんすることはできない。

【0024】

なお、本願発明は、上記実施形態に限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で種々に変形することが可能である。また、各実施形態は可能な限り適宜組み合わせて実施してもよく、その場合組み合わせた効果が得られる。更に、上記実施形態には種々の段階の発明が含まれており、開示される複数の構成要件における適当な組み合わせにより種々の発明が抽出され得る。例えば、実施形態に示される全構成要件からいくつかの構成要件が削除されても、発明が解決しようとする課題の欄で述べた課題が解決でき、発明の効果の欄で述べられている効果が得られる場合には、この構成要件が削除された構成が発明として抽出され得る。

【0025】

以下、本出願の原出願の出願当初に記載された発明を付記する。

【0026】

[1]

銀行券を鑑査して鑑査結果を出力する銀行券鑑査機において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する暗号化データ生成手段と、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、

を備えたことを特徴とする銀行券鑑査機。

【0027】

[2]

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

を備えたことを特徴とする銀行券鑑査データ処理方法。

【0028】

[3]

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、

前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータを前記暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、

を備えたことを特徴とする銀行券鑑査データ処理方法。

【符号の説明】

【0029】

1〜N…銀行券鑑査機、1a…メイン制御部、1b…サブ制御部、1c…メイン検知部、1d…PC

【特許請求の範囲】

【請求項1】

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券監査機は、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

を備え、

客先サーバーは、

前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、

前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、

を備える銀行券鑑査データ処理方法。

【請求項2】

銀行券を鑑査して鑑査結果を出力する銀行券鑑査機と、客先サーバーとを備えた銀行券監査システムであって、

前記銀行券監査機は、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1の暗号化データ生成手段と、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、を備え、

前記客先サーバーは、

前記前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する受信手段と、

前記受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成する第2の暗号化データ生成手段と、

前記新たに生成された暗号化データと前記受信された暗号化データとを比較して、前記出力された前記銀行券鑑査結果データが改ざんされることなく正しく受信されたことを確認する確認手段と、

を備える銀行券監査システム。

【請求項1】

銀行券の鑑査結果を処理する銀行券鑑査データ処理方法において、

銀行券監査機は、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1のステップと、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する第2のステップと、

を備え、

客先サーバーは、

前記第2のステップにより出力された前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する第3のステップと、

前記第3のステップにより受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成し、この新たに生成された暗号化データと前記第3のステップにより受信された暗号化データとを比較して、前記第2のステップにより出力された前記銀行券鑑査結果データが改ざんされることなく前記第3のステップにより正しく受信されたことを確認する第4のステップと、

を備える銀行券鑑査データ処理方法。

【請求項2】

銀行券を鑑査して鑑査結果を出力する銀行券鑑査機と、客先サーバーとを備えた銀行券監査システムであって、

前記銀行券監査機は、

銀行券鑑査結果データ及びユニークデータを暗号鍵で暗号化し、暗号化データを生成する第1の暗号化データ生成手段と、

前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを出力する出力手段と、を備え、

前記客先サーバーは、

前記前記銀行券鑑査結果データ、ユニークデータ、及び暗号化データを受信する受信手段と、

前記受信された前記銀行券鑑査結果データ及びユニークデータをカードに格納された暗号鍵で暗号化し、新たに暗号化データを生成する第2の暗号化データ生成手段と、

前記新たに生成された暗号化データと前記受信された暗号化データとを比較して、前記出力された前記銀行券鑑査結果データが改ざんされることなく正しく受信されたことを確認する確認手段と、

を備える銀行券監査システム。

【図1】

【図2】

【図2】

【公開番号】特開2012−38346(P2012−38346A)

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【出願番号】特願2011−245470(P2011−245470)

【出願日】平成23年11月9日(2011.11.9)

【分割の表示】特願2001−245569(P2001−245569)の分割

【原出願日】平成13年8月13日(2001.8.13)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【出願日】平成23年11月9日(2011.11.9)

【分割の表示】特願2001−245569(P2001−245569)の分割

【原出願日】平成13年8月13日(2001.8.13)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

[ Back to top ]