鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラム

【課題】生体認証装置の外部で安全に暗号化テンプレートを管理することが可能な生体認証システムを構築するための鍵格納装置を提供すること。

【解決手段】暗号化されたテンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取り、受け取ったパッケージデータからテンプレート暗号鍵及び認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納し、端末からテンプレート暗号鍵の利用要求を受けた場合に不揮発性メモリに格納された認証鍵に基づく認証情報を用いて端末と相互認証し、相互認証が成功した場合に不揮発性メモリに格納されたテンプレート暗号鍵を端末が利用可能な状態にする、鍵格納装置が提供される。

【解決手段】暗号化されたテンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取り、受け取ったパッケージデータからテンプレート暗号鍵及び認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納し、端末からテンプレート暗号鍵の利用要求を受けた場合に不揮発性メモリに格納された認証鍵に基づく認証情報を用いて端末と相互認証し、相互認証が成功した場合に不揮発性メモリに格納されたテンプレート暗号鍵を端末が利用可能な状態にする、鍵格納装置が提供される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラムに関する。

【背景技術】

【0002】

近年、情報化社会の進展に伴い、個人が保持する情報の価値や重要性が急速に高まっている。こうした状況の中で、堅牢な情報管理を実現する手法として生体認証技術(バイオマトリックス技術)に大きな注目が集まっている。生体認証とは、人間の体(生体)の特徴的な部分(以下、生体部位)を利用して本人又は他人を特定することである。例えば、異なる生体間では指紋が互いに異なるため、指紋を生体認証に用いることができる。指紋と同様に、人間の声紋、顔の形状、手の形状、虹彩パターン、静脈パターン等も異なる生体間で互いに異なる特徴を有する。そのため、これらの特徴量を生体認証に利用して個人を特定したり、認証処理や探索処理等を行ったりすることができる。

【0003】

このように、生体認証を利用して個人を特定したり、認証処理や探索処理等を行ったりするには、生体部位から取得された特徴量の比較処理を行う必要がある。そのため、生体部位の特徴量(例えば、指紋、声紋、静脈パターン等)が比較可能なデータ(例えば、画像データ、音声データ、3次元座標データ、アイリスコード等)の形式で取得される。次いで、このような形式で本人が予め登録しておいた「テンプレート」と、認証操作の際に入力された「入力データ」とが何らかの方式で比較され、類似性が測定される。そして、比較の結果得られた類似性に基づいて個人の特定や認証処理等が行われる。

【0004】

生体認証に関し、下記の特許文献1には、生体パターンによる本人認証を行う前に、生体認証センサで検出された生体パターンが生体のものであるか、或いは、非生体のものであるかを判別する技術が開示されている。特に、同文献には、生体パターンに見られる固有の統計的な傾向を捉えて生体と非生体とを判別する技術が開示されている。例えば、生体の血管パターンは一定の方向に揃う傾向がある。この傾向に関し、同文献では、血管パターンを形成する各線分の角度分布や分布強度等に基づいて生体パターンと非生体パターンとを判別し、その判別結果に応じて疑似血管パターン等を排除する方法が提案されている。また、下記の特許文献2には、テンプレート等の生体認証に用いる情報を効率的に管理する方法が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−102780号公報

【特許文献2】特開2009− 75950号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

確かに、上記文献1等に記載の生体認証方法を用いることで、より高精度に生体認証を行うことが可能になる。また、上記文献2等に記載の管理方法を用いることでテンプレート等の生体認証に用いる情報を効率的に管理することができる。しかしながら、上記文献に記載の生体認証システムにおいては、生体認証を行う際に利用する生体認証装置にテンプレートが格納されている(例えば、図1を参照)。そのため、複数の生体認証装置が存在すると、ユーザは、各生体認証装置にて生体情報の登録を行う必要が生じてしまう。例えば、金融サービスや入退出管理サービス等、様々なサービスが存在し、サービス毎に生体認証装置が設置されている場合、ユーザは、各サービスの生体認証装置に生体情報を登録する必要がある。

【0007】

今後、安全性の高さや認証精度の高さを特徴とする生体認証は、様々なサービスへの利用拡大が予想される。既に例示した金融サービスや入退出管理サービスの他、例えば、社内サービスとして提供される複写機や自動販売機の利用者認証等にも利用されるようになるかもしれない。しかし、各生体認証装置にユーザが生体情報を登録するとなると、その登録にかかるユーザの手間が膨大になり、現実的には利用が困難なものとなってしまう。このような困難を解消するための一方策として、例えば、テンプレートを暗号化して外部のサーバ等に格納しておき、ユーザがサービスを利用する都度、そのサーバ等に各生体認証装置がアクセスするようなシステムを構築する方法が考えられる。

【0008】

このようなシステムを適用する場合には、当然にテンプレートを復号するためのテンプレート暗号鍵を安全に管理する方法が必要になる。例えば、全てのサービスで共通のテンプレート暗号鍵を利用するようなシステム構成にすると、あるサービスの生体認証装置からテンプレート暗号鍵が露呈した場合、全てのサービスが不正利用されてしまう。このように、生体認証技術が多種多様なサービスに利用されるような状況で、ユーザに高い利便性を提供しつつ、安全に生体認証用のテンプレートを管理する技術が求められている。

【0009】

そこで、本発明は、上記問題に鑑みてなされたものであり、本発明の目的とするところは、ユーザが保持する耐タンパデバイスを利用してサービス毎にテンプレート暗号鍵を適切に管理することにより、生体認証装置の外部で保持される暗号化テンプレートの安全性を維持しつつ、ユーザの利便性を向上させることが可能な、新規かつ改良された鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラムを提供することにある。

【課題を解決するための手段】

【0010】

上記課題を解決するために、本発明のある観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り部と、前記受け取り部で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納部と、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証部と、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理部と、を備える、鍵格納装置が提供される。

【0011】

また、前記不揮発性メモリには、前記鍵情報格納部により前記テンプレート暗号鍵及び前記認証鍵が格納される際に前記端末との間で行う相互認証に用いるシステム認証鍵が予め格納されており、前記鍵格納装置は、前記不揮発性メモリに予め格納されたシステム認証鍵を用いて前記端末と相互認証するシステム相互認証部をさらに備え、前記鍵情報格納部は、前記システム相互認証部による相互認証が成功した場合に前記パッケージデータから前記テンプレート暗号鍵及び認証鍵を復元して前記不揮発性メモリに格納するように構成されていてもよい。

【0012】

また、前記鍵格納装置は、所定のシステム縮退鍵生成関数を用いて前記システム認証鍵からシステム縮退鍵を生成するシステム縮退鍵生成部をさらに備え、前記システム相互認証部は、前記システム縮退鍵生成部により生成されたシステム縮退鍵を用いて前記端末と相互認証するように構成されていてもよい。

【0013】

また、前記鍵格納装置は、所定の縮退鍵生成関数を用いて前記認証鍵から縮退鍵を生成する縮退鍵生成部をさらに備え、前記相互認証部は、前記縮退鍵生成部により生成された縮退鍵を用いて前記端末と相互認証するように構成されていてもよい。

【0014】

また、複数のサービスが存在し、当該サービス毎に前記テンプレート暗号鍵が設定され、複数のサービスに対応する前記テンプレート暗号鍵及び認証鍵が前記不揮発性メモリに格納された状態で、前記端末から複数のテンプレート暗号鍵の利用要求を受けた場合、前記縮退鍵生成部は、前記利用要求を受けた複数のサービスに対応する認証鍵を用いて1つの縮退鍵を生成し、前記相互認証部は、前記縮退鍵生成部により生成された1つの縮退鍵を用いて前記端末と相互認証し、前記鍵状態管理部は、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されている前記利用要求を受けた複数のサービスに対応する複数のテンプレート暗号鍵を前記端末が利用可能な状態にするように構成されていてもよい。

【0015】

また、前記鍵状態管理部は、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を揮発性メモリにコピーし、前記端末との間にセッションが確立している間、前記端末に対して前記揮発性メモリ内のテンプレート暗号鍵を利用可能な状態にするように構成されていてもよい。

【0016】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得部と、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得部と、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証部と、前記相互認証部による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号部と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証部と、を備える、生体認証装置が提供される。

【0017】

また、前記生体認証装置は、前記テンプレート暗号鍵を前記鍵格納装置の不揮発性メモリに格納する際に行う相互認証に用いるシステム認証情報を取得し、当該システム認証情報を用いて前記鍵格納装置と相互認証するシステム相互認証部と、前記システム相互認証部による相互認証が成功した場合、前記テンプレート暗号鍵、及び前記鍵格納装置が当該テンプレート暗号鍵を利用可能な状態にする際に行う相互認証にて用いる認証鍵を含み、前記鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを取得して前記鍵格納装置に提供するパッケージデータ提供部と、をさらに備えていてもよい。

【0018】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する生体認証装置との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り部と、前記受け取り部で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納部と、前記生体認証装置からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記生体認証装置と相互認証する第1相互認証部と、前記第1相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記生体認証装置が利用可能な状態にする鍵状態管理部と、を有する、鍵格納装置と、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得部と、前記暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得部と、前記鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する第2相互認証部と、前記第2相互認証部による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号部と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証部と、を有する、生体認証装置と、を含む、生体認証システムが提供される。

【0019】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取りステップと、前記受け取りステップで受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納ステップと、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証ステップと、前記相互認証ステップにおいて相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理ステップと、を含む、鍵管理方法が提供される。

【0020】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得ステップと、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得ステップと、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証ステップと、前記相互認証ステップにおいて相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号ステップと、前記テンプレート復号ステップで復号された生体認証用テンプレートと、前記生体情報取得ステップで取得された生体情報とを照合して生体認証処理を実行する生体認証ステップと、を含む、生体認証方法が提供される。

【0021】

また、上記課題を解決するために、本発明の別の観点によれば、前記テンプレート暗号鍵が格納された耐タンパ性を有する不揮発性メモリを搭載した鍵格納装置が、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する生体認証装置との間で行う相互認証に用いる認証鍵を含み、前記鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取りステップと、前記受け取りステップで受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、前記不揮発性メモリに格納する鍵情報格納ステップと、前記生体認証装置からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて当該生体認証装置と相互認証する第1相互認証ステップと、前記第1相互認証ステップにおいて相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記生体認証装置が利用可能な状態にする鍵状態管理ステップと、前記生体認証装置が、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得ステップと、前記暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得ステップと、前記鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する第2相互認証ステップと、前記第2相互認証ステップにおいて相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号ステップと、前記テンプレート復号ステップにおいて復号された生体認証用テンプレートと、前記生体情報取得ステップで取得された生体情報とを照合して生体認証処理を実行する生体認証ステップと、を含む、生体認証方法が提供される。

【0022】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り機能と、前記受け取り機能で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納機能と、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証機能と、前記相互認証機能による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理機能と、をコンピュータに実現させるためのプログラムが提供される。

【0023】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得機能と、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得機能と、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証機能と、前記相互認証機能による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号機能と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証機能と、をコンピュータに実現させるためのプログラムが提供される。

【0024】

また、上記課題を解決するために、本発明の別の観点によれば、上記のプログラムが記録されたコンピュータにより読み取り可能な記録媒体が提供される。

【発明の効果】

【0025】

以上説明したように本発明によれば、ユーザが保持する耐タンパデバイスを利用してサービス毎にテンプレート暗号鍵を適切に管理することにより、生体認証装置の外部で保持される暗号化テンプレートの安全性を維持しつつ、ユーザの利便性を向上させることが可能になる。

【図面の簡単な説明】

【0026】

【図1】一般的な生体認証装置の構成例を示す説明図である。

【図2】本発明の一実施形態に係る生体認証システムの全体的なシステム構成例を示す説明図である。

【図3】本実施形態の一変形例に係る生体認証システムの全体的なシステム構成例を示す説明図である。

【図4】本実施形態に係るセキュアチップの不揮発性メモリに格納されるサービスデータの構成を概略的に示す説明図である。

【図5】本実施形態に係るセキュアチップの不揮発性メモリに格納されるサービスデータのデータ構造を示す説明図である。

【図6】本実施形態に係るPC(サービス登録端末、生体認証装置)の機能構成例を示す説明図である。

【図7】本実施形態に係るセキュアデバイスの機能構成例を示す説明図である。

【図8】本実施形態に係るサービスデータ管理システムの機能構成例を示す説明図である。

【図9】本実施形態に係るサービス登録処理の流れを示す説明図である。

【図10】本実施形態に係るシステムサービスの有効化処理の流れを示す説明図である。

【図11】本実施形態に係るシステムサービスの有効化処理の具体的な内容を示す説明図である。

【図12】本実施形態に係るシステムサービスの有効化処理の具体的な内容、当該処理に用いる認証鍵の種類、及び当該処理を実行する際に用いる引数の情報を表形式に纏めた説明図である。

【図13】本実施形態に係るシステムサービスの有効化処理に用いるサービス処理関数の具体的な構成を表形式に纏めた説明図である。

【図14】本実施形態に係る一般サービスの有効化処理の流れを示す説明図である。

【図15】本実施形態に係る一般サービスの有効化処理の具体的な内容を示す説明図である。

【図16】本実施形態に係る複数サービスの同時有効化処理の流れを示す説明図である。

【図17】本実施形態に係る複数サービスの同時有効化処理の具体的な内容を示す説明図である。

【図18】本実施形態に係る複数バージョンのサービスを同時有効化する処理の具体的な内容を示す説明図である。

【図19】本実施形態に係る一般サービスの有効化処理の具体的な内容、当該処理に用いる認証鍵の種類、及び当該処理を実行する際に用いる引数の情報を表形式に纏めた説明図である。

【図20】本実施形態に係る一般サービスの有効化処理に用いるサービス処理関数の具体的な構成を表形式に纏めた説明図である。

【図21】本実施形態に係る生体認証装置の機能構成例を示す説明図である。

【図22】本実施形態に係るテンプレート管理システムの機能構成例を示す説明図である。

【図23】本実施形態に係る生体認証処理の全体的な流れを示す説明図である。

【図24】本実施形態に係るサービスの変更処理の具体的な内容を示す説明図である。

【図25】本実施形態に係るサービス変更処理の流れを示す説明図である。

【図26】本実施形態に係るサービス削除処理の流れを示す説明図である。

【図27】本実施形態に係るテンプレート登録端末の機能構成例を示す説明図である。

【図28】本実施形態に係るテンプレート登録処理の流れを示す説明図である。

【図29】本実施形態に係るテンプレート暗号鍵の交換処理の流れを示す説明図である。

【図30】本実施形態に係る各装置及びシステムの機能を実現することが可能な情報処理装置のハードウェア構成例を示す説明図である。

【発明を実施するための形態】

【0027】

以下に添付図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0028】

[説明の流れについて]

ここで、以下に記載する本発明の実施形態に関する説明の流れについて簡単に述べる。まず、図1を参照しながら、一般的な生体認証装置の構成について述べる。次いで、図1に示した生体認証装置の構成と対比しつつ、図2を参照しながら、本実施形態に係る生体認証システムの全体的なシステム構成について説明する。また、図3を参照しながら、本実施形態の一変形例に係る生体認証システムの全体的なシステム構成について説明する。

【0029】

次いで、図4、図5を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの構成について説明する。この中で、図4を参照しながら、暗号化テンプレートから元のテンプレートを復号するためのテンプレート暗号鍵の管理方法について説明する。さらに、図5を参照しながら、セキュアデバイスに搭載された不揮発性メモリに格納されるサービスデータの内容、及びサービスデータのデータ構造について説明する。

【0030】

次いで、図6を参照しながら、本実施形態の生体認証システムにおいてサービス登録端末及び生体認証装置として機能するPCの機能構成について説明する。但し、ここではサービス登録端末の機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図7を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの機能構成について説明する。但し、ここではサービス登録時に利用される機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図8を参照しながら、本実施形態の生体認証システムに含まれるサービスデータ管理システムの機能構成について説明する。但し、ここではサービス登録時に利用される機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図9〜図13を参照しながら、本実施形態に係るサービス登録処理の流れについて説明する。

【0031】

次いで、再び図6を参照しながら、本実施形態の生体認証システムに含まれるPCの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、再び図7を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、再び図8を参照しながら、本実施形態の生体認証システムに含まれるサービスデータ管理システムの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、図14、図15、図19、図20を参照しながら、本実施形態に係るサービス有効化処理の流れについて説明する。次いで、図16〜図18、図19、図20を参照しながら、本実施形態に係る複数サービスの同時有効化処理(複合Activate)の流れについて説明する。

【0032】

次いで、再び図6を参照しながら、本実施形態の生体認証システムに含まれるPCの機能構成に関し、生体認証装置の機能を提供する主な構成要素の機能について説明する。次いで、図21を参照しながら、本実施形態の生体認証システムに含まれる生体認証装置の機能構成について説明する。次いで、図22を参照しながら、本実施形態の生体認証システムに含まれるテンプレート管理システムの機能構成について説明する。次いで、図23を参照しながら、本実施形態に係る生体認証処理の流れについて説明する。次いで、図24、図25を参照しながら、本実施形態に係るサービス変更処理の流れについて説明する。次いで、図26を参照しながら、本実施形態に係るサービス削除処理の流れについて説明する。

【0033】

次いで、図27を参照しながら、本実施形態の生体認証システムに含まれるテンプレート登録端末の機能構成について説明する。次いで、図28を参照しながら、本実施形態に係るテンプレート登録処理の流れについて説明する。次いで、図29を参照しながら、本実施形態に係るテンプレート暗号鍵の交換処理の流れについて説明する。次いで、図30を参照しながら、本実施形態の生体認証システムに含まれる各装置及びシステムが有する機能を実現することが可能な情報処理装置のハードウェア構成例について説明する。

【0034】

(説明項目)

1:生体認証システムの全体的なシステム構成

1−1:システム構成例1(テンプレートをサーバに格納する構成)

1−2:システム構成例2(テンプレートをPCに格納する構成)

2:セキュアデバイスの構成

2−1:不揮発性メモリ内のデータ構造

3:サービスの登録

3−1:PCの機能構成(サービス登録機能部分)

3−2:セキュアデバイスの機能構成(サービス登録機能部分)

3−3:サービスデータ管理システムの機能構成(サービス登録機能部分)

3−4:サービス登録処理の流れ

3−4−1:全体的な処理の流れ

3−4−2:システムサービス有効化処理の流れ

4:サービスの有効化

4−1:PCの機能構成(サービス有効化機能部分)

4−2:セキュアデバイスの機能構成(サービス有効化機能部分)

4−3:サービスデータ管理システムの機能構成(サービス有効化機能部分)

4−4:サービス有効化処理の流れ

4−5:複数サービスの同時有効化

4−5−1:異なるサービスの同時有効化

4−5−2:異なるバージョンの同時有効化

5:生体認証

5−1:PCの機能構成(生体認証機能部分)

5−2:生体認証装置の機能構成

5−3:テンプレート管理システムの機能構成(生体認証機能部分)

5−4:生体認証処理の流れ

6:サービスの変更/削除

6−1:サービス変更処理の流れ

6−2:サービス削除処理の流れ

7:テンプレートの登録

7−1:テンプレート登録端末の機能構成

7−2:テンプレート登録処理の流れ

8:テンプレート暗号鍵の交換

9:ハードウェア構成

【0035】

<実施形態>

本発明の一実施形態について説明する。本実施形態は、生体認証に用いるテンプレートをサービス毎に設けられた生体認証装置の外部で管理し、ユーザが各生体認証装置にテンプレートの登録処理を行わずとも所望のサービスを受けられるようにした生体認証システムの構成を提案するものである。

【0036】

より詳細に述べると、本実施形態は、サービス毎のテンプレート暗号鍵を用意し、あるサービスのテンプレート暗号鍵が露呈しても、他のサービスに影響が及ばないように安全性が考慮された生体認証システムを提供するものである。特に、利用可能なサービスをユーザ個人が保有するセキュアデバイスに登録し、その登録情報を用いて、所望のサービスを提供する生体認証装置がテンプレート暗号鍵を利用できるように制御する技術に関する。以下、具体例を挙げて詳細に説明する。

【0037】

<1:生体認証システムの全体的なシステム構成>

まず、本実施形態に係る生体認証システムの全体的なシステム構成について説明する。ここでは、具体例として2通りのシステム構成例を示す。但し、本実施形態に係る技術の適用範囲は、これら2通りのシステム構成例に限定されない点に注意されたい。

【0038】

[1−1:システム構成例1(テンプレートをサーバに格納する構成)]

第1の例として、テンプレートを生体認証装置の外部に設けられたサーバ(テンプレート管理システム26)に格納するように設計された生体認証システム10のシステム構成を図2に示す。図2は、本実施形態に係る生体認証システム10のシステム構成例を示す説明図である。

【0039】

図2に示すように、生体認証システム10は、主に、PC12と、セキュアデバイス14と、複写機16と、入退出管理装置18と、自動販売機20と、サービスデータ管理システム24と、テンプレート管理システム26と、テンプレート登録端末28とを含む。

【0040】

但し、PC12、複写機16、入退出管理装置18、自動販売機20は、生体認証サービスを提供する装置の一例であり、生体認証装置の機能が搭載されているものとする。また、PC12には、生体認証装置の機能と共に、サービス登録端末の機能が搭載されているものとする。なお、以下の説明において、PC12、複写機16、入退出管理装置18、自動販売機20のことを生体認証装置と表現する場合がある。また、PC12のことをサービス登録端末と表現する場合がある。サービス登録端末の機能については後述する。

【0041】

PC12、複写機16、入退出管理装置18、自動販売機20、サービスデータ管理システム24、及びテンプレート管理システム26は、ネットワーク30を介して接続されていているものとする。また、PC12は、セキュアデバイス14との間で非接触通信するためのリーダ/ライタ(R/W)を搭載しているものとする。そのため、PC12は、リーダ/ライタを介してセキュアデバイス14にデータを書き込んだり、セキュアデバイス14からデータを読み出すことができる。また、セキュアデバイス14は、テンプレート暗号鍵を格納する鍵格納装置の一例である。テンプレート暗号鍵、及び鍵格納装置の構成については後述する。

【0042】

図2に示す生体認証システム10において、生体認証用のテンプレートは、テンプレート管理システム26により管理される。テンプレートは、テンプレート登録端末28を用いて生成され、テンプレート管理システム26に保存される。このとき、テンプレートは、所定のテンプレート暗号鍵を用いて暗号化される。以下の説明において、暗号化されたテンプレートのことを暗号化テンプレートと呼ぶ。また、本実施形態に係る生体認証システム10においては、サービス毎に暗号化テンプレートが生成される。

【0043】

図2の例では、PC12により提供されるWeb利用サービス、複写機16により提供される複写サービス、入退出管理装置18により提供される入退出管理サービス、及び自動販売機20により提供される物品販売サービスが想定されている。そのため、テンプレート管理システム26には、Web利用サービス用の暗号化テンプレート、複写サービス用の暗号化テンプレート、入退出管理サービス用の暗号化テンプレート、及び物品販売サービス用の暗号化テンプレートが保存されている。各暗号化テンプレートは、例えば、テンプレート登録端末28から入力されたテンプレートをサービス毎に異なるテンプレート暗号鍵で暗号化することにより生成される。

【0044】

各サービスのテンプレート暗号鍵は、サービスデータ管理システム24により管理されている。そのため、テンプレート暗号鍵は、常に利用可能な状態でPC12、複写機16、入退出管理装置18、自動販売機20に保持されているということはない。つまり、生体認証システム10においては、暗号化テンプレート及びテンプレート暗号鍵が生体認証装置の外部に設置されたシステムで管理されるのである。

【0045】

ここで、図1を参照する。これまで多く利用されてきた一般的な生体認証装置においては、図1に示すように暗号化テンプレート及びテンプレート暗号鍵が生体認証装置内のセキュアデバイスにおいて管理されていた。そのため、ユーザは、各サービスの生体認証装置が設置された場所に出向いて生体パターンを登録する必要があり、サービスの種類が増加するにつれ、ユーザの負担が増大してしまうという問題があった。

【0046】

こうした問題に対し、生体認証システム10においては、サービスデータ管理システム24においてテンプレート暗号鍵を管理し、テンプレート管理システム26において暗号化テンプレートを管理する方法(テンプレートの外出し)が提案されている。この方法を用いると、テンプレートを登録するためにユーザが各サービスに対応する生体認証装置の設置場所まで出向かずに済むようになる。但し、生体認証システム10を有効に機能させるためには、ユーザの利便性を維持しつつ、暗号化テンプレート及びテンプレート暗号鍵へのアクセスを適切に制御する仕組みが必要になる。

【0047】

本実施形態においては、所望のサービスに対応するテンプレート暗号鍵をセキュアデバイス14に格納しておき、各生体認証装置とセキュアデバイス14との間の相互認証を利用してサービス毎にテンプレート暗号鍵へのアクセス制御を行う方法が用いられる。以下、この方法について詳細に説明するが、ここで生体認証システム10の一変形例について紹介する。

【0048】

[1−2:システム構成例2(テンプレートをPCに格納する構成)]

上記の生体認証システム10においては、暗号化テンプレートがテンプレート管理システム26により管理されていた。しかし、本実施形態は、所望のサービスに対応するテンプレート暗号鍵をセキュアデバイス14に格納しておき、各生体認証装置とセキュアデバイス14との間の相互認証を利用してサービス毎にテンプレート暗号鍵へのアクセス制御を行う技術に関するものである。

【0049】

そのため、図3に示すように、暗号化テンプレート及びテンプレート暗号鍵をPC52で管理し、必要に応じて他の生体認証装置からPC52へとアクセスできるようにしたシステム構成に変形することもできる。つまり、図2に示した生体認証システム10のうち、PC12が持つ機能、テンプレート管理システム26が持つ機能、テンプレート登録端末28が持つ機能をPC52に集約することができる。このような構成にすると、ユーザが個人的に保有するPC52で管理している暗号化テンプレートを用いて、例えば、複写機16、入退出管理装置18、自動販売機20等による生体認証サービスを受けることが可能になる。

【0050】

このように、本実施形態の技術的思想を逸脱しない範囲で適宜システム構成を変形することが可能である。例えば、PC12に代えて、PC12及びセキュアデバイス14の機能を搭載した携帯電話や携帯情報端末等を適用することもできる。以下、本実施形態に係るテンプレート暗号鍵の管理方法について詳細に説明するが、説明の都合上、図2に示した生体認証システム10のシステム構成を想定して説明を進めることにする。

【0051】

<2:セキュアデバイスの構成>

ここで、セキュアデバイス14の構成について説明する。先に述べた通り、本実施形態は、PC12とセキュアデバイス14との間の相互認証を利用してセキュアデバイス14に格納されるテンプレート暗号鍵のアクセス制御を行う方法に特徴がある。そこで、セキュアデバイス14に格納されるテンプレート暗号鍵の構成、及びテンプレート暗号鍵のアクセス制御に用いるアクセス認証鍵情報の構成について詳細に説明する。

【0052】

[2−1:不揮発性メモリ内のデータ構造]

まず、図4、図5を参照しながら、セキュアデバイス14に格納されるテンプレート暗号鍵の構成、及びテンプレート暗号鍵へのアクセス制御に用いるアクセス認証鍵の構成について説明する。この中で、本実施形態に係るテンプレート暗号鍵の管理方法についても説明する。図4は、セキュアデバイス14に格納されるテンプレート暗号鍵の構成例を示す説明図である。図5は、セキュアデバイス14に格納されるサービスデータのデータ構造を示す説明図である。なお、サービスデータについては後述する。

【0053】

まず、図4を参照する。図4に示すように、セキュアデバイス14には、サービス毎に設定されたテンプレート暗号鍵が格納される。本実施形態のようにマルチサービスの利用を前提とする場合、セキュアデバイス14には、複数のテンプレート暗号鍵が格納されることになる。例えば、システムサービス(サービス1)、入退出管理サービス(サービス2)、…、Web利用サービス(サービスN)等がセキュアデバイス14の不揮発性メモリに格納される。なお、テンプレート暗号鍵が格納される不揮発性メモリは耐タンパ性を有するものである。また、システムサービスは、セキュアデバイス14の出荷時に事前に設定されている特別なサービスである。一方、入退出管理サービス、…、Web利用サービスは、必要に応じてユーザがセキュアデバイス14に登録する一般サービスである。

【0054】

次に、図5を参照する。図5には、セキュアデバイス14の不揮発性メモリに格納されるサービスデータのデータ構造が示されている。なお、サービスデータとは、各サービスを特定するためのサービスコード(sc)と、テンプレート暗号鍵へのアクセスを制御するためのアクセス認証鍵情報(Iauthsc)と、テンプレート暗号鍵を含むテンプレート暗号鍵情報(Itempsc)と、複合許可フラグ(fcompsc)により構成されるデータである。また、これらのデータは相互に紐付けて管理される。

【0055】

サービスコード(sc)は、サービスの違い及びバージョンの違いを識別するためのコードである。サービスコードは、サービスID(scid)、及びバージョン情報(scver)により構成される。サービスIDは、サービスを特定するための識別情報である。バージョン情報は、バージョンを特定するための情報である。アクセス認証情報(Iauthsc)は、各サービスに対応するテンプレート暗号鍵にアクセスするための相互認証に用いる認証用データである。アクセス認証情報は、暗号化方式(tauthsc)、及びサービス認証鍵(Kauthsc)により構成される。

【0056】

テンプレート暗号鍵情報(Itempsc)は、サービス毎に生成された暗号化テンプレートを復号するための暗号鍵データである。テンプレート暗号鍵情報は、暗号化方式(ttempsc)、及びテンプレート暗号鍵(Ktempsc)により構成される。複合許可フラグ(fcompsc)は、他のサービスに対応するテンプレート暗号鍵へのアクセス認証と同時にアクセス認証を実施しても良いか否かを示す許可情報である。複合許可フラグが有効に設定されている場合、1回の相互認証で他のサービスに対応するテンプレート暗号鍵へのアクセス認証も成立させることが可能になる。

【0057】

以上説明したように、セキュアデバイス14には、サービス毎に設定されたサービスデータが格納される。また、各サービスデータには、改竄検出コードが付与される。改竄検出コードが付与されることで、何らかの理由によりサービスデータが破損した場合に、その破損を検出することが可能になる。なお、システムサービスのサービスデータと、一般サービスのサービスデータとは基本的に同じデータ構造を有する。但し、システムサービスの場合、サービスコードや複合許可フラグに制限が課せられる等の相違点がある。また、システムサービスのサービスコードは、一般サービスのサービスコードと使用目的が異なる。これらの相違点については後述する。

【0058】

<3:サービスの登録>

上記の通り、セキュアデバイス14には、サービスデータが格納される。システムサービスのサービスデータは、セキュアデバイス14の出荷時等において予め不揮発性メモリに格納されている。一方、一般サービスのサービスデータは、PC12(サービス登録端末)を用いて登録する必要がある。ここでは一般サービスのサービスデータをセキュアデバイス14の不揮発性メモリに格納するためのサービス登録方法について説明する。

【0059】

[3−1:PCの機能構成(サービス登録機能部分)]

まず、図6を参照しながら、PC12の機能構成の中でサービス登録機能を提供する構成要素について説明する。図6は、PC12の機能構成例を示す説明図である。

【0060】

図6に示すように、PC12は、サービス登録機能を提供する主な構成要素として、セキュアデバイス側通信部102と、システムサービス縮退鍵取得部104と、ネットワーク側通信部106と、システムサービス状態制御部108と、パッケージサービスデータ転送部110とを有する。なお、セキュアデバイス側通信部102、パッケージサービスデータ転送部110は、パッケージデータ提供部の一例である。また、セキュアデバイス側通信部102、システムサービス縮退鍵取得部104、システムサービス状態制御部108は、システム相互認証部の一例である。

【0061】

セキュアデバイス側通信部102は、セキュアデバイス14との間で通信する手段である。システムサービス縮退鍵取得部104は、一般サービスのサービスデータを登録する際にセキュアデバイス14との間で行う相互認証に用いるシステムサービス認証縮退鍵をサービスデータ管理システム24から取得する手段である。システムサービス認証縮退鍵は、システムサービスのサービスデータ(以下、システムサービスデータ)に含まれるサービス認証鍵(以下、システムサービス認証鍵)に基づいて生成されるものである。

【0062】

但し、システムサービス認証縮退鍵は、サービスの発行権限を管理するサービス管理機関(サービスデータ管理システム24)により、又はサービス管理機関から認可を受けた上でセキュアデバイス14により生成される。例えば、システムサービスのサービスID(scsys)に対応するシステムサービス認証縮退鍵(Kdegescsys)は、システムサービス認証鍵(Kauthscsys)及びシステムサービス認証縮退鍵関数d0に基づき、下記の式(1)のようにして生成される。但し、システムサービス認証縮退鍵関数d0は、サービス管理機関から認可を受けた後で提供される。

【0063】

【数1】

【0064】

上記のシステムサービス認証縮退鍵は、システムサービス縮退鍵取得部104により、ネットワーク側通信部106を介して取得される。ネットワーク側通信部106は、ネットワーク30に接続されたサービスデータ管理システム24、テンプレート管理システム26、及び他の生体認証装置との間でデータを送受信する手段である。システムサービス縮退鍵取得部104により取得されたシステムサービス認証縮退鍵は、システムサービス状態制御部108に入力される。システムサービス状態制御部108は、セキュアデバイス側通信部102を介してセキュアデバイス14と通信し、相互認証及びセッションの確立を行う手段である。

【0065】

システムサービス認証縮退鍵が入力されると、システムサービス状態制御部108は、セキュアデバイス側通信部102を介してセキュアデバイス14との間の相互認証を試みる。そして、相互認証が成功すると、システムサービス状態制御部108は、セッションを確立し、相互認証が成功した旨を示す通知情報(以下、認証完了通知)をパッケージサービスデータ転送部110に入力する。このように、システムサービス認証縮退鍵による相互認証が成功し、セッションが確立された状態をシステムサービスが有効化された状態と呼ぶことにする。

【0066】

パッケージサービスデータ転送部110には、ユーザが登録を所望するサービスの情報が入力される。認証完了通知が入力されると、パッケージサービスデータ転送部110は、ネットワーク側通信部106を介してサービスデータ管理システム24にアクセスし、ユーザが所望するサービスのサービスデータを取得する。但し、パッケージサービスデータ転送部110により取得されるサービスデータは、セキュアデバイス14においてのみ復号可能な形式でパッケージ化されている。このパッケージ化処理は、サービス管理機関、又はサービス管理機関から認可を受けた事業者のみが行う。ここではサービス管理機関(サービスデータ管理システム24)が行うものとする。

【0067】

なお、パッケージ化処理は、サービスパッケージ化関数p1に基づいて実行される。例えば、ユーザが登録を所望する一般サービスのサービスコードをscとする。また、サービスコードscに対応するアクセス認証情報をIauthsc、テンプレート暗号鍵情報をItempsc、複合フラグをfcompscとすると、パッケージ化されたサービスデータ(以下、サービスパッケージデータ)Pscは、下記の式(2)及び式(3)のように得られる。

【0068】

【数2】

【0069】

上記のサービスパッケージデータは、パッケージサービスデータ転送部110により、サービスデータ管理システム24から取得され、セキュアデバイス側通信部102を介してセキュアデバイス14に提供される。

【0070】

このように、PC12は、システムサービス認証縮退鍵を利用してセキュアデバイス14と相互認証してセッションを確立し、サービスパッケージデータをセキュアデバイス14に提供する。このとき、サービスデータは、PC12において復号できない形式にパッケージ化されているため、PC12がサービスデータの内容を知ることはできない。そのため、サービスデータの登録時にPC12を介してサービスデータの内容が漏洩するのを防止することができる。また、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者により不正なサービスデータが正当なデータ格納場所に格納されるのを防止することができる。

【0071】

[3−2:セキュアデバイスの機能構成(サービス登録機能部分)]

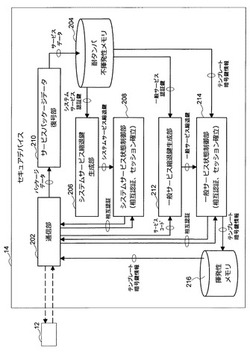

次に、図7を参照しながら、セキュアデバイス14の機能構成の中でサービス登録機能を提供する構成要素について説明する。図7は、セキュアデバイス14の機能構成例を示す説明図である。

【0072】

図7に示すように、セキュアデバイス14は、サービス登録機能を提供する主な構成要素として、通信部202と、不揮発性メモリ204と、システムサービス縮退鍵生成部206と、システムサービス状態制御部208と、サービスパッケージデータ復号部210とを有する。なお、通信部202は、受け取り部の一例である。また、サービスパッケージデータ復号部210は、鍵情報格納部の一例である。さらに、システムサービス縮退鍵生成部206、システムサービス状態制御部208は、システム相互認証部の一例である。そして、システムサービス縮退鍵生成部206は、システム縮退鍵生成部の一例である。

【0073】

通信部202は、PC12との間で通信する手段である。不揮発性メモリ204は、耐タンパ性を有する記憶手段である。また、不揮発性メモリ204には、予めシステムサービスデータが格納されている。一般サービスの登録処理が開始されると、システムサービス縮退鍵生成部206は、不揮発性メモリ204からシステムサービスデータに含まれるシステムサービス認証鍵を取得する。そして、システムサービス縮退鍵生成部206は、システムサービス認証鍵からシステムサービス認証縮退鍵を生成する。システムサービス認証縮退鍵は、上記の式(1)に基づいて生成される。但し、既にサービス管理機関からシステムサービス認証縮退鍵関数d0が提供されているものとする。

【0074】

システムサービス縮退鍵生成部206により生成されたシステムサービス認証縮退鍵は、システムサービス状態制御部208に入力される。システムサービス状態制御部208は、一般サービスの登録時にPC12との間で相互認証し、セッションを確立する手段である。システムサービス認証縮退鍵が入力されると、システムサービス状態制御部208は、入力されたシステムサービス認証縮退鍵を用いてPC12と相互認証を行い、認証が成功した場合に通信部202を介してセッションを確立する。このようにしてシステムサービスが有効化されると、PC12からパッケージサービスデータが提供される。

【0075】

セキュアデバイス14は、通信部202を用いて、PC12から提供されたパッケージサービスデータを取得する。通信部202により取得されたパッケージサービスデータは、サービスパッケージデータ復号部210に入力される。サービスパッケージデータ復号部210は、入力されたパッケージサービスデータから元のサービスデータを復号する。そして、サービスパッケージデータ復号部210は、復号されたサービスデータを不揮発性メモリ204に格納する。このようにして一般サービスのサービスデータが不揮発性メモリ204に格納され、図5に示すようなデータ構造が構築される。

【0076】

このように、セキュアデバイス14は、システムサービス認証縮退鍵を利用してPC12と相互認証してセッションを確立し、サービスパッケージデータをPC12から取得する。このとき、サービスデータは、PC12において復号できない形式にパッケージ化されているため、PC12がサービスデータの内容を知ることはできない。そのため、サービスデータの登録時にPC12を介してサービスデータの内容が漏洩するのを防止することができる。また、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者により不正なサービスデータが正当なデータ格納場所に格納されるのを防止することができる。

【0077】

[3−3:サービスデータ管理システムの機能構成(サービス登録機能部分)]

次に、図8を参照しながら、サービスデータ管理システム24の機能構成の中でサービス登録機能を提供する構成要素について説明する。図8は、サービスデータ管理システム24の機能構成例を示す説明図である。

【0078】

図8に示すように、サービスデータ管理システム24は、サービス登録機能を提供する主な構成要素として、通信部302と、記憶部304と、テンプレート暗号鍵管理部306と、パッケージサービスデータ生成部308と、システムサービス縮退鍵生成部310とを有する。記憶部304には、システムサービス、及び一般サービスのサービスデータが格納されている。なお、テンプレート暗号鍵管理部306は、テンプレート管理システム26にてテンプレートが暗号化される際にテンプレート暗号鍵を提供したり、パッケージサービスデータ生成部308に適宜テンプレート暗号鍵を入力したりするテンプレート暗号鍵の管理手段である。

【0079】

一般サービスの登録処理が開始されると、システムサービス縮退鍵生成部310は、記憶部304に格納されたシステムサービスデータからシステムサービス認証鍵を取得し、上記の式(1)に基づいてシステムサービス認証縮退鍵を生成する。そして、システムサービス縮退鍵生成部310により生成されたシステムサービス認証縮退鍵は、通信部302を介してPC12に提供される。また、PC12からユーザが所望するサービスの情報が提供されると、パッケージサービスデータ生成部308は、記憶部304に格納されたサービスデータの中から該当するサービスデータを取得する。そして、パッケージサービスデータ生成部308は、取得したサービスデータを上記の式(2)及び式(3)に基づいてパッケージ化し、パッケージサービスデータを生成する。そして、パッケージサービスデータ生成部308により生成されたパッケージサービスデータは、通信部302を介してPC12に提供される。

【0080】

このように、サービスデータは、PC12において復号できない形式にパッケージ化されて提供される。そのため、一般サービスの登録時にPC12がサービスデータの内容を知ることはできない。その結果、サービスデータの登録時にPC12を介してサービスデータの内容が漏洩するのを防止することができる。

【0081】

[3−4:サービス登録処理の流れ]

次に、図9、図10を参照しながら、生体認証システム10におけるサービス登録処理の流れについて説明する。図9は、生体認証システム10におけるサービス登録処理の全体的な流れを示す説明図である。図10は、生体認証システム10におけるサービス登録処理の中でシステムサービスの有効化処理の流れを詳細に示した説明図である。なお、図9、図10の中で、PC12のことをサービス登録端末と表現している。

【0082】

(3−4−1:全体的な処理の流れ)

まず、図9を参照しながら、サービス登録処理の全体的な流れについて説明する。図9に示すように、ユーザは、一般サービスの登録処理を開始し、PC12上で所望のサービスを選択する(S102)。但し、所定のサービスがPC12により自動選択されるように構成されていてもよい(S102)。登録すべきサービス(以下、選択サービス)が選択されると、PC12は、選択サービスに対応するサービスパッケージデータを取得する(S104)。次いで、PC12、セキュアデバイス14は、システムサービスの有効化処理を実行する(S106)。システムサービスの有効化処理については後述する。

【0083】

次いで、システムサービスの有効化処理が成功したか否かが判定される(S108)。システムサービスの有効化が成功した場合、PC12は、パッケージサービスデータに付与されている改竄検出コードに基づき、パッケージサービスデータの正当性を検証し(S110)、パッケージサービスデータの正当性を判定する(S112)。パッケージデータが正当である場合、PC12は、ステップS114の処理に進行する。一方、パッケージデータが改竄されたものであった場合、PC12は、エラーを出力してサービスの登録に係る一連の処理を終了する。ステップS114の処理に進行した場合、PC12は、セキュアデバイス14にサービスパッケージデータを入力する(S114)。

【0084】

次いで、セキュアデバイス14は、PC12により入力されたサービスパッケージデータから元のサービスデータを復号する(S116)。次いで、セキュアデバイス14は、復号したサービスデータを不揮発性メモリ204に格納する(S118)。次いで、PC12、セキュアデバイス14は、システムサービスを無効化し(S120)、サービスの登録に係る一連の処理を終了する。なお、システムサービスが無効化されるまでは、PC12とセキュアデバイス14との間でセッションの確立した状態が維持されるため、他の一般サービスを選択し、続けてセキュアデバイス14に登録することができる。

【0085】

(3−4−2:システムサービス有効化処理の流れ)

ここで、図10を参照しながら、システムサービスの有効化処理の流れについて説明する。図10は、システムサービスの有効化処理の流れを示す説明図である。

【0086】

図10に示すように、システムサービスの有効化処理が開始されると、PC12は、システムサービスに対応するシステムサービス認証縮退鍵を取得する(S122)。次いで、セキュアデバイス14は、システムサービスに対応するサービスデータを不揮発性メモリ204の中で検索し、システムサービス認証鍵を取得する(S124)。次いで、セキュアデバイス14は、取得したシステムサービス認証鍵から、上記の式(1)に基づいてシステム認証縮退鍵を生成する(S126;図13を参照)。

【0087】

次いで、PC12とセキュアデバイス14とは、それぞれ用意したシステムサービス認証縮退鍵(図12を参照)を用いて相互認証を実施する(S128、S130)。相互認証が成功した場合、ステップS132の処理に進行し、PC12とセキュアデバイス14との間でセッションが確立され(S132)、システムサービスが有効化される。一方、相互認証が失敗した場合、エラーが出力されてシステムサービスの有効化に係る一連の処理が終了する。このようにしてシステムサービスの有効化処理が実施される。

【0088】

図10に示したシステムサービスの有効化処理は、図11に示す簡単な模式図に纏めることができる。図11は、セキュアデバイス14が有する不揮発性メモリ204に格納されたサービスデータの内容を模式的に示した説明図である。図11に示すように、不揮発性メモリ204には、システムサービスデータを含む複数のサービスデータが格納される。システムサービスの有効化処理が開始されると、セキュアデバイス14は、システムサービスのサービスコードscsysを検索キーにしてシステムサービスデータを検索する。サービスコードscsysのサービスデータが検出されると、セキュアデバイス14は、そのサービスデータに含まれるアクセス認証鍵情報Iauthscsysを抽出する。

【0089】

アクセス認証鍵情報Iauthscsysには、システムサービス認証鍵Kauthscsysと、暗号化方式tauthscsysとが含まれている。まず、セキュアデバイス14は、システムサービス認証鍵Kauthscsysを用いてシステムサービス認証縮退鍵Kdegescsysを生成する。システムサービス認証縮退鍵Kdegescsysの生成方法は、上記の式(1)に示した通りである。システムサービス認証縮退鍵Kdegescsysが生成されると、セキュアデバイス14は、生成したシステムサービス認証縮退鍵Kdegescsysを利用し、暗号化方式tauthscsysに従ってPC14と相互認証を行う。そして、相互認証が成立すると、PC12とセキュアデバイス14との間でセッションを確立(システムサービスを有効化)することができる。

【0090】

このようにしてシステムサービスが有効化されると、図9に示したサービス登録処理を行うことで、セキュアデバイス14に一般サービスを登録することができるようになる。また、一般サービスの登録処理が完了すると、システムサービスが無効化され、PC12とセキュアデバイス14との間のセッションが破棄される。システムサービスが有効化された状態にある間は、2以上の一般サービスを登録することも可能である。一方、システムサービスが無効化されると一般サービスを登録することはできず、一般サービスを登録する際に再び図10に示すシステムサービスの有効化処理を実行する必要がある。

【0091】

(補足説明)

ここで、システムサービスについて説明を補足する。先に述べた通り、システムサービスは、セキュアデバイス14が出荷される際に予め登録される特別なサービスである。上記の通り、システムサービスは一般サービスの登録時に有効化され、不正なサービス登録端末によりセキュアデバイス14の不揮発性メモリ204に不正なデータが書き込まれたり、不用意に不揮発性メモリ204の内容が読み出されるのを防止する役目を果たす。そのため、システムサービスをユーザが登録する処理は存在しない(図12を参照)。

【0092】

また、システムサービスのサービスIDは所定値(例えば、0)に固定される。そして、バージョンの異なる複数のサービスデータが不揮発性メモリ204に格納されることはない。さらに、システムサービスを削除することはできない(図12を参照)。しかし、システムサービスの変更(バージョンの更新)が行われることはある。但し、不揮発性メモリ204には、複数のシステムサービスが存在し得ないため、変更前のシステムサービスは消去される。システムサービスの変更方法については、一般サービスの変更方法と共通する部分が多いため、一般サービスの変更方法を説明する際に詳細な説明を行うことにする。

【0093】

以上、生体認証システム10におけるサービスの登録方法について説明した。上記の通り、生体認証システム10では、一般サービスが登録される際、システムサービスの有効化が必要になる。そのため、セキュアデバイス14に悪意ある第三者が不正なデータを登録することを防ぐことができる。また、一般サービスのサービスデータをセキュアデバイス14に提供する際、そのサービスデータがサービス登録端末及び生体認証装置には復号できない形式でパッケージ化される。そのため、サービスデータの内容が他のサービス提供者及び悪意ある第三者に漏洩するのを防止することが可能になる。

【0094】

<4:サービスの有効化>

次に、一般サービスの有効化処理について説明する。上記の通り、システムサービスの有効化処理は、一般サービスの登録時に実施された。一方、一般サービスの有効化処理は、一般サービスを利用可能な状態にするために実施される。つまり、一般サービスの提供を受ける際に行われる生体認証サービスを有効にする際などに、これから説明する一般サービスの有効化処理が実施される。但し、一般サービスの変更や削除を行う際にも、一般サービスの有効化処理が実施される点に注意されたい。この点については後述する。

【0095】

[4−1:PCの機能構成(サービス有効化機能部分)]

まず、図6を参照しながら、PC12の機能構成の中でサービス有効化機能を提供する構成要素について説明する。図6は、PC12の機能構成例を示す説明図である。

【0096】

図6に示すように、PC12は、サービス有効化機能を提供する主な構成要素として、セキュアデバイス側通信部102と、ネットワーク側通信部106と、一般サービス縮退鍵取得部112と、一般サービス状態制御部114とを有する。なお、セキュアデバイス側通信部102、一般サービス縮退鍵取得部112、一般サービス状態制御部114は、相互認証部の一例である。

【0097】

一般サービス縮退鍵取得部112は、一般サービスを有効化する際にセキュアデバイス14との間で行う相互認証に用いる一般サービス認証縮退鍵をサービスデータ管理システム24から取得する手段である。一般サービス認証縮退鍵は、一般サービスのサービスデータ(以下、一般サービスデータ)に含まれるサービス認証鍵(以下、一般サービス認証鍵)に基づいて生成されるものである。

【0098】

但し、一般サービス認証縮退鍵は、サービスの発行権限を管理するサービス管理機関(サービスデータ管理システム24)により、又はサービス管理機関から認可を受けた上でセキュアデバイス14により生成される。例えば、一般サービスのサービスID(sc)に対応する一般サービス認証縮退鍵(Kdegesc)は、一般サービス認証鍵(Kauthsc)及び一般サービス認証縮退鍵関数d1に基づき、下記の式(4)のようにして生成される。但し、一般サービス認証縮退鍵関数d1は、サービス管理機関から認可を受けた後で提供される。

【0099】

【数3】

【0100】

上記の一般サービス認証縮退鍵は、一般サービス縮退鍵取得部112により、ネットワーク側通信部106を介して取得される。一般サービス縮退鍵取得部112により取得された一般サービス認証縮退鍵は、一般サービス状態制御部114に入力される。一般サービス状態制御部114は、セキュアデバイス側通信部102を介してセキュアデバイス14と通信し、相互認証及びセッションの確立を行う手段である。

【0101】

一般サービス認証縮退鍵が入力されると、一般サービス状態制御部114は、セキュアデバイス側通信部102を介してセキュアデバイス14との間の相互認証を試みる。そして、相互認証が成功すると、一般サービス状態制御部114は、セッションを確立し、相互認証が成功した旨を示す通知情報(以下、認証完了通知)を暗号化テンプレート取得部116に入力する。このように、一般サービス認証縮退鍵による相互認証が成功し、セッションが確立された状態を一般サービスが有効化された状態と呼ぶことにする。

【0102】

また、一般サービスが有効化されると、一般サービス状態制御部114は、その一般サービスに対応するテンプレート暗号鍵をセキュアデバイス14から取得する。そして、一般サービス状態制御部114により取得されたテンプレート暗号鍵は、テンプレート復号部118に入力される。一般サービスの利用時には、このテンプレート暗号鍵が利用されて生体認証サービスの提供が行われる。但し、一般サービスの変更処理時、又は一般サービスの削除処理時に実行される一般サービスの有効化処理においては、暗号化テンプレート取得部116への認証完了通知、及びテンプレート暗号鍵の取得は行われない。

【0103】

このように、PC12は、一般サービス認証縮退鍵を利用してセキュアデバイス14と相互認証してセッションを確立し、テンプレート暗号鍵の取得又はセキュアデバイス14の不揮発性メモリ204に対するアクセスを行う。このように、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者によりテンプレート暗号鍵が不正に取得されたり、不揮発性メモリ204へ不正にアクセスされたりするのを防止することができる。

【0104】

[4−2:セキュアデバイスの機能構成(サービス有効化機能部分)]

次に、図7を参照しながら、セキュアデバイス14の機能構成の中でサービス有効化機能を提供する構成要素について説明する。図7は、セキュアデバイス14の機能構成例を示す説明図である。

【0105】

図7に示すように、セキュアデバイス14は、サービス有効化機能を提供する主な構成要素として、通信部202と、不揮発性メモリ204と、一般サービス縮退鍵生成部212と、一般サービス状態制御部214とを有する。なお、一般サービス縮退鍵生成部212、一般サービス状態制御部214は、相互認証部の一例である。そして、一般サービス縮退鍵生成部212は、縮退鍵生成部の一例である。なお、不揮発性メモリ204には、一般サービスデータが格納されているものとする。

【0106】

一般サービスの有効化処理が開始されると、セキュアデバイス14には、PC12から有効化する一般サービスのサービスコードが入力される。このサービスコードは、通信部202を介して一般サービス縮退鍵生成部212に入力される。一般サービス縮退鍵生成部212は、入力されたサービスコードに基づいて不揮発性メモリ204から一般サービスデータに含まれる一般サービス認証鍵を取得する。そして、一般サービス縮退鍵生成部212は、一般サービス認証鍵から一般サービス認証縮退鍵を生成する。一般サービス認証縮退鍵は、上記の式(4)に基づいて生成される。但し、既にサービス管理機関から一般サービス認証縮退鍵関数d1が提供されているものとする。

【0107】

一般サービス縮退鍵生成部212により生成された一般サービス認証縮退鍵は、一般サービス状態制御部214に入力される。一般サービス状態制御部214は、一般サービスを有効化するためにPC12との間で相互認証し、セッションを確立する手段である。一般サービス認証縮退鍵が入力されると、一般サービス状態制御部214は、入力された一般サービス認証縮退鍵を用いてPC12と相互認証を行い、認証が成功した場合に通信部202を介してセッションを確立する。

【0108】

一般サービスを利用する際に行われる有効化処理の場合、一般サービス状態制御部214は、不揮発性メモリ204からテンプレート暗号鍵を取得し、PC12から読み出し可能な揮発性メモリ216に格納する。そして、PC12からテンプレート暗号鍵の取得要求を受けた場合に、揮発性メモリ216に格納されたテンプレート暗号鍵が読み出され、通信部202を通じてPC12に提供される。一方、一般サービスの変更時、又は一般サービスの削除時に行われる有効化処理の場合、一般サービス状態制御部214は、テンプレート暗号鍵を揮発性メモリ216に格納する処理を行わない。

【0109】

このように、セキュアデバイス14は、一般サービス認証縮退鍵を利用してPC12と相互認証してセッションを確立した上でテンプレート暗号鍵の提供又は不揮発性メモリ204に対するアクセスの受け付けを行う。このように、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者によりテンプレート暗号鍵が不正に取得されたり、不揮発性メモリ204へ不正にアクセスされたりするのを防止することができる。

【0110】

[4−3:サービスデータ管理システムの機能構成(サービス有効化機能部分)]

次に、図8を参照しながら、サービスデータ管理システム24の機能構成の中でサービス有効化機能を提供する構成要素について説明する。図8は、サービスデータ管理システム24の機能構成例を示す説明図である。

【0111】

図8に示すように、サービスデータ管理システム24は、サービス有効化機能を提供する主な構成要素として、通信部302と、記憶部304と、一般サービス縮退鍵生成部312とを有する。記憶部304には、システムサービス、及び一般サービスのサービスデータが格納されている。

【0112】

一般サービスの有効化処理が開始されると、PC12から一般サービスのサービスコードが入力される。このサービスコードは、通信部302を介して一般サービス縮退鍵生成部312に入力される。一般サービス縮退鍵生成部312は、入力されたサービスコードに基づいて記憶部304に格納された一般サービスデータから一般サービス認証鍵を取得し、上記の式(4)に基づいて一般サービス認証縮退鍵を生成する。そして、一般サービス縮退鍵生成部312により生成された一般サービス認証縮退鍵は、通信部302を介してPC12に提供される。

【0113】

[4−4:サービス有効化処理の流れ]

次に、図14を参照しながら、一般サービスの有効化処理の流れについて説明する。図14は、一般サービスの有効化処理の流れを示す説明図である。なお、図14の中で、PC12のことをサービス登録端末と表現している。

【0114】

図14に示すように、一般サービスの有効化処理が開始されると、所望のサービスが選択され、PC12は、選択された一般サービスに対応する一般サービス認証縮退鍵を取得する(S142)。次いで、PC12は、選択サービスのサービスコードをセキュアデバイス14に提供する(S144)。次いで、セキュアデバイス14は、提供を受けたサービスコードに対応する一般サービスのサービスデータを不揮発性メモリ204の中で検索し、一般サービス認証鍵を取得する(S146)。次いで、セキュアデバイス14は、取得した一般サービス認証鍵から、上記の式(4)に基づいて一般サービス認証縮退鍵を生成する(S148;図20を参照)。

【0115】

次いで、PC12とセキュアデバイス14とは、それぞれ用意した一般サービス認証縮退鍵(図19を参照)を用いて相互認証を実施する(S150、S152)。相互認証が成功した場合、ステップS154の処理に進行し、PC12とセキュアデバイス14との間でセッションが確立され(S154)、一般サービスが有効化される。一方、相互認証が失敗した場合、エラーが出力されて一般サービスの有効化に係る一連の処理が終了する。このようにして一般サービスの有効化処理が実施される。

【0116】

図14に示した一般サービスの有効化処理は、図15に示す簡単な模式図に纏めることができる。図15は、セキュアデバイス14が有する不揮発性メモリ204に格納されたサービスデータの内容を模式的に示した説明図である。図15に示すように、不揮発性メモリ204には、システムサービスデータを含む複数のサービスデータが格納される。一般サービスの有効化処理が開始されると、セキュアデバイス14は、例えば、入力されたサービスコードsc2を検索キーにして一般サービスデータを検索する。サービスコードsc2のサービスデータが検出されると、セキュアデバイス14は、そのサービスデータに含まれるアクセス認証鍵情報Iauthsc2を抽出する。

【0117】

アクセス認証鍵情報Iauthsc2には、一般サービス認証鍵Kauthsc2と、暗号化方式tauthsc2とが含まれている。まず、セキュアデバイス14は、一般サービス認証鍵Kauthsc2を用いて一般サービス認証縮退鍵Kdegesc2を生成する。一般サービス認証縮退鍵Kdegesc2の生成方法は、上記の式(4)に示した通りである。一般サービス認証縮退鍵Kdegesc2が生成されると、セキュアデバイス14は、生成した一般サービス認証縮退鍵Kdegesc2を利用し、暗号化方式tauthsc2に従ってPC14と相互認証を行う。そして、相互認証が成立すると、PC12とセキュアデバイス14との間でセッションを確立(一般サービスを有効化)することができる。

【0118】

このように、図14、図15に示す方法を用いて一般サービスを有効化することができる。但し、図14、図15に示した有効化処理は、1回の処理で1つのサービスを有効化するものである。しかし、多数のサービスを利用可能にする際、1つ1つのサービスについて図14、図15に示すような処理を実行するのは冗長である。そこで、複数のサービスを同時に有効化する方法が求められる。また、異なるバージョンを持つ複数のサービスが存在する場合に、それらのサービスを同時に有効化したいという要求もある。そこで、複数のサービスを同時に有効化(以下、複合有効化)する方法についても説明する。

【0119】

[4−5:複数サービスの同時有効化]

ここでは、複数のサービスを同時に有効化する方法について説明する。なお、複合有効化に際し、一般サービス認証縮退鍵の生成方法が変更される。そのため、セキュアデバイス14が有する一般サービス縮退鍵生成部212、及びサービスデータ管理システム24が有する一般サービス縮退鍵生成部312の機能が変更される。まず、当該変更の内容について説明する。

【0120】

単一のサービスに関する一般サービス認証縮退鍵は、上記の式(4)に基づき、一般サービス認証鍵を一般サービス認証縮退鍵関数d1に入力することで得られた。しかし、複数のサービスを同時有効化する場合には、下記の式(5)及び式(6)に示すサービス合成用縮退鍵関数d2、及び複合サービス認証縮退鍵関数d3が用いられる(図20を参照)。また、PC12とセキュアデバイス14との間で行われる相互認証には、下記の式(6)により得られる複合サービス認証縮退鍵が用いられる。

【0121】

例えば、サービスコードsc1、sc2に対応する一般サービス認証鍵Kauthsc1、Kauthsc2から複合サービス認証縮退鍵Kdegesc1,sc2を生成する方法について考えてみる。但し、サービスコードsc1、sc2に対応するサービス間には主従の関係が存在し、サービスコードsc1のサービスが主、サービスコードsc2のサービスが従の関係にあるものと仮定する。

【0122】

まず、主のサービスに対応する一般サービス認証鍵Kauthsc1がサービス認証縮退鍵関数d1に入力され、上記の式(4)に示すように、サービス認証縮退鍵Kdegesc1が生成される。次いで、従のサービスに対応する一般サービス認証鍵Kauthsc2がサービス合成用縮退鍵関数d2に入力され、下記の式(5)に示すように、サービス合成用縮退鍵Kcompsc2が生成される。次いで、主のサービスに対応するサービス認証縮退鍵Kdegesc1と、従のサービスに対応するサービス合成用縮退鍵Kcompsc2とが複合サービス認証縮退鍵関数d3に入力され、下記の式(6)に示すように、複合サービス認証縮退鍵Kdegesc1,sc2が生成される。

【0123】

【数4】

【0124】

但し、サービス合成用縮退鍵、複合サービス認証縮退鍵は、サービスの発行権限を管理するサービス管理機関(サービスデータ管理システム24)により、又はサービス管理機関から認可を受けた上でセキュアデバイス14により生成される。なお、従のサービスを提供する提供者がサービス合成用縮退鍵を生成する役割を担い、主のサービスを提供する提供者が複合サービス認証縮退鍵を生成する役割を担うようにシステムが構成される。

【0125】

このとき、従のサービス提供者は、主のサービス提供者にサービス合成用縮退鍵のみを提供し、従のサービスに関する一般サービス認証鍵の情報を提供しない。このような仕組みにより、両サービス提供者が互いに相手のサービス認証鍵を知らない状態で、複合サービス認証鍵を生成することが可能になる。但し、サービス合成用縮退鍵から元の一般サービス認証鍵を逆算できないような仕組みを設けておくことが前提となる。

【0126】

以上、複合有効化処理に用いる複合サービス認証縮退鍵の生成方法について説明した。複合有効化の機能を搭載する場合、セキュアデバイス14が有する一般サービス縮退鍵生成部212、及びサービスデータ管理システム24が有する一般サービス縮退鍵生成部312は、上記の式(5)及び式(6)に基づいて複合サービス認証縮退鍵を生成する機能が追加される。

【0127】

(4−5−1:異なるサービスの同時有効化)

次に、図16を参照しながら、上記の複合サービス認証縮退鍵を利用して複合有効化を実行する際の処理の流れについて説明する。図16は、複合有効化処理の流れを示す説明図である。なお、図16の中で、PC12のことをサービス登録端末と表現している。

【0128】

図16に示すように、一般サービスの複合有効化処理が開始されると、PC12において、有効化すべき複数のサービスが選択される(S162)。次いで、PC12は、選択された一般サービスに対応する複合サービス認証縮退鍵を取得する(S164)。次いで、PC12は、選択サービスのサービスコードをセキュアデバイス14に提供する(S166)。次いで、セキュアデバイス14は、提供を受けたサービスコードに対応する一般サービスのサービスデータを不揮発性メモリ204の中で検索し、一般サービス認証鍵を取得する(S168)。次いで、セキュアデバイス14は、取得した一般サービス認証鍵から、上記の式(4)及び式(5)に基づいて一般サービス認証縮退鍵及びサービス合成用縮退鍵を生成する(S170;図20を参照)。

【0129】

次いで、セキュアデバイス14は、上記の式(6)に基づき、生成した一般サービス認証縮退鍵及びサービス合成用縮退鍵を用いて複合サービス認証縮退鍵を生成する(S172)。次いで、PC12とセキュアデバイス14とは、それぞれ用意した複合サービス認証縮退鍵(図19を参照)を用いて相互認証を実施する(S174、S176)。相互認証が成功した場合、ステップS178の処理に進行し、PC12とセキュアデバイス14との間でセッションが確立され(S178)、選択された複数の一般サービスが同時に有効化される。一方、相互認証が失敗した場合、エラーが出力されてサービスの複合有効化に係る一連の処理が終了する。このようにしてサービスの複合有効化処理が実現される。

【0130】

図16に示したサービスの複合有効化処理は、図17に示す簡単な模式図に纏めることができる。図17は、セキュアデバイス14が有する不揮発性メモリ204に格納されたサービスデータの内容を模式的に示した説明図である。図17に示すように、不揮発性メモリ204には、システムサービスデータを含む複数のサービスデータが格納される。サービスの複合有効化処理が開始されると、セキュアデバイス14は、例えば、入力されたサービスコードsc1,sc2を検索キーにして一般サービスデータを検索する。

【0131】

但し、サービスコードsc1のサービスが主、サービスコードsc2のサービスが従であると仮定する。サービスコードsc1,sc2のサービスデータが検出されると、セキュアデバイス14は、そのサービスデータに含まれるアクセス認証鍵情報Iauthsc1,Iauthsc2を抽出する。アクセス認証鍵情報Iauthsc1には、一般サービス認証鍵Kauthsc1と、暗号化方式tauthsc1とが含まれている。アクセス認証鍵情報Iauthsc2には、一般サービス認証鍵Kauthsc2と、暗号化方式tauthsc2とが含まれている。

【0132】

まず、セキュアデバイス14は、一般サービス認証鍵Kauthsc1を用いて一般サービス認証縮退鍵Kdegesc1を生成する。一般サービス認証縮退鍵Kdegesc1の生成方法は、上記の式(4)に示した通りである。次に、セキュアデバイス14は、一般サービス認証鍵Kauthsc2を用いてサービス合成用認証縮退鍵Kcompsc2を生成する。サービス合成用認証縮退鍵Kcompsc2の生成方法は、上記の式(5)に示した通りである。一般サービス認証縮退鍵Kdegesc1、サービス合成用認証縮退鍵Kcompsc2が生成されると、セキュアデバイス14は、上記の式(6)に基づいて複合サービス認証縮退鍵Kdegesc1,sc2を生成する。

【0133】

そして、セキュアデバイス14は、生成した複合サービス認証縮退鍵Kdegesc1,sc2を利用し、主サービスの暗号化方式tauthsc1に従ってPC14と相互認証を行う。そして、相互認証が成立すると、PC12とセキュアデバイス14との間でセッションを確立(サービスの複合有効化)することができる。このとき、サービスコードsc1,sc2に対応する2つの一般サービスが同時に有効化されているため、これら2つの一般サービスが利用可能な状態になる。例えば、サービスコードsc1のテンプレート暗号鍵、及びサービスコードsc2のテンプレート暗号鍵が同時に利用可能な状態になる。なお、ここでは2つのサービスを複合有効化する方法について説明したが、同様にして3以上のサービスを複合有効化することも可能である(図19、図20を参照)。

【0134】

(4−5−2:異なるバージョンの同時有効化)

複数のサービスを同時に有効化する複合有効化方法について説明したが、この方法は、同じサービスIDを持ち、バージョンが異なる複数のサービスを同時に有効化する方法としても用いることができる。ここでは、図18を参照しながら、複数バージョンの同時有効化方法について説明する。

【0135】

先に述べた通り、サービスコードは、サービスIDとバージョン情報とにより構成されている。従って、同じサービスIDで異なるバージョン情報を持つサービスデータが存在しうる。例えば、サービスコードsc1がサービスID=id1及びバージョン情報=v1を持ち、サービスコードsc2がサービスID=id1及びバージョン情報=v2を持つものとしよう。そして、サービスコードsc1,sc2を同時に有効化するケースについて考察する。この場合、サービス内容が同じであるため、両サービスデータには主従の関係がない。そのため、所定のルールに従って一方を主、他方を従に設定し、上記の複合有効化方法と同様にして複合サービス認証縮退鍵を生成する。

【0136】

例えば、サービスコードsc1(バージョン情報=v1)のサービスが主に設定され、サービスコードsc2(バージョン情報=v2)のサービスが従に設定される。この場合、上記の式(4)に基づいて一般サービス認証鍵Kauthsc1から一般サービス認証縮退鍵Kdegesc1が生成され、上記の式(5)に基づいて一般サービス認証鍵Kauthsc2からサービス合成用縮退鍵Kcompsc2が生成される。そして、一般サービス認証縮退鍵Kauthsc1及びサービス合成用縮退鍵Kcompsc2から、複合サービス認証縮退鍵Kdegesc1,sc2が生成される。そして、サービスコードsc1に対応する暗号化方式tauthsc1に従って相互認証が行われる。

【0137】

このように、同じサービスIDを持ち、バージョンが異なる複数のサービスを同時に有効化することができる。なお、ここではバージョンの異なる2つのサービスを同時に有効化する方法について説明したが、同様にしてバージョンの異なる3以上のサービスを同時に有効化することも可能である(図19、図20を参照)。

【0138】

<5:生体認証>

ここまで、一般サービスを利用する際に用いる一般サービスデータの登録方法、及び一般サービスの有効化方法について説明してきた。また、この中で、システムサービスの有効化方法、及びシステムサービスの役割について説明してきた。以下では、一般サービスを有効化した状態で行われる生体認証サービスの提供方法について説明する。

【0139】

[5−1:PCの機能構成(生体認証機能部分)]

まず、図6を参照しながら、PC12の機能構成の中で生体認証サービスの提供機能に関する構成要素の説明を行う。図6は、PC12は、PC12の機能構成例を示す説明図である。

【0140】

図6に示すように、PC12は、生体認証サービスの提供機能に係る主な構成要素として、セキュアデバイス側通信部102と、ネットワーク側通信部106と、一般サービス縮退鍵取得部112と、一般サービス状態制御部114と、暗号化テンプレート取得部116と、テンプレート復号部118と、テンプレート照合部120と、生体パターン取得部122とを有する。また、PC12は、生体認証が成功した場合に所定のサービスを提供するためのサービス提供部124をさらに有する。サービス提供部124は、例えば、Web利用サービス等を提供するものである。なお、生体パターン取得部122は、生体情報取得部の一例である。また、テンプレート照合部120は、生体認証部の一例である。

【0141】

生体認証システム10においては、サービス毎に暗号化テンプレートが設けられている。そのため、ユーザは、生体認証を用いて利用可能にする一般サービスを選択する必要がある。まず、PC12は、セキュアデバイス側通信部102を介してセキュアデバイス14に登録されている一般サービスの情報を取得してユーザに提示する。ユーザは、提示された一般サービスの情報を参照して所望のサービスを選択する。但し、PC12で有効化できるサービスが決まっている場合には、そのサービスが自動選択される。サービスが選択されると、PC12は、そのサービスを有効化する。一般サービスの有効化方法については先に述べた通りである。

【0142】

一般サービスの有効化処理が完了すると、一般サービス状態制御部114から認証完了通知が暗号化テンプレート取得部116に入力される。認証完了通知が入力されると、暗号化テンプレート取得部116は、ネットワーク側通信部106を介してネットワーク30に接続されたテンプレート管理システム26にサービスコードを送信し、そのサービスコードに対応する暗号化テンプレートを取得する。暗号化テンプレート取得部116により取得された暗号化テンプレートは、テンプレート復号部118に入力される。

【0143】

また、セキュアデバイス側通信部102を介してセキュアデバイス14からテンプレート暗号鍵が取得され、一般サービス状態制御部114に入力される。そして、一般サービス状態制御部114に入力されたテンプレート暗号鍵は、テンプレート復号部118に入力される。テンプレート復号部118は、一般サービス状態制御部114から入力されたテンプレート暗号鍵を用いて、暗号化テンプレート取得部116から入力された暗号化テンプレートから元のテンプレートを復号する。そして、テンプレート復号部118により復号されたテンプレートは、テンプレート照合部120に入力される。

【0144】

また、テンプレート照合部120には、生体パターン取得部122から、テンプレートと照合されるユーザの生体パターン情報が入力される。生体パターン取得部122は、主に撮像部及び画像処理部を有している。そして、生体パターン取得部122は、撮像部を用いて所定の生体部位を撮影し、画像処理部を用いて撮影データに所定の画像処理を施すことで、テンプレートと比較可能な生体パターン情報を生成する。例えば、生体パターン取得部122により、ユーザの指静脈パターンが撮影され、撮影データに2値化及び所定の変換処理が施されて生体パターン情報が生成される。また、画像処理部で所定の圧縮符号化処理が施される場合もある。

【0145】

復号されたテンプレート及び生体パターン情報が入力されると、テンプレート照合部120は、テンプレートと生体パターン情報とを照合し、両者が所定の基準以上に一致するか否かを判定する。両者の一致度が所定の基準を上回った場合、テンプレート照合部120は、生体認証が成功したものと判定し、生体認証が成功した旨を示す生体認証結果をサービス提供部124に入力する。生体認証結果が入力されると、サービス提供部124は、ユーザが所望したサービスの提供を開始する。一方、両者の一致度が所定の基準を下回った場合、テンプレート照合部120は、生体認証が失敗したものと判定してエラーを出力する。

【0146】

以上説明したように、生体認証システム10においては、サービス毎に暗号化テンプレートが管理される。そして、ユーザが利用したいサービスを有効化しないと、そのサービスを利用できないように構成されている。また、サービスを有効化するには、セキュアデバイス14との間における相互認証の成立が求められる。このような構成にすることにより、あるサービスのテンプレート暗号鍵が露呈しても、他のサービスには影響が及ばないようになる。また、テンプレート暗号鍵への適切に管理されることで、暗号化テンプレート自体を耐タンパデバイス内で管理する必要が無くなり、ネットワーク上のサーバや個人が保有する電子機器等に暗号化テンプレートを格納しておくことが可能になる。

【0147】

[5−2:生体認証装置の機能構成]

さて、上記のPC12は、サービス登録端末としての機能と、生体認証装置としての機能とを併せ持つ装置であった。しかし、サービス登録端末としての機能を全ての生体認証装置に搭載しておく必要はない。例えば、図2に示した複写機16、入退出管理装置18、自動販売機20等には、単に生体認証サービスを提供する機能のみを搭載しておけばよい。この場合、複写機16、入退出管理装置18、自動販売機20等に搭載される生体認証装置の機能構成は、図21のようになる。以下、図21を参照しながら、複写機16、入退出管理装置18、自動販売機20等に搭載される生体認証装置の機能構成について説明する。

【0148】

図21に示すように、本実施形態に係る生体認証装置は、主に、セキュアデバイス側通信部402と、一般サービス状態制御部404と、一般サービス縮退鍵取得部406と、ネットワーク側通信部408と、暗号化テンプレート取得部410と、テンプレート復号部412と、テンプレート照合部414と、生体パターン取得部416と、サービス提供部418とを有する。サービス提供部418は、例えば、複写サービス、入退出管理サービス、物品販売サービス等を提供するものである。なお、生体パターン取得部416は、生体情報取得部の一例である。また、テンプレート照合部414は、生体認証部の一例である。

【0149】

生体認証サービスが開始されると、まず、一般サービス縮退鍵取得部406は、ネットワーク側通信部408を介してサービスデータ管理システム24から一般サービス認証縮退鍵を取得する。そして、一般サービス縮退鍵取得部406により取得された一般サービス認証縮退鍵は、一般サービス状態制御部404に入力される。なお、当該生体認証装置で利用可能なサービスが1つに設定されている場合には、そのサービスのサービスコードがネットワーク側通信部408から自動的にサービスデータ管理システム24に送信され、そのサービスコードに対応する一般サービス認証縮退鍵が取得される。また、そのサービスコードは、セキュアデバイス側通信部402を介してセキュアデバイス14にも入力される。

【0150】

一般サービス認証縮退鍵が入力されると、一般サービス状態制御部404は、入力された一般サービス認証縮退鍵を用いてセキュアデバイス14との間で相互認証を試みる。相互認証が失敗した場合、一般サービス状態制御部404はエラーを出力する。例えば、セキュアデバイス14に当該生体認証装置が提供するサービスのサービスデータが未登録又は不正な場合等において相互認証が失敗する。一方、相互認証が成功すると、一般サービス状態制御部404は、セキュアデバイス側通信部402を介してセキュアデバイス14との間にセッションを確立する。また、セキュアデバイス14において、そのサービスに対応するテンプレート暗号鍵が利用可能になるため、一般サービス状態制御部404は、セキュアデバイス14からテンプレート暗号鍵を取得する。

【0151】

そして、一般サービス状態制御部404は、暗号化テンプレート取得部410に対して相互認証が成立した旨を示す認証完了通知を入力すると共に、セキュアデバイス14から取得したテンプレート暗号鍵をテンプレート復号部412に入力する。認証完了通知が入力されると、暗号化テンプレート取得部410は、ネットワーク側通信部408を介してテンプレート管理システム26から暗号化テンプレートを取得する。そして、暗号化テンプレート取得部410により取得された暗号化テンプレートは、テンプレート復号部412に入力される。テンプレート暗号鍵及び暗号化テンプレートが入力されると、テンプレート復号部412は、入力されたテンプレート暗号鍵を用いて、入力された暗号化テンプレートから元のテンプレートを復号する。

【0152】

テンプレート復号部412により復号されたテンプレートは、テンプレート照合部414に入力される。一方、生体パターン取得部416では、ユーザの所定の生体部位から生体パターン情報が取得される。生体パターン取得部416により取得された生体パターン情報は、テンプレート照合部414に入力される。このようにしてテンプレート及び生体パターン情報が入力されると、テンプレート照合部414は、入力されたテンプレートと生体パターン情報とを照合し、両者が所定の基準以上に一致するか否かを判定する。

【0153】

両者の一致度が所定の基準を上回った場合、テンプレート照合部414は、生体認証が成功したものと判定し、生体認証が成功した旨を示す生体認証結果をサービス提供部418に入力する。生体認証結果が入力されると、サービス提供部418は、所定のサービスの提供を開始する。一方、両者の一致度が所定の基準を下回った場合、テンプレート照合部414は、生体認証が失敗したものと判定してエラーを出力する。このように、当該生体認証装置は、上記のPC12とは異なり、生体認証サービスの提供のみを行う装置である。但し、生体認証サービスの提供機能についてはPC12と同様である。

【0154】

[5−3:テンプレート管理システムの機能構成(生体認証機能部分)]

ここで、図22を参照しながら、テンプレート管理システム26の機能構成について説明する。図22は、テンプレート管理システム26の主な機能構成を示す説明図である。テンプレート管理システム26は、暗号化テンプレートを管理する手段である。そのため、図22に示すように、テンプレート管理システム26は、主に、通信部502と、テンプレート暗号化部504と、暗号化テンプレート記憶部506とを有する。

【0155】

通信部502は、ネットワーク30を介して通信するための手段である。生体認証システム10において、通信部502は、主に暗号化テンプレートを各生体認証装置に提供するために利用される。テンプレート暗号化部504は、テンプレート登録端末28用いて登録されたテンプレートを暗号化する手段である。テンプレート暗号化部504において利用されるテンプレート暗号鍵は、サービスデータ管理システム24から提供される(図2を参照)。このとき、テンプレート暗号化部504には、サービス毎のテンプレート暗号鍵が提供される。

【0156】

テンプレート登録端末28からテンプレートが入力されると、例えば、テンプレート暗号化部504は、入力されたテンプレートを各サービスのテンプレート暗号鍵で暗号化し、各サービスに対応する暗号化テンプレートを生成する。もちろん、サービス毎に登録されたテンプレートを暗号化してもよいが、サービスの数が増えるにつれ、テンプレートの登録にかかるユーザの負担が増加してしまう。そのため、上記のように一度入力されたテンプレートを利用してサービス毎の暗号化テンプレートを生成する方が効率的である。このようにしてテンプレート暗号化部504により生成された暗号化テンプレートは、暗号化テンプレート記憶部506に格納される。

【0157】

なお、暗号化テンプレート記憶部506は、耐タンパメモリである必要がない。先に述べた通り、生体認証システム10においては、個々のサービスに対して有効化が行われないとテンプレート暗号鍵を利用することができない。そのため、パッケージサービスデータや暗号化テンプレートが悪意ある第三者に露呈しても、暗号化テンプレートから元のテンプレートを復号することができないのである。従って、図1に示すような一般的な生体認証装置とは異なり、本実施形態に係る生体認証システム10においては、暗号化テンプレートを耐タンパメモリに格納しておく必要がないのである。

【0158】

さて、暗号化テンプレート記憶部506に格納された暗号化テンプレートは、生体認証サービスが提供される際、通信部502を通じて生体認証装置に提供される。以上説明したように、テンプレート管理システム26では、サービス毎のテンプレート暗号鍵を用いて暗号化された暗号化テンプレートが保持される。また、生体認証サービスが提供される際に、テンプレート管理システム26は、保持されている暗号化テンプレートを生体認証装置に提供する。このような構成にすることにより、ユーザは、サービス毎に設けられた生体認証装置の設置場所に出向いてテンプレートを登録せずに済むようになる。

【0159】

[5−4:生体認証処理の流れ]

ここで、図23を参照しながら、生体認証システム10における生体認証処理の流れについて説明する。図23は、生体認証システム10における生体認証処理の流れを示す説明図である。

【0160】

図23に示すように、生体認証サービスの提供が開始されると、生体認証装置とセキュアデバイス14との間でサービスの有効化処理が試みられる(S182、S184)。サービスの有効化処理が成功すると、ステップS186の処理に進行し、暗号化テンプレートの復号が行われる(S186)。このとき、生体認証装置は、テンプレート管理システム26から暗号化テンプレートを取得すると共に、セキュアデバイス14からテンプレート暗号鍵を取得し、暗号化テンプレートから元のテンプレートを復号する。テンプレートが復号され、ユーザの生体部位から生体パターン情報が取得されると、生体認証装置により、テンプレートと生体パターン情報との照合が行われる(S188、S190)。

【0161】

生体認証が成功した場合、ステップS192の処理に進行し、生体認証装置によりサービスの無効化処理が実行され(S192)、一連の生体認証処理が終了する。一方、生体認証が失敗した場合、生体認証装置によりエラーが出力されて一連の生体認証処理が終了する。なお、サービスの無効化処理が行われると、生体認証装置とセキュアデバイス14との間のセッションが破棄されると共に、そのサービスに対応する暗号化テンプレートの復号ができない状態になる。例えば、セキュアデバイス14の揮発性メモリ216に格納されていたテンプレート暗号鍵が消去される。また、セキュアデバイス14の電源供給が停止した場合にもサービスが無効化される。

【0162】

以上、生体認証サービスの提供に関する一連の処理の流れについて説明した。

【0163】

<6:サービスの変更/削除>

次に、セキュアデバイス14の不揮発性メモリ204に格納された一般サービスの変更処理及び削除処理について説明する。

【0164】

[6−1:サービス変更処理の流れ]

まず、図24、図25を参照しながら、一般サービスの変更処理について説明する。図24は、一般サービスの変更に係る処理の概要を示した説明図である。また、図25は、一般サービスの変更に係る処理の流れを示す説明図である。

【0165】

一般サービスの変更処理は、新たなサービスデータを取得するステップと、新たなサービスデータを不揮発性メモリ204に書き込むステップとにより構成される。まず、サービスデータ管理システム24により、新たなサービスデータ(Sscnew)が用意される。先に説明したサービスデータの登録処理と同様、新たなサービスデータは、サービスデータ管理システム24によりパッケージ化され、パッケージサービスデータ(Pscnew)の形でセキュアデバイス14に提供される。このとき、新たなサービスデータのパッケージ化には、サービス変更用のパッケージ化関数(p2;図20を参照)が用いられる。

【0166】

パッケージサービスデータが提供されると、セキュアデバイス14では、パッケージサービスデータから新たなサービスデータSscnewが復号される。そして、復号された新たなサービスデータに含まれるサービスIDが抽出され、そのサービスIDと同じサービスIDを持つサービスデータが不揮発性メモリ204の内部で検索される。不揮発性メモリ204の内部にて同じサービスIDを持つ古いサービスデータが検出されると、セキュアデバイス14は、新たなサービスデータのバージョン情報と、古いサービスデータのバージョン情報とを比較する。比較の結果、新たなサービスデータのバージョンの方が新しいことが確認されると、セキュアデバイス14は、新たなサービスデータを不揮発性メモリ204に格納する。

【0167】

このようにして新たなサービスデータがセキュアデバイス14の不揮発性メモリ204に格納される。但し、サービスデータの登録処理と同様に、パッケージサービスデータの取得時にはサービスの有効化処理が行われる。また、新たなサービスデータが不揮発性メモリ204に格納された後、サービスが無効化される。次に、このようなサービスの有効化/無効化処理も含めたサービスデータの変更処理の流れについて説明する。

【0168】

図25を参照する。サービスの変更処理が開始されると、まず、サービスの有効化処理が実行される(S202、S204)。ここでは、サービスの登録時と同様に、図14に示す方法を用いてサービスが有効化される。サービスの有効化に失敗した場合、PC14は、エラーを出力してサービスの変更処理を終了する。サービスの有効化に成功した場合、ステップS206の処理に進行し、PC14により、新規のパッケージサービスデータが取得され、セキュアデバイス14に提供される(S206)。次いで、セキュアデバイス14により、新規に取得したパッケージサービスデータから新規なサービスデータが復号される(S208)。

【0169】

次いで、セキュアデバイス14は、復号した新規なサービスデータのサービスIDを参照し、それと同じサービスIDを持つサービスデータを不揮発性メモリ204の内部で検索し、古いサービスデータの存在を確認する(S210、S212)。古いサービスデータが存在しない場合、サービスデータの更新は行われない。但し、サービスデータの更新としてではなく、サービスデータの新規登録として扱い、取得したサービスデータを不揮発性メモリ204に書き込んで一連の処理を終了するように構成されていてもよい。一方、古いサービスデータが存在する場合、セキュアデバイス14は、新規サービスデータのバージョン(Vernew)と、古いサービスデータのバージョン(Verold)とを比較する(S214、S216)。

【0170】

Vernew>Veroldである場合、セキュアデバイス14は、ステップS218の処理に進行し、不揮発性メモリ204に新規サービスデータを不揮発性メモリ204に書き込む(S218)。一方、Vernew≦Veroldである場合、セキュアデバイス14は、新規サービスデータを不揮発性メモリ204に書き込まず、サービスデータの更新処理を終了する。ステップS218の処理が完了すると、PC12とセキュアデバイス14との間のセッションが破棄され、サービスが無効化される(S220)。そして、サービスの変更に係る一連の処理が終了する。

【0171】

以上、一般サービスの変更処理について説明した。

【0172】

(システムサービスの変更について)

システムサービスの変更処理についても実質的に同じ処理が行われる。一般サービスとシステムサービスとの間の最も大きな違いは、システムサービスが複数バージョンの存在を許容しないことにある。そのため、システムサービスを更新する場合、新規なシステムサービスデータを書き込んだ後、古いシステムサービスデータは消去される。仮に、新規なシステムデータが書き込まれ、かつ、古いシステムサービスデータの消去が完了していない状況で電源断等が起きた場合、一時的に複数のシステムサービスが存在するような状況が起こりうる。そこで、システムが復帰した段階で、不揮発性メモリ204の内部に複数のシステムサービスデータが存在する場合には、バージョンが最新のシステムサービスデータを残して古いサービスデータを直ちに消去する処理が行われる。なお、パッケージ化の際に用いられるパッケージ化関数も、システムサービスの変更時に用いるシステムサービス変更用のパッケージ化関数(p0;図13を参照)が用いられる。

【0173】

[6−2:サービス削除処理の流れ]

次に、図26を参照しながら、サービスデータの削除処理について説明する。図26は、サービスデータの削除に係る処理の流れを示す説明図である。

【0174】

図26に示すように、サービスデータの削除処理が開始されると、削除対象のサービスが有効化される(S222、S224)。サービスの有効化に失敗すると、エラーが出力されてサービスデータの削除に係る一連の処理は終了する。一方、サービスの有効化に成功すると、ステップS226の処理に進行し、セキュアデバイス14により、不揮発性メモリ204に格納された削除対象のサービスデータが削除される(S226)。サービスデータの削除処理が終了すると、ステップS222で有効化されたサービスが無効化され(S288)、サービスの削除に係る一連の処理が終了する。

【0175】

以上、一般サービスデータの削除処理について説明した。なお、システムサービスデータを削除することはできない。

【0176】

<7:テンプレートの登録>

これまで、テンプレート管理システム26に暗号化テンプレートが登録されているものとして説明を進めてきた。ここでは、テンプレートの登録処理について簡単に説明する。

【0177】

[7−1:テンプレート登録端末の機能構成]

まず、図27を参照しながら、テンプレート登録端末28の機能構成について説明する。図27は、テンプレート登録端末28の機能構成例を示す説明図である。

【0178】

図27に示すように、テンプレート登録端末28は、主に、生体パターン取得部602と、通信部604とにより構成される。また、生体パターン取得部602は、撮像部612と、画像処理部614とを有する。

【0179】

生体パターン取得部602は、ユーザの生体部位から生体パターンを取得してテンプレートを生成する手段である。また、撮像部612は、所定の生体部位を撮影して生体パターンの画像データを取得する手段である。例えば、撮像部612は、所定の生体部位に近赤外光を照射し、照射光を受けて生体内部で反射された反射光を受光する。さらに、撮像部612は、内部に設けられた撮像素子で受光した反射光を光電変換し、撮影画像のアナログ信号を生成する。そして、撮像部612は、アナログ信号をデジタル信号に変換し、生体パターンの画像データを出力する。この例のように、近赤外光を用いることで、生体内部の静脈パターンを検出することが可能になり、撮像部612により静脈パターンの画像データを得ることができる。

【0180】

撮像部612から出力された生体パターンの画像データは、画像処理部614に入力される。画像処理部614では、画像データに所定の画像処理が施される。例えば、色調や階調を持つ画像データが入力された場合、その画像データに2値化処理が施される。さらに、2値化処理により得られる2値化画像データに対し、テンプレートとの比較が容易な形に空間変換等の処理が施される。例えば、生体パターンとして静脈パターンが用いられる場合、2値化画像データは、ハフ空間に射影されたテンプレートデータに変換される。例えば、静脈パターンが異方性を持つため、ハフ空間に射影したデータを用いることでパターンのマッチング精度を向上させることができる。

【0181】

このように、利用する生体パターンの種類に応じて適用な変換処理が施され、テンプレートデータとして出力される。画像処理部614から出力されたテンプレートデータは、通信部604を介してテンプレート管理システム26に入力される。テンプレート管理システム26に入力されたテンプレートデータは、先に述べた通り、サービス毎に暗号化されて保持される。そのため、一度テンプレート管理システム26に登録してしまえば、ユーザは、各生体認証装置の設置場所に出向いてテンプレートを登録せずとも、所望の生体認証サービスを受けることができるようになる。

【0182】

[7−2:テンプレート登録処理の流れ]

さて、上記のテンプレート登録方法は、サーバ側(サービスデータ管理システム24、テンプレート管理システム26)でサービス毎の暗号化テンプレートを生成する構成であった。この構成の利点としては、ユーザがサービスの存在を意識せずに済むという点がある。つまり、サービスデータ管理システム24が管理しているサービスについて、自動的にサービス毎の暗号化テンプレートが生成されるため、この時点で、ユーザが将来利用するサービスについて思索する必要がないのである。

【0183】

しかし、図28に示すように、既にセキュアデバイス14に登録済みのサービスについてのみ暗号化テンプレートを登録できるように構成してもよい。そこで、図28を参照しながら、セキュアデバイス14に登録済みのサービスについてのみ暗号化テンプレートを登録できるようにした場合のテンプレート登録方法について説明する。但し、この方法を実施するためには、サービスの有効化/無効化処理が実行できる端末が必要になる。例えば、サービスの有効化/無効化処理を実行するために設けられたPC12が有する一部機能を搭載したテンプレート登録端末28が用いられる。

【0184】

図28に示すように、テンプレートの登録処理を開始する場合、まず、ユーザは、登録するテンプレートに対応したサービスを有効化する(S232、S234)。サービスの有効化は、図14に示した方法により実施される。サービスの有効化に失敗した場合、エラーが出力されてテンプレートの登録処理は終了する。一方、サービスの有効化に成功した場合、ステップS236の処理に進行してテンプレート(T)の生成が行われる(S236)。次いで、ステップS236にて生成されたテンプレートがサービスデータに含まれるテンプレート暗号鍵情報を用いて暗号化され、暗号化テンプレート(Tenc)が生成される(S238)。次いで、暗号化テンプレートTencが出力された後(S240)、サービスが無効化されて(S242)、テンプレートの登録に係る一連の処理が終了する。このようにして暗号化テンプレートを登録することができる。なお、図3に例示した生体認証システム50においてはテンプレート登録端末の機能がPC52に搭載されているため、図28に示したテンプレート登録方法が適している。

【0185】

<8:テンプレート暗号鍵の交換>

次に、図29を参照しながら、テンプレート暗号鍵の交換処理について説明する。サービスの更新処理が行われた場合、そのサービスに対応するテンプレート暗号鍵も更新されることがある。このような場合、古いバージョンのテンプレート暗号鍵で暗号化されたテンプレートは、古いバージョンのサービスが残存する場合には復号できるが、残存しない場合には復号することができなくなってしまう。そこで、テンプレート暗号鍵が更新されるような場合に行われるテンプレート暗号鍵の掛け替え処理(交換処理)について、図29を参照しながら具体的に説明する。

【0186】

図29に示すように、まず、古いサービスscoldと新しいサービスscnewとが共に有効化される(S252、S254)。両サービスの有効化に失敗した場合、エラーを出力してテンプレート暗号鍵の交換に係る一連の処理を終了する。一方、両サービスの有効化に成功した場合、ステップS256の処理に進行する。ステップS256では、古いサービスデータに含まれるテンプレート暗号鍵情報に基づいてテンプレート(T)が復号される(S256)。次いで、新しいサービスデータに含まれるテンプレート暗号鍵情報を用いて、復号されたテンプレートTが暗号化される(S258)。次いで、新しいテンプレート暗号鍵情報で暗号化されたテンプレートが出力される(S260)。次いで、サービスが無効化され(S262)、テンプレート暗号鍵の交換に係る一連の処理が終了する。このように、暗号化テンプレートが新しいものへと交換されることで、古いテンプレート暗号鍵情報を削除することができるようになる。

【0187】

また、上記の処理は、複数の暗号化テンプレートを保持しているテンプレート管理システム26(及びサービスデータ管理システム24)において一括処理で行えるようにしてもよい。さらに、暗号化テンプレートを用いて生体認証を行う際のオプションとして、古いサービスのテンプレート暗号鍵で暗号化されているテンプレートを生体認証成功時に新しいサービスのテンプレート暗号鍵で暗号化しなおして出力するように構成してもよい。

【0188】

以上、本実施形態に係る暗号化テンプレート及びテンプレート暗号鍵の管理方法について詳細に説明した。この方法を用いることで、テンプレートを生体認証装置の外部にて管理し、安全で利便性の高い生体認証サービスの提供が実現される。最後に、生体認証システム10、50に含まれる各装置及びシステムの機能を実現するためのハードウェア構成例について説明する。

【0189】

<9:ハードウェア構成>

上記の生体認証システム10、50に含まれる各装置及びシステムが有する機能は、例えば、図30に示す情報処理装置のハードウェア構成を用いて実現することが可能である。つまり、当該機能は、コンピュータプログラムを用いて図30に示すハードウェアを制御することにより実現される。なお、このハードウェアの形態は任意であり、例えば、パーソナルコンピュータ、携帯電話、PHS、PDA等の携帯情報端末、ゲーム機、又は種々の情報家電がこれに含まれる。但し、上記のPHSは、Personal Handy−phone Systemの略である。また、上記のPDAは、Personal Digital Assistantの略である。

【0190】

図30に示すように、このハードウェアは、主に、CPU902と、ROM904と、RAM906と、ホストバス908と、ブリッジ910と、を有する。さらに、このハードウェアは、外部バス912と、インターフェース914と、入力部916と、出力部918と、記憶部920と、ドライブ922と、接続ポート924と、通信部926と、を有する。但し、上記のCPUは、Central Processing Unitの略である。また、上記のROMは、Read Only Memoryの略である。そして、上記のRAMは、Random Access Memoryの略である。

【0191】

CPU902は、例えば、演算処理装置又は制御装置として機能し、ROM904、RAM906、記憶部920、又はリムーバブル記録媒体928に記録された各種プログラムに基づいて各構成要素の動作全般又はその一部を制御する。ROM904は、CPU902に読み込まれるプログラムや演算に用いるデータ等を格納する手段である。RAM906には、例えば、CPU902に読み込まれるプログラムや、そのプログラムを実行する際に適宜変化する各種パラメータ等が一時的又は永続的に格納される。

【0192】

これらの構成要素は、例えば、高速なデータ伝送が可能なホストバス908を介して相互に接続される。一方、ホストバス908は、例えば、ブリッジ910を介して比較的データ伝送速度が低速な外部バス912に接続される。また、入力部916としては、例えば、マウス、キーボード、タッチパネル、ボタン、スイッチ、及びレバー等が用いられる。さらに、入力部916としては、赤外線やその他の電波を利用して制御信号を送信することが可能なリモートコントローラ(以下、リモコン)が用いられることもある。

【0193】

出力部918としては、例えば、CRT、LCD、PDP、又はELD等のディスプレイ装置、スピーカ、ヘッドホン等のオーディオ出力装置、プリンタ、携帯電話、又はファクシミリ等、取得した情報を利用者に対して視覚的又は聴覚的に通知することが可能な装置である。但し、上記のCRTは、Cathode Ray Tubeの略である。また、上記のLCDは、Liquid Crystal Displayの略である。そして、上記のPDPは、Plasma DisplayPanelの略である。さらに、上記のELDは、Electro−Luminescence Displayの略である。

【0194】

記憶部920は、各種のデータを格納するための装置である。記憶部920としては、例えば、ハードディスクドライブ(HDD)等の磁気記憶デバイス、半導体記憶デバイス、光記憶デバイス、又は光磁気記憶デバイス等が用いられる。但し、上記のHDDは、Hard Disk Driveの略である。

【0195】

ドライブ922は、例えば、磁気ディスク、光ディスク、光磁気ディスク、又は半導体メモリ等のリムーバブル記録媒体928に記録された情報を読み出し、又はリムーバブル記録媒体928に情報を書き込む装置である。リムーバブル記録媒体928は、例えば、DVDメディア、Blu−rayメディア、HD DVDメディア、各種の半導体記憶メディア等である。もちろん、リムーバブル記録媒体928は、例えば、非接触型ICチップを搭載したICカード、又は電子機器等であってもよい。但し、上記のICは、Integrated Circuitの略である。

【0196】

接続ポート924は、例えば、USBポート、IEEE1394ポート、SCSI、RS−232Cポート、又は光オーディオ端子等のような外部接続機器930を接続するためのポートである。外部接続機器930は、例えば、プリンタ、携帯音楽プレーヤ、デジタルカメラ、デジタルビデオカメラ、又はICレコーダ等である。但し、上記のUSBは、Universal Serial Busの略である。また、上記のSCSIは、Small Computer System Interfaceの略である。

【0197】

通信部926は、ネットワーク932に接続するための通信デバイスであり、例えば、有線又は無線LAN、Bluetooth(登録商標)、又はWUSB用の通信カード、光通信用のルータ、ADSL用のルータ、又は各種通信用のモデム等である。また、通信部926に接続されるネットワーク932は、有線又は無線により接続されたネットワークにより構成され、例えば、インターネット、家庭内LAN、赤外線通信、可視光通信、放送、又は衛星通信等である。但し、上記のLANは、Local Area Networkの略である。また、上記のWUSBは、Wireless USBの略である。そして、上記のADSLは、Asymmetric Digital Subscriber Lineの略である。

【0198】

以上、添付図面を参照しながら本発明の好適な実施形態について説明したが、本発明は係る例に限定されないことは言うまでもない。当業者であれば、特許請求の範囲に記載された範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、それらについても当然に本発明の技術的範囲に属するものと了解される。

【符号の説明】

【0199】

10、50 生体認証システム

12、52 PC

14 セキュアデバイス

16 複写機

18 入退出管理装置

20 自動販売機

24 サービスデータ管理システム

26 テンプレート管理システム

28 テンプレート登録端末

30 ネットワーク

102 セキュアデバイス側通信部

104 システムサービス縮退鍵取得部

106 ネットワーク側通信部

108 システムサービス状態制御部

110 パッケージサービスデータ転送部

112 一般サービス縮退鍵取得部

114 一般サービス状態制御部

116 暗号化テンプレート取得部

118 テンプレート復号部

120 テンプレート照合部

122 生体パターン取得部

124 サービス提供部

202 通信部

204 不揮発性メモリ

206 システムサービス縮退鍵生成部

208 システムサービス状態制御部

210 サービスパッケージデータ復号部

212 一般サービス縮退鍵生成部

214 一般サービス状態制御部

216 揮発性メモリ

302 通信部

304 記憶部

306 テンプレート暗号鍵管理部

308 パッケージサービスデータ生成部

310 システムサービス縮退鍵生成部

312 一般サービス縮退鍵生成部

402 セキュアデバイス側通信部

404 一般サービス状態制御部

406 一般サービス縮退鍵取得部

408 ネットワーク側通信部

410 暗号化テンプレート取得部

412 テンプレート復号部

414 テンプレート照合部

416 生体パターン取得部

418 サービス提供部

502 通信部

504 テンプレート暗号化部

506 暗号化テンプレート記憶部

602 生体パターン取得部

604 通信部

612 撮像部

614 画像処理部

【技術分野】

【0001】

本発明は、鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラムに関する。

【背景技術】

【0002】

近年、情報化社会の進展に伴い、個人が保持する情報の価値や重要性が急速に高まっている。こうした状況の中で、堅牢な情報管理を実現する手法として生体認証技術(バイオマトリックス技術)に大きな注目が集まっている。生体認証とは、人間の体(生体)の特徴的な部分(以下、生体部位)を利用して本人又は他人を特定することである。例えば、異なる生体間では指紋が互いに異なるため、指紋を生体認証に用いることができる。指紋と同様に、人間の声紋、顔の形状、手の形状、虹彩パターン、静脈パターン等も異なる生体間で互いに異なる特徴を有する。そのため、これらの特徴量を生体認証に利用して個人を特定したり、認証処理や探索処理等を行ったりすることができる。

【0003】

このように、生体認証を利用して個人を特定したり、認証処理や探索処理等を行ったりするには、生体部位から取得された特徴量の比較処理を行う必要がある。そのため、生体部位の特徴量(例えば、指紋、声紋、静脈パターン等)が比較可能なデータ(例えば、画像データ、音声データ、3次元座標データ、アイリスコード等)の形式で取得される。次いで、このような形式で本人が予め登録しておいた「テンプレート」と、認証操作の際に入力された「入力データ」とが何らかの方式で比較され、類似性が測定される。そして、比較の結果得られた類似性に基づいて個人の特定や認証処理等が行われる。

【0004】

生体認証に関し、下記の特許文献1には、生体パターンによる本人認証を行う前に、生体認証センサで検出された生体パターンが生体のものであるか、或いは、非生体のものであるかを判別する技術が開示されている。特に、同文献には、生体パターンに見られる固有の統計的な傾向を捉えて生体と非生体とを判別する技術が開示されている。例えば、生体の血管パターンは一定の方向に揃う傾向がある。この傾向に関し、同文献では、血管パターンを形成する各線分の角度分布や分布強度等に基づいて生体パターンと非生体パターンとを判別し、その判別結果に応じて疑似血管パターン等を排除する方法が提案されている。また、下記の特許文献2には、テンプレート等の生体認証に用いる情報を効率的に管理する方法が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−102780号公報

【特許文献2】特開2009− 75950号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

確かに、上記文献1等に記載の生体認証方法を用いることで、より高精度に生体認証を行うことが可能になる。また、上記文献2等に記載の管理方法を用いることでテンプレート等の生体認証に用いる情報を効率的に管理することができる。しかしながら、上記文献に記載の生体認証システムにおいては、生体認証を行う際に利用する生体認証装置にテンプレートが格納されている(例えば、図1を参照)。そのため、複数の生体認証装置が存在すると、ユーザは、各生体認証装置にて生体情報の登録を行う必要が生じてしまう。例えば、金融サービスや入退出管理サービス等、様々なサービスが存在し、サービス毎に生体認証装置が設置されている場合、ユーザは、各サービスの生体認証装置に生体情報を登録する必要がある。

【0007】

今後、安全性の高さや認証精度の高さを特徴とする生体認証は、様々なサービスへの利用拡大が予想される。既に例示した金融サービスや入退出管理サービスの他、例えば、社内サービスとして提供される複写機や自動販売機の利用者認証等にも利用されるようになるかもしれない。しかし、各生体認証装置にユーザが生体情報を登録するとなると、その登録にかかるユーザの手間が膨大になり、現実的には利用が困難なものとなってしまう。このような困難を解消するための一方策として、例えば、テンプレートを暗号化して外部のサーバ等に格納しておき、ユーザがサービスを利用する都度、そのサーバ等に各生体認証装置がアクセスするようなシステムを構築する方法が考えられる。

【0008】

このようなシステムを適用する場合には、当然にテンプレートを復号するためのテンプレート暗号鍵を安全に管理する方法が必要になる。例えば、全てのサービスで共通のテンプレート暗号鍵を利用するようなシステム構成にすると、あるサービスの生体認証装置からテンプレート暗号鍵が露呈した場合、全てのサービスが不正利用されてしまう。このように、生体認証技術が多種多様なサービスに利用されるような状況で、ユーザに高い利便性を提供しつつ、安全に生体認証用のテンプレートを管理する技術が求められている。

【0009】

そこで、本発明は、上記問題に鑑みてなされたものであり、本発明の目的とするところは、ユーザが保持する耐タンパデバイスを利用してサービス毎にテンプレート暗号鍵を適切に管理することにより、生体認証装置の外部で保持される暗号化テンプレートの安全性を維持しつつ、ユーザの利便性を向上させることが可能な、新規かつ改良された鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラムを提供することにある。

【課題を解決するための手段】

【0010】

上記課題を解決するために、本発明のある観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り部と、前記受け取り部で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納部と、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証部と、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理部と、を備える、鍵格納装置が提供される。

【0011】

また、前記不揮発性メモリには、前記鍵情報格納部により前記テンプレート暗号鍵及び前記認証鍵が格納される際に前記端末との間で行う相互認証に用いるシステム認証鍵が予め格納されており、前記鍵格納装置は、前記不揮発性メモリに予め格納されたシステム認証鍵を用いて前記端末と相互認証するシステム相互認証部をさらに備え、前記鍵情報格納部は、前記システム相互認証部による相互認証が成功した場合に前記パッケージデータから前記テンプレート暗号鍵及び認証鍵を復元して前記不揮発性メモリに格納するように構成されていてもよい。

【0012】

また、前記鍵格納装置は、所定のシステム縮退鍵生成関数を用いて前記システム認証鍵からシステム縮退鍵を生成するシステム縮退鍵生成部をさらに備え、前記システム相互認証部は、前記システム縮退鍵生成部により生成されたシステム縮退鍵を用いて前記端末と相互認証するように構成されていてもよい。

【0013】

また、前記鍵格納装置は、所定の縮退鍵生成関数を用いて前記認証鍵から縮退鍵を生成する縮退鍵生成部をさらに備え、前記相互認証部は、前記縮退鍵生成部により生成された縮退鍵を用いて前記端末と相互認証するように構成されていてもよい。

【0014】

また、複数のサービスが存在し、当該サービス毎に前記テンプレート暗号鍵が設定され、複数のサービスに対応する前記テンプレート暗号鍵及び認証鍵が前記不揮発性メモリに格納された状態で、前記端末から複数のテンプレート暗号鍵の利用要求を受けた場合、前記縮退鍵生成部は、前記利用要求を受けた複数のサービスに対応する認証鍵を用いて1つの縮退鍵を生成し、前記相互認証部は、前記縮退鍵生成部により生成された1つの縮退鍵を用いて前記端末と相互認証し、前記鍵状態管理部は、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されている前記利用要求を受けた複数のサービスに対応する複数のテンプレート暗号鍵を前記端末が利用可能な状態にするように構成されていてもよい。

【0015】

また、前記鍵状態管理部は、前記相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を揮発性メモリにコピーし、前記端末との間にセッションが確立している間、前記端末に対して前記揮発性メモリ内のテンプレート暗号鍵を利用可能な状態にするように構成されていてもよい。

【0016】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得部と、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得部と、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証部と、前記相互認証部による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号部と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証部と、を備える、生体認証装置が提供される。

【0017】

また、前記生体認証装置は、前記テンプレート暗号鍵を前記鍵格納装置の不揮発性メモリに格納する際に行う相互認証に用いるシステム認証情報を取得し、当該システム認証情報を用いて前記鍵格納装置と相互認証するシステム相互認証部と、前記システム相互認証部による相互認証が成功した場合、前記テンプレート暗号鍵、及び前記鍵格納装置が当該テンプレート暗号鍵を利用可能な状態にする際に行う相互認証にて用いる認証鍵を含み、前記鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを取得して前記鍵格納装置に提供するパッケージデータ提供部と、をさらに備えていてもよい。

【0018】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する生体認証装置との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り部と、前記受け取り部で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納部と、前記生体認証装置からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記生体認証装置と相互認証する第1相互認証部と、前記第1相互認証部による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記生体認証装置が利用可能な状態にする鍵状態管理部と、を有する、鍵格納装置と、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得部と、前記暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得部と、前記鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する第2相互認証部と、前記第2相互認証部による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号部と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証部と、を有する、生体認証装置と、を含む、生体認証システムが提供される。

【0019】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取りステップと、前記受け取りステップで受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納ステップと、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証ステップと、前記相互認証ステップにおいて相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理ステップと、を含む、鍵管理方法が提供される。

【0020】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得ステップと、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得ステップと、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証ステップと、前記相互認証ステップにおいて相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号ステップと、前記テンプレート復号ステップで復号された生体認証用テンプレートと、前記生体情報取得ステップで取得された生体情報とを照合して生体認証処理を実行する生体認証ステップと、を含む、生体認証方法が提供される。

【0021】

また、上記課題を解決するために、本発明の別の観点によれば、前記テンプレート暗号鍵が格納された耐タンパ性を有する不揮発性メモリを搭載した鍵格納装置が、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する生体認証装置との間で行う相互認証に用いる認証鍵を含み、前記鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取りステップと、前記受け取りステップで受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、前記不揮発性メモリに格納する鍵情報格納ステップと、前記生体認証装置からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて当該生体認証装置と相互認証する第1相互認証ステップと、前記第1相互認証ステップにおいて相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記生体認証装置が利用可能な状態にする鍵状態管理ステップと、前記生体認証装置が、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得ステップと、前記暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得ステップと、前記鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する第2相互認証ステップと、前記第2相互認証ステップにおいて相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号ステップと、前記テンプレート復号ステップにおいて復号された生体認証用テンプレートと、前記生体情報取得ステップで取得された生体情報とを照合して生体認証処理を実行する生体認証ステップと、を含む、生体認証方法が提供される。

【0022】

また、上記課題を解決するために、本発明の別の観点によれば、暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、前記テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取る受け取り機能と、前記受け取り機能で受け取られたパッケージデータから前記テンプレート暗号鍵及び前記認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納する鍵情報格納機能と、前記端末からテンプレート暗号鍵の利用要求を受けた場合に前記不揮発性メモリに格納された認証鍵に基づく認証情報を用いて前記端末と相互認証する相互認証機能と、前記相互認証機能による相互認証が成功した場合に前記不揮発性メモリに格納されたテンプレート暗号鍵を前記端末が利用可能な状態にする鍵状態管理機能と、をコンピュータに実現させるためのプログラムが提供される。

【0023】

また、上記課題を解決するために、本発明の別の観点によれば、生体パターンを撮影して生体認証用の生体情報を取得する生体情報取得機能と、暗号化された生体認証用テンプレートを取得する暗号化テンプレート取得機能と、前記暗号化された生体認証用テンプレートを復号するためのテンプレート暗号鍵を耐タンパ性を有する不揮発性メモリに格納して管理する鍵格納装置と相互認証する際に用いる認証情報を取得し、当該認証情報を用いて当該鍵格納装置と相互認証する相互認証機能と、前記相互認証機能による相互認証が成功し、前記鍵格納装置によりテンプレート暗号鍵が利用可能な状態にされた場合に、当該テンプレート暗号鍵を利用して前記暗号化された生体認証用テンプレートを復号するテンプレート復号機能と、前記テンプレート復号部により復号された生体認証用テンプレートと、前記生体情報取得部で取得された生体情報とを照合して生体認証処理を実行する生体認証機能と、をコンピュータに実現させるためのプログラムが提供される。

【0024】

また、上記課題を解決するために、本発明の別の観点によれば、上記のプログラムが記録されたコンピュータにより読み取り可能な記録媒体が提供される。

【発明の効果】

【0025】

以上説明したように本発明によれば、ユーザが保持する耐タンパデバイスを利用してサービス毎にテンプレート暗号鍵を適切に管理することにより、生体認証装置の外部で保持される暗号化テンプレートの安全性を維持しつつ、ユーザの利便性を向上させることが可能になる。

【図面の簡単な説明】

【0026】

【図1】一般的な生体認証装置の構成例を示す説明図である。

【図2】本発明の一実施形態に係る生体認証システムの全体的なシステム構成例を示す説明図である。

【図3】本実施形態の一変形例に係る生体認証システムの全体的なシステム構成例を示す説明図である。

【図4】本実施形態に係るセキュアチップの不揮発性メモリに格納されるサービスデータの構成を概略的に示す説明図である。

【図5】本実施形態に係るセキュアチップの不揮発性メモリに格納されるサービスデータのデータ構造を示す説明図である。

【図6】本実施形態に係るPC(サービス登録端末、生体認証装置)の機能構成例を示す説明図である。

【図7】本実施形態に係るセキュアデバイスの機能構成例を示す説明図である。

【図8】本実施形態に係るサービスデータ管理システムの機能構成例を示す説明図である。

【図9】本実施形態に係るサービス登録処理の流れを示す説明図である。

【図10】本実施形態に係るシステムサービスの有効化処理の流れを示す説明図である。

【図11】本実施形態に係るシステムサービスの有効化処理の具体的な内容を示す説明図である。

【図12】本実施形態に係るシステムサービスの有効化処理の具体的な内容、当該処理に用いる認証鍵の種類、及び当該処理を実行する際に用いる引数の情報を表形式に纏めた説明図である。

【図13】本実施形態に係るシステムサービスの有効化処理に用いるサービス処理関数の具体的な構成を表形式に纏めた説明図である。

【図14】本実施形態に係る一般サービスの有効化処理の流れを示す説明図である。

【図15】本実施形態に係る一般サービスの有効化処理の具体的な内容を示す説明図である。

【図16】本実施形態に係る複数サービスの同時有効化処理の流れを示す説明図である。

【図17】本実施形態に係る複数サービスの同時有効化処理の具体的な内容を示す説明図である。

【図18】本実施形態に係る複数バージョンのサービスを同時有効化する処理の具体的な内容を示す説明図である。

【図19】本実施形態に係る一般サービスの有効化処理の具体的な内容、当該処理に用いる認証鍵の種類、及び当該処理を実行する際に用いる引数の情報を表形式に纏めた説明図である。

【図20】本実施形態に係る一般サービスの有効化処理に用いるサービス処理関数の具体的な構成を表形式に纏めた説明図である。

【図21】本実施形態に係る生体認証装置の機能構成例を示す説明図である。

【図22】本実施形態に係るテンプレート管理システムの機能構成例を示す説明図である。

【図23】本実施形態に係る生体認証処理の全体的な流れを示す説明図である。

【図24】本実施形態に係るサービスの変更処理の具体的な内容を示す説明図である。

【図25】本実施形態に係るサービス変更処理の流れを示す説明図である。

【図26】本実施形態に係るサービス削除処理の流れを示す説明図である。

【図27】本実施形態に係るテンプレート登録端末の機能構成例を示す説明図である。

【図28】本実施形態に係るテンプレート登録処理の流れを示す説明図である。

【図29】本実施形態に係るテンプレート暗号鍵の交換処理の流れを示す説明図である。

【図30】本実施形態に係る各装置及びシステムの機能を実現することが可能な情報処理装置のハードウェア構成例を示す説明図である。

【発明を実施するための形態】

【0027】

以下に添付図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0028】

[説明の流れについて]

ここで、以下に記載する本発明の実施形態に関する説明の流れについて簡単に述べる。まず、図1を参照しながら、一般的な生体認証装置の構成について述べる。次いで、図1に示した生体認証装置の構成と対比しつつ、図2を参照しながら、本実施形態に係る生体認証システムの全体的なシステム構成について説明する。また、図3を参照しながら、本実施形態の一変形例に係る生体認証システムの全体的なシステム構成について説明する。

【0029】

次いで、図4、図5を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの構成について説明する。この中で、図4を参照しながら、暗号化テンプレートから元のテンプレートを復号するためのテンプレート暗号鍵の管理方法について説明する。さらに、図5を参照しながら、セキュアデバイスに搭載された不揮発性メモリに格納されるサービスデータの内容、及びサービスデータのデータ構造について説明する。

【0030】

次いで、図6を参照しながら、本実施形態の生体認証システムにおいてサービス登録端末及び生体認証装置として機能するPCの機能構成について説明する。但し、ここではサービス登録端末の機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図7を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの機能構成について説明する。但し、ここではサービス登録時に利用される機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図8を参照しながら、本実施形態の生体認証システムに含まれるサービスデータ管理システムの機能構成について説明する。但し、ここではサービス登録時に利用される機能を提供するための主な構成要素についてのみ詳細に説明する。次いで、図9〜図13を参照しながら、本実施形態に係るサービス登録処理の流れについて説明する。

【0031】

次いで、再び図6を参照しながら、本実施形態の生体認証システムに含まれるPCの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、再び図7を参照しながら、本実施形態の生体認証システムに含まれるセキュアデバイスの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、再び図8を参照しながら、本実施形態の生体認証システムに含まれるサービスデータ管理システムの機能構成に関し、サービス有効化機能を提供する主な構成要素の機能について説明する。次いで、図14、図15、図19、図20を参照しながら、本実施形態に係るサービス有効化処理の流れについて説明する。次いで、図16〜図18、図19、図20を参照しながら、本実施形態に係る複数サービスの同時有効化処理(複合Activate)の流れについて説明する。

【0032】

次いで、再び図6を参照しながら、本実施形態の生体認証システムに含まれるPCの機能構成に関し、生体認証装置の機能を提供する主な構成要素の機能について説明する。次いで、図21を参照しながら、本実施形態の生体認証システムに含まれる生体認証装置の機能構成について説明する。次いで、図22を参照しながら、本実施形態の生体認証システムに含まれるテンプレート管理システムの機能構成について説明する。次いで、図23を参照しながら、本実施形態に係る生体認証処理の流れについて説明する。次いで、図24、図25を参照しながら、本実施形態に係るサービス変更処理の流れについて説明する。次いで、図26を参照しながら、本実施形態に係るサービス削除処理の流れについて説明する。

【0033】

次いで、図27を参照しながら、本実施形態の生体認証システムに含まれるテンプレート登録端末の機能構成について説明する。次いで、図28を参照しながら、本実施形態に係るテンプレート登録処理の流れについて説明する。次いで、図29を参照しながら、本実施形態に係るテンプレート暗号鍵の交換処理の流れについて説明する。次いで、図30を参照しながら、本実施形態の生体認証システムに含まれる各装置及びシステムが有する機能を実現することが可能な情報処理装置のハードウェア構成例について説明する。

【0034】

(説明項目)

1:生体認証システムの全体的なシステム構成

1−1:システム構成例1(テンプレートをサーバに格納する構成)

1−2:システム構成例2(テンプレートをPCに格納する構成)

2:セキュアデバイスの構成

2−1:不揮発性メモリ内のデータ構造

3:サービスの登録

3−1:PCの機能構成(サービス登録機能部分)

3−2:セキュアデバイスの機能構成(サービス登録機能部分)

3−3:サービスデータ管理システムの機能構成(サービス登録機能部分)

3−4:サービス登録処理の流れ

3−4−1:全体的な処理の流れ

3−4−2:システムサービス有効化処理の流れ

4:サービスの有効化

4−1:PCの機能構成(サービス有効化機能部分)

4−2:セキュアデバイスの機能構成(サービス有効化機能部分)

4−3:サービスデータ管理システムの機能構成(サービス有効化機能部分)

4−4:サービス有効化処理の流れ

4−5:複数サービスの同時有効化

4−5−1:異なるサービスの同時有効化

4−5−2:異なるバージョンの同時有効化

5:生体認証

5−1:PCの機能構成(生体認証機能部分)

5−2:生体認証装置の機能構成

5−3:テンプレート管理システムの機能構成(生体認証機能部分)

5−4:生体認証処理の流れ

6:サービスの変更/削除

6−1:サービス変更処理の流れ

6−2:サービス削除処理の流れ

7:テンプレートの登録

7−1:テンプレート登録端末の機能構成

7−2:テンプレート登録処理の流れ

8:テンプレート暗号鍵の交換

9:ハードウェア構成

【0035】

<実施形態>

本発明の一実施形態について説明する。本実施形態は、生体認証に用いるテンプレートをサービス毎に設けられた生体認証装置の外部で管理し、ユーザが各生体認証装置にテンプレートの登録処理を行わずとも所望のサービスを受けられるようにした生体認証システムの構成を提案するものである。

【0036】

より詳細に述べると、本実施形態は、サービス毎のテンプレート暗号鍵を用意し、あるサービスのテンプレート暗号鍵が露呈しても、他のサービスに影響が及ばないように安全性が考慮された生体認証システムを提供するものである。特に、利用可能なサービスをユーザ個人が保有するセキュアデバイスに登録し、その登録情報を用いて、所望のサービスを提供する生体認証装置がテンプレート暗号鍵を利用できるように制御する技術に関する。以下、具体例を挙げて詳細に説明する。

【0037】

<1:生体認証システムの全体的なシステム構成>

まず、本実施形態に係る生体認証システムの全体的なシステム構成について説明する。ここでは、具体例として2通りのシステム構成例を示す。但し、本実施形態に係る技術の適用範囲は、これら2通りのシステム構成例に限定されない点に注意されたい。

【0038】

[1−1:システム構成例1(テンプレートをサーバに格納する構成)]

第1の例として、テンプレートを生体認証装置の外部に設けられたサーバ(テンプレート管理システム26)に格納するように設計された生体認証システム10のシステム構成を図2に示す。図2は、本実施形態に係る生体認証システム10のシステム構成例を示す説明図である。

【0039】

図2に示すように、生体認証システム10は、主に、PC12と、セキュアデバイス14と、複写機16と、入退出管理装置18と、自動販売機20と、サービスデータ管理システム24と、テンプレート管理システム26と、テンプレート登録端末28とを含む。

【0040】

但し、PC12、複写機16、入退出管理装置18、自動販売機20は、生体認証サービスを提供する装置の一例であり、生体認証装置の機能が搭載されているものとする。また、PC12には、生体認証装置の機能と共に、サービス登録端末の機能が搭載されているものとする。なお、以下の説明において、PC12、複写機16、入退出管理装置18、自動販売機20のことを生体認証装置と表現する場合がある。また、PC12のことをサービス登録端末と表現する場合がある。サービス登録端末の機能については後述する。

【0041】

PC12、複写機16、入退出管理装置18、自動販売機20、サービスデータ管理システム24、及びテンプレート管理システム26は、ネットワーク30を介して接続されていているものとする。また、PC12は、セキュアデバイス14との間で非接触通信するためのリーダ/ライタ(R/W)を搭載しているものとする。そのため、PC12は、リーダ/ライタを介してセキュアデバイス14にデータを書き込んだり、セキュアデバイス14からデータを読み出すことができる。また、セキュアデバイス14は、テンプレート暗号鍵を格納する鍵格納装置の一例である。テンプレート暗号鍵、及び鍵格納装置の構成については後述する。

【0042】

図2に示す生体認証システム10において、生体認証用のテンプレートは、テンプレート管理システム26により管理される。テンプレートは、テンプレート登録端末28を用いて生成され、テンプレート管理システム26に保存される。このとき、テンプレートは、所定のテンプレート暗号鍵を用いて暗号化される。以下の説明において、暗号化されたテンプレートのことを暗号化テンプレートと呼ぶ。また、本実施形態に係る生体認証システム10においては、サービス毎に暗号化テンプレートが生成される。

【0043】

図2の例では、PC12により提供されるWeb利用サービス、複写機16により提供される複写サービス、入退出管理装置18により提供される入退出管理サービス、及び自動販売機20により提供される物品販売サービスが想定されている。そのため、テンプレート管理システム26には、Web利用サービス用の暗号化テンプレート、複写サービス用の暗号化テンプレート、入退出管理サービス用の暗号化テンプレート、及び物品販売サービス用の暗号化テンプレートが保存されている。各暗号化テンプレートは、例えば、テンプレート登録端末28から入力されたテンプレートをサービス毎に異なるテンプレート暗号鍵で暗号化することにより生成される。

【0044】

各サービスのテンプレート暗号鍵は、サービスデータ管理システム24により管理されている。そのため、テンプレート暗号鍵は、常に利用可能な状態でPC12、複写機16、入退出管理装置18、自動販売機20に保持されているということはない。つまり、生体認証システム10においては、暗号化テンプレート及びテンプレート暗号鍵が生体認証装置の外部に設置されたシステムで管理されるのである。

【0045】

ここで、図1を参照する。これまで多く利用されてきた一般的な生体認証装置においては、図1に示すように暗号化テンプレート及びテンプレート暗号鍵が生体認証装置内のセキュアデバイスにおいて管理されていた。そのため、ユーザは、各サービスの生体認証装置が設置された場所に出向いて生体パターンを登録する必要があり、サービスの種類が増加するにつれ、ユーザの負担が増大してしまうという問題があった。

【0046】

こうした問題に対し、生体認証システム10においては、サービスデータ管理システム24においてテンプレート暗号鍵を管理し、テンプレート管理システム26において暗号化テンプレートを管理する方法(テンプレートの外出し)が提案されている。この方法を用いると、テンプレートを登録するためにユーザが各サービスに対応する生体認証装置の設置場所まで出向かずに済むようになる。但し、生体認証システム10を有効に機能させるためには、ユーザの利便性を維持しつつ、暗号化テンプレート及びテンプレート暗号鍵へのアクセスを適切に制御する仕組みが必要になる。

【0047】

本実施形態においては、所望のサービスに対応するテンプレート暗号鍵をセキュアデバイス14に格納しておき、各生体認証装置とセキュアデバイス14との間の相互認証を利用してサービス毎にテンプレート暗号鍵へのアクセス制御を行う方法が用いられる。以下、この方法について詳細に説明するが、ここで生体認証システム10の一変形例について紹介する。

【0048】

[1−2:システム構成例2(テンプレートをPCに格納する構成)]

上記の生体認証システム10においては、暗号化テンプレートがテンプレート管理システム26により管理されていた。しかし、本実施形態は、所望のサービスに対応するテンプレート暗号鍵をセキュアデバイス14に格納しておき、各生体認証装置とセキュアデバイス14との間の相互認証を利用してサービス毎にテンプレート暗号鍵へのアクセス制御を行う技術に関するものである。

【0049】

そのため、図3に示すように、暗号化テンプレート及びテンプレート暗号鍵をPC52で管理し、必要に応じて他の生体認証装置からPC52へとアクセスできるようにしたシステム構成に変形することもできる。つまり、図2に示した生体認証システム10のうち、PC12が持つ機能、テンプレート管理システム26が持つ機能、テンプレート登録端末28が持つ機能をPC52に集約することができる。このような構成にすると、ユーザが個人的に保有するPC52で管理している暗号化テンプレートを用いて、例えば、複写機16、入退出管理装置18、自動販売機20等による生体認証サービスを受けることが可能になる。

【0050】

このように、本実施形態の技術的思想を逸脱しない範囲で適宜システム構成を変形することが可能である。例えば、PC12に代えて、PC12及びセキュアデバイス14の機能を搭載した携帯電話や携帯情報端末等を適用することもできる。以下、本実施形態に係るテンプレート暗号鍵の管理方法について詳細に説明するが、説明の都合上、図2に示した生体認証システム10のシステム構成を想定して説明を進めることにする。

【0051】

<2:セキュアデバイスの構成>

ここで、セキュアデバイス14の構成について説明する。先に述べた通り、本実施形態は、PC12とセキュアデバイス14との間の相互認証を利用してセキュアデバイス14に格納されるテンプレート暗号鍵のアクセス制御を行う方法に特徴がある。そこで、セキュアデバイス14に格納されるテンプレート暗号鍵の構成、及びテンプレート暗号鍵のアクセス制御に用いるアクセス認証鍵情報の構成について詳細に説明する。

【0052】

[2−1:不揮発性メモリ内のデータ構造]

まず、図4、図5を参照しながら、セキュアデバイス14に格納されるテンプレート暗号鍵の構成、及びテンプレート暗号鍵へのアクセス制御に用いるアクセス認証鍵の構成について説明する。この中で、本実施形態に係るテンプレート暗号鍵の管理方法についても説明する。図4は、セキュアデバイス14に格納されるテンプレート暗号鍵の構成例を示す説明図である。図5は、セキュアデバイス14に格納されるサービスデータのデータ構造を示す説明図である。なお、サービスデータについては後述する。

【0053】

まず、図4を参照する。図4に示すように、セキュアデバイス14には、サービス毎に設定されたテンプレート暗号鍵が格納される。本実施形態のようにマルチサービスの利用を前提とする場合、セキュアデバイス14には、複数のテンプレート暗号鍵が格納されることになる。例えば、システムサービス(サービス1)、入退出管理サービス(サービス2)、…、Web利用サービス(サービスN)等がセキュアデバイス14の不揮発性メモリに格納される。なお、テンプレート暗号鍵が格納される不揮発性メモリは耐タンパ性を有するものである。また、システムサービスは、セキュアデバイス14の出荷時に事前に設定されている特別なサービスである。一方、入退出管理サービス、…、Web利用サービスは、必要に応じてユーザがセキュアデバイス14に登録する一般サービスである。

【0054】

次に、図5を参照する。図5には、セキュアデバイス14の不揮発性メモリに格納されるサービスデータのデータ構造が示されている。なお、サービスデータとは、各サービスを特定するためのサービスコード(sc)と、テンプレート暗号鍵へのアクセスを制御するためのアクセス認証鍵情報(Iauthsc)と、テンプレート暗号鍵を含むテンプレート暗号鍵情報(Itempsc)と、複合許可フラグ(fcompsc)により構成されるデータである。また、これらのデータは相互に紐付けて管理される。

【0055】

サービスコード(sc)は、サービスの違い及びバージョンの違いを識別するためのコードである。サービスコードは、サービスID(scid)、及びバージョン情報(scver)により構成される。サービスIDは、サービスを特定するための識別情報である。バージョン情報は、バージョンを特定するための情報である。アクセス認証情報(Iauthsc)は、各サービスに対応するテンプレート暗号鍵にアクセスするための相互認証に用いる認証用データである。アクセス認証情報は、暗号化方式(tauthsc)、及びサービス認証鍵(Kauthsc)により構成される。

【0056】

テンプレート暗号鍵情報(Itempsc)は、サービス毎に生成された暗号化テンプレートを復号するための暗号鍵データである。テンプレート暗号鍵情報は、暗号化方式(ttempsc)、及びテンプレート暗号鍵(Ktempsc)により構成される。複合許可フラグ(fcompsc)は、他のサービスに対応するテンプレート暗号鍵へのアクセス認証と同時にアクセス認証を実施しても良いか否かを示す許可情報である。複合許可フラグが有効に設定されている場合、1回の相互認証で他のサービスに対応するテンプレート暗号鍵へのアクセス認証も成立させることが可能になる。

【0057】

以上説明したように、セキュアデバイス14には、サービス毎に設定されたサービスデータが格納される。また、各サービスデータには、改竄検出コードが付与される。改竄検出コードが付与されることで、何らかの理由によりサービスデータが破損した場合に、その破損を検出することが可能になる。なお、システムサービスのサービスデータと、一般サービスのサービスデータとは基本的に同じデータ構造を有する。但し、システムサービスの場合、サービスコードや複合許可フラグに制限が課せられる等の相違点がある。また、システムサービスのサービスコードは、一般サービスのサービスコードと使用目的が異なる。これらの相違点については後述する。

【0058】

<3:サービスの登録>

上記の通り、セキュアデバイス14には、サービスデータが格納される。システムサービスのサービスデータは、セキュアデバイス14の出荷時等において予め不揮発性メモリに格納されている。一方、一般サービスのサービスデータは、PC12(サービス登録端末)を用いて登録する必要がある。ここでは一般サービスのサービスデータをセキュアデバイス14の不揮発性メモリに格納するためのサービス登録方法について説明する。

【0059】

[3−1:PCの機能構成(サービス登録機能部分)]

まず、図6を参照しながら、PC12の機能構成の中でサービス登録機能を提供する構成要素について説明する。図6は、PC12の機能構成例を示す説明図である。

【0060】

図6に示すように、PC12は、サービス登録機能を提供する主な構成要素として、セキュアデバイス側通信部102と、システムサービス縮退鍵取得部104と、ネットワーク側通信部106と、システムサービス状態制御部108と、パッケージサービスデータ転送部110とを有する。なお、セキュアデバイス側通信部102、パッケージサービスデータ転送部110は、パッケージデータ提供部の一例である。また、セキュアデバイス側通信部102、システムサービス縮退鍵取得部104、システムサービス状態制御部108は、システム相互認証部の一例である。

【0061】

セキュアデバイス側通信部102は、セキュアデバイス14との間で通信する手段である。システムサービス縮退鍵取得部104は、一般サービスのサービスデータを登録する際にセキュアデバイス14との間で行う相互認証に用いるシステムサービス認証縮退鍵をサービスデータ管理システム24から取得する手段である。システムサービス認証縮退鍵は、システムサービスのサービスデータ(以下、システムサービスデータ)に含まれるサービス認証鍵(以下、システムサービス認証鍵)に基づいて生成されるものである。

【0062】

但し、システムサービス認証縮退鍵は、サービスの発行権限を管理するサービス管理機関(サービスデータ管理システム24)により、又はサービス管理機関から認可を受けた上でセキュアデバイス14により生成される。例えば、システムサービスのサービスID(scsys)に対応するシステムサービス認証縮退鍵(Kdegescsys)は、システムサービス認証鍵(Kauthscsys)及びシステムサービス認証縮退鍵関数d0に基づき、下記の式(1)のようにして生成される。但し、システムサービス認証縮退鍵関数d0は、サービス管理機関から認可を受けた後で提供される。

【0063】

【数1】

【0064】

上記のシステムサービス認証縮退鍵は、システムサービス縮退鍵取得部104により、ネットワーク側通信部106を介して取得される。ネットワーク側通信部106は、ネットワーク30に接続されたサービスデータ管理システム24、テンプレート管理システム26、及び他の生体認証装置との間でデータを送受信する手段である。システムサービス縮退鍵取得部104により取得されたシステムサービス認証縮退鍵は、システムサービス状態制御部108に入力される。システムサービス状態制御部108は、セキュアデバイス側通信部102を介してセキュアデバイス14と通信し、相互認証及びセッションの確立を行う手段である。

【0065】

システムサービス認証縮退鍵が入力されると、システムサービス状態制御部108は、セキュアデバイス側通信部102を介してセキュアデバイス14との間の相互認証を試みる。そして、相互認証が成功すると、システムサービス状態制御部108は、セッションを確立し、相互認証が成功した旨を示す通知情報(以下、認証完了通知)をパッケージサービスデータ転送部110に入力する。このように、システムサービス認証縮退鍵による相互認証が成功し、セッションが確立された状態をシステムサービスが有効化された状態と呼ぶことにする。

【0066】

パッケージサービスデータ転送部110には、ユーザが登録を所望するサービスの情報が入力される。認証完了通知が入力されると、パッケージサービスデータ転送部110は、ネットワーク側通信部106を介してサービスデータ管理システム24にアクセスし、ユーザが所望するサービスのサービスデータを取得する。但し、パッケージサービスデータ転送部110により取得されるサービスデータは、セキュアデバイス14においてのみ復号可能な形式でパッケージ化されている。このパッケージ化処理は、サービス管理機関、又はサービス管理機関から認可を受けた事業者のみが行う。ここではサービス管理機関(サービスデータ管理システム24)が行うものとする。

【0067】

なお、パッケージ化処理は、サービスパッケージ化関数p1に基づいて実行される。例えば、ユーザが登録を所望する一般サービスのサービスコードをscとする。また、サービスコードscに対応するアクセス認証情報をIauthsc、テンプレート暗号鍵情報をItempsc、複合フラグをfcompscとすると、パッケージ化されたサービスデータ(以下、サービスパッケージデータ)Pscは、下記の式(2)及び式(3)のように得られる。

【0068】

【数2】

【0069】

上記のサービスパッケージデータは、パッケージサービスデータ転送部110により、サービスデータ管理システム24から取得され、セキュアデバイス側通信部102を介してセキュアデバイス14に提供される。

【0070】

このように、PC12は、システムサービス認証縮退鍵を利用してセキュアデバイス14と相互認証してセッションを確立し、サービスパッケージデータをセキュアデバイス14に提供する。このとき、サービスデータは、PC12において復号できない形式にパッケージ化されているため、PC12がサービスデータの内容を知ることはできない。そのため、サービスデータの登録時にPC12を介してサービスデータの内容が漏洩するのを防止することができる。また、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者により不正なサービスデータが正当なデータ格納場所に格納されるのを防止することができる。

【0071】

[3−2:セキュアデバイスの機能構成(サービス登録機能部分)]

次に、図7を参照しながら、セキュアデバイス14の機能構成の中でサービス登録機能を提供する構成要素について説明する。図7は、セキュアデバイス14の機能構成例を示す説明図である。

【0072】

図7に示すように、セキュアデバイス14は、サービス登録機能を提供する主な構成要素として、通信部202と、不揮発性メモリ204と、システムサービス縮退鍵生成部206と、システムサービス状態制御部208と、サービスパッケージデータ復号部210とを有する。なお、通信部202は、受け取り部の一例である。また、サービスパッケージデータ復号部210は、鍵情報格納部の一例である。さらに、システムサービス縮退鍵生成部206、システムサービス状態制御部208は、システム相互認証部の一例である。そして、システムサービス縮退鍵生成部206は、システム縮退鍵生成部の一例である。

【0073】

通信部202は、PC12との間で通信する手段である。不揮発性メモリ204は、耐タンパ性を有する記憶手段である。また、不揮発性メモリ204には、予めシステムサービスデータが格納されている。一般サービスの登録処理が開始されると、システムサービス縮退鍵生成部206は、不揮発性メモリ204からシステムサービスデータに含まれるシステムサービス認証鍵を取得する。そして、システムサービス縮退鍵生成部206は、システムサービス認証鍵からシステムサービス認証縮退鍵を生成する。システムサービス認証縮退鍵は、上記の式(1)に基づいて生成される。但し、既にサービス管理機関からシステムサービス認証縮退鍵関数d0が提供されているものとする。

【0074】

システムサービス縮退鍵生成部206により生成されたシステムサービス認証縮退鍵は、システムサービス状態制御部208に入力される。システムサービス状態制御部208は、一般サービスの登録時にPC12との間で相互認証し、セッションを確立する手段である。システムサービス認証縮退鍵が入力されると、システムサービス状態制御部208は、入力されたシステムサービス認証縮退鍵を用いてPC12と相互認証を行い、認証が成功した場合に通信部202を介してセッションを確立する。このようにしてシステムサービスが有効化されると、PC12からパッケージサービスデータが提供される。

【0075】

セキュアデバイス14は、通信部202を用いて、PC12から提供されたパッケージサービスデータを取得する。通信部202により取得されたパッケージサービスデータは、サービスパッケージデータ復号部210に入力される。サービスパッケージデータ復号部210は、入力されたパッケージサービスデータから元のサービスデータを復号する。そして、サービスパッケージデータ復号部210は、復号されたサービスデータを不揮発性メモリ204に格納する。このようにして一般サービスのサービスデータが不揮発性メモリ204に格納され、図5に示すようなデータ構造が構築される。

【0076】

このように、セキュアデバイス14は、システムサービス認証縮退鍵を利用してPC12と相互認証してセッションを確立し、サービスパッケージデータをPC12から取得する。このとき、サービスデータは、PC12において復号できない形式にパッケージ化されているため、PC12がサービスデータの内容を知ることはできない。そのため、サービスデータの登録時にPC12を介してサービスデータの内容が漏洩するのを防止することができる。また、PC12とセキュアデバイス14との間で相互認証が実施されることにより、悪意ある第三者により不正なサービスデータが正当なデータ格納場所に格納されるのを防止することができる。

【0077】

[3−3:サービスデータ管理システムの機能構成(サービス登録機能部分)]

次に、図8を参照しながら、サービスデータ管理システム24の機能構成の中でサービス登録機能を提供する構成要素について説明する。図8は、サービスデータ管理システム24の機能構成例を示す説明図である。

【0078】

図8に示すように、サービスデータ管理システム24は、サービス登録機能を提供する主な構成要素として、通信部302と、記憶部304と、テンプレート暗号鍵管理部306と、パッケージサービスデータ生成部308と、システムサービス縮退鍵生成部310とを有する。記憶部304には、システムサービス、及び一般サービスのサービスデータが格納されている。なお、テンプレート暗号鍵管理部306は、テンプレート管理システム26にてテンプレートが暗号化される際にテンプレート暗号鍵を提供したり、パッケージサービスデータ生成部308に適宜テンプレート暗号鍵を入力したりするテンプレート暗号鍵の管理手段である。

【0079】