鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラム

【課題】あるデバイスの鍵を無効化する時点での処理量を削減することを図る。

【解決手段】各デバイスに共通の第1の分割情報の更新値WS,1と無効化するデバイスAの第2の分割情報VAとから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値WS,0とデバイスAの第2の分割情報VAとから生成される鍵とが一致するように、当該第1の分割情報の更新値WS,1を設定し、第1の分割情報の更新値WS,1とあるデバイスの第2の分割情報とから生成した第1の認証鍵と、第1の分割情報の初期値WS,0と当該デバイスの第2の分割情報とから生成した第2の認証鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とし、合格したデバイスに対して認証鍵差分情報を生成して送信し、第1の分割情報の更新値とあるデバイスの第2の分割情報とから生成した認証鍵と、当該デバイスの認証鍵との一致を検査する。

【解決手段】各デバイスに共通の第1の分割情報の更新値WS,1と無効化するデバイスAの第2の分割情報VAとから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値WS,0とデバイスAの第2の分割情報VAとから生成される鍵とが一致するように、当該第1の分割情報の更新値WS,1を設定し、第1の分割情報の更新値WS,1とあるデバイスの第2の分割情報とから生成した第1の認証鍵と、第1の分割情報の初期値WS,0と当該デバイスの第2の分割情報とから生成した第2の認証鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とし、合格したデバイスに対して認証鍵差分情報を生成して送信し、第1の分割情報の更新値とあるデバイスの第2の分割情報とから生成した認証鍵と、当該デバイスの認証鍵との一致を検査する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラムに関する。

【背景技術】

【0002】

従来、デバイス(例えば、携帯通信端末、パーソナルコンピュータなど)が通信ネットワークを介してサービスを利用する際には、デバイスは自分の認証鍵を用いて管理サーバとの間で認証を行う。管理サーバはデバイス毎に認証鍵を管理する(例えば、特許文献1参照)。

【0003】

図20は、従来の認証鍵管理方法を説明するためのグラフ図である。図20では、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。まず、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、初期の分割情報VA,0及び初期の認証鍵KA,0を保持している。デバイスBは、初期の分割情報VB,0及び初期の認証鍵KB,0を保持している。

【0004】

図20において、分割情報VA,0は、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在する。同様に、分割情報VB,0は、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスAから分割情報VA,0を受け取ることで、分割情報WS,0と分割情報VA,0とから認証鍵KA,0を復元することができる。そして、管理サーバは、復元した認証鍵KA,0とデバイスAが保持する認証鍵KA,0とを照合することにより、デバイスAの認証を行う。同様に、管理サーバは、デバイスBから分割情報VB,0を受け取ることで、分割情報WS,0と分割情報VB,0とから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。

【0005】

ここで、デバイスAのサービス利用登録が解除されたとする。すると、管理サーバは、デバイスAの認証鍵KA,0を無効化する処理を行う。以下、デバイスの認証鍵を無効化する処理を行うことを「デバイスの無効化」と称することがある。管理サーバは、デバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する。分割情報WS,1は、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在しない、且つ、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在しない。次いで、管理サーバは、デバイスの無効化を行わないデバイスBのために、分割情報の更新情報ΔVB,0を生成し、更新情報ΔVB,0をデバイスBへ送る。分割情報の更新情報ΔVB,0は、分割情報VB,0と分割情報VB,1との差分情報である。デバイスBは、更新情報ΔVB,0と分割情報VB,0とから分割情報VB,1を得る。分割情報VB,1は、認証鍵KB,0と分割情報WS,1とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスBから分割情報VB,1を受け取ることで、分割情報WS,1と分割情報VB,1とから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。この結果、デバイスBの認証は成功する。

【0006】

一方、デバイスの無効化が行われたデバイスAについては、デバイスAが保持する分割情報VA,0のままである。このため、管理サーバがデバイスAから分割情報VA,0を受け取って分割情報WS,0とから復元した認証鍵は、認証鍵KA,1となり、デバイスAが保持する認証鍵KA,0とは異なる。この結果、デバイスAの認証は失敗する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2008−219177号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、上述した従来の認証鍵管理方法では、あるデバイスの無効化を行った時点で、デバイスの無効化が行われない全デバイスに対して、迅速に、それぞれの分割情報の更新情報を生成して送らなければならない。このため、管理サーバにかかる負担が大きい。

【0009】

本発明は、このような事情を考慮してなされたもので、あるデバイスの鍵を無効化する時点での処理量を削減することができる鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラムを提供することを課題とする。

【課題を解決するための手段】

【0010】

上記の課題を解決するために、本発明に係る鍵管理システムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、自デバイスの第2の分割情報を記憶する分割情報記憶部と、自デバイスの鍵の初期値を記憶する鍵記憶部と、自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、を備えたことを特徴とする。

本発明に係る鍵管理システムにおいては、あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報と当該デバイスの第2の分割情報とを除いた任意の点を第1の分割情報の更新値にする、ことを特徴とする。

【0011】

本発明に係る鍵管理システムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、自デバイスの第2の分割情報を記憶する分割情報記憶部と、自デバイスの鍵の初期値を記憶する鍵記憶部と、自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、を備えたことを特徴とする。

本発明に係る鍵管理システムにおいては、あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報の最新値と当該デバイスの第2の分割情報とを除いた任意の点を更新後の第1の分割情報の最新値にする、ことを特徴とする。

【0012】

本発明に係る管理装置は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を備えたことを特徴とする。

【0013】

本発明に係る管理装置は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を備えたことを特徴とする。

【0014】

本発明に係る鍵管理方法は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、を含むことを特徴とする。

【0015】

本発明に係る鍵管理方法は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、を含むことを特徴とする。

【0016】

本発明に係るコンピュータプログラムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、をコンピュータに実行させるためのコンピュータプログラムであることを特徴とする。

これにより、前述の管理装置がコンピュータを利用して実現できるようになる。

【0017】

本発明に係るコンピュータプログラムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、をコンピュータに実行させるためのコンピュータプログラムであることを特徴とする。

これにより、前述の管理装置がコンピュータを利用して実現できるようになる。

【発明の効果】

【0018】

本発明によれば、あるデバイスの鍵を無効化するときの処理量を削減することができるという効果が得られる。

【図面の簡単な説明】

【0019】

【図1】本発明の第1実施形態に係る認証鍵管理方法を説明するためのグラフ図である。

【図2】本発明の第1実施形態に係る管理サーバ2の構成を示すブロック図である。

【図3】本発明の第1実施形態に係るデバイス20の構成を示すブロック図である。

【図4】本発明の第1実施形態に係る初期状態を示す概念図である。

【図5】本発明の第1実施形態に係るデバイスの無効化の手順を示す概念図である。

【図6】本発明の第1実施形態に係るデバイスの認可処理の手順を示す概念図である。

【図7】本発明の第1実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。

【図8】本発明の第2実施形態に係る認証鍵管理方法を説明するためのグラフ図である。

【図9】本発明の第2実施形態に係るデバイスの無効化の手順を示す概念図である。

【図10】本発明の第2実施形態に係るデバイスの認可処理を説明するための概念図である。

【図11】本発明の第2実施形態に係るデバイスの認可処理の手順を示す概念図である。

【図12】本発明の第2実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。

【図13】本発明に係る鍵管理システムの実施例である。

【図14】デバイスZの分割情報VZを生成する方法を説明するためのグラフ図である。

【図15】本発明に係る管理サーバ2がデバイス20Zの無効化を行う方法を説明するためのグラフ図である。

【図16】本発明に係る管理サーバ2が、無効化するデバイス20Zの分割情報VZを取得する方法の実施例である。

【図17】本発明に係る管理サーバ2がデバイス20Zの認可処理において認証鍵を生成する方法を説明するためのグラフ図である。

【図18】本発明に係る管理サーバ2が認証鍵差分情報ΔKZ,Mを生成する方法を説明するためのグラフ図である。

【図19】本発明に係る管理サーバ2が認証鍵差分情報を秘匿化してデバイスに送信する手順を示す概念図である。

【図20】従来の認証鍵管理方法を説明するためのグラフ図である。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施形態について説明する。

【0021】

[第1実施形態]

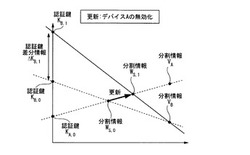

図1は、本発明の第1実施形態に係る認証鍵管理方法を説明するためのグラフ図である。図1では、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。まず、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイスBは、分割情報VB及び初期の認証鍵KB,0を保持している。

【0022】

図1において、分割情報VAは、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在する。同様に、分割情報VBは、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスAから分割情報VAを受け取ることで、分割情報WS,0と分割情報VAとから認証鍵KA,0を復元することができる。そして、管理サーバは、復元した認証鍵KA,0とデバイスAが保持する認証鍵KA,0とを照合することにより、デバイスAの認証を行う。同様に、管理サーバは、デバイスBから分割情報VBを受け取ることで、分割情報WS,0と分割情報VBとから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。

【0023】

ここで、デバイスAのサービス利用登録が解除されたとする。すると、管理サーバは、デバイスAの認証鍵KA,0を無効化する処理を行う。以下、デバイスの認証鍵を無効化する処理を行うことを「デバイスの無効化」と称することがある。管理サーバは、デバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する。分割情報WS,1は、認証鍵KA,0と分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。このため、管理サーバが更新後の分割情報WS,1とデバイスAの分割情報VAとから復元した第1の認証鍵KA,1と、管理サーバが初期の分割情報WS,0とデバイスAの分割情報VAとから復元した第2の認証鍵KA,0とは一致する。本実施形態では、それら第1の認証鍵と第2の認証鍵とが一致した場合に、当該デバイスAを認証失敗とする。

【0024】

一方、デバイスの無効化が行われないデバイスBについては、管理サーバが更新後の分割情報WS,1とデバイスBの分割情報VBとから復元した第1の認証鍵KB,1と、管理サーバが初期の分割情報WS,0とデバイスBの分割情報VBとから復元した第2の認証鍵KB,0とは不一致になる。本実施形態では、それら第1の認証鍵と第2の認証鍵とが不一致になった場合に、当該デバイスBを認証処理の第1段階において合格とし認証処理を継続する。

【0025】

次いで、管理サーバは、認証処理の第1段階において合格したデバイスBのために、認証鍵差分情報ΔKB,1を生成し、認証鍵差分情報ΔKB,1をデバイスBへ送る。認証鍵差分情報ΔKB,1は、デバイスBの初期の認証鍵KB,0と、認証鍵KB,1との差分情報である。これにより、デバイスBは、認証鍵差分情報ΔKB,1と初期の認証鍵KB,0とを用いて、認証鍵KB,1を生成することができる。認証鍵KB,1は、更新後の分割情報WS,1とデバイスBの分割情報VBとを結ぶ直線上に存在する。これにより、管理サーバは、認証処理の第2段階において、デバイスBから分割情報VBを受け取ることで、更新後の分割情報WS,1と分割情報VBとから認証鍵KB,1を復元することができる。そして、管理サーバは、復元した認証鍵KB,1とデバイスBが生成した認証鍵KB,1とを照合することにより、デバイスBの認証を行う。この結果、デバイスBの認証は成功する。

【0026】

上述の認証鍵管理方法において、デバイスの無効化を行わないデバイスBに対して認証鍵差分情報ΔKB,1を送るタイミングは、デバイスAの無効化を行った即時である必要はなく、認証処理の第2段階までに又は認証処理の第2段階においてであればよい。これにより、あるデバイスの鍵を無効化する時点での管理サーバの処理量を削減することができる。

【0027】

図2は、本発明の第1実施形態に係る管理サーバ2の構成を示すブロック図である。図2において、管理サーバ2は、分割情報管理部4と分割情報履歴情報記憶部6と認可要求情報検証部8と差分情報生成部10と認証処理部12とを有する。

分割情報管理部4は、あるデバイスの無効化の要求を受けると、各デバイスに共通の分割情報を更新する。分割情報履歴情報記憶部6は、各デバイスに共通の分割情報の初期値および更新値を記憶する。各デバイスに共通の分割情報の初期値は、各デバイスの鍵の初期値に対応するものである。

【0028】

認可要求情報検証部8は、デバイスに対する認証処理の第1段階を行う。差分情報生成部10は、認証処理の第1段階において合格したデバイスに対して、認証鍵差分情報を生成して送信する。認証処理部12は、デバイスに対する認証処理の第1段階を行う。

【0029】

図3は、本発明の第1実施形態に係るデバイス20の構成を示すブロック図である。図3において、デバイス20は、認可要求部22と分割情報記憶部24と認証鍵補正部26と認証鍵記憶部28と認証処理部30とを有する。

認可要求部22は、管理サーバ2に対して、自デバイスの分割情報を送信して認可要求(認証処理の第1段階に対応する要求)を行う。分割情報記憶部24は、自デバイスの分割情報を記憶する。認証鍵補正部26は、管理サーバ2から受信した認証鍵差分情報を用いて、自デバイスの初期の認証鍵を補正する。認証鍵記憶部28は、自デバイスの初期の認証鍵と、補正後の認証鍵とを記憶する。認証処理部30は、管理サーバ2に対して認証要求(認証処理の第2段階に対応する要求)を行い、管理サーバ2との間で補正後の認証鍵を用いた認証を行う。

【0030】

次に、第1実施形態に係る管理サーバ2およびデバイス20の動作を順次説明する。なお、管理サーバ2と各デバイス20とは通信によりデータを送受するものとする。例えばインターネット等の通信ネットワークを介して、データが送受される。

【0031】

[初期状態]

図4は、本発明の第1実施形態に係る初期状態を示す概念図である。図4において、管理サーバ2は、各デバイス20A,20Bに共通の初期の分割情報WS,0を保持している。又、管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0を格納している。デバイス20Aは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイス20Bは、分割情報VB及び初期の認証鍵KB,0を保持している。

【0032】

[デバイスの無効化]

図5は、本発明の第1実施形態に係るデバイスの無効化の手順を示す概念図である。ここでは、図4に示す初期状態において、デバイス20Aの無効化を行うこととする。

ステップS11:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの無効化を要求する。

【0033】

ステップS12:管理サーバ2において分割情報管理部4は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Aの分割情報VAとを用いて、分割情報の更新値(分割情報WS,1)を生成する。この分割情報WS,1は、図1に示されるように、分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。

【0034】

ステップS13:管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1とを格納する。これにより、分割情報履歴情報WS,Rにおいて、分割情報WS,0は初期値であり、分割情報WS,1は更新値である。

【0035】

[デバイスの認可処理(認証処理の第1段階)]

図6は、本発明の第1実施形態に係るデバイスの認可処理の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、該デバイス20Aの認可処理を行うこととする。

ステップS21:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの認可を要求する。

【0036】

ステップS22:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の更新値(分割情報WS,1)とデバイス20Aの分割情報VAとを用いて、認証鍵#1(KA,1)を生成する。又、認可要求情報検証部8は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Aの分割情報VAとを用いて、認証鍵#2(KA,0)を生成する。次いで、認可要求情報検証部8は、認証鍵#1(KA,1)と認証鍵#2(KA,0)とを比較する。ここで、デバイス20Aはデバイスの無効化が行われているので、図1に示されるように「KA,1=KA,0」であり、認証鍵#1(KA,1)と認証鍵#2(KA,0)とは一致する。

【0037】

ステップS23:認可要求情報検証部8は、認証鍵#1(KA,1)と認証鍵#2(KA,0)とが一致するので、デバイス20Aに対して、認証処理の継続を拒否する通知を送信する。これにより、デバイス20Aの認証が失敗する。

【0038】

[デバイスの認可処理(認証処理の第1段階)及び認証処理(認証処理の第2段階)]

図7は、本発明の第1実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、デバイスの無効化が行われていないデバイス20Bの認可処理及び認証処理を行うこととする。

ステップS31:デバイス20Bは、管理サーバ2に対して、自分の分割情報VBを送信し、自デバイスの認可を要求する。

【0039】

ステップS32:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の更新値(分割情報WS,1)とデバイス20Bの分割情報VBとを用いて、認証鍵#1(KB,1)を生成する。又、認可要求情報検証部8は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Bの分割情報VBとを用いて、認証鍵#2(KB,0)を生成する。次いで、認可要求情報検証部8は、認証鍵#1(KB,1)と認証鍵#2(KB,0)とを比較する。ここで、デバイス20Bはデバイスの無効化が行われていないので、図1に示されるように、認証鍵#1(KB,1)と認証鍵#2(KB,0)とは不一致になる。

【0040】

ステップS33:認可要求情報検証部8は、認証鍵#1(KB,1)と認証鍵#2(KB,0)とが不一致になったので、認証鍵#1(KB,1)と認証鍵#2(KB,0)との差分を算出して認証鍵差分情報ΔKB,1を生成する。

ステップS34:認可要求情報検証部8は、デバイス20Bに対して、認証鍵差分情報ΔKB,1を送信する。

【0041】

ステップS35:デバイス20Bは、認証鍵差分情報ΔKB,1を用いて自分の初期の認証鍵KB,0を補正し、補正後の認証鍵KB,1を得る。

ステップS36:デバイス20Bは、管理サーバ2との間で、補正後の認証鍵KB,1を用いて認証を行う。このとき、管理サーバ2は、認証鍵#1(KB,1)と、デバイス20Bの認証鍵KB,1との一致を検査する。これにより、デバイス20Bの認証が成功する。

【0042】

[第2実施形態]

本発明の第2実施形態は、上述した第1実施形態において、複数のデバイスに対してデバイスの無効化を行うように拡張したものである。図8は、本発明の第2実施形態に係る認証鍵管理方法を説明するためのグラフ図である。図8では、図1と同様に、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。そして、管理サーバは、それらデバイスA,Bに対して、順次、デバイスの無効化を行う。

【0043】

初めに、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイスBは、分割情報VB及び初期の認証鍵KB,0を保持している。分割情報VA、認証鍵KA,0及び分割情報WS,0の関係は図1と同様であり同一直線上に存在している。又、分割情報VB、認証鍵KB,0及び分割情報WS,0の関係は図1と同様であり同一直線上に存在している。

【0044】

図8において、管理サーバは、まずデバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する(更新1)。分割情報WS,1は、認証鍵KA,0と分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。又、分割情報VB、認証鍵KB,1及び分割情報WS,1の関係は図1と同様であり同一直線上に存在している。

【0045】

次いで、管理サーバ2は、デバイスBの無効化のために、分割情報WS,1を分割情報WS,2に更新する(更新2)。分割情報WS,2は、認証鍵KB,1と分割情報WS,1と分割情報VBとを結ぶ直線上に存在し、且つ、認証鍵KB,1と分割情報WS,1と分割情報VBとを除いた任意の点である。このため、図8に示されるように、管理サーバが更新後の分割情報WS,2とデバイスBの分割情報VBとから復元した第1の認証鍵KB,2と、管理サーバが時間的に一つ前の更新値の分割情報WS,1とデバイスBの分割情報VBとから復元した第2の認証鍵KB,1とは一致する。これにより、第1実施形態と同様に、当該デバイスBを認証失敗とする。

【0046】

一方、先にデバイスの無効化が行われたデバイスAについては、図8に示されるように、管理サーバが更新後の分割情報WS,2とデバイスAの分割情報VAとから復元した第1の認証鍵KA,2と、管理サーバが時間的に一つ前の更新値の分割情報WS,1とデバイスAの分割情報VAとから復元した第2の認証鍵KA,1とは不一致になる。但し、管理サーバが分割情報WS,1とデバイスAの分割情報VAとから復元した第1の認証鍵KA,1と、管理サーバが初期の分割情報WS,0とデバイスAの分割情報VAとから復元した第2の認証鍵KA,0とは一致する。そこで、第2実施形態では、それら第1の認証鍵と第2の認証鍵との組において、少なくとも一組が一致した場合に当該デバイスを認証失敗とし、全組が不一致になった場合に当該デバイスを認証処理の第1段階において合格とし認証処理を継続する。

【0047】

上述したように第2実施形態では、各デバイスに共通の分割情報(第1の分割情報)の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの分割情報(第2の分割情報)とから生成した第1の認証鍵と、もう一方の第1の分割情報と当該デバイスの分割情報(第2の分割情報)とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを認証失敗とし、全組が不一致になった場合に当該デバイスを認証処理の第1段階において合格とし認証処理を継続する。

【0048】

次に、第2実施形態に係る管理サーバ2およびデバイス20の動作を順次説明する。管理サーバ2およびデバイス20の各構成は、図2および図3と同様である。なお、管理サーバ2と各デバイス20とは通信によりデータを送受するものとする。

【0049】

[デバイスの無効化]

図9は、本発明の第2実施形態に係るデバイスの無効化の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、さらにデバイス20Bの無効化を行うこととする。

ステップS41:デバイス20Bは、管理サーバ2に対して、自分の分割情報VBを送信し、自デバイスの無効化を要求する。

【0050】

ステップS42:管理サーバ2において分割情報管理部4は、分割情報履歴情報WS,R内の最新値(ここでは、唯一つの更新値である分割情報WS,1である)とデバイス20Bの分割情報VBとを用いて、分割情報の最新値(分割情報WS,2)を生成する。この分割情報WS,2は、図8に示されるように、分割情報WS,1と分割情報VBとを結ぶ直線上に存在し、且つ、認証鍵KB,1と分割情報WS,1と分割情報VBとを除いた任意の点である。

【0051】

ステップS43:管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1,WS,2と、更新値が生成された時間的順序を示す更新時間情報とを格納する。これにより、分割情報履歴情報WS,Rにおいて、分割情報WS,0は初期値であり、分割情報WS,1,WS,2は更新値であって分割情報WS,2は最新値となる。又、分割情報履歴情報WS,Rにおいて、どの分割情報とどの分割情報とが時間的に連続するのかが分かる。

【0052】

[デバイスの認可処理(認証処理の第1段階)]

図10は、本発明の第2実施形態に係るデバイスの認可処理を説明するための概念図である。図10において、管理サーバ2の分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、M個の更新値の分割情報WS,1,・・・,WS,Mと、更新値が生成された時間的順序を示す更新時間情報とを格納する。Mは、デバイスの無効化が行われたデバイスの個数である。

【0053】

図10に示されるように、あるデバイスZの無効化を行う場合、分割情報履歴情報WS,R内の時間的に連続する2つの分割情報を組とし、組ごとに、一方の分割情報とデバイスZの分割情報VZとから生成した第1の認証鍵と、もう一方の分割情報とデバイスZの分割情報VZとから生成した第2の鍵とを比較し、少なくとも一組が一致した場合にデバイスZを認証失敗とし、全組が不一致になった場合にデバイスZを認証処理の第1段階において合格とし認証処理を継続する。

【0054】

図11は、本発明の第2実施形態に係るデバイスの認可処理の手順を示す概念図である。ここでは、図9に示すデバイス20Aおよび20Bの無効化が行われた状態で、デバイス20Aの認可処理を行うこととする。

ステップS51:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの認可を要求する。

【0055】

ステップS52:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の全ての分割情報WS,0,WS,1,WS,2とデバイス20Aの分割情報VAとを用いて、3つの認証鍵KA,0,KA,1,KA,2を生成する。次いで、認可要求情報検証部8は、分割情報WS,0,WS,1,WS,2の時間的に連続する2つの分割情報を組とし、組ごとに認証鍵を比較する。これにより、分割情報WS,2と分割情報VAとから生成された認証鍵#1(KA,2)と、分割情報WS,1と分割情報VAとから生成された認証鍵(KA,1)とが比較された結果、不一致となる。さらに、分割情報WS,1と分割情報VAとから生成された認証鍵(KA,1)と、分割情報WS,0と分割情報VAとから生成された認証鍵#2(KA,0)とが比較された結果、一致となる。

【0056】

ステップS53:認可要求情報検証部8は、認証鍵(KA,1)と認証鍵#2(KA,0)とが一致するので、デバイス20Aに対して、認証処理の継続を拒否する通知を送信する。これにより、デバイス20Aの認証が失敗する。

【0057】

[デバイスの認可処理(認証処理の第1段階)及び認証処理(認証処理の第2段階)]

図12は、本発明の第2実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。ここでは、図9に示すデバイス20Aおよび20Bの無効化が行われた状態で、デバイスの無効化が行われていないデバイス20Cの認可処理及び認証処理を行うこととする。

ステップS61:デバイス20Cは、管理サーバ2に対して、自分の分割情報VCを送信し、自デバイスの認可を要求する。

【0058】

ステップS62:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の全ての分割情報WS,0,WS,1,WS,2とデバイス20Cの分割情報VCとを用いて、3つの認証鍵KC,0,KC,1,KC,2を生成する。次いで、認可要求情報検証部8は、分割情報WS,0,WS,1,WS,2の時間的に連続する2つの分割情報を組とし、組ごとに認証鍵を比較する。これにより、分割情報WS,2と分割情報VCとから生成された認証鍵#1(KC,2)と、分割情報WS,1と分割情報VCとから生成された認証鍵(KC,1)とが比較された結果、不一致となる。さらに、分割情報WS,1と分割情報VCとから生成された認証鍵(KC,1)と、分割情報WS,0と分割情報VCとから生成された認証鍵#2(KC,0)とが比較された結果、不一致となる。

【0059】

ステップS63:認可要求情報検証部8は、全ての組において認証鍵の比較結果が不一致であるので、最新の更新値の分割情報WS,2に対応する認証鍵#1(KC,2)と、初期の分割情報WS,0に対応する認証鍵#2(KC,0)との差分を算出して認証鍵差分情報ΔKC,2を生成する。

ステップS64:認可要求情報検証部8は、デバイス20Cに対して、認証鍵差分情報ΔKC,2を送信する。

【0060】

ステップS65:デバイス20Cは、認証鍵差分情報ΔKC,2を用いて自分の初期の認証鍵KC,0を補正し、補正後の認証鍵KC,2を得る。

ステップS66:デバイス20Cは、管理サーバ2との間で、補正後の認証鍵KC,2を用いて認証を行う。このとき、管理サーバ2は、認証鍵#1(KC,2)と、デバイス20Cの認証鍵KC,2との一致を検査する。これにより、デバイス20Cの認証が成功する。

【0061】

次に、本発明に係る鍵管理システムの実施例を説明する。

【実施例】

【0062】

図13は本発明に係る鍵管理システムの実施例である。図13において、管理サーバ2は携帯電話網およびインターネットにそれぞれ接続されている。デバイス20Zはインターネットに接続されている。又、デバイス20Zは、近距離無線システムを用いて携帯電話50とデータを送受する。管理サーバ2は、携帯電話網を介して携帯電話50とデータを送受する。携帯通信網は、通信事業者が提供するセキュアな通信網である。近距離無線システムとしては、例えば非接触ICカード技術を利用したものである。

【0063】

ステップS101:携帯電話50は、携帯通信網を介して管理サーバ2にアクセスする。

ステップS102:携帯電話50は、デバイス20Zの分割情報および初期の認証鍵を管理サーバ2から取得する。

ステップS103:携帯電話50は、近距離無線通信システムを用いて、デバイス20Zへ、デバイス20Zの分割情報および初期の認証鍵を送信する。

【0064】

なお、デバイスの分割情報および初期の認証鍵については、管理サーバ2以外の装置が行ってもよい。

【0065】

図14は、デバイスZの分割情報VZを生成する方法を説明するためのグラフ図である。図14に示す実数軸の2次元のグラフにおいて、管理サーバ2が保持する分割情報WS,0と、デバイス20Zの初期の認証鍵KZ,0とを用いて、デバイス20Zの分割情報VZを生成する。以下、bは「b=2L−1」であるとする。Lは認証鍵のビット数である。

【0066】

図14において、まず、2点「(0,KZ,0),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、「vz,y =fZ,0(vz,x)」を満たすfZ,0(x)上の点(vz,x ,vz,y)を分割情報VZとする。

【0067】

図15は、管理サーバ2がデバイス20Zの無効化を行う方法を説明するためのグラフ図である。図15に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、fZ,0(x)上において、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」及び認証鍵KZ,0を除いた任意の点を分割情報「WS,1=(wx,1 ,wy,1)」とする。次いで、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1とを格納する。

【0068】

なお、管理サーバ2が、無効化するデバイス20Zの分割情報VZを取得する方法として以下の実施例(1),(2),(3)がある。

(1)無効化されるデバイス20Zから取得する。例えば、図5の例では、無効化されるデバイス20Aが自ら分割情報VAを管理サーバ2へ送信している。

(2)デバイス20Zの初期の認証鍵および分割情報の生成、配布を行った装置から取得する。図16の例では、携帯電話50が、無効化するデバイス20Zの分割情報VZを管理サーバ2に送信し(S201)、管理サーバ2がデバイス20Zの無効化を行う(S202)。

(3)管理サーバ2が、無効化するデバイス20Zの分割情報VZを別途、生成する。例えば、デバイス20Zの分割情報VZを、デバイス20Zの識別子IDZから生成できる値として予め設定しておく。そして、管理サーバ2は、デバイスの無効化を行う際に、デバイス20Zの識別子IDZからデバイス20Zの分割情報VZを生成する。具体例として、

VZ=(vz,x ,vz,y)=(IDZ ,h(MKS ||IDZ))

但し、MKSは管理サーバ2のマスター鍵、h()は一方向関数である。

【0069】

図17は、管理サーバ2がデバイス20Zの認可処理において認証鍵を生成する方法を説明するためのグラフ図である。図17に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,1=(wx,1 ,wy,1)」を通る有限体Fb上の1次式fZ,1(x)を導出する。次いで、「KZ,1=fZ,1(0)」となるKZ,1を認証鍵とする。

【0070】

図18は、管理サーバ2が認証鍵差分情報ΔKZ,Mを生成する方法を説明するためのグラフ図である。図18に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、認証鍵「KZ,0=fZ,0(0)mod b」を算出する。次いで、2点「VZ=(vz,x ,vz,y),WS,M=(wx,M ,wy,M)」を通る有限体Fb上の1次式fZ,M(x)を導出する。次いで、認証鍵「KZ,M=fZ,M(0)mod b」を算出する。次いで、認証鍵差分情報「ΔKZ,M=KZ,M−KZ,0 mod b」を算出する。

【0071】

なお、デバイス20Zが、認証鍵差分情報ΔKZ,Mを用いて、認証鍵KZ,0を補正する方法としては、補正後の認証鍵「KZ,M=認証鍵KZ,0+ΔKZ,M mod b」が挙げられる。

【0072】

図19は、管理サーバ2が認証鍵差分情報を秘匿化してデバイスに送信する手順を示す概念図である。

ステップS301:デバイス20Zは、管理サーバ2に対して、分割情報VZを送信して認可要求する。

ステップS302:管理サーバ2は、認可処理の結果、合格となったので、認証鍵差分情報ΔKZ,Mを生成する。

ステップS303:管理サーバ2は、分割情報履歴情報内の初期の分割情報WS,0と分割情報VZとから復元した認証鍵#2(KZ,0)を暗号鍵として使用して、認証鍵差分情報ΔKZ,Mを暗号化する。

ステップS304:管理サーバ2は、認証鍵差分情報ΔKZ,Mが暗号化された暗号化分割情報CZ,Mをデバイス20Zへ送信する。

ステップS305:デバイス20Zは、暗号化分割情報CZ,Mを認証鍵KZ,0で復号する。

ステップS306:デバイス20Zは、暗号化分割情報CZ,Mから復号された認証鍵差分情報ΔKZ,Mを用いて認証鍵KZ,0を補正し、補正後の認証鍵KZ,Mを得る。

【0073】

この認証鍵差分情報の秘匿化によって、(1)他のデバイスが認証鍵差分情報を傍受できないようにする、(2)無効化されたデバイスが自分の分割情報とは異なる分割情報を送信することによって不正に認証鍵差分情報を取得することを防ぐ、などの効果が得られる。

【0074】

また、上述した第1実施形態又は第2実施形態に係る管理サーバ2が行う各ステップを実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータシステムに読み込ませ、実行することにより、鍵管理処理を行ってもよい。なお、ここでいう「コンピュータシステム」とは、OSや周辺機器等のハードウェアを含むものであってもよい。

また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、フラッシュメモリ等の書き込み可能な不揮発性メモリ、DVD(Digital Versatile Disk)等の可搬媒体、コンピュータシステムに内蔵されるハードディスク等の記憶装置のことをいう。

【0075】

さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムが送信された場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリ(例えばDRAM(Dynamic Random Access Memory))のように、一定時間プログラムを保持しているものも含むものとする。

また、上記プログラムは、このプログラムを記憶装置等に格納したコンピュータシステムから、伝送媒体を介して、あるいは、伝送媒体中の伝送波により他のコンピュータシステムに伝送されてもよい。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように情報を伝送する機能を有する媒体のことをいう。

また、上記プログラムは、前述した機能の一部を実現するためのものであっても良い。さらに、前述した機能をコンピュータシステムにすでに記録されているプログラムとの組み合わせで実現できるもの、いわゆる差分ファイル(差分プログラム)であっても良い。

【0076】

以上、本発明の実施形態について図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【符号の説明】

【0077】

2…管理サーバ、4…分割情報管理部、6…分割情報履歴情報記憶部、8…認可要求情報検証部、10…差分情報生成部、12…認証処理部、20…デバイス、22…認可要求部、24…分割情報記憶部、26…認証鍵補正部、28…認証鍵記憶部、30…認証処理部

【技術分野】

【0001】

本発明は、鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラムに関する。

【背景技術】

【0002】

従来、デバイス(例えば、携帯通信端末、パーソナルコンピュータなど)が通信ネットワークを介してサービスを利用する際には、デバイスは自分の認証鍵を用いて管理サーバとの間で認証を行う。管理サーバはデバイス毎に認証鍵を管理する(例えば、特許文献1参照)。

【0003】

図20は、従来の認証鍵管理方法を説明するためのグラフ図である。図20では、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。まず、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、初期の分割情報VA,0及び初期の認証鍵KA,0を保持している。デバイスBは、初期の分割情報VB,0及び初期の認証鍵KB,0を保持している。

【0004】

図20において、分割情報VA,0は、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在する。同様に、分割情報VB,0は、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスAから分割情報VA,0を受け取ることで、分割情報WS,0と分割情報VA,0とから認証鍵KA,0を復元することができる。そして、管理サーバは、復元した認証鍵KA,0とデバイスAが保持する認証鍵KA,0とを照合することにより、デバイスAの認証を行う。同様に、管理サーバは、デバイスBから分割情報VB,0を受け取ることで、分割情報WS,0と分割情報VB,0とから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。

【0005】

ここで、デバイスAのサービス利用登録が解除されたとする。すると、管理サーバは、デバイスAの認証鍵KA,0を無効化する処理を行う。以下、デバイスの認証鍵を無効化する処理を行うことを「デバイスの無効化」と称することがある。管理サーバは、デバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する。分割情報WS,1は、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在しない、且つ、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在しない。次いで、管理サーバは、デバイスの無効化を行わないデバイスBのために、分割情報の更新情報ΔVB,0を生成し、更新情報ΔVB,0をデバイスBへ送る。分割情報の更新情報ΔVB,0は、分割情報VB,0と分割情報VB,1との差分情報である。デバイスBは、更新情報ΔVB,0と分割情報VB,0とから分割情報VB,1を得る。分割情報VB,1は、認証鍵KB,0と分割情報WS,1とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスBから分割情報VB,1を受け取ることで、分割情報WS,1と分割情報VB,1とから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。この結果、デバイスBの認証は成功する。

【0006】

一方、デバイスの無効化が行われたデバイスAについては、デバイスAが保持する分割情報VA,0のままである。このため、管理サーバがデバイスAから分割情報VA,0を受け取って分割情報WS,0とから復元した認証鍵は、認証鍵KA,1となり、デバイスAが保持する認証鍵KA,0とは異なる。この結果、デバイスAの認証は失敗する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2008−219177号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

しかし、上述した従来の認証鍵管理方法では、あるデバイスの無効化を行った時点で、デバイスの無効化が行われない全デバイスに対して、迅速に、それぞれの分割情報の更新情報を生成して送らなければならない。このため、管理サーバにかかる負担が大きい。

【0009】

本発明は、このような事情を考慮してなされたもので、あるデバイスの鍵を無効化する時点での処理量を削減することができる鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラムを提供することを課題とする。

【課題を解決するための手段】

【0010】

上記の課題を解決するために、本発明に係る鍵管理システムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、自デバイスの第2の分割情報を記憶する分割情報記憶部と、自デバイスの鍵の初期値を記憶する鍵記憶部と、自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、を備えたことを特徴とする。

本発明に係る鍵管理システムにおいては、あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報と当該デバイスの第2の分割情報とを除いた任意の点を第1の分割情報の更新値にする、ことを特徴とする。

【0011】

本発明に係る鍵管理システムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、自デバイスの第2の分割情報を記憶する分割情報記憶部と、自デバイスの鍵の初期値を記憶する鍵記憶部と、自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、を備えたことを特徴とする。

本発明に係る鍵管理システムにおいては、あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報の最新値と当該デバイスの第2の分割情報とを除いた任意の点を更新後の第1の分割情報の最新値にする、ことを特徴とする。

【0012】

本発明に係る管理装置は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を備えたことを特徴とする。

【0013】

本発明に係る管理装置は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を備えたことを特徴とする。

【0014】

本発明に係る鍵管理方法は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、を含むことを特徴とする。

【0015】

本発明に係る鍵管理方法は、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、を含むことを特徴とする。

【0016】

本発明に係るコンピュータプログラムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、をコンピュータに実行させるためのコンピュータプログラムであることを特徴とする。

これにより、前述の管理装置がコンピュータを利用して実現できるようになる。

【0017】

本発明に係るコンピュータプログラムは、あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、をコンピュータに実行させるためのコンピュータプログラムであることを特徴とする。

これにより、前述の管理装置がコンピュータを利用して実現できるようになる。

【発明の効果】

【0018】

本発明によれば、あるデバイスの鍵を無効化するときの処理量を削減することができるという効果が得られる。

【図面の簡単な説明】

【0019】

【図1】本発明の第1実施形態に係る認証鍵管理方法を説明するためのグラフ図である。

【図2】本発明の第1実施形態に係る管理サーバ2の構成を示すブロック図である。

【図3】本発明の第1実施形態に係るデバイス20の構成を示すブロック図である。

【図4】本発明の第1実施形態に係る初期状態を示す概念図である。

【図5】本発明の第1実施形態に係るデバイスの無効化の手順を示す概念図である。

【図6】本発明の第1実施形態に係るデバイスの認可処理の手順を示す概念図である。

【図7】本発明の第1実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。

【図8】本発明の第2実施形態に係る認証鍵管理方法を説明するためのグラフ図である。

【図9】本発明の第2実施形態に係るデバイスの無効化の手順を示す概念図である。

【図10】本発明の第2実施形態に係るデバイスの認可処理を説明するための概念図である。

【図11】本発明の第2実施形態に係るデバイスの認可処理の手順を示す概念図である。

【図12】本発明の第2実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。

【図13】本発明に係る鍵管理システムの実施例である。

【図14】デバイスZの分割情報VZを生成する方法を説明するためのグラフ図である。

【図15】本発明に係る管理サーバ2がデバイス20Zの無効化を行う方法を説明するためのグラフ図である。

【図16】本発明に係る管理サーバ2が、無効化するデバイス20Zの分割情報VZを取得する方法の実施例である。

【図17】本発明に係る管理サーバ2がデバイス20Zの認可処理において認証鍵を生成する方法を説明するためのグラフ図である。

【図18】本発明に係る管理サーバ2が認証鍵差分情報ΔKZ,Mを生成する方法を説明するためのグラフ図である。

【図19】本発明に係る管理サーバ2が認証鍵差分情報を秘匿化してデバイスに送信する手順を示す概念図である。

【図20】従来の認証鍵管理方法を説明するためのグラフ図である。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施形態について説明する。

【0021】

[第1実施形態]

図1は、本発明の第1実施形態に係る認証鍵管理方法を説明するためのグラフ図である。図1では、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。まず、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイスBは、分割情報VB及び初期の認証鍵KB,0を保持している。

【0022】

図1において、分割情報VAは、認証鍵KA,0と分割情報WS,0とを結ぶ直線上に存在する。同様に、分割情報VBは、認証鍵KB,0と分割情報WS,0とを結ぶ直線上に存在する。これにより、管理サーバは、デバイスAから分割情報VAを受け取ることで、分割情報WS,0と分割情報VAとから認証鍵KA,0を復元することができる。そして、管理サーバは、復元した認証鍵KA,0とデバイスAが保持する認証鍵KA,0とを照合することにより、デバイスAの認証を行う。同様に、管理サーバは、デバイスBから分割情報VBを受け取ることで、分割情報WS,0と分割情報VBとから認証鍵KB,0を復元することができる。そして、管理サーバは、復元した認証鍵KB,0とデバイスBが保持する認証鍵KB,0とを照合することにより、デバイスBの認証を行う。

【0023】

ここで、デバイスAのサービス利用登録が解除されたとする。すると、管理サーバは、デバイスAの認証鍵KA,0を無効化する処理を行う。以下、デバイスの認証鍵を無効化する処理を行うことを「デバイスの無効化」と称することがある。管理サーバは、デバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する。分割情報WS,1は、認証鍵KA,0と分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。このため、管理サーバが更新後の分割情報WS,1とデバイスAの分割情報VAとから復元した第1の認証鍵KA,1と、管理サーバが初期の分割情報WS,0とデバイスAの分割情報VAとから復元した第2の認証鍵KA,0とは一致する。本実施形態では、それら第1の認証鍵と第2の認証鍵とが一致した場合に、当該デバイスAを認証失敗とする。

【0024】

一方、デバイスの無効化が行われないデバイスBについては、管理サーバが更新後の分割情報WS,1とデバイスBの分割情報VBとから復元した第1の認証鍵KB,1と、管理サーバが初期の分割情報WS,0とデバイスBの分割情報VBとから復元した第2の認証鍵KB,0とは不一致になる。本実施形態では、それら第1の認証鍵と第2の認証鍵とが不一致になった場合に、当該デバイスBを認証処理の第1段階において合格とし認証処理を継続する。

【0025】

次いで、管理サーバは、認証処理の第1段階において合格したデバイスBのために、認証鍵差分情報ΔKB,1を生成し、認証鍵差分情報ΔKB,1をデバイスBへ送る。認証鍵差分情報ΔKB,1は、デバイスBの初期の認証鍵KB,0と、認証鍵KB,1との差分情報である。これにより、デバイスBは、認証鍵差分情報ΔKB,1と初期の認証鍵KB,0とを用いて、認証鍵KB,1を生成することができる。認証鍵KB,1は、更新後の分割情報WS,1とデバイスBの分割情報VBとを結ぶ直線上に存在する。これにより、管理サーバは、認証処理の第2段階において、デバイスBから分割情報VBを受け取ることで、更新後の分割情報WS,1と分割情報VBとから認証鍵KB,1を復元することができる。そして、管理サーバは、復元した認証鍵KB,1とデバイスBが生成した認証鍵KB,1とを照合することにより、デバイスBの認証を行う。この結果、デバイスBの認証は成功する。

【0026】

上述の認証鍵管理方法において、デバイスの無効化を行わないデバイスBに対して認証鍵差分情報ΔKB,1を送るタイミングは、デバイスAの無効化を行った即時である必要はなく、認証処理の第2段階までに又は認証処理の第2段階においてであればよい。これにより、あるデバイスの鍵を無効化する時点での管理サーバの処理量を削減することができる。

【0027】

図2は、本発明の第1実施形態に係る管理サーバ2の構成を示すブロック図である。図2において、管理サーバ2は、分割情報管理部4と分割情報履歴情報記憶部6と認可要求情報検証部8と差分情報生成部10と認証処理部12とを有する。

分割情報管理部4は、あるデバイスの無効化の要求を受けると、各デバイスに共通の分割情報を更新する。分割情報履歴情報記憶部6は、各デバイスに共通の分割情報の初期値および更新値を記憶する。各デバイスに共通の分割情報の初期値は、各デバイスの鍵の初期値に対応するものである。

【0028】

認可要求情報検証部8は、デバイスに対する認証処理の第1段階を行う。差分情報生成部10は、認証処理の第1段階において合格したデバイスに対して、認証鍵差分情報を生成して送信する。認証処理部12は、デバイスに対する認証処理の第1段階を行う。

【0029】

図3は、本発明の第1実施形態に係るデバイス20の構成を示すブロック図である。図3において、デバイス20は、認可要求部22と分割情報記憶部24と認証鍵補正部26と認証鍵記憶部28と認証処理部30とを有する。

認可要求部22は、管理サーバ2に対して、自デバイスの分割情報を送信して認可要求(認証処理の第1段階に対応する要求)を行う。分割情報記憶部24は、自デバイスの分割情報を記憶する。認証鍵補正部26は、管理サーバ2から受信した認証鍵差分情報を用いて、自デバイスの初期の認証鍵を補正する。認証鍵記憶部28は、自デバイスの初期の認証鍵と、補正後の認証鍵とを記憶する。認証処理部30は、管理サーバ2に対して認証要求(認証処理の第2段階に対応する要求)を行い、管理サーバ2との間で補正後の認証鍵を用いた認証を行う。

【0030】

次に、第1実施形態に係る管理サーバ2およびデバイス20の動作を順次説明する。なお、管理サーバ2と各デバイス20とは通信によりデータを送受するものとする。例えばインターネット等の通信ネットワークを介して、データが送受される。

【0031】

[初期状態]

図4は、本発明の第1実施形態に係る初期状態を示す概念図である。図4において、管理サーバ2は、各デバイス20A,20Bに共通の初期の分割情報WS,0を保持している。又、管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0を格納している。デバイス20Aは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイス20Bは、分割情報VB及び初期の認証鍵KB,0を保持している。

【0032】

[デバイスの無効化]

図5は、本発明の第1実施形態に係るデバイスの無効化の手順を示す概念図である。ここでは、図4に示す初期状態において、デバイス20Aの無効化を行うこととする。

ステップS11:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの無効化を要求する。

【0033】

ステップS12:管理サーバ2において分割情報管理部4は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Aの分割情報VAとを用いて、分割情報の更新値(分割情報WS,1)を生成する。この分割情報WS,1は、図1に示されるように、分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。

【0034】

ステップS13:管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1とを格納する。これにより、分割情報履歴情報WS,Rにおいて、分割情報WS,0は初期値であり、分割情報WS,1は更新値である。

【0035】

[デバイスの認可処理(認証処理の第1段階)]

図6は、本発明の第1実施形態に係るデバイスの認可処理の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、該デバイス20Aの認可処理を行うこととする。

ステップS21:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの認可を要求する。

【0036】

ステップS22:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の更新値(分割情報WS,1)とデバイス20Aの分割情報VAとを用いて、認証鍵#1(KA,1)を生成する。又、認可要求情報検証部8は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Aの分割情報VAとを用いて、認証鍵#2(KA,0)を生成する。次いで、認可要求情報検証部8は、認証鍵#1(KA,1)と認証鍵#2(KA,0)とを比較する。ここで、デバイス20Aはデバイスの無効化が行われているので、図1に示されるように「KA,1=KA,0」であり、認証鍵#1(KA,1)と認証鍵#2(KA,0)とは一致する。

【0037】

ステップS23:認可要求情報検証部8は、認証鍵#1(KA,1)と認証鍵#2(KA,0)とが一致するので、デバイス20Aに対して、認証処理の継続を拒否する通知を送信する。これにより、デバイス20Aの認証が失敗する。

【0038】

[デバイスの認可処理(認証処理の第1段階)及び認証処理(認証処理の第2段階)]

図7は、本発明の第1実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、デバイスの無効化が行われていないデバイス20Bの認可処理及び認証処理を行うこととする。

ステップS31:デバイス20Bは、管理サーバ2に対して、自分の分割情報VBを送信し、自デバイスの認可を要求する。

【0039】

ステップS32:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の更新値(分割情報WS,1)とデバイス20Bの分割情報VBとを用いて、認証鍵#1(KB,1)を生成する。又、認可要求情報検証部8は、分割情報履歴情報WS,R内の初期値(分割情報WS,0)とデバイス20Bの分割情報VBとを用いて、認証鍵#2(KB,0)を生成する。次いで、認可要求情報検証部8は、認証鍵#1(KB,1)と認証鍵#2(KB,0)とを比較する。ここで、デバイス20Bはデバイスの無効化が行われていないので、図1に示されるように、認証鍵#1(KB,1)と認証鍵#2(KB,0)とは不一致になる。

【0040】

ステップS33:認可要求情報検証部8は、認証鍵#1(KB,1)と認証鍵#2(KB,0)とが不一致になったので、認証鍵#1(KB,1)と認証鍵#2(KB,0)との差分を算出して認証鍵差分情報ΔKB,1を生成する。

ステップS34:認可要求情報検証部8は、デバイス20Bに対して、認証鍵差分情報ΔKB,1を送信する。

【0041】

ステップS35:デバイス20Bは、認証鍵差分情報ΔKB,1を用いて自分の初期の認証鍵KB,0を補正し、補正後の認証鍵KB,1を得る。

ステップS36:デバイス20Bは、管理サーバ2との間で、補正後の認証鍵KB,1を用いて認証を行う。このとき、管理サーバ2は、認証鍵#1(KB,1)と、デバイス20Bの認証鍵KB,1との一致を検査する。これにより、デバイス20Bの認証が成功する。

【0042】

[第2実施形態]

本発明の第2実施形態は、上述した第1実施形態において、複数のデバイスに対してデバイスの無効化を行うように拡張したものである。図8は、本発明の第2実施形態に係る認証鍵管理方法を説明するためのグラフ図である。図8では、図1と同様に、実数軸上の2次元のグラフを用いて、認証鍵とその分割情報との関係を示している。ここでは、管理サーバは2つのデバイスA,Bの各認証鍵を共通的に管理するとする。そして、管理サーバは、それらデバイスA,Bに対して、順次、デバイスの無効化を行う。

【0043】

初めに、管理サーバは、各デバイスA,Bに共通の初期の分割情報WS,0を保持している。デバイスAは、分割情報VA及び初期の認証鍵KA,0を保持している。デバイスBは、分割情報VB及び初期の認証鍵KB,0を保持している。分割情報VA、認証鍵KA,0及び分割情報WS,0の関係は図1と同様であり同一直線上に存在している。又、分割情報VB、認証鍵KB,0及び分割情報WS,0の関係は図1と同様であり同一直線上に存在している。

【0044】

図8において、管理サーバは、まずデバイスAの無効化のために、自分が保持する分割情報WS,0を分割情報WS,1に更新する(更新1)。分割情報WS,1は、認証鍵KA,0と分割情報WS,0と分割情報VAとを結ぶ直線上に存在し、且つ、認証鍵KA,0と分割情報WS,0と分割情報VAとを除いた任意の点である。又、分割情報VB、認証鍵KB,1及び分割情報WS,1の関係は図1と同様であり同一直線上に存在している。

【0045】

次いで、管理サーバ2は、デバイスBの無効化のために、分割情報WS,1を分割情報WS,2に更新する(更新2)。分割情報WS,2は、認証鍵KB,1と分割情報WS,1と分割情報VBとを結ぶ直線上に存在し、且つ、認証鍵KB,1と分割情報WS,1と分割情報VBとを除いた任意の点である。このため、図8に示されるように、管理サーバが更新後の分割情報WS,2とデバイスBの分割情報VBとから復元した第1の認証鍵KB,2と、管理サーバが時間的に一つ前の更新値の分割情報WS,1とデバイスBの分割情報VBとから復元した第2の認証鍵KB,1とは一致する。これにより、第1実施形態と同様に、当該デバイスBを認証失敗とする。

【0046】

一方、先にデバイスの無効化が行われたデバイスAについては、図8に示されるように、管理サーバが更新後の分割情報WS,2とデバイスAの分割情報VAとから復元した第1の認証鍵KA,2と、管理サーバが時間的に一つ前の更新値の分割情報WS,1とデバイスAの分割情報VAとから復元した第2の認証鍵KA,1とは不一致になる。但し、管理サーバが分割情報WS,1とデバイスAの分割情報VAとから復元した第1の認証鍵KA,1と、管理サーバが初期の分割情報WS,0とデバイスAの分割情報VAとから復元した第2の認証鍵KA,0とは一致する。そこで、第2実施形態では、それら第1の認証鍵と第2の認証鍵との組において、少なくとも一組が一致した場合に当該デバイスを認証失敗とし、全組が不一致になった場合に当該デバイスを認証処理の第1段階において合格とし認証処理を継続する。

【0047】

上述したように第2実施形態では、各デバイスに共通の分割情報(第1の分割情報)の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの分割情報(第2の分割情報)とから生成した第1の認証鍵と、もう一方の第1の分割情報と当該デバイスの分割情報(第2の分割情報)とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを認証失敗とし、全組が不一致になった場合に当該デバイスを認証処理の第1段階において合格とし認証処理を継続する。

【0048】

次に、第2実施形態に係る管理サーバ2およびデバイス20の動作を順次説明する。管理サーバ2およびデバイス20の各構成は、図2および図3と同様である。なお、管理サーバ2と各デバイス20とは通信によりデータを送受するものとする。

【0049】

[デバイスの無効化]

図9は、本発明の第2実施形態に係るデバイスの無効化の手順を示す概念図である。ここでは、図5に示すデバイス20Aの無効化が行われた状態で、さらにデバイス20Bの無効化を行うこととする。

ステップS41:デバイス20Bは、管理サーバ2に対して、自分の分割情報VBを送信し、自デバイスの無効化を要求する。

【0050】

ステップS42:管理サーバ2において分割情報管理部4は、分割情報履歴情報WS,R内の最新値(ここでは、唯一つの更新値である分割情報WS,1である)とデバイス20Bの分割情報VBとを用いて、分割情報の最新値(分割情報WS,2)を生成する。この分割情報WS,2は、図8に示されるように、分割情報WS,1と分割情報VBとを結ぶ直線上に存在し、且つ、認証鍵KB,1と分割情報WS,1と分割情報VBとを除いた任意の点である。

【0051】

ステップS43:管理サーバ2において分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1,WS,2と、更新値が生成された時間的順序を示す更新時間情報とを格納する。これにより、分割情報履歴情報WS,Rにおいて、分割情報WS,0は初期値であり、分割情報WS,1,WS,2は更新値であって分割情報WS,2は最新値となる。又、分割情報履歴情報WS,Rにおいて、どの分割情報とどの分割情報とが時間的に連続するのかが分かる。

【0052】

[デバイスの認可処理(認証処理の第1段階)]

図10は、本発明の第2実施形態に係るデバイスの認可処理を説明するための概念図である。図10において、管理サーバ2の分割情報履歴情報記憶部6は、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、M個の更新値の分割情報WS,1,・・・,WS,Mと、更新値が生成された時間的順序を示す更新時間情報とを格納する。Mは、デバイスの無効化が行われたデバイスの個数である。

【0053】

図10に示されるように、あるデバイスZの無効化を行う場合、分割情報履歴情報WS,R内の時間的に連続する2つの分割情報を組とし、組ごとに、一方の分割情報とデバイスZの分割情報VZとから生成した第1の認証鍵と、もう一方の分割情報とデバイスZの分割情報VZとから生成した第2の鍵とを比較し、少なくとも一組が一致した場合にデバイスZを認証失敗とし、全組が不一致になった場合にデバイスZを認証処理の第1段階において合格とし認証処理を継続する。

【0054】

図11は、本発明の第2実施形態に係るデバイスの認可処理の手順を示す概念図である。ここでは、図9に示すデバイス20Aおよび20Bの無効化が行われた状態で、デバイス20Aの認可処理を行うこととする。

ステップS51:デバイス20Aは、管理サーバ2に対して、自分の分割情報VAを送信し、自デバイスの認可を要求する。

【0055】

ステップS52:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の全ての分割情報WS,0,WS,1,WS,2とデバイス20Aの分割情報VAとを用いて、3つの認証鍵KA,0,KA,1,KA,2を生成する。次いで、認可要求情報検証部8は、分割情報WS,0,WS,1,WS,2の時間的に連続する2つの分割情報を組とし、組ごとに認証鍵を比較する。これにより、分割情報WS,2と分割情報VAとから生成された認証鍵#1(KA,2)と、分割情報WS,1と分割情報VAとから生成された認証鍵(KA,1)とが比較された結果、不一致となる。さらに、分割情報WS,1と分割情報VAとから生成された認証鍵(KA,1)と、分割情報WS,0と分割情報VAとから生成された認証鍵#2(KA,0)とが比較された結果、一致となる。

【0056】

ステップS53:認可要求情報検証部8は、認証鍵(KA,1)と認証鍵#2(KA,0)とが一致するので、デバイス20Aに対して、認証処理の継続を拒否する通知を送信する。これにより、デバイス20Aの認証が失敗する。

【0057】

[デバイスの認可処理(認証処理の第1段階)及び認証処理(認証処理の第2段階)]

図12は、本発明の第2実施形態に係るデバイスの認可処理及び認証処理の手順を示す概念図である。ここでは、図9に示すデバイス20Aおよび20Bの無効化が行われた状態で、デバイスの無効化が行われていないデバイス20Cの認可処理及び認証処理を行うこととする。

ステップS61:デバイス20Cは、管理サーバ2に対して、自分の分割情報VCを送信し、自デバイスの認可を要求する。

【0058】

ステップS62:管理サーバ2において認可要求情報検証部8は、分割情報履歴情報WS,R内の全ての分割情報WS,0,WS,1,WS,2とデバイス20Cの分割情報VCとを用いて、3つの認証鍵KC,0,KC,1,KC,2を生成する。次いで、認可要求情報検証部8は、分割情報WS,0,WS,1,WS,2の時間的に連続する2つの分割情報を組とし、組ごとに認証鍵を比較する。これにより、分割情報WS,2と分割情報VCとから生成された認証鍵#1(KC,2)と、分割情報WS,1と分割情報VCとから生成された認証鍵(KC,1)とが比較された結果、不一致となる。さらに、分割情報WS,1と分割情報VCとから生成された認証鍵(KC,1)と、分割情報WS,0と分割情報VCとから生成された認証鍵#2(KC,0)とが比較された結果、不一致となる。

【0059】

ステップS63:認可要求情報検証部8は、全ての組において認証鍵の比較結果が不一致であるので、最新の更新値の分割情報WS,2に対応する認証鍵#1(KC,2)と、初期の分割情報WS,0に対応する認証鍵#2(KC,0)との差分を算出して認証鍵差分情報ΔKC,2を生成する。

ステップS64:認可要求情報検証部8は、デバイス20Cに対して、認証鍵差分情報ΔKC,2を送信する。

【0060】

ステップS65:デバイス20Cは、認証鍵差分情報ΔKC,2を用いて自分の初期の認証鍵KC,0を補正し、補正後の認証鍵KC,2を得る。

ステップS66:デバイス20Cは、管理サーバ2との間で、補正後の認証鍵KC,2を用いて認証を行う。このとき、管理サーバ2は、認証鍵#1(KC,2)と、デバイス20Cの認証鍵KC,2との一致を検査する。これにより、デバイス20Cの認証が成功する。

【0061】

次に、本発明に係る鍵管理システムの実施例を説明する。

【実施例】

【0062】

図13は本発明に係る鍵管理システムの実施例である。図13において、管理サーバ2は携帯電話網およびインターネットにそれぞれ接続されている。デバイス20Zはインターネットに接続されている。又、デバイス20Zは、近距離無線システムを用いて携帯電話50とデータを送受する。管理サーバ2は、携帯電話網を介して携帯電話50とデータを送受する。携帯通信網は、通信事業者が提供するセキュアな通信網である。近距離無線システムとしては、例えば非接触ICカード技術を利用したものである。

【0063】

ステップS101:携帯電話50は、携帯通信網を介して管理サーバ2にアクセスする。

ステップS102:携帯電話50は、デバイス20Zの分割情報および初期の認証鍵を管理サーバ2から取得する。

ステップS103:携帯電話50は、近距離無線通信システムを用いて、デバイス20Zへ、デバイス20Zの分割情報および初期の認証鍵を送信する。

【0064】

なお、デバイスの分割情報および初期の認証鍵については、管理サーバ2以外の装置が行ってもよい。

【0065】

図14は、デバイスZの分割情報VZを生成する方法を説明するためのグラフ図である。図14に示す実数軸の2次元のグラフにおいて、管理サーバ2が保持する分割情報WS,0と、デバイス20Zの初期の認証鍵KZ,0とを用いて、デバイス20Zの分割情報VZを生成する。以下、bは「b=2L−1」であるとする。Lは認証鍵のビット数である。

【0066】

図14において、まず、2点「(0,KZ,0),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、「vz,y =fZ,0(vz,x)」を満たすfZ,0(x)上の点(vz,x ,vz,y)を分割情報VZとする。

【0067】

図15は、管理サーバ2がデバイス20Zの無効化を行う方法を説明するためのグラフ図である。図15に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、fZ,0(x)上において、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」及び認証鍵KZ,0を除いた任意の点を分割情報「WS,1=(wx,1 ,wy,1)」とする。次いで、分割情報履歴情報WS,Rとして、初期の分割情報WS,0と、更新値の分割情報WS,1とを格納する。

【0068】

なお、管理サーバ2が、無効化するデバイス20Zの分割情報VZを取得する方法として以下の実施例(1),(2),(3)がある。

(1)無効化されるデバイス20Zから取得する。例えば、図5の例では、無効化されるデバイス20Aが自ら分割情報VAを管理サーバ2へ送信している。

(2)デバイス20Zの初期の認証鍵および分割情報の生成、配布を行った装置から取得する。図16の例では、携帯電話50が、無効化するデバイス20Zの分割情報VZを管理サーバ2に送信し(S201)、管理サーバ2がデバイス20Zの無効化を行う(S202)。

(3)管理サーバ2が、無効化するデバイス20Zの分割情報VZを別途、生成する。例えば、デバイス20Zの分割情報VZを、デバイス20Zの識別子IDZから生成できる値として予め設定しておく。そして、管理サーバ2は、デバイスの無効化を行う際に、デバイス20Zの識別子IDZからデバイス20Zの分割情報VZを生成する。具体例として、

VZ=(vz,x ,vz,y)=(IDZ ,h(MKS ||IDZ))

但し、MKSは管理サーバ2のマスター鍵、h()は一方向関数である。

【0069】

図17は、管理サーバ2がデバイス20Zの認可処理において認証鍵を生成する方法を説明するためのグラフ図である。図17に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,1=(wx,1 ,wy,1)」を通る有限体Fb上の1次式fZ,1(x)を導出する。次いで、「KZ,1=fZ,1(0)」となるKZ,1を認証鍵とする。

【0070】

図18は、管理サーバ2が認証鍵差分情報ΔKZ,Mを生成する方法を説明するためのグラフ図である。図18に示す実数軸の2次元のグラフにおいて、まず、2点「VZ=(vz,x ,vz,y),WS,0=(wx,0 ,wy,0)」を通る有限体Fb上の1次式fZ,0(x)を導出する。次いで、認証鍵「KZ,0=fZ,0(0)mod b」を算出する。次いで、2点「VZ=(vz,x ,vz,y),WS,M=(wx,M ,wy,M)」を通る有限体Fb上の1次式fZ,M(x)を導出する。次いで、認証鍵「KZ,M=fZ,M(0)mod b」を算出する。次いで、認証鍵差分情報「ΔKZ,M=KZ,M−KZ,0 mod b」を算出する。

【0071】

なお、デバイス20Zが、認証鍵差分情報ΔKZ,Mを用いて、認証鍵KZ,0を補正する方法としては、補正後の認証鍵「KZ,M=認証鍵KZ,0+ΔKZ,M mod b」が挙げられる。

【0072】

図19は、管理サーバ2が認証鍵差分情報を秘匿化してデバイスに送信する手順を示す概念図である。

ステップS301:デバイス20Zは、管理サーバ2に対して、分割情報VZを送信して認可要求する。

ステップS302:管理サーバ2は、認可処理の結果、合格となったので、認証鍵差分情報ΔKZ,Mを生成する。

ステップS303:管理サーバ2は、分割情報履歴情報内の初期の分割情報WS,0と分割情報VZとから復元した認証鍵#2(KZ,0)を暗号鍵として使用して、認証鍵差分情報ΔKZ,Mを暗号化する。

ステップS304:管理サーバ2は、認証鍵差分情報ΔKZ,Mが暗号化された暗号化分割情報CZ,Mをデバイス20Zへ送信する。

ステップS305:デバイス20Zは、暗号化分割情報CZ,Mを認証鍵KZ,0で復号する。

ステップS306:デバイス20Zは、暗号化分割情報CZ,Mから復号された認証鍵差分情報ΔKZ,Mを用いて認証鍵KZ,0を補正し、補正後の認証鍵KZ,Mを得る。

【0073】

この認証鍵差分情報の秘匿化によって、(1)他のデバイスが認証鍵差分情報を傍受できないようにする、(2)無効化されたデバイスが自分の分割情報とは異なる分割情報を送信することによって不正に認証鍵差分情報を取得することを防ぐ、などの効果が得られる。

【0074】

また、上述した第1実施形態又は第2実施形態に係る管理サーバ2が行う各ステップを実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータシステムに読み込ませ、実行することにより、鍵管理処理を行ってもよい。なお、ここでいう「コンピュータシステム」とは、OSや周辺機器等のハードウェアを含むものであってもよい。

また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、フラッシュメモリ等の書き込み可能な不揮発性メモリ、DVD(Digital Versatile Disk)等の可搬媒体、コンピュータシステムに内蔵されるハードディスク等の記憶装置のことをいう。

【0075】

さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムが送信された場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリ(例えばDRAM(Dynamic Random Access Memory))のように、一定時間プログラムを保持しているものも含むものとする。

また、上記プログラムは、このプログラムを記憶装置等に格納したコンピュータシステムから、伝送媒体を介して、あるいは、伝送媒体中の伝送波により他のコンピュータシステムに伝送されてもよい。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように情報を伝送する機能を有する媒体のことをいう。

また、上記プログラムは、前述した機能の一部を実現するためのものであっても良い。さらに、前述した機能をコンピュータシステムにすでに記録されているプログラムとの組み合わせで実現できるもの、いわゆる差分ファイル(差分プログラム)であっても良い。

【0076】

以上、本発明の実施形態について図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【符号の説明】

【0077】

2…管理サーバ、4…分割情報管理部、6…分割情報履歴情報記憶部、8…認可要求情報検証部、10…差分情報生成部、12…認証処理部、20…デバイス、22…認可要求部、24…分割情報記憶部、26…認証鍵補正部、28…認証鍵記憶部、30…認証処理部

【特許請求の範囲】

【請求項1】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、

第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、

自デバイスの第2の分割情報を記憶する分割情報記憶部と、

自デバイスの鍵の初期値を記憶する鍵記憶部と、

自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、

前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、

自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、

を備えたことを特徴とする鍵管理システム。

【請求項2】

あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、

前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報と当該デバイスの第2の分割情報とを除いた任意の点を第1の分割情報の更新値にする、

ことを特徴とする請求項1に記載の鍵管理システム。

【請求項3】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、

自デバイスの第2の分割情報を記憶する分割情報記憶部と、

自デバイスの鍵の初期値を記憶する鍵記憶部と、

自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、

前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、

自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、

を備えたことを特徴とする鍵管理システム。

【請求項4】

あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、

前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報の最新値と当該デバイスの第2の分割情報とを除いた任意の点を更新後の第1の分割情報の最新値にする、

ことを特徴とする請求項3に記載の鍵管理システム。

【請求項5】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、

第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、

を備えたことを特徴とする管理装置。

【請求項6】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、

を備えたことを特徴とする管理装置。

【請求項7】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、

第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

を含むことを特徴とする鍵管理方法。

【請求項8】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

を含むことを特徴とする鍵管理方法。

【請求項9】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、

第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

をコンピュータに実行させるためのコンピュータプログラム。

【請求項10】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

をコンピュータに実行させるためのコンピュータプログラム。

【請求項1】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、

第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、

自デバイスの第2の分割情報を記憶する分割情報記憶部と、

自デバイスの鍵の初期値を記憶する鍵記憶部と、

自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、

前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、

自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、

を備えたことを特徴とする鍵管理システム。

【請求項2】

あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、

前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報と当該デバイスの第2の分割情報とを除いた任意の点を第1の分割情報の更新値にする、

ことを特徴とする請求項1に記載の鍵管理システム。

【請求項3】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおいて、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、を有する管理装置と、

自デバイスの第2の分割情報を記憶する分割情報記憶部と、

自デバイスの鍵の初期値を記憶する鍵記憶部と、

自デバイスの認証要求の第1段階として自デバイスの第2の分割情報を前記管理装置へ送信する認可要求部と、

前記管理装置から受信した鍵の差分情報を用いて、自デバイスの鍵の初期値を補正する鍵補正部と、

自デバイスの認証要求の第2段階として前記補正後の鍵を用いて前記管理装置と認証処理を行う認証処理部と、を有するデバイスと、

を備えたことを特徴とする鍵管理システム。

【請求項4】

あるデバイスの鍵と各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とが同一直線上に存在するように生成される鍵管理システムであり、

前記分割情報管理部は、あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とを結ぶ直線上において当該デバイスの鍵と第1の分割情報の最新値と当該デバイスの第2の分割情報とを除いた任意の点を更新後の第1の分割情報の最新値にする、

ことを特徴とする請求項3に記載の鍵管理システム。

【請求項5】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定する分割情報管理部と、

第1の分割情報の初期値と第1の分割情報の更新値とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、

を備えたことを特徴とする管理装置。

【請求項6】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける管理装置において、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新する分割情報管理部と、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記憶する分割情報履歴情報記憶部と、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とする検証部と、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信する差分情報生成部と、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査する認証処理部と、

を備えたことを特徴とする管理装置。

【請求項7】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、

第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

を含むことを特徴とする鍵管理方法。

【請求項8】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理方法であって、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

を含むことを特徴とする鍵管理方法。

【請求項9】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、

あるデバイスの鍵を無効化するときに、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、当該第1の分割情報の更新値を設定するステップと、

第1の分割情報の初期値と第1の分割情報の更新値とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した第1の鍵と、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した第2の鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、前記第1の鍵と前記第2の鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の更新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

をコンピュータに実行させるためのコンピュータプログラム。

【請求項10】

あるデバイスの鍵が各デバイスに共通の第1の分割情報と当該デバイスに個別の第2の分割情報とに分割されて管理される鍵管理システムにおける鍵管理処理を行うためのコンピュータプログラムであって、

あるデバイスの鍵を無効化するときに、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵と、更新前の第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成される鍵とが一致するように、第1の分割情報の最新値を更新するステップと、

各デバイスの鍵の初期値に対応する第1の分割情報の初期値と、第1の分割情報の更新値および更新時間情報とを記録するステップと、

あるデバイスを認証するときの第1段階として、第1の分割情報の初期値および更新値を対象にして時間的に連続する2つの第1の分割情報を組とし、組ごとに、一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第1の鍵と、もう一方の第1の分割情報と当該デバイスの第2の分割情報とから生成した第2の鍵とを比較し、少なくとも一組が一致した場合に当該デバイスを不合格とし、全組が不一致となった場合に当該デバイスを合格とするステップと、

前記合格したデバイスに対して、第1の分割情報の初期値と当該デバイスの第2の分割情報とから生成した鍵と、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵との差分情報を生成して送信するステップと、

あるデバイスを認証するときの第2段階として、第1の分割情報の最新値と当該デバイスの第2の分割情報とから生成した鍵と、当該デバイスの鍵との一致を検査するステップと、

をコンピュータに実行させるためのコンピュータプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【公開番号】特開2012−80214(P2012−80214A)

【公開日】平成24年4月19日(2012.4.19)

【国際特許分類】

【出願番号】特願2010−221504(P2010−221504)

【出願日】平成22年9月30日(2010.9.30)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

【公開日】平成24年4月19日(2012.4.19)

【国際特許分類】

【出願日】平成22年9月30日(2010.9.30)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

[ Back to top ]