鍵装置、錠制御装置、制御用プログラムおよび制御方法

【課題】鍵発行サーバによる煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供する。

【解決手段】スマートキー1に、鍵発行サーバ3によって発行された鍵を受信する鍵受信部47と、発行毎に異なる複数の鍵を保持する鍵保持部41と、ドアロック装置2に対して送信される施解錠要求を暗号化するための鍵を、保持されている鍵から選択する鍵選択部45と、施解錠要求を、鍵選択部45によって選択された鍵を用いて暗号化する暗号化部42と、暗号化された施解錠要求をドアロック装置2に送信し、ドアロック装置2による施解錠成功の通知を受信するメッセージ送受信部46と、を備え、メッセージ送受信部46によって施解錠要求に応じた施解錠成功の通知が受信されない場合、鍵選択部45は、暗号化のために選択する鍵を変更し、暗号化部42は、変更された鍵を用いて施解錠要求を暗号化することとした。

【解決手段】スマートキー1に、鍵発行サーバ3によって発行された鍵を受信する鍵受信部47と、発行毎に異なる複数の鍵を保持する鍵保持部41と、ドアロック装置2に対して送信される施解錠要求を暗号化するための鍵を、保持されている鍵から選択する鍵選択部45と、施解錠要求を、鍵選択部45によって選択された鍵を用いて暗号化する暗号化部42と、暗号化された施解錠要求をドアロック装置2に送信し、ドアロック装置2による施解錠成功の通知を受信するメッセージ送受信部46と、を備え、メッセージ送受信部46によって施解錠要求に応じた施解錠成功の通知が受信されない場合、鍵選択部45は、暗号化のために選択する鍵を変更し、暗号化部42は、変更された鍵を用いて施解錠要求を暗号化することとした。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、鍵装置、錠制御装置、制御用プログラムおよび制御方法に関する。

【背景技術】

【0002】

従来、スマートキーおよび車両を、ネットワークを介して通信可能とすることで、一時的な鍵の発行等の付加機能を提供する技術がある(特許文献1を参照)。また、運転前の設定変更として、管理センターから携帯端末へ鍵情報を配信し、携帯端末を操作することによって、鍵情報の送信要求があれば、鍵情報を車両側へ配信する技術がある(特許文献2を参照)。

【0003】

また、従来、キー側に、ボタンが操作される毎に送信データの送信方式を変更指定すると共に、その変更指定した送信方式を識別する識別情報とボタンの当該操作内容に対応したボタンデータとを含む送信データを出力する制御部と、制御部からの送信データを制御部により変更指定された送信方式で送信前処理する送信前処理手段と、送信前処理手段により送信前処理された送信データを車載ユニットに無線送信する送信高周波部と、を備える車両無線制御システムがある(特許文献3を参照)。更に、キーレスエントリーシステムにおいて、携帯機および固定機が夫々同じ内容の暗号表を有しており、毎回異なった暗号鍵を選択して、携帯機で暗号鍵および暗号表を参照しながら暗号化する技術がある(特許文献4を参照)。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−262184号公報

【特許文献2】特開2008−072160号公報

【特許文献3】特開2006−161507号公報

【特許文献4】特開2001−295525号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

従来、車両に用いられているスマートキーシステム等、鍵装置と錠装置との間で無線通信を用いて錠装置の施錠または解錠(以下、「施解錠」とも称する)を実現する技術が用いられている。このような施解錠システムでは、鍵装置と錠装置との間の通信が盗聴されることによる鍵の不正利用を防止するために、暗号通信が用いられる。

【0006】

ここで、暗号通信に用いられる暗号鍵等の鍵は、時間の経過や通信量の累積に伴って安全性が低減していく。このため、このような施解錠システムにおいては、暗号鍵等の鍵をセンターから配信することが考えられるが、鍵装置および錠装置の両方が、常にセンターからの情報を受信可能な状態にあるとは限らない。特に、鍵装置がスマートキーであり、錠装置が車両のドアロックである場合には、スマートキーを携帯するユーザの移動や、車両の移動等によって、これらの装置がセンターからの通信を受信できない場所(圏外)にあるために、配信された鍵を何れか一方の装置または両方の装置において受信できない場合がある。

【0007】

鍵装置および錠装置の一方において配信された鍵の受信が出来なかった場合、鍵装置と錠装置との間で鍵の不一致が発生し、施解錠が不可能となる虞がある。このような事態を回避するために、鍵装置および錠装置の夫々と、センターとの間でコネクションを確立し、両方の装置における鍵の受渡を確実に行い、更にセンター等において両方の装置におけ

る鍵の受渡状態を管理する方法等が考えられるが、このような方法では鍵の更新に大きなリソースが必要となり、またコネクションの不意の切断等によって受渡状態が不一致となる可能性がある。

【0008】

本発明は、上記した問題に鑑み、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを課題とする。

【課題を解決するための手段】

【0009】

本発明は、鍵発行装置によって発行された鍵を複数蓄積し、施解錠の際に必要であればリトライを繰り返して対応する鍵を特定することで、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを可能にした。

【0010】

詳細には、本発明は、鍵発行装置によって発行された鍵を受信する鍵受信手段と、前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、を備え、前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、鍵装置である。

【0011】

鍵発行装置は、鍵装置と錠装置との間の通信の安全性を長期に亘って確保するために、定期的に、または要求に応じたタイミング等で、鍵装置および錠装置に対して新たな鍵を発行するサーバ等の装置である。鍵発行装置は、対応する鍵装置および錠装置の組に対して、暗号化および復号における対応関係を有する鍵(暗号鍵や復号鍵等)を発行する。例えば、鍵発行装置は、対応する鍵装置および錠装置の夫々に対して、鍵装置と錠装置との間の暗号通信の方式が共通鍵暗号方式である場合には、暗号化および復号の何れにおいても用いることが出来る同一の鍵を発行し、鍵装置と錠装置との間の暗号通信の方式が公開鍵暗号方式である場合には、公開鍵と該公開鍵に対応する秘密鍵とを発行する。鍵発行装置によって発行される鍵は、原則として発行毎に異なるため、時間の経過によっても、鍵装置と錠装置との間の通信の安全性が確保される。但し、本発明の実施の態様によっては、異なる鍵発行において同一の鍵が発行されることが許容される鍵発行装置も採用されてよい。

【0012】

施解錠要求は、鍵装置から錠装置に対して送信されるメッセージであり、錠装置に対して施錠を要求する施錠要求と、錠装置に対して解錠を要求する解錠要求と、を指している。本発明では、暗号化手段によって、鍵選択手段によって選択された鍵を用いて施錠要求または解錠要求が暗号化される。本発明では、施解錠要求等のメッセージを暗号化して鍵装置と錠装置との間で送受信することで、正当な鍵装置のみによる施解錠を実現することとしている。

【0013】

そして、錠装置からの施解錠成功の通知が受信されない場合、鍵選択手段は、暗号化のために用いる鍵を変更し、暗号化手段およびメッセージ送信手段は、選択変更された鍵を用いて、錠装置に対する施解錠要求を再試行する。本発明では、鍵保持手段によって複数世代に亘って鍵を保持し、保持されている複数の鍵のうちで暗号化に用いる鍵を変更しながら施解錠要求を行うことで、鍵装置によって保持されている複数の鍵と、錠装置によって保持されている複数の鍵と、に一部不一致がある場合にも、対応する鍵を見つけ出し、安全な施解錠を行うことを可能としている。そして、上記説明したような、施解錠時に有

効な鍵を発見する手段を備えることで、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを可能としている。

【0014】

また、本発明において、前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、本発明に係る鍵装置は、前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記錠装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備えてもよい。

【0015】

また、本発明に係る鍵装置は、前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する照合手段を更に備え、前記消去手段は、前記照合手段による照合の結果、前記錠装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去してもよい。

【0016】

施解錠のための通信の成功や、照合手段による照合によって、錠装置側に保持されている鍵と対になる鍵を特定することが出来る。ここで、特定された対になる鍵よりも古い鍵を記憶装置から消去することで、記憶装置に保持される鍵を新しい状態に保ち、また、記憶装置における鍵保持のための容量を節約することが出来る。

【0017】

また、本発明において、前記照合手段は、前記施解錠成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合してもよい。

【0018】

施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、鍵装置と錠装置との間の通信を秘匿し、安全に鍵の照合を行うことが出来る。なお、鍵の照合方法は、暗号通信を介して鍵のデータそのものを送受信する方法に限定されない。例えば、鍵の照合は、鍵のハッシュ値等、鍵が一致しているか否かを判定することが可能な情報を送受信することで行われてもよい。但し、ハッシュ値等の受け渡しによって鍵の照合を行う場合には、ハッシュ値を受け渡すための通信は暗号化されていなくともよい。

【0019】

また、本発明は、鍵発行装置によって発行された鍵を受信する鍵受信手段と、前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、を備え、前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、錠制御装置である。

【0020】

本発明では、鍵装置からは、暗号化された施錠要求または解錠要求が送信される。錠制御装置のメッセージ受信手段は、暗号化された施錠要求または解錠要求等のメッセージを受信し、復号手段は、鍵選択手段によって選択された鍵を用いて、暗号化されたメッセージの復号を試みる。ここで、鍵選択手段は、復号が成功しない場合、復号のために選択する鍵を変更する。このようにして記憶装置に保持された複数の鍵を順次用いて復号を試行することで、本発明によれば、鍵装置によって保持されている複数の鍵と、錠装置によって保持されている複数の鍵と、に一部不一致がある場合にも、対応する鍵を見つけ出し、

安全な施解錠を行うことを可能としている。

【0021】

また、本発明において、前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、本発明に係る鍵装置は、前記復号手段による復号で正しい結果が得られ、前記施解錠手段による施解錠が完了した場合に、前記鍵装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備えてもよい。

【0022】

また、本発明に係る鍵装置は、前記復号手段による復号が成功した場合に、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する照合手段を更に備え、前記消去手段は、前記照合手段による照合の結果、前記鍵装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去してもよい。

【0023】

施解錠のための通信の成功や、照合手段による照合によって、錠装置側に保持されている鍵と対になる鍵を特定することが出来る。ここで、特定された対になる鍵よりも古い鍵を記憶装置から消去することで、記憶装置に保持される鍵を新しい状態に保ち、また、記憶装置における鍵保持のための容量をセーブすることが出来る。

【0024】

また、本発明において、前記照合手段は、前記復号手段による復号の成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合してもよい。

【0025】

施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、鍵装置と錠装置との間の通信を秘匿し、安全に鍵の照合を行うことが出来る。鍵の照合が、鍵の情報そのものを送受信する方法ではなく、鍵のハッシュ値等、鍵の照合を行うことが可能な情報を送受信することで行われてもよいことは、鍵装置における照合と同様である。

【0026】

また、本発明は、鍵発行装置の発明として把握されてもよいし、鍵装置、錠装置または鍵発行装置等として動作するコンピュータによって実行される方法の発明、またはプログラムの発明として把握されてもよい。

【発明の効果】

【0027】

本発明によれば、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することが可能となる。

【図面の簡単な説明】

【0028】

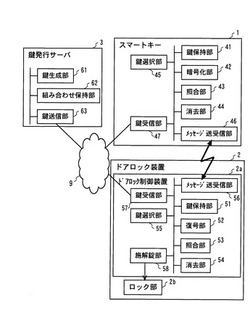

【図1】実施形態に係る鍵更新システムの構成の概略を示す図である。

【図2】実施形態に係る鍵更新システムのハードウェア構成の概略を示す図である。

【図3】実施形態に係る鍵更新システムの機能構成の概略を示す図である。

【図4】実施形態における鍵発行処理の流れを示すフローチャートである。

【図5】実施形態において用いられる鍵データベースの構成を示す図である。

【図6】実施形態におけるスマートキー側施解錠処理の流れを示すフローチャートである。

【図7】実施形態に係る鍵のマッチング処理の方法を示す図である。

【図8】実施形態における錠装置側施解錠処理の流れを示すフローチャートである。

【図9】実施形態に係る鍵更新システムにおいて、乱数を用いてセキュリティレベルを高める方法の概略を示す図である。

【発明を実施するための形態】

【0029】

<鍵更新システムの構成>

以下、本発明に係る鍵更新システムの実施の形態について、図面に基づいて説明する。

【0030】

図1は、本実施形態に係る鍵更新システムの構成の概略を示す図である。本実施形態に係る鍵更新システムは、車両に設けられた錠装置としてのドアロック装置2と、ドアロックを施解錠するための鍵装置としてのスマートキー1と、更新用の鍵等を発行する鍵発行装置としての鍵発行サーバ(鍵発行センター)3とが、互いにネットワークを介して通信可能に接続されたシステムである。なお、上記各装置間の接続は有線であるか無線であるかを問わない。ここで、鍵発行サーバ3とドアロック装置2との間、および鍵発行サーバ3とスマートキー1との間は、携帯電話網やインターネット、広域ネットワーク等の通信網9を介して通信可能となっている。また、スマートキー1とドアロック装置2との間は、UHF(Ultra High Frequency)帯等を用いる近距離無線通信によって通信可能となっている。但し、各機器間の通信に用いられる通信方式やプロトコルは、各機器間で必要な情報を送受信可能なものであればよく、上述した例に限定されない。例えば、スマートキー1とドアロック装置2との間の通信であっても、携帯電話網やインターネット、広域ネットワーク等を介した通信が行われてもよい。

【0031】

図2は、本実施形態に係る鍵更新システムのハードウェア構成の概略を示す図である。本実施形態に係るスマートキー1は、近距離通信装置16、ネットワークインターフェース15、プロセッサ11、RAM(Rancom Access Memory)12、ROM(Read Only Memory)13および記憶装置(ストレージ)14を備える。また、ドアロック装置2は、車両ドアを物理的にロックするロック部2b、およびロック部2bを制御するドアロック制御装置2aを備え、ドアロック制御装置2aは、近距離通信装置26、ネットワークインターフェース25、プロセッサ21、RAM22、ROM23および記憶装置(ストレージ)24を備える。また、鍵発行サーバ3は、ネットワークインターフェース35、CPU(Central Processing Unit)、RAM32、ROM33および記憶装置(ストレージ)34を備える。

【0032】

即ち、本実施形態に係るスマートキー1、ドアロック制御装置2aおよび鍵発行サーバ3は、何れも、情報処理装置としてのコンピュータである。なお、スマートキー1、ドアロック装置2、および鍵発行サーバ3が備える記憶装置14、24および34としては、例えば、EEPROM(Electrically Erasable Programmable ROM)やHDD(Hard Disk Drive)等を用いることが出来る。

【0033】

ドアロック装置2は、夫々、対応するスマートキー1、即ち、あるドアロック装置2を施解錠する権限を有する特定のスマートキー1を用いて施解錠可能なようになっている。即ち、あるドアロック装置2に対して組み合わせられていないスマートキー1を用いてそのドアロック装置2を施解錠しようとしても、ドアロック装置2は施解錠されない。本実施形態では、スマートキー1は夫々がスマートキー1の識別子である鍵IDを有しており、スマートキー1のROM13または記憶装置14に記録されている。ドアロック装置2は、スマートキー1から送信される施錠要求や解錠要求のメッセージに含まれる鍵IDを参照して、メッセージの送信元スマートキー1が、自ドアロック装置2の施解錠の権限を有するスマートキー1であるか否かを判断する。

【0034】

図3は、本実施形態に係る鍵更新システムの機能構成の概略を示す図である。スマートキー1は、プロセッサ11が、RAM12またはROM13に展開されたプログラムを実行して、近距離通信装置16、ネットワークインターフェース15、RAM12、ROM13および記憶装置14等の各構成を制御することで、鍵保持部41、暗号化部42、照

合部43、消去部44、鍵選択部45、メッセージ送受信部46および鍵受信部47を備えるスマートキー1として機能する。また、ドアロック装置2は、プロセッサ21が、RAM22およびROM23に展開されたプログラムを実行して、近距離通信装置26、ネットワークインターフェース25、RAM22、ROM23および記憶装置24等の各構成を制御することで、鍵保持部51、復号部52、照合部53、消去部54、鍵選択部55、メッセージ送受信部56、鍵受信部57および施解錠部58を備えるドアロック装置2として機能する。

【0035】

スマートキー1の鍵受信部47、およびドアロック制御装置2の鍵受信部57は、何れも、鍵発行サーバ3によって発行された鍵を受信する。なお、本実施形態では、鍵発行サーバ3とスマートキー1との間の通信の秘匿化、および鍵発行サーバ3とドアロック装置2との間の通信の秘匿化には、安全性を考慮して、長期運用に適したRSA等の公開鍵暗号方式が用いられる。鍵保持部41、51は、鍵発行サーバ3による発行毎に異なる複数の鍵を、鍵が発行または受信された順序に関連付けて、記憶装置14、24を用いて構築された鍵データベースに保持する。鍵データベースの構成については、図5を用いて後述する。

【0036】

スマートキー1の鍵選択部45は、ドアロック制御装置2aに対して送信される施解錠要求を暗号化するための鍵を、鍵保持部41によって保持されている鍵から選択する。そして、暗号化部42は、施解錠要求を、鍵選択部45によって選択された鍵を用いて暗号化する。なお、鍵選択部45は、メッセージ送受信部46によって施解錠の成功を示す結果通知が受信されない場合、暗号化のために選択する鍵を変更し、暗号化部42は、鍵選択部45によって選択変更された鍵を用いて再び施解錠要求を暗号化する。

【0037】

スマートキー1のメッセージ送受信部46、およびドアロック制御装置2のメッセージ送受信部56は、何れも、対となる相手装置との間で、施解錠要求や施解錠の結果通知等のメッセージを送受信する。なお、本実施形態では、スマートキー1とドアロック装置2との間の通信の秘匿化には、処理負荷を考慮して、AES(Advanced Encryption Standard)等の低遅延の共通鍵暗号方式が用いられる。スマートキー1のメッセージ送受信部46は、暗号化部42によって暗号化された施解錠要求等のメッセージをドアロック制御装置2aに送信し、ドアロック制御装置2aによる、施解錠要求に応じた施解錠の結果通知等のメッセージを受信する。ドアロック装置2のメッセージ送受信部56は、スマートキー1から送信された施解錠要求等のメッセージを受信し、施解錠要求に応じた施解錠の結果通知等のメッセージをスマートキー1へ送信する。施錠要求および解錠要求等のメッセージは、例えば、予め定められたコマンド等である。但し、通信の傍受者による鍵の推測を困難とするために、通信の都度暗号化されるメッセージにバリエーションを持たせる等の対策がとられてもよい。

【0038】

スマートキー1の照合部43は、メッセージ送受信部46によって施解錠の成功を示す結果通知が受信された場合に、施解錠成功に係る鍵を用いた暗号通信を介して、記憶装置14に保持されている鍵と、ドアロック制御装置2aに保持されている鍵と、を照合する。そして、スマートキー1の消去部44は、ドアロック制御装置2aに保持されている鍵と対になる鍵よりも古い鍵を、鍵保持部41によって関連付けられた順序に基づいて特定し、記憶装置14から消去する。なお、消去部44は、照合部43による照合を行わずに、施解錠成功に係る鍵を、ドアロック制御装置2aに保持されている鍵と対になる鍵として、それよりも古い鍵を消去してもよい。

【0039】

ドアロック装置2の鍵選択部55は、施解錠要求を復号するための鍵を、鍵保持部51によって保持されている鍵から選択する。そして、復号部52は、施解錠要求を、鍵選択部55によって選択された鍵を用いて復号する。なお、鍵選択部55は、復号部52によ

る復号が成功しない場合、復号のために選択する鍵を変更し、復号部52は、鍵選択部55によって選択変更された鍵を用いて施解錠要求を復号する。複合が成功すると、施解錠部58は、復号部52によって復号された施解錠要求に従って錠を施解錠する。

【0040】

ドアロック装置2の照合部53は、復号部52による復号が成功した場合に、復号部52による復号の成功に係る鍵を用いた暗号通信を介して、記憶装置24に保持されている鍵と、スマートキー1に保持されている鍵と、を照合する。そして、ドアロック装置2の消去部54は、スマートキー1に保持されている鍵と対になる鍵よりも古い鍵を、鍵保持部51によって関連付けられた順序に基づいて特定し、記憶装置24から消去する。なお、消去部54は、照合部53による照合を行わずに、複合成功または施解錠成功に係る鍵を、スマートキー1に保持されている鍵と対になる鍵として、それよりも古い鍵を消去してもよい。

【0041】

本実施形態に係るスマートキー1およびドアロック装置2では、所謂保護ドメイン技術を用い、鍵発行サーバ3との間の通信に係る外部通信ドメインを通常ドメインとし、スマートキー1とドアロック装置2との間の通信に係る車両通信ドメインを保護ドメインとして、互いのドメインの独立性を確保することとしている。即ち、通常ドメインから保護ドメインへの直接のアクセスは禁止され、攻撃ツールやマルウェアによる不正アクセス等からシステムおよび鍵が保護される(図1を参照)。

【0042】

より具体的には、スマートキー1およびドアロック装置2の鍵受信部47、57は通常ドメインで動作するが、スマートキー1およびドアロック装置2の鍵保持部41、51、暗号化部42、復号部52、照合部43、53、消去部44、54、鍵選択部45、55、およびメッセージ送受信部46、56、等は保護ドメインで動作する。但し、ここで示したドメインの分割方法は一例であり、保護ドメインの具体的な適用方法は実施の形態に応じて適宜最適なものが採用されることが好ましい。

【0043】

また、鍵発行サーバ3は、CPUが、RAM32またはROM33に展開されたプログラムを実行して、ネットワークインターフェース35、RAM32、ROM33および記憶装置34等の各構成を制御することで、鍵生成部61、組み合わせ保持部62および鍵送信部63を備える鍵発行サーバ3として機能する。

【0044】

鍵生成部61は、ドアロック装置2と、該ドアロック装置2に対する施解錠の権限を有するスマートキー1と、の組み合わせに対して発行する鍵を、定期的に、または要求に応じて生成する。なお、ここで生成される鍵は、発行毎に異なることが好ましい。

【0045】

組み合わせ保持部62は、ドアロック装置2と、該ドアロック装置2に対する施解錠の権限を有するスマートキー1と、の組み合わせを特定することが出来る情報を、記憶装置34に保持する。組み合わせは、例えば、鍵IDと錠ID(ドアロック装置2の識別子)との組み合わせを関連づけてテーブル等に記録することで保持することが出来る。

【0046】

鍵送信部63は、鍵生成部61によって生成された鍵を、組み合わせ保持部62によって保持されているドアロック装置2とスマートキー1との組に対して送信することで、鍵を発行する。

【0047】

<処理の流れ>

図4は、本実施形態における鍵発行処理の流れを示すフローチャートである。本フローチャートに示された処理は、定期的(例えば、1日おき)に、または要求に応じて実行される。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜

選択されることが好ましい。

【0048】

ステップS101では、鍵が生成される。鍵発行サーバ3の鍵生成部61は、ドアロック装置2とスマートキー1との間の暗号通信や認証等に用いられる鍵を生成する。鍵は、乱数を用いて自動生成されてもよいし、その他、何らかの種となる値に基づいて擬似乱数を発生させる等、当業者が実施の時点で想到可能な様々な方法を用いて生成されてよい。また、本実施形態では、スマートキー1とドアロック装置2との間の通信に用いられる鍵には、共通鍵暗号方式の鍵が用いられる(即ち、スマートキー1とドアロック装置2とにおいて用いられる鍵が同一)が、公開鍵暗号方式(秘密鍵暗号方式)等、その他の方式の鍵が用いられてもよい。その後、処理はステップS102へ進む。

【0049】

なお、共通鍵暗号方式であれば、暗号鍵と復号鍵は同一であるため、同一の暗号鍵が発行され、スマートキー1とドアロック装置2との何れの側で暗号化および復号が行われる場合にも、同一の暗号鍵が用いられる。これに対して、公開鍵暗号方式等の、暗号鍵と復号鍵が異なる暗号アルゴリズムが採用される場合には、スマートキー1には、ドアロック装置2へ送るメッセージを暗号化するための暗号鍵と、ドアロック装置2からのメッセージを復号するための復号鍵と、が発行され、ドアロック装置2には、スマートキー1へ送るメッセージを暗号化するための暗号鍵と、スマートキー1からのメッセージを復号するための復号鍵と、が発行される。

【0050】

ステップS102からS105では、生成された鍵が、スマートキー1およびドアロック装置2に対して送信される。鍵発行サーバ3の鍵送信部63は、組み合わせ保持部62によって保持されている、スマートキー1とドアロック装置2との組み合わせを参照することで、組み合わせに属するスマートキー1およびドアロック装置2を特定し、これらの装置に対して鍵を送信する。ここで、鍵送信部63は、予め設定された公開鍵を用いて鍵を秘匿化(暗号化)し、秘匿化された鍵を、通信網9を介してドアロック装置2およびスマートキー1へ送信する。鍵の秘匿化(暗号化)に用いられる公開鍵は、送信の対象となっている鍵とは異なる鍵であり、鍵発行サーバ3とドアロック装置2との間、および鍵発行サーバ3とスマートキー1との間の通信の秘匿性を確保する。

【0051】

なお、鍵発行サーバ3からの鍵の送信には、送信対象の装置(スマートキー1およびドアロック装置2)からの鍵発行サーバ3への接続を待たずに、鍵発行サーバ3から送信対象の装置に対して自発的に接続して鍵を送信する、所謂プッシュ方式の送信が採用されることが好ましい。ドアロック装置2の鍵受信部57、およびスマートキー1の鍵受信部47は、夫々、自装置を宛先として送信された鍵を受信する。その後、処理はステップS106へ進む。

【0052】

ステップS106からS109では、受信された鍵が復号され、記憶装置14、24に保持される。ドアロック装置2の鍵受信部57、およびスマートキー1の鍵受信部47は、ステップS102からS105に示された処理で受信した、秘匿化された鍵を、予め保持していた秘密鍵を用いて復号することで、秘匿化されていない(平文の)鍵を取得する。そして、ドアロック装置2の鍵保持部51、およびスマートキー1の鍵保持部41は、取得された鍵を、発行または受信された順序に関連付けて、記憶装置14、24に保持する。その後、本フローチャートに示された処理は終了する。

【0053】

なお、本実施形態に係る鍵配信では、鍵発行サーバ3によって送信された鍵が、受信側で正常に受信および保持されたか否かの確認は行われない。即ち、本実施形態に係る鍵配信では、スマートキー1とドアロック装置2との何れか一方において鍵の受信または保持に失敗した場合、スマートキー1が鍵データベースに保持する鍵と、ドアロック装置2が鍵データベースに保持する鍵と、の間に不一致が生じることとなる。

【0054】

図5は、本実施形態において用いられる鍵データベースの構成を示す図である。鍵データベースは、鍵発行サーバ3によって発行され、鍵受信部47、57によって受信された鍵を、発行または受信の順序に関連付けて蓄積する。但し、記憶装置14、24の容量等の都合上、蓄積される鍵の数やデータ量には上限がある。本実施形態に係るスマートキー1およびドアロック装置2において、消去部44、54は、鍵データベースに保持可能な鍵数の上限を超えて、鍵発行サーバ3から新たな鍵が受信されると、古い鍵を優先的に削除し、新しい鍵を保存する。但し、単純に最も古い鍵から順に削除する方法では、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースとにおいて、対応する鍵が全く存在しない状態が発生する虞がある。このため、スマートキー1とドアロック装置2との組み合わせにおいて相手方との一致が過去に確認されている鍵が、少なくとも1つ以上は残るように削除されることが好ましい。このようにすることで、スマートキー1とドアロック装置2とが合致する鍵を1つも有さずに施解錠が不可能となる事態を回避することが出来る。

【0055】

図6は、本実施形態におけるスマートキー側施解錠処理の流れを示すフローチャートである。本フローチャートに示された処理は、例えば、ユーザによって、スマートキー1を用いた施錠操作または解錠操作が行われたことを契機として実行される。但し、施錠および解錠は、明示的なユーザ操作によらず、例えば、ユーザが車両に対して所定距離以上離れたこと、または所定距離以下まで近づいたこと、を契機として開始されてもよい。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜選択されることが好ましい。

【0056】

ステップS201では、鍵の選択およびメッセージの暗号化が行われる。スマートキー1の鍵選択部45は、記憶装置14に保持されている鍵のうち、発行または受信された順序において最も古い鍵を読み出す。そして、暗号化部42は、読み出した鍵を用いて、施錠要求または解錠要求と、鍵ID(スマートキー1の識別子)と、カウンタ値と、を暗号化する。なお、ユーザによる操作が施錠操作であった場合には施錠要求が暗号化され、操作が解錠操作であった場合には解錠要求が暗号化される。暗号化されるカウンタ値は、前回の施解錠処理の際にステップS202で更新された状態の値が、記憶装置14、24から読み出される。暗号化される鍵IDは、スマートキー1のROM13または記憶装置14から読み出される。その後、処理はステップS202へ進む。

【0057】

ステップS202およびS203では、カウンタ値の更新および暗号化されたメッセージの送信が行われる。スマートキー1のプロセッサ11は、カウンタ値に1加算(インクリメント)する(ステップS202)。そして、メッセージ送受信部46は、ステップS201で暗号化された施錠要求または解錠要求と、鍵IDと、カウンタ値と、を含むメッセージを、ドアロック装置2へ送信する(ステップS203)。スマートキー1とドアロック装置2との間の通信は、上記説明の通り、無線通信によって行われる。その後、処理はステップS204へ進む。

【0058】

スマートキー1によって送信されたメッセージを受信したドアロック装置2による処理の内容は、別途フローチャートを用いて後述する。ドアロック装置2は、施錠要求または解錠要求に応じた処理が完了すると、施解錠の成功やエラー等の情報を含む結果通知メッセージを、スマートキー1宛に送信する。ここで、ドアロック装置2から送信される結果通知メッセージは暗号化されてもよいし、暗号化されなくてもよい。ドアロック装置2による復号が成功した場合には、共通する鍵を用いて暗号化された結果通知メッセージの送信を行い、セキュアな通信経路を確保することが出来るが、ドアロック装置2による復号が失敗した場合には、スマートキー1によって復号可能な鍵を特定することが出来ず、結

果通知メッセージを暗号化することが出来ないことがある。

【0059】

ステップS204では、結果通知メッセージの有無が判定される。スマートキー1のメッセージ送受信部46は、ステップS203で送信した施解錠要求に対応する結果通知メッセージが、ドアロック装置2から受信されたか否かを判定する。結果通知メッセージが受信された場合、処理はステップS205へ進む。結果通知メッセージが受信されなかった場合、ドアロック装置2との間の通信が不成功に終わり、施解錠に失敗したと判断して、本フローチャートに示された処理は終了する。

【0060】

ステップS205では、結果通知メッセージの内容が判定される。結果通知メッセージには、施解錠の成功やエラー等の情報が含まれる。このため、メッセージ送受信部46は、ステップS204で受信有りと判定された結果通知メッセージの内容を参照し、判定する。結果通知メッセージの内容が、施解錠が成功したことを示すものである場合、処理はステップS207へ進む。これに対して、結果通知メッセージの内容が、鍵データベースに対応する鍵が見つからなかったことによる復号エラーを示すものである場合、処理はステップS206へ進む。

【0061】

ステップS206では、鍵の選択およびメッセージの暗号化が行われる。スマートキー1の鍵選択部45は、鍵データベースに保持されている鍵のうち、発行または受信された順序において、ステップS205における復号エラーとの判定に係る鍵の次に古い鍵を読み出す。そして、暗号化部42は、読み出した鍵を用いて、施錠要求または解錠要求と、鍵IDと、カウンタ値と、を暗号化する。暗号化の具体的な処理は、ステップS201において説明したものと概略同様であるため、説明を省略する。その後、処理はステップS202へ進む。

【0062】

即ち、本フローチャートに示されたスマートキー側施解錠処理では、ある鍵を用いた施解錠処理において、ドアロック装置2において対応する鍵が発見できず、メッセージの復号エラーとなって施解錠処理が失敗した場合、ステップS202からS206に示された処理を繰り返すことで、スマートキー1の記憶装置14に保持されている鍵のうち、失敗した鍵の次に古い鍵を用いて、施解錠処理をリトライする。本実施形態に係るスマートキー1は、暗号化用の鍵を変更しながら施解錠処理を繰り返すことで、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースが一部不一致となっているような場合であっても、鍵データベース中の一致する鍵を発見し、スマートキー1とドアロック装置2との間に、セキュアな通信経路(暗号通信によって提供されるトンネル)を確立する。

【0063】

ステップS207では、指定された鍵よりも古い鍵が、記憶装置14から消去される。スマートキー1の照合部43は、メッセージ送受信部46、56を介して、ドアロック装置2の照合部53と通信することで、スマートキー1の鍵データベースに保持されている複数の鍵と、ドアロック装置2の鍵データベースに保持されている複数の鍵と、を照合する(以下、「マッチング処理」と称する)。

【0064】

図7は、本実施形態に係る鍵のマッチング処理の方法を示す図である。スマートキー1の照合部43およびドアロック装置2の照合部53は、メッセージ送受信部46、56を介して互いに通信することで、スマートキー1の鍵データベースに保持されている複数の鍵と、ドアロック装置2の鍵データベースに保持されている複数の鍵と、を照合するマッチング処理を行う。施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、スマートキー1とドアロック装置2との間の通信を秘匿し、鍵データベースに含まれる鍵のリストを送受信して安全に鍵の照合を行うことが出来る。図7に示された例では、ステップS302における復号の成功で、鍵bを用いた暗号通

信が確立されている。

【0065】

図7に示された例では、照合部43、53は、鍵bを用いた暗号通信を介して、スマートキー1の鍵データベースに保持されている鍵a、b、d、e、g、h、lと、ドアロック装置2の鍵データベースに保持されている鍵b、e、f、h、m、p、qと、を照合し、鍵hが最新の対応する鍵であることを特定する。照合部43、53によるマッチング処理が終了すると、消去部44、54は、記憶装置14、24に保持されている鍵のうち、装置間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置14から消去する。図7に示された例では、スマートキー1の鍵データベースから鍵hよりも古い鍵a、b、d、e、gが消去され、ドアロック装置2の鍵データベースから鍵hよりも古い鍵b、e、fが消去される。

【0066】

なお、鍵の照合方法は、暗号通信を介して鍵のデータそのもの(鍵のリスト)を送受信する方法に限定されない。例えば、鍵の照合は、鍵のハッシュ値等、鍵が一致しているか否かを判定することが可能な情報を送受信することで行われてもよい。ハッシュ値等の受け渡しによって鍵の照合を行う場合には、送信元を特定するために、メッセージの暗号化および復号において使用された鍵を利用したHMAC(Keyed−Hashing for Message Authentication Code)等を実施し、改ざんの有無を確認することが好ましい。

【0067】

消去部44は、照合部43による照合結果を受けて、記憶装置14に保持されている鍵のうち、ドアロック装置2との間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置14から消去する。その後、本フローチャートに示された処理は終了する。

【0068】

図8は、本実施形態における錠装置側施解錠処理の流れを示すフローチャートである。本フローチャートに示された処理は、スマートキー1から送信された、施解錠要求を含むメッセージが、ドアロック装置2によって受信されたことを契機として実行される。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜選択されることが好ましい。

【0069】

ステップS301では、スマートキー1によって送信されたメッセージが受信される。ドアロック装置2のメッセージ送受信部56は、図6に示したフローチャートのステップS203においてスマートキー1から送信されたメッセージを、無線通信を介して受信する。その後、処理はステップS302へ進む。

【0070】

ステップS302では、鍵の選択およびメッセージの復号が行われる。ドアロック装置2の鍵選択部55は、記憶装置24に保持されている鍵のうち、発行または受信された順序において最も古い鍵を読み出す。そして、ドアロック装置2の復号部52は、読み出した鍵を用いて、ステップS301で受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得される。その後、処理はステップS303へ進む。

【0071】

ステップS303では、復号の成否が判定される。ドアロック装置2の復号部52は、ステップS302における復号処理の結果を参照し、復号処理によって施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得されたか否かを判定する。スマートキー1とドアロック装置2との間で用いられる暗号通信の方式が共通鍵暗号方式であれば、復号鍵は暗号鍵と同一であるため、スマートキー1の鍵選択部45によって選択された鍵と同一

の鍵が、ドアロック装置2の鍵選択部55によって選択された場合に、復号が成功する。

【0072】

なお、復号処理の成否は、復号の結果を参照して、正しい結果が得られているか否かを判定する方法で判定されてもよいし、復号処理の途中でエラー等が発生したか否かを判定する方法で判定されてもよい。判定のための具体的な方法は、採用される暗号アルゴリズムに応じて適宜最適な方法が選択されることが好ましい。復号が成功したと判定された場合、処理はステップS306へ進む。復号に失敗したと判定された場合、処理はステップS304へ進む。

【0073】

ステップS304では、他の鍵の有無が判定される。ドアロック装置2の鍵選択部55は、記憶装置24を参照し、復号に失敗した鍵以外の鍵が保持されているか否かを判定する。他の鍵を保持している場合、処理はステップS305へ進む。他の鍵を保持していない場合、処理はステップS312へ進む。

【0074】

ステップS305では、鍵の選択およびメッセージの復号が行われる。ドアロック装置2の鍵選択部55は、記憶装置24に保持されている鍵のうち、発行または受信された順序において、ステップS303における復号エラーとの判定に係る鍵の次に古い鍵を読み出す。そして、復号部52は、読み出した鍵を用いて、ステップS301で受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得される。その後、処理はステップS303へ進む。

【0075】

即ち、本フローチャートに示された錠装置側施解錠処理では、ある鍵を用いた施解錠処理において、復号に成功しない場合、ステップS303からステップS305に示された処理を繰り返す。本実施形態に係るドアロック装置2は、復号用の鍵を変更しながら復号処理を繰り返すことで、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースが一部不一致となっているような場合にも、鍵データベース中の一致する鍵を発見する。

【0076】

ステップS306およびS307では、鍵IDとカウンタ値の抽出および確認が行われる。施解錠部58は、ステップS302またはS305における復号が成功した結果得られた平文メッセージから、鍵IDを抽出し(ステップS306)、抽出された鍵IDと、予めドアロック装置2の記憶装置24やROM23に登録されている、ドアロックの施解錠権限を有する鍵の鍵IDと、を比較する(ステップS307)。抽出された鍵IDと、予め登録されている鍵IDとが一致している場合、ドアロック装置2は、この鍵IDが含まれていたメッセージの送信元が該ドアロック装置2に対応する正当なスマートキー1であると判断出来る。

【0077】

また、施解錠部58は、復号が成功した結果得られた平文メッセージからカウンタ値を抽出し(ステップS306)、メッセージから新たに抽出されたカウンタ値と、ドアロック装置2の記憶装置24に記録されている前回カウンタ値と、を比較する(ステップS307)。ここで、メッセージから新たに抽出されたカウンタ値とは、ステップS201においてスマートキー1がメッセージ内に設定したカウンタ値である。また、前回カウンタ値とは、前回の施解錠処理に成功した際に、ドアロック装置2の記憶装置24に記録されたカウンタ値である(ステップS310を参照)。

【0078】

送受信されるメッセージが暗号化されている場合でも、施解錠の権限を有さない者が送受信の経路において暗号化済みメッセージを盗聴し、正当なスマートキー1から送信されたものと全く同じメッセージを再送する虞がある。このため、本実施形態では、カウンタ値を用いることによって、メッセージの再送による不当な施解錠を防止することとしてい

る。カウンタ値は、ステップS201およびS202において説明した通り、メッセージの送信毎にスマートキー1側で加算される値であり、前回カウンタ値は、施解錠の成功時に、スマートキー1側で付与されたカウンタ値がドアロック装置2において保存された値である。このため、ドアロック装置2とペアリングされている正当なスマートキー1からのメッセージであれば、前回カウンタ値よりも大きなカウンタ値を含むメッセージを送ってくる筈であり、ドアロック装置2は、メッセージに含まれるカウンタ値が前回カウンタ値よりも大きい場合、メッセージの送信元は正しい通信相手としてのスマートキー1であると推定出来る。

【0079】

比較の結果、鍵IDが一致し、且つカウンタ値が前回カウンタ値よりも大きい場合、処理はステップS308へ進む。比較の結果、鍵IDが一致しない場合、またはカウンタ値が前回カウンタ値よりも小さい場合、本フローチャートに示された処理は終了する。

【0080】

ステップS308およびS309では、ドアロックが施解錠され、カウンタ値が記録される。施解錠部58は、メッセージに含まれる施錠要求または解錠要求に従ってロック部2bを制御し、車両ドアロックを施錠または解錠し(ステップS308)、ステップS306でメッセージから抽出されたカウンタ値を、前回カウンタ値として、記憶装置24に記録する(ステップS309)。その後、処理はステップS310へ進む。

【0081】

ステップS310では、スマートキー1に対して結果通知が送信される。ドアロック装置2のメッセージ送受信部56は、施解錠の成功を示す結果通知メッセージを、スマートキー1に対して送信する。ここで送信される結果通知は、ステップS303において復号の成功が確認された鍵を用いて暗号化されることが好ましい。但し、結果通知メッセージに秘匿化すべき情報が含まれない場合には、結果通知メッセージは暗号化されず平文で送信されてもよい。その後、処理はステップS311へ進む。

【0082】

ステップS311では、指定された鍵よりも古い鍵が、記憶装置24から消去される。ドアロック装置2の照合部53は、メッセージ送受信部46、56を介して、スマートキー1の照合部43と通信することで、ステップS207において説明したマッチング処理を行う。即ち、ステップS311に示された処理は、ステップS207に示された処理と同時に実行される処理である。なお、本ステップにおいて主に照合部43、53によって実行されるマッチング処理については、図7を用いて説明した通りである。消去部54は、照合部53による照合結果を受けて、記憶装置24に保持されている鍵のうち、スマートキー1との間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置24から消去する。その後、本フローチャートに示された処理は終了する。

【0083】

ステップS312では、復号エラーが送信される。ドアロック装置2のメッセージ送受信部56は、復号の失敗を示す結果通知メッセージを、スマートキー1に対して送信する。ここで送信される結果通知は、復号の成功が確認された鍵を用いて暗号化することが出来ない。このため、結果通知メッセージには秘匿化すべき情報を含めないことが好ましい。

【0084】

復号エラーの送信が完了すると、処理はステップS301へ進む。即ち、ドアロック装置2は、異なる鍵で暗号化されたスマートキー1からの施解錠要求を待ち受ける。スマートキー1は、ステップS312で送信された復号エラーを受信し(ステップS204を参照)、受信された通知が復号エラーであると判定されると(ステップS205)、異なる鍵でメッセージを暗号化し(ステップS206)、ドアロック装置2へ送信する。ドアロック装置2では、異なる鍵で暗号化されたメッセージを受信し(ステップS301)、改めてドアロック装置2が保持する鍵で復号を試行する(ステップS302以降の処理を参

照)。

【0085】

なお、本実施形態に係る鍵装置側施解錠処理および錠装置側施解錠処理では、発行または受信された順序において最も古い鍵から順に暗号通信を試行することとしているが、鍵の試行における優先順位は、古い順に限定されない。例えば、最新の鍵から順に試行することとしてもよい。最新の鍵から順に試行することで、スマートキー1とドアロック装置2との間で、対応する最新の鍵を特定することが出来る。

【0086】

また、上記説明した実施形態では、スマートキー1やドアロック装置2が独自に鍵発行サーバ3との通信機能を備えている場合について説明したが、このような実施の形態に代えて、鍵発行サーバ3から発行された鍵をユーザのPC(パーソナルコンピュータ)に一旦ダウンロードし、ユーザのPCとスマートキー1またはドアロック装置2とをUSB(Universal Serial Bus)等の通信手段で接続して、鍵データベースを更新することとしてもよい。この場合、USB等を用いたPCとスマートキー1またはドアロック装置2との通信は、通常ドメインで行われる。また、PCを介した鍵更新では、スマートキー1やドアロック装置2が独自に鍵発行サーバ3との通信機能を備えている場合と異なり、ユーザにPC等の機器を接続させる必要があるため、適切なタイミングで、車両の計器板や車載機(ナビゲーション装置)等から、ユーザに更新作業を催促するアラートを発生させてもよい。

【0087】

なお、このような手法で鍵を更新する場合には、ユーザによるカスタマイズが容易なPCを介して鍵を受け渡すこととなるため、ユーザのPCには公開鍵等で秘匿されて発行された鍵を復号するための手段は提供しないことが好ましい。即ち、公開鍵等で暗号化されて発行された鍵は、暗号化されたまま、PCのストレージに一時的に保存され、スマートキー1またはドアロック装置2へ受け渡されることが好ましい。また、PCのストレージに鍵を残さないようにするために、PCにおいて動作する専用のソフトウェアを提供し、スマートキー1またはドアロック装置2に対する鍵の受渡が完了した後に、PCのストレージに一時的に保存された鍵が消去されるようにすることが好ましい。

【0088】

本実施形態に示された鍵配信システムによれば、鍵データベースに複数世代に亘る鍵を保持し、保持されている複数の鍵のうちで暗号化および復号に用いる鍵を変更しながら施解錠を試行することで、スマートキー1に保持されている鍵とドアロック装置2に保持されている鍵との間に一部不一致がある場合であっても、対応する鍵を見つけ出し、安全な施解錠を行うことが出来る。そして、このような、施解錠時に有効な鍵を発見する手段を備えることで、鍵発行サーバ3等による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵発行システムを提供することが出来る。

【0089】

図9は、本実施形態に係る鍵更新システムにおいて、乱数を用いてセキュリティレベルを高める方法の概略を示す図である。図6および図8に示されたフローチャートを用いて説明した処理では、スマートキー1は、施錠要求または解錠要求と、鍵ID(スマートキー1の識別子)と、カウンタ値と、を暗号化して送信し(図6のステップS201からステップS203を参照)、暗号化メッセージを受信したドアロック装置2は、受信されたメッセージを復号(平文変換)することで、施錠要求または解錠要求と、鍵IDと、カウンタ値と、を取得する(図8のステップS301からステップS303を参照)。

【0090】

ここで、暗号化メッセージの送受信に先立って、図9に示した乱数送信を採用することで、セキュリティレベルを更に高めることが可能となる。即ち、図9に示した処理では、ドアロック装置2または車載機等(以下、「車両側の装置」と称する)が乱数を生成して定期的に送信(ブロードキャスト)する。ここで、乱数は、平文通信で送信されてよい。電力に余裕のある車両側の装置が定期的に乱数を発信することで、スマートキー1は、対

象車両に近づいたことを自動認識し、解錠要求等の送信の契機を得ることが出来る。また、図9に示した乱数送信を採用した場合、スマートキー1は、通信の契機を得てから解錠要求等を送信するため、スマートキー1による無駄な通信を抑制し、スマートキー1の電力消費を抑えることが出来る。即ち、図9に示した乱数送信を採用した場合、スマートキー1は、車両側の装置からブロードキャストされている乱数が受信可能な領域に入ったときに、オンデマンドで解錠要求を行うことが可能となり、無駄なメッセージ送信を防ぐことが出来る。

【0091】

更に、図9に示した処理によれば、スマートキー1は、通信の契機を得てから解錠要求等を送信するため、スマートキー1による暗号鍵の推測に繋がりかねない無用な暗号化通信を抑制し、暗号鍵を安全に保ったまま、スマートキー1に通信可能範囲を認識させることが出来る。また、これによってスマートキー1は、オンデマンドで且つセキュリティの高い解錠要求を発行することが出来る。

【0092】

乱数を受信したスマートキー1の暗号化部42は、読み出した鍵を用いて、解錠要求と、鍵IDと、ドアロック装置2から受信した乱数と、カウンタ値と、を暗号化する(ステップS201)。そして、スマートキー1のメッセージ送受信部46は、ステップS201で暗号化されたメッセージを、ドアロック装置2へ送信する(ステップS203)。

【0093】

スマートキー1のメッセージ送受信部46によって送信されたメッセージは、ドアロック装置2のメッセージ送受信部56によって受信される(ステップS301)。そして、ドアロック装置2の復号部52は、受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された解錠要求と、鍵IDと、乱数と、カウンタ値と、が取得される(ステップS302)。ドアロック装置2は、ステップS302で取得された乱数を、定期的にブロードキャストした乱数と照合し、以前に送信された乱数であるか否かを判定することが出来る。

【0094】

本実施形態では、鍵更新が失敗した場合に、一度利用した鍵が再利用されることとなるため(図6から図8を用いて説明した処理を参照)、セキュリティレベルの低下が懸念される。このため、図9に示した処理では、暗号化の対象に乱数を含めることで、盗聴可能なメッセージを通信の都度変更し、盗聴者による鍵の解読を困難とすることとしている。なお、図6から図8を用いて説明したカウンタ値によっても、盗聴可能な暗号文を通信の都度変更することが出来るが、カウンタ値に代えて乱数を用いるか、カウンタ値に併せて乱数を用いることで、更にセキュリティレベルを高めることが出来る。

【符号の説明】

【0095】

1 スマートキー

2 ドアロック装置

2a ドアロック制御装置

2b ロック部

3 鍵発行サーバ

【技術分野】

【0001】

本発明は、鍵装置、錠制御装置、制御用プログラムおよび制御方法に関する。

【背景技術】

【0002】

従来、スマートキーおよび車両を、ネットワークを介して通信可能とすることで、一時的な鍵の発行等の付加機能を提供する技術がある(特許文献1を参照)。また、運転前の設定変更として、管理センターから携帯端末へ鍵情報を配信し、携帯端末を操作することによって、鍵情報の送信要求があれば、鍵情報を車両側へ配信する技術がある(特許文献2を参照)。

【0003】

また、従来、キー側に、ボタンが操作される毎に送信データの送信方式を変更指定すると共に、その変更指定した送信方式を識別する識別情報とボタンの当該操作内容に対応したボタンデータとを含む送信データを出力する制御部と、制御部からの送信データを制御部により変更指定された送信方式で送信前処理する送信前処理手段と、送信前処理手段により送信前処理された送信データを車載ユニットに無線送信する送信高周波部と、を備える車両無線制御システムがある(特許文献3を参照)。更に、キーレスエントリーシステムにおいて、携帯機および固定機が夫々同じ内容の暗号表を有しており、毎回異なった暗号鍵を選択して、携帯機で暗号鍵および暗号表を参照しながら暗号化する技術がある(特許文献4を参照)。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2006−262184号公報

【特許文献2】特開2008−072160号公報

【特許文献3】特開2006−161507号公報

【特許文献4】特開2001−295525号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

従来、車両に用いられているスマートキーシステム等、鍵装置と錠装置との間で無線通信を用いて錠装置の施錠または解錠(以下、「施解錠」とも称する)を実現する技術が用いられている。このような施解錠システムでは、鍵装置と錠装置との間の通信が盗聴されることによる鍵の不正利用を防止するために、暗号通信が用いられる。

【0006】

ここで、暗号通信に用いられる暗号鍵等の鍵は、時間の経過や通信量の累積に伴って安全性が低減していく。このため、このような施解錠システムにおいては、暗号鍵等の鍵をセンターから配信することが考えられるが、鍵装置および錠装置の両方が、常にセンターからの情報を受信可能な状態にあるとは限らない。特に、鍵装置がスマートキーであり、錠装置が車両のドアロックである場合には、スマートキーを携帯するユーザの移動や、車両の移動等によって、これらの装置がセンターからの通信を受信できない場所(圏外)にあるために、配信された鍵を何れか一方の装置または両方の装置において受信できない場合がある。

【0007】

鍵装置および錠装置の一方において配信された鍵の受信が出来なかった場合、鍵装置と錠装置との間で鍵の不一致が発生し、施解錠が不可能となる虞がある。このような事態を回避するために、鍵装置および錠装置の夫々と、センターとの間でコネクションを確立し、両方の装置における鍵の受渡を確実に行い、更にセンター等において両方の装置におけ

る鍵の受渡状態を管理する方法等が考えられるが、このような方法では鍵の更新に大きなリソースが必要となり、またコネクションの不意の切断等によって受渡状態が不一致となる可能性がある。

【0008】

本発明は、上記した問題に鑑み、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを課題とする。

【課題を解決するための手段】

【0009】

本発明は、鍵発行装置によって発行された鍵を複数蓄積し、施解錠の際に必要であればリトライを繰り返して対応する鍵を特定することで、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを可能にした。

【0010】

詳細には、本発明は、鍵発行装置によって発行された鍵を受信する鍵受信手段と、前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、を備え、前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、鍵装置である。

【0011】

鍵発行装置は、鍵装置と錠装置との間の通信の安全性を長期に亘って確保するために、定期的に、または要求に応じたタイミング等で、鍵装置および錠装置に対して新たな鍵を発行するサーバ等の装置である。鍵発行装置は、対応する鍵装置および錠装置の組に対して、暗号化および復号における対応関係を有する鍵(暗号鍵や復号鍵等)を発行する。例えば、鍵発行装置は、対応する鍵装置および錠装置の夫々に対して、鍵装置と錠装置との間の暗号通信の方式が共通鍵暗号方式である場合には、暗号化および復号の何れにおいても用いることが出来る同一の鍵を発行し、鍵装置と錠装置との間の暗号通信の方式が公開鍵暗号方式である場合には、公開鍵と該公開鍵に対応する秘密鍵とを発行する。鍵発行装置によって発行される鍵は、原則として発行毎に異なるため、時間の経過によっても、鍵装置と錠装置との間の通信の安全性が確保される。但し、本発明の実施の態様によっては、異なる鍵発行において同一の鍵が発行されることが許容される鍵発行装置も採用されてよい。

【0012】

施解錠要求は、鍵装置から錠装置に対して送信されるメッセージであり、錠装置に対して施錠を要求する施錠要求と、錠装置に対して解錠を要求する解錠要求と、を指している。本発明では、暗号化手段によって、鍵選択手段によって選択された鍵を用いて施錠要求または解錠要求が暗号化される。本発明では、施解錠要求等のメッセージを暗号化して鍵装置と錠装置との間で送受信することで、正当な鍵装置のみによる施解錠を実現することとしている。

【0013】

そして、錠装置からの施解錠成功の通知が受信されない場合、鍵選択手段は、暗号化のために用いる鍵を変更し、暗号化手段およびメッセージ送信手段は、選択変更された鍵を用いて、錠装置に対する施解錠要求を再試行する。本発明では、鍵保持手段によって複数世代に亘って鍵を保持し、保持されている複数の鍵のうちで暗号化に用いる鍵を変更しながら施解錠要求を行うことで、鍵装置によって保持されている複数の鍵と、錠装置によって保持されている複数の鍵と、に一部不一致がある場合にも、対応する鍵を見つけ出し、安全な施解錠を行うことを可能としている。そして、上記説明したような、施解錠時に有

効な鍵を発見する手段を備えることで、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することを可能としている。

【0014】

また、本発明において、前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、本発明に係る鍵装置は、前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記錠装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備えてもよい。

【0015】

また、本発明に係る鍵装置は、前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する照合手段を更に備え、前記消去手段は、前記照合手段による照合の結果、前記錠装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去してもよい。

【0016】

施解錠のための通信の成功や、照合手段による照合によって、錠装置側に保持されている鍵と対になる鍵を特定することが出来る。ここで、特定された対になる鍵よりも古い鍵を記憶装置から消去することで、記憶装置に保持される鍵を新しい状態に保ち、また、記憶装置における鍵保持のための容量を節約することが出来る。

【0017】

また、本発明において、前記照合手段は、前記施解錠成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合してもよい。

【0018】

施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、鍵装置と錠装置との間の通信を秘匿し、安全に鍵の照合を行うことが出来る。なお、鍵の照合方法は、暗号通信を介して鍵のデータそのものを送受信する方法に限定されない。例えば、鍵の照合は、鍵のハッシュ値等、鍵が一致しているか否かを判定することが可能な情報を送受信することで行われてもよい。但し、ハッシュ値等の受け渡しによって鍵の照合を行う場合には、ハッシュ値を受け渡すための通信は暗号化されていなくともよい。

【0019】

また、本発明は、鍵発行装置によって発行された鍵を受信する鍵受信手段と、前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、を備え、前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、錠制御装置である。

【0020】

本発明では、鍵装置からは、暗号化された施錠要求または解錠要求が送信される。錠制御装置のメッセージ受信手段は、暗号化された施錠要求または解錠要求等のメッセージを受信し、復号手段は、鍵選択手段によって選択された鍵を用いて、暗号化されたメッセージの復号を試みる。ここで、鍵選択手段は、復号が成功しない場合、復号のために選択する鍵を変更する。このようにして記憶装置に保持された複数の鍵を順次用いて復号を試行することで、本発明によれば、鍵装置によって保持されている複数の鍵と、錠装置によって保持されている複数の鍵と、に一部不一致がある場合にも、対応する鍵を見つけ出し、

安全な施解錠を行うことを可能としている。

【0021】

また、本発明において、前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、本発明に係る鍵装置は、前記復号手段による復号で正しい結果が得られ、前記施解錠手段による施解錠が完了した場合に、前記鍵装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備えてもよい。

【0022】

また、本発明に係る鍵装置は、前記復号手段による復号が成功した場合に、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する照合手段を更に備え、前記消去手段は、前記照合手段による照合の結果、前記鍵装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去してもよい。

【0023】

施解錠のための通信の成功や、照合手段による照合によって、錠装置側に保持されている鍵と対になる鍵を特定することが出来る。ここで、特定された対になる鍵よりも古い鍵を記憶装置から消去することで、記憶装置に保持される鍵を新しい状態に保ち、また、記憶装置における鍵保持のための容量をセーブすることが出来る。

【0024】

また、本発明において、前記照合手段は、前記復号手段による復号の成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合してもよい。

【0025】

施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、鍵装置と錠装置との間の通信を秘匿し、安全に鍵の照合を行うことが出来る。鍵の照合が、鍵の情報そのものを送受信する方法ではなく、鍵のハッシュ値等、鍵の照合を行うことが可能な情報を送受信することで行われてもよいことは、鍵装置における照合と同様である。

【0026】

また、本発明は、鍵発行装置の発明として把握されてもよいし、鍵装置、錠装置または鍵発行装置等として動作するコンピュータによって実行される方法の発明、またはプログラムの発明として把握されてもよい。

【発明の効果】

【0027】

本発明によれば、鍵発行装置による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵の更新を提供することが可能となる。

【図面の簡単な説明】

【0028】

【図1】実施形態に係る鍵更新システムの構成の概略を示す図である。

【図2】実施形態に係る鍵更新システムのハードウェア構成の概略を示す図である。

【図3】実施形態に係る鍵更新システムの機能構成の概略を示す図である。

【図4】実施形態における鍵発行処理の流れを示すフローチャートである。

【図5】実施形態において用いられる鍵データベースの構成を示す図である。

【図6】実施形態におけるスマートキー側施解錠処理の流れを示すフローチャートである。

【図7】実施形態に係る鍵のマッチング処理の方法を示す図である。

【図8】実施形態における錠装置側施解錠処理の流れを示すフローチャートである。

【図9】実施形態に係る鍵更新システムにおいて、乱数を用いてセキュリティレベルを高める方法の概略を示す図である。

【発明を実施するための形態】

【0029】

<鍵更新システムの構成>

以下、本発明に係る鍵更新システムの実施の形態について、図面に基づいて説明する。

【0030】

図1は、本実施形態に係る鍵更新システムの構成の概略を示す図である。本実施形態に係る鍵更新システムは、車両に設けられた錠装置としてのドアロック装置2と、ドアロックを施解錠するための鍵装置としてのスマートキー1と、更新用の鍵等を発行する鍵発行装置としての鍵発行サーバ(鍵発行センター)3とが、互いにネットワークを介して通信可能に接続されたシステムである。なお、上記各装置間の接続は有線であるか無線であるかを問わない。ここで、鍵発行サーバ3とドアロック装置2との間、および鍵発行サーバ3とスマートキー1との間は、携帯電話網やインターネット、広域ネットワーク等の通信網9を介して通信可能となっている。また、スマートキー1とドアロック装置2との間は、UHF(Ultra High Frequency)帯等を用いる近距離無線通信によって通信可能となっている。但し、各機器間の通信に用いられる通信方式やプロトコルは、各機器間で必要な情報を送受信可能なものであればよく、上述した例に限定されない。例えば、スマートキー1とドアロック装置2との間の通信であっても、携帯電話網やインターネット、広域ネットワーク等を介した通信が行われてもよい。

【0031】

図2は、本実施形態に係る鍵更新システムのハードウェア構成の概略を示す図である。本実施形態に係るスマートキー1は、近距離通信装置16、ネットワークインターフェース15、プロセッサ11、RAM(Rancom Access Memory)12、ROM(Read Only Memory)13および記憶装置(ストレージ)14を備える。また、ドアロック装置2は、車両ドアを物理的にロックするロック部2b、およびロック部2bを制御するドアロック制御装置2aを備え、ドアロック制御装置2aは、近距離通信装置26、ネットワークインターフェース25、プロセッサ21、RAM22、ROM23および記憶装置(ストレージ)24を備える。また、鍵発行サーバ3は、ネットワークインターフェース35、CPU(Central Processing Unit)、RAM32、ROM33および記憶装置(ストレージ)34を備える。

【0032】

即ち、本実施形態に係るスマートキー1、ドアロック制御装置2aおよび鍵発行サーバ3は、何れも、情報処理装置としてのコンピュータである。なお、スマートキー1、ドアロック装置2、および鍵発行サーバ3が備える記憶装置14、24および34としては、例えば、EEPROM(Electrically Erasable Programmable ROM)やHDD(Hard Disk Drive)等を用いることが出来る。

【0033】

ドアロック装置2は、夫々、対応するスマートキー1、即ち、あるドアロック装置2を施解錠する権限を有する特定のスマートキー1を用いて施解錠可能なようになっている。即ち、あるドアロック装置2に対して組み合わせられていないスマートキー1を用いてそのドアロック装置2を施解錠しようとしても、ドアロック装置2は施解錠されない。本実施形態では、スマートキー1は夫々がスマートキー1の識別子である鍵IDを有しており、スマートキー1のROM13または記憶装置14に記録されている。ドアロック装置2は、スマートキー1から送信される施錠要求や解錠要求のメッセージに含まれる鍵IDを参照して、メッセージの送信元スマートキー1が、自ドアロック装置2の施解錠の権限を有するスマートキー1であるか否かを判断する。

【0034】

図3は、本実施形態に係る鍵更新システムの機能構成の概略を示す図である。スマートキー1は、プロセッサ11が、RAM12またはROM13に展開されたプログラムを実行して、近距離通信装置16、ネットワークインターフェース15、RAM12、ROM13および記憶装置14等の各構成を制御することで、鍵保持部41、暗号化部42、照

合部43、消去部44、鍵選択部45、メッセージ送受信部46および鍵受信部47を備えるスマートキー1として機能する。また、ドアロック装置2は、プロセッサ21が、RAM22およびROM23に展開されたプログラムを実行して、近距離通信装置26、ネットワークインターフェース25、RAM22、ROM23および記憶装置24等の各構成を制御することで、鍵保持部51、復号部52、照合部53、消去部54、鍵選択部55、メッセージ送受信部56、鍵受信部57および施解錠部58を備えるドアロック装置2として機能する。

【0035】

スマートキー1の鍵受信部47、およびドアロック制御装置2の鍵受信部57は、何れも、鍵発行サーバ3によって発行された鍵を受信する。なお、本実施形態では、鍵発行サーバ3とスマートキー1との間の通信の秘匿化、および鍵発行サーバ3とドアロック装置2との間の通信の秘匿化には、安全性を考慮して、長期運用に適したRSA等の公開鍵暗号方式が用いられる。鍵保持部41、51は、鍵発行サーバ3による発行毎に異なる複数の鍵を、鍵が発行または受信された順序に関連付けて、記憶装置14、24を用いて構築された鍵データベースに保持する。鍵データベースの構成については、図5を用いて後述する。

【0036】

スマートキー1の鍵選択部45は、ドアロック制御装置2aに対して送信される施解錠要求を暗号化するための鍵を、鍵保持部41によって保持されている鍵から選択する。そして、暗号化部42は、施解錠要求を、鍵選択部45によって選択された鍵を用いて暗号化する。なお、鍵選択部45は、メッセージ送受信部46によって施解錠の成功を示す結果通知が受信されない場合、暗号化のために選択する鍵を変更し、暗号化部42は、鍵選択部45によって選択変更された鍵を用いて再び施解錠要求を暗号化する。

【0037】

スマートキー1のメッセージ送受信部46、およびドアロック制御装置2のメッセージ送受信部56は、何れも、対となる相手装置との間で、施解錠要求や施解錠の結果通知等のメッセージを送受信する。なお、本実施形態では、スマートキー1とドアロック装置2との間の通信の秘匿化には、処理負荷を考慮して、AES(Advanced Encryption Standard)等の低遅延の共通鍵暗号方式が用いられる。スマートキー1のメッセージ送受信部46は、暗号化部42によって暗号化された施解錠要求等のメッセージをドアロック制御装置2aに送信し、ドアロック制御装置2aによる、施解錠要求に応じた施解錠の結果通知等のメッセージを受信する。ドアロック装置2のメッセージ送受信部56は、スマートキー1から送信された施解錠要求等のメッセージを受信し、施解錠要求に応じた施解錠の結果通知等のメッセージをスマートキー1へ送信する。施錠要求および解錠要求等のメッセージは、例えば、予め定められたコマンド等である。但し、通信の傍受者による鍵の推測を困難とするために、通信の都度暗号化されるメッセージにバリエーションを持たせる等の対策がとられてもよい。

【0038】

スマートキー1の照合部43は、メッセージ送受信部46によって施解錠の成功を示す結果通知が受信された場合に、施解錠成功に係る鍵を用いた暗号通信を介して、記憶装置14に保持されている鍵と、ドアロック制御装置2aに保持されている鍵と、を照合する。そして、スマートキー1の消去部44は、ドアロック制御装置2aに保持されている鍵と対になる鍵よりも古い鍵を、鍵保持部41によって関連付けられた順序に基づいて特定し、記憶装置14から消去する。なお、消去部44は、照合部43による照合を行わずに、施解錠成功に係る鍵を、ドアロック制御装置2aに保持されている鍵と対になる鍵として、それよりも古い鍵を消去してもよい。

【0039】

ドアロック装置2の鍵選択部55は、施解錠要求を復号するための鍵を、鍵保持部51によって保持されている鍵から選択する。そして、復号部52は、施解錠要求を、鍵選択部55によって選択された鍵を用いて復号する。なお、鍵選択部55は、復号部52によ

る復号が成功しない場合、復号のために選択する鍵を変更し、復号部52は、鍵選択部55によって選択変更された鍵を用いて施解錠要求を復号する。複合が成功すると、施解錠部58は、復号部52によって復号された施解錠要求に従って錠を施解錠する。

【0040】

ドアロック装置2の照合部53は、復号部52による復号が成功した場合に、復号部52による復号の成功に係る鍵を用いた暗号通信を介して、記憶装置24に保持されている鍵と、スマートキー1に保持されている鍵と、を照合する。そして、ドアロック装置2の消去部54は、スマートキー1に保持されている鍵と対になる鍵よりも古い鍵を、鍵保持部51によって関連付けられた順序に基づいて特定し、記憶装置24から消去する。なお、消去部54は、照合部53による照合を行わずに、複合成功または施解錠成功に係る鍵を、スマートキー1に保持されている鍵と対になる鍵として、それよりも古い鍵を消去してもよい。

【0041】

本実施形態に係るスマートキー1およびドアロック装置2では、所謂保護ドメイン技術を用い、鍵発行サーバ3との間の通信に係る外部通信ドメインを通常ドメインとし、スマートキー1とドアロック装置2との間の通信に係る車両通信ドメインを保護ドメインとして、互いのドメインの独立性を確保することとしている。即ち、通常ドメインから保護ドメインへの直接のアクセスは禁止され、攻撃ツールやマルウェアによる不正アクセス等からシステムおよび鍵が保護される(図1を参照)。

【0042】

より具体的には、スマートキー1およびドアロック装置2の鍵受信部47、57は通常ドメインで動作するが、スマートキー1およびドアロック装置2の鍵保持部41、51、暗号化部42、復号部52、照合部43、53、消去部44、54、鍵選択部45、55、およびメッセージ送受信部46、56、等は保護ドメインで動作する。但し、ここで示したドメインの分割方法は一例であり、保護ドメインの具体的な適用方法は実施の形態に応じて適宜最適なものが採用されることが好ましい。

【0043】

また、鍵発行サーバ3は、CPUが、RAM32またはROM33に展開されたプログラムを実行して、ネットワークインターフェース35、RAM32、ROM33および記憶装置34等の各構成を制御することで、鍵生成部61、組み合わせ保持部62および鍵送信部63を備える鍵発行サーバ3として機能する。

【0044】

鍵生成部61は、ドアロック装置2と、該ドアロック装置2に対する施解錠の権限を有するスマートキー1と、の組み合わせに対して発行する鍵を、定期的に、または要求に応じて生成する。なお、ここで生成される鍵は、発行毎に異なることが好ましい。

【0045】

組み合わせ保持部62は、ドアロック装置2と、該ドアロック装置2に対する施解錠の権限を有するスマートキー1と、の組み合わせを特定することが出来る情報を、記憶装置34に保持する。組み合わせは、例えば、鍵IDと錠ID(ドアロック装置2の識別子)との組み合わせを関連づけてテーブル等に記録することで保持することが出来る。

【0046】

鍵送信部63は、鍵生成部61によって生成された鍵を、組み合わせ保持部62によって保持されているドアロック装置2とスマートキー1との組に対して送信することで、鍵を発行する。

【0047】

<処理の流れ>

図4は、本実施形態における鍵発行処理の流れを示すフローチャートである。本フローチャートに示された処理は、定期的(例えば、1日おき)に、または要求に応じて実行される。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜

選択されることが好ましい。

【0048】

ステップS101では、鍵が生成される。鍵発行サーバ3の鍵生成部61は、ドアロック装置2とスマートキー1との間の暗号通信や認証等に用いられる鍵を生成する。鍵は、乱数を用いて自動生成されてもよいし、その他、何らかの種となる値に基づいて擬似乱数を発生させる等、当業者が実施の時点で想到可能な様々な方法を用いて生成されてよい。また、本実施形態では、スマートキー1とドアロック装置2との間の通信に用いられる鍵には、共通鍵暗号方式の鍵が用いられる(即ち、スマートキー1とドアロック装置2とにおいて用いられる鍵が同一)が、公開鍵暗号方式(秘密鍵暗号方式)等、その他の方式の鍵が用いられてもよい。その後、処理はステップS102へ進む。

【0049】

なお、共通鍵暗号方式であれば、暗号鍵と復号鍵は同一であるため、同一の暗号鍵が発行され、スマートキー1とドアロック装置2との何れの側で暗号化および復号が行われる場合にも、同一の暗号鍵が用いられる。これに対して、公開鍵暗号方式等の、暗号鍵と復号鍵が異なる暗号アルゴリズムが採用される場合には、スマートキー1には、ドアロック装置2へ送るメッセージを暗号化するための暗号鍵と、ドアロック装置2からのメッセージを復号するための復号鍵と、が発行され、ドアロック装置2には、スマートキー1へ送るメッセージを暗号化するための暗号鍵と、スマートキー1からのメッセージを復号するための復号鍵と、が発行される。

【0050】

ステップS102からS105では、生成された鍵が、スマートキー1およびドアロック装置2に対して送信される。鍵発行サーバ3の鍵送信部63は、組み合わせ保持部62によって保持されている、スマートキー1とドアロック装置2との組み合わせを参照することで、組み合わせに属するスマートキー1およびドアロック装置2を特定し、これらの装置に対して鍵を送信する。ここで、鍵送信部63は、予め設定された公開鍵を用いて鍵を秘匿化(暗号化)し、秘匿化された鍵を、通信網9を介してドアロック装置2およびスマートキー1へ送信する。鍵の秘匿化(暗号化)に用いられる公開鍵は、送信の対象となっている鍵とは異なる鍵であり、鍵発行サーバ3とドアロック装置2との間、および鍵発行サーバ3とスマートキー1との間の通信の秘匿性を確保する。

【0051】

なお、鍵発行サーバ3からの鍵の送信には、送信対象の装置(スマートキー1およびドアロック装置2)からの鍵発行サーバ3への接続を待たずに、鍵発行サーバ3から送信対象の装置に対して自発的に接続して鍵を送信する、所謂プッシュ方式の送信が採用されることが好ましい。ドアロック装置2の鍵受信部57、およびスマートキー1の鍵受信部47は、夫々、自装置を宛先として送信された鍵を受信する。その後、処理はステップS106へ進む。

【0052】

ステップS106からS109では、受信された鍵が復号され、記憶装置14、24に保持される。ドアロック装置2の鍵受信部57、およびスマートキー1の鍵受信部47は、ステップS102からS105に示された処理で受信した、秘匿化された鍵を、予め保持していた秘密鍵を用いて復号することで、秘匿化されていない(平文の)鍵を取得する。そして、ドアロック装置2の鍵保持部51、およびスマートキー1の鍵保持部41は、取得された鍵を、発行または受信された順序に関連付けて、記憶装置14、24に保持する。その後、本フローチャートに示された処理は終了する。

【0053】

なお、本実施形態に係る鍵配信では、鍵発行サーバ3によって送信された鍵が、受信側で正常に受信および保持されたか否かの確認は行われない。即ち、本実施形態に係る鍵配信では、スマートキー1とドアロック装置2との何れか一方において鍵の受信または保持に失敗した場合、スマートキー1が鍵データベースに保持する鍵と、ドアロック装置2が鍵データベースに保持する鍵と、の間に不一致が生じることとなる。

【0054】

図5は、本実施形態において用いられる鍵データベースの構成を示す図である。鍵データベースは、鍵発行サーバ3によって発行され、鍵受信部47、57によって受信された鍵を、発行または受信の順序に関連付けて蓄積する。但し、記憶装置14、24の容量等の都合上、蓄積される鍵の数やデータ量には上限がある。本実施形態に係るスマートキー1およびドアロック装置2において、消去部44、54は、鍵データベースに保持可能な鍵数の上限を超えて、鍵発行サーバ3から新たな鍵が受信されると、古い鍵を優先的に削除し、新しい鍵を保存する。但し、単純に最も古い鍵から順に削除する方法では、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースとにおいて、対応する鍵が全く存在しない状態が発生する虞がある。このため、スマートキー1とドアロック装置2との組み合わせにおいて相手方との一致が過去に確認されている鍵が、少なくとも1つ以上は残るように削除されることが好ましい。このようにすることで、スマートキー1とドアロック装置2とが合致する鍵を1つも有さずに施解錠が不可能となる事態を回避することが出来る。

【0055】

図6は、本実施形態におけるスマートキー側施解錠処理の流れを示すフローチャートである。本フローチャートに示された処理は、例えば、ユーザによって、スマートキー1を用いた施錠操作または解錠操作が行われたことを契機として実行される。但し、施錠および解錠は、明示的なユーザ操作によらず、例えば、ユーザが車両に対して所定距離以上離れたこと、または所定距離以下まで近づいたこと、を契機として開始されてもよい。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜選択されることが好ましい。

【0056】

ステップS201では、鍵の選択およびメッセージの暗号化が行われる。スマートキー1の鍵選択部45は、記憶装置14に保持されている鍵のうち、発行または受信された順序において最も古い鍵を読み出す。そして、暗号化部42は、読み出した鍵を用いて、施錠要求または解錠要求と、鍵ID(スマートキー1の識別子)と、カウンタ値と、を暗号化する。なお、ユーザによる操作が施錠操作であった場合には施錠要求が暗号化され、操作が解錠操作であった場合には解錠要求が暗号化される。暗号化されるカウンタ値は、前回の施解錠処理の際にステップS202で更新された状態の値が、記憶装置14、24から読み出される。暗号化される鍵IDは、スマートキー1のROM13または記憶装置14から読み出される。その後、処理はステップS202へ進む。

【0057】

ステップS202およびS203では、カウンタ値の更新および暗号化されたメッセージの送信が行われる。スマートキー1のプロセッサ11は、カウンタ値に1加算(インクリメント)する(ステップS202)。そして、メッセージ送受信部46は、ステップS201で暗号化された施錠要求または解錠要求と、鍵IDと、カウンタ値と、を含むメッセージを、ドアロック装置2へ送信する(ステップS203)。スマートキー1とドアロック装置2との間の通信は、上記説明の通り、無線通信によって行われる。その後、処理はステップS204へ進む。

【0058】

スマートキー1によって送信されたメッセージを受信したドアロック装置2による処理の内容は、別途フローチャートを用いて後述する。ドアロック装置2は、施錠要求または解錠要求に応じた処理が完了すると、施解錠の成功やエラー等の情報を含む結果通知メッセージを、スマートキー1宛に送信する。ここで、ドアロック装置2から送信される結果通知メッセージは暗号化されてもよいし、暗号化されなくてもよい。ドアロック装置2による復号が成功した場合には、共通する鍵を用いて暗号化された結果通知メッセージの送信を行い、セキュアな通信経路を確保することが出来るが、ドアロック装置2による復号が失敗した場合には、スマートキー1によって復号可能な鍵を特定することが出来ず、結

果通知メッセージを暗号化することが出来ないことがある。

【0059】

ステップS204では、結果通知メッセージの有無が判定される。スマートキー1のメッセージ送受信部46は、ステップS203で送信した施解錠要求に対応する結果通知メッセージが、ドアロック装置2から受信されたか否かを判定する。結果通知メッセージが受信された場合、処理はステップS205へ進む。結果通知メッセージが受信されなかった場合、ドアロック装置2との間の通信が不成功に終わり、施解錠に失敗したと判断して、本フローチャートに示された処理は終了する。

【0060】

ステップS205では、結果通知メッセージの内容が判定される。結果通知メッセージには、施解錠の成功やエラー等の情報が含まれる。このため、メッセージ送受信部46は、ステップS204で受信有りと判定された結果通知メッセージの内容を参照し、判定する。結果通知メッセージの内容が、施解錠が成功したことを示すものである場合、処理はステップS207へ進む。これに対して、結果通知メッセージの内容が、鍵データベースに対応する鍵が見つからなかったことによる復号エラーを示すものである場合、処理はステップS206へ進む。

【0061】

ステップS206では、鍵の選択およびメッセージの暗号化が行われる。スマートキー1の鍵選択部45は、鍵データベースに保持されている鍵のうち、発行または受信された順序において、ステップS205における復号エラーとの判定に係る鍵の次に古い鍵を読み出す。そして、暗号化部42は、読み出した鍵を用いて、施錠要求または解錠要求と、鍵IDと、カウンタ値と、を暗号化する。暗号化の具体的な処理は、ステップS201において説明したものと概略同様であるため、説明を省略する。その後、処理はステップS202へ進む。

【0062】

即ち、本フローチャートに示されたスマートキー側施解錠処理では、ある鍵を用いた施解錠処理において、ドアロック装置2において対応する鍵が発見できず、メッセージの復号エラーとなって施解錠処理が失敗した場合、ステップS202からS206に示された処理を繰り返すことで、スマートキー1の記憶装置14に保持されている鍵のうち、失敗した鍵の次に古い鍵を用いて、施解錠処理をリトライする。本実施形態に係るスマートキー1は、暗号化用の鍵を変更しながら施解錠処理を繰り返すことで、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースが一部不一致となっているような場合であっても、鍵データベース中の一致する鍵を発見し、スマートキー1とドアロック装置2との間に、セキュアな通信経路(暗号通信によって提供されるトンネル)を確立する。

【0063】

ステップS207では、指定された鍵よりも古い鍵が、記憶装置14から消去される。スマートキー1の照合部43は、メッセージ送受信部46、56を介して、ドアロック装置2の照合部53と通信することで、スマートキー1の鍵データベースに保持されている複数の鍵と、ドアロック装置2の鍵データベースに保持されている複数の鍵と、を照合する(以下、「マッチング処理」と称する)。

【0064】

図7は、本実施形態に係る鍵のマッチング処理の方法を示す図である。スマートキー1の照合部43およびドアロック装置2の照合部53は、メッセージ送受信部46、56を介して互いに通信することで、スマートキー1の鍵データベースに保持されている複数の鍵と、ドアロック装置2の鍵データベースに保持されている複数の鍵と、を照合するマッチング処理を行う。施解錠が成功している場合、成功した施解錠のための通信に用いられた鍵を引き続き用いることで、スマートキー1とドアロック装置2との間の通信を秘匿し、鍵データベースに含まれる鍵のリストを送受信して安全に鍵の照合を行うことが出来る。図7に示された例では、ステップS302における復号の成功で、鍵bを用いた暗号通

信が確立されている。

【0065】

図7に示された例では、照合部43、53は、鍵bを用いた暗号通信を介して、スマートキー1の鍵データベースに保持されている鍵a、b、d、e、g、h、lと、ドアロック装置2の鍵データベースに保持されている鍵b、e、f、h、m、p、qと、を照合し、鍵hが最新の対応する鍵であることを特定する。照合部43、53によるマッチング処理が終了すると、消去部44、54は、記憶装置14、24に保持されている鍵のうち、装置間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置14から消去する。図7に示された例では、スマートキー1の鍵データベースから鍵hよりも古い鍵a、b、d、e、gが消去され、ドアロック装置2の鍵データベースから鍵hよりも古い鍵b、e、fが消去される。

【0066】

なお、鍵の照合方法は、暗号通信を介して鍵のデータそのもの(鍵のリスト)を送受信する方法に限定されない。例えば、鍵の照合は、鍵のハッシュ値等、鍵が一致しているか否かを判定することが可能な情報を送受信することで行われてもよい。ハッシュ値等の受け渡しによって鍵の照合を行う場合には、送信元を特定するために、メッセージの暗号化および復号において使用された鍵を利用したHMAC(Keyed−Hashing for Message Authentication Code)等を実施し、改ざんの有無を確認することが好ましい。

【0067】

消去部44は、照合部43による照合結果を受けて、記憶装置14に保持されている鍵のうち、ドアロック装置2との間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置14から消去する。その後、本フローチャートに示された処理は終了する。

【0068】

図8は、本実施形態における錠装置側施解錠処理の流れを示すフローチャートである。本フローチャートに示された処理は、スマートキー1から送信された、施解錠要求を含むメッセージが、ドアロック装置2によって受信されたことを契機として実行される。なお、本フローチャートに示された処理の具体的な内容および順序等は、本発明を実施する上での一例である。具体的な処理内容および順序等は、実施の形態に応じて適宜選択されることが好ましい。

【0069】

ステップS301では、スマートキー1によって送信されたメッセージが受信される。ドアロック装置2のメッセージ送受信部56は、図6に示したフローチャートのステップS203においてスマートキー1から送信されたメッセージを、無線通信を介して受信する。その後、処理はステップS302へ進む。

【0070】

ステップS302では、鍵の選択およびメッセージの復号が行われる。ドアロック装置2の鍵選択部55は、記憶装置24に保持されている鍵のうち、発行または受信された順序において最も古い鍵を読み出す。そして、ドアロック装置2の復号部52は、読み出した鍵を用いて、ステップS301で受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得される。その後、処理はステップS303へ進む。

【0071】

ステップS303では、復号の成否が判定される。ドアロック装置2の復号部52は、ステップS302における復号処理の結果を参照し、復号処理によって施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得されたか否かを判定する。スマートキー1とドアロック装置2との間で用いられる暗号通信の方式が共通鍵暗号方式であれば、復号鍵は暗号鍵と同一であるため、スマートキー1の鍵選択部45によって選択された鍵と同一

の鍵が、ドアロック装置2の鍵選択部55によって選択された場合に、復号が成功する。

【0072】

なお、復号処理の成否は、復号の結果を参照して、正しい結果が得られているか否かを判定する方法で判定されてもよいし、復号処理の途中でエラー等が発生したか否かを判定する方法で判定されてもよい。判定のための具体的な方法は、採用される暗号アルゴリズムに応じて適宜最適な方法が選択されることが好ましい。復号が成功したと判定された場合、処理はステップS306へ進む。復号に失敗したと判定された場合、処理はステップS304へ進む。

【0073】

ステップS304では、他の鍵の有無が判定される。ドアロック装置2の鍵選択部55は、記憶装置24を参照し、復号に失敗した鍵以外の鍵が保持されているか否かを判定する。他の鍵を保持している場合、処理はステップS305へ進む。他の鍵を保持していない場合、処理はステップS312へ進む。

【0074】

ステップS305では、鍵の選択およびメッセージの復号が行われる。ドアロック装置2の鍵選択部55は、記憶装置24に保持されている鍵のうち、発行または受信された順序において、ステップS303における復号エラーとの判定に係る鍵の次に古い鍵を読み出す。そして、復号部52は、読み出した鍵を用いて、ステップS301で受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された施錠要求または解錠要求と、鍵IDと、カウンタ値と、が取得される。その後、処理はステップS303へ進む。

【0075】

即ち、本フローチャートに示された錠装置側施解錠処理では、ある鍵を用いた施解錠処理において、復号に成功しない場合、ステップS303からステップS305に示された処理を繰り返す。本実施形態に係るドアロック装置2は、復号用の鍵を変更しながら復号処理を繰り返すことで、スマートキー1側の鍵データベースとドアロック装置2側の鍵データベースが一部不一致となっているような場合にも、鍵データベース中の一致する鍵を発見する。

【0076】

ステップS306およびS307では、鍵IDとカウンタ値の抽出および確認が行われる。施解錠部58は、ステップS302またはS305における復号が成功した結果得られた平文メッセージから、鍵IDを抽出し(ステップS306)、抽出された鍵IDと、予めドアロック装置2の記憶装置24やROM23に登録されている、ドアロックの施解錠権限を有する鍵の鍵IDと、を比較する(ステップS307)。抽出された鍵IDと、予め登録されている鍵IDとが一致している場合、ドアロック装置2は、この鍵IDが含まれていたメッセージの送信元が該ドアロック装置2に対応する正当なスマートキー1であると判断出来る。

【0077】

また、施解錠部58は、復号が成功した結果得られた平文メッセージからカウンタ値を抽出し(ステップS306)、メッセージから新たに抽出されたカウンタ値と、ドアロック装置2の記憶装置24に記録されている前回カウンタ値と、を比較する(ステップS307)。ここで、メッセージから新たに抽出されたカウンタ値とは、ステップS201においてスマートキー1がメッセージ内に設定したカウンタ値である。また、前回カウンタ値とは、前回の施解錠処理に成功した際に、ドアロック装置2の記憶装置24に記録されたカウンタ値である(ステップS310を参照)。

【0078】

送受信されるメッセージが暗号化されている場合でも、施解錠の権限を有さない者が送受信の経路において暗号化済みメッセージを盗聴し、正当なスマートキー1から送信されたものと全く同じメッセージを再送する虞がある。このため、本実施形態では、カウンタ値を用いることによって、メッセージの再送による不当な施解錠を防止することとしてい

る。カウンタ値は、ステップS201およびS202において説明した通り、メッセージの送信毎にスマートキー1側で加算される値であり、前回カウンタ値は、施解錠の成功時に、スマートキー1側で付与されたカウンタ値がドアロック装置2において保存された値である。このため、ドアロック装置2とペアリングされている正当なスマートキー1からのメッセージであれば、前回カウンタ値よりも大きなカウンタ値を含むメッセージを送ってくる筈であり、ドアロック装置2は、メッセージに含まれるカウンタ値が前回カウンタ値よりも大きい場合、メッセージの送信元は正しい通信相手としてのスマートキー1であると推定出来る。

【0079】

比較の結果、鍵IDが一致し、且つカウンタ値が前回カウンタ値よりも大きい場合、処理はステップS308へ進む。比較の結果、鍵IDが一致しない場合、またはカウンタ値が前回カウンタ値よりも小さい場合、本フローチャートに示された処理は終了する。

【0080】

ステップS308およびS309では、ドアロックが施解錠され、カウンタ値が記録される。施解錠部58は、メッセージに含まれる施錠要求または解錠要求に従ってロック部2bを制御し、車両ドアロックを施錠または解錠し(ステップS308)、ステップS306でメッセージから抽出されたカウンタ値を、前回カウンタ値として、記憶装置24に記録する(ステップS309)。その後、処理はステップS310へ進む。

【0081】

ステップS310では、スマートキー1に対して結果通知が送信される。ドアロック装置2のメッセージ送受信部56は、施解錠の成功を示す結果通知メッセージを、スマートキー1に対して送信する。ここで送信される結果通知は、ステップS303において復号の成功が確認された鍵を用いて暗号化されることが好ましい。但し、結果通知メッセージに秘匿化すべき情報が含まれない場合には、結果通知メッセージは暗号化されず平文で送信されてもよい。その後、処理はステップS311へ進む。

【0082】

ステップS311では、指定された鍵よりも古い鍵が、記憶装置24から消去される。ドアロック装置2の照合部53は、メッセージ送受信部46、56を介して、スマートキー1の照合部43と通信することで、ステップS207において説明したマッチング処理を行う。即ち、ステップS311に示された処理は、ステップS207に示された処理と同時に実行される処理である。なお、本ステップにおいて主に照合部43、53によって実行されるマッチング処理については、図7を用いて説明した通りである。消去部54は、照合部53による照合結果を受けて、記憶装置24に保持されている鍵のうち、スマートキー1との間で対応関係が確認された鍵よりも、発行または受信された順序において古い鍵を、記憶装置24から消去する。その後、本フローチャートに示された処理は終了する。

【0083】

ステップS312では、復号エラーが送信される。ドアロック装置2のメッセージ送受信部56は、復号の失敗を示す結果通知メッセージを、スマートキー1に対して送信する。ここで送信される結果通知は、復号の成功が確認された鍵を用いて暗号化することが出来ない。このため、結果通知メッセージには秘匿化すべき情報を含めないことが好ましい。

【0084】

復号エラーの送信が完了すると、処理はステップS301へ進む。即ち、ドアロック装置2は、異なる鍵で暗号化されたスマートキー1からの施解錠要求を待ち受ける。スマートキー1は、ステップS312で送信された復号エラーを受信し(ステップS204を参照)、受信された通知が復号エラーであると判定されると(ステップS205)、異なる鍵でメッセージを暗号化し(ステップS206)、ドアロック装置2へ送信する。ドアロック装置2では、異なる鍵で暗号化されたメッセージを受信し(ステップS301)、改めてドアロック装置2が保持する鍵で復号を試行する(ステップS302以降の処理を参

照)。

【0085】

なお、本実施形態に係る鍵装置側施解錠処理および錠装置側施解錠処理では、発行または受信された順序において最も古い鍵から順に暗号通信を試行することとしているが、鍵の試行における優先順位は、古い順に限定されない。例えば、最新の鍵から順に試行することとしてもよい。最新の鍵から順に試行することで、スマートキー1とドアロック装置2との間で、対応する最新の鍵を特定することが出来る。

【0086】

また、上記説明した実施形態では、スマートキー1やドアロック装置2が独自に鍵発行サーバ3との通信機能を備えている場合について説明したが、このような実施の形態に代えて、鍵発行サーバ3から発行された鍵をユーザのPC(パーソナルコンピュータ)に一旦ダウンロードし、ユーザのPCとスマートキー1またはドアロック装置2とをUSB(Universal Serial Bus)等の通信手段で接続して、鍵データベースを更新することとしてもよい。この場合、USB等を用いたPCとスマートキー1またはドアロック装置2との通信は、通常ドメインで行われる。また、PCを介した鍵更新では、スマートキー1やドアロック装置2が独自に鍵発行サーバ3との通信機能を備えている場合と異なり、ユーザにPC等の機器を接続させる必要があるため、適切なタイミングで、車両の計器板や車載機(ナビゲーション装置)等から、ユーザに更新作業を催促するアラートを発生させてもよい。

【0087】

なお、このような手法で鍵を更新する場合には、ユーザによるカスタマイズが容易なPCを介して鍵を受け渡すこととなるため、ユーザのPCには公開鍵等で秘匿されて発行された鍵を復号するための手段は提供しないことが好ましい。即ち、公開鍵等で暗号化されて発行された鍵は、暗号化されたまま、PCのストレージに一時的に保存され、スマートキー1またはドアロック装置2へ受け渡されることが好ましい。また、PCのストレージに鍵を残さないようにするために、PCにおいて動作する専用のソフトウェアを提供し、スマートキー1またはドアロック装置2に対する鍵の受渡が完了した後に、PCのストレージに一時的に保存された鍵が消去されるようにすることが好ましい。

【0088】

本実施形態に示された鍵配信システムによれば、鍵データベースに複数世代に亘る鍵を保持し、保持されている複数の鍵のうちで暗号化および復号に用いる鍵を変更しながら施解錠を試行することで、スマートキー1に保持されている鍵とドアロック装置2に保持されている鍵との間に一部不一致がある場合であっても、対応する鍵を見つけ出し、安全な施解錠を行うことが出来る。そして、このような、施解錠時に有効な鍵を発見する手段を備えることで、鍵発行サーバ3等による煩雑な鍵管理を行うことなく、施解錠を確実に行える鍵発行システムを提供することが出来る。

【0089】

図9は、本実施形態に係る鍵更新システムにおいて、乱数を用いてセキュリティレベルを高める方法の概略を示す図である。図6および図8に示されたフローチャートを用いて説明した処理では、スマートキー1は、施錠要求または解錠要求と、鍵ID(スマートキー1の識別子)と、カウンタ値と、を暗号化して送信し(図6のステップS201からステップS203を参照)、暗号化メッセージを受信したドアロック装置2は、受信されたメッセージを復号(平文変換)することで、施錠要求または解錠要求と、鍵IDと、カウンタ値と、を取得する(図8のステップS301からステップS303を参照)。

【0090】

ここで、暗号化メッセージの送受信に先立って、図9に示した乱数送信を採用することで、セキュリティレベルを更に高めることが可能となる。即ち、図9に示した処理では、ドアロック装置2または車載機等(以下、「車両側の装置」と称する)が乱数を生成して定期的に送信(ブロードキャスト)する。ここで、乱数は、平文通信で送信されてよい。電力に余裕のある車両側の装置が定期的に乱数を発信することで、スマートキー1は、対

象車両に近づいたことを自動認識し、解錠要求等の送信の契機を得ることが出来る。また、図9に示した乱数送信を採用した場合、スマートキー1は、通信の契機を得てから解錠要求等を送信するため、スマートキー1による無駄な通信を抑制し、スマートキー1の電力消費を抑えることが出来る。即ち、図9に示した乱数送信を採用した場合、スマートキー1は、車両側の装置からブロードキャストされている乱数が受信可能な領域に入ったときに、オンデマンドで解錠要求を行うことが可能となり、無駄なメッセージ送信を防ぐことが出来る。

【0091】

更に、図9に示した処理によれば、スマートキー1は、通信の契機を得てから解錠要求等を送信するため、スマートキー1による暗号鍵の推測に繋がりかねない無用な暗号化通信を抑制し、暗号鍵を安全に保ったまま、スマートキー1に通信可能範囲を認識させることが出来る。また、これによってスマートキー1は、オンデマンドで且つセキュリティの高い解錠要求を発行することが出来る。

【0092】

乱数を受信したスマートキー1の暗号化部42は、読み出した鍵を用いて、解錠要求と、鍵IDと、ドアロック装置2から受信した乱数と、カウンタ値と、を暗号化する(ステップS201)。そして、スマートキー1のメッセージ送受信部46は、ステップS201で暗号化されたメッセージを、ドアロック装置2へ送信する(ステップS203)。

【0093】

スマートキー1のメッセージ送受信部46によって送信されたメッセージは、ドアロック装置2のメッセージ送受信部56によって受信される(ステップS301)。そして、ドアロック装置2の復号部52は、受信されたメッセージの復号(平文変換)を試みる。メッセージの復号が成功すると、スマートキー1によって送信された解錠要求と、鍵IDと、乱数と、カウンタ値と、が取得される(ステップS302)。ドアロック装置2は、ステップS302で取得された乱数を、定期的にブロードキャストした乱数と照合し、以前に送信された乱数であるか否かを判定することが出来る。

【0094】

本実施形態では、鍵更新が失敗した場合に、一度利用した鍵が再利用されることとなるため(図6から図8を用いて説明した処理を参照)、セキュリティレベルの低下が懸念される。このため、図9に示した処理では、暗号化の対象に乱数を含めることで、盗聴可能なメッセージを通信の都度変更し、盗聴者による鍵の解読を困難とすることとしている。なお、図6から図8を用いて説明したカウンタ値によっても、盗聴可能な暗号文を通信の都度変更することが出来るが、カウンタ値に代えて乱数を用いるか、カウンタ値に併せて乱数を用いることで、更にセキュリティレベルを高めることが出来る。

【符号の説明】

【0095】

1 スマートキー

2 ドアロック装置

2a ドアロック制御装置

2b ロック部

3 鍵発行サーバ

【特許請求の範囲】

【請求項1】

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、

前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、を備え、

前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、

鍵装置。

【請求項2】

前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、

前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記錠装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備える、請求項1に記載の鍵装置。

【請求項3】

前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する照合手段を更に備え、

前記消去手段は、前記照合手段による照合の結果、前記錠装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する、

請求項2に記載の鍵装置。

【請求項4】

前記照合手段は、前記施解錠成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する、

請求項3に記載の鍵装置。

【請求項5】

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、

前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、

前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、を備え、

前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、

錠制御装置。

【請求項6】

前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前

記記憶装置に保持し、

前記復号手段による復号で正しい結果が得られ、前記施解錠手段による施解錠が完了した場合に、前記鍵装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備える、請求項5に記載の錠制御装置。

【請求項7】

前記復号手段による復号が成功した場合に、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する照合手段を更に備え、

前記消去手段は、前記照合手段による照合の結果、前記鍵装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する、

請求項6に記載の錠制御装置。

【請求項8】

前記照合手段は、前記復号手段による復号の成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する、

請求項7に記載の錠制御装置。

【請求項9】

コンピュータを、

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、

前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、として機能させ、

前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、

鍵装置の制御用プログラム。

【請求項10】

コンピュータを、

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、

前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、

前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、として機能させ、

前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、

錠装置の制御用プログラム。

【請求項11】

コンピュータが、

鍵発行装置によって発行された鍵を受信する鍵受信ステップと、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持ステップ

と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持ステップで保持されている鍵から選択する鍵選択ステップと、

前記施解錠要求を、前記鍵選択ステップで選択された鍵を用いて暗号化する暗号化ステップと、

前記暗号化ステップで暗号化された施解錠要求を前記錠装置に送信するメッセージ送信ステップと、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信ステップと、を実行し、

前記メッセージ受信ステップで前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択ステップでは、暗号化のために選択する鍵が変更され、前記暗号化ステップでは、変更された鍵を用いて施解錠要求が暗号化される、

鍵装置の制御方法。

【請求項12】

コンピュータが、

鍵発行装置によって発行された鍵を受信する鍵受信ステップと、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持ステップと、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信ステップと、

前記施解錠要求を復号するための鍵を、前記鍵保持ステップで保持されている鍵から選択する鍵選択ステップと、

前記施解錠要求を、前記鍵選択ステップで選択された鍵を用いて復号する復号ステップと、

前記復号ステップで復号された施解錠要求に従って錠を施解錠する施解錠ステップと、を備え、

前記復号ステップにおける復号が成功しない場合、前記鍵選択ステップでは、復号のために選択する鍵が変更され、前記復号ステップでは、変更された鍵を用いて施解錠要求が復号される、

錠装置の制御方法。

【請求項1】

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、

前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、を備え、

前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、

鍵装置。

【請求項2】

前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前記記憶装置に保持し、

前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記錠装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備える、請求項1に記載の鍵装置。

【請求項3】

前記メッセージ受信手段によって前記施解錠成功の通知が受信された場合に、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する照合手段を更に備え、

前記消去手段は、前記照合手段による照合の結果、前記錠装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する、

請求項2に記載の鍵装置。

【請求項4】

前記照合手段は、前記施解錠成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記錠装置に保持されている鍵と、を照合する、

請求項3に記載の鍵装置。

【請求項5】

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、

前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、

前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、を備え、

前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、

錠制御装置。

【請求項6】

前記鍵保持手段は、前記複数の鍵を、鍵が発行または受信された順序に関連付けて、前

記記憶装置に保持し、

前記復号手段による復号で正しい結果が得られ、前記施解錠手段による施解錠が完了した場合に、前記鍵装置に保持されている鍵と対になる鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する消去手段を更に備える、請求項5に記載の錠制御装置。

【請求項7】

前記復号手段による復号が成功した場合に、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する照合手段を更に備え、

前記消去手段は、前記照合手段による照合の結果、前記鍵装置に保持されている鍵と対になる鍵であると判定された鍵よりも古い鍵を、前記鍵保持手段によって関連付けられた順序に基づいて特定し、前記記憶装置から消去する、

請求項6に記載の錠制御装置。

【請求項8】

前記照合手段は、前記復号手段による復号の成功に係る鍵を用いた暗号通信を介して、前記記憶装置に保持されている鍵と、前記鍵装置に保持されている鍵と、を照合する、

請求項7に記載の錠制御装置。

【請求項9】

コンピュータを、

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて暗号化する暗号化手段と、

前記暗号化手段によって暗号化された施解錠要求を前記錠装置に送信するメッセージ送信手段と、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信手段と、として機能させ、

前記メッセージ受信手段によって前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択手段は、暗号化のために選択する鍵を変更し、前記暗号化手段は、変更された鍵を用いて施解錠要求を暗号化する、

鍵装置の制御用プログラム。

【請求項10】

コンピュータを、

鍵発行装置によって発行された鍵を受信する鍵受信手段と、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持手段と、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信手段と、

前記施解錠要求を復号するための鍵を、前記鍵保持手段によって保持されている鍵から選択する鍵選択手段と、

前記施解錠要求を、前記鍵選択手段によって選択された鍵を用いて復号する復号手段と、

前記復号手段によって復号された施解錠要求に従って錠を施解錠する施解錠手段と、として機能させ、

前記復号手段による復号が成功しない場合、前記鍵選択手段は、復号のために選択する鍵を変更し、前記復号手段は、変更された鍵を用いて施解錠要求を復号する、

錠装置の制御用プログラム。

【請求項11】

コンピュータが、

鍵発行装置によって発行された鍵を受信する鍵受信ステップと、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持ステップ

と、

錠装置に対して送信される施解錠要求を暗号化するための鍵を、前記鍵保持ステップで保持されている鍵から選択する鍵選択ステップと、

前記施解錠要求を、前記鍵選択ステップで選択された鍵を用いて暗号化する暗号化ステップと、

前記暗号化ステップで暗号化された施解錠要求を前記錠装置に送信するメッセージ送信ステップと、

前記錠装置による、前記施解錠要求に応じた施解錠成功の通知を受信するメッセージ受信ステップと、を実行し、

前記メッセージ受信ステップで前記施解錠要求に応じた施解錠成功の通知が受信されない場合、前記鍵選択ステップでは、暗号化のために選択する鍵が変更され、前記暗号化ステップでは、変更された鍵を用いて施解錠要求が暗号化される、

鍵装置の制御方法。

【請求項12】

コンピュータが、

鍵発行装置によって発行された鍵を受信する鍵受信ステップと、

前記鍵発行装置による発行毎に異なる複数の鍵を、記憶装置に保持する鍵保持ステップと、

鍵装置から送信された、暗号化された施解錠要求を受信するメッセージ受信ステップと、

前記施解錠要求を復号するための鍵を、前記鍵保持ステップで保持されている鍵から選択する鍵選択ステップと、

前記施解錠要求を、前記鍵選択ステップで選択された鍵を用いて復号する復号ステップと、

前記復号ステップで復号された施解錠要求に従って錠を施解錠する施解錠ステップと、を備え、

前記復号ステップにおける復号が成功しない場合、前記鍵選択ステップでは、復号のために選択する鍵が変更され、前記復号ステップでは、変更された鍵を用いて施解錠要求が復号される、

錠装置の制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2011−256561(P2011−256561A)

【公開日】平成23年12月22日(2011.12.22)

【国際特許分類】

【出願番号】特願2010−130456(P2010−130456)

【出願日】平成22年6月7日(2010.6.7)

【出願人】(502087460)株式会社トヨタIT開発センター (232)

【出願人】(000003207)トヨタ自動車株式会社 (59,920)

【Fターム(参考)】

【公開日】平成23年12月22日(2011.12.22)

【国際特許分類】

【出願日】平成22年6月7日(2010.6.7)

【出願人】(502087460)株式会社トヨタIT開発センター (232)

【出願人】(000003207)トヨタ自動車株式会社 (59,920)

【Fターム(参考)】

[ Back to top ]