電子ファイル管理システムおよび管理方法

【課題】クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる。

【解決手段】クライアント100が所有するファイルを暗号化してWebファイルサーバ200に送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておく。また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理する。また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部120とリダイレクトドライバ130を追加した構成とする。

【解決手段】クライアント100が所有するファイルを暗号化してWebファイルサーバ200に送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておく。また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理する。また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部120とリダイレクトドライバ130を追加した構成とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、クライアントが所有する電子ファイルを暗号化してWebサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムおよび管理方法に関する。

【背景技術】

【0002】

クライアントからWebサーバ上のファイルやフォルダを管理できるようにするアプリケーションとして、WebDAV(Web-based Distributed Authoring and Versioning)がある。

【0003】

このWebDAVは、Webコンテンツの編集(Authoring)やリビジョン管理(Versioning)を目的に規定されたプロトコルであり、Webサーバが公開しているファイルをWebブラウザへ送信するためのHTTP(Hypertext Transfer protocol)を拡張し、クライアントで作成された文書をサーバに送信して公開したり、サーバ上のファイルやフォルダの一覧を取得したり、ファイルやフォルダの複製・移動・削除を可能としている。

【0004】

これらファイルやフォルダへのアクセスには、通常は、ユーザ名とパスワードによるユーザ認証を行ない、権限のあるユーザのみがWebDAVを利用できるよう設定する。また、ファイル転送などの機能はFTP(File Transfer Protocol)に近いとも言えるが、SSL(Secure Socket Layer)プロトコルによる暗号化やプロキシなどをそのまま利用することができる。

【0005】

しかし、WebDAVにはファイルを暗号化して格納する機能がない。すなわち、サーバ内のディスクに格納した段階でファイル自身にセキュリティはない。このため、ネットワーク経由ではなく、サーバサイドで直接アクセスされると漏洩や改ざん、抜き取り等のリスクがある。

【0006】

ファイルを暗号化する手法には、共通鍵暗号方式、公開鍵暗号方式、両方式の組み合わせ方式、さらにはハッシュ関数(片方向暗号)方式がある。これら暗号化方式を利用して、Webサーバにファイルを暗号化して格納し、ファイルのセキュリティを高めるファイル管理システムが種々提案されている。例えば、特許文献1では、ファイルサーバは、クライアントの秘密鍵で暗号化されたファイルを格納し、クライアントから暗号化ファイルへのアクセス要求を受け付けた場合に、ファイル識別情報に基づいて該当するファイルを検索してクライアントに送信する。ここで、クライアントにネットワーク接続される暗号管理サーバを設け、この暗号管理サーバはクライアントから、暗号管理サーバの公開鍵で暗号化されたクライアントの秘密鍵とファイルサーバに格納された暗号化ファイルの識別情報とクライアントの識別情報とを取得し、クライアントの秘密鍵を暗号管理サーバの秘密鍵で復号化すると共に、復号化したクライアント秘密鍵をクライアントの公開鍵で暗号化し、クライアント識別情報及びファイル識別情報に関連付けて格納する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2005−209181号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

(1)従来のファイル管理システムでは、暗号化ファイルの安全、確実な管理を実現する上で問題がある。

【0009】

例えば、ファイルを管理するツールがプライベート用途に限られる。すなわち、暗号化のための鍵もしくは呪文フレーズはクライアントでプライベートに管理し、暗号化時および復号化時はクライアントの暗号化のための鍵もしくは呪文フレーズで行うという、ファイルの所有者が自身のファイルを暗号・復号することしかできない。このため、クライアントが保存・管理するファイルへのアクセスを第三者に許可するための鍵もしくは呪文フレーズの通達手段がなく、第三者による電子ファイルの利用ができない。

【0010】

また、患者のカルテを電子化するシステムが存在するが、他の病院、医師が患者の電子化カルテを閲覧して診療に利用できるようにするには、患者の個人情報の安全、確実な管理で問題となる。同様に、社員情報ファイルや顧客情報ファイルの管理に適用する場合に問題となる。

【0011】

また、ファイル暗号化のための暗号鍵や呪文フレーズの漏洩防止にはクライアント自身がそれらを記憶しておくなど、負担の大きい情報管理になるし、管理コスト(時間、費用、ハードウェア、ノウハウ)も大きくなる。

【0012】

(2)従来のファイル管理システムには、個人または団体で共有しようとする電子ファイルを暗号化し、その暗号化ファイルを体系的に管理する仕組みがない。

【0013】

例えば、資産情報などペーパーで管理されていたものが、今後、電子化へと進んだ場合、金銭的な意義と所有の所在管理、資産所有者の正当性管理などの仕組みがない。また、所有者の電子的な所有ファイルを個人が管理する他に資産として継承、相続する仕組みがない。

【0014】

本発明の目的は、クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる電子ファイル管理システムおよび管理方法を提供することにある。

【課題を解決するための手段】

【0015】

本発明は、上記の課題を解決するため、クライアントが所有するファイルを暗号化してWebファイルサーバに送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておくことでファイル所有者およびファイル所有者から許可された継承者のみが復号できるようにする。

【0016】

また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理することで、暗号鍵や呪文フレーズを覚えておくことを不要にする。

【0017】

また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部とリダイレクトドライバを設け、管理対象とするファイルを暗号化し、Webファイルサーバのデータベースに保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにすることで、標準のWebブラウザに改造を加えることなくシームレスに追加・結合できるようにする。

【0018】

したがって、本発明は以下の電子ファイル管理システムおよび管理方法を特徴とする。

【0019】

(システムの発明)

(1)クライアントが所有する電子ファイルを暗号化してWebファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムであって、

前記クライアントは、Webファイルサーバまたは他のクライアントとの間で平文ファイルをTCP/IP通信を行うWebブラウザと、前記Webファイルサーバとの暗号化ファイルの通信、および認証サーバとの通信による認証サービスに際し、ファイルの解析、ファイルの暗号鍵生成、ファイルの暗号化/復号、公開鍵/秘密鍵との連携管理ができる暗号フィルタ処理部と、前記Webブラウザまたは暗号フィルタ処理部を切り替えて前記Webファイルサーバや認証サーバとのTCP/IP通信を可能にするリダイレクトドライバとを備え、

前記Webファイルサーバは、データベースに対する暗号化ファイルの書き込み/読み出しの管理を実行するSQLサーバと、前記クライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にするWebサーバとを備えたことを特徴とする。

【0020】

(2)前記クライアントおよび前記Webファイルサーバは、ネットワーク上でTCP/IP通信するファイルは暗号化して送受信するSSLプロトコルを備えたことを特徴とする。

【0021】

(3)前記暗号フィルタ処理部は、暗号化ファイルの正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイスに保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする手段を備えたことを特徴とする。

【0022】

(4)個体認証された正当な所有者が他に譲渡することなく個人的に利用する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(Pキーパックn)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Pキーパックnの管理によってコンテンツ表示する手段を備えたことを特徴とする。

【0023】

(5)個体認証された正当な所有者が保有する暗号化ファイルを他のクライアントに譲渡する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、暗号化ファイルの正当な所有者が譲渡しようとする「正当な継承者」の指定には前記認証サーバの認証局との連携で実行する秘密鍵・公開鍵管理機構と、前記認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(Iキーパックm)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Iキーパックmの管理によってコンテンツ表示する手段を備えたことを特徴とする。

【0024】

(方法の発明)

(6)クライアントとWebファイルサーバおよび認証サーバとの間でネットワーク通信可能にしたシステム構成とし、前記クライアントが所有する電子ファイルを暗号化して前記Webファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理方法であって、

前記クライアントに設けた暗号フィルタ処理部は、クライアント自身が所有するファイルXnを暗号化して前記Webファイルサーバのデータベースに格納する処理手順として、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化するステップと、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Eaを作成するステップと、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成するステップと、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成するステップと、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバに送信するステップとを有し、

前記Webファイルサーバは、(S6)ファイル管理情報を作成するステップと、(S7)暗号化ファイルの格納処理の完了の応答メッセージを前記クライアントに送信するステップとを有することを特徴とする。

【0025】

(7)前記暗号フィルタ処理部は、前記クライアント自身が格納した暗号化ファイルの取得処理手順として、

(S11)前記クライアントは、Webブラウザから取得許可有りのファイルXnのデータ取得要求をインターネット経由で前記Webファイルサーバへ送信し、取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で前記暗号フィルタ処理部に取り込むステップと、

(S12)前記暗号コンテキストから暗号データを取得するステップと、

(S13)予め所有している秘密鍵aで前記共通鍵knを復号するステップと、

(S14)前記共通鍵knで前記ファイルXnを復号するステップと、

(S15)前記認証サーバから取得した公開鍵Aと署名Xnで復号した前記ファイルXnの正当性を検証するステップと、

(S16)前記復号したファイルXnをHTTPパケットの修正を経て前記Webブラウザへ転送して表示させるステップとを有することを特徴とする。

【0026】

(8)クライアントAからクライアントBにファイル譲渡のための暗号鍵取得処理手順として、

前記クライアントAの暗号フィルタ処理部は、(S17)クライアントBへのファイル譲渡要求を受けたとき、クライアントBに譲渡するクライアントAの所有ファイルの指定データをインターネット経由でWebファイルサーバの管理領域に送信するステップを有し、

前記Webファイルサーバは、(S18)前記管理領域で指定されたクライアントAのファイル管理情報として管理する暗号データ領域を指定するステップと、(S19)前記暗号データ領域では、指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを前記管理領域に渡すステップと、(S20)前記管理領域ではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由で前記クライアントAの暗号フィルタ処理部に送信するステップとを有し、

前記鍵所有情報Eaを受信した暗号フィルタ処理部は、(S21)前記秘密鍵aで前記共通鍵knを復号するステップと、(S22)前記認証サーバから取得したクライアントBの公開鍵Bを使って前記共通鍵knを暗号化した鍵譲渡情報Ebを作成するステップを有することを特徴とする。

【0027】

(9)クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順として、

公開鍵Bで暗号化した前記鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部は、(S23)譲渡しようとするクライアントBを指定して前記鍵譲渡情報Ebをインターネット経由でWebファイルサーバの管理領域へ送信するステップを有し、

前記Webファイルサーバは、(S24)前記管理領域にもつクライアントAのファイル管理情報として暗号データ領域で管理される鍵所有情報Eaと暗号コンテキストCの領域に前記公開鍵Bで暗号化した鍵譲渡情報Ebを追加するステップと、(S25)前記鍵譲渡情報Ebが追加されたファイル管理情報をクライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部に送信するステップとを有することを特徴とする。

【0028】

(10)前記共通鍵(ファイル暗号鍵)の生成手順として、

アカウント情報と共にログオンされたクライアントAの認証サービス処理部は、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバから取得し、任意のチャレンジコードXAを作成するステップと、(S28)前記チャレンジコードXAからクライアントAの識別子Aを作成するステップと、(S29)前記チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成するステップと、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバに送信するステップとを有し、

前記認証サーバの認証部は、(S31)前記クライアントチャレンジ1を前記秘密鍵Wで復号して前記チャレンジコードXAを取りだすステップと、(S32)前記チャレンジコードXAとランダムに作成したチャレンジコードXWから識別子Wを作成するステップと、前記識別子Wをセッション管理情報に記録するステップとを有し、

前記認証部は、(S33)前記チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成するステップと、(S34)前記サーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で前記認証サービス処理部に送信するステップとを有し、

前記認証サービス処理部は、(S35)前記サーバチャレンジ2を秘密鍵aで復号するステップと、(S36)前記チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認するステップと、(S37)前記確認した識別子Wをセッション管理情報に登録するステップと、(S38)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップとを有し、

前記認証部は、(S41)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップと、(S42)ログオン応答(識別子有り)を前記認証サービス処理部にインターネット経由で送信するステップとを有し、

前記認証サービス処理部は、(S43)前記Webブラウザにログオン応答として転送するステップを有し、

前記共通鍵(ファイル暗号鍵)の生成後、前記認証サービス処理部と認証サーバによる認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認するステップを有することを特徴とする。

【発明の効果】

【0029】

以上のとおり、本発明によれば、クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる。

【0030】

具体的には、クライアントが所有するファイルを暗号化してWebファイルサーバに送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておくことでファイル所有者およびファイル所有者から許可された継承者のみが復号できるようにする。

【0031】

また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理することで、暗号鍵や呪文フレーズを覚えておくことを不要にする。

【0032】

また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部とリダイレクトドライバを設け、管理対象とするファイルを暗号化し、Webファイルサーバのデータベースに保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにすることで、標準のWebブラウザに改造を加えることなくシームレスに追加・結合できる。

【図面の簡単な説明】

【0033】

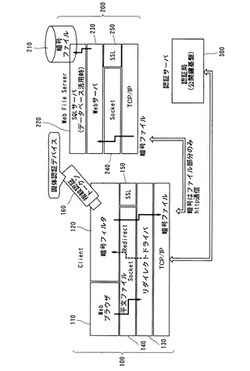

【図1】本発明の実施形態を示す電子ファイル管理システムの構成図。

【図2】電子ファイル管理システムのネットワーク構成図。

【図3】電子ファイル管理システムによるファイル管理イメージ。

【図4】クライアントの処理機能の詳細図。

【図5】Webファイルサーバの処理機能の詳細図。

【図6】ファイル管理に使用する基本要素の説明図。

【図7】クライアントAによる通常のファイル格納処理手順図。

【図8】クライアントAによる暗号化ファイルの格納処理手順図。

【図9】クライアントA自身が格納した暗号化ファイルの取得処理手順図。

【図10】クライアントBにファイル譲渡のための暗号鍵取得処理手順図。

【図11】クライアントBにファイル譲渡のための暗号鍵譲渡処理手順図。

【図12】共通鍵(ファイル暗号鍵)の生成手順図(その1)。

【図13】共通鍵(ファイル暗号鍵)の生成手順図(その2)。

【図14】共通鍵(ファイル暗号鍵)の生成手順図(その3)。

【発明を実施するための形態】

【0034】

(1)システム構成と暗号化ファイルの管理

図1は、本発明の実施形態を示す電子ファイル管理システムの構成図である。同図において、電子ファイル管理システムは、クライアント100からWebファイルサーバ200および認証サーバ300との間のネットワーク通信でWebファイルサーバ側への暗号化ファイルの保存と許可された第三者によるファイル利用を可能にする。なお、各部はコンピュータ資源と、これを利用して所期の処理機能を実現するソフトウェアで構成される。

【0035】

図2は、電子ファイル管理システムのネットワーク構成を示し、インターネットには3台のクライアント100A,100B,100Cが接続可能にされ、これらはWebファイルサーバ200と認証サーバ300との間の通信が可能とされる。

【0036】

クライアント100は、標準のWebブラウザ110によるWebファイルサーバ200など他のサーバまたは他のクライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にしている。この標準Webブラウザ機能に加えて、クライアント100は、暗号フィルタ処理部120とリダイレクトドライバ130を設け、管理対象とするファイルを暗号化し、Webファイルサーバ200のデータベース210に保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにする。

【0037】

この例を図3に示し、ファイル所有者となるクライアント100Aは平文データのファイルFAを暗号化してSQLサーバ220を介してデータベース210に保存し、この暗号化ファイルXAを継承者としたクライアント100Bのみに譲渡(復号を許可)することでクライアント100Bが取得し、その解読を行って元のファイルFAを得ることができる。クライアント100Cはクライアント100Aからアクセス権を許可されていないため、暗号化した電子ファイルの解読、利用ができない。

【0038】

図4はクライアントの処理機能の詳細を示す。リダイレクトドライバ130は、ファイルや通信ストリームの入力元をWebブラウザ110または暗号フィルタ処理部120に切り替えて(リダイレクトして)Webファイルサーバ200や認証サーバ300等にTCP/IP通信を可能にすること、逆にWebファイルサーバ200や認証サーバ300からのファイルや通信ストリームをWebブラウザ110または暗号フィルタ処理部120に切り替えて(リダイレクトして)TCP/IP通信を可能にする。これら切り替え(リダイレクト)は、TCP/IP通信におけるIPアドレスとポート番号によりソケット(Socket)140を介する。また、ネットワーク上でTCP/IP通信するファイルはSSLプロトコル150によって暗号化して送受信することも可能である。

【0039】

暗号フィルタ処理部120は、Webファイルサーバ200との暗号化ファイルの通信や認証サーバ300との通信による認証サービスに際し、ファイル解析、ファイル暗号鍵生成、ファイル暗号/復号、公開鍵/秘密鍵との連携管理を実施する。さらに、暗号フィルタ処理部120は、その正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイス160に保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする。

【0040】

Webファイルサーバ200は、図5に処理の詳細を示すように、一般のWebファイルサーバと同様に、データベース210に対するデータ(本実施形態では暗号化ファイル)の書き込み/読み出しの管理をSQLサーバ(リレーショナルデータベース管理システム)220で実行し、Webサーバ230ではクライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にする。また、データベース210に対するWebサーバ230とSQLサーバ220による切り替えは、TCP/IP通信におけるIPアドレスとポート番号によるソケット240を介する。また、ネットワーク上でTCP/IP通信するファイルはSSLプロトコル250によって暗号化して送受信することも可能である。

【0041】

また、暗号フィルタ処理部120による暗号鍵によるファイル管理は、指紋認証トークンなどによる個体認証された正当な所有者により以下の処理を行う。

【0042】

(A)正当な所有者が他に譲渡することなく個人的に利用する場合

個体認証に成功したとき、事前にトークン内部(隠し領域)へ実装した公開鍵と秘密鍵を使用し、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(以下、Pキーパックnと呼称)として管理する。このPキーパックnは、PrivateキーパックNo.nの意味であり、ナンバリング、ファイル名などは適宜設定される。これら暗号化されたファイルと「Pキーパックn」は同時にWebサーバへ送信する。Webサーバ側では、図5に示すように、暗号化ファイル210Aと「Pキーパックn」210BをSQLサーバなどで管理し、コンテンツ表示する。

【0043】

(B)正当な継承者に譲渡する場合

暗号化ファイルの正当な所有者は、譲渡したい「正当な継承者」を指定する。この指定は、例えば、暗号フィルタ処理部120のユーザインターフェース(譲渡先指定)で設定される。この指定には、暗号フィルタ処理部120の秘密鍵・公開鍵管理機構が認証サーバ300の認証局との連携で実行する。「正当な所有者」は、認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(以下、Iキーパックmと呼称)する。このIキーパックmは、InheritanceキーパックNo.mの意味であり、ナンバリング、ファイル名などは適宜設定される。この暗号化されたファイルと「Iキーパックm」を同時にWebサーバヘ送信する。Webサーバ側では、図5に示すように、暗号化ファイル210Aと「Iキーパックm」210CをSQLサーバなどで管理し、コンテンツ表示する。

【0044】

このような仕組みにより、秘匿化されたファイル暗号鍵を「正当な継承者へ譲渡する。「正当な所有者」は自身の秘密鍵で署名を添付しておけば、「正当な継承者」は「正当な所有者」の公開鍵で署名を検証することで、「正当な所有者」からの譲渡を確認できる。

【0045】

(2)暗号化ファイル管理手順

この手順を図6〜図11を参照して説明する。まず、図6は電子ファイル管理システムのファイル管理に使用する基本要素を示し、クライアントAの公開鍵A、秘密鍵aで表記し、クライアントB,Cについても同様に表記し、これらクライアントA、B、Cに取り扱う共通鍵kn、ファイルXnはそのまま表記する。また、ファイルXnを圧縮・暗号化した情報を暗号コンテキストC(kn,μ(Xn),S(Xn,a))で表記し、この各部記号は共通鍵knにて復号し、クライアントAの公開鍵Aにて署名の検証を行なうことを意味する。鍵所有(もしくは鍵譲渡)情報をE(A,kn)で表記し、共通鍵knを公開鍵Aで暗号化した情報であり、秘密鍵aにて復号することが可能であることを意味する。ファイル管理情報(クライアントA用)をinfo(Xn,A)で表記し、ファイル名や鍵所有(もしくは鍵譲渡)情報、データ格納領域場所(link(Xn))に格納することを意味する。

【0046】

図7はクライアントAによる通常のファイル格納処理手順を示し、Webブラウザ110から暗号フィルタ処理部120へのデータ送信要求を行い、暗号フィルタ処理部120によるHTTPデータストリームの解析を行なってインターネット経由でWebファイルサーバ200側にデータを送信し、Webサーバ側からはデータ受信したことの応答メッセージを受信(処理を継続、データを送信)する。

【0047】

図8は、クライアントAによる暗号化ファイルの格納処理手順を示す。Webブラウザ110から暗号フィルタ処理部120へのファイルXnの送信要求を行い、暗号フィルタ処理部120は、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化し、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Ea、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成し、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成し、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバ200に送信する。

【0048】

Webファイルサーバ200では、(S6)後述するファイル管理情報を作成し、(S7)応答メッセージをクライアントに送信し、これをクライアントAで受信することで暗号化ファイルの格納処理が完了したことを確認する。

【0049】

図9は、クライアントA自身が格納した暗号化ファイルの取得処理手順を示す。(S11−1)クライアントAは、Webブラウザ110から取得許可有りのファイルXnのデータ取得要求をインターネット経由でWebファイルサーバ200へ送信し、(S11−2)取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で暗号フィルタ処理部120に取り込み、(S12)暗号コンテキストから暗号データを取得し、(S13)予め所有している秘密鍵aで共通鍵knを復号し、(S14)共通鍵knでファイルXnを復号し、(S15)認証サーバ300から取得した公開鍵Aと署名Xnで復号したファイルXnの正当性を検証し、(S16)この復号したファイルXnをHTTPパケットの修正を経てWebブラウザ110へ転送し、Webブラウザ110で表示する。

【0050】

図10は、クライアントAからクライアントBにファイル譲渡のための暗号鍵取得(ゲット)処理手順を示す。クライアントAの暗号フィルタ処理部120は、(S17−1)Webブラウザ110からクライアントBへのファイル譲渡要求を受けたとき、(S17−2)クライアントBに譲渡するクライアントAの所有ファイル(Webファイルサーバに登録したファイル)の指定データをインターネット経由でWebファイルサーバ200の管理領域(例えば、SQLサーバ220の管理領域)220Aに送信する。

【0051】

Webファイルサーバ200は、(S18)管理領域220Aでは指定されたクライアントAのファイル管理情報MAで管理する暗号データ領域(例えば、SQLサーバ220の暗号データ領域)220Bを指定し、(S19)暗号データ領域220Bでは指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを管理領域220Aに渡し、(S20)管理領域220AではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由でクライアントAの暗号フィルタ処理部120に送信する。

【0052】

鍵所有情報Eaを受信した暗号フィルタ処理部120は、(S21)秘密鍵aで共通鍵knを復号し、(S22)認証サーバ300から取得したクライアントBの公開鍵Bを使って共通鍵knを暗号化する。

【0053】

図11は、クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順を示す。図10の処理によって、公開鍵Bで暗号化した鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部120は、(S23)譲渡しようとするクライアントBを指定して鍵譲渡情報Ebをインターネット経由でWebファイルサーバ200の管理領域220Aへ送信する。

【0054】

Webサーバ220は、(S24)管理領域220AにもつクライアントAのファイル管理情報MAとして暗号データ領域220Bで管理される鍵所有情報Eaと暗号コンテキストCの領域に公開鍵Bで暗号化した鍵譲渡情報Ebを追加する。(S25)この鍵譲渡情報Ebが追加されたファイル管理情報は、クライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部120に送信し、これを暗号フィルタ処理部120が受信する。

【0055】

(3)共通鍵(ファイル暗号鍵)生成の手順

図12〜図14は、共通鍵(ファイル暗号鍵)の生成手順を示す。図12では、クライアントAではWebブラウザ110からアカウント情報と共に認証サービス処理部120Aにログオンする。認証サービス処理部120Aは、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバ300から取得し、任意のチャレンジコードXAを作成する。さらに、(S28)チャレンジコードXAからクライアントAの識別子Aを作成し、(S29)チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成し、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバ300に送信する。

【0056】

認証サーバ300の認証部300Aは、(S31)クライアントチャレンジ1を秘密鍵Wで復号してチャレンジコードXAを取りだし、(S32)これとランダムに作成したチャレンジコードXWから識別子Wを作成し、識別子Wをセッション管理情報に記録する。

【0057】

図13では、図12の処理後、認証部300Aでは、(S33)チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成し、(S34)このサーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で認証サービス処理部120Aに送信する。認証サービス処理部120Aでは、(S35)サーバチャレンジ2を秘密鍵aで復号し、(S36)チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認し、(S37)この確認した識別子Wをセッション管理情報に登録し、(S38)チャレンジコードXAとチャレンジコードXWから共通鍵kを作成する。

【0058】

認証部300Aでも、(S41)チャレンジコードXAとチャレンジコードXWから共通鍵kを作成する。その後、(S42)ログオン応答(識別子有り)を認証サービス処理部120Aにインターネット経由で送信し、(S43)これを認証サービス処理部120AがWebブラウザ110にログオン応答として転送する。

【0059】

図14では、図13の処理後、認証サービス処理部120Aと認証サーバ300による認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認する。

【0060】

なお、ナンスとは、ハッシュを用いた認証で、なりすましを防ぐために使われる文字列または数字列になり、上記の場合は認証サーバ側の300Aから送られる識別子とサーバチャレンジ2を結合させ、それに対してハッシュを取り返送することによる認証方法となる。この場合、毎回異なるナンスを用いる限り、ハッシュ値は(非常に高い確率で)今までに使われたことがあるものと異なる値となるため、安全は十分確保される。

【符号の説明】

【0061】

100 クライアント

200 Webファイルサーバ

300 認証サーバ

110 Webブラウザ

120 暗号フィルタ処理部

130 リダイレクトドライバ

140、240 ソケット(Socket)

150、250 SSL

210 データベース

220 SQLサーバ

230 データベース

【技術分野】

【0001】

本発明は、クライアントが所有する電子ファイルを暗号化してWebサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムおよび管理方法に関する。

【背景技術】

【0002】

クライアントからWebサーバ上のファイルやフォルダを管理できるようにするアプリケーションとして、WebDAV(Web-based Distributed Authoring and Versioning)がある。

【0003】

このWebDAVは、Webコンテンツの編集(Authoring)やリビジョン管理(Versioning)を目的に規定されたプロトコルであり、Webサーバが公開しているファイルをWebブラウザへ送信するためのHTTP(Hypertext Transfer protocol)を拡張し、クライアントで作成された文書をサーバに送信して公開したり、サーバ上のファイルやフォルダの一覧を取得したり、ファイルやフォルダの複製・移動・削除を可能としている。

【0004】

これらファイルやフォルダへのアクセスには、通常は、ユーザ名とパスワードによるユーザ認証を行ない、権限のあるユーザのみがWebDAVを利用できるよう設定する。また、ファイル転送などの機能はFTP(File Transfer Protocol)に近いとも言えるが、SSL(Secure Socket Layer)プロトコルによる暗号化やプロキシなどをそのまま利用することができる。

【0005】

しかし、WebDAVにはファイルを暗号化して格納する機能がない。すなわち、サーバ内のディスクに格納した段階でファイル自身にセキュリティはない。このため、ネットワーク経由ではなく、サーバサイドで直接アクセスされると漏洩や改ざん、抜き取り等のリスクがある。

【0006】

ファイルを暗号化する手法には、共通鍵暗号方式、公開鍵暗号方式、両方式の組み合わせ方式、さらにはハッシュ関数(片方向暗号)方式がある。これら暗号化方式を利用して、Webサーバにファイルを暗号化して格納し、ファイルのセキュリティを高めるファイル管理システムが種々提案されている。例えば、特許文献1では、ファイルサーバは、クライアントの秘密鍵で暗号化されたファイルを格納し、クライアントから暗号化ファイルへのアクセス要求を受け付けた場合に、ファイル識別情報に基づいて該当するファイルを検索してクライアントに送信する。ここで、クライアントにネットワーク接続される暗号管理サーバを設け、この暗号管理サーバはクライアントから、暗号管理サーバの公開鍵で暗号化されたクライアントの秘密鍵とファイルサーバに格納された暗号化ファイルの識別情報とクライアントの識別情報とを取得し、クライアントの秘密鍵を暗号管理サーバの秘密鍵で復号化すると共に、復号化したクライアント秘密鍵をクライアントの公開鍵で暗号化し、クライアント識別情報及びファイル識別情報に関連付けて格納する。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2005−209181号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

(1)従来のファイル管理システムでは、暗号化ファイルの安全、確実な管理を実現する上で問題がある。

【0009】

例えば、ファイルを管理するツールがプライベート用途に限られる。すなわち、暗号化のための鍵もしくは呪文フレーズはクライアントでプライベートに管理し、暗号化時および復号化時はクライアントの暗号化のための鍵もしくは呪文フレーズで行うという、ファイルの所有者が自身のファイルを暗号・復号することしかできない。このため、クライアントが保存・管理するファイルへのアクセスを第三者に許可するための鍵もしくは呪文フレーズの通達手段がなく、第三者による電子ファイルの利用ができない。

【0010】

また、患者のカルテを電子化するシステムが存在するが、他の病院、医師が患者の電子化カルテを閲覧して診療に利用できるようにするには、患者の個人情報の安全、確実な管理で問題となる。同様に、社員情報ファイルや顧客情報ファイルの管理に適用する場合に問題となる。

【0011】

また、ファイル暗号化のための暗号鍵や呪文フレーズの漏洩防止にはクライアント自身がそれらを記憶しておくなど、負担の大きい情報管理になるし、管理コスト(時間、費用、ハードウェア、ノウハウ)も大きくなる。

【0012】

(2)従来のファイル管理システムには、個人または団体で共有しようとする電子ファイルを暗号化し、その暗号化ファイルを体系的に管理する仕組みがない。

【0013】

例えば、資産情報などペーパーで管理されていたものが、今後、電子化へと進んだ場合、金銭的な意義と所有の所在管理、資産所有者の正当性管理などの仕組みがない。また、所有者の電子的な所有ファイルを個人が管理する他に資産として継承、相続する仕組みがない。

【0014】

本発明の目的は、クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる電子ファイル管理システムおよび管理方法を提供することにある。

【課題を解決するための手段】

【0015】

本発明は、上記の課題を解決するため、クライアントが所有するファイルを暗号化してWebファイルサーバに送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておくことでファイル所有者およびファイル所有者から許可された継承者のみが復号できるようにする。

【0016】

また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理することで、暗号鍵や呪文フレーズを覚えておくことを不要にする。

【0017】

また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部とリダイレクトドライバを設け、管理対象とするファイルを暗号化し、Webファイルサーバのデータベースに保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにすることで、標準のWebブラウザに改造を加えることなくシームレスに追加・結合できるようにする。

【0018】

したがって、本発明は以下の電子ファイル管理システムおよび管理方法を特徴とする。

【0019】

(システムの発明)

(1)クライアントが所有する電子ファイルを暗号化してWebファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムであって、

前記クライアントは、Webファイルサーバまたは他のクライアントとの間で平文ファイルをTCP/IP通信を行うWebブラウザと、前記Webファイルサーバとの暗号化ファイルの通信、および認証サーバとの通信による認証サービスに際し、ファイルの解析、ファイルの暗号鍵生成、ファイルの暗号化/復号、公開鍵/秘密鍵との連携管理ができる暗号フィルタ処理部と、前記Webブラウザまたは暗号フィルタ処理部を切り替えて前記Webファイルサーバや認証サーバとのTCP/IP通信を可能にするリダイレクトドライバとを備え、

前記Webファイルサーバは、データベースに対する暗号化ファイルの書き込み/読み出しの管理を実行するSQLサーバと、前記クライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にするWebサーバとを備えたことを特徴とする。

【0020】

(2)前記クライアントおよび前記Webファイルサーバは、ネットワーク上でTCP/IP通信するファイルは暗号化して送受信するSSLプロトコルを備えたことを特徴とする。

【0021】

(3)前記暗号フィルタ処理部は、暗号化ファイルの正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイスに保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする手段を備えたことを特徴とする。

【0022】

(4)個体認証された正当な所有者が他に譲渡することなく個人的に利用する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(Pキーパックn)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Pキーパックnの管理によってコンテンツ表示する手段を備えたことを特徴とする。

【0023】

(5)個体認証された正当な所有者が保有する暗号化ファイルを他のクライアントに譲渡する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、暗号化ファイルの正当な所有者が譲渡しようとする「正当な継承者」の指定には前記認証サーバの認証局との連携で実行する秘密鍵・公開鍵管理機構と、前記認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(Iキーパックm)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Iキーパックmの管理によってコンテンツ表示する手段を備えたことを特徴とする。

【0024】

(方法の発明)

(6)クライアントとWebファイルサーバおよび認証サーバとの間でネットワーク通信可能にしたシステム構成とし、前記クライアントが所有する電子ファイルを暗号化して前記Webファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理方法であって、

前記クライアントに設けた暗号フィルタ処理部は、クライアント自身が所有するファイルXnを暗号化して前記Webファイルサーバのデータベースに格納する処理手順として、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化するステップと、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Eaを作成するステップと、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成するステップと、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成するステップと、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバに送信するステップとを有し、

前記Webファイルサーバは、(S6)ファイル管理情報を作成するステップと、(S7)暗号化ファイルの格納処理の完了の応答メッセージを前記クライアントに送信するステップとを有することを特徴とする。

【0025】

(7)前記暗号フィルタ処理部は、前記クライアント自身が格納した暗号化ファイルの取得処理手順として、

(S11)前記クライアントは、Webブラウザから取得許可有りのファイルXnのデータ取得要求をインターネット経由で前記Webファイルサーバへ送信し、取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で前記暗号フィルタ処理部に取り込むステップと、

(S12)前記暗号コンテキストから暗号データを取得するステップと、

(S13)予め所有している秘密鍵aで前記共通鍵knを復号するステップと、

(S14)前記共通鍵knで前記ファイルXnを復号するステップと、

(S15)前記認証サーバから取得した公開鍵Aと署名Xnで復号した前記ファイルXnの正当性を検証するステップと、

(S16)前記復号したファイルXnをHTTPパケットの修正を経て前記Webブラウザへ転送して表示させるステップとを有することを特徴とする。

【0026】

(8)クライアントAからクライアントBにファイル譲渡のための暗号鍵取得処理手順として、

前記クライアントAの暗号フィルタ処理部は、(S17)クライアントBへのファイル譲渡要求を受けたとき、クライアントBに譲渡するクライアントAの所有ファイルの指定データをインターネット経由でWebファイルサーバの管理領域に送信するステップを有し、

前記Webファイルサーバは、(S18)前記管理領域で指定されたクライアントAのファイル管理情報として管理する暗号データ領域を指定するステップと、(S19)前記暗号データ領域では、指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを前記管理領域に渡すステップと、(S20)前記管理領域ではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由で前記クライアントAの暗号フィルタ処理部に送信するステップとを有し、

前記鍵所有情報Eaを受信した暗号フィルタ処理部は、(S21)前記秘密鍵aで前記共通鍵knを復号するステップと、(S22)前記認証サーバから取得したクライアントBの公開鍵Bを使って前記共通鍵knを暗号化した鍵譲渡情報Ebを作成するステップを有することを特徴とする。

【0027】

(9)クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順として、

公開鍵Bで暗号化した前記鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部は、(S23)譲渡しようとするクライアントBを指定して前記鍵譲渡情報Ebをインターネット経由でWebファイルサーバの管理領域へ送信するステップを有し、

前記Webファイルサーバは、(S24)前記管理領域にもつクライアントAのファイル管理情報として暗号データ領域で管理される鍵所有情報Eaと暗号コンテキストCの領域に前記公開鍵Bで暗号化した鍵譲渡情報Ebを追加するステップと、(S25)前記鍵譲渡情報Ebが追加されたファイル管理情報をクライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部に送信するステップとを有することを特徴とする。

【0028】

(10)前記共通鍵(ファイル暗号鍵)の生成手順として、

アカウント情報と共にログオンされたクライアントAの認証サービス処理部は、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバから取得し、任意のチャレンジコードXAを作成するステップと、(S28)前記チャレンジコードXAからクライアントAの識別子Aを作成するステップと、(S29)前記チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成するステップと、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバに送信するステップとを有し、

前記認証サーバの認証部は、(S31)前記クライアントチャレンジ1を前記秘密鍵Wで復号して前記チャレンジコードXAを取りだすステップと、(S32)前記チャレンジコードXAとランダムに作成したチャレンジコードXWから識別子Wを作成するステップと、前記識別子Wをセッション管理情報に記録するステップとを有し、

前記認証部は、(S33)前記チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成するステップと、(S34)前記サーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で前記認証サービス処理部に送信するステップとを有し、

前記認証サービス処理部は、(S35)前記サーバチャレンジ2を秘密鍵aで復号するステップと、(S36)前記チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認するステップと、(S37)前記確認した識別子Wをセッション管理情報に登録するステップと、(S38)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップとを有し、

前記認証部は、(S41)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップと、(S42)ログオン応答(識別子有り)を前記認証サービス処理部にインターネット経由で送信するステップとを有し、

前記認証サービス処理部は、(S43)前記Webブラウザにログオン応答として転送するステップを有し、

前記共通鍵(ファイル暗号鍵)の生成後、前記認証サービス処理部と認証サーバによる認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認するステップを有することを特徴とする。

【発明の効果】

【0029】

以上のとおり、本発明によれば、クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる。

【0030】

具体的には、クライアントが所有するファイルを暗号化してWebファイルサーバに送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておくことでファイル所有者およびファイル所有者から許可された継承者のみが復号できるようにする。

【0031】

また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理することで、暗号鍵や呪文フレーズを覚えておくことを不要にする。

【0032】

また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部とリダイレクトドライバを設け、管理対象とするファイルを暗号化し、Webファイルサーバのデータベースに保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにすることで、標準のWebブラウザに改造を加えることなくシームレスに追加・結合できる。

【図面の簡単な説明】

【0033】

【図1】本発明の実施形態を示す電子ファイル管理システムの構成図。

【図2】電子ファイル管理システムのネットワーク構成図。

【図3】電子ファイル管理システムによるファイル管理イメージ。

【図4】クライアントの処理機能の詳細図。

【図5】Webファイルサーバの処理機能の詳細図。

【図6】ファイル管理に使用する基本要素の説明図。

【図7】クライアントAによる通常のファイル格納処理手順図。

【図8】クライアントAによる暗号化ファイルの格納処理手順図。

【図9】クライアントA自身が格納した暗号化ファイルの取得処理手順図。

【図10】クライアントBにファイル譲渡のための暗号鍵取得処理手順図。

【図11】クライアントBにファイル譲渡のための暗号鍵譲渡処理手順図。

【図12】共通鍵(ファイル暗号鍵)の生成手順図(その1)。

【図13】共通鍵(ファイル暗号鍵)の生成手順図(その2)。

【図14】共通鍵(ファイル暗号鍵)の生成手順図(その3)。

【発明を実施するための形態】

【0034】

(1)システム構成と暗号化ファイルの管理

図1は、本発明の実施形態を示す電子ファイル管理システムの構成図である。同図において、電子ファイル管理システムは、クライアント100からWebファイルサーバ200および認証サーバ300との間のネットワーク通信でWebファイルサーバ側への暗号化ファイルの保存と許可された第三者によるファイル利用を可能にする。なお、各部はコンピュータ資源と、これを利用して所期の処理機能を実現するソフトウェアで構成される。

【0035】

図2は、電子ファイル管理システムのネットワーク構成を示し、インターネットには3台のクライアント100A,100B,100Cが接続可能にされ、これらはWebファイルサーバ200と認証サーバ300との間の通信が可能とされる。

【0036】

クライアント100は、標準のWebブラウザ110によるWebファイルサーバ200など他のサーバまたは他のクライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にしている。この標準Webブラウザ機能に加えて、クライアント100は、暗号フィルタ処理部120とリダイレクトドライバ130を設け、管理対象とするファイルを暗号化し、Webファイルサーバ200のデータベース210に保存しておき、クライアントによる電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが暗号化した電子ファイルを解読、利用できるようにする。

【0037】

この例を図3に示し、ファイル所有者となるクライアント100Aは平文データのファイルFAを暗号化してSQLサーバ220を介してデータベース210に保存し、この暗号化ファイルXAを継承者としたクライアント100Bのみに譲渡(復号を許可)することでクライアント100Bが取得し、その解読を行って元のファイルFAを得ることができる。クライアント100Cはクライアント100Aからアクセス権を許可されていないため、暗号化した電子ファイルの解読、利用ができない。

【0038】

図4はクライアントの処理機能の詳細を示す。リダイレクトドライバ130は、ファイルや通信ストリームの入力元をWebブラウザ110または暗号フィルタ処理部120に切り替えて(リダイレクトして)Webファイルサーバ200や認証サーバ300等にTCP/IP通信を可能にすること、逆にWebファイルサーバ200や認証サーバ300からのファイルや通信ストリームをWebブラウザ110または暗号フィルタ処理部120に切り替えて(リダイレクトして)TCP/IP通信を可能にする。これら切り替え(リダイレクト)は、TCP/IP通信におけるIPアドレスとポート番号によりソケット(Socket)140を介する。また、ネットワーク上でTCP/IP通信するファイルはSSLプロトコル150によって暗号化して送受信することも可能である。

【0039】

暗号フィルタ処理部120は、Webファイルサーバ200との暗号化ファイルの通信や認証サーバ300との通信による認証サービスに際し、ファイル解析、ファイル暗号鍵生成、ファイル暗号/復号、公開鍵/秘密鍵との連携管理を実施する。さらに、暗号フィルタ処理部120は、その正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイス160に保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする。

【0040】

Webファイルサーバ200は、図5に処理の詳細を示すように、一般のWebファイルサーバと同様に、データベース210に対するデータ(本実施形態では暗号化ファイル)の書き込み/読み出しの管理をSQLサーバ(リレーショナルデータベース管理システム)220で実行し、Webサーバ230ではクライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にする。また、データベース210に対するWebサーバ230とSQLサーバ220による切り替えは、TCP/IP通信におけるIPアドレスとポート番号によるソケット240を介する。また、ネットワーク上でTCP/IP通信するファイルはSSLプロトコル250によって暗号化して送受信することも可能である。

【0041】

また、暗号フィルタ処理部120による暗号鍵によるファイル管理は、指紋認証トークンなどによる個体認証された正当な所有者により以下の処理を行う。

【0042】

(A)正当な所有者が他に譲渡することなく個人的に利用する場合

個体認証に成功したとき、事前にトークン内部(隠し領域)へ実装した公開鍵と秘密鍵を使用し、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(以下、Pキーパックnと呼称)として管理する。このPキーパックnは、PrivateキーパックNo.nの意味であり、ナンバリング、ファイル名などは適宜設定される。これら暗号化されたファイルと「Pキーパックn」は同時にWebサーバへ送信する。Webサーバ側では、図5に示すように、暗号化ファイル210Aと「Pキーパックn」210BをSQLサーバなどで管理し、コンテンツ表示する。

【0043】

(B)正当な継承者に譲渡する場合

暗号化ファイルの正当な所有者は、譲渡したい「正当な継承者」を指定する。この指定は、例えば、暗号フィルタ処理部120のユーザインターフェース(譲渡先指定)で設定される。この指定には、暗号フィルタ処理部120の秘密鍵・公開鍵管理機構が認証サーバ300の認証局との連携で実行する。「正当な所有者」は、認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(以下、Iキーパックmと呼称)する。このIキーパックmは、InheritanceキーパックNo.mの意味であり、ナンバリング、ファイル名などは適宜設定される。この暗号化されたファイルと「Iキーパックm」を同時にWebサーバヘ送信する。Webサーバ側では、図5に示すように、暗号化ファイル210Aと「Iキーパックm」210CをSQLサーバなどで管理し、コンテンツ表示する。

【0044】

このような仕組みにより、秘匿化されたファイル暗号鍵を「正当な継承者へ譲渡する。「正当な所有者」は自身の秘密鍵で署名を添付しておけば、「正当な継承者」は「正当な所有者」の公開鍵で署名を検証することで、「正当な所有者」からの譲渡を確認できる。

【0045】

(2)暗号化ファイル管理手順

この手順を図6〜図11を参照して説明する。まず、図6は電子ファイル管理システムのファイル管理に使用する基本要素を示し、クライアントAの公開鍵A、秘密鍵aで表記し、クライアントB,Cについても同様に表記し、これらクライアントA、B、Cに取り扱う共通鍵kn、ファイルXnはそのまま表記する。また、ファイルXnを圧縮・暗号化した情報を暗号コンテキストC(kn,μ(Xn),S(Xn,a))で表記し、この各部記号は共通鍵knにて復号し、クライアントAの公開鍵Aにて署名の検証を行なうことを意味する。鍵所有(もしくは鍵譲渡)情報をE(A,kn)で表記し、共通鍵knを公開鍵Aで暗号化した情報であり、秘密鍵aにて復号することが可能であることを意味する。ファイル管理情報(クライアントA用)をinfo(Xn,A)で表記し、ファイル名や鍵所有(もしくは鍵譲渡)情報、データ格納領域場所(link(Xn))に格納することを意味する。

【0046】

図7はクライアントAによる通常のファイル格納処理手順を示し、Webブラウザ110から暗号フィルタ処理部120へのデータ送信要求を行い、暗号フィルタ処理部120によるHTTPデータストリームの解析を行なってインターネット経由でWebファイルサーバ200側にデータを送信し、Webサーバ側からはデータ受信したことの応答メッセージを受信(処理を継続、データを送信)する。

【0047】

図8は、クライアントAによる暗号化ファイルの格納処理手順を示す。Webブラウザ110から暗号フィルタ処理部120へのファイルXnの送信要求を行い、暗号フィルタ処理部120は、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化し、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Ea、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成し、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成し、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバ200に送信する。

【0048】

Webファイルサーバ200では、(S6)後述するファイル管理情報を作成し、(S7)応答メッセージをクライアントに送信し、これをクライアントAで受信することで暗号化ファイルの格納処理が完了したことを確認する。

【0049】

図9は、クライアントA自身が格納した暗号化ファイルの取得処理手順を示す。(S11−1)クライアントAは、Webブラウザ110から取得許可有りのファイルXnのデータ取得要求をインターネット経由でWebファイルサーバ200へ送信し、(S11−2)取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で暗号フィルタ処理部120に取り込み、(S12)暗号コンテキストから暗号データを取得し、(S13)予め所有している秘密鍵aで共通鍵knを復号し、(S14)共通鍵knでファイルXnを復号し、(S15)認証サーバ300から取得した公開鍵Aと署名Xnで復号したファイルXnの正当性を検証し、(S16)この復号したファイルXnをHTTPパケットの修正を経てWebブラウザ110へ転送し、Webブラウザ110で表示する。

【0050】

図10は、クライアントAからクライアントBにファイル譲渡のための暗号鍵取得(ゲット)処理手順を示す。クライアントAの暗号フィルタ処理部120は、(S17−1)Webブラウザ110からクライアントBへのファイル譲渡要求を受けたとき、(S17−2)クライアントBに譲渡するクライアントAの所有ファイル(Webファイルサーバに登録したファイル)の指定データをインターネット経由でWebファイルサーバ200の管理領域(例えば、SQLサーバ220の管理領域)220Aに送信する。

【0051】

Webファイルサーバ200は、(S18)管理領域220Aでは指定されたクライアントAのファイル管理情報MAで管理する暗号データ領域(例えば、SQLサーバ220の暗号データ領域)220Bを指定し、(S19)暗号データ領域220Bでは指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを管理領域220Aに渡し、(S20)管理領域220AではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由でクライアントAの暗号フィルタ処理部120に送信する。

【0052】

鍵所有情報Eaを受信した暗号フィルタ処理部120は、(S21)秘密鍵aで共通鍵knを復号し、(S22)認証サーバ300から取得したクライアントBの公開鍵Bを使って共通鍵knを暗号化する。

【0053】

図11は、クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順を示す。図10の処理によって、公開鍵Bで暗号化した鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部120は、(S23)譲渡しようとするクライアントBを指定して鍵譲渡情報Ebをインターネット経由でWebファイルサーバ200の管理領域220Aへ送信する。

【0054】

Webサーバ220は、(S24)管理領域220AにもつクライアントAのファイル管理情報MAとして暗号データ領域220Bで管理される鍵所有情報Eaと暗号コンテキストCの領域に公開鍵Bで暗号化した鍵譲渡情報Ebを追加する。(S25)この鍵譲渡情報Ebが追加されたファイル管理情報は、クライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部120に送信し、これを暗号フィルタ処理部120が受信する。

【0055】

(3)共通鍵(ファイル暗号鍵)生成の手順

図12〜図14は、共通鍵(ファイル暗号鍵)の生成手順を示す。図12では、クライアントAではWebブラウザ110からアカウント情報と共に認証サービス処理部120Aにログオンする。認証サービス処理部120Aは、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバ300から取得し、任意のチャレンジコードXAを作成する。さらに、(S28)チャレンジコードXAからクライアントAの識別子Aを作成し、(S29)チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成し、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバ300に送信する。

【0056】

認証サーバ300の認証部300Aは、(S31)クライアントチャレンジ1を秘密鍵Wで復号してチャレンジコードXAを取りだし、(S32)これとランダムに作成したチャレンジコードXWから識別子Wを作成し、識別子Wをセッション管理情報に記録する。

【0057】

図13では、図12の処理後、認証部300Aでは、(S33)チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成し、(S34)このサーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で認証サービス処理部120Aに送信する。認証サービス処理部120Aでは、(S35)サーバチャレンジ2を秘密鍵aで復号し、(S36)チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認し、(S37)この確認した識別子Wをセッション管理情報に登録し、(S38)チャレンジコードXAとチャレンジコードXWから共通鍵kを作成する。

【0058】

認証部300Aでも、(S41)チャレンジコードXAとチャレンジコードXWから共通鍵kを作成する。その後、(S42)ログオン応答(識別子有り)を認証サービス処理部120Aにインターネット経由で送信し、(S43)これを認証サービス処理部120AがWebブラウザ110にログオン応答として転送する。

【0059】

図14では、図13の処理後、認証サービス処理部120Aと認証サーバ300による認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認する。

【0060】

なお、ナンスとは、ハッシュを用いた認証で、なりすましを防ぐために使われる文字列または数字列になり、上記の場合は認証サーバ側の300Aから送られる識別子とサーバチャレンジ2を結合させ、それに対してハッシュを取り返送することによる認証方法となる。この場合、毎回異なるナンスを用いる限り、ハッシュ値は(非常に高い確率で)今までに使われたことがあるものと異なる値となるため、安全は十分確保される。

【符号の説明】

【0061】

100 クライアント

200 Webファイルサーバ

300 認証サーバ

110 Webブラウザ

120 暗号フィルタ処理部

130 リダイレクトドライバ

140、240 ソケット(Socket)

150、250 SSL

210 データベース

220 SQLサーバ

230 データベース

【特許請求の範囲】

【請求項1】

クライアントが所有する電子ファイルを暗号化してWebファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムであって、

前記クライアントは、Webファイルサーバまたは他のクライアントとの間で平文ファイルをTCP/IP通信を行うWebブラウザと、前記Webファイルサーバとの暗号化ファイルの通信、および認証サーバとの通信による認証サービスに際し、ファイルの解析、ファイルの暗号鍵生成、ファイルの暗号化/復号、公開鍵/秘密鍵との連携管理ができる暗号フィルタ処理部と、前記Webブラウザまたは暗号フィルタ処理部を切り替えて前記Webファイルサーバや認証サーバとのTCP/IP通信を可能にするリダイレクトドライバとを備え、

前記Webファイルサーバは、データベースに対する暗号化ファイルの書き込み/読み出しの管理を実行するSQLサーバと、前記クライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にするWebサーバとを備えたことを特徴とする電子ファイル管理システム。

【請求項2】

前記クライアントおよび前記Webファイルサーバは、ネットワーク上でTCP/IP通信するファイルは暗号化して送受信するSSLプロトコルを備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項3】

前記暗号フィルタ処理部は、暗号化ファイルの正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイスに保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項4】

個体認証された正当な所有者が他に譲渡することなく個人的に利用する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(Pキーパックn)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Pキーパックnの管理によってコンテンツ表示する手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項5】

個体認証された正当な所有者が保有する暗号化ファイルを他のクライアントに譲渡する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、暗号化ファイルの正当な所有者が譲渡しようとする「正当な継承者」の指定には前記認証サーバの認証局との連携で実行する秘密鍵・公開鍵管理機構と、前記認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(Iキーパックm)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Iキーパックmの管理によってコンテンツ表示する手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項6】

クライアントとWebファイルサーバおよび認証サーバとの間でネットワーク通信可能にしたシステム構成とし、前記クライアントが所有する電子ファイルを暗号化して前記Webファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理方法であって、

前記クライアントに設けた暗号フィルタ処理部は、クライアント自身が所有するファイルXnを暗号化して前記Webファイルサーバのデータベースに格納する処理手順として、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化するステップと、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Eaを作成するステップと、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成するステップと、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成するステップと、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバに送信するステップとを有し、

前記Webファイルサーバは、(S6)ファイル管理情報を作成するステップと、(S7)暗号化ファイルの格納処理の完了の応答メッセージを前記クライアントに送信するステップとを有することを特徴とする電子ファイル管理方法。

【請求項7】

前記暗号フィルタ処理部は、前記クライアント自身が格納した暗号化ファイルの取得処理手順として、

(S11)前記クライアントは、Webブラウザから取得許可有りのファイルXnのデータ取得要求をインターネット経由で前記Webファイルサーバへ送信し、取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で前記暗号フィルタ処理部に取り込むステップと、

(S12)前記暗号コンテキストから暗号データを取得するステップと、

(S13)予め所有している秘密鍵aで前記共通鍵knを復号するステップと、

(S14)前記共通鍵knで前記ファイルXnを復号するステップと、

(S15)前記認証サーバから取得した公開鍵Aと署名Xnで復号した前記ファイルXnの正当性を検証するステップと、

(S16)前記復号したファイルXnをHTTPパケットの修正を経て前記Webブラウザへ転送して表示させるステップとを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項8】

クライアントAからクライアントBにファイル譲渡のための暗号鍵取得処理手順として、

前記クライアントAの暗号フィルタ処理部は、(S17)クライアントBへのファイル譲渡要求を受けたとき、クライアントBに譲渡するクライアントAの所有ファイルの指定データをインターネット経由でWebファイルサーバの管理領域に送信するステップを有し、

前記Webファイルサーバは、(S18)前記管理領域で指定されたクライアントAのファイル管理情報として管理する暗号データ領域を指定するステップと、(S19)前記暗号データ領域では、指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを前記管理領域に渡すステップと、(S20)前記管理領域ではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由で前記クライアントAの暗号フィルタ処理部に送信するステップとを有し、

前記鍵所有情報Eaを受信した暗号フィルタ処理部は、(S21)前記秘密鍵aで前記共通鍵knを復号するステップと、(S22)前記認証サーバから取得したクライアントBの公開鍵Bを使って前記共通鍵knを暗号化した鍵譲渡情報Ebを作成するステップを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項9】

クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順として、

公開鍵Bで暗号化した前記鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部は、(S23)譲渡しようとするクライアントBを指定して前記鍵譲渡情報Ebをインターネット経由でWebファイルサーバの管理領域へ送信するステップを有し、

前記Webファイルサーバは、(S24)前記管理領域にもつクライアントAのファイル管理情報として暗号データ領域で管理される鍵所有情報Eaと暗号コンテキストCの領域に前記公開鍵Bで暗号化した鍵譲渡情報Ebを追加するステップと、(S25)前記鍵譲渡情報Ebが追加されたファイル管理情報をクライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部に送信するステップとを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項10】

前記共通鍵(ファイル暗号鍵)の生成手順として、

アカウント情報と共にログオンされたクライアントAの認証サービス処理部は、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバから取得し、任意のチャレンジコードXAを作成するステップと、(S28)前記チャレンジコードXAからクライアントAの識別子Aを作成するステップと、(S29)前記チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成するステップと、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバに送信するステップとを有し、

前記認証サーバの認証部は、(S31)前記クライアントチャレンジ1を前記秘密鍵Wで復号して前記チャレンジコードXAを取りだすステップと、(S32)前記チャレンジコードXAとランダムに作成したチャレンジコードXWから識別子Wを作成するステップと、前記識別子Wをセッション管理情報に記録するステップとを有し、

前記認証部は、(S33)前記チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成するステップと、(S34)前記サーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で前記認証サービス処理部に送信するステップとを有し、

前記認証サービス処理部は、(S35)前記サーバチャレンジ2を秘密鍵aで復号するステップと、(S36)前記チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認するステップと、(S37)前記確認した識別子Wをセッション管理情報に登録するステップと、(S38)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップとを有し、

前記認証部は、(S41)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップと、(S42)ログオン応答(識別子有り)を前記認証サービス処理部にインターネット経由で送信するステップとを有し、

前記認証サービス処理部は、(S43)前記Webブラウザにログオン応答として転送するステップを有し、

前記共通鍵(ファイル暗号鍵)の生成後、前記認証サービス処理部と認証サーバによる認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認するステップを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項1】

クライアントが所有する電子ファイルを暗号化してWebファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理システムであって、

前記クライアントは、Webファイルサーバまたは他のクライアントとの間で平文ファイルをTCP/IP通信を行うWebブラウザと、前記Webファイルサーバとの暗号化ファイルの通信、および認証サーバとの通信による認証サービスに際し、ファイルの解析、ファイルの暗号鍵生成、ファイルの暗号化/復号、公開鍵/秘密鍵との連携管理ができる暗号フィルタ処理部と、前記Webブラウザまたは暗号フィルタ処理部を切り替えて前記Webファイルサーバや認証サーバとのTCP/IP通信を可能にするリダイレクトドライバとを備え、

前記Webファイルサーバは、データベースに対する暗号化ファイルの書き込み/読み出しの管理を実行するSQLサーバと、前記クライアントとの間で平文ファイルをTCP/IPによるHTTP通信を可能にするWebサーバとを備えたことを特徴とする電子ファイル管理システム。

【請求項2】

前記クライアントおよび前記Webファイルサーバは、ネットワーク上でTCP/IP通信するファイルは暗号化して送受信するSSLプロトコルを備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項3】

前記暗号フィルタ処理部は、暗号化ファイルの正当な所有者/正当な継承者を、公開鍵方式の認証基盤と個体認証デバイスに保持する指紋認証トークンによりハイブリッド認証を行い、この個体認証の成功で立ち上げ可能とする手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項4】

個体認証された正当な所有者が他に譲渡することなく個人的に利用する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、正当な所有者自身の公開鍵でファイル暗号鍵を暗号化パック(Pキーパックn)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Pキーパックnの管理によってコンテンツ表示する手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項5】

個体認証された正当な所有者が保有する暗号化ファイルを他のクライアントに譲渡する場合、

前記暗号フィルタ処理部は、正当な所有者の個体認証に成功したとき、暗号化ファイルの正当な所有者が譲渡しようとする「正当な継承者」の指定には前記認証サーバの認証局との連携で実行する秘密鍵・公開鍵管理機構と、前記認証局よりゲットした「正当な継承者」の公開鍵でファイル暗号鍵を暗号化パック(Iキーパックm)として管理すると共に前記Webサーバへ送信する手段を備え、

前記Webサーバは、暗号化ファイルと前記Iキーパックmの管理によってコンテンツ表示する手段を備えたことを特徴とする請求項1に記載の電子ファイル管理システム。

【請求項6】

クライアントとWebファイルサーバおよび認証サーバとの間でネットワーク通信可能にしたシステム構成とし、前記クライアントが所有する電子ファイルを暗号化して前記Webファイルサーバに保存し、クライアント自身による電子ファイルの管理・利用およびクライアントがアクセス権を許可した第三者のみが電子ファイルの利用を可能にする電子ファイル管理方法であって、

前記クライアントに設けた暗号フィルタ処理部は、クライアント自身が所有するファイルXnを暗号化して前記Webファイルサーバのデータベースに格納する処理手順として、(S1)ファイル登録処理ごとに作成する共通鍵knでファイルXnを暗号化するステップと、(S2)認証サーバから取得する公開鍵Aで共通鍵knを暗号化した鍵所有情報Eaを作成するステップと、(S3)予め所有している秘密鍵aでファイルXnの署名Xnを作成するステップと、(S4)暗号コンテキストC(kn,μ(Xn),S(Xn,a))を作成するステップと、(S5)前記鍵所有情報Eaと暗号コンテキストCのHTTPパケットを書き換えて前記Webファイルサーバに送信するステップとを有し、

前記Webファイルサーバは、(S6)ファイル管理情報を作成するステップと、(S7)暗号化ファイルの格納処理の完了の応答メッセージを前記クライアントに送信するステップとを有することを特徴とする電子ファイル管理方法。

【請求項7】

前記暗号フィルタ処理部は、前記クライアント自身が格納した暗号化ファイルの取得処理手順として、

(S11)前記クライアントは、Webブラウザから取得許可有りのファイルXnのデータ取得要求をインターネット経由で前記Webファイルサーバへ送信し、取得要求したファイルのデータとしてWebファイルサーバ200から鍵所有情報Eaと暗号コンテキストCの組で前記暗号フィルタ処理部に取り込むステップと、

(S12)前記暗号コンテキストから暗号データを取得するステップと、

(S13)予め所有している秘密鍵aで前記共通鍵knを復号するステップと、

(S14)前記共通鍵knで前記ファイルXnを復号するステップと、

(S15)前記認証サーバから取得した公開鍵Aと署名Xnで復号した前記ファイルXnの正当性を検証するステップと、

(S16)前記復号したファイルXnをHTTPパケットの修正を経て前記Webブラウザへ転送して表示させるステップとを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項8】

クライアントAからクライアントBにファイル譲渡のための暗号鍵取得処理手順として、

前記クライアントAの暗号フィルタ処理部は、(S17)クライアントBへのファイル譲渡要求を受けたとき、クライアントBに譲渡するクライアントAの所有ファイルの指定データをインターネット経由でWebファイルサーバの管理領域に送信するステップを有し、

前記Webファイルサーバは、(S18)前記管理領域で指定されたクライアントAのファイル管理情報として管理する暗号データ領域を指定するステップと、(S19)前記暗号データ領域では、指定されたファイルの鍵所有情報Eaと暗号コンテキストCのうち、鍵所有情報Eaを前記管理領域に渡すステップと、(S20)前記管理領域ではクライアントAの公開鍵Aで暗号化した鍵所有情報Eaをゲットし、この鍵所有情報Eaをインターネット経由で前記クライアントAの暗号フィルタ処理部に送信するステップとを有し、

前記鍵所有情報Eaを受信した暗号フィルタ処理部は、(S21)前記秘密鍵aで前記共通鍵knを復号するステップと、(S22)前記認証サーバから取得したクライアントBの公開鍵Bを使って前記共通鍵knを暗号化した鍵譲渡情報Ebを作成するステップを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項9】

クライアントAからクライアントBにファイル譲渡のための暗号鍵譲渡処理手順として、

公開鍵Bで暗号化した前記鍵譲渡情報Ebを取得したクライアントAの暗号フィルタ処理部は、(S23)譲渡しようとするクライアントBを指定して前記鍵譲渡情報Ebをインターネット経由でWebファイルサーバの管理領域へ送信するステップを有し、

前記Webファイルサーバは、(S24)前記管理領域にもつクライアントAのファイル管理情報として暗号データ領域で管理される鍵所有情報Eaと暗号コンテキストCの領域に前記公開鍵Bで暗号化した鍵譲渡情報Ebを追加するステップと、(S25)前記鍵譲渡情報Ebが追加されたファイル管理情報をクライアントBのファイル管理情報MBとして作成して管理領域220Aに保存しておき、(S26)これを応答メッセージとしてインターネット経由でクライアントAの暗号フィルタ処理部に送信するステップとを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【請求項10】

前記共通鍵(ファイル暗号鍵)の生成手順として、

アカウント情報と共にログオンされたクライアントAの認証サービス処理部は、(S27)秘密鍵aと公開鍵Aを予め所有しておき、公開鍵Wを認証サーバから取得し、任意のチャレンジコードXAを作成するステップと、(S28)前記チャレンジコードXAからクライアントAの識別子Aを作成するステップと、(S29)前記チャレンジコードXAを公開鍵Wで暗号化したクライアントチャレンジ1を作成するステップと、(S30)クライアントAの識別子Aをセッション管理情報に記録してインターネット経由で認証サーバに送信するステップとを有し、

前記認証サーバの認証部は、(S31)前記クライアントチャレンジ1を前記秘密鍵Wで復号して前記チャレンジコードXAを取りだすステップと、(S32)前記チャレンジコードXAとランダムに作成したチャレンジコードXWから識別子Wを作成するステップと、前記識別子Wをセッション管理情報に記録するステップとを有し、

前記認証部は、(S33)前記チャレンジコードXWを公開鍵Aで暗号化したサーバチャレンジ2を作成するステップと、(S34)前記サーバチャレンジ2と識別子Aおよび識別子Wをインターネット経由で前記認証サービス処理部に送信するステップとを有し、

前記認証サービス処理部は、(S35)前記サーバチャレンジ2を秘密鍵aで復号するステップと、(S36)前記チャレンジコードXAとチャレンジコードXWから識別子Wを作成し、この識別子Wが受信した識別子Wと同じことを確認するステップと、(S37)前記確認した識別子Wをセッション管理情報に登録するステップと、(S38)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップとを有し、

前記認証部は、(S41)前記チャレンジコードXAとチャレンジコードXWから共通鍵kを作成するステップと、(S42)ログオン応答(識別子有り)を前記認証サービス処理部にインターネット経由で送信するステップとを有し、

前記認証サービス処理部は、(S43)前記Webブラウザにログオン応答として転送するステップを有し、

前記共通鍵(ファイル暗号鍵)の生成後、前記認証サービス処理部と認証サーバによる認証は、(S44)識別子情報とナンス(平文と共通鍵暗号化)を付与して送信し、受信側は識別子がセッション管理情報に登録されていること、暗号ナンスを復号したものと平文ナンスが一致することを確認するステップを有することを特徴とする請求項6に記載の電子ファイル管理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2011−216034(P2011−216034A)

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願番号】特願2010−85650(P2010−85650)

【出願日】平成22年4月2日(2010.4.2)

【出願人】(000006105)株式会社明電舎 (1,739)

【出願人】(502002474)明電ソフトウエア株式会社 (12)

【Fターム(参考)】

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願日】平成22年4月2日(2010.4.2)

【出願人】(000006105)株式会社明電舎 (1,739)

【出願人】(502002474)明電ソフトウエア株式会社 (12)

【Fターム(参考)】

[ Back to top ]