電子割符照合システム

【課題】秘密割符データの秘密性及び信頼性が十分に確保された電子割符照合システムを提供する。

【解決手段】設定サーバ101及び管理サーバ102により初期設定されることにより、端末装置103は、秘密割符データC1を保有すると共に、トリガコードR=(eC1)C2からなるロック解除コードを保有している。また、メモリカード104には、秘密割符データC2の公開割符データeC2が記録されている。端末装置103にメモリカード104がセットされたとき、端末装置103はメモリカード104から公開割符データeC2に相当するデータXを読み出し、少なくともデータX及び端末装置内の第1の秘密割符データC1を用いてトリガコードRの復元データR'=XC1を生成し、当該復元データR'と端末装置103内のトリガコードRとを照合し、両者が一致した場合にロック解除状態となる。

【解決手段】設定サーバ101及び管理サーバ102により初期設定されることにより、端末装置103は、秘密割符データC1を保有すると共に、トリガコードR=(eC1)C2からなるロック解除コードを保有している。また、メモリカード104には、秘密割符データC2の公開割符データeC2が記録されている。端末装置103にメモリカード104がセットされたとき、端末装置103はメモリカード104から公開割符データeC2に相当するデータXを読み出し、少なくともデータX及び端末装置内の第1の秘密割符データC1を用いてトリガコードRの復元データR'=XC1を生成し、当該復元データR'と端末装置103内のトリガコードRとを照合し、両者が一致した場合にロック解除状態となる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子割符照合システムに関し、特に、メモリカード内の割符データを電子鍵として用いて端末装置のロック状態を解除する電子割符照合システムに関するものである。

【背景技術】

【0002】

電子機器のセキュリティの向上を図る手段の一つとして、分割された複数のデータが正しく組み合わされることで認証を行う電子割符照合システムが提案されている。例えば、特許文献1には、ある操作対象物を操作することを許可された複数の者が所持するIDカードから読み出された割符データが予め設定された登録データと一致することにより、操作対象物を操作できるようにした電子割符照合システムが提案されている。

【0003】

また、特許文献2には、自動車の電子制御プログラムを分割して形成された複数の分割電子情報(割符データ)の一部を自動車の始動キーに記録し、残りを車載記憶装置に記憶させておいて、始動キーから読み込んだ分割電子情報と車載記憶装置から読み込んだ分割電子情報を合体して電子制御プログラムを復元することにより、自動車を運転可能とするシステムが提案されている。

【特許文献1】特開2005−344365号公報

【特許文献2】特開2002−264765号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

上述した電子割符照合システムにおいては、割符データを第三者に知られた場合には、この割符データを同タイプのIDカードや始動キーに記録して用いることで、ロック解除のためのキーの偽造を容易に行うことが可能であるという問題がある。すなわち、従来の電子割符照合システムにおいては、分割された複数の割符データの取り扱い、秘密性の確保が問題となる。

【0005】

したがって、本発明の目的は、割符データの秘密性及び信頼性が十分に確保された電子割符照合システムを提供することにある。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明の電子割符照合システムは、n個(nは2以上の整数)の秘密割符データC1,C2,・・・・,Cnを用意し、前記第1乃至第nの秘密割符データに基づき生成したeC1,eC2,・・・・,eCn(eは離散対数問題の定義体の生成元)を第1乃至第nの公開割符データとして用いた電子割符照合システムであって、前記第1の秘密割符データC1に基づき第1の公開割符データeC1を生成する設定装置と、前記第2乃至第nの秘密割符データC2,・・・・,Cnに基づき第2乃至第nの公開割符データeC2,・・・・,eCnを生成すると共に、前記設定装置から得た前記第1の公開割符データeC1と前記第2乃至第nの秘密割符データC2,・・・・,CnをもとにトリガコードR=(eC1)C2 + C3 +…+ Cnを生成する管理装置と、前記設定装置から得た前記第1の秘密割符データC1を格納し、前記第1の秘密割符データC1、及び、伝達手段を介して前記管理装置から受領した第2乃至第nの公開割符データeC2,eC3,・・・・,eCnをもとにトリガコードR'=(eC2 + C3 +…+ Cn)C1を生成する被管理装置と、を備えたことを特徴とする。

【0007】

本発明において、前記伝達手段は、前記管理装置が生成した前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを個別に記憶する一又は複数の記憶装置であり、前記被管理装置は、前記記憶装置がセットされたときに前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを受領することが好ましい。また、インターネット、WAN、LAN等の伝達手段を使用することも可能である。

【0008】

本発明において、前記被管理装置は、前記管理装置から得た前記トリガコードRを予め格納し、当該トリガコードRと前記トリガコードR'とを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記トリガコードRを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0009】

本発明において、前記管理装置は、前記トリガコードRと任意の定数値Mとを用いた所定の演算により得られる検証データQを生成し、前記被管理装置は、前記管理装置から得た前記定数値M及び前記検証データQを予め格納すると共に、前記トリガコードR'と前記検証データQとを用いた所定の演算により得られる値と前記定数値Mとを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記定数値M又は前記検証データQを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0010】

本発明において、前記管理装置は、前記トリガコードRのメッセージダイジェストを生成し、前記被管理装置は、前記管理装置から得た前記メッセージダイジェストを予め格納すると共に、前記トリガコードR'のメッセージダイジェストを生成し、これらのメッセージダイジェストを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記トリガコードRのメッセージダイジェストを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0011】

本発明においては、秘密割符データCi(iは2乃至nのいずれかの整数)が前記記憶装置内の個体識別番号Naであり、当該記憶装置が被管理装置にセットされたときに、被管理装置は当該記憶装置から取り込んだ個体識別番号Naを用いてeNaを生成し、対応する公開割符データeCiが正当か否かを判定することが好ましい。

【0012】

本発明においては、秘密割符データCi(iは2乃至nのいずれかの整数)がパスワードPWであり、被管理装置はパスワードPWの入力を要求する手段とパスワードを入力する為の入力手段とを備えており、記憶装置が被管理装置にセットされたときに、前記入力手段より入力されたパスワードPWを用いてePWを生成し、対応する公開割符データeCiが正当か否かを判定することが好ましい。

【0013】

本発明において、前記被管理装置は、タンパフリーメモリを有し、前記設定装置から秘密裏に得た前記第1の秘密割符データC1を前記タンパフリーメモリに記録することが好ましい。

【0014】

本発明において、前記被管理装置は、当該被管理装置に前記記憶装置がセットされたとき、パスワードの入力を要求し、当該パスワードを用いてユーザ認証を行うことが好ましい。

【発明の効果】

【0015】

本発明によれば、離散対数問題の解決の困難性を利用して情報を分割する仕組みを電子割符に利用し、複数の割符データからそれらの原本データを生成するので、割符データ及びその原本データの生成、変更が容易である。しかも複数の割符データが全てそろわない限り、端末装置のロックを解除することができないので、秘密性の高い割符データを生成することができ、信頼性の高いシステムを実現することができる。

【発明を実施するための最良の形態】

【0016】

以下、添付図面を参照しながら、本発明の好ましい実施の形態について詳細に説明する。

【0017】

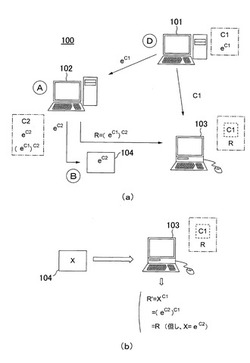

図1(a)及び(b)は、本発明の第1の実施形態に係る電子割符照合システム100について説明するための模式図である。

【0018】

図1(a)に示すように、この電子割符照合システム100は、システム提供者Dによって使用される設定サーバ(設定装置)101と、システム管理者Aによって使用される管理サーバ(管理装置)102と、任意の用途に使用される端末装置(被管理装置)103と、端末装置103のロック解除に用いるメモリカード(記憶装置)104とを備えている。設定サーバ101には、管理サーバ102及び端末装置103をそれぞれ初期設定するためのアプリケーションプログラム(システム設定プログラム)がインストールされており、管理サーバ102には、端末装置103及びメモリカード104をそれぞれ初期設定するためのアプリケーションプログラム(システム管理プログラム)がインストールされている。さらに、端末装置103には、メモリカード104がセットされたとき、メモリカード104内の割符データの照合を行い、認証が得られた場合に端末装置103のロック(端末装置103の機能の一部のロックも含む)を解除するためのアプリケーションプログラム(ロック制御プログラム)がインストールされている。メモリカード104には割符データの一部が記録されており、メモリカード104が端末装置にセットされると、端末装置内の割符データと組み合わされて原本データ(トリガコード)が生成され、当該原本データが所定の照合条件を満たす場合に端末装置103のロックが解除される。

【0019】

図2は、端末装置103の構成の一例を概略的に示すブロック図である。

【0020】

図2に示すように、端末装置103は、制御部201、演算処理部202、メモリ203、メモリカードインターフェース204、ディスプレイ205、キーボード206、マウス207により構成されている。メモリ203は、通常のメモリ領域203aと、メモリ内容を不正に読み出すことができないように構成されたタンパフリーメモリ領域203bを有している。詳細は後述するが、通常のメモリ領域203aにはロック制御プログラムの他、ロック解除コード、パスワードといった種々のデータが記録されている。またタンパフリーメモリ領域203bにはシステム提供者D以外に知られていない秘密割符データが記録されている。各部はロック制御プログラムに従って動作し、メモリカード104がセットされていないとき、端末装置103はロック状態にある。メモリカードインターフェース204にメモリカード104が接続されると、演算処理部202にて割符データの照合のための演算処理が行われる。演算結果は制御部201に送られ、制御部201はこの演算結果をもとに端末装置103自身又は端末装置103の機能の一部のロックを解除する。なお、ロック状態への移行は、例えば、端末装置103からメモリカード104が取り出された場合や、端末装置103が一定時間以上使用されなかった場合に行えばよい。

【0021】

次に、図1(a)を参照しながら、電子割符照合システム100の初期設定について詳細に説明する。

【0022】

ここで、説明に先立って、本明細書における離散対数問題の表記について定義する。離散対数問題は下式のように表現するのが一般的である。

B=Ab(mod p)

本明細書においては、Ab(mod p)をebのように表記し、ebを有限体の元、eを定義体の生成元として取り扱うものとする。

【0023】

図1(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。そのため、秘密割符データC1の値はシステム提供者D以外に知られることなく秘密に保持される。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1(ただし、eC1は有限体の元、eは定義体の生成元)を生成し、公開割符データeC1を管理サーバ102にセットする。

【0024】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1及び秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0025】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカード104はこの端末装置103を使用するオペレータBに配給される。

【0026】

次に、図1(b)を参照しながら、システム運用時における電子割符照合システム100の動作について説明する。

【0027】

図1(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内のデータ(ここではXとする)を読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いてトリガコードR'=XC1を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードR'=(eC1)C2が得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。なお、割符データの照合のための演算としては、XC1・R−1を演算し、演算結果として"1"が得られたか否かを判断するようにしてもよい。

【0028】

以上説明したように、本実施形態によれば、端末装置103及びメモリカード104に秘密割符データC1、公開割符データeC2をそれぞれ格納しておき、端末装置103にメモリカード104がセットされたとき2つの割符データをもとにトリガコードR'を生成し、トリガコードR'がトリガコードRと一致した場合に端末装置103内でトリガ信号が生成され、端末装置103のロックが解除されるので、仮に端末装置103内のロック制御プログラムが盗まれ、復号アルゴリズムが解読されたとしても、メモリカード104と端末装置103の双方に正しい割符データが記録されていなければ割符の原理によりデータを戻すことができない。また、仮に公開割符データeC1、eC2や端末装置103内のトリガコードRが盗まれたとしても、離散対数問題の解決の困難性から秘密割符データC1、C2を生成することはできない。したがって、比較的簡単なアルゴリズムを用いて安全性の高い電子割符照合システムを実現することができる。

【0029】

また、本実施形態によれば、システム提供者Dがシステム管理者Aに対して秘密割符データの公開割符データeC1を提供し、C1は秘密に保管されるので、第三者に秘密割符データC1を知られることがない。つまり、端末装置103内のロック解除コードRを変更し、新しいメモリカード104に何らかのデータを変更したとしても、C1が分からないので、(eC2)C1=Rを求めることができない。したがって、端末装置103内のC1を第三者によって改変されることがなく、第三者機関としてのシステム提供者Dによって信頼性・公証性が担保されたシステムを実現することができる。同様に、本実施形態によれば、システム管理者AがオペレータBに対して秘密割符データの公開割符データeC2を提供し、C2は秘密に保管されるので、第三者に秘密割符データC2を知られることがない。したがって、システム提供者D及びシステム管理者Aによって信頼性・公証性が二重に担保されたシステムを実現することができる。

【0030】

また、本実施形態によれば、システム管理者Aは、自ら設定したメモリカード内の秘密割符データを自由に変更することができる。すなわち、図3に示すように、一方の秘密割符データの公開割符データeC1さえあれば、もう一方の秘密割符データC2を端末装置ごとに変更することで、各端末装置103a〜103nに固有のロック解除コードR1〜Rnを容易に生成可能である。したがって、端末装置103a〜103nに対応する公開割符データeC21〜eC2nをメモリカード104a〜104nにそれぞれ記録しておけば、端末装置とメモリカードとが一対一で対応したシステムを容易に実現することができる。

【0031】

次に、本発明の第2の実施形態について詳細に説明する。第2の実施形態の特徴は、端末装置103のロック解除コードRがトリガコードRのほかに任意の定数値Mを含む点にある。

【0032】

図4(a)及び(b)は、本発明の第2の実施形態に係る電子割符システム200について詳細に説明するための模式図である。

【0033】

図4(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図1に示した第1の実施形態の場合と同様である。

【0034】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、任意の定数値Mを予め設定すると共に、設定サーバ101により供給された公開割符データeC1及び秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成する。管理サーバ102はさらに、定数値M及びトリガRを用いて、検証データQ=M・R−1=M・((eC1)C2)−1を生成し、この検証データQ及び定数値Mを端末装置103内の通常のメモリ領域に記録する。

【0035】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0036】

次に、システム運用時における電子割符照合システム200の動作について説明する。

【0037】

図4(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内のデータ(ここではXとする)を読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードR'=XC1を生成し、さらにトリガコードR'と検証データQとを用いてQ・R'を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてQ・R'=M・((eC1)C2)−1・((eC2)C1)=Mという値、つまり予め設定した定数値Mが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であれば定数値Mが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。なお、割符データの照合のための演算としては、M・R'−1を演算し、演算結果として"Q"が得られたか否かを判断するようにしてもよい。

【0038】

第1の実施形態では秘密割符データC1、C2が決まればロック解除コードとしてのトリガコードRが一義的に定まっていたが、本実施形態によれば、定数値Mを自由に設定することができ、この定数値を用いてロック解除コードとしての検証コードQを生成するので、第1の実施形態と同様の作用効果に加えて、セキュリティのさらなる向上を図ることができる。

【0039】

次に、本発明の第3の実施形態について詳細に説明する。第3の実施形態の特徴は、メモリカードの個体識別番号を秘密割符データの一つとして用いる点にある。

【0040】

図5(a)及び(b)は、本発明の第3の実施形態に係る電子割符照合システム300について詳細に説明するための模式図である。

【0041】

図5(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については、図1に示した第1の実施形態の場合と同様である。

【0042】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1、秘密割符データC2、及びメモリカード104の個体識別番号Naを用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2+Naを生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0043】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0044】

次に、システム運用時における電子割符照合システム300の動作について説明する。

【0045】

図5(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内の秘密割符データ(ここではXとする)と個体識別番号(ここではCxとする)を読み出し、秘密割符データX、端末装置103内に記録された秘密割符データC1、及び個体識別番号Maを用いて、(X・eMa)C1を演算する。ここで、正当なメモリカードであればX=eC2、Ma=Naとなるので、演算結果としてR'=(eC2+Ma)C1=(eC1)C2+Na=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2又はMa≠NaあればトリガコードR'=(eC1)C2+Naが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0046】

以上説明したように、本実施形態によれば、メモリカード104の個体識別番号を秘密割符データの一つとして用いてハードウェア認証を行うので、たとえメモリカード104内の秘密割符データeC2が盗まれ、これが同タイプの別のメモリカードに記録されて使用されたとしても、そのような不正使用を防止することができる。

【0047】

次に、本発明の第4の実施形態について詳細に説明する。第4の実施形態の特徴は、予め設定されたパスワードPWを秘密割符データの一つとして用いる点にある。設定サーバ101による初期設定については図1に示した第1の実施形態の場合と同様である。

【0048】

図6(a)及び(b)は、本発明の第4の実施形態に係る電子割符システム400について説明するための模式図である。

【0049】

図6(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図3に示した第1の実施形態の場合と同様である。

【0050】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、この公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、予めパスワードPWを設定すると共に、設定サーバ101により供給された公開割符データeC1、自ら生成した秘密割符データC2、及びパスワードPWを用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2+PWを生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0051】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0052】

次に、システム運用時における電子割符照合システム400の動作について説明する。

【0053】

図6(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はパスワードPWxの入力を要求する。次に、端末装置103がメモリカード内のデータXを読み出し、秘密割符データXと端末装置103内に記録された秘密割符データC1と個体識別番号Cxを用いて、(X・ePWx)C1を演算する。ここで、正当なメモリカードであればX=eC2となり、正当な利用者であればパスワードPWx=PWを入力するので、演算結果としてR'=(eC2+PW)C1=(eC1)C2+PW=Rという値、つかりロック解除コードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードR'=(eC1)C2+PWが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。また、Cx≠C3である場合も、トリガコードR'=(eC1)C2+PWが得られないので、不正なユーザと判断して、端末装置103はロック状態のままとなる。

【0054】

以上説明したように、本実施形態によれば、端末装置にメモリカードがセットされたときにパスワードPWを要求し、このパスワードを第3の秘密割符データとして用いてユーザ認証を行うので、たとえ秘密割符データeC2が記録されたメモリカード104が盗まれ、それが悪意のある第三者によって使用されたとしても、そのような不正使用を防止することができる。

【0055】

次に、本発明の第5の実施形態について詳細に説明する。第5の実施形態の特徴は、トリガコードRのメッセージダイジェストを生成すると共に、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを利用してハードウェア認証を行う点にある。

【0056】

図7(a)及び(b)は本発明の第5の実施形態に係る電子割符システム500について説明するための模式図である。

【0057】

図7(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図1に示した第1の実施形態の場合と同様である。

【0058】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらにC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1及び自ら生成した秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。さらに、管理サーバ102は、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを取得し、これらの情報が関連づけされたトリガコードRのメッセージダイジェストであるハッシュ値H1(Na,Nb,R)を算出し、これを端末装置103の通常のメモリ領域に記録しておく。

【0059】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0060】

次に、システム運用時における電子割符照合システム500の動作について説明する。

【0061】

図7(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103は、メモリカード104内のデータXを読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードRの復元データR'=XC1を生成する。また、メモリカード104の個体識別番号(ここではMaとする)を読み出し、これと端末装置103内の個体識別番号(ここではMbとする)並びに端末装置103内のトリガコードRを用いてハッシュ値Hx(Ma、Mb、R)を生成する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。さらに、ハッシュ値HxについてもHx(Ma、Mb、R')=H1(Na、Nb、R)となるはずである。よって、これらの値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、ロック解除コードが得られない場合やハッシュ値が一致しない場合には、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0062】

以上説明したように、本実施形態によれば、トリガコードR、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを用いてハッシュ値H1を生成し、このハッシュ値H1をトリガコードRのメッセージダイジェストとして用いてハードウェア認証を行うので、たとえメモリカード104内の秘密割符データeC2が盗まれ、これが同タイプの別のメモリカードに記録されて使用されたとしても、そのような不正使用を防止することができる。

【0063】

次に、本発明の第6の実施形態について詳細に説明する。第6の実施形態の特徴は、端末装置103へのアクセス時にパスワードを用いてユーザ認証を行う点にある。

【0064】

図8(a)及び(b)は、管理サーバ102による初期設定について説明するための模式図である。設定サーバ101及び管理サーバ102による初期設定については、図8(a)に示すように、図1に示した第1の実施形態の場合と同様である。その後、端末装置103には予めパスワードPWが登録される。

【0065】

次に、システム運用時における電子割符照合システム600の動作について説明する。

【0066】

図8(b)に示すように、ロック状態の端末装置103にメモリカードがセットされると、端末装置103はパスワードPWxの入力を要求する。そして、入力されたパスワードPWxが登録パスワードPWと一致した場合には割符データの照合を開始する。まず、端末装置103はメモリカード104内のデータXを読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードR'=XC1を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードRが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0067】

以上説明したように、本実施形態によれば、割符データの照合と共にパスワードを用いたユーザ認証を行うので、たとえ割符データeC2が記録されたメモリカード104が盗まれ、それが悪意のある第三者によって使用されたとしても、そのような不正使用を防止することができる。

【0068】

本発明は、以上の実施形態に限定されることなく、本発明の趣旨を逸脱しない範囲内で種々の変更を加えることが可能であり、これらも本発明の範囲に包含されるものであることは言うまでもない。

【0069】

例えば、上記実施形態においては、最大で3個の秘密割符データC1、C2、C3(C3はパスワードPW又は個体識別番号Na)を用いてシステムを構成しているが、4個以上の秘密割符データを用いてシステムを構成することも可能である。例えば、上記第3及び第4の実施形態を組み合わせる場合、4個の秘密割符データをC1、C2、C3、C4を用い、秘密割符データC3にはメモリカード104の個体識別番号Naを割り当て、秘密割符データC4にはパスワードPWを割り当てることで、セキュリティの更なる強化を図ることが可能である。さらに、端末装置103の個体識別番号Nbを秘密割符データC4として用いることもでき、ハードウェア認証のさらなる強化を図ることも可能である。この場合、5個の秘密割符データを用いてシステムが構成されることになる。なお、n個の秘密割符データを用いる場合、トリガコードR=(eC1)C2+C3+…+Cnとなる。

【0070】

また、上記各実施形態においては、公開割符データeC2が記録されるメモリデバイスとしてメモリカードを用いた場合について説明したが、USBメモリ、光ディスク、ICカード等、種々の記憶装置を対象にすることができる。さらには、記憶装置を使用せず、インターネット、WAN、LAN等の通信ネットワークを公開割符データの伝達手段として利用することも可能である。

【0071】

また、上記実施形態においては、端末装置103に一つのメモリカード104がセットされる場合について説明しているが、本発明はこのような場合に限定されるものではなく、複数のメモリカードにそれぞれ異なる公開割符データeC2,eC3,・・・・,eCnを記憶しておき、端末装置103にこれらのメモリカードがすべてセットされたときに照合処理が行われるようにしてもよい。

【0072】

また、上記各実施形態においては、端末装置103内にトリガコードR、定数値M、検証データQ、トリガコードRのメッセージダイジェストといった情報を予め格納しているが、これらの情報を端末装置103内に予め格納せず、メモリカード104又は別の記憶装置に記憶しておき、それらの記憶装置から端末装置103に入力するようにしてもよい。

【0073】

また、上記各実施形態においては、割符データの照合をトリガにして端末装置103のロックを解除する場合について説明したが、そのような動作に限定されるものではなく、照合が得られた場合に端末装置が何らかの動作をするためのトリガ信号が生成されるように構成されていればよい。

【図面の簡単な説明】

【0074】

【図1】図1(a)及び(b)は、本発明の第1の実施形態に係る電子割符照合システム100について説明するための模式図である。

【図2】図2は、端末装置103の構成の一例を概略的に示すブロック図である。

【図3】図3は、電子割符照合システム100の応用例であって、複数の端末装置103a〜103nと複数のメモリカード104a〜104nとが一対一で対応した構成を示すものである。

【図4】図4(a)及び(b)は、本発明の第2の実施形態に係る電子割符システム200について詳細に説明するための模式図である。

【図5】図5(a)及び(b)は、本発明の第3の実施形態に係る電子割符照合システム300について詳細に説明するための模式図である。

【図6】図6(a)及び(b)は、本発明の第4の実施形態に係る電子割符システム400について説明するための模式図である。

【図7】図7(a)及び(b)は、本発明の第5の実施形態に係る電子割符システム500について説明するための模式図である。

【図8】図8(a)及び(b)は、本発明の第6の実施形態に係る電子割符照合システム600について説明するための模式図である。

【符号の説明】

【0075】

100 電子割符照合システム

101 設定サーバ

102 管理サーバ

103 端末装置

104 メモリカード

104a-104n メモリカード

103a-103n 端末装置

200 電子割符照合システム

201 制御部

202 演算処理部

203b タンパフリーメモリ領域

203 メモリ

203a メモリ領域

204 メモリカードインターフェース

205 ディスプレイ

206 キーボード

207 マウス

300 電子割符照合システム

400 電子割符照合システム

500 電子割符照合システム

600 電子割符照合システム

C1 第1の秘密割符データ

C2 第2の秘密割符データ

C3 第3の秘密割符データ

C4 第4の秘密割符データ

eC1 秘密割符データC1の公開割符データ

eC2 秘密割符データC2の公開割符データ

H1 ハッシュ値

Hx ハッシュ値

M 定数値

Na メモリカードの個体識別番号

Nb 端末装置の個体識別番号

R トリガコード

R' トリガコードの復元データ

PW 登録パスワード

PWx 入力パスワード

R ロック解除コード

R' ロック解除コードの復元データ

X メモリカード内のデータ

【技術分野】

【0001】

本発明は、電子割符照合システムに関し、特に、メモリカード内の割符データを電子鍵として用いて端末装置のロック状態を解除する電子割符照合システムに関するものである。

【背景技術】

【0002】

電子機器のセキュリティの向上を図る手段の一つとして、分割された複数のデータが正しく組み合わされることで認証を行う電子割符照合システムが提案されている。例えば、特許文献1には、ある操作対象物を操作することを許可された複数の者が所持するIDカードから読み出された割符データが予め設定された登録データと一致することにより、操作対象物を操作できるようにした電子割符照合システムが提案されている。

【0003】

また、特許文献2には、自動車の電子制御プログラムを分割して形成された複数の分割電子情報(割符データ)の一部を自動車の始動キーに記録し、残りを車載記憶装置に記憶させておいて、始動キーから読み込んだ分割電子情報と車載記憶装置から読み込んだ分割電子情報を合体して電子制御プログラムを復元することにより、自動車を運転可能とするシステムが提案されている。

【特許文献1】特開2005−344365号公報

【特許文献2】特開2002−264765号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

上述した電子割符照合システムにおいては、割符データを第三者に知られた場合には、この割符データを同タイプのIDカードや始動キーに記録して用いることで、ロック解除のためのキーの偽造を容易に行うことが可能であるという問題がある。すなわち、従来の電子割符照合システムにおいては、分割された複数の割符データの取り扱い、秘密性の確保が問題となる。

【0005】

したがって、本発明の目的は、割符データの秘密性及び信頼性が十分に確保された電子割符照合システムを提供することにある。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明の電子割符照合システムは、n個(nは2以上の整数)の秘密割符データC1,C2,・・・・,Cnを用意し、前記第1乃至第nの秘密割符データに基づき生成したeC1,eC2,・・・・,eCn(eは離散対数問題の定義体の生成元)を第1乃至第nの公開割符データとして用いた電子割符照合システムであって、前記第1の秘密割符データC1に基づき第1の公開割符データeC1を生成する設定装置と、前記第2乃至第nの秘密割符データC2,・・・・,Cnに基づき第2乃至第nの公開割符データeC2,・・・・,eCnを生成すると共に、前記設定装置から得た前記第1の公開割符データeC1と前記第2乃至第nの秘密割符データC2,・・・・,CnをもとにトリガコードR=(eC1)C2 + C3 +…+ Cnを生成する管理装置と、前記設定装置から得た前記第1の秘密割符データC1を格納し、前記第1の秘密割符データC1、及び、伝達手段を介して前記管理装置から受領した第2乃至第nの公開割符データeC2,eC3,・・・・,eCnをもとにトリガコードR'=(eC2 + C3 +…+ Cn)C1を生成する被管理装置と、を備えたことを特徴とする。

【0007】

本発明において、前記伝達手段は、前記管理装置が生成した前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを個別に記憶する一又は複数の記憶装置であり、前記被管理装置は、前記記憶装置がセットされたときに前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを受領することが好ましい。また、インターネット、WAN、LAN等の伝達手段を使用することも可能である。

【0008】

本発明において、前記被管理装置は、前記管理装置から得た前記トリガコードRを予め格納し、当該トリガコードRと前記トリガコードR'とを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記トリガコードRを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0009】

本発明において、前記管理装置は、前記トリガコードRと任意の定数値Mとを用いた所定の演算により得られる検証データQを生成し、前記被管理装置は、前記管理装置から得た前記定数値M及び前記検証データQを予め格納すると共に、前記トリガコードR'と前記検証データQとを用いた所定の演算により得られる値と前記定数値Mとを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記定数値M又は前記検証データQを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0010】

本発明において、前記管理装置は、前記トリガコードRのメッセージダイジェストを生成し、前記被管理装置は、前記管理装置から得た前記メッセージダイジェストを予め格納すると共に、前記トリガコードR'のメッセージダイジェストを生成し、これらのメッセージダイジェストを照合し、所定の演算結果が得られたときにトリガ信号を発生することが好ましい。ここで、前記トリガコードRのメッセージダイジェストを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしてもよい。

【0011】

本発明においては、秘密割符データCi(iは2乃至nのいずれかの整数)が前記記憶装置内の個体識別番号Naであり、当該記憶装置が被管理装置にセットされたときに、被管理装置は当該記憶装置から取り込んだ個体識別番号Naを用いてeNaを生成し、対応する公開割符データeCiが正当か否かを判定することが好ましい。

【0012】

本発明においては、秘密割符データCi(iは2乃至nのいずれかの整数)がパスワードPWであり、被管理装置はパスワードPWの入力を要求する手段とパスワードを入力する為の入力手段とを備えており、記憶装置が被管理装置にセットされたときに、前記入力手段より入力されたパスワードPWを用いてePWを生成し、対応する公開割符データeCiが正当か否かを判定することが好ましい。

【0013】

本発明において、前記被管理装置は、タンパフリーメモリを有し、前記設定装置から秘密裏に得た前記第1の秘密割符データC1を前記タンパフリーメモリに記録することが好ましい。

【0014】

本発明において、前記被管理装置は、当該被管理装置に前記記憶装置がセットされたとき、パスワードの入力を要求し、当該パスワードを用いてユーザ認証を行うことが好ましい。

【発明の効果】

【0015】

本発明によれば、離散対数問題の解決の困難性を利用して情報を分割する仕組みを電子割符に利用し、複数の割符データからそれらの原本データを生成するので、割符データ及びその原本データの生成、変更が容易である。しかも複数の割符データが全てそろわない限り、端末装置のロックを解除することができないので、秘密性の高い割符データを生成することができ、信頼性の高いシステムを実現することができる。

【発明を実施するための最良の形態】

【0016】

以下、添付図面を参照しながら、本発明の好ましい実施の形態について詳細に説明する。

【0017】

図1(a)及び(b)は、本発明の第1の実施形態に係る電子割符照合システム100について説明するための模式図である。

【0018】

図1(a)に示すように、この電子割符照合システム100は、システム提供者Dによって使用される設定サーバ(設定装置)101と、システム管理者Aによって使用される管理サーバ(管理装置)102と、任意の用途に使用される端末装置(被管理装置)103と、端末装置103のロック解除に用いるメモリカード(記憶装置)104とを備えている。設定サーバ101には、管理サーバ102及び端末装置103をそれぞれ初期設定するためのアプリケーションプログラム(システム設定プログラム)がインストールされており、管理サーバ102には、端末装置103及びメモリカード104をそれぞれ初期設定するためのアプリケーションプログラム(システム管理プログラム)がインストールされている。さらに、端末装置103には、メモリカード104がセットされたとき、メモリカード104内の割符データの照合を行い、認証が得られた場合に端末装置103のロック(端末装置103の機能の一部のロックも含む)を解除するためのアプリケーションプログラム(ロック制御プログラム)がインストールされている。メモリカード104には割符データの一部が記録されており、メモリカード104が端末装置にセットされると、端末装置内の割符データと組み合わされて原本データ(トリガコード)が生成され、当該原本データが所定の照合条件を満たす場合に端末装置103のロックが解除される。

【0019】

図2は、端末装置103の構成の一例を概略的に示すブロック図である。

【0020】

図2に示すように、端末装置103は、制御部201、演算処理部202、メモリ203、メモリカードインターフェース204、ディスプレイ205、キーボード206、マウス207により構成されている。メモリ203は、通常のメモリ領域203aと、メモリ内容を不正に読み出すことができないように構成されたタンパフリーメモリ領域203bを有している。詳細は後述するが、通常のメモリ領域203aにはロック制御プログラムの他、ロック解除コード、パスワードといった種々のデータが記録されている。またタンパフリーメモリ領域203bにはシステム提供者D以外に知られていない秘密割符データが記録されている。各部はロック制御プログラムに従って動作し、メモリカード104がセットされていないとき、端末装置103はロック状態にある。メモリカードインターフェース204にメモリカード104が接続されると、演算処理部202にて割符データの照合のための演算処理が行われる。演算結果は制御部201に送られ、制御部201はこの演算結果をもとに端末装置103自身又は端末装置103の機能の一部のロックを解除する。なお、ロック状態への移行は、例えば、端末装置103からメモリカード104が取り出された場合や、端末装置103が一定時間以上使用されなかった場合に行えばよい。

【0021】

次に、図1(a)を参照しながら、電子割符照合システム100の初期設定について詳細に説明する。

【0022】

ここで、説明に先立って、本明細書における離散対数問題の表記について定義する。離散対数問題は下式のように表現するのが一般的である。

B=Ab(mod p)

本明細書においては、Ab(mod p)をebのように表記し、ebを有限体の元、eを定義体の生成元として取り扱うものとする。

【0023】

図1(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。そのため、秘密割符データC1の値はシステム提供者D以外に知られることなく秘密に保持される。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1(ただし、eC1は有限体の元、eは定義体の生成元)を生成し、公開割符データeC1を管理サーバ102にセットする。

【0024】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1及び秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0025】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカード104はこの端末装置103を使用するオペレータBに配給される。

【0026】

次に、図1(b)を参照しながら、システム運用時における電子割符照合システム100の動作について説明する。

【0027】

図1(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内のデータ(ここではXとする)を読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いてトリガコードR'=XC1を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードR'=(eC1)C2が得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。なお、割符データの照合のための演算としては、XC1・R−1を演算し、演算結果として"1"が得られたか否かを判断するようにしてもよい。

【0028】

以上説明したように、本実施形態によれば、端末装置103及びメモリカード104に秘密割符データC1、公開割符データeC2をそれぞれ格納しておき、端末装置103にメモリカード104がセットされたとき2つの割符データをもとにトリガコードR'を生成し、トリガコードR'がトリガコードRと一致した場合に端末装置103内でトリガ信号が生成され、端末装置103のロックが解除されるので、仮に端末装置103内のロック制御プログラムが盗まれ、復号アルゴリズムが解読されたとしても、メモリカード104と端末装置103の双方に正しい割符データが記録されていなければ割符の原理によりデータを戻すことができない。また、仮に公開割符データeC1、eC2や端末装置103内のトリガコードRが盗まれたとしても、離散対数問題の解決の困難性から秘密割符データC1、C2を生成することはできない。したがって、比較的簡単なアルゴリズムを用いて安全性の高い電子割符照合システムを実現することができる。

【0029】

また、本実施形態によれば、システム提供者Dがシステム管理者Aに対して秘密割符データの公開割符データeC1を提供し、C1は秘密に保管されるので、第三者に秘密割符データC1を知られることがない。つまり、端末装置103内のロック解除コードRを変更し、新しいメモリカード104に何らかのデータを変更したとしても、C1が分からないので、(eC2)C1=Rを求めることができない。したがって、端末装置103内のC1を第三者によって改変されることがなく、第三者機関としてのシステム提供者Dによって信頼性・公証性が担保されたシステムを実現することができる。同様に、本実施形態によれば、システム管理者AがオペレータBに対して秘密割符データの公開割符データeC2を提供し、C2は秘密に保管されるので、第三者に秘密割符データC2を知られることがない。したがって、システム提供者D及びシステム管理者Aによって信頼性・公証性が二重に担保されたシステムを実現することができる。

【0030】

また、本実施形態によれば、システム管理者Aは、自ら設定したメモリカード内の秘密割符データを自由に変更することができる。すなわち、図3に示すように、一方の秘密割符データの公開割符データeC1さえあれば、もう一方の秘密割符データC2を端末装置ごとに変更することで、各端末装置103a〜103nに固有のロック解除コードR1〜Rnを容易に生成可能である。したがって、端末装置103a〜103nに対応する公開割符データeC21〜eC2nをメモリカード104a〜104nにそれぞれ記録しておけば、端末装置とメモリカードとが一対一で対応したシステムを容易に実現することができる。

【0031】

次に、本発明の第2の実施形態について詳細に説明する。第2の実施形態の特徴は、端末装置103のロック解除コードRがトリガコードRのほかに任意の定数値Mを含む点にある。

【0032】

図4(a)及び(b)は、本発明の第2の実施形態に係る電子割符システム200について詳細に説明するための模式図である。

【0033】

図4(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図1に示した第1の実施形態の場合と同様である。

【0034】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、任意の定数値Mを予め設定すると共に、設定サーバ101により供給された公開割符データeC1及び秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成する。管理サーバ102はさらに、定数値M及びトリガRを用いて、検証データQ=M・R−1=M・((eC1)C2)−1を生成し、この検証データQ及び定数値Mを端末装置103内の通常のメモリ領域に記録する。

【0035】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0036】

次に、システム運用時における電子割符照合システム200の動作について説明する。

【0037】

図4(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内のデータ(ここではXとする)を読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードR'=XC1を生成し、さらにトリガコードR'と検証データQとを用いてQ・R'を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてQ・R'=M・((eC1)C2)−1・((eC2)C1)=Mという値、つまり予め設定した定数値Mが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であれば定数値Mが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。なお、割符データの照合のための演算としては、M・R'−1を演算し、演算結果として"Q"が得られたか否かを判断するようにしてもよい。

【0038】

第1の実施形態では秘密割符データC1、C2が決まればロック解除コードとしてのトリガコードRが一義的に定まっていたが、本実施形態によれば、定数値Mを自由に設定することができ、この定数値を用いてロック解除コードとしての検証コードQを生成するので、第1の実施形態と同様の作用効果に加えて、セキュリティのさらなる向上を図ることができる。

【0039】

次に、本発明の第3の実施形態について詳細に説明する。第3の実施形態の特徴は、メモリカードの個体識別番号を秘密割符データの一つとして用いる点にある。

【0040】

図5(a)及び(b)は、本発明の第3の実施形態に係る電子割符照合システム300について詳細に説明するための模式図である。

【0041】

図5(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については、図1に示した第1の実施形態の場合と同様である。

【0042】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1、秘密割符データC2、及びメモリカード104の個体識別番号Naを用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2+Naを生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0043】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0044】

次に、システム運用時における電子割符照合システム300の動作について説明する。

【0045】

図5(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はメモリカード104内の秘密割符データ(ここではXとする)と個体識別番号(ここではCxとする)を読み出し、秘密割符データX、端末装置103内に記録された秘密割符データC1、及び個体識別番号Maを用いて、(X・eMa)C1を演算する。ここで、正当なメモリカードであればX=eC2、Ma=Naとなるので、演算結果としてR'=(eC2+Ma)C1=(eC1)C2+Na=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2又はMa≠NaあればトリガコードR'=(eC1)C2+Naが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0046】

以上説明したように、本実施形態によれば、メモリカード104の個体識別番号を秘密割符データの一つとして用いてハードウェア認証を行うので、たとえメモリカード104内の秘密割符データeC2が盗まれ、これが同タイプの別のメモリカードに記録されて使用されたとしても、そのような不正使用を防止することができる。

【0047】

次に、本発明の第4の実施形態について詳細に説明する。第4の実施形態の特徴は、予め設定されたパスワードPWを秘密割符データの一つとして用いる点にある。設定サーバ101による初期設定については図1に示した第1の実施形態の場合と同様である。

【0048】

図6(a)及び(b)は、本発明の第4の実施形態に係る電子割符システム400について説明するための模式図である。

【0049】

図6(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図3に示した第1の実施形態の場合と同様である。

【0050】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらに秘密割符データC2から公開割符データeC2を生成し、この公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、予めパスワードPWを設定すると共に、設定サーバ101により供給された公開割符データeC1、自ら生成した秘密割符データC2、及びパスワードPWを用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2+PWを生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。

【0051】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0052】

次に、システム運用時における電子割符照合システム400の動作について説明する。

【0053】

図6(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103はパスワードPWxの入力を要求する。次に、端末装置103がメモリカード内のデータXを読み出し、秘密割符データXと端末装置103内に記録された秘密割符データC1と個体識別番号Cxを用いて、(X・ePWx)C1を演算する。ここで、正当なメモリカードであればX=eC2となり、正当な利用者であればパスワードPWx=PWを入力するので、演算結果としてR'=(eC2+PW)C1=(eC1)C2+PW=Rという値、つかりロック解除コードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードR'=(eC1)C2+PWが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。また、Cx≠C3である場合も、トリガコードR'=(eC1)C2+PWが得られないので、不正なユーザと判断して、端末装置103はロック状態のままとなる。

【0054】

以上説明したように、本実施形態によれば、端末装置にメモリカードがセットされたときにパスワードPWを要求し、このパスワードを第3の秘密割符データとして用いてユーザ認証を行うので、たとえ秘密割符データeC2が記録されたメモリカード104が盗まれ、それが悪意のある第三者によって使用されたとしても、そのような不正使用を防止することができる。

【0055】

次に、本発明の第5の実施形態について詳細に説明する。第5の実施形態の特徴は、トリガコードRのメッセージダイジェストを生成すると共に、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを利用してハードウェア認証を行う点にある。

【0056】

図7(a)及び(b)は本発明の第5の実施形態に係る電子割符システム500について説明するための模式図である。

【0057】

図7(a)に示すように、設定サーバ101は、秘密割符データを構成する乱数C1(但しC1は整数値)を生成した後、端末装置103に接続し、秘密割符データC1を端末装置103内のタンパフリーメモリ領域203bに記録する。また、設定サーバ101は管理サーバ102に接続し、秘密割符データC1から公開割符データeC1を生成し、公開割符データeC1を管理サーバ102にセットする。以上の設定については図1に示した第1の実施形態の場合と同様である。

【0058】

次に、管理サーバ102は、秘密割符データを構成する乱数C2(但しC2は整数値)を生成し、さらにC2から公開割符データeC2を生成し、公開割符データeC2をメモリカード104に記録する。また、管理サーバ102は、設定サーバ101により供給された公開割符データeC1及び自ら生成した秘密割符データC2を用いて、端末装置103のロック解除コードとなるトリガコードR=(eC1)C2を生成し、このトリガコードRを端末装置103内の通常のメモリ領域に記録する。さらに、管理サーバ102は、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを取得し、これらの情報が関連づけされたトリガコードRのメッセージダイジェストであるハッシュ値H1(Na,Nb,R)を算出し、これを端末装置103の通常のメモリ領域に記録しておく。

【0059】

以上のように設定された端末装置103はオフィス、店舗等の適所に設置され、メモリカードはこの端末装置103を使用するオペレータBに配給される。

【0060】

次に、システム運用時における電子割符照合システム500の動作について説明する。

【0061】

図7(b)に示すように、ロック状態の端末装置103にメモリカード104がセットされると、端末装置103は、メモリカード104内のデータXを読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードRの復元データR'=XC1を生成する。また、メモリカード104の個体識別番号(ここではMaとする)を読み出し、これと端末装置103内の個体識別番号(ここではMbとする)並びに端末装置103内のトリガコードRを用いてハッシュ値Hx(Ma、Mb、R)を生成する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。さらに、ハッシュ値HxについてもHx(Ma、Mb、R')=H1(Na、Nb、R)となるはずである。よって、これらの値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、ロック解除コードが得られない場合やハッシュ値が一致しない場合には、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0062】

以上説明したように、本実施形態によれば、トリガコードR、メモリカード104の個体識別番号Na及び端末装置103の個体識別番号Nbを用いてハッシュ値H1を生成し、このハッシュ値H1をトリガコードRのメッセージダイジェストとして用いてハードウェア認証を行うので、たとえメモリカード104内の秘密割符データeC2が盗まれ、これが同タイプの別のメモリカードに記録されて使用されたとしても、そのような不正使用を防止することができる。

【0063】

次に、本発明の第6の実施形態について詳細に説明する。第6の実施形態の特徴は、端末装置103へのアクセス時にパスワードを用いてユーザ認証を行う点にある。

【0064】

図8(a)及び(b)は、管理サーバ102による初期設定について説明するための模式図である。設定サーバ101及び管理サーバ102による初期設定については、図8(a)に示すように、図1に示した第1の実施形態の場合と同様である。その後、端末装置103には予めパスワードPWが登録される。

【0065】

次に、システム運用時における電子割符照合システム600の動作について説明する。

【0066】

図8(b)に示すように、ロック状態の端末装置103にメモリカードがセットされると、端末装置103はパスワードPWxの入力を要求する。そして、入力されたパスワードPWxが登録パスワードPWと一致した場合には割符データの照合を開始する。まず、端末装置103はメモリカード104内のデータXを読み出し、データXと端末装置103内に記録された秘密割符データC1とを用いて、トリガコードR'=XC1を演算する。ここで、正当なメモリカードであればX=eC2となるので、演算結果としてR'=(eC2)C1=(eC1)C2=Rという値、つまりトリガコードが得られるはずである。よって、この値が得られた場合には正当なメモリカードと判断して、端末装置103はロック解除状態となる。ただし、X≠eC2であればトリガコードRが得られないので、不正なメモリカードと判断して、端末装置103はロック状態のままとなる。

【0067】

以上説明したように、本実施形態によれば、割符データの照合と共にパスワードを用いたユーザ認証を行うので、たとえ割符データeC2が記録されたメモリカード104が盗まれ、それが悪意のある第三者によって使用されたとしても、そのような不正使用を防止することができる。

【0068】

本発明は、以上の実施形態に限定されることなく、本発明の趣旨を逸脱しない範囲内で種々の変更を加えることが可能であり、これらも本発明の範囲に包含されるものであることは言うまでもない。

【0069】

例えば、上記実施形態においては、最大で3個の秘密割符データC1、C2、C3(C3はパスワードPW又は個体識別番号Na)を用いてシステムを構成しているが、4個以上の秘密割符データを用いてシステムを構成することも可能である。例えば、上記第3及び第4の実施形態を組み合わせる場合、4個の秘密割符データをC1、C2、C3、C4を用い、秘密割符データC3にはメモリカード104の個体識別番号Naを割り当て、秘密割符データC4にはパスワードPWを割り当てることで、セキュリティの更なる強化を図ることが可能である。さらに、端末装置103の個体識別番号Nbを秘密割符データC4として用いることもでき、ハードウェア認証のさらなる強化を図ることも可能である。この場合、5個の秘密割符データを用いてシステムが構成されることになる。なお、n個の秘密割符データを用いる場合、トリガコードR=(eC1)C2+C3+…+Cnとなる。

【0070】

また、上記各実施形態においては、公開割符データeC2が記録されるメモリデバイスとしてメモリカードを用いた場合について説明したが、USBメモリ、光ディスク、ICカード等、種々の記憶装置を対象にすることができる。さらには、記憶装置を使用せず、インターネット、WAN、LAN等の通信ネットワークを公開割符データの伝達手段として利用することも可能である。

【0071】

また、上記実施形態においては、端末装置103に一つのメモリカード104がセットされる場合について説明しているが、本発明はこのような場合に限定されるものではなく、複数のメモリカードにそれぞれ異なる公開割符データeC2,eC3,・・・・,eCnを記憶しておき、端末装置103にこれらのメモリカードがすべてセットされたときに照合処理が行われるようにしてもよい。

【0072】

また、上記各実施形態においては、端末装置103内にトリガコードR、定数値M、検証データQ、トリガコードRのメッセージダイジェストといった情報を予め格納しているが、これらの情報を端末装置103内に予め格納せず、メモリカード104又は別の記憶装置に記憶しておき、それらの記憶装置から端末装置103に入力するようにしてもよい。

【0073】

また、上記各実施形態においては、割符データの照合をトリガにして端末装置103のロックを解除する場合について説明したが、そのような動作に限定されるものではなく、照合が得られた場合に端末装置が何らかの動作をするためのトリガ信号が生成されるように構成されていればよい。

【図面の簡単な説明】

【0074】

【図1】図1(a)及び(b)は、本発明の第1の実施形態に係る電子割符照合システム100について説明するための模式図である。

【図2】図2は、端末装置103の構成の一例を概略的に示すブロック図である。

【図3】図3は、電子割符照合システム100の応用例であって、複数の端末装置103a〜103nと複数のメモリカード104a〜104nとが一対一で対応した構成を示すものである。

【図4】図4(a)及び(b)は、本発明の第2の実施形態に係る電子割符システム200について詳細に説明するための模式図である。

【図5】図5(a)及び(b)は、本発明の第3の実施形態に係る電子割符照合システム300について詳細に説明するための模式図である。

【図6】図6(a)及び(b)は、本発明の第4の実施形態に係る電子割符システム400について説明するための模式図である。

【図7】図7(a)及び(b)は、本発明の第5の実施形態に係る電子割符システム500について説明するための模式図である。

【図8】図8(a)及び(b)は、本発明の第6の実施形態に係る電子割符照合システム600について説明するための模式図である。

【符号の説明】

【0075】

100 電子割符照合システム

101 設定サーバ

102 管理サーバ

103 端末装置

104 メモリカード

104a-104n メモリカード

103a-103n 端末装置

200 電子割符照合システム

201 制御部

202 演算処理部

203b タンパフリーメモリ領域

203 メモリ

203a メモリ領域

204 メモリカードインターフェース

205 ディスプレイ

206 キーボード

207 マウス

300 電子割符照合システム

400 電子割符照合システム

500 電子割符照合システム

600 電子割符照合システム

C1 第1の秘密割符データ

C2 第2の秘密割符データ

C3 第3の秘密割符データ

C4 第4の秘密割符データ

eC1 秘密割符データC1の公開割符データ

eC2 秘密割符データC2の公開割符データ

H1 ハッシュ値

Hx ハッシュ値

M 定数値

Na メモリカードの個体識別番号

Nb 端末装置の個体識別番号

R トリガコード

R' トリガコードの復元データ

PW 登録パスワード

PWx 入力パスワード

R ロック解除コード

R' ロック解除コードの復元データ

X メモリカード内のデータ

【特許請求の範囲】

【請求項1】

n個(nは2以上の整数)の秘密割符データC1,C2,・・・・,Cnを用意し、前記第1乃至第nの秘密割符データに基づき生成したeC1,eC2,・・・・,eCn(eは離散対数問題の定義体の生成元)を第1乃至第nの公開割符データとして用いた電子割符照合システムであって、

前記第1の秘密割符データC1に基づき第1の公開割符データeC1を生成する設定装置と、

前記第2乃至第nの秘密割符データC2,・・・・,Cnに基づき第2乃至第nの公開割符データeC2,・・・・,eCnを生成すると共に、前記設定装置から得た前記第1の公開割符データeC1と前記第2乃至第nの秘密割符データC2,・・・・,CnをもとにトリガコードR=(eC1)C2 + C3 +…+ Cnを生成する管理装置と、

前記設定装置から得た前記第1の秘密割符データC1を格納し、前記第1の秘密割符データC1、及び、伝達手段を介して前記管理装置から受領した第2乃至第nの公開割符データeC2,eC3,・・・・,eCnをもとにトリガコードR'=(eC2 + C3 +…+ Cn)C1を生成する被管理装置と、を備えたことを特徴とする電子割符照合システム。

【請求項2】

前記伝達手段は、前記管理装置が生成した前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを個別に記憶する一又は複数の記憶装置であり、

前記被管理装置は、前記記憶装置がセットされたときに前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを受領することを特徴とする請求項1に記載の電子割符照合システム。

【請求項3】

前記被管理装置は、前記管理装置から得た前記トリガコードRを予め格納し、

当該トリガコードRと前記トリガコードR'とを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項4】

前記トリガコードRを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項3に記載の電子割符照合システム。

【請求項5】

前記管理装置は、前記トリガコードRと任意の定数値Mとを用いた所定の演算により得られる検証データQを生成し、

前記被管理装置は、前記管理装置から得た前記定数値M及び前記検証データQを予め格納すると共に、前記トリガコードR'と前記検証データQとを用いた所定の演算により得られる値と前記定数値Mとを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項6】

前記定数値M又は前記検証データQを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項5に記載の電子割符照合システム。

【請求項7】

前記管理装置は、前記トリガコードRのメッセージダイジェストを生成し、

前記被管理装置は、前記管理装置から得た前記メッセージダイジェストを予め格納すると共に、前記トリガコードR'のメッセージダイジェストを生成し、これらのメッセージダイジェストを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項8】

前記トリガコードRのメッセージダイジェストを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項7に記載の電子割符照合システム。

【請求項9】

秘密割符データCi(iは2乃至nのいずれかの整数)が前記記憶装置内の個体識別番号Naであり、当該記憶装置が被管理装置にセットされたときに、被管理装置は当該記憶装置から取り込んだ個体識別番号Naを用いてeNaを生成し、対応する公開割符データeCiが正当か否かを判定することを特徴とする請求項2乃至8のいずれか一項に記載の電子割符照合システム。

【請求項10】

秘密割符データCi(iは2乃至nのいずれかの整数)がパスワードPWであり、被管理装置はパスワードPWの入力を要求する手段とパスワードを入力する為の入力手段とを備えており、記憶装置が被管理装置にセットされたときに、前記入力手段より入力されたパスワードPWを用いてePWを生成し、対応する公開割符データeCiが正当か否かを判定することを特徴とする請求項2乃至9のいずれか一項に記載の電子割符照合システム。

【請求項11】

前記被管理装置は、タンパフリーメモリを有し、前記設定装置から秘密裏に得た前記第1の秘密割符データC1を前記タンパフリーメモリに記録することを特徴とする請求項1乃至10のいずれか一項に記載の電子割符照合システム。

【請求項12】

前記被管理装置は、当該被管理装置に前記記憶装置がセットされたとき、パスワードの入力を要求し、当該パスワードを用いてユーザ認証を行うことを特徴とする請求項1乃至11のいずれか一項に記載の電子割符照合システム。

【請求項1】

n個(nは2以上の整数)の秘密割符データC1,C2,・・・・,Cnを用意し、前記第1乃至第nの秘密割符データに基づき生成したeC1,eC2,・・・・,eCn(eは離散対数問題の定義体の生成元)を第1乃至第nの公開割符データとして用いた電子割符照合システムであって、

前記第1の秘密割符データC1に基づき第1の公開割符データeC1を生成する設定装置と、

前記第2乃至第nの秘密割符データC2,・・・・,Cnに基づき第2乃至第nの公開割符データeC2,・・・・,eCnを生成すると共に、前記設定装置から得た前記第1の公開割符データeC1と前記第2乃至第nの秘密割符データC2,・・・・,CnをもとにトリガコードR=(eC1)C2 + C3 +…+ Cnを生成する管理装置と、

前記設定装置から得た前記第1の秘密割符データC1を格納し、前記第1の秘密割符データC1、及び、伝達手段を介して前記管理装置から受領した第2乃至第nの公開割符データeC2,eC3,・・・・,eCnをもとにトリガコードR'=(eC2 + C3 +…+ Cn)C1を生成する被管理装置と、を備えたことを特徴とする電子割符照合システム。

【請求項2】

前記伝達手段は、前記管理装置が生成した前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを個別に記憶する一又は複数の記憶装置であり、

前記被管理装置は、前記記憶装置がセットされたときに前記第2乃至第nの公開割符データeC2,eC3,・・・・,eCnを受領することを特徴とする請求項1に記載の電子割符照合システム。

【請求項3】

前記被管理装置は、前記管理装置から得た前記トリガコードRを予め格納し、

当該トリガコードRと前記トリガコードR'とを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項4】

前記トリガコードRを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項3に記載の電子割符照合システム。

【請求項5】

前記管理装置は、前記トリガコードRと任意の定数値Mとを用いた所定の演算により得られる検証データQを生成し、

前記被管理装置は、前記管理装置から得た前記定数値M及び前記検証データQを予め格納すると共に、前記トリガコードR'と前記検証データQとを用いた所定の演算により得られる値と前記定数値Mとを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項6】

前記定数値M又は前記検証データQを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項5に記載の電子割符照合システム。

【請求項7】

前記管理装置は、前記トリガコードRのメッセージダイジェストを生成し、

前記被管理装置は、前記管理装置から得た前記メッセージダイジェストを予め格納すると共に、前記トリガコードR'のメッセージダイジェストを生成し、これらのメッセージダイジェストを照合し、所定の演算結果が得られたときにトリガ信号を発生することを特徴とする請求項2に記載の電子割符照合システム。

【請求項8】

前記トリガコードRのメッセージダイジェストを前記被管理装置に予め格納せず、前記記憶装置又はこれとは別の記憶装置に記憶しておき、当該記憶装置から前記被管理装置に入力するようにしたことを特徴とする請求項7に記載の電子割符照合システム。

【請求項9】

秘密割符データCi(iは2乃至nのいずれかの整数)が前記記憶装置内の個体識別番号Naであり、当該記憶装置が被管理装置にセットされたときに、被管理装置は当該記憶装置から取り込んだ個体識別番号Naを用いてeNaを生成し、対応する公開割符データeCiが正当か否かを判定することを特徴とする請求項2乃至8のいずれか一項に記載の電子割符照合システム。

【請求項10】

秘密割符データCi(iは2乃至nのいずれかの整数)がパスワードPWであり、被管理装置はパスワードPWの入力を要求する手段とパスワードを入力する為の入力手段とを備えており、記憶装置が被管理装置にセットされたときに、前記入力手段より入力されたパスワードPWを用いてePWを生成し、対応する公開割符データeCiが正当か否かを判定することを特徴とする請求項2乃至9のいずれか一項に記載の電子割符照合システム。

【請求項11】

前記被管理装置は、タンパフリーメモリを有し、前記設定装置から秘密裏に得た前記第1の秘密割符データC1を前記タンパフリーメモリに記録することを特徴とする請求項1乃至10のいずれか一項に記載の電子割符照合システム。

【請求項12】

前記被管理装置は、当該被管理装置に前記記憶装置がセットされたとき、パスワードの入力を要求し、当該パスワードを用いてユーザ認証を行うことを特徴とする請求項1乃至11のいずれか一項に記載の電子割符照合システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2007−336241(P2007−336241A)

【公開日】平成19年12月27日(2007.12.27)

【国際特許分類】

【出願番号】特願2006−165719(P2006−165719)

【出願日】平成18年6月15日(2006.6.15)

【出願人】(305027456)ネッツエスアイ東洋株式会社 (200)

【Fターム(参考)】

【公開日】平成19年12月27日(2007.12.27)

【国際特許分類】

【出願日】平成18年6月15日(2006.6.15)

【出願人】(305027456)ネッツエスアイ東洋株式会社 (200)

【Fターム(参考)】

[ Back to top ]