電子機器、電子機器の制御方法、電子機器の制御プログラム

【課題】

電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、セキュリティ(秘匿性)を向上させる技術がある。しかし、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応しにくいという問題があり、自由度を向上させることが課題になっていた。

【解決手段】

実施形態の電子機器は、外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部を備える。

また、前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える。

電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、セキュリティ(秘匿性)を向上させる技術がある。しかし、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応しにくいという問題があり、自由度を向上させることが課題になっていた。

【解決手段】

実施形態の電子機器は、外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部を備える。

また、前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施形態は、電子機器、電子機器の制御方法、電子機器の制御プログラムに関する。

【背景技術】

【0002】

近年、外部機器と通信を行ない、外部機器から指示されたコマンドを実施することが可能な電子機器が普及しつつある。

【0003】

例えば、無線通信機能を備えた電子機器(USBメモリ等の外部記憶媒体)において、コマンドの開始時間を設定することが可能な技術がある。

【0004】

また、電子機器においては、例えば、外部制御装置から削除コマンドを受信すると、上記時間設定されたタイマを起動し、この設定時間がタイムアップすると、記憶しているデータを削除することが可能な技術がある。

【0005】

そして、これらの技術を応用し、例えば、電子機器を紛失した場合に、電子機器にコマンドを送信し、電子機器に保存されているデータを破壊し、セキュリティ(秘匿性)を向上させることが検討されている。

【0006】

しかし、上記例においては、電子機器に予め設定されたタイマ時間で上記コマンドが実行されるため、例えば、紛失した電子機器が見つかった場合に、すぐに、上記使用不能コマンドを解除し、上記電子機器のデータ破壊を中止するというようなフレキシビリティ(運用の自由度)には対応しにくいという問題があった。

【0007】

このため、電子機器内部データのセキュリティを考慮しつつ、電子機器内部データの処理に対する運用の自由度を向上させることが課題になっていた。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2006−330949号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、セキュリティ(秘匿性)を向上させる技術がある。しかし、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応しにくいという問題があり、自由度を向上させることが課題になっていた。

【課題を解決するための手段】

【0010】

実施形態の電子機器は、外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部を備える。

【0011】

また、前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える。

【図面の簡単な説明】

【0012】

【図1】実施形態に係わる電子機器とサーバが接続されるシステムの一例を示すシステム図。

【図2】実施形態に係わる電子機器の外観を示す外観図。

【図3】実施形態に係わる電子機器の構成の一例を示すブロック図。

【図4】実施形態に係わる電子機器とサーバが接続されるシステムにおいて用いられる、電子機器Bに指示する電子機器Aの入力画面の一例を示す図。

【図5】実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器が発見された場合の動作を示すフローチャート。

【図6】実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器は発見されなかった場合の動作を示すフローチャート。

【図7】実施形態に係わる電子機器とサーバが接続されるシステムの動作を説明するフローチャート。

【発明を実施するための形態】

【0013】

以下、図面を参照し、実施の形態を説明する。

【0014】

図1は、実施形態に係わる電子機器とサーバが接続されるシステムの一例を示すシステム図である。

【0015】

この実施の形態においては、例えば、図1に示すように、電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)がサーバ20を介して接続される。

【0016】

例えば、電子機器A31と電子機器B32は、外部機器(サーバ20)を介して接続される。

【0017】

すなわち、電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)は外部機器(サーバ20)と通信する。

【0018】

そして、後述するように、例えば、外部機器(サーバ20)から電子機器B32に向けて、「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示が出力される。

【0019】

この外部機器(サーバ20)から出力された「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示は、電子機器B32で受信される。

【0020】

そして、電子機器B32で上記「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示が受信された場合には、電子機器B32は、自身の起動を禁止し、電子機器B32に保存されている暗号鍵を削除処理する。

【0021】

このとき、電子機器B32に保存されている内部データの削除処理は、上記遅延時間遅延させる。

【0022】

図2は、実施形態に係わる電子機器の外観を示す外観図である。

【0023】

ここでは、上記電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)の一例として、電子機器A31を例にとり、説明する。

【0024】

電子機器A31は、例えばノートブックタイプのパーソナルコンピュータ(ノートPC、またはPC)31として実現されている。

【0025】

なお、この実施の形態はパーソナルコンピュータに限られず、TVや携帯電話、携帯型の電子機器等に適用することも可能である。

【0026】

図2に示すように、電子機器A31は、コンピュータ(ノートPC)本体11と、映像表示部12とから構成されている。また、映像表示部12には、例えば、LCD(liquid crystal display)17が組み込まれている。

【0027】

映像表示部12は、コンピュータ(ノートPC)本体11の上面が露出される開放位置とコンピュータ(ノートPC)本体11の上面を覆う閉塞位置との間を回動自在にコンピュータ(ノートPC)本体11に取り付けられている。

【0028】

コンピュータ(ノートPC)本体11は、薄い箱形の筐体を有しており、その上面には、キーボード13、電子機器A31を電源オン/電源オフするためのパワーボタン14、タッチパッド16、スピーカ18A,18Bなどが配置されている。

【0029】

また、コンピュータ(ノートPC)本体11の、例えば、右側面には、USB(Universal Serial Bus)2.0規格のUSBケーブルやUSBデバイスを接続するためのUSBコネクタ19が設けられている。

【0030】

さらに、コンピュータ(ノートPC)本体11の背面には、例えばHDMI(High−Definition Multimedia Interface)規格に対応した外部ディスプレイ接続端子が設けられている(図示せず)。この外部ディスプレイ接続端子は、デジタル映像信号を外部ディスプレイに出力するために用いられる。

【0031】

図3は、実施形態に係わる電子機器の構成の一例を示すブロック図である。

【0032】

電子機器(クライアント)31は、図3に示すように、CPU(Central Processing Unit)101、システムメモリ103、サウスブリッジ104、GPU(Graphics Processing Unit)105、VRAM(ビデオRAM:Random Access Memory)105A、サウンドコントローラ106、BIOS−ROM(Basic Input/Output System−Read Only Memory)107、LAN(Local Area Network)コントローラ108、ハードディスクドライブ(HDD(記憶装置))109、光ディスクドライブ(ODD)110、USBコントローラ111A、カードコントローラ111B、カードスロット111C、無線LANコントローラ112、エンベデッドコントローラ/キーボードコントローラ(EC/KBC)113、EEPROM(Electrically Erasable Programmable ROM)114等を備える。

【0033】

CPU101は、電子機器(クライアント)31内の各部の動作を制御するプロセッサである。

【0034】

CPU101は、BIOS−ROM107に格納されたBIOSを実行する。BIOSは、ハードウェア制御のためのプログラムである。CPU101には、システムメモリ103をアクセス制御するメモリコントローラも内蔵されている。また、例えば、PCI EXPRESS規格のシリアルバスなどを介してGPU105との通信を実行する機能も有している。

【0035】

GPU105は、電子機器(クライアント)31のディスプレイモニタとして使用されるLCD17を制御する表示コントローラである。

【0036】

このGPU105によって生成される表示信号はLCD17に送られる。また、GPU105は、HDMI制御回路3およびHDMI端子2を介して、外部ディスプレイ1にデジタル映像信号を送出することもできる。

【0037】

HDMI端子2は、前述の外部ディスプレイ接続端子である。HDMI端子2は、非圧縮のデジタル映像信号とデジタルオーディオ信号とを1本のケーブルでテレビのような外部ディスプレイ1に送出することができる。HDMI制御回路3は、HDMIモニタと称される外部ディスプレイ1にデジタル映像信号を、HDMI端子2を介して送出するためのインタフェースである。

【0038】

サウスブリッジ104は、PCI(Peripheral Component Interconnect)バス上の各デバイス及びLPC(Low Pin Count)バス上の各デバイスを制御する。また、サウスブリッジ104は、HDD109及びODD110を制御するためのIDE(Integrated Drive Electronics)コントローラを内蔵している。

【0039】

さらに、サウスブリッジ104は、サウンドコントローラ106との通信を実行する機能も有している。

【0040】

サウンドコントローラ106は音源デバイスであり、再生対象のオーディオデータをスピーカ18A,18BまたはHDMI制御回路3に出力する。LANコントローラ108は、例えばIEEE 802.3規格の有線通信を実行する有線通信デバイスであり、一方、無線LANコントローラ112は、例えばIEEE 802.11g規格の無線通信を実行する無線通信デバイスである。USBコントローラ111Aは、例えばUSB 2.0規格に対応した外部機器との通信を実行する。

【0041】

例えば、USBコントローラ111Aは、デジタルカメラに格納されている画像データファイルを受信するために使用される。また、カードコントローラ111Bは、コンピュータ(ノートPC)本体11に設けられたカードスロットに挿入される、SDカードのようなメモリカードに対するデータの書き込み及び読み出しを実行する。

【0042】

EC/KBC113は、電力管理のためのエンベデッドコントローラと、キーボード13及びタッチパッド16を制御するためのキーボードコントローラとが集積された1チップマイクロコンピュータである。EC/KBC113は、ユーザによるパワーボタン14の操作に応じて電子機器(クライアント)31を電源オン/電源オフする機能を有している。

【0043】

この実施の形態における表示制御は、例えば、CPU101がシステムメモリ103やHDD109等に記録されたプログラムを実行させることにより行われる。

【0044】

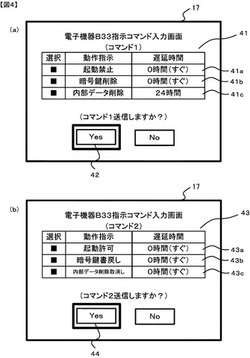

図4は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて用いられる、電子機器Bに指示する電子機器Aの入力画面の一例を示す図である。

【0045】

上記のように、電子機器A31と電子機器B32は、サーバ20を介して接続され、それぞれが通信可能である。

【0046】

ここでは、電子機器A31に電子機器B32に動作を指示するコマンドが入力され、サーバ20を介して送信される。

【0047】

図4(a)は、例えば、電子機器B32が紛失し、電子機器B32の内部データ等のセキュリティを保つために、電子機器B32に送信するコマンド1(41)の入力例である。

【0048】

ここでは、コマンド1(41)は、例えば、「起動」禁止指示41a、「暗号鍵」削除指示41bおよび内部データ削除指示41cである。

【0049】

また、ここでは、「起動」禁止指示41aの遅延時間は0時間(すぐ)、「暗号鍵」削除指示41bの遅延時間は0時間(すぐ)が付されている。しかし、内部データ削除指示41cは、実質的な実行「遅延」時間(例えば、24時間(24H))が付されている。

【0050】

ここでは、これらのコマンド(「起動」禁止指示41a、「暗号鍵」削除指示41bおよび内部データ削除指示41c)が全て選択され、コマンド1送信しますか?の問いに「Yes」42が指示されると、上記コマンド1(41)がサーバ20に送信される。サーバ20は、このコマンド1(41)を受信すると、これを電子機器B32に送信する。

【0051】

電子機器B32は、上記のように、外部機器(サーバ20)と通信し、外部機器(サーバ20)から出力された、上記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信し、実行する。

【0052】

これにより、例えば、電子機器を紛失した場合に、電子機器にコマンドを送信し、保存されているデータを破壊して、セキュリティ(秘匿性)を向上させることが可能になる

図4(b)は、例えば、上記紛失した電子機器B32が見つかり、上記送信したコマンド1(41)を実質的に取り消すコマンドを電子機器B32に送信するコマンド2(43)の入力例である。

【0053】

ここでは、コマンド2(43)は、例えば、「起動」許可指示43a、「暗号鍵」書戻し指示43bおよび内部データ削除取消し指示43cである。

【0054】

また、ここでは、「起動」許可指示43aの遅延時間は0時間(すぐ)、「暗号鍵」削除書戻し指示43bの遅延時間は0時間(すぐ)が付されている。また、内部データ削除取消し指示43cも、遅延時間は0時間(すぐ)が付されている。

【0055】

ここでは、これらのコマンド(「起動」許可指示43a、「暗号鍵」書戻し指示43bおよび内部データ削除取消し指示43c)が全て選択され、コマンド2送信しますか?の問いに「Yes」44が指示されると、上記コマンド2(43)がサーバ20に送信される。サーバ20は、このコマンド2(43)を受信すると、これを電子機器B32に送信する。

【0056】

電子機器B32は、上記のように、外部機器(サーバ20)と通信し、外部機器(サーバ20)から出力された、上記実行遅延時間0時間(すぐ)が付された起動禁止指示、暗号鍵削除指示および内部データ削除指示を受信し、実行する。

【0057】

これにより、例えば、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止したいというようなフレキシビリティ(運用の自由度)に対応し、電子機器内部データ処理の運用における自由度を向上させることが可能になる。

【0058】

図5は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器が発見された場合の動作を示すフローチャートである。

【0059】

ここでは、例えば、上記のように、電子機器B32が紛失し、遅延時間前(24H以内)に電子機器が発見された場合である。

【0060】

例えば、ユーザは電子機器A31を操作し、上記図4(a)に示す入力を行い、上記コマンド1(41)の送信を指示する。

【0061】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド1が送信される(51)。コマンド1は、上記のように、電子機器自身の起動禁止と暗号鍵削除の遅延時間0時間である。なお、内部データ削除の遅延時間は24時間(24H)が付されている。

【0062】

サーバ20は、このコマンド1を受信し、通信が接続される電子機器B32に向けて、上記コマンド1が送信される(52)。

【0063】

電子機器B32は、上記コマンド1を受信し、実行する。

【0064】

すなわち、電子機器B32自身の起動が遅延時間0時間で禁止される。また、暗号鍵削除が遅延時間0時間で実施される。なお、上記のように、内部データ削除の遅延時間は24時間(24H)が付されており、内部データ削除処理は所定の遅延時間(24時間)遅延して実行される。

【0065】

なお、この遅延時間は、例えば、電子機器B32が構成する計時部で計時される(図示せず)。

【0066】

また、この実施形態においては、上記暗号鍵の削除処理に応じ、例えば、電子機器B32のHDD109等に保存されている暗号鍵を外部機器(サーバ20)に向けて出力する。

【0067】

外部機器(サーバ20)は、電子機器B32から出力された暗号鍵を受信し、内部の記憶部に保存する(図示せず)。

【0068】

そして、ここでは、例えば、遅延時間前(24H以内)に電子機器B32が発見される。

【0069】

例えば、ユーザは電子機器A31を操作し、上記図4(b)に示す入力を行い、上記コマンド2(43)の送信を指示する。

【0070】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド2が送信される(54)。コマンド2は、上記のように、電子機器自身の起動許可、暗号鍵書戻し、内部データ削除取消しである。これらの遅延時間は全て0時間(0H)が付されている。

【0071】

サーバ20は、このコマンド2を受信し、通信が接続される電子機器B32に向けて、上記コマンド2が送信される(55)。

【0072】

電子機器B32は、上記コマンド2を受信し、実行する。

【0073】

すなわち、電子機器B32自身の電子機器自身の起動が許可される。また、暗号鍵が書戻しされる。また、内部データの削除指示が取消しされる。これらの遅延時間は全て0時間(0H)が付されており、特に遅延時間を置かず実施される。

【0074】

このとき、上記書き戻し処理される暗号鍵は上記サーバ20に保存されており、上記サーバ20から電子機器B32に向けたコマンド2の送信に応じて、電子機器B32に向けて送信される(56)

これにより、電子機器B32は起動許可の状態に復帰する。

【0075】

図6は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器は発見されなかった場合の動作を示すフローチャートである。

【0076】

ここでは、例えば、上記のように、電子機器B32が紛失し、遅延時間前(24H以内)には発見されなかった場合である。

【0077】

例えば、電子機器B32が紛失した場合に、ユーザは電子機器A31を操作し、上記と同様に、図4(a)に示す入力を行い、上記コマンド1(41)の送信を指示する。

【0078】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド1が送信される(51)。コマンド1は、上記と同様に、電子機器自身の起動禁止と暗号鍵削除の遅延時間0時間である。なお、内部データ削除の遅延時間は24時間(24H)が付されている。

【0079】

サーバ20は、このコマンド1を受信し、通信が接続される電子機器B32に向けて、上記コマンド1が送信される(52)。

【0080】

電子機器B32は、上記コマンド1を受信し、実行する。

【0081】

すなわち、電子機器B32自身の起動が遅延時間0時間で禁止される。また、暗号鍵削除が遅延時間0時間で実施される。なお、上記のように、内部データ削除の遅延時間は24時間(24H)が付されており、内部データ削除処理は所定の遅延時間(24時間)遅延して実行される。

【0082】

この遅延時間は、例えば、電子機器B32が構成する計時部で計時される。

【0083】

また、この実施形態においては、上記と同様に、上記暗号鍵の削除処理に応じ、例えば、電子機器B32のHDD109等に保存されている暗号鍵を外部機器(サーバ20)に向けて出力する。

【0084】

外部機器(サーバ20)は、電子機器B32から出力された暗号鍵を受信し、内部の記憶部に保存する(図示せず)。

【0085】

そして、ここでは、例えば、遅延時間前(24H以内)には、電子機器B32は発見されない場合である。

【0086】

すなわち、ここでは、上記コマンド1の送信後は、ユーザは特に、電子機器A31の操作は行なわない。

【0087】

また、電子機器B32は、上記のように計時部を備えており、内部データ削除の遅延時間を計時する。そして、遅延時間に到達する(あるいは遅延時間を超える)と、例えば、HDD109等に保持された内部データを削除する。

【0088】

なお、ここでのデータ削除は、ランダム削除(データの上書き)を行なうことで、より高い精度でデータ削除を行なうことが可能である。このランダム削除(データの上書き)は、暗号鍵の削除にも適用可能である。

【0089】

また、この実施形態においては、上記内部データ削除が実施されると(あるいは上記内部データ削除が完了すると)、電子機器B32から外部機器(サーバ20)に向けて、内部データ削除が実施された旨の内部データ削除通知、あるいは内部データ削除が完了した旨の内部データ削除完了通知が出力される。

【0090】

外部機器(サーバ20)は、これらの通知を受信すると、例えば、外部機器(サーバ20)に登録されている電子機器B32のステータスを更新する。

【0091】

これにより、電子機器B32は起動不可の状態が確定する。そして、電子機器B32を紛失した場合の内部データのセキュリティ(秘匿性)を向上させることが可能になる。

【0092】

上記のように構成することにより、この実施形態においては、外部から電子機器自身の起動制御、その電子機器に構成される記憶装置の暗号化制御、その電子機器に構成される記憶装置のデータ削除制御等を行なうことが可能になる。

【0093】

そして、外部機器(サーバ20)とコマンドのやり取りを行う電子機器は、所定のコマンドの遅延時間を設定することにより、例えば、データ削除などの不可逆な命令の実行時間をサーバ側から制御することが可能になる。また、例えば、重要なデータは即削除したり、電子機器紛失後に捜査のための時間を設定したりする等、柔軟に運用することが可能になる。

【0094】

図7は、実施形態に係わる電子機器とサーバが接続されるシステムの動作を説明するフローチャートである。

【0095】

ステップS100は、ここでの開始ステップである。続いて、ステップS101に進む。

【0096】

ステップS101は、電子機器A31からサーバ20に、電子機器B32の動作を指示するコマンド1を送信するステップである。上記のように、コマンド1は、例えば、遅延時間0時間で「起動」禁止、「暗号鍵」削除である。なお「内部データ」削除は24時間「遅延」後に実施である。続いて、ステップS102に進む。

【0097】

ステップS102は、外部機器(サーバ20)は上記コマンド1を受信し、電子機器B32に送信するステップである。続いて、ステップS103に進む。

【0098】

ステップS103は、電子機器32はコマンド1を受信したかを検出するステップである。電子機器32はコマンド1を受信したと検出される場合は、ステップS104に進む(Yes)。電子機器32はコマンド1を受信したと検出されない場合は、ここでの処理を繰り返す(No)。

【0099】

ステップS104は、電子機器32は上記コマンド1を実行するステップである。上記のように、電子機器32の「起動」禁止、「暗号鍵」削除が実行され、「内部データ」削除は24H「遅延」し、実行される。続いて、ステップS105に進む。

【0100】

ステップS105は、電子機器B32は、サーバ20に上記「暗号鍵」を送信するステップである。続いて、ステップS106に進む。

【0101】

ステップS106は、サーバ20は「暗号鍵」を保持するステップである。続いて、ステップS107に進む。

【0102】

ステップS107は、上記内部データ削除に付された「遅延」時間(24H)に到達した(または経過した)か、を検出するステップである。上記内部データ削除に付された「遅延」時間(24H)に到達した(または経過した)と検出される場合は、ステップS108に進む(Yes)。上記内部データ削除に付された「遅延」時間(24H)に到達しない(または経過しない)と検出される場合は、ステップS111に進む(No)。

【0103】

ステップS108は、電子機器B32は「内部データ」を削除するステップである。続いて、ステップS109に進む。

【0104】

ステップS109は、電子機器B32からサーバ20に、上記「内部データ」削除が実行(あるいは完了)した旨の通知を送信するステップである。続いて、ステップS110に進む。

【0105】

ステップS110は、サーバ20は、登録されている電子機器B32のステータスを更新するステップである。続いて、ステップS114に進む。

【0106】

ステップS111は、サーバ20から電子機器B32に、上記コマンド2を送信するステップである。上記のように、コマンド2は遅延時間0時間で、電子機器B32の「起動」を可能に、サーバ20に保持された「暗号鍵」を書き戻し、「内部データ」の削除取消し)を行なうステップである。続いて、ステップS112に進む。

【0107】

ステップS112は、電子機器B32は、上記コマンド2を受信したかを検出するステップである。上記コマンド2を受信したと検出される場合は、ステップS113に進む(Yes)。上記コマンド2を受信しないと検出される場合は、ステップS107に戻り、上記処理を繰り返す(No)。

【0108】

ステップS113は、電子機器B32は、上記コマンド2を実行するステップである。すなわち、電子機器B32は、遅延時間0時間で、「起動」可能になり、サーバ20に保持された「暗号鍵」は上記のように書き戻しされる。また、「内部データ」の削除指示は取消しされる。続いて、ステップS114に進む。

【0109】

ステップS114は、終了ステップであり、ここでの処理は終了する。

【0110】

また、この実施形態においては、電子機器は、例えばバッテリにて駆動する携帯端末で構成することも可能である。この場合に、電源OFF時でも、常時通電可能な通信手段と時間を計るRTC(Real Time Clock)を持つことが望ましい。

【0111】

RTCは、例えば、マザーボード上に実装されている計時専用のICである。電源OFF時に内蔵電池から電源供給を受けて動作することが可能である。

【0112】

また、電子機器は、遠隔から無線などの通信手段によって、別の電子機器内のアプリケーションもしくは、ネットワーク上にあるサーバからコマンドを受け取り、起動の許可、起動の禁止、内部データの暗号鍵の削除、内部データの暗号鍵の書き戻し、内部データの削除などの各種コマンドを受け取ることが出来る。

【0113】

また、上記コマンドは起動制御、内部データの暗号鍵操作などの、可逆な操作と、内部データの削除などの不可逆なデータに分類される。

【0114】

また、電子機器が受け取るコマンドには、上記のように、遅延時間が指定されており、電子機器は例えば、コマンド受け取り時間から計時し、遅延時間を過ぎてから上記コマンドを実行する。

【0115】

また、電子機器の紛失が発覚した場合に、起動の禁止、内部データの暗号鍵の削除コマンドを遅延時間0時間で発行する。同時に、内部データの削除コマンドを遅延時間24時間で発行する。

【0116】

また、上記データ削除までの24時間に電子機器が発見された場合は、起動の許可、内部データの暗号鍵の書き戻しコマンドを遅延時間0時間で発行することにより、紛失前の状態に戻し、電子機器の使用を継続することが可能になる。

【0117】

また、データ削除までの遅延時間(24時間)に電子機器が発見されなかった場合は、データ削除が実行され、内部の機密情報の漏えいを阻止できる。

【0118】

この実施形態においては、所定のコマンドに対して、遅延時間を指定する。これにより、データ削除などの不可逆な命令を柔軟に運用することが可能になる。

【0119】

上記のように構成することによって、この実施形態においては、例えば、電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応し、自由度を向上させることが可能になる。

【0120】

なお、上記実施形態の制御処理の手順は全てソフトウェアによって実行することが可能である。このため、制御処理の手順を実行するプログラムを格納したコンピュータ読み取り可能な記憶媒体を通じてこのプログラムを通常のコンピュータにインストールして実行するだけで、上記実施形態と同様の効果を容易に実現することができる。

【0121】

なお、上記実施形態は、記述そのものに限定されるものではなく、実施段階では、その趣旨を逸脱しない範囲で、構成要素を種々変形して具体化することが可能である。

【0122】

また、上記実施形態に開示されている複数の構成要素の適宜な組み合せにより種々の発明を形成できる。

【0123】

例えば、実施形態に示される全構成要素から幾つかの構成要素を削除してもよい。更に、異なる実施形態に亘る構成要素を適宜組み合せてもよい。

【符号の説明】

【0124】

20…サーバ、31…電子機器(PC)A、32…電子機器(PC)B、33…電子機器(PC)C。

【技術分野】

【0001】

本発明の実施形態は、電子機器、電子機器の制御方法、電子機器の制御プログラムに関する。

【背景技術】

【0002】

近年、外部機器と通信を行ない、外部機器から指示されたコマンドを実施することが可能な電子機器が普及しつつある。

【0003】

例えば、無線通信機能を備えた電子機器(USBメモリ等の外部記憶媒体)において、コマンドの開始時間を設定することが可能な技術がある。

【0004】

また、電子機器においては、例えば、外部制御装置から削除コマンドを受信すると、上記時間設定されたタイマを起動し、この設定時間がタイムアップすると、記憶しているデータを削除することが可能な技術がある。

【0005】

そして、これらの技術を応用し、例えば、電子機器を紛失した場合に、電子機器にコマンドを送信し、電子機器に保存されているデータを破壊し、セキュリティ(秘匿性)を向上させることが検討されている。

【0006】

しかし、上記例においては、電子機器に予め設定されたタイマ時間で上記コマンドが実行されるため、例えば、紛失した電子機器が見つかった場合に、すぐに、上記使用不能コマンドを解除し、上記電子機器のデータ破壊を中止するというようなフレキシビリティ(運用の自由度)には対応しにくいという問題があった。

【0007】

このため、電子機器内部データのセキュリティを考慮しつつ、電子機器内部データの処理に対する運用の自由度を向上させることが課題になっていた。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2006−330949号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、セキュリティ(秘匿性)を向上させる技術がある。しかし、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応しにくいという問題があり、自由度を向上させることが課題になっていた。

【課題を解決するための手段】

【0010】

実施形態の電子機器は、外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部を備える。

【0011】

また、前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える。

【図面の簡単な説明】

【0012】

【図1】実施形態に係わる電子機器とサーバが接続されるシステムの一例を示すシステム図。

【図2】実施形態に係わる電子機器の外観を示す外観図。

【図3】実施形態に係わる電子機器の構成の一例を示すブロック図。

【図4】実施形態に係わる電子機器とサーバが接続されるシステムにおいて用いられる、電子機器Bに指示する電子機器Aの入力画面の一例を示す図。

【図5】実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器が発見された場合の動作を示すフローチャート。

【図6】実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器は発見されなかった場合の動作を示すフローチャート。

【図7】実施形態に係わる電子機器とサーバが接続されるシステムの動作を説明するフローチャート。

【発明を実施するための形態】

【0013】

以下、図面を参照し、実施の形態を説明する。

【0014】

図1は、実施形態に係わる電子機器とサーバが接続されるシステムの一例を示すシステム図である。

【0015】

この実施の形態においては、例えば、図1に示すように、電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)がサーバ20を介して接続される。

【0016】

例えば、電子機器A31と電子機器B32は、外部機器(サーバ20)を介して接続される。

【0017】

すなわち、電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)は外部機器(サーバ20)と通信する。

【0018】

そして、後述するように、例えば、外部機器(サーバ20)から電子機器B32に向けて、「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示が出力される。

【0019】

この外部機器(サーバ20)から出力された「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示は、電子機器B32で受信される。

【0020】

そして、電子機器B32で上記「起動」禁止指示、「暗号鍵」削除指示および実行「遅延」時間が付された内部データ削除指示が受信された場合には、電子機器B32は、自身の起動を禁止し、電子機器B32に保存されている暗号鍵を削除処理する。

【0021】

このとき、電子機器B32に保存されている内部データの削除処理は、上記遅延時間遅延させる。

【0022】

図2は、実施形態に係わる電子機器の外観を示す外観図である。

【0023】

ここでは、上記電子機器A31、電子機器B32、電子機器C33等の複数の電子機器(PC)の一例として、電子機器A31を例にとり、説明する。

【0024】

電子機器A31は、例えばノートブックタイプのパーソナルコンピュータ(ノートPC、またはPC)31として実現されている。

【0025】

なお、この実施の形態はパーソナルコンピュータに限られず、TVや携帯電話、携帯型の電子機器等に適用することも可能である。

【0026】

図2に示すように、電子機器A31は、コンピュータ(ノートPC)本体11と、映像表示部12とから構成されている。また、映像表示部12には、例えば、LCD(liquid crystal display)17が組み込まれている。

【0027】

映像表示部12は、コンピュータ(ノートPC)本体11の上面が露出される開放位置とコンピュータ(ノートPC)本体11の上面を覆う閉塞位置との間を回動自在にコンピュータ(ノートPC)本体11に取り付けられている。

【0028】

コンピュータ(ノートPC)本体11は、薄い箱形の筐体を有しており、その上面には、キーボード13、電子機器A31を電源オン/電源オフするためのパワーボタン14、タッチパッド16、スピーカ18A,18Bなどが配置されている。

【0029】

また、コンピュータ(ノートPC)本体11の、例えば、右側面には、USB(Universal Serial Bus)2.0規格のUSBケーブルやUSBデバイスを接続するためのUSBコネクタ19が設けられている。

【0030】

さらに、コンピュータ(ノートPC)本体11の背面には、例えばHDMI(High−Definition Multimedia Interface)規格に対応した外部ディスプレイ接続端子が設けられている(図示せず)。この外部ディスプレイ接続端子は、デジタル映像信号を外部ディスプレイに出力するために用いられる。

【0031】

図3は、実施形態に係わる電子機器の構成の一例を示すブロック図である。

【0032】

電子機器(クライアント)31は、図3に示すように、CPU(Central Processing Unit)101、システムメモリ103、サウスブリッジ104、GPU(Graphics Processing Unit)105、VRAM(ビデオRAM:Random Access Memory)105A、サウンドコントローラ106、BIOS−ROM(Basic Input/Output System−Read Only Memory)107、LAN(Local Area Network)コントローラ108、ハードディスクドライブ(HDD(記憶装置))109、光ディスクドライブ(ODD)110、USBコントローラ111A、カードコントローラ111B、カードスロット111C、無線LANコントローラ112、エンベデッドコントローラ/キーボードコントローラ(EC/KBC)113、EEPROM(Electrically Erasable Programmable ROM)114等を備える。

【0033】

CPU101は、電子機器(クライアント)31内の各部の動作を制御するプロセッサである。

【0034】

CPU101は、BIOS−ROM107に格納されたBIOSを実行する。BIOSは、ハードウェア制御のためのプログラムである。CPU101には、システムメモリ103をアクセス制御するメモリコントローラも内蔵されている。また、例えば、PCI EXPRESS規格のシリアルバスなどを介してGPU105との通信を実行する機能も有している。

【0035】

GPU105は、電子機器(クライアント)31のディスプレイモニタとして使用されるLCD17を制御する表示コントローラである。

【0036】

このGPU105によって生成される表示信号はLCD17に送られる。また、GPU105は、HDMI制御回路3およびHDMI端子2を介して、外部ディスプレイ1にデジタル映像信号を送出することもできる。

【0037】

HDMI端子2は、前述の外部ディスプレイ接続端子である。HDMI端子2は、非圧縮のデジタル映像信号とデジタルオーディオ信号とを1本のケーブルでテレビのような外部ディスプレイ1に送出することができる。HDMI制御回路3は、HDMIモニタと称される外部ディスプレイ1にデジタル映像信号を、HDMI端子2を介して送出するためのインタフェースである。

【0038】

サウスブリッジ104は、PCI(Peripheral Component Interconnect)バス上の各デバイス及びLPC(Low Pin Count)バス上の各デバイスを制御する。また、サウスブリッジ104は、HDD109及びODD110を制御するためのIDE(Integrated Drive Electronics)コントローラを内蔵している。

【0039】

さらに、サウスブリッジ104は、サウンドコントローラ106との通信を実行する機能も有している。

【0040】

サウンドコントローラ106は音源デバイスであり、再生対象のオーディオデータをスピーカ18A,18BまたはHDMI制御回路3に出力する。LANコントローラ108は、例えばIEEE 802.3規格の有線通信を実行する有線通信デバイスであり、一方、無線LANコントローラ112は、例えばIEEE 802.11g規格の無線通信を実行する無線通信デバイスである。USBコントローラ111Aは、例えばUSB 2.0規格に対応した外部機器との通信を実行する。

【0041】

例えば、USBコントローラ111Aは、デジタルカメラに格納されている画像データファイルを受信するために使用される。また、カードコントローラ111Bは、コンピュータ(ノートPC)本体11に設けられたカードスロットに挿入される、SDカードのようなメモリカードに対するデータの書き込み及び読み出しを実行する。

【0042】

EC/KBC113は、電力管理のためのエンベデッドコントローラと、キーボード13及びタッチパッド16を制御するためのキーボードコントローラとが集積された1チップマイクロコンピュータである。EC/KBC113は、ユーザによるパワーボタン14の操作に応じて電子機器(クライアント)31を電源オン/電源オフする機能を有している。

【0043】

この実施の形態における表示制御は、例えば、CPU101がシステムメモリ103やHDD109等に記録されたプログラムを実行させることにより行われる。

【0044】

図4は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて用いられる、電子機器Bに指示する電子機器Aの入力画面の一例を示す図である。

【0045】

上記のように、電子機器A31と電子機器B32は、サーバ20を介して接続され、それぞれが通信可能である。

【0046】

ここでは、電子機器A31に電子機器B32に動作を指示するコマンドが入力され、サーバ20を介して送信される。

【0047】

図4(a)は、例えば、電子機器B32が紛失し、電子機器B32の内部データ等のセキュリティを保つために、電子機器B32に送信するコマンド1(41)の入力例である。

【0048】

ここでは、コマンド1(41)は、例えば、「起動」禁止指示41a、「暗号鍵」削除指示41bおよび内部データ削除指示41cである。

【0049】

また、ここでは、「起動」禁止指示41aの遅延時間は0時間(すぐ)、「暗号鍵」削除指示41bの遅延時間は0時間(すぐ)が付されている。しかし、内部データ削除指示41cは、実質的な実行「遅延」時間(例えば、24時間(24H))が付されている。

【0050】

ここでは、これらのコマンド(「起動」禁止指示41a、「暗号鍵」削除指示41bおよび内部データ削除指示41c)が全て選択され、コマンド1送信しますか?の問いに「Yes」42が指示されると、上記コマンド1(41)がサーバ20に送信される。サーバ20は、このコマンド1(41)を受信すると、これを電子機器B32に送信する。

【0051】

電子機器B32は、上記のように、外部機器(サーバ20)と通信し、外部機器(サーバ20)から出力された、上記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信し、実行する。

【0052】

これにより、例えば、電子機器を紛失した場合に、電子機器にコマンドを送信し、保存されているデータを破壊して、セキュリティ(秘匿性)を向上させることが可能になる

図4(b)は、例えば、上記紛失した電子機器B32が見つかり、上記送信したコマンド1(41)を実質的に取り消すコマンドを電子機器B32に送信するコマンド2(43)の入力例である。

【0053】

ここでは、コマンド2(43)は、例えば、「起動」許可指示43a、「暗号鍵」書戻し指示43bおよび内部データ削除取消し指示43cである。

【0054】

また、ここでは、「起動」許可指示43aの遅延時間は0時間(すぐ)、「暗号鍵」削除書戻し指示43bの遅延時間は0時間(すぐ)が付されている。また、内部データ削除取消し指示43cも、遅延時間は0時間(すぐ)が付されている。

【0055】

ここでは、これらのコマンド(「起動」許可指示43a、「暗号鍵」書戻し指示43bおよび内部データ削除取消し指示43c)が全て選択され、コマンド2送信しますか?の問いに「Yes」44が指示されると、上記コマンド2(43)がサーバ20に送信される。サーバ20は、このコマンド2(43)を受信すると、これを電子機器B32に送信する。

【0056】

電子機器B32は、上記のように、外部機器(サーバ20)と通信し、外部機器(サーバ20)から出力された、上記実行遅延時間0時間(すぐ)が付された起動禁止指示、暗号鍵削除指示および内部データ削除指示を受信し、実行する。

【0057】

これにより、例えば、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止したいというようなフレキシビリティ(運用の自由度)に対応し、電子機器内部データ処理の運用における自由度を向上させることが可能になる。

【0058】

図5は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器が発見された場合の動作を示すフローチャートである。

【0059】

ここでは、例えば、上記のように、電子機器B32が紛失し、遅延時間前(24H以内)に電子機器が発見された場合である。

【0060】

例えば、ユーザは電子機器A31を操作し、上記図4(a)に示す入力を行い、上記コマンド1(41)の送信を指示する。

【0061】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド1が送信される(51)。コマンド1は、上記のように、電子機器自身の起動禁止と暗号鍵削除の遅延時間0時間である。なお、内部データ削除の遅延時間は24時間(24H)が付されている。

【0062】

サーバ20は、このコマンド1を受信し、通信が接続される電子機器B32に向けて、上記コマンド1が送信される(52)。

【0063】

電子機器B32は、上記コマンド1を受信し、実行する。

【0064】

すなわち、電子機器B32自身の起動が遅延時間0時間で禁止される。また、暗号鍵削除が遅延時間0時間で実施される。なお、上記のように、内部データ削除の遅延時間は24時間(24H)が付されており、内部データ削除処理は所定の遅延時間(24時間)遅延して実行される。

【0065】

なお、この遅延時間は、例えば、電子機器B32が構成する計時部で計時される(図示せず)。

【0066】

また、この実施形態においては、上記暗号鍵の削除処理に応じ、例えば、電子機器B32のHDD109等に保存されている暗号鍵を外部機器(サーバ20)に向けて出力する。

【0067】

外部機器(サーバ20)は、電子機器B32から出力された暗号鍵を受信し、内部の記憶部に保存する(図示せず)。

【0068】

そして、ここでは、例えば、遅延時間前(24H以内)に電子機器B32が発見される。

【0069】

例えば、ユーザは電子機器A31を操作し、上記図4(b)に示す入力を行い、上記コマンド2(43)の送信を指示する。

【0070】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド2が送信される(54)。コマンド2は、上記のように、電子機器自身の起動許可、暗号鍵書戻し、内部データ削除取消しである。これらの遅延時間は全て0時間(0H)が付されている。

【0071】

サーバ20は、このコマンド2を受信し、通信が接続される電子機器B32に向けて、上記コマンド2が送信される(55)。

【0072】

電子機器B32は、上記コマンド2を受信し、実行する。

【0073】

すなわち、電子機器B32自身の電子機器自身の起動が許可される。また、暗号鍵が書戻しされる。また、内部データの削除指示が取消しされる。これらの遅延時間は全て0時間(0H)が付されており、特に遅延時間を置かず実施される。

【0074】

このとき、上記書き戻し処理される暗号鍵は上記サーバ20に保存されており、上記サーバ20から電子機器B32に向けたコマンド2の送信に応じて、電子機器B32に向けて送信される(56)

これにより、電子機器B32は起動許可の状態に復帰する。

【0075】

図6は、実施形態に係わる電子機器とサーバが接続されるシステムにおいて、遅延時間前(24H以内)に電子機器は発見されなかった場合の動作を示すフローチャートである。

【0076】

ここでは、例えば、上記のように、電子機器B32が紛失し、遅延時間前(24H以内)には発見されなかった場合である。

【0077】

例えば、電子機器B32が紛失した場合に、ユーザは電子機器A31を操作し、上記と同様に、図4(a)に示す入力を行い、上記コマンド1(41)の送信を指示する。

【0078】

すると、電子機器A31から通信が接続されるサーバ20に向けて、上記コマンド1が送信される(51)。コマンド1は、上記と同様に、電子機器自身の起動禁止と暗号鍵削除の遅延時間0時間である。なお、内部データ削除の遅延時間は24時間(24H)が付されている。

【0079】

サーバ20は、このコマンド1を受信し、通信が接続される電子機器B32に向けて、上記コマンド1が送信される(52)。

【0080】

電子機器B32は、上記コマンド1を受信し、実行する。

【0081】

すなわち、電子機器B32自身の起動が遅延時間0時間で禁止される。また、暗号鍵削除が遅延時間0時間で実施される。なお、上記のように、内部データ削除の遅延時間は24時間(24H)が付されており、内部データ削除処理は所定の遅延時間(24時間)遅延して実行される。

【0082】

この遅延時間は、例えば、電子機器B32が構成する計時部で計時される。

【0083】

また、この実施形態においては、上記と同様に、上記暗号鍵の削除処理に応じ、例えば、電子機器B32のHDD109等に保存されている暗号鍵を外部機器(サーバ20)に向けて出力する。

【0084】

外部機器(サーバ20)は、電子機器B32から出力された暗号鍵を受信し、内部の記憶部に保存する(図示せず)。

【0085】

そして、ここでは、例えば、遅延時間前(24H以内)には、電子機器B32は発見されない場合である。

【0086】

すなわち、ここでは、上記コマンド1の送信後は、ユーザは特に、電子機器A31の操作は行なわない。

【0087】

また、電子機器B32は、上記のように計時部を備えており、内部データ削除の遅延時間を計時する。そして、遅延時間に到達する(あるいは遅延時間を超える)と、例えば、HDD109等に保持された内部データを削除する。

【0088】

なお、ここでのデータ削除は、ランダム削除(データの上書き)を行なうことで、より高い精度でデータ削除を行なうことが可能である。このランダム削除(データの上書き)は、暗号鍵の削除にも適用可能である。

【0089】

また、この実施形態においては、上記内部データ削除が実施されると(あるいは上記内部データ削除が完了すると)、電子機器B32から外部機器(サーバ20)に向けて、内部データ削除が実施された旨の内部データ削除通知、あるいは内部データ削除が完了した旨の内部データ削除完了通知が出力される。

【0090】

外部機器(サーバ20)は、これらの通知を受信すると、例えば、外部機器(サーバ20)に登録されている電子機器B32のステータスを更新する。

【0091】

これにより、電子機器B32は起動不可の状態が確定する。そして、電子機器B32を紛失した場合の内部データのセキュリティ(秘匿性)を向上させることが可能になる。

【0092】

上記のように構成することにより、この実施形態においては、外部から電子機器自身の起動制御、その電子機器に構成される記憶装置の暗号化制御、その電子機器に構成される記憶装置のデータ削除制御等を行なうことが可能になる。

【0093】

そして、外部機器(サーバ20)とコマンドのやり取りを行う電子機器は、所定のコマンドの遅延時間を設定することにより、例えば、データ削除などの不可逆な命令の実行時間をサーバ側から制御することが可能になる。また、例えば、重要なデータは即削除したり、電子機器紛失後に捜査のための時間を設定したりする等、柔軟に運用することが可能になる。

【0094】

図7は、実施形態に係わる電子機器とサーバが接続されるシステムの動作を説明するフローチャートである。

【0095】

ステップS100は、ここでの開始ステップである。続いて、ステップS101に進む。

【0096】

ステップS101は、電子機器A31からサーバ20に、電子機器B32の動作を指示するコマンド1を送信するステップである。上記のように、コマンド1は、例えば、遅延時間0時間で「起動」禁止、「暗号鍵」削除である。なお「内部データ」削除は24時間「遅延」後に実施である。続いて、ステップS102に進む。

【0097】

ステップS102は、外部機器(サーバ20)は上記コマンド1を受信し、電子機器B32に送信するステップである。続いて、ステップS103に進む。

【0098】

ステップS103は、電子機器32はコマンド1を受信したかを検出するステップである。電子機器32はコマンド1を受信したと検出される場合は、ステップS104に進む(Yes)。電子機器32はコマンド1を受信したと検出されない場合は、ここでの処理を繰り返す(No)。

【0099】

ステップS104は、電子機器32は上記コマンド1を実行するステップである。上記のように、電子機器32の「起動」禁止、「暗号鍵」削除が実行され、「内部データ」削除は24H「遅延」し、実行される。続いて、ステップS105に進む。

【0100】

ステップS105は、電子機器B32は、サーバ20に上記「暗号鍵」を送信するステップである。続いて、ステップS106に進む。

【0101】

ステップS106は、サーバ20は「暗号鍵」を保持するステップである。続いて、ステップS107に進む。

【0102】

ステップS107は、上記内部データ削除に付された「遅延」時間(24H)に到達した(または経過した)か、を検出するステップである。上記内部データ削除に付された「遅延」時間(24H)に到達した(または経過した)と検出される場合は、ステップS108に進む(Yes)。上記内部データ削除に付された「遅延」時間(24H)に到達しない(または経過しない)と検出される場合は、ステップS111に進む(No)。

【0103】

ステップS108は、電子機器B32は「内部データ」を削除するステップである。続いて、ステップS109に進む。

【0104】

ステップS109は、電子機器B32からサーバ20に、上記「内部データ」削除が実行(あるいは完了)した旨の通知を送信するステップである。続いて、ステップS110に進む。

【0105】

ステップS110は、サーバ20は、登録されている電子機器B32のステータスを更新するステップである。続いて、ステップS114に進む。

【0106】

ステップS111は、サーバ20から電子機器B32に、上記コマンド2を送信するステップである。上記のように、コマンド2は遅延時間0時間で、電子機器B32の「起動」を可能に、サーバ20に保持された「暗号鍵」を書き戻し、「内部データ」の削除取消し)を行なうステップである。続いて、ステップS112に進む。

【0107】

ステップS112は、電子機器B32は、上記コマンド2を受信したかを検出するステップである。上記コマンド2を受信したと検出される場合は、ステップS113に進む(Yes)。上記コマンド2を受信しないと検出される場合は、ステップS107に戻り、上記処理を繰り返す(No)。

【0108】

ステップS113は、電子機器B32は、上記コマンド2を実行するステップである。すなわち、電子機器B32は、遅延時間0時間で、「起動」可能になり、サーバ20に保持された「暗号鍵」は上記のように書き戻しされる。また、「内部データ」の削除指示は取消しされる。続いて、ステップS114に進む。

【0109】

ステップS114は、終了ステップであり、ここでの処理は終了する。

【0110】

また、この実施形態においては、電子機器は、例えばバッテリにて駆動する携帯端末で構成することも可能である。この場合に、電源OFF時でも、常時通電可能な通信手段と時間を計るRTC(Real Time Clock)を持つことが望ましい。

【0111】

RTCは、例えば、マザーボード上に実装されている計時専用のICである。電源OFF時に内蔵電池から電源供給を受けて動作することが可能である。

【0112】

また、電子機器は、遠隔から無線などの通信手段によって、別の電子機器内のアプリケーションもしくは、ネットワーク上にあるサーバからコマンドを受け取り、起動の許可、起動の禁止、内部データの暗号鍵の削除、内部データの暗号鍵の書き戻し、内部データの削除などの各種コマンドを受け取ることが出来る。

【0113】

また、上記コマンドは起動制御、内部データの暗号鍵操作などの、可逆な操作と、内部データの削除などの不可逆なデータに分類される。

【0114】

また、電子機器が受け取るコマンドには、上記のように、遅延時間が指定されており、電子機器は例えば、コマンド受け取り時間から計時し、遅延時間を過ぎてから上記コマンドを実行する。

【0115】

また、電子機器の紛失が発覚した場合に、起動の禁止、内部データの暗号鍵の削除コマンドを遅延時間0時間で発行する。同時に、内部データの削除コマンドを遅延時間24時間で発行する。

【0116】

また、上記データ削除までの24時間に電子機器が発見された場合は、起動の許可、内部データの暗号鍵の書き戻しコマンドを遅延時間0時間で発行することにより、紛失前の状態に戻し、電子機器の使用を継続することが可能になる。

【0117】

また、データ削除までの遅延時間(24時間)に電子機器が発見されなかった場合は、データ削除が実行され、内部の機密情報の漏えいを阻止できる。

【0118】

この実施形態においては、所定のコマンドに対して、遅延時間を指定する。これにより、データ削除などの不可逆な命令を柔軟に運用することが可能になる。

【0119】

上記のように構成することによって、この実施形態においては、例えば、電子機器を紛失した場合に、保存されているデータを破壊するコマンドを送信し、紛失した電子機器が見つかった場合に、すぐに、データ破壊を中止するというようなフレキシビリティ(運用の自由度)に対応し、自由度を向上させることが可能になる。

【0120】

なお、上記実施形態の制御処理の手順は全てソフトウェアによって実行することが可能である。このため、制御処理の手順を実行するプログラムを格納したコンピュータ読み取り可能な記憶媒体を通じてこのプログラムを通常のコンピュータにインストールして実行するだけで、上記実施形態と同様の効果を容易に実現することができる。

【0121】

なお、上記実施形態は、記述そのものに限定されるものではなく、実施段階では、その趣旨を逸脱しない範囲で、構成要素を種々変形して具体化することが可能である。

【0122】

また、上記実施形態に開示されている複数の構成要素の適宜な組み合せにより種々の発明を形成できる。

【0123】

例えば、実施形態に示される全構成要素から幾つかの構成要素を削除してもよい。更に、異なる実施形態に亘る構成要素を適宜組み合せてもよい。

【符号の説明】

【0124】

20…サーバ、31…電子機器(PC)A、32…電子機器(PC)B、33…電子機器(PC)C。

【特許請求の範囲】

【請求項1】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部と、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える電子機器。

【請求項2】

前記暗号鍵の削除処理に応じ、前記保存されている暗号鍵を前記外部機器に向けて出力する請求項1に記載の電子機器。

【請求項3】

前記内部データの削除処理を遅延させる遅延時間に到達したかを検出する検出部を備え、前記遅延時間に到達した場合は、前記内部データの削除処理を実行する削除処理部を備える請求項1に記載の電子機器。

【請求項4】

前記内部データの削除処理を実行した場合は、前記外部機器に向けて前記削除処理の実行を通知する請求項1に記載の電子機器。

【請求項5】

前記遅延時間に到達しない場合に、起動可能指示、暗号鍵書き戻し指示および内部データ削除の取消し指示を受信した場合は、自身の起動を可能にし、暗号鍵の書き戻しを処理し、内部データ削除処理は行わない請求項3に記載の電子機器。

【請求項6】

前記書き戻し処理される暗号鍵は前記外部機器から出力される請求項5に記載の電子機器。

【請求項7】

請求項1に記載の電子機器から出力された前記暗号鍵を受信し、保存する電子機器の外部機器。

【請求項8】

請求項4に記載の電子機器から出力された前記実行通知を受信し、前記電子機器のステータスを更新する電子機器の外部機器。

【請求項9】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信するステップと、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させるステップを備える電子機器の制御方法。

【請求項10】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信するステップと、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させるステップを備え、電子機器を制御する電子機器の制御プログラム。

【請求項1】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信可能な指示受信部と、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させる指示処理部を備える電子機器。

【請求項2】

前記暗号鍵の削除処理に応じ、前記保存されている暗号鍵を前記外部機器に向けて出力する請求項1に記載の電子機器。

【請求項3】

前記内部データの削除処理を遅延させる遅延時間に到達したかを検出する検出部を備え、前記遅延時間に到達した場合は、前記内部データの削除処理を実行する削除処理部を備える請求項1に記載の電子機器。

【請求項4】

前記内部データの削除処理を実行した場合は、前記外部機器に向けて前記削除処理の実行を通知する請求項1に記載の電子機器。

【請求項5】

前記遅延時間に到達しない場合に、起動可能指示、暗号鍵書き戻し指示および内部データ削除の取消し指示を受信した場合は、自身の起動を可能にし、暗号鍵の書き戻しを処理し、内部データ削除処理は行わない請求項3に記載の電子機器。

【請求項6】

前記書き戻し処理される暗号鍵は前記外部機器から出力される請求項5に記載の電子機器。

【請求項7】

請求項1に記載の電子機器から出力された前記暗号鍵を受信し、保存する電子機器の外部機器。

【請求項8】

請求項4に記載の電子機器から出力された前記実行通知を受信し、前記電子機器のステータスを更新する電子機器の外部機器。

【請求項9】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信するステップと、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させるステップを備える電子機器の制御方法。

【請求項10】

外部機器と通信し、前記外部機器から出力された起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信するステップと、

前記起動禁止指示、暗号鍵削除指示および実行遅延時間が付された内部データ削除指示を受信した場合に、自身の起動を禁止し、保存されている暗号鍵を削除処理し、保存されている内部データの削除処理は前記遅延時間遅延させるステップを備え、電子機器を制御する電子機器の制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2013−110475(P2013−110475A)

【公開日】平成25年6月6日(2013.6.6)

【国際特許分類】

【出願番号】特願2011−252010(P2011−252010)

【出願日】平成23年11月17日(2011.11.17)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

【公開日】平成25年6月6日(2013.6.6)

【国際特許分類】

【出願日】平成23年11月17日(2011.11.17)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

[ Back to top ]