電子機器及びその不正利用防止方法

【課題】メモリカード等の外部メモリの保管内容の漏洩による不正利用に対しての防止機能の強化を図った電子機器、不正利用防止方法及びプログラムを提供する。

【解決手段】マスターキーに応じて少なくとも第1〜第3マスターキー分散情報と、パスワードに応じて少なくとも第1及び第2パスワード分散情報と、第1マスターキー分散情報をパスワードに基づいて暗号化して暗号化分散情報とを各々生成し、それらが生成されると、第2マスターキー分散情報と、第1パスワード分散情報と、暗号化分散情報とを記憶装置に記憶させると共に、第3マスターキー分散情報と、第2パスワード分散情報とを着脱自在な外部メモリに記憶させ、電子機器の起動時に記憶装置及び外部メモリから分散情報を読み出してマスターキー及びパスワードを復元し、その復元後、再分散して記憶装置及び外部メモリ各々の各分散情報を更新させる。

【解決手段】マスターキーに応じて少なくとも第1〜第3マスターキー分散情報と、パスワードに応じて少なくとも第1及び第2パスワード分散情報と、第1マスターキー分散情報をパスワードに基づいて暗号化して暗号化分散情報とを各々生成し、それらが生成されると、第2マスターキー分散情報と、第1パスワード分散情報と、暗号化分散情報とを記憶装置に記憶させると共に、第3マスターキー分散情報と、第2パスワード分散情報とを着脱自在な外部メモリに記憶させ、電子機器の起動時に記憶装置及び外部メモリから分散情報を読み出してマスターキー及びパスワードを復元し、その復元後、再分散して記憶装置及び外部メモリ各々の各分散情報を更新させる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、不正利用防止機能を備えた電子機器及び電子機器の不正利用防止方法に関する。

【背景技術】

【0002】

不正利用防止機能を備えた従来の電子機器としては、電子機器固有の装置暗号化鍵を用いて所定の情報(パスワード)を暗号化して暗号化情報とし、それをメモリカードに書き込んでおき、そのメモリカードが電子機器の装着手段に装着された場合に、メモリカードに記録されている暗号化情報を読み出して装置暗号化鍵を用いて暗号化情報の解読を実行し、その暗号化情報が解読された場合にはその電子機器を使用可能状態にさせるものがある(特許文献1参照)。電子機器とメモリカードと間における暗号化情報の受け渡しにおいては安全性を高めるために電子機器固有の装置暗号化鍵の他にメモリカードのカード暗号化鍵と、電子機器とメモリカードとが共に使用する共通暗号化鍵とが用いられている。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】再表2005/085975号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記の従来の電子機器においては、メモリカードの保管内容が漏れると、電子機器が不正利用される可能性があるため、安全性を高めるためには速やかに暗号化鍵の無効化処理を行う必要がある。しかしながら、メモリカードの保管内容の漏洩が起きても実際には利用者がそれに気づくまでには時間がかかるため、無効化処理が実行されるまでの間に不正利用される恐れがある。

【0005】

そこで、本発明が解決しようとする課題には、上記の欠点が一例として挙げられ、メモリカード等の外部メモリの保管内容の漏洩による不正利用に対しての防止機能の強化を図った電子機器、不正利用防止方法及びプログラムを提供することを本発明の目的とする。

【課題を解決するための手段】

【0006】

請求項1に係る発明の電子機器は、マスターキーを用いて情報を暗号化して保管する電子機器であって、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成手段と、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成手段と、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成手段と、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶する記憶装置と、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させる外部メモリ制御手段と、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元手段と、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元手段と、を備え、前記マスターキー復元手段によって前記マスターキーが復元されかつ前記パスワード復元手段によって前記パスワードが復元されると、前記マスターキー分散情報生成手段は秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成手段は秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴としている。

【0007】

請求項11に係る発明の不正利用防止方法は、マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止方法であって、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、を備え、前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップは秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成ステップは秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴としている。

【0008】

請求項12に係る発明のプログラムは、マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止のためのプログラムであって、コンピュータに、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップに秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成させ、前記パスワード分散情報生成ステップに秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成させるステップと、を実行させることを特徴としている。

【図面の簡単な説明】

【0009】

【図1】本発明の第1の実施例を示すブロック図である。

【図2】図1の電子機器中の制御装置の構成を示すブロック図である。

【図3】図2の制御装置中の暗号化/復号部の構成を示すブロック図である。

【図4】図2の制御装置中の分散/復元部の構成を示すブロック図である。

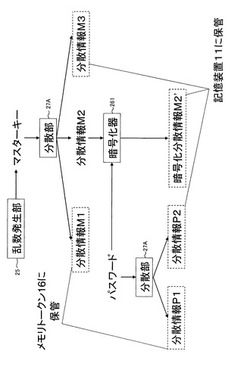

【図5】マスターキー及びパスワード各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図6】マスターキー及びパスワードの復元を概略的に示す図である。

【図7】電子機器の起動時にメモリトークンがない場合のマスターキーの復元を概略的に示す図である。

【図8】図2の制御装置中の総合制御部のメインルーチンを示すフローチャートである。

【図9】メインルーチン内の初期設定ルーチンを示すフローチャートである。

【図10】メインルーチン内のパスワード起動ルーチンを示すフローチャートである。

【図11】メインルーチン内の分散情報更新ルーチンを示すフローチャートである。

【図12】本発明の第2の実施例を示すブロック図である。

【図13】図12の電子機器におけるマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図14】図12の電子機器中の記憶装置の各記憶領域の記憶内容を示す図である。

【図15】図12の電子機器中の各メモリトークンの記憶内容を示す図である。

【図16】記憶領域の照合について示す図である。

【図17】マスターキーAの復元を概略的に示す図である。

【図18】マスターキーAで暗号化された情報の復号を概略的に示す図である。

【図19】パスワードAの復元を概略的に示す図である。

【図20】電子機器の起動時にメモリトークンがない場合のマスターキーAの復元を概略的に示す図である。

【図21】本発明の第3の実施例を示すブロック図である。

【図22】図21の電子機器におけるマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図23】図21の電子機器中の記憶装置の管理領域及び各記憶領域の記憶内容を示す図である。

【図24】タグの照合について示す図である。

【図25】マスターキーAの復元を概略的に示す図である。

【図26】マスターキーAで暗号化された情報の復号を概略的に示す図である。

【図27】パスワードAの復元を概略的に示す図である。

【発明を実施するための形態】

【0010】

請求項1に係る発明の電子機器、請求項11に係る本発明の不正利用防止方法及び請求項12に係る本発明のプログラムにおいては、記憶装置及び外部メモリに保管される分散情報は電子機器の使用毎に更新される。よって、分散情報が保管された正規の外部メモリの保管内容が漏れても正規の利用者が電子機器を使用すれば、分散情報の更新により漏洩した保管内容である分散情報は無効化されるので、不正利用者による電子機器の使用を防止することができる。

【実施例】

【0011】

以下、本発明の実施例を図面を参照しつつ詳細に説明する。

【0012】

図1は本発明の第1の実施例として電子機器の構成を示している。この電子機器は、例えば、情報暗号化記録装置であり、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。

【0013】

記憶装置11はハードディスクや光ディスクドライブからなり、暗号化された情報を記憶する他、後述の分散情報を記憶する。メモリリーダ/ライタ12は外部メモリ制御手段であり、図示しない装着部を有し、その装着部にて外部メモリであるメモリトークン16を着脱自在に装着する。メモリトークン16としては例えば、読み書き可能なメモリカードである。入力装置13は本電子機器の動作をユーザの操作入力に応じて制御装置15に対して指令する。また、入力装置13は記憶されるべき情報を入力するためのインターフェースでも良い。表示装置14は入力装置13の操作についてのガイド画面や本電子機器の動作状態を表示する。制御装置15は電子機器内の記憶装置11、メモリリーダ/ライタ12、入力装置13、及び表示装置14に接続されており、それらを制御する。

【0014】

制御装置15は図2に示すように、記憶装置制御部21、メモリリーダ/ライタ制御部22、表示装置制御部23、入力装置制御部24、乱数発生部25、暗号化/復号部26、分散/復元部27、総合制御部28、及び一時メモリ29を備えている。

【0015】

記憶装置制御部21は記憶装置11への後述の分散情報を含む情報の書き込み及び読み出しを制御する。メモリリーダ/ライタ制御部22はメモリリーダ/ライタ12によるメモリトークン16への分散情報を含む情報の書き込み及び読み出しを制御する。

【0016】

表示装置制御部23は表示装置14を制御する。入力装置制御部24は入力装置13を制御する。

【0017】

乱数発生部25は後述するマスターキーなどのために乱数を発生する。暗号化/復号部26は本電子機器内で用いられる情報を暗号化し、暗号化された情報を復号する。分散/復元部27は、本電子機器内で用いられる情報をメモリトークン16と記憶装置11に分散して保管するために必要な分散情報を生成すると共に、分散情報から元のマスターキーを復元する。暗号化/復号部26及び分散/復元部27各々の構成ついては後述する。

【0018】

総合制御部28は制御装置15内の記憶装置制御部21、メモリリーダ/ライタ制御部22、表示装置制御部23、入力装置制御部24、乱数発生部25、暗号化/復号部26、分散/復元部27、及び一時メモリ29に接続され、それらを制御する。

【0019】

一時メモリ29は総合制御部28が制御動作中にその制御動作のために必要な情報を一時的に保管するRAM(ランダムアクセスメモリ)である。

【0020】

暗号化/復号部26は図3に示すように、暗号化器261と復号器262とからなる。暗号化器261は平文入力として入力された情報を、鍵情報入力として入力された鍵を用いて暗号化して暗号文出力として出力する。復号器262は暗号文入力として入力された情報を鍵情報入力として入力された鍵を用いて復号して平文出力として出力する。

【0021】

分散/復元部27は図4に示すように、符号化器271、検証情報生成器272及び分散情報生成器273からなる分散部27Aと、情報検証器274及び分散情報復号器275からなる復元部27Bとを備えている。

【0022】

分散部27Aにおいて、符号化器271は入力された情報を符号化する。検証情報生成器272は入力された情報から分散情報を検証するために必要な検証情報を生成する。分散情報生成器273は検証情報と符号化器271の符号化出力から複数の分散情報を生成する。

【0023】

復元部27Bにおいて、情報検証器274は検証情報を用いて入力された複数の分散情報が正しいか否かを検証すると共に、誤った分散情報を排除・訂正する機能を有する。分散情報復号器275は情報検証器274から出力された正しい分散情報から元の情報を復元する。分散/復元部27を実現する方法として、VSS(Verifiable Secret Sharing:検証可能秘密分散法)が挙げられる。VSSとして公知のFeldmanやPedersenのものを用いることができる。

【0024】

例えば、FeldmanのVSSでは次の式(1)の生成多項式を用いてマスターキー及びパスワードの秘密情報から分散情報が生成される。

【0025】

【数1】

【0026】

ここでqは素数であり、秘密情報の値・分散情報数nのいずれよりも大きい数が予め選ばれる。秘密情報はこの生成多項式の定数項、すなわちa0に代入する。生成多項式を構成する残りのk−1個の係数ai(1≦i≦k−1)は、全てのaiについて1≦ai≦q−1を満たすよう任意に選ぶ。例えば、1からq−1までの範囲で一様に分布する乱数から選ぶ。

【0027】

分散情報は生成多項式の変数xに値を代入したものとなる。m番目(1≦m≦n)の分散情報Sharemは、

【0028】

【数2】

【0029】

として求めることができる。

【0030】

FeldmanのVSSでは、生成多項式で使われる各係数の冪乗剰余を検証情報して生成する。p=βq+1(βは自然数)を満たす素数pを一つ定め、位数がqとなる素体Zpの部分群に含まれる元の一つをgとする。このgを用いて

【0031】

【数3】

【0032】

のk個の値の組を検証情報とする。

【0033】

分散情報の検証は以下の式を評価することで行う。分散情報の生成式から第1項と第3項の値は等しくなるので、分散情報から計算できる第1項と、検証情報から計算できる第2項が等しければ正しい分散情報であると判定することが行われる。

【0034】

【数4】

【0035】

総合制御部28には予めメモリトークン16と記憶装置11とに割り当てるmの値が設定される。例えば、メモリトークン16に割り当てるmの値をmtoken、記憶装置11に割り当てるmの値をmstorageと設定しておき、これによりメモリトークン16に保管する分散情報Sharetokenを

【0036】

【数5】

【0037】

とし、記憶装置11に保管する分散情報Sharestorageを

【0038】

【数6】

【0039】

として生成できる。乱数発生部25を用いてmtoken,mstorageの値が設定され、復元時のためにその値はメモリトークン16と記憶装置11とに保管しておくことが行われる。

【0040】

かかる構成の電子機器においては、不正利用防止としてマスターキーとパスワードとが用いられる。マスターキーは電子機器内に存在するだけでそのまま外部に出力されることはない。パスワードは利用者の入力装置13についての入力操作によって指定される。マスターキー及びパスワードは分散情報としてメモリトークン16に保管されて外部に出力される。マスターキーは電子機器において記憶されるべき情報を暗号化及び復号する際の暗号化/復号部26の鍵情報として用いられる。利用者により電子機器が使用されている時にはマスターキーで暗号化器261において暗号化された情報は記憶装置11内に保存され、また記憶装置11に保存された暗号化された情報はマスターキーで復号器262において復号される。

【0041】

図5はマスターキー及びパスワード各々からの分散情報の生成及びその保管の流れを概略的に示している。図5に示すように、マスターキーは乱数発生部25によって乱数として生成される。生成されたマスターキーは分散部27Aによって3つの分散情報M1,M2,M3(マスターキー分散情報)にされる。この際、パラメータの数値設定により、これら3つの分散情報M1,M2,M3のうちのいずれか2つ以上あれば元のマスターキーを復元できるように生成される。一方、パスワードが入力操作によって指定されると、パスワードに応じて分散部27Aによって2つの分散情報P1,P2(パスワード分散情報)にされる。この際、パラメータの数値設定により、これら分散情報P1,P2両方がないと元のパスワードを復元できないよう生成される。

【0042】

パラメータとしては、上記の式(1)の係数、分散情報の生成数n及び復元閾値kの組、素数p,qの組、mtoken,mstorageの組、或いは検証情報の生成に必要な値gを用いることができる。パラメータとして上記のn及びkを用いる場合には、例えば、マスターキーの分散ではk=2,n=3とされ、パスワードの分散ではk=n=2とされる。上記の式(1)の係数を除いたパラメータの数値は設定されると、電子機器の次の使用、すなわちマスターキー及びパスワードの復元まで記憶装置11に記憶される。パラメータのうち上記の式(1)の係数については、分散情報を正しく生成することができれば消去される。なお、パラメータの値は固定値でも良く、その場合にはその固定値を記憶装置11に保管したり、記憶装置11又は制御装置15内に保持されている制御装置15の制御プログラム中にコードとして埋め込むことができる。例えば、ソースファイルで変数値として設定することができる。

【0043】

分散情報M2(第1マスターキー分散情報)は暗号化/復号部26の暗号化器261によってパスワードを用いて暗号化されて暗号化分散情報M2’とされる。暗号化/復号部26の暗号化器261では分散情報M2を平文入力とし、パスワードを鍵情報入力とすることにより、暗号化分散情報M2’が暗号文出力として得られる。

【0044】

これらの分散情報のうち分散情報M1,P1(第3マスターキー分散情報及び第2パスワード分散情報)はメモリリーダ/ライタ12に装着されたメモリトークン16に保管され、分散情報M3,P2(第2マスターキー分散情報及び第1パスワード分散情報)と暗号化分散情報M2’とは記憶装置11に保管される。残りの分散情報M2は、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1,P1が保管されたメモリトークン16は利用者に管理されることになる。

【0045】

利用者が本電子機器を再度使用する際には、このメモリトークン16を用意することになり、それがメモリリーダ/ライタ12に装着される。その装着が図示しない検出手段により検出されることにより本電子機器では装着されたメモリトークン16に保管された分散情報M1,P1と、記憶装置11に保管された分散情報M3,P2と暗号化分散情報M2’とに応じてマスターキー及びパスワードが復元される。

【0046】

図6(a)及び(b)はマスターキー及びパスワードの復元を概略的に示している。図6(a)に示すように、マスターキーの復元の際には、電子機器が起動すると、メモリトークン16内にある分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。メモリトークン16に保管された分散情報M1と記憶装置11に保管された分散情報M3とが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1及び分散情報M3の両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーが出力される。復元されたマスターキーは、後の処理のため一時メモリ29に保管される。

【0047】

図6(b)に示すように、パスワードの復元の際には、電子機器が起動すると、メモリトークン16内にある分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。メモリトークン16に保管された分散情報P1と記憶装置11に保管された分散情報P2とが分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1及び分散情報P2の両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードが出力される。復元されたパスワードは、後の処理のため一時メモリ29に保管される。

【0048】

このマスターキー及びパスワード各々の復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0049】

マスターキー及びパスワード各々の復元がされた場合には、マスターキー及びパスワードは再分散される。すなわち、図5に示したように、マスターキーは分散部27Aによって3つの分散情報M1,M2,M3に変換され、パスワードは分散部27Aによって2つの分散情報P1,P2に変換される。ここで、分散/復元部27において用いられるパラメータは前回の分散時とは異なる数値とされる。よって、再分散では前回の分散時とは異なる分散情報M1,M2,M3,P1,P2及び暗号化分散情報M2’が生成されるので、メモリトークン16には新たな分散情報M1,P1が保管される。

【0050】

図7は電子機器の起動時にメモリトークン16がない場合のマスターキーの復元を概略的に示している。この場合に、正規の利用者はパスワードを知っているとしている。よって、利用者がパスワードを入力操作すると、そのパスワードと記憶装置11に保管されている暗号化分散情報M2’とに応じて暗号化/復号部26の復号器262によって分散情報M2が復号される。すなわち、復号器262においてパスワードを鍵情報入力とし、暗号化分散情報M2’を暗号文入力として分散情報M2の復号が行われる。更に、その分散情報M2と記憶装置11に保管されている分散情報M3とに応じて分散/復元部27の復元部27Bによってマスターキーが復元される。これにより電子機器の起動時にメモリトークン16がなくても、利用者がパスワードさえ覚えていれば電子機器を使用することができる。

【0051】

間違ったパスワードを入力すると、それに対応して間違った分散情報M2が復号されるので、結果として間違ったマスターキーが復元される。このため電子機器が使用可能とならない。

【0052】

メモリトークン16がない場合におけるマスターキー及びパスワード再分散保管についてはメモリトークン16に保管されるべき新たな分散情報M1,P1は一時メモリ29に保管される。電子機器の使用中にメモリトークン16がメモリリーダ/ライタ12に装着されると、一時メモリ29に保管された新たな分散情報M1,P1はその装着されたメモリトークン16に書き込まれる。メモリトークン16がない場合としては、それを忘れたり、無くした場合やメモリトークン16はあっても内容が破損した場合があるので、一時メモリ29に保管された分散情報M1,P1がメモリトークン16に書き込まれる際のメモリトークン16は前回とは異なるメモリトークンでも良い。前回の使用したメモリトークンは自動的に無効化される。

【0053】

次に、かかる分散及び復元技術を用いた本発明の電子機器の不正利用防止動作について説明する。

【0054】

ユーザが本電子機器の電源スイッチをオン操作すると、図8に示すように、電源が本電子機器に投入される(ステップS1)。総合制御部28は分散情報が記憶装置11に保管されているか否かを記憶装置制御部21を介して判別する(ステップS2)。ユーザがパスワード及びマスターキーを設定した場合に記憶装置11の特定の位置には分散情報M3,P2及び暗号化分散情報M2’が保管されている。総合制御部28は特定の位置に保管された分散情報を読み込み、復元部27Bの情報検証器274により分散情報に含まれる検証情報を用いて分散情報を検証する。検証結果が正しければ分散情報が保管されているものとする。ステップS2の他の動作例としては、分散情報を特定のファイル名(例えば分散情報M1を"data1"とする)として保管されるファイルとし、総合制御部28はこのファイルを読み込むようにしても良い。

【0055】

総合制御部28は記憶装置11に分散情報が保管されている場合にはメモリトークン16に分散情報が保管されているか否かを判別する(ステップS3)。メモリトークン16の保管内容は総合制御部28の指令に応じてメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を制御することにより判別される。ユーザがパスワード及びマスターキーを設定した場合にメモリトークン16には分散情報M1,P1が保管されている。保管されているならば、分散情報M1,P1が総合制御部28に読み込まれる。

【0056】

メモリトークン16に分散情報が保管されている場合には、メモリトークン16に保持された分散情報M1と記憶装置11に保管された分散情報M3とに応じて復元部27Bにマスターキーを復元させる(ステップS4)。復元部27Bにおける分散情報入力として、情報検証器274によりその分散情報M1,M3が検証され、その両方の分散情報M1,M3が正しいと検証されれば、分散情報復号器275において元のマスターキーが出力される。復元したマスターキーは後の処理のため一時メモリ29に保管される

総合制御部28はステップS2で記憶装置11に分散情報が保管されていない場合には初期設定ルーチンを実行する(ステップS8)。分散情報が保管されていない場合とは利用者が本電子機器を購入して最初に電源を投入した状態でマスターキーで暗号化された分散情報が記憶装置11に保管されていない場合である。また、何らかのトラブルにより記憶装置11に保管されている分散情報が消失もしくは破損し、総合制御部28が記憶装置制御部21を介して記憶装置11から分散情報を読み込むことができなくなった場合である。

【0057】

初期設定ルーチンにおいては、図9に示すように、メモリトークン16がメモリリーダ/ライタ12に装着されているか否かを判別する(ステップS11)。メモリトークン16がメモリリーダ/ライタ12の装着部に装着されている場合にはメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を介してメモリトークン16にアクセス可能になるので、総合制御部28はメモリトークン16の装着を判別することができる。ここで、メモリトークン16は単に装着されているだけでメモリリーダ/ライタ12により分散情報の読み書きが可能なメモリトークンである。

【0058】

ステップS11においてメモリトークン16が装着されていないと判別された場合には総合制御部28は表示装置14に警告画面を表示させて利用者にメモリトークン16の装着を促すことが行われる。

【0059】

総合制御部28は、メモリトークン16がメモリリーダ/ライタ12に装着されている場合にはパスワード設定(ステップS12)、及びマスターキー設定(ステップS13)を実行する。総合制御部28は、ステップS12では表示装置制御部23を介して表示装置14にメニュー画面を表示させて利用者にパスワードの入力装置13からの操作入力を促す。これに応答して利用者が入力装置13からパスワードを構成する文字を順番に操作入力すると、入力されたパスワードのデータは入力装置制御部24を介して総合制御部28に供給される。総合制御部28は供給されたデータをパスワードとして新たに設定し、後の処理のため一時メモリ29に保管させる。総合制御部28はステップS13では乱数発生部25に乱数発生を指令する。それに応答して乱数発生部25が乱数をデータとして発生し、それを総合制御部28が受け取ると、総合制御部28は供給されたデータをマスターキーとして新たに設定し、後の処理のため一時メモリ29に保管させる。

【0060】

なお、ステップS12のパスワード設定及びステップS13のマスターキー設定の順番はどちらを先に処理しても良い。

【0061】

総合制御部28はステップS3でメモリトークン16に分散情報が保管されていない場合にはパスワード起動ルーチンを実行する(ステップS9)。

【0062】

パスワード起動ルーチンにおいて総合制御部28は、図10に示すように、先ず、パスワードを受け入れる(ステップS21)。総合制御部28は、ステップS21では表示装置制御部23を介して表示装置14にメニュー画面を表示させて利用者に既に設定されているパスワードの入力装置13からの操作入力を促す。これに応答して利用者が入力装置13からパスワードを構成する文字を順番に操作入力すると、入力されたパスワードのデータは入力装置制御部24を介して総合制御部28に供給される。総合制御部28は供給されたデータをパスワードとし、後の処理のため一時メモリ29に保管させる。

【0063】

総合制御部28は、ステップS21によりパスワードを受け入れると、記憶装置11から記憶装置制御部21を介して暗号化分散情報M2’を読み込み、暗号化/復号部26の復号器262に、ステップS21の受け入れたパスワードを鍵情報入力とし、暗号化分散情報M2’を暗号文入力として復号させる(ステップS22)。この結果、復号器262からは平文出力として分散情報M2を得る。

【0064】

総合制御部28は、復号された分散情報M2が正しいか否かを判別する(ステップS23)。ステップS23においては復元部27Bの情報検証器274により分散情報M2に含まれる検証情報を用いて分散情報M2が検証される。検証結果が正しくなければパスワード警告処理を行い(ステップS24)、ステップS21に戻る。パスワード警告処理では総合制御部28は一時メモリ29に保管されたパスワードを消去する。その後、表示装置14に警告画面を表示して利用者に再びパスワードの入力を促すことが行われる。

【0065】

検証結果が正しい場合には分散/復元部27の復元部27Bに、得られた分散情報M2と記憶装置11から読み込んだ分散情報M3とを分散情報入力としてマスターキーを復元させる(ステップS25)。復元したマスターキーは、後の処理のため一時メモリ29に保管される。

【0066】

ステップS4又はステップS25においてマスターキーが復元された場合には不正利用ではないので、分散情報更新ルーチンが実行され(ステップS5)、本電子機器の使用が可能となり(ステップS6)、その後、ユーザが本電子機器の電源スイッチをオフ操作すると、本電子機器の電源が遮断される(ステップS7)。ステップS6の本電子機器の使用可能状態では、例えば、情報記録時には入力装置13から入力された情報がマスターキーで暗号化器261において暗号化され、暗号化された情報が記憶装置11内に保存される。また、情報再生時には記憶装置11に保存された暗号化された情報はマスターキーで復号器262において復号され、復号された情報が表示装置14に表示される。

【0067】

ステップS5の分散情報更新ルーチンにおいて総合制御部28は、図11に示すように、一時メモリ29にパスワードが保管されているか否かを判別する(ステップS31)。保管されていれば、パラメータの数値を新たに設定し、分散/復元部27の分散部27Aに、一時メモリ29に保管されているマスターキーに対応した新しい分散情報M1,M2,M3と、パスワードに対応した新しい分散情報P1,P2とを生成させる(ステップS32)。ステップS32が実行される毎に分散部27Aに入力されるパラメータの数値は変更される。パラメータの数値は乱数発生部25に発生させた乱数によって決定される。

【0068】

一方、一時メモリ29に保管されていなければ、分散/復元部27の復元部27Bに、メモリトークン16から読み込んだ分散情報P1と記憶装置11から読み込んだ分散情報P2とを分散情報入力としてパスワードを復元させ、それを一時メモリ29に保管させる(ステップS33)。

【0069】

次に、総合制御部28は、暗号化/復号部26の暗号化器261に、ステップS32で得られた分散情報M2をパスワードで暗号化させ、これにより暗号化分散情報M2’を生成させる(ステップS34)。そして、分散情報M3,P2と暗号化分散情報M2’とを記憶装置制御部21を介して記憶装置11に記憶させる(ステップS35)。

【0070】

総合制御部28は、ステップS35の実行後、メモリトークン16がメモリリーダ/ライタ12に装着されているか否かを判別する(ステップS36)。これは初期設定ルーチンのステップS11と同一の判別である。メモリトークン16がメモリリーダ/ライタ12に装着されている場合には分散情報M1,P1をメモリトークン16に保管させる(ステップS37)。ステップS32で生成された分散情報M1,P1はメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を駆動制御してメモリトークン16に保管される。その保管ではメモリトークン16に既に分散情報M1,P1が保管されている場合には上書きが行われる。また、その保管位置は予め定められている。

【0071】

ステップS36の判別によりメモリトークン16がメモリリーダ/ライタ12に装着されていない場合には分散情報M1,P1を一時メモリ29に保管させる(ステップS38)。ステップS38が実行された場合には、その後のステップS6により本電子機器が使用中にあるとき総合制御部28はメモリリーダ/ライタ制御部22を介してメモリトークン16が装着されたか否かを繰り返し判別する。この判別はステップS11と同一である。メモリトークン16が利用者によって挿入され正しく装着されていれば、ステップS37と同様に分散情報M1,P1がメモリトークン16に保管される。

【0072】

分散情報更新ルーチン(ステップS5)は、メインルーチンのステップS4又はステップS9又はステップS8の実行直後に行われているが、電源投入後の起動を早くして利用者がすぐに電子機器を操作できるようにするなどの理由により、必ずしもステップS4又はステップS9又はステップS8の実行直後に行われる必要はない。他の例として、ステップS6の本電子機器の使用中で利用者が操作をしておらず、総合制御部28の処理量が少ない時間帯に行うようにしても良い。

【0073】

かかる第1の実施例によれば、分散情報が保管された正規のメモリトークンが電子機器に装着されるならば、パスワード等の他の情報を入力しなくても電子機器の使用が可能となる。メモリトークンに保管される分散情報は電子機器の使用毎に更新されるので、分散情報が保管された正規のメモリトークンであってもその後の電子機器の起動時に装着しなければ自動的に無効化させることができる。また、正規のメモリトークンからの分散情報の不正読み出しや、その分散情報がコピーされたメモリトークンがあっても、それによる不正利用の前に電子機器を正規のメモリトークンを装着して使用すれば不正利用者による電子機器の使用を防止することができる。また、正規のメモリトークンがなくても電子機器に正規の利用者がパスワードを入力操作することにより電子機器の使用は可能であるので、正規のメモリトークンの盗難や紛失があってもそれまでの正規のメモリトークンがその時点で無効化され、記憶装置に記憶された情報に対しての安全性を高めることができる。

【0074】

また、メモリトークンには秘密分散法により生成された分散情報が保管されているので、メモリトークン自体から秘密情報であるマスターキーやパスワードが漏れることを防止することができる。よって、メモリトークンにマジックゲート等のセキュリティ機能や固有IDが不要となる。

【0075】

更に、メモリトークンとしてUSBメモリ、メモリカード等の汎用性の高いメモリを利用することができるので、そのメモリトークン自体のデザインの制約も少ない。例えば、既にあるような寿司型のUSBメモリ等のデザインに凝ったメモリトークンを用いることが可能である。

【0076】

なお、上記した実施例において、マスターキーから3つの分散情報M1,M2,M3を生成しているが、これに限定されず、マスターキーからは3以上の分散情報を生成しても良い。また、パスワードから2つの分散情報P1,P2を生成しているが、これに限定されず、パスワードからは2以上の分散情報を生成しても良い。

【0077】

図12は本発明の第2の実施例として電子機器の構成を示している。この図12の電子機器は、図1の電子機器と同様に、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。記憶装置11は記憶領域Aと記録領域Bとを有している。

【0078】

図12の電子機器においては、不正利用防止としてマスターキーA,BとパスワードA,Bとが用いられる。マスターキーA及びパスワードAは記録領域Aに記憶される情報について用いられ、マスターキーB及びパスワードBは記録領域Bに記憶される情報について用いられる。また、記録領域Aのためのメモリトークン16Aと、記録領域Bのためのメモリトークン16Bとが用いられる。

【0079】

図13はマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示している。図13に示すように、マスターキーAは乱数発生部25によって乱数として生成される。生成されたマスターキーAは分散部27Aによって3つの分散情報M1A,M2A,M3Aにされる。この際、パラメータの数値設定により、これら3つの分散情報M1A,M2A,M3Aのうちのいずれか2つ以上あれば元のマスターキーAを復元できるように生成される。一方、パスワードAが入力操作によって指定されると、パスワードAに応じて分散部27Aによって2つの分散情報P1A,P2Aにされる。この際、パラメータの数値設定により、これら分散情報P1A,P2A両方がないと元のパスワードを復元できないよう生成される。

【0080】

分散情報M2Aは暗号化/復号部26の暗号化器261によってパスワードAを用いて暗号化されて暗号化分散情報M2A’とされる。暗号化/復号部26の暗号化器261では分散情報M2Aを平文入力し、パスワードAを鍵情報入力とすることにより、暗号化分散情報M2A’が暗号文出力として得られる。

【0081】

これらの分散情報のうち分散情報M1A,P1Aはメモリリーダ/ライタ12に装着されたメモリトークン16Aに保管され、分散情報M3A,P2Aと暗号化分散情報M2A’とは記憶装置11の記憶領域Aに保管される。残りの分散情報M2Aは、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1A,P1Aが保管されたメモリトークン16Aは利用者に管理されることになる。

【0082】

マスターキーBは乱数発生部25によって乱数として生成される。生成されたマスターキーBは分散部27Aによって3つの分散情報M1B,M2B,M3Bにされる。この際、パラメータの数値設定により、これら3つの分散情報M1B,M2B,M3Bのうちのいずれか2つ以上あれば元のマスターキーBを復元できるように生成される。一方、パスワードBが入力操作によって指定されると、パスワードBに応じて分散部27Aによって2つの分散情報P1B,P2Bにされる。この際、パラメータの数値設定により、これら分散情報P1B,P2B両方がないと元のパスワードを復元できないよう生成される。

【0083】

分散情報M2Bは暗号化/復号部26の暗号化器261によってパスワードBを用いて暗号化されて暗号化分散情報M2B’とされる。暗号化/復号部26の暗号化器261では分散情報M2Bを平文入力とし、パスワードBを鍵情報入力とすることにより、暗号化分散情報M2B’が暗号文出力として得られる。

【0084】

これらの分散情報のうち分散情報M1B,P1Bはメモリリーダ/ライタ12に装着されたメモリトークン16Bに保管され、分散情報M3B,P2Bと暗号化分散情報M2B’とは記憶装置11の記憶領域Bに保管される。残りの分散情報M2Bは、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1B,P1Bが保管されたメモリトークン16Bは利用者に管理されることになる。

【0085】

図14に示すように、記憶装置11の記憶領域Aには分散情報M3A,P2A,暗号化分散情報M2A’の他にタグAと、マスターキーAで暗号化された情報とが記憶される。記憶装置11の記憶領域Bには分散情報M3B,P2B,暗号化分散情報M2B’の他にタグBと、マスターキーBで暗号化された情報とが記憶される。

【0086】

記憶装置11においてタグA,Bはマスターキーで暗号化されずに記録されている。これは、アクセスする記憶領域A,Bを識別するためタグを最初に読み込む必要があり、タグが暗号化されていると、分散情報からマスターキーを復号するまでタグを読むことができないからである。また、分散情報をマスターキーで暗号化していない理由は、マスターキーの復号より前に必要となる分散情報の読み込みができなくなるからである。

【0087】

図15(a)に示すように、メモリトークン16Aには、タグA、分散情報M1A,P1Aが記憶され、図15(b)に示すように、メモリトークン16Bには、タグB、分散情報M1B,P1Bが記憶される。

【0088】

メモリトークン16Aを有する利用者が本電子機器を再度使用する際には、このメモリトークン16Aを用意することになり、それがメモリリーダ/ライタ12に装着される。本電子機器では装着されたメモリトークン16Aに保管された分散情報M1A,P1Aと、記憶装置11に保管された分散情報M3A,P2Aと暗号化分散情報M2A’とに応じてマスターキーA及びパスワードAが復元される。

【0089】

具体的には、電子機器が起動すると、メモリトークン16A内にあるタグAがメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。総合制御部28は図16に示すように、記憶装置11の記憶領域Aに記録されたタグAと照合し、この結果、両者が一致すればメモリトークン16Aが記憶領域Aにアクセスするために挿入されたと判断する。もし、メモリトークン16Aでなく他のメモリトークンのためタグAと一致しない場合には、記憶領域Bに記憶されたタグBと照合される。タグBとも一致しない場合には処理を終了して電子機器の使用は不可能状態とする。

【0090】

メモリトークン16Aの分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。図17に示すように、メモリトークン16Aに保管された分散情報M1Aと記憶装置11に保管された分散情報M3Aとが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1A及び分散情報M3Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーAが出力される。復元されたマスターキーAは、後の処理のため一時メモリ29に保管される。このマスターキーAの復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0091】

記憶装置11の記憶領域Aに保存された暗号化された情報はマスターキーAで復号器262において復号される。すなわち、図18に示すように、暗号化された情報を暗号部262の暗号文入力とし、マスターキーAを鍵情報入力とすることにより、情報が復号され、その復号された情報は例えば、表示装置14に表示される。

【0092】

図19に示すように、メモリトークン16Aに保管された分散情報P1Aと記憶装置11に保管された分散情報P2Aとが分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1A及び分散情報P2Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードAが出力される。復元されたパスワードAは、後の処理のため一時メモリ29に保管される。

【0093】

マスターキーA及びパスワードA各々の復元がされると、マスターキーA及びパスワードAは再分散される。すなわち、マスターキーAは分散部27Aによって3つの分散情報M1A,M2A,M3Aに変換され、パスワードAは分散部27Aによって2つの分散情報P1A,P2Aに変換される。ここで、分散/復元部27において用いられるパラメータは前回の分散時とは異なる数値とされる。よって、再分散では前回の分散時とは異なる分散情報M1A,M2A,M3A,P1A,P2A及び暗号化分散情報M2A’が生成されるので、メモリトークン16には新たな分散情報M1A,P1Aが保管される。

【0094】

電子機器の起動時にメモリトークン16Aがない場合のマスターキーAの復元については、図20に示すように、記憶領域Aに保管された情報を利用したい利用者が表示装置のメニュー画面に基づいてパスワードAを入力操作すると、記憶領域Aの分散情報が選択される。よって、そのパスワードAと記憶装置11に保管されている暗号化分散情報M2A’とに応じて暗号化/復号部26の復号器262によって分散情報M2Aが復号される。すなわち、復号器262においてパスワードAを鍵情報入力とし、暗号化分散情報M2A’を暗号文入力として分散情報M2Aの復号が行われる。更に、その分散情報M2Aと記憶装置11に保管されている分散情報M3Aとに応じて分散/復元部27の復元部27BによってマスターキーAが復元される。これにより電子機器の起動時にメモリトークン16Aがなくても、利用者がパスワードAさえ覚えていれば電子機器を使用することができる。

【0095】

メモリトークン16Bを有する利用者が本電子機器を再度使用する際のマスターキーB及びパスワードB各々の復元動作、並びにマスターキーB及びパスワードBの再分散動作については上記のメモリトークン16Aで電子機器を再度使用する場合と同様であるので、説明は省略される。

【0096】

なお、図12の電子機器においては、記憶装置11には2つの記憶領域A,Bが設けられているが、2つの記憶領域に限定されない。複数の記憶領域であれば良く、記憶領域の数に対応したメモリトークンが存在することになる。

【0097】

図21は本発明の第3の実施例として電子機器の構成を示している。この図21の電子機器は、図1の電子機器と同様に、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。記憶装置11は管理領域、記憶領域Aと記憶領域Bとを有している。

【0098】

図21の電子機器においては、図12の電子機器と同様に、不正利用防止としてマスターキーA,BとパスワードA,Bとが用いられる。マスターキーA及びパスワードAは記憶領域Aに記憶される情報について用いられ、マスターキーB及びパスワードBは記憶領域Bに記憶される情報について用いられる。また、記憶領域Aのためのメモリトークン16Aと、記憶領域Bのためのメモリトークン16Bとが用いられる。

【0099】

図22はマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示している。この分散情報の生成及びその保管の流れでは分散情報M3A,P2Aと暗号化分散情報M2A’とが記憶装置11の管理領域に保管され、このことが図13に示したものとの違いである。また、分散情報M3B,P2Bと暗号化分散情報M2B’とが記憶装置11の管理領域に保管される。

【0100】

図23に示すように、記憶装置11の管理領域にはタグA、分散情報M3A,P2A,暗号化分散情報M2A’、タグB、分散情報M3B,P2B,暗号化分散情報M2B’、及び領域管理情報が記憶される。記憶領域AにはマスターキーAで暗号化された情報が記憶され、記憶領域BにはマスターキーBで暗号化された情報が記憶される。領域管理情報は記憶領域A,Bに対応したタグの情報、更にタグに対応した各分散情報の保管位置についての情報を含む領域毎の管理情報である。また、領域管理情報は1つの分散情報が管理領域に書き込まれる毎に追加又は上書きされる情報である。

【0101】

メモリトークン16Aには、タグA、分散情報M1A,P1Aが記憶され、メモリトークン16Bには、タグB、分散情報M1B,P1Bが記憶される。

【0102】

メモリトークン16Aを有する利用者が本電子機器を再度使用する際には、このメモリトークン16Aを用意することになり、それがメモリリーダ/ライタ12に装着される。本電子機器では装着されたメモリトークン16Aに保管された分散情報M1A,P1Aと、記憶装置11に保管された分散情報M3A,P2Aと暗号化分散情報M2A’とに応じてマスターキーA及びパスワードAが復元される。

【0103】

具体的には、電子機器が起動すると、メモリトークン16A内にあるタグAがメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。総合制御部28は図24に示すように、記憶装置11の管理領域に記録されたタグAと照合し、この結果、両者が一致すればメモリトークン16Aが記憶領域Aにアクセスするために挿入されたと判断する。もし、メモリトークン16Aでなく他のメモリトークンのためタグAと一致しない場合には他のタグであるタグBと照合される。タグBとも一致しない場合には処理を終了して電子機器の使用は不可能状態とする。

【0104】

メモリトークン16Aの分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。記憶装置11の管理領域に保管された分散情報M3Aが総合制御部28に供給される。管理領域における分散情報M3Aの保管位置は領域管理情報に基づきタグAに対応した位置であり、そこから分散情報M3Aは読み出される。図25に示すように、メモリトークン16Aに保管された分散情報M1Aと記憶装置11の管理領域に保管された分散情報M3Aとが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1A及び分散情報M3Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーAが出力される。復元されたマスターキーAは、後の処理のため一時メモリ29に保管される。このマスターキーAの復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0105】

管理領域の領域管理情報に基づいて記憶装置11の記憶領域Aに保存された暗号化された情報が読み出され、その暗号化された情報はマスターキーAで復号器262において復号される。すなわち、図26に示すように、暗号化された情報を暗号部262の暗号文入力とし、マスターキーAを鍵情報入力とすることにより、情報が復号され、その復号された情報は例えば、表示装置14に表示される。

【0106】

図27に示すように、メモリトークン16Aに保管された分散情報P1Aと記憶装置11に保管された分散情報P2Aとが読み出される。管理領域における分散情報P2Aの保管位置は領域管理情報に基づきタグAに対応した位置であり、そこから分散情報P2Aは読み出される。それらの読み出された分散情報P1A,P2Aは分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1A及び分散情報P2Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードAが出力される。復元されたパスワードAは、後の処理のため一時メモリ29に保管される。

【0107】

マスターキーA及びパスワードA各々の復元がされると、マスターキーA及びパスワードAは再分散される。この再分散は図12の電子機器で説明した通りであるので、詳細な説明は省略される。なお、記憶装置11における各情報の保管位置は図23に示した通りである。

【0108】

電子機器の起動時にメモリトークン16Aがない場合のマスターキーAの復元については、記憶装置Aに保管された情報を利用したい利用者が表示装置のメニュー画面に基づいてパスワードAを入力操作すると、管理領域内のタグAに関する分散情報が選択される。よって、そのパスワードAと記憶装置11に保管されている暗号化分散情報M2A’とに応じて暗号化/復号部26の復号器262によって分散情報M2Aが復号される。すなわち、復号器262においてパスワードAを鍵情報入力とし、暗号化分散情報M2A’を暗号文入力として分散情報M2Aの復号が行われる。更に、その分散情報M2Aと記憶装置11に保管されている分散情報M3Aとに応じて分散/復元部27の復元部27BによってマスターキーAが復元される。これにより電子機器の起動時にメモリトークン16Aがなくても、利用者がパスワードAさえ覚えていれば電子機器を使用することができる。

【0109】

メモリトークン16Bを有する利用者が本電子機器を再度使用する際のマスターキーB及びパスワードB各々の復元動作、並びにマスターキーB及びパスワードBの再分散動作については上記のメモリトークン16Aで電子機器を再度使用する場合と同様であるので、説明は省略される。

【0110】

なお、図21の電子機器においては、記憶装置11には管理領域と共に2つの記憶領域A,Bが設けられているが、2つの記憶領域に限定されない。複数の記憶領域であれば良く、管理領域には複数の記憶領域に対応したタグ及び各分散情報が記憶される。

【0111】

上記した第2及び第3の実施例によれば、記憶装置の領域を2つに分割し、それぞれ別のマスターキー、パスワード及びメモリトークンを使用することが行われる。すなわち、電子機器内に独立して管理される二つの記憶領域が存在することになる。単一のマスターキーしかない場合、それに対応するパスワードとメモリトークンとのいずれも利用できなければ、電子機器そのものを利用することができなくなる。これに対して第2及び第3の実施例のように、記憶領域を分割して管理すると、1つの記憶領域に対応したメモリトークンとパスワードとのいずれもが利用できなくなったとしても、他の記憶領域に対応したメモリトークンとパスワードとのいずれかが有効であれば部分的でも電子機器を利用することができる。

【0112】

また、上記した第2及び第3の実施例によれば、複数の利用者が1つの電子機器を独立して利用することができる。例えば、1つの電子機器を2人で共有する場合には、一方の情報を他方がアクセスできないようにすることが可能となる。よって、必ずしも利用者全体で共有されない情報、すなわち特定の利用者だけの秘密にしたい情報でも安全に保存することができる。例として、大容量の記憶装置を持つ1台の電子機器を複数の利用者で共有し、それぞれの利用者があたかも自分専用のように利用することが可能になる。これにより利用者個別に管理している電子機器の集約化が可能となる。

【0113】

本発明は上記の実施例の情報暗号化記録装置に限らず、カーナビゲーション装置、パソコン等の電子機器に適用することができる。

【0114】

カーナビゲーション装置の場合に、メモリトークンは小さいので、例えば、キーホルダーのように車の鍵と一緒に携帯することができる。よって、メモリトークンさえ安全に保管しておけば、カーナビゲーション装置本体を盗んだとしても使えないため、盗む意欲を削ぐことができる。

【0115】

パソコンの場合にはメモリトークンがないと内部で分散情報として保管されているマスターキーを復号することができないため、パソコンを使うことができない。正規のメモリトークンがあれば、パソコンの起動時にパスワードを入力する必要がない。すなわち、メモリトークンがパスワード入力代わりとなる。記録される情報は秘密分散法で生成された分散情報なので、もしパソコン又はメモリトークンの一方が盗まれたとしても、盗まれたものからマスターキーやパスワードに関する情報を得ることができない。パソコンを正常に起動できればメモリトークンの保管分散情報が自動更新されるので、もしメモリトークンが盗まれたとしても、この盗まれたメモリトークンが不正使用される前に正規の利用者が起動して分散情報を更新することにより無効化することができる。よって、メモリトークンをパソコンから分けて保管し、パソコンの利用時にメモリトークンを装着するようにすれば、パソコンの起動時にパスワードを入力する手間がないという利便性を有しつつ、パソコンに対する安全性を向上させることができる。

【0116】

なお、図1の装置中の制御装置15をコンピュータによって構成し、メモリに記憶されたプログラムに従ってコンピュータが上記の不正利用防止動作を実行するようにしても良いことは勿論である。

【符号の説明】

【0117】

11 記憶装置

12 メモリリーダ/ライタ

13 入力装置

14 表示装置

15 制御装置

16,16A,16B メモリトークン

26 暗号化/復号部

27 分散/復元部

28 総合制御部

【技術分野】

【0001】

本発明は、不正利用防止機能を備えた電子機器及び電子機器の不正利用防止方法に関する。

【背景技術】

【0002】

不正利用防止機能を備えた従来の電子機器としては、電子機器固有の装置暗号化鍵を用いて所定の情報(パスワード)を暗号化して暗号化情報とし、それをメモリカードに書き込んでおき、そのメモリカードが電子機器の装着手段に装着された場合に、メモリカードに記録されている暗号化情報を読み出して装置暗号化鍵を用いて暗号化情報の解読を実行し、その暗号化情報が解読された場合にはその電子機器を使用可能状態にさせるものがある(特許文献1参照)。電子機器とメモリカードと間における暗号化情報の受け渡しにおいては安全性を高めるために電子機器固有の装置暗号化鍵の他にメモリカードのカード暗号化鍵と、電子機器とメモリカードとが共に使用する共通暗号化鍵とが用いられている。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】再表2005/085975号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記の従来の電子機器においては、メモリカードの保管内容が漏れると、電子機器が不正利用される可能性があるため、安全性を高めるためには速やかに暗号化鍵の無効化処理を行う必要がある。しかしながら、メモリカードの保管内容の漏洩が起きても実際には利用者がそれに気づくまでには時間がかかるため、無効化処理が実行されるまでの間に不正利用される恐れがある。

【0005】

そこで、本発明が解決しようとする課題には、上記の欠点が一例として挙げられ、メモリカード等の外部メモリの保管内容の漏洩による不正利用に対しての防止機能の強化を図った電子機器、不正利用防止方法及びプログラムを提供することを本発明の目的とする。

【課題を解決するための手段】

【0006】

請求項1に係る発明の電子機器は、マスターキーを用いて情報を暗号化して保管する電子機器であって、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成手段と、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成手段と、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成手段と、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶する記憶装置と、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させる外部メモリ制御手段と、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元手段と、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元手段と、を備え、前記マスターキー復元手段によって前記マスターキーが復元されかつ前記パスワード復元手段によって前記パスワードが復元されると、前記マスターキー分散情報生成手段は秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成手段は秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴としている。

【0007】

請求項11に係る発明の不正利用防止方法は、マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止方法であって、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、を備え、前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップは秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成ステップは秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴としている。

【0008】

請求項12に係る発明のプログラムは、マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止のためのプログラムであって、コンピュータに、秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップに秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成させ、前記パスワード分散情報生成ステップに秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成させるステップと、を実行させることを特徴としている。

【図面の簡単な説明】

【0009】

【図1】本発明の第1の実施例を示すブロック図である。

【図2】図1の電子機器中の制御装置の構成を示すブロック図である。

【図3】図2の制御装置中の暗号化/復号部の構成を示すブロック図である。

【図4】図2の制御装置中の分散/復元部の構成を示すブロック図である。

【図5】マスターキー及びパスワード各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図6】マスターキー及びパスワードの復元を概略的に示す図である。

【図7】電子機器の起動時にメモリトークンがない場合のマスターキーの復元を概略的に示す図である。

【図8】図2の制御装置中の総合制御部のメインルーチンを示すフローチャートである。

【図9】メインルーチン内の初期設定ルーチンを示すフローチャートである。

【図10】メインルーチン内のパスワード起動ルーチンを示すフローチャートである。

【図11】メインルーチン内の分散情報更新ルーチンを示すフローチャートである。

【図12】本発明の第2の実施例を示すブロック図である。

【図13】図12の電子機器におけるマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図14】図12の電子機器中の記憶装置の各記憶領域の記憶内容を示す図である。

【図15】図12の電子機器中の各メモリトークンの記憶内容を示す図である。

【図16】記憶領域の照合について示す図である。

【図17】マスターキーAの復元を概略的に示す図である。

【図18】マスターキーAで暗号化された情報の復号を概略的に示す図である。

【図19】パスワードAの復元を概略的に示す図である。

【図20】電子機器の起動時にメモリトークンがない場合のマスターキーAの復元を概略的に示す図である。

【図21】本発明の第3の実施例を示すブロック図である。

【図22】図21の電子機器におけるマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示す図である。

【図23】図21の電子機器中の記憶装置の管理領域及び各記憶領域の記憶内容を示す図である。

【図24】タグの照合について示す図である。

【図25】マスターキーAの復元を概略的に示す図である。

【図26】マスターキーAで暗号化された情報の復号を概略的に示す図である。

【図27】パスワードAの復元を概略的に示す図である。

【発明を実施するための形態】

【0010】

請求項1に係る発明の電子機器、請求項11に係る本発明の不正利用防止方法及び請求項12に係る本発明のプログラムにおいては、記憶装置及び外部メモリに保管される分散情報は電子機器の使用毎に更新される。よって、分散情報が保管された正規の外部メモリの保管内容が漏れても正規の利用者が電子機器を使用すれば、分散情報の更新により漏洩した保管内容である分散情報は無効化されるので、不正利用者による電子機器の使用を防止することができる。

【実施例】

【0011】

以下、本発明の実施例を図面を参照しつつ詳細に説明する。

【0012】

図1は本発明の第1の実施例として電子機器の構成を示している。この電子機器は、例えば、情報暗号化記録装置であり、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。

【0013】

記憶装置11はハードディスクや光ディスクドライブからなり、暗号化された情報を記憶する他、後述の分散情報を記憶する。メモリリーダ/ライタ12は外部メモリ制御手段であり、図示しない装着部を有し、その装着部にて外部メモリであるメモリトークン16を着脱自在に装着する。メモリトークン16としては例えば、読み書き可能なメモリカードである。入力装置13は本電子機器の動作をユーザの操作入力に応じて制御装置15に対して指令する。また、入力装置13は記憶されるべき情報を入力するためのインターフェースでも良い。表示装置14は入力装置13の操作についてのガイド画面や本電子機器の動作状態を表示する。制御装置15は電子機器内の記憶装置11、メモリリーダ/ライタ12、入力装置13、及び表示装置14に接続されており、それらを制御する。

【0014】

制御装置15は図2に示すように、記憶装置制御部21、メモリリーダ/ライタ制御部22、表示装置制御部23、入力装置制御部24、乱数発生部25、暗号化/復号部26、分散/復元部27、総合制御部28、及び一時メモリ29を備えている。

【0015】

記憶装置制御部21は記憶装置11への後述の分散情報を含む情報の書き込み及び読み出しを制御する。メモリリーダ/ライタ制御部22はメモリリーダ/ライタ12によるメモリトークン16への分散情報を含む情報の書き込み及び読み出しを制御する。

【0016】

表示装置制御部23は表示装置14を制御する。入力装置制御部24は入力装置13を制御する。

【0017】

乱数発生部25は後述するマスターキーなどのために乱数を発生する。暗号化/復号部26は本電子機器内で用いられる情報を暗号化し、暗号化された情報を復号する。分散/復元部27は、本電子機器内で用いられる情報をメモリトークン16と記憶装置11に分散して保管するために必要な分散情報を生成すると共に、分散情報から元のマスターキーを復元する。暗号化/復号部26及び分散/復元部27各々の構成ついては後述する。

【0018】

総合制御部28は制御装置15内の記憶装置制御部21、メモリリーダ/ライタ制御部22、表示装置制御部23、入力装置制御部24、乱数発生部25、暗号化/復号部26、分散/復元部27、及び一時メモリ29に接続され、それらを制御する。

【0019】

一時メモリ29は総合制御部28が制御動作中にその制御動作のために必要な情報を一時的に保管するRAM(ランダムアクセスメモリ)である。

【0020】

暗号化/復号部26は図3に示すように、暗号化器261と復号器262とからなる。暗号化器261は平文入力として入力された情報を、鍵情報入力として入力された鍵を用いて暗号化して暗号文出力として出力する。復号器262は暗号文入力として入力された情報を鍵情報入力として入力された鍵を用いて復号して平文出力として出力する。

【0021】

分散/復元部27は図4に示すように、符号化器271、検証情報生成器272及び分散情報生成器273からなる分散部27Aと、情報検証器274及び分散情報復号器275からなる復元部27Bとを備えている。

【0022】

分散部27Aにおいて、符号化器271は入力された情報を符号化する。検証情報生成器272は入力された情報から分散情報を検証するために必要な検証情報を生成する。分散情報生成器273は検証情報と符号化器271の符号化出力から複数の分散情報を生成する。

【0023】

復元部27Bにおいて、情報検証器274は検証情報を用いて入力された複数の分散情報が正しいか否かを検証すると共に、誤った分散情報を排除・訂正する機能を有する。分散情報復号器275は情報検証器274から出力された正しい分散情報から元の情報を復元する。分散/復元部27を実現する方法として、VSS(Verifiable Secret Sharing:検証可能秘密分散法)が挙げられる。VSSとして公知のFeldmanやPedersenのものを用いることができる。

【0024】

例えば、FeldmanのVSSでは次の式(1)の生成多項式を用いてマスターキー及びパスワードの秘密情報から分散情報が生成される。

【0025】

【数1】

【0026】

ここでqは素数であり、秘密情報の値・分散情報数nのいずれよりも大きい数が予め選ばれる。秘密情報はこの生成多項式の定数項、すなわちa0に代入する。生成多項式を構成する残りのk−1個の係数ai(1≦i≦k−1)は、全てのaiについて1≦ai≦q−1を満たすよう任意に選ぶ。例えば、1からq−1までの範囲で一様に分布する乱数から選ぶ。

【0027】

分散情報は生成多項式の変数xに値を代入したものとなる。m番目(1≦m≦n)の分散情報Sharemは、

【0028】

【数2】

【0029】

として求めることができる。

【0030】

FeldmanのVSSでは、生成多項式で使われる各係数の冪乗剰余を検証情報して生成する。p=βq+1(βは自然数)を満たす素数pを一つ定め、位数がqとなる素体Zpの部分群に含まれる元の一つをgとする。このgを用いて

【0031】

【数3】

【0032】

のk個の値の組を検証情報とする。

【0033】

分散情報の検証は以下の式を評価することで行う。分散情報の生成式から第1項と第3項の値は等しくなるので、分散情報から計算できる第1項と、検証情報から計算できる第2項が等しければ正しい分散情報であると判定することが行われる。

【0034】

【数4】

【0035】

総合制御部28には予めメモリトークン16と記憶装置11とに割り当てるmの値が設定される。例えば、メモリトークン16に割り当てるmの値をmtoken、記憶装置11に割り当てるmの値をmstorageと設定しておき、これによりメモリトークン16に保管する分散情報Sharetokenを

【0036】

【数5】

【0037】

とし、記憶装置11に保管する分散情報Sharestorageを

【0038】

【数6】

【0039】

として生成できる。乱数発生部25を用いてmtoken,mstorageの値が設定され、復元時のためにその値はメモリトークン16と記憶装置11とに保管しておくことが行われる。

【0040】

かかる構成の電子機器においては、不正利用防止としてマスターキーとパスワードとが用いられる。マスターキーは電子機器内に存在するだけでそのまま外部に出力されることはない。パスワードは利用者の入力装置13についての入力操作によって指定される。マスターキー及びパスワードは分散情報としてメモリトークン16に保管されて外部に出力される。マスターキーは電子機器において記憶されるべき情報を暗号化及び復号する際の暗号化/復号部26の鍵情報として用いられる。利用者により電子機器が使用されている時にはマスターキーで暗号化器261において暗号化された情報は記憶装置11内に保存され、また記憶装置11に保存された暗号化された情報はマスターキーで復号器262において復号される。

【0041】

図5はマスターキー及びパスワード各々からの分散情報の生成及びその保管の流れを概略的に示している。図5に示すように、マスターキーは乱数発生部25によって乱数として生成される。生成されたマスターキーは分散部27Aによって3つの分散情報M1,M2,M3(マスターキー分散情報)にされる。この際、パラメータの数値設定により、これら3つの分散情報M1,M2,M3のうちのいずれか2つ以上あれば元のマスターキーを復元できるように生成される。一方、パスワードが入力操作によって指定されると、パスワードに応じて分散部27Aによって2つの分散情報P1,P2(パスワード分散情報)にされる。この際、パラメータの数値設定により、これら分散情報P1,P2両方がないと元のパスワードを復元できないよう生成される。

【0042】

パラメータとしては、上記の式(1)の係数、分散情報の生成数n及び復元閾値kの組、素数p,qの組、mtoken,mstorageの組、或いは検証情報の生成に必要な値gを用いることができる。パラメータとして上記のn及びkを用いる場合には、例えば、マスターキーの分散ではk=2,n=3とされ、パスワードの分散ではk=n=2とされる。上記の式(1)の係数を除いたパラメータの数値は設定されると、電子機器の次の使用、すなわちマスターキー及びパスワードの復元まで記憶装置11に記憶される。パラメータのうち上記の式(1)の係数については、分散情報を正しく生成することができれば消去される。なお、パラメータの値は固定値でも良く、その場合にはその固定値を記憶装置11に保管したり、記憶装置11又は制御装置15内に保持されている制御装置15の制御プログラム中にコードとして埋め込むことができる。例えば、ソースファイルで変数値として設定することができる。

【0043】

分散情報M2(第1マスターキー分散情報)は暗号化/復号部26の暗号化器261によってパスワードを用いて暗号化されて暗号化分散情報M2’とされる。暗号化/復号部26の暗号化器261では分散情報M2を平文入力とし、パスワードを鍵情報入力とすることにより、暗号化分散情報M2’が暗号文出力として得られる。

【0044】

これらの分散情報のうち分散情報M1,P1(第3マスターキー分散情報及び第2パスワード分散情報)はメモリリーダ/ライタ12に装着されたメモリトークン16に保管され、分散情報M3,P2(第2マスターキー分散情報及び第1パスワード分散情報)と暗号化分散情報M2’とは記憶装置11に保管される。残りの分散情報M2は、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1,P1が保管されたメモリトークン16は利用者に管理されることになる。

【0045】

利用者が本電子機器を再度使用する際には、このメモリトークン16を用意することになり、それがメモリリーダ/ライタ12に装着される。その装着が図示しない検出手段により検出されることにより本電子機器では装着されたメモリトークン16に保管された分散情報M1,P1と、記憶装置11に保管された分散情報M3,P2と暗号化分散情報M2’とに応じてマスターキー及びパスワードが復元される。

【0046】

図6(a)及び(b)はマスターキー及びパスワードの復元を概略的に示している。図6(a)に示すように、マスターキーの復元の際には、電子機器が起動すると、メモリトークン16内にある分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。メモリトークン16に保管された分散情報M1と記憶装置11に保管された分散情報M3とが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1及び分散情報M3の両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーが出力される。復元されたマスターキーは、後の処理のため一時メモリ29に保管される。

【0047】

図6(b)に示すように、パスワードの復元の際には、電子機器が起動すると、メモリトークン16内にある分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。メモリトークン16に保管された分散情報P1と記憶装置11に保管された分散情報P2とが分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1及び分散情報P2の両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードが出力される。復元されたパスワードは、後の処理のため一時メモリ29に保管される。

【0048】

このマスターキー及びパスワード各々の復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0049】

マスターキー及びパスワード各々の復元がされた場合には、マスターキー及びパスワードは再分散される。すなわち、図5に示したように、マスターキーは分散部27Aによって3つの分散情報M1,M2,M3に変換され、パスワードは分散部27Aによって2つの分散情報P1,P2に変換される。ここで、分散/復元部27において用いられるパラメータは前回の分散時とは異なる数値とされる。よって、再分散では前回の分散時とは異なる分散情報M1,M2,M3,P1,P2及び暗号化分散情報M2’が生成されるので、メモリトークン16には新たな分散情報M1,P1が保管される。

【0050】

図7は電子機器の起動時にメモリトークン16がない場合のマスターキーの復元を概略的に示している。この場合に、正規の利用者はパスワードを知っているとしている。よって、利用者がパスワードを入力操作すると、そのパスワードと記憶装置11に保管されている暗号化分散情報M2’とに応じて暗号化/復号部26の復号器262によって分散情報M2が復号される。すなわち、復号器262においてパスワードを鍵情報入力とし、暗号化分散情報M2’を暗号文入力として分散情報M2の復号が行われる。更に、その分散情報M2と記憶装置11に保管されている分散情報M3とに応じて分散/復元部27の復元部27Bによってマスターキーが復元される。これにより電子機器の起動時にメモリトークン16がなくても、利用者がパスワードさえ覚えていれば電子機器を使用することができる。

【0051】

間違ったパスワードを入力すると、それに対応して間違った分散情報M2が復号されるので、結果として間違ったマスターキーが復元される。このため電子機器が使用可能とならない。

【0052】

メモリトークン16がない場合におけるマスターキー及びパスワード再分散保管についてはメモリトークン16に保管されるべき新たな分散情報M1,P1は一時メモリ29に保管される。電子機器の使用中にメモリトークン16がメモリリーダ/ライタ12に装着されると、一時メモリ29に保管された新たな分散情報M1,P1はその装着されたメモリトークン16に書き込まれる。メモリトークン16がない場合としては、それを忘れたり、無くした場合やメモリトークン16はあっても内容が破損した場合があるので、一時メモリ29に保管された分散情報M1,P1がメモリトークン16に書き込まれる際のメモリトークン16は前回とは異なるメモリトークンでも良い。前回の使用したメモリトークンは自動的に無効化される。

【0053】

次に、かかる分散及び復元技術を用いた本発明の電子機器の不正利用防止動作について説明する。

【0054】

ユーザが本電子機器の電源スイッチをオン操作すると、図8に示すように、電源が本電子機器に投入される(ステップS1)。総合制御部28は分散情報が記憶装置11に保管されているか否かを記憶装置制御部21を介して判別する(ステップS2)。ユーザがパスワード及びマスターキーを設定した場合に記憶装置11の特定の位置には分散情報M3,P2及び暗号化分散情報M2’が保管されている。総合制御部28は特定の位置に保管された分散情報を読み込み、復元部27Bの情報検証器274により分散情報に含まれる検証情報を用いて分散情報を検証する。検証結果が正しければ分散情報が保管されているものとする。ステップS2の他の動作例としては、分散情報を特定のファイル名(例えば分散情報M1を"data1"とする)として保管されるファイルとし、総合制御部28はこのファイルを読み込むようにしても良い。

【0055】

総合制御部28は記憶装置11に分散情報が保管されている場合にはメモリトークン16に分散情報が保管されているか否かを判別する(ステップS3)。メモリトークン16の保管内容は総合制御部28の指令に応じてメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を制御することにより判別される。ユーザがパスワード及びマスターキーを設定した場合にメモリトークン16には分散情報M1,P1が保管されている。保管されているならば、分散情報M1,P1が総合制御部28に読み込まれる。

【0056】

メモリトークン16に分散情報が保管されている場合には、メモリトークン16に保持された分散情報M1と記憶装置11に保管された分散情報M3とに応じて復元部27Bにマスターキーを復元させる(ステップS4)。復元部27Bにおける分散情報入力として、情報検証器274によりその分散情報M1,M3が検証され、その両方の分散情報M1,M3が正しいと検証されれば、分散情報復号器275において元のマスターキーが出力される。復元したマスターキーは後の処理のため一時メモリ29に保管される

総合制御部28はステップS2で記憶装置11に分散情報が保管されていない場合には初期設定ルーチンを実行する(ステップS8)。分散情報が保管されていない場合とは利用者が本電子機器を購入して最初に電源を投入した状態でマスターキーで暗号化された分散情報が記憶装置11に保管されていない場合である。また、何らかのトラブルにより記憶装置11に保管されている分散情報が消失もしくは破損し、総合制御部28が記憶装置制御部21を介して記憶装置11から分散情報を読み込むことができなくなった場合である。

【0057】

初期設定ルーチンにおいては、図9に示すように、メモリトークン16がメモリリーダ/ライタ12に装着されているか否かを判別する(ステップS11)。メモリトークン16がメモリリーダ/ライタ12の装着部に装着されている場合にはメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を介してメモリトークン16にアクセス可能になるので、総合制御部28はメモリトークン16の装着を判別することができる。ここで、メモリトークン16は単に装着されているだけでメモリリーダ/ライタ12により分散情報の読み書きが可能なメモリトークンである。

【0058】

ステップS11においてメモリトークン16が装着されていないと判別された場合には総合制御部28は表示装置14に警告画面を表示させて利用者にメモリトークン16の装着を促すことが行われる。

【0059】

総合制御部28は、メモリトークン16がメモリリーダ/ライタ12に装着されている場合にはパスワード設定(ステップS12)、及びマスターキー設定(ステップS13)を実行する。総合制御部28は、ステップS12では表示装置制御部23を介して表示装置14にメニュー画面を表示させて利用者にパスワードの入力装置13からの操作入力を促す。これに応答して利用者が入力装置13からパスワードを構成する文字を順番に操作入力すると、入力されたパスワードのデータは入力装置制御部24を介して総合制御部28に供給される。総合制御部28は供給されたデータをパスワードとして新たに設定し、後の処理のため一時メモリ29に保管させる。総合制御部28はステップS13では乱数発生部25に乱数発生を指令する。それに応答して乱数発生部25が乱数をデータとして発生し、それを総合制御部28が受け取ると、総合制御部28は供給されたデータをマスターキーとして新たに設定し、後の処理のため一時メモリ29に保管させる。

【0060】

なお、ステップS12のパスワード設定及びステップS13のマスターキー設定の順番はどちらを先に処理しても良い。

【0061】

総合制御部28はステップS3でメモリトークン16に分散情報が保管されていない場合にはパスワード起動ルーチンを実行する(ステップS9)。

【0062】

パスワード起動ルーチンにおいて総合制御部28は、図10に示すように、先ず、パスワードを受け入れる(ステップS21)。総合制御部28は、ステップS21では表示装置制御部23を介して表示装置14にメニュー画面を表示させて利用者に既に設定されているパスワードの入力装置13からの操作入力を促す。これに応答して利用者が入力装置13からパスワードを構成する文字を順番に操作入力すると、入力されたパスワードのデータは入力装置制御部24を介して総合制御部28に供給される。総合制御部28は供給されたデータをパスワードとし、後の処理のため一時メモリ29に保管させる。

【0063】

総合制御部28は、ステップS21によりパスワードを受け入れると、記憶装置11から記憶装置制御部21を介して暗号化分散情報M2’を読み込み、暗号化/復号部26の復号器262に、ステップS21の受け入れたパスワードを鍵情報入力とし、暗号化分散情報M2’を暗号文入力として復号させる(ステップS22)。この結果、復号器262からは平文出力として分散情報M2を得る。

【0064】

総合制御部28は、復号された分散情報M2が正しいか否かを判別する(ステップS23)。ステップS23においては復元部27Bの情報検証器274により分散情報M2に含まれる検証情報を用いて分散情報M2が検証される。検証結果が正しくなければパスワード警告処理を行い(ステップS24)、ステップS21に戻る。パスワード警告処理では総合制御部28は一時メモリ29に保管されたパスワードを消去する。その後、表示装置14に警告画面を表示して利用者に再びパスワードの入力を促すことが行われる。

【0065】

検証結果が正しい場合には分散/復元部27の復元部27Bに、得られた分散情報M2と記憶装置11から読み込んだ分散情報M3とを分散情報入力としてマスターキーを復元させる(ステップS25)。復元したマスターキーは、後の処理のため一時メモリ29に保管される。

【0066】

ステップS4又はステップS25においてマスターキーが復元された場合には不正利用ではないので、分散情報更新ルーチンが実行され(ステップS5)、本電子機器の使用が可能となり(ステップS6)、その後、ユーザが本電子機器の電源スイッチをオフ操作すると、本電子機器の電源が遮断される(ステップS7)。ステップS6の本電子機器の使用可能状態では、例えば、情報記録時には入力装置13から入力された情報がマスターキーで暗号化器261において暗号化され、暗号化された情報が記憶装置11内に保存される。また、情報再生時には記憶装置11に保存された暗号化された情報はマスターキーで復号器262において復号され、復号された情報が表示装置14に表示される。

【0067】

ステップS5の分散情報更新ルーチンにおいて総合制御部28は、図11に示すように、一時メモリ29にパスワードが保管されているか否かを判別する(ステップS31)。保管されていれば、パラメータの数値を新たに設定し、分散/復元部27の分散部27Aに、一時メモリ29に保管されているマスターキーに対応した新しい分散情報M1,M2,M3と、パスワードに対応した新しい分散情報P1,P2とを生成させる(ステップS32)。ステップS32が実行される毎に分散部27Aに入力されるパラメータの数値は変更される。パラメータの数値は乱数発生部25に発生させた乱数によって決定される。

【0068】

一方、一時メモリ29に保管されていなければ、分散/復元部27の復元部27Bに、メモリトークン16から読み込んだ分散情報P1と記憶装置11から読み込んだ分散情報P2とを分散情報入力としてパスワードを復元させ、それを一時メモリ29に保管させる(ステップS33)。

【0069】

次に、総合制御部28は、暗号化/復号部26の暗号化器261に、ステップS32で得られた分散情報M2をパスワードで暗号化させ、これにより暗号化分散情報M2’を生成させる(ステップS34)。そして、分散情報M3,P2と暗号化分散情報M2’とを記憶装置制御部21を介して記憶装置11に記憶させる(ステップS35)。

【0070】

総合制御部28は、ステップS35の実行後、メモリトークン16がメモリリーダ/ライタ12に装着されているか否かを判別する(ステップS36)。これは初期設定ルーチンのステップS11と同一の判別である。メモリトークン16がメモリリーダ/ライタ12に装着されている場合には分散情報M1,P1をメモリトークン16に保管させる(ステップS37)。ステップS32で生成された分散情報M1,P1はメモリリーダ/ライタ制御部22がメモリリーダ/ライタ12を駆動制御してメモリトークン16に保管される。その保管ではメモリトークン16に既に分散情報M1,P1が保管されている場合には上書きが行われる。また、その保管位置は予め定められている。

【0071】

ステップS36の判別によりメモリトークン16がメモリリーダ/ライタ12に装着されていない場合には分散情報M1,P1を一時メモリ29に保管させる(ステップS38)。ステップS38が実行された場合には、その後のステップS6により本電子機器が使用中にあるとき総合制御部28はメモリリーダ/ライタ制御部22を介してメモリトークン16が装着されたか否かを繰り返し判別する。この判別はステップS11と同一である。メモリトークン16が利用者によって挿入され正しく装着されていれば、ステップS37と同様に分散情報M1,P1がメモリトークン16に保管される。

【0072】

分散情報更新ルーチン(ステップS5)は、メインルーチンのステップS4又はステップS9又はステップS8の実行直後に行われているが、電源投入後の起動を早くして利用者がすぐに電子機器を操作できるようにするなどの理由により、必ずしもステップS4又はステップS9又はステップS8の実行直後に行われる必要はない。他の例として、ステップS6の本電子機器の使用中で利用者が操作をしておらず、総合制御部28の処理量が少ない時間帯に行うようにしても良い。

【0073】

かかる第1の実施例によれば、分散情報が保管された正規のメモリトークンが電子機器に装着されるならば、パスワード等の他の情報を入力しなくても電子機器の使用が可能となる。メモリトークンに保管される分散情報は電子機器の使用毎に更新されるので、分散情報が保管された正規のメモリトークンであってもその後の電子機器の起動時に装着しなければ自動的に無効化させることができる。また、正規のメモリトークンからの分散情報の不正読み出しや、その分散情報がコピーされたメモリトークンがあっても、それによる不正利用の前に電子機器を正規のメモリトークンを装着して使用すれば不正利用者による電子機器の使用を防止することができる。また、正規のメモリトークンがなくても電子機器に正規の利用者がパスワードを入力操作することにより電子機器の使用は可能であるので、正規のメモリトークンの盗難や紛失があってもそれまでの正規のメモリトークンがその時点で無効化され、記憶装置に記憶された情報に対しての安全性を高めることができる。

【0074】

また、メモリトークンには秘密分散法により生成された分散情報が保管されているので、メモリトークン自体から秘密情報であるマスターキーやパスワードが漏れることを防止することができる。よって、メモリトークンにマジックゲート等のセキュリティ機能や固有IDが不要となる。

【0075】

更に、メモリトークンとしてUSBメモリ、メモリカード等の汎用性の高いメモリを利用することができるので、そのメモリトークン自体のデザインの制約も少ない。例えば、既にあるような寿司型のUSBメモリ等のデザインに凝ったメモリトークンを用いることが可能である。

【0076】

なお、上記した実施例において、マスターキーから3つの分散情報M1,M2,M3を生成しているが、これに限定されず、マスターキーからは3以上の分散情報を生成しても良い。また、パスワードから2つの分散情報P1,P2を生成しているが、これに限定されず、パスワードからは2以上の分散情報を生成しても良い。

【0077】

図12は本発明の第2の実施例として電子機器の構成を示している。この図12の電子機器は、図1の電子機器と同様に、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。記憶装置11は記憶領域Aと記録領域Bとを有している。

【0078】

図12の電子機器においては、不正利用防止としてマスターキーA,BとパスワードA,Bとが用いられる。マスターキーA及びパスワードAは記録領域Aに記憶される情報について用いられ、マスターキーB及びパスワードBは記録領域Bに記憶される情報について用いられる。また、記録領域Aのためのメモリトークン16Aと、記録領域Bのためのメモリトークン16Bとが用いられる。

【0079】

図13はマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示している。図13に示すように、マスターキーAは乱数発生部25によって乱数として生成される。生成されたマスターキーAは分散部27Aによって3つの分散情報M1A,M2A,M3Aにされる。この際、パラメータの数値設定により、これら3つの分散情報M1A,M2A,M3Aのうちのいずれか2つ以上あれば元のマスターキーAを復元できるように生成される。一方、パスワードAが入力操作によって指定されると、パスワードAに応じて分散部27Aによって2つの分散情報P1A,P2Aにされる。この際、パラメータの数値設定により、これら分散情報P1A,P2A両方がないと元のパスワードを復元できないよう生成される。

【0080】

分散情報M2Aは暗号化/復号部26の暗号化器261によってパスワードAを用いて暗号化されて暗号化分散情報M2A’とされる。暗号化/復号部26の暗号化器261では分散情報M2Aを平文入力し、パスワードAを鍵情報入力とすることにより、暗号化分散情報M2A’が暗号文出力として得られる。

【0081】

これらの分散情報のうち分散情報M1A,P1Aはメモリリーダ/ライタ12に装着されたメモリトークン16Aに保管され、分散情報M3A,P2Aと暗号化分散情報M2A’とは記憶装置11の記憶領域Aに保管される。残りの分散情報M2Aは、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1A,P1Aが保管されたメモリトークン16Aは利用者に管理されることになる。

【0082】

マスターキーBは乱数発生部25によって乱数として生成される。生成されたマスターキーBは分散部27Aによって3つの分散情報M1B,M2B,M3Bにされる。この際、パラメータの数値設定により、これら3つの分散情報M1B,M2B,M3Bのうちのいずれか2つ以上あれば元のマスターキーBを復元できるように生成される。一方、パスワードBが入力操作によって指定されると、パスワードBに応じて分散部27Aによって2つの分散情報P1B,P2Bにされる。この際、パラメータの数値設定により、これら分散情報P1B,P2B両方がないと元のパスワードを復元できないよう生成される。

【0083】

分散情報M2Bは暗号化/復号部26の暗号化器261によってパスワードBを用いて暗号化されて暗号化分散情報M2B’とされる。暗号化/復号部26の暗号化器261では分散情報M2Bを平文入力とし、パスワードBを鍵情報入力とすることにより、暗号化分散情報M2B’が暗号文出力として得られる。

【0084】

これらの分散情報のうち分散情報M1B,P1Bはメモリリーダ/ライタ12に装着されたメモリトークン16Bに保管され、分散情報M3B,P2Bと暗号化分散情報M2B’とは記憶装置11の記憶領域Bに保管される。残りの分散情報M2Bは、総合制御部28において分散情報の保管処理の正常終了を確認することができれば消去される。分散情報M1B,P1Bが保管されたメモリトークン16Bは利用者に管理されることになる。

【0085】

図14に示すように、記憶装置11の記憶領域Aには分散情報M3A,P2A,暗号化分散情報M2A’の他にタグAと、マスターキーAで暗号化された情報とが記憶される。記憶装置11の記憶領域Bには分散情報M3B,P2B,暗号化分散情報M2B’の他にタグBと、マスターキーBで暗号化された情報とが記憶される。

【0086】

記憶装置11においてタグA,Bはマスターキーで暗号化されずに記録されている。これは、アクセスする記憶領域A,Bを識別するためタグを最初に読み込む必要があり、タグが暗号化されていると、分散情報からマスターキーを復号するまでタグを読むことができないからである。また、分散情報をマスターキーで暗号化していない理由は、マスターキーの復号より前に必要となる分散情報の読み込みができなくなるからである。

【0087】

図15(a)に示すように、メモリトークン16Aには、タグA、分散情報M1A,P1Aが記憶され、図15(b)に示すように、メモリトークン16Bには、タグB、分散情報M1B,P1Bが記憶される。

【0088】

メモリトークン16Aを有する利用者が本電子機器を再度使用する際には、このメモリトークン16Aを用意することになり、それがメモリリーダ/ライタ12に装着される。本電子機器では装着されたメモリトークン16Aに保管された分散情報M1A,P1Aと、記憶装置11に保管された分散情報M3A,P2Aと暗号化分散情報M2A’とに応じてマスターキーA及びパスワードAが復元される。

【0089】

具体的には、電子機器が起動すると、メモリトークン16A内にあるタグAがメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。総合制御部28は図16に示すように、記憶装置11の記憶領域Aに記録されたタグAと照合し、この結果、両者が一致すればメモリトークン16Aが記憶領域Aにアクセスするために挿入されたと判断する。もし、メモリトークン16Aでなく他のメモリトークンのためタグAと一致しない場合には、記憶領域Bに記憶されたタグBと照合される。タグBとも一致しない場合には処理を終了して電子機器の使用は不可能状態とする。

【0090】

メモリトークン16Aの分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。図17に示すように、メモリトークン16Aに保管された分散情報M1Aと記憶装置11に保管された分散情報M3Aとが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1A及び分散情報M3Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーAが出力される。復元されたマスターキーAは、後の処理のため一時メモリ29に保管される。このマスターキーAの復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0091】

記憶装置11の記憶領域Aに保存された暗号化された情報はマスターキーAで復号器262において復号される。すなわち、図18に示すように、暗号化された情報を暗号部262の暗号文入力とし、マスターキーAを鍵情報入力とすることにより、情報が復号され、その復号された情報は例えば、表示装置14に表示される。

【0092】

図19に示すように、メモリトークン16Aに保管された分散情報P1Aと記憶装置11に保管された分散情報P2Aとが分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1A及び分散情報P2Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードAが出力される。復元されたパスワードAは、後の処理のため一時メモリ29に保管される。

【0093】

マスターキーA及びパスワードA各々の復元がされると、マスターキーA及びパスワードAは再分散される。すなわち、マスターキーAは分散部27Aによって3つの分散情報M1A,M2A,M3Aに変換され、パスワードAは分散部27Aによって2つの分散情報P1A,P2Aに変換される。ここで、分散/復元部27において用いられるパラメータは前回の分散時とは異なる数値とされる。よって、再分散では前回の分散時とは異なる分散情報M1A,M2A,M3A,P1A,P2A及び暗号化分散情報M2A’が生成されるので、メモリトークン16には新たな分散情報M1A,P1Aが保管される。

【0094】

電子機器の起動時にメモリトークン16Aがない場合のマスターキーAの復元については、図20に示すように、記憶領域Aに保管された情報を利用したい利用者が表示装置のメニュー画面に基づいてパスワードAを入力操作すると、記憶領域Aの分散情報が選択される。よって、そのパスワードAと記憶装置11に保管されている暗号化分散情報M2A’とに応じて暗号化/復号部26の復号器262によって分散情報M2Aが復号される。すなわち、復号器262においてパスワードAを鍵情報入力とし、暗号化分散情報M2A’を暗号文入力として分散情報M2Aの復号が行われる。更に、その分散情報M2Aと記憶装置11に保管されている分散情報M3Aとに応じて分散/復元部27の復元部27BによってマスターキーAが復元される。これにより電子機器の起動時にメモリトークン16Aがなくても、利用者がパスワードAさえ覚えていれば電子機器を使用することができる。

【0095】

メモリトークン16Bを有する利用者が本電子機器を再度使用する際のマスターキーB及びパスワードB各々の復元動作、並びにマスターキーB及びパスワードBの再分散動作については上記のメモリトークン16Aで電子機器を再度使用する場合と同様であるので、説明は省略される。

【0096】

なお、図12の電子機器においては、記憶装置11には2つの記憶領域A,Bが設けられているが、2つの記憶領域に限定されない。複数の記憶領域であれば良く、記憶領域の数に対応したメモリトークンが存在することになる。

【0097】

図21は本発明の第3の実施例として電子機器の構成を示している。この図21の電子機器は、図1の電子機器と同様に、記憶装置11、メモリリーダ/ライタ12、入力装置13、表示装置14、及び制御装置15を備えている。記憶装置11は管理領域、記憶領域Aと記憶領域Bとを有している。

【0098】

図21の電子機器においては、図12の電子機器と同様に、不正利用防止としてマスターキーA,BとパスワードA,Bとが用いられる。マスターキーA及びパスワードAは記憶領域Aに記憶される情報について用いられ、マスターキーB及びパスワードBは記憶領域Bに記憶される情報について用いられる。また、記憶領域Aのためのメモリトークン16Aと、記憶領域Bのためのメモリトークン16Bとが用いられる。

【0099】

図22はマスターキーA及びパスワードA各々からの分散情報の生成及びその保管の流れを概略的に示している。この分散情報の生成及びその保管の流れでは分散情報M3A,P2Aと暗号化分散情報M2A’とが記憶装置11の管理領域に保管され、このことが図13に示したものとの違いである。また、分散情報M3B,P2Bと暗号化分散情報M2B’とが記憶装置11の管理領域に保管される。

【0100】

図23に示すように、記憶装置11の管理領域にはタグA、分散情報M3A,P2A,暗号化分散情報M2A’、タグB、分散情報M3B,P2B,暗号化分散情報M2B’、及び領域管理情報が記憶される。記憶領域AにはマスターキーAで暗号化された情報が記憶され、記憶領域BにはマスターキーBで暗号化された情報が記憶される。領域管理情報は記憶領域A,Bに対応したタグの情報、更にタグに対応した各分散情報の保管位置についての情報を含む領域毎の管理情報である。また、領域管理情報は1つの分散情報が管理領域に書き込まれる毎に追加又は上書きされる情報である。

【0101】

メモリトークン16Aには、タグA、分散情報M1A,P1Aが記憶され、メモリトークン16Bには、タグB、分散情報M1B,P1Bが記憶される。

【0102】

メモリトークン16Aを有する利用者が本電子機器を再度使用する際には、このメモリトークン16Aを用意することになり、それがメモリリーダ/ライタ12に装着される。本電子機器では装着されたメモリトークン16Aに保管された分散情報M1A,P1Aと、記憶装置11に保管された分散情報M3A,P2Aと暗号化分散情報M2A’とに応じてマスターキーA及びパスワードAが復元される。

【0103】

具体的には、電子機器が起動すると、メモリトークン16A内にあるタグAがメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。総合制御部28は図24に示すように、記憶装置11の管理領域に記録されたタグAと照合し、この結果、両者が一致すればメモリトークン16Aが記憶領域Aにアクセスするために挿入されたと判断する。もし、メモリトークン16Aでなく他のメモリトークンのためタグAと一致しない場合には他のタグであるタグBと照合される。タグBとも一致しない場合には処理を終了して電子機器の使用は不可能状態とする。

【0104】

メモリトークン16Aの分散情報がメモリリーダ/ライタ12により読み込まれてメモリリーダ/ライタ制御部22を介して総合制御部28に供給される。記憶装置11の管理領域に保管された分散情報M3Aが総合制御部28に供給される。管理領域における分散情報M3Aの保管位置は領域管理情報に基づきタグAに対応した位置であり、そこから分散情報M3Aは読み出される。図25に示すように、メモリトークン16Aに保管された分散情報M1Aと記憶装置11の管理領域に保管された分散情報M3Aとが分散/復元部27の復元部27Bにおける分散情報入力とされ、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報M1A及び分散情報M3Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のマスターキーAが出力される。復元されたマスターキーAは、後の処理のため一時メモリ29に保管される。このマスターキーAの復元の際に分散/復元部27において用いられるパラメータの数値は、式(1)の係数を除き分散の際に用いたものと同一である。

【0105】

管理領域の領域管理情報に基づいて記憶装置11の記憶領域Aに保存された暗号化された情報が読み出され、その暗号化された情報はマスターキーAで復号器262において復号される。すなわち、図26に示すように、暗号化された情報を暗号部262の暗号文入力とし、マスターキーAを鍵情報入力とすることにより、情報が復号され、その復号された情報は例えば、表示装置14に表示される。

【0106】

図27に示すように、メモリトークン16Aに保管された分散情報P1Aと記憶装置11に保管された分散情報P2Aとが読み出される。管理領域における分散情報P2Aの保管位置は領域管理情報に基づきタグAに対応した位置であり、そこから分散情報P2Aは読み出される。それらの読み出された分散情報P1A,P2Aは分散/復元部27の復元部27Bにおける分散情報入力とされて、先ず、情報検証器274によりその内容が検証される。その検証の結果、分散情報P1A及び分散情報P2Aの両方の分散情報が正しいと検証されれば、分散情報復号器275によって元のパスワードAが出力される。復元されたパスワードAは、後の処理のため一時メモリ29に保管される。

【0107】

マスターキーA及びパスワードA各々の復元がされると、マスターキーA及びパスワードAは再分散される。この再分散は図12の電子機器で説明した通りであるので、詳細な説明は省略される。なお、記憶装置11における各情報の保管位置は図23に示した通りである。

【0108】

電子機器の起動時にメモリトークン16Aがない場合のマスターキーAの復元については、記憶装置Aに保管された情報を利用したい利用者が表示装置のメニュー画面に基づいてパスワードAを入力操作すると、管理領域内のタグAに関する分散情報が選択される。よって、そのパスワードAと記憶装置11に保管されている暗号化分散情報M2A’とに応じて暗号化/復号部26の復号器262によって分散情報M2Aが復号される。すなわち、復号器262においてパスワードAを鍵情報入力とし、暗号化分散情報M2A’を暗号文入力として分散情報M2Aの復号が行われる。更に、その分散情報M2Aと記憶装置11に保管されている分散情報M3Aとに応じて分散/復元部27の復元部27BによってマスターキーAが復元される。これにより電子機器の起動時にメモリトークン16Aがなくても、利用者がパスワードAさえ覚えていれば電子機器を使用することができる。

【0109】

メモリトークン16Bを有する利用者が本電子機器を再度使用する際のマスターキーB及びパスワードB各々の復元動作、並びにマスターキーB及びパスワードBの再分散動作については上記のメモリトークン16Aで電子機器を再度使用する場合と同様であるので、説明は省略される。

【0110】

なお、図21の電子機器においては、記憶装置11には管理領域と共に2つの記憶領域A,Bが設けられているが、2つの記憶領域に限定されない。複数の記憶領域であれば良く、管理領域には複数の記憶領域に対応したタグ及び各分散情報が記憶される。

【0111】

上記した第2及び第3の実施例によれば、記憶装置の領域を2つに分割し、それぞれ別のマスターキー、パスワード及びメモリトークンを使用することが行われる。すなわち、電子機器内に独立して管理される二つの記憶領域が存在することになる。単一のマスターキーしかない場合、それに対応するパスワードとメモリトークンとのいずれも利用できなければ、電子機器そのものを利用することができなくなる。これに対して第2及び第3の実施例のように、記憶領域を分割して管理すると、1つの記憶領域に対応したメモリトークンとパスワードとのいずれもが利用できなくなったとしても、他の記憶領域に対応したメモリトークンとパスワードとのいずれかが有効であれば部分的でも電子機器を利用することができる。

【0112】

また、上記した第2及び第3の実施例によれば、複数の利用者が1つの電子機器を独立して利用することができる。例えば、1つの電子機器を2人で共有する場合には、一方の情報を他方がアクセスできないようにすることが可能となる。よって、必ずしも利用者全体で共有されない情報、すなわち特定の利用者だけの秘密にしたい情報でも安全に保存することができる。例として、大容量の記憶装置を持つ1台の電子機器を複数の利用者で共有し、それぞれの利用者があたかも自分専用のように利用することが可能になる。これにより利用者個別に管理している電子機器の集約化が可能となる。

【0113】

本発明は上記の実施例の情報暗号化記録装置に限らず、カーナビゲーション装置、パソコン等の電子機器に適用することができる。

【0114】

カーナビゲーション装置の場合に、メモリトークンは小さいので、例えば、キーホルダーのように車の鍵と一緒に携帯することができる。よって、メモリトークンさえ安全に保管しておけば、カーナビゲーション装置本体を盗んだとしても使えないため、盗む意欲を削ぐことができる。

【0115】

パソコンの場合にはメモリトークンがないと内部で分散情報として保管されているマスターキーを復号することができないため、パソコンを使うことができない。正規のメモリトークンがあれば、パソコンの起動時にパスワードを入力する必要がない。すなわち、メモリトークンがパスワード入力代わりとなる。記録される情報は秘密分散法で生成された分散情報なので、もしパソコン又はメモリトークンの一方が盗まれたとしても、盗まれたものからマスターキーやパスワードに関する情報を得ることができない。パソコンを正常に起動できればメモリトークンの保管分散情報が自動更新されるので、もしメモリトークンが盗まれたとしても、この盗まれたメモリトークンが不正使用される前に正規の利用者が起動して分散情報を更新することにより無効化することができる。よって、メモリトークンをパソコンから分けて保管し、パソコンの利用時にメモリトークンを装着するようにすれば、パソコンの起動時にパスワードを入力する手間がないという利便性を有しつつ、パソコンに対する安全性を向上させることができる。

【0116】

なお、図1の装置中の制御装置15をコンピュータによって構成し、メモリに記憶されたプログラムに従ってコンピュータが上記の不正利用防止動作を実行するようにしても良いことは勿論である。

【符号の説明】

【0117】

11 記憶装置

12 メモリリーダ/ライタ

13 入力装置

14 表示装置

15 制御装置

16,16A,16B メモリトークン

26 暗号化/復号部

27 分散/復元部

28 総合制御部

【特許請求の範囲】

【請求項1】

マスターキーを用いて情報を暗号化して保管する電子機器であって、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成手段と、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成手段と、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成手段と、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶する記憶装置と、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させる外部メモリ制御手段と、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元手段と、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元手段と、を備え、

前記マスターキー復元手段によって前記マスターキーが復元されかつ前記パスワード復元手段によって前記パスワードが復元されると、前記マスターキー分散情報生成手段は秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成手段は秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴とする電子機器。

【請求項2】

前記装着部に前記外部メモリが装着されていないとき入力されたパスワードに応じて前記記憶装置に記憶された前記暗号化分散情報を復号して前記第1マスターキー分散情報を得る復号手段を含み、

前記マスターキー復元手段は、前記復号手段によって得られた前記第1マスターキー分散情報と、前記記憶装置に記憶された前記第2マスターキー分散情報とに応じて前記マスターキーを復元することを特徴とする請求項1記載の電子機器。

【請求項3】

前記装着部に前記外部メモリが装着されていないときに前記マスターキー分散情報生成手段によって生成された前記第3マスターキー分散情報と、前記パスワード分散情報生成手段によって生成された前記第2パスワード分散情報とを一時メモリに記憶させる手段を備えることを特徴とする請求項1又は2記載の電子機器。

【請求項4】

前記外部メモリ制御手段は、前記電子機器の動作終了前に前記装着部に前記外部メモリが装着された場合には、その装着された前記外部メモリに、前記一時メモリに記憶された前記第3マスターキー分散情報と、前記第2パスワード分散情報とを記憶させることを特徴とする請求項3記載の電子機器。

【請求項5】

前記電子機器の動作終了前に前記一時メモリに記憶された前記第3マスターキー分散情報と、前記第2パスワード分散情報とを消去させる手段を有することを特徴とする請求項4記載の電子機器。

【請求項6】

前記記録装置は前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを更新記憶し、前記外部メモリ制御手段は、前記外部メモリに、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを更新記憶させることを特徴とする請求項1記載の電子機器。

【請求項7】

暗号化して保管された情報は前記復元されたマスターキーに応じて復号されることを特徴とする請求項1記載の電子機器。

【請求項8】

前記電子機器の初期設定において前記マスターキーは乱数発生部が発生する乱数によって設定され、かつ前記パスワードは入力操作されて設定されることを特徴とする請求項1記載の電子機器。

【請求項9】

前記パスワード及び前記マスターキーの組毎に、暗号化された情報が生成され、更に、前記マスターキー分散情報生成手段は前記少なくとも第1ないし第3マスターキー分散情報を生成し、前記パスワード分散情報生成手段は前記少なくとも第1及び第2パスワード分散情報を生成し、前記暗号化分散情報生成手段は前記暗号化分散情報を生成し、

前記暗号化された情報と、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とは領域を示すタグと共に前記記憶装置の前記パスワード及び前記マスターキーの組毎に異なる記憶領域に記憶され、

前記第3マスターキー分散情報と、前記第2パスワード分散情報とは前記タグと共に前記パスワード及び前記マスターキーの組毎に異なる前記外部メモリに記憶されることを特徴とする請求項1記載の電子機器。

【請求項10】

前記パスワード及び前記マスターキーの組毎に、暗号化された情報が生成され、更に、前記マスターキー分散情報生成手段は前記少なくとも第1ないし第3マスターキー分散情報を生成し、前記パスワード分散情報生成手段は前記少なくとも第1及び第2パスワード分散情報を生成し、前記暗号化分散情報生成手段は前記暗号化分散情報を生成し、

前記暗号化された情報は前記記憶装置の前記パスワード及び前記マスターキーの組毎に異なる記憶領域に記憶され、

前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とは領域を示すタグと共に前記記憶装置の1つの管理領域に記憶され、

前記第3マスターキー分散情報と、前記第2パスワード分散情報とは前記タグと共に前記パスワード及び前記マスターキーの組毎に異なる前記外部メモリに記憶されることを特徴とする請求項1記載の電子機器。

【請求項11】

マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止方法であって、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、を備え、

前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップは秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成ステップは秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴とする不正利用防止方法。

【請求項12】

マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止のためのプログラムであって、コンピュータに、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、

前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップに秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成させ、前記パスワード分散情報生成ステップに秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成させるステップと、を実行させることを特徴とするプログラム。

【請求項1】

マスターキーを用いて情報を暗号化して保管する電子機器であって、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成手段と、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成手段と、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成手段と、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶する記憶装置と、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させる外部メモリ制御手段と、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元手段と、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元手段と、を備え、

前記マスターキー復元手段によって前記マスターキーが復元されかつ前記パスワード復元手段によって前記パスワードが復元されると、前記マスターキー分散情報生成手段は秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成手段は秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴とする電子機器。

【請求項2】

前記装着部に前記外部メモリが装着されていないとき入力されたパスワードに応じて前記記憶装置に記憶された前記暗号化分散情報を復号して前記第1マスターキー分散情報を得る復号手段を含み、

前記マスターキー復元手段は、前記復号手段によって得られた前記第1マスターキー分散情報と、前記記憶装置に記憶された前記第2マスターキー分散情報とに応じて前記マスターキーを復元することを特徴とする請求項1記載の電子機器。

【請求項3】

前記装着部に前記外部メモリが装着されていないときに前記マスターキー分散情報生成手段によって生成された前記第3マスターキー分散情報と、前記パスワード分散情報生成手段によって生成された前記第2パスワード分散情報とを一時メモリに記憶させる手段を備えることを特徴とする請求項1又は2記載の電子機器。

【請求項4】

前記外部メモリ制御手段は、前記電子機器の動作終了前に前記装着部に前記外部メモリが装着された場合には、その装着された前記外部メモリに、前記一時メモリに記憶された前記第3マスターキー分散情報と、前記第2パスワード分散情報とを記憶させることを特徴とする請求項3記載の電子機器。

【請求項5】

前記電子機器の動作終了前に前記一時メモリに記憶された前記第3マスターキー分散情報と、前記第2パスワード分散情報とを消去させる手段を有することを特徴とする請求項4記載の電子機器。

【請求項6】

前記記録装置は前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを更新記憶し、前記外部メモリ制御手段は、前記外部メモリに、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを更新記憶させることを特徴とする請求項1記載の電子機器。

【請求項7】

暗号化して保管された情報は前記復元されたマスターキーに応じて復号されることを特徴とする請求項1記載の電子機器。

【請求項8】

前記電子機器の初期設定において前記マスターキーは乱数発生部が発生する乱数によって設定され、かつ前記パスワードは入力操作されて設定されることを特徴とする請求項1記載の電子機器。

【請求項9】

前記パスワード及び前記マスターキーの組毎に、暗号化された情報が生成され、更に、前記マスターキー分散情報生成手段は前記少なくとも第1ないし第3マスターキー分散情報を生成し、前記パスワード分散情報生成手段は前記少なくとも第1及び第2パスワード分散情報を生成し、前記暗号化分散情報生成手段は前記暗号化分散情報を生成し、

前記暗号化された情報と、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とは領域を示すタグと共に前記記憶装置の前記パスワード及び前記マスターキーの組毎に異なる記憶領域に記憶され、

前記第3マスターキー分散情報と、前記第2パスワード分散情報とは前記タグと共に前記パスワード及び前記マスターキーの組毎に異なる前記外部メモリに記憶されることを特徴とする請求項1記載の電子機器。

【請求項10】

前記パスワード及び前記マスターキーの組毎に、暗号化された情報が生成され、更に、前記マスターキー分散情報生成手段は前記少なくとも第1ないし第3マスターキー分散情報を生成し、前記パスワード分散情報生成手段は前記少なくとも第1及び第2パスワード分散情報を生成し、前記暗号化分散情報生成手段は前記暗号化分散情報を生成し、

前記暗号化された情報は前記記憶装置の前記パスワード及び前記マスターキーの組毎に異なる記憶領域に記憶され、

前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とは領域を示すタグと共に前記記憶装置の1つの管理領域に記憶され、

前記第3マスターキー分散情報と、前記第2パスワード分散情報とは前記タグと共に前記パスワード及び前記マスターキーの組毎に異なる前記外部メモリに記憶されることを特徴とする請求項1記載の電子機器。

【請求項11】

マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止方法であって、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、を備え、

前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップは秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成し、前記パスワード分散情報生成ステップは秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成することを特徴とする不正利用防止方法。

【請求項12】

マスターキーを用いて情報を暗号化して保管する電子機器の不正利用防止のためのプログラムであって、コンピュータに、

秘密分散法により前記マスターキーに応じて少なくとも第1ないし第3マスターキー分散情報を生成するマスターキー分散情報生成ステップと、

秘密分散法により入力されたパスワードに応じて少なくとも第1及び第2パスワード分散情報を生成するパスワード分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報が生成されると、前記第1マスターキー分散情報を前記パスワードに基づいて暗号化して暗号化分散情報を生成する暗号化分散情報生成ステップと、

前記第1ないし第3マスターキー分散情報、前記第1及び第2パスワード分散情報及び前記暗号化分散情報が各々生成されると、前記第2マスターキー分散情報と、前記第1パスワード分散情報と、前記暗号化分散情報とを記憶装置に記憶させるステップと、

前記第1ないし第3マスターキー分散情報及び前記第1及び第2パスワード分散情報が各々生成されると、前記第3マスターキー分散情報と、前記第2パスワード分散情報とを装着部に対して着脱自在な外部メモリに記憶させるステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第2マスターキー分散情報と、前記外部メモリに記憶された前記第3マスターキー分散情報とに応じて前記マスターキーを復元するマスターキー復元ステップと、

前記装着部に前記外部メモリが装着されたとき前記記憶装置に記憶された前記第1パスワード分散情報と、前記外部メモリに記憶された前記第2パスワード分散情報とに応じて前記パスワードを復元するパスワード復元ステップと、

前記マスターキー復元ステップにおいて前記マスターキーが復元されかつ前記パスワード復元ステップにおいて前記パスワードが復元されると、前記マスターキー分散情報生成ステップに秘密分散法によりその復元されたマスターキーに応じて前記少なくとも第1ないし第3マスターキー分散情報を前回と異なる条件にて生成させ、前記パスワード分散情報生成ステップに秘密分散法によりその復元されたパスワードに応じて前記少なくとも第1及び第2パスワード分散情報を前回と異なる条件にて生成させるステップと、を実行させることを特徴とするプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【公開番号】特開2011−10170(P2011−10170A)

【公開日】平成23年1月13日(2011.1.13)

【国際特許分類】

【出願番号】特願2009−153449(P2009−153449)

【出願日】平成21年6月29日(2009.6.29)

【出願人】(000005016)パイオニア株式会社 (3,620)

【出願人】(301021533)独立行政法人産業技術総合研究所 (6,529)

【Fターム(参考)】

【公開日】平成23年1月13日(2011.1.13)

【国際特許分類】

【出願日】平成21年6月29日(2009.6.29)

【出願人】(000005016)パイオニア株式会社 (3,620)

【出願人】(301021533)独立行政法人産業技術総合研究所 (6,529)

【Fターム(参考)】

[ Back to top ]