電子機器

【課題】外部記憶装置に記憶させた情報が不正に閲覧されることを抑制しつつ、特定の対象者に閲覧可能とすることができる電子機器を提供すること。

【解決手段】自己特定情報を記憶する自己特定情報記憶部と、他の特定情報を記憶する特定情報記憶部と、暗号キーを復号の鍵として書き込む書き込み情報を暗号化し、自己特定情報及び他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、暗号キーを暗号化する暗号化部と暗号化した書き込み情報を外部記憶装置の記憶部に書き込み、暗号化した暗号キーを外部記憶装置の秘匿領域に書き込む書き込み部と、外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、自己特定情報と暗号化された暗号キーとを照合し、一致したら自己特定情報に基づいて暗号キーを復号し、復号した暗号キーで暗号化された情報を復号する復号化部とを有することで上記課題を解決する。

【解決手段】自己特定情報を記憶する自己特定情報記憶部と、他の特定情報を記憶する特定情報記憶部と、暗号キーを復号の鍵として書き込む書き込み情報を暗号化し、自己特定情報及び他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、暗号キーを暗号化する暗号化部と暗号化した書き込み情報を外部記憶装置の記憶部に書き込み、暗号化した暗号キーを外部記憶装置の秘匿領域に書き込む書き込み部と、外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、自己特定情報と暗号化された暗号キーとを照合し、一致したら自己特定情報に基づいて暗号キーを復号し、復号した暗号キーで暗号化された情報を復号する復号化部とを有することで上記課題を解決する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、着脱可能な外部記憶装置との間で情報の授受を行う電子機器に関する。

【背景技術】

【0002】

携帯電話機等の電子機器としては、電子機器に記憶されているアドレス、Eメール、写真、送受信履歴等の個人情報や秘密情報が流出することを防ぐための機能を備える電子機器が提案されている。

【0003】

例えば、特許文献1及び特許文献2には、暗証番号、パスワード等のパスフレーズを設定し、パスフレーズが入力されないとシークレット情報を表示させないシークレットモードが設定可能な通信情報端末(つまり、電子機器)が記載されている。なお、特許文献1には、さらに、パスフレーズが入力されたら、シークレットモードを維持しつつ、指定されたシークレット情報を表示させることが記載されている。

【0004】

また、特許文献3及び特許文献4には、基地局を介した通信で携帯電子機器内に記憶された情報を取り出したり、携帯電子機器を使用不能にしたりするシステムが記載されている。

【0005】

また、特許文献5及び特許文献6には、コンテンツが制限なく利用されることを目的として、携帯電子機器と他の機器との間でデータを移動させる場合は、暗号化されたコンテンツデータを他の機器に送り、携帯電子機器が接続されている場合のみに他の機器でも使用することができるようにしたシステムが記載されている。また、特許文献5及び特許文献6には、暗号化されたコンテンツデータを他の機器に送った後、送信側のコンテンツを削除するシステムも記載されている。また、特許文献6には、データを送る側の携帯電子端末に割り当てられた電話番号や機器固有IDに基づいて暗号化鍵を生成することが記載されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開平11−308322号公報

【特許文献2】特開平11−355417号公報

【特許文献3】特開2004−32402号公報

【特許文献4】特開2006−148431号公報

【特許文献5】特開2006−303697号公報

【特許文献6】特開2007−174658号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

ここで、電子機器では、SDカード等の着脱可能な外部記憶装置を設け、これらの情報を外部記憶装置に書き込み記憶させることで、個人情報、著作権コンテンツや秘密情報をバックアップするものもある。また、この外部記憶装置を用いて、他者や他の端末に個人情報、著作権コンテンツや秘密情報を渡すことがある。

【0008】

これに対して、特許文献1から特許文献4に記載の携帯電子機器、システムは、携帯電子機器に記憶されている情報を保護することを目的としており、外部記録装置に記憶された情報を保護することについては記載されていない。また、特許文献1及び特許文献2に記載されているようにパスフレーズを設定して暗号化した後、外部記憶装置に記憶することで、不特定の第三者に閲覧されることを抑制することはできるが、情報を閲覧させたい対象者に対してパスフレーズを通知する必要があり、操作者に負担がかかってしまう。また、パスフレーズが知られてしまった場合は意図しない第三者でも閲覧されてしまう可能性がある。なお、パスフレーズ等で暗号化していない情報を外部記憶装置に記憶させると、その外部記憶装置を取得した第三者が自由に情報を閲覧できてしまうため、秘密性を維持することができない。

【0009】

また、特許文献5及び特許文献6に記載されている携帯電子機器では、他の端末に情報を移動させた場合もその情報を閲覧するためには、送信した携帯電子機器を何らかの手段で接続する必要がある。そのため、情報を移動させたのみでは、情報を他の端末で自由に閲覧できない。

【0010】

本発明は、上記に鑑みてなされたものであって、外部記憶装置に記憶させた情報が不正に閲覧されることを抑制しつつ、特定の対象者に閲覧可能とすることができる電子機器を提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明は、情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、他の操作者を特定できる他の特定情報を記憶する特定情報記憶部と、暗号キーを復号の鍵として前記外部記憶装置に書き込む書き込み情報を暗号化し、さらに、前記自己特定情報及び前記他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、前記暗号キーを暗号化する暗号化部と、前記暗号化部で前記暗号化した書き込み情報を前記外部記憶装置の記憶部に書き込み、暗号化した暗号キーを前記外部記憶装置の秘匿領域に書き込む書き込み部と、前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする。

【0012】

ここで、前記自己特定情報及び前記他の特定情報は、電話番号で構成されることが好ましい。

【0013】

また、前記自己特定情報及び前記他の特定情報は、メールアドレスで構成されることが好ましい。

【0014】

また、前記自己特定情報及び前記他の特定情報は、端末を特定する端末情報で構成されることが好ましい。

【0015】

また、前記特定情報記憶部は、アドレス帳であることが好ましい。

【0016】

また、前記アドレス帳は、複数の前記他の特定情報をグループとして記憶しており、

前記暗号化部は、指定されたグループに含まれる前記他の特定情報を復号の鍵として用いることが好ましい。

【0017】

また、前記暗号化部は、複数の特定情報から選択された他の特定情報に基づいて前記暗号キーを暗号化することが好ましい。

【0018】

また、前記暗号化部は、復号の鍵としてさらにパスフレーズを用いて暗号化し、前記復号化部は、入力されたフレーズと前記パスフレーズとを照合し、一致した場合に前記自己特定情報と暗号化された前記暗号キーとを照合することが好ましい。

【0019】

また、前記復号化部は、復号化処理の一致度に応じて、復号する前記書き込み情報を切り換えることが好ましい。

【0020】

また、本発明は、情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする。

【発明の効果】

【0021】

本発明にかかる電子機器は、外部記憶装置に記憶させた情報が不正に閲覧されることを抑制しつつ、特定の対象者に閲覧可能とすることができるという効果を奏する。

【図面の簡単な説明】

【0022】

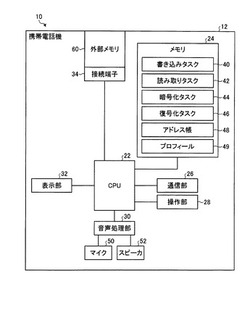

【図1】図1は、本発明の電子機器の一実施形態である携帯電話機の概略構成を示すブロック図である。

【図2】図2は、外部メモリの概略構成を示す説明図である。

【図3】図3は、携帯電話機の処理動作の一例を示すフロー図である。

【図4−1】図4−1は、携帯電話機の動作を説明するための説明図である。

【図4−2】図4−2は、携帯電話機の動作を説明するための説明図である。

【図4−3】図4−3は、携帯電話機の動作を説明するための説明図である。

【図4−4】図4−4は、携帯電話機の動作を説明するための説明図である。

【図5−1】図5−1は、携帯電話機の動作を説明するための説明図である。

【図5−2】図5−2は、携帯電話機の動作を説明するための説明図である。

【図5−3】図5−3は、携帯電話機の動作を説明するための説明図である。

【図6−1】図6−1は、暗号化処理の一例を説明するための説明図である。

【図6−2】図6−2は、暗号化処理の一例を説明するための説明図である。

【図6−3】図6−3は、暗号化処理の一例を説明するための説明図である。

【図6−4】図6−4は、暗号化処理の一例を説明するための説明図である。

【図7】図7は、携帯電話機の処理動作の一例を示すフロー図である。

【図8−1】図8−1は、復号化処理の一例を説明するための説明図である。

【図8−2】図8−2は、復号化処理の一例を説明するための説明図である。

【図8−3】図8−3は、復号化処理の一例を説明するための説明図である。

【図9】図9は、携帯電話機の動作を説明するための説明図である。

【図10】図10は、携帯電話機の動作を説明するための説明図である。

【図11】図11は、携帯電話機の他の動作を説明するための説明図である。

【発明を実施するための形態】

【0023】

以下、本発明につき図面を参照しつつ詳細に説明する。なお、以下の説明により本発明が限定されるものではない。また、以下の説明における構成要素には、当業者が容易に想定できるもの、実質的に同一のもの、いわゆる均等の範囲のものが含まれる。以下においては、電子機器として携帯電話機を例として説明するが、本発明の適用対象は携帯電話機に限定されるものではなく、例えば、PHS(Personal Handyphone System)、PDA、ポータブルナビゲーション装置、ゲーム機、パーソナルコンピュータ等に対しても本発明は適用できる。つまり、携帯型の電子機器(つまり、携帯電子機器)に加え、据置き型の電子機器も含む種々の電子機器に用いることができる。

【0024】

図1は、本発明にかかる電子機器の一実施形態である携帯電話機の概略構成を示すブロック図である。図1に示すように携帯電話機10は、基本的に、筐体12と、CPU(Central Processing Unit)22と、メモリ24と、通信部26と、操作部28と、音声処理部30と、表示部32と、接続端子34と、外部メモリ60とを有する。なお、携帯電話機10は、上記構成の他にも撮像部や、各種端子等、携帯電話機として有する各種構成を有している。

【0025】

筐体12は、携帯電話機10の各部を内部に収納する外装である。ここで、筐体12としては、ヒンジで連結された2つの部材で構成され、折りたたみ可能な筐体や、2つの部材をスライドさせる筐体や、1つの箱型の筐体等が例示される。

【0026】

CPU22は、携帯電話機10の全体的な動作を統括的に制御する処理部である。すなわち、携帯電話機10の各種の処理が、操作部28の操作や携帯電話機10のメモリ24に保存されるソフトウェアに応じて適切な手順で実行されるように、電源制御部20や、通信部26や、表示部32等の動作を制御する。携帯電話機10の各種の処理としては、例えば、回線交換網を介して行われる音声通話、電子メールの作成及び送受信、インターネットのWeb(World Wide Web)サイトの閲覧等がある。また、通信部26、音声処理部30、表示部32等の動作としては、例えば、通信部26による信号の送受信、音声処理部30による音声の入出力、表示部32による画像の表示等がある。

【0027】

CPU22は、メモリ24に保存されているプログラム(例えば、オペレーティングシステムプログラム、アプリケーションプログラム等)に基づいて処理を実行する。CPU22は、例えば、マイクロプロセッサユニット(MPU:Micro Processor Unit)で構成され、前記ソフトウェアで指示された手順にしたがって上述した携帯電話機10の各種の処理を実行する。すなわち、CPU22は、メモリ24に保存されるオペレーティングシステムプログラムやアプリケーションプログラム等から命令コードを順次読み込んで処理を実行する。

【0028】

CPU22は、複数のアプリケーションプログラムを実行する機能を有する。CPU22が実行するアプリケーションプログラムとしては、例えば、外部メモリ60への情報(データ)の書き込み処理を行う書き込みアプリケーションプログラムや、外部メモリ60に記憶されている情報の読み取り処理を読み取りアプリケーションプログラムや、対象情報を暗号化する暗号化アプリケーションプログラムや、暗号化された対象情報を復号化する復号化アプリケーションプログラムや、各種ゲームを作動させるゲームアプリケーションプログラム等の複数のアプリケーションプログラムがある。

【0029】

メモリ24には、CPU22での処理に利用されるソフトウェアやデータが保存されており、上述した、書き込みアプリケーションプログラムを作動させる書き込みタスク40や、読み取りアプリケーションプログラムを作動させる読み取りタスク42、暗号化アプリケーションプログラムを作動させる暗号化タスク44、復号化アプリケーションプログラムを作動させる復号化タスク46が保存されている。各タスクについて、後ほど詳述する。また、メモリ24には、これらのタスク以外に、通信相手の電話番号やメールアドレス等を保存し、管理するアドレス帳48と、携帯電話機10に割り当てられている電話番号、メールアドレス、操作者の誕生日等の個人情報が入力されているプロフィール49とを有する。

【0030】

また、メモリ24には、これら以外にも、例えば、通信、ダウンロードされた画像データ、音声データ、あるいはメモリ24に対する制御にCPU22が用いるソフトウェア、発信音や着信音等の音声ファイル、ソフトウェアの処理過程で用いられる一時的なデータ等が保存されている。なお、ソフトウェアの処理過程で用いられるコンピュータプログラムや一時的なデータは、CPU22によってメモリ24に割り当てられた作業領域へ一時的に保存される。メモリ24は、例えば、不揮発性の記憶デバイス(ROM:Read Only Memory等の不揮発性半導体メモリ、ハードディスク装置等)や、読み書き可能な記憶デバイス(例えば、SRAM:Static Random Access Memory、DRAM:Dynamic Random Access Memory)等で構成される。

【0031】

通信部26は、基地局によって割り当てられるチャネルを介し、基地局との間でCDMA方式などによる無線信号回線を確立し、基地局との間で電話通信及び情報通信を行う。

【0032】

操作部28は、例えば、電源キー、通話キー、数字キー、文字キー、方向キー、決定キー、発信キーなど、各種の機能が割り当てられたキーで構成され、これらのキーがユーザの操作により入力されると、その操作内容に対応する信号を発生させる。そして、発生した信号は、ユーザの指示としてCPU22へ入力される。

【0033】

音声処理部30は、マイク50に入力される音声信号やスピーカ52から出力される音声信号の処理を実行する。すなわち、音声処理部30は、マイク50から入力される音声を増幅し、AD変換(Analog Digital変換)を実行した後さらに符号化等の信号処理を施して、ディジタルの音声データに変換してCPU22へ出力する。また、CPU22から送られる音声データに対して復号化、DA変換(Digital Analog変換)、増幅等の処理を施してアナログの音声信号に変換してから、スピーカ52へ出力する。

【0034】

表示部32は、液晶ディスプレイ(LCD、Liquid Crystal Monitor)や、有機EL(Organic Electro−Luminescence)パネルなどの表示パネルを備え、CPU22から供給される映像データに応じた映像、画像データに応じた画像を表示パネルに表示させる。

【0035】

接続端子34は、外部メモリ60と接続する端子である。接続端子34は、CPU22と接続されており、CPU22と外部メモリ60とを有線で接続させる。CPU22と外部メモリ60とは、接続端子34を介して情報(データ)の送受信を行う。

【0036】

外部メモリ60は、接続端子34に対して着脱可能に設けられた記憶装置である。なお、一定容量の記憶領域を有する種々の記憶装置を用いることができ、例えば、ROM,RAM,E2PROM、不揮発性RAM,フラッシュメモリ、HDD(Hard Disk Drive)等を用いることができる。具体的にはSDメモリーカードや、メモリースティック等を用いることができる。

【0037】

外部メモリ60について、より詳細に説明する。ここで、図2は、外部メモリの概略構成を示す説明図である。外部メモリ60は、図2に示すように、システム領域62と、秘匿領域64と、通常領域66の3つの記憶領域で構成されている。システム領域62は、外部メモリ60のIDが格納されている領域である。システム領域62は、携帯電話機10(のCPU22)によって書き込むことができない領域、つまり、読み取り専用の領域である。秘匿領域64は、操作者によっては閲覧することができないが、携帯電話機10のCPU22による書き込み可能な領域である。また、秘匿領域64は、操作者が選択した任意の情報(データ)は書き込むことはできず、CPU22によりシステム上必要な情報が書き込まれ、また、読み込まれる。通常領域66は、CPU22により、操作者が選択した任意の情報、例えば、画像データ、音楽ファイル、バックアップデータ等を書き込み、また、読み込むことができる領域である。なお、外部メモリ60は、接続端子34に接続されると、CPU22との間で情報の授受を行う。具体的には、CPU22が、システム領域62に記憶されているメディアIDを取得し、相互認証を行い、接続端子34を介して接続された外部メモリ60がアクセス可能な外部メモリ60であるかを判定する。CPU22は、アクセス可能な外部メモリ60と判定したら、秘匿領域64及び通常領域66との間で情報の授受を行う。また、CPU22は、相互認証を行い、アクセス不可能な外部メモリ60であると判定したら、CPU22と外部メモリ60との間では、情報の授受を行わない。携帯電話機10は、基本的に以上のような構成である。

【0038】

次に、携帯電話機10の動作に説明する。まず、図3から図6を用いて書き込みアプリケーションプログラム及び暗号化アプリケーションプログラムの動作について説明する。ここで、図3は、携帯電話機の処理動作の一例を示すフロー図である。また、図4−1から図4−4は、携帯電話機の動作を説明するための説明図であり、図5−1から図5−3は、携帯電話機の動作を説明するための説明図であり、図6−1から図6−4は、暗号化処理の一例を説明するための説明図である。なお、本実施形態では、外部メモリ60へのデータ(情報)の書き込みは、CPU22で作動されている書き込みアプリケーションプログラムが行い、暗号化は、CPU22で作動されている暗号化アプリケーションプログラムで行う。

【0039】

まず、操作者により、携帯電話機10のメモリ24に記憶されているデータ(以下「対象データ」という。)を外部メモリ60にコピーまたは移動させる指示が入力される。携帯電話機10は、対象データをコピーまたは移動させる指示が入力されたら、メモリ24から書き込みタスク40と暗号化タスク44を読み取り、書き込みアプリケーションプログラムと暗号化アプリケーションプログラムとが起動され、以下の処理が行われる。

【0040】

携帯電話機10のCPU22は、ステップS12として対象データを保護するか否かを判定する。具体的には、対象データを保護するか否かについての問い合わせを表示部32に表示させ、操作者により入力された対象データを保護するか、保護しないか指示を検出し、検出結果に基づいて判定する。CPU22は、ステップS12で対象データを保護しない(No)と判定したら、つまり、操作者により対象データを保護しない指示が入力されたことを検出したら、ステップS30として、対象データを外部メモリ30に移動させて処理を終了する。

【0041】

また、CPU22は、ステップS12で対象データを保護する(Yes)と判定したら、つまり、操作者により対象データを保護する指示が入力されたことを検出したら、ステップS14として、暗号パラメータを生成し、生成した暗号パラメータ(暗号キー)を用いて対象データを暗号化する。CPU22は、ステップS14で対象データを暗号化したら、ステップS15として、暗号化した対象データを外部メモリ60に移動する。つまり、CPU22は、暗号化した対象データを外部メモリ60の通常領域66に書き込む。

【0042】

CPU22は、ステップS15で対象データを移動させたら、ステップS16として、自身の電話番号を鍵束に追加する。ここで、鍵束とは、1つ以上の電話番号が入力されたリストである。具体的には、CPU22は、ステップS16として、プロフィール49から携帯電話機10に割り当てられている電話番号を読み出し、読み出した電話番号を鍵束に書き込む。

【0043】

CPU22は、ステップS16で自身の電話番号を鍵束に追加したら、ステップS18として、対象者を追加するか否かを判定する。具体的には、対象者を追加するか否かについての問い合わせを表示部32に表示させ、操作者により入力された対象者を追加するか、追加しないかの指示を検出し、検出結果に基づいて判定する。ここで、対象者とは、外部メモリ60に書き込んだ対象データを閲覧可能な状態に設定する人物、端末である。

【0044】

また、CPU22は、ステップS18で対象者を追加する(Yes)と判定したら、つまり、操作者により対象者を追加する指示が入力されたことを検出したら、ステップS20に進む。CPU22は、ステップS20として、アドレス帳から追加する対象者の電話番号を取得し、取得した電話番号を鍵束に追加する。ここで、追加する対象者は、操作者の入力に基づいて決定され、CPU22は、操作者の操作により選択され決定された人物を対象者とする。具体的には、CPU22は、メモリ24からアドレス帳48を読み出して、名前(人物、会社、店)を表示させ、操作者により選択させ、名前によって対象者を選択させる。CPU22は、選択された名前のものとして登録されている電話番号を読み出し、読み出した電話番号を対象者の電話番号として鍵束のリストに追加する。なお、操作者による対象者の選択方法は、特に限定されず、アドレス帳に記憶されている名前(人物、会社、店)を1つずつ選択するようにしても、アドレス帳に設定されているグループを選択するようにしてもよい。CPU22は、ステップS20で対象者の電話番号を鍵束に追加したら、ステップS18に進む。つまりCPU22は、対象者を追加しないと判定されるまで、ステップS18とステップS20を繰り返し、対象者の電話番号を鍵束に追加し続ける。

【0045】

CPU22は、ステップS18で対象者を追加しない(No)と判定したら、つまり、操作者により対象者を追加しない指示が入力されたことを検出したら、ステップS22に進む。CPU22は、ステップS22として、ステップS16及びステップS20により作成した鍵束により暗号パラメータを暗号化する。具体的には、CPU22は、鍵束に登録された電話番号のそれぞれを復号化の鍵に設定して暗号パラメータを暗号化する。

【0046】

CPU22は、ステップS22で暗号パラメータを暗号化したら、ステップS24としてパスフレーズを設定するかを判定する。具体的には、パスフレーズを設定するか否かについての問い合わせを表示部32に表示させ、操作者により入力されたパスフレーズを設定するか、設定しないかの指示を検出し、検出結果に基づいて判定する。また、パスフレーズは、数字やアルファベット等で設定される数字列、文字列である。

【0047】

CPU22は、ステップS24でパスフレーズを設定しない(No)と判定したら、つまり、操作者によりパスフレーズは設定しない指示が入力されたことを検出したら、ステップS28に進む。また、CPU22は、ステップS24で、パスフレーズを設定する(Yes)と判定したら、つまり、操作者によりパスフレーズを設定する指示が入力されたことを検出したら、ステップS26として、パスフレーズを用いて暗号パラメータを再暗号化する。つまり、パスフレーズを復号化の鍵に設定して鍵束を使って暗号化した暗号パラメータをさらに暗号化する。CPU22は、パスフレーズを暗号化したらステップS28に進む。

【0048】

CPU22は、ステップS28として、暗号化した暗号パラメータを外部メモリ60の秘匿領域64に保存する。つまり、CPU22は、ステップS22で暗号化した暗号パラメータまたはステップS26で再暗号化した暗号パラメータを外部メモリ60の秘匿領域64に書き込む。また、CPU22は、暗号パラメータと共に、復号化の鍵となる鍵束(電話番号のリスト)を秘匿領域64に書き込む。また、パスフレーズが設定されている場合はパスフレーズも秘匿領域64に書き込む。CPU22は、秘匿領域64に暗号パラメータを書き込んだら、暗号化と書き込み処理が終了したとして、暗号化アプリケーションプログラムと書き込みアプリケーションプログラムを終了させて、処理を終了する。

【0049】

次に、図3に示すCPU22での処理を操作者による操作とともに説明する。まず、操作者は、図4−1に示すように、外部メモリ60に書き込む(保存する)データ(つまり対象データ)を決定し、さらに、対象データを保護する(暗号化する)ことを選択する(ステップS12)。CPU22は、操作者の決定に基づいて、図5−1に示すように対象データを暗号化し、暗号化した対象データを外部メモリ60に書き込む。

【0050】

次に、操作者は、図4−2に示すように、対象データに対して自身以外に閲覧可能な対象者を設定するか否かを決定する(ステップS18)。操作者は、対象者を設定すると選択したら、図4−3に示すように、追加する対象者を決定する(ステップS20)。具体的には、アドレス帳に登録されている名前から対象者を選択したり、アドレス帳で登録されているグループを選択することでグループ内の名前を一括で対象者として選択したりすする。CPU22は、操作者の決定に基づいて、閲覧可能に設定された対象者の鍵束を作成し、作成した鍵束、つまり、閲覧可能な(携帯)電話番号により暗号パラメータを暗号化する(図5−2)。

【0051】

その後、パスフレーズも設定する場合、操作者は、図4−4に示すようにパスフレーズを設定する(ステップS24、ステップS26)。CPU22は、図5−3に示すように、設定されたパスフレーズで暗号パラメーラを再暗号化する。操作者は、以上のような操作を行うことで、対象データを保護した状態で外部メモリ60に書き込むことができる。

【0052】

次に、図3に示すCPU22での処理、具体的にはステップS22でのCPU22の処理を、暗号及びデータの流れとともに説明する。まず、図6−1に示すように、暗号化アプリケーションプログラムで任意に作成した暗号パラメータ(コンテンツ鍵)で操作者により選択された対象データ(コンテンツA)を暗号化し、暗号化した対象データ(コンテンツA´)を作成する。CPU22は、書き込みアプリケーションプログラムにより、コンテンツA´を外部メモリ60の通常領域66に書き込む。

【0053】

CPU22は、コンテンツA´を外部メモリ60に書き込んだら、暗号化アプリケーションプログラムにより、コンテンツ鍵を復号化する鍵を作成する。まず、CPU22は、対象データを書き込んだ携帯電話機10で復号できるように、携帯電話機10を対象とした鍵を作成する。具体的には、図6−2に示すように、プロフィール49に記憶されている携帯電話機10の情報の中から、携帯電話機10に割り当てられている電話番号の情報を読み出し、電話番号の情報から鍵(ユーザ鍵)を作成する。例えば、電話番号「090−1234−5678」という情報からユーザ鍵「e4g1An」を作成する。

【0054】

次に、CPU22は、図6−3に示すようにコンテンツA´の暗号化に用いたコンテンツ鍵からチェックサム(誤り検出符合)を算出し、コンテンツ鍵とチェックサムとで構成されたデータ列を作成する。また、CPU22は、ユーザ鍵と任意の乱数とを連結させたデータ列を作成し、作成したデータ列からメッセージダイジェスト(MD5、ハッシュ値)を算出する。その後、CPU22は、コンテンツ鍵とチェックサムとで構成されたデータ列を、メッセージダイジェストで暗号化した暗号化コンテンツ鍵を作成する。

【0055】

さらに、CPU22は、図6−4に示すように、暗号化コンテンツ鍵と、暗号化コンテンツ鍵生成時に使用した乱数(メッセージダイジェストの作成に使用した乱数)とを連結して構成されるデータ列を作成し、このデータ列を定数Cで暗号化し、暗号化ユニーク鍵を作成する。CPU22は、このようにして作成した暗号化ユニーク鍵を、ステップS28で書き込みアプリケーションプログラムにより外部メモリ60の秘匿領域64に書き込む。また、CPU22は、選択された対象者毎、つまり鍵束に追加された対象者の電話番号毎に暗号化ユニーク鍵の作成を繰り返し、各電話番号に対応した暗号化ユニーク鍵を作成する。CPU22は、以上のようにして暗号化ユニーク鍵を作成する。

【0056】

次に、図7から図8を用いて読み取りアプリケーションプログラム及び復号化アプリケーションプログラムの動作について説明する。ここで、図7は、携帯電話機の処理動作の一例を示すフロー図である。また、図8−1から図8−3は、復号化処理の一例を説明するための説明図である。なお、本実施形態では、外部メモリ60からのデータの読み出しは、CPU22で作動されている読み出しアプリケーションプログラムが行い、復号化は、CPU22で作動されている復号化アプリケーションプログラムで行う。

【0057】

まず、操作者により、外部メモリ60に記憶されているデータの中から、任意のデータ(以下「対象データ」という。)を閲覧または再生する指示が入力される。なお、外部メモリ60に記憶されている対象データは、図3で説明した対象データと同一のデータであっても、異なるデータであってもよい。携帯電話機10は、対象データを閲覧または再生する指示が入力されたら、メモリ24から読み取りタスク42と復号化タスク46を読み取り、読み取りアプリケーションプログラムと復号化アプリケーションプログラムとが起動され、以下の処理が行われる。

【0058】

携帯電話機10のCPU22は、ステップS50として対象データが保護されているデータか否かを判定する。具体的には、対象データが暗号化されているデータであるか否かを判定する。CPU22は、ステップS50で対象データが保護されていない(No)と判定したら、ステップS62に進む。

【0059】

また、CPU22は、ステップS50で対象データが保護されている(Yes)と判定したら、ステップS52として、外部メモリ60にある秘匿領域64から暗号化された暗号パラメータを取得する。CPU22は、ステップS52で暗号化された暗号パラメータを取得したら、ステップS54として、自身の携帯電話番号を用いて、暗号化された暗号パラメータを復号する。なお、復号処理については、後ほど説明する。

【0060】

CPU22は、ステップS54で暗号パラメータを復号したら、ステップS56として、暗号化された対象データを復号した暗号パラメータを用いて復号する。CPU22は、ステップS56で対象データを復号したら、ステップS58として、対象データの復号が成功したかを判定する。つまり、CPU22は、対象データが閲覧可能または再生可能な状態となったかを判定する。CPU22は、ステップS58でデータ復号は成功した(Yes)と判定したら、ステップS62に進む。

【0061】

CPU22は、ステップS58でデータ復号は成功していない(No)つまり、対象データは、再生、閲覧可能な状態ではないと判定したら、ステップS60として、入力されたパスフレーズで暗号化された暗号パラメータを復号する。なお、パスフレーズは、操作者により入力される。具体的には、CPU22は、操作者に対してパスフレーズの入力を要求する画像を表示部32に表示させ、パスフレーズを入力可能な状態とし、この状態で操作者により入力されるパスフレーズを検出する。CPU22は、入力されたパスフレーズで対象データを復号化したら、ステップS54に進み、上記操作を繰り返す。

【0062】

また、CPU22は、ステップS50で対象データが保護されていないと判定した場合、及びステップS58で対象データの復号が成功したと判定した場合は、ステップS62として、対象データを再生または閲覧可能な状態とし、処理を終了する。

【0063】

なお、図7に示すフロー図では、ステップS58で対象データの復号が成功されたと半判定されるまで、ステップS54からステップS60の処理を繰り返すようにしたが、本発明はこれに限定されず、一定回数繰り返したら、復号失敗として処理を終了させてもよい。また、暗号パラメータを暗号化した鍵束に自身の電話番号がないと判定される場合は、パスフレーズの入力画面を表示させずに、復号不可能なデータであることを表示させるようにしてもよい。

【0064】

次に、図7に示すCPU22での処理、具体的にはステップS54でのCPU22の処理を、暗号及びデータの流れとともに説明する。まず、CPU22は、図8−1に示すように、外部メモリ60の秘匿領域64から1つの暗号化ユニーク鍵を取得し、定数Cを使用して、暗号化ユニーク鍵を復号し、暗号化コンテンツ鍵と乱数とで構成されるデータ列を算出する。なお、乱数は、暗号化コンテンツ鍵生成時に使用された乱数(メッセージダイジェストの作成に使用した乱数)である。

【0065】

次に、CPU22は、図8−2に示すように、上述した図6−2の場合と同様にプロフィール49に記憶されている携帯電話機10の情報の中から、携帯電話機10に割り当てられている電話番号の情報を読み出し、電話番号の情報から鍵(ユーザ鍵)を作成する。さらに、CPU22は、ユーザ鍵と任意の乱数とを連結させたデータ列を作成し、作成したデータ列からメッセージダイジェストを算出する。その後、CPU22は、メッセージダイジェストを用いて暗号化コンテンツ鍵を復号し、コンテンツ鍵(暗号パラメータ)とチェックサムとを算出する。その後、復号化したコンテンツ鍵からチェックサム値を算出し、復号化した際に取得したチェックサムと比較し、両者が一致したら、復号化が成功したと判定する。なお、両者のチェックサムが異なる値で、復号化に失敗した場合は、図8−1の処理に戻り秘匿領域64に記憶されている異なる暗号化ユニーク鍵を用いて、同様の処理を繰り返す。なお、秘匿領域64に記憶されている全ての暗号化ユニーク鍵との照合を行っても複合化が成功しない場合は、使用している端末では、復号できない対象データとなる。

【0066】

次に、CPU22は、復号化が成功し、コンテンツ鍵を取得したら、図8−3に示すように、外部メモリ60に書き込まれている暗号化されている対象データ(コンテンツA´)を読み出す。その後、CPU22は、読み出した対象データ(コンテンツA´)をコンテンツ鍵により復号し、復号した対象データ(コンテンツA)を取得する。CPU22は、取得したコンテンツAを表示部32に表示させ、再生、または閲覧させる。CPU22は、以上のようにして暗号化された対象データを復号し、閲覧可能な状態とする。

【0067】

以上のように、携帯電話機10は、自身の端末及び閲覧可能に設定する対象者の端末の電話番号を用いて、外部メモリ60に書き込む対象データを暗号化することで、着脱可能な外部メモリに対象データを保存した場合も、不特定の第三者に対象データが閲覧、再生されてしまう可能性を低くすることができる。具体的には、図9に示すように、閲覧可能と設定したグループAの端末(閲覧者)は、対象データを閲覧することができ、閲覧可能に設定していないグループBの端末では、対象データを閲覧できないようにすることができる。なお、図9は、携帯電話機の動作を説明するための説明図である。

【0068】

これにより、閲覧を可能にしたいと考える他者とも容易に交換することができ、かつ、同一番号が付与されることがなく、複製が困難な電話番号を暗号の鍵とすることで、簡単な操作で、意図しない端末で対象データが閲覧される可能性を抑制することができる。

【0069】

また、CPU22が、自身の端末の電話番号として記憶されている情報に基づいて、復号処理を行うため、操作者が、パスフレーズを入力する等の操作を行うことなく、復号することができる。これにより、閲覧者は、単に対象データを再生、閲覧する指示を入力するのみで復号化することができる。これにより、復号化のためにパスフレーズ等の情報を閲覧者に通知する必要がなくなるため、有用性を高くすることができる。また、パスフレーズが漏洩する等の心配も必要がなくなる。

【0070】

また、復号化の鍵を外部メモリの秘匿領域に記憶させることで、一般のユーザには、鍵があることも知られることなく、対象データを暗号化することができる。これにより、外部メモリを閲覧した第三者には、壊れたデータや、自身の端末では閲覧できないデータであると認識させることができる。これにより対象データの機密性をより高くすることができる。

【0071】

さらに本実施形態のようにパスフレーズも設定することで、より機密性を高くすることができる。ここで、図10は、携帯電話機の動作を説明するための説明図である。図10に示すように、パスフレーズを設定することでアドレス帳で設定されているグループを利用してグループ内の名前を対象者として一括で指定した場合も、パスフレーズを設定し、グループ内の一部の対象者のみにパスフレーズを通知することで、グループ内の名前の人、端末であってもパスフレーズを知らない人物は、パスフレーズを解くことができないようにすることができる。また、パスフレーズを設定することで、携帯端末機器10を紛失した場合でも、取得者に閲覧される可能性を低減することができる。なお、この場合は、パスフレーズを通知する必要が発生するが、パスフレーズが漏洩した場合も、アドレス帳に名前や電話番号が記載されていない第三者に対象データを閲覧、再生される可能性を低減することができる。つまり、対象の復号化の鍵に登録されている電話番号の端末のみで再生可能となるのみである。

【0072】

また、本実施形態のようにアドレス帳のグループ設定を利用することで、操作者が簡単に複数の閲覧可能とする対象者を選択することができる。

【0073】

ここで、携帯電話機10は、対象データを外部メモリに書き込んだ後も必要に応じて、対象データを閲覧可能にする閲覧者を増減、つまり、鍵束のリストを更新できるようにすることが好ましい。図11は、携帯電話機の他の動作を説明するための説明図である。例えば、図11に示すように、AさんとDさんが閲覧可能の状態であったのを、Aさんはそのまま閲覧可能とし、Dさんは閲覧不可能とするように、設定を変更できるようにすることが好ましい。鍵束のリストを更新可能とすることで、操作性を高くすることができる。さらに、パスフレーズを設定するか否かも、再設定できるようにすることが好ましい。このように再設定可能にすることでも、操作性を高くすることができる。

【0074】

また、上記実施形態のように、対象データを暗号化した鍵(コンテンツ鍵)を、さらに暗号化させることで、鍵束のリストを更新する場合でも、各電話番号に対応する鍵を個別に作成したり、消去したりするだけで復号化の鍵を更新することができる。したがって、対象データを一旦復号して、暗号化する鍵の設定を変更して、再度暗号化する作業をすることなく、復号化の鍵を変更でき、CPUによる処理量を少なくすることができる。

【0075】

また、本実施形態では、暗号化、復号化に用いる鍵として電話番号を用いたが、本発明はこれに限定されず、メールアドレスや、端末番号を用いてもよい。ここで、本発明の鍵として用いることができる情報は、対象者を特定することができ、自身と対象者とが共通して持っている情報、つまり交換できる情報であり、かつ、複製が困難である情報である必要がある。電話番号や、メールアドレス、端末番号は、識別する必要がある番号であるため、基本的に重複して付されることないため適している。なお、端末番号を用いる場合は、積極的に交換するようしても、通話時等、端末同士で通信する際に、交換し、アドレス帳に保存するようにしてもよい。ここで、複合化の鍵には、メールアドレス、電話番号を用いることが好ましく、電話番号を用いることがより好ましい。メールアドレス、電話番号を用いることで、端末を交換した場合でも、メールアドレス、電話番号がそのままであれば、変更することなく使用することができる。また、使用者によっては、メールアドレスは、変更される可能性が高いため、電話番号を用いることがより好ましい。

【0076】

また、本実施形態では、操作者が閲覧者を選択するようにしたが、本発明はこれに限定されない。例えば、送受信したEメールを外部メモリ60に書き込む場合は、保存するEメールにアドレスがある対象者は、閲覧可能に設定するようにしてもよい。具体的には、保存するEメールからメールアドレスを抽出し、抽出したメールアドレスとアドレス帳の情報とを比較し、電話番号を抽出し、抽出した電話番号を複合化の鍵として暗号化を行うようにしてもよい。なお、メールアドレスを復号化の鍵としてもよい。

【0077】

また、上記実施形態では、対象データが閲覧、再生できるか否かのみを選択するようにしたが、本発明はこれに限定されず、対象者にとって、閲覧できる情報の数や、種類を設定できるようにしてもよい。例えば、パスフレーズが入力できたか否かで、閲覧できる情報を変えたり、閲覧者の電話番号つまり、閲覧者によって閲覧できる情報を変えたりしてもよい。具体的には、より親しい閲覧者には、より多くの情報を閲覧、再生できるように設定できるようにしてもよい。

【0078】

また、上記実施形態では、暗号化した端末も他の閲覧者の場合と同様に電話番号等に基づいて暗号化したが、暗号化した端末で復号化するための鍵は、電話番号である必要はなく、一方向関数で作成してもよい。例えば、メッセージダイジェストを用いてもよい。

【0079】

また、上記実施形態では、書き込みタスクと、読み取りタスクと、暗号化タスクと、復号化タスクとを有する電子機器としたが、本発明はこれに限定されず、書き込み専用、読み取り専用の電子機器としてもよい。つまり、書き込みタスクと、暗号化タスクとを有する電子機器としてもよいし、読み取りタスクと、復号化タスクとを有する電子機器としてもよい。書き込み及び暗号化機能のみ、読み取りおよび複合化機能のみを有する場合でも上記の各効果を得ることができる。

【産業上の利用可能性】

【0080】

以上のように、本発明にかかる電子機器は、外部メモリに情報を書き込み及び/または読み取るのに有用であり、特定の対象者のみに閲覧可能にさせたい情報を外部メモリに書き込む際、またその情報を読み取る際に用いることに適している。

【符号の説明】

【0081】

10 携帯電話機

12 筐体

22 CPU

24 メモリ

26 通信部

28 操作部

30 音声処理部

32 表示部

34 接続端子

40 書き込みタスク

42 読み取りタスク

44 暗号化タスク

46 復号化タスク

48 アドレス帳

49 プロフィール

50 マイク

52 スピーカ

60 外部メモリ

62 システム領域

64 秘匿領域

66 通常領域

【技術分野】

【0001】

本発明は、着脱可能な外部記憶装置との間で情報の授受を行う電子機器に関する。

【背景技術】

【0002】

携帯電話機等の電子機器としては、電子機器に記憶されているアドレス、Eメール、写真、送受信履歴等の個人情報や秘密情報が流出することを防ぐための機能を備える電子機器が提案されている。

【0003】

例えば、特許文献1及び特許文献2には、暗証番号、パスワード等のパスフレーズを設定し、パスフレーズが入力されないとシークレット情報を表示させないシークレットモードが設定可能な通信情報端末(つまり、電子機器)が記載されている。なお、特許文献1には、さらに、パスフレーズが入力されたら、シークレットモードを維持しつつ、指定されたシークレット情報を表示させることが記載されている。

【0004】

また、特許文献3及び特許文献4には、基地局を介した通信で携帯電子機器内に記憶された情報を取り出したり、携帯電子機器を使用不能にしたりするシステムが記載されている。

【0005】

また、特許文献5及び特許文献6には、コンテンツが制限なく利用されることを目的として、携帯電子機器と他の機器との間でデータを移動させる場合は、暗号化されたコンテンツデータを他の機器に送り、携帯電子機器が接続されている場合のみに他の機器でも使用することができるようにしたシステムが記載されている。また、特許文献5及び特許文献6には、暗号化されたコンテンツデータを他の機器に送った後、送信側のコンテンツを削除するシステムも記載されている。また、特許文献6には、データを送る側の携帯電子端末に割り当てられた電話番号や機器固有IDに基づいて暗号化鍵を生成することが記載されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開平11−308322号公報

【特許文献2】特開平11−355417号公報

【特許文献3】特開2004−32402号公報

【特許文献4】特開2006−148431号公報

【特許文献5】特開2006−303697号公報

【特許文献6】特開2007−174658号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

ここで、電子機器では、SDカード等の着脱可能な外部記憶装置を設け、これらの情報を外部記憶装置に書き込み記憶させることで、個人情報、著作権コンテンツや秘密情報をバックアップするものもある。また、この外部記憶装置を用いて、他者や他の端末に個人情報、著作権コンテンツや秘密情報を渡すことがある。

【0008】

これに対して、特許文献1から特許文献4に記載の携帯電子機器、システムは、携帯電子機器に記憶されている情報を保護することを目的としており、外部記録装置に記憶された情報を保護することについては記載されていない。また、特許文献1及び特許文献2に記載されているようにパスフレーズを設定して暗号化した後、外部記憶装置に記憶することで、不特定の第三者に閲覧されることを抑制することはできるが、情報を閲覧させたい対象者に対してパスフレーズを通知する必要があり、操作者に負担がかかってしまう。また、パスフレーズが知られてしまった場合は意図しない第三者でも閲覧されてしまう可能性がある。なお、パスフレーズ等で暗号化していない情報を外部記憶装置に記憶させると、その外部記憶装置を取得した第三者が自由に情報を閲覧できてしまうため、秘密性を維持することができない。

【0009】

また、特許文献5及び特許文献6に記載されている携帯電子機器では、他の端末に情報を移動させた場合もその情報を閲覧するためには、送信した携帯電子機器を何らかの手段で接続する必要がある。そのため、情報を移動させたのみでは、情報を他の端末で自由に閲覧できない。

【0010】

本発明は、上記に鑑みてなされたものであって、外部記憶装置に記憶させた情報が不正に閲覧されることを抑制しつつ、特定の対象者に閲覧可能とすることができる電子機器を提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明は、情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、他の操作者を特定できる他の特定情報を記憶する特定情報記憶部と、暗号キーを復号の鍵として前記外部記憶装置に書き込む書き込み情報を暗号化し、さらに、前記自己特定情報及び前記他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、前記暗号キーを暗号化する暗号化部と、前記暗号化部で前記暗号化した書き込み情報を前記外部記憶装置の記憶部に書き込み、暗号化した暗号キーを前記外部記憶装置の秘匿領域に書き込む書き込み部と、前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする。

【0012】

ここで、前記自己特定情報及び前記他の特定情報は、電話番号で構成されることが好ましい。

【0013】

また、前記自己特定情報及び前記他の特定情報は、メールアドレスで構成されることが好ましい。

【0014】

また、前記自己特定情報及び前記他の特定情報は、端末を特定する端末情報で構成されることが好ましい。

【0015】

また、前記特定情報記憶部は、アドレス帳であることが好ましい。

【0016】

また、前記アドレス帳は、複数の前記他の特定情報をグループとして記憶しており、

前記暗号化部は、指定されたグループに含まれる前記他の特定情報を復号の鍵として用いることが好ましい。

【0017】

また、前記暗号化部は、複数の特定情報から選択された他の特定情報に基づいて前記暗号キーを暗号化することが好ましい。

【0018】

また、前記暗号化部は、復号の鍵としてさらにパスフレーズを用いて暗号化し、前記復号化部は、入力されたフレーズと前記パスフレーズとを照合し、一致した場合に前記自己特定情報と暗号化された前記暗号キーとを照合することが好ましい。

【0019】

また、前記復号化部は、復号化処理の一致度に応じて、復号する前記書き込み情報を切り換えることが好ましい。

【0020】

また、本発明は、情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする。

【発明の効果】

【0021】

本発明にかかる電子機器は、外部記憶装置に記憶させた情報が不正に閲覧されることを抑制しつつ、特定の対象者に閲覧可能とすることができるという効果を奏する。

【図面の簡単な説明】

【0022】

【図1】図1は、本発明の電子機器の一実施形態である携帯電話機の概略構成を示すブロック図である。

【図2】図2は、外部メモリの概略構成を示す説明図である。

【図3】図3は、携帯電話機の処理動作の一例を示すフロー図である。

【図4−1】図4−1は、携帯電話機の動作を説明するための説明図である。

【図4−2】図4−2は、携帯電話機の動作を説明するための説明図である。

【図4−3】図4−3は、携帯電話機の動作を説明するための説明図である。

【図4−4】図4−4は、携帯電話機の動作を説明するための説明図である。

【図5−1】図5−1は、携帯電話機の動作を説明するための説明図である。

【図5−2】図5−2は、携帯電話機の動作を説明するための説明図である。

【図5−3】図5−3は、携帯電話機の動作を説明するための説明図である。

【図6−1】図6−1は、暗号化処理の一例を説明するための説明図である。

【図6−2】図6−2は、暗号化処理の一例を説明するための説明図である。

【図6−3】図6−3は、暗号化処理の一例を説明するための説明図である。

【図6−4】図6−4は、暗号化処理の一例を説明するための説明図である。

【図7】図7は、携帯電話機の処理動作の一例を示すフロー図である。

【図8−1】図8−1は、復号化処理の一例を説明するための説明図である。

【図8−2】図8−2は、復号化処理の一例を説明するための説明図である。

【図8−3】図8−3は、復号化処理の一例を説明するための説明図である。

【図9】図9は、携帯電話機の動作を説明するための説明図である。

【図10】図10は、携帯電話機の動作を説明するための説明図である。

【図11】図11は、携帯電話機の他の動作を説明するための説明図である。

【発明を実施するための形態】

【0023】

以下、本発明につき図面を参照しつつ詳細に説明する。なお、以下の説明により本発明が限定されるものではない。また、以下の説明における構成要素には、当業者が容易に想定できるもの、実質的に同一のもの、いわゆる均等の範囲のものが含まれる。以下においては、電子機器として携帯電話機を例として説明するが、本発明の適用対象は携帯電話機に限定されるものではなく、例えば、PHS(Personal Handyphone System)、PDA、ポータブルナビゲーション装置、ゲーム機、パーソナルコンピュータ等に対しても本発明は適用できる。つまり、携帯型の電子機器(つまり、携帯電子機器)に加え、据置き型の電子機器も含む種々の電子機器に用いることができる。

【0024】

図1は、本発明にかかる電子機器の一実施形態である携帯電話機の概略構成を示すブロック図である。図1に示すように携帯電話機10は、基本的に、筐体12と、CPU(Central Processing Unit)22と、メモリ24と、通信部26と、操作部28と、音声処理部30と、表示部32と、接続端子34と、外部メモリ60とを有する。なお、携帯電話機10は、上記構成の他にも撮像部や、各種端子等、携帯電話機として有する各種構成を有している。

【0025】

筐体12は、携帯電話機10の各部を内部に収納する外装である。ここで、筐体12としては、ヒンジで連結された2つの部材で構成され、折りたたみ可能な筐体や、2つの部材をスライドさせる筐体や、1つの箱型の筐体等が例示される。

【0026】

CPU22は、携帯電話機10の全体的な動作を統括的に制御する処理部である。すなわち、携帯電話機10の各種の処理が、操作部28の操作や携帯電話機10のメモリ24に保存されるソフトウェアに応じて適切な手順で実行されるように、電源制御部20や、通信部26や、表示部32等の動作を制御する。携帯電話機10の各種の処理としては、例えば、回線交換網を介して行われる音声通話、電子メールの作成及び送受信、インターネットのWeb(World Wide Web)サイトの閲覧等がある。また、通信部26、音声処理部30、表示部32等の動作としては、例えば、通信部26による信号の送受信、音声処理部30による音声の入出力、表示部32による画像の表示等がある。

【0027】

CPU22は、メモリ24に保存されているプログラム(例えば、オペレーティングシステムプログラム、アプリケーションプログラム等)に基づいて処理を実行する。CPU22は、例えば、マイクロプロセッサユニット(MPU:Micro Processor Unit)で構成され、前記ソフトウェアで指示された手順にしたがって上述した携帯電話機10の各種の処理を実行する。すなわち、CPU22は、メモリ24に保存されるオペレーティングシステムプログラムやアプリケーションプログラム等から命令コードを順次読み込んで処理を実行する。

【0028】

CPU22は、複数のアプリケーションプログラムを実行する機能を有する。CPU22が実行するアプリケーションプログラムとしては、例えば、外部メモリ60への情報(データ)の書き込み処理を行う書き込みアプリケーションプログラムや、外部メモリ60に記憶されている情報の読み取り処理を読み取りアプリケーションプログラムや、対象情報を暗号化する暗号化アプリケーションプログラムや、暗号化された対象情報を復号化する復号化アプリケーションプログラムや、各種ゲームを作動させるゲームアプリケーションプログラム等の複数のアプリケーションプログラムがある。

【0029】

メモリ24には、CPU22での処理に利用されるソフトウェアやデータが保存されており、上述した、書き込みアプリケーションプログラムを作動させる書き込みタスク40や、読み取りアプリケーションプログラムを作動させる読み取りタスク42、暗号化アプリケーションプログラムを作動させる暗号化タスク44、復号化アプリケーションプログラムを作動させる復号化タスク46が保存されている。各タスクについて、後ほど詳述する。また、メモリ24には、これらのタスク以外に、通信相手の電話番号やメールアドレス等を保存し、管理するアドレス帳48と、携帯電話機10に割り当てられている電話番号、メールアドレス、操作者の誕生日等の個人情報が入力されているプロフィール49とを有する。

【0030】

また、メモリ24には、これら以外にも、例えば、通信、ダウンロードされた画像データ、音声データ、あるいはメモリ24に対する制御にCPU22が用いるソフトウェア、発信音や着信音等の音声ファイル、ソフトウェアの処理過程で用いられる一時的なデータ等が保存されている。なお、ソフトウェアの処理過程で用いられるコンピュータプログラムや一時的なデータは、CPU22によってメモリ24に割り当てられた作業領域へ一時的に保存される。メモリ24は、例えば、不揮発性の記憶デバイス(ROM:Read Only Memory等の不揮発性半導体メモリ、ハードディスク装置等)や、読み書き可能な記憶デバイス(例えば、SRAM:Static Random Access Memory、DRAM:Dynamic Random Access Memory)等で構成される。

【0031】

通信部26は、基地局によって割り当てられるチャネルを介し、基地局との間でCDMA方式などによる無線信号回線を確立し、基地局との間で電話通信及び情報通信を行う。

【0032】

操作部28は、例えば、電源キー、通話キー、数字キー、文字キー、方向キー、決定キー、発信キーなど、各種の機能が割り当てられたキーで構成され、これらのキーがユーザの操作により入力されると、その操作内容に対応する信号を発生させる。そして、発生した信号は、ユーザの指示としてCPU22へ入力される。

【0033】

音声処理部30は、マイク50に入力される音声信号やスピーカ52から出力される音声信号の処理を実行する。すなわち、音声処理部30は、マイク50から入力される音声を増幅し、AD変換(Analog Digital変換)を実行した後さらに符号化等の信号処理を施して、ディジタルの音声データに変換してCPU22へ出力する。また、CPU22から送られる音声データに対して復号化、DA変換(Digital Analog変換)、増幅等の処理を施してアナログの音声信号に変換してから、スピーカ52へ出力する。

【0034】

表示部32は、液晶ディスプレイ(LCD、Liquid Crystal Monitor)や、有機EL(Organic Electro−Luminescence)パネルなどの表示パネルを備え、CPU22から供給される映像データに応じた映像、画像データに応じた画像を表示パネルに表示させる。

【0035】

接続端子34は、外部メモリ60と接続する端子である。接続端子34は、CPU22と接続されており、CPU22と外部メモリ60とを有線で接続させる。CPU22と外部メモリ60とは、接続端子34を介して情報(データ)の送受信を行う。

【0036】

外部メモリ60は、接続端子34に対して着脱可能に設けられた記憶装置である。なお、一定容量の記憶領域を有する種々の記憶装置を用いることができ、例えば、ROM,RAM,E2PROM、不揮発性RAM,フラッシュメモリ、HDD(Hard Disk Drive)等を用いることができる。具体的にはSDメモリーカードや、メモリースティック等を用いることができる。

【0037】

外部メモリ60について、より詳細に説明する。ここで、図2は、外部メモリの概略構成を示す説明図である。外部メモリ60は、図2に示すように、システム領域62と、秘匿領域64と、通常領域66の3つの記憶領域で構成されている。システム領域62は、外部メモリ60のIDが格納されている領域である。システム領域62は、携帯電話機10(のCPU22)によって書き込むことができない領域、つまり、読み取り専用の領域である。秘匿領域64は、操作者によっては閲覧することができないが、携帯電話機10のCPU22による書き込み可能な領域である。また、秘匿領域64は、操作者が選択した任意の情報(データ)は書き込むことはできず、CPU22によりシステム上必要な情報が書き込まれ、また、読み込まれる。通常領域66は、CPU22により、操作者が選択した任意の情報、例えば、画像データ、音楽ファイル、バックアップデータ等を書き込み、また、読み込むことができる領域である。なお、外部メモリ60は、接続端子34に接続されると、CPU22との間で情報の授受を行う。具体的には、CPU22が、システム領域62に記憶されているメディアIDを取得し、相互認証を行い、接続端子34を介して接続された外部メモリ60がアクセス可能な外部メモリ60であるかを判定する。CPU22は、アクセス可能な外部メモリ60と判定したら、秘匿領域64及び通常領域66との間で情報の授受を行う。また、CPU22は、相互認証を行い、アクセス不可能な外部メモリ60であると判定したら、CPU22と外部メモリ60との間では、情報の授受を行わない。携帯電話機10は、基本的に以上のような構成である。

【0038】

次に、携帯電話機10の動作に説明する。まず、図3から図6を用いて書き込みアプリケーションプログラム及び暗号化アプリケーションプログラムの動作について説明する。ここで、図3は、携帯電話機の処理動作の一例を示すフロー図である。また、図4−1から図4−4は、携帯電話機の動作を説明するための説明図であり、図5−1から図5−3は、携帯電話機の動作を説明するための説明図であり、図6−1から図6−4は、暗号化処理の一例を説明するための説明図である。なお、本実施形態では、外部メモリ60へのデータ(情報)の書き込みは、CPU22で作動されている書き込みアプリケーションプログラムが行い、暗号化は、CPU22で作動されている暗号化アプリケーションプログラムで行う。

【0039】

まず、操作者により、携帯電話機10のメモリ24に記憶されているデータ(以下「対象データ」という。)を外部メモリ60にコピーまたは移動させる指示が入力される。携帯電話機10は、対象データをコピーまたは移動させる指示が入力されたら、メモリ24から書き込みタスク40と暗号化タスク44を読み取り、書き込みアプリケーションプログラムと暗号化アプリケーションプログラムとが起動され、以下の処理が行われる。

【0040】

携帯電話機10のCPU22は、ステップS12として対象データを保護するか否かを判定する。具体的には、対象データを保護するか否かについての問い合わせを表示部32に表示させ、操作者により入力された対象データを保護するか、保護しないか指示を検出し、検出結果に基づいて判定する。CPU22は、ステップS12で対象データを保護しない(No)と判定したら、つまり、操作者により対象データを保護しない指示が入力されたことを検出したら、ステップS30として、対象データを外部メモリ30に移動させて処理を終了する。

【0041】

また、CPU22は、ステップS12で対象データを保護する(Yes)と判定したら、つまり、操作者により対象データを保護する指示が入力されたことを検出したら、ステップS14として、暗号パラメータを生成し、生成した暗号パラメータ(暗号キー)を用いて対象データを暗号化する。CPU22は、ステップS14で対象データを暗号化したら、ステップS15として、暗号化した対象データを外部メモリ60に移動する。つまり、CPU22は、暗号化した対象データを外部メモリ60の通常領域66に書き込む。

【0042】

CPU22は、ステップS15で対象データを移動させたら、ステップS16として、自身の電話番号を鍵束に追加する。ここで、鍵束とは、1つ以上の電話番号が入力されたリストである。具体的には、CPU22は、ステップS16として、プロフィール49から携帯電話機10に割り当てられている電話番号を読み出し、読み出した電話番号を鍵束に書き込む。

【0043】

CPU22は、ステップS16で自身の電話番号を鍵束に追加したら、ステップS18として、対象者を追加するか否かを判定する。具体的には、対象者を追加するか否かについての問い合わせを表示部32に表示させ、操作者により入力された対象者を追加するか、追加しないかの指示を検出し、検出結果に基づいて判定する。ここで、対象者とは、外部メモリ60に書き込んだ対象データを閲覧可能な状態に設定する人物、端末である。

【0044】

また、CPU22は、ステップS18で対象者を追加する(Yes)と判定したら、つまり、操作者により対象者を追加する指示が入力されたことを検出したら、ステップS20に進む。CPU22は、ステップS20として、アドレス帳から追加する対象者の電話番号を取得し、取得した電話番号を鍵束に追加する。ここで、追加する対象者は、操作者の入力に基づいて決定され、CPU22は、操作者の操作により選択され決定された人物を対象者とする。具体的には、CPU22は、メモリ24からアドレス帳48を読み出して、名前(人物、会社、店)を表示させ、操作者により選択させ、名前によって対象者を選択させる。CPU22は、選択された名前のものとして登録されている電話番号を読み出し、読み出した電話番号を対象者の電話番号として鍵束のリストに追加する。なお、操作者による対象者の選択方法は、特に限定されず、アドレス帳に記憶されている名前(人物、会社、店)を1つずつ選択するようにしても、アドレス帳に設定されているグループを選択するようにしてもよい。CPU22は、ステップS20で対象者の電話番号を鍵束に追加したら、ステップS18に進む。つまりCPU22は、対象者を追加しないと判定されるまで、ステップS18とステップS20を繰り返し、対象者の電話番号を鍵束に追加し続ける。

【0045】

CPU22は、ステップS18で対象者を追加しない(No)と判定したら、つまり、操作者により対象者を追加しない指示が入力されたことを検出したら、ステップS22に進む。CPU22は、ステップS22として、ステップS16及びステップS20により作成した鍵束により暗号パラメータを暗号化する。具体的には、CPU22は、鍵束に登録された電話番号のそれぞれを復号化の鍵に設定して暗号パラメータを暗号化する。

【0046】

CPU22は、ステップS22で暗号パラメータを暗号化したら、ステップS24としてパスフレーズを設定するかを判定する。具体的には、パスフレーズを設定するか否かについての問い合わせを表示部32に表示させ、操作者により入力されたパスフレーズを設定するか、設定しないかの指示を検出し、検出結果に基づいて判定する。また、パスフレーズは、数字やアルファベット等で設定される数字列、文字列である。

【0047】

CPU22は、ステップS24でパスフレーズを設定しない(No)と判定したら、つまり、操作者によりパスフレーズは設定しない指示が入力されたことを検出したら、ステップS28に進む。また、CPU22は、ステップS24で、パスフレーズを設定する(Yes)と判定したら、つまり、操作者によりパスフレーズを設定する指示が入力されたことを検出したら、ステップS26として、パスフレーズを用いて暗号パラメータを再暗号化する。つまり、パスフレーズを復号化の鍵に設定して鍵束を使って暗号化した暗号パラメータをさらに暗号化する。CPU22は、パスフレーズを暗号化したらステップS28に進む。

【0048】

CPU22は、ステップS28として、暗号化した暗号パラメータを外部メモリ60の秘匿領域64に保存する。つまり、CPU22は、ステップS22で暗号化した暗号パラメータまたはステップS26で再暗号化した暗号パラメータを外部メモリ60の秘匿領域64に書き込む。また、CPU22は、暗号パラメータと共に、復号化の鍵となる鍵束(電話番号のリスト)を秘匿領域64に書き込む。また、パスフレーズが設定されている場合はパスフレーズも秘匿領域64に書き込む。CPU22は、秘匿領域64に暗号パラメータを書き込んだら、暗号化と書き込み処理が終了したとして、暗号化アプリケーションプログラムと書き込みアプリケーションプログラムを終了させて、処理を終了する。

【0049】

次に、図3に示すCPU22での処理を操作者による操作とともに説明する。まず、操作者は、図4−1に示すように、外部メモリ60に書き込む(保存する)データ(つまり対象データ)を決定し、さらに、対象データを保護する(暗号化する)ことを選択する(ステップS12)。CPU22は、操作者の決定に基づいて、図5−1に示すように対象データを暗号化し、暗号化した対象データを外部メモリ60に書き込む。

【0050】

次に、操作者は、図4−2に示すように、対象データに対して自身以外に閲覧可能な対象者を設定するか否かを決定する(ステップS18)。操作者は、対象者を設定すると選択したら、図4−3に示すように、追加する対象者を決定する(ステップS20)。具体的には、アドレス帳に登録されている名前から対象者を選択したり、アドレス帳で登録されているグループを選択することでグループ内の名前を一括で対象者として選択したりすする。CPU22は、操作者の決定に基づいて、閲覧可能に設定された対象者の鍵束を作成し、作成した鍵束、つまり、閲覧可能な(携帯)電話番号により暗号パラメータを暗号化する(図5−2)。

【0051】

その後、パスフレーズも設定する場合、操作者は、図4−4に示すようにパスフレーズを設定する(ステップS24、ステップS26)。CPU22は、図5−3に示すように、設定されたパスフレーズで暗号パラメーラを再暗号化する。操作者は、以上のような操作を行うことで、対象データを保護した状態で外部メモリ60に書き込むことができる。

【0052】

次に、図3に示すCPU22での処理、具体的にはステップS22でのCPU22の処理を、暗号及びデータの流れとともに説明する。まず、図6−1に示すように、暗号化アプリケーションプログラムで任意に作成した暗号パラメータ(コンテンツ鍵)で操作者により選択された対象データ(コンテンツA)を暗号化し、暗号化した対象データ(コンテンツA´)を作成する。CPU22は、書き込みアプリケーションプログラムにより、コンテンツA´を外部メモリ60の通常領域66に書き込む。

【0053】

CPU22は、コンテンツA´を外部メモリ60に書き込んだら、暗号化アプリケーションプログラムにより、コンテンツ鍵を復号化する鍵を作成する。まず、CPU22は、対象データを書き込んだ携帯電話機10で復号できるように、携帯電話機10を対象とした鍵を作成する。具体的には、図6−2に示すように、プロフィール49に記憶されている携帯電話機10の情報の中から、携帯電話機10に割り当てられている電話番号の情報を読み出し、電話番号の情報から鍵(ユーザ鍵)を作成する。例えば、電話番号「090−1234−5678」という情報からユーザ鍵「e4g1An」を作成する。

【0054】

次に、CPU22は、図6−3に示すようにコンテンツA´の暗号化に用いたコンテンツ鍵からチェックサム(誤り検出符合)を算出し、コンテンツ鍵とチェックサムとで構成されたデータ列を作成する。また、CPU22は、ユーザ鍵と任意の乱数とを連結させたデータ列を作成し、作成したデータ列からメッセージダイジェスト(MD5、ハッシュ値)を算出する。その後、CPU22は、コンテンツ鍵とチェックサムとで構成されたデータ列を、メッセージダイジェストで暗号化した暗号化コンテンツ鍵を作成する。

【0055】

さらに、CPU22は、図6−4に示すように、暗号化コンテンツ鍵と、暗号化コンテンツ鍵生成時に使用した乱数(メッセージダイジェストの作成に使用した乱数)とを連結して構成されるデータ列を作成し、このデータ列を定数Cで暗号化し、暗号化ユニーク鍵を作成する。CPU22は、このようにして作成した暗号化ユニーク鍵を、ステップS28で書き込みアプリケーションプログラムにより外部メモリ60の秘匿領域64に書き込む。また、CPU22は、選択された対象者毎、つまり鍵束に追加された対象者の電話番号毎に暗号化ユニーク鍵の作成を繰り返し、各電話番号に対応した暗号化ユニーク鍵を作成する。CPU22は、以上のようにして暗号化ユニーク鍵を作成する。

【0056】

次に、図7から図8を用いて読み取りアプリケーションプログラム及び復号化アプリケーションプログラムの動作について説明する。ここで、図7は、携帯電話機の処理動作の一例を示すフロー図である。また、図8−1から図8−3は、復号化処理の一例を説明するための説明図である。なお、本実施形態では、外部メモリ60からのデータの読み出しは、CPU22で作動されている読み出しアプリケーションプログラムが行い、復号化は、CPU22で作動されている復号化アプリケーションプログラムで行う。

【0057】

まず、操作者により、外部メモリ60に記憶されているデータの中から、任意のデータ(以下「対象データ」という。)を閲覧または再生する指示が入力される。なお、外部メモリ60に記憶されている対象データは、図3で説明した対象データと同一のデータであっても、異なるデータであってもよい。携帯電話機10は、対象データを閲覧または再生する指示が入力されたら、メモリ24から読み取りタスク42と復号化タスク46を読み取り、読み取りアプリケーションプログラムと復号化アプリケーションプログラムとが起動され、以下の処理が行われる。

【0058】

携帯電話機10のCPU22は、ステップS50として対象データが保護されているデータか否かを判定する。具体的には、対象データが暗号化されているデータであるか否かを判定する。CPU22は、ステップS50で対象データが保護されていない(No)と判定したら、ステップS62に進む。

【0059】

また、CPU22は、ステップS50で対象データが保護されている(Yes)と判定したら、ステップS52として、外部メモリ60にある秘匿領域64から暗号化された暗号パラメータを取得する。CPU22は、ステップS52で暗号化された暗号パラメータを取得したら、ステップS54として、自身の携帯電話番号を用いて、暗号化された暗号パラメータを復号する。なお、復号処理については、後ほど説明する。

【0060】

CPU22は、ステップS54で暗号パラメータを復号したら、ステップS56として、暗号化された対象データを復号した暗号パラメータを用いて復号する。CPU22は、ステップS56で対象データを復号したら、ステップS58として、対象データの復号が成功したかを判定する。つまり、CPU22は、対象データが閲覧可能または再生可能な状態となったかを判定する。CPU22は、ステップS58でデータ復号は成功した(Yes)と判定したら、ステップS62に進む。

【0061】

CPU22は、ステップS58でデータ復号は成功していない(No)つまり、対象データは、再生、閲覧可能な状態ではないと判定したら、ステップS60として、入力されたパスフレーズで暗号化された暗号パラメータを復号する。なお、パスフレーズは、操作者により入力される。具体的には、CPU22は、操作者に対してパスフレーズの入力を要求する画像を表示部32に表示させ、パスフレーズを入力可能な状態とし、この状態で操作者により入力されるパスフレーズを検出する。CPU22は、入力されたパスフレーズで対象データを復号化したら、ステップS54に進み、上記操作を繰り返す。

【0062】

また、CPU22は、ステップS50で対象データが保護されていないと判定した場合、及びステップS58で対象データの復号が成功したと判定した場合は、ステップS62として、対象データを再生または閲覧可能な状態とし、処理を終了する。

【0063】

なお、図7に示すフロー図では、ステップS58で対象データの復号が成功されたと半判定されるまで、ステップS54からステップS60の処理を繰り返すようにしたが、本発明はこれに限定されず、一定回数繰り返したら、復号失敗として処理を終了させてもよい。また、暗号パラメータを暗号化した鍵束に自身の電話番号がないと判定される場合は、パスフレーズの入力画面を表示させずに、復号不可能なデータであることを表示させるようにしてもよい。

【0064】

次に、図7に示すCPU22での処理、具体的にはステップS54でのCPU22の処理を、暗号及びデータの流れとともに説明する。まず、CPU22は、図8−1に示すように、外部メモリ60の秘匿領域64から1つの暗号化ユニーク鍵を取得し、定数Cを使用して、暗号化ユニーク鍵を復号し、暗号化コンテンツ鍵と乱数とで構成されるデータ列を算出する。なお、乱数は、暗号化コンテンツ鍵生成時に使用された乱数(メッセージダイジェストの作成に使用した乱数)である。

【0065】

次に、CPU22は、図8−2に示すように、上述した図6−2の場合と同様にプロフィール49に記憶されている携帯電話機10の情報の中から、携帯電話機10に割り当てられている電話番号の情報を読み出し、電話番号の情報から鍵(ユーザ鍵)を作成する。さらに、CPU22は、ユーザ鍵と任意の乱数とを連結させたデータ列を作成し、作成したデータ列からメッセージダイジェストを算出する。その後、CPU22は、メッセージダイジェストを用いて暗号化コンテンツ鍵を復号し、コンテンツ鍵(暗号パラメータ)とチェックサムとを算出する。その後、復号化したコンテンツ鍵からチェックサム値を算出し、復号化した際に取得したチェックサムと比較し、両者が一致したら、復号化が成功したと判定する。なお、両者のチェックサムが異なる値で、復号化に失敗した場合は、図8−1の処理に戻り秘匿領域64に記憶されている異なる暗号化ユニーク鍵を用いて、同様の処理を繰り返す。なお、秘匿領域64に記憶されている全ての暗号化ユニーク鍵との照合を行っても複合化が成功しない場合は、使用している端末では、復号できない対象データとなる。

【0066】

次に、CPU22は、復号化が成功し、コンテンツ鍵を取得したら、図8−3に示すように、外部メモリ60に書き込まれている暗号化されている対象データ(コンテンツA´)を読み出す。その後、CPU22は、読み出した対象データ(コンテンツA´)をコンテンツ鍵により復号し、復号した対象データ(コンテンツA)を取得する。CPU22は、取得したコンテンツAを表示部32に表示させ、再生、または閲覧させる。CPU22は、以上のようにして暗号化された対象データを復号し、閲覧可能な状態とする。

【0067】

以上のように、携帯電話機10は、自身の端末及び閲覧可能に設定する対象者の端末の電話番号を用いて、外部メモリ60に書き込む対象データを暗号化することで、着脱可能な外部メモリに対象データを保存した場合も、不特定の第三者に対象データが閲覧、再生されてしまう可能性を低くすることができる。具体的には、図9に示すように、閲覧可能と設定したグループAの端末(閲覧者)は、対象データを閲覧することができ、閲覧可能に設定していないグループBの端末では、対象データを閲覧できないようにすることができる。なお、図9は、携帯電話機の動作を説明するための説明図である。

【0068】

これにより、閲覧を可能にしたいと考える他者とも容易に交換することができ、かつ、同一番号が付与されることがなく、複製が困難な電話番号を暗号の鍵とすることで、簡単な操作で、意図しない端末で対象データが閲覧される可能性を抑制することができる。

【0069】

また、CPU22が、自身の端末の電話番号として記憶されている情報に基づいて、復号処理を行うため、操作者が、パスフレーズを入力する等の操作を行うことなく、復号することができる。これにより、閲覧者は、単に対象データを再生、閲覧する指示を入力するのみで復号化することができる。これにより、復号化のためにパスフレーズ等の情報を閲覧者に通知する必要がなくなるため、有用性を高くすることができる。また、パスフレーズが漏洩する等の心配も必要がなくなる。

【0070】

また、復号化の鍵を外部メモリの秘匿領域に記憶させることで、一般のユーザには、鍵があることも知られることなく、対象データを暗号化することができる。これにより、外部メモリを閲覧した第三者には、壊れたデータや、自身の端末では閲覧できないデータであると認識させることができる。これにより対象データの機密性をより高くすることができる。

【0071】

さらに本実施形態のようにパスフレーズも設定することで、より機密性を高くすることができる。ここで、図10は、携帯電話機の動作を説明するための説明図である。図10に示すように、パスフレーズを設定することでアドレス帳で設定されているグループを利用してグループ内の名前を対象者として一括で指定した場合も、パスフレーズを設定し、グループ内の一部の対象者のみにパスフレーズを通知することで、グループ内の名前の人、端末であってもパスフレーズを知らない人物は、パスフレーズを解くことができないようにすることができる。また、パスフレーズを設定することで、携帯端末機器10を紛失した場合でも、取得者に閲覧される可能性を低減することができる。なお、この場合は、パスフレーズを通知する必要が発生するが、パスフレーズが漏洩した場合も、アドレス帳に名前や電話番号が記載されていない第三者に対象データを閲覧、再生される可能性を低減することができる。つまり、対象の復号化の鍵に登録されている電話番号の端末のみで再生可能となるのみである。

【0072】

また、本実施形態のようにアドレス帳のグループ設定を利用することで、操作者が簡単に複数の閲覧可能とする対象者を選択することができる。

【0073】

ここで、携帯電話機10は、対象データを外部メモリに書き込んだ後も必要に応じて、対象データを閲覧可能にする閲覧者を増減、つまり、鍵束のリストを更新できるようにすることが好ましい。図11は、携帯電話機の他の動作を説明するための説明図である。例えば、図11に示すように、AさんとDさんが閲覧可能の状態であったのを、Aさんはそのまま閲覧可能とし、Dさんは閲覧不可能とするように、設定を変更できるようにすることが好ましい。鍵束のリストを更新可能とすることで、操作性を高くすることができる。さらに、パスフレーズを設定するか否かも、再設定できるようにすることが好ましい。このように再設定可能にすることでも、操作性を高くすることができる。

【0074】

また、上記実施形態のように、対象データを暗号化した鍵(コンテンツ鍵)を、さらに暗号化させることで、鍵束のリストを更新する場合でも、各電話番号に対応する鍵を個別に作成したり、消去したりするだけで復号化の鍵を更新することができる。したがって、対象データを一旦復号して、暗号化する鍵の設定を変更して、再度暗号化する作業をすることなく、復号化の鍵を変更でき、CPUによる処理量を少なくすることができる。

【0075】

また、本実施形態では、暗号化、復号化に用いる鍵として電話番号を用いたが、本発明はこれに限定されず、メールアドレスや、端末番号を用いてもよい。ここで、本発明の鍵として用いることができる情報は、対象者を特定することができ、自身と対象者とが共通して持っている情報、つまり交換できる情報であり、かつ、複製が困難である情報である必要がある。電話番号や、メールアドレス、端末番号は、識別する必要がある番号であるため、基本的に重複して付されることないため適している。なお、端末番号を用いる場合は、積極的に交換するようしても、通話時等、端末同士で通信する際に、交換し、アドレス帳に保存するようにしてもよい。ここで、複合化の鍵には、メールアドレス、電話番号を用いることが好ましく、電話番号を用いることがより好ましい。メールアドレス、電話番号を用いることで、端末を交換した場合でも、メールアドレス、電話番号がそのままであれば、変更することなく使用することができる。また、使用者によっては、メールアドレスは、変更される可能性が高いため、電話番号を用いることがより好ましい。

【0076】

また、本実施形態では、操作者が閲覧者を選択するようにしたが、本発明はこれに限定されない。例えば、送受信したEメールを外部メモリ60に書き込む場合は、保存するEメールにアドレスがある対象者は、閲覧可能に設定するようにしてもよい。具体的には、保存するEメールからメールアドレスを抽出し、抽出したメールアドレスとアドレス帳の情報とを比較し、電話番号を抽出し、抽出した電話番号を複合化の鍵として暗号化を行うようにしてもよい。なお、メールアドレスを復号化の鍵としてもよい。

【0077】

また、上記実施形態では、対象データが閲覧、再生できるか否かのみを選択するようにしたが、本発明はこれに限定されず、対象者にとって、閲覧できる情報の数や、種類を設定できるようにしてもよい。例えば、パスフレーズが入力できたか否かで、閲覧できる情報を変えたり、閲覧者の電話番号つまり、閲覧者によって閲覧できる情報を変えたりしてもよい。具体的には、より親しい閲覧者には、より多くの情報を閲覧、再生できるように設定できるようにしてもよい。

【0078】

また、上記実施形態では、暗号化した端末も他の閲覧者の場合と同様に電話番号等に基づいて暗号化したが、暗号化した端末で復号化するための鍵は、電話番号である必要はなく、一方向関数で作成してもよい。例えば、メッセージダイジェストを用いてもよい。

【0079】

また、上記実施形態では、書き込みタスクと、読み取りタスクと、暗号化タスクと、復号化タスクとを有する電子機器としたが、本発明はこれに限定されず、書き込み専用、読み取り専用の電子機器としてもよい。つまり、書き込みタスクと、暗号化タスクとを有する電子機器としてもよいし、読み取りタスクと、復号化タスクとを有する電子機器としてもよい。書き込み及び暗号化機能のみ、読み取りおよび複合化機能のみを有する場合でも上記の各効果を得ることができる。

【産業上の利用可能性】

【0080】

以上のように、本発明にかかる電子機器は、外部メモリに情報を書き込み及び/または読み取るのに有用であり、特定の対象者のみに閲覧可能にさせたい情報を外部メモリに書き込む際、またその情報を読み取る際に用いることに適している。

【符号の説明】

【0081】

10 携帯電話機

12 筐体

22 CPU

24 メモリ

26 通信部

28 操作部

30 音声処理部

32 表示部

34 接続端子

40 書き込みタスク

42 読み取りタスク

44 暗号化タスク

46 復号化タスク

48 アドレス帳

49 プロフィール

50 マイク

52 スピーカ

60 外部メモリ

62 システム領域

64 秘匿領域

66 通常領域

【特許請求の範囲】

【請求項1】

情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、

自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、

他の操作者を特定できる他の特定情報を記憶する特定情報記憶部と、

暗号キーを復号の鍵として前記外部記憶装置に書き込む書き込み情報を暗号化し、さらに、前記自己特定情報及び前記他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、前記暗号キーを暗号化する暗号化部と、

前記暗号化部で前記暗号化した書き込み情報を前記外部記憶装置の記憶部に書き込み、暗号化した暗号キーを前記外部記憶装置の秘匿領域に書き込む書き込み部と、

前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、

前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする電子機器。

【請求項2】

前記自己特定情報及び前記他の特定情報は、電話番号で構成されることを特徴とする請求項1に記載の電子機器。

【請求項3】

前記自己特定情報及び前記他の特定情報は、メールアドレスで構成されることを特徴とする請求項1または2に記載の電子機器。

【請求項4】

前記自己特定情報及び前記他の特定情報は、端末を特定する端末情報で構成されることを特徴とする請求項1から3のいずれか1項に記載の電子機器。

【請求項5】

前記特定情報記憶部は、アドレス帳であることを特徴とする請求項2から4のいずれか1項に記載の電子機器。

【請求項6】

前記アドレス帳は、複数の前記他の特定情報をグループとして記憶しており、

前記暗号化部は、指定されたグループに含まれる前記他の特定情報を復号の鍵として用いることを特徴とする請求項5に記載の電子機器。

【請求項7】

前記暗号化部は、複数の特定情報から選択された他の特定情報に基づいて前記暗号キーを暗号化することを特徴とする請求項1から6のいずれか1項に記載の電子機器。

【請求項8】

前記暗号化部は、復号の鍵としてさらにパスフレーズを用いて暗号化し、

前記復号化部は、入力されたフレーズと前記パスフレーズとを照合し、一致した場合に前記自己特定情報と暗号化された前記暗号キーとを照合することを特徴とする請求項1から7のいずれか1項に記載の電子機器。

【請求項9】

前記復号化部は、復号化処理の一致度に応じて、復号する前記書き込み情報を切り換えることを特徴とする請求項1から8のいずれか1項に記載の電子機器。

【請求項10】

情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、

自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、

前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、

前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする電子機器。

【請求項1】

情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、

自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、

他の操作者を特定できる他の特定情報を記憶する特定情報記憶部と、

暗号キーを復号の鍵として前記外部記憶装置に書き込む書き込み情報を暗号化し、さらに、前記自己特定情報及び前記他の特定情報から複数の復号の鍵を作成し、当該鍵の夫々を用いて、前記暗号キーを暗号化する暗号化部と、

前記暗号化部で前記暗号化した書き込み情報を前記外部記憶装置の記憶部に書き込み、暗号化した暗号キーを前記外部記憶装置の秘匿領域に書き込む書き込み部と、

前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、

前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする電子機器。

【請求項2】

前記自己特定情報及び前記他の特定情報は、電話番号で構成されることを特徴とする請求項1に記載の電子機器。

【請求項3】

前記自己特定情報及び前記他の特定情報は、メールアドレスで構成されることを特徴とする請求項1または2に記載の電子機器。

【請求項4】

前記自己特定情報及び前記他の特定情報は、端末を特定する端末情報で構成されることを特徴とする請求項1から3のいずれか1項に記載の電子機器。

【請求項5】

前記特定情報記憶部は、アドレス帳であることを特徴とする請求項2から4のいずれか1項に記載の電子機器。

【請求項6】

前記アドレス帳は、複数の前記他の特定情報をグループとして記憶しており、

前記暗号化部は、指定されたグループに含まれる前記他の特定情報を復号の鍵として用いることを特徴とする請求項5に記載の電子機器。

【請求項7】

前記暗号化部は、複数の特定情報から選択された他の特定情報に基づいて前記暗号キーを暗号化することを特徴とする請求項1から6のいずれか1項に記載の電子機器。

【請求項8】

前記暗号化部は、復号の鍵としてさらにパスフレーズを用いて暗号化し、

前記復号化部は、入力されたフレーズと前記パスフレーズとを照合し、一致した場合に前記自己特定情報と暗号化された前記暗号キーとを照合することを特徴とする請求項1から7のいずれか1項に記載の電子機器。

【請求項9】

前記復号化部は、復号化処理の一致度に応じて、復号する前記書き込み情報を切り換えることを特徴とする請求項1から8のいずれか1項に記載の電子機器。

【請求項10】

情報が記憶される記憶領域と、秘匿情報が記憶される秘匿領域とで構成される外部記憶装置が着脱可能であり、前記外部記憶装置に情報を書き込みかつ情報を取り出す電子機器であって、

自己を特定できる自己特定情報を記憶する自己特定情報記憶部と、

前記外部記憶装置から暗号化された書き込み情報を読み取る読み取り部と、

前記自己特定情報と暗号化された前記暗号キーとを照合し、一致したら前記自己特定情報に基づいて前記暗号キーを復号し、復号した暗号キーで前記暗号化された情報を復号する前記復号化部とを有することを特徴とする電子機器。

【図1】

【図2】

【図3】

【図4−1】

【図4−2】

【図4−3】

【図4−4】

【図5−1】

【図5−2】

【図5−3】

【図6−1】

【図6−2】

【図6−3】

【図6−4】

【図7】

【図8−1】

【図8−2】

【図8−3】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4−1】

【図4−2】

【図4−3】

【図4−4】

【図5−1】

【図5−2】

【図5−3】

【図6−1】

【図6−2】

【図6−3】

【図6−4】

【図7】

【図8−1】

【図8−2】

【図8−3】

【図9】

【図10】

【図11】

【公開番号】特開2010−231458(P2010−231458A)

【公開日】平成22年10月14日(2010.10.14)

【国際特許分類】

【出願番号】特願2009−77778(P2009−77778)

【出願日】平成21年3月26日(2009.3.26)

【出願人】(000006633)京セラ株式会社 (13,660)

【Fターム(参考)】

【公開日】平成22年10月14日(2010.10.14)

【国際特許分類】

【出願日】平成21年3月26日(2009.3.26)

【出願人】(000006633)京セラ株式会社 (13,660)

【Fターム(参考)】

[ Back to top ]