電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラム

【課題】電子署名を付与する側でのデータの偽造、改ざんができなくなり、信頼性の高い検証が行えるようにする。

【解決手段】乱数生成部13で乱数を生成し、秘密鍵・公開鍵対生成部14で、この乱数を計算に用いて秘密鍵と公開鍵の対を生成し、電子署名部16で、生成した秘密鍵を使ってデジタルデータに電子署名を付与する。電子署名に使った秘密鍵は、秘密鍵破棄部18により、1回使用した後に、直ちに廃棄する。また、ユニークID・公開鍵対生成保存部15により、ユニークIDと公開鍵とを一対一に対応させて、公開鍵を管理する。これにより、たとえ電子署名の付与側であっても、電子署名に用いた秘密鍵を知ることができなくなる。

【解決手段】乱数生成部13で乱数を生成し、秘密鍵・公開鍵対生成部14で、この乱数を計算に用いて秘密鍵と公開鍵の対を生成し、電子署名部16で、生成した秘密鍵を使ってデジタルデータに電子署名を付与する。電子署名に使った秘密鍵は、秘密鍵破棄部18により、1回使用した後に、直ちに廃棄する。また、ユニークID・公開鍵対生成保存部15により、ユニークIDと公開鍵とを一対一に対応させて、公開鍵を管理する。これにより、たとえ電子署名の付与側であっても、電子署名に用いた秘密鍵を知ることができなくなる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、デジタル画像データ、デジタル音声データ、デジタル文書データ、デジタル計測データ等、種々のデジタルデータの認証に用いることができる電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラムに関する。

【背景技術】

【0002】

近年、デジタルカメラにより撮影したデジタル画像データや、デジタル録音機により録音したデジタル音声データや、コンピュータを用いて作成したデジタル文書データの偽造・改ざん防止のために、電子署名を付与することが普及している。電子署名の仕組みには公開鍵暗号方式に基づくデジタル署名を用いるのが一般的である。このような公開鍵暗号方式に基づくデジタル署名については、例えば、非特許文献1の第210頁〜第220頁に記載されている。

【0003】

デジタル署名に用いる公開鍵暗号には、RSA(Rivest, Shamir, Adleman)方式のものが用いられることが多い。RSAでは、暗号鍵と復号鍵とが異なっている。デジタル署名では、暗号鍵を秘密鍵とし、復号鍵を公開鍵とし、データを秘密鍵で暗号化して電子署名を作成する。そして、公開鍵を使って電子署名から得られるデータを求めることで検証が行われる。

【先行技術文献】

【非特許文献】

【0004】

【非特許文献1】書籍「暗号技術入門」、結城浩著、ソフトバンククリエイティブ株式会社、ISBN4−7973−2297−7

【発明の概要】

【発明が解決しようとする課題】

【0005】

電子署名の特徴の一つは、秘密鍵を知らない者は偽造・改ざんができないことである。このことは、逆に言えば、秘密鍵を知る者は偽造・改ざんが可能であるということになる。秘密鍵を知る者がデジタルデータの偽造や改ざんを行えると言うことは、以下に述べる様な場合に問題となる。

【0006】

例えば、企業が顧客との通話内容を録音している場合を考える。録音データが偽造・改ざんされていないことを証明するために、録音データに電子署名を付与しているものとする。録音データに電子署名を付与していれば、将来、顧客が電話によりなされた合意について異議を唱えた場合には、録音データを参照することにより異議の是非が判断できると期待される。

【0007】

ところが、録音装置は企業側に置かれることが一般的なため、録音装置に内蔵された電子署名用秘密鍵については、企業側が管理しており、企業側は秘密鍵を知っていると考えられる。秘密鍵を知っている企業側は、録音データの偽造、改ざんが可能である。このように、秘密鍵を知っている企業側が録音データの偽造、改ざんが行えるとすると、電子署名による検証の信頼性が疑わしく、顧客からの異議が不当に処理されてしまう可能性がある。

【0008】

上述の課題を鑑み、本発明は、電子署名を付与する側の利用者によるデータの偽造、改ざんができなくなり、信頼性の高い検証が行える電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0009】

上述の課題を解決するために、本発明に係る電子署名用鍵管理装置は、デジタルデータを取得するデジタルデータ取得部と、唯一性のあるIDを生成するユニークID生成部と、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成部と、乱数生成部が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成部と、秘密鍵・公開鍵対生成部が生成した公開鍵とユニークID生成部が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成部と、秘密鍵・公開鍵対生成部が生成した秘密鍵を使ってデジタルデータ取得部が取得したデジタルデータに電子署名を付与する電子署名部と、デジタルデータ取得部が取得したデジタルデータに、ユニークID生成部が生成したユニークIDと電子署名部が付与した電子署名を紐付けるユニークID・電子署名付与部と、電子署名部が使用した秘密鍵を破棄する秘密鍵破棄部とからなることを特徴とする。

【0010】

本発明に係る電子署名用鍵管理方法は、デジタルデータを取得するデジタルデータ取得工程と、唯一性のあるIDを生成するユニークID生成工程と、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成工程と、乱数生成工程が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成工程と、秘密鍵・公開鍵対生成工程が生成した公開鍵とユニークID生成工程が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成工程と、秘密鍵・公開鍵対生成工程が生成した秘密鍵を使ってデジタルデータ取得工程が取得したデジタルデータに電子署名を付与する電子署名工程と、デジタルデータ取得工程が取得したデジタルデータに、ユニークID生成工程が生成したユニークIDと電子署名工程が付与した電子署名を紐付けるユニークID・電子署名付与工程と、電子署名工程が使用した秘密鍵を破棄する秘密鍵破棄工程とからなることを特徴とする。

【0011】

本発明に係る電子署名用鍵管理プログラムは、デジタルデータを取得するデジタルデータ取得ステップと、唯一性のあるIDを生成するユニークID生成ステップと、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成ステップと、乱数生成ステップが生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成ステップと、秘密鍵・公開鍵対生成ステップが生成した公開鍵とユニークID生成ステップが生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成ステップと、秘密鍵・公開鍵対生成ステップが生成した秘密鍵を使ってデジタルデータ取得ステップが取得したデジタルデータに電子署名を付与する電子署名ステップと、デジタルデータ取得ステップが取得したデジタルデータに、ユニークID生成ステップが生成したユニークIDと電子署名ステップが付与した電子署名を紐付けるユニークID・電子署名付与ステップと、電子署名ステップが使用した秘密鍵を破棄する秘密鍵破棄ステップとからなることを特徴とする。

【発明の効果】

【0012】

本発明によれば、秘密鍵が電子署名付与のために1回使用された後には、その秘密鍵はシステム外部に露出させること無く直ちに廃棄され、たとえ電子署名を付与した側であっても秘密鍵を知ることができない。これにより、電子署名を付与した側による偽造・改ざんができなくなり、電子署名の信頼性の向上が図れる。

【図面の簡単な説明】

【0013】

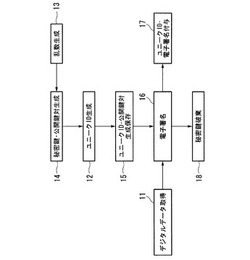

【図1】本発明の第1の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図2】本発明の第1の実施形態に係る電子署名用鍵管理システムの動作を示すフローチャートである。

【図3】ユニークIDと公開鍵とを対にして保存する場合の保存形態の一例の説明図である。

【図4】本発明の第2の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図5】温度値を乱数生成部の内部状態変更のために用いた乱数生成器の一例のブロック図である。

【図6】本発明の第3の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図7】本発明の第4の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図8】電子署名の検証を行う際の一連の動作を示すフローチャートである。

【図9】デジタル画像データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図10】電子署名用鍵管理装置付きカメラ装置の一例を示す機能ブロック図である。

【図11】電子署名用鍵管理装置付きスキャナ装置の一例を示す機能ブロック図である。

【図12】デジタル音声データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図13】電子署名用鍵管理装置付き録音装置の一例を示す機能ブロック図である。

【図14】デジタル文書データを認証する場合の電子署名用鍵管理システムの構成を示すブロック図である。

【図15】電子署名用鍵管理装置付き文書作成装置の一例を示す機能ブロック図である。

【図16】デジタル計測データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図17】電子署名用鍵管理装置付き計測装置の一例を示す機能ブロック図である。

【発明を実施するための形態】

【0014】

以下、本発明の実施の形態について図面を参照しながら説明する。

<第1の実施形態>

図1は、本発明の第1の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図であり、図2はその動作を示すフローチャートである。

【0015】

図1に示すように、本発明の第1の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部11と、ユニークID生成部12と、乱数生成部13と、秘密鍵・公開鍵対生成部14と、ユニークID・公開鍵対生成保存部15と、電子署名部16と、ユニークID・電子署名付与部17と、秘密鍵破棄部18とからなる。

【0016】

デジタルデータ取得部11は、電子署名の対象となるデジタルデータを取得する。ユニークID生成部12は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部13は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部14は、乱数生成部13が生成した乱数を計算に用いて秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成保存部15は、秘密鍵・公開鍵対生成部14が生成した公開鍵と、ユニークID生成部12が生成したユニークIDとの対を生成して保存する。電子署名部16は、秘密鍵・公開鍵対生成部14が生成した秘密鍵を使って、デジタルデータ取得部11が取得したデジタルデータに電子署名を付与する。ユニークID・電子署名付与部17は、デジタルデータ取得部11が取得したデジタルデータに、ユニークID生成部12が生成したユニークIDと電子署名部16が付与した電子署名を紐付ける。秘密鍵破棄部18は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部16が使用した秘密鍵を破棄する。

【0017】

このように、本発明の第1の実施形態に係る電子署名用鍵管理システムでは、秘密鍵・公開鍵対生成部14で、乱数生成部13が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部16で、この秘密鍵・公開鍵対生成部14で生成した秘密鍵を使って、デジタルデータ取得部11が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部18により、電子署名の付与のための秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。これにより、たとえ電子署名の付与側であっても、電子署名に用いた秘密鍵を知ることができなくなり、電子署名の付与側の利用者による偽造や改ざんを防止できる。秘密鍵は電子署名付与時のみ必要であり、電子署名検証時には公開鍵だけがあれば足りるので、秘密鍵を廃棄しても電子署名の検証には影響しない。また、ユニークID生成部12でユニークIDが生成され、生成されたユニークIDは、電子署名付与対象であるデジタルデータに紐付けられる。このユニークIDによりコンテンツとなるデジタルデータが識別される。そして、ユニークID・公開鍵対生成保存部15により、このユニークIDと公開鍵とを一対一に対応させて、公開鍵が管理される。

【0018】

次に、本発明に係る電子署名用鍵管理システムの動作の基本構成の動作について、図2のフローチャートを用いて説明する。

【0019】

図2において、先ず、デジタルデータ取得部11は、電子署名を付与する対象となるデジタルデータを取得する(ステップS101)。

【0020】

次に、ユニークID生成部12は、ユニークIDを生成する(ステップS102)。生成されたユニークIDは、電子署名付与対象であるデジタルデータに紐付けられ、デジタルデータを識別するために用いられる。このユニークIDは、本発明に係る電子署名用鍵管理システムが複数あった場合にも、それらの中で同一のIDが重複せず、また同一システムが生成する全てのユニークIDは、過去と将来を含めて重複しないよう生成する必要がある。

【0021】

このような性質を有するユニークIDは、例えばシステム固有の識別番号と時間情報を含めることで実現できる。システム固有の識別番号としては、例えばPC(Personal Computer)であればIPv6(Internet Protocol Version 6)アドレスやネットワークインタフェースのMAC(Media Access Control address)アドレスを用いることができる。ユニークIDには乱数を含めることも可能であり、ユニークIDに乱数を含めることはIDが重複しないようにするのに役立つ。例えば同一システムで短い時間内に連続して処理をする場合は、システム固有の識別番号と時間情報だけでは区別できないため、乱数の使用が役に立つ。乱数と同じ目的のため、デジタルデータのハッシュ値をユニークIDに含めることも可能である。乱数とハッシュ値の両方をユニークIDに含めることも可能である。

【0022】

次に、乱数生成部13は、秘密鍵・公開鍵をランダムに生成するための乱数を生成する(ステップS103)。本発明に係る電子署名用鍵管理システムでは秘密鍵は誰にも知られることがないように、生成される秘密鍵を誰も予測できないようにするために、乱数を用いて秘密鍵を生成している。乱数の作り方は無作為性と予測不可能性を持つ既存の方法を用いる。無作為性と予測不可能性を持つ乱数については、例えば非特許文献1(「暗号技術入門」,結城浩著)の第299頁に記載されている。また、非特許文献1の第308頁には、例えば一方向ハッシュ関数(例えばSHA−1)を使って乱数を生成する方法が記載されている。

【0023】

次に、秘密鍵・公開鍵対生成部14は、乱数生成部13により生成した乱数を用いて秘密鍵・公開鍵を生成する(ステップS104)。秘密鍵・公開鍵の生成方法は、既存の方法を用いることができる。例えばRSA方式の秘密鍵・公開鍵を生成する方法は、例えば非特許文献1の第127頁〜第130頁に記載されている。この方法の中の大きな素数を2つ用意する部分での具体的な素数の生成方法としては、例えば、『調査報告書「素数生成アルゴリズムの調査・開発調査報告書」情報処理振興事業協会セキュリティセンター,平成15年2月』の第17頁〜第22頁に記載の方法があり、その中でランダムに数を選ぶ際に乱数生成部にて生成された乱数を用いる。秘密鍵が存在する期間を短くするためにデジタルデータ取得後に秘密鍵・公開鍵を生成する方が良いが、秘密鍵・公開鍵の生成には一般的なPCでは数秒を要するので、デジタルデータ取得前に予め生成しておく方法も選択可能である。この場合は秘密鍵と公開鍵を生成した後にデジタルデータ取得を待つことになる。

【0024】

次に、ユニークID・公開鍵対生成保存部15は、ユニークID生成部12により生成されたユニークIDと、秘密鍵・公開鍵対生成部14により生成された公開鍵との対を生成して保存する(ステップS105)。図3は、ユニークIDと公開鍵とを対にして保存する場合の保存形態の一例を示すものである。図3では、「1」から始まる通番であるシリアルナンバーと、ユニークIDと公開鍵の対と、それらが保存された時刻を保存するように構成している。図3における保存時刻は、悪意を持つ者が保存データの末尾以外に偽データを挿入する攻撃の抑制になり、シリアルナンバーも同じ働きをする。このため、この例では、保存時刻とシリアルナンバーを設けているが、この保存時刻とシリアルナンバーは、無くても良い。

【0025】

ユニークID・公開鍵対生成保存部15は、本発明に係る電子署名用鍵管理システムのみがユニークIDと公開鍵の対を生成して保存先でき、外部の他のシステムからは保存ができないように構成する必要がある。そのためには、ユニークID・公開鍵対生成保存部15におけるユニークIDと公開鍵との対の保存先となる記憶素子は、電子署名用鍵管理システムから物理的に取り外すことができないように構成すれば良い。また、電子署名用鍵管理システムの筐体に封印をして、ユニークID・公開鍵対生成保存部15のユニークIDと公開鍵の対の保存先の記憶素子に物理的にアクセスできないように構成するようにしても良い。

【0026】

次に、電子署名部16は、デジタルデータ取得部11により取得したデジタルデータに対し、秘密鍵・公開鍵対生成部14により生成した秘密鍵を用いて電子署名を生成する(ステップS106)。電子署名の生成方法は一般的に知られている方法、例えば、RSAによる署名の生成には、非特許文献1の第228頁〜230頁に記載されている方法を用いることができる。

【0027】

次に、ユニークID・電子署名付与部17は、デジタルデータ取得部11により取得したデジタルデータに対し、ユニークID生成部12により生成したユニークIDと電子署名部16により生成した電子署名を付与する(ステップS107)。ユニークID・電子署名付与部17での電子署名の付与方法は、一般的に電子署名の付与方法として知られている方法を用いることができる。例えばデジタルデータがテキストデータであれば、テキストデータの末尾にユニークIDと電子署名をテキストとして追加する方法がある。例えばデジタルデータがJPEG(Joint Photographic Experts Group)画像データであれば、データのヘッダ部分にユニークIDと電子署名を納める方法がある。例えばデジタルデータが電子メールであれば、ユニークIDと電子署名が記録されたファイルを電子メールの添付ファイルにする方法がある。例えば、デジタルデータの形式によらず使用可能な方法としては、デジタルデータファイルと、ユニークIDと電子署名が記録されたファイルとをアーカイブソフトで一つのファイルに合体させる方法がある。同じくデジタルデータの形式によらず使用可能な方法として、デジタルデータファイルと、ユニークIDと電子署名が記録されたファイルとをユニークID毎に作成した一つのディレクトリに保存しておく方法がある。

【0028】

次に、秘密鍵破棄部18は、秘密鍵・公開鍵対生成部14により生成した秘密鍵を破棄する(ステップS108)。秘密鍵の破棄は、システム内の記憶素子(主記憶メモリ、キャッシュメモリ、固定ディスク装置等)に秘密鍵が残らないように、かつ速やかに行うことが望ましい。

【0029】

このように、本発明に係る電子署名用鍵管理システムでは、秘密鍵は、電子署名付与のために1回使用した後は外部に露出させること無く直ちに廃棄され、たとえ電子署名の付与側の利用者であっても秘密鍵を知ることができないようになる。これにより電子署名の付与側の利用者が偽造・改ざんをしていない(できない)ことが証明可能となる。秘密鍵は電子署名付与時のみ必要であり、電子署名検証時には公開鍵だけがあれば足りるので、秘密鍵を廃棄しても電子署名の検証には影響しない。

【0030】

また、通常、電子署名の検証に用いる公開鍵は、電子署名を付与した者あるいはコンピュータと一対一に対応した公開鍵である。これに対して、本発明に係る電子署名用鍵管理システムでは、公開鍵は乱数を用いて生成しており、電子署名を付与したデジタルコンテンツ毎に公開鍵が存在する。そこで、デジタルコンテンツを一意に指し示すユニークIDを導入し、ユニークID・公開鍵対生成保存部15で、ユニークIDと公開鍵とを一対一に対応させ、ユニークIDを用いて公開鍵を管理できるようにしている。

【0031】

<第2実施形態>

次に、本発明の第2の実施形態について説明する。図4は、本発明の第2の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【0032】

図4に示すように、本発明の第2の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部21と、ユニークID生成部22と、乱数生成部23と、秘密鍵・公開鍵対生成部24と、ユニークID・公開鍵対生成保存部25と、電子署名部26と、ユニークID・電子署名付与部27と、秘密鍵破棄28と、温度計測部29とからなる。デジタルデータ取得部21、ユニークID生成部22、乱数生成部23、秘密鍵・公開鍵対生成部24、ユニークID・公開鍵対生成保存部25、電子署名部26、ユニークID・電子署名付与部27、秘密鍵破棄28は、第1の実施形態におけるデジタルデータ取得部11、ユニークID生成部12、乱数生成部13、秘密鍵・公開鍵対生成部14、ユニークID・公開鍵対生成保存部15、電子署名部16、ユニークID・電子署名付与部17、秘密鍵破棄部18と同様である。本発明の第2の実施形態に係る電子署名用鍵管理システムでは、更に、温度計測部29が設けられ、温度計測部29は、周囲温度を計測している。この温度計測部29で計測された温度値は、乱数生成部23で乱数を生成する際に、乱数生成部23の内部状態を変更し、乱数の不規則性を増加させるために用いられる。

【0033】

このように、本発明の第2の実施形態に係る電子署名用鍵管理システムは、温度計測部29が追加されており、温度計測部29は、計測された温度値を乱数生成部の内部状態変更のために用いられる。これにより、乱数に再現不可能性を持たせることが可能となり、攻撃に対しより頑健とすることができる。乱数の再現不可能性ついては、非特許文献1の第299頁に記載されている。

【0034】

図5は、温度値を乱数生成部の内部状態変更のために用いた乱数生成器の一例を示すものである。この乱数生成器の基本構成は、非特許文献1の第308頁に疑似乱数生成器として記載されている。図5に示す乱数生成器の構成は、このような疑似乱数生成器における内部状態を「1」増加させる部分を、絶対温度値増加部94に変更したものである。

【0035】

図5において、初期値設定部91は、疑似乱数の種を使って初期値を生成し、内部状態を示すカウンタ92を初期化する。一方向ハッシュ関数部93は、カウンタ92のハッシュ値(例えばSHA−1)を取得する。絶対温度値増加部94は、温度計測部29で計測された温度値を、カウンタ92に加える。このように、疑似乱数の種を使って初期値を生成し、内部状態生成部のカウンタ92を初期化し、カウンタ92のハッシュ値を取得して、乱数を生成すると共に、温度計測部29で計測された温度値をカウンタ92に加える処理を繰り返し、一方向ハッシュ関数部93の出力から乱数値95を出力させる。

【0036】

なお、図5の構成において、内部状態を示すカウンタ92の値は整数である。このため、絶対温度値増加部94で内部状態を示すカウンタ92の値に絶対温度値を加算する際には、小数点位置を温度値の最右端に移動させ、温度値が整数となるようにする処理が行われる。

【0037】

図5の構成では、絶対温度値増加部94で加算される温度値の変化は自然現象である上、温度測定器の固有の癖・経年変化による変動も加わる。このため、絶対温度値は、予測再現が不可能な値となり、乱数の再現不可能性に貢献する。

【0038】

なお、図5の構成では、内部状態を示すカウンタ92に加算させる温度値として絶対温度を用いている。その理由は、絶対温度は、「0」の値を取らないからである。例えば摂氏温度では0度になる場合があり、その場合が連続して長く続くと乱数として同じ値を生成し続けるため望ましくない。同じ理由で華氏温度の利用も望ましくない。

【0039】

<第3実施形態>

次に、本発明の第3の実施形態について説明する。図6は、本発明の第3の実施形態を示すものである。

【0040】

図6に示すように、本発明の第3の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部31と、ユニークID生成部32と、乱数生成部33と、秘密鍵・公開鍵対生成部34と、ユニークID・公開鍵対生成保存部35と、電子署名部36と、ユニークID・電子署名付与部37と、秘密鍵破棄38と、時刻計測部39とからなる。デジタルデータ取得部31、ユニークID生成部32、乱数生成部33、秘密鍵・公開鍵対生成部34、ユニークID・公開鍵対生成保存部35、電子署名部36、ユニークID・電子署名付与部37、秘密鍵破棄38は、第2の実施形態におけるデジタルデータ取得部21、ユニークID生成部22、乱数生成部23、秘密鍵・公開鍵対生成部24、ユニークID・公開鍵対生成保存部25、電子署名部26、ユニークID・電子署名付与部27、秘密鍵破棄28と同様である。時刻計測部39は、現在時刻を計測している。この時刻計測部39で計測された時刻は、第2の実施形態における温度計測部29と同様に、乱数生成部33で乱数を生成する際に、乱数生成部33の内部状態変更のために用いられる。

【0041】

このように、本発明の第3の実施形態に係る電子署名用鍵管理システムは、時刻計測部39が追加されており、時刻計測部39は、乱数生成部の内部状態を変更し、乱数の不規則性を増加させるために用いられる。これにより、乱数に再現不可能性を持たせることが可能となり、攻撃に対してより頑健とすることができる。

【0042】

本発明の第3の実施形態における乱数生成器としては、前述の第2の実施形態と同様に、非特許文献1の第308頁に疑似乱数生成器として記載されているものが用いられる。すなわち、本発明の第3の実施形態における乱数生成器は、図5に示したような構成の乱数生成器において、絶対温度で内部状態を変更させるような絶対温度値増加部94を、時刻値で内部状態を変更させるような時刻値増加部に変更することにより実現できる。また、乱数の再現不可能性を実現するため、時刻値は年/月/日/時/秒を含み、秒は小数点以下の桁数をなるべく多く計測する方が望ましい。年/月/日/時/秒を含む形態は、それらの値(2010,08,12,15,30等)を並べる構成でも良いし、ある決めた時刻,例えば2000年1月1日0時0分0秒からの秒数で表す構成でも良い。

【0043】

<第4実施形態>

次に、本発明の第4の実施形態について説明する。図7は、本発明の第4の実施形態に係る電子署名システムの構成を示すものである。

【0044】

図7に示すように、本発明の第4の実施形態に係る電子署名システムは、デジタルデータ取得部41と、ユニークID生成部42と、乱数生成部43と、秘密鍵・公開鍵対生成部44と、ユニークID・公開鍵対生成送信部45と、電子署名部46と、ユニークID・電子署名付与部47と、秘密鍵破棄48とからなる。デジタルデータ取得部41、ユニークID生成部42、乱数生成部43、秘密鍵・公開鍵対生成部44、電子署名部46、ユニークID・電子署名付与部47、秘密鍵破棄48は、第1の実施形態におけるデジタルデータ取得部11、ユニークID生成部12、乱数生成部13、秘密鍵・公開鍵対生成部14、電子署名部16、ユニークID・電子署名付与部17、秘密鍵破棄部18と同様である。ユニークID・公開鍵対生成送信部45は、秘密鍵・公開鍵対生成部44が生成した公開鍵とユニークID生成部42が生成したユニークIDとの対を生成し、この公開鍵とユニークIDとの対を外部へ送信する。

【0045】

前述の第1の実施形態から第3の実施形態は、公開鍵とユニークIDとの対を生成し、これをユニークID・公開鍵対生成保存部15、25、35に保存している。これに対して、この第4の実施形態は、ユニークID・公開鍵対生成送信部45により、このユニークIDと公開鍵との対を、通信路49を使用して外部へ送信するようにしている。送信されたユニークIDと公開鍵との対は、外部記録装置50に保存される。

【0046】

このような構成では、通信路49として、盗聴・改ざん攻撃に対して頑健なものを用いる必要がある。盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、専用線を使った構成とする方法がある。また、盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、インターネット網上でSSL(Secure Sockets Layer)通信(非特許文献1の第346頁〜366頁に記載)を使って構成する方法がある。また、盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、通信路49を携帯電話網上でSSL通信を使って構成する方法がある。これら複数の方法のうち、いずれを使っても良い。

【0047】

外部記録装置50は、ユニークIDと公開鍵の対を保存するためのものである。外部記録装置50は、ユニークIDを指定して問い合わせがあった場合に、ユニークIDと対となっている公開鍵を返す働きをする。この公開鍵は、ユニークIDに紐付けられたデジタルデータの電子署名を検証するのに用いられる。

【0048】

図8は、利用者が外部記録装置50に公開鍵の問い合わせを行い、電子署名の検証を行う際の一連の動作を示すフローチャートである。

【0049】

図8において、利用者は、先ずデジタルデータと付随するユニークIDと電子署名とを取得する(ステップS201)。ユニークIDと電子署名は、図7におけるユニークID・電子署名付与部47から得られる。

【0050】

次に、利用者は、取得したユニークIDを手がかりに外部記録装置50に公開鍵を問い合わせる(ステップS202)。そして、利用者は公開鍵が得られたかどうかを判定する(ステップS203)。ここで、外部記録装置50から公開鍵が無いとの回答であれば、利用者は、取得したデジタルデータは正真でないとして、処理を終了する(ステップS204)。

【0051】

取得したユニークIDに対応する公開鍵を得られた場合は、利用者は、外部記録装置50から得られた公開鍵を使って、デジタルデータと電子署名との検証を行う(ステップS205)。そして、利用者は、正しく検証できたか否かを判定する(ステップS206)。

【0052】

ここで、正しく検証できれば、利用者は、このデジタルデータは正真のものであるとして、処理を終了する(ステップS207)。ここで、正しく検証できなければ、利用者は、取得したデジタルデータは正真でないとして、処理を終了する(ステップS204)

【0053】

なお、外部記録装置50は、誰でも公開鍵の問い合わせを行えるよう構成することが望まれる。また、ユニークIDと公開鍵との対の外部記録装置50への書き込みは、予め許可された電子署名用鍵管理システムからのみ可能なように構成することが望まれる。これはユニークIDと公開鍵との対の偽造を防止するためである。本発明に係る電子署名用鍵管理システムは、ユニークIDの生成過程で述べたように、固有の識別番号を持つように構成されている。このため、その識別番号を用いることにより、予め許可されたシステムか否かを判別して、ユニークIDと公開鍵の対の外部記録装置50への書き込みを許可するように構成できる。また、外部記録装置50内でのユニークID及び公開鍵の保存形態は、図3に示したものと同様のものを用いることができる。

【0054】

<電子署名用鍵管理システムをデジタル画像データの認証に用いた例>

次に、本発明に係る電子署名用鍵管理システムの具体的な使用例について説明する。先ず、本発明に係る電子署名用鍵管理システムをデジタル画像データの認証に用いる例について説明する。

【0055】

図9は、デジタル画像データを認証する場合の電子署名用鍵管理システムの構成を示すものである。図9に示すように、デジタル画像データを認証する場合の電子署名用鍵管理システムは、デジタル画像データ取得部51と、ユニークID生成部52と、乱数生成部53と、秘密鍵・公開鍵対生成部54と、ユニークID・公開鍵対生成保存部55と、電子署名部56と、ユニークID・電子署名付与部57と、秘密鍵破棄部58とからなる。デジタル画像データ取得部51は、カメラ装置またはスキャナ装置内の受光データをデジタル化するモジュールである。図9に示す構成は、図1に示した第1の実施形態と基本的に同様である。

【0056】

このように、デジタル画像データの認証を行う場合には、デジタル画像データ取得部51により、カメラ装置またはスキャナ装置内の受光データが取得される。秘密鍵・公開鍵対生成部54で、乱数生成部53が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部56で、この秘密鍵・公開鍵対生成部54が生成した秘密鍵を使って、デジタル画像データ取得部51が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部58により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0057】

<電子署名用鍵管理装置付きカメラ装置>

図10は、電子署名用鍵管理装置付きカメラ装置100の一例を示すものである。図10に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付きカメラ装置100としたものである。

【0058】

図10において、レンズ101を通って入力された光はCCD(Charge Coupled Device)イメージセンサやCMOS(Complementary Metal Oxide Semiconductor)イメージセンサ等の光電変換部102にて電気信号に変換され、続くアナログデジタル変換部103にてデジタルデータに変換される。光電変換部102とアナログデジタル変換部103とにより、デジタル画像データ取得部151が構成される。

【0059】

ユニークID生成部152は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部153は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部154は、乱数生成部153が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部155は、秘密鍵・公開鍵対生成部154が生成した公開鍵とユニークID生成部152が生成したユニークIDの対を生成して、外部記録装置160に送信する。この外部記録装置160への送信経路は、Blootooth(登録商標)規格やIEEE802.11a/b/g/n規格等の無線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置160は、送られてきた公開鍵とユニークIDの対を保存する。

【0060】

電子署名部156は、秘密鍵・公開鍵対生成部154が生成した秘密鍵を使って、デジタル画像データ取得部151が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部157は、デジタル画像データ取得部151が取得したデジタルデータに、ユニークID生成部152が生成したユニークIDと電子署名部156が付与した電子署名を紐付ける。ユニークID・電子署名付与部157にてユニークIDと電子署名とが付与されたデジタル画像データは、電子署名用鍵管理装置付きカメラ装置100に内蔵されたメモリやメモリカード等の記憶素子161に保存される。秘密鍵破棄部158は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部156が使用した秘密鍵を破棄する。

【0061】

以上のように構成される電子署名用鍵管理装置付きカメラ装置100により、デジタル画像データ取得部151で取得した画像データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部158により破棄されるため、この電子署名用鍵管理装置付きカメラ装置100の使用者によるデータの偽造や改ざんを防止できる。

【0062】

<電子署名用鍵管理装置付きスキャナ装置>

図11は、電子署名用鍵管理装置付きスキャナ装置200の一例を示すものである。図11に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付きスキャナ装置200としたものである。

【0063】

図11において、レンズ201を通って入力された光はCCDイメージセンサやCMOSイメージセンサ等の光電変換部202にて電気信号に変換され、続くアナログデジタル変換部203にてデジタルデータに変換される。光電変換部202とアナログデジタル変換部203とにより、デジタル画像データ取得部251が構成される。

【0064】

ユニークID生成部252は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部253は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部254は、乱数生成部253が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部255は、秘密鍵・公開鍵対生成部254が生成した公開鍵とユニークID生成部252が生成したユニークIDの対を生成して、外部記録装置260に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置260は、送られてきた公開鍵とユニークIDの対を保存する。

【0065】

電子署名部256は、秘密鍵・公開鍵対生成部254が生成した秘密鍵を使って、デジタル画像データ取得部251が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部257は、デジタル画像データ取得部251が取得したデジタルデータに、ユニークID生成部252が生成したユニークIDと電子署名部256が付与した電子署名を紐付ける。ユニークID・電子署名付与部257にてユニークIDと電子署名とが付与されたデジタル画像データは、イーサネット(登録商標)やUSB(Universal Serial Bus)を用いて、外部コンピュータ261に送信される。秘密鍵破棄部258は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部256が使用した秘密鍵を破棄する。

【0066】

以上のように構成される電子署名用鍵管理装置付きスキャナ装置200により、デジタル画像データ取得部251で取得した画像データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部258により破棄されるため、この電子署名用鍵管理装置付きスキャナ装置200の使用者によるデータの偽造や改ざんを防止できる。

【0067】

<電子署名用鍵管理システムをデジタル音声データの認証に用いた例>

次に、本発明をデジタル音声データの認証に用いる例について説明する。図12は、デジタル音声データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0068】

図12に示すように、デジタル音声データを認証する場合の電子署名用鍵管理システムは、デジタル音声データ取得部61と、ユニークID生成部62と、乱数生成部63と、秘密鍵・公開鍵対生成部64と、ユニークID・公開鍵対生成保存部65と、電子署名部66と、ユニークID・電子署名付与部67と、秘密鍵破棄部68とからなる。デジタル音声データ取得部61は、録音装置内の入力音声データをデジタル化するモジュールである。

【0069】

このように、デジタル音声データの認証を行う場合には、デジタル音声データ取得部61により、音声データが取得される。秘密鍵・公開鍵対生成部64で、乱数生成部63が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部66で、この秘密鍵・公開鍵対生成部64が生成した秘密鍵を使って、デジタル音声データ取得部61が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部68により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0070】

<電子署名用鍵管理装置付き録音装置>

図13は、電子署名用鍵管理装置付き録音装置300の一例を示すものである。図13に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き録音装置300としたものである。

【0071】

図13において、マイクロホン301により入力された音声はアナログデジタル変換部302にてデジタルデータに変換される。マイクロホン301とアナログデジタル変換部302により、デジタル音声データ取得部361が構成される。

【0072】

ユニークID生成部362は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部363は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部364は、乱数生成部363が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部365は、秘密鍵・公開鍵対生成部364が生成した公開鍵とユニークID生成部362が生成したユニークIDとの対を生成して、外部記録装置370に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置370は、送られてきた公開鍵とユニークIDの対を保存する。

【0073】

電子署名部366は、秘密鍵・公開鍵対生成部364が生成した秘密鍵を使って、デジタル音声データ取得部361が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部367は、デジタル音声データ取得部361が取得したデジタルデータに、ユニークID生成部362が生成したユニークIDと電子署名部366が付与した電子署名を紐付ける。ユニークID・電子署名付与部367にてユニークIDと電子署名とが付与されたデジタル画像データは、記憶素子371に保存される。秘密鍵破棄部368は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部366が使用した秘密鍵を破棄する。

【0074】

以上のように構成される電子署名用鍵管理装置付き録音装置300により、デジタル音声データ取得部361で取得した音声データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部368により破棄されるため、この電子署名用鍵管理装置付き録音装置300の使用者によるデータの偽造や改ざんを防止できる。

【0075】

<電子署名用鍵管理システムをデジタル文書データの認証に用いた例>

次に、本発明をデジタル文書データの認証に用いる例について説明する。図14は、デジタル文書データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0076】

図14に示すように、デジタル文書データを認証する場合の電子署名用鍵管理システムは、デジタル文書データ取得部71と、ユニークID生成部72と、乱数生成部73と、秘密鍵・公開鍵対生成部74と、ユニークID・公開鍵対生成保存部75と、電子署名部76と、ユニークID・電子署名付与部77と、秘密鍵破棄部78とからなる。デジタル文書データ取得部71は、文書作成装置内の文書入力モジュールである。

【0077】

このように、デジタル文書データの認証を行う場合には、デジタル文書データ取得部71により、デジタル文書データが取得される。秘密鍵・公開鍵対生成部74で、乱数生成部73が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部76で、この秘密鍵・公開鍵対生成部74が生成した秘密鍵を使って、デジタル文書データ取得部71が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部78により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0078】

<電子署名用鍵管理装置付き文書作成装置>

図15は、電子署名用鍵管理装置付き文書作成装置400の一例を示すものである。図15に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き文書作成装置400としたものである。

【0079】

図15において、キーボード401により入力された文字コードはデータ整形部402にてデジタル文書データとして整形される。データ整形部402は、コンピュータにインストールされたワードプロセッサーソフトウェアやエディターソフトウェアによって構成される。キーボード401とデータ整形部402とにより、デジタル文書データ取得部471が構成される。

【0080】

ユニークID生成部472は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部473は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部474は、乱数生成部473が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部475は、秘密鍵・公開鍵対生成部474が生成した公開鍵とユニークID生成部472が生成したユニークIDとの対を生成して、外部記録装置480に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置480は、送られてきた公開鍵とユニークIDとの対を保存する。

【0081】

電子署名部476は、秘密鍵・公開鍵対生成部474が生成した秘密鍵を使って、デジタル文書データ取得部471が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部477は、デジタル文書データ取得部471が取得したデジタル文書データに、ユニークID生成部472が生成したユニークIDと電子署名部476が付与した電子署名を紐付ける。ユニークID・電子署名付与部477にてユニークIDと電子署名とが付与されたデジタル文書データは、装置に内蔵されたメモリや固定ディスク装置等の記憶素子481に保存される。秘密鍵破棄部478は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部476が使用した秘密鍵を破棄する。

【0082】

以上のように構成される電子署名用鍵管理装置付き文書作成装置400により、デジタル文書データ取得部471で取得した文書データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部478により破棄されるため、この電子署名用鍵管理装置付き文書作成装置400の使用者によるデータの偽造や改ざんを防止できる。

【0083】

<電子署名用鍵管理システムをデジタル計測データの認証に用いた例>

次に、本発明をデジタル計測データの認証に用いる例について説明する。図16は、デジタル計測データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0084】

図16に示すように、デジタル計測データを認証する場合の電子署名用鍵管理システムは、デジタル計測データ取得部81と、ユニークID生成部82と、乱数生成部83と、秘密鍵・公開鍵対生成部84と、ユニークID・公開鍵対生成保存部85と、電子署名部86と、ユニークID・電子署名付与部87と、秘密鍵破棄部88とからなる。デジタル計測データ取得部81は、デジタル計測データの入力モジュールである。

【0085】

このように、デジタル計測データの認証を行う場合には、デジタル計測データ取得部81により、デジタル計測データが取得される。秘密鍵・公開鍵対生成部84で、乱数生成部83が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部86で、この秘密鍵・公開鍵対生成部84が生成した秘密鍵を使って、デジタル計測データ取得部81が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部88により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0086】

<電子署名用鍵管理装置付き計測装置>

図17は、電子署名用鍵管理装置付き計測装置500の一例を示すものである。図17に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き計測装置500としたものである。

【0087】

図17において、計測センサ501により入力された信号はアナログデジタル変換部502にてデジタル信号の計測データに変換される。計測センサ501は物理量を計測して電子信号に変換するセンサであり、例えば温度センサ、湿度センサ、圧力センサ、心電(図)センサ、レントゲン撮像装置などである。計測センサ501とアナログデジタル変換部502により、デジタル計測データ取得部581が構成される。

【0088】

ユニークID生成部582は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部583は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部584は、乱数生成部583が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部585は、秘密鍵・公開鍵対生成部584が生成した公開鍵とユニークID生成部582が生成したユニークIDとの対を生成して、外部記録装置590に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置590は送られてきた公開鍵とユニークIDとの対を保存する。

【0089】

電子署名部586は、秘密鍵・公開鍵対生成部584が生成した秘密鍵を使って、デジタル計測データ取得部581が取得した計測データに電子署名を付与する。ユニークID・電子署名付与部587は、デジタル計測データ取得部581が取得した計測データに、ユニークID生成部582が生成したユニークIDと電子署名部586が付与した電子署名を紐付ける。ユニークID・電子署名付与部587にてユニークIDと電子署名とが付与された計測データは、装置に内蔵されたメモリや固定ディスク装置等の記憶素子591に保存される。秘密鍵破棄部588は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部586が使用した秘密鍵を破棄する。

【0090】

以上のように構成される電子署名用鍵管理装置付き計測装置500により、デジタル計測データ取得部581で取得した計測データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部588により破棄されるため、この電子署名用鍵管理装置付き計測装置500の使用者によるデータの偽造や改ざんを防止できる。

【0091】

<変形例、応用例>

本発明は、上述した実施形態に限定されるものではなく、この発明の要旨を逸脱しない範囲内で様々な変形や応用が可能である。例えば、上述の説明では、秘密鍵・公開鍵をランダムに生成するための乱数を生成しており、この乱数を不規則性を増加させるために、第2の実施形態では温度計測値を用い、第3の実施形態では、時刻計測値を用いることについて説明したが、その他、イーサネット(登録商標)のパケット間隔(単位ピコ秒)の計測値や、太陽放射線(赤外線,可視光線,紫外線,エックス線等)強度の計測値や、キー入力間隔(単位ピコ秒)の計測値や、無線電波強度計測値を使用しても良い。

【符号の説明】

【0092】

11,21,31,41:デジタルデータ取得部

12,22,32,42:ユニークID生成部

13,23,33,43:乱数生成部

14,24,34,44:秘密鍵・公開鍵対生成部

15,25,35:ユニークID・公開鍵対生成保存部

16,26,36,46,56:電子署名部

17,27,37,47,57:ユニークID・電子署名付与部

18,28,38,48,58:秘密鍵破棄部

45:ユニークID・公開鍵対生成送信部

49:通信路

50:外部記録装置

【技術分野】

【0001】

本発明は、デジタル画像データ、デジタル音声データ、デジタル文書データ、デジタル計測データ等、種々のデジタルデータの認証に用いることができる電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラムに関する。

【背景技術】

【0002】

近年、デジタルカメラにより撮影したデジタル画像データや、デジタル録音機により録音したデジタル音声データや、コンピュータを用いて作成したデジタル文書データの偽造・改ざん防止のために、電子署名を付与することが普及している。電子署名の仕組みには公開鍵暗号方式に基づくデジタル署名を用いるのが一般的である。このような公開鍵暗号方式に基づくデジタル署名については、例えば、非特許文献1の第210頁〜第220頁に記載されている。

【0003】

デジタル署名に用いる公開鍵暗号には、RSA(Rivest, Shamir, Adleman)方式のものが用いられることが多い。RSAでは、暗号鍵と復号鍵とが異なっている。デジタル署名では、暗号鍵を秘密鍵とし、復号鍵を公開鍵とし、データを秘密鍵で暗号化して電子署名を作成する。そして、公開鍵を使って電子署名から得られるデータを求めることで検証が行われる。

【先行技術文献】

【非特許文献】

【0004】

【非特許文献1】書籍「暗号技術入門」、結城浩著、ソフトバンククリエイティブ株式会社、ISBN4−7973−2297−7

【発明の概要】

【発明が解決しようとする課題】

【0005】

電子署名の特徴の一つは、秘密鍵を知らない者は偽造・改ざんができないことである。このことは、逆に言えば、秘密鍵を知る者は偽造・改ざんが可能であるということになる。秘密鍵を知る者がデジタルデータの偽造や改ざんを行えると言うことは、以下に述べる様な場合に問題となる。

【0006】

例えば、企業が顧客との通話内容を録音している場合を考える。録音データが偽造・改ざんされていないことを証明するために、録音データに電子署名を付与しているものとする。録音データに電子署名を付与していれば、将来、顧客が電話によりなされた合意について異議を唱えた場合には、録音データを参照することにより異議の是非が判断できると期待される。

【0007】

ところが、録音装置は企業側に置かれることが一般的なため、録音装置に内蔵された電子署名用秘密鍵については、企業側が管理しており、企業側は秘密鍵を知っていると考えられる。秘密鍵を知っている企業側は、録音データの偽造、改ざんが可能である。このように、秘密鍵を知っている企業側が録音データの偽造、改ざんが行えるとすると、電子署名による検証の信頼性が疑わしく、顧客からの異議が不当に処理されてしまう可能性がある。

【0008】

上述の課題を鑑み、本発明は、電子署名を付与する側の利用者によるデータの偽造、改ざんができなくなり、信頼性の高い検証が行える電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0009】

上述の課題を解決するために、本発明に係る電子署名用鍵管理装置は、デジタルデータを取得するデジタルデータ取得部と、唯一性のあるIDを生成するユニークID生成部と、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成部と、乱数生成部が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成部と、秘密鍵・公開鍵対生成部が生成した公開鍵とユニークID生成部が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成部と、秘密鍵・公開鍵対生成部が生成した秘密鍵を使ってデジタルデータ取得部が取得したデジタルデータに電子署名を付与する電子署名部と、デジタルデータ取得部が取得したデジタルデータに、ユニークID生成部が生成したユニークIDと電子署名部が付与した電子署名を紐付けるユニークID・電子署名付与部と、電子署名部が使用した秘密鍵を破棄する秘密鍵破棄部とからなることを特徴とする。

【0010】

本発明に係る電子署名用鍵管理方法は、デジタルデータを取得するデジタルデータ取得工程と、唯一性のあるIDを生成するユニークID生成工程と、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成工程と、乱数生成工程が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成工程と、秘密鍵・公開鍵対生成工程が生成した公開鍵とユニークID生成工程が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成工程と、秘密鍵・公開鍵対生成工程が生成した秘密鍵を使ってデジタルデータ取得工程が取得したデジタルデータに電子署名を付与する電子署名工程と、デジタルデータ取得工程が取得したデジタルデータに、ユニークID生成工程が生成したユニークIDと電子署名工程が付与した電子署名を紐付けるユニークID・電子署名付与工程と、電子署名工程が使用した秘密鍵を破棄する秘密鍵破棄工程とからなることを特徴とする。

【0011】

本発明に係る電子署名用鍵管理プログラムは、デジタルデータを取得するデジタルデータ取得ステップと、唯一性のあるIDを生成するユニークID生成ステップと、秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成ステップと、乱数生成ステップが生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成ステップと、秘密鍵・公開鍵対生成ステップが生成した公開鍵とユニークID生成ステップが生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成ステップと、秘密鍵・公開鍵対生成ステップが生成した秘密鍵を使ってデジタルデータ取得ステップが取得したデジタルデータに電子署名を付与する電子署名ステップと、デジタルデータ取得ステップが取得したデジタルデータに、ユニークID生成ステップが生成したユニークIDと電子署名ステップが付与した電子署名を紐付けるユニークID・電子署名付与ステップと、電子署名ステップが使用した秘密鍵を破棄する秘密鍵破棄ステップとからなることを特徴とする。

【発明の効果】

【0012】

本発明によれば、秘密鍵が電子署名付与のために1回使用された後には、その秘密鍵はシステム外部に露出させること無く直ちに廃棄され、たとえ電子署名を付与した側であっても秘密鍵を知ることができない。これにより、電子署名を付与した側による偽造・改ざんができなくなり、電子署名の信頼性の向上が図れる。

【図面の簡単な説明】

【0013】

【図1】本発明の第1の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図2】本発明の第1の実施形態に係る電子署名用鍵管理システムの動作を示すフローチャートである。

【図3】ユニークIDと公開鍵とを対にして保存する場合の保存形態の一例の説明図である。

【図4】本発明の第2の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図5】温度値を乱数生成部の内部状態変更のために用いた乱数生成器の一例のブロック図である。

【図6】本発明の第3の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図7】本発明の第4の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【図8】電子署名の検証を行う際の一連の動作を示すフローチャートである。

【図9】デジタル画像データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図10】電子署名用鍵管理装置付きカメラ装置の一例を示す機能ブロック図である。

【図11】電子署名用鍵管理装置付きスキャナ装置の一例を示す機能ブロック図である。

【図12】デジタル音声データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図13】電子署名用鍵管理装置付き録音装置の一例を示す機能ブロック図である。

【図14】デジタル文書データを認証する場合の電子署名用鍵管理システムの構成を示すブロック図である。

【図15】電子署名用鍵管理装置付き文書作成装置の一例を示す機能ブロック図である。

【図16】デジタル計測データを認証する場合の電子署名用鍵管理システムの構成を示す機能ブロック図である。

【図17】電子署名用鍵管理装置付き計測装置の一例を示す機能ブロック図である。

【発明を実施するための形態】

【0014】

以下、本発明の実施の形態について図面を参照しながら説明する。

<第1の実施形態>

図1は、本発明の第1の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図であり、図2はその動作を示すフローチャートである。

【0015】

図1に示すように、本発明の第1の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部11と、ユニークID生成部12と、乱数生成部13と、秘密鍵・公開鍵対生成部14と、ユニークID・公開鍵対生成保存部15と、電子署名部16と、ユニークID・電子署名付与部17と、秘密鍵破棄部18とからなる。

【0016】

デジタルデータ取得部11は、電子署名の対象となるデジタルデータを取得する。ユニークID生成部12は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部13は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部14は、乱数生成部13が生成した乱数を計算に用いて秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成保存部15は、秘密鍵・公開鍵対生成部14が生成した公開鍵と、ユニークID生成部12が生成したユニークIDとの対を生成して保存する。電子署名部16は、秘密鍵・公開鍵対生成部14が生成した秘密鍵を使って、デジタルデータ取得部11が取得したデジタルデータに電子署名を付与する。ユニークID・電子署名付与部17は、デジタルデータ取得部11が取得したデジタルデータに、ユニークID生成部12が生成したユニークIDと電子署名部16が付与した電子署名を紐付ける。秘密鍵破棄部18は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部16が使用した秘密鍵を破棄する。

【0017】

このように、本発明の第1の実施形態に係る電子署名用鍵管理システムでは、秘密鍵・公開鍵対生成部14で、乱数生成部13が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部16で、この秘密鍵・公開鍵対生成部14で生成した秘密鍵を使って、デジタルデータ取得部11が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部18により、電子署名の付与のための秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。これにより、たとえ電子署名の付与側であっても、電子署名に用いた秘密鍵を知ることができなくなり、電子署名の付与側の利用者による偽造や改ざんを防止できる。秘密鍵は電子署名付与時のみ必要であり、電子署名検証時には公開鍵だけがあれば足りるので、秘密鍵を廃棄しても電子署名の検証には影響しない。また、ユニークID生成部12でユニークIDが生成され、生成されたユニークIDは、電子署名付与対象であるデジタルデータに紐付けられる。このユニークIDによりコンテンツとなるデジタルデータが識別される。そして、ユニークID・公開鍵対生成保存部15により、このユニークIDと公開鍵とを一対一に対応させて、公開鍵が管理される。

【0018】

次に、本発明に係る電子署名用鍵管理システムの動作の基本構成の動作について、図2のフローチャートを用いて説明する。

【0019】

図2において、先ず、デジタルデータ取得部11は、電子署名を付与する対象となるデジタルデータを取得する(ステップS101)。

【0020】

次に、ユニークID生成部12は、ユニークIDを生成する(ステップS102)。生成されたユニークIDは、電子署名付与対象であるデジタルデータに紐付けられ、デジタルデータを識別するために用いられる。このユニークIDは、本発明に係る電子署名用鍵管理システムが複数あった場合にも、それらの中で同一のIDが重複せず、また同一システムが生成する全てのユニークIDは、過去と将来を含めて重複しないよう生成する必要がある。

【0021】

このような性質を有するユニークIDは、例えばシステム固有の識別番号と時間情報を含めることで実現できる。システム固有の識別番号としては、例えばPC(Personal Computer)であればIPv6(Internet Protocol Version 6)アドレスやネットワークインタフェースのMAC(Media Access Control address)アドレスを用いることができる。ユニークIDには乱数を含めることも可能であり、ユニークIDに乱数を含めることはIDが重複しないようにするのに役立つ。例えば同一システムで短い時間内に連続して処理をする場合は、システム固有の識別番号と時間情報だけでは区別できないため、乱数の使用が役に立つ。乱数と同じ目的のため、デジタルデータのハッシュ値をユニークIDに含めることも可能である。乱数とハッシュ値の両方をユニークIDに含めることも可能である。

【0022】

次に、乱数生成部13は、秘密鍵・公開鍵をランダムに生成するための乱数を生成する(ステップS103)。本発明に係る電子署名用鍵管理システムでは秘密鍵は誰にも知られることがないように、生成される秘密鍵を誰も予測できないようにするために、乱数を用いて秘密鍵を生成している。乱数の作り方は無作為性と予測不可能性を持つ既存の方法を用いる。無作為性と予測不可能性を持つ乱数については、例えば非特許文献1(「暗号技術入門」,結城浩著)の第299頁に記載されている。また、非特許文献1の第308頁には、例えば一方向ハッシュ関数(例えばSHA−1)を使って乱数を生成する方法が記載されている。

【0023】

次に、秘密鍵・公開鍵対生成部14は、乱数生成部13により生成した乱数を用いて秘密鍵・公開鍵を生成する(ステップS104)。秘密鍵・公開鍵の生成方法は、既存の方法を用いることができる。例えばRSA方式の秘密鍵・公開鍵を生成する方法は、例えば非特許文献1の第127頁〜第130頁に記載されている。この方法の中の大きな素数を2つ用意する部分での具体的な素数の生成方法としては、例えば、『調査報告書「素数生成アルゴリズムの調査・開発調査報告書」情報処理振興事業協会セキュリティセンター,平成15年2月』の第17頁〜第22頁に記載の方法があり、その中でランダムに数を選ぶ際に乱数生成部にて生成された乱数を用いる。秘密鍵が存在する期間を短くするためにデジタルデータ取得後に秘密鍵・公開鍵を生成する方が良いが、秘密鍵・公開鍵の生成には一般的なPCでは数秒を要するので、デジタルデータ取得前に予め生成しておく方法も選択可能である。この場合は秘密鍵と公開鍵を生成した後にデジタルデータ取得を待つことになる。

【0024】

次に、ユニークID・公開鍵対生成保存部15は、ユニークID生成部12により生成されたユニークIDと、秘密鍵・公開鍵対生成部14により生成された公開鍵との対を生成して保存する(ステップS105)。図3は、ユニークIDと公開鍵とを対にして保存する場合の保存形態の一例を示すものである。図3では、「1」から始まる通番であるシリアルナンバーと、ユニークIDと公開鍵の対と、それらが保存された時刻を保存するように構成している。図3における保存時刻は、悪意を持つ者が保存データの末尾以外に偽データを挿入する攻撃の抑制になり、シリアルナンバーも同じ働きをする。このため、この例では、保存時刻とシリアルナンバーを設けているが、この保存時刻とシリアルナンバーは、無くても良い。

【0025】

ユニークID・公開鍵対生成保存部15は、本発明に係る電子署名用鍵管理システムのみがユニークIDと公開鍵の対を生成して保存先でき、外部の他のシステムからは保存ができないように構成する必要がある。そのためには、ユニークID・公開鍵対生成保存部15におけるユニークIDと公開鍵との対の保存先となる記憶素子は、電子署名用鍵管理システムから物理的に取り外すことができないように構成すれば良い。また、電子署名用鍵管理システムの筐体に封印をして、ユニークID・公開鍵対生成保存部15のユニークIDと公開鍵の対の保存先の記憶素子に物理的にアクセスできないように構成するようにしても良い。

【0026】

次に、電子署名部16は、デジタルデータ取得部11により取得したデジタルデータに対し、秘密鍵・公開鍵対生成部14により生成した秘密鍵を用いて電子署名を生成する(ステップS106)。電子署名の生成方法は一般的に知られている方法、例えば、RSAによる署名の生成には、非特許文献1の第228頁〜230頁に記載されている方法を用いることができる。

【0027】

次に、ユニークID・電子署名付与部17は、デジタルデータ取得部11により取得したデジタルデータに対し、ユニークID生成部12により生成したユニークIDと電子署名部16により生成した電子署名を付与する(ステップS107)。ユニークID・電子署名付与部17での電子署名の付与方法は、一般的に電子署名の付与方法として知られている方法を用いることができる。例えばデジタルデータがテキストデータであれば、テキストデータの末尾にユニークIDと電子署名をテキストとして追加する方法がある。例えばデジタルデータがJPEG(Joint Photographic Experts Group)画像データであれば、データのヘッダ部分にユニークIDと電子署名を納める方法がある。例えばデジタルデータが電子メールであれば、ユニークIDと電子署名が記録されたファイルを電子メールの添付ファイルにする方法がある。例えば、デジタルデータの形式によらず使用可能な方法としては、デジタルデータファイルと、ユニークIDと電子署名が記録されたファイルとをアーカイブソフトで一つのファイルに合体させる方法がある。同じくデジタルデータの形式によらず使用可能な方法として、デジタルデータファイルと、ユニークIDと電子署名が記録されたファイルとをユニークID毎に作成した一つのディレクトリに保存しておく方法がある。

【0028】

次に、秘密鍵破棄部18は、秘密鍵・公開鍵対生成部14により生成した秘密鍵を破棄する(ステップS108)。秘密鍵の破棄は、システム内の記憶素子(主記憶メモリ、キャッシュメモリ、固定ディスク装置等)に秘密鍵が残らないように、かつ速やかに行うことが望ましい。

【0029】

このように、本発明に係る電子署名用鍵管理システムでは、秘密鍵は、電子署名付与のために1回使用した後は外部に露出させること無く直ちに廃棄され、たとえ電子署名の付与側の利用者であっても秘密鍵を知ることができないようになる。これにより電子署名の付与側の利用者が偽造・改ざんをしていない(できない)ことが証明可能となる。秘密鍵は電子署名付与時のみ必要であり、電子署名検証時には公開鍵だけがあれば足りるので、秘密鍵を廃棄しても電子署名の検証には影響しない。

【0030】

また、通常、電子署名の検証に用いる公開鍵は、電子署名を付与した者あるいはコンピュータと一対一に対応した公開鍵である。これに対して、本発明に係る電子署名用鍵管理システムでは、公開鍵は乱数を用いて生成しており、電子署名を付与したデジタルコンテンツ毎に公開鍵が存在する。そこで、デジタルコンテンツを一意に指し示すユニークIDを導入し、ユニークID・公開鍵対生成保存部15で、ユニークIDと公開鍵とを一対一に対応させ、ユニークIDを用いて公開鍵を管理できるようにしている。

【0031】

<第2実施形態>

次に、本発明の第2の実施形態について説明する。図4は、本発明の第2の実施形態に係る電子署名用鍵管理システムの動作に基づく機能ブロック図である。

【0032】

図4に示すように、本発明の第2の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部21と、ユニークID生成部22と、乱数生成部23と、秘密鍵・公開鍵対生成部24と、ユニークID・公開鍵対生成保存部25と、電子署名部26と、ユニークID・電子署名付与部27と、秘密鍵破棄28と、温度計測部29とからなる。デジタルデータ取得部21、ユニークID生成部22、乱数生成部23、秘密鍵・公開鍵対生成部24、ユニークID・公開鍵対生成保存部25、電子署名部26、ユニークID・電子署名付与部27、秘密鍵破棄28は、第1の実施形態におけるデジタルデータ取得部11、ユニークID生成部12、乱数生成部13、秘密鍵・公開鍵対生成部14、ユニークID・公開鍵対生成保存部15、電子署名部16、ユニークID・電子署名付与部17、秘密鍵破棄部18と同様である。本発明の第2の実施形態に係る電子署名用鍵管理システムでは、更に、温度計測部29が設けられ、温度計測部29は、周囲温度を計測している。この温度計測部29で計測された温度値は、乱数生成部23で乱数を生成する際に、乱数生成部23の内部状態を変更し、乱数の不規則性を増加させるために用いられる。

【0033】

このように、本発明の第2の実施形態に係る電子署名用鍵管理システムは、温度計測部29が追加されており、温度計測部29は、計測された温度値を乱数生成部の内部状態変更のために用いられる。これにより、乱数に再現不可能性を持たせることが可能となり、攻撃に対しより頑健とすることができる。乱数の再現不可能性ついては、非特許文献1の第299頁に記載されている。

【0034】

図5は、温度値を乱数生成部の内部状態変更のために用いた乱数生成器の一例を示すものである。この乱数生成器の基本構成は、非特許文献1の第308頁に疑似乱数生成器として記載されている。図5に示す乱数生成器の構成は、このような疑似乱数生成器における内部状態を「1」増加させる部分を、絶対温度値増加部94に変更したものである。

【0035】

図5において、初期値設定部91は、疑似乱数の種を使って初期値を生成し、内部状態を示すカウンタ92を初期化する。一方向ハッシュ関数部93は、カウンタ92のハッシュ値(例えばSHA−1)を取得する。絶対温度値増加部94は、温度計測部29で計測された温度値を、カウンタ92に加える。このように、疑似乱数の種を使って初期値を生成し、内部状態生成部のカウンタ92を初期化し、カウンタ92のハッシュ値を取得して、乱数を生成すると共に、温度計測部29で計測された温度値をカウンタ92に加える処理を繰り返し、一方向ハッシュ関数部93の出力から乱数値95を出力させる。

【0036】

なお、図5の構成において、内部状態を示すカウンタ92の値は整数である。このため、絶対温度値増加部94で内部状態を示すカウンタ92の値に絶対温度値を加算する際には、小数点位置を温度値の最右端に移動させ、温度値が整数となるようにする処理が行われる。

【0037】

図5の構成では、絶対温度値増加部94で加算される温度値の変化は自然現象である上、温度測定器の固有の癖・経年変化による変動も加わる。このため、絶対温度値は、予測再現が不可能な値となり、乱数の再現不可能性に貢献する。

【0038】

なお、図5の構成では、内部状態を示すカウンタ92に加算させる温度値として絶対温度を用いている。その理由は、絶対温度は、「0」の値を取らないからである。例えば摂氏温度では0度になる場合があり、その場合が連続して長く続くと乱数として同じ値を生成し続けるため望ましくない。同じ理由で華氏温度の利用も望ましくない。

【0039】

<第3実施形態>

次に、本発明の第3の実施形態について説明する。図6は、本発明の第3の実施形態を示すものである。

【0040】

図6に示すように、本発明の第3の実施形態に係る電子署名用鍵管理システムは、デジタルデータ取得部31と、ユニークID生成部32と、乱数生成部33と、秘密鍵・公開鍵対生成部34と、ユニークID・公開鍵対生成保存部35と、電子署名部36と、ユニークID・電子署名付与部37と、秘密鍵破棄38と、時刻計測部39とからなる。デジタルデータ取得部31、ユニークID生成部32、乱数生成部33、秘密鍵・公開鍵対生成部34、ユニークID・公開鍵対生成保存部35、電子署名部36、ユニークID・電子署名付与部37、秘密鍵破棄38は、第2の実施形態におけるデジタルデータ取得部21、ユニークID生成部22、乱数生成部23、秘密鍵・公開鍵対生成部24、ユニークID・公開鍵対生成保存部25、電子署名部26、ユニークID・電子署名付与部27、秘密鍵破棄28と同様である。時刻計測部39は、現在時刻を計測している。この時刻計測部39で計測された時刻は、第2の実施形態における温度計測部29と同様に、乱数生成部33で乱数を生成する際に、乱数生成部33の内部状態変更のために用いられる。

【0041】

このように、本発明の第3の実施形態に係る電子署名用鍵管理システムは、時刻計測部39が追加されており、時刻計測部39は、乱数生成部の内部状態を変更し、乱数の不規則性を増加させるために用いられる。これにより、乱数に再現不可能性を持たせることが可能となり、攻撃に対してより頑健とすることができる。

【0042】

本発明の第3の実施形態における乱数生成器としては、前述の第2の実施形態と同様に、非特許文献1の第308頁に疑似乱数生成器として記載されているものが用いられる。すなわち、本発明の第3の実施形態における乱数生成器は、図5に示したような構成の乱数生成器において、絶対温度で内部状態を変更させるような絶対温度値増加部94を、時刻値で内部状態を変更させるような時刻値増加部に変更することにより実現できる。また、乱数の再現不可能性を実現するため、時刻値は年/月/日/時/秒を含み、秒は小数点以下の桁数をなるべく多く計測する方が望ましい。年/月/日/時/秒を含む形態は、それらの値(2010,08,12,15,30等)を並べる構成でも良いし、ある決めた時刻,例えば2000年1月1日0時0分0秒からの秒数で表す構成でも良い。

【0043】

<第4実施形態>

次に、本発明の第4の実施形態について説明する。図7は、本発明の第4の実施形態に係る電子署名システムの構成を示すものである。

【0044】

図7に示すように、本発明の第4の実施形態に係る電子署名システムは、デジタルデータ取得部41と、ユニークID生成部42と、乱数生成部43と、秘密鍵・公開鍵対生成部44と、ユニークID・公開鍵対生成送信部45と、電子署名部46と、ユニークID・電子署名付与部47と、秘密鍵破棄48とからなる。デジタルデータ取得部41、ユニークID生成部42、乱数生成部43、秘密鍵・公開鍵対生成部44、電子署名部46、ユニークID・電子署名付与部47、秘密鍵破棄48は、第1の実施形態におけるデジタルデータ取得部11、ユニークID生成部12、乱数生成部13、秘密鍵・公開鍵対生成部14、電子署名部16、ユニークID・電子署名付与部17、秘密鍵破棄部18と同様である。ユニークID・公開鍵対生成送信部45は、秘密鍵・公開鍵対生成部44が生成した公開鍵とユニークID生成部42が生成したユニークIDとの対を生成し、この公開鍵とユニークIDとの対を外部へ送信する。

【0045】

前述の第1の実施形態から第3の実施形態は、公開鍵とユニークIDとの対を生成し、これをユニークID・公開鍵対生成保存部15、25、35に保存している。これに対して、この第4の実施形態は、ユニークID・公開鍵対生成送信部45により、このユニークIDと公開鍵との対を、通信路49を使用して外部へ送信するようにしている。送信されたユニークIDと公開鍵との対は、外部記録装置50に保存される。

【0046】

このような構成では、通信路49として、盗聴・改ざん攻撃に対して頑健なものを用いる必要がある。盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、専用線を使った構成とする方法がある。また、盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、インターネット網上でSSL(Secure Sockets Layer)通信(非特許文献1の第346頁〜366頁に記載)を使って構成する方法がある。また、盗聴・改ざん攻撃に対して頑健な通信路49の構成方法としては、例えば、通信路49を携帯電話網上でSSL通信を使って構成する方法がある。これら複数の方法のうち、いずれを使っても良い。

【0047】

外部記録装置50は、ユニークIDと公開鍵の対を保存するためのものである。外部記録装置50は、ユニークIDを指定して問い合わせがあった場合に、ユニークIDと対となっている公開鍵を返す働きをする。この公開鍵は、ユニークIDに紐付けられたデジタルデータの電子署名を検証するのに用いられる。

【0048】

図8は、利用者が外部記録装置50に公開鍵の問い合わせを行い、電子署名の検証を行う際の一連の動作を示すフローチャートである。

【0049】

図8において、利用者は、先ずデジタルデータと付随するユニークIDと電子署名とを取得する(ステップS201)。ユニークIDと電子署名は、図7におけるユニークID・電子署名付与部47から得られる。

【0050】

次に、利用者は、取得したユニークIDを手がかりに外部記録装置50に公開鍵を問い合わせる(ステップS202)。そして、利用者は公開鍵が得られたかどうかを判定する(ステップS203)。ここで、外部記録装置50から公開鍵が無いとの回答であれば、利用者は、取得したデジタルデータは正真でないとして、処理を終了する(ステップS204)。

【0051】

取得したユニークIDに対応する公開鍵を得られた場合は、利用者は、外部記録装置50から得られた公開鍵を使って、デジタルデータと電子署名との検証を行う(ステップS205)。そして、利用者は、正しく検証できたか否かを判定する(ステップS206)。

【0052】

ここで、正しく検証できれば、利用者は、このデジタルデータは正真のものであるとして、処理を終了する(ステップS207)。ここで、正しく検証できなければ、利用者は、取得したデジタルデータは正真でないとして、処理を終了する(ステップS204)

【0053】

なお、外部記録装置50は、誰でも公開鍵の問い合わせを行えるよう構成することが望まれる。また、ユニークIDと公開鍵との対の外部記録装置50への書き込みは、予め許可された電子署名用鍵管理システムからのみ可能なように構成することが望まれる。これはユニークIDと公開鍵との対の偽造を防止するためである。本発明に係る電子署名用鍵管理システムは、ユニークIDの生成過程で述べたように、固有の識別番号を持つように構成されている。このため、その識別番号を用いることにより、予め許可されたシステムか否かを判別して、ユニークIDと公開鍵の対の外部記録装置50への書き込みを許可するように構成できる。また、外部記録装置50内でのユニークID及び公開鍵の保存形態は、図3に示したものと同様のものを用いることができる。

【0054】

<電子署名用鍵管理システムをデジタル画像データの認証に用いた例>

次に、本発明に係る電子署名用鍵管理システムの具体的な使用例について説明する。先ず、本発明に係る電子署名用鍵管理システムをデジタル画像データの認証に用いる例について説明する。

【0055】

図9は、デジタル画像データを認証する場合の電子署名用鍵管理システムの構成を示すものである。図9に示すように、デジタル画像データを認証する場合の電子署名用鍵管理システムは、デジタル画像データ取得部51と、ユニークID生成部52と、乱数生成部53と、秘密鍵・公開鍵対生成部54と、ユニークID・公開鍵対生成保存部55と、電子署名部56と、ユニークID・電子署名付与部57と、秘密鍵破棄部58とからなる。デジタル画像データ取得部51は、カメラ装置またはスキャナ装置内の受光データをデジタル化するモジュールである。図9に示す構成は、図1に示した第1の実施形態と基本的に同様である。

【0056】

このように、デジタル画像データの認証を行う場合には、デジタル画像データ取得部51により、カメラ装置またはスキャナ装置内の受光データが取得される。秘密鍵・公開鍵対生成部54で、乱数生成部53が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部56で、この秘密鍵・公開鍵対生成部54が生成した秘密鍵を使って、デジタル画像データ取得部51が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部58により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0057】

<電子署名用鍵管理装置付きカメラ装置>

図10は、電子署名用鍵管理装置付きカメラ装置100の一例を示すものである。図10に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付きカメラ装置100としたものである。

【0058】

図10において、レンズ101を通って入力された光はCCD(Charge Coupled Device)イメージセンサやCMOS(Complementary Metal Oxide Semiconductor)イメージセンサ等の光電変換部102にて電気信号に変換され、続くアナログデジタル変換部103にてデジタルデータに変換される。光電変換部102とアナログデジタル変換部103とにより、デジタル画像データ取得部151が構成される。

【0059】

ユニークID生成部152は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部153は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部154は、乱数生成部153が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部155は、秘密鍵・公開鍵対生成部154が生成した公開鍵とユニークID生成部152が生成したユニークIDの対を生成して、外部記録装置160に送信する。この外部記録装置160への送信経路は、Blootooth(登録商標)規格やIEEE802.11a/b/g/n規格等の無線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置160は、送られてきた公開鍵とユニークIDの対を保存する。

【0060】

電子署名部156は、秘密鍵・公開鍵対生成部154が生成した秘密鍵を使って、デジタル画像データ取得部151が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部157は、デジタル画像データ取得部151が取得したデジタルデータに、ユニークID生成部152が生成したユニークIDと電子署名部156が付与した電子署名を紐付ける。ユニークID・電子署名付与部157にてユニークIDと電子署名とが付与されたデジタル画像データは、電子署名用鍵管理装置付きカメラ装置100に内蔵されたメモリやメモリカード等の記憶素子161に保存される。秘密鍵破棄部158は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部156が使用した秘密鍵を破棄する。

【0061】

以上のように構成される電子署名用鍵管理装置付きカメラ装置100により、デジタル画像データ取得部151で取得した画像データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部158により破棄されるため、この電子署名用鍵管理装置付きカメラ装置100の使用者によるデータの偽造や改ざんを防止できる。

【0062】

<電子署名用鍵管理装置付きスキャナ装置>

図11は、電子署名用鍵管理装置付きスキャナ装置200の一例を示すものである。図11に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付きスキャナ装置200としたものである。

【0063】

図11において、レンズ201を通って入力された光はCCDイメージセンサやCMOSイメージセンサ等の光電変換部202にて電気信号に変換され、続くアナログデジタル変換部203にてデジタルデータに変換される。光電変換部202とアナログデジタル変換部203とにより、デジタル画像データ取得部251が構成される。

【0064】

ユニークID生成部252は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部253は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部254は、乱数生成部253が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部255は、秘密鍵・公開鍵対生成部254が生成した公開鍵とユニークID生成部252が生成したユニークIDの対を生成して、外部記録装置260に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置260は、送られてきた公開鍵とユニークIDの対を保存する。

【0065】

電子署名部256は、秘密鍵・公開鍵対生成部254が生成した秘密鍵を使って、デジタル画像データ取得部251が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部257は、デジタル画像データ取得部251が取得したデジタルデータに、ユニークID生成部252が生成したユニークIDと電子署名部256が付与した電子署名を紐付ける。ユニークID・電子署名付与部257にてユニークIDと電子署名とが付与されたデジタル画像データは、イーサネット(登録商標)やUSB(Universal Serial Bus)を用いて、外部コンピュータ261に送信される。秘密鍵破棄部258は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部256が使用した秘密鍵を破棄する。

【0066】

以上のように構成される電子署名用鍵管理装置付きスキャナ装置200により、デジタル画像データ取得部251で取得した画像データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部258により破棄されるため、この電子署名用鍵管理装置付きスキャナ装置200の使用者によるデータの偽造や改ざんを防止できる。

【0067】

<電子署名用鍵管理システムをデジタル音声データの認証に用いた例>

次に、本発明をデジタル音声データの認証に用いる例について説明する。図12は、デジタル音声データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0068】

図12に示すように、デジタル音声データを認証する場合の電子署名用鍵管理システムは、デジタル音声データ取得部61と、ユニークID生成部62と、乱数生成部63と、秘密鍵・公開鍵対生成部64と、ユニークID・公開鍵対生成保存部65と、電子署名部66と、ユニークID・電子署名付与部67と、秘密鍵破棄部68とからなる。デジタル音声データ取得部61は、録音装置内の入力音声データをデジタル化するモジュールである。

【0069】

このように、デジタル音声データの認証を行う場合には、デジタル音声データ取得部61により、音声データが取得される。秘密鍵・公開鍵対生成部64で、乱数生成部63が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部66で、この秘密鍵・公開鍵対生成部64が生成した秘密鍵を使って、デジタル音声データ取得部61が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部68により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0070】

<電子署名用鍵管理装置付き録音装置>

図13は、電子署名用鍵管理装置付き録音装置300の一例を示すものである。図13に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き録音装置300としたものである。

【0071】

図13において、マイクロホン301により入力された音声はアナログデジタル変換部302にてデジタルデータに変換される。マイクロホン301とアナログデジタル変換部302により、デジタル音声データ取得部361が構成される。

【0072】

ユニークID生成部362は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部363は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部364は、乱数生成部363が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部365は、秘密鍵・公開鍵対生成部364が生成した公開鍵とユニークID生成部362が生成したユニークIDとの対を生成して、外部記録装置370に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置370は、送られてきた公開鍵とユニークIDの対を保存する。

【0073】

電子署名部366は、秘密鍵・公開鍵対生成部364が生成した秘密鍵を使って、デジタル音声データ取得部361が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部367は、デジタル音声データ取得部361が取得したデジタルデータに、ユニークID生成部362が生成したユニークIDと電子署名部366が付与した電子署名を紐付ける。ユニークID・電子署名付与部367にてユニークIDと電子署名とが付与されたデジタル画像データは、記憶素子371に保存される。秘密鍵破棄部368は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部366が使用した秘密鍵を破棄する。

【0074】

以上のように構成される電子署名用鍵管理装置付き録音装置300により、デジタル音声データ取得部361で取得した音声データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部368により破棄されるため、この電子署名用鍵管理装置付き録音装置300の使用者によるデータの偽造や改ざんを防止できる。

【0075】

<電子署名用鍵管理システムをデジタル文書データの認証に用いた例>

次に、本発明をデジタル文書データの認証に用いる例について説明する。図14は、デジタル文書データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0076】

図14に示すように、デジタル文書データを認証する場合の電子署名用鍵管理システムは、デジタル文書データ取得部71と、ユニークID生成部72と、乱数生成部73と、秘密鍵・公開鍵対生成部74と、ユニークID・公開鍵対生成保存部75と、電子署名部76と、ユニークID・電子署名付与部77と、秘密鍵破棄部78とからなる。デジタル文書データ取得部71は、文書作成装置内の文書入力モジュールである。

【0077】

このように、デジタル文書データの認証を行う場合には、デジタル文書データ取得部71により、デジタル文書データが取得される。秘密鍵・公開鍵対生成部74で、乱数生成部73が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部76で、この秘密鍵・公開鍵対生成部74が生成した秘密鍵を使って、デジタル文書データ取得部71が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部78により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0078】

<電子署名用鍵管理装置付き文書作成装置>

図15は、電子署名用鍵管理装置付き文書作成装置400の一例を示すものである。図15に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き文書作成装置400としたものである。

【0079】

図15において、キーボード401により入力された文字コードはデータ整形部402にてデジタル文書データとして整形される。データ整形部402は、コンピュータにインストールされたワードプロセッサーソフトウェアやエディターソフトウェアによって構成される。キーボード401とデータ整形部402とにより、デジタル文書データ取得部471が構成される。

【0080】

ユニークID生成部472は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部473は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部474は、乱数生成部473が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部475は、秘密鍵・公開鍵対生成部474が生成した公開鍵とユニークID生成部472が生成したユニークIDとの対を生成して、外部記録装置480に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置480は、送られてきた公開鍵とユニークIDとの対を保存する。

【0081】

電子署名部476は、秘密鍵・公開鍵対生成部474が生成した秘密鍵を使って、デジタル文書データ取得部471が取得したデジタル画像データに電子署名を付与する。ユニークID・電子署名付与部477は、デジタル文書データ取得部471が取得したデジタル文書データに、ユニークID生成部472が生成したユニークIDと電子署名部476が付与した電子署名を紐付ける。ユニークID・電子署名付与部477にてユニークIDと電子署名とが付与されたデジタル文書データは、装置に内蔵されたメモリや固定ディスク装置等の記憶素子481に保存される。秘密鍵破棄部478は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部476が使用した秘密鍵を破棄する。

【0082】

以上のように構成される電子署名用鍵管理装置付き文書作成装置400により、デジタル文書データ取得部471で取得した文書データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部478により破棄されるため、この電子署名用鍵管理装置付き文書作成装置400の使用者によるデータの偽造や改ざんを防止できる。

【0083】

<電子署名用鍵管理システムをデジタル計測データの認証に用いた例>

次に、本発明をデジタル計測データの認証に用いる例について説明する。図16は、デジタル計測データを認証する場合の電子署名用鍵管理システムの構成を示すものである。

【0084】

図16に示すように、デジタル計測データを認証する場合の電子署名用鍵管理システムは、デジタル計測データ取得部81と、ユニークID生成部82と、乱数生成部83と、秘密鍵・公開鍵対生成部84と、ユニークID・公開鍵対生成保存部85と、電子署名部86と、ユニークID・電子署名付与部87と、秘密鍵破棄部88とからなる。デジタル計測データ取得部81は、デジタル計測データの入力モジュールである。

【0085】

このように、デジタル計測データの認証を行う場合には、デジタル計測データ取得部81により、デジタル計測データが取得される。秘密鍵・公開鍵対生成部84で、乱数生成部83が生成した乱数を計算に用いて秘密鍵と公開鍵の対が生成され、電子署名部86で、この秘密鍵・公開鍵対生成部84が生成した秘密鍵を使って、デジタル計測データ取得部81が取得したデジタルデータに電子署名が付与される。そして、秘密鍵破棄部88により、電子署名の付与のために秘密鍵は、1回使用した後に、外部に露出させること無く、直ちに廃棄される。

【0086】

<電子署名用鍵管理装置付き計測装置>

図17は、電子署名用鍵管理装置付き計測装置500の一例を示すものである。図17に示す構成は、図7に示した第4の実施形態をより具体化し、電子署名用鍵管理装置付き計測装置500としたものである。

【0087】

図17において、計測センサ501により入力された信号はアナログデジタル変換部502にてデジタル信号の計測データに変換される。計測センサ501は物理量を計測して電子信号に変換するセンサであり、例えば温度センサ、湿度センサ、圧力センサ、心電(図)センサ、レントゲン撮像装置などである。計測センサ501とアナログデジタル変換部502により、デジタル計測データ取得部581が構成される。

【0088】

ユニークID生成部582は、デジタルコンテンツを一意に指し示す唯一性のあるユニークIDを生成する。乱数生成部583は、秘密鍵・公開鍵をランダムに生成するための乱数を発生する。秘密鍵・公開鍵対生成部584は、乱数生成部583が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する。ユニークID・公開鍵対生成送信部585は、秘密鍵・公開鍵対生成部584が生成した公開鍵とユニークID生成部582が生成したユニークIDとの対を生成して、外部記録装置590に送信する。送信経路はイーサネット(登録商標)等の有線インターネット網を用い、SSL通信プロトコルを用いて構成する。外部記録装置590は送られてきた公開鍵とユニークIDとの対を保存する。

【0089】

電子署名部586は、秘密鍵・公開鍵対生成部584が生成した秘密鍵を使って、デジタル計測データ取得部581が取得した計測データに電子署名を付与する。ユニークID・電子署名付与部587は、デジタル計測データ取得部581が取得した計測データに、ユニークID生成部582が生成したユニークIDと電子署名部586が付与した電子署名を紐付ける。ユニークID・電子署名付与部587にてユニークIDと電子署名とが付与された計測データは、装置に内蔵されたメモリや固定ディスク装置等の記憶素子591に保存される。秘密鍵破棄部588は、秘密鍵の盗聴の機会を減らし、秘密鍵を使って電子署名を偽造することを防止するために、電子署名部586が使用した秘密鍵を破棄する。

【0090】

以上のように構成される電子署名用鍵管理装置付き計測装置500により、デジタル計測データ取得部581で取得した計測データの電子署名を付与することができる。このとき使用した秘密鍵は、秘密鍵破棄部588により破棄されるため、この電子署名用鍵管理装置付き計測装置500の使用者によるデータの偽造や改ざんを防止できる。

【0091】

<変形例、応用例>

本発明は、上述した実施形態に限定されるものではなく、この発明の要旨を逸脱しない範囲内で様々な変形や応用が可能である。例えば、上述の説明では、秘密鍵・公開鍵をランダムに生成するための乱数を生成しており、この乱数を不規則性を増加させるために、第2の実施形態では温度計測値を用い、第3の実施形態では、時刻計測値を用いることについて説明したが、その他、イーサネット(登録商標)のパケット間隔(単位ピコ秒)の計測値や、太陽放射線(赤外線,可視光線,紫外線,エックス線等)強度の計測値や、キー入力間隔(単位ピコ秒)の計測値や、無線電波強度計測値を使用しても良い。

【符号の説明】

【0092】

11,21,31,41:デジタルデータ取得部

12,22,32,42:ユニークID生成部

13,23,33,43:乱数生成部

14,24,34,44:秘密鍵・公開鍵対生成部

15,25,35:ユニークID・公開鍵対生成保存部

16,26,36,46,56:電子署名部

17,27,37,47,57:ユニークID・電子署名付与部

18,28,38,48,58:秘密鍵破棄部

45:ユニークID・公開鍵対生成送信部

49:通信路

50:外部記録装置

【特許請求の範囲】

【請求項1】

デジタルデータを取得するデジタルデータ取得部と、

唯一性のあるIDを生成するユニークID生成部と、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成部と、

前記乱数生成部が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成部と、

前記秘密鍵・公開鍵対生成部が生成した公開鍵と前記ユニークID生成部が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成部と、

前記秘密鍵・公開鍵対生成部が生成した秘密鍵を使って前記デジタルデータ取得部が取得したデジタルデータに電子署名を付与する電子署名部と、

前記デジタルデータ取得部が取得したデジタルデータに、前記ユニークID生成部が生成したユニークIDと前記電子署名部が付与した電子署名を紐付けるユニークID・電子署名付与部と、

前記電子署名部が使用した秘密鍵を破棄する秘密鍵破棄部と

からなる電子署名用鍵管理装置。

【請求項2】

更に、温度を計測する温度計測部を備え、前記温度計測部で計測した温度値により前記乱数生成部で生成される乱数の不規則性を増加させることを特徴とする請求項1に記載の電子署名用鍵管理装置。

【請求項3】

更に、時刻を計測する時刻計測部を備え、前記時刻計測部で計測した時刻値により前記乱数生成部で生成される乱数の不規則性を増加させることを特徴とする請求項1に記載の電子署名用鍵管理装置。

【請求項4】

前記ユニークID・公開鍵対生成部は、前記秘密鍵・公開鍵対生成部からの公開鍵と前記ユニークID生成部からのユニークIDとの対を生成し、前記公開鍵と前記ユニークIDとの対を通信路を使用して送信することを特徴とする請求項1〜3の何れかに記載の電子署名用鍵管理装置。

【請求項5】

デジタルデータを取得するデジタルデータ取得工程と、

唯一性のあるIDを生成するユニークID生成工程と、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成工程と、

前記乱数生成工程が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成工程と、

前記秘密鍵・公開鍵対生成工程が生成した公開鍵と前記ユニークID生成工程が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成工程と、

前記秘密鍵・公開鍵対生成工程が生成した秘密鍵を使って前記デジタルデータ取得工程が取得したデジタルデータに電子署名を付与する電子署名工程と、

前記デジタルデータ取得工程が取得したデジタルデータに、前記ユニークID生成工程が生成したユニークIDと前記電子署名工程が付与した電子署名を紐付けるユニークID・電子署名付与工程と、

前記電子署名工程が使用した秘密鍵を破棄する秘密鍵破棄工程と

からなる電子署名用鍵管理方法。

【請求項6】

デジタルデータを取得するデジタルデータ取得ステップと、

唯一性のあるIDを生成するユニークID生成ステップと、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成ステップと、

前記乱数生成ステップが生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成ステップと、

前記秘密鍵・公開鍵対生成ステップが生成した公開鍵と前記ユニークID生成ステップが生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成ステップと、

前記秘密鍵・公開鍵対生成ステップが生成した秘密鍵を使って前記デジタルデータ取得ステップが取得したデジタルデータに電子署名を付与する電子署名ステップと、

前記デジタルデータ取得ステップが取得したデジタルデータに、前記ユニークID生成ステップが生成したユニークIDと前記電子署名ステップが付与した電子署名を紐付けるユニークID・電子署名付与ステップと、

前記電子署名ステップが使用した秘密鍵を破棄する秘密鍵破棄ステップと

からなるコンピュータにより実行可能な電子署名用鍵管理プログラム。

【請求項1】

デジタルデータを取得するデジタルデータ取得部と、

唯一性のあるIDを生成するユニークID生成部と、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成部と、

前記乱数生成部が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成部と、

前記秘密鍵・公開鍵対生成部が生成した公開鍵と前記ユニークID生成部が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成部と、

前記秘密鍵・公開鍵対生成部が生成した秘密鍵を使って前記デジタルデータ取得部が取得したデジタルデータに電子署名を付与する電子署名部と、

前記デジタルデータ取得部が取得したデジタルデータに、前記ユニークID生成部が生成したユニークIDと前記電子署名部が付与した電子署名を紐付けるユニークID・電子署名付与部と、

前記電子署名部が使用した秘密鍵を破棄する秘密鍵破棄部と

からなる電子署名用鍵管理装置。

【請求項2】

更に、温度を計測する温度計測部を備え、前記温度計測部で計測した温度値により前記乱数生成部で生成される乱数の不規則性を増加させることを特徴とする請求項1に記載の電子署名用鍵管理装置。

【請求項3】

更に、時刻を計測する時刻計測部を備え、前記時刻計測部で計測した時刻値により前記乱数生成部で生成される乱数の不規則性を増加させることを特徴とする請求項1に記載の電子署名用鍵管理装置。

【請求項4】

前記ユニークID・公開鍵対生成部は、前記秘密鍵・公開鍵対生成部からの公開鍵と前記ユニークID生成部からのユニークIDとの対を生成し、前記公開鍵と前記ユニークIDとの対を通信路を使用して送信することを特徴とする請求項1〜3の何れかに記載の電子署名用鍵管理装置。

【請求項5】

デジタルデータを取得するデジタルデータ取得工程と、

唯一性のあるIDを生成するユニークID生成工程と、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成工程と、

前記乱数生成工程が生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成工程と、

前記秘密鍵・公開鍵対生成工程が生成した公開鍵と前記ユニークID生成工程が生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成工程と、

前記秘密鍵・公開鍵対生成工程が生成した秘密鍵を使って前記デジタルデータ取得工程が取得したデジタルデータに電子署名を付与する電子署名工程と、

前記デジタルデータ取得工程が取得したデジタルデータに、前記ユニークID生成工程が生成したユニークIDと前記電子署名工程が付与した電子署名を紐付けるユニークID・電子署名付与工程と、

前記電子署名工程が使用した秘密鍵を破棄する秘密鍵破棄工程と

からなる電子署名用鍵管理方法。

【請求項6】

デジタルデータを取得するデジタルデータ取得ステップと、

唯一性のあるIDを生成するユニークID生成ステップと、

秘密鍵・公開鍵をランダムに生成するための乱数を生成する乱数生成ステップと、

前記乱数生成ステップが生成した乱数を計算に用いた秘密鍵と公開鍵の対を生成する秘密鍵・公開鍵対生成ステップと、

前記秘密鍵・公開鍵対生成ステップが生成した公開鍵と前記ユニークID生成ステップが生成したユニークIDとから、ユニークIDと公開鍵との対を生成するユニークID・公開鍵対生成ステップと、

前記秘密鍵・公開鍵対生成ステップが生成した秘密鍵を使って前記デジタルデータ取得ステップが取得したデジタルデータに電子署名を付与する電子署名ステップと、

前記デジタルデータ取得ステップが取得したデジタルデータに、前記ユニークID生成ステップが生成したユニークIDと前記電子署名ステップが付与した電子署名を紐付けるユニークID・電子署名付与ステップと、

前記電子署名ステップが使用した秘密鍵を破棄する秘密鍵破棄ステップと

からなるコンピュータにより実行可能な電子署名用鍵管理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【公開番号】特開2012−85212(P2012−85212A)

【公開日】平成24年4月26日(2012.4.26)

【国際特許分類】

【出願番号】特願2010−231595(P2010−231595)

【出願日】平成22年10月14日(2010.10.14)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成24年4月26日(2012.4.26)

【国際特許分類】

【出願日】平成22年10月14日(2010.10.14)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]