電子通信において適合可能なセキュリティレベルを提供する方法と装置

【課題】安全な通信システムにおける通信方法を提供すること。

【解決手段】安全な通信システムにおける通信方法であって、送信者においてメッセージを組み立てるステップと、フレームタイプを判定するステップと、前記メッセージのヘッダーにおいて、前記フレームタイプの表示を含めるステップとを含む。そして、前記メッセージは、受信者に対して送られ、前記フレームタイプが使用されることにより、ポリシーチェックが行われる。

【解決手段】安全な通信システムにおける通信方法であって、送信者においてメッセージを組み立てるステップと、フレームタイプを判定するステップと、前記メッセージのヘッダーにおいて、前記フレームタイプの表示を含めるステップとを含む。そして、前記メッセージは、受信者に対して送られ、前記フレームタイプが使用されることにより、ポリシーチェックが行われる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子通信において適合可能なセキュリティレベルを提供する方法と装置に関する。

【背景技術】

【0002】

電子通信においては、盗聴者がメッセージを横取りすることを防止する必要がしばしばある。また、送信者の身元を検証できる、メッセージの信憑性の表示を有しているのが望ましい。これらの目標は、通常は、暗号を使用することにより達成される。私的鍵暗号は、通信を開始する前に、秘密鍵の共有を必要とする。公開鍵暗号はそのような共有秘密鍵を必要としないので、一般的には好適である。その代わり、各通信者は、私的鍵と公開鍵を含む鍵の対を有する。公開鍵は、任意の都合のよい手段により提供することができ、秘密に保持する必要はない。

【0003】

暗号アルゴリズムには多様な種類があり、精度のよい実践を決定する種々のパラメータがある。無線通信に対する標準においては、これらのパラメータを、各フレームタイプに対して予め設定しておくことが慣例であった。しかし、このアプローチは、パラメータの柔軟性を制限してしまう。

【0004】

1つの装置がいくつかの他の装置と通信しているとき、各通信に対して別個のパラメータを確立することが必要なことがよくある。

【0005】

本発明の目的は、上記のような不都合な点を削除あるいは軽減することである。

【発明の概要】

【0006】

1つの形態では、データ通信システムにおける第1通信者と第2通信者の間の通信方法が提供され、第1通信者において、ヘッダーとデータを有する少なくとも1つのフレームを有するデータストリームを組み立てるステップと、ヘッダー内にフレームタイプの表示を組み込むステップと、第2通信者が、フレームタイプに従ってフレームの受取り可能性を判定できるようにするために、フレームを第2通信者に転送するステップと、を含む。

【0007】

別の形態では、データ通信システムにおける第1通信者と第2通信者の間の通信を検証する方法が提供され、第2通信者が、第1通信者からフレームタイプの表示を含むヘッダーとデータを有するフレームを受信するステップと、ヘッダーからフレームタイプを判定するステップと、フレームタイプをポリシー(基本的な規則または枠組)に相関付けて、フレームタイプが、フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む。

【0008】

更に別の形態では、データ通信システムにおける1組の通信者の間の通信方法が提供され、1組の通信者の一方を、通信システムに関連するセキュリティ規則から免除して、その一方の通信者が、他方の通信者と通信を初期化できるようにするステップを含む。

本発明は、例えば、以下を提供する。

(項目1)

データ通信システムにおける第1通信者と第2通信者の間の通信方法であって、

上記第1通信者において、ヘッダーとデータを有する少なくとも1つのフレームを有するデータストリームを組み立てるステップと、

上記ヘッダー内にフレームタイプの表示を組み込むステップと、

上記第2通信者が、上記フレームタイプに従って上記フレームの受取り可能性を判定できるようにするために、上記フレームを上記第2通信者に転送するステップと、を含む方法。

(項目2)

上記第2通信者が、

上記フレームを受信するステップと、

上記ヘッダーから上記フレームを判定するステップと、

上記フレームタイプをポリシーと相関付けて、上記フレームタイプが、上記フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む項目1に記載の方法。

(項目3)

上記ポリシーが満たされれば上記フレームを受け取り、そうでない場合は上記フレームを拒絶するステップを更に含む項目2に記載の方法。

(項目4)

上記ヘッダーはキーの表現を含み、上記ポリシーは、上記キーに対する受取り可能なフレームタイプを示す項目2に記載の方法。

(項目5)

上記ヘッダーはセキュリティレベルの表示を含み、上記ポリシーは上記セキュリティレベルに対する受取り可能なフレームタイプを示す項目2に記載の方法。

(項目6)

上記ポリシーは、上記フレームのセキュリティ機能の1つ以上の組み合わせが存在する攻撃に弱いフレームタイプを示し、上記方法は、上記組み合わせの1つが見つかると、上記フレームを拒絶するステップを含む項目2に記載の方法。

(項目7)

セキュリティレベルを選択し、1つ以上のセキュリティビットを、上記セキュリティレベルを示す上記フレーム内に組み込むことにより、上記フレームを準備するステップを含む項目1に記載の方法。

(項目8)

上記セキュリティレベルに従って上記データを暗号化するステップと、上記データを署名するステップのいずれか、またはその両者を含む項目7に記載の方法。

(項目9)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存しない項目7に記載の方法。

(項目10)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存する項目7に記載の方法。

(項目11)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記最低受取り可能セキュリティレベルが、上記フレームタイプに従って異なるように、部分的にデータに依存する項目7に記載の方法。

(項目12)

上記フレームはセキュリティレベルを示す1つ以上のセキュリティビットを含み、上記方法は、上記第2通信者が、上記セキュリティビットを抽出して上記セキュリティレベルを判定するステップを含み、上記ポリシーは、上記フレームタイプが上記セキュリティレベルに対して受取り可能か否かを示す項目2に記載の方法。

(項目13)

上記データは暗号化および署名のいずれか、またはその両者が行われ、上記方法は、上記第2通信者が、上記セキュリティビットに従って、上記データを解読するステップおよび/または認証するステップを含む項目10に記載の方法。

(項目14)

上記ポリシーは上記フレームタイプを、上記少なくとも1つの属性に相関付けるルックアップテーブルを含む項目2に記載の方法。

(項目15)

上記フレームは、エラーコードを表現する1つ以上のビットを含むフッターを更に含む項目1に記載の方法。

(項目16)

上記ヘッダーは、キー識別子と、上記キー識別子に対応するキーの表現と、セキュリティレベルと、上記フレームタイプの受取り可能性を判定するための発信元と、を含む項目1に記載の方法。

(項目17)

データ通信システムにおける第1通信者と上記第2通信者の間の通信を検証する方法であって、上記第2通信者が、

上記第1通信者から、フレームタイプの表示を含むヘッダーとデータを有するフレームを受信するステップと、

上記ヘッダーから上記フレームタイプを判定するステップと、

上記フレームタイプをポリシーと相関付けて、上記フレームタイプが、上記フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む方法。

(項目18)

上記ポリシーが満たされれば上記フレームを受け取り、そうでない場合は上記フレームを拒絶するステップを更に含む項目17に記載の方法。

(項目19)

上記ヘッダーはキーの表現を含み、上記ポリシーは、上記キーに対する受取り可能なフレームタイプを示す項目17に記載の方法。

(項目20)

上記ヘッダーはセキュリティレベルの表示を含み、上記ポリシーは、上記セキュリティレベルに対する受取り可能なフレームタイプを示す項目17に記載の方法。

(項目21)

上記ポリシーは、上記フレームのセキュリティ機能の1つ以上の組み合わせが存在する攻撃に弱いフレームタイプを示し、上記方法は、上記組み合わせの1つが見つかると、上記フレームを拒絶するステップを含む項目17に記載の方法。

(項目22)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存しない項目20に記載の方法。

(項目23)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存する項目20に記載の方法。

(項目24)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記最低受取り可能セキュリティレベルが、上記フレームタイプに従って異なるように、部分的にデータに依存する項目20に記載の方法。

(項目25)

上記フレームは、セキュリティレベルを示す1つ以上のセキュリティビットを含み、上記方法は、上記第2通信者が上記セキュリティビットを抽出して、上記セキュリティレベルを判定するステップを含み、上記ポリシーは、上記フレームタイプが、上記セキュリティレベルに対して受取り可能か否かを示す項目17に記載の方法。

(項目26)

上記データは、暗号化および署名のいずれか、またはその両者が行われ、上記方法は、上記第2通信者が、上記セキュリティビットに従って、上記データを解読するステップおよび/または認証するステップを含む項目25に記載の方法。

(項目27)

上記ポリシーは、上記フレームタイプを上記少なくとも1つの属性に相関付けるルックアップテーブルを含む項目17に記載の方法。

(項目28)

データ通信システムにおける1組の通信者の間の通信方法であって、

上記1組の通信者の一方を、上記通信システムに関連するセキュリティ規則から免除して、上記一方の通信者が、上記他方の通信者と通信を初期化できるようにするステップを含む方法。

(項目29)

上記他方の通信者は、上記一方の通信者の状態の表示を含み、上記状態が、上記一方の通信者が、上記セキュリティ規則から免除されていることを示していれば、上記一方の通信者が通信を開始することを可能にし、その後、初期化を要求し、それにより、初期化に引き続いて、上記状態は変更されて上記一方の通信者が上記セキュリティ規則に従うことを示す項目28に記載の方法。

(項目30)

上記データ通信システムはネットワークであり、上記他方の通信者は、上記ネットワークへのアクセスを制御する責任がある中心通信者である項目28に記載の方法。

【図面の簡単な説明】

【0009】

【図1】通信システムの模式表現である。

【図2】図1の通信システムにおいて交換される情報フレームの模式表現である。

【図3】図2のフレームのフレーム制御部分の模式表現である。

【図4】図1における送信者により行われる方法の模式表現である。

【図5】図1における受信者により行われる方法の模式表現である。

【図6】通信システムの1つの実施形態において使用されるネットワークプロトコルの模式表現である。

【図7】通信システムの実施形態の模式表現である。

【図8】通信システムの別の実施形態の模式表現である。

【図9】別のフレームの模式表現である。

【図10】図9のフレームを使用して、送信者により行われる方法の模式表現である。

【図11】図9のフレームを使用して、受信者により行われる方法の模式表現である。

【図12】別の通信システムの模式表現である。

【図13】図12の通信者により行われる方法の模式表現である。

【発明を実施するための形態】

【0010】

ここで本発明の実施形態が、付随する図面を参照して、例としての目的のみのための例により説明される。

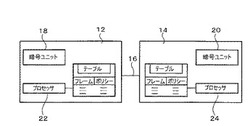

図1を参照すると、通信システム10は、通信リンク16により接続されている1組の通信者を含む。各通信者12、14は、それぞれ暗号ユニット18、20を含む。

【0011】

各通信者12、14は、プロセッサ22、24を含むことができる。各プロセッサは、表示器と、キーボード、マウス、または他の適切な装置のようなユーザー入力装置に結合できる。表示器が接触感知式の場合は、表示器それ自身をユーザー入力装置として使用できる。コンピュータ読取り可能格納媒体(図示せず)は、各プロセッサ22、24に結合されて、プロセッサ22、24に指令を出し、下記に更に説明するように、各通信者12、14の操作に関連するステップまたはアルゴリズムを実行するようにプロセッサ22、24に指令し、および/またはそれらを構成する。コンピュータ読取り可能媒体は、例に過ぎないが、磁気ディスク、磁気テープ、CDROMのような光学的読取り可能媒体、PCMCIAカードのような半導体メモリのようなハードウェアおよび/またはソフトウェアを含むことができる。各場合においては、媒体は、小型ディスク、フロッピー(登録商標)ディスク、カセットのような携帯型の形状であっても、またはサポートシステムにおいて提供されるハードディスクドライブ、固体メモリカード、RAMのような相対的に大きな、または移動不可型であってもよい。上記に列挙した例としての媒体は、単独でも組み合わせても使用できるということに留意されたい。

【0012】

通信者12、14の間でデータを転送するために、パケットストリーム30が、定義されているプロトコルに従って、通信者の一方の側において組み立てられる。パケットストリーム30は図2に示されており、1つ以上のフレーム31から構成され、各フレーム31は、ヘッダー32とデータ34を有している。あるプトロコルにおいては、パケットはそれ自身がヘッダー32aとデータ34aを有する個々のフレームの集合体から構成されるフレームとして構成できる。ヘッダー32は、ビット列から構成され、ビットストリーム内の所定の位置に制御情報を含んでいる。

【0013】

ヘッダー34のそれぞれには、セキュリティモードビット35と完全性レベルビット36、37を含むセキュリティ制御ビット33が含まれる。

【0014】

この実施形態においては、暗号がオンまたはオフであるかを示すためにセキュリティモードビット35が使用される。0、32、64、または128ビットキーサイズのような、4つの完全性レベルのいずれが利用されるかを示すために完全性レベルビット36と37が共に使用される。セキュリティモードビット35は、認証のような別のモードの操作を示すために使用でき、ビット数は、異なる組み合わせを受け入れるために増大(または減少)できる。セキュリティビットを、ストリーム30の各フレーム31に提供することは、1組の通信者に基づくのではなく、各フレーム毎に基づくセキュリティレベルを可能にし、それにより、通信を構成するときに、より大きな柔軟性を提供するということは認識されよう。

【0015】

セキュリティを提供するために、ある最低セキュリティレベルを使用することができる。これらのレベルは、同意されている規則を介して、すべての通信者の間で決定されるべきである。この規則は静的であっても動的であってもよい。

【0016】

操作中に、通信者12は、数字100により図4に示されているステップを実行して、情報を通信者14に送る。まず、通信者12はデータとヘッダーをステップ102において準備する。そして、セキュリティレベルをステップ104において選択する。セキュリティレベルは、受信者、受信者の性質、および送信されているデータの種類により要求される最低セキュリティレベルを考慮して決定される。セキュリティレベルに暗号化が含まれている場合は、通信者12はステップ106においてデータを暗号化する。セキュリティレベルが認証を含む場合は、通信者12は、ステップ108においてデータに署名する。そして、通信者12はステップ110において、セキュリティモードとセキュリティレベルを示すビットをフレーム制御に含む。そして、通信者12はステップ112においてフレームを通信者14に送る。

【0017】

フレームを受信すると、通信者14は、数字120により図5に示されているステップを実行する。通信者14は、まず、ステップ122においてフレームを受信する。そして、ステップ124においてセキュリティビットを抽出する。モードセキュリティビット34が暗号を示していれば、通信者14はステップ126においてデータを解読する。セキュリティビットが認証を示していれば、通信者14はステップ126において署名を検証する。最終的に、通信者14はステップ128において、セキュリティレベルが所定の最低必要条件を確実に満たしているかをチェックする。暗号化または認証のいずれかに失敗すると、または、セキュリティレベルが最低必要条件を満たしていない場合は、通信者14はメッセージを拒絶し、暗号化と認証が失敗せず、セキュリティレベルが最低必要条件を満たしていれば、メッセージはステップ130において受け取られる。

【0018】

セキュリティビットと調整可能セキュリティレベルを提供することは、通信の各フレームを保護することにおいて柔軟性を提供するということは認識されよう。従って、送信者はどのフレームを暗号化し、しかし認証を設定しないかを決定できる。認証は典型的にはメッセージの長さを増大するので、これは、帯域幅が非常に高価で制限のある環境においては節約となる。

【0019】

更なる実施形態においては、通信者12は同じメッセージを、異なる最低セキュリティ必要条件で複数の受信者14に送りたいと所望する。この場合、通信者12はすべての必要条件を満たすように、十分に高いセキュリティレベルを選択する。そして、通信者12は図4に示される手順に沿って進み、そのセキュリティレベルでメッセージを組み立てて送る。メッセージは、受信者の最低必要条件のそれぞれを満たしているので、各受信者により受け取られる。本実施形態は、各受信者の必要条件に別個に対処するよりも高い効率を提供するということは認識されよう。

【0020】

別の実施形態においては、異なる数のセキュリティビットが使用される。実際のビット数は、いかなる一つの値にも制限されず、任意の所与の適用に対して予め決定できる。セキュリティビットは、アルゴリズムパラメータを示していなければならない。それらのビットは、40ビットまたは128ビットのようなキーの長さや、使用されるキーのバージョン、または暗号システムの任意の他のパラメータを決定するために使用できる。

【0021】

上記の実施形態においては、ネットワークスタックを使用して通信者間の通信を確立することができるということは認識されよう。図6を参照すると、数字130により通信者Aのネットワークスタックが示されている。通信者Bのネットワークスタックは、数字140により示されている。ネットワークスタックは層状に構成でき、類似の構造を有している。ネットワークスタック130は、アプリケーション層(APL)132と、ネットワーク層(NWK)134と、メッセージ認証層(MAC)136と、物理層(PHY)138を含む。ネットワークスタック140は、類似に数字が振られた類似の構成要素を含む。

【0022】

送信者は、ペイロードをどのように保護したいか(そして、どこで、つまりどの層でそれを保護するか)を決定する。APL層に対しては、セキュリティは透明でなければならず、その役割は、どのレベルで送信者はデータを保護したいかを示すことのみに限られる(つまり、セキュリティサービスは、なし、機密、データ認証、またはその両者)。そして、実際の暗号処理は下位の層に任される。

【0023】

受信者は、保護されたペイロードを受け取るかどうかを、受信したフレームと手元に維持されている状態情報に基づいて判定する。暗号処理の結果(送信者と同じ層において行われる)は、提供されていると思われる保護レベルについての情報を含んでおり、アプリケーション層に渡され、提供された保護レベルが適正であるかが判定される。受信者は、フレームの適切な受信を、この「適正テスト」に基づいて元々の送信者に応答することができる。

【0024】

応答(ACK)は、存在すれば、送信者に送り返され、適切なレベルまで引き上げられる(APL層において保護されたメッセージが送られると、ACKもまた、そのレベルに到着して戻らなければならない。当然、より下位の層にたいしても同様である)。

【0025】

送信者Aはペイロードmを、SECにより示されている保護レベルを使用して保護したいと決定する(それ自身のセキュリティの必要性を考慮して、そしておそらくは、その意図されている受信者のセキュリティの必要性もまた考慮して)。そして、ペイロードmと所望の保護レベルSECは、実際の暗号処理を行う、より下位の層(例えば、図のようにMAC層)に渡される。(このメッセージの引き渡しは、意図された受信者、フラグメンテーション情報のようなフレームの処理において支援する追加的状態情報を含むことができる。より下位の層への暗号処理の委任は、暗号処理が、ペイロードmが発生した層と同じ層で行われる場合は、単に概念的なステップであることに注意されたい)。

【0026】

暗号処理はペイロードmと、可能性としては、フレームヘッダーのような関連する情報を、所望の保護レベルSECにより示される暗号処理を使用して保護することを含む。この情報を保護するために使用されるキーは、送信者と意図された受信者の間に維持される共有キーイング材料から導出される。暗号処理の後、保護されたフレームは、図6において[m]K、SECで示されているが、意図されている受信者Bに伝達される。

【0027】

意図されている受信者はペイロードm’を、観測された保護レベルSEC’により示されている暗号処理を使用して、送信者と、該当する受信者の間に維持されている共有キーイング材料から導出されるキーを使用して、受信した保護フレームから取り出す。取り出されたペイロードm’と観測された保護レベルSEC’は、送信者によりペイロードが生成されたのと同じレベルに渡され、そこにおいて観測された保護レベルの適性が判定される。観測された保護レベルSEC’は、それが予期されている保護レベルSEC0を満たす、またはそれを超えるときは十分とみなされ、ここにおいてパラメータSEC0は、該当する取り出されたペイロードに依存する、または依存しない固定の予め協議された保護レベルであってよい(SEC0を、メッセージに依存する方法で定義することは、きめ細やかなアクセス制御ポリシーを可能にするが、一般的には、増大する格納量と処理の必要条件を伴うことになる)。

【0028】

上記のアプローチは、予期され、観測される保護レベルが比較できる、例えば、保護レベルのセットが部分的に順序づけられている場合や、メンバーシップテストが実行される(保護レベルセットの1つ)場合において機能する。1つの例は、保護が暗号化および/または認証の組み合わせを伴う状況であり、暗号に対する自然な順序づけ(暗号OFF<暗号ON)と、認証の自然な順序づけ(データ認証フィールドの増大する長さに従って順序づけられる)のデカルト積の順序づけなどを伴う。更に、保護レベルのセットが最大要素を有していると、送信者はこの最大保護レベルを使用して、(変更されていない)メッセージが常に適正テストをパスすることを確実にすることができる。別の例においては、観測される保護レベルはSEC0と比較され、ここにおいてSEC0は、単なる最低セキュリティレベルではなく、保護レベルのセットである。このようにして、SEC0={なし、認証−32、認証−64、認証−128}でSEC=認証−32であれば、適正テストはパスするが、SEC0が上記と同じで、SEC=認証−32+機密(例えば、暗号化)の場合は、適正テストに失敗する。

【0029】

上記の実施形態において、各送信者は各意図された受信者と、最低予期保護レベルSEC0を前もって協議する。このため、アプローチはあるアプリケーションに対しては、所望のように適合できず、SEC0パラメータの各変更ごとに、追加的プロトコルのオーバーヘッドを伴う可能性がある。これらの不都合点は、SEC0情報をパスさせるためのフィードバックチャネルとしての、受信者から送信者への応答(ACK)機構を使用して克服できる。これは、各応答メッセージの中に、予期保護レベルについての表示を組み込むことにより行われる。そして、この情報は、元々の送信者により照合され、これがメッセージに依存してもしていなくても、その受信者により予期される最低保護レベルを更新できる。

【0030】

更なる実施形態においては、セキュリティレベルの同期方法が示される。図7を参照すると、通信システムの別の実施形態の全体が数字160により示されている。システムは、送信者A162と受信者168を、Gの標識が付けられたグループ内に含む。送信者Aは、パラメータSECA164とSECG166を含む。

【0031】

送信者Aはメッセージmを、装置のグループGに安全に送ることを望む。送信者Aは2つのパラメータ、例えば、(1)このメッセージを保護したい最低レベルSECA(一般的には、SECAは、それが情報を送るグループとメッセージ自体に依存してもよく、従って、適切な表記は、SECA(m、G)となる)と、(2)受信者のグループGが予期する最低保護レベルSECG(ここでも、このレベルが送信者とメッセージ自体に依存するならば、適切な表記は、SECG(m、A)となる)。ここでグループの最低予期レベルは、各グループメンバに対する最低予期レベルのすべてのグループメンバに対して最大となる。

【0032】

初期化。

送信者Aは各パラメータSECGが、(それが安全に通信する各グループGに対して)最高保護レベルに設定されていることを想定する。

【0033】

操作使用法。

送信者Aは、メッセージmを保護したい最低保護レベルSECAを決定する。メッセージmに適用される実際の保護レベルSECは、それ自身の適正テスト(つまり、SEC≧SECA)と、グループGによる最低予期レベル(つまり、SEC≧SECG)の両者を満たす。

【0034】

受信者のグループGにおける各受信者B(つまり、B∈G)は、その安全応答メッセージにおいて、その特別な時刻における最低予期保護レベル(送信者Aとメッセージmに対して)を示す。

【0035】

AはパラメータSECGを更新して、それが、送り返された応答メッセージのそれぞれに示されているすべての最低保護レベルと矛盾しないようにする(つまり、すべての応答装置Bに対して、SECG≧SECB)。

【0036】

上記の手順では、送信者の必要性と、受信者の予期の両者を満たし、ここでの時間の経過とともに起こる変化に適合できる保護レベルでメッセージを送るいうことに注意されたい。または、送信者は、メッセージが予期されている保護レベル未満なので、不十分であるという理由で、1人または複数の受信者から拒絶される可能性のあるメッセージを送ることになるということを覚悟すれば、自分自身の必要性のみを考慮することもできる。

【0037】

上記の手順は、任意のネットワークトポロジーにおいて、装置間の状態情報に対して、一般的自己同期手順に一般化することができ、そこにおいては、状態情報に関するフィードバック情報は、送信者A自身のみにおいてではなく、既に、受信者から送信者へのフィードバック経路に沿って部分的に処理できる(上記の例においては、このグラフは、根Aと葉である受信者を有するツリーであり、同期は特別な安全パラメータを伴う)。

【0038】

図8で分かるように、Aは、保護レベルSECで安全にされたペイロードを、B1−B4から構成される装置のグループに送る。受信者B1−B4は、フィードバックを、予期されている保護レベルで送信者Aに提供する(図では、整数1、3、2、5として示されており、これらの整数は、保護レベルが高くなる順番で振られている)。フィードバックは、中間ノードC1とC2を介してAに戻され、ノードC1とC2は、両者のグループを代表する要約応答メッセージを送信者Aに戻す前に、グループG1とG2それぞれにおける装置のそれぞれのフィードバックを収集して処理する。これらの中間装置により提供された要約フィードバックは、Aに対して、この情報が中間の処理なしでAに転送される場合と同様に、すべての受信者の予期を満たす最低保護レベルに関する情報を提供する。(ここにおいて、我々は、中間装置がその計算において不正をしないということを想定している。)

【0039】

別の実施形態においては、通信における各フレームは、図9に示されているように構築され、その全体は、数字170で示されている。フレーム170は、一般的には、ヘッダー172と、ペイロード174と、フッター176を備える。フッター176は、典型的には、エラーコードを表現する1つ以上のビットを備える。ペイロード174は、例えばメッセージのような、特別なフレーム170において送られるデータを含む。

【0040】

図9には、例としてのヘッダー172aもまた、より詳細に示されている。ヘッダー172aは、キー識別子178と、キーの表現180と、フレームタイプ182と、セキュリティレベル184(以前と同様)と、例えば、送信者12のような、メッセージの発信者の表示186を含む。

【0041】

ヘッダー172aの各部分は、送信のある属性を表現する、または1つの情報を含む1つ以上のビットを含む。キー識別子178とキーの表現180は、典型的には、例えばブロードキャストまたはユニキャスト通信に対して、どのキーを使用すべきかということだけでなく、キーをどのように使用すべきかも決定するために使用される。

【0042】

フレームタイプ182は、その特別なフレーム172aにおいて送られている送信内容のタイプについての表示を提供する。典型的なフレームタイプ182は、データ、コマンド、応答、およびビーコンフレームを含む。データタイプフレームはデータを送信し、コマンドタイプフレームはコマンドを送信し、応答タイプフレームは、例えば、フレームが適切に受信されたという受信者からの応答のような情報を送信者に戻し、ビーコンフレームは、送信を時間間隔に分割するために典型的に使用される。

【0043】

セキュリティを提供するために、受信者14に対して最低セキュリティレベルを提供することに加えて、送信者12は、ヘッダー172a内にフレームタイプ182を含める。フレームタイプ182は受信者14により使用されて、セキュリティレベル、キー、キーの使用などが、送信されているフレームのタイプに対して適切であるかを判断するためにポリシーチェックを行う。例えば、通常は、高いセキュリティを含むべきフレームタイプに対して不適切なセキュリティは拒絶される。

【0044】

操作中に、送信者12は、図10に200で示されているステップを実行して、情報を受信者14へ送る。まず、送信者12は、上記で検討したステップ102−110に従って、ステップ202においてフレームを準備する。これらのステップは、図9に示されているビットの表現を含むために、ヘッダー172aの準備もまた含むということは理解されよう。ステップ204において、送信者12はフレームタイプ182を判定して、ヘッダー172a内に1つ以上のビットを含み、フレームタイプ182を示す。そして、送信者12はステップ206において、フレーム170を受信者14に送る。

【0045】

フレーム170を受信すると、受信者14は、図11に数字208で示されているステップを実行する。受信者14は、まずステップ210においてフレームを受信し、ステップ212で、上記に検討したステップ124−126を実行する。そして、受信者14はステップ214において、ヘッダー172aからフレームタイプ182を抽出する。フレームタイプ182は、ステップ216においてポリシーチェックを行うためにポリシーと照合される。特に、各フレームタイプに対して、1つ以上のポリシーを示すルックアップテーブルが受信者によりアクセスされる。そして受信者14はステップ218において、ポリシーが満たされているかを判定し、ステップ220において、ポリシーが満たされているかどうかに基づいてフレーム170を拒絶または受け取る。

【0046】

ポリシーチェックは、他のあるデータに対する、好ましくはフレームに含まれているあるもの対するフレームタイプ182の相関を含む。例えば、ポリシーは、キータイプとフレームタイプの間のある相関を含み、それによりキー160の表現に基づいて、キーが、特別なフレームタイプ182との使用に対して受取り可能か否かにより、フレームを受け取りまたは拒絶する。結局、キーのあるタイプ(またはキーの使用法)が、ポリシーを満たすために要求される。キーが正しいタイプでない場合は、フレーム170は、受信者14により受け取られない。図2に示されているように、複数のフレーム34aに対して単一のヘッダー32aが使用される場合は、ポリシーは、メッセージ中の残りのフレームに対しても適用される。

【0047】

別の例においては、ポリシーは、フレーム170に含まれるセキュリティレベル184、例えば、上記に検討した最低セキュリティレベルSEC0に基づいて設定される。フレーム170は、ヘッダー172が送信者12により準備されたときに含まれた、ある最低セキュリティレベルを含み、この最低セキュリティレベルは、特別なフレームタイプ162に相関付けられる。セキュリティレベル184がフレームタイプ162に対して適切である場合は、フレーム170は、ステップ220において受信者14に渡され、そうでない場合は拒絶される。ポリシーは、フレーム中に含まれる任意の適切な情報を、フレームタイプ182に相関付けるために適合できるということは理解されよう。

【0048】

上記の原理は、セキュリティチェックを種々のメッセージ、フレームタイプなどに適合させることを可能にし、それにより、攻撃に、より晒されやすいセキュリティ機能の組み合わせに対して保護できる。例えばポリシーは、暗号が使用されず、フレームタイプが攻撃に特に弱い場合は、暗号を使用せず、認証のみを使用していることに対して、受信者にそのフレームを拒絶させることができる。

【0049】

一般的には、きめの細かさの異なるレベルを有する3つのセキュリティレベルチェックがある。最初のレベルは、SEC0がメッセージに依存しない場合である。この場合は、セキュリティの最低レベルがいったん設定され、1つの値のみがポリシーチェックを行うためにローカルに格納される必要がある。しかし、SEC0がメッセージに依存しない場合は、すべてのメッセージとメッセージタイプに対して1つの最低セキュリティレベルしかないので、最低のきめの細かさが提供される。

【0050】

第2は、SEC0が完全にメッセージに依存する場合である。この場合は、各メッセージがそれ自身の最低セキュリティレベルを有しているので、高いレベルのきめの細かさが提供される。しかし、これは、すべてのメッセージの列挙が必要で、対応する最低セキュリティレベルが、テーブルにローカルに格納されることが要求される。

【0051】

第3は、SEC0が部分的にメッセージに依存する、つまり、図9−11を参照して検討したように、メッセージが異なるタイプ(例えば、フレームタイプに従って)に分割され、最低セキュリティレベルが各メッセージタイプに割り当てられる場合である。この場合は、最低セキュリティレベルに基づいて、競合するスペースの必要条件と、ポリシーチェックを実行するきめの細かさの間のバランスをとる。典型的には、メッセージ/フレームタイプの数は、メッセージ/フレームタイプの数よりもはるかに少なく、そのためテーブル内に実装することは、より実現しやすい。

【0052】

図12に示されている別の実施形態において、ネットワークNは、中心通信者Cを介して通信する1人以上の通信者(例えば、A、B)を含む。通信者Aは、フレーム150を、例えば上述した原理のいずれかを使用して、中心通信者Cへ送信することによりネットワークN上で通信する。通信者Aが最初にネットワークNにログインしたいと所望するときは、キーを有していないので、ネットワークN内での通信を認証されない。初期化手順に対する一般的なステップが図13に示されている。通信者Cはまずステップ224において、AがネットワークNに接続したいとの表示を取得する。この表示は、適切な登録手順を介して提供できる。そして通信者Cは、その状態を示すテーブルにAを含め、ステップ226において通信者Aに対する状態を「免除者」に設定する。免除者の状態は、初期化手順が要求されていることを考慮し、それにより通信者AはネットワークN内で初期化されるまでは、安全でない状態で通信できる。

【0053】

ステップ228において、通信者Aはフレームを中央通信者Cに送る。通信者Cは、ステップ230でテーブルをチェックする。この最初の通信において、通信者Aの状態は免除者であり、ステップ232においてキー交換または他の初期化手順が行われて、通信者Aの状態は、ステップ234において「非免除者」になる(または、免除者の表示が外される、ゼロに設定されるなど)。そして通信者Aはフレームを、通常のセキュリティ規則に支配されている通信者Cに送る。ステップ230において、通信者Aに対する状態は、その後、免除者ではないと判定され、正規のセキュリティ規則がステップ236で、例えば、セキュリティレベル、フレームタイプなどをチェックすることにより適用される。Aはまた、Cを免除者にして役割が反転するようにし、CがAと通信することを可能にする(例えば、Aが別のネットワークの一部の場合)こともできるということは理解されよう。

【0054】

図12に示されているネットワークNの例としての実践において、上記の最低セキュリティレベルテストは、フレーム150と発信者186も考慮する。この場合、送信者は通信者Aであり、受信者は通信者Bである。従って、最低セキュリティレベルに対するチェックは、SEC≧SECB(m、A)となる。最低セキュリティレベルが発信者Aに依存していなければ、これは、上記で検討したように、SEC≧SECB(m)をチェックすることに帰着される。元々のセキュリティレベルテストと同じ格納の考え方が使用される(ケース1)

【0055】

最低セキュリティレベルが発信者Aに完全に依存している場合は、最低セキュリティレベルテーブルが列挙されるが(上記に検討したように、フレームm、mのフレームタイプに依存、またはメッセージに依存して)、今回は、各発信者に対して行われる(ケース2)。最低セキュリティレベルが発信者Aに依存していない場合は、発信者が明らかに、免除者の装置の列挙されたセット、例えば、テーブルにおいてExemptSetにより表示されている場合を除き、単一の最低セキュリティレベルテーブルが、ExemptSetの外側の装置に対して実装され(潜在的にフレームタイプなどに依存して)、そして追加的に、各個々のExemptSetのメンバーに対する最低セキュリティレベルテーブルが実装される(ケース3)。このため、通信者(およびそれに関連する装置)がExemptSetテーブルの一部の場合はケース2が利用され、ExemptSetテーブルに装置がない場合はケース1が利用される。

【0056】

通信者がExemptSetテーブルに含まれ、ExemptSetテーブル内の特別な装置に依存しない最低セキュリティレベルテーブルが使用されるならば、ケース3を、より実践し易くすることができる。これは、1つのセキュリティレベルテーブルが、ExemptSetテーブルにない装置に対して実装され、1つのテーブルが、ExemptSetテーブル内の装置に対して実装されることを必要とする(ケース4)。

【0057】

ケース4の更なる最適化は、ExemptSetテーブル内のすべての装置に対して、メッセージまたはメッセージタイプに依存する可能性がある(上記に検討したように)最低セキュリティレベルが、ExemptSetの外側にあるすべての装置に対して成立する最低セキュリティレベルに設定されるか、ExemptSet内のすべての装置に対して成立する、予め指定された値に設定される場合である。これは、2つのみの選択になるため(例えば、フレーム毎、フレームタイプ、全体)、ブーリアンパラメータを使用して表示できる。

【0058】

要約すると、

SEC≧SECB(m、A)であり、ここにおいて

・AがExemptSetのメンバーでない場合は、SECB(m、A)=SECB(m)

・AがExemptSetのメンバーであり、メッセージmに対するOverrideパラメータOverrideSEC(m)がFALSEに設定されている場合は、SECB(m、A)=SECB(m)

・AがExemptSetのメンバーであり、メッセージmに対するOverrideパラメータOverrideSEC(m)がTRUEに設定されている場合は、SECB(m、A)=ExemptSECB(m)である。

【0059】

一般的には、もっとも現実的な状況は、ExemptSECB(m)が「セキュリティなし」に設定されることである。

【0060】

1つの状況では、キーをまだ所有していない装置(例えば、これらの装置はネットワークに接続したばかりで、キー同意、またはキー輸送プロトコル、またはPIN、または任意の他の機構を介してキーを設定する必要がある装置)が、受信者BによりExemptSetに属している(およびExemptSECB(m)が「セキュリティなし」に設定されている)とラベル付けされていれば、最低セキュリティレベルチェックを「迂回」することを可能にする(つまり、セキュリティチェックは常に成功する)ことに注意されたい。

【0061】

最低セキュリティレベルチェックの迂回は、受信したメッセージm、メッセージmのフレームタイプ(通常は、フレームタイプと他のフレーム制御情報は暗号化されておらず、mのフレームタイプが送信されたフレームに含まれていれば、受信者には見える)、またはOverrideパラメータOverrideSEC(m)を介して設定できるパラメータに依存してもよい。

【0062】

受信者による、設定されたExemptSetに対する操作は、最低セキュリティレベルチェックの操作を効率的に支配する(そのようなセットに装置を含むことにより迂回または、セキュリティ必要条件の緩和を可能にし、一方、そのセットから装置を除外することにより、通常の最低セキュリティレベルチェックを回復し、それを該当する通信開始装置に適用できるようにする(おそらく再び))ということにも注意されたい。

【0063】

そのため、上記により柔軟性のある機構が、システムの寿命の間に、通信者(およびその装置)の過渡的な行動を考慮することが可能になり、装置が、まだキーを有していないある初期段階から、キーを確立して、通常の厳格な最低セキュリティレベルポリシーに固着することを強制されるようになる段階への移行が容易になる。

【0064】

OverrideパラメータOverrideSEC(m)は、最低セキュリティレベルチェックの「迂回」の微調整を可能にして、これを、受信したメッセージm(または、メッセージタイプであり、明らかに、テーブルの実装コストを代価にして、可能な限りきめ細やかにすることができる)に依存するようにできる。例として、装置がネットワークに接続したが、依然としてキーを設定しなければならない状況においては、発信装置Aが、受信装置B(またはネットワーク内の他のある装置Tで、キーがいったん確立されるとBに通知できる装置)とのキーを設定するために少なくとも要求されるそれらのメッセージまたはメッセージタイプに対してのみ、OverrideパラメータをTRUEに設定でき、それにより、装置Aの許容可能な行動を制限できるが、すべての行動を除外するわけではない。これはまた、任意の他の初期化手順または設定手順に対しても使用でき、キーの設定に制限してはならない。

【0065】

再び、受信者Bによる、OverrideパラメータOverride(m)に対する操作により、セキュリティ制御ポリシーの非常に柔軟性があり、低価格な微調整が可能になる。例として、すべてのOverrideパラメータをFALSEに設定することにより、キーを有していない装置に対して、いわゆるステルスモードで、すべてのネットワーク操作を効果的に停止し(受信者Bへの暗号的に安全でないメッセージは、最終的には拒絶されるので)、一方、すべてのOverrideパラメータをTRUEに設定することで、最低セキュリティレベルテストが効果的に迂回される結果になるので、装置Bへの安全でない情報の無制限のフローが可能になる。

【0066】

セキュリティ規則は、フレーム単位に基づく柔軟性ばかりでなく、フレームタイプに基づく柔軟性を提供するようにも適合でき、それによりポリシーチェックは、あるセキュリティ規則またはキータイプが、特別なフレームタイプと共に使用できるかどうかを判定できるようになるということは理解されよう。

【0067】

本発明を、ある特別な実施形態を参照して記載したが、ここに付随する請求項で概要を記載されている本発明の精神および範囲を逸脱することのない、本発明の種々の変形が、この技術に精通した者には明白であろう。

【技術分野】

【0001】

本発明は、電子通信において適合可能なセキュリティレベルを提供する方法と装置に関する。

【背景技術】

【0002】

電子通信においては、盗聴者がメッセージを横取りすることを防止する必要がしばしばある。また、送信者の身元を検証できる、メッセージの信憑性の表示を有しているのが望ましい。これらの目標は、通常は、暗号を使用することにより達成される。私的鍵暗号は、通信を開始する前に、秘密鍵の共有を必要とする。公開鍵暗号はそのような共有秘密鍵を必要としないので、一般的には好適である。その代わり、各通信者は、私的鍵と公開鍵を含む鍵の対を有する。公開鍵は、任意の都合のよい手段により提供することができ、秘密に保持する必要はない。

【0003】

暗号アルゴリズムには多様な種類があり、精度のよい実践を決定する種々のパラメータがある。無線通信に対する標準においては、これらのパラメータを、各フレームタイプに対して予め設定しておくことが慣例であった。しかし、このアプローチは、パラメータの柔軟性を制限してしまう。

【0004】

1つの装置がいくつかの他の装置と通信しているとき、各通信に対して別個のパラメータを確立することが必要なことがよくある。

【0005】

本発明の目的は、上記のような不都合な点を削除あるいは軽減することである。

【発明の概要】

【0006】

1つの形態では、データ通信システムにおける第1通信者と第2通信者の間の通信方法が提供され、第1通信者において、ヘッダーとデータを有する少なくとも1つのフレームを有するデータストリームを組み立てるステップと、ヘッダー内にフレームタイプの表示を組み込むステップと、第2通信者が、フレームタイプに従ってフレームの受取り可能性を判定できるようにするために、フレームを第2通信者に転送するステップと、を含む。

【0007】

別の形態では、データ通信システムにおける第1通信者と第2通信者の間の通信を検証する方法が提供され、第2通信者が、第1通信者からフレームタイプの表示を含むヘッダーとデータを有するフレームを受信するステップと、ヘッダーからフレームタイプを判定するステップと、フレームタイプをポリシー(基本的な規則または枠組)に相関付けて、フレームタイプが、フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む。

【0008】

更に別の形態では、データ通信システムにおける1組の通信者の間の通信方法が提供され、1組の通信者の一方を、通信システムに関連するセキュリティ規則から免除して、その一方の通信者が、他方の通信者と通信を初期化できるようにするステップを含む。

本発明は、例えば、以下を提供する。

(項目1)

データ通信システムにおける第1通信者と第2通信者の間の通信方法であって、

上記第1通信者において、ヘッダーとデータを有する少なくとも1つのフレームを有するデータストリームを組み立てるステップと、

上記ヘッダー内にフレームタイプの表示を組み込むステップと、

上記第2通信者が、上記フレームタイプに従って上記フレームの受取り可能性を判定できるようにするために、上記フレームを上記第2通信者に転送するステップと、を含む方法。

(項目2)

上記第2通信者が、

上記フレームを受信するステップと、

上記ヘッダーから上記フレームを判定するステップと、

上記フレームタイプをポリシーと相関付けて、上記フレームタイプが、上記フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む項目1に記載の方法。

(項目3)

上記ポリシーが満たされれば上記フレームを受け取り、そうでない場合は上記フレームを拒絶するステップを更に含む項目2に記載の方法。

(項目4)

上記ヘッダーはキーの表現を含み、上記ポリシーは、上記キーに対する受取り可能なフレームタイプを示す項目2に記載の方法。

(項目5)

上記ヘッダーはセキュリティレベルの表示を含み、上記ポリシーは上記セキュリティレベルに対する受取り可能なフレームタイプを示す項目2に記載の方法。

(項目6)

上記ポリシーは、上記フレームのセキュリティ機能の1つ以上の組み合わせが存在する攻撃に弱いフレームタイプを示し、上記方法は、上記組み合わせの1つが見つかると、上記フレームを拒絶するステップを含む項目2に記載の方法。

(項目7)

セキュリティレベルを選択し、1つ以上のセキュリティビットを、上記セキュリティレベルを示す上記フレーム内に組み込むことにより、上記フレームを準備するステップを含む項目1に記載の方法。

(項目8)

上記セキュリティレベルに従って上記データを暗号化するステップと、上記データを署名するステップのいずれか、またはその両者を含む項目7に記載の方法。

(項目9)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存しない項目7に記載の方法。

(項目10)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存する項目7に記載の方法。

(項目11)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記最低受取り可能セキュリティレベルが、上記フレームタイプに従って異なるように、部分的にデータに依存する項目7に記載の方法。

(項目12)

上記フレームはセキュリティレベルを示す1つ以上のセキュリティビットを含み、上記方法は、上記第2通信者が、上記セキュリティビットを抽出して上記セキュリティレベルを判定するステップを含み、上記ポリシーは、上記フレームタイプが上記セキュリティレベルに対して受取り可能か否かを示す項目2に記載の方法。

(項目13)

上記データは暗号化および署名のいずれか、またはその両者が行われ、上記方法は、上記第2通信者が、上記セキュリティビットに従って、上記データを解読するステップおよび/または認証するステップを含む項目10に記載の方法。

(項目14)

上記ポリシーは上記フレームタイプを、上記少なくとも1つの属性に相関付けるルックアップテーブルを含む項目2に記載の方法。

(項目15)

上記フレームは、エラーコードを表現する1つ以上のビットを含むフッターを更に含む項目1に記載の方法。

(項目16)

上記ヘッダーは、キー識別子と、上記キー識別子に対応するキーの表現と、セキュリティレベルと、上記フレームタイプの受取り可能性を判定するための発信元と、を含む項目1に記載の方法。

(項目17)

データ通信システムにおける第1通信者と上記第2通信者の間の通信を検証する方法であって、上記第2通信者が、

上記第1通信者から、フレームタイプの表示を含むヘッダーとデータを有するフレームを受信するステップと、

上記ヘッダーから上記フレームタイプを判定するステップと、

上記フレームタイプをポリシーと相関付けて、上記フレームタイプが、上記フレームの少なくとも1つの属性に対して受取り可能かを判定するステップと、を含む方法。

(項目18)

上記ポリシーが満たされれば上記フレームを受け取り、そうでない場合は上記フレームを拒絶するステップを更に含む項目17に記載の方法。

(項目19)

上記ヘッダーはキーの表現を含み、上記ポリシーは、上記キーに対する受取り可能なフレームタイプを示す項目17に記載の方法。

(項目20)

上記ヘッダーはセキュリティレベルの表示を含み、上記ポリシーは、上記セキュリティレベルに対する受取り可能なフレームタイプを示す項目17に記載の方法。

(項目21)

上記ポリシーは、上記フレームのセキュリティ機能の1つ以上の組み合わせが存在する攻撃に弱いフレームタイプを示し、上記方法は、上記組み合わせの1つが見つかると、上記フレームを拒絶するステップを含む項目17に記載の方法。

(項目22)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存しない項目20に記載の方法。

(項目23)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記データに依存する項目20に記載の方法。

(項目24)

上記セキュリティレベルは最低受取り可能セキュリティレベルであり、上記最低受取り可能セキュリティレベルは上記最低受取り可能セキュリティレベルが、上記フレームタイプに従って異なるように、部分的にデータに依存する項目20に記載の方法。

(項目25)

上記フレームは、セキュリティレベルを示す1つ以上のセキュリティビットを含み、上記方法は、上記第2通信者が上記セキュリティビットを抽出して、上記セキュリティレベルを判定するステップを含み、上記ポリシーは、上記フレームタイプが、上記セキュリティレベルに対して受取り可能か否かを示す項目17に記載の方法。

(項目26)

上記データは、暗号化および署名のいずれか、またはその両者が行われ、上記方法は、上記第2通信者が、上記セキュリティビットに従って、上記データを解読するステップおよび/または認証するステップを含む項目25に記載の方法。

(項目27)

上記ポリシーは、上記フレームタイプを上記少なくとも1つの属性に相関付けるルックアップテーブルを含む項目17に記載の方法。

(項目28)

データ通信システムにおける1組の通信者の間の通信方法であって、

上記1組の通信者の一方を、上記通信システムに関連するセキュリティ規則から免除して、上記一方の通信者が、上記他方の通信者と通信を初期化できるようにするステップを含む方法。

(項目29)

上記他方の通信者は、上記一方の通信者の状態の表示を含み、上記状態が、上記一方の通信者が、上記セキュリティ規則から免除されていることを示していれば、上記一方の通信者が通信を開始することを可能にし、その後、初期化を要求し、それにより、初期化に引き続いて、上記状態は変更されて上記一方の通信者が上記セキュリティ規則に従うことを示す項目28に記載の方法。

(項目30)

上記データ通信システムはネットワークであり、上記他方の通信者は、上記ネットワークへのアクセスを制御する責任がある中心通信者である項目28に記載の方法。

【図面の簡単な説明】

【0009】

【図1】通信システムの模式表現である。

【図2】図1の通信システムにおいて交換される情報フレームの模式表現である。

【図3】図2のフレームのフレーム制御部分の模式表現である。

【図4】図1における送信者により行われる方法の模式表現である。

【図5】図1における受信者により行われる方法の模式表現である。

【図6】通信システムの1つの実施形態において使用されるネットワークプロトコルの模式表現である。

【図7】通信システムの実施形態の模式表現である。

【図8】通信システムの別の実施形態の模式表現である。

【図9】別のフレームの模式表現である。

【図10】図9のフレームを使用して、送信者により行われる方法の模式表現である。

【図11】図9のフレームを使用して、受信者により行われる方法の模式表現である。

【図12】別の通信システムの模式表現である。

【図13】図12の通信者により行われる方法の模式表現である。

【発明を実施するための形態】

【0010】

ここで本発明の実施形態が、付随する図面を参照して、例としての目的のみのための例により説明される。

図1を参照すると、通信システム10は、通信リンク16により接続されている1組の通信者を含む。各通信者12、14は、それぞれ暗号ユニット18、20を含む。

【0011】

各通信者12、14は、プロセッサ22、24を含むことができる。各プロセッサは、表示器と、キーボード、マウス、または他の適切な装置のようなユーザー入力装置に結合できる。表示器が接触感知式の場合は、表示器それ自身をユーザー入力装置として使用できる。コンピュータ読取り可能格納媒体(図示せず)は、各プロセッサ22、24に結合されて、プロセッサ22、24に指令を出し、下記に更に説明するように、各通信者12、14の操作に関連するステップまたはアルゴリズムを実行するようにプロセッサ22、24に指令し、および/またはそれらを構成する。コンピュータ読取り可能媒体は、例に過ぎないが、磁気ディスク、磁気テープ、CDROMのような光学的読取り可能媒体、PCMCIAカードのような半導体メモリのようなハードウェアおよび/またはソフトウェアを含むことができる。各場合においては、媒体は、小型ディスク、フロッピー(登録商標)ディスク、カセットのような携帯型の形状であっても、またはサポートシステムにおいて提供されるハードディスクドライブ、固体メモリカード、RAMのような相対的に大きな、または移動不可型であってもよい。上記に列挙した例としての媒体は、単独でも組み合わせても使用できるということに留意されたい。

【0012】

通信者12、14の間でデータを転送するために、パケットストリーム30が、定義されているプロトコルに従って、通信者の一方の側において組み立てられる。パケットストリーム30は図2に示されており、1つ以上のフレーム31から構成され、各フレーム31は、ヘッダー32とデータ34を有している。あるプトロコルにおいては、パケットはそれ自身がヘッダー32aとデータ34aを有する個々のフレームの集合体から構成されるフレームとして構成できる。ヘッダー32は、ビット列から構成され、ビットストリーム内の所定の位置に制御情報を含んでいる。

【0013】

ヘッダー34のそれぞれには、セキュリティモードビット35と完全性レベルビット36、37を含むセキュリティ制御ビット33が含まれる。

【0014】

この実施形態においては、暗号がオンまたはオフであるかを示すためにセキュリティモードビット35が使用される。0、32、64、または128ビットキーサイズのような、4つの完全性レベルのいずれが利用されるかを示すために完全性レベルビット36と37が共に使用される。セキュリティモードビット35は、認証のような別のモードの操作を示すために使用でき、ビット数は、異なる組み合わせを受け入れるために増大(または減少)できる。セキュリティビットを、ストリーム30の各フレーム31に提供することは、1組の通信者に基づくのではなく、各フレーム毎に基づくセキュリティレベルを可能にし、それにより、通信を構成するときに、より大きな柔軟性を提供するということは認識されよう。

【0015】

セキュリティを提供するために、ある最低セキュリティレベルを使用することができる。これらのレベルは、同意されている規則を介して、すべての通信者の間で決定されるべきである。この規則は静的であっても動的であってもよい。

【0016】

操作中に、通信者12は、数字100により図4に示されているステップを実行して、情報を通信者14に送る。まず、通信者12はデータとヘッダーをステップ102において準備する。そして、セキュリティレベルをステップ104において選択する。セキュリティレベルは、受信者、受信者の性質、および送信されているデータの種類により要求される最低セキュリティレベルを考慮して決定される。セキュリティレベルに暗号化が含まれている場合は、通信者12はステップ106においてデータを暗号化する。セキュリティレベルが認証を含む場合は、通信者12は、ステップ108においてデータに署名する。そして、通信者12はステップ110において、セキュリティモードとセキュリティレベルを示すビットをフレーム制御に含む。そして、通信者12はステップ112においてフレームを通信者14に送る。

【0017】

フレームを受信すると、通信者14は、数字120により図5に示されているステップを実行する。通信者14は、まず、ステップ122においてフレームを受信する。そして、ステップ124においてセキュリティビットを抽出する。モードセキュリティビット34が暗号を示していれば、通信者14はステップ126においてデータを解読する。セキュリティビットが認証を示していれば、通信者14はステップ126において署名を検証する。最終的に、通信者14はステップ128において、セキュリティレベルが所定の最低必要条件を確実に満たしているかをチェックする。暗号化または認証のいずれかに失敗すると、または、セキュリティレベルが最低必要条件を満たしていない場合は、通信者14はメッセージを拒絶し、暗号化と認証が失敗せず、セキュリティレベルが最低必要条件を満たしていれば、メッセージはステップ130において受け取られる。

【0018】

セキュリティビットと調整可能セキュリティレベルを提供することは、通信の各フレームを保護することにおいて柔軟性を提供するということは認識されよう。従って、送信者はどのフレームを暗号化し、しかし認証を設定しないかを決定できる。認証は典型的にはメッセージの長さを増大するので、これは、帯域幅が非常に高価で制限のある環境においては節約となる。

【0019】

更なる実施形態においては、通信者12は同じメッセージを、異なる最低セキュリティ必要条件で複数の受信者14に送りたいと所望する。この場合、通信者12はすべての必要条件を満たすように、十分に高いセキュリティレベルを選択する。そして、通信者12は図4に示される手順に沿って進み、そのセキュリティレベルでメッセージを組み立てて送る。メッセージは、受信者の最低必要条件のそれぞれを満たしているので、各受信者により受け取られる。本実施形態は、各受信者の必要条件に別個に対処するよりも高い効率を提供するということは認識されよう。

【0020】

別の実施形態においては、異なる数のセキュリティビットが使用される。実際のビット数は、いかなる一つの値にも制限されず、任意の所与の適用に対して予め決定できる。セキュリティビットは、アルゴリズムパラメータを示していなければならない。それらのビットは、40ビットまたは128ビットのようなキーの長さや、使用されるキーのバージョン、または暗号システムの任意の他のパラメータを決定するために使用できる。

【0021】

上記の実施形態においては、ネットワークスタックを使用して通信者間の通信を確立することができるということは認識されよう。図6を参照すると、数字130により通信者Aのネットワークスタックが示されている。通信者Bのネットワークスタックは、数字140により示されている。ネットワークスタックは層状に構成でき、類似の構造を有している。ネットワークスタック130は、アプリケーション層(APL)132と、ネットワーク層(NWK)134と、メッセージ認証層(MAC)136と、物理層(PHY)138を含む。ネットワークスタック140は、類似に数字が振られた類似の構成要素を含む。

【0022】

送信者は、ペイロードをどのように保護したいか(そして、どこで、つまりどの層でそれを保護するか)を決定する。APL層に対しては、セキュリティは透明でなければならず、その役割は、どのレベルで送信者はデータを保護したいかを示すことのみに限られる(つまり、セキュリティサービスは、なし、機密、データ認証、またはその両者)。そして、実際の暗号処理は下位の層に任される。

【0023】

受信者は、保護されたペイロードを受け取るかどうかを、受信したフレームと手元に維持されている状態情報に基づいて判定する。暗号処理の結果(送信者と同じ層において行われる)は、提供されていると思われる保護レベルについての情報を含んでおり、アプリケーション層に渡され、提供された保護レベルが適正であるかが判定される。受信者は、フレームの適切な受信を、この「適正テスト」に基づいて元々の送信者に応答することができる。

【0024】

応答(ACK)は、存在すれば、送信者に送り返され、適切なレベルまで引き上げられる(APL層において保護されたメッセージが送られると、ACKもまた、そのレベルに到着して戻らなければならない。当然、より下位の層にたいしても同様である)。

【0025】

送信者Aはペイロードmを、SECにより示されている保護レベルを使用して保護したいと決定する(それ自身のセキュリティの必要性を考慮して、そしておそらくは、その意図されている受信者のセキュリティの必要性もまた考慮して)。そして、ペイロードmと所望の保護レベルSECは、実際の暗号処理を行う、より下位の層(例えば、図のようにMAC層)に渡される。(このメッセージの引き渡しは、意図された受信者、フラグメンテーション情報のようなフレームの処理において支援する追加的状態情報を含むことができる。より下位の層への暗号処理の委任は、暗号処理が、ペイロードmが発生した層と同じ層で行われる場合は、単に概念的なステップであることに注意されたい)。

【0026】

暗号処理はペイロードmと、可能性としては、フレームヘッダーのような関連する情報を、所望の保護レベルSECにより示される暗号処理を使用して保護することを含む。この情報を保護するために使用されるキーは、送信者と意図された受信者の間に維持される共有キーイング材料から導出される。暗号処理の後、保護されたフレームは、図6において[m]K、SECで示されているが、意図されている受信者Bに伝達される。

【0027】

意図されている受信者はペイロードm’を、観測された保護レベルSEC’により示されている暗号処理を使用して、送信者と、該当する受信者の間に維持されている共有キーイング材料から導出されるキーを使用して、受信した保護フレームから取り出す。取り出されたペイロードm’と観測された保護レベルSEC’は、送信者によりペイロードが生成されたのと同じレベルに渡され、そこにおいて観測された保護レベルの適性が判定される。観測された保護レベルSEC’は、それが予期されている保護レベルSEC0を満たす、またはそれを超えるときは十分とみなされ、ここにおいてパラメータSEC0は、該当する取り出されたペイロードに依存する、または依存しない固定の予め協議された保護レベルであってよい(SEC0を、メッセージに依存する方法で定義することは、きめ細やかなアクセス制御ポリシーを可能にするが、一般的には、増大する格納量と処理の必要条件を伴うことになる)。

【0028】

上記のアプローチは、予期され、観測される保護レベルが比較できる、例えば、保護レベルのセットが部分的に順序づけられている場合や、メンバーシップテストが実行される(保護レベルセットの1つ)場合において機能する。1つの例は、保護が暗号化および/または認証の組み合わせを伴う状況であり、暗号に対する自然な順序づけ(暗号OFF<暗号ON)と、認証の自然な順序づけ(データ認証フィールドの増大する長さに従って順序づけられる)のデカルト積の順序づけなどを伴う。更に、保護レベルのセットが最大要素を有していると、送信者はこの最大保護レベルを使用して、(変更されていない)メッセージが常に適正テストをパスすることを確実にすることができる。別の例においては、観測される保護レベルはSEC0と比較され、ここにおいてSEC0は、単なる最低セキュリティレベルではなく、保護レベルのセットである。このようにして、SEC0={なし、認証−32、認証−64、認証−128}でSEC=認証−32であれば、適正テストはパスするが、SEC0が上記と同じで、SEC=認証−32+機密(例えば、暗号化)の場合は、適正テストに失敗する。

【0029】

上記の実施形態において、各送信者は各意図された受信者と、最低予期保護レベルSEC0を前もって協議する。このため、アプローチはあるアプリケーションに対しては、所望のように適合できず、SEC0パラメータの各変更ごとに、追加的プロトコルのオーバーヘッドを伴う可能性がある。これらの不都合点は、SEC0情報をパスさせるためのフィードバックチャネルとしての、受信者から送信者への応答(ACK)機構を使用して克服できる。これは、各応答メッセージの中に、予期保護レベルについての表示を組み込むことにより行われる。そして、この情報は、元々の送信者により照合され、これがメッセージに依存してもしていなくても、その受信者により予期される最低保護レベルを更新できる。

【0030】

更なる実施形態においては、セキュリティレベルの同期方法が示される。図7を参照すると、通信システムの別の実施形態の全体が数字160により示されている。システムは、送信者A162と受信者168を、Gの標識が付けられたグループ内に含む。送信者Aは、パラメータSECA164とSECG166を含む。

【0031】

送信者Aはメッセージmを、装置のグループGに安全に送ることを望む。送信者Aは2つのパラメータ、例えば、(1)このメッセージを保護したい最低レベルSECA(一般的には、SECAは、それが情報を送るグループとメッセージ自体に依存してもよく、従って、適切な表記は、SECA(m、G)となる)と、(2)受信者のグループGが予期する最低保護レベルSECG(ここでも、このレベルが送信者とメッセージ自体に依存するならば、適切な表記は、SECG(m、A)となる)。ここでグループの最低予期レベルは、各グループメンバに対する最低予期レベルのすべてのグループメンバに対して最大となる。

【0032】

初期化。

送信者Aは各パラメータSECGが、(それが安全に通信する各グループGに対して)最高保護レベルに設定されていることを想定する。

【0033】

操作使用法。

送信者Aは、メッセージmを保護したい最低保護レベルSECAを決定する。メッセージmに適用される実際の保護レベルSECは、それ自身の適正テスト(つまり、SEC≧SECA)と、グループGによる最低予期レベル(つまり、SEC≧SECG)の両者を満たす。

【0034】

受信者のグループGにおける各受信者B(つまり、B∈G)は、その安全応答メッセージにおいて、その特別な時刻における最低予期保護レベル(送信者Aとメッセージmに対して)を示す。

【0035】

AはパラメータSECGを更新して、それが、送り返された応答メッセージのそれぞれに示されているすべての最低保護レベルと矛盾しないようにする(つまり、すべての応答装置Bに対して、SECG≧SECB)。

【0036】

上記の手順では、送信者の必要性と、受信者の予期の両者を満たし、ここでの時間の経過とともに起こる変化に適合できる保護レベルでメッセージを送るいうことに注意されたい。または、送信者は、メッセージが予期されている保護レベル未満なので、不十分であるという理由で、1人または複数の受信者から拒絶される可能性のあるメッセージを送ることになるということを覚悟すれば、自分自身の必要性のみを考慮することもできる。

【0037】

上記の手順は、任意のネットワークトポロジーにおいて、装置間の状態情報に対して、一般的自己同期手順に一般化することができ、そこにおいては、状態情報に関するフィードバック情報は、送信者A自身のみにおいてではなく、既に、受信者から送信者へのフィードバック経路に沿って部分的に処理できる(上記の例においては、このグラフは、根Aと葉である受信者を有するツリーであり、同期は特別な安全パラメータを伴う)。

【0038】

図8で分かるように、Aは、保護レベルSECで安全にされたペイロードを、B1−B4から構成される装置のグループに送る。受信者B1−B4は、フィードバックを、予期されている保護レベルで送信者Aに提供する(図では、整数1、3、2、5として示されており、これらの整数は、保護レベルが高くなる順番で振られている)。フィードバックは、中間ノードC1とC2を介してAに戻され、ノードC1とC2は、両者のグループを代表する要約応答メッセージを送信者Aに戻す前に、グループG1とG2それぞれにおける装置のそれぞれのフィードバックを収集して処理する。これらの中間装置により提供された要約フィードバックは、Aに対して、この情報が中間の処理なしでAに転送される場合と同様に、すべての受信者の予期を満たす最低保護レベルに関する情報を提供する。(ここにおいて、我々は、中間装置がその計算において不正をしないということを想定している。)

【0039】

別の実施形態においては、通信における各フレームは、図9に示されているように構築され、その全体は、数字170で示されている。フレーム170は、一般的には、ヘッダー172と、ペイロード174と、フッター176を備える。フッター176は、典型的には、エラーコードを表現する1つ以上のビットを備える。ペイロード174は、例えばメッセージのような、特別なフレーム170において送られるデータを含む。

【0040】

図9には、例としてのヘッダー172aもまた、より詳細に示されている。ヘッダー172aは、キー識別子178と、キーの表現180と、フレームタイプ182と、セキュリティレベル184(以前と同様)と、例えば、送信者12のような、メッセージの発信者の表示186を含む。

【0041】

ヘッダー172aの各部分は、送信のある属性を表現する、または1つの情報を含む1つ以上のビットを含む。キー識別子178とキーの表現180は、典型的には、例えばブロードキャストまたはユニキャスト通信に対して、どのキーを使用すべきかということだけでなく、キーをどのように使用すべきかも決定するために使用される。

【0042】

フレームタイプ182は、その特別なフレーム172aにおいて送られている送信内容のタイプについての表示を提供する。典型的なフレームタイプ182は、データ、コマンド、応答、およびビーコンフレームを含む。データタイプフレームはデータを送信し、コマンドタイプフレームはコマンドを送信し、応答タイプフレームは、例えば、フレームが適切に受信されたという受信者からの応答のような情報を送信者に戻し、ビーコンフレームは、送信を時間間隔に分割するために典型的に使用される。

【0043】

セキュリティを提供するために、受信者14に対して最低セキュリティレベルを提供することに加えて、送信者12は、ヘッダー172a内にフレームタイプ182を含める。フレームタイプ182は受信者14により使用されて、セキュリティレベル、キー、キーの使用などが、送信されているフレームのタイプに対して適切であるかを判断するためにポリシーチェックを行う。例えば、通常は、高いセキュリティを含むべきフレームタイプに対して不適切なセキュリティは拒絶される。

【0044】

操作中に、送信者12は、図10に200で示されているステップを実行して、情報を受信者14へ送る。まず、送信者12は、上記で検討したステップ102−110に従って、ステップ202においてフレームを準備する。これらのステップは、図9に示されているビットの表現を含むために、ヘッダー172aの準備もまた含むということは理解されよう。ステップ204において、送信者12はフレームタイプ182を判定して、ヘッダー172a内に1つ以上のビットを含み、フレームタイプ182を示す。そして、送信者12はステップ206において、フレーム170を受信者14に送る。

【0045】

フレーム170を受信すると、受信者14は、図11に数字208で示されているステップを実行する。受信者14は、まずステップ210においてフレームを受信し、ステップ212で、上記に検討したステップ124−126を実行する。そして、受信者14はステップ214において、ヘッダー172aからフレームタイプ182を抽出する。フレームタイプ182は、ステップ216においてポリシーチェックを行うためにポリシーと照合される。特に、各フレームタイプに対して、1つ以上のポリシーを示すルックアップテーブルが受信者によりアクセスされる。そして受信者14はステップ218において、ポリシーが満たされているかを判定し、ステップ220において、ポリシーが満たされているかどうかに基づいてフレーム170を拒絶または受け取る。

【0046】

ポリシーチェックは、他のあるデータに対する、好ましくはフレームに含まれているあるもの対するフレームタイプ182の相関を含む。例えば、ポリシーは、キータイプとフレームタイプの間のある相関を含み、それによりキー160の表現に基づいて、キーが、特別なフレームタイプ182との使用に対して受取り可能か否かにより、フレームを受け取りまたは拒絶する。結局、キーのあるタイプ(またはキーの使用法)が、ポリシーを満たすために要求される。キーが正しいタイプでない場合は、フレーム170は、受信者14により受け取られない。図2に示されているように、複数のフレーム34aに対して単一のヘッダー32aが使用される場合は、ポリシーは、メッセージ中の残りのフレームに対しても適用される。

【0047】

別の例においては、ポリシーは、フレーム170に含まれるセキュリティレベル184、例えば、上記に検討した最低セキュリティレベルSEC0に基づいて設定される。フレーム170は、ヘッダー172が送信者12により準備されたときに含まれた、ある最低セキュリティレベルを含み、この最低セキュリティレベルは、特別なフレームタイプ162に相関付けられる。セキュリティレベル184がフレームタイプ162に対して適切である場合は、フレーム170は、ステップ220において受信者14に渡され、そうでない場合は拒絶される。ポリシーは、フレーム中に含まれる任意の適切な情報を、フレームタイプ182に相関付けるために適合できるということは理解されよう。

【0048】

上記の原理は、セキュリティチェックを種々のメッセージ、フレームタイプなどに適合させることを可能にし、それにより、攻撃に、より晒されやすいセキュリティ機能の組み合わせに対して保護できる。例えばポリシーは、暗号が使用されず、フレームタイプが攻撃に特に弱い場合は、暗号を使用せず、認証のみを使用していることに対して、受信者にそのフレームを拒絶させることができる。

【0049】

一般的には、きめの細かさの異なるレベルを有する3つのセキュリティレベルチェックがある。最初のレベルは、SEC0がメッセージに依存しない場合である。この場合は、セキュリティの最低レベルがいったん設定され、1つの値のみがポリシーチェックを行うためにローカルに格納される必要がある。しかし、SEC0がメッセージに依存しない場合は、すべてのメッセージとメッセージタイプに対して1つの最低セキュリティレベルしかないので、最低のきめの細かさが提供される。

【0050】

第2は、SEC0が完全にメッセージに依存する場合である。この場合は、各メッセージがそれ自身の最低セキュリティレベルを有しているので、高いレベルのきめの細かさが提供される。しかし、これは、すべてのメッセージの列挙が必要で、対応する最低セキュリティレベルが、テーブルにローカルに格納されることが要求される。

【0051】

第3は、SEC0が部分的にメッセージに依存する、つまり、図9−11を参照して検討したように、メッセージが異なるタイプ(例えば、フレームタイプに従って)に分割され、最低セキュリティレベルが各メッセージタイプに割り当てられる場合である。この場合は、最低セキュリティレベルに基づいて、競合するスペースの必要条件と、ポリシーチェックを実行するきめの細かさの間のバランスをとる。典型的には、メッセージ/フレームタイプの数は、メッセージ/フレームタイプの数よりもはるかに少なく、そのためテーブル内に実装することは、より実現しやすい。

【0052】

図12に示されている別の実施形態において、ネットワークNは、中心通信者Cを介して通信する1人以上の通信者(例えば、A、B)を含む。通信者Aは、フレーム150を、例えば上述した原理のいずれかを使用して、中心通信者Cへ送信することによりネットワークN上で通信する。通信者Aが最初にネットワークNにログインしたいと所望するときは、キーを有していないので、ネットワークN内での通信を認証されない。初期化手順に対する一般的なステップが図13に示されている。通信者Cはまずステップ224において、AがネットワークNに接続したいとの表示を取得する。この表示は、適切な登録手順を介して提供できる。そして通信者Cは、その状態を示すテーブルにAを含め、ステップ226において通信者Aに対する状態を「免除者」に設定する。免除者の状態は、初期化手順が要求されていることを考慮し、それにより通信者AはネットワークN内で初期化されるまでは、安全でない状態で通信できる。

【0053】

ステップ228において、通信者Aはフレームを中央通信者Cに送る。通信者Cは、ステップ230でテーブルをチェックする。この最初の通信において、通信者Aの状態は免除者であり、ステップ232においてキー交換または他の初期化手順が行われて、通信者Aの状態は、ステップ234において「非免除者」になる(または、免除者の表示が外される、ゼロに設定されるなど)。そして通信者Aはフレームを、通常のセキュリティ規則に支配されている通信者Cに送る。ステップ230において、通信者Aに対する状態は、その後、免除者ではないと判定され、正規のセキュリティ規則がステップ236で、例えば、セキュリティレベル、フレームタイプなどをチェックすることにより適用される。Aはまた、Cを免除者にして役割が反転するようにし、CがAと通信することを可能にする(例えば、Aが別のネットワークの一部の場合)こともできるということは理解されよう。

【0054】

図12に示されているネットワークNの例としての実践において、上記の最低セキュリティレベルテストは、フレーム150と発信者186も考慮する。この場合、送信者は通信者Aであり、受信者は通信者Bである。従って、最低セキュリティレベルに対するチェックは、SEC≧SECB(m、A)となる。最低セキュリティレベルが発信者Aに依存していなければ、これは、上記で検討したように、SEC≧SECB(m)をチェックすることに帰着される。元々のセキュリティレベルテストと同じ格納の考え方が使用される(ケース1)

【0055】

最低セキュリティレベルが発信者Aに完全に依存している場合は、最低セキュリティレベルテーブルが列挙されるが(上記に検討したように、フレームm、mのフレームタイプに依存、またはメッセージに依存して)、今回は、各発信者に対して行われる(ケース2)。最低セキュリティレベルが発信者Aに依存していない場合は、発信者が明らかに、免除者の装置の列挙されたセット、例えば、テーブルにおいてExemptSetにより表示されている場合を除き、単一の最低セキュリティレベルテーブルが、ExemptSetの外側の装置に対して実装され(潜在的にフレームタイプなどに依存して)、そして追加的に、各個々のExemptSetのメンバーに対する最低セキュリティレベルテーブルが実装される(ケース3)。このため、通信者(およびそれに関連する装置)がExemptSetテーブルの一部の場合はケース2が利用され、ExemptSetテーブルに装置がない場合はケース1が利用される。

【0056】

通信者がExemptSetテーブルに含まれ、ExemptSetテーブル内の特別な装置に依存しない最低セキュリティレベルテーブルが使用されるならば、ケース3を、より実践し易くすることができる。これは、1つのセキュリティレベルテーブルが、ExemptSetテーブルにない装置に対して実装され、1つのテーブルが、ExemptSetテーブル内の装置に対して実装されることを必要とする(ケース4)。

【0057】

ケース4の更なる最適化は、ExemptSetテーブル内のすべての装置に対して、メッセージまたはメッセージタイプに依存する可能性がある(上記に検討したように)最低セキュリティレベルが、ExemptSetの外側にあるすべての装置に対して成立する最低セキュリティレベルに設定されるか、ExemptSet内のすべての装置に対して成立する、予め指定された値に設定される場合である。これは、2つのみの選択になるため(例えば、フレーム毎、フレームタイプ、全体)、ブーリアンパラメータを使用して表示できる。

【0058】

要約すると、

SEC≧SECB(m、A)であり、ここにおいて

・AがExemptSetのメンバーでない場合は、SECB(m、A)=SECB(m)

・AがExemptSetのメンバーであり、メッセージmに対するOverrideパラメータOverrideSEC(m)がFALSEに設定されている場合は、SECB(m、A)=SECB(m)

・AがExemptSetのメンバーであり、メッセージmに対するOverrideパラメータOverrideSEC(m)がTRUEに設定されている場合は、SECB(m、A)=ExemptSECB(m)である。

【0059】

一般的には、もっとも現実的な状況は、ExemptSECB(m)が「セキュリティなし」に設定されることである。

【0060】

1つの状況では、キーをまだ所有していない装置(例えば、これらの装置はネットワークに接続したばかりで、キー同意、またはキー輸送プロトコル、またはPIN、または任意の他の機構を介してキーを設定する必要がある装置)が、受信者BによりExemptSetに属している(およびExemptSECB(m)が「セキュリティなし」に設定されている)とラベル付けされていれば、最低セキュリティレベルチェックを「迂回」することを可能にする(つまり、セキュリティチェックは常に成功する)ことに注意されたい。

【0061】

最低セキュリティレベルチェックの迂回は、受信したメッセージm、メッセージmのフレームタイプ(通常は、フレームタイプと他のフレーム制御情報は暗号化されておらず、mのフレームタイプが送信されたフレームに含まれていれば、受信者には見える)、またはOverrideパラメータOverrideSEC(m)を介して設定できるパラメータに依存してもよい。

【0062】

受信者による、設定されたExemptSetに対する操作は、最低セキュリティレベルチェックの操作を効率的に支配する(そのようなセットに装置を含むことにより迂回または、セキュリティ必要条件の緩和を可能にし、一方、そのセットから装置を除外することにより、通常の最低セキュリティレベルチェックを回復し、それを該当する通信開始装置に適用できるようにする(おそらく再び))ということにも注意されたい。

【0063】

そのため、上記により柔軟性のある機構が、システムの寿命の間に、通信者(およびその装置)の過渡的な行動を考慮することが可能になり、装置が、まだキーを有していないある初期段階から、キーを確立して、通常の厳格な最低セキュリティレベルポリシーに固着することを強制されるようになる段階への移行が容易になる。

【0064】

OverrideパラメータOverrideSEC(m)は、最低セキュリティレベルチェックの「迂回」の微調整を可能にして、これを、受信したメッセージm(または、メッセージタイプであり、明らかに、テーブルの実装コストを代価にして、可能な限りきめ細やかにすることができる)に依存するようにできる。例として、装置がネットワークに接続したが、依然としてキーを設定しなければならない状況においては、発信装置Aが、受信装置B(またはネットワーク内の他のある装置Tで、キーがいったん確立されるとBに通知できる装置)とのキーを設定するために少なくとも要求されるそれらのメッセージまたはメッセージタイプに対してのみ、OverrideパラメータをTRUEに設定でき、それにより、装置Aの許容可能な行動を制限できるが、すべての行動を除外するわけではない。これはまた、任意の他の初期化手順または設定手順に対しても使用でき、キーの設定に制限してはならない。

【0065】

再び、受信者Bによる、OverrideパラメータOverride(m)に対する操作により、セキュリティ制御ポリシーの非常に柔軟性があり、低価格な微調整が可能になる。例として、すべてのOverrideパラメータをFALSEに設定することにより、キーを有していない装置に対して、いわゆるステルスモードで、すべてのネットワーク操作を効果的に停止し(受信者Bへの暗号的に安全でないメッセージは、最終的には拒絶されるので)、一方、すべてのOverrideパラメータをTRUEに設定することで、最低セキュリティレベルテストが効果的に迂回される結果になるので、装置Bへの安全でない情報の無制限のフローが可能になる。

【0066】

セキュリティ規則は、フレーム単位に基づく柔軟性ばかりでなく、フレームタイプに基づく柔軟性を提供するようにも適合でき、それによりポリシーチェックは、あるセキュリティ規則またはキータイプが、特別なフレームタイプと共に使用できるかどうかを判定できるようになるということは理解されよう。

【0067】

本発明を、ある特別な実施形態を参照して記載したが、ここに付随する請求項で概要を記載されている本発明の精神および範囲を逸脱することのない、本発明の種々の変形が、この技術に精通した者には明白であろう。

【特許請求の範囲】

【請求項1】

明細書に記載の発明。

【請求項1】

明細書に記載の発明。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2012−50138(P2012−50138A)

【公開日】平成24年3月8日(2012.3.8)

【国際特許分類】

【外国語出願】

【出願番号】特願2011−251567(P2011−251567)

【出願日】平成23年11月17日(2011.11.17)

【分割の表示】特願2009−504535(P2009−504535)の分割

【原出願日】平成19年4月13日(2007.4.13)

【出願人】(397071791)サーティコム コーポレーション (38)

【Fターム(参考)】

【公開日】平成24年3月8日(2012.3.8)

【国際特許分類】

【出願番号】特願2011−251567(P2011−251567)

【出願日】平成23年11月17日(2011.11.17)

【分割の表示】特願2009−504535(P2009−504535)の分割

【原出願日】平成19年4月13日(2007.4.13)

【出願人】(397071791)サーティコム コーポレーション (38)

【Fターム(参考)】

[ Back to top ]