電子鍵管理装置、施錠・開錠システム、電子鍵管理方法およびプログラム

【課題】携帯端末装置を用いた施錠・開錠システムにおいて、携帯端末装置が特殊な仕組みを備える必要がなく、かつ、携帯端末装置の紛失ないし盗難時における第三者の不正利用を制限できるようにする。

【解決手段】電子鍵を生成する電子鍵処理部322が、電子鍵を生成してから一定時間が経過すると、電子鍵を無効化する。また、電子鍵管理装置300が、携帯電話機101から送信された開錠要求を受信した際、錠制御部313は、携帯電話機101から送信された電子鍵を取得し、当該電子鍵が有効である場合にのみ開錠する。これにより、携帯電話機101を不正に取得した第三者が、携帯電話機101を用いて開錠要求する前に電子鍵が無効となることを期待でき、第三者の不正利用を制限できる。

【解決手段】電子鍵を生成する電子鍵処理部322が、電子鍵を生成してから一定時間が経過すると、電子鍵を無効化する。また、電子鍵管理装置300が、携帯電話機101から送信された開錠要求を受信した際、錠制御部313は、携帯電話機101から送信された電子鍵を取得し、当該電子鍵が有効である場合にのみ開錠する。これにより、携帯電話機101を不正に取得した第三者が、携帯電話機101を用いて開錠要求する前に電子鍵が無効となることを期待でき、第三者の不正利用を制限できる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、錠の施錠・開錠を行う施錠・開錠システム、当該施錠・開錠システムの電子鍵管理装置、当該電子鍵管理装置の電子鍵管理方法およびプログラムに関する。

【背景技術】

【0002】

携帯電話機は、着信を常時待ち受ける機能を有しているため、通常、携帯電話機の利用者本人によって常時携帯される。この携帯電話機の使用形態に基づき、携帯電話機に鍵としての機能を持たせることが提案されている。

例えば、特許文献1に示される錠制御システムでは、携帯端末から複数の鍵情報を受信し、複数の鍵情報がすべて一致する照合結果が得られたときに扉を開錠する。これにより、一種類の鍵情報に比べて、セキュリティのより一層の向上を実現できる。

また、特許文献2に示される電子錠システムでは、サーバが、施錠・開錠を要求する携帯電話機から送信されるユーザの生体データの認証を行い、本人である場合に許可信号を送信する。これにより、電子錠のセキュリティを高めることができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−308257号公報

【特許文献2】特開2007−247346号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に示される錠制御システムでは、携帯電話機の紛失・盗難に対するセキュリティ対策は明記されていない。また、特許文献2に示される電子錠システムでは、携帯電話機が生体データを取得する仕組みを備える必要がある点で、利用可能な携帯電話機が制限されてしまう。

【0005】

本発明は、上述の課題を解決することのできる電子鍵管理装置、施錠・開錠システム、電子鍵管理方法およびプログラムを提供することを目的としている。

【課題を解決するための手段】

【0006】

この発明は上述した課題を解決するためになされたもので、本発明の一態様による電子鍵管理装置は、電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、前記生成された電子鍵を送信する送信部と、前記電子鍵を記憶する電子鍵情報記憶部と、電子鍵を含む開錠要求を受信する受信部と、前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、を具備することを特徴とする。

【0007】

また、本発明の一態様による施錠・開錠システムは、制御対象の錠と、前記錠を制御する電子鍵管理装置と、前記錠の開錠要求を前記電子鍵管理装置に送信する携帯端末装置と、を具備し、前記電子鍵管理装置は、電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、前記生成された電子鍵を前記携帯端末装置に送信する送信部と、前記電子鍵を記憶する電子鍵情報記憶部と、前記携帯端末装置から電子鍵を含む前記開錠要求を受信する受信部と、前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、を具備することを特徴とする。

【0008】

また、本発明の一態様による電子鍵管理方法は、電子鍵管理装置の電子鍵管理方法であって、電子鍵を生成する電子鍵生成ステップと、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、前記生成された電子鍵を送信する送信ステップと、前記電子鍵を記憶する電子鍵情報記憶ステップと、電子鍵を含む開錠要求を受信する受信ステップと、前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、を具備することを特徴とする。

【0009】

また、本発明の一態様によるプログラムは、電子鍵管理装置としてのコンピュータに、電子鍵を生成する電子鍵生成ステップと、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、前記生成された電子鍵を送信する送信ステップと、前記電子鍵を記憶する電子鍵情報記憶ステップと、電子鍵を含む開錠要求を受信する受信ステップと、前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、を実行させるためのプログラムである。

【発明の効果】

【0010】

本発明によれば、携帯電話機等の携帯端末装置が特殊な仕組みを備える必要がなく、かつ、携帯端末装置の紛失ないし盗難時における第三者の不正利用を制限できる。

【図面の簡単な説明】

【0011】

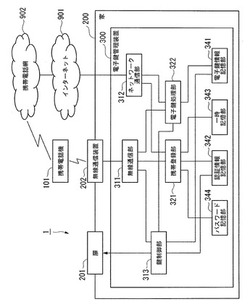

【図1】本発明の一実施形態における施錠・開錠システムの概略構成を示す構成図である。

【図2】同実施形態において、認証用データを登録する際の、電子鍵管理装置の処理手順を示すフローチャートである。

【図3】同実施形態において、電子鍵を発行および再発行する際の、電子鍵管理装置の処理手順を示すフローチャートである。

【図4】同実施形態において、電子鍵管理装置が行う開錠処理の手順を示すフローチャートである。

【図5】同実施形態において、電子鍵管理装置が電子鍵無効化要求を受けた際の、電子鍵管理装置の処理手順を示すフローチャートである。

【発明を実施するための形態】

【0012】

以下、図面を参照して、本発明の実施の形態について説明する。

図1は、本発明の一実施形態における施錠・開錠システムの概略構成を示す構成図である。同図において、施錠・開錠システム1は、携帯電話機(携帯端末装置)101と、扉201と、無線通信装置202と、電子鍵管理装置300とを具備する。電子鍵管理装置300は、無線通信部311と、ネットワーク通信部312と、錠制御部313と、携帯登録部321と、電子鍵処理部322と、電子鍵情報記憶部341と、認証情報記憶部342と、一時記憶部343と、パスワード記憶部344とを具備する。

また、ネットワーク通信部312は、インターネット(Internet)901に接続され、携帯電話機101は、無線にて携帯電話網(携帯電話通信事業者が携帯電話用に提供する通信ネットワーク)902に接続される。

【0013】

扉201は、家200の扉であり、制御対象の錠と、当該錠を施錠および開錠するアクチュエータとを具備する。そして、扉201は、施錠により開扉不可となり、開錠により開扉可能となる。なお、以下では、扉201の錠(制御対象の錠)を、単に「錠」と称する。また、当該錠に対する施錠、開錠を、それぞれ単に「施錠」、「開錠」と称する。

【0014】

携帯電話機101は、携帯電話網902およびインターネット901を介して、あるいは、無線通信装置202を介して、電子鍵管理装置300と通信を行う。そして、携帯電話機101は、ユーザ操作に応じて、施錠あるいは開錠などの要求を、電子鍵管理装置300に送信する。なお、本発明における携帯端末装置は、携帯電話機に限らず、ユーザ操作を受け付けて電子鍵管理装置300と通信可能な携帯型の機器であればよい。例えば、PDA(Personal Digital Assistants)であってもよい。

【0015】

無線通信装置202は、携帯電話機101と近距離通信を行う装置であり、携帯電話機101からの受信データを電子鍵管理装置300に送信(転送)し、電子鍵管理装置300からの受信データを携帯電話機101に送信(転送)する。

なお、無線通信装置202の通信方式としては、携帯電話機101と近距離通信可能な様々な方式を用いることができる。例えば、無線通信装置202が、IrDA(登録商標、Infrared Data Association)にて携帯電話機101と通信を行うようにしてもよいし、Bluetooth(登録商標)、または、RFID(Radio Frequency IDentification)、または、NFC(Near Field Communication)、または、無線LAN(Local Area Network)など、他の無線通信方式を用いて携帯電話機101と通信を行うようにしてもよい。あるいは、接続の手間がかかってしまうが、USB(Universal Serial Bus)など有線で通信を行うようにしてもよい。

【0016】

電子鍵管理装置300は、例えば、家200に設置されるコンピュータであり、電子鍵の生成(発行)や無効化など電子鍵の管理や、電子鍵や携帯電話機101に関する情報等を用いたユーザ認証や、携帯電話機101からの要求および認証結果に基づいて、錠に対する制御を行う。なお、ここでいう「電子鍵」は、開錠要求者の開錠要求権限の有無を判定するためのデータである。具体的には、電子鍵は、電子鍵処理部322の生成するデータ(例えばランダムな文字列)であり、錠制御部313は、携帯電話機101が送信する電子鍵が、電子鍵処理部322の生成した電子鍵に一致するか否かに基づいて、開錠要求権限の有無を判定する。

なお、電子鍵管理装置300は、コンピュータに限らず、例えば専用装置にて実現されていてもよい。

【0017】

無線通信部311は、無線通信装置202との通信インタフェース機能(例えば、USBによる通信機能)を有し、携帯電話機101が無線通信装置202の近傍に位置するときに、無線通信装置202を介して、携帯電話機101と通信を行う。

ネットワーク通信部312は、インターネット901とのインタフェース機能(TCP/IP(Transmission Control Protocol / Internet Protocol)による通信機能)を有し、携帯電話網902およびインターネット901を介して、携帯電話機101と通信を行う。

なお、無線通信部311と、ネットワーク通信部312とが、本発明における送信部および受信部に該当する。本実施形態においては、無線通信部311およびネットワーク通信部312が、電子鍵を送信する。また、ネットワーク通信部312が、電子鍵更新要求や、電子鍵無効化要求を受信する。また、無線通信部311が、開錠要求を受信する。

【0018】

錠制御部313は、携帯電話機101からの施錠要求や開錠要求に対して、携帯電話機101に関する情報や電子鍵を用いてユーザ認証(施錠要求権限や開錠要求権限の有無の判定)を行い、認証に成功すると、施錠や開錠を行う。

携帯登録部321は、携帯電話機101からの登録要求に応じて、携帯電話機101の識別情報(例えば、携帯電話機101から読み出される端末識別番号(International Mobile Equipment Identifier;IMEI))などを、認証用データとして認証情報記憶部342に書き込む。この認証用データはは、電子鍵管理装置300が携帯電話機101からの要求を処理する際に、要求権限を有するユーザからの要求か否かを判定するためのユーザ認証に用いられる。なお、以下では、携帯電話機の識別情報を「端末固有情報」と称する。

電子鍵処理部322は、電子鍵の生成や更新や無効化などの処理を行う。

【0019】

携帯登録部321と、電子鍵処理部322とは、例えばコンピュータである電子鍵管理装置300の具備するCPUが、電子鍵管理装置300の具備するメモリからプログラムを読み出して実行することによって実現される。

また、錠制御部313は、扉201のアクチュエータに対する通信インタフェース機能を有し、例えばコンピュータである電子鍵管理装置300の具備するCPUが、電子鍵管理装置300の具備するメモリからプログラムを読み出して実行し、通信インタフェース機能を用いて扉201のアクチュエータに制御信号を送信することによって実現される。

【0020】

電子鍵情報記憶部341は、電子鍵処理部322の生成する電子鍵を、当該電子鍵の生成時刻と対応付けて記憶する。認証情報記憶部342は、端末固有情報など、携帯登録部321の書き込む認証用データを記憶する。一時記憶部343は、携帯登録部321が認証情報記憶部342に書き込む認証用データを一時保存する。パスワード記憶部344は、携帯電話機101のユーザを認証するためのパスワードを予め記憶する。当該パスワードは、例えば、電子鍵管理装置300の具備するキーボード等の入力デバイスが、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)を受け付けることによって入力され、パスワード記憶部344は、入力されたパスワードを記憶する。

電子鍵情報記憶部341と、認証情報記憶部342と、一時記憶部343と、パスワード記憶部344とは、例えばコンピュータである電子鍵管理装置300の具備するメモリにおける記憶領域として実現される。

【0021】

次に、図2〜図5を参照して、施錠・開錠システム1の動作について説明する。

図2は、認証用データを登録する際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの登録要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの登録要求操作に応じてパスワード入力画面を表示し、ユーザのテンキー操作によって入力されるパスワードを含む登録要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該登録要求を、携帯登録部321に出力(転送)する。

【0022】

登録要求の出力を受けた携帯登録部321は、当該登録要求からパスワードを読み出すことによって当該パスワードを取得する(ステップS101)。

そして、携帯登録部321は、登録要求から読み出したパスワードが、パスワード記憶部344の予め記憶するパスワードと一致するか否かを判定する(ステップS102)。当該判定は、登録要求権限のあるユーザからの正当な登録要求か否かを判定するために行われる。

【0023】

パスワードが一致すると判定した場合(ステップS102:YES)、携帯登録部321は、携帯電話機101から認証用データを取得し、取得した認証用データを一時記憶部343に書き込む(ステップS111)。

例えば、携帯登録部321は、無線通信部311および無線通信装置202を介して、携帯電話機101にパスワードが一致した旨を示す情報を送信する。そして、当該情報を受信した携帯電話機101は、ユーザIDおよびパスワードの入力画面を表示して、ユーザIDおよびパスワードの入力を受け付ける。ここで入力されるパスワードは、開錠等の処理を行う際のユーザ認証に用いられるパスワードであり、パスワード記憶部344の記憶するパスワードと異なっていてもよい。

【0024】

ユーザIDおよびパスワードの入力が完了すると、携帯電話機101は、当該携帯電話機101の端末固有情報とメールアドレス(インターネット用のメールアドレス)とを読み出し、認証用データとして、端末固有情報と、メールアドレスと、ユーザIDおよびパスワードとを、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、携帯登録部321は、無線通信部311から、これらのデータの出力(転送)を受けることにより、認証用データを取得する。

【0025】

ステップS112〜S115において、電子鍵管理装置300は、携帯電話機101のメールアドレスの不正登録を防止するために、メールアドレスの確認処理を行う。

まず、携帯登録部321は、取得したメールアドレス宛の電子メールを生成し、ネットワーク通信部312に出力する。ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS112)。

当該電子メールを受信した携帯電話機101は、当該携帯電話機101の端末固有情報を含む電子メールを生成し、携帯電話網902とインターネット901とを介して電子鍵管理装置300(ネットワーク通信部312)に送信する。

【0026】

そして、ネットワーク通信部312は、携帯電話機101からの電子メールを携帯登録部321に出力(転送)し、携帯登録部321は、携帯電話機101からの電子メールから、端末固有情報を読み出すことによって、当該端末固有情報を取得する(ステップS114)。

次に、携帯登録部321は、電子メールから読み出した端末固有情報が、ステップS111で一時記憶部343に書き込んだ端末固有情報と一致するか否かを判定する(ステップS115)。

【0027】

一致すると判定した場合(ステップS115:YES)、ステップS111で一時記憶部343に書き込んだ端末固有情報と、メールアドレスと、ユーザIDおよびパスワードとを、認証用データとして認証情報記憶部342に書き込む(書き写す。ステップS121)。

そして、携帯登録部321は、認証用データの登録が完了したとを示す電子メールを生成し、ネットワーク通信部312に出力する。ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS122)。

その後、同図の処理を終了する。

【0028】

一方、ステップS102において、パスワードが一致しないと判定した場合(ステップS102:NO)や、ステップS115において、端末固有情報が一致しないと判定した場合、または、端末固有情報を所定時間内に取得できなかった場合(ステップS115:NO)、携帯登録部321は、認証用データの認証情報記憶部342への登録を行わずに同図の処理を終了する。

【0029】

このように、電子鍵管理装置300が、近距離通信(無線通信装置202を介した通信)にて、認証用情報を携帯電話機101から取得することにより(上記ステップS111)、遠隔操作による不正登録を防止できる。

また、電子鍵管理装置300が、認証用データを取得したのち、認証用データに含まれるメールアドレスを用いて携帯電話機101と通信を行うことにより、メールアドレスの不正登録(不正なメールアドレスを用いての、権限者へのなりすまし行為)の有無を判定し、不正登録を防止することができる。

【0030】

なお、電子鍵管理装置300が、ステップS101におけるパスワード入力、および、ステップS111における認証用情報の入力を、電子鍵管理装置300の具備するキーボード等の入力デバイスにより受け付けるようにしてもよい。この場合も、上述した近距離通信による場合と同様、遠隔操作による不正登録を防止できる。

【0031】

図3は、電子鍵を発行および再発行する際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの施錠要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの施錠要求操作に応じて、携帯電話機101の端末固有情報を含む施錠要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該施錠要求を、電子鍵処理部322に出力(転送)する。

【0032】

施錠要求の出力を受けた電子鍵処理部322は、当該施錠要求から端末固有情報を読み出すことによって当該端末固有情報を取得する(ステップS201)。

そして、電子鍵処理部322は、施錠要求から読み出した端末固有情報が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報と一致するか否かを判定する(ステップS202)。当該判定は、施錠要求権限のあるユーザからの正当な施錠要求か否かを判定するためのユーザ認証として行われる。

【0033】

登録済みであると判定した場合(ステップS202:YES)、電子鍵処理部322は、新たな電子鍵を生成し、無線通信部311に出力する。そして、無線通信部311は、電子鍵処理部322から出力された電子鍵を、無線通信装置202を介して携帯電話機101に送信(転送)する(ステップS211)。

また、電子鍵処理部322は、ステップS211で生成した電子鍵を、当該電子鍵の生成時刻と対応付けて電子鍵情報記憶部341に書き込む(ステップS212)。

そして、電子鍵処理部322は、施錠を行うよう指示する情報を錠制御部313に出力する。当該情報の出力を受けた錠制御部313は、扉201の具備する制御対象の錠のアクチュエータに対して、施錠を指示する制御信号を送信することにより、施錠を行う(ステップS213)。

【0034】

その後、電子鍵処理部322は、ステップS212で電子鍵情報記憶部341に書き込んだ生成時刻に基づいて、電子鍵を生成した後、予め定められた一定期間(電子鍵の有効期間)が経過したか否かを判定する(ステップS214)。一定期間が経過していないと判定した場合(ステップS214:NO)、ステップS214に戻り、当該一定期間の経過を待ち受ける。

一方、一定期間が経過したと判定した場合(ステップS214:YES)、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS221)。このように、電子鍵処理部322は、電子鍵生成時からの時間経過に応じて電子鍵を無効とする。

【0035】

そして、電子鍵処理部322は、電子鍵の有効期間が経過したことを示す電子メールを生成し、ネットワーク通信部312に出力し、ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS222)。

その後、電子鍵処理部322は、携帯電話機101からの、パスワードを含む電子鍵更新要求の送信を待ち受ける(ステップS223)。例えば、携帯電話機101は、ステップS222にて電子鍵管理装置300からの電子メールを受信すると、電子鍵の有効期間が経過したことを画面表示および音声にてユーザに通知し、ユーザのテンキー操作によって入力されるパスワードを含む電子鍵更新要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該電子鍵更新要求を、電子鍵処理部322に出力(転送)する。

【0036】

そして、電子鍵処理部322は、所定期間(パスワード待受期間として定められた一定期間。例えば10分)内にパスワードを取得したか否かを判定する(ステップS224)。パスワードを取得したと判定した場合(ステップS224:YES)、電子鍵処理部322は、取得したパスワードが、ステップS121(図2)で電子鍵情報記憶部341に書き込んだパスワードと一致するか否かを判定する(ステップS231)。当該判定は、電子鍵更新要求が、電子鍵更新要求権限を有するユーザからの正当な要求か否かを判定するためのユーザ認証として行われる。

【0037】

パスワードが一致すると判定した場合、すなわちユーザ認証に成功した場合(ステップS231:YES)、電子鍵処理部322は、新たな電子鍵を生成し、無線通信部311に出力する。そして、無線通信部311は、電子鍵処理部322から出力された電子鍵を、無線通信装置202を介して携帯電話機101に送信(転送)する(ステップS241)。

また、電子鍵処理部322は、ステップS241で生成した電子鍵を、当該電子鍵の生成時刻と対応付けて電子鍵情報記憶部341に書き込む(ステップS242)。

その後、ステップS214に戻り、電子鍵処理部322は、ステップS241で生成した電子鍵の有効期間経過を待ち受ける。

【0038】

一方、ステップS202において、登録済みでないと判定した場合(ステップS202:NO)、電子鍵管理装置300は、電子鍵処理部322による電子鍵の生成や、錠制御部313による施錠を行わずに、同図の処理を終了する。

また、ステップS224において、所定期間内にパスワードを取得しなかったと判定した場合(ステップS224:NO)や、ステップS231において、パスワードが一致しないと判定した場合、すなわちユーザ認証に失敗した場合(ステップS231:NO)、電子鍵処理部322は、電子鍵が失効したことを示す電子メールを生成し、ネットワーク通信部312に出力する。そして、ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して携帯電話機101に送信する。

【0039】

以上のように、電子鍵管理装置300は、電子鍵の有効期間が経過すると、当該電子鍵を無効化するので、携帯電話機101の紛失ないし盗難時における第三者の不正利用を制限できる。すなわち、携帯電話機101を取得した第三者が無線通信装置202の近傍に移動して、図4で説明する開錠要求を行った際に、電子鍵が無効化されており、電子鍵管理装置300が当該開錠要求を受け付けないことを期待し得る。

【0040】

ここで、ステップS214における一定期間(電子鍵の有効期間)が短いほど、第三者による不正利用を防止できる可能性が高くなる(すなわち、施錠・開錠システム1のセキュリティが高くなる)。例えば、当該一定期間を30分に設定すれば、30分以内に無線通信装置202に到達できる圏内で携帯電話機101紛失し、あるいは、携帯電話機101の盗難に遭った場合を除いて、電子鍵の無効化によって第三者の不正利用を防止できる。

【0041】

一方、当該一定期間が長ければ、携帯電話機101のユーザが、電子鍵更新要求のためのパスワード入力操作を行う頻度を低減させることができ、当該ユーザの負担を軽減させることができる。例えば、当該一定期間を1日に設定すれば、ユーザの操作頻度を1日1回に抑えることができる。すなわち、ユーザは、丸1日以上家を開けない限り、電子鍵更新要求のためのパスワード入力操作を行う必要がない。

【0042】

あるいは、電子鍵の有効期間を比較的短い期間(例えば30分)に設定し、ステップS223における待受時間を比較的長い期間(例えば1日)に設定し、携帯電話機101からの電子鍵更新要求に応じて電子鍵管理装置300が速やかに新たな電子鍵を払い出す(生成および送信する)ようにすれば、携帯電話機101のユーザが開錠要求したいときに、携帯電話機101が、新たな電子鍵の払い出しを受けて開錠要求を電子鍵管理装置300に送信できる。これにより、施錠・開錠システム1のセキュリティを高めつつ、ユーザの操作頻度を抑えることができる。

【0043】

なお、電子鍵の有効期間は、例えば電子鍵管理装置300の具備するキーボード等の入力デバイスから、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)によって予め設定される。さらに、電子鍵の有効期間は、例えば電子鍵管理装置300の具備する入力デバイスから、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)によって変更できるようにしてもよい。

【0044】

なお、ステップS211において、電子鍵管理装置300が、携帯電話機101に電子鍵を送信する方法は、上述した近距離通信(無線通信装置202を介した通信)による方法に限らない。例えば、電子鍵の生成に時間がかかる場合、あるいは公共施設等に用いられる施錠・開錠システムにおいて、短時間に多数の利用者が連続して電子鍵を利用する場合など、携帯電話機101が電子鍵管理装置300の近距離通信手段を占有する時間をなるべく短くしたい場合は、電子鍵管理装置300が施錠のみを先に行って、電子メールで携帯電話機101に電子鍵を送信するようにしてもよい。

一方、上述したように近距離通信を用いて電子鍵を送信することにより、セキュリティを高めることができる。すなわち、第三者が、電子メールの傍受等によって電子鍵を不正取得することを防止し得る。

【0045】

なお、ステップS221において、電子鍵管理装置300が電子鍵を無効化する方法は、上述した、電子鍵情報記憶部341記憶する電子鍵を削除する方法に限らない。例えば、電子鍵の履歴を残したい場合は、電子鍵情報記憶部341が、電子鍵および電子鍵の生成時刻と対応付けて、さらに電子鍵の有効/無効を示すフラグを記憶し、電子鍵処理部322が、当該フラグの値を、無効を示す値(例えば「0」)にすることにより、電子鍵を無効化するようにしてもよい。

【0046】

図4は、電子鍵管理装置300が行う開錠処理の手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの開錠要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの開錠要求操作に応じて、携帯電話機101の端末固有情報と、電子鍵管理装置300から取得した最新の電子鍵とを含む開錠要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該開錠要求を、錠制御部313に出力(転送)する。

【0047】

開錠要求の出力を受けた錠制御部313は、当該開錠要求から、端末固有情報と、電子鍵とを読み出すことによって当該端末固有情報および電子鍵を取得する(ステップS301)。

そして、錠制御部313は、開錠要求から読み出した端末固有情報が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報と一致するか否かを判定する(ステップS302)。当該判定は、次のステップS303における判定と併せて、開錠要求権限のあるユーザからの正当な施錠要求か否かを判定するためのユーザ認証として行われる。

【0048】

登録済みであると判定した場合(ステップS302:YES)、錠制御部313は、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵、すなわち有効な電子鍵と一致するか否かを判定する(ステップS303)。

一致すると判定した場合(ステップS303:YES)、錠制御部313は、扉201の具備する制御対象の錠のアクチュエータに対して、開錠を指示する制御信号を送信することにより、開錠を行う(ステップS321)。

【0049】

その後、錠制御部313は、開錠を完了したことを示す情報を電子鍵処理部322に出力する。そして、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS322)。

その後、同図の処理を終了する。また、電子鍵管理装置300は、ステップS322で電子鍵を無効化したのに伴い、図3の処理も終了する。すなわち、電子鍵管理装置300は、当該電子鍵の更新を行わなくなる。

【0050】

一方、ステップS303において、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵と一致しないと判定した場合(ステップS303:NO)、錠制御部313は、携帯電話機101からのパスワードを取得する(ステップS311)。

例えば、錠制御部313は、電子鍵が一致しないことを示す情報を、無線通信部311に出力し、無線通信部311は、当該情報を無線通信装置202を介して携帯電話機101に送信(転送)する。そして、当該情報を受信した携帯電話機101は、電子鍵が一致しないことを画面表示にてユーザに通知し、ユーザのテンキー操作によって入力されるパスワードを、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該パスワードを、錠制御部313に出力(転送)する。これにより、錠制御部313は、携帯電話機101からのパスワードを取得する。

【0051】

そして、錠制御部313は、取得したパスワードが、ステップS121(図2)で電子鍵情報記憶部341に書き込んだパスワードと一致するか否かを判定する(ステップS312)。パスワードが一致すると判定した場合(ステップS312:YES)、ステップS321に進む。

一方、ステップS302において、開錠要求から読み出した端末固有情報が登録済みでないと判定した場合(ステップS302:NO)や、ステップS312において、端末固有情報が一致しないと判定した場合、または、端末固有情報を所定時間内に取得できなかった場合(ステップS312:NO)、錠制御部313は、開錠を行わずに同図の処理を終了する。

【0052】

このように、錠制御部313は、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵と一致しないと判定した場合、あるいは、電子鍵処理部322の生成した全ての電子鍵が無効となっている場合(本実施形態では、電子鍵情報記憶部341の記憶する電子鍵が無い場合)は、開錠しないことに決定し(ステップS303:NO)、ステップS312においてパスワードが一致した場合に例外的に開錠することに決定する。

そして、開錠することに決定すると、ステップS321にて開錠処理を行う。

また、錠制御部313は、電子鍵処理部322の生成したいずれかの電子鍵が無効となっていない場合(本実施形態では、電子鍵情報記憶部341が電子鍵を記憶している場合)は、ステップS303において、開錠要求に含まれる電子鍵と、無効となっていない電子鍵(電子鍵情報記憶部341が記憶する電子鍵)とを照合し、照合結果に基づいて開錠するか否かを決定する。

【0053】

図5は、電子鍵管理装置300が電子鍵無効化要求を受けた際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの電子鍵無効化要求(本実施形態では、電子鍵を削除(破棄)する要求)を受信すると同図の処理を開始する。

例えば、携帯電話機101を紛失した際、あるいは、携帯電話機101の盗難に遭った際に、携帯電話機101のユーザは、パソコン(Personal Computer;PC)など携帯電話機101以外の装置を用いて、端末固有情報と、パスワードとを含む電子鍵無効化要求を、電子メールにて生成し、当該電子メールを電子鍵管理装置300に送信する。なお、端末固有情報が不明の場合は、ユーザIDと、パスワードとを含む電子鍵無効化要求を生成し送信する。

【0054】

電子鍵管理装置300では、ネットワーク通信部312が電子鍵無効化要求を受信し、電子鍵処理部322に出力する。これにより、電子鍵処理部322は電子鍵無効化要求を取得する(ステップS401)。

そして、電子鍵処理部322は、電子鍵無効化要求から端末固有情報(あるいはユーザID)を読み出し、当該端末固有情報(あるいはユーザID)が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報(あるいはユーザID)と一致するか否かを判定する(ステップS402)。当該判定は、ステップS411における判定と併せて、電子鍵無効化要求権限のあるユーザからの正当な無効化要求か否かを判定するためのユーザ認証として行われる。

【0055】

登録済みであると判定した場合(ステップS402:YES)、電子鍵処理部322は、電子鍵無効化要求からパスワードを読み出し、当該パスワードが登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだパスワードと一致するか否かを判定する(ステップS411)。

【0056】

登録済みであると判定した場合(ステップS411:YES)、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS421)。

その後、電子鍵処理部322は、電子鍵の破棄が完了したことを示す電子メールを生成し、ネットワーク通信部312に出力する。そして、ネットワーク通信部312は、当該電子メールを、電子鍵無効化要求の送信元の装置に送信する(ステップS421)。

その後、同図の処理を完了する。

【0057】

一方、ステップS402において、端末固有情報(またはユーザID)を登録済みでないと判定した場合(ステップS402:NO)、および、ステップS411において、パスワードを登録済みでないと判定した場合(ステップS411:NO)、電子鍵処理部322は、電子鍵を無効化せずに同図の処理を終了する。

【0058】

このように、電子鍵無効化要求によって、電子鍵の有効期限経過を待たずに電子鍵を無効化することができ、第三者による電子鍵の不正利用のおそれを、より低減させることができる。

【0059】

以上のように、施錠・開錠システム1では、携帯電話機101を鍵として使用するので、ユーザは、携帯電話機101以外に鍵を所持する必要がない。一般に用いられる鍵は、携帯電話機よりも小さい点で、紛失して第三者に不正利用されるおそれが大きい。これに対して、施錠・開錠システム1では、携帯電話機101以外に鍵を所持する必要が無いので、鍵を紛失して第三者に不正利用されるおそれを低減させることができる。

【0060】

また、電子鍵管理装置300は、端末固有情報や、ユーザIDや、パスワードや、電子鍵を用いて、開錠要求などの要求権限の有無を判定する。これにより、携帯電話機101は、生体データを取得するための仕組みなど特殊な仕組みを備える必要がない。

【0061】

また、電子鍵管理装置300が電子鍵の有効期限経過に応じて電子鍵を無効化するので、携帯電話機101の紛失ないし盗難時における第三者の不正利用を制限できる。

ここで、例えばICカード機能を有する携帯電話機を紛失した際に、当該ICカード機能を利用できなくするためには、遠隔操作によってICカード機能を利用不可とする仕組みを、予め携帯電話機が備えておく必要がある。これに対して、施錠・開錠システム1では、電子鍵管理装置300において電子鍵を無効化することができるので、鍵としての機能を無効化するための仕組みを、予め携帯電話機101が備えておく必要が無い。

【0062】

また、電子鍵管理装置300は、電子鍵を無効化した際に、電子鍵更新要求に応じて新たな電子鍵を生成し、携帯電話機101に送信する。これにより、外出時間が長い場合にも、有効な電子鍵が無くなって携帯電話機101のユーザが支障をきたすこと無しに、電子鍵の有効期間を短く設定して、施錠・開錠システム1のセキュリティを高めることができる。

【0063】

また、電子鍵無効化要求によって、電子鍵の有効期限経過を待たずに電子鍵を無効化することができ、第三者による電子鍵の不正利用のおそれを、より低減させることができる。

【0064】

また、電子鍵管理装置300は、施錠要求を受信した際や、開錠要求を受信した際に、端末固有情報を認証情報として用いてユーザ認証を行う。これにより、予め登録された携帯電話機でのみ、施錠要求や開錠要求を可能とすることができ、予め登録されていない携帯電話機を用いて要求権限者になりすましての不正操作を防止できる。

なお、電子鍵管理装置300が、電子鍵更新要求を受信した際のユーザ認証(ステップS231)においても、パスワードに加えて端末固有情報を用いてユーザ認証を行うようにしてもよい。これにより、電子鍵の更新においても、より的確に不正操作を防止できる。

【0065】

なお、電子鍵管理装置300が、複数の携帯電話機101に対して電子鍵を送信するようにしてもよい。例えば、電子鍵管理装置300が、家族全員の携帯電話機101に電子鍵を送信することにより、家族の誰でも、帰宅時に開錠できるようになる。あるいは、会社で利用される施錠・開錠システム1において、電子鍵管理装置300が、社員全員に電子鍵を送信することにより、社員のだれでも、出勤時に開錠できるようになる。複数の携帯電話機101に対する電子鍵の送信は、電子鍵管理装置300が、携帯電話機101の各々について、認証情報と電子鍵とを記憶しておくことにより実現できる。あるいは、電子鍵管理装置300が、複数の携帯電話機101に対して同一の電子鍵を送信するようにしてもよい。これにより、電子鍵管理装置300が生成し記憶する電子鍵の数を減らすことができ、電子鍵管理装置300の計算負荷を軽減し、また、電子鍵の記憶に必要な記憶領域を削減することができる。

【0066】

なお、電子鍵管理装置300が、電子鍵の有効期限の経過後において、電子鍵更新要求を送信しない携帯電話機101に関する認証情報を、認証情報記憶部342から削除(消去)するようにしてもよい。これにより、解約された携帯電話に関する認証情報など、使われなくなっている認証情報を不正利用しての、錠に対する不正操作を防止できる。

また、公共施設で用いられる施錠・開錠システム1において、携帯電話機101の端末識別番号等を削除することにより、これらプライベートな情報の流出を防止できる。

【0067】

なお、映画館やコンサートホール等のイベント会場で用いられる施錠・開錠システム1において、チケット販売の際の入場券に代えて、電子鍵管理装置300が電子鍵を生成し、チケット購入者の携帯電話機101に送信するようにしてもよい。この場合、電子鍵による施錠・開錠に代えて、無線通信装置を具備した専用ゲートを用いてイベント会場への入退場管理を行うことが考えられる。すなわち、予め登録され、かつ、電子鍵を記憶している携帯電話機101のユーザに対してのみ入退場可能とすることができる。

これにより、入退場時のチケット確認が不要となるので、混雑を緩和しうる。

また、予め登録された携帯電話機101を用いる必要があるので、チケット(入場する権利)をオークション、あるいは、ダフ屋行為によって不正転売することを防止できる。

【0068】

なお、コインロッカーやコインパーキングにおいて施錠・開錠システム1を利用するようにしてもよい。この場合、前払い制の施設においては、課金と引き換えに電子鍵管理装置300が電子鍵を生成して送信するようにする。また、電子鍵の更新回数に応じて延長料金を課金するようにしてもよい。

【0069】

なお、電子鍵管理装置300への電子鍵無効化要求の送信方法は、図5で説明した電子メールによる方法に限らない。例えば、電子鍵管理装置300が、電子鍵無効化要求用のウェブページを提供し、携帯電話機101を紛失した、または盗難に遭ったユーザが、当該ウェブページから端末固有情報やパスワードを入力するようにしてもよい。

また、電子鍵無効化要求に端末固有情報を含めることを必須とする、あるいは、予め発行したワンタイムパスワードを含めることを必須としてもよい。これにより、電子鍵無効化の不正要求を、より的確に防止し得る。

【0070】

なお、扉201がシリンダ錠を備えるようにしてもよい。さらに、扉201が、電子鍵の状態に基づいてシリンダ錠を制御する制御部を具備するようにしてもよい。例えば当該制御部は、電子鍵が有効となっているときは、シリンダ錠の操作を不可とし、電子鍵が無効となっているときは、シリンダ錠の操作を可能にする。これにより、携帯電話機101のユーザが、通常時は電子鍵を用いて開錠し、携帯電話機101を紛失した際は、電子鍵を無効化してシリンダ上にて開錠するようにできる。

【0071】

なお、携帯電話機101と電子鍵管理装置300との間の通信を、全て携帯電話網902およびインターネット901を経由して行うようにしてもよい。これにより、施錠・開錠システム1が無線通信装置202をそなえる必要が無くなり、施錠・開錠システム1の製造コストおよび運用コストを低減させることができる。

さらに、電子鍵管理装置300へのパスワードの入力等も、全て携帯電話網902およびインターネット901を経由して携帯電話機101から行うようにすれば、電子鍵管理装置300が、入力デバイスを備えていなくてもよい。

【0072】

なお、上述したように、電子鍵管理装置300はコンピュータであってもよい。従って、電子鍵管理装置300の全部または一部の機能を実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータシステムに読み込ませ、実行することにより各部の処理を行ってもよい。なお、ここでいう「コンピュータシステム」とは、OSや周辺機器等のハードウェアを含むものとする。

また、「コンピュータシステム」は、WWWシステムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。

また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、CD−ROM等の可搬媒体、コンピュータシステムに内蔵されるハードディスク等の記憶装置のことをいう。さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムを送信する場合の通信線のように、短時間の間、動的にプログラムを保持するもの、その場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリのように、一定時間プログラムを保持しているものも含むものとする。また上記プログラムは、前述した機能の一部を実現するためのものであっても良く、さらに前述した機能をコンピュータシステムにすでに記録されているプログラムとの組み合わせで実現できるものであっても良い。

【0073】

以上、本発明の実施形態を図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、この発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【符号の説明】

【0074】

1 施錠・開錠システム1

101 携帯電話機

201 扉

202 無線通信装置

300 電子鍵管理装置

311 無線通信部

312 ネットワーク通信部

313 錠制御部

321 携帯登録部

322 電子鍵処理部

341 電子鍵情報記憶部

342 認証情報記憶部

343 一時記憶部

344 パスワード記憶部

【技術分野】

【0001】

本発明は、錠の施錠・開錠を行う施錠・開錠システム、当該施錠・開錠システムの電子鍵管理装置、当該電子鍵管理装置の電子鍵管理方法およびプログラムに関する。

【背景技術】

【0002】

携帯電話機は、着信を常時待ち受ける機能を有しているため、通常、携帯電話機の利用者本人によって常時携帯される。この携帯電話機の使用形態に基づき、携帯電話機に鍵としての機能を持たせることが提案されている。

例えば、特許文献1に示される錠制御システムでは、携帯端末から複数の鍵情報を受信し、複数の鍵情報がすべて一致する照合結果が得られたときに扉を開錠する。これにより、一種類の鍵情報に比べて、セキュリティのより一層の向上を実現できる。

また、特許文献2に示される電子錠システムでは、サーバが、施錠・開錠を要求する携帯電話機から送信されるユーザの生体データの認証を行い、本人である場合に許可信号を送信する。これにより、電子錠のセキュリティを高めることができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−308257号公報

【特許文献2】特開2007−247346号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に示される錠制御システムでは、携帯電話機の紛失・盗難に対するセキュリティ対策は明記されていない。また、特許文献2に示される電子錠システムでは、携帯電話機が生体データを取得する仕組みを備える必要がある点で、利用可能な携帯電話機が制限されてしまう。

【0005】

本発明は、上述の課題を解決することのできる電子鍵管理装置、施錠・開錠システム、電子鍵管理方法およびプログラムを提供することを目的としている。

【課題を解決するための手段】

【0006】

この発明は上述した課題を解決するためになされたもので、本発明の一態様による電子鍵管理装置は、電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、前記生成された電子鍵を送信する送信部と、前記電子鍵を記憶する電子鍵情報記憶部と、電子鍵を含む開錠要求を受信する受信部と、前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、を具備することを特徴とする。

【0007】

また、本発明の一態様による施錠・開錠システムは、制御対象の錠と、前記錠を制御する電子鍵管理装置と、前記錠の開錠要求を前記電子鍵管理装置に送信する携帯端末装置と、を具備し、前記電子鍵管理装置は、電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、前記生成された電子鍵を前記携帯端末装置に送信する送信部と、前記電子鍵を記憶する電子鍵情報記憶部と、前記携帯端末装置から電子鍵を含む前記開錠要求を受信する受信部と、前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、を具備することを特徴とする。

【0008】

また、本発明の一態様による電子鍵管理方法は、電子鍵管理装置の電子鍵管理方法であって、電子鍵を生成する電子鍵生成ステップと、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、前記生成された電子鍵を送信する送信ステップと、前記電子鍵を記憶する電子鍵情報記憶ステップと、電子鍵を含む開錠要求を受信する受信ステップと、前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、を具備することを特徴とする。

【0009】

また、本発明の一態様によるプログラムは、電子鍵管理装置としてのコンピュータに、電子鍵を生成する電子鍵生成ステップと、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、前記生成された電子鍵を送信する送信ステップと、前記電子鍵を記憶する電子鍵情報記憶ステップと、電子鍵を含む開錠要求を受信する受信ステップと、前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、を実行させるためのプログラムである。

【発明の効果】

【0010】

本発明によれば、携帯電話機等の携帯端末装置が特殊な仕組みを備える必要がなく、かつ、携帯端末装置の紛失ないし盗難時における第三者の不正利用を制限できる。

【図面の簡単な説明】

【0011】

【図1】本発明の一実施形態における施錠・開錠システムの概略構成を示す構成図である。

【図2】同実施形態において、認証用データを登録する際の、電子鍵管理装置の処理手順を示すフローチャートである。

【図3】同実施形態において、電子鍵を発行および再発行する際の、電子鍵管理装置の処理手順を示すフローチャートである。

【図4】同実施形態において、電子鍵管理装置が行う開錠処理の手順を示すフローチャートである。

【図5】同実施形態において、電子鍵管理装置が電子鍵無効化要求を受けた際の、電子鍵管理装置の処理手順を示すフローチャートである。

【発明を実施するための形態】

【0012】

以下、図面を参照して、本発明の実施の形態について説明する。

図1は、本発明の一実施形態における施錠・開錠システムの概略構成を示す構成図である。同図において、施錠・開錠システム1は、携帯電話機(携帯端末装置)101と、扉201と、無線通信装置202と、電子鍵管理装置300とを具備する。電子鍵管理装置300は、無線通信部311と、ネットワーク通信部312と、錠制御部313と、携帯登録部321と、電子鍵処理部322と、電子鍵情報記憶部341と、認証情報記憶部342と、一時記憶部343と、パスワード記憶部344とを具備する。

また、ネットワーク通信部312は、インターネット(Internet)901に接続され、携帯電話機101は、無線にて携帯電話網(携帯電話通信事業者が携帯電話用に提供する通信ネットワーク)902に接続される。

【0013】

扉201は、家200の扉であり、制御対象の錠と、当該錠を施錠および開錠するアクチュエータとを具備する。そして、扉201は、施錠により開扉不可となり、開錠により開扉可能となる。なお、以下では、扉201の錠(制御対象の錠)を、単に「錠」と称する。また、当該錠に対する施錠、開錠を、それぞれ単に「施錠」、「開錠」と称する。

【0014】

携帯電話機101は、携帯電話網902およびインターネット901を介して、あるいは、無線通信装置202を介して、電子鍵管理装置300と通信を行う。そして、携帯電話機101は、ユーザ操作に応じて、施錠あるいは開錠などの要求を、電子鍵管理装置300に送信する。なお、本発明における携帯端末装置は、携帯電話機に限らず、ユーザ操作を受け付けて電子鍵管理装置300と通信可能な携帯型の機器であればよい。例えば、PDA(Personal Digital Assistants)であってもよい。

【0015】

無線通信装置202は、携帯電話機101と近距離通信を行う装置であり、携帯電話機101からの受信データを電子鍵管理装置300に送信(転送)し、電子鍵管理装置300からの受信データを携帯電話機101に送信(転送)する。

なお、無線通信装置202の通信方式としては、携帯電話機101と近距離通信可能な様々な方式を用いることができる。例えば、無線通信装置202が、IrDA(登録商標、Infrared Data Association)にて携帯電話機101と通信を行うようにしてもよいし、Bluetooth(登録商標)、または、RFID(Radio Frequency IDentification)、または、NFC(Near Field Communication)、または、無線LAN(Local Area Network)など、他の無線通信方式を用いて携帯電話機101と通信を行うようにしてもよい。あるいは、接続の手間がかかってしまうが、USB(Universal Serial Bus)など有線で通信を行うようにしてもよい。

【0016】

電子鍵管理装置300は、例えば、家200に設置されるコンピュータであり、電子鍵の生成(発行)や無効化など電子鍵の管理や、電子鍵や携帯電話機101に関する情報等を用いたユーザ認証や、携帯電話機101からの要求および認証結果に基づいて、錠に対する制御を行う。なお、ここでいう「電子鍵」は、開錠要求者の開錠要求権限の有無を判定するためのデータである。具体的には、電子鍵は、電子鍵処理部322の生成するデータ(例えばランダムな文字列)であり、錠制御部313は、携帯電話機101が送信する電子鍵が、電子鍵処理部322の生成した電子鍵に一致するか否かに基づいて、開錠要求権限の有無を判定する。

なお、電子鍵管理装置300は、コンピュータに限らず、例えば専用装置にて実現されていてもよい。

【0017】

無線通信部311は、無線通信装置202との通信インタフェース機能(例えば、USBによる通信機能)を有し、携帯電話機101が無線通信装置202の近傍に位置するときに、無線通信装置202を介して、携帯電話機101と通信を行う。

ネットワーク通信部312は、インターネット901とのインタフェース機能(TCP/IP(Transmission Control Protocol / Internet Protocol)による通信機能)を有し、携帯電話網902およびインターネット901を介して、携帯電話機101と通信を行う。

なお、無線通信部311と、ネットワーク通信部312とが、本発明における送信部および受信部に該当する。本実施形態においては、無線通信部311およびネットワーク通信部312が、電子鍵を送信する。また、ネットワーク通信部312が、電子鍵更新要求や、電子鍵無効化要求を受信する。また、無線通信部311が、開錠要求を受信する。

【0018】

錠制御部313は、携帯電話機101からの施錠要求や開錠要求に対して、携帯電話機101に関する情報や電子鍵を用いてユーザ認証(施錠要求権限や開錠要求権限の有無の判定)を行い、認証に成功すると、施錠や開錠を行う。

携帯登録部321は、携帯電話機101からの登録要求に応じて、携帯電話機101の識別情報(例えば、携帯電話機101から読み出される端末識別番号(International Mobile Equipment Identifier;IMEI))などを、認証用データとして認証情報記憶部342に書き込む。この認証用データはは、電子鍵管理装置300が携帯電話機101からの要求を処理する際に、要求権限を有するユーザからの要求か否かを判定するためのユーザ認証に用いられる。なお、以下では、携帯電話機の識別情報を「端末固有情報」と称する。

電子鍵処理部322は、電子鍵の生成や更新や無効化などの処理を行う。

【0019】

携帯登録部321と、電子鍵処理部322とは、例えばコンピュータである電子鍵管理装置300の具備するCPUが、電子鍵管理装置300の具備するメモリからプログラムを読み出して実行することによって実現される。

また、錠制御部313は、扉201のアクチュエータに対する通信インタフェース機能を有し、例えばコンピュータである電子鍵管理装置300の具備するCPUが、電子鍵管理装置300の具備するメモリからプログラムを読み出して実行し、通信インタフェース機能を用いて扉201のアクチュエータに制御信号を送信することによって実現される。

【0020】

電子鍵情報記憶部341は、電子鍵処理部322の生成する電子鍵を、当該電子鍵の生成時刻と対応付けて記憶する。認証情報記憶部342は、端末固有情報など、携帯登録部321の書き込む認証用データを記憶する。一時記憶部343は、携帯登録部321が認証情報記憶部342に書き込む認証用データを一時保存する。パスワード記憶部344は、携帯電話機101のユーザを認証するためのパスワードを予め記憶する。当該パスワードは、例えば、電子鍵管理装置300の具備するキーボード等の入力デバイスが、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)を受け付けることによって入力され、パスワード記憶部344は、入力されたパスワードを記憶する。

電子鍵情報記憶部341と、認証情報記憶部342と、一時記憶部343と、パスワード記憶部344とは、例えばコンピュータである電子鍵管理装置300の具備するメモリにおける記憶領域として実現される。

【0021】

次に、図2〜図5を参照して、施錠・開錠システム1の動作について説明する。

図2は、認証用データを登録する際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの登録要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの登録要求操作に応じてパスワード入力画面を表示し、ユーザのテンキー操作によって入力されるパスワードを含む登録要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該登録要求を、携帯登録部321に出力(転送)する。

【0022】

登録要求の出力を受けた携帯登録部321は、当該登録要求からパスワードを読み出すことによって当該パスワードを取得する(ステップS101)。

そして、携帯登録部321は、登録要求から読み出したパスワードが、パスワード記憶部344の予め記憶するパスワードと一致するか否かを判定する(ステップS102)。当該判定は、登録要求権限のあるユーザからの正当な登録要求か否かを判定するために行われる。

【0023】

パスワードが一致すると判定した場合(ステップS102:YES)、携帯登録部321は、携帯電話機101から認証用データを取得し、取得した認証用データを一時記憶部343に書き込む(ステップS111)。

例えば、携帯登録部321は、無線通信部311および無線通信装置202を介して、携帯電話機101にパスワードが一致した旨を示す情報を送信する。そして、当該情報を受信した携帯電話機101は、ユーザIDおよびパスワードの入力画面を表示して、ユーザIDおよびパスワードの入力を受け付ける。ここで入力されるパスワードは、開錠等の処理を行う際のユーザ認証に用いられるパスワードであり、パスワード記憶部344の記憶するパスワードと異なっていてもよい。

【0024】

ユーザIDおよびパスワードの入力が完了すると、携帯電話機101は、当該携帯電話機101の端末固有情報とメールアドレス(インターネット用のメールアドレス)とを読み出し、認証用データとして、端末固有情報と、メールアドレスと、ユーザIDおよびパスワードとを、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、携帯登録部321は、無線通信部311から、これらのデータの出力(転送)を受けることにより、認証用データを取得する。

【0025】

ステップS112〜S115において、電子鍵管理装置300は、携帯電話機101のメールアドレスの不正登録を防止するために、メールアドレスの確認処理を行う。

まず、携帯登録部321は、取得したメールアドレス宛の電子メールを生成し、ネットワーク通信部312に出力する。ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS112)。

当該電子メールを受信した携帯電話機101は、当該携帯電話機101の端末固有情報を含む電子メールを生成し、携帯電話網902とインターネット901とを介して電子鍵管理装置300(ネットワーク通信部312)に送信する。

【0026】

そして、ネットワーク通信部312は、携帯電話機101からの電子メールを携帯登録部321に出力(転送)し、携帯登録部321は、携帯電話機101からの電子メールから、端末固有情報を読み出すことによって、当該端末固有情報を取得する(ステップS114)。

次に、携帯登録部321は、電子メールから読み出した端末固有情報が、ステップS111で一時記憶部343に書き込んだ端末固有情報と一致するか否かを判定する(ステップS115)。

【0027】

一致すると判定した場合(ステップS115:YES)、ステップS111で一時記憶部343に書き込んだ端末固有情報と、メールアドレスと、ユーザIDおよびパスワードとを、認証用データとして認証情報記憶部342に書き込む(書き写す。ステップS121)。

そして、携帯登録部321は、認証用データの登録が完了したとを示す電子メールを生成し、ネットワーク通信部312に出力する。ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS122)。

その後、同図の処理を終了する。

【0028】

一方、ステップS102において、パスワードが一致しないと判定した場合(ステップS102:NO)や、ステップS115において、端末固有情報が一致しないと判定した場合、または、端末固有情報を所定時間内に取得できなかった場合(ステップS115:NO)、携帯登録部321は、認証用データの認証情報記憶部342への登録を行わずに同図の処理を終了する。

【0029】

このように、電子鍵管理装置300が、近距離通信(無線通信装置202を介した通信)にて、認証用情報を携帯電話機101から取得することにより(上記ステップS111)、遠隔操作による不正登録を防止できる。

また、電子鍵管理装置300が、認証用データを取得したのち、認証用データに含まれるメールアドレスを用いて携帯電話機101と通信を行うことにより、メールアドレスの不正登録(不正なメールアドレスを用いての、権限者へのなりすまし行為)の有無を判定し、不正登録を防止することができる。

【0030】

なお、電子鍵管理装置300が、ステップS101におけるパスワード入力、および、ステップS111における認証用情報の入力を、電子鍵管理装置300の具備するキーボード等の入力デバイスにより受け付けるようにしてもよい。この場合も、上述した近距離通信による場合と同様、遠隔操作による不正登録を防止できる。

【0031】

図3は、電子鍵を発行および再発行する際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの施錠要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの施錠要求操作に応じて、携帯電話機101の端末固有情報を含む施錠要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該施錠要求を、電子鍵処理部322に出力(転送)する。

【0032】

施錠要求の出力を受けた電子鍵処理部322は、当該施錠要求から端末固有情報を読み出すことによって当該端末固有情報を取得する(ステップS201)。

そして、電子鍵処理部322は、施錠要求から読み出した端末固有情報が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報と一致するか否かを判定する(ステップS202)。当該判定は、施錠要求権限のあるユーザからの正当な施錠要求か否かを判定するためのユーザ認証として行われる。

【0033】

登録済みであると判定した場合(ステップS202:YES)、電子鍵処理部322は、新たな電子鍵を生成し、無線通信部311に出力する。そして、無線通信部311は、電子鍵処理部322から出力された電子鍵を、無線通信装置202を介して携帯電話機101に送信(転送)する(ステップS211)。

また、電子鍵処理部322は、ステップS211で生成した電子鍵を、当該電子鍵の生成時刻と対応付けて電子鍵情報記憶部341に書き込む(ステップS212)。

そして、電子鍵処理部322は、施錠を行うよう指示する情報を錠制御部313に出力する。当該情報の出力を受けた錠制御部313は、扉201の具備する制御対象の錠のアクチュエータに対して、施錠を指示する制御信号を送信することにより、施錠を行う(ステップS213)。

【0034】

その後、電子鍵処理部322は、ステップS212で電子鍵情報記憶部341に書き込んだ生成時刻に基づいて、電子鍵を生成した後、予め定められた一定期間(電子鍵の有効期間)が経過したか否かを判定する(ステップS214)。一定期間が経過していないと判定した場合(ステップS214:NO)、ステップS214に戻り、当該一定期間の経過を待ち受ける。

一方、一定期間が経過したと判定した場合(ステップS214:YES)、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS221)。このように、電子鍵処理部322は、電子鍵生成時からの時間経過に応じて電子鍵を無効とする。

【0035】

そして、電子鍵処理部322は、電子鍵の有効期間が経過したことを示す電子メールを生成し、ネットワーク通信部312に出力し、ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して、携帯電話機101に送信する(ステップS222)。

その後、電子鍵処理部322は、携帯電話機101からの、パスワードを含む電子鍵更新要求の送信を待ち受ける(ステップS223)。例えば、携帯電話機101は、ステップS222にて電子鍵管理装置300からの電子メールを受信すると、電子鍵の有効期間が経過したことを画面表示および音声にてユーザに通知し、ユーザのテンキー操作によって入力されるパスワードを含む電子鍵更新要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該電子鍵更新要求を、電子鍵処理部322に出力(転送)する。

【0036】

そして、電子鍵処理部322は、所定期間(パスワード待受期間として定められた一定期間。例えば10分)内にパスワードを取得したか否かを判定する(ステップS224)。パスワードを取得したと判定した場合(ステップS224:YES)、電子鍵処理部322は、取得したパスワードが、ステップS121(図2)で電子鍵情報記憶部341に書き込んだパスワードと一致するか否かを判定する(ステップS231)。当該判定は、電子鍵更新要求が、電子鍵更新要求権限を有するユーザからの正当な要求か否かを判定するためのユーザ認証として行われる。

【0037】

パスワードが一致すると判定した場合、すなわちユーザ認証に成功した場合(ステップS231:YES)、電子鍵処理部322は、新たな電子鍵を生成し、無線通信部311に出力する。そして、無線通信部311は、電子鍵処理部322から出力された電子鍵を、無線通信装置202を介して携帯電話機101に送信(転送)する(ステップS241)。

また、電子鍵処理部322は、ステップS241で生成した電子鍵を、当該電子鍵の生成時刻と対応付けて電子鍵情報記憶部341に書き込む(ステップS242)。

その後、ステップS214に戻り、電子鍵処理部322は、ステップS241で生成した電子鍵の有効期間経過を待ち受ける。

【0038】

一方、ステップS202において、登録済みでないと判定した場合(ステップS202:NO)、電子鍵管理装置300は、電子鍵処理部322による電子鍵の生成や、錠制御部313による施錠を行わずに、同図の処理を終了する。

また、ステップS224において、所定期間内にパスワードを取得しなかったと判定した場合(ステップS224:NO)や、ステップS231において、パスワードが一致しないと判定した場合、すなわちユーザ認証に失敗した場合(ステップS231:NO)、電子鍵処理部322は、電子鍵が失効したことを示す電子メールを生成し、ネットワーク通信部312に出力する。そして、ネットワーク通信部312は、当該電子メールを、インターネット901および携帯電話網902を介して携帯電話機101に送信する。

【0039】

以上のように、電子鍵管理装置300は、電子鍵の有効期間が経過すると、当該電子鍵を無効化するので、携帯電話機101の紛失ないし盗難時における第三者の不正利用を制限できる。すなわち、携帯電話機101を取得した第三者が無線通信装置202の近傍に移動して、図4で説明する開錠要求を行った際に、電子鍵が無効化されており、電子鍵管理装置300が当該開錠要求を受け付けないことを期待し得る。

【0040】

ここで、ステップS214における一定期間(電子鍵の有効期間)が短いほど、第三者による不正利用を防止できる可能性が高くなる(すなわち、施錠・開錠システム1のセキュリティが高くなる)。例えば、当該一定期間を30分に設定すれば、30分以内に無線通信装置202に到達できる圏内で携帯電話機101紛失し、あるいは、携帯電話機101の盗難に遭った場合を除いて、電子鍵の無効化によって第三者の不正利用を防止できる。

【0041】

一方、当該一定期間が長ければ、携帯電話機101のユーザが、電子鍵更新要求のためのパスワード入力操作を行う頻度を低減させることができ、当該ユーザの負担を軽減させることができる。例えば、当該一定期間を1日に設定すれば、ユーザの操作頻度を1日1回に抑えることができる。すなわち、ユーザは、丸1日以上家を開けない限り、電子鍵更新要求のためのパスワード入力操作を行う必要がない。

【0042】

あるいは、電子鍵の有効期間を比較的短い期間(例えば30分)に設定し、ステップS223における待受時間を比較的長い期間(例えば1日)に設定し、携帯電話機101からの電子鍵更新要求に応じて電子鍵管理装置300が速やかに新たな電子鍵を払い出す(生成および送信する)ようにすれば、携帯電話機101のユーザが開錠要求したいときに、携帯電話機101が、新たな電子鍵の払い出しを受けて開錠要求を電子鍵管理装置300に送信できる。これにより、施錠・開錠システム1のセキュリティを高めつつ、ユーザの操作頻度を抑えることができる。

【0043】

なお、電子鍵の有効期間は、例えば電子鍵管理装置300の具備するキーボード等の入力デバイスから、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)によって予め設定される。さらに、電子鍵の有効期間は、例えば電子鍵管理装置300の具備する入力デバイスから、携帯電話機101のユーザの操作(あるいは、電子鍵管理装置300の管理者の操作)によって変更できるようにしてもよい。

【0044】

なお、ステップS211において、電子鍵管理装置300が、携帯電話機101に電子鍵を送信する方法は、上述した近距離通信(無線通信装置202を介した通信)による方法に限らない。例えば、電子鍵の生成に時間がかかる場合、あるいは公共施設等に用いられる施錠・開錠システムにおいて、短時間に多数の利用者が連続して電子鍵を利用する場合など、携帯電話機101が電子鍵管理装置300の近距離通信手段を占有する時間をなるべく短くしたい場合は、電子鍵管理装置300が施錠のみを先に行って、電子メールで携帯電話機101に電子鍵を送信するようにしてもよい。

一方、上述したように近距離通信を用いて電子鍵を送信することにより、セキュリティを高めることができる。すなわち、第三者が、電子メールの傍受等によって電子鍵を不正取得することを防止し得る。

【0045】

なお、ステップS221において、電子鍵管理装置300が電子鍵を無効化する方法は、上述した、電子鍵情報記憶部341記憶する電子鍵を削除する方法に限らない。例えば、電子鍵の履歴を残したい場合は、電子鍵情報記憶部341が、電子鍵および電子鍵の生成時刻と対応付けて、さらに電子鍵の有効/無効を示すフラグを記憶し、電子鍵処理部322が、当該フラグの値を、無効を示す値(例えば「0」)にすることにより、電子鍵を無効化するようにしてもよい。

【0046】

図4は、電子鍵管理装置300が行う開錠処理の手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの開錠要求を受信すると同図の処理を開始する。

例えば、携帯電話機101は、ユーザの開錠要求操作に応じて、携帯電話機101の端末固有情報と、電子鍵管理装置300から取得した最新の電子鍵とを含む開錠要求を、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該開錠要求を、錠制御部313に出力(転送)する。

【0047】

開錠要求の出力を受けた錠制御部313は、当該開錠要求から、端末固有情報と、電子鍵とを読み出すことによって当該端末固有情報および電子鍵を取得する(ステップS301)。

そして、錠制御部313は、開錠要求から読み出した端末固有情報が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報と一致するか否かを判定する(ステップS302)。当該判定は、次のステップS303における判定と併せて、開錠要求権限のあるユーザからの正当な施錠要求か否かを判定するためのユーザ認証として行われる。

【0048】

登録済みであると判定した場合(ステップS302:YES)、錠制御部313は、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵、すなわち有効な電子鍵と一致するか否かを判定する(ステップS303)。

一致すると判定した場合(ステップS303:YES)、錠制御部313は、扉201の具備する制御対象の錠のアクチュエータに対して、開錠を指示する制御信号を送信することにより、開錠を行う(ステップS321)。

【0049】

その後、錠制御部313は、開錠を完了したことを示す情報を電子鍵処理部322に出力する。そして、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS322)。

その後、同図の処理を終了する。また、電子鍵管理装置300は、ステップS322で電子鍵を無効化したのに伴い、図3の処理も終了する。すなわち、電子鍵管理装置300は、当該電子鍵の更新を行わなくなる。

【0050】

一方、ステップS303において、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵と一致しないと判定した場合(ステップS303:NO)、錠制御部313は、携帯電話機101からのパスワードを取得する(ステップS311)。

例えば、錠制御部313は、電子鍵が一致しないことを示す情報を、無線通信部311に出力し、無線通信部311は、当該情報を無線通信装置202を介して携帯電話機101に送信(転送)する。そして、当該情報を受信した携帯電話機101は、電子鍵が一致しないことを画面表示にてユーザに通知し、ユーザのテンキー操作によって入力されるパスワードを、無線通信装置202を介して電子鍵管理装置300(無線通信部311)に送信する。そして、無線通信部311は、当該パスワードを、錠制御部313に出力(転送)する。これにより、錠制御部313は、携帯電話機101からのパスワードを取得する。

【0051】

そして、錠制御部313は、取得したパスワードが、ステップS121(図2)で電子鍵情報記憶部341に書き込んだパスワードと一致するか否かを判定する(ステップS312)。パスワードが一致すると判定した場合(ステップS312:YES)、ステップS321に進む。

一方、ステップS302において、開錠要求から読み出した端末固有情報が登録済みでないと判定した場合(ステップS302:NO)や、ステップS312において、端末固有情報が一致しないと判定した場合、または、端末固有情報を所定時間内に取得できなかった場合(ステップS312:NO)、錠制御部313は、開錠を行わずに同図の処理を終了する。

【0052】

このように、錠制御部313は、開錠要求から読み出した電子鍵が、電子鍵情報記憶部341の記憶する電子鍵と一致しないと判定した場合、あるいは、電子鍵処理部322の生成した全ての電子鍵が無効となっている場合(本実施形態では、電子鍵情報記憶部341の記憶する電子鍵が無い場合)は、開錠しないことに決定し(ステップS303:NO)、ステップS312においてパスワードが一致した場合に例外的に開錠することに決定する。

そして、開錠することに決定すると、ステップS321にて開錠処理を行う。

また、錠制御部313は、電子鍵処理部322の生成したいずれかの電子鍵が無効となっていない場合(本実施形態では、電子鍵情報記憶部341が電子鍵を記憶している場合)は、ステップS303において、開錠要求に含まれる電子鍵と、無効となっていない電子鍵(電子鍵情報記憶部341が記憶する電子鍵)とを照合し、照合結果に基づいて開錠するか否かを決定する。

【0053】

図5は、電子鍵管理装置300が電子鍵無効化要求を受けた際の、電子鍵管理装置300の処理手順を示すフローチャートである。電子鍵管理装置300は、携帯電話機101からの電子鍵無効化要求(本実施形態では、電子鍵を削除(破棄)する要求)を受信すると同図の処理を開始する。

例えば、携帯電話機101を紛失した際、あるいは、携帯電話機101の盗難に遭った際に、携帯電話機101のユーザは、パソコン(Personal Computer;PC)など携帯電話機101以外の装置を用いて、端末固有情報と、パスワードとを含む電子鍵無効化要求を、電子メールにて生成し、当該電子メールを電子鍵管理装置300に送信する。なお、端末固有情報が不明の場合は、ユーザIDと、パスワードとを含む電子鍵無効化要求を生成し送信する。

【0054】

電子鍵管理装置300では、ネットワーク通信部312が電子鍵無効化要求を受信し、電子鍵処理部322に出力する。これにより、電子鍵処理部322は電子鍵無効化要求を取得する(ステップS401)。

そして、電子鍵処理部322は、電子鍵無効化要求から端末固有情報(あるいはユーザID)を読み出し、当該端末固有情報(あるいはユーザID)が登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだ端末固有情報(あるいはユーザID)と一致するか否かを判定する(ステップS402)。当該判定は、ステップS411における判定と併せて、電子鍵無効化要求権限のあるユーザからの正当な無効化要求か否かを判定するためのユーザ認証として行われる。

【0055】

登録済みであると判定した場合(ステップS402:YES)、電子鍵処理部322は、電子鍵無効化要求からパスワードを読み出し、当該パスワードが登録済みか否か、すなわち、ステップS121(図2)で認証情報記憶部342に書き込んだパスワードと一致するか否かを判定する(ステップS411)。

【0056】

登録済みであると判定した場合(ステップS411:YES)、電子鍵処理部322は、電子鍵情報記憶部341の記憶する電子鍵を削除(破棄)することにより、電子鍵を無効化する(ステップS421)。

その後、電子鍵処理部322は、電子鍵の破棄が完了したことを示す電子メールを生成し、ネットワーク通信部312に出力する。そして、ネットワーク通信部312は、当該電子メールを、電子鍵無効化要求の送信元の装置に送信する(ステップS421)。

その後、同図の処理を完了する。

【0057】

一方、ステップS402において、端末固有情報(またはユーザID)を登録済みでないと判定した場合(ステップS402:NO)、および、ステップS411において、パスワードを登録済みでないと判定した場合(ステップS411:NO)、電子鍵処理部322は、電子鍵を無効化せずに同図の処理を終了する。

【0058】

このように、電子鍵無効化要求によって、電子鍵の有効期限経過を待たずに電子鍵を無効化することができ、第三者による電子鍵の不正利用のおそれを、より低減させることができる。

【0059】

以上のように、施錠・開錠システム1では、携帯電話機101を鍵として使用するので、ユーザは、携帯電話機101以外に鍵を所持する必要がない。一般に用いられる鍵は、携帯電話機よりも小さい点で、紛失して第三者に不正利用されるおそれが大きい。これに対して、施錠・開錠システム1では、携帯電話機101以外に鍵を所持する必要が無いので、鍵を紛失して第三者に不正利用されるおそれを低減させることができる。

【0060】

また、電子鍵管理装置300は、端末固有情報や、ユーザIDや、パスワードや、電子鍵を用いて、開錠要求などの要求権限の有無を判定する。これにより、携帯電話機101は、生体データを取得するための仕組みなど特殊な仕組みを備える必要がない。

【0061】

また、電子鍵管理装置300が電子鍵の有効期限経過に応じて電子鍵を無効化するので、携帯電話機101の紛失ないし盗難時における第三者の不正利用を制限できる。

ここで、例えばICカード機能を有する携帯電話機を紛失した際に、当該ICカード機能を利用できなくするためには、遠隔操作によってICカード機能を利用不可とする仕組みを、予め携帯電話機が備えておく必要がある。これに対して、施錠・開錠システム1では、電子鍵管理装置300において電子鍵を無効化することができるので、鍵としての機能を無効化するための仕組みを、予め携帯電話機101が備えておく必要が無い。

【0062】

また、電子鍵管理装置300は、電子鍵を無効化した際に、電子鍵更新要求に応じて新たな電子鍵を生成し、携帯電話機101に送信する。これにより、外出時間が長い場合にも、有効な電子鍵が無くなって携帯電話機101のユーザが支障をきたすこと無しに、電子鍵の有効期間を短く設定して、施錠・開錠システム1のセキュリティを高めることができる。

【0063】

また、電子鍵無効化要求によって、電子鍵の有効期限経過を待たずに電子鍵を無効化することができ、第三者による電子鍵の不正利用のおそれを、より低減させることができる。

【0064】

また、電子鍵管理装置300は、施錠要求を受信した際や、開錠要求を受信した際に、端末固有情報を認証情報として用いてユーザ認証を行う。これにより、予め登録された携帯電話機でのみ、施錠要求や開錠要求を可能とすることができ、予め登録されていない携帯電話機を用いて要求権限者になりすましての不正操作を防止できる。

なお、電子鍵管理装置300が、電子鍵更新要求を受信した際のユーザ認証(ステップS231)においても、パスワードに加えて端末固有情報を用いてユーザ認証を行うようにしてもよい。これにより、電子鍵の更新においても、より的確に不正操作を防止できる。

【0065】

なお、電子鍵管理装置300が、複数の携帯電話機101に対して電子鍵を送信するようにしてもよい。例えば、電子鍵管理装置300が、家族全員の携帯電話機101に電子鍵を送信することにより、家族の誰でも、帰宅時に開錠できるようになる。あるいは、会社で利用される施錠・開錠システム1において、電子鍵管理装置300が、社員全員に電子鍵を送信することにより、社員のだれでも、出勤時に開錠できるようになる。複数の携帯電話機101に対する電子鍵の送信は、電子鍵管理装置300が、携帯電話機101の各々について、認証情報と電子鍵とを記憶しておくことにより実現できる。あるいは、電子鍵管理装置300が、複数の携帯電話機101に対して同一の電子鍵を送信するようにしてもよい。これにより、電子鍵管理装置300が生成し記憶する電子鍵の数を減らすことができ、電子鍵管理装置300の計算負荷を軽減し、また、電子鍵の記憶に必要な記憶領域を削減することができる。

【0066】

なお、電子鍵管理装置300が、電子鍵の有効期限の経過後において、電子鍵更新要求を送信しない携帯電話機101に関する認証情報を、認証情報記憶部342から削除(消去)するようにしてもよい。これにより、解約された携帯電話に関する認証情報など、使われなくなっている認証情報を不正利用しての、錠に対する不正操作を防止できる。

また、公共施設で用いられる施錠・開錠システム1において、携帯電話機101の端末識別番号等を削除することにより、これらプライベートな情報の流出を防止できる。

【0067】

なお、映画館やコンサートホール等のイベント会場で用いられる施錠・開錠システム1において、チケット販売の際の入場券に代えて、電子鍵管理装置300が電子鍵を生成し、チケット購入者の携帯電話機101に送信するようにしてもよい。この場合、電子鍵による施錠・開錠に代えて、無線通信装置を具備した専用ゲートを用いてイベント会場への入退場管理を行うことが考えられる。すなわち、予め登録され、かつ、電子鍵を記憶している携帯電話機101のユーザに対してのみ入退場可能とすることができる。

これにより、入退場時のチケット確認が不要となるので、混雑を緩和しうる。

また、予め登録された携帯電話機101を用いる必要があるので、チケット(入場する権利)をオークション、あるいは、ダフ屋行為によって不正転売することを防止できる。

【0068】

なお、コインロッカーやコインパーキングにおいて施錠・開錠システム1を利用するようにしてもよい。この場合、前払い制の施設においては、課金と引き換えに電子鍵管理装置300が電子鍵を生成して送信するようにする。また、電子鍵の更新回数に応じて延長料金を課金するようにしてもよい。

【0069】

なお、電子鍵管理装置300への電子鍵無効化要求の送信方法は、図5で説明した電子メールによる方法に限らない。例えば、電子鍵管理装置300が、電子鍵無効化要求用のウェブページを提供し、携帯電話機101を紛失した、または盗難に遭ったユーザが、当該ウェブページから端末固有情報やパスワードを入力するようにしてもよい。

また、電子鍵無効化要求に端末固有情報を含めることを必須とする、あるいは、予め発行したワンタイムパスワードを含めることを必須としてもよい。これにより、電子鍵無効化の不正要求を、より的確に防止し得る。

【0070】

なお、扉201がシリンダ錠を備えるようにしてもよい。さらに、扉201が、電子鍵の状態に基づいてシリンダ錠を制御する制御部を具備するようにしてもよい。例えば当該制御部は、電子鍵が有効となっているときは、シリンダ錠の操作を不可とし、電子鍵が無効となっているときは、シリンダ錠の操作を可能にする。これにより、携帯電話機101のユーザが、通常時は電子鍵を用いて開錠し、携帯電話機101を紛失した際は、電子鍵を無効化してシリンダ上にて開錠するようにできる。

【0071】

なお、携帯電話機101と電子鍵管理装置300との間の通信を、全て携帯電話網902およびインターネット901を経由して行うようにしてもよい。これにより、施錠・開錠システム1が無線通信装置202をそなえる必要が無くなり、施錠・開錠システム1の製造コストおよび運用コストを低減させることができる。

さらに、電子鍵管理装置300へのパスワードの入力等も、全て携帯電話網902およびインターネット901を経由して携帯電話機101から行うようにすれば、電子鍵管理装置300が、入力デバイスを備えていなくてもよい。

【0072】

なお、上述したように、電子鍵管理装置300はコンピュータであってもよい。従って、電子鍵管理装置300の全部または一部の機能を実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータシステムに読み込ませ、実行することにより各部の処理を行ってもよい。なお、ここでいう「コンピュータシステム」とは、OSや周辺機器等のハードウェアを含むものとする。

また、「コンピュータシステム」は、WWWシステムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。

また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、CD−ROM等の可搬媒体、コンピュータシステムに内蔵されるハードディスク等の記憶装置のことをいう。さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムを送信する場合の通信線のように、短時間の間、動的にプログラムを保持するもの、その場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリのように、一定時間プログラムを保持しているものも含むものとする。また上記プログラムは、前述した機能の一部を実現するためのものであっても良く、さらに前述した機能をコンピュータシステムにすでに記録されているプログラムとの組み合わせで実現できるものであっても良い。

【0073】

以上、本発明の実施形態を図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、この発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【符号の説明】

【0074】

1 施錠・開錠システム1

101 携帯電話機

201 扉

202 無線通信装置

300 電子鍵管理装置

311 無線通信部

312 ネットワーク通信部

313 錠制御部

321 携帯登録部

322 電子鍵処理部

341 電子鍵情報記憶部

342 認証情報記憶部

343 一時記憶部

344 パスワード記憶部

【特許請求の範囲】

【請求項1】

電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、

前記生成された電子鍵を送信する送信部と、

前記電子鍵を記憶する電子鍵情報記憶部と、

電子鍵を含む開錠要求を受信する受信部と、

前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、

を具備することを特徴とする電子鍵管理装置。

【請求項2】

前記受信部は認証情報を含む電子鍵更新要求を受信し、

前記電子鍵処理部は、前記電子鍵更新要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると新たな電子鍵を生成し、

前記錠制御部は、前記受信部が前記開錠要求を受信した場合、前記電子鍵処理部の生成した全ての電子鍵が無効となっているときは、前記制御対象の錠を開錠しないことに決定し、前記電子鍵処理部の生成したいずれかの電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記無効となっていない電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定する

ことを特徴とする請求項1に記載の電子鍵管理装置。

【請求項3】

前記受信部は、認証情報を含む電子鍵無効化要求を受信し、

前記電子鍵処理部は、前記電子鍵無効化要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると前記電子鍵を無効とする

ことを特徴とする請求項1または請求項2に記載の電子鍵管理装置。

【請求項4】

制御対象の錠と、前記錠を制御する電子鍵管理装置と、前記錠の開錠要求を前記電子鍵管理装置に送信する携帯端末装置と、を具備し、

前記電子鍵管理装置は、

電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、

前記生成された電子鍵を前記携帯端末装置に送信する送信部と、

前記電子鍵を記憶する電子鍵情報記憶部と、

前記携帯端末装置から電子鍵を含む前記開錠要求を受信する受信部と、

前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、

を具備することを特徴とする施錠・開錠システム。

【請求項5】

前記受信部は、前記携帯端末装置から認証情報を含む電子鍵更新要求を受信し、

前記電子鍵処理部は、前記電子鍵更新要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると新たな電子鍵を生成し、

前記錠制御部は、前記受信部が前記開錠要求を受信した場合、前記電子鍵処理部の生成した全ての電子鍵が無効となっているときは、前記制御対象の錠を開錠しないことに決定し、前記電子鍵処理部の生成したいずれかの電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記無効となっていない電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定する

ことを特徴とする請求項4に記載の施錠・開錠システム。

【請求項6】

前記受信部は、認証情報を含む電子鍵無効化要求を受信し、

前記電子鍵処理部は、前記電子鍵無効化要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると前記電子鍵を無効とする

ことを特徴とする請求項4または請求項5に記載の施錠・開錠システム。

【請求項7】

前記認証情報は、前記携帯端末装置の識別情報を含むことを特徴とする請求項4から6のいずれか一項に記載の施錠・開錠システム。

【請求項8】

電子鍵管理装置の電子鍵管理方法であって、

電子鍵を生成する電子鍵生成ステップと、

電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、

前記生成された電子鍵を送信する送信ステップと、

前記電子鍵を記憶する電子鍵情報記憶ステップと、

電子鍵を含む開錠要求を受信する受信ステップと、

前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、

を具備することを特徴とする電子鍵管理方法。

【請求項9】

電子鍵管理装置としてのコンピュータに、

電子鍵を生成する電子鍵生成ステップと、

電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、

前記生成された電子鍵を送信する送信ステップと、

前記電子鍵を記憶する電子鍵情報記憶ステップと、

電子鍵を含む開錠要求を受信する受信ステップと、

前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、

を実行させるためのプログラム。

【請求項1】

電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、

前記生成された電子鍵を送信する送信部と、

前記電子鍵を記憶する電子鍵情報記憶部と、

電子鍵を含む開錠要求を受信する受信部と、

前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、

を具備することを特徴とする電子鍵管理装置。

【請求項2】

前記受信部は認証情報を含む電子鍵更新要求を受信し、

前記電子鍵処理部は、前記電子鍵更新要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると新たな電子鍵を生成し、

前記錠制御部は、前記受信部が前記開錠要求を受信した場合、前記電子鍵処理部の生成した全ての電子鍵が無効となっているときは、前記制御対象の錠を開錠しないことに決定し、前記電子鍵処理部の生成したいずれかの電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記無効となっていない電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定する

ことを特徴とする請求項1に記載の電子鍵管理装置。

【請求項3】

前記受信部は、認証情報を含む電子鍵無効化要求を受信し、

前記電子鍵処理部は、前記電子鍵無効化要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると前記電子鍵を無効とする

ことを特徴とする請求項1または請求項2に記載の電子鍵管理装置。

【請求項4】

制御対象の錠と、前記錠を制御する電子鍵管理装置と、前記錠の開錠要求を前記電子鍵管理装置に送信する携帯端末装置と、を具備し、

前記電子鍵管理装置は、

電子鍵を生成し、電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵処理部と、

前記生成された電子鍵を前記携帯端末装置に送信する送信部と、

前記電子鍵を記憶する電子鍵情報記憶部と、

前記携帯端末装置から電子鍵を含む前記開錠要求を受信する受信部と、

前記受信部が前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶部の記憶する電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御部と、

を具備することを特徴とする施錠・開錠システム。

【請求項5】

前記受信部は、前記携帯端末装置から認証情報を含む電子鍵更新要求を受信し、

前記電子鍵処理部は、前記電子鍵更新要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると新たな電子鍵を生成し、

前記錠制御部は、前記受信部が前記開錠要求を受信した場合、前記電子鍵処理部の生成した全ての電子鍵が無効となっているときは、前記制御対象の錠を開錠しないことに決定し、前記電子鍵処理部の生成したいずれかの電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記無効となっていない電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定する

ことを特徴とする請求項4に記載の施錠・開錠システム。

【請求項6】

前記受信部は、認証情報を含む電子鍵無効化要求を受信し、

前記電子鍵処理部は、前記電子鍵無効化要求に含まれる認証情報に基づいてユーザ認証を行い、前記ユーザ認証に成功すると前記電子鍵を無効とする

ことを特徴とする請求項4または請求項5に記載の施錠・開錠システム。

【請求項7】

前記認証情報は、前記携帯端末装置の識別情報を含むことを特徴とする請求項4から6のいずれか一項に記載の施錠・開錠システム。

【請求項8】

電子鍵管理装置の電子鍵管理方法であって、

電子鍵を生成する電子鍵生成ステップと、

電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、

前記生成された電子鍵を送信する送信ステップと、

前記電子鍵を記憶する電子鍵情報記憶ステップと、

電子鍵を含む開錠要求を受信する受信ステップと、

前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、

を具備することを特徴とする電子鍵管理方法。

【請求項9】

電子鍵管理装置としてのコンピュータに、

電子鍵を生成する電子鍵生成ステップと、

電子鍵生成時からの時間経過に応じて前記電子鍵を無効とする電子鍵無効化ステップと、

前記生成された電子鍵を送信する送信ステップと、

前記電子鍵を記憶する電子鍵情報記憶ステップと、

電子鍵を含む開錠要求を受信する受信ステップと、

前記受信ステップにて前記開錠要求を受信した場合、前記電子鍵が無効となっているときは、制御対象の錠を開錠しないことに決定し、前記電子鍵が無効となっていないときは、前記開錠要求に含まれる電子鍵と、前記電子鍵情報記憶ステップにて記憶した電子鍵とを照合し、照合結果に基づいて前記制御対象の錠を開錠するか否かを決定し、開錠することに決定すると、前記制御対象の錠に対する開錠処理を行う錠制御ステップと、

を実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2012−144899(P2012−144899A)

【公開日】平成24年8月2日(2012.8.2)

【国際特許分類】

【出願番号】特願2011−3848(P2011−3848)

【出願日】平成23年1月12日(2011.1.12)

【出願人】(310006855)NECカシオモバイルコミュニケーションズ株式会社 (1,081)

【Fターム(参考)】

【公開日】平成24年8月2日(2012.8.2)

【国際特許分類】

【出願日】平成23年1月12日(2011.1.12)

【出願人】(310006855)NECカシオモバイルコミュニケーションズ株式会社 (1,081)

【Fターム(参考)】

[ Back to top ]