非3GPPアクセスネットワーク経由のアクセス

【課題】効率的および/またはセキュアであるような方法で、ネットワークへの接続性かまたはネットワークを経由した接続性をUEが確立する。

【解決手段】例えば、ユーザ機器UE1がなんらかのサービスを使用することを可能にすることを目的として、UEにIPアクセスを提供するために、UEからの通信をセットアップする場合、第1のネットワーク、例えば、現在のアクセスネットワーク3、3’、に関する少なくとも1つのネットワークのプロパティの情報または指標が、例えば、UEの加入者のホームネットワーク5のような第2のネットワーク内のノード13からUEに送信される。情報または指標は、UEからの接続のセットアップの一部である認証手順の第1段階で送信されてもよい。特に、ネットワークのプロパティは、アクセスネットワーク3,3’が信用されるか否かを示してもよい。

【解決手段】例えば、ユーザ機器UE1がなんらかのサービスを使用することを可能にすることを目的として、UEにIPアクセスを提供するために、UEからの通信をセットアップする場合、第1のネットワーク、例えば、現在のアクセスネットワーク3、3’、に関する少なくとも1つのネットワークのプロパティの情報または指標が、例えば、UEの加入者のホームネットワーク5のような第2のネットワーク内のノード13からUEに送信される。情報または指標は、UEからの接続のセットアップの一部である認証手順の第1段階で送信されてもよい。特に、ネットワークのプロパティは、アクセスネットワーク3,3’が信用されるか否かを示してもよい。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、端末、ユーザ端末またはユーザ局と呼ばれることもあるUE(ユーザ機器)とネットワークノードとの間の通信をセットアップする方法に関し、さらに、少なくとも1つのUEと1つのネットワークノードとを備えるシステムにも関するものである。

【背景技術】

【0002】

3GPP(3rd Generation Partnership Project:第3世代パートナープロジェクト)は、EPS(Evolved Packet System:進化型パケットシステム)と呼ばれるデータパケット転送のための拡張規格を定義している最中である。EPSでは、WCDMA(Wideband Code Division Multiple Access:広帯域符号分割多元アクセス)、LTE(Long Term Evolution:ロングタームエボリューション)のような本来の3GPPアクセス技術の他に、特に、例えば、IEEE802.16標準に従うWiMAX、例えば、IEEE802.11g/nに従うWLAN(Wireless Local Area Network:無線ローカルエリアネットワーク)、xDSL(Digital Subscriber Line:デジタル加入者回線)等による、非3GPPアクセスの方法/技術/ネットワーク/標準を介してHPLMN(Home Public Land Mobile Network:ホーム公衆陸上移動ネットワーク)のようなホームネットワーク経由のアクセスも含めて、非3GPPアクセス経由のデータ通信サービスおよび/またはインターネットサービスへのアクセスについてもサポートされることになる。本明細書での議論では、「ホームネットワーク」とは、エンドユーザが、多くの場合、加入契約として、ネットワークアクセスまたはサービスアクセスのための業務契約を結んでいる相手先であるエンティティとして理解されるべきであり、従って、従来の通信オペレータのネットワークと仮想的なオペレータ等のネットワークとの両方がそれに含まれる。アクセスネットワークは、ホームネットワーク以外の別のエンティティによって運用及び管理の少なくとも一方がなされてもよく、その場合、通常は、2つのネットワーク間に業務契約が存在する。

【0003】

非3GPPアクセスの方法は、2つのカテゴリのうちの1つに当てはめることができる。

【0004】

−信用されている(trusted)非3GPPアクセス

−信用されていない(non−trusted)非3GPPアクセス、信用できない(untrusted)非3GPPアクセスとも呼ばれる。

【0005】

非3GPPアクセスの2つのカテゴリが、図1aに示される。これは、規格化文書3GPP TS23.402「Architecture enhancement for non−3GPP accesses:非3GPPアクセス用アーキテクチャ拡張」に定義されている「evolved packet system:進化型パケットシステム」の概要である。

【0006】

EPSアクセスについての「信用されている」と「信用されていない」という用語の正確な定義については、現在議論されている。例えば、「十分な技術的保護手段によって、アクセスは安全にされている/信用されているのか」という問題を考える場合の技術的側面だけでなく、例えば「ホームオペレータ、すなわち、ホームネットワークのオペレータは、アクセスネットワークのオペレータと十分強固な「契約」を結んでいて、ホームオペレータから見た場合、それによってアクセスネットワークが信用されているようになっているか」という問題を考える場合の事業的側面も適用されるため、この議論は複雑である。従って、特定のアクセスが信用されているか否かを確実にするためには、加入者の利益(例えば、プライバシ)だけでなくオペレータの利益(例えば、事業)も存在する。

【0007】

はっきりしていることは、信用されている非3GPPアクセスネットワークと信用できない非3GPPアクセスネットワークとは、一般に、その仕様が3GPPの範囲外であるようなアクセス技術を使用するIP(Internet Protocol:インターネットプロトコル)アクセスネットワークであるということである。この点に関して作業の目的で3GPP SA2によって最近行われている「想定」は、非3GPP IPアクセスネットワークが信用されているか信用できないかは、アクセスネットワーク自身の特性ではないということである。ローミング以外の状況では、特定の非3GPP IPアクセスネットワークが信用されている非3GPPアクセスネットワークとして使用されるのか、信用できない非3GPPアクセスネットワークとして使用されるのかは、HPLMNのオペレータ、すなわち、ホームオペレータの決定次第であり、それぞれの場合で、例えば、以下の背景の記述の中で述べる議論に従って、適切なセキュリティ手段を実装することは、オペレータの責任である。

【0008】

多様なタイプの非3GPPアクセスが、ホームネットワークと端末/UEとの間で多様な保護手段を使用することになることは明らかであり、例えば、以下のものがある。

【0009】

−信用されていないアクセスにおいて接続性を確立する際には、端末とアクセスの「上方の」「ゲートウェイ」ノード、すなわち、ePDG(evolved Packet Data Gateway:進化型パケットデータゲートウェイ)との間に、図1aに示される、IPsec(Internet Protocol Security:インターネットプロトコルセキュリティ)トンネルがおそらくセットアップされることになる。本明細書では、「接続性」とは、「その接続されている状態または、ある接続されている状態」のことを意味すると解釈される。IPsecトンネルのセットアップは、さらに、IKE(Internet Key Exchange:インターネットキー交換)プロトコル、特に、そのバージョン2に従って実行される手順によって行われる。これは、セキュリティを、使用されるアクセスネットワークのセキュリティ機能から多から少なかれ独立させることになる。しかしながら、信用されているアクセスは、この機能を有しないし、その必要もないであろう。

【0010】

−信用されているアクセスにおいて接続性を確立する際には、EAP(Extensible Authentication Protocol:拡張可能認証プロトコル)が使用される可能性が高く、そして、必ずというわけではないが、それにはアクセス認証用としてEAP AKA(Authentication and Key Agreement:認証及びキーアグリーメント)の方法が含まれる可能性があるが、他方、信用されていないアクセスは、EAPを使用してもよいし、使用しなくてもよい。

【0011】

−多様な方法に従って確立されるアクセスは、例えば、クライアントMIP(Mobile IP:モバイルIP)またはPMIP(Proxy MIP:プロキシMIP)のような、多様な移動性ソリューションを使用してもよい。

【0012】

例えば、非3GPPアクセスネットワーク経由の何らかのサービスまたは複数のサービスに接続する目的で接続性を確立しかかっているUEについて検討する。前提として、UEは、一般に、ホームネットワークによってそのアクセスが「信用されている」とみなしているか否かを知らない。その結果、この問題は、UEがePDGへのIPsecトンネルをセットアップすべきか否かということであり、これは、できれば避けるべき比較的多量のリソース/コスト/時間を必要とする手順である。特に、UEがIKE/IPsecの使用を試みても、実際にはネットワークによってサポートされていない場合、シグナリングが浪費されるか、および/またはエラー事例が生じることになる。

【0013】

UEは適切な情報を使って静的には事前構成され得たであろうが、アクセスが信用されるとみなされるか否かをUEに動的にシグナリングする一般的に使用される方法は存在しない。一般に、UEは、例えば、WiMAXやWLANのように、使用される技術そのものから何らかの「技術的な」側面を推定することができるが、UEは、例えば、ePDGの存在やどの移動性プロトコルが使用されることになるのかなど、情報を取得して、すべての技術的側面を理解することはできない。より上位のレベルでは、UEは「業務」主導の側面について知ることができない。例えば、所与の非3GPPアクセスネットワーク、例えば、ある当事者またはオペレータAによって提供されるWiMAXネットワークのような、非3GPPアクセスネットワークを考えてみよう。2つの異なるホームネットワークオペレータBおよびCは、それらのセキュリティポリシーおよび業務協定に起因して、当事者Aおよびそれによって提供されるネットワークが信用されるか否かについて異なる意見を有することがあるであろう。従って、オペレータBでの加入を使用するUEは、多分、当事者Aとそのアクセスネットワークは信用されるとみなすであろうし、それに対して、他方のオペレータCでの加入を使用するUEは、当事者Aとそのアクセスネットワークは信用されないとみなすであろう。例えば、規格化文書3GPP TS 33.234に従うI−WLAN(Interworking Wireless Local Area Network:インターネットワーキング無線ローカルエリアネットワーク)のような3GPPネットワーク経由の「旧式の」アクセスが考えられる場合、状況は一層複雑になる。I−WLANアクセスネットワークを経由するアクセスでは、UEへの/からのIPsecトンネルを終端させるためにPDG(Packet Data Gateway:パケットデータゲートウェイ、すなわち、上記の特別なePDGと区別される必要がある、一般的なまたはより古い3GPP標準によるゲートウェイ)の形式のゲートウェイが使用されることがあり、従って、このWLANネットワークは、「信用されない」とみなされるであろう。しかしながら、EPSに接続されるWLANを経由するアクセスは、将来、場合によっては、例えば、IEEE802.11i標準に従うセキュリティ強化の利用に起因して、信用されることがあるであろうし、従って、IPsec/PDGを使用することも有することもないであろう。(この場合もやはり)これが示すのは、所与のアクセス技術が信用されるとみなされることも、そうはみなされないこともあり、また、状況によってUEに対して異なるセキュリティ手段を使用することも使用しないこともあるということである。

【0014】

要約すれば、アクセスネットワークの少なくとも何らかの「属性」をUEに通知する方策が必要となる可能性があり、そのような属性には、アクセスが信用されるか否か、どのタイプの移動性およびセキュリティ機能が使用されるべきか等が含まれる。また、そのような通知を行う方法は、攻撃を防ぐために十分セキュアであるべきであり、一般的にロバスト性も備えるべきである。

【発明の概要】

【発明が解決しようとする課題】

【0015】

少なくとも1つ以上の側面において効率的および/またはセキュアであるような方法で、ネットワークへの接続性かまたはネットワークを経由した接続性をUEが確立することを可能にすることが、本発明の目的である。

【0016】

そのような側面には、例えば、帯域幅/シグナリング/計算のオーバヘッドおよび悪質な攻撃に対する強度が含まれてもよい。

【0017】

それゆえ、UEは、例えば、自身がそれを通して接続されるべきネットワークのプロパティに依存する通信の方法を選択することが可能であってもよい。

【課題を解決するための手段】

【0018】

一般に、例えば、UEが、なんらかのサービスを使用することを可能にすることを目的としてUEのためにIP接続性を提供するために、UEからの接続性を確立する場合、第1のネットワークに関する少なくとも1つのネットワークのプロパティが、第2のネットワークの中のノードからUEへ送信される。第1のネットワークは、アクセスネットワークを含んでもよく、そして、第2のネットワークは、例えば、第1のネットワークと同じであってもよいし、あるいは、UE/加入者のホームネットワークであってもよい。従って、第2の場合では、ノードは、ホームネットワークに存在するかまたはホームネットワークに接続されてもよい。ネットワークのプロパティは、第1のネットワークにアクセスする適切な方法を選択するためにUEによって使用される。第1のネットワークは、すでに述べたように、WLANの無線アクセス部分とアクセスポイントへの固定回線接続とを備えるアクセスネットワーク、例えば、WLANであってもよいし、また、コアネットワーク、または、その選択された部分であってアクセスネットワークの背後にある部分であってもよい。

【0019】

ネットワークのプロパティについての情報、またはその指標が、通信をセットアップする準備段階でUEへ転送されるメッセージで、あるいはメッセージの中で、具体的には、認証手順において、例えば、その第1段階で、送信されるメッセージの中で、送信されてもよい。それゆえ、新たなシグナリングのラウンドトリップまたはプロトコルの追加をすることなく、UEが少なくとも1つの必要なアクセスの「プロパティ」をセキュアな方法で知ることが可能でありうる。

【0020】

具体的には、ネットワークのプロパティが関連する第1のネットワークが信用されるか否かを、ネットワークのプロパティがUEに示してもよい。また、このプロパティは、追加で、または選択的に、UEがどの特定のプロトコルを使用するべきか、そして具体的には、どの移動性プロトコルおよび/またはセキュリティプロトコルを使用すべきかに関連してもよい。

【0021】

ネットワークのプロパティが関連する第1のネットワークは、例えば、上記のアクセスネットワークであってもよい。第2のネットワーク内のノードには、AAA(Authentication、Authorization、Accounting:認証、認可、アカウンティング)サーバが含まれてもよい。次いで、ネットワークのプロパティは、アクセスネットワークが信用されるか否かを示してもよく、そして、それが、EAPメッセージの内部でAAAサーバから送信されてもよい。このプロパティは、具体的には、EAPリクエストAKA(EAP Request/AKA)チャレンジメッセージの中で、またはEAPリクエストAKA−通知(EAP Request/AKA−Notification)メッセージの中で、またはEAP成功(EAP Success)メッセージの中で送信されてもよい。

【0022】

選択的には、第2のネットワーク内のノードには、HSS(Home Subscriber Server:ホーム加入者サーバ)が含まれてもよい。

【0023】

本明細書で記載されるアクセス方法の表現は、対応する手順のステップ群を実行することを目的として、1つ以上のコンピュータプログラムまたはコンピュータルーチンを一般的な方法で備え、それらは、すなわち、一般的には、本明細書では、プロセッサまたは電子プロセッサとも呼ばれるコンピュータによって読み取り可能なプログラムコードの一部である。このプログラムコードの一部は、1つ以上のコンピュータプログラム製品、すなわち、プログラムコードキャリア、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピー(登録商標)ディスクに書き込まれたものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。このプログラムコードの一部は、例えば、UEおよび/またはネットワークノードまたはサーバのメモリの中に記憶されてもよく、そのようなメモリとは、例えば、フラッシュメモリ、EEPROM(Electrically Erasable Programmable ROM:電子的消去可能プログラム可能ROM)、ハードディスクまたはROM(Read−Only Memory:リードオンリメモリ)である。

【0024】

本発明の目的、利点、効果、並びに特徴は、添付の図面とともに読まれた場合、下記の本発明の例示的ないくつかの実施形態の詳細記述から一層容易に理解されるであろう。

【図面の簡単な説明】

【0025】

【図1a】先行技術に従うEPSの概略図である。

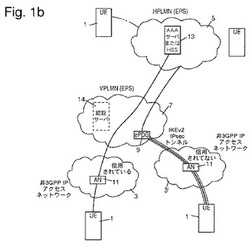

【図1b】VPLMN(Visited Public Land Mobile Network:訪問先公衆地上移動ネットワーク)を含むEPSの別の概略図である。

【図2】EAPに従う認証手順に関与するノード間で送信される信号の図である。

【図3】ユーザ機器のためのアクセス手順に関与するノード間で送信される信号の図である。

【図4a】受信メッセージの中の特別情報を検索するまたは解釈するために、かつ、特別情報を使用するために、必要とされるユニットおよびモジュールを示すユーザ機器のブロック図である。

【図4b】ユーザ機器の典型的な内部コンポーネントを示すユーザ機器のブロック図である。

【図4c】ユーザ機器によって使用するプログラムコードを保持または搬送するメモリユニットの略図である。

【図5a】メッセージの中の特別情報を検索するために、またはメッセージに特別情報を挿入するために、必要とされるユニットを示す、ノードまたはサーバの図4aと同様のブロック図である。

【図5b】メッセージが、認証手順に含まれるメッセージである場合の、図5aと同様のブロック図である。

【図5c】ノードまたはサーバの典型的な内部コンポーネントを示すノードまたはサーバの図4bと同様のブロック図である。

【図5d】サーバによって使用するプログラムコードを保持または搬送するメモリユニットの略図である。

【発明を実施するための形態】

【0026】

本発明は各種の修正形態および代替構成を対象とするが、本発明のいくつかの実施形態は図面で示され、かつ、以下で詳細に説明する。しかしながら、特定の記載および図面は、開示される特定の形態に本発明を限定することを意図しているのではないことが理解されるべきである。むしろ、本発明の範囲は、本発明の精神および範囲の範囲内に入る本発明のすべての修正および代替構成を含むことが意図されている。

【0027】

ここで、ホームネットワークにアクセスするUEに関する手順について記載する。より詳しくは、UEがネットワーク接続性をどのようにして確立するかについて記載する。その目的は、例えば、ホームネットワークに接続している当事者、例えば、不図示のクライアントまたはサーバへのホームネットワーク経由の接続、またはホームネットワーク経由でアクセス可能なサービスへの接続をUEが望んでいるということであってもよい。しかしながら、本明細書で記載される手順は、ネットワーク接続性の確立だけを扱うものであり、接続性がどのようにして、あるいは何のために使用されることになるのかは、本手順の一部ではない。図1bに、関連する最も重要なコンポーネントの概要が示されている。一般には、例えば、移動電話や移動局のような端末であるUE1が、3で示されるような信用されているネットワークであるか、3’で示されるような信用されていないネットワークであるかいずれか一方であると、ホームネットワークHPLMN5によってみなされている非3GPPアクセスネットワークを経由して接続をセットアップすることになる。また、図示されている場合では、UE1は、ローミング中でもあり、すなわち、UE1は、各々のアクセスネットワークを経由してVPLMN7を介する自身のHPLMNにアクセスすることになる。ここでは、HPLMNとVPLMNとはどちらも、EPS規格に従って動作すると想定されている。また、UE1は、同一の規格に従って動作するための設備を有すると想定される。

【0028】

UE1は、非3GPPアクセスネットワークを介してEPS規格を使用して接続性を確立しているホームネットワーク5に関連付けられていて、UE1は、不図示のUSIM(Universal Subscriber Identity Module:ユニバーサル加入者アイデンティティモジュール)を有すると想定されてもよい。たとえUSIMがアクセス認証のためには必要とされないとしても、VPLMN7においてePDG9へのセキュアなIPsec接続をセットアップするためには、および/あるいは、例えば、MIPのようなセキュアな移動性シグナリングをセットアップするためには、典型的には、USIMが必要とされる。

【0029】

UE1は、セットアップ手順を開始することによって接続性の確立を開始する。UE1は、最初にリクエスト信号またはメッセージを送信して、非3GPPアクセスネットワーク3、3’への接続性をリクエストする。ここでは、アクセスのためのセットアップ手順のステップ群を示す図3の信号図も参照されたい。このリクエストには、UE1についての基本的/物理的アクセス固有の識別子(群)、例えば、MAC(Media Access Control:メディアアクセス制御)アドレス等が含まれてもよい。それぞれのアクセスネットワーク内のアクセスノード(AN)11は、リクエスト信号またはメッセージを受信して、それを分析し、そして、例えば、UEアイデンティティ交換手順を開始することによって応答する。これは、例えば、EAPによる認証手順の、例えば、第1段階である。このアイデンティティは、典型的には、UE1のホームネットワークについての情報を含むことがある論理的アイデンティティであり、通常は、特定のアクセス技術には関連していない。そのようなUEアイデンティティ交換手順では、各々のアクセスネットワーク3、3’内のAN11は、最初に、EAPリクエストアイデンティティ(EAP Request Identity)メッセージをUE1へ送信する。ここでは、図2のより詳細な信号図を参照されたい。UE1は、EAPリクエストアイデンティティ(EAP Request Identity)メッセージを受信し、そして、それに応じて、UEアイデンティティについての情報を含み、かつ、各々のアクセスネットワーク内でAN11によって受信されるEAP応答アイデンティティ(EAP Response Identity)メッセージを送信する。ANは、メッセージをEAP応答アイデンティティ(EAP Response Identity)メッセージとして識別し、それをUE1のための、またはUE1に関連付けられているHPLMN5の中の各々のサーバ13へ転送する。ここで、この転送は、図1bに示される場合についてはVPLMN7を経由して行われる。UE1とAN11との間の認証/EAPシグナリングがアクセス固有プロトコルで、例えば、802.1xで行われる間、サーバ13への認証/EAP転送は、典型的には、IPに基づくAAAプロトコルで、例えば、DiameterまたはRadiusで行われる。従って、AN11は、EAPメッセージを、AAAプロトコルで転送する場合には、追加情報要素を、例えば、アクセスネットワーク3、3’およびAN11の少なくとも一方の識別子を追加してもよい。HPLMNの中のサーバによって受信される場合、このEAP応答アイデンティティ(EAP Response Identity)メッセージから、サーバは、それを経由してメッセージが転送されたアクセスネットワーク3、3’のアイデンティティを、例えば、AAAプロトコルの中で搬送されるネットワーク識別子を介して、導出または推定することができる。HPLMN5の中のサーバ13は、AAAサーバまたはHSSであってもよい。

【0030】

ここで、まさしく認証手順が開始され、これはまた、EAPに従って実行されてもよい。認証手順では、サーバ13とUE1との間で適切なメッセージが送信される。ここで、これらのメッセージは、実質的に変更されることなく、各々のアクセスネットワーク3、3’を経由して、AN11とVPLMN7とを通過して、転送される。従って、AAAプロトコルとアクセス固有のシグナリングプロトコルとの間で変換を行う場合を除き、AN11は、典型的には、すべてのこれらのメッセージをUEとサーバとの間で単に中継する。

【0031】

図2でわかるように、認証手順に関連付けられているこれらのメッセージは、時間順に、サーバから送信されるEAPリクエストAKAチャレンジ(EAP Request AKA Challenge)メッセージと、UEから送信されるEAP応答AKAチャレンジ(EAP Response AKA Challenge)メッセージと、サーバから送信されるEAPリクエストAKA通知(EAP Request AKA Notification)メッセージと、UEから送信されるEAPリクエストAKA通知(EAP Request AKA Notification)メッセージと、そして、認証が成功すると仮定すると、サーバから送信されるEAP成功(EAP Success)メッセージとを含んでもよい。

【0032】

この時点で、ローカルなIPアドレスがアクセスネットワークによってUEに割り当てられてもよい。しかしながら、UEは依然として、到達不可能である場合があり、かつ他の当事者への接続性を確立するため、さらなるステップを行う必要がある場合がある。具体的には、UEは、ゲートウェイノード、例えば、信用できないアクセスで使用される、上述のePDG9への接続性を確立する必要があることがある。注目ノードは、追加で/選択的に、移動性サポートを提供するノード、例えば、MIPホームエージェント(MIP Home Agent)(HA)であってもよいであろう。これは、必要なセキュリティおよびUEについての「グローバルな」到達可能性の少なくとも一方を提供する。

【0033】

このように、認証手順が成功して完了した後、アクセスネットワークに固有のステップとUE1についての一般的なIP接続の確立とを含めて、第4の手順を実行することができる。これで、接続の確立は完了する。これ以降、UEは、データを受信/送信すること、例えば、他の当事者との通信セッションを開始することができるであろう。従って、UEと何らかの他の当事者との間のデータ通信は、本明細書で記載される手順以外の第5の手順で行ってもよい。

【0034】

認証手順においてサーバ13から送信されるメッセージの1つが、特別情報を含むか、または特別条件を示すように修正されてもよい。特別情報または特別条件は、使用されるアクセスネットワーク3、3’のプロパティ(property)または特性に関連してもよい。特に、HPLMN5から見て、アクセスネットワークは信用されているか信用されていないかを示してもよい。

【0035】

UE1は、メッセージから特別情報を検索するか、または、メッセージの中に示されている特別条件を解釈して、それを、またはその解釈を、それぞれのアクセスネットワーク3、3’を経由する接続のセットアップの際に、それぞれ使用するように構成されている。

【0036】

上記の手順を実行することを目的として、サーバ13が修正され、そうすることで、特別情報を収集して、選択されたメッセージの中に特別情報を挿入することができるか、または、選択されたメッセージを修正してそれが特別条件を示すようにし、かつ、関連情報を、例えば、サーバの中にあるかまたはサーバに接続されているリストまたはデータベースからフェッチすることができる。リストまたはデータベースは、例えば、少なくともすべての信用されているアクセスネットワークを含んでもよい。リストまたはデータベースは、もちろん、必要に応じて信用できないネットワークも含んでもよい。このリストまたはデータベース内のルックアップ(参照)は、上述のAAAプロトコルに従って実行される手順の一部として受信されるアクセスネットワーク識別子に基づいてもよい。リストまたはデータベースは、継続的に更新することができる。例えば、新規の業務契約の結果、以前の信用できないネットワークが信用されるように「アップグレード」されてもよいし、その逆もありうる。

【0037】

従って、一般的に、EAP(AKA)がアクセス手順の中で使用される場合はいつでも、ホームネットワーク5の中のAAAサーバの形式で、例えば、サーバ13からUE1に対するそれぞれのアクセスネットワーク3、3’の「プロパティ」についての指標が、EAPシグナリングの中に含まれてもよい。EAP(AKA)の有益な特徴は、それが、サーバとUEとの間でエンド・ツー・エンド(e2e)でセキュアでありうるため、含められるネットワークプロパティ/プロパティ群を、例えば、第三者による偽造から保護することができるということである。ただし、EAP(AKA)が使用されない場合には、この指標が他の認証プロトコルのシグナリングの中に含まれることもあるであろう。

【0038】

これらのタスクが実行できるようにすることを目的として、UE1は、図4aに示されるユニットまたはモジュールによって実行されるいくつかの機能を含むように修正されなければならない。それゆえ、1つ以上のメッセージから特別情報を検索するためか、または、1つ以上のメッセージの中に示される特別条件を解釈するためのユニットまたはモジュール15が提供されなければならない。特別情報または特別条件に関する情報をそれぞれUE1のメモリセル17に記憶するためのユニットまたはモジュール16が存在してもよいであろう。そして、UEは、例えば、アクセスネットワークを経由する接続をセットアップする適切または適正な方法を選択するための、受信された、および/または、記憶された特別情報または特別条件に関する情報をそれぞれ使用するためのユニットまたはモジュール19を含んでもよい。これらのユニットまたはモジュールはそれぞれ、従来どおり、プロセッサおよび対応するセグメントまたは対応するプログラムコードのセグメントを備えるとみなすことができる。

【0039】

一般に、UE1は、実質的に従来型の構成を有してもよく、そして、例えば、図4bのブロック図に略示されるように構成される内部コンポーネントを含んでもよい。従って、UE1は、プロセッサ21と、メモリ23と、無線通信回路25と、不図示のディスプレイを駆動するための回路27と、不図示のキーボード用の回路29と、音声出力回路31と音声入力回路32とを含んでもよい。メモリ23は、例えば、フラッシュメモリ、EEPROM(Electrically Erasable Programmable Read−only memory:電子的消去可能プログラム可能リードオンリメモリ)、ハードディスク、またはROM(Read−Only Memory:リードオンリメモリ)のような電子的メモリであってもよく、そして、1つ以上の別個の物理ユニットを備えてもよい。プロセッサは、メモリのプログラムメモリ部分33に記憶されたプログラムコードを実行することによって、UE1の動作を制御する。プロセッサ21は、例えば、メモリ23のデータメモリ部分35に記憶されたデータを使用することができる。

【0040】

プログラムメモリ33には、多様なルーチンを有するかまたはプロセッサ21によって実行される各種の手順についての部分を有するプログラムコードが記憶されている。従って、基本的なテレフォニーサービスについてのプログラムコードの部分は、メモリセグメント37に記憶される。ここで、そのようなサービスには、他のUEへの音声接続を確立することと使用することとが含まれる。また、例えば、IP接続をセットアップするための、データの交換に関わる手順についての、メモリセグメント39に記憶されたプログラムコードも存在する。従って、このプログラムメモリセグメントには、図2および図3に示される手順のためのプログラムコード部分が記憶されているメモリ部分が含まれてもよい。従って、これらのメモリ部分には、プロセッサ21によって読み取り可能であって、かつ、このプロセッサによって読み取られる場合、UEに対応する手順を実行させるようなプログラムコードが含まれてもよい。基本的な接続確立についてのプログラムコードを記憶するためのメモリ部分41と、UEアイデンティティの交換についてのプログラムコードを記憶するためのメモリ部分43と、認証手順についてのプログラムコードを記憶するためのメモリ部分45と、そして、アクセス固有およびIP接続確立についてのプログラムコードを記憶するためのメモリ部分47とがあってもよい。プログラムメモリ33には、さらに、例えば、IP移動性(MIP)、マルチホーミング、IPセキュリティ(IKE/IPsec)等を処理するためのプログラムコード部分のような、IP接続性/サービスについてのプログラムコードを記憶するためのメモリセグメント49があってもよい。

【0041】

認証手順についてのプログラムコードを記憶するためのメモリ部分45では、認証手順において受信されたメッセージから特別情報を検索するための、または、そのメッセージに示された特別条件を解釈するための、プログラムコードを記憶するためのメモリスペース51が提供されてもよい。そのような特別情報または特別条件は、上述のように、例えば、データ交換用の接続について接続性を確立することに関連付けられている少なくとも1つのネットワークプロパティ、例えば、使用されるアクセスネットワーク3、3’のプロパティに関連付けられてもよい。特別情報または特別条件に関する情報は、メモリ23の中のメモリセル53に記憶されてもよく、そして、例えば、プログラムメモリ部分49にプログラムコードが記憶される、アクセス固有の、およびIP接続確立の手順において、使用されてもよい。この用途のプログラムコード部分は、メモリ部分の内部のメモリスペース55に記憶されてもよい。

【0042】

プログラムコードの部分は、1つ以上のコンピュータプログラム製品、すなわち、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピーディスクのようなプログラムコードのキャリアに書き込まれたものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。そのようなコンピュータプログラム製品は、一般には、携帯型でも固定されていてもよいメモリユニット33’であり、これは、図4cの略図に示されている。それは、メモリセグメントと、メモリセルと、実質的にUE1のプログラムメモリ33の場合と同様に構成されるメモリスペースとを有してもよいし、あるいは、プログラムコードは、例えば、適切な方法で圧縮されてもよい。従って、一般に、メモリユニット33’は、コンピュータ可読コード、すなわち、UE1によって実行される場合に上記の記載に従ってUEが実行する1つ以上の手順を実行するためのステップ群をUEに実行させるような、電子プロセッサによって読み取られうるコードを備える。メモリユニット33’によって搬送されるプログラムコードは、任意の適切な方法によって、例えば、メモリユニットを保持するか、またはメモリユニットに接続されている、不図示のサーバからダウンロードすることによって、UEのメモリ23に入力されてもよい。他の実施形態では、メモリユニット33’は、UE1のメモリ33の一部として直接使用されてもよい。

【0043】

UE1の場合と同様の方法で、上記の手順を実行することができるようにするため、サーバ13は、図5aに示されるように、特別情報または特別条件に関する情報を収集または検出するためのユニットまたはモジュール61を含むように修正されなければならない。このユニットまたはモジュールは、例えば、そのような情報をサーバ13の中の、またはサーバ13に接続されているメモリセル63からフェッチすることができる。別のユニットまたはモジュール65は、特別情報を1つ以上の選択されたメッセージの中に挿入するか、または、特別条件を示すように1つ以上のメッセージを修正することができる。

【0044】

図5bでわかるように、サーバ13は、上記の例については、加入者のUE1とサーバとの間に何らかの進行中の通信がある加入者によってどのアクセスネットワークが使用されるかを導出するまたは推定するためのユニットまたはモジュール67を含むように修正されうる。次いで、サーバは、使用されるアクセスネットワークのプロパティまたは特性に関する情報を収集するまたは検出するためのユニットまたはモジュール69も含んでいる。このユニットまたはモジュールは、そのような情報をデータベースまたはリストまたはネットワークから検索することができる。ここで、このデータベースまたはリストは、例えば、複数のネットワークについての特別情報を含み、そして、メモリプレース71に記憶される。別のユニットまたはモジュール73は、認証手順の間に加入者へ送信されたメッセージの中にプロパティまたは特性に関する情報を挿入することができる。

【0045】

サーバ13は、コンピュータとして、コンピュータのクラスタとして、またはネットワークへの接続に適しているコンピュータの一部分として実装することができる。従って、図5cでわかるように、サーバ13は、従来の方法で、プロセッサ77と、メモリ79と、ネットワークポート81とを備えてもよい。メモリ79は、例えば、フラッシュメモリ、EEPROM、EPROM(Erasable Programmable Read−only memory:消去可能プログラム可能リードオンリメモリ)、ハードディスクまたはROMのような電子メモリであってもよい。メモリは、それぞれプログラムコードとデータについてのスペース83、85を有してもよい。プログラムメモリでは、プログラムコード部分は、上述のように、例えば、EAPに従って、認証手順を実行するためのメモリセグメント87の中に記憶される。データメモリスペース85には、加入者データがメモリプレース89に記憶され、そして、アクセスネットワークについてのデータは、メモリプレース91に記憶される。アクセスネットワークについてのデータには、各アクセスネットワークについてのレコードが含まれてもよく、そして、各レコードには、特に、その中にアクセスが信用されるか信用されないかを示す情報が記憶されるフィールドがあってもよい。認証手順についてのプログラムコード部分が記憶されるメモリセグメント87には、アクセスネットワークの特別なプロパティまたは特性に関する情報を収集または検出する目的で、かつ、収集または検出された情報を認証メッセージの中に、すなわち、認証手順の間に加入者のUEへ送信されるメッセージの1つの中に挿入する目的で、使用されるアクセスネットワークのアイデンティティを導出するまたは推定するためのプログラムコード部分が記憶されるメモリ部分93、95、97がそれぞれ存在する。

【0046】

プログラムコードの部分は、1つ以上のコンピュータプログラム製品、すなわち、プログラムコードキャリア、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピーディスクに書き込まれているものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。そのようなコンピュータプログラム製品トは、一般に、携帯型でも固定されていてもよい、図5dの略図に示されるようなメモリユニット83’である。メモリセグメントと、メモリセルと、サーバ13のプログラムメモリ83の場合と実質的に同様に構成されるメモリスペースとを有してもよい。プログラムコードは、例えば、適切な方法で圧縮されてもよい。このように、一般に、メモリユニット83’は、コンピュータ可読コード、すなわち、サーバ13によって実行された場合に上記の記述に従ってサーバが実行する1つ以上の手順または手順のステップを実行するためのステップをサーバに実行させるような、電子プロセッサ、例えば、77によって読み取られうるコードを備える。メモリユニット83’によって搬送されるプログラムコードは、任意の適切な方法によって、例えば、メモリユニットを備えるまたはメモリユニットに接続されている、不図示のサーバからダウンロードすることによって、UEのメモリ23に入力されてもよい。適切である場合、メモリユニット83’は、サーバ13のメモリ83の一部として直接使用されてもよい。

【0047】

例えば、EAPが接続のセットアップにおいて使用されることは、上述した。上述のように、信用できないアクセスの場合には、これは当然と考えてはならず、従って、一般的な場合を処理する必要もある。3GPPホームネットワーク5と非3GPPアクセスネットワーク3、3’とを含み、かつ、EAPが使用されてもされなくてもよいようなシステムにおけるアクセスについては、下記の、より一般的な手順が使用されてもよい。

【0048】

1.UE1が、アクセスをリクエストする。

【0049】

2.基本的なアイデンティティ交換を実行する。

【0050】

3.それぞれのアクセスネットワーク3、3’がEAPに従うアクセス認証を開始しない場合、UE1は、ほとんどの場合、アクセスネットワークが信用されないことを想定できる。例えば、IPSecに従って実行された手順を使用して作成された、ePDG9へのトンネルが、必要とされるであろう。所定の時間内にEAPアクセス認証手順が開始されたかどうかをチェックするため、必要に応じて、タイマが提供されてもよい。別の選択肢では、接続のためのIPアドレスが、例えば、不図示のDHCP(Dynamic Host Configuration Protocol:動的ホスト設定プロトコル)サーバを介して、それぞれのアクセスネットワーク3、3’からUE1に提供される場合には、EAP通信の開始はないだろうということが、UEによって判定される。具体的には、EAP認証が使用されるならば、IPアドレスの割当より前にそれが行われているであろう。

【0051】

4.さもなければ、それぞれのアクセスネットワーク3、3’がEAPアクセス認証を開始しない場合、アクセスネットワークは、信用されるか信用されないか、どちらの可能性もあるだろう。

【0052】

5.ステップ2の場合については、ホームAAAサーバ13は、アクセスが信用されるか否かを知っており、これについてUE1に通知する何らかのEAPメッセージの中に、あるパラメータを含める。このパラメータは、上述のように、e2eセキュアであってもよく、すなわち、ホームAAAサーバとUEとの間で暗号化されるか、および/または完全に保護されてもよい。

【0053】

6.UE1は、指標の信頼性を検証し、そして、それに従って動作し、例えば、ePDG9へのIPsecトンネルをセットアップすることを試行するかまたは試行しないかのいずれかである。UE1が、IPsecトンネルをセットアップすることを試行しない場合には、代わりに、例えば、単純な保護されていないIP通信チャネルをセットアップすることを試行するであろう。

【0054】

7.接続性の確立の一部である、その他の手順が、例えば、これもまた上記の指標に依存してもよいIP移動性等の構成が、実行される。

【0055】

8.ここで、UEは、他のサービスと通信するか、および/または、それらを使用することができる。

【0056】

メッセージ第1、第2、第3は、図2ではそれらの見出しが斜体字で示されているが、上述のように、例えば、「アクセスプロパティ属性(access property attribute)」または「アクセスプロパティ属性群」を搬送する特別情報または指標について使用されてもよい。例えば、AKAチャレンジ(AKA−Challenge)メッセージは、(保護された)EAP仮名(pseudonym)を含んでもよく、そして、この場合、アクセスネットワークプロパティに関連する別の属性を含むように拡張されてもよいだろう。注目すべきことは、メッセージ第1および第2は、AKA方法固有のメッセージであり、他方、AKA成功メッセージ第3は、AKA方法固有のメッセージではない。現在、EAP AKA’と表示される新バージョンのEAP AKAが、IETF(Internet Engineering Task Force:インターネットエンジニアリングタスクフォース)において定義されているところである。また、プロパティを搬送するために適していると上述した特定のメッセージは、EAP AKA’にも存在し、従って、同様の方法で使用されてもよい。

【0057】

従って、アクセスネットワークの信用(またはその他のプロパティ)を判定するためにUE1で実行される「アルゴリズム」は、下記の一般的な論理コードに従って実行されるであろう。

アクセスネットワークがEAPを使用しない場合、

「アクセスは信用できない」/*例えば、IPSecトンネルをセットアップする必要がある*/

そうでない場合、

(上述のように)EAPを実行し、

EAPシグナリングから信用値と、おそらくその他のネットワークプロパティとを抽出し、

抽出された信用値と、おそらく他の/ネットワークプロパティとに従って(セキュリティ/移動性/...)手順(群)を実行する

endif

しかしながら、このアルゴリズムに関連付けられている問題が1つ存在する。UE1は、EAPの任意の見込まれる実行の前に、何らかの基本的な「ネットワーク接続」を実行する、すなわち、自身がそれぞれのアクセスネットワークに接続することを望むということを信号で伝達する何らかの最初の動作を実行するであろう。この接続の後、どのくらいUEがEAPを「待機する」べきであるのだろうか。UE1は、例えば、2秒間待機した後、EAPに従う認証手順は実行されないであろうと推定することもできるだろうが、おそらく、もう1秒UEが待機していたならば実行されたかもしれないであろう。

【0058】

しかしながら、この場合、目標は、UE1にIPアクセスを提供することであるから、かつ、UEには、IPsecをセットアップすることができるIPアドレスが割り当てられているに違いないのだから、これは、一旦、UEにIPアドレスが割り当てられると、EAPに従う手順がIPアドレス割当の前には、例えば、DHCPを介して、実行されていない場合、アクセス認証を達成するためのEAPに従う手順がまったく実行されないであろうとUEが推定できることを意味しており、上記のステップ1と比較されたい。

【0059】

(EAP)AKAに従う手順を使用する特別の場合では、シグナリングは、不図示の「AMF」(Authentication Management Field:認証管理フィールド)フィールドにおいて行われてもよいだろう。このフィールドは、AKAの本来の部分であり、EAPリクエストAKAチャレンジ(EAP Request AKA Challenge)メッセージで搬送されるのであって、図2の、EAPレイヤに対して完全に透過的であるメッセージ第1を参照されたい。

【0060】

「信用」というプロパティが、ホームネットワークによって共同で、すなわち、ホームネットワーク(例えば、AAAサーバ)と、使用されるアクセスネットワーク3、3’とで決定されることになる場合、本明細書で記述される方法およびシステムは、国際特許出願PCT/SE2008/050063で開示されるプロセスと同時に使用されてもよいだろうし、それを全体として参照することより本願に組み込まれる。前記の国際特許出願では、ホームネットワークとアクセスネットワークとがそれぞれ、どのようにして「セキュリティポリシー」をUEへの認証シグナリングの中で通信するのかということが開示されている。UE1は、2つのポリシーを合成して「最小公分母ポリシー(least common denominator policy)」を作成することができる。ここで1つの違いは、引用される国際特許出願では、どのプロトコルを使用するかということは既知であるが、どのポリシーがそれらに適用されるかは既知でないということが想定されるということである。

【0061】

理解されるべきことは、上記の実施形態は、UE1から見て、アクセスネットワーク3、3’「の後ろ」に接続されるコアネットワークという形でのホームネットワーク内に、例えば、AAAサーバ13を備えているが、上記のいくつかの実施形態と同様の方法でEAPリクエスト(EAP Requests)を送信するように適宜に構成されている、任意のノードが、代わりに、アクセスネットワーク内で、例えば、図1bのVPLMN7内で接続される認証サーバ14に接続されてもよいだろう。

【0062】

アクセスネットワーク3、3’が信用されるか否かを示すプロパティに加えて、またはそのようなプロパティの代わりに、どのアクセス/通信の方法/シグナリングが端末によって選択されるべきかを決定するために、例えば、どのプロトコル、帯域幅、コスト、およびサービスを使用するかといったその他のプロパティが、例えば、13、14のようなサーバから端末またはUE1に信号伝達されてもよい。

【0063】

EAPリクエストにおける追加情報要素の代わりとして、シグナリングが、既存のEAP AKA情報要素の中に「ピギーバックされる(piggybacked)」形で行われてもよいだろう。例えば、ホームAAAサーバ13は、信用されているアクセスについては最上位ビットが「1」に、信用されていないアクセス等については「0」に設定されたEAP仮名をUEに送信してもよいだろう。

【0064】

上記のいくつかの実施形態はEAPを使用しているが、本明細書で記載される方法およびシステムの他のいくつかの実施形態が、接続をセットアップするための手順の中で、特に、例えば、認証手順のように、そのような手順の最初の段階または第1の段階で、例えば、PPP(Point−to−Point Protocol:ポイントツーポイントプロトコル)、PAP(Password Autnentication Protocol:パスワード認証プロトコル)、CHAP(Challenge Handshake Authentication Protocol:チャレンジハンドシェイク認証プロトコル)およびSPAP(Shiva Password Authentication Protocol:シバパスワード認証プロトコル)のような、何らかの非EAPプロトコルを使用してもよい。

【技術分野】

【0001】

本発明は、端末、ユーザ端末またはユーザ局と呼ばれることもあるUE(ユーザ機器)とネットワークノードとの間の通信をセットアップする方法に関し、さらに、少なくとも1つのUEと1つのネットワークノードとを備えるシステムにも関するものである。

【背景技術】

【0002】

3GPP(3rd Generation Partnership Project:第3世代パートナープロジェクト)は、EPS(Evolved Packet System:進化型パケットシステム)と呼ばれるデータパケット転送のための拡張規格を定義している最中である。EPSでは、WCDMA(Wideband Code Division Multiple Access:広帯域符号分割多元アクセス)、LTE(Long Term Evolution:ロングタームエボリューション)のような本来の3GPPアクセス技術の他に、特に、例えば、IEEE802.16標準に従うWiMAX、例えば、IEEE802.11g/nに従うWLAN(Wireless Local Area Network:無線ローカルエリアネットワーク)、xDSL(Digital Subscriber Line:デジタル加入者回線)等による、非3GPPアクセスの方法/技術/ネットワーク/標準を介してHPLMN(Home Public Land Mobile Network:ホーム公衆陸上移動ネットワーク)のようなホームネットワーク経由のアクセスも含めて、非3GPPアクセス経由のデータ通信サービスおよび/またはインターネットサービスへのアクセスについてもサポートされることになる。本明細書での議論では、「ホームネットワーク」とは、エンドユーザが、多くの場合、加入契約として、ネットワークアクセスまたはサービスアクセスのための業務契約を結んでいる相手先であるエンティティとして理解されるべきであり、従って、従来の通信オペレータのネットワークと仮想的なオペレータ等のネットワークとの両方がそれに含まれる。アクセスネットワークは、ホームネットワーク以外の別のエンティティによって運用及び管理の少なくとも一方がなされてもよく、その場合、通常は、2つのネットワーク間に業務契約が存在する。

【0003】

非3GPPアクセスの方法は、2つのカテゴリのうちの1つに当てはめることができる。

【0004】

−信用されている(trusted)非3GPPアクセス

−信用されていない(non−trusted)非3GPPアクセス、信用できない(untrusted)非3GPPアクセスとも呼ばれる。

【0005】

非3GPPアクセスの2つのカテゴリが、図1aに示される。これは、規格化文書3GPP TS23.402「Architecture enhancement for non−3GPP accesses:非3GPPアクセス用アーキテクチャ拡張」に定義されている「evolved packet system:進化型パケットシステム」の概要である。

【0006】

EPSアクセスについての「信用されている」と「信用されていない」という用語の正確な定義については、現在議論されている。例えば、「十分な技術的保護手段によって、アクセスは安全にされている/信用されているのか」という問題を考える場合の技術的側面だけでなく、例えば「ホームオペレータ、すなわち、ホームネットワークのオペレータは、アクセスネットワークのオペレータと十分強固な「契約」を結んでいて、ホームオペレータから見た場合、それによってアクセスネットワークが信用されているようになっているか」という問題を考える場合の事業的側面も適用されるため、この議論は複雑である。従って、特定のアクセスが信用されているか否かを確実にするためには、加入者の利益(例えば、プライバシ)だけでなくオペレータの利益(例えば、事業)も存在する。

【0007】

はっきりしていることは、信用されている非3GPPアクセスネットワークと信用できない非3GPPアクセスネットワークとは、一般に、その仕様が3GPPの範囲外であるようなアクセス技術を使用するIP(Internet Protocol:インターネットプロトコル)アクセスネットワークであるということである。この点に関して作業の目的で3GPP SA2によって最近行われている「想定」は、非3GPP IPアクセスネットワークが信用されているか信用できないかは、アクセスネットワーク自身の特性ではないということである。ローミング以外の状況では、特定の非3GPP IPアクセスネットワークが信用されている非3GPPアクセスネットワークとして使用されるのか、信用できない非3GPPアクセスネットワークとして使用されるのかは、HPLMNのオペレータ、すなわち、ホームオペレータの決定次第であり、それぞれの場合で、例えば、以下の背景の記述の中で述べる議論に従って、適切なセキュリティ手段を実装することは、オペレータの責任である。

【0008】

多様なタイプの非3GPPアクセスが、ホームネットワークと端末/UEとの間で多様な保護手段を使用することになることは明らかであり、例えば、以下のものがある。

【0009】

−信用されていないアクセスにおいて接続性を確立する際には、端末とアクセスの「上方の」「ゲートウェイ」ノード、すなわち、ePDG(evolved Packet Data Gateway:進化型パケットデータゲートウェイ)との間に、図1aに示される、IPsec(Internet Protocol Security:インターネットプロトコルセキュリティ)トンネルがおそらくセットアップされることになる。本明細書では、「接続性」とは、「その接続されている状態または、ある接続されている状態」のことを意味すると解釈される。IPsecトンネルのセットアップは、さらに、IKE(Internet Key Exchange:インターネットキー交換)プロトコル、特に、そのバージョン2に従って実行される手順によって行われる。これは、セキュリティを、使用されるアクセスネットワークのセキュリティ機能から多から少なかれ独立させることになる。しかしながら、信用されているアクセスは、この機能を有しないし、その必要もないであろう。

【0010】

−信用されているアクセスにおいて接続性を確立する際には、EAP(Extensible Authentication Protocol:拡張可能認証プロトコル)が使用される可能性が高く、そして、必ずというわけではないが、それにはアクセス認証用としてEAP AKA(Authentication and Key Agreement:認証及びキーアグリーメント)の方法が含まれる可能性があるが、他方、信用されていないアクセスは、EAPを使用してもよいし、使用しなくてもよい。

【0011】

−多様な方法に従って確立されるアクセスは、例えば、クライアントMIP(Mobile IP:モバイルIP)またはPMIP(Proxy MIP:プロキシMIP)のような、多様な移動性ソリューションを使用してもよい。

【0012】

例えば、非3GPPアクセスネットワーク経由の何らかのサービスまたは複数のサービスに接続する目的で接続性を確立しかかっているUEについて検討する。前提として、UEは、一般に、ホームネットワークによってそのアクセスが「信用されている」とみなしているか否かを知らない。その結果、この問題は、UEがePDGへのIPsecトンネルをセットアップすべきか否かということであり、これは、できれば避けるべき比較的多量のリソース/コスト/時間を必要とする手順である。特に、UEがIKE/IPsecの使用を試みても、実際にはネットワークによってサポートされていない場合、シグナリングが浪費されるか、および/またはエラー事例が生じることになる。

【0013】

UEは適切な情報を使って静的には事前構成され得たであろうが、アクセスが信用されるとみなされるか否かをUEに動的にシグナリングする一般的に使用される方法は存在しない。一般に、UEは、例えば、WiMAXやWLANのように、使用される技術そのものから何らかの「技術的な」側面を推定することができるが、UEは、例えば、ePDGの存在やどの移動性プロトコルが使用されることになるのかなど、情報を取得して、すべての技術的側面を理解することはできない。より上位のレベルでは、UEは「業務」主導の側面について知ることができない。例えば、所与の非3GPPアクセスネットワーク、例えば、ある当事者またはオペレータAによって提供されるWiMAXネットワークのような、非3GPPアクセスネットワークを考えてみよう。2つの異なるホームネットワークオペレータBおよびCは、それらのセキュリティポリシーおよび業務協定に起因して、当事者Aおよびそれによって提供されるネットワークが信用されるか否かについて異なる意見を有することがあるであろう。従って、オペレータBでの加入を使用するUEは、多分、当事者Aとそのアクセスネットワークは信用されるとみなすであろうし、それに対して、他方のオペレータCでの加入を使用するUEは、当事者Aとそのアクセスネットワークは信用されないとみなすであろう。例えば、規格化文書3GPP TS 33.234に従うI−WLAN(Interworking Wireless Local Area Network:インターネットワーキング無線ローカルエリアネットワーク)のような3GPPネットワーク経由の「旧式の」アクセスが考えられる場合、状況は一層複雑になる。I−WLANアクセスネットワークを経由するアクセスでは、UEへの/からのIPsecトンネルを終端させるためにPDG(Packet Data Gateway:パケットデータゲートウェイ、すなわち、上記の特別なePDGと区別される必要がある、一般的なまたはより古い3GPP標準によるゲートウェイ)の形式のゲートウェイが使用されることがあり、従って、このWLANネットワークは、「信用されない」とみなされるであろう。しかしながら、EPSに接続されるWLANを経由するアクセスは、将来、場合によっては、例えば、IEEE802.11i標準に従うセキュリティ強化の利用に起因して、信用されることがあるであろうし、従って、IPsec/PDGを使用することも有することもないであろう。(この場合もやはり)これが示すのは、所与のアクセス技術が信用されるとみなされることも、そうはみなされないこともあり、また、状況によってUEに対して異なるセキュリティ手段を使用することも使用しないこともあるということである。

【0014】

要約すれば、アクセスネットワークの少なくとも何らかの「属性」をUEに通知する方策が必要となる可能性があり、そのような属性には、アクセスが信用されるか否か、どのタイプの移動性およびセキュリティ機能が使用されるべきか等が含まれる。また、そのような通知を行う方法は、攻撃を防ぐために十分セキュアであるべきであり、一般的にロバスト性も備えるべきである。

【発明の概要】

【発明が解決しようとする課題】

【0015】

少なくとも1つ以上の側面において効率的および/またはセキュアであるような方法で、ネットワークへの接続性かまたはネットワークを経由した接続性をUEが確立することを可能にすることが、本発明の目的である。

【0016】

そのような側面には、例えば、帯域幅/シグナリング/計算のオーバヘッドおよび悪質な攻撃に対する強度が含まれてもよい。

【0017】

それゆえ、UEは、例えば、自身がそれを通して接続されるべきネットワークのプロパティに依存する通信の方法を選択することが可能であってもよい。

【課題を解決するための手段】

【0018】

一般に、例えば、UEが、なんらかのサービスを使用することを可能にすることを目的としてUEのためにIP接続性を提供するために、UEからの接続性を確立する場合、第1のネットワークに関する少なくとも1つのネットワークのプロパティが、第2のネットワークの中のノードからUEへ送信される。第1のネットワークは、アクセスネットワークを含んでもよく、そして、第2のネットワークは、例えば、第1のネットワークと同じであってもよいし、あるいは、UE/加入者のホームネットワークであってもよい。従って、第2の場合では、ノードは、ホームネットワークに存在するかまたはホームネットワークに接続されてもよい。ネットワークのプロパティは、第1のネットワークにアクセスする適切な方法を選択するためにUEによって使用される。第1のネットワークは、すでに述べたように、WLANの無線アクセス部分とアクセスポイントへの固定回線接続とを備えるアクセスネットワーク、例えば、WLANであってもよいし、また、コアネットワーク、または、その選択された部分であってアクセスネットワークの背後にある部分であってもよい。

【0019】

ネットワークのプロパティについての情報、またはその指標が、通信をセットアップする準備段階でUEへ転送されるメッセージで、あるいはメッセージの中で、具体的には、認証手順において、例えば、その第1段階で、送信されるメッセージの中で、送信されてもよい。それゆえ、新たなシグナリングのラウンドトリップまたはプロトコルの追加をすることなく、UEが少なくとも1つの必要なアクセスの「プロパティ」をセキュアな方法で知ることが可能でありうる。

【0020】

具体的には、ネットワークのプロパティが関連する第1のネットワークが信用されるか否かを、ネットワークのプロパティがUEに示してもよい。また、このプロパティは、追加で、または選択的に、UEがどの特定のプロトコルを使用するべきか、そして具体的には、どの移動性プロトコルおよび/またはセキュリティプロトコルを使用すべきかに関連してもよい。

【0021】

ネットワークのプロパティが関連する第1のネットワークは、例えば、上記のアクセスネットワークであってもよい。第2のネットワーク内のノードには、AAA(Authentication、Authorization、Accounting:認証、認可、アカウンティング)サーバが含まれてもよい。次いで、ネットワークのプロパティは、アクセスネットワークが信用されるか否かを示してもよく、そして、それが、EAPメッセージの内部でAAAサーバから送信されてもよい。このプロパティは、具体的には、EAPリクエストAKA(EAP Request/AKA)チャレンジメッセージの中で、またはEAPリクエストAKA−通知(EAP Request/AKA−Notification)メッセージの中で、またはEAP成功(EAP Success)メッセージの中で送信されてもよい。

【0022】

選択的には、第2のネットワーク内のノードには、HSS(Home Subscriber Server:ホーム加入者サーバ)が含まれてもよい。

【0023】

本明細書で記載されるアクセス方法の表現は、対応する手順のステップ群を実行することを目的として、1つ以上のコンピュータプログラムまたはコンピュータルーチンを一般的な方法で備え、それらは、すなわち、一般的には、本明細書では、プロセッサまたは電子プロセッサとも呼ばれるコンピュータによって読み取り可能なプログラムコードの一部である。このプログラムコードの一部は、1つ以上のコンピュータプログラム製品、すなわち、プログラムコードキャリア、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピー(登録商標)ディスクに書き込まれたものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。このプログラムコードの一部は、例えば、UEおよび/またはネットワークノードまたはサーバのメモリの中に記憶されてもよく、そのようなメモリとは、例えば、フラッシュメモリ、EEPROM(Electrically Erasable Programmable ROM:電子的消去可能プログラム可能ROM)、ハードディスクまたはROM(Read−Only Memory:リードオンリメモリ)である。

【0024】

本発明の目的、利点、効果、並びに特徴は、添付の図面とともに読まれた場合、下記の本発明の例示的ないくつかの実施形態の詳細記述から一層容易に理解されるであろう。

【図面の簡単な説明】

【0025】

【図1a】先行技術に従うEPSの概略図である。

【図1b】VPLMN(Visited Public Land Mobile Network:訪問先公衆地上移動ネットワーク)を含むEPSの別の概略図である。

【図2】EAPに従う認証手順に関与するノード間で送信される信号の図である。

【図3】ユーザ機器のためのアクセス手順に関与するノード間で送信される信号の図である。

【図4a】受信メッセージの中の特別情報を検索するまたは解釈するために、かつ、特別情報を使用するために、必要とされるユニットおよびモジュールを示すユーザ機器のブロック図である。

【図4b】ユーザ機器の典型的な内部コンポーネントを示すユーザ機器のブロック図である。

【図4c】ユーザ機器によって使用するプログラムコードを保持または搬送するメモリユニットの略図である。

【図5a】メッセージの中の特別情報を検索するために、またはメッセージに特別情報を挿入するために、必要とされるユニットを示す、ノードまたはサーバの図4aと同様のブロック図である。

【図5b】メッセージが、認証手順に含まれるメッセージである場合の、図5aと同様のブロック図である。

【図5c】ノードまたはサーバの典型的な内部コンポーネントを示すノードまたはサーバの図4bと同様のブロック図である。

【図5d】サーバによって使用するプログラムコードを保持または搬送するメモリユニットの略図である。

【発明を実施するための形態】

【0026】

本発明は各種の修正形態および代替構成を対象とするが、本発明のいくつかの実施形態は図面で示され、かつ、以下で詳細に説明する。しかしながら、特定の記載および図面は、開示される特定の形態に本発明を限定することを意図しているのではないことが理解されるべきである。むしろ、本発明の範囲は、本発明の精神および範囲の範囲内に入る本発明のすべての修正および代替構成を含むことが意図されている。

【0027】

ここで、ホームネットワークにアクセスするUEに関する手順について記載する。より詳しくは、UEがネットワーク接続性をどのようにして確立するかについて記載する。その目的は、例えば、ホームネットワークに接続している当事者、例えば、不図示のクライアントまたはサーバへのホームネットワーク経由の接続、またはホームネットワーク経由でアクセス可能なサービスへの接続をUEが望んでいるということであってもよい。しかしながら、本明細書で記載される手順は、ネットワーク接続性の確立だけを扱うものであり、接続性がどのようにして、あるいは何のために使用されることになるのかは、本手順の一部ではない。図1bに、関連する最も重要なコンポーネントの概要が示されている。一般には、例えば、移動電話や移動局のような端末であるUE1が、3で示されるような信用されているネットワークであるか、3’で示されるような信用されていないネットワークであるかいずれか一方であると、ホームネットワークHPLMN5によってみなされている非3GPPアクセスネットワークを経由して接続をセットアップすることになる。また、図示されている場合では、UE1は、ローミング中でもあり、すなわち、UE1は、各々のアクセスネットワークを経由してVPLMN7を介する自身のHPLMNにアクセスすることになる。ここでは、HPLMNとVPLMNとはどちらも、EPS規格に従って動作すると想定されている。また、UE1は、同一の規格に従って動作するための設備を有すると想定される。

【0028】

UE1は、非3GPPアクセスネットワークを介してEPS規格を使用して接続性を確立しているホームネットワーク5に関連付けられていて、UE1は、不図示のUSIM(Universal Subscriber Identity Module:ユニバーサル加入者アイデンティティモジュール)を有すると想定されてもよい。たとえUSIMがアクセス認証のためには必要とされないとしても、VPLMN7においてePDG9へのセキュアなIPsec接続をセットアップするためには、および/あるいは、例えば、MIPのようなセキュアな移動性シグナリングをセットアップするためには、典型的には、USIMが必要とされる。

【0029】

UE1は、セットアップ手順を開始することによって接続性の確立を開始する。UE1は、最初にリクエスト信号またはメッセージを送信して、非3GPPアクセスネットワーク3、3’への接続性をリクエストする。ここでは、アクセスのためのセットアップ手順のステップ群を示す図3の信号図も参照されたい。このリクエストには、UE1についての基本的/物理的アクセス固有の識別子(群)、例えば、MAC(Media Access Control:メディアアクセス制御)アドレス等が含まれてもよい。それぞれのアクセスネットワーク内のアクセスノード(AN)11は、リクエスト信号またはメッセージを受信して、それを分析し、そして、例えば、UEアイデンティティ交換手順を開始することによって応答する。これは、例えば、EAPによる認証手順の、例えば、第1段階である。このアイデンティティは、典型的には、UE1のホームネットワークについての情報を含むことがある論理的アイデンティティであり、通常は、特定のアクセス技術には関連していない。そのようなUEアイデンティティ交換手順では、各々のアクセスネットワーク3、3’内のAN11は、最初に、EAPリクエストアイデンティティ(EAP Request Identity)メッセージをUE1へ送信する。ここでは、図2のより詳細な信号図を参照されたい。UE1は、EAPリクエストアイデンティティ(EAP Request Identity)メッセージを受信し、そして、それに応じて、UEアイデンティティについての情報を含み、かつ、各々のアクセスネットワーク内でAN11によって受信されるEAP応答アイデンティティ(EAP Response Identity)メッセージを送信する。ANは、メッセージをEAP応答アイデンティティ(EAP Response Identity)メッセージとして識別し、それをUE1のための、またはUE1に関連付けられているHPLMN5の中の各々のサーバ13へ転送する。ここで、この転送は、図1bに示される場合についてはVPLMN7を経由して行われる。UE1とAN11との間の認証/EAPシグナリングがアクセス固有プロトコルで、例えば、802.1xで行われる間、サーバ13への認証/EAP転送は、典型的には、IPに基づくAAAプロトコルで、例えば、DiameterまたはRadiusで行われる。従って、AN11は、EAPメッセージを、AAAプロトコルで転送する場合には、追加情報要素を、例えば、アクセスネットワーク3、3’およびAN11の少なくとも一方の識別子を追加してもよい。HPLMNの中のサーバによって受信される場合、このEAP応答アイデンティティ(EAP Response Identity)メッセージから、サーバは、それを経由してメッセージが転送されたアクセスネットワーク3、3’のアイデンティティを、例えば、AAAプロトコルの中で搬送されるネットワーク識別子を介して、導出または推定することができる。HPLMN5の中のサーバ13は、AAAサーバまたはHSSであってもよい。

【0030】

ここで、まさしく認証手順が開始され、これはまた、EAPに従って実行されてもよい。認証手順では、サーバ13とUE1との間で適切なメッセージが送信される。ここで、これらのメッセージは、実質的に変更されることなく、各々のアクセスネットワーク3、3’を経由して、AN11とVPLMN7とを通過して、転送される。従って、AAAプロトコルとアクセス固有のシグナリングプロトコルとの間で変換を行う場合を除き、AN11は、典型的には、すべてのこれらのメッセージをUEとサーバとの間で単に中継する。

【0031】

図2でわかるように、認証手順に関連付けられているこれらのメッセージは、時間順に、サーバから送信されるEAPリクエストAKAチャレンジ(EAP Request AKA Challenge)メッセージと、UEから送信されるEAP応答AKAチャレンジ(EAP Response AKA Challenge)メッセージと、サーバから送信されるEAPリクエストAKA通知(EAP Request AKA Notification)メッセージと、UEから送信されるEAPリクエストAKA通知(EAP Request AKA Notification)メッセージと、そして、認証が成功すると仮定すると、サーバから送信されるEAP成功(EAP Success)メッセージとを含んでもよい。

【0032】

この時点で、ローカルなIPアドレスがアクセスネットワークによってUEに割り当てられてもよい。しかしながら、UEは依然として、到達不可能である場合があり、かつ他の当事者への接続性を確立するため、さらなるステップを行う必要がある場合がある。具体的には、UEは、ゲートウェイノード、例えば、信用できないアクセスで使用される、上述のePDG9への接続性を確立する必要があることがある。注目ノードは、追加で/選択的に、移動性サポートを提供するノード、例えば、MIPホームエージェント(MIP Home Agent)(HA)であってもよいであろう。これは、必要なセキュリティおよびUEについての「グローバルな」到達可能性の少なくとも一方を提供する。

【0033】

このように、認証手順が成功して完了した後、アクセスネットワークに固有のステップとUE1についての一般的なIP接続の確立とを含めて、第4の手順を実行することができる。これで、接続の確立は完了する。これ以降、UEは、データを受信/送信すること、例えば、他の当事者との通信セッションを開始することができるであろう。従って、UEと何らかの他の当事者との間のデータ通信は、本明細書で記載される手順以外の第5の手順で行ってもよい。

【0034】

認証手順においてサーバ13から送信されるメッセージの1つが、特別情報を含むか、または特別条件を示すように修正されてもよい。特別情報または特別条件は、使用されるアクセスネットワーク3、3’のプロパティ(property)または特性に関連してもよい。特に、HPLMN5から見て、アクセスネットワークは信用されているか信用されていないかを示してもよい。

【0035】

UE1は、メッセージから特別情報を検索するか、または、メッセージの中に示されている特別条件を解釈して、それを、またはその解釈を、それぞれのアクセスネットワーク3、3’を経由する接続のセットアップの際に、それぞれ使用するように構成されている。

【0036】

上記の手順を実行することを目的として、サーバ13が修正され、そうすることで、特別情報を収集して、選択されたメッセージの中に特別情報を挿入することができるか、または、選択されたメッセージを修正してそれが特別条件を示すようにし、かつ、関連情報を、例えば、サーバの中にあるかまたはサーバに接続されているリストまたはデータベースからフェッチすることができる。リストまたはデータベースは、例えば、少なくともすべての信用されているアクセスネットワークを含んでもよい。リストまたはデータベースは、もちろん、必要に応じて信用できないネットワークも含んでもよい。このリストまたはデータベース内のルックアップ(参照)は、上述のAAAプロトコルに従って実行される手順の一部として受信されるアクセスネットワーク識別子に基づいてもよい。リストまたはデータベースは、継続的に更新することができる。例えば、新規の業務契約の結果、以前の信用できないネットワークが信用されるように「アップグレード」されてもよいし、その逆もありうる。

【0037】

従って、一般的に、EAP(AKA)がアクセス手順の中で使用される場合はいつでも、ホームネットワーク5の中のAAAサーバの形式で、例えば、サーバ13からUE1に対するそれぞれのアクセスネットワーク3、3’の「プロパティ」についての指標が、EAPシグナリングの中に含まれてもよい。EAP(AKA)の有益な特徴は、それが、サーバとUEとの間でエンド・ツー・エンド(e2e)でセキュアでありうるため、含められるネットワークプロパティ/プロパティ群を、例えば、第三者による偽造から保護することができるということである。ただし、EAP(AKA)が使用されない場合には、この指標が他の認証プロトコルのシグナリングの中に含まれることもあるであろう。

【0038】

これらのタスクが実行できるようにすることを目的として、UE1は、図4aに示されるユニットまたはモジュールによって実行されるいくつかの機能を含むように修正されなければならない。それゆえ、1つ以上のメッセージから特別情報を検索するためか、または、1つ以上のメッセージの中に示される特別条件を解釈するためのユニットまたはモジュール15が提供されなければならない。特別情報または特別条件に関する情報をそれぞれUE1のメモリセル17に記憶するためのユニットまたはモジュール16が存在してもよいであろう。そして、UEは、例えば、アクセスネットワークを経由する接続をセットアップする適切または適正な方法を選択するための、受信された、および/または、記憶された特別情報または特別条件に関する情報をそれぞれ使用するためのユニットまたはモジュール19を含んでもよい。これらのユニットまたはモジュールはそれぞれ、従来どおり、プロセッサおよび対応するセグメントまたは対応するプログラムコードのセグメントを備えるとみなすことができる。

【0039】

一般に、UE1は、実質的に従来型の構成を有してもよく、そして、例えば、図4bのブロック図に略示されるように構成される内部コンポーネントを含んでもよい。従って、UE1は、プロセッサ21と、メモリ23と、無線通信回路25と、不図示のディスプレイを駆動するための回路27と、不図示のキーボード用の回路29と、音声出力回路31と音声入力回路32とを含んでもよい。メモリ23は、例えば、フラッシュメモリ、EEPROM(Electrically Erasable Programmable Read−only memory:電子的消去可能プログラム可能リードオンリメモリ)、ハードディスク、またはROM(Read−Only Memory:リードオンリメモリ)のような電子的メモリであってもよく、そして、1つ以上の別個の物理ユニットを備えてもよい。プロセッサは、メモリのプログラムメモリ部分33に記憶されたプログラムコードを実行することによって、UE1の動作を制御する。プロセッサ21は、例えば、メモリ23のデータメモリ部分35に記憶されたデータを使用することができる。

【0040】

プログラムメモリ33には、多様なルーチンを有するかまたはプロセッサ21によって実行される各種の手順についての部分を有するプログラムコードが記憶されている。従って、基本的なテレフォニーサービスについてのプログラムコードの部分は、メモリセグメント37に記憶される。ここで、そのようなサービスには、他のUEへの音声接続を確立することと使用することとが含まれる。また、例えば、IP接続をセットアップするための、データの交換に関わる手順についての、メモリセグメント39に記憶されたプログラムコードも存在する。従って、このプログラムメモリセグメントには、図2および図3に示される手順のためのプログラムコード部分が記憶されているメモリ部分が含まれてもよい。従って、これらのメモリ部分には、プロセッサ21によって読み取り可能であって、かつ、このプロセッサによって読み取られる場合、UEに対応する手順を実行させるようなプログラムコードが含まれてもよい。基本的な接続確立についてのプログラムコードを記憶するためのメモリ部分41と、UEアイデンティティの交換についてのプログラムコードを記憶するためのメモリ部分43と、認証手順についてのプログラムコードを記憶するためのメモリ部分45と、そして、アクセス固有およびIP接続確立についてのプログラムコードを記憶するためのメモリ部分47とがあってもよい。プログラムメモリ33には、さらに、例えば、IP移動性(MIP)、マルチホーミング、IPセキュリティ(IKE/IPsec)等を処理するためのプログラムコード部分のような、IP接続性/サービスについてのプログラムコードを記憶するためのメモリセグメント49があってもよい。

【0041】

認証手順についてのプログラムコードを記憶するためのメモリ部分45では、認証手順において受信されたメッセージから特別情報を検索するための、または、そのメッセージに示された特別条件を解釈するための、プログラムコードを記憶するためのメモリスペース51が提供されてもよい。そのような特別情報または特別条件は、上述のように、例えば、データ交換用の接続について接続性を確立することに関連付けられている少なくとも1つのネットワークプロパティ、例えば、使用されるアクセスネットワーク3、3’のプロパティに関連付けられてもよい。特別情報または特別条件に関する情報は、メモリ23の中のメモリセル53に記憶されてもよく、そして、例えば、プログラムメモリ部分49にプログラムコードが記憶される、アクセス固有の、およびIP接続確立の手順において、使用されてもよい。この用途のプログラムコード部分は、メモリ部分の内部のメモリスペース55に記憶されてもよい。

【0042】

プログラムコードの部分は、1つ以上のコンピュータプログラム製品、すなわち、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピーディスクのようなプログラムコードのキャリアに書き込まれたものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。そのようなコンピュータプログラム製品は、一般には、携帯型でも固定されていてもよいメモリユニット33’であり、これは、図4cの略図に示されている。それは、メモリセグメントと、メモリセルと、実質的にUE1のプログラムメモリ33の場合と同様に構成されるメモリスペースとを有してもよいし、あるいは、プログラムコードは、例えば、適切な方法で圧縮されてもよい。従って、一般に、メモリユニット33’は、コンピュータ可読コード、すなわち、UE1によって実行される場合に上記の記載に従ってUEが実行する1つ以上の手順を実行するためのステップ群をUEに実行させるような、電子プロセッサによって読み取られうるコードを備える。メモリユニット33’によって搬送されるプログラムコードは、任意の適切な方法によって、例えば、メモリユニットを保持するか、またはメモリユニットに接続されている、不図示のサーバからダウンロードすることによって、UEのメモリ23に入力されてもよい。他の実施形態では、メモリユニット33’は、UE1のメモリ33の一部として直接使用されてもよい。

【0043】

UE1の場合と同様の方法で、上記の手順を実行することができるようにするため、サーバ13は、図5aに示されるように、特別情報または特別条件に関する情報を収集または検出するためのユニットまたはモジュール61を含むように修正されなければならない。このユニットまたはモジュールは、例えば、そのような情報をサーバ13の中の、またはサーバ13に接続されているメモリセル63からフェッチすることができる。別のユニットまたはモジュール65は、特別情報を1つ以上の選択されたメッセージの中に挿入するか、または、特別条件を示すように1つ以上のメッセージを修正することができる。

【0044】

図5bでわかるように、サーバ13は、上記の例については、加入者のUE1とサーバとの間に何らかの進行中の通信がある加入者によってどのアクセスネットワークが使用されるかを導出するまたは推定するためのユニットまたはモジュール67を含むように修正されうる。次いで、サーバは、使用されるアクセスネットワークのプロパティまたは特性に関する情報を収集するまたは検出するためのユニットまたはモジュール69も含んでいる。このユニットまたはモジュールは、そのような情報をデータベースまたはリストまたはネットワークから検索することができる。ここで、このデータベースまたはリストは、例えば、複数のネットワークについての特別情報を含み、そして、メモリプレース71に記憶される。別のユニットまたはモジュール73は、認証手順の間に加入者へ送信されたメッセージの中にプロパティまたは特性に関する情報を挿入することができる。

【0045】

サーバ13は、コンピュータとして、コンピュータのクラスタとして、またはネットワークへの接続に適しているコンピュータの一部分として実装することができる。従って、図5cでわかるように、サーバ13は、従来の方法で、プロセッサ77と、メモリ79と、ネットワークポート81とを備えてもよい。メモリ79は、例えば、フラッシュメモリ、EEPROM、EPROM(Erasable Programmable Read−only memory:消去可能プログラム可能リードオンリメモリ)、ハードディスクまたはROMのような電子メモリであってもよい。メモリは、それぞれプログラムコードとデータについてのスペース83、85を有してもよい。プログラムメモリでは、プログラムコード部分は、上述のように、例えば、EAPに従って、認証手順を実行するためのメモリセグメント87の中に記憶される。データメモリスペース85には、加入者データがメモリプレース89に記憶され、そして、アクセスネットワークについてのデータは、メモリプレース91に記憶される。アクセスネットワークについてのデータには、各アクセスネットワークについてのレコードが含まれてもよく、そして、各レコードには、特に、その中にアクセスが信用されるか信用されないかを示す情報が記憶されるフィールドがあってもよい。認証手順についてのプログラムコード部分が記憶されるメモリセグメント87には、アクセスネットワークの特別なプロパティまたは特性に関する情報を収集または検出する目的で、かつ、収集または検出された情報を認証メッセージの中に、すなわち、認証手順の間に加入者のUEへ送信されるメッセージの1つの中に挿入する目的で、使用されるアクセスネットワークのアイデンティティを導出するまたは推定するためのプログラムコード部分が記憶されるメモリ部分93、95、97がそれぞれ存在する。

【0046】

プログラムコードの部分は、1つ以上のコンピュータプログラム製品、すなわち、プログラムコードキャリア、例えば、ハードディスク、コンパクトディスク(CD)、メモリカード、またはフロッピーディスクに書き込まれているものであってもよいし、読み取られてもよいし、または読み取られるものであってもよい。そのようなコンピュータプログラム製品トは、一般に、携帯型でも固定されていてもよい、図5dの略図に示されるようなメモリユニット83’である。メモリセグメントと、メモリセルと、サーバ13のプログラムメモリ83の場合と実質的に同様に構成されるメモリスペースとを有してもよい。プログラムコードは、例えば、適切な方法で圧縮されてもよい。このように、一般に、メモリユニット83’は、コンピュータ可読コード、すなわち、サーバ13によって実行された場合に上記の記述に従ってサーバが実行する1つ以上の手順または手順のステップを実行するためのステップをサーバに実行させるような、電子プロセッサ、例えば、77によって読み取られうるコードを備える。メモリユニット83’によって搬送されるプログラムコードは、任意の適切な方法によって、例えば、メモリユニットを備えるまたはメモリユニットに接続されている、不図示のサーバからダウンロードすることによって、UEのメモリ23に入力されてもよい。適切である場合、メモリユニット83’は、サーバ13のメモリ83の一部として直接使用されてもよい。

【0047】

例えば、EAPが接続のセットアップにおいて使用されることは、上述した。上述のように、信用できないアクセスの場合には、これは当然と考えてはならず、従って、一般的な場合を処理する必要もある。3GPPホームネットワーク5と非3GPPアクセスネットワーク3、3’とを含み、かつ、EAPが使用されてもされなくてもよいようなシステムにおけるアクセスについては、下記の、より一般的な手順が使用されてもよい。

【0048】

1.UE1が、アクセスをリクエストする。

【0049】

2.基本的なアイデンティティ交換を実行する。

【0050】

3.それぞれのアクセスネットワーク3、3’がEAPに従うアクセス認証を開始しない場合、UE1は、ほとんどの場合、アクセスネットワークが信用されないことを想定できる。例えば、IPSecに従って実行された手順を使用して作成された、ePDG9へのトンネルが、必要とされるであろう。所定の時間内にEAPアクセス認証手順が開始されたかどうかをチェックするため、必要に応じて、タイマが提供されてもよい。別の選択肢では、接続のためのIPアドレスが、例えば、不図示のDHCP(Dynamic Host Configuration Protocol:動的ホスト設定プロトコル)サーバを介して、それぞれのアクセスネットワーク3、3’からUE1に提供される場合には、EAP通信の開始はないだろうということが、UEによって判定される。具体的には、EAP認証が使用されるならば、IPアドレスの割当より前にそれが行われているであろう。

【0051】

4.さもなければ、それぞれのアクセスネットワーク3、3’がEAPアクセス認証を開始しない場合、アクセスネットワークは、信用されるか信用されないか、どちらの可能性もあるだろう。

【0052】

5.ステップ2の場合については、ホームAAAサーバ13は、アクセスが信用されるか否かを知っており、これについてUE1に通知する何らかのEAPメッセージの中に、あるパラメータを含める。このパラメータは、上述のように、e2eセキュアであってもよく、すなわち、ホームAAAサーバとUEとの間で暗号化されるか、および/または完全に保護されてもよい。

【0053】

6.UE1は、指標の信頼性を検証し、そして、それに従って動作し、例えば、ePDG9へのIPsecトンネルをセットアップすることを試行するかまたは試行しないかのいずれかである。UE1が、IPsecトンネルをセットアップすることを試行しない場合には、代わりに、例えば、単純な保護されていないIP通信チャネルをセットアップすることを試行するであろう。

【0054】

7.接続性の確立の一部である、その他の手順が、例えば、これもまた上記の指標に依存してもよいIP移動性等の構成が、実行される。

【0055】

8.ここで、UEは、他のサービスと通信するか、および/または、それらを使用することができる。

【0056】

メッセージ第1、第2、第3は、図2ではそれらの見出しが斜体字で示されているが、上述のように、例えば、「アクセスプロパティ属性(access property attribute)」または「アクセスプロパティ属性群」を搬送する特別情報または指標について使用されてもよい。例えば、AKAチャレンジ(AKA−Challenge)メッセージは、(保護された)EAP仮名(pseudonym)を含んでもよく、そして、この場合、アクセスネットワークプロパティに関連する別の属性を含むように拡張されてもよいだろう。注目すべきことは、メッセージ第1および第2は、AKA方法固有のメッセージであり、他方、AKA成功メッセージ第3は、AKA方法固有のメッセージではない。現在、EAP AKA’と表示される新バージョンのEAP AKAが、IETF(Internet Engineering Task Force:インターネットエンジニアリングタスクフォース)において定義されているところである。また、プロパティを搬送するために適していると上述した特定のメッセージは、EAP AKA’にも存在し、従って、同様の方法で使用されてもよい。

【0057】

従って、アクセスネットワークの信用(またはその他のプロパティ)を判定するためにUE1で実行される「アルゴリズム」は、下記の一般的な論理コードに従って実行されるであろう。

アクセスネットワークがEAPを使用しない場合、

「アクセスは信用できない」/*例えば、IPSecトンネルをセットアップする必要がある*/

そうでない場合、

(上述のように)EAPを実行し、

EAPシグナリングから信用値と、おそらくその他のネットワークプロパティとを抽出し、

抽出された信用値と、おそらく他の/ネットワークプロパティとに従って(セキュリティ/移動性/...)手順(群)を実行する

endif

しかしながら、このアルゴリズムに関連付けられている問題が1つ存在する。UE1は、EAPの任意の見込まれる実行の前に、何らかの基本的な「ネットワーク接続」を実行する、すなわち、自身がそれぞれのアクセスネットワークに接続することを望むということを信号で伝達する何らかの最初の動作を実行するであろう。この接続の後、どのくらいUEがEAPを「待機する」べきであるのだろうか。UE1は、例えば、2秒間待機した後、EAPに従う認証手順は実行されないであろうと推定することもできるだろうが、おそらく、もう1秒UEが待機していたならば実行されたかもしれないであろう。

【0058】

しかしながら、この場合、目標は、UE1にIPアクセスを提供することであるから、かつ、UEには、IPsecをセットアップすることができるIPアドレスが割り当てられているに違いないのだから、これは、一旦、UEにIPアドレスが割り当てられると、EAPに従う手順がIPアドレス割当の前には、例えば、DHCPを介して、実行されていない場合、アクセス認証を達成するためのEAPに従う手順がまったく実行されないであろうとUEが推定できることを意味しており、上記のステップ1と比較されたい。

【0059】

(EAP)AKAに従う手順を使用する特別の場合では、シグナリングは、不図示の「AMF」(Authentication Management Field:認証管理フィールド)フィールドにおいて行われてもよいだろう。このフィールドは、AKAの本来の部分であり、EAPリクエストAKAチャレンジ(EAP Request AKA Challenge)メッセージで搬送されるのであって、図2の、EAPレイヤに対して完全に透過的であるメッセージ第1を参照されたい。

【0060】

「信用」というプロパティが、ホームネットワークによって共同で、すなわち、ホームネットワーク(例えば、AAAサーバ)と、使用されるアクセスネットワーク3、3’とで決定されることになる場合、本明細書で記述される方法およびシステムは、国際特許出願PCT/SE2008/050063で開示されるプロセスと同時に使用されてもよいだろうし、それを全体として参照することより本願に組み込まれる。前記の国際特許出願では、ホームネットワークとアクセスネットワークとがそれぞれ、どのようにして「セキュリティポリシー」をUEへの認証シグナリングの中で通信するのかということが開示されている。UE1は、2つのポリシーを合成して「最小公分母ポリシー(least common denominator policy)」を作成することができる。ここで1つの違いは、引用される国際特許出願では、どのプロトコルを使用するかということは既知であるが、どのポリシーがそれらに適用されるかは既知でないということが想定されるということである。

【0061】

理解されるべきことは、上記の実施形態は、UE1から見て、アクセスネットワーク3、3’「の後ろ」に接続されるコアネットワークという形でのホームネットワーク内に、例えば、AAAサーバ13を備えているが、上記のいくつかの実施形態と同様の方法でEAPリクエスト(EAP Requests)を送信するように適宜に構成されている、任意のノードが、代わりに、アクセスネットワーク内で、例えば、図1bのVPLMN7内で接続される認証サーバ14に接続されてもよいだろう。

【0062】

アクセスネットワーク3、3’が信用されるか否かを示すプロパティに加えて、またはそのようなプロパティの代わりに、どのアクセス/通信の方法/シグナリングが端末によって選択されるべきかを決定するために、例えば、どのプロトコル、帯域幅、コスト、およびサービスを使用するかといったその他のプロパティが、例えば、13、14のようなサーバから端末またはUE1に信号伝達されてもよい。

【0063】

EAPリクエストにおける追加情報要素の代わりとして、シグナリングが、既存のEAP AKA情報要素の中に「ピギーバックされる(piggybacked)」形で行われてもよいだろう。例えば、ホームAAAサーバ13は、信用されているアクセスについては最上位ビットが「1」に、信用されていないアクセス等については「0」に設定されたEAP仮名をUEに送信してもよいだろう。

【0064】

上記のいくつかの実施形態はEAPを使用しているが、本明細書で記載される方法およびシステムの他のいくつかの実施形態が、接続をセットアップするための手順の中で、特に、例えば、認証手順のように、そのような手順の最初の段階または第1の段階で、例えば、PPP(Point−to−Point Protocol:ポイントツーポイントプロトコル)、PAP(Password Autnentication Protocol:パスワード認証プロトコル)、CHAP(Challenge Handshake Authentication Protocol:チャレンジハンドシェイク認証プロトコル)およびSPAP(Shiva Password Authentication Protocol:シバパスワード認証プロトコル)のような、何らかの非EAPプロトコルを使用してもよい。

【特許請求の範囲】

【請求項1】

アクセスネットワークを介して、ユーザ機器からの接続性を確立する方法であって、

接続性のためのリクエストを、前記ユーザ機器から前記アクセスネットワークへ送信するステップと、

前記アクセスネットワークにおけるノードにおいて、前記リクエストを受信し、その応答として、前記ユーザ機器に関連するノードである認証サーバへメッセージを送信することによって、前記ユーザ機器に対する認証手順を開始するステップと、

前記ユーザ機器に関連する前記ノードが、前記認証手順を実行するステップと、

リクエストされた前記接続性を確立するステップとを備え、

前記認証手順において、前記ユーザ機器に関連する前記ノードから前記ユーザ機器へ送信されるメッセージの1つは、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件の情報を含む、あるいは指示するものであり、

前記ユーザ機器は、前記確立するステップにおいて、前記アクセスネットワークを介して前記リクエストされた接続性を確立する適切なあるいは適正な方法を選択するために、受信した前記特別条件の情報あるいは指示を使用する

ことを特徴とする方法。

【請求項2】

前記ネットワークのプロパティは、前記アクセスネットワークが信頼されるか否かを示すものである

ことを特徴とする請求項1に記載の方法。

【請求項3】

前記ネットワークのプロパティは、確立されるべき前記リクエストされた接続性に従う、通信のために使用されるべき少なくとも1つのプロトコルの使用を指示するものである

ことを特徴とする請求項1に記載の方法。

【請求項4】

前記少なくとも1つのプロトコルは、セキュリティに関するものである

ことを特徴とする請求項3に記載の方法。

【請求項5】

前記少なくとも1つのプロトコルは、移動性シグナリングに関するものである

ことを特徴とする請求項3に記載の方法。

【請求項6】

前記ユーザ機器に関連する前記ノードは、前記ユーザ機器のホームネットワーク内のAAAサーバを備える

ことを特徴とする請求項1に記載の方法。

【請求項7】

前記認証手順は、EAPに基づいていて、

前記メッセージの1つは、前記AAAサーバから送信されるEAPメッセージである

ことを特徴とする請求項6に記載の方法。

【請求項8】

前記ユーザ機器に関連する前記ノードは、前記ユーザ機器のホームネットワーク内のHSSサーバを備える

ことを特徴とする請求項1に記載の方法。

【請求項9】

前記認証手順は、EAPに基づいている

ことを特徴とする請求項1に記載の方法。

【請求項10】

前記認証手順は、EAP AKAに基づいている

ことを特徴とする請求項9に記載の方法。

【請求項11】

前記メッセージの1つは、EAPリクエスト/AKAチャレンジ信号である

ことを特徴とする請求項10に記載の方法。

【請求項12】

前記メッセージの1つは、EAPリクエスト/AKA通知信号である

ことを特徴とする請求項10に記載の方法。

【請求項13】

前記メッセージの1つは、EAP成功信号である

ことを特徴とする請求項10に記載の方法。

【請求項14】

確立すべき前記接続性は、IP接続であり、

前記ユーザ機器にIPアドレスを割り当てるステップを更に備え、

セットアップ手順において、

EAPに従って実行される認証手順の取り得る開始の前に、前記ユーザ機器にIPアドレスが割り当てられている場合、前記ホームネットワーク内のゲートウェイあるいは該ホームネットワークに関連するネットワーク内のゲートウェイに対するIPsecトンネルがセットアップされ、

前記ユーザ機器にIPアドレスが割り当てられる前に、EAPに従って実行される認証手順の開始が発生する場合、請求項2に従う方法を実行して、前記アクセスネットワークが信頼されていないことが信号伝達される場合、IPsecトンネルがセットアップされ、前記アクセスネットワークが信頼されていることが信号伝達される場合、IPsecトンネルはセットアップされず、かつ通常の通信チャネルが確立される

ことを特徴とする請求項2に記載の方法。

【請求項15】

アクセスネットワークを介して通信するためのユーザ機器であって、

前記アクセスネットワークを介して当該ユーザ機器からの接続をセットアアップする手順の一部である認証手順において、ノードから当該ユーザ機器に送信されるメッセージの1つから特別情報を検索するための、あるいは前記メッセージの1つで示されている、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を解釈するためのユニットと、

前記接続をセットアップする手順の次の段階で、前記アクセスネットワークを介して前記接続を確立する適切なあるいは適正な方法を選択するために、前記検索された特別情報、あるいは前記特別条件の解釈の結果を使用するためのユニットと

を備えることを特徴とするユーザ機器。

【請求項16】

前記検索するためのあるいは解釈するためのユニットは、前記アクセスネットワークが信頼されるか否かの情報を、前記メッセージの1つから取得するように構成され、

前記使用するためのユニットは、前記取得した情報が前記アクセスネットワークが信用できないことを示す場合に、通信用のセキュリティトンネルをセットアップし、前記取得した情報が前記アクセスネットワークが信用されることを示す場合、通常の通信チャネルをセットアップするように構成されている

ことを特徴とする請求項15に記載のユーザ機器。

【請求項17】

前記検索するためのあるいは解釈するためのユニットは、確立すべき前記接続に従う通信のために使用されるべき少なくとも1つのプロトコルを示す情報を、前記メッセージの1つから取得するように構成され、

前記使用するためのユニットは、前記アクセスネットワークを介して前記接続を確立する際に前記少なくとも1つのプロトコルを使用するように構成されている

ことを特徴とする請求項15に記載のユーザ機器。

【請求項18】

ユーザ機器のホームネットワークにおけるサーバであって、

当該サーバは、アクセスネットワークを介して前記ユーザ機器からの接続性を確立する手順の一部である認証手順において、前記ユーザ機器へ情報を送信するように構成され、

当該サーバは、前記ユーザ機器に送信される前記情報に含まれるメッセージに、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を示す特別情報を導入する、あるいは前記特別条件を示すために前記メッセージを修正するように構成されている

ことを特徴とするサーバ。

【請求項19】

前記サーバは、AAAサーバあるいはHSSサーバである

ことを特徴とする請求項18に記載のサーバ。

【請求項20】

前記サーバは、前記アクセスネットワークが信頼されるか否かを示す特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項21】

前記サーバは、確立すべき前記接続性に従う通信のために使用されるべき少なくとも1つのプロトコルを示す特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項22】

前記サーバは、AAAサーバであり、

前記サーバは、EAPメッセージに前記特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項23】

前記EAPメッセージは、EAPリクエスト/AKAチャレンジ信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項24】

前記EAPメッセージは、EAPリクエスト/AKA通知信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項25】

前記EAPメッセージは、EAP成功信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項26】

電子メモリであるメモリに記憶された、サーバに関連するユーザ機器によって使用するためのコンピュータプログラムであって、

前記ユーザ機器によって実行される場合に、前記ユーザ機器に、

アクセスネットワークを介して前記ユーザ機器からの接続をセットアップする手順の一部である認証手順において、前記ユーザ機器に関連する前記サーバから、前記ユーザ機器へ送信されるメッセージの1つから特別情報を検索させる、あるいは前記メッセージの1つで示されている、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を解釈させ、

前記接続をセットアップする手順の次の段階で、前記アクセスネットワークを介して前記接続を確立する適切なあるいは適正な方法を選択するために、前記検索された情報、あるいは前記特別条件の解釈の結果を使用させる

ことを特徴とするコンピュータプログラム。

【請求項27】

前記コンピュータプログラムは、フラッシュメモリ、EEPROM、あるいはROMに記憶されている

ことを特徴とする請求項26に記載のコンピュータプログラム。

【請求項28】

電子メモリであるメモリに記憶された、ユーザ機器に関連するサーバによって使用するためのコンピュータプログラムであって、

前記サーバによって実行される場合に、前記サーバに、

前記サーバに関連するユーザ機器の1つに送信される情報に含まれるメッセージに、前記ユーザ機器との接続がセットアップされるアクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を示す特別情報を導入させる、あるいは前記特別条件を示すために前記メッセージを修正させる

ことを特徴とするコンピュータプログラム。

【請求項29】

前記コンピュータプログラムは、フラッシュメモリ、EEPROM、あるいはROMに記憶されている

ことを特徴とする請求項28に記載のコンピュータプログラム。

【請求項1】

アクセスネットワークを介して、ユーザ機器からの接続性を確立する方法であって、

接続性のためのリクエストを、前記ユーザ機器から前記アクセスネットワークへ送信するステップと、

前記アクセスネットワークにおけるノードにおいて、前記リクエストを受信し、その応答として、前記ユーザ機器に関連するノードである認証サーバへメッセージを送信することによって、前記ユーザ機器に対する認証手順を開始するステップと、

前記ユーザ機器に関連する前記ノードが、前記認証手順を実行するステップと、

リクエストされた前記接続性を確立するステップとを備え、

前記認証手順において、前記ユーザ機器に関連する前記ノードから前記ユーザ機器へ送信されるメッセージの1つは、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件の情報を含む、あるいは指示するものであり、

前記ユーザ機器は、前記確立するステップにおいて、前記アクセスネットワークを介して前記リクエストされた接続性を確立する適切なあるいは適正な方法を選択するために、受信した前記特別条件の情報あるいは指示を使用する

ことを特徴とする方法。

【請求項2】

前記ネットワークのプロパティは、前記アクセスネットワークが信頼されるか否かを示すものである

ことを特徴とする請求項1に記載の方法。

【請求項3】

前記ネットワークのプロパティは、確立されるべき前記リクエストされた接続性に従う、通信のために使用されるべき少なくとも1つのプロトコルの使用を指示するものである

ことを特徴とする請求項1に記載の方法。

【請求項4】

前記少なくとも1つのプロトコルは、セキュリティに関するものである

ことを特徴とする請求項3に記載の方法。

【請求項5】

前記少なくとも1つのプロトコルは、移動性シグナリングに関するものである

ことを特徴とする請求項3に記載の方法。

【請求項6】

前記ユーザ機器に関連する前記ノードは、前記ユーザ機器のホームネットワーク内のAAAサーバを備える

ことを特徴とする請求項1に記載の方法。

【請求項7】

前記認証手順は、EAPに基づいていて、

前記メッセージの1つは、前記AAAサーバから送信されるEAPメッセージである

ことを特徴とする請求項6に記載の方法。

【請求項8】

前記ユーザ機器に関連する前記ノードは、前記ユーザ機器のホームネットワーク内のHSSサーバを備える

ことを特徴とする請求項1に記載の方法。

【請求項9】

前記認証手順は、EAPに基づいている

ことを特徴とする請求項1に記載の方法。

【請求項10】

前記認証手順は、EAP AKAに基づいている

ことを特徴とする請求項9に記載の方法。

【請求項11】

前記メッセージの1つは、EAPリクエスト/AKAチャレンジ信号である

ことを特徴とする請求項10に記載の方法。

【請求項12】

前記メッセージの1つは、EAPリクエスト/AKA通知信号である

ことを特徴とする請求項10に記載の方法。

【請求項13】

前記メッセージの1つは、EAP成功信号である

ことを特徴とする請求項10に記載の方法。

【請求項14】

確立すべき前記接続性は、IP接続であり、

前記ユーザ機器にIPアドレスを割り当てるステップを更に備え、

セットアップ手順において、

EAPに従って実行される認証手順の取り得る開始の前に、前記ユーザ機器にIPアドレスが割り当てられている場合、前記ホームネットワーク内のゲートウェイあるいは該ホームネットワークに関連するネットワーク内のゲートウェイに対するIPsecトンネルがセットアップされ、

前記ユーザ機器にIPアドレスが割り当てられる前に、EAPに従って実行される認証手順の開始が発生する場合、請求項2に従う方法を実行して、前記アクセスネットワークが信頼されていないことが信号伝達される場合、IPsecトンネルがセットアップされ、前記アクセスネットワークが信頼されていることが信号伝達される場合、IPsecトンネルはセットアップされず、かつ通常の通信チャネルが確立される

ことを特徴とする請求項2に記載の方法。

【請求項15】

アクセスネットワークを介して通信するためのユーザ機器であって、

前記アクセスネットワークを介して当該ユーザ機器からの接続をセットアアップする手順の一部である認証手順において、ノードから当該ユーザ機器に送信されるメッセージの1つから特別情報を検索するための、あるいは前記メッセージの1つで示されている、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を解釈するためのユニットと、

前記接続をセットアップする手順の次の段階で、前記アクセスネットワークを介して前記接続を確立する適切なあるいは適正な方法を選択するために、前記検索された特別情報、あるいは前記特別条件の解釈の結果を使用するためのユニットと

を備えることを特徴とするユーザ機器。

【請求項16】

前記検索するためのあるいは解釈するためのユニットは、前記アクセスネットワークが信頼されるか否かの情報を、前記メッセージの1つから取得するように構成され、

前記使用するためのユニットは、前記取得した情報が前記アクセスネットワークが信用できないことを示す場合に、通信用のセキュリティトンネルをセットアップし、前記取得した情報が前記アクセスネットワークが信用されることを示す場合、通常の通信チャネルをセットアップするように構成されている

ことを特徴とする請求項15に記載のユーザ機器。

【請求項17】

前記検索するためのあるいは解釈するためのユニットは、確立すべき前記接続に従う通信のために使用されるべき少なくとも1つのプロトコルを示す情報を、前記メッセージの1つから取得するように構成され、

前記使用するためのユニットは、前記アクセスネットワークを介して前記接続を確立する際に前記少なくとも1つのプロトコルを使用するように構成されている

ことを特徴とする請求項15に記載のユーザ機器。

【請求項18】

ユーザ機器のホームネットワークにおけるサーバであって、

当該サーバは、アクセスネットワークを介して前記ユーザ機器からの接続性を確立する手順の一部である認証手順において、前記ユーザ機器へ情報を送信するように構成され、

当該サーバは、前記ユーザ機器に送信される前記情報に含まれるメッセージに、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を示す特別情報を導入する、あるいは前記特別条件を示すために前記メッセージを修正するように構成されている

ことを特徴とするサーバ。

【請求項19】

前記サーバは、AAAサーバあるいはHSSサーバである

ことを特徴とする請求項18に記載のサーバ。

【請求項20】

前記サーバは、前記アクセスネットワークが信頼されるか否かを示す特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項21】

前記サーバは、確立すべき前記接続性に従う通信のために使用されるべき少なくとも1つのプロトコルを示す特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項22】

前記サーバは、AAAサーバであり、

前記サーバは、EAPメッセージに前記特別情報を導入するように構成されている

ことを特徴とする請求項18に記載のサーバ。

【請求項23】

前記EAPメッセージは、EAPリクエスト/AKAチャレンジ信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項24】

前記EAPメッセージは、EAPリクエスト/AKA通知信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項25】

前記EAPメッセージは、EAP成功信号である

ことを特徴とする請求項22に記載のサーバ。

【請求項26】

電子メモリであるメモリに記憶された、サーバに関連するユーザ機器によって使用するためのコンピュータプログラムであって、

前記ユーザ機器によって実行される場合に、前記ユーザ機器に、

アクセスネットワークを介して前記ユーザ機器からの接続をセットアップする手順の一部である認証手順において、前記ユーザ機器に関連する前記サーバから、前記ユーザ機器へ送信されるメッセージの1つから特別情報を検索させる、あるいは前記メッセージの1つで示されている、前記アクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を解釈させ、

前記接続をセットアップする手順の次の段階で、前記アクセスネットワークを介して前記接続を確立する適切なあるいは適正な方法を選択するために、前記検索された情報、あるいは前記特別条件の解釈の結果を使用させる

ことを特徴とするコンピュータプログラム。

【請求項27】

前記コンピュータプログラムは、フラッシュメモリ、EEPROM、あるいはROMに記憶されている

ことを特徴とする請求項26に記載のコンピュータプログラム。

【請求項28】

電子メモリであるメモリに記憶された、ユーザ機器に関連するサーバによって使用するためのコンピュータプログラムであって、

前記サーバによって実行される場合に、前記サーバに、

前記サーバに関連するユーザ機器の1つに送信される情報に含まれるメッセージに、前記ユーザ機器との接続がセットアップされるアクセスネットワークの少なくとも1つのネットワークのプロパティに関連する特別条件を示す特別情報を導入させる、あるいは前記特別条件を示すために前記メッセージを修正させる

ことを特徴とするコンピュータプログラム。

【請求項29】

前記コンピュータプログラムは、フラッシュメモリ、EEPROM、あるいはROMに記憶されている

ことを特徴とする請求項28に記載のコンピュータプログラム。

【図1a】

【図1b】

【図2】

【図3】

【図4a】

【図4b】

【図4c】

【図5a】

【図5b】

【図5c】

【図5d】

【図1b】

【図2】

【図3】

【図4a】

【図4b】

【図4c】

【図5a】

【図5b】

【図5c】

【図5d】

【公開番号】特開2012−147478(P2012−147478A)

【公開日】平成24年8月2日(2012.8.2)

【国際特許分類】

【外国語出願】

【出願番号】特願2012−74744(P2012−74744)

【出願日】平成24年3月28日(2012.3.28)

【分割の表示】特願2011−503936(P2011−503936)の分割

【原出願日】平成20年11月5日(2008.11.5)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.WCDMA

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

【公開日】平成24年8月2日(2012.8.2)

【国際特許分類】

【出願番号】特願2012−74744(P2012−74744)

【出願日】平成24年3月28日(2012.3.28)

【分割の表示】特願2011−503936(P2011−503936)の分割

【原出願日】平成20年11月5日(2008.11.5)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.WCDMA

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

[ Back to top ]