DoS攻撃検出方法及びDoS攻撃検出装置

【課題】大規模ユーザからの発呼を誤ってDoS攻撃として検出しないこと。

【解決手段】加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する。

【解決手段】加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを検出する技術に関する。

【背景技術】

【0002】

従来より、インターネット上のウェブサーバ等が提供するサービスを妨害する方法として、DoS攻撃(Denial of Service attack)がある。近年では、SIP(Session Initiation Protocol)を用いたIP(Internet Protocol)電話サービスの普及に伴い、SIPサーバへのDoS攻撃の発生が懸念され、このDoS攻撃の検出および防御機能が必要となっている。

【0003】

従来のDoS攻撃の検出機能としては、SIPサーバの稼働状況を収集し、その稼働状況が閾値を超えた場合にDoS攻撃が発生したことを検出し、一定の比率で新規のSIPメッセージを受付け、その他の新規のSIPメッセージを破棄するものがある。この時、セッション継続のための再送SIPメッセージや、受付済みSIPメッセージの後続信号は受付ける。

【0004】

これにより、SIPメッセージを大量に送りつけることによってSIPサーバのシステムダウンを誘発させるDoS攻撃に対しても、システムダウンを発生させることなく、SIPによるサービスを提供できる(特許文献1参照)。

【0005】

しかしながら、DoS攻撃として検出された場合に一定比率で新規のSIPメッセージを破棄すると、悪意のないユーザがサービスを受けられなくなる可能性がある。そのため、原因となるSIPメッセージの送信元アドレスを元に破棄することが必要である。この場合でも、従来、DoS攻撃の検出閾値はシステム内で1つであり、ユーザ毎に閾値を保持していない。そのため、IP電話サービスの加入者の接続形態によって、一般ユーザと大規模ユーザでは利用可能なセッション数(最大SIPセッション数)が異なり、この違いにより同一の閾値ではDoS攻撃の誤検出になる可能性がある。

【0006】

また、他のDoS攻撃の検出機能としては、SIPトランザクションで処理されるSIPパケットを監視し、SIPトランザクション処理の状態と監視されるSIPパケットから異常パケットを検出し、DoS攻撃として検出するものがある。SIPトランザクション処理の状態は、SIPパケットのヘッダから取得し、当該の処理状態では意図しないSIPパケットを受信した場合に、SIPパケットを異常パケットとして検出する。また、同一のトランザクション処理の状態でSIPパケットの再送回数が所定の閾値を超えた場合に、SIPパケットを異常パケットとして検出する。検出した異常パケットの数が予め設定した閾値を超えた場合に、DoS攻撃として検出する。

【0007】

これにより、何らかの原因で突発的に発生した異常パケットを直ちにDoS攻撃と判断しない等、より正確にDoS攻撃を検出できる(特許文献2参照)。

【0008】

しかしながら、DoS攻撃の中には、正常なSIPパケットとの違いが見られないケースがあり、この場合に対処することができない。このため、SIPパケットの通信量により判定する必要がある。この場合、従来、DoS攻撃の検出閾値はシステム内で1つであり、ユーザ毎に閾値を保持していない。そのため、IP電話サービスの加入者の接続形態によって、一般ユーザと大規模ユーザでは利用可能なセッション数(最大SIPセッション数)が異なり、この違いにより同一の閾値ではDoS攻撃の誤検出になる可能性がある。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2004−343580号公報

【特許文献2】特開2007−267151号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

以上説明したように、従来のSIP信号によるDoS攻撃対策では、SIPサーバの稼働状況によりその閾値を超えた場合にDoS攻撃として検出し、一定の比率で新規のSIPメッセージを規制する方法があるが、悪意のないユーザがサービスを受けられなくなる可能性がある。

【0011】

また、SIPトランザクション処理の状態により異常パケットを判定し、DoS攻撃として検出する方法があるが、DoS攻撃の中には、正常なSIPパケットとの違いが見られないケースがあり、この場合に対処できない。

【0012】

更に、規定秒間のSIP信号数(IPパケット数)によるDoS攻撃検出を実施している方法があるが、大規模ユーザを収容している場合等では、一般のユーザに比べて利用可能セッション数が多いため、通常使用の範囲内であっても誤ってDoS攻撃として検出し、規制機能が動作してしまう場合がある。

【0013】

すなわち、加入者系SIPサーバにおけるSIP信号のDoS攻撃の検出に際して、上記に述べた従来の技術では、ユーザ分類について、大規模ユーザを識別する仕組み、大規模ユーザの検出閾値の設定の仕組みが備わっていないため、一般ユーザと同じ一律の閾値でDoS攻撃検出が動作し、一般ユーザに比べ利用可能なSIPセッション数が多い大規模ユーザでは、通常使用の範囲内であっても誤ってDoS攻撃として検出し、規制機能が動作してしまう課題があった。

【0014】

本発明は、上記課題を鑑みてなされたものであり、その課題とするところは、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことにある。

【課題を解決するための手段】

【0015】

請求項1記載のDoS攻撃検出方法は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置で行うDoS攻撃検出方法において、大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定ステップと、前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出ステップと、を有することを特徴とする。

【0016】

請求項2記載のDoS攻撃検出方法は、請求項1記載のDoS攻撃検出方法において、前記検出ステップは、前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定するステップと、大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するステップと、を有することを特徴とする。

【0017】

本発明によれば、SIPサーバに送信されたSIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のDoS攻撃検出閾値とを比較して、SIP信号の受信数がDoS攻撃検出閾値を超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するため、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【0018】

請求項3記載のDoS攻撃検出装置は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置において、大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定手段と、前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出手段と、を有し、前記検出手段は、前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定する手段と、大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する手段と、を有することを特徴とする。

【0019】

本発明によれば、SIPサーバに送信されたSIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のDoS攻撃検出閾値とを比較して、SIP信号の受信数がDoS攻撃検出閾値を超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するため、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【発明の効果】

【0020】

本発明によれば、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【図面の簡単な説明】

【0021】

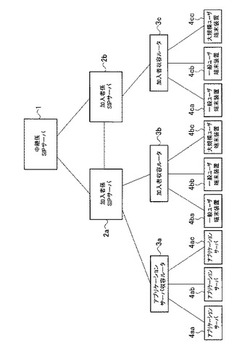

【図1】本発明を適用するシステムの全体接続構成を示す図である。

【図2】一実施例に係るシステムの接続構成を示す図である。

【図3】DoS攻撃検出装置の機能ブロック構成を示す図である。

【図4】DoS攻撃検出装置の動作処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0022】

本発明は、ユーザ分類毎にDoS攻撃検出閾値を設けて検出を行うことを特徴としている。特に、大規模ユーザの適用を想定した大規模ユーザ用のDoS攻撃検出閾値を一般ユーザ(小規模ユーザ用のDoS攻撃検出閾値)と区別して設定することを可能とし、そのDoS攻撃検出閾値に基づいてDoS攻撃検出および規制を行う。但し、大規模ユーザ用のDoS攻撃検出閾値は、加入者の最大SIPセッション数を元に決定する。

【0023】

以下、本発明について図面を用いて説明する。但し、本発明は多くの異なる様態で実施することが可能であり、本実施の形態の記載内容に限定して解釈すべきではない。

【0024】

図1は、本発明を適用するシステムの全体接続構成を示す図である。本システムは、中継系SIPサーバ1と、加入者系SIPサーバ2a,2bと、アプリケーションサーバ収容ルータ3aと、加入者収容ルータ3b,3cと、アプリケーションサーバ4aa〜4acと、一般ユーザ端末装置4ba,4bb,4ca,4cbと、大規模ユーザ端末装置4bc,4ccとで主に構成される。

【0025】

加入者系SIPサーバ2aおよび加入者系SIPサーバ2bは、中継ルータ(不図示)を介して相互に接続され、かつ中継系SIPサーバ1に接続されている。アプリケーションサーバ収容ルータ3aおよび加入者収容ルータ3bは、加入者系SIPサーバ2aに接続され、加入者収容ルータ3cは、加入者系SIPサーバ2bに接続されている。

【0026】

また、アプリケーションサーバ4aa〜4acはアプリケーションサーバ収容ルータ3aに接続され、一般ユーザ端末装置4ba,4bbおよび大規模ユーザ端末装置4bcは、加入者収容ルータ3bに接続され、一般ユーザ端末装置4ca,4cbおよび大規模ユーザ端末装置4ccは、加入者収容ルータ3cに接続されている。以下、それら各サーバ等の機能について説明する。

【0027】

中継系SIPサーバ1は、SIPによる中継系のセッション制御機能や、他の通信ネットワークとの接続制御機能を有するサーバである。

【0028】

加入者系SIPサーバ2a,2bは、本発明が適用される装置であり、SIPによる加入者系のセッション制御機能や、DoS攻撃の検出および規制を実施する機能を有するサーバである。

【0029】

アプリケーションサーバ収容ルータ3aは、アプリケーションサーバ4aa〜4acを収容するルータである。加入者収容ルータ3bは、一般ユーザ端末装置4ba,4bbおよび大規模ユーザ端末装置4bcを収容するルータである。加入者収容ルータ3cは、一般ユーザ端末装置4ca,4cbおよび大規模ユーザ端末装置4ccを収容するルータである。

【0030】

アプリケーションサーバ4aa〜4acは、高度なアプリケーションサービス(付加サービス)を提供する機能を有するサーバである。一般ユーザ端末装置4ba,4bb,4ca,4cb、大規模ユーザ端末装置4bc,4ccは、ユーザが操作する端末装置である。

【0031】

このような全体構成を有するシステムにおいて、本発明では、加入者系SIPサーバ2aおよび加入者系SIPサーバ2bに、ユーザ分類毎に区別したDoS攻撃検出閾値を設けて検出機能を適用する。以下、それを実現する一例について説明する。

【実施例】

【0032】

最初に、本実施例のシステム概要について説明する。図2は、本実施例に係るシステムの接続構成例を示す図である。同図は、図1の一部分を示しており、本発明に関係する部分のみを概念的に示している。

【0033】

同図は、本システムが、加入者系SIPサーバ2aと、アプリケーションサーバ収容ルータ3aと、加入者収容ルータ3bと、アプリケーションサーバ4aaと、一般ユーザ端末装置4baと、大規模ユーザ端末装置4bcとを有して構成されることを示している。

【0034】

加入者系SIPサーバ2aは、アプリケーションサーバ収容ルータ3aおよび加入者収容ルータ3bに接続され、アプリケーションサーバ4aaは、アプリケーションサーバ収容ルータ3aに接続され、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcは、ホームゲートウェイ(不図示)を介して加入者収容ルータ3bに接続されている。

【0035】

加入者系SIPサーバ2aは、SIPによる加入者系のセッション制御機能を有するサーバである。ユーザの分類に応じたDoS攻撃検出閾値を保持し、各分類のユーザからのSIPパケットP1〜P3を識別して、DoS攻撃の検出および規制を行う機能を有している。

【0036】

アプリケーションサーバ収容ルータ3aは、アプリケーションサーバ4aaを収容するルータである。また、加入者収容ルータ3bは、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcを収容するルータである。

【0037】

アプリケーションサーバ4aaは、高度なアプリケーションサービス(付加サービス)を提供する機能を有するサーバである。また、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcは、ユーザが操作する端末装置である。

【0038】

次に、システムの機能について説明する。前述したように、本発明に係るDoS攻撃検出装置は、加入者系SIPサーバ2aで動作し、その加入者系SIPサーバ2aに送信されたSIP信号がDoS攻撃であるかを判定し検出する装置である。

【0039】

図3は、図2に示したDoS攻撃検出装置の機能ブロック構成を示す図である。なお、同図は、本発明に関係する部分のみを概念的に示している。

【0040】

DoS攻撃検出装置2aは、SIPメッセージ送受信部21aと、規制処理部22aと、セッション制御部23aと、データ蓄積部24aと、データ設定部25aとで主に構成される。以下、それら各部の機能について詳述する。

【0041】

SIPメッセージ送受信部21aは、一般ユーザ端末装置4baや大規模ユーザ端末装置4bc(以下、単に端末装置という場合もある)、アプリケーションサーバ4aaから送信されるSIPメッセージ(SIP信号)を受信して、後段の規制処理部22aに渡す機能を有している。また、セッション制御部23aからの情報に基づいて、端末装置やアプリケーションサーバにSIPメッセージを送信する機能を有している。

【0042】

規制処理部22aは、SIPメッセージ送受信部21aから受け取ったSIPメッセージの送信元アドレス(例えば、IPアドレス等)を使用して、規制中の送信元アドレスを管理している規制管理テーブル(不図示)を検索し、検索でヒットすることにより当該の送信元アドレスが規制中である場合には、当該のSIPメッセージを破棄する機能を有している。

【0043】

一方、検索でヒットしないことにより規制中でない場合には、内部に具備されたDoS攻撃検出部221aにSIPメッセージ情報を渡し、そのDoS攻撃検出部221aにより、DoS攻撃検出を実行させる機能を有している。

【0044】

また、規制処理部22aは、DoS攻撃検出部221aによって、送信されたSIPメッセージがDoS攻撃として検出された場合に、当該のSIPメッセージを破棄し、DoS攻撃として検出されなかったSIPメッセージについては、セッション制御部23aに通知する機能を有している。

【0045】

更に、規制処理部22aは、規制対象中の加入者について規制時間を測定し、設定された規制時間を過ぎた場合には、上記規制管理テーブルから当該の送信元アドレスを削除することにより規制を解除し、該当の送信元アドレスのSIPメッセージの破棄を停止する機能を有している。

【0046】

規制処理部22a内で動作するDoS攻撃検出部221aは、SIPメッセージ送受信部21aから受け取ったSIPメッセージの送信元アドレスを使用して、単位時間当たりのSIPメッセージの受信回数をカウントし、カウント中の送信元アドレステーブル(不図示)を更新する機能を有している。この送信元アドレステーブルには、SIPメッセージの送信元アドレスと、単位時間当たりのSIPメッセージの受信回数とが対応付けて保持されている。

【0047】

また、DoS攻撃検出部221aは、当該の送信元アドレスに対応する加入者データ毎最大SIPセッション数241aをデータ蓄積部24aから取得し、大規模ユーザ分類対象SIPセッション数242aを更に取得して、加入者データ毎最大SIPセッション数241aが大規模ユーザ分類対象SIPセッション数242aを越えるか否かに基づいて、SIPメッセージの送信元が大規模ユーザであるか否かを判定する機能を有している。

【0048】

更に、DoS攻撃検出部221aは、SIPメッセージの送信元が大規模ユーザであると判定された場合に、大規模ユーザ用として設定されたユーザ分類別DoS攻撃検出閾値243aをデータ蓄積部24aから取得し、単位時間当たりのSIPメッセージの受信回数が当該ユーザ分類別DoS攻撃検出閾値243aを超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かを判定して、DoS攻撃/非DoS攻撃であると検出する機能を有している。

【0049】

また、DoS攻撃検出部221aは、DoS攻撃と判定された場合に、そのSIPメッセージの送信元アドレスを上記規制管理テーブルに追加し、当該の送信元アドレスからのSIPメッセージを以降破棄するように規制処理部22aに通知する機能を有している。

【0050】

セッション制御部23aは、規制されていない加入者からのSIPメッセージを受け取り、セッション制御の処理を実施し、送信する応答メッセージをSIPメッセージ送受信部21aに通知する機能を有している。

【0051】

データ蓄積部24aは、送信元毎に区別して設定された加入者データ毎最大SIPセッション数241aと、大規模ユーザに分類するか否かを識別する大規模ユーザ分類対象SIPセッション数242a(基準SIPセッション数)と、大規模ユーザ用と一般ユーザ用とで区別して設定されたユーザ分類別DoS攻撃検出閾値243aとの各データを蓄積する機能を有し、DoS攻撃検出部221aから参照される。

【0052】

データ設定部25aは、保守運用装置(不図示)から送信された最大SIPセッション数,SIPセッション数,DoS攻撃検出閾値の各値を用いて、データ蓄積部24aの各データの値を設定および変更する機能を有している。すなわち、加入者データ毎最大SIPセッション数241aに応じた大規模ユーザ分類対象SIPセッション数242aの設定や、加入者データ毎最大SIPセッション数241aに応じたユーザ分類別DoS攻撃検出閾値243aを設定等する。

【0053】

なお、SIPメッセージ送受信部21aと、規制処理部22aと、DoS攻撃検出部221aと、セッション制御部23aと、データ設定部25aとは、CPU等の制御手段により実現でき、データ蓄積部24aは、メモリ等の記憶手段により実現できる。また、それら各部で行う各処理は、コンピュータプログラムにより実現可能に実行される。

【0054】

次に、上述した機能を有するDoS攻撃機能装置の動作処理の流れについて説明する。図4は、DoS攻撃機能装置の動作処理の流れを示すフローチャートである。なお、同図は、本発明に関係する部分のみを概念的に示している。

【0055】

まず、SIPメッセージ送受信部21aにより、端末装置及び/又はアプリケーションサーバから送信されたSIPメッセージが受信され(S1)、そのSIPメッセージの送信元アドレスが規制管理テーブルに含まれているか否かに基づいて、その送信元アドレスからのSIPメッセージが規制中であるか否かが判定される(S2)。

【0056】

次に、S2の判定で規制中と判定された場合には、そのSIPメッセージは破棄され(S8)、規制中でないと判定された場合には、DoS攻撃検出部221aにより、送信元アドレス毎に単位時間当たりのメッセージ受信数がカウントアップされて、送信元アドレステーブルが更新される(S3)。

【0057】

引き続き、DoS攻撃検出部221aにより、受信したSIPメッセージの送信元アドレスに対応する加入者データ毎最大SIPセッション数241aがデータ蓄積部24aから取得され、大規模ユーザ分類対象SIPセッション数242aを用いて、そのSIPメッセージの送信元が大規模ユーザであるか否かが判定される(S4)。

【0058】

すなわち、当該の送信元アドレスに対応する加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを超える場合には、大規模ユーザであると判定され、一方、超えない場合には、大規模ユーザ以外(一般ユーザ)であると判定される。

【0059】

その後、S4で大規模ユーザと判定された場合には、大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aが取得され(S5)、S3でカウントした単位時間当たりのメッセージ受信数が大規模ユーザ用の当該閾値を超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かが判定され、DoS攻撃/非DoS攻撃が検出される(S7)。

【0060】

すなわち、単位時間当たりのメッセージ受信数が大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aを超えている場合には、DoS攻撃であると判定され、DoS攻撃として検出され、一方、超えない場合には、DoS攻撃でないと判定され、非DoS攻撃として検出される。

【0061】

一方、S4で大規模ユーザ以外であると判定された場合には、インタフェースによる閾値が取得され(S6)、S3でカウントした単位時間当たりのメッセージ受信数がインタフェースによる当該閾値を超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かが判定され、DoS攻撃/非DoS攻撃が検出される(S7)。

【0062】

S7でDoS攻撃として検出された場合には、規制処理部22aにより、規制管理テーブルに当該送信元のIPアドレスが登録され、SIPメッセージを破棄する規制中に移行する(S8)。

【0063】

一方、非DoS攻撃として検出された場合には、セッション制御部23aにより、セッション処理が実行され(S9)、応答すべきSIPメッセージの送信が行われる(S10)。

【0064】

本実施例によれば、加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するので、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【0065】

これにより、大規模ユーザにとっては、誤ってDoS攻撃として検出され、加入者系SIPサーバの提供サービスを受けられなくなることが防止されることから、加入者系SIPサーバでのサービス性や信頼性が向上する。

【0066】

また、通信事業者にとっては、ユーザの規模に対応した細かなDoS攻撃対策を実施でき、システム運用性が向上する。

【符号の説明】

【0067】

1…中継系サーバ

2a,2b…加入者系SIPサーバ(DoS攻撃検出装置)

3a…アプリケーションサーバ収容ルータ

3b,3c…加入者収容ルータ

4aa〜4ac…アプリケーションサーバ

4ba,4bb,4ca,4cb…一般ユーザ端末装置

4bc,4cc…大規模ユーザ端末装置

21a…SIPメッセージ送受信部

22a…規制処理部

221a…DoS攻撃検出部

23a…セッション制御部

24a…データ蓄積部

241a…加入者データ毎最大SIPセッション数

242a…大規模ユーザ分類対象SIPセッション数

243a…ユーザ分類別DoS攻撃検出閾値

25a…データ設定部

S1〜S10…処理ステップ

【技術分野】

【0001】

本発明は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを検出する技術に関する。

【背景技術】

【0002】

従来より、インターネット上のウェブサーバ等が提供するサービスを妨害する方法として、DoS攻撃(Denial of Service attack)がある。近年では、SIP(Session Initiation Protocol)を用いたIP(Internet Protocol)電話サービスの普及に伴い、SIPサーバへのDoS攻撃の発生が懸念され、このDoS攻撃の検出および防御機能が必要となっている。

【0003】

従来のDoS攻撃の検出機能としては、SIPサーバの稼働状況を収集し、その稼働状況が閾値を超えた場合にDoS攻撃が発生したことを検出し、一定の比率で新規のSIPメッセージを受付け、その他の新規のSIPメッセージを破棄するものがある。この時、セッション継続のための再送SIPメッセージや、受付済みSIPメッセージの後続信号は受付ける。

【0004】

これにより、SIPメッセージを大量に送りつけることによってSIPサーバのシステムダウンを誘発させるDoS攻撃に対しても、システムダウンを発生させることなく、SIPによるサービスを提供できる(特許文献1参照)。

【0005】

しかしながら、DoS攻撃として検出された場合に一定比率で新規のSIPメッセージを破棄すると、悪意のないユーザがサービスを受けられなくなる可能性がある。そのため、原因となるSIPメッセージの送信元アドレスを元に破棄することが必要である。この場合でも、従来、DoS攻撃の検出閾値はシステム内で1つであり、ユーザ毎に閾値を保持していない。そのため、IP電話サービスの加入者の接続形態によって、一般ユーザと大規模ユーザでは利用可能なセッション数(最大SIPセッション数)が異なり、この違いにより同一の閾値ではDoS攻撃の誤検出になる可能性がある。

【0006】

また、他のDoS攻撃の検出機能としては、SIPトランザクションで処理されるSIPパケットを監視し、SIPトランザクション処理の状態と監視されるSIPパケットから異常パケットを検出し、DoS攻撃として検出するものがある。SIPトランザクション処理の状態は、SIPパケットのヘッダから取得し、当該の処理状態では意図しないSIPパケットを受信した場合に、SIPパケットを異常パケットとして検出する。また、同一のトランザクション処理の状態でSIPパケットの再送回数が所定の閾値を超えた場合に、SIPパケットを異常パケットとして検出する。検出した異常パケットの数が予め設定した閾値を超えた場合に、DoS攻撃として検出する。

【0007】

これにより、何らかの原因で突発的に発生した異常パケットを直ちにDoS攻撃と判断しない等、より正確にDoS攻撃を検出できる(特許文献2参照)。

【0008】

しかしながら、DoS攻撃の中には、正常なSIPパケットとの違いが見られないケースがあり、この場合に対処することができない。このため、SIPパケットの通信量により判定する必要がある。この場合、従来、DoS攻撃の検出閾値はシステム内で1つであり、ユーザ毎に閾値を保持していない。そのため、IP電話サービスの加入者の接続形態によって、一般ユーザと大規模ユーザでは利用可能なセッション数(最大SIPセッション数)が異なり、この違いにより同一の閾値ではDoS攻撃の誤検出になる可能性がある。

【先行技術文献】

【特許文献】

【0009】

【特許文献1】特開2004−343580号公報

【特許文献2】特開2007−267151号公報

【発明の概要】

【発明が解決しようとする課題】

【0010】

以上説明したように、従来のSIP信号によるDoS攻撃対策では、SIPサーバの稼働状況によりその閾値を超えた場合にDoS攻撃として検出し、一定の比率で新規のSIPメッセージを規制する方法があるが、悪意のないユーザがサービスを受けられなくなる可能性がある。

【0011】

また、SIPトランザクション処理の状態により異常パケットを判定し、DoS攻撃として検出する方法があるが、DoS攻撃の中には、正常なSIPパケットとの違いが見られないケースがあり、この場合に対処できない。

【0012】

更に、規定秒間のSIP信号数(IPパケット数)によるDoS攻撃検出を実施している方法があるが、大規模ユーザを収容している場合等では、一般のユーザに比べて利用可能セッション数が多いため、通常使用の範囲内であっても誤ってDoS攻撃として検出し、規制機能が動作してしまう場合がある。

【0013】

すなわち、加入者系SIPサーバにおけるSIP信号のDoS攻撃の検出に際して、上記に述べた従来の技術では、ユーザ分類について、大規模ユーザを識別する仕組み、大規模ユーザの検出閾値の設定の仕組みが備わっていないため、一般ユーザと同じ一律の閾値でDoS攻撃検出が動作し、一般ユーザに比べ利用可能なSIPセッション数が多い大規模ユーザでは、通常使用の範囲内であっても誤ってDoS攻撃として検出し、規制機能が動作してしまう課題があった。

【0014】

本発明は、上記課題を鑑みてなされたものであり、その課題とするところは、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことにある。

【課題を解決するための手段】

【0015】

請求項1記載のDoS攻撃検出方法は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置で行うDoS攻撃検出方法において、大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定ステップと、前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出ステップと、を有することを特徴とする。

【0016】

請求項2記載のDoS攻撃検出方法は、請求項1記載のDoS攻撃検出方法において、前記検出ステップは、前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定するステップと、大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するステップと、を有することを特徴とする。

【0017】

本発明によれば、SIPサーバに送信されたSIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のDoS攻撃検出閾値とを比較して、SIP信号の受信数がDoS攻撃検出閾値を超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するため、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【0018】

請求項3記載のDoS攻撃検出装置は、SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置において、大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定手段と、前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出手段と、を有し、前記検出手段は、前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定する手段と、大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する手段と、を有することを特徴とする。

【0019】

本発明によれば、SIPサーバに送信されたSIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のDoS攻撃検出閾値とを比較して、SIP信号の受信数がDoS攻撃検出閾値を超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するため、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【発明の効果】

【0020】

本発明によれば、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【図面の簡単な説明】

【0021】

【図1】本発明を適用するシステムの全体接続構成を示す図である。

【図2】一実施例に係るシステムの接続構成を示す図である。

【図3】DoS攻撃検出装置の機能ブロック構成を示す図である。

【図4】DoS攻撃検出装置の動作処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0022】

本発明は、ユーザ分類毎にDoS攻撃検出閾値を設けて検出を行うことを特徴としている。特に、大規模ユーザの適用を想定した大規模ユーザ用のDoS攻撃検出閾値を一般ユーザ(小規模ユーザ用のDoS攻撃検出閾値)と区別して設定することを可能とし、そのDoS攻撃検出閾値に基づいてDoS攻撃検出および規制を行う。但し、大規模ユーザ用のDoS攻撃検出閾値は、加入者の最大SIPセッション数を元に決定する。

【0023】

以下、本発明について図面を用いて説明する。但し、本発明は多くの異なる様態で実施することが可能であり、本実施の形態の記載内容に限定して解釈すべきではない。

【0024】

図1は、本発明を適用するシステムの全体接続構成を示す図である。本システムは、中継系SIPサーバ1と、加入者系SIPサーバ2a,2bと、アプリケーションサーバ収容ルータ3aと、加入者収容ルータ3b,3cと、アプリケーションサーバ4aa〜4acと、一般ユーザ端末装置4ba,4bb,4ca,4cbと、大規模ユーザ端末装置4bc,4ccとで主に構成される。

【0025】

加入者系SIPサーバ2aおよび加入者系SIPサーバ2bは、中継ルータ(不図示)を介して相互に接続され、かつ中継系SIPサーバ1に接続されている。アプリケーションサーバ収容ルータ3aおよび加入者収容ルータ3bは、加入者系SIPサーバ2aに接続され、加入者収容ルータ3cは、加入者系SIPサーバ2bに接続されている。

【0026】

また、アプリケーションサーバ4aa〜4acはアプリケーションサーバ収容ルータ3aに接続され、一般ユーザ端末装置4ba,4bbおよび大規模ユーザ端末装置4bcは、加入者収容ルータ3bに接続され、一般ユーザ端末装置4ca,4cbおよび大規模ユーザ端末装置4ccは、加入者収容ルータ3cに接続されている。以下、それら各サーバ等の機能について説明する。

【0027】

中継系SIPサーバ1は、SIPによる中継系のセッション制御機能や、他の通信ネットワークとの接続制御機能を有するサーバである。

【0028】

加入者系SIPサーバ2a,2bは、本発明が適用される装置であり、SIPによる加入者系のセッション制御機能や、DoS攻撃の検出および規制を実施する機能を有するサーバである。

【0029】

アプリケーションサーバ収容ルータ3aは、アプリケーションサーバ4aa〜4acを収容するルータである。加入者収容ルータ3bは、一般ユーザ端末装置4ba,4bbおよび大規模ユーザ端末装置4bcを収容するルータである。加入者収容ルータ3cは、一般ユーザ端末装置4ca,4cbおよび大規模ユーザ端末装置4ccを収容するルータである。

【0030】

アプリケーションサーバ4aa〜4acは、高度なアプリケーションサービス(付加サービス)を提供する機能を有するサーバである。一般ユーザ端末装置4ba,4bb,4ca,4cb、大規模ユーザ端末装置4bc,4ccは、ユーザが操作する端末装置である。

【0031】

このような全体構成を有するシステムにおいて、本発明では、加入者系SIPサーバ2aおよび加入者系SIPサーバ2bに、ユーザ分類毎に区別したDoS攻撃検出閾値を設けて検出機能を適用する。以下、それを実現する一例について説明する。

【実施例】

【0032】

最初に、本実施例のシステム概要について説明する。図2は、本実施例に係るシステムの接続構成例を示す図である。同図は、図1の一部分を示しており、本発明に関係する部分のみを概念的に示している。

【0033】

同図は、本システムが、加入者系SIPサーバ2aと、アプリケーションサーバ収容ルータ3aと、加入者収容ルータ3bと、アプリケーションサーバ4aaと、一般ユーザ端末装置4baと、大規模ユーザ端末装置4bcとを有して構成されることを示している。

【0034】

加入者系SIPサーバ2aは、アプリケーションサーバ収容ルータ3aおよび加入者収容ルータ3bに接続され、アプリケーションサーバ4aaは、アプリケーションサーバ収容ルータ3aに接続され、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcは、ホームゲートウェイ(不図示)を介して加入者収容ルータ3bに接続されている。

【0035】

加入者系SIPサーバ2aは、SIPによる加入者系のセッション制御機能を有するサーバである。ユーザの分類に応じたDoS攻撃検出閾値を保持し、各分類のユーザからのSIPパケットP1〜P3を識別して、DoS攻撃の検出および規制を行う機能を有している。

【0036】

アプリケーションサーバ収容ルータ3aは、アプリケーションサーバ4aaを収容するルータである。また、加入者収容ルータ3bは、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcを収容するルータである。

【0037】

アプリケーションサーバ4aaは、高度なアプリケーションサービス(付加サービス)を提供する機能を有するサーバである。また、一般ユーザ端末装置4baおよび大規模ユーザ端末装置4bcは、ユーザが操作する端末装置である。

【0038】

次に、システムの機能について説明する。前述したように、本発明に係るDoS攻撃検出装置は、加入者系SIPサーバ2aで動作し、その加入者系SIPサーバ2aに送信されたSIP信号がDoS攻撃であるかを判定し検出する装置である。

【0039】

図3は、図2に示したDoS攻撃検出装置の機能ブロック構成を示す図である。なお、同図は、本発明に関係する部分のみを概念的に示している。

【0040】

DoS攻撃検出装置2aは、SIPメッセージ送受信部21aと、規制処理部22aと、セッション制御部23aと、データ蓄積部24aと、データ設定部25aとで主に構成される。以下、それら各部の機能について詳述する。

【0041】

SIPメッセージ送受信部21aは、一般ユーザ端末装置4baや大規模ユーザ端末装置4bc(以下、単に端末装置という場合もある)、アプリケーションサーバ4aaから送信されるSIPメッセージ(SIP信号)を受信して、後段の規制処理部22aに渡す機能を有している。また、セッション制御部23aからの情報に基づいて、端末装置やアプリケーションサーバにSIPメッセージを送信する機能を有している。

【0042】

規制処理部22aは、SIPメッセージ送受信部21aから受け取ったSIPメッセージの送信元アドレス(例えば、IPアドレス等)を使用して、規制中の送信元アドレスを管理している規制管理テーブル(不図示)を検索し、検索でヒットすることにより当該の送信元アドレスが規制中である場合には、当該のSIPメッセージを破棄する機能を有している。

【0043】

一方、検索でヒットしないことにより規制中でない場合には、内部に具備されたDoS攻撃検出部221aにSIPメッセージ情報を渡し、そのDoS攻撃検出部221aにより、DoS攻撃検出を実行させる機能を有している。

【0044】

また、規制処理部22aは、DoS攻撃検出部221aによって、送信されたSIPメッセージがDoS攻撃として検出された場合に、当該のSIPメッセージを破棄し、DoS攻撃として検出されなかったSIPメッセージについては、セッション制御部23aに通知する機能を有している。

【0045】

更に、規制処理部22aは、規制対象中の加入者について規制時間を測定し、設定された規制時間を過ぎた場合には、上記規制管理テーブルから当該の送信元アドレスを削除することにより規制を解除し、該当の送信元アドレスのSIPメッセージの破棄を停止する機能を有している。

【0046】

規制処理部22a内で動作するDoS攻撃検出部221aは、SIPメッセージ送受信部21aから受け取ったSIPメッセージの送信元アドレスを使用して、単位時間当たりのSIPメッセージの受信回数をカウントし、カウント中の送信元アドレステーブル(不図示)を更新する機能を有している。この送信元アドレステーブルには、SIPメッセージの送信元アドレスと、単位時間当たりのSIPメッセージの受信回数とが対応付けて保持されている。

【0047】

また、DoS攻撃検出部221aは、当該の送信元アドレスに対応する加入者データ毎最大SIPセッション数241aをデータ蓄積部24aから取得し、大規模ユーザ分類対象SIPセッション数242aを更に取得して、加入者データ毎最大SIPセッション数241aが大規模ユーザ分類対象SIPセッション数242aを越えるか否かに基づいて、SIPメッセージの送信元が大規模ユーザであるか否かを判定する機能を有している。

【0048】

更に、DoS攻撃検出部221aは、SIPメッセージの送信元が大規模ユーザであると判定された場合に、大規模ユーザ用として設定されたユーザ分類別DoS攻撃検出閾値243aをデータ蓄積部24aから取得し、単位時間当たりのSIPメッセージの受信回数が当該ユーザ分類別DoS攻撃検出閾値243aを超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かを判定して、DoS攻撃/非DoS攻撃であると検出する機能を有している。

【0049】

また、DoS攻撃検出部221aは、DoS攻撃と判定された場合に、そのSIPメッセージの送信元アドレスを上記規制管理テーブルに追加し、当該の送信元アドレスからのSIPメッセージを以降破棄するように規制処理部22aに通知する機能を有している。

【0050】

セッション制御部23aは、規制されていない加入者からのSIPメッセージを受け取り、セッション制御の処理を実施し、送信する応答メッセージをSIPメッセージ送受信部21aに通知する機能を有している。

【0051】

データ蓄積部24aは、送信元毎に区別して設定された加入者データ毎最大SIPセッション数241aと、大規模ユーザに分類するか否かを識別する大規模ユーザ分類対象SIPセッション数242a(基準SIPセッション数)と、大規模ユーザ用と一般ユーザ用とで区別して設定されたユーザ分類別DoS攻撃検出閾値243aとの各データを蓄積する機能を有し、DoS攻撃検出部221aから参照される。

【0052】

データ設定部25aは、保守運用装置(不図示)から送信された最大SIPセッション数,SIPセッション数,DoS攻撃検出閾値の各値を用いて、データ蓄積部24aの各データの値を設定および変更する機能を有している。すなわち、加入者データ毎最大SIPセッション数241aに応じた大規模ユーザ分類対象SIPセッション数242aの設定や、加入者データ毎最大SIPセッション数241aに応じたユーザ分類別DoS攻撃検出閾値243aを設定等する。

【0053】

なお、SIPメッセージ送受信部21aと、規制処理部22aと、DoS攻撃検出部221aと、セッション制御部23aと、データ設定部25aとは、CPU等の制御手段により実現でき、データ蓄積部24aは、メモリ等の記憶手段により実現できる。また、それら各部で行う各処理は、コンピュータプログラムにより実現可能に実行される。

【0054】

次に、上述した機能を有するDoS攻撃機能装置の動作処理の流れについて説明する。図4は、DoS攻撃機能装置の動作処理の流れを示すフローチャートである。なお、同図は、本発明に関係する部分のみを概念的に示している。

【0055】

まず、SIPメッセージ送受信部21aにより、端末装置及び/又はアプリケーションサーバから送信されたSIPメッセージが受信され(S1)、そのSIPメッセージの送信元アドレスが規制管理テーブルに含まれているか否かに基づいて、その送信元アドレスからのSIPメッセージが規制中であるか否かが判定される(S2)。

【0056】

次に、S2の判定で規制中と判定された場合には、そのSIPメッセージは破棄され(S8)、規制中でないと判定された場合には、DoS攻撃検出部221aにより、送信元アドレス毎に単位時間当たりのメッセージ受信数がカウントアップされて、送信元アドレステーブルが更新される(S3)。

【0057】

引き続き、DoS攻撃検出部221aにより、受信したSIPメッセージの送信元アドレスに対応する加入者データ毎最大SIPセッション数241aがデータ蓄積部24aから取得され、大規模ユーザ分類対象SIPセッション数242aを用いて、そのSIPメッセージの送信元が大規模ユーザであるか否かが判定される(S4)。

【0058】

すなわち、当該の送信元アドレスに対応する加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを超える場合には、大規模ユーザであると判定され、一方、超えない場合には、大規模ユーザ以外(一般ユーザ)であると判定される。

【0059】

その後、S4で大規模ユーザと判定された場合には、大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aが取得され(S5)、S3でカウントした単位時間当たりのメッセージ受信数が大規模ユーザ用の当該閾値を超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かが判定され、DoS攻撃/非DoS攻撃が検出される(S7)。

【0060】

すなわち、単位時間当たりのメッセージ受信数が大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aを超えている場合には、DoS攻撃であると判定され、DoS攻撃として検出され、一方、超えない場合には、DoS攻撃でないと判定され、非DoS攻撃として検出される。

【0061】

一方、S4で大規模ユーザ以外であると判定された場合には、インタフェースによる閾値が取得され(S6)、S3でカウントした単位時間当たりのメッセージ受信数がインタフェースによる当該閾値を超えているか否かに基づいて、送信されたSIPメッセージがDoS攻撃であるか否かが判定され、DoS攻撃/非DoS攻撃が検出される(S7)。

【0062】

S7でDoS攻撃として検出された場合には、規制処理部22aにより、規制管理テーブルに当該送信元のIPアドレスが登録され、SIPメッセージを破棄する規制中に移行する(S8)。

【0063】

一方、非DoS攻撃として検出された場合には、セッション制御部23aにより、セッション処理が実行され(S9)、応答すべきSIPメッセージの送信が行われる(S10)。

【0064】

本実施例によれば、加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するので、大規模ユーザからの発呼を誤ってDoS攻撃として検出しないことができる。

【0065】

これにより、大規模ユーザにとっては、誤ってDoS攻撃として検出され、加入者系SIPサーバの提供サービスを受けられなくなることが防止されることから、加入者系SIPサーバでのサービス性や信頼性が向上する。

【0066】

また、通信事業者にとっては、ユーザの規模に対応した細かなDoS攻撃対策を実施でき、システム運用性が向上する。

【符号の説明】

【0067】

1…中継系サーバ

2a,2b…加入者系SIPサーバ(DoS攻撃検出装置)

3a…アプリケーションサーバ収容ルータ

3b,3c…加入者収容ルータ

4aa〜4ac…アプリケーションサーバ

4ba,4bb,4ca,4cb…一般ユーザ端末装置

4bc,4cc…大規模ユーザ端末装置

21a…SIPメッセージ送受信部

22a…規制処理部

221a…DoS攻撃検出部

23a…セッション制御部

24a…データ蓄積部

241a…加入者データ毎最大SIPセッション数

242a…大規模ユーザ分類対象SIPセッション数

243a…ユーザ分類別DoS攻撃検出閾値

25a…データ設定部

S1〜S10…処理ステップ

【特許請求の範囲】

【請求項1】

SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置で行うDoS攻撃検出方法において、

大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定ステップと、

前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出ステップと、

を有することを特徴とするDoS攻撃検出方法。

【請求項2】

前記検出ステップは、

前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定するステップと、

大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するステップと、

を有することを特徴とする請求項1記載のDoS攻撃検出方法。

【請求項3】

SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置において、

大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定手段と、

前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出手段と、を有し、

前記検出手段は、

前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定する手段と、

大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する手段と、

を有することを特徴とするDoS攻撃検出装置。

【請求項1】

SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置で行うDoS攻撃検出方法において、

大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定ステップと、

前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出ステップと、

を有することを特徴とするDoS攻撃検出方法。

【請求項2】

前記検出ステップは、

前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定するステップと、

大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出するステップと、

を有することを特徴とする請求項1記載のDoS攻撃検出方法。

【請求項3】

SIPサーバに送信されたSIP信号がDoS攻撃であるかを判定し検出するDoS攻撃検出装置において、

大規模ユーザ用のDoS攻撃検出閾値を小規模ユーザ用と区別して記憶手段に設定する設定手段と、

前記DoS攻撃検出閾値を用いて前記検出を行う前に、前記SIP信号の送信元が大規模ユーザであるかを、送信元毎に設定された最大SIPセッション数に基づいて判定する検出手段と、を有し、

前記検出手段は、

前記SIP信号の送信元に対して設定された最大SIPセッション数が、所定の基準SIPセッション数を越える場合に、前記SIP信号の送信元が大規模ユーザであると判定する手段と、

大規模ユーザであると判定された場合に、前記SIP信号の受信数と、前記大規模ユーザ用のDoS攻撃検出閾値とを比較し、当該受信数が当該閾値を超えない場合には、前記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する手段と、

を有することを特徴とするDoS攻撃検出装置。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2012−257102(P2012−257102A)

【公開日】平成24年12月27日(2012.12.27)

【国際特許分類】

【出願番号】特願2011−129288(P2011−129288)

【出願日】平成23年6月9日(2011.6.9)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成24年12月27日(2012.12.27)

【国際特許分類】

【出願日】平成23年6月9日(2011.6.9)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]