ICカードシステム、その通信端末、携帯端末

【課題】ICカード秘匿鍵等に関する耐タンパ性をハードウェア的に確保する必要なく安価に構築できる。

【解決手段】各通信端末20の不揮発性メモリ21には、ICカード2との通信に必要な秘匿鍵等を暗号鍵によって暗号化されたICカード認証鍵33等が記憶されており、更に上記暗号鍵を分割して生成された複数の分割暗号鍵の一方(分割暗号鍵A31)が記憶されている。また、上記複数の分割暗号鍵の他方(分割暗号鍵B)は端末管理サーバ10に記憶されている。通信端末20の運用開始時に、携帯端末1を介してサーバ10から分割暗号鍵Bを取得することで上記暗号鍵を復元し、以って上記暗号化されたICカード認証鍵33を復号する。

【解決手段】各通信端末20の不揮発性メモリ21には、ICカード2との通信に必要な秘匿鍵等を暗号鍵によって暗号化されたICカード認証鍵33等が記憶されており、更に上記暗号鍵を分割して生成された複数の分割暗号鍵の一方(分割暗号鍵A31)が記憶されている。また、上記複数の分割暗号鍵の他方(分割暗号鍵B)は端末管理サーバ10に記憶されている。通信端末20の運用開始時に、携帯端末1を介してサーバ10から分割暗号鍵Bを取得することで上記暗号鍵を復元し、以って上記暗号化されたICカード認証鍵33を復号する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ICカードを利用してサービスを提供する端末において、耐タンパ性を持ったチップを利用しなくても、ICカード等との秘匿通信に利用する鍵が第三者に漏洩することを防ぐための技術に関する。

【背景技術】

【0002】

近年、セキュリティの高さ、非接触による故障率の低さ、利便性の高さより、非接触ICカードを用いて電子マネー決済サービスやポイントサービス等を提供するICカードシステムが普及している。このようなICカードシステムに利用される通信端末(非接触ICカード・リーダライタを備える)は、非接触ICカードとの秘匿通信に利用する認証鍵(秘匿鍵)を保持する必要があるが、この秘匿鍵が第三者に漏洩する事態を回避する為に、耐タンパ性を持ったチップを備えており、このチップ内に秘匿鍵を保持している。

【0003】

また、電子マネーやポイントなどの電子価値情報をICカードに積み増す機能を有する通信端末に関しては、この通信端末の設置場所とは別のセキュアな場所にあるサーバと通信を行い、認証に成功することで認証鍵(秘匿鍵)を取得することによって、盗難による不正な積み増しができないようにすることが考案されている。

【0004】

特許文献1では、サーバとの認証が成功することで認証鍵(秘匿鍵)を取得するため、サーバとの認証処理のための情報は、非接触ICカードとの認証鍵(秘匿鍵)と同様の耐タンパの領域(耐タンパチップ内等)で管理する必要がある。

【0005】

特許文献2では、仮認証端末を用いて、端末管理サーバの負担集中を低減しているが、仮認証端末との通信はネットワークを介しており、相応の耐タンパ機能が必要である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2005−157497号公報

【特許文献2】特開2008−199206号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

上記従来技術では、例えば耐タンパ性を持ったチップを必要とする等、耐タンパ性をハードウェア的に確保する必要がある。

しかしながら、耐タンパ性をハードウェア的に確保しようとすると通信端末のコストアップに繋がり、ポイントサービスなど付加的サービスに利用するためには、通信端末やシステム全体が高価になり、これが導入障壁となっている。

【0008】

上記問題に対しては、上記従来技術では何等考慮されていない。

本発明の課題は、耐タンパ性をハードウェア的に確保する必要なく安価に構築でき、特にICカード等との秘匿通信に利用する秘匿鍵が第三者に漏洩することを防止できるICカードシステム、その通信端末、携帯端末等を提供することである。

【課題を解決するための手段】

【0009】

本発明のICカードシステムは、所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続されたシステムであって、非接触ICカード通信機能を持つ携帯端末を更に備え、

前記各通信端末は、不揮発性メモリと、揮発性メモリと、暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号するセキュリティ情報復号手段とを有し、

前記携帯端末は、認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の前記端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する前記第2の分割暗号鍵を該サーバ装置から取得して、該取得した第2の分割暗号鍵を前記非接触ICカード通信機能によって前記暗号鍵復元手段に転送する分割暗号鍵転送手段とを有する。

【0010】

各通信端末において、ICカードとの通信に必要となる秘匿鍵等は、暗号化されて格納されている。この暗号化セキュリティ情報を復号する為に必要な暗号鍵は、分割されて、サーバ装置と通信端末とに保持されている。この暗号鍵を得る(復元する)為には、上記所定の機能を有する携帯端末を用いる必要があり、更に、正しいPIN情報を知る必要がある。各通信端末において、暗号鍵やセキュリティ情報は揮発性メモリ上で復元されるので、電源OFFにより消去される。

【0011】

上記ICカードシステムにおいて、例えば、前記セキュリティ情報には更に前記サーバ装置との認証鍵も含まれ、前記セキュリティ情報復号手段は、該サーバ装置との認証鍵も前記揮発性メモリ上に復号する。

【0012】

また、上記ICカードシステムにおいて、例えば、前記通信端末は、更に、前記揮発性メモリ上に前記復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いて前記セキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化変更手段と、前記新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に送信して格納させる新暗号鍵分割格納手段とを有する。

【発明の効果】

【0013】

本発明のICカードシステム、その通信端末、携帯端末等によれば、耐タンパ性をハードウェア的に確保する必要なく安価に構築でき、特にICカード等との秘匿通信に利用する秘匿鍵が第三者に漏洩することを防止できる。

【図面の簡単な説明】

【0014】

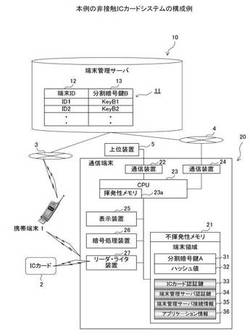

【図1】本例の非接触ICカードシステムの構成例である。

【図2】本例の非接触ICカードシステムの概略動作を示す図である。

【図3】携帯端末の処理フローチャート(その1)である。

【図4】携帯端末の処理フローチャート(その2)である。

【図5】携帯端末の処理フローチャート(その3)である。

【図6】通信端末の処理フローチャート図(その1)である。

【図7】通信端末の処理フローチャート図(その2)である。

【発明を実施するための形態】

【0015】

以下、図面を参照して本発明の実施の形態について説明する。

図1に本例の非接触ICカードシステムの構成例を示す。

図示の非接触ICカードシステムは、端末管理サーバ10と各通信端末20が、インターネット等のネットワーク4に接続している。また、一例としては、本例の非接触ICカードシステムには携帯端末1が含まれていてもよい。この携帯端末1は、例えば、各通信端末20が設置されている店舗等の責任者/店員等が使用するものであり、ICカード機能付きである。携帯端末1は、例えば、ICカード機能付き携帯電話等である。また、通信端末20は、ICカード2またはICカード機能付き携帯電話等との非接触近距離通信を行って電子マネー決済処理、ポイントサービス等を行う装置である。

【0016】

端末管理サーバ10は、ハードウェア的には一般的なサーバ装置(汎用コンピュータ装置)であり、よって特に図示しないが、概略的には例えば不図示のCPU、記憶装置(ハードディスク、メモリ)、通信インタフェース等を有している。そして、上記不図示のCPUが、不図示のハードディスク等に予め記憶されている各種アプリケーションプログラムを読出し・実行することにより、例えば後述する各種処理を実現する。

【0017】

また、端末管理サーバ10は、ネットワーク3(携帯電話網等)を介して携帯端末1(ICカード機能付き)と通信可能、ネットワーク4(インターネット等)を介して各通信端末20と通信可能となっている。

【0018】

また、携帯端末1も、ハードウェア的には一般的なICカード機能付き携帯電話等の構成であり、よって特に図示しないが、概略的には例えば不図示のCPU、記憶装置(メモリ等)、液晶ディスプレイ、入力装置(キー等)、通信機能等を有している。そして、上記不図示のCPUが、不図示の記憶装置等に予め記憶されている各種アプリケーションプログラムを読出し・実行することにより、例えば後述する図2、図3〜図5に示す各種処理を実現する。

【0019】

また、各通信端末20は、不揮発性メモリ21、通信装置22、CPU23、通信装置24、表示装置25、暗号処理装置26、リーダ・ライタ装置27を有する。CPU23は、揮発性メモリ23aを内蔵している。

【0020】

各通信端末20は、出荷後、任意の場所(店舗内等)に設置され、通常、当該店舗内に設けられている上位装置5(レジ等)と接続して運用が行われる。CPU23は、上記通信装置22を介して上位装置5との通信を行う。また、通信装置24はインターネット等のネットワーク4に接続しており、CPU23は通信装置24を介して端末管理サーバ10との通信を行う。

【0021】

また、リーダ・ライタ装置27は、ICカード2または携帯端末1(ICカード機能付き)と非接触の近距離通信を行う、一般的な非接触ICカード・リーダ/ライタである。表示装置25は例えば小型の液晶ディスプレイ等である。

【0022】

暗号処理装置26は、例えば暗号演算に特化したICチップであるが、必ずしも必要ないものである。本説明では、暗号処理装置26が存在しないものとし、暗号化/復号化等の暗号演算も、CPU23が実行するものとして説明する。但し、この例に限るものではなく、暗号処理装置26が存在する構成の場合には暗号化/復号化等の暗号演算は暗号処理装置26に実行させればよい。

【0023】

不揮発性メモリ21には、不図示の各種アプリケーションプログラムが予め記憶されており、CPU23は、任意のアプリケーションプログラムを自己の揮発性メモリ23aに読み出し・実行することにより、後述する各種処理(例えば図2、図6、図7に示す処理等)を実現する。

【0024】

ここで、図2に、本例の非接触ICカードシステムの概略的な動作を示す。

以下、図2も参照して、図1に示す構成の非接触ICカードシステムの動作について概略的に説明する。

【0025】

本例の非接触ICカードシステムの動作は、図2に示すように、出荷前設定時と出荷後の起動時とに大別される。

以下、出荷前設定時の動作について説明する。

【0026】

まず、各通信端末20には予め固有の識別番号(ID)が割り当てられるものであり、このIDを端末IDと呼ぶものとする。特に図示しないが各通信端末20内の不揮発性メモリ21には自己の端末IDも記憶されている。

【0027】

そして、各通信端末20は、例えば出荷前において、その内部で任意の暗号鍵Zを生成する。この暗号鍵Zは、例えば共通鍵暗号方式(秘密鍵暗号方式ともいう)による鍵である。よく知られているように、共通鍵暗号方式は、暗号化と復号とで同一の鍵を用いる。よって、上記暗号鍵Zによって暗号化を行い且つ復号も行う。各通信端末20は、この暗号鍵Zによって所定の鍵/情報を暗号化する。

【0028】

すなわち、例えば管理者等から提供された“非接触ICカードとの通信に必要な認証鍵(秘匿鍵)”(本例では「ICカード認証鍵」と呼ぶ)、“端末管理サーバ10との通信に必要な認証鍵”(本例では「端末管理サーバ認証鍵」と呼ぶ)、“処理履歴の暗号化鍵”、“端末管理サーバ10への接続情報(URL等)”(本例では「端末管理サーバ接続情報」と呼ぶ)、“通信端末20上で動作するアプリケーションで必要な情報”(例えば、不図示のアプリケーション用サーバとの接続情報、認証情報、データ秘匿鍵情報等)(本例では「アプリケーション情報」と呼ぶ)等の各種「セキュリティ情報」を、通信端末20は上記生成した暗号鍵Zによって暗号化する。

【0029】

そして、上記暗号鍵Zで暗号化された各種「セキュリティ情報」を、自端末20内の不揮発メモリ21に格納する。図1において不揮発メモリ21内に示す各種認証鍵/情報33〜36が、上記暗号鍵Zによって暗号化した各種認証鍵/情報である。

【0030】

すなわち、図示のICカード認証鍵33は上記「ICカード認証鍵」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化ICカード認証鍵33”と呼ぶ場合もあるものとする。

【0031】

同様に、図示の端末管理サーバ認証鍵34は、上記「端末管理サーバ認証鍵」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化端末管理サーバ認証鍵34”と呼ぶ場合もあるものとする。同様に、図示の端末管理サーバ接続情報35は、上記「端末管理サーバ接続情報」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化端末管理サーバ接続情報35”と呼ぶ場合もあるものとする。同様に、図示のアプリケーション情報36は、上記「アプリケーション情報」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化アプリケーション情報36”と呼ぶ場合もあるものとする。

【0032】

尚、図2においては、上記暗号化された各種「セキュリティ情報」33〜36を、まとめて、暗号化アプリケーション設定値6として示している。

尚、「アプリケーション情報」は、本手法に関しては特に関係ないので、詳細には説明しないものとすると共に、以下の説明においては省略する場合もある。

【0033】

上記のように通信端末20は、任意の暗号鍵Zを生成し、この暗号鍵Zによって暗号化した各種認証鍵/情報33〜36等を自己の不揮発性メモリ21に格納する。通信端末20は、続いて、所定のハッシュ関数によって当該暗号鍵Zのハッシュ値を生成し、その後、この暗号鍵Zを2つに分割して分割暗号鍵A、分割暗号鍵Bを生成する。そして、生成したハッシュ値及び分割暗号鍵Aを、自己の不揮発性メモリ21に格納する。これが、図1に示す分割暗号鍵A31、ハッシュ値32である。

【0034】

また、生成した分割暗号鍵Bは、自己の端末IDと共に端末管理サーバ10へ送信する。ここで、図2においては、上記分割暗号鍵A、分割暗号鍵Bを“Key A”、“Key B”と記してあり、上記暗号化された各種「セキュリティ情報」33〜36の生成に用いた上記暗号鍵Zは、「“Key A”+“Key B”」と見做すことができる。図2に示す例では、通信端末20は、“Key B”を自己の端末IDと共に端末管理サーバ10へ送信して、端末管理サーバ10内の記憶装置に登録させている。

【0035】

上記のようにして、各通信端末20毎に、その通信端末20で生成・使用した暗号鍵Zの一部(分割暗号鍵A)とハッシュ値が当該通信端末20内に記憶されると共に、暗号鍵Zの残りの一部(分割暗号鍵B)が端末管理サーバ10内に記憶されることになる。

【0036】

尚、本例では、暗号鍵Zを2つに分割するものとしたが、この例に限らず、3つ以上に分割してもよい。但し、本手法では、暗号鍵Zを分割して一部(本例では分割暗号鍵A)を不揮発性メモリ21に記憶し、残り(本例では分割暗号鍵B)をサーバ10に格納させるのであり、暗号鍵Zを分割して2箇所に分散記憶させるものである。よって、暗号鍵Zを例えば分割暗号鍵C,D,E,F,Gの5つに分割したとしても、これらを上記2箇所に分散記憶させることになり、結局、本例のように2つに分割して上記2箇所に分散記憶させる例と比べて本質的な違いはない。

【0037】

別の考え方で言えば、本例の分割暗号鍵Aを更に分割したものが上記分割暗号鍵C,Dであり、本例の分割暗号鍵Bを更に分割したものが上記分割暗号鍵E,F,Gであると見做すこともできる。これより、例えば「暗号鍵Zを分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、第1の分割暗号鍵を不揮発性メモリ21に格納すると共に、第2の分割暗号鍵をサーバ10に格納させる」とは、暗号鍵Zを2つに分割する場合に限らず、3つ以上に分割する場合も含まれるものとする。

【0038】

ここで具体例としては、端末管理サーバ10の上記不図示の記憶装置には、図1に示す端末毎暗号鍵格納テーブル11も記憶される。端末管理サーバ10は、上記のように通信端末20から送信されてくる分割暗号鍵B及び端末IDを、端末毎暗号鍵格納テーブル11に登録する。すなわち、図示のように、端末毎暗号鍵格納テーブル11には、端末ID12に対応付けて分割暗号鍵B13が登録される。すなわち、各通信端末20毎の分割暗号鍵Bが登録・管理される。

【0039】

尚、上述した出荷前の設定作業・処理は、例えば工場内等で行うので、端末管理サーバ10−通信端末20間の通信は、例えば専用の1対1の通信ケーブルを介して行うようにしてもよい。

【0040】

上述した出荷前の作業・処理が完了したら、通信端末20を出荷して任意の店舗内等に設置し、上記のように上位端末5等と接続して運用開始するが、上記の通り各種鍵/情報は暗号化されているので、特に「ICカード認証鍵」が暗号化されたままなので、このままでは運用開始できない。

【0041】

上記暗号化された各種鍵/情報を復号するには、暗号化に用いた上記暗号鍵Zが必要であるが、通信端末20は暗号鍵の一部(分割暗号鍵A)しか保持しておらず、残り(分割暗号鍵B)は端末管理サーバ10に保存されているので、これを取得する必要がある。但し、第三者が暗号鍵Zを不正に入手し、それによって特にICカードとの通信に必要な認証鍵(ICカード認証鍵)が不正に入手されてしまう事態を、回避する必要がある。

【0042】

その為に本例では別の端末(携帯端末1)を介して分割暗号鍵Bを取得するようにしており、その際に認証用情報として例えばPIN入力による確認を行うようにしている。認証用情報としては、バイオメトリクス情報を用いてもよい。

【0043】

まず、上記の通り、携帯端末1は、例えば各通信端末20が設置されている店舗等の責任者/店員が使用するものであり、例えば店員等の所有物であってもよいが、予め所定のアプリケーションがインストールされている必要がある。この所定のアプリケーションは、例えば、端末管理サーバ10側で管理されており、例えば事前に、携帯端末1を端末管理サーバ10に接続して、上記所定のアプリケーションを携帯端末1にダウンロードする。

【0044】

上記所定のアプリケーションを携帯端末1にダウンロードする処理は、ネットワーク3を介して行ってもよいが、安全の為に以下に説明するようにしてもよい。

すなわち、例えば上述した通信端末20の出荷前の設定作業・処理に伴って、この通信端末20の出荷先に係わる携帯端末1に対する上記アプリケーション・インストール作業を、上記工場内で行ってもよい。この場合、携帯端末1−端末管理サーバ10間の通信(ダウンロード等)は、例えば専用の1対1の通信ケーブルを介して行うようにしてもよい。

【0045】

上記所定のアプリケーションは、例えば図3、図4、図5の処理をそれぞれ実行する複数のアプリケーションより成るものである。

これら各アプリケーションは、予め決められている所定のPIN情報が正しく入力された場合のみ動作するようになっている。このPIN情報は、端末管理サーバ10の管理者等が何らかの安全な方法により上記店員等に伝えておく(上記工場内でのダウンロード作業の際に口頭で伝えても良い)。

【0046】

また、上記所定のアプリケーションには、上記「端末管理サーバ接続情報」等(URL等)を用いた端末管理サーバ10へのアクセス処理等が含まれている。これより、図2に示すように、例えば上記出荷前の設定作業・処理によって、携帯端末1には所定のPIN情報と「端末管理サーバ接続情報」等が登録されるものと見做してもよい。尚、「端末管理サーバ接続情報」等とは、例えば「端末管理サーバ接続情報」及び上記「端末管理サーバ認証鍵」等であり、携帯端末1が後述するようにサーバ10にアクセスして分割暗号鍵B(Key B)を取得する為に必要となる情報を意味する。

【0047】

上述したことから、設定後の携帯端末1は、PINによりユーザを判定する機能を備えており、正常なPIN(Personal Identification Number)情報が入力されない限り、該当する非接触ICカード機能を有効にしない。PINによりユーザを判定する機能及び“該当する非接触ICカード機能”とは、図3、図4、図5にそれぞれ示す処理機能である。上記の通り、これら処理機能を実現する複数のアプリケーションは、予め携帯端末1にインストールされており、ユーザ操作により任意に起動できる。

【0048】

以下、図2に示す出荷後起動時の動作について、図1、図3〜図7も参照して説明する。

例えば店員等は、通信端末20を運用開始したい場合には(例えば、上記設置直後の運用開始時、あるいは夜間は電源OFFしておき、翌朝電源ONする場合等)、通信端末20が電源ONに伴う所定の初期処理を実行して完了した後、上記携帯端末1を操作して、まず図3に示す処理を実行させる。

【0049】

すなわち、携帯端末1を操作して端末ID読取処理対応のアプリケーションを起動し(ステップS11)、事前に知らされたPIN情報を入力する(ステップS12)。正しいPIN情報が入力された場合には(ステップS13,YES)、端末ID読取処理対応のアプリケーションの機能を実行する。すなわち、ICカード機能を用いて通信端末20との非接触近距離通信を行って、この通信端末20の端末IDを取得する(ステップS14)。そして、取得した端末IDを、自己の非接触ICカード機能のICチップの所定の記憶領域に格納する。

【0050】

当該通信端末20との通信は、ICカード認証鍵33(秘匿鍵)を用いない通信とする。一般的に、ICカードとの非接触近距離通信には、ICカード認証鍵33(秘匿鍵)を用いる通信と用いない通信との2種類が存在するものであり、ここでは後者の通信(ICカード認証鍵33を用いない通信)を行う。但し、通信内容を暗号化して秘匿する必要がある場合には、例えばDiffie-Hellman鍵交換等の鍵交換アルゴリズムを、事前に携帯端末1と通信端末20の双方に実装しておく。

【0051】

そして、例えば上記ステップS14や後述するステップS34の処理の際には、処理の直前に携帯端末1と通信端末20との間で暗号鍵交換(ワンタイムの鍵の交換)を行って、送信するデータの暗号化/復号を行えるようにする。例えばステップS34の場合、この処理の直前に携帯端末1と通信端末20との間で暗号鍵交換(ワンタイムの鍵の交換)を行って、携帯端末1においてこの鍵を用いて分割暗号鍵Bを暗号化したうえで通信端末20に送信する。勿論、通信端末20は、上記鍵を用いて、暗号化された分割暗号鍵Bを復号する。

【0052】

もし、正しいPIN情報が入力されなかった場合には(ステップS13,NO)、上記ステップS14の処理を行うことなく、本処理を終了する。この場合には、例えばエラーメッセージを表示して、店員に再度のPIN情報入力を促すようにしてもよい。

【0053】

上述したようにして、携帯端末1を用いて、起動したい通信端末20からその端末IDを読取る。尚、上述した図3の処理は、図2には示していないが、図3の処理を実行後に

図2に示すステップS1、S2の処理を行う。すなわち、PIN入力によるユーザ検証を行い(ステップS1)、検証OKであれば、端末管理サーバ10に接続して分割暗号鍵B(Key B)を取得する(ステップS2)。

【0054】

上記ステップS1,S2の処理の詳細を、図4に示す。

上記図3の処理によって運用開始対象の通信端末20の端末IDを取得できた場合には、続いて、図4の処理を実行させる。すなわち、店員等は携帯端末1を操作して分割暗号鍵B取得処理対応のアプリケーションを起動し(ステップS21)、事前に知らされたPIN情報を入力する(ステップS22)。正しいPIN情報が入力された場合には(ステップS23,YES)、分割暗号鍵B取得処理対応のアプリケーションの機能を実行する。

【0055】

すなわち、携帯端末1は、ネットワーク3を介して端末管理サーバ10に接続して、端末管理サーバ10から上記運用開始対象となる通信端末20の分割暗号鍵Bを取得する(ステップS24)。

【0056】

これは、例えば、上記「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等を用いて、端末管理サーバ10にアクセスすると共に所定の認証処理を行う。そして、アクセス成功で且つ認証OKであった場合には、携帯端末1は上記ステップS14で取得した端末IDを付加した暗号鍵B要求コマンドを端末管理サーバ10へ送信する。

【0057】

この暗号鍵B要求コマンドを受信した端末管理サーバ10は、このコマンドに付加されている端末IDを用いて、自己が記憶する上記端末毎暗号鍵格納テーブル11を検索して、該当する分割暗号鍵B13を取得する。そして、取得した分割暗号鍵B13を、要求元の携帯端末1へ返信する。

【0058】

上述したようにして、携帯端末1を使って端末管理サーバ10へ接続し、運用開始対象の通信端末20に応じた分割暗号鍵B(暗号鍵Zの一部)を取得する。携帯端末1は、取得した分割暗号鍵Bを、例えば自己の非接触ICカード機能のICチップの記憶領域(耐タンパメモリ等)に一時的に記憶する。尚、携帯端末1−端末管理サーバ10間の通信は、SSLで秘匿するため、通信データから分割暗号鍵Bが外部へ漏洩することはない。また、尚、上記「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等も、上記非接触ICカード機能のICチップ内に記憶されて保護されている。

【0059】

該当する分割暗号鍵Bを取得できた場合には、続いて、図5の処理を実行させる。すなわち、店員等は携帯端末1を操作して暗号鍵B通知処理対応のアプリケーションを起動し(ステップS31)、事前に知らされたPIN情報を入力する(ステップS32)。正しいPIN情報が入力された場合には(ステップS33,YES)、暗号鍵B通知処理対応のアプリケーションの機能を実行する。

【0060】

すなわち、携帯端末1は、上記ステップS24で取得した分割暗号鍵Bを、上記運用開始対象となる通信端末20に対して、非接触ICカード機能による非接触近距離通信によって送信し、送信完了したら上記取得してある分割暗号鍵B、端末ID(自己が一時的に記憶している)を削除する(ステップS34)。

【0061】

尚、既に述べたように、携帯端末1は、ステップS34の処理の直前に通信端末20との暗号鍵交換(ワンタイムの鍵の交換)を行い、この鍵を用いて分割暗号鍵Bを暗号化することで、当該暗号化された分割暗号鍵Bを上記運用開始対象となる通信端末20へ送信するようにしてもよい。

【0062】

尚、正しいPIN情報が入力されなかった場合には(ステップS33,NO)、ステップS34の処理を行うことなく本処理を終了する。この場合には、例えばエラーメッセージを表示して、店員に再度のPIN情報入力を促すようにしてもよい。

【0063】

尚、上記ステップS14,S34の処理の際には、店員は携帯端末1を通信端末20に翳す。

ここで、図2には、上記携帯端末1を介して分割暗号鍵Bを取得した後の通信端末20の概略処理を示している。通信端末20の処理の詳細については、後に図6、図7を参照して説明するが、ここではまず図2を参照して概略的に説明する。

【0064】

すなわち、通信端末20は、上記のようにして分割暗号鍵Bを取得したら、この分割暗号鍵Bと、自己が保持している分割暗号鍵Aとによって上記暗号鍵Zを復号する(ステップS3)。そして、復号した暗号鍵Zの検証を行い(ステップS4)、検証OKであれば処理を継続し、検証NGであれば処理を終了する。

【0065】

処理継続の場合には、復号した暗号鍵Zを用いて上記暗号化アプリケーション設定値6を復号することで、アプリケーション設定値7を得る。上記の通り暗号化アプリケーション設定値6は例えば上記暗号化された各種セキュリティ情報33〜36に相当する。よって、アプリケーション設定値7は、例えば、上記「ICカード認証鍵」、「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等であり、特に「ICカード認証鍵」は必ず含まれる。

【0066】

尚、暗号鍵Z、アプリケーション設定値7は、揮発性メモリ23a上に展開する。

以上の処理によって、少なくとも「ICカード認証鍵」を得ることで、通信端末20はICカード2等と秘匿通信を行って電子マネー決済処理を行える状態となる。すなわち、通信端末20は運用開始できる状態となる。

【0067】

また、例えば起動回数をカウントしておき、起動回数が所定回数を越えた場合等には、上記運用開始時等に暗号鍵を変更する処理を行う。すなわち、図2に示すように、まず新たな暗号鍵Z’を任意に生成し(ステップS6)、この新たな暗号鍵Z’を用いて上記アプリケーション設定値7を暗号化することで、新たな暗号化アプリケーション設定値8を生成して不揮発性メモリ21に記憶する。その際、古い暗号化アプリケーション設定値6は削除する。

【0068】

また、上記新たな暗号鍵Z’のハッシュ値を求めると共に、当該新たな暗号鍵Z’を分割して新たな分割暗号鍵A’、分割暗号鍵B’を生成し、新たな分割暗号鍵B’を自己の端末IDと共に端末管理サーバ10に送信して更新登録させる。また、上記ハッシュ値と新たな分割暗号鍵A’は、不揮発性メモリ21に記憶する。その際、古いハッシュ値と分割暗号鍵Aは削除する。尚、上記端末管理サーバ10への新たな分割暗号鍵B’の登録の際には、上記復号した「端末管理サーバ接続情報(URL等)」、「端末管理サーバ認証鍵」を用いて、端末管理サーバ10への接続と所定の認証処理を行うことになる。

【0069】

以下、図6、図7を参照して、通信端末20の処理について更に詳しく説明する。

図6、図7は、通信端末20の処理フローチャート図である。

図6は、起動処理フローチャート図である。

【0070】

図6において、通信端末20は、まず、所定のカウント値(ここでは、“認証鍵生成失敗カウント”をリセットする(‘0’にする)(ステップS41)。

そして、携帯端末1との通信待ち状態になる。尚、以下の説明では逐一述べないが、上記携帯端末1に関する処理で説明したように、携帯端末1−通信端末20間の通信は、上記非接触近距離通信である。よって、通信端末20側においては、携帯端末1との通信は、図1のリーダ・ライタ装置27を介して行うことになる。

【0071】

携帯端末1との通信が行えたら(ステップS42)、この通信が上記ステップS14の処理に係わるものであるか、それとも上記ステップS34の処理に係わるものであるかを判定する為に、携帯端末1側に自己の端末IDが記憶されているか否かを確認する。すなわち、携帯端末1における非接触ICカード機能の所定の記憶領域に、自己の端末IDが記憶されているか否かをチェックする(ステップS43)。

【0072】

自己の端末IDが記憶されていない場合、または、別の通信端末20の端末IDが記憶されていた場合には(ステップS43,NO)、上記非接触ICカード機能の所定の記憶領域に、自己の端末IDを書込む(ステップS44)。そして、再び上記携帯端末1との通信待ち状態になる。尚、その後に再び携帯端末1との通信を行ったときには、上記ステップS43の判定はYESとなるはずである。尚、上記ステップS44の処理は、上記ステップS14の処理と略同様と見做してよい(通信端末20と携帯端末1のどちらが主体的に処理を行うかの違いだけである)。

【0073】

一方、携帯端末1側に既に自己の端末IDが記憶されている場合には(ステップS43,YES)、携帯端末1から分割暗号鍵Bを取得する。そして、携帯端末1に記憶されている分割暗号鍵Bを削除する(ステップS45)。尚、ここでは通信端末20が能動的に分割暗号鍵Bの取得・削除を行うものとしたが、これは一例であり、上記ステップS34で説明したように、携帯端末1側において分割暗号鍵Bの送信・削除を行うものとし、通信端末20は単に分割暗号鍵Bの受信を行うだけとしてもよい(通信端末20と携帯端末1のどちらが主体的に処理を行うかの違いだけである;これに限らず、処理方法は様々であってよい)。

【0074】

尚、上記携帯端末1において端末IDを記憶する記憶領域(アドレス)、分割暗号鍵Bを記憶する記憶領域(アドレス)は、予め決められており、本処理例においては、通信端末20側にも予めこれらのアドレスが登録されているものとする。

【0075】

そして、通信端末20は、上記ステップS45で分割暗号鍵B(暗号鍵の一部)を取得できたら、不揮発性メモリ21に保持している上記分割暗号鍵A31と、取得した分割暗号鍵Bとに基づいて、暗号鍵Zを復元する(ステップS45)。これは、例えば上記CPU23が内蔵する揮発性メモリ23a上に、暗号鍵Zを復元するものである。よって、暗号鍵Z復元後に、後述するように各種セキュリティ情報を復元して暗号鍵Zを消去する前に、もし通信端末20が盗難にあっても、それに伴って通信端末20の電源がOFFすることで、暗号鍵Zは消去されるので、情報漏洩する可能性は極めて低いものとなる。

【0076】

そして、復元した暗号鍵Zからハッシュ値を生成し(ステップS46)、これを不揮発性メモリ21に記憶してある上記ハッシュ値32と比較して一致した場合にのみ(ステップS47,YES)、復元した暗号鍵Zを有効とし、ステップS48の処理を実行してサービス開始する。

【0077】

すなわち、上記ハッシュ値が一致した場合(ステップS47,YES)、復元した暗号鍵Zを用いて各種暗号化セキュリティ情報(暗号化ICカード認証鍵33、暗号化端末管理サーバ認証鍵34、暗号化端末管理サーバ接続情報35等)を復号することで、各種セキュリティ情報(「ICカード認証鍵」、「端末管理サーバ認証鍵」、「端末管理サーバ接続情報」等)を復元する(ステップS48)。例えば上記CPU23が内蔵する揮発性メモリ23a上に、各種セキュリティ情報を復元するものである。尚、各種セキュリティ情報を復元した後、暗号鍵Zは消去する。

【0078】

これによって、非接触ICカードとの秘匿通信に利用する秘匿鍵(ICカード認証鍵)や、サーバ10との接続、認証に必要な鍵/情報が取得されるので、電子マネーサービスを実行可能な状況となりサービス開始することになる。また、復元された各種セキュリティ情報は、揮発性メモリ23a上にあるので、通信端末20の電源OFFによって消去されることになる。よって、もし通信端末20が盗難にあっても、それに伴って通信端末20の電源がOFFすることで、各種セキュリティ情報は消去されるので、情報漏洩する可能性は極めて低いものとなる。

【0079】

一方、ハッシュ値が一致しなかった場合には(ステップS47,NO)、直ちにエラーとはしないで、何度かリトライさせる。

すなわち、上記“認証鍵生成失敗カウント”の値が予め設定された規定値を越えた場合には(ステップS49、YES)、通信端末20は自身をサービス停止状態にして、上記不揮発性メモリ21に保持している分割暗号鍵A31とハッシュ値32を削除する。更に上記不揮発性メモリ21に保持している各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35等)を削除するようにしてもよい(ステップS51)。一方、上記“認証鍵生成失敗カウント”の値が未だ上記規定値を越えていない場合には(ステップS49、NO)、“認証鍵生成失敗カウント”値を+1インクリメントし(ステップS50)、ステップS42に戻る。

【0080】

尚、ステップS51の処理に伴って、例えばエラーメッセージの表示等を行うようにしてもよい。

例えば、閉店後は通信端末20の電源をOFFし、翌朝等に開店前に通信端末20の電源をONするような運用方法の場合、毎日開店前に上述した図3〜図6の処理を実行することになる。夜間等は通信端末20は電源OFF状態であるので、揮発性メモリ23a上には何も記憶されていないし、不揮発性メモリ21上に記憶されている暗号鍵Zの一部(分割暗号鍵A31)やハッシュ値32だけでは、不揮発性メモリ21上に記憶されている各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35)を復号することは出来ない。よって、夜間等に通信端末20が盗まれても、暗号鍵Zや各種セキュリティ情報が漏洩する可能性は極めて低い。

【0081】

ここで、上記サーバ10側に保存してある分割暗号鍵B13や各通信端末20側で不揮発性メモリ21に保持している各種情報(分割暗号鍵A31〜端末管理サーバ接続情報35)は、上述したように通信端末20の出荷前等に任意に生成された暗号鍵Zに基づいて生成されるものであるが、出荷後でも任意のときにこれら鍵/情報を変更することも可能である。例えば、一定期間経過する毎に図7に示す変更処理を行う。図7の処理は、図6の処理が正常に完了していることを前提としており、よって端末管理サーバ10にアクセスして認証を行うこともでき、これより端末管理サーバ10が保持するデータ(特に分割暗号鍵B)を更新することが許されるものである。

【0082】

図7において、通信端末20は、上記ステップS48で復元した「端末管理サーバ接続情報」(例えば端末管理サーバ10のネットアドレス(URL等))を用いて端末管理サーバ10にアクセスする(ステップS61)。アクセス成功した場合には、更に、上記ステップS48で復元した「端末管理サーバ認証鍵」を用いて端末管理サーバ10との認証処理を行い、認証成功した場合には(ステップS62,YES)ステップS63〜S65の処理を実行する。

【0083】

一方、アクセス/認証が失敗した場合には(ステップS62,NO)、例えば上記復元した各種セキュリティ情報を、上記暗号鍵Zを用いて暗号化して(ここでは暗号鍵Zは未だ消去していないものとする)、再び上記各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35等)を生成して不揮発性メモリ21に格納する(ステップS66)。

【0084】

一方、上記アクセス・認証成功した場合には(ステップS62,YES)、通信端末20は、ステップS63の処理を実行する。このステップS63の処理では、まず、新たに乱数を生成することで新たな暗号鍵Z’を生成する。そして、この新たな暗号鍵Z’を用いて上記復元した各種セキュリティ情報を暗号化して、新たな各種暗号化セキュリティ情報(新たなICカード認証鍵33、新たな端末管理サーバ認証鍵34、新たな端末管理サーバ接続情報35)として不揮発性メモリ21に記憶する。

【0085】

続いて、新たな暗号鍵Z’から新たなハッシュ値を生成すると共に、新たな暗号鍵Z’を分割することで新たな分割暗号鍵A’、分割暗号鍵B’を生成する。そして、生成した分割暗号鍵A’、ハッシュ値を、新たな分割暗号鍵A31、ハッシュ値32として不揮発性メモリ21に記憶する。以上が、ステップS63の処理であるが、この段階では未だ旧分割暗号鍵A31、旧ハッシュ値32、及び旧各種暗号化セキュリティ情報は、削除しない。

【0086】

続いて、上記生成した新たな分割暗号鍵B’を自己の端末IDと共に端末管理サーバ10へ送信する(新たな暗号鍵Z’の一部をサーバ10へアップロードする)。上記の通り端末管理サーバ10との認証処理は成功しており、端末管理サーバ10側では、受信データを用いて端末毎暗号鍵格納テーブル11を更新する。すなわち、端末管理サーバ10は、上記新たな分割暗号鍵B’と端末IDを受信すると、この端末IDを用いて端末毎暗号鍵格納テーブル11を検索して該当するレコードを求める。そして、この該当レコードの分割暗号鍵B13のフィールドに、受信した新たな分割暗号鍵B’を上書き格納する(ステップS64)。そして、新たな分割暗号鍵B’を格納完了したら、“アップロード完了”を送信元の通信端末20へ返信する。

【0087】

通信端末20は、上記“アップロード完了”通知を受信したら、旧分割暗号鍵A31、旧ハッシュ値32、及び旧各種暗号化セキュリティ情報(旧暗号鍵Zで暗号化された各種セキュリティ情報)を削除する。

【0088】

アップロードの完了の確認が取れない場合、次回起動時は、新旧の暗号鍵でそれぞれに対応した暗号化されたセキュリティ情報の復元を行うことで、鍵の不一致を防ぐ。

以上説明したように、例えば図1に示すような本例の非接触ICカードシステムは、各通信端末20を管理するサーバであって特に各通信端末毎に暗号鍵の一部を保持する端末管理サーバ10と、非接触ICカードと通信して電子マネー決済、電子マネー・チャージ、ポイント付加等の各種電子マネーサービスを提供する各通信端末20と、非接触ICカード機能を有する携帯端末1から構成される。

【0089】

各通信端末20は、出荷時に非接触ICカードとの認証鍵(秘匿鍵)、サーバ10との認証鍵などのセキュリティ情報を秘匿するために暗号鍵Zで暗号化し、この暗号化セキュリティ情報及びこの暗号鍵Zの一部(分割暗号鍵A)、暗号鍵Zのハッシュ値を、不揮発性の記憶領域に記憶する。また、この暗号鍵Zの他の一部(残り;分割暗号鍵B)を、端末管理サーバ10で記憶・管理させる。すなわち、端末管理サーバ10では、通信端末20の端末IDと紐付けて分割暗号鍵Bをテーブル11に保持する。

【0090】

携帯端末1は、非接触ICカードの機能と、端末管理サーバ10と通信する機能と、ユーザを認証するPIN機能を備え、ユーザから正規のPIN(Personal IDentifICation Number)を入力された携帯端末1は、通信端末20から端末IDを読取り(非接触ICカード機能の領域に端末IDを格納する)、この通信端末20に対応する分割暗号鍵Bを端末管理サーバ10から取得する。すなわち、通信端末20から読取った端末IDを用いて端末管理サーバ10にアクセスすることで、この端末IDに紐付いた分割暗号鍵Bを端末管理サーバ10から取得する。携帯端末1は、取得した分割暗号鍵Bを自己の非接触ICカード機能領域に記憶する。

【0091】

通信端末20は、携帯端末1の非接触ICカード機能領域から分割暗号鍵Bを切り取り(読取った分割暗号鍵Bは携帯端末1から削除する)、これと自己が保持する暗号鍵の一部(分割暗号鍵A)とに基づいて、上記セキュリティ情報を秘匿・復号するための暗号鍵を揮発性メモリ23a上に復元する。上記記憶してあるハッシュ値を用いて、復元した暗号鍵が正しいものであるのかチェックするようにしてもよい。

【0092】

そして、この暗号鍵を使って、不揮発性メモリ21に格納された暗号化セキュリティ情報(上記各種認証鍵等)を揮発性メモリ上で復号する。特に、非接触ICカードとの認証鍵(秘匿鍵)を復号することで、非接触ICカードとの通信が可能となり各種電子マネーサービスを提供することができるようになり、通信端末20の運用開始が可能となる。また、暗号鍵Zや各種認証鍵等は揮発性メモリ23a上に復元されるので、電源OFFによって消去される。

【0093】

これにより、通信端末20が盗難にあった場合でも、電源OFFすることで揮発性メモリ23aに記憶された暗号鍵Zや各種認証鍵等は消去されるので、特に、非接触ICカードとの認証鍵(秘匿鍵)のような重要な情報が漏洩することはない。よって、例えば、不正に電子価値情報を積み増すこと等は不可能となる。

【0094】

また、盗難者がその後に通信端末20を電源ONして起動しても、揮発性メモリ23a上には上記の通りデータは残っていないし、不揮発性メモリ21上には暗号鍵Zの一部(分割暗号鍵A)しか残っていないので、これだけでは不揮発性メモリ21上の暗号化セキュリティ情報(上記各種認証鍵等)を復号できない。

【0095】

暗号化セキュリティ情報(上記各種認証鍵等)の復号の為には、携帯端末1が必要となるが、盗難者にとっては携帯端末1が必要であることを知ること自体が困難であるし、仮に知っても通信端末20に加えて更に携帯端末1も盗み出すことは困難である。更に、仮に通信端末20と携帯端末1を不正に入手されたとしても、PIN情報が分からないと分割暗号鍵Bを入手できない。

【0096】

この様に、盗難者は、分割暗号鍵Bを入手することは出来ず、暗号鍵Zを生成することはできない。よって、暗号化セキュリティ情報(上記各種認証鍵等)を復号して非接触ICカードとの認証鍵等を入手することも出来ない。

【0097】

尚、端末管理サーバ10側では、通信端末20または携帯端末1の盗難や不正利用が発覚した時点で、該当通信端末20に対応する分割暗号鍵Bを削除し、又は、該当携帯端末1の接続を拒絶することで、不正利用を防ぐことができる。

【0098】

また、通信端末20は、出荷後でも例えば定期的に乱数等に基づいて暗号鍵を新たに生成して、この新たな暗号鍵Z’を用いてセキュリティ情報を暗号化すると共に、この暗号鍵Z’の一部を自己が保持し、残りの一部を端末管理サーバ10側で記憶・管理させるようにしてもよい。

【0099】

これにより、通信端末20と携帯端末1との非接触通信を傍受されても、携帯端末1の複製による不正利用を防ぐことが可能となる。

以上説明した本例の非接触ICカードシステムによれば、通信端末20に高価な耐タンパ性を持ったチップを搭載することなく、不正利用からセキュリティ情報を守ることが可能になる。これにより、通信端末やシステム全体のコストダウンが図れ、ポイントサービスなど付加的サービスへの導入障壁を低くすることが出来る。

【0100】

本発明は、上述した例に限らない。例えば、携帯端末1は必須の構成要素ではない。携帯端末1が無くても本システムは成立し得る。但し、その為には、例えば通信端末20に何らかの入力装置(少なくともPINの入力が可能なもの)が備えられている必要がある。しかしながら、通信端末20は、基本的にはレジ横等に設置されるICカードリーダ/ライタであり、入力装置が無い場合が多い。もし、通信端末20に入力装置が無い場合には、通信端末20を改造して入力装置を追加するか、あるいは上述した例のように携帯端末1を利用する必要がある。但し、セキュリティ上、携帯端末1を利用することが望ましい。

【0101】

本例のように携帯端末1を用いる場合には、各店舗の店員等が所有する携帯電話等を利用して実現する(上記のように所定のアプリケーションをインストールする等)ことが可能であるので、通信端末20を改造して入力装置を追加する方法に比べれば、低コストで本発明システムを実現できるというメリットがある。また、上述したようにセキュリティが強化されるというメリットもある。

【0102】

以上説明したように、本手法では、ICカード認証鍵等は暗号鍵Zで暗号化して暗号鍵Zのハッシュ値と共に通信端末の不揮発性メモリ21に格納しておくと共に、この暗号鍵Zを2つに分割して通信端末と端末管理サーバにそれぞれ保持させておく。そして、通信端末を運用開始する毎に、携帯端末を用いてPIN入力によるユーザ確認を行ってOKである場合のみ端末管理サーバにアクセスして暗号鍵Zの一部を取得し、これによって暗号鍵Zを復元する。復元した暗号鍵Zに関してハッシュ値により確認を行ってOKであれば、この暗号鍵Zを用いて上記暗号化されたICカード認証鍵等を復号する。

【0103】

通信端末は、以上の処理によりICカード認証鍵等を得たことで、非接触ICカードとの秘匿通信が可能となり、ICカードを用いる各種サービスを提供可能となり、運用開始できることになる。上記処理によって得たICカード認証鍵等は、揮発性メモリ上に展開するので、通信端末の電源OFFにより消去される。よって、通信端末の盗難等によってICカード認証鍵が漏洩する可能性は非常に低い。

【0104】

また、暗号鍵Zを復元してICカード認証鍵等を復号するためには、通信端末20だけでなく携帯端末1も必要であり、ICカード認証鍵が漏洩する可能性は極めて低い。

尚、特に図示しないが、通信端末20、携帯端末1は、それぞれ、以下に説明する各種機能部(何れも不図示)を有するものと言うこともできる。

【0105】

すなわち、まず、通信端末20は、暗号化機能部、暗号鍵分割格納機能部、暗号鍵復元機能部、セキュリティ情報復号機能部(何れも不図示)を有するものということもできる。また、これら各種機能部によって上述した図6の処理を実現するものということもできる。尚、これら各種機能部の処理機能は、CPU23が不揮発性メモリ21に予め記憶されている所定のアプリケーションプログラムを読出し・実行することにより実現される。

【0106】

上記暗号化機能部は、例えば、暗号化と復号を行う暗号鍵Zを生成し、該暗号鍵Zを用いて少なくとも上記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を不揮発性メモリ21に格納する。

【0107】

上記暗号鍵分割格納機能部は、例えば上記暗号鍵Zを分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を上記不揮発性メモリ21に格納すると共に、該第2の分割暗号鍵を自己の端末IDと共にサーバ装置(サーバ10等)に格納させる。

【0108】

上記暗号鍵復元機能部は、起動時に、上記携帯端末1を介して上記サーバ装置が保持している第2の分割暗号鍵を取得し、不揮発性メモリ21に格納している第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって上記暗号鍵Zを揮発性メモリ23a上に復元する。

【0109】

セキュリティ情報復号機能部は、上記暗号鍵復元機能部で復元した暗号鍵Zを用いて、不揮発性メモリ21に格納している暗号化セキュリティ情報を揮発性メモリ23a上に復号することで、少なくとも秘匿鍵を揮発性メモリ23a上に復号する。

【0110】

また、通信端末20は、例えば更に、上記揮発性メモリ23a上に復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いてセキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を不揮発性メモリ21に格納する暗号化変更機能部と、新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を不揮発性メモリ21に格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共にサーバ装置に送信して格納させる新暗号鍵分割格納機能部とを有するものであってもよい。

【0111】

また、携帯端末1は、例えば既存の非接触ICカード通信機能を有する携帯電話等であって、ユーザ認証機能部と分割暗号鍵転送機能部(何れも不図示)とを有するものということもできる。また、これら各種機能部によって上述した図3〜図5の処理を実現するものということもできる。尚、これら各種機能部の処理機能は、携帯端末1の不図示のCPU等が不図示の記憶装置(メモリ等)に予め記憶されている所定のアプリケーションプログラムを読出し・実行することにより実現される。

【0112】

ユーザ認証機能部は、例えば所定のPIN情報を入力させることでユーザ認証を行う。

分割暗号鍵転送機能部は、該ユーザ認証機能部によりユーザ認証OKとなった場合、上記非接触ICカード通信機能によって任意の通信端末20と通信を行って、該通信端末20の端末IDを取得し、該取得した端末IDをサーバ装置に送信することで上記通信端末20に対応する第2の分割暗号鍵を該サーバ装置から取得する。そして、該取得した第2の分割暗号鍵を上記非接触ICカード通信機能によって上記暗号鍵復元機能部に転送する。

【符号の説明】

【0113】

1 携帯端末

2 ICカード

3 ネットワーク

4 ネットワーク

5 上位装置

6 暗号化アプリケーション設定値

7 アプリケーション設定値

8 新たな暗号化アプリケーション設定値

10 端末管理サーバ

11 端末毎暗号鍵格納テーブル

12 端末ID

13 分割暗号鍵B

20 通信端末

21 不揮発性メモリ

22 通信装置

23 CPU

23a 揮発性メモリ

24 通信装置

25 表示装置

26 暗号処理装置

27 リーダ・ライタ装置

31 分割暗号鍵A

32 ハッシュ値

33 ICカード認証鍵

34 端末管理サーバ認証鍵

35 端末管理サーバ接続情報

【技術分野】

【0001】

本発明は、ICカードを利用してサービスを提供する端末において、耐タンパ性を持ったチップを利用しなくても、ICカード等との秘匿通信に利用する鍵が第三者に漏洩することを防ぐための技術に関する。

【背景技術】

【0002】

近年、セキュリティの高さ、非接触による故障率の低さ、利便性の高さより、非接触ICカードを用いて電子マネー決済サービスやポイントサービス等を提供するICカードシステムが普及している。このようなICカードシステムに利用される通信端末(非接触ICカード・リーダライタを備える)は、非接触ICカードとの秘匿通信に利用する認証鍵(秘匿鍵)を保持する必要があるが、この秘匿鍵が第三者に漏洩する事態を回避する為に、耐タンパ性を持ったチップを備えており、このチップ内に秘匿鍵を保持している。

【0003】

また、電子マネーやポイントなどの電子価値情報をICカードに積み増す機能を有する通信端末に関しては、この通信端末の設置場所とは別のセキュアな場所にあるサーバと通信を行い、認証に成功することで認証鍵(秘匿鍵)を取得することによって、盗難による不正な積み増しができないようにすることが考案されている。

【0004】

特許文献1では、サーバとの認証が成功することで認証鍵(秘匿鍵)を取得するため、サーバとの認証処理のための情報は、非接触ICカードとの認証鍵(秘匿鍵)と同様の耐タンパの領域(耐タンパチップ内等)で管理する必要がある。

【0005】

特許文献2では、仮認証端末を用いて、端末管理サーバの負担集中を低減しているが、仮認証端末との通信はネットワークを介しており、相応の耐タンパ機能が必要である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2005−157497号公報

【特許文献2】特開2008−199206号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

上記従来技術では、例えば耐タンパ性を持ったチップを必要とする等、耐タンパ性をハードウェア的に確保する必要がある。

しかしながら、耐タンパ性をハードウェア的に確保しようとすると通信端末のコストアップに繋がり、ポイントサービスなど付加的サービスに利用するためには、通信端末やシステム全体が高価になり、これが導入障壁となっている。

【0008】

上記問題に対しては、上記従来技術では何等考慮されていない。

本発明の課題は、耐タンパ性をハードウェア的に確保する必要なく安価に構築でき、特にICカード等との秘匿通信に利用する秘匿鍵が第三者に漏洩することを防止できるICカードシステム、その通信端末、携帯端末等を提供することである。

【課題を解決するための手段】

【0009】

本発明のICカードシステムは、所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続されたシステムであって、非接触ICカード通信機能を持つ携帯端末を更に備え、

前記各通信端末は、不揮発性メモリと、揮発性メモリと、暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号するセキュリティ情報復号手段とを有し、

前記携帯端末は、認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の前記端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する前記第2の分割暗号鍵を該サーバ装置から取得して、該取得した第2の分割暗号鍵を前記非接触ICカード通信機能によって前記暗号鍵復元手段に転送する分割暗号鍵転送手段とを有する。

【0010】

各通信端末において、ICカードとの通信に必要となる秘匿鍵等は、暗号化されて格納されている。この暗号化セキュリティ情報を復号する為に必要な暗号鍵は、分割されて、サーバ装置と通信端末とに保持されている。この暗号鍵を得る(復元する)為には、上記所定の機能を有する携帯端末を用いる必要があり、更に、正しいPIN情報を知る必要がある。各通信端末において、暗号鍵やセキュリティ情報は揮発性メモリ上で復元されるので、電源OFFにより消去される。

【0011】

上記ICカードシステムにおいて、例えば、前記セキュリティ情報には更に前記サーバ装置との認証鍵も含まれ、前記セキュリティ情報復号手段は、該サーバ装置との認証鍵も前記揮発性メモリ上に復号する。

【0012】

また、上記ICカードシステムにおいて、例えば、前記通信端末は、更に、前記揮発性メモリ上に前記復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いて前記セキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化変更手段と、前記新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に送信して格納させる新暗号鍵分割格納手段とを有する。

【発明の効果】

【0013】

本発明のICカードシステム、その通信端末、携帯端末等によれば、耐タンパ性をハードウェア的に確保する必要なく安価に構築でき、特にICカード等との秘匿通信に利用する秘匿鍵が第三者に漏洩することを防止できる。

【図面の簡単な説明】

【0014】

【図1】本例の非接触ICカードシステムの構成例である。

【図2】本例の非接触ICカードシステムの概略動作を示す図である。

【図3】携帯端末の処理フローチャート(その1)である。

【図4】携帯端末の処理フローチャート(その2)である。

【図5】携帯端末の処理フローチャート(その3)である。

【図6】通信端末の処理フローチャート図(その1)である。

【図7】通信端末の処理フローチャート図(その2)である。

【発明を実施するための形態】

【0015】

以下、図面を参照して本発明の実施の形態について説明する。

図1に本例の非接触ICカードシステムの構成例を示す。

図示の非接触ICカードシステムは、端末管理サーバ10と各通信端末20が、インターネット等のネットワーク4に接続している。また、一例としては、本例の非接触ICカードシステムには携帯端末1が含まれていてもよい。この携帯端末1は、例えば、各通信端末20が設置されている店舗等の責任者/店員等が使用するものであり、ICカード機能付きである。携帯端末1は、例えば、ICカード機能付き携帯電話等である。また、通信端末20は、ICカード2またはICカード機能付き携帯電話等との非接触近距離通信を行って電子マネー決済処理、ポイントサービス等を行う装置である。

【0016】

端末管理サーバ10は、ハードウェア的には一般的なサーバ装置(汎用コンピュータ装置)であり、よって特に図示しないが、概略的には例えば不図示のCPU、記憶装置(ハードディスク、メモリ)、通信インタフェース等を有している。そして、上記不図示のCPUが、不図示のハードディスク等に予め記憶されている各種アプリケーションプログラムを読出し・実行することにより、例えば後述する各種処理を実現する。

【0017】

また、端末管理サーバ10は、ネットワーク3(携帯電話網等)を介して携帯端末1(ICカード機能付き)と通信可能、ネットワーク4(インターネット等)を介して各通信端末20と通信可能となっている。

【0018】

また、携帯端末1も、ハードウェア的には一般的なICカード機能付き携帯電話等の構成であり、よって特に図示しないが、概略的には例えば不図示のCPU、記憶装置(メモリ等)、液晶ディスプレイ、入力装置(キー等)、通信機能等を有している。そして、上記不図示のCPUが、不図示の記憶装置等に予め記憶されている各種アプリケーションプログラムを読出し・実行することにより、例えば後述する図2、図3〜図5に示す各種処理を実現する。

【0019】

また、各通信端末20は、不揮発性メモリ21、通信装置22、CPU23、通信装置24、表示装置25、暗号処理装置26、リーダ・ライタ装置27を有する。CPU23は、揮発性メモリ23aを内蔵している。

【0020】

各通信端末20は、出荷後、任意の場所(店舗内等)に設置され、通常、当該店舗内に設けられている上位装置5(レジ等)と接続して運用が行われる。CPU23は、上記通信装置22を介して上位装置5との通信を行う。また、通信装置24はインターネット等のネットワーク4に接続しており、CPU23は通信装置24を介して端末管理サーバ10との通信を行う。

【0021】

また、リーダ・ライタ装置27は、ICカード2または携帯端末1(ICカード機能付き)と非接触の近距離通信を行う、一般的な非接触ICカード・リーダ/ライタである。表示装置25は例えば小型の液晶ディスプレイ等である。

【0022】

暗号処理装置26は、例えば暗号演算に特化したICチップであるが、必ずしも必要ないものである。本説明では、暗号処理装置26が存在しないものとし、暗号化/復号化等の暗号演算も、CPU23が実行するものとして説明する。但し、この例に限るものではなく、暗号処理装置26が存在する構成の場合には暗号化/復号化等の暗号演算は暗号処理装置26に実行させればよい。

【0023】

不揮発性メモリ21には、不図示の各種アプリケーションプログラムが予め記憶されており、CPU23は、任意のアプリケーションプログラムを自己の揮発性メモリ23aに読み出し・実行することにより、後述する各種処理(例えば図2、図6、図7に示す処理等)を実現する。

【0024】

ここで、図2に、本例の非接触ICカードシステムの概略的な動作を示す。

以下、図2も参照して、図1に示す構成の非接触ICカードシステムの動作について概略的に説明する。

【0025】

本例の非接触ICカードシステムの動作は、図2に示すように、出荷前設定時と出荷後の起動時とに大別される。

以下、出荷前設定時の動作について説明する。

【0026】

まず、各通信端末20には予め固有の識別番号(ID)が割り当てられるものであり、このIDを端末IDと呼ぶものとする。特に図示しないが各通信端末20内の不揮発性メモリ21には自己の端末IDも記憶されている。

【0027】

そして、各通信端末20は、例えば出荷前において、その内部で任意の暗号鍵Zを生成する。この暗号鍵Zは、例えば共通鍵暗号方式(秘密鍵暗号方式ともいう)による鍵である。よく知られているように、共通鍵暗号方式は、暗号化と復号とで同一の鍵を用いる。よって、上記暗号鍵Zによって暗号化を行い且つ復号も行う。各通信端末20は、この暗号鍵Zによって所定の鍵/情報を暗号化する。

【0028】

すなわち、例えば管理者等から提供された“非接触ICカードとの通信に必要な認証鍵(秘匿鍵)”(本例では「ICカード認証鍵」と呼ぶ)、“端末管理サーバ10との通信に必要な認証鍵”(本例では「端末管理サーバ認証鍵」と呼ぶ)、“処理履歴の暗号化鍵”、“端末管理サーバ10への接続情報(URL等)”(本例では「端末管理サーバ接続情報」と呼ぶ)、“通信端末20上で動作するアプリケーションで必要な情報”(例えば、不図示のアプリケーション用サーバとの接続情報、認証情報、データ秘匿鍵情報等)(本例では「アプリケーション情報」と呼ぶ)等の各種「セキュリティ情報」を、通信端末20は上記生成した暗号鍵Zによって暗号化する。

【0029】

そして、上記暗号鍵Zで暗号化された各種「セキュリティ情報」を、自端末20内の不揮発メモリ21に格納する。図1において不揮発メモリ21内に示す各種認証鍵/情報33〜36が、上記暗号鍵Zによって暗号化した各種認証鍵/情報である。

【0030】

すなわち、図示のICカード認証鍵33は上記「ICカード認証鍵」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化ICカード認証鍵33”と呼ぶ場合もあるものとする。

【0031】

同様に、図示の端末管理サーバ認証鍵34は、上記「端末管理サーバ認証鍵」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化端末管理サーバ認証鍵34”と呼ぶ場合もあるものとする。同様に、図示の端末管理サーバ接続情報35は、上記「端末管理サーバ接続情報」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化端末管理サーバ接続情報35”と呼ぶ場合もあるものとする。同様に、図示のアプリケーション情報36は、上記「アプリケーション情報」を上記暗号鍵Zによって暗号化したものであり、以下、“暗号化アプリケーション情報36”と呼ぶ場合もあるものとする。

【0032】

尚、図2においては、上記暗号化された各種「セキュリティ情報」33〜36を、まとめて、暗号化アプリケーション設定値6として示している。

尚、「アプリケーション情報」は、本手法に関しては特に関係ないので、詳細には説明しないものとすると共に、以下の説明においては省略する場合もある。

【0033】

上記のように通信端末20は、任意の暗号鍵Zを生成し、この暗号鍵Zによって暗号化した各種認証鍵/情報33〜36等を自己の不揮発性メモリ21に格納する。通信端末20は、続いて、所定のハッシュ関数によって当該暗号鍵Zのハッシュ値を生成し、その後、この暗号鍵Zを2つに分割して分割暗号鍵A、分割暗号鍵Bを生成する。そして、生成したハッシュ値及び分割暗号鍵Aを、自己の不揮発性メモリ21に格納する。これが、図1に示す分割暗号鍵A31、ハッシュ値32である。

【0034】

また、生成した分割暗号鍵Bは、自己の端末IDと共に端末管理サーバ10へ送信する。ここで、図2においては、上記分割暗号鍵A、分割暗号鍵Bを“Key A”、“Key B”と記してあり、上記暗号化された各種「セキュリティ情報」33〜36の生成に用いた上記暗号鍵Zは、「“Key A”+“Key B”」と見做すことができる。図2に示す例では、通信端末20は、“Key B”を自己の端末IDと共に端末管理サーバ10へ送信して、端末管理サーバ10内の記憶装置に登録させている。

【0035】

上記のようにして、各通信端末20毎に、その通信端末20で生成・使用した暗号鍵Zの一部(分割暗号鍵A)とハッシュ値が当該通信端末20内に記憶されると共に、暗号鍵Zの残りの一部(分割暗号鍵B)が端末管理サーバ10内に記憶されることになる。

【0036】

尚、本例では、暗号鍵Zを2つに分割するものとしたが、この例に限らず、3つ以上に分割してもよい。但し、本手法では、暗号鍵Zを分割して一部(本例では分割暗号鍵A)を不揮発性メモリ21に記憶し、残り(本例では分割暗号鍵B)をサーバ10に格納させるのであり、暗号鍵Zを分割して2箇所に分散記憶させるものである。よって、暗号鍵Zを例えば分割暗号鍵C,D,E,F,Gの5つに分割したとしても、これらを上記2箇所に分散記憶させることになり、結局、本例のように2つに分割して上記2箇所に分散記憶させる例と比べて本質的な違いはない。

【0037】

別の考え方で言えば、本例の分割暗号鍵Aを更に分割したものが上記分割暗号鍵C,Dであり、本例の分割暗号鍵Bを更に分割したものが上記分割暗号鍵E,F,Gであると見做すこともできる。これより、例えば「暗号鍵Zを分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、第1の分割暗号鍵を不揮発性メモリ21に格納すると共に、第2の分割暗号鍵をサーバ10に格納させる」とは、暗号鍵Zを2つに分割する場合に限らず、3つ以上に分割する場合も含まれるものとする。

【0038】

ここで具体例としては、端末管理サーバ10の上記不図示の記憶装置には、図1に示す端末毎暗号鍵格納テーブル11も記憶される。端末管理サーバ10は、上記のように通信端末20から送信されてくる分割暗号鍵B及び端末IDを、端末毎暗号鍵格納テーブル11に登録する。すなわち、図示のように、端末毎暗号鍵格納テーブル11には、端末ID12に対応付けて分割暗号鍵B13が登録される。すなわち、各通信端末20毎の分割暗号鍵Bが登録・管理される。

【0039】

尚、上述した出荷前の設定作業・処理は、例えば工場内等で行うので、端末管理サーバ10−通信端末20間の通信は、例えば専用の1対1の通信ケーブルを介して行うようにしてもよい。

【0040】

上述した出荷前の作業・処理が完了したら、通信端末20を出荷して任意の店舗内等に設置し、上記のように上位端末5等と接続して運用開始するが、上記の通り各種鍵/情報は暗号化されているので、特に「ICカード認証鍵」が暗号化されたままなので、このままでは運用開始できない。

【0041】

上記暗号化された各種鍵/情報を復号するには、暗号化に用いた上記暗号鍵Zが必要であるが、通信端末20は暗号鍵の一部(分割暗号鍵A)しか保持しておらず、残り(分割暗号鍵B)は端末管理サーバ10に保存されているので、これを取得する必要がある。但し、第三者が暗号鍵Zを不正に入手し、それによって特にICカードとの通信に必要な認証鍵(ICカード認証鍵)が不正に入手されてしまう事態を、回避する必要がある。

【0042】

その為に本例では別の端末(携帯端末1)を介して分割暗号鍵Bを取得するようにしており、その際に認証用情報として例えばPIN入力による確認を行うようにしている。認証用情報としては、バイオメトリクス情報を用いてもよい。

【0043】

まず、上記の通り、携帯端末1は、例えば各通信端末20が設置されている店舗等の責任者/店員が使用するものであり、例えば店員等の所有物であってもよいが、予め所定のアプリケーションがインストールされている必要がある。この所定のアプリケーションは、例えば、端末管理サーバ10側で管理されており、例えば事前に、携帯端末1を端末管理サーバ10に接続して、上記所定のアプリケーションを携帯端末1にダウンロードする。

【0044】

上記所定のアプリケーションを携帯端末1にダウンロードする処理は、ネットワーク3を介して行ってもよいが、安全の為に以下に説明するようにしてもよい。

すなわち、例えば上述した通信端末20の出荷前の設定作業・処理に伴って、この通信端末20の出荷先に係わる携帯端末1に対する上記アプリケーション・インストール作業を、上記工場内で行ってもよい。この場合、携帯端末1−端末管理サーバ10間の通信(ダウンロード等)は、例えば専用の1対1の通信ケーブルを介して行うようにしてもよい。

【0045】

上記所定のアプリケーションは、例えば図3、図4、図5の処理をそれぞれ実行する複数のアプリケーションより成るものである。

これら各アプリケーションは、予め決められている所定のPIN情報が正しく入力された場合のみ動作するようになっている。このPIN情報は、端末管理サーバ10の管理者等が何らかの安全な方法により上記店員等に伝えておく(上記工場内でのダウンロード作業の際に口頭で伝えても良い)。

【0046】

また、上記所定のアプリケーションには、上記「端末管理サーバ接続情報」等(URL等)を用いた端末管理サーバ10へのアクセス処理等が含まれている。これより、図2に示すように、例えば上記出荷前の設定作業・処理によって、携帯端末1には所定のPIN情報と「端末管理サーバ接続情報」等が登録されるものと見做してもよい。尚、「端末管理サーバ接続情報」等とは、例えば「端末管理サーバ接続情報」及び上記「端末管理サーバ認証鍵」等であり、携帯端末1が後述するようにサーバ10にアクセスして分割暗号鍵B(Key B)を取得する為に必要となる情報を意味する。

【0047】

上述したことから、設定後の携帯端末1は、PINによりユーザを判定する機能を備えており、正常なPIN(Personal Identification Number)情報が入力されない限り、該当する非接触ICカード機能を有効にしない。PINによりユーザを判定する機能及び“該当する非接触ICカード機能”とは、図3、図4、図5にそれぞれ示す処理機能である。上記の通り、これら処理機能を実現する複数のアプリケーションは、予め携帯端末1にインストールされており、ユーザ操作により任意に起動できる。

【0048】

以下、図2に示す出荷後起動時の動作について、図1、図3〜図7も参照して説明する。

例えば店員等は、通信端末20を運用開始したい場合には(例えば、上記設置直後の運用開始時、あるいは夜間は電源OFFしておき、翌朝電源ONする場合等)、通信端末20が電源ONに伴う所定の初期処理を実行して完了した後、上記携帯端末1を操作して、まず図3に示す処理を実行させる。

【0049】

すなわち、携帯端末1を操作して端末ID読取処理対応のアプリケーションを起動し(ステップS11)、事前に知らされたPIN情報を入力する(ステップS12)。正しいPIN情報が入力された場合には(ステップS13,YES)、端末ID読取処理対応のアプリケーションの機能を実行する。すなわち、ICカード機能を用いて通信端末20との非接触近距離通信を行って、この通信端末20の端末IDを取得する(ステップS14)。そして、取得した端末IDを、自己の非接触ICカード機能のICチップの所定の記憶領域に格納する。

【0050】

当該通信端末20との通信は、ICカード認証鍵33(秘匿鍵)を用いない通信とする。一般的に、ICカードとの非接触近距離通信には、ICカード認証鍵33(秘匿鍵)を用いる通信と用いない通信との2種類が存在するものであり、ここでは後者の通信(ICカード認証鍵33を用いない通信)を行う。但し、通信内容を暗号化して秘匿する必要がある場合には、例えばDiffie-Hellman鍵交換等の鍵交換アルゴリズムを、事前に携帯端末1と通信端末20の双方に実装しておく。

【0051】

そして、例えば上記ステップS14や後述するステップS34の処理の際には、処理の直前に携帯端末1と通信端末20との間で暗号鍵交換(ワンタイムの鍵の交換)を行って、送信するデータの暗号化/復号を行えるようにする。例えばステップS34の場合、この処理の直前に携帯端末1と通信端末20との間で暗号鍵交換(ワンタイムの鍵の交換)を行って、携帯端末1においてこの鍵を用いて分割暗号鍵Bを暗号化したうえで通信端末20に送信する。勿論、通信端末20は、上記鍵を用いて、暗号化された分割暗号鍵Bを復号する。

【0052】

もし、正しいPIN情報が入力されなかった場合には(ステップS13,NO)、上記ステップS14の処理を行うことなく、本処理を終了する。この場合には、例えばエラーメッセージを表示して、店員に再度のPIN情報入力を促すようにしてもよい。

【0053】

上述したようにして、携帯端末1を用いて、起動したい通信端末20からその端末IDを読取る。尚、上述した図3の処理は、図2には示していないが、図3の処理を実行後に

図2に示すステップS1、S2の処理を行う。すなわち、PIN入力によるユーザ検証を行い(ステップS1)、検証OKであれば、端末管理サーバ10に接続して分割暗号鍵B(Key B)を取得する(ステップS2)。

【0054】

上記ステップS1,S2の処理の詳細を、図4に示す。

上記図3の処理によって運用開始対象の通信端末20の端末IDを取得できた場合には、続いて、図4の処理を実行させる。すなわち、店員等は携帯端末1を操作して分割暗号鍵B取得処理対応のアプリケーションを起動し(ステップS21)、事前に知らされたPIN情報を入力する(ステップS22)。正しいPIN情報が入力された場合には(ステップS23,YES)、分割暗号鍵B取得処理対応のアプリケーションの機能を実行する。

【0055】

すなわち、携帯端末1は、ネットワーク3を介して端末管理サーバ10に接続して、端末管理サーバ10から上記運用開始対象となる通信端末20の分割暗号鍵Bを取得する(ステップS24)。

【0056】

これは、例えば、上記「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等を用いて、端末管理サーバ10にアクセスすると共に所定の認証処理を行う。そして、アクセス成功で且つ認証OKであった場合には、携帯端末1は上記ステップS14で取得した端末IDを付加した暗号鍵B要求コマンドを端末管理サーバ10へ送信する。

【0057】

この暗号鍵B要求コマンドを受信した端末管理サーバ10は、このコマンドに付加されている端末IDを用いて、自己が記憶する上記端末毎暗号鍵格納テーブル11を検索して、該当する分割暗号鍵B13を取得する。そして、取得した分割暗号鍵B13を、要求元の携帯端末1へ返信する。

【0058】

上述したようにして、携帯端末1を使って端末管理サーバ10へ接続し、運用開始対象の通信端末20に応じた分割暗号鍵B(暗号鍵Zの一部)を取得する。携帯端末1は、取得した分割暗号鍵Bを、例えば自己の非接触ICカード機能のICチップの記憶領域(耐タンパメモリ等)に一時的に記憶する。尚、携帯端末1−端末管理サーバ10間の通信は、SSLで秘匿するため、通信データから分割暗号鍵Bが外部へ漏洩することはない。また、尚、上記「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等も、上記非接触ICカード機能のICチップ内に記憶されて保護されている。

【0059】

該当する分割暗号鍵Bを取得できた場合には、続いて、図5の処理を実行させる。すなわち、店員等は携帯端末1を操作して暗号鍵B通知処理対応のアプリケーションを起動し(ステップS31)、事前に知らされたPIN情報を入力する(ステップS32)。正しいPIN情報が入力された場合には(ステップS33,YES)、暗号鍵B通知処理対応のアプリケーションの機能を実行する。

【0060】

すなわち、携帯端末1は、上記ステップS24で取得した分割暗号鍵Bを、上記運用開始対象となる通信端末20に対して、非接触ICカード機能による非接触近距離通信によって送信し、送信完了したら上記取得してある分割暗号鍵B、端末ID(自己が一時的に記憶している)を削除する(ステップS34)。

【0061】

尚、既に述べたように、携帯端末1は、ステップS34の処理の直前に通信端末20との暗号鍵交換(ワンタイムの鍵の交換)を行い、この鍵を用いて分割暗号鍵Bを暗号化することで、当該暗号化された分割暗号鍵Bを上記運用開始対象となる通信端末20へ送信するようにしてもよい。

【0062】

尚、正しいPIN情報が入力されなかった場合には(ステップS33,NO)、ステップS34の処理を行うことなく本処理を終了する。この場合には、例えばエラーメッセージを表示して、店員に再度のPIN情報入力を促すようにしてもよい。

【0063】

尚、上記ステップS14,S34の処理の際には、店員は携帯端末1を通信端末20に翳す。

ここで、図2には、上記携帯端末1を介して分割暗号鍵Bを取得した後の通信端末20の概略処理を示している。通信端末20の処理の詳細については、後に図6、図7を参照して説明するが、ここではまず図2を参照して概略的に説明する。

【0064】

すなわち、通信端末20は、上記のようにして分割暗号鍵Bを取得したら、この分割暗号鍵Bと、自己が保持している分割暗号鍵Aとによって上記暗号鍵Zを復号する(ステップS3)。そして、復号した暗号鍵Zの検証を行い(ステップS4)、検証OKであれば処理を継続し、検証NGであれば処理を終了する。

【0065】

処理継続の場合には、復号した暗号鍵Zを用いて上記暗号化アプリケーション設定値6を復号することで、アプリケーション設定値7を得る。上記の通り暗号化アプリケーション設定値6は例えば上記暗号化された各種セキュリティ情報33〜36に相当する。よって、アプリケーション設定値7は、例えば、上記「ICカード認証鍵」、「端末管理サーバ接続情報」、「端末管理サーバ認証鍵」等であり、特に「ICカード認証鍵」は必ず含まれる。

【0066】

尚、暗号鍵Z、アプリケーション設定値7は、揮発性メモリ23a上に展開する。

以上の処理によって、少なくとも「ICカード認証鍵」を得ることで、通信端末20はICカード2等と秘匿通信を行って電子マネー決済処理を行える状態となる。すなわち、通信端末20は運用開始できる状態となる。

【0067】

また、例えば起動回数をカウントしておき、起動回数が所定回数を越えた場合等には、上記運用開始時等に暗号鍵を変更する処理を行う。すなわち、図2に示すように、まず新たな暗号鍵Z’を任意に生成し(ステップS6)、この新たな暗号鍵Z’を用いて上記アプリケーション設定値7を暗号化することで、新たな暗号化アプリケーション設定値8を生成して不揮発性メモリ21に記憶する。その際、古い暗号化アプリケーション設定値6は削除する。

【0068】

また、上記新たな暗号鍵Z’のハッシュ値を求めると共に、当該新たな暗号鍵Z’を分割して新たな分割暗号鍵A’、分割暗号鍵B’を生成し、新たな分割暗号鍵B’を自己の端末IDと共に端末管理サーバ10に送信して更新登録させる。また、上記ハッシュ値と新たな分割暗号鍵A’は、不揮発性メモリ21に記憶する。その際、古いハッシュ値と分割暗号鍵Aは削除する。尚、上記端末管理サーバ10への新たな分割暗号鍵B’の登録の際には、上記復号した「端末管理サーバ接続情報(URL等)」、「端末管理サーバ認証鍵」を用いて、端末管理サーバ10への接続と所定の認証処理を行うことになる。

【0069】

以下、図6、図7を参照して、通信端末20の処理について更に詳しく説明する。

図6、図7は、通信端末20の処理フローチャート図である。

図6は、起動処理フローチャート図である。

【0070】

図6において、通信端末20は、まず、所定のカウント値(ここでは、“認証鍵生成失敗カウント”をリセットする(‘0’にする)(ステップS41)。

そして、携帯端末1との通信待ち状態になる。尚、以下の説明では逐一述べないが、上記携帯端末1に関する処理で説明したように、携帯端末1−通信端末20間の通信は、上記非接触近距離通信である。よって、通信端末20側においては、携帯端末1との通信は、図1のリーダ・ライタ装置27を介して行うことになる。

【0071】

携帯端末1との通信が行えたら(ステップS42)、この通信が上記ステップS14の処理に係わるものであるか、それとも上記ステップS34の処理に係わるものであるかを判定する為に、携帯端末1側に自己の端末IDが記憶されているか否かを確認する。すなわち、携帯端末1における非接触ICカード機能の所定の記憶領域に、自己の端末IDが記憶されているか否かをチェックする(ステップS43)。

【0072】

自己の端末IDが記憶されていない場合、または、別の通信端末20の端末IDが記憶されていた場合には(ステップS43,NO)、上記非接触ICカード機能の所定の記憶領域に、自己の端末IDを書込む(ステップS44)。そして、再び上記携帯端末1との通信待ち状態になる。尚、その後に再び携帯端末1との通信を行ったときには、上記ステップS43の判定はYESとなるはずである。尚、上記ステップS44の処理は、上記ステップS14の処理と略同様と見做してよい(通信端末20と携帯端末1のどちらが主体的に処理を行うかの違いだけである)。

【0073】

一方、携帯端末1側に既に自己の端末IDが記憶されている場合には(ステップS43,YES)、携帯端末1から分割暗号鍵Bを取得する。そして、携帯端末1に記憶されている分割暗号鍵Bを削除する(ステップS45)。尚、ここでは通信端末20が能動的に分割暗号鍵Bの取得・削除を行うものとしたが、これは一例であり、上記ステップS34で説明したように、携帯端末1側において分割暗号鍵Bの送信・削除を行うものとし、通信端末20は単に分割暗号鍵Bの受信を行うだけとしてもよい(通信端末20と携帯端末1のどちらが主体的に処理を行うかの違いだけである;これに限らず、処理方法は様々であってよい)。

【0074】

尚、上記携帯端末1において端末IDを記憶する記憶領域(アドレス)、分割暗号鍵Bを記憶する記憶領域(アドレス)は、予め決められており、本処理例においては、通信端末20側にも予めこれらのアドレスが登録されているものとする。

【0075】

そして、通信端末20は、上記ステップS45で分割暗号鍵B(暗号鍵の一部)を取得できたら、不揮発性メモリ21に保持している上記分割暗号鍵A31と、取得した分割暗号鍵Bとに基づいて、暗号鍵Zを復元する(ステップS45)。これは、例えば上記CPU23が内蔵する揮発性メモリ23a上に、暗号鍵Zを復元するものである。よって、暗号鍵Z復元後に、後述するように各種セキュリティ情報を復元して暗号鍵Zを消去する前に、もし通信端末20が盗難にあっても、それに伴って通信端末20の電源がOFFすることで、暗号鍵Zは消去されるので、情報漏洩する可能性は極めて低いものとなる。

【0076】

そして、復元した暗号鍵Zからハッシュ値を生成し(ステップS46)、これを不揮発性メモリ21に記憶してある上記ハッシュ値32と比較して一致した場合にのみ(ステップS47,YES)、復元した暗号鍵Zを有効とし、ステップS48の処理を実行してサービス開始する。

【0077】

すなわち、上記ハッシュ値が一致した場合(ステップS47,YES)、復元した暗号鍵Zを用いて各種暗号化セキュリティ情報(暗号化ICカード認証鍵33、暗号化端末管理サーバ認証鍵34、暗号化端末管理サーバ接続情報35等)を復号することで、各種セキュリティ情報(「ICカード認証鍵」、「端末管理サーバ認証鍵」、「端末管理サーバ接続情報」等)を復元する(ステップS48)。例えば上記CPU23が内蔵する揮発性メモリ23a上に、各種セキュリティ情報を復元するものである。尚、各種セキュリティ情報を復元した後、暗号鍵Zは消去する。

【0078】

これによって、非接触ICカードとの秘匿通信に利用する秘匿鍵(ICカード認証鍵)や、サーバ10との接続、認証に必要な鍵/情報が取得されるので、電子マネーサービスを実行可能な状況となりサービス開始することになる。また、復元された各種セキュリティ情報は、揮発性メモリ23a上にあるので、通信端末20の電源OFFによって消去されることになる。よって、もし通信端末20が盗難にあっても、それに伴って通信端末20の電源がOFFすることで、各種セキュリティ情報は消去されるので、情報漏洩する可能性は極めて低いものとなる。

【0079】

一方、ハッシュ値が一致しなかった場合には(ステップS47,NO)、直ちにエラーとはしないで、何度かリトライさせる。

すなわち、上記“認証鍵生成失敗カウント”の値が予め設定された規定値を越えた場合には(ステップS49、YES)、通信端末20は自身をサービス停止状態にして、上記不揮発性メモリ21に保持している分割暗号鍵A31とハッシュ値32を削除する。更に上記不揮発性メモリ21に保持している各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35等)を削除するようにしてもよい(ステップS51)。一方、上記“認証鍵生成失敗カウント”の値が未だ上記規定値を越えていない場合には(ステップS49、NO)、“認証鍵生成失敗カウント”値を+1インクリメントし(ステップS50)、ステップS42に戻る。

【0080】

尚、ステップS51の処理に伴って、例えばエラーメッセージの表示等を行うようにしてもよい。

例えば、閉店後は通信端末20の電源をOFFし、翌朝等に開店前に通信端末20の電源をONするような運用方法の場合、毎日開店前に上述した図3〜図6の処理を実行することになる。夜間等は通信端末20は電源OFF状態であるので、揮発性メモリ23a上には何も記憶されていないし、不揮発性メモリ21上に記憶されている暗号鍵Zの一部(分割暗号鍵A31)やハッシュ値32だけでは、不揮発性メモリ21上に記憶されている各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35)を復号することは出来ない。よって、夜間等に通信端末20が盗まれても、暗号鍵Zや各種セキュリティ情報が漏洩する可能性は極めて低い。

【0081】

ここで、上記サーバ10側に保存してある分割暗号鍵B13や各通信端末20側で不揮発性メモリ21に保持している各種情報(分割暗号鍵A31〜端末管理サーバ接続情報35)は、上述したように通信端末20の出荷前等に任意に生成された暗号鍵Zに基づいて生成されるものであるが、出荷後でも任意のときにこれら鍵/情報を変更することも可能である。例えば、一定期間経過する毎に図7に示す変更処理を行う。図7の処理は、図6の処理が正常に完了していることを前提としており、よって端末管理サーバ10にアクセスして認証を行うこともでき、これより端末管理サーバ10が保持するデータ(特に分割暗号鍵B)を更新することが許されるものである。

【0082】

図7において、通信端末20は、上記ステップS48で復元した「端末管理サーバ接続情報」(例えば端末管理サーバ10のネットアドレス(URL等))を用いて端末管理サーバ10にアクセスする(ステップS61)。アクセス成功した場合には、更に、上記ステップS48で復元した「端末管理サーバ認証鍵」を用いて端末管理サーバ10との認証処理を行い、認証成功した場合には(ステップS62,YES)ステップS63〜S65の処理を実行する。

【0083】

一方、アクセス/認証が失敗した場合には(ステップS62,NO)、例えば上記復元した各種セキュリティ情報を、上記暗号鍵Zを用いて暗号化して(ここでは暗号鍵Zは未だ消去していないものとする)、再び上記各種暗号化セキュリティ情報(ICカード認証鍵33、端末管理サーバ認証鍵34、端末管理サーバ接続情報35等)を生成して不揮発性メモリ21に格納する(ステップS66)。

【0084】

一方、上記アクセス・認証成功した場合には(ステップS62,YES)、通信端末20は、ステップS63の処理を実行する。このステップS63の処理では、まず、新たに乱数を生成することで新たな暗号鍵Z’を生成する。そして、この新たな暗号鍵Z’を用いて上記復元した各種セキュリティ情報を暗号化して、新たな各種暗号化セキュリティ情報(新たなICカード認証鍵33、新たな端末管理サーバ認証鍵34、新たな端末管理サーバ接続情報35)として不揮発性メモリ21に記憶する。

【0085】

続いて、新たな暗号鍵Z’から新たなハッシュ値を生成すると共に、新たな暗号鍵Z’を分割することで新たな分割暗号鍵A’、分割暗号鍵B’を生成する。そして、生成した分割暗号鍵A’、ハッシュ値を、新たな分割暗号鍵A31、ハッシュ値32として不揮発性メモリ21に記憶する。以上が、ステップS63の処理であるが、この段階では未だ旧分割暗号鍵A31、旧ハッシュ値32、及び旧各種暗号化セキュリティ情報は、削除しない。

【0086】

続いて、上記生成した新たな分割暗号鍵B’を自己の端末IDと共に端末管理サーバ10へ送信する(新たな暗号鍵Z’の一部をサーバ10へアップロードする)。上記の通り端末管理サーバ10との認証処理は成功しており、端末管理サーバ10側では、受信データを用いて端末毎暗号鍵格納テーブル11を更新する。すなわち、端末管理サーバ10は、上記新たな分割暗号鍵B’と端末IDを受信すると、この端末IDを用いて端末毎暗号鍵格納テーブル11を検索して該当するレコードを求める。そして、この該当レコードの分割暗号鍵B13のフィールドに、受信した新たな分割暗号鍵B’を上書き格納する(ステップS64)。そして、新たな分割暗号鍵B’を格納完了したら、“アップロード完了”を送信元の通信端末20へ返信する。

【0087】

通信端末20は、上記“アップロード完了”通知を受信したら、旧分割暗号鍵A31、旧ハッシュ値32、及び旧各種暗号化セキュリティ情報(旧暗号鍵Zで暗号化された各種セキュリティ情報)を削除する。

【0088】

アップロードの完了の確認が取れない場合、次回起動時は、新旧の暗号鍵でそれぞれに対応した暗号化されたセキュリティ情報の復元を行うことで、鍵の不一致を防ぐ。

以上説明したように、例えば図1に示すような本例の非接触ICカードシステムは、各通信端末20を管理するサーバであって特に各通信端末毎に暗号鍵の一部を保持する端末管理サーバ10と、非接触ICカードと通信して電子マネー決済、電子マネー・チャージ、ポイント付加等の各種電子マネーサービスを提供する各通信端末20と、非接触ICカード機能を有する携帯端末1から構成される。

【0089】

各通信端末20は、出荷時に非接触ICカードとの認証鍵(秘匿鍵)、サーバ10との認証鍵などのセキュリティ情報を秘匿するために暗号鍵Zで暗号化し、この暗号化セキュリティ情報及びこの暗号鍵Zの一部(分割暗号鍵A)、暗号鍵Zのハッシュ値を、不揮発性の記憶領域に記憶する。また、この暗号鍵Zの他の一部(残り;分割暗号鍵B)を、端末管理サーバ10で記憶・管理させる。すなわち、端末管理サーバ10では、通信端末20の端末IDと紐付けて分割暗号鍵Bをテーブル11に保持する。

【0090】

携帯端末1は、非接触ICカードの機能と、端末管理サーバ10と通信する機能と、ユーザを認証するPIN機能を備え、ユーザから正規のPIN(Personal IDentifICation Number)を入力された携帯端末1は、通信端末20から端末IDを読取り(非接触ICカード機能の領域に端末IDを格納する)、この通信端末20に対応する分割暗号鍵Bを端末管理サーバ10から取得する。すなわち、通信端末20から読取った端末IDを用いて端末管理サーバ10にアクセスすることで、この端末IDに紐付いた分割暗号鍵Bを端末管理サーバ10から取得する。携帯端末1は、取得した分割暗号鍵Bを自己の非接触ICカード機能領域に記憶する。

【0091】

通信端末20は、携帯端末1の非接触ICカード機能領域から分割暗号鍵Bを切り取り(読取った分割暗号鍵Bは携帯端末1から削除する)、これと自己が保持する暗号鍵の一部(分割暗号鍵A)とに基づいて、上記セキュリティ情報を秘匿・復号するための暗号鍵を揮発性メモリ23a上に復元する。上記記憶してあるハッシュ値を用いて、復元した暗号鍵が正しいものであるのかチェックするようにしてもよい。

【0092】

そして、この暗号鍵を使って、不揮発性メモリ21に格納された暗号化セキュリティ情報(上記各種認証鍵等)を揮発性メモリ上で復号する。特に、非接触ICカードとの認証鍵(秘匿鍵)を復号することで、非接触ICカードとの通信が可能となり各種電子マネーサービスを提供することができるようになり、通信端末20の運用開始が可能となる。また、暗号鍵Zや各種認証鍵等は揮発性メモリ23a上に復元されるので、電源OFFによって消去される。

【0093】

これにより、通信端末20が盗難にあった場合でも、電源OFFすることで揮発性メモリ23aに記憶された暗号鍵Zや各種認証鍵等は消去されるので、特に、非接触ICカードとの認証鍵(秘匿鍵)のような重要な情報が漏洩することはない。よって、例えば、不正に電子価値情報を積み増すこと等は不可能となる。

【0094】

また、盗難者がその後に通信端末20を電源ONして起動しても、揮発性メモリ23a上には上記の通りデータは残っていないし、不揮発性メモリ21上には暗号鍵Zの一部(分割暗号鍵A)しか残っていないので、これだけでは不揮発性メモリ21上の暗号化セキュリティ情報(上記各種認証鍵等)を復号できない。

【0095】

暗号化セキュリティ情報(上記各種認証鍵等)の復号の為には、携帯端末1が必要となるが、盗難者にとっては携帯端末1が必要であることを知ること自体が困難であるし、仮に知っても通信端末20に加えて更に携帯端末1も盗み出すことは困難である。更に、仮に通信端末20と携帯端末1を不正に入手されたとしても、PIN情報が分からないと分割暗号鍵Bを入手できない。

【0096】

この様に、盗難者は、分割暗号鍵Bを入手することは出来ず、暗号鍵Zを生成することはできない。よって、暗号化セキュリティ情報(上記各種認証鍵等)を復号して非接触ICカードとの認証鍵等を入手することも出来ない。

【0097】

尚、端末管理サーバ10側では、通信端末20または携帯端末1の盗難や不正利用が発覚した時点で、該当通信端末20に対応する分割暗号鍵Bを削除し、又は、該当携帯端末1の接続を拒絶することで、不正利用を防ぐことができる。

【0098】

また、通信端末20は、出荷後でも例えば定期的に乱数等に基づいて暗号鍵を新たに生成して、この新たな暗号鍵Z’を用いてセキュリティ情報を暗号化すると共に、この暗号鍵Z’の一部を自己が保持し、残りの一部を端末管理サーバ10側で記憶・管理させるようにしてもよい。

【0099】

これにより、通信端末20と携帯端末1との非接触通信を傍受されても、携帯端末1の複製による不正利用を防ぐことが可能となる。

以上説明した本例の非接触ICカードシステムによれば、通信端末20に高価な耐タンパ性を持ったチップを搭載することなく、不正利用からセキュリティ情報を守ることが可能になる。これにより、通信端末やシステム全体のコストダウンが図れ、ポイントサービスなど付加的サービスへの導入障壁を低くすることが出来る。

【0100】

本発明は、上述した例に限らない。例えば、携帯端末1は必須の構成要素ではない。携帯端末1が無くても本システムは成立し得る。但し、その為には、例えば通信端末20に何らかの入力装置(少なくともPINの入力が可能なもの)が備えられている必要がある。しかしながら、通信端末20は、基本的にはレジ横等に設置されるICカードリーダ/ライタであり、入力装置が無い場合が多い。もし、通信端末20に入力装置が無い場合には、通信端末20を改造して入力装置を追加するか、あるいは上述した例のように携帯端末1を利用する必要がある。但し、セキュリティ上、携帯端末1を利用することが望ましい。

【0101】

本例のように携帯端末1を用いる場合には、各店舗の店員等が所有する携帯電話等を利用して実現する(上記のように所定のアプリケーションをインストールする等)ことが可能であるので、通信端末20を改造して入力装置を追加する方法に比べれば、低コストで本発明システムを実現できるというメリットがある。また、上述したようにセキュリティが強化されるというメリットもある。

【0102】

以上説明したように、本手法では、ICカード認証鍵等は暗号鍵Zで暗号化して暗号鍵Zのハッシュ値と共に通信端末の不揮発性メモリ21に格納しておくと共に、この暗号鍵Zを2つに分割して通信端末と端末管理サーバにそれぞれ保持させておく。そして、通信端末を運用開始する毎に、携帯端末を用いてPIN入力によるユーザ確認を行ってOKである場合のみ端末管理サーバにアクセスして暗号鍵Zの一部を取得し、これによって暗号鍵Zを復元する。復元した暗号鍵Zに関してハッシュ値により確認を行ってOKであれば、この暗号鍵Zを用いて上記暗号化されたICカード認証鍵等を復号する。

【0103】

通信端末は、以上の処理によりICカード認証鍵等を得たことで、非接触ICカードとの秘匿通信が可能となり、ICカードを用いる各種サービスを提供可能となり、運用開始できることになる。上記処理によって得たICカード認証鍵等は、揮発性メモリ上に展開するので、通信端末の電源OFFにより消去される。よって、通信端末の盗難等によってICカード認証鍵が漏洩する可能性は非常に低い。

【0104】

また、暗号鍵Zを復元してICカード認証鍵等を復号するためには、通信端末20だけでなく携帯端末1も必要であり、ICカード認証鍵が漏洩する可能性は極めて低い。

尚、特に図示しないが、通信端末20、携帯端末1は、それぞれ、以下に説明する各種機能部(何れも不図示)を有するものと言うこともできる。

【0105】

すなわち、まず、通信端末20は、暗号化機能部、暗号鍵分割格納機能部、暗号鍵復元機能部、セキュリティ情報復号機能部(何れも不図示)を有するものということもできる。また、これら各種機能部によって上述した図6の処理を実現するものということもできる。尚、これら各種機能部の処理機能は、CPU23が不揮発性メモリ21に予め記憶されている所定のアプリケーションプログラムを読出し・実行することにより実現される。

【0106】

上記暗号化機能部は、例えば、暗号化と復号を行う暗号鍵Zを生成し、該暗号鍵Zを用いて少なくとも上記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を不揮発性メモリ21に格納する。

【0107】

上記暗号鍵分割格納機能部は、例えば上記暗号鍵Zを分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を上記不揮発性メモリ21に格納すると共に、該第2の分割暗号鍵を自己の端末IDと共にサーバ装置(サーバ10等)に格納させる。

【0108】

上記暗号鍵復元機能部は、起動時に、上記携帯端末1を介して上記サーバ装置が保持している第2の分割暗号鍵を取得し、不揮発性メモリ21に格納している第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって上記暗号鍵Zを揮発性メモリ23a上に復元する。

【0109】

セキュリティ情報復号機能部は、上記暗号鍵復元機能部で復元した暗号鍵Zを用いて、不揮発性メモリ21に格納している暗号化セキュリティ情報を揮発性メモリ23a上に復号することで、少なくとも秘匿鍵を揮発性メモリ23a上に復号する。

【0110】

また、通信端末20は、例えば更に、上記揮発性メモリ23a上に復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いてセキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を不揮発性メモリ21に格納する暗号化変更機能部と、新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を不揮発性メモリ21に格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共にサーバ装置に送信して格納させる新暗号鍵分割格納機能部とを有するものであってもよい。

【0111】

また、携帯端末1は、例えば既存の非接触ICカード通信機能を有する携帯電話等であって、ユーザ認証機能部と分割暗号鍵転送機能部(何れも不図示)とを有するものということもできる。また、これら各種機能部によって上述した図3〜図5の処理を実現するものということもできる。尚、これら各種機能部の処理機能は、携帯端末1の不図示のCPU等が不図示の記憶装置(メモリ等)に予め記憶されている所定のアプリケーションプログラムを読出し・実行することにより実現される。

【0112】

ユーザ認証機能部は、例えば所定のPIN情報を入力させることでユーザ認証を行う。

分割暗号鍵転送機能部は、該ユーザ認証機能部によりユーザ認証OKとなった場合、上記非接触ICカード通信機能によって任意の通信端末20と通信を行って、該通信端末20の端末IDを取得し、該取得した端末IDをサーバ装置に送信することで上記通信端末20に対応する第2の分割暗号鍵を該サーバ装置から取得する。そして、該取得した第2の分割暗号鍵を上記非接触ICカード通信機能によって上記暗号鍵復元機能部に転送する。

【符号の説明】

【0113】

1 携帯端末

2 ICカード

3 ネットワーク

4 ネットワーク

5 上位装置

6 暗号化アプリケーション設定値

7 アプリケーション設定値

8 新たな暗号化アプリケーション設定値

10 端末管理サーバ

11 端末毎暗号鍵格納テーブル

12 端末ID

13 分割暗号鍵B

20 通信端末

21 不揮発性メモリ

22 通信装置

23 CPU

23a 揮発性メモリ

24 通信装置

25 表示装置

26 暗号処理装置

27 リーダ・ライタ装置

31 分割暗号鍵A

32 ハッシュ値

33 ICカード認証鍵

34 端末管理サーバ認証鍵

35 端末管理サーバ接続情報

【特許請求の範囲】

【請求項1】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続されたシステムであって、

非接触ICカード通信機能を持つ携帯端末を更に備え、

前記各通信端末は、

不揮発性メモリと、

揮発性メモリと、

暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、

前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、

起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、

該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号するセキュリティ情報復号手段とを有し、

前記携帯端末は、

認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、

該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の前記端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する前記第2の分割暗号鍵を該サーバ装置から取得して、該取得した第2の分割暗号鍵を前記非接触ICカード通信機能によって前記暗号鍵復元手段に転送する分割暗号鍵転送手段と、

を有することを特徴とするICカードシステム。

【請求項2】

前記セキュリティ情報には更に前記サーバ装置との認証鍵も含まれ、

前記セキュリティ情報復号手段は、該サーバ装置との認証鍵も前記揮発性メモリ上に復号することを特徴とする請求項1記載のICカードシステム。

【請求項3】

前記通信端末は、更に、

前記揮発性メモリ上に前記復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いて前記セキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化変更手段と、

前記新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に送信して格納させる新暗号鍵分割格納手段と、

を有することを特徴とする請求項2記載のICカードシステム。

【請求項4】

前記通信端末の前記暗号鍵分割格納手段は、更に、前記暗号鍵のハッシュ値を求めて該ハッシュ値も前記不揮発性メモリに格納し、

前記暗号鍵復元手段は、更に、前記復元した暗号鍵のハッシュ値を求めて、該ハッシュ値が前記不揮発性メモリに格納してあるハッシュ値と一致することを確認することを特徴とする請求項1〜3の何れかに記載のICカードシステム。

【請求項5】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末とサーバ装置とがネットワークに接続され、非接触ICカード通信機能を持つ携帯端末を備えるシステムにおける前記通信端末であって、

不揮発性メモリと、

揮発性メモリと、

暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、

前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、

起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、

該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号する復号手段と、

を有することを特徴とするICカードシステムの通信端末。

【請求項6】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続され、非接触ICカード通信機能を持つ携帯端末を備えるシステムにおける前記携帯端末であって、

認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、

該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する第2の分割暗号鍵を該サーバ装置から取得して、該第2の分割暗号鍵を前記通信端末に転送する分割暗号鍵転送手段と、

を有することを特徴とするICカードシステムの携帯端末。

【請求項1】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続されたシステムであって、

非接触ICカード通信機能を持つ携帯端末を更に備え、

前記各通信端末は、

不揮発性メモリと、

揮発性メモリと、

暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、

前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、

起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、

該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号するセキュリティ情報復号手段とを有し、

前記携帯端末は、

認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、

該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の前記端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する前記第2の分割暗号鍵を該サーバ装置から取得して、該取得した第2の分割暗号鍵を前記非接触ICカード通信機能によって前記暗号鍵復元手段に転送する分割暗号鍵転送手段と、

を有することを特徴とするICカードシステム。

【請求項2】

前記セキュリティ情報には更に前記サーバ装置との認証鍵も含まれ、

前記セキュリティ情報復号手段は、該サーバ装置との認証鍵も前記揮発性メモリ上に復号することを特徴とする請求項1記載のICカードシステム。

【請求項3】

前記通信端末は、更に、

前記揮発性メモリ上に前記復号されたセキュリティ情報が保持されている状態において、乱数を用いて新たな暗号鍵を生成し、該生成した新たな暗号鍵を用いて前記セキュリティ情報を暗号化し、該新たな暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化変更手段と、

前記新たな暗号鍵を分割して新たな第1の分割暗号鍵と新たな第2の分割暗号鍵を生成し、該新たな第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該新たな第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に送信して格納させる新暗号鍵分割格納手段と、

を有することを特徴とする請求項2記載のICカードシステム。

【請求項4】

前記通信端末の前記暗号鍵分割格納手段は、更に、前記暗号鍵のハッシュ値を求めて該ハッシュ値も前記不揮発性メモリに格納し、

前記暗号鍵復元手段は、更に、前記復元した暗号鍵のハッシュ値を求めて、該ハッシュ値が前記不揮発性メモリに格納してあるハッシュ値と一致することを確認することを特徴とする請求項1〜3の何れかに記載のICカードシステム。

【請求項5】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末とサーバ装置とがネットワークに接続され、非接触ICカード通信機能を持つ携帯端末を備えるシステムにおける前記通信端末であって、

不揮発性メモリと、

揮発性メモリと、

暗号化と復号を行う暗号鍵を生成し、該暗号鍵を用いて少なくとも前記秘匿鍵を含むセキュリティ情報を暗号化し、該暗号化セキュリティ情報を前記不揮発性メモリに格納する暗号化手段と、

前記暗号鍵を分割して第1の分割暗号鍵と第2の分割暗号鍵を生成し、該第1の分割暗号鍵を前記不揮発性メモリに格納すると共に、該第2の分割暗号鍵を自己の端末IDと共に前記サーバ装置に格納させる暗号鍵分割格納手段と、

起動時に、前記携帯端末を介して前記サーバ装置が保持している前記第2の分割暗号鍵を取得し、前記不揮発性メモリに格納している前記第1の分割暗号鍵と該取得した第2の分割暗号鍵とによって前記暗号鍵を前記揮発性メモリ上に復元する暗号鍵復元手段と、

該暗号鍵復元手段で復元した前記暗号鍵を用いて、前記不揮発性メモリに格納している前記暗号化セキュリティ情報を前記揮発性メモリ上に復号することで少なくとも前記秘匿鍵を前記揮発性メモリ上に復号する復号手段と、

を有することを特徴とするICカードシステムの通信端末。

【請求項6】

所定の秘匿鍵を必要とする非接触ICカードとの通信処理を行う各通信端末と、サーバ装置とがネットワークに接続され、非接触ICカード通信機能を持つ携帯端末を備えるシステムにおける前記携帯端末であって、

認証用情報を入力させることでユーザ認証を行うユーザ認証手段と、

該ユーザ認証手段によりユーザ認証OKとなった場合、前記非接触ICカード通信機能によって前記通信端末と通信を行って該通信端末の端末IDを取得し、該取得した端末IDを前記サーバ装置に送信することで前記通信端末に対応する第2の分割暗号鍵を該サーバ装置から取得して、該第2の分割暗号鍵を前記通信端末に転送する分割暗号鍵転送手段と、

を有することを特徴とするICカードシステムの携帯端末。

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図1】

【図3】

【図4】

【図5】

【図6】

【図7】

【図1】

【公開番号】特開2012−65123(P2012−65123A)

【公開日】平成24年3月29日(2012.3.29)

【国際特許分類】

【出願番号】特願2010−207314(P2010−207314)

【出願日】平成22年9月15日(2010.9.15)

【出願人】(000237710)富士電機リテイルシステムズ株式会社 (1,851)

【Fターム(参考)】

【公開日】平成24年3月29日(2012.3.29)

【国際特許分類】

【出願日】平成22年9月15日(2010.9.15)

【出願人】(000237710)富士電機リテイルシステムズ株式会社 (1,851)

【Fターム(参考)】

[ Back to top ]