OS起動方法及びこれを用いた装置

【課題】外部記憶媒体内のプログラムによる認証に基づきOSを起動することが可能であり、また、ハードディスク内の情報の保護が可能なOS起動方法を実現する。

【解決手段】電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、外部記憶媒体に格納されているブートOSを起動し、入力手段から入力された入力パスワードに外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、起動するハードディスクがセキュリティ設定済みであると判断した場合にロック解除パスワードでハードディスクのロック状態を解除し、ハードディスクがセキュリティ設定済みではないと判断した場合にハードディスクのセキュリティを設定し、ロック状態が解除されたハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【解決手段】電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、外部記憶媒体に格納されているブートOSを起動し、入力手段から入力された入力パスワードに外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、起動するハードディスクがセキュリティ設定済みであると判断した場合にロック解除パスワードでハードディスクのロック状態を解除し、ハードディスクがセキュリティ設定済みではないと判断した場合にハードディスクのセキュリティを設定し、ロック状態が解除されたハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、パーソナルコンピュータ等の情報処理装置のハードディスク内に格納されたOS(Operating System:オペレーティングシステム:以下、単にOSと呼ぶ。)の起動方法及びこれを用いた装置に関し、特に外部記憶媒体内のプログラムによる認証に基づきOSを起動することが可能であり、また、ハードディスク内の情報(OSやその他の情報等)の保護が可能なOS起動方法及びこれを用いた装置に関する。

【背景技術】

【0002】

従来のOS起動方法及びこれを用いた装置に関連する先行技術文献としては次のようなものがある。

【0003】

【特許文献1】特開2002−014740号公報

【特許文献2】特開2002−222022号公報

【特許文献3】特開2003−099147号公報

【特許文献4】特開2005−070968号公報

【0004】

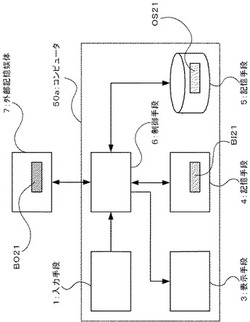

図4は従来のOS起動方法を用いた装置の一例を示す構成ブロック図である。図4において1はキーボード、操作ボタンやタッチパネル等の装置に情報を入力する入力手段、2はCPU(Central Processing Unit)やMPU(Micro Processing Unit)等の制御手段、3はCRT(Cathode Ray Tube)、LCD(Liquid Crystal Display)等の表示手段、4はフラッシュメモリ等のBIOS(Basic Input Output System)が格納される記憶手段、5はハードディスク等のOSや各種情報が格納される記憶手段である。また、1,2,3,4及び5は情報処理装置であるコンピュータ50を構成している。

【0005】

入力手段1の出力は制御手段2に接続され、制御手段2からの表示信号は表示手段3に接続される。また、記憶手段4及び記憶手段5はそれぞれ制御手段2と相互に接続される。

【0006】

ここで、図4に示す従来例の動作を図5及び図6を用いて説明する。図5は制御手段2の動作を説明するフロー図、図6は記憶手段5に格納されたOS等の詳細を説明する説明図である。

【0007】

初期状態として、図4中”BI01”に示すように記憶手段4(フラッシュメモリ)にはBIOSが格納され、図4中”OS01”に示すように記憶手段5(ハードディスク)にはOSが格納されている。

【0008】

図5中”S001”において制御手段2は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図5中”S002”において制御手段2は、記憶手段4に格納されているBIOSを起動(具体的には、BIOSを読み込んで実行:以下、単に、BIOSを起動すると呼ぶ。)し、電源投入時の初期テストを行うと共に起動可能なブートデバイスを検索する。

【0009】

図5中”S003”において制御手段2は、最初に発見されたブートデバイスの一番先頭にあるセクタであるMBR(Master Boot Record)を起動(具体的には、MBRに格納されているプログラムを読み込んで実行:以下、単に、MBRを起動すると呼ぶ。)し、OSのブートローダーを起動(具体的には、ブートローダーを読み込んで実行:以下、単に、ブートローダーを起動すると呼ぶ。)し、OSを起動(具体的には、OSを読み込んで実行:以下、単に、OSを起動すると呼ぶ。)する。

【0010】

図6中”HD11”に示すハードディスクには図6中”MB11”に示すようなMBRが存在し、図6中”OS11”に示すようなOSが格納されているので、制御手段2はMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0011】

この結果、制御手段2が、電源が投入された場合に、BIOSを起動して起動可能なブートデバイスを検索し、発見されたブートデバイスの一番先頭にあるセクタであるMBRを起動し、OSのブートローダーを起動し、OSを起動することにより、情報処理装置であるコンピュータ50の記憶手段4(ハードディスク)内に格納されたOS起動が可能になる。

【発明の開示】

【発明が解決しようとする課題】

【0012】

しかし、図4に示すような従来例では、セキュリティ確保のためにOSの起動に際して認証等を行わせる場合には、BIOS、若しくは、OSが格納されている記憶手段5(ハードディスク)に対して何らかの処置をとる必要性がある。

【0013】

例えば、ハードディスクのブートデバイスのMBRに格納されているプログラムに対してブート時の認証が成功しないとOSの起動を許可しない機能を付加することによって、OSの起動時に際する認証は可能になるものの、当該ハードディスクを別のコンピュータのスレーブのハードディスクをとして認識させた場合には、ハードディスク内の情報は容易に解析されてしまうといった問題点があった。

【0014】

また、例えば、上述のMBRへの認証機能付加を補完するためにハードディスク全体の暗号化を行ってセキュリティを確保することも可能であるものの、当該機能を実現するためにはOS毎のハードディスクドライバの開発が必要となってしまうと共に、OSやハードウェアに依存することにより、パフォーマンスの低下やハードディスク全体を暗号化できない等の障害が生じてしまう恐れがあると言った問題点があった。

【0015】

さらに、例えば、BIOSにOS起動時の認証機能を付加すると共にIDE(Integrated Drive Electronics)のATA(AT Attachment)セキュリティコマンドでハードディスク自体にロックをかけることにより、セキュリティを確保することも可能である。

【0016】

図7はこのようなBIOSによる起動時認証における制御手段2の動作を説明するフロー図である。初期状態としてハードディスクはATAセキュリティコマンドによってロック状態に設定されているもとする。

【0017】

図7中”S101”において制御手段2は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図7中”S102”において制御手段2は、記憶手段4に格納されているBIOSを起動してパスワードの入力画面を表示手段3に表示させる。

【0018】

そして、図7中”S103”において制御手段2は、入力手段1から入力されたパスワードが予め設定されているパスワードに一致するか否かを判断し、もし、パスワードが一致しないと判断した場合には、図7中”S102”のステップに戻る。

【0019】

もし、図7中”S103”においてパスワードが一致したと判断した場合には、図7中”S104”において制御手段2は、ATAセキュリティコマンドによってハードディスクのロック状態を解除し、図7中”S105”において制御手段2は、ロック状態が解除されたハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0020】

この場合には、OS起動時の認証動作によって、ATAセキュリティコマンドによるハードディスク全体にロック状態が解除されなければ、ハードディスク内の情報を読み取ることができないのでセキュリティを確保することが可能になる。

【0021】

但し、この場合には、OS起動時の認証機能を付加されていないBIOSが実装されているコンピュータでは利用できず、OS起動時の認証機能を有するBIOSに書き換える等の作業が必要になってしまうといった問題点があった。

【0022】

また、BIOSによる認証であるため、外部記憶媒体等を用いた物理的な認証を併せ持つことはできないので、パスワードが漏洩した場合、或いは、パスワードを解読された場合にはハードディスク内の情報を保護することができないと言った問題点があった。

従って本発明が解決しようとする課題は、外部記憶媒体内のプログラムによる認証に基づきOSを起動することが可能であり、また、ハードディスク内の情報の保護が可能なOS起動方法及びこれを用いた装置を実現することにある。

【課題を解決するための手段】

【0023】

このような課題を達成するために、本発明のうち請求項1記載の発明は、

情報処理装置のハードディスク内に格納されたOS起動方法であって、

電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、外部記憶媒体に格納されているブートOSを起動し、パスワードの入力画面を表示手段に表示させ、入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、起動するハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動するステップからなることにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0024】

請求項2記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ロック解除パスワードが、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して生成されることにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0025】

請求項3記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0026】

請求項4記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0027】

請求項5記載の発明は、

OS起動方法を用いた装置において、

入力手段と、表示手段と、BIOSが格納された記憶手段と、OSが格納されたハードディスクと、ブートOSが格納された外部記憶媒体と、電源が投入されたと判断した場合に前記BIOSを起動して起動可能なブートデバイスを検索し、前記ブートOSを起動してパスワードの入力画面を前記表示手段に表示させ、前記入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して前記ハードディスクのロック解除パスワードを生成し、前記ハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、前記OSのブートローダーを起動し、前記OSを起動する制御手段とを備えたことにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0028】

請求項6記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して前記ロック解除パスワードを生成することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0029】

請求項7記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0030】

請求項8記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【発明の効果】

【0031】

本発明によれば次のような効果がある。

請求項1,2,3,4,5,6,7及び請求項8の発明によれば、BIOS起動後に外部記憶媒体に格納されたブートOSを起動してユーザ認証及び起動するハードディスクのロック状態を解除してからOSを起動することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。

【0032】

さらに、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体7に登録されている一意の情報であるUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0033】

具体的には、ブートOSを他の外部記憶媒体にコピーして、情報処理装置であるコンピュータ50aに接続した場合であっても、個々の外部記憶媒体のユニークコードは異なるので同一の入力パスワードを用いてもOSの起動はできなくなり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【発明を実施するための最良の形態】

【0034】

以下本発明を図面を用いて詳細に説明する。図1は本発明に係るOS起動方法を用いた装置の一実施例を示す構成ブロック図である。

【0035】

図1において、1,3,4及び5は図4と同一符号を付してあり、6はCPUやMPU等の制御手段、7はUSB(Universal Serial Bus)メモリや各種メモリカード等の外部記憶媒体である。また、1,3,4,5,6及び7は情報処理装置であるコンピュータ50aを構成している。

【0036】

入力手段1の出力は制御手段6に接続され、制御手段6からの表示信号は表示手段3に接続される。また、記憶手段4及び記憶手段5はそれぞれ制御手段6と相互に接続される。さらに、制御手段6は外部インターフェース等を介して外部記憶媒体7と相互に接続される。

【0037】

ここで、図1に示す実施例の動作を図2及び図3を用いて説明する。図2及び図3は制御手段6の動作を説明するフロー図である。

【0038】

初期状態として、図1中”BI21”に示すように記憶手段4(フラッシュメモリ)にはBIOSが格納され、図1中”OS21”に示すように記憶手段5(ハードディスク)にはOSが格納されている。

【0039】

また、図1中”BO21”に示すように外部記憶媒体7にはBIOSの起動とOSの起動の間で起動されるプログラム(以下、ブートOSと呼ぶ。)が格納されているものとする。さらに、ハードディスクにはATAセキュリティコマンドにより、ロック状態に設定されているものとする。

【0040】

図2中”S201”において制御手段6は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図2中”S202”において制御手段6は、記憶手段4に格納されているBIOSを起動し、電源投入時の初期テストを行うと共に起動可能なブートデバイスを検索する。

【0041】

この時、既にハードディスクはATAセキュリティコマンドによりロック状態に設定されているので、BIOS(具体的には、BIOSを実行している制御手段6)は、当該ハードディスクを認識できず外部記憶媒体7に格納されているブートOSのみを検索することになる。

【0042】

そして、図2中”S203”において制御手段6は、外部記憶媒体7に格納されているブートOSを起動(具体的には、外部記憶媒体7からブートOSを読み込んで実行:以下、単に、ブートOSを起動すると呼ぶ。)する。

【0043】

ここで、さらに、ブートOS(具体的には、ブートOSを実行している制御手段6)の動作を図3を用いて詳細に説明する。図3中”S301”において制御手段6は、情報処理装置であるコンピュータ50aが具備しているハードディスクを検索する。

【0044】

図3中”S302”において制御手段6は、検索されたハードディスクが複数であるか否かを判断し、もし、検索されたハードディスクが複数であると判断した場合には、図3中”S303”で制御手段6は、起動するハードディスクを選択する。

【0045】

もし、図3中”S302”において複数でないと判断した場合には、制御手段6は、図3中”S304”のステップに移る。

【0046】

図3中”S304”において制御手段6は、パスワードの入力画面を表示手段3に表示させ、図3中”S305”において制御手段6は、入力手段1から入力されたパスワード(以下、説明の簡単のために入力パスワードと呼ぶ。)に基づき起動すべきハードディスクのパスワード(以下、説明の簡単のためにロック解除パスワードと呼ぶ。)を生成する。

【0047】

例えば、具体的には、制御手段6は、入力パスワード(文字列)に、外部記憶媒体7に登録されているUSBのシリアル番号やFAT(File Allocation Tables)のファイルシステムのボリュームシリアル番号等の外部記憶媒体7に一意な情報(以下、ユニークコード(文字列)と呼ぶ。)を連結して、ハッシュ値(任意の長さのデータをハッシュ関数に通して特定の長さのデータに変換したもの。例えば、SHA256)を生成してロック解除パスワードとする。

【0048】

そして、図3中”S306”において制御手段6は、起動するハードディスクがセキュリティ設定済みであるか否かを判断し、もし、セキュリティが設定済であると判断した場合には、図3中”S307”において制御手段6は、生成したロック解除パスワードで起動するハードディスクのロック状態を解除する。

【0049】

例えば、具体的には、制御手段6は、ATAセキュリティコマンド”SECURITY UNLOCK”を用いて、生成したロック解除パスワードで起動するハードディスクのロック状態を解除する。

【0050】

もし、図3中”S306”において起動するハードディスクがセキュリティ設定済みではないと判断した場合には、図3中”S308”において制御手段6は、ハードディスクのセキュリティを設定する。

【0051】

例えば、具体的には、制御手段6は、ATAセキュリティコマンド”SECURITY SET PASSWORD”によって起動するハードディスクに対して生成したロック解除パスワードを設定すると共に併せてマスターパスワードを設定する。ここで、マスターパスワードとしては前述のユニークコードをハッシュ値に変換したものを用いる。

【0052】

そして、このようにATAセキュリティコマンドによりセキュリティが設定された状態で、ハードディスクの電源がOFF(正常なシャットダウンのみならず、異常終了等による如何なる状況下での電源OFF)になると、ATAセキュリティモードの仕様によって当該ハードディスクは自動的にロック状態に設定されることになる。

【0053】

このため、一旦、ATAセキュリティコマンドによりセキュリティが設定されれば、OS起動時(電源投入時)にはハードディスクは必ずロック状態になっているので、情報処理装置であるコンピュータの盗難や紛失が発生した場合であっても、セキュリティを設定した外部記憶媒体と、ロック解除パスワードの双方が揃わなければ、ハードディスク内の情報(OSやその他の情報等)は確実に保護されることになる。

【0054】

最後に、図2中”S204”において制御手段6は、ブートデバイスであるロック状態が解除されたハードディスクの一番先頭にあるセクタであるMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0055】

この結果、BIOS起動後に外部記憶媒体に格納されたブートOSを起動してユーザ認証及び起動するハードディスクのロック状態を解除してからOSを起動することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。

【0056】

さらに、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体7に登録されている一意の情報であるUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0057】

具体的には、ブートOSを他の外部記憶媒体にコピーして、情報処理装置であるコンピュータ50aに接続した場合であっても、個々の外部記憶媒体のユニークコードは異なるので同一の入力パスワードを用いてもOSの起動はできなくなり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【0058】

なお、図1に示す実施例の説明、特に、図3の動作説明に際しては、検索されたハードディスクが複数であるか、或いは、単数であるか否かを判断しているが、これは必須の要件ではない。

【0059】

また、図1に示す実施例の説明に際しては、BIOSが電源投入時の初期テストを行う旨の記載があるが、これも必須の要件ではない。

【0060】

また、図1に示す実施例の説明に際しては、入力パスワードにユニークコードを連結させて、ハッシュ値を生成してロック解除パスワードとしているが、入力パスワードとユニークコードに、事前に登録されたユーザ名に基づき生成された情報である”SEED情報”を連結させてからハッシュ値に変換しても構わない。同様に、マスターパスワードに関してもユニークコードに”SEED情報”を連結させてからハッシュ値に変換する。

【0061】

また、ブートOSによってハードディスクのロック状態が解除された状況下で、ブートOS、或いは、外部記憶媒体に格納されたウィルスチェック機能によって、ウィルスチェックを行うことにより、オフライン状態でハードディスクのウィルスチェックを行うことができる。

【0062】

また、図1に示す実施例の説明に際しては、ブートOSの認証によってハードディスクの全ボリュームを開放しているが、認証されるユーザ毎に使用可能なハードディスクのボリュームを制御することも可能である。

【0063】

この場合、ユーザ毎に利用可能なボリュームを制御できるので、より細かなハードディスクの制御が可能になり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【0064】

さらに、認証されるユーザ毎に、ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で変化させることも可能である。具体的には、OS起動時にユーザが権限を有する領域のみを復号化して開示し、その他領域を暗号化して秘匿することによって実現可能となる。

【0065】

この場合、ユーザ毎に利用可能な領域にのみを開示し、その他を秘匿することができるので、より細かなハードディスクの制御が可能になり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【図面の簡単な説明】

【0066】

【図1】本発明に係るOS起動方法を用いた装置の一実施例を示す構成ブロック図である。

【図2】制御手段の動作を説明するフロー図である。

【図3】制御手段の動作を説明するフロー図である。

【図4】従来のOS起動方法を用いた装置の一例を示す構成ブロック図である。

【図5】制御手段の動作を説明するフロー図である。

【図6】記憶手段に格納されたOS等の詳細を説明する説明図である。

【図7】BIOSによる起動時認証における制御手段の動作を説明するフロー図である。

【符号の説明】

【0067】

1 入力手段

2,6 制御手段

3 表示手段

4,5 記憶手段

7 外部記憶媒体

50,50a コンピュータ

【技術分野】

【0001】

本発明は、パーソナルコンピュータ等の情報処理装置のハードディスク内に格納されたOS(Operating System:オペレーティングシステム:以下、単にOSと呼ぶ。)の起動方法及びこれを用いた装置に関し、特に外部記憶媒体内のプログラムによる認証に基づきOSを起動することが可能であり、また、ハードディスク内の情報(OSやその他の情報等)の保護が可能なOS起動方法及びこれを用いた装置に関する。

【背景技術】

【0002】

従来のOS起動方法及びこれを用いた装置に関連する先行技術文献としては次のようなものがある。

【0003】

【特許文献1】特開2002−014740号公報

【特許文献2】特開2002−222022号公報

【特許文献3】特開2003−099147号公報

【特許文献4】特開2005−070968号公報

【0004】

図4は従来のOS起動方法を用いた装置の一例を示す構成ブロック図である。図4において1はキーボード、操作ボタンやタッチパネル等の装置に情報を入力する入力手段、2はCPU(Central Processing Unit)やMPU(Micro Processing Unit)等の制御手段、3はCRT(Cathode Ray Tube)、LCD(Liquid Crystal Display)等の表示手段、4はフラッシュメモリ等のBIOS(Basic Input Output System)が格納される記憶手段、5はハードディスク等のOSや各種情報が格納される記憶手段である。また、1,2,3,4及び5は情報処理装置であるコンピュータ50を構成している。

【0005】

入力手段1の出力は制御手段2に接続され、制御手段2からの表示信号は表示手段3に接続される。また、記憶手段4及び記憶手段5はそれぞれ制御手段2と相互に接続される。

【0006】

ここで、図4に示す従来例の動作を図5及び図6を用いて説明する。図5は制御手段2の動作を説明するフロー図、図6は記憶手段5に格納されたOS等の詳細を説明する説明図である。

【0007】

初期状態として、図4中”BI01”に示すように記憶手段4(フラッシュメモリ)にはBIOSが格納され、図4中”OS01”に示すように記憶手段5(ハードディスク)にはOSが格納されている。

【0008】

図5中”S001”において制御手段2は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図5中”S002”において制御手段2は、記憶手段4に格納されているBIOSを起動(具体的には、BIOSを読み込んで実行:以下、単に、BIOSを起動すると呼ぶ。)し、電源投入時の初期テストを行うと共に起動可能なブートデバイスを検索する。

【0009】

図5中”S003”において制御手段2は、最初に発見されたブートデバイスの一番先頭にあるセクタであるMBR(Master Boot Record)を起動(具体的には、MBRに格納されているプログラムを読み込んで実行:以下、単に、MBRを起動すると呼ぶ。)し、OSのブートローダーを起動(具体的には、ブートローダーを読み込んで実行:以下、単に、ブートローダーを起動すると呼ぶ。)し、OSを起動(具体的には、OSを読み込んで実行:以下、単に、OSを起動すると呼ぶ。)する。

【0010】

図6中”HD11”に示すハードディスクには図6中”MB11”に示すようなMBRが存在し、図6中”OS11”に示すようなOSが格納されているので、制御手段2はMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0011】

この結果、制御手段2が、電源が投入された場合に、BIOSを起動して起動可能なブートデバイスを検索し、発見されたブートデバイスの一番先頭にあるセクタであるMBRを起動し、OSのブートローダーを起動し、OSを起動することにより、情報処理装置であるコンピュータ50の記憶手段4(ハードディスク)内に格納されたOS起動が可能になる。

【発明の開示】

【発明が解決しようとする課題】

【0012】

しかし、図4に示すような従来例では、セキュリティ確保のためにOSの起動に際して認証等を行わせる場合には、BIOS、若しくは、OSが格納されている記憶手段5(ハードディスク)に対して何らかの処置をとる必要性がある。

【0013】

例えば、ハードディスクのブートデバイスのMBRに格納されているプログラムに対してブート時の認証が成功しないとOSの起動を許可しない機能を付加することによって、OSの起動時に際する認証は可能になるものの、当該ハードディスクを別のコンピュータのスレーブのハードディスクをとして認識させた場合には、ハードディスク内の情報は容易に解析されてしまうといった問題点があった。

【0014】

また、例えば、上述のMBRへの認証機能付加を補完するためにハードディスク全体の暗号化を行ってセキュリティを確保することも可能であるものの、当該機能を実現するためにはOS毎のハードディスクドライバの開発が必要となってしまうと共に、OSやハードウェアに依存することにより、パフォーマンスの低下やハードディスク全体を暗号化できない等の障害が生じてしまう恐れがあると言った問題点があった。

【0015】

さらに、例えば、BIOSにOS起動時の認証機能を付加すると共にIDE(Integrated Drive Electronics)のATA(AT Attachment)セキュリティコマンドでハードディスク自体にロックをかけることにより、セキュリティを確保することも可能である。

【0016】

図7はこのようなBIOSによる起動時認証における制御手段2の動作を説明するフロー図である。初期状態としてハードディスクはATAセキュリティコマンドによってロック状態に設定されているもとする。

【0017】

図7中”S101”において制御手段2は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図7中”S102”において制御手段2は、記憶手段4に格納されているBIOSを起動してパスワードの入力画面を表示手段3に表示させる。

【0018】

そして、図7中”S103”において制御手段2は、入力手段1から入力されたパスワードが予め設定されているパスワードに一致するか否かを判断し、もし、パスワードが一致しないと判断した場合には、図7中”S102”のステップに戻る。

【0019】

もし、図7中”S103”においてパスワードが一致したと判断した場合には、図7中”S104”において制御手段2は、ATAセキュリティコマンドによってハードディスクのロック状態を解除し、図7中”S105”において制御手段2は、ロック状態が解除されたハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0020】

この場合には、OS起動時の認証動作によって、ATAセキュリティコマンドによるハードディスク全体にロック状態が解除されなければ、ハードディスク内の情報を読み取ることができないのでセキュリティを確保することが可能になる。

【0021】

但し、この場合には、OS起動時の認証機能を付加されていないBIOSが実装されているコンピュータでは利用できず、OS起動時の認証機能を有するBIOSに書き換える等の作業が必要になってしまうといった問題点があった。

【0022】

また、BIOSによる認証であるため、外部記憶媒体等を用いた物理的な認証を併せ持つことはできないので、パスワードが漏洩した場合、或いは、パスワードを解読された場合にはハードディスク内の情報を保護することができないと言った問題点があった。

従って本発明が解決しようとする課題は、外部記憶媒体内のプログラムによる認証に基づきOSを起動することが可能であり、また、ハードディスク内の情報の保護が可能なOS起動方法及びこれを用いた装置を実現することにある。

【課題を解決するための手段】

【0023】

このような課題を達成するために、本発明のうち請求項1記載の発明は、

情報処理装置のハードディスク内に格納されたOS起動方法であって、

電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、外部記憶媒体に格納されているブートOSを起動し、パスワードの入力画面を表示手段に表示させ、入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、起動するハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動するステップからなることにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0024】

請求項2記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ロック解除パスワードが、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して生成されることにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0025】

請求項3記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0026】

請求項4記載の発明は、

請求項1記載の発明であるOS起動方法であって、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0027】

請求項5記載の発明は、

OS起動方法を用いた装置において、

入力手段と、表示手段と、BIOSが格納された記憶手段と、OSが格納されたハードディスクと、ブートOSが格納された外部記憶媒体と、電源が投入されたと判断した場合に前記BIOSを起動して起動可能なブートデバイスを検索し、前記ブートOSを起動してパスワードの入力画面を前記表示手段に表示させ、前記入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して前記ハードディスクのロック解除パスワードを生成し、前記ハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、前記OSのブートローダーを起動し、前記OSを起動する制御手段とを備えたことにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0028】

請求項6記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して前記ロック解除パスワードを生成することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0029】

請求項7記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0030】

請求項8記載の発明は、

請求項5記載の発明である装置において、

前記制御手段が、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。また、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体に登録されているUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【発明の効果】

【0031】

本発明によれば次のような効果がある。

請求項1,2,3,4,5,6,7及び請求項8の発明によれば、BIOS起動後に外部記憶媒体に格納されたブートOSを起動してユーザ認証及び起動するハードディスクのロック状態を解除してからOSを起動することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。

【0032】

さらに、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体7に登録されている一意の情報であるUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0033】

具体的には、ブートOSを他の外部記憶媒体にコピーして、情報処理装置であるコンピュータ50aに接続した場合であっても、個々の外部記憶媒体のユニークコードは異なるので同一の入力パスワードを用いてもOSの起動はできなくなり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【発明を実施するための最良の形態】

【0034】

以下本発明を図面を用いて詳細に説明する。図1は本発明に係るOS起動方法を用いた装置の一実施例を示す構成ブロック図である。

【0035】

図1において、1,3,4及び5は図4と同一符号を付してあり、6はCPUやMPU等の制御手段、7はUSB(Universal Serial Bus)メモリや各種メモリカード等の外部記憶媒体である。また、1,3,4,5,6及び7は情報処理装置であるコンピュータ50aを構成している。

【0036】

入力手段1の出力は制御手段6に接続され、制御手段6からの表示信号は表示手段3に接続される。また、記憶手段4及び記憶手段5はそれぞれ制御手段6と相互に接続される。さらに、制御手段6は外部インターフェース等を介して外部記憶媒体7と相互に接続される。

【0037】

ここで、図1に示す実施例の動作を図2及び図3を用いて説明する。図2及び図3は制御手段6の動作を説明するフロー図である。

【0038】

初期状態として、図1中”BI21”に示すように記憶手段4(フラッシュメモリ)にはBIOSが格納され、図1中”OS21”に示すように記憶手段5(ハードディスク)にはOSが格納されている。

【0039】

また、図1中”BO21”に示すように外部記憶媒体7にはBIOSの起動とOSの起動の間で起動されるプログラム(以下、ブートOSと呼ぶ。)が格納されているものとする。さらに、ハードディスクにはATAセキュリティコマンドにより、ロック状態に設定されているものとする。

【0040】

図2中”S201”において制御手段6は、電源が投入されたか否かを判断し、もし、電源が投入されたと判断した場合には、図2中”S202”において制御手段6は、記憶手段4に格納されているBIOSを起動し、電源投入時の初期テストを行うと共に起動可能なブートデバイスを検索する。

【0041】

この時、既にハードディスクはATAセキュリティコマンドによりロック状態に設定されているので、BIOS(具体的には、BIOSを実行している制御手段6)は、当該ハードディスクを認識できず外部記憶媒体7に格納されているブートOSのみを検索することになる。

【0042】

そして、図2中”S203”において制御手段6は、外部記憶媒体7に格納されているブートOSを起動(具体的には、外部記憶媒体7からブートOSを読み込んで実行:以下、単に、ブートOSを起動すると呼ぶ。)する。

【0043】

ここで、さらに、ブートOS(具体的には、ブートOSを実行している制御手段6)の動作を図3を用いて詳細に説明する。図3中”S301”において制御手段6は、情報処理装置であるコンピュータ50aが具備しているハードディスクを検索する。

【0044】

図3中”S302”において制御手段6は、検索されたハードディスクが複数であるか否かを判断し、もし、検索されたハードディスクが複数であると判断した場合には、図3中”S303”で制御手段6は、起動するハードディスクを選択する。

【0045】

もし、図3中”S302”において複数でないと判断した場合には、制御手段6は、図3中”S304”のステップに移る。

【0046】

図3中”S304”において制御手段6は、パスワードの入力画面を表示手段3に表示させ、図3中”S305”において制御手段6は、入力手段1から入力されたパスワード(以下、説明の簡単のために入力パスワードと呼ぶ。)に基づき起動すべきハードディスクのパスワード(以下、説明の簡単のためにロック解除パスワードと呼ぶ。)を生成する。

【0047】

例えば、具体的には、制御手段6は、入力パスワード(文字列)に、外部記憶媒体7に登録されているUSBのシリアル番号やFAT(File Allocation Tables)のファイルシステムのボリュームシリアル番号等の外部記憶媒体7に一意な情報(以下、ユニークコード(文字列)と呼ぶ。)を連結して、ハッシュ値(任意の長さのデータをハッシュ関数に通して特定の長さのデータに変換したもの。例えば、SHA256)を生成してロック解除パスワードとする。

【0048】

そして、図3中”S306”において制御手段6は、起動するハードディスクがセキュリティ設定済みであるか否かを判断し、もし、セキュリティが設定済であると判断した場合には、図3中”S307”において制御手段6は、生成したロック解除パスワードで起動するハードディスクのロック状態を解除する。

【0049】

例えば、具体的には、制御手段6は、ATAセキュリティコマンド”SECURITY UNLOCK”を用いて、生成したロック解除パスワードで起動するハードディスクのロック状態を解除する。

【0050】

もし、図3中”S306”において起動するハードディスクがセキュリティ設定済みではないと判断した場合には、図3中”S308”において制御手段6は、ハードディスクのセキュリティを設定する。

【0051】

例えば、具体的には、制御手段6は、ATAセキュリティコマンド”SECURITY SET PASSWORD”によって起動するハードディスクに対して生成したロック解除パスワードを設定すると共に併せてマスターパスワードを設定する。ここで、マスターパスワードとしては前述のユニークコードをハッシュ値に変換したものを用いる。

【0052】

そして、このようにATAセキュリティコマンドによりセキュリティが設定された状態で、ハードディスクの電源がOFF(正常なシャットダウンのみならず、異常終了等による如何なる状況下での電源OFF)になると、ATAセキュリティモードの仕様によって当該ハードディスクは自動的にロック状態に設定されることになる。

【0053】

このため、一旦、ATAセキュリティコマンドによりセキュリティが設定されれば、OS起動時(電源投入時)にはハードディスクは必ずロック状態になっているので、情報処理装置であるコンピュータの盗難や紛失が発生した場合であっても、セキュリティを設定した外部記憶媒体と、ロック解除パスワードの双方が揃わなければ、ハードディスク内の情報(OSやその他の情報等)は確実に保護されることになる。

【0054】

最後に、図2中”S204”において制御手段6は、ブートデバイスであるロック状態が解除されたハードディスクの一番先頭にあるセクタであるMBRを起動し、OSのブートローダーを起動し、OSを起動する。

【0055】

この結果、BIOS起動後に外部記憶媒体に格納されたブートOSを起動してユーザ認証及び起動するハードディスクのロック状態を解除してからOSを起動することにより、BIOSに認証機能を持たせることなくOS起動時の認証が可能になり、また、ATAセキュリティコマンドによりハードディスクがロック状態に設定されるので、ハードディスク内の情報(OSやその他の情報等)の保護が可能になる。

【0056】

さらに、ロック解除パスワードするロック解除パスワードは、入力パスワードに、外部記憶媒体7に登録されている一意の情報であるUSBのシリアル番号等のユニークコードを連結して生成しているので、外部記憶媒体を用いた物理的な認証を併せ持つことができる。

【0057】

具体的には、ブートOSを他の外部記憶媒体にコピーして、情報処理装置であるコンピュータ50aに接続した場合であっても、個々の外部記憶媒体のユニークコードは異なるので同一の入力パスワードを用いてもOSの起動はできなくなり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【0058】

なお、図1に示す実施例の説明、特に、図3の動作説明に際しては、検索されたハードディスクが複数であるか、或いは、単数であるか否かを判断しているが、これは必須の要件ではない。

【0059】

また、図1に示す実施例の説明に際しては、BIOSが電源投入時の初期テストを行う旨の記載があるが、これも必須の要件ではない。

【0060】

また、図1に示す実施例の説明に際しては、入力パスワードにユニークコードを連結させて、ハッシュ値を生成してロック解除パスワードとしているが、入力パスワードとユニークコードに、事前に登録されたユーザ名に基づき生成された情報である”SEED情報”を連結させてからハッシュ値に変換しても構わない。同様に、マスターパスワードに関してもユニークコードに”SEED情報”を連結させてからハッシュ値に変換する。

【0061】

また、ブートOSによってハードディスクのロック状態が解除された状況下で、ブートOS、或いは、外部記憶媒体に格納されたウィルスチェック機能によって、ウィルスチェックを行うことにより、オフライン状態でハードディスクのウィルスチェックを行うことができる。

【0062】

また、図1に示す実施例の説明に際しては、ブートOSの認証によってハードディスクの全ボリュームを開放しているが、認証されるユーザ毎に使用可能なハードディスクのボリュームを制御することも可能である。

【0063】

この場合、ユーザ毎に利用可能なボリュームを制御できるので、より細かなハードディスクの制御が可能になり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【0064】

さらに、認証されるユーザ毎に、ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で変化させることも可能である。具体的には、OS起動時にユーザが権限を有する領域のみを復号化して開示し、その他領域を暗号化して秘匿することによって実現可能となる。

【0065】

この場合、ユーザ毎に利用可能な領域にのみを開示し、その他を秘匿することができるので、より細かなハードディスクの制御が可能になり、ハードディスク内の情報(OSやその他の情報等)の保護が強化されることになる。

【図面の簡単な説明】

【0066】

【図1】本発明に係るOS起動方法を用いた装置の一実施例を示す構成ブロック図である。

【図2】制御手段の動作を説明するフロー図である。

【図3】制御手段の動作を説明するフロー図である。

【図4】従来のOS起動方法を用いた装置の一例を示す構成ブロック図である。

【図5】制御手段の動作を説明するフロー図である。

【図6】記憶手段に格納されたOS等の詳細を説明する説明図である。

【図7】BIOSによる起動時認証における制御手段の動作を説明するフロー図である。

【符号の説明】

【0067】

1 入力手段

2,6 制御手段

3 表示手段

4,5 記憶手段

7 外部記憶媒体

50,50a コンピュータ

【特許請求の範囲】

【請求項1】

情報処理装置のハードディスク内に格納されたOS起動方法であって、

電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、

外部記憶媒体に格納されているブートOSを起動し、

パスワードの入力画面を表示手段に表示させ、

入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、

起動するハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、

前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、

ロック状態が解除された前記ハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する

ステップからなることを特徴とするOS起動方法。

【請求項2】

前記ロック解除パスワードが、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して生成されることを特徴とする

請求項1記載のOS起動方法。

【請求項3】

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することを特徴とする

請求項1記載のOS起動方法。

【請求項4】

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することを特徴とする

請求項1記載のOS起動方法。

【請求項5】

OS起動方法を用いた装置において、

入力手段と、

表示手段と、

BIOSが格納された記憶手段と、

OSが格納されたハードディスクと、

ブートOSが格納された外部記憶媒体と、

電源が投入されたと判断した場合に前記BIOSを起動して起動可能なブートデバイスを検索し、前記ブートOSを起動してパスワードの入力画面を前記表示手段に表示させ、前記入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して前記ハードディスクのロック解除パスワードを生成し、前記ハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、前記OSのブートローダーを起動し、前記OSを起動する制御手段と

を備えたことを特徴とする装置。

【請求項6】

前記制御手段が、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して前記ロック解除パスワードを生成することを特徴とする

請求項5記載の装置。

【請求項7】

前記制御手段が、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することを特徴とする

請求項5記載の装置。

【請求項8】

前記制御手段が、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することを特徴とする

請求項5記載の装置。

【請求項1】

情報処理装置のハードディスク内に格納されたOS起動方法であって、

電源が投入されたと判断した場合に記憶手段に格納されているBIOSを起動して起動可能なブートデバイスを検索し、

外部記憶媒体に格納されているブートOSを起動し、

パスワードの入力画面を表示手段に表示させ、

入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して起動すべきハードディスクのロック解除パスワードを生成し、

起動するハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、

前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、

ロック状態が解除された前記ハードディスクのMBRを起動し、OSのブートローダーを起動し、OSを起動する

ステップからなることを特徴とするOS起動方法。

【請求項2】

前記ロック解除パスワードが、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して生成されることを特徴とする

請求項1記載のOS起動方法。

【請求項3】

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することを特徴とする

請求項1記載のOS起動方法。

【請求項4】

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することを特徴とする

請求項1記載のOS起動方法。

【請求項5】

OS起動方法を用いた装置において、

入力手段と、

表示手段と、

BIOSが格納された記憶手段と、

OSが格納されたハードディスクと、

ブートOSが格納された外部記憶媒体と、

電源が投入されたと判断した場合に前記BIOSを起動して起動可能なブートデバイスを検索し、前記ブートOSを起動してパスワードの入力画面を前記表示手段に表示させ、前記入力手段から入力された入力パスワードに前記外部記憶媒体に一意な情報を連結しハッシュ値に変換して前記ハードディスクのロック解除パスワードを生成し、前記ハードディスクがセキュリティ設定済みであると判断した場合に前記ロック解除パスワードで前記ハードディスクのロック状態を解除し、前記ハードディスクがセキュリティ設定済みではないと判断した場合に前記ハードディスクのセキュリティを設定し、ロック状態が解除された前記ハードディスクのMBRを起動し、前記OSのブートローダーを起動し、前記OSを起動する制御手段と

を備えたことを特徴とする装置。

【請求項6】

前記制御手段が、

前記入力パスワードに、前記外部記憶媒体に一意な情報及び事前に登録されたユーザ名に基づき生成された情報を連結し、ハッシュ値に変換して前記ロック解除パスワードを生成することを特徴とする

請求項5記載の装置。

【請求項7】

前記制御手段が、

前記ブートOSで認証されるユーザ毎に使用可能な前記ハードディスクのボリュームを制御することを特徴とする

請求項5記載の装置。

【請求項8】

前記制御手段が、

前記ブートOSで認証されるユーザ毎に、前記ハードディスクの使用可能な領域をボリューム単位、ディレクトリ単位、或いは、ファイル単位で復号化して開示し、その他の領域を暗号化して秘匿することを特徴とする

請求項5記載の装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2007−66123(P2007−66123A)

【公開日】平成19年3月15日(2007.3.15)

【国際特許分類】

【出願番号】特願2005−252954(P2005−252954)

【出願日】平成17年9月1日(2005.9.1)

【出願人】(000006507)横河電機株式会社 (4,443)

【Fターム(参考)】

【公開日】平成19年3月15日(2007.3.15)

【国際特許分類】

【出願日】平成17年9月1日(2005.9.1)

【出願人】(000006507)横河電機株式会社 (4,443)

【Fターム(参考)】

[ Back to top ]