VPN接続システム及びその接続方法、そのプログラム

【課題】仮想環境下でVPNを利用する端末とVPN接続先ネットワークとの間でルーティング情報を適切に生成して、端末を確実にVPN接続する。

【解決手段】複数のクライアント端末が仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、クライアント端末が接続されたネットワークのアドレスとサービスの提供対象を定義した情報を格納するIPセグメントテーブルと、ルーティング情報を保持するルーティングテーブルと、複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、生成されたコマンドを用いてルーティングテーブルを生成するルーティングテーブル生成部と、ルーティングテーブルの情報を用いて、仮想端末をVPN接続するVPN接続処理部を有する。

【解決手段】複数のクライアント端末が仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、クライアント端末が接続されたネットワークのアドレスとサービスの提供対象を定義した情報を格納するIPセグメントテーブルと、ルーティング情報を保持するルーティングテーブルと、複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、生成されたコマンドを用いてルーティングテーブルを生成するルーティングテーブル生成部と、ルーティングテーブルの情報を用いて、仮想端末をVPN接続するVPN接続処理部を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、VPN接続システム及びその接続方法、そのプログラムに係り、特に、仮想環境上に構築された利用者の端末と遠隔拠点を、VPN(Virtual Private Network)技術を用いて接続するネットワークシステムにおいて、端末と接続先のネットワークとの最適なルーティング情報を生成してVPN接続する技術に関するものである。

【背景技術】

【0002】

利用者のPC(パーソナルコンピュータ)等の端末を、VPN技術を用いて遠隔拠点にあるサーバ等に接続して、サーバから種々のサービスの提供を受けるネットワークシステムが実用化されている。最近では、可用性の向上及び運用コストの利点から、物理サーバ上にクライアントOS(ゲストOS)をセットアップした仮想マシンに、リモートデスクトップでアクセスできる仮想PC(又は仮想端末という)環境を構築して、社外の端末からVPN接続によって仮想環境下の仮想PCを利用することが提唱されている。

【0003】

仮想化技術を適用したサーバに対してネットワーク設定を行う技術に関していろいろと提案されている。例えば、特許文献1には、仮想オペレーションシステム(OS)上におけるネットワーク設定作業の負担軽減に関して、利用者の操作端末から仮想マシン環境に対しゲストOSを起動した際に、事前に設定された接続方針テーブルおよび業務プログラムが設定された業務テーブルを参照し、ゲストOSが起動されたホストサーバと通信を行う接続先サーバを、ホストサーバで実行される業務プログラムに応じて決定され、仮想ネットワーク通信を行うのに必要な接続情報を取得し設定するネットワーク設定方法及び装置が開示されている。

【0004】

最近では、利用者が使用する端末の形態も多種多様化しており、例えば、ローカルHDD(ハードディスク)にて動作する一般的なPCや、サーバベース、ブレードPC、仮想PCなどの画面転送方式を採用するシンクライアント、およびネットワークブート方式を採用するシンクライアントなどが使用されている。そのため、VPN技術を用いたネットワークシステムにおいても、多種多様の端末の形態に対応して共通のVPN環境を構築することが重要となっている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2010−39626号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

多種多様の端末の形態に対応して共通のVPN環境を構築する場合、以下のような課題が存在する。

ローカルHDDPCでは、日々の業務で利用されるソフトウェア(例えばウィルススキャン等のプログラム)のインストール等により、VPNソフトウェアの動作環境に影響が及び、場合によってはVPNソフトウェアが起動しなくなる事態が生じる。これはVPN接続上問題である。

また、ネットワークブート方式を採用するシンクライアント環境においては、クライアントOSをホスティングするシステムの仕様により、VPNソフトウェアのインストールが出来ない場合が発生する。これではVPN接続ができない。

【0007】

また、画面転送機能を採用するシンクライアント環境において、クライアントOS上でVPNソフトウェアを利用する場合、画面受信装置であるシンクライアント端末とクライアントOSをホスティングしているシステム間のルーティング情報が変更されてしまい、クライアントOSを利用できない不具合がある。この場合も、クライアントOS上のVPNソフトウェアが起動されないので、VPN接続が困難となる。

【0008】

そこで、本発明の目的は、仮想環境下でVPNを利用する端末とVPN接続先ネットワークとの間でルーティング情報を適切に生成して、端末を確実にVPN接続することにある。

【課題を解決するための手段】

【0009】

本発明に係るVPN接続システムは、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むVPN接続システムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納するIPセグメントテーブルと、

生成されたルーティング情報を保持するルーティングテーブルと、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部を有することを特徴とするVPN接続システムとして構成される。

【0010】

好ましい例では、前記IPアドレス情報取得部は、前記仮想端末が起動される度に、該仮想端末が使用するOS(Operating System)のIPアドレス確認コマンドを発行し、該仮想端末から受ける応答中に該デフォルトゲートウェイIPアドレスが有るか否かを判定し、

該応答結果中にデフォルトゲートウェイIPアドレスが正しく設定されていると判定した場合、それをデフォルトゲートウェイIPアドレスのパラメータ値として取得してメモリに保持する前記VPN接続システムである。

【0011】

また好ましくは、前記ルーティングコマンド生成部は、前記IPアドレス情報取得部の処理によって取得されたデフォルトゲートウェイIPアドレスと、前記IPセグメントテーブルの情報を用いて、「クライアント端末が接続されたネットワークアドレス,mask,サブネットマスク,デフォルトゲートウェイIPアドレス,metric」を含むコマンドを生成し、

前記ルーティングコマンド生成部の処理によって生成された該コマンドを格納するWORKファイルを有し、

前記ルーティングテーブル生成部は、該WORKファイルに格納されたコマンドを用いて該ルーティングテーブルを生成する前記VPN接続システムである。

【0012】

また好ましくは、前記ルーティングテーブル生成部は、コマンドを実行して、該仮想端末から取得した応答にデフォルトゲートウェイIPアドレスが有るか否かの判定を行い、

該判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合、デフォルトゲートウェイ疎通確認処理を行い、対象IPアドレスに対してPINGコマンドを発行し、該仮想端末からの疎通応答が正常かを判定し、該判定の結果正常な場合、該ルーティングテーブルの生成が正常に実施されたと判断する前記VPN接続システムである。

【0013】

本発明に係るVPN接続方法は、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むシステムにおけるVPN接続方法であって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得ステップと、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成ステップと、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成ステップと、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理ステップを有することを特徴とするVPN接続方法として構成される。

【0014】

本発明に係るVPN接続用プログラムは、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバで実行されるVPN接続用のプログラムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部を有することを特徴とするVPN接続用プログラムとして構成される。

【発明の効果】

【0015】

本発明によれば、仮想環境下でVPNを利用する端末とVPN接続先ネットワークとの間のルーティング情報を適切に生成して、端末を確実にVPN接続することが可能となる。

また、物理端末の形態や動作環境が異なっても、VPN環境下で複数の端末を仮想化して一元管理し、VPN接続の度に仮想端末に対するルーティング情報を生成してVPN接続に使用するので、物理端末の形態や状態に拘わらず、確実にVPN接続することが可能となる。

【図面の簡単な説明】

【0016】

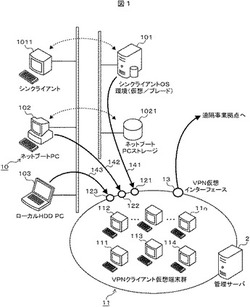

【図1】一実施例におけるVPN接続システムの全体構成を示す図。

【図2】一実施例のVPN管理サーバにおけるルーティング情報処理システムの構成を示す図。

【図3】一実施例におけるIPセグメントテーブルの構成例を示す図。

【図4】一実施例におけるWORKファイルの構成例を示す図。

【図5】一実施例におけるルーティングテーブルの構成例を示す図。

【図6】一実施例におけるIPアドレス情報取得部の処理動作を示すフローチャート。

【図7】一実施例におけるルーティングコマンド生成部の処理動作を示すフローチャート。

【図8】一実施例におけるルーティングテーブル生成部の処理動作を示すフローチャート。

【発明を実施するための形態】

【0017】

以下、図面を参照して本発明の一実施例について説明する。

【0018】

図1は、VPN接続システムの全体構成を示す。

このシステムは、VPNサービス管理サーバ107上に、多数のVPNクライアント仮想端末(以下単に仮想端末という)111〜11n(総じて代表的に111と示すことがある)から成るVPNクライアント仮想端末群11を構築し、各仮想端末111はVPN技術を利用して遠隔の拠点と接続することができる。

物理的なクライアント端末である端末101〜103(総じて10と示す)としては、例えばシンクライアント1011の利用をサポートするシンクライアントOS環境101、ネットブートPCストレージ1021にて稼動するネットワークPC102、ローカルHDDPC103等があり、これらの物理端末10はネットワークを介して、接続ポイントであるゲートウェイ121〜123に付与されたデフォルトゲートウェイIPアドレスを用いて、仮想端末群11にあるいずれかの仮想端末と接続することができる。各仮想端末111は、VPN管理サーバ2が有するホストOS上に形成されるゲストOS(Operating System)を用いてそれぞれ仮想化される。

仮想端末群11の各仮想端末111は、VPN仮想インタフェース13を用いて遠隔事業拠点にあるサーバ等のVPNゲートウェイに接続して、そのサーバから種々のサービスの提供を受けることができる。

【0019】

ところで、従来は仮想端末群11の概念が無く、端末(物理端末)のVPN接続を実現する場合、各端末にVPNソフトウェアをインストールし、またネットワーク環境によっては端末の個別設定が必要となる場合があり、利用者にとっては作業工数が増える要因となっていた。また、シンクライアント系の端末では、その特性上、VPNを利用できないという問題があり、更にローカルHDDPCでは、各利用者のVPNソフトウェアインストール時点での不備による接続不可となる事象も発生することがあった。このような問題に対して、本発明によれば、仮想端末11のVPN接続を一元管理して、かつ仮想端末111ごとにVPN接続のためのVPN仮想インターフェースルーティングを生成して、端末10の種類や状態に起因するVPN接続の不可となる課題を解決することができる。これにより、従来のような利用者のVPN接続作業の負担軽減およびVPN接続の安定的な稼動を実現することができる。

【0020】

次に、図2を参照して、VPN管理サーバ2の内部構成について説明する。

VPN管理サーバ2は、ハードウェアとして、プログラムを事項するプロセッサ、種々のプログラムやデータを記憶するメモリ及び記憶装置を有する。VPN管理サーバ7で起動されるホストOS上には各端末用のゲストOSが形成される。例えば、各端末のゲストOSは、例えばWindows(Micro Soft社の登録商標)のような共通のOSである。

【0021】

このゲストOSの稼働により各仮想端末111には、以下の各機能が実現される。即ち、各仮想端末111のIPアドレス情報を取得するIPアドレス情報取得部201と、IPセグメントテーブル212を基にルーティングテーブル編集コマンドを生成するルーティングコマンド生成部202と、WORKファイル214を用いてルーティングテーブルを生成するルーティングテーブル生成部211と、生成されたルーティングテーブルの情報を基にVPNソフトウェアを起動してVPN接続するVPN接続処理部204を有する。

また、記憶装置には、取得したIPアドレス情報とサービスの提供対象を定義した情報を格納するIPセグメントテーブル212と、ルーティングテーブル生成用のコマンドを格納したWORKファイル213と、生成されたルーティング情報を保持するルーティングテーブル214が管理される。

【0022】

このVPN端末の仮想端末群11を利用するには、各クライアント環境のゲストOSよりVPNクライアント仮想端末群11へリモートデスクトップ接続を実施し、LDAPにてアカウント認証を行う。その際にログインスクリプトの一部としてVPN仮想インタフェース13を用いることができるルーティングテーブルを生成する機能(201〜203)を稼動させる。この機能を用いることにより、従来のVPN接続システムで各利用者が行っていたクライアントPC環境の各種設定作業(VPNソフトウェアのインストールや、プロファイル設定及びバージョンアップ等)が不要となり、VPN管理サーバ2での一括管理が可能となる。

なお、各機能部201〜203の処理動作については、図6〜図8を参照して後述する。

【0023】

次に、図3〜図5を参照して各種のテーブルやファイルについて説明する。

IPセグメントテーブル、WORKファイル、ルーティングテーブルは、仮想端末ごとに形成される。

図3は、IPセグメントテーブルの構成を示す。

IPセグメントテーブル212は、仮想端末111がVPN接続することができるネットワークを識別して登録するものであり、クライアント端末101〜103が接続されるネットワーク141〜143を識別するネットワークアドレスと、ネットワーク内のホストアドレス部分を識別するサブネットマスクと、該当するネットワークに到達するために通過するネットワークの数を示すメトリックの各エントリー項目から構成される。

【0024】

図4は、WORKファイルの構成を示す。

WORKファイルは、仮想端末ごとにルーティングテーブルを生成するためのコマンドを格納する。即ち、ルーティングコマンドroute addと、ネットワーク141〜143を識別するネットワークアドレスと、サブネットマスクと、IPアドレス確認コマンドにて取得したゲートウェイアドレス(デフォルトゲートウェイIPアドレス)と、上記メトリックの各エントリー項目から構成される。

【0025】

図5は、ルーティングテーブルの構成を示す。

ルーティングテーブルは、WORKファイルからルーティングコマンド(Route add)を除いた、ネットワーク141〜143を識別するネットワークアドレスと、上記サブネットマスクと、IPアドレス確認コマンドにて取得したゲートウェイアドレス(デフォルトゲートウェイIPアドレス)と、上記メトリックの各エントリー項目から構成される。

【0026】

図6は、IPアドレス情報取得部201の処理動作を示すフローチャートである。

この処理は、各仮想端末111が起動される時に実行される。仮想端末111はクライアント端末10よりリモートデスクトップを利用して接続を行う。各クライアント端末10から仮想端末111に対してログインされた際、その割り当てされた仮想端末111に対してOS(仮想端末が使用するゲストOS)のIPアドレス確認コマンド(例:ipconfig)を発行する(S202)。仮想端末111は、IPアドレス確認コマンドを受けると、その応答結果を返信する(S203)。応答結果には、通常、自仮想端末111のIPアドレス及びデフォルトゲートウェイIPアドレスが含まれるが、異常な場合はデフォルトゲートウェイIPアドレスが無いことがある。異常な場合は、クライアント端末10は仮想端末群11に接続されないので、VPN接続が困難である。

【0027】

IPアドレス情報取得部201は、応答結果を受信すると(S204)、デフォルトゲートウェイIPアドレスの有無を判定する(S206)。この判定とは、仮想端末111にてIPアドレスパラメータが正常に設定されているか及びそれが正しく認識されているかを判断するものである。応答結果のアドレス中にデフォルトゲートウェイIPアドレス値が正しく設定されていると判定した場合、その値をデフォルトゲートウェイIPアドレスパラメータ値として取得してメモリに格納する(S207)。この場合、その仮想端末111はVPN接続可能である。

一方、応答結果のアドレス中にデフォルトゲートウェイIPアドレスに値が無かった場合は、仮想端末111でのIPアドレス設定に不具合あり(VPN接続が不可能)として処理を終了する。

【0028】

図7は、ルーティングコマンド生成部202の処理動作を示すフローチャートである。

IPアドレス情報取得部201の処理によってデフォルトゲートウェイIPアドレスの値は取得済みである。ネットワークアドレス取得301は、IPセグメントテーブル212より、アクセス許可セグメント情報、即ちネットワークアドレス、サブネットマスク及びメトリックのデータを取得する(S702)。そして、このIPセグメント情報と、前記処理(図6)で取得されたデフォルトゲートウェイIPアドレスを使用して、ルーティングテーブル214を生成するためのコマンドを作成する(S704)。生成されるルーティングコマンドは、例えば、「route add,ネットワークアドレス,mask,サブネットマスク,ゲートウェイアドレス,metric1」のフォーマットにて生成される。生成されたコマンドは、WORKファイル213に1レコードずつ格納される(S706)。この処理は、IPセグメントテーブルに登録されたレコードが終了するまで繰り返し実行される(S708)。

【0029】

図8は、ルーティングテーブル生成部の処理動作を示すフローチャートである。

WORKファイル213にはルーティングコマンド生成部110の処理によって生成されたルーティングコマンドが格納されている。

まず、WORKファイル213の内容を読み込んで(S801)、仮想端末111に対してrouteコマンドの発行を行う(S802)。仮想端末111は応答結果を送信する(S803)。この応答結果にはルーティングテーブル214の内容が含まれる。

【0030】

ルーティングテーブル生成部203は、応答結果を受信すると(S804)、そのルーティングテーブルが有するデフォルトゲートウェイIPアドレスの有無判定を行う(S805)。判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合(S805、Yes)、デフォルトゲートウェイ疎通確認処理(S806)にて、対象IPアドレスに対してPINGコマンドを発行する。

【0031】

仮想端末111は、PINGコマンドの応答結果を返信する(S807)。ルーティングテーブル生成部203は、応答結果を受信すると、疎通応答にて正常(‘OK’)か否かを判定する(S809)。判定結果が‘OK’の場合、ルーティングテーブルの生成が正常に実施されてため本処理を終了する。一方、判定結果が‘NO’であった場合、ルーティングコマンド発行の処理(S802)にて、仮想端末111のルーティングテーブルへのレコード追加が正常に行われなかったと判定して、追加処理を行ったルーティング情報のレコードを削除して(S810)、処理を終了する。

また、デフォルトゲートウェイIPアドレスの有無判定(S805)における判定結果が‘NO’であった場合も、疎通応答の判定結果が‘NO’の場合と同様に、ルーティングテーブルのレコードを削除して、本処理を終了する。

【0032】

以上の処理によって、ルーティングテーブル214には正常なルーティング情報が格納された。その後、VPN接続処理部204は、クライアント端末10から紐付けられた仮想端末111のルーティングテーブル214のルーティング情報を用いて、VPN仮想インタフェース13を介して遠隔事業拠点にあるサーバ等(サブネットマスクにより識別される)と接続することができる。

【0033】

なお、本発明は上記実施例に限定されず、種々変形、応用して実施し得る。

例えば、上記実施例では、VPNサービス管理サーバ2の諸機能201〜204、及びIPセグメントテーブル212、WORKファイル213、ルーティングテーブル214等は仮想端末ごとに有すると説明した。しかし、他の例によれば、これらの機能やテーブル類は、仮想端末ごとに設けずに、VPNクライアント仮想端末群ごとに設定してシステムを構築することも可能であり、これでも特に問題はない。

【符号の説明】

【0034】

10、101〜103:クライアント端末

111〜11n:仮想端末 11:仮想端末群

2:VPN管理サーバ 121〜123:ゲートウェイ

13:VPN仮想インタフェース

201:IPアドレス情報取得部 202:ルーティングコマンド生成部

203:ルーティングテーブル生成部 204:VPN接続処理部

212:IPセグメントテーブル 213:Workファイル

214:ルーティングテーブル

【技術分野】

【0001】

本発明は、VPN接続システム及びその接続方法、そのプログラムに係り、特に、仮想環境上に構築された利用者の端末と遠隔拠点を、VPN(Virtual Private Network)技術を用いて接続するネットワークシステムにおいて、端末と接続先のネットワークとの最適なルーティング情報を生成してVPN接続する技術に関するものである。

【背景技術】

【0002】

利用者のPC(パーソナルコンピュータ)等の端末を、VPN技術を用いて遠隔拠点にあるサーバ等に接続して、サーバから種々のサービスの提供を受けるネットワークシステムが実用化されている。最近では、可用性の向上及び運用コストの利点から、物理サーバ上にクライアントOS(ゲストOS)をセットアップした仮想マシンに、リモートデスクトップでアクセスできる仮想PC(又は仮想端末という)環境を構築して、社外の端末からVPN接続によって仮想環境下の仮想PCを利用することが提唱されている。

【0003】

仮想化技術を適用したサーバに対してネットワーク設定を行う技術に関していろいろと提案されている。例えば、特許文献1には、仮想オペレーションシステム(OS)上におけるネットワーク設定作業の負担軽減に関して、利用者の操作端末から仮想マシン環境に対しゲストOSを起動した際に、事前に設定された接続方針テーブルおよび業務プログラムが設定された業務テーブルを参照し、ゲストOSが起動されたホストサーバと通信を行う接続先サーバを、ホストサーバで実行される業務プログラムに応じて決定され、仮想ネットワーク通信を行うのに必要な接続情報を取得し設定するネットワーク設定方法及び装置が開示されている。

【0004】

最近では、利用者が使用する端末の形態も多種多様化しており、例えば、ローカルHDD(ハードディスク)にて動作する一般的なPCや、サーバベース、ブレードPC、仮想PCなどの画面転送方式を採用するシンクライアント、およびネットワークブート方式を採用するシンクライアントなどが使用されている。そのため、VPN技術を用いたネットワークシステムにおいても、多種多様の端末の形態に対応して共通のVPN環境を構築することが重要となっている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2010−39626号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

多種多様の端末の形態に対応して共通のVPN環境を構築する場合、以下のような課題が存在する。

ローカルHDDPCでは、日々の業務で利用されるソフトウェア(例えばウィルススキャン等のプログラム)のインストール等により、VPNソフトウェアの動作環境に影響が及び、場合によってはVPNソフトウェアが起動しなくなる事態が生じる。これはVPN接続上問題である。

また、ネットワークブート方式を採用するシンクライアント環境においては、クライアントOSをホスティングするシステムの仕様により、VPNソフトウェアのインストールが出来ない場合が発生する。これではVPN接続ができない。

【0007】

また、画面転送機能を採用するシンクライアント環境において、クライアントOS上でVPNソフトウェアを利用する場合、画面受信装置であるシンクライアント端末とクライアントOSをホスティングしているシステム間のルーティング情報が変更されてしまい、クライアントOSを利用できない不具合がある。この場合も、クライアントOS上のVPNソフトウェアが起動されないので、VPN接続が困難となる。

【0008】

そこで、本発明の目的は、仮想環境下でVPNを利用する端末とVPN接続先ネットワークとの間でルーティング情報を適切に生成して、端末を確実にVPN接続することにある。

【課題を解決するための手段】

【0009】

本発明に係るVPN接続システムは、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むVPN接続システムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納するIPセグメントテーブルと、

生成されたルーティング情報を保持するルーティングテーブルと、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部を有することを特徴とするVPN接続システムとして構成される。

【0010】

好ましい例では、前記IPアドレス情報取得部は、前記仮想端末が起動される度に、該仮想端末が使用するOS(Operating System)のIPアドレス確認コマンドを発行し、該仮想端末から受ける応答中に該デフォルトゲートウェイIPアドレスが有るか否かを判定し、

該応答結果中にデフォルトゲートウェイIPアドレスが正しく設定されていると判定した場合、それをデフォルトゲートウェイIPアドレスのパラメータ値として取得してメモリに保持する前記VPN接続システムである。

【0011】

また好ましくは、前記ルーティングコマンド生成部は、前記IPアドレス情報取得部の処理によって取得されたデフォルトゲートウェイIPアドレスと、前記IPセグメントテーブルの情報を用いて、「クライアント端末が接続されたネットワークアドレス,mask,サブネットマスク,デフォルトゲートウェイIPアドレス,metric」を含むコマンドを生成し、

前記ルーティングコマンド生成部の処理によって生成された該コマンドを格納するWORKファイルを有し、

前記ルーティングテーブル生成部は、該WORKファイルに格納されたコマンドを用いて該ルーティングテーブルを生成する前記VPN接続システムである。

【0012】

また好ましくは、前記ルーティングテーブル生成部は、コマンドを実行して、該仮想端末から取得した応答にデフォルトゲートウェイIPアドレスが有るか否かの判定を行い、

該判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合、デフォルトゲートウェイ疎通確認処理を行い、対象IPアドレスに対してPINGコマンドを発行し、該仮想端末からの疎通応答が正常かを判定し、該判定の結果正常な場合、該ルーティングテーブルの生成が正常に実施されたと判断する前記VPN接続システムである。

【0013】

本発明に係るVPN接続方法は、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むシステムにおけるVPN接続方法であって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得ステップと、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成ステップと、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成ステップと、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理ステップを有することを特徴とするVPN接続方法として構成される。

【0014】

本発明に係るVPN接続用プログラムは、好ましくは、複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバで実行されるVPN接続用のプログラムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部を有することを特徴とするVPN接続用プログラムとして構成される。

【発明の効果】

【0015】

本発明によれば、仮想環境下でVPNを利用する端末とVPN接続先ネットワークとの間のルーティング情報を適切に生成して、端末を確実にVPN接続することが可能となる。

また、物理端末の形態や動作環境が異なっても、VPN環境下で複数の端末を仮想化して一元管理し、VPN接続の度に仮想端末に対するルーティング情報を生成してVPN接続に使用するので、物理端末の形態や状態に拘わらず、確実にVPN接続することが可能となる。

【図面の簡単な説明】

【0016】

【図1】一実施例におけるVPN接続システムの全体構成を示す図。

【図2】一実施例のVPN管理サーバにおけるルーティング情報処理システムの構成を示す図。

【図3】一実施例におけるIPセグメントテーブルの構成例を示す図。

【図4】一実施例におけるWORKファイルの構成例を示す図。

【図5】一実施例におけるルーティングテーブルの構成例を示す図。

【図6】一実施例におけるIPアドレス情報取得部の処理動作を示すフローチャート。

【図7】一実施例におけるルーティングコマンド生成部の処理動作を示すフローチャート。

【図8】一実施例におけるルーティングテーブル生成部の処理動作を示すフローチャート。

【発明を実施するための形態】

【0017】

以下、図面を参照して本発明の一実施例について説明する。

【0018】

図1は、VPN接続システムの全体構成を示す。

このシステムは、VPNサービス管理サーバ107上に、多数のVPNクライアント仮想端末(以下単に仮想端末という)111〜11n(総じて代表的に111と示すことがある)から成るVPNクライアント仮想端末群11を構築し、各仮想端末111はVPN技術を利用して遠隔の拠点と接続することができる。

物理的なクライアント端末である端末101〜103(総じて10と示す)としては、例えばシンクライアント1011の利用をサポートするシンクライアントOS環境101、ネットブートPCストレージ1021にて稼動するネットワークPC102、ローカルHDDPC103等があり、これらの物理端末10はネットワークを介して、接続ポイントであるゲートウェイ121〜123に付与されたデフォルトゲートウェイIPアドレスを用いて、仮想端末群11にあるいずれかの仮想端末と接続することができる。各仮想端末111は、VPN管理サーバ2が有するホストOS上に形成されるゲストOS(Operating System)を用いてそれぞれ仮想化される。

仮想端末群11の各仮想端末111は、VPN仮想インタフェース13を用いて遠隔事業拠点にあるサーバ等のVPNゲートウェイに接続して、そのサーバから種々のサービスの提供を受けることができる。

【0019】

ところで、従来は仮想端末群11の概念が無く、端末(物理端末)のVPN接続を実現する場合、各端末にVPNソフトウェアをインストールし、またネットワーク環境によっては端末の個別設定が必要となる場合があり、利用者にとっては作業工数が増える要因となっていた。また、シンクライアント系の端末では、その特性上、VPNを利用できないという問題があり、更にローカルHDDPCでは、各利用者のVPNソフトウェアインストール時点での不備による接続不可となる事象も発生することがあった。このような問題に対して、本発明によれば、仮想端末11のVPN接続を一元管理して、かつ仮想端末111ごとにVPN接続のためのVPN仮想インターフェースルーティングを生成して、端末10の種類や状態に起因するVPN接続の不可となる課題を解決することができる。これにより、従来のような利用者のVPN接続作業の負担軽減およびVPN接続の安定的な稼動を実現することができる。

【0020】

次に、図2を参照して、VPN管理サーバ2の内部構成について説明する。

VPN管理サーバ2は、ハードウェアとして、プログラムを事項するプロセッサ、種々のプログラムやデータを記憶するメモリ及び記憶装置を有する。VPN管理サーバ7で起動されるホストOS上には各端末用のゲストOSが形成される。例えば、各端末のゲストOSは、例えばWindows(Micro Soft社の登録商標)のような共通のOSである。

【0021】

このゲストOSの稼働により各仮想端末111には、以下の各機能が実現される。即ち、各仮想端末111のIPアドレス情報を取得するIPアドレス情報取得部201と、IPセグメントテーブル212を基にルーティングテーブル編集コマンドを生成するルーティングコマンド生成部202と、WORKファイル214を用いてルーティングテーブルを生成するルーティングテーブル生成部211と、生成されたルーティングテーブルの情報を基にVPNソフトウェアを起動してVPN接続するVPN接続処理部204を有する。

また、記憶装置には、取得したIPアドレス情報とサービスの提供対象を定義した情報を格納するIPセグメントテーブル212と、ルーティングテーブル生成用のコマンドを格納したWORKファイル213と、生成されたルーティング情報を保持するルーティングテーブル214が管理される。

【0022】

このVPN端末の仮想端末群11を利用するには、各クライアント環境のゲストOSよりVPNクライアント仮想端末群11へリモートデスクトップ接続を実施し、LDAPにてアカウント認証を行う。その際にログインスクリプトの一部としてVPN仮想インタフェース13を用いることができるルーティングテーブルを生成する機能(201〜203)を稼動させる。この機能を用いることにより、従来のVPN接続システムで各利用者が行っていたクライアントPC環境の各種設定作業(VPNソフトウェアのインストールや、プロファイル設定及びバージョンアップ等)が不要となり、VPN管理サーバ2での一括管理が可能となる。

なお、各機能部201〜203の処理動作については、図6〜図8を参照して後述する。

【0023】

次に、図3〜図5を参照して各種のテーブルやファイルについて説明する。

IPセグメントテーブル、WORKファイル、ルーティングテーブルは、仮想端末ごとに形成される。

図3は、IPセグメントテーブルの構成を示す。

IPセグメントテーブル212は、仮想端末111がVPN接続することができるネットワークを識別して登録するものであり、クライアント端末101〜103が接続されるネットワーク141〜143を識別するネットワークアドレスと、ネットワーク内のホストアドレス部分を識別するサブネットマスクと、該当するネットワークに到達するために通過するネットワークの数を示すメトリックの各エントリー項目から構成される。

【0024】

図4は、WORKファイルの構成を示す。

WORKファイルは、仮想端末ごとにルーティングテーブルを生成するためのコマンドを格納する。即ち、ルーティングコマンドroute addと、ネットワーク141〜143を識別するネットワークアドレスと、サブネットマスクと、IPアドレス確認コマンドにて取得したゲートウェイアドレス(デフォルトゲートウェイIPアドレス)と、上記メトリックの各エントリー項目から構成される。

【0025】

図5は、ルーティングテーブルの構成を示す。

ルーティングテーブルは、WORKファイルからルーティングコマンド(Route add)を除いた、ネットワーク141〜143を識別するネットワークアドレスと、上記サブネットマスクと、IPアドレス確認コマンドにて取得したゲートウェイアドレス(デフォルトゲートウェイIPアドレス)と、上記メトリックの各エントリー項目から構成される。

【0026】

図6は、IPアドレス情報取得部201の処理動作を示すフローチャートである。

この処理は、各仮想端末111が起動される時に実行される。仮想端末111はクライアント端末10よりリモートデスクトップを利用して接続を行う。各クライアント端末10から仮想端末111に対してログインされた際、その割り当てされた仮想端末111に対してOS(仮想端末が使用するゲストOS)のIPアドレス確認コマンド(例:ipconfig)を発行する(S202)。仮想端末111は、IPアドレス確認コマンドを受けると、その応答結果を返信する(S203)。応答結果には、通常、自仮想端末111のIPアドレス及びデフォルトゲートウェイIPアドレスが含まれるが、異常な場合はデフォルトゲートウェイIPアドレスが無いことがある。異常な場合は、クライアント端末10は仮想端末群11に接続されないので、VPN接続が困難である。

【0027】

IPアドレス情報取得部201は、応答結果を受信すると(S204)、デフォルトゲートウェイIPアドレスの有無を判定する(S206)。この判定とは、仮想端末111にてIPアドレスパラメータが正常に設定されているか及びそれが正しく認識されているかを判断するものである。応答結果のアドレス中にデフォルトゲートウェイIPアドレス値が正しく設定されていると判定した場合、その値をデフォルトゲートウェイIPアドレスパラメータ値として取得してメモリに格納する(S207)。この場合、その仮想端末111はVPN接続可能である。

一方、応答結果のアドレス中にデフォルトゲートウェイIPアドレスに値が無かった場合は、仮想端末111でのIPアドレス設定に不具合あり(VPN接続が不可能)として処理を終了する。

【0028】

図7は、ルーティングコマンド生成部202の処理動作を示すフローチャートである。

IPアドレス情報取得部201の処理によってデフォルトゲートウェイIPアドレスの値は取得済みである。ネットワークアドレス取得301は、IPセグメントテーブル212より、アクセス許可セグメント情報、即ちネットワークアドレス、サブネットマスク及びメトリックのデータを取得する(S702)。そして、このIPセグメント情報と、前記処理(図6)で取得されたデフォルトゲートウェイIPアドレスを使用して、ルーティングテーブル214を生成するためのコマンドを作成する(S704)。生成されるルーティングコマンドは、例えば、「route add,ネットワークアドレス,mask,サブネットマスク,ゲートウェイアドレス,metric1」のフォーマットにて生成される。生成されたコマンドは、WORKファイル213に1レコードずつ格納される(S706)。この処理は、IPセグメントテーブルに登録されたレコードが終了するまで繰り返し実行される(S708)。

【0029】

図8は、ルーティングテーブル生成部の処理動作を示すフローチャートである。

WORKファイル213にはルーティングコマンド生成部110の処理によって生成されたルーティングコマンドが格納されている。

まず、WORKファイル213の内容を読み込んで(S801)、仮想端末111に対してrouteコマンドの発行を行う(S802)。仮想端末111は応答結果を送信する(S803)。この応答結果にはルーティングテーブル214の内容が含まれる。

【0030】

ルーティングテーブル生成部203は、応答結果を受信すると(S804)、そのルーティングテーブルが有するデフォルトゲートウェイIPアドレスの有無判定を行う(S805)。判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合(S805、Yes)、デフォルトゲートウェイ疎通確認処理(S806)にて、対象IPアドレスに対してPINGコマンドを発行する。

【0031】

仮想端末111は、PINGコマンドの応答結果を返信する(S807)。ルーティングテーブル生成部203は、応答結果を受信すると、疎通応答にて正常(‘OK’)か否かを判定する(S809)。判定結果が‘OK’の場合、ルーティングテーブルの生成が正常に実施されてため本処理を終了する。一方、判定結果が‘NO’であった場合、ルーティングコマンド発行の処理(S802)にて、仮想端末111のルーティングテーブルへのレコード追加が正常に行われなかったと判定して、追加処理を行ったルーティング情報のレコードを削除して(S810)、処理を終了する。

また、デフォルトゲートウェイIPアドレスの有無判定(S805)における判定結果が‘NO’であった場合も、疎通応答の判定結果が‘NO’の場合と同様に、ルーティングテーブルのレコードを削除して、本処理を終了する。

【0032】

以上の処理によって、ルーティングテーブル214には正常なルーティング情報が格納された。その後、VPN接続処理部204は、クライアント端末10から紐付けられた仮想端末111のルーティングテーブル214のルーティング情報を用いて、VPN仮想インタフェース13を介して遠隔事業拠点にあるサーバ等(サブネットマスクにより識別される)と接続することができる。

【0033】

なお、本発明は上記実施例に限定されず、種々変形、応用して実施し得る。

例えば、上記実施例では、VPNサービス管理サーバ2の諸機能201〜204、及びIPセグメントテーブル212、WORKファイル213、ルーティングテーブル214等は仮想端末ごとに有すると説明した。しかし、他の例によれば、これらの機能やテーブル類は、仮想端末ごとに設けずに、VPNクライアント仮想端末群ごとに設定してシステムを構築することも可能であり、これでも特に問題はない。

【符号の説明】

【0034】

10、101〜103:クライアント端末

111〜11n:仮想端末 11:仮想端末群

2:VPN管理サーバ 121〜123:ゲートウェイ

13:VPN仮想インタフェース

201:IPアドレス情報取得部 202:ルーティングコマンド生成部

203:ルーティングテーブル生成部 204:VPN接続処理部

212:IPセグメントテーブル 213:Workファイル

214:ルーティングテーブル

【特許請求の範囲】

【請求項1】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むVPN接続システムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスを格納するIPセグメントテーブルと、

生成されたルーティング情報を保持するルーティングテーブルと、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部と

を有することを特徴とするVPN接続システム。

【請求項2】

前記IPアドレス情報取得部は、前記仮想端末が起動される度に、該仮想端末が使用するOS(Operating System)のIPアドレス確認コマンドを発行し、該仮想端末から受ける応答中に該デフォルトゲートウェイIPアドレスが有るか否かを判定し、

該応答結果中にデフォルトゲートウェイIPアドレスが正しく設定されていると判定した場合、それをデフォルトゲートウェイIPアドレスのパラメータ値として取得してメモリに保持すること

を特徴とする請求項1のVPN接続システム。

【請求項3】

前記ルーティングコマンド生成部は、前記IPアドレス情報取得部の処理によって取得されたデフォルトゲートウェイIPアドレスと、前記IPセグメントテーブルの情報を用いて、「クライアント端末が接続されたネットワークアドレス,mask,サブネットマスク,デフォルトゲートウェイIPアドレス, metric」を含むコマンドを生成し、

前記ルーティングコマンド生成部の処理によって生成された該コマンドを格納するWORKファイルを有し、

前記ルーティングテーブル生成部は、該WORKファイルに格納されたコマンドを用いて該ルーティングテーブルを生成する

を特徴とする請求項1又は2のVPN接続システム。

【請求項4】

前記ルーティングテーブル生成部は、コマンドを実行して、該仮想端末から取得した応答にデフォルトゲートウェイIPアドレスが有るか否かの判定を行い、

該判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合、デフォルトゲートウェイ疎通確認処理を行い、対象IPアドレスに対してPINGコマンドを発行し、該仮想端末からの疎通応答が正常かを判定し、該判定の結果正常な場合、該ルーティングテーブルの生成が正常に実施されたと判断すること

を特徴とする請求項1乃至3のいずれかの項記載のVPN接続システム。

【請求項5】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むシステムにおけるVPN接続方法であって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得ステップと、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成ステップと、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成ステップと、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理ステップと

を有することを特徴とするVPN接続方法。

【請求項6】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバで実行されるVPN接続用のプログラムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部と

を有することを特徴とするVPN接続用プログラム。

【請求項1】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むVPN接続システムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスを格納するIPセグメントテーブルと、

生成されたルーティング情報を保持するルーティングテーブルと、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該IPセグメントテーブルを基にルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部と

を有することを特徴とするVPN接続システム。

【請求項2】

前記IPアドレス情報取得部は、前記仮想端末が起動される度に、該仮想端末が使用するOS(Operating System)のIPアドレス確認コマンドを発行し、該仮想端末から受ける応答中に該デフォルトゲートウェイIPアドレスが有るか否かを判定し、

該応答結果中にデフォルトゲートウェイIPアドレスが正しく設定されていると判定した場合、それをデフォルトゲートウェイIPアドレスのパラメータ値として取得してメモリに保持すること

を特徴とする請求項1のVPN接続システム。

【請求項3】

前記ルーティングコマンド生成部は、前記IPアドレス情報取得部の処理によって取得されたデフォルトゲートウェイIPアドレスと、前記IPセグメントテーブルの情報を用いて、「クライアント端末が接続されたネットワークアドレス,mask,サブネットマスク,デフォルトゲートウェイIPアドレス, metric」を含むコマンドを生成し、

前記ルーティングコマンド生成部の処理によって生成された該コマンドを格納するWORKファイルを有し、

前記ルーティングテーブル生成部は、該WORKファイルに格納されたコマンドを用いて該ルーティングテーブルを生成する

を特徴とする請求項1又は2のVPN接続システム。

【請求項4】

前記ルーティングテーブル生成部は、コマンドを実行して、該仮想端末から取得した応答にデフォルトゲートウェイIPアドレスが有るか否かの判定を行い、

該判定の結果、デフォルトゲートウェイIPアドレスに値が返信されてきた場合、デフォルトゲートウェイ疎通確認処理を行い、対象IPアドレスに対してPINGコマンドを発行し、該仮想端末からの疎通応答が正常かを判定し、該判定の結果正常な場合、該ルーティングテーブルの生成が正常に実施されたと判断すること

を特徴とする請求項1乃至3のいずれかの項記載のVPN接続システム。

【請求項5】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバを含むシステムにおけるVPN接続方法であって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得ステップと、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成ステップと、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成ステップと、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理ステップと

を有することを特徴とするVPN接続方法。

【請求項6】

複数のクライアント端末からのアクセスに従い、VPNインタフェースを介して外部の拠点とVPN接続を行うVPN管理サーバで実行されるVPN接続用のプログラムであって、

該VPN管理サーバによって構築される複数の仮想端末を含む仮想端末群であって、該仮想端末群は該複数のクライアント端末が該仮想端末群に接続されるときに取得することができる複数の固有のデフォルトゲートウェイIPアドレスが付与され、

該複数の仮想端末のIPアドレス情報を取得するIPアドレス情報取得部と、

該仮想端末がVPN接続することができる、該クライアント端末が接続されたネットワークのアドレスと、サービスの提供対象を定義した情報を格納する該IPセグメントテーブルを基に、ルーティング情報を保持するルーティングテーブルを作成するコマンドを生成するルーティングコマンド生成部と、

該ルーティングコマンド生成部で生成されたコマンドを用いて該ルーティングテーブルを生成するルーティングテーブル生成部と、

該ルーティングテーブル生成部で生成された該ルーティングテーブルの情報を用いて、該仮想端末をVPN接続するVPN接続処理部と

を有することを特徴とするVPN接続用プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2013−21423(P2013−21423A)

【公開日】平成25年1月31日(2013.1.31)

【国際特許分類】

【出願番号】特願2011−151450(P2011−151450)

【出願日】平成23年7月8日(2011.7.8)

【出願人】(000233491)株式会社日立システムズ (394)

【Fターム(参考)】

【公開日】平成25年1月31日(2013.1.31)

【国際特許分類】

【出願日】平成23年7月8日(2011.7.8)

【出願人】(000233491)株式会社日立システムズ (394)

【Fターム(参考)】

[ Back to top ]