西安西▲電▼捷通▲無▼綫▲網▼絡通信股▲分▼有限公司により出願された特許

1 - 10 / 19

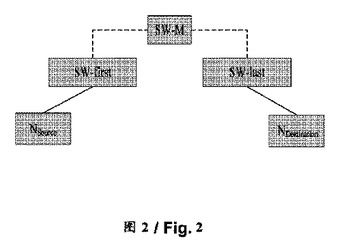

ノード間秘密保持通信方法およびシステム

本発明は有線ローカルエリアネットワークノード間の秘密保持通信方法およびシステムを開示する。当該有線ローカルエリアネットワークノード間の秘密保持通信方法は、ノード間に共有キーを確立するステップ1)と、ノード間が、前記共有キー交換ルーティング探索に基づき、ノード間の交換ルーティング情報を獲得するステップ2)と;ノード間が、前記交換ルーティング情報に基づき、ノード間のデータ通信タイプを判断するステップ3)と;ノード間が、異なるデータ通信タイプに基づき、異なる秘密保持通信戦略を採用しノード間秘密保持通信を実行するステップ4)とを含む。本発明が提供するノード間の秘密保持通信の方法はノード間異なる通信情況に基づき、分類を実行し、適切な秘密保持通信戦略を選択できるため、ホップバイホップ暗号化と比較すれば、交換設備の算定負荷を減少させ、データパケットの伝送遅延を短縮できる。また、いずれかの2つのノード間にステーション間キーを確立することにより保護通信機密性を保護する方法と比べれば、キーの数を減らしキー管理を簡略化することができる。  (もっと読む)

(もっと読む)

オンライン第三者を導入するエンティティ認証方法

オンライン第三者を導入するエンティティ認証方法であって、エンティティBがエンティティAにメッセージ1を送信するステップ1と、エンティティAがメッセージ1を受信した後、信頼できる第三者TPにメッセージ2を送信するステップ2と、信頼できる第三者TPがメッセージ2を受信した後、エンティティAの正当性を確認するステップ3と、信頼できる第三者TPがエンティティAの正当性を確認した後、エンティティAにメッセージ3を返答するステップ4と、エンティティAがメッセージ3を受信した後、エンティティBにメッセージ4を送信するステップ5と、エンティティBがメッセージ4を受信した後、認証を行うステップ6とを含む。本発明は公開鍵のオンライン検索と認証メカニズムを開示し、プロトコルの動作条件を簡易にし、エンティティBからエンティティAを認証することにより、ユーザーからネットワークを認証することを実現する。  (もっと読む)

(もっと読む)

オンライン第三者を導入するエンティティ双方向認証方法

オンライン第三者を導入するエンティティ双方向認証方法であって、エンティティBがエンティティAにメッセージ1を送信するステップ1と、エンティティAがメッセージ1を受信した後、信頼できる第三者TPにメッセージ2を送信するステップ2と、信頼できる第三者TPがメッセージ2を受信した後、エンティティAとエンティティBの正当性を確認するステップ3と、信頼できる第三者TPがエンティティAとエンティティBの正当性を確認した後、エンティティAにメッセージ3を返答するステップ4と、エンティティAがメッセージ3を受信した後、エンティティBに対してメッセージ4を送信するステップ5と、エンティティBがメッセージ4を受信した後、認証を行い、エンティティAに対する認証を完成するステップ6と、エンティティBがエンティティAにメッセージ5を送信するステップ7と、エンティティAがメッセージ5を受信した後、認証を行い、エンティティBに対する認証を完成するステップ8とを含む。本発明の上述技術案は公開鍵のオンライン検索と認証メカニズムを開示し、プロトコルの動作条件を簡易にし、実際の応用で、本発明に係る双方向認証方法により、ユーザーとネットワーク間の双方向の正当性認証を実現できる。  (もっと読む)

(もっと読む)

3ウェイ・ハンドシェイク・プロトコルの方法

一種の3ウェイ・ハンドシェイク・プロトコルの方法において、開始者が返答者に対してメッセージ1を送信するステップ1と、返答者がメッセージ1を受信後、開始者に対してメッセージ2を送信するステップ2と、開始者がメッセージ2を受信後、返答者にメッセージ3を送信するステップ3と、 返答者がメッセージ3を受信後、開始者に対してメッセージ4を送信するステップ4と、開始者がメッセージ4を受信後、それぞれと対応するペア暫定キー(PTK)とキー確認キー(KCK)を取得するステップ5とを含む。本発明がPTK更新に利用される際、送信者が直接に前回のPTKネゴシエーション過程で発生・保存されたランダム数(I−Nonce)を利用してメッセージ1を構造し、又、返答者に送信し、同時に3ウェイ・ハンドシェイク・プロトコルにより交換されるメッセージに対して暗号化する必要がなく、ECMA386規格における3ウェイ・ハンドシェイク・プロトコルと比較すれば、メッセージの再送を防止できるだけではなく、リソースに制限のある応用に対して更に利点がある。 (もっと読む)

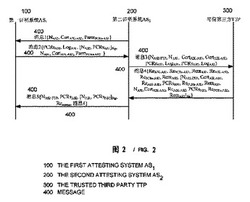

三要素のピア認証(TePA)に基づくトラステッドプラットフォームの検証方法

【課題】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法を提供する。

【解決手段】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法。当該方法には、A)第二証明システムが第一証明システムへファーストメッセージを送信するステップと;B)第一証明システムがファーストメッセージを受信してから、第二証明システムへセカンドメッセージを送信するステップと;C)第二証明システムがセカンドメッセージを受信してから、トラステッドサードパーティTTPへサードメッセージを送信するステップと;D)トラステッドサードパーティTTPがサードメッセージを受信してから、第二証明システムへフォースメッセージを送信するステップと;E)第二証明システムがフォースメッセージを受信してから、第一証明システムへフィフスメッセージを送信するステップと;F)第一証明システムがフィフスメッセージを受信してから、訪問制御を実行するステップと、を含む。本発明の三要素のピア認証に基づくトラステッドプラットフォームの検証方法は、三要素のピア認証のセキュリティアーキテクチャを採用し、トラステッドプラットフォームの評価プロトコルの安全性を高め、証明システムの間の双方向のトラステッドプラットフォームの評価を実現し、応用範囲を拡大させた。

(もっと読む)

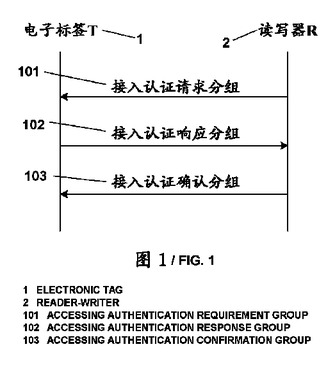

事前共有キーによる匿名認証方法、リード・ライト機、電子タグ及び事前共有キーによる匿名双方向認証システム

事前共有キーによる匿名認証方法、リード・ライト機、電子タグ及び事前共有キーによる匿名双方向認証システムを提供した。当該方法は、以下のステップ、1)リード・ライト機が電子タグへアクセス認証要求パケットを送信すること、2)電子タグはアクセス認証要求パケットを受信した後にアクセス認証応答パケットを作成してリード・ライト機へ送信すること、3)リード・ライト機はアクセス認証応答パケットを受信した後にアクセス認証確認パケットを作成して電子タグへ送信すること、4)電子タグはアクセス認証確認パケットに基づいて確認を行うことを含む。  (もっと読む)

(もっと読む)

一方向アクセス認証の方法

一方向アクセス認証の方法が開示される。この方法は、次のステップを含む。第3のエンティティによりセットアップされるシステムパラメータにしたがって、第2のエンティティが、第1のエンティティに認証要求およびキー分配グルーピングメッセージを送る。第1のエンティティは、第2のエンティティから送られたメッセージの有効性を照合し、有効であった場合、第1のエンティティが、認証およびキー応答グルーピングメッセージを発生させ、第2のエンティティに送る。第2のエンティティは、第1のエンティティから送られたメッセージの有効性を照合し、有効であった場合、第2のエンティティが、認証およびキー確認グルーピングメッセージを発生させ、第1のエンティティに送る。第1のエンティティは、認証およびキー確認グルーピングメッセージの有効性を照合し、有効であった場合、認証は成功し、キーは合意マスターキーとしてみなされる。 (もっと読む)

キー管理方法

キー管理方法は、強化されたRSNA4ウェイハンドシェークプロトコルである。先行する2ウェイハンドシェークプロセスでは、1)メッセージ1の固有の定義コンテンツに基づいて、キー交渉識別子KNIDとメッセージ完全性コードMICとを加えた新しいメッセージ1を、オーセンティケータがサプリカントに送り、2)サプリカントが新しいメッセージ1の受信後、その中のMICが正しいか否かをチェックし、正しくなかった場合、サプリカントは受信した新しいメッセージ1を廃棄し、正しかった場合、新しいメッセージ1をチェックし、チェックが成功した場合、オーセンティケータにメッセージ2を送る。新しいメッセージをチェックするプロセスは、IEEE802.11i−2004標準規格文書規定のプロセスと同じである。方法は、既存のRSNAセキュリティメカニズムにおけるキー管理プロトコルのDoS攻撃問題を解決する。 (もっと読む)

WAPIユニキャストシークレットキー交渉方法

WAPIユニキャストシークレットキー交渉方法は以下のステップを含む。1オーセンティケータエンティティは、メッセージ完全性コードをユニキャストシークレットキー交渉要求パケット上に追加して、認証サプリカントエンティティに送信する。2認証サプリカントエンティティは、有効性確認を実行し、正しくない場合、パケットをすぐに廃棄し、正しい場合、他の有効性確認を実行する。有効性確認が成功である場合、オーセンティケータエンティティにユニキャストシークレットキー交渉応答パケットで応答する。3オーセンティケータエンティティは、有効性確認を実行し、有効性確認が成功である場合、認証サプリカントエンティティにユニキャストシークレットキー交渉肯定応答パケットで応答する。4認証サプリカントエンティティは、有効性確認を実行し、有効性確認が成功である場合、共通ユニキャストセッションキーを交渉し、取得する。 (もっと読む)

2ウェイのアクセス認証方法

2ウェイアクセス認証方法は、第3エンティティによって事前に定義されたシステムパラメータにしたがって、第1エンティティが第2エンティティに対してアクセス認証リクエストパケットを送信し、その場合、第2エンティティが第1エンティティの署名が正しいか確認し、もしそうならば、第2エンティティの共有されるマスタ鍵が算出され;第2エンティティがアクセス認証レスポンスパケットを生成し、それを第1エンティティに送信し、その場合、第1エンティティがアクセス認証レスポンスパケットの著名とメッセージ完全性チェックコードが正しいか確認し;もしそうならば、第1エンティティの共有されるマスタ鍵が算出され;第1エンティティが第2エンティティに対してアクセス認証受領通知パケットを送信し、その場合、第2エンティティがアクセス認証受領通知パケットの完全性を確認し、もし確認をパスすると、第1エンティティの共有されるマスタ鍵が第2エンティティのそれに対して一貫しており、アクセス認証は達成される。セキュリティの改善のために、第1エンティティによって送信されたアクセス認証リクエストパケットが受信された後、第2エンティティは、識別情報妥当性確認を実行し、確認をパスした後、アクセス認証レスポンスパケットを生成してもよい。 (もっと読む)

1 - 10 / 19

[ Back to top ]