アラジン ノゥリッジ システムズ リミテッドにより出願された特許

1 - 5 / 5

組織の電子メールメッセージにおいて悪質コードの存在を検知する方法およびシステム

本発明は、組織の電子メールメッセージにおいて悪質コードの存在を検知する方法と、そのためのシステムとを対象とするものである。前記方法は、前記組織の着信電子メールメッセージおよび送信電子メールメッセージまたはいずれか一方に関する情報を収集するステップ(202)と、前記メッセージ中で悪質コードの存在を指摘し得る前記収集情報の共通点を発見するために前記収集情報を分析するステップ(203)と、発見した共通点および発見した共通点の組み合わせまたはそのいずれか一方により、前記電子メールメッセージ中での悪質コードの存在の嫌疑を決定するステップ(204)と、前記電子メールメッセージ中での悪質コードの存在の嫌疑を確定した時点で、警報手順を起動するステップ(205)とを含む。  (もっと読む)

(もっと読む)

実行可能コードの悪意性を検知するために実行可能コードをエミュレートする方法

人間に解読可能なコード(例えばマクロやスクリプト)であるか否かにかかわらず、あるいはコンパイルされたコード(例えばWindowsの実行可能ファイル)であるか否かにかかわらず、実行可能コードをエミュレートする方法。設計時には、コードの変数について一つまたは複数の「内容属性」(悪意性に関係があるプロパティー、例えばランダム値)を定義する。設計時には、また悪意的な状態(例えば、ある特定のシステム関数に対する呼び出しと、ある特定の内容との組み合わせ)のリストを定義する。代入命令をエミュレートする際には、代入された内容に従って代入された変数の属性を設定する。数学演算子をエミュレートする際には、内容計算をも適用する。関数呼び出しをエミュレートする際には、現在の状態(関数のアイデンティティーと呼び出し内容)をあらかじめ定義された悪意的な状態と比較し、少なくとも一つの悪意的な状態が一致する場合には、コードの悪意性が決定される。  (もっと読む)

(もっと読む)

チェックポイントを介して実行ファイルの通過時間を高速化する方法

実行ファイルの信頼性を検査するチェックポイント(例えばゲートウェー)を介して前記実行ファイル(HTMLファイル、スクリプトファイル、ウェブページ、EXEファイル、電子メールメッセージなど)の通過時間を高速化する方法であって、前記方法は、前記チェックポイントに到達する前記実行ファイルの部分を受信して蓄積するステップと、前記蓄積された部分の前記信頼性を検査するステップと、前記蓄積された部分が無害であると示された場合に、これを送信先へと加速的方法で放出及び送信するステップと、前記蓄積された部分が無害であるとも悪質であるとも示されなかった場合に、これを送信先へと減速的方法で放出及び送信するステップと、前記蓄積された部分が悪質であると示された場合に、警告処理を実行するステップとを含む。本発明の好適な実施形態によれば、データの受信及び送信またはそのいずれか一方は、OSIモデルの下位レベル、特にネットワークレベルにおいて実行される。  (もっと読む)

(もっと読む)

電子メールメッセージの悪用を防止する方法およびシステム

本発明は、電子メールメッセージおよびそのシステムの悪用を防止する方法に関する。この方法は:前記電子メールメッセージをその構成要素に分解するステップと;前記構成要素の各々に対して、前記構成要素の構造形式がその共通の規則から外れている場合には常に、前記構成要素の構造形式(例えば、構造、フォーマット、内容)をその共通の規則に適合するように修正するステップと;およびその構成要素から前記電子メールメッセージを(以前の状態に)再構成するステップと;を含む。前記共通の規則は、電子メールメッセージの不正な形式の構造を防止すること、電子メールメッセージの悪用を防止すること等のための、電子メールメッセージの構造に関する。前記構成要素の構造形式を識別できない場合、その構成要素は、再構成された電子メールメッセージ中に含まれることも、再構成された電子メールメッセージにそのまま含まれることもない。  (もっと読む)

(もっと読む)

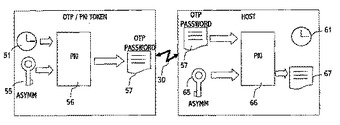

セキュリティートークン

セキュリティートークン、セキュリティーシステム、およびクライアントを認証する方法を開示する。前記セキュリティートークンは、ワンタイムパスワード機能を提供するワンタイムパスワードメカニズムと;前記ワンタイムパスワード機能に対する公開鍵機能を提供する公開鍵メカニズムと;ホストとの有線通信手段であって、前記ホストに前記セキュリティートークンを接続するとともに、少なくとも前記公開鍵メカニズムを動作させるために必要な電源を前記セキュリティートークンに供給する、前記ホストとの有線通信手段と;を含み、それらにより、ワンタイムパスワード機能および公開鍵機能またはそのいずれか一方が、前記セキュリティートークンにより提供可能である。  (もっと読む)

(もっと読む)

1 - 5 / 5

[ Back to top ]