Fターム[5B017AA03]の内容

Fターム[5B017AA03]に分類される特許

81 - 100 / 3,676

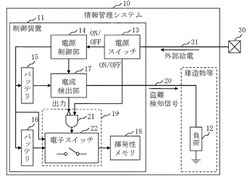

情報管理装置及び情報管理システム及び情報管理方法及びプログラム

【課題】機密情報を保持する装置において、装置の盗難の誤検知と盗難時の機密情報の漏洩との両方を抑止する。

【解決手段】制御装置11において、揮発性メモリ18は、機密情報を記憶する。電流検出部17は、制御装置11の近傍の建造物等に内蔵される負荷12と信号線20により接続され、信号線20を介して負荷12に継続して盗難検知信号の電流を流す。情報消去部19は、信号線20を流れる電流を監視し、信号線20を流れる電流が途絶えたことを検知すると、揮発性メモリ18への給電を停止する。その結果、揮発性メモリ18に記憶された機密情報が消失する。

(もっと読む)

情報処理装置およびマルチコアシステム

【課題】アドレス空間を適切に保護することが可能な情報処理装置およびマルチコアシステムに関する。

【解決手段】実施形態によれば、情報処理装置は、演算部と、アドレス保護部とを備える。アドレス保護部は、前記演算部からアドレス保護情報を受信するレジスタアクセスインターフェースと、前記受信したアドレス保護情報を記憶するアドレステーブルと、前記アドレス保護情報に基づいて、前記演算部が指定したアドレスにアクセス可能か否かを判定し、アクセス不可である場合、割り込み信号を前記演算部に出力するアクセス判定部と、を有する。

(もっと読む)

記録装置及びその制御方法

【課題】記録装置に対する特定の処理の発行に基づきセキュリティを向上することができる技術を提供する。

【解決手段】データ記憶手段へのアクセス認証に用いる認証情報を記憶する認証情報記憶手段と、上位装置から送信される認証情報を受信する受信手段と、前記受信手段で受信した認証情報と前記認証情報記憶手段で記憶する認証情報とを比較して前記データ記憶手段へのアクセス認証を行う認証手段と、上位装置より送信されたコマンドにかかる順序あるいはタイミングを含む情報であるコマンド傾向を記憶するコマンド傾向記憶手段と、前記上位装置より送信されるコマンドのコマンド傾向が前記コマンド傾向記憶手段により記憶された前記コマンド傾向と類似であるか否かを判断するコマンド傾向判断手段と、前記コマンド傾向判断手段の判断に基づいて前記データ記憶手段により記憶された前記データを実質的に使用不能な状態にする使用不能化手段とを備える記録装置。

(もっと読む)

画面共有方法、画面共有装置、及びプログラム

【課題】画面共有時の情報漏洩を抑制すること。

【解決手段】画面共有方法は、情報記憶部が記憶する所定の情報に関する画像を画面に描画し、前記画面における該画像の範囲を示す範囲情報を範囲記憶部に記録し、前記画面の共有先に転送する、前記画面に関する画像において、前記範囲記憶部が記憶する前記範囲情報が示す範囲を所定の画像に置換し、前記範囲が前記所定の画像に置換された前記画面に関する画像を、前記画面の共有先の装置に転送する処理をコンピュータが実行する。

(もっと読む)

コンテンツ編集装置、コンテンツ編集方法及びコンテンツ編集プログラム

【課題】不正コピーの流出を抑制しつつ、コンテンツの編集を可能とするコンテンツ編集装置、方法及びプログラムを提供すること。

【解決手段】コンテンツ編集装置1は、コンテンツデータを読み込む読込部11と、第1のコンテンツデータに対するコピー指示に基づいてコピーデータを抽出するコピー部12と、暗号鍵を生成して編集ソフトウェア内に一時記憶する鍵生成部13と、コピーデータを暗号鍵により暗号化し、暗号化コピーデータを生成する暗号化部14と、暗号化コピーデータを記憶するコピー記憶部15と、コピーデータを貼り付けるペースト指示に基づいて暗号化コピーデータを抽出する抽出部16と、暗号化コピーデータを暗号鍵により復号する復号部17と、復号されたコピーデータをペースト指示に基づいて第2のコンテンツデータに貼り付けるペースト部18と、編集後のコンテンツデータをファイルに書き込む書込部19と、を備える。

(もっと読む)

情報処理装置、情報処理方法、及び情報処理プログラム

【課題】秘匿対象のコンテンツ情報の存在自体を容易に隠蔽することが可能な情報処理装置等を提供する。

【解決手段】本情報処理装置は、動作モードを秘匿モード又は非秘匿モードに設定するモード設定部10と、秘匿されるコンテンツ情報である秘匿コンテンツ情報を含むコンテンツ情報を記憶する記憶部20と、所定の変換ルールに基づいて、記憶部20に記憶された秘匿コンテンツ情報に代替する代替コンテンツ情報を生成する擬似ファイル生成部32と、擬似ファイル生成部32により生成された代替コンテンツ情報を表示する擬似ファイル表示部33と、を備える。

(もっと読む)

ストレージシステム、ストレージ制御装置およびストレージ制御方法

【課題】自己暗号化機能および暗号鍵生成機能を備えた記憶装置に記録されたデータを論理ボリューム単位で短時間で無効化する。

【解決手段】記憶装置20aは、暗号鍵生成部22aと、記憶領域21aへの記録データを暗号鍵生成部22bからの暗号鍵を用いて暗号化するとともに、記憶領域21aに設定した分割領域ごとに暗号鍵を変更可能な暗号化処理部23aとを有する。制御装置10は、記憶装置20aの記憶領域21aのうち論理ボリュームとして設定した記憶領域ごとに、個別の分割領域を設定するように、暗号化処理部23aに要求する論理ボリューム設定部11と、消去対象とする論理ボリュームに対応する分割領域について暗号化に用いる暗号鍵を変更するように、暗号化処理部23aに要求するデータ消去処理部12とを有する。

(もっと読む)

情報処理装置、復旧装置、ディスク復旧方法

【課題】アプライアンスサーバ10のディスクを復旧させる場合に、遠隔的に、かつ、より安全に行うことができるようにすること。

【解決手段】認証クライアント30は、予めネットワークを介して第1認証鍵を取得する。アプライアンスサーバ10は、認証クライアント30から第1認証鍵に基づく認証の要求を受けると、上記第1認証鍵と、自装置内で保持する第2認証鍵とが一致するか否かに基づいて認証処理を行う。アプライアンスサーバ10は、上記認証が成功した場合にはリカバリディスク内のイメージファイルを自装置内のディスクへ書き込み、書き込みが正常に完了すると完了メッセージを認証クライアント30宛に通知する。認証クライアント30は、完了メッセージを受けると上記第1認証鍵を削除する。

(もっと読む)

文書要約装置、方法、およびプログラム

【課題】要約内容の劣化や要約率の低下を回避しつつ、秘密文書から公開可能な要約を作成する。

【解決手段】重要文抽出部14Aで、入力された原文書から重要文を抽出し、秘密事項判定部14Bで、これら重要文に秘密事項が含まれるかを判定し、隠蔽処理部14Cで、秘密事項を含むと判定された重要文から当該秘密事項が含まれない隠蔽文を作成し、文圧縮部14Dで、秘密事項が含まれないと判定された重要文、および隠蔽処理部で作成された隠蔽文について、それぞれの文長を削減する。

(もっと読む)

半導体素子破壊装置

【課題】容易であり且つ確実に記憶装置又は機器に搭載された半導体素子を破壊できる半導体素子破壊装置の提供を目的とする。

【解決手段】半導体素子破壊装置1は、制御回路7を中心として、高電圧発生回路2と、表示装置5と、電源回路9と、昇降装置23と、ロック装置40とが制御回路7にそれぞれ接続されている。高電圧発生回路2は、半導体素子破壊装置1の主要となる高電圧パルスを生成可能な回路である。高電圧発生回路2には、一対の放電端子3,4が接続されており、放電端子3と放電端子4間に記憶装置又は機器を位置させた状態で高電圧パルスを放電可能である。

(もっと読む)

分散情報管理システム、分散情報管理方法、および分散情報管理プログラム

【課題】分散配置された分散情報の正当性を正確に検証する。

【解決手段】署名情報を集約化することにより集約署名情報Bを算出し、分散装置から予め送り込まれた集約署名情報Aと集約署名情報Bとが等しい場合に、前記分散装置から送り込まれた分散情報を保持対象として決定する分散情報保有装置3と、異なる分散情報保有装置それぞれから前記保持対象である各分散情報を取得し、この分散情報の数が一定数以上である場合に、署名情報を含む予め設定された検証式に双線形性がある場合に各分散情報保有装置から取得した分散情報に基づき秘密情報の復元処理を行う分散情報装置2を備えた。

(もっと読む)

ファイル管理装置、ファイル管理方法及びプログラム

【課題】ファイルの更新日時の改ざんを容易に把握することができるようにする。

【解決手段】ファイル管理装置は、ファイル1の更新日時を元更新年月日として取得し、更新日時を暗号化するための秘密鍵を鍵記憶部から読み出し、読み出した秘密鍵で元更新年月日を暗号化して暗更新年月日を生成し、元更新年月日とともに、暗更新年月日をファイル1のプロパティ11に設定する。

(もっと読む)

処理装置、接続装置、処理システム、処理方法およびプログラム

【課題】記憶媒体に記録されるデータの不正利用を防止することが可能な処理装置、接続装置、処理システム、処理方法およびプログラムを提供する。

【解決手段】携帯電話機は、携帯電話機に接続された接続装置固有の第1固有情報に基づいて記憶媒体への記録用の情報が暗号化されて生成された第1暗号化データを、携帯電話機固有の第2固有情報に基づいて暗号化して第2暗号化情報を生成する処理部と、処理部が生成した第2暗号化情報を記憶媒体に記録する記録部と、を含む。

(もっと読む)

文書管理システム、及び文書管理方法

【課題】文書データへアクセスする際の新しい文書管理システム等を提供することを目的とする。

【解決手段】アクセス要求に含まれる第一のユーザIDに対応するユーザ情報をユーザ情報データベースから検索して取得し、該取得したユーザ情報に第一のユーザIDより過去に付与された第二のユーザIDが含まれるか否かを判断するユーザ情報検索部と、第二のユーザIDが含まれると判断した場合、該第二のユーザIDに対応する履歴情報を履歴情報データベースより検索して取得する履歴検索部と、アクセス要求に含まれる文書IDに対応付けられたアクセス権情報をアクセス権管理データベースより検索して取得する文書アクセス権検索部と、アクセス判断基準情報と、第一のユーザ属性情報又は第二のユーザ属性情報とに基づいて、該当する文書データへのアクセスの可否を判断する文書アクセス部と、を備える文書管理システム。

(もっと読む)

ファイル管理装置、ファイル管理方法及びプログラム

【課題】ファイルの管理を容易にする。

【解決手段】ファイル管理装置1は、イベントに準じて規定されるタスクに対応して、記録部5に記録されるファイル及びディレクトリへのパス及び更新履歴を管理するタスク管理テーブル12aと、タスク管理テーブル12aから読み出したタスクを表示する表示画面を表示部に出力する画像出力部10fと、表示部に表示され、選択されたタスクに対応付けられたファイルに、タスク管理テーブルによって管理されるパスを介してファイルを検索し、検索したファイルを開く検索部10bと、を備える。また、ファイルに付される一意のファイル名を用いて記録部5に記録されるファイルの更新履歴を履歴管理テーブル12bに一意に記録し、検索部10bが記録部5を検索したファイルをコピーして、コピーしたファイルの内容を更新し、一意のファイル名を付けて記録部5に格納する格納部10cを備える。

(もっと読む)

個人情報提供システム、および個人情報提供方法

【課題】信頼性に欠けることのない個人情報提供システム、および個人情報提供方法を提供する。

【解決手段】利用者の複数の個人情報を記憶する個人情報テーブルと、利用者の個人情報を公開するレベルを示す公開レベルを個人情報ごとに記憶する公開レベル設定テーブルと、所定の認証機関によって認証されたサービスの提供者であるサービス提供者のセキュリティレベルを示す提供レベルを個人情報ごとに記憶する提供レベル設定テーブルとを記憶する記憶部と、利用者からサービス提供端末からのサービスの提供を受ける指示を受けた場合に、個人情報ごとに提供レベルが公開レベル以上であるか否かを判定し、提供レベルが公開レベル以上であると判定した場合にのみ、個人情報をサービス提供者に提供する個人情報提供処理部と、を備える。

(もっと読む)

記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法

【課題】データの情報漏えいを防止すること。

【解決手段】記憶装置は、暗号化データを保存する第1の領域と、第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、第1及び第2の領域をそれぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部とを有する。制御装置は、暗号化された第1の認証鍵を復号する復号部と、第2の領域をアクセス可能状態にする第2の認証鍵と、状態管理部の状態を制御する暗号化制御部とを有する。暗号化制御部は、記憶装置の認識処理を行う場合、第2の認証鍵を用いて第2の領域をアクセス不可状態からアクセス可能状態にし、その第2の領域から第1の認証鍵を読み出して復号し、その第1の認証鍵を用いて第1の領域をアクセス不可状態からアクセス可能状態に変更し、また、第1の認証鍵の内容変更を行う場合認証鍵の内容を変更可能である。

(もっと読む)

ログ情報漏洩防止方法およびログ情報漏洩防止装置

【課題】プログラムの実行性能と出荷後の障害解析に支障を来たすことなくログ情報の漏洩を防止できない。

【解決手段】実行ファイル生成部2は、ログデータ解析に必要な可読性の高いテキスト形式のログ文字列と、ログデータに加えて、ユニークなログ識別IDが各ログ出力位置に記載されたソースコード1からログ文字列を除いた実行プログラム3生成する。ログ対応シート生成部5はログ文字列とログ識別IDの対をリストアップしたログ対応シート6をソースコード1から生成する。ログ可読化部7はログ識別IDを介して、ログ対応シート6におけるログ文字列と出力ログファイル4aにおけるログデータを結び付けて可読化後ログファイル8を生成する。

(もっと読む)

ログ情報自動採取装置及びログ情報自動採取方法

【課題】ウェブアプリケーションに障害が発生した場合に、コストをかけず、かつ、処理性能が低下させずに、その障害が発生したウェブアプリケーションに関するログ情報を採取する。

【解決手段】ログ情報自動採取装置は、障害が発生したウェブアプリケーションの開発元の情報処理装置からログ収集要求を受信した場合、ログの収集を行って良いか否かをユーザに確認する。ログの収集を行って良い旨を確認できた場合、該装置は、ウェブアプリケーションとログを採取する時間帯とを関連付けて管理するログ情報データベースを参照し、障害の発生したウェブアプリケーションと関連付けられた時間帯に基づいて、ウェブアプリケーションに関するログの収集を行い、収集したログをアプリケーション開発元の情報処理装置へ送信する。

(もっと読む)

情報漏洩対策方法、コンピュータ装置、プログラム及び、コンピュータシステム

【課題】情報漏洩の対象となる開示データに対するユーザからの操作要求に対して、要求内容に応じて、その要求を許可する端末であるか否かを判断し、適切に情報漏洩を対策する。

【解決手段】制限サーバ300に、開示データに対する制限項目と、当該制限項目の対象となる制限対象が予め対応付けられた制限設定データが記憶されており、開示データに対して制限設定データを読み出し可能となるように対応付けて、実行プログラムを生成する。そして、使用者端末20にて、開示データに対するユーザからの操作に応じて、実行プログラムを実行し、制限設定データを読み出し、制限設定データの制限項目及び制限対象に基づいて、開示データに対するユーザの操作を制限する。

(もっと読む)

81 - 100 / 3,676

[ Back to top ]