Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

21 - 40 / 396

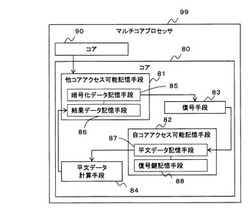

セキュア計算システム、セキュア計算方法およびセキュア計算用プログラム

【課題】マルチコアプロセッサを用いて計算処理を実行する際、プロセッサごとの動作を制御する特別なセキュリティ回路を備えていない場合であっても、セキュアに計算処理を実行できるセキュア計算システムを提供する。

【解決手段】一のコア80は、他のコア90からのアクセスが可能な状態で情報を記憶する他コアアクセス可能記憶手段81と、自コアからのみアクセスが可能な状態で情報を記憶する自コア内アクセス可能記憶手段82とを備える。復号手段83は、他のコアから受信した暗号化データを復号鍵を用いて復号した平文データを作成し、その平文データを平文データ記憶手段87に記憶させる。平文データ計算手段84は、平文データ記憶手段87に記憶された平文データに対して指定された計算処理を行い、その計算処理による計算結果を結果データ記憶手段86に記憶させる。

(もっと読む)

携帯装置及び動的データの格納位置変更方法

【課題】機密データの解読の足掛かりとなる誤動作が生じるメモリセルを特定することが困難になるセキュリティデバイスを提供する。

【解決手段】本実施形態のICカード1は、コンピュータプログラムが動作してから生成する動的データを利用するプログラムコードのオペランドに、起動した際に乱数を用いて生成される所定範囲内のオフセット値を基準とする相対位置が記述され、動的データを格納する物理アドレスとして、動的データを格納するためにメモリに設定された作業領域の先頭アドレスに、オフセット値及記相対位置を加算した値を利用するように構成されている。

(もっと読む)

ICチップ、ICチップにおける処理方法、ICチップ用処理プログラム、及び携帯端末

【課題】複数のインターフェースを有するICチップにおいて、インターフェースを介した外部からの不正なアクセスによる機密情報の漏洩を効率よく防止するICチップ、ICチップにおける処理方法、ICチップ用処理プログラム、及び携帯端末等を提供する。

【解決手段】UIM13は、所定のトランザクションに関する処理が開始されたか否かを示す開始条件が検出された場合に、実行されているトランザクションと対応付けて記憶された不揮発性メモリの所定領域のアクセスを制限するアクセス制限を開始する。

(もっと読む)

プロセッサ、バスインターフェース装置、およびコンピュータシステム

【課題】外部バスからプロセッサ内部のレジスタやローカルメモリの読み出しや改変が可能であった。そのため、暗号鍵などの機密データが読み出されたり、開発したソフトウェアがコピーされてしまう可能性があった。

【解決手段】外部と接続するバスを持つメディアプロセッサにおいて、外部バスに接続された他のデバイスからのアクセスは全て許可される。そのため、プロセッサ内部の機密事項を保護するために、メディアプロセッサのバスインターフェース部分にTLBを設け、そのTLBはプロセッサ内部からのみ書き換えることができる。このTLBは外部からアクセスされたアドレスが、アクセスできるかを判定する。TLB内にアクセス許可が記述されていればメディアプロセッサ内部へアクセスを発生し、そうでなければリクエストを破棄する。

(もっと読む)

マルチプロセッサシステム、マルチプロセッサシステムにおけるシステム構成方法及びそのプログラム

【課題】安定性やセキュリティレベルを考慮して実行する処理内容に応じて実行環境を柔軟に構築する。

【解決手段】マルチプロセッサシステムは、CPU割当ての決定に際し、CPU割当てを判断する実行環境主制御手段10と、実行環境主制御手段10の指示に従って、実行環境の起動・停止・切替を制御し、実行環境主制御手段10との同期をとる実行環境副制御手段20a〜20nと、CPU4−0〜CPU4−n又は実行環境毎の共有資源の管理情報や参照拒否情報を入力し、実行環境主制御手段10と実行環境副制御手段20a〜20n又は、実行環境副制御手段20a〜20nをそれぞれ分離する実行環境管理手段30とを含む。

(もっと読む)

画像共有装置及び方法及びプログラム

【課題】 デジタルカメラやカメラ付き携帯電話等で撮影した写真を写真撮影時に撮影者と行動を共にしていた同行者に対して簡単に共有可能にする。

【解決手段】 本発明は、メタ情報から撮影者のユーザIDに基づいて、該第1のユーザが所有する画像の撮影日時が同行していた時区間範囲に含まれる第1のメタ情報を検索し、該第1のメタ情報に含まれる画像の保存先情報を取得し、第1のメタ情報に含まれる画像の保存先情報が指し示す画像記憶手段のWeb非公開域に保存された第1の画像を同行者所有の第2の画像として画像記憶手段の該Web非公開域にコピーし、コピー先の保存先情報を通知し、第1のユーザのメタ情報をコピーし、該メタ情報の画像の所有者を該第1のユーザから第2のユーザに変更し、第2の画像のコピー先の保存先情報を第2のメタ情報として格納する。

(もっと読む)

ダイレクトメモリアクセス制御装置、ダイレクトメモリアクセス制御システム、プログラム、画像処理装置および複合機

【課題】、DMA実行中の転送元および転送領域へのメモリアクセスによる誤動作継続防止を目的とする。

【解決手段】同一のシステムバスを用いて、DMAおよびメモリアクセスの転送制御を行うDMAコントローラであって、DMAにおける転送元のアドレス範囲、およびDMAにおける転送先のアドレス範囲が格納される各レジスタ22〜25と、メモリアクセスにおけるデータ転送を行うためのアドレスが、システムバス上に指定されると、指定されたアドレスが、DMAの転送元のアドレス範囲内、もしくはDMAの転送先のアドレス範囲内のアドレスである場合、メモリアクセスにおけるデータは、不正アクセスである旨の不正アクセス警告信号を出力する不正アクセス検出回路1と、を有することを特徴とする。

(もっと読む)

情報処理装置及びそのアクセス制御方法

【課題】CPUからのアクセスに対して、H/Wの制限なしに周辺装置を保護することが可能な情報処理装置及びそのアクセス制御方法を提供する。

【解決手段】CPU210と、CPU210とバス240を介して接続される複数の周辺装置220、230とを備えた情報処理装置であって、CPU210が実行するタスクの種類に対応して周辺装置220、230毎のアクセス許可又は禁止を指定するアクセス保護情報を格納する周辺アクセス保護設定手段215を備え、前記アクセス保護情報と周辺装置220、230のアドレス情報とに基づいてCPU210から周辺装置220、230へのアクセスが制御されることを特徴とする情報処理装置である。

(もっと読む)

半導体記憶装置及びコンピュータシステム

【課題】高いセキュリティ性を有する半導体記憶装置を得る。

【解決手段】半導体記憶装置3は、コンテンツが記憶された記憶部12と、ホスト機器2から記憶部12へのアクセスを制御する制御部11と、を備え、コンテンツは、記憶部12の第1領域に記憶された第1ファイルと、記憶部12の第2領域に記憶され、正常なアクセスにおいて第1ファイルより後に読み出される第2ファイルと、記憶部12の第3領域に記憶され、正常なアクセスにおいて第2ファイルより後に読み出される第3ファイルと、を含み、制御部11は、第1領域及び第2領域へのアクセスの順序が正常である場合には、第3領域へのアクセスに対応して第3ファイルを記憶部12から読み出し、第1領域及び第2領域へのアクセスの順序が正常でない場合には、第3領域へのアクセスに対応して第3ファイルを記憶部12から読み出さない。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 領域ごとにデータを無効化できる暗号化記憶装置の提供。ハードウエア暗号記憶装置に複数種類の情報が記憶されている場合において、より操作性のよいデータ無効化を実行できる暗号化記憶装置の提供。当該記憶装置に格納されている資源の有効活用を図ることのできる暗号化記憶装置の提供。

【解決手段】 ホストからパーティション鍵が暗号鍵として対応付けられている特定パーティションのデータ無効化コマンド又は特定パーティション鍵無効化コマンドが発行されたとき当該特定パーティションに対応付けられているパーティション鍵若しくは前記特定パーティション鍵を消去する手段と、ホストからパーティション鍵が暗号鍵として対応付けられていない特定パーティションのデータ無効化コマンド又はデフォルト鍵無効化コマンドが発行されたとき当該デフォルト鍵を消去する手段を設ける。

(もっと読む)

情報処理装置、通信中継方法およびプログラム

【課題】端末からサーバに接続して作業を行うシステムにおいて、ログの改ざんを防止することを課題とする。

【解決手段】アクセスゲートウェイ10に、端末9からサーバ3の指定を受け付けるサーバ指定受付部23と、受け付けられた指定のサーバ3に接続するサーバ接続部25と、接続された指定のサーバ3に対する端末9からの通信をサーバ3に代わって受信し、サーバ3からの通信をサーバ3に代わって端末9へ送信するサーバ代理部26と、サーバ代理部26によって受信された端末9からの通信を端末9に代わってサーバ3へ送信し、サーバ代理部26によって送信されるサーバ3からの端末9への通信を端末9に代わって受信する、端末代理部27と、サーバ代理部26および端末代理部27によって中継される、端末9とサーバ3との間の通信の内容を、少なくとも端末9からのアクセスが制限される記憶領域に蓄積する蓄積部28と、を備えた。

(もっと読む)

情報処理装置、情報処理プログラム

【課題】セキュリティプロトコルに従ったプログラムの各変数に対して保護属性を適切に決定する。

【解決手段】本開示の一形態に係る情報処理装置1は、プログラム記憶部に記憶されたプログラム中のすべての第1の実関数について、第1の実関数の全入出力変数の保護属性情報と、第2の関数型記憶部に記憶された第1の実関数型情報のいずれか1つに含まれる保護属性情報とが一致する場合に、一致した保護属性情報を各変数の保護属性情報に決定する。

(もっと読む)

仮想化環境が実現されているコンピュータにおいてディスク・ドライブにアクセスする方法およびコンピュータ

【課題】仮想化環境が実現されたコンピュータにおいてHDDにアクセスする際のオーバーヘッドを低減する。

【解決手段】HDDには、ATAのSet max addressコマンドで、ゲストOS67がアクセスできる特定領域51とゲストOSがアクセスできない仮想化領域53を設定する。アプリケーション81は、ゲストOS67にHDDの仮想化領域53にデータを書き込む要求をしたときに、アクセス・コントロール・ドライバ89は、HDDの特定領域51に記録する。アプリケーションが仮想化領域53から読み取る要求をしたときは、アクセス・コントロール・ドライバは特定領域を検索してヒットしたときには特定領域からデータを読み取る。

(もっと読む)

暗号化フラッシュドライブ

【課題】本発明はメモリモジュールと、暗号化システムと、スイッチ装置とを含む暗号化フラッシュドライブを提供する。

【解決手段】本発明のフラッシュドライブにおいて、メモリモジュールは、内表面に少なくともメモリチップ及び制御デバイスを設けられる基板と、複数の金属コンタクトポイントを有する。暗号化システムは、少なくとも一つのパブリックエリア、少なくとも一つのプライバシーエリア及びパスワードセッティングモジュールを含んでセッティング、入力及びパスワード解除として使用されるパブリックプログラムを含み、メモリチップに収納され、制御デバイスに電気的接続される。なお、スイッチ装置は、メモリモジュールの制御デバイスに電気的接続される。従って、デジタルデータを秘密する機能、デジタルデータを保護可能での安全性を有する。

(もっと読む)

情報処理装置、および情報処理方法、並びにプログラム

【課題】メディア内に設定されたアクセス制限領域に対するデータ書き込みや読み取り制御を行う構成を提供する。

【解決手段】アクセス制限のなされたデータ記録領域である保護領域を有する記憶部と、保護領域に対するアクセス要求をアクセス要求装置から入力してアクセス可否の判定処理を行うデータ処理部を有する。データ処理部はアクセス要求装置から入力する装置証明書を検証し、装置証明書に記録されたアクセス制御情報に基づいて、保護領域に対するアクセス可否を判定する。例えば保護領域の各区分領域単位のアクセス制御情報に基づいて、保護領域の区分領域各々に対するデータの書き込み、読み取りの可否を判定する。

(もっと読む)

情報処理装置、情報処理装置の制御方法、及び、プログラム

【課題】内蔵の記憶装置のバックアップ用に接続した外付けの記憶装置に対して、バックアップ処理とは異なる他の処理によるアクセスがなされることを防いでバックアップ処理に対する不具合の発生を防止すること。

【解決手段】画像形成装置1000のメインコントローラ111が、USB I/F501に外部記憶装置(USB HDD502)が接続されたことを検出した場合、外部記憶装置に対して内蔵の記憶装置162のバックアップを行うか否かをユーザに選択させ、バックアップを行うことが選択された場合には少なくともバックアップ処理中は外部記憶装置に対するバックアップ処理とは異なる他の処理によるアクセスを拒否し(S8003、S8004、S8007〜S8010)、バックアップを行わないことが選択された場合には外部記憶装置に対するバックアップ処理とは異なる他の処理によるアクセスを許可する(S8003〜S8006)ように制御する。

(もっと読む)

データ提供システム、データ提供方法、およびコンピュータプログラム

【課題】一部分の内容を開示するためのデータを容易に作成することができ、作成したデータを容易に管理することができるシステムを提供すること。

【解決手段】会議システムSYを構成する画像処理装置2に、会議の参加者のみがアクセスすることができる秘密BOX203bを作成する秘密BOX作成部212と、会議の参加者の間で用いられるデータを秘密BOX203bに格納する秘密データ保存部215と、秘密BOX203bに格納されているデータの一部分の内容を開示するための一部データを作成する開示データ作成部217と、会議の非参加者がアクセスすることができる開示BOX203jを作成する開示BOX作成部213と、一部データを開示BOX203jに格納する開示データ保存部218と、開示BOX203jに格納されている一部データを会議の非参加者に対して提供する開示データ送信部219と、を設ける。

(もっと読む)

違反メモリアクセス検出装置および違反メモリアクセス検出方法

【課題】ソフトウェアの誤動作による設定の不備を防止し、全ての違反メモリアクセスを検出できるようにすることを目的とする。

【解決手段】アドレスマップ保管部210は複数のプログラムそれぞれに割り当てられるアクセス可能領域を示すアドレスマップを記憶する。実行順序管理部220は複数のプログラムの所定の実行順序を示す実行順序情報を記憶する。タイマ241は実行プログラムを切り替える切り替え開始割込みを切り替え周期毎にCPU110に通知する。実行順序管理部220は切り替え後の実行プログラムを実行順序情報に基づいて特定する。違反検出部230はアドレスマップに基づいて実行プログラムのアクセス可能領域を特定し、信号線からメモリ120へのアクセス信号を入力してアクセス領域を特定する。違反検出部230はアクセス領域とアクセス可能領域とを比較して違反アクセスを検出する。

(もっと読む)

安全な環境を初期化する命令を実行するシステムおよび方法

【課題】安全な環境を初期化する命令を実行するシステムおよび方法を提供する。

【解決手段】

マイクロプロセッサシステムにおいてセキュアオペレーションを起動する方法と装置が記載されている。一実施形態において、一の起動する論理プロセッサは、他の論理プロセッサの実行を停止し、メモリに初期化およびセキュアバーチャルマシンモニターソフトウェアをロードすることによりプロセスを起動する。起動するプロセッサは、認証と実行のために初期化ソフトウェアをセキュアメモリにロードする。初期化ソフトウェアは、セキュアシステムオペレーションの前に、そのセキュアバーチャルマシンモニターソフトウェアを認証および登録する。

(もっと読む)

制御装置、保護装置および保護方法

【課題】不揮発性RAMのROM領域に対する意図しないデータの書き込みを防止すると共に、ROM領域におけるデータを必要に応じて更新できるようにすること。

【解決手段】許可信号が入力されている間、ROM領域12へのデータの書き込みが許可されるため、このタイミングで実際にROM領域12への書き込みを発生させることにより、CPU20による処理に際して読み出すべきプログラムなどを必要に応じて更新できる。そして、許可信号の入力が終了した際に、それが意図的に入力したものであったのか否かに拘わらず、レジスタ32に格納されているアドレス情報を初期値に更新する。これにより、ノイズの影響でレジスタ32のアドレス情報が書き換えられた場合であっても、これを初期値に戻すことができるため、以降、ROM領域12への意図しないデータの書き込みが行われてしまうことを防止できる。

(もっと読む)

21 - 40 / 396

[ Back to top ]