Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

81 - 100 / 396

プロセッサ

【課題】通常のプロセッサ構成を使用して高度のセキュリティを有するプロセッサを実現する。

【解決手段】コマンド信号およびアドレス信号を出力すると共に、データ信号を入出力する外部バスモジュール14を含むプロセッサユニット10と、共通鍵およびアドレス信号を使用する暗号方式CTRで、外部バスモジュールに入出力するデータを暗号化および復号する暗号処理回路21と、を備え、プロセッサユニット10および暗号処理回路21は、同一チップに収容されている。

(もっと読む)

画像を直接レンダリングしてセキュアなメモリ領域で対応するユーザ入力と相関付ける方法およびシステム

【課題】キーボード、ポインティングデバイス等を介して入力するデータをマルウエアに曝さないようにする。

【解決手段】アプリケーションおよびビデオフレームバッファを、保護されたメモリ領域に割り当て、ビデオフレームバッファのランダムな位置に画像をレンダリングして、ポインティングデバイスからのユーザ入力を、レンダリングされたキーボード画像へ相関付ける方法およびシステムを開示する。キーボード画像は、ユーザ入力に続いてランダムに再配置されてよく、セキュアなユーザ画像の上にレンダリングされてよい。承認画像は、保護されたメモリ領域から、ビデオフレームバッファのランダムな位置にレンダリングされてよく、承認画像に相関付けられていないユーザ入力に応じてランダムに再配置されてよい。

(もっと読む)

半導体情報処理装置

【課題】ライトプロテクト機能のない不揮発性メモリを使用したメモリカードならびに情報処理装置において、不揮発性のソフトウェアライトプロテクトが可能な不揮発性メモリおよびそれを用いたシステム技術を提供する。

【解決手段】不揮発性のソフトウェアライトプロテクト機能のない書き換え可能な不揮発性メモリを用いたFlashメモリカード1であって、一括電気的消去および書き込み可能なFlashメモリ2と、電源投入時のパワーオンリセット信号を発生するリセットIC3と、これらのデバイス間のコントロールとメモリカードインタフェースとの間の制御を行うカードコントローラ4とから構成され、Flashメモリ2には、ライトプロテクトを行いたいエリアのアドレスをライトするライトプロテクト保存レジスタ5がアトリビュート領域で設定され、システムからプロテクト範囲が設定されるようになっている。

(もっと読む)

再生装置、アプリケーション実行方法、プログラム

【課題】世界的なレベルで、重複が生じないような組織IDの管理を必要とせずとも、様々な組織から供給されたアプリケーションにて利用されるファイルの機密性を高めることができる集積回路を提供する。

【解決手段】BD-ROMには、ディスクルート証明書301が記録されている。このディスクルート証明書301は、ルート認証局から配布されたルート証明書を、当該ディスク媒体に割り当てたものである。

アプリケーションマネージャ2は、ディスクルート証明書301からハッシュ値を取得し、当該ハッシュ値を用いてアプリケーションの正当性を判定する。正当であると判定した場合、バ−チャルマシーン3は、アプリケーションを実行する。またローカルストレージ5は、複数のドメイン領域を有しており、セキュリティマネージャ4は、ローカルストレージ5内に存在する複数のドメイン領域のうち、取得されたハッシュ値に対応するものをアプリケーションに割り当てる。

(もっと読む)

記憶装置、アクセス制御装置、アクセス制御プログラム、および電子機器

【課題】データのリカバリに上書きコピーが不要な記憶装置、アクセス制御装置、アクセス制御プログラム、および電子機器を提供する。

【解決手段】記憶領域にアクセスを行うアクセス部と、上記記憶領域内のアクセス箇所の指定とその箇所へのデータアクセス命令の受理部と、上記命令を、保護領域内のアクセス箇所を指定した保護内命令と、保護領域外のアクセス箇所を指定した保護外命令とに区別する命令区別部と、上記保護外命令で指定されたアクセス箇所へのアクセスを上記アクセス部に実行させる保護外命令制御部と、上記保護内命令がデータ書込みの場合に、上記不可視領域中の代替箇所への書込みを実行させ、アクセス箇所と代替箇所との対応を記録する保護内書込み制御部と、上記保護内命令がデータ読出しを指示している場合に、アクセス箇所に対応した代替箇所を記録済の対応に基づいて探し、そこからデータ読出しを行う保護内読出し制御部とを備える。

(もっと読む)

情報処理装置、情報記録媒体製造装置、情報記録媒体、および方法、並びにコンピュータ・プログラム

【課題】コンテンツの不正利用を効果的に防止することを可能とした装置、記録媒体および方法を提供する。

【解決手段】正当コンテンツ構成データと異なるブロークンデータを含むコンテンツを情報記録媒体に記録し、さらに、ブロークンデータの置き換え対象となる正当コンテンツ構成データである変換データと、該変換データのコンテンツに対する設定位置情報を記録した変換テーブルを情報記録媒体に格納する構成とし、コンテンツ再生処理に際して、情報記録媒体に記録された変換テーブルに従って、コンテンツ構成データを変換データに置き換える処理を行なう。本構成により、情報記録媒体に記録された暗号化コンテンツに対応する暗号鍵の漏洩が発生した場合でも、変換データの取得ができない装置においてはコンテンツの再生が実行されず、コンテンツの不正利用が防止される。

(もっと読む)

電子機器、システムおよびプログラム

【課題】ユーザの利便性を考慮しつつ、データのセキュリティを確保しうる電子機器、システム、及びプログラムを提供する。

【解決手段】データアクセスの有効期間を示す第1期間が付与されたデータを取得する取得手段と、取得手段により取得されたデータを第1期間と共に記憶する記憶手段と、記憶手段に記憶されたデータのうち第1期間が経過したデータを識別するデータ識別情報を含むリストを生成するリスト生成手段と、リスト中の前記データ識別情報に対応するデータへのアクセス制限を制御するアクセス制御手段と、画像を表示する表示手段と、ユーザの入力操作を受付ける入力受付手段と、予め決められた入力操作を受付けた場合、リストの画像を表示手段に表示し、リスト内のデータ識別情報を選択する操作が受付けられたときに、当該データ識別情報に対応するデータへのアクセス制限を解除する解除手段を備える。

(もっと読む)

情報処理装置、プログラム開発システム、プログラム検証方法及びプログラム

【課題】セキュリティプロトコルに従ったプログラムの各変数に対して保護属性を適切に決定することが可能な情情報処理技術を提供する。

【解決手段】変換部50は、ターゲットプログラム11をデータフロー21に変換する。更新置換部51には、データフロー21に表される関数のうち、関数Aにおけるある依存関係の決定項に含まれる変数の完全性が他の関数Bにより検証されている関数のペア(A,B)を検出し、関数Bの検証が成功したときに限り関数Aにおける当該依存関係の従属項に含まれる変数に完全性を保証する保護属性を付与して出力する関数Cを、ターゲットプログラム11の機能を変えずに付加することにより、データフロー21を更新する。保護属性決定部52は、更新置換部51が更新した結果に基づいて、各変数に対して一意に決定された保護属性を出力する。

(もっと読む)

情報処理装置、情報処理方法、及び、プログラム

【課題】OSのオリジナルデータを保護しつつ、次回起動する時に、ユーザによるアプリケーションの再インストールを不要とすること。

【解決手段】オペレーティングシステムを格納する第1格納領域を含む複数の格納領域31を有する格納手段と、第1格納領域への書き込みを禁止し、第1格納領域への書き込みが要求された場合は第2格納領域に書き込む書き込み禁止手段32と、書き込み禁止手段により第2格納領域に書き込まれたアプリ情報を第3格納領域に退避する第1退避手段34と、アプリケーションの設定情報が記憶された記憶手段を監視する監視手段33と、監視手段により設定情報が追加及び/又は修正されたと判断された場合、設定情報を第3格納領域に退避する第2退避手段35と、情報処理装置を次に起動する時に、退避されたアプリ情報及び設定情報を第2格納手段に復元する復元手段36とを備える。

(もっと読む)

画像処理装置

【課題】アクセス違反が発生する度に例外処理を行う構成と比べて、アクセス違反によるシステムダウンを減らすことができる画像処理装置を提供する。

【解決手段】この画像処理装置1は、メモリアクセス違反を発生したアプリケーション上の位置情報のうち、無視すべき位置情報が登録された無視テーブル68と、メモリアクセス違反が検知されたとき、メモリアクセス違反を発生したアプリケーション上の位置情報が無視テーブル68に登録されていないときは例外処理を行い、無視テーブル68に登録されているときは例外処理を行わない例外処理手段65とを備える。

(もっと読む)

画像形成装置

【課題】アドレスデコーダにおいて、プログラムが暴走した際の不揮発性メモリへの書き込みを防止し、当該メモリの内容を適切に保護することができるメモリ制御方法、メモリ制御装置およびプリンタのメモリ制御方法を提供する。

【解決手段】データの書き換え可能な不揮発性メモリを含む複数の記憶装置に割り当てる複数のアドレス領域を配置し、制御情報により記憶装置の動作を制御するCPUと、CPUからの前記制御情報に基づいて、アクセスする記憶装置を特定し、当該記憶装置の動作を有効にするアクセス制御手段とを有する装置において実行されるメモリ制御方法である。CPUのアドレス空間は、不揮発性メモリに記憶されるプログラムを保護するための保護領域を配置する。このメモリ制御方法は、CPUが制御情報に基づいて保護領域を特定した場合、アクセス制御手段は不揮発性メモリに記憶されるプログラムの制御を禁止する。

(もっと読む)

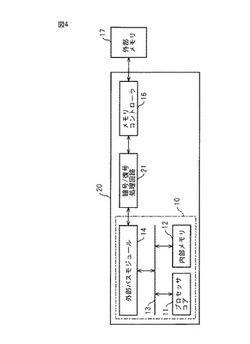

データ保護方法とコンピュータ装置

【課題】データのバックアップとオペレーティング・システムの復元を実行するためのデータ保護方式を提供する。

【解決手段】(a)トリガーコマンドを受信すると、ハードウェア制御モジュール(1)と通信状態にあるオペレーティング・システムブロック(4)による識別不可、読み取り不可、書き込み不可である隠れゾーン(31)内にデータを保存するようにハードウェア制御モジュール(1)を設定し、(b)ハードウェア制御モジュール(1)と直接的な通信状態にある入力装置(2)から復元要求コマンド(22)を受信すると、既定条件が満たされたとき、隠れゾーン(31)からオペレーティング・システムブロック(4)による識別可能、読み取り可能、書き込み可能な作業ゾーン(32)にデータを転送するために、復元要求コマンド(22)を実行するようにハードウェア制御モジュール(1)を設定する、ステップを有するデータ保護方法である。

(もっと読む)

半導体装置、半導体装置の制御方法および半導体装置の制御プログラム

【課題】本発明は、レーザー攻撃を受けた場合であっても、自身が管理する範囲外のデータをアクセスすることを防止することが可能な半導体装置等を提供することを目的とする。

【解決手段】アプリケーションプログラムが選択される選択手段(131)と、記憶領域情報を取得する記憶領域情報取得手段(132)と、記憶領域情報が前記半導体装置(101)の前記記憶領域内か否かを判断し、記憶領域が他のアプリケーションの前記記憶領域を含んでいるか否かを判断する記憶領域情報判断手段(133)と、記憶領域情報が前記半導体装置(101)の記憶領域内であって、記憶領域情報が他のアプリケーションの前記記憶領域を含んでいないと判断された場合には、チェック情報を追加し、アプリケーションプログラムに対応する記憶領域情報を設定記憶領域情報として設定する記憶領域情報設定手段(134)と、を備える構成である。

(もっと読む)

ポリシーグループ識別子を利用したクライアント制御システム

【課題】サーバで定義したポリシーによってクライアントの動作を制御するシステムにおいて、ポリシーグループ識別子を使用して、管理者が意図しない、間違ったポリシーやユーザが意図的に自分の所属するグループ以外のポリシーを適用することを禁止する仕組みを提供することを目的とする。

【解決手段】複数のクライアントをグループに分け、サーバからクライアントに制御ポリシーを配布する際には、そのクライアントが属するグループのポリシーグループ識別子と制御ポリシーとを配布する。クライアントは、自機に適用された制御ポリシーとポリシーグループ識別子をパラメータファイルに保持する。以降、制御ポリシーを更新し、クライアントに配布する際には、ポリシー更新前後のポリシーグループ識別子の一致を判定し、不一致の場合は、制御ポリシーの更新を禁止し、一致した場合のみ制御ポリシーの更新を許可する。

(もっと読む)

トリプル・バッファリングを使用するデータを処理する方法

【課題】トリプル・バッファリングを使用する双方向データ交換を提供する。

【解決手段】本発明は、データを処理する方法に関する。処理されるデータブロックは、第1の時間間隔(t1、t2、t3、...)においてメモリエリア(A、B、C)に書き込まれる。前記データブロックは、第2の時間間隔(t2、t3、t4...)において同一のメモリエリア(A、B、C)で処理される。処理されたデータブロックは、第3の時間間隔(t3、t4、t5...)において前記同一のメモリエリア(A、B、C)から返される。

(もっと読む)

翻訳支援方法、翻訳支援装置及びコンピュータプログラム

【課題】翻訳メモリを共有メモリとして用いて翻訳効率を改善すると共に、翻訳メモリの機密性を効果的に維持することができる翻訳支援方法、翻訳支援装置及びコンピュータプログラムを提供する。

【解決手段】原文情報、翻訳文情報及び翻訳に係る局面に関する局面情報を含む付随情報の入力を受け付け、入力を受け付けた局面情報と既に翻訳メモリに記憶されている局面情報との類似度である局面類似度を算出する。算出された局面類似度が所定の閾値より小さい局面情報が存在する場合、局面情報に対応する翻訳文情報についてのみ、入力を受け付けた翻訳文情報との類似度である訳文類似度を算出する。算出された訳文類似度が所定の閾値より大きい翻訳文情報が存在する場合、入力を受け付けた原文情報、翻訳文情報及び付随情報を共有メモリへ複写する。

(もっと読む)

オペレーティングシステムおよび情報処理装置

【課題】既存システムの再利用や、既存システムの統合を容易にすることができ、各システム間の連携が高速かつ安全にできるオペレーティングシステムおよび情報処理装置を提供する。

【解決手段】マルチコアプロセッサ上で動作するオペレーティングシステムにおいて、複数のプロセッサコアを1以上のプロセッサコアからなる複数のコアユニットにグループ化して管理するようにした。また、同一のコアユニットで実行される処理単位群は、それぞれグループ化されて処理単位グループを形成するようにした。そして、1の処理単位が、当該処理単位の属する処理単位グループとは別の処理単位グループ固有のメモリ領域に対してアクセスしたときに、このアクセスが不正アクセスとして検出されるようにした。

(もっと読む)

ファイラー上に仮想ファイラーを作成及び維持するアーキテクチャ

【課題】サーバ内に複数の仮想サーバを作成、及び維持する。

【解決手段】仮想ファイラー(vfiler)等の仮想サーハ゛の複数のインスタンスをファイラー等の1つのサーハ゛内に作成及び維持するための能力を提供するアーキテクチャ。vfilerは、マルチフ゜ロトコルサーハ゛のインスタンスを確立するための、ファイラーフ゜ラットフォームのネットワークリソース及びストレーシ゛リソースの論理的分割である。割り当てられたリソース及び共有リソースに対するアクセス制御を保証するため、各vfilerには各々のアクセスフ゜ロトコルについて独自のセキュリティト゛メインがさらに割り当てられる。ファイルシステムによってvfiler境界チェックが実施され、要求のあったファイラーフ゜ラットフォーム上に格納されたファイルについてカレントvfilerが特定のストレーシ゛リソースへのアクセスが可能であるか判定される。

(もっと読む)

セキュアメモリインターフェース

【課題】セキュアメモリインターフェースを提供すること。

【解決手段】セキュアメモリインターフェースは、セキュアモードが活性化された場合に、メモリ装置に対する欠陥注入を探知するように読出部、書込部、及びモード選択部を含む。モード選択部は、データプロセッシング部から生成されたメモリアクセス情報を使用してセキュアモードを活性化または非活性化する。従って、データプロセッシング部はメモリ装置に保存されたセキュアデータの量と位置を柔軟に指定することができる。

(もっと読む)

情報処理装置

【課題】プロセッサからの不正なアドレスへのキャッシュアクセスを遮断する機構を、キャッシュアクセスにかかる時間に対するオーバーヘッドを少なく実現する。

【解決手段】本発明は、アクセスが許可されるアドレス範囲が異なる複数のアプリケーション群100、101からキャッシュメモリ120へのアクセスを制御し、不正アドレスへのアクセスを遮断するキャッシュメモリである。各アプリケーション群にそれぞれIDを付け、キャッシュメモリのタグフィールドを拡張し、キャッシュフィルを行う際にこのIDを記録しておく。ヒット判定の際に拡張タグフィールドとアクセス元のアプリケーション群のIDを比較することでアクセス制御を行う。

(もっと読む)

81 - 100 / 396

[ Back to top ]