Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

141 - 160 / 396

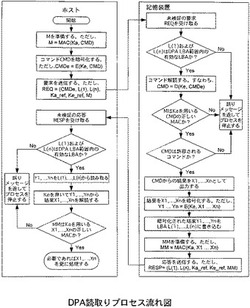

安全な直接プラッタ・アクセス

【課題】システムのオペレーティング・システムによる読取り/書込み操作に依存せず大量のデータを転送する方法を提供する。

【解決手段】保護領域ランタイム・インターフェース拡張(PARTIES)技術をディスク・ドライブに適用して、データ記憶装置(50)上の安全な記憶領域内に安全なサブ領域を作成して編成する。安全なサブ領域はデータの正当性および秘密性を保持しながら大きなデータ・ファイルを転送するためのデータ・バッファである。この新しい安全なサブ領域はオペレーティング・システムにより編成または保護が行なわれないので、オペレーティング・システムを不当に操るウイルスあるいはトロイの木馬ソフトウエアによる攻撃から保護される。更に、読取り/書込み操作はコマンド・ペイロード制限を回避すると共に、データおよびコマンドの検証コストを減らすことができる。

(もっと読む)

半導体メモリカード、プログラム

【課題】ECアプリがデータを書き込もうとする際、容量が不足することのない半導体メモリカードを提供する。

【解決手段】TRM内部のEEPROM(登録商標)3にあるECクライアントアプリの使用領域を拡張する。この拡張は、内部EEPROM(登録商標)3内にパーティションテーブルを配置しつつ、TRMフラッシュメモリ2にパーティションを生成してECアプリに割り当てるというものである。パーティションテーブルがTRM内にあるので、生成されたパーティションテーブルは、TRM内のCPUからしかアクセスできない。拡張領域に対するアクセスが、TRM内のCPUに限られるので、格納内容の守秘性が高まる。

(もっと読む)

情報処理装置

【課題】実行されている命令コードの格納箇所を、命令実行中のCPU等以外の機器が監視することが可能な情報処理装置を提供すること。

【解決手段】命令実行部は、メモリから命令コードを取得する際のプログラムカウンタを保持しておき、実行する命令コードがバス転送を伴う場合には、物理アドレスの形式で表現された当該命令コードのプログラムカウンタを、バス転送の対象であるアクセス情報と併せて内部バスインターフェース部に転送し、内部バスインターフェース部は、命令実行部から転送された物理アドレス形式のプログラムカウンタを組み込んだプロトコルでバス転送サイクルを生成する。

(もっと読む)

情報処理装置および携帯電話装置

【課題】複数の演算処理部を備える場合であっても、十分な利便性および安全性を考慮したドメイン分割を実行可能な情報処理装置および携帯電話装置を提供する。

【解決手段】保護リソースを有しないノーマルモードおよび保護リソースを有するセキュアモードを含む複数の動作モードを有する携帯電話端末10であって、複数の演算処理部と、所定のセキュリティポリシに基づいてアクセス制御されるプログラムまたはデータを含む実行領域を示すドメインを生成するDC23と、を有し、DC23は、複数の演算処理部および複数の動作モードに基づいてドメインを生成する。

(もっと読む)

記憶領域アクセス装置及び記憶領域のアクセス方法

【課題】サンドボックスが動作する携帯端末等の計算機システムにおいてSD等の保護領域を備える外部記憶媒体によって、サンドボックスの動作を設定するアクセス制御ポリシーや、サンドボックスの動作を補完する追加機能を保護する場合に発生し得る課題を解決する記憶領域アクセス装置及び記憶領域のアクセス方法を提供する。

【解決手段】セキュア領域アクセス部120は、暗号化された状態でセキュア領域210に格納されている第1の復号鍵10411を、アクセス鍵1020を用いて取得するとともに、環境情報1030及びアクセス鍵1020を用いて第2の復号鍵1060を取得する機能と、取得した第2の復号鍵1060を用いて、暗号化された第1の復号鍵10411を復号する機能とを有する。データ領域アクセス部140は、セキュア領域アクセス部120によって復号された第1の復号鍵1040を用いて、暗号化されたアクセス制御データ10511を復号する機能を有する。

(もっと読む)

プロセッサ装置

【課題】制御ユニットの外部メモリにデータを格納しておいてもそのデータの入手及び解析を容易にできないようにしたプロセッサ装置を提供する。

【解決手段】制御ユニットは、CPUによって指定された外部メモリに対するアクセス信号が書き込み用のときアドレスを暗号化して書き込みアドレスを生成しかつ書き込みデータを暗号化して書き込み用暗号化データを生成し、アクセス信号が読み出し用のときアドレスを暗号化して読み出しアドレスを生成しかつ外部メモリから読み出された暗号化データを復号して平文データを生成する暗号化及び復号化手段と、暗号化及び復号化手段によって生成された書き込みアドレスで指定される位置に書き込み用暗号化データの書き込みを行い、暗号化及び復号化手段によって生成された読み出しアドレスで指定される位置から暗号化データを読み出してそれを復号のために暗号化及び復号化手段に供給する外部制御手段と、を備える。

(もっと読む)

非安全アプリケーションへの安全サービスの提供

【課題】追加処理装置を使用して安全および非安全データを処理し第1のプロセッサの制御下でタスクを実施する。

【解決手段】データ処理装置は安全および非安全モードでデータを処理するデータ・プロセッサを含み、それは安全モードにおいて、非安全モードでデータを処理するデータ・プロセッサにはアクセスできない安全なデータへのアクセスを有す。さらなる処理装置が非安全モードから発行されたデータ・プロセッサからの要求に応答してタスクを実施し、タスクは少なくともいくつかは安全なデータであるデータの処理を含み、さらなる処理装置は安全なデータ・ストアを含み、それは非安全モードでデータ・プロセッサ上で実行しているプロセスへアクセスできず、要求を発行する前にデータ・プロセッサはさらなる処理装置上でセットアップ操作を実施する。

(もっと読む)

情報処理装置及びそのスタックポインタ更新方法

【課題】スタック伸張の適否の確認に要する冗長なハードウェアを削減する。

【解決手段】情報処理装置1が有するCPU10は、アドレス空間へのアクセス命令の実行に基づいてアクセス先を指定するための第1のアドレス情報を含むアクセス要求を出力する。また、CPU10は、スタックの伸張に際して、伸張後のスタックポインタ位置を特定するための第2のアドレス情報を含むチェック要求を出力する。情報処理装置1が有する保護設定チェック部14は、メモリアクセス要求の違反検出のためにメモリ保護情報記憶部110に設定されたメモリ保護情報と第2のアドレス情報とを照合することにより、更新予定のスタックポインタ位置が、スタックとして使用可能なスタック領域として予め確保されている部分アドレス空間に含まれるか否かを確認する。

(もっと読む)

情報処理装置およびプログラム

【課題】外部記録媒体に記憶したプログラムによって装置を起動する場合に、装置内部のデータの漏洩や破壊を防止することができる情報処理装置およびプログラムを提供する。

【解決手段】情報処理装置10は、BIOS起動中に、接続部21に所定の認証情報(A/B)を記憶した第2の記録メディア31(外部デバイス)が接続されているか否かを確認する。接続が確認されたときは第2の記録メディア31に記憶されている認証情報の種類に応じた情報処理装置10へのアクセス許可範囲を設定すると共に、第2の記録メディア31に記憶されている第2のプログラムを起動する。接続を確認できないときは第1の記録メディア19に記憶されている第1のプログラムを起動する。

(もっと読む)

コンテンツ再生装置および著作権保護方法

【課題】HDDやフラッシュメモリに記録したコンテンツをデジタル形式で出力する際、シンプルかつ容易な著作権保護制御が可能なコンテンツ再生装置を提供する。

【解決手段】コンテンツを記録するHDD(またはフラッシュメモリ)を、物理的に第1HDD3a、第2HDD3bに分割して、または、一つのHDD4を論理的に第1パーティション4a、第2パーティション4bに分割することにより、PCに接続した際該PCから書き換え可能な領域と、書き換え不可能な領域とに分離する。光または同軸デジタル出力端子からコンテンツを出力する際に、PCから書き換え可能な領域にあるコンテンツを出力する場合、当該コンテンツのさらなるデジタル記録を禁止し、一方、PCから書き換え不可能な領域にあるコンテンツを出力する場合、著作権保護されたコンテンツについて既に1回デジタル記録されたコンテンツのさらなるデジタル記録を禁止する状態に設定する。

(もっと読む)

ポータブルメモリデバイスを使用して保護されたメディアを配信する方法

本発明のある実施形態では、ポータブルメモリデバイスのインターフェースは、ポータブルメモリデバイスの隠しメモリ領域に、コンテンツ情報を保存するのに使用される。インターフェースは、また、ポータブルメモリデバイスの可視メモリ領域に、情報を保存するのにも使用される。可視メモリ領域に保存された情報により、隠しメモリ領域に保存されたコンテンツ情報へのアクセスが許可される。他の実施形態および特許請求の範囲が記載される。 (もっと読む)

データ処理装置及びアドレス空間保護方法

【課題】実行プログラムの切り替えに伴うアドレス空間保護情報の設定内容の更新に要する処理量の削減と、アドレス空間保護情報を記憶する記憶回路の回路規模の削減という2つの相反する要望に適応する。

【解決手段】データ処理装置1は、命令アドレス空間の中からCPU10のアクセスが可能な複数の部分アドレス空間を規定する命令保護情報を記憶する命令保護情報記憶部12と、データアドレス空間の中からCPU10のアクセスが可能な複数の部分アドレス空間を規定するデータ保護情報を記憶するデータ保護情報記憶部13と、命令保護情報記憶部12及びデータ保護情報記憶部13の設定内容に基づいて、CPU10によるアクセス可否を判定する保護違反判定部11を備える。さらに、命令保護情報記憶部12を用いた命令アドレス空間の保護は、データ保護情報記憶部13を用いた前記データアドレス空間の保護とは独立に選択的に無効化可能である。

(もっと読む)

情報記録装置、情報処理装置、およびアクセス制御方法

【課題】記録装置に複数のレンジが設定された場合のデータのアクセスを実現することが可能な情報記録装置、情報処理装置、およびアクセス制御方法を提供する。

【解決手段】ホストからのアクセス要求に対し、隣接するレンジ間にレンジが設定されていない番地が存在するか否かを示す情報が隣接するレンジ間毎に記述されている隣接レンジギャップ情報を用いて、前記アクセス要求されたアクセス範囲に対するアクセスの可否を判定する。

(もっと読む)

コピープロテクトされたソフトウエア・カートリッジ

本発明は、好ましくはゲーム機(1)用として使用されるカートリッジ(2)に関する。このカートリッジ(2)は、ROM(21)、不揮発性メモリ(22)、プロセッサ(20)およびディスパッチャ(23)を有している。コンソール(1)上で動作しているアプリケーション(3)は、所定のアドレスを使用して、ディスパッチャ(23)と通信する。これによって、ディスパッチャ(23)は、必要に応じて、ROM(21)、不揮発性メモリ(22)またはプロセッサ(20)にアクセスすることを可能にする。カートリッジと別カートリッジとで、アドレスが変更される場合、一般的なコピー方法を見出すことができない。このため、本発明は従来技術のコピープロテクトを改善する。加えて、ソフトウェアを複製するために、プロセッサ(20)をエミュレートしなければならない。  (もっと読む)

(もっと読む)

データ処理装置及びデータ処理装置における周辺装置保護方法

【課題】従来のデータ処理装置では、周辺装置に対するアクセス保護を十分でない問題があった。

【解決手段】本発明のデータ処理装置は、第1動作権限レベル又は第2動作権限レベルで複数のプログラムを実行する演算回路10と、演算回路10の周辺装置に対するアクセスの制御を行う周辺装置保護回路12とを備え、周辺装置保護回路12は、周辺装置に対するアクセスの許可又は不許可を指定する第1保護設定値と、第1保護設定値よりも高い保護レベルで設定される第2保護設定値と、演算回路10が第1動作権限レベルで動作中は第1及び第2保護設定値を参照し、演算回路10が第2動作権限レベルで動作中は第2保護設定値を参照してアクセス許可/不許可情報を生成する設定選択回路と、演算回路10が出力するアクセス情報とアクセス許可/不許可情報とに基づき周辺装置へのアクセスの許可/不許可を判断するアクセス保護回路とを有する。

(もっと読む)

情報処理装置及びそのプログラム実行制御方法

【課題】プログラムの呼び出しに起因した実行プログラムの切り替えに際して、呼び出し先プログラムの実行の妥当性をメモリ保護又は周辺装置保護の観点から効率良く検証する。

【解決手段】情報処理装置1が有するCPU10は、第1のプログラムによる第1のアクセス先アドレス情報を含むアクセス要求を出力するとともに、第1のプログラムによる第2のプログラムの呼び出しに起因した第1のプログラムから第2のプログラムへの実行プログラムの切り替えに際して、第2のアクセス先アドレス情報を含むチェック要求を出力する。情報処理装置1が有する保護設定チェック部14は、第1のプログラムによるメモリアクセス要求の違反検出のためにメモリ保護情報記憶部110に設定されたメモリ保護情報に基づいて、第2のアクセス先アドレス情報を含むチェック要求が、第1のプログラムに対する保護設定に適合するものであるかをチェックする。

(もっと読む)

ゲームシステムに格納されたデータに関する情報を表示するための方法

【課題】アプリケーションおよび他のデータを格納するためのハードディスクドライブを含むゲームシステムを提供する。

【解決手段】ハードディスクドライブは、異なるタイプのデータを格納するための多数の記憶領域を有する。ゲームシステム上で実行される各アプリケーションは、関連付けられたデータ記憶領域を有し、他のアプリケーションに関連付けられたデータ記憶領域を使用することを防止される。ゲームを保存するとき、保存されたゲームデータは、保存されたゲームの記述名、ゲームが保存されたときのゲームの状態のグラフィック表現、ゲームが保存されたときのゲーム状態の説明、およびゲームが保存された日時を含むことができる。

(もっと読む)

記憶処理装置、情報提供サーバ、動作方法、ならびに、プログラム

【課題】データの不正な書き換えを抑制する記憶処理装置、情報提供サーバ、動作方法、ならびに、コンピュータ上で実現するためのプログラムを提供することを目的とする。

【解決手段】記憶処理装置200において外部メモリであるパラメータ記憶部201のデータにアクセスする場合、仮想アドレスを指定する。読書き部204は、テーブル記憶部202に記憶されたアドレス変換テーブルを参照して、指定された仮想アドレスに対応する実アドレスを取得するよう、アドレス取得部203を制御する。そして、取得された実アドレスに対して、アクセスを行う。アドレス変換テーブルを所定のタイミングで変更することで、パラメータ記憶部201のどの部分にパラメータが書き込まれているのかが把握されにくくなり、不正なデータの書き換えを抑制することが可能となる。

(もっと読む)

信頼できる共存環境をラウンチする方法および装置

【課題】複数の信頼できる別個の共存環境をラウンチする方法および装置を開示する。

【解決手段】システムは、組み込みおよびメインパーティションを確立するようパーティションマネジャをラウンチする。組み込みパーティションはメインOSには可視ではなく、重要なオペレーションをホストする。メインパーティションは、汎用OSおよびユーザアプリケーションをホストし、組み込みパーティションに割り当てられないリソースを管理する。組み込みパーティションのラウンチにおける信頼性は、たとえば、信頼できるプラットフォームモジュール内にインテグリティメトリクスを使用して暗号化鍵を封印することにより、組み込みパーティションの信頼できるランタイム環境のインテグリティ計測値に対してランタイム環境のインテグリティメトリクスを比較することによって確立される。

(もっと読む)

画像処理装置及び画像処理方法

【課題】同じ原稿を使用したコピーやデバッグを実施する際に、再度同一の画像データの入力を不要としてコピーの生産性やデバッグ効率を向上させる。

【解決手段】入力された画像データに対して所定の処理を施す画像処理部5と、画像データ及び付帯情報を一時的に蓄積するメモリ部4と、画像デバッグ装置が接続される画像デバッグI/F部8と、前記各部4,5,8を標準規格化された拡張バス規格を含む複数のバス規格をまたがって接続する画像バス制御部7とを有し、入力された画像データ又は処理された画像データを出力する画像処理装置において、前記メモリ部4に一時蓄積領域4aの他に同時に蓄積可能な蓄積領域4bを設けた。

(もっと読む)

141 - 160 / 396

[ Back to top ]