Fターム[5B017BA03]の内容

Fターム[5B017BA03]に分類される特許

1 - 18 / 18

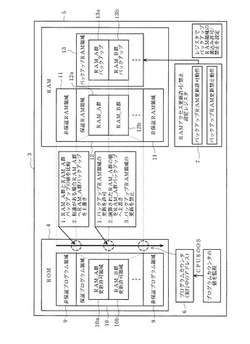

RAM値保証装置およびRAM値保証プログラム

【課題】RAMの記憶容量を抑制しながらRAMの記憶値を保証できるようにしたRAM値保証装置およびRAM値保証プログラムを提供する。

【解決手段】CPUは、OSによりプログラムカウンタ6の示すアドレスを監視し、非保証プログラム領域9から保証プログラム領域10にプログラムカウンタ6のアドレスが遷移することを確認すると、保証RAM領域12のデータとバックアップRAM領域13のデータとを比較し、当該データが異なっているときには保証RAM領域12のデータをバックアップRAM領域13のデータで更新する。CPU8はOSによりプログラムカウンタ6の示すアドレスを監視し、更新許可領域10aから更新許可領域10bにプログラムカウンタ6のアドレスが遷移することを確認すると、その遷移直前にRAM_A群バックアップ13aの更新を許可し、RAM_A群バックアップ13aのデータをRAM_A群12aのデータで更新し、更新処理後にRAM_A群バックアップ13aの更新を禁止する。

(もっと読む)

ゲスト仮想マシンメモリの保護

【課題】ハッカー又は悪意のあるプログラムが特権的地位を持ち、当然の成り行きとして、その状態をリセットし、コードが改変されてしまう可能性がある。

【解決手段】ハイパーバイザーは、ホストコンピューターシステム上で稼働し、少なくとも1つの仮想マシンを定義する。仮想マシンのアドレス空間が、ハイパーバイザーの制御の下、ホストコンピューターシステムの物理メモリ上にある。ゲストオペレーティングシステムが、仮想マシンにおいて稼働する。ハイパーバイザー及びホストオペレーティングシステムの少なくとも一方が、仮想マシンのアドレス空間の部分に対応するホストコンピューターシステムのアドレス空間の部分を、当該部分が読出し可能であるが書き込み不能なロック状態にセットする。

(もっと読む)

動的バイナリ・トランスレータに関するメモリ管理のための装置、方法、およびコンピュータ・プログラム

【課題】あるページ・サイズの第1のブロックを、他のページ・サイズの第2のブロックへと変換するための動的バイナリ・トランスレータ装置を提供する。

【解決手段】装置は、第1のメモリ506のメモリ・ページ特性に応じて、第1のメモリのアドレスを第2のメモリ512のアドレスにマッピングするためのリダイレクト・ページ・マッパ514と、第2のブロックの実行中にメモリ障害を検出し、障害カウントをトリガしきい値まで累算することを実行するように動作可能なメモリ障害挙動検出器516と、障害カウントがトリガしきい値に達したことに応じて、第2のブロックを廃棄し、ページ・テーブル・ウォークにより再マッピングされたメモリ参照を用いて第1のブロックを再変換済みブロックへと再変換することを実行するように動作可能な再生成コンポーネント518と、を備える。

(もっと読む)

メモリアクセス制御プログラム、メモリアクセス制御方法、及び情報処理装置

【課題】TLBのフラッシュを削減させること。

【解決手段】一つの仮想アドレス空間に対して、特権レベルの異なる動作モードごとに生成された各ページテーブルのアドレスをOSより受け付け、該アドレスを該OSに関連付けて記憶手段に記録する手順と、OSの動作モードの切り替えに応じ、第一のアクセス権が相対的に小さい動作モードに応じた第一のアクセス権以下の値を示す第二のアクセス権をMMUに設定する手順と、第二のアクセス権を超えるメモリアクセスに応じ、現在の動作モードに対応したアドレスをMMUに設定し、TLBのフラッシュをMMUに実行させ、該アドレスに係るページテーブルに設定された第一のアクセス権を有効とさせる値を示す第二のアクセス権をMMUに設定する手順とを情報処理装置に実行させる。

(もっと読む)

高インテグリティファームウェア

【課題】タグ付きメモリが利用可能であるか否かを判断する技術を提供する。

【解決手段】タグ付きメモリが利用可能であるという判断に応答して、拡張可能ファームウェアインタフェース(EFI)システムが実施されているか否かを判断する。EFIシステムが実施されているという判断に応答して、EFIランタイムコードおよびデータに対して複数のオブジェクト記述子を割り当てし、ランタイム時に使用するために、1つ以上の呼び出しポイントを非タグ付きメモリからタグ付きメモリに供給する。

(もっと読む)

メモリのセキュア領域および非セキュア領域へのセキュアモードページテーブルデータの格納

セキュアなアプリケーションの実行を提供する方法および装置

コンピュータシステム内でセキュアなアプリケーションおよびデータの整合性をとることを可能とする技術を開示する。一実施形態では、アプリケーションおよびデータを格納および実行することのできる1以上のセキュアなエンクレーブを構築する。 (もっと読む)

情報処理プログラム、情報処理装置および情報処理方法

【課題】データの完全性を維持しつつ、効率的なアクセス制御を実現することを課題とする。

【解決手段】情報処理装置200内で動作するメモリ管理プログラムは、一方のプログラム(例えば、プログラムA)による共有メモリへのアクセス制限依頼を他方のプログラム(例えば、プログラムB)から受け付けた場合に、アクセス制限依頼が正当なものであるか否かを判定する。判定の結果、アクセス制限依頼が正当なものである場合には、一方のプログラム(例えば、プログラムA)による共有メモリへのアクセス制限をする。このようなことから、情報処理装置200においてデータの完全性を維持しつつ、共有メモリへの効率的なアクセス制御を実現できる。

(もっと読む)

画像を直接レンダリングしてセキュアなメモリ領域で対応するユーザ入力と相関付ける方法およびシステム

【課題】キーボード、ポインティングデバイス等を介して入力するデータをマルウエアに曝さないようにする。

【解決手段】アプリケーションおよびビデオフレームバッファを、保護されたメモリ領域に割り当て、ビデオフレームバッファのランダムな位置に画像をレンダリングして、ポインティングデバイスからのユーザ入力を、レンダリングされたキーボード画像へ相関付ける方法およびシステムを開示する。キーボード画像は、ユーザ入力に続いてランダムに再配置されてよく、セキュアなユーザ画像の上にレンダリングされてよい。承認画像は、保護されたメモリ領域から、ビデオフレームバッファのランダムな位置にレンダリングされてよく、承認画像に相関付けられていないユーザ入力に応じてランダムに再配置されてよい。

(もっと読む)

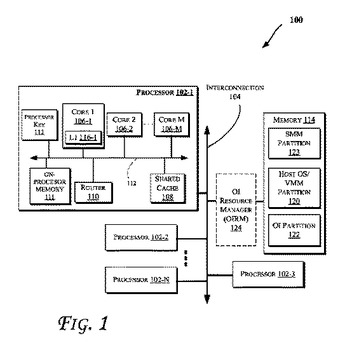

セキュアな埋め込みコンテナの実行のためのプロセッサの拡張

セキュアな埋込みコンテナを実行するためのプロセッサの拡張に関する方法及び装置。一実施例では、(例えば、マネージャビリティのために専用プロセッサ又はマイクロコントローラを利用することが不適切であるか、又は実用的でないUMPC環境又はその他の環境のための)マネージャビリティ機能のためのスケーラブルな解決策を提供する。例えば、一実施例では、OS(オペレーティング・システム)又はVMM(仮想マシン・マネージャ)独立アーキテクチャ(本明細書及び特許請求の範囲では概括的に「OI」として表す)は、ホストOS/VMMとOIコンテナとの間の(プロセッサ・サイクル、メモリ、デバイスなど)のリソースを動的に区画化することにより、プロセッサ上で1つ又は複数のコンテナを生成することが関係する。他の実施例も説明し、特許請求の範囲において請求している。  (もっと読む)

(もっと読む)

セキュアなアプリケーション実行方法および装置

コンピュータシステム内のセキュアなアプリケーションおよびデータの整合性を実現する技術が提供される。一実施形態では、アプリケーションおよびデータを格納および実行可能な1以上のセキュアなエンクレーブを構築する。 (もっと読む)

安全なメモリ管理システム及び方法

本発明は、データ処理システムにおいてデジタル情報を記憶装置からメモリモジュールに確実にロードするためのシステム及び方法を記載し、前記データ処理システムは、少なくとも1つの記憶装置と、1つのメモリモジュールと、少なくとも1つのプロセッサと、を備え、前記データ処理システムは更に、プロセッサとメモリモジュールとの間に接続されるメモリ・アクセス・コントローラ・モジュールと、プロセッサ、メモリモジュール、記憶装置、及びメモリ・アクセス・コントローラに接続される安全なメモリ管理モジュールと、を備える。データを求めるプロセッサによる要求は安全なメモリ管理モジュールに渡され、データを記憶装置からメモリモジュールにロードし、プロセッサがデータにアクセスするようにメモリ・アクセス・コントローラを構成する。 (もっと読む)

ページング可能ゲストをサポートするコンピューティング環境のストレージの管理を容易にするためのコンピュータ可読プログラム・コード・ロジック、方法、およびシステム

【課題】 コンピューティング環境の複数のページング可能ゲストによるストレージの使用の管理を提供する。

【解決手段】 コンピューティング環境のページング可能ゲストによって使用されるストレージの管理を容易にする。試行済みストレージ・アクセスに応じて、どのレベルの保護(ホストまたはゲスト)が障害条件を引き起こしたかという判断を可能にする拡張保護抑止機構を提供する。

(もっと読む)

VT環境で動作するソフトウェアエージェントの改竄防止、方法および装置

【課題】ソフトウェアエージェント、特にクリティカルなソフトウェアエージェントを、VT環境において、より効率的により効果的に保護する。

【解決手段】物理デバイスの第一のメモリページの第一のセキュリティドメインから該物理デバイスの第二のメモリページの第二のセキュリティドメインを、物理デバイスのプロセッサの一以上のレジスタに保存される複数のセキュリティドメインと比較する方法および装置を含む。この比較に基づき、第一のセキュリティドメインの優先ドメインが第二のセキュリティドメインのものと異なる場合に、プロセッサは、第一のメモリページからの命令が第二のメモリページへアクセスするのを却下する。

(もっと読む)

高インテグリティファームウェア

【課題】タグ付きメモリが利用可能であるか否かを判断する技術を提供する。

【解決手段】タグ付きメモリが利用可能であるという判断に応答して、拡張可能ファームウェアインタフェース(EFI)システムが実施されているか否かを判断する。EFIシステムが実施されているという判断に応答して、EFIランタイムコードおよびデータに対して複数のオブジェクト記述子を割り当てし、ランタイム時に使用するために、1つ以上の呼び出しポイントを非タグ付きメモリからタグ付きメモリに供給する。

(もっと読む)

実行可能コード変更の防止

実行可能コード変更の防止が、既存のメモリが支援するコードページを割り当て、変更する動作を、非常に特権的なOS(オペレーティングシステム)関数にすることによって、提供される。また、読み込まれたコードの完全性も、オプションとして、OSカーネル内で読み込み時点に検査される。システムにおける特権検査が、実行可能ページが割り当てられた、または変更された際に呼び出される。この特権は、オペレーティングシステムカーネル、およびオペレーティングシステムにおける極めて信頼されるIDだけに割り当てられる。 (もっと読む)

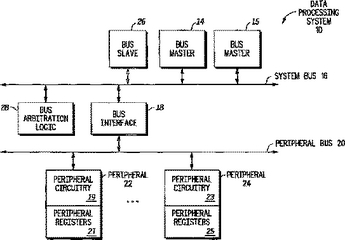

周辺装置アクセス保護を有するデータ処理システムおよびその方法

本明細書に開示のデータ処理システム(10,100)内部の柔軟な周辺装置アクセス保護機構によって、よりセキュアな動作環境が可能となる。一実施態様では、データ処理システム(10)内部の各マスタ(14,15)には、対応する権限レベル変更子(70,74)と、特定のバス・アクセスの型(例えば、読取および書込アクセス)に対する対応する信頼属性(71,72,75,76)とが含まれる。また一実施態様では、データ処理システム(10)内部の各周辺装置(22,24)には、対応する信頼属性(80,84)、書込保護標識子(81,85)、および権限保護標識子(82,86)が含まれる。したがって、一実施態様では、バス・マスタによる周辺装置へのバス・アクセスは、周辺装置が要求する適切な権限レベルおよび適切な信頼レベルをバス・マスタが有する時(かつ、バス・アクセスが書込アクセスの場合には、周辺装置が書込保護されていない時)に許可される。また、権限レベル変更子を用いることによって、特定のバス・アクセスに対する特定の権限レベルをバス・マスタに強制することも可能である。  (もっと読む)

(もっと読む)

トラステッド・コンピュータ・システム

Linux(登録商標)互換性を提供し、現時代のハードウェア速度をサポートするトラステッド・コンピュータ・システム。それは、開発することが容易であり、多種多様な最新の開発ツールの使用が可能であるように、Linux(登録商標)上で動作する共通アプリケーションの移植を必要としないように設計される。システムは更に、必要とされるセキュリティ機能の組み込み、および広範囲にわたる操作環境において広範囲にわたる機密性(例えば、機密区分)レベルでデータを処理するための非常に高いレベルのアシュアランスによって、コモン・クライテリアEAL−5またはそれより高いレートを満たすかまたは上回るように設計される。これは、セキュリティを実施するために下層から設計され、Linux(登録商標)オペレーティング・システムの機能および方法もサポートする、良くレイヤ化されたオペレーティング・システムの実施によって達成される。  (もっと読む)

(もっと読む)

1 - 18 / 18

[ Back to top ]