Fターム[5B017BB02]の内容

Fターム[5B017BB02]に分類される特許

201 - 220 / 285

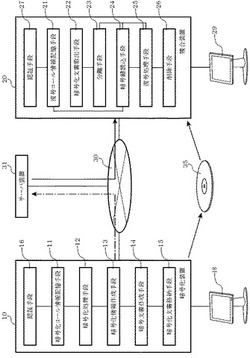

暗号通信システム、暗号通信方法、及び、復号装置

【課題】平文書中に識別子を挿入することなく、閲覧者の権限に応じて、平文書を閲覧できるようにする。

【解決手段】暗号化装置10が、閲覧者の権限に対応した暗号鍵及び暗号鍵の鍵IDからなる暗号化ロール情報を記憶する暗号化ロール情報記憶手段11と、平文書の暗号化範囲を把握するとともに、暗号化範囲を暗号化ロール情報の暗号鍵で暗号化して暗号部を作成する暗号化処理手段12と、暗号部の前端位置、その後端位置、暗号部に適用された暗号鍵に対応する鍵ID、暗号部の処理順を含む一又は二以上のレコードからなる暗号化情報を作成する暗号化情報作成手段13と、暗号部を含む文書からなる暗号化文書本体、及び、暗号化情報を結合して暗号化文書を作成する暗号化文書作成手段14と、暗号化文書作成手段で作成した暗号化文書を所定の媒体に格納する暗号化文書格納手段15と、を備えた。

(もっと読む)

権利を行使するためのシステムの複数のデバイスによって読み出し可能なディジタル作品の権利を譲渡するシステム

【課題】1つ以上の使用権および委任権の文書への関連づけを可能にする。

【解決手段】

使用権および委任権を使用することによって、文書に関連づけられた権利の階層が作り出される。この階層は、コンテンツ・オーナーから1つ以上のユーザまで下方へ拡張されるツリー型権利構造を提供する。

(もっと読む)

情報処理装置及び機能実行エリア管理プログラム

【課題】所定の機能が設定登録され、外部入力される若しくは装置内部で処理されるファイルデータに対応して選択されることで、該ファイルデータに対し設定登録された機能を自動的に実行するようプログラムされた機能実行エリアの不正利用を防止し得る情報処理装置を提供する。

【解決手段】機能実行エリアを備えた情報処理装置において、該機能実行エリアの利用に際し、該機能実行エリアの不正利用の可能性があると判断される所定条件の成立に応じて、該機能実行エリアに設定登録された機能を停止させる。所定条件とは、不正なファイルデータの処理,上記ファイルデータに関して設定された属性と機能実行エリアに設定登録された機能の属性との禁止の組合せ、若しくは、機能実行エリアに設定登録された機能に関したパラメータの不正な設定が検出されることとする。

(もっと読む)

メディアネットワーク環境におけるコンテンツの状況

【課題】ネットワーク環境においてデバイス及びコンテンツを管理するための方法及び装置を提供する。

【解決手段】一実施形態においては、ネットワークメディアシステムは、互いに接続された第1のサーバ及び第1のクライアントを含む第1のハブネットワークと、互いに接続された第2のサーバ及び第2のクライアントを含み、第1のハブネットワークに重複する第2のハブネットワークとを備え、第1のクライアントは、第1のハブネットワークに拘束された第1のコンテンツを保存するとともに、第2のハブネットワークに拘束された第2のコンテンツを保存する。

(もっと読む)

コンテンツアイテム識別子

コンテンツアイテムを特定するシステムが用いられる。システムは、前記コンテンツアイテムのベースバンドレベル表現の少なくとも一部に基づく前記コンテンツアイテムの受信された第1識別子と、前記コンテンツアイテムの符号化表現の少なくとも一部に基づく前記コンテンツアイテムの受信された第2識別子と、前記コンテンツアイテムの符号化表現の少なくとも一部とを受信する。システムは、前記コンテンツアイテムの符号化表現の少なくとも一部に基づき生成された第2識別子を生成する第2識別子生成装置と、前記生成された第2識別子が前記受信された第2識別子に一致する場合、前記受信された第1識別子を前記コンテンツアイテムの有効な第1識別子として認証する認証ユニットとを有する。  (もっと読む)

(もっと読む)

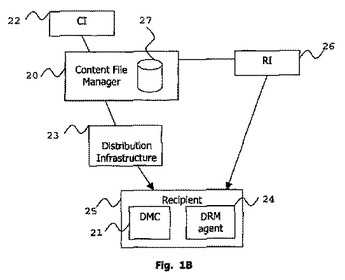

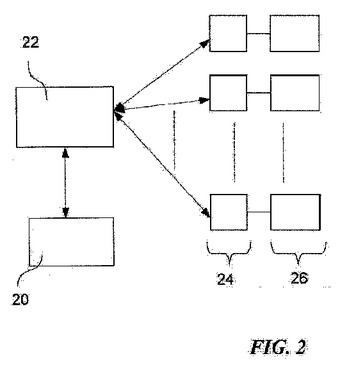

グループ権限を使用するコンテンツ管理のための技術

グループ権限を使用するコンテンツ管理のための技術が説明される。本技術は、主として、グループのサブセットに関するグループのメンバーシップの変更、及びコンテンツファイルの部分的な更新を達成することにより、コンテンツファイルのグループに関する柔軟な管理を促進する。一態様として、グループ権限に関連付けられたコンテンツファイルを作成するコンテンツファイルマネージャ(20)が提供される。そのようなコンテンツファイルを処理するデバイス(21)も提供される。1つの方法の態様は、複数のコンテンツアイテムを、新しいグループ権限オブジェクトに関連付けられたグループIDを持つ新しいグループに割り当てるステップと、コンテンツアイテムのいずれかが以前に配信されたか否かを判定するステップと、以前に配信された各コンテンツアイテムについて、新しいグループのグループIDを含むが以前に配信されたコンテンツアイテム自体は排除した更新版コンテンツファイルを作成するステップと、を備える。  (もっと読む)

(もっと読む)

データを暗号化および処理するための装置、システム、方法および対応するソフトウエアコンポーネント

データを暗号化および処理するための装置、システム、方法および対応するソフトウエアコンポーネント。符号式暗号化モジュールは符号方式でデータを暗号化するよう適合することができ、これにより暗号化されたデータの一部または全てが処理可能なままである。 (もっと読む)

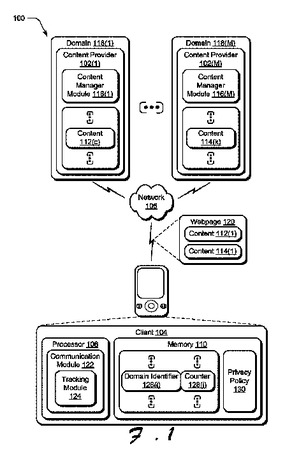

ウェブページプライバシーリスク保護方法及びシステム

様々な実施形態が、ユーザーにプライバシーリスクをもたらす第三者のコンテンツソースの検出を可能にする。少なくともいくつかの実施形態の中には、ブラウザーを介しナビゲートされるウェブページが処理され得、ウェブページにコンテンツを提供している第三者のコンテンツソースを識別するものもある。第三者のコンテンツと遭遇するウェブページを第三者のコンテンツソースに関連付けるためのデータがストアされる。データはその後、解析され、特定の第三者がユーザーの閲覧傾向を観測できる立場にあるときを決定し得る。プライバシーリスクの決定に応答し、潜在的な危険を伴うコンテンツをユーザーに知らせるための通知が様々な方法で出力され得る。別の少なくともいくつかの実施形態の中には、ユーザーに自動的に提示される通知が、ユーザーインターフェース手段を介し実行され得、潜在的な危険を伴う第三者のコンテンツソースをユーザーに知らせ得るものもある。 (もっと読む)

ウェブページ・ドメインの監視

ウェブページ・ドメインの監視が記載される。実施例において、1つ以上のウェブページは、複数のドメインを介して、提供される複数のコンテンツを含む各々のウェブページと共に、クライアントにおいて得られる。複数のコンテンツを提供するために使用された複数のドメインが識別され、カウンターが各識別されたドメインについてそれぞれインクリメントされる。それぞれのドメインのカウンターがしきい値を越える場合、それぞれのドメインがクライアントを追跡する可能性を有することを示す通知がクライアントによって出力される。  (もっと読む)

(もっと読む)

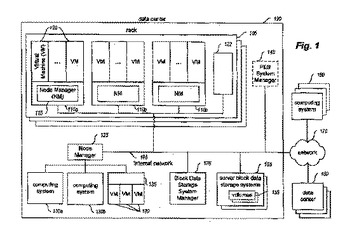

実行プログラムによる非ローカルブロックデータストレージへの信頼性の高いアクセスの実現

非ローカルブロックデータストレージへの実行プログラムのアクセスを管理するための技術について説明されている。いくつかの状況において、ブロックデータストレージサービスは複数のサーバストレージシステムを使用して、他の物理的コンピューティングシステム上で実行されるプログラムによって1つまたは複数のネットワーク上でアクセスされうるブロックデータを確実に格納する。ユーザは、複数のサーバブロックデータストレージシステムのうちの少なくとも2つのサーバブロックデータストレージシステムにそれぞれ格納されるブロックデータストレージボリュームを作成し、第1のボリュームのコピーが利用不可能になった場合に第2のボリュームのコピーへ自動的に切り替えられるようにすることによる信頼性の高い方法などで、1つまたは複数の実行プログラムによってそのようなボリュームの使用を開始することができる。いくつかの状況では、ブロックデータボリュームを格納する複数のサーバブロックデータストレージシステムのグループを、同じ場所の1つのデータセンター内に配置することができ、そこに格納されているボリュームを使用するプログラムは、そのデータセンターにある他の物理的コンピューティングシステム上で実行することができる。  (もっと読む)

(もっと読む)

集積回路、方法および電子機器

ユーティリティ動作に対して構成されている第1のセキュリティ動作状態と、テスト動作に対して構成されている第2のセキュリティ動作状態とを有する集積回路が開示される。第2のセキュリティ動作状態では、第1のオブジェクトのセットと第2のオブジェクトのセットが利用可であり、第3のオブジェクトのセットが利用不可である。第1のセキュリティ動作状態では、第3のオブジェクトのセットが、第1のセキュリティ動作状態のセキュリティメカニズムによる認可を伴って利用可である。第3のオブジェクトのセットは、第2のセキュリティ動作状態で動作している場合に、集積回路のロジック回路によって利用不可となる。第2のセキュリティ動作状態で動作している場合に、ロジック回路は、第3のオブジェクトのセットを備える集積回路の一部の動作を制限する制御を行うように構成されていて、そうすることで、第1のセキュリティ動作状態のセキュリティメカニズムをバイパスすることが無効にされる。このような集積回路を利用する電子機器及び方法も開示される。 (もっと読む)

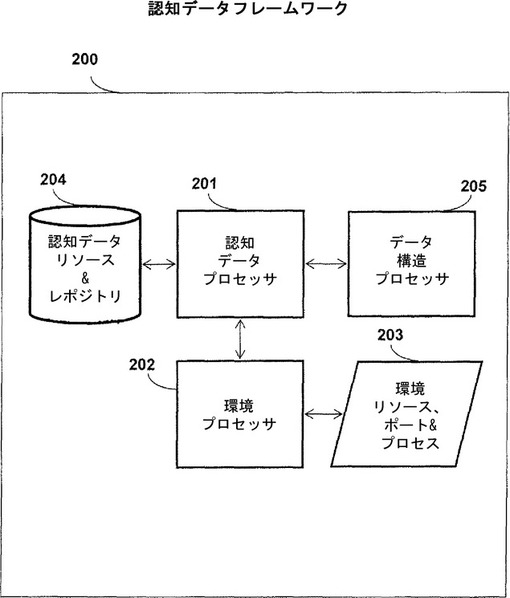

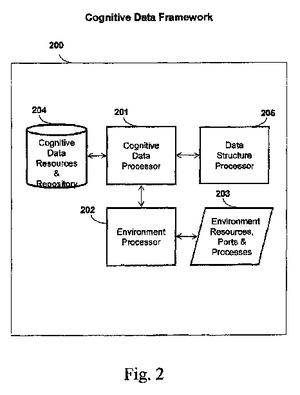

自律型セキュリティ保護を組み込まれるデータ認知のシステムおよび方法

自律型埋め込みデータ認知により、データは、リアルタイム環境構成制御を実施し、自己管理し、分析を実施し、その現在の状況を決定し、適宜応答すべき動作を評価することが可能になる。作成時に、セキュリティ対策およびアクセス制御が選択される。高度機密データは抽出され、かつ作成者ラベルおよび/または機能表現で置換され得る。データからデータへの推論および分析が実施され得る。処理方法は、状態変化を自律的に監視する工程および、インスタンス化が存在すべきかどうかを決定するために現在のユーザを分析する工程を含む。認められる場合、認知エンジンは、認知エンジンが中に存在する演算環境を自動的に構成する。拒否される場合、環境動作は、セキュリティ問題またはエラー状況に対してさらに分析される。検出される場合、作成者は警告され、該データの遠隔作成者制御を可能にするインシデント情報が提供される。認知データは、望ましくないインスタンスの自己破壊緩和リスク(self-destruct mitigating risk)を決定することができる。知的エージェント(Intelligent Agent)、包括的なデータ構造、および知的文書手段が実装のために活用される。

(もっと読む)

(もっと読む)

オンラインデータを記憶するための方法および装置

本発明は、オンラインデータ記憶空間を予約する方法において、記憶装置のサービス品質に対応する少なくとも1つのパラメータを含む一組のパラメータを含む記憶要求を受信するステップと、上記一組のパラメータを解析するステップと、その一組のパラメータに対応する予約要求を作成して複数のオンラインデータ記憶ユニット(26)に送信するステップと、その予約要求に対する複数のオンラインデータ記憶ユニットからの少なくとも1つの応答を受信するステップと、受信した複数の応答の中から、その記憶要求内で定義された全パラメータに応じて1つのオンライン記憶ユニット(26)を選択するステップと、選択された記憶空間へのアクセスを可能にする予約キーを作成するステップと、上記予約キーとその選択された記憶空間のアドレスを送信するステップとを含む、オンラインデータ記憶空間を予約する方法に関する。  (もっと読む)

(もっと読む)

医療データを処理する方法及びシステム

本発明は、医療データにアクセスするための解読キーを所持し又は該解読キーへのアクセスを有する信頼エージェントにより医療データを処理する方法に関するものである。医療データへのアクセスを要求するリクエスタからリクエストが受信される。上記リクエスト又はリクエスタ又は両方に関するデータを含むログが発生される。最後に、上記リクエスタに当該医療データへのアクセスが付与される。  (もっと読む)

(もっと読む)

ファイルの配信および購入を行うためのシステムおよび方法

安全なコンピュータモジュール(SCM)は、ホストデバイスに接続するように構成される。SCMは、安全な処理動作を実行するためのプロセッサと、プロセッサをホストデバイスに結合するためのホストインターフェースと、プロセッサに接続されたメモリとを有し、プロセッサは少なくともメモリの一部をホストデバイスによるアクセスから論理的に隔離する。SCMは、金銭取引に関して安全なデジタル署名を生成し、ホストデバイスを介して受信される管理されたコンテンツをイネーブルする。ファイルの配信は、コンテンツ提供者から買い手に対してまたは転売者から買い手に対して行われる。ファイルの配信は、安全なデジタル署名および可能であればメッセージの暗号化を使用する金銭取引を含む。デジタル署名および取引の詳細が適切な金融機関に伝達されて、取引の当事者が確認され取引が完了する。管理されたコンテンツは、コンテンツ提供者または転売者のいずれかから買い手に転送される。 (もっと読む)

情報処理装置及び不揮発性半導体メモリドライブ

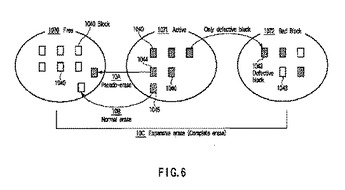

不揮発性半導体メモリドライブの制御部は、論理ブロックアドレスそれぞれと不揮発性半導体メモリの物理アドレスそれぞれとの対応関係を示すアドレス管理テーブルを初期化して不揮発性半導体メモリの記憶領域をユーザデータが書き込まれていない状態に設定する第1消去モードと、前記アドレス管理テーブルを初期化して前記記憶領域をユーザデータが書き込まれていない状態に設定し、且つ前記記憶領内に含まれる、不良ブロック以外の各ブロックをイレーズする第2消去モードと、前記アドレス管理テーブルを初期化して前記記憶領域をユーザデータが書き込まれていない状態に設定し、且つ前記記憶領内に含まれる、不良ブロックを含むブロックそれぞれをイレーズする第3消去モードとを有する。  (もっと読む)

(もっと読む)

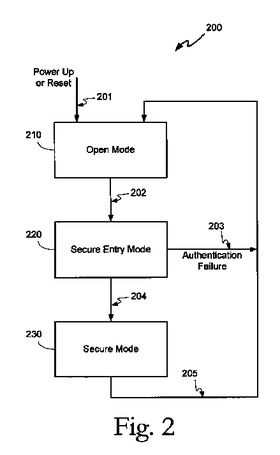

保護された動作モードの間にシステムアクセスを制御するための方法および装置

秘密および/または極秘の情報のためのセキュリティーを提供しながら、ソフトウェア開発のデバッグ能力を提供するマイクロプロセッサに関する。プロセッサは、オープン、セキュアエントリー、およびセキュアモードの内の1つで動作する。オープンモードにおいて、セキュリティー対策は、特定のレジストリビットへのアクセスおよびプライベートメモリ領域へのアクセスを防止する。セキュアコードの実行および/またはプライベートメモリ領域へのアクセス要求があると、セキュアエントリーモードに入る。セキュアコードは、セキュアエントリーモードにおいて認証される。認証は、デジタル署名を利用して実行される。認証が成功すると、セキュアモードに入る。認証コードは、セキュアモード環境において実行される。プライベートメモリ領域は、セキュアモードにおいてアクセス可能である。  (もっと読む)

(もっと読む)

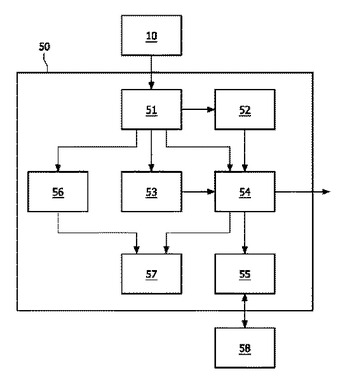

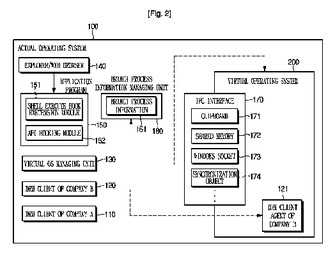

プロセス分離実行を通じたDRMクライアント衝突防止システム及び方法

一つのPCで複数のDRMクライアントが使われる場合に、プロセス分離実行を通じてDRMクライアント相互間の衝突を防止するシステム及び方法に関するものであって、該プロセス分離実行を通じたDRMクライアント衝突防止システムは、異なる複数のDRMクライアントが設置されたPC内で、DRMクライアント間の相互衝突を防止するためのシステムにおいて、PCに設置された実際運用体制のカーネルを分けて、仮想運用体制を生成して管理する仮想運用体制管理部と、ユーザが閲覧しようとする文書種類による分岐処理情報を管理する分岐処理情報管理部と、分岐処理情報を分析して、ユーザが閲覧しようとする文書の種類によって、該当応用プログラムを指定された運用体制領域で実行させて、文書を閲覧可能にする応用プログラム分岐部と、を備えることを特徴とする。  (もっと読む)

(もっと読む)

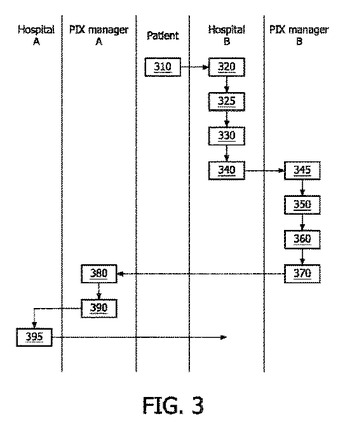

情報交換システム及び装置

患者のプライバシを維持しながら、別々の保健情報管理システム間で患者の健康レコードを交換する際に問題があるという欠点を解消するために、本発明は、第1の識別子及び第1のサービス・プロバイダの署名を証明書から抽出する工程と、第1の識別子に対応する第2の識別子を生成する工程と、第1の識別子に関連付けられたレコードを要求する旨の要求を、第2の識別子マネージャ及び第1のサービス・プロバイダの何れか一方に送信する工程と、要求されたレコードを、第2の識別子マネージャ及び第1のサービス・プロバイダの何れか一方から受信する工程と、第2の識別子と、要求されたレコードを関連付ける工程とを含む。本願提案の方法の使用は、同じ偽名化サービスを採用する保健情報管理システム全てを統一する必要がないという利点を提供し、患者のプライバシを開示することなく、別々の保健情報管理システム間の保健情報を共有することを容易にする。  (もっと読む)

(もっと読む)

データの安全を保護するためのシステムおよび方法

【課題】電子ファイルに含まれるデータを安全にユーザーが管理できるようにすること

【解決手段】本発明は、最初のユーザーにより少なくとも一人の受信側ユーザーに配信されるデータの安全を保護するための方法であって、鍵で前記データを暗号化するための、前記最初のユーザーからのリクエストに応答するステップと、前記鍵のロケーションをデータベースに記録するステップとを備え、前記データベースは、前記少なくとも一人の受信側ユーザーからの認可のためのリクエストを受信すると、前記認可時に前記鍵を前記少なくとも一人の受信側ユーザーに提供する、前記データの安全を保護するための方法を提供するものである。

(もっと読む)

201 - 220 / 285

[ Back to top ]