Fターム[5B017CA01]の内容

Fターム[5B017CA01]に分類される特許

1 - 20 / 211

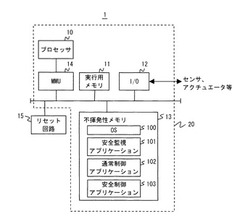

制御装置及びコンピュータプログラム

情報処理装置およびメモリ保護装置の動作確認方法

【課題】アクセス権限の無いメモリアクセスを検出するメモリ保護装置が正常に動作しているか否かを確認可能とすること。

【解決手段】本発明にかかる情報処理装置は、メモリと、それぞれがメモリにアクセスする複数のタスクを実行するシステムプログラムと、システムプログラムを実行するプロセッサと、タスクの権限によるプロセッサからのメモリに対するアクセスが、そのタスクに対してアクセス権限が付与されていない領域に対するアクセスである場合、そのアクセスをメモリ保護違反として検出するメモリ保護装置を備える。プロセッサは、システムプログラムを実行することによって、タスクの権限でそのタスクに対してアクセス権限が付与されていないメモリの領域に意図的にアクセスし、そのアクセスによってメモリ保護装置がメモリ保護違反を検出したか否かを判定する。

(もっと読む)

領域記述子グローバル化制御を有するメモリ管理ユニットおよび動作方法

【課題】メモリ保護ユニット(MPU)(60)と、メモリ保護ユニットに関連する複数の領域記述子62を含むコンピュータ処理システムと方法の実施形態が提供される。

【解決手段】領域記述子は、それぞれのメモリ領域に対するアドレスレンジと翻訳識別子値を含む。制御論理は、翻訳識別子制御インジケータが第1状態にあるか否か判定し、翻訳識別子制御インジケータが第1状態にある場合には、制御論理は、処理システムによって実行されている第1プロセスが処理システムによって実行されている第2プロセスに割当てられたメモリ領域にアクセスできるようにする。

(もっと読む)

RAM値保証装置およびRAM値保証プログラム

【課題】RAMの記憶容量を抑制しながらRAMの記憶値を保証できるようにしたRAM値保証装置およびRAM値保証プログラムを提供する。

【解決手段】CPUは、OSによりプログラムカウンタ6の示すアドレスを監視し、非保証プログラム領域9から保証プログラム領域10にプログラムカウンタ6のアドレスが遷移することを確認すると、保証RAM領域12のデータとバックアップRAM領域13のデータとを比較し、当該データが異なっているときには保証RAM領域12のデータをバックアップRAM領域13のデータで更新する。CPU8はOSによりプログラムカウンタ6の示すアドレスを監視し、更新許可領域10aから更新許可領域10bにプログラムカウンタ6のアドレスが遷移することを確認すると、その遷移直前にRAM_A群バックアップ13aの更新を許可し、RAM_A群バックアップ13aのデータをRAM_A群12aのデータで更新し、更新処理後にRAM_A群バックアップ13aの更新を禁止する。

(もっと読む)

情報処理装置、情報処理装置のデータアクセス方法およびデータアクセスプログラム

【課題】他の装置上で認識されにくいフォーマットでデータを記録することができ、かつ、データアクセスの効率を落とさずにデータの記録および読み込みをすることができる情報処理装置、情報処理装置のデータアクセス方法およびデータアクセスプログラムを提供する。

【解決手段】記憶装置にアクセスするリードライト制御手段12を備えた情報処理装置であって、情報処理装置を特定可能な装置固有情報をもとにアドレスデータ変換値を生成する変換情報生成手段11を備え、リードライト制御手段12は、入力されたアドレスデータにおける連続アクセス許容範囲に対応するデータを除くデータをアドレスデータ変換値にもとづいて変換し、変換後のアドレスデータで記憶装置にアクセスする。

(もっと読む)

情報処理装置およびマルチコアシステム

【課題】アドレス空間を適切に保護することが可能な情報処理装置およびマルチコアシステムに関する。

【解決手段】実施形態によれば、情報処理装置は、演算部と、アドレス保護部とを備える。アドレス保護部は、前記演算部からアドレス保護情報を受信するレジスタアクセスインターフェースと、前記受信したアドレス保護情報を記憶するアドレステーブルと、前記アドレス保護情報に基づいて、前記演算部が指定したアドレスにアクセス可能か否かを判定し、アクセス不可である場合、割り込み信号を前記演算部に出力するアクセス判定部と、を有する。

(もっと読む)

プログラム実行装置及び情報保管装置及び情報処理方法及びコンピュータプログラム

【課題】OS状態情報が破壊された場合にもOSが復元されるようにする。

【解決手段】クライアント装置100は、OS状態情報をサーバ装置200に送信し、サーバ装置200にOS状態情報を保管させ、OS機能103の実行が再開される再開タイミングに先立ち、サーバ装置200に送信されたOS状態情報をサーバ装置200から受信し、再開タイミングに、サーバ装置200から受信されたOS状態情報を用いてOS機能103の状態を復元することができるため、OS状態情報が破壊された場合にも確実にOS機能103を復元することができる。

(もっと読む)

ゲスト仮想マシンメモリの保護

【課題】ハッカー又は悪意のあるプログラムが特権的地位を持ち、当然の成り行きとして、その状態をリセットし、コードが改変されてしまう可能性がある。

【解決手段】ハイパーバイザーは、ホストコンピューターシステム上で稼働し、少なくとも1つの仮想マシンを定義する。仮想マシンのアドレス空間が、ハイパーバイザーの制御の下、ホストコンピューターシステムの物理メモリ上にある。ゲストオペレーティングシステムが、仮想マシンにおいて稼働する。ハイパーバイザー及びホストオペレーティングシステムの少なくとも一方が、仮想マシンのアドレス空間の部分に対応するホストコンピューターシステムのアドレス空間の部分を、当該部分が読出し可能であるが書き込み不能なロック状態にセットする。

(もっと読む)

メモリ装置

【課題】動作時は、擬似揮発化により、電源供給が落ちた場合に内部にデータを残さないセキュリティ機能を備え、動作終了時には、高速にデータの不揮発化処理実行が可能なメモリを提供する。

【解決手段】メモリを揮発性メモリ部と不揮発性メモリ部で構成し、書き込みデータ単位の一部を不揮発性メモリ部、一部を揮発性メモリ部に格納する。揮発メモリ部に書き込むデータを鍵として、不揮発メモリ部に書き込むデータを暗号化しておくことで、メモリを取り外すと、揮発メモリ部に格納されたデータの消失により、全体のデータが消滅する。動作終了時は、内部のデータ移動エンジンで、揮発データを不揮発メモリ部に移動し、データ全体を不揮発化できる。すべてのデータを揮発メモリ部に持つ場合に比べ、移動データ量が少ないので、高速にデータ移動が実行できる。

(もっと読む)

セキュア計算システム、セキュア計算方法およびセキュア計算用プログラム

【課題】マルチコアプロセッサを用いて計算処理を実行する際、プロセッサごとの動作を制御する特別なセキュリティ回路を備えていない場合であっても、セキュアに計算処理を実行できるセキュア計算システムを提供する。

【解決手段】一のコア80は、他のコア90からのアクセスが可能な状態で情報を記憶する他コアアクセス可能記憶手段81と、自コアからのみアクセスが可能な状態で情報を記憶する自コア内アクセス可能記憶手段82とを備える。復号手段83は、他のコアから受信した暗号化データを復号鍵を用いて復号した平文データを作成し、その平文データを平文データ記憶手段87に記憶させる。平文データ計算手段84は、平文データ記憶手段87に記憶された平文データに対して指定された計算処理を行い、その計算処理による計算結果を結果データ記憶手段86に記憶させる。

(もっと読む)

中継装置及び中継プログラム

【課題】検索サーバに、バースト的な検索の発生が知られる可能性を低減する。

【解決手段】端末10から入力される検索キーワード群を受け付ける受付部20と、受付部が受け付けた検索キーワード群を検索サーバ16に送信する検索キーワード送信部22と、過去に用いた検索キーワードの一致度が低い従業員ごとにまとめた従業員のグループが登録されたクラスタDB40を参照し、グループ内において特定の検索キーワードを所定時間内に利用した従業員の割合(均質性)が、所定の第1の閾値よりも高い場合に、特定の検索キーワードを含む検索キーワード群を検索サーバ16に送信しないように検索キーワード送信部22を制御する検索キーワード隠蔽制御部26と、を備えている。

(もっと読む)

メモリ・バックアップ中のデータ操作

【課題】電力分離およびバックアップ・システムを開示する。

【解決手段】電源異常状態が検出される時に、一時ストレージをSDRAMにフラッシュする。フラッシュの後に、インターフェースを停止し、電力を、SDRAMサブシステムを除くチップの大半から除去する。SDRAMサブシステムは、データをSDRAMからフラッシュ・メモリにコピーする。その途中で、データを暗号化し、かつ/またはデータ完全性署名を計算することができる。データを復元するために、SDRAMサブシステムは、データをフラッシュ・メモリからSDRAMにコピーする。その途中で、復元されるデータを暗号化解除し、かつ/またはデータ完全性署名をチェックすることができる。

(もっと読む)

メモリ保護ユニットおよび記憶素子へのアクセスコントロール方法

【課題】メモリ保護に於いて、効果的かつフレキシブルな保護ユニットを提供する。

【解決手段】処理素子による記憶素子17へのアクセスは、当該処理素子に関連するメモリ保護ユニット15,16の第1のアクセスコントロールユニット31と第2のアクセスコントロールユニット32がアクセスを許可した場合に許可され、第1のアクセスコントロールユニット31または第2のアクセスコントロールユニット32がアクセスを拒否した場合には拒否される。第1のアクセスコントロールユニット31は関連の処理素子によってのみプログラム可能であり、第2のアクセスコントロールユニット32のプログラミングは、複数の処理素子を有するシステム使用されるが、前記関連の処理素子ではない付加的な処理素子によって読み出し可能である。

(もっと読む)

コンピュータ制御システム、コンピュータ、制御方法、及び制御プログラム

【課題】低コストな構成を用いて、セキュアに認証された制御情報に基づいて複数のデバイスを柔軟に制御すること。

【解決手段】コンピュータ制御システム10は、ネットワーク5を介して相互に接続された複数のコンピュータ1〜3と、複数のコンピュータ1〜3とセキュアに認証を行い、データの送受信を行う制御手段を有する本コンピュータ4と、を備えている。制御手段は、複数のコンピュータ1〜3から夫々送信される制御情報を組み合わせて、複数のデバイス41〜nの制御を行う。

(もっと読む)

マルチプロセッサシステム、マルチプロセッサシステムにおけるシステム構成方法及びそのプログラム

【課題】安定性やセキュリティレベルを考慮して実行する処理内容に応じて実行環境を柔軟に構築する。

【解決手段】マルチプロセッサシステムは、CPU割当ての決定に際し、CPU割当てを判断する実行環境主制御手段10と、実行環境主制御手段10の指示に従って、実行環境の起動・停止・切替を制御し、実行環境主制御手段10との同期をとる実行環境副制御手段20a〜20nと、CPU4−0〜CPU4−n又は実行環境毎の共有資源の管理情報や参照拒否情報を入力し、実行環境主制御手段10と実行環境副制御手段20a〜20n又は、実行環境副制御手段20a〜20nをそれぞれ分離する実行環境管理手段30とを含む。

(もっと読む)

動的バイナリ・トランスレータに関するメモリ管理のための装置、方法、およびコンピュータ・プログラム

【課題】あるページ・サイズの第1のブロックを、他のページ・サイズの第2のブロックへと変換するための動的バイナリ・トランスレータ装置を提供する。

【解決手段】装置は、第1のメモリ506のメモリ・ページ特性に応じて、第1のメモリのアドレスを第2のメモリ512のアドレスにマッピングするためのリダイレクト・ページ・マッパ514と、第2のブロックの実行中にメモリ障害を検出し、障害カウントをトリガしきい値まで累算することを実行するように動作可能なメモリ障害挙動検出器516と、障害カウントがトリガしきい値に達したことに応じて、第2のブロックを廃棄し、ページ・テーブル・ウォークにより再マッピングされたメモリ参照を用いて第1のブロックを再変換済みブロックへと再変換することを実行するように動作可能な再生成コンポーネント518と、を備える。

(もっと読む)

情報処理装置

【課題】メモリ保護を実現しつつ、複数のプロセッサコアのいずれかに異常が生じた際に、スムーズに代替処理を行わせること。

【解決手段】複数の処理手段と、複数の処理手段によってアクセスされ、各処理手段に対して使用可能な専用領域が割り当てられている共有メモリと、複数の処理手段の動作状態を管理する管理手段と、複数の処理手段の識別情報を保持したハードウエア手段と、を備え、管理手段は、複数の処理手段のうち一の処理手段が異常状態となった場合にその代替処理を行うように他の処理手段に指示すると共に、ハードウエア手段により保持された異常状態となった処理手段の識別情報を用いて、異常状態となった処理手段に割り当てられた専用領域を、代替処理を行う処理手段に使用可能とする情報処理装置。

(もっと読む)

ダイレクトメモリアクセス制御装置、ダイレクトメモリアクセス制御システム、プログラム、画像処理装置および複合機

【課題】、DMA実行中の転送元および転送領域へのメモリアクセスによる誤動作継続防止を目的とする。

【解決手段】同一のシステムバスを用いて、DMAおよびメモリアクセスの転送制御を行うDMAコントローラであって、DMAにおける転送元のアドレス範囲、およびDMAにおける転送先のアドレス範囲が格納される各レジスタ22〜25と、メモリアクセスにおけるデータ転送を行うためのアドレスが、システムバス上に指定されると、指定されたアドレスが、DMAの転送元のアドレス範囲内、もしくはDMAの転送先のアドレス範囲内のアドレスである場合、メモリアクセスにおけるデータは、不正アクセスである旨の不正アクセス警告信号を出力する不正アクセス検出回路1と、を有することを特徴とする。

(もっと読む)

プロセッサメインメモリのメモリコンテンツのセキュリティ保護

【課題】メモリコンテンツが署名確認(validation)処理を通過することなく改変され、及び/又は読み出されることを防ぐために、メモリデバイスの動作を認証する技術を含んだメモリデバイスを提供する。

【解決手段】メモリデバイス220はメモリセルアレイ260と、メモリセルアレイ内に設置された第1のコントローラ215とを備え、第1のコントローラは、メモリセルアレイにアクセスする書き込みコマンドを第2のメモリコントローラ212から受信し、書き込みコマンドの認証を決定し、かつ、前記決定された認証に少なくとも一部分的に基づいて、メモリセルアレイのコンテンツを改変するかどうかを決定する。

(もっと読む)

2系統クライアントシステム

【課題】1台のクライアントマシンで一般業務用環境と機密業務用環境の2系統の環境を簡便に切り替え可能にする。

【解決手段】仮想マシン102の状態を物理メモリ105上に保存、復元する手段と、仮想マシンからのハードディスク106へのデータの書き込みを物理メモリへリダイレクトする手段とを備え、仮想マシンが実行する環境を一般業務用環境から機密業務用環境に切り替える場合には、仮想マシンの処理を凍結し、凍結時の仮想マシンの状態を物理メモリ上に保存した後、データの書き込み先が物理メモリになるようにメモリリダイレクトを有効にしたうえで、仮想マシンを再開し、機密業務用環境から一般業務用環境へと切り替える場合には、仮想マシンを凍結し、仮想マシンの状態およびメモリリダイレクトしたデータを破棄した後、仮想マシンを凍結直前の状態に復元させると共に、メモリリダイレクトを無効とし、仮想マシンを再開する。

(もっと読む)

1 - 20 / 211

[ Back to top ]