Fターム[5B017CA05]の内容

Fターム[5B017CA05]に分類される特許

1 - 20 / 118

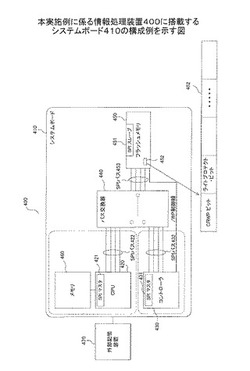

制御装置

【課題】記憶装置と接続する情報処理装置などで発生するノイズの影響を受けることなく、記憶装置の状態を制御する。

【解決手段】記憶装置450と接続する信号線を介して、記憶装置450の状態を設定する第1の設定手段と、制御装置430に接続される第1の伝送路を介して、記憶装置450の状態を設定する第2の設定手段と、第1の伝送路を介して制御装置に接続されると共に、第2の伝送路を介して演算装置420と接続され、第1の伝送路と第2の伝送路とを切り替えて、制御装置430あるいは演算装置420の一方を、記憶装置450と通信可能に接続する切り替え手段440と、を備える。

(もっと読む)

誤書き込み防止回路および半導体装置

【課題】 書き込み時間の増加を抑制しつつ、保護対象のモジュールに対する誤書き込みを防止する。

【解決手段】 誤書き込み防止回路は、バスに出力されたアドレスおよびデータの少なくとも一方の一部の値を取得し、取得した値を用いて比較コードを生成する比較コード生成部と、バスに接続された保護対象のモジュールに書き込まれるデータに対応する期待値と比較コードとを比較する比較部と、比較部の比較結果に基づいて、モジュールに対する書き込みを許可するか否かを決定する書き込み制御部とを有している。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 領域ごとにデータを無効化できる暗号化記憶装置の提供。ハードウエア暗号記憶装置に複数種類の情報が記憶されている場合において、より操作性のよいデータ無効化を実行できる暗号化記憶装置の提供。当該記憶装置に格納されている資源の有効活用を図ることのできる暗号化記憶装置の提供。

【解決手段】 ホストからパーティション鍵が暗号鍵として対応付けられている特定パーティションのデータ無効化コマンド又は特定パーティション鍵無効化コマンドが発行されたとき当該特定パーティションに対応付けられているパーティション鍵若しくは前記特定パーティション鍵を消去する手段と、ホストからパーティション鍵が暗号鍵として対応付けられていない特定パーティションのデータ無効化コマンド又はデフォルト鍵無効化コマンドが発行されたとき当該デフォルト鍵を消去する手段を設ける。

(もっと読む)

情報処理システム、情報処理方法、複製元情報処理装置、複製先情報処理装置、及び、プログラム

【課題】鍵生成モジュールが故障した場合等においても、既に暗号化されている情報を復号化することが可能な情報処理システムを提供すること。

【解決手段】情報処理システム1700は、情報を暗号化するとともに当該暗号化された情報を復号化するための鍵を保持し、且つ、新たに鍵を生成し、保持している鍵の1つを親鍵として用いて、生成した鍵を暗号化し、暗号化された鍵を更に保持する鍵生成モジュール1711,1712,…を複数備える。情報処理システムは、複数の鍵生成モジュールのうちの1つである複製元鍵生成モジュールが鍵を新たに生成した場合、生成された鍵を、複数の鍵生成モジュールのうちの他の1つである複製先鍵生成モジュールが保持する鍵を用いて、複製元鍵生成モジュールに暗号化させ、暗号化された鍵を複製先鍵生成モジュールに保持させる鍵複製処理を実行する鍵複製処理実行部1720を備える。

(もっと読む)

マイクロコンピュータ

【課題】ユーザーが容易に変更できないように管理されている保護領域へのアクセスを、修理店等において簡易に行うことが可能なマイクロコンピュータを提供すること。

【解決手段】外部とのデータ通信を行う通信手段を備え、エントリーレベルに応じて、前記通信手段を用いた外部から所定の保護領域へのアクセスが制限されているマイクロコンピュータであって、外部から所定のデバッグモード開始信号を入力可能な入力受付手段と、前記入力受付手段に所定のデバッグモード開始信号が入力されたときに、前記所定の保護領域へのアクセス制限を緩和するように制御するデバッグモード制御手段と、を備えるマイクロコンピュータ。

(もっと読む)

サーバ装置、アクセス制御方法及びアクセス制御プログラム

【課題】データベース間でユーザの私的な関係に基づくアクセス制御を行うと共にデータベース間でのトラフィックを私的な関係を有するユーザの数に比例したデータ量に抑えてアクセス制御を効率的に行う。

【解決手段】アプリケーションサーバ1の検索部は、ユーザ(クライアント4)からインターネット5を介してコンテンツデータの検索のクエリを受けて、前記コンテンツデータと共にこのデータの所有者の識別子を保存したコンテンツDB3からの前記コンテンツデータの検索時に、前記検索を要求したユーザと私的な関係を有するユーザの識別子の一覧をユーザ情報DB2から取得する。そして、前記コンテンツデータの検索を要求したユーザの識別子と前記取得した一覧とを前記検索のクエリに追加することにより、前記検索を要求したユーザの識別子に対応したコンテンツデータと前記一覧に含まれる識別子に対応したコンテンツデータとを検索する。

(もっと読む)

鍵情報管理装置

【課題】データを暗号化して利用する場合のセキュリティを高める。

【解決手段】鍵情報管理装置10は、機密性の優れ、PC5と着脱可能な耐タンパ装置で構成されており、メモリ16やタイマ部15などを格納している。鍵情報管理装置10は、PC5の記憶媒体6に記憶されたデータを暗号処理するための暗号鍵17を管理サーバ20からダウンロードして、メモリ16に一時的に記憶する。タイマ部15は、一定時間、鍵情報管理装置10に対するユーザからのアクセスが無くなった段階で、一時的に記憶した暗号鍵17を消去する。暗号鍵17が消去された段階で、PC5が記憶したデータは、復号処理できなくなる。PC5から鍵情報管理装置10へのアクセスはユーザ認証するようになっており、第三者がユーザ認証を攻撃して暗号鍵17を窃取しようと作業している間に時間切れとなって暗号鍵17が消去される。

(もっと読む)

情報機器およびその運用支援方法

【課題】セキュリティの強化に伴う管理者の作業負担を低減する。

【解決手段】ユーザを限定するアクセス制限が設定されるメモリ領域を備えかつネットワークへの接続が可能な情報機器は、セキュリティを強化するモード変更操作に呼応して、メモリ領域に記憶されたデータについて、当該データ自体に設定されたアクセス制限と、メモリ領域に設定されたアクセス制限と、当該データを記憶させたユーザに対して予め登録されているユーザ認証用の情報とのうちのいずれかが強化後のセキュリティ要件を満たすか否かを判別し、いずれのセキュリティ要件をも満たさないデータがあった場合に、該当するデータをメモリ領域に記憶させたユーザまたはメモリ領域のアクセス制限を設定したユーザに対して、セキュリティ要件を満たすための操作の実行を促すメッセージをネットワークを介して送る。

(もっと読む)

秘密情報管理システム

【課題】秘密情報を強固に保護すると共に、低コスト化も図れる秘密情報管理システムを提供する。

【解決手段】携帯物及び情報処理装置2は、初期値が同一な通信暗号鍵を同じ時間間隔で同じ一方向性関数を用いて更新する。携帯物は、照合キーワードとデータ暗号鍵を通信暗号鍵で暗号化した通信データを微弱電波を利用して送信する。情報処理装置2は、携帯物からの通信データを受信すると、通信暗号鍵記憶部21に格納されている通信暗号鍵を用いて、受信した通信データを復号する。そして、キーワード記憶部26に格納されている照合キーワードを読み出し、通信データの復号の結果得られた照合キーワードと一致するか否かを判定する。その結果、両者が一致する場合、通信データの復号の結果得られたデータ暗号鍵を正規の携帯物から提供されたデータ暗号鍵として、データ暗号鍵記憶部25に一時的に保存する。

(もっと読む)

鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラム

【課題】生体認証装置の外部で安全に暗号化テンプレートを管理することが可能な生体認証システムを構築するための鍵格納装置を提供すること。

【解決手段】暗号化されたテンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取り、受け取ったパッケージデータからテンプレート暗号鍵及び認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納し、端末からテンプレート暗号鍵の利用要求を受けた場合に不揮発性メモリに格納された認証鍵に基づく認証情報を用いて端末と相互認証し、相互認証が成功した場合に不揮発性メモリに格納されたテンプレート暗号鍵を端末が利用可能な状態にする、鍵格納装置が提供される。

(もっと読む)

キーデータ記憶装置,方法,ライブラリ装置および収納装置

【課題】暗号化データのキーデータを記録した記録媒体が持ち出された場合にもキーデータを取得することができないようにして、暗号化データの機密保持性を高める。

【解決手段】ライブラリ装置内に収納可能なカートリッジケース11内に、暗号化データにかかるキーデータを格納するキーデータ記憶媒体部12と、キーデータを読み書きする読み書き部13とを設け、カートリッジケース11のライブラリ装置内からの規定外の排出動作時にキーデータ記憶媒体部12のキーデータを抹消する。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 ハードウエア暗号記憶装置における暗号鍵の安全な管理方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶し、譲渡、廃棄、レンタル時等における、重要度、種類に応じて任意に情報を無効化する方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶している場合において、廃棄時等において、どのような情報が記憶されているか判断することなくデータを無効化する方法の提供。

【解決手段】 複数のパーティションを設定するステップと、各パーティションにそれぞれ固有のパーティション鍵を生成するステップと、パーティション鍵を暗号化するステップと、ホストから特定パーティションデータ無効化コマンドが発行されたとき、そのパーティション鍵の消去を実行するステップを実行する。

(もっと読む)

情報処理装置、コンテンツ配信システム、および情報処理方法、並びにプログラム

【課題】サーバに対する機密情報の提供、およびサーバでのデータ処理を機密情報を漏洩させることなく安全に行う構成を実現する。

【解決手段】サーバが機密情報の暗号化データを受信し、受信した暗号化データとメモリに格納したデバイスキーを適用したデータ処理を行い機密情報を取得する。さらに機密情報の適用処理を行う。例えばコンテンツ暗号鍵を格納したユニットキーファイルの復号処理を実行して、ユニットキーファイルから取得したユニットキーによるコンテンツ暗号化処理を行う。あるいはユニットキーファイルに対するバインド情報などの追記処理などを実行し、これらをユーザ装置に提供する。本構成により、サーバに対する機密情報の提供処理およびサーバにおけるデータ処理を機密情報を漏洩させることなく安全に行うことが可能となる。

(もっと読む)

カード型ワンタイムパスワード生成器及び初期発行方法

【課題】 カード形状のワンタイムパスワード生成器において、カード形状に成型の後に、識別番号や鍵を埋め込む初期発行を可能とし、かつ、初期発行の後は、識別番号や鍵が改竄あるいは盗み見などされることがないよう、安全な状態で格納されることを課題とする。

【解決手段】 カード内に、外部リーダライタと非接触通信可能な通信モジュール21を設け、カードを成型した後に、非接触通信により、初期発行のためのパラメータをCPU12に格納する。また、同パラメータを格納した後に、通信モジュール21の一部を切り取ることにより通信機能を無効化する。

(もっと読む)

文書検査装置、コンピュータ読み取り可能な記録媒体および文書検査方法

【課題】送信対象文書と機密文書との間の類似性を高精度に判断する。

【解決手段】文書検査装置1は、機密文書を含む判定対象文書からキーワードおよび該キーワードの出現位置を抽出するキーワード出現位置抽出部121と、抽出されたキーワードの出現位置ごとのキーワードを判定対象として、当該判定対象のキーワード前後に関わる所定範囲内に抽出された他のキーワードがあるか否かを判定するキーワード範囲内有無判定部123と、他のキーワードがあると判定されたとき、前記判定対象のキーワードおよび前記他のキーワードを各キーワードの出現位置の前後情報に対応付けて組み合わせた組み合わせ情報を生成する特徴素行列作成部124と、生成された前記判定対象文書の複数の組み合わせ情報のうち、前記機密文書の組み合わせ情報と一致する組み合わせ情報の数が所定値以上であるか否かを判定する共通要素数算出部162とを備える。

(もっと読む)

生体認証方法、生体認証システム、ICカード、および端末

【課題】生体認証装置の更新に際して新旧装置混在の移行期間を設定可能とし、装置一斉切り替えに伴う装置設置者の負担や生体情報の更新が必要となるICカードユーザの負担を低減し、前記移行期間中でも認証処理を可能とする。

【解決手段】世代情報を端末に返す読み取り処理手段110と、書込指示が示す記憶領域への生体情報等の書込する書込処理手段111とを備えたICカード100と、ICカードから世代情報を受信するカード世代取得手段210と、生体認証装置から世代情報を受信する装置世代取得手段211と、生体認証装置から生体情報を受信する生体情報取得手段212と、生体認証装置の世代と同世代の記憶領域を特定し生体情報の書込指示をICカードに送る第1書込指示手段213と、最古世代の記憶領域への書込指示をICカードに送る第2書込指示手段214とを備える端末200から生体認証システム10を構成する。

(もっと読む)

盗難防止機能を有する電子機器及び電子機器の盗難を防止するための方法

【課題】ロック解除フラグを含むデータをコピーして不正にロックを解除しようとする行為に対する防御機能を有し、優れた盗難防止効果を奏することができる電子機器を提供する。

【解決手段】電子機器は、第1のロック解除コードを含む第1のロック解除コード保存メモリと、ロックが解除されたか否かを示すロック解除フラグを含むロック解除フラグ保存メモリと、前記第1のロック解除コードと入力装置によって入力される第2のロック解除コードとを比較する比較部と、前記比較部での比較結果が一致したときにロックを解除し電子機器の正常動作を許可する制御部と、前記ロック解除フラグ保存メモリが正当なものであるか否かを判定する判定部とを備えている。

(もっと読む)

操作対象装置、許可入力装置、操作装置、遠隔操作システム、制御方法、制御プログラム、および該プログラムを記録したコンピュータ読み取り可能な記録媒体

【課題】所定の操作の実行を制限されている操作者に対して、権限を有する許可者が簡易な操作で許可を与えることにより、上記操作者が上記制限されている操作を実行可能とする。

【解決手段】操作対象装置200は、操作者が制限のある操作を行うための許可を求める許可要求を、操作者装置3001を介して、上記許可を与える許可者が用いる許可者装置3002に送信し、上記要求に対する応答として上記許可者装置3002が送信する許可結果レスポンスを、操作者装置3001を介して受信する許可取得部7を備える。また、許可者装置3002は、操作者装置3001から上記許可要求を受信し、上記許可要求に対する許可の入力を上記許可者から受け付け、上記入力に応じた上記許可結果レスポンスを操作者装置3001に送信する許可要求受信処理部24を備える。

(もっと読む)

生体認証システム

【課題】携帯機1を紛失したり盗難にあって、第三者の手に渡ってしまった場合に、携帯機1に認証のために登録された生体情報が残っていると、第三者が正規の所有者に成り済まして制御装置2が勝手に使われてしまうという問題がある。

【解決手段】当該課題を解決するために、本発明にかかる生体認証システムは、携帯機1の生体情報は制御装置2を使うたびに記憶し、消去する。すなわち、携帯機1と制御装置2とが一定の距離の範囲内に入り認証するために携帯機1に登録した生体情報を、携帯機1が一定の距離の範囲内から範囲外へ遷移した場合等に携帯機1の生体情報を消去することによって当該課題を解決することができる。

(もっと読む)

コンテンツ認証システム

【課題】コンテンツの著作権保護のために、専門的な知識を有する第三者に対しても十分に対応でき、且つ簡易に実現できる対策が要求される。

【解決手段】コンテンツ認証システム100は、利用権限の有無を識別するための暗号化された認証情報72を記憶する記憶媒体7と、当該記憶媒体7について利用権限を認証する情報処理装置1と、を含む。情報処理装置1は、記憶媒体7から認証情報72を読み取る読取部11と、読み取った認証情報72に基づいて、記憶媒体7が利用権限を有しているか否かを判定する判定部15と、判定部15により記憶媒体7が利用権限を有していると判定されたときに、記憶媒体7に記憶されている認証情報72の内容を異なる内容に更新する出力部16を有する。

(もっと読む)

1 - 20 / 118

[ Back to top ]