Fターム[5B017CA15]の内容

Fターム[5B017CA15]に分類される特許

101 - 120 / 617

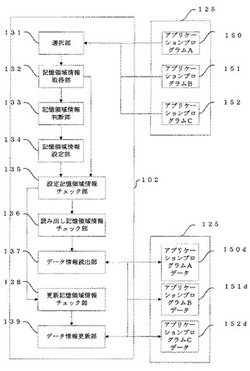

半導体装置、半導体装置の制御方法および半導体装置の制御プログラム

【課題】本発明は、レーザー攻撃を受けた場合であっても、自身が管理する範囲外のデータをアクセスすることを防止することが可能な半導体装置等を提供することを目的とする。

【解決手段】アプリケーションプログラムが選択される選択手段(131)と、記憶領域情報を取得する記憶領域情報取得手段(132)と、記憶領域情報が前記半導体装置(101)の前記記憶領域内か否かを判断し、記憶領域が他のアプリケーションの前記記憶領域を含んでいるか否かを判断する記憶領域情報判断手段(133)と、記憶領域情報が前記半導体装置(101)の記憶領域内であって、記憶領域情報が他のアプリケーションの前記記憶領域を含んでいないと判断された場合には、チェック情報を追加し、アプリケーションプログラムに対応する記憶領域情報を設定記憶領域情報として設定する記憶領域情報設定手段(134)と、を備える構成である。

(もっと読む)

プラットフォーム完全性検証システム及び方法

【課題】プラットフォーム完全性検証に要する時間を短縮できるシステムを提供する。

【解決手段】プラットフォーム完全検証システム1で利用されるUSBトークン10に記憶されるシンクライアントOSは,プラットフォーム完全性検証に必要な機能のみを備えている。プラットフォーム完全性検証に成功すると,完全性検証サーバ12からコンピュータ1に,シンクライアントサーバ13或いはシンクライアントサーバ14を利用するために必要な追加プログラム(例えば,リモートアクセスクライアント)が送信され,コンピュータ1上に展開されているシンクライアントOSに該追加プログラムが適用される。

(もっと読む)

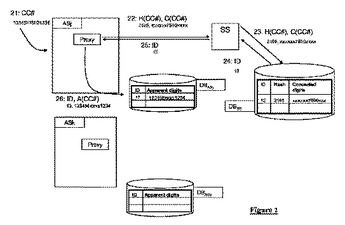

情報を格納および検索するための方法およびシステム

複数のアプリケーションシステムを含む環境で安全性を要求する機密情報に関する利用データを格納および検索する方法は、情報から抽出されたデータと補足データとを生成するにおいて、独立して取られた前記抽出されたデータと補足データとは、情報の使用には不十分であり、情報は、共に取られた抽出されたと補足データとから生成されることができ、情報から符号化された情報を生成し、抽出されたデータと符号化された情報とをサーバシステムに送信し、サーバシステムで、インデクスを生成して、符号化された情報と抽出されたデータとにこのインデクスを割り当てる。  (もっと読む)

(もっと読む)

情報処理システム、情報処理装置、認証装置、認証方法および認証プログラム

【課題】高いセキュリティを保って認証を行なうことができる情報処理システムを提供する。

【解決手段】第1ユニット1001内のロック部352は、ユニット内の情報へのアクセス制限を行い、指示作成部353は、鍵データの作成指示を第2ユニット1002に送信し、書込部354は、第2ユニット1002からの鍵データを記憶装置に格納し、要求作成部355は、アクセス制限の解除要求を受け付けると、記憶部330に格納された鍵データ333を第2ユニット1002に送信し、ロック解除部356は、認証が成功したとの認証結果を受け取ると、アクセス制限を解除する。第2ユニット1002内の鍵作成部452は、暗号を施した鍵データを作成し、第1ユニット1001に送信し、認証部453は、第1ユニット1001からの鍵データ333を復号化して認証し、認証結果を第1ユニット1001に送る。

(もっと読む)

プログラム管理システム、プログラム管理システムの制御方法、制御プログラム、ならびに記憶媒体

【課題】 複数のユーザが利用する機器において、機器のセキュリティの保護を行いながら、お互いのユーザが所有するプログラムや資源を相互に利用できるようにしたプログラム管理システムを提供する。

【解決手段】 複数のユーザが利用する機器において、資源に対するユーザのアクセス許可情報と、ユーザが起動するプログラムの情報を保持し、ログインした各々のユーザの組み合わせとアクセス許可情報とに従ってアクセス権を決定し、起動するプログラムを決定してプログラムを起動する。

(もっと読む)

情報処理装置、及びコンピュータプログラム

【課題】改ざんされた場合アプリケーション実行時にユーザに被害をもたらす蓋然性が高い領域における改ざんの有無を、効率的に(演算量を少なく)、かつ正確に検出できるシステムを提供する。

【解決手段】アプリケーションのバイナリイメージのうち、改ざんを防がなければならない領域の開始位置と終了位置を、予めテーブルとして用意しておく。アプリケーションのインストール時に、該テーブルを基に改ざんを防がなければならない領域のハッシュ値を計算し、アプリケーションをインストールした記録媒体にアプリケーションと共に記録する。そして、アプリケーション実行時に、該テーブルを基に計算したハッシュ値と、インストール時に計算したハッシュ値を比較し、ハッシュ値が一致した場合のみアプリケーションを実行する。

(もっと読む)

情報通信システム、情報通信装置、通信端末および情報通信システムの制御方法

【課題】情報通信装置の情報のセキュリティが維持される情報通信システムを提供する。

【解決手段】情報通信システム10は、情報通信装置100と、携帯電話機500とを備える。情報通信装置100は、USBポート110,112,114,116と、各USBポートにおける機器の物理的なおよび論理的な又は電気的な接続状態を監視するUSB監視部120と、USBポートにおける接続状態の変化の有無を検知する判断部122と、接続状態を示す信号を携帯電話機500に送信する内部状態送信部124と、赤外線ポート130と、携帯電話機500から送られた命令を解析するメール解析部132と、命令に基づいてUSBポートにおける論理的な接続を制御するUSB制御部134とを含む。

(もっと読む)

ウイルス防止プログラム、コンピュータに着脱可能な記憶装置、及びウイルス防止方法

【課題】 ウイルス対策が施されていないコンピュータにUSBメモリ等を接続し、ファイルのやりとりを行う場合にウイルスの拡散を防止する

【解決手段】 コンピュータに着脱可能な記憶装置を接続してウイルス防止プログラムを起動し、コンピュータを、フック手段から制御が受け渡されるとAPI実行手段による処理対象のファイルを入力する入力手段、処理対象ファイルがウイルスに感染しているか否かを検知する検知手段、感染している場合、API実行手段による処理が失敗したことをAP実行手段に出力し、感染していない場合、処理対象ファイルを暗号化・復号化手段に出力する判定手段、処理対象ファイルを入力して当該処理対象のファイルを暗号化又は復号化する手段、暗号化又は復号化された処理対象のファイルを入力してAPI実行手段へ出力する出力手段として機能させる。

(もっと読む)

暗号化・復号システム、暗号化装置、復号装置、および暗号化・復号方法

【課題】 復号装置の製造時および更新時のいずれにおいても、ファームウェアを暗号化して復号装置に送信することでファームウェアの不正な改竄を防止し、ひいてはコンテンツの違法コピーを防止することを目的とする。

【解決手段】本発明の暗号化装置110は、復号装置としての再生装置120のファームウェアの暗号化に用いられる暗号化鍵と、再生装置に固有の装置固有番号とを関連付けて記憶する暗号化記憶部212と、暗号化鍵を用いてファームウェアを暗号化するファームウェア暗号化部240と、を備え、再生装置は、暗号化装置から受信した、復号鍵と、装置固有番号とを、記憶する復号記憶部312と、暗号化装置から受信した暗号化ファームウェアを、復号鍵を用いて復号するファームウェア復号部340と、復号ファームウェアを記憶するファームウェア記憶部330と、を備えることを特徴とする。

(もっと読む)

情報処理装置、情報処理方法及び情報処理プログラム

【課題】外部にあるプログラムを実行する場合に、その外部にあるプログラムの挙動を制御することによって、悪意ある第三者の攻撃によって生じる被害を少なくすることができるようにした情報処理装置を提供する。

【解決手段】第1のプログラム内から外部にある第2のプログラムを呼び出して、該第2のプログラムを実行し得る情報処理装置であって、判断手段は、前記第1のプログラムを解析して、前記第2のプログラムがあるか否かを判断し、禁止制御手段は、前記判断手段によって、前記第2のプログラムがあると判断された場合は、該第2のプログラムの実行を禁止するように制御する。

(もっと読む)

情報処理装置、情報処理装置の制御方法及び制御プログラム

【課題】電子的な透かし情報の埋込場所の解析および改竄の困難性と、透かし情報チェッ

ク時の手間の軽減の両立を図る。

【解決手段】透かし情報データデコーダ20との間で各種情報のやりとりを行う外部入出

力端子15Aと、透かし情報を記憶するランダムロジック12と、外部入出力端子15A

を介して入力された読出指示信号に基づいて、ランダムロジック12から透かし情報を読

み出し、読み出した透かし情報を予め設定された複数の出力フォーマットの内いずれか一

つの出力フォーマットを用いて外部入出力端子15Aを介して出力する透かし情報データ

出力器16と、を備える。

(もっと読む)

データ記憶装置、データ保護方法、及びプログラム

【課題】正当な権限を有する者が行う正当行為に対しては、耐タンパ処理が発動されないようにする。

【解決手段】CPU29は、SRAM24に記憶されているデータに耐タンパ処理を行うときのトリガとなる、リーダライタ1の筐体に対する不正行為を監視する監視モードの設定を、オン状態又はオフ状態のいずれか一方に変更する変更キーを取得し、その変更キーに基づいて、監視モードの設定を変更する。本発明は、例えば、耐タンパ性を有するデータ記憶装置に適用することができる。

(もっと読む)

画像処理装置、画像処理システム、制御プログラム及び記録媒体

【課題】可搬型記憶媒体から情報を読み出して動作する画像処理装置において、不正な複製によって生成された記録媒体の使用を防止すること。

【解決手段】SDカードを接続して情報を入出力可能な画像処理装置1であって、装着されたSDカードのシリアルIDを取得する情報読み出し部116cと、ネットワークを介して接続された他の画像処理装置に装着されたSDカードのシリアルIDを取得する制御部116aと、両シリアルIDの比較結果に基づいてSDカードに記録されている情報の正当性を判断する情報比較部116dとを有し、情報が正当であると判断した場合に、SDカードから情報を読み出すことを特徴とする。

(もっと読む)

1電子機器唯一動作許可インストーラ(ソフトウエア配布装置)及び1電子機器唯一動作許可インストール方法(ソフトウエア配布方法)並びに供給若しくは配布媒体、1電子機器唯一動作許可ソフトウエア管理装置及び方法並びに供給若しくは配布媒体、1電子機器唯一動作許可インストーラ管理装置及び方法並びに供給若しくは配布媒体、1電子機器唯一動作許可インストーラ生成装置及び1電子機器唯一動作許可インストーラ生成方法並びに供給若しくは配布媒体、1電子機器唯一動作許可ソフトウエア及び1電子機器唯一動作許可ソフトウエアの1電子機器唯一動作許可方法並びに供給若しくは配布媒体、1電子機器唯一動作許可ソフトウエア生成装置及び方法並びに供給若しくは配布媒体、1電子機器唯一動作許可ソフトウエア製造装置及び方法並びに供給若しくは配布媒体、ソフトウエア製造装置及び方法並びに供給若しくは配布媒体、並びに、機械語コード埋め込み装置(電子機器)若しくはシステム集積回路及び方法並びに供給若しくは配布媒体

【課題】 1台のコンピュータでのみ動作可能で、プログラム解析等が困難であり、セキュリティ機能が高いインストーラ、インストーラ管理装置、及び、ソフトウエア管理装置を提供する。

【解決手段】 インストーラ管理装置を起動すると、格納されているインストーラにMACアドレスが組み込まれ、インストーラが生成、起動される。インストーラは、格納され又は取得したMACアドレスとを比較し、一致した場合にのみ起動し、ソフトウエア管理装置を生成する。インストーラ管理装置はインストーラの終了を待って削除する。ソフトウエア管理装置を起動すると、格納され又は取得したMACアドレスが一致した場合にのみ動作を行い、ソフトウエアを生成、起動する。ソフトウエアは、格納され又は取得したMACアドレスが一致した場合にのみ動作を行う。ソフトウエア管理装置はソフトウエアの終了を待って削除する。

(もっと読む)

マイクロプロセッサ

【課題】暗号化プログラムの実行単位となるプロセスを、より効率的に実行することが可能なマイクロプロセッサを提供する。

【解決手段】暗号化プログラムの実行単位となるプロセスを、実行対象のプログラム、物理アドレス及び命令鍵識別子のデータ単位でキャッシュし、実行対象のプロセスに該当するデータがキャッシュされている場合、前記暗号化プログラムの復号を行わず、このキャッシュされたデータを用いてプロセスを実行する。

(もっと読む)

メモリ管理方法

【課題】従来、情報処理装置で実行されるプログラムを暗号化した状態でハードディスクなどにストレージしておいて、実行時に復号化することでプログラムの秘匿性を維持することが行なわれているが、メモリには復号化されたプログラムが展開されているため、第三者によって不正に解析される可能性がある。

【解決手段】本発明はかかる実情に鑑みて、仮想メモリ上に展開されているプログラムのコード情報あるいはデータをCPUにとって暗号化されてかつアクセス不可能なデータとしておいて、暗号化された領域をコードフェッチあるいはデータアクセスした場合に割込処理により前記領域を含むメモリ管理装置の管理単位に対するアクセス不可能状態をアクセス可能状態に変更して復号化するメモリ管理方法を提案するものである。

(もっと読む)

高速RAM内に格納したプログラムのプロテクト方式

【課題】高速RAM内のプログラム格納領域にデータが誤ってライトされないようにして当該プログラムを保護し、高速RAM内のプログラム実行で制御動作速度の向上化を図る一方で、そうした場合の動作信頼性の維持ないし向上を図ること。

【解決手段】本方式は、高速RAM7上でプログラムを格納したプログラム格納領域のアドレスをFPGA8に記憶させる。FPGA8は、CPU4からのライト信号WRによりライトが行われる高速RAM7内のアドレスと、上記記憶した上記プログラム格納領域のアドレスとを比較し、上記両アドレスが、不一致のときはライト信号WRに対応するライト信号WR0により高速RAM7にライトを行う一方、一致するときはライト信号WR0を高速RAM7に出力させないようにしてプログラム格納領域内のプログラムをプロテクトする。

(もっと読む)

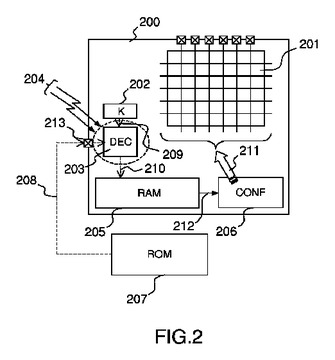

プログラマブル論理回路の設定ファイルの解読を保護する方法およびそれを実施する論理回路

本発明の主題はプログラマブル論理回路(100、200)を保護する方法であり、プログラマブル論理回路(100、200)のプログラマブル資源の構成に使用されるデータファイルは、暗号化された(112)後に不揮発性メモリ(107、207)に格納され、回路(103、203)内蔵の暗号解読モジュールはプログラマブル論理回路(100、200)に格納された秘密鍵(102、202)を使用することにより設定用データファイルを解読する役目を担い、暗号解読モジュールは、少なくとも1つの対抗技術を実施することにより暗号解読動作中に鍵を取得することを目標とする攻撃に対し保護されることを特徴とする。

本発明の別の主題は、特許請求範囲の請求項1〜4のいずれか一項に記載の方法を使用することにより暗号解読動作中の覗き見および/または故障利用攻撃に対し保護されるFPGAタイプのプログラマブル論理回路である。  (もっと読む)

(もっと読む)

記憶装置

【課題】本発明は、不正コピーを適切に防止することが可能な記憶装置を提供することを目的とする。

【解決手段】本発明に係る記憶装置は、データDを格納するメモリ100と;メモリ100の読み出し開始時における初期アドレスが予め設定された所定値と一致しているか否かを判定する初期アドレスチェック部205と;初期アドレスチェック部205の判定結果に基づいて、メモリ100に格納されたデータDの出力を禁止する出力制御部207と;を有して成る構成とされている。

(もっと読む)

バイオスの更新を行う電子機器及び方法

【課題】 本発明はバイオスを更新する方法を提供することを目的とする。

【解決手段】 バイオスは本発明の電子機器のメモリに格納される。内蔵コントローラEC30はメモリ34と処理部32とに接続される。処理部32はメモリ34に接続されてバイオスを実行する。そして、次の各ステップを備える。最初に、書き込み指令をECに送信する。次に、書き込み指令を受信したECが、システム管理割り込み指令(SMI)を処理手段に送信する。次に、SMIを受信した処理手段が、検証コードをECに送信する。次に、ECが検証コードを受信し、その検証コードがセキュリティコードと適合しているか否かを判定する。最後に、もし検証コードがセキュリティコードと適合する場合には、ECはバイオスを更新できるように第1メモリ手段を書き込み可能にする。

(もっと読む)

101 - 120 / 617

[ Back to top ]