Fターム[5B017CA15]の内容

Fターム[5B017CA15]に分類される特許

141 - 160 / 617

鍵生成装置、鍵生成方法及び鍵生成プログラム、並びに、電子機器

【課題】バックアップリストア攻撃に対して十分な耐性を有する鍵生成装置を提供すること。

【解決手段】鍵生成装置は、ソフトウェア及びソフトウェア証明情報を記憶するソフトウェア記憶部と、ソフトウェア証明情報を用いて鍵を生成する鍵生成部と、鍵を用いて保護対象情報を暗号化又は復号する暗号復号部と、ソフトウェア証明情報を用いてソフトウェアの改ざんの有無を検証する改ざん検証部とを備える。改ざん検証部は、ソフトウェアが改ざんされていると判断した場合、鍵生成部による鍵の生成を禁止する。

(もっと読む)

リーダ及び/又はトランスポンダによりサポートされるアプリケーションを隠蔽するリーダ及びトランスポンダとその方法

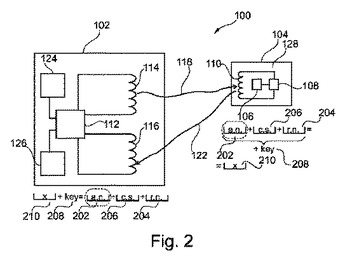

複数の異なるアプリケーションを格納した記憶装置(106)を備えるトランスポンダ(104)であり、該トランスポンダは、リーダ(102)のリクエストに応答して、該トランスポンダ(104)と前記リーダ(102)の双方が知っている暗号化スキームを用いて解釈可能なレスポンスを生成する処理装置(108)と、前記レスポンスを前記リーダ(102)に送信するように構成された送信装置(110)とを備え、前記リーダ(102)が、前記暗号化スキームを用いて前記レスポンスを解析することによりアプリケーションが当該トランスポンダ(104)によりサポートされているかどうかを決定することができるように構成されている、トランスポンダ。  (もっと読む)

(もっと読む)

データ処理装置、音声変換方法および音声変換プログラム

【課題】外部から入力される音声に含まれる内容が外部に出力される範囲を制限する。

【解決手段】MFPは、外部から入力される音声を取得する音声取得部と、取得された音声を文字情報に変換する音声変換部と、文字情報のうちからユーザを識別するためのユーザ識別情報を抽出するユーザ抽出部と、抽出されたユーザ識別情報に基づいて、文字情報を出力する出力制御部とを備える。

(もっと読む)

保護されたソフトウエアイメージを有する集積回路及びそのための方法

【解決手段】

ここに開示される種々の実施形態は、集積回路(100)が外部デバイス(127)からコードイメージを受け取り、暗号法論理(113)をハードウエア固有鍵と共に用いてコードイメージを暗号化してハードウエア固有コードイメージ(119)を生成してよい方法を含み、そこではハードウエア固有鍵は外部デバイス(127)からはアクセスすることができない。集積回路(100)は次いでハードウエア固有コードイメージを記憶することとなり、ハードウエア固有コードイメージはハードウエア固有鍵を用いる復号化の後にのみ実行可能である。方法はまた、ハードウエア固有鍵を用いる暗号法論理(113)によるハードウエア固有コードイメージの復号化を要求する命令を暗号法論理(113)に送ることと、復号化の後に起動ソフトウエア(103)によりハードウエア固有コードイメージを実行することとを含む。

(もっと読む)

制御方法

【課題】 HDD上にシステムファイルが配置され、それから起動するシステムにおいて、

システムファイルの誤消去を防止し、システムファイルの改竄を困難にすることで、安定した動作を提供し、さらに高速にシステムを起動させる

【解決手段】 (1)ハードディスク上にパーティションリストに登録されない領域を確保する。

(2)独自のファイルシステムを使用し、システム起動用ファイルを配置する。

(3)システムをロードするローダが、上記領域上のシステム起動用ファイルをメモリに読み込んで起動する。

(もっと読む)

違法コピーメディアの排除装置、方法、プログラム、及び媒体

【課題】著作権を有するソフトウェアを情報処理が可能なメディアにコピーし、そのコピーメディアから該ソフトウェアを起動することによる不正使用を排除する。

【解決手段】予めソフトウェアごとにソフト鍵とソフト鍵生成アルゴリズム、コンテンツ鍵とコンテンツ鍵生成アルゴリズムを設定しておく。動作時は、まず、マスター鍵で暗号化された起動プログラムを復号して、メディアごとに異なるメディアIDからソフト鍵を生成し、その正誤を判定して異常の場合は終了させる。次に、そのソフト鍵で暗号化された制御プログラムを復号して、ソフト鍵とアルバムIDとデバイスIDからコンテンツ鍵を生成し、その正誤を判定して異常の場合は終了させる。そして、そのコンテンツ鍵で暗号化されたデータを復号してプログラムを動作させる。

(もっと読む)

違法コピーメディアからの課金システム、方法、プログラム、及び媒体

【課題】著作権を有するソフトウェアを情報処理が可能なメディアにコピーし、そのコピーメディアから該ソフトウェアを起動した場合にその対価を徴収する。

【解決手段】ソフトウェアの動作に不可欠な課金装置と連動し、正規の情報処理装置が接続されているかどうかを確認するハードウェア認証手段と、メディアに書き込まれているソフトウェアのIDとその対価情報を読み取るソフトウェア課金情報読取り手段と、読み取った課金情報が適切な情報であるかどうかを判定するソフトウェア課金情報適合判定手段と、ソフトウェアのIDが既に登録されているかどうかを確認するソフトウェアID登録有無確認手段と、課金装置からソフトウェアの対価を徴収する徴収手段と、対価を徴収した後にソフトウェアのIDを登録するソフトウェアID登録手段とを備える。

(もっと読む)

半導体メモリ装置

【課題】現行のセキュリティシステムを改変せずに、低コストかつ短期間で違法なコピー製品を排除可能な半導体メモリ装置を提供する。

【解決手段】外部との通信を行うインターフェース部31と、インターフェース部31に接続されたコマンド解析部32と、コマンド解析部32からの指示に基づいて、メモリ領域34からセキュリティ解除のための鍵となる鍵データを読み出してコマンド解析部32に与えるデータセレクタ33と、複数の領域に論理的に分割されて、複数の鍵データが格納されるメモリ領域34と、インターフェース部31を介して、ゲームカートリッジ10内の他のデバイスへのゲームコンソール20からのアクセスをモニタするアクセスモニタ35とを備えている。

(もっと読む)

アプリケーション実行装置

【課題】復号化とロードの間で平文クラスファイルを受け渡しするためのインターフェース間の傍受が容易である。

【解決手段】ローディング判定部において、インタプリタにて実行すべきクラスファイルが暗号化されたクラスファイルであると判定された場合にはクラスファイルをデクリプタローダへ送り、ローディング判定部において仮想マシンへ送られるクラスファイルが平文クラスファイルであると判定された場合にはクラスファイルをローダへ送るように構成したことを特徴とする。

(もっと読む)

セキュアな信頼チェーンを実施する方法及びシステム

【課題】コンピュータシステムのセキュリティ及び/又はコンピュータシステムによりアクセスされるデータのセキュリティを改善するセキュリティメカニズムを提供する。

【解決手段】セキュアな信頼チェーンを実施するための方法、集積回路及びシステムが開示される。セキュアなブートモードでセキュアなブートコードを実行する間に、シークレットキーを使用して、低セキュアのブートコードが認証される。セキュアなブートモードの間に、セキュアなキーも計算又は発生される。認証された低セキュアのブートコードに制御が引き継がれた後に、セキュアなキーを使用して少なくとも1つのアプリケーションが認証される。低セキュアのブートモードで認証されると、プログラム可能な集積回路によりアプリケーションを実行することができる。このように、プログラム可能な集積回路に対してセキュアな信頼チェーンを実施することができる。

(もっと読む)

情報処理装置、命令コードの暗号化方法および暗号化命令コードの復号化方法

【課題】少ないオーバーヘッドでソフトウェアの保護を実現可能にする。

【解決手段】例えば、予め作成された暗号化コードCD’が格納されるメモリMEMと、それを復号化する復号化モジュールDE_MDなどを設ける。DE_MDは、例えば、3段のパイプラインと、このパイプラインの各段の出力の中から1個を選択するセレクタSEL1を備えている。仮に分岐命令が発生し、それ以降パイプラインの入力がCD’1、CD’2、…の順であった場合、DE_MDは、CD’1に対して1段分のパイプライン処理を行って復号化コードCD1[1]を出力する。次いで、CD’2に対しては、2段分のパイプライン処理を行って復号化コードCD2[2]を出力し、CD’3(それ以降も同様)に対しては、3段分のパイプライン処理を行って復号化コードCD3[3]を出力する。従って、特にCD’1に対するオーバーヘッドが低減できる。

(もっと読む)

半導体メモリ装置

【課題】現行のセキュリティシステムを改変せずに、低コストかつ短期間で違法なコピー製品を排除可能な半導体メモリ装置を提供する。

【解決手段】セキュリティチップ3は、外部との通信を行うホストインターフェース31と、ホストインターフェース31に接続されたコントローラ32と、コントローラ32からの指示に基づいて、内部メモリ34から復号プログラムで使用される復号に不可欠な鍵データを読み出してコントローラ32に与えるメモリインターフェース33と、複数の領域に論理的に分割されて、複数の鍵データが格納される内部メモリ34と、コントローラ32によって制御されるRTC35とを備えている。

(もっと読む)

複数環境の運用方法および記録媒体

【課題】利用者が自己の業務に応じて、作成した作業環境をいずれの場所にあっても維持でき、場所を選ばずに、業務を遂行できる様に端末装置の環境を維持することが出来る方法を提供する。

【解決手段】通信回線を介して第1および第2の端末装置とサーバとが接続なシステム構成において、第1の端末装置は、所定の第1に環境に関する情報を記憶しており、この第1の端末装置によって、所定の記憶手段に、この端末装置の運用中に使用した第2の環境に関する情報を記憶し、端末装置の所定のイベントを検出したときに、第2の環境中の第1の環境と異なる第3の環境を検出し、この第3の環境に関する情報を前記端末装置に備えた記憶装置に格納して、第1の環境に関する情報はサーバ介し、第3の環境に関する情報は記憶装置から読み出し、第2の端末装置に第1の端末装置の環境を作成する。

(もっと読む)

情報処理装置、情報処理方法、および、情報処理プログラム

【課題】バイパスや内部データの改竄を検知するとともに、その演算負荷を減じることを可能とし、また演算時間を短縮することを可能とする情報処理装置を提供する。

【解決手段】情報処理装置が、予め定められたプログラムの記述に基づいて順に情報処理を実行する情報処理部と、検証用となる変数の値が記憶される検証メモリ部とを有し、少なくとも0と1とを含む2ビット長以上の複数の基本ビット列を組み合わせた固定ビット長のビット列をX(i)として、ビット列X(i)と排他的論理和演算することによりビット列X(j)に変換させる変換ビット列を用いて、情報処理の実行前にビット列X(i)を検証メモリ部に記憶し、情報処理の実行後に検証メモリ部に記憶されているビット列と変換ビット列と排他的論理和演算して検証メモリ部に上書きし、検証メモリ部から読み出した変数の値に基いて検査対象となる情報処理が実行されたか否かを判定する。

(もっと読む)

データ記憶システムおよびデータ記憶方法

【課題】利用者端末のセキュリティを向上させる。

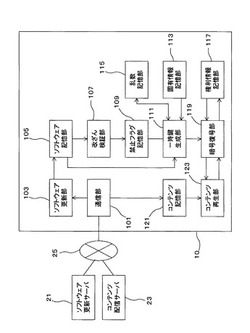

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

(もっと読む)

プログラム開発支援システム

【課題】プログラム部品をより簡単かつ大量に取得する。

【解決手段】インターネット経由でプログラム取得対象のURLなどにアクセスする。次いで、取得したインターネットプログラム部品素材データを解析し、インターネットプログラム部品素材データから、プログラム部分と、プログラムに関連する文章とを抽出する。ここで、プログラム部分に関しては、プログラム言語の判別、プログラムの機能・仕様の解析を行う。一方、関連する文章に関しては、プログラムの機能・仕様の解析、コピー使用可否の解析を行う。次いで、解析結果を参考にしてプログラム(ソースコード)を含む部分を取得する。一方、プログラムに関連する文章を取得する。ソースコードに関して、タグ情報・プログラム言語に特有の単語などを参考にして、プログラム部分のみを抽出する。

(もっと読む)

アプリケーション移動システム、アプリケーションの移動方法およびプログラム

【課題】携帯端末の機種変更時においても、ユーザに煩雑な操作をさせることなく、アプリケーションを移動できる。

【解決手段】第1の携帯端末において、外部メモリに対して、アプリケーションファイル、アプリケーションリソースファイル、アプリケーションデータファイルおよびアプリケーション定義ファイルの移動を実行し、第2の携帯端末において、外部メモリが装着されたときに、アプリケーションファイル、アプリケーションリソースファイル、アプリケーションデータファイルおよびアプリケーション定義ファイルを読み出す。そして、読みだされたアプリケーション定義ファイルの内容に基づいて、読みだされたアプリケーションファイルが第2の携帯端末において、動作可能か否かを判断し、動作不可と判断したときに、第2の携帯端末において動作可能なアプリケーションファイルをアプリケーションダウンロードサーバからダウンロードし、実行する。

(もっと読む)

情報処理端末、情報処理方法およびプログラム

【課題】情報処理端末において、仮想マシン手法やシンクライアント手法を用いずに、該情報処理端末のセキュリティを確保することを課題とする。

【解決手段】情報処理端末1cに、制限モードを有効とするか否かの指示を受け付ける受付部23と、指示に従ってHDD13cに制限モード有効か否かを示す情報を記録する制限モード設定部24と、制限モード有効を示す情報が記録された場合に、次回起動時のユーザを、システムへの変更またはソフトウェアの追加を行う権限を有さないユーザに設定する権限設定部25と、情報処理端末1cの起動後に、制限モードが有効であるか否かを判定する判定部26と、HDD13cの一部領域を、情報処理端末1cの起動または終了に際して初期化される一時領域82として確保する一時領域確保部27と、制限モード有効時に、HDD13cへの書込データを一時領域82に記録する一時領域記録部29と、を備えた。

(もっと読む)

アプリケーションの実行ファイル及び構成ファイルの漏洩防止装置

【課題】 物理的・論理的な攻撃に強く、アプリケーション及びその構成ファイルの漏洩を確実に防ぐシステムを提供する。

【解決手段】

暗号ディレクトリと平文ディレクトリに分け、暗号ディレクトリに漏洩から保護したいアプリケーション及びその構成ファイルを格納し、暗号ディレクトリから平文ディレクトリへの情報フローをセキュアOSのアクセス制御設定で制御する。

(もっと読む)

情報処理システム及び情報処理プログラム

【課題】 作業状態毎に操作権限が設定された電子情報に対して、管理者権限に基づく操作要求を受け付けた場合において、操作可能な操作要求を制限する情報処理システム及び情報処理プログラムを提供することを目的とする。

【解決手段】 利用者毎の操作権限が、定義された複数の作業状態の作業状態毎に設定された電子情報を記憶する電子情報管理DB108と、電子情報管理DB108に記憶された電子情報に対する操作要求を受け付ける操作要求受付部101と、操作要求受付部101により、電子情報に対して、管理者権限と非管理者権限とをもつ利用者による管理者権限に基づく操作要求を受け付けたとき、当該電子情報の作業状態における当該利用者の非管理者権限に基づく操作権限に応じて、操作対象の電子情報に対する操作を実行する操作実行部106とを有することを特徴とする。

(もっと読む)

141 - 160 / 617

[ Back to top ]