Fターム[5B017CA16]の内容

Fターム[5B017CA16]に分類される特許

101 - 120 / 6,277

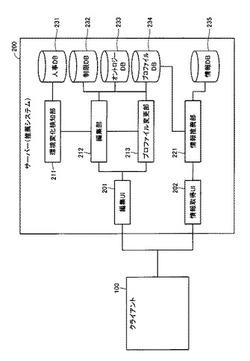

情報管理装置、その制御方法、および、情報管理用プログラム

【課題】ユーザーの環境が変化した場合に、情報管理装置において、環境の変化に合った、かつ、セキュリティ上の問題を生じない態様で、ユーザーの個人情報を変更できるようにする。

【解決手段】サーバー200では、人事DB231において或るユーザーの登録情報が変更されると、当該ユーザーの個人情報のうち、制限情報で制限される部分以外の部分(プロファイルDB234における担当とキーワード)を変更するための処理が実行される。なお、当該処理において、変更後の登録情報に応じたプロファイルの候補が表示される。そして、プロファイルを変更する旨の操作がなされると、プロファイルDB234におけるプロファイルの登録内容が変更される。

(もっと読む)

電子書籍閲覧システム

【課題】登録した複数の端末装置間でのみ使い回しが可能な書籍データを提供する。

【解決手段】ユーザ登録部110に、アカウントACC,パスワードPASS,ユーザ管理識別コードUMIDを登録する。端末登録部120は、端末識別コード格納部240から端末識別コードDIDを読み出し、端末活性化コードADID=(UMID)XOR(DID)を生成し、端末活性化コード格納部220に格納する。書籍データDOCは、暗号化処理部130において、暗号化キーKEYを用いて暗号化される。ライセンス生成部140は、ライセンスL=(UMID)XOR(KEY)を生成する。暗号化された書籍データDOC*とライセンスLは、データ格納部230に格納される。キー復元部250は、ADID,DID,Lを用いて暗号化キーKEYを復元し、復号化処理部270は、暗号化キーKEYを用いて書籍データDOC*を復号化する。

(もっと読む)

情報処理装置、情報処理方法、プログラム

【課題】 利便性を低減させずに、クライアント端末に記憶されたファイルに対するアクセスを制御し情報漏洩を防ぐこと

【解決手段】 情報処理装置のネットワークへの接続形態に応じて、当該情報処理装置に記憶されたファイルを復号する鍵を送信するか否かを判定するサーバと通信可能な情報処理装置であって、ネットワークへの接続形態を検出し、検出された接続形態を含む鍵取得要求をサーバに送信し、サーバから送信される復号鍵を取得し、当該復号鍵を用いて情報処理装置に記憶されたファイルを復号する。

(もっと読む)

データ管理保存システム

【課題】効率よくデータ圧縮することでリソースの削減を図りながら、取引履歴等の情報の大量保存及び長期保存を実現すると共に、暗号化によるデータ改ざん防止とセキュリティの確保を可能とする。

【解決手段】スナップショット取得したCSV形式のファィルを、所定のレコード数毎のブロックに編成し、ブロック単位生成ファイルを生成する。各ブロックが有するレコード数Mは、後日閲覧する際の、閲覧単位に含まれると予測されるレコード数程度以上とされている。生成したブロック単位生成ファイルは、圧縮・暗号化の後に保存する。各ブロックがレコード数Mとされているので、該ブロック単位生成ファイルの閲覧は、通常1つのブロックに対するアクセスで対応することができる。

(もっと読む)

情報処理システム、情報処理方法、情報処理装置、情報処理端末、プログラム及び記録媒体

【課題】情報処理端末のおかれた環境の変化に応じて、ユーザに提供される画面の基礎となる情報の範囲を動的に変化させることができるようにする。

【解決手段】環境情報取得部38は、ユーザ端末14のおかれた環境を表す環境情報を順次取得する。監視部40は、環境情報取得部38により順次取得される環境情報の変化に応じて、ユーザ端末14のユーザに関する情報の開示可能範囲を変化させる。ページ変化部42は、変化後の開示可能範囲内に制限されるよう、ユーザに提供される画面の基礎となる情報の範囲を制限する。

(もっと読む)

コンテンツ再生システム、再生装置及び半導体メディア

【課題】複数の半導体メディアにコンテンツを小分けして記憶する場合、小分けされたコンテンツの改竄、差し替えに加え、小分けされたコンテンツの前後関係をも検証できるシステムを提供する。

【解決手段】メモリカード3には、セグメントファイル36に加え、セグメントファイル36の参照ハッシュ値を含むセグメント情報33と、次に再生されるセグメントファイル36の参照ハッシュ値である次参照ハッシュ値を含む次セグメント情報34を有するシリーズ情報32が記憶される。再生装置2は、挿入されたメモリカード3からシリーズ情報32を読み取り時系列順に保持した後、今回のセグメントファイルのハッシュ値と、シリーズ情報32に含まれる参照ハッシュ値、及び、前回のシリーズ情報32に含まれる次参照ハッシュ値をそれぞれ照合し、照合に成功すると、今回のセグメントファイル36を再生する。

(もっと読む)

コンテンツ管理方法、装置、プログラム

【課題】本発明の課題は、不正な閲覧者によるデジタルコンテンツの閲覧を防止することが可能なコンテンツ管理方法、装置、プログラムを提供することである。

【解決手段】

生体認証用データの記録と電子書籍用ビューワーを組み込んだビューワー管理プログラムと、カメラ付閲覧装置を用いるコンテンツ管理方法であって、ビューワー管理プログラムが、閲覧装置のカメラにて撮影した顔画像を用いて、自身に組み込まれた生体認証用データと照合して生体認証する生体認証ステップと、生体認証に成功した場合にのみ、ビューワー管理プログラムがコンテンツ・データに基づいた電子書籍を表示する電子書籍閲覧ステップと、を含んだ手順でなされることを特徴とするコンテンツ管理方法である。

(もっと読む)

帳票処理システム、帳票処理方法、および帳票処理装置

【課題】 フォームオーバーレイにより帳票を作成、表示する帳票処理システムにおいて帳票プレビュー時、例えば個人情報(住所、氏名)のみをコピー禁止にするといった一部の文字列のみをコピー不可にする事ができなかった。従来技術ではアプリケーション単位、および文字列の内容でコピーの可否制御は可能であるが、文書内のフィールド単位でコピーの可否を制御することはできない。また、従来技術では帳票データ自体にコピー禁止設定ができたとしても、文書全体に対してコピー禁止設定がされてしまい、フィールド図形ごとにコピーの可否を制御することはできない。

【解決手段】 フォームに含まれるフォーム図形(テキスト、画像)やフィールド図形(後付けデータを流し込むための領域)に、コピーの可否を設定する事により実現する。

(もっと読む)

情報処理システム、情報処理方法、情報処理装置、プログラム及び記録媒体

【課題】ユーザに提供される画面の基礎となる情報の範囲を制限していることを他人に知られにくくする。

【解決手段】ページ生成部36は、パスワード入力欄に対して行った入力装置の操作内容に基づいて特定される、パスワードとは異なる情報である制御情報に基づいて、ユーザに関する情報の開示可能範囲を特定する。ページ生成部36は、ユーザに提供される画面の基礎となる情報の範囲を、ページ生成部36により特定される開示可能範囲内に制限する。

(もっと読む)

文書閲覧制御プログラム及び文書閲覧制御装置

【課題】文書情報に定義された閲覧権限を変更することなく当該文書情報を当該文書情報の公開状況毎に閲覧権限と異なる条件で閲覧を制限する文書閲覧制御プログラム及び文書閲覧制御装置を提供する。

【解決手段】文書閲覧制御装置1は、文書情報111に閲覧権限情報112を設定する閲覧権限設定手段102と、文書情報111を公開する文書公開手段100と、文書情報を公開する際に、当該文書情報を複製して当該編集用の文書情報のバージョンを更新する版情報管理手段101と、公開状況に対応した特殊閲覧権限情報115を公開用の文書情報に設定する特殊閲覧権限設定手段103と、閲覧権限情報112に基づいて編集用及び公開用の文書情報の閲覧を制限する閲覧制限手段105と、特殊閲覧権限115に基づいて公開用の文書情報の閲覧を制限する特殊閲覧制限手段106と、両制限に基づいて文書情報を閲覧させる文書閲覧手段104とを有する。

(もっと読む)

認証装置、プログラムおよび記録媒体

【課題】 認証装置間でデータ同期を効率的に行うための認証装置、プログラムおよび記録媒体を提供すること。

【解決手段】 本認証装置120は、外部の認証装置110と連携して情報処理装置150〜154を認証する。本認証装置120は、情報処理装置150〜154からの認証および項目値取得の要求に応答して、求められたアカウントに対する認証を行う認証手段136と、認証が行われることに応答して、外部の認証装置110から、都度同期する項目として設定された項目名に対応する項目値を取得する都度項目値取得手段138と、取得された項目値で、ローカル・データベース122内の項目値を更新する都度項目値更新手段140と、更新された項目値を含む項目値セットを取得する項目値セット取得手段142と、得られた認証結果と項目値セットとを情報処理装置150〜154に返却する返却手段144とを含む。

(もっと読む)

データ復元制御方法及び記録装置

【課題】複数の記録媒体を用いたRAIDシステムの記録装置において、RAIDシステムの利便性を確保しつつ、記録媒体の交換などでのコンテンツデータ復元時の、コンテンツデータの複製に対するセキュリティを高める。

【解決手段】コンテンツの種類やコンテンツデータのコピー制御情報や暗号化の有無情報よりコンテンツデータ復元レベルを決定し、これと記録媒体の交換履歴よりRAIDシステムでの交換可能な記録媒体の数および復元するコンテンツデータを制限する。

(もっと読む)

情報処理装置、および情報処理方法、並びにプログラム

【課題】コンテンツの不正利用を防止する構成を提供する。

【解決手段】クライアントに対してコンテンツの提供処理を実行するコンテンツ提供サーバが、コンテンツ識別子とレンジ情報によって特定される暗号化コンテンツの部分データであるレンジデータを組み合わせた暗号化コンテンツをクライアントに提供する。コンテンツ識別子とレンジ情報からなるコンテンツ選択情報は各クライアント単位で異なるデータとして設定され、コンテンツ選択情報とクライアントとの対応データが管理情報としてデータベースに登録される。不正流通コンテンツが発覚した場合、レンジデータの解析により、出所元となったクライアントの特定が可能となる。

(もっと読む)

個人情報管理サーバ、プログラムおよびその方法

【課題】病院外からサーバにアクセスしたときに個人情報にアクセスする必要がある状況のユーザだけにアクセスを許可するサーバ、プログラムおよびその方法を提供する。

【解決手段】医療・介護の個人情報へのアクセスを情報端末に提供する個人情報管理サーバ100は、個人情報と、個人情報の帰属すべき人物の所在地とを関連付けて格納する記憶部150と、情報端末から、個人情報へのアクセス要求と、情報端末の位置情報とを取得する取得部111と、取得部により取得された情報端末の位置情報が示す場所が、個人情報の帰属すべき人物の所在地に接近した場合、個人情報の少なくとも一部へのアクセスを許可するアクセス許可部112と、アクセス許可部により許可された場合、アクセス要求に基づき、情報端末に許可された個人情報へのアクセスを提供するアクセス提供部113とを有する。

(もっと読む)

情報処理装置、情報処理方法、情報処理プログラムおよび情報処理システム

【課題】ネットワークを経由して取得したコンテンツ等に対する出力をユーザごとに簡易に制限することが可能な情報処理装置を提供する。

【解決手段】PDA2には、コンテンツの配信が可能なコンテンツサーバ4からコンテンツを取得するコンテンツ取得部122と、コンテンツを配信する配信元に関連付けられコンテンツの出力を制御するための第1の格付情報を予め登録している格付情報サーバから、第1の格付情報を取得する格付情報取得部124と、ユーザごとに割り当てられた、コンテンツの出力を制御するための第2の格付情報を取得するユーザ格付情報取得部110と、取得したコンテンツの出力を制御する出力制御部150とが設けられる。出力制御部150は、コンテンツを出力する際に、第1の格付情報と、第2の格付情報とを比較し、比較結果に基づき、コンテンツの出力を制御する。

(もっと読む)

情報処理装置、および情報処理方法、並びにプログラム

【課題】コンテンツの利用制御の下でメディアに対するコンテンツ出力とメディア格納コンテンツの利用を行う構成を実現する。

【解決手段】コンテンツ出力装置は、暗号化コンテンツと、暗号化コンテンツの利用処理に適用する暗号鍵を前記メディアに出力し、管理サーバは、メディアの識別子であるメディアIDに基づく検証値であるメディアID検証値を生成してメディアに送信する。メディアは、暗号化コンテンツと、暗号鍵と、メディアID検証値を記憶部に格納する。再生装置は、メディアを装着し、メディアから取得したメディアIDに基づいて検証値を算出し、メディアに格納済みのメディアID検証値との照合処理の成立を条件として、暗号鍵を適用したデータ処理によってメディアに格納された暗号化コンテンツの再生処理を実行する。

(もっと読む)

情報処理装置、および情報処理方法、並びにプログラム

【課題】コンテンツの再生プログラム(アプリケーション)のフレームワークに依存することなく、所定のコンテンツ利用制御処理を実行可能とする。

【解決手段】記録メディアに格納される暗号化コンテンツを含むコンテンツファイル内にコンテンツ再生処理に際してコンテンツ対応のトークンや利用制御情報ファイル等の管理情報ファイルの参照の要否判別情報を設定したフラグを記録する。コンテンツ再生処理に際して、再生装置は、記録メディアに格納された暗号化コンテンツを含むコンテンツファイルを取得し、該コンテンツファイルに記録されたフラグを参照して、フラグの設定に基づいて管理情報ファイルの参照の要否を判定する。フラグの設定が、管理情報ファイルの参照が必要であることを示している場合に、コンテンツファイル識別子を検索キーとして正しい管理情報ファイルを選択可能となる。

(もっと読む)

データ生成装置、データ生成方法、データ生成プログラム及びデータベースシステム

【課題】属性データの取り得る値のバリエーションが限られているような場合でも、秘匿検索における頻度分析をより困難にし、安全性を高めることを目的とする。

【解決手段】入力データの取り得る値の数に応じた数のダミーデータを生成し、生成した各ダミーデータに所定の確率を割り当て、選択される確率が割り当てた確率になるように、生成したダミーデータから所定の数のダミーデータを選択する。入力データに対して所定の計算をして入力タグを生成するとともに、選択したダミーデータに対して前記所定の計算をしてダミータグを生成する。そして、入力データを暗号化した暗号化データに、入力タグとダミータグとを関連付けて記憶させる。

(もっと読む)

ルール検証装置、ルール検証装置のルール検証方法およびルール検証プログラム

【課題】セキュリティポリシーの関連を考慮してセキュリティポリシー間の整合性を検証できるようにすることを目的とする。

【解決手段】セキュリティポリシー291はアクセス元とアクセス先とアクセス可否との組み合わせを示す。依存関係情報292は依存元と依存先との組み合わせを示す。モデル生成部210は、依存関係情報292に示される依存元と依存先との組み合わせに対応するアクセス元とアクセス先との組み合わせを有するセキュリティポリシー291が存在するか否かを判定する。当該セキュリティポリシー291が存在しない場合、モデル生成部210は、セキュリティポリシー291を補完する。モデル生成部210は、補完したセキュリティポリシー291を分解して整合性検証モデル293を生成する。モデル検証部220は、整合性検証モデル293を検証し、検証結果データ294を生成し、生成した検証結果データ294を出力する。

(もっと読む)

ソフトウェアの不正利用防止方法並びに記憶装置

【課題】製品としてのソフトウェアが保存された記憶装置において、製品の生産性を保持しながら、出荷後のソフトウェアの不正利用を防止する。

【解決手段】アプリケーション11を起動するための第1のハードウェアに接続された記憶装置10は、自身が起動ファイルを有していた場合(初回起動の場合)のみ、第1のハードウェアの固有情報を用いて認証鍵を生成する。認証鍵を生成後、起動ファイルを削除する。その後、第2のハードウェアに記憶装置10を接続した時には、第2のハードウェアの固有情報を用いて認証鍵生成と同手法で生成した比較鍵を認証鍵と比較し、一致した場合のみアプリケーション11を起動可能とする。これにより、アプリケーション11を初回起動した第1のハードウェアが正規のハードウェアとなり、それ以外のハードウェアでの利用(不正コピーによる利用を含む)を防止することができる。

(もっと読む)

101 - 120 / 6,277

[ Back to top ]